Маршрутизируем и защищаем сеть

Время на прочтение

9 мин

Количество просмотров 21K

Роутер (router) в переводе с английского дословно означает маршрутизатор. Но, как всегда, дословный перевод не всегда отражает реальность. Модели «роутеров для доступа в Интернет», предлагаемые большинством вендоров, по факту представляют собой межсетевой экран, сочетающий и простые функции вроде фильтрации по MAC, и «продвинутые» анализаторы, например, контроль приложений (Application Patrol).

Так что же такое маршрутизатор, межсетевой экран, и где их можно встретить?

Маршрутизатор

В самом названии маршрутизатор заключена расшифровка его предназначения.

В классическом (академическом) представлении маршрутизатор нужен для трансляции пакетов между раздельными IP сетями. Это решает вопрос объединения разрозненных LAN и предотвращения роста широковещательного трафика в одной большой локальной сети разделением её на сегменты. Разумеется, для правильного перенаправления трафика необходимо знать, куда его отправлять, то есть выстраивать маршрут (автор благодарит «Капитана Очевидность» за точную формулировку).

Современные модели маршрутизаторов работают выше 3-го уровня модели OSI. Помимо трансляции IP пакетов из одной сети в другую, эти устройства часто имеют функции управления трафиком, например, возможность закрывать/открывать TCP или UPD порты, выполнять функции Port Address Translation, PAT (иногда называется Destination NAT, DNAT) и так далее. Также для работы некоторых протоколов необходимо, чтобы маршрутизатор умел работать как Application-level gateway, ALG, для обеспечения работы таких протоколов как: PPTP, IPsec, RTSP, SIP, H.323, SMTP, DNS, TFTP.

Маршрутизатором может быть и старый компьютер с настроенной таблицей маршрутов, и специализированное сетевое устройство, которое только и делает, что анализирует простейшие условия вроде списков ACL и перебрасывает пакеты из одной сети в другую.

В частности, маршрутизаторы в виде отдельных устройств применяются, если требуется не только логическое (VLAN) но и физическое разделение на подсети. Например, нужно отделить сеть кампуса, где живут студенты, от университетской сети, где идут исследования.

В современных локальных сетях вместо маршрутизаторов в виде отдельных устройств часто используются коммутаторы L3, позволяющие управлять VLAN, и соответственно, отдельными подсетями.

Пример из практики. Сеть небольшого предприятия, где в качестве ядра сети использовался Cisco Catalyst 3750. Согласно требованиям безопасности, коммутаторы уровня доступа были настроены по принципу: один коммутатор — одна подсеть — один VLAN. Для удешевления проекта выбрали свичи от 3Com. Проще говоря, каждый 3Com был подключен строго в одном VLAN и в одной подсети, а пакеты между подсетями ходили через Catalyst.

С задачей маршрутизацией между VLAN вполне справится L3 коммутатор Zyxel XGS4600-32. Помимо перенаправления пакетов он обладает ещё множеством полезных функций.

Рисунок 1. Коммутатор Zyxel XGS4600-32 L3 с функциями маршрутизатора.

Межсетевой экран

Обычный набор встроенных функций МСЭ (межсетевой экран): антивирус, IDP, патруль приложений — позволяет проверять трафик вплоть до 7 уровня OSI. Помимо этого, есть и другие возможности контроля, отсутствующие в обычных маршрутизаторах.

Разумеется, многие межсетевые экраны обладают стандартным «джентльменским набором» типичного маршрутизатора. Но «сила» МСЭ определяется наличием функций по фильтрации и управлению трафиком, а также усиленном аппаратным обеспечением для реализации этих задач.

Стоит отметить, что набор возможностей фильтрации того или иного устройства МСЭ вовсе не означает: «Чем больше функций смогли «накрутить», тем «лучше» межсетевой экран». Основной ошибкой было бы при покупке делать акцент на длине перечня всевозможных «фишек», без учета конкретного предназначения, конструктивных особенностей, параметров быстродействия и других факторов. Все должно быть строго дозировано и сбалансировано без перекосов в сторону «сверхбезопасности» или «суперэкономии».

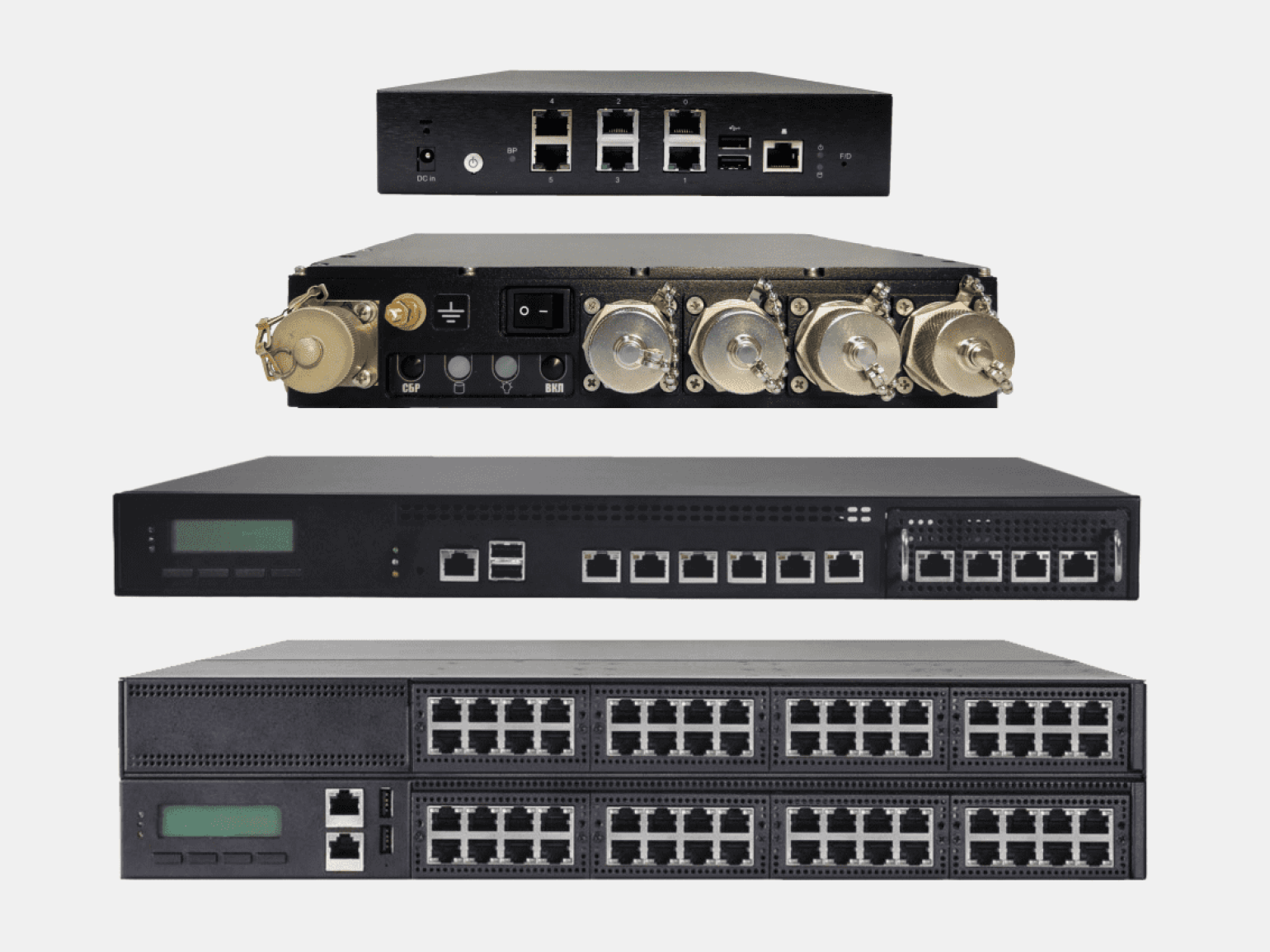

И тут администратор сети сталкивается с первой проблемой. Если для SOHO сегмента не так уж сложно сформулировать типичный набор требований, то для корпоративного сегмента это требует дополнительной подготовки. Для лучшего удовлетворения нужд бизнеса существуют различные устройства — каждое под свою нишу. Например, для VPN Gateway набор функций по обеспечению безопасности, разумеется, играет большую роль, но основной задачей является все же создание и поддержание работоспособности VPN каналов. В качестве примера такого устройства можно привести ZyWALL VPN1000

Рисунок 2. Межсетевой экран VPN — ZyWALL VPN1000

А вот для Secure Gateway всевозможные фильтры, «Песочница» и другие виды проверок стоят на первом месте. В качестве примера такого специализированного устройства для повышения уровня защиты можно привести ZyWALL ATP800.

Рисунок 3. Межсетевой экран для обеспечения безопасности — ZyWALL ATP800.

Как видно из рисунков, внешний вид подобных устройств может быть весьма схож, а всё отличие заключается внутри — программном и аппаратном обеспечении. Более подробно об можно прочитать в статье «Для тех, кто выбирает межсетевой экран».

Механизмы защиты межсетевых экранов

Теперь, когда мы обсудили отличия между маршрутизаторами и сетевыми экранами, а также между различными типами межсетевых экранов — самое время поговорить о методах поддержания требуемого уровня безопасности. Какие этапы защиты, через которые проходит трафик, помогают поддерживать сеть в безопасности?

Firewall

Данный сервис перешел «по наследству» от маршрутизаторов. При помощи файрвола отслеживаются и блокируются нежелательные адреса, закрываются порты, анализируются другие признаки пакетов, по которым можно «вычислить» нежелательный трафик. На этом этапе происходит отражения большого числа угроз, таких как попытки соединиться с общедоступными TCP портами, бомбардировка пакетами с целью выведения системы из строя и так далее.

IP Reputation

Это облачное расширение функций обычного файрвола и безусловный шаг вперед. Дело в том, что в обычной ситуации система ничего не знает об источнике или приемнике (в зависимости от типа трафика). Если это явно не прописано в правилах файрвола, например, «Запретить», то трафик будет проходить, пусть даже от самых вредоносных сайтов. Функция IP Reputation позволяет проверить, является ли IP-адрес подозрительным или «засветился» в той или иной базе данных по проверке репутации. Если со стороны базы данных поступили сведения о плохой репутации IP адреса, то появляется возможность для маневра: оставить прохождение трафика без изменений, запретить полностью или разрешить при определенном условии.

Проверка происходит быстро, потому что отправляется только сам IP адрес и короткий запрос, ответ также приходит в крайне лаконичной форме, что не оказывает сильного влияние на объем трафика.

SSL Inspection

Позволяет проверять трафик, зашифрованный по протоколу SSL для того, чтобы остальные профили МСЭ могли раскрывать пакеты и работать с SSL трафиком как с незашифрованным. Когда информационный поток защищен от внешнего доступа при помощи шифрования, то и проверить его не представляется возможным — для этого тоже нужен доступ к его содержанию. Поэтому на этапе проверки трафик расшифровывается, прочитывается системой контроля и повторно шифруется, после чего передается в пункт назначения.

С одной стороны, внешне это напоминает атаку man-in-middle, что выглядит как нарушение системы защиты. С другой стороны, SSL шифрование защищает не только полезную информацию, но и всевозможные нарушения корпоративной безопасности. Поэтому применение SSL Inspection на этапе санкционированной проверки выглядит весьма оправданным.

Intrusion Detection/Prevention Service

Системы обнаружения вторжений Intrusion Detection System, IDS, давно нашли применение в межсетевых экранах. Данная функция предназначена для сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Механизм IDS основывается на определённом шаблоне и оповещает при обнаружении подозрительного трафика. К сожалению, IDS сами по себе не в состоянии остановить атаку, они лишь оповещают о ней.

А вот система предотвращения вторжений — Intrusion Prevention Service, IPS, является определенным шагом вперед и, помимо обнаружения нежелательного трафика, способна сама блокировать или отбрасывать нежелательные пакеты. Тем самым предотвращая попытки взлома или просто нежелательные события.

Для обеспечения работы IPS — используются специальные сигнатуры, благодаря которым можно распознавать нежелательный трафик и защищать сеть как от широко известных, так и от неизвестных атак. Помимо предотвращения вторжения и распространение вредоносного кода, IPS позволяет снизить нагрузку на сеть, блокируя опасный или попросту бесполезный трафик. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных или специализированных закрытых сайтах, что позволяет обнаружить сетевые атаки при минимальном количестве ошибочных срабатываний.

Antimalware

Исторически под этим названием понимают классический антивирус, но в последнее время область применения данного механизма защиты значительно расширена и включает в себя не только защиту от вирусов, но и от другого вредоносного кода, включая фишинговые приложения, небезопасные скрипты и так далее.

В качестве «движка» (engine) в межсетевых шлюзах Zyxel используются локальные сигнатуры от BitDefender и облачные от McAfee.

Sandbox

Традиционно из самых больших проблем сетевой безопасности является постоянное распространение новых вирусов.

Выше уже описывались другие средства защиты: IPS и антивирус (antimalware) для защиты сетей. Однако эти две функции не всегда эффективны против новых модификаций вредоносного кода. Зачастую приходится сталкиваться с мнением о том, что антивирус «на потоке» способен определить только очень простые и широко известные угрозы, в первую очередь полагаясь на записи в антивирусных базах. Для более серьезных случаев требуется поведенческий анализ. Грубо говоря, нужно создать для предполагаемого вредоносного кода комфортные условия и попробовать его запустить.

Как раз «Песочница» (Sandbox) — это и есть виртуализированная, изолированная и безопасная среда, в которой запускаются неизвестные файлы для анализа их поведения.

«Песочница» работает следующим образом:

Когда файл проходит через вирусную программу, она сначала проверяет базу данных защиты от вредоносных программ.

Если файл неизвестен, его копия перенаправляется в Sandbox.

Эта служба проверяет файл и определяет, является ли он нормальным, подозрительным или опасным.

По результатам проверки «Песочница», размещенная в облаке, получит новую информацию об этом новом элементе и сохранить её в своей базе данных для аналогичных случаев. Таким образом, облачная архитектура не только делает его общедоступным, но и позволяет постоянно обновлять в режиме реального времени.

В свою очередь, база данных защиты от вредоносных программ регулярно синхронизируется с «Песочницей», чтобы поддерживать ее в актуальном состоянии и блокировать новые вредоносные вирусы в режиме реального времени.

E-mail security

Данная служба включает в себя антиспам и проверку на фишинговые вложения.

В качестве инструментов в настройках «Anti-Spam» доступно:

- «белый список» — «White List», чтобы определять и пропускать полезную почту от доваренных отправителей.

- «черный список» — «Black List» для выявления и обработки спама;

- также возможна проверка электронной почты на наличие в «черных списках» DNS (DNSBL),

Примечание. DNSBL — это базы данных, где указываются домены и IP адреса подозрительных серверов. Существует большое число серверов DNSBL которые отслеживают IP адреса почтовых серверов, имеющих репутацию источников спама и заносят их в свои базы данных.

Content Filtering

Говоря про контентную фильтрацию, в данном случае мы будем иметь в виду ZYXEL Content Filtering 2.0, который служит для управления и контроля доступа пользователей к сети.

Механизм наблюдения Zyxel Content Filtering 2.0 изучает особенности поведения пользователей в Интернет. Это позволяет оперативно сканировать принимаемую информацию из глобальной сети.

Проще говоря, данная система повышает уровень безопасности, блокируя доступ к опасным и подозрительным веб-сайтам и предотвращает загрузку с них вредоносного кода. В целях стандартизации и унификации настроек можно применять политики, например, для точно настраиваемой блокировки и фильтрации.

Если говорить об изменениях (собственно, почему «2.0»), то в новой версии Content Filtering были внесены несколько существенных изменений, в частности:

- улучшено представление информации;

- расширен спектр обнаруживаемых угроз;

- добавлена фильтрацию по URL-адресам и доменам HTTPS;

- добавлен безопасный поиск и блокирование по GeoIP.

Переход на Content Filtering 2.0 происходит через загрузку соответствующего микрокода.

Отдельно стоит сказать о пополнении информационной базы. За счет обработки более 17 миллиардов транзакций каждый день, выполняемых 600 миллионами пользователей из 200 стран, пополняется глобальная база данных, и с каждым новым «знанием» повышается степень защиты системы. Стоит также отметить, что >99% контролируемого контента уже содержится в локальном кэше, что позволяет быстрее обрабатывать поступающие запросы.

Таблица 1. Security Service Content Filtering 2.0 — Схема применения.

Application Patrol

Данная служба работает на 7 уровне OSI и проверяет популярные сетевые приложения, включая социальные сети, игры, бизнес-приложения совместно с моделью их поведения.

В Zyxel Application Patrol применяется модуль Deep Packet Inspection (DPI) для контроля использование сети. Данный модуль распознает 19 категорий приложений, что позволяет адаптировать протоколы управления с учетом конкретных приложений и их поведения.

Среди механизмов защиты можно отметить: назначение приоритетов для приложений, контроль полосы пропускания для каждого приложения, блокировка нежелательных приложений. Данные меры не только повышают уровень безопасности, но и улучшают работу сети в целом, например, через запрет нецелевого использования полосы пропускания.

Основой для идентификации приложений служат специальные сигнатуры, полученные благодаря анализу данных, модели поведения и так далее. Собранная информация хранится в база данных Zyxel и содержит данные о большом количестве различных приложений, включая особенности их поведения, генерируемый трафик и так далее. База данных постоянно обновляется.

В итоге

Мы только поверхностно пробежали по небольшой части функций, которые отличают маршрутизатор от межсетевого экрана. Тем не менее, очевидно, что эти устройства имеют разное предназначение, функции, схемы использования. Эти особенности находят свое отражение как при проектировании новых сетей, так и при эксплуатации уже существующих.

Полезные ссылки

- Telegram chat Zyxel

- Форум по оборудованию Zyxel

- Много полезного видео на канале Youtube

- Для тех, кто выбирает межсетевой экран

- Коммутаторы Zyxel L3 серии XGS4600

- Межсетевой экран VPN ZyWALL VPN1000

- Межсетевой экран ATP ZyWALL ATP800

- Фильтрация контента Content Filtering 2.0

- Zyxel Application Patrol

- Что такое DNSBL и как туда вам не попасть

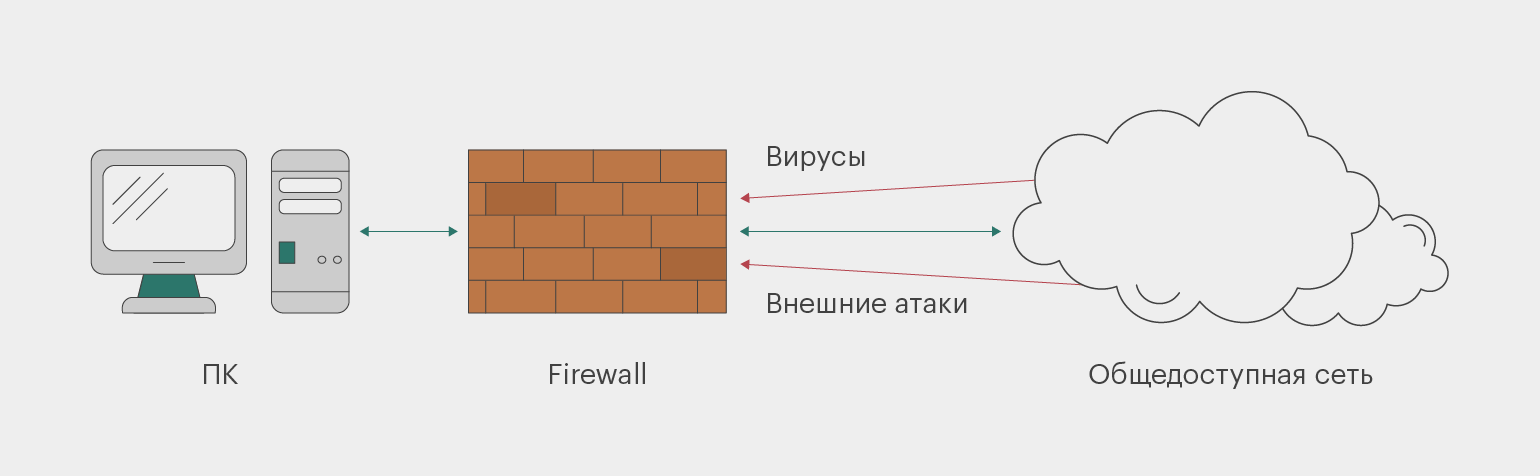

Firewall на роутере — это программное или аппаратное устройство, которое обеспечивает защиту вашей сети от несанкционированного доступа и возможных угроз извне. Firewall действует как барьер, контролируя поток данных, которые входят и выходят из вашей сети.

Работа firewall на роутере основывается на определенных правилах и настройках. Он сканирует все пакеты данных, проходящие через роутер, и сравнивает их с заданными правилами. Если пакет данных соответствует одному из правил, то firewall принимает решение — разрешить или запретить его передачу.

Firewall на роутере защищает вашу сеть от множества угроз, таких как вредоносные программы, хакерские атаки, сетевые сканирования и многое другое. Он может блокировать либо ограничивать доступ к определенным портам и протоколам, что может существенно усилить безопасность вашей сети.

Использование firewall на роутере не зависит от операционной системы или программного обеспечения компьютера. Он является независимой защитой сети, которая работает непосредственно на уровне роутера.

Важно отметить, что несколько ограничений firewall на роутере может привести к некоторым проблемам, связанным с доступом к определенным веб-страницам и сервисам. Однако при правильной конфигурации и обновлении правил, firewall на роутере будет эффективно работать, обеспечивая безопасность вашей сети.

Что такое firewall на роутере?

Главная цель firewall’а на роутере — защитить вашу сеть от различных угроз извне. Это могут быть вредоносные программы, хакеры или несанкционированные операции, направленные на уязвимые места в вашей сети.

Firewall осуществляет контроль и фильтрацию сетевого трафика на основе определенных правил и настроек безопасности. Он может блокировать определенные порты или протоколы, открывать доступ только к определенным приложениям или IP-адресам, а также отслеживать подозрительную активность и предпринимать соответствующие меры для прекращения потенциальной угрозы.

Firewall на роутере может также предоставлять функции маршрутизации, NAT (Network Address Translation), VPN (Virtual Private Network) и другие возможности для обеспечения безопасности и эффективного управления сетью.

Важно понимать, что firewall на роутере является лишь одной из мер безопасности и не может полностью защитить вашу сеть от всех возможных угроз. Для обеспечения полной безопасности вам также рекомендуется использовать антивирусное программное обеспечение, обновлять все установленные программы и операционную систему, а также следить за актуальными советами и рекомендациями по безопасности сети.

Узнайте, как работает и защищает вашу сеть

Основная функция firewall — контролировать доступ к вашей сети, позволяя разрешать или блокировать соединения на основе определенных правил. Firewall анализирует сетевой трафик и принимает решение, какие пакеты должны быть переданы в вашу локальную сеть, и какие должны быть отброшены.

Основная цель firewall — предотвратить несанкционированный доступ к вашей сети, защитить ваши компьютеры и данные от вредоносных атак. Он блокирует попытки вторжения, сканирование портов и другие подозрительные активности, которые могут быть связаны с киберпреступностью.

Firewall также помогает предотвратить распространение вирусов, троянов и других вредоносных программ в вашей сети. Он фильтрует трафик, проверяет содержимое пакетов и блокирует угрозы до того, как они достигнут ваших устройств.

Еще одна важная функция firewall — контроль доступа к сетевым сервисам и портам. Вы можете настроить правила, чтобы разрешать или блокировать доступ к определенным приложениям или услугам в вашей сети. Это позволяет вам гибко управлять доступом к ресурсам и защищать их от неавторизованного использования.

Если у вас есть роутер с встроенным firewall, важно настроить его правильно. Вы должны определить, какие соединения должны быть разрешены и какие должны быть заблокированы. Неправильная настройка firewall может привести к ограничению доступа к ресурсам или, наоборот, открытию несанкционированного доступа.

Важно также регулярно обновлять и обслуживать firewall, чтобы обеспечить эффективную защиту вашей сети. Вместе с использованием антивирусных программ и других мер безопасности, firewall играет важную роль в защите вашей сети от угроз и в обеспечении безопасности ваших данных.

#статьи

-

0

Отвечаем на самые распространённые вопросы о firewall: что это такое, как работает, зачем нужен и на что обратить внимание.

Иллюстрация: Катя Павловская для Skillbox Media

Журналист, продюсер на ТВ, изучает копирайтинг и контент-маркетинг.

Давайте сразу научимся говорить правильно: не «брандмаузер», не «браузер», не «файрбол». То, о чём здесь пойдёт речь, называется «файрвол». Он же «брандмауэр», или, по-русски, «межсетевой экран». Именно эти слова нужно забивать в строку поиска, чтобы на ваш запрос выпадали только адекватные ответы — например, наша статья.

Разберёмся, что это такое, а также ответим на прочие популярные вопросы.

Всё, что нужно знать о файрволах, межсетевых экранах, брандмауэрах:

- Что это такое и чем отличаются от всего остального

- Для чего нужны

- Как работают и как блокируют нежелательные соединения

- Топ-5 популярных файрволов: сравнение их функций и возможностей

- Настройка брандмауэра в Windows: пошаговая инструкция

- Итоги

Firewall (файрвол, брандмауэр, или межсетевой экран). Это экзотичное, на первый взгляд, название пришло в мир сетевых технологий из области пожарной безопасности, где файрволом зовётся стена из негорючих материалов. Она нужна для того, чтобы огонь не мог охватить другие, более значимые части здания.

Иллюстрация: Майя Мальгина для Skillbox Media

Если же говорить о мире IT, то firewall — это программа, устройство или сервер, призванные защитить компьютер пользователя от всех угроз интернета. Представьте, что ваш ПК — это дом, а файрвол — его охранник, который проверяет каждого посетителя и решает, кто может к вам войти, а кто нет.

Инфографика: Майя Мальгина для Skillbox Media

Файрвол анализирует весь трафик: входящий, исходящий, внутрисетевой. Немецкое слово «брандмауэр» означает примерно то же самое. Экраном файрвол также зовут довольно часто, потому что система как бы сканирует все угрозы в Сети, которые могут навредить пользователю.

Пройдёмся чуть более подробно по особенностям, чтобы пролить свет на путаницу в терминах.

Firewall — общее название для всех типов устройств. Это программа или устройство, предназначенные для защиты компьютеров и сетей от внешних угроз, блокировки нежелательного трафика и контроля доступа.

Межсетевой экран — программно-аппаратное средство, которое используется для защиты компьютерных сетей от несанкционированного доступа или вредоносного программного кода. Он контролирует и фильтрует трафик, проходящий через Сеть, блокируя подозрительные или запрещённые соединения и действия. Межсетевой экран может быть выполнен в виде отдельного устройства или встроен в сетевое оборудование.

Фото: НПО «Эшелон»

Брандмауэр Windows — это встроенный в Windows инструмент безопасности, который контролирует доступ к компьютеру и сетевым ресурсам. Его можно настроить в соответствии с требованиями безопасности компьютера и сети. Управление брандмауэром доступно в разделе «Настройки безопасности» в «Панели управления» Windows.

Скриншот: Skillbox Media

Брандмауэр в Windows и межсетевой экран — это две разные технологии, хотя обе они служат для защиты компьютера от внешних угроз. Брандмауэр в Windows — это программа, которая ограничивает доступ к компьютеру извне и контролирует передачу данных между сетями. Она работает на уровне ОС и может блокировать определённые порты для исходящих и входящих соединений.

Межсетевой экран — это устройство, которое обеспечивает защиту сети от атак извне. Он работает на физическом уровне и подключается между сетями, чтобы контролировать передачу данных между ними. Межсетевой экран может блокировать определённые порты или протоколы, а также проводить различные проверки на наличие вредоносных программ и угроз.

При помощи firewall можно контролировать трафик, который проходит между компьютером и внешней сетью, и блокировать нежелательные соединения. Ниже — краткий список внешних угроз, от которых он может спасти:

- хакерские атаки: firewall блокирует попытки несанкционированного доступа к компьютеру или сети;

- защита от вирусов и других вредоносных программ;

- защита конфиденциальной информации — паролей, банковских и других личных данных;

- защита от спама и нежелательной почты.

Принцип работы файрвола можно сравнить со шлюзом: на входе система анализирует каждый пакет и принимает решение, пропускать трафик или запретить. Инструкции, по которым будет вестись калибровка, задаёт на старте системный администратор. Чаще всего это список разрешённых и запрещённых адресов или портов. По ним firewall определяет, какие соединения являются нежелательными, а какие разрешёнными.

Для защиты компьютера firewall может использовать различные методы:

- блокирование IP-адресов и доменных имен — источников нежелательного трафика;

- блокирование портов, которые используются для нежелательных соединений;

- ограничение трафика по определённым протоколам, которые могут использоваться для атак;

- обнаружение и блокирование вредоносных программ, которые могут попытаться проникнуть в сеть.

При определённых сценариях настройки файрвола могут сохранить личные данные от мошенников, а также помочь фирме поддерживать уровень корпоративной информационной безопасности на высоком уровне.

Представим себе, что внутри компании сотрудники обмениваются информацией. При этом видно, с каких адресов идёт обмен. Для мошенника не составит труда замаскировать свой трафик под оригинальный, чтобы подхватить и украсть данные. Firewall увидит подмену и не даст преступнику доступ в сеть.

Ещё один распространённый сценарий кражи информации — DDoS-атаки. Вывести сайт или сервер, отправляя запросы, гораздо сложнее, когда в настройках файрвола уже стоит правило, по которому такой трафик распознаётся как угроза: его дальше не пропускают.

Третий пример, когда брандмауэр бережёт деньги и репутацию фирмы: блокирование передачи данных на неизвестный IP-адрес. Это полезно, если сотрудник по незнанию скачал вредоносный файл и уже заразил свой персональный компьютер. Именно защита на уровне брандмауэра помогает избежать дальнейшей утечки информации.

Файрвол — как секьюрити в ночном клубе. Но, в отличие от него, правила допуска в заведение здесь простые. Все инструкции, по которым идёт анализ, сводятся к пропуску или непропуску трафика, как входящего, так и исходящего. По итогу варианты такие: разрешить (accept) — пропустить трафик; отклонить (reject) — не пропускать трафик, а пользователю выдать сообщение об ошибке «Недоступно»; отбросить (drop) — блокировать передачу и не выдавать ответного сообщения.

Настройки firewall различаются и зависят от конфигурации сети и требований к безопасности данных.

1. pfSense — мощный и гибкий файрвол с открытым исходным кодом, способный обеспечить защиту сети на высоком уровне.

Узнать больше

2. Cisco ASA — система безопасности, которая обеспечивает сочетание файрвола, виртуальной частной сети и функций управления доступом.

Узнать больше

3. Check Point — универсальная система безопасности, включающая файрвол, виртуальную частную сеть, систему предотвращения вторжений и другие инструменты защиты.

Узнать больше

4. Fortinet — комплексная система безопасности, включающая файрволы, VPN, IPS, антивирус, антиспам и другие функции.

Узнать больше

5. Sophos — мультиплатформенный файрвол с настраиваемой политикой безопасности и интегрированными инструментами защиты от угроз.

Узнать больше

Существует несколько типов файрволов в зависимости от технологий, которые они используют, и устройств, для которых они предназначены:

- Packet filtering firewall — фильтрует входящий и исходящий трафик на основании IP-адресов, портов и протоколов.

- Circuit-level gateway firewall — работает на сессионном уровне и не скрывает адреса исходных устройств.

- Stateful firewall — строится на основе packet filtering firewall, но позволяет отслеживать состояние сетевого соединения между отправителем и получателем.

- Application level firewall — работает на прикладном уровне и контролирует приложения, обменивающиеся данными через сеть.

- Next-generation firewall — дополнительно использует технологии IPS/IDS, DLP, VPN, SSL и другие.

- Hardware firewall — интегрируется с другими устройствами (роутеры, коммутаторы, серверы) и позволяет реализовать полный комплекс защитных мер.

- Software firewall — устанавливается на устройствах конкретного пользователя и защищает их от вредоносных атак.

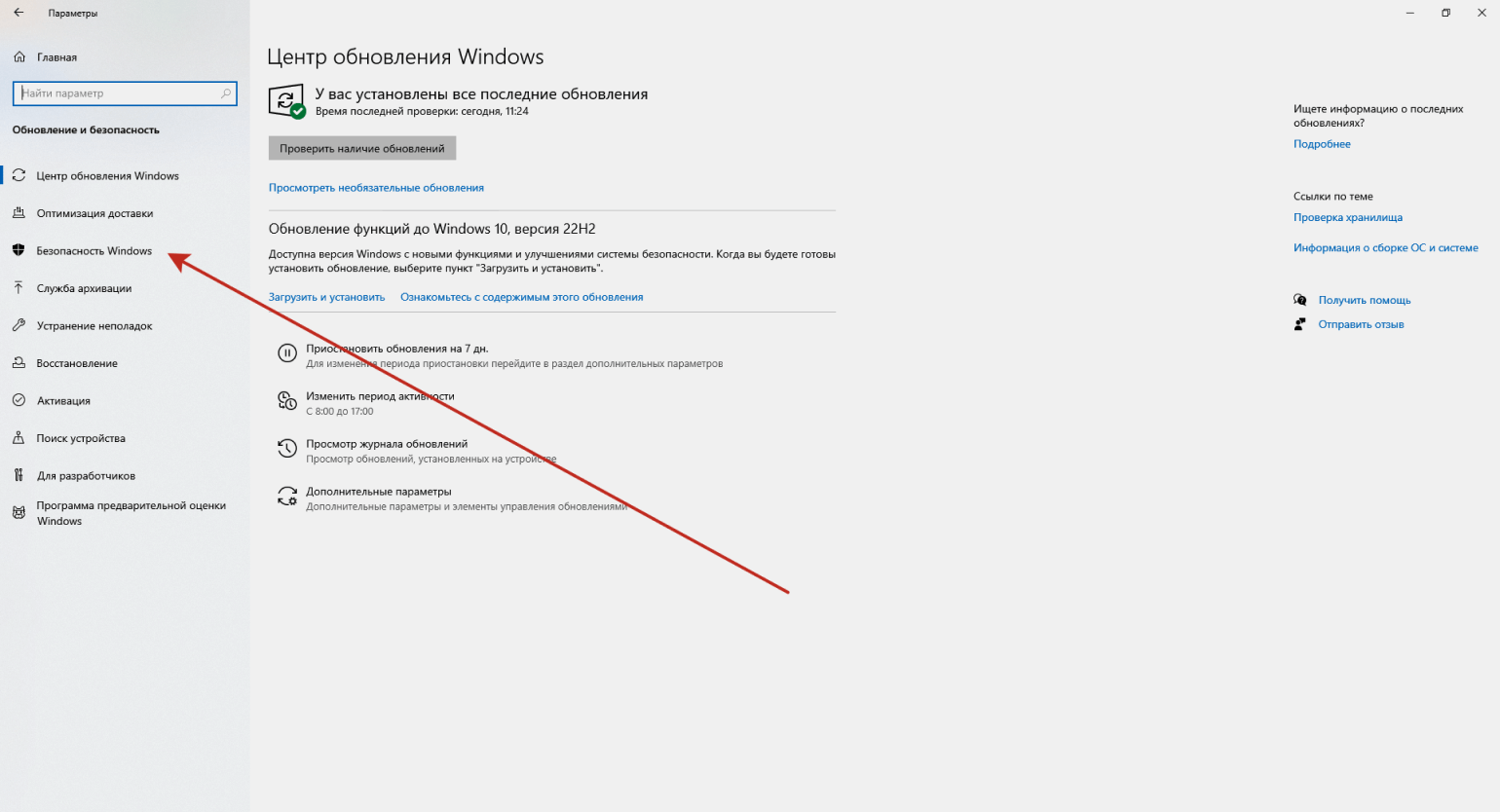

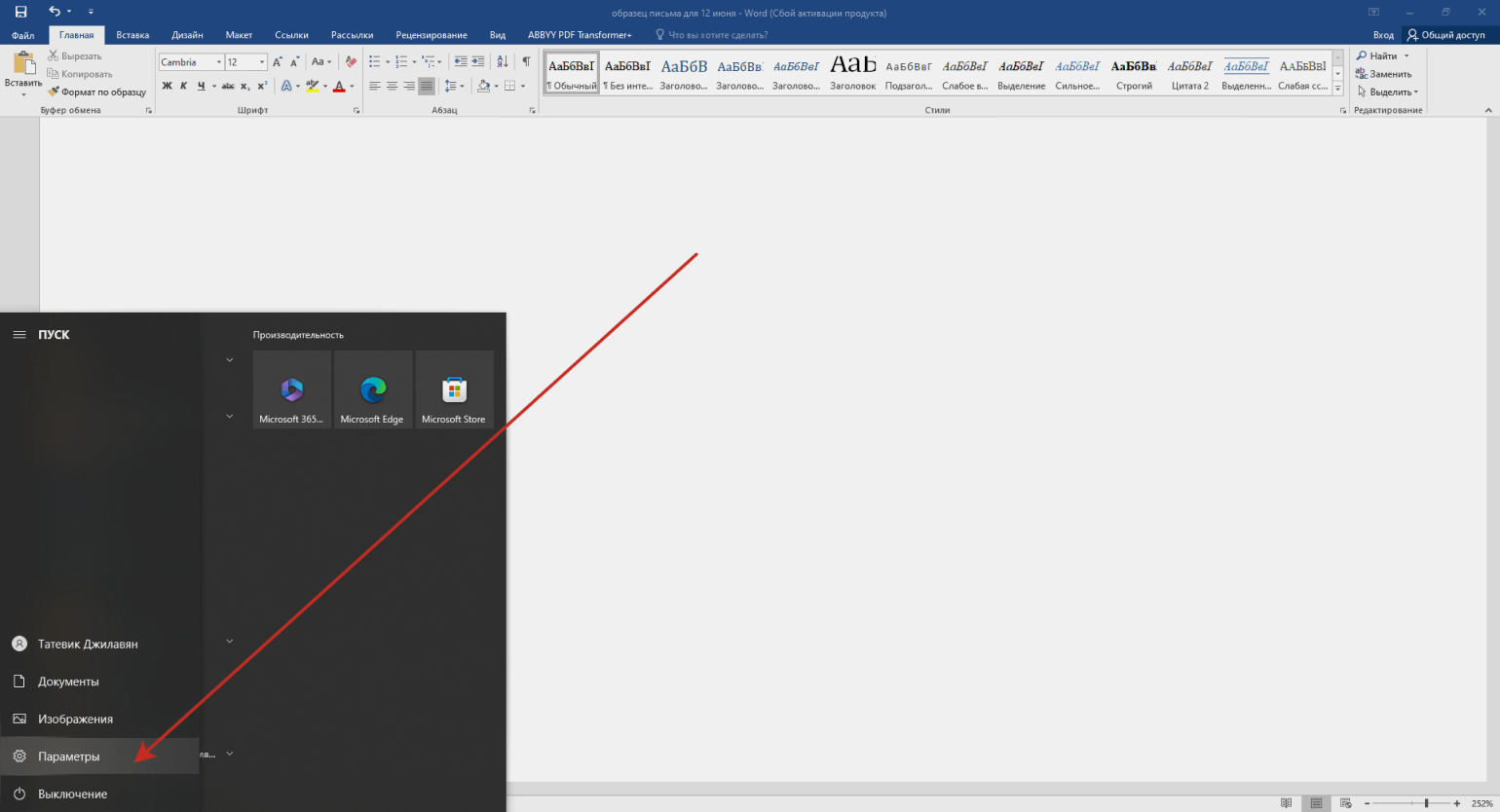

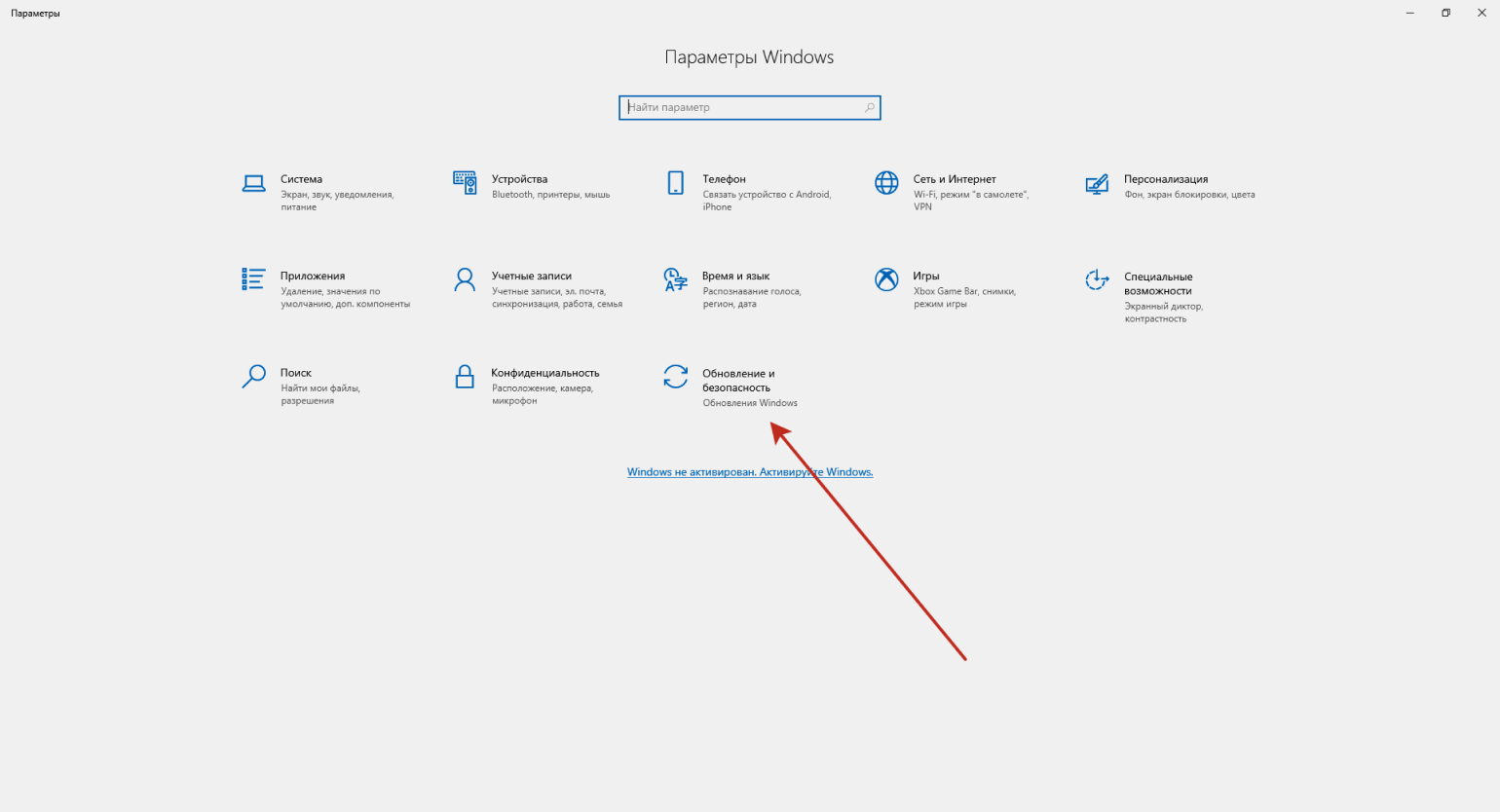

Для включения брандмауэра в Windows 10 выполните следующие действия:

1. Нажмите на кнопку «Пуск» и выберите «Параметры».

Скриншот: Skillbox Media

2. Нажмите на «Обновление и безопасность».

Скриншот: Skillbox Media

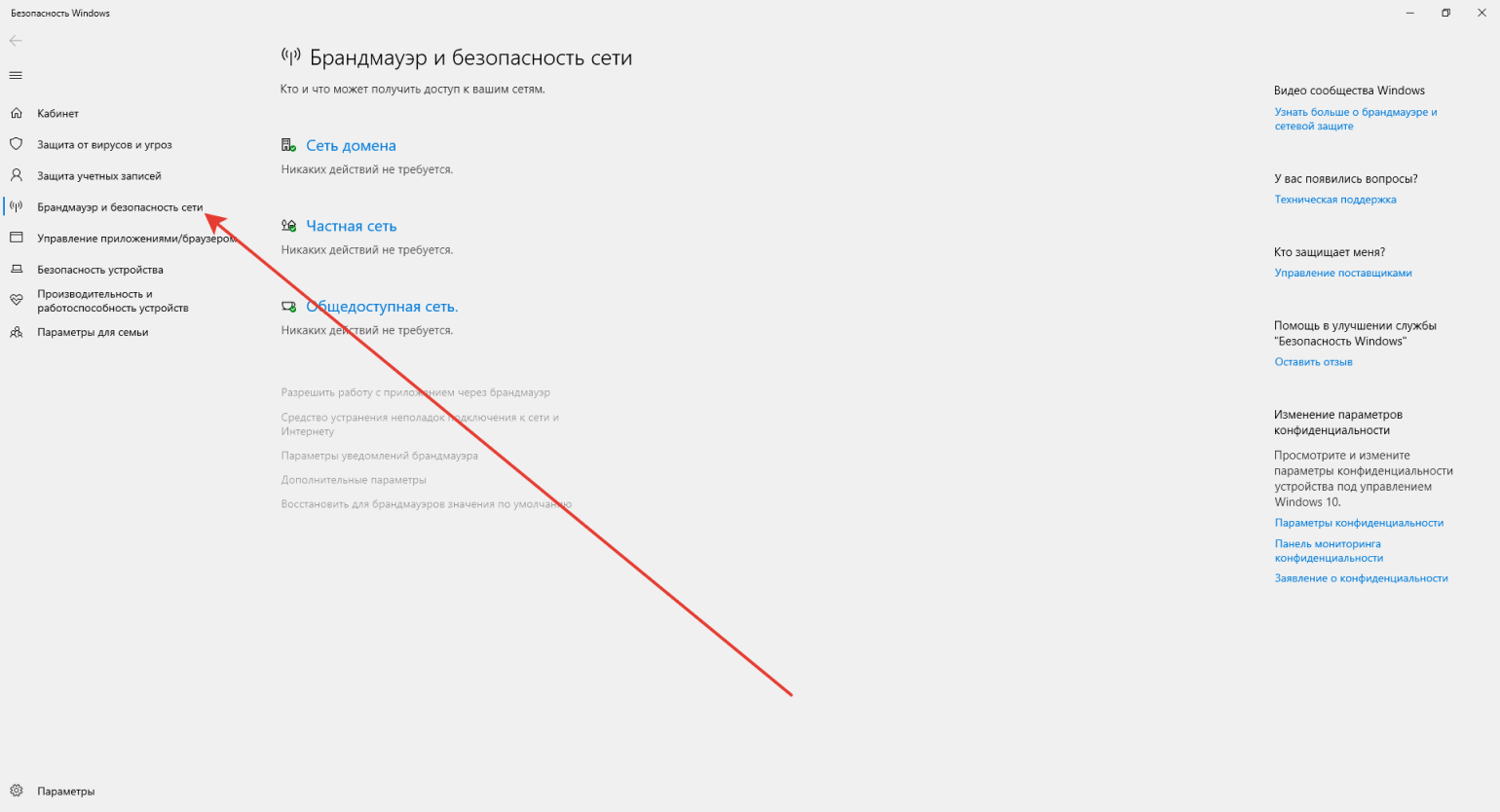

3. Выберите вкладку «Безопасность Windows».

4. Нажмите на «Брандмауэр и безопасность сети».

5. Убедитесь, что брандмауэр включён.

Скриншот: Skillbox Media

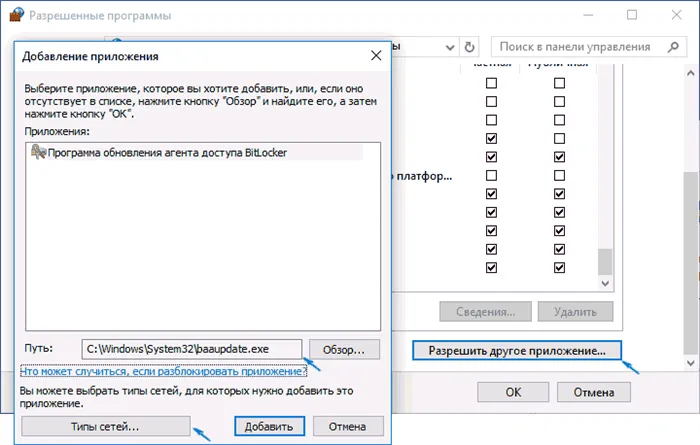

Чтобы настроить брандмауэр для приложений, следуйте этим шагам:

- В том же разделе «Брандмауэр и безопасность сети» выберите «Разрешить работу с приложением через брандмауэр». Обратите внимание: если у вас установлен антивирус, то этот раздел будет заблокирован. В таком случае настраивать межсетевой экран надо в самой антивирусной программе.

- Выберите «Разрешить другое приложение». Если у вас нет прав администратора, то кнопка будет заблокирована. На личном компьютере снять блокировку можно, нажав кнопку «Изменить параметры».

- Найдите приложение, для которого вы хотите настроить брандмауэр, и нажмите «Добавить».

- Установите нужные вам параметры для приложения и нажмите OK.

Работать без файрвола возможно, но это опасно. Любой пользователь может получить доступ и украсть конфиденциальную информацию, а также заразить компьютеры в сети вирусами и другими вредоносными программами. Поэтому лучше всегда использовать файрвол для защиты сети и компьютеров от несанкционированного доступа.

На рынке есть разные варианты: отдельные устройства, приложения, облачные сервисы, встроенные в ПК программы. Настройка файрвола займёт немного времени, зато сбережёт нервные клетки и кошелёк от последствий общения с мошенниками в интернете.

Жизнь можно сделать лучше!

Освойте востребованную профессию, зарабатывайте больше и получайте от работы удовольствие. А мы поможем с трудоустройством и важными для работодателей навыками.

Посмотреть курсы

Что такое firewall для чего он нужен — ARP-атака Типы межсетевых экранов Основные функции Next-generation firewall Функции межсетевого экрана Аппаратный межсетевой экран

Содержание

- Межсетевой экран (Firewall)

- Другие названия

- История межсетевых экранов

- Что такое Firewall

- Для чего нужен Firewall в роутере

- Как настроить Firewall в роутере

- Примеры известных программ-фаерволов

- Как настроить брандмауэр для Windows?

Поэтому современные брандмауэры не только защищают периметр сети, как обычно, но и добавляют функции безопасности, которые были немыслимы 20 лет назад. Несмотря на регулярные предсказания о неизбежной потере популярности, брандмауэры в настоящее время находятся на пике популярности.

Межсетевой экран (Firewall)

Брандмауэр или межсетевой экран — набор аппаратных или программных средств, которые контролируют и фильтруют проходящие сетевые пакеты на различных уровнях модели OSI в соответствии с заранее определенными правилами.

Брандмауэр, или межсетевой экран, — это термин, обозначающий аппаратное и программное обеспечение, которое управляет входящим и исходящим сетевым трафиком. Входящие данные могут контролироваться на основе заранее определенного набора правил и исключаться из дальнейшей передачи1.

Оба названия заимствованы из иностранных языков и означают одно и то же: «брандмауэр» — в переводе с английского («firewall») и немецкого («Brandmauer») соответственно.

Как следует из оригинального выражения, межсетевые экраны предназначены для защиты внутренней информационной среды или ее частей от определенного внешнего трафика, и наоборот, предотвращая отправку определенных пакетов в Интернете. Брандмауэры могут использоваться для фильтрации подозрительного и вредоносного трафика, такого как попытки взлома и утечки данных.

Правильно настроенный брандмауэр позволяет пользователям сети получать доступ ко всем необходимым ресурсам и отбрасывает нежелательные соединения от хакеров, вирусов и других вредоносных программ, пытающихся проникнуть в защищенную среду.

Брандмауэры нового поколения определяются аналитиками Gartner как технология сетевой безопасности предприятия, включающая полный набор средств обнаружения и предотвращения вторжений, проверку на уровне приложений и детальное управление политиками.

Если ваша организация рассматривает возможность использования межсетевого экрана следующего поколения, самое главное — определить, позволит ли такой монитор безопасно разрабатывать приложения на благо вашей организации. Первый шаг, который вам необходимо сделать, — это получить ответы на следующие вопросы:.

- Улучшают ли межсетевые экраны нового поколения видимость и понимание сетевого трафика?

- Можно ли сделать политику управления трафиком более гибкой, добавив другие варианты, кроме разрешающих и запрещающих?

- Защищена ли сеть от известных и неизвестных киберугроз и атак?

- Будет ли неизвестный трафик систематически обнаруживаться и управляться?

- Можно ли применять необходимые политики безопасности без ущерба для производительности?

- Снизить нагрузку на команду управления брандмауэром?

- Упростит ли он управление рисками и сделает ли процессы более эффективными?

- Повысит ли это экономическую эффективность бизнеса?

Если ответ на любой из вышеперечисленных вопросов «да», то вы можете сделать следующий шаг и обосновать переход от старого брандмауэра к брандмауэру нового поколения. После завершения процесса выбора поставщиков или закрытия поставщиков через процесс подачи заявок, следующим шагом является оценка возможностей физического межсетевого экрана путем применения объектов и политик, которые точно представляют различные типы и комбинации трафика и бизнес-процессов. Биология.

Основная задача брандмауэра — защита компьютерной сети или отдельных узлов от несанкционированного доступа. Брандмауэры часто также называют фильтрами, поскольку они предотвращают (фильтруют) пакеты, которые не соответствуют критериям, определенным в конфигурации.

Другие названия

Брандмауэр (нем. Brandmauer) — термин, заимствованный из немецкого языка, аналогичный английскому firewall в его первоначальном значении (разделение соседних зданий и предотвращение распространения огня). Интересно, что термин «брандмауэр» используется в немецком языке в области компьютерных технологий.

Брандмауэр, брандмауэр, брандмауэр, брандмауэр, брандмауэр, брандмауэр — эквивалент термина брандмауэр, образованный путем транслитерации английского термина firewall, но в настоящее время не являющийся официальным заимствованным словом в русском языке, который не указан в течение 169 дней.

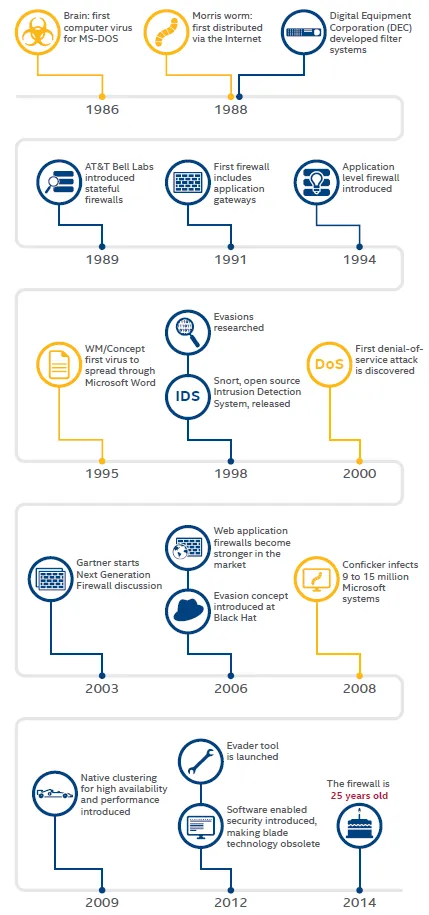

История межсетевых экранов

Брандмауэры — это либо программные средства, либо набор программного и аппаратного обеспечения. И поначалу, как и брандмауэры, давшие им название, они были чисто железными.

В контексте компьютерных технологий этот термин стал использоваться в 1980-х годах. Интернет находился на заре своего глобального применения.

Считается, что до появления названия firewall в реальной жизни, оно появилось в фильме 1983 года «Военные игры». Здесь главный герой — хакер, который взламывает сеть Пентагона. Возможно, это повлияло на заимствование и использование названия этого конкретного устройства.

Первые брандмауэры можно назвать маршрутизаторами, которые защищали сеть в конце 1980-х годов. Поскольку все передаваемые данные проходили через них, имело смысл добавить возможности фильтрации пакетов.

Поэтому современные брандмауэры не только защищают периметр сети, как обычно, но и добавляют функции безопасности, которые были немыслимы 20 лет назад. Несмотря на регулярные предсказания о неизбежной потере популярности, брандмауэры в настоящее время находятся на пике популярности.

Что такое Firewall

Другое название брандмауэра — межсетевой экран. По сути, это специальный фильтр, который проверяет информацию, получаемую из Интернета, на наличие вредоносных данных. Например, вирусы. Для того чтобы отличить потенциально опасные, он сравнивает входящие пакеты данных с пакетами данных с определенной базой.

Однако это лишь первая «баррикадная линия», и на нее не следует полностью полагаться. Он помогает избежать наиболее распространенных проблем, но не гарантирует 100% безопасности устройства.

Для чего нужен Firewall в роутере

Этот брандмауэр используется маршрутизаторами для защиты сетевых соединений. Он блокирует вредоносные данные еще на этапе проникновения в сеть пользователя, потенциально спасая все устройства, входящие в нее.

Почти все современные устройства поставляются со встроенным брандмауэром, который обеспечивает хотя бы минимальную безопасность. При выборе маршрутизатора рекомендуется обратить особое внимание на наличие таких функций. Они могут быть не оснащены бюджетными версиями и могут вызвать огромное количество проблем из-за хакерских атак и различных вирусов. В этом случае нет необходимости экономить на безопасности.

Как настроить Firewall в роутере

Существует три основных уровня защиты, которые может обеспечить брандмауэр для среднего маршрутизатора.

- Минимальный. Самый слабый уровень безопасности. Значительно увеличивает шансы хакеров атаковать ваш компьютер или заразить его вредоносными программами. С другой стороны, скорость соединения немного выше, так как система проверяет только небольшую часть данных. Однако, хотя преимущества незначительны, проблемы, которые могут возникнуть, настолько серьезны, что рекомендуется не выбирать этот режим защиты.

- Стандарт. Этот режим обычно устанавливается по умолчанию. Самые распространенные угрозы блокируются без существенного снижения скорости соединения. Этот вариант может быть рекомендован для пользователей с небольшим знанием предмета.

- Максимум. Блокирует все подозрительные пакеты данных, но значительно снижает скорость соединения. Во многих случаях рекомендуется использовать эту настройку вместо других антивирусных программ, установленных непосредственно на устройстве, входящем в сеть.

Названия и отдельные детали этой настройки могут сильно отличаться в зависимости от различных параметров. Важно помнить, что большинство провайдеров требуют от пользователей настройки определенных параметров, которые наилучшим образом соответствуют используемому ими соединению. Поэтому попытка изменить что-либо самостоятельно может привести к отключению вашего интернет-соединения.

Основной функцией традиционного брандмауэра является мониторинг и фильтрация трафика на сетевом и транспортном уровнях модели OSI. В отличие от них, прокси-серверы устанавливают соединения между клиентами и серверами, позволяя им проверять прикладной уровень, фильтровать запросы на соединение и т.д.

Примеры известных программ-фаерволов

Операционные системы имеют встроенные средства защиты, а многие антивирусные программы — встроенные брандмауэры, но это не мешает вам выбрать, установить и настроить брандмауэр по своему усмотрению, если это необходимо.

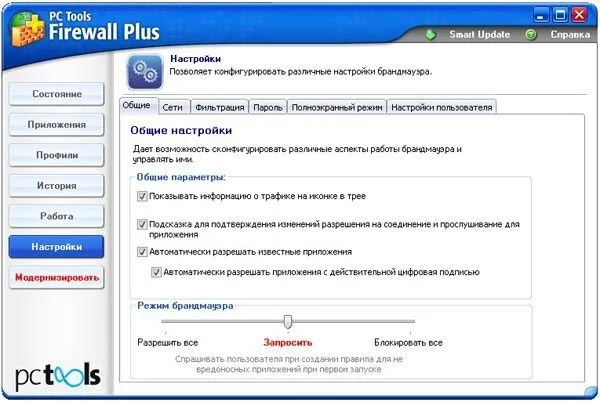

Популярные бесплатные брандмауэры для Windows:.

- Comodo Firewall ;

- Sentinel Firewall Free ;

- ZoneAlarm Free Firewall;

- PC Tools Firewall Plus;

- Emsisoft Online Armor Free;

- Приватный фейерверк;

- TinyWall (не так популярен, как другие, но не конкурирует со встроенными брандмауэрами и эффективен против троянов).

Как настроить брандмауэр для Windows?

Настройка брандмауэра — сложная задача, требующая больших знаний. Необходимо разработать последовательный набор фильтров правил, которые смогут обеспечить защиту, не мешая работе полезных программ. Каждое правило имеет несколько свойств, все из которых должны быть настроены соответствующим образом.

Для упрощения задачи можно использовать несколько методов.

-

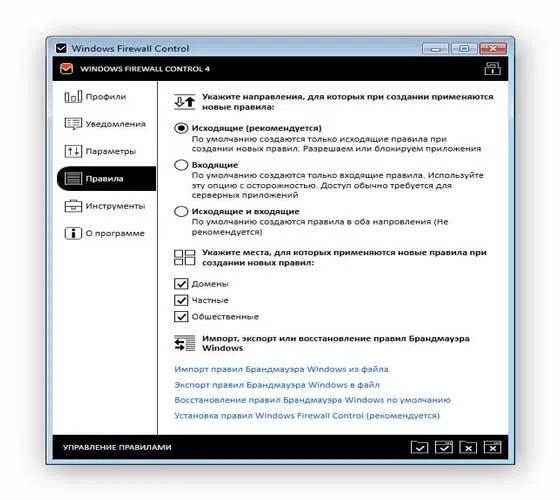

использовать специальное ПО для настройки брандмауэра ( Windows Firewall Control — бесплатная компактная утилита);

Давайте рассмотрим, как разрешить доступ к отдельным приложениям.

- В Панели управления найдите Брандмауэр Windows.

- [Открыть Разрешить брандмауэру Windows взаимодействовать с приложением или компонентом.

- Изменение настроек, Разрешение различных приложений.

- Введите местоположение программы, выберите тип сети и нажмите Добавить.

Роутер firewall (межсетевой экран) – это устройство, основной функцией которого является защита сети от несанкционированного доступа извне. Он представляет собой комбинацию сетевого маршрутизатора и межсетевого экрана, который фильтрует трафик между разными сетями и контролирует его путем применения правил безопасности.

Межсетевой экран контролирует все пакеты данных, которые проходят через роутер, анализирует их и принимает решение о том, какой трафик должен быть разрешен, а какой заблокирован. Он обеспечивает защиту от атак на сеть, от сетевых проникновений, от вредоносного программного обеспечения и других угроз безопасности.

Роутер firewall формирует «барьер» между внешней сетью (например, Интернетом) и внутренней сетью (локальной сетью офиса или дома). Он препятствует потенциальным злоумышленникам получить несанкционированный доступ к ресурсам и данным внутренней сети.

Одним из основных преимуществ роутера firewall является возможность контроля за исходящим трафиком. Он позволяет устанавливать правила, с помощью которых можно определить, какие приложения и сервисы имеют доступ к Интернету, а какие должны быть ограничены. Таким образом, роутер firewall помогает обеспечить безопасность сети и предотвратить утечку конфиденциальной информации.

Роутер firewall: защита вашей сети

Firewall в роутере работает на уровне сетевого соединения, контролируя входящий и исходящий трафик. Он анализирует каждый пакет данных, проходящий через роутер, и принимает решение о его допуске или блокировке на основе заранее заданных правил и настроек.

Роутер firewall использует различные методы, чтобы обеспечить защиту сети. Одним из таких методов является фильтрация пакетов данных. Firewall анализирует содержимое каждого пакета и сравнивает его с заданными правилами. Если пакет соответствует правилам, он пропускается, в противном случае он блокируется.

Еще одним методом защиты, используемым роутером firewall, является NAT (Network Address Translation). Этот метод позволяет скрыть реальные IP-адреса устройств в локальной сети и заменить их на виртуальные IP-адреса. Таким образом, внешние пользователи не смогут получить доступ к вашим устройствам напрямую.

Роутер firewall также может предоставлять возможность установки VPN (Virtual Private Network). VPN создает зашифрованный туннель между вашей сетью и удаленной сетью, обеспечивая безопасный доступ к ресурсам и защиту данных перед их передачей.

Однако, важно помнить, что роутер firewall не является идеальной защитой от всех возможных угроз. Такие устройства могут иметь уязвимости, которые могут быть использованы злоумышленниками для проникновения в вашу сеть. Поэтому, помимо использования роутера firewall, необходимо принимать и другие меры безопасности, такие как использование сложных паролей и регулярное обновление программного обеспечения.

Как работает роутер firewall?

Роутер firewall использует несколько слоев защиты для обеспечения безопасности сети. Один из основных слоев – это фильтрация пакетов данных. Роутер анализирует каждый пакет данных, проходящий через него, и на основе заранее заданных правил решает, как обрабатывать этот пакет – пропускать его или блокировать.

Фильтрация пакетов данных может происходить на разных уровнях – сетевом, транспортном или прикладном. На каждом уровне задаются правила, согласно которым пакеты обрабатываются. Например, можно указать, что все пакеты с определенным источником или назначением должны быть заблокированы.

Еще одним важным элементом работы роутера firewall является логирование. Роутер сохраняет информацию о всех обработанных пакетах данных – какие были пропущены, а какие заблокированы. Эти данные могут быть использованы для анализа трафика и обнаружения атак на сеть.

Роутер firewall может также предоставлять другие функции безопасности, такие как виртуальные частные сети (VPN), межсетевые экраны (Intrusion Prevention System, IPS), защита от отказа в обслуживании (Distributed Denial of Service, DDoS) и многое другое. Все эти функции работают вместе для обеспечения защиты и безопасности сети.

В итоге, роутер firewall играет важную роль в обеспечении безопасности компьютерных сетей. Он обнаруживает и блокирует возможные угрозы, а также контролирует доступ к сети, что позволяет предотвратить несанкционированный доступ и защитить данные.