Настройка сети

Настройка FTP является довольно сложной задачей. Т.к. существуют тысячи разных файрволов и моделей роутеров, практически невозможно привести полное пошаговое руководство для каждого пользователя. Пользователь должен понимать основы протокола FTP для того, чтобы настроить FileZilla и роутеры/файрволы через которые происходит подключение. В этой статье приведена краткая история развития протокола FTP и принципы работы некоторых его аспектов. Внимательное прочтение этой статьи предотвратит многие проблемы, которые могут возникнуть при настройке FTP-подключения.

Содержание

- Общие сведения

- Исторические сведения

- Технические сведения

- NAT-роутеры

- Файрволы

- Умные роутеры, файрволы, и саботаж данных

- Настройка клиента FileZilla

- Пассивный режим

- Активный режим

- Настройка сервера FileZilla

- Активный режим

- Пассивный режим

- Решение проблем

- Таймауты при передаче больших файлов

- Настройка сервера FileZilla под Windows Firewall

Общие сведения

В этом разделе будет кратко рассмотрена история и технические сведения, касающиеся протокола FTP. Для получения подробной информации смотрите спецификации.

Исторические сведения

На фоне быстро развивающейся сети Интернет протокол FTP выглядит не просто старым, а действительно архаичным. Ранние черновые спецификации протокола датируются 1971-ым годом, составление текущей спецификации начато в 1985-ом. На протяжении последних двух десятилетий протокол не менялся в своей основе.

В те времена сетью Интернет пользовались в основном университеты и исследовательские центры. Сообщество пользователей было небольшим, большинство из них знали друг друга и все работали сообща. Интернет был дружелюбной сетью, а проблемы безопасности как таковой не стояло.

Те времена прошли и многое изменилось. Технологический прогресс шел быстрее, чем кто-либо мог себе представить, одновременно выросло новое поколение пользователей. Интернет теперь — повсеместное явление, благодаря которому миллионы людей общаются друг с другом множеством разных способов. Главное ощутимое изменение: Интернет стал враждебным. Доступность и открытость сети привлекла злонамеренных пользователей, активно эксплуатирующих ошибки и неопытность других.

Побочным эффектом такого развития событий стали, следующие явления:

- NAT-роутеры. Большинство сети использует протокол IPv4, имеющий ограниченное адресное пространство (IPv6 разработан решить эту проблему). Благодаря NAT-роутерам системы с большим количеством устройств могут пользоваться одним и тем же IP-адресом.

- Персональные файрволы для защиты пользователей от недоработок операционных систем и приложений.

В большинстве случаев эти явления конфликтуют с работой протокола. Ситуацию ухудшают недоработки в самих роутерах и файрволах.

Тем не менее, при правильной настройке FTP предлагает надежный и опробованный способ передачи файлов.

Технические сведения

Основные отличие FTP от остальных протоколов — использование вторичных подключений для передачи файлов. При подключении к FTP-серверу создается т.н. контрольное подключение, через которое передаются команды протокола и ответы на эти команды. Для того, чтобы передать файл или листинг директории, клиент должен отослать команды через контрольное подключение, после чего будет создано подключение для передачи данных.

Существует два способа создания этого подключения: активный и пассивный режимы.

В пассивном режиме, который является рекомендуемым, клиент отсылает серверу команду PASV, на которую сервер отвечает адресом. После этого клиент отсылает команду для передачи файла или листинга директории и создает вторичное подключение по адресу, который был получен от сервера.

В активном режиме клиент открывает сокет на локальном устройстве и отсылает серверу адрес сокета с помощью команды PORT. После отсылки команды передачи файла или листинга сервер создает подключение по заданному адресу, который был указан клиентом.

В обоих случаях файл/листинг будут переданы через подключение для передачи данных.

Создание исходящих подключений требует задания меньшего количества параметров для роутеров/файрволов, чем создание входящих подключений. В пассивном режиме, подключение является исходящим от клиента и входящим для сервера. В активном режиме клиент и сервер меняются ролями — входящее подключение для клиента и исходящее для сервера.

Примите во внимание, что разница состоит только в порядке подключения, после создания подключения для передачи данных, данные могут как загружаться, так и выгружаться.

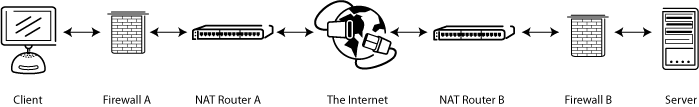

Типичная сетевая конфигурация может выглядеть так:

Таким образом, в пассивном режиме роутер и файрвол на стороне сервера должны быть настроены для приема и перебрасывания входящих подключений. В свою очередь, на стороне сервера должны быть разрешены только исходящие подключения, а в большинстве случаев исходящие подключения разрешены.

Аналогично в активном режиме роутер и файрвол на клиентской стороне должны быть настроены для приёма и перебрасывания входящих подключений. Очевидно, на стороне сервера должны быть разрешены только исходящие подключения.

Т.к. сервер обычно обслуживает много клиентов, намного легче настроить роутер и файрвол на стороне сервера один раз для пассивного режима, чем настраивать клиентский роутер/файрвол для каждого клиента в активном режиме. Именно поэтому пассивный режим является рекомендуемым.

NAT-роутеры

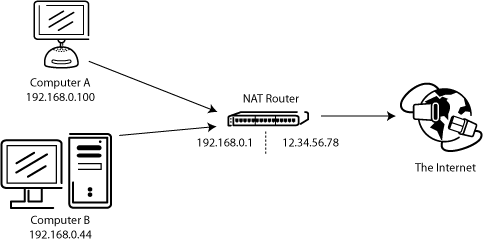

У большинства пользователей широкополосного подключения NAT-роутер расположен между их компьютером и сетью. Это может быть самостоятельное устройство (возможно беспроводной роутер), или же встроенный роутер в DSL- или кабельном модеме. В среде NAT все устройства за роутером составляют локальную сеть (LAN), каждое из устройств в сети имеют локальный IP-адрес (четыре небольших числа разделённых точками). NAT-роутер в свою очередь имеет свой локальный IP-адрес, а также внешний IP-адрес для идентификации в глобальной сети. Локальные адреса действительны только внутри LAN, для удаленного устройства они не имеют смысла. Пример:

Предположим, что сервер находится за NAT-роутером. Смоделируем ситуацию, в которой клиент подключается в пассивном режиме, но серверу не предоставлен внешний IP-адрес роутера. В этом случае сервер отсылает свой локальный адрес клиенту, после чего могут произойти две вещи:

- Если клиент не расположен внутри NAT, подключение будет разорвано, т.к. адрес сервера не является действительным.

- Если клиент расположен внутри NAT, адрес сервера может совпадать с адресом устройства в сети самого клиента.

Очевидно, в обоих случаях пассивный режим не сработает.

Таким образом, если сервер находится за NAT-роутером, ему должен быть предоставлен IP-адрес роутера для работы пассивного режима. В обоих случаях сервер отсылает внешний адрес роутера клиенту. Клиент создает подключение с роутером, который в свою очередь передает подключение на сервер.

Файрволы

Предназначением персонального файрвола является защита пользователя от уязвимости в безопасности операционной системы или используемых приложений. Зловредные приложения, к примеру, черви, часто используют эти уязвимости для заражения вашей системы через сеть. Файрволы помогают избежать таких случаев.

В особенности при использовании FTP пользователи файрвола могут получать такие сообщения:

Trojan Netbus заблокирован на порту 12345, который используется процессом FileZilla.exe

Почти во всех случаев такое сообщение — ложная тревога. Любое приложение может выбрать любой порт для сообщения через интернет. Может случиться так, что FileZilla выберет порт, случайно являющийся портом по умолчанию для трояна или другой зловредной программы. Дистрибутив FileZilla скачанный с официального сайта не содержит вирусов.

Умные роутеры, файрволы, и саботаж данных

Некоторые роутеры или файрволы достаточно умны. Они анализируют подключения и при обнаружении FTP-подключения бесшумно подменяют данные передающиеся между клиентом и сервером. Такое поведение является саботажем данных и может доставить неприятности, если пользователь не разрешил такое поведение явным образом.

Приведем пример. Предположим, что клиент находится за NAT-роутером и пытается подключиться к серверу. Предположим также, что клиент не осведомлен в том, что он находится за NAT и использует активный режим. Клиент отсылает команду PORT со своим локальным, немаршрутизируемым IP-адресом, серверу:

PORT 10,0,0,1,12,34

Эта команда указывает серверу на подключение по адресу 10.0.0.1 на порту 12*256+34 = 3106

После этого NAT-роутер бесшумно подменяет команду, включая внешний IP-адрес, а также создает временный порт для переброски FTP-сессии, возможно даже на другом порту:

PORT 123,123,123,123,24,55

Эта команда указывает серверу на подключение по адресу 123.123.123.123 на порту 24*256+55 = 6199

Благодаря такому поведению NAT-роутер позволяет неправильно настроенному клиенту использовать активный режим.

Почему такое поведение не является приемлемым? Если эта возможность используется по умолчанию, без согласия пользователя, из этого следует множество проблем. FTP-подключение в своей основе будет работать, но сразу после исчерпания тривиальных случаев использования передача будет разорвана, не оставляя особых средств диагностики проблемы.

- NAT-роутер слепо предполагает, что некоторые подключения принадлежат FTP основываясь на таких данных, как целевые порты или ответы сервера:

- Нет никакой гарантии относительно используемого протокола, несмотря на автоматическое определение (такие случаи называют ложной тревогой). Хоть это и маловероятно, вполне допустимо, что в будущих версиях протокола FTP синтаксис команды PORT может измениться. NAT-роутер, модифицируя команду PORT, изменяет без ведома пользователя параметры, которые он не поддерживает, из-за чего соединение будет разорвано.

- Определение протокола роутером может не распознать FTP. Предположим, что роутер следит только за целевым портом, а если этот порт 21-ый, он будет распознан как FTP. Подключения в активном режиме от неправильно настроенного клиента к серверу на 21-ом порту будут работать, но подключения к другим серверам на нестандартных портах — нет.

- Очевидно, что NAT-роутер не сможет модифицировать подключение, если FTP-сессия зашифрована, оставляя пользователя в недоумении, т.к. работать будут только незашифрованные подключения.

- Предположим, что клиент за NAT-роутером отсылает «PORT 10,0,0,1,12,34». Каким образом NAT-роутер осведомлен в том, что клиент настроен неправильно? Также возможен случай с правильно настроенным клиентом, который инициирует FXP (сервер-сервер) передачу между сервером, к которому он подключен и устройством, которое находится в локальной сети сервера.

Как мы видим, возможности специфические для протоколов, включенные на NAT-роутере по умолчанию могут вызвать множество проблем. Хороший NAT-роутер всегда и полностью работает с протоколом без информации о самом протоколе. Исключением может быть случай, когда пользователь явно применил эту возможность и осознает все возможные последствия.

В этом подразделе мы рассматривали сочетание NAT-роутера на стороне клиента в активном режиме, те же рассуждения применяются и в случае сервера за NAT и ответами на команду PASV.

Если вы пользуетесь FileZilla 3, мы рекомендуем запустить мастер настройки сети. С помощью мастера вы пройдете все нужные шаги, а после их завершения у вас будет возможность протестировать вашу конфигурацию.

Очевидно, что для подключения к любому серверу ваш файрвол должен разрешить такие действия для FileZilla. Большинство обычных FTP-серверов используют 21-ый порт, SFTP-серверы — 22-ой, а FTP через SSL/TLS (неявный режим) по умолчанию — 990-ый. Номера портов не являются жестко заданными, поэтому лучше всего разрешить исходящие подключения на любой порт.

Т.к. в интернете достаточно неправильно настроенных серверов, или серверов, которые не поддерживают оба режима передачи, вам рекомендуются оба режима передачи на своей стороне.

Пассивный режим

Клиент не может указывать серверу выбор порта для передачи данных в пассивном режиме, поэтому для использования пассивного режима вам нужно разрешить исходящие подключения по любому порту на своем компьютере.

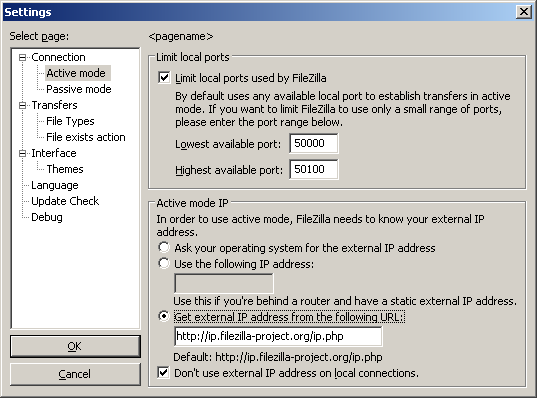

Активный режим

В активном режиме клиент открывает сокет и ожидает от сервера подключения для передачи.

По умолчанию клиент FileZilla запрашивает у операционной системы IP-адрес и свободный номер порта. Такая конфигурация сработает только в случае прямого соединения с интернетом без NAT-роутеров, также ваш файрвол должен разрешать создание подключений на всех портах выше 1024-го.

Если у вас присутствует NAT-роутер, вам нужно указать FileZilla внешний IP-адрес, в противном случае соединения в активном режиме не сработают для серверов вне вашей локальной сети:

- Статический IP-адрес можно указать в диалоге настройки FileZilla.

- Если ваш IP-адрес динамический, у вас есть возможность разрешить FileZilla получать внешний IP-адрес на специальном сайте автоматически каждый раз при запуске. Никакая информация не будет передана от вас на этот сайт, кроме версии используемого клиента FileZilla.

Если вы не уверены в своем выборе, используйте второй вариант.

Если вы не хотите разрешать входящие соединения на всех портах, или ваш компьютер расположен за NAT-роутером, укажите FileZilla использовать определенный диапазон портов для соединений в активном режиме. Этот диапазон также нужно будет открыть для вашего файрвола. При наличии NAT-роутера вам нужно перебросить эти порты на локальный компьютер, на котором установлен FileZilla. Вы можете перебросить диапазон портов, или же каждый порт по отдельности, это зависит от модели вашего роутера.

Доступные порты находятся в диапазоне от 1 до 65535, порты ниже 1024-го зарезервированы для остальных протоколов. Для активного режима FTP лучшим выбором является номер порта равный или выше 50000. В связи с устройством протокола TCP (протокол, который находится ниже уровня FTP и используется для передачи данных), порт не может быть использован повторно сразу после каждого подключения. Таким образом, диапазон портов не должен быть слишком узким, в противном случае вы не сможете передать много файлов малого размера. В большинстве случаев достаточно диапазона в 50 портов.

Настройка и тестирование сервера FileZilla

Настройка сервера по большей части повторяет настройку клиента, главным отличием является то, что в случае сервера активный и пассивный режимы меняются ролями.

Важно отметить, что проверка работы сервера в большинстве случаев происходит ошибочным образом, особенно часто эту ошибку допускают владельцы NAT-роутеров. Находясь внутри локальной сети, вы сможете протестировать сервер, только используя локальный IP-адрес. Использование внешнего адреса внутри локальной сети в большинстве случаев не сработает по одной из приведенных причин:

- Роутер заблокирует доступ к своему внешнему адресу изнутри локальной сети как возможную атаку

- Роутер перебросит соединение вашему провайдеру, который заблокирует его как возможную атаку.

Даже если вам удалось подключиться, у вас нет никакой гарантии того, что пользователю из внешней сети удастся это сделать и, кроме того, загружать файлы на ваш сервер. Единственное надежное средство проверки работы сервера — подключение извне вашей локальной сети.

Активный режим

Убедитесь, что серверу FileZilla разрешено создавать исходящие подключения по любому порту, т.к. в этом режиме клиент определяет порт для соединения.

На локальной стороне подключения сервер FileZilla пытается использовать порт со значением на единицу ниже, чем у порта для контрольного соединения (к примеру, порт 20, если сервер принимает соединения на порту 21). Тем не менее, это не всегда возможно, поэтому не следует всегда полагаться на эту особенность.

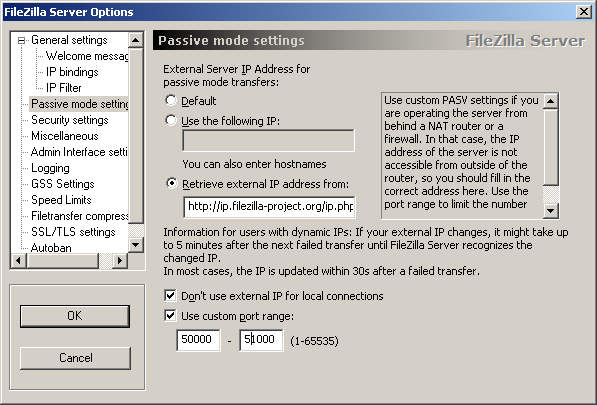

Пассивный режим

Настройка сервера в этом случае практически повторяет настройку клиента в активном режиме.

В пассивном режиме сервер открывает сокет и ожидает соединения от клиента.

По умолчанию сервер FileZilla запрашивает у операционной системы IP-адрес компьютера и свободный порт. Эта конфигурация является рабочей только, если компьютер напрямую подключен к интернету без NAT-роутеров и установленным для файрвола разрешением на входящие подключения по всем портам выше 1024-го.

При наличии NAT-роутера вам нужно сообщить серверу FileZilla ваш внешний IP-адрес, в противном случае соединения в пассивном режиме будут работать только внутри локальной сети:

- Статический IP-адрес можно указать в диалоге настройки сервера FileZilla.

- Если ваш IP-адрес динамический, у вас есть возможность разрешить серверу FileZilla получать внешний IP-адрес на специальном сайте автоматически при каждом запуске. Никакая информация не будет передана от вас на этот сайт, кроме версии используемого сервера FileZilla.

Если вы не уверены в своем выборе, используйте второй вариант.

Если вы не хотите разрешать входящие соединения на всех портах, или ваш компьютер расположен за NAT-роутером, укажите серверу FileZilla использовать определенный диапазон портов для соединений в активном режиме. Этот диапазон также нужно будет открыть для вашего файрвола. При наличии NAT-роутера вам нужно перебросить эти порты на локальный компьютер, на котором установлен сервер FileZilla. Вы можете перебросить диапазон портов, или же каждый порт по отдельности, это зависит от модели вашего роутера.

Доступные порты находятся в диапазоне от 1 до 65535, порты ниже 1024-го зарезервированы для остальных протоколов. Для активного режима FTP лучшим выбором является номер порта равный или выше 50000. В связи с устройством протокола TCP (протокол, который находится ниже уровня FTP и используется для передачи данных), порт не может быть использован повторно сразу после каждого подключения. Таким образом, диапазон портов не должен быть слишком узким, в противном случае вы не сможете передать много файлов малого размера. В большинстве случаев достаточно диапазона в 50 портов.

Решение проблем

К сожалению, множество персональных файрволов и пользовательских роутеров имеют свои недоработки или, в некоторых случаях, даже способны саботировать работу FTP (например SMC Barricade v1.2).

В первую очередь, пользуйтесь последними стабильными версиями программного обеспечения, в том числе файрвола и прошивки роутера.

Если это не помогает, у вас есть возможность попробовать удалить ваш файрвол для анализа ситуации. Простое отключение файрвола не всегда помогает, т.к. некоторые файрволы нельзя полностью отключить.

Если это возможно, попробуйте подключиться к интернету напрямую без роутера.

Если вы пытаетесь настроить сервер и он работает нормально внутри вашей локальной сети, но не доступен вне её, попробуйте сменить порт для подключения. Некоторые провайдеры не разрешают своим клиентам размещать сервера и блокируют порты ниже 1024-го.

Причиной другой возможной проблемы может быть использование 21-го порта по умолчанию для вашего FTP-сервера. На стороне вашего провайдера может присутствовать файрвол, который может неожиданно изменять порт для команды PASV. Попробуйте использовать порт отличный от порта по умолчанию для вашего FTP-сервера.

Если время от времени вы наблюдаете сообщение «невозможно открыть подключение для передачи данных», т.е. FTP-клиент способен без проблем подключиться к FTP-серверу достаточное число раз, пока вы не получите данное сообщение, возможным препятствием может быть антивирус на клиентском ПК, настроенный на блокировку исходящих подключений по определенному диапазону портов. При работе сервера в пассивном режиме исходящие порты клиента определяются случайным образом, а при выборе портов попадающих в заблокированный диапазон, вы будете получать сообщение об ошибке. Для того, точной диагностики, вам следует просмотреть логи антивируса на машине клиента, который получает данную ошибку. В общем, любое ПО, способное блокировать диапазон исходящих портов, может быть причиной проблем подобного рода.

Таймауты при передаче больших файлов

Если передача небольших файлов происходит без проблем, но загрузка больших файлов обрывается по таймауту, причиной этого является неправильно настроенный роутер и/или файрвол находящийся между клиентом и сервером.

Как было сказано выше, в FTP используются два TCP-подключения: контрольное подключение для отсылки команд и получения ответов на команды, и также подключение для передачи данных. По принципу работы FTP контрольное соединение не используется во время передачи файлов.

В спецификации TCP не указывается лимит времени для сохранения неиспользуемого подключения. Предполагается, что подключение сохраняется на неопределенное время пока не будет закрыто явным образом. Тем не менее, большинство роутеров и файрволов автоматически закрывают свободные подключения по истечению некоторого времени. Более того, в большинстве случаев разрыв соединения происходит без уведомления об этом его участников. В случае продолжительной передачи данных через FTP это значит, что контрольное соединение может быть разорвано, но, ни клиент, ни сервер не будут об этом уведомлены. Таким образом, после того, как все данные были переданы, сервер все еще ожидает, что контрольное подключение можно использовать и отсылает через него подтверждение передачи клиенту. Аналогично, клиент готов использовать контрольное соединение и ожидает ответа от сервера. Но, т.к. контрольное соединение было разорвано, это ответ никогда не будет доставлен, что приводит к таймауту.

Для решения этой проблемы спецификация TCP предусматривает способ отправки пакетов для поддержки неиспользуемого подключения, сообщающих участников о том, что соединение требуется сохранить для дальнейшего использования. Тем не менее, в спецификации TCP явно указывается, что такие пакеты можно передавать не чаще, чем один раз каждые два часа. Для этого, предусматривая задержки в сети, срок жизни неиспользуемого подключения устанавливается спецификацией в 2 часа и 4 минуты.

Препятствием этому служит то, что многие роутеры и файрволы разрывают соединения, которые не использовались меньше чем 2 и 4 минуты. Такое поведение нарушает спецификацию протокола TCP, в RFC 5382 это указано достаточно ясно. Другими словами, роутеры и файрволы, разрывающие соединение раньше нужного момента, нельзя признать рабочими, т.к. они не могут использоваться при длительной передаче данных через FTP. К сожалению, производители роутеров потребительского класса и поставщики файрволов не заботятся о соблюдении спецификаций.

Для решения этой проблемы вам нужно удалить такие файрволы и заменить неправильно работающий роутер на качественный.

Настройка сервера FileZilla под Windows Firewall

Если вы испытываете проблемы при настройке сервера FileZilla при работающем Windows Firewall (в особенности, если клиент, подключающийся к такому серверу получает сообщение об ошибке «Невозможно получить листинг директории»), вам нужно добавить сервер FileZilla в список исключений Windows Firewall. Для этого вам нужно сделать следующие шаги:

- Откройте Windows Firewall из Панели Управления

- Если вы пользуетесь Vista, нажмите «Изменить настройки»

- Выберите вкладку «Исключения»

- Нажмите «Добавить программу..»

- НЕ выбирайте «интерфейс сервера FileZilla» из списка, вам нужно нажать на «Просмотр…»

- Найдите установочную директорию сервера FileZilla (обычно это «C:\Program Files\FileZilla Server\»)

- Выберите «FileZilla server.exe» и нажмите открыть (повторим еще раз, НЕ ВЫБИРАЙТЕ «FileZilla Server Interface.exe»)

- Выберите «FileZilla server.exe» из списка и нажмите «Ok»

- Удостоверьтесь в том, что «FileZilla server.exe» находится в списке исключений и отметьте соответствующий пункт

- Нажмите «Ok» для закрытия окна

Это обеспечивает работу пассивного режима. Если после этого вы все равно испытываете проблемы при подключении (внутри или извне сети), проверьте настройки вашего роутера или попробуйте добавить номер порта в настройках Windows Firewall во вкладке «Исключения».

Обратитесь к 931130 KB-статье от Microsoft, описывающей работу FileZilla со включенными сервисами «Маршрутизация и удаленный доступ» или «Шлюз уровня приложения». http://support.microsoft.com/kb/931130

В одном из моих материалов проскочила возможность использования данного сервера для реализации некоторых задач. В данном материале постараюсь как можно более подробно изложить основы настройки FTP-сервера FileZilla под Windows. Данный сервер относительно прост в настройке, потребляет мало ресурсов, незаметен во время работы, а также имеет удобную консоль с очень информативным логированием. Можно управлять сервером удаленно. Основнойе назначение FTP-сервера — предоставлять прямой доступ к файлам и папкам пользователям, к серверу подключающимся, именно об этом я и расскажу

Что нам нужно:

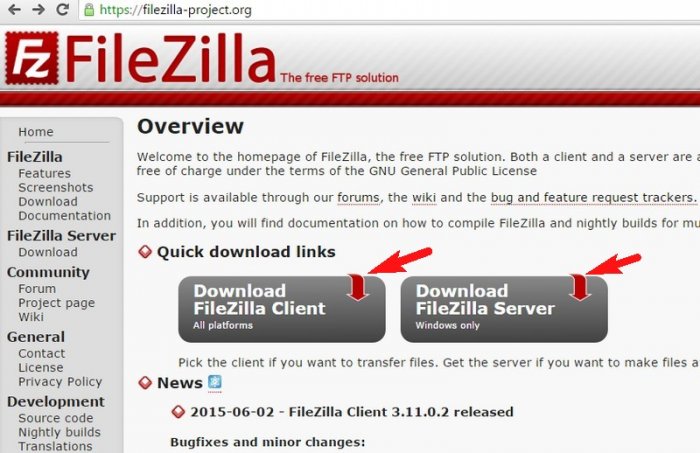

1. FTP cервер Filezilla — переходим по ссылке, прокручиваем страницу вниз и видим FileZilla Server версии 0.9.41 на момент написания данного материала, скачиваем

2. FTP-клиент или любой браузер для проверки работоспособности FTP-сервера

# Установка

Скачанный дистрибутив запускаем и начинаем установку

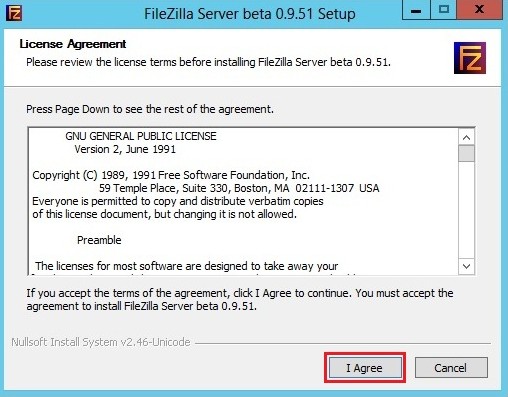

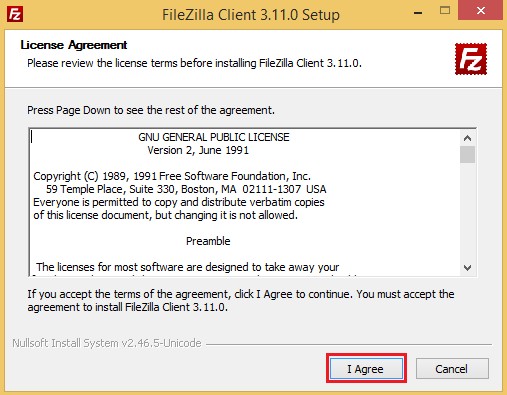

1. В первом шаге нажимаем I Agree

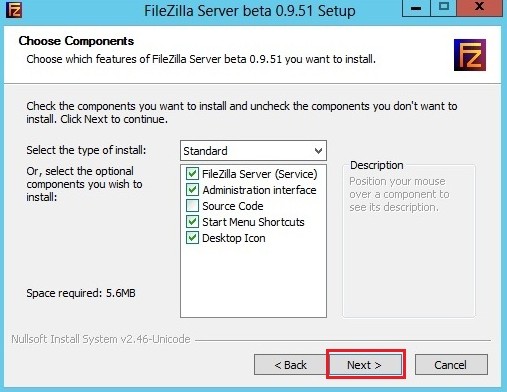

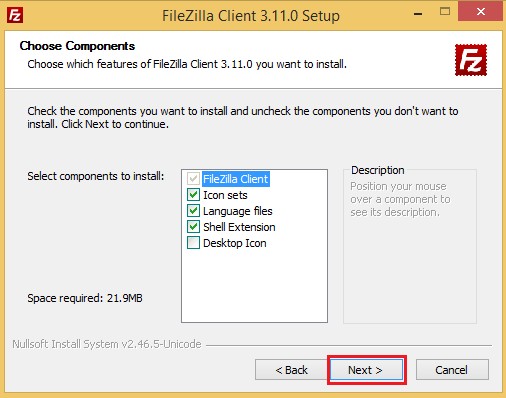

2. Далее необходимо выбрать компоненты установки, здесь ничего сложного, оставляем как есть или убираем ярлыки, Source Code устанавливать не нужно

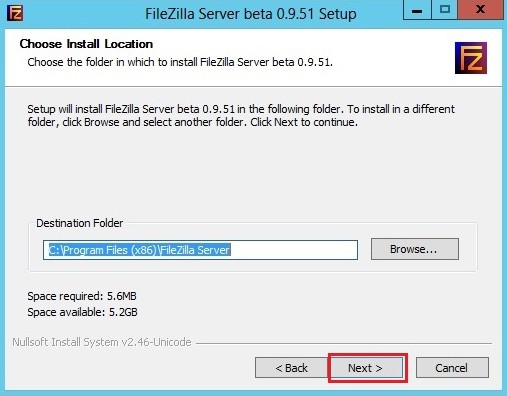

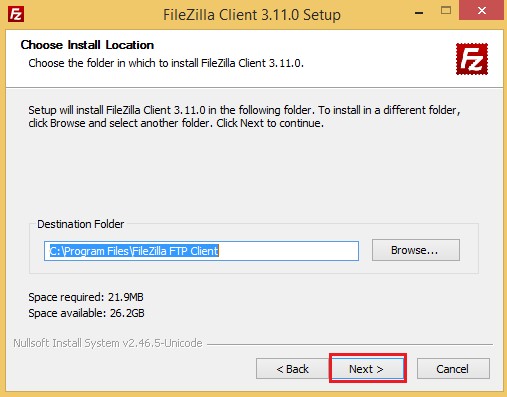

3. Выбираем место установки, можно сотавить по-умолчанию

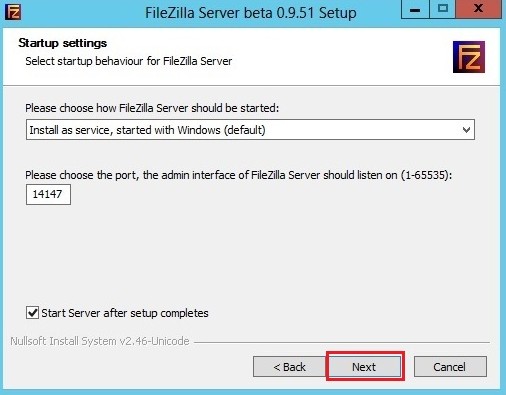

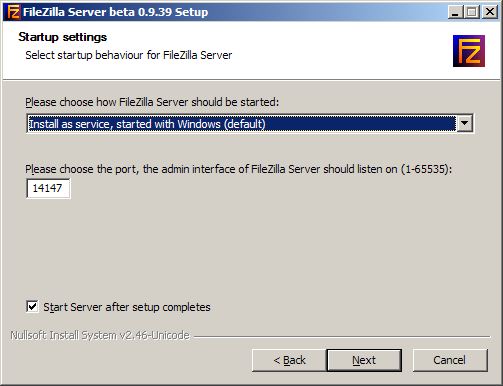

4. на четвертом шаге необходимо выбрать апраметры работы службы сервера, есть 3 варианта:

а. Установка сервера как службы и автоматический запуск

б. Установка сервера как службы и ручной запуск, при старте системы сервер не будет работать

в. Установка сервера как обычное приложение и автоматический запуск

Выбор зависит от того, насколько регулярно и для чего будет работать сервер, если необходим постоянный доступ в автоматическом незаметном режиме, то вариант А, если для решения разовых задач, то вариант Б

Кроме того необходимо выбрать порт, по которому будет происходить соединение панели управления с сервером, он не должен быть занят другим ПО, в большинстве случаев можно оставить порт по-умолчанию, т.е. 14147

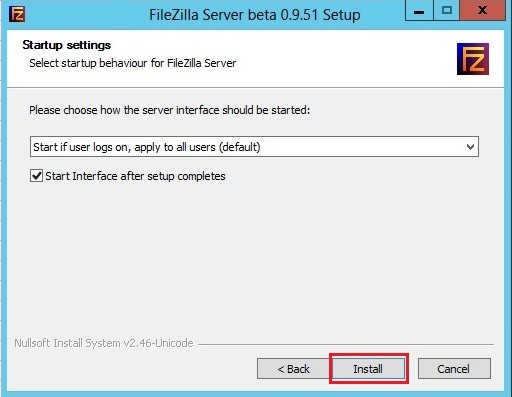

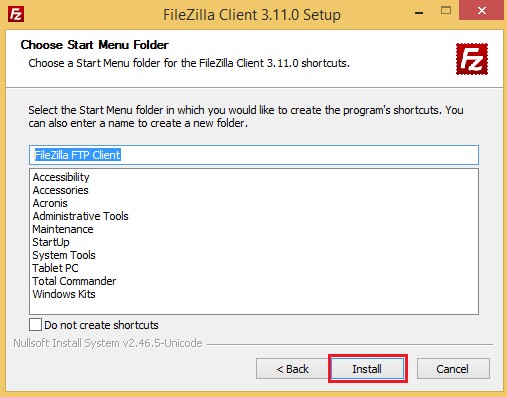

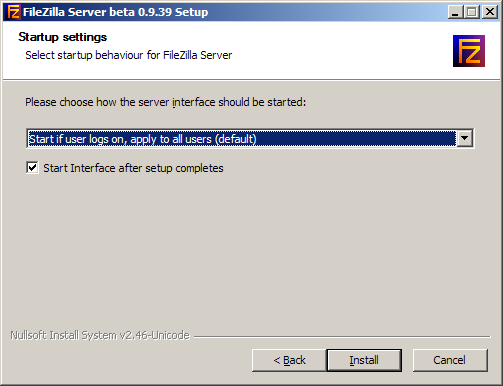

5. Выбор метода запуска интерфейса сервера, рекомендую выбрать Start manually, т.к. по большому счету интерфейс понадобится 1 раз — во время первоначальной настройки и только изредка будет необходим для внесения изменений, так что нет смысла держать его всегда запущенным, галку оставляем, тогда интерфейс будет запущен сразу после окончания установки, жмем Install

# Настройка

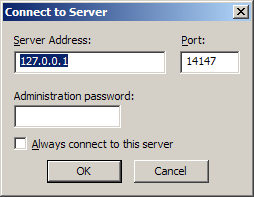

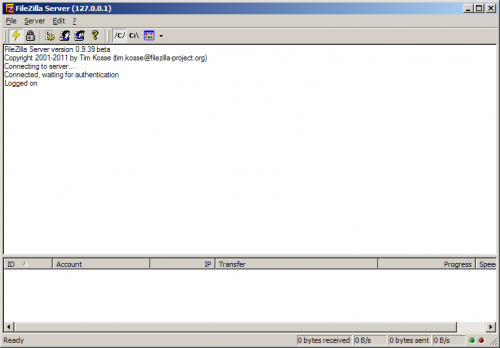

По окончанию установки будет запущен менеджер сервера, сначало появится окно с предложением настроить подключение к серверу, т.к. сервер находится на том же самом ПК, что и менеджер, то как Server Address оставляем

127.0.0.1, порт тоже не трогаем, именно он был указан во время установки, или меняем, если изменяли ранее. пароль оставляем пустым, т.к. по-умолчанию его нет, позже можно установить. Ставим галку, подключаемся

# Основная конфигурация сервера

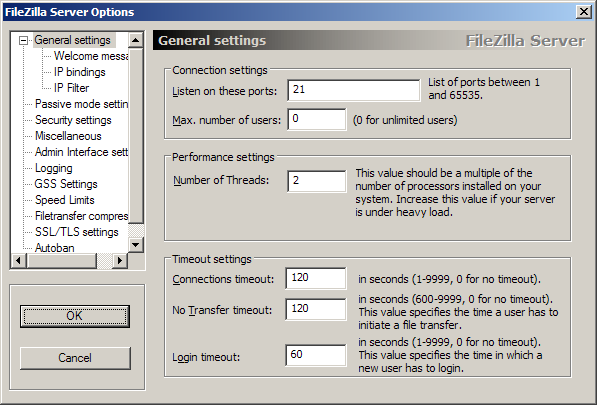

В меню выбрать Edit -> Settings, это основная конфигурация сервера, произведем некоторые приятные изменения. Я не буду останавливаться на всех опциях, а укажу только на наиболее значимые и полезные для большинства пользователей

1.General Settings. Можно изменить 21 порт на какой-либо другой, обычно это не нужно, но бывает полезно, чтобы оградить свой сервер от лишних посягательств, т.е. 21 порт будет недоступен и тот, кто не осведомлен может предположить, что сервера нет. Так же можно указать максимальное количество одновременно подключенных пользователей, помогает для снижения нагрузки для слабых машин. Ниже можно указать количество ядер процессора, которые буду использоваться сервером для распределения нагрузки.

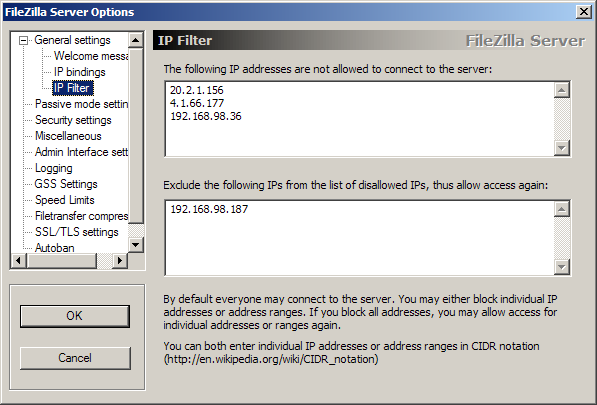

— IP Filter — фильтр для ограничения доступа по IP-диапазонам, в первом списке вводим адреса и диапазоны, которым запрещаем доступ к серверу, а во втором те адреса из первого списка диапазонов, которым будет дано исключение, т.е. предоставлен доступ

2. Miscellaneous. В дополнительных настройках есть некоторые полезности. Первая галка (если стоит) позволяет скрывать в окне интерфейса сервера проль, отправляемый пользователем, вторая галка будет запускать приложение свернутым. Третья галка разрешит к передачи файлы, открытые на запись, делать этого не рекомендуется — можно повредить файлы, четвертая галка

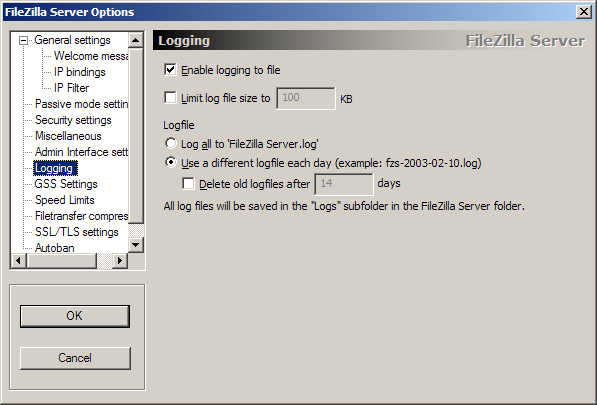

3. Logging. Собственно логирование, по умолчанию выключено, но можно включить. Размер можно ограничить, тогда по достижению лимита файл будет перезаписан. Так же можно задать лог в один большой файл (не рекомендуется) или создавать логи по дням + активировать опцию удалению через необходимый временной промежуток

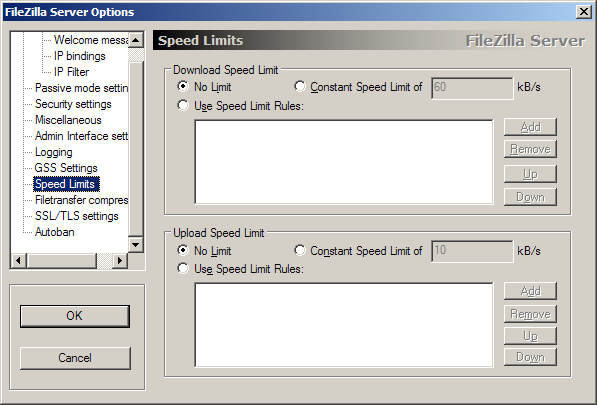

4. Speed Limits. Возможность задать ограничения скорости на загрузку и закачку. Можно просто сделать общее ограничение скорости или добавить необходимое число правил по дням и часам. Полезно использовать для того, чтобы FTP-сервер не загружал весь канал

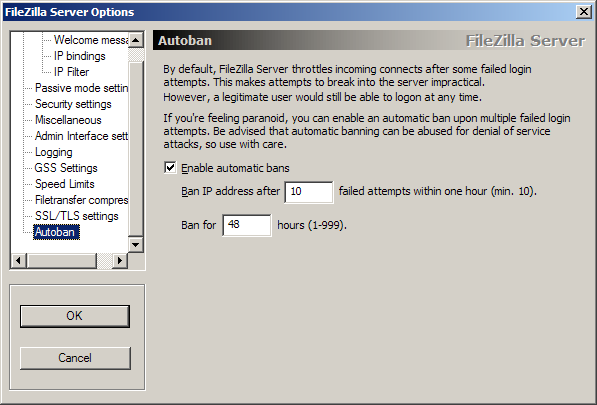

5. Autoban. Название говорит само за себя, если пользователь несколько раз подряд указывает не верные учетные данные, то его адрес блокируется. Количество попыток и промежуток блокировки указывается. Полезно против программ-брутов, которые осуществляют банальный перебор, данным методом их можно остановить

По окончанию настройки можно нажать ОК

# Добавляем пользователей

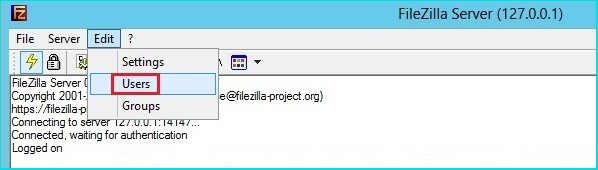

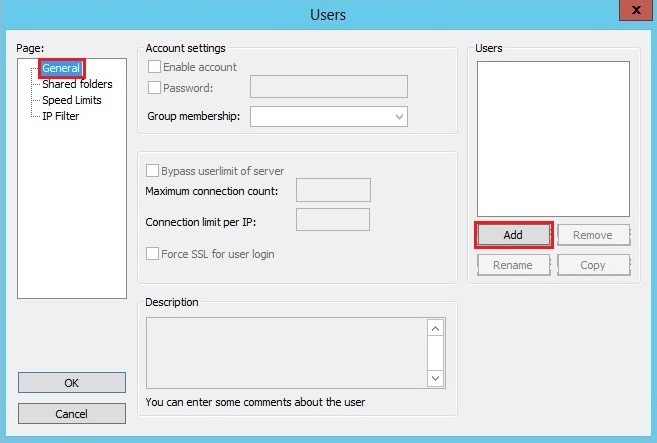

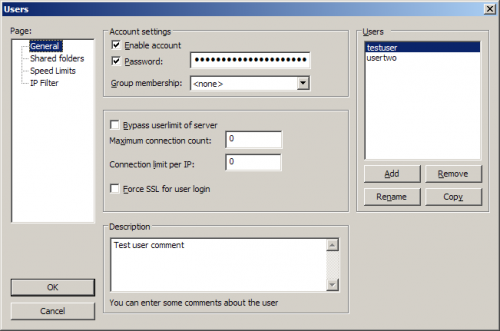

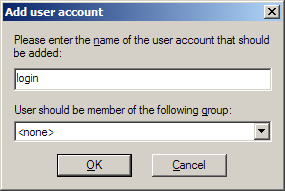

Переходим в меню Edit -> Users. Для начала я опишу общую процедуру добавления пользователей

1. General. Здесь мы создаем новую учетную запись. Нажимаем Add, появляется поле ввода имени пользователя и выбора группы, в которую мы хотим его добавить. Если группы нет, то соответственно выбрать ее нельзя. Для серверов с небольшим количеством учетных записей создавать группы не обязательно, достаточно просто создать несколько учетных записей и на каждую назначить свои права

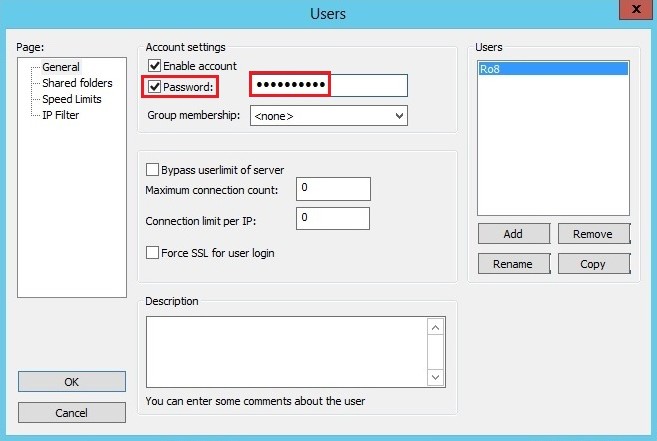

Затем ставим галку Password и вводим пароль для учетной записи. Ниже можно установить лимиты для пользователя по количеству подключений и количеству подключений с одного IP. Нулевые значения будут означать отсутствие ограничений

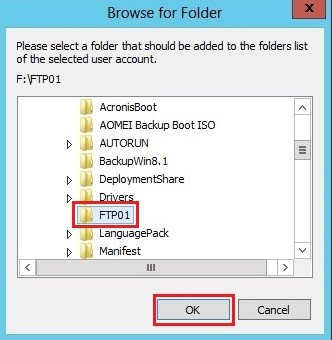

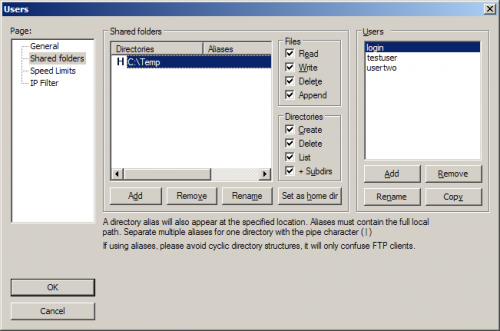

2. Shared folders. Здесь для конкретного пользователя мы выбираем папки, в которые он будет иметь доступ и права на эти папки

Если существует уже несколько пользователей, то в правом окне выбираем того, кому мы будем добавлять права, затем слева нажимаем Add, и выбираем на ПК папку, если требуется доступ к нескольким папкам, то добавляем еще, одна из папок должна быть помечена как HomeDir, те. папка, в которую пользователь будет попадать по умолчанию при подключении к серверу. Иногда необходимо дать доступ к разным дискам ПК одному пользователю, здесь есть один нюанс — можно добавить сколько угодно папок в пределах одного диска, но для того, чтобы дать доступ к другому диску, надо сделать Алиас, т.е. ссылку-псевдоним с диска директории HomeDir на необходимую папку другого диска. Для этого создаем доступ еще к одной папке на другом диске, затем нажимаем ПКМ на созданной папке — Edit Aliases, в поле папку HomeDir, к которой пользователь имеет доступ+ еще добавляем псевдоним виртуальной папки, которая будет отсылать нас в папку другого диска. в нашем случае получается D:/Temp/Soft. Теперь при подключении к своей основной папке пользователь в папке Temp еще увидит папку Soft и сможет в нее перейти, в то время как она будет находится на другом диске

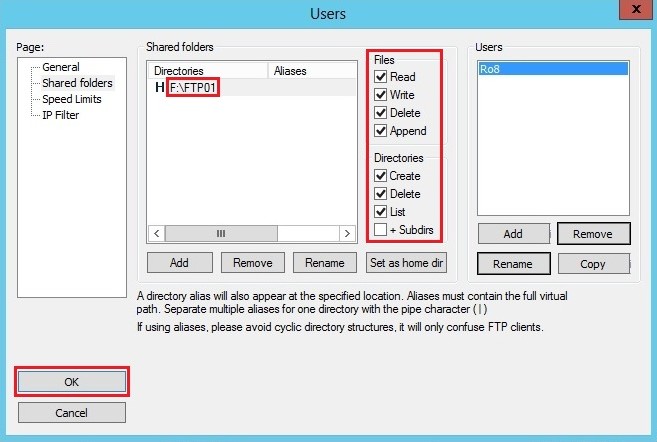

Теперь о правах на файлы и папки. Выбираем необходимого пользователя и папку, и работаем с галками, в зависимости от необходимых возможностей

Read — только чтение, т.е. можно просматривать файлы и папки на сервере и скачивать их

Write — позволяет перезаписывать существующие файлы

Delete — удаление файлов и папок

Append — добавление новых файлов на сервер

Create — создавать новые папки

List — просматривать содержимое папок

+Subdirs — просматривать все папки, которые вложены в основную

Если мы создаем анонимного пользователя, т.е. которым будут пользоваться сразу несколько пользователей для получения каких-либо данных с сервера, то нам необходимо создать ученую запись с именем anonymous без пароля, добавить ему необходимые директории и назначить на них права. обычно анонимным пользователям необходимо только чтение (в целях безопасности прежде всего), т.е. включаем для него права Read, list, +Subdirs

3. Speed Limits & IP Filter. Здесь как и в основном конфиге сервера можно произвести индивидуальные настройки для аккаунта относительно ограничений по адресам и скоростям, удобно для создания исключений от основных правил

Сохраняем настройки. При желании и большом количестве пользователей сервера можно создать несколько групп, если будут различия для них по правам. Для этого необходимо перейти в Edit ->Groups. Конфигурация прав группы не отличается от конфигурации отдельного пользователя, после создания группы можно будет просто создавать пользователя и выбирать для него группу, после чего у него будут права группы

Во время настройки сервера вполне логично и удобно оградить от него доступ к пользователям, для этого надо перейти в меню Server, в нем будет 2 опции — Active и Lock. Первая опция по умолчанию активна и если убрать галку, тогда сервер будет выключен и никто не сможет подключиться, в этот момент можно будет производить его конфигурацию, при первом включении сервера все настройки будут применены. Активация Lock позволяет оставить сервер в работающем состоянии, но блокирует его, т.е. пользователи будут видеть, что сервер работает, но им будет отказано в доступе к нему

После конфигурации сервера можно закрыть административную панель, запускать ее для работы сервера не обязательно

Установка и настройка FileZilla Server FTP

Протокол передачи файлов FTP появился еще в 1971 году, но он до сих пор используется для распространения программного обеспечения и предоставления доступа к файлам, как в локальной, так и во внешней сети Интернет. Протокол FTP построен как «клиент-сервер». FTP-сервер может быть настроен с помощью встроенных средств операционной системы, на пример Windows 10, а также с помощью сторонних приложений.

При правильной настройке FTP-сервер, является надежным сервисом передачи файлов.

Самым распространенным, сторонним, бесплатным FTP сервером является — FileZilla Server, FTP клиентом – FileZilla.

Установка FileZilla Server

1. Загрузить FileZilla Server (версия на момент написания статьи 1.5.1) с официального сайта — filezilla-project.org.

2. Запустить установочный файл.

3. Нажать на кнопку «I Agree» — «Я согласен».

4. Тип установки оставить по умолчанию «Full» — «Полный» и нажать на кнопку «Next» — «Следующий».

5. Папку назначения оставить по умолчанию и нажать на кнопку «Next» — «Следующий».

6. Название папки для размещения установочных файлов оставить по умолчанию и нажать на кнопку «Next» — «Следующий».

7. Оставить по умолчанию способ запуска сервера «Install as service, started with Windows (default)» — «Установить, как службу запускаемую с Windows (по умолчанию)» или установить, как сервис с запуском вручную «Install as service, start manually».

8. Поставить галочку рядом со «Start server after setup completes», если нужно запустить сервер сразу после завершения установки.

9. Порт для интерфейса администратора можно оставить по умолчанию – 14148 или выбрать свой (предлагается диапазон портов — 1025 – 65535).

10. Придумать пароль администратора и ввести его в верхнее и нижнее поля для подтверждения, после нажать на кнопку «Next» — «Следующий».

11. Выбрать запуск интерфейса администратора:

— «Start if user logs on, apply to all users (default)» — «Запускать, если пользователь входит в систему, применяется ко всем пользователям (по умолчанию)»;

— «Start if user logs on, apply only to current user» — «Запускать, если пользователь входит в систему, применяется только к текущему пользователю»;

— «Start manually» — «Запускать вручную».

12. Поставить галочку рядом с «Start administration interface after setup completes», если требуется запустить интерфейс администрирования после завершения установки и нажать на кнопку «Install» — «Установить».

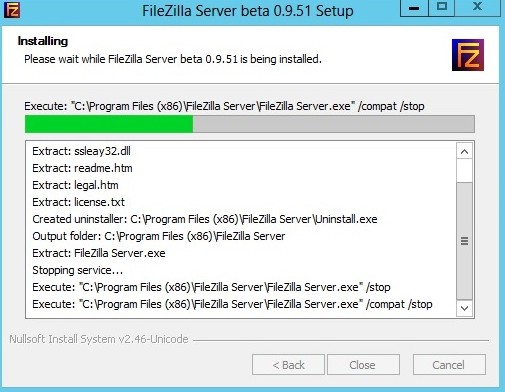

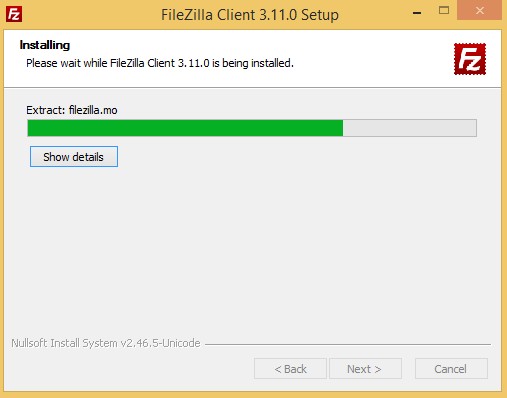

13. Начнется процесс установки.

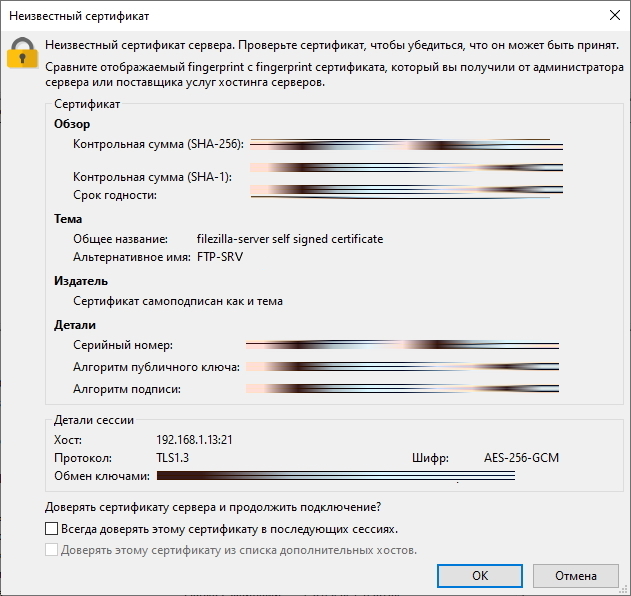

14. В окне с сертификатом интерфейса администратора FileZilla нажать на кнопку «OK».

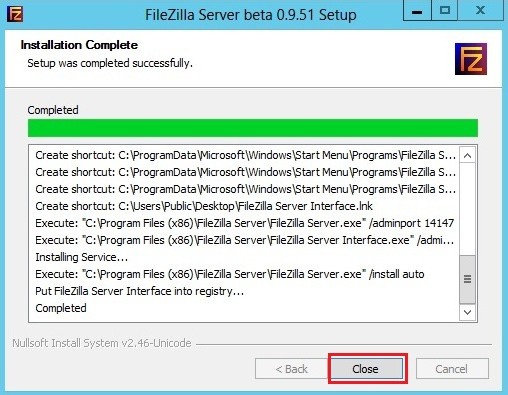

15. В окне завершения установки нажать на кнопку «Close» — «Закрыть».

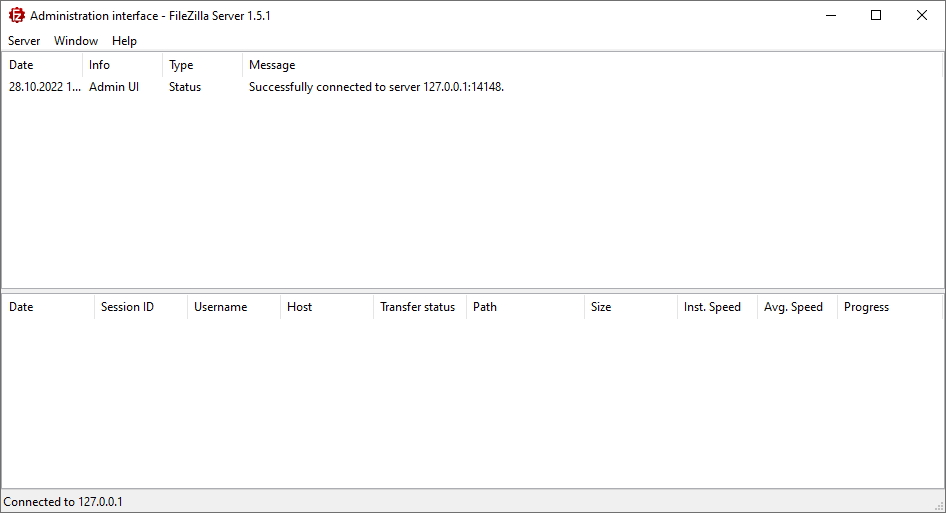

16. Запустится интерфейс администратор (или запустить с помощью ярлыка на рабочем столе – «Administer FileZilla Server»). В открывшемся окне нажать на кнопку «Connect to FileZilla FTP Server» — «Подключение к FTP-серверу FileZilla».

17. В появившемся окне «Connection» — «Соединение», ввести номер порта см. п. 9 (по умолчанию если не изменялся – 14148) и пароль см. п. 10. Чтобы не вводить пароль каждый раз при входе в интерфейс администратора, поставить галочку у строки «Save the password» — «Сохранить пароль». Для автоматического подключения к серверу при запуске, поставить галочку у строки «Automatically connect to this server at startup».

18. В следующем окне «Do you trust this server?» — «Доверяете ли вы этому серверу?» нажать на кнопку «Yes» — «Да».

19. Запустится интерфейс администратора.

Чтобы начать пользоваться FTP сервером, его необходимо настроить.

Настройка FTP FileZilla Server

Минимальные настройки сервера для подключения отдельного пользователя

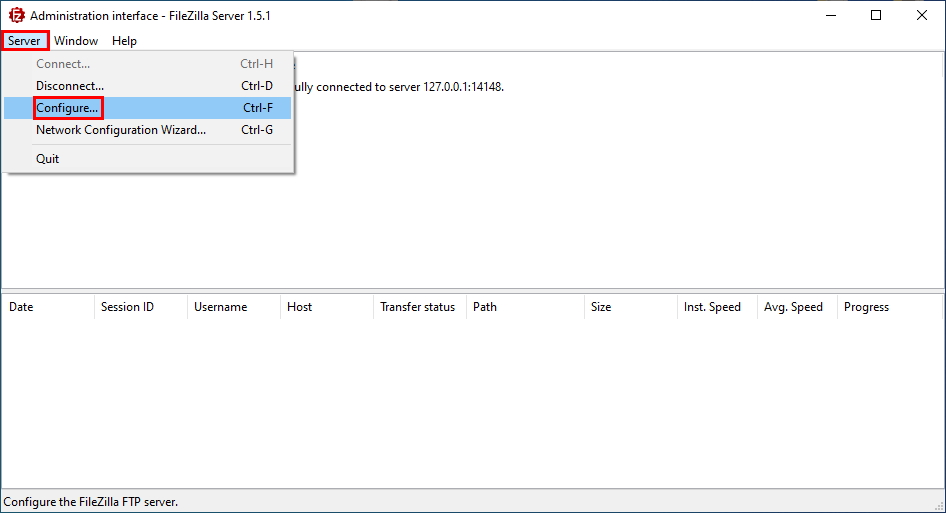

1. В интерфейсе администратора нажать на вкладку «Server» в левом верхнем углу и пройти по пути «Configure…» — «Конфигурировать…».

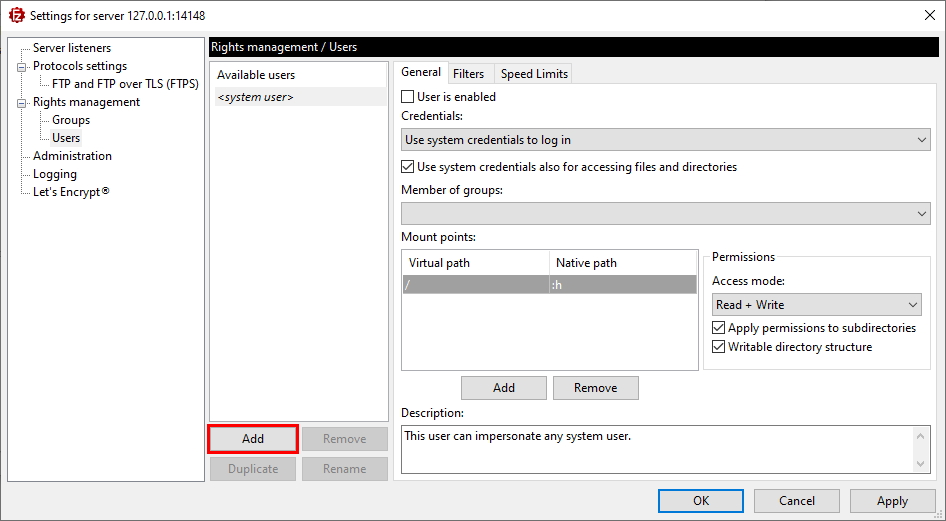

2. В появившемся окне, пройти по пути «Server Listeners» – «Rights management» – «Users». Во вкладке «Rights management» / «Users» нажать на кнопку «Add» — «Добавить».

3. Для добавления нового пользователя, необходимо ввести в активное поле «New User» имя нового пользователя, например — User-1 (Также можно оставить имя пользователя «New User») и нажать на клавиатуре клавишу «Enter».

Справа во вкладке «General» — «Общие»:

— поставить галочку у строки «User is enabled» — «Пользователь включен», т.е. созданный пользователь может подключаться к FTP-серверу (Галочка уже стоит по умолчанию);

— в позиции «Credentials:» — «Полномочия», в выпадающем меню выбрать из предложенных:

«Do not require a password to log» — «Не требуется пароль для входа в систему»;

«Require a password to log in» — «Требуется пароль для входа в систему»;

«Use system credentials to log in» — «Использовать системные данные для входа в систему».

Выбрать «Require a password to log in» — «Требуется пароль для входа в систему», чтобы подключаться к FTP серверу по имени пользователя и паролю;

— придумать и ввести в поле ниже пароль, например – Abc123-45. Следующую позицию «Member of groups:» — «Член группы» пропускаем, т.к. создаем подключение для отдельного пользователя;

— в позиции «Mount points:» — «Точка крепления:», нажать на кнопку расположенную ниже «Add» — «Добавить» и указать в поле «Virtual path» — «Виртуальный путь» — /, а в поле «Native path» — «Родной путь» — расположение папки на компьютера, например — D:\FTP\User-1 (предварительно создав эту папку по данному пути на компьютере);

— справа в позиции «Permissions» — «Разрешения», в поле «Access mode:» — «Режим доступа», выбрать какой доступ требуется:

— «Read only» — «Только чтение»;

— «Read + Write» — «Чтение + Запись»;

— «Disabled» — «Отключенный».

Выбрать «Read + Write» — «Чтение + Запись», поставить галочки у позиций:

«I Apply permissions to subdirectories» — «Я применяю разрешения к подкаталогам»;

«Writable directory structure» — «Структура каталогов доступная для записи».

Т.е. разрешаем чтение, запись, в т.ч. создание новых каталогов и эти же действия в них;

— В поле «Description:» — «Описание», можно ввести описание настроек для данного пользователя, например — Временный пользователь с полным доступом.

После выполненных настроек, нажать на кнопки «Apply» — «Применить» и «OK».

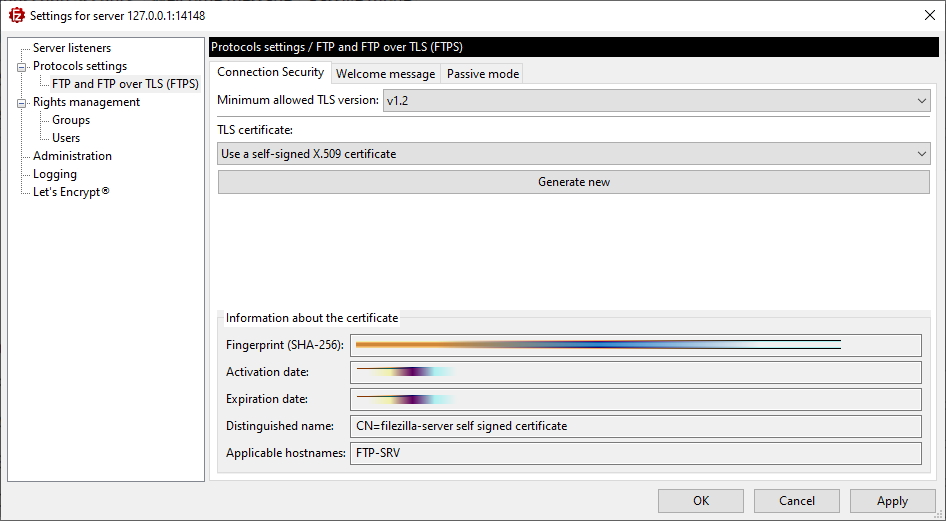

Для верификации FTP сервера можно сгенерировать собственный сертификат, для этого нужно пройти по пути «Protocols settings – FTP and FTP over TLS (FTPS)», нажать на «Generate new», в появившемся окне в поле «Hostname (separate then with blanks):», ввести имя, например — FTP-SRV и нажать на кнопку «ОК». Будет сгенерирован новый сертификат.

После выполненных настроек, нажать на кнопки «Apply» — «Применить» и «OK».

При первом подключении к серверу будет предупреждение о подключении к FTP серверу с сгенерированным сертификатом и именем.

Если сервер подключен напрямую (не через роутер) к сети интернет, то в поле «Distingushed name» можно ввести выданный Вашим провайдером выделенный IP-адрес.

Также для большей защиты сервера, можно настроить ограничения, для этого нажать на «Protocols settings», выбрать вкладку «Autoban», в поле «Ban IP address after:» — «Запретить IP-адрес после:», указать количество неудачных попыток входа в систему, например – 3 (при введении неверного логина и пароля).

В поле «If they happen within:» — «Если они происходят в течение:», указать в течение какого времени происходят неудачные попытки входа, например – 60 секунд.

В поле «The ban will last:» — «Запрет продлится:», указать в течение какого времени продлится запрет для данного IP адреса, например – 3600 секунд (т.е. 1 час).

После выполненных настроек, нажать на кнопки «Apply» — «Применить» и «OK».

На вкладке «Performance» — «Представление», в поле «Number of threads:» — «Количество нитей:» можно указать одновременное количество подключений клиентов к серверу, например — 3.

После выполненных настроек, нажать на кнопки «Apply» — «Применить» и «OK».

Всё, FTP FileZilla Server настроен и к нему можно подключаться, но если нет для него разрешения для обмена данными в брандмауэре Windows, то подключиться не получится – соединение по FTP будет «висеть».

Здравствуйте админ, объясните мне пожалуйста, что такое FTP сервер и могу ли я сам создать его на своём компьютере? Короче, у меня дома есть обычный системный блок и три ноутбука, все эти машины подключены к интернету через роутер, могу ли я из стационарного компьютера сделать настоящий FTP сервер, и прямо со всех ноутбуков скачивать и закачивать на него файлы? Просто на обычном компьютере установлен жёсткий диск на 3 ТБ и получается, что им никто не пользуется, все родичи предпочитают ноутбуки, на которых уже заканчивается дисковое пространство.

Во-первых, FTP — это протокол передачи файлов по сети интернет по принципу «клиент-сервер», а FTP сервер, это хранилище файлов в интернете, то есть — обычный компьютер с установленной Windows 7, 8.1 или Windows Server 2012 и несколькими жёсткими дисками большого объёма, на которых могут быть расположены любые ваши файлы. На этом компьютере установлена программа, например — FileZilla Server, подключиться к этому компьютеру может любой другой с помощью: командной строки, проводника Windows и различных программ, рассмотрим в нашей статье две: FileZilla Client, и Total Commander. После подключения к FTP-серверу вы можете закачивать на него любые файлы (фильмы, музыку и т.д) и также скачивать. Управление FTP-сервером будет осуществлять администратор, установивший программу — FileZilla Server. Именно в ней можно каждому пользователю присвоить различные права доступа (возможность изменения файлов на сервере): Append (возможность изменения файлов), Read (только чтение), Write (запись), Delete (удаление). Естественно, большей части пользователей можно не давать права Delete (удаление).

Примечание: Практически из любого компьютера или ноутбука (пусть даже с одним жёстким диском) можно сделать FTP сервер и подключать к нему другие компьютеры для получения файлов и вовсе необязательно то, чтобы все компьютеры были подсоединены к одному роутеру, FTP-сервер можно создать на просторах интернета и открыть к нему доступ сотням и тысячам пользователей.

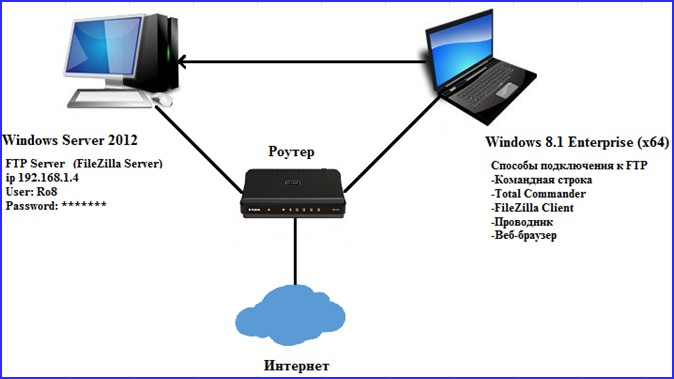

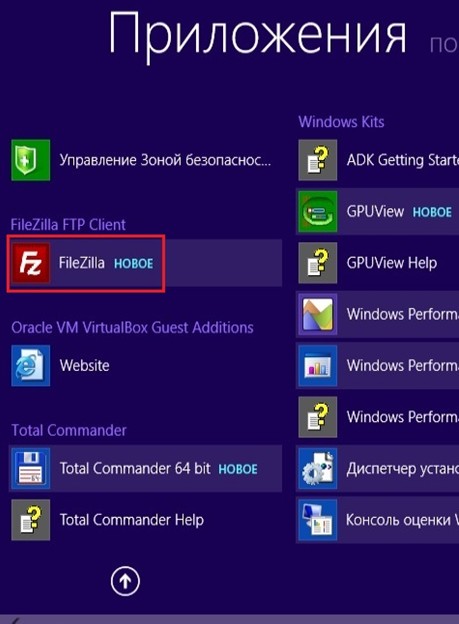

В качестве программной реализации FTP сервера в статье будет рассмотрена программа FileZilla Server, которая будет установлена на машину с Windows Server 2012. Также в качестве машины с которой будет производится подключение к созданному FTP серверу выступает компьютер с предустановленной Windows 8.1 Enterprise (x64). Для того, чтобы машина с Windows 8.1 могла подключиться к FTP серверу, на нее будет произведена установка программы FileZilla Client (один из способов подключения с помощью данной программы). Переходим по адресу https://filezilla-project.org и скачиваем FileZilla Server и FileZilla Client

Скачанный файл FileZilla Server запускаем на машине с Windows Server 2012, а файл FileZilla Client на машине с Windows 8.1. Обе программы устанавливаются одинаково. В первую очередь установим программу FileZilla Server.

После запуска скачанного файла FileZilla Server на Windows Server 2012 нажимаем далее

Нажимаем Установить

Принимаем лицензионное соглашение

Далее

Далее

Далее

Установить

Процесс установки FileZilla Server

Установка завершена

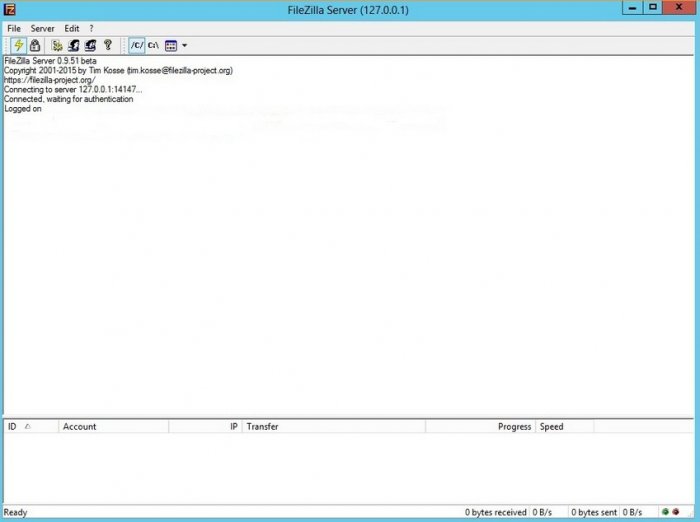

После установки откроется вот такое окно, в котором вводим локальный адрес FTP сервера и нажимаем OK

После ввода локального адреса FTP сервера появится основное окно программы FileZilla Server

Произведем некоторые настройки выбрав Edit-Users

На вкладке General для добавления нового пользователя нажимаем на кнопку Add

Вводим имя пользователя. ОК

Напротив Password ставим галочку и вводим пароль добавленного пользователя

Переходим на вкладку Shared Folders. На данной вкладке добавим папку FTP01 которая будет доступна созданному пользователю Ro8. Нажимаем Add

Указываем заранее созданную папку FTP01. ОК

Выделяем добавленную папку и указываем для нее права доступа: — Read (только чтение), Write (запись), Delete (удаление), Append (возможность изменения файлов в данной папке)

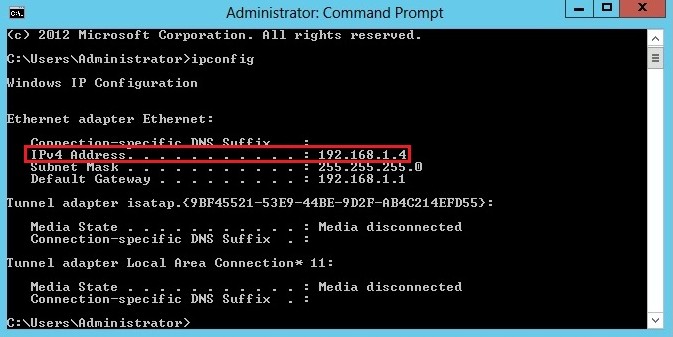

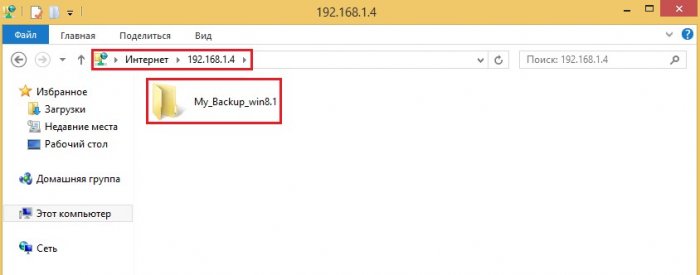

Определяем ip адрес машины с Windows Server 2012 (192.168.1.4)

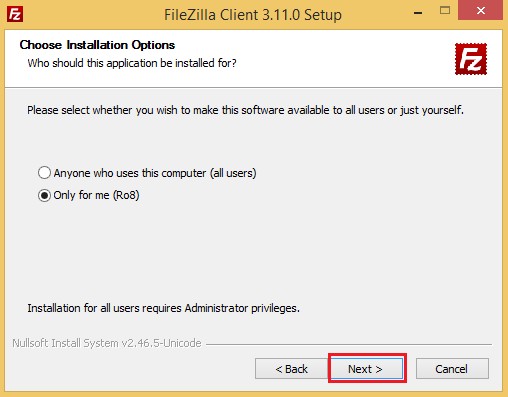

Переходим на машину с Windows 8.1 и производим установку программы FileZilla ClientПринимаем лицензионное соглашение

Далее

Далее

Далее

Установка

Установка завершена

У нас есть сеть, представленная на схеме

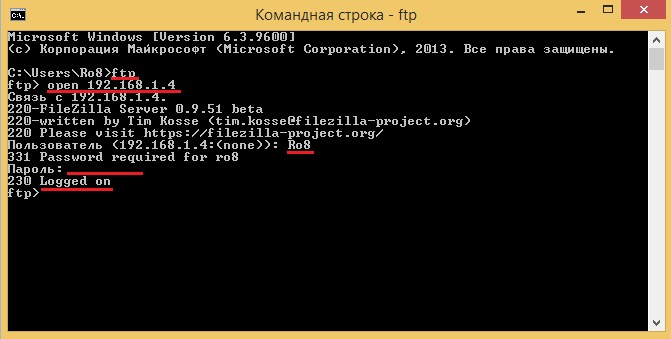

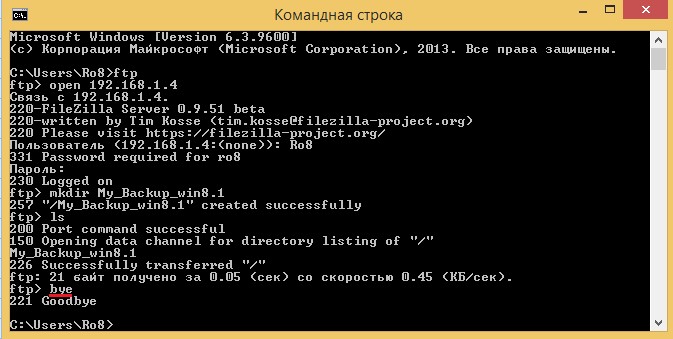

Подключимся к FTP серверу используя командную строку На машине с Windows 8.1 запустим командную строку. Вводим команду ftp

Далее вводим команду open 192.168.1.4, где 192.168.1.4 — ip адрес FTP сервера. Указываем имя пользователя (Ro8) и вводим пароль. Пароль при вводе не отображается Logged onозначает что мы произвели вход на FTP сервер

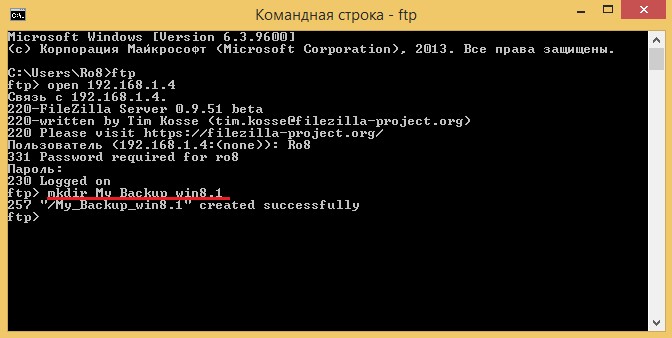

Создадим папку My_Backup_win8.1 на FTP сервере — введя команду mkdir My_Backup_win8.1

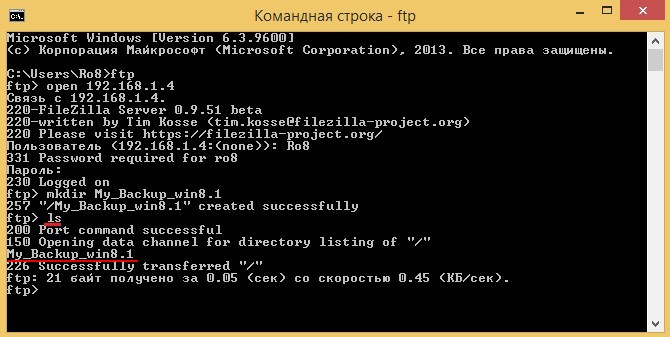

Посмотрим список папок на FTP сервере — введя команду lsКак видим, на FTP сервере присутствует папка My_Backup_win8.1

Закрываем соединение с FTP сервером введя команду bye

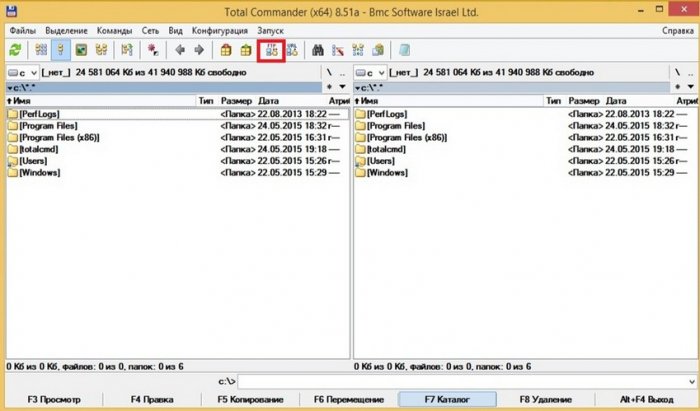

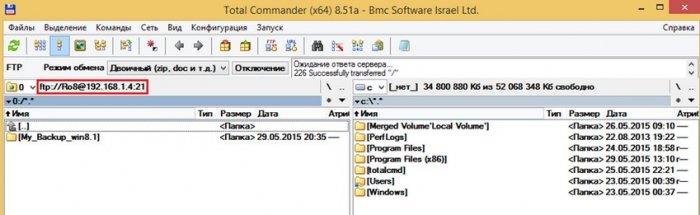

Запустим на машине с Windows 8.1 файловый менеджер Total Commander. Для настройки подключения к FTP серверу нажимаем на кнопку указанную на скриншоте

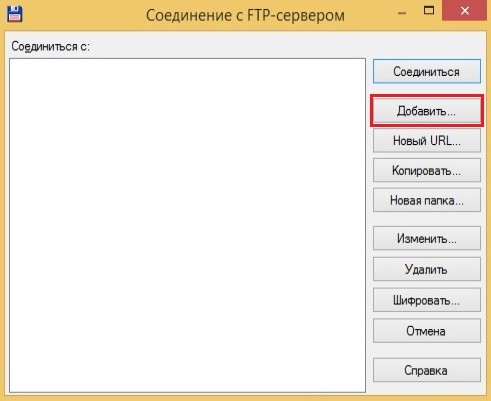

Нажимаем Добавить

Указываем имя соединения (произвольно), сервер и порт (сервер это ip адрес FTP сервера, порт прописываем 21). Также указываем имя пользователя и пароль. ОК

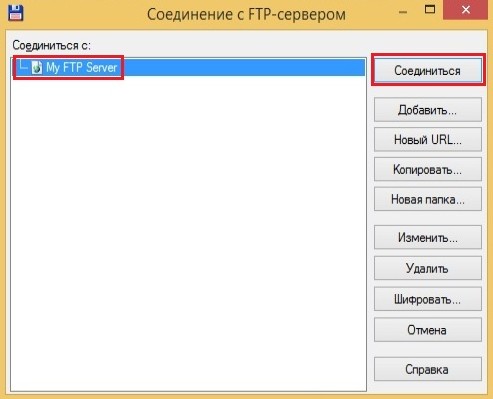

Выделяем созданное FTP соединение и нажимаем Соединится

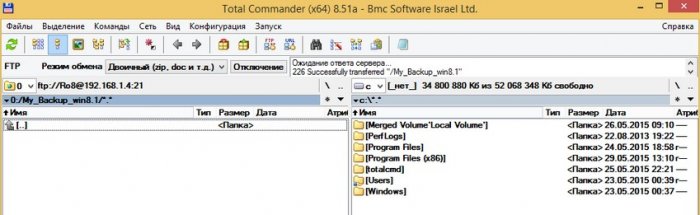

Соединение с FTP сервером установлено

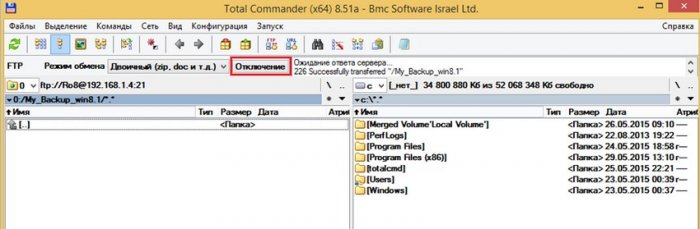

Для отключения от FTP сервера нажимаем Отключение

Отключение от FTP сервера выполнено

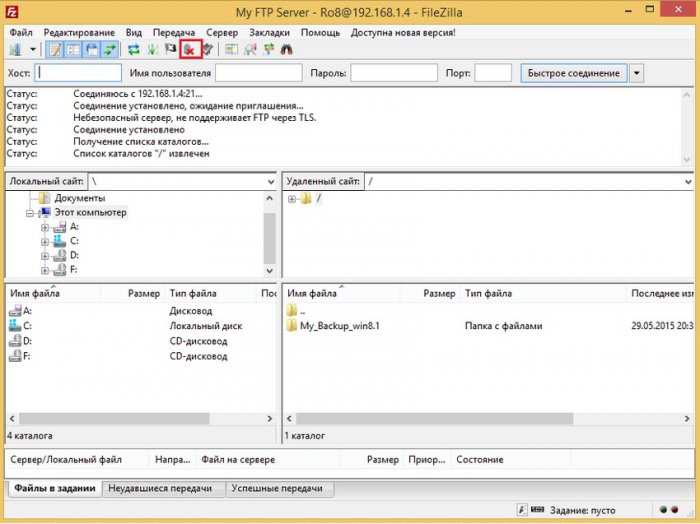

Подключение к FTP-серверу с помощью программы FileZilla Client

Запустим программу FileZilla Client

Откроется главное окно программы

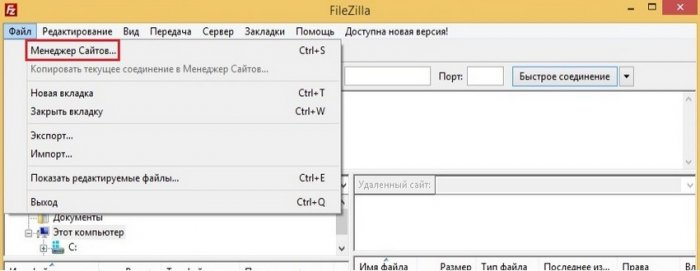

Выбираем Файл-Менеджер сайтов

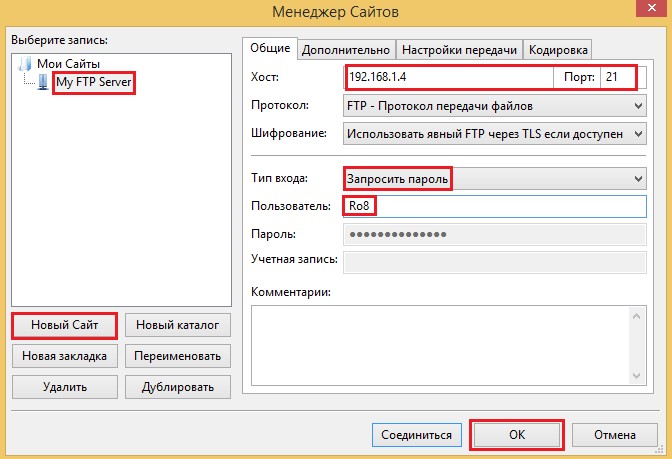

Нажимаем Новый Сайт (вводим его название), указыавем Хост (192.168.1.4) и порт (21). Тип входа выставляем Запростить пароль. Также указываем имя пользователя

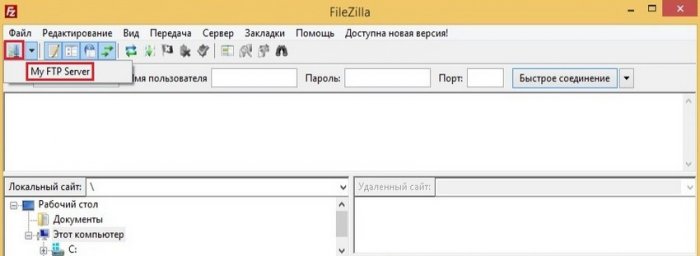

Щелкаем по созданному FTP соединению

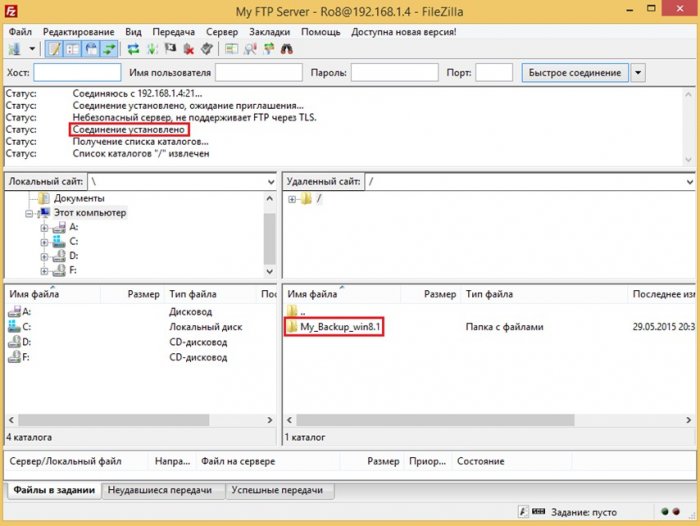

Вводим пароль для подключения к FTP серверу. ОК

Подключение к FTP серверу выполнено. Как видим, на нашем FTP сервере находится папка My_Backup_win8.1

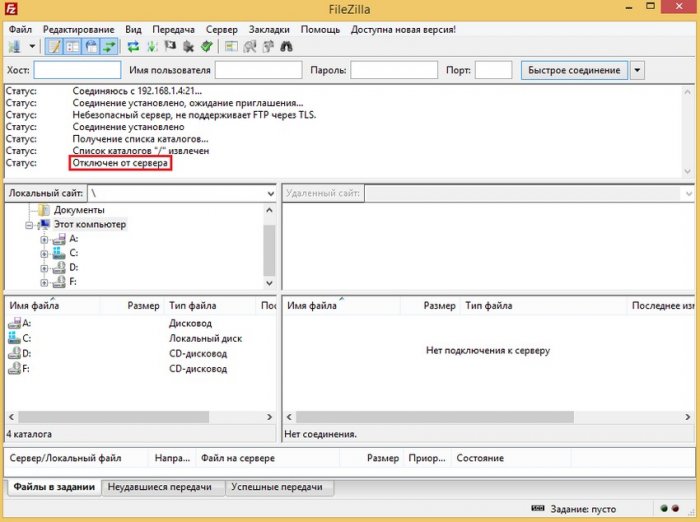

Для отключения от FTP сервера нажимаем на кнопку с красным крестиком

Отключение выполнено

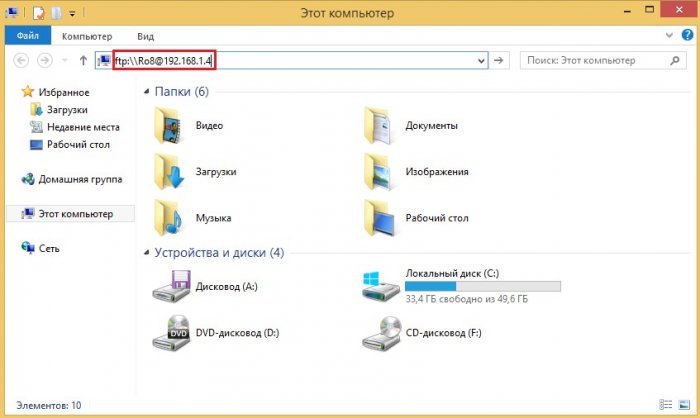

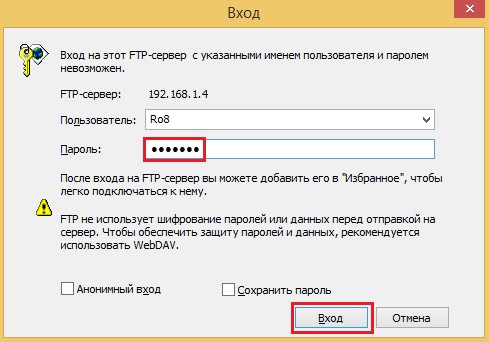

На машине с Windows 8.1 откроем Мой компьютер и в адресной строке введём ftp:\\Ro8@192.168.1.4, где Ro8 — имя пользователя, 192.168.1.4 — ip адрес FTP сервера.

Вводим пароль для входа на FTP сервер

Вход на FTP сервер произведен

Запустим обычный веб-браузер и в адресной строке введем ftp://Ro8:1234567@192.168.1.4

где Ro8 — имя пользователя, 1234567 — пароль пользователя, 192.168.1.4 — ip адрес FTP сервера

Вход на FTP сервер выполнен

Друзья, читайте продолжение в статье «Создание резервной копии ноутбука с Windows 8.1 в программе Acronis True Image 2015 и ее сохранение на FTP сервере. Создание загрузочного носителя Acronis и сохранение его на WDS. Восстановление ноутбука из резервной копии».

По многочисленным просьбам читателей, в данном HOWTO мы подробно рассмотрим установку и настройку FTP (файлового) сервера под Windows на примере самого популярного — FileZilla Server.

Выбор FileZilla Server обусловлен тем, что это один из самых быстрых и надёжных (при правильной настройке) FTP-серверов с графическим модулем настройки. Сервер регулярно обновляется и имеет хорошую документацию на английском языке.

Подробнее установку и настройку рассмотрим под катом. Внимание, трафик (много скриншотов)!

Установка сервера

Скачайте программу установки сервера с её официального сайта и запустите на выполнение. Первые шаги мастера стандартны для большинства Windows-приложений, поэтому подробно рассмотрим только два последних.

На странице Startup settings Вам будет предложено выбрать способ запуска FTP сервера:

- Install as service, started with Windows (default) — запускать сервер как службу Windows при загрузке. Этот вариант предлагается по умолчанию. FTP-сервер будет запущен автоматически даже если ни один пользователь не выполнил вход в систему. Рекомендуется выбирать именно этот вариант;

- Install as service, started manually— сервер будет установлен как служба, но не будет запускаться автоматически. Для запуска Вам потребуется ввести в консоли Windows с правами администратора следующую команду:

net start "FileZilla Server"

- Do not install as service, start server automatically — сервер не будет установлен как служба, но будет запускаться от имени текущего пользователя Windows. Данный вариант категорически не рекомендуется, т.к. в случае взлома злоумышленник получит те же права и может навредить системе.

Здесь же предлагается выбрать порт, который будет слушать административный интерфейс сервера. По умолчанию указан 14147.

На странице Startup settings предлагается выбрать способ запуска административного интерфейса:

- Start if user logs on, apply ato all users (default) — запускать административный интерфейс при входе любого пользователя в систему в виде значка в системном трее. Данный пункт выбран по умолчанию;

- Start if user logs on, apply to current user — запускать административный интерфейс при входе в систему текущего пользователя;

- Start manually — запускать вручную. Рекомендуем выбрать именно этот пункт.

Флажок в чекбоксе Start Interface after setup completes автоматически запустит административный интерфейс сервера по окончании установки. Не убирайте отсюда флажок.

На этом установка сервера завершена. Приступим к его настройке.

Итак, запустите сервер и административный интерфейс если они ещё не запущены.

Запустить сервер можно так: Пуск — (Все) Программы — FileZilla Server — Start FileZilla Server, либо с помощью команды:

net start "FileZilla Server"

Запустить административный интерфейс можно так: Пуск — (Все) Программы — FileZilla Server — FileZilla Server Interface.

После запуска административного интерфейса Вы увидите окно с предложением ввести IP сервера (для локального оставьте 127.0.0.1), порт админки (если Вы изменили его во время установки, укажите здесь правильный вариант, иначе оставьте значение по умолчанию) и пароль.

Пароль по умолчанию пуст (его можно задать в настройках сервера на странице Admin Interface settings), поэтому сразу нажимайте OK для перехода в главное окно (нажмите для увеличения):

Большую часть данного окна занимает журнал работы FTP-сервера, в котором будут отображаться подробные записи о подключающихся пользователях и инициированных ими передачах. В нижней части окна Вы увидите логины всех подключённых пользователей, их IP-адреса и прогресс скачивания/загрузки файлов. При нажатии правой кнопкой по логину, Вы сможете отключить пользователя от сервера (Kick user), либо заблокировать ему доступ по IP (Ban user).

Откройте настройки сервера, выбрав в меню Edit пункт Settings.

General settings

На этой странице Вы можете заменить основной порт FTP-сервера с 21 на любой другой если Ваш провайдер блокирует на него входящие подключения. Здесь же можно задать таймауты в секундах, по истечении которых пользователь будет автоматически отключён от сервера. Для отключения таймаутов задайте значение 0. Если Вы хотите ограничить максимальное число подключённых пользователей, это можно сделать в строке Max number of users (по умолчанию установлено 0, т.е. ограничения отсутствуют).

General settings -> Welcome message

Здесь Вы можете заменить стандартное приветствие, отправляемое клиентам при подключении к Вашему FTP-серверу. Допускается ввести до 1024 символов, каждая строка должна быть не длиннее 75 символов.

Установите флажок в чекбокс Hide welcome message in log, чтобы уменьшить размер лог-файлов, отключив запись в них данного сообщения.

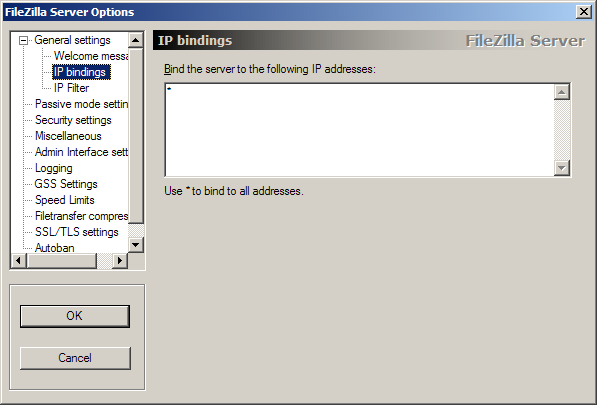

General settings -> IP bindings

На этой странице Вы можете указать IP-адреса сетевых интерфейсов, которые должен слушать FTP-сервер. Рекомендуем оставить *, т.е. прослушивание всех возможных интерфейсов.

General settings -> IP Filter

На этой странице Вы можете управлять списком забаненных IP-адресов, т.е. адресов, доступ с которых к серверу будет закрыт (верхнее поле), а также адресов, которые нельзя банить через административный интерфейс (нижнее поле).

Каждый адрес вводится с новой строки. На нашем примере три указанных IP-адреса не смогут подключиться к серверу, а 192.168.98.187 будет невозможно заблокировать.

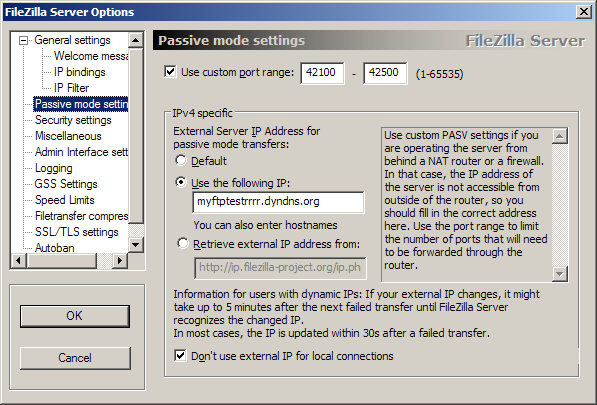

Passive mode settings

Если у Вас есть роутер с NAT, то это одна из самых важных страниц для Вас. Установите флажок в чекбокс Use custom port range и укажите диапазон портов (допускаются числа от 1024 до 65535), которые будут использоваться в пассивном режиме FTP для подключения клиентов к Вашему серверу. Минимальный диапазон — 100 портов, но рекомендуется указывать не меньше 400. Этот диапазон портов Вы должны пробросить в настройках своего роутера (маршрутизатора). Рекомендуется указывать порты в диапазоне от 30000.

Здесь же Вы должны указать свой внешний IP-адрес. Допускается указание имени хоста, с помощью которого сервер самостоятельно определит Ваш внешний IP-адрес. На нашем примере используется сервис DynDNS.org. Если у Вас статический внешний IP, просто укажите его в поле Use the following IP. Если IP динамический — используйте сервис DynDNS.org или подобный и в поле Use the following IP впишите полученное имя хоста (как на нашем примере).

Установите флажок в чекбокс (если он не стоял) Don’t use external IP for local connections для запрещения использования внешних IP при локальных соединениях. Это решит проблемы с NAT Loopback на большинстве роутеров.

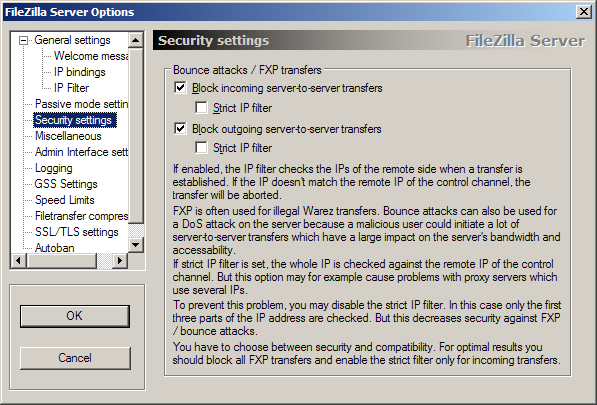

Security settings

На этой странице Вы можете разрешить использование протокола FXP, позволяющего передавать файлы между двумя FTP-серверами напрямую. По умолчанию это запрещено (установлены флажки). Если Вам нужна поддержка FXP, снимите флажки из всех чекбоксов на этой странице.

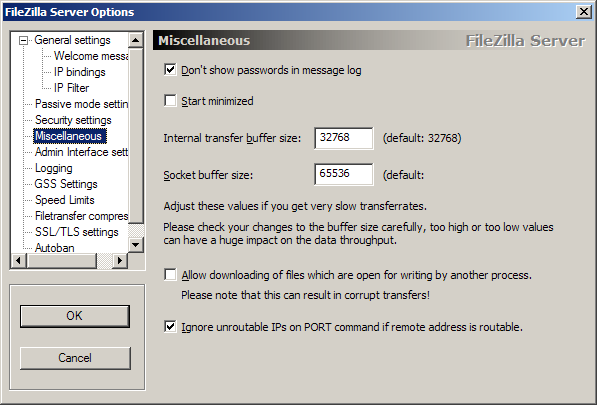

Miscellaneous

Пункт Don’t show passwords in message log позволяет скрыть пароли пользователей из журналов сервера.

Start minimized включит запуск административного интерфейса в свёрнутом в трей режиме.

Остальные настройки данной страницы изменять не рекомендуется.

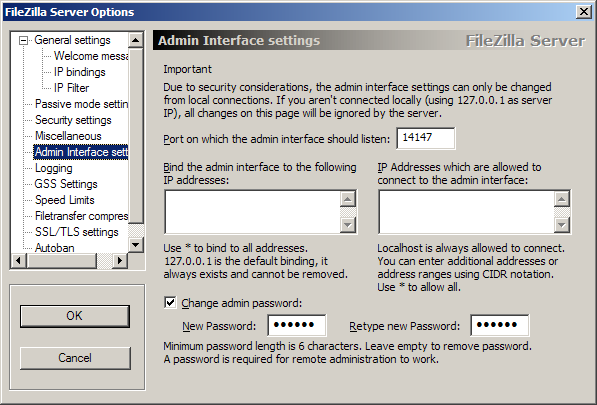

Admin Interface settings

Здесь Вы можете сменить порт, который слушает административный интерфейс, а также пароль администратора.

Установите флажок в чекбокс Change admin password и задайте новый пароль администратора. Допускаются латинские буквы и цифры.

Logging

На этой странице Вы можете включить ведение логов (журналов) сервера в файл, установив флажок в чекбокс Enable logging to file. Флажок в чекбокс Limit log file size to позволит указать максимально допустимый размер файла. Если файл превысит указанное число, он будет очищен.

Пункт Log all to FileZilla Server.log позволяет писать все журналы сервера в один файл, а Use a different logfile each day создаёт каждый день новый файл журнала, поэтому рекомендуем именно этот пункт. Чекбокс Delete old logfiles after включает автоматическую очистку от старых логов.

Все логи будут храниться в подкаталоге Logs каталога установки FileZilla Server.

Speed limits

Здесь Вы можете задать глобальные лимиты скорости на загрузку и выгрузку. Эти лимиты будут применены сервером для всех пользователей.

Чтобы задать лимит скорости, поставьте точку в пункт Constant speed limit of и укажите значение в килобайтах в секунду.

Кроме этой страницы Вы можете задавать лимиты для каждого пользователя в отдельности в модуле управления пользователями.

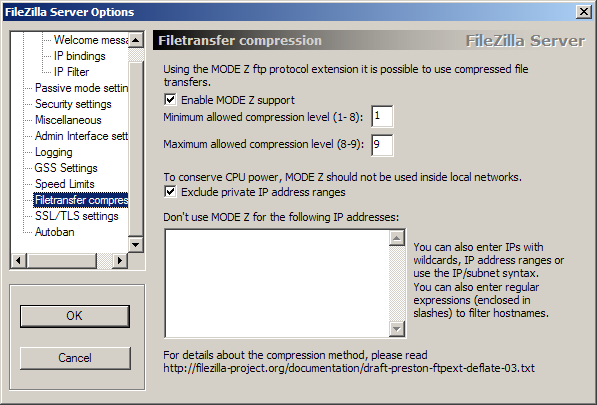

Filetransfer compression

Некоторые FTP-клиенты поддерживают передачу данных со сжатием. Сжатие можно включить, установив флажок в чекбокс Enable MODE Z support. Здесь же указывается минимальный и максимальный коэффициенты сжатия. Обязательно установите флажок в чекбокс Exclude private IP address ranges, что отключит сжатие при передаче файлов внутри локальной сети, либо при локальном подключении к серверу.

Внимание! Включение сжатия может негативно сказаться на производительности FTP сервера.

Autoban

На этой странице можно включить автоматическую блокировку по IP для пользователей, которые неправильно ввели пароль определённое количество раз. Для включения это функции установите флажок в чекбокс Enable automatic bans, в строке Ban IP address after укажите предельно допустимое количество неправильных попыток ввода пароля (минимум — 10), а в строке Ban for — время в часах, на которое будет забанен нарушитель.

Управление пользователями

FileZilla Server позволяет создать неограниченное количество пользователей. Для каждого пользователя есть возможность задать свою рабочую папку, параметры доступа, лимиты скорости и т.д.

Для управления пользователями в меню Edit административного интерфейса выберите пункт Users.

При первом запуске у Вас в разделе Users будет пусто, поэтому мы должны создать пользователя. Для этого нажмите кнопку Add.

В открывшемся окне укажите желаемый логин (допускаются только латинские буквы и цифры). Здесь же можно указать и группу если они уже созданы. Просто вводите логин и нажимайте OK.

Выберите созданного пользователя в разделе Users. Вам будет предложено указать для него рабочую папку, поэтому автоматически откроется страница Shared folders.

Нажмите кнопку Add в разделе Shared folders и укажите на диске каталог, к которому получит доступ выбранный пользователь FTP. После этого выделите его в списке и нажмите Set as home dir. Это действие запретит выход из данного каталога наверх в целях безопасности.

Для каждого добавленного каталога Вы можете задать права на чтение/запись, устанавливая, либо убирая флажки из чекбоксов.

Права для файлов:

- Read — разрешить чтение, скачивание файлов из каталога;

- Write — разрешить запись файлов в каталог;

- Delete — разрешить удаление файлов из каталога;

- Append — разрешить докачку файлов на сервер.

Права для каталогов:

- Create — разрешить создание подкаталогов;

- Delete — разрешить удаление каталогов;

- List — разрешить листинг (просмотр списка файлов). Никогда не запрещайте это действие (флажок всегда должен быть установлен);

- Subdirs — распространить права на подкаталоги.

Теперь перейдите на страницу General. Установите пароль для пользователя, поставив флажок в чекбокс Password и прописав пароль.

Чекбокс Enable account позволяет включать/отключать выбранную учётную запись FTP. Здесь же можно задать лимиты на максимальное число соединений для пользователя. Лимиты скорости для пользователя задаются на странице Speed Limits.

Для удаления пользователя выберите его в разделе Users и нажмите Delete. Кнопка Rename позволяет сменить логин выбранному пользователю (переименовать), а Copy — клонировать, т.е. создать копию с другим логином.

После того, как сделаете нужные изменения, нажмите кнопку OK. Параметры пользователей вступают в силу немедленно.

Включение анонимного доступа на сервер

Если Вам потребуется анонимный доступ на сервер, откройте окно управления пользователями, добавьте пользователя с логином anonymous, уберите флажок из чекбокса Password для отключения запроса пароля, на странице Shared folders выберите домашний каталог, который будет доступен всем, и установите нужные права (не забудьте отключить запись, докачку и удаление файлов и каталогов). После нажатия OK анонимный доступ к серверу будет открыт для всех желающих.