Экранирование файлов (File Screening) — технология, которая позволяет администраторам контролировать сохраняемое содержимое в домашних папках пользователей и других общих сетевых папках на файловых серверах в зависимости от типов файлов.

Эта технология в Windows Server появилась начиная c версии Windows Server 2003 R2, в Windows Server 2008 R2 она также сохранилась.

Теперь рассмотрим ее подробнее…

Для начала несколько скриншотов с комментариями о том, как добавить роль File Server в Windows Server 2008 R2:

1. Запускаем Server Manager и нажимаем Добавить Роль (Add Role):

2. Далее (Next) :

3. Выбираем из списка ролей File Server :

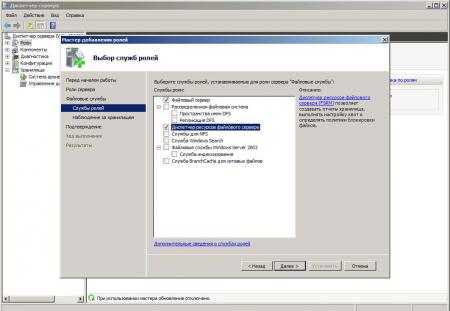

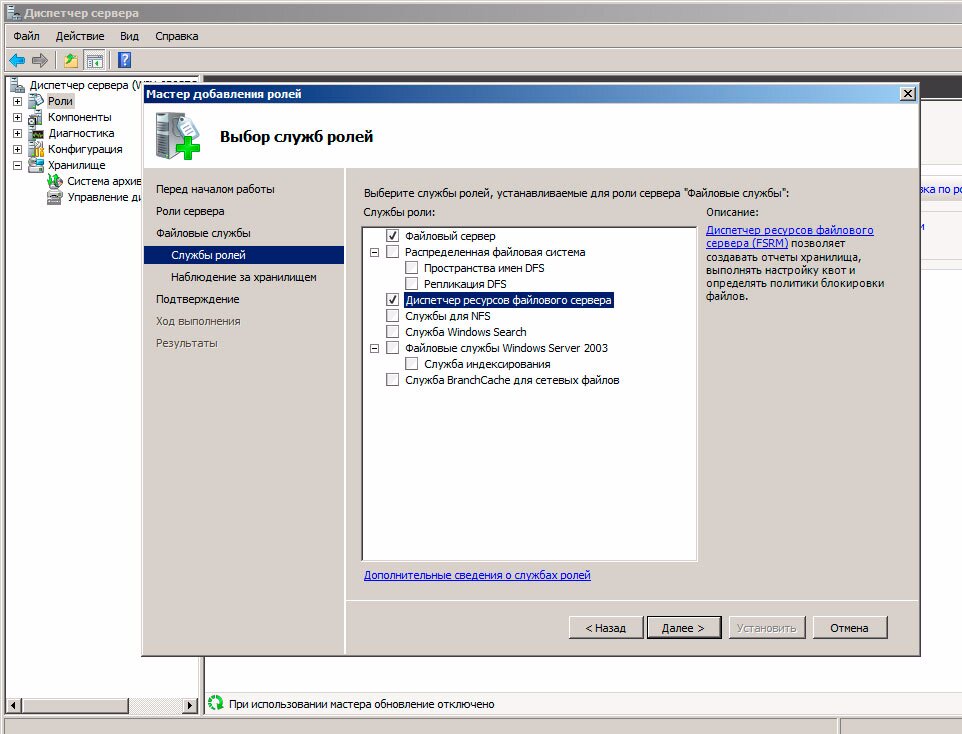

4. На следующем шаге потребуется выбрать компоненты, которые мы хотим установить для данной роли: Тут необходимо отметить, что для того чтобы мы могли воспользоваться технологией File Screening нам необходимо обязательно выбрать компонент File Server Resource Manager:

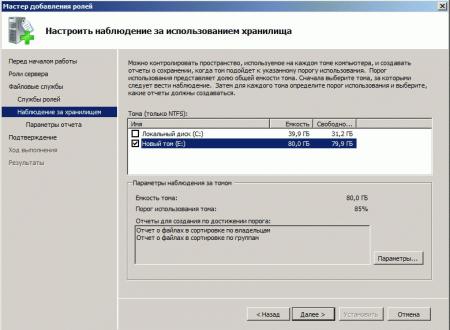

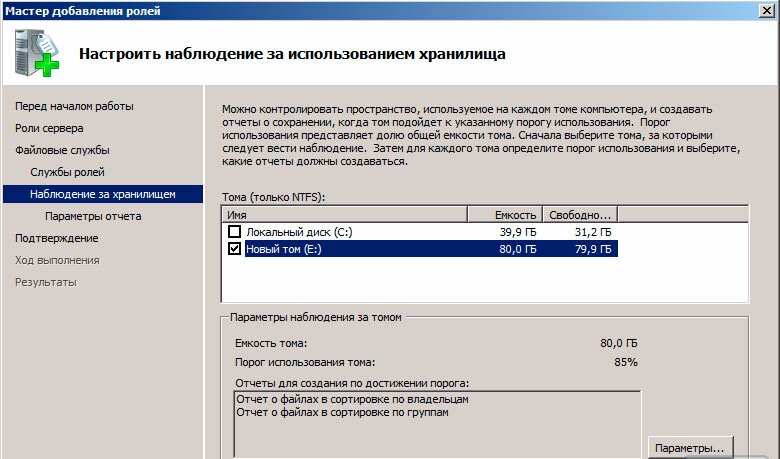

5. Настройку мониторинга используемого пространства мы пропускаем в рамках этой статьи:

6. Проверяем и подтверждаем наши действия :

7. Процесс установки завершен :

8. Теперь можно посмотреть, что у нас получилось:

На данном скриншоте как раз видим, что в состав компонента File Server Resource Manager входит File Screening.

Стоит немного объяснить, что нам позволяет File Screening.

Администраторы могут использовать экранирование файлов, чтобы легко препятствовать пользователям в сохранении «нежелательных» файлов в их сетевых папках, а также, чтобы удерживать работников от хранения «нежелательных» файлов на серверах компании. Под «нежелательными» файлами можно подразумевать любой контент, который считается запрещенным согласно корпоративной политике безопасности.

Давайте рассмотрим как это все работает на простом примере.

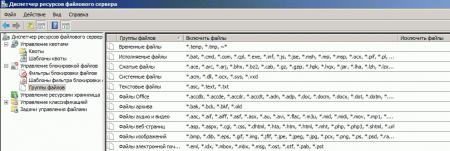

На первом шаге необходимо определиться, какие файлы не разрешены для размещения на файловых серверах: для этого необходимо создать группу файлов. Группа файлов определяет набор типов файлов которые могут или не могут быть заблокированы. Например, необходимо заблокировать хранение видеофайлов на файловом сервере. Для этого мы создаем новую группу файлов, которая будет содержать файлы, у которых расширения *.mpg, *.avi и т.п. Хочется также сказать, что при установке компонента File Server Resource Manager создаются по умолчанию много различных групп, которые можно увидеть на следующем скриншоте:

Конечно, их можно редактировать, 🙂 . Стоит это делать или нет – решать Вам самим.

Для создания новой группы файлов выбираем Create File Group:

В открывшемся диалоговом окне вводим название группы, добавляем шаблоны типов файлов, которые необходимо блокировать. Можно также выбрать типы файлов, которых блокировать не будем.

После создания группы ее сразу можно увидеть, когда выбрана ветвь File Groups:

Теперь можно создавать file screen для созданной нами группы Block disk image files.

Для этого открываем ветку File Screens и выбираем Create New File Screen:

Открывается диалоговое окно создания экрана файлов:

В нашем простом варианте мы будем ограничивать контент в общей сетевой папке Shared Folder на данном файловом сервере, для чего указываем к ней путь.

Далее необходимо откуда брать настройки экрана:

Вариант 1: из соответствующего шаблона, которые также как и группы создаются по умолчанию при установке компонента File Server Resource Manager.

Вариант 2: Создать свои собственные настройки экрана, что приемлемо в нашем случае, так как шаблона еще не создано – выбираем Define custom file screen properties:

В первой вкладке Settings выбираем тип экрана. Экраны бывают двух типов – пассивные и активные. Как можно понять по названию и действия их соответствующие: активные экраны препятствуют сохранению файлов зафильтрованного типа, логируют это событие и уведомляют пользователя и(или) администратора, а пассивные только уведомляют пользователя и(или) администратора, но не препятствуют сохранению файлов .

В нашем случае мы выбираем активный экран, а также группу файлов, которую мы создали Block disk image files.

Также вкратце рассмотрим некоторые параметры, которые можно выбрать при настройке экрана.

1. На вкладке E-mail message есть возможность уведомления по e-mail администратора и пользователя о несанкционированных действиях:

2. Возможность логирования события в системном журнале указывается на вкладке Event Log:

После выбора всех необходимых настроек и параметров экрана нажимаем долгожданный OK, но не тут-то было:

Нам предлагается сохранить наш экран в виде шаблона (Save the custom properties as tempate) или же просто без создания шаблона. Тут уж Вам выбирать как необходимо.

После создания экрана его можно увидеть в списке экранов ветки File Screens:

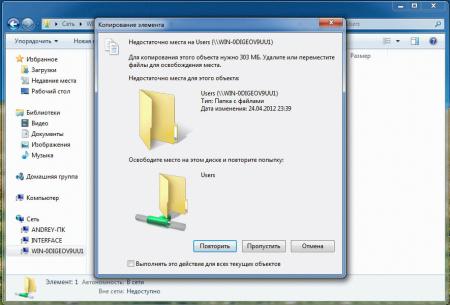

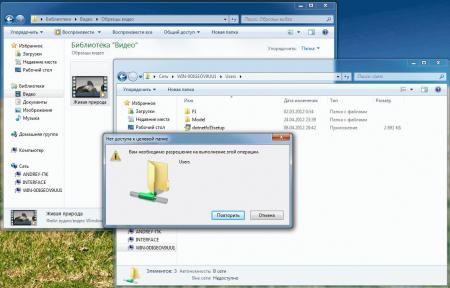

Ну и теперь протестируем наш файловый экран: для этого попробуем скопировать любой файл образа на файловый сервер в сетевую папку Shared Folder. Результат будет следующий:

Могу Вас поздравить – мы создали первый файловый экран, который реально работает. Все это очень просто. Возможно, далее мы рассмотрим более сложные применения файловых экранов. А пока это все. Удачи.

Файловый сервер на базе Windows Server, ну что может быть проще! Открыл общий доступ и работай. Казалось бы, придумать что-то новое здесь трудно. Однако не спешите делать скоропалительные заявления. Windows Server 2008 R2 предоставляет в руки администратора богатые инструменты по управлению файловым сервером. О некоторых из них мы расскажем в этой статье.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

С чего начинается создание роли файлового сервера? Нет, не с создания общей папки, а, как и создание любой другой роли, с оснастки Роли в Диспетчере сервера. Выберем роль Файловые службы и посмотрим, что мы можем установить.

Как видим выбор довольно богат, не будем пока трогать продвинутые службы, каждая из которых требует, минимум, отдельной статьи, а установим собственно службы Файлового сервера и Диспетчера ресурсов. Следующим шагом нам будет предложено настроить наблюдение над томами хранилища. Настраивать наблюдение за системным диском мы не видим смысла, поэтому выбираем только те тома, которые будут использоваться для хранения пользовательских данных.

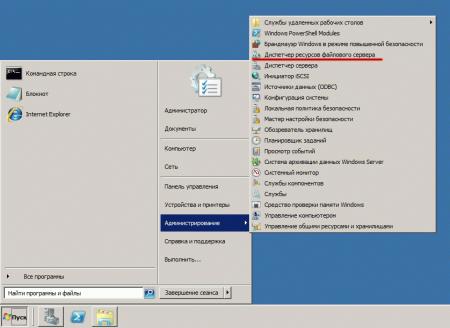

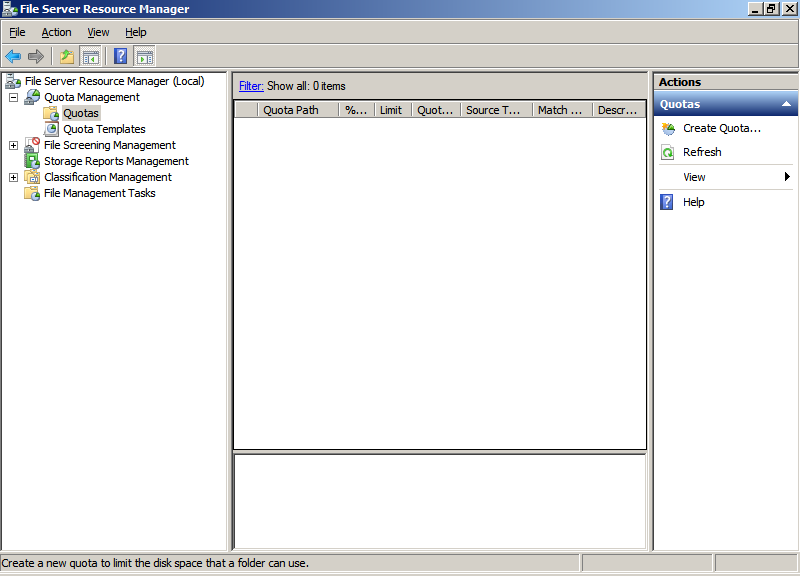

Завершим установку роли и создадим необходимые общие ресурсы. Но не спешите открывать доступ пользователям, сначала посмотрим какие возможности по управлению хранилищем предоставляет нам система. Для этого запустим Диспетчер ресурсов файлового сервера.

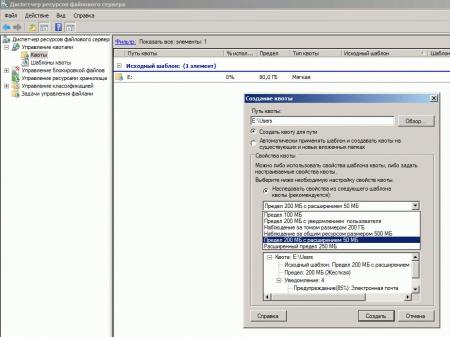

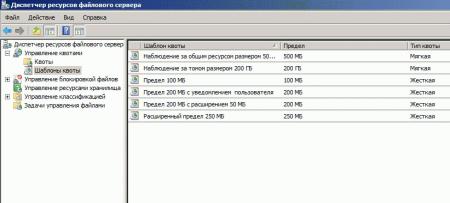

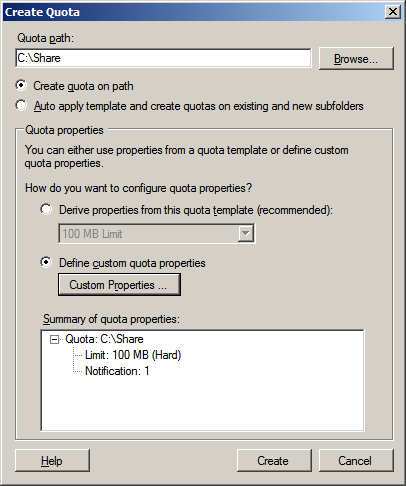

Начнем по порядку, а именно с Управления квотами, оснастка позволяет устанавливать квоты как к тому хранилища в целом, так и отдельным ресурсам. Квоты могут быть мягкими, когда о превышении квоты уведомляется администратор, и жесткими, когда запись на том (общий ресурс) блокируется. По умолчанию для тома уже выставлена мягкая квота в 85%, это позволит избежать ситуации, когда место на дисках внезапно закончится, администратор будет своевременно предупрежден и будет иметь возможность расширить том или удалить ненужные данные.

Для любого общего ресурса или папки на томе можно создать свою квоту, при создании квоты можно использовать один из шаблонов или установить все параметры вручную. В нашем случае мы создали для папки Users жесткую квоту 200+50 Мб, по превышению квоты администратор будет уведомлен, а пользователь сможет записать еще 50 Мб, после чего запись будет блокирована.

Следующим шагом перейдем к шаблонам, данный раздел уже содержит некоторое количество готовых настроек и мы можем создавать здесь новые. Мы рекомендуем задавать собственные настройки квот именно через шаблоны, это позволит быстро применить однотипные настройки сразу к нескольким ресурсам и столь-же быстро изменить их в случае необходимости.

Разобравшись с квотами, перейдем к блокировке файлов. Не секрет, что пользователи хранят на общих ресурсах и то, что надо и то, что не надо, в частности очень любят размещать там коллекции фото, видео, музыки, причем часто не ограничиваясь одной папкой, а растаскивая одно и тоже содержимое по массе папок. В результате дисковое пространство стремительно сокращается, а у администратора появляется еще одна головная боль. Можно, конечно, бороться административными мерами, но как показывает практика — это малоэффективно.

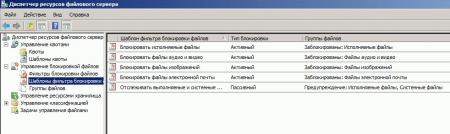

Сразу перейдем к шаблонам. Эврика! Это то, что нам надо.

Уже готовы настройки для блокирования основных типов «проблемных» файлов. Блокировка может быть активной, когда размещение данных типов файлов не допускается, или пассивной, когда об этом только уведомляется администратор. При необходимости можно создать свои шаблоны или отредактировать текущие. Определение того, что именно относится к тому или иному типу содержимого производится в разделе Группы файлов.

В нашем случае мы создали активную блокировку аудио и видео содержимого для общего ресурса Users.

Теперь самое время проверить, как это работает на практике. Попробуем превысить квоту:

Или записать запрещенное содержимое:

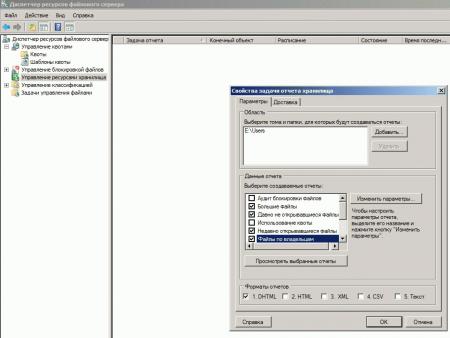

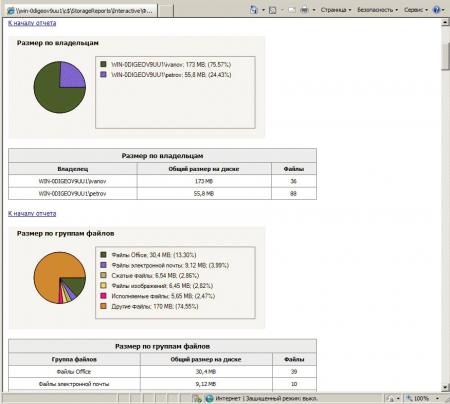

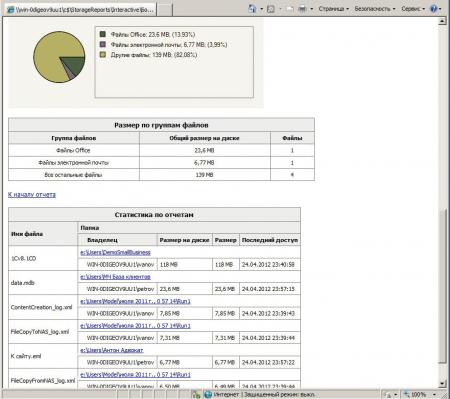

Как видим все работает и админ может спать спокойно. Но наш рассказ будет неполным, если не рассказать об отчетах, которые раскрывают перед администратором широкие возможности контроля и анализа использования файлового хранилища. Каждый из вас наверное ни раз задавался вопросом: кто из пользователей занял все место и чем именно. Теперь получить ответ можно за считанные минуты, для этого переходим в раздел Управление ресурсами хранилища и создаем новый отчет, в котором указываем интересующие нас показатели, также можно настроить автоматическое формирование необходимых отчетов по расписанию.

Отчеты формируются в формате HTML и могут быть просмотрены как локально, так и удаленно, все что вам понадобится — это браузер. Ниже несколько примеров отчетов:

Как видим, файловые службы в Windows Server 2008 R2 это не только и не столько общие папки, за которыми в админской среде закрепилось меткое название «файлопомойка», а мощные средства контроля и управления, которые позволяют создать структурированное и управляемое файловое хранилище любых масштабов.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Как многие считают Файловый сервер — это просто расшареная папка с разграниченными правами доступа и придумать, что то еще нельзя да и не нужно. Но так было до выхода Windows Server 2008 R2 который был оснащен полезными инструментами по управлению файловым сервером, которые придутся по вкусу многим администраторам.

И так от слов к делу. Для начала давайте установим на сервере роль файлового сервера. В Диспетчере сервера переходим в Роли — Добавить роли. В мастере добавления ролей выбираем для установки пункт Файловые службы и посмотрим, что нам будет предложено установить.

Перед нами открывается довольно богатый выбор, но мы не будем разбирать в этой статье все службы, а установим и разберемся с основными службами, выбираем для установки службы: Файлового сервера и Диспетчера ресурсов. Следующим шагом нам предлагают настроить наблюдение над томами хранилища. Наблюдать за системным диском нет смысла, поэтому выбираем только те тома, которые будут использоваться для хранения пользовательских данных.

Далее завершаем установку служб и по завершению перейдем к их настройке.

Настройка Файлового сервера

Создадим на диске каталог, к которому будем предоставлять доступ.

Первым этапом создадим квоту для каталога для этого запускаем оснастку «Диспетчер ресурсов файлового сервера» (File Server Resource Manager) через Пуск > Администрирование (Start — > Administrative Tools).

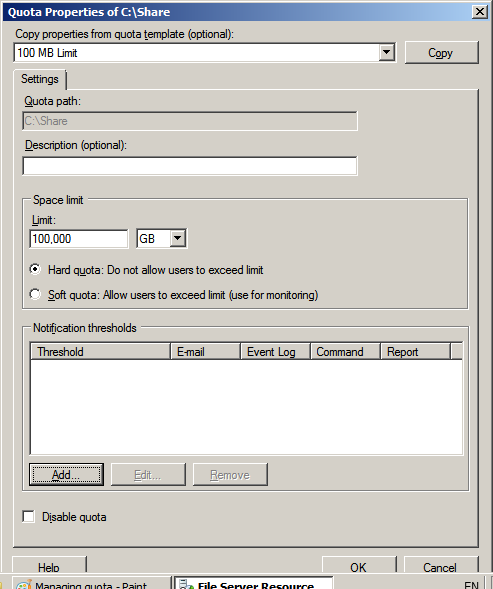

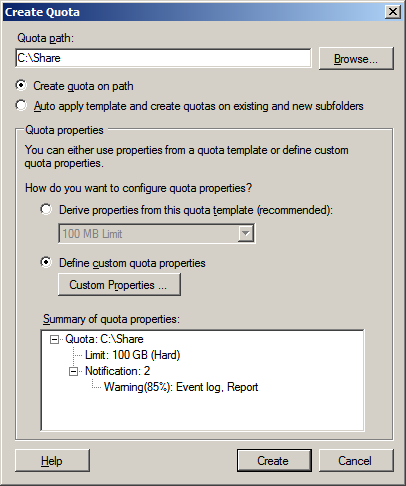

В меню «Действие»(Actions) выбираем «Создать квоту»(Create Quota), в строке адреса указываем путь к каталогу, к которому нужно назначить квоту.

Выбираем Задать настраиваемые свойства квоты и нажимаем «Настраиваемы свойства»(Сustom properties), в поле «Порог»(Space limit) указываем нужное нам значение дискового пространства

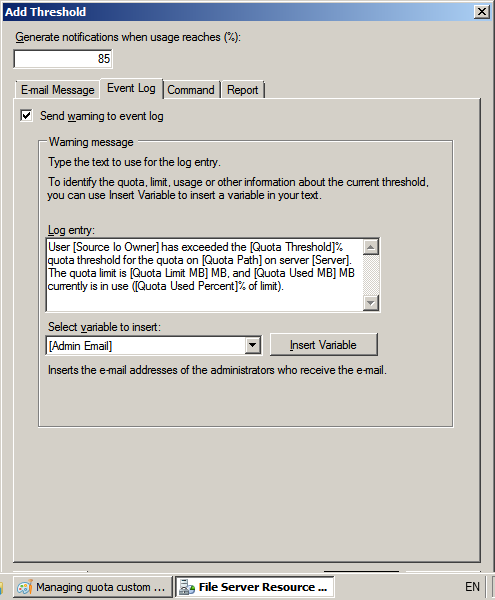

В разделе «Пороговые значения для уведомлений»(Notification tresholds) нажимаем кнопку «Добавит»(Add) для определения дополнительных параметров «Журнал событий» (Создание события)

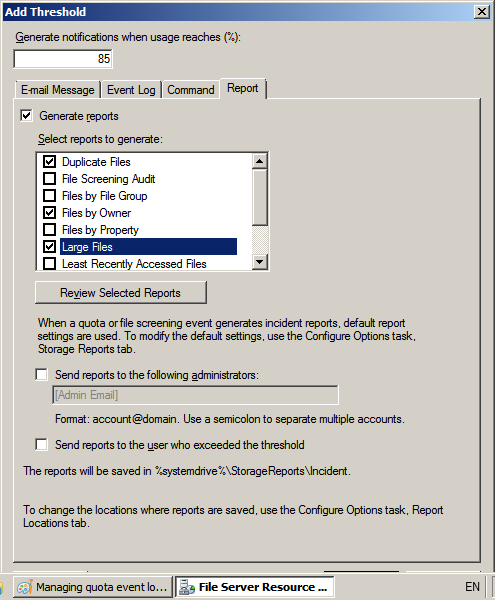

Во вкладке «Отчет»(Reports) выбрать нужные вам параметры для создания отчёта

Сохраняем все настройки порога

Вам будет предложенно сохранить текущую квоту как шаблон

Создание общего доступа:

Запускаем оснастку «Управление общими ресурсами»(Share and Storage Management) как обычно через Пуск > Администрирование (Start — > Administrative Tools), где в меню«Действие»(Actions) выбрать «Подготовить общий ресурс»(Provision Share)

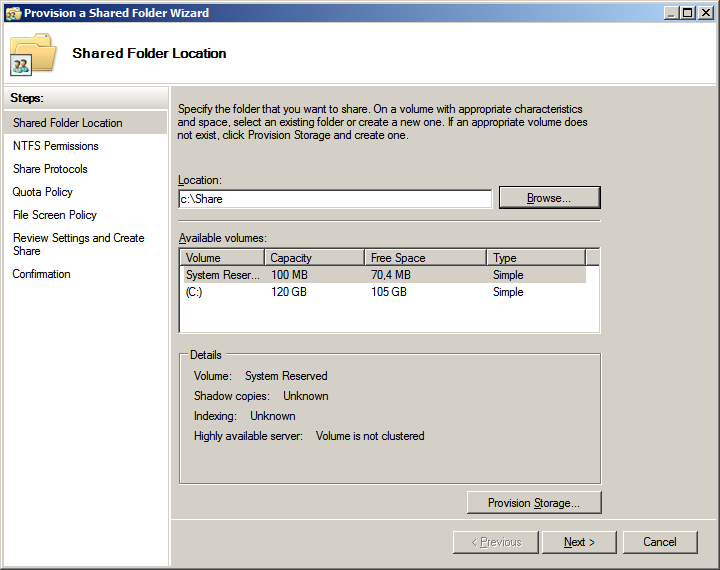

В первом окне «Мастера подготовки общих папок» указываем путь к папке общего доступа

Определение разрешений безопасности NTFS оставим оставляем по умолчанию(пропустить).

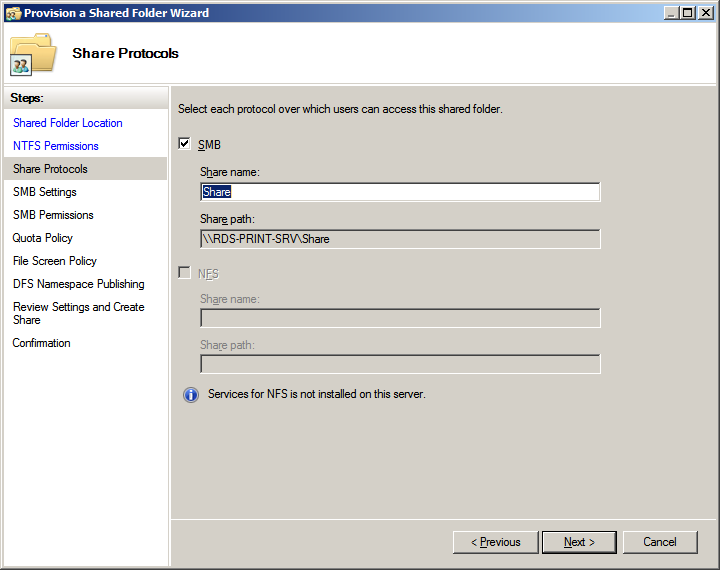

Определяем имя для общего ресурса, которое будет отображаться в сети

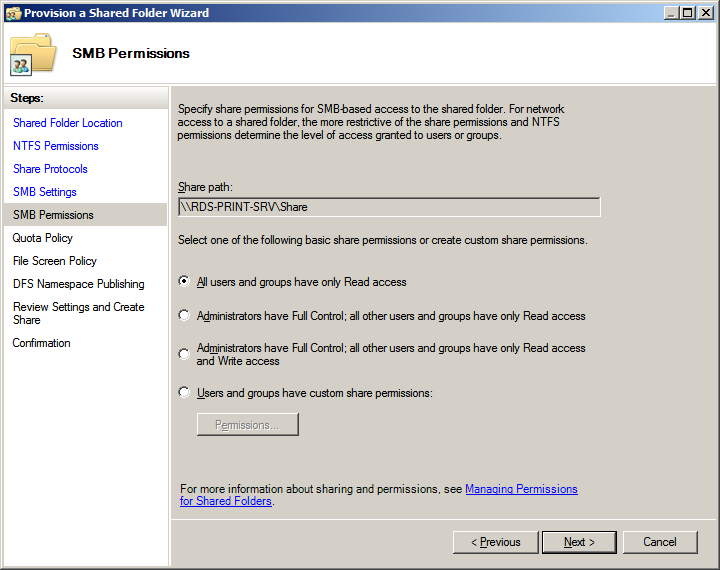

Указываем нужный вам вариант разрешений общего доступа для ресурса (по умолчанию – «Все – для чтения»)

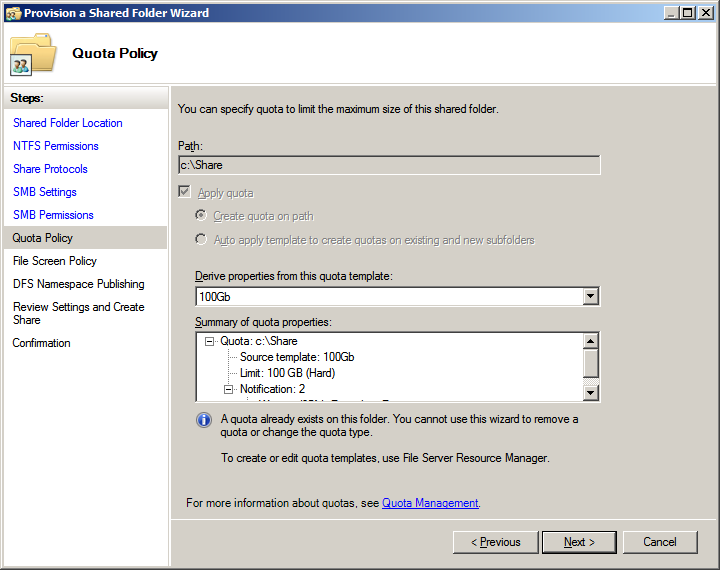

Определение политики квот – выбрать Применить квоту и выбираем созданную ранее политику или создаем новую

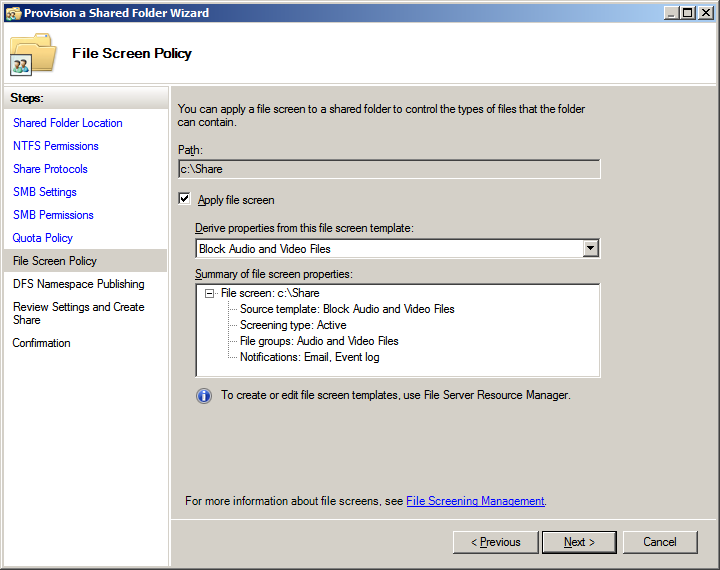

Определение политики фильтра содержимого – выбираем из списка нужный вам фильтр файлов для их блокировки

Шаг публикации DFS-имени пропускаем (оставляем настройки по умолчанию)

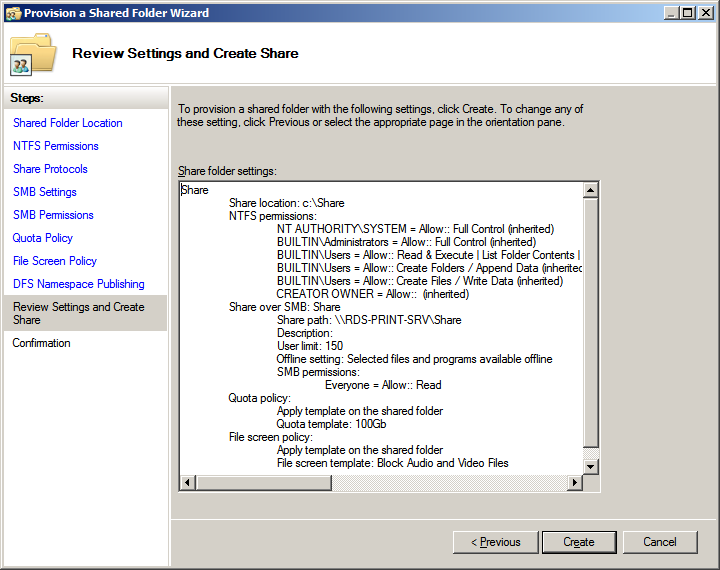

Проверяем все настроенные нами параметры если все верно жмем «Создать»(Create)

На этом все.

Файловый сервер на базе Windows Server, ну что может быть проще! Открыл общий доступ и работай. Казалось бы, придумать что-то новое здесь трудно. Однако не спешите делать скоропалительные заявления. Windows Server 2008 R2 предоставляет в руки администратора богатые инструменты по управлению файловым сервером. О некоторых из них мы расскажем в этой статье.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

С чего начинается создание роли файлового сервера? Нет, не с создания общей папки, а, как и создание любой другой роли, с оснастки Роли в Диспетчере сервера. Выберем роль Файловые службы и посмотрим, что мы можем установить.

Как видим выбор довольно богат, не будем пока трогать продвинутые службы, каждая из которых требует, минимум, отдельной статьи, а установим собственно службы Файлового сервера и Диспетчера ресурсов. Следующим шагом нам будет предложено настроить наблюдение над томами хранилища. Настраивать наблюдение за системным диском мы не видим смысла, поэтому выбираем только те тома, которые будут использоваться для хранения пользовательских данных.

Завершим установку роли и создадим необходимые общие ресурсы. Но не спешите открывать доступ пользователям, сначала посмотрим какие возможности по управлению хранилищем предоставляет нам система. Для этого запустим Диспетчер ресурсов файлового сервера.

Начнем по порядку, а именно с Управления квотами, оснастка позволяет устанавливать квоты как к тому хранилища в целом, так и отдельным ресурсам. Квоты могут быть мягкими, когда о превышении квоты уведомляется администратор, и жесткими, когда запись на том (общий ресурс) блокируется. По умолчанию для тома уже выставлена мягкая квота в 85%, это позволит избежать ситуации, когда место на дисках внезапно закончится, администратор будет своевременно предупрежден и будет иметь возможность расширить том или удалить ненужные данные.

Для любого общего ресурса или папки на томе можно создать свою квоту, при создании квоты можно использовать один из шаблонов или установить все параметры вручную. В нашем случае мы создали для папки Users жесткую квоту 200+50 Мб, по превышению квоты администратор будет уведомлен, а пользователь сможет записать еще 50 Мб, после чего запись будет блокирована.

Следующим шагом перейдем к шаблонам, данный раздел уже содержит некоторое количество готовых настроек и мы можем создавать здесь новые. Мы рекомендуем задавать собственные настройки квот именно через шаблоны, это позволит быстро применить однотипные настройки сразу к нескольким ресурсам и столь-же быстро изменить их в случае необходимости.

Разобравшись с квотами, перейдем к блокировке файлов. Не секрет, что пользователи хранят на общих ресурсах и то, что надо и то, что не надо, в частности очень любят размещать там коллекции фото, видео, музыки, причем часто не ограничиваясь одной папкой, а растаскивая одно и тоже содержимое по массе папок. В результате дисковое пространство стремительно сокращается, а у администратора появляется еще одна головная боль. Можно, конечно, бороться административными мерами, но как показывает практика — это малоэффективно.

Сразу перейдем к шаблонам. Эврика! Это то, что нам надо.

Уже готовы настройки для блокирования основных типов «проблемных» файлов. Блокировка может быть активной, когда размещение данных типов файлов не допускается, или пассивной, когда об этом только уведомляется администратор. При необходимости можно создать свои шаблоны или отредактировать текущие. Определение того, что именно относится к тому или иному типу содержимого производится в разделе Группы файлов.

В нашем случае мы создали активную блокировку аудио и видео содержимого для общего ресурса Users.

Теперь самое время проверить, как это работает на практике. Попробуем превысить квоту:

Или записать запрещенное содержимое:

Как видим все работает и админ может спать спокойно. Но наш рассказ будет неполным, если не рассказать об отчетах, которые раскрывают перед администратором широкие возможности контроля и анализа использования файлового хранилища. Каждый из вас наверное ни раз задавался вопросом: кто из пользователей занял все место и чем именно. Теперь получить ответ можно за считанные минуты, для этого переходим в раздел Управление ресурсами хранилища и создаем новый отчет, в котором указываем интересующие нас показатели, также можно настроить автоматическое формирование необходимых отчетов по расписанию.

Отчеты формируются в формате HTML и могут быть просмотрены как локально, так и удаленно, все что вам понадобится — это браузер. Ниже несколько примеров отчетов:

Как видим, файловые службы в Windows Server 2008 R2 это не только и не столько общие папки, за которыми в админской среде закрепилось меткое название «файлопомойка», а мощные средства контроля и управления, которые позволяют создать структурированное и управляемое файловое хранилище любых масштабов.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Экранирование файлов (File Screening) — технология, которая позволяет администраторам контролировать сохраняемое содержимое в домашних папках пользователей и других общих сетевых папках на файловых серверах в зависимости от типов файлов.

Эта технология в Windows Server появилась начиная c версии Windows Server 2003 R2, в Windows Server 2008 R2 она также сохранилась.

Теперь рассмотрим ее подробнее…

Для начала несколько скриншотов с комментариями о том, как добавить роль File Server в Windows Server 2008 R2:

1. Запускаем Server Manager и нажимаем Добавить Роль (Add Role):

2. Далее (Next) :

3. Выбираем из списка ролей File Server :

4. На следующем шаге потребуется выбрать компоненты, которые мы хотим установить для данной роли: Тут необходимо отметить, что для того чтобы мы могли воспользоваться технологией File Screening нам необходимо обязательно выбрать компонент File Server Resource Manager:

5. Настройку мониторинга используемого пространства мы пропускаем в рамках этой статьи:

6. Проверяем и подтверждаем наши действия :

7. Процесс установки завершен :

8. Теперь можно посмотреть, что у нас получилось:

На данном скриншоте как раз видим, что в состав компонента File Server Resource Manager входит File Screening.

Стоит немного объяснить, что нам позволяет File Screening.

Администраторы могут использовать экранирование файлов, чтобы легко препятствовать пользователям в сохранении «нежелательных» файлов в их сетевых папках, а также, чтобы удерживать работников от хранения «нежелательных» файлов на серверах компании. Под «нежелательными» файлами можно подразумевать любой контент, который считается запрещенным согласно корпоративной политике безопасности.

Давайте рассмотрим как это все работает на простом примере.

На первом шаге необходимо определиться, какие файлы не разрешены для размещения на файловых серверах: для этого необходимо создать группу файлов. Группа файлов определяет набор типов файлов которые могут или не могут быть заблокированы. Например, необходимо заблокировать хранение видеофайлов на файловом сервере. Для этого мы создаем новую группу файлов, которая будет содержать файлы, у которых расширения *.mpg, *.avi и т.п. Хочется также сказать, что при установке компонента File Server Resource Manager создаются по умолчанию много различных групп, которые можно увидеть на следующем скриншоте:

Конечно, их можно редактировать, 🙂 . Стоит это делать или нет – решать Вам самим.

Для создания новой группы файлов выбираем Create File Group:

В открывшемся диалоговом окне вводим название группы, добавляем шаблоны типов файлов, которые необходимо блокировать. Можно также выбрать типы файлов, которых блокировать не будем.

После создания группы ее сразу можно увидеть, когда выбрана ветвь File Groups:

Теперь можно создавать file screen для созданной нами группы Block disk image files.

Для этого открываем ветку File Screens и выбираем Create New File Screen:

Открывается диалоговое окно создания экрана файлов:

В нашем простом варианте мы будем ограничивать контент в общей сетевой папке Shared Folder на данном файловом сервере, для чего указываем к ней путь.

Далее необходимо откуда брать настройки экрана:

Вариант 1: из соответствующего шаблона, которые также как и группы создаются по умолчанию при установке компонента File Server Resource Manager.

Вариант 2: Создать свои собственные настройки экрана, что приемлемо в нашем случае, так как шаблона еще не создано – выбираем Define custom file screen properties:

В первой вкладке Settings выбираем тип экрана. Экраны бывают двух типов – пассивные и активные. Как можно понять по названию и действия их соответствующие: активные экраны препятствуют сохранению файлов зафильтрованного типа, логируют это событие и уведомляют пользователя и(или) администратора, а пассивные только уведомляют пользователя и(или) администратора, но не препятствуют сохранению файлов .

В нашем случае мы выбираем активный экран, а также группу файлов, которую мы создали Block disk image files.

Также вкратце рассмотрим некоторые параметры, которые можно выбрать при настройке экрана.

1. На вкладке E-mail message есть возможность уведомления по e-mail администратора и пользователя о несанкционированных действиях:

2. Возможность логирования события в системном журнале указывается на вкладке Event Log:

После выбора всех необходимых настроек и параметров экрана нажимаем долгожданный OK, но не тут-то было:

Нам предлагается сохранить наш экран в виде шаблона (Save the custom properties as tempate) или же просто без создания шаблона. Тут уж Вам выбирать как необходимо.

После создания экрана его можно увидеть в списке экранов ветки File Screens:

Ну и теперь протестируем наш файловый экран: для этого попробуем скопировать любой файл образа на файловый сервер в сетевую папку Shared Folder. Результат будет следующий:

Могу Вас поздравить – мы создали первый файловый экран, который реально работает. Все это очень просто. Возможно, далее мы рассмотрим более сложные применения файловых экранов. А пока это все. Удачи.

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Источник

Как поднять FTP сервер на Server 2008 R2

- Поднять FTP сервер на Server 2008 R2 SP1 (Enterprise)

- Авторизация на FTP ресурсе посредством IIS учетных записей, а не Windows.

- Посредством FSRM настроить наблюдение и квоту

- Настроить проброс порта для доступа из вне на эту систему.

Ниже я приведу все шаги посредством которых поставленная задача была выполнена и если ее нужно будет повторить, то это уже не составит ни какого труда.

Нужно установить роль File Services ( компонент File Server Resource Manager) и Web Server (IIS) ( компоненты FTP Server):

Start – Control Panel – Administrative Tools – Server Manager – Add Roles

или же через консоль командной строки:

C:UsersAdministrator>dism /online /enable-feature /featurename:CoreFileServer

C:UsersAdministrator>dism /online /enable-feature /featurename:FSRM-Management

C:UsersAdministrator>start /wait dism /online /enable-feature /featurename:IIS

-WebServerRole

C:UsersAdministrator>start /wait dism /online /enable-feature /featurename:IIS

-FTPServer /featurename:IIS-FTPSvc /featurename:IIS-FTPExtensibility

Важно замечание: установленный IIS имеет версию (Version 7.5.7600.16385)

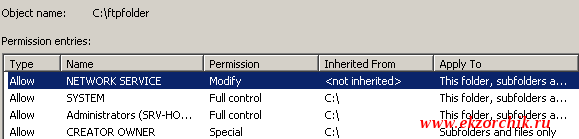

Затем на логическом диске, пусть это будет тот на котором стоит система создаем каталог, отключаем наследование прав и оставляем доступ к нему только для Администраторов текущей системы: c:ftpfolder

После запускаем оснастку управления IIS Web сервером :

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager и создаем новый FTP Site:

Start Page – SRV-HOST1 (SRV-HOST1Administrator) – Sites и через правый клик вызываем мастер Add FTP Site…

FTP site name: srv-host1

Physical path: указываем путь до c:ftpfolder

и нажимаем кнопку Next, теперь нужно указать на каком сетевом интерфейсе ожидать подключения, порт взаимодействия, запускать ли FTP сайт автоматические и поддерживает ли наш ftp сайт SSL сертификат:

- IP Address: 192.168.1.162 (Я выбираю текущий IP адрес)

- Port: 21 (дефолтный)

- Start FTP site automatically: отмечаю галочкой

- SSL: No SSL

и нажимаю кнопку Next, далее момент когда нужно определить каким образом будет происходить авторизация на FTP сервисе :

Authentication: Basic

Authorization – Allow access to – Specified users (выбираю что только указанным учетным записям будет разрешен вход)

Ниже указываю их: ftpuser1,ftpuser2

Permissions: Write

и нажимаю кнопку Finish.

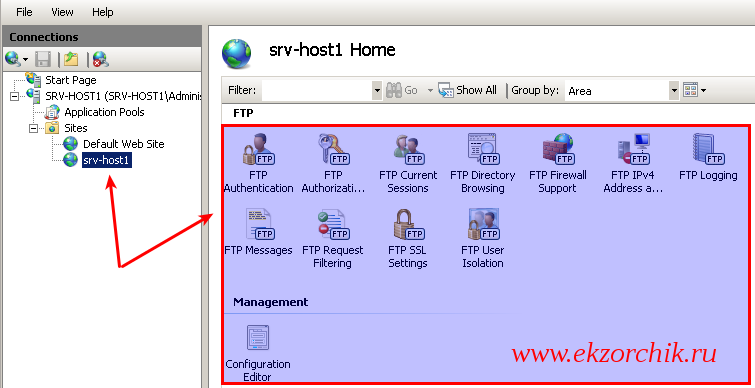

Вот и появился мой добавленный в IIS ресурс для обслуживания через FTP сервис:

Слева в оснастке Internet Information Services (IIS) Manager представлены имеющиеся сайты, выделив который справа отобразятся апплеты настройки и управления возможностями.

Хоть я и посредством мастера создал пользователя и тип доступ, его можно посредством апплетов и видоизменить.

Важным было бы это определить как производить логирование взаимодействия с FTP сервисом : FTP Logging – Select W3C Fields… — отмечаем все пункты которые представляют из себя колонки заполняемой информации в формируемом лог файле при взаимодействии с FTP сервисом, уже потом поработав какое-то время можно будет исключить не представляющую из себя логируемую информацию и нажимаем кнопку OK окна Information To Log. Каталог по умолчанию для логов:

- Directory: c:inetpublogsLogFiles

- Select a method that FTP uses to create a new log file: Schedule: Daily

- Use local time for file naming and rollover: Отмечаю галочкой

Чтобы внесенные изменения сохранились в правом углу нужно будет нажать кнопку Apply, когда изменения сохранены в правом углу появится надпись: The changes have been successfully saved.

Теперь нужно создать и назначить пароли для пользователей FTP— ресурса , для этого в оснастке IIS должны быть специальные апплеты, что я имею в виде, если перейти:

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager – Start Page – SRV-HOST1 (SRV-HOST1Administrator) – и в правой части в подменю Management должна быть оснастка: IIS Manager Users если ее нет, как у меня к примеру:

То чтобы она появилась действия следующие:

Start – Control panel – Administrative Tools – Server Manager – Server Manager – Roles – Web Server (IIS) – Add Role Services

и отмечаем галочками:

- IIS Managemenet Console

- IIS Management Scripts and Tools

- Managemenet Service

- IIS 6 Managemenet Compatibility

- IIS 6 Metabase Compatibility

- IIS 6 Scripting Tools

- IIS 6 Management Console

и нажимаю кнопку Next – Install – Close

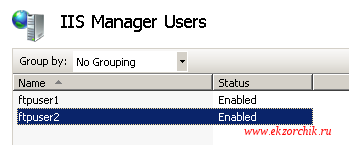

После нужно закрыть консоль управления IIS и заново открыть и необходимый апплет появится. Заходим в апплет → IIS Manager Users и создаю необходимых пользователей: Add User

- User name: ftpuser1

- Password: Aa1234567

- Confirm password: Aa1234567

и нажимаю OK, по аналогии создаю другого пользователя ftpuser2

Далее нужно определить что доступ к FTP ресурсу будет осуществлен с использованием созданных учетных записей IIS, а не учетных записей системы:

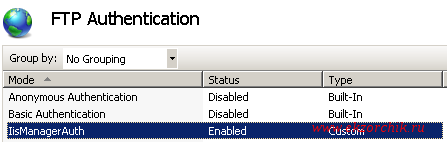

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager – Start Page – SRV-HOST1(SRV-HOST1Administrator) – Sites – srv-host1 – FTP Authentication – через правый клик мышью вызываю мастер: Custom Providers… и регистрирую провайдера IisManagerAuth.

У Вас должно быть точно также как у меня на представленном скриншоте ниже:

- Anonymous Authentication: Disabled

- Basic Authentication: Disables

- IisManagerAuth: Enable

После меняем тип аутентификации на всем сервисе, по умолчанию стоит Windows credentials only, а я изменяю на:

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager – Start Page – SRV-HOST1 (SRV-HOST1Administrator) – Management Service: Windows credentials or IIS Manager credentials и не забываем нажать Apply.

C:UsersAdministrator>CACLS «%SystemDrive%WindowsSystem32inetsrvconfig» /G «Network Service»:R /E

C:UsersAdministrator>CACLS «%SystemDrive%WindowsSystem32inetsrvconfigadministration.config» /G «Network Service»:R /E

C:UsersAdministrator>CACLS «%SystemDrive%WindowsSystem32inetsrvconfigredirection.config» /G «Network Service»:R /E

C:UsersAdministrator>cacls «c:ftpfolder» /G «Network Service»:C /T /E

C:UsersAdministrator>iisreset /stop

Internet services successfully stopped

C:UsersAdministrator>iisreset /start

Internet services successfully started

C:UsersAdministrator>iisreset /status

Status for IIS Admin Service ( IISADMIN ) : Running

Status for Windows Process Activation Service ( WAS ) : Running

Status for World Wide Web Publishing Service ( W3SVC ) : Running

или же находясь в то же окне где изменяли поведение авторизации справа нажать Start.

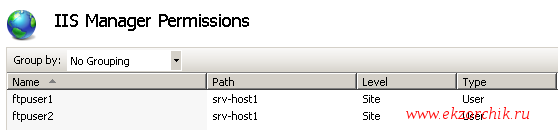

Затем добавляю к своему FTP— ресурсу в разрешения IIS учетные записи на основе которых и будет происходить авторизация, а не Windows создаваемые учетные записи:

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager – Start Page – SRV-HOST1(SRV-HOST1Administrator) – Sites – srv-host1 – IIS Manager Permissions – Allow User… —

теперь параметр IIS Manager доступен для выбора (ранее он был затемнен, т.е. деактивирован) и через Select… указываю созданный ранее двух пользователей: ftpuser1, ftpuser2 и нажимаю OK.

После нужно дать данным пользователям полный доступ к FTP ресурсу, а не права только чтения, но и запись иначе да они смогут создавать каталоги,файлы,переименовывать, но получить список файлов не смогут:

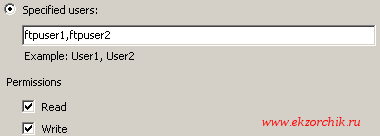

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager – Start Page – SRV-HOST1(SRV-HOST1Administrator) – Sites – srv-host1 —

FTP Authorization Rules —

- Specified users: ftpuser1,ftpuser2

- Permissions: Read и Write отмечаем галочками как на представленном ниже скриншоте.

Теперь когда все настройки по организации FTP сервиса настроены нужно по заметке если нужно настроить квоту на FTP-каталог и определить какие файлы разрешено на нем размещаться, останавливаться как это сделать не буду лишь укажу ссылки на FSRM с помощью которого все это делается.

Ладно это все вспомогательная часть которую можно и опустить, но я этого не рекомендую.

Теперь нужно на встроенный брандмауэер системы добавить правила на доступ:

C:UsersAdministrator>netsh advfirewall firewall add rule name=FTP action=allow protocol=tcp localport=21 dir=in profile=any

C:UsersAdministrator>netsh advfirewall set global statefulftp enable

После проверяю, что могу с другой системы в локальной сети подключиться , к примеру это будет моя рабочая система Ubuntu 12.04.5 Desktop amd64 (Gnome Classic):

$ nmap -v 192.168.1.162 -p 21 | grep ftp

Теперь пробую подключиться с организованному FTP ресурсу:

Connected to 192.168.1.162.

220 Microsoft FTP Service

Name (192.168.1.162:ekzorchik): ftpuser1

331 Password required for ftpuser1.

Password: Aa1234567

230 User logged in.

Remote system type is Windows_NT.

ftp> pwd

257 «/» is current directory.

ftp> mkdir 1

257 «1» directory created.

ftp> rename 1 2

350 Requested file action pending further information.

250 RNTO command successful.

ftp> quit

421 Service not available, remote server has closed connection

Справку по командам FTP ресурсам смотреть: ftp> help

Итого я получил решение своей задумки по организации FTP ресурса на Windows Server 2008 R2 без создания аутентификационных данных в Windows, только IIS аутентификация. Теперь же я смогу выполнить поставленную задачу от руководитель отдела запасных частей:

Есть необходимость в FTP.

Суть вопроса в следующем:

Поставщик шин готов предоставить нам выгрузку остатков шин (обновления будут происходить каждые 5 минут). Возможные варианты, которые реализованы с их стороны — выгрузка на FTP.

С нашей стороны необходимо предоставить / Хост[:Порт / Логин: / Пароль:

В дальнейшем данные файлы будут использоваться для загрузки на наш интернет-магазин, так же в автоматическом режиме.

Прошу предоставить ответ сегодня о возможности использования данного алгоритма.

Но это я сделал если FTP ресурс будет в пределах локальной сети, а тут как я погляжу из задания требуется доступ снаружи для поставщика, что ж и это можно.

У меня вся сетевая инфраструктура организована посредством оборудования Mikrotik (вот к примеру действия на моем: v6.37 on RB2011UiAS-2HnD), а значит я могу просто сделать проброс порта из вне:

winbox – IP&DNS – user&pass – IP – Firewall – NAT – Add —

вкладка: General

- Chain: dstnat

- Dst. Address: .sn.mynetname.net&IP-Addresss (Если статический)

- Protocol: 6 (tcp)

- Dst. Port: 33644 (выбирается произвольно главное чтобы был не занят)

вкладка: Action

- Action: dst-nat

- To Addresses: 192.168.1.162

- To Ports: 21

После не забываем сохранить изменения: Apply – Ok. Вот и все, проверяю со своего хостинга:

$ ftp .sn.mynetname.net 33644

Connected to .sn.mynetname.net.

220 Microsoft FTP Service

Name ( .sn.mynetname.net: ekzorchik ): ftpuser1

331 Password required for ftpuser1.

Password: Aa1234567

230 User logged in.

Remote system type is Windows_NT.

ftp> quit

Ну конечно же работает как могло быть иначе, ведь после того как сделал и перепроверил все работает как и было задумано. Вот теперь я могу отписать руководителю поставленной задачи – что задача выполнена и прислать ему необходимые данные для поставщика и организации задачи. На этом я прощаюсь и до новых встреч на моем блоге практических задач с которыми мне как системному администратору приходится сталкиваться, с уважением автор блога – Олло Александр.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Источник

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Выбор оборудования и подготовка сервера

Установка Windows и настройка системы

Базовые настройки файлового сервера

Тюнинг файлового сервера или профессиональные советы

Настройка средств обслуживания

Тестирование

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

DFS

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Как создать и настроить DFS читайте в статьях Как установить и настроить DFS и Как установить и настроить DFS с помощью Powershell.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Мониторить стоит:

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Опубликовано

Здравствуйте, уважаемые читатели. Сегодня тема: «Файловый сервер Windows server 2008». Роль Файлового сервера, позволяет сделать гибкую настройку использования дискового пространства, и работу с файлами.

Установка Файлового сервера в Windows server 2008

- В диспетчере сервера. заходим в «Добавить роли».

- Открывается окно-памятка мастера.

- Жмём «Далее».

- В окне выбора ролей, выбираем «Файловые службы».

- Жмём «Далее».

Информация о добавляемой роли.

- Жмём «Далее».

Открывается окно выбора служб ролей.

- Выбираем «Диспетчер ресурсов файлового сервера».

- Жмём «Далее».

Настройка наблюдения за использованием хранилища.

- Выбираем диск или раздел, который хотим использовать для хранилища.

- Жмём «Далее».

Настройка параметров отчёта.

- Выбираем расположение, в котором будут сохранятся отчёты.

- Можно так же настроить отправку отчётов по электронной почте.

- Настраиваем, и жмём «Далее».

Подтверждение выбранных элементов.

- Проверяем настройки.

- Если всё верно, то жмём «Установить».

- Ожидаем окончания установки, после чего закрываем окно установщика.

- Теперь мы можем проверить, что нам стало доступно.

- Заходим в «Диспетчер ресурсов файлового сервера».

- Раздел «Квоты».

- Можно создать папку, и настроить для неё квоты по объёму.

- Квоты можно создать самостоятельно, либо использовать готовые шаблоны.

- В разделе «Управление блокировкой файлов», можно создать правила блокировки файлов, необходимых расширений.

- Можно создать правила в ручную, либо воспользоваться готовыми шаблонами.

- В разделе «Управление ресурсами хранилища», можно автоматизировать и упростить процесс управления ресурсами.

- Раздел классификации, позволяет классифицировать файлы, для удобства работы с ними.

- В разделе «Задачи управления файлами», есть возможность создания задач по работе с файлами.

Сегодня мы рассмотрели тему: «Файловый сервер Windows server 2008». Установили роль, и сделали обзор функционала файлового сервера.

Надеюсь статья была вам полезна. До встречи в новых статьях.

✍

С уважением, Андрей Бондаренко.

Видео на тему «Файловый сервер Windows server 2008»:

✧✧✧

Поблагодарить автора за полезную статью:

WMZ-кошелёк = Z667041230317

✧ Рубрика «Windows server»

✧ Комментарии: нет

Похожие записи