Защита от эксплойтов (Exploit Guard) — эта новая функция в Windows Defender в Windows 10 1709, которая представляет собой объединенную и более улучшенную версию инструмента EMET от Microsoft. Exploit Guard предназначен для защиты компьютера от эксплоитов, и заражения вашей системы вредоносными программами. Специально активировать Защиту от эксплойтов не нужно, это происходит автоматически, но только при включенном защитнике Windows.

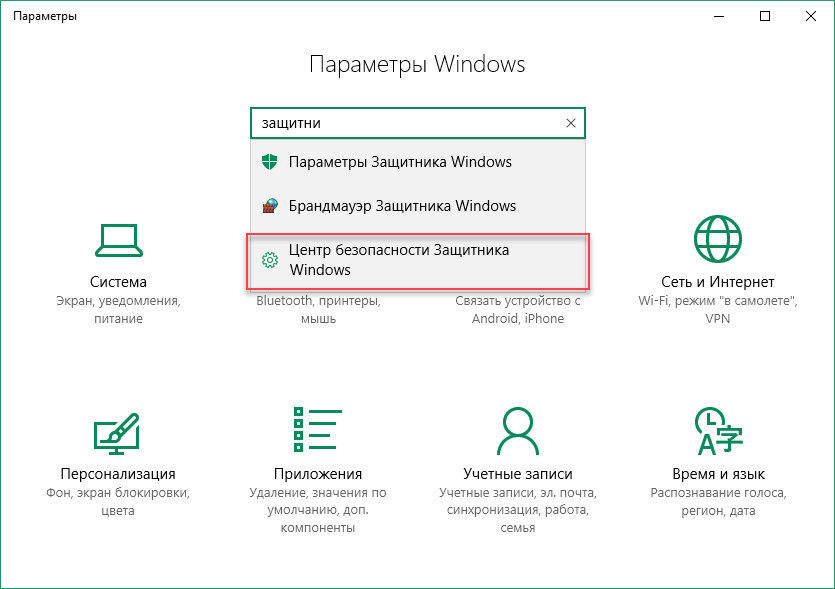

Изменить параметры Exploit Guard по умолчанию можно в Центре безопасности Защитника Windows.

- Получить к нему доступ можно через меню Пуск или Параметры (Windows + I). Настройки будут производиться именно через Центр Безопасности, а не Параметры Защитника. Учитывайте это при использовании быстрого поиска.

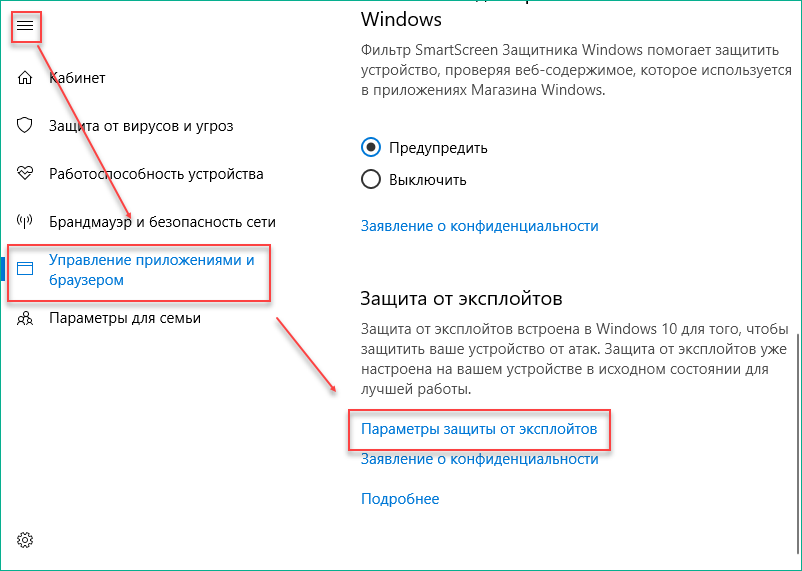

- В появившемся окне перейдите в меню «Управление приложениями и браузером».

- Пролистайте страницу в самый низ и выберите «Параметры защиты от эксплойтов».

Всего есть две основные категории для изменения конфигураций на компьютере. Рассмотрим каждую из них более подробно.

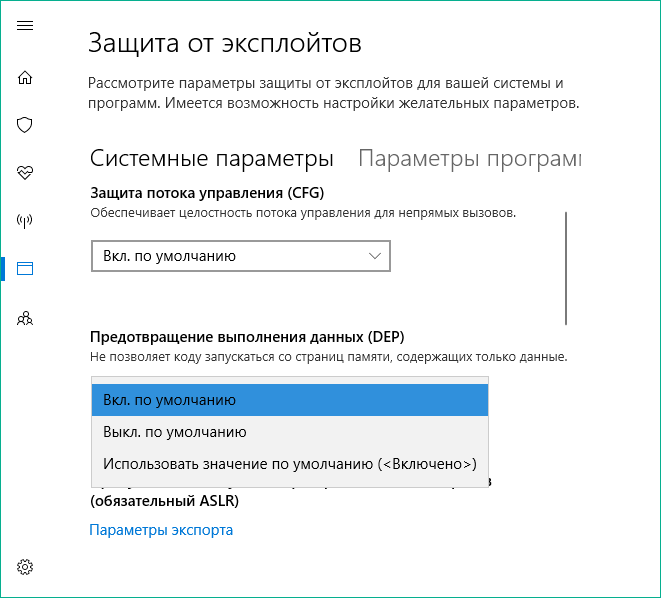

Системные параметры

Здесь отображается список доступных пользователю механизмов защиты Windows. Рядом указывается статус — включено, отключено. Доступны:

- CFG. Защита потока управления и обеспечение его целостности для совершения непрямых вызовов (включена по умолчанию).

- SEHOP. Проверка цепочек исключений и обеспечение ее целостность во время отправки.

- DEP. Предотвращение выполнения данных (включена по умолчанию).

- Обязательный ASLR. Принудительное случайное распределение для образов, которые не соответствуют /DYNAMICBASE (выключена по умолчанию).

- Низкий ASLR. Случайное распределение выделения памяти. (включена по умолчанию).

- Проверка целостности кучи. В случае нахождения повреждений, процесс автоматически завершается. (включена по умолчанию).

Пользователь может отключить их независимо друг от друга.

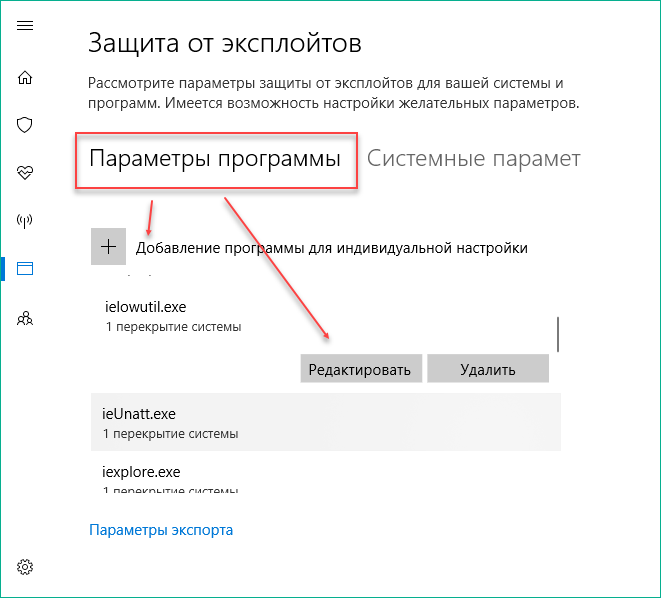

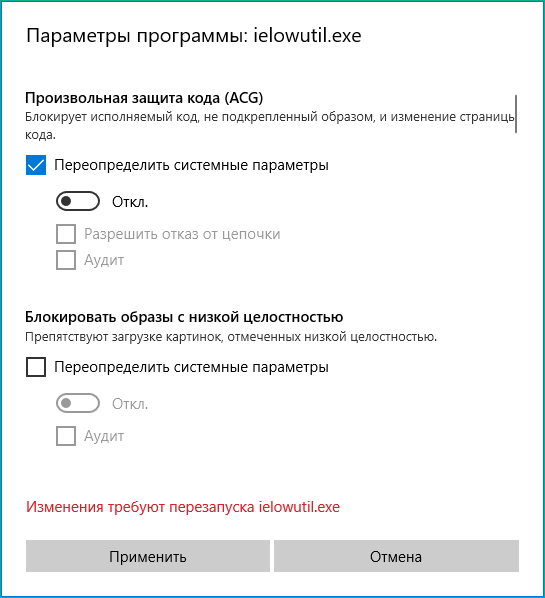

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

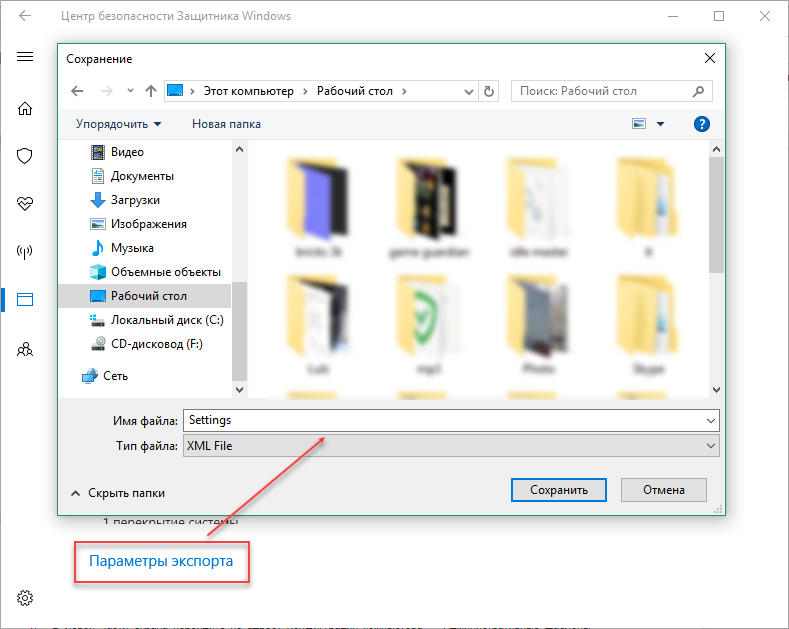

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:\Users\Alex\Desktop\Settings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

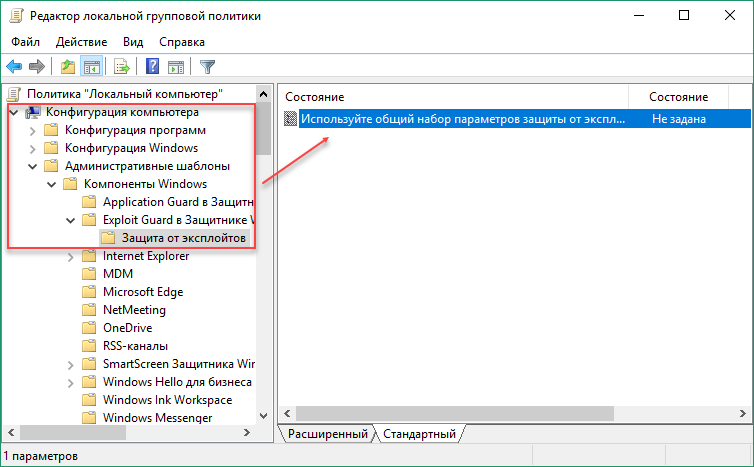

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

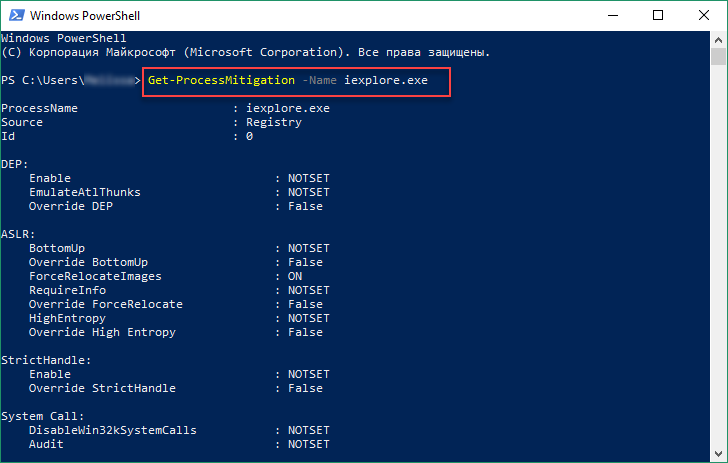

Настройка Exploit Guard с помощью PowerShell

Для редактирования списка модулей защиты можно использовать командную строку Windows PowerShell.

Здесь доступные следующие команды:

-

Get-ProcessMitigation -Name iexplore.exe

— получить список всех защитных мер для выбранного процесса. В данном примере это iexplore.exe, вы можете указать любой другой. Вместо имени программы, можно указать точный путь. - Состояние NOTSET (не установлено) для категории системных параметров означает, что выставлены значения по умолчанию, для категории программ здесь следует вписать параметр, к которому будут присвоены меры защиты.

- —Set с добавочной командой ProcessMitigation используется для редактирования каждого отдельного значения. Чтобы активировать SEHOP для конкретного исполняемого файла (в нашем примере test.exe) по адресу C:\Users\Alex\Desktop\test.exe, используйте команду в PowerShell:

Set-ProcessMitigation -Name C:\Users\Alex\Desktop\test.exe -Enable SEHOP - Чтобы применить эту меру для всех файлов, а не для конкретной программы, используйте команду:

Set-Processmitigation -System -Enable SEHOP - -Enable — включить, —Disable — отключить.

- Командлет —Remove используется для восстановления настроек по умолчанию и указывается сразу после —Name.

- -Enable или —Disable AuditDynamicCode — активировать или выключить аудит.

При вводе команд учитывайте, что каждый отдельный параметр меры должен отделяться запятой. Посмотреть их список вы можете здесь же, в PowerShell. Они отобразятся после ввода команды

Get-ProcessMitigation -Name имя_процесса.exe

.

Содержание статьи

Listen to this article

Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10 — новый набор инструментов, который включает защиту от эксплойтов, систему сокращения возможных направлений атаки, сетевую защиту и контролируемый доступ к папкам Защита от эксплойтов обеспечивает повышенную защиту для приложений, которые ИТ может применять после компиляции и распространения программного обеспечения разработчиком.

Экплойт (от слова эксплуатировать) является программой или кодом, который нужен для нарушения в работе системы через различные уязвимости. Конечно, их полноценными вирусами не назовешь, но опасность, они предоставляют довольно высокую. Смысл работы эксплойта найти уязвимость, после чего получить все права администратора и начать внедрять в систему вредоносное ПО и вирусы – торояны, черви и т д.

Exploit Guard — это всего лишь инструмент снижения риска, он не избавляет от необходимости закрывать уязвимости в софте, но затрудняет их использование. В целом принцип работы Exploit Guard состоит в том, чтобы запрещать те операции, которые чаще всего используются зловредами.

Проблема в том, что многие легитимные программы тоже их используют. Более того, есть старые программы (а точнее, динамические библиотеки), которые просто перестанут работать, если задействовать в Windows новые функции контроля памяти и прочие современные средства защиты. Поэтому настройка Exploit Guard — это такие же вилы, какими ранее было использование EMET.

Если же безопасность превыше всего и требуется закрутить гайки потуже, то самыми востребованными функциями Exploit Guard были (со времен EMET) и остаются:

- DEP (Data Execution Prevention) — предотвращение выполнения данных. Не позволяет запустить на исполнение фрагмент кода, оказавшийся в не предназначенной для этого области памяти (например, в результате ошибки переполнения стека);

- случайное перераспределение памяти — предотвращает атаку по известным адресам;

- отключение точек расширения — препятствует внедрению DLL в запускаемые процессы (см. статью про обход UAC, где этот метод широко использовался);

- команда DisallowChildProcessCreation — запрещает указанному приложению создавать дочерние процессы;

- фильтрация таблиц адресов импорта (IAF) и экспорта (EAF) — не позволяет (вредоносному) процессу выполнять перебор таблиц адресов и обращаться к странице памяти системных библиотек;

- CallerCheck — проверяет наличие прав на вызов конфиденциальных API;

- SimExec — имитация выполнения. Проверяет перед реальным исполнением кода, кому вернутся вызовы конфиденциальных API.

В этой статье рассказывается о том, как работает защита от эксплойтов, как на уровне политики, так и на отдельном уровне для устранения проблем, которые помогут вам успешно создавать и применять политики защиты от эксплойтов.

Как применяются меры по снижению риска

Для каждого приложения применяются меры защиты от эксплойтов.

Настройка защиты задается с помощью записи в реестре для каждой программы, для которой настраивается защита. Эти параметры хранятся в записи реестра MitigationOptions для каждой программы (HKEY_LOCAL_MACHINE \ программное обеспечение \ Microsoft \ Windows NT \ CurrentVersion \ параметры выполнения файлов изображений \ ImageFileName \ MitigationOptions). Они вступают в силу после перезапуска программы и остаются в силе до тех пор, пока вы не измените их, а затем снова запустите программу.

Параметры выполнения файла изображения. позволяет указать имя или путь к файлу, а не номер версии, архитектуру и другие отличия. Будьте внимательны к снижению уровня опасности для приложений с уникальными именами или путями, применяя их только к устройствам, на которых была протестирована эта версия и архитектура приложения. Если вы настраиваете меры для защиты от эксплойтов с помощью XML-файла конфигурации либо посредством оболочки PowerShell, групповой политики или MDM при обработке этого XML-файла конфигурации, для вас будут настроены индивидуальные параметры реестра.

Если политика распространения XML-файла больше не применяется, параметры, развернутые этим XML-файлом конфигурации, не будут автоматически удалены. Чтобы удалить параметры защиты от эксплойтов, экспортируйте конфигурацию XML с чистого устройства с Windows 10 и разместите этот новый XML-файл. Кроме того, корпорация Майкрософт предоставляет XML-файл как часть базовых показателей безопасности Windows для сброса параметров защиты от эксплойтов.

Чтобы сбросить параметры защиты от эксплойтов с помощью PowerShell, вы можете использовать следующую команду:

Set-ProcessMitigation -PolicyFilePath EP-reset.xml

Ниже приведена EP-reset.xml, распространяемая с базовыми планами безопасности Windows:

<?xml version="1.0" encoding="UTF-8"?>

<MitigationPolicy>

<AppConfig Executable="ONEDRIVE.EXE">

<DEP OverrideDEP="false" />

<ASLR OverrideRelocateImages="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

</AppConfig>

<AppConfig Executable="firefox.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

</AppConfig>

<AppConfig Executable="fltldr.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

<ChildProcess OverrideChildProcess="false" />

</AppConfig>

<AppConfig Executable="GROOVE.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

<ChildProcess OverrideChildProcess="false" />

</AppConfig>

<AppConfig Executable="Acrobat.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="AcroRd32.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="chrome.exe">

<DEP OverrideDEP="false" />

</AppConfig>

<AppConfig Executable="EXCEL.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="iexplore.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="INFOPATH.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="java.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="javaw.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="javaws.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="LYNC.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="MSACCESS.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="MSPUB.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="OIS.EXE">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="OUTLOOK.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="plugin-container.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="POWERPNT.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="PPTVIEW.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="VISIO.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="VPREVIEW.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="WINWORD.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="wmplayer.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="wordpad.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

</MitigationPolicy>

Пользователи Windows 10 могут настроить защиту от эксплойтов в Центре безопасности Защитника Windows.

- Используйте сочетание клавиша Windows + I для запуска приложения “Параметры”.

- Перейдите в “Обновление и безопасность”, затем выберите пункт “Защитник Windows”.

- Нажмите кнопку Открыть Центр безопасности Защитника Windows.

- Выберите панель “Управление приложениями и браузером”.

- На открывшейся странице выберите ссылку Параметры защиту от эксплойтов.

Все настройки разделены на две категории: Системные параметры и Параметры программ.

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:\Users\Alex\Desktop\Settings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Защитник Windows не обязательно должен быть запущен, чтобы эта функция была активной. Защита от эксплойтов уже включена на вашем компьютере, а меры по ее снижению установлены по умолчанию. Но вы можете настроить параметры в соответствии со своей организацией, а затем развернуть их в своей сети.

Произвольная защита кода

Произвольная программа проверки кода помогает защититься от злоумышленника, загрузив код своего выбора в память с помощью уязвимости системы безопасности и выполняя этот код.

Произвольная система защиты кода защищает приложение от выполнения динамически создаваемого кода (например, не загружаемого exe-файла или библиотеки DLL). При работе с произвольным кодом программа блокирует память как исполняемый объект. Если приложение пытается выделить память, мы проверяйте флаги защиты. (Память может выделяться с помощью флагов чтения, записи и (или) выполнения.) Если распределение пытается включить флаг » выполнение «, выделение памяти завершается сбоем и возвращает код ошибки (STATUS_DYNAMIC_CODE_BLOCKED). Аналогичным образом, если приложение пытается изменить флаги защиты памяти , которая уже была выделена, и включает флаг «защита выполнения «, то изменение разрешения завершается сбоем и возвращает код ошибки (STATUS_DYNAMIC_CODE_BLOCKED).

Предотвращая установку флага EXECUTE , функция предотвращения выполнения данных в Windows 10 может защититься от указателя инструкций, установленного на эту память, и запуска кода.

Произвольная защита кода предотвращает выделение памяти в качестве исполняемого файла, что представляет проблемы совместимости с подходами, такими как JIT-компиляторы. Например, большинство современных браузеров будут компилировать JavaScript в машинный код, чтобы оптимизировать производительность. Для того чтобы обеспечить это снижение риска, для перемещения JIT-компиляции за пределы защищенного процесса нужно будет переопределять архитектуру. Другие приложения, макет которых динамически создают код на основе сценариев или других промежуточных языках, будут считаться несовместимостью с этим снижением.

Параметры конфигурации

Разрешить поток отказ — вы можете настроить его, чтобы позволить отдельному потоку отказаться от этой защиты. Разработчику необходимо написать приложение с уведомлением о том, что это снижение риска, и вызвало функцию SetThreadInformation API, для параметра ThreadInformation которого задано значение ThreadDynamicCodePolicy , чтобы разрешить выполнение динамического кода в этом потоке.

Блокировка образов низкой целостности

Блокировать образы с низким энергопотреблением предотвращает загрузку файлов, которые не являются надежными, обычно из-за того, что они загружены из Интернета из браузера, подключенного к изолированному браузеру.

Это может блокировать загрузку изображений, если на изображении есть запись управления доступом (ACE), которая предоставляет доступ к процессам с низким IL и не имеет метки доверия ACE. Он реализуется диспетчером памяти, который блокирует отображение файла в память. Если приложение пытается сопоставить изображение с низким уровнем целостности, оно вызывает ошибку STATUS_ACCESS_DENIED.

Блокировать образы с низким энергопотреблением не позволит приложению загружать файлы, загруженные из Интернета. Если для рабочего процесса приложения требуется загрузка загруженных изображений, необходимо убедиться, что они скачаны из процесса с более высоким уровнем доверия или явно переразметки, чтобы применить это снижение.

Блокировка удаленных образов

Блокировать удаленные образы не позволит приложению загружать файлы, размещенные на удаленном устройстве, например в общем ресурсе UNC. Это помогает защититься от загрузки двоичных файлов в память, которая находится на внешнем устройстве, управляемом злоумышленником.

Если изображение установлено на удаленном устройстве, то это будет блокировать загрузку изображений. Он реализуется диспетчером памяти, который блокирует отображение файла в память. Если приложение пытается сопоставить удаленный файл, оно вызывает ошибку STATUS_ACCESS_DENIED.

Блокировать удаленные образы не позволит приложению загружать изображения с удаленных устройств. Если ваше приложение загружает файлы или подключаемые модули с удаленных устройств, оно не будет совместимо с этим снижением. Вы можете включить это снижение в режиме аудита для измерения возможных последствий совместимости для приложения.

Блокировка ненадежных шрифтов

Блокировать ненадежные шрифты — это снижение риска возникновения изъяна при анализе шрифта, который начинается с того, чтобы злоумышленник смог запустить код на устройстве. Для обработки GDI будут загружены только шрифты, установленные в каталог Windows\Fonts.

Это уменьшается в GDI, что проверяет расположение файла. Если файл не находится в каталоге «системные шрифты», он не будет загружен для синтаксического анализа, и этот вызов завершится сбоем.

Обратите внимание, что это также относится к встроенным средствам устранения уязвимости в Windows 10 1607 и более поздних версий, которые проводят разбор шрифта из ядра и в контейнер приложения пользовательского режима. Любые возможности, основанные на синтаксическом анализе шрифта, выполняются в изолированных и изолированных контекстах, что значительно сокращает риск.

Чаще всего шрифты, находящиеся за пределами каталога «системные шрифты», используются в веб-шрифтах. Современные браузеры, например Microsoft EDGE, используют DirectWrite вместо GDI и не затронуты. Однако устаревшие браузеры, например Internet Explorer 11 (и режим IE в новом Microsoft EDGE), могут быть затронуты, особенно в приложениях Office 365, в которых для отображения пользовательского интерфейса используются глифы шрифтов.

Защита целостности кода

Защита целостности кода гарантирует, что все двоичные файлы, загруженные в процесс, снабжены цифровой подписью Microsoft. К ним относятся подписи WHQL (лаборатории по контролю качества оборудования для Windows), позволяющие использовать в процессе драйверы, утвержденные WHQL.

Это происходит с помощью диспетчера памяти, который блокирует сопоставление двоичного кода и памяти. При попытке загрузить двоичный файл, не подписанный корпорацией Майкрософт, диспетчер памяти будет возвращать STATUS_INVALID_IMAGE_HASH об ошибке. Заблокируя на уровне диспетчера памяти, это предотвращает появление обеих двоичных файлов, которые были загружены процессом и двоичными файлами, вставленными в процесс.

В частности, это блокирует любой двоичный файл, который не подписан корпорацией Майкрософт. Таким образом, она будет несовместима с большинством программных продуктов третьих лиц, если это программное обеспечение не будет распространяться (и имеет цифровую подпись) Microsoft Store, а также выбран параметр для разрешения загрузки изображений, подписанных Microsoft Store.

Кроме того, разрешите загрузку изображений, подписанных Microsoft Store — приложения, распространяемые из Microsoft Store, будут иметь цифровую подпись в Microsoft Store и добавить такую конфигурацию, которая позволит приложению загрузить такие двоичные файлы, которые прошли процесс сертификации магазина.

Только аудит . Вы можете включить это снижение в режиме аудита для измерения возможных последствий совместимости для приложения. События аудита можно затем просмотреть в средстве просмотра событий или с помощью расширенного Поиск в Microsoft Defender ATP.

Предотвращение выполнения данных (DEP)

Предотвращение выполнения данных (DEP) блокирует память, которая была явно не выделена как исполняемая. Это помогает защититься от злоумышленника, в ходе которого в процесс вставляется вредоносный код, например переполнение буфера, после чего выполняется этот код.

При попытке установить указатель инструкции на адрес памяти, не помеченный как исполняемый, процессор вызовет исключение (нарушение общей защиты), что приводит к сбою приложения.

По умолчанию для всех исполняемых файлов x64, ARM и ARM-64 включена функция DEP, и ее невозможно отключить. Так как приложение никогда не выполнялось без функции предотвращения выполнения данных, обычно подразумевается совместимость.

Для всех двоичных файлов x86 (32-разрядная версия) по умолчанию будет включена функция DEP, но ее можно отключить для каждого процесса. Некоторые старые устаревшие приложения, обычно разработанные до Windows XP с пакетом обновления 2 (SP2), могут быть несовместимы с функцией предотвращения выполнения данных. Обычно это приложения, которые динамически создают код (например, JIT-компиляция) или ссылки на более старые библиотеки (например, в более ранних версиях ATL), которые динамически создают код.

Включить эмуляцию ПРЕОБРАЗОВАТЕЛЯ ATL — этот параметр конфигурации отключает эмуляцию преобразователя ATL. Библиотека шаблонов ActiveX разработана таким образом, чтобы быть как можно более маленькой и быстрой. Для уменьшения размера двоичного файла используется технология, называемая преобразователь. Преобразование обычно используется для взаимодействия между 32-битным и 16-разрядными приложениями, но в этой статье нет 16-разрядных компонентов для ATL. Вместо того, чтобы оптимизировать для двоичного размера, в библиотеке ATL будет храниться машинный код в памяти, который не выровнен по словам (создание двоичного файла меньше), а затем вызывать этот код напрямую. Компоненты ATL, скомпилированные в Visual Studio 7,1 или более ранней версии (Visual Studio 2003), не выделяют эту память, так как эмуляция исполняемого преобразователя позволяет устранить эту проблему совместимости. Для приложений, имеющих двоичную модель расширения (например, Internet Explorer 11), часто требуется Эмуляция преобразователя ATL.

Большая часть этих точек расширения относительно нечасто используется, поэтому влияние на совместимость обычно является небольшим, особенно на уровне отдельных приложений. Это может быть вызвано тем, что пользователи используют сторонние традиционные редакторы IME, которые не будут работать с защищенным приложением.

Не пытайтесь слепо пытаться ограничить приложения, иначе вы вызовете похожие проблемы в вашей системе. Их будет трудно устранить, если вы не помните, что вы также изменили параметры.

Если вы по-прежнему используете более старую версию Windows, например Windows 7, вы можете получить функции защиты от эксплойтов, установив Microsoft EMET или Malwarebytes. Но учтите, что поддержка Windows 7 уже прекращена.

Источники: winitpro.ru и www.comss.ru и microsoft

Если Вам понравилась статья — поделитесь с друзьями

481 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Previously, we have talked about the Microsoft Defender Application Guard and how it can be used to keep your computer safe from cyber threats. Today, we will be discussing another safety feature of Microsoft Defender, which is the “Exploit Guard.”

Exploit Guard, as the name suggests, prevents your computer from being exploited by online threats and malware. Several components make up the Exploit Guard, but today we will be discussing “Network Protection,” which can be used to intimate a user when they are accessing a malicious or untrusted site/domain using a web browser or blocking it completely.

If you want your computer to be safe and do not want anyone who uses your computer to infect it with a virus, dive deep into the details and the configurations needed to configure Exploit Guard Network Protection.

Note: This article focuses on Windows client PCs, but Exploit Guard Network Protection can also be allowed to be configured on Windows Servers.

This Page Covers

What is Microsoft Defender Exploit Guard

Microsoft Defender Exploit Guard uses a number of defense mechanisms to fend off malware and phishing scams. Controlled folder access, a smaller attack surface, and network protection are the three components of Microsoft Defender Exploit Guard.

One of the components of the Exploit Guard is Network Protection. This feature is somewhat similar to SmartScreen. Like Network Protection, SmartScreen also protects a user against phishing scams and potential IP addresses or websites with malware. However, SmartScreen is only limited to the Microsoft Edge browser.

On the other hand, Network Protection is capable of implementing system-wide protection status across all browsers and apps. Exploit Guard can be configured in one of two methods:

- Only prompt a user when a domain or IP address is malicious.

- Block the user from accessing it completely.

That said, Microsoft defender Exploit Guard cannot be configured from the Settings app, or the Windows Security app. Instead, it can only be configured using the Group Policies or Windows PowerShell.

Additionally, your system must meet the following requirements for the Exploit Guard to be configured:

- Windows edition must be Professional or Enterprise

- Windows 10 or 11 is required

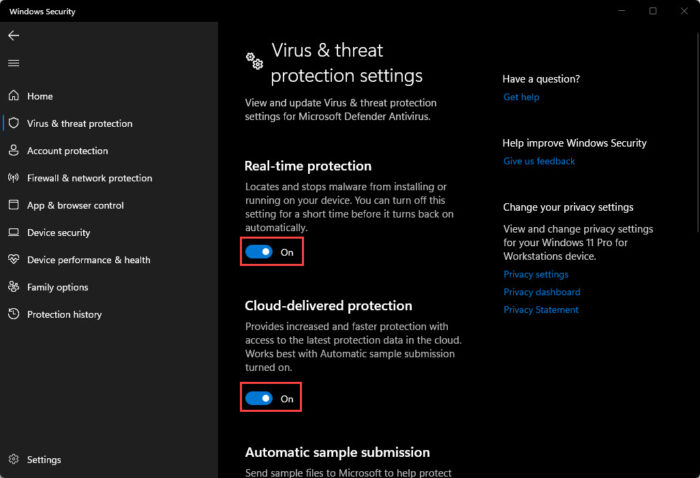

- Windows Defender Antivirus real-time protection and cloud-based protection must be enabled

- PC must be able to communicate with “smartscreen.microsoft.com” and “smartscreen-prod.microsoft.com”

To check your OS version and edition, type in “winver” in the Run Command box.

You can enable real-time and cloud-delivered protection at the following location:

Settings app >> Privacy & security >> Windows Security >> Virus & threat protection >> Manage Settings (under Virus & thrat protection settings)

Once the requirements are met, let us discuss the two methods to configure Exploit Guard Network Protection.

Configure Exploit Guard Network Protection

Configure Exploit Guard Network Protection using Group Policy

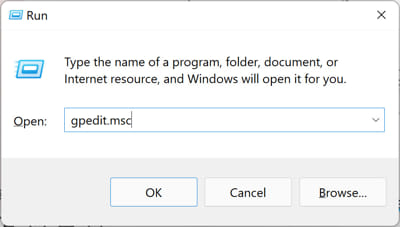

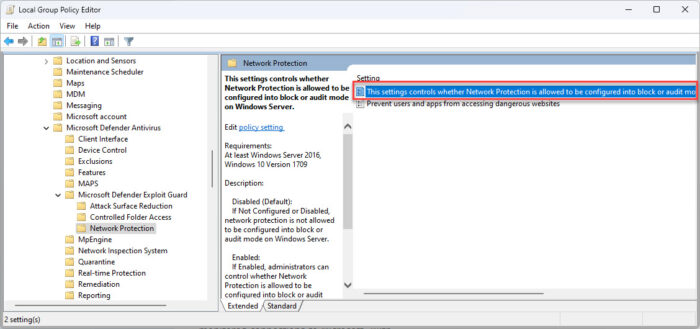

Using the Windows Group Policies, you can configure Network Protection for both Windows client computers as well as Servers. Follow these steps to configure the feature for Windows client computers:

-

Open the Group Policy editor by typing in “gpedit.msc” in the Run Command box.

Open the Group Policy editor -

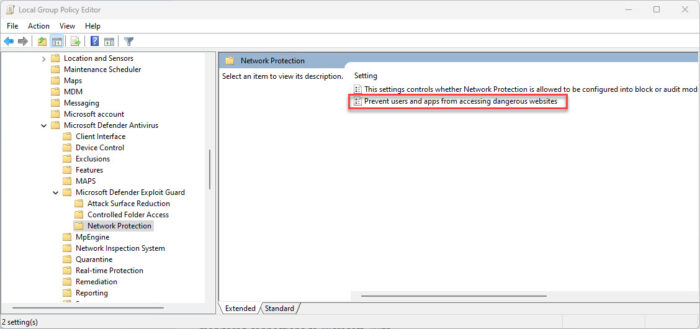

Navigate to the following from the left pane:

Computer Configuration >> Administrative Templates >> Windows Components >> Microsoft Defender Antivirus >> Micosoft Defender Exploit Guard >> Network Protection

-

Open the policy “Prevent users and apps from accessing dangerous websites.”

Open Network Protection policy for Windows client PC -

Select the “Enabled” radio button, and then select either of the following options from the drop-down menu in the Options section:

- Block -The user won’t be permitted to access the website

- Audit Mode – The user will be intimated of the danger where they can choose to exit or continue to the website

Configure the Network Protection policy to Audit or Block -

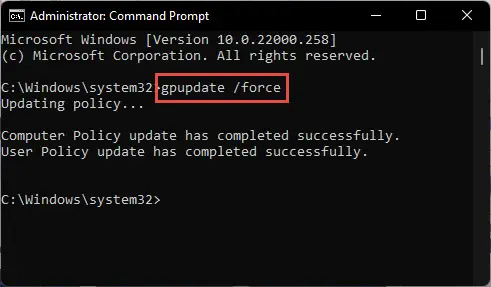

When selected, click Apply and Ok.

-

Now run the following cmdlet in an elevated Command Prompt to enforce the policy changes:

GPUpdate /ForceEnforce policy changes

Windows Defender Exploit Guard will now be configured for Network Protection. You will either be prompted when accessing a malicious website, or it will be blocked, depending on what you chose in Step 4 above.

If you want to configure Network Protection on Windows Server 2016 or later, then you must enable the policy “This setting controls whether Network Protection is allowed to be configured into block or audit mode on Windows Server” instead.

Configure Exploit Guard Network Protection using PowerShell

Managing Network Protection using Windows PowerShell gives more control to the administrators as it allows them to manage the different features individually.

Note: All of the following commands and steps are to be performed in an elevated PowerShell instance.

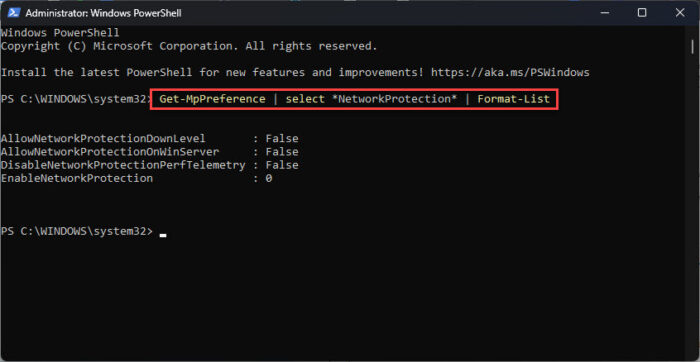

Let us start by checking the current status of the Network Protection feature. This can be done by running the following cmdlet in PowerShell:

Get-MpPreference | select *NetworkProtection* | Format-ListThe image above shows that Network Protection is disabled. More importantly, it also shows 4 different attributes. Here is what these different attributes stand for:

- AllowNetworkProtectionDownLevel – Used on Windows 10 1809 and older, is now obsolete

- AllowNetworkProtectionOnWinServer – Allows Network Protection to be configured on Windows Server

- DisableNetworkProtectionPerfTelemetry – sends anonymized performance data relating to the monitored connections to Microsoft

- EnableNetworkProtection – Tells the status of the Network Protection feature

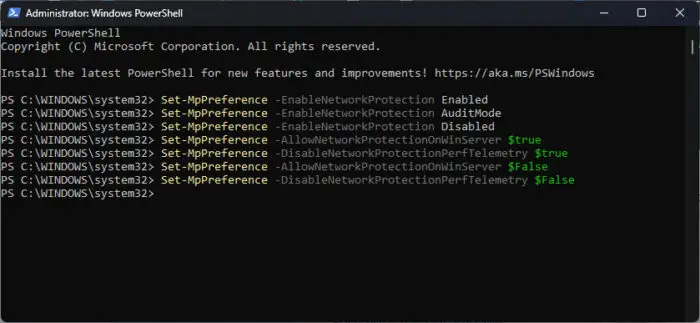

Now that we understand what these attributes are, you can use the following command to configure Network Protection’s attributes for different behaviors:

-

To enable Network Protection and block malicious websites:

Set-MpPreference -EnableNetworkProtection Enabled -

To enable Network Protection in audit mode:

Set-MpPreference -EnableNetworkProtection AuditMode -

To disable Network Protection:

Set-MpPreference -EnableNetworkProtection Disabled -

To allow Network Protection to be configured on Windows Server:

Set-MpPreference -AllowNetworkProtectionOnWinServer $trueReplace “true” with “false” to disallow it.

-

To enable telemetry:

Set-MpPreference -DisableNetworkProtectionPerfTelemetry $trueReplace “true” with “false” to disable telemetry.

This is everything you need to know about what Microsoft Defender Exploit Guard is and how it can be used to keep you safe online.

Takeaway

Windows client operating systems as well as the Servers have identical security enhancements available (to some extent). However, one may be enabled by default on the Server while it is disabled by default on a client OS.

You can still take your own device’s security into your own hands and enable the Network Protection feature to make your device secure, regardless of who is using it. The Network Protection feature is similar to SmartScreen but is implemented across the whole system.

Сегодня наш автор Роб Леффертс (Rob Lefferts), директор Windows & Devices Group, Security & Enterprise.

Публикуем перевод его поста на англоязычном блоге Windows.

Часть 1. Новое поколение средств безопасности в Windows 10 Fall Creators Update

Мировоззрение Microsoft основывается на безопасности. Наша цель — обеспечить защищенность пользователей, учитывая, что угрозы продолжают нарастать: атаки ширятся, усложняются и в конечном итоге достигают цели. Новые функции безопасности в Windows 10 Fall Creators Update позволяют упреждать угрозы и осложняют жизнь мошенникам. Сегодня я с радостью готов поделиться тем, как мы подняли планку защищенности платформы Windows, используя преимущества «умного облака» и сводя все усилия в единое решение сквозной проверки (end-to-end solution).

От уровня C-Level до Sec-Ops наши пользователи сообщали нам, что они хотят интегрированное решение по безопасности на единой панели управления, а также интегрированное решение безопасности для своего парка устройств. Принимая во внимание быстрый темп роста новых киберугроз, мы согласились: наша отрасль может работать и лучше. Вот почему мы разработали максимально подробную концепцию, которая сводит вместе передовые достижения науки, машинное обучение, автоматизацию и анализ поведения. Такое решение позволяет из одного места блокировать современное вредоносное ПО и атаки.

В первое время Защитник Windows (Windows Defender) со службой Advanced Threat Protection (ATP) включал полностью интегрированный стек защиты от угроз для всех элементов Windows, позволяющий обнаруживать угрозы и принимать ответные меры из мощного центра управления. К тому же мы расширили зону доступа Windows Defender ATP, включив в нее ОС Windows Server для защиты пользователей на всей платформе. Новые функции и возможности комплекта защиты включают Exploit Guard в Защитнике Windows, Application Guard в Защитнике Windows, а также значительные обновления Device Guard в Защитнике Windows и в Антивирусной программе Защитника Windows.

Когда мы запускали Windows 10, одним из важнейших приоритетов стала беспрецедентная защищенность Windows — и Windows Defender Advanced Threat Protection (ATP) стал решающим фактором в этой трансформации. Но ATP не был предназначен для обнаружения и ответа на атаки. Мы его разрабатывали для обеспечения превентивной защиты, используя подходы нового поколения, которые ранее было трудно технически реализовать или использовать.

Усиление защиты платформы Windows

Мы рассматриваем Windows Defender ATP как комплект инструментов защиты. Он спроектирован, чтобы преодолеть недостатки традиционных антивирусных решений и предоставить нашим пользователям безопасность нового поколения.

Создание наилучшего EMET для Windows 10. Наши пользователи с энтузиазмом встретили защиту от угроз с помощью Enhanced Mitigation Experience Toolkit (EMET). Отзывы пользователей направили наши усилия на Exploit Guard в Защитнике Windows — новую функцию, которая делает EMET нативным для Windows.

С интеграцией EMET и снижением рисков Exploit Guard включает превентивные возможности, значительно затрудняющие реализацию уязвимостей. Кроме того, Exploit Guard обладает новейшими функциями по предотвращению проникновений. Используя возможности Microsoft Intelligent Security Graph (ISG), Exploit Guard предоставляет богатый набор признаков вторжений и политик для защиты организаций от новейших угроз, включая эксплойты «нулевого дня». Включение этих встроенных признаков вторжений и политик обеспечивает решение одной из главных проблем: предотвращение проникновений на узлы, которые зачастую требуют значительных знаний и усилий разработчиков.

Изолирование угроз наиболее уязвимых областей. Одна из самых часто встречающихся целей для атаки — это ваш браузер. Более чем 90% атак используют гиперссылки для начала атаки на учетные данные, установки вредоносного ПО или проникновения. Application Guard в Защитнике Windows (Windows Defender Application Guard, WDAG) спроектирован так, чтобы остановить создание плацдармов атак на локальной машине для проникновения в остальную корпоративную сеть. Если кто-то внезапно пытается загрузить вредоносное ПО со своего браузера или начинает действовать эксплойт «нулевого дня», WDAG изолирует и сохраняет угрозу, защищая ваши устройства, приложения и сеть. Windows Defender ATP обеспечен оптическими устройствами для обнаружения и предотвращения угроз, он обладает полным описанием любых угроз, которые только могут появиться, и сможет обеспечить защиту. Используя WDAG и Exploit Guard в Защитнике Windows, вы получите дополнительный уровень защиты от атак вредоносного ПО, нацеленного в промежуток между брандмауэром и антивирусным ПО.

Улучшение контроля приложений. Контроль приложений часто рассматривается как наиболее эффективный метод борьбы с вредоносным ПО, но существующие решения зачастую не способны управлять эффективно. Device Guard в Защитнике Windows (Windows Defender Device Guard) будет интегрирован в Windows Defender ATP для облегчения управления приложением на любом устройстве под управлением Windows 10 посредством выбора оптимального управления списком безопасных приложений, что упростит пользователю освоение автоматизации. Функции оптической защиты могут быть получены по запросу на устройствах, которые могут быть атакованными, для предотвращения запуска любого сомнительного кода. Список автоматически управляемых приложений управляется с помощью ISG. Для организаций, которые не развернули Device Guard, он будет интегрирован в Windows Defender ATP.

Использование «интеллектуального» облака

В дополнение к созданию новых средств смягчения возможных последствий и для укрепления платформы мы добавили повышенные интеллектуальные средства обнаружения угроз, обеспечивающие просмотр, отчеты и управление. Новые возможности Windows Defender ATP по предотвращению угроз работают благодаря уникальным интеллектуальным возможностям, имеющимся только у Microsoft в области оптических и технических технологий. Используя облачную мощь ISG совместно с научными разработками и машинным обучением, мы можем обнаруживать эволюционирующие угрозы из триллиона сигналов для блокировки и остановки вредоносного ПО и угроз хакеров. Мы также используем «облачную интеллектуальность», чтобы улучшить защиту антивируса Windows Defender, делая защиту нового поколения действительно надежной. С помощью такой облачной защиты и богатых возможностей моделей машинного обучения антивирус Windows Defender способен выносить вердикт о наличии вредоносного ПО за секунды даже при первичном обнаружении.

Более надежное управление безопасностью. Одна из наиболее сильных сторон комплекта безопасности — это то, что Windows позволяет управлять им, обеспечивая полный доступ через единую панель. Мы улучшили и централизовали управление функциями безопасности Windows с помощью сервиса Intune и System Center Configuration Manager. Используя Windows 10, корпоративные клиенты получат выгоду от нового уровня безопасности, не требующего установки и дополнительных средств. Windows Defender ATP позволяет не только видеть атаки и вредоносное ПО, но и выявлять и блокировать их в конечных узлах корпоративной среды.

Вместе с этими возможностями управления мы также добавили новые возможности анализа. Новые возможности Security Analytics будут исследовать использование функций безопасности Windows и ее конфигурацию, а также состояние исправлений безопасности Windows 10. Новые разрабатываемые API дают возможности нашим пользователям и разработчикам автоматизировать системы со всем богатейшим набором оповещений, временных шкал, средств обработки файлов и пользовательских данных. Кроме того, доступны внешние системы настройки Windows Defender ATP для программируемого выполнения исправлений.

Используя Windows Defender ATP как решение для защиты Office и Azure, вы получите лучший контекст, широкий набор сигналов и улучшенную защиту с аналитикой и отчетами, которые помогут вам обезопасить наиболее важные активы.

Ваша безопасность весьма заботит нас, поэтому с помощью Windows Defender ATP мы будем защищать вас от угроз, упреждая удары: система сможет обнаруживать атаки «нулевого дня» и отвечать на угрозы, прежде чем их воздействие станет катастрофическим. Чтобы узнать больше о том, как Windows 10 и Windows Defender ATP могут защитить ваш бизнес, прочтите публикацию (на английском языке).

Центр безопасности Защитника Windows в Windows 10 v1709 теперь представляет новую функцию защиты, которая называется Защита от эксплойтов, который помогает защитить компьютеры Windows от вредоносных программ, использующих средства безопасности для заражения вашей системы. Он включает в себя меры по снижению рисков, которые вы можете применить на уровне операционной системы или на уровне приложения. С появлением этой функции пользователям Windows 10 больше не нужно устанавливать Расширенный набор инструментов для смягчения последствий. Фактически, во время самого процесса обновления Windows 10 Fall Creators Update удаляет EMET.

Защита от эксплойтов в Windows 10

Защита от эксплойтов является частью Exploit Guard в Защитнике Windows. Чтобы получить доступ к этой функции, откройте Центр безопасности Защитника Windows > Управление приложениями и браузером> Настройки защиты от эксплойтов. Откроется новая панель. Прокрутите немного вниз, и вы увидите Защита от эксплойтов варианты здесь.

Настройки разделены на две вкладки:

- Системные настройки

- Настройки программы.

Под Система settings вы увидите следующие параметры:

- Контроль потока управления

- Предотвращение выполнения данных

- Принудительная рандомизация изображений.

- Произвести случайное распределение памяти

- Проверить цепочки исключений

- Проверить целостность кучи.

Под Программа настройки, вы увидите возможность добавить программу. Нажав на Добавить программу для настройки предложит два варианта:

- Добавить по имени

- Добавить по имени пути.

Вы также можете щелкнуть программу в предварительно заполненном списке, чтобы добавить ее.

Эта функция также позволяет вам экспортировать ваши настройки в файл XML, чтобы вы могли сохранить его, используя Настройки экспорта ссылка на сайт. Если вы используете EMET и сохранили его настройки в XML-файле, вы также можете импортировать их сюда.

Чтобы импортировать файл конфигурации, вы должны выполнить следующую команду в PowerShell:

Set-ProcessMitigation -PolicyFilePath myconfig.xml

Вам необходимо изменить имя файла «myconfig.xml» на расположение и имя файла конфигурации защиты от эксплойтов.

Чтобы эта функция была активна, не обязательно запускать Защитник Windows. Защита от эксплойтов уже включена на вашем компьютере, и средства защиты установлены по умолчанию. Но вы можете настроить параметры в соответствии с требованиями вашей организации, а затем развернуть их в своей сети.

Этот пост покажет вам, как исключить приложение из защиты от эксплойтов Windows 10.

КОНЧИК: Прочитать о Контролируемый доступ к папке функция следующая.