Это описание немного сокращено в 2021г чтоб акцентировать внимание на рассматриваемой теме.

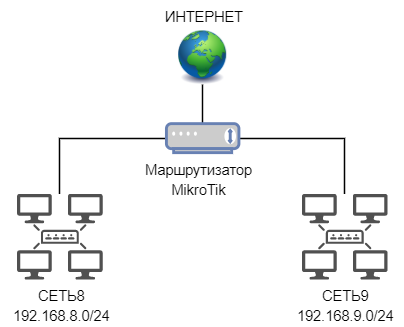

Есть роутер микротик и две ЛВС. Выполним настройки так, чтоб компьютеры обменивались пакетами на сетевом уровне и имели доступ в Интернет.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Использован MikroTik RB750Gr3 с прошивкой 6.49.

В разъем №1 подключаем провод от внешней сети (Интернет).

В разъем №2 подключаем провод от коммутатора ЛВС 8.

В разъем №3 подключаем провод от коммутатора ЛВС 9.

В сетевых адаптерах компьютеров сетей установлено получение IP-адреса по DHCP.

Внешний IP-адрес для выхода в Интернет прилетает так же по DHCP.

Порядок действий.

1.Подключение к роутеру, сброс конфигурации.

2.Назначение адресации для портов (LAN).

3.Настройка внешнего IP-адреса (WAN).

4.Создание DHCP сервера.

5.Правило NAT для доступа в Интернет.

6.DNS

1.Подключение к роутеру, сброс конфигурации.

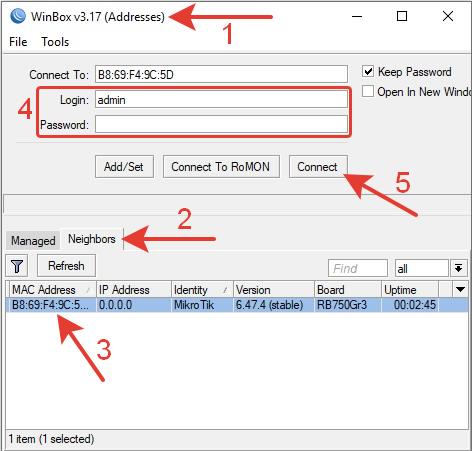

Подключаемся через WinBox по MAC-адресу.

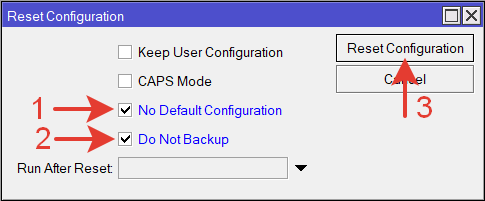

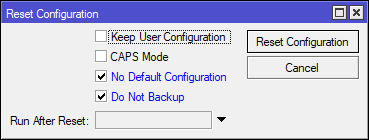

Сбрасываем конфигурацию роутера на пустую (blank).

No Default Configuration — не оставлять дефолтную конфигурацию;

Do Not Backup — не делать резервную копию перед сбросом конфигурации.

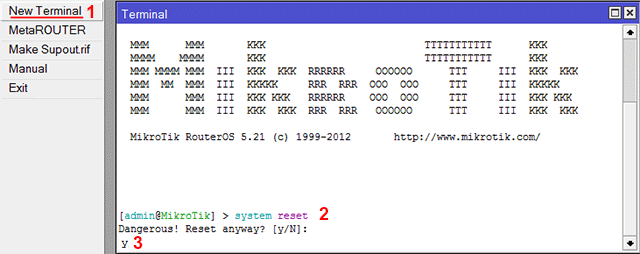

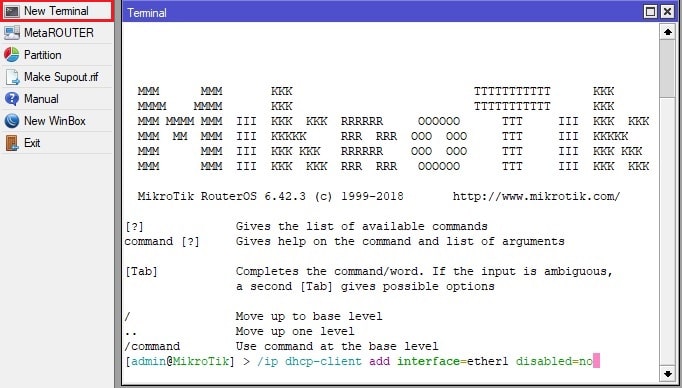

Через командную строку терминала.

|

/system reset—configuration no—defaults=yes skip—backup=yes |

!!! Следует помнить, что удаляя базовые настройки, удалятся параметры безопасности. Если роутер будет работать шлюзом в Интернет необходимо настроить параметры безопасности (интерфейсы доступа, учетные записи, фильтры и прочие настройки).

Подключаемся к роутеру еще раз по MAC-адресу.

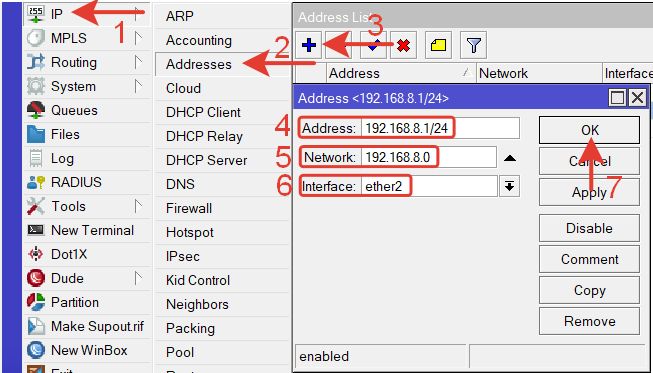

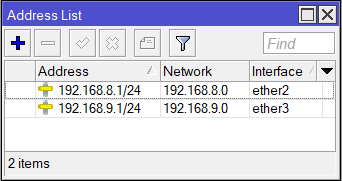

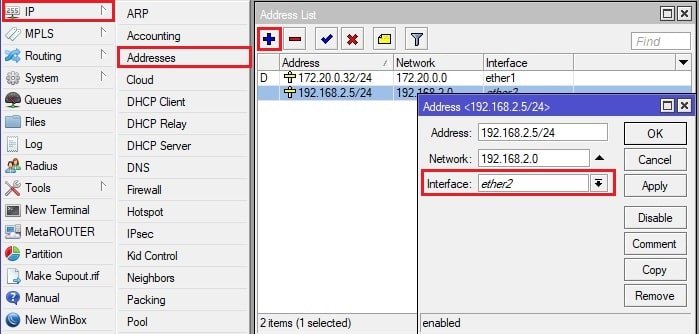

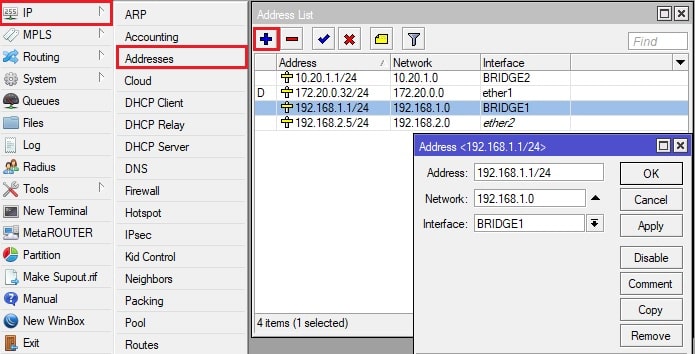

2.Назначение адресации для портов (LAN).

Для порта ether2 назначим IP-адрес 192.168.8.1

Для порта ether3 назначим IP-адрес 192.168.9.1

Каждый порт будет «смотреть» в свою сеть.

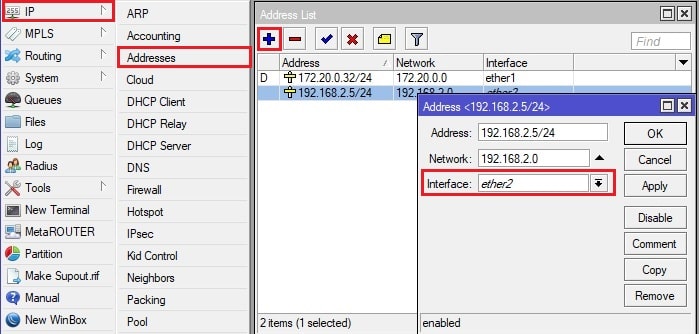

IP >> Addresses >> Нажимаем синий плюс >> В окне New Address вводим параметры:

Address: 192.168.8.1/24

Network: 192.168.8.0

Interface: ether2

Нажимаем кнопку «ОК».

Точно так же назначаем адрес второму порту с данными сети 9.

В результате в окне Adress List должны появится два адреса.

Через командную строку терминала:

|

/ip address add interface=ether2 address=192.168.8.1/24 /ip address add interface=ether3 address=192.168.9.1/24 |

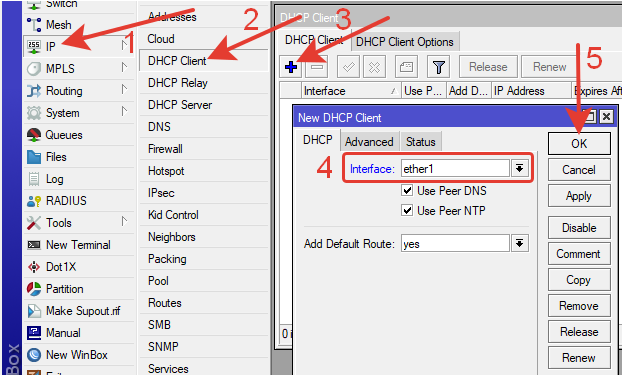

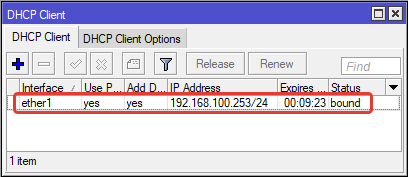

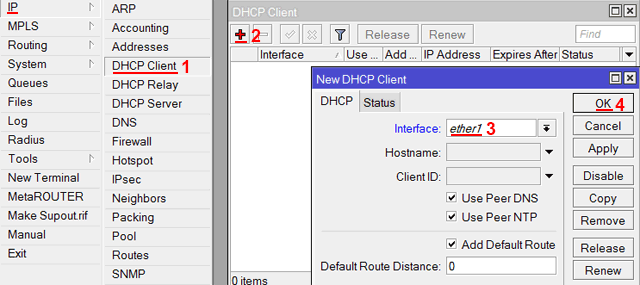

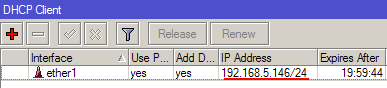

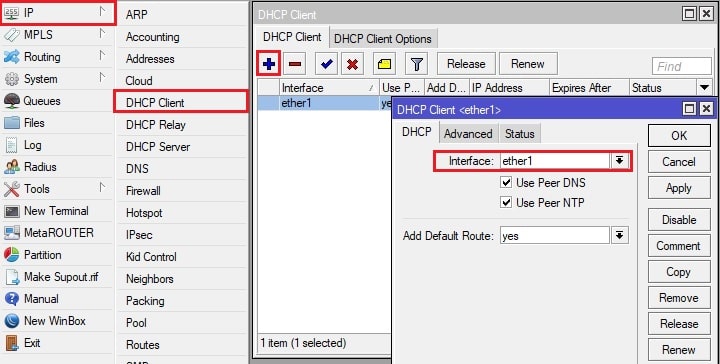

3.Получение внешнего IP-адреса.

Назначим получение внешнего IP-адреса для доступа в интернет по DHCP через первый порт роутера.

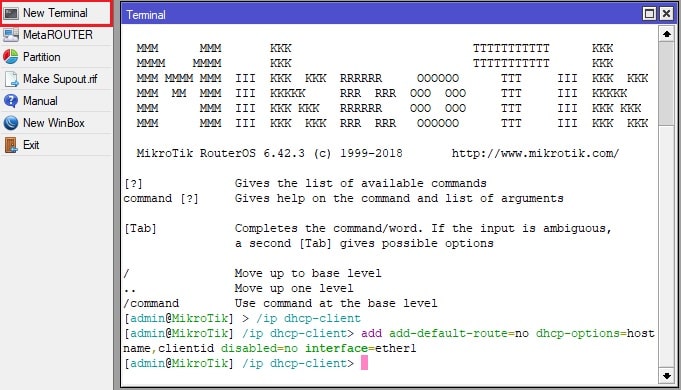

IP >> DHCP Client >> Нажимаем синий плюс >> В окне New DHCP Client настраиваем:

Interface: ether1

Нажимаем кнопку «ОК».

Настройка Add Default Route: yes — установлена изначально, не изменяем ее чтоб автоматически создался маршрут для выхода в интернет.

В результате в окне DHCP Client появится строка с интерфейсом ether1 к которому через некоторое время присвоится внешний IP провайдера.

Через командную строку терминала:

|

/ip dhcp—client add interface=ether1 disabled=no |

Следует отметить, что в данном случае провайдером, раздающим интернет, является вышестоящий роутер сети нашей же организации. По этой причине отсутствуют пароли и прочие необходимые средства авторизации и доступа. В случае предоставления доступа в Интернет на платной основе через PPPoE или при выдаче статического IP-адреса провайдером по договору или еще какие-то варианты подключения, необходимо настраивать подключение в Интернет на роутере по отдельной инструкции, для каждого случая разной.

4.DHCP сервер.

Настроим сервер, для динамической раздачи IP-адресов в сетях.

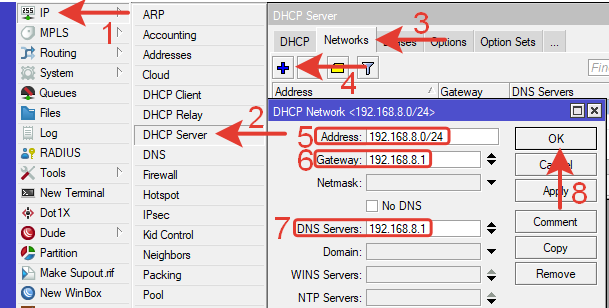

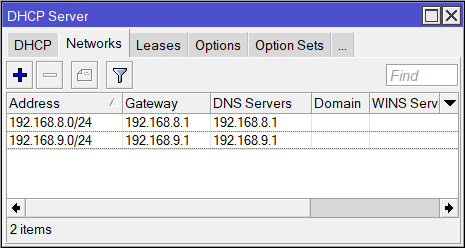

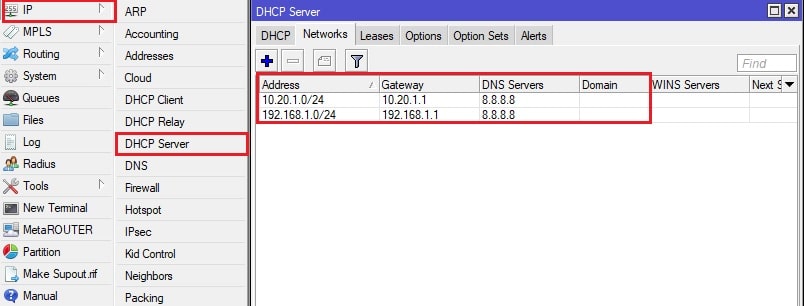

4.1 Укажем сети для DHCP-сервера.

IP >> DHCP Server >> Вкладка Networks >> Нажимаем синий плюс.

В открывшемся окне DHCP Network вводим параметры:

Address: 192.168.8.0/24

Gateway: 192.168.8.1

DNS Servers: 192.168.8.1

Нажимаем кнопку «ОК».

Точно так же создаем сеть по адресу 192.168.9.0/24.

В результате в окне DHCP Server на вкладке Networks появятся две сети.

Через командную строку терминала:

|

/ip dhcp—server network add address=192.168.8.0/24 gateway=192.168.8.1 dns—server=192.168.8.1 /ip dhcp—server network add address=192.168.9.0/24 gateway=192.168.9.1 dns—server=192.168.9.1 |

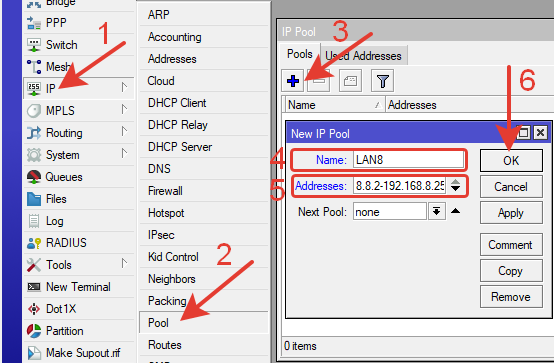

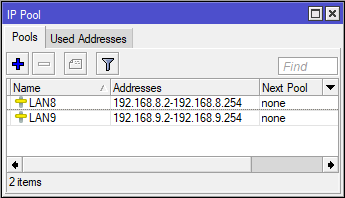

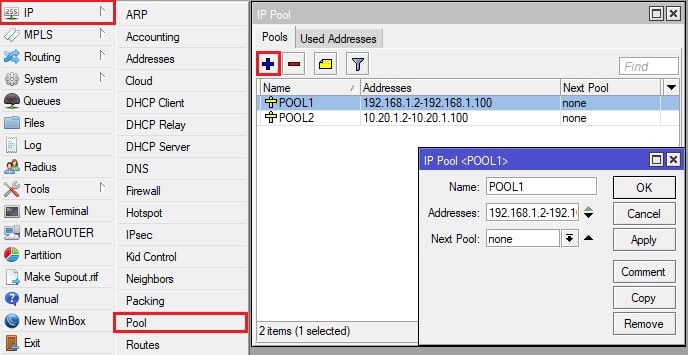

4.2 Пул адресов, которые будет раздавать DHCP сервер.

IP >> Pool >> Нажимаем синий плюс >>В окне NEW IP Pool вводим параметры:

Name: LAN8

Addresses: 192.168.8.2-192.168.8.254

Нажимаем кнопку «ОК».

Точно так же создаем Пул для сети 9.

В результате в окне IP Pool появятся два Пула раздаваемых адресов для каждой сети.

Через командную строку терминала:

|

/ip pool add name=LAN8 ranges=192.168.8.2—192.168.8.254 /ip pool add name=LAN9 ranges=192.168.9.2—192.168.9.254 |

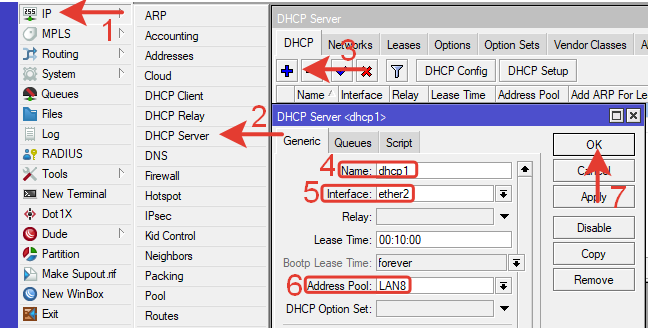

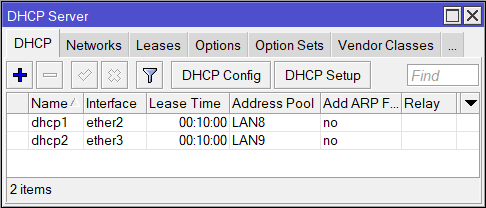

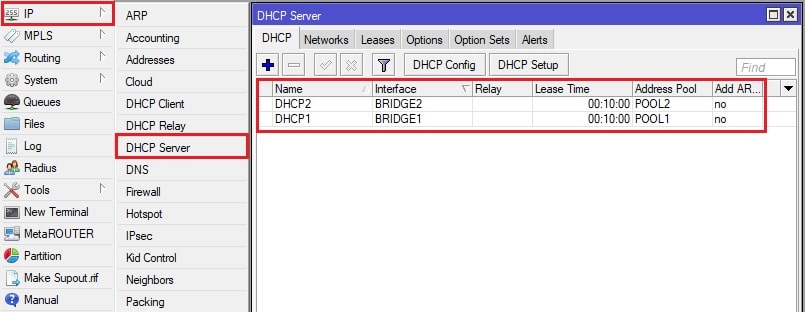

4.3 Создадим DHCP-сервер.

IP >> DHCP Server >> Нажимаем синий плюс >> Вводим параметры:

Name: dhcp1

Interface: ether2

Address Pool: LAN8

Нажимаем кнопку «ОК».

Повторяем действия и создаем DHCP сервер для сети 9.

В результате в окне DHCP Server можно увидеть созданные сервера.

Через командную строку терминала:

|

/ip dhcp—server add interface=ether2 address—pool=LAN8 disabled=no /ip dhcp—server add interface=ether3 address—pool=LAN9 disabled=no |

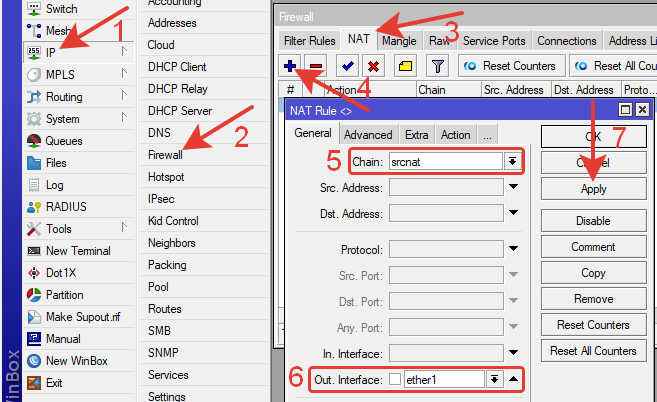

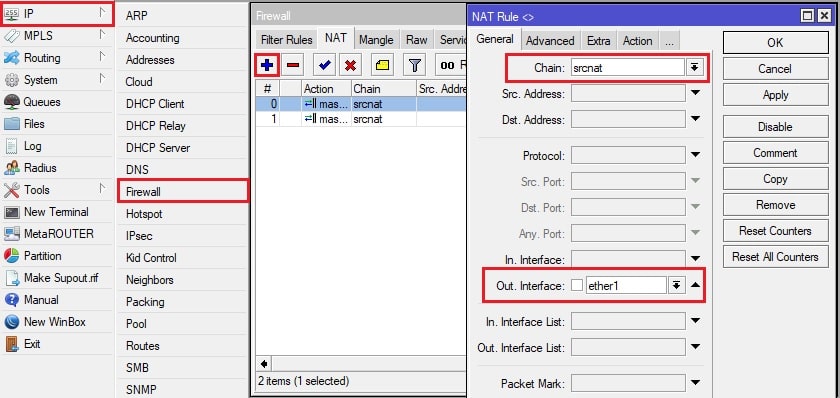

5.Правило NAT для доступа в Интернет.

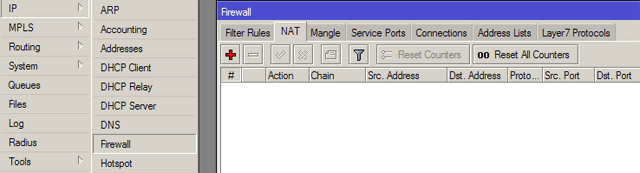

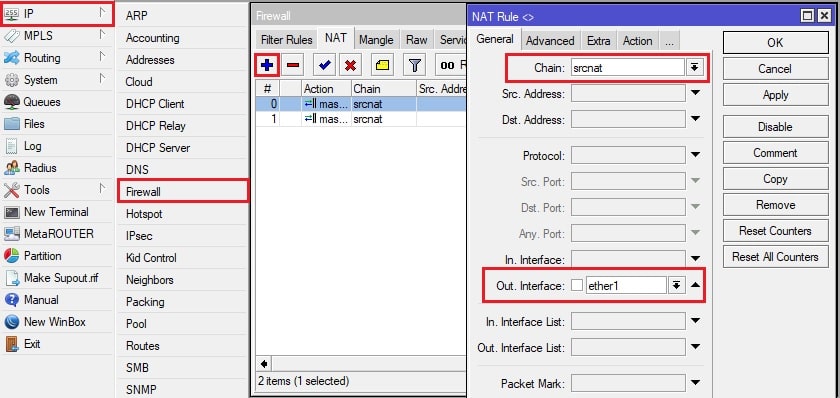

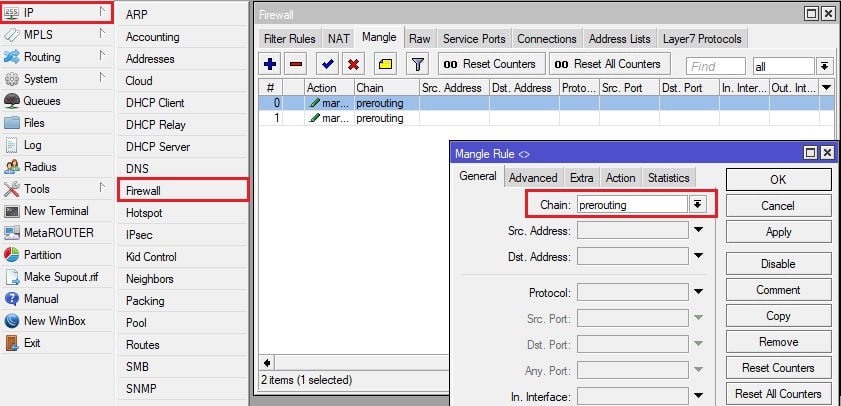

IP >> Firewall >> Вкладка NAT >> Добавляем правило нажав синий плюс.

В открывшемся окне вводим параметры на вкладке General:

Chain: srcnat

Out.Interface: ether1

Нажимаем кнопку «Apply».

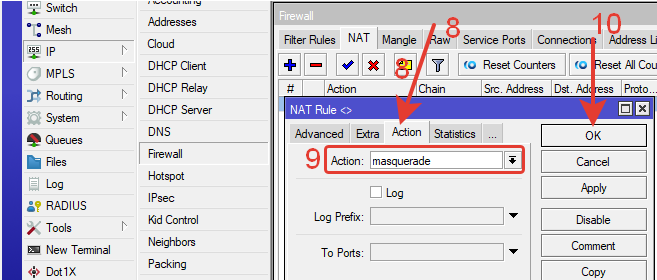

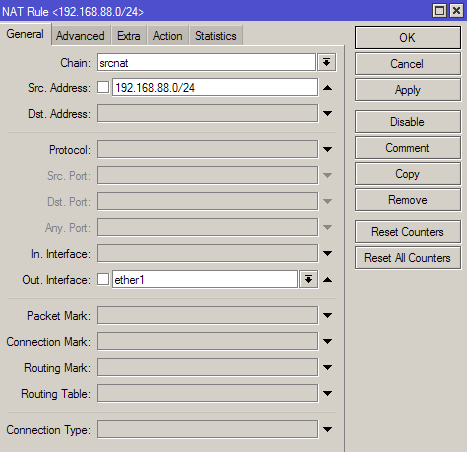

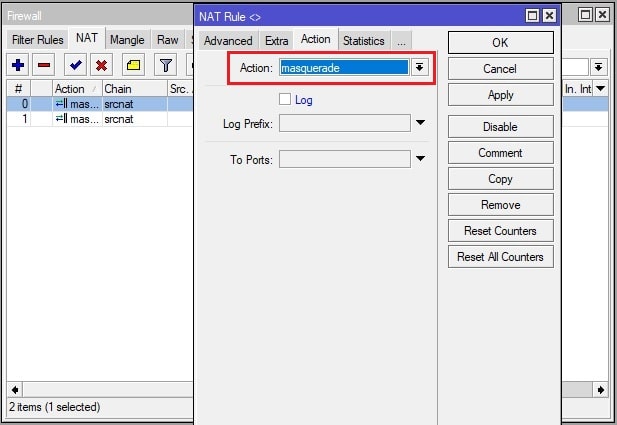

Переходим на вкладку Action.

На вкладке Action:

Action: masquerade

Нажимаем кнопку «ОК».

Через командную строку терминала:

|

/ip firewall nat add action=masquerade chain=srcnat out—interface=ether1 |

Другие правила при такой конфигурации не нужны. Если в процессе работы будет настраиваться брандмауэр и появятся различные запрещающие правила, то для того, чтоб трафик между сетями не блокировался можно добавить два правила в Filter Rules и расположить их вверху списка.

|

/ip firewall filter add chain=forward in—interface=ether2 out—interface=ether3 action=accept /ip firewall filter add chain=forward in—interface=ether3 out—interface=ether2 action=accept |

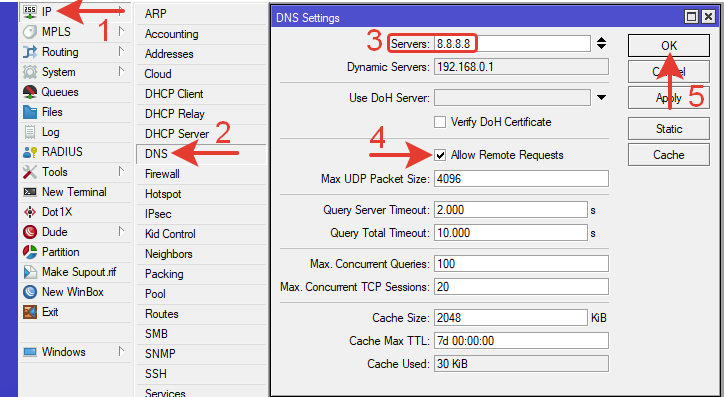

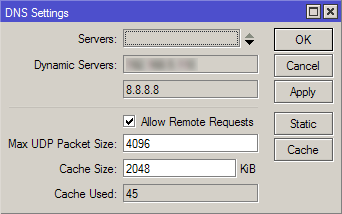

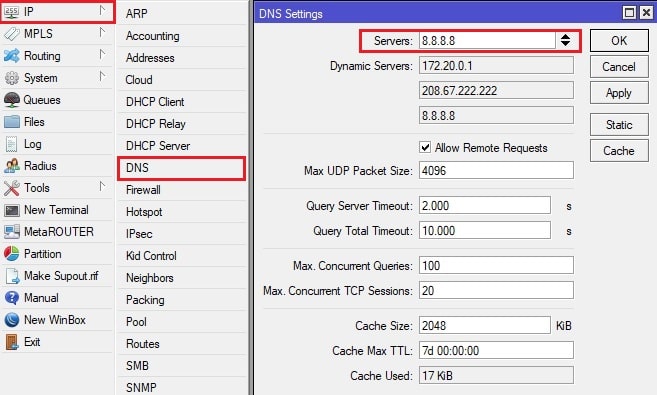

6.DNS

IP >> DNS

Servers: 8.8.8.8 — публичный DNS гугл (или любой другой публичный DNS или адрес который сообщит провайдер или вообще ничего при автоматическом получении)

Dynamic Servers: 192.168.0.1 — DNS который автоматически прилетает от вышестоящего роутера.

Allow Remote Requests — отмечаем галочкой (разрешение на обработку удаленных запросов, чтоб наш роутер отвечал на DNS запросы от пользователей ЛВС)

Через командную строку терминала:

|

/ip dns set allow—remote—requests=yes servers=8.8.8.8 |

Перезагружаем роутер, для актуализации IP-адресов раздаваемых по DHCP во все компьютеры.

Или обновляем IP-адрес через командную строку каждого компьютера:

|

ipconfig —release & ipconfig —renew |

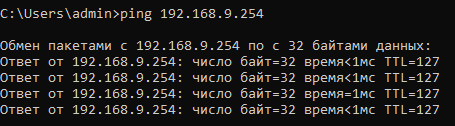

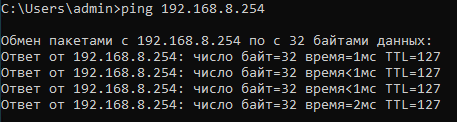

Проверяем ping между компьютерами в разных сетях.

Из сети 8 в сеть 9.

Из сети 9 в сеть 8.

Если ping не проходит нужно приостановить защиту антивируса или отключить брандмауэр на тестируемых компьютерах.

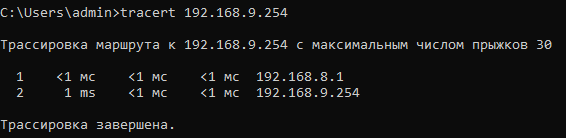

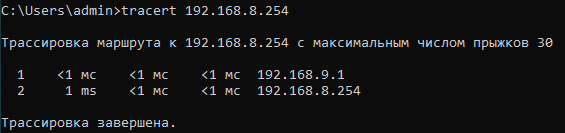

На всякий случай трассировка (для неверующих).

Из сети 8 в сеть 9.

Из сети 9 в сеть 8.

Проверяем доступ в Интернет из обоих сетей. Интернет работает.

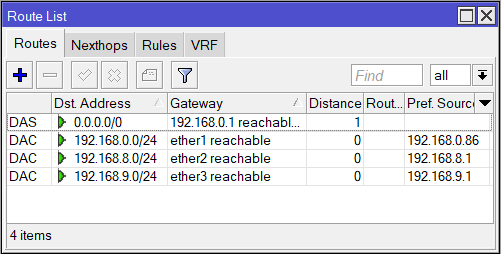

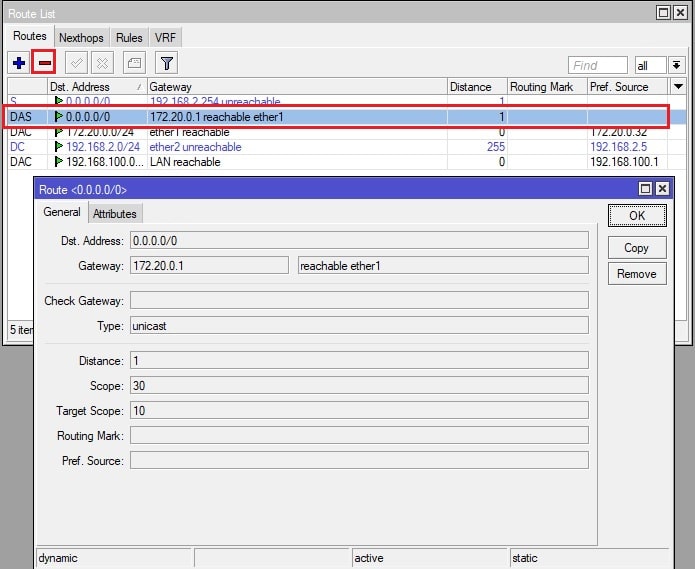

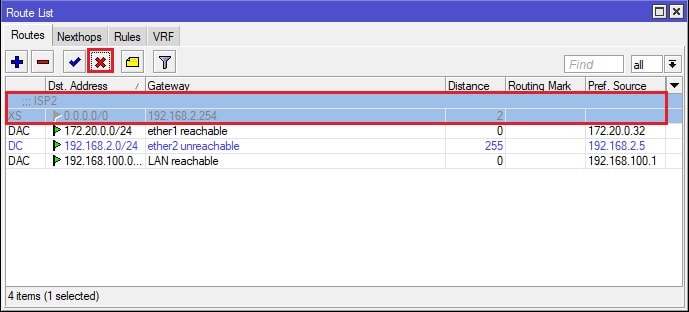

Посмотрим что в маршрутах. IP >> Routes.

Все маршруты динамические.

DAS — dynamic, Active, Static

DAC — dynamic, Active, Connected

1-для выхода в интернет, 2-внешняя сеть от вышестоящего роутера, 3 и 4 маршруты в локальные сети

Вся конфигурация в одном файле.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Объединение двух подсетей в Mikrotik – это важная задача для администраторов сетей. Когда необходимо объединить несколько компьютерных сетей в одну, возникает необходимость оптимизировать работу оборудования и сконфигурировать маршрутизацию. Mikrotik предоставляет функциональные возможности и инструменты для такого объединения, которые будут рассмотрены в этой подробной инструкции.

Шаг 1. Задание адресов сетей

Перед объединением двух подсетей в Mikrotik необходимо задать адреса сетей каждой подсети. Для этого необходимо перейти в меню IP > Addresses и добавить адреса для каждой подсети. Убедитесь, что адреса сетей не пересекаются, и задайте им соответствующие IP-адреса и маски подсетей.

Шаг 2. Настройка маршрутизации

После того, как адреса сетей заданы, необходимо настроить маршрутизацию для объединения подсетей. Для этого перейдите в меню IP > Routes и добавьте маршрут для каждой подсети. В поле Gateway укажите IP-адрес Mikrotik-роутера, который будет являться шлюзом для данной подсети. Установите также метрику, чтобы указать предпочтительный маршрут при пересечении сетей. Повторите этот шаг для каждой подсети, которую хотите объединить.

Примечание: Если в одну из подсетей уже подключен другой маршрутизатор, необходимо добавить статический маршрут на этот маршрутизатор, указывающий IP-адрес Mikrotik-роутера как шлюз для данной подсети.

Шаг 3. Проверка соединения

После завершения настройки маршрутизации необходимо проверить соединение между объединяемыми подсетями. Для этого можно использовать утилиту Ping, перейдя в меню Tools > Ping. Введите IP-адрес компьютера в другой подсети и проверьте, есть ли связь между ними. Если связь установлена успешно, значит объединение подсетей в Mikrotik выполнено правильно.

Следуя этой подробной инструкции, вы сможете успешно объединить две подсети в Mikrotik и оптимизировать работу вашей сети. Используйте эти инструкции в тех случаях, когда необходимо объединить несколько подсетей в одну, минимизируя затраты на дополнительное оборудование.

Содержание

- Выбор необходимого оборудования

- Настройка IP-адресов и маршрутизации

- Создание VLAN и настройка trunk-портов

- Конфигурирование Firewall и NAT

- Настройка Firewall

- Настройка NAT

- Тестирование и отладка соединения

Выбор необходимого оборудования

Для объединения двух подсетей в Mikrotik вам понадобится следующее оборудование:

- Маршрутизатор Mikrotik с поддержкой VLAN;

- Патч-корды для подключения устройств;

- Порт-транковая коммутационная панель (при необходимости);

- Устройства, подключенные к подсетям, которые требуется объединить.

Определите, какие порты на маршрутизаторе Mikrotik будут использоваться для объединения подсетей. Обычно это делается с помощью VLAN. Убедитесь, что выбранные порты поддерживают VLAN, чтобы правильно настроить их в дальнейшем.

Также убедитесь, что у вас есть достаточное количество патч-кордов для подключения всех устройств. Если вам потребуется объединять подсети с помощью нескольких портов, возможно, вам потребуется порт-транковая коммутационная панель для подключения всех проводов.

Наконец, обратите внимание на устройства, подключенные к подсетям, которые вы планируете объединить. Убедитесь, что устройства настроены на работу с VLAN и будут корректно работать после объединения подсетей.

| Оборудование | Количество |

|---|---|

| Маршрутизатор Mikrotik с поддержкой VLAN | 1 |

| Патч-корды | достаточное количество |

| Порт-транковая коммутационная панель | 1 (при необходимости) |

| Устройства, подключенные к подсетям | в соответствии с необходимостью |

Настройка IP-адресов и маршрутизации

Для объединения двух подсетей в Mikrotik их IP-адреса должны быть настроены таким образом, чтобы маршрутизация между ними была возможна. В этом разделе рассмотрим, как настроить IP-адреса и маршрутизацию для объединения подсетей.

Шаг 1: Установите IP-адреса на каждом из устройств в сети. Для этого перейдите в меню «IP» и выберите «Address». Затем нажмите на кнопку «Add» и введите IP-адрес, подсеть и интерфейс для каждого устройства. Например:

- Устройство 1: IP-адрес 192.168.1.1/24, интерфейс ether1

- Устройство 2: IP-адрес 192.168.2.1/24, интерфейс ether2

Шаг 2: Включите маршрутизацию на каждом устройстве. Для этого перейдите в меню «IP» и выберите «Routes». Нажмите на кнопку «Add» и введите информацию о маршруте:

- Пункт назначения: 192.168.2.0/24

- Шлюз: 192.168.1.2

Проверьте, что настройка маршрутизации выполнена правильно.

Шаг 3: Настройте NAT (Network Address Translation, перевод сетевых адресов). Для этого перейдите в меню «IP» и выберите «Firewall». Нажмите на вкладку «NAT» и добавьте правило NAT, указав исходный IP-адрес, порт и новый IP-адрес, порт.

Шаг 4: Проверьте сетевое подключение, попробовав пинговать устройства в другой подсети. Если пинги успешны, значит, подсети успешно объединены и настроены IP-адреса и маршрутизация.

Теперь вы знаете, как настроить IP-адреса и маршрутизацию для объединения двух подсетей в Mikrotik. Следуйте инструкциям описанным выше и у вас все получится!

Создание VLAN и настройка trunk-портов

Для объединения двух подсетей в Mikrotik необходимо создать виртуальные локальные сети (VLAN) и настроить trunk-порты, которые позволяют передавать трафик сразу по нескольким VLAN.

Вот пошаговая инструкция по созданию VLAN и настройке trunk-портов в Mikrotik:

- Открыть веб-интерфейс Mikrotik. Введите IP-адрес роутера в адресной строке браузера и запишите логин и пароль для входа.

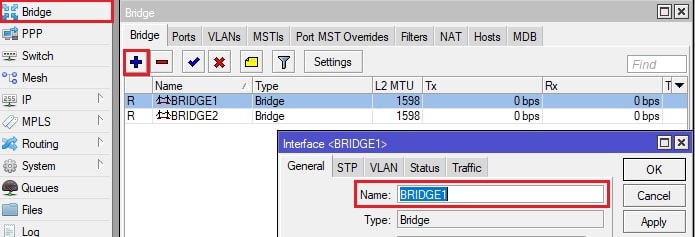

- Перейти в раздел «Bridge». На панели инструментов найдите и выберите вкладку «Bridge».

- Создать новый bridge. Нажмите на кнопку «Bridge» и выберите «Bridge» в выпадающем меню. Нажмите кнопку «Add» и введите название для нового bridge.

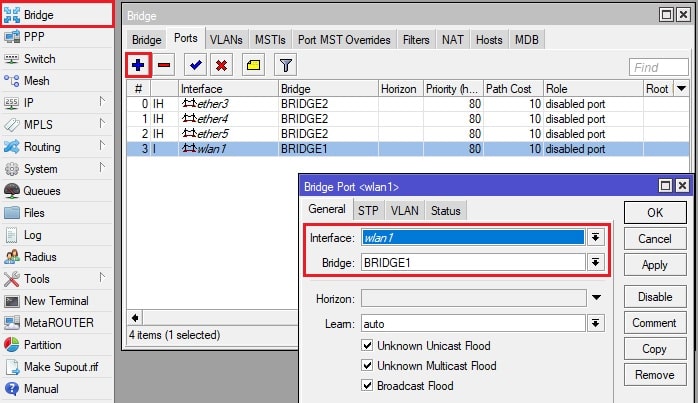

- Настроить порты для trunk-передачи. В панели инструментов выберите вкладку «Ports». Выберите нужные порты, которые будут использоваться для передачи трафика, и установите для них режим «trunk».

- Создать VLAN. В панели инструментов выберите вкладку «VLAN» и нажмите кнопку «Add». Введите ID VLAN, название и выберите bridge, созданный ранее.

- Назначить порты для VLAN. В панели инструментов выберите вкладку «Ports», выберите нужные порты и нажмите кнопку «Add». Укажите ID VLAN, в который будут отправляться пакеты с этих портов.

После выполнения этих шагов VLAN будет создан и настроены trunk-порты для объединения двух подсетей в Mikrotik. Обратите внимание, что необходимо настроить соответствующие настройки и на других устройствах, подключенных к этим портам, чтобы они могли взаимодействовать.

Таблица ниже показывает пример настройки VLAN и trunk-портов:

| Порт | Режим | VLAN |

|---|---|---|

| Port1 | trunk | VLAN1,VLAN2 |

| Port2 | trunk | VLAN1,VLAN2 |

| Port3 | access | VLAN1 |

| Port4 | access | VLAN2 |

В данном примере порты Port1 и Port2 настроены в режиме trunk-подключения, что позволяет передавать пакеты сразу по двум VLAN (VLAN1 и VLAN2). Порты Port3 и Port4 настроены в режиме access-подключения, что означает, что они принадлежат только к определенному VLAN (соответственно VLAN1 и VLAN2).

Конфигурирование Firewall и NAT

После настройки подсетей и интерфейсов в Mikrotik необходимо настроить Firewall и NAT, чтобы обеспечить безопасность и правильную маршрутизацию сетевого трафика.

Firewall позволяет управлять доступом к сети и контролировать передачу пакетов данных. NAT (Network Address Translation) преобразует IP-адреса и порты для отправки данных по сети. Рассмотрим основные шаги настройки.

Настройка Firewall

- Откройте меню «IP» и выберите вкладку «Firewall».

- Добавьте правила для блокировки нежелательного трафика. Например, можно добавить правило для блокировки входящих соединений с определенных IP-адресов или портов.

- Настройте правила для разрешения входящего и исходящего трафика. Определите, какой трафик разрешен, а какой — блокирован.

- Установите правила для защиты от атак, например, блокировка пакетов с недопустимым размером или с определенными флагами.

Настройка NAT

- Откройте меню «IP» и выберите вкладку «Firewall».

- Добавьте правила NAT для преобразования IP-адресов и портов входящих и исходящих соединений.

- Определите правила для порт-форвардинга, если требуется перенаправление входящего трафика на определенные порты внутренней сети.

- Настройте маскарадинг (перевод всех IP-адресов внутренней сети на внешний адрес роутера) для исходящего трафика.

После настройки Firewall и NAT необходимо применить изменения и проверить их работоспособность. В случае возникновения проблем, можно проверить логи Firewall для определения и исправления ошибок.

Важно помнить, что неправильная настройка Firewall и NAT может привести к нарушению работы сети или уязвимостям безопасности. Рекомендуется проверить настройки и проконсультироваться со специалистом при необходимости.

Тестирование и отладка соединения

После настройки и объединения двух подсетей в MikroTik, необходимо проверить работоспособность соединения и правильность настроек. Для этого можно использовать ряд инструментов и методов.

- Проверка соединения на физическом уровне:

- Проверьте правильность подключения сетевых кабелей между устройствами.

- Убедитесь, что все светодиоды на оборудовании горят и указывают на активное подключение.

- При необходимости, замените сетевые кабели или переходники.

- Проверка настройки IP-адресации:

- Проверьте, что устройства в каждой подсети имеют правильные IP-адреса, маски подсети и шлюзы (Gateway).

- Убедитесь, что каждое устройство имеет уникальный IP-адрес в сети.

- Проверьте, что все устройства могут пинговать друг друга по IP-адресам.

- Проверка правил маршрутизации:

- Проверьте, что в таблице маршрутизации каждого устройства указаны правильные маршруты для подсетей.

- Убедитесь, что все маршруты настроены с правильными IP-адресами и масками подсети.

- Проверьте доступность подсетей с помощью утилиты traceroute или traceroute.

- Проверка работы DNS-сервера:

- Проверьте, что DNS-сервер настроен правильно, и устройства успешно резолвят доменные имена в IP-адреса.

- Проверьте доступность веб-сайтов и других сетевых ресурсов по доменным именам.

- Проверка пропускной способности соединения:

- Используйте утилиты, такие как iPerf или Fast.com, чтобы проверить скорость передачи данных между устройствами.

- Проверьте скорость загрузки и отправки на разных устройствах в сети.

- Отладка сетевых проблем:

- Если возникают проблемы с соединением или доступностью сетевых ресурсов, используйте утилиты ping, tracepath или Wireshark для анализа сетевого трафика и поиска возможных проблем и узких мест.

- Проверьте логи сетевого оборудования, чтобы обнаружить возможные ошибки и предупреждения.

Проведение тестирования и отладки соединения поможет убедиться в правильной работе объединенной сети и выявить возможные проблемы, которые требуют дальнейшей настройки и исправления.

Функция VLAN (Virtual Local Area Network) позволяет создать несколько виртуальных интерфейсов на одном физическом сетевом интерфейсе. С помощью VLAN можно разделять или объединять сегменты локальной сети, независимо от ее физической топологии.

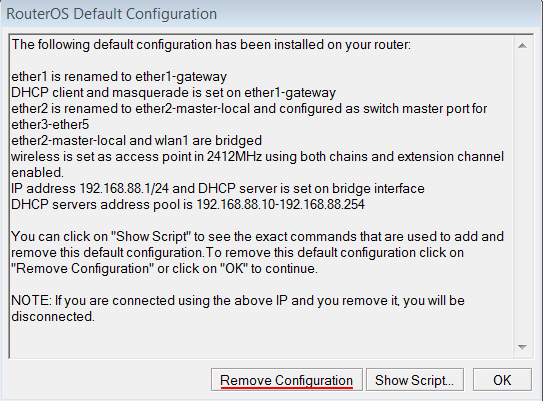

1. Настройка MikroTik VLAN

1.1 Сброс настроек роутера

Настройку роутера MikroTik будем выполнять с чистой конфигурации. Поэтому полностью сбросим конфигурацию роутера через программу Winbox:

- Откройте в меню New Terminal;

- Введите команду system reset;

- Нажмите кнопку y на клавиатуре, чтобы подтвердить сброс настроек.

После перезагрузки роутера откройте Winbox, и в появившемся окне нажмите кнопку Remove Configuration для очистки конфигурации.

1.2 Настройка WAN порта

Настроим WAN порт роутера, к которому подключен кабель провайдера. Как выполнить статические настройки или PPPoE можете посмотреть в статье настройка роутера MikroTik. В нашем случае маршрутизатор получает настройки от провайдера автоматически по DHCP, поэтому делаем динамическую настройку:

- Откройте меню IP – DHCP Client;

- В появившемся окне нажмите красный плюсик;

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

После этого в столбце IP Adress появится IP адрес WAN порта, полученный от провайдера.

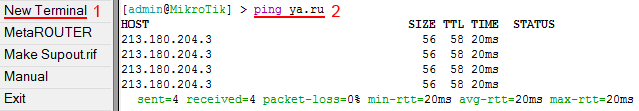

Проверяем наличие соединения с интернетом:

- Откройте New Terminal;

- Введите команду ping ya.ru, чтобы пропинговать сайт ya.ru.

Пошли пинги по 20ms, значит есть соединение с интернетом. Завершаем выполнение ping нажатием клавиш Ctrl+C.

Внимание! На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока не будет выполнена настройка NAT.

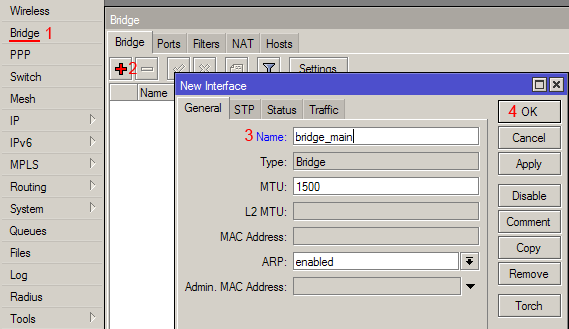

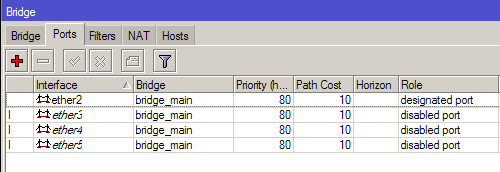

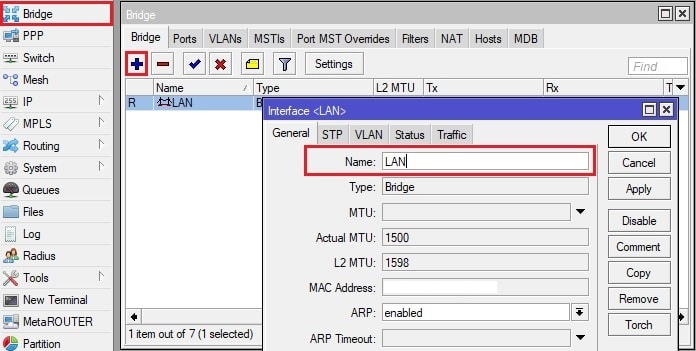

1.3 Объединение LAN портов в Bridge

Чтобы компьютеры офисной сети, подключенные по кабелю к разным LAN портам роутера, могли связываться друг с другом, объединим порты роутера в мост Bridge.

Добавляем интерфейс Bridge:

- Откройте меню Bridge;

- Нажмите “красный плюсик”;

- В поле Name укажите название интерфейса bridge_main;

- Нажмите кнопку ОК.

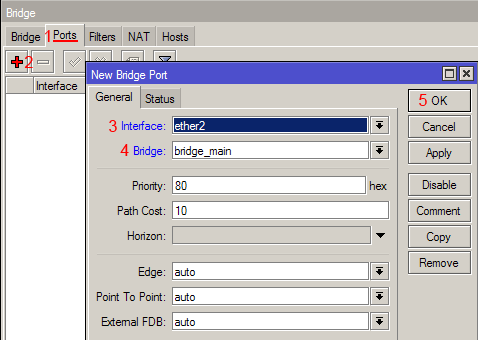

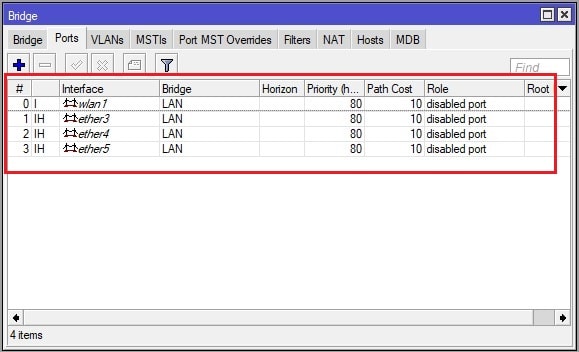

Добавляем LAN порты в Bridge:

- Перейдите на вкладку Ports;

- Нажмите “красный плюсик”;

- В списке Interface выберите второй порт роутера ether2;

- В списке Bridge выберите интерфейс bridge_main;

- Нажмите кнопку ОК.

Добавьте аналогичным образом в bridge_main порты ether3, ether4 и ether5. В итоге у вас должен появиться список портов, как на рисунке ниже.

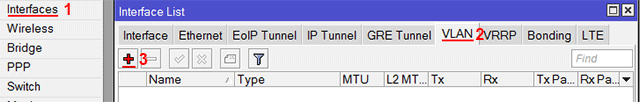

1.4 Добавление VLAN интерфейса

Создадим на интерфейсе bridge_main виртуальный интерфейс с названием vlan2, который позволит изолировать Wi-Fi точку HotSpot от сети предприятия.

- Откройте меню Interfaces;

- Перейдите на вкладку VLAN;

- Нажмите “красный плюсик”;

- В появившемся окне в поле Name указываем название интерфейса vlan2;

- В поле VLAN ID указываем идентификатор виртуальной сети, равный 2. Сетевое оборудование с поддержкой VLAN не оперирует именами виртуальных сетей, а использует цифры от 1 до 4094. VLAN ID – это, по сути, имя виртуального интерфейса, которое будет использоваться оборудованием между собой. Единицу в качестве идентификатор использовать не рекомендуется, поскольку некоторые производители используют VLAN ID 1 в качестве значения по умолчанию;

- В списке Interface выбираем интерфейс bridge_main;

- Нажимаем кнопку OK для создания VLAN интерфейса.

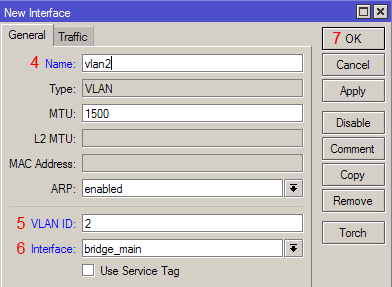

Назначение IP адресов локальным сетям

Компьютеры сети предприятия и гостевой будут находиться в разных подсетях. Сеть предприятия будет использовать подсеть 192.168.88.1/24, а гостевая сеть 192.168.10.1/24. Настроим IP адреса локальных сетей.

Настройка IP адреса сети предприятия:

- Откройте меню IP – Addresses;

- Нажмите “красный плюсик”;

- В поле Address введите 192.168.88.1/24;

- В списке Interface выберите интерфейс bridge_main;

- Нажимаем кнопку OK.

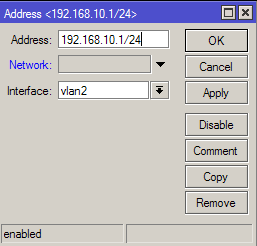

Настройка IP адреса гостевой сети:

- Откройте меню IP – Addresses;

- Нажмите “красный плюсик”;

- В поле Address введите 192.168.10.1/24;

- В списке Interface выберите виртуальный интерфейс vlan2;

- Нажимаем кнопку OK.

1.5 Настройка пула адресов

Компьютерам сети предприятия и гостевой сети будем по DHCP присваивать IP адреса из разных подсетей. Сеть предприятия будет использовать диапазон 192.168.88.2–192.168.88.254, а гостевая сеть 192.168.10.2–192.168.10.254. Зададим с помощью пула диапазоны IP адресов.

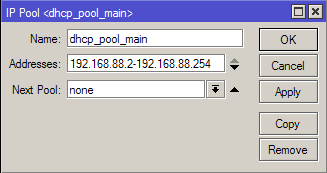

Добавляем диапазон IP адресов предприятия:

- Откройте меню IP – Pool;

- Нажмите “красный плюсик”;

- В появившемся окне в поле Name укажите название dhcp_pool_main;

- В поле Addresses пропишите диапазон 192.168.88.2–192.168.88.254 ;

- Нажмите кнопку OK для сохранения пула адресов.

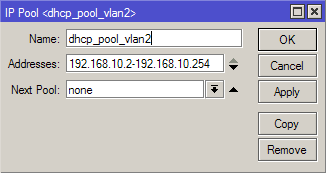

Добавляем диапазон IP адресов гостевой сети аналогичным образом:

- Нажмите “красный плюсик”;

- В появившемся окне в поле Name указываем название dhcp_pool_vlan2;

- В поле Addresses прописываем диапазон 192.168.10.2–192.168.10.254 ;

- Нажимаем кнопку OK для сохранения пула адресов.

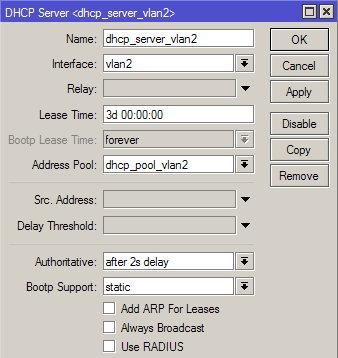

1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

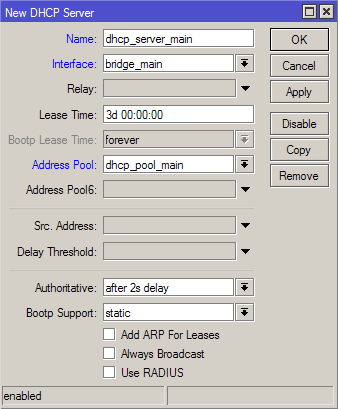

Настраиваем DHCP сервер внутренней сети предприятия:

- Откройте меню IP – DHCP server;

- Нажмите “красный плюсик”;

- В появившемся окне в поле Name укажите название dhcp_server_main;

- В списке Interface выберите интерфейс офисной сети bridge_main;

- В списке Address Pool выберите пул IP адресов dhcp_pool_main, которые будут присваиваться компьютерам предприятия;

- Нажмите кнопку OK.

Настраиваем DHCP сервер гостевой сети аналогичным образом:

- Нажмите “красный плюсик”;

- В появившемся окне в поле Name укажите название dhcp_server_vlan2;

- В списке Interface выберите виртуальный интерфейс гостевой сети vlan2;

- В списке Address Pool выберите пул IP адресов dhcp_pool_vlan2, которые будут присваиваться гостевым ноутбукам;

- Нажмите кнопку OK.

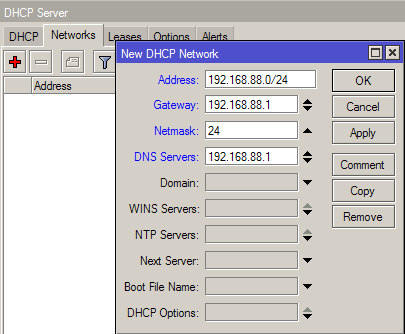

Теперь переходим на вкладку Networks и добавляем наши сети:

Добавляем сеть предприятия:

- Нажмите “красный плюсик”;

- В поле Address укажите сеть предприятия 192.168.88.0/24;

- В поле Gateway укажите адрес шлюза 192.168.88.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.88.1;

- Нажмите кнопку OK.

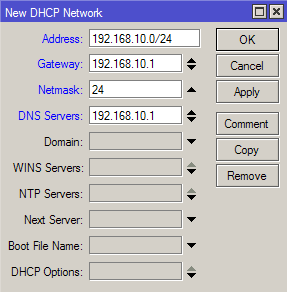

Добавляем гостевую сеть:

- Нажмите “красный плюсик”;

- В поле Address укажите сеть предприятия 192.168.10.0/24;

- В поле Gateway укажите адрес шлюза 192.168.10.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.10.1;

- Нажмите кнопку OK.

1.7 Настройка DNS сервера

- Откройте меню IP – DNS и нажмите кнопку Settings;

- Поставьте галочку Allow Remote Request;

- Нажмите кнопку OK.

1.8 Включение NAT

Чтобы компьютеры имели выход в интернет, нужно настроить NAT для двух сетей.

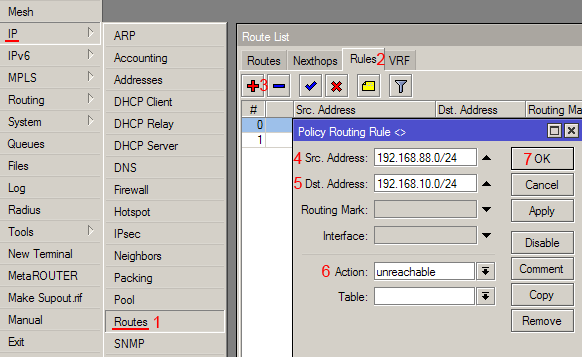

Настройка NAT для внутренней сети предприятия:

- Откройте меню IP – Firewall;

- Перейдите на вкладку NAT;

- Нажмите “красный плюсик”;

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов сети предприятия 192.168.88.0/24;

- В списке Out Interface выберите WAN порт ether1, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

Настройка NAT для гостевой сети выполняется аналогичным образом, только используется другой диапазон IP адресов и порт vlan2:

- Нажмите “красный плюсик”;

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов гостевой сети 192.168.10.0/24;

- В списке Out Interface выберите WAN порт ether1, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

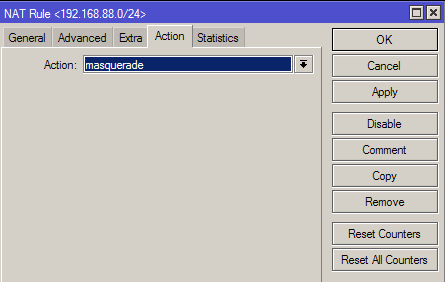

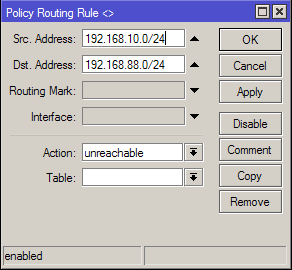

1.9 Изоляция подсетей

Чтобы компьютеры из офисной сети и сети хотспота не видели друг друга, нужно изолировать подсети. Это можно сделать двумя способами: через Firewall или правила маршрутизации Route Rules. Мы опишем, как изолировать подсети в MikroTik с помощью Route Rules.

- Откройте меню IP – Routes;

- Перейдите на вкладку Rules;

- Нажмите “красный плюсик”;

- В поле Src. Address укажите офисную подсеть 192.168.88.0/24;

- В поле Dst. Address укажите гостевую подсеть 192.168.10.0/24;

- В списке Action выберите unreachable;

- Нажмите кнопку OK.

Добавляем второе правило аналогичным образом, только меняем местами подсети.

- Нажмите “красный плюсик”;

- В поле Src. Address укажите офисную подсеть 192.168.10.0/24;

- В поле Dst. Address укажите гостевую подсеть 192.168.88.0/24;

- В списке Action выберите unreachable;

- Нажмите кнопку OK.

Настройка роутера MikroTik для использования VLAN выполнена. Теперь приступим к настройке точки доступа EnGenius EAP150 с поддержкой VLAN.

Здравствуйте всем. Имеется mikrotik rb951Ui-2HnD. На ether1 — интернет, на остальных локалка в бридже с wlan.

Сеть 192.168.1.0.24. Пробовал создать vlan на ether2 и дать ему подсеть 192.168.2.0/24, но что то ничего не получается. Комп продолжает получать ip адрес от основного DHCP сервера из сети 1.0/24. Вручную ip вручную вбивал ip то же самое. Может конечно это не делается через vlan.

На разных портах разные подсети работают отлично, хочется именно на одном физическом это сделать.

Подскажите люди добрые что можно сделать? Заранее спасибо.

-

Вопрос задан

-

11872 просмотра

Пригласить эксперта

А на компе в свойствах сетевухи вы тот влан прописали? Микротик при добавлении /interface vlan на порту гонит трафик как без тэгов, так и с тэгами, соот-но если на машине указан тэг подсеть будет одна, если не указан — другая.

Вариант в ip address добавить несколько сетей на один интерфейс не подходит?

# DHCP server can not run on slave interface!

Видимо из-за этого не работает. Только не пойму почему…? Воторой dhcp выделен красным(

вот мой конфиг:

/interface bridge

add admin-mac=E4:8D:8C:A1:88:ED auto-mac=no comment=defconf name=bridge

/interface ethernet

set [ find default-name=ether2 ] name=ether2-master

set [ find default-name=ether3 ] master-port=ether2-master

set [ find default-name=ether4 ] master-port=ether2-master

set [ find default-name=ether5 ] master-port=ether2-master

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-onlyn channel-width=20/40mhz-Ce \

country=russia2 disabled=no distance=indoors frequency=2427 mode=ap-bridge \

ssid=Alex1 wireless-protocol=802.11

/ip neighbor discovery

set ether1 discover=no

set bridge comment=defconf

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk group-ciphers=\

tkip,aes-ccm mode=dynamic-keys unicast-ciphers=tkip,aes-ccm \

wpa-pre-shared-key=CorteC2010 wpa2-pre-shared-key=CorteC2010

/ip pool

add name=dhcp ranges=192.168.1.10-192.168.1.254

add name=pool2 ranges=192.168.2.10-192.168.2.100

/ip dhcp-server

add address-pool=dhcp disabled=no interface=bridge name=defconf

# DHCP server can not run on slave interface!

add address-pool=pool2 disabled=no interface=ether2-master name=server1

/interface bridge port

add bridge=bridge comment=defconf interface=ether2-master

add bridge=bridge comment=defconf interface=wlan1

/ip address

add address=192.168.1.1/24 comment=defconf interface=ether2-master network=\

192.168.1.0

add address=192.168.2.1/24 interface=ether2-master network=192.168.2.0

/ip dhcp-client

add comment=defconf dhcp-options=hostname,clientid disabled=no interface=ether1

/ip dhcp-server network

add address=192.168.1.0/24 comment=defconf gateway=192.168.1.1 netmask=24

add address=192.168.2.0/24 gateway=192.168.2.1 netmask=24

/ip dns

set allow-remote-requests=yes

/ip dns static

add address=192.168.1.1 name=router

/ip firewall filter

add action=accept chain=input comment=»defconf: accept ICMP» protocol=icmp

add action=accept chain=input comment=»defconf: accept established,related» \

connection-state=established,related

add action=drop chain=input comment=»defconf: drop all from WAN» in-interface=\

ether1

add action=fasttrack-connection chain=forward comment=»defconf: fasttrack» \

connection-state=established,related

add action=accept chain=forward comment=»defconf: accept established,related» \

connection-state=established,related

add action=drop chain=forward comment=»defconf: drop invalid» connection-state=\

invalid

add action=drop chain=forward comment=\

«defconf: drop all from WAN not DSTNATed» connection-nat-state=!dstnat \

connection-state=new in-interface=ether1

/ip firewall nat

add action=masquerade chain=srcnat comment=»defconf: masquerade» out-interface=\

ether1

/system clock

set time-zone-name=Asia/Krasnoyarsk

/tool mac-server

set [ find default=yes ] disabled=yes

add interface=bridge

/tool mac-server mac-winbox

set [ find default=yes ] disabled=yes

add interface=bridge

приветствую,

добавьте ещё одну подсеть на тот же интерфейс в вашем случае bridge и не занимаетесь ахинеей с двумя dhcp серверами на один брудкаст домен.

если вам нужно отделдить сети то используйте vlan если хост поддерживает tag то хорошо, если не то используйте access port

-

Показать ещё

Загружается…

IDS

•

Ростов-на-Дону

от 40 000 ₽

09 окт. 2023, в 22:24

20000 руб./за проект

09 окт. 2023, в 20:54

100000 руб./за проект

09 окт. 2023, в 20:31

30000 руб./за проект

Минуточку внимания

Многие организации подключают два интернет-канала – от двух разных провайдеров. Зачастую это используется для того, чтобы в случае проблем с одним из провайдеров связь не прерывалась. В этой инструкции подробно поговорим о том, как правильно настроить два интернет-подключения на одном Mikrotik.

Краткий план данной статьи:

- Настройка двух интернет-подключений

- Переключение интернет-канала с основного провайдера на резерв

- Два провайдера в разных подсетях

Настройка двух интернет-подключений

Итак, представим, что кабели ваших провайдеров подключены в 1 и 2 порты микротика. В качестве примера у нас будут следующие интернет-подключения: 1 – динамика, 2 – статический IP-адрес.

Для начала сбросим Mikrotik на заводские настройки, подключившись к нему через программу Winbox: выберите раздел System — Reset Configuration, в открывшемся меню ставим галочки на No default configuration и Do not backup и нажимаем Reset configuration. После сброса оборудования можно приступать к настройке.

Сначала настроим первый WAN порт – в нашем примере на нем будет динамическое подключение.

В меню IP – DHCP Client добавляем новое подключение, назначив интерфейс ether1.

Можно поступить проще, введя на микротике в New Terminal данную команду:

/ip dhcp-client add interface=ether1 disabled=no

Далее настроим второй порт на статику.

Откроем меню IP – Addresses и добавим новый адрес с указанием нужного порта.

Далее настраиваем IP-адрес интернет-шлюза.

Откроем меню IP – Route и добавляем новый адрес шлюза.

Также не забываем указать адрес DNS сервера ( меню IP – DNS):

Или же введите в New Terminal следующий конфиг (соответственно, указав вашу индивидуальную адресацию):

/ip address add address=192.168.2.5/24 interface="ether2" network=192.168.2.0 /ip route add distance=1 gateway=192.168.2.254 /ip dns set allow-remote-requests=yes servers=8.8.8.8

Также стоит упомянуть PPpoE соединение. Для того, чтобы поднять его на вашем оборудовании, используйте следующие строки в New Terminal:

/interface pppoe-client add add-default-route=yes default-route-distance=1 disabled=no interface=ether1 max-mru=1480 max-mtu=1480 mrru=1600 name=pppoe password=PASSWORD use-peer-dns=yes user=LOGIN

Где в PASSWORD и LOGIN вы прописываете ваши данные и указываете в interface нужный порт, в который будет подключен кабель.

Далее создадим бридж LAN, в который добавим оставшиеся порты и Wi-Fi подключение.

Добавление бриджа с помощью конфига:

/interface bridge add name=LAN /interface bridge port add bridge=LAN interface=wlan1 /interface bridge port add bridge=LAN interface=ether3 /interface bridge port add bridge=LAN interface=ether4 /interface bridge port add bridge=LAN interface=ether5

После этого добавляем желаемую адресацию для созданного бриджа и настраиваем DHCP Server локальной сети. Можете использовать наш конфиг, заменив в нем адресацию на нужную вам:

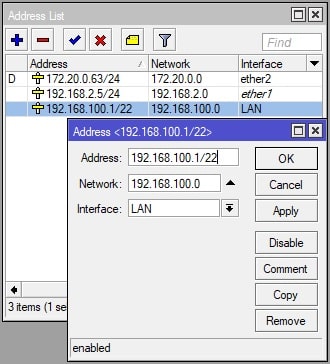

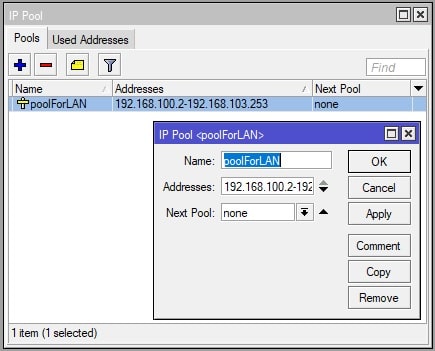

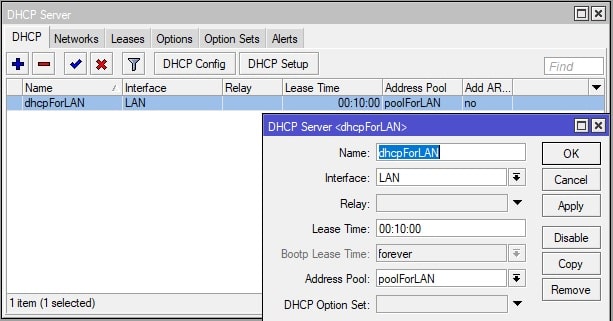

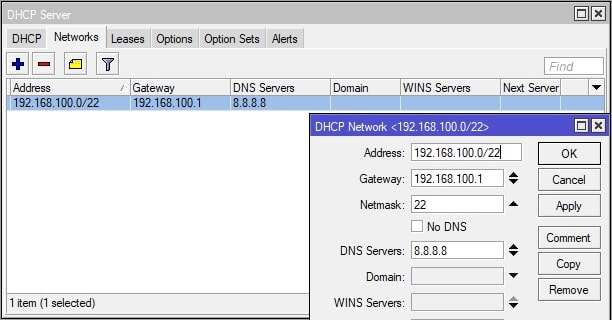

/ip address add address=192.168.100.1/22 interface=LAN network=192.168.100.0 /ip pool add name=poolForLAN ranges=192.168.100.2-192.168.103.253 /ip dhcp-server add address-pool=poolForLAN disabled=no interface=LAN name=dhcpForLAN /ip dhcp-server network add address=192.168.100.0/22 dns-server=8.8.8.8,208.67.222.222 gateway=192.168.100.1 netmask=22

Данные настройки применяются в следующих разделах:

IP – Addresses

IP – Pool

IP – DHCP Server

IP – DHCP Server – Networks

По умолчанию Wi-Fi интерфейс отключен, не забудьте включить, задать название Wi-Fi сети и выставить на нее пароль.

Это можно сделать с помощью следующего конфига:

/interface wireless security-profiles add authentication-types=wpa2-psk management-protection=allowed mode=dynamic-keys name=profile1 wpa2-pre-shared-key=12345678

/interface wireless set wlan1 mode=ap-bridge ssid=work default-forwarding=no disabled=no security-profile=profile1

Указываем в SSID название вашей Wi-FI сети, в wpa2-pre-shared-key – пароль для подключения.

Настроим NAT, чтобы устройства, подключенные к локальной сети, могли выходить в интернет.

Для этого в IP – Firewall – NAT добавим правило. Во вкладке General в графе Chain выбираем srcnat, в Out. Interface назначаем первый порт.

Во вкладке Action выбираем masquerade:

Создаем еще одно схожее правило, где отличаться будет Out. Interface – там соответственно выбираем второй порт.

Или же используем следующий конфиг:

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether2

Переключение интернет-канала с основного провайдера на резерв

Нередко в организациях можно встретить использование одного интернет-канала с лучшей скоростью в качестве основного, а дополнительное интернет-подключение проведено лишь в качестве резерва. Если по какой-то причине пропадает связь с 1-м провайдером, происходит переключение на резерв – а когда связь восстанавливается, трафик опять идет через основу.

В следующей инструкции расскажем, как автоматизировать данный процесс на микротике.

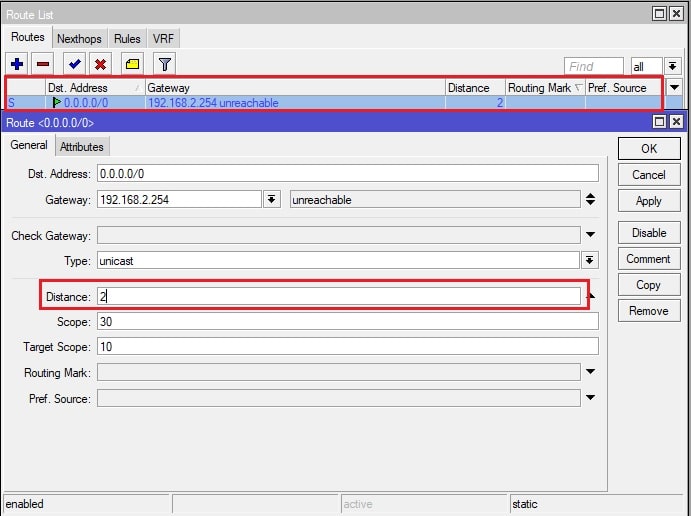

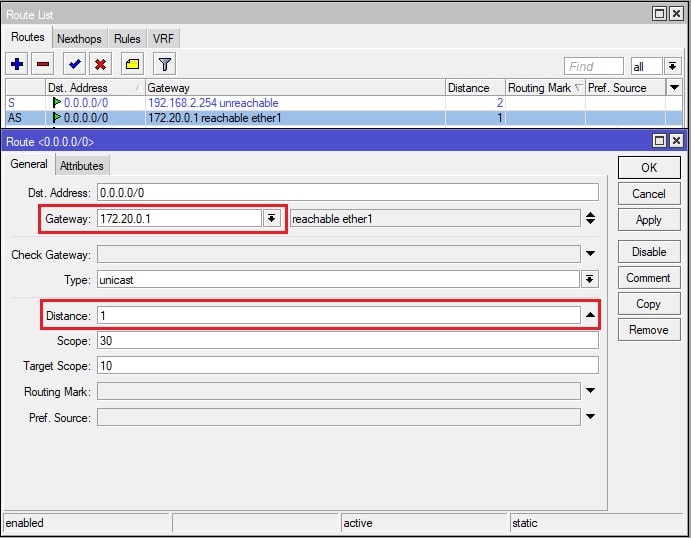

Маршрут через первого провайдера (динамический тип подключения) создался автоматически, и, так как мы не можем его редактировать, сначала удалим его.

Откроем IP – Routes. Выберете нередактируемый маршрут и удалите его.

Изменим параметры маршрута второго интернет-подключения. Выставляем приоритет 2 в графе Distance.

После этого отключите маршрут второго провайдера – его мы будем использовать лишь в случае проблем с первым маршрутом.

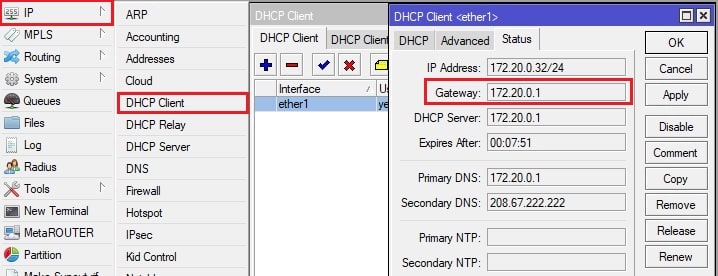

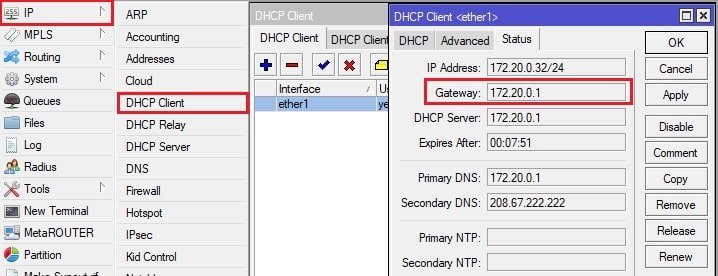

Добавим вручную маршрут первого провайдера. Для этого определим IP-адрес шлюза, его можно уточнить в IP – DHCP client. Открываете интерфейс и во вкладке Status находите строку Gateway.

Теперь в меню IP – Routes добавим этот маршрут. Указываем в поле Gateway адрес, который узнали ранее, в графе Distance выставляем приоритет 1.

Теперь при активной работе двух подключений трафик будет идти через основного интернет-провайдера, так как у данного маршрута мы выставили более высокий приоритет. При отключении связи на первом порту работа продолжится — все подключенные к сети пользователи будут использовать маршрут второго провайдера. Когда связь восстановится, будет вновь использоваться канал основного провайдера.

Два провайдера в разных подсетях

Нередки случаи, когда возникает необходимость настроить два независимых друг от друга интернет-подключения, при которых не будет смешиваться трафик. Подробнее о том, как это сделать, далее.

Для начала сбросим Mikrotik на заводские настройки, подключившись к нему через программу Winbox: System — Reset Configuration, в открывшемся меню ставим галочки на No default configuration и Do not backup и нажимаем Reset configuration.

Далее настраиваем наши интернет-подключения: в первом порту будет динамика, во втором – статика.

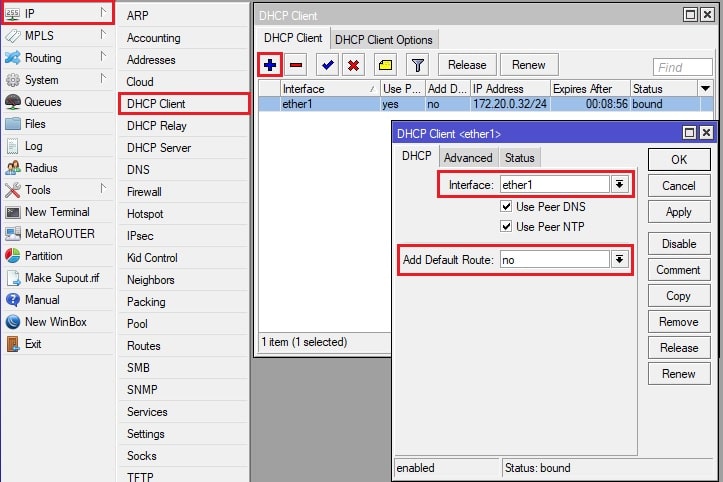

Настраиваем первый порт: в меню IP – DHCP Client добавляем новое подключение, назначив интерфейс ether1, а в строке Add Default Route выбираем no.

Можно поступить проще, введя на микротике в New Terminal данную команду:

/ip dhcp-client add add-default-route=no interface=ether1 disabled=no

Далее настроим второй порт на статику: в меню IP – Addresses добавляем новый адрес с указанием нужного порта.

Также не забываем указать адрес DNS сервера (IP – DNS):

Или же введите в New Terminal следующий конфиг (указав вашу адресацию):

/ip address add address=192.168.2.5/24 interface="ether2" network=192.168.2.0 /ip dns set allow-remote-requests=yes servers=8.8.8.8

Теперь создадим два бриджа – подключенные к BRIDGE1 устройства будут использовать интернет-канал первого провайдера (динамика), а подключенные к BRIDGE2 – второго провайдера соответственно.

Конфиг для New Terminal:

/interface bridge add name= BRIDGE1 /interface bridge add name= BRIDGE2

Добавим в эти бриджи желаемые порты (мы в примере хотим, чтобы пользователи, подключающиеся через Wi-Fi, «ходили» в интернет через первого провайдера, остальные порты микротика будут относиться ко 2 провайдеру):

Конфиг для New Terminal:

/interface bridge port add bridge=BRIDGE1 interface=wlan1 /interface bridge port add bridge=BRIDGE2 interface=ether3 /interface bridge port add bridge=BRIDGE2 interface=ether4 /interface bridge port add bridge=BRIDGE2 interface=ether5

Не забываем включить Wi-Fi интерфейс, по умолчанию он выключен.

Сделаем это с помощью следующего конфига, не забывая изменить название сети (SSID) и пароль (wpa2-pre-shared-key) на желаемые:

/interface wireless security-profiles add authentication-types=wpa2-psk management-protection=allowed mode=dynamic-keys name=profile1 wpa2-pre-shared-key=12345678

/interface wireless set wlan1 mode=ap-bridge ssid=work default-forwarding=no disabled=no security-profile=profile1

Следующий шаг — добавление желаемой адресации для созданных бриджей и настройка DHCP Server локальной сети. Используйте наш конфиг, заменив в нем при необходимости адресации на нужные вам:

/ip pool add name=POOL1 ranges=192.168.1.2-192.168.1.100 add name=POOL2 ranges=10.20.1.2-10.20.1.100 /ip address add address=192.168.1.1/24 interface=BRIDGE1 network=192.168.1.0 add address=10.20.1.1/24 interface=BRIDGE2 network=10.20.1.0 /ip dhcp-server add address-pool=POOL1 disabled=no interface=BRIDGE1 name=DHCP1 add address-pool=POOL2 disabled=no interface=BRIDGE2 name=DHCP2 /ip dhcp-server network add address=10.20.1.0/24 dns-server=8.8.8.8 gateway=10.20.1.1 netmask=24 add address=192.168.1.0/24 dns-server=8.8.8.8 gateway=192.168.1.1 netmask=24

Данные настройки применяются в следующих разделах:

IP – Pool

IP – Addresses

IP – DHCP Server

IP – DHCP Server – Networks

Далее настраиваем NAT, чтобы устройства, подключенные к локальной сети, могли выходить в интернет. В IP – Firewall – NAT добавим правило. Во вкладке General в графе Chain выбираем srcnat, в Out. Interface назначаем первый порт.

Во вкладке Action выбираем masquerade:

Создаем еще одно схожее правило, где отличаться будет Out. Interface – там соответственно выбираем второй порт.

Или же используем следующий конфиг:

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether2

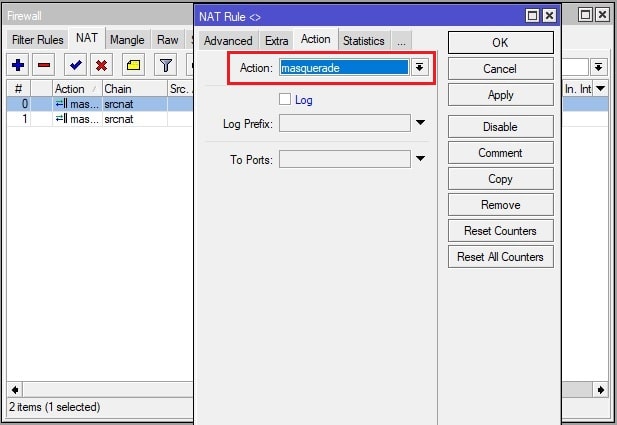

Далее создадим два списка для пулов ip-адресов устройств, которые будут подключаться с 1 и 2 провайдера – эти списки нам понадобятся для маркировки трафика. IP – Firewall – Address Lists, списки назовем для удобства LIST1 и LIST2:

Настройка с конфигом (не забываем выставить адресацию в соответствии с созданным ранее пулом):

/ip firewall address-list add address=192.168.1.2-192.168.1.100 list=LIST1 add address=10.20.1.2-10.20.1.100 list=LIST2

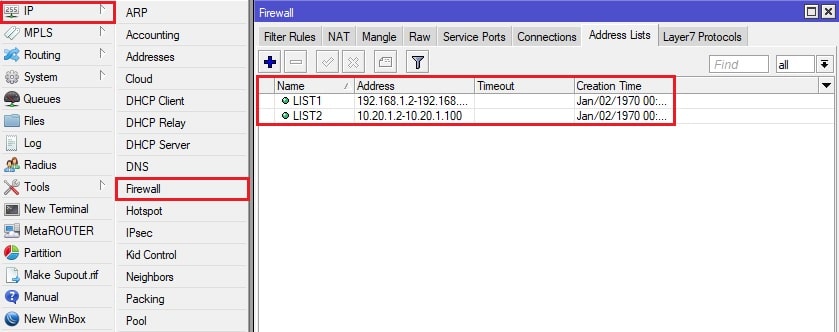

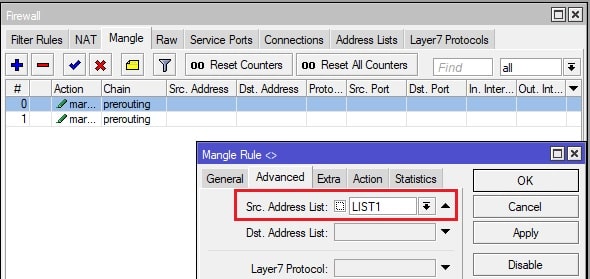

Следующий шаг – маркировка трафика. IP – Firewall – Mangle, добавляем маркировку трафика для первого провайдера: во вкладке General в графе Chain указываем prerouting:

Вкладка Advanced, в графе Src. Address List выбираем ранее созданный LIST1:

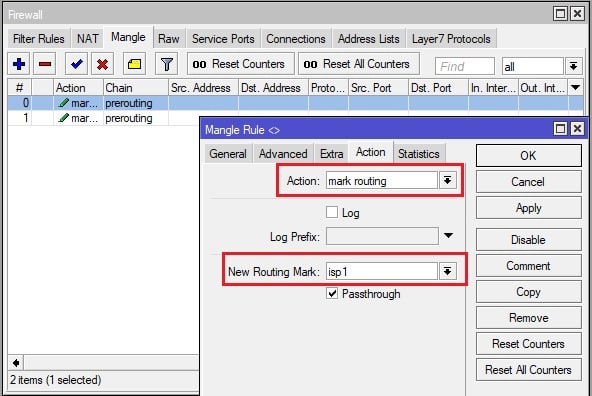

Вкладка Action, в графе Action выбираем mark routing, а в графе New Routing Mark прописываем маршрут первого провайдера — isp1.

Создаем еще одно правило для маркировки трафика уже соответственно для второго провайдера, где выбираем адресацию LIST2 и в маршруте прописываем isp2.

Конфиг для быстроты:

/ip firewall mangle add action=mark-routing chain=prerouting new-routing-mark=isp1 src-address-list=LIST1 add action=mark-routing chain=prerouting new-routing-mark=isp2 src-address-list=LIST2

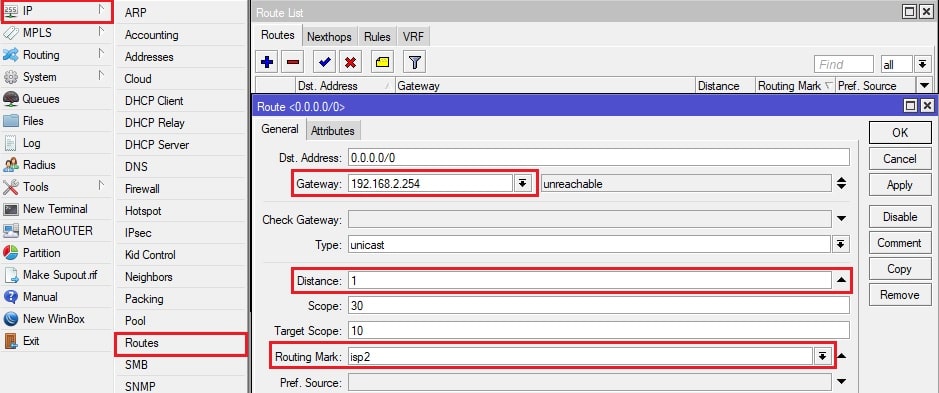

Теперь осталось лишь создать маршруты для работы наших интернет-подключений. Открываем вкладку IP – Routes, добавляем маршрут для первого провайдера. Так как в примере мы используем динамическое подключение, для начала нужно узнать IP-адрес шлюза. Его проверяем в IP – DHCP client. Открываете интерфейс и во вкладке Status находите строку Gateway.

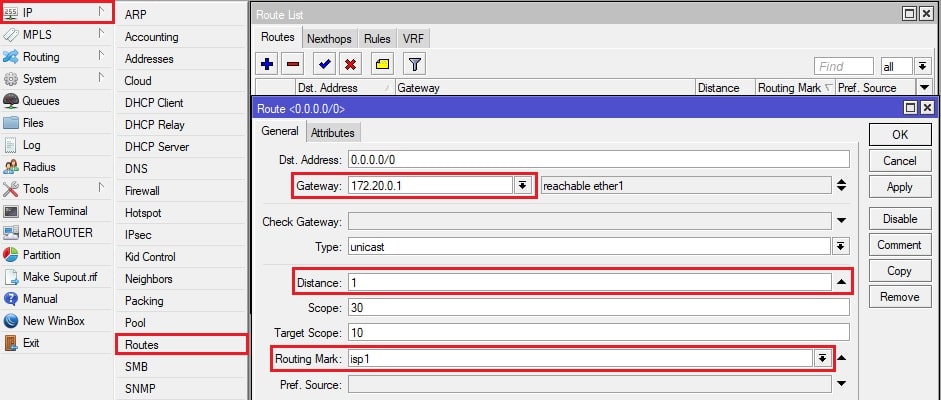

Добавим в IP – Routes этот маршрут. Указываем в поле Gateway адрес, который узнали ранее, в графе Distance выставляем приоритет 1, в графе Routing Mark выбираем isp1.

Добавляем маршрут второго провайдера (в нашем примере это статика). IP-адрес нашего шлюза 192.168.2.254, соответственно, прописываем его в графе Gateway, выставляем приоритет 1 в Distance, в Routing Mark выбираем isp2.

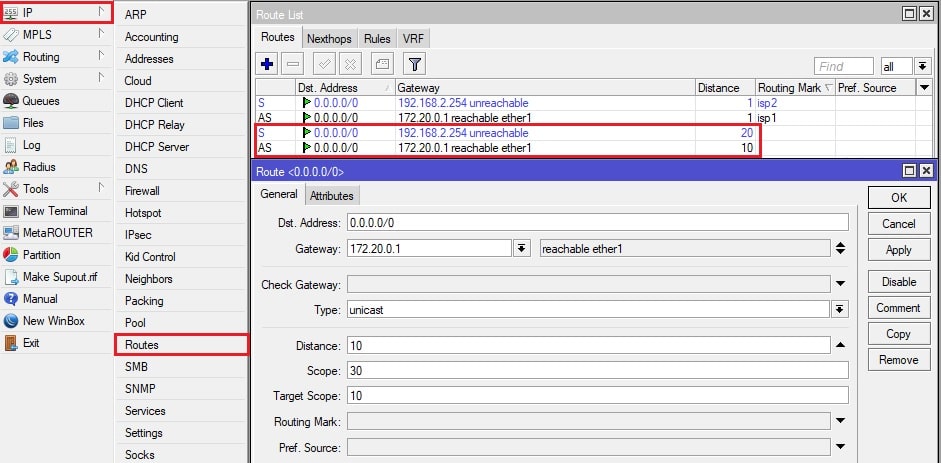

Также добавим еще два маршрута с этими же шлюзами, у первого провайдера выставим приоритет 10, у второго – 20. Эти правила нужны на случай, если какой-либо трафик будет без маркеров, например, трафик самого микротика:

Конфиг для быстрой настройки (не забываем указать IP-адреса ваших шлюзов):

/ip route add distance=1 gateway=10.78.40.254 routing-mark=isp1 add distance=1 gateway=192.168.2.254 routing-mark=isp2 add distance=10 gateway=10.78.40.254 add distance=20 gateway=192.168.2.254

Работа двух независимых друг от друга интернет-подключений настроена.