В этой статье поговорим про NAT в Mikrotik.

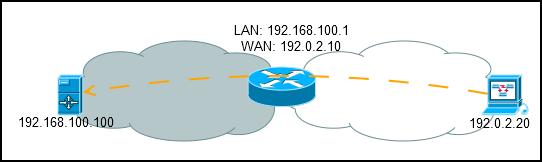

NAT (Network Address Translation) – это процедура изменения либо адреса источника (Source address), либо адреса назначения (Destination Address) в заголовке пакета.

Зачем мы используем NAT и с чем связано вообще использование NAT?

Дело в том, что ipv4 имеет ограниченное количество ip-адресов, и это было понятно изначально при разработке протокола ipv4. Уже к 1994 году стало понятно, что необходимо как-то выпутываться из сложившейся ситуации (не было альтернативного протокола, который мог бы расширить количество ip-адресов). Присутствовал только старый IPv4, а количество устройств в сети Интернет росло, росло, росло и, собственно, продолжает расти до сих пор. Поэтому, для начала придумали RFC1918, который описывает использование не маршрутизируемых сетей в локальных сегментах – таких как: 192.168.0.0/16, 10.0.0.0/8, 172.16.0.0/12 (так называемые «серые» адреса).

Использование этих диапазонов разрешено кем угодно внутри своих локальных сетей. В глобальной сети Интернет эти адреса не маршрутизируются.

Если вы используете эти адреса и нужно попасть в глобальную сеть Интернет, Вам нужно провести автоматическое изменение либо адреса источника пакета, либо адреса назначения пакета – для этого и существует NAT.

- В нашем случае на Mikrotik не совсем чистый NAT. Это Port Address Translation, то есть PAT, где используются не только IP адреса (3 уровень OSI), но также еще и с 4 уровнем OSI — есть 5 полей для изменения адреса:

- Source Address

- Destination Address

- Source Port

- Destination Port

- Протокол

Для чего используется NAT?

Самое частое использование — это доступ из локальной сети с серыми адресами куда-то в интернет.

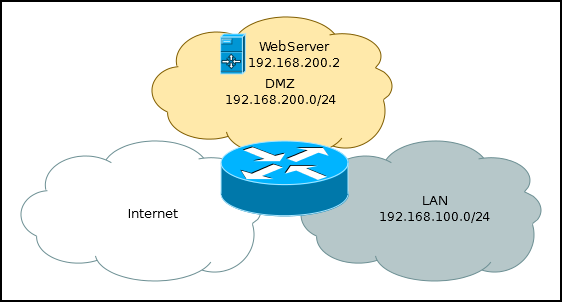

Открыть доступ из внешней сети к ресурсам (напр., веб-сервер) находящимся во внутренней сети (так называемый «проброс портов»).

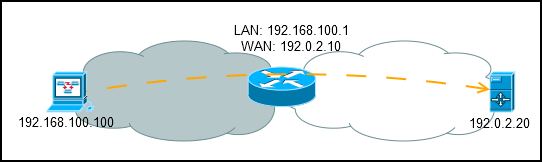

При «пробросе портов» для хоста с приватным IP-адресом, когда пакет проходит правила на маршрутизаторе, у пакета изменяется Source адрес пакета и до публичного адреса отправляется пакет с внешним адресом, который может прекрасно маршрутизироваться в глобальной сети Интернет. Такая ситуация называется Source Nat. В Mikrotik можно посмотреть, что есть дефолтное правило, которое реализует данную функцию.

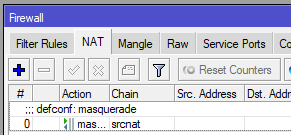

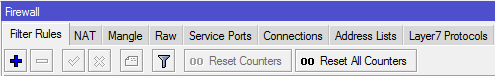

Это правило находится в IP – Firewall — NAT (раздел NAT отвечает за преобразование адресов и портов, заголовках пакетов, сегментах, дейтаграммах и так далее).

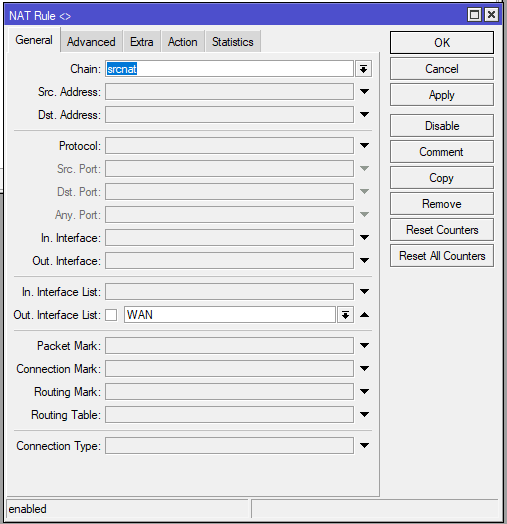

В данном случае правило Source NAT — процедура изменения в заголовке пакета адреса (например, адреса локальной сети), где есть условие, что пакет, идущий в сторону Out interface List – WAN (в сторону интернета) и Action — masquerade.

Masquerade — это автоматическое выяснение внешнего ip-адреса, с которым будет идти через «внешний» Out interface и подставление его в заголовки пакета.

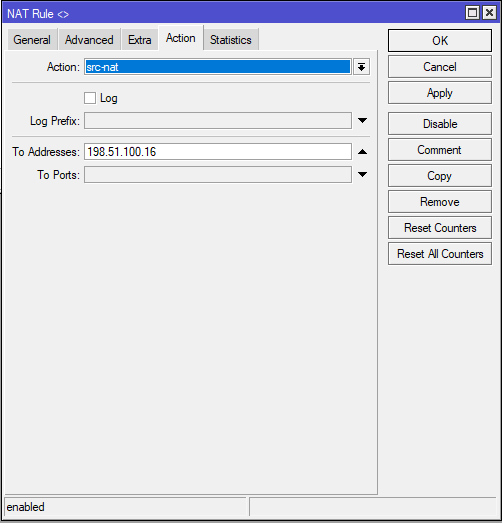

Если внешний ip-адрес статический, то более выгодно использовать процедуру Source NAT.

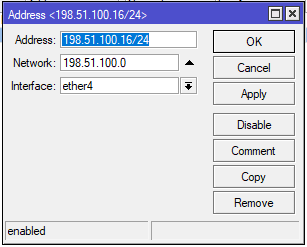

Можно посмотреть, что на внешнем интерфейсе ip-адрес 198.51.100.16 и использовать его в качестве правила Source Nat — это будет эффективнее по производительности, т.к. роутеру не понадобится выяснять внешний адрес на внешнем интерфейсе.

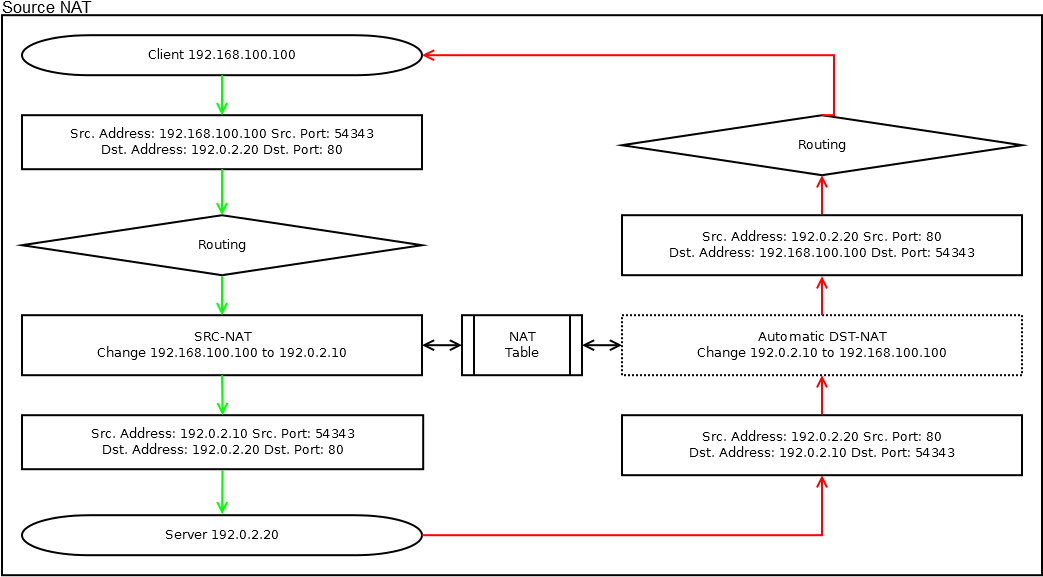

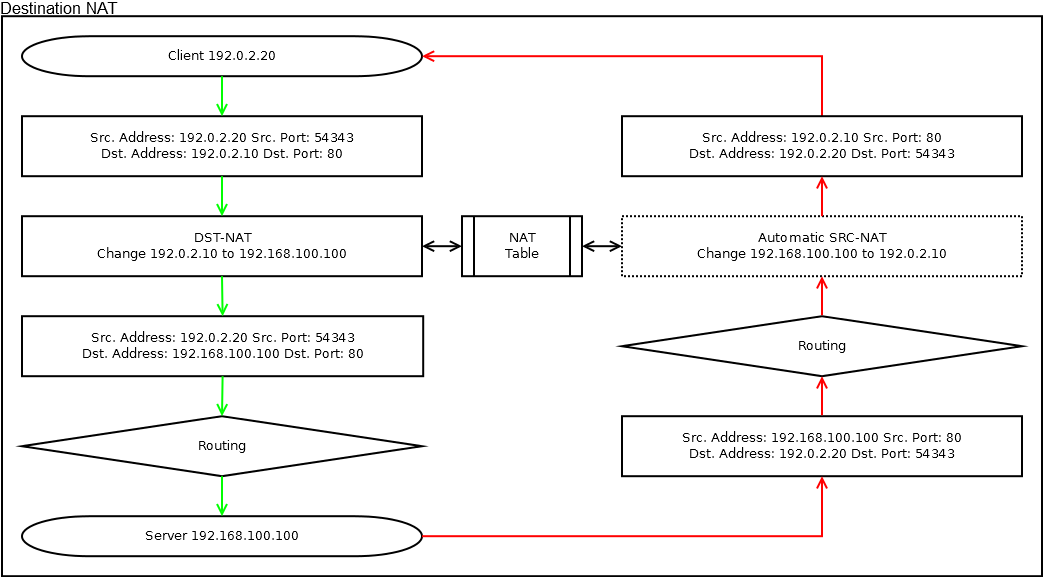

Или вторая процедура, которая описывается как DST-NAT и для ее работы используются цепочка DSTNAT — это процедура, например, для проброса портов с внешнего интерфейса во внутреннюю (локальную) сеть.

Или, например, внутри локальной сети есть какой-то веб-сервер, который слушает TCP 80 порт и нужно, чтобы он был доступен из интернета. Только вот, если сказать адрес сервера 192.168.88.2, никто не сможет получить доступ к веб-серверу.

Нужно сделать правило, которое будет решать вопрос доступа из внешней сети во внутреннюю сеть.

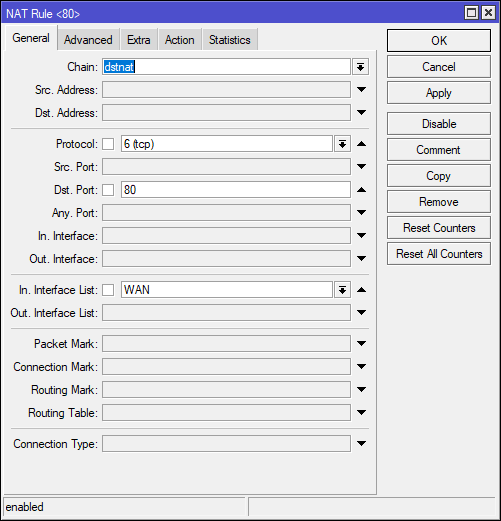

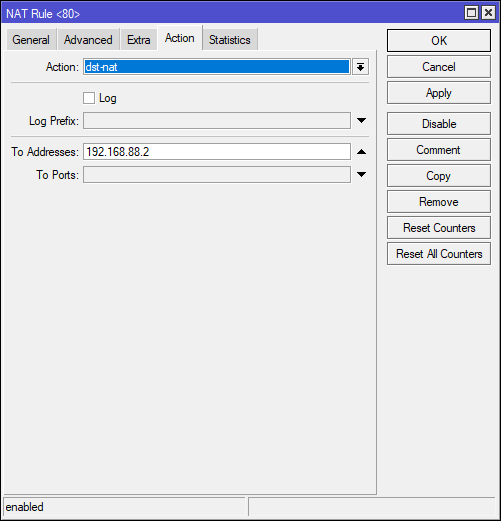

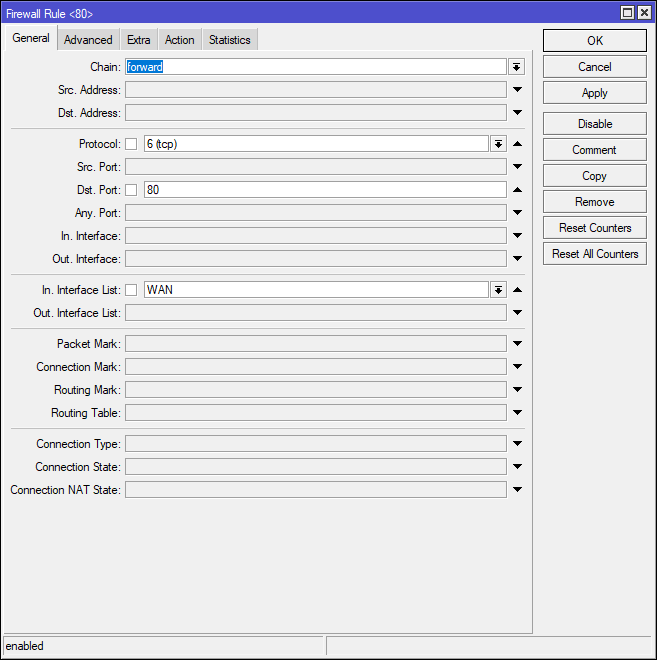

Для этого нужно создать правило — цепочка DSTNAT, протокол TCP, Destination Port – 80, In interface List – WAN (внешний). (можно использовать In interface, если наличие интернета только на одном интерфейсе), Action – dst-nat на IP-адрес 192.168.88.2

/ip firewall nat

add action=dst-nat chain=dstnat dst-port=80 in-interface-list=WAN protocol=tcp to-addresses=192.168.88.2 to-ports=80

Если служба запущена на 80 порту, то в Action — dst-nat, to Ports не нужно указывать 80 порт, т.к. это, по сути, будет повторение одного и того же действия. Роутер будет в заголовках сегмента 4 уровня менять TCP 80 на TCP 80, что немножко повлияет на производительность. Поэтому, в ситуации прямого проброса, нужно убрать поле to ports.

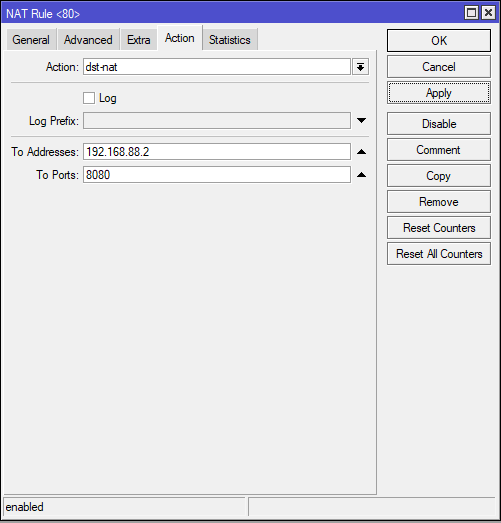

В другой ситуации, когда внешний 80 порт нужно пробросить на внутренний 8080, тогда поле to ports нужно заполнить.

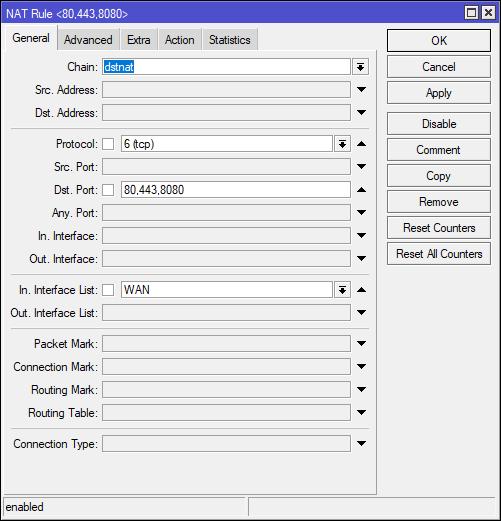

Также можно пробросить несколько портов, например, 80, 443, 8080 и тд.

В данном случае не нужно указывать to ports, проброс будет осуществляться с порта на порт. То есть – с 80 на 80, с 443 на 443, с 8080 на 8080.

/ip firewall nat

add action=dst-nat chain=dstnat dst-port=80,443,8080 in-interface=WAN protocol=tcp to-addresses=192.168.88.2

Если нужно пробросить все эти порты на один порт, то нужно указать в to ports нужный порт.

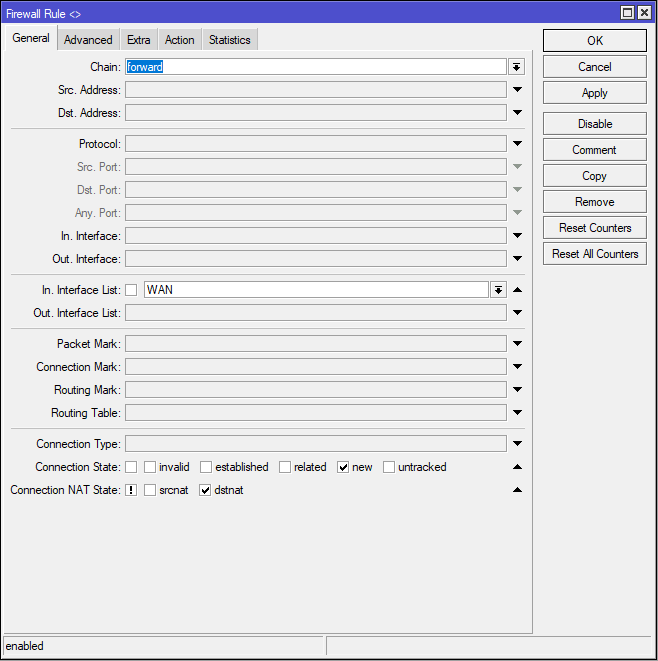

При пробросе портов и при стандартной настройке файрволла не нужно добавлять дополнительные правила в цепочку Filter. Правило forward, запрещающее доступ из внешнего интерфейса, решает вопрос с пробросом портов «кроме DST-NAT»

Если необходимо разрешать это все дело в файрволле, например, для производительности или, если не используется в правиле «кроме DST Nat» в Drop Forward и на Interface list WAN (внешний), то необходимо писать правила, которые будут разрешать проброшенные порты с внешнего интерфейса и указать порты, которые открыты на веб-сервере (все те порты, на которые нужно пробросить с внешнего интерфейса).

Например, если пробрасывается внешний порт TCP 8080 на порт внутренний TCP 80, то в Forward нужно указать порт TCP 80.

/ip firewall nat

add action=dst-nat chain=forward dst-port=80 in-interface=WAN protocol=tcp to-addresses=192.168.88.2 to-ports=8080

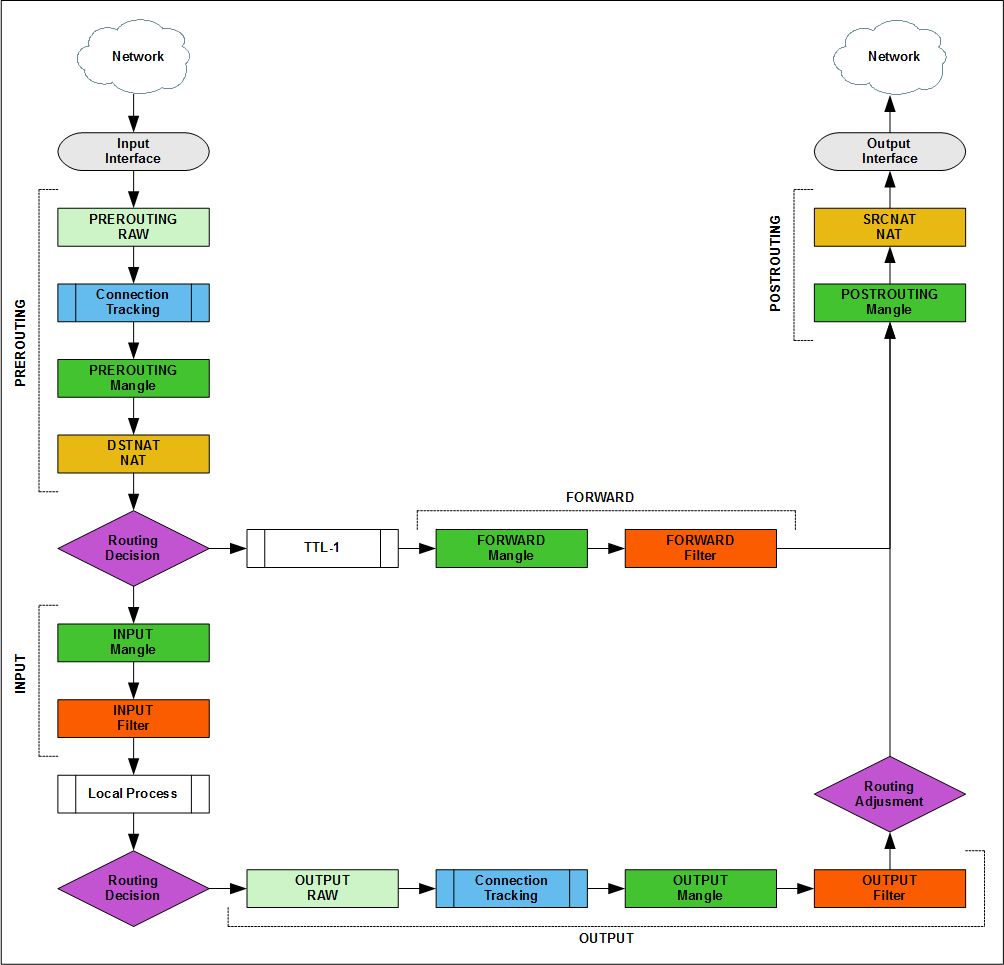

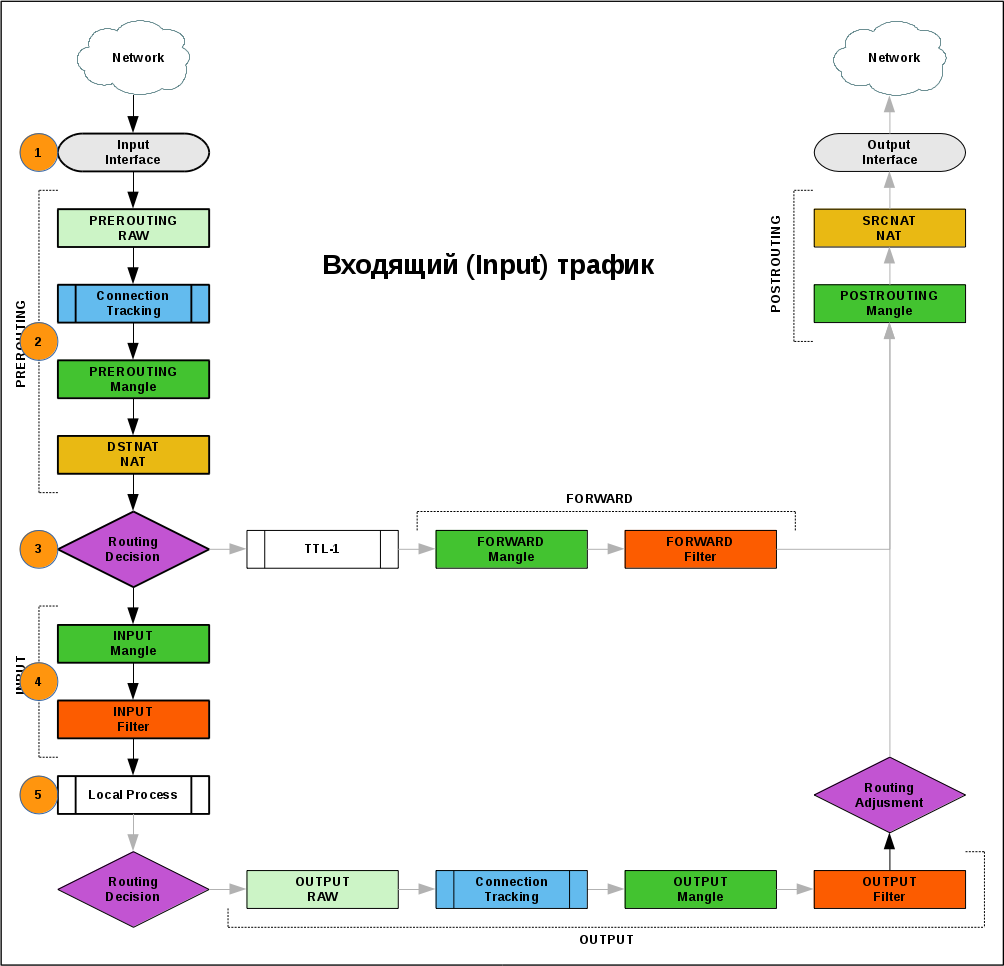

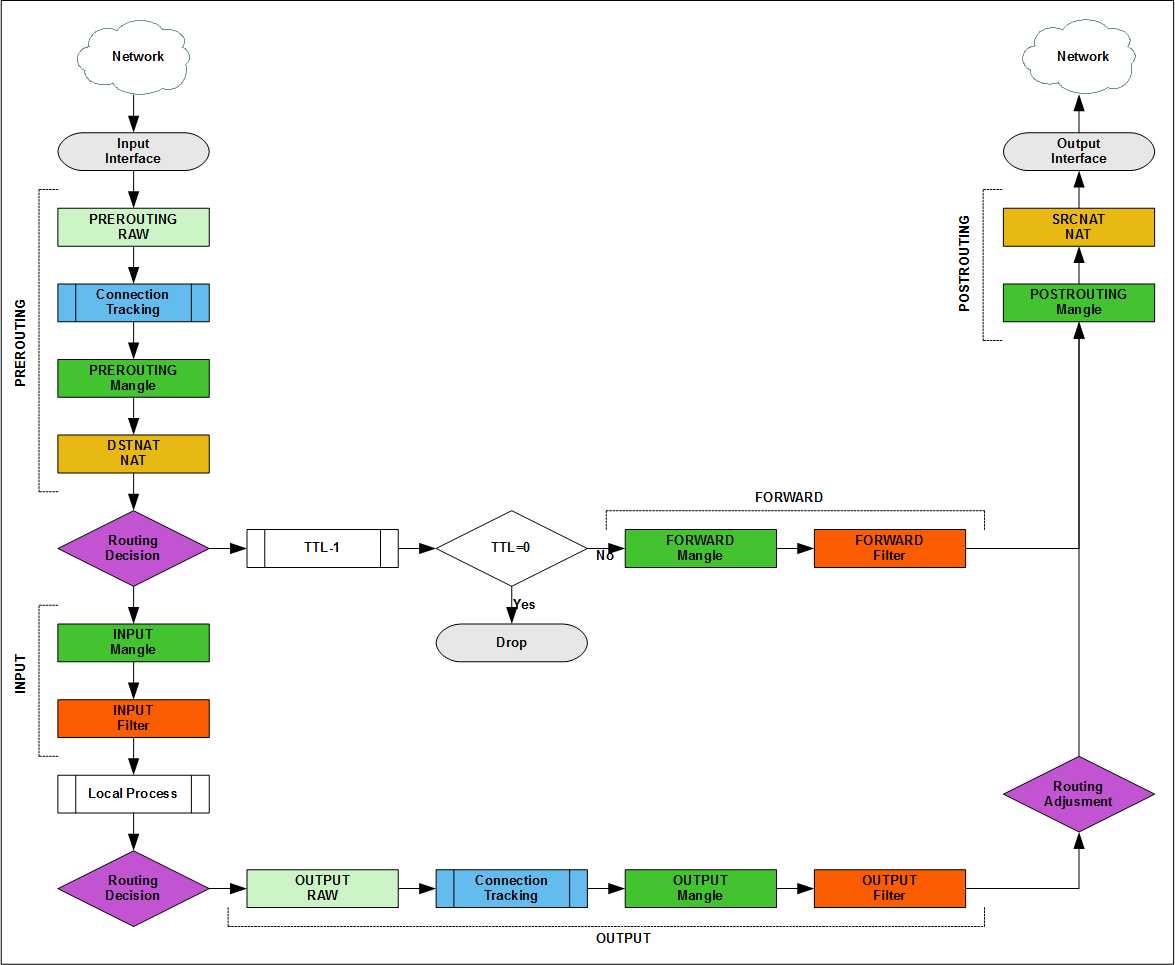

Это все связано с тем, что правила dst-nat отрабатывают до firewall filter и сначала изменяются в заголовках 4 уровня и адреса, и порты, а потом пакет попадает в firewall. Это всё связано работой Packet Flow diagram Mikrotik RouterOS.

На этом знакомство с NAT в Mikrotik завершено.

Для работы интернета в офисах часто используются устройства Микротик. Они славятся своей стоимостью и функциональностью. Однако настройка подключений на роутере Mikrotik может вызывать определенные вопросы даже у опытных администраторов.

Далее предстоит научиться делать проброс порта на роутере Микротик. Предложенная информация будет особо полезна новичкам, которые ранее не имели существенного опыта в настройке маршрутизатора.

Что такое проброс

Проброс портов (Port Forwarding) Mikrotik – это одна из наиболее востребованных конфигураций роутера. Она представлена технологией, позволяющей обращаться к узлам, размещенным за маршрутизатором, путем перенаправления трафика. Делается это для определенных портов. «Сигнал» с внешнего адреса маршрутизатора перенаправляется на внутренний адрес узла в заданной локальной сети. Соответствующая операция становится возможной за счет NAT.

NAT (или Network Address Translation) – способ преобразования сетевых адресов. Основное предназначение технологии заключается в экономии белых IP-адресов, а также в повышении уровня безопасности Сети. Результат достигается за счет ограничений, устанавливаемых относительно обращений к внутренним хостам LAN снаружи, а также возможностей скрытия сервисов подменой портов.

Классический тип NAT технологии предполагает, что количество одновременных выходов в интернет из локальной сети за пределами доступа «ната» ограничивается количеством свободных ports TCP/UDP.

По умолчанию для LAN-сетей, расположенных за NAT, доступ к интернету предоставляется. Из глобальной сети в NAT-сеть попасть не получится. Исключение есть, причем всего одно – это проброс портов. Настроить его не всегда легко.

Проброс портов на Mikrotik роутере через NAT подразделяется на несколько видов:

- Destination NAT. Это изменение IP-адреса назначение, а также выполнение обратной функции для ответа. Преобразование адреса получателя получило название «dst-nat».

- Source NAT. Так называется изменение IP-адреса источника и выполнение обратной функции для ответа. Процедура называется src-nat.

Все остальные манипуляции в роутере при его настройке – это производные от dst-nat и src-nat. NAT будет обрабатывать только первый пакет соединения.

Destination NAT

Пробросить порт через цепочку Dstnat в Микротике можно для изменения IP-адреса, а также port назначения с последующим выполнением обратной функции для ответа. Используется соответствующий вариант для проброса в локальной сети и доступа извне. Допускается реализация такой настройки для перенаправления любого имеющегося DNS-трафика через подключенный маршрутизатор.

К стандартным действиям цепочки dst-nat относят: redirect (преобразование на адрес маршрутизатора) и dst-nat – преобразования порта и адреса получателя. Далее будут рассмотрены примеры реализации соответствующих конфигураций для различных подключений.

Для удаленного рабочего стола

Технология удаленного рабочего стола (RDP) позволяет сделать администрирование намного удобнее и проще. Она открывает «операционную систему» выбранного компьютера, позволяя пользователю работать с ней через интернет.

При использовании RDP не рекомендуется пользоваться стандартным port 3389. Связано это с тем, что он часто подвергается атакам. Поэтому сервис будет скрыт через подмену порта. Для этого потребуется:

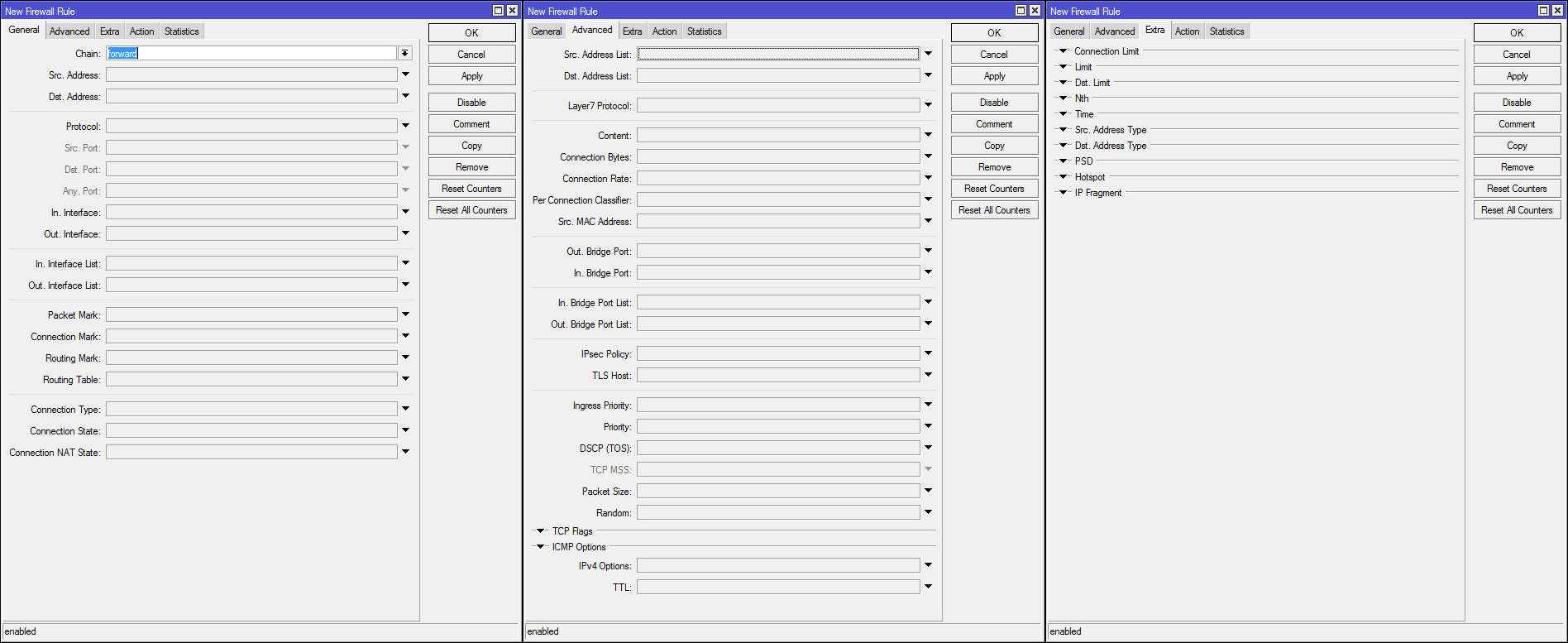

- Открыть ip firewall – Nat.

- Нажать на «+».

- Во вкладке General задать цепочку правил, протокол, а также протокол подключения и входящий интерфейс:

.

- Перейти в раздел Action.

- Заполнить данные:

.

- Сохранить конфигурационные настройки.

Если необходимо пробросить порт в Микротике, обязательно указывается входящий интерфейс. В противном случае не исключены серьезные проблемы подключения.

В разделе General каждая строка отвечает за свои параметры:

- chain: dstnat – цепочка правил, которые устанавливаются для IP-адреса назначения;

- protocol: 6 (tcp) – протокол, используемый для конфигурации в роутере;

- dst. Ports: 47383 – номер port по которому происходит обращение к маршрутизатору;

- in. Interface – входящий интерфейс WAN (в примере – это ether1).

При заполнении раздела Action:

- в поле Action указывается значение dst-nat;

- to addresses – внутренний IP хоста, к которому необходимо получить доступ через RDP;

- to ports – port, на который перенаправляются запросы.

Это – один из вариантов forward, который встречается при администрировании сетей.

Видеонаблюдение

Пробросить подключение для системы видеонаблюдения можно, изучив инструкцию для конкретного оборудования. Далее – пример для видеосервера с программным обеспечением «Линия». В случае с пробросом на Микротик напрямую, настройки будут выставляться аналогичным образом.

В примере предполагается, что есть видеосервер к которому необходимо подключиться извне. Сначала потребуется открыть настройки программного обеспечения «Линия». Это необходимо для уточнения порта веб сервера:

Сделать проброс потребуется для порта 9786. Для этого необходимо:

- Открыть Winbox.

- Добавить правило со следующими параметрами:

.

- Во вкладке Action указываются такие настройки:

.

После сохранения изменений соединение будет настроено. Обязательно при работе с роутером Микротик требуется указывать интерфейсы.

Несколько внешних IP

Сделать проброс для нескольких WAN удастся через создание Interface List. Сюда потребуется добавить все необходимые интерфейсы. Далее созданный list указывается в качестве значения параметра in. interface list.

Настройка forwarding на несколько внешних IP осуществляется так:

- Создать новый лист для интерфейсов ISP. Для этого перейти в Interface – Interface List – Lists. Нажать на «+»:

.

- Добавить WAN интерфейсы:

.

- Повторить предыдущий шаг для всех WAN.

- Forwarding может быть настроен через модернизацию ранее установленного правила проброса RDP. Достаточно добавить ISP в In. Interface List:

.

Но и это еще не все возможные варианты настройки подключения. Можно перенаправлять трафик прямо на маршрутизатор.

Перенаправление на роутер

При помощи действий redirect Микротик поддерживает перенаправление трафика на маршрутизатор. Далее настраиваем NAT путем выполнения переадресации DNS-запросов.

Перенаправление будет выполняться для всего DNS-трафика. Пользователи в LAN, независимо от настроек DNS, будут считать, что им отвечает DNS-сервер, которому делается запрос. На самом деле ответ фактически придет от подключенного маршрутизатора.

Для этого предстоит выполнить следующие действия:

- Дождаться открытия Winbox.

- Открыть IP – Firewall – NAT.

- Нажать на «+».

- Во вкладке General выставить такие forward настройки NAT:

.

- В разделе Action указать действие типа redirect:

.

Остается сохранить изменения – и настройка проброса портов в Mikrotik будет завершена.

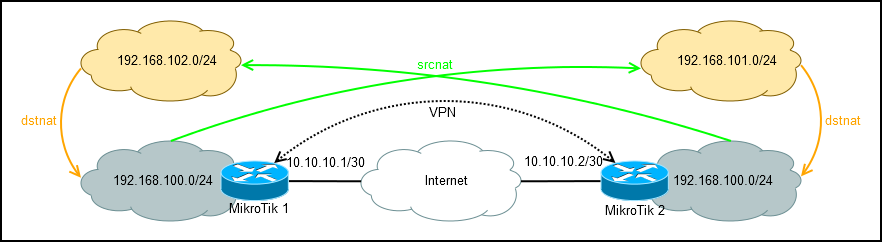

Через L2TP

Несколько устройств Микротика могут настраивать NAT forward друг другу через L2TP. В данной ситуации есть два роутера: один выходит в Сеть по «серому IP-адресу», второй – через выданный провайдером «белый IP».

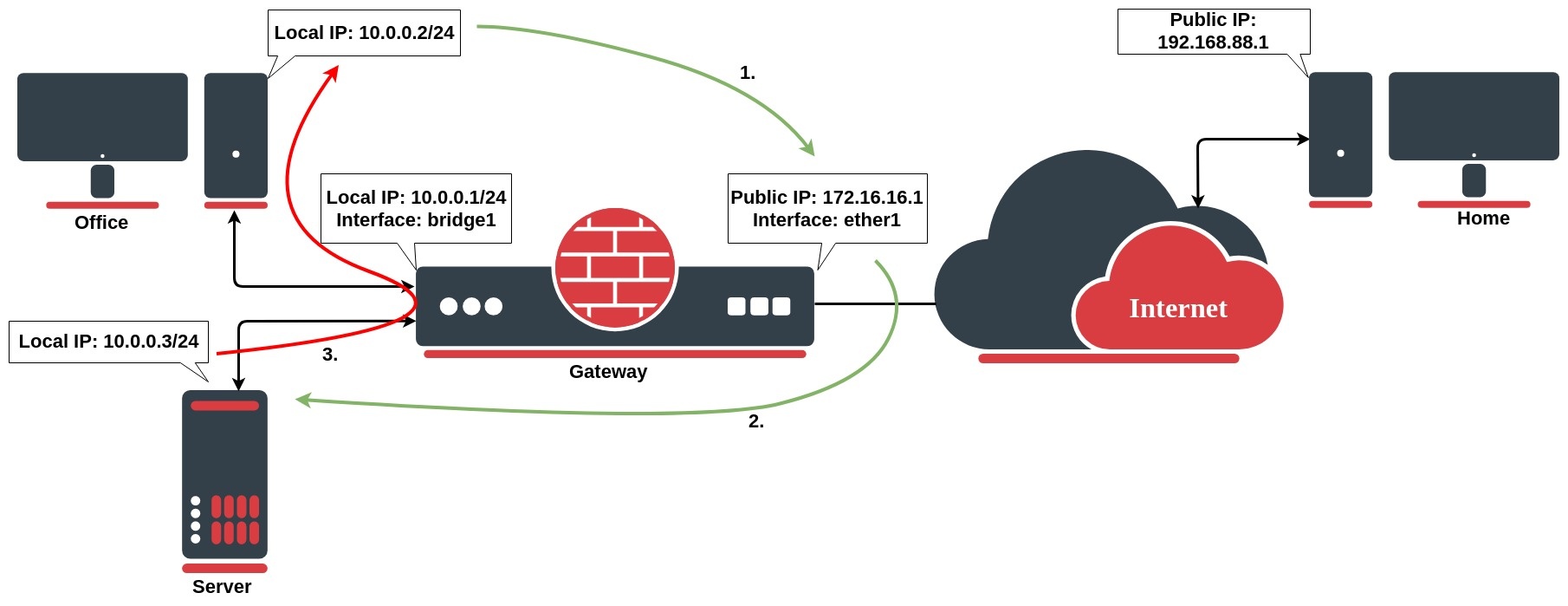

Выше – пример того, как будет выглядеть схема веб подключения. Port пробрасывается до WS01 через GW1. Чтобы добиться соответствующего результата, потребуется:

Зайти на маршрутизатор GW2.

Открыть IP – Firewall– Mangle – «+».

В разделе Action написать: .

Промаркировать соединения цепочки forward аналогичным образом: .

В Action написать: .

Сделать маркировку маршрутов для веб подключения:

.

Для prerouting установить настройки: .

Теперь необходимо для L2TP добавить маршрут по умолчанию для макетов, которые получили маркировку в качестве пришедших из туннеля. Для этого необходимо:

Перейти в IP – Routers – «+».

Установить значения: .

Перейти к конфигурациям GW1 путем проброса порта до хоста 192.168.13.48:

Теперь все будет открываться так, как было задумано изначально. Если же требуется создать внутреннюю сеть, можно использовать приложение OPEN VPN. Здесь – пример настройки соответствующего подключения.

Source NAT

Source NAT используется для того чтобы изменить IP-адрес и порт источника. Далее – для выполнения обратной функции ответа. Наиболее распространенное применение – это выход из множества компьютеров в интернет (web) при помощи одного «белого» IP.

Для Sources forwarded актуальные действия:

- src-nat – преобразование адреса/порта отправителя;

- masquerade – отвечает за преобразование адреса отправителя на адрес исходящего интерфейса, а порта – на случайный.

Далее будут рассмотрены примеры соответствующей технологии.

Статический WAN

При получении статического IP-адреса от провайдера, рекомендуется настройки NAT осуществлять через правило src-nat. Связано это с тем, что устройства, которые подключены к LAN, смогут подключаться к глобальной Сети.

Для этого нужно:

- Зайти в WinBox в настройки NAT.

- Указать там следующие параметры:

.

- Переключиться в Action и задать характеристики:

.

Теперь остается сохранить изменения. Если все сделано верно, при выходе в интернет из LAN-сети результат будет access.

Динамический WAN

Динамический IP – это ситуация, при которой у Mikrotik проброс портов сводится не к VPN или src, а к Masquerade. Он представлен частным случаем src-nat для ситуаций, при которых внешний IP может меняться динамически.

При наличии нескольких внешних интерфейсов рекомендуется добавить условие выделения трафика по адресу источника:

.

Если использовать masquerade вместо src-nat, не исключены проблемы с телефонией, а также с установкой подключения при 2-х и более WAN-каналах. Также на центральный процессор оказывается повышенная нагрузка, если создается большое количество PPPoE-соединений.

Секреты быстрого изучения

Микротик – оборудование, которое требует определенных знаний и умений при конфигурировании, будь то VPN или другие соединения. Самостоятельно изучить настройки не всегда легко, поэтому на помощь приходят разнообразные компьютерные курсы. Они дистанционно, в режиме «онлайн», смогут научить пользователя с нуля не только настраивать оборудование, но и писать программы на различных языках.

Во время занятий автор курса и тренер будет курировать учеников, а также давать им интересные лабораторные работы (практику) и домашние задания. Пользователи всегда смогут посмотреть пропущенные вебинары в записи, сформировав собственные схемы обучения работе с NAT и портами, Микротиком и другим оборудованием. В конце обучения выдается электронный сертификат для подтверждения приобретенных знаний.

P. S. Интересуют компьютерные сети, сетевые технологии, протоколы передачи данных? Обратите внимание на следующие курсы в Otus:

- «Network engineer«;

- «Network engineer. Basic«.

Время на прочтение

11 мин

Количество просмотров 214K

Приступая к выполнению задачи я рассчитывал на легкую прогулку в тени дубового парка, созерцая природу и предаваясь размышлениям… Однако позже стало понятно, что это будет тернистый и сложный поход сквозь горные реки с подводными камнями, обледеневшими скалами и глубокими пещерами.

Через медитации, борьбу со стихиями и

собственной тупостью

преодоление себя я, все таки, достиг желанной нирваны.

В этой статье я не только предоставлю готовый набор правил, но и постараюсь максимально доступно объяснить почему и как именно они работают.

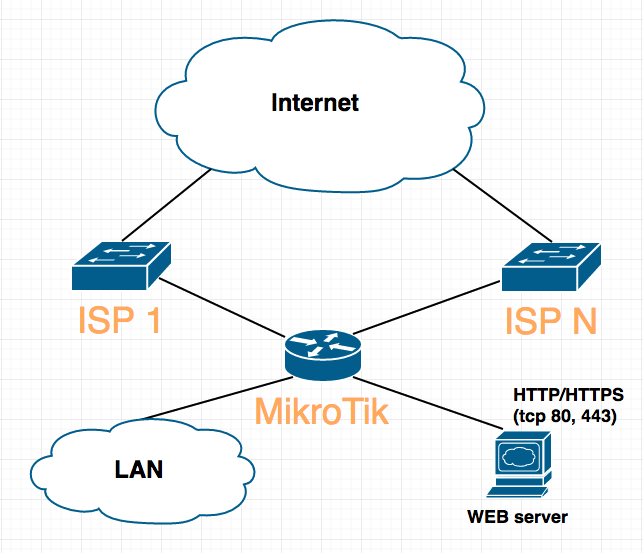

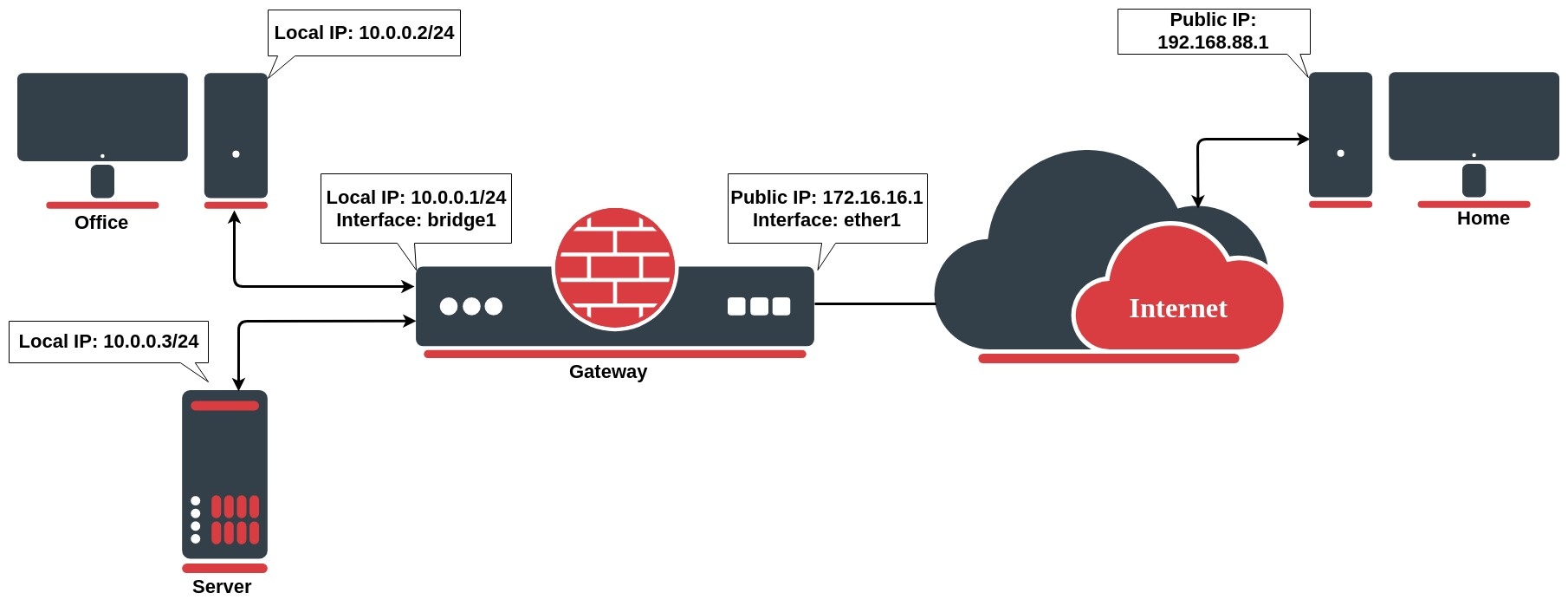

Конкретно в моем случае, нужно было настроить роутер так, чтобы web-сервер в локальной сети за ним был доступен по IP любого из 3-х провайдеров.

Часть 1.

Для начала пробежимся по всем настройкам, дабы самые нетерпеливые могли скопипастить не читая.

Версия RouterOS:

# oct/11/2016 22:02:32 by RouterOS 6.37.1

# software id = X62B-STGZ

Интерфейсы:

/interface list

add name=WAN

/interface list member

add interface=ISP1 list=WAN

add interface=ISP2 list=WAN

add interface=ISP3 list=WAN

Не помню начиная с какой версии RouterOS появилась эта фишка. Она позволяет группировать интерфейсы, что весьма удобно (например, в правилах /ip firewall). У меня создана группа из 3-х WAN-интерфейсов.

AcidVenom подсказал, что в 6.36

IP-адреса (адреса, по понятным причинам, «левые»):

/ip address

add address=192.168.0.1/24 comment=defconf interface=bridge network=192.168.0.0

add address=95.11.29.240/24 interface=ISP1 network=95.11.29.0

add address=5.35.59.162/27 interface=ISP2 network=5.35.59.160

add address=5.98.112.30/30 interface=ISP3 network=5.98.112.28

Роутинг:

/ip route

add distance=1 gateway=95.11.29.254 routing-mark=ISP1-route

add distance=1 gateway=5.35.59.161 routing-mark=ISP2-route

add distance=1 gateway=5.98.112.29 routing-mark=ISP3-route

add check-gateway=ping distance=1 gateway=8.8.8.8

add check-gateway=ping distance=2 gateway=8.8.4.4

add check-gateway=ping distance=3 gateway=1.1.36.3

add distance=1 dst-address=8.8.4.4/32 gateway=5.35.59.161 scope=10

add distance=1 dst-address=8.8.8.8/32 gateway=95.11.29.254 scope=10

add distance=1 dst-address=1.1.36.3/32 gateway=5.98.112.29 scope=10

Для организации Failover’а я настроил рекурсивную маршрутизацию, подробнее расскажу в 2-ой части.

Firewall (для данной публикации я сознательно привожу правила, разрешающие все.

Не делайте так!):

/ip firewall filter

add action=accept chain=forward

add action=accept chain=input

add action=accept chain=output

dst и src nat:

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=WAN

add action=dst-nat chain=dstnat comment="HTTP" dst-port=80 \

in-interface-list=WAN protocol=tcp to-addresses=192.168.0.83 to-ports=80

add action=dst-nat chain=dstnat comment="HTTPs" dst-port=443 \

in-interface-list=WAN protocol=tcp to-addresses=192.168.0.83 to-ports=443

mangle

/ip firewall mangle

add action=mark-connection chain=input in-interface=ISP1 \

new-connection-mark=ISP1-conn passthrough=yes

add action=mark-routing chain=output connection-mark=ISP1-conn \

new-routing-mark=ISP1-route passthrough=no

add action=mark-connection chain=input in-interface=ISP2 new-connection-mark=\

ISP2-conn passthrough=yes

add action=mark-routing chain=output connection-mark=ISP2-conn \

new-routing-mark=ISP2-route passthrough=no

add action=mark-connection chain=input in-interface=ISP3 \

new-connection-mark=ISP3-conn passthrough=yes

add action=mark-routing chain=output connection-mark=ISP3-conn \

new-routing-mark=ISP3-route passthrough=no

add action=mark-connection chain=forward in-interface=ISP1 \

new-connection-mark=ISP1-conn-f passthrough=no

add action=mark-routing chain=prerouting connection-mark=ISP1-conn-f \

in-interface=bridge new-routing-mark=ISP1-route

add action=mark-connection chain=forward in-interface=ISP2 \

new-connection-mark=ISP2-conn-f passthrough=no

add action=mark-routing chain=prerouting connection-mark=ISP2-conn-f \

in-interface=bridge new-routing-mark=ISP2-route

add action=mark-connection chain=forward in-interface=ISP3 \

new-connection-mark=ISP3-conn-f passthrough=no

add action=mark-routing chain=prerouting connection-mark=ISP3-conn-f \

in-interface=bridge new-routing-mark=ISP3-route

Часть 2.

Рассмотрим все подробнее.

Роутинг:

глянь под спойлер, чтобы не листать

/ip route

add distance=1 gateway=95.11.29.254 routing-mark=ISP1-route

add distance=1 gateway=5.35.59.161 routing-mark=ISP2-route

add distance=1 gateway=5.98.112.29 routing-mark=ISP3-route

add check-gateway=ping distance=1 gateway=8.8.8.8

add check-gateway=ping distance=2 gateway=8.8.4.4

add check-gateway=ping distance=3 gateway=1.1.36.3

add distance=1 dst-address=8.8.4.4/32 gateway=5.35.59.161 scope=10

add distance=1 dst-address=8.8.8.8/32 gateway=95.11.29.254 scope=10

add distance=1 dst-address=1.1.36.3/32 gateway=5.98.112.29 scope=10

/ip route

В первых трех строчках мы указываем default gateway каждого из 3-х наших провайдеров.

Маршруты имеют одинаковый вес (distance), но работают в разных таблицах маршрутизации.

Другими словами, эти маршруты работают для пакетов промаркированных соответствующим тегом (routing-mark). Теги пакетам мы будем навешивать в /ip firewall mangle (о чем я подобно расскажу ниже).

Следующие 3 строки — указание маршрутов по умолчанию в основной таблице маршрутизации.

Здесь стоит обратить внимание на:

- Параметр distance. Для каждого маршрута разный и, соответственно, «вес» маршрутов тоже разный.

ISP1 — основной, за ним ISP2 и ISP3 замыкает, т.е. при отказе провайдера ISP1 работать будем через ISP2, если и ISP2 почил в бозе, то за дело возьмется ISP3.

- Несколько непонятным может быть значение параметра gateway. Как это гугловые DNS и какой-то левый IP-адрес вдруг стали маршрутами по-умолчанию? Магия заключается в параметре scope из последних трех строк, а так же в самом механизме Nexthop lookup.

На самом деле трафик отправится активному провайдеру, а дальше тот отправит его в Интернет через свои аплинки.

- О параметре check-gateway=ping. Суть в том, что в самой простой схеме построения Failover, указывая check-gateway=ping в маршрутах по умолчанию, мы проверяем связь только до маршрутизатора провайдера. Если же за маршрутизатором провайдера будет недоступен Интернет, то мы этого не поймем. А с помощью финта с параметром scope мы проверяем связь уже не с провайдером, а смотрим за него, в Интернет.

Под спойлером мой подробный перевод/адаптация вики MikroTik на эту тему.

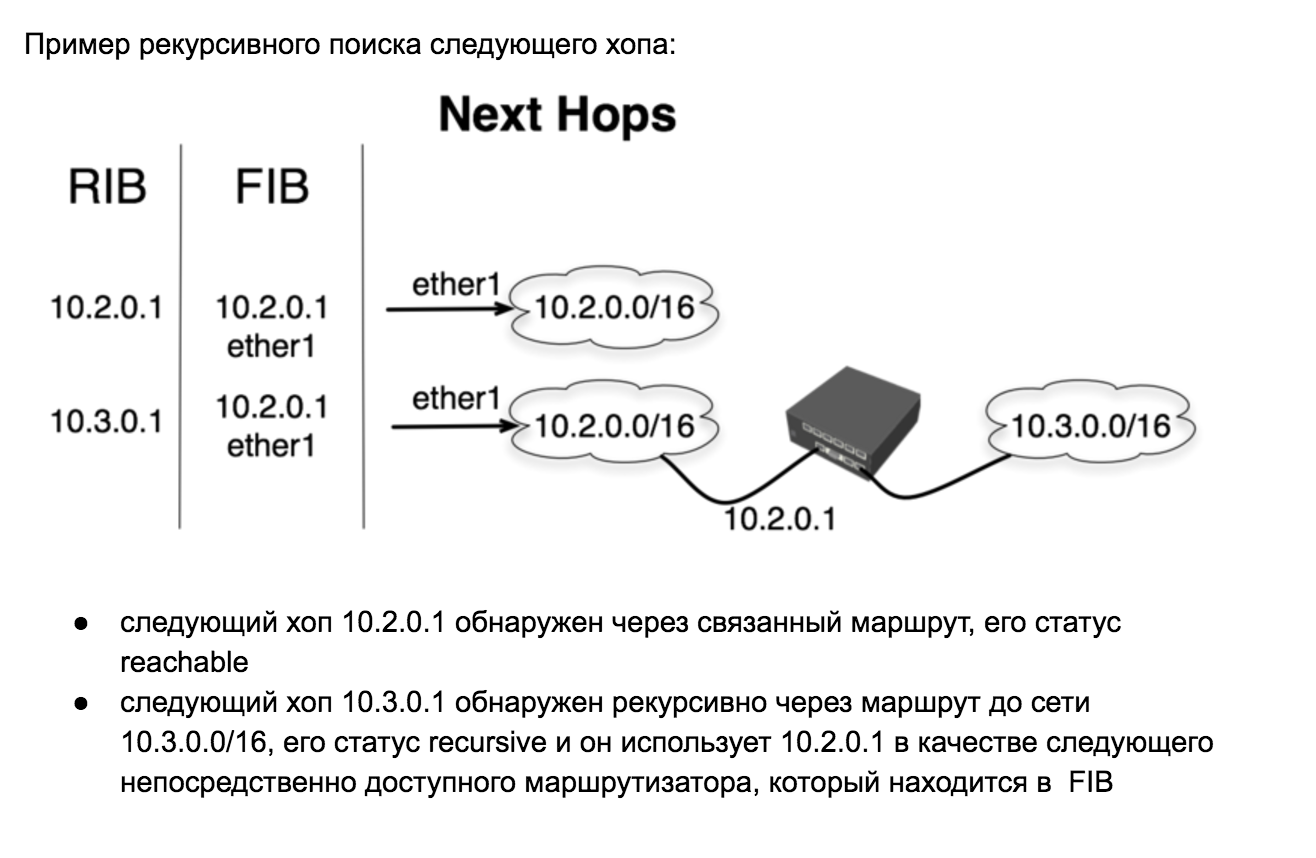

MikroTik. Nexthop_lookup

Английский статьи http://wiki.mikrotik.com/wiki/Manual:IP/Route, на мой взгляд, слегка упорот. Это не Cisco CCNA Exploration, который читается на одном дыхании, но я постараюсь перевести ее отрывок максимально понятно. Если где-то увидите такую же упоротость, поправьте меня, пожалуйста.

Во-первых, определимся с некоторыми терминами.

Nexthop — следующий прыжок, если дословно. Следующий шлюз/роутер/маршрутизатор на пути следования пакета из точки А(от моего роутера, например) в точку Б (допустим до гуглового DNS 8.8.8.8), т.е. следующий транзитный участок, на котором будет обрабатываться пакет. В переводе будет использоваться словосочетание “следующий хоп” (простите за англицизм).

Immediate nexthop — следующий шлюз/роутер/маршрутизатор на пути следования пакета из точки А в точку Б, доступный непосредственно. Для моего домашнего MikroTik, с маршрутом по-умолчанию:

dst-address=0.0.0.0/0 gateway=89.189.163.1 gateway-status=89.189.163.1 reachable via ether1-gateway89.189.163.1 — это и есть immediate nexthop, т.к. доступен он через ether1-gateway. В переводе будет использоваться словосочетание “непосредственно доступный следующий хоп”.

Connected route — связанный маршрут. Маршрут, шлюз которого доступен непосредственно.

Gateway — сетевой шлюз/роутер/маршрутизатор.

Я буду пользоваться всеми тремя вариантами перевода.

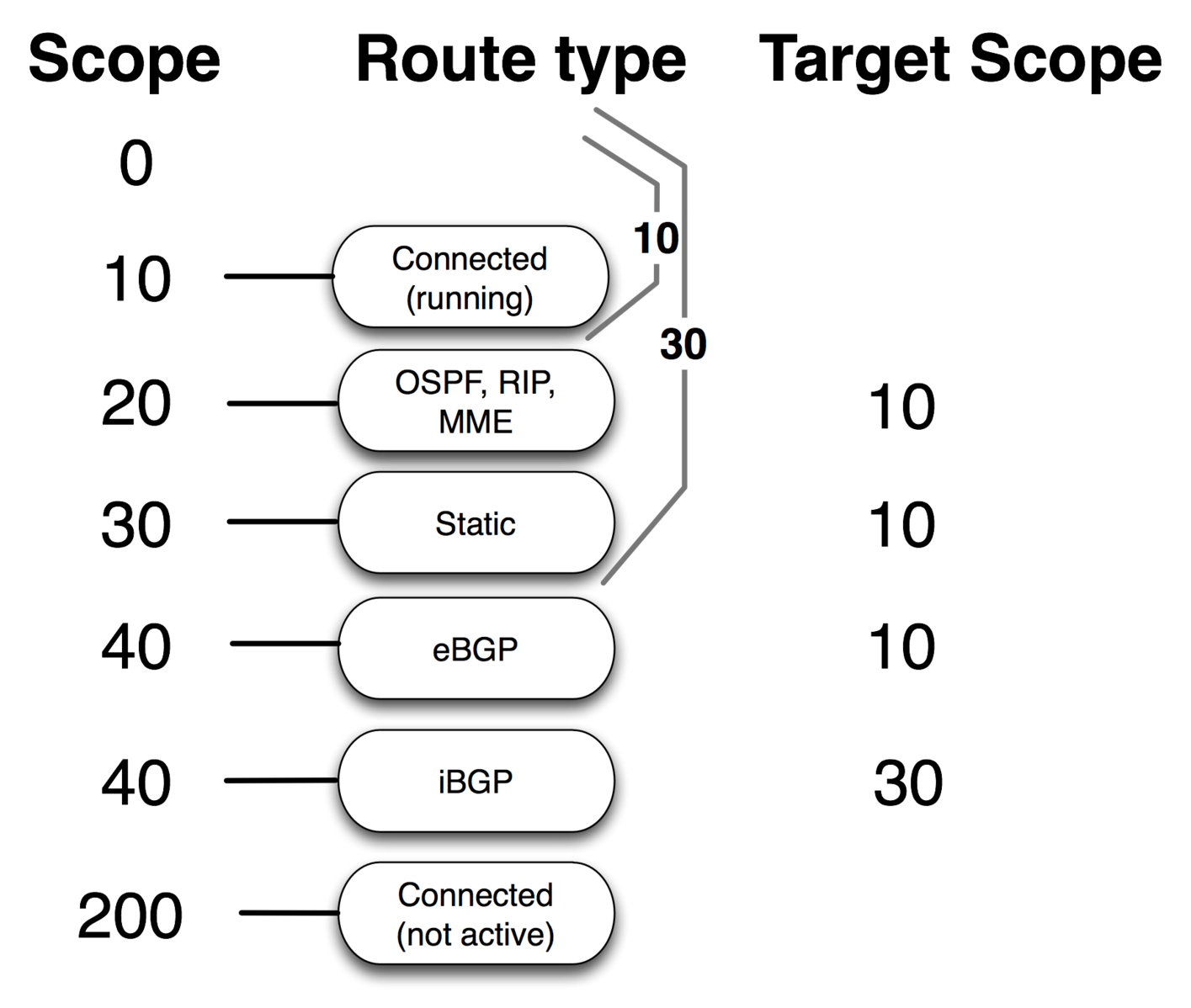

scope — Используется в механизме поиска следующего хопа, т.е. решения какой же хоп станет следующим. Нужный маршрут может быть выбран только среди маршрутов, значения scope которых меньше либо равно значению target-scope. Значения по-умолчанию зависят от протокола:

- связанные маршруты: 10 (если интерфейс запущен(running))

- OSPF, RIP, MME маршруты: 20

- статические маршруты: 30

- BGP маршруты: 40

- связанные маршруты: 200 (если интерфейс не запущен)

target-scope — Используется в механизме поиска следующего хопа, т.е. решения какой же хоп станет следующим. Это максимальное значение параметра scope для маршрута, посредством которого может быть найден следующий хоп. Для iBGP значение установленно в 30 по-умолчанию.

Табличка значений обоих параметров.

Поиск следующего хопа.

Поиск следующего хопа является частью процесса выбора маршрута.

Маршрутам, находящимся в FIB, нужен интерфейс, соответствующий каждому из адресов шлюзов. Адрес следующего хопа-шлюза должен быть непосредственно доступен через этот интерфейс. Интерфейс, который следует использовать для посылки исходящего пакета каждому из шлюзов, находится с помощью поиска следующего хопа.

Некоторые маршруты (например, iBGP), в качестве адреса шлюза, могут иметь адрес принадлежащий маршрутизатору, находящемуся через несколько прыжков-шлюзов от нашего MikroTik. Для установки таких маршрутов в FIB необходимо найти адрес шлюза, доступного непосредственно (an immediate nexthop), т.е. напрямую от нас, который и будет использоваться для достижения адреса шлюза в этом маршруте. Непосредственный адрес следующего хопа также может быть найден при помощи механизма поиска следующего хопа.

Поиск следующего хопа выполняется только в основной таблице маршрутизации main, даже для маршрутов, имеющих отличное значение параметра routing-mark. Это необходимо для ограничения установки маршрутов, которые могут быть использованы для поиска непосредственно доступных хопов (immediate nexthops). В маршрутах для протоколов RIP или OSPF предполагается, что следующий маршрутизатор доступен непосредственно и должен быть найдены используя только связанные маршруты(connected routes).

Маршруты с именем интерфейса в качестве шлюза не используются в поиске следующего хопа. Если есть маршрут с именем интерфейса, а также маршрут с активным IP-адресом, то маршрут с интерфейсом игнорируется.

Маршруты, имеющие значение параметра scope больше максимально допустимого не используются в поиске следующего хопа. В каждом маршруте указывается максимально допустимое значение параметра scope, для его следующего хопа, в параметре target-scope. Значение по-умолчанию для этого параметра позволяет выполнить поиск следующего хопа только через связанные маршруты (connected routes), за исключением iBGP-маршрутов, которые имеют большее значение по-умолчанию и могут выполнить поиск следующего хопа также через IGP и статические маршруты.

Интерфейс и адрес следующего непосредственно доступного маршрутизатора выбираются основываясь на результатах поиска следующего хопа:

- Если наиболее точный активный маршрут, который был обнаружен в ходе поиска адреса следующего хопа, является связанным маршрутом, то интерфейс этого связанного маршрута используется как интерфейс следующего хопа и шлюз помечается как reachable. После того как маршрутизатор становится непосредственно доступным через этот интерфейс (именно это и следует понимать как “связанный маршрут” или “connected route”) его адрес используется как адрес непосредственно доступного маршрутизатора (immediate nexthop address).

- Если наиболее точный активный маршрут, который был обнаружен в ходе поиска адреса следующего хопа, имеет адрес шлюза, который уже был обнаружен, непосредственно доступный хоп и интерфейс копируются с этого маршрута, а шлюз помечается как recursive.

- Если наиболее точный активный маршрут, который был обнаружен в ходе поиска адреса следующего хопа является ECMP маршрутом, то используется первый доступный маршрутизатор этого маршрута.

- Если механизм поиска адреса следующего хопа не нашел ни одного маршрута, то шлюз помечается как unreachable.

А теперь, как говорят в КВН, зачем же я показал этот номер. Обратите внимание, мы устанавливаем scope=10 для статических маршрутов в последних трех строках, тем самым «заставляем» MikroTik принимать во внимание эти маршруты при поиске следующего хопа.

Он и принимает, и таким образом маршруты по-умолчанию через:

- 8.8.8.8

- 8.8.4.4

- 1.1.36.3

становятся recursive, т.е. непосредственно доступными хопами будут шлюзы провайдеров и трафик мы пошлем через них, но check-gateway=ping будет проверять доступность адресов ЗА провайдерскими сетями.

Надеюсь мой перевод и объяснение будут вам полезны.

Пока самые охочие до знаний читают под спойлером, расскажу немого короче и проще.

Когда мы указываем scope=10 в последних трех строках, мы даем понять MikroTik’у, что:

- 8.8.8.8

- 8.8.4.4

- 1.1.36.3

ему доступны не напрямую, а рекурсивно через данные статические маршруты. По одному IP на брата-провайдера.

/ip firewall mangle

правила здесь

/ip firewall mangle

add action=mark-connection chain=input in-interface=ISP1 \

new-connection-mark=ISP1-conn passthrough=yes

add action=mark-routing chain=output connection-mark=ISP1-conn \

new-routing-mark=ISP1-route passthrough=no

add action=mark-connection chain=input in-interface=ISP2 new-connection-mark=\

ISP2-conn passthrough=yes

add action=mark-routing chain=output connection-mark=ISP2-conn \

new-routing-mark=ISP2-route passthrough=no

add action=mark-connection chain=input in-interface=ISP3 \

new-connection-mark=ISP3-conn passthrough=yes

add action=mark-routing chain=output connection-mark=ISP3-conn \

new-routing-mark=ISP3-route passthrough=no

add action=mark-connection chain=forward in-interface=ISP1 \

new-connection-mark=ISP1-conn-f passthrough=no

add action=mark-routing chain=prerouting connection-mark=ISP1-conn-f \

in-interface=bridge new-routing-mark=ISP1-route

add action=mark-connection chain=forward in-interface=ISP2 \

new-connection-mark=ISP2-conn-f passthrough=no

add action=mark-routing chain=prerouting connection-mark=ISP2-conn-f \

in-interface=bridge new-routing-mark=ISP2-route

add action=mark-connection chain=forward in-interface=ISP3 \

new-connection-mark=ISP3-conn-f passthrough=no

add action=mark-routing chain=prerouting connection-mark=ISP3-conn-f \

in-interface=bridge new-routing-mark=ISP3-route

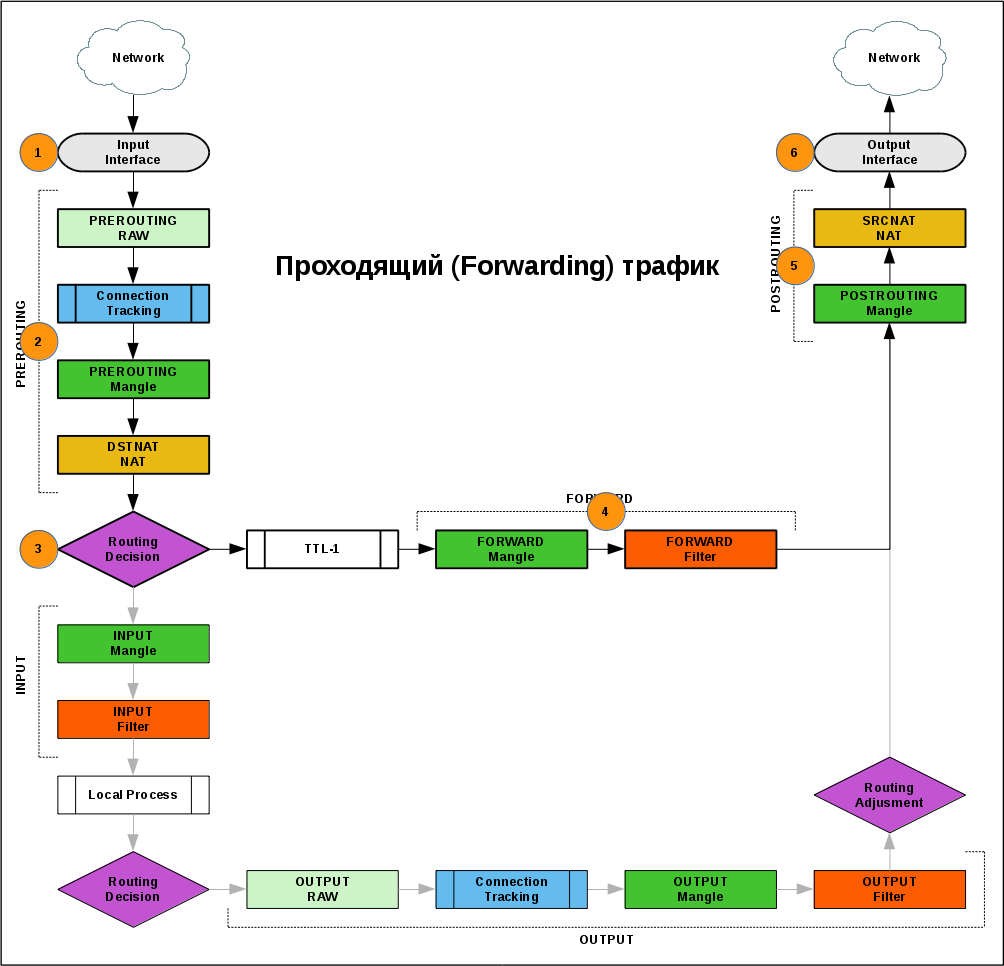

Для пояснения правил этого раздела пригласим несколько помощников.

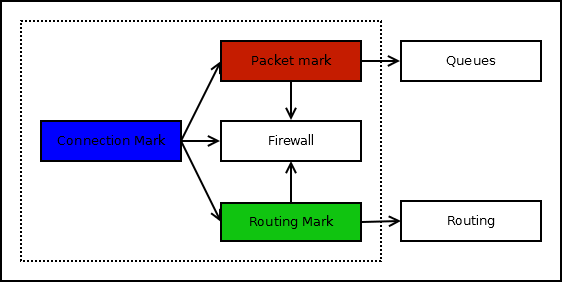

- MANGLE — данная таблица предназначена для операций по классификации и маркировке пакетов и соединений, а также модификации заголовков пакетов (поля TTL и TOS) (викиучебник).

Таблица mangle содержит следующие цепочки:

- PREROUTING — позволяет модифицировать пакет до принятия решения о маршрутизации.

- INPUT — позволяет модифицировать пакет, предназначенный самому хосту.

- FORWARD — цепочка, позволяющая модифицировать транзитные пакеты.

- OUTPUT — позволяет модифицировать пакеты, исходящие от самого хоста.

- POSTROUTING — дает возможность модифицировать все исходящие пакеты, как сгенерированные самим хостом, так и транзитные.

- CONNECTION TRACKING — специальная подсистема, отслеживающая состояния соединений и позволяющая использовать эту информацию при принятии решений о судьбе отдельных пакетов.

- Packet flow MikroTik’а

Я разбил правила на группы, для облегчения их понимания. В первой группе 6 правил, которые отвечают за трафик в/из самого роутера, и во второй группе 6, для транзитного трафика.

Начем с первых двух.

В первом мы сообщаем роутеру, что все входящие chain=input соединения на интерфейс ISP1 нужно маркировать action=mark-connection new-connection-mark=ISP1-conn, а так же указаваем passthrough=yes, чтобы пакет, после прохождения этого правила, не покинул таблицу и продолжил следование по правилам.

Во втором говорим MikroTik’у, чтобы он отловил исходящие соединения chain=output помеченные как ISP1-conn и присвоил им метку роутинга(для помещения в соответствующую таблицу маршрутизации, вы ведь помните первые три маршрута?), а также сообщаем passthrough=no , как бы говоря — нечего делать здесь пакету после этого правила, т.е. пакет покинет таблицу.

Все описанное выше справедливо и для ISP2 и для ISP3. Таким образом мы добились того, что роутер ответит именно с того интерфейса, на который к нему прийдет запрос.

Переходим к завершающим шести правилам.

Уже понятно, они также разбиты на подгруппы по 2, для каждого из наших ISP.

Первое из них поручает роутеру следить за цепочкой FORWARD и если происходит соединение через интерфейс ISP1, то оно маркируется action=mark-connection новым тегом new-connection-mark=ISP1-conn-f (обратите внимание! отличным от тега трафика самого маршрутизатора, в данном случае мы маркируем транзитный трафик). passthrough=no, т.к. мы не хотим, чтобы пакет, после попадания в это правило, обрабатывался в таблице как-то еще.

Второе навешивает нужную метку роутинга new-routing-mark=ISP1-route в цепочке PREROUTING, т.е. ДО принятия решения о маршрутизации, и отслеживает трафик пришедший к нам из локальной сети in-interface=bridge.

Здесь нас выручает механизм CONNECTION TRACKING, позволяющий поймать промаркированные правилом выше соединения из локальной сети(от WEB-сервера) и навесить им необходимый тег роутинга.

Это позволяет транзитному трафику(здесь к/от web-сервера) идти именно тем путем, которым он и пришел, т.е. пришел через ISP1 — уходи через него же.

Заключение

Очень рад, если мои объяснения понятны, а данный труд станет полезен.

Ушел медитировать, всем удачи!

Благодарю за внимание!

Introduction

Network Address Translation is an Internet standard that allows hosts on local area networks to use one set of IP addresses for internal communications and another set of IP addresses for external communications. A LAN that uses NAT is ascribed as a natted network. For NAT to function, there should be a NAT gateway in each natted network. The NAT gateway (NAT router) performs IP address rewriting on the way packet travel from/to LAN.

Nat matches only the first packet of the connection, connection tracking remembers the action and performs on all other packets belonging to the same connection.

Whenever NAT rules are changed or added, the connection tracking table should be cleared otherwise NAT rules may seem to be not functioning correctly until connection entry expires.

Types of NAT:

- source NAT or srcnat. This type of NAT is performed on packets that are originated from a natted network. A NAT router replaces the private source address of an IP packet with a new public IP address as it travels through the router. A reverse operation is applied to the reply packets traveling in the other direction.

- destination NAT or dstnat. This type of NAT is performed on packets that are destined for the natted network. It is most commonly used to make hosts on a private network to be accessible from the Internet. A NAT router performing dstnat replaces the destination IP address of an IP packet as it travels through the router towards a private network.

Since RouterOS v7 the firewall NAT has two new INPUT and OUTPUT chains which are traversed for packets delivered to and sent from applications running on the local machine:

- input — used to process packets entering the router through one of the interfaces with the destination IP address which is one of the router’s addresses. Packets passing through the router are not processed against the rules of the input chain.

- output — used to process packets that originated from the router and leave it through one of the interfaces. Packets passing through the router are not processed against the rules of the output chain.

Destination NAT

Network address translation works by modifying network address information in the packets IP header. Let`s take a look at the common setup where a network administrator wants to access an office server from the internet.

We want to allow connections from the internet to the office server whose local IP is 10.0.0.3. In this case, we have to configure a destination address translation rule on the office gateway router:

/ip firewall nat add chain=dstnat action=dst-nat dst-address=172.16.16.1 dst-port=22 to-addresses=10.0.0.3 protocol=tcp

The rule above translates: when an incoming connection requests TCP port 22 with destination address 172.16.16.1, use the dst-nat action and depart packets to the device with local IP address 10.0.0.3 and port 22.

To allow access only from the PC at home, we can improve our dst-nat rule with «src-address=192.168.88.1» which is a Home`s PC public (this example) IP address. It is also considered to be more secure!

Source NAT

If you want to hide your local devices behind your public IP address received from ISP, you should configure the source network address translation (masquerading) feature of the MikroTik router.

Let`s assume you want to hide both office computer and server behind the public IP 172.16.16.1, the rule will look like the following one:

/ip firewall nat add chain=srcnat src-address=10.0.0.0/24 action=src-nat to-addresses=172.16.16.1 out-interface=WAN

Now your ISP will see all the requests coming with IP 172.16.16.1 and they will not see your LAN network IP addresses.

Masquerade

Firewall NAT action=masquerade is a unique subversion of action=srcnat, it was designed for specific use in situations when public IP can randomly change, for example, DHCP server change assigned IP or PPPoE tunnel after disconnect gets different IP, in short — when public IP is dynamic.

/ip firewall nat add chain=srcnat src-address=10.0.0.0/24 action=masquarade out-interface=WAN

Every time when interface disconnects and/or its IP address changes, the router will clear all masqueraded connection tracking entries related to the interface, this way improving system recovery time after public IP change. If srcnat is used instead of masquerade, connection tracking entries remain and connections can simply resume after a link failure.

Unfortunately, this can lead to some issues with unstable links when the connection gets routed over different links after the primary link goes down. In such a scenario following things can happen:

- on disconnect, all related connection tracking entries are purged;

- next packet from every purged (previously masqueraded) connection will come into the firewall as new, and, if a primary interface is not back, a packet will be routed out via an alternative route (if you have any) thus creating a new masqueraded connection;

- the primary link comes back, routing is restored over the primary link, so packets that belong to existing connections are sent over the primary interface without being masqueraded, that way leaking local IPs to a public network.

To work around this situation blackhole route can be created as an alternative to the route that might disappear on disconnect.

Hosts behind a NAT-enabled router do not have true end-to-end connectivity. Therefore some Internet protocols might not work in scenarios with NAT. Services that require the initiation of TCP connection from outside the private network or stateless protocols such as UDP, can be disrupted.

To overcome these limitations RouterOS includes a number of so-called NAT helpers, that enable NAT traversal for various protocols. When action=srcnat is used instead, connection tracking entries remain and connections can simply resume.

Though Source NAT and masquerading perform the same fundamental function: mapping one address space into another one, the details differ slightly. Most noticeably, masquerading chooses the source IP address for the outbound packet from the IP bound to the interface through which the packet will exit.

CGNAT (NAT444)

To combat IPv4 address exhaustion, a new RFC 6598 was deployed. The idea is to use shared 100.64.0.0/10 address space inside the carrier’s network and perform NAT on the carrier’s edge router to a single public IP or public IP range.

Because of the nature of such setup, it is also called NAT444, as opposed to a NAT44 network for a ‘normal’ NAT environment, three different IPv4 address spaces are involved.

CGNAT configuration on RouterOS does not differ from any other regular source NAT configuration:

/ip firewall nat add chain=src-nat action=srcnat src-address=100.64.0.0/10 to-address=2.2.2.2 out-interface=<public_if>

Where:

- 2.2.2.2 — public IP address,

- public_if — interface on providers edge router connected to the internet

The advantage of NAT444 is obvious, fewer public IPv4 addresses are used. But this technique comes with major drawbacks:

- The service provider router performing CGNAT needs to maintain a state table for all the address translations: this requires a lot of memory and CPU resources.

- Console gaming problems. Some games fail when two subscribers using the same outside public IPv4 address try to connect to each other.

- Tracking users for legal reasons means extra logging, as multiple households go behind one public address.

- Anything requiring incoming connections is broken. While this already was the case with regular NAT, end-users could usually still set up port forwarding on their NAT router. CGNAT makes this impossible. This means no web servers can be hosted here, and IP Phones cannot receive incoming calls by default either.

- Some web servers only allow a maximum number of connections from the same public IP address, as a means to counter DoS attacks like SYN floods. Using CGNAT this limit is reached more often and some services may be of poor quality.

- 6to4 requires globally reachable addresses and will not work in networks that employ addresses with a limited topological span.

Packets with Shared Address Space source or destination addresses MUST NOT be forwarded across Service Provider boundaries. Service Providers MUST filter such packets on ingress links. In RouterOS this can be easily done with firewall filters on edge routers:

/ip firewall filter add chain=input src-address=100.64.0.0/10 action=drop in-interface=<public_if> add chain=output dst-address=100.64.0.0/10 action=drop out-interface=<public_if> add chain=forward src-address=100.64.0.0/10 action=drop in-interface=<public_if> add chain=forward src-address=100.64.0.0/10 action=drop out-interface=<public_if> add chain=forward dst-address=100.64.0.0/10 action=drop out-interface=<public_if>

Service providers may be required to log of MAPed addresses, in a large CGN deployed network that may be a problem. Fortunately, RFC 7422 suggests a way to manage CGN translations in such a way as to significantly reduce the amount of logging required while providing traceability for abuse response.

RFC states that instead of logging each connection, CGNs could deterministically map customer private addresses (received on the customer-facing interface of the CGN, a.k.a., internal side) to public addresses extended with port ranges.

In RouterOS described algorithm can be done with few script functions. Let’s take an example:

| Inside IP | Outside IP/Port range |

| 100.64.1.1 | 2.2.2.2:2000-2099 |

| 100.64.1.2 | 2.2.2.2:2100-2199 |

| 100.64.1.3 | 2.2.2.2:2200-2299 |

| 100.64.1.4 | 2.2.2.2:2300-2399 |

| 100.64.1.5 | 2.2.2.2:2400-2499 |

| 100.64.1.6 | 2.2.2.2:2500-2599 |

Instead of writing NAT mappings by hand, we could write a function that adds such rules automatically.

:global sqrt do={

:for i from=0 to=$1 do={

:if (i * i > $1) do={ :return ($i - 1) }

}

}

:global addNatRules do={

/ip firewall nat add chain=srcnat action=jump jump-target=xxx \

src-address="$($srcStart)-$($srcStart + $count - 1)"

:local x [$sqrt $count]

:local y $x

:if ($x * $x = $count) do={ :set y ($x + 1) }

:for i from=0 to=$x do={

/ip firewall nat add chain=xxx action=jump jump-target="xxx-$($i)" \

src-address="$($srcStart + ($x * $i))-$($srcStart + ($x * ($i + 1) - 1))"

}

:for i from=0 to=($count - 1) do={

:local prange "$($portStart + ($i * $portsPerAddr))-$($portStart + (($i + 1) * $portsPerAddr) - 1)"

/ip firewall nat add chain="xxx-$($i / $x)" action=src-nat protocol=tcp src-address=($srcStart + $i) \

to-address=$toAddr to-ports=$prange

/ip firewall nat add chain="xxx-$($i / $x)" action=src-nat protocol=udp src-address=($srcStart + $i) \

to-address=$toAddr to-ports=$prange

}

}

After pasting the above script in the terminal function «addNatRules» is available. If we take our example, we need to map 6 shared network addresses to be mapped to 2.2.2.2 and each address uses a range of 100 ports starting from 2000. So we run our function:

$addNatRules count=6 srcStart=100.64.1.1 toAddr=2.2.2.2 portStart=2000 portsPerAddr=100

Now you should be able to get a set of rules:

[admin@rack1_b18_450] /ip firewall nat> print Flags: X - disabled, I - invalid, D - dynamic 0 chain=srcnat action=jump jump-target=xxx src-address=100.64.1.1-100.64.1.6 log=no log-prefix="" 1 chain=xxx action=jump jump-target=xxx-0 src-address=100.64.1.1-100.64.1.2 log=no log-prefix="" 2 chain=xxx action=jump jump-target=xxx-1 src-address=100.64.1.3-100.64.1.4 log=no log-prefix="" 3 chain=xxx action=jump jump-target=xxx-2 src-address=100.64.1.5-100.64.1.6 log=no log-prefix="" 4 chain=xxx-0 action=src-nat to-addresses=2.2.2.2 to-ports=2000-2099 protocol=tcp src-address=100.64.1.1 log=no log-prefix="" 5 chain=xxx-0 action=src-nat to-addresses=2.2.2.2 to-ports=2000-2099 protocol=udp src-address=100.64.1.1 log=no log-prefix="" 6 chain=xxx-0 action=src-nat to-addresses=2.2.2.2 to-ports=2100-2199 protocol=tcp src-address=100.64.1.2 log=no log-prefix="" 7 chain=xxx-0 action=src-nat to-addresses=2.2.2.2 to-ports=2100-2199 protocol=udp src-address=100.64.1.2 log=no log-prefix="" 8 chain=xxx-1 action=src-nat to-addresses=2.2.2.2 to-ports=2200-2299 protocol=tcp src-address=100.64.1.3 log=no log-prefix="" 9 chain=xxx-1 action=src-nat to-addresses=2.2.2.2 to-ports=2200-2299 protocol=udp src-address=100.64.1.3 log=no log-prefix="" 10 chain=xxx-1 action=src-nat to-addresses=2.2.2.2 to-ports=2300-2399 protocol=tcp src-address=100.64.1.4 log=no log-prefix="" 11 chain=xxx-1 action=src-nat to-addresses=2.2.2.2 to-ports=2300-2399 protocol=udp src-address=100.64.1.4 log=no log-prefix="" 12 chain=xxx-2 action=src-nat to-addresses=2.2.2.2 to-ports=2400-2499 protocol=tcp src-address=100.64.1.5 log=no log-prefix="" 13 chain=xxx-2 action=src-nat to-addresses=2.2.2.2 to-ports=2400-2499 protocol=udp src-address=100.64.1.5 log=no log-prefix="" 14 chain=xxx-2 action=src-nat to-addresses=2.2.2.2 to-ports=2500-2599 protocol=tcp src-address=100.64.1.6 log=no log-prefix="" 15 chain=xxx-2 action=src-nat to-addresses=2.2.2.2 to-ports=2500-2599 protocol=udp src-address=100.64.1.6 log=no log-prefix=""

Hairpin NAT

Hairpin network address translation (NAT Loopback) is where the device on the LAN is able to access another machine on the LAN via the public IP address of the gateway router.

In the above example the gateway router has the following dst-nat configuration rule:

/ip firewall nat add chain=dstnat action=dst-nat dst-address=172.16.16.1 dst-port=443 to-addresses=10.0.0.3 to-ports=443 protocol=tcp

When a user from the PC at home establishes a connection to the webserver, the router performs DST NAT as configured:

- the client sends a packet with a source IP address of 192.168.88.1 to a destination IP address of 172.16.16.1 on port 443 to request some web resources;

- the router destination NAT`s the packet to 10.0.0.3 and replaces the destination IP address in the packet accordingly. The source IP address stays the same: 192.168.88.1;

- the server replies to the client’s request and the reply packet have a source IP address of 10.0.0.3 and a destination IP address of 192.168.88.1.

- the router determines that the packet is part of a previous connection and undoes the destination NAT, and puts the original destination IP address into the source IP address field. The destination IP address is 192.168.88.1, and the source IP address is 172.16.16.1;

- The client receives the reply packet it expects, and the connection is established;

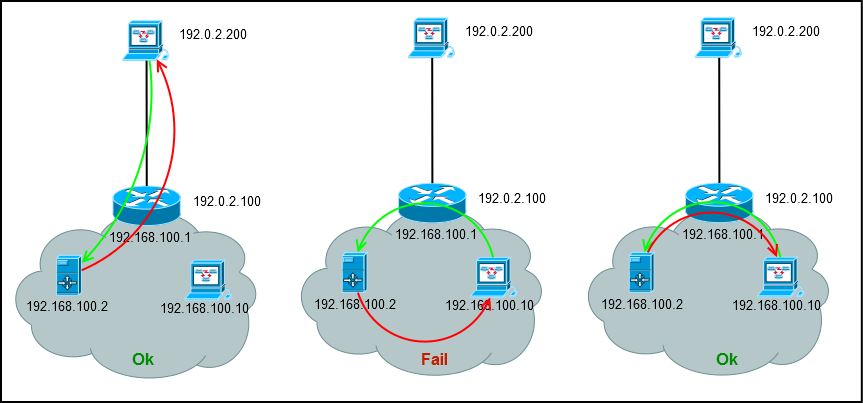

But, there will be a problem, when a client on the same network as the web server requests a connection to the web server’s public IP address:

- the client sends a packet with a source IP address of 10.0.0.2 to a destination IP address of 172.16.16.1 on port 443 to request some web resources;

- the router destination NATs the packet to 10.0.0.3 and replaces the destination IP address in the packet accordingly. The source IP address stays the same: 10.0.0.2;

- the server replies to the client’s request. However, the source IP address of the request is on the same subnet as the web server. The web server does not send the reply back to the router but sends it back directly to 10.0.0.2 with a source IP address in the reply of 10.0.0.3;

- The client receives the reply packet, but it discards it because it expects a packet back from 172.16.16.1, and not from 10.0.0.3;

To resolve this issue, we will configure a new src-nat rule (the hairpin NAT rule) as follows:

/ip firewall nat add action=masquerade chain=srcnat dst-address=10.0.0.3 out-interface=LAN protocol=tcp src-address=10.0.0.0/24

After configuring the rule above:

- the client sends a packet with a source IP address of 10.0.0.2 to a destination IP address of 172.16.16.1 on port 443 to request some web resources;

- the router destination NATs the packet to 10.0.0.3 and replaces the destination IP address in the packet accordingly. It also source NATs the packet and replaces the source IP address in the packet with the IP address on its LAN interface. The destination IP address is 10.0.0.3, and the source IP address is 10.0.0.1;

- the web server replies to the request and sends the reply with a source IP address of 10.0.0.3 back to the router’s LAN interface IP address of 10.0.0.1;

- the router determines that the packet is part of a previous connection and undoes both the source and destination NAT, and puts the original destination IP address of 10.0.0.3 into the source IP address field, and the original source IP address of 172.16.16.1 into the destination IP address field

Endpoint-Independent NAT

Endpoint-independent NAT creates mapping in the source NAT and uses the same mapping for all subsequent packets with the same source IP and port. This mapping is created with the following rule:

/ip firewall nat add action=endpoint-independent-nat chain=srcnat out-interface=WAN protocol=udp

This mapping allows running source-independent filtering, which allows forwarding packets from any source from WAN to mapped internal IP and port. Following rule enables filtering:

/ip firewall nat add action=endpoint-independent-nat chain=dstnat in-interface=WAN protocol=udp

Endpoint-independent NAT works only with UDP protocol.

Additionally, endpoint-independent-nat can take a few other parameters:

- randomize-port — randomize to which public port connections will be mapped.

More info https://www.ietf.org/rfc/rfc5128.txt section 2.2.3 and 2.2.5

IPv4

Properties

| Property | Description |

|---|---|

| action (action name; Default: accept) | Action to take if a packet is matched by the rule:

|

| address-list (string; Default: ) | Name of the address list to be used. Applicable if action is add-dst-to-address-list or add-src-to-address-list |

| address-list-timeout (none-dynamic | none-static | time; Default: none-dynamic) | Time interval after which the address will be removed from the address list specified by address-list parameter. Used in conjunction with add-dst-to-address-list or add-src-to-address-list actions

|

| chain (name; Default: ) | Specifies to which chain rule will be added. If the input does not match the name of an already defined chain, a new chain will be created |

| comment (string; Default: ) | Descriptive comment for the rule |

| connection-bytes (integer-integer; Default: ) | Matches packet only if a given amount of bytes has been transferred through the particular connection. 0 — means infinity, for example connection-bytes=2000000-0 means that the rule matches if more than 2MB has been transferred through the relevant connection |

| connection-limit (integer,netmask; Default: ) | Matches connections per address or address block after a given value is reached |

| connection-mark (no-mark | string; Default: ) | Matches packets marked via mangle facility with particular connection mark. If a no-mark is set, the rule will match any unmarked connection |

| connection-rate (Integer 0..4294967295; Default: ) | Connection Rate is a firewall matcher that allows capturing traffic based on the present speed of the connection |

| connection-type (ftp | h323 | irc | pptp | quake3 | sip | tftp; Default: ) | Matches packets from related connections based on information from their connection tracking helpers. A relevant connection helper must be enabled under /ip firewall service-port |

| content (string; Default: ) | Match packets that contain specified text |

| dscp (integer: 0..63; Default: ) | Matches DSCP IP header field. |

| dst-address (IP/netmask | IP range; Default: ) | Matches packets whose destination is equal to specified IP or falls into a specified IP range. |

| dst-address-list (name; Default: ) | Matches the destination address of a packet against a user-defined address list |

| dst-address-type (unicast | local | broadcast | multicast; Default: ) | Matches destination address type:

|

| dst-limit (integer[/time],integer,dst-address | dst-port | src-address[/time]; Default: ) | Matches packets until a given PPS limit is exceeded. As opposed to the limit matcher, every destination IP address/destination port has its own limit. Parameters are written in the following format: count[/time],burst,mode[/expire].

|

| dst-port (integer[-integer]: 0..65535; Default: ) | List of destination port numbers or port number ranges in format Range[,Port], for example, dst-port=123-345,456-678 |

| fragment (yes|no; Default: ) | Matches fragmented packets. The first (starting) fragment does not count. If connection tracking is enabled there will be no fragments as the system automatically assembles every packet |

| hotspot (auth | from-client | http | local-dst | to-client; Default: ) | Matches packets received from HotSpot clients against various HotSpot matchers.

|

| icmp-options (integer:integer; Default: ) | Matches ICMP type: code fields |

| in-bridge-port (name; Default: ) | Actual interface the packet has entered the router if the incoming interface is a bridge |

| in-interface (name; Default: ) | Interface the packet has entered the router |

| ingress-priority (integer: 0..63; Default: ) | Matches ingress the priority of the packet. Priority may be derived from VLAN, WMM or MPLS EXP bit. |

| ipsec-policy (in | out, ipsec | none; Default: ) | Matches the policy used by IPSec. Value is written in the following format: direction, policy. The direction is Used to select whether to match the policy used for decapsulation or the policy that will be used for encapsulation.

For example, if a router receives an IPsec encapsulated Gre packet, then rule |

| ipv4-options (any | loose-source-routing | no-record-route | no-router-alert | no-source-routing | no-timestamp | none | record-route | router-alert | strict-source-routing | timestamp; Default: ) | Matches IPv4 header options.

|

| jump-target (name; Default: ) | Name of the target chain to jump to. Applicable only if action=jump |

| layer7-protocol (name; Default: ) | Layer7 filter name defined in layer7 protocol menu. |

| limit (integer,time,integer; Default: ) | Matches packets until a given PPS limit is exceeded. Parameters are written in the following format: count[/time],burst.

|

| log (yes | no; Default: no) | Add a message to the system log containing the following data: in-interface, out-interface, src-mac, protocol, src-ip:port->dst-ip:port, and length of the packet. |

| log-prefix (string; Default: ) | Adds specified text at the beginning of every log message. Applicable if action=log or log=yes configured. |

| out-bridge-port (name; Default: ) | Actual interface the packet is leaving the router if the outgoing interface is a bridge |

| out-interface (; Default: ) | Interface the packet is leaving the router |

| packet-mark (no-mark | string; Default: ) | Matches packets marked via mangle facility with particular packet mark. If no-mark is set, the rule will match any unmarked packet |

| packet-size (integer[-integer]:0..65535; Default: ) | Matches packets of specified size or size range in bytes |

| per-connection-classifier (ValuesToHash:Denominator/Remainder; Default: ) | PCC matcher allows dividing traffic into equal streams with the ability to keep packets with a specific set of options in one particular stream |

| port (integer[-integer]: 0..65535; Default: ) | Matches if any (source or destination) port matches the specified list of ports or port ranges. Applicable only if protocol is TCP or UDP |

| protocol (name or protocol ID; Default: tcp) | Matches particular IP protocol specified by protocol name or number |

| psd (integer,time,integer,integer; Default: ) | Attempts to detect TCP and UDP scans. Parameters are in the following format WeightThreshold, DelayThreshold, LowPortWeight, HighPortWeight

|

| random (integer: 1..99; Default: ) | Matches packets randomly with a given probability |

| routing-mark (string; Default: ) | Matches packets marked by mangle facility with particular routing mark |

| same-not-by-dst (yes | no; Default: ) | Specifies whether to take into account or not destination IP address when selecting a new source IP address. Applicable if action=same |

| src-address (Ip/Netmaks, Ip range; Default: ) | Matches packets whose source is equal to specified IP or falls into a specified IP range. |

| src-address-list (name; Default: ) | Matches source address of a packet against user-defined address list |

| src-address-type (unicast | local | broadcast | multicast; Default: ) |

Matches source address type:

|

| src-port (integer[-integer]: 0..65535; Default: ) | List of source ports and ranges of source ports. Applicable only if a protocol is TCP or UDP. |

| src-mac-address (MAC address; Default: ) | Matches source MAC address of the packet |

| tcp-mss (integer[-integer]: 0..65535; Default: ) | Matches TCP MSS value of an IP packet |

| time (time-time,sat | fri | thu | wed | tue | mon | sun; Default: ) | Allows to create a filter based on the packets’ arrival time and date or, for locally generated packets, departure time and date |

| to-addresses (IP address[-IP address]; Default: 0.0.0.0) | Replace the original address with the specified one. Applicable if action is dst-nat, netmap, same, src-nat |

| to-ports (integer[-integer]: 0..65535; Default: ) | Replace the original port with the specified one. Applicable if action is dst-nat, redirect, masquerade, netmap, same, src-nat |

| ttl (integer: 0..255; Default: ) | Matches packets TTL value |

Stats

| Property | Description |

|---|---|

| bytes (integer) | The total amount of bytes matched by the rule |

| packets (integer) | The total amount of packets matched by the rule |

To show additional read-only properties:

[admin@MikroTik] > ip firewall nat print stats all Flags: X - disabled, I - invalid, D - dynamic # CHAIN ACTION BYTES PACKETS 0 srcnat masquerade 265 659 987

IPv6

NAT66 is supported since RouterOS v7.1.

Properties

| Property | Description |

|---|---|

| action (action name; Default: accept) | Action to take if a packet is matched by the rule:

|

| address-list (string; Default: ) | Name of the address list to be used. Applicable if action is add-dst-to-address-list or add-src-to-address-list |

| address-list-timeout (none-dynamic | none-static | time; Default: none-dynamic) | Time interval after which the address will be removed from the address list specified by address-list parameter. Used in conjunction with add-dst-to-address-list or add-src-to-address-list actions

|

| chain (name; Default: ) | Specifies to which chain rule will be added. If the input does not match the name of an already defined chain, a new chain will be created |

| comment (string; Default: ) | Descriptive comment for the rule |

| connection-bytes (integer-integer; Default: ) | Matches packets only if a given amount of bytes has been transferred through the particular connection. 0 — means infinity, for example connection-bytes=2000000-0 means that the rule matches if more than 2MB has been transferred through the relevant connection |

| connection-limit (integer,netmask; Default: ) | Matches connections per address or address block after a given value is reached |

| connection-mark (no-mark | string; Default: ) | Matches packets marked via mangle facility with particular connection mark. If no-mark is set, the rule will match any unmarked connection |

| connection-rate (Integer 0..4294967295; Default: ) | Connection Rate is a firewall matcher that allows capturing traffic based on the present speed of the connection |

| connection-state (established | invalid | new | related | untracked; Default: ) | Interprets the connection tracking analytics data for a particular packet:

|

| connection-type (ftp | h323 | irc | pptp | quake3 | sip | tftp; Default: ) | Matches packets from related connections based on information from their connection tracking helpers. A relevant connection helper must be enabled under /ip firewall service-port |

| content (string; Default: ) | Match packets that contain specified text |

| dscp (integer: 0..63; Default: ) | Matches DSCP IP header field. |

| dst-address (IP/netmask | IP range; Default: ) | Matches packets whose destination is equal to specified IP or falls into a specified IP range. |

| dst-address-list (name; Default: ) | Matches destination address of a packet against user-defined address list |

| dst-address-type (unicast | local | broadcast | multicast; Default: ) | Matches destination address type:

|

| dst-limit (integer[/time],integer,dst-address | dst-port | src-address[/time]; Default: ) | Matches packets until a given PPS limit is exceeded. As opposed to the limit matcher, every destination IP address/destination port has its own limit. Parameters are written in the following format: count[/time],burst,mode[/expire].

|

| dst-port (integer[-integer]: 0..65535; Default: ) | List of destination port numbers or port number ranges in format Range[,Port], for example, dst-port=123-345,456-678 |

| icmp-options (integer:integer; Default: ) | Matches ICMP type: code fields |

| in-bridge-port (name; Default: ) | Actual interface the packet has entered the router if the incoming interface is a bridge |

| in-bridge-port-list (name; Default: ) | Set of interfaces defined in interface list. Works the same as in-bridge-port |

| in-interface (name; Default: ) | Interface the packet has entered the router |

| in-interface-list (name; Default: ) | Set of interfaces defined in interface list. Works the same as in-interface |

| ingress-priority (integer: 0..63; Default: ) | Matches ingress the priority of the packet. Priority may be derived from VLAN, WMM or MPLS EXP bit. |

| ipsec-policy (in | out, ipsec | none; Default: ) | Matches the policy used by IPSec. Value is written in the following format: direction, policy. The direction is Used to select whether to match the policy used for decapsulation or the policy that will be used for encapsulation.

For example, if a router receives an IPsec encapsulated Gre packet, then rule |

| jump-target (name; Default: ) | Name of the target chain to jump to. Applicable only if action=jump |

| layer7-protocol (name; Default: ) | Layer7 filter name defined in layer7 protocol menu. |

| limit (integer,time,integer; Default: ) | Matches packets until a given PPS limit is exceeded. Parameters are written in the following format: count[/time],burst.

|

| log (yes | no; Default: no) | Add a message to the system log containing the following data: in-interface, out-interface, src-mac, protocol, src-ip:port->dst-ip:port, and length of the packet. |

| log-prefix (string; Default: ) | Adds specified text at the beginning of every log message. Applicable if action=log or log=yes configured. |

| out-bridge-port (name; Default: ) | Actual interface the packet is leaving the router if the outgoing interface is a bridge |

| out-bridge-port-list (name; Default: ) | Set of interfaces defined in interface list. Works the same as out-bridge-port |

| out-interface (; Default: ) | Interface the packet is leaving the router |

| out-interface-list (name; Default: ) | Set of interfaces defined in interface list. Works the same as out-interface |

| packet-mark (no-mark | string; Default: ) | Matches packets marked via mangle facility with particular packet mark. If no-mark is set, the rule will match any unmarked packet |

| packet-size (integer[-integer]:0..65535; Default: ) | Matches packets of specified size or size range in bytes |

| per-connection-classifier (ValuesToHash:Denominator/Remainder; Default: ) | PCC matcher allows dividing traffic into equal streams with the ability to keep packets with a specific set of options in one particular stream |

| port (integer[-integer]: 0..65535; Default: ) | Matches if any (source or destination) port matches the specified list of ports or port ranges. Applicable only if protocol is TCP or UDP |

| protocol (name or protocol ID; Default: tcp) | Matches particular IP protocol specified by protocol name or number |

| priority (integer: 0..63; Default:) | Matches the packet’s priority after a new priority has been set. Priority may be derived from VLAN, WMM, DSCP, MPLS EXP bit, or from the priority that has been set using the set-priority action. |

| random (integer: 1..99; Default: ) | Matches packets randomly with a given probability |

| routing-mark (string; Default: ) | Matches packets marked by mangle facility with particular routing mark |

| src-address (Ip/Netmaks, Ip range; Default: ) | Matches packets whose source is equal to specified IP or falls into a specified IP range. |

| src-address-list (name; Default: ) | Matches source address of a packet against user-defined address list |

| src-address-type (unicast | local | broadcast | multicast; Default: ) |

Matches source address type:

|

| src-port (integer[-integer]: 0..65535; Default: ) | List of source ports and ranges of source ports. Applicable only if a protocol is TCP or UDP. |

| tcp-flags (ack | cwr | ece | fin | psh | rst | syn | urg; Default: ) | Matches specified TCP flags

|

| src-mac-address (MAC address; Default: ) | Matches source MAC address of the packet |

| tcp-mss (integer[-integer]: 0..65535; Default: ) | Matches TCP MSS value of an IP packet |

| time (time-time,sat | fri | thu | wed | tue | mon | sun; Default: ) | Allows to create a filter based on the packets’ arrival time and date or, for locally generated packets, departure time and date |

| to-addresses (IP address[-IP address]; Default: 0.0.0.0) | Replace the original address with the specified one. Applicable if action is dst-nat, netmap, same, src-nat |

| to-ports (integer[-integer]: 0..65535; Default: ) | Replace the original port with the specified one. Applicable if action is dst-nat, redirect, masquerade, netmap, same, src-nat |

Stats

| Property | Description |

|---|---|

| bytes (integer) | The total amount of bytes matched by the rule |

| packets (integer) | The total amount of packets matched by the rule |

To show additional read-only properties:

ipv6/firewall/nat/print stats

Firewall (или пакетный фильтр) — это большая и сложная тема как в теоретическом, так и в практическом плане. Пакетный фильтр в различных операционных системах может иметь свои плюсы и минусы по сравнению с другими реализациями. В данной статье я буду рассматривать исключитетльно Firewall в RouterOS с оглядкой на его прародителя iptables.

Предисловие

Для кого эта статья

Если вы умеете работать с iptables, то дерзайте и настраивайте firewall, для вас в этой статье не будет ничего нового (ну разве что в таблице NAT используются цепочки с другими именами). Если вы впервые видите firewall в RouterOS и хотите получить готовый скрипт для конфигурации, то вы его здесь не найдете. Материал нацелен на тех, кто хочет получить базовое представление о том как работает firewall и что происходит с ip пакетом на разных этапах его обработки. Более глубокое понимание прейдет с опытом и решением повседневных и необычных задач с использованием пакетного фильтра.

Теоретическая часть

Что такое Layer3 Firewall

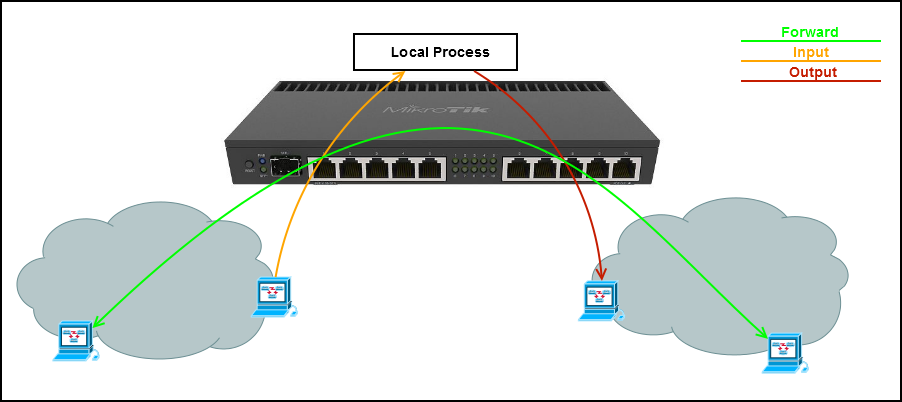

Предположим, что у вас есть роутер с выходом в интернет и двумя bridge интерфейсами: bridge-lan(ether2-ether5) и bridge-dmz(ether6-ether10).

В пределах Bridge интерфейса устройства самостоятельно находят соседей из свой подсети и обмениваются пакетами, роутер выполняет функции свича и не отслеживает такой трафик на сетевом уровне (конечно можно принудительно заставить его это делать, но про Layer2 Firewall поговорим в другой раз).

При необходимости связаться с устройством подключенного к другому bridge интерфейсу или находящемуся в глобальной сети устройства передают пакеты маршрутизатору, который определяет маршрут следования и обрабатывает их на сетевом(Layer 3) уровне.

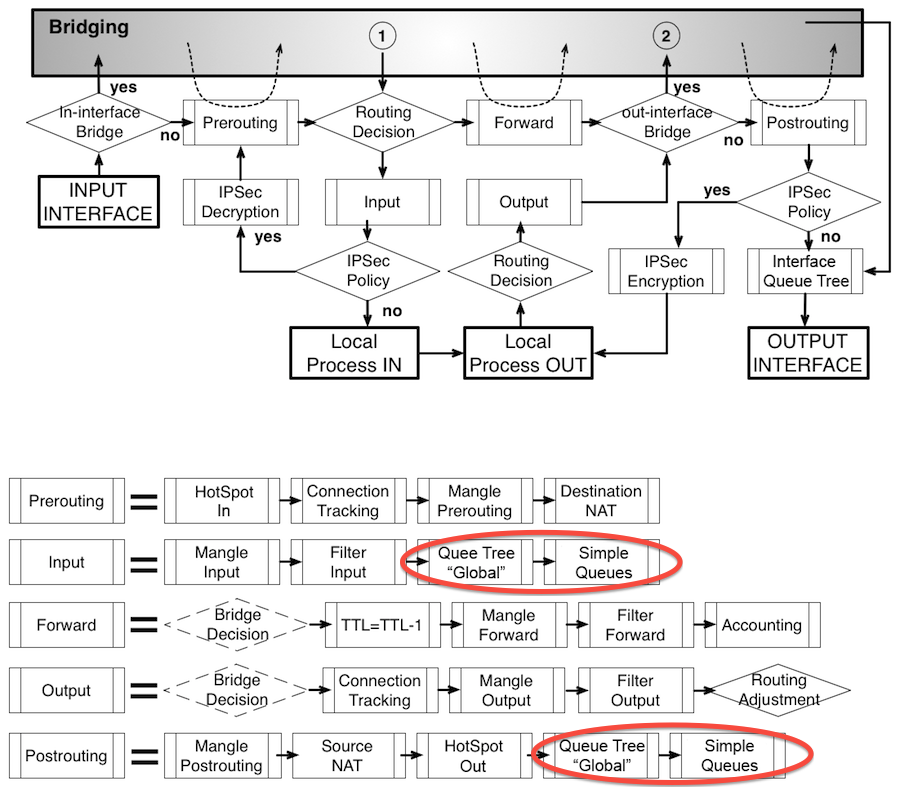

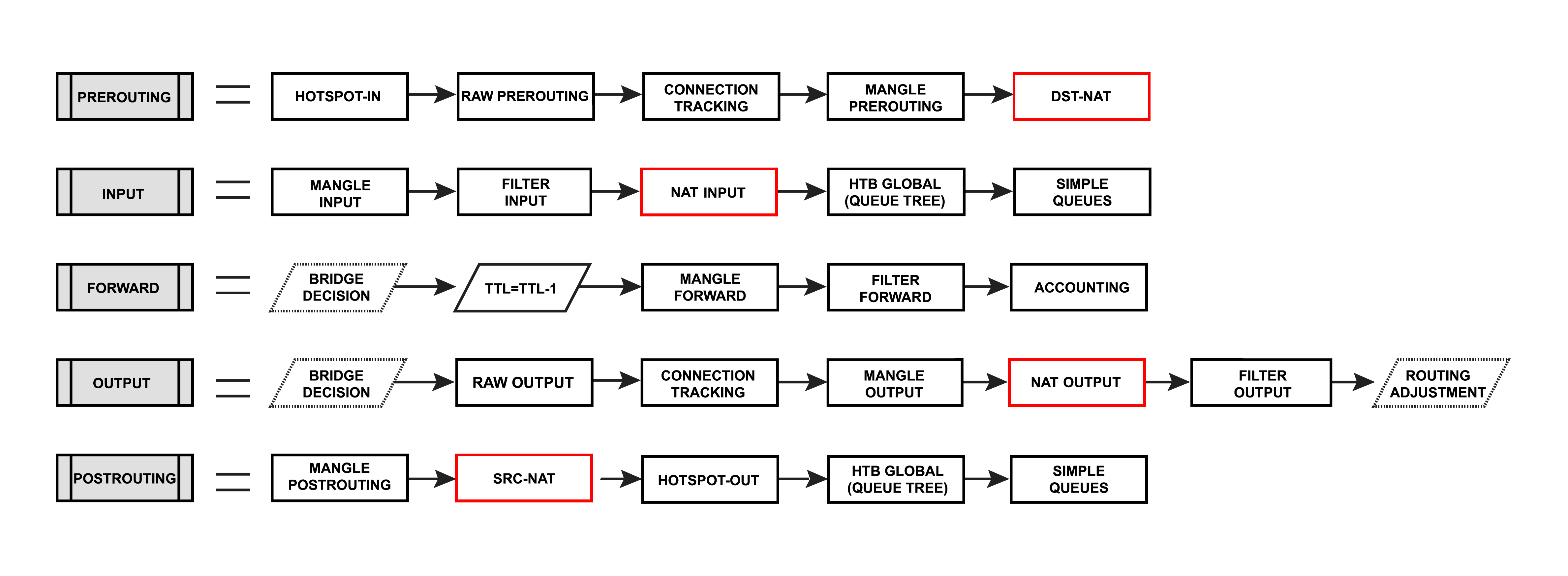

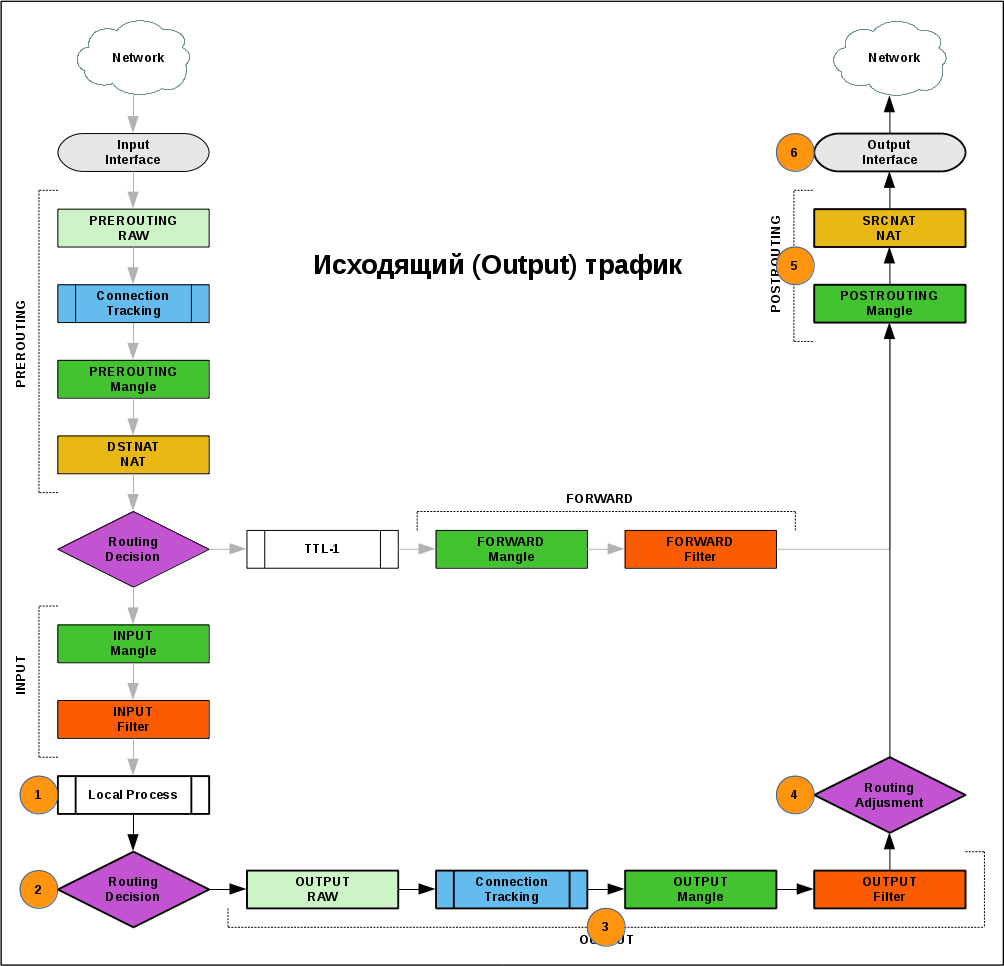

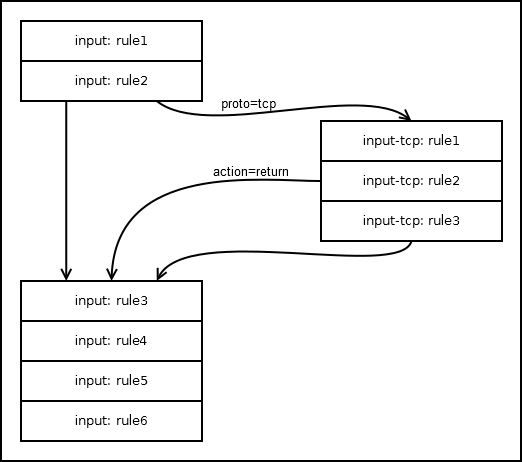

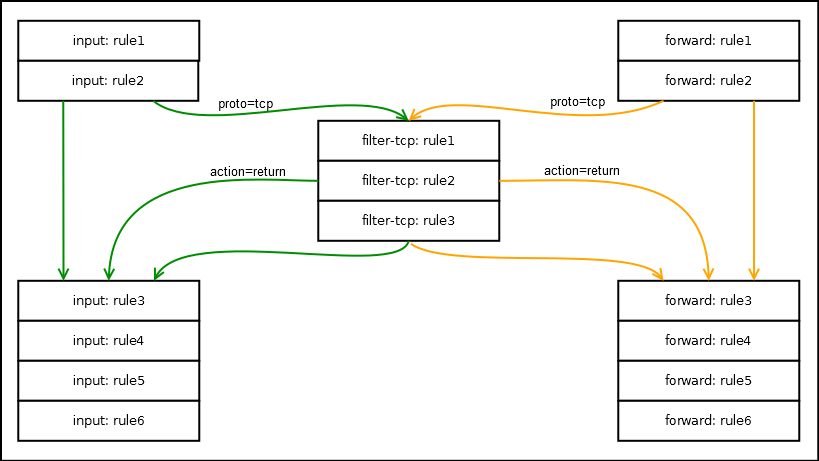

Packet Flow Diagram

Полный путь трафика описан в Packet Flow Diagram, есть несколько официальных(v5, v6) версий, их необходимо знать и использовать в повседневной работе, но для понимания работы пакетного фильтра они перегружены, поэтому я буду объяснять на облегченном варианте.

Input/Output Interface — это любой (физический или виртуальный) Layer 3 интерфейс роутера. Пакет который идет из локальной сети в интернет попадает на input interface, а уходит с output interface. Пакет из интернета в локальную сеть, также попадает на input interface, а уходит с output interface. Packet Flow всегда читается в одном направлении input -> output.

Особенности терминологии

Изучая packet flow для iptables, можно встретить описания через «цепочки в таблицах» либо «таблицы в цепочках». На схеме представлены таблицы в цепочках, при добавлении правил в firewall все будет наоборот.

Но на самом деле пакет перемещается между блоками [цепочка+таблицы], например если вы сделайте accept в блоке [prerouting+mangle] транзитный пакет все-равно будет обработан в [forward+mangle]. Это важно помнить в сложных конфигурациях с pbr и queues.

В документации iptables есть более точные определения, но простыми словами:

Цепочки отвечают за место обработки пакета и последовательность правил.

Таблицы определяют действия, которые можно произвести над пакетом.

Базовые варианты следования пакета

Транзитный

- Пакет из сети приходит на один из интерфейсов роутера

- В цепочке PREROUTING администратор может повлиять на маршрут следования пакета: определить выходной интерфейс (Policy base routing) или перенаправить на другой адрес (dst-nat).

- В соответствии с таблицей маршрутизации для пакета определяется исходящий интерфейс.

- Цепочка FORWARD — основное место фильтрации проходящего трафика.

- Последним пунктом перед выходом в сеть является цепочка POSTROUTING, в которой можно изменить адрес отправителя (src-nat).

- Пакет ушел в сеть.

Входящий

- Пакет из сети пришел на один из интерфейсов роутера

- Попал в цепочку PREROUTING.

- В соответствии с таблицей маршрутизации пакет был отправлен на обработку локальному процессу.

- В цепочке INPUT происходит фильтрация входящего трафика администратором.

- Пакет ушел на обработку локальному процессу.

Исходящий

- Один из процессов роутера сгенерировал ip пакет (новый или ответный — неважно).

- В соответствии с таблицей маршрутизации для пакета определен выходной интерфейс.

- Администратор может фильтровать исходящий трафик, либо изменять маршрут в цепочке OUTPUT.

- Для пакета принимается окончательное решение о выходном интерфейсе.

- Пакет попадает в POSTROUTING, как и проходящий трафик.

- Пакет ушел в сеть.

Connection Tracker

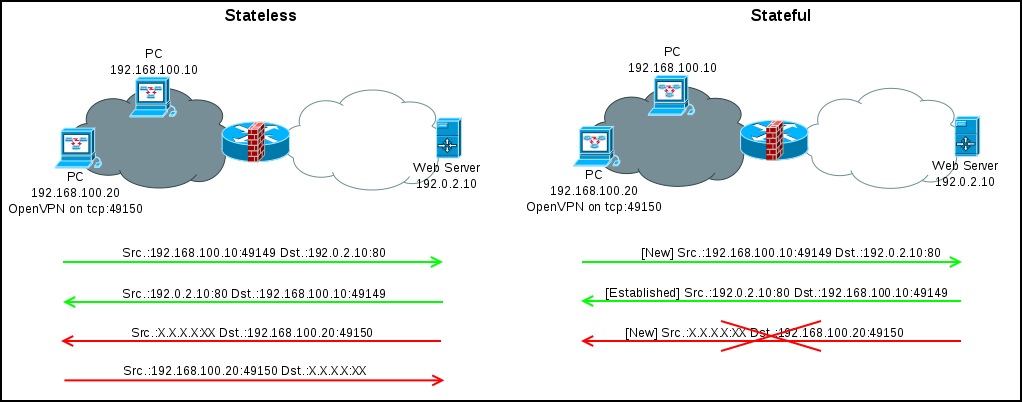

Для начала необходимо понять, что представляет из себя stateful и stateless пакетные фильтры.

Пример. Компьютер 192.168.100.10 открывает tcp соединение с сервером 192.0.2.10. На стороне клиента используется динамический порт 49149, на стороне сервера 80. Еще до получения контента клиент и сервер должны обменяться пакетами для установки tcp сессии.

В stateless потребуется открыть трафик из локальной сети в интернет и из интернета в локальную сеть (как минимум для диапазона динамических портов). Что в целом является дырой.

В stateful маршрутизатор анализирует пакеты и получив tcp syn от 192.168.100.10:49149 для 192.0.2.10:80 считает это началом нового (new) соединения. Все дальнейшие пакеты (в любом направлении) между 192.168.100.10:49149 и 192.0.2.10:80 будут считаться частью установленного (established) соединения, до закрытия tcp сессии или истечения таймеров.

Для UDP/ICMP и других видов трафика, где нельзя четко выделить начало и конец соединения, новым пакетом является первый, остальные считаются частью установленного соединения и обновляют таймеры, маршрутизатор забывает про подобные соединения по истечению таймеров.

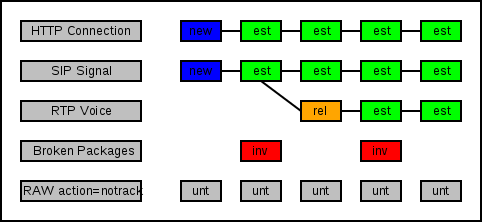

Connection tracker делит пакеты на несколько типов:

new — пакет открывающий соединение, например syn для tcp или первый пакет в udp потоке.

established — пакет относящийся к известному соединению.

related — пакет относящийся к дополнительному соединению в мультипротоколе (sip, pptp, ftp, …).

invalid — пакет от неизвестного соединения.

untracked — пакет не отслеживаемый connection tracker.

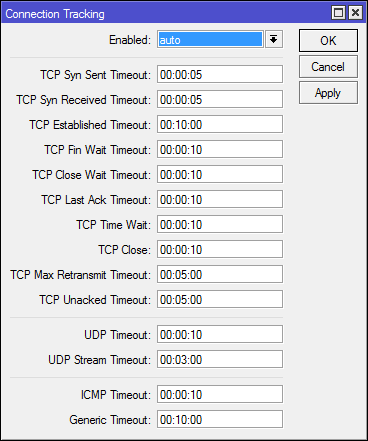

Конфигурация Connection tracker

enabled=yes — включен.

enabled=no — отключен.

enabed=auto — отключен, пока в firewall не появится правило использующее возможности conntrack. Используется по умолчанию.

Остальные параметры являются различными таймерами и обычно не требуют тюнинга.

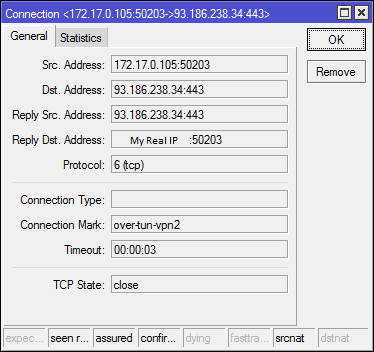

Администратор может просматривать и удалять соединения, например так выглядит соединение с NAT:

Использование conntrack сказывается на производительности и потреблении ресурсов (особенно при большом числе соединений), но отключить его в большинстве конфигураций не получится, т.к. у вас останется stateless firewall без NAT.

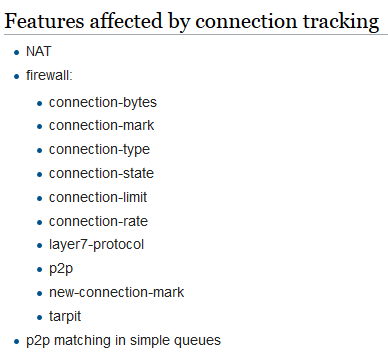

Список функций зависящих от connection tracker:

TTL

Time To Live — поле в заголовке IP пакета определяющее число маршрутизаторов через которые может пройти пакет прежде чем будет уничтожен, защищает от бесконечной пересылки пакетов при петлях маршрутизации.

При пересылке (forwarding) роутер уменьшает значение TTL на 1 отбрасывает, если TTL=0. При этом пакет с TTL=1 попадет локальному процессу роутера.

Некторые операторы связи используют трюки с TTL для пресечения использования роутеров. Все эти ограничения прекрасно обходятся увеличением значения ttl в таблице mangle.

NAT

Network Address Translation — технология изменения адресов в заголовке ip пакета. Как и в linux, NAT является частью пакетного фильтра. NAT работает на основе connection tracker.

Изначально NAT был разработан как быстрое решение проблемы исчерпания IPv4 адресов, для локальных сетей было предложено использовать подсеть из диапазонов: 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16 и транслировать их в один(или несколько) маршрутизируемых адресов. На самом деле есть еще несколько служебных подсетей, которые можно использовать в частных сетях и роутеру в принципе все-равно что и как NAT’ить, но рекомендуется следовать стандартам.

NAT обрабатывает только: tcp, udp, icmp и некоторых мультипротоколов из [IP]->[Firewall]->[Service Port]. Обрабатывается только первый (connection-state=new) пакет в соединении, оставшиеся обрабатываются автоматически без участия таблицы NAT. Это можно отследить по изменению счетчиков в правилах.

В заголовке пакета присутствует Source и Destenation address, соответственно и NAT делится на Source и Destenation NAT.

Source NAT — подмена адреса отправителя, присутствует на подавляющем большинстве домашних и корпоративных роутеров в мире.

Позволяет множеству устройств с «серыми» адресами в локальной сети общаться с интернетом используя один (или несколько) реальных адресов.