Давайте разберём тему по настройке удалённого доступа к MikroTik через интернет, поговорим о нюансах, с которыми вы столкнитесь в реальном мире, а также ответим на вопрос «Как подключаться к микротику, который находится за микротиком?»

В повседневной жизни администратора, есть необходимость подключения к различным консолям управления. Будь то телефония (через веб), RDS ферма (через RDP) и другие системы по SSH. Находясь в периметре компании вы не сталкиваетесь с проблемой подключения к ним. Но что делать, если вы за пределами ее и нужно внести изменения в конфигурацию пограничного маршрутизатора или свечей и точек доступа за ним? Да, у Mikrotik есть множество сервисов (в том числе и API) для удалённого его управления (Winbox, WEB, SSH, Telnet etc…).

Обращаю ваше внимание, что основополагающим в схеме удалённого подключения через интернет является наличие хотя бы одного публичного IP адреса на пограничном маршрутизаторе.

Содержание

- Что есть у Mikrotik

- Основное

- Winbox

- SSH

- Web

- Подключение к микротику за микротиком RoMON

Что есть у Mikrotik

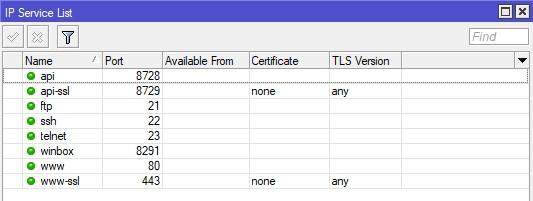

Давайте взглянем для начала, что вообще есть из сервисов удалённого управления. Открываем IP-Services.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

- Первый пункт это обычный API интерфейс без шифрования, второй – соответственно то же самое, но только шифрованный.

- FTP – это не сервис управления, а в принципе сервис, по которому можете сделать свой Mikrotik FTP-сервером для приёма и передачи файлов.

- Telnet и SSH – доступ к командной строке роутера. Telnet — все команды, а так же логин и пароль подключения остаются не зашифрованные (открытым текстом). SSH – все данные зашифрованы.

- Winbox — это подключение к роутеру через специальное приложение (этот способ чаще всего используется).

- WWW и WWW-SSL – аналогично пункту выше только через веб.

- Для пунктов с SSL в названии нужен сертификат.

Как видно из скриншота выше, все порты установлены стандартные и все сервисы включены (т.е. по ним можно подключиться).

Основное

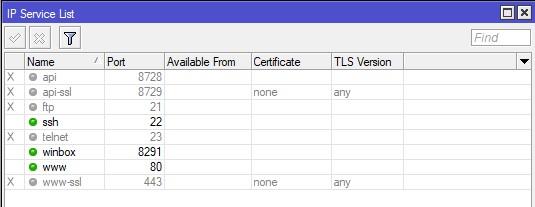

Самое важное – это определиться какие методы управления вам необходимы. Рекомендую оставлять 2, максимум 3, остальное отключаем. В моей демонстрации я буду показывать подключение по Winbox, SSH и WEB.

Выделяем все сервисы через CTRL + A, зажимаем CTRL и кликаем на нужные сервисы, отключаем через крестик. В итоге должна получиться следующая картина.

Winbox

Пожалуй, самая любимая моя вещь. Здесь есть нюанс. Многие для доступа к управлению с телефона оставляют включённый WWW или в лучшем случае WWW-SSL. Я не сторонник выставления любых веб-сервисов наружу т.к. это довольно популярное направление атак. Хитрость заключается в том, что если вы выставляете порт Winbox наружу, то вы легко подключитесь через мобильное приложение TikApp (работает на Android), тем самым двух зайцев одним выстрелом.

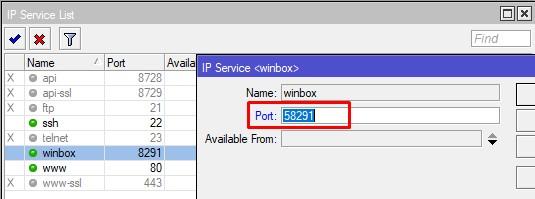

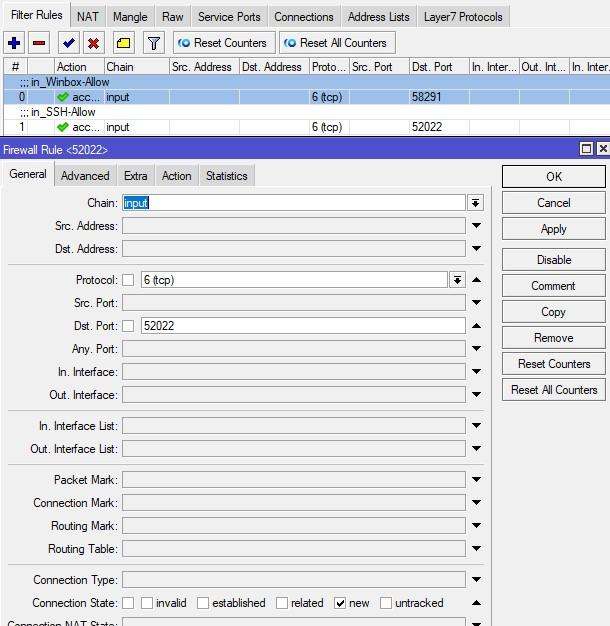

Чтобы совсем спокойнее было, я ещё ставлю не стандартный порт. Двойным кликом открываем настройку сервиса и меняем порт.

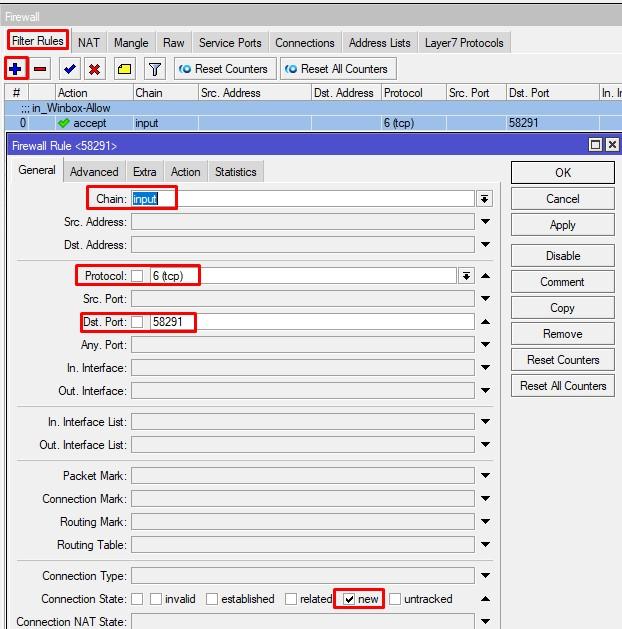

Далее открываем данный порт на input в firewall.

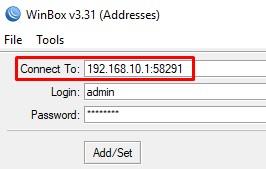

Подключаемся внутри сети к Winbox по не стандартному порту.

Аналогично и снаружи, по прямому белому адресу или по доменному имени, или по DDNS Mikrotik.

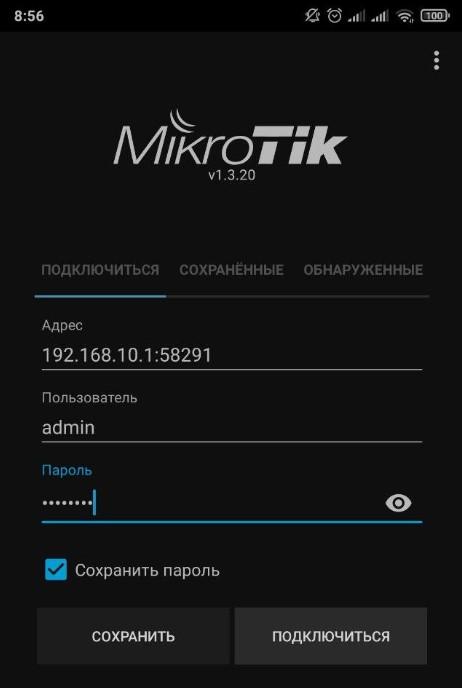

Проверим через TikApp.

Если нажата галочка «Сохранить пароль», то в случае успешного подключения, данные коннекта сохранятся во вкладке «Сохранённые»

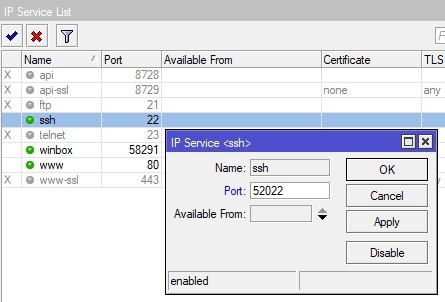

SSH

Аналогично предыдущего пункта, изменим порт по умолчанию. Почему мы это делаем? Потому что «желтолицые» ребята не дремлют и сканируют/брутфорсят девайсы с публичными адресами.

И создадим правило фаервола на input с action accept.

В принципе, вы можете не создавать новое, а дописать в предыдущее дополнительный порт через запятую. Но тогда вы не поймёте, что относится к Winbox, а что к SSH. Тут уже все зависит от ваших предпочтений, но конечно, чем меньше правил, тем лучше.

Web

Ранее я говорил, что лучше http-сервисы не выставлять наружу. Сейчас мы разрешим подключаться по web только изнутри компании. Открываем сервис для редактирования и указываем нашу подсеть, применяем.

Столбец Available From изменился. Вы можете указать сколько угодно подсетей и адресов не только для данного сервиса, а для любого в целом.

Если указано хотя бы одна сеть Available From, то сервис не позволит подключиться с других, не подпадающих в диапазон.

В некоторых ситуациях может не устроить, что Winbox и SSH доступны снаружи, тогда в их свойствах добавляете нужные подсети и адреса, к примеру локальную и VPN.

Следующий важный момент в правиле фаервола, это указание Src. Address

В чем вы спросите изюминка?

- Мы защитили сервис на уровне его собственных настроек;

- Запретим доступ к нему (и девайсу в целом) следующими правилами фаервола.

/ip firewall filter

add action=accept chain=input comment=in-E&R-Allow connection-state=established,related

add action=drop chain=input comment=in-All-Drop

Тем самым организовали 2 уровня его защиты.

Подключение к микротику за микротиком RoMON

Тема довольно интересная. Хороша она тем, что простой проброс порта у вас не сработает, как не старайся. К тому же это не безопасно, вы же помните за «желтолицых»?

RoMON – протокол передачи данных, позволяющих подключаться к устройствам на L2. Доступен с RouterOS 6.28. У каждого устройства должен быть ID, обычно он равен MAC адресу интерфейса.

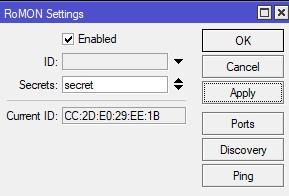

В моем стенде есть домашний роутер и виртуалка за ним CHR. Включим сначала на пограничном роутере Tools – RoMON.

Включаем и задаём пароль. После включения генерится ID.

Если хотите что-то не стандартное на уровне портов, то вам в Ports.

Открываем CHR и делаем то же самое, он даже может не иметь IP адрес, но пароль должен быть идентичен!

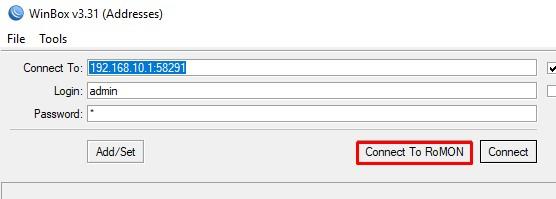

Далее берём Winbox, и подключаемся к белому адресу (в моем стенде я буду использовать серый, но сути не меняет, оно будет работать как снаружи, так и внутри) и жмём Connect To RoMON.

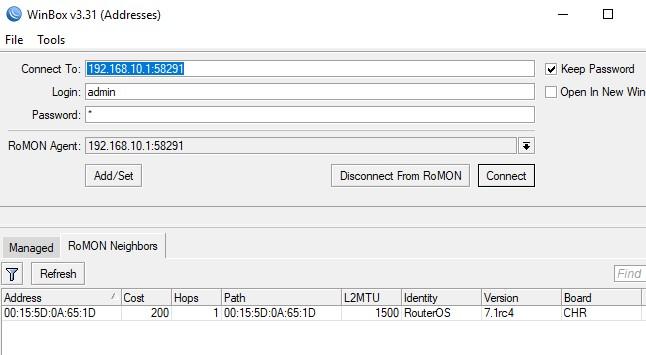

Далее открывается вкладка RoMON Neighbors, в которой будут видны, все агенты.

Выбираем MAC девайса и жмём Connect. Поле адреса в строке подключения изменится, соответственно и логин пароль должен быть корректно вписан. Но он у меня одинаков на обоих устройствах, поэтому ничего не менял, но в вашем случае, все может быть по-другому.

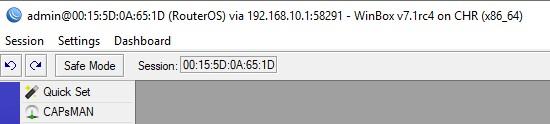

А теперь взгляните на строку подключения.

В этой демонстрации я показал простое использование RoMON, вы можете крутить его, как угодно, в реальной жизни лучше создавать Management VLAN и вешать именно на него.

На этом пожалуй все способы настройки удалённого доступа к Mikrotik закончены. Чтобы не запоминать сложные публичные IP адреса, используйте DNS или DDNS (IP – Cloud).

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

На чтение 13 мин Просмотров 204к. Опубликовано

Обновлено

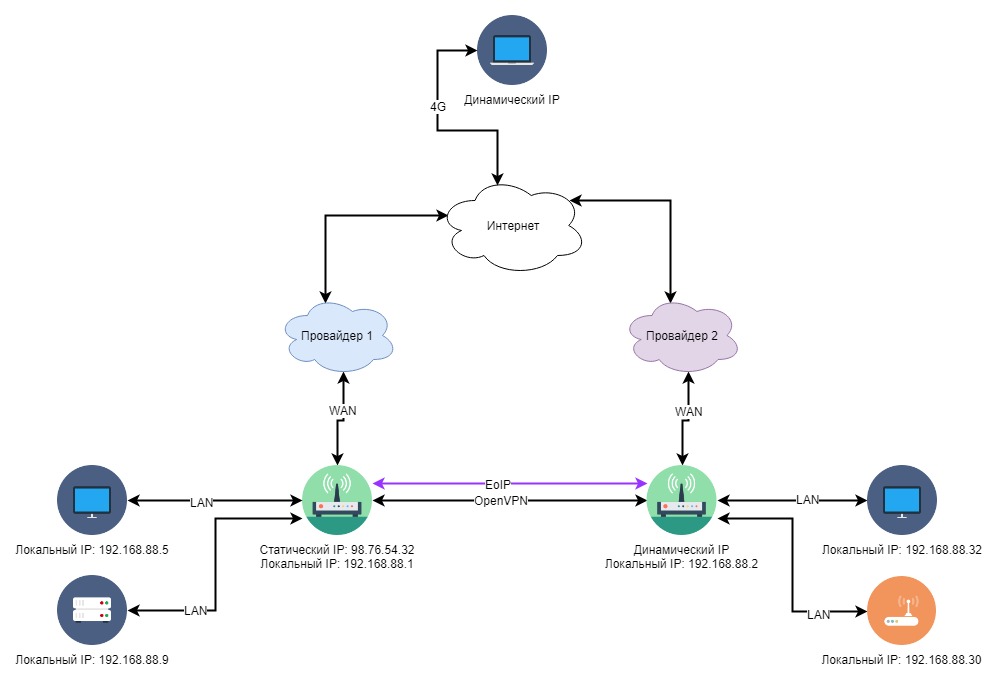

Продолжение предыдущих статей по организации единой локальной сети.

Содержание:

Создание домашней сети на базе устройств MikroTik: Часть 1

Создание домашней сети на базе устройств MikroTik: Часть 2 — Настройка hAP ac

Создание домашней сети на базе устройств MikroTik: Часть 3 — Настройка RB750gr3 hEX

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля

Создание домашней сети на базе устройств MikroTik: Часть 5 — Создание EoIP туннеля

Создание домашней сети на базе устройств MikroTik: Часть 6 — Firewall защита доступа

Создание домашней сети на базе устройств MikroTik: Часть 7 — Firewall правильное перенаправление портов в сети с двумя шлюзами (Вы тут)

Создание домашней сети на базе устройств MikroTik: Часть 8 — Установка и настройка MikroTik DUDE Network Monitor

В прошлой части, мы с Вами, настроили фильтрацию трафика в (Firewall Filter).

Напомню, что у меня в сети присутствует роутер Asus RT-AC66U, работающий как точка доступа для Wi-Fi клиентов. Он подключен кабелем к роутеру hEX (RB750Gr3)

Конечно, мне необходимо иметь к нему удаленный доступ, также, как и к другим ресурсам локальной сети. Например чтобы перезагрузить, прошить и др. мало ли что.

Если Вы хотите изучить MikroTik, то это можно реализовать с помощью специального онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA, а автором курса является официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто даже не держал его в руках. В состав курса входят 162 видеоурока, 45 лабораторных работ и вопросы для самопроверки с конспектом. Кстати я получал сертификат MTCNA именно тут!

Плюсом у меня к LG 3D Smart TV, подключена маленькая клиентская точка доступа cAP Lite. Т.к. на телеке решили сэкономить брали его без встроенного Wi-Fi модуля.(Серия оснащалась довольно дорогими фирменными USB2.0 Wi-Fi модулями, зачем переплачивать)

Это именно тот телевизор, на котором домашние любят смотреть фильмы с ПК по сети. Благо на него без проблем можно отправить видео из того же Проигрывателя Windows Media. Но все затевалось для использования через медиа сервер Plex. Будет отдельная статья по сборке и настройке этого сервера, а пока вернемся к нашей теме…

Для начала давайте вспомним(или узнаем), как происходит обычное перенаправление портов в MikroTik RouterOS

Пока я писал статьи, обновилась ветка прошивок Bugfix. Теперь у меня на девайсах стоит прошивка 6.40.6

1. Перенаправление портов в hAP ac (RB962UiGS-5HacT2HnT)

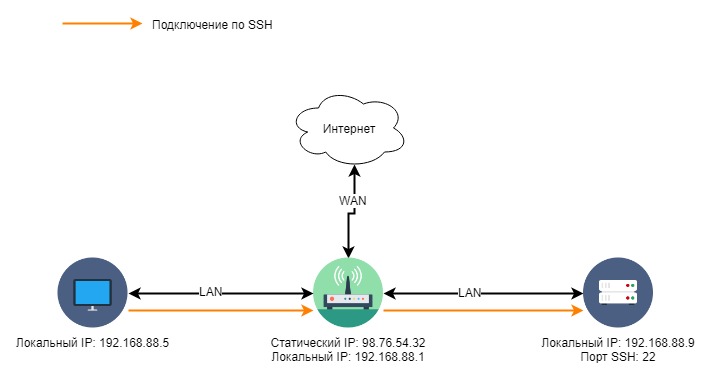

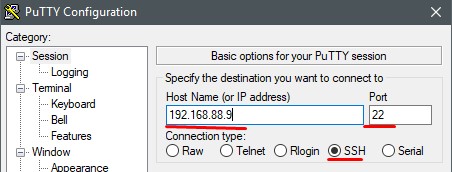

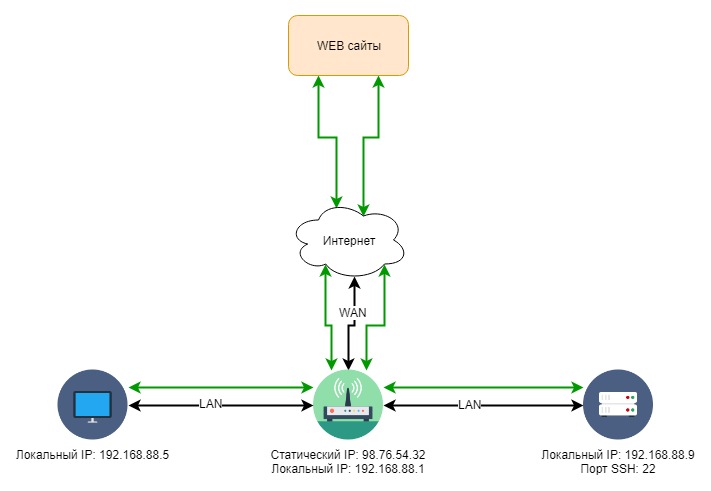

Давайте взглянем на простую схему перенаправления порта. Например у меня дома на виртуальной машине крутиться сервер Plex. Все его настройки я произвожу через консоль, подключаясь к нему по протоколу SSH(для тех кто не знает, что это Secure SHell)

Предположим, что данный сервер имеет внутрисетевой IP адрес: 192.168.88.9

Стандартный порт для доступа по SSH это TCP порт под номером 22. Если кто-то не знает что такое TCP или UDP порты, Вы можете погуглить т.к. без этих знаний Вам будет не очень понятно ))

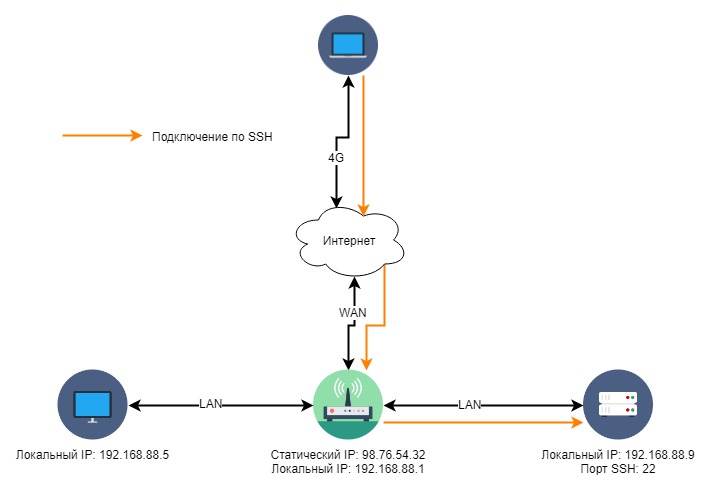

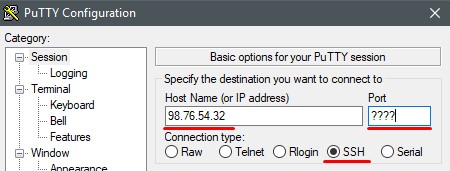

Мне нужно подключиться откуда-нибудь с ноутбука с интернетом. И тут мы вспоминаем про статический IP адрес.

А теперь подключимся… например с дачи(сидим через 4G), схема изменится.

В принципе ничего сложного, нужно научить роутер перенаправлять через себя запросы к нашему серверу.

Сделаем маленькое отступление, почему так происходит…

Это происходит потому, что у Вас дома своя маленькая «глобальная» сеть, и соответственно может быть очень много устройств. Только она называется локальная т.к. недоступна всем другим людям или устройствам в Глобальном интернете.

Представьте себе, что для каждого Вашего устройства провайдер бы выдавал Вам статический IP. Было бы здорово, но адреса бы закончились чрезвычайно быстро.

Они в принципе уже и так закончились.

Именно для этого был разработан IPv6. Но это уже совсем другая история.

В общем мы имеем то, что имеем. А именно, один единственный IP адрес доступный и видимый другим в интернете.

Кстати это касается не только статических адресов, но и динамических!!! Провайдеру нужно экономить и удобно управлять сетью.

В итоге нам выдается обычно один единственный сетевой адрес для выхода в интернет.

Роутер же, работает, как маленький компьютер, но выполняет для нас, совсем другие функции.

Как же всякие мобильники, нотбуки, планшеты и другие девайсы получают доступ в интернет через один единственный роутер?

Все тоже достаточно просто. Роутер выступает в роли маскировки для всех устройств подключенных к нему. Именно эту функцию выполняет правило в Firewall NAT.

Программисты очень креативные люди )))

К данному правилу применяется действие Masquerade или по другому — маскарадинг )) Т.е. все устройства «надевают маску» роутера и все сайты, которые мы пробуем открыть, видят IP адрес роутера(статический), либо IP адрес провайдера(динамический)

Если Вам интересны подробности этого взаимодействия можете почитать в интернете про TCP/IP стеки, IP адресацию, почему закончились IPv4 адреса и многое, многое другое. Мир полон интересной информации и у нас есть к ней доступ =)

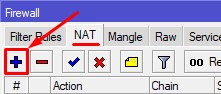

Для обучения роутера этому колдовству =) необходимо дунуть, если не дунуть, чуда не произойдет открыть всеми нами любимый WinBox(или консоль), перейти в меню IP -> Firewall вкладка NAT

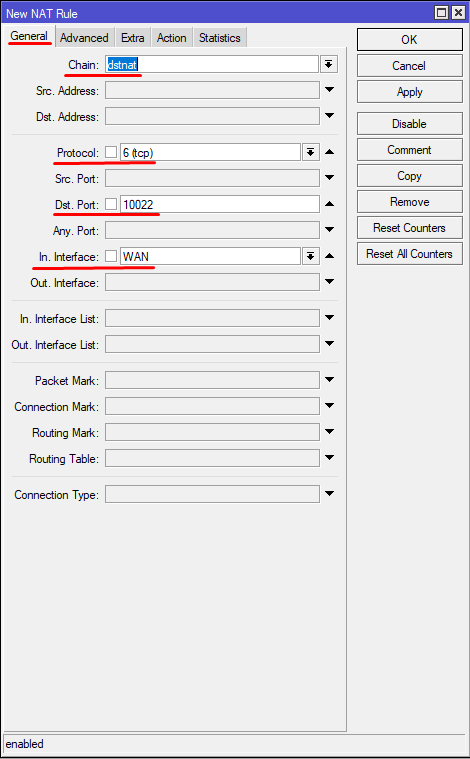

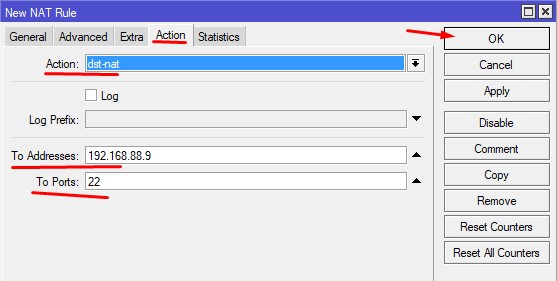

И добавить новое правило:

Консольно:

/ip firewall nat

add action=dst-nat chain=dstnat comment="Open ports to Media Server" dst-port=10022 in-interface=WAN protocol=tcp to-addresses=192.168.88.9 to-ports=22

А теперь разберем по порядку, что мы сделали:

Вкладка General

1. Chain — dstnat — выбираем цепочку

2. Protocol — TCP — выбираем протокол сетевого уровня

3. Dst. Port — 10022 — задаем TCP порт, к которому будем обращаться снаружи. Этот порт я выбрал сам. Вы же можете выбрать любой другой, по своему желанию.

4. In. Interface — WAN — Выбираем входящий интерфейс через который будут приходить запросы.

Вкладка Action

1. Action — dst-nat — выбираем действие перенаправления

2. To Addresses — 192.168.88.9 — задаем локальный IP адрес на который будут отправляться внешние запросы. Адресов может быть несколько.

3. To Ports — 22 — задаем TCP порт к которому нужно обратиться. Также может быть несколько.

Т.е. внешний TCP или UDP порт, к которому мы обращаемся не обязательно должен быть идентичен локальному, к которому мы хотим достучаться.

Это поможет также и с безопасностью. Боты будут атаковать стандартные порты, а у нас они закрыты и доступ к ним идет совсем не по стандартным портам, назначение которых, известно только нам самим!!!

Не забудьте открыть доступ к внешнему порту в Firewall Filter и поместить правило выше последнего запрещающего, иначе фильтрация соединений заблокирует все ваши попытки подключения.

Для того, чтобы получить удаленный доступ к самому роутеру, нужно просто открыть стандартный TCP порт 8291 для программы WinBox.

Либо также перенаправить любой другой порт на локальный адрес самого роутера 192.168.88.1 на порт 8291

В этой части мы узнали, как перенаправить запрос или соединение снаружи из интернета через роутер со статическим IP адресом, к локальному ресурсу уже в нашей локальной сети.

Будьте аккуратней с портом 80 т.к. это стандартный WEB порт. На нем может работать WEB интерфейс роутера. Также он подвержен атакам ботов.

Вроде бы все хорошо, мы легко получаем доступ к нашему роутеру, нашему серверу для настройки и контроля работы.

Теперь мы хотим получить доступ к устройствам, которые находятся за нашим OpenVPN. В принципе все также должно работать хорошо, ведь у нас единая локальная сеть. Но не тут-то было.

Дело было не в бабине =)

Мне пришлось подумать прежде чем, я понял, почему не работает простое перенаправление… И правильно, что не работало.

2. Перенаправление портов до hEX (RB750Gr3)

А вот тут мы сталкиваемся с подводными камнями, которые по ходу разбора оказываются вполне логичными.

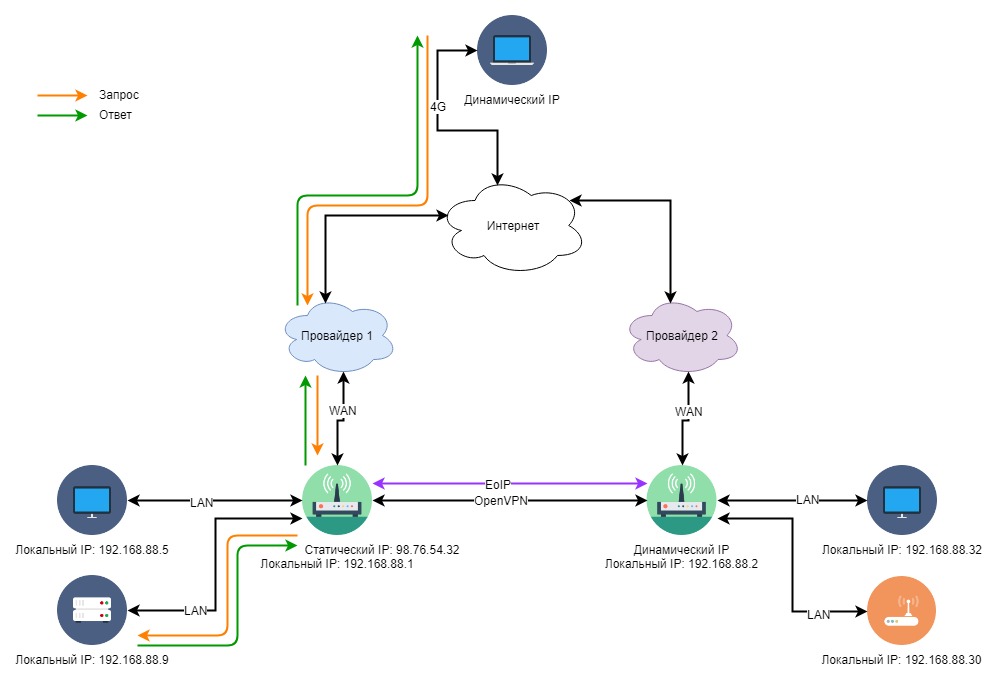

Давайте взглянем на схему:

Судя по данной схеме, удаленный доступ к роутеру hEX и всем, что находится за ним, мы будем осуществлять через роутер hAP ac, у которого есть статический IP.

Смотрим…

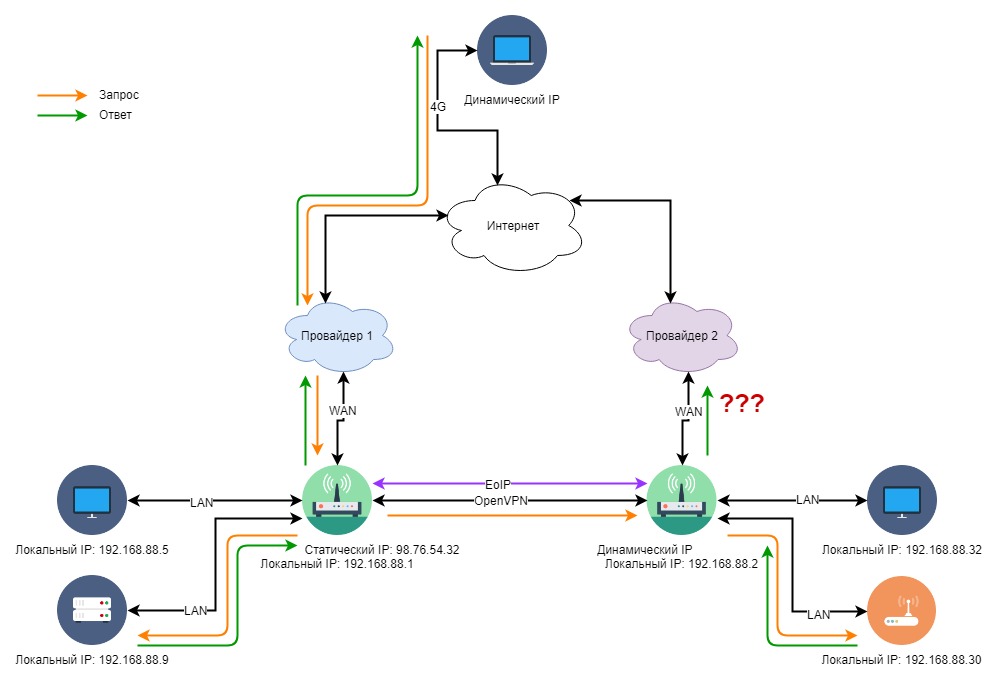

А вот и проблема!

Она кроется в том, что у клиентских устройств, DHCP сервером, назначаются различные шлюзы, а именно:

1. В hAP ac это шлюз 192.168.88.1

2. В hEX это шлюз 192.168.88.2

Все правильно, отсюда устройство получив запрос по локальной сети, с внешнего адреса, стремиться отправить ответ через шлюз.

В части Медиа сервера он отправляет запросы правильно, через роутер с локальным адресом 192.168.88.1, а точка доступа неправильно для удаленного доступа, но правильно для выхода в интернет, через роутер с локальным адресом 192.168.88.2.

Что же делать в этом случае, неужели нужно менять адреса шлюзов на тех устройствах за роутером, к которым мы хотим достучаться?

Нет, нет и еще раз нет.

Это создаст большие проблемы. Во первых нагрузит OpenVPN канал, во вторых если отвалится туннель, то устройства потеряют доступ к интернету.

Выход есть и он изящен =)

Вы ведь помните маскарадинг? Да да, когда наши соединения прикрываются роутером. А почему бы не сделать это в обратную сторону, но не для всего трафика, а только для конкретных запросов?

Сказано сделано.

Если мы работаем в рамках локальной сети т.е. пробуем подключиться с адреса 192.168.88.5 к адресу 192.168.88.30 все работает отлично. Этим и воспользуемся.

А когда мы работаем из интернета, к адресу 192.168.88.30 будет приходить запрос с адреса любого, который мы получили от провайдера в месте, где мы сидим, например 4G сеть.

Нужно заменить этот динамический IP в соединении, на IP роутера 192.168.88.1 и сделать это только для запросов идущих к IP адресу 192.168.88.30

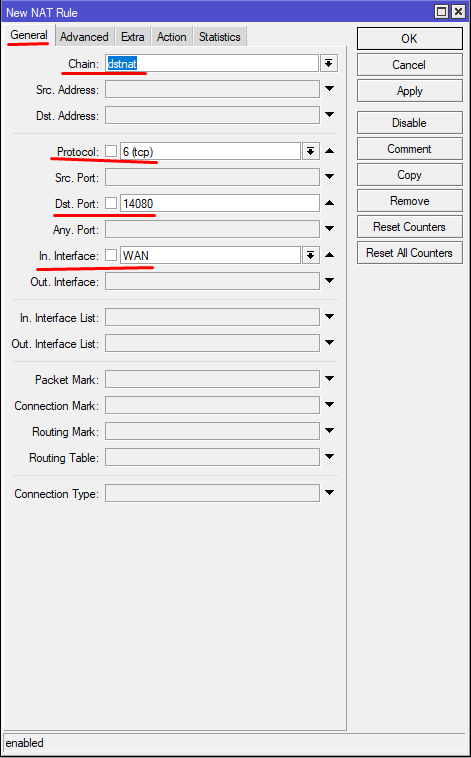

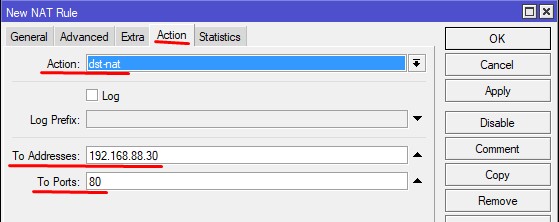

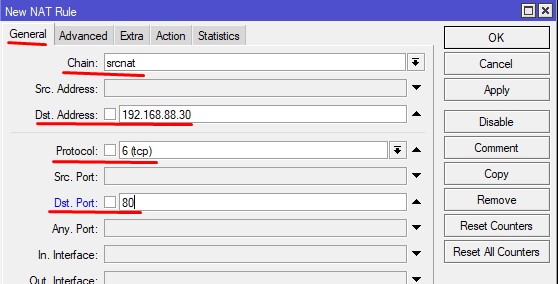

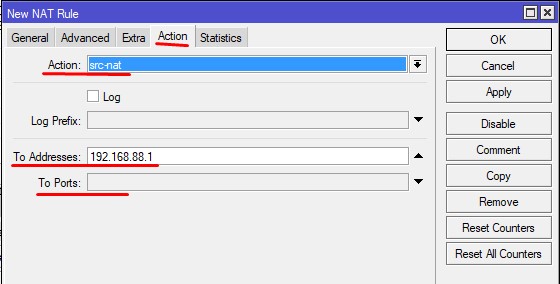

Добавляем правило доступа к WEB интерфейсу точки доступа Asus

Теперь отловим это перенаправление и поменяем в нем IP.

ВНИМАНИЕ!!! Нам нужно создать правило именно для уже перенаправленного соединения!

Консольно:

/ip firewall nat

add action=dst-nat chain=dstnat comment="Open ports to RT-AC66U" dst-port=14080 in-interface=WAN protocol=tcp to-addresses=192.168.88.30 to-ports=80

add action=src-nat chain=srcnat dst-address=192.168.88.30 dst-port=80 protocol=tcp to-addresses=192.168.88.1

Что же мы тут видим, посмотрим…

Сначала мы перенаправили порт для удаленного доступа к точке доступа Asus.

Через IP 98.76.54.32 и TCP порт 14080 к IP 192.168.88.30 и TCP порт 80

А потом отловили этот запрос и замаскировали в нем IP адрес источника с которого мы сидим на IP адрес самого роутера 192.168.88.1

Вкладка General

1. Chain — srcnat — цепочка srcnat

2. Dst. Address — 192.168.88.30 — мы же сами задавали перенаправление на этот адрес вот и ловим этот запрос

3. Dst. Port — 80 — ловим запрос на этот порт или порты (например если ловить потом еще и SSH, то пишем так 80,22)

Вкладка Action

1. Action — src-nat — выполняемое действие. Замена данных источника

2. To Addresses — 192.168.88.1 — на этот адрес меняем

3. To Ports — оставляем пустым т.к. порты мы указываем на вкладке General

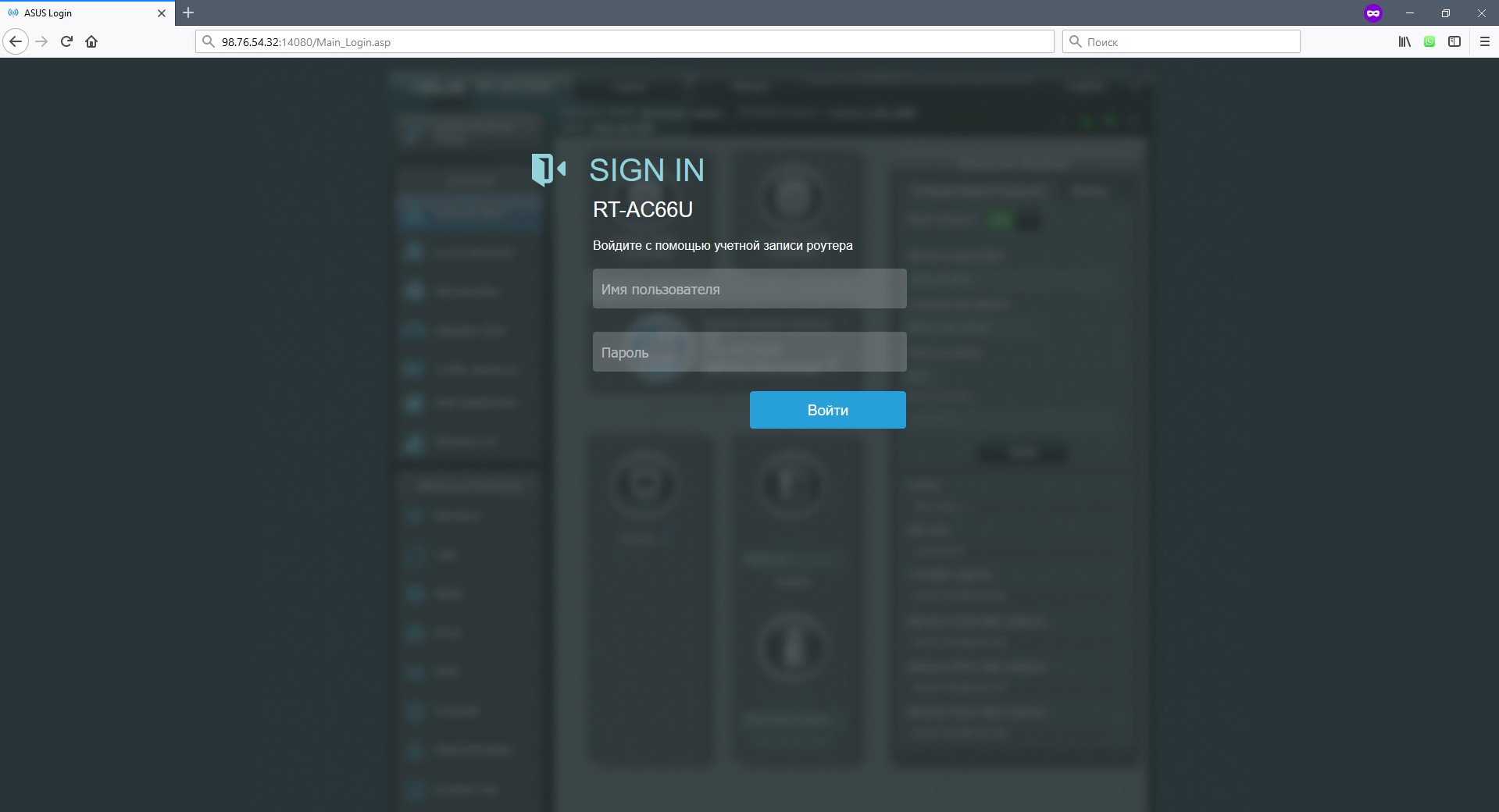

Попробуем подключиться к роутеру откуда-нибудь из кафе или из гостей.

Для этого в браузере в адресной строке нужно набрать Наш внешний статический IP адрес и через двоеточие указать внешний TCP порт, через который мы делаем перенаправление.

Пример:

http://98.76.54.32:14080

Вот такая хитрая схема, которая позволяет не городить огород на удаленных узлах.

Все правила перенаправления добавляются и управляются исключительно на роутере со статическим IP.

Вкладка NAT в Firewall это очень мощный инструмент наравне с фильтрацией трафика.

Дополнительная информация: WIKI MikroTik Firewall NAT (Eng)

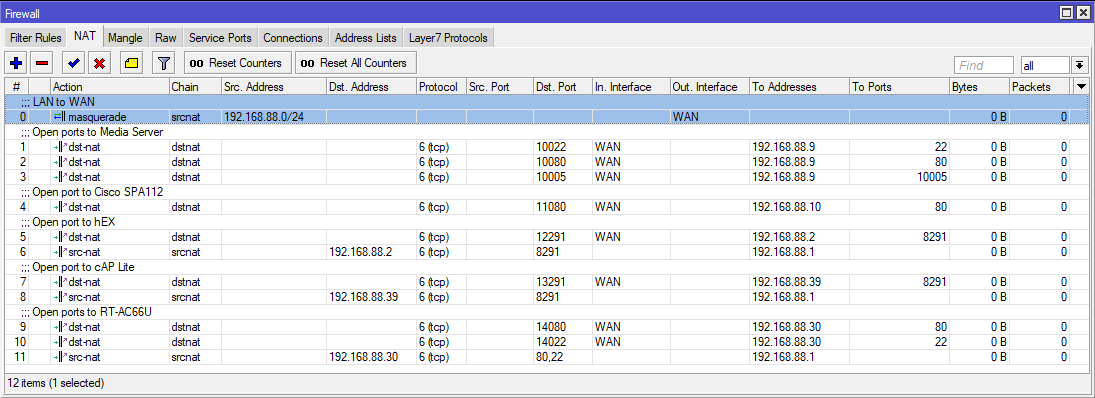

Такой набор правил в NAT, есть у меня:

Попадаем в меню

/ip firewall nat

1. Маскируем локальные сети для выхода в интернет

add action=masquerade chain=srcnat comment="LAN to WAN" out-interface=WAN src-address=192.168.88.0/24

2. Доступ к Медиа Серверу и открытие порта для Торрента на нем же.

add action=dst-nat chain=dstnat comment="Open ports to Media Server" dst-port=10022 in-interface=WAN protocol=tcp to-addresses=192.168.88.9 to-ports=22

add action=dst-nat chain=dstnat dst-port=10080 in-interface=WAN protocol=tcp to-addresses=192.168.88.9 to-ports=80

add action=dst-nat chain=dstnat dst-port=10005 in-interface=WAN protocol=tcp to-addresses=192.168.88.9 to-ports=10005

3. Доступ к WEB интерфейсу Cisco SPA112 (Телефонный шлюз)

add action=dst-nat chain=dstnat comment="Open port to Cisco SPA112" dst-port=11080 in-interface=WAN protocol=tcp to-addresses=192.168.88.10 to-ports=80

Все остальное это сторона роутера hEX, тут нужно применить SRCNAT

4. Доступ к роутеру hEX по WinBox

add action=dst-nat chain=dstnat comment="Open port to hEX" dst-port=12291 in-interface=WAN protocol=tcp to-addresses=192.168.88.2 to-ports=8291

add action=src-nat chain=srcnat dst-address=192.168.88.2 dst-port=8291 protocol=tcp to-addresses=192.168.88.1

5. Доступ к сетевому мосту cAP Lite

add action=dst-nat chain=dstnat comment="Open port to cAP Lite" dst-port=13291 in-interface=WAN protocol=tcp to-addresses=192.168.88.39 to-ports=8291

add action=src-nat chain=srcnat dst-address=192.168.88.39 dst-port=8291 protocol=tcp to-addresses=192.168.88.1

6. Доступ к точке доступа Asus RT-AC66U (WEB и SSH)

add action=dst-nat chain=dstnat comment="Open ports to RT-AC66U" dst-port=14080 in-interface=WAN protocol=tcp to-addresses=192.168.88.30 to-ports=80

add action=dst-nat chain=dstnat dst-port=14022 in-interface=WAN protocol=tcp to-addresses=192.168.88.30 to-ports=22

add action=src-nat chain=srcnat dst-address=192.168.88.30 dst-port=80,22 protocol=tcp to-addresses=192.168.88.1

Вы можете поменять внешние порты на свои, попробовать добавить что-то свое.

Надеюсь данная статья была Вам полезна и Вы узнали для себя что-то новое.

Если у Вас есть, что рассказать, по данной тематике, или чем поделиться, милости прошу в комментарии. Буду рад почитать и ответить на Ваши вопросы!

Продолжение:

Создание домашней сети на базе устройств MikroTik: Часть 8 — Установка и настройка MikroTik DUDE Network Monitor

Список всех статей в хронологическом порядке: История статей

Поддержка блога

Если Вам не безразлична судьба блога или Вы просто хотите отблагодарить Автора за его труд, смело переходите на страницу Поддержки, там описана вся информация, по тому, как это сделать проще простого =)

Если Вы хотите изучить MikroTik, то это можно реализовать с помощью специального онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA, а автором курса является официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто даже не держал его в руках. В состав курса входят 162 видеоурока, 45 лабораторных работ и вопросы для самопроверки с конспектом. Кстати я получал сертификат MTCNA именно тут!

Всем доброго времени суток! В статье я коротко расскажу – как сделать в Mikrotik доступ из интернета или по-другому – как организовать, настроить удаленный доступ. При чем нам нужно не просто открыть порт и пускать туда всех кому не лень, а именно сделать безопасный вход. Для начала нужно подключиться к маршрутизатору и зайти в Web-интерфейс.

Но мне удобнее использовать WinBox, так как он позволяет открывать и работать сразу в нескольких местах. Так что тут каждый решает сам. Даже интересно как-нибудь сделать опрос, кто как, настраивает роутеры Микротик. Но мы немного отвлеклись – начнем же настраивать.

Содержание

- Настройка удаленного доступа через интерфейс

- Настройка удаленного управления через командную строку

- Задать вопрос автору статьи

Настройка удаленного доступа через интерфейс

- Слева в меню выбираем «IP», далее нажимаем по разделу «Firewall». Для того чтобы открыть или прикрыть тылы, конечно же нужно зайди во вкладку «Filter Rules». Для создания нового правила или фильтра нажимаем по плюсику. А теперь внимательно вводим вот такие данные. В качестве «Chain» указываем параметр «input». В качестве «Protocol» мы будем использовать «TCP». И теперь надо указать порт, по которому мы будем подключаться в строке «Dst. Port». Если вы будете подключаться к Web-интерфейсу – то указываем 80. Для WinBox обычно указывается порт 8291, а для Telnet номер 23. Ещё я бы для себя добавил комментарии, чтобы потом не забыть. Нажимаем «Comment» и вводим нужную информацию. В конце не забудьте применить настройки кнопкой «Apply».

- Вот мы правило создали, но есть небольшая проблема в том, что они пока работать не будут. Данное правило надо поместить как можно выше. Это можно сделать здесь в интерфейсе.

- Теперь осталось прописать IP адреса, которым будет дано добро зайти в настройки роутера. Для этого там же в «IP» переходим в другой раздел «Services».

- Нам нужно выбрать ту службу, к которому мы хотим иметь доступ. Я в качестве примера хотел выходить из интернета на Web-интерфейс, поэтому выберу «www». Теперь откроется окошко, нужно в строке «Available From» добавляем те IP адреса «извне», которые будут иметь доступ к аппарату. Ещё добавьте IP адрес, с которого вы сейчас сидите. Также можно добавить и локальные адреса.

Настройка удаленного управления через командную строку

- Добавляем правило в Firewall, открывая определенный порт. Тут 80:

/ip firewall filter add chain=input protocol=tcp dst-port=80 disabled=no action=accept

- Смотрим список правил:

/ip firewall filter print

- Добавляем наше правило в самый верх списка, чтобы оно работало. У меня правило имеет номер или ID 30 у вас может быть другое:

/ip firewall filter move 30 destination=1

- Теперь настраиваем блокировку и разрешение для определенных IP:

/ip service set telnet address=192.168.33.0/24,214.55.17.76/32,192.168.100.0/32

Прочитано:

35 748

Моя задача: разобрать действия которые нужно проделать на домашнем Микротике (2011UiAS-2HnD) чтобы можно было откуда угодно иметь возможность настроить VPN подключение и получить доступ к домашним сервисам, в моем случае такие сервисы как: ZM (следим за периметром возле дома), OwnCloud (собственная база заметок), Zabbix (мониторю состояние своих сервисов: + погоду и различные датчики).

Доступ к домашней сети будет организован посредством протокола PPTP, он представляет из себя связку протокола TCP (для передачи данных) и GRE (для обертывания пакетов).

Схема организации туннеля до домашнего микротика:

- Мне провайдер предоставляет статический IP-адрес

- На Mikrotik создаем туннель

- На Mikrotik создаем профили удаленного подключения (Логин и Пароль)

- На Mikrotik создаем правила Firewall маршрутизации чтобы пройти сквозь брандмауэр

Первым делом подключаюсь через Winbox к своему Mikrotik’у и активирую PPTP сервер:

WinBOX — IP&MAC — меню PPP — вкладка Interface, после нажимаю PPTP Server

- Enabled: отмечаю галочкой

- MAX MTU: 1450

- MAX MRU: 1450

- Keepalive Timeout: 30

- Default Profile: default

- Authentication: должно быть отмечено только — mschap1 & mschap2

Теперь создаем пользователей удаленного подключения:

В разделе PPP переходим в меню Secrets и добавляем нового пользователя: Add —

- Name: ekzorchik

- Password: Aa1234567@@!!! (советую ставить пароль посложнее)

- Service: pptp

- Profile: default-encryption

- Local Address: пишем IP-адрес Mikrotik, который будет выступать в роли Сервера VPN (192.168.1.9)

- Remote Address: пишем IP-адрес пользователя (192.168.1.100)

Как только настройки произведены нажимаем Apply & OK для применения и сохранения.

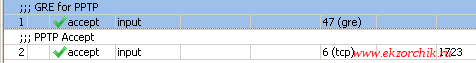

Теперь переходим к настройки правил для Firewall моего Mikrotik чтобы он пропускал удаленные авторизованные подключения;

- открываю порт 1723 (для TCP—протокола):

winbox — IP&MAC — IP — Firewall — вкладка Filter Rules — Add

вкладка General:

- Chain: input

- Protocol: 6 (tcp)

- Dst. Port: 1723

вкладка Action:

- Action: accept

открываю правило для GRE.

winbox — IP&MAC — IP — Firewall — вкладка Filter Rules — Add

вкладка General:

- Chain: input

- Protocol: 47 (gre)

- вкладка Action:

Action: accept

Так выглядят правила в winbox’е:

На заметку: по умолчанию создаваемые правила помещаются в конец общего списка, а их нужно переместить наверх перед всеми запрещающими правилами, если этого не сделать работать они не будут.

Вот как бы и все, проверяю к примеру настройки подключения с работы из операционной системы Windows 7 Professional SP1:

Пуск — Панель управления — Центр управления сетями и общим доступом — Настройка нового подключения или сети — Подключение к рабочему месту — Использовать мое подключение к Интернету (VPN) :

- Интернете-адрес: указываю внешний IP&DNS адрес выделяемый мне провайдером.

- Имя местоназначения: VPN-HOME

- Разрешить использовать это подключение другим пользователям: отмечаю галочкой

После указываю имя пользователя и пароль на удаленный доступ (данные идентификационные данные были введены выше):

- Пользователь: ekzorchik

- Пароль: Aa1234567@@!!!

- Запомнить этот пароль: отмечаю галочкой

И после нажимаю «Подключить», если все сделано правильно то подключение будет установлено:

Также можно проверить, открыв оснастку «Центр управления сетями и общим доступом»

Также можно проверить, открыв консоль командной строки и отобразив IP адреса текущих сетевых адаптеров:

Win + R → cmd.exe

C:\Users\aollo>ipconfig

Настройка протокола IP для Windows

Адаптер PPP VPN-HOME:

DNS-суффикс подключения . . . . . :

IPv4-адрес. . . . . . . . . . . . : 192.168.1.100

Маска подсети . . . . . . . . . . : 255.255.255.255

Основной шлюз. . . . . . . . . : 0.0.0.0

Ethernet adapter Подключение по локальной сети:

DNS-суффикс подключения . . . . . :

IPv4-адрес. . . . . . . . . . . . : 10.9.9.47

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 10.9.9.1

Что теперь ну подключен я по VPN к дому, а что мне это дает, а то что теперь можно к примеру запустить браузер и подключиться к домашним ресурсам, если настроено удаленное включение компьютеров через Wake On Lan, то посредством запросов их можно включить, а после либо по VNC,RDP подключиться к ним.

Чтобы отключиться от VPN соединения, нужно возле часиков справа видите монитор с сетевой вилкой, нажимаете по нему левой кнопкой мыши, находите Ваше подключенное VPN соединение, наводите на него мышь (подключение выделяется) и через правый клик мышью выбираете меню «Отключить», а чтобы подключить все то же самое но выбираете меню «Подключить» — «Подключение»

Это все конечно же хорошо, а если Ваш провайдер не выдает Вам статический IP-адрес как у меня, как же быть. Но в этом Вам повезло, т. к. в самом Mikrotik есть служба на подобии DynDNS или No-IP которая может предоставить Вам DNS ссылку доступа к Вашему Mikrotik’у из вне, т. е.

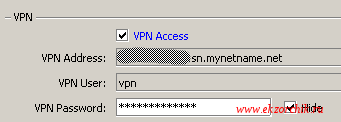

WinBOX — IP&MAC — перехожу в раздел Quick Set, отмечаю галочкой VPN Access

Указываю пароль (VPN Password) и что я вижу, у меня есть внешний адрес вот в таком вот формате: <уникальный_индентификатор>.sn.mynetname.net, дефолтное имя пользователя и пароль которые я ввел только что выше.

C:\Users\aollo>ping <уникальный_индентификатор>.sn.mynetname.net

Обмен пакетами с <уникальный_индентификатор>.sn.mynetname.net [<мой_внешний_ip_адрес] с 32 байтами да

нных:

Ответ от [<мой_внешний_ip_адрес]: число байт=32 время=7мс TTL=58

Ответ от [<мой_внешний_ip_адрес]: число байт=32 время=8мс TTL=58

Статистика Ping для [<мой_внешний_ip_адрес]:

Пакетов: отправлено = 2, получено = 2, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 7мсек, Максимальное = 8 мсек, Среднее = 7 мсек

Control-C

^C

Открываем меню настройки PPP, включаем его и при создании нового пользователя указываем: Name (VPN), Password (то что указали выше), Service (pptp), Profile (default-encryption), Local Address (192.168.1.9), Remote Address (192.168.1.101) и нажимаем Apply и OK

После проверяю настройки подключения с рабочей станции только вместо статического IP адреса уже указываю DNS-ссылку: <уникальный_индентификатор>.sn.mynetname.net

и подключение также успешно проходит.

Итого, как оказалось на Микротике достаточно быстро можно поднять PPTP сервис посредством которого можно быстро начать пользоваться VPN-соединением. Такие настройки одинаково работают, как для дома так и для корпоративной сети, в этом собственно и большой плюс данного вида оборудования, купив раз с запасом получаем инструмент где можно реализовать многое, а для малой компании это будет существенным подспорьем. На этом я прощаюсь и до новых заметок, с уважением автор блога — ekzorchik.

Роутеры Mikrotik успешно захватили нишу маршрутизаторов для малого и среднего бизнеса и все чаще используются в качестве домашних роутеров. Все это благодаря сочетанию функциональности и относительно низкой цены. Но в сравнение с популярными домашними роутерами, они более сложны в настройке и требуют определенных базовых знаний в области компьютерных сетей. Поэтому, выполнение даже простых настроек, может вызвать массу вопросов у того, кто не имеет опыта работы с этим оборудованием.

Роутеры Mikrotik успешно захватили нишу маршрутизаторов для малого и среднего бизнеса и все чаще используются в качестве домашних роутеров. Все это благодаря сочетанию функциональности и относительно низкой цены. Но в сравнение с популярными домашними роутерами, они более сложны в настройке и требуют определенных базовых знаний в области компьютерных сетей. Поэтому, выполнение даже простых настроек, может вызвать массу вопросов у того, кто не имеет опыта работы с этим оборудованием.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Эта статья рассчитана на начинающих пользователей, не имеющих достаточного опыта работы с оборудованием mikrotik.

Схема сети и описание сценария проброса портов

Проброс порта (port forwarding) одна из наиболее востребованных настроек роутера, потому-что у многих возникает необходимость открыть доступ из интернет к тому или иному сервису в локальной сети. Это может быть порт веб-сервера HTTP 80, почтового сервера SMTP 25 и POP3 110 или для подключения по RDP 3389.

Рассмотрим простой сценарий, когда нужно организовать подключение к удаленному рабочему столу компьютера в офисе и предоставить доступ из интернет к корпоративному сайту.

Весь трафик идущий через Mikrotik проходит через firewall и обрабатывается его правилами. Одна из составляющих firewall это NAT (Network Address Translation), которая отвечает за преобразование сетевых ip-адресов. Чтобы клиенты из внешней сети Интернет могли подключаться к программам и сервисам внутренней локальной сети, нужно в NAT указать на какой внутренний адрес и порт перенаправлять запросы. На рисунке выше приведен пример где запрос на ip 87.236.16.206 и порт 3389 (удаленный рабочий стол) перенаправляется на внутренний ip 192.168.0.20 и порт 3389.

Далее все настройки роутера будут выполняться с помощью программы Winbox, которую можно скачать с официального сайта https://mikrotik.com/download.

Для проброса портов в Mikrotik необходимо:

- Запустить программу Winbox;

- Указать ip адрес роутера, логин, пароль и нажать клавишу [Enter];

- В меню программы перейти IP > Firewall > вкладка NAT;

- Нажать кнопку [+];

- Указать Chain: dstnat, Protocol: 6 (tcp), Dst. port: <номер порта>, In inteface: <интерфейс подключенный к интернету>;

- Переключитья на вкладку Action и указать Action: dst-nat, To Addresses: <адрес компьютера в локальной сети>, To Port: <порт компьютера>.

Многие используют для проброса портов Netmap — это неправильно! У netmap совсем другая задача: он используется для статического отображения одного диапазона ip адресов в другой. Чаще используется для распределения общедоступных ip адресов хостам в частной сети или для взаимодействия сетей с одинаковой адресацией.

Конечно же настройку роутера лучше производить с пониманием того, что делаешь и понимать смысл каждого настраиваемого параметра.

Проброс порта mikrotik в графическом интерфейсе программы Winbox

Для начинающих пользователей mikrotik наиболее простой и понятной будет настройка проброса портов, выполняемая в графическом оконном интерфейсе Winbox. Ниже приведены скриншоты winbox и дано подробное описание всех параметров NAT, необходимых для настройки проброса порта в Mikrotik.

1. Путь к настройкам NAT в Mikrotik:

Чтобы открыть таблицу правил NAT в Mikrotik пройдите в меню путь IP > Firewall > вкладка NAT.

2. Настройки вкладки General NAT:

На вкладке General указываются параметры, по которым роутер будет понимать какие сетевые пакеты необходимо обработать. В общем случае достаточно будет указать параметры: Chain, Protocol, Dst. port, In. Interface. Остальные параметры могут быть использованы для более точной настройки.

В данном примере необходимо открыть tcp-порт 3389 для протокола удаленного рабочего стола RDP на интерфейсе ether1-GW, подключенному к интернету:

- Chain: dstnat

- Protocol: 6(tcp)

- Dst. Port: 3389

- In. Interface: ether1 (интерфейс, подключенный к интернету)

Когда открываете порт в сеть интернет лучше изменять его стандартное значение (вместо 3389 указать например 9743), чтобы снизить риски атак на этот порт. То есть из сети интернет, подключение по rdp будет приходить на этот нестандартный порт, а затем перенаправляться на стандартный порт.

Пояснение к параметрам вкладки General, при создании правила NAT:

- Chain: цепочка, определяет этап прохождения пакета; dstnat — входящий пакет, идущий в nat, srcnat — исходящий пакет, покидающий nat;

- Src. Address: ip-адрес источника (source) пакета;

- Dst. Address: ip-адрес назначения (destination) пакета;

- Protocol: протокол, доступны для выбора протоколы различных уровней OSI — канальные (l2tp), сетевые (icmp, ospf), транспортные (tcp, udp), прикладные (rdp) и другие;

- Src. Port: порт источника пакета, в настройке проброса портов используется редко т.к. порт источника как правило динамический и может иметь разные значения;

- Dst. port: порт, на который адресован пакет источника;

- Any port: означает, что указанный номер порта может быть как источником так и назначением;

- In. Interface: интерфейс, на который должен прийти пакет от источника (интерфейс, к которому подключен интернет);

- Out. Interface: интерфейс, на который ушел пакет.

3. Настройки вкладки Action NAT:

После того как во вкладке General заданы параметры, по которым роутер будет отбирать нужные пакеты, необходимо создать действие для этого правила во вкладке Action.

Для перенаправления сетевых пакетов указываем Action: dst-nat и указываем на какой локальный ip-адрес и порт будем перенаправлять сетевой трафик To Addresses и To Ports. В данном случае это адрес и порт удаленного рабочего стола.

- Action: dst-nat

- To Addresses: 192.168.0.20 (адрес локального хоста, на который перенаправляются пакеты)

- To Port: 3389 (порт локального хоста, но который перенапряются пакеты)

Пояснение к параметрам вкладки Action, при создании правила NAT:

- Action: действие, которое нужно выполнить с пакетом; dst-nat — означает, что пакет пришедший в NAT нужно направить на указанный ниже адрес и порт (проброс порта);

- To address: адрес, на который будет направлен пакет из NAT (адрес хоста, чей порт пробрасывается);

- To port: порт, на который будет направлен пакет из NAT (порт, который пробрасывается).

Для тех, кто предпочитает для настройки mikrotik использовать терминал, проброс портов будет выполняться следующим образом.

1. Переходим в NAT:

ip firewall nat2. Добавляем правило:

add chain=dstnat protocol=tcp dst-port=3389 in-interface=ether1-GW action=d

st-nat to-addresses=192.168.0.20 to-ports=3389Думаю достаточно подробно изложил как осуществяется проброс портов на роутерах mikrotik. Если остались вопросы — оставляйте комментарии, будем разбираться.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.