Размещаем сайт на домашнем роутере

Время на прочтение

7 мин

Количество просмотров 59K

Мне давно хотелось «потрогать руками» интернет-сервисы, настроив веб-сервер с нуля и выпустив его в Интернет. В этой статье хочу поделиться полученным опытом превращения домашнего роутера из узкофункционального устройства в практически полноценный сервер.

Началось всё с того, что служивший верой и правдой роутер TP-Link TL-WR1043ND перестал удовлетворять потребности домашней сети, захотелось 5ГГц диапазона и быстрого доступа к файлам на накопителе, подключенном к роутеру. Просмотрев профильные форумы (4pda, ixbt), сайты с отзывами и посмотрев на ассортимент местных магазинов — решил приобрести Keenetic Ultra.

В пользу именно этого устройства сработали хорошие отзывы владельцев:

- отсутствие проблем с перегревом (тут пришлось отказаться от продукции Asus);

- надежность в работе (тут вычеркнул TP-Link);

- простота в настройке (побоялся не справиться и вычеркнул MikroTik).

Пришлось примириться с минусами:

- нет WiFi6, хотелось взять оборудование с запасом на будущее;

- 4 LAN порта, хотелось больше, но это уже не домашняя категория.

В итоге получилась вот такая «серверная»:

- слева оптический терминал Ростелекома;

- справа наш подопытный роутер;

- проводом к роутеру подсоединен завалявшийся m.2 SSD на 128 ГБ, помещенный в коробку USB3 с алиэкспресса, сейчас он аккуратно закреплен на стенке;

- на переднем плане удлинитель с независимым отключением розеток, провод от него идет к недорогому UPS;

- на заднем плане пучок витой пары — на этапе ремонта квартиры сразу запланировал RJ45 розетки в местах предполагаемого размещения техники, чтобы не зависеть от замусоренности WiFi.

Итак, у нас есть оборудование, необходимо его настроить:

- первичная настройка роутера занимает около 2 минут, указываем параметры подключения к провайдеру (у меня оптический терминал переключен в режим бриджа, PPPoE соединение поднимает роутер), название WiFi сети и пароль — в принципе всё, роутер запускается и работает.

Ставим переадресацию внешних портов на порты самого роутера в разделе «Сетевые правила — Переадресация»:

Теперь можно перейти к «продвинутой» части, чего я хотел от роутера:

- функционал небольшого NAS для домашней сети;

- выполнение функций веб-сервера для нескольких частных страничек;

- функционал персонального облака для доступа к личным данным из любой точки мира.

Первое реализуется встроенными средствами, не требуя особых усилий:

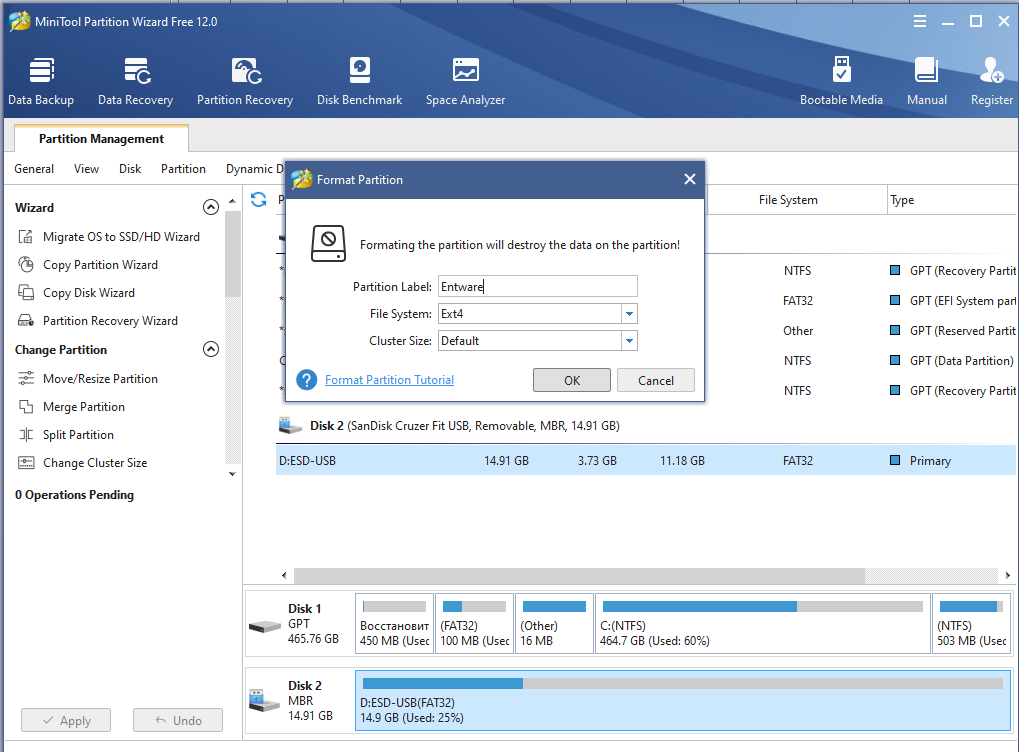

- берем предназначенный для этой роли накопитель (флешку, карту памяти в картридере, жесткий диск или SSD во внешнем боксе и форматируем в Ext4 с помощью MiniTool Partition Wizard Free Edition (у меня нет компьютера с linux под рукой, там можно встроенными средствами). Как я понимаю, при работе система пишет на флешку только логи, поэтому, если их ограничить после настройки системы — можно использовать и карты памяти, если планируете много и часто писать на накопитель — лучше SSD или HDD.

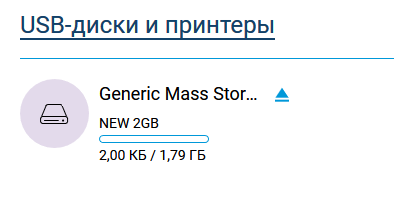

После этого подключаем накопитель к роутеру и наблюдаем его на экране системного монитора

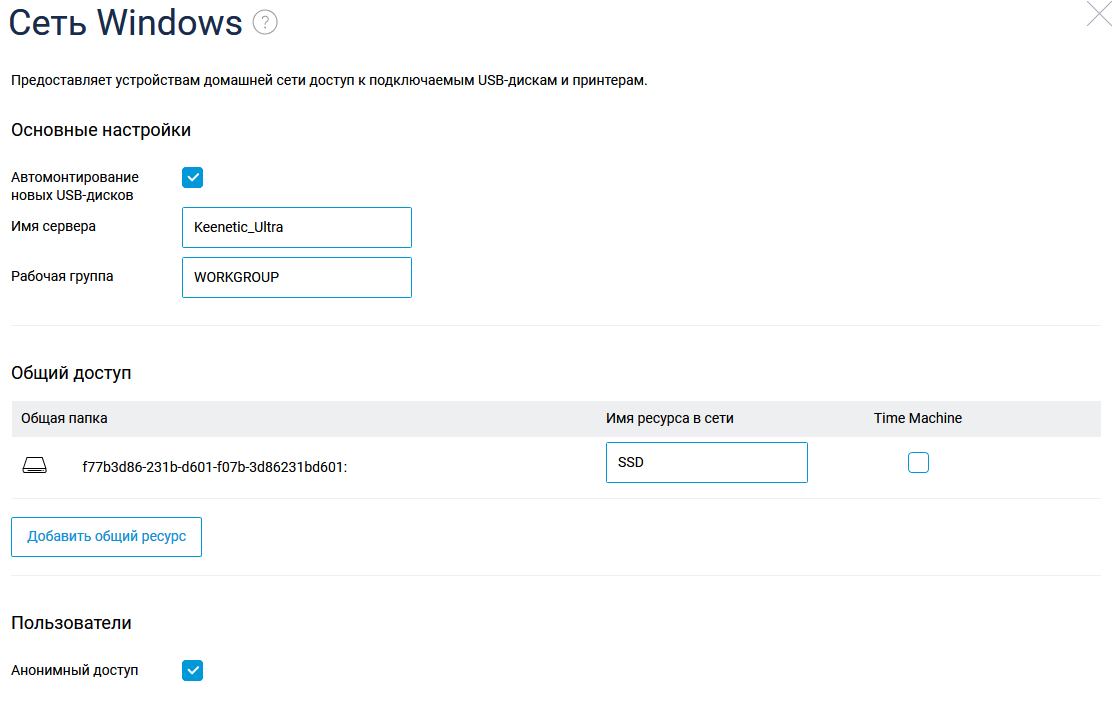

Переходим щелчком по «USB-диски и принтеры» в раздел «Приложения» и настраиваем общий ресурс в разделе «Сеть Windows»:

И у нас имеется сетевой ресурс, который можно использовать с компьютеров под Windows, подключив при необходимости как диск: net use y: \\192.168.1.1\SSD /persistent:yes

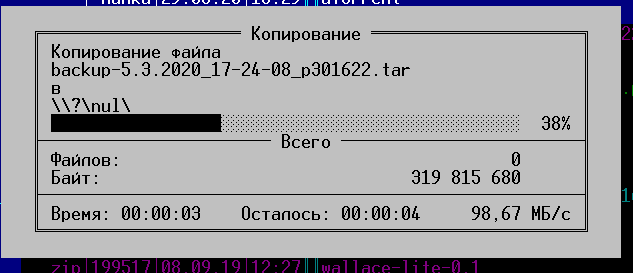

Скорость такого импровизированного NAS вполне достаточна для домашнего применения, по проводу он использует весь гигабит, по WiFi скорость составляет около 400-500 мегабит.

Настройка хранилища — один из необходимых шагов для настройки сервера, далее нам нужно:

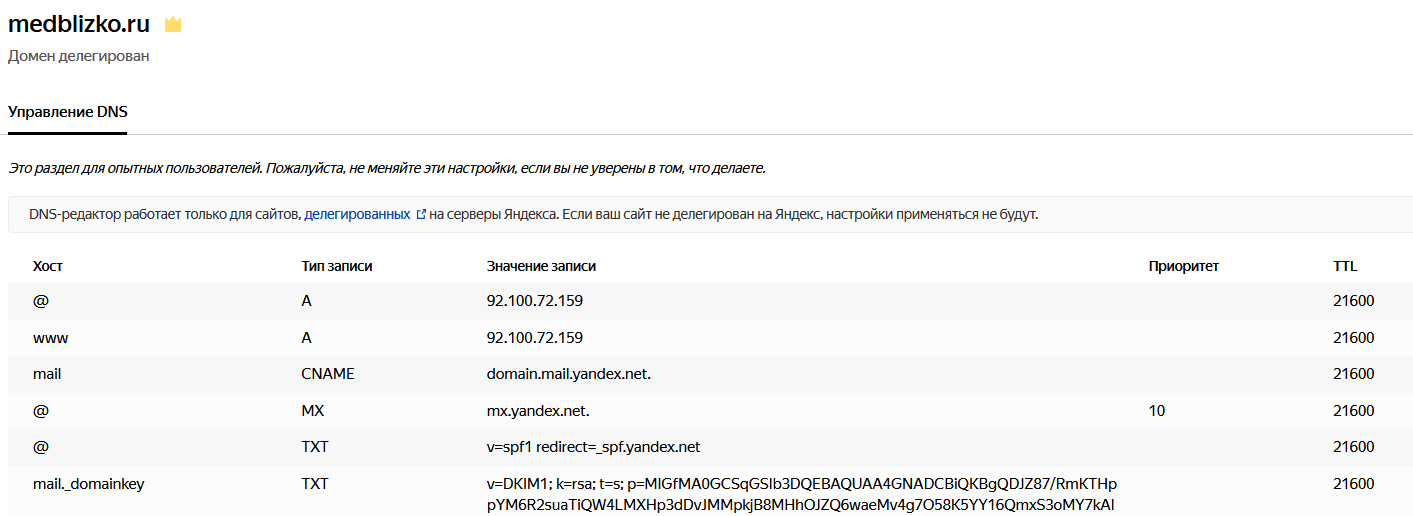

— приобрести домен и статический IP адрес (можно обойтись и без этого, используя Dynamic DNS, но статический IP у меня уже был, поэтому проще оказалось воспользоваться бесплатными сервисами Яндекса — делегировав туда домен, мы получаем DNS-хостинг и почту на своем домене);

— настроить DNS сервера и добавить A-записи, указывающие на ваш IP:

Вступление в силу настроек делегирования домена и DNS занимает несколько часов, поэтому параллельно занимаемся настройкой роутера.

Для начала необходимо установить репозиторий Entware, из которого мы сможем ставить на роутер необходимые пакеты. Я воспользовался этой инструкцией, только не заливал установочный пакет по FTP, а создал папку прямо на подключенном ранее сетевом диске и скопировал туда файл обычным способом.

Получив доступ по SSH, меняем пароль командой passwd и ставим командой opkg install [имена пакетов] все нужные пакеты:

В ходе настройки на роутере оказались установлены следующие пакеты (результат вывода команды opkg list-installed):

Список пакетов

bash — 5.0-3

busybox — 1.31.1-1

ca-bundle — 20190110-2

ca-certificates — 20190110-2

coreutils — 8.31-1

coreutils-mktemp — 8.31-1

cron — 4.1-3

curl — 7.69.0-1

diffutils — 3.7-2

dropbear — 2019.78-3

entware-release — 1.0-2

findutils — 4.7.0-1

glib2 — 2.58.3-5

grep — 3.4-1

ldconfig — 2.27-9

libattr — 2.4.48-2

libblkid — 2.35.1-1

libc — 2.27-9

libcurl — 7.69.0-1

libffi — 3.2.1-4

libgcc — 8.3.0-9

libiconv-full — 1.11.1-4

libintl-full — 0.19.8.1-2

liblua — 5.1.5-7

libmbedtls — 2.16.5-1

libmount — 2.35.1-1

libncurses — 6.2-1

libncursesw — 6.2-1

libndm — 1.1.10-1a

libopenssl — 1.1.1d-2

libopenssl-conf — 1.1.1d-2

libpcap — 1.9.1-2

libpcre — 8.43-2

libpcre2 — 10.34-1

libpthread — 2.27-9

libreadline — 8.0-1a

librt — 2.27-9

libslang2 — 2.3.2-4

libssh2 — 1.9.0-2

libssp — 8.3.0-9

libstdcpp — 8.3.0-9

libuuid — 2.35.1-1

libxml2 — 2.9.10-1

locales — 2.27-9

mc — 4.8.23-2

ndmq — 1.0.2-5a

nginx — 1.17.8-1

openssl-util — 1.1.1d-2

opkg — 2019-06-14-dcbc142e-2

opt-ndmsv2 — 1.0-12

php7 — 7.4.3-1

php7-mod-openssl — 7.4.3-1

poorbox — 1.31.1-2

terminfo — 6.2-1

zlib — 1.2.11-3

zoneinfo-asia — 2019c-1

zoneinfo-europe — 2019c-1

Возможно, тут что-то лишнее затесалось, но места на накопителе много, поэтому разбираться не стал.

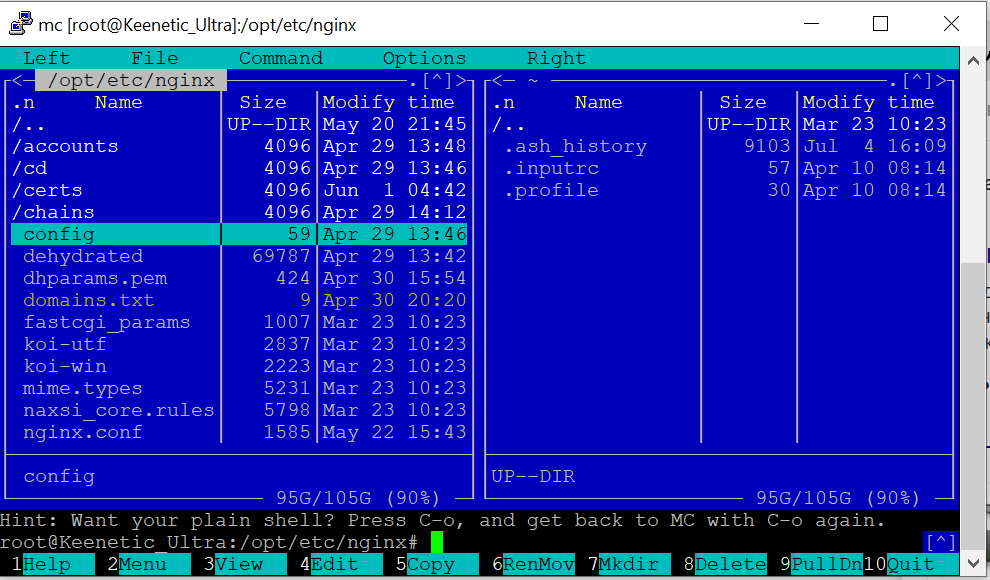

После установки пакетов настраиваем nginx, я пробовал с двумя доменами — на втором настроен https, и пока висит заглушка. 81 и 433 внутренние порты вместо 80 и 443 используются, поскольку на нормальных портах висят админки роутера.

etc/nginx/nginx.conf

user nobody;

worker_processes 1;

#error_log /opt/var/log/nginx/error.log;

#error_log /opt/var/log/nginx/error.log notice;

#error_log /opt/var/log/nginx/error.log info;

#pid /opt/var/run/nginx.pid;

events {

worker_connections 64;

}

http {

include mime.types;

default_type application/octet-stream;

#log_format main '$remote_addr - $remote_user [$time_local] "$request" '

# '$status $body_bytes_sent "$http_referer" '

# '"$http_user_agent" "$http_x_forwarded_for"';

#access_log /opt/var/log/nginx/access.log main;

sendfile on;

#tcp_nopush on;

#keepalive_timeout 0;

keepalive_timeout 65;

#gzip on;

server {

listen 81;

server_name milkov.su www.milkov.su;

return 301 https://milkov.su$request_uri;

}

server {

listen 433 ssl;

server_name milkov.su;

#SSL support

include ssl.conf;

location / {

root /opt/share/nginx/html;

index index.html index.htm;

error_page 500 502 503 504 /50x.html;

location = /50x.html {

root html;

}

}

}

etc/nginx/ssl.conf

ssl_certificate /opt/etc/nginx/certs/milkov.su/fullchain.pem;

ssl_certificate_key /opt/etc/nginx/certs/milkov.su/privkey.pem;

ssl_ciphers 'ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:AES:CAMELLIA:DES-CBC3-SHA:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!aECDH:!EDH-DSS-DES-CBC3-SHA:!EDH-RSA-DES-CBC3-SHA:!KRB5-DES-CBC3-SHA';

ssl_prefer_server_ciphers on;

ssl_dhparam /opt/etc/nginx/dhparams.pem;

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 5m;

ssl_stapling on;

Для того, чтобы сайт работал по https, воспользовался известным скриптом dehydrated, установив его по этой инструкции. Затруднений этот процесс не вызвал, запнулся только на том, что в тексте скрипта для работы на моем роутере надо закомментировать строчку в файле /opt/etc/ssl/openssl.cnf:

[openssl_conf]

#engines=enginesИ отмечу, что генерация dhparams.pem командой «openssl dhparam -out dhparams.pem 2048» на моем роутере занимает больше 2 часов, если бы не индикатор прогресса — потерял бы терпение и перезагрузил.

После получения сертификатов перезапускаем nginx командой «/opt/etc/init.d/S80nginx restart». В принципе на этом настройка закончена, но сайта еще нет — если положим в каталог /share/nginx/html файл index.html, увидим заглушку.

<!DOCTYPE html>

<html>

<head>

<title>Тестовая страничка!</title>

<style>

body {

width: 35em;

margin: 0 auto;

font-family: Tahoma, Verdana, Arial, sans-serif;

}

</style>

</head>

<body>

<h1>Тестовая страничка!</h1>

<p>Это простая статическая тестовая страничка, абсолютно ничего интересного.</p>

</body>

</html>Чтобы разместить информацию красиво, непрофессионалу типа меня проще воспользоваться готовыми шаблонами, после долгого перебора различных каталогов нашел templatemo.com — там неплохой выбор бесплатных шаблонов, не требующих обязательного указания авторства (что редкость в интернете, большая часть шаблонов в лицензии требуют сохранить ссылку на ресурс, откуда они получены).

Выбираем подходящий шаблон — там есть на самые разные случаи, скачиваем архив, и раcпаковываем его в каталог /share/nginx/html, делать это можно уже со своего компьютера, затем редактируем шаблон (тут потребуются минимальные знания HTML, чтобы не нарушить структуру) и заменяем графику, как показано на рисунке ниже.

Резюме: роутер вполне пригоден для размещения на нем легкого сайта, в принципе — если не предполагается большой нагрузки, можно поставить и php, и экспериментировать с более сложными проектами (смотрю на nextcloud/owncloud, вроде есть успешные установки на такое железо). Возможность установки пакетов поднимает его полезность — например, когда надо было защитить RDP порт ПК в локальной сети, поставил knockd на роутер — и проброс порта к ПК открывался только после port knocking.

Почему именно роутер, а не обычный PC? Роутер — одна из немногих компьютерных железяк, круглосуточно работающих во многих квартирах, домашний роутер обычно абсолютно бесшумен и легкий сайт с числом посещений в сутки меньше сотни его совершенно не напряжет.

Делаем из роутера минисервер. Часть 1 — установка Optware.

Маршрутизатор D-Link DIR-320 является довольно универсальным устройством. При соответствующей настройке из него можно получить Web-сервер, NAS (сетевое хранилище), прокси-сервер, баннерорезку, медиасервер, можно возложить на него функции управления другой техникой и многое другое.

Итак, дано:

- Роутер D-Link DIR-320 с прошивкой Tomato v1.27;

- 3G-модем Huawei E173 (совсем недавно был Huawei E1550);

- Принтер Samsung ML-1641;

- Жёсткий диск Toshiba MK3265GSX 320Гб во внешнем боксе;

- USB-хаб D-Link DUB-H7.

Установка Optware

Для установки Optware понадобится любой флэш-накопитель или внешний жесткий диск.

- Форматируем флэшку в файловую систему ext3. Это можно сделать любыми доступными вам средствами: из Linux, загрузившись с Linux LiveCD и т.д.

- После этого создадим в корне накопителя папку «Optware».

- В админке роутера перейдём в раздел «USB and NAS — USB Support» и поставим все галочки.

- Подключим флэшку к роутеру. После перезагрузки она должна автоматически примонтироваться к файловой системе роутера в /mnt/имя_раздела .

- Подключимся к роутеру через Telnet или по SSH (рекомендую для этого PuTTY).

Введём команду «mount». Ищем подобную строчку:

/dev/discs/disc0/part1 on /tmp/mnt/system type ext3 (rw,noatime,nodev)В данном случае system — это имя раздела накопителя.

- Добавляем в админке роутера в поле «Run after mount» следующую команду (system заменить на ваше имя раздела):

mount -o noatime -t ext3 -obind /mnt/system/Optware /optТеперь раздел автоматически будет монтироваться в директорию /opt , которая необходима для Optware.

- Перезагружаемся и проверяем, так ли это. Если нет, то смотрим где мы допустили ошибку.

В качестве накопителя можно использовать microSD карточку, вставленную в картридер 3G-модема.

Для монтирования флэшки, в данном случае, в поле «Script hotplug» (USB and NAS — USB Support) необходимо вписать следующий скрипт:

mkdir -p /tmp/mnt/sd

mount -o noatime /dev/discs/disc0/part1 /tmp/mnt/sd

if [ -d /mnt/sd ]; then

mount -o noatime -t ext3 -obind /mnt/sd/Optware /opt

fiЕсли всё правильно, то настало время установить Optware. Для этого в консоли даём следующие команды:

wget http://wd.mirmana.com/optware-install-ddwrt2.sh -O - | tr -d '\r' > /tmp/optware-install.sh

sh /tmp/optware-install.shТеперь Optware установлено. Для управления пакетами программ служит утилита ipkg-opt.

Команды ipkg-opt

Обновление списка доступных программ:

# ipkg-opt updateОбновление всех установленных пакетов до актуальной версии:

# ipkg-opt upgradeДве предыдущих команды рекомендую выполнять регулярно, чтобы иметь постоянно свежие версии пакетов.

Просмотреть список всех пакетов:

# ipkg-opt list | moreПросмотреть список всех установленных пакетов:

# ipkg-opt list_installed | moreУстановка пакетов:

# ipkg-opt install название_пакетаУдаление пакетов:

# ipkg-opt remove название_пакетаСкачать пакет (файл ipk):

# ipkg-opt download название_пакетаУстановить ранее скачанный пакет (ipk):

# ipkg-opt install имя_файла.ipkПолучить информацию о пакете:

# ipkg-opt info название_пакетаРекомендуемые для обязательной установки пакеты

- coreutils — набор основных unix утилит

- diffutils — набор unix утилит для работ по сравнению строк, текстов и т.д. (пригодится при написании скриптов)

- man — для чтения мануалов по командам

- mc — файловый менеджер Midnight Commander

- nano — текстовый редактор

- thttpd — web-сервер

- transmission — торрент-клиент

Например, установим файловый менеджер Midnight Commander:

# ipkg-opt install mcПосле этого необходимо задать переменные окружения. Для этого создадим (или отредактируем если он существует) файл /opt/etc/profile

#

# Bash initialization script

#

#PS1="[\u@\h \W]$ "

export PATH=/opt/sbin:/opt/bin:/sbin:/bin:/usr/sbin:/usr/bin:$PATH

LD_LIBRARY_PATH=/opt/lib:${LD_LIBRARY_PATH}

export HOSTNAME=`cat /proc/sys/kernel/hostname`

export SHELL="/opt/bin/bash"

export TERMINFO="/opt/share/terminfo"

export TERM="xterm"

# Раскоментируйте следующие строки чтобы включить русское меню в MC.

# У меня русский язык нормально работал только при подключении через Telnet под убунтой.

#export LC_ALL="ru_RU.KOI8-R"

#export LANG="ru_RU.KOI8-R"

#export LANGUAGE="ru_RU.KOI8-R"

#export LC_CTYPE="ru_RU.KOI8-R"

#export LC_NUMERIC="ru_RU.KOI8-R"

#export LC_TIME="ru_RU.KOI8-R"

#export LC_COLLATE="ru_RU.KOI8-R"

#export LC_MONETARY="ru_RU.KOI8-R"

#export LC_MESSAGES="ru_RU.KOI8-R"

После этого разорвём Telnet/SSH соединение и зайдём снова. Попробуем запустить Midnight Commander:

# mcВо второй части статьи будет подробнее рассказано про скрипты.

Часть вторая

В прошлой статье было рассказано об аппаратной части самодельного сервера (роутера) и его конструкции. В этой статье я расскажу как установить и настроить операционную систему Raspberry Pi OS (GNU/Linux), подготовить программы для работы с сетью: ssh, iw, iptables, hostapd, isc-dhcp, wvdial, minicom.

Также, приведу простые скрипты на языке Python для вывода информации на дисплей SSD1306, воспроизведения звуковых сигналов, считывания информации с кнопок и другую полезную информацию.

Содержание:

- Структура сети и ее работа

- Подготовка Micro-SD карты с Raspbian

- Первое включение и базовая настройка Raspbian

- Подключение к сети и обновление ПО

- Установка необходимого программного обеспечения

- Оптимизация файловых систем

- Сетевые настройки и SSH

- Мощность передатчика Wi-Fi карты, регуляторный домен

- Настройка брандмауэра IPTables, роутинг и защита

- Беспроводная точка доступа (Access Point) на основе HOSTAPD

- Настройка демона ISC-DHCP-Server

- Решение проблемы старта isc-dhcpd и активации сетевых интерфейсов

- Настройка статического списка DNS-серверов

- Подготовка 3G-модема, узнаем его состояние используя minicom

- 3G-модем и консольная звонилка WVDIAL

- Режимы управления частотой CPU в Raspberry Pi и его температура

- Настройка часов реального времени (RTC)

- Считываем показания термодатчика DS18B20

- Генерация звуковых сигналов через пьезо-зуммер

- Управление RGB-светодиодом и реагирование на нажатия кнопок

- Вывод данных на OLED-дисплей

- Набор скриптов для управления

- Другие полезности

- Доработки, установка других сетевых служб, усложнение сети

- Устранение неполадок

- В завершение

Структура сети и ее работа

Поскольку наш самодельный мини-сервер будет выполнять роль сетевого маршрутизатора (роутер, router), то целесообразно предварительно спланировать структуру сети с использованием данного устройства.

Рис. 1. Структура сети, управляемой самодельным маршрутизатором (роутером) построенном на основе Raspberry PI.

Маршрутизатор может быть подключен к интернету используя один из каналов:

- Проводной, через USB-ethernet адаптер (интерфейс eth1);

- Беспроводный, через USB 3G адаптер (интерфейс ppp0).

Сетевые устройства могут быть подключены к маршрутизатору через следующие каналы:

- Проводной (eth0) — через сетевой свич (Ethernet switch): сервер, рабочая станция, ноутбук и т.п.

- Беспроводной (wlan0) — Wi-Fi: смартфон, планшет, ноутбук и другие беспроводные устройства.

USB-3G модем используется как резервный вариант в случае пропадания проводного канала, также возможно использовать его как основной канал.

Пропускная способность проводной сети составит 100Мбит/c. Она ограничена скоростью встроенного Ethernet-порта Raspberry Pi, USB-Ethernet адаптера, а также скоростью сетевого коммутатора.

Пропускная способность беспроводной сети может колебаться в значительных пределах и зависит от качества Wi-Fi сигнала между соединенными устройствами. Скорость интернета в варианте с 3G-модемом зависит от выбранного тарифа, уровня сигнала и возможностей самого модема.

В данном случае, внешние сетевые интерфейсы — это eth1 и ppp0, а внутренние — eth0 и wlan0.

Адреса для интерфейсов:

- eth0 — 192.168.1.1 /24

- wlan0 — 192.168.2.1 /24

- eth1 — DHCP (получаем адрес от интернет-провайдера)

- ppp0 — PPP (получаем адрес от интернет-провайдера)

Пулы адресов, зарезервированные для DHCP-сервера, который будет обслуживать внутренние LAN и WLAN сети:

- eth0: 192.168.1.10 — 192.168.1.100

- wlan0: 192.168.2.10 — 192.168.2.100

Остальные доступные адреса можно использовать для устройств со статическими сетевыми настройками или же чтобы обозначить какое-то конкретное устройство.

Например, можно выделить тестовому серверу легко запоминающийся адрес 192.168.1.111 (подключение по кабелю), а рабочему ноутбуку — 192.168.2.2 (подключение по Wi-Fi).

Все устройства из подсети 192.168.1.1/24 будут доступны для связи устройствам из подсети 192.168.2.1/24 и наоборот. Таким образом можно будет осуществлять коммуникацию между сетевыми устройствами, которые подключены к проводному и беспроводному (Wi-Fi) интерфейсам роутера.

Сетевые пакеты, проходящие через любой из интерфейсов ppp0 или eth1 (интернет-трафик), будут транслироваться с изменением их адресов (masquarade, NAT) для использования во внутренней сети.

Также, на этих интерфейсах выполним фильтрацию входящих пакетов и защиту от вторжений используя мощь iptables.

Есть еще важный нюанс: если у вас уже установлен интернет-маршрутизатор с IP-адресом в подсети 192.168.1.x то при подключении к нему малинового роутера для интерфейсов нужно будет выбрать и настроить подсети с другими номерами, например: для eth0 — 192.168.10.x., а для wlan0 — 192.168.20.x.

В интернет-маршрутизаторе уже могут быть задействованы подсети 192.168.1.x (для проводных подключений) и 192.168.2.x (для беспроводных, Wi-Fi), таким образом, выбрав другие номера подсетей для малинового роутера мы предотвратим конфликты в маршрутизации.

Ниже привожу рисунок со схемой, иллюстрирующей два варианта подключения самодельного роутера на основе Raspberry Pi к интернету:

- Напрямую к каналу интернет провайдера;

- Через домашний маршрутизатор.

Рис. 2. Схемы подключения самодельного маршрутизатора к интернету — напрямую и через промежуточный роутер.

Поскольку на малинке для сетевого интерфейса eth1 у нас будет настроен NAT (Network Adresses Translation, служба маскировки сетевых адресов), то (смотри рисунок 2):

- При прямом подключению к провайдеру, все узлы из его сети с IP-адресами вида 10.x.x.x не будут иметь доступа к устройствам вашей внутренней подсети;

- При подключении через домашний роутер «Home Router», все подключенные к нему устройства не смогут увидеть устройства, что подключены к интерфейсам малинки. Сети предоставляемые малинкой будут защищены от доступа со стороны устройств, что подключены к «Home Router». У вас получится такая себе «персональная подсеть», изолированная от основной домашней сети.

Как видите, структура сети совсем не сложная и достаточно универсальная. Вы можете выбрать удобные вам номера подсетей и настраивать конфигурацию всех служб как описано в статье но уже с учетом этих номеров.

Можем приступать к реализации схемы.

Подготовка Micro-SD карты с Raspbian

Раньше, в одной из статей, я уже подробно описывал процесс установки Raspbian на Micro-SD карту в операционных системах (ОС) Microsoft Windows и GNU/Linux, также там описаны нюансы подбора флешь-карточки и другиая полезная информация. Поэтому, здесь я лишь кратко распишу как установить Raspberry Pi OS (Raspbian).

Ищем подходящий нам архив с образом операционной системы на официальном сайте Raspberry Pi OS — https://www.raspberrypi.org/software/operating-systems/.

Там может быть несколько версий Raspberry Pi OS:

- облегченная версия с минимумом необходимого ПО (Lite);

- версия с ПО для графического рабочего стола (with desktop);

- версия с графическим рабочим столом + дополнительное ПО;

- и другие.

В данном случае, мною был скачан архив с максимально полным набором ПО — «2020-05-27-raspios-buster-full-armhf.zip» (2,5Гб), в котором запакован файл «2020-05-27-raspios-buster-full-armhf.img» (6,9Гб) — образ операционной системы Raspberry Pi OS (Debian 10 с кодовым названием Buster).

Выбрал я эту версию в целях эксперимента, для оценки набора предустановленных программ и возможностей, так как самодельный «роутер» иногда будет использоваться для подключения к монитору и для разных экспериментов. Для записи этого образа понадобится карта памяти с размером не менее чем на 16 ГБ (на 8 ГБ карту поместится, но свободного места останется мало).

Вы же можете использовать более малый по размеру образ с рабочим столом или же и вовсе облегченную версию.

Скачанный образ я сохранил его в папку «/home/master/Downloads» на своем рабочем Linux-ПК.

Установим на компьютере архиватор 7-Zip (для распаковки архива) и программу «pv» (для мониторинга за потоком данных):

sudo apt-get install p7zip-full pvРаспакуем архив:

cd /home/master/Downloads

7z x 2020-05-27-raspios-buster-full-armhf.zipУстановим Micro-SD карту в карт-ридер и узнаем название ее блочного устройства:

lsblksdX 8:32 1 14.5G 0 disk

├─sdX1 8:33 1 56M 0 part

└─sdX2 8:34 1 14.4G 0 partВместо «X» подставьте букву для своего полученного устройства и можно приступать к процессу записи образа ОС на карту памяти:

sudo pv 2020-05-27-raspios-buster-full-armhf.img | sudo dd of=/dev/sdX bs=4MЗапустим команду для сброса буферов записи и дождемся завершения ее работы:

syncТеперь можно смело извлечь Micro-SD карту из карт-ридера и установить ее в компьютер Raspberry Pi.

Первое включение и базовая настройка Raspbian

Подключаем к нашему самодельному мини-серверу USB-клавиатуру и мышь (удобно использовать беспроводный комплект), к HDMI-выходу подключаем монитор. Включаем питание.

Дожидаемся загрузки графического интерфейса. При первом запуске будет предложено выбрать язык, временную зону и другие настройки — внимательно ознакомьтесь, в принципе все можно оставить пока что по умолчанию. На запрос обновления программного обеспечения отвечаем — Skip (пропустить).

Теперь запускаем программу «Терминал» (Консоль). В терминале запускаем конфигуратор малинки:

sudo raspi-configНастройки по пунктам:

Change User Password — устанавливаем пароль доступа, желательно длиной от 8 и более символов с цифрами и буквами разного регистра.

Network options -> Hostname — меняем название системы, например на «myserver».

Boot options:

- Desktop / CLI -> Text console, requiring user to login — отключаем запуск графической оболочки при старте системы, будет загружена консоль с запросом авторизации. В будущем для запуска графической среды достаточно будет выполнить команду «startx» из консоли.

- Wait for Network at Boot -> Yes — ожидать завершения инициализации сетевой подсистемы при старте.

- Splash Screen -> Would you like to show the splash screen at boot? -> No — не отображать заставку при старте.

Localisation Options -> Change Locale:

- en_US.UTF-8, ru_RU.CP1251, ru_RU.KOI8-R, ru_RU.UTF-8, uk_UA.UTF-8, uk_UA.KOI8-R;

- Default locale for the system environment -> en_US.UTF-8 — выбор системной локали по умолчанию, если желаете то можете выбрать украинскую или русскую.

Localisation Options -> Change Timezone — установка временной зоны, например Europe -> Kiev.

Localisation Options -> Change Keyboard Layout:

- Generic 105-key (Intl) PC

- English US

- Key to function as AltGr -> The default for the keyboard

- Compose key -> No compose key

- Use Control+Alt+Backspace to terminate teh X server? -> No

Localisation Options -> Change Wi-fi Country — выбор страны для Wi-Fi, например «UA Ukraine». Очень важная настройка!

Interfacing options:

- SSH -> Would you like the SSh server to be enabled? -> Yes — включаем SSH-службу для удаленного доступа к консоли по сети;

- I2C -> Would you like the ARM I2C interface to be enabled? — Yes — включаем I2C-шину для доступа к дисплею SSD1306 и часам реального времени DS1307;

- 1-Wire -> Would you like the one-wire interface to be enabled? — Yes — включаем 1-Wire шину для доступа к датчику температуры DS18B20.

Advanced options:

- Expand filesystem — расширяем файловую систему ОС для использования всего доступного на Micro-SD карте пространства;

- Memory Split -> 64 — выбираем количество оперативной памяти, выделяемое под графический адаптер. Значение 64МБ — оптимальное если планируется использовать графическую оболочку, в противном случае можно установить 32МБ или 16МБ.

Подключение к сети и обновление ПО

Для возможности удаленного доступа к малинке через SSH выполним первичную настройку проводной сети. Это позволит удобно выполнять настройки, копировать файлы и редактировать скрипты.

Подключим малинку к ноутбуку или рабочему ПК используя сетевой кабель и сетевой коммутатор. Можно также непосредственно подключить два устройства без сетевого коммутатора, в таком случае понадобится сетевой кабель RJ-45 c перевернутой разводкой проводов (сетевой кросс-кабель).

Вариант 1: [notebook |RJ-45>----кабель1----<RJ-45| Ethernet switch |RJ-45>----кабель2----<RJ-45| Raspberry Pi]

Вариант 2: [notebook |RJ-45>----кабель_кросс----<RJ-45| Raspberry Pi]На ноутбуке (или ПК) установим статический IP-адрес — 192.168.1.2.

Начиная с Raspbian Stretch (Debian 9) статические настройки для сетевых интерфейсов прописываются в конфигурационном файле для DHCP клиента (DHCP Client Daemon) — «/etc/dhcpcd.conf». В более старых версиях ОС, например Raspbian Jessie (Debian

Теперь, присвоим интерфейсу eth0 на малинке сетевой адрес 192.168.1.1. Для добавления настроек статической адресации откроем файл «dhcpcd.conf»:

sudo nano /etc/dhcpcd.confДобавляем в самый низ файла следующие строчки:

interface eth0

static ip_address=192.168.1.1/24Выходим из редактора (CTRL+X), подтверждаем сохранение содержимого файла (Y + ENTER).

Выполним перезагрузку Raspbian:

sudo rebootПроверяем есть ли связь на ноутбуке (ПК) с сетевым адресом 192.168.1.1, пробуем подключиться к Raspberry PI используя этот же адрес:

ping 192.168.1.1

ssh pi@192.168.1.1Будет запрошен пароль для авторизации по SSH — мы установили его на этапе начальной конфигурации.

Теперь, подключившись к Raspberry Pi удаленно по SSH, можно отключить клавиатуру и мышь от мини-компьютера. Но прятать далеко их не стоит, они еще могут понадобиться в случае если не удастся выполнить подключение к малинке по SSH и для решения других возможных проблем в процессе настройки.

Подключаем USB-Ethernet адаптер к одному из свободных USB-портов самодельного роутера, также подключаем к этому же адаптеру сетевой кабель с интернетом от провайдера или модема/роутера.

USB-Ethernet адаптер должен автоматически определиться малинкой, а его интерфейс получит IP-адрес, сетевой шлюз (Gateway) и список DNS-серверов от провайдера интернета или домашнего роутера.

Смотрим список доступных сетевых интерфейсов и их конфигурацию, список активных сетевых маршрутов, а также список DNS-серверов, полученных по DHCP:

ip -c a

ip route

cat /etc/resolv.confНа малинке должен появиться интернет. Проверим доступен ли DNS-сервер Google:

ping 8.8.8.8Осматриваем источники репозиториев, файлы и папки на наличие нежелательных:

ls -la /etc/apt/sources.list.d/

ls -la /etc/apt/trusted.gpg.d/

cat /etc/apt/sources.list

# Например, удяляем навязанный Microsoft репозиторий

# для VSCode и их ключ, которые пробовали "пропихнуть"

# в Raspberry Pi Foundation:

# https://old.reddit.com/r/linux/comments/lbu0t1/microsoft_repo_installed_on_all_raspberry_pis/

sudo rm /etc/apt/sources.list.d/vscode.list

sudo rm /etc/apt/trusted.gpg.d/microsoft.gpg

# Заблокируем хост с репозиторием от MS:

sudo echo "# Protecting from MS" >> /etc/hosts

sudo echo "127.0.0.1 packages.microsoft.com" >> /etc/hostsТеперь можно выполнить обновление списков пакетов и обновить уже установленное программного обеспечение:

sudo apt-get update

sudo apt-get upgradeНастроим автоматическую установку критических обновлений безопасности:

sudo apt-get install unattended-upgrades

sudo dpkg-reconfigure -plow unattended-upgradesНа запрос последней команды отвечаем утвердительно — Yes.

Выполним принудительный запуск unattended-upgrades для проверки работоспособности:

sudo unattended-upgrades -dНа этом этапе желательно перезагрузить Raspberry Pi и повторно проверить работоспособность сети и интернета.

Установка необходимого программного обеспечения

Выполним установку необходимого для работы и функционирования программного обеспечения. Базовый набор инструментов:

sudo apt-get install mc htop p7zip-full lynx tmux- mc — Midnight Commander, консольный двухпанельный файловый менеджер;

- htop — мониторинг производительности и ресурсов системы;

- p7zip-full — мощный архиватор 7Zip;

- tmux — Terminal Multiplexor, удобный мультифункциональный эмулятор терминалов.

Полезности для работы с USB-модемом:

sudo apt-get install usb-modeswitch usb-modeswitch-data wvdial ppp minicom- usb-modeswitch — набор скриптов для автоматического переключения режима работы модемов;

- wvdial — программа дозвона для модема;

- ppp — служба для поддержки протокола Point-to-Point;

- minicom — терминал с возможностью подключения к последовательным портам.

Сетевые программы:

sudo apt-get install tcpdump nmap netdiag hostapd isc-dhcp-server- tcpdump — сниффер сетевых пакетов;

- nmap — мощный сетевой сканер, легендарная программа;

- netdiag — пакет, содержащий несколько полезных утилит, в особенности «trafshow» для мониторинга подключений;

- hostapd — служба для создания беспроводной точки доступа IEEE 802.11 AP и IEEE 802.1X/WPA/WPA2/EAP авторизатор ;

- isc-dhcp-server — популярный DHCP сервер.

Мониторинг дисковых операций:

sudo apt-get install iotop sysstat- iotop — мониторинг операций ввода-вывода (I/O);

- sysstat — набор утилит для мониторинга производительности в GNU/Linux.

Оптимизация файловых систем

Для работы малинки в качестве роутера можно провести ряд оптимизаций, которые снизят количество операций записи на карту. Можно отключить логирование для некоторых программ и демонов, отключить отслеживание времени последнего доступа к файлам, а также перенести некоторые разделы на TMPFS (файловая система в оперативной памяти).

Для того чтобы узнать какие программы выполняют интенсивный обмен данными с накопителем данных (картой памяти), можно использовать утилиту iotop:

sudo iotop -bktoqqqПояснение ключей запуска:

- b — batch, включить не интерактивный режим;

- k — отображать значения в Килобайтах;

- t — показать временную метку для каждой строчки;

- o — отобразить только активные процессы ввода-вывода;

- qqq — не выводить суммарную информацию.

Увидим примерно следующую картину (фрагмент):

08:06:44 94 be/3 root 0.00 K/s 46.61 K/s 0.00 % 20.63 % [jbd2/mmcblk0p2-]

08:06:46 139 be/4 root 0.00 K/s 0.00 K/s 0.00 % 0.05 % [kworker/3:2]

08:06:48 139 be/4 root 0.00 K/s 0.00 K/s 0.00 % 0.05 % [kworker/3:2]

08:06:50 139 be/4 root 0.00 K/s 0.00 K/s 0.00 % 0.05 % [kworker/3:2]

08:06:52 139 be/4 root 0.00 K/s 0.00 K/s 0.00 % 0.05 % [kworker/3:2]

08:06:54 139 be/4 root 0.00 K/s 0.00 K/s 0.00 % 0.06 % [kworker/3:2]

08:06:55 537 be/4 root 0.00 K/s 11.13 K/s 0.00 % 0.00 % rsyslogd -n [rs:main Q:Reg]

08:06:56 139 be/4 root 0.00 K/s 0.00 K/s 0.00 % 0.06 % [kworker/3:2]

08:06:59 139 be/4 root 0.00 K/s 0.00 K/s 0.00 % 0.05 % [kworker/3:2]

08:07:01 94 be/3 root 0.00 K/s 7.41 K/s 0.00 % 1.88 % [jbd2/mmcblk0p2-]

08:07:01 139 be/4 root 0.00 K/s 0.00 K/s 0.00 % 0.06 % [kworker/3:2]

08:07:03 139 be/4 root 0.00 K/s 0.00 K/s 0.00 % 0.06 % [kworker/3:2]

08:07:03 537 be/4 root 0.00 K/s 14.83 K/s 0.00 % 0.00 % rsyslogd -n [rs:main Q:Reg]

08:07:03 1412 be/4 root 0.00 K/s 7.42 K/s 0.00 % 0.00 % sshd: pi [priv]Также можно понаблюдать за суммарной статистикой ввода-вывода для накопителей данных, используя утилиту iostat:

iostat -dzp 5Ключи запуска:

- d — отобразить отчет об использовании устройств;

- z — не выводить данные для неактивных устройств;

- p — отображать все блочные устройства и их разделы;

- 5 — интервал обновления.

Вывод программы будет иметь следующий вид:

Linux 4.9.35-v7+ (myserver) 24.08.17 _armv7l_ (4 CPU)

Device: tps kB_read/s kB_wrtn/s kB_read kB_wrtn

mmcblk0 4,11 116,12 43,40 208752 78024

mmcblk0p1 0,05 1,12 0,00 2015 0

mmcblk0p2 4,04 114,78 43,40 206337 78024

Device: tps kB_read/s kB_wrtn/s kB_read kB_wrtn

mmcblk0 0,40 0,00 3,20 0 16

mmcblk0p2 0,40 0,00 3,20 0 16

Device: tps kB_read/s kB_wrtn/s kB_read kB_wrtnТаким образом, можно узнать какие системные и запущенные вручную программы наиболее активно обращаются к диску.

Перейдем непосредственно к оптимизациям, вот в чем они заключаются:

- Отключаем операции записи временных меток доступа к папкам и файлам (noatime, nodiratime);

- Переносим директории «/tmp», «/var/log», «/var/spool/mqueue» и «/var/tmp» в оперативную память (tmpfs);

- Отключаем файл подкачки (swap).

Все эти меры помогут минимизировать количество операций записи на карту памяти.

Редактируем файл «fstab» с описанием всех монтируемых файловых систем:

sudo nano /etc/fstabДля раздела с точкой монтирования «/» добавляем флаги «noatime,nodiratime», также добавляем строчки для монтирования директорий в файловую систему «tmpfs». Примерный вид файла «fstab»:

proc /proc proc defaults 0 0

PARTUUID=afb93022-01 /boot vfat defaults 0 2

PARTUUID=afb93022-02 / ext4 defaults,noatime,nodiratime 0 1

tmpfs /tmp tmpfs nodev,nosuid,nodiratime,size=256M 0 0

tmpfs /var/log tmpfs defaults,noatime,nosuid,mode=0755,size=50M 0 0

#tmpfs /var/spool/mqueue tmpfs defaults,noatime,nosuid,mode=0700,size=20M 0 0

tmpfs /var/tmp tmpfs defaults,noatime,nosuid,size=256M 0 0

# a swapfile is not a swap partition, no line here

# use dphys-swapfile swap[on|off] for that

С такой конфигурацией все системные логи, письма в очереди на отправку и временные файлы будут записываться в файловой системе, выделяемой из оперативной памяти, после выключения питания малинки вся эта информация будет безвозвратно утеряна.

Если нужно сохранять логи, или же временно включить их сохранение, то достаточно закомментировать строчку «tmpfs /var/log…». Сейчас например закомментирована точка монтирования tmpfs для директории /var/spool/mqueue.

Подобным образом можно поступить и с другими точками монтирования, а также если нужно добавить свои.

Еще один из вариантов хранения логов и другой статической информации — подключить и подмонтировать миниатюрный USB-флешь накопитель с размером памяти 2-8G.

Максимальные значения оперативной памяти, которые могут быть выделены для точек монтирования в приведенном случае:

- /tmp — 256M;

- /var/log — 50M;

- /var/spool/mqueue — 20M;

- /var/tmp — 256M.

В суме: 256 + 50 + 20 + 256 = 582(М).

Оперативная память в файловой системе tmpfs используется по мере необходимости, это значит что если в /tmp записать файл размером 10М, то при максимально допустимом размере файловой системы 256M реальной памяти будет использовано примерно 10М.

В Raspberry Pi 3 B установлено 1G оперативной памяти, поэтому если будут заполнены все файловые системы «tmpfs» (что маловероятно) то на все остальное останется примерно 400М.

В некоторых случаях (просмотр содержания больших архивов через mc, установка определенного ПО которое использует много места во временной файловой системе и т.п.) выделенной памяти в 256М для раздела /tmp может быть маловато.

Чтобы выйти из этой ситуации можно временно закомментировать строчку отвечающую за монтирвоание «tmpfs» для «/tmp», перезагрузить малинку и выполнить все нужные операции, а потом вернуть все как прежде. Также можно попробовать увеличить размер файловой системы с 256М до 512М.

Идем дальше. Осталось отключить и удалить файл подкачки:

sudo dphys-swapfile swapoff

sudo systemctl disable dphys-swapfile

sudo rm /var/swapВ случае неполадок или ошибок после редактирования файла «fstab» операционная система может быть загружена в однопользовательском режиме, нормальный режим загрузки станет недоступным.

Чтобы исправить записи в файле «fstab» нужно перемонтировать корневую файловую систему в режиме записи и отредактировать файл fstab:

mount -o,remount /

nano /etc/fstabПосле внесения изменений перезагружаем малинку.

Сетевые настройки и SSH

Разрешим пересылку IPv4 пакетов между сетевыми интерфейсами, а также отключим сетевой протокол IPv6. Для домашней сети IPv6 избыточен, поэтому мы его использовать не будем.

Открываем для редактирования файл «/etc/sysctl.conf»:

sudo nano /etc/sysctl.confДобавляем в самый низ его содержимого следующие строки:

# Network packets forwarding for IPv4

net.ipv4.ip_forward=1

# Disable IPv6

net.ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1

net.ipv6.conf.lo.disable_ipv6 = 1Также включим защиту от некоторых сетевых атак с подменой данных (Spoofing attacks), для этого нужно раскомментировать две строчки в этом же файле:

# Spoofing attacks protection

net.ipv4.conf.default.rp_filter=1

net.ipv4.conf.all.rp_filter=1Добавим в файл «/etc/network/interfaces» настройки для поддержки «горячего» извлечения сетевых устройств, относящихся к интерфейсам wlan0(может быть USB-адаптер, например в малинке 2-й версии) и eth1(USB-адаптер). Также укажем что эти интерфейсы настраиваются вручную (их настройками будет управлять сконфигурированный нами сетевой демон DHCPCD).

sudo nano /etc/network/interfacesДобавляем описания для интерфейсов:

allow-hotplug eth1

iface eth1 inet manual

allow-hotplug wlan0

iface wlan0 inet manualРаньше нами уже был прописан статический IPv4-адрес для интерфейса eth0, осталось задать статический адрес для интерфейса беспроводной сети wlan0. Также нам нужно запретить использование механизма WPA-авторизации, что позже позволит использовать этот сетевой интерфейс для создания на его основе беспроводной точки доступа (Wireless Access Point).

sudo nano /etc/dhcpcd.confЗаменяем ранее добавленные строчки для интерфейса eth0 следующим содержимым:

nohook wpa_supplicant

interface eth0

static ip_address=192.168.1.1/24

interface wlan0

static ip_address=192.168.2.1/24

Вы можете ознакомиться с назначением директив в файле «dhcpcd.conf» используя встроенную справочную систему:

man dhcpcd.confПерезагружаем малинку и смотрим статус службы dhcpcd:

sudo reboot

sudo systemctl status dhcpcd.serviceСмотрим присвоены ли нужные нам статические IP-адреса для интерфейсов eth0 и wlan0:

ip -c a | grep eth0 && ip -c a | grep wlan0Вы можете заметить что интерфейсу wlan0 не присвоен установленный нами IP-адрес, в действительности здесь все нормально — он появится позже, когда интерфейс будет инициализирован после настройки беспроводной точки доступа.

Фикс уязвимостей CVE-2016-0777 и CVE-2016-0778 для безопасности SSH-клиента:

sudo nano /etc/ssh/ssh_configДобавить вниз файла строку:

UseRoaming noВ SSH-демоне по умолчанию включено выполнение DNS-запросов для получения имени удаленного хоста (который питается подключиться), эта возможность используется для того чтобы убедиться что обратное преобразование имени вернет идентичный IP-адрес, служит в целях безопасности. Следующий фикс ускорит SSH-подключения к нашему самодельному серверу из машин в локальной сети.

sudo nano /etc/ssh/sshd_configНужно найти (CTRL+W) и раскомментировать строку:

UseDNS noМощность передатчика Wi-Fi карты, регуляторный домен

В Raspberry Pi 3 (model B) встроен достаточно мощный модуль Wi-Fi. Мне нигде не удалось найти точных данных о выходной мощности беспроводного модуля для малинки, поэтому определил ее примерное значение экспериментально.

Значения мощности часто указывают по логарифмической децибельной шкале — в Децибелах (дБ, Decibel, dB). Если измерение выполняется относительно единицы мощности милливатт (мВт), то в децибеллах (дБ) это значение обозначается как «дБм» или «dBm» (0 dBm = 1mW).

Выходная мощность излучения беспроводного адаптера часто указывается и задается именно в dBm. Для простого перевода значений dBm в милиВатты можно воспользоваться следующей табличкой:

| Значение, дБм | Значение, мВт | Значение, дБм | Значение, мВт | |

| -1 | 0,8 | 21 | 125 | |

| 0 | 1 | 22 | 160 | |

| 1 | 1,259 | 23 | 200 | |

| 2 | 1,6 | 24 | 250 | |

| 3 | 1,995 | 25 | 320 | |

| 4 | 2,5 | 26 | 400 | |

| 5 | 3,2 | 27 | 500 | |

| 6 | 3,981 | 28 | 640 | |

| 7 | 5 | 29 | 800 | |

| 8 | 6,4 | 30 | 1000 | |

| 9 | 8 | 31 | 1250 | |

| 10 | 10 | 32 | 1600 | |

| 11 | 12,5 | 33 | 2000 | |

| 12 | 16 | 34 | 2500 | |

| 13 | 20 | 35 | 3200 | |

| 14 | 25 | 36 | 4000 | |

| 15 | 32 | 37 | 5000 | |

| 16 | 40 | 38 | 6400 | |

| 17 | 50 | 39 | 8000 | |

| 18 | 64 | 40 | 10 000 | |

| 19 | 80 | 50 | 100 000 | |

| 20 | 100 | 60 | 1000 000 |

Увеличение мощности передатчика на 1dBm равносильно ее увеличению в 100,1 раза или примерно в 1,259 раза. Каждое прибавление 3 дБ к мощности увеличивает ее в два раза, например: 10дБ (10мВт) + 3дБ = 13дБ (20мВт) или 30дБ (1Вт) + 3дБ = 33дБ (2Вт) и т.д.

Текущую мощность передатчика (txpower, Transmit Power) для беспроводного модуля с сетевым интерфейсом wlan0 можно узнать используя команду:

iw wlan0 infoПолучим примерно следующую информацию:

Interface wlan0

ifindex 3

wdev 0x1

addr b8:27:eb:6a:XX:XX

ssid Raspberry-Pi

type AP

wiphy 0

channel 6 (2437 MHz), width: 20 MHz, center1: 2437 MHz

txpower 15.00 dBmЗдесь мы видим, что текущая выходная мощность передатчика (txpower) — 15 дБм, что равно 32мВт или 0,032Вт.

Чтобы узнать больше подробностей о текущих настройках и возможностях доступных беспроводных сетевых устройств, можно воспользоваться следующей командой:

iw listНа экран будет выведено много разной информации: поддерживаемые алгоритмы шифрования и режимы интерфейса, список возможных скоростей для передачи данных, каналов с указанием частот, поддерживаемые команды и многое другое.

Сейчас нас наиболее интересует раздел «Frequencies»:

iw list | grep -A 15 Frequencies:В моем случае его вывод команды имеет следующий вид:

Frequencies:

* 2412 MHz [1] (20.0 dBm)

* 2417 MHz [2] (20.0 dBm)

* 2422 MHz [3] (20.0 dBm)

* 2427 MHz [4] (20.0 dBm)

* 2432 MHz [5] (20.0 dBm)

* 2437 MHz [6] (20.0 dBm)

* 2442 MHz [7] (20.0 dBm)

* 2447 MHz [8] (20.0 dBm)

* 2452 MHz [9] (20.0 dBm)

* 2457 MHz [10] (20.0 dBm)

* 2462 MHz [11] (20.0 dBm)

* 2467 MHz [12] (20.0 dBm)

* 2472 MHz [13] (20.0 dBm)

* 2484 MHz [14] (disabled)

Supported commands:Здесь указаны 14 частот для 14-ти каналов, доступны из которых только 13 (14-й канал заблокирован, disabled). Выходная мощность для передатчика ограничена значением в 20 dBm (100 mW).

Выполняя базовую настройку Raspbian в разделе «Localisation Options -> Change Wi-fi Country» мы раньше установили страну для Wi-Fi — UA (Украина).

В каждой стане действуют свои правила и ограничения по использованию частот и беспроводного сетевого оборудования. Для большинства стран мира доступны каналы 1-13, а 14-й канал недоступен к использованию, исключением здесь является Япония, где в некоторых режимах работа на 13-м канале все же возможна. Для соединенных штатов доступны каналы 1-11.

Для реализации правил использования частот при работе с сетевым оборудованием в разных странах используются регуляторные домены.

Регуляторный домен (Regulatory Domain, regdomain) — это специальный набор правил, специфичный для каждой страны, который регулирует использование частот, может ограничивать мощность радиопередатчика, не допускать использование некоторых технологий и возможностей при передаче данных в беспроводных сетях.

При работе с регуляторными доменами в GNU/Linux используется CRDA (Central Regulatory Domain Agent). Чтобы узнать правила и ограничения регуляторного домена для вашей страны можно воспользоваться публичной базой данных —

https://www.kernel.org/pub/software/network/wireless-regdb/

Скачиваем самый свежий архив, открываем файл «db.txt» и ищем там индекс своей страны. Пример для Украины:

country UA: DFS-ETSI

(2400 - 2483.5 @ 40), (20), NO-OUTDOOR

(5150 - 5250 @ 80), (20), NO-OUTDOOR, AUTO-BW

(5250 - 5350 @ 80), (20), DFS, NO-OUTDOOR, AUTO-BW

(5490 - 5670 @ 160), (20), DFS

(5735 - 5835 @ 80), (20)

# 60 GHz band channels 1-4, ref: Etsi En 302 567

(57000 - 66000 @ 2160), (40)Там же найдете ссылки на регуляторные документы своей страны и другую полезную информацию.

Чтобы узнать какой регуляторный домен используется в текущий момент на малинке, достаточно выполнить следующую команду:

iw reg getВ моем случаем вывод команды будет почти идентичным (за исключением комментария), как и в примере из файла «db.txt» для Украины. Здесь видно что для диапазона частот 2400 — 2483(МГц) выходная мощность передатчика ограничивается значением 20dBm (100 мВт).

В данном случае, попытка установить мощность передатчика выше 20dBm, скорее всего, не даст практического результата — мощность будет ограничиваться текущим регуляторным доменом (ядром ОС, использующим этот набор правил).

Для установки или смены регуляторного домена в GNU/Linux применяется следующая команда:

sudo iw reg set UAЗдесь вместо «UA» может быть «US», «VE» или другой код страны. Сменив регуляторный домен, мы сменим правила, по которым ядро ОС применяет ограничения при использовании беспроводных сетевых устройств.

Есть регуляторные домены, в которых для некоторых частот запрещено использовать режим точки доступа (AP, Access Point), поэтому нужно с ответственностью и пониманием отнестись к установке этой опции.

Чтобы обойти ограничение на 20dBm, в моем случае можно выбрать регуляторный домен «VE» и изменить мощность передатчика в большую сторону — 30dBm, но это уже будет нарушением правил по использованию частот для моей страны. К тому же, мне не нужна такая большая мощность, даже наоборот — мы будем ее снижать, зачем нам лишнее излучение вокруг нас.

Установить мощность Wi-Fi передатчика для интерфейса wlan0 можно следующей командой:

sudo iwconfig wlan0 txpower 10В данном случае «10» — это значение мощности в дБм (dBm), которое равно 10мВт. Такой мощности может вполне хватить чтобы покрыть беспроводной сетью небольшую комнату, в которой расположен роутер.

Данное изменение будет действовать только до перезагрузки ОС. Чтобы установка требуемого значения мощности выполнялась каждый раз при загрузке ОС, нужно добавить вышеуказанную команду в какой-то из скриптов, запускаемых при старте системы.

Мы же заставим эту команду выполняться при готовности сетевого интерфейса, в файле «/etc/network/interfaces». Там же можно и добавить команду установки регуляторного домена, если нужно. Откроем этот файл в редакторе:

sudo nano /etc/network/interfacesДобавим секцию из двух строчек для интерфейса wlan0, настройки получат следующий вид:

allow-hotplug wlan0

iface wlan0 inet manual

up iw reg set UA

up iwconfig wlan0 txpower 10Статический IP-адрес для этого интерфейса мы уже раньше указали в файле «/etc/dhcpcd.conf», поэтому здесь ничего больше добавлять не нужно.

Перезагружаем малинку и смотрим установилась ли нужная мощность передатчика и нужный регуляторный домен:

sudo reboot

iw wlan0 info

iw reg getНастройка брандмауэра IPTables, роутинг и защита

С помощью IPTables мы будем выполнять следующие задачи:

- Разрешим пересылку сетевых пакетов между внутренними подсетями (интерфейсы eth0, wlan0);

- Выполним трансляцию сетевых пакетов (NAT, masquarade) через интерфейсы, которые выходят в интернет (ppp0, eth1);

- Разрешим подключение к роутеру через внутренние интерфейсы eth0, wlan0 используя порт 22 (SSH);

- Разрешим все входящие пакеты, относящиеся к уже установленным подключениям (для цепочек INPUT и FORWARD);

- Запретим все остальные входящие соединения на любом из сетевых интерфейсов;

- Ограничим возможность сканирования роутера с использованием TCP-пакетов со специальными флагами.

Это достаточно жесткая политика, тем не менее, она позволит неплохо защитить ваш роутер. Вы сможете устанавливать исходящие соединения и принимать входящие, которые относятся к уже установленным исходящим, использовать интернет, свободно работать с сетевыми устройствами во внутренней сети.

На роутере будет открыт для подключения только порт 22 (SSH, для администрирования), все остальные попытки «достукаться» до роутера со стороны провайдера или другого промежуточного маршрутизатора (через интерфейсы eth1, ppp0) будут бесполезны. Ваш роутер не смогут даже «пропинговать» (командой ping) снаружи, поскольку будут отсекаться все ICMP-пакеты.

Если же вам не нужна такая жесткая политика, то вы можете настроить брандмауэр на свое усмотрение, исправив, добавив или удалив какие-то из правил.

Для построения набора правил IPTables в Raspbian можно использовать пакет «iptables-persistent», который при каждом старте ОС будет выполнять загрузку правил брандмауэра с ранее сохраненной конфигурацией.

Я же предлагаю использовать отдельный скрипт, который будет загружаться системой через systemd. В одной из статей я приводил скрипт IPTables для ipv4 и ipv6 с автозагрузкой в Linux, здесь будет использована немного упрощенная (без IPv6) и модифицированная версия этого скрипта.

Создаем файл скрипта с будущими правилами, откроем его для редактирования:

sudo nano /usr/local/sbin/systemd-iptables.shВставляем в окно редактора следующий код:

#!/bin/sh

# IPTables init script for systemd

# Project: Raspberry Pi Router

# by ph0en1x - https://ph0en1x.net

IPT=/sbin/iptables

ETH=eth0

WLAN=wlan0

PPP=ppp0

ETH_EXT=eth1

# Flush active rules, flush custom tables, and set default policy

Flush_Rules () {

$IPT --flush

$IPT -t nat --flush

$IPT -t mangle --flush

$IPT --delete-chain

$IPT -t nat --delete-chain

$IPT -t mangle --delete-chain

# Set default policies to ACCEPT

$IPT -P INPUT ACCEPT

$IPT -P FORWARD ACCEPT

$IPT -P OUTPUT ACCEPT

}

# Loading rules

Load_Rules () {

# Flush

Flush_Rules

# DEFAULT POLICIES

$IPT -P INPUT DROP

$IPT -P FORWARD DROP

$IPT -P OUTPUT ACCEPT

# PASS localhost traffic

$IPT -A INPUT -i lo -j ACCEPT

$IPT -A OUTPUT -o lo -j ACCEPT

# ALLOW traffic from already established connections

$IPT -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

# ALLOW local connections to router via SSH

$IPT -A INPUT -p tcp --dport 22 -i $ETH -j ACCEPT

$IPT -A INPUT -p tcp --dport 22 -i $WLAN -j ACCEPT

# DROP all other incoming connections

$IPT -A INPUT -j DROP

# ALLOW packets forwarding between internal networks

$IPT -A FORWARD -i $ETH -o $WLAN -j ACCEPT

$IPT -A FORWARD -i $WLAN -o $ETH -j ACCEPT

# ALLOW packets forwarding between local net and internet

$IPT -A FORWARD -i $PPP -o $ETH -m state --state RELATED,ESTABLISHED -j ACCEPT

$IPT -A FORWARD -i $ETH -o $PPP -j ACCEPT

$IPT -A FORWARD -i $PPP -o $WLAN -m state --state RELATED,ESTABLISHED -j ACCEPT

$IPT -A FORWARD -i $WLAN -o $PPP -j ACCEPT

$IPT -A FORWARD -i $ETH_EXT -o $ETH -m state --state RELATED,ESTABLISHED -j ACCEPT

$IPT -A FORWARD -i $ETH -o $ETH_EXT -j ACCEPT

$IPT -A FORWARD -i $ETH_EXT -o $WLAN -m state --state RELATED,ESTABLISHED -j ACCEPT

$IPT -A FORWARD -i $WLAN -o $ETH_EXT -j ACCEPT

# DROP all other forwarding traffic

$IPT -A FORWARD -j DROP

# DROP ports scanning traffic

$IPT -N PORT-SCAN

$IPT -A PORT-SCAN -p tcp --tcp-flags SYN,ACK,FIN,RST RST -m limit --limit 1/s -j RETURN

$IPT -A PORT-SCAN -j DROP

# NAT for external interface

$IPT -t nat -A POSTROUTING -o $PPP -j MASQUERADE

$IPT -t nat -A POSTROUTING -o $ETH_EXT -j MASQUERADE

}

case $1 in

start)

Load_Rules

echo "IPTables rules loaded."

;;

stop)

Flush_Rules

echo "IPTables rules flushed."

;;

restart)

Flush_Rules

Load_Rules

echo "IPTables rules reloaded."

;;

*)

echo "Usage: systemctl {start|stop|restart} iptables.service"

exit 1

esac

exit 0В начале скрипта указаны названия задействованных интерфейсов:

- ETH — проводной сетевой интерфейс (внутренняя сеть)

- WLAN — беспроводной (Wi-Fi) сетевой интерфейс (внутренняя сеть)

- PPP — беспроводной (USB-3G) сетевой интерфейс (Internet)

- ETH_EXT — проводной сетевой интерфейс (Internet)

В самом начале статьи была приведена схема сети с использованием будущего роутера на основе малинки, не ленитесь еще раз на нее взглянуть чтобы более четко понять структуру сети и работу скрипта с правилами IPTables.

В процедуре «Flush_Rules» выполняется очистка правил для всех цепочек брандмауэра, установка разрешающей (ACCEPT) сетевой политики для всех цепочек. Процедура «Load_Rules» выполняет загрузку прописанных нами правил с указанием различных опций и цепочек фильтрации.

В конце, с помощью конструкции «case $1 in», выполняется анализ и применение переданной скрипту команды (start, stop, restart), запускаются выше указанные процедуры «Flush_Rules» и «Load_Rules в нужном порядке.

Чтобы скрипт можно было запускать на исполнение, его файлу нужно дать соответствующие права:

sudo chmod +x /usr/local/sbin/systemd-iptables.shТеперь вы можете вручную запустить, остановить, перезапустить скрипт и оттестировать функционал его правил:

sudo /usr/local/sbin/systemd-iptables.sh start

sudo /usr/local/sbin/systemd-iptables.sh stop

sudo /usr/local/sbin/systemd-iptables.sh restartКогда скрипт готов, можно приступать к созданию специального юнита для systemd, который будет выполнять автозапуск скрипта при старте ОС.

sudo nano /etc/systemd/system/iptables.serviceСодержимое файла будет таким:

[Unit]

Description=IPTables rules

After=network.target

[Service]

Type=oneshot

ExecStart=/usr/local/sbin/systemd-iptables.sh start

ExecStop=/usr/local/sbin/systemd-iptables.sh stop

ExecReload=/usr/local/sbin/systemd-iptables.sh restart

RemainAfterExit=yes

[Install]

WantedBy=multi-user.targetРазрешим использование новосозданного юнита демоном systemd:

sudo systemctl enable iptables.serviceДадим юниту команду на старт, проверим состояние таблиц IPTables:

sudo systemctl start iptables.service

sudo systemctl status iptables.service

sudo iptables -nvLТакже можно вывести список уже загруженных в IPTables правил в более удобном виде, с нумерацией строк:

sudo iptables -t filter --list --line-numbers

sudo iptables -t nat --list --line-numbersБеспроводная точка доступа (Access Point) на основе HOSTAPD

Поскольку наш роутер будет предоставлять возможность подключения к нему по Wi-Fi, давайте выполним настройку отвечающей за это службы hostapd.

Hostapd (Host Access Point Daemon) — это демон, работающий в фоновом режиме и отвечающий за организацию беспроводной сетевой точки доступа стандарта IEEE 802.11 на основе имеющегося Wi-Fi адаптера с поддержкой этого режима. Также это демон берет на себя функции авторизации клиентов и выполняет другую связанную работу.

- https://w1.fi/hostapd/ — страничка программы на официальном сайте

- https://w1.fi/cgit/hostap/plain/hostapd/hostapd.conf — описание опций конфигурационного файла (набор впечатляет).

Чтобы убедиться что сетевой Wi-Fi адаптер малинки поддерживает режим точки доступа (Access Point, AP), выведем еще раз, как в разделе о настройке мощности передатчика, информацию о беспроводных интерфейсах:

iw listСмотрим секцию «Supported interface modes», в моем случае ее содержимое выглядит вот так:

Supported interface modes:

* IBSS

* managed

* AP

* P2P-client

* P2P-GO

* P2P-deviceКак видим, режим «AP» присутствует, значит можно продолжать.

Пакет «hostapd» уже был ранее нами установлен, на этапе установки необходимого программного обеспечения. Приступаем к настройке. Открываем для редактирования конфигурационный файл демона hostapd:

sudo nano /etc/hostapd/hostapd.confПриводим его содержимое к такому виду:

interface=wlan0

driver=nl80211

ssid=JohnX-Pi

# Use the 2.4GHz band

hw_mode=g

channel=6

# Enable 802.11n

ieee80211n=1

wmm_enabled=1

# Enable 40MHz channels with 20ns guard interval

ht_capab=[HT40][SHORT-GI-20][DSSS_CCK-40]

# Accept all MAC addresses

macaddr_acl=0

# Use WPA authentication

auth_algs=1

# Require clients to know the network name

ignore_broadcast_ssid=0

wpa=2

wpa_key_mgmt=WPA-PSK

wpa_passphrase=SUP3R_PASSW00RD*#12

# Use AES, instead of TKIP

rsn_pairwise=CCMP

# 0 - disabled

wps_state=0Это минимальный набор опций для организации беспроводной точки доступа. Опции которые вам следует изменить на свое усмотрение:

- «ssid=JohnX-Pi» — здесь указано название будущей точки доступа, вместо «JohnX-Pi» укажите свое название, используйте по возможности символы A-Z0-9 и дефис. В названии допустимо использование всего арсенала символов из кодировки UTF-8 если добавить в конфигурационный файл опцию «utf8_ssid=1», правда отображаться на некоторых устройствах такие имена могут не корректно;

- «channel=6» — номер канала, на котором будет осуществляться обслуживание беспроводной сети, выберите наименее загруженный в своей местности или здании;

- «wpa_passphrase=SUP3R_PASSW00RD*#12» — пароль для доступа к беспроводной сети. Установите сложный и надежный пароль, с использованием 10-20 символов, включая буквы, цифры и специальные знаки.

Укажем путь к используемому конфигурационному файлу для демона hostapd:

sudo nano /etc/default/hostapdНужно расскомментировать строчку «DAEMON_CONF=» и указать в ней путь к файлу hostapd.conf:

DAEMON_CONF="/etc/hostapd/hostapd.conf"Перезапускаем службу hostapd и смотрим ее статус после запуска:

sudo systemctl restart hostapd

sudo systemctl status hostapdВ новых версиях Raspbian эта служба по умолчанию скрыта (masked). Поэтому после попытки запустить hostapd вы можете получить сообщение об ошибке:

Failed to start hostapd.service: Unit hostapd.service is masked.В данном случае нужно разблокировать службу и запустить ее, делается это следующими командами:

sudo systemctl unmask hostapd

sudo systemctl enable hostapd

sudo systemctl start hostapd

sudo systemctl status hostapdТеперь можно попробовать подключиться к точке доступа, используя ноутбук или смартфон, правда ни одно из устройств не получит сетевых настроек, потому что нужно еще настроить сервер DHCP.

Настройка демона ISC-DHCP-Server

Раньше мы уже выполнили установку пакета «isc-dhcp-server».

ISC DHCP Server (Internet Systems Consortium Dynamic Host Configuration Server) — это программа, работающая в фоновом режиме (служба, демон), которая отвечает за автоматическую выдачу сетевых настроек для разных устройств.

- https://www.isc.org/ — официальный сайт Internet Systems Consortium

Документация по ISC DHCP Server доступна во встроенной справочной системе GNU/Linux, используем команды «man»:

man dhcpd

man dhcpd.confПланируя структуру сети в начале статьи мы уже определились с пулами адресов для сетевых интерфейсов, которыми будет орудовать DHCPD:

- eth0: 192.168.1.10 — 192.168.1.100

- wlan0: 192.168.2.10 — 192.168.2.100

Открываем для редактирования конфигурационный файл DHCP сервера — dhcpd.conf (не путать с dhcpcd.conf для DHCP клиента):

sudo nano /etc/dhcp/dhcpd.confУкажем что этот DHCP-сервер будет официальным в сети, для этого ищем строчку «#authoritative;» и раскомментируем ее, убрав значек решотки:

authoritative;Добавляем в самый низ файла две секции с описанием параметров выдачи адресов и настроек для подсетей:

subnet 192.168.1.0 netmask 255.255.255.0 {

range 192.168.1.10 192.168.1.100;

option broadcast-address 192.168.1.255;

option routers 192.168.1.1;

default-lease-time 600;

max-lease-time 7200;

option domain-name "local-network";

# OpenDNS

option domain-name-servers 208.67.222.222, 208.67.220.220;

}

subnet 192.168.2.0 netmask 255.255.255.0 {

range 192.168.2.10 192.168.2.100;

option broadcast-address 192.168.2.255;

option routers 192.168.2.1;

default-lease-time 600;

max-lease-time 7200;

option domain-name "local-network";

# OpenDNS

option domain-name-servers 208.67.222.222, 208.67.220.220;

}Также, по желанию, можно привязать какой-либо фиксированный IP-адрес к какому-то устройству по его MAC-адресу. Например, сделаем так, чтобы тестовый лептоп с мак-адресом сетевой карты «00:0c:12:b6:f2:c8» всегда получал IP-адрес «192.168.1.55», для этого добавим в конец файла «dhcpd.conf» еще одну секцию:

host TEST-LAPTOP {

hardware ethernet 00:0c:12:b6:f2:c8;

fixed-address 192.168.1.55;

}

По завершению редактирования конфигурационного файла DHCPD выполним проверку его синтаксиса:

sudo dhcpd -tЕсли нет никаких предупреждений и указаний о наличии ошибок — значит все отлично!

По умолчанию DHCPD будет пробовать работать на всех доступных сетевых интерфейсах — нам это не нужно, поскольку eth1 у нас подключен к интернету и с ним уже работает служба DHCP клиента — dhcpcd.

Поэтому укажем DHCP серверу работать только с интерфейсами eth0 и wlan0:

sudo nano /etc/default/isc-dhcp-serverПрописываем названия интерфейсов для IPv4 через пробел:

INTERFACESv4="eth0 wlan0"

INTERFACESv6=""Запускаем службу и смотрим ее состояние:

sudo systemctl start isc-dhcp-server

sudo systemctl status isc-dhcp-serverНаблюдать за всеми событиями служб DHCP сервера и клиента можно с помощью следующей команды:

cat /var/log/daemon.log | grep dhcpDHCP сервер от ISC сохраняет внутреннюю базу данных о выданных когда-либо адресах и параметрах подключаемых устройств, эту информацию удобно использовать как для отладки, так и в других целях. Посмотреть файл базы данных можно командой:

less /var/lib/dhcp/dhcpd.leasesСодержимое и структура этого файла хорошо описаны во встроенной справочной системе:

man dhcpd.leasesТеперь можно попробовать подключить к роутеру другие сетевые устройства и убедиться что они получают корректные сетевые настройки. Подключенному устройству будут назначены следующие адреса:

- IP-адрес с подсетью 192.168.1.ххх для проводного подключения и с подсетью 192.168.2.ххх для беспроводного;

- Шлюз (Gateway) 192.168.1.1 для проводного подключения и 192.168.2.1 для беспроводного;

- Публичные DNS-сервера от OpenDNS (208.67.222.222, 208.67.220.220).

Подключив к USB-разъему малинки USB-Ethernet адаптер, который в свою очередь подключен сетевым кабелем к другому маршрутизатору с DHCP-сервером на борту или же интернет-провайдеру, мы получим работающий интернет как на малинке, так и на подключенных к ней сетевых устройствах.

Маршрутизатор на основе Raspberry Pi должен уже работать.

Решение проблемы старта isc-dhcpd и активации сетевых интерфейсов

После нескольких перезапусков роутера на основе малинки вы можете столкнуться с проблемой, когда подключаемые к нему сетевые устройства не могут получить сетевых настроек (IP, Gateway, DNS) по протоколу DHCP.

Причина этому — запуск демона DHCPD, прежде чем сетевые интерфейсы станут активными и получат указанные нами в настройках DHCPCD статические IP-адреса.

Смотрим логи системы с момента ее запуска:

journalctl -bТам можно встретить следующие предупреждения для сетевых интерфейсов (пример для eth0):

No subnet declaration for eth0 (no IPv4 addresses).

** Ignoring requests on eth0. If this is not what

you want, please write a subnet declaration

in your dhcpd.conf file for the network segment

to which interface eth0 is attached. **

Not configured to listen on any interfaces!

If you think you have received this message due to a bug rather

than a configuration issue please read the section on submitting

bugs on either our web page at www.isc.org or in the README file

before submitting a bug. These pages explain the proper

process and the information we find helpful for debugging..

exiting.

Это означает, что в конфигурационном файле «dhcpd.conf» нет описания подходящей зоны для сетевого интерфейса eth0 с IP-адресом и подсетью которые ему назначены на данный момент. Поэтому обслуживание этого интерфейса будет игнорироваться.

По сути, интерфейс eth0 еще не успел получить статический IP-адрес и подсеть, указанный в настройках DHCPCD. Такое же предупреждение появится и для второго интерфейса — wlan0.

Для решения проблемы можно попробовать переназначить приоритеты для запуска служб, то есть запускать DHCPD на более позднем этапе загрузки, после инициализации DHCPCD и сетевой подсистемы в целом.

На форуме raspberrypi.org нашел описание решения подобной проблемы, заключается оно в создании копии юнит-файла «isc-dhcp-server.service» для systemd, с указанием дополнительных опций «Restart=on-failure» и «RestartSec=5», что позволило бы при неудачном старте или сбое (failure) демона «isc-dhcp-server» выполнить его автоматический перезапуск через 5 секунд.

Подобное решение мне показалось интересным, но оно не заработало, и вот почему… Предупреждение в логах системы гласит что в файле «dhcpd.conf» отсутствует описание зоны для закрепленной за интерфейсом подсети. Интерфейс еще не успел получить настройки от DHCPCD, поэтому он просто игнорируется службой DHCPD.

Сама же служба DHCPD при этом не «падает» (failure) и продолжает работать, выводя в системный лог предупреждение (warning). Таким образом, опция «Restart=on-failure» в юнит-файле проблему не решит.

К тому же, подобное копирование и изменение системного юнит-файла «isc-dhcp-server.service» может привести в будущем к проблемам при получении обновлений для пакета isc-dhcp-server.

Решил разобраться с этой проблемой по своему — создать сторожевого песика (Watchdog), являющего из себя скрипт, который будет запущен при старте системы и проследит за получением сетевых адресов на указанных интерфейсах, после этого выполнит перезапуск службы «isc-dhcp-server».

Открываем для редактирования новый файл:

sudo nano /usr/local/sbin/systemd-isc-watchdog.shВставляем в него следующий код:

#!/bin/bash

# Waiting for interfaces assigning IP, than restarting isc-dhcp-server.

# https://ph0en1x.net

declare -A INTERFACES

INTERFACES=(

[eth0]="192.168.1.1"

[wlan0]="192.168.2.1"

)

for i in "${!INTERFACES[@]}"

do

# wait until interface accepts IP

for ((n=0; n < 60; n++))

do

has_ip=`ip a show "$i" | grep "inet ${INTERFACES[$i]}"`

if [ ! -z "$has_ip" ]; then

echo "ISC_Watchdog: interface $i ready."

break

fi

sleep 1

done

done

sleep 15

echo "ISC_Watchdog: restarting isc-dhcp-server..."

systemctl restart isc-dhcp-server

exit 0Скрипт работает следующим образом:

- запускается при старте ОС отдельно созданным для systemd юнит-файлом;

- проходит в цикле через каждую пару [название_интерфейса]=IP из массива INTERFACES;

- для каждого интерфейса делается 60 проверок наличия нужного IP-адреса с таймаутом 1 секунда;

- после завершения проверок ждет 15 секунд и перезапускает isc-dhcp-server;

Таким образом, проверка с ожиданием может длиться максимум 60+60 секунд, после этого в любом случае через 15 секунд DHCPD будет перезапущен.

Здесь важно указать верные IP-адреса для сетевых интерфейсов eth0 и wlan0. Если планируется использовать еще какой-то сетевой интерфейс для внутренней сети (например eth2), обслуживаемый DHCPD и получивший IP-адрес (например 192.168.10.1) через DHCPCD, то его также можно добавить в массив строчкой «[eth2]=»192.168.10.1».

Дадим файлу скрипта право на запуск и откроем для редактирования новый файл с юнитом для systemd:

sudo chmod +x /usr/local/sbin/systemd-isc-watchdog.sh

sudo nano /etc/systemd/system/isc-watchdog.serviceПоместим в него следующее содержимое:

[Unit]

Description=Watchdog for isc-dhcp-server.

After=network.target

[Service]

Type=oneshot

ExecStart=/usr/local/sbin/systemd-isc-watchdog.sh

RemainAfterExit=no

[Install]

WantedBy=multi-user.targetРазрешим обработку юнита при старте ОС:

sudo systemctl enable isc-watchdog.serviceНа всякий случай, можно еще добавить периодический перезапуск демона через crontab, откроем файл системного планировщика заданий для редактирования:

sudo nano /etc/crontabДобавим строчку с новым заданием:

# Restart ISC DHCP-server

1 * * * * root /bin/systemctl restart isc-dhcp-serverТаким образом мы настроили перезапуск демона isc-dhcp-server в начале каждого часа (период 60 минут).

Настройка статического списка DNS-серверов

Список DNS-серверов, используемых системой, как правило содержится в файле «/etc/resolv.conf». По умолчанию, содержимое этого файла в Raspbian автоматически генерируется при запуске системы и может быть изменено различными службами (например DHCPCD, PPP и другими).

При подключении сетевого кабеля от провайдера интернета к USB-Ethernet адаптеру с интерфейсом eth1, этому интерфейсу будет присвоен IP-адрес от провайдера, в системе будет установлен маршрут по умолчанию (Default Route) с указанием шлюза провайдера, а также в файл «/etc/resolv.conf» будет помещен список DNS-серверов. Все эти действия выполняет сетевой демон DHCPCD (DHCP-клиент).

Мы можем сами указать список предпочитаемых DNS-серверов, поместив их в файл «/etc/resolv.conf», но после презагрузки системы или же после переподключения USB-Ethernet адаптера, все внесенные в файл изменения будут перезаписаны демоном DHCPCD.

Если вы действительно хотите использовать свой список DNS-серверов (например от Гугла), то нужно указать службе DHCPCD не выполнять «хук» (не «подцеплять») список NS-серверов, полученный от другого маршрутизатора по DHCP.

Добавим IP-адреса публичных серверов от OpenDNS:

sudo nano /etc/resolv.confЗаменим содержимое файла строчками:

nameserver 208.67.222.222

nameserver 208.67.220.220Теперь нужно отредактировать файл «/etc/dhcpcd.conf»:

sudo nano /etc/dhcpcd.confДобавляем в нем строчку «nohook resolv.conf», вот пример из текущей конфигурации:

nohook wpa_supplicant

nohook resolv.conf

interface wlan0

static ip_address=192.168.2.1/24Данное ограничение на действия с файлом «/etc/resolv.conf» будет справедливо только для службы DHCPCD, другие программы и далее смогут вносить изменения в этот файл.

Чтобы полностью запретить изменение прописанных вручную DNS-серверов в файле «/etc/resolv.conf», его нужно защитить от перезаписи, важно заметить что манипуляции с командой «chmod -w» здесь не помогут. Для этой цели воспользуемся командой «chattr», которая служит для изменения атрибутов файлов.

Установим файлу «/etc/resolv.conf» атрибут «immutable» (не модифицируемый), который запретит переименование файла, создание символьных ссылок для него, не позволит записывать в него данные и запускать. Снять этот атрибут из файла может только суперпользователь — root.

sudo chattr +i /etc/resolv.confЕсли нужно будет отредактировать файл, то с помощью следующей команды можно снять атрибут «immutable»:

sudo chattr -i /etc/resolv.confВажно понимать, что получаемый от интернет-провайдера список DNS-серверов может использоваться для сопоставления доменных имен и IP-адресов ресурсов, которые работают внутри сети провайдера (не в интернете).

В случае замены DNS-серверов, полученных от интернет-провайдера по DHCP, на любые другие, его внутренние сайты и ресурсы могут оказаться недоступными. Исправить это можно временной установкой DNS-серверов провайдера или же прописыванием статических записей с соответствием «хост-IP» часто используемых ресурсов из сети провайдера в файл hosts.

Важная заметка в плане информационной безопасности публичных DNS: делая запросы к разным сайтам и хостам в интернете их имена будут преобразовываться в IP-адреса используя для этого указанные вами публичные DNS-сервера, соответственно компании что предоставляют такие услуги смогут видеть что с вашего IP выполняются DNS-запросы для получения адресов сопоставимых именам тех или иных сайтов.

Будут ли эти данные собраны и потом как-то использованы — можно лишь догадываться. Например в компании Гугл эта информация может быть использована в маркетинговых или других статистических целях.

По этим причинам рекомендую хорошо обдумать какому из публичных DNS-провайдеров отдавать предпочтение, и стоит ли это делать вообще если в вашем случае безопасность и приватность очень важна.

Таблица с публичными DNS-серверами от различных компаний по всему миру:

| Компания | IPv4 nameservers | IPv6 nameservers | Примечание |

| CloudFlare | 1.1.1.1 1.0.0.1 |

||

| Google INC | 8.8.8.8 8.8.4.4 |

2001:4860:4860::8888 2001:4860:4860::8844 |

|

| OpenNIC | 185.121.177.177 185.121.177.53 |

2a05:dfc7:5::53 2a05:dfc7:5::5353 |

|

| UncensoredDNS | 91.239.100.100 89.233.43.71 |

2001:67c:28a4:: 2a01:3a0:53:53:: |

anycast unicast |

| Comodo | 8.26.56.26 8.20.247.20 |

||

| DNS.WATCH | 84.200.69.80 84.200.70.40 |

2001:1608:10:25::1c04:b12f 2001:1608:10:25::9249:d69b |

|

| OpenDNS | 208.67.222.222 208.67.220.220 |

2620:0:ccc::2 2620:0:ccd::2 |

|

| Quad9 | 9.9.9.9 9.9.9.10 |

2620:fe::fe 2620:fe::10 |

С blocklist и DNSSEC Без blocklist и DNSSEC |

Подготовка 3G-модема, узнаем его состояние используя minicom

Многие 3G-модемы являются составными устройствами, которые могут эмулировать несколько различных устройств:

- виртуальный накопитель CD-ROM (как правило на нем содержатся драйвера и программы);

- картридер для Flash-карты (если в устройстве есть разьем под карточку);

- модем.

В начале статьи нами был установлен пакет «usb-modeswitch», который представляет собой набор udev-правил (скриптов), позволяющих в автоматическом режиме переключить беспроводный 3G-адаптер из режима накопителя (как правило виртуальный CD-привод) в режим модема.

Подключаем 3G-модем к свободному USB-разъему малинки и смотрим какие устройства в /dev нам доступны для использования:

ls /dev | grep ttyUSBПолучим примерно следующий список файлов-устройств (последовательных портов):

ttyUSB0

ttyUSB1

ttyUSB2