DNS (Domain Name System, Система Доменных имен) – система, позволяющая преобразовать доменное имя в IP-адрес сервера и наоборот.

DNS-сервер – это сетевая служба, которая обеспечивает и поддерживает работу DNS. Служба DNS-сервера не требовательна к ресурсам машины. Если не подразумевается настройка иных ролей и служб на целевой машине, то минимальной конфигурации будет вполне достаточно.

Настроим DNS-сервер пошагово.

Настройка сетевого адаптера для DNS-сервера

Установка DNS-сервера предполагает наличие доменной зоны, поэтому необходимо создать частную сеть в личном кабинете и подключить к ней виртуальные машины.

После того, как машина будет присоединена к двум сетям, важно не перепутать, какое из подключений требует настройки. Первичный сетевой адаптер настроен автоматически с самого начала, через него открыт доступ к интернету, в то время как на дополнительно подключенных сетевых адаптерах доступа в интернет нет, пока не будет произведена ручная настройка:

Наведя курсор на значок сети в системном трее, можно вызвать всплывающую подсказку с краткими сведениями о сетях. Из примера выше видно, что присоединённая сеть это Network 3.

Далее предстоит проделать цепочку действий:

- Нажать правой клавишей мыши Пуск, в выпадающем меню выбрать пункт Сетевые подключения;

- Правой кнопкой мыши нажать на необходимый сетевой адаптер, в меню выбрать Свойства;

- В окне свойств выбрать IPv4 и нажать на кнопку Свойства;

- Заполнить соответствующие поля необходимыми данными:

Здесь в качестве предпочитаемого DNS-сервера машина назначена сама себе, альтернативным назначен dns.google [8.8.8.8].

Установка роли DNS-сервера

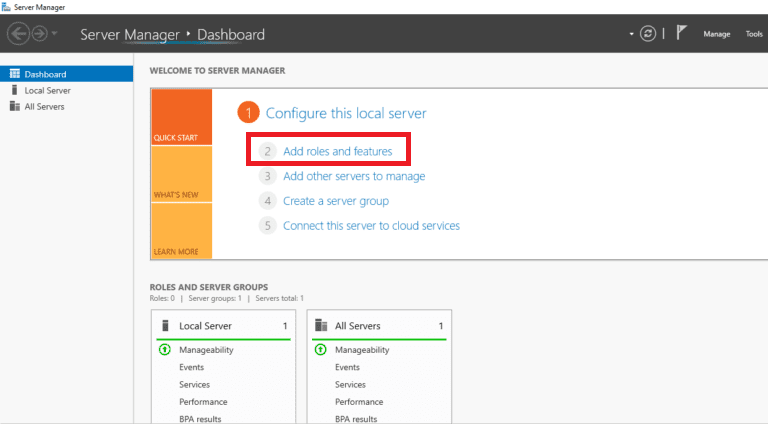

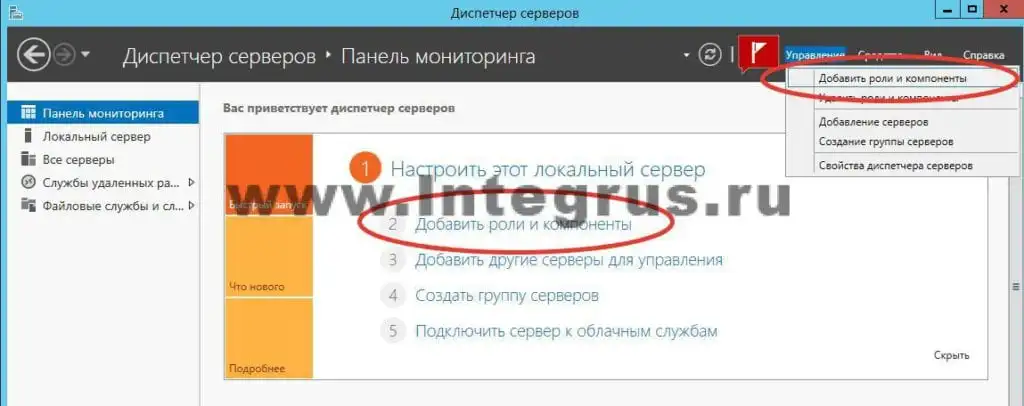

Для установки дополнительных ролей на сервер используется Мастер Добавления Ролей и Компонентов, который можно найти в Диспетчере Сервера.

На верхней навигационной панели Диспетчера сервера справа откройте меню Управление, выберите опцию Добавить Роли и Компоненты:

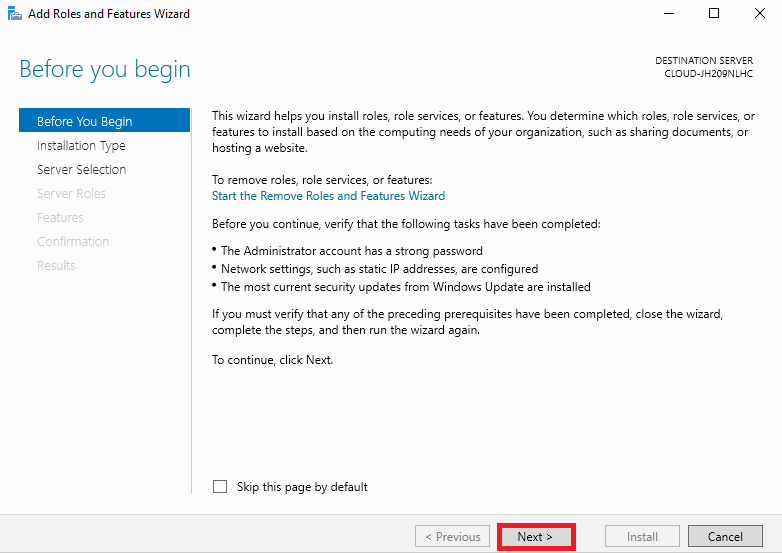

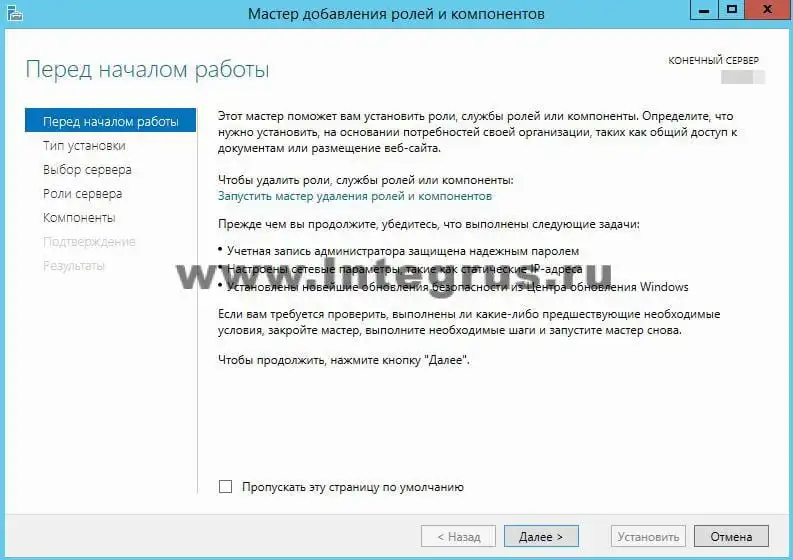

Откроется окно Мастера, в котором рекомендуют убедиться что:

1. Учётная запись администратора защищена надёжным паролем.

2. Настроены сетевые параметры, такие как статические IP-адреса.

3. Установлены новейшие обновления безопасности из центра обновления Windows.

Убедившись, что все условия выполнены, нажимайте Далее;

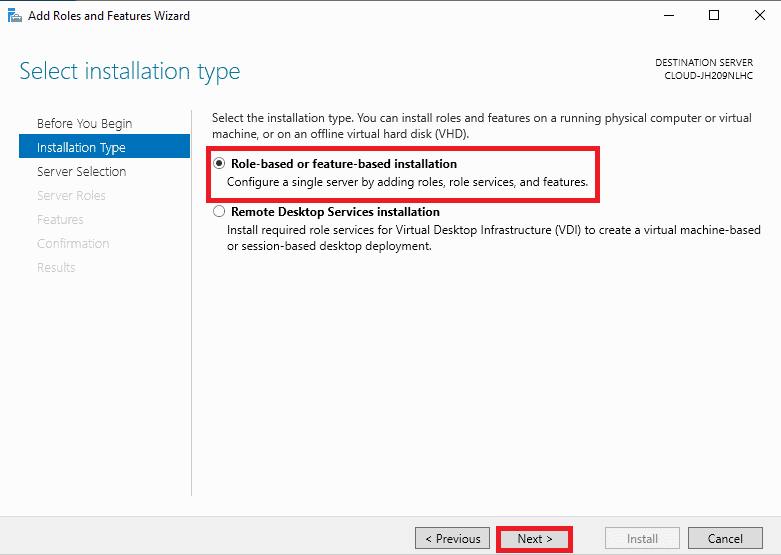

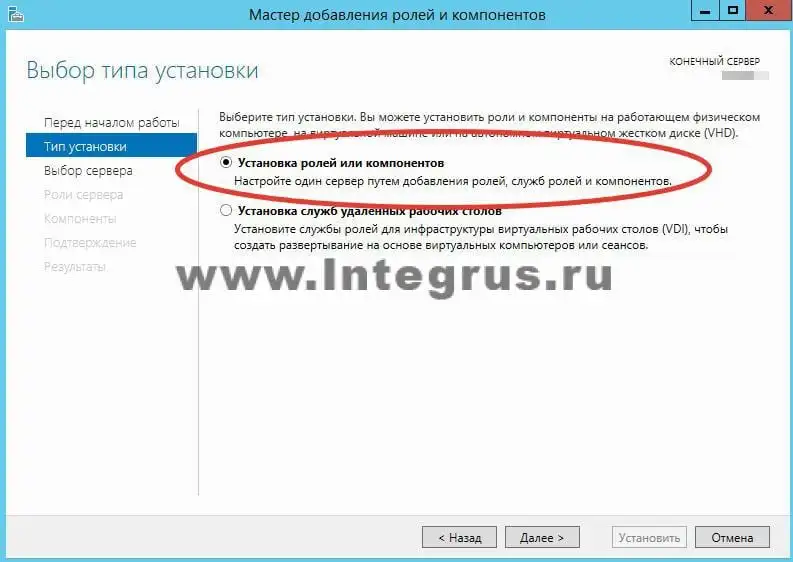

Выберите Установку ролей и компонентов и нажмите Далее:

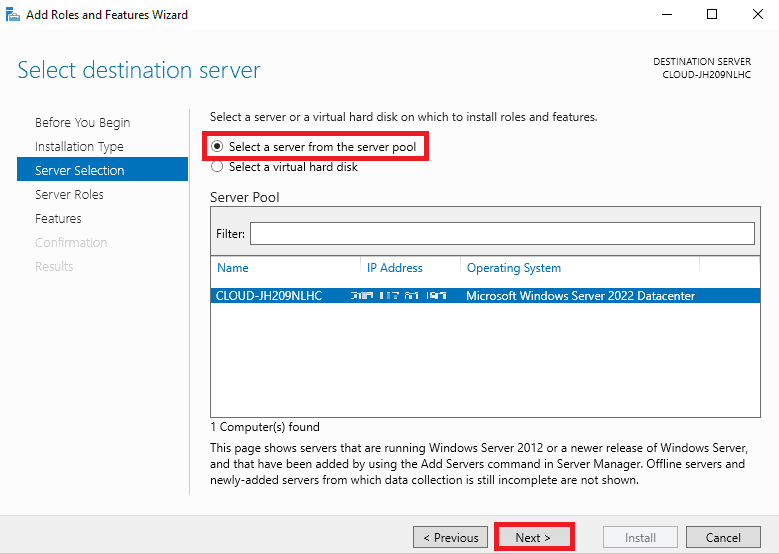

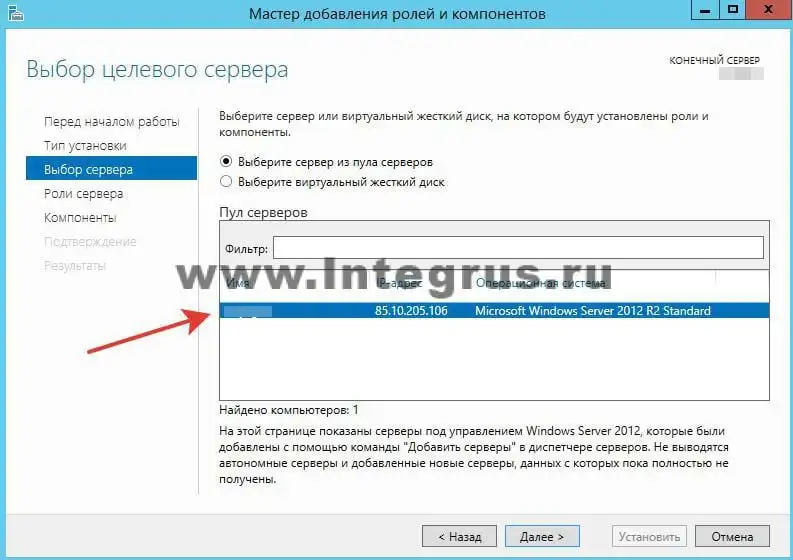

Выберите необходимы сервер из пула серверов и нажмите Далее:

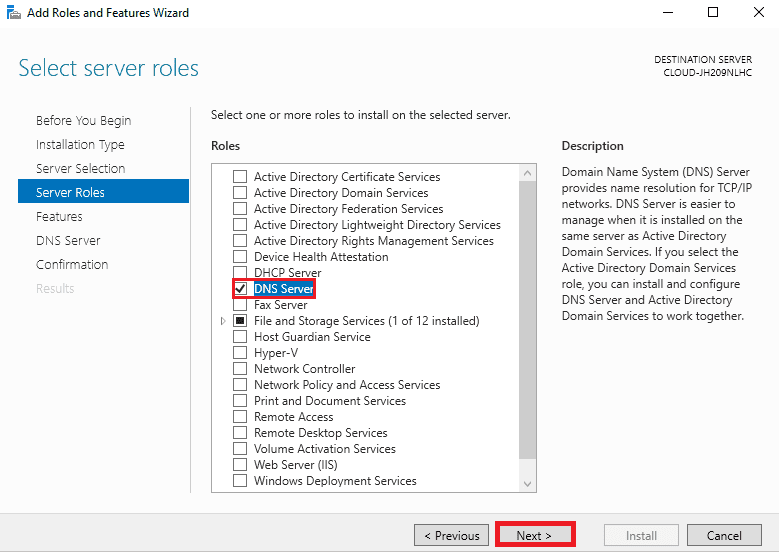

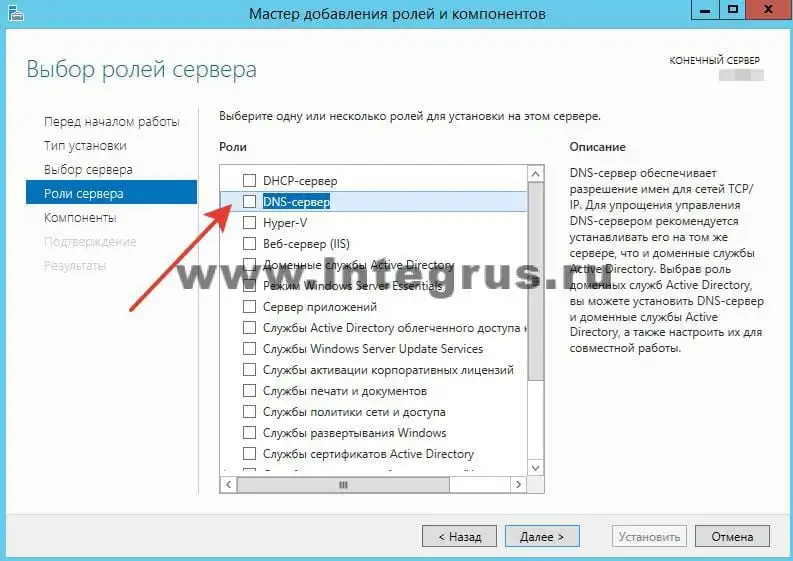

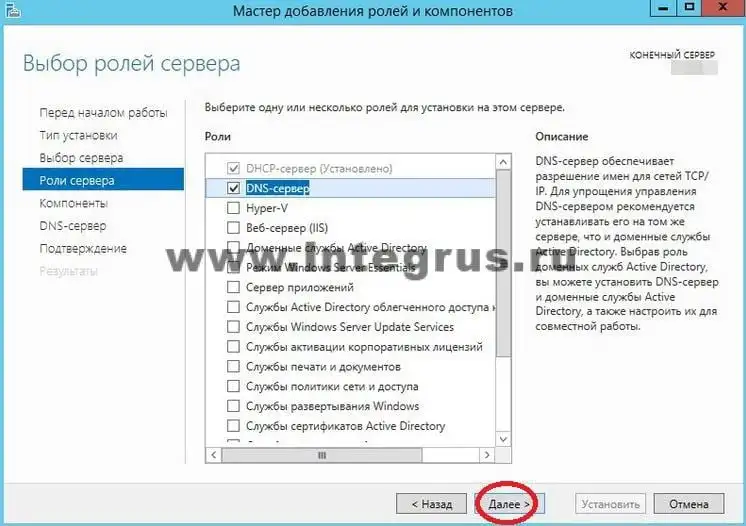

Отметьте чек-боксом роль DNS-сервер и перейдите Далее:

Проверьте список компонентов для установки, подтвердите нажатием кнопки Добавить компоненты:

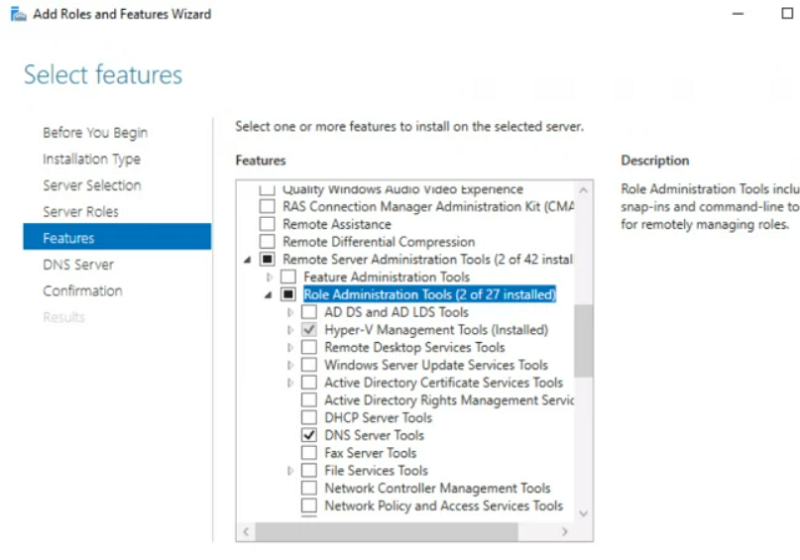

Оставьте список компонентов без изменений, нажмите Далее:

Прочитайте информацию и нажмите Далее:

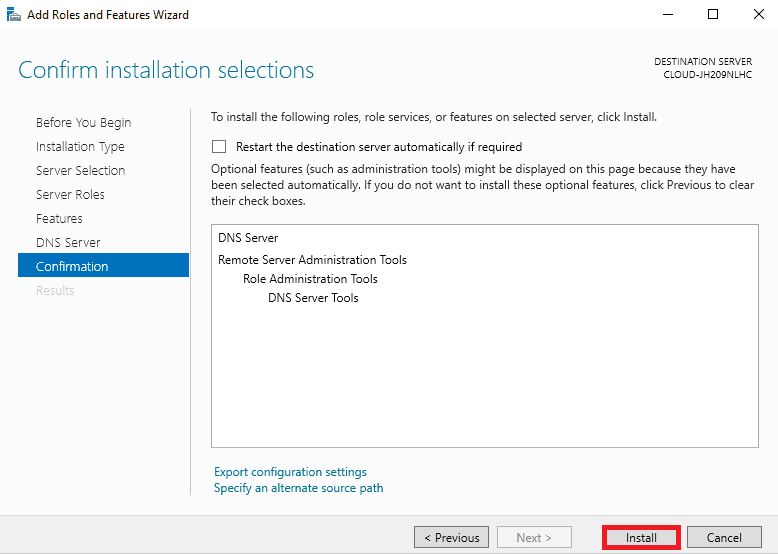

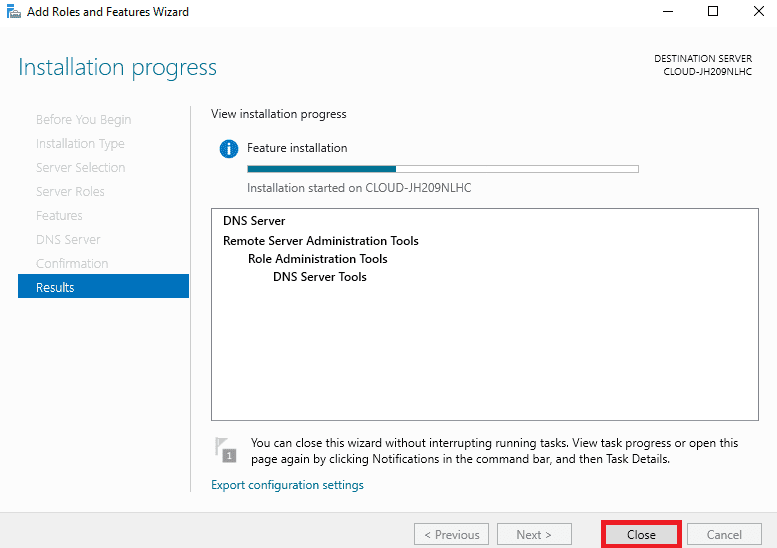

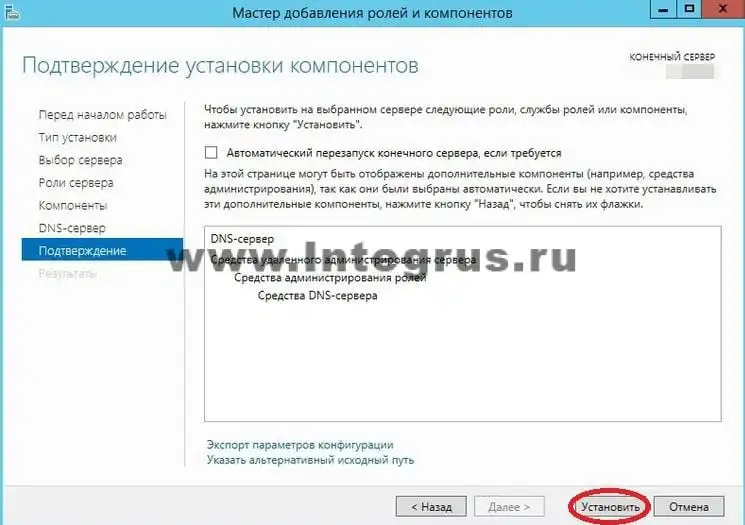

В последний раз проверьте конфигурацию установки и подтвердите решение нажатием кнопки Установить:

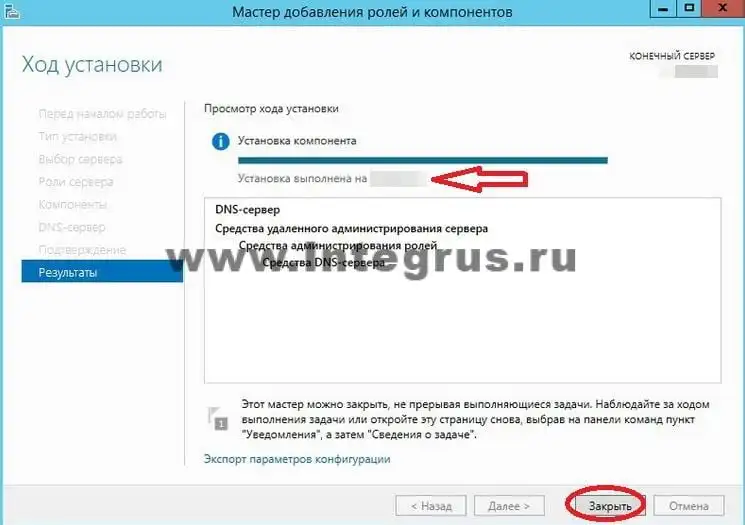

Финальное окно Мастера сообщит, что установка прошла успешно, Мастер установки можно закрыть:

Создание зон прямого и обратного просмотра

Доменная зона — совокупность доменных имён в пределах конкретного домена.

Зоны прямого просмотра предназначены для сопоставления доменного имени с IP-адресом.

Зоны обратного просмотра работают в противоположную сторону и сопоставляют IP-адрес с доменным именем.

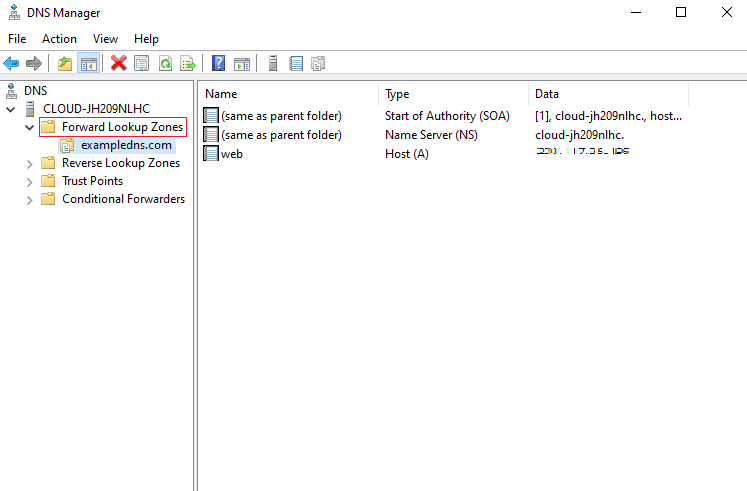

Создание зон и управление ими осуществляется при помощи Диспетчера DNS.

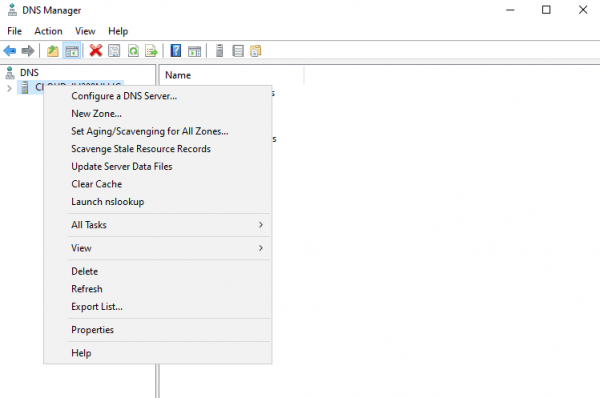

Перейти к нему можно в правой части верхней навигационной панели, выбрав меню Средства и в выпадающем списке пункт DNS:

Создание зоны прямого просмотра

- Выделите каталог Зоны Прямого Просмотра, запустите Мастер Создания Новой Зоны с помощью кнопки Новая зона на панели инструментов сверху:

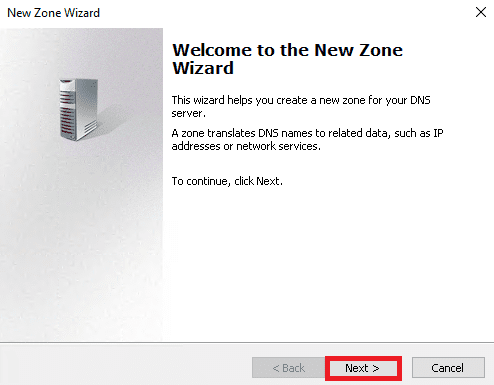

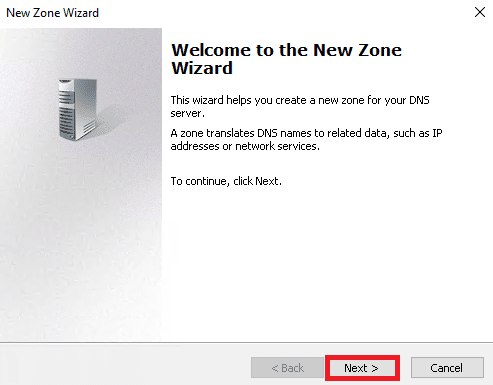

- Откроется окно Мастера с приветствием, нажмите Далее:

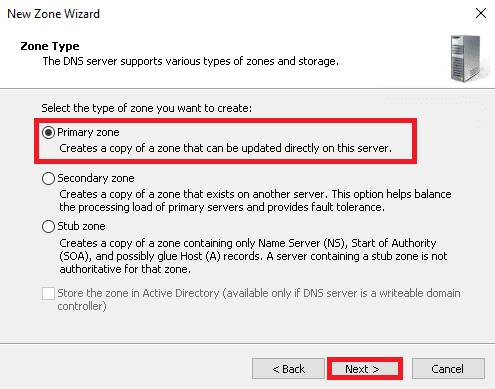

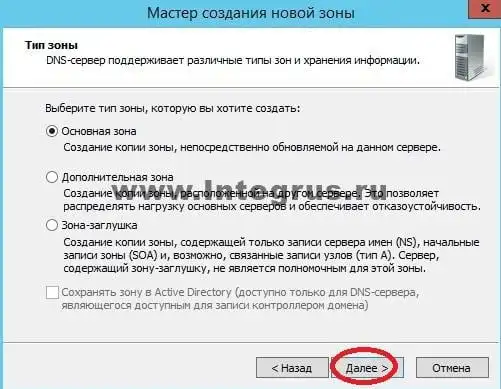

- Из предложенных вариантов выберите Основная зона и перейдите Далее:

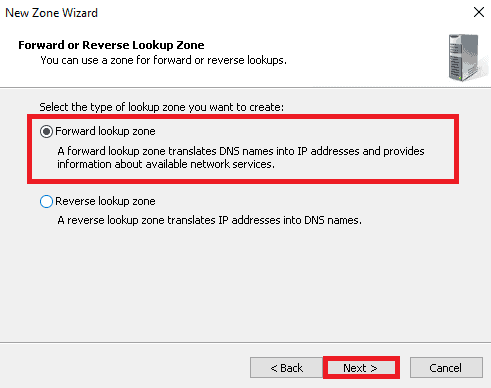

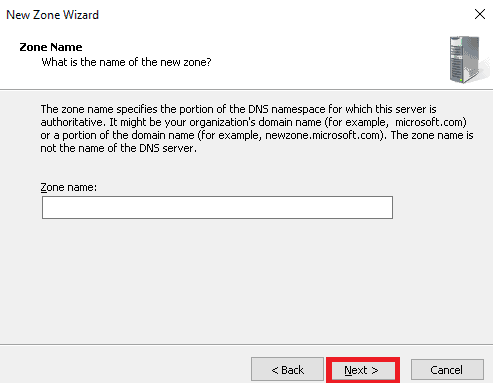

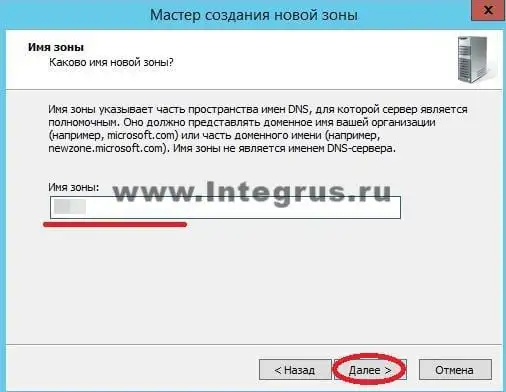

- Укажите имя зоны и нажмите Далее:

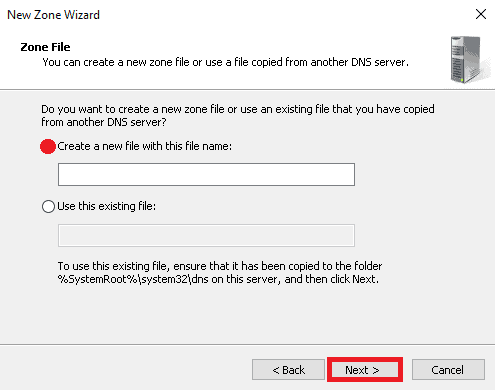

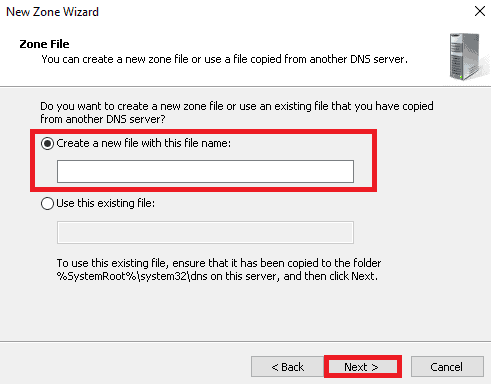

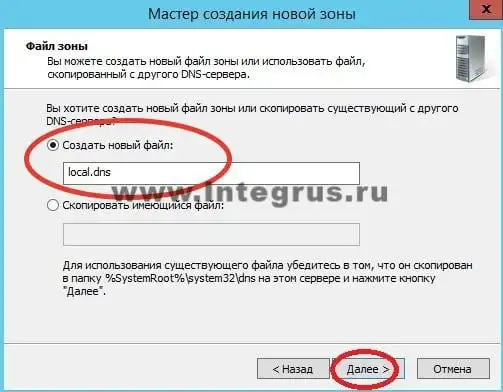

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

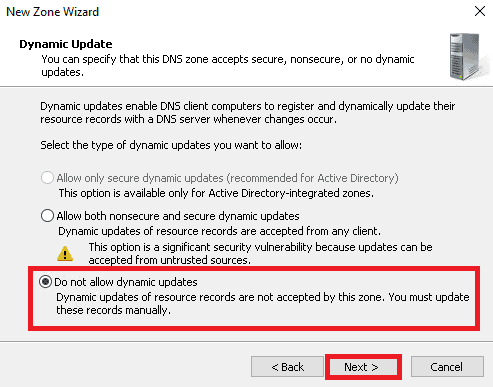

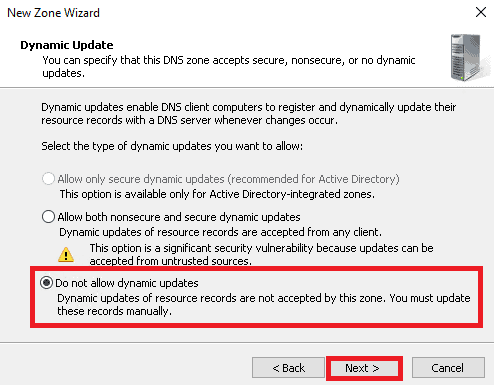

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

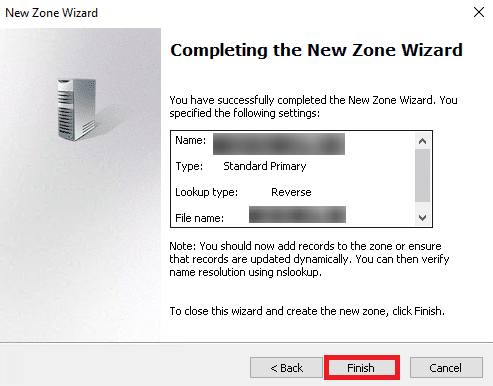

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

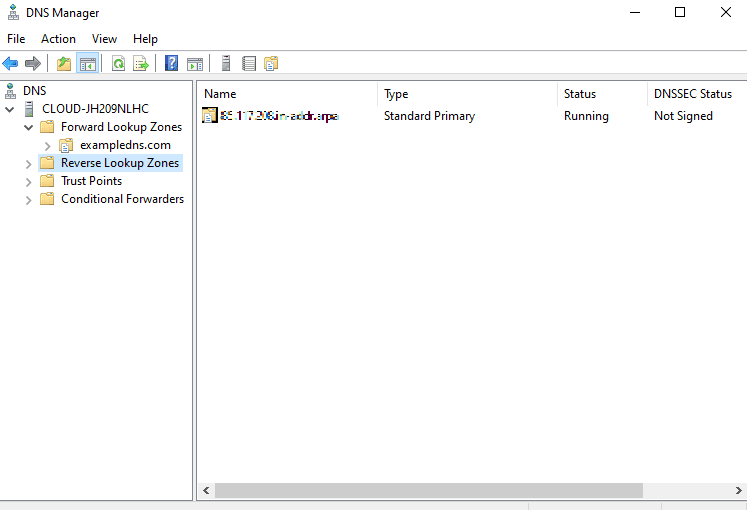

Создание зоны обратного просмотра

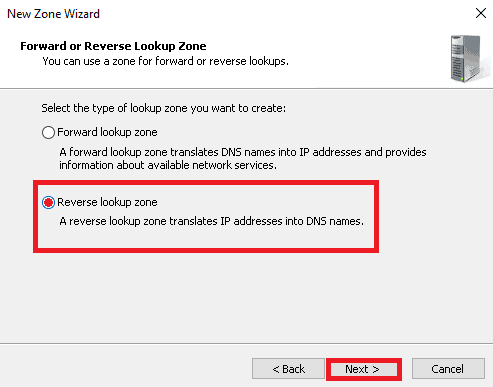

- Выделите в Диспетчере DNS каталог Зоны Обратного Просмотра и нажатием кнопки Новая зона на панели инструментов сверху запустите Мастер Создания Новой Зоны:

- Выберите тип Основная Зона, перейдите Далее:

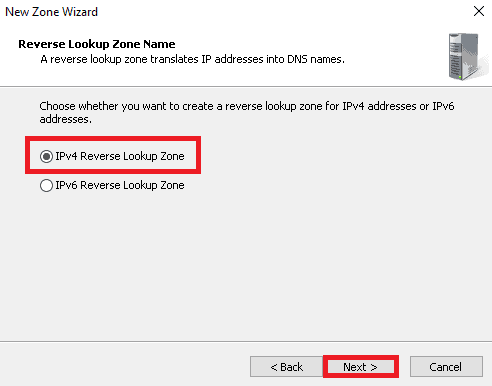

- Выберите назначение для адресов IPv4, нажмите Далее:

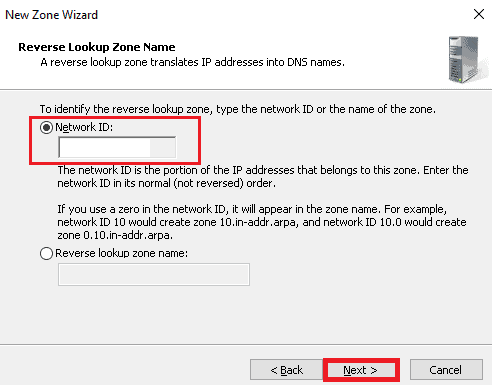

- Укажите идентификатор сети (первые три октета сетевого адреса) и следуйте Далее:

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

Создание A-записи

Данный раздел инструкции в большей степени предназначен для проверки ранее проделанных шагов.

Ресурсная запись — единица хранения и передачи информации в DNS, заключает в себе сведения о соответствии какого-либо имени с определёнными служебными данными.

Запись A — запись, позволяющая по доменному имени узнать IP-адрес.

Запись PTR — запись, обратная A записи.

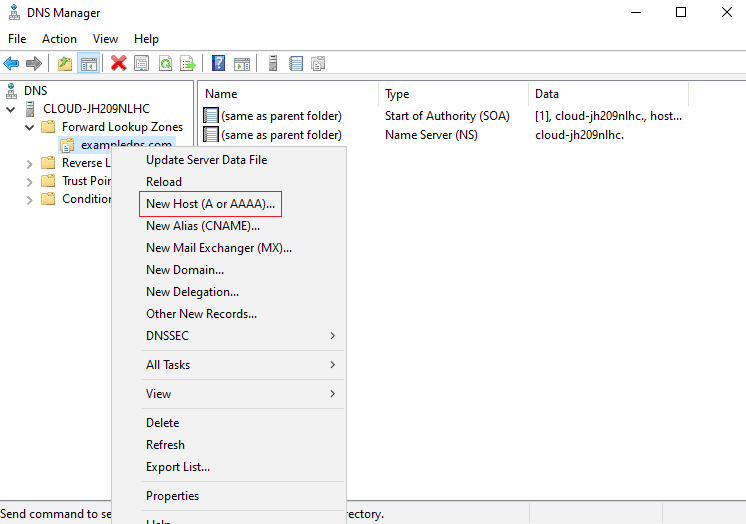

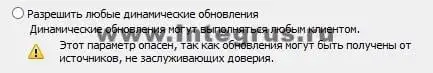

- В Диспетчере DNS выберите каталог созданной ранее зоны внутри каталога Зон Прямого Просмотра. В правой части Диспетчера, где отображается содержимое каталогов, правой кнопки мыши вызовите выпадающее меню и запустите команду “Создать узел (A или AAAA)…”:

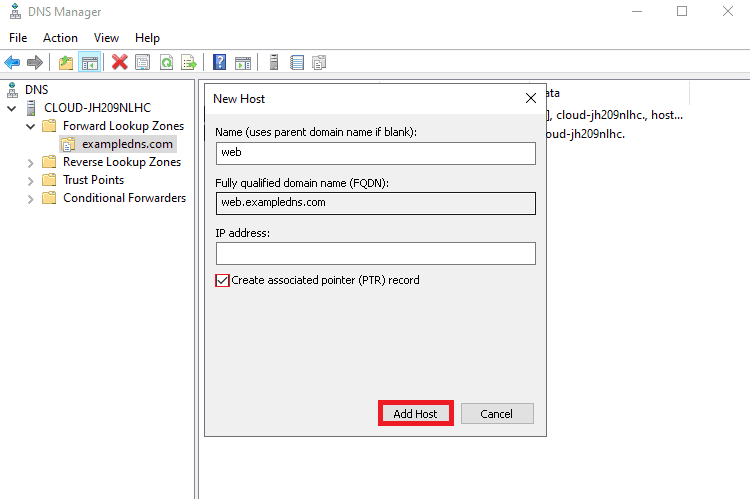

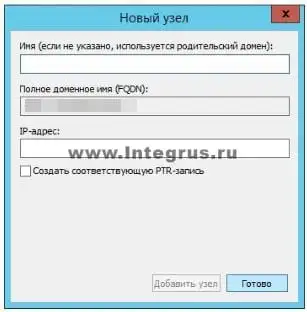

- Откроется окно создания Нового Узла, где понадобится вписать в соответствующие поля имя узла (без доменной части, в качестве доменной части используется название настраиваемой зоны) и IP-адрес. Здесь же имеется чек-бокс Создать соответствующую PTR-запись — чтобы проверить работу обеих зон (прямой и обратной), чек-бокс должен быть активирован:

Если поле имени остается пустым, указанный адрес будет связан с именем доменной зоны.

- Также можно добавить записи для других серверов:

- Добавив все необходимые узлы, нажмите Готово.

Проверка

- Проверьте изменения в каталогах обеих зон (на примере ниже в обеих зонах появилось по 2 новых записи):

- Откройте командную строку (cmd) или PowerShell и запустите команду nslookup:

Из вывода команды видно, что по умолчанию используется DNS-сервер example-2012.com с адресом 10.0.1.6.

Чтобы окончательно убедиться, что прямая и обратная зоны работают как положено, можно отправить два запроса:

- Запрос по домену;

- Запрос по IP-адресу:

В примере получены подходящие ответы по обоим запросам.

- Можно попробовать отправить запрос на какой-нибудь внешний ресурс:

В дополнение к имени домена и адресам появилась строчка «Non-authoritative answer», это значит, что наш DNS-сервер не обладает необходимой полнотой информации по запрашиваемой зоне, а информация выведенная ниже, хоть и получена от авторитетного сервера, но сама в таком случае не является авторитетной.

Для сравнения все те же запросы выполнены на сервере, где не были настроены прямая и обратная зоны:

Здесь машина сама себе назначена предпочитаемым DNS-сервером. Доменное имя DNS-сервера отображается как неопознанное, поскольку нигде нет ресурсных записей для IP-адреса (10.0.1.7). По этой же причине запрос 2 возвращает ошибку (Non-existent domain).

Новые и измененные функции DNS в Windows Server 2016

В Windows Server 2016 DNS-сервер предлагает обновления в следующих областях:

Политики DNS-серверов

Теперь вы сможете использовать:

- DNS-политики для управления трафиком на основе геолокации

- Интеллектуальные ответы DNS в зависимости от времени суток, для управления одним DNS-сервером, настроенным для развертывания с разделением

- Применять фильтры к DNS-запросам и многое другое.

Конкретное описание данных возможностей:

Балансировка нагрузки приложений.

Когда вы развернули несколько экземпляров приложения в разных местах, вы можете использовать политику DNS для балансировки нагрузки трафика между разными экземплярами приложения, динамически распределяя нагрузку трафика для приложения.

Управление трафиком на основе геолокации.

Вы можете использовать DNS-политику, чтобы разрешить первичным и вторичным DNS-серверам отвечать на запросы DNS-клиентов на основе географического положения как клиента, так и ресурса, к которому клиент пытается подключиться, предоставляя клиенту IP-адрес ближайшего ресурса. .

Разделенный Brain-DNS.

При разделенном DNS записи DNS распределяются по разным областям зоны на одном и том же DNS-сервере, а DNS-клиенты получают ответ в зависимости от того, являются ли клиенты внутренними или внешними. Вы можете настроить разделенный DNS для зон, интегрированных с Active Directory, или для зон на автономных DNS-серверах.

Фильтрация.

Вы можете настроить политику DNS для создания фильтров запросов на основе предоставленных вами критериев. Фильтры запросов в DNS-политике позволяют настроить DNS-сервер для ответа настраиваемым образом на основе DNS-запроса и DNS-клиента, отправляющего DNS-запрос.

Forensics.

Вы можете использовать политику DNS для перенаправления вредоносных DNS-клиентов на несуществующий IP-адрес вместо того, чтобы направлять их на компьютер, к которому они пытаются подключиться.

Перенаправление по времени суток.

Политику DNS можно использовать для распределения трафика приложения между различными географически распределенными экземплярами приложения с помощью политик DNS, основанных на времени суток.

Вы также можете использовать политики DNS для зон DNS, интегрированных с Active Directory.

Ограничение скорости отклика (RRL)

Теперь вы cможете настроить параметры RRL, чтобы контролировать, как отвечать на запросы к DNS-клиенту, когда ваш сервер получает несколько запросов, направленных на одного и того же клиента. Сделав это, вы можете предотвратить отправку атаки типа «Отказ в обслуживании» (Dos) с использованием ваших DNS-серверов.

Например, бот-сеть может отправлять запросы на ваш DNS-сервер, используя в качестве отправителя IP-адрес третьего компьютера. Без RRL ваши DNS-серверы могут отвечать на все запросы, переполняя третий компьютер. При использовании RRL вы можете настроить следующие параметры:

Количество ответов в секунду. Это максимальное количество раз, когда один и тот же ответ дается клиенту в течение одной секунды.

Количество ошибок в секунду. Это максимальное количество раз, когда ответ об ошибке отправляется одному и тому же клиенту в течение одной секунды.

Окно между запросами. Это количество секунд, на которое приостанавливаются ответы клиенту, если сделано слишком много запросов.

Скорость утечки. Это то, как часто DNS-сервер отвечает на запрос во время приостановки ответов. Например, если сервер приостанавливает ответы клиенту на 10 секунд, а уровень утечки равен 5, сервер по-прежнему отвечает на один запрос на каждые 5 отправленных запросов. Это позволяет обычным клиентам получать ответы, даже если DNS-сервер применяет ограничение скорости ответов в их подсети или полном доменном имени.

TC rate. Эта функция используется, чтобы сообщить клиенту о попытке соединения с TCP, когда ответы клиенту приостановлены. Например, если скорость TC равна 3, и сервер приостанавливает ответы данному клиенту, сервер выдает запрос на TCP-соединение для каждых 3 полученных запросов. Убедитесь, что значение скорости TC ниже, чем скорость утечки, чтобы дать клиенту возможность подключиться через TCP перед утечкой ответов.

Максимум откликов. Это максимальное количество ответов, которые сервер выдает клиенту, пока ответы приостановлены.

Белые домены. Это список доменов, которые нужно исключить из настроек RRL.

Белые подсети. Это список подсетей, которые необходимо исключить из настроек RRL.

Интерфейсы серверов белого списка. Это список интерфейсов DNS-серверов, которые необходимо исключить из настроек RRL.

Аутентификация именованных объектов на основе DNS (DANE)

Теперь вы сможете использовать поддержку DANE (RFC 6394 и 6698), чтобы указать своим DNS-клиентам, от какого CA они должны ожидать выдачи сертификатов для доменных имен, размещенных на вашем DNS-сервере.

Это предотвращает форму атаки «main in the middle», когда кто-то может повредить кэш DNS и указать DNS-имя на свой собственный IP-адрес.

Поддержка неизвестных записей

«Неизвестная запись» — это RR, формат RDATA которой неизвестен DNS-серверу. Недавно добавленная поддержка неизвестных типов записей (RFC 3597) означает, что вы cvожете добавлять неподдерживаемые типы записей в зоны DNS-сервера Windows в двоичном формате по сети.

Распознаватель кэширования Windows уже имеет возможность обрабатывать неизвестные типы записей. DNS-сервер Windows не выполняет никакой конкретной обработки неизвестных записей, но отправляет их обратно в ответах, если для них получены запросы.

Корневые подсказки IPv6

Корневые подсказки IPV6, опубликованные IANA, были добавлены на DNS-сервер Windows. Запросы имен в Интернете теперь могут использовать корневые серверы IPv6 для разрешения имен.

Доработка поддержки Windows PowerShell

В Windows Server 2016 представлены следующие новые командлеты (cmdlets) и параметры Windows PowerShell:

Add-DnsServerRecursionScope – Этот командлет создает новую область рекурсии на DNS-сервере. Области рекурсии используются политиками DNS для указания списка серверов пересылки, которые будут использоваться в запросе DNS.

Remove-DnsServerRecursionScope – Этот командлет удаляет существующие области рекурсии.

Set-DnsServerRecursionScope – Этот командлет изменяет параметры существующей области рекурсии.

Get-DnsServerRecursionScope – Этот командлет извлекает информацию о существующих областях рекурсии.

Add-DnsServerClientSubnet – Этот командлет удаляет существующие подсети DNS-клиентов.

Set-DnsServerClientSubnet – Этот командлет изменяет параметры существующей подсети DNS-клиента.

Get-DnsServerClientSubnet – Этот командлет извлекает информацию о существующих подсетях DNS-клиентов.

Add-DnsServerQueryResolutionPolicy – Этот командлет создает новую политику разрешения запросов DNS. Политики разрешения запросов DNS используются для указания того, как и следует ли отвечать на запрос на основе различных критериев.

Remove-DnsServerQueryResolutionPolicy – Этот командлет удаляет существующие политики DNS.

Set-DnsServerQueryResolutionPolicy – Этот командлет изменяет параметры существующей политики DNS.

Get-DnsServerQueryResolutionPolicy – Этот командлет извлекает информацию о существующих политиках DNS.

Enable-DnsServerPolicy – Этот командлет включает существующие политики DNS.

Disable-DnsServerPolicy – Этот командлет отключает существующие политики DNS.

Add-DnsServerZoneTransferPolicy – Этот командлет создает новую политику передачи зоны DNS-сервера. Политики передачи зоны DNS определяют, следует ли отклонять или игнорировать передачу зоны на основе различных критериев.

Remove-DnsServerZoneTransferPolicy – Этот командлет удаляет существующие политики передачи зон DNS-сервера.

Set-DnsServerZoneTransferPolicy. – Этот командлет изменяет параметры существующей политики переноса зоны DNS-сервера.

Get-DnsServerResponseRateLimiting – Этот командлет извлекает параметры RRL.

Set-DnsServerResponseRateLimiting – Этот командлет изменяет настройки RRL.

Add-DnsServerResponseRateLimitingExceptionlist – Этот командлет создает список исключений RRL на DNS-сервере.

Get-DnsServerResponseRateLimitingExceptionlist – Этот командлет извлекает списки исключений RRL.

Remove-DnsServerResponseRateLimitingExceptionlist – Этот командлет удаляет существующий список исключений RRL.

Set-DnsServerResponseRateLimitingExceptionlist – Этот командлет изменяет списки исключений RRL.

Add-DnsServerResourceRecord – Этот командлет был обновлен для поддержки неизвестного типа записи.

Get-DnsServerResourceRecord – Этот командлет был обновлен для поддержки неизвестного типа записи.

Remove-DnsServerResourceRecord – Этот командлет был обновлен для поддержки неизвестного типа записи.

Set-DnsServerResourceRecord – Этот командлет был обновлен для поддержки неизвестного типа записи.

С дополнительными сведениями вы можете ознакомится в следующих разделах справочника по командам Windows PowerShell для Windows Server 2016 от Microsoft:

Powershell DNS Server

Powershell DNS Client

Время на прочтение

11 мин

Количество просмотров 98K

В своё время открыл для себя простую истину: хочешь запомнить что-то — веди конспект (даже при чтении книги), а хочешь закрепить и систематизировать — донеси до людей (напиши статью). Поэтому, после двух лет работы в системной интеграции (сфере, которую я в бытность свою системным администратором, считал просто рогом изобилия для жаждущих прокачки специалистов), когда я понял, что знания постепенно вытесняются навыками правки документации и конфигурированию по мануалам и инструкциям, для поддержания формы я начал писать статьи о базовых вещах. Например вот — о DNS. Делал тогда я это больше для себя, но подумал — вдруг кому пригодится.

Сервис в современных сетях если не ключевой, то один из таковых. Те, для кого служба DNS — не нова, первую часть могут спокойно пропустить.

Содержание:

1. Основные сведения

2. Немного о формате сообщения DNS

3. TCP и UDP

4. DNS в Windows Server 2008 и 2012

5. DNS и Active directory

6. Источники информации

(анкеров нет, поэтому содержание без ссылок)

1. Основные сведения

DNS — это база данных, содержащая, в основном, информацию о сопоставлении имён сетевых объектов их IP-адресам. «В основном» — потому что там и ещё кое-какая информация хранится. А точнее, ресурсные записи (Resource Records — RR) следующих типов:

А — то самое сопоставление символьного имени домена его IP адресу.

АААА — то же что А, но для адресов IPv6.

CNAME — Canonical NAME — псевдоним. Если надо чтобы сервер с неудобочитаемым именем, типа nsk-dc2-0704-ibm, на котором вертится корпоративный портал, откликался также на имя portal, можно создать для него ещё одну запись типа А, с именем portal и таким же IP-адресом. Но тогда, в случае смены IP адреса (всякое бывает), нужно будет пересоздавать все подобные записи заново. А если сделать CNAME с именем portal, указывающий на nsk-dc2-0704-ibm, то ничего менять не придётся.

MX — Mail eXchanger — указатель на почтовый обменник. Как и CNAME, представляет собой символьный указатель на уже имеющуюся запись типа A, но кроме имени содержит также приоритет. MX-записей может быть несколько для одного почтового домена, но в первую очередь почта будет отправляться на тот сервер, для которого указано меньшее значение в поле приоритета. В случае его недоступности — на следующий сервер и т.д.

NS — Name Server — содержит имя DNS-сервера, ответственного за данный домен. Естественно для каждой записи типа NS должна быть соответствующая запись типа А.

SOA — Start of Authority — указывает на каком из NS-серверов хранится эталонная информация о данном домене, контактную информацию лица, ответственного за зону, тайминги хранения информации в кэше.

SRV — указатель на сервер, держатель какого-либо сервиса (используется для сервисов AD и, например, для Jabber). Помимо имени сервера содержит такие поля как Priority (приоритет) — аналогичен такому же у MX, Weight (вес) — используется для балансировки нагрузки между серверами с одинаковым приоритетом — клиенты выбирают сервер случайным образом с вероятностью на основе веса и Port Number — номер порта, на котором сервис «слушает» запросы.

Все вышеперечисленные типы записей встречаются в зоне прямого просмотра (forward lookup zone) DNS. Есть ещё зона обратного просмотра (reverse lookup zone) — там хранятся записи типа PTR — PoinTeR — запись противоположная типу A. Хранит сопоставление IP-адреса его символьному имени. Нужна для обработки обратных запросов — определении имени хоста по его IP-адресу. Не требуется для функционирования DNS, но нужна для различных диагностических утилит, а также для некоторых видов антиспам-защиты в почтовых сервисах.

Кроме того, сами зоны, хранящие в себе информацию о домене, бывают двух типов (классически):

Основная (primary) — представляет собой текстовый файл, содержащий информацию о хостах и сервисах домена. Файл можно редактировать.

Дополнительная (secondary) — тоже текстовый файл, но, в отличие от основной, редактированию не подлежит. Стягивается автоматически с сервера, хранящего основную зону. Увеличивает доступность и надёжность.

Для регистрации домена в интернет, надо чтоб информацию о нём хранили, минимум, два DNS-сервера.

В Windows 2000 появился такой тип зоны как интегрированная в AD — зона хранится не в текстовом файле, а в базе данных AD, что позволяет ей реплицироваться на другие контроллеры доменов вместе с AD, используя её механизмы репликации. Основным плюсом данного варианта является возможность реализации безопасной динамической регистрации в DNS. То есть записи о себе могут создать только компьютеры — члены домена.

В Windows 2003 появилась также stub-зона — зона-заглушка. Она хранит информацию только о DNS-серверах, являющихся полномочными для данного домена. То есть, NS-записи. Что похоже по смыслу на условную пересылку (conditional forwarding), которая появилась в этой же версии Windows Server, но список серверов, на который пересылаются запросы, обновляется автоматически.

Итеративный и рекурсивный запросы.

Понятно, что отдельно взятый DNS-сервер не знает обо всех доменах в интернете. Поэтому, при получении запроса на неизвестный ему адрес, например metro.yandex.ru, инициируется следующая последовательность итераций:

DNS-сервер обращается к одному из корневых серверов интернета, которые хранят информацию о полномочных держателях доменов первого уровня или зон (ru, org, com и т.д.). Полученный адрес полномочного сервера он сообщает клиенту.

Клиент обращается к держателю зоны ru с тем же запросом.

DNS-сервер зоны RU ищет у себя в кэше соответствующую запись и, если не находит, возвращает клиенту адрес сервера, являющегося полномочным для домена второго уровня — в нашем случае yandex.ru

Клиент обращается к DNS yandex.ru с тем же запросом.

DNS яндекса возвращает нужный адрес.

Такая последовательность событий редко встречается в наше время. Потому что есть такое понятие, как рекурсивный запрос — это когда DNS-сервер, к которому клиент изначально обратился, выполняет все итерации от имени клиента и потом возвращает клиенту уже готовый ответ, а также сохраняет у себя в кэше полученную информацию. Поддержку рекурсивных запросов можно отключить на сервере, но большинство серверов её поддерживают.

Клиент, как правило, обращается с запросом, имеющим флаг «требуется рекурсия».

2. Немного о формате сообщения DNS

Сообщение состоит из 12-байтного заголовка, за которым идут 4 поля переменной длины.

Заголовок состоит из следующих полей:

Формат DNS-сообщения

Идентификация — в это поле клиентом генерируется некий идентификатор, который потом копируется в соответствующее поле ответа сервера, чтобы можно было понять на какой запрос пришёл ответ.

Флаги — 16-битовое поле, поделенное на 8 частей:

- QR (тип сообщения), 1-битовое поле: 0 обозначает — запрос, 1 обозначает — отклик.

- opcode (код операции), 4-битовое поле. Обычное значение 0 (стандартный запрос). Другие значения — это 1 (инверсный запрос) и 2 (запрос статуса сервера).

- AA — 1-битовый флаг, который означает «авторитетный ответ» (authoritative answer). Сервер DNS имеет полномочия для этого домена в разделе вопросов.

- TC — 1-битовое поле, которое означает «обрезано» (truncated). В случае UDP это означает, что полный размер отклика превысил 512 байт, однако были возвращены только первые 512 байт отклика.

- RD — 1-битовое поле, которое означает «требуется рекурсия» (recursion desired). Бит может быть установлен в запросе и затем возвращен в отклике. Этот флаг требует от DNS сервера обработать этот запрос самому (т.е. сервер должен сам определить требуемый IP адрес, а не возвращать адрес другого DNS сервера), что называется рекурсивным запросом (recursive query). Если этот бит не установлен и запрашиваемый сервер DNS не имеет авторитетного ответа, запрашиваемый сервер возвратит список других серверов DNS, к которым необходимо обратиться, чтобы получить ответ. Это называется повторяющимся запросом (iterative query). Мы рассмотрим примеры обоих типов запросов в следующих примерах.

- RA — 1-битовое поле, которое означает «рекурсия возможна» (recursion available). Этот бит устанавливается в 1 в отклике, если сервер поддерживает рекурсию. Мы увидим в наших примерах, что большинство серверов DNS поддерживают рекурсию, за исключением нескольких корневых серверов (коневые сервера не в состоянии обрабатывать рекурсивные запросы из-за своей загруженности).

- 0 — Это 3-битовое поле должно быть равно 0.

- rcode это 4-битовое поле кода возврата. Обычные значения: 0 (нет ошибок) и 3 (ошибка имени). Ошибка имени возвращается только от полномочного сервера DNS и означает, что имя домена, указанного в запросе, не существует.

Следующие четыре 16-битных поля указывают на количество пунктов в четырех полях переменной длины, которые завершают запись. В запросе количество вопросов (number of questions) обычно равно 1, а остальные три счетчика равны 0. В отклике количество ответов (number of answers) по меньшей мере равно 1, а оставшиеся два счетчика могут быть как нулевыми, так и ненулевыми.

Пример (получен с помощью WinDump при выполнении команды ping www.ru):

IP KKasachev-nb.itcorp.it.ru.51036 > ns1.it.ru.53: 36587+ A? www.ru. (24)

IP ns1.it.ru.53 > KKasachev-nb.itcorp.it.ru.51036: 36587 1/2/5 A 194.87.0.50 (196)

Первая строка — запрос: имя моего ПК, 51036 — случайно выбранный порт отправки, 53- заранее известный порт DNS-сервера, 36587 — идентификатор запроса, + — «требуется рекурсия», А — запрос записи типа А, знак вопроса означает, что это запрос, а не ответ. В скобках — длина сообщения в байтах.

Вторая строка — ответ сервера: на указанный исходный порт с указанным идентификатором запроса. Ответ содержит одну RR (ресурсную запись DNS), являющуюся ответом на запрос, 2 записи полномочий и 5 каких-то дополнительных записей. Общая длина ответа — 196 байт.

3. TCP и UDP

На слуху сведения о том, что DNS работает по протоколу UDP (порт 53). Это действительно по умолчанию так — запросы и ответы отправляются по UDP. Однако, выше упоминается наличие в заголовке сообщения флага TC (Truncated). Он выставляется в 1, если размер отклика превысил 512 байт — предел для UDP-отклика — а значит был обрезан и клиенту пришли только первые 512 байт. В этом случае клиент повторяет запрос, но уже по TCP, который ввиду своей специфики, может безопасно передать большие объёмы данных.

Также передача зон от основных серверов к дополнительным осуществляется по TCP, поскольку в этом случае передаётся куда больше 512 байт.

4. DNS в Windows Server 2008 и 2012

В Windows 2008 появились следующие возможности:

Фоновая загрузка зон

В очень крупных организациях с крайне большими зонами, использующих для хранения данных DNS доменные службы Active Directory, перезапуск DNS-сервера может длиться час или более, пока данные DNS извлекаются из службы каталогов. При этом DNS-сервер недоступен для обслуживания клиентских запросов все время, пока длится загрузка зон доменных служб Active Directory.

DNS-сервер с ОС Windows Server 2008 теперь во время перезагрузки загружает данные зоны из доменных служб Active Directory в фоновом режиме, благодаря чему может при этом обрабатывать запросы данных из других зон. При запуске DNS-сервера выполняются следующие действия:

- определяются все зоны, которые должны быть загружены;

- из файлов или хранилища доменных служб Active Directory загружаются корневые ссылки;

- загружаются все зоны с файловой поддержкой, то есть зоны, хранящиеся в файлах, а не в доменных службах Active Directory;

- начинается обработка запросов и удаленных вызовов процедур (RPC);

- создаются один или несколько потоков для загрузки зон, хранящихся в доменных службах Active Directory.

Поскольку задача загрузки зон выполняется отдельными потоками, DNS-сервер может обрабатывать запросы во время загрузки зоны. Если DNS-клиент запрашивает данные для узла в зоне, который уже загружен, DNS-сервер отправляет в ответ данные (или, если это уместно, отрицательный ответ). Если запрос выполняется для узла, который еще не загружен в память, DNS-сервер считывает данные узла из доменных служб Active Directory и обновляет соответствующим образом список записей узла.

Поддержка IPv6-адресов

Протокол Интернета версии 6 (IPv6) определяет адреса, длина которых составляет 128 бит, в отличие от адресов IP версии 4 (IPv4), длина которых составляет 32 бита.

DNS-серверы с ОС Windows Server 2008 теперь полностью поддерживают как IPv4-адреса, так и IPv6-адреса. Средство командной строки dnscmd также принимает адреса в обоих форматах. Cписок серверов пересылки может содержать и IPv4-адреса, и IPv6-адреса. DHCP-клиенты также могут регистрировать IPv6-адреса наряду с IPv4-адресами (или вместо них). Наконец, DNS-серверы теперь поддерживают пространство имен домена ip6.arpa для обратного сопоставления.

Изменения DNS-клиента

Разрешение имен LLMNR

Клиентские компьютеры DNS могут использовать разрешение имен LLMNR (Link-local Multicast Name Resolution), которое также называют многоадресной системой DNS или mDNS, для разрешения имен в сегменте локальной сети, где недоступен DNS-сервер. Например, при изоляции подсети от всех DNS-серверов в сети из-за сбоя в работе маршрутизатора клиенты в этой подсети, поддерживающие разрешение имен LLMNR, по-прежнему могут разрешать имена с помощью одноранговой схемы до восстановления соединения с сетью.

Кроме разрешения имен в случае сбоя в работе сети функция LLMNR может также оказаться полезной при развертывании одноранговых сетей, например, в залах ожидания аэропортов.

Изменения Windows 2012 в части DNS коснулись, преимущественно, технологии DNSSEC (обеспечение безопасности DNS за счет добавления цифровых подписей к записям DNS), в частности — обеспечение динамических обновлений, которые были недоступны, при включении DNSSEC в Windows Server 2008.

5. DNS и Active directory

Active Directory очень сильно опирается в своей деятельности на DNS. С его помощью контроллеры домена ищут друг друга для репликации. С его помощью (и службы Netlogon) клиенты определяют контроллеры домена для авторизации.

Для обеспечения поиска, в процессе поднятия на сервере роли контроллера домена, его служба Netlogon регистрирует в DNS соответствующие A и SRV записи.

SRV записи регистрируемые службой Net Logon:

_ldap._tcp.DnsDomainName

_ldap._tcp.SiteName._sites.DnsDomainName

_ldap._tcp.dc._msdcs.DnsDomainName

_ldap._tcp.SiteName._sites.dc._msdcs.DnsDomainName

_ldap._tcp.pdc._msdcs.DnsDomainName

_ldap._tcp.gc._msdcs.DnsForestName

_ldap._tcp.SiteName._sites.gc._msdcs. DnsForestName

_gc._tcp.DnsForestName

_gc._tcp.SiteName._sites.DnsForestName

_ldap._tcp.DomainGuid.domains._msdcs.DnsForestName

_kerberos._tcp.DnsDomainName.

_kerberos._udp.DnsDomainName

_kerberos._tcp.SiteName._sites.DnsDomainName

_kerberos._tcp.dc._msdcs.DnsDomainName

_kerberos.tcp.SiteName._sites.dc._msdcs.DnsDomainName

_kpasswd._tcp.DnsDomainName

_kpasswd._udp.DnsDomainName

Первая часть SRV-записи идентифицирует службу, на которую указывает запись SRV. Существуют следующие службы:

_ldap — Active Directory является службой каталога, совместимой с LDAP-протоколом, с контроллерами домена, функционирующими как LDAP-серверы. Записи _ldap SRV идентифицирует LDAP серверы, имеющиеся в сети. Эти серверы могут быть контроллерами домена Windows Server 2000+ или другими LDAP-серверами;

_kerberos — SRV-записи _kerberos идентифицируют все ключевые центры распределения (KDC — Key Distribution Centers) в сети. Они могут быть контроллерами домена с Windows Server 2003 или другими KDC-серверами;

_kpassword — идентифицирует серверы изменения паролей kerberos в сети;

_gc — запись, относящаяся к функции глобального каталога в Active Directory.

В поддомене _mcdcs регистрируются только контроллеры домена Microsoft Windows Server. Они делают и основные записи и записи в данном поддомене. Не-Microsoft-службы делают только основные записи.

Записи, содержащие идентификатор сайта SiteName, нужны для того чтобы клиент мог найти контроллер домена для авторизации в своём сайте, а не лез авторизовываться в другой город через медленные каналы.

DomainGuid — глобальный идентификатор домена. Запись, содержащщая его, нужна на случай переименования домена.

Как происходит процесс поиска DC

Во время входа пользователя, клиент инициирует DNS-локатор, при помощи удалённого вызова процедуры (Remote Procedure Call — RPC) службой NetLogon. В качестве исходных данных в процедуру передаются имя компьютера, название домена и сайта.

Служба посылает один или несколько запросов с помощью API функции DsGetDcName()

DNS сервер возвращает запрошенный список серверов, рассортированный согласно приоритету и весу. Затем клиент посылает LDAP запрос, используя UDP-порт 389 по каждому из адресов записи в том порядке, как они были возвращены.

Все доступные контроллеры доменов отвечают на этот запрос, сообщая о своей работоспособности.

После обнаружения контроллера домена, клиент устанавливает с ним соединение по LDAP для получения доступа к Active Directory. Как часть их диалога, контроллер домена определяет к в каком сайте размещается клиент, на основе его IP адреса. И если выясняется, что клиент обратился не к ближайшему DC, а, например, переехал недавно в другой сайт и по привычке запросил DC из старого (информация о сайте кэшируется на клиенте по результатам последнего успешного входа), контроллер высылает ему название его (клиента) нового сайта. Если клиент уже пытался найти контроллер в этом сайте, но безуспешно, он продолжает использовать найденный. Если нет, то инициируется новый DNS-запрос с указанием нового сайта.

Служба Netlogon кэширует информацию о местонахождении контроллера домена, чтобы не инициировать всю процедуру при каждой необходимости обращения к DC. Однако, если используется «неоптимальный» DC (расположенный в другом сайте), клиент очищает этот кэш через 15 минут и инициирует поиски заново (в попытке найти свой оптимальный контроллер).

Если у комьютера отсутствует в кэше информация о его сайте, он будет обращаться к любому контроллеру домена. Для того чтобы пресечь такое поведение, на DNS можно настроить NetMask Ordering. Тогда DNS выдаст список DC в таком порядке, чтобы контроллеры, расположенные в той же сети, что и клиент, были первыми.

Пример: Dnscmd /Config /LocalNetPriorityNetMask 0x0000003F укажет маску подсети 255.255.255.192 для приоритетных DC. По умолчанию используется маска 255.255.255.0 (0x000000FF)

Источники информации:

www.hardline.ru/4/49/1236/1630-25.html

www.inadmin.ru/2010/02/26/dns-internet-domain

minergimn.ru/statii/16-adwin2003132

technet.microsoft.com/ru-ru/library/cc728909.aspx

support.microsoft.com/kb/247811/en-us?fr=1

Introduction

What is DNS ?

Role of the DNS server is to translate Full qualified domain name into IP addresses and IP addresses into Full qualified domain name

For example : www.microsoft.com into IP address and vice versa.

You can also use DNS to create Query Service Records.

For example : You can locate services such as mail servers, Name servers or Domain controllers.

You do a query of the type MX = Mail server You initiate it to the DNS server, and it will return the records of the host.

- QUERY Resolution

- Caching

- DNS Registration

- DNS Server Placement

- DNS Client Tools

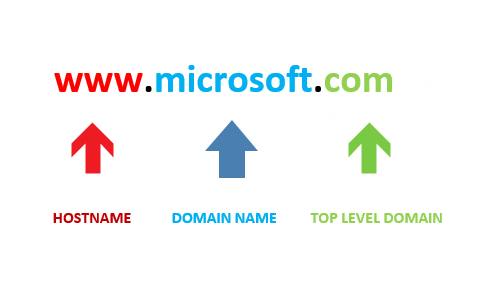

FQDN and Zones

You can have 3 general elements in a DNS,

- Top Level Domain

- Domain Name

- Host Name

www is an individual host that have IP address resolve to the individual domain

Zones

Zones are collection of resource records.

Zone contain the IP and name data, MX records and other service records. They also contain glue data that connects them to the other DNS servers.

Zone can contain pointers to a sub-domain.

for examples : srilanka.microsoft.com is a subdomain of microsoft.com

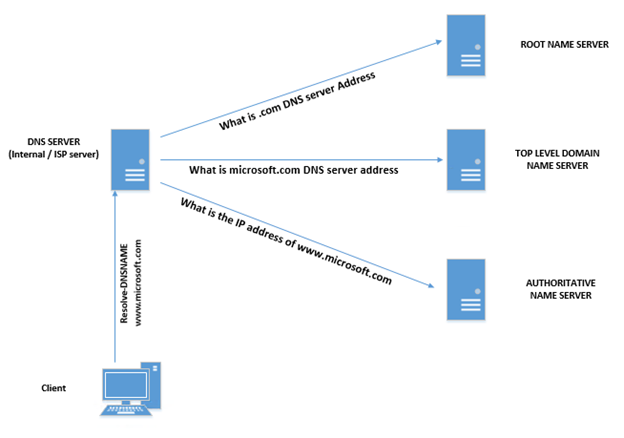

DNS Query Resolution

On this PC I’m going to run www.microsoft.com

- It’s going to request www.microsoft.com from your OWN / ISP DNS Server.

- Now if the Client’s DNS server doesn’t have any information regarding that domain in its cache.

- Then the client DNS server does is, it goes off and ask the root server

- Client DNS server will say, I want to know about this top-level domain .com

- And the root server will reply with an address, pointing the top-level domain name server for the .com zone

- Client will say okay and ask the Top-level domain (TLD)name server about the microsoft.com IP address

- The TLD name server will point out the Authoritative Name Server to ask about the .com

- Client DNS server will ask the Authoritative Name Server the IP address of www.microsoft.com

- Authoritative Name Server will provide the IP address of the www.microsoft.com

- Client then sends a query to that and ask the IP address of www.microsoft.com

- And microsof.com will reply with IP address

Caching

When a DNS server performs a query on behalf of a client, it can cache the result. which means the www.microsoft.com will be stored in the cache, for the next time search.

Usually, a PC has a small cache stored for DNS

When a DNS server performs a query on behalf of a client, it can cache the result.

Cache information includes,

- Resource record queried

- Information about DNS servers used to resolve that resource record

Cache information is stored based on the TTL (Time to Live) of each record.

DNS Registration

That is for a zone to be owned by someone, it needs to be registered with an official DNS registrar.

DNS name space has been partitioned up and assigned to separate organizations, with each organization responsible for different area of name space.

Requires that you specify two name servers to host the zone.

Many registrars offer DNS zone hosting.

DNS Server Placement

Public DNS

- Accessible to clients on the internet

- Hosts important public records

* NS records = Name server records

* MX records = if you’re accepting mail at microsoft.com

* Web server record = if you have a web server for www

* CA record = if you’re running your own certificate authority

Internal DNS

This means it’s a private DNS server that holds all the record inside a network.

for example : you don’t want everyone on the internet to see your file server are or etc.….

- Only Accessible to clients on internal network

- Hosts all records, including sensitive records

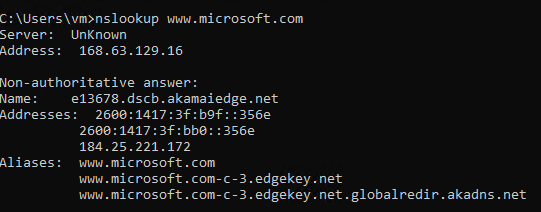

DNS TOOLS

Nslookup

— Traditional cmd.exe utility

— Nslookup www.microsoft.com

— Nslookup 118.214.55.248

Resolve-DNSName

— PowerShell DNS utility

— Resolve-DNSName www.microsoft.com

— Resolve-DNSName 118.214.55.248

PRIMARY DNS ZONES

Primary server processes updates to the zone, and all the secondary servers will be updated with the zone files.

Uses zone files

Can be deployed on,

- Domain controller

- Member server

- Standalone controller

Active Directory Integrated Zones

Multi-master zone

- Any domain controller can process zone updates

Can replicate to:

- All domain controllers in the domain

- All domain controllers in the forest

- All domain controllers in a specific active directory partition

dnscmd . /CreateDirectoryPartition FQDN

Secure dynamic updates

- Client can perform update

- DHCP can perform update

Non-secure and secure dynamic updates

Do not allow dynamic updates

SECONDARY DNS ZONES

Read only replica of primary zone

Needs Permission to transfer zone from primary

Can transfer zone data from primary zone or other secondar zone

Stub Zones

Contains only name server records of another zone

Can update unlike forwarder when name servers in target zone change

Useful for relationships with partner organizations where you don’t want to replicate entire zone

Reverse Lookup Zones

Used for IP to FQDN lookups

Cons configure IPv4 or IPv6 reverse lookup zones

Reverse lookup zones for public IP address space often looked after by ISPs

Used in anti-spam checks to verify ownership of SMTP server IP address

Global Names Zones

Provides single label name resolutions

Replacement for WINS servers

Preparation requirements:

- Primary zone must be created with zone name Global Names

- Enable Global Names zone support on each server that hosts zone

dnscmd <servername> /config/enableglobalnamesupport 1 - Add CNAME records to zone

Delegation

Delegation points at sub domain of an existing domain

Can be hosted on same DNS server or another DNS server

Must create sub domain zone prior to performing delegation

Zone Scavenging

Allows for automatic removal of resource records that are no longer in use

Primarily useful for zones with transient entries

Can be set at the server or zone level

Disabled by default

Can force scavenging from interface or PowerShell

Zone Transfer Policies

Determines whether secondary zones can be configured

Zone transfer options:

- Any server

- Servers configured on the Name Servers tab

- Specified name servers

Quick start PowerShell in DNS

Get-DNSServerZone

Add-DNSServerPrimaryZone

Set-DNSServerPrimaryZone

Add-DNSServerSecondaryZone

Set-DNSServerSecondaryZone

Add-DNSServerStubZone

Set-DNSServerStubZone

Add-DNSServerZoneDelegation

Set-DNSServerZoneDelegation

Add-DNSServerZoneTransferPolicy

Set-DNSServerZoneTransferPolicy

ConvertTo-DNSServerPrimaryZone

ConvertTo-DNSServerSecondaryZone

Get-DNSServerGlobalNameZone

Get-DNSServerScavenging

Remove=DNSServerZone

Start-DNSServerScavengingForwarders

Forwards queries from the DNS server to another DNS server

Target DNS server resolves the query and returns the result to the forwarding DNS server

Forward queries to DNS server on perimeter network or ISP’s DNS server

Alternative to having DNS recursion occur across internet from inside internal network

Conditional Forwarders

Forwards queries for specific zones to specific DNS servers

DNS server checks query target zone

- If query target zone has conditional forwarder, query to specified DNS server

- if no conditional forwarder configured for query target zone, query resolved normally

Root Hints

List of DNS root servers on the internet

Both IPv4 and IPv6 addresses contained

Can manually edit root servers

Root server list occasionally updated through software updates

Recursion

Disabling recursion

- DNS server will no longer resolved entire query

- Provides client with address of next DNS server to query in DNS resolution chain

- Reduces workload on DNS server and is useful if DNS server is under DDOS attack

Disabling recursion disabled forwarders

PowerShell commands,

Add-DNSServerConditionalForwarderZone

Set-DNSServerConditionalForwarderZone

Add-DNSServerForwarder

Get-DNSServerForwarder

Set-DNSServerForwarder

Remove-DNSServerForwarder

Add-DNSServerRootHint

Get-DNSServerRootHint

Set-DNSServerRootHint

Remove-DNSServerRootHint

Import-DNSServerRoothint

Get-DNSServerRecursion

Set-DNSServerRecursionConclusion

In conclusion, the Microsoft DNS Server plays a crucial role in translating domain names to IP addresses and vice versa. It supports various record types such as A, AAAA, CNAME, PTR, and more, allowing efficient DNS resolution and management. DNS query resolution involves caching, registration, and server placement, ensuring fast and reliable name resolution. DNS tools like nslookup and Resolve-DNSName aid in troubleshooting and querying DNS records. Primary and secondary DNS zones provide replication and fault tolerance, while reverse lookup and global names zones serve specific lookup needs. Zone transfer policies, delegation, zone scavenging, forwarders, and root hints enhance DNS functionality and performance. With PowerShell commands, administrators can easily configure and manage DNS records and settings. Overall, the Microsoft DNS Server offers a comprehensive solution for effective and secure DNS infrastructure.

To visit a friend or a new place, you need an address and to call someone, a phone number. How to find websites? Yes! DNS as an Internet address book or phone book is required. How to Configure DNS Server in Windows. However, you just found the exact article to completely learn about DNS and review How to Configure DNS Server in Windows Server.

The IP address of a website can be rather difficult to recall, however, DNS servers make this less of an issue. They assist in converting lengthy IP addresses into domain names that are easier for humans to read and remember. A DNS is used to assist in translating domain names into IP addresses so that computers may comprehend queries and load the desired pages for users.

DNS operates in the background, so ordinary internet users won’t need to worry about it much. But, if you have purchased your own Windows VPS or you are going to, it is essential to be an expert in configuring DNS Server on it and be familiar with its advanced settings. We try to present the most efficient method in simple terms. Before that, to help you with a better DNS understanding, let’s see what is DNS and How does it work?

DNS in A Simple Word

The Domain Name System (DNS) functions as a fictitious phone book for the Internet. Your device utilizes DNS to look up the specific IP addresses of the websites you enter into the address bar of your browser to locate them online. You no longer need to bother trying to remember the IP address of each website you wish to access thanks to this. DNS is a naming database that contains data about domain names and the IP addresses that go with them.

Additionally, it converts human-readable domain names such as www.operavps.com into their IPv4 or IPv6 equivalents, which are more difficult for people to remember and type out.

How Does DNS Work?

Your computer searches for the associated IP address of a website when you type its address into a search engine, such as YouTube.com, to find the correct page. In order to avoid a web traffic backlog, well-known websites like Google have numerous IP addresses that can be used concurrently. The recursive DNS server, root name server, top-level domain (TLD) nameserver, and authoritative nameserver are the four main servers that convert hostname-to-IP address. They are also called DNS resolutions.

Your browser receives the data after the correct IP address has been identified, and the web page loads. Additionally, the recursive DNS server keeps that IP in its cache memory for a short while up to a week. You can also learn how to clear DNS Cache in Windows.

This is done so that the server won’t need to ping other servers in order to swiftly return the address. Consider this to be comparable to your computer’s RAM, which keeps track of recently used programs, so it may access them more rapidly the next time they are needed. Your browser receives an error notice if a query reaches the authoritative name server level but the IP address still cannot be located. It all happens in a few milliseconds.

Note: A cyberattack technique known as DNS tunneling allows attackers to exploit DNS to introduce data packets containing malicious software into a system. This exploit conceals malicious software behind what seems to be legitimate DNS traffic and is frequently applied to create a command and control link with a target network. If DNS traffic isn’t constantly checked, many individuals may be misdirected because bad DNS cache data frequently persist on the server and directs fresh inquiries until it expires or is manually erased.

So, it is important to use a trustable DNS server and manage and prohibit your considered websites to prevent devices on your home or office network from accessing them.

Prerequisites to Configure DNS Server in Windows

To let this tutorial works correctly, provide the options below and move on.

- A server running Windows VPS.

- A user with administrative privileges.

- At least 4 GB RAM with 2 Cores CPU.

Install a DNS Server on Windows Server

Once you purchased your own Windows VPS to run Windows Server with any edition you prefer, you also need to have a pre-installed DNS server role. If you’re all set with this, skip this step to the next one. If not, review the required steps of installing the DNS server role to prepare to Configure DNS Server in Windows Server. As an administrator, you have the option of installing many server roles on a single computer or dedicating an entire server to one particular role. The Domain Name System (DNS) and Dynamic Host Configuration Protocol (DHCP) roles can be implemented simultaneously on one server for convenience.

As you read in the prerequisites part, you must log in to your Windows Server as an administrator user. Then, follow the below steps to Install DNS Server.

Step 1. Click Start, then click Server Manager and open it. When you see the screen below, click on Add roles and features.

Step 2. Once you see the Before You Begin screen, click Next.

Step 3. After clicking the Next button in the previous step, you must see the Select installation type screen. There, select Role-based and feature-based installation and click on the Next button to continue.

Step 4. On the Select destination server screen, you should select the server from the server pool and click on the Next button.

Step 5. On the Select server roles, select the DNS server and click on the Next button.

A pop-up window will appear asking you to install some more tools for the DNS server. Check your needs if you want to install the tools, then proceed as necessary. You can see some more features for your DNS server in the following window. Read them attentively, and if necessary, add them.

Step 6. When you see the below screen, you should verify all settings. Then, click on the Install button to start the installation process.

Step 7. Now, you must see the Installation progress screen. Just wait till the installation is complete. When the installation is complete, click on the Close button to close the installation wizard.

Your system’s DNS Server role has been successfully installed. Go to your Server Manager right now. A box that represents the DNS role is visible. Now that the DNS server role has been installed, let’s move on to learn How to Configure DNS Server on Windows Server.

Remove the DNS Server Role

To uninstall the DNS Server role, run the following command:

Uninstall-WindowsFeature -Name DNSHow to Configure DNS Server in Windows Server [Visual Step]

Now that you have successfully installed DNS Server on your Windows Server, let’s go through the steps of this part to Configure DNS Server in Windows.

Step 1. Create a Forward Lookup Zone

Zones are the various parts of a domain namespace. In this step, to resolve the name to the IP address you must create a forward lookup zone. To do this, review the following instructions.

1. Open the Server Manager and click Tools > DNS. So, you can see the DNS manager will be opened.

2. Right-click on the server name and click on the New Zone.

3. Once you see the zone configuration wizard screen, click on the Next button.

4. Now, you must see the zone type selection screen. Just select the Primary zone and click on the Next button.

5. On the below screen, select Forward lookup zone and click on the Next button.

6. On the below screen, you will be asked for the name of the new zone. So, give your zone name and click on the Next button.

7. On the Zone File screen, select “Create a file with the file name” and click on the Next button.

8. Once the Dynamic Update screen is displayed, select “Do not allow dynamic update” and click on the Next button.

9. After viewing the below screen, click on the Finish button.

10. when you see your reverse lookup zone in the below screen, you’re done with this step.

Step 2. Create a Reverse Lookup Zone

You completed the first step to Configure DNS Server in Windows. You need to complete three more steps. In this step, you will review how to create a reverse lookup zone to resolve the IP address to the name. Just follow all the below-required actions.

1. On the DNS manager, right-click on the server name and click on the New Zone to view the zone creation wizard:

2. The Zone Type selection screen should be displayed. Select the Primary zone and click on the Next button.

3. On the Forward or Reverse Lookup Zone screen, select “Reverse lookup zone” and click on the Next button.

4. Once you see the Reverse Lookup Zone Name screen, select IPv4 Reverse Lookup Zone and click on the Next button.

5. As you see below, it is time to define your network id. Then, click on the Next button.

6. When the below screen is shown, select “Create a file with this file name” and click on the Next button.

7. Again on the Dynamic Update screen, select “Do not allow dynamic update” and click on the Next button.

8. When the below screen is displayed, click on the Finish button.

9. And finally, when you see your reverse lookup zone on the following screen, it says you have successfully completed the second step to Configure DNS Server in Windows Server.

Step 3. Add A and PTR Records to DNS

The third step to Configure DNS Server in Windows is to add A and PTR Records for remote hosts to perform name resolution. If you need to know about DNS Records, refer to our related article and come back to complete this step by adding A and PTR records to DNS.

1. On the DNS manager, right-click on the forward lookup zone. Then, click on the New Host (A or AAAA).

2. Now, define the parent domain name and IP address of your host in the below screen. then, select “Create associated pointer record” then click on the Add Host button.

3. When the below screen is displayed, click on the forward lookup zone.

By this, you can make sure that you have successfully completed the steps. Configuring DNS Server in Windows is done if you can see the above screen.

How to Configure DNS Server to Listen on a Specify Interface

Since a DNS server will listen for requests on all IP address interfaces by default, you can use the GUI or PowerShell to configure DNS server to listen on a specify interface.

Run PowerShell on your computer. Then, find your computers existing IP address by running the Get-NetIPAddress cmdlet. Make a note of the IP address that you want to use for your DNS server.

How to Test DNS Name Resolution

Once you are done with Installing and Configuring DNS Server, you are ready to verify if DNS Name Resolution works correctly.

Simply open your command line interface and run the following command:

nslookupIf you can view the name you provided for your server and your IP address in the output, you can continue by typing the FQDN of your added host:

> web.exampledns.comYou should see the name to IP address resolution in your output. If yes, type the IP address of your added host to see the IP address to name resolution and make sure everything is working correctly.

FAQ

Yes. In most other versions of Windows, click on Start, then All Programs, then Accessories, and finally on Command prompt. Type “ipconfig /all” followed by Enter.

Zones that are integrated with AD DS are saved or erased for a DNS server depending on the storage type. To zone data are not deleted unless the DNS server you uninstall is the last DNS server hosting that zone.

You will require a minimum of two DNS servers for each Internet domain you own. A domain may contain more than two.

Yes, they are not loaded but they remain in the %systemroot%\System32\Dns directory.

Create a new zone with the same name (as an old zone) to replace the old zone with the new zone file.

You have to integrate the Active Directory namespace into any existing DNS infrastructure if you have one.

Conclusion

In this article, you learned How to Configure DNS Server in Windows Server. This content can be used for Windows 2012, 2016, 2019, and Windows 2022. With the help of this tutorial, you should be able to set up your own DNS server for internal name resolution in your company.

If you follow the above steps properly then you can smoothly Install and Configure DNS Server in Windows without any errors but do not hesitate to contact us if you encounter any problems like DNS Server Not Responding. Our technical support team will try their best to solve your problems.

Что такое DNS?

DNS – это аббревиатура от Domain Name System. Переводится как система доменных имён, и является системой, которая сопоставляет между собой доменное имя и IP адрес хоста. Так, зная имя хоста, можно получить его адрес и наоборот. Для чего это нужно? Всемирная сеть Интернет устроена таким образом, что каждое устройство (компьютер, телефон, планшет, маршрутизатор) имеет свой уникальный адрес (на самом деле адреса могут повторяться, если речь идет о разных ЛОКАЛЬНЫХ сетях, но в данной статье мы говорим о глобальной сети и не будем вдаваться в подробности NAT, PAT и маршрутизации), и обратиться к этому устройству можно только зная его адрес в сети. Работая в Интернете, мы обращаемся к десяткам сайтов каждый день. Трудно было бы запомнить все их адреса, состоящие из последовательности номеров и точек, например, что проще запомнить 77.222.61.238 или integrus.compumur.ru? Конечно, второе. А адрес за вас вспомнит система доменных имен.

DNS есть на любом компьютере, в каждой сети и у каждого провайдера, кроме того имеет иерархический вид и в случае, когда система доменных имен не может определить адрес запрошенного ресурса по доменному имени, она передает запрос вышестоящему DNS-серверу. Запрос может передаваться вплоть до одного из 13 «самых главных в мире» корневых DNS серверов.

Как установить DNS-сервер?

Сервер может выполнять различные функции, он может исполнять роль глобального каталога, хранить файловую информацию, работать с базами данных, работать одновременно с несколькими пользователями. В зависимости от предназначения сервера на нем устанавливают роли – специальный набор программ, позволяющих серверу выполнять необходимые функции.

Как установить роль DNS сервера? Установку будем проводить на Windows Server 2012 R2.

Чаще всего роль DNS-сервера устанавливается вместе с контроллером домена. Но в случае если во время установки Active Directory вы сняли галочку «DNS-сервер», либо AD просто не нужен, то необходимо провести установку только DNS-сервера. Для этого нужно зайти в диспетчер сервера и нажать кнопку «Добавить роли и компоненты».

Откроется окно «Мастера добавления ролей и компонентов». Прочитайте вступительный текст мастера и нажмите «Далее».

Убедитесь, что выбран пункт «Установка ролей и компонентов» и нажмите «Далее».

Выберите сервер из пула серверов. В нашем случае сервер всего один, у вас может быть больше.

Выбираем Роль DNS-сервер.

Отметив необходимый пункт галочкой, увидим появившееся окно «Мастера добавления ролей и компонентов». Эти компоненты необходимы для управления устанавливаемой ролью. В случае, если вы собираетесь администрировать DNS-сервер с другого сервера, то можно пропустить добавление данных компонентов.

Вернувшись в окно, с отмеченной галочкой DNS-сервер, нажмите кнопку «Далее», затем «Далее и снова «Далее», пока не станет активна кнопка «Установить».

Нажмите кнопку «Установить».

Начнется установка.

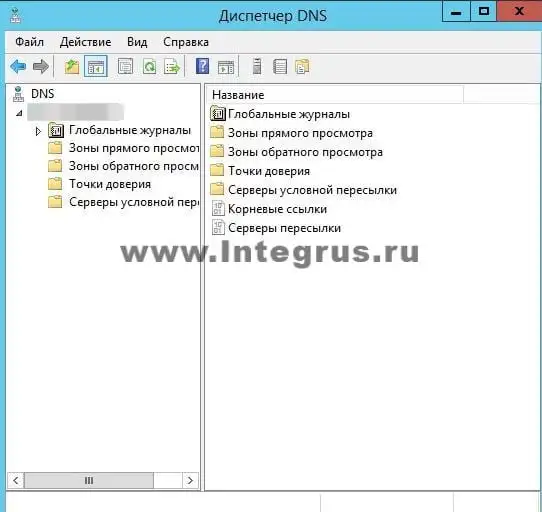

После завершения установки (установка будет длится менее 5 минут) появится надпись: «Установка выполнена на ИмяВашегоСервера». Можно нажать кнопку «Закрыть». Теперь в Панели мониторинга сервера, а также в Меню Пуск появится новая строчка «DNS». Если кликнуть по этой строчке, то запустится «Диспетчер DNS».

Он выглядит следующим образом.

На данный момент на DNS-сервере не настроена ни одна зона. Такой сервер называется кэширующим. Зоны – это части пространства имен, за которые отвечает сервер. Зоны прямого просмотра предполагают преобразование имени в IP-адрес. Зона обратного просмотра наоборот, сопоставляет IP-адрес с именем.

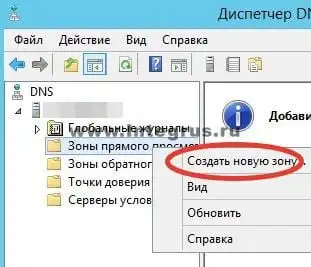

Создадим зону прямого просмотра и сделаем её простую настройку.

Для этого кликнем правой кнопкой мыши на надписи «Зоны прямого просмотра» и затем «Создать новую зону».

Откроется окно «Мастера создания новой зоны», жмем «Далее». Откроется окно выбора типа зоны. Если у Вас нет другого сервера DNS выбирайте «Основная зона» и «Далее».

В следующем окне нужно задать имя зоны. Рекомендуется использовать ваш домен. В нашем случае в качестве имени было бы указано: integrus.compumur.ru. Жмем «Далее».

Выбираем «Создать новый файл» и жмем «Далее».

В следующем окне выберите тип динамического обновления. Рекомендуется разрешить динамические обновления, но только если DNS будет использоваться исключительно в вашей локальной сети. В противном случае этот пункт может повлечь за собой риски безопасности, о чем «Мастер создания новой зоны» вас предупредит.

Жмем «Далее» и «Готово». Зона прямого просмотра успешно создана, проведем её простую настройку. Настройка зоны просмотра осуществляется путем добавления в зону DNS-записей. Существует несколько типов DNS-записей. Рассмотрим основные типы:

- А-запись. Соотносит Имя хоста и адрес протокола IPV

- АААА-запись. Соотносит Имя хоста и адрес протокола IPV

- CNAME-запись. Псевдоним, используется для переадресации на другое имя.

- MX-запись. Почтовая запись, указывает на почтовые сервера.

- NS-запись. Указывает на DNS-сервер домена.

Создадим А-запись для нашей новой зоны прямого просмотра. Для этого кликнем правой кнопкой мыши на зоне и выберем соответствующий пункт контекстного меню, как показано на рисунке.

В открывшемся окне «Новый узел» вводим Имя узла, например GateWay и его IP-адрес, например 192.168.0.1. Нажмите кнопку «Добавить узел».

Готово! Запись успешно создана!

В данной статье мы постарались максимально понятным языком объяснить простому человеку без глубоких знаний IT что такое DNS, как установить роль DNS-сервера на Windows Server 2012, познакомились с основными типами записей и в картинках показали как эти записи делаются. А если все вышеописанное показалось Вам трудным, то наши специалисты настроят Вам сервер менее, чем за час.

Присоединяйтесь к нам, чтобы каждую неделю получать полезные и рабочие материалы для улучшения вашего бизнеса.

Кейсы и стратегии от экспертов рынка.