В данной статье рассмотрим всё, что связано с Port Forward (проброс портов) – автоматически и вручную.

Часто, помимо обеспечения доступа в интернет пользователям, подключенным к маршрутизатору, возникают такие задачи как:

– прозрачный доступ к какому-либо устройству или сервису, находящемуся в локальной сети

– фильтрация входящих или исходящих соединений с целью ограничить посещение тех или иных ресурсов, работу сервисов, и другие несанкционированные активности.

Для этих целей в ПО Wive-NG предусмотрен блок настроек , именуемый Firewall (Сетевой Экран).

По сути, раздел веб-интерфейса Firewall (Сетевой Экран) — это не что иное, как GUI, позволяющий создавать правила iptables, не прибегая к консоли. Разумеется, последний вариант (консоль) позволяет осуществить более гибкую настройку политик разрешений и запретов, и если есть такая возможность, то лучше «подружиться» с iptables (тем более, что это штатное средство unix-систем, и понимание логики его работы будет применимо и к работе с другими unix-based устройствами). Однако, базовые пользовательские задачи вполне решаются посредством web.

1. Настройки проброса портов (Port Forwarding).

Иногда нам необходимо организовать удаленный доступ к устройству, находящемуся в локальной сети, по тому или иному протоколу. К примеру, доступ к web-интерфейсу IP телефона (по умолчанию, порт 80), или же работу с удаленным рабочим столом по протоколу RDP (по умолчанию порт в Windows 3389). Также, может возникнуть задача обеспечения функционирования сервиса, запущенного в локальной сети, который ведет прием и передачу данных по конкретному диапазону равнозначных портов (к примеру, SIP сервер, или же раздача контента посредством torrent клиента).

Но с точки зрения того, кто находится в глобальной сети, все эти устройства имеют один и тот же IP адрес (либо доменное имя). Именно тут на помощь приходит проброс портов (port forward).

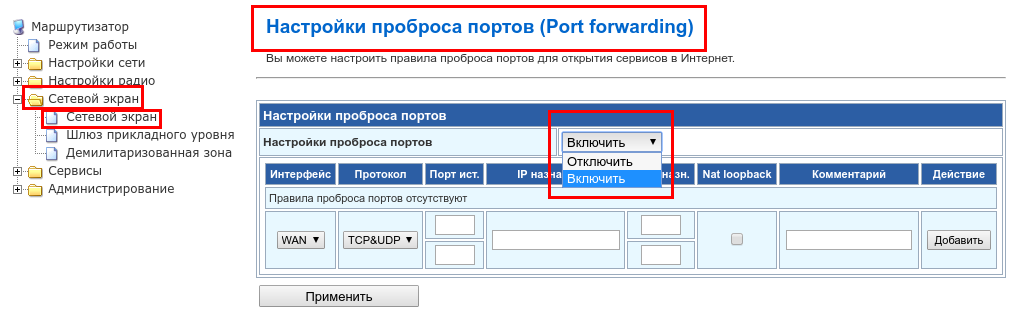

Включение проброса портов (port forward)

Для включения сервиса необходимо обратиться к пунктам меню:

Сетевой экран (Firewall) → Сетевой экран (Firewall) → Настройка проброса портов (Port Forwarding), и включить сервис.

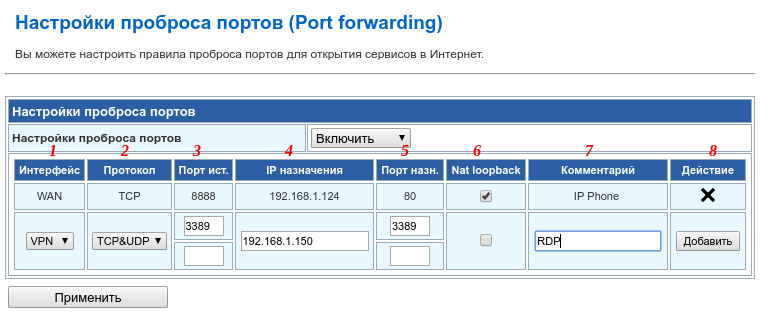

Настройка проброса портов через web интерфейс достаточно проста , и состоит из следующих шагов:

1. Выбор интерфейса, для которого дейстует правило. По умолчанию это WAN, но если Ваш оператор использует VPN, то следует указывать его.

2. Протокол. Возможные варианты: TCP (например , доступ к web), UDP (например, работа VoIP ). Также доступен вариант выбора обоих TCP и UDP . Данный вариант стоит использовать только в случае, если целевой сервис использует и TCP и UDP (например, torrent). Во всех остальных случаях (например, Вы точно не уверены нужно ли TCP или же UDP) рекомендуется ознакомиться с документацией, выяснить, какой протокол используется и указать нужный, дабы избежать бреши в безопасности и эксплуатации ее троянами.

3. Порты, на которые будет производиться обращение извне, для переадресации на нужное устройство / сервис, для которого создается правило. Т.е, по сути, то, за счёт чего маршрутизатор поймет, к чему именно в локальной сети Вы обращаетесь. Можно указать как один порт, так и диапазон.

4. IP адрес в локальной сети, соответствующий устройству, к которому Вы обращаетесь.

5. Порты, которые соответствует необходимому сервису на самом устройстве в локальной сети, к которому происходит обращение.

Важно: рекомендуется использовать одинаковые порты dst и src, т.к данная схема снижает нагрузку на CPU и гарантирует корректрую работу программного и аппаратного offload.

6. NAT loopback — т.е, будет ли работать доступ при обращении на глобальный адрес и src порт из локальной сети. Важно: корректная работа NAT loopback (в силу того, что по сути это грязный хак на уровне нетфильтра с подменой адресов на лету на уровне фаервола) зависит от множества факторов, включая операционную систему, src/dst порты на клиенте и сервере, а так же частично несовместима с software offload и т. д. Поэтому установленное положительное значение не является гарантией корректной работы данной службы. Так же в некоторых случаях для корректной работы NAT Loopback, может потребоваться отключение программного оффлоада, что приведёт к снижению производительности.

Рекомендуется вместо использования NAT loopback в настройках DNS добавить локальные DNS записи для ваших серверов с локальными же именами и использовать их для обращения к серверам внутри сети. Это гораздо более верное со всех точек зрение решение.

7. Комментарий в свободнонй форме, позволяющий не держать в голове, какое правило и зачем Вы создавали.

8. Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Важно: После завершения работы с правилами (добавление , удаление) необходимо нажать Применить / Apply, в противном случае все добавленные правила не будут сохранены. Добавление правила (нажатие Добавить / Add) в ходе редактирования таблицы port forwarding само по себе не является мгновенной записью созданного правила в конфигурацию роутера, а лишь предварительно сохраняет его на странице.

Настройка проброса портов (Port forward) на роутере

Например, правило вида:

Interface (Интерфейс) = WAN,

Protocol (Протокол) = TCP,

Src Ports (Порт ист.) = 8888,

Dst IP (IP назначения) = 192.168.1.124,

Dst Ports (Порт назн.) = 80,

Comment (Комментарий) = ‘IP Phone’

будет означать, что при обращении по адресу http://Ваш_IP_адрес:8888 либо http://Ваш_Домен:8888 весь TCP трафик будет перенаправляться на устройство, имеющее IP адрес 192.168.1.124 в Вашей локальной сети, а именно — на 80 порт.

А правило вида

TCP&UDP / 3389 / 192.168.1.150 / 3389 / ‘RDP’

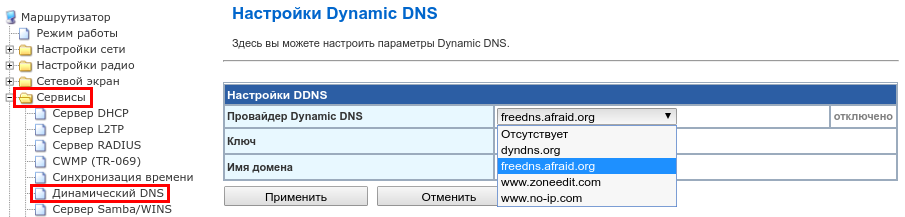

гласит о том, что в Вашей сети есть ПК, живущий на IP адресе 192.168.1.150, к удаленному рабочему столу на котором Вы подключитесь, сказав “http://Ваш_Домен:3389” (т.к в примере выбран интерфейс VPN, то судя по всему, указать статический IP просто невозможно — для решения этой проблемы можно воспользоваться аккаунтом на одном из DynDNS сервисов (такая возможность также доступна штатно в ПО Wive-NG).

Настройка Dynamic DNS

Важно: необходимо удостовериться в следующих моментах:

-указываемый Вами порт назначения (dst) действительно настроен на целевом устройстве для необходимого сервиса.

-доступ по указанному порту доступен с WAN на устройстве (если настраиваемый роутер является шлюзом для целевого устройства), и в целом доступ извне не блокируется локальным firewall.

Например, в настройках IP телефона из примера необходимо проверить две вещи: порт доступа к web / http = 80 , доступ к web / http разрешен для wan интерфейса всем, либо как минимум конкретному хосту роутера.

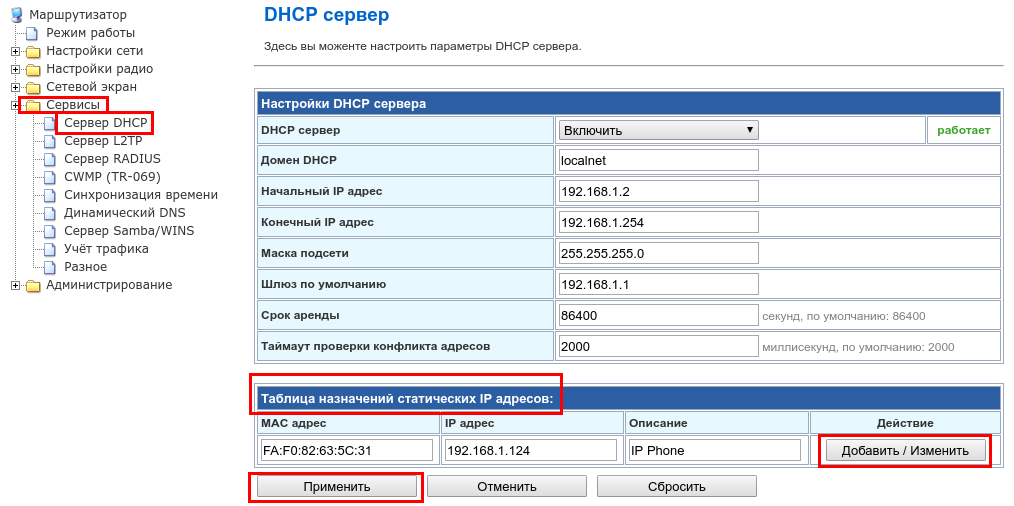

Важно: правило не будет работать, если IP адрес целевого устройства в локальной сети изменится. Для исключения такой возможности, есть два варианта:

1. Настройка статического адреса сетевого интерфейса на целевом устройстве. Т.е, отказ от получения IP адреса от DHCP сервера роутера .

2. Закрепление IP адреса, выдаваемого DHCP сервером роутера, за MAC адресом конкретного устройства. Осуществить это можно , зайдя в раздел меню Сервисы → Сервер DHCP и создав новую пару MAC — IP с соответствующим комментарием. Если в текущий момент времени устройство имеет активную аренду IP адреса от DHCP сервера роутера, то его текущий выданный IP , а также MAC можно будет увидеть на этой же странице в соответствующем списке.

Настройка статической пары MAC-IP на DHCP сервере роутера

Если же Вам необходимо пробросить диапазон портов, необходимо учесть следующее:

1. Стоит по возможности избегать проброса с разными портами src/dst, т.к при использовании комплексных протоколов обслуживаемых ALG (FTP/RTSP/SIP/PPTP/L2TP etc) т.к., могут возникать разночтения.

2. Ширина диапазонов src и dst портов должна совпадать.

3. Порты должны быть равнозначны. Т.е, работа сервиса не должна зависеть от конкретного выбранного порта из диапазона. Такими случаями, например, являются: data порты FTP сервера, порты для передачи голоса SIP сервера, порты раздачи torrent, и т.д.

4. Если необходимо настроить NETMAP, т.е проброс 1:1 (фиксированные пары src и dst портов диапазона), то необходимо каждую пару создавать отдельным правилом. В общем случае при указании диапазона соединение осуществляется на первый доступный порт для которого в conntrack отсутствует запись.

Уже созданные правила проброса портов можно проверить в консоли в Chain FORWARD, скомандовав iptables -L -v -n -t nat . Необходимо помнить, что для получения корректных данных счетчиков (например, в диагностических целях), весь возможный offload должен быть отключен, иначе большая часть трафика в счетчик не попадет. Разумеется, если такой цели не стоит, offload использовать можно и нужно.

2. Пара слов про UPNP

На сегодняшний день многие приложения, включая torrent-клиенты, умеют UPNP IGD (Universal Plug and Play Internet Gateway Device), что позволяет не пробрасывать порты вручную для этих приложений, а воспользоваться автоматичесим пробросом. OS Wive-NG также поддерживает эту возможность. Основным условием является включение UPNP как на роутере, так и в настройках клиента.

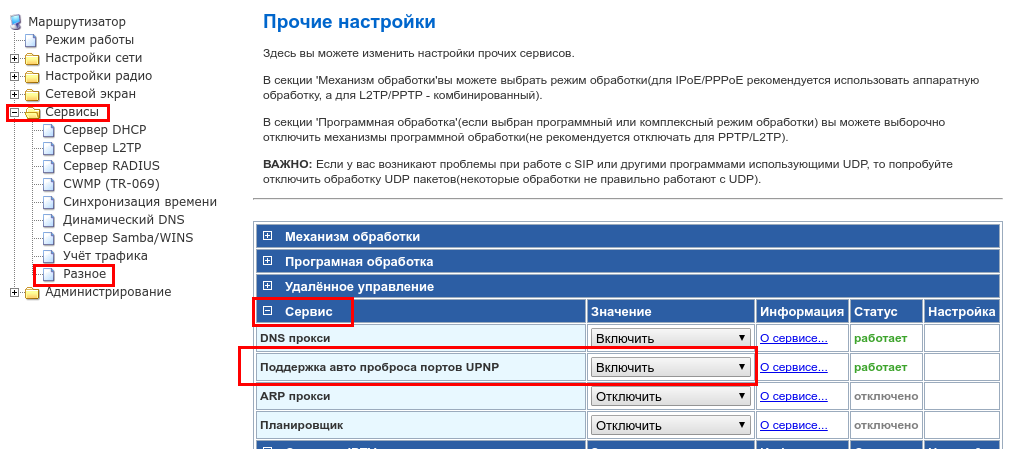

Включить UPNP можно в блоке настроек Сервисы → Разное → Сервис

Включение UPNP на роутере

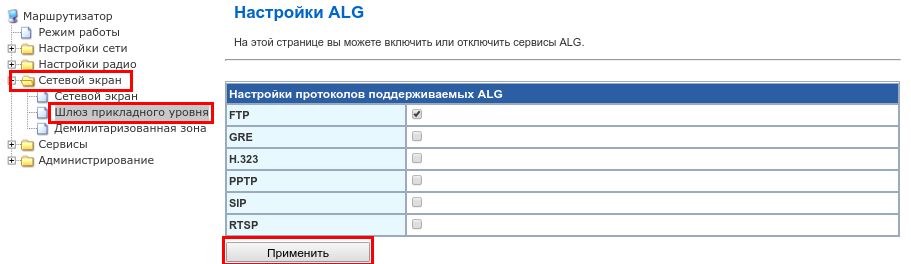

3. Пара слов про настройки ALG (Шлюз прикладного уровня)

ALG (Application Layer Gateway, Шлюз прикладного уровня) анализирует проходящий трафик, распрозает конкретные протоколы и осуществляет ретрансляцию на стандартный порт, соответствующий протоколу. Это позволяет нескольким клиентским устройствам, находящимся за NAT (т.е, в локальной сети маршрутизатора) одновременно и беспрепятственно вести обмен трафиком ряда прикладных протоколов с внешними хостами без настройки проброса портов. В linux данная опция называется Conntrack NAT Helpers.

Включение ALG на роутере

В Wive-NG ручная настройка ALG не требуется — достаточно выбрать интересующий протокол из списка.

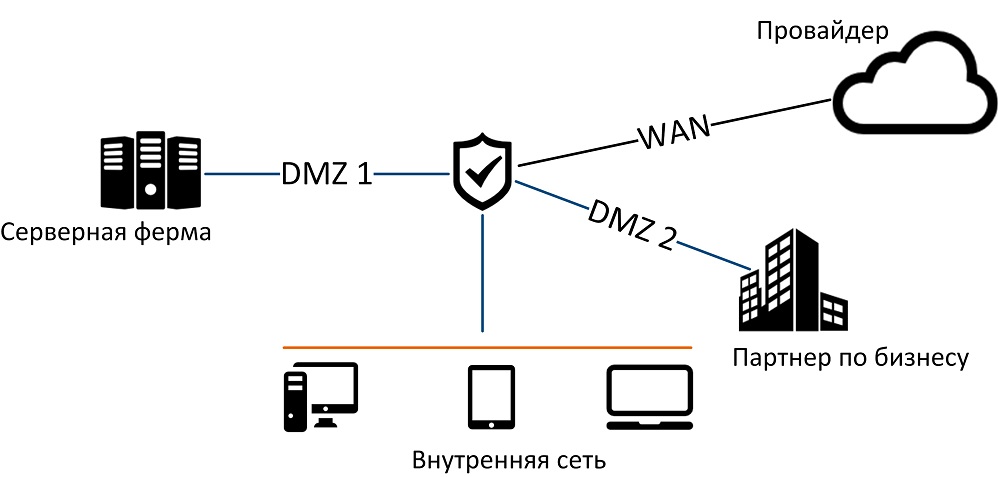

4. Пара слов про DMZ (Демилитаризованная зона)

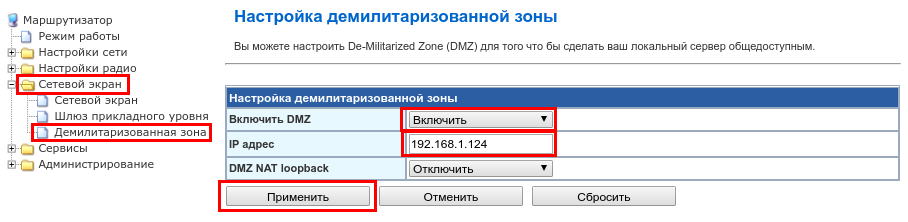

DMZ позволяет выделить опредленный хост в локальной сети в сегмент, общедоступный с WAN по всем портам, открытым на этом хосте (будь то локальный сервер или другое устройство). В этом случае, все соединения, инициированные из WAN будут попадать в DMZ, и ровно на те порты , которые были указаны в качестве портов назначения в соединении. Доступ к остальным устройствам локальной сети из WAN, включая сам маршрутизатор, будет при этом закрыт.

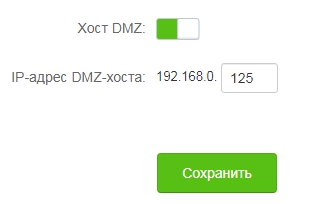

Настройка DMZ на роутере

Пример: при указании в качестве DMZ адреса 192.168.1.124 , все соединения на глобальный адрес маршрутизатора будут перенаправлены на соответствующие порты устройства 192.168.1.124. К примеру, попытка подключиться к web-интерфейсу через браузер с указанием в адресной строке http://my_ip:80 , будет интерпретировано маршрутизатором как обращение к машине 192.168.1.124 на 80 порт. Будет ли установлено такое соединение, зависит исключительно от того, открыт или закрыт указанный порт на устройстве, расположенном на 192.168.1.124.

Важно: при включении DMZ NAT loopback соединения с LAN на маршрутизатор будут обрабатываться тем же образом, что и соединения с WAN. То есть, доступ к маршрутизатору будет утерян, тк все запросы будут перенаправлены на соответствующие порты по адресу, указанному в качестве DMZ.

Важно: чтобы избежать конфликта, не следует одновременно с DMZ настраивать правила firewall, содержащие в себе тот же адрес, что указан в качестве DMZ.

Особенности фильтрации трафика по IP / MAC / портам рассмотрим в следующей статье…..

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Настройка проброса портов

Настройка проброса портов нужна, если в домашней сети планируется использование программ, сервисов или устройств, требующих доступа извне, со стороны Интернет. По умолчанию в SNR-CPE запрещены все входящие подключения из Интернета к компьютерам или сетевым устройствам локальной/домашней сети (кроме тех, которые поддерживают UPnP).

Чтобы осуществить проброс портов необходимо перейти в меню Сетевой экран – Сетевой экран. В разделе Настройки проброса портов нужно активировать опцией Включить. Укажите номера (TCP/UDP) портов, которые использует программа или сетевые устройство в соответствующие поля:

- В поле Интерфейс выберите интерфейс, с которого будут приниматься входящие соединения: WAN/VPN;

- Порт источника – TCP/UDP порт, с которого идут обращения со стороны Интернет (WAN) в вашу локальную сеть, к определённому приватному IP адресу (LAN);

- Порт назначения – TCP/UDP порт внутри локальной сети (LAN), со стороны приватного IP адреса, а затем нажмите Применить.

DMZ (демилитаризованная зона) – это возможность организовать доступ к локальным (находящимися за маршрутизатором с NAT) ресурсам (Игры, www, ftp и др.) из Интернет.

При включённом DMZ запрос извне на внешний интерфейс маршрутизатора (WAN) с определённого TCP/UDP порта автоматически переадресуется на такой же порт в локальную сеть (LAN), на приватный IP адрес, указанный в настройках.

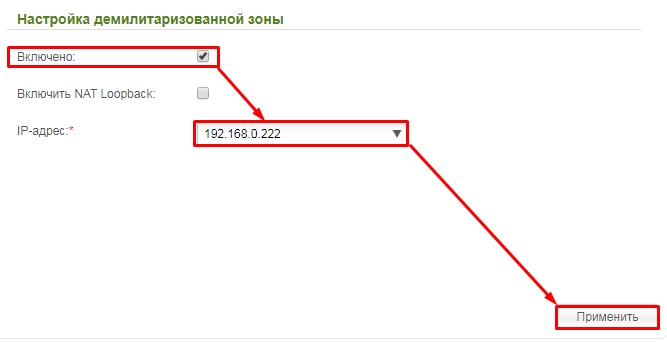

Для настройки DMZ перейдите в меню Сетевой экран – Сетевой экран, в разделе Настройка демилитаризованной зоны включите DMZ с помощью опцией Включить. Далее укажите адрес нужного вам устройства в локальной сети в поле IP адрес.

Внимание!

Включение опции DMZ NAT loopback приведёт к потере управления маршрутизатором. Все запросы из локальной сети на маршрутизатор будут перенаправляться на устройство указанное в настройках DMZ

Всем привет! Сегодня мы поговорим про DMZ: что это в роутере, для чего функция нужна и как её настроить на разных маршрутизаторах. Чтобы не грузить вас тяжелыми понятиями, я лучше расскажу на примере – так будет проще понять. Представим себе, что у вас дома есть камера видеонаблюдения, которая подключена к сети маршрутизатора. Аналогично к ней же подключены все компьютеры, ноутбуки и другие сетевые устройства из дома.

Теперь представим, что вы хотите уехать в отпуск и при этом из интернета иметь доступ к камере, чтобы следить за тем, что происходит у вас в квартире или доме. Конечно, для этого нужно пробрасывать порт в настройках маршрутизатор, и чаще всего используется 80 или 8080 порты. Но что если данные порты уже используются в сети?

В таком случае можно попробовать поиграть с настройками Firewall, но можно сделать куда проще и настроить DMZ в роутере. Тогда в DMZ-host добавляется IP адрес камеры, и она становится доступной из интернета. При этом остальная локальная сеть все также остается закрытой, а вот все устройства добавленные в DMZ как раз остаются общедоступными.

Я думаю, теперь куда понятнее, что такое DMZ хост в роутере. DMZ или DeMilitarized Zone – это выделенный участок локальной сети, к которой открыт доступ для внешнего доступа. Не нужно путать данный сегмент с гостевой сетью, так как при данной функции идет доступ как из интернета, так и из локальной среды. Также для данной сети сразу открываются все возможные порты, поэтому все такие устройства должны сами отвечать за безопасность. Как вариант нужно хотя бы установить логин и пароль для камеры.

Далее я расскажу про настройку демилитаризованной зоны в домашних роутерах. Если у вас будут какие-то вопросы, то пишите в комментариях.

Содержание

- Настройка

- TP-Link

- D-Link

- Zyxel Keenetic

- ASUS

- Netis

- Tenda

- LinkSys

- Задать вопрос автору статьи

Настройка

Прежде чем приступить к настройке DMZ скажу несколько моментов. В домашних маршрутизаторах нет полноценной возможности создать демилитаризованную зону, так как данные аппараты для этого не предназначены. Да – данная настройка есть, но она позволяет делать полностью открытыми порты только для одного сегмента сети. Но чаще всего этого становится достаточно. Например, если вам нужно иметь доступ к нескольким камерам, то лучше подключить их к видеорегистратору, на который вы и будете делать доступ.

Все настройки делаются в Web-интерфейсе, куда можно попасть, введя IP или DNS адрес интернет-центра в адресную строку любого браузера. Чаще всего используются адреса: 192.168.1.1 или 192.168.0.1. Также этот адрес можно посмотреть на этикетке под корпусом самого аппарата.

Если у вас возникнут трудности со входом – смотрите эту инструкцию.

ВНИМАНИЕ! Также для доступа извне вам нужно чтобы у вас был «белый» IP адрес. Если вы не знаете, что это, то советую почитать эту статью.

TP-Link

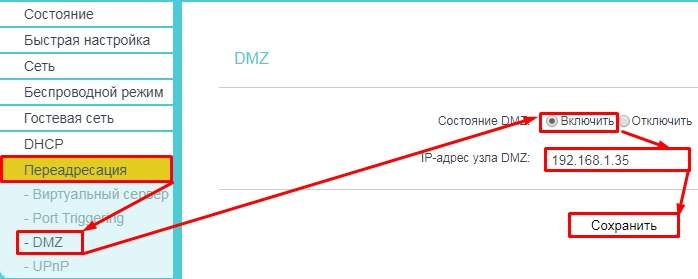

Старая прошивка

Функция находится в разделе «Переадресация».

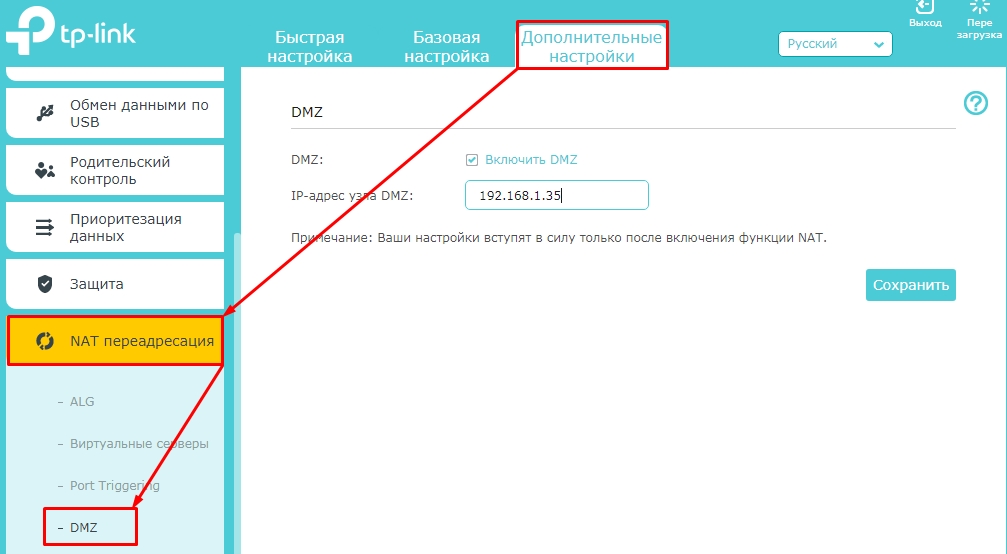

Новая прошивка

«Дополнительные настройки» – «NAT переадресация» – находим функцию, включаем, вводим IP адрес устройства и сохраняем параметры.

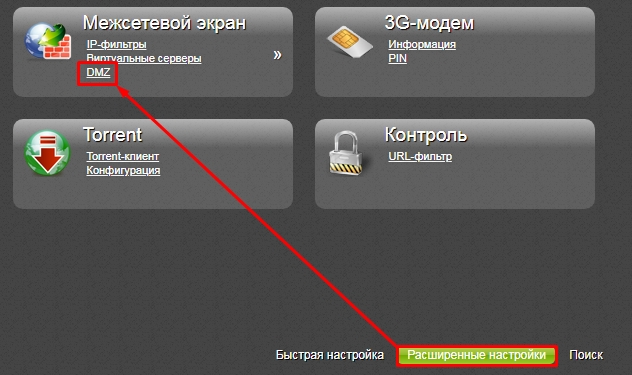

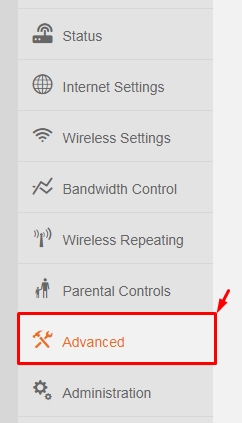

D-Link

Темная прошивка

Внизу выбираем «Расширенные настройки» и находим нашу функцию в разделе «Межсетевого экрана».

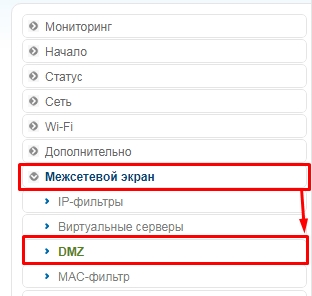

Светлая прошивка

Сервис находим в разделе «Межсетевой экран».

Включаем функцию и вводим адрес устройства. Вы кстати можете выбрать адрес из списка, уже подключенных. В конце нажмите «Применить». В некоторых моделях вы можете увидеть функцию «NAT Loopback» – эту функция, которая позволяет проверять пакеты, уходящие из локальной сети во внешнюю (интернет) с помощью межсетевого экрана. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

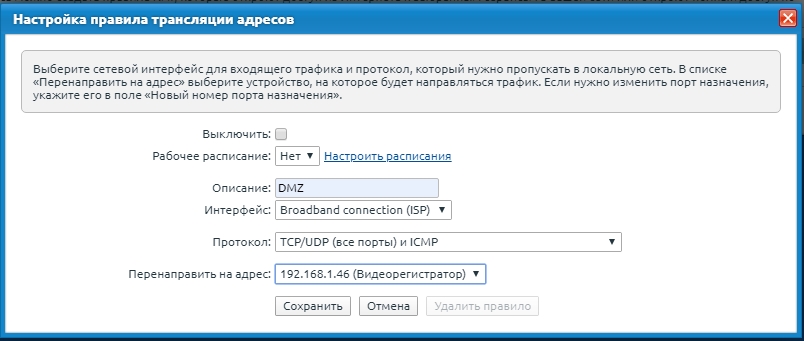

Zyxel Keenetic

Новая прошивка

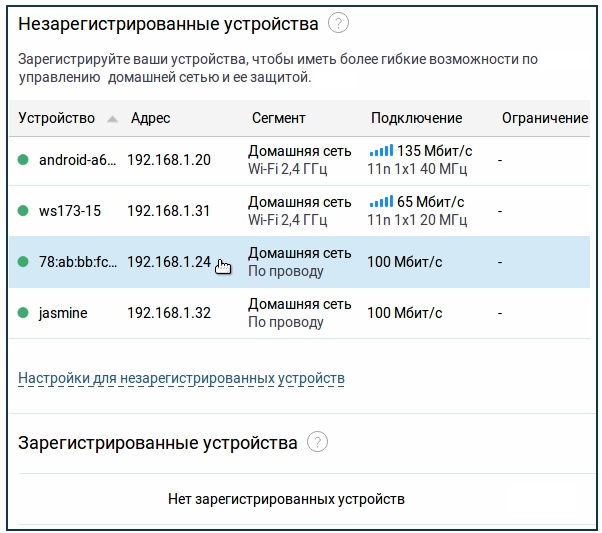

Прежде чем добавить подключенное устройство, вам нужно его зарегистрировать. Зайдите в раздел «Список устройств», там вы увидите два списка: «Незарегистрированные» и «Зарегистрированные» устройства. Для регистрации устройства нажмите по нужному аппарату.

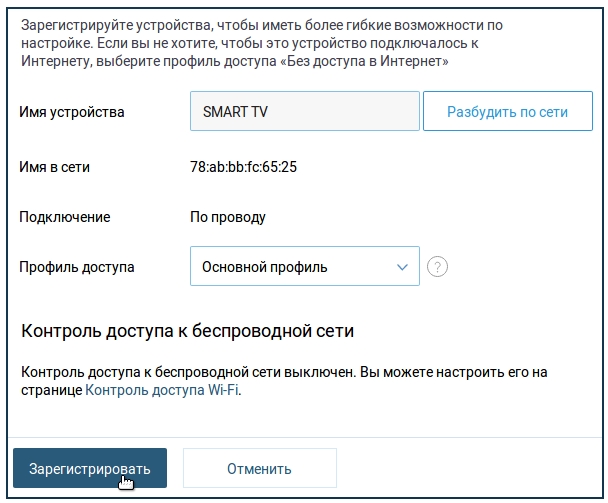

Введите имя и нажмите на кнопку регистрации.

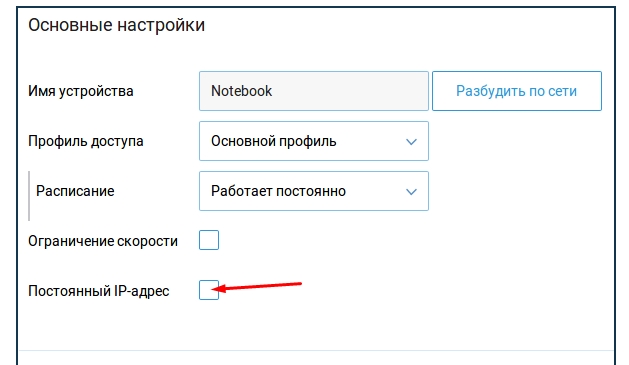

После этого данное устройство появится в списке «Зарегистрированных» – найдите его там и опять зайдите в настройки. Вам нужно установить галочку «Постоянный IP-адрес».

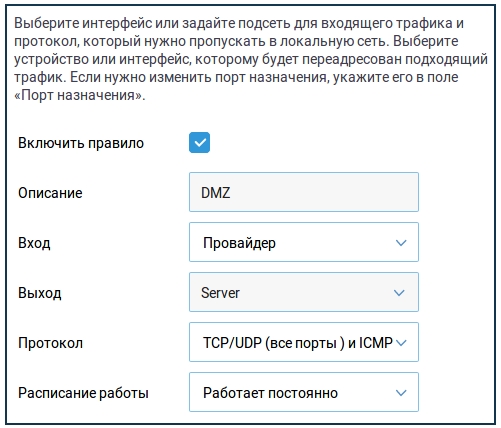

Заходим в «Переадресацию» и создаем правило:

- Ставим галочку «Включить правило».

- Описание – для удобства назовите «DMZ».

- Вход – здесь нужно указать то подключение, через которое у вас идет интернет.

- Выход – здесь указываем имя устройства, которое вы и добавляете в ДМЗ.

- Протокол – устанавливаем параметр «TCP/UDP (все порты и ICMP)».

- Расписание работы – тут можно установить режим работы, но чаще всего сервер «Работает постоянно».

Старая прошивка

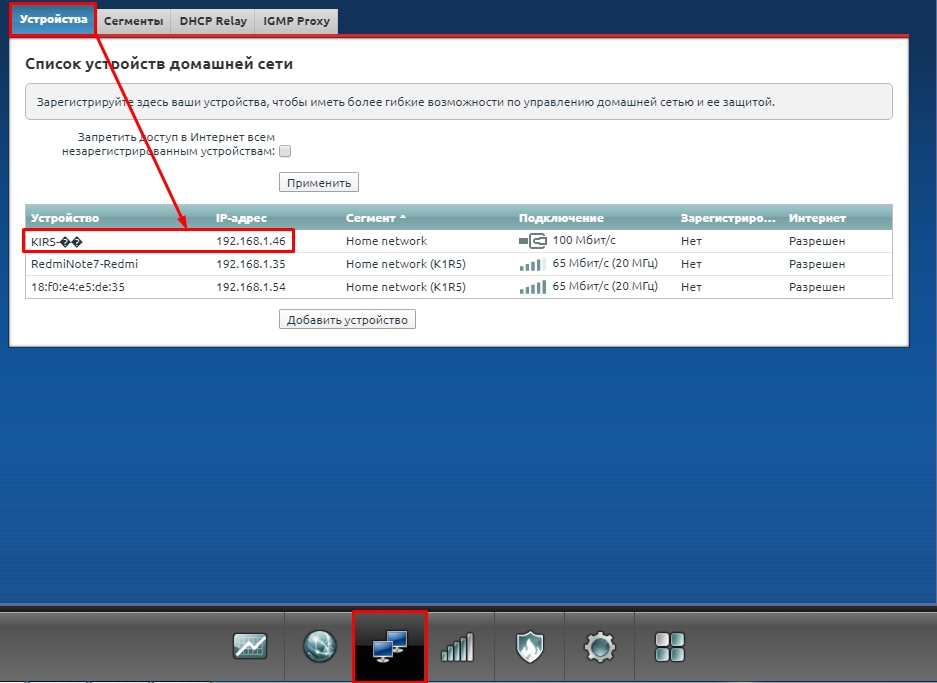

В разделе «Домашняя сеть» (имеет значок двух мониторов) переходим во вкладку «Устройства» и выбираем из списка тот аппарат, который у нас будет DMZ-хостом. Если устройство не подключено, вы можете его добавить – правда при этом вам нужно точно знать его MAC-адрес.

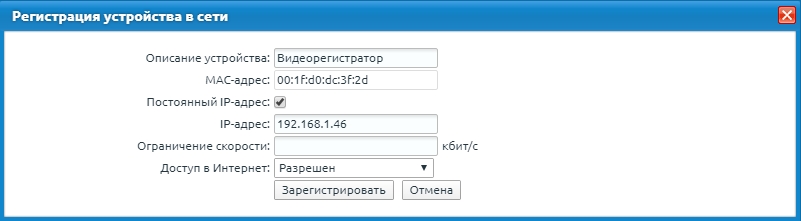

Вводим описание и обязательно ставим галочку «Постоянный IP-адрес». Также в строке «Доступ в Интернет» должно стоять значение «Разрешен». Нажимаем «Зарегистрировать».

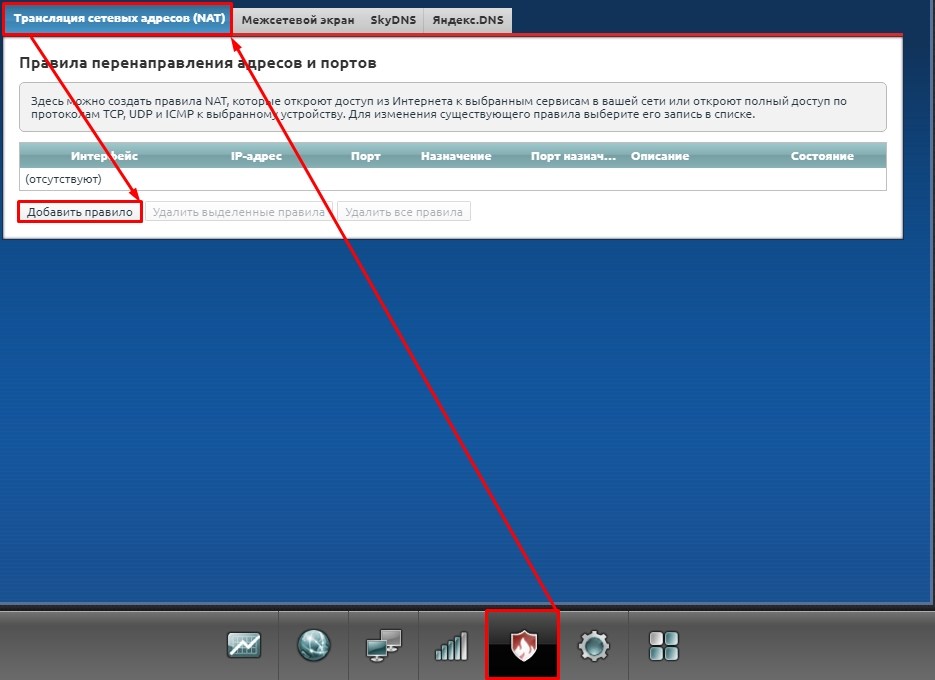

Теперь переходим в раздел «Безопасность» и на вкладке «Трансляция сетевых адресов (NAT)» нажимаем по кнопке «Добавить правило».

Теперь нужно ввести следующие данные:

- Описание – назовите как «DMZ» чтобы не перепутать, но название на самом деле может быть любым.

- Интерфейс – здесь нужно выбрать именно то подключение, через которое у вас идет интернет. Эти данные можно посмотреть в разделе «Интернет».

- Протокол – здесь ставим только одно значение: TCP/UDP (все порты и ICMP).

- Перенаправить на адрес – тут выбираем наш сервер.

Нажимаем по кнопке «Сохранить».

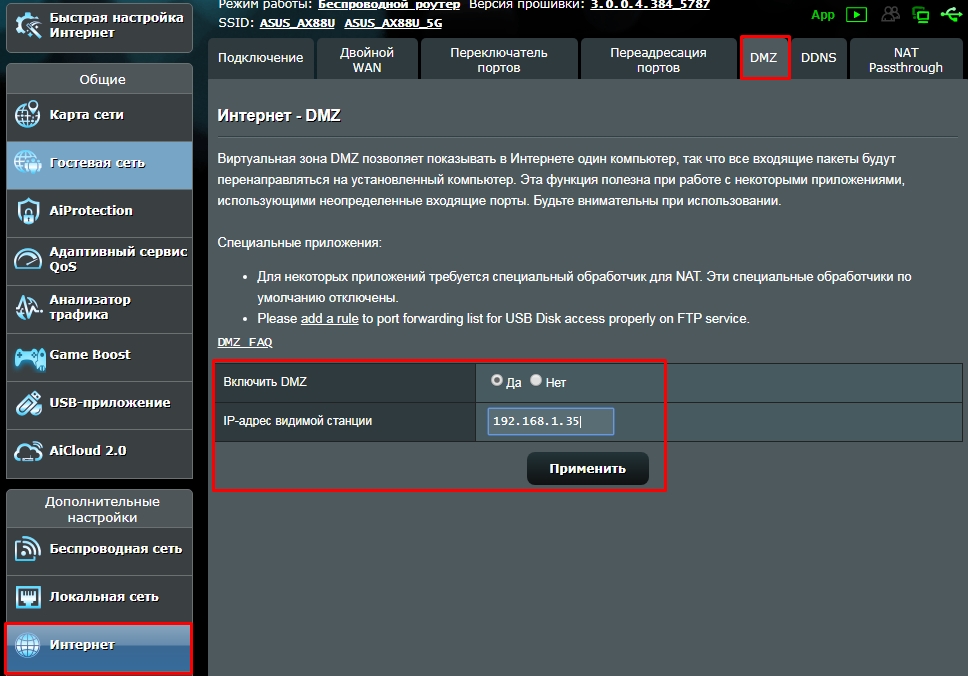

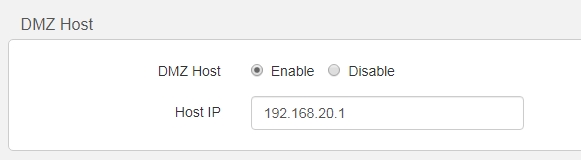

ASUS

Находим слева раздел «Интернет», далее переходим в соответствующую вкладку. Включаем функцию и вводим адрес хоста. В конце не забудьте нажать «Применить».

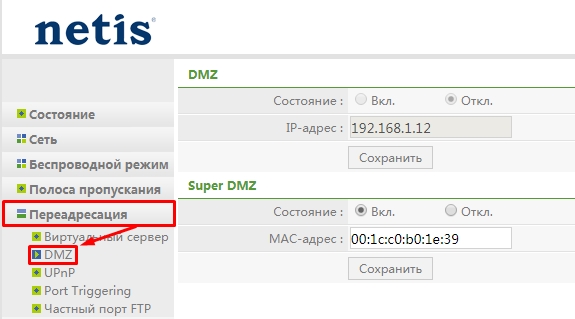

Netis

Нужная нам функция находится в разделе «Переадресация», далее включаем хост, вводим IP и «Сохраняемся».

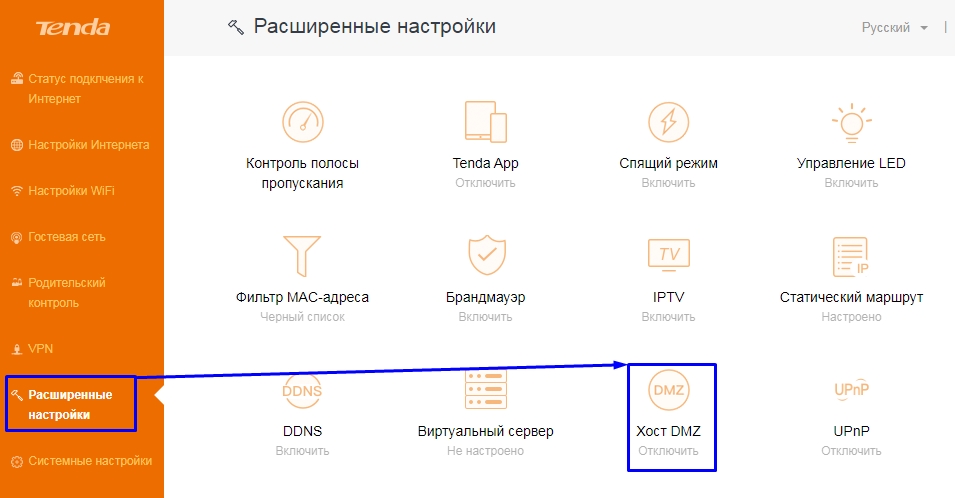

Tenda

V1-3

Заходим в «Расширенные настройки» и находим конфигурация хоста.

Переводим бегунок во включенное состояние и вводим последнюю цифру локальной машины, для которой все порты будут открыты.

V4

Находим вкладку «Advanced».

Пролистываем до раздела «ДМЗ-хост» включаем (Enabled) и вводим адрес.

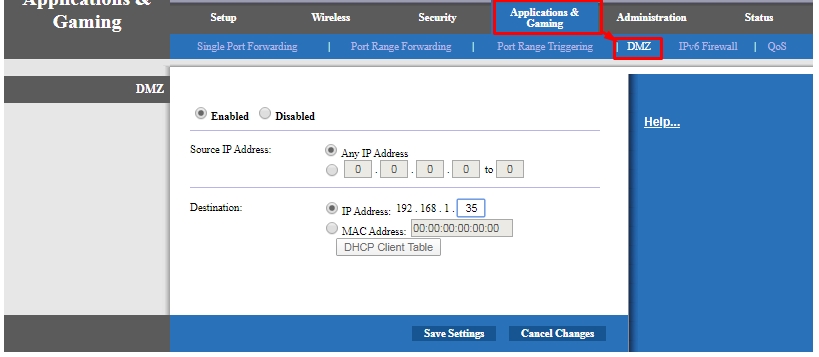

LinkSys

Конфигуратор по открытию всех портов находится в разделе «Application & Gaming». Включаем функцию (Enabled). Здесь настройки немного отличаются от других аппаратов. В строке «Source IP Address» можно установить диапазон внешних адресов, которые будут иметь доступ к выделенному устройству в сети. Чаще всего указывается параметр «Any IP Address» (Все IP адреса).

Для конфигурации в строке «Destination» указываем IP или MAC-адрес устройства. Вы также можете посмотреть все подключенные аппараты, нажав на кнопку «DHCP Client Table». После настройки нажмите на «Save Settings».

Смысл технологии NAT loopback (NAT hairpinning) в том, что когда из внутренней сети приходит запрос на внешний IP-адрес маршрутизатора, он считается пришедшим извне — а значит, работают правила брандмауэра, относящиеся ко внешним соединениям. Таким образом, правила проброса портов извне также будут активны и корректно обрабатываться на запросах, пришедших из локальной сети. В этой статье разберем различные методы реализации этой схемы.

Немного теории

NAT

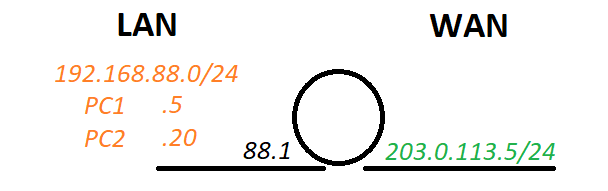

Технология NAT — Network Address Translation (а точнее один из его подвидов PAT — Port Address Translation) позволяет использовать один внешний адрес для создания подключений несколькими устройствами в локальной сети. Разберем как это работает.

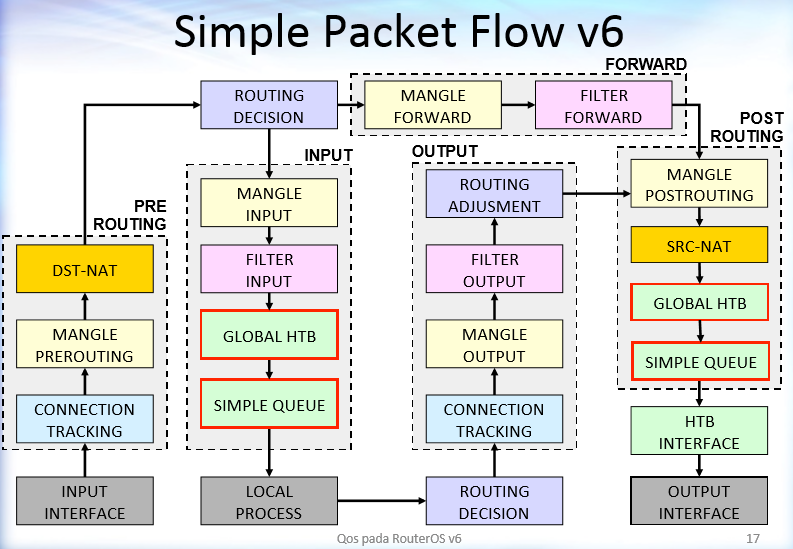

Возьмем стандартную сеть и маршрутизатор MikroTik:

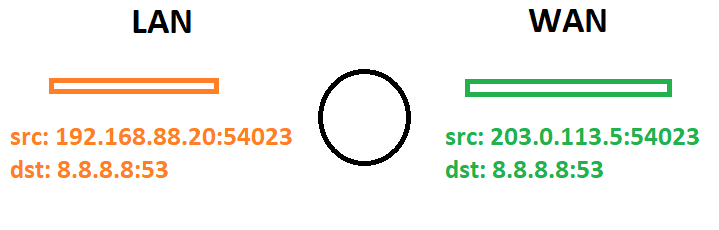

Когда компьютер в локальной сети хочет получить доступ до ресурса и посылает запрос в интернет, маршрутизатор создает новую запись в таблице трансляции адресов (NAT connections table), присваивает метку new на этапе connection tracking. Далее следует этап routing decision, где маршрутизатор присваивает пакету выходной интерфейс (как правило WAN — ether1), после прохода цепочки forward, в post routing происходит замена адреса источника на адрес выходного интерфейса динамически (action: masquerade) либо на заранее заданный статически (action: src-nat — to-address). Таким образом пакет уходит в интернет с внешним IP адресом маршрутизатора с исходным адресом назначения.

В виде правил MikroTik механизм выглядит примерно так:

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=ether1

Для того, чтобы идентифицировать данное соединение в таблице трансляции адресов создается запись, где содержатся параметры соединения: адрес источника (в локальной сети), адрес назначения, порт назначения, порт источника. В MikroTik эту таблицу можно посмотреть в IP — Firewall — Connections. Данные записи содержат дополнительные поля, такие как: наличие fasttrack, есть ли ответные пакеты, активность правил цепочек src-nat и dst-nat и другие. Если NAT в MikroTik не включен (отсутствуют работающие правила таблицы NAT), то connection tracking автоматически отключается за ненадобностью.

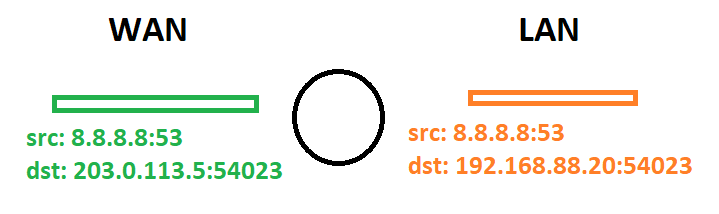

Таким образом, когда приходит ответ от сервера, маршрутизатор смотрит таблицу трансляции адресов и если находит там подходящую запись, то на этапе connection tracking заменяет адрес назначения с внешнего IP маршрутизатора на локальный адрес устройства, на сохраненный ранее в таблице трансляции. С помощью этого механизма, устройство в локальной сети получает доступ в интернет.

Проброс портов

Ключевой особенностью является то, что новые запросы могут создавать только в одну сторону: из локальной сети в интернет, но не наоборот. «NAT не является firewall», однако в стандартной конфигурации из-за специфики работы он запрещает все новые соединения с внешнего интерфейса в локальную сеть. При отсутствии подходящего правила для обратной трансляции пакет переходит в цепочку input — то есть пакетов, которые адресованы самому маршрутизатору. Если не найдена подходящая служба на маршрутизаторе, прослушивающая соединения на порту, пакет отбрасывается.

Иногда возникает потребность принимать новые соединения из интернета, на компьютере в локальной сети за NAT. Для этого потребуется правило «обратного NAT», которое сработает в цепочке prerouting и заменит адрес назначения на требуемый.

/ip firewall nat

add chain=dstnat dst-port=80,443 protocol=tcp action=dst-nat to-addresses=192.168.88.5Как видно из правила, оно сработает на все пакеты, проходящие через роутер, у которых порт назначения 80 или 443 и перепишет их адрес на 192.168.88.5. Но так как работа этого правила распространяется и на пакеты, идущие из локальной сети, то устройства в локальной сети больше не смогут получать доступ к web ресурсам интернета потому что маршрутизатор начнет заменять адрес назначения на 192.168.88.5 на всех пакетах, соответствующих условию. Чтобы такого не произошло, необходимо добавить условия адреса назначения или интерфейса назначения.

/ip firewall nat

add chain=dstnat in-interface=ether1 dst-port=80,443 protocol=tcp action=dst-nat to-addresses=192.168.88.5Данное правило будет полноценно работать и перенаправлять новые соединения из интернета на устройство в локальной сети.

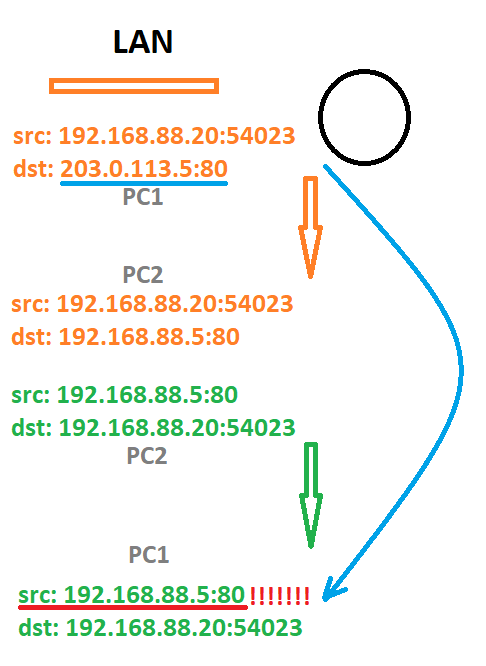

Проблема

С новыми соединениями из интернета разобрались, но что будет, если устройство попытается обратиться на внешний адрес маршрутизатора из локальной сети? В зависимости от условия возможны следующие варианты:

- Если в условии использовался внешний интерфейс, то правило не сработает и пакет будет отброшен маршрутизатором — соединение не состоится.

- Если в условии использовался внешний адрес маршрутизатора, то правило сработает, но соединение не установится. Рассмотрим этот сценарий подробнее.

Запрос успешно дойдет до устройства назначения, однако ответ должен будет вернуться напрямую на устройство, без маршрутизатора. В результате при проверках на устройстве-инициаторе соединения пакет будет отброшен, так как от этого адреса источника он не ждет ответов. Соединение не установится.

Варианты решения

Подмена на уровне DNS

Если приложение использует DNS для определения IP адреса сервиса назначения (например, сайт), то самым правильным способом будет использование в локальной сети DNS-сервера, который будет отдавать внутренний IP адрес для домена. В случае использовании MikroTik DNS-сервера, правило будет выглядеть примерно так:

/ip dns static

add address=192.168.88.5 name=example.comТаким образом настройка NAT Loopback не потребуется в принципе. Клиент будет напрямую обращаться на сервер назначения по локальной сети без использования маршрутизатора, а сервер назначения, в свою очередь, увидит настоящий адрес источника в локальной сети

Данное решение не будет работать в случае использования DNS-over-HTTPS или аналогов на конечных устройствах или в случае, если приложение не использует доменные имена.

Официальный

Многие ресурсы, включая wiki.mikrotik.com, предлагают примерно одни и те же варианты решения:

/ip firewall nat

add chain=srcnat src-address=192.168.88.0/24 \

dst-address=192.168.88.5 protocol=tcp dst-port=80,443 \

out-interface=LAN action=masqueradeЭтим правилом задаем, что: всем пакетам, которые идут из локальной сети, на адрес 192.168.88.5, на порты 80 и 443 и выходят с интерфейса LAN мы меняем адрес источника на адрес маршрутизатора в локальной сети.

Таким образом, соединение успешно устанавливается, однако есть несколько ограничений:

- На каждое правило проброса порта потребуется еще одно правило для поддержки NAT Loopback

- Можно легко попасться на граблю, не указав фильтр источника пакетов (src-address=192.168.88.0/24). Все запросы (включая те, что идут из интернета) на сервер назначения будут идти от адреса маршрутизатора, что в итоге может сломать фильтрацию на базе адресов источника на сервере назначения.

- Серверу назначения, которому в итоге придет запрос не будет видно IP адрес источника, так как им будет являться маршрутизатор

Дополненный официальный способ

Официальный способ мне не понравился в первую очередь тем, что потребуется создавать несколько правил для одного проброса портов. Об этом легко забыть или ошибиться в составлении второго правила.

Суть моего решения заключается в том, чтобы на входе в маршрутизатор маркировать пакеты, пришедшие на внешний адрес из локальной сети, а после прохождения процедуры маршрутизации подставлять IP адрес маршрутизатора отдельными правилами, отличными от правил проброса портов.

Первым этапом нужно промаркировать (new-packet-mark=nat-loopback) те пакеты, которые пришли на внешний адрес маршрутизатора (dst-address=203.0.113.5) из локальной сети (in-interface=LAN) и являются новыми соединениями (connection-state=new).

/ip firewall mangle

add chain=prerouting comment="NAT Loopback detect" dst-address=203.0.113.5 in-interface=LAN connection-state=new action=mark-packet new-packet-mark=nat-loopback passthrough=yes

Теперь нужно написать обработчик пакета, который сработает после того как пакет пройдет маршрутизацию и будет на выходе в локальную сеть, в таблице mangle необходимо заменить адрес источника на адрес маршрутизатора.

/ip firewall nat

add chain=srcnat packet-mark=nat-loopback action=masquerade comment="NAT Loopback replace address" Далее можно писать правила проброса в классическом виде. Этой схемой мы избавились от двух из трех недостатков предыдущего способа.

Таким образом, появляется возможность писать правила проброса портов в обычном виде по одному на порт или несколько портов. Они будут работать как и в классическом сценарии (при поступлении извне), так и в случае поступления запросов из локальной сети.

/ip firewall nat

add chain=dstnat dst-address=203.0.113.5 protocol=tcp dst-port=80,443 action=dst-nat to-addresses=192.168.88.5

add chain=dstnat dst-address=203.0.113.5 protocol=tcp dst-port=8080 action=dst-nat to-addresses=192.168.88.20

add chain=dstnat dst-address=203.0.113.5 protocol=tcp dst-port=25,143 action=dst-nat to-addresses=192.168.88.100Количество просмотров: 19 880

Нат-петля или nat loopback — это функция, доступная в большинстве современных роутеров, которая позволяет устройствам внутри локальной сети обращаться к ресурсам, находящимся в этой же сети, используя внешний IP-адрес роутера.

Когда в локальной сети есть сервер или другое устройство, доступное из интернета по внешнему IP-адресу, обычно сетевые устройства блокируют возможность доступа к этому ресурсу через внешний IP из локальной сети. Это сделано из соображений безопасности, чтобы предотвратить возможность атаки на локальные ресурсы. Однако, иногда может возникнуть необходимость в тестировании или использовании ресурсов из локальной сети через внешний IP-адрес.

Именно для таких случаев и предназначена функция нат-петли в роутере. Она позволяет устройствам внутри сети обращаться к ресурсам по внешнему IP-адресу, обходя блокировку и атаки, и обеспечивая нормальное функционирование тестирования и использования ресурсов.

С помощью настройки нат-петли пользователь может управлять доступом к ресурсам из локальной сети, исключая возможность доступа с определенных устройств, а также контролировать рабочую сетку и обеспечивать безопасность без каких-либо ограничений для работы с удаленными серверами и ресурсами.

Используя нат-петлю в роутере, пользователь может смотреть целевые ресурсы из локальной сети, используя общий IP веб-сервера и других сервисов, установленных на удаленном узле, без надобности вводить IP-адреса сервера в регистраторе DNS локальной сети. Таким образом, нат-петля позволяет упростить настройку доступа к внутренним и внешним ресурсам, сэкономить время и повысить безопасность работы с ресурсами.

Содержание

- Нат-петля в роутере

- Определение и работа

- Преимущества использования

- Как настроить нат-петлю

- Ситуации, когда необходимо использование

- Вывод

Нат-петля в роутере

Нат-петля в роутере может быть полезна, например, в случае, когда вы хотите проверить работоспособность веб-сайта или другого сервиса изнутри сети, используя внешний IP-адрес. Без настройки нат-петли в роутере, у вас была бы возможность обратиться к сервису только извне сети.

Для включения нат-петли (nat loopback) в роутере обычно необходимо войти в его административную панель и найти соответствующий раздел. Там вы сможете включить эту функцию и применить изменения. Однако, не все модели роутеров поддерживают данную функцию, поэтому перед покупкой или настройкой роутера рекомендуется узнать о его возможностях.

Использование нат-петли в роутере может значительно упростить доступ к сервисам в вашей локальной сети изнутри и извне. Эта функция может быть особенно полезна для разработчиков, тестировщиков и администраторов сетей, которым часто приходится работать с внешними IP-адресами и пробрасывать порты.

Определение и работа

Нат-петля (nat loopback) представляет собой функцию в роутере, которая позволяет устройствам в локальной сети обращаться к узлам внешней сети, используя внешний IP-адрес роутера.

Когда устройство в локальной сети отправляет пакет на внешний адрес, роутер перехватывает этот пакет и заменяет внутренний IP-адрес отправителя на свой внешний IP-адрес. Затем роутер направляет пакет к внешнему адресу, а полученный ответ обратно отправляет на устройство в локальной сети.

Таким образом, нат-петля позволяет устройствам в локальной сети осуществлять доступ к сетевым ресурсам, размещенным за пределами этой сети, с использованием только одного внешнего IP-адреса роутера.

Нат-петля может быть полезна в ситуациях, когда необходимо тестировать доступность внешних ресурсов из локальной сети или проводить отладку сетевых приложений.

Преимущества использования

- Позволяет проверять функциональность внутренних серверов без необходимости выхода во внешнюю сеть.

- Упрощает отладку и тестирование сетевых приложений, так как можно обращаться к локальным серверам через внешний IP-адрес.

- Обеспечивает более гибкую настройку сети, позволяя избежать ограничений в использовании внешних IP-адресов.

- Увеличивает безопасность, так как предотвращает передачу данных через внешнюю сеть.

- Обеспечивает более эффективное использование доступных ресурсов, так как позволяет использовать локальные серверы без необходимости их публикации.

Как настроить нат-петлю

Настройка нат-петли (nat loopback) на роутере позволяет установить соединение с выделенным внешним IP-адресом через внутреннюю сетевую инфраструктуру. Это очень полезная функция, которая позволяет тестировать веб-сервисы, хостинги и другие приложения, которые находятся внутри вашей сети.

Чтобы настроить нат-петлю, вам понадобится доступ к панели управления роутером. Давайте рассмотрим основные шаги:

- Войдите в панель управления роутером: Введите IP-адрес своего роутера в адресную строку браузера и введите логин и пароль для входа в панель управления.

- Найдите настройки NAT: Обычно они находятся в разделе «Настройки сети» или «Дополнительные параметры».

- Включите нат-петлю: Найдите опцию «Enable NAT Loopback» или «Enable NAT Reflection» и активируйте ее.

- Сохраните изменения: Не забудьте сохранить изменения, чтобы они вступили в силу.

После этого нат-петля будет активирована на вашем роутере. Теперь вы сможете обращаться к внешнему IP-адресу вашей сети, используя внутреннюю сеть.

Обратите внимание, что процесс настройки нат-петли может незначительно варьироваться в зависимости от модели и производителя роутера. Рекомендуется обратиться к документации вашего роутера или обратиться в техническую поддержку, если у вас возникнут сложности в процессе настройки.

Ситуации, когда необходимо использование

Использование нат-петли (nat loopback) в роутере может быть полезным в следующих ситуациях:

- Тестирование локальных серверов: при настройке и тестировании серверов, находящихся внутри сети, нат-петля позволяет получать доступ к серверам с использованием публичного IP-адреса роутера.

- Установка обратного вызова VoIP: при использовании IP-телефонии, нат-петля обеспечивает возможность звонить на локальные номера извне, соединяя вызов с сервером VoIP внутри сети.

- Отладка сетевых приложений: при разработке и отладке сетевых приложений, нат-петля позволяет проверить взаимодействие клиента и сервера на одном устройстве с помощью его публичного IP-адреса.

- Доступ к локальным ресурсам из интернета: нат-петля может быть использована для получения доступа к сетевым ресурсам, находящимся внутри локальной сети, из интернета, без необходимости использования VPN или других сложных настроек.

- Тестирование настроек маршрутизации: при проверке настроек маршрутизации в сети, нат-петля позволяет проверить, как пакеты маршрутизируются между различными сетевыми устройствами.

Вывод

Это особенно полезно, если вы работаете с веб-сервером внутри сети и хотите проверить его работу, не выходя в Интернет. Вместо того, чтобы набирать в браузере внутренний IP-адрес сервера, можно использовать его публичный доменный адрес и быть уверенным, что все работает корректно для внешних пользователей.

Чтобы включить нат-петлю на роутере, необходимо зайти в его настройки и найти соответствующий раздел. Обычно он находится в разделе «Расширенные настройки» или «NAT». Включите функцию и сохраните изменения. Теперь вы сможете использовать нат-петлю для доступа к вашим внутренним ресурсам через внешний IP-адрес.

Важно отметить, что не все роутеры поддерживают функцию нат-петли, поэтому перед покупкой рекомендуется убедиться, что она доступна в выбранной модели.

В заключение, нат-петля – это полезная функция, которая упрощает доступ к ресурсам внутри вашей сети через внешний IP-адрес. Она особенно полезна для разработчиков и администраторов систем, позволяя проверять работу серверов, не выходя в Интернет.