В инструкции рассмотрена настройка MikroTik dst-NAT или просто – проброс порта. Популярные синонимы: Port forwarding, Virtual server. В качестве расширенного варианта настройки проброса порта, будут описаны правила Firewall и создание демилитаризованной зоны DMZ.

Нужно пробросить порты(port forwarding) в MikroTik?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Что такое порт

Порт это число, которое содержится в заголовке протокола транспортного уровня модели OSI. Он служит идентификатором для процессов отправителя и получателя. Обмен данным между узлами как правило происходит по определенному протоколу и чтобы такое соединение установить, необходимо указать параметры:

- IP адрес(для отправителя и получателя);

- Протокол или его номер;

- Номера портов для отправителя и получателя.

Для чего использовать проброс порта в MikroTik

Стандартные настройки роутера MikroTik предусматривают изоляцию локальной сети(LAN) от внешнего мира(Интернет). Когда на роутер MikroTik поступает исходящий пакет с узла локальной сети, MikroTik открывает определенный порт и передает данные, изменяя при этом локальный IP адрес узла на внешний IP адрес, выданный провайдером. А дальше пакет следует по маршруту до получателя. Ответ от узла получателя, роутер MikroTik перенаправляет узлу, который инициировал данное соединение.

Эта технология имеет название NAT и по умолчанию работает только в одностороннем порядке – роутер MikroTik обработает только те пакеты, соединения для которых были установлены из внутренней сети(LAN). А все остальные пакеты будут отброшены.

Но в этой схеме популярно другое направление, когда в локальной сети(LAN) присутствует узел типа: почтовый сервер, web сайт, VPN сервер к которому необходимо предоставить доступ из вне(сети Интернет) тогда, когда инициатором соединения выступает внешняя сторона. Для этого необходимо настроить проброс порта.

Проброс порта или port forwarding это функция NAT(механизм преобразования IP адресов), при которой, комбинации из внешнего IP адреса и порта, соответствует IP адрес и порт из локальной сети(LAN).

Варианты применения проброса порта

Пробросы портов в роутере MikroTik популярны для:

- Видеонаблюдения;

- Терминального сервера RDP;

- Почтового сервера;

- Web сайта;

- IP телефонии;

- Прочие частные и корпоративные службы, требующие внешнего доступа.

Как работает проброс порта в MikroTik

Пробросить порт – означает зарезервировать определенный номер порта, с целью переадресации данных на локальный узел. Роутер MikroTik не будет отклонять внешние запросы, а создаст условие для их исключения.

Для работы проброса порта в MikroTik достаточно создать правило комбинации:

- Протокол;

- Внешний порт и IP(или интерфейс);

- Внутренний IP и порт.

При поступлении пакета, условия прохождения которого описаны в разделе NAT(dstnat), происходит перенаправление на указанный локальный узел.

Проброс портов(Port Forwarding) в MikroTik

Для полноценной работы проброса портов на маршрутизаторах MikroTik нужно описать правила в двух категориях: настройка NAT(dstnat) и настройку FireWall. Опишем их по порядку:

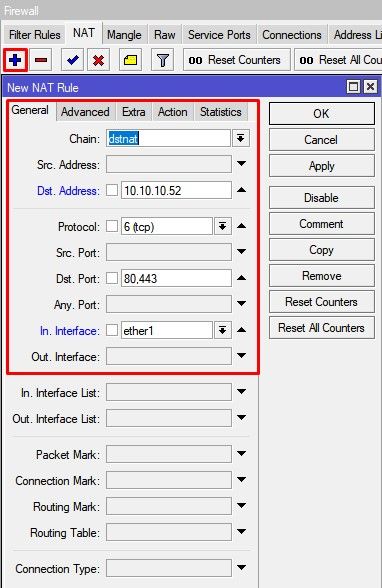

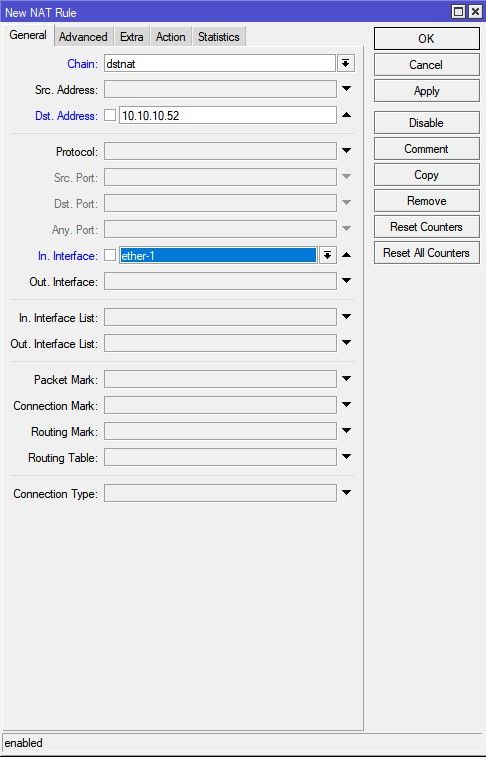

Проброс портов MikroTik NAT-dstnat

Настройка находится в IP→Firewall→NAT

/ip firewall nat add action=dst-nat chain=dstnat dst-address=10.10.10.52 dst-port=80,443 \ in-interface=ether1 protocol=tcp to-addresses=192.168.0.2

Составляющие части настройки:

dstnat – входящее направление;

Dst. Address – внешний IP адрес роутера MikroTik;

Dst. Port – внешний порт назначения;

In. Interface – интерфейс, к которому подключен входящий кабель с интернетом;

To Addresses – внутренний адрес назначения.

To Port – внутренний порт назначения. Можно не заполнять, если “Dst. Port” = “To Port”

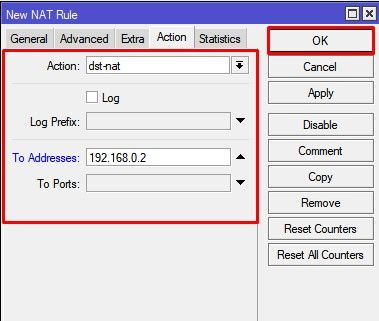

Настройка Firewall для проброса порта в MikroTik

Базовый набор правил Firewall в MikroTik содержит исключение по блокировки пакетов, для правил, которые описаны цепочкой dstnat. Но если Firewall подвергался изменениям и описанное правило по пробросу порта не работает, нужно добавить разрешение.

Настройка находится в IP→Firewall

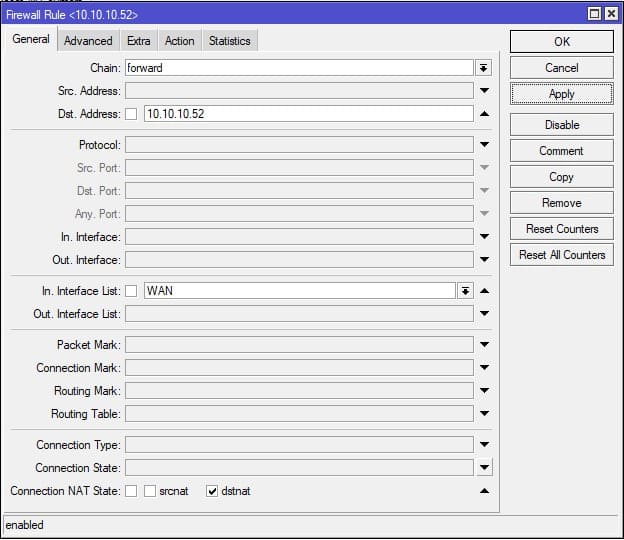

/ip firewall filter \ add action=accept chain=forward dst-address=10.10.10.52 dst-port=80,443 in-interface=ether-1 protocol=tcp

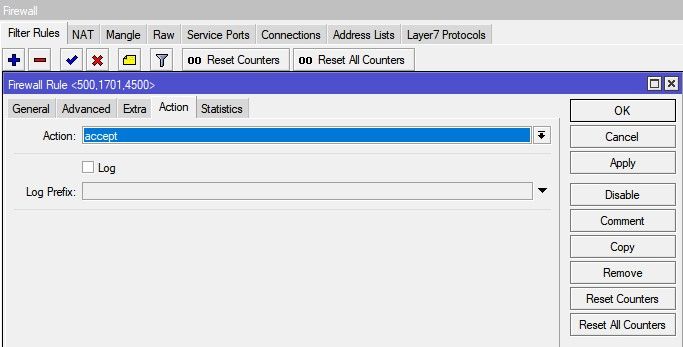

Другим вариантом настройки Firewall для проброса порта в MikroTik является общее правило Action = Accept для всех портов, запись которых присутствует в разделе NAT(dstnat).

/ip firewall filter add action=accept chain=forward connection-nat-state=dstnat dst-address=\ 10.10.10.52 in-interface-list=WAN

Настройка MikroTik DMZ

DMZ вступит в силу если не заполнить поля Protocol и Dst. port.

/ip firewall nat add action=dst-nat chain=dstnat dst-address=10.10.10.52 \ in-interface=ether-1 to-addresses=192.168.0.2

По аналогии стандартного проброса портов, нужно контролировать настройку в FireWall.

Есть вопросы или предложения по настройке DMZ в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Продолжение статьи. Использование собственных цепочек обработки трафика.

Комментариев: 3Просмотров: 44718

Использование собственных цепочек обработки трафика (Custom Chain)

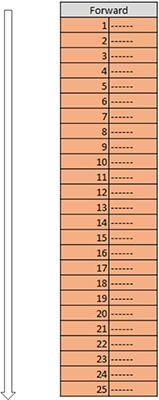

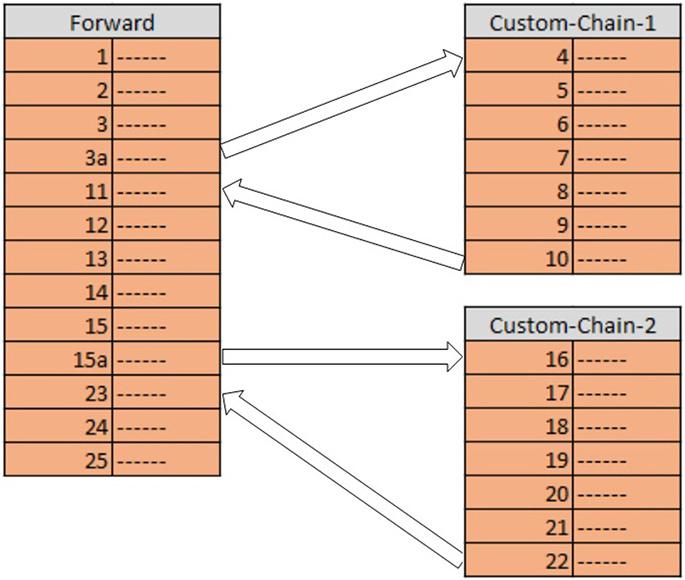

В прошлых частях статьи мы ознакомились с базовыми настройками файрволла, из которых мы, в том числе, узнали, что межсетевой экран маршрутизатора последовательно проверяет пакет на соответствие правилам фильтрации сверху-вниз. Проверка прекращается в тот момент, когда пакет будет либо пропущен на следующий этап обработки трафика (Action=Accept), либо прохождение пакета будет запрещено (Action=reject,drop,tarpit).

Таким образом, если мы представим себе файрволл, состоящий из 25 правил, то выглядеть это будет следующим образом:

При этом, если пакет соответствует только правилу номер 25, он все равно будет проверен на соответствие правилам с номера 1 по номер 24, на что будут потрачены ресурсы маршрутизатора.

Ситуация осложняется тем, что есть «очень дорогие», с точки зрения процессорного времени, правила фильтрации. В этих случаях приходит на выручку возможность писать собственные цепочки (Chain) обработки правила.

Если вы когда-либо занимались программированием, то собственная цепочка очень похожа на процедуру, вызов которой осуществляется указанием в поле Action команды Jump с именем цепочки, возврат же происходит на следующее правило за вызовом цепочки, по окончании обработки трафика в цепочке, либо если в каком-либо правиле собственной цепочки было использовано Action=Return, что прервало дальнейшую обработку цепочки.

Графически это можно

отобразить так

При этом надо обратить внимание, что пакет попадет в цепочку Custom-Chain-1, только если он будет соответствовать условиям, обозначенным в правиле 3a, а в цепочку Custom-Chain-2, только если он соответствует правилу 15a.

В результате очевидно, что среднее количество правил, на которые проверяется пакет, уменьшается, что увеличивает производительность маршрутизатора.

Так же хочется обратить внимание что одну и ту же цепочку можно вызывать из разных цепочек (в том числе и своих) фильтрации трафика. Например, вы можете написать цепочку с защитой ssh-сервера от подбора пароля и обращаться к ней как из цепочки input (подбор пароля на маршрутизатор), так и из цепочки forward, защищая один или несколько внутренних серверов.

Для примера обсудим, как производится настройка роутера Микротик, имеющего несколько WAN-интерфейсов. В этом случает у вас возникает необходимость либо написания достаточно большого количества одинаковых правил для каждого WAN-интерфейса, либо создания собственной цепочки обработки трафика, и вызов ее при попадании пакета извне на любой из WAN-интерфейсов.

Создаем демилитаризо-

ванную зону (DMZ)

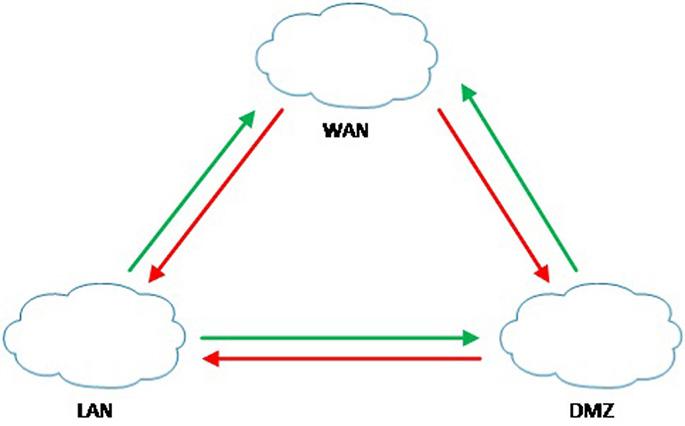

Теперь, после небольшого теоретического отступления про собственные цепочки, которые мы с вами будем использовать, мы переходим к обещанному созданию DMZ. Исходя из второй части статьи, у нас есть 3 интерфейса:

- WAN (Выход в интернет);

- DMZ (Демилитаризованная зона);

- LAN (Локальная сеть).

Разделим их по уровню доверия.

LAN – самая доверенная сеть. Из нее можно ходить как в WAN, так и в DMZ без ограничений. Чтобы из других сетей попасть в LAN, требуется отдельное правило на файрволле.

DMZ – сеть с промежуточным уровнем доверия. Из нее можно ходить в WAN, однако в LAN без специального разрешения доступ закрыт.

WAN – самая небезопасная сеть. С нее по умолчанию закрыт доступ как в LAN, так и в DMZ.

Графически это можно представить так:

Так же предположим, что в DMZ у нас есть www-сервер с адресом 10.10.10.100, который должен быть доступен из WAN (Вопросы настройки NAT в этой статье не рассматриваются). Так же из DMZ разрешено обращение на порт 22(ssh) хоста 192.168.88.200 расположенного в LAN.

Настройка маршрутизатора

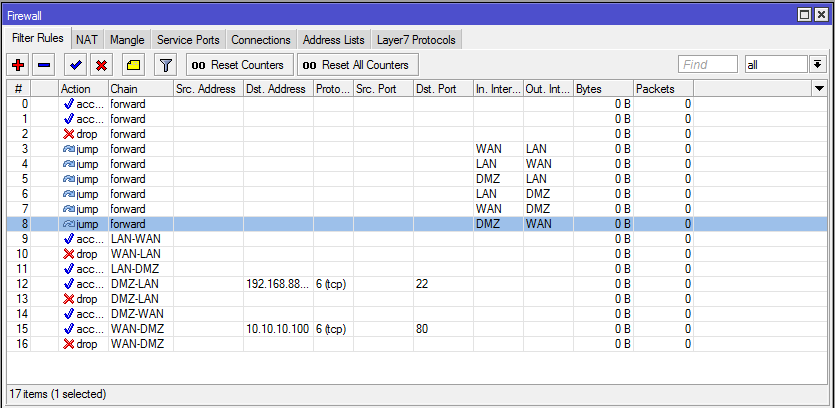

Так как в этой части статьи мы работаем с трафиком, идущим через маршрутизатор, основной цепочкой (Chain) для такого трафика является forward.

Сначала разрешим все соединения с состояниями соединения равными established и related, и запретим с состоянием соединения равным invalid, независимо от интерфейсов. Так как мы уже знаем, что фильтровать трафик логично только на новых соединениях (connection-state=new).

Кроме того, наибольшее количество пакетов как раз относятся к уже установленным соединениям, и указание этого правила в начале списка несколько увеличит производительность.

ip firewall filter add action=accept chain=forward connection-state=established disabled=no add action=accept chain=forward connection-state=related disabled=no add action=drop chain=forward connection-state=invalid disabled=no

Теперь создадим необходимые нам цепочки правил.

LAN-WAN

В этой цепочке мы разрешаем любой трафик от LAN интерфейса к WAN-интерфейсу. При необходимости можно добавить запрещающие правила. (Обратите внимание, что мы не указываем интерфейсы. Они будут указаны в цепочке forward, при переходе на свои цепочки).

/ip firewall filter add action=accept chain=LAN-WAN disabled=no

WAN-LAN

А здесь мы, наоборот, запрещаем весь трафик идущий из интерфейса WAN в локальную сеть. Ранее установленные соединения обрабатывается правилом, их разрешающим, заданным ранее.

/ip firewall filter add action=drop chain=WAN-LAN disabled=no

LAN-DMZ

/ip firewall filter add action=accept chain=LAN-DMZ disabled=no

DMZ-LAN

Здесь нужно пропустить 22 порт на хост 192.168.88.200

/ip firewall filter add action=accept chain=DMZ-LAN disabled=no dst-address=192.168.88.200 dst-port=22 protocol=tcp add action=drop chain=DMZ-LAN disabled=no

DMZ-WAN

/ip firewall filter add action=accept chain=DMZ-WAN disabled=no

WAN-DMZ

Здесь нам нужно разрешить обращение на хост 10.10.10.100 на порт 80 (www).

/ip firewall filter add action=accept chain=WAN-DMZ disabled=no dst-address=10.10.10.100 dst-port=80 protocol=tcp add action=drop chain=WAN-DMZ disabled=no

На этом создание собственных цепочек закончено. Осталось к ним обратиться.

Создаем группу правил в основной цепочке forward. В ней мы, в зависимости от интерфейсов, будем отправлять пакет в подходящую цепочку:

/ip firewall filter add action=jump chain=forward disabled=no in-interface=WAN jump-target=WAN-LAN out-interface=LAN add action=jump chain=forward disabled=no in-interface=LAN jump-target=LAN-WAN out-interface=WAN add action=jump chain=forward disabled=no in-interface=DMZ jump-target=DMZ-LAN out-interface=LAN add action=jump chain=forward disabled=no in-interface=LAN jump-target=LAN-DMZ out-interface=DMZ add action=jump chain=forward disabled=no in-interface=WAN jump-target=WAN-DMZ out-interface=DMZ add action=jump chain=forward disabled=no in-interface=DMZ jump-target=DMZ-WAN out-interface=WAN

Для удобства, я поднял эти правила в файрволле повыше, сразу за первыми созданными правилами.

Должно получиться следующее:

При дальнейшей оптимизации логично понаблюдать за счетчиками пакетов и более часто используемые правила поместить повыше.

Обратите внимание, что фильтрацию трафика теперь логично проводить в соответствующей цепочке, что значительно упрощает конфигурирование, особенно в случае большого количества правил.

Общий код файрволла:

/ip firewall filter add action=accept chain=forward connection-state=established disabled=no add action=accept chain=forward connection-state=related disabled=no add action=drop chain=forward connection-state=invalid disabled=no add action=jump chain=forward disabled=no in-interface=WAN jump-target=WAN-LAN out-interface=LAN add action=jump chain=forward disabled=no in-interface=LAN jump-target=LAN-WAN out-interface=WAN add action=jump chain=forward disabled=no in-interface=DMZ jump-target=DMZ-LAN out-interface=LAN add action=jump chain=forward disabled=no in-interface=LAN jump-target=LAN-DMZ out-interface=DMZ add action=jump chain=forward disabled=no in-interface=WAN jump-target=WAN-DMZ out-interface=DMZ add action=jump chain=forward disabled=no in-interface=DMZ jump-target=DMZ-WAN out-interface=WAN add action=accept chain=LAN-WAN disabled=no add action=drop chain=WAN-LAN disabled=no add action=accept chain=LAN-DMZ disabled=no add action=accept chain=DMZ-LAN disabled=no dst-address=192.168.88.200 dst-port=22 protocol=tcp add action=drop chain=DMZ-LAN disabled=no add action=accept chain=DMZ-WAN disabled=no add action=accept chain=WAN-DMZ disabled=no dst-address=10.10.10.100 dst-port=80 protocol=tcp add action=drop chain=WAN-DMZ disabled=no

Таким образом, мы выполнили базовую настройку Firewall MikroTik и научились работать с собственными цепочками фильтрации трафика.

Технический директор Илья Князев (MTCNA, MTCWE, MTCTCE, MTCRE, MTCINE)

На чтение 3 мин Опубликовано Обновлено

DMZ (исполнение зона отделения) — это сеть, предназначенная для размещения общедоступных серверов, которые должны быть доступны извне, но при этом нельзя допустить прямого доступа к остальным внутренним сетям. Настройка DMZ на роутере MikroTik является важным шагом для защиты ваших систем и данных от внешних атак.

Для настройки DMZ на роутере MikroTik вам понадобится доступ к веб-интерфейсу роутера. После входа в систему вы можете перейти к созданию новой VLAN-интерфейса, который будет использоваться в качестве DMZ. Выберите подходящее имя для вашей DMZ, например, «DMZ», и присвойте ей соответствующий IP-адрес.

Затем вам нужно настроить правило маскарада для вашей DMZ, чтобы все исходящие пакеты из вашей DMZ выглядели, как будто они исходят от вашего роутера. Для этого вы можете создать цепочку правил маскарада на вашем роутере и добавить в нее правило, исключающее вашу DMZ из сети NAT. Не забудьте также настроить правила фильтрации для предотвращения нежелательного доступа к вашей DMZ с внутренних сетей и с внешних сетей.

После завершения этих настроек ваша DMZ будет готова к использованию. Вы можете начать размещать ваши общедоступные серверы на вашей DMZ, такие как веб-серверы, почтовые серверы или FTP-серверы. Убедитесь, что вы следуете хорошим практикам безопасности, таким как обновление программного обеспечения и регулярное мониторинг системы, чтобы защитить свои серверы от потенциальных угроз.

Настройка DMZ на роутере MikroTik

Чтобы настроить DMZ на роутере MikroTik, выполните следующие шаги:

- Войдите в веб-интерфейс роутера MikroTik с помощью браузера, введя IP-адрес роутера в адресную строку.

- Введите свои учетные данные для входа в систему роутера.

- Настройте внешний интерфейс (WAN) роутера.

- Создайте новую VLAN-интерфейсную группу, которая будет использоваться для DMZ, указав соответствующий IP-адрес и подсеть.

- Настройте маршрутизацию между внутренней сетью (LAN) и DMZ.

- Настройте NAT (Network Address Translation) для перенаправления трафика с публичного IP-адреса на внутренний IP-адрес вашего сервера в DMZ.

- Настройте правила файервола для фильтрации трафика в DMZ.

- Проверьте работоспособность DMZ, попытавшись получить доступ к публичному ресурсу из внешней сети.

После завершения этих шагов, ваша DMZ будет настроена на роутере MikroTik и готова к использованию. Помните о необходимости регулярного обновления и усиления безопасности вашей DMZ, чтобы предотвратить возможные атаки и угрозы.

| Рекомендации |

|---|

|

С настроенной DMZ на роутере MikroTik вы сможете эффективно размещать публичные ресурсы и обеспечивать их защиту от внешних угроз. Пользуйтесь этим руководством для успешной настройки DMZ на вашем роутере MikroTik.

Для защиты внутренней сети от атак из внешней сети и обеспечения безопасного доступа к определенным серверам или устройствам, роутеры MikroTik предоставляют возможность настраивать зону демилитаризованной (DMZ). DMZ — это отдельная сеть, которая находится за фаерволом и предоставляет ограниченный доступ к внутренним ресурсам.

Настройка DMZ на роутере MikroTik включает в себя несколько шагов. В первую очередь, необходимо создать новую VLAN и назначить ей соответствующий IP-адрес. Затем, следует настроить фильтрацию трафика с помощью правил файервола, чтобы разрешить доступ только к определенным портам или IP-адресам внутренней сети. Наконец, нужно настроить проброс портов (port forwarding), чтобы обеспечить доступ к серверам или устройствам в DMZ из внешней сети.

Подробное руководство по настройке DMZ на роутере MikroTik поможет вам справиться с этой задачей. В статье вы найдете подробное описание каждого шага, а также примеры конфигурации и советы по обеспечению безопасности вашей сети. При следовании данному руководству, вы сможете успешно настроить DMZ на своем роутере MikroTik и обеспечить безопасность вашей сети.

Содержание

- Что такое DMZ

- Роль DMZ в сетевой безопасности

- Шаги для настройки DMZ на роутере MikroTik

- Шаг 1: Подключение компьютера к роутеру MikroTik

- Шаг 2: Создание новой VLAN на роутере MikroTik

- Шаг 3: Настройка IP-адреса VLAN

Что такое DMZ

Основная цель DMZ – обеспечение безопасности и изоляции серверов, расположенных внутри сети компании, от внешних угроз. Размещение серверов в DMZ позволяет сократить риск нарушения безопасности всей локальной сети при попытке атаки на отдельные сервера.

Такая сетевая конфигурация позволяет установить фильтры и правила доступа, регулирующие передачу данных между серверами DMZ и остальными сегментами сети. Таким образом, можно создать специальные правила, чтобы ограничить доступ к внутренней сети и предотвратить передачу вредоносных программ, защитив важные данные.

DMZ является важным элементом сетевой архитектуры для защиты серверов от внешних атак и взломов. Правильная настройка DMZ на роутере MikroTik позволяет контролировать и фильтровать трафик, обеспечивая высокий уровень безопасности и надежности работы серверов.

Роль DMZ в сетевой безопасности

DMZ (зона разделения) играет важную роль в обеспечении сетевой безопасности организации или домашней сети. Это сегмент сети, который разделяет внешнюю и внутреннюю сети и предоставляет доступ к публичным серверам безотносительно внутренней сети и защищает ее от несанкционированного доступа.

DMZ создается с помощью помещения серверов, которые должны быть доступны из интернета, в отдельную сеть, отделенную от внутренней сети через брандмауэр или маршрутизатор. Когда внешний пользователь хочет получить доступ к серверам в DMZ, он может сделать это, но это ограниченный доступ только к серверам в DMZ, а не к всей внутренней сети.

Размещение серверов в DMZ предоставляет следующие преимущества в обеспечении безопасности:

- Изоляция: DMZ обеспечивает физическую и логическую изоляцию публичных серверов от внутренней сети. Это означает, что, даже если сервер в DMZ был скомпрометирован, злоумышленник не получит прямого доступа к внутренней сети и конфиденциальной информации, хранящейся в ней.

- Отказоустойчивость: Размещение онлайн-ресурсов, таких как веб-серверы или почтовые серверы, в DMZ обеспечивает их высокую доступность и устойчивость к отказам в случае атак или сбоев.

- Централизованное управление: DMZ обеспечивает централизованное управление и контроль над серверами внешним администраторам и предотвращает несанкционированные действия.

Важно отметить, что DMZ сам по себе не является универсальным решением для обеспечения безопасности, и он требует правильной настройки и поддержки. Кроме того, организации должны принимать дополнительные меры по безопасности, такие как использование сильных паролей, шифрование данных и регулярные аудиты безопасности.

Шаги для настройки DMZ на роутере MikroTik

Шаг 1: Зайдите в веб-интерфейс роутера MikroTik, используя браузер и введите имя пользователя и пароль для входа.

Шаг 2: После входа в интерфейс, выберите вкладку «IP» в левой панели и перейдите в раздел «Firewall».

Шаг 3: В разделе «NAT» выберите вкладку «Dst. Nat» и нажмите на кнопку «+», чтобы добавить новое правило.

Шаг 4: В открывшемся окне настройки правила выберите тип «dstnat» и введите название правила в поле «Chain».

Шаг 5: В поле «Dst. Address» укажите IP-адрес внешнего интерфейса роутера, который будет использоваться для DMZ.

Шаг 6: В поле «Protocol» выберите протокол, который хотите разрешить для DMZ (например, TCP)

Шаг 7: В поле «Dst.Port» укажите порт, который хотите открыть для DMZ.

Шаг 8: В поле «In. Interface» выберите внутренний интерфейс, на который будут перенаправлены запросы из DMZ.

Шаг 9: В поле «Action» выберите действие, которое будет выполняться для трафика, проходящего через DMZ (например, «accept» для разрешения доступа).

Шаг 10: Нажмите на кнопку «Apply» для сохранения настроек и активации нового правила.

Шаг 11: Повторите шаги с 3 по 10 для каждого порта или протокола, которые вы хотите открыть для DMZ.

После завершения этих шагов, DMZ будет успешно настроена на роутере MikroTik, и внешние запросы с указанными портами и протоколами будут перенаправляться на внутренний интерфейс, указанный в настройках.

Шаг 1: Подключение компьютера к роутеру MikroTik

Перед началом настройки DMZ на роутере MikroTik необходимо подключить компьютер к роутеру посредством сетевого кабеля.

Для этого выполните следующие действия:

- Возьмите сетевой кабель и подключите его одним концом к компьютеру, а другим — к одному из портов LAN на задней панели роутера. Обычно порты LAN имеют надпись «LAN» или «Ethernet».

- Удостоверьтесь, что подключение кабеля к компьютеру и роутеру надежно.

- Проверьте, что компьютер и роутер включены в сеть.

После успешного подключения компьютера к роутеру можно приступать к настройке DMZ на MikroTik.

Шаг 2: Создание новой VLAN на роутере MikroTik

Для создания новой VLAN на роутере MikroTik нужно выполнить следующие действия:

1. Подключитесь к роутеру MikroTik с помощью любого доступного способа.

2. Откройте веб-интерфейс роутера MikroTik, введя его IP-адрес в адресной строке браузера.

3. В меню настройки выберите пункт «Bridge» (Мост) и нажмите «Add new» (Добавить новый) для создания нового моста.

4. Дайте новому мосту имя, например «VLAN1», и нажмите «OK» (ОК).

5. Перейдите во вкладку «Ports» (Порты) и выберите порт или интерфейс, который будет связан с создаваемой VLAN.

6. Нажмите кнопку «Add» (Добавить) и выберите «VLAN» в выпадающем меню.

7. Укажите идентификатор VLAN (например, 10) в поле «VLAN ID» и нажмите «OK» (ОК).

8. Нажмите кнопку «Apply» (Применить) для сохранения изменений.

Теперь на роутере MikroTik создана новая VLAN, которую можно использовать для отделения трафика и настройки DMZ.

Шаг 3: Настройка IP-адреса VLAN

После создания VLAN на роутере MikroTik необходимо настроить IP-адрес для каждого VLAN. Это позволит устройствам, подключенным к VLAN, обмениваться данными в пределах данной сети.

Чтобы настроить IP-адрес VLAN, выполните следующие действия:

- Откройте веб-интерфейс MikroTik, введя в адресную строку браузера IP-адрес роутера и учетные данные администратора.

- Перейдите на вкладку «IP» и выберите «Addresses» в левом меню.

- Нажмите на кнопку «Add New» для добавления нового IP-адреса.

- В поле «Address» введите IP-адрес VLAN в формате «192.168.1.1/24».

- Выберите нужный VLAN из списка «Interface».

- Нажмите на кнопку «Apply» для сохранения настроек.

Теперь IP-адрес VLAN настроен, и устройства в данной VLAN смогут общаться между собой, используя этот IP-адрес в качестве шлюза по умолчанию.

DMZ (англ. Demilitarized Zone) — это отдельная сеть, которая служит для размещения уязвимого для внешнего доступа оборудования или сервисов. В настоящее время DMZ является неотъемлемой частью многих сетевых конфигураций. Один из самых популярных маршрутизаторов, поддерживающих DMZ, — MikroTik.

Настройка DMZ на MikroTik может показаться сложной задачей для новичков. Однако, с помощью этой подробной инструкции вы сможете настроить DMZ и обеспечить безопасность вашей сети.

Прежде чем начать настраивать DMZ на MikroTik, убедитесь, что у вас есть доступ к веб-интерфейсу маршрутизатора и базовое понимание сетевых настроек. Также, необходимо установить статические IP-адреса для всех устройств в сети, включая MikroTik.

Итак, давайте начнем настройку DMZ на MikroTik!

Примечание: Важно отметить, что настройка DMZ может повлечь некоторые угрозы для безопасности сети. Будьте осторожны при размещении уязвимого оборудования или сервисов в DMZ и предпринимайте необходимые меры для обеспечения безопасности сети.

Содержание

- Раздел 1: Зачем нужна настройка dmz на MikroTik

- Раздел 2: Основные понятия и принципы dmz

- Раздел 3: Подготовка оборудования для настройки dmz

- Раздел 4: Как настроить dmz на MikroTik

- Раздел 5: Проверка работоспособности настроенного dmz

- Раздел 6: Дополнительные рекомендации и советы по настройке dmz на MikroTik

Раздел 1: Зачем нужна настройка dmz на MikroTik

Использование dmz защищает внутреннюю сеть от непосредственного контакта с сомнительными внешними ресурсами, такими как интернет, и предоставляет контроль над доступом ссылок из dmz во внутреннюю сеть. Это особенно важно для организаций, которые хранят и обрабатывают чувствительные данные клиентов или работают с критической информацией.

Настройка dmz на MikroTik позволяет организовать безопасное разделение внутренних и внешних сетей, а также дает возможность определить правила доступа в dmz.

Дополнительно, использование dmz может снизить риски атаки на сервера, поскольку атакующие точки будут ограничены от взаимодействия с внутренней сетью.

Разделение сети на внутреннюю и dmz также облегчает процесс мониторинга и анализа сетевого трафика, так как внутренняя сеть будет защищена и изолирована.

Раздел 2: Основные понятия и принципы dmz

При использовании DMZ все внешние запросы веб-сервера направляются на IP-адрес DMZ, а не на IP-адрес самого сервера. Таким образом, сервер находится в отдельной сети и не имеет прямого доступа к внутренней сети, что повышает безопасность сети в целом.

Использование DMZ позволяет улучшить безопасность сети и сократить риск возможной атаки на внутреннюю сеть. Кроме того, DMZ упрощает настройку и обслуживание серверов, так как они находятся в отдельной сети

| Преимущества использования DMZ: |

|---|

| 1. Повышенная безопасность сети |

| 2. Отсутствие прямого доступа из DMZ к внутренней сети |

| 3. Простота настройки и обслуживания серверов |

Раздел 3: Подготовка оборудования для настройки dmz

Перед тем, как начать настраивать dmz на MikroTik, необходимо подготовить оборудование. В этом разделе мы рассмотрим шаги по подготовке.

Шаг 1: Проверьте, что у вас есть MikroTik роутер. Это может быть любая модель MikroTik роутера, поддерживающая функцию dmz.

Шаг 2: Убедитесь, что у вас есть два сетевых кабеля. Один будет использоваться для подключения MikroTik роутера к домашней локальной сети, другой — для подключения MikroTik роутера к dmz.

Шаг 3: Проверьте, что у вас есть компьютер или другое сетевое устройство, которое вы хотите разместить в зоне dmz. Устройство должно иметь сетевой порт для подключения к MikroTik роутеру.

Шаг 4: Проверьте, что у вас есть доступ к маршрутизатору MikroTik через веб-интерфейс или консольный интерфейс.

Шаг 5: Отключите всех клиентов, подключенных к MikroTik роутеру. Это предотвратит возможные проблемы во время настройки dmz.

Шаг 6: Проверьте, что MikroTik роутер подключен к питанию и имеет активное сетевое подключение.

После того, как вы подготовили все необходимое оборудование, вы готовы приступить к настройке dmz на MikroTik. Продолжите чтение следующего раздела, чтобы узнать, как это сделать.

Раздел 4: Как настроить dmz на MikroTik

Настройка dmz (зона разделения) на MikroTik позволяет создать отдельную сеть для размещения публичных серверов или устройств, которые должны быть доступными из внешней сети. Это обеспечивает дополнительный уровень защиты, так как атаки с внешней сети не смогут непосредственно достичь локальной сети.

Перед началом настройки dmz на MikroTik вы должны убедиться, что ваш роутер уже настроен и работает корректно.

Шаги для настройки dmz на MikroTik:

- Откройте веб-браузер и введите IP-адрес роутера MikroTik в строку адреса. Введите имя пользователя и пароль для входа в систему.

- Настройте интерфейс dmz. В меню «Interfaces» выберите вкладку «Interface» и нажмите кнопку «Add New» для добавления нового интерфейса.

- Введите имя интерфейса dmz и выберите тип подключения, например, «Ethernet». Нажмите «Apply» для сохранения настроек.

- Настройте IP-адрес для интерфейса dmz. В меню «IP» выберите «Addresses» и нажмите кнопку «Add New» для добавления нового IP-адреса.

- Введите IP-адрес dmz и выберите интерфейс dmz из выпадающего списка. Нажмите «Apply» для сохранения настроек.

- Настройте правила фильтрации трафика для интерфейса dmz. В меню «IP» выберите «Firewall» и настройте правила, например, для блокировки нежелательного трафика и разрешения доступа на серверы в dmz.

- Настройте проброс портов для серверов в dmz. В меню «IP» выберите «Firewall» и настройте правила проброса портов для каждого сервера, если это необходимо.

- Сохраните настройки и перезагрузите роутер MikroTik.

После выполнения этих шагов, dmz настройка на MikroTik будет завершена. Проверьте работу серверов в dmz, чтобы убедиться, что они доступны из внешней сети.

Важно помнить, что настройка dmz увеличивает риск атаки на серверы, расположенные в открытой сети. Правильная конфигурация правил фильтрации трафика и настройка безопасности серверов в dmz являются критически важными для обеспечения безопасности сети.

В этом разделе вы узнали, как настроить dmz на MikroTik. Следуйте описанным шагам и обратитесь к документации MikroTik для получения дополнительной информации и подробностей.

Раздел 5: Проверка работоспособности настроенного dmz

После того как вы настроили dmz на своем MikroTik, следует проверить его работоспособность. В этом разделе мы рассмотрим несколько способов проверки.

1. Проверка связности с устройствами внутри dmz:

а) Пинг (ping):

С помощью команды ping можно проверить связь с устройствами, находящимися внутри dmz. Для этого выполните команду в командной строке вашего компьютера:

ping <IP-адрес устройства внутри dmz>

Если получите ответы на все пакеты ping, значит связь с устройством есть и dmz настроен корректно.

б) Telnet:

Если ваше устройство в dmz поддерживает протокол telnet, вы можете проверить его доступность. Для этого выполните команду в командной строке вашего компьютера:

telnet <IP-адрес устройства внутри dmz>

Если вы сможете подключиться к устройству через telnet, значит связь с устройством есть и dmz работает.

2. Проверка связности с устройствами из внешней сети:

а) Пинг (ping):

Чтобы проверить связность с устройствами из внешней сети (например, из интернета), выполните команду в командной строке вашего компьютера:

ping <IP-адрес вашего dmz-сервера>

Если получите ответы на все пакеты ping, значит связь с внешней сетью работает и dmz настроен корректно.

б) Проверка доступности сервисов:

Если на вашем dmz-сервере запущены различные сервисы (например, веб-сервер, почтовый сервер и т.д.), вы можете проверить доступность этих сервисов из внешней сети. Для этого выполните запросы к соответствующим портам устройства:

telnet <IP-адрес вашего dmz-сервера> <порт>

Если вы сможете успешно подключиться к нужному порту устройства из внешней сети, значит связь с внешней сетью работает и dmz настроен корректно.

В этом разделе мы рассмотрели основные способы проверки работоспособности настроенного dmz на MikroTik. При выполнении данных проверок учтите, что у вас может быть другая комбинация оборудования и настройки, поэтому вам может потребоваться немного адаптировать инструкции к вашей конкретной ситуации.

Раздел 6: Дополнительные рекомендации и советы по настройке dmz на MikroTik

Настройка dmz на MikroTik может быть сложной задачей, особенно для начинающих пользователей. Однако, следуя некоторым дополнительным рекомендациям и советам, вы можете облегчить этот процесс и увеличить безопасность вашей сети.

1. Создайте отдельную виртуальную локальную сеть (VLAN) для DMZ:

Виртуальные локальные сети позволяют отделить трафик DMZ от основной сети, обеспечивая дополнительный уровень безопасности. Создайте VLAN для DMZ и настройте соответствующие VLAN-интерфейсы на MikroTik.

2. Используйте отдельные устройства для DMZ:

Часто рекомендуется использовать отдельные физические устройства для DMZ. Это позволит легче контролировать и изолировать DMZ от основной сети. Кроме того, вы сможете более гибко настраивать и обновлять устройства, поскольку изменения в DMZ не потребуют переконфигурации основных устройств сети.

3. Ограничьте доступ из DMZ в основную сеть:

Для обеспечения дополнительной безопасности рекомендуется ограничить доступ из DMZ в основную сеть. Установите строгие правила фильтрации трафика, разрешая только необходимые соединения и блокируя нежелательные или потенциально опасные.

4. Отключите ненужные службы и порты:

Для снижения риска атаки и повышения безопасности DMZ рекомендуется отключить ненужные службы и порты на устройствах в DMZ. Меньше служб и портов означает меньше потенциальных уязвимостей для злоумышленников.

5. Регулярно обновляйте программное обеспечение:

Поддерживайте устройства в DMZ в актуальном состоянии, регулярно обновляя программное обеспечение и патчи безопасности. Многие обновления содержат исправления уязвимостей и улучшения безопасности, их применение поможет уберечь вашу сеть от новых угроз.

6. Мониторинг и регистрация событий:

Установите систему мониторинга и регистрации событий для DMZ, чтобы отслеживать и анализировать активность внутри DMZ и реагировать на потенциальные угрозы. Это позволит вам быстро выявить аномальную активность и принять меры по ее предотвращению.

Следуя этим рекомендациям и советам, вы сможете настроить dmz на MikroTik с большей безопасностью и уверенностью. Помните, что безопасность сети — один из самых важных аспектов, и внимательность к деталям поможет вам достичь высокого уровня защиты.