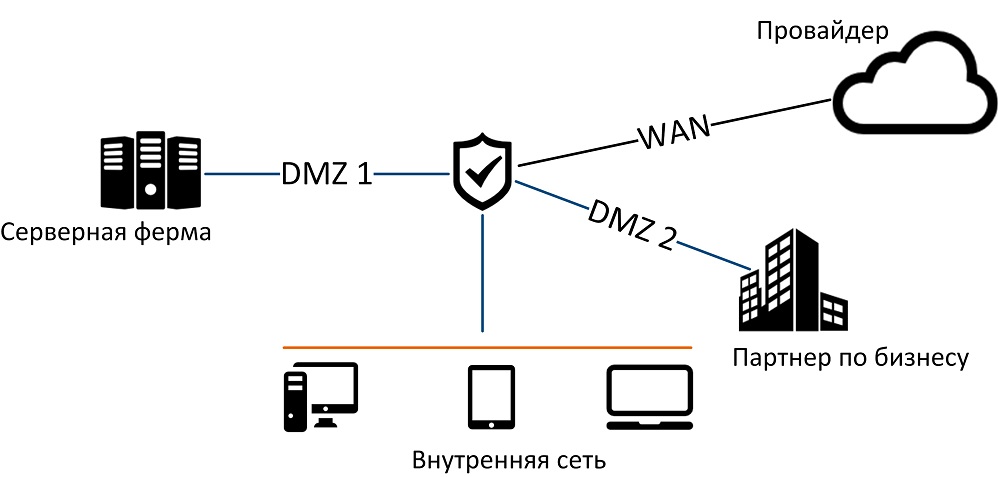

DMZ stands for «demilitarized zone», it is also known as the «isolated zone». Its purpose is to allow external network users to access the internal network server when a firewall has been setup. When DMZ host is enabled, you can access the computer set as the DMZ host directly from the Internet. You can build web servers, FTP servers and forum servers on the DMZ computer which can be accessed through router’s IP address. This ensures the security of other computers in your home while providing services to the Internet.

Follow these configuration steps:

- Connect your computer to the router’s Wi-Fi (or connect the computer to the router’s LAN port using an Ethernet cable). Enter the default IP address in your browser address bar and log in to the web-based management page(check the nameplate at the bottom of the router for the default IP address)

For routers that feature self-adaptive ports, you do not need to distinguish between WAN and LAN ports.

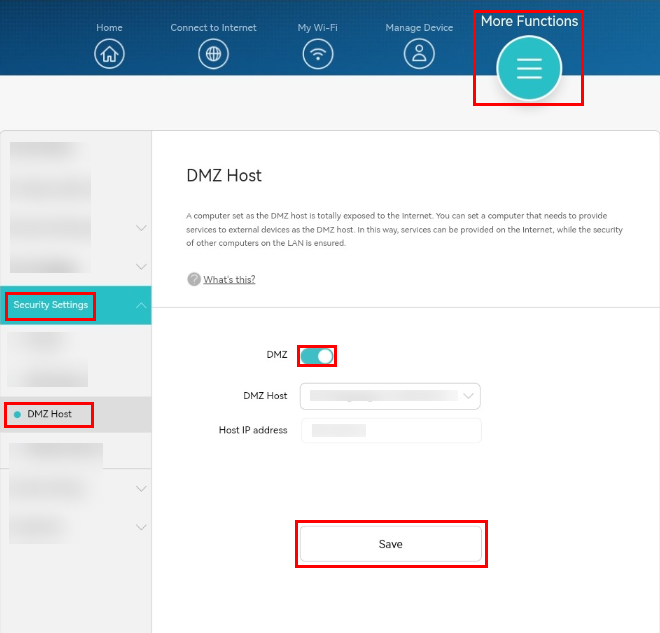

- Go to More Functions > Security Settings > DMZ Host. In DMZ Host, select the device you want to set as the DMZ host, and toggle on DMZ Host. Click Save.

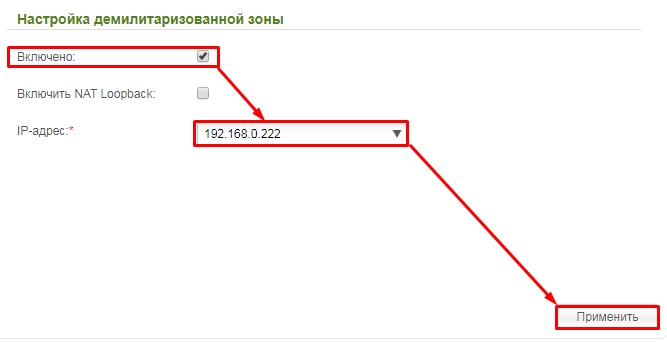

Нажмите Применить, чтобы настройки вступили в силу.

Конфигурация виртуального сервера

Mobile Broadband поддерживает виртуальный сервер, чтобы внешний пользователь мог использовать услуги предоставляемые в локальной сети (LAN) с помощью протоколов HTTP, FTP и других протоколов.

Конфигурация виртуального сервера

Mobile Broadband поддерживает виртуальный сервер, чтобы внешний пользователь мог использовать услуги предоставляемые в локальной сети (LAN) с помощью протоколов HTTP, FTP и других протоколов.

Процедуры

-

Выберите Настройки >Безопасность>Виртуальный сервер .

-

Нажмите Добавить и задайте параметры.

-

Нажмите OK для сохранения настроек.

-

Изменить: для изменения пункта.

-

Удалить: для удаления пункта.

-

Нажмите Применить, чтобы настройки вступили в силу.

Конфигурация FTP сервера

Чтобы разрешить клиенту с IP-адресом 192.168.8.101 предоставлять услуги FTP и возможность подключиться к нему внешним пользователям, сделайте следующее:

-

Сконфигурируйте виртуальный сервер.

Имя

Порт WAN

IP-адрес LAN

Порт LAN

Протокол

Статус

My FTP server

21

192.168.8.101

21

TCP

Вкл.

-

Выберите Настройки >Система>Информация об устройстве , посмотрите глобальный IP-адресHuawei B315s-22. Например, 10.2.1.123.

-

В браузере внешнего пользователя, введите адрес FTP сервера (ftp://10.2.1.123) и подключитесь к FTP услугам, предоставляемым клиентом с IP-адресом 192.168.8.101.

По умолчанию, порт для услуг FTP — 21. Если этот порт изменен (например, на 8021), то внешний пользователь должен ввести ftp://10.2.1.123:8021 для подключения к FTP серверу.

Конфигурирование специальных приложений

Mobile Broadband поддерживает функцию для использования специальных приложений для конфигурирования передачи динамического порта. Определенные приложения в локальной сети должны использовать специальные порты брандмауэра для подключения к удаленным приложениям. Для настройки соединения TCP/UDP между приложением локальной сети и удаленным приложением, брандмауэр использует функцию передачи динамического порта для открытия требуемого порта.

Конфигурирование специальных приложений

Mobile Broadband поддерживает функцию для использования специальных приложений для конфигурирования передачи динамического порта. Определенные приложения в локальной сети должны использовать специальные порты брандмауэра для подключения к удаленным приложениям. Для настройки соединения TCP/UDP между приложением локальной сети и удаленным приложением, брандмауэр использует функцию передачи динамического порта для открытия требуемого порта.

Процедуры

-

Выберите Настройки>Безопасность>Специальные приложения.

-

Нажмите Добавить и задайте параметры.

-

Нажмите OK для сохранения настроек.

-

Изменить: для изменения пункта.

-

Удалить: для удаления пункта.

-

Нажмите Применить, чтобы настройки вступили в силу.

Пример конфигурирования специального приложения

Клиент LAN использует TCP для подключения к игровому серверу MSN через порт 47624. Когда игра началась, игровой сервер использует TCP и порт 2400 для установки соединения с клиентом пытающимся подключиться к серверу. В этом случае вы должны сконфигурировать передачу динамического порта, поскольку игра конфликтует со следующими правилами брандмауэра:

-

Брандмауэр блокирует вход внешних данных.

-

Игровой сервер может послать запрос на соединение к внешнему IP-адресуHuawei B315s-22, но не может послать запрос клиенту LAN, который пытается подключиться к игровому серверу, поскольку IP-адрес клиента закрыт для внешних устройств.

Для решения проблемы надо определить набор правил для передачи. Когда клиент в LAN посылает данные на TCP порт 47624, правила разрешают ввод данных с TCP порта 2400. После чего данные от игрового сервера могут приниматься и передаваться клиенту LAN, посылающего данные на TCP порт 47624.

|

Имя |

Статус |

Триггерный порт |

Триггерный протокол |

Открытый протокол |

|

MSN Gaming Zone |

Вкл. |

47624 |

TCP |

TCP |

Более подробно о Триггерный порт , Открытый порт , Триггерный протокол и Открытый протокол , узнайте у сервис-провайдера.

Настройка DMZ

Если внешний пользователь не может подключиться к определенным сетевым услугам локальной сети (LAN), используйте функцию DMZMobile Broadband, для настройки клиента, предоставляющего требуемые услуги как DMZ хост; внешний пользователь сможет нормально получать услуги. DMZ это сокращенно демилитаризованная зона в сети.

Настройка DMZ

Если внешний пользователь не может подключиться к определенным сетевым услугам локальной сети (LAN), используйте функцию DMZHuawei B315s-22, для настройки клиента, предоставляющего требуемые услуги как DMZ хост; внешний пользователь сможет нормально получать услуги. DMZ это сокращенно демилитаризованная зона в сети.

Предварительное условие

DMZ пользователь не защищен брандмауэром и легко уязвим. Кроме того снижается безопасность других пользователей LAN.

Процедуры

-

Выберите Настройки>Безопасность>Настройки DMZ.

-

Выберите:

-

Включить: для включения функции DMZ.

-

Выключить: для отключения функции DMZ.

-

-

В IP-адрес DMZ, введите IP-адрес клиента, устанавливаемого как DMZ хост.

За один раз можно установить один DMZ хост.

-

Нажмите Применить.

Настройка SIP ALG

Протокол инициирования сессий (SIP) это протокол управления уровня приложений. Применяется для инициации, изменения и завершения сессий. Шлюз уровня приложений (ALG) это специальное приложение SIP и используется для проверки статуса пакетов данных. Для реализации приложения SIP, активируйте SIP ALG.

Настройка SIP ALG

Протокол инициирования сессий (SIP) это протокол управления уровня приложений. Применяется для инициации, изменения и завершения сессий. Шлюз уровня приложений (ALG) это специальное приложение SIP и используется для проверки статуса пакетов данных. Для реализации приложения SIP, активируйте SIP ALG.

Процедуры

-

Выберите Настройки>Безопасность>Настройки SIP ALG.

-

Выберите Включить SIP ALG для активации SIP ALG.

-

В SIP-порт, введите номер порта SIP, взятого у сервис-провайдера..

-

Нажмите Применить.

Настройка UPnP

Универсальный режим Plug & Play (UPnP) реализует интеллектуальное соединение между двумя устройствами UPnP. Устройство UPnP может получить IP-адрес автоматически и динамически подключиться к Интернет.

Настройка UPnP

Универсальный режим Plug & Play (UPnP) реализует интеллектуальное соединение между двумя устройствами UPnP. Устройство UPnP может получить IP-адрес автоматически и динамически подключиться к Интернет.

Процедуры

-

Выберите Настройки >Безопасность>Настройки UPnP .

-

Выберите:

-

Включить: для активации UPnP.

-

Выключить: для отключения UPnP.

-

-

Нажмите Применить.

Конфигурирование функций NAT

Преобразование сетевых адресов — это механизм, позволяющий преобразовывать IP-адреса источника и пункта назначения при передаче IP-пакетов через маршрутизатор или брандмауэр. Суть данного механизма заключается в замене внутренних (частных) IP-адресов внешними (публичными) IP-адресами, что позволяет экономить ресурсы IP-адресов.Huawei B315s-22 поддерживает конусный NAT с ограничением числом портов и симметричный NAT. При необходимости Вы можете изменить настройки NAT.

Конфигурирование функций NAT

Преобразование сетевых адресов — это механизм, позволяющий преобразовывать IP-адреса источника и пункта назначения при передаче IP-пакетов через маршрутизатор или брандмауэр. Суть данного механизма заключается в замене внутренних (частных) IP-адресов внешними (публичными) IP-адресами, что позволяет экономить ресурсы IP-адресов.Huawei B315s-22 поддерживает конусный NAT с ограничением числом портов и симметричный NAT. При необходимости Вы можете изменить настройки NAT.

Процедуры

-

Выберите Настройки>Безопасность>Настройки NAT.

-

Выберите одну из следующих опций:

-

Конический: включение конусного NAT с ограниченным числом портов. Данный тип NAT обеспечивает низкий уровень безопасности, но он более совместим с приложениями (включая приложения на игровые приставки).

-

Симметричный: включение симметричного NAT. Данный тип NAT обеспечивает более высокий уровень безопасности, поэтому, как правило, используется шлюзами.

-

-

Нажмите Применить.

Фильтрация веб-сайтов

УстройствоHuawei B315s-22 позволяет выполнять фильтрацию веб-сайтов.

Фильтрация веб-сайтов

УстройствоHuawei B315s-22 позволяет выполнять фильтрацию веб-сайтов.

Процедуры

-

Выберите Настройки>Безопасность>Фильтр доменных имен.

-

Нажмите Добавить.

-

В поле Доменное имя введите адрес веб-сайта, подлежащего фильтрации.

-

В выпадающем списке Статус выберите Вкл..

-

Нажмите OK.

-

Нажмите Применить.

Настройка DDNS

Технология DDNS применяется для назначения постоянного доменного имени устройству с динамическим IP-адресом. После настройки DDNS устройствоHuawei B315s-22 отправляет динамический IP-адрес ПК на динамический DNS-сервер. Тогда DDNS привязывает обновленный IP-адрес к указанной сети, и интернет-пользователи могут использовать этот сетевой адрес для доступа к предоставляемым Вами ресурсам.

Настройка DDNS

Технология DDNS применяется для назначения постоянного доменного имени устройству с динамическим IP-адресом. После настройки DDNS устройствоHuawei B315s-22 отправляет динамический IP-адрес ПК на динамический DNS-сервер. Тогда DDNS привязывает обновленный IP-адрес к указанной сети, и интернет-пользователи могут использовать этот сетевой адрес для доступа к предоставляемым Вами ресурсам.

Процедуры

1 | 2 | 3 | 4 | 5 | 6 | 7 |

Эксперимент верх

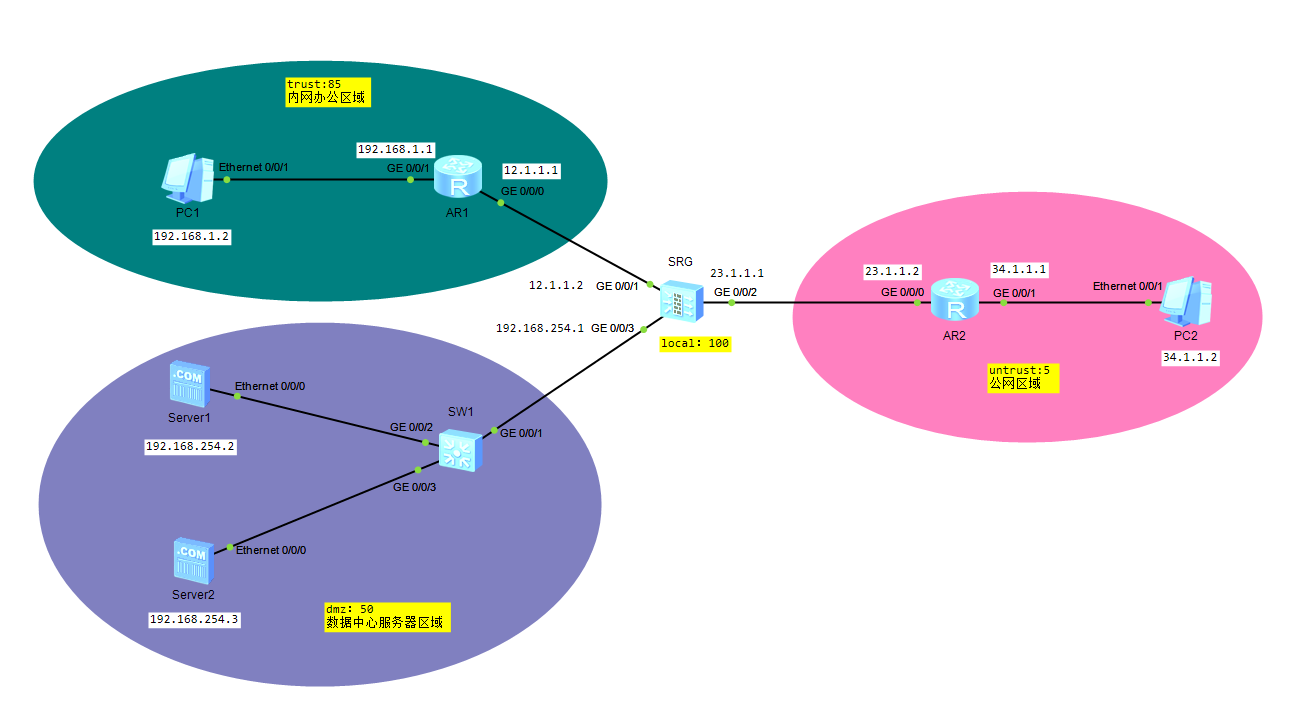

Рабочий режим брандмауэра

- Прозрачный режим сетевого моста: его можно понимать как двухслойный переключатель, который не влияет на трехслойные IP и маршруты. Прозрачный режим все еще может противостоять внешней инвазии, но не может выполнять все функции брандмауэра

Например, рисунок ниже: ранние IP -адреса были запланированы, и сеть закончилась. Внезапно лидер сказал, что для добавления брандмауэра, тогда в основном использовался прозрачный режим.

- Режим маршрутизации: его можно понять как трехсторонний маршрутизатор

Площадь брандмауэра (зона)

Введение в область по умолчанию брандмауэра

Приоритет представляет достоверность, чем выше приоритет, тем больше доверия, тем больше число, тем больше доверие, тем больше доверия

[SRG]dis zone

22:15:49 2020/11/18

local #Окрестности

priority is 100 #Default Приоритет 100

#

trust #

priority is 85 #Default Приоритет 85

interface of the zone is (1):

GigabitEthernet0/0/0

#

untrust #UTER Network пользователи

priority is 5 #Default Приоритет 5

interface of the zone is (0):

#

dmz #Dmz область

priority is 50 #Default Приоритет 50

interface of the zone is (0):

#

Затем мы разделяем порт брандмауэра на соответствующую область в соответствии с топологией.

[SRG]firewall zone ?

dmz Indicate the DMZ

local Indicate the Local zone

name Indicate the security zone name

trust Indicate the Trust zone

untrust Indicate the Untrust zone

vpn-instance Indicate VPN instance

[SRG]firewall zone trust

[SRG-zone-trust]add interface g0/0/1

[SRG-zone-trust]q

[SRG]firewall zone dmz

[SRG-zone-dmz]add int g0/0/3

[SRG-zone-dmz]q

[SRG]firewall zone untrust

[SRG-zone-untrust]add interface g0/0/2

[SRG-zone-untrust]q

Интерфейс можно использовать только путем разделения областей.

После этого только в области доверия может получить доступ к брандмауэру. Внутренняя сеть не может получить доступ к внешней сети.

[R1]ip route-static 0.0.0.0 0 12.1.1.2

[R2]ip route-static 0.0.0.0 0 23.1.1.1

#Где мы должны быть преобразованы с адресом NAT, но мы не касались конверсии NAT брандмауэра, поэтому сначала используйте статическую маршрутизацию. Эта статья будет упомянута позже.

[SRG]ip route-static 0.0.0.0 0 23.1.1.2 #Маршрут во внешнюю сеть

[SRG]ip route-static 192.168.1.0 24 12.1.1.1 #Маршрут во внутреннюю сеть

Хотя мы присоединились к двум маршрутизации, но поскольку мы не настроили стратегии, пользователи внутренней сети не могут получить доступ к внешней сети.

Концепция стратегии брандмауэра

Направление стратегии брандмауэра

- Источник: высокий приоритет доступа низкий приоритет

- Вход: низкий приоритет доступа высокий приоритет

Примечание. «Доступ» относится только к первому сообщению, инициируемому пакетом, который является процессом создания сеанса.

Высокий приоритет по умолчанию может получить доступ к низкому приоритету, но низкий приоритет не может быть возвращен, что эквивалентно возвращению на дорогу. Так что я не могу пинг. Но я посетил его, и брандмауэр будет записывать эту информацию.

Брандмауэр может получить доступ к любой области по умолчанию

<SRG>ping 192.168.254.2

23:02:06 2020/11/18

PING 192.168.254.2: 56 data bytes, press CTRL_C to break

Reply from 192.168.254.2: bytes=56 Sequence=1 ttl=255 time=220 ms

Reply from 192.168.254.2: bytes=56 Sequence=2 ttl=255 time=50 ms

Reply from 192.168.254.2: bytes=56 Sequence=3 ttl=255 time=170 ms

Reply from 192.168.254.2: bytes=56 Sequence=4 ttl=255 time=100 ms

Reply from 192.168.254.2: bytes=56 Sequence=5 ttl=255 time=140 ms

--- 192.168.254.2 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 50/136/220 ms

<SRG>ping 192.168.1.2

23:02:14 2020/11/18

PING 192.168.1.2: 56 data bytes, press CTRL_C to break

Request time out

Reply from 192.168.1.2: bytes=56 Sequence=2 ttl=127 time=80 ms

Reply from 192.168.1.2: bytes=56 Sequence=3 ttl=127 time=80 ms

Reply from 192.168.1.2: bytes=56 Sequence=4 ttl=127 time=80 ms

Reply from 192.168.1.2: bytes=56 Sequence=5 ttl=127 time=270 ms

--- 192.168.1.2 ping statistics ---

5 packet(s) transmitted

4 packet(s) received

20.00% packet loss

round-trip min/avg/max = 80/127/270 ms

<SRG>ping 23.1.1.2

23:02:28 2020/11/18

PING 23.1.1.2: 56 data bytes, press CTRL_C to break

Reply from 23.1.1.2: bytes=56 Sequence=1 ttl=255 time=160 ms

Reply from 23.1.1.2: bytes=56 Sequence=2 ttl=255 time=70 ms

Reply from 23.1.1.2: bytes=56 Sequence=3 ttl=255 time=70 ms

Reply from 23.1.1.2: bytes=56 Sequence=4 ttl=255 time=90 ms

Reply from 23.1.1.2: bytes=56 Sequence=5 ttl=255 time=110 ms

--- 23.1.1.2 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 70/100/160 ms

<SRG>ping 34.1.1.2

23:02:38 2020/11/18

PING 34.1.1.2: 56 data bytes, press CTRL_C to break

Request time out

Reply from 34.1.1.2: bytes=56 Sequence=2 ttl=127 time=80 ms

Reply from 34.1.1.2: bytes=56 Sequence=3 ttl=127 time=100 ms

Reply from 34.1.1.2: bytes=56 Sequence=4 ttl=127 time=80 ms

Reply from 34.1.1.2: bytes=56 Sequence=5 ttl=127 time=220 ms

--- 34.1.1.2 ping statistics ---

5 packet(s) transmitted

4 packet(s) received

20.00% packet loss

round-trip min/avg/max = 80/120/220 ms

Почему к брандмауэру можно получить доступ к какой -либо области по умолчанию? Это связано со стратегией по умолчанию брандмауэра.

Стратегия по умолчанию брандмауэра

<SRG>dis cu

...

firewall packet-filter default permit interzone local trust direction inbound

#permit позволяет, локальная область, доверие внутренняя сеть, вход: приоритет низкий-> высокий

Вышеуказанное средство: локальная область, область внутренней сети доверия, эти две области низкой по умолчанию->высокая

firewall packet-filter default permit interzone local trust direction outbound

Вышеуказанное средство: локальная область, доверительная внутренняя сеть, эти две области могут быть высокими по умолчанию->Низкий

firewall packet-filter default permit interzone local untrust direction outboun

Вышеуказанное средство: локальная область, внешняя сетевая зона недоверия, эти две области могут быть высокими по умолчанию->Низкий

...

Сочетание трех стратегий по умолчанию означает:

- Брандмауэр по умолчанию и областям внутренней сети разрешается входить и выходить, то есть общаться друг с другом;

- Между брандмауэром и внешней сетью он может быть выпущен или нет. То есть брандмауэр может пинговать внешнюю сеть, а внешняя сеть не может пинговать брандмауэр;

- Тот же самый доступ к брандмауэру DMZ может быть опубликован только и не может быть введен. То есть брандмауэр может пропитывать сервер DMZ, но сервер не может пропитывать брандмауэр.

Конфигурация стратегии брандмауэра

1. Пользователи внутренней сети посещают внешнюю сеть

[SRG]firewall packet-filter default permit interzone trust untrust direction out

bound

23:44:21 2020/11/18

Warning:Setting the default packet filtering to permit poses security risks. You

are advised to configure the security policy based on the actual data flows. Ar

e you sure you want to continue?[Y/N]y

```bash

[R1]ping 23.1.1.2 #R1 ping R2

PING 23.1.1.2: 56 data bytes, press CTRL_C to break

Reply from 23.1.1.2: bytes=56 Sequence=1 ttl=254 time=50 ms

Reply from 23.1.1.2: bytes=56 Sequence=2 ttl=254 time=50 ms

Reply from 23.1.1.2: bytes=56 Sequence=3 ttl=254 time=30 ms

Reply from 23.1.1.2: bytes=56 Sequence=4 ttl=254 time=30 ms

Reply from 23.1.1.2: bytes=56 Sequence=5 ttl=254 time=40 ms

PC>ping 34.1.1.2 #pc1 PING pc2

Ping 34.1.1.2: 32 data bytes, Press Ctrl_C to break

Request timeout!

From 34.1.1.2: bytes=32 seq=2 ttl=125 time=62 ms

From 34.1.1.2: bytes=32 seq=3 ttl=125 time=63 ms

From 34.1.1.2: bytes=32 seq=4 ttl=125 time=31 ms

From 34.1.1.2: bytes=32 seq=5 ttl=125 time=31 ms

--- 34.1.1.2 ping statistics ---

5 packet(s) transmitted

4 packet(s) received

20.00% packet loss

round-trip min/avg/max = 0/46/63 ms

PC>

2. Пользователи внутренней сети получают доступ к серверу в области DMZ

[SRG]firewall packet-filter default permit interzone trust dmz direction outboun

d

23:58:00 2020/11/18

Warning:Setting the default packet filtering to permit poses security risks. You

are advised to configure the security policy based on the actual data flows. Ar

e you sure you want to continue?[Y/N]y

PC>ping 34.1.1.2

Ping 34.1.1.2: 32 data bytes, Press Ctrl_C to break

Request timeout!

From 34.1.1.2: bytes=32 seq=2 ttl=125 time=62 ms

From 34.1.1.2: bytes=32 seq=3 ttl=125 time=63 ms

From 34.1.1.2: bytes=32 seq=4 ttl=125 time=31 ms

From 34.1.1.2: bytes=32 seq=5 ttl=125 time=31 ms

--- 34.1.1.2 ping statistics ---

5 packet(s) transmitted

4 packet(s) received

20.00% packet loss

round-trip min/avg/max = 0/46/63 ms

PC>

3. Внешние пользователи сети посещают сервер DMZ

[SRG]firewall packet-filter default permit interzone untrust dmz direction inbou

nd

00:03:11 2020/11/19

Warning:Setting the default packet filtering to permit poses security risks. You

are advised to configure the security policy based on the actual data flows. Ar

e you sure you want to continue?[Y/N]y

[SRG]

PC>ping 192.168.254.2

Ping 192.168.254.2: 32 data bytes, Press Ctrl_C to break

From 192.168.254.2: bytes=32 seq=1 ttl=253 time=15 ms

From 192.168.254.2: bytes=32 seq=2 ttl=253 time=63 ms

From 192.168.254.2: bytes=32 seq=3 ttl=253 time=47 ms

From 192.168.254.2: bytes=32 seq=4 ttl=253 time=31 ms

From 192.168.254.2: bytes=32 seq=5 ttl=253 time=47 ms

--- 192.168.254.2 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 15/40/63 ms

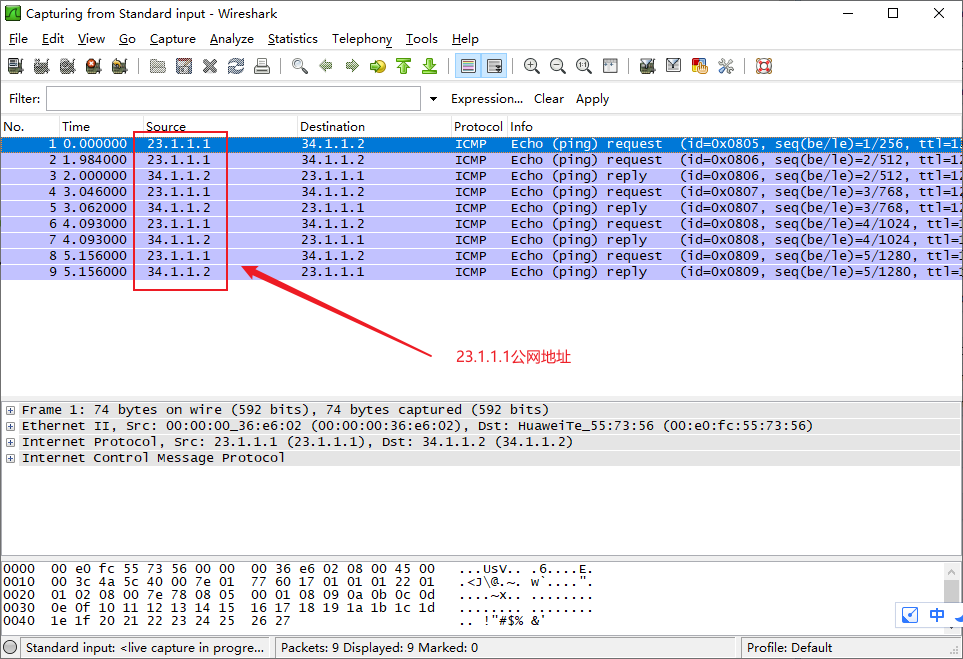

Нат на брандмауэре

Основная конфигурация NAT на брандмауэре

[R2]undo ip route-static 0.0.0.0 0 23.1.1.1 #Отправить статический маршрут выше R2

[SRG]nat-policy interzone trust untrust outbound

[SRG-nat-policy-interzone-trust-untrust-outbound]policy 1 #1 идентификатор стратегии

[SRG-nat-policy-interzone-trust-untrust-outbound-1]action ?

no-nat Indicate that no NAT action is configured

source-nat Indicate that the source NAT action is configured

[SRG-nat-policy-interzone-trust-untrust-outbound-1]action source-nat

[SRG-nat-policy-interzone-trust-untrust-outbound-1]easy-ip g0/0/2

Результаты проверки

PC>ping 34.1.1.2

Ping 34.1.1.2: 32 data bytes, Press Ctrl_C to break

Request timeout!

From 34.1.1.2: bytes=32 seq=2 ttl=125 time=32 ms

From 34.1.1.2: bytes=32 seq=3 ttl=125 time=31 ms

From 34.1.1.2: bytes=32 seq=4 ttl=125 time=62 ms

From 34.1.1.2: bytes=32 seq=5 ttl=125 time=63 ms

--- 34.1.1.2 ping statistics ---

5 packet(s) transmitted

4 packet(s) received

20.00% packet loss

round-trip min/avg/max = 0/47/63 ms

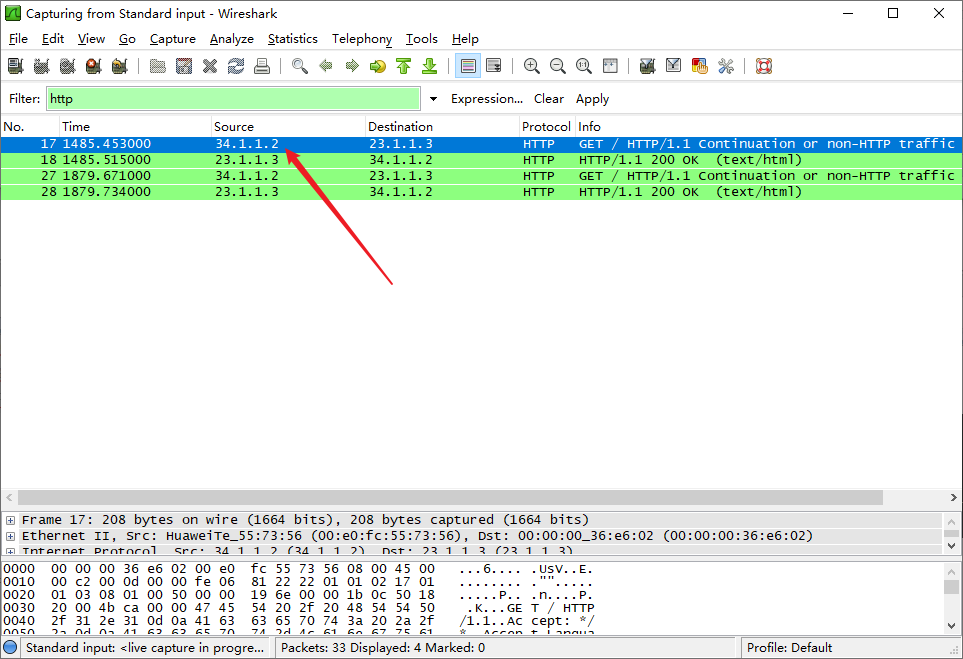

Взгляните на сумку

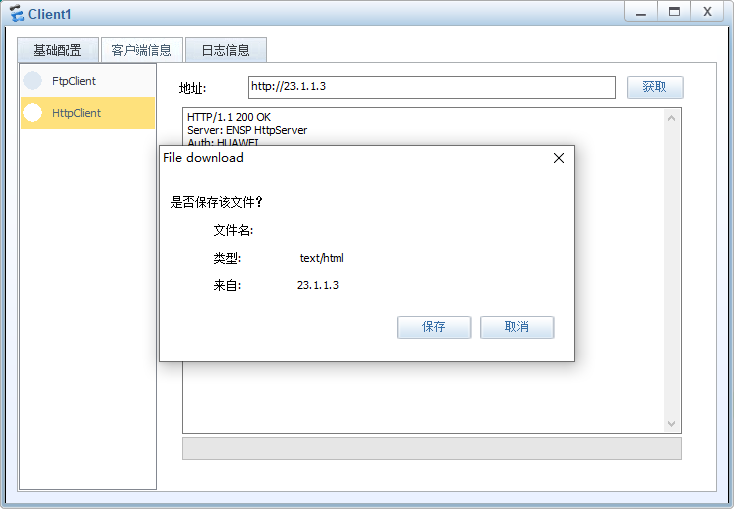

Картографирование порта брандмауэра Nat

Картирование порта

23.1.1.3:80 портов порта 80 с сервера картирования сервера1

[SRG]nat server protocol tcp global 23.1.1.3 80 inside 192.168.254.2 80

Примечание. Можно использовать много внешнего IP: 23.1.1.0/24.

Результаты проверки

Если вы хотите проверить, топология должна быть изменена, как показано ниже:

Посмотреть таблицу преобразования брандмауэра Nat

[SRG]display firewall session table nat

00:54:16 2020/11/19

Current Total Sessions : 1

http VPN:public --> public 34.1.1.2:2050-->23.1.1.3:80[192.168.254.2:80]

[SRG]

Взгляните на сумку

На чтение 8 мин Просмотров 12.6к.

Максим aka WisH

Высшее образование по специальности «Информационные системы». Опыт работы системным администратором — 5 лет.

Иногда нужно подключиться из интернета к какому-то устройству в своей сети. Это может быть файловый сервер для обмена данными, игровой сервер, камера или умная розетка. Просто так открыть доступ в локальную сеть любому желающему – не самая хорошая идея. Лучше использовать функцию dmz, она доступна во многих роутерах. С такой опцией маршрутизатора сталкивался не каждый, и многие не знают, что такое dmz в роутере.

Содержание

- Определение и применение

- Преимущества и недостатки

- Делаем статический IP

- Настройка в роутере

- Asus

- TP-Link

- D-Link

- Zyxel

- Keenetic

- Tenda

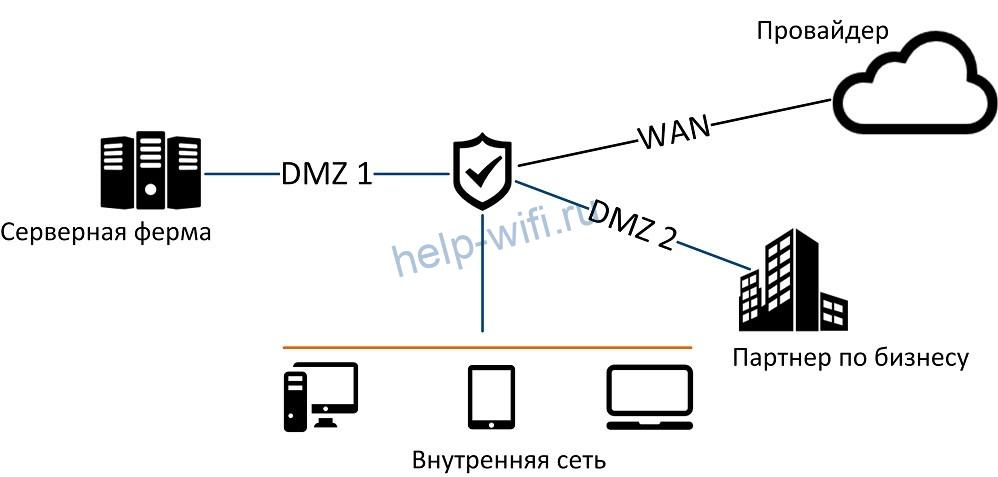

Определение и применение

Демилитаризованная зона сети или dmz – специальная возможность роутера по выведению устройств во внешнюю сеть при действующем доступе в локальной сети. То есть ваш подключенный к интернету компьютер остается дома, но вы сможете на него зайти и с рабочего места или откуда угодно.

Существует возможность настроить доступ из внешней сети к внутренним устройствам, но это небезопасно. В любой момент на такой открытый канал может свалиться куча проблем, например, атака от любопытного хакера. Через него он получит доступ ко все гаджетам, которые есть в сети. Это компьютеры, телефоны, ноутбуки. Всё то, на чем хранятся важные данные, а также электронные деньги.

При использовании демилитаризованной зоны создается новый сегмент сети, содержащий девайс, открытый к подключениям из глобальной сети. Это выводит из-под удара все остальные гаджеты, пользующиеся домашней сетью.

Преимущества и недостатки

У ДМЗ есть свои плюсы и минусы. Сначала рассмотрим положительные стороны:

- Повышение защищенности внутренней сети и отдельных сервисов. Даже если взломали одно устройство, находящееся в демилитаризованной зоне, то внутренняя сеть и другие узлы dmz останутся в безопасности.

- Простота первичной настройки.

- Доступно на большинстве маршрутизаторов, даже предназначенных только для домашнего использования.

Минусы тоже есть, и в некоторых случаях они перечеркивают все плюсы:

- Необходимо иметь статический IP-адрес, который предоставляет только провайдер.

- Само создание DMZ никак не повышает защиту устройств, которые были вынесены в этот сегмент. То есть что сервер в dmz, что камеру придется защищать отдельно. Устанавливать ограничения доступа, пароли или придумывать какую-то отдельную защиту.

Самый существенный минус – это необходимость постоянного внешнего адреса. Это дополнительная услуга провайдера, и не каждый из них готов её предоставить.

Защита устройств, которые будут выставлены в интернет, подразумевается сама собой, если вы не собираетесь создать общедоступный файловый сервер, на котором каждый делает то, что хочет. К тому же порты в dmz открыты, так что их можно спокойно использовать. Если подключаться к глобальной сети по методу проброски портов, то некоторые из них будут заняты и не смогут использоваться.

Делаем статический IP

Здесь мы не будем разговаривать про «белый» адрес от провайдера. Его установка никак не зависит от ваших возможностей, поставить его может только провайдер. Если у вас есть личный кабинет, то попробуйте подключить услугу там. Если нет, то идите в офис и узнайте о возможности установки адреса.

Настройка демилитаризованной зоны начинается с установки адреса на то устройство, которое будет в неё входить. Способ зависит от конкретной версии операционной системы, но общая схема действий отличается не сильно. Заходите в настройки сети, переходите в параметры адаптера, щелкаете по сетевому подключению правой кнопкой мыши и выбираете свойства. Здесь ищете IP-адрес, щелкаете по нему и вписываете цифры.

Адрес устройства должен входить в пул адресов вашего роутера. Здесь все зависит от IP маршрутизатора, если он 192.168.0.1, то для компьютера укажите 192.168.0.10. Или любой другой, только поменяйте последнее число. Маску подсети оставьте ту, которую предложит устройство. В поле «Шлюз» нужно указать адрес вашего роутера.

Если маршрутизатор работает и в качестве dhcp сервера, то есть автоматически выдает адреса всем подключаемым устройствам, то измените настройки. Статический адрес компьютера, который будет находиться в demilitarized zone, не должен быть случайно выдан какому-то другому устройству. Иначе засветите любой из девайсов прямо в сеть. Как поменять настройки, смотрите в инструкции вашей модели маршрутизатора. Этот адрес вводится при настройке в поле host или «адрес видимой станции».

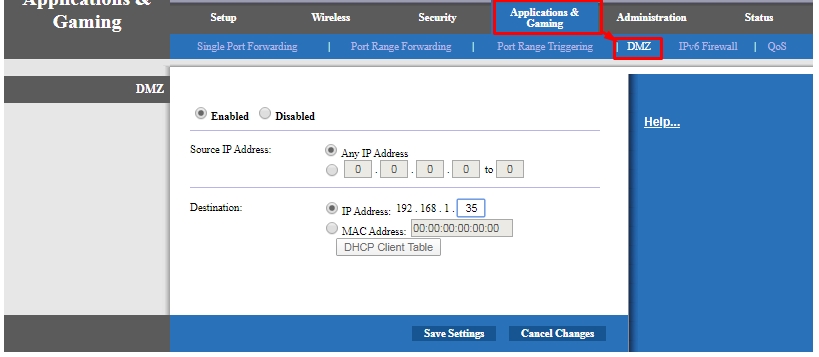

Настройка в роутере

Настройка dmz зависит от модели вашего роутера. Более того, способы отличаются не только для маршрутизаторов двух разных производителей, но и для одного. Все зависит от версии прошивки, которая используется в маршрутизаторе. Если вы не знаете, старая или новая версия у вас установлена, просмотрите оба варианта и найдете знакомые пункты меню. К счастью, некоторые производители оставляют одни и те же названия пунктов меню, так что алгоритм будет одинаковым, несмотря на различие внешнего вида.

Все настройки происходят через интерфейс устройства. Чтобы попасть в него, наберите адрес в поисковой строке браузера. Стандартный адрес посмотрите на нижней стороне роутера (обычно 192.168.0.1 или 192.168.1.1). После того, как наберете, нажмите Enter. Откроется веб-сайт, внешний вид которого зависит от модели и прошивки. Введите логин и пароль, по умолчанию admin в оба поля.

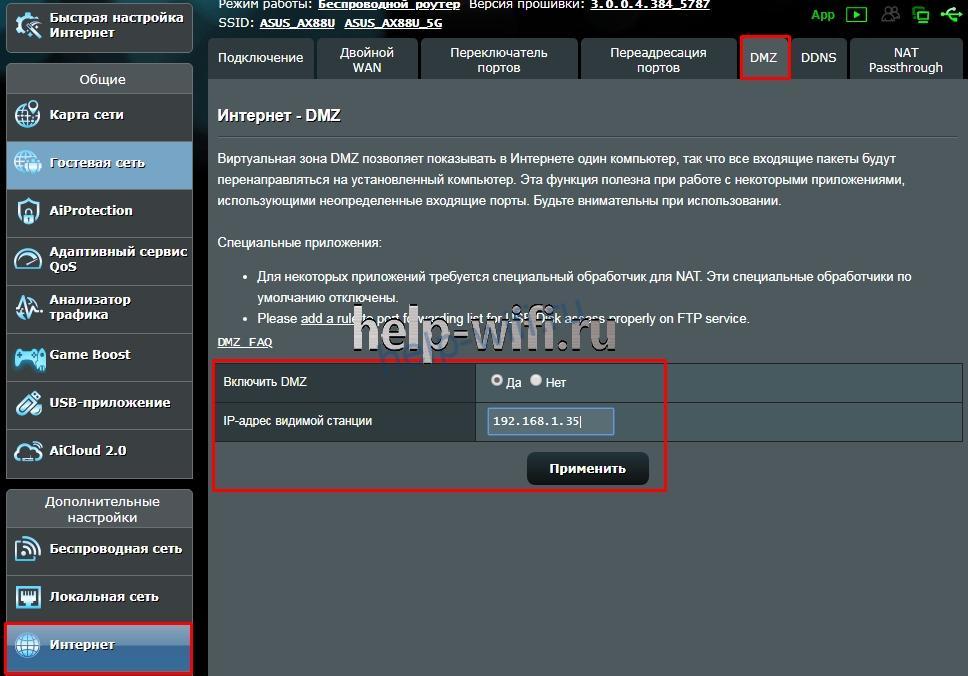

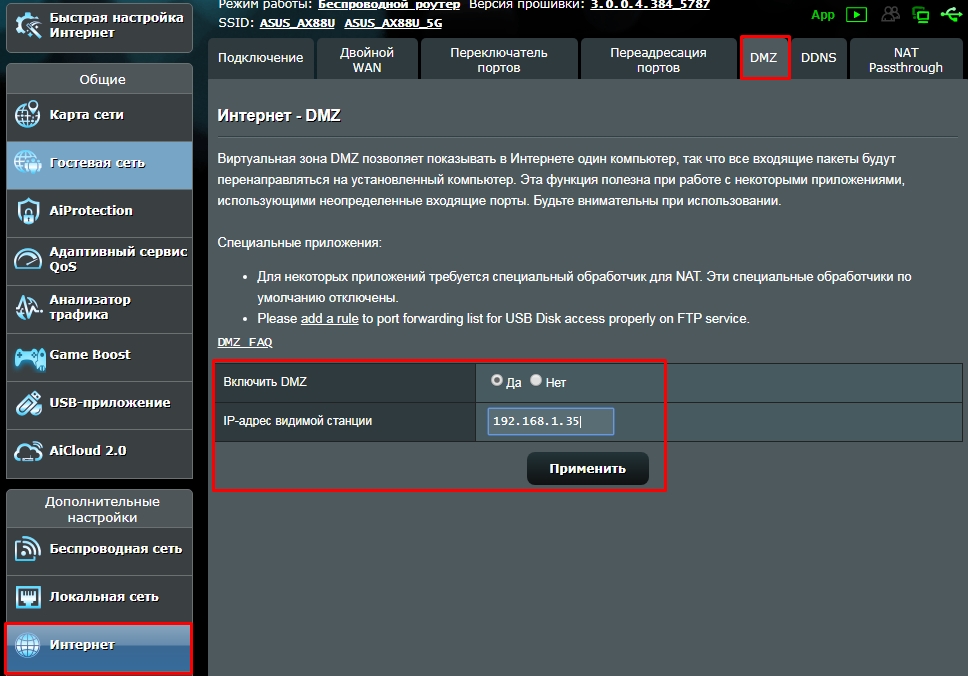

Asus

В левой части окна, в меню найдите вкладку «Интернет» и нажмите на неё. Теперь кликните по разделу DMZ. Активируйте функцию и вбейте адрес устройства. В конце не забудьте нажать «Применить».

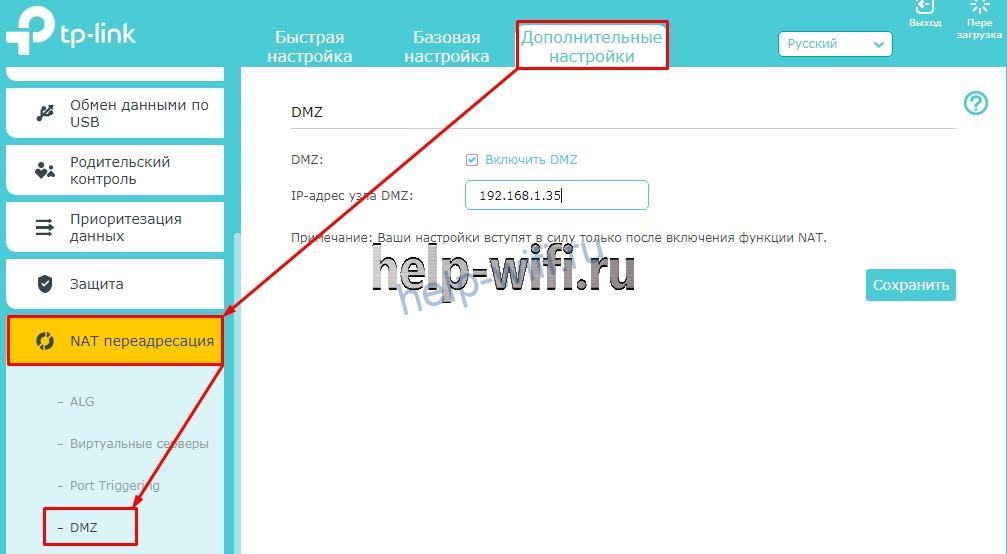

TP-Link

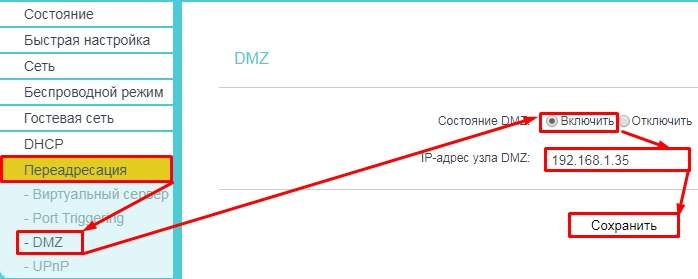

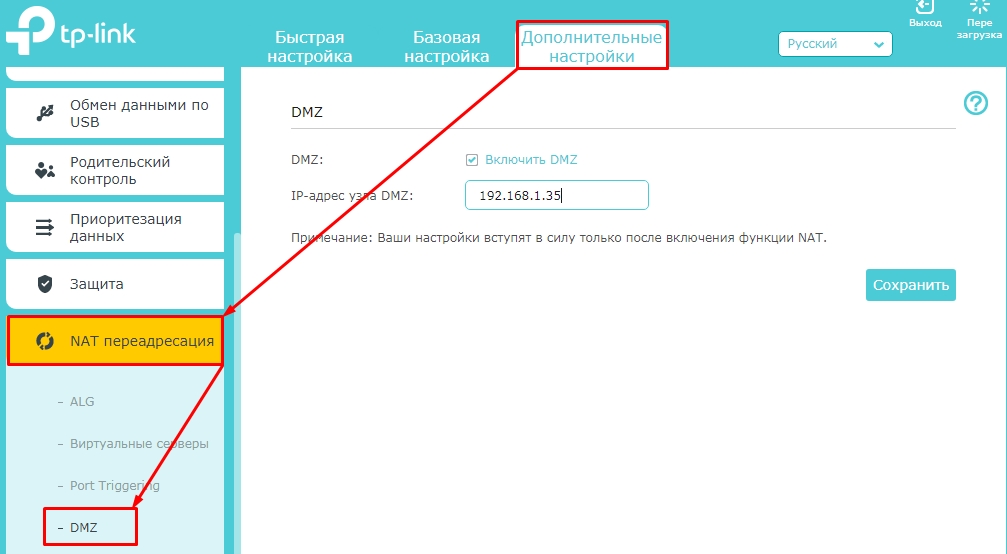

В первых версиях прошивки нужный раздел находится на вкладке «Переадресация». Зайдите туда, включите и введите нужные данные.

В новой версии путь будет чуть дольше. «Дополнительные настройки» – «NAT переадресация» – щелкаем по нужному разделу, ставим галочку, тут впишите IP-адрес девайса и щелкните по сохранению.

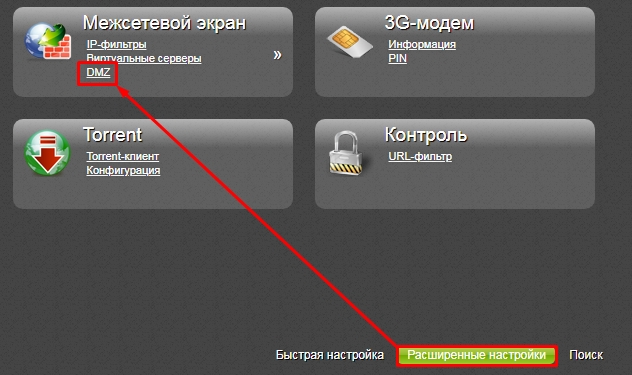

D-Link

Здесь перейдите в расширенные настройки, а дальше найдите «Межсетевой экран», здесь будет доступен DMZ. Поставьте галочку на включении и вбейте адрес устройства. Можно просто выбрать из уже подключенных девайсов. На некоторых маршрутизаторах есть настройка «NAT Loopback». Она позволяет фильтровать пакеты, которые уходят в интернет через сетевой экран. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

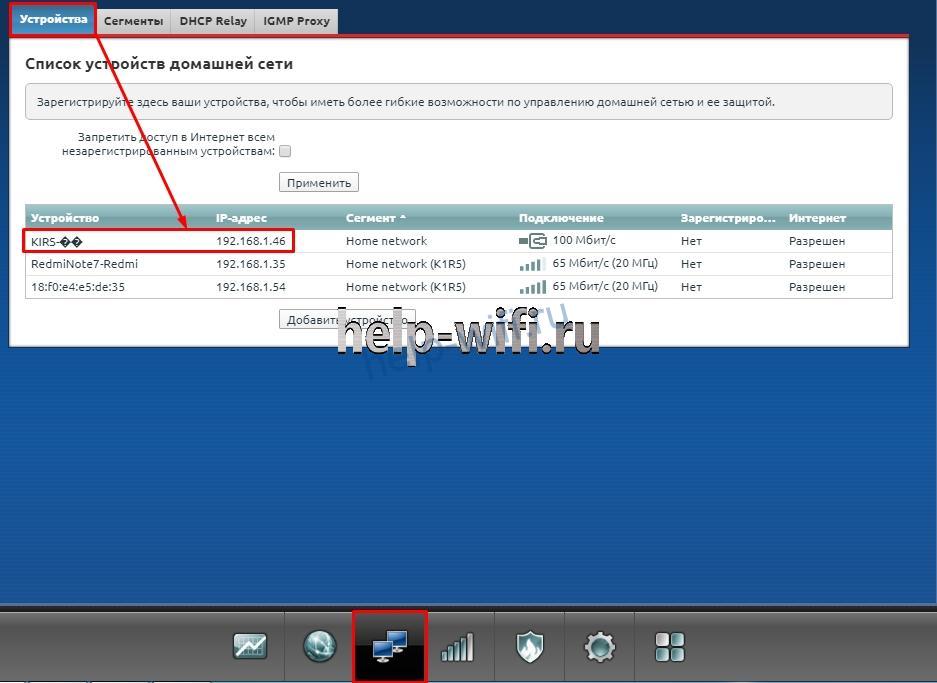

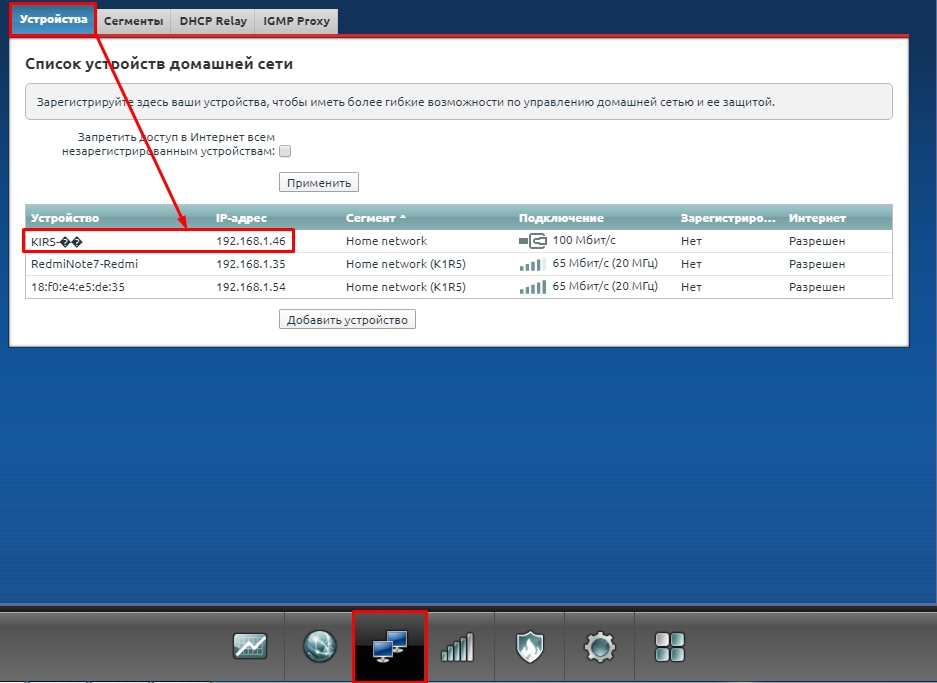

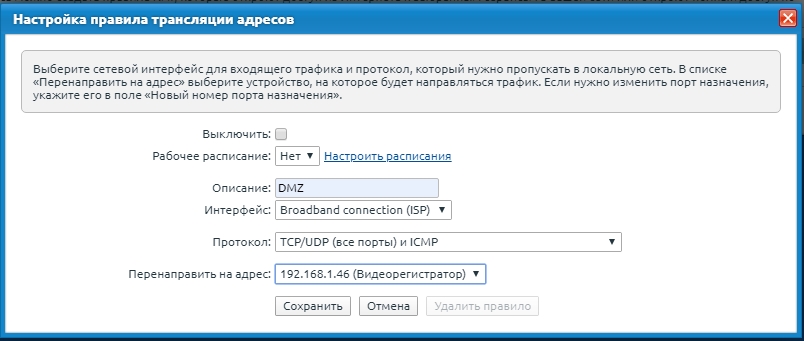

Zyxel

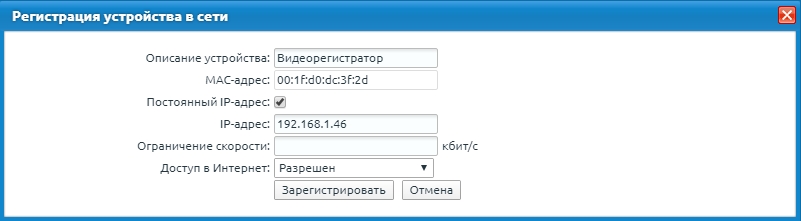

Здесь все опять зависит от версии прошивки, точнее, от версии самого роутера. Для начала рассмотрим старые модели. Нужные опции находятся в разделе «Домашняя сеть», из него перейдите в «Устройства» и выберите из списка тот агрегат, который будет играть роль дмз-хоста. Откроется окно с описанием устройства. Напишите название и поставьте галочку «Постоянный IP-адрес». Обратите внимание: на «Доступ в Интернет» должен быть установлен режим «Разрешен». Жмите на кнопку «Зарегистрировать».

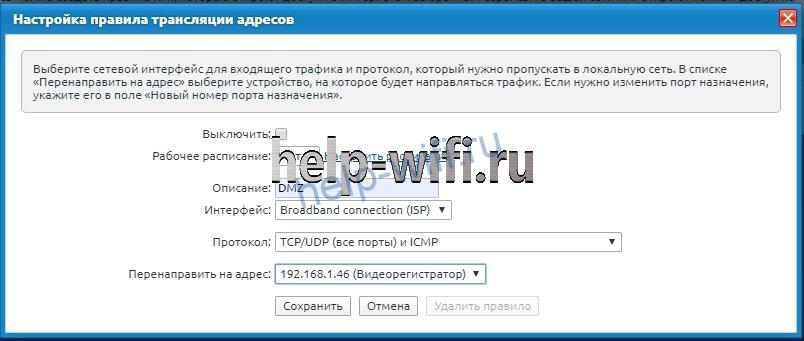

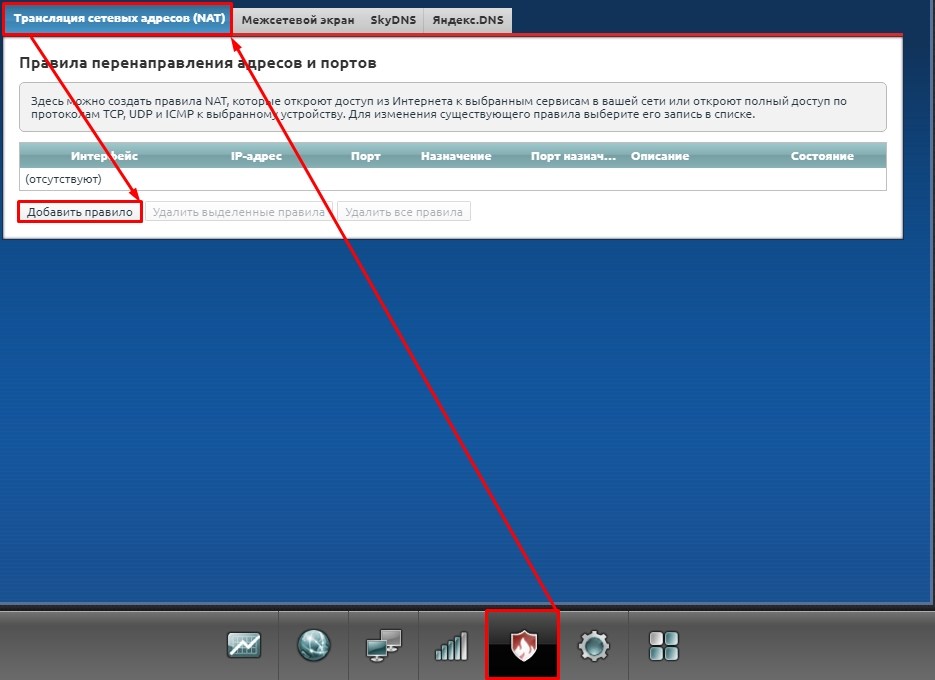

Далее щелкните по вкладке «Безопасность» и перейдите в раздел «Трансляция сетевых адресов (NAT)», кликните по кнопке «Добавить правило». Там проставьте следующую информацию:

- описание – любое, просто поставьте такое, чтобы точно не забыть;

- интерфейс – укажите тот, через который идет подключение к глобальной сети;

- протокол – оставьте только TCP/UDP (все порты и ICMP);

- перенаправить на адрес – здесь поставьте адрес будущего внешнего устройства.

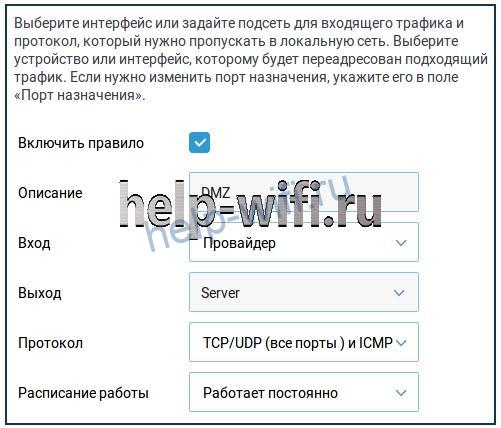

Keenetic

В новой прошивке, установленной на последних моделях модема, все выглядит практически так же, только немного поменялись названия. Для начала перейдите в «Мои сети и Wi-Fi», затем выберите «Список устройств», проверьте, что нужное устройство находится в зарегистрированных. Для перехода к этапу регистрации щелкните по нужному девайсу, напишите имя и нажмите на «Зарегистрировать».

Теперь найдите свой девайс в зарегистрированных устройствах и снова кликните по нему. Здесь найдите настройку «Постоянный IP-адрес» и активируйте её.

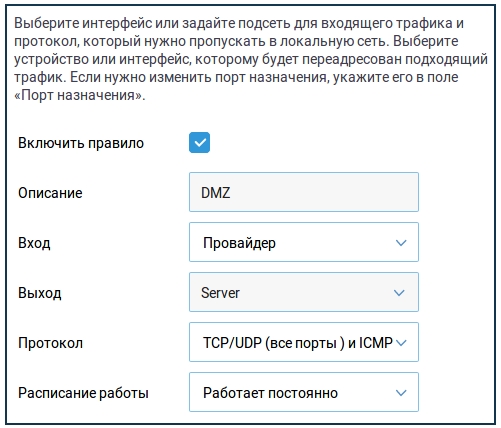

Теперь направляйтесь в раздел «Сетевые правила», далее пункт «Переадресация» и нажимаем на создание правила. Введите следующие данные:

- установите галку «Включить правило»;

- описание – любое, но такое, чтобы случайно не удалить;

- вход – укажите тот, через который поступает интернет;

- выход – укажите здесь ДМХ хост;

- протокол – выбирайте «TCP/UDP (все порты и ICMP)»;

- расписание работы – оставьте «Работает постоянно» или займитесь созданием расписания.

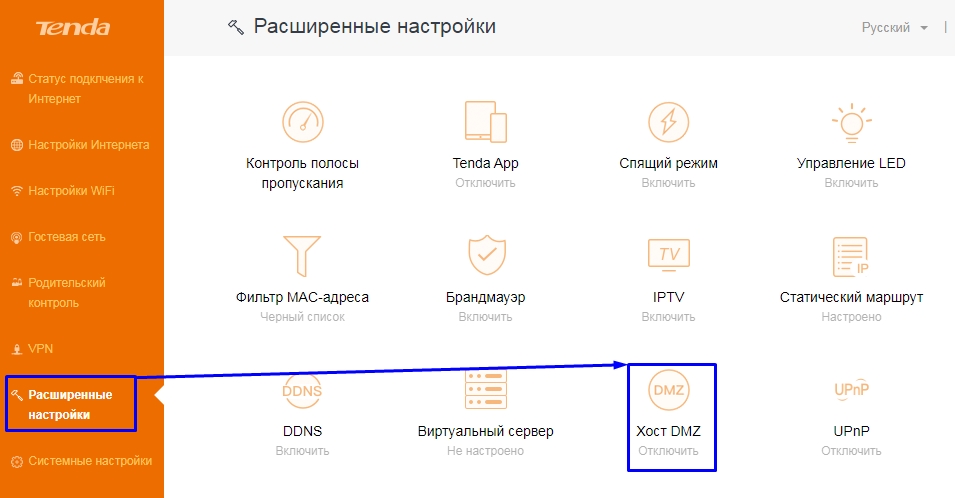

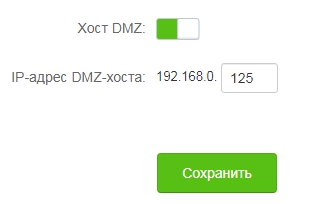

Tenda

Перейдите в «Расширенные настройки» и щелкните по хосту ДМЗ. Переведите рычажок во включенное положение и введите адрес.

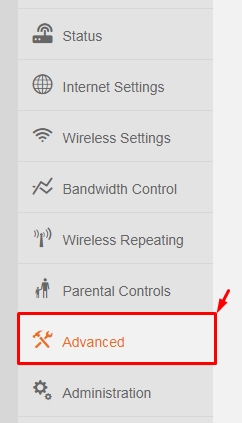

В новой прошивке найдите «Advanced», а дальше раздел dmz host. Включите его и введите адрес.

Настройки простые и есть почти во всех стационарных моделях маршрутизаторов. Бывает dmz и в usb модеме, правда, здесь уже все зависит от продвинутости самого устройства. Все-таки не ко всем из них подключается несколько устройств, большинство рассчитаны на использование только с одним. Чтобы это выяснить, лучше прочитать характеристики на сайте производителя.

Всем привет! Сегодня мы поговорим про DMZ: что это в роутере, для чего функция нужна и как её настроить на разных маршрутизаторах. Чтобы не грузить вас тяжелыми понятиями, я лучше расскажу на примере – так будет проще понять. Представим себе, что у вас дома есть камера видеонаблюдения, которая подключена к сети маршрутизатора. Аналогично к ней же подключены все компьютеры, ноутбуки и другие сетевые устройства из дома.

Теперь представим, что вы хотите уехать в отпуск и при этом из интернета иметь доступ к камере, чтобы следить за тем, что происходит у вас в квартире или доме. Конечно, для этого нужно пробрасывать порт в настройках маршрутизатор, и чаще всего используется 80 или 8080 порты. Но что если данные порты уже используются в сети?

В таком случае можно попробовать поиграть с настройками Firewall, но можно сделать куда проще и настроить DMZ в роутере. Тогда в DMZ-host добавляется IP адрес камеры, и она становится доступной из интернета. При этом остальная локальная сеть все также остается закрытой, а вот все устройства добавленные в DMZ как раз остаются общедоступными.

Я думаю, теперь куда понятнее, что такое DMZ хост в роутере. DMZ или DeMilitarized Zone – это выделенный участок локальной сети, к которой открыт доступ для внешнего доступа. Не нужно путать данный сегмент с гостевой сетью, так как при данной функции идет доступ как из интернета, так и из локальной среды. Также для данной сети сразу открываются все возможные порты, поэтому все такие устройства должны сами отвечать за безопасность. Как вариант нужно хотя бы установить логин и пароль для камеры.

Далее я расскажу про настройку демилитаризованной зоны в домашних роутерах. Если у вас будут какие-то вопросы, то пишите в комментариях.

Содержание

- Настройка

- TP-Link

- D-Link

- Zyxel Keenetic

- ASUS

- Netis

- Tenda

- LinkSys

- Задать вопрос автору статьи

Настройка

Прежде чем приступить к настройке DMZ скажу несколько моментов. В домашних маршрутизаторах нет полноценной возможности создать демилитаризованную зону, так как данные аппараты для этого не предназначены. Да – данная настройка есть, но она позволяет делать полностью открытыми порты только для одного сегмента сети. Но чаще всего этого становится достаточно. Например, если вам нужно иметь доступ к нескольким камерам, то лучше подключить их к видеорегистратору, на который вы и будете делать доступ.

Все настройки делаются в Web-интерфейсе, куда можно попасть, введя IP или DNS адрес интернет-центра в адресную строку любого браузера. Чаще всего используются адреса: 192.168.1.1 или 192.168.0.1. Также этот адрес можно посмотреть на этикетке под корпусом самого аппарата.

Если у вас возникнут трудности со входом – смотрите эту инструкцию.

ВНИМАНИЕ! Также для доступа извне вам нужно чтобы у вас был «белый» IP адрес. Если вы не знаете, что это, то советую почитать эту статью.

TP-Link

Старая прошивка

Функция находится в разделе «Переадресация».

Новая прошивка

«Дополнительные настройки» – «NAT переадресация» – находим функцию, включаем, вводим IP адрес устройства и сохраняем параметры.

D-Link

Темная прошивка

Внизу выбираем «Расширенные настройки» и находим нашу функцию в разделе «Межсетевого экрана».

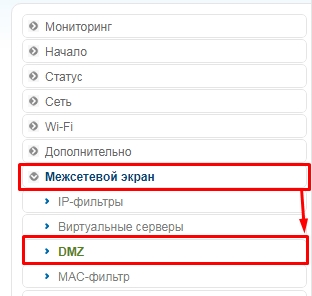

Светлая прошивка

Сервис находим в разделе «Межсетевой экран».

Включаем функцию и вводим адрес устройства. Вы кстати можете выбрать адрес из списка, уже подключенных. В конце нажмите «Применить». В некоторых моделях вы можете увидеть функцию «NAT Loopback» – эту функция, которая позволяет проверять пакеты, уходящие из локальной сети во внешнюю (интернет) с помощью межсетевого экрана. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

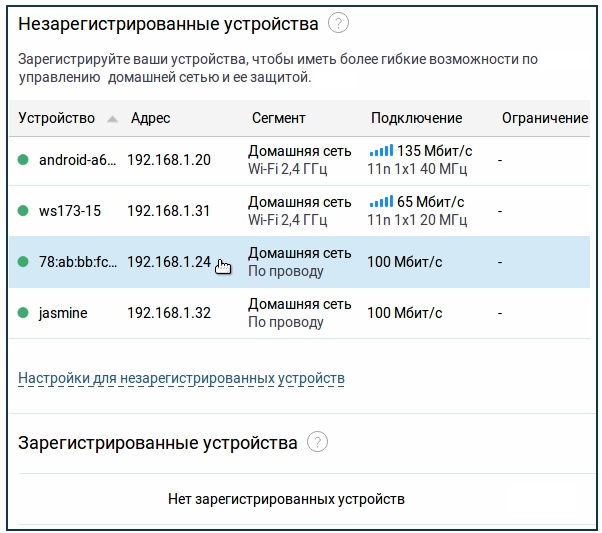

Zyxel Keenetic

Новая прошивка

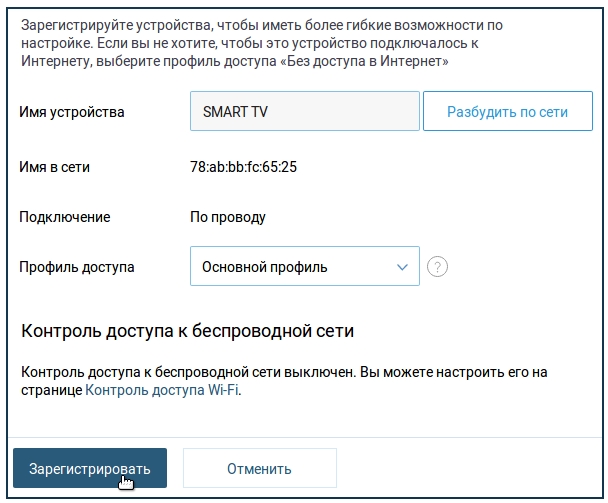

Прежде чем добавить подключенное устройство, вам нужно его зарегистрировать. Зайдите в раздел «Список устройств», там вы увидите два списка: «Незарегистрированные» и «Зарегистрированные» устройства. Для регистрации устройства нажмите по нужному аппарату.

Введите имя и нажмите на кнопку регистрации.

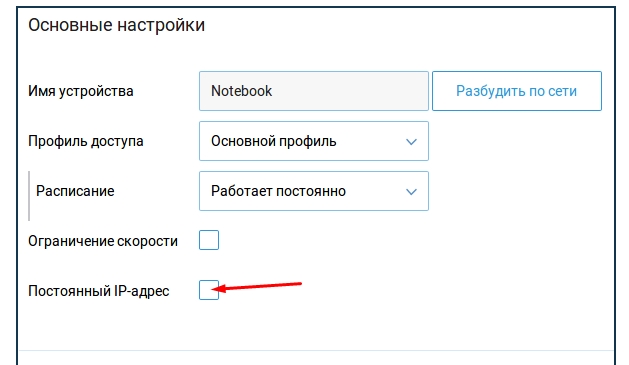

После этого данное устройство появится в списке «Зарегистрированных» – найдите его там и опять зайдите в настройки. Вам нужно установить галочку «Постоянный IP-адрес».

Заходим в «Переадресацию» и создаем правило:

- Ставим галочку «Включить правило».

- Описание – для удобства назовите «DMZ».

- Вход – здесь нужно указать то подключение, через которое у вас идет интернет.

- Выход – здесь указываем имя устройства, которое вы и добавляете в ДМЗ.

- Протокол – устанавливаем параметр «TCP/UDP (все порты и ICMP)».

- Расписание работы – тут можно установить режим работы, но чаще всего сервер «Работает постоянно».

Старая прошивка

В разделе «Домашняя сеть» (имеет значок двух мониторов) переходим во вкладку «Устройства» и выбираем из списка тот аппарат, который у нас будет DMZ-хостом. Если устройство не подключено, вы можете его добавить – правда при этом вам нужно точно знать его MAC-адрес.

Вводим описание и обязательно ставим галочку «Постоянный IP-адрес». Также в строке «Доступ в Интернет» должно стоять значение «Разрешен». Нажимаем «Зарегистрировать».

Теперь переходим в раздел «Безопасность» и на вкладке «Трансляция сетевых адресов (NAT)» нажимаем по кнопке «Добавить правило».

Теперь нужно ввести следующие данные:

- Описание – назовите как «DMZ» чтобы не перепутать, но название на самом деле может быть любым.

- Интерфейс – здесь нужно выбрать именно то подключение, через которое у вас идет интернет. Эти данные можно посмотреть в разделе «Интернет».

- Протокол – здесь ставим только одно значение: TCP/UDP (все порты и ICMP).

- Перенаправить на адрес – тут выбираем наш сервер.

Нажимаем по кнопке «Сохранить».

ASUS

Находим слева раздел «Интернет», далее переходим в соответствующую вкладку. Включаем функцию и вводим адрес хоста. В конце не забудьте нажать «Применить».

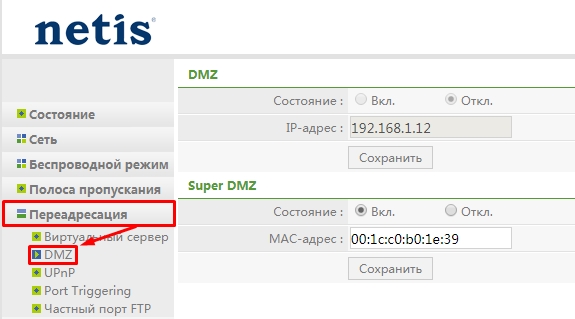

Netis

Нужная нам функция находится в разделе «Переадресация», далее включаем хост, вводим IP и «Сохраняемся».

Tenda

V1-3

Заходим в «Расширенные настройки» и находим конфигурация хоста.

Переводим бегунок во включенное состояние и вводим последнюю цифру локальной машины, для которой все порты будут открыты.

V4

Находим вкладку «Advanced».

Пролистываем до раздела «ДМЗ-хост» включаем (Enabled) и вводим адрес.

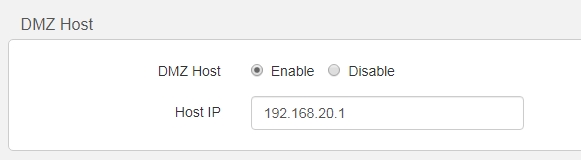

LinkSys

Конфигуратор по открытию всех портов находится в разделе «Application & Gaming». Включаем функцию (Enabled). Здесь настройки немного отличаются от других аппаратов. В строке «Source IP Address» можно установить диапазон внешних адресов, которые будут иметь доступ к выделенному устройству в сети. Чаще всего указывается параметр «Any IP Address» (Все IP адреса).

Для конфигурации в строке «Destination» указываем IP или MAC-адрес устройства. Вы также можете посмотреть все подключенные аппараты, нажав на кнопку «DHCP Client Table». После настройки нажмите на «Save Settings».