C распространением широкополосного доступа в интернет и карманных гаджетов стали чрезвычайно популярны беспроводные роутеры (маршрутизаторы). Такие устройства способны раздавать сигнал по протоколу Wi-Fi как на стационарные компьютеры, так и на мобильные устройства — смартфоны и планшеты, — при этом пропускной способности канала вполне достаточно для одновременного подключения нескольких потребителей.

Сегодня беспроводной роутер есть практически в любом доме, куда проведён широкополосный интернет. Однако далеко не все владельцы таких устройств задумываются над тем, что при настройках по умолчанию они чрезвычайно уязвимы для злоумышленников. И если вы считаете, что не делаете в интернете ничего такого, что могло бы вам повредить, задумайтесь над тем, что перехватив сигнал локальной беспроводной сети, взломщики могут получить доступ не только к вашей личной переписке, но и к банковскому счёту, служебным документам и любым другим файлам.

Хакеры могут не ограничиться исследованием памяти исключительно ваших собственных устройств — их содержимое может подсказать ключи к сетям вашей компании, ваших близких и знакомых, к данным всевозможных коммерческих и государственных информационных систем. Более того, через вашу сеть и от вашего имени злоумышленники могут проводить массовые атаки, взломы, незаконно распространять медиафайлы и программное обеспечение и заниматься прочей уголовно наказуемой деятельностью.

Между тем, чтобы обезопасить себя от подобных угроз, стоит следовать лишь нескольким простым правилам, которые понятны и доступны даже тем, кто не имеет специальных знаний в области компьютерных сетей. Предлагаем вам ознакомиться с этими правилами.

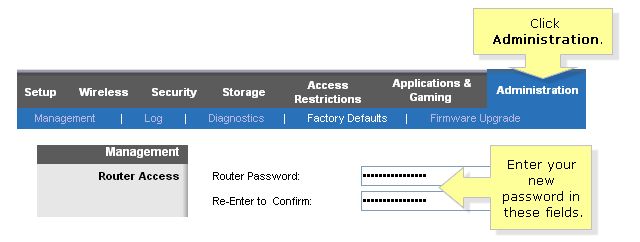

1. Измените данные администратора по умолчанию

Чтобы получить доступ к настройкам вашего роутера, необходимо зайти в его веб-интерфейс. Для этого вам нужно знать его IP-адрес в локальной сети (LAN), а также логин и пароль администратора.

Внутренний IP-адрес роутера по умолчанию, как правило, имеет вид 192.168.0.1, 192.168.1.1, 192.168.100.1 или, например, 192.168.123.254 — он всегда указан в документации к аппаратуре. Дефолтные логин и пароль обычно также сообщаются в документации, либо их можно узнать у производителя роутера или вашего провайдера услуг.

Вводим IP-адрес роутера в адресную строку браузера, а в появившимся окне вводим логин и пароль. Перед нами откроется веб-интерфейс маршрутизатора с самыми разнообразными настройками.

Ключевой элемент безопасности домашней сети — возможность изменения настроек, поэтому нужно обязательно изменить все данные администратора по умолчанию, ведь они могут использоваться в десятках тысяч экземпляров таких же роутеров, как и у вас. Находим соответствующий пункт и вводим новые данные.

В некоторых случаях возможность произвольного изменения данных администратора заблокирована провайдером услуг, и тогда вам придётся обращаться за помощью к нему.

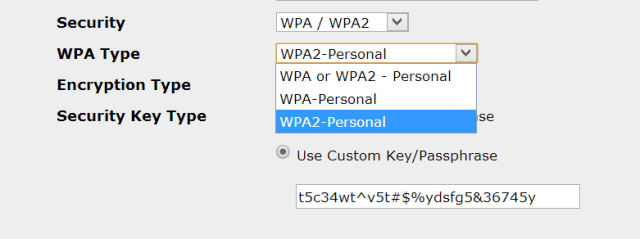

2. Установите или измените пароли для доступа к локальной сети

Вы будете смеяться, но всё ещё встречаются случаи, когда щедрый обладатель беспроводного роутера организует открытую точку доступа, к которой может подключиться каждый. Гораздо чаще для домашней сети выбираются псевдопароли типа «1234» или какие-то банальные слова, заданные при установке сети. Чтобы минимизировать вероятность того, что кто-то сможет с лёгкостью забраться в вашу сеть, нужно придумать настоящий длинный пароль из букв, цифр и символов, и установить уровень шифрования сигнала — желательно, WPA2.

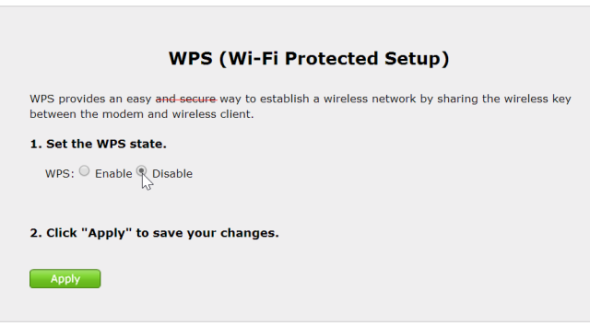

3. Отключите WPS

Технология WPS (Wi-Fi Protected Setup) позволяет быстро наладить защищённую беспроводную связь между совместимыми устройствами без подробных настроек, а лишь нажатием соответствующих кнопок на роутере и гаджете или путём ввода цифрового кода.

Между тем, у этой удобной системы, обычно включённой по умолчанию, есть одно слабое место: поскольку WPS не учитывает число попыток ввода неправильного кода, она может быть взломана «грубой силой» путём простого перебора с помощью простейших утилит. Потребуется от нескольких минут до нескольких часов, чтобы проникнуть в вашу сеть через код WPS, после чего не составит особого труда вычислить и сетевой пароль.

Поэтому находим в «админке» соответствующий пункт и отключаем WPS. К сожалению, внесение изменений в настройки далеко не всегда действительно отключит WPS, а некоторые производители вообще не предусматривают такой возможности.

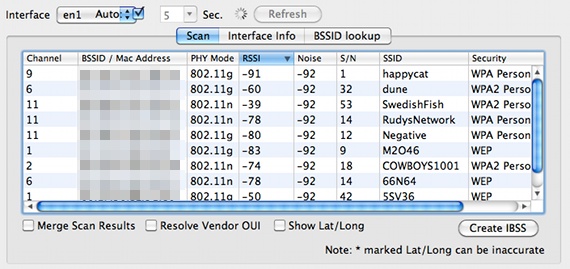

4. Измените наименование SSID

Идентификатор SSID (Service Set Identifier) — это название вашей беспроводной сети. Именно его «вспоминают» различные устройства, которые при распознавании названия и наличии необходимых паролей пытаются подключиться к локальной сети. Поэтому если вы сохраните стандартное название, установленное, например, вашим провайдером, то есть вероятность того, что ваши устройства будут пытаться подключиться ко множеству ближайших сетей с тем же самым названием.

Более того, роутер, транслирующий стандартный SSID, более уязвим для хакеров, которые будут примерно знать его модель и обычные настройки, и смогут нанести удар в конкретные слабые места такой конфигурации. Потому выберите как можно более уникальное название, ничего не говорящее ни о провайдере услуг, ни о производителе оборудования.

При этом часто встречающийся совет скрывать трансляцию SSID, а такая опция стандартна для подавляющего большинства роутеров, на самом деле несостоятелен. Дело в том, что все устройства, пытающиеся подключиться к вашей сети, в любом случае будут перебирать ближайшие точки доступа, и могут подключиться к сетям, специально «расставленным» злоумышленниками. Иными словами, скрывая SSID, вы усложняете жизнь только самим себе.

5. Измените IP роутера

Чтобы ещё более затруднить несанкционированный доступ к веб-интерфейсу роутера и его настройкам, измените в них внутренний IP-адрес (LAN) по умолчанию.

6. Отключите удалённое администрирование

Для удобства технической поддержки (в основном) во многих бытовых роутерах реализована функция удалённого администрирования, при помощи которой настройки роутера становятся доступны через интернет. Поэтому, если мы не хотим проникновения извне, эту функцию лучше отключить.

При этом, однако, остаётся возможность зайти в веб-интерфейс через Wi-Fi, если злоумышленник находится в поле действия вашей сети и знает логин и пароль. В некоторых роутерах есть функция ограничить доступ к панели только при наличии проводного подключения, однако, к сожалению, эта опция встречается довольно редко.

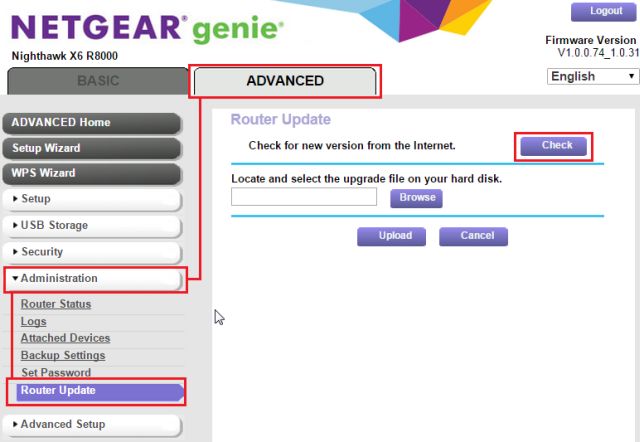

7. Обновите микропрограмму

Каждый уважающий себя и клиентов производитель роутеров постоянно совершенствует программное обеспечение своего оборудования и регулярно выпускает обновлённые версии микропрограмм («прошивок»). В свежих версиях прежде всего исправляются обнаруженные уязвимости, а также ошибки, влияющие на стабильность работы.

Именно поэтому мы настоятельно рекомендуем регулярно проверять обновления микропрограмм и устанавливать их на свой роутер. В большинстве случаев это можно сделать непосредственно через веб-интерфейс.

Обратите внимание на то, что после обновления все сделанные вами настройки могут сброситься до заводских, поэтому есть смысл сделать их резервную копию — также через веб-интерфейс.

8. Перейдите в диапазон 5 ГГц

Базовый диапазон работы сетей Wi-Fi — это 2,4 ГГц. Он обеспечивает уверенный приём большинством существующих устройств на расстоянии примерно до 60 м в помещении и до 400 м вне помещения. Переход в диапазон 5 ГГц снизит дальность связи в два-три раза, ограничив для посторонних возможность проникнуть в вашу беспроводную сеть. За счёт меньшей занятости диапазона, вы сможете также заметить повысившуюся скорость передачи данных и стабильность соединения.

Минус у этого решения только один — далеко не все устройства работают c Wi-Fi стандарта IEEE 802.11ac в диапазоне 5 ГГц.

9. Отключите функции PING, Telnet, SSH, UPnP и HNAP

Если вы не знаете, что скрывается за этими аббревиатурами, и не уверены, что эти функции вам обязательно потребуются, найдите их в настройках роутера и отключите. Если есть такая возможность, вместо закрытия портов, выберите скрытый режим (stealth), который при попытках зайти на них извне сделает эти порты «невидимыми», игнорируя запросы и «пинги».

10. Включите брандмауэр роутера

Если в вашем роутере есть встроенный брандмауэр, то рекомендуем его включить. Конечно, это не бастион абсолютной защиты, но в комплексе с программными средствами (даже со встроенным в Windows брандмауэром) он способен вполне достойно сопротивляться атакам.

11. Отключите фильтрацию по MAC-адресам

Хотя на первый взгляд кажется, что возможность подключения к сети только устройств с конкретными MAC-адресами полностью гарантирует безопасность, в действительности это не так. Более того, оно делает сеть открытой даже для не слишком изобретательных хакеров. Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

12. Перейдите на другой DNS-сервер

Вместо использования DNS-сервера вашего провайдера, можно перейти на альтернативные, например, Google Public DNS или OpenDNS. С одной стороны, это может ускорить выдачу интернет-страниц, а с другой, повысить безопасность. К примеру, OpenDNS блокирует вирусы, ботнеты и фишинговые запросы по любому порту, протоколу и приложению, и благодаря специальным алгоритмам на базе Больших Данных способен предсказывать и предотвращать разнообразные угрозы и атаки. При этом Google Public DNS — это просто скоростной DNS-сервер без дополнительных функций.

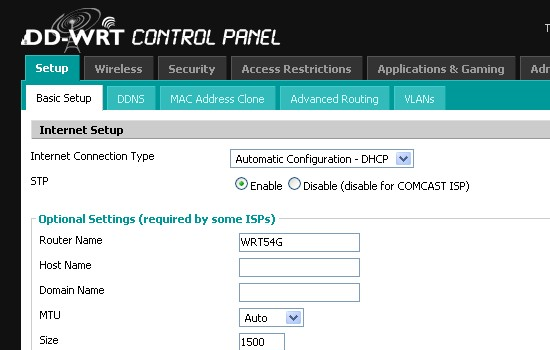

13. Установите альтернативную «прошивку»

И, наконец, радикальный шаг для того, кто понимает, что делает, — это установка микропрограммы, написанной не производителем вашего роутера, а энтузиастами. Как правило, такие «прошивки» не только расширяют функциональность устройства (обычно добавляются поддержка профессиональных функций вроде QoS, режима моста, SNMP и т.д), но и делают его более устойчивым к уязвимостям — в том числе и за счёт нестандартности.

Среди популярных open-source «прошивок» можно назвать основанные на Linux DD-WRT, OpenWrt и Tomato.

[Брандмауэр] на роутере ASUS — Введение

Что такое Брандмауэр?

Включение брандмауэра обеспечивает защиту Вашей локальной сети и помогает Вам контролировать доступ на различных уровнях, разделяя сеть на разные области. Таким образом, это способствует ограничению доступа к некоторым сетевым службам и защищает Вашу сеть.

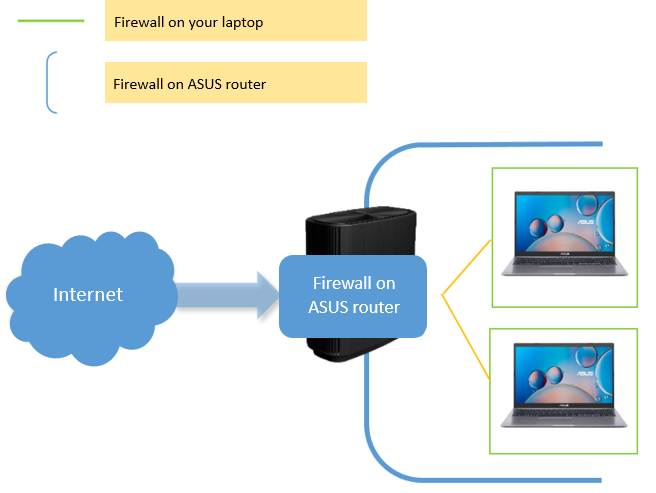

Чем отличается брандмауэр на роутере ASUS и на Вашем ноутбуке?

Возьмём в качестве примера изображение ниже.

Брандмауэр на роутере ASUS имеет встроенные правила фильтрации пакетных данных для защиты всего окружения локальной сети. Брандмауэр на Вашем ноутбуке, напротив, позволяет защищать только сам ноутбук.

В роутере имеется возможность настроить некоторые параметры (например, Фильтр URL-адресов, Фильтр ключевых слов, Фильтр сетевых служб, и т.д.), чтобы разрешить или ограничить работу той или иной сетевой службы, что способствует управлению и защите Вашей сети. Напротив, когда устройства, подключённые к локальной сети роутера, обмениваются пакетами между собой, управление ими зависит от работы брандмауэра, установленного на них. Для обеспечения более надёжной защиты сетевого окружения мы рекомендуем Вам запустить брандмауэр и на роутере ASUS, и на Ваших клиентских устройствах.

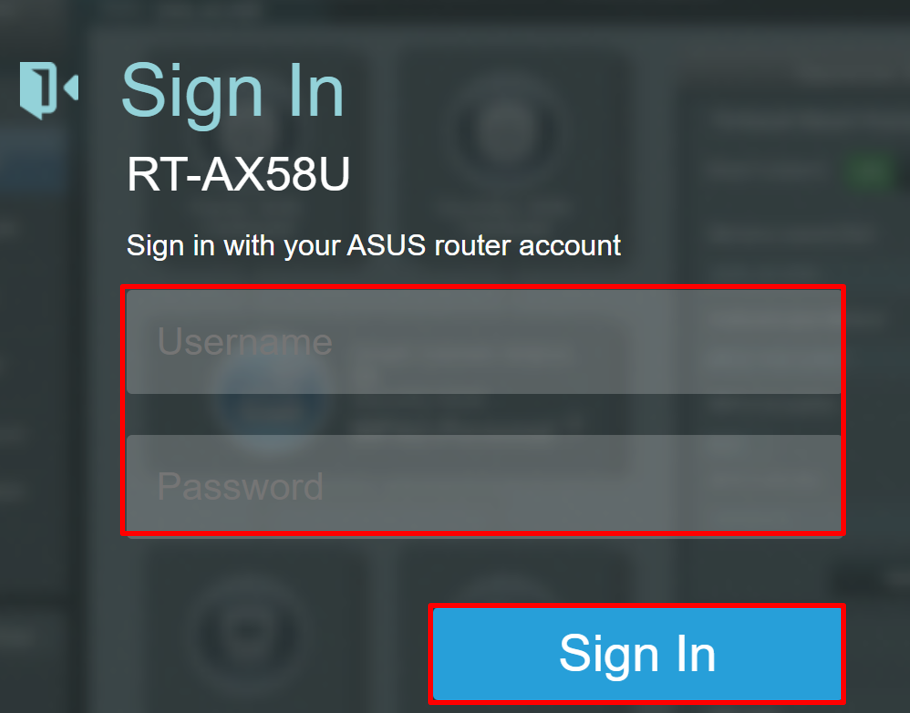

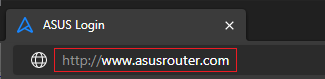

Войдите в веб-меню роутера ASUS

Шаг 1. Подключите Ваш компьютер к роутеру через кабель или WiFi соединение и введите LAN IP Вашего роутера или URL роутера http://www.asusrouter.com для доступа на страницу настроек WEB GUI.

Подробнее в статье: [Беспроводное устройство] Как войти на страницу настроек роутера (WEB UI)?

Шаг 2. Введите Ваши имя пользователя и пароль на странице авторизации и нажмите [Войти].

Примечание: Если Вы забыли имя пользователя и/или пароль, пожалуйста, выполните сброс настроек роутера к заводским.

Подробнее в статье: [Беспроводное устройство] Как вернуть роутер ASUS к заводским настройкам?

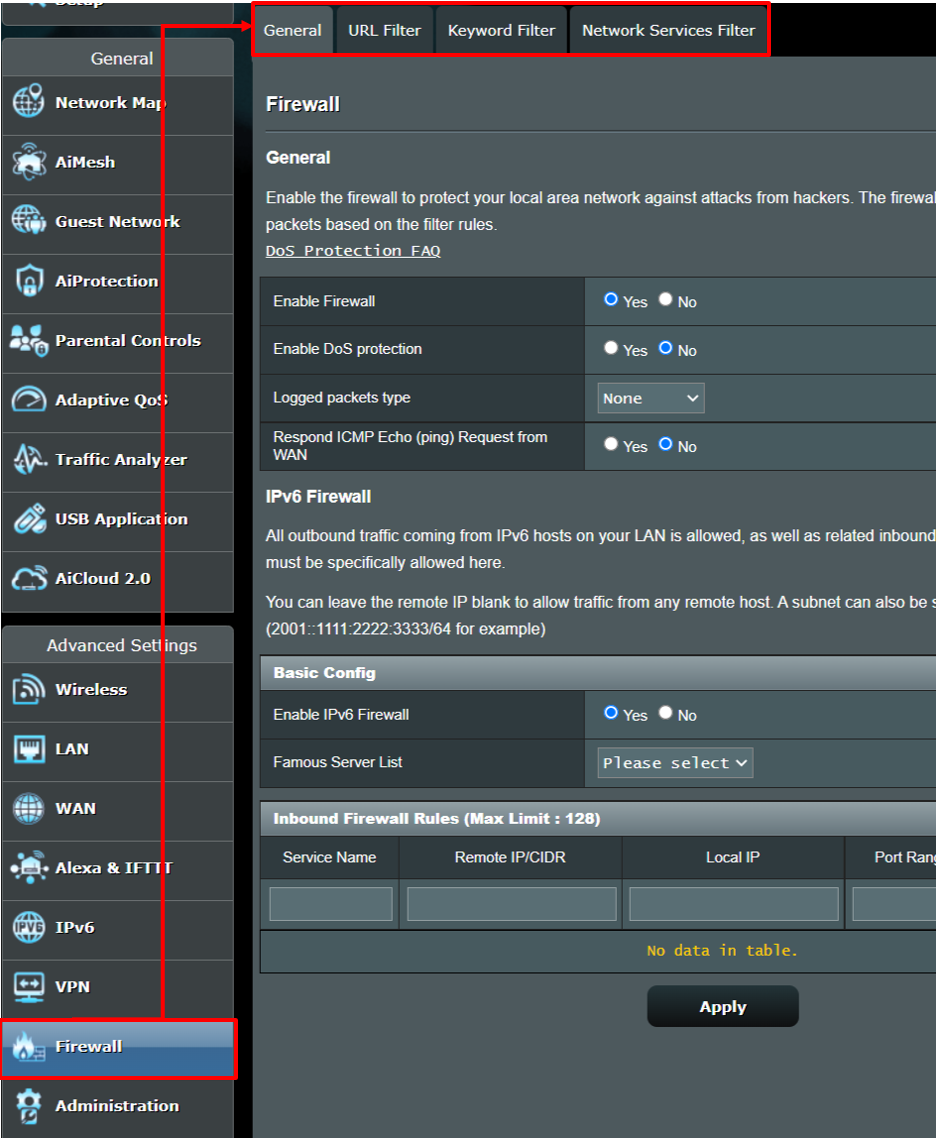

Шаг 3. Откройте вкладку [Брандмауэр]

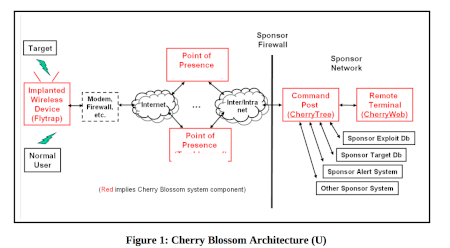

Настройки Брандмауэра на роутере ASUS:

Помимо общих настроек (включая Брандмауэр IPv6) фильтрации пакетов, он включает дополнительные настройки, такие как Фильтр URL-адресов, Фильтр ключевых слов, и Фильтр сетевых служб. Можно выполнить настройку различных правил фильтрации доступа к сайтам или сетевым сервисам, в зависимости от Ваших требований.

Вкладка»Общие»:

Когда Вам необходимо защитить от хакеров все клиентские устройства, подключённые к локальной сети роутера ASUS, выполните общие настройки пакетной фильтрации.

Если Вас беспокоят возможные DDoS-атаки на роутер, включите защиту DoS, чтобы отфильтровывать подозрительные и нежелательные пакеты, предотвратив переполнение устройства пакетами.

Примечание: DDoS-атака (Distributed Denial-of-Service) — это распределённая атака типа «отказ в обслуживании», также известная как флуд-атака. Хакеры передают лишние пакеты или запросы, чтобы перегрузить Вашу систему.

(1) Включите брандмауэр: По умолчанию [Да]

(2) Включите защиту DoS (опционально): По умолчанию [Нет]

(3) Тип регистрируемых пакетов: По умолчанию [Нет]

(4) Отвечать на ICMP Echo (пинг)-запросы из WAN: По умолчанию [Нет]

Поменяв настройки, нажмите [Применить].

Брандмауэр для IPv6:

Если у Вас запущен протокол IPv6, можно защитить сетевое окружение и разрешить передачу пакетов с серверов IPv6 в локальной сети. Но для передачи пакетов из внешней сети Вам необходимо настроить правила.

Узнайте подробнее Как настроить IPv6 Firewall, а также Как настроить IPv6.

Фильтр URL-адресов (Белый список/Чёрный список):

Если Вам необходима блокировка всех URL-адресов, содержащих определённые символы, или необходим доступ только к сайтам, URL-адреса которых не содержат определённых символов, используйте Фильтр URL-адресов.

Подробнее в статье: [Брандмауэр] Как настроить фильтр URL-адресов?

Фильтр Ключевых слов:

Если Вам необходимо запретить своим устройствам доступ к веб-сайтам, содержащим определённые ключевые слова, используйте фильтр Ключевых слов. По окончании настройки любые ключевые слова, занесённые в фильтр, не будут отображаться в результатах поиска.

Подробнее в статье: [Брандмауэр] Как настроить фильтр Ключевых слов?

Фильтр сетевых служб:

Если Вам необходимо запретить пакетную передачу данных между внутренней и внешней сетями и разрешить всем устройствам использовать только отдельные сетевые службы (Internet service, FTP, и т.д.), используйте Фильтр сетевых служб. Основная разница между этим фильтром и двумя предыдущими заключается в том, что отдельные устройства можно настроить для использования разных сетевых служб.

Подробнее в статье: [Брандмауэр] Как настроить фильтр Сетевых служб?

Часто задаваемые вопросы

1.Как проверить, достаточно ли роутер защищён?

- Узнайте подробнее в статье: [Беспроводное устройство] Как сделать роутер более безопасным?

2. Почему в режиме точки доступа (AP) Брандмауэр не работает?

- В режиме точки доступа (AP), все клиентские устройства получают IP-адреса от главного роутера/модема. В режиме точки доступа роутер не поддерживает функцию IP sharing (разделения IP), из-за этого нельзя управлять подключёнными к нему клиентскими устройствами.

Подробнее в статье: [Беспроводное устройство] Обзор режимов работы.

Как найти (Утилиту / Прошивку)?

Последние версии драйверов, программного обеспечения, прошивок и руководства пользователя можно скачать в Центре загрузок ASUS.

Чтобы получить подробную информацию о Центре загрузок ASUS, воспользуйтесь ссылкой.

Брандмауэр роутер — это устройство, предназначенное для обеспечения безопасности сети и защиты от несанкционированного доступа. Оно выполняет функции контроля и фильтрации трафика, блокирует нежелательные соединения и предотвращает вторжения.

Принцип работы брандмауэра роутера основан на анализе и контроле пакетов данных, проходящих через сеть. Он проверяет все полученные и отправляемые пакеты на предмет соответствия заданным правилам и политикам безопасности. Если пакеты не соответствуют заданным параметрам, они блокируются или направляются на дополнительную обработку.

Брандмауэр роутера имеет несколько особенностей, которые делают его незаменимым инструментом для защиты сети. Во-первых, он позволяет контролировать и ограничивать доступ к сетевым ресурсам, определять разрешенные и запрещенные адреса и порты. Во-вторых, брандмауэр может регистрировать и анализировать сетевой трафик, предупреждая администратора о возможных угрозах и атаках. В-третьих, он способен отслеживать и блокировать подозрительную активность в сети, обнаруживая вторжения и необычные события.

Использование брандмауэра роутера является неотъемлемой частью комплексной системы защиты сети. Он позволяет обеспечить безопасность передачи данных, защитить сетевые ресурсы от несанкционированного доступа и предотвратить возможные угрозы. Брандмауэр роутер — это надежный инструмент, который помогает создать защищенную и безопасную сетевую инфраструктуру.

Содержание

- Принцип работы и особенности брандмауэра роутера

- Для чего нужен брандмауэр роутер?

- Принцип работы брандмауэр роутера

- Особенности использования брандмауэра роутера

Принцип работы и особенности брандмауэра роутера

Основной принцип работы брандмауэра роутера заключается в анализе и контроле трафика, направляемого в сеть и из нее. Брандмауэр принимает решения о допуске или блокировке пакетов данных на основе предварительно установленных правил. Эти правила определяют, какие пакеты должны быть пропущены, а какие – заблокированы.

Брандмауэр роутера имеет несколько особенностей. Во-первых, он позволяет ограничить доступ к определенным ресурсам или сервисам в сети. Например, можно настроить брандмауэр таким образом, чтобы ограничить доступ к определенным сайтам или блокировать определенные протоколы или порты.

Во-вторых, брандмауэр роутера способен определять и заблокировать подозрительный трафик, такой как атаки на сеть или попытки взлома. Благодаря этому он выступает в роли защитника сети от внешних угроз.

Кроме того, брандмауэр роутера может выполнять проверку подлинности пользователей и контролировать их доступ к сети. Это особенно важно при использовании Wi-Fi сетей, где необходимо предотвратить несанкционированное подключение к сети.

Важно отметить, что брандмауэр роутера является лишь одним из многих средств защиты сети и не может обеспечить полную безопасность. Для достижения оптимальной безопасности необходимо использовать комплексную систему защиты, включающую в себя не только брандмауэр, но и другие средства, такие как антивирусные программы и системы обнаружения вторжений (IDS).

Для чего нужен брандмауэр роутер?

Главной функцией брандмауэра роутера является контроль и фильтрация сетевого трафика. Он сканирует входящий и исходящий трафик на предмет подозрительной активности, блокирует вредоносные пакеты данных и предотвращает возможные атаки на сеть.

Дополнительно, брандмауэр роутер может предоставлять другие функции, такие как:

- Управление доступом — возможность ограничивать доступ к сети для отдельных устройств или пользователей

- Виртуальная частная сеть (VPN) — создание безопасного соединения для удаленного доступа к сети

- Мониторинг сетевой активности — отслеживание и регистрация событий в сети для анализа и обнаружения потенциальных угроз

- Фильтрация контента — блокировка нежелательного или небезопасного контента на уровне сети

Использование брандмауэра роутера позволяет создать прочную защиту для сети, обеспечивая безопасность данных и предотвращая возможные угрозы со стороны интернета.

Принцип работы брандмауэр роутера

Принцип работы брандмауэра роутера заключается в том, что он анализирует входящий и исходящий трафик, фильтруя его по заранее заданным правилам. Брандмауэр основывается на принципе «белого» и «черного» списков – он разрешает или блокирует доступ к определенным портам и IP-адресам в соответствии с правилами, установленными администратором сети.

Брандмауэр роутера работает на основе различных технологий, таких как сетевой адрес и портовый перевод (NAT/PAT), инспекция пакетов (SPI), виртуальные частные сети (VPN), блокирование определенных протоколов (например, ICMP), фильтрация URL-адресов и многие другие. Он также может использовать механизмы шифрования для обеспечения безопасности передаваемых данных.

Одной из важных особенностей работы брандмауэра роутера является его способность обнаруживать и предотвращать множество видов атак, включая атаки по переполнению буфера, атаки отказа в обслуживании (DDoS), сканирование портов и многие другие. Брандмауэр также может выполнять функцию детектирования вторжений (IDS) и предотвращать их (IPS).

Принцип работы брандмауэра роутера является сложной системой, которая требует правильной конфигурации и постоянного обновления установленных правил и фильтров. Важно помнить, что безопасность сети представляет собой непрерывный процесс, требующий внимания и актуализации, чтобы брандмауэр мог надежно защищать сеть от угроз и атак.

Особенности использования брандмауэра роутера

Вот некоторые особенности использования брандмауэра роутера:

- Фильтрация трафика: Брандмауэр роутера может фильтровать трафик на основе IP-адресов, портов или протоколов. Это позволяет ограничить доступ к определенным ресурсам или заблокировать нежелательный трафик. Таким образом, компания может контролировать доступ к определенным сайтам или приложениям на своей сети.

- Инспекция пакетов: Брандмауэр роутера осуществляет инспекцию пакетов данных, проходящих через сетевой интерфейс. Это позволяет обнаруживать и блокировать потенциально вредоносные программы, такие как вирусы, черви и троянские программы.

- VPN: Многие брандмауэры роутеров поддерживают функциональность виртуальной частной сети (VPN). Это позволяет устанавливать защищенные соединения между удаленными сетями или удаленными сотрудниками. Таким образом, можно обеспечить безопасность передачи конфиденциальной информации через интернет.

- Сетевая изоляция: Брандмауэр роутера может создавать различные сетевые зоны или разделять сеть на виртуальные сегменты. Это помогает предотвратить распространение вредоносных программ и улучшить общую безопасность сети.

- Логирование и мониторинг: Брандмауэр роутера может вести записи о сетевой активности, а также предоставлять возможность мониторить текущее состояние сети. Это помогает выявлять атаки или неправомерные действия в реальном времени и принимать соответствующие меры по их предотвращению.

Использование брандмауэра роутера является важной составляющей безопасности компьютерной сети. Он обеспечивает защиту от угроз, связанных с внешними атаками и вредоносными программами, и позволяет организациям контролировать доступ к сетевым ресурсам. Правильно настроенный и обновленный брандмауэр роутера помогает обеспечить безопасность и защитить чувствительные данные.

Зачем нужен брандмауэр, если есть роутер?

Прочитали: 9892

Комментариев: 57

Рейтинг: 119

15 августа 2017

Одна из задач Брандмауэра Dr.Web – блокирование попыток проникновения злоумышленников или внедрения вредоносных программ. Зачастую при этом домашний компьютер выходит в Интернет не напрямую, а через роутер. Тот, как правило, имеет свой брандмауэр. Возникает вопрос: нужен ли в таком случае Брандмауэр Dr.Web?

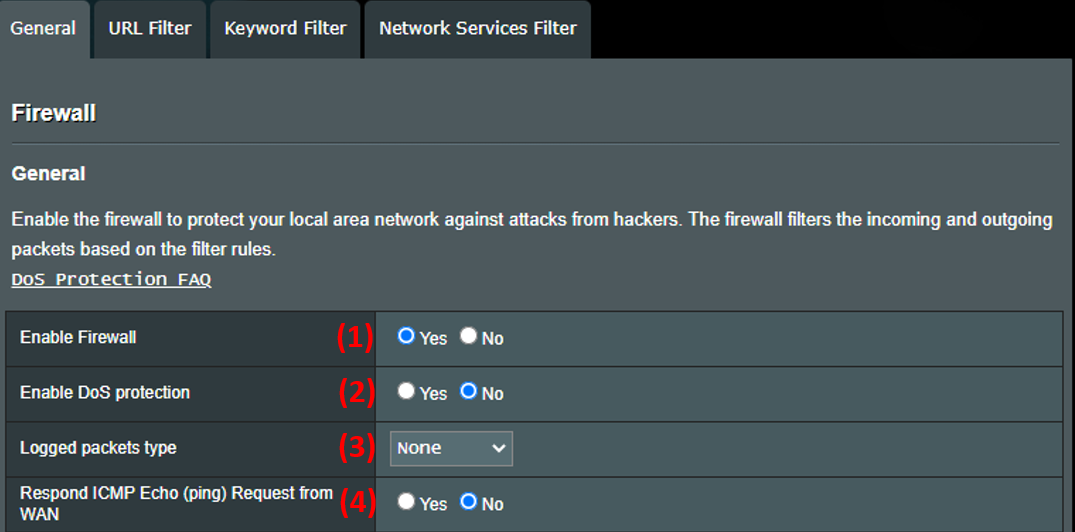

WikiLeaks выложила информацию о еще одной подборке эксплойтов ЦРУ, которые использовались для атаки на роутеры 10 наиболее известных производителей сетевого оборудования, включая Linksys, Dlink и Belkin. Все потому, что эти устройства уязвимы к удаленному взлому даже в том случае, если используется сложный пароль администратора.

Судя по отчету WikiLeaks, при помощи указанного зловредного ПО сотрудники взламывали защиту примерно 25 моделей роутеров. При модификации этого программного обеспечения «ассортимент» уязвимых устройств расширялся до 100 моделей.

Пакет программного обеспечения, о котором идет речь, получил название CherryBlossom.

ПО позволяло злоумышленникам наблюдать за трафиком, а также манипулировать им, причем это касается как входящих, так и исходящих пакетов данных. Один из эксплойтов из пакета, который называется Tomato, позволяет извлекать пароли, какими бы сложными они ни были.

При желании сотрудники ЦРУ могли заражать практически любые подключенные к маршрутизатору устройства. А также мониторить IP, MAC-адреса этих девайсов, e-mail пользователей, их ники и VoIP-номера. При желании можно было отследить весь трафик определенного пользователя или заставить браузер на компьютере жертвы открыть доступ к сеансам текущего пользователя.

Как правило, троянцы, заражающие роутеры, модифицируют интернет-трафик. Скажем, добавляя на сайты рекламу. Но ничто не мешает им подставить на сайт вредоносную ссылку или подменить загружаемый вами файл вредоносным, но с тем же самым именем.

Вы лично вряд ли столкнетесь с атакой ЦРУ или АНБ, но, как показал опыт эпидемии WannaCry, злоумышленники могут использовать выложенный код и информацию об уязвимостях для организации атак. И если вашего устройства нет в списке – не огорчайтесь, утекшая информация датируется августом 2012 года и, возможно, в текущем списке пригодных для целей ЦРУ устройств ваше уже присутствует.

#брандмауэр #Dr.Web

Антивирусная правДА! рекомендует

Неподготовленному пользователю обновлять роутеры и прочие умные устройства очень сложно. А то и невозможно – если устройство уже не поддерживается. В этих условиях наличие брандмауэра на компьютерах и устройствах внутри сети становится насущной необходимостью.

Еще одна возможность Брандмауэра Dr.Web – ограничение доступа в Интернет для работающих на компьютере программ. Скажем, документу MS Word или Excel в большинстве случаев нечего делать в Интернете, и если скачанный вами документ зачем-то полез в сеть, это повод как минимум задуматься.

Так что ненужных модулей в антивирусе нет.

|

Оцените выпуск Чтобы проголосовать зайдите в аккаунт на сайте или создайте его, если аккаунта еще нет. |

Сделайте репост |

Необходимо войти на страницу выпуска через аккаунт на сайте «Доктор Веб» (или создать аккаунт). Аккаунт должен быть связан с вашим аккаунтом в социальной сети. Видео о связывании аккаунта.

Маршрутизируем и защищаем сеть

Время на прочтение

9 мин

Количество просмотров 21K

Роутер (router) в переводе с английского дословно означает маршрутизатор. Но, как всегда, дословный перевод не всегда отражает реальность. Модели «роутеров для доступа в Интернет», предлагаемые большинством вендоров, по факту представляют собой межсетевой экран, сочетающий и простые функции вроде фильтрации по MAC, и «продвинутые» анализаторы, например, контроль приложений (Application Patrol).

Так что же такое маршрутизатор, межсетевой экран, и где их можно встретить?

Маршрутизатор

В самом названии маршрутизатор заключена расшифровка его предназначения.

В классическом (академическом) представлении маршрутизатор нужен для трансляции пакетов между раздельными IP сетями. Это решает вопрос объединения разрозненных LAN и предотвращения роста широковещательного трафика в одной большой локальной сети разделением её на сегменты. Разумеется, для правильного перенаправления трафика необходимо знать, куда его отправлять, то есть выстраивать маршрут (автор благодарит «Капитана Очевидность» за точную формулировку).

Современные модели маршрутизаторов работают выше 3-го уровня модели OSI. Помимо трансляции IP пакетов из одной сети в другую, эти устройства часто имеют функции управления трафиком, например, возможность закрывать/открывать TCP или UPD порты, выполнять функции Port Address Translation, PAT (иногда называется Destination NAT, DNAT) и так далее. Также для работы некоторых протоколов необходимо, чтобы маршрутизатор умел работать как Application-level gateway, ALG, для обеспечения работы таких протоколов как: PPTP, IPsec, RTSP, SIP, H.323, SMTP, DNS, TFTP.

Маршрутизатором может быть и старый компьютер с настроенной таблицей маршрутов, и специализированное сетевое устройство, которое только и делает, что анализирует простейшие условия вроде списков ACL и перебрасывает пакеты из одной сети в другую.

В частности, маршрутизаторы в виде отдельных устройств применяются, если требуется не только логическое (VLAN) но и физическое разделение на подсети. Например, нужно отделить сеть кампуса, где живут студенты, от университетской сети, где идут исследования.

В современных локальных сетях вместо маршрутизаторов в виде отдельных устройств часто используются коммутаторы L3, позволяющие управлять VLAN, и соответственно, отдельными подсетями.

Пример из практики. Сеть небольшого предприятия, где в качестве ядра сети использовался Cisco Catalyst 3750. Согласно требованиям безопасности, коммутаторы уровня доступа были настроены по принципу: один коммутатор — одна подсеть — один VLAN. Для удешевления проекта выбрали свичи от 3Com. Проще говоря, каждый 3Com был подключен строго в одном VLAN и в одной подсети, а пакеты между подсетями ходили через Catalyst.

С задачей маршрутизацией между VLAN вполне справится L3 коммутатор Zyxel XGS4600-32. Помимо перенаправления пакетов он обладает ещё множеством полезных функций.

Рисунок 1. Коммутатор Zyxel XGS4600-32 L3 с функциями маршрутизатора.

Межсетевой экран

Обычный набор встроенных функций МСЭ (межсетевой экран): антивирус, IDP, патруль приложений — позволяет проверять трафик вплоть до 7 уровня OSI. Помимо этого, есть и другие возможности контроля, отсутствующие в обычных маршрутизаторах.

Разумеется, многие межсетевые экраны обладают стандартным «джентльменским набором» типичного маршрутизатора. Но «сила» МСЭ определяется наличием функций по фильтрации и управлению трафиком, а также усиленном аппаратным обеспечением для реализации этих задач.

Стоит отметить, что набор возможностей фильтрации того или иного устройства МСЭ вовсе не означает: «Чем больше функций смогли «накрутить», тем «лучше» межсетевой экран». Основной ошибкой было бы при покупке делать акцент на длине перечня всевозможных «фишек», без учета конкретного предназначения, конструктивных особенностей, параметров быстродействия и других факторов. Все должно быть строго дозировано и сбалансировано без перекосов в сторону «сверхбезопасности» или «суперэкономии».

И тут администратор сети сталкивается с первой проблемой. Если для SOHO сегмента не так уж сложно сформулировать типичный набор требований, то для корпоративного сегмента это требует дополнительной подготовки. Для лучшего удовлетворения нужд бизнеса существуют различные устройства — каждое под свою нишу. Например, для VPN Gateway набор функций по обеспечению безопасности, разумеется, играет большую роль, но основной задачей является все же создание и поддержание работоспособности VPN каналов. В качестве примера такого устройства можно привести ZyWALL VPN1000

Рисунок 2. Межсетевой экран VPN — ZyWALL VPN1000

А вот для Secure Gateway всевозможные фильтры, «Песочница» и другие виды проверок стоят на первом месте. В качестве примера такого специализированного устройства для повышения уровня защиты можно привести ZyWALL ATP800.

Рисунок 3. Межсетевой экран для обеспечения безопасности — ZyWALL ATP800.

Как видно из рисунков, внешний вид подобных устройств может быть весьма схож, а всё отличие заключается внутри — программном и аппаратном обеспечении. Более подробно об можно прочитать в статье «Для тех, кто выбирает межсетевой экран».

Механизмы защиты межсетевых экранов

Теперь, когда мы обсудили отличия между маршрутизаторами и сетевыми экранами, а также между различными типами межсетевых экранов — самое время поговорить о методах поддержания требуемого уровня безопасности. Какие этапы защиты, через которые проходит трафик, помогают поддерживать сеть в безопасности?

Firewall

Данный сервис перешел «по наследству» от маршрутизаторов. При помощи файрвола отслеживаются и блокируются нежелательные адреса, закрываются порты, анализируются другие признаки пакетов, по которым можно «вычислить» нежелательный трафик. На этом этапе происходит отражения большого числа угроз, таких как попытки соединиться с общедоступными TCP портами, бомбардировка пакетами с целью выведения системы из строя и так далее.

IP Reputation

Это облачное расширение функций обычного файрвола и безусловный шаг вперед. Дело в том, что в обычной ситуации система ничего не знает об источнике или приемнике (в зависимости от типа трафика). Если это явно не прописано в правилах файрвола, например, «Запретить», то трафик будет проходить, пусть даже от самых вредоносных сайтов. Функция IP Reputation позволяет проверить, является ли IP-адрес подозрительным или «засветился» в той или иной базе данных по проверке репутации. Если со стороны базы данных поступили сведения о плохой репутации IP адреса, то появляется возможность для маневра: оставить прохождение трафика без изменений, запретить полностью или разрешить при определенном условии.

Проверка происходит быстро, потому что отправляется только сам IP адрес и короткий запрос, ответ также приходит в крайне лаконичной форме, что не оказывает сильного влияние на объем трафика.

SSL Inspection

Позволяет проверять трафик, зашифрованный по протоколу SSL для того, чтобы остальные профили МСЭ могли раскрывать пакеты и работать с SSL трафиком как с незашифрованным. Когда информационный поток защищен от внешнего доступа при помощи шифрования, то и проверить его не представляется возможным — для этого тоже нужен доступ к его содержанию. Поэтому на этапе проверки трафик расшифровывается, прочитывается системой контроля и повторно шифруется, после чего передается в пункт назначения.

С одной стороны, внешне это напоминает атаку man-in-middle, что выглядит как нарушение системы защиты. С другой стороны, SSL шифрование защищает не только полезную информацию, но и всевозможные нарушения корпоративной безопасности. Поэтому применение SSL Inspection на этапе санкционированной проверки выглядит весьма оправданным.

Intrusion Detection/Prevention Service

Системы обнаружения вторжений Intrusion Detection System, IDS, давно нашли применение в межсетевых экранах. Данная функция предназначена для сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Механизм IDS основывается на определённом шаблоне и оповещает при обнаружении подозрительного трафика. К сожалению, IDS сами по себе не в состоянии остановить атаку, они лишь оповещают о ней.

А вот система предотвращения вторжений — Intrusion Prevention Service, IPS, является определенным шагом вперед и, помимо обнаружения нежелательного трафика, способна сама блокировать или отбрасывать нежелательные пакеты. Тем самым предотвращая попытки взлома или просто нежелательные события.

Для обеспечения работы IPS — используются специальные сигнатуры, благодаря которым можно распознавать нежелательный трафик и защищать сеть как от широко известных, так и от неизвестных атак. Помимо предотвращения вторжения и распространение вредоносного кода, IPS позволяет снизить нагрузку на сеть, блокируя опасный или попросту бесполезный трафик. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных или специализированных закрытых сайтах, что позволяет обнаружить сетевые атаки при минимальном количестве ошибочных срабатываний.

Antimalware

Исторически под этим названием понимают классический антивирус, но в последнее время область применения данного механизма защиты значительно расширена и включает в себя не только защиту от вирусов, но и от другого вредоносного кода, включая фишинговые приложения, небезопасные скрипты и так далее.

В качестве «движка» (engine) в межсетевых шлюзах Zyxel используются локальные сигнатуры от BitDefender и облачные от McAfee.

Sandbox

Традиционно из самых больших проблем сетевой безопасности является постоянное распространение новых вирусов.

Выше уже описывались другие средства защиты: IPS и антивирус (antimalware) для защиты сетей. Однако эти две функции не всегда эффективны против новых модификаций вредоносного кода. Зачастую приходится сталкиваться с мнением о том, что антивирус «на потоке» способен определить только очень простые и широко известные угрозы, в первую очередь полагаясь на записи в антивирусных базах. Для более серьезных случаев требуется поведенческий анализ. Грубо говоря, нужно создать для предполагаемого вредоносного кода комфортные условия и попробовать его запустить.

Как раз «Песочница» (Sandbox) — это и есть виртуализированная, изолированная и безопасная среда, в которой запускаются неизвестные файлы для анализа их поведения.

«Песочница» работает следующим образом:

Когда файл проходит через вирусную программу, она сначала проверяет базу данных защиты от вредоносных программ.

Если файл неизвестен, его копия перенаправляется в Sandbox.

Эта служба проверяет файл и определяет, является ли он нормальным, подозрительным или опасным.

По результатам проверки «Песочница», размещенная в облаке, получит новую информацию об этом новом элементе и сохранить её в своей базе данных для аналогичных случаев. Таким образом, облачная архитектура не только делает его общедоступным, но и позволяет постоянно обновлять в режиме реального времени.

В свою очередь, база данных защиты от вредоносных программ регулярно синхронизируется с «Песочницей», чтобы поддерживать ее в актуальном состоянии и блокировать новые вредоносные вирусы в режиме реального времени.

E-mail security

Данная служба включает в себя антиспам и проверку на фишинговые вложения.

В качестве инструментов в настройках «Anti-Spam» доступно:

- «белый список» — «White List», чтобы определять и пропускать полезную почту от доваренных отправителей.

- «черный список» — «Black List» для выявления и обработки спама;

- также возможна проверка электронной почты на наличие в «черных списках» DNS (DNSBL),

Примечание. DNSBL — это базы данных, где указываются домены и IP адреса подозрительных серверов. Существует большое число серверов DNSBL которые отслеживают IP адреса почтовых серверов, имеющих репутацию источников спама и заносят их в свои базы данных.

Content Filtering

Говоря про контентную фильтрацию, в данном случае мы будем иметь в виду ZYXEL Content Filtering 2.0, который служит для управления и контроля доступа пользователей к сети.

Механизм наблюдения Zyxel Content Filtering 2.0 изучает особенности поведения пользователей в Интернет. Это позволяет оперативно сканировать принимаемую информацию из глобальной сети.

Проще говоря, данная система повышает уровень безопасности, блокируя доступ к опасным и подозрительным веб-сайтам и предотвращает загрузку с них вредоносного кода. В целях стандартизации и унификации настроек можно применять политики, например, для точно настраиваемой блокировки и фильтрации.

Если говорить об изменениях (собственно, почему «2.0»), то в новой версии Content Filtering были внесены несколько существенных изменений, в частности:

- улучшено представление информации;

- расширен спектр обнаруживаемых угроз;

- добавлена фильтрацию по URL-адресам и доменам HTTPS;

- добавлен безопасный поиск и блокирование по GeoIP.

Переход на Content Filtering 2.0 происходит через загрузку соответствующего микрокода.

Отдельно стоит сказать о пополнении информационной базы. За счет обработки более 17 миллиардов транзакций каждый день, выполняемых 600 миллионами пользователей из 200 стран, пополняется глобальная база данных, и с каждым новым «знанием» повышается степень защиты системы. Стоит также отметить, что >99% контролируемого контента уже содержится в локальном кэше, что позволяет быстрее обрабатывать поступающие запросы.

Таблица 1. Security Service Content Filtering 2.0 — Схема применения.

Application Patrol

Данная служба работает на 7 уровне OSI и проверяет популярные сетевые приложения, включая социальные сети, игры, бизнес-приложения совместно с моделью их поведения.

В Zyxel Application Patrol применяется модуль Deep Packet Inspection (DPI) для контроля использование сети. Данный модуль распознает 19 категорий приложений, что позволяет адаптировать протоколы управления с учетом конкретных приложений и их поведения.

Среди механизмов защиты можно отметить: назначение приоритетов для приложений, контроль полосы пропускания для каждого приложения, блокировка нежелательных приложений. Данные меры не только повышают уровень безопасности, но и улучшают работу сети в целом, например, через запрет нецелевого использования полосы пропускания.

Основой для идентификации приложений служат специальные сигнатуры, полученные благодаря анализу данных, модели поведения и так далее. Собранная информация хранится в база данных Zyxel и содержит данные о большом количестве различных приложений, включая особенности их поведения, генерируемый трафик и так далее. База данных постоянно обновляется.

В итоге

Мы только поверхностно пробежали по небольшой части функций, которые отличают маршрутизатор от межсетевого экрана. Тем не менее, очевидно, что эти устройства имеют разное предназначение, функции, схемы использования. Эти особенности находят свое отражение как при проектировании новых сетей, так и при эксплуатации уже существующих.

Полезные ссылки

- Telegram chat Zyxel

- Форум по оборудованию Zyxel

- Много полезного видео на канале Youtube

- Для тех, кто выбирает межсетевой экран

- Коммутаторы Zyxel L3 серии XGS4600

- Межсетевой экран VPN ZyWALL VPN1000

- Межсетевой экран ATP ZyWALL ATP800

- Фильтрация контента Content Filtering 2.0

- Zyxel Application Patrol

- Что такое DNSBL и как туда вам не попасть