Contents

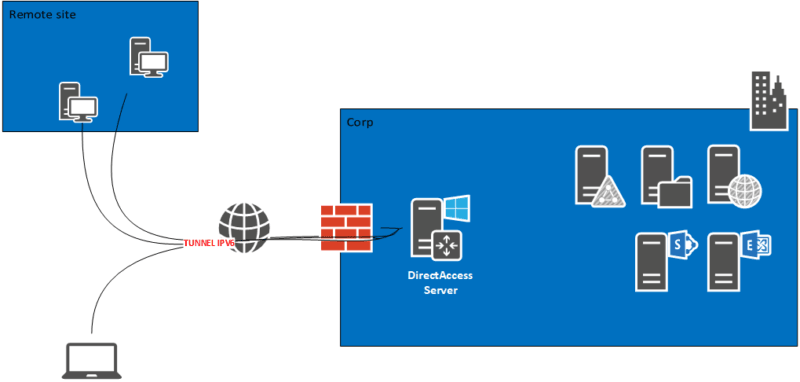

DirectAccess is a feature available with the Remote Access role, which allows you to set up an automatic connection solution to the corporate network for mobile computers or for small remote sites.

Unlike a VPN, the connection is initiated directly by a service on the remote computer, which allows for similar behavior if the workstation is in the corporate network:

- Applying group policies.

- Ability to open another user session in the Active Directory.

DirectAccess also has two other benefits that are:

- The automatic connection without manipulation on the part of the user.

- The ability to force internet traffic through the corporate network which allows to apply the rules of web filtering (proxy).

DirectAccess relies on the IPv6 protocol for communication between the corporate network and the customer.

Before establishing the connection, the client tests access to a probe to find out if it is in the company network or outside.

For DNS resolution, a Group Policy configures the NRPT table so that the computer when it is connected to the corporate network sends the requests from the local domain to the DirectAccess server.

It is possible to increase the security of connections by identifying computers with a certificate.

In this tutorial, we will see how to deploy DirectAccess with a server with a single network card behind a firewall.

This tutorial can also be used to deploy DirectAccess with Windows 2012R2

To work you have to make the server accessible from the Internet by correctly configuring the NAT / PAT.

Documentation Microsoft : https://docs.microsoft.com/fr-fr/windows-server/remote/remote-access/directaccess/directaccess

Search code, repositories, users, issues, pull requests…

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

July 24, 2020

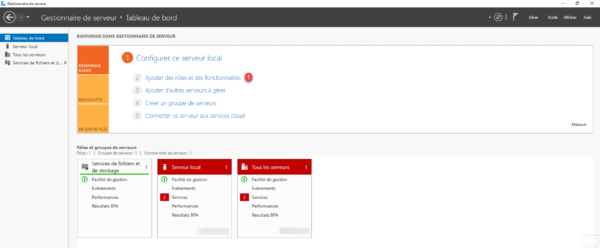

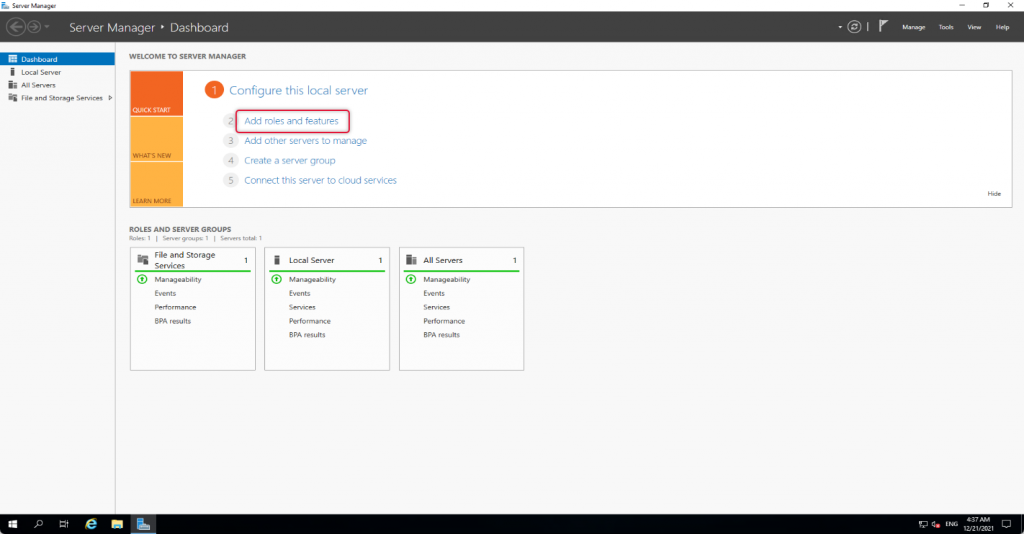

On the Windows Server dedicated to DirectAccess, from the Server Manager launch the Role Installation Wizard by clicking Add Roles and Features 1.

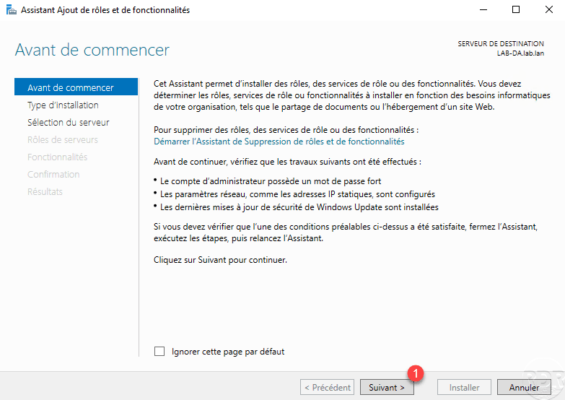

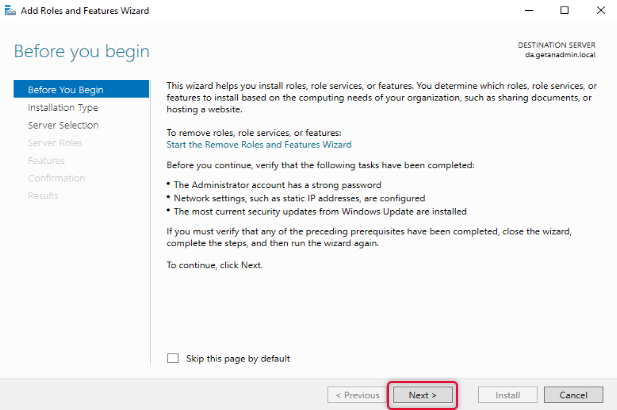

When launching the wizard, click Next 1.

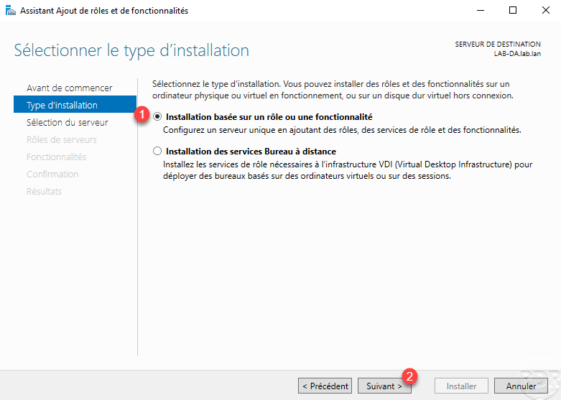

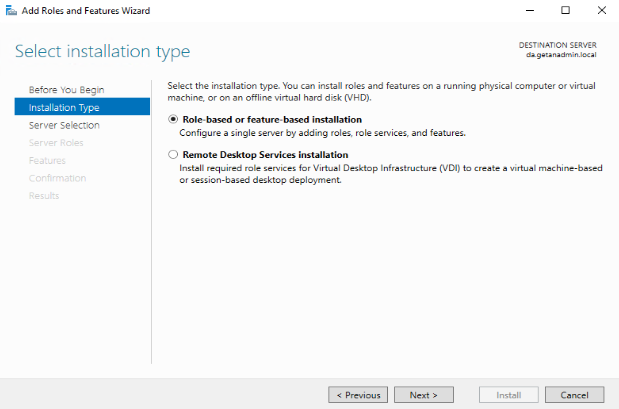

Select Role Based Installation or 1 Functionality and click Next 2.

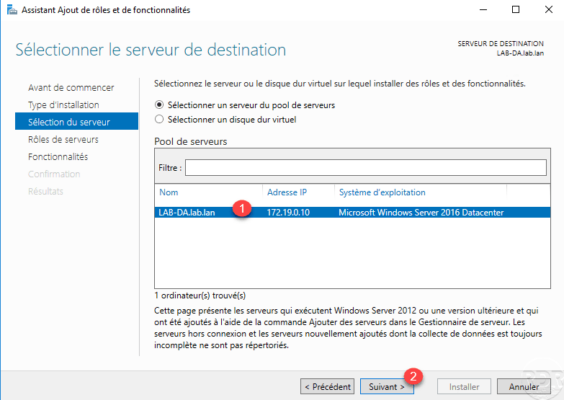

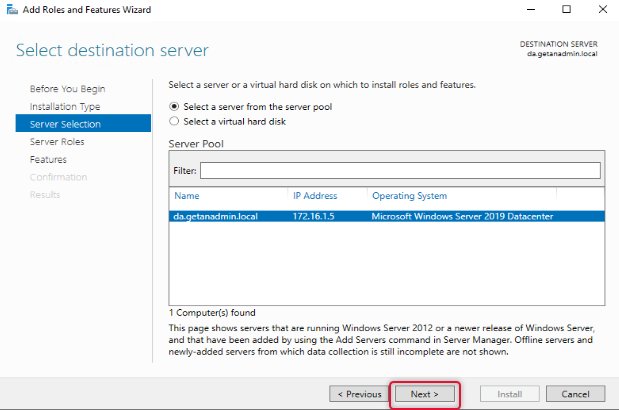

Choose server 1 and click Next 2.

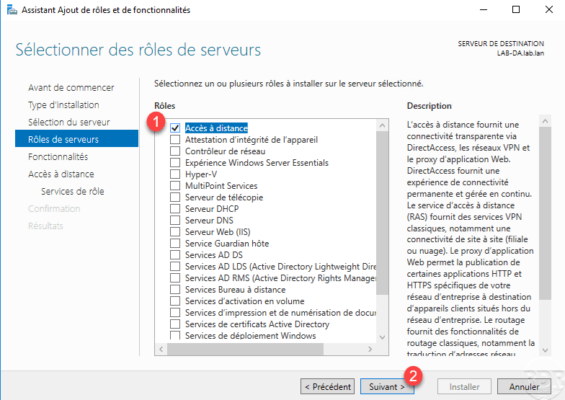

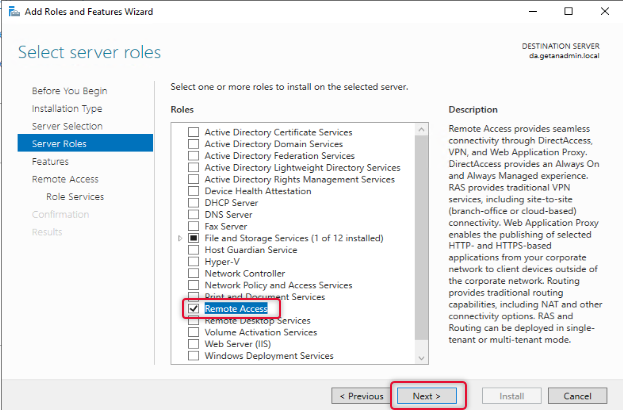

Check the Remote Access 1 role then click the Next 2 button.

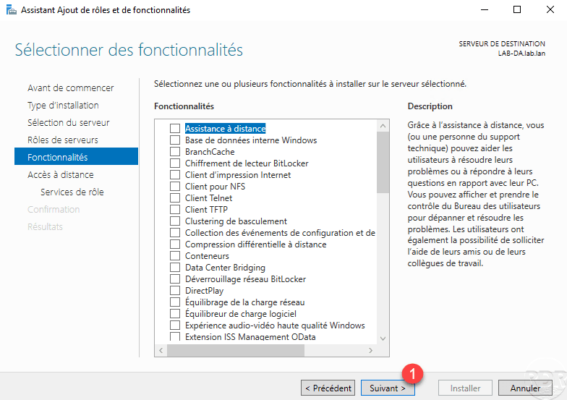

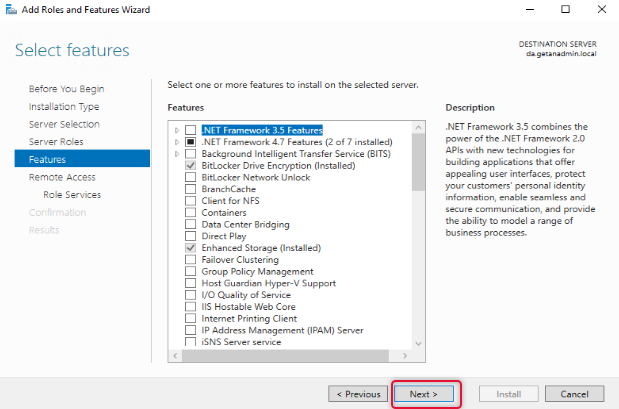

Skip the features by clicking Next 1.

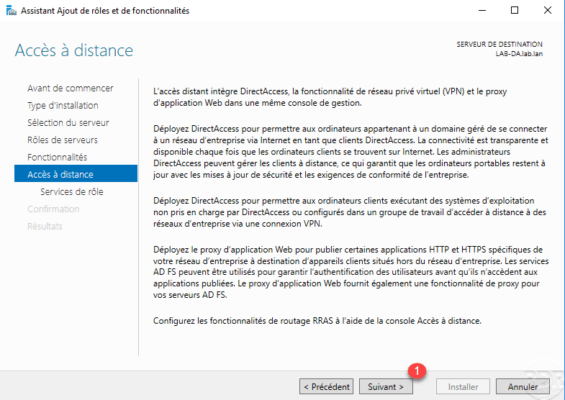

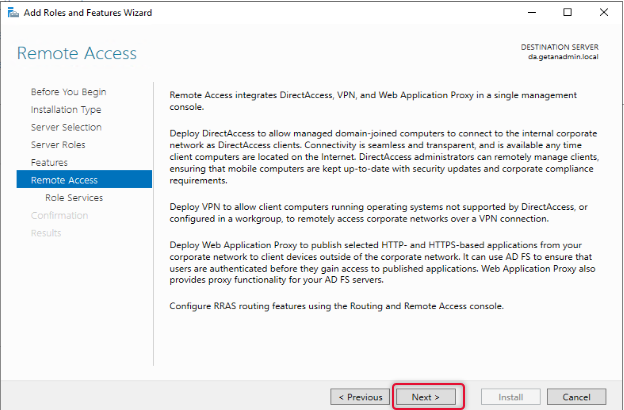

A summary of the Remote Access role is displayed, click Next 1.

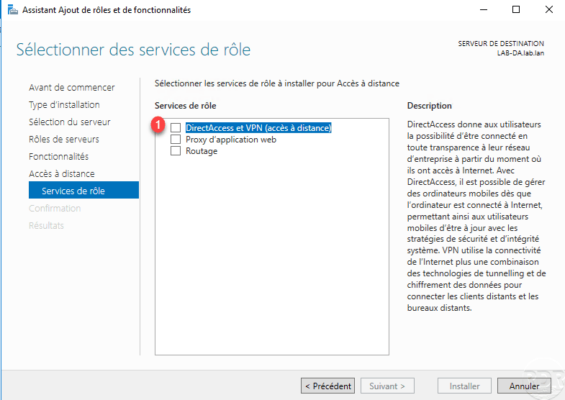

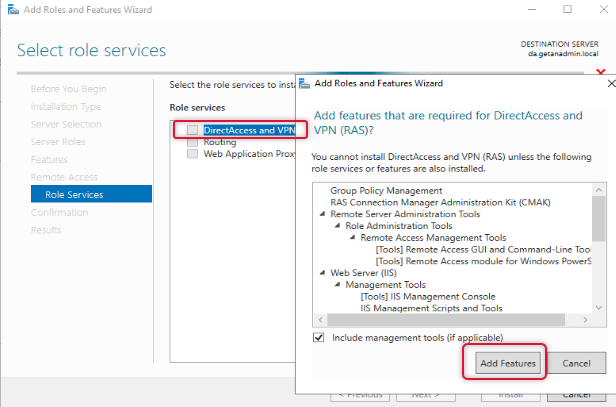

Check the box DirectAccess and VPN (remote access) 1.

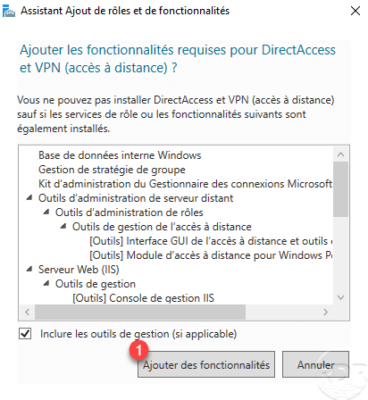

Click Add Features 1 to install the dependencies required for the DirectAccess and VPN roles.

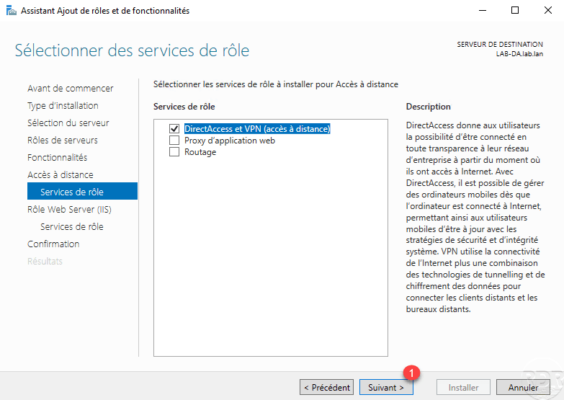

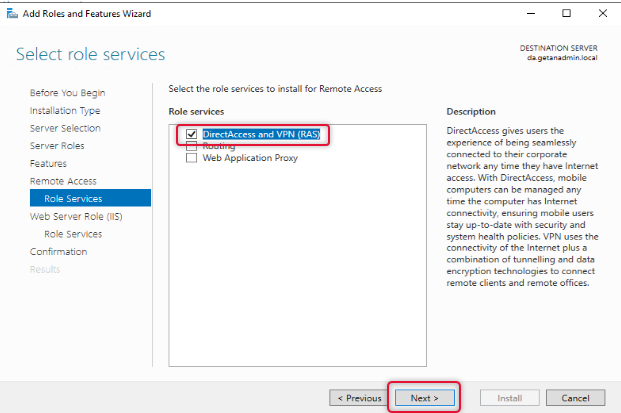

The box is checked, click Next 1.

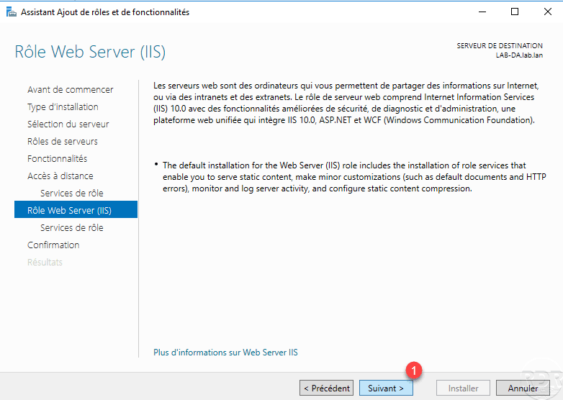

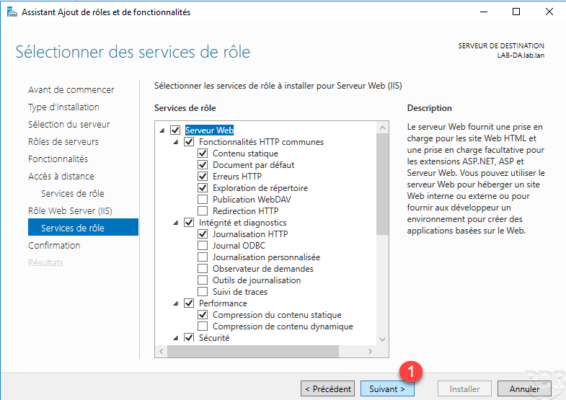

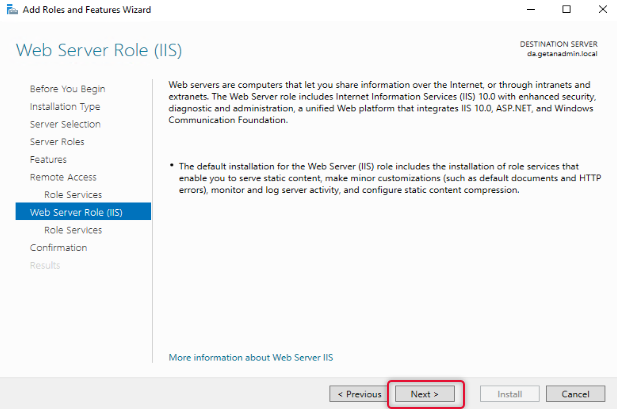

Pass the IIS role summary by clicking Next 1.

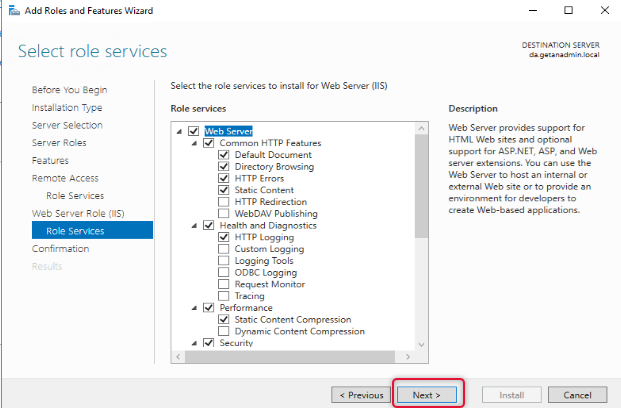

Click Next 1 again to switch to the IIS role services.

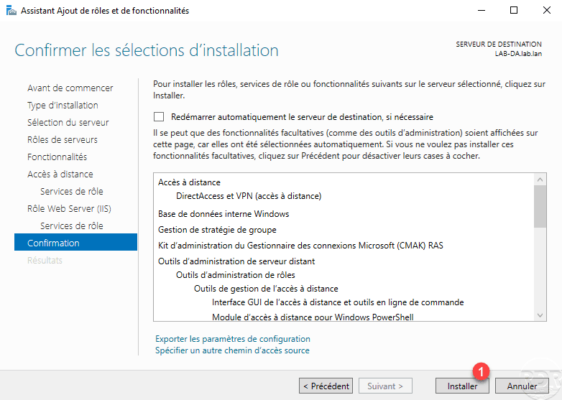

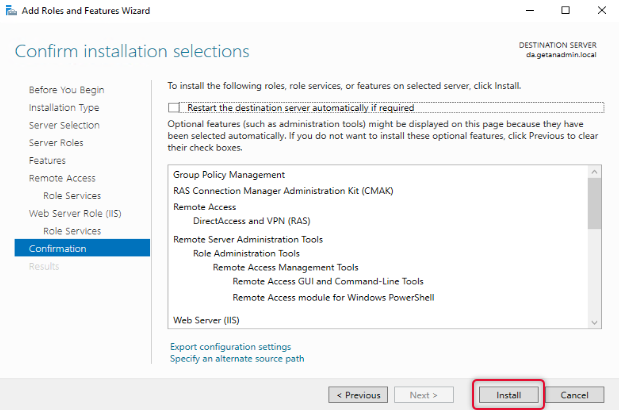

Click on Install 1.

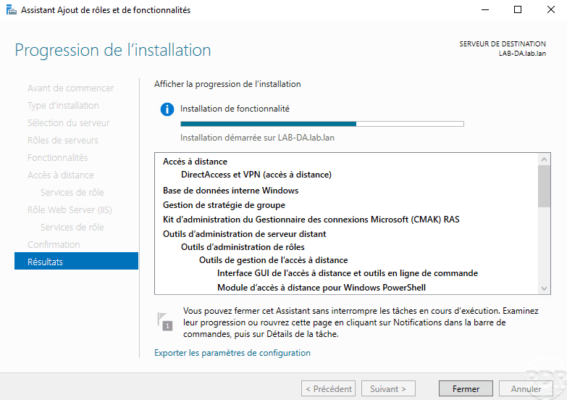

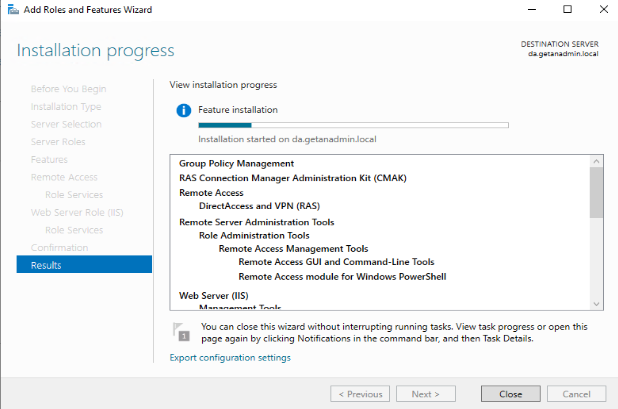

Wait while installing DirectAccess …

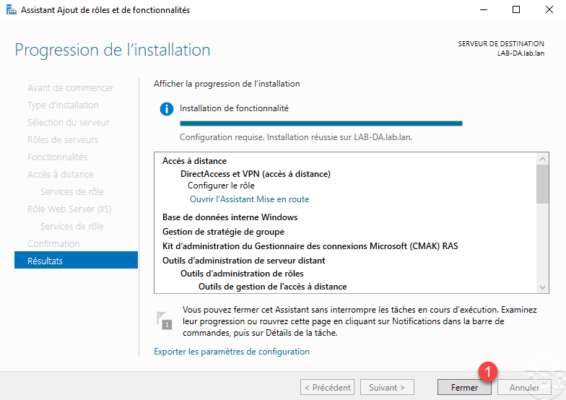

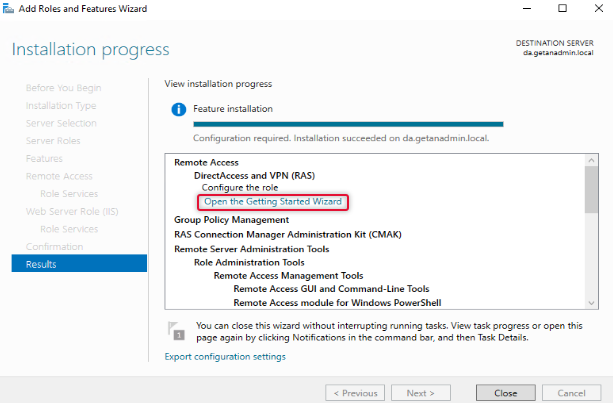

The installation completed, exit the wizard by clicking Close 1.

Now the remote access role is installed, we will move to the DirectAccess configuration.

Contents

- 1 Directaccess Installation Configuration In Windows Server 2016 2019

- 2 5 Installing & Configuring Direct Access In Windows Server 2016

- 2.1 Conclusion

- 2.1.1 Related image with directaccess installation configuration in windows server 2016 2019

- 2.1.2 Related image with directaccess installation configuration in windows server 2016 2019

- 2.1 Conclusion

Whether you’re looking for practical how-to guides, in-depth analyses, or thought-provoking discussions, we has got you covered. Our diverse range of topics ensures that there’s something for everyone, from title_here. We’re committed to providing you with valuable information that resonates with your interests. In basic server the server directaccess this infrastructure deployment windows a topic windows describes environment- configure a for and ipv6 single using how server a server 2016 windows mixed to 2019 directaccess 2022 Applies required to ipv4

Directaccess Installation Configuration In Windows Server 2016 2019

Directaccess Installation Configuration In Windows Server 2016 2019

Step 1: configure the basic directaccess infrastructure. this step includes configuring network and server settings, dns settings and active directory settings. step 2: configure the basic directaccess server. this step includes configuring directaccess client computers and server settings. step 3: verify deployments. 07 29 2021 8 contributors feedback applies to: windows server 2022, windows server 2019, windows server 2016 this overview lists the configuration steps required to deploy a single directaccess server running windows server 2016, windows server 2012 r2, or windows server 2012 with ipv4 and ipv6.

Directaccess Installation Configuration In Windows Server 2016 2019 Page 6 Of 10

Directaccess Installation Configuration In Windows Server 2016 2019 Page 6 Of 10

Directaccess – installation – configuration in windows server 2016 2019 windows server 2012r2 windows server 2016 windows server 2019 contents 1. intro 2. prerequisites 3. installing roles for directaccess 4. configuring and administering the directaccess service 5. configuring directaccess gpos for servers and computers 6. Article 07 29 2021 11 contributors feedback in this article install the remote access role configure directaccess with the getting started wizard update clients with the directaccess configuration previous step next step applies to: windows server 2022, windows server 2019, windows server 2016. Applies to: windows server 2022, windows server 2019, windows server 2016 this topic describes how to configure the infrastructure required for a basic directaccess deployment using a single directaccess server in a mixed ipv4 and ipv6 environment. Applies to: windows server 2022, windows server 2019, windows server 2016 important microsoft highly recommends that you use always on vpn instead of directaccess for new deployments. for more information, see always on vpn.

5 Installing & Configuring Direct Access In Windows Server 2016

5 Installing & Configuring Direct Access In Windows Server 2016

in this video series i am going to implement and configure networking with windows server 2016. in the seventh video from the directaccess enables remote users to securely access corporate resources such as email servers, shared folders, or internal in this training we show how to deploy microsoft directaccess with windows server 2016 step by step. to learn how to deploy video series on advance networking with windows server 2019: in this video guide, we will learn the steps on how to install and hello viewers ! welcome to my channel kaptechpro. in this video you will learn windows server 2019 vpn installation and video series on advance networking with windows server 2019: in this video tutorial we will see the steps on how to configure step by step guide to install active directory in windows server 2019 in this video tutorial i will show you the step by step guide this video shows how to install the remote access role (formerly routing and remote access) in windows server and discusses in this ittaster video we look at performing the initial setup & configuration of windows server 2019. this video follows the previous

Conclusion

After exploring the topic in depth, it is evident that the post provides useful knowledge about Directaccess Installation Configuration In Windows Server 2016 2019. From start to finish, the writer presents a deep understanding about the subject matter. Notably, the section on X stands out as a highlight. Thanks for taking the time to this post. If you have any questions, please do not hesitate to reach out through the comments. I am excited about your feedback. Moreover, below are some similar content that might be helpful:

Preface

We have gone through the VPN deployments using SSTP, PPTP, and so on in our other articles. Today we are going to deploy the DirectAccess server in Windows Server 2019. The same step can be followed on Windows Server 2016 or Windows Server 2022.

This is a single server deployment where the default settings are used to deploy the server. It is recommended to enable a firewall at the server and client-side to make the remote access more secure. We don’t need a certificate authority in an Active Directory domain, but if it is there we can make use of it. In this deployment, a public hostname pointing to the DirectAccess server with a third-party certificate will be used. The client computers accessing DirectAccess must be Windows 8 Client operating system or later. The network location server in this scenario is the same server with that we are deploying the DirectAccess role. Also, the Network Access Protection server is not used and multi-factor authentication is not supported. As all services related to DirectAccess point to the same server, the installation of the DirectAccess role service will be simple and easy.

The server deployment is started with creating a security group to assign client computers that are a member of this computers group. After that, we are installing a remote access role and configuring DirectAccess alone Remote Access client, Remote Server, and Infrastructure is the components we are going to configure in it. Also, the DirectAccess client configuration is mostly dependent on Group Policy objects and the windows client computers need to be connected to the domain network before connecting from the remote network as the client computers need to be updated with group policy object settings. The client PC with group policy updated required for DirectAccess connected to domain network from any public network over the internet where the connection to the DirectAccess server is allowed to access.

What are we waiting for, lets’s start dipping in the water to get a rinse of how to deploy DirectAccess and configure of single server scenario. The demonstration will cover DirectAccess role installation and configuration and connecting from an external network using a windows 10 client computer. Let’s get started.

Create Direct Access Client Security Group

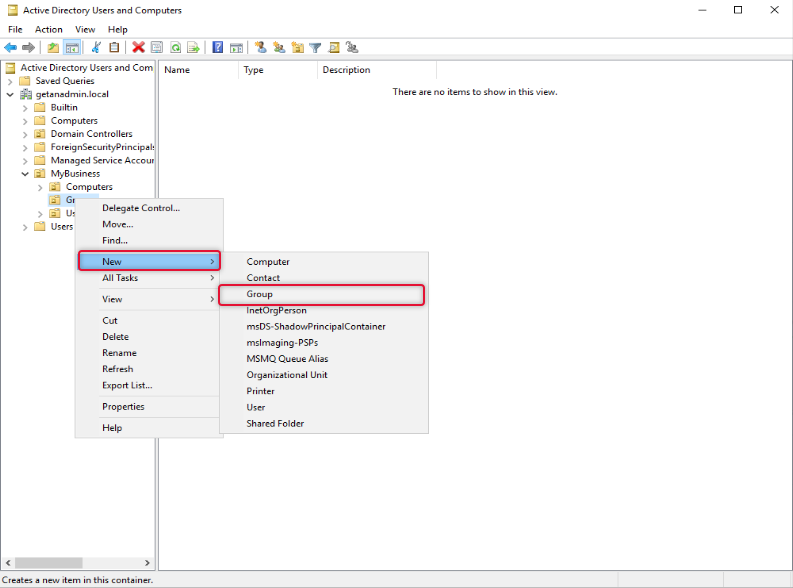

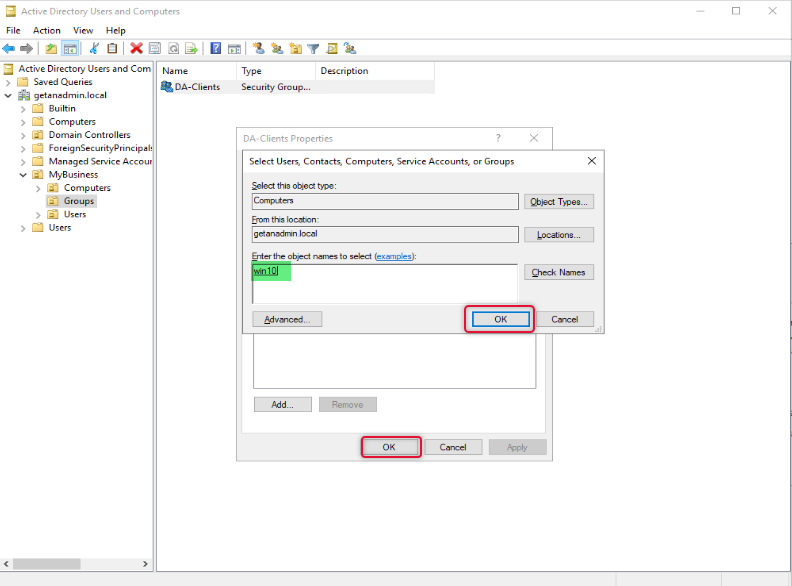

Before we start adding the Remote Access role on the DirectAccess server we are going to create a group to allow access to specific computers as a member and get the DirectAccess connectivity privileges.

To add a security group, we are login into Domain Controller and launching “Active Directory Users and Computers” and this group is under the appropriate OU under the Domain hierarchy. In this case to identify the nature of the group we call the OU name “DA-Clients”.

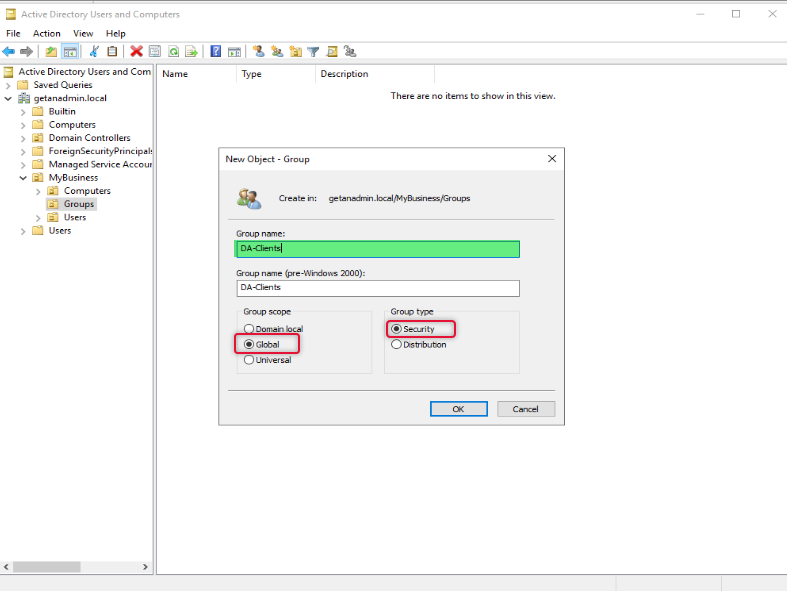

Type a name for the group and select scope as Global and type as Security and click OK.

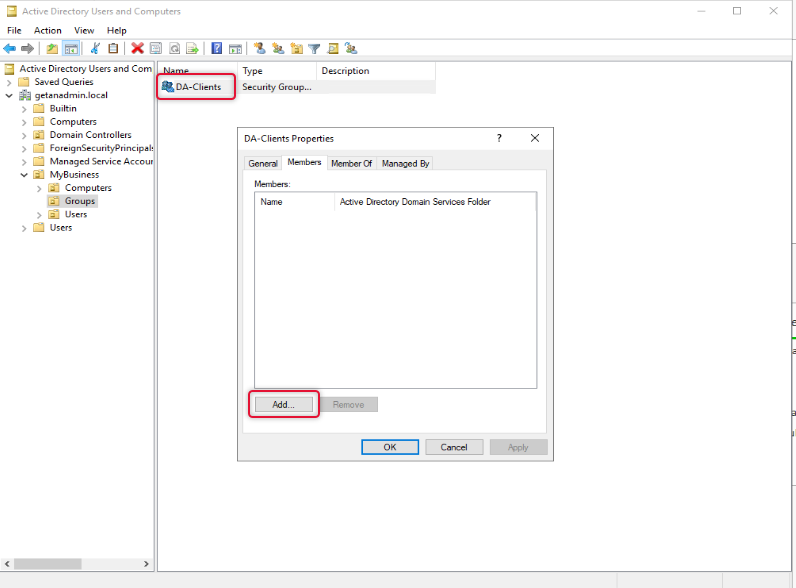

Once a group has been created double click the group object to go to its property and select the member’s tab and add the computers that you want to allow access to connect to DirectAccess.

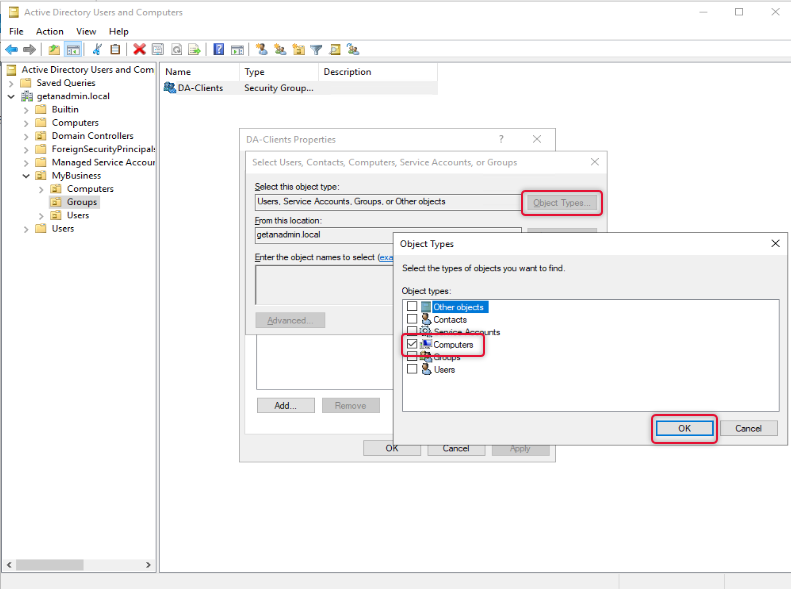

On the Select object type select Computers as we are going to add computer objects as members.

On the Enter object names to select box type names of the computers, you want to give access to and click OK twice to close the properties window.

We have completed creating a group and are ready to go to the next step which is to add the Remote Access role.

Add Remote Access Role Service

To add Remote Access role launch, Select Server Manager “Add roles and features”

The wizard instructions give you a gist of how the Add roles and features wizard helps you install the roles or features to your local or remote computer. You may go through the instruction if you are new to adding roles and features to Windows Server. If you don’t want to see “before you begin page” anymore, click skip this page and click next to move on to the next page of the wizard.

The Remote Access role comes under role-based or feature-based installation. So, click Role-Based or Feature-Based installation and click Next.

On the server selection, the local server is listed, and our intention is also to install the Remote Access role on the local server. Click Next to continue.

From the server roles list, select Remote Access and click Next.

The next screen is to select features related to the role, leave the default selection, and click Next.

On the Remote Access page, the instruction for the Remote Access role would be given, go through the Remote Access instruction, and click Next to continue.

From the Remote Access role services list, select DirectAccess and VPN, and when you click on the role service, you will be prompted to choose the features to install, leave the default selection and click Add Features to return to the role services selection window.

When the role service features are selected click Next to continue.

On the web service, role services go through the instruction and click Next.

Under Web Server Role, leave the default role services and click Next.

Click Install on the confirmation page to start the installation.

The view installation progress, let you know the installation progress of the installation, wait for the Remote Access role installation to complete.

The Remote Access role has been added. Now, click on Open the getting started wizard to start the wizard.

Configure and Deploy DirectAccess Service

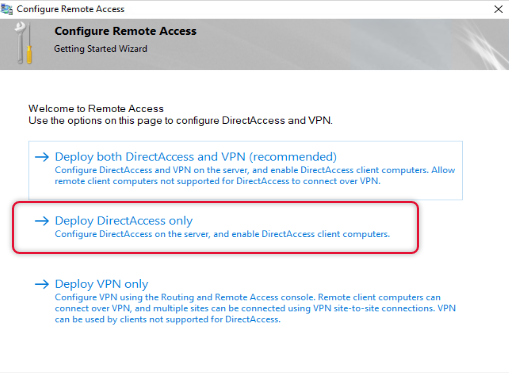

We are going to configure DirectAccess, so click on Deploy DirectAccess only.

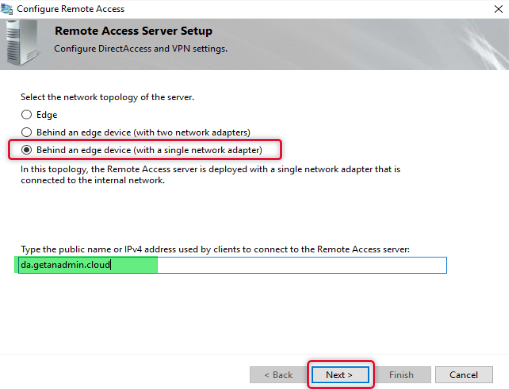

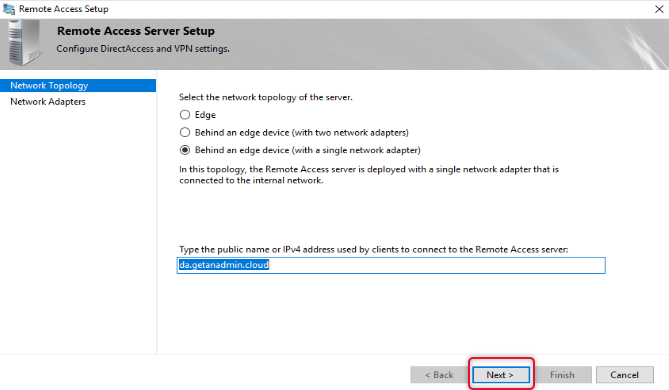

Every DirectAccess setup may not have the same network topology of the server, select the appropriate topology as per your network, if your remote access server is behind a firewall, choose behind an edge device. Type the public hostname of the DirectAccess server. You can create a host record on your domain registrar DNS and install a third-party certificate from a CA. I have created a hostname in the name of da.getanadmin.cloud and installed the CA certificate already.

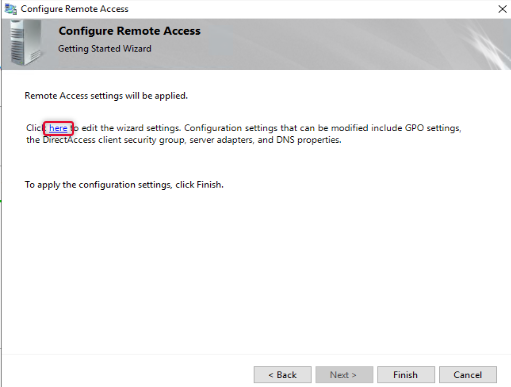

On clicking Next, you will be prompted to apply settings, before we apply settings, we need to configure a few more settings, to open the settings wizard, click the link on the as in the wizard.

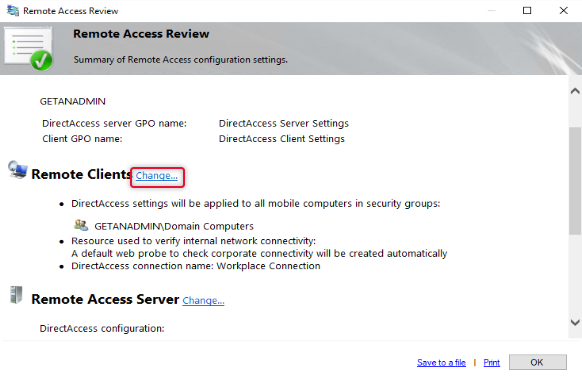

First, we are going to configure Remote clients with a few settings.

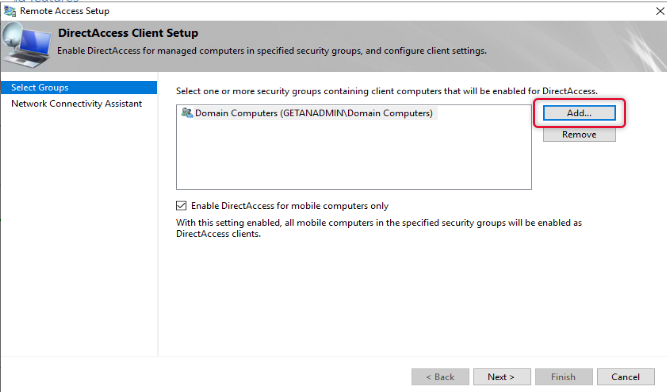

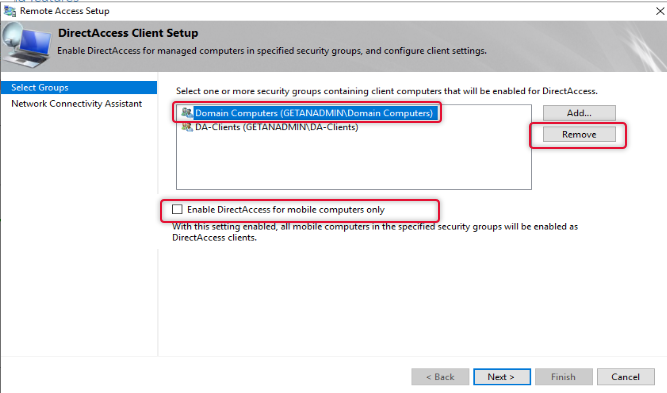

The default group added to the remote clients is domain computers, to allow only certain computers to access the domain network we need to remove domain computers and add the group with computers that we need. Click Add to add a group to the list. You may remember we have created a security group previously for this purpose add that group and remove the Domain Computers group.

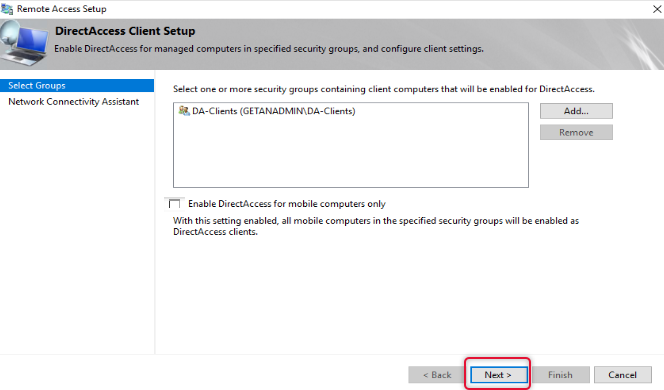

Once the security group with allowed computer members in it is added, remove the domain computers. Also, uncheck “Enable DirectAccess for mobile Computers Only”.

Now the group has been tidied up and click Next to continue.

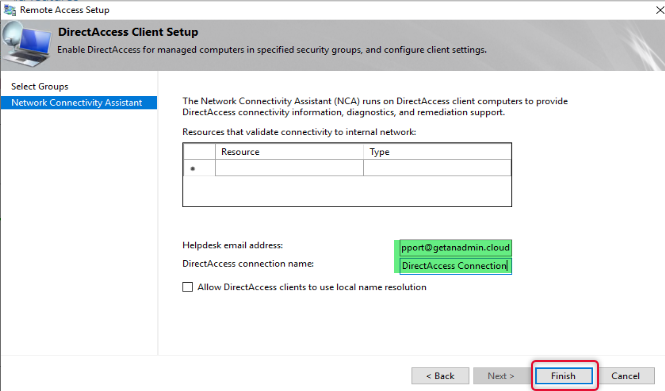

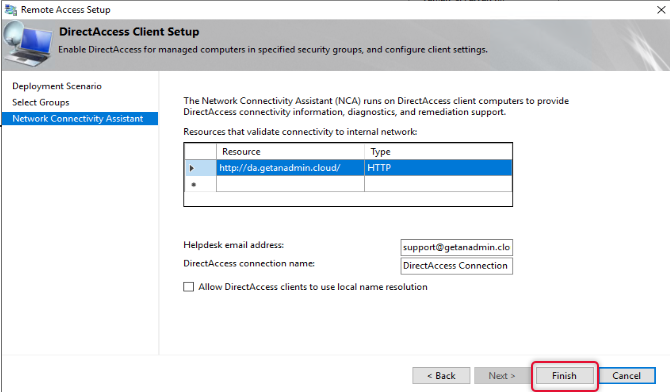

Type email address to get email related to the issue and logs from Remote client computers to contact the administrator and type a connection name and click finish.

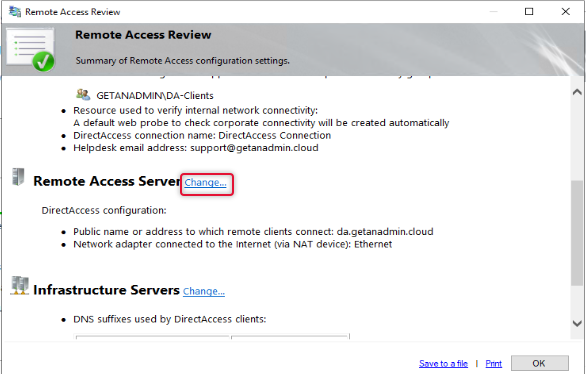

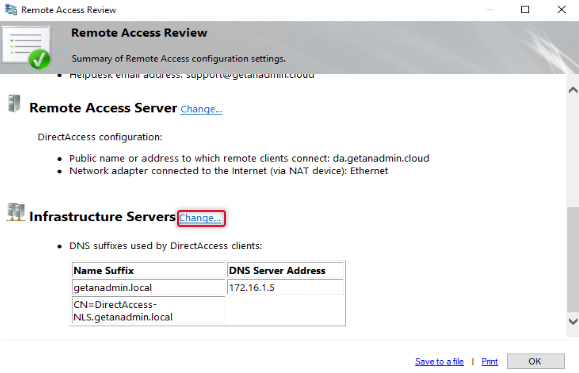

On the Remote Access review page click Change besides Remote Access Server.

On the Remote Access Server settings, we have already configured the details click next on the network topology to get to the next page.

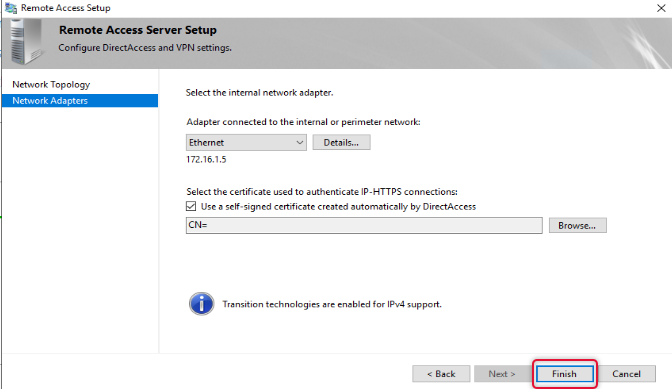

On the Network Adapters page leave the default settings and click Finish.

The Final setting, we are doing on the remote access review is to change the remote access infrastructure server. Click Change next to Infrastructure Servers

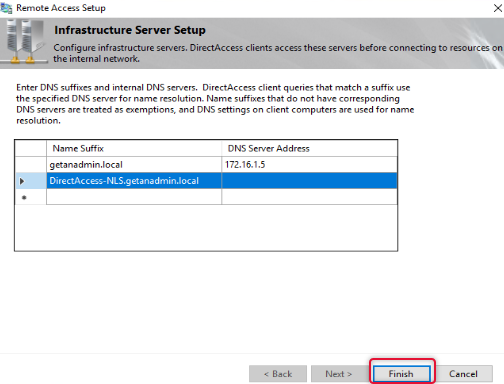

Here makes sure DNS IP address is specified for domain suffix and make sure there is a DNS host record available on the local DNS for the name DirectAccess-NLS. Click Finish to exit out of the infrastructure server configuration.

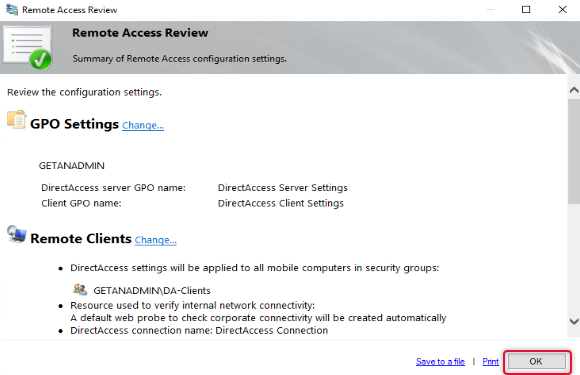

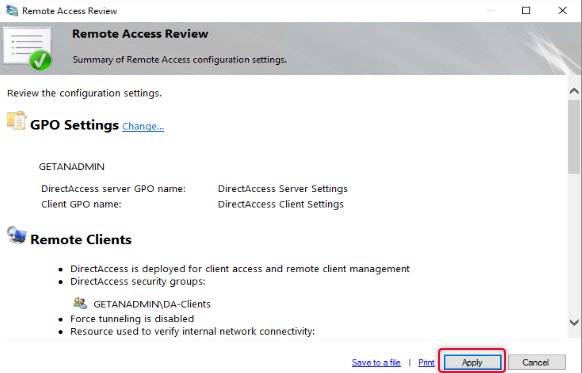

Click OK on the Remote Access review page to apply changes.

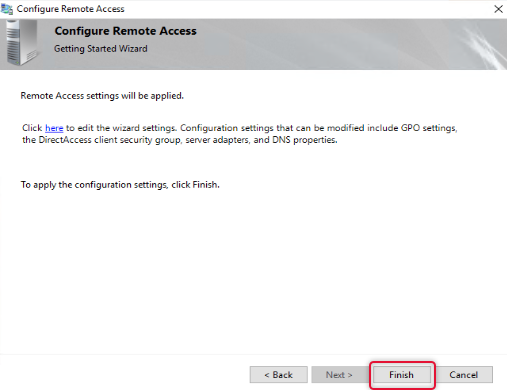

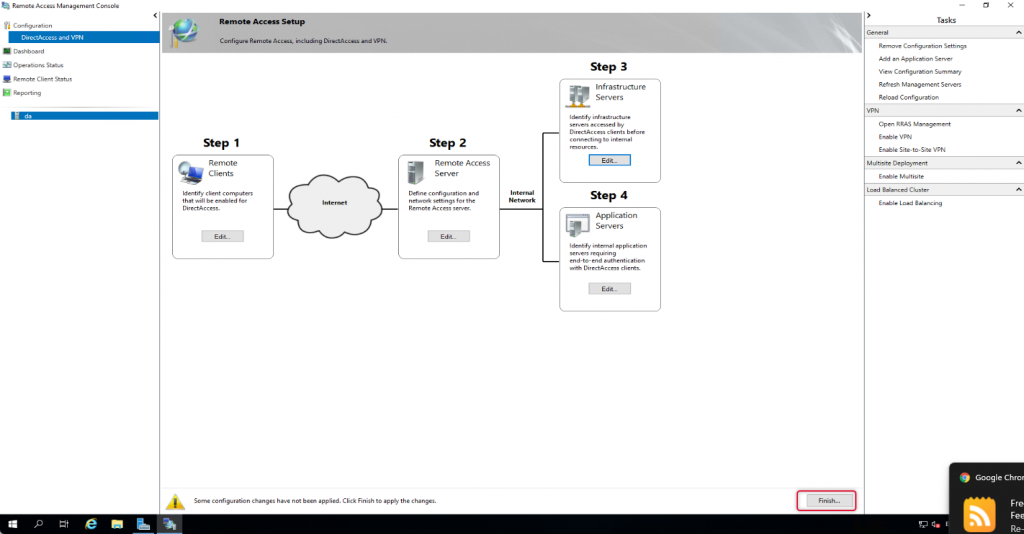

Click Finish to apply changes to return to the Remote Access Management console.

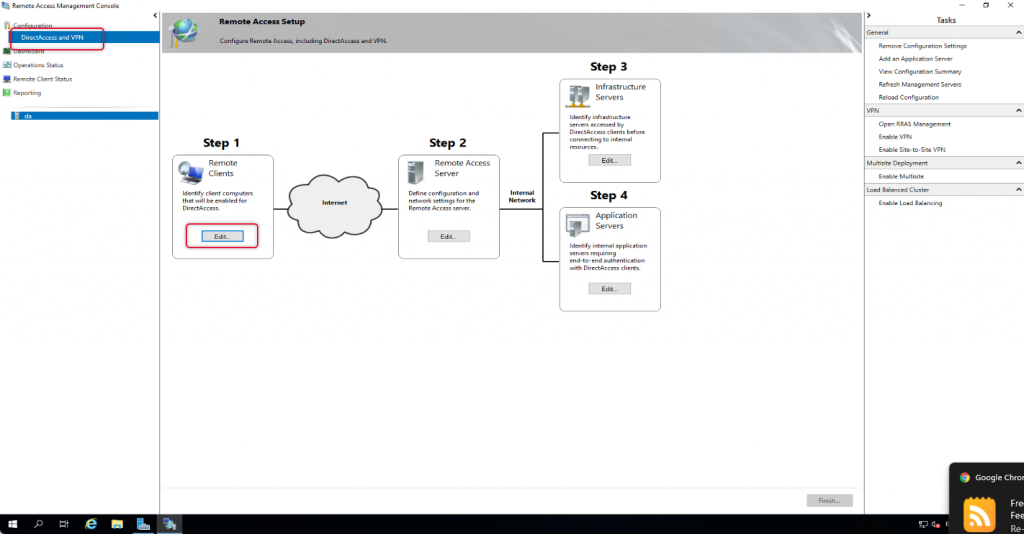

On the Remote Access management console, under configuration and Remote Client, click Edit to Edit the settings.

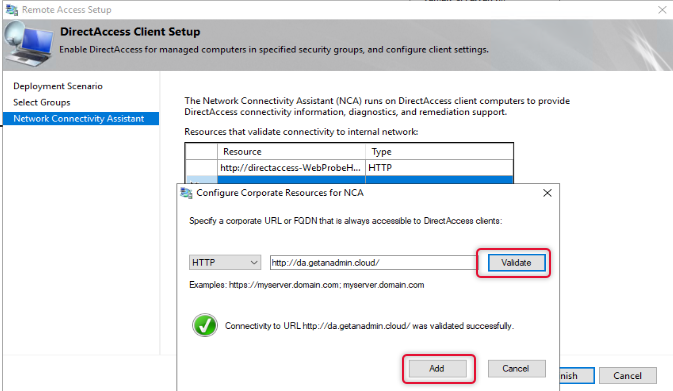

By Default, Network Connectivity Assistant settings will get Direct-AccessWebProbehost hostname on the resources list, we need to remove it and add the hostname we have added on the public DNS. Choose the protocol as HTTP on the dropdown list. And add the URL with the public hostname pointing to the DirectAccess server. Click Validate to validate the URL and click add.

Click Finish to exit out of Remote client settings.

Click Finish at the bottom of the Remote access setup to apply changes.

Click Apply to apply the configuration changes.

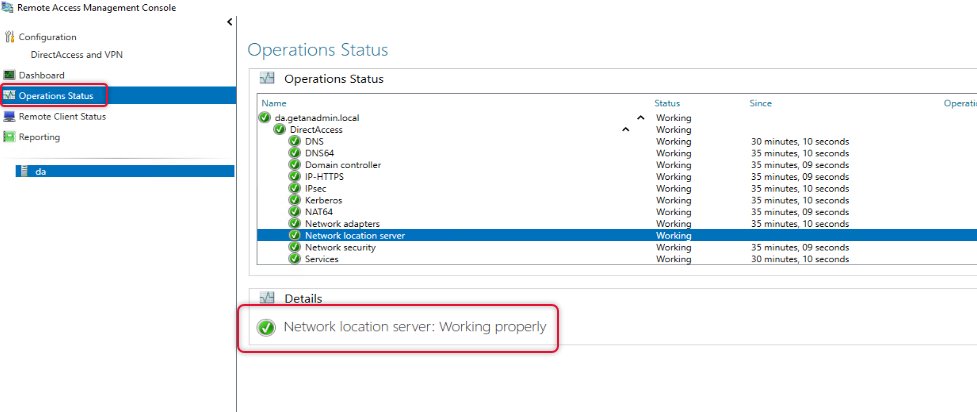

Once configuration changes are applied go to operation status and check all operations are working.

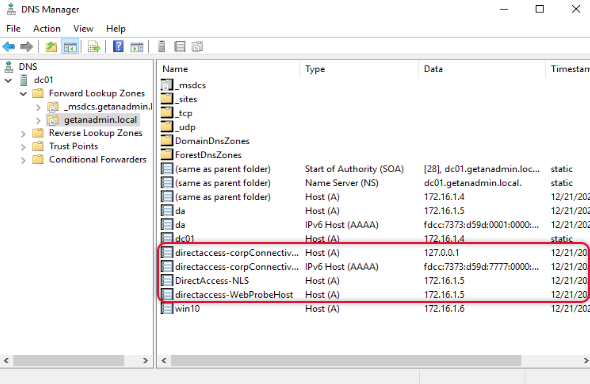

Go to Domain controller and open DNS Manager management console and check the highlighted hostnames are created.

Connect Windows 10 client from an external network

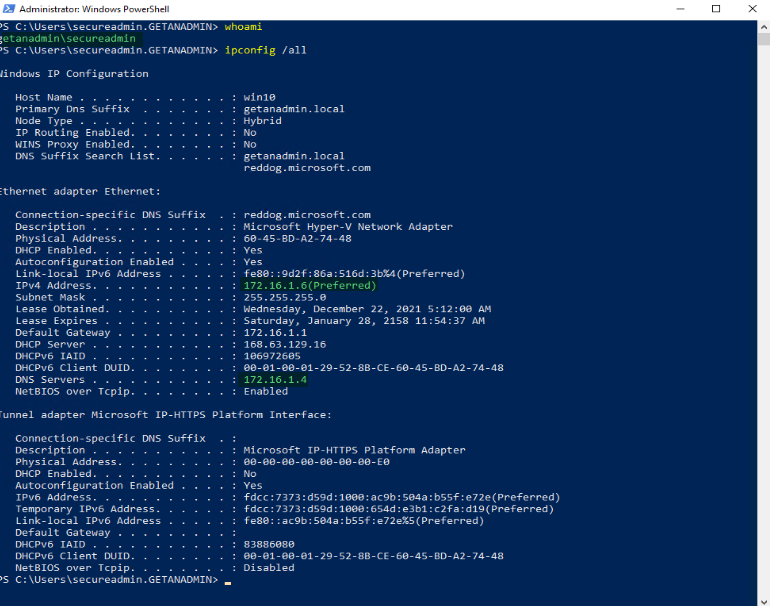

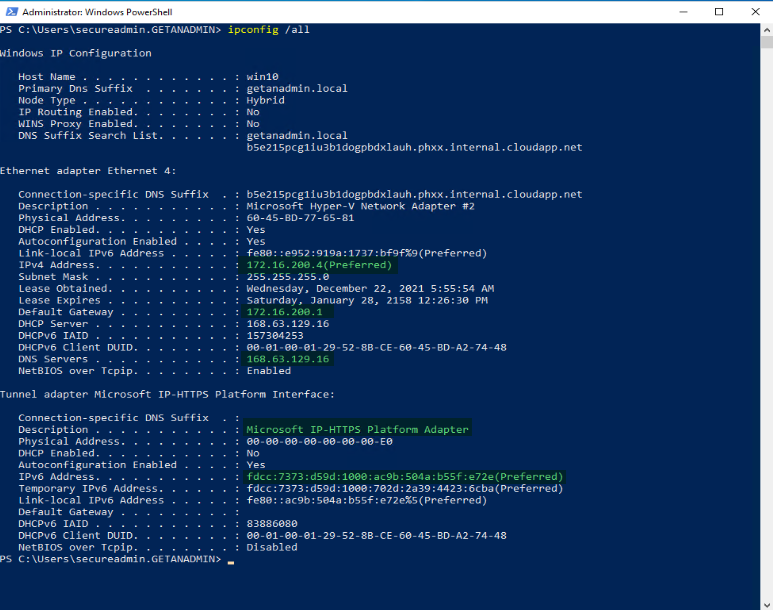

We have completed the server-side setup and now the time to access a windows client PC from an outside network using DirectAccess connected. Before we do log in to the client computer and check the server is in the domain network and the IP address of it by running ipconfig /all. We can run gpupdate /force to get the PC to get the DirectAccess group policy settings, but I recommend restarting the Windows client PC.

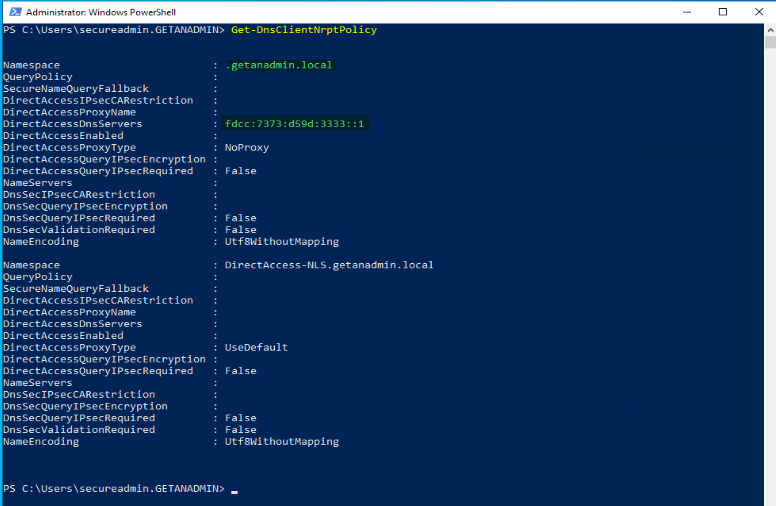

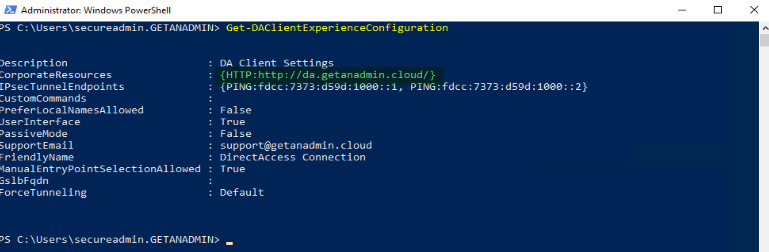

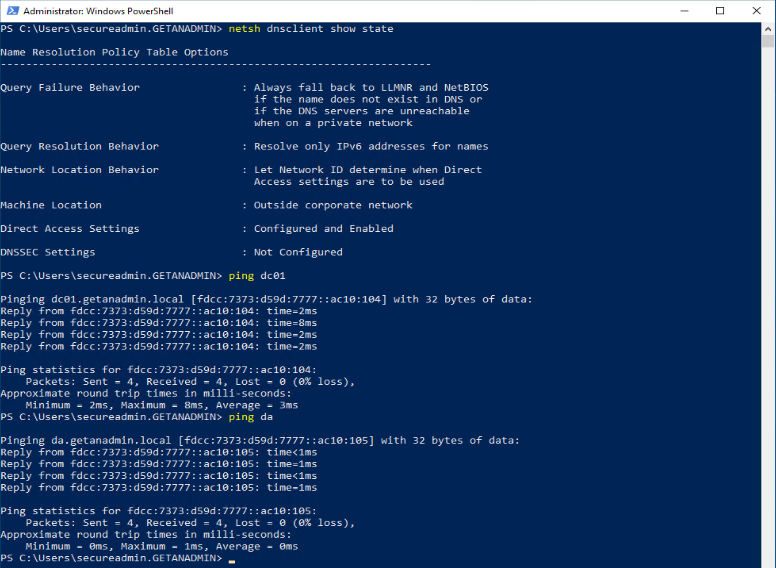

We can utilize some PowerShell commands to check if the settings are updated on the client’s computer. You can use these commands to troubleshoot DirectAccess in case remote clients are not connecting or unable to access resources from outside the network.

Get-DNSClientNRPTPolicy is the command to check the DirectAccess DNS IP address is assigned for the domain namespace.

Get-DAClientExperienceConfiguration PowerShell command to check the URL that we mentioned in the remote client resource setup is displaying correctly.

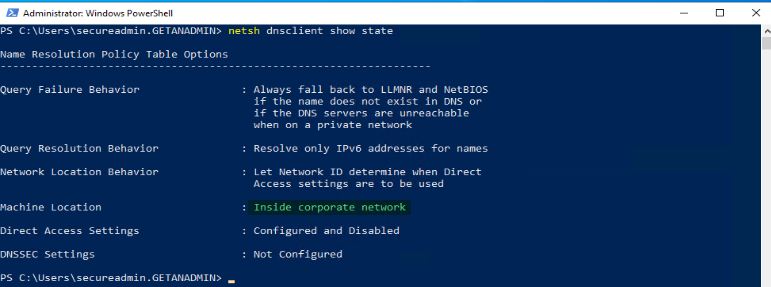

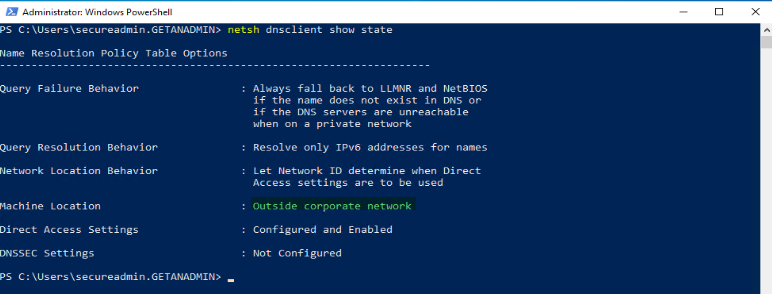

netsh dnsclient show state

Command will show whether the windows client PC is inside or outside the network. In this case, we have not disconnected from the domain network, so it’s showing that the client PC is inside the network as Machine Location.

Now, we have disconnected the Windows Client PC from the domain network and connected it to a private network away from the domain network. You can see the different network and DNS IP addresses. Also, you can see the tunnel network adapter IP address for the Microsoft IP-HTTPS platform. The adapter will get only IPv6.

As you can see that the Machine Location is not Outside Corporate Network.

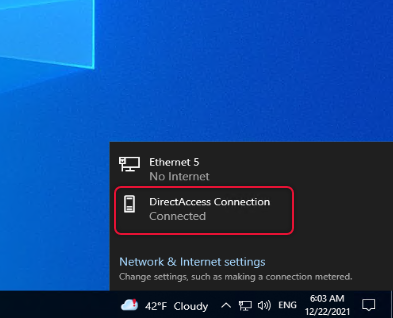

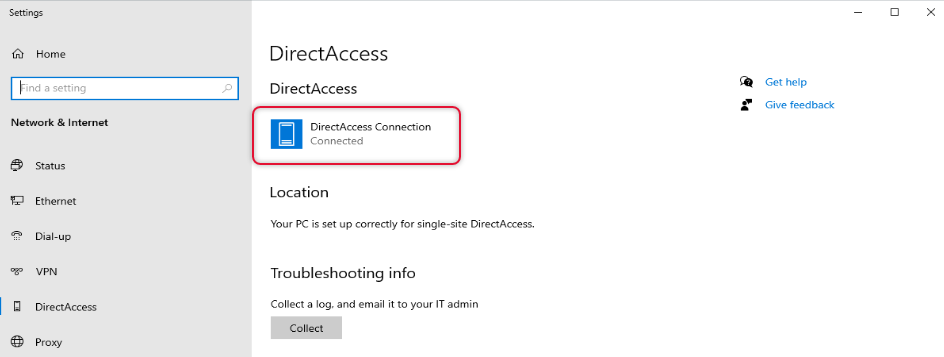

Click on the network link on the taskbar and find the Direct Access connection connected.

If you look under network & Internet settings you can see DirectAccess connection status.

Test domain network resources access

We can try to ping some servers inside the corporate network, and you can see it pining. I try to ping the domain controller and DirectAccess server and I can see a successful ping reply.

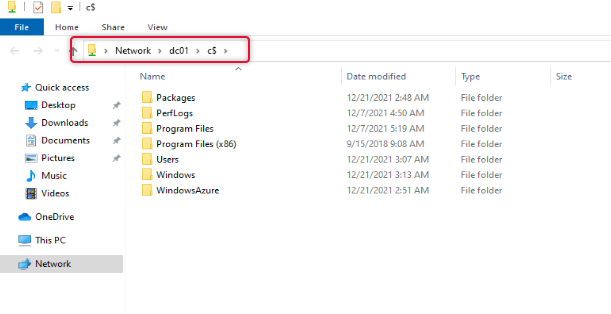

I also tried to access the file share on the DC01 and was able to get to the share as well.

Conclusion

In this article, we have discussed the complete installation and configuration to deploy DirectAccess. Also, we have tested with a remote client to access the resources inside the corporate network. The demonstration is completed here and if you have any queries or feedback that you want to share, please send a comment below. I look forward to seeing you another time with a different article.

Содержание

- Deploy a Single DirectAccess Server with Advanced Settings

- Перед началом развертывания ознакомьтесь со списком неподдерживаемых конфигураций, известных проблем и предварительных условий.

- Описание сценария

- Содержание сценария

- Предварительные требования

- Шаги планирования

- Шаги по развертыванию

- Практическое применение

- Роли и компоненты, необходимые для данного сценария

- Требования к оборудованию

- Требования к программному обеспечению

- См. также раздел

- DirectAccess

- Развертывание одного сервера DirectAccess с помощью мастера начальной настройки

- Перед началом развертывания ознакомьтесь со списком неподдерживаемых конфигураций, известных проблем и предварительных условий.

- Описание сценария

- Содержание сценария

- Предварительные требования

- Шаги планирования

- Шаги по развертыванию

- Практическое применение

- Роли и компоненты, используемые в данном сценарии

- Требования к оборудованию

- Требования к программному обеспечению

- См. также раздел

- Шаг 2. Настройка расширенных серверов DirectAccess

- 2.1. Установка роли удаленного доступа

- Установка роли удаленного доступа

- 2.2. Настройка типа развертывания

- Настройка типа развертывания

- 2.3. Настройка клиентов DirectAccess

- Настройка клиентов DirectAccess

- 2.4. Настройка сервера удаленного доступа

- Настройка сервера удаленного доступа

- 2.5. Настройка серверов инфраструктуры

- Настройка серверов инфраструктуры

- 2.6. Настройка серверов приложений

- Настройка серверов приложений

- 2.7. Сводка конфигурации и альтернативные объекты групповой политики

- 2.8. Настройка сервера удаленного доступа с помощью Windows PowerShell

Deploy a Single DirectAccess Server with Advanced Settings

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

В этом разделе приводятся общие сведения о сценарии DirectAccess, использующем один сервер DirectAccess, и разрешается развертывание DirectAccess с дополнительными параметрами.

Перед началом развертывания ознакомьтесь со списком неподдерживаемых конфигураций, известных проблем и предварительных условий.

Следующие разделы содержат предварительные требования и другие сведения перед развертыванием DirectAccess.

Описание сценария

в этом сценарии один компьютер, на котором выполняется Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012, настроен в качестве сервера directaccess с дополнительными параметрами.

Если требуется настроить базовое развертывание лишь с простыми настройками, см. раздел Deploy a Single DirectAccess Server Using the Getting Started Wizard. В простом сценарии DirectAccess настраивается с параметрами по умолчанию с помощью мастера, при этом отсутствует необходимость настраивать параметры инфраструктуры, такие как центр сертификации (ЦС) или группы безопасности Active Directory.

Содержание сценария

Чтобы настроить один сервер DirectAccess с расширенными параметрами, необходимо выполнить несколько этапов планирования и развертывания.

Предварительные требования

Прежде чем начать, изучите следующие требования.

Брандмауэр Windows должен быть включен для всех профилей.

Сервер DirectAccess действует как сервер сетевых расположений.

Вы хотите, чтобы все беспроводные компьютеры в домене, где установлен сервер DirectAccess, могли использовать DirectAccess. При развертывании службы DirectAccess она автоматически активируется на всех мобильных компьютерах в текущем домене.

Некоторые технологии и конфигурации не поддерживаются при развертывании DirectAccess.

Шаги планирования

Планирование разделено на два этапа.

Планирование инфраструктуры DirectAccess. На этом этапе описывается планирование до начала развертывания DirectAccess, необходимое для настройки сетевой инфраструктуры. На этом этапе планируются топология сети и серверов, сертификаты, DNS, конфигурация Active Directory и объектов групповой политики (GPO), а также сервер сетевых расположений DirectAccess.

Планирование развертывания DirectAccess. На этом этапе описывается планирование для подготовки к развертыванию DirectAccess. Он включает в себя планирование требований при проверке подлинности серверов, клиентов и компьютеров клиентов DirectAccess, параметров VPN, инфраструктуры серверов, серверов управления и серверов приложений.

Шаги по развертыванию

Развертывание разделено на три этапа.

Настройка инфраструктуры DirectAccess. Этот этап включает в себя настройку сети и маршрутизации, при необходимости — настройку параметров брандмауэра, настройку сертификатов, DNS-серверов, параметров Active Directory и объектов групповой политики, сервера сетевых расположений DirectAccess.

Настройка параметров сервера DirectAccess. Этот этап включает в себя действия для настройки компьютеров клиентов DirectAccess, сервера DirectAccess, серверов инфраструктуры, серверов управления и серверов приложений.

Проверка развертывания. На этом этапе выполняется проверка развертывания DirectAccess.

Практическое применение

Ниже описываются преимущества, предоставляемые развертыванием единого сервера DirectAccess.

Упрощенный доступ. управляемые клиентские компьютеры под управлением Windows 10, Windows 8.1, Windows 8 и Windows 7 можно настроить в качестве клиентских компьютеров directaccess. Эти клиенты могут получать доступ к ресурсам внутренней сети через DirectAccess в любое время, когда они находятся в Интернете, без необходимости входа в VPN-подключение. Клиентские компьютеры под управлением других операционных систем могут подключаться к внутренней сети через VPN.

Упрощенное управление. Администраторы могут управлять клиентскими компьютерами DirectAccess, расположенными в Интернете, через DirectAccess с помощью удаленного доступа, даже если эти компьютеры не находятся во внутренней корпоративной сети. Серверы управления могут автоматически исправить клиентские компьютеры, которые не отвечают корпоративным требованиям. Управление DirectAccess и VPN осуществляется с помощью одной консоли и одного набора мастеров. Кроме того, при помощи одной консоли управления DirectAccess можно администрировать один или более серверов удаленного доступа.

Роли и компоненты, необходимые для данного сценария

В следующей таблице перечислены роли и компоненты, необходимые для данного сценария.

| Роль/компонент | Способ поддержки сценария |

|---|---|

| Роль удаленного доступа | Роль можно установить и удалить с помощью консоли диспетчера серверов или Windows PowerShell. В эту роль входят и DirectAccess, и службы маршрутизации и удаленного доступа (RRAS). Роль удаленного доступа включает два компонента.

1. DirectAccess и VPN-подключение к RRAS. Управление DirectAccess и VPN осуществляется вместе в консоли управления удаленным доступом. Роль сервера удаленного доступа зависит от следующих ролей и компонентов сервера: -службы IIS (IIS). эта функция необходима для настройки сервера сетевых расположений на сервере directaccess и веб-проверки по умолчанию. |

| Средства управления удаленным доступом | Этот компонент устанавливается описанным ниже образом.

— он устанавливается по умолчанию на сервере directaccess при установке роли удаленного доступа и поддерживает пользовательский интерфейс консоли удаленного управления и командлеты Windows PowerShell. Средства управления удаленным доступом включают следующие элементы: — Графический пользовательский интерфейс для удаленного доступа (GUI) Зависимости включают следующее: — Консоль управления групповыми политиками |

Требования к оборудованию

Для этого сценария действуют следующие требования к оборудованию.

Требования к серверу.

компьютер, отвечающий требованиям к оборудованию для Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

Сервер должен иметь по меньшей мере один сетевой адаптер, установленный, включенный и подключенный к внутренней сети. При использовании двух адаптеров один адаптер должен быть подключен к внутренней корпоративной сети, а другой — к внешней сети (к Интернету или частной сети).

Если в качестве протокола перехода с IPv4 на IPv6 требуется Teredo, внешнему адаптеру сервера необходимы два последовательных открытых адреса IPv4. Если доступен только один IP-адрес, в качестве протокола перехода можно использовать только IP-HTTPS.

Минимум один контроллер домена. Сервер DirectAccess и клиенты DirectAccess должны быть членами домена.

Если вы не хотите использовать самозаверяющие сертификаты для IP-HTTPS или сервера сетевых расположений либо хотите использовать сертификаты клиентов для проверки подлинности IPsec клиентов, требуется центр сертификации (ЦС). Вы также можете запрашивать сертификаты у общедоступного ЦС.

Если сервер сетевых расположений находится не на сервере DirectAccess, для него потребуется отдельный веб-сервер.

Требования к клиенту.

клиентский компьютер должен работать под управлением Windows 10, Windows 8 или Windows 7.

в качестве клиентов directaccess можно использовать следующие операционные системы: Windows 10, Windows Server 2012 R2, Windows Server 2012, Windows 8 Корпоративная, Windows 7 Корпоративная или Windows 7 Максимальная.

Требования к серверу инфраструктуры и управления.

Во время удаленного управления клиентскими компьютерами DirectAccess клиенты инициируют связь с серверами управления, например контроллерами доменов, серверами System Center Configuration и центра регистрации работоспособности для служб, которые включают обновления Windows и антивирусной программы и соответствие клиента принципам защиты сетевого доступа (NAP). Необходимые серверы следует развернуть до начала развертывания удаленного доступа.

Если для удаленного доступа требуется соответствие клиента требованиям NAP, серверы NPS и HRS необходимо развернуть до начала развертывания удаленного доступа.

Если включена VPN, необходим DHCP-сервер для автоматического выделения IP-адресов VPN-клиентам, в случае когда статический пул адресов не используется.

Требования к программному обеспечению

Для этого сценария действуют следующие требования.

Требования к серверу.

Сервер DirectAccess должен быть членом домена. Сервер можно развернуть на границе внутренней сети или за пограничным межсетевым экраном либо другим устройством.

Если сервер DirectAccess расположен после пограничного брандмауэра или устройства NAT, устройство необходимо настроить, чтобы передавать трафик на сервер DirectAccess и от него.

Пользователю, который развертывает удаленный доступ на сервере, требуются права администратора на сервере или права пользователя домена. Кроме того, администратору требуются права для объектов групповой политики, которые используются при развертывании DirectAccess. Чтобы воспользоваться преимуществами компонентов, ограничивающих развертывание DirectAccess только мобильными компьютерами, необходимы права на создание фильтра WMI на контроллере домена.

Требования к клиенту удаленного доступа.

Клиенты DirectAccess должны входить в состав домена. Домены, членами которых являются клиенты, могут принадлежать к общему лесу с сервером DirectAccess или иметь двустороннее доверие с лесом или доменом сервера DirectAccess.

Требуется группа безопасности Active Directory, в которую необходимо включить компьютеры, настраиваемые как клиенты DirectAccess. Если при настройке параметров клиента DirectAccess группа безопасности не была указана, по умолчанию объект групповой политики клиента применяется ко всем ноутбукам в группе безопасности компьютеров домена.

Рекомендуется создать группу безопасности для каждого домена, содержащего клиентские компьютеры DirectAccess.

если вы включили Teredo в развертывании directaccess и хотите предоставить доступ к клиентам Windows 7, убедитесь, что клиенты обновлены до Windows 7 с пакетом обновления 1 (SP1). клиенты, использующие Windows 7 RTM, не смогут подключаться через Teredo. Однако они по-прежнему смогут подключиться к корпоративной сети по протоколу IP-HTTPS.

См. также раздел

В следующей таблице перечислены ссылки на дополнительные ресурсы.

Источник

DirectAccess

Applies to: Windows Server 2022, Windows Server 2019, Windows Server 2016

You can use this topic for a brief overview of DirectAccess, including the server and client operating systems that support DirectAccess, and for links to additional DirectAccess documentation for Windows Server 2016.

In addition to this topic, the following DirectAccess documentation is available.

Do not attempt to deploy Remote Access on a virtual machine (VM) in Microsoft Azure. Using Remote Access in Microsoft Azure is not supported. You cannot use Remote Access in an Azure VM to deploy VPN, DirectAccess, or any other Remote Access feature in Windows Server 2016 or earlier versions of Windows Server. For more information, see Microsoft server software support for Microsoft Azure virtual machines.

DirectAccess provides support only for domain-joined clients that include operating system support for DirectAccess.

The following server operating systems support DirectAccess.

You can deploy all versions of Windows Server 2016 as a DirectAccess client or a DirectAccess server.

You can deploy all versions of Windows Server 2012 R2 as a DirectAccess client or a DirectAccess server.

You can deploy all versions of Windows Server 2012 as a DirectAccess client or a DirectAccess server.

You can deploy all versions of Windows Server 2008 R2 as a DirectAccess client or a DirectAccess server.

The following client operating systems support DirectAccess.

Windows 10 Enterprise

Windows 10 Enterprise 2015 Long Term Servicing Branch (LTSB)

Источник

Развертывание одного сервера DirectAccess с помощью мастера начальной настройки

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

В этом разделе описывается сценарий DirectAccess, в котором используется один сервер DirectAccess и представлена несложная процедура развертывания DirectAccess.

Перед началом развертывания ознакомьтесь со списком неподдерживаемых конфигураций, известных проблем и предварительных условий.

Следующие разделы содержат предварительные требования и другие сведения перед развертыванием DirectAccess.

Описание сценария

в этом сценарии один компьютер, на котором выполняется Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012, настроен в качестве сервера directaccess с параметрами по умолчанию на нескольких простых шагах мастера, без необходимости настройки параметров инфраструктуры, таких как центр сертификации или группа безопасности Active Directory #d0.

Сведения о настройке расширенного развертывания с пользовательскими параметрами см. в разделе Deploy a Single DirectAccess Server with Advanced Settings.

Содержание сценария

Чтобы настроить базовый сервер DirectAccess, требуется выполнить несколько этапов планирования и развертывания.

Предварительные требования

Перед началом развертывания этого сценария ознакомьтесь со списком важных требований.

Брандмауэр Windows должен быть включен для всех профилей.

этот сценарий поддерживается только в том случае, если клиентские компьютеры работают Windows 10, Windows 8.1 или Windows 8.

ISATAP в корпоративной сети не поддерживается. Если вы используете протокол ISATAP, необходимо удалить его и перейти на собственный IPv6.

Инфраструктура открытых ключей (PKI) не требуется.

Для развертывания не поддерживается двухфакторная проверка подлинности. Для проверки подлинности требуются учетные данные домена.

DirectAccess автоматически развертывается на всех мобильных компьютерах в текущем домене.

Трафик в Интернет не передается по туннелю DirectAccess. Конфигурация принудительного туннелирования не поддерживается.

Сервер DirectAccess действует как сервер сетевых расположений.

Защита доступа к сети (NAP) не поддерживается.

Изменение политик вне консоли управления DirectAccess или командлетов PowerShell не поддерживается.

Шаги планирования

Планирование разделено на два этапа.

Планирование инфраструктуры DirectAccess. На этом этапе описывается планирование до начала развертывания DirectAccess, необходимое для настройки сетевой инфраструктуры. Включает в себя планирование топологий сети и серверов, а также сервера сетевых расположений DirectAccess.

Планирование развертывания DirectAccess. На этом этапе описывается планирование для подготовки к развертыванию DirectAccess. Он включает в себя планирование требований при проверке подлинности серверов, клиентов и компьютеров клиентов DirectAccess, параметров VPN, инфраструктуры серверов, серверов управления и серверов приложений.

Шаги по развертыванию

Развертывание разделено на три этапа.

Настройка инфраструктуры DirectAccess. на этом этапе включается настройка сети и маршрутизации, Настройка параметров брандмауэра при необходимости, Настройка сертификатов, DNS-серверов, параметров Active Directory и объектов групповой политики и сервера сетевого расположения DirectAccess.

Настройка параметров сервера DirectAccess. Этот этап включает в себя действия для настройки компьютеров клиентов DirectAccess, сервера DirectAccess, серверов инфраструктуры, серверов управления и серверов приложений.

Проверка развертывания. Этот этап включает шаги, позволяющие убедиться, что развертывание работает должным образом.

Более подробное описание шагов развертывания см. в разделе Install and Configure Basic DirectAccess.

Практическое применение

Ниже описываются преимущества, предоставляемые развертыванием единого сервера удаленного доступа.

Простота доступа. в качестве клиентов directaccess можно настроить управляемые клиентские компьютеры под управлением Windows 10, Windows 8.1, Windows 8 или Windows 7. Эти клиенты могут получать доступ к ресурсам внутренней сети через DirectAccess в любое время, когда они находятся в Интернете, без необходимости входа в VPN-подключение. Клиентские компьютеры, использующие другие операционные системы, могут подключаться к внутренней сети с помощью традиционных VPN-подключений.

Простота управления. Администраторы могут управлять клиентскими компьютерами DirectAccess, расположенными в Интернете, через DirectAccess с помощью удаленного доступа, даже если эти компьютеры не находятся во внутренней корпоративной сети. Серверы управления могут автоматически исправить клиентские компьютеры, которые не отвечают корпоративным требованиям. Управление DirectAccess и VPN осуществляется с помощью одной консоли и одного набора мастеров. Кроме того, при помощи одной консоли управления удаленным доступом можно администрировать один или более серверов удаленного доступа.

Роли и компоненты, используемые в данном сценарии

В следующей таблице перечислены роли и компоненты, необходимые для сценария.

| Роль/компонент | Способ поддержки сценария |

|---|---|

| Роль удаленного доступа | Роль можно установить и удалить с помощью консоли диспетчера серверов или Windows PowerShell. Эта роль включает как DirectAccess, который раньше был компонентом Windows Server 2008 R2, так и службы маршрутизации и удаленного доступа, которые были службой роли в рамках роли сервера служб политики сети и доступа (NPAS). Роль удаленного доступа включает два компонента.

1. VPN-подключение directaccess и маршрутизация и удаленный службы Access (RRAS). Управление DirectAccess и VPN осуществляется вместе в консоли управления удаленным доступом. Роль сервера удаленного доступа зависит от следующих ролей и компонентов сервера: -службы IIS (IIS). эта функция необходима для настройки сервера сетевых расположений на сервере удаленного доступа и веб-проверки по умолчанию. |

| Средства управления удаленным доступом | Этот компонент устанавливается описанным ниже образом.

— он устанавливается по умолчанию на сервере удаленного доступа при установке роли удаленного доступа и поддерживает пользовательский интерфейс консоли удаленного управления и командлеты Windows PowerShell. Средства управления удаленным доступом включают следующие элементы: — Графический интерфейс удаленного доступа Зависимости включают следующее: — Консоль управления групповыми политиками |

Требования к оборудованию

Для этого сценария действуют следующие требования к оборудованию.

Требования к серверу.

компьютер, отвечающий требованиям к оборудованию для Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

Сервер должен иметь по меньшей мере один сетевой адаптер, установленный, включенный и подключенный к внутренней сети. При использовании двух адаптеров один адаптер должен быть подключен к внутренней корпоративной сети, а другой — к внешней сети (к Интернету или частной сети).

Минимум один контроллер домена. Сервер удаленного доступа и клиенты DirectAccess должны быть членами домена.

Требования к клиенту.

клиентский компьютер должен работать под управлением Windows 10, Windows 8.1 или Windows 8.

в качестве клиентов directaccess могут использоваться только следующие операционные системы: Windows 10 Корпоративная, Windows 8.1 Корпоративная, Windows Server 2016, Windows Server 2012 r2, Windows Server 2012, Windows 8 Корпоративная, Windows Server 2008 r2, Windows 7 Корпоративная и Windows 7 Максимальная.

Требования к серверу инфраструктуры и управления.

требуется DNS-сервер, на котором работает Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows server 2008 SP2 или Windows server 2008 R2.

Требования к программному обеспечению

Для этого сценария действуют следующие требования.

Требования к серверу.

Сервер удаленного доступа должен быть членом домена. Сервер можно развернуть на границе внутренней сети или за пограничным межсетевым экраном либо другим устройством.

Если сервер удаленного доступа расположен за пограничным межсетевым экраном или устройством преобразования сетевых адресов (NAT), на устройстве необходимо разрешить трафик на сервер удаленного доступа и с него.

Пользователю, который развертывает удаленный доступ на сервере, требуются права администратора на сервере или права пользователя домена. Кроме того, администратору требуются права для объектов групповой политики, которые используются при развертывании DirectAccess. Чтобы воспользоваться преимуществами компонентов, ограничивающих развертывание DirectAccess только мобильными компьютерами, необходимы права на создание фильтра WMI на контроллере домена.

Требования к клиенту удаленного доступа.

Клиенты DirectAccess должны входить в состав домена. Домены, членами которых являются клиенты, могут принадлежать одному лесу с сервером удаленного доступа или иметь двустороннее доверие с лесом сервера удаленного доступа.

Требуется группа безопасности Active Directory, в которую необходимо включить компьютеры, настраиваемые как клиенты DirectAccess. Если при настройке параметров клиента DirectAccess группа безопасности не была указана, по умолчанию объект групповой политики клиента применяется ко всем ноутбукам в группе безопасности компьютеров домена. в качестве клиентов directaccess могут использоваться только следующие операционные системы: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, Windows 8 Корпоративная, Windows 7 Корпоративная и Windows 7 Максимальная.

См. также раздел

В следующей таблице перечислены ссылки на дополнительные ресурсы.

Источник

Шаг 2. Настройка расширенных серверов DirectAccess

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

В этом разделе описывается, как настроить параметры клиента и сервера, необходимые для расширенного развертывания службы удаленного доступа, в котором используется один сервер удаленного доступа в смешанной среде с поддержкой IPv4 и IPv6. Прежде чем приступать к развертыванию, убедитесь, что выполнены шаги по планированию, описанные в статье планирование расширенного развертывания DirectAccess.

| Задача | Описание |

|---|---|

| 2.1. Установка роли удаленного доступа | Установите роль удаленного доступа. |

| 2.2. Настройка типа развертывания | Настройте тип развертывания как DirectAccess и VPN, только DirectAccess или только VPN. |

| Планирование расширенного развертывания DirectAccess | Настройте сервер удаленного доступа с использованием групп безопасности, содержащими клиенты DirectAccess. |

| 2.4. Настройка сервера удаленного доступа | Настройте параметры сервера удаленного доступа. |

| 2.5. Настройка серверов инфраструктуры | Настройте серверы инфраструктуры, используемые в организации. |

| 2.6. Настройка серверов приложений | Настройте серверы приложений так, чтобы они требовали применения проверки подлинности и шифрования. |

| 2.7. Сводка конфигурации и альтернативные объекты групповой политики | Просмотрите сводку конфигурации удаленного доступа и при необходимости измените объекты GPO. |

| 2.8. Настройка сервера удаленного доступа с помощью Windows PowerShell | Настройте удаленный доступ с помощью Windows PowerShell. |

В этом разделе приводятся примеры командлетов Windows PowerShell, которые можно использовать для автоматизации некоторых описанных процедур. Дополнительные сведения см. в разделе Использование командлетов.

2.1. Установка роли удаленного доступа

Для развертывания службы удаленного доступа необходимо установить роль удаленного доступа на сервере в организации, который будет действовать как сервер удаленного доступа.

Установка роли удаленного доступа

На сервере удаленного доступа в консоли диспетчер сервера на панели мониторингащелкните Добавить роли и компоненты.

Нажмите кнопку Далее трижды, чтобы перейти на страницу выбора роли сервера.

На странице Выбор ролей сервера выберите Удаленный доступ, щелкните Добавить компоненты, а затем нажмите кнопку Далее.

Нажмите кнопку Далее пять раз.

На странице Подтверждение выбранных элементов для установки нажмите кнопку Установить.

На странице Ход установки убедитесь в успешном завершении установки, а затем нажмите кнопку Закрыть.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

2.2. Настройка типа развертывания

Службу удаленного доступа можно развернуть с помощью консоли управления удаленным доступом тремя способами:

DirectAccess и VPN;

В примерах в данном руководстве используется развертывание только с DirectAccess.

Настройка типа развертывания

На сервере удаленного доступа откройте консоль управления удаленным доступом: на начальном экране введитеRAMgmtUI.exeи нажмите клавишу ВВОД. Если появится диалоговое окно контроля учетных записей, подтвердите, что отображаемое в нем действие именно то, которое требуется, и нажмите кнопку Да.

В средней области консоли управления удаленным доступом щелкните Запустить мастер настройки удаленного доступа.

В диалоговом окне Настройка удаленного доступа выберите, будет ли развернут DirectAccess и VPN, только DirectAccess или только VPN.

2.3. Настройка клиентов DirectAccess

Чтобы настроить клиентский компьютер для использования DirectAccess, он должен принадлежать выбранной группе безопасности. После настройки DirectAccess клиентские компьютеры в группе безопасности настраиваются для получения объекта групповой политики (GPO) DirectAccess. Вы также может настроить сценарий развертываний, позволяющий настроить DirectAccess для клиентского доступа и удаленного управления или только удаленного управления.

Настройка клиентов DirectAccess

В средней области консоли управления удаленным доступом в разделе Этап 1. Удаленные клиенты щелкните Настроить.

В мастере настройки клиента DirectAccess на странице Сценарий развертывания выберите сценарий развертывания, который будет использовать в организации (Полный DirectAccess или Только удаленное управление), а затем нажмите кнопку Далее.

На странице Выбор групп щелкните Добавить.

В диалоговом окне Выбор групп выберите группы безопасности, в которые входят клиентские компьютеры DirectAccess.

Установите флажок Разрешить DirectAccess только для мобильных компьютеров, чтобы предоставить доступ к внутренней сети только мобильным компьютерам.

При необходимости установите флажок Использовать принудительное туннелирование, чтобы направлять весь клиентский трафик (во внутреннюю сеть и в Интернет) через сервер удаленного доступа.

Щелкните Далее.

На странице Помощник по подключению к сети:

Добавьте в таблицу ресурсы, которые будут использоваться для определения возможности подключения к внутренней сети. Если другие ресурсы не настроены, веб-проба по умолчанию создается автоматически.

При настройке расположений веб-пробы для определения возможности подключения к корпоративной сети убедитесь, настроен по крайней мере одна проба на основе HTTP. Только одной пробы ping будет недостаточно, это может привести к неточному определению возможности подключения. Это связано с тем, что для ping существует исключение в IPsec, в результате невозможно определить, правильно ли настроены туннели IPsec.

Добавьте адрес электронной почты службы поддержки, чтобы позволить пользователям отправлять информацию при возникновении проблем с подключением.

Введите понятное имя для подключения DirectAccess. Это имя отображается в списке сетей, когда пользователь щелкает значок сети в области уведомлений.

При необходимости установите флажок Разрешить клиентам DirectAccess использовать локальное разрешение имен.

Если локальное разрешение имен разрешено, пользователи, запускающие помощник по подключению к сети, могут выбрать возможность разрешения имен с помощью DNS-серверов, настроенных на клиентском компьютере DirectAccess.

Нажмите кнопку Готово.

2.4. Настройка сервера удаленного доступа

Для развертывания службы удаленного доступа необходимо настроить сервер удаленного доступа с соответствующими сетевыми адаптерами, URL-адрес сервера удаленного доступа, к которому будут подключаться клиентские компьютеры (адрес ConnectTo), сертификат IP-HTTPS с субъектом, соответствующим адресу ConnectTo, параметры IPv6 и проверку подлинности клиентских компьютеров.

Настройка сервера удаленного доступа

В средней области консоли управления удаленным доступом в разделе Этап 2. Сервер удаленного доступа щелкните Настроить.

На странице Топология сети мастера настройки сервера удаленного доступа выберите топологию, которая будет использоваться в вашей организации. В поле Введите общедоступное имя или IPv4-адрес, используемые клиентами для подключения к серверу удаленного доступа введите общедоступное имя развертывания (оно совпадает с именем субъекта сертификата IP-HTTPS, например edge1.contoso.com), а затем нажмите кнопку Далее.

На странице Сетевые адаптеры мастер автоматически обнаруживает сетевые адаптеры для сетей в вашем развертывании. Если мастер не определяет правильные сетевые адаптеры, вручную выберите нужные адаптеры. Мастер также автоматически определяет сертификат IP-HTTPS на основе общедоступного имя развертывания, заданного на предыдущем шаге мастера. Если мастер не обнаруживает верный сертификат IP-HTTPS, нажмите кнопку Обзор, чтобы вручную выбрать правильный сертификат, и нажмите Далее.

На странице Конфигурация префикса (она отображается, только если во внутренней сети развернут протокол IPv6) мастер автоматически определяет параметры IPv6, используемые во внутренней сети. Если для развертывания требуются дополнительные префиксы, настройте префиксы IPv6 для внутренней сети, префикс IPv6, который будет назначен клиентским компьютерам DirectAccess, и префикс IPv6, который будет назначен клиентским компьютерам VPN.

Можно указать несколько внутренних префиксов IPv6 в списке, разделенным точкой запятой, например: 2001:db8:1::/48;2001:db8:2::/48.

На странице Проверка подлинности выполните следующие действия.

В разделе Проверка подлинности пользователя щелкните Учетные данные Active Directory. Чтобы настроить развертывание с использованием двухфакторной проверки подлинности, щелкните Двухфакторная проверка подлинности. Дополнительные сведения см. в разделе Развертывание удаленного доступа с проверкой подлинности с помощью OTP.

Для развертываний с несколькими сайтами и двухфакторной проверкой подлинности необходимо использовать проверку подлинности с сертификатом компьютера. Установите флажок Использовать сертификаты компьютеры, чтобы использовать проверку подлинности с сертификатами компьютера, и выберите корневой сертификат IPsec.

В этом типе развертывания также следует использовать проверку подлинности с сертификатом компьютера.

Нажмите кнопку Готово.

2.5. Настройка серверов инфраструктуры

Для настройки серверов инфраструктуры в развертывании удаленного доступа необходимо настроить сервер сетевых расположений, параметры DNS (в том числе список поиска суффиксов DNS) и серверы управления, которые не обнаруживаются автоматически службой удаленного доступа.

Настройка серверов инфраструктуры

В средней области консоли управления удаленным доступом в разделе Этап 3. Серверы инфраструктуры щелкните Настроить.

На странице Сервер сетевых расположений мастера настройки серверов инфраструктуры щелкните параметр, соответствующий расположению сервера сетевых расположений в вашем развертывании. Если сервер сетевых расположений находится на удаленном веб-сервере, введите его URL-адрес и нажмите кнопку Проверить. Если сервер сетевых расположений размещен на сервере удаленного доступа, нажмите кнопку Обзор, чтобы найти соответствующий сертификат, а затем нажмите Далее.

На странице DNS в таблице введите любые дополнительные суффиксы имен, которые применяются как исключения таблицы NRPT. Выберите параметр локального разрешения имен и нажмите кнопку Далее.

На странице Список DNS-суффиксов сервер удаленного доступа автоматически обнаруживает все суффиксы в развертывании. С помощью кнопок Добавить и Удалить, чтобы добавить или удалить суффиксы доменов из списка. Чтобы добавить новый суффикс домена, в поле Новый суффикс введите суффикс и нажмите кнопку Добавить. Щелкните Далее.

На странице Управление добавьте все серверы управления, которые не были определены автоматически, и нажмите кнопку Далее. Удаленный доступ автоматически добавляет контроллеры домена и Configuration Manager серверы.

Хотя серверы добавляются автоматически, они не отображаются в списке. После первого применения конфигурации в списке отобразятся Configuration Manager серверы.

Нажмите кнопку Готово.

2.6. Настройка серверов приложений

В развертывании удаленного доступа настраивать серверы приложений необязательно. Служба удаленного доступа позволяет принудительно использовать проверку подлинности для выбранных серверов приложений, которые включены в группу безопасности серверов приложений. По умолчанию трафик на серверы приложений, требующие проверки подлинности, также шифруется. Однако вы можете отказаться от шифрования трафика для серверов приложений и использовать только проверку подлинности.

проверка подлинности без шифрования поддерживается только на серверах приложений, работающих Windows Server 2012 r2, Windows Server 2012 или Windows Server 2008 r2.

Настройка серверов приложений

В средней области консоли управления удаленным доступом в разделе Этап 4. Серверы приложений щелкните Настроить.

В мастере настройки сервера приложений DirectAccess щелкните Использовать сквозную проверку подлинности для выбранных серверов приложений, чтобы принудительно использовать проверку подлинности для выбранных серверов приложений. Нажмите кнопку Добавить, чтобы выбрать группу безопасности сервера приложений.

Чтобы предоставить доступ только для группы безопасности серверов приложений, установите флажок Разрешить доступ только серверам, включенным в группы безопасности.

Нажмите кнопку Готово.

2.7. Сводка конфигурации и альтернативные объекты групповой политики

После завершения настройки удаленного доступа отображается окно Сведения об удаленном доступе. Вы можете просмотреть все параметры, выбранные ранее, в том числе следующие.

Параметры объектов групповой политики. Отображается имя объекта групповой политики для сервера и клиента DirectAccess. Кроме того, вы можете перейти по ссылке Изменить рядом с заголовком Параметры объектов групповой политики, чтобы изменить параметры GPO.

Удаленные клиенты. Отображается конфигурация клиента DirectAccess, в том числе группа безопасности, состояние принудительного туннелирования, средства проверки подключения и имя подключения DirectAccess.

Сервер удаленного доступа. Отображается конфигурация DirectAccess, в том числе общедоступное имя и адрес, конфигурация сетевого адаптера, сведения о сертификате и одноразовом пароле (если он настроен).

Серверы инфраструктуры. Этот список содержит URL-адрес сервера сетевых расположений, DNS-суффиксы, используемые клиентами DirectAccess, и сведения о серверах управления.

Серверы приложений. Отображается состояние удаленного управления DirectAccess, а также состояние сквозной проверки подлинности для определенных серверов приложений.

2.8. Настройка сервера удаленного доступа с помощью Windows PowerShell

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

для выполнения полной установки в топологии пограничной организации удаленного доступа для directaccess только в домене с корневым corp.contoso.com и с использованием следующих параметров: объект групповой политики: сервер directaccess Параметры, объект групповой политики клиента: клиент directaccess Параметры, внутренний сетевой адаптер: корпоративная , внешний сетевой адаптер:интернет, коннекттто адрес: edge1.contoso.comи сетевое расположение s erver: NLS.Corp.contoso.com:

Чтобы настроить сервер удаленного доступа для использования проверки подлинности с сертификатом компьютера и корневым сертификатом IPsec, выданным ЦС CORP-APP1-CA, выполните следующие действия.

Чтобы добавить группу безопасности, в которую входят клиенты DirectAccess, с именем DirectAccessClients и удалить группу безопасности «Компьютеры домена» по умолчанию, выполните следующие действия.

включение удаленного доступа для всех компьютеров (не только записных книжек и ноутбуков) и включение удаленного доступа для клиентов Windows 7.

Чтобы настроить работу клиентов DirectAccess, в том числе понятное имя подключения и URL-адрес веб-пробы, выполните следующие действия.

Источник