When working with Windows operating systems, it’s common to encounter error messages that reference specific hard disk volumes, such as \Device\HarddiskVolume3. These references may seem confusing at first, but they’re actually quite simple to understand and use.

In this article, we’ll explain what these references mean and provide a comprehensive guide on how to tell which drive each hard disk volume refers to in Windows 11 or Windows 10. The step-by-step instructions will enable you to locate the specific device or volume path needed to resolve any file access events issues.

Understanding Hard Disk Volume References

Before we dive into how to find hard disk volume references in Windows, it’s important to understand what they are and why they’re used.

Also see: How to Hide a Drive in Windows 11

In Windows, hard disk volumes are used to organize data on physical hard drives. Each volume is assigned a unique reference, such as:

- \Device\HarddiskVolume3

- \Device\HarddiskVolume4

- \Device\HarddiskVolume5

- \Device\HarddiskVolume1

- \Device\HarddiskVolume2

- \Device\HarddiskVolume6

This reference is used to identify the volume and access its contents.

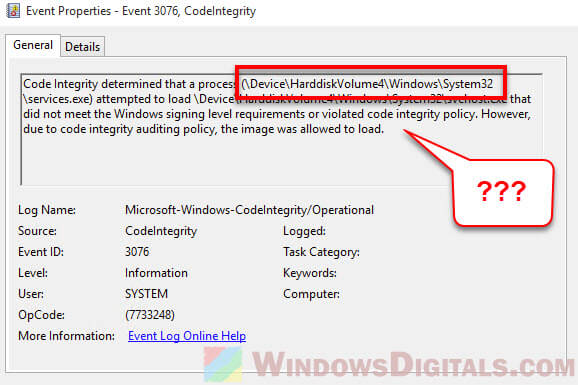

When troubleshooting issues with Windows, you may encounter error messages that reference a specific hard disk volume. For example, you might see an error message like this:

\Device\HarddiskVolume3\Windows\System32\svchost.exe is missing or corrupted

This error message is telling you that the Windows operating system can’t find the svchost.exe file on the third hard disk volume. To fix the issue, you’ll need to locate the volume and the file.

Related issue: Service Host Local System (svchost.exe) High CPU, Disk or Memory Usage

How to tell which drive is \Device\HarddiskVolume3 or other volumes?

Now that we understand what hard disk volume references are, let’s take a look at how to find the hard disk volume number and tell which drive each volume is referring to in Windows 11/10.

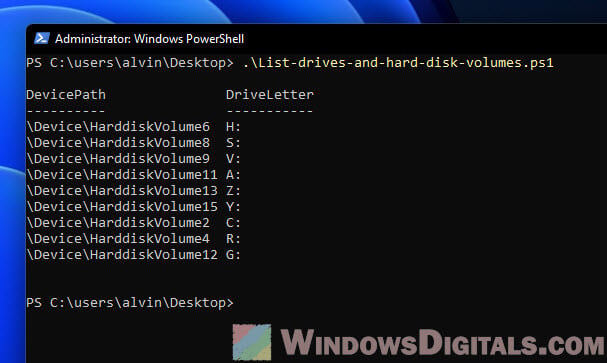

Method 1: Listing all drive letters and hard disk volume numbers using PowerShell

This method provides you with a comprehensive list of all device names and their corresponding volume paths on your local machine. It leverages PowerShell to query the Windows Management Instrumentation (WMI) class Win32_Volume for the drive letter and then uses the QueryDosDevice function from the Kernel32 module to obtain the device path.

To list all the drive letters and their corresponding hard disk volume numbers on your Windows system, follow these steps:

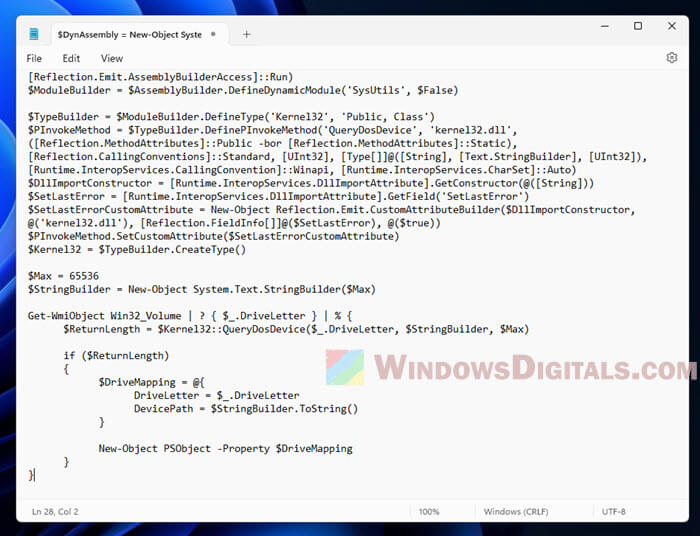

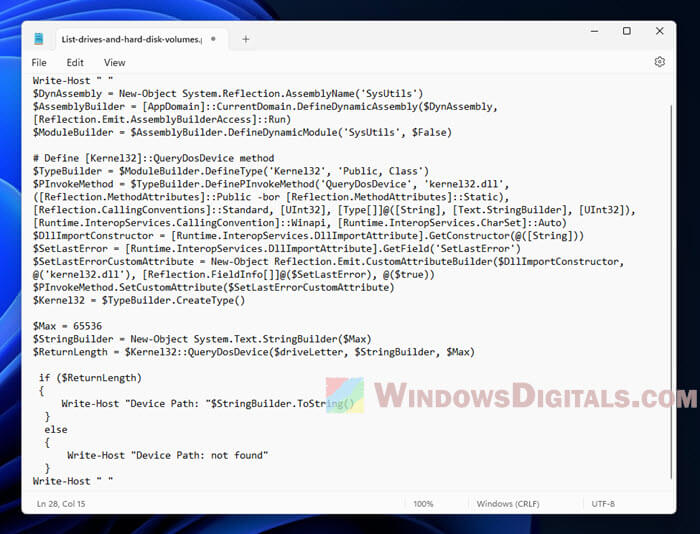

- Open Notepad and paste the following PowerShell script:

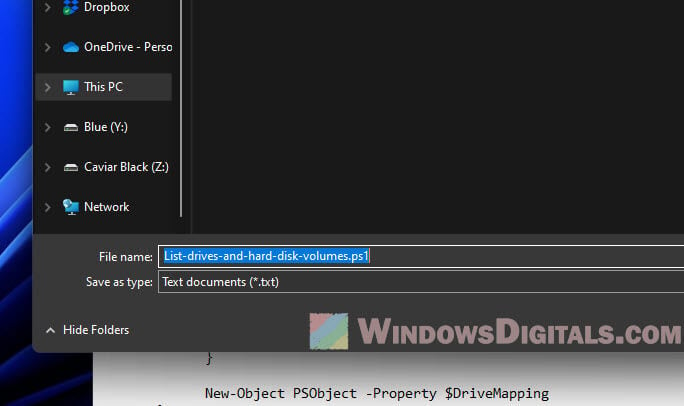

$DynAssembly = New-Object System.Reflection.AssemblyName('SysUtils') $AssemblyBuilder = [AppDomain]::CurrentDomain.DefineDynamicAssembly($DynAssembly, [Reflection.Emit.AssemblyBuilderAccess]::Run) $ModuleBuilder = $AssemblyBuilder.DefineDynamicModule('SysUtils', $False) $TypeBuilder = $ModuleBuilder.DefineType('Kernel32', 'Public, Class') $PInvokeMethod = $TypeBuilder.DefinePInvokeMethod('QueryDosDevice', 'kernel32.dll', ([Reflection.MethodAttributes]::Public -bor [Reflection.MethodAttributes]::Static), [Reflection.CallingConventions]::Standard, [UInt32], [Type[]]@([String], [Text.StringBuilder], [UInt32]), [Runtime.InteropServices.CallingConvention]::Winapi, [Runtime.InteropServices.CharSet]::Auto) $DllImportConstructor = [Runtime.InteropServices.DllImportAttribute].GetConstructor(@([String])) $SetLastError = [Runtime.InteropServices.DllImportAttribute].GetField('SetLastError') $SetLastErrorCustomAttribute = New-Object Reflection.Emit.CustomAttributeBuilder($DllImportConstructor, @('kernel32.dll'), [Reflection.FieldInfo[]]@($SetLastError), @($true)) $PInvokeMethod.SetCustomAttribute($SetLastErrorCustomAttribute) $Kernel32 = $TypeBuilder.CreateType() $Max = 65536 $StringBuilder = New-Object System.Text.StringBuilder($Max) Get-WmiObject Win32_Volume | ? { $_.DriveLetter } | % { $ReturnLength = $Kernel32::QueryDosDevice($_.DriveLetter, $StringBuilder, $Max) if ($ReturnLength) { $DriveMapping = @{ DriveLetter = $_.DriveLetter DevicePath = $StringBuilder.ToString() } New-Object PSObject -Property $DriveMapping } } - Save the Notepad file with a .ps1 extension, such as List-drives-and-hard-disk-volumes.ps1.

- Run the

List-drives-and-hard-disk-volumes.ps1script from PowerShell to list all drive letters and their corresponding hard disk volume paths on your Windows 11 or Windows 10 system.

Recommended resource: Run CMD, PowerShell or Regedit as SYSTEM in Windows 11

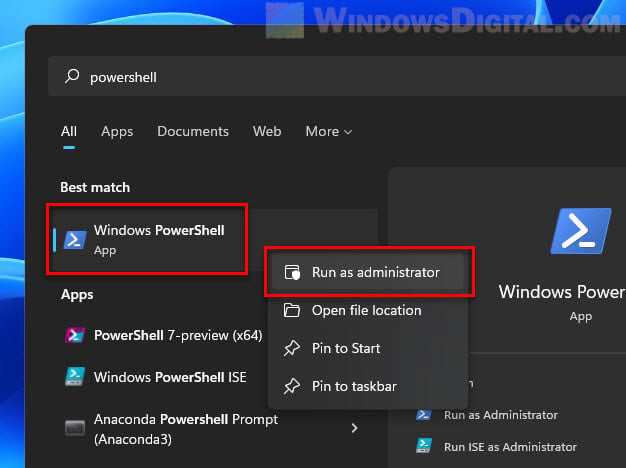

To run the List-drives-and-hard-disk-volumes.ps1 script from PowerShell, follow these steps:

- Open PowerShell with administrative privileges: Right-click on the Start button or press

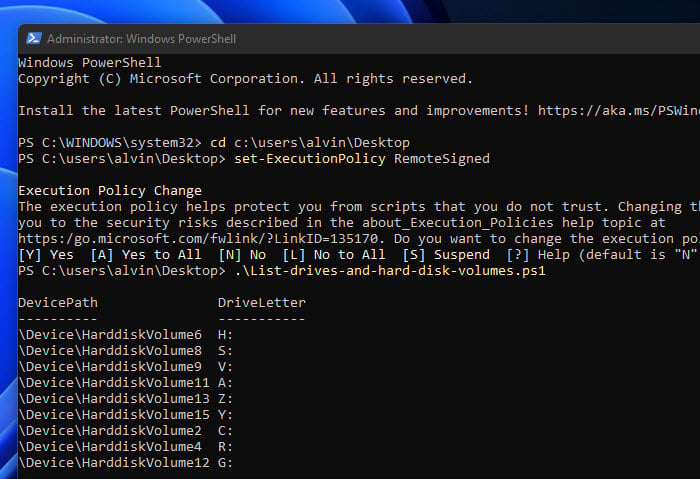

Win + Xand then click on “Windows PowerShell (Admin)” or “Windows Terminal (Admin)” if you are using Windows Terminal. Click “Yes” on the User Account Control (UAC) prompt to grant administrative access. - Change the execution policy (if needed): By default, PowerShell may not allow you to run scripts due to its restrictive execution policy. To change the execution policy, type the following command and press Enter:

Set-ExecutionPolicy RemoteSigned

When prompted, type

Yand press Enter to confirm the change. This command allows you to run scripts that you created or downloaded from the internet, as long as they are signed by a trusted publisher. - Navigate to the script’s location: Use the

cdcommand to navigate to the directory where you saved the “List-drives-and-hard-disk-volumes.ps1” script. For example, if you saved the script in the Desktop directory, type the following command and press Enter:cd C:\Users\username\Desktop

Replace the username with your actual user name in your Windows system.

- Run the script: Type the following command and press Enter to run the

List-drives-and-hard-disk-volumes.ps1script:.\List-drives-and-hard-disk-volumes.ps1

The script will execute and display the device names and their corresponding volume paths for all the drives on your local machine.

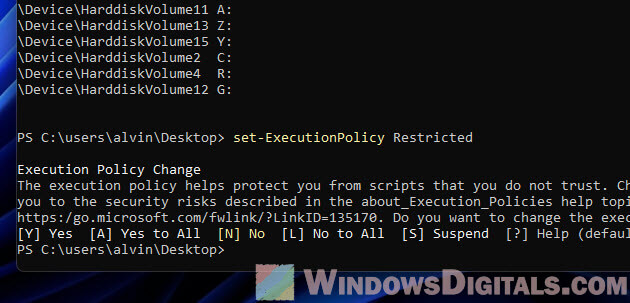

- Set the execution policy back to its default value: After running the script, it’s recommended to set the execution policy back to its default value. To do this, type the following command and press Enter:

Set-ExecutionPolicy Restricted

Remember, you need to have administrative privileges to run the script, as it accesses system-level information.

Useful tip: How to Merge Two Drives in Windows 11

Here’s a more detailed explanation of what the script does:

- The script first creates a dynamic assembly called ‘SysUtils’ and defines a P/Invoke method for calling the

QueryDosDevicefunction from the Kernel32 module. - It sets the maximum length of the

StringBuilderobject to 65536, which allows it to store the device path information. - The script then uses

Get-WmiObjectto query theWin32_Volumeclass for drive letter information. It filters the results to include only objects with a drive letter. - For each drive letter, the script calls the

QueryDosDevicefunction with the drive letter as the input. The function returns the length of the device path string, which is then used to create an object containing the drive letter and device path. - Finally, the script outputs the device letter and device path for each drive.

Similar problem: Hard Drive Doesn’t Show Up After Clone in Windows 11

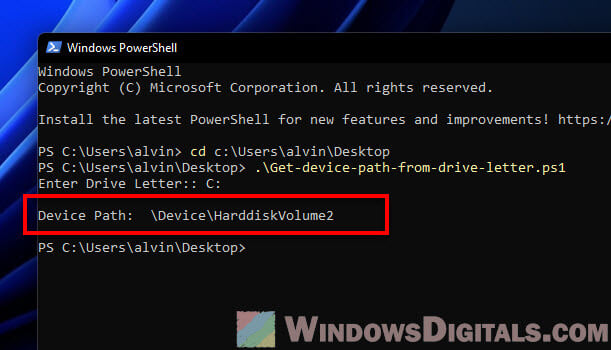

Method 2: Getting the hard disk volume number from a specific drive letter using PowerShell

This method allows you to find the device path for a specific drive letter by using a similar approach as Method 1. However, instead of listing all the device names and their corresponding volume paths, this method prompts you for a single drive letter and returns its device path.

To display the device path for a given device name (drive letter), use the following PowerShell script:

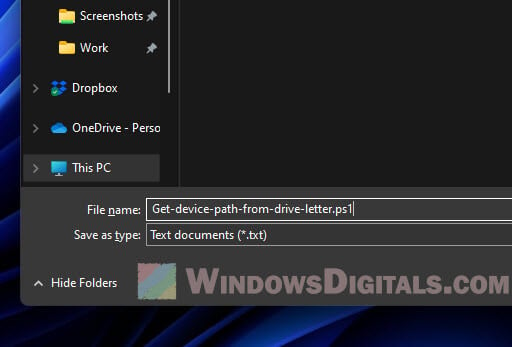

- Open Notepad and paste the following PowerShell script:

$driveLetter = Read-Host "Enter Drive Letter:" Write-Host " " $DynAssembly = New-Object System.Reflection.AssemblyName('SysUtils') $AssemblyBuilder = [AppDomain]::CurrentDomain.DefineDynamicAssembly($DynAssembly, [Reflection.Emit.AssemblyBuilderAccess]::Run) $ModuleBuilder = $AssemblyBuilder.DefineDynamicModule('SysUtils', $False) $TypeBuilder = $ModuleBuilder.DefineType('Kernel32', 'Public, Class') $PInvokeMethod = $TypeBuilder.DefinePInvokeMethod('QueryDosDevice', 'kernel32.dll', ([Reflection.MethodAttributes]::Public -bor [Reflection.MethodAttributes]::Static), [Reflection.CallingConventions]::Standard, [UInt32], [Type[]]@([String], [Text.StringBuilder], [UInt32]), [Runtime.InteropServices.CallingConvention]::Winapi, [Runtime.InteropServices.CharSet]::Auto) $DllImportConstructor = [Runtime.InteropServices.DllImportAttribute].GetConstructor(@([String])) $SetLastError = [Runtime.InteropServices.DllImportAttribute].GetField('SetLastError') $SetLastErrorCustomAttribute = New-Object Reflection.Emit.CustomAttributeBuilder($DllImportConstructor, @('kernel32.dll'), [Reflection.FieldInfo[]]@($SetLastError), @($true)) $PInvokeMethod.SetCustomAttribute($SetLastErrorCustomAttribute) $Kernel32 = $TypeBuilder.CreateType() $Max = 65536 $StringBuilder = New-Object System.Text.StringBuilder($Max) $ReturnLength = $Kernel32::QueryDosDevice($driveLetter, $StringBuilder, $Max) if ($ReturnLength) { Write-Host "Device Path: "$StringBuilder.ToString() } else { Write-Host "Device Path: not found" } Write-Host " " - Save the Notepad file with a .ps1 extension, such as Get-device-path-from-drive-letter.ps1.

- Run the

Get-device-path-from-drive-letter.ps1script from PowerShell. When prompted, enter the drive letter for which you want to retrieve the device path.

To learn how to run the .ps1 PowerShell script you’ve created, follow the instructions as stated in the previous method.

Here’s an overview of what the script does:

- As in Method 1, the script creates a dynamic assembly called ‘SysUtils’ and defines a P/Invoke method for calling the

QueryDosDevicefunction from the Kernel32 module. - The script prompts you to enter a drive letter by using the

Read-Hostcommand. Make sure to enter the drive letter without a trailing backslash (e.g., “C:”, not “C:\”). - It sets the maximum length of the

StringBuilderobject to 65536, allowing it to store the device path information. - The script calls the

QueryDosDevicefunction with the input drive letter. If the function is successful, it returns the length of the device path string. - If the

QueryDosDevicefunction is successful, the script outputs the device path for the input drive letter. Otherwise, it displays a message indicating that the device path was not found.

Summary

These two methods provide flexible options for obtaining the hard disk volumes information in Windows 11 or 10. Method 1 is useful when you need a comprehensive list of all drive letters and their corresponding volume paths, while Method 2 is more targeted, allowing you to retrieve the hard disk volume path for a specific drive letter. Both methods use PowerShell scripts, making it easy to integrate them into your system management or troubleshooting workflows.

Содержание

- Как удалить вирус svchost.exe

- Файлы svсhost — добрые и злые, или кто есть кто

- Истинный процесс

- Хакерская подделка

- Способ №1: очистка утилитой Comodo Cleaning Essentials

- Где скачать и как установить?

- Как настроить и очистить ОС?

- Вспомогательные утилиты

- Autorun Analyzer

- KillSwitch

- Способ №2: использование системных функций

- Проверка автозагрузки

- Анализ активных процессов

- Если сложно определить: доверенный или вирус?

- Профилактика

- Device harddiskvolume4 windows system32 svchost exe

- Лучший отвечающий

- Вопрос

- Ответы

- Все ответы

- Device harddiskvolume4 windows system32 svchost exe

- Все ответы

- Device harddiskvolume4 windows system32 svchost exe

- Лучший отвечающий

- Вопрос

- Ответы

- Все ответы

- Help! Маскировка процесса «svchost.exe» HarddiskVolume1

Системный файл svchost довольно часто становится мишенью для хакерских атак. Более того, вирусописатели маскируют своих зловредов под его программную «внешность». Один из самых ярких представителей вирусов категории «лже-svchost» — Win32.HLLP.Neshta (классификация Dr.Web).

Как же удалить svchost.exe, который «подбросили» злоумышленники в систему? Есть, как минимум, два способа детектирования и уничтожения этого паразита. Не будем медлить! Приступаем к очистке ПК.

Файлы svсhost — добрые и злые, или кто есть кто

Вся сложность нейтрализации вирусов этого типа заключается в том, что присутствует риск повредить/ удалить доверенный файл Windows с идентичным названием. А без него ОС работать не будет, её придётся переустанавливать. Поэтому, перед тем как приступить к процедуре очистки, ознакомимся с особыми приметами доверенного файла и «чужака».

Истинный процесс

Управляет системными функциями, которые запускаются из динамических библиотек (.DLL): проверяет и загружает их. Слушает сетевые порты, передаёт по ним данные. Фактически является служебным приложением Windows. Находится в директории С: → Windows → System 32. В версиях ОС XP/ 7/ 8 в 76% случаев имеет размер 20, 992 байта. Но есть и другие варианты. Подробней с ними можно ознакомиться на распознавательном ресурсе filecheck.ru/process/svchost.exe.html (ссылка — «ещё 29 вариантов»).

Имеет следующие цифровые подписи (в диспетчере задач колонка «Пользователи»):

Хакерская подделка

Может находиться в следующих директориях:

Кроме альтернативных директорий, хакеры в качестве маскировки вируса используют практически идентичные, схожие на системный процесс, названия.

Версий «свободной трактовки» названия бесчисленное множество. Поэтому необходимо проявлять повышенное внимание при анализе действующих процессов.

Внимание! Вирус может иметь другое расширение (отличное от exe). Например, «com» (вирус Neshta).

Итак, зная врага (вирус!) в лицо, можно смело приступать к его уничтожению.

Способ №1: очистка утилитой Comodo Cleaning Essentials

Cleaning Essentials — антивирусный сканер. Используется в качестве альтернативного программного средства по очистке системы. К нему прилагаются две утилиты для детектирования и мониторинга объектов Windows (файлов и ключей реестра).

Где скачать и как установить?

1. Откройте в браузере comodo.com (официальный сайт производителя).

Совет! Дистрибутив утилиты лучше скачивать на «здоровом» компьютере (если есть такая возможность), а затем запускать с USB-флешки или CD-диска.

2. На главной странице наведите курсор на раздел «Small & Medium Business». В открывшемся подменю выберите программу Comodo Cleaning Essentials.

3. В блоке загрузки, в ниспадающем меню, выберите разрядность вашей ОС (32 или 64 bit).

Совет! Разрядность можно узнать через системное меню: откройте «Пуск» → введите в строку «Сведения о системе» → кликните по утилите с таким же названием в списке «Программы» → посмотрите строку «Тип».

4. Нажмите кнопку «Frее Download». Дождитесь завершения загрузки.

5. Распакуйте скачанный архив: клик правой кнопкой по файлу → «Извлечь всё… ».

6. Откройте распакованную папку и кликните 2 раза левой кнопкой по файлу «CCE».

Как настроить и очистить ОС?

1. Выберите режим «Custom scan» (выборочное сканирование).

2. Подождите немного, пока утилита обновит свои сигнатурные базы.

3. В окне настроек сканирования установите галочку напротив диска С. А также включите проверку всех дополнительных элементов («Memory», «Critical Areas..» и др.).

5. По завершении проверки разрешите антивирусу удалить найденный вирус-самозванец и прочие опасные объекты.

Примечание. Кроме Comodo Cleaning Essentials, для лечения ПК можно использовать другие аналогичные антивирусные утилиты. Например, Dr. Web CureIt!.

Вспомогательные утилиты

В пакет лечащей программы Cleaning Essentials входят два вспомогательных инструмента, предназначенных для мониторинга системы в реальном времени и детектирования зловредов вручную. Их можно задействовать в том случае, если вирус не удастся обезвредить в процессе автоматической проверки.

Внимание! Утилиты рекомендуется применять только опытным пользователям.

Autorun Analyzer

Приложение для быстрой и удобной работы с ключами реестра, файлами, службами и сервисами. Autorun Analyzer определяет местоположение выбранного объекта, при необходимости может удалить или скопировать его.

Для автоматического поиска файлов svchost.exe в разделе «File» выберите «Find» и задайте имя файла. Проанализируйте найденные процессы, руководствуясь свойствами, описанными выше (см. «Хакерская подделка»). При необходимости удалите подозрительные объекты через контекстное меню утилиты.

KillSwitch

Мониторит запущенные процессы, сетевые соединения, физическую память и нагрузку на ЦП. Чтобы «отловить» поддельный svchost при помощи KillSwitch, выполните следующие действия:

В случае обнаружения зловреда:

Способ №2: использование системных функций

Проверка автозагрузки

Анализ активных процессов

Кликните правой кнопкой по имени образа. В меню выберите «Свойства».

В случае обнаружения вируса:

Если сложно определить: доверенный или вирус?

Иногда однозначно сложно сказать, является ли svchost настоящим или подделкой. В такой ситуации рекомендуется провести дополнительное детектирование на бесплатном онлайн-сканере «Virustotal». Этот сервис для проверки объекта на наличие вирусов использует 50-55 антивирусов.

Профилактика

После нейтрализации «паразита» из ОС Windows, в независимости от применённого способа удаления, просканируйте дисковые разделы лечащей утилитой Malwarebytes Anti-Malware или Kaspersky Virus Removal Tool. Проверьте работу основного антивируса: просмотрите настройки детектирования, обновите сигнатурную базу.

Источник

Device harddiskvolume4 windows system32 svchost exe

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Предупреждение 28.10.2010 7:24:44 User Profile Service 1530 Отсутствует

Операционная система обнаружила, что файл реестра используется другими приложениями или службами. Файл будет сейчас выгружен. Приложения или службы, которые используют файл реестра, могут впоследствии работать неправильно.

Прошу вас помочь в решении этой проблемы! или скажите куда обратиться?

Ответы

Это сообщение скорее всего результат того что приложение было убито ОС, например при перезагрузке. Приложение может быть убито ОС если оно само не желает выключаться. Т.е. данное сообщение скорее всего не причина долгой перезагрузки, но возможно следствие.

В зависимости от того какие сервисы запущены на компьютере и используются ли они по сети минута-другая может быть и весьма коротким интервалом.

Я бы посоветовал произвести ревизию запущенных процессов и сервисов которые не используются по умолчанию. Возможно один из них создает замедление при выключении.

Если подобное поведение началось недавно то так же можно выполнить откат.

This posting is provided «AS IS» with no warranties, and confers no rights.

Все ответы

Похоже, какая-то программа работает некорректно.

вот опять,после перезагрузки ОС в журнале событий-события управления, снова запись такая-

Предупреждение 31.10.2010 14:54:48 User Profile Service 1530 Отсутствует

Операционная система обнаружила, что файл реестра используется другими приложениями или службами. Файл будет сейчас выгружен. Приложения или службы, которые используют файл реестра, могут впоследствии работать неправильно.

Источник

Device harddiskvolume4 windows system32 svchost exe

Судя по всему пробуждение произошло по таймеру:

Либо таймер прописан в БИОС, либо какой то софт настраивает пробуждение по таймеру. Ищите какой. Можно попробовать команду powercfg /WAKETIMERS в консоли администратора. Но в общем случае сделать ревизию установленного софта и смотреть что из них может это делать.

Вы так же не сказали какой у вас ПК. На старых ПК (5+ лет) часто были проблемы с режимами управлением питанием, в частности кривые реализации ACPI. В этом случае иногда помогает отключeние ACPI в БИОС.

This posting is provided «AS IS» with no warranties, and confers no rights.

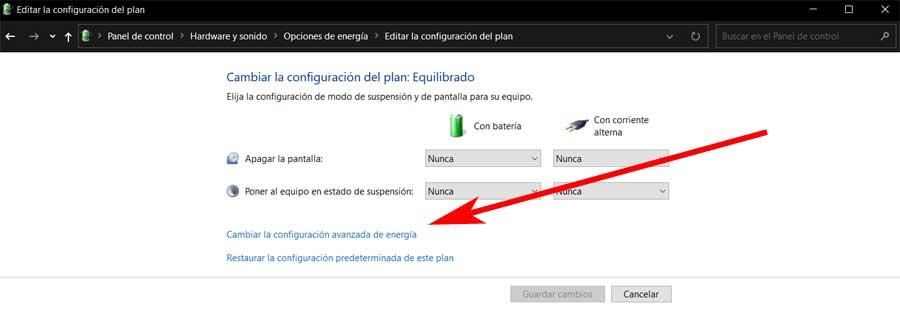

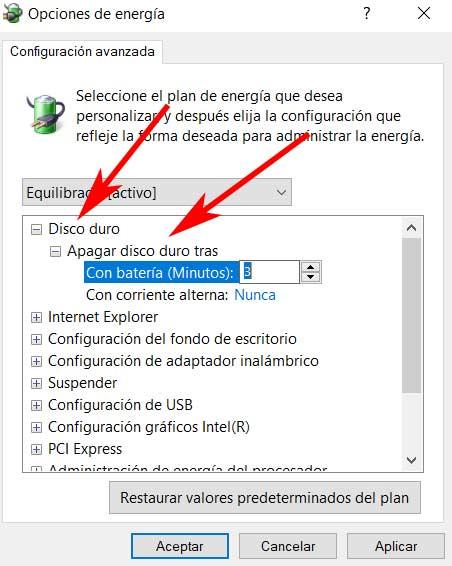

Можно так же попробовать запретить таймеры пробуждения (но это не поможет если пробуждение настроенов BIOS):

This posting is provided «AS IS» with no warranties, and confers no rights.

Все ответы

Для начала найдите событие которое описывает пробуждение, там часто есть источник пробужденния. То что вы указли про время не есть причина (хотя изменение времени очень велико для синхронизации, возможны проблемы с часами на матплате).

В обшем, должно быть событие конкретно о пробуждении, типично из серии «Kernel Power». Его надо найти и изучить на предмет источника пробуждения.

Можно так же запустить данную утилиту в консоли админстратора: powercfg.exe /LASTWAKE

Не повредит посмотреть настройки БИОС, там может стоять пробуждение по таймеру или от других источников. Их можно запретить.

P.S. Пожалуйста, полегче с восклицательными знаками.

This posting is provided «AS IS» with no warranties, and confers no rights.

Проверьте в диспетчере задач в дереве контролеры USB,сетевые адаптеры,устройства HID сняты ли галочки в Управления электропитанием- Разрешить выводить этот компьютер из ждущего режима и стоит ли галочка Разрешить отключение этого устройства для экономия энергии.Галочка»Разрешить выводить этот компьютер из ждущего режима» должна стоять только на Мыши и Клавиатуры.

Для начала найдите событие которое описывает пробуждение, там часто есть источник пробужденния. То что вы указли про время не есть причина (хотя изменение времени очень велико для синхронизации, возможны проблемы с часами на матплате).

В обшем, должно быть событие конкретно о пробуждении, типично из серии «Kernel Power». Его надо найти и изучить на предмет источника пробуждения.

Можно так же запустить данную утилиту в консоли админстратора: powercfg.exe /LASTWAKE

Не повредит посмотреть настройки БИОС, там может стоять пробуждение по таймеру или от других источников. Их можно запретить.

P.S. Пожалуйста, полегче с восклицательными знаками.

This posting is provided «AS IS» with no warranties, and confers no rights.

Для начала найдите событие которое описывает пробуждение, там часто есть источник пробужденния. То что вы указли про время не есть причина (хотя изменение времени очень велико для синхронизации, возможны проблемы с часами на матплате).

В обшем, должно быть событие конкретно о пробуждении, типично из серии «Kernel Power». Его надо найти и изучить на предмет источника пробуждения.

Можно так же запустить данную утилиту в консоли админстратора: powercfg.exe /LASTWAKE

Не повредит посмотреть настройки БИОС, там может стоять пробуждение по таймеру или от других источников. Их можно запретить.

P.S. Пожалуйста, полегче с восклицательными знаками.

This posting is provided «AS IS» with no warranties, and confers no rights.

Источник

Device harddiskvolume4 windows system32 svchost exe

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Предупреждение 28.10.2010 7:24:44 User Profile Service 1530 Отсутствует

Операционная система обнаружила, что файл реестра используется другими приложениями или службами. Файл будет сейчас выгружен. Приложения или службы, которые используют файл реестра, могут впоследствии работать неправильно.

Прошу вас помочь в решении этой проблемы! или скажите куда обратиться?

Ответы

Это сообщение скорее всего результат того что приложение было убито ОС, например при перезагрузке. Приложение может быть убито ОС если оно само не желает выключаться. Т.е. данное сообщение скорее всего не причина долгой перезагрузки, но возможно следствие.

В зависимости от того какие сервисы запущены на компьютере и используются ли они по сети минута-другая может быть и весьма коротким интервалом.

Я бы посоветовал произвести ревизию запущенных процессов и сервисов которые не используются по умолчанию. Возможно один из них создает замедление при выключении.

Если подобное поведение началось недавно то так же можно выполнить откат.

This posting is provided «AS IS» with no warranties, and confers no rights.

Все ответы

Похоже, какая-то программа работает некорректно.

вот опять,после перезагрузки ОС в журнале событий-события управления, снова запись такая-

Предупреждение 31.10.2010 14:54:48 User Profile Service 1530 Отсутствует

Операционная система обнаружила, что файл реестра используется другими приложениями или службами. Файл будет сейчас выгружен. Приложения или службы, которые используют файл реестра, могут впоследствии работать неправильно.

Источник

Help! Маскировка процесса «svchost.exe» HarddiskVolume1

Опции темы

зверек завелся, не могу поймать за хвост.

интивирь не ловит.

svchost.exe ломится на адрес: 212.193.224.104 на все возможные порты.

в процессах AVZ на него ругается:

Обнаружена маскировка процесса 1288 c:windowssystem32svchost.exe

1.4 Поиск маскировки процессов и драйверов

Маскировка процесса с PID=1288, имя = «svchost.exe», полное имя = «DeviceHarddiskVolume1WINDOWSsystem32svchost. exe»

найти, где зверь запускается, не могу. в автозапуске всё просмотрел, глаза сломал

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

логи. кроме процитированного ничего подозрительного нет.

лог Hijack я приложил по правилам.

вот эта зверушка мне покоя не дает:

>>>> Обнаружена маскировка процесса 544 c:windowssystem32svchost.exe

1.4 Поиск маскировки процессов и драйверов

Маскировка процесса с PID=544, имя = «svchost.exe», полное имя = «DeviceHarddiskVolume1WINDOWSsystem32svchost. exe»

не могу вычистить. в реестре такого пути нет. И это не системная переменнная. где искать?

Источник

Содержание:

- 1 Предотвращение перехода жесткого диска в спящий режим в Windows 10/8/7

- 2 Предотвратить жесткий диск от сна

- 2.1 Предотвратить внешний жесткий диск от сна

- 3 Отключение диска в Windows 10 при простое — как отключить?

- 4 Как отключить сон жесткого диска windows 10

- 4.1 Общие обсуждения

- 4.2 Все ответы

- 5 Как отключить спящий режим и гибернацию в Windows 10

- 6 Что такое режим сна и режим гибернации?

- 7 Как на Windows 10 отключить спящий режим: системные параметры

- 8 Как отключить функцию сна жесткого диска Windows

- 9 Контроль энергопотребления в Windows

- 10 Запретить Windows приостанавливать работу жестких дисков

- 10.1 Из настроек мощности

- 11 Сторонние приложения, чтобы избежать приостановки диска

В этом посте мы увидим, как вы можете предотвратить переход вашего основного, дополнительного или внешнего жесткого диска или USB на компьютер под управлением Windows 10/8/7. Вы не хотите, чтобы ваш внешний жесткий диск перешел в спящий режим, и все же вы обнаружите, что иногда он переходит в спящий режим. Режим сна – это энергосберегающее состояние, которое позволяет быстро возобновить работу на полной мощности, когда вы захотите снова начать работать.

Предотвратить жесткий диск от сна

Нажмите Apply> OK и выйдите. Этот параметр не позволит вашему жесткому диску перейти в спящий режим.

Предотвратить внешний жесткий диск от сна

Если вы ищете бесплатное программное обеспечение, чтобы сделать вещи проще, попробуйте это! NoSleepHD записывает пустой текстовый файл каждые несколько минут на внешний жесткий диск, чтобы он не переходил в режим автоматического сна. KeepAliveHD запишет пустой текстовый файл на ваш основной и дополнительный диски, чтобы он не переходил в автоматический режим ожидания. Мышь Jiggler не позволит компьютеру Windows перейти в спящий режим. Функция Sleep Preventer предотвратит переход вашего компьютера в режим сна, спящий режим, режим ожидания.

Также проверьте эти ссылки:

Источник

Отключение диска в Windows 10 при простое — как отключить?

В Windows 10 есть такая функция — если вы некоторое время не пользуетесь компьютером, то система не только отключает монитор, но и со временем отключает диски. Я этим никогда не пользовался даже в предыдущих версиях Windows.

Я не знаю что больше от этого — пользы или вреда, но на просторах интернета я понял, что лучше все таки чтобы система так диски не отключала. Вы может быть это замечали — когда вернулись за компьютер, то жесткие диск издает странный звук, это звук «запуска» так бы сказать.

В общем, не смею утверждать, но кажется что без этой «отключалки» жесткие диски прослужат дольше.

Жесткий диск это единственное механическое устройство в компьютере (если конечно не считать вентиляторов) и ему вредят частый отключения, включения, он должен или работать — или нет. А переходы из одного состояния в другое лучше свести к минимуму.

Это сделать просто, вам нужно открыть панель управления:

И в самом низу страницы (по крайней мере так у меня) будет пункт Электропитания, выбираем его:

Теперь у вас здесь будет схема питания выбранная вами, напротив ее нажимаем Настройка:

И здесь, кстати, я вам советую сразу настроить (если нужно) время отключения экрана и время, через которое компьютер перейдет в спящий режим при простое компьютера (то есть когда ним никто не пользуется). Нажимаем на дополнительные настройки:

И вот теперь откроется окно, где вам нужно указать, чтобы жесткий диск не отключался сам — для этого установите время равное нулю и нажмите кнопку Ок:

После этого сохраняем изменения:

Вот и все, я надеюсь проблема решена, а если нет — то пишите в комментариях!

Рубрика: Все про Windows / Метки: / 19 Сентябрь 2015 / Подробнее

Источник

Как отключить сон жесткого диска windows 10

Общие обсуждения

Здравствуйте. У меня SSD и второй жёсткий диск который должен спать, но Windows примерно каждые 10 минут пробуждает его. С помощью Process Monitor мне удалось узнать вот что:

Desired Access: Synchronize

Disposition: Open

Options: Directory, Synchronous IO Non-Alert, Open For Free Space Query

Attributes: n/a

ShareMode: None

AllocationSize: n/a

OpenResult: Opened

TotalAllocationUnits: 122 094 847

CallerAvailableAllocationUnits: 109 442 327

ActualAvailableAllocationUnits: 109 442 327

SectorsPerAllocationUnit: 8

BytesPerSector: 512

Так при каждом пробуждении. Мне кажется что проводник зачем-то проверяет количество свободного места? Как это отключить?

Все ответы

The opinion expressed by me is not an official position of Microsoft

дополню: выход hdd из спячки в мониторе ресурсов никак не фиксируется

Таймеры пробуждения в Схеме управлением Питания пролверяли (Панель управленияВсе элементы панели управленияЭлектропитание)?

Я не волшебник, я только учусь MCP CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Пометить как ответ» или проголосовать «полезное сообщение». Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий. Блог IT Инженера, Twitter, YouTube, GitHub.

Вот точно такая же проблема как и у автора (и условия те же: в ноутбуке системный ssd + hdd )

таймеры пробуждения отключены.

powercfg /ENERGY в отчёте ругался на то что у меня не задано время когда гасить экран, переводить в спящий режим итд, но мне так надо.

powercfg /WAKETIMERS

Таймер, установленный [SERVICE] DeviceHarddiskVolume4WindowsSystem32svchost.exe (SystemEventsBroker), действителен до 17:54:43 07.11.2017.

Причина:

У меня тоже система SSD+HDD. Я не понял, почему (и главное, кому) HDD должен спать?

У меня тоже система SSD+HDD. Я не понял, почему (и главное, кому) HDD должен спать?

У меня тоже система SSD+HDD. Я не понял, почему (и главное, кому) HDD должен спать?

perfmon.exe это процесс Монитора ресурсов, а не Диспетчера задач. Он не является частью диспетчера задач и работает отдельно от него.

perfmon.exe это процесс Монитора ресурсов, а не Диспетчера задач. Он не является частью диспетчера задач и работает отдельно от него.

Это же не я придумал. Это вы писали про perfmon:

если hdd в данный момент находится в покое и запустить диспетчер задач то hdd мгновенно просыпается, а будит его именно процесс «perfmon.exe » являющийся частью диспетчера задач.

«не у трёх, на 1709 проблема а на 1607 нет, то вывод какой то должен быть? и если «нечего дельного не сказали» то может быть поставить 1607, как я к примеру, и подождать 2019 года (просто ориентируюсь на выход LTSB, ядро то одно и там только стабильные версии). «

Источник

Как отключить спящий режим и гибернацию в Windows 10

Если вам надоело, что монитор все время гаснет, а компьютер отключается, попробуйте изменить или отключить эти режимы.

По умолчанию многие системные параметры в Windows 10 установлены таким образом, чтобы они были оптимальны для большинства пользователей. В частности, это касается режима сна и гибернации, которые изначально включены. Если вас не устраивают дефолтные настройки, их можно легко поменять.

Что такое режим сна и режим гибернации?

Прежде, чем что-либо отключать в системе, лучше предварительно разобраться в вопросе, чтобы можно было наверняка сказать, действительно ли это вам необходимо. Многие начинающие пользователи думают, что гибернация и сон — это одно и то же, но это не так.

Режим сна активируется в Windows 10, когда пользователь бездействует определенное время (его можно настроить). Тогда ОС отключает монитор и периферийные устройства, а некоторые комплектующие переводит в энергосберегающий режим. Сделана такая функция для экономии потребляемой компьютером электроэнергии.

Режим гибернации же активируется пользователем вручную с помощью контекстного меню «Пуск». В таком состоянии аппаратная часть ПК выключается полностью, однако БИОС остается включенным и при этом работает от батарейки. Принципиальное отличие гибернации от выключения заключается в том, что данные, хранящиеся в оперативной памяти, сохраняются в системе. Они записываются в специальный файл hiberfil.sys, который хранится в системном каталоге. Его размер равен объему установленной оперативной памяти. Так что режим гибернации можно ещё отключать для экономии дискового пространства. Об этом мы писали в отдельной публикации.

После режима гибернации операционная система загружается за несколько секунд, а все открытые программы восстановят свое состояние. Владельцам жестких дисков режим гибернации позволит сэкономить много времени, а владельцам SSD его лучше отключать, поскольку большое количество циклов записи во время этого процесса ощутимо снижают срок службы накопителя. Спящий режим редко доставляет пользователю дискомфорт. Исключение составляет мониторинг происходящего в системе без непосредственного взаимодействия с ПК. Если ваша деятельность подразумевает такое использование, вот вам несколько способов, как отключить спящий режим на компьютере.

Как на Windows 10 отключить спящий режим: системные параметры

Нажимаем комбинацию клавиш Win + I и выбираем пункт «Система». Альтернативный способ — кликнуть правой кнопкой мыши по меню «Пуск» в левом нижнем углу и выбрать пункт «Параметры». Также если открыть «Мой компьютер», в верхней части окна вы обнаружите нужный нам пункт.

Источник

Как отключить функцию сна жесткого диска Windows

При этом необходимо иметь в виду, что потребности обоих методов в большинстве случаев одинаковы. Это касается как функциональности, так и безопасности или внешнего вида интерфейса. Но, как мы уже упоминали, это то, что имеет небольшие вариации в некоторых конкретных случаях. Основная причина всего этого заключается в автономности и батарее ноутбуков. В то время как рабочий стол PC всегда подключен к электросети, ноутбук не обязательно.

Но в дополнение к эксклюзивным функциям ноутбуков, есть и другие допустимые функции для обоих, но мы больше заинтересованы в возможности настройки в этом конкретном случае. Например, мы находим яркость экрана регулировка. В настольном ПК это учитывается для более комфортной работы, в ноутбуке это также сильно влияет на его автономность. Вот почему многие пользователи этих компьютеров снижают яркость, чтобы дольше работать от аккумулятора. Это то, что легко сделать из Центр уведомлений расположен на панели задач.

Контроль энергопотребления в Windows

Как мы уже упоминали, таким образом Windows позволяет нам контролировать и управлять потреблением энергии на ежедневной основе с помощью компьютера. Это особенно важно в ноутбуках. Что ж, чтобы дать нам представление, современные компьютеры предоставляют в наше распоряжение функциональность что позволяет нам приостанавливать работу определенных компонентов ПК. Будь то тот или иной тип, это происходит, когда мы его не используем и, таким образом, можем сэкономить немного энергии.

Запретить Windows приостанавливать работу жестких дисков

Из настроек мощности

Поэтому, как мы упоминали ранее, в первую очередь мы увидим, как мы можем запретить системе Redmond помещать диски в спящий режим сам по себе. Прежде всего мы скажем вам, что параметры питания операционной системы Windows позволяют настраивать потребление энергии ПК, а также настроить параметры подвески и оборудования. Это будет очень полезно во многих обстоятельствах, например, в данном случае, а вместе с ним и во всех вариантах, связанных с потреблением энергии и ее экономией. Это функция, к которой мы можем получить доступ с помощью значка, расположенного справа от панели задач. Щелкаем по нему правой мышь и выберите Параметры питания.

Это приведет нас к новому окну конфигурации, где мы щелкнем по ссылке Изменить конфигурацию плана. Далее в следующем интерфейс что Windows показывает нам, мы увидим несколько выпадающих списков, которые определяют поведение оборудования, когда оно подключено или нет. Но то, что нас интересует, можно найти, щелкнув ссылку «Изменить дополнительные параметры питания».

Что ж, здесь у нас будет возможность настроить время бездействия после чего будет активирована приостановка жесткого диска. Делаем это самостоятельно на ноутбуке при работе от батареи или подключении к электросети. Поэтому в интересующем нас случае мы устанавливаем это значение как ноль 0, в обоих случаях мы сохраняем изменения.

Сторонние приложения, чтобы избежать приостановки диска

Источник

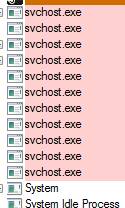

Приветствую дороги друзья, читатели, посетители и прочие личности. Сегодня поговорим про такую вещь как svchost.

Частенько, пользователи, завидев в списке процессов много svchost.exe (а их бывает чуть ли не с десяток и более), начинают сильно паниковать и экстренно писать письма о злобном вирусе, заполонившем их систему и буквально рвущимся наружу из корпуса, предварительно (видимо для устрашения), подвывая куллерами

Сегодня я хочу раз и навсегда закрыть вопрос с тем, что же такое представляет из себя этот самый злобный вирус svchost, как с ним бороться и надо ли это делать вообще (и вирус ли это вообще ).

Поехали.

-

Что это за процесс SVCHOST и вирус или нет?

-

Как распознать вирус svchost и сам файл

-

Как удалить и решить проблему с SVCHOST или вирусом

-

Проверка поврежденных системных файлов в целях лечения

-

Послесловие

Что это за процесс SVCHOST и вирус или нет?

Начнем с того, что Generic Host Process for Win32 Services (а именно и есть тот самый svchost) представляет из себя системный процесс, вселенски важный в существовании Windows, а именно тех служб, программ и сервисов системы, которые используют, так называемые, DLL-библиотеки.

Этих самых svchost.exe и впрямь может быть в системе решительно много, ведь службам и программам довольно затруднительно дружно использовать и возюкаться с одним процессом (их то, служб, много, а бедный беззащитный svchost совсем один), а посему обычно системой запускаются несколько экземпляров сего счастья, но с разными номерами (идентификаторами процесса, если быть точным).

Соответственно, каждый svchost.exe обслуживает свой набор служб и программ, а посему, в зависимости от количества их в Windows, число этих самых процессов svchost может варьироваться от штуки до нескольких десятков. Еще раз для тех кто не понял: это процессы системы и трогать их не надо.

Но действительно, бывают ситуации, когда под этот процесс маскируются вирусы (еще раз хочу заострить внимание: именно маскируются, именно вирусы, а не сам процесс является вредоносным). Давайте разбираться как их вычислить и что с ними делать.

к содержанию ↑

Как распознать вирус svchost и сам файл

Начнем с того, что системный svchost.exe обитает исключительно в папке:

- C:WINDOWSsystem32

- C:WINDOWSServicePackFilesi386

- C:WINDOWSPrefetch

- С:WINDOWSwinsxs*

Где C: — диск куда установлена система, а * — длинное название папки вроде amd64_microsoft-windows-s..s-svchost.resources_31bf3856ad364e35_6.1.7600.16385_ru-ru_f65efa35122fa5be

Если он находится в любом другом месте, а особенно каким-то чудом поселился в самой папке WINDOWS, то наиболее вероятно (почти 95,5%), что это вирус (за редким исключением).

Привожу несколько самых путей маскировки вирусами под этот процесс:

- C:WINDOWSsvchost.exe

- C:WINDOWSsystemsvchost.exe

- C:WINDOWSconfigsvchost.exe

- C:WINDOWSinet20000svchost.exe

- C:WINDOWSinetsponsorsvchost.exe

- C:WINDOWSsistemsvchost.exe

- C:WINDOWSwindowssvchost.exe

- C:WINDOWSdriverssvchost.exe

И несколько самых часто используемых названий файлов, вирусами маскирующимися под svchost.exe:

- svсhost.exe (вместо английской «c» используется русская «с»)

- svch0st.exe (вместо «o» используется ноль)

- svchos1.exe (вместо «t» используется единица)

- svcchost.exe (2 «c»)

- svhost.exe (пропущено «c»)

- svchosl.exe (вместо «t» используется «l»)

- svchost32.exe (в конец добавлено «32»)

- svchosts32.exe (в конец добавлено «s32»)

- svchosts.exe (в конец добавлено «s»)

- svchoste.exe (в конец добавлено «e»)

- svchostt.exe (2 «t» на конце)

- svchosthlp.exe (в конец добавлено «hlp»)

- svehost.exe (вместо «c» используется «e»)

- svrhost.exe (вместо «c» используется «r»)

- svdhost32.exe (вместо «c» используется «d» + в конец добавлено «32»)

- svshost.exe (вместо «c» используется «s»)

- svhostes.exe (пропущено «c» + в конец добавлено «es»)

- svschost.exe (после «v» добавлено лишнее «s»)

- svcshost.exe (после «c» добавлено лишнее «s»)

- svxhost.exe (вместо «c» используется «x»)

- syshost.exe (вместо «vc» используется «ys»)

- svchest.exe (вместо «o» используется «e»)

- svchoes.exe (вместо «st» используется «es»)

- svho0st98.exe

- ssvvcchhoosst.exe

Остальные, в общем-то, тоже бывают, но эти одни из самых популярных, так что имейте ввиду и будьте бдительны.

Посмотреть название файла можно в диспетчере задач, хотя я рекомендую сразу использовать Process Explorer, благо, используя его, можно сразу посмотреть пути и прочую информацию просто сделав двойной клик по процессу в списке.

к содержанию ↑

Как удалить и решить проблему с SVCHOST или вирусом

В удалении этой гадости (если она все таки ею является) нам поможет старый-добрый AVZ.

Что делаем:

- Скачиваем avz, распаковываем архив, запускаем avz.exe

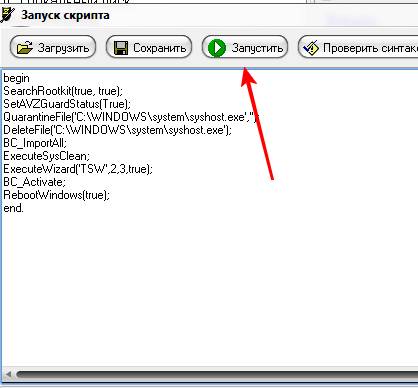

- В окне программы выбираем “Файл” – “Выполнить скрипт“.

- Вставляем в появившееся окно скрипт:

begin

SearchRootkit(true, true);

SetAVZGuardStatus(True);

QuarantineFile('сюда вставлять путь к файлу (главное не перепутать кавычки)','');

DeleteFile('сюда вставлять путь к файлу (главное не перепутать кавычки)');

BC_ImportAll;

ExecuteSysClean;

ExecuteWizard('TSW',2,3,true);

BC_Activate;

RebootWindows(true);

end.

Где, как Вы понимаете, под словами «сюда вставлять путь к файлу (главное не перепутать кавычки)» нужно, собственно, вставить этот путь, т.е, например: C:WINDOWSsystemsyshost.exe прямо между », т.е получиться строки должны так:

QuarantineFile('C:WINDOWSsystemsyshost.exe','');

DeleteFile('C:WINDOWSsystemsyshost.exe');

- Жмем «Запустить«, предварительно закрыв все программы.

- Ждем перезагрузки системы

- Проверяем наличие файла

- Проводим полноценную проверку на вирусы и spyware.

Ну и.. Улыбаемся и машем.. В смысле радуемся жизни и очищенному компьютеру.

Впрочем, если и это не помогает, то есть еще небольшой способ (при учете конечно, что Вы сделали всё вышенаписанное), который может помочь.

к содержанию ↑

Проверка поврежденных системных файлов в целях лечения

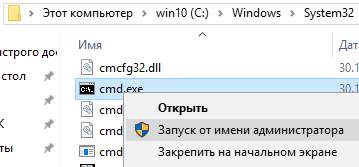

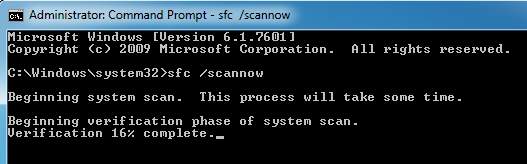

В редких (сильно) случаях может помочь вариант проверки системных файлов, который есть в самой системе. Перейдите по пути «C: -> Windows -> System32» (где диск C: — это тот, куда установлена система).

Там найдите cmd.exe, нажмите на него правой кнопкой мышки и выберите пункт «Запуск от имени администратора«.

В самой командной строке введите строку:

sfc /scannow

И дождитесь окончания процесса. Система проведет сканирование всех защищенных системных файлов и заменит все поврежденные файлы. Возможно это не вылечит сам svchost, но может починить сопутствующие файлы, которые приводит к нагрузкам и другим проблемам.

к содержанию ↑

Послесловие

Как всегда, если будут какие-то вопросы, дополнения и прочие разности, то пишите в комментариях.

Буду рад почитать, послушать, поддержать и помочь

- PS: Многие сталкиваются с тем, что svchost загружает процессор и систему вообще. Часто это связано с тем, что в системе находится вирус, рассылающий спам или создающий прочий вредный трафик, из-за чего процесс активно используется оным. Как правило это лечится сканированием на вирусы, spyware и установкой фаерволла.

- PS2: Проблема может быть связана с работой в фоне обновления Windows. Возможно, что есть смысл его отключить или вообще произвести полную оптимизацию системы из этого материала (особенно для 10-ой версии системы)

- PS3: Если ничего не помогает, то попробуйте пройтись Kaspersky Virus Remove Tool из этой статьи для очистки возможных svchost-разновидностей вируса

TinaH

Contributor4

Reg: 12-Jun-2023

Posts: 14

Solutions: 0

Kudos: 7

This forum thread needs a solution.

Posted: 13-Jun-2023 | 11:52AM ·

83 Replies ·

Permalink

I have been getting intrusion attempts «zyxel command injection cve-2023-28771» for the last week that Norton has been blocking. I’m not using any zyxel products. How do I stop these attacks from continuing? They are becoming more frequent.

-

I have the same question19Stats

- Last Comment

Replies

- 1

- 2

peterweb Guru

Mobile Master

Norton Fighter25

Reg: 17-Apr-2008

Posts: 39,775

Solutions: 2,518

Kudos: 6,893

Re: zyxel command injection cve-2023-28771

Posted: 13-Jun-2023 | 1:27PM ·

Permalink

You cannot stop someone from trying to access your IP address. Your Norton has blocked the attempts to connect and that is all that you need.

If the attack is aimed at zyxel products, if you have none of those there is no threat to your system.

Re: zyxel command injection cve-2023-28771

Posted: 13-Jun-2023 | 1:34PM ·

Edited: 13-Jun-2023 | 1:36PM · Permalink

I’ve asked this same question. It is a daily attack, so they are pretty persistent. I’ve been blocking the IPs but they keep coming back with different IPs. I’m grateful that Norton has blocked it, but the daily nature of this is frustrating. Their persistence might win out sooner or later.

What I found out online is that this apparently relates to a Zyxel driver being compromised and Zyxel has an updated patch to resolve it. It effects their firewall software, advanced threat protection software, vpn software, and I have no idea what the USG Flex product is. Zyxel security advisory for OS command injection vulnerability of firewalls — Zyxel Community

Nothing I have is Zyxel, I use Norton for Firewall, and for VPN, and as far as I know all my threat protection is through that. So that leaves whatever Flex is, or maybe the unused software for security that came with the computer is still there but dormant. Until I can figure out what driver needs updated I’m stuck.

I did a search of all my drivers, but it does not list by publisher and Zyxel is not in the driver name apparently. I selectively tried different devices and so far nothing uses a driver published by Zyxel. Ought to be a better way to find out.

Starting to suspect it is the internal driver for one of my routers, but I have no idea how to see what the drivers are for those external devices. I suppose I ought to find out how to update my firmware for all my routers and such.

Maybe this info gives you an idea what to look into next. If I find out anything I’ll share it with you, and would appreciate if you do likewise.

TinaH

Contributor4

Reg: 12-Jun-2023

Posts: 14

Solutions: 0

Kudos: 7

Re: zyxel command injection cve-2023-28771

Posted: 13-Jun-2023 | 4:22PM ·

Permalink

Thanks for your informative reply. These attacks started out daily about a week ago but they are getting more frequent for me. Yesterday, I got 2 and today I already got 3. I have since blocked the IPs that they are coming from but from reading your post, it is just a temporary solution.

I also do not have any Zyxel products and have found the same information you have while looking for help online. I don’t even have a router. Just a modem that I use to connect online. I think it would be a good idea for you to update your router’s firmware, even though it isn’t a Zyxel.

I hope you’re able to find a way to stop these attacks and will share. I will definitely do the same.

To the poster who told me there’s nothing I can do and since Norton is blocking the intrusion attempts, I have nothing to worry about, I have to disagree with you. About 5 years ago I experienced something similar. I was getting a virus attack that became more and more persistent. Norton was blocking them all but it was using so much of my computer’s resources that my computer became so slow that it was unusable. I ended up having to get a new PC.

Sam J.

Newbie1

Reg: 29-Oct-2022

Posts: 1

Solutions: 0

Kudos: 1

Re: zyxel command injection cve-2023-28771

Posted: 14-Jun-2023 | 6:20AM ·

Edited: 14-Jun-2023 | 6:21AM · Permalink

I’m having the same issue. No Zyxel products on my computer. Daily intrusion notifications; intrusion blocked; no action required.

Question: Could the source of the problem be previous networking with a computer that uses a Zyxel firewall or router?

SoulAsylum Guru

Norton Fighter25

Reg: 10-Mar-2017

Posts: 13,387

Solutions: 679

Kudos: 2,435

Re: zyxel command injection cve-2023-28771

Posted: 14-Jun-2023 | 6:21AM ·

Edited: 14-Jun-2023 | 7:00AM · Permalink

@TinaH @skeeterj ebersole This command injection issue will come from a «botnet» where the sender will have the ability to use different IP addresses that have already been compromised. Below I linked the issues that were patched yesterday with the MS June release. There are tons of related issues this botnet could be looking for to exploit. Have you guys patched? Please review:

https://www.bleepingcomputer.com/news/microsoft/microsoft-june-2023-patc…

— Were there ever any Zyxel software, other VPN software installed at any time which has since been removed?

— Can you ascertain whether your ISP is using a Zyxel solution within THEIR network?

— Has your ISP device had its login credentials changed from the factory default? Is there a firmware update available for it?

Can either of you provide and post a screenshot from your Norton history where this is blocked? Make sure you select «more options» in the right hand details area and get that screenshot for us to review. Here is how to post a screenshot:

https://community.norton.com/en/forums/how-post-image-forums-0

SA

MS Certified Professional

Windows 11 Home/Pro 22H2 x 64 build 22621.2361 — Windows 10 Pro x 64 version 22H2 / build 19045.3516 / Norton Security Ultra — Norton 360 Deluxe ver. 22.23.8.4 / Opera GX LVL5 (core:101.0.4843.85) 64 bit-Early Access w/Norton Chrome Extensions

TinaH

Contributor4

Reg: 12-Jun-2023

Posts: 14

Solutions: 0

Kudos: 7

Re: zyxel command injection cve-2023-28771

Posted: 14-Jun-2023 | 11:28AM ·

Edited: 14-Jun-2023 | 11:40AM · Permalink

@SoulAsylum I have taken a screenshot for you to review.

Thank you for letting me know about the latest MS update. I am updating that now.

One of the first things I did when I started getting these attacks was contact my ISP technical support. I thought that since I’m not even using a router, just a modem that they provide for me, that the modem might be the culprit. The person I spoke with assured me that that’s not how a modem works and they don’t use anything Zyxel on their network. He said the problem was with the PC and they couldn’t help me with that.

Your question about whether there was any Zyxel software that was installed in the past and has since been removed on my PC makes me wonder. My PC is an off-lease refurbished one that I bought from a local computer shop. I’ve had it for 5 years and never had any problems with it until now. How would I find out what was installed in the past but has since been removed? I’m afraid I’m not very tech savvy.

Thanks for your reply and any additional help you may have.

TinaH

Contributor4

Reg: 12-Jun-2023

Posts: 14

Solutions: 0

Kudos: 7

Re: zyxel command injection cve-2023-28771

Posted: 14-Jun-2023 | 11:37AM ·

Permalink

@Sam J.

That’s a good question. Unfortunately I don’t know how to find out what was installed on my PC in the past and has since been removed.

SoulAsylum Guru

Norton Fighter25

Reg: 10-Mar-2017

Posts: 13,387

Solutions: 679

Kudos: 2,435

Re: zyxel command injection cve-2023-28771

Posted: 14-Jun-2023 | 3:00PM ·

Permalink

Your ISP may have given you the old snowball answer about the modem they provide you with. Can you tell us what the manufacturer of your modem is and what model it is? That information should be on the router itself and visible. I would like to look up a few things to possible determine if your modem is the actual attack vector.

The IP address 109.207.200.44 in your screenshot traces to Ukraine as shown in the URL below. More likely than not there is a nation state sponsor behind whatever is going on:

https://www.ip-tracker.org/lookup.php?ip=109.207.200.44

As far as determining what software has been installed and removed on your devices, that is basically fishing for a needle in a haystack. Conversely, software most times leave rogue files that can be removed if done properly, it should state what the software was and used for when it is detected for removal. I often suggest using CCleaner to declutter a hard drive of files that are just taking up space and can cause issues down the road over time when left. You can get a «free trial» at the link below. Please let us know what you find so we can help further.

https://www.ccleaner.com/

SA

MS Certified Professional

Windows 11 Home/Pro 22H2 x 64 build 22621.2361 — Windows 10 Pro x 64 version 22H2 / build 19045.3516 / Norton Security Ultra — Norton 360 Deluxe ver. 22.23.8.4 / Opera GX LVL5 (core:101.0.4843.85) 64 bit-Early Access w/Norton Chrome Extensions

TinaH

Contributor4

Reg: 12-Jun-2023

Posts: 14

Solutions: 0

Kudos: 7

Re: zyxel command injection cve-2023-28771

Posted: 14-Jun-2023 | 4:42PM ·

Permalink

@SoulAsylum

The modem I’m using is a Comtrend CT-5072T https://us.comtrend.com/ct-5072t/

I have CCleaner and have looked there for a list of applications installed on my PC. I also have Revo Uninstaller and looked there as well. I don’t see anything from Zyxel in either program.

Thanks for your help.

WOPR

Contributor4

Reg: 15-Jun-2023

Posts: 9

Solutions: 0

Kudos: 2

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 1:07AM ·

Edited: 15-Jun-2023 | 1:15AM · Permalink

I have been dealing with the exact same thing starting on June 11th.

These «Zyxel Command Injection Attacks» coming from IP 109.207.200.47 and 109.207.200.44 were happening a few times at first and then increased to over 40 times a day.

Norton told me I don’t need to take any action and also said it is pointless to even add a new Traffic Rule to block this specific IP in my firewall settings.

I am wondering if they are correct, because if one specific IP address is hammering you over and over, surely there is a way to stop these attacks permanently?

1. Would it help to report this to US Cyber Security or to contact my ISP?

2. I am tempted to hit «STOP NOTIFYING ME» so I don’t see these notifications every ten minutes, but then I’m concerned that I might miss an important notification about this issue. Would you select «STOP NOTIFYING ME»?

John H.

Newbie1

Reg: 15-Jun-2023

Posts: 1

Solutions: 0

Kudos: 0

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 2:41AM ·

Edited: 15-Jun-2023 | 2:44AM · Permalink

I too have been having the same issue since a couple of days ago. Constant Zyxel Command Injection CVE-2023-28771 ip attacks from certain foreign addresses targeting certain ports like listed above.

I have formatted my PC and reinstalled Windows twice (the attacks also started to happen on my brand new laptop that has Norton installed in it after I connected it to the network), called my ISP and they confirmed that they do not use Zyxel equipment and haven’t noticed any malicious activity. I do not have any own router (broadband is part of rent and distributed invidually through Ethernet from central cabinet to all apartments), so I called my maintenance service as suggested by ISP and they checked and confirmed that they too do not use any Zyxel equipment and have not received yet any complaints about this type of issue and according to them there’s no possibility that the attack could spread from any other apartment.

I’m personally running out of options and that makes this quite a stressful situation. Only reports online at the moment about this kind of issue are few and pretty much Norton product related, so is there a chance that this is a recent bug in a Norton product?

I don’t know much about the subject, but there are also a few government buildings in my area, so if a botnet would try to attack them, could they also summarily probe at my ip?

Ar0n

Newbie1

Reg: 20-Oct-2014

Posts: 5

Solutions: 0

Kudos: 0

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 5:17AM ·

Permalink

Same here, always from 109.207.200.44.

I sent a mail to the ISP tied to the attacking IP in Ukraine recently so hopefully they take action and the attacks will stop eventually. I’m so sick and tired of this. 20+ attacks yesterday, 20+ and counting today.

WolfmanL

Newbie1

Reg: 15-Jun-2023

Posts: 2

Solutions: 0

Kudos: 0

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 5:24AM ·

Permalink

Just to add to the list, I am also experiencing these attacks from the same IP as above. Has been going on multiple times a day for the past week. It has happened to both computers in my home (one on WiFi on a router and one wired directly to my modem). I have no Zyxel products, nor does my ISP as far as I’m aware. Norton has successfully blocked the intrusion attempts on both PCs, and scans from both Norton and Malwarebytes have detected nothing on either computer. Happy to provide any additional information that may help.

Valentin A

Newbie1

Reg: 15-Jun-2023

Posts: 1

Solutions: 0

Kudos: 0

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 7:02AM ·

Permalink

Same here. Once from 193.32.162.190, other attacks from 109.207.200.44. I’ve contacted my ISP, they dont use Zyxel devices. Now i’m testing connected mobile phone (as USB modem), after 3+ hours zero attacks. I’ll continue testing.

SoulAsylum Guru

Norton Fighter25

Reg: 10-Mar-2017

Posts: 13,387

Solutions: 679

Kudos: 2,435

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 7:10AM ·

Permalink

All: Your ISP SHOULD be filtering port 500 as most ISP’s generally do as a rule related to VPN usage.

Are ANY of you using a third party VPN OR other software that requires UDP port 500 to remain open to function?

Do any of you NOT have NAT transition enabled on your modem / routers firewall settings? If so enable it and reboot the modem or router. Additionally, IF your ISP does NOT require IPV6 to be enabled disable it as well.

Check the setting below within your Norton product. This won’t stop the attacks from happening but will at least slow down the frequency of notifications.

Also ensure you open the «General Settings» tab and have «stealth blocked ports» as enabled.

SA

MS Certified Professional

Windows 11 Home/Pro 22H2 x 64 build 22621.2361 — Windows 10 Pro x 64 version 22H2 / build 19045.3516 / Norton Security Ultra — Norton 360 Deluxe ver. 22.23.8.4 / Opera GX LVL5 (core:101.0.4843.85) 64 bit-Early Access w/Norton Chrome Extensions

peterweb Guru

Mobile Master

Norton Fighter25

Reg: 17-Apr-2008

Posts: 39,775

Solutions: 2,518

Kudos: 6,893

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 7:21AM ·

Permalink

All:

You need to realize that these attempted attacks are not targeting you personally. They are bots that hammer as many IP addresses as they can looking for a system that in this case will have a Zyxel device on their network. If you to not have any of these device on your personal system, you have nothing to worry about. If you do, as you have seen, your Norton has blocked the attempt. So again you have nothing to worry about.

Given time, these attacks should stop as the attackers realize that there is nothing at your IP address.

This is nothing Norton can do to stop the attackers from trying to access your system.

1. Would it help to report this to US Cyber Security or to contact my ISP?

This might be the best course of action.

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 8:03AM ·

Permalink

Peterweb,

So in other words ‘they’ (via their bot) are sending this Zyxel exploit broadly to a huge batches of IPs not knowing which, if any, use a Zyxel product. Norton is blocking it, but only computers using one of the affected Zyxel products are even at risk from this particular exploit anyhow? Is that right.

So basically this just serves as a reminder to do what we all ought to periodically do anyhow, which is make sure all our devices have the latest updates, and to check our settings on everything for the best practices in regard to optimizing protection.

Thanks everyone for your input and advice on what to check and change.

peterweb Guru

Mobile Master

Norton Fighter25

Reg: 17-Apr-2008

Posts: 39,775

Solutions: 2,518

Kudos: 6,893

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 8:37AM ·

Permalink

skeeterj ebersole:

Peterweb,

So in other words ‘they’ (via their bot) are sending this Zyxel exploit broadly to a huge batches of IPs not knowing which, if any, use a Zyxel product. Norton is blocking it, but only computers using one of the affected Zyxel products are even at risk from this particular exploit anyhow? Is that right.

Correct.

So basically this just serves as a reminder to do what we all ought to periodically do anyhow, which is make sure all our devices have the latest updates, and to check our settings on everything for the best practices in regard to optimizing protection.

This is also correct. All users should always endeavour to ensure all software and drivers are up to date to protect against new malware.

Thanks everyone for your input and advice on what to check and change.

SoulAsylum Guru

Norton Fighter25

Reg: 10-Mar-2017

Posts: 13,387

Solutions: 679

Kudos: 2,435

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 9:53AM ·

Permalink

Everyone. My last post was/is just informative that, there are some things you can do that will possibly prevent the intrusions at your modem/router level due to ISP’s not actually doing their professional job to protect customers. As peterweb also said, there are «probes» looking to find any avenue possible into other routers for the intention of adding to their botnet. Norton is stopping the intrusions attempts at its level. My view is, your ISP should prevent it at their level.

SA

MS Certified Professional

Windows 11 Home/Pro 22H2 x 64 build 22621.2361 — Windows 10 Pro x 64 version 22H2 / build 19045.3516 / Norton Security Ultra — Norton 360 Deluxe ver. 22.23.8.4 / Opera GX LVL5 (core:101.0.4843.85) 64 bit-Early Access w/Norton Chrome Extensions

C Lee

Visitor2

Reg: 15-Jun-2023

Posts: 2

Solutions: 0

Kudos: 0

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 10:03AM ·

Permalink

Dear

My Laptop computer was also attacked by the same intrusion attempt came from 109.207.200.44 or 109.207.200.47 from 14 June 2023 and the problem still exists today. I have not used any Zyxel products.

I am trying your suggestion but in the Intrusion Autoblock page, I cannot enter the attacking IP as the row was frozen.

I wonder many Norton users are encountering same problem this week.

TinaH

Contributor4

Reg: 12-Jun-2023

Posts: 14

Solutions: 0

Kudos: 7

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 11:43AM ·

Permalink

@SoulAsylum

I am not using any type of VPN. Just Firefox browser and I just checked to make sure it has the latest update. I have no idea if I’m using any software requiring UDP port 500. How would I check that?

When it comes to my modem settings, I have no idea what the settings are. I assume they are set by my ISP.

I totally agree with you that ISPs should be doing something about stopping these virus attacks at their level but when I had contacted my ISP, they basically told me it had nothing to do with their end and were absolutely no help to me at all.

If peterweb is correct and these attacks aren’t personal, then why aren’t I and others that have posted here complaining about all the other probably million of bots that are looking for computers to compromise? We all seem to have just 1 (Zyxel) that is constantly attacking us.

If peterweb is correct, and that these attacks will stop when the attackers realize that there is nothing at our IP addresses, then why are other posters complaining that the attacks have in fact increased in frequency instead of stopping or dying off.

Thanks SA for your help and suggestions to help us deal with this instead of saying there’s nothing we can do and don’t worry about it.

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 11:48AM ·

Edited: 15-Jun-2023 | 11:49AM · Permalink

That is not the right place for adding a permanent block.

Open your security tab, at the top of the window click on a settings gear icon. There choose firewall, at the top tabs on firewall you want to go to traffic rules. Search for an item in the rules that says block known attacker and add the IP address to a list there, or create a new item for block known attacker if you don’t have an existing one, or wish to track it separately.

(Edit, that is what I found I had to do, but it took some time to figure that out. It was not easy to find or get to the first time around)

SoulAsylum Guru

Norton Fighter25

Reg: 10-Mar-2017

Posts: 13,387

Solutions: 679

Kudos: 2,435

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 12:24PM ·

Permalink

Tina you are most welcome. Skeeter, you don’t want to indefinitely block port 500 since there are things that require it to work properly. Otherwise I would have suggested a traffic rule earlier. Blocking port 500 will cause some VPN’s and other software not to properly function as they are intended. Its a personal choice though. Just trying to help where others say its not possible.

SA

MS Certified Professional

Windows 11 Home/Pro 22H2 x 64 build 22621.2361 — Windows 10 Pro x 64 version 22H2 / build 19045.3516 / Norton Security Ultra — Norton 360 Deluxe ver. 22.23.8.4 / Opera GX LVL5 (core:101.0.4843.85) 64 bit-Early Access w/Norton Chrome Extensions

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 12:32PM ·

Permalink

I was not suggesting it for blocking the port, which I haven’t done, I was suggesting it for blocking specific IP addresses. So far I’ve been adding the attacking IPs to it, but there are no end of new ones they can use to keep it up, so it is a bandaid and not a long term solution.

spretired

Contributor4

Reg: 24-Sep-2015

Posts: 8

Solutions: 0

Kudos: 0

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 3:08PM ·

Permalink

I at least want to stop this popup and let it go to the logs, I set it to not show me, not notify me any longer and go to logs only, but Norton refuses and continues with the popup for the Zyxel garbage.. how do I stop the Norton popups 1000x day…??? I don’t think anyone has been helped,,, and maybe al us poor souls is to stop the popup from Norton…

WOPR

Contributor4

Reg: 15-Jun-2023

Posts: 9

Solutions: 0

Kudos: 2

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 7:01PM ·

Edited: 15-Jun-2023 | 7:02PM · Permalink

As far as stopping the Norton notifications, you can select «STOP NOTIFYING ME» when these «threat blocked» messages appear.

I was questioning the wisdom of doing so just in case a more important message relating to these attacks ever happens, but I’m not sure.

I’m just wondering, how did these hackers get our IP addresses? I haven’t been using a VPN, but really I don’t know how my IP address would be public? I play a lot of chess on the internet on public sites, could they maybe have gotten it that way?

TinaH

Contributor4

Reg: 12-Jun-2023

Posts: 14

Solutions: 0

Kudos: 7

Re: zyxel command injection cve-2023-28771

Posted: 15-Jun-2023 | 8:15PM ·

Permalink

@WOPR From what I understand these are bots that are scanning for vulnerable computers to attack. Scroll up to the first post by SoulAsylum for his/her explanation.

So my question is, if we aren’t using any Zyxel products which these particular bots are scanning for, what do we have on our computers that they are finding and are trying to exploit?

I just don’t accept peterweb’s explanation that it’s all random attacks because we would all be bombarded with notifications of tons of attacks from different viruses. I believe the reason we’re not seeing notifications of other attacks is not because they’re not happening, it’s because our computers are patched up with the latest updates from MS and other companies. If we actually were using a Zyxel product, then the solution would be to get the latest patch/update and everything would be fine. The problem is no one here is using any Zyxel product so we can’t apply the patch to fix the problem. I’m thinking the only way to stop these attacks is to get a Zyxel product, make sure it has the latest update and then use it !

Re: zyxel command injection cve-2023-28771

Posted: 16-Jun-2023 | 6:28AM ·

Permalink

I sent a copy of numerous intrusion events to «abuse@maximuma.net.ua» which is listed as the abuse contact for Domain 109.207.200.xx. If «Maximuma.net.ua» isn’t a complete scam, I may get a reply back or the internet provider may stop the accounts associated with 109.207.200.44 and 109.207.200.47. We’ll see . . .

TinaH

Contributor4

Reg: 12-Jun-2023

Posts: 14

Solutions: 0

Kudos: 7

Re: zyxel command injection cve-2023-28771

Posted: 16-Jun-2023 | 10:36AM ·

Permalink

@Ronald McDowell

The problem I’m running into now is that I have already blocked those 2 IPs that you mentioned. I stopped receiving attacks for about a day. They have then started again, now I’m getting attacks from 109.205.213.30. I know that if I block this one, they will just attack using another compromised computer.

Re: zyxel command injection cve-2023-28771

Posted: 16-Jun-2023 | 11:10AM ·

Permalink

I used to manage security issues on a small UNIX system. About 75% of the time, I was able to get internet providers and subnets to stop users who were making attacks. But that was predicated on the «abuse» contacts being honest and nobody «spoofing» ip addresses. So far, I’ve had no response from «abuse@maximuma.net.us.» My next option is to stop all inbound traffic from Domain 109…. I’ve experienced these types of attacks escalate to the point where they became so numerous and frequent that internet access slowed significantly or stopped.

TinaH

Contributor4

Reg: 12-Jun-2023

Posts: 14

Solutions: 0

Kudos: 7

Re: zyxel command injection cve-2023-28771

Posted: 16-Jun-2023 | 12:47PM ·

Permalink

@Ronald McDowell

I hope this time will be part of the 75% of the time that you’re successful in getting ISPs to do something about these attacks.

This is probably a dumb question but if you block all inbound traffic from a certain domain, wouldn’t that block access to certain sites?

Thanks for your reply and help.

WolfmanL

Newbie1

Reg: 15-Jun-2023

Posts: 2

Solutions: 0

Kudos: 0

Re: zyxel command injection cve-2023-28771

Posted: 16-Jun-2023 | 1:46PM ·

Permalink

I have a few more questions about these attacks, but first off I just want to thank everyone for your help and information thus far, for an issue that seems to have little practical information available outside of this topic.

First, given that this is seemingly from a botnet searching for possible holes rather than personally targeted, especially since no here seems to have any actual Zyxel products, would it be safe to assume that there is nothing on the user end broadcasting/calling for these attacks. Since neither Norton or Malwarebytes have detected any threats on my computers themselves, I assume I can think of my machines themselves as not being threatened, correct?

Second, since these attacks have happened to a computer connected to a separate wireless router, as well as one directly plugged in to my modem, should I be concerned in any way that my router or modem may be compromised and thus the cause of these attacks or pose a risk to any other devices on my network?

Finally, I have been looking to replace my wireless router with newer one for better coverage, prior to these attacks. Would it be safe or advised to setup a new router during these attacks or should I just wait and hope that they eventually stop first?

Again, thanks for the assistance so far.

BirdJ

Visitor2

Reg: 16-Jun-2023

Posts: 3

Solutions: 0

Kudos: 0

Re: zyxel command injection cve-2023-28771

Posted: 16-Jun-2023 | 2:44PM ·

Permalink

Hi all, I too have been receiving these Zyxel intrusion events. I am not IT savvy, but I always try and solve my computer problems via forums etc.

Mine started about a week ago and the first was while watching a You Tube video someone recommended called The Awakening. Any chance any of you have watched this? It would be considered controversial.

I have been getting these intrusion events regularly since this. It may be coincidental, but I thought I’d ask.

spretired

Contributor4

Reg: 24-Sep-2015

Posts: 8

Solutions: 0

Kudos: 0

Re: zyxel command injection cve-2023-28771

Posted: 16-Jun-2023 | 3:08PM ·

Permalink

I checked stop notifying me, and log only, but it ignores my request. I tried that a bunch of times.. stop doesn’t work… that is what I already said in my post… stop doesn’t work, it hasn’t done it today… but for several days it ignored my stop request

spretired

Contributor4

Reg: 24-Sep-2015

Posts: 8

Solutions: 0

Kudos: 0

Re: zyxel command injection cve-2023-28771

Posted: 16-Jun-2023 | 3:11PM ·

Permalink

btw, the ip I got for this attack abuse was at an internet service in Texas… but that means nothing as it can hop all over the world. If the law would stop messing around and go after scum we wouldn’t be harassed so much.

SoulAsylum Guru

Norton Fighter25

Reg: 10-Mar-2017

Posts: 13,387

Solutions: 679

Kudos: 2,435

Re: zyxel command injection cve-2023-28771

Posted: 16-Jun-2023 | 3:21PM ·

Permalink

@WolfmanL

Second, since these attacks have happened to a computer connected to a separate wireless router, as well as one directly plugged in to my modem, should I be concerned in any way that my router or modem may be compromised and thus the cause of these attacks or pose a risk to any other devices on my network?