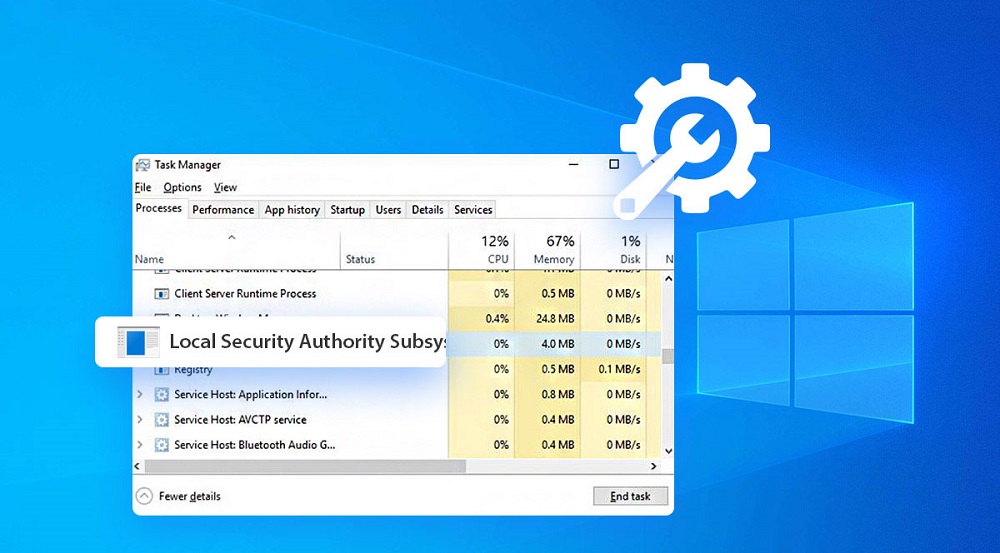

Один из самых эффективных инструментов Windows, позволяющий обнаруживать зловредный софт и лишённый при этом каких-либо средств эвристического анализа – «Диспетчер задач». И нужно признаться, он достаточно активно используется многими пользователями для мониторинга ситуации в случае странного поведения компьютера. Возможность в любой момент времени отследить, какой процесс или приложение неэффективно расходует ресурсы ПК, очень важна, ведь такие процессы являются главными кандидатами на роль вируса, трояна или иного ПО из этой же категории. Более того, многие досконально изучили состав «Диспетчера задач», и любое новое имя в нём сразу воспринимается как потенциальная угроза. Процесс lsass.exe к таковым не принадлежит, поскольку является системным и присутствует во всех версиях Windows.

Но… Не всё так хорошо в королевстве датском. Сегодня речь пойдёт о том, в каких случаях к этому процессу следует относиться с недоверием.

Если перевести с английского расшифровку аббревиатуры LSASS, получится что-то вроде «сервис проверки подлинности подсистемы локальной безопасности». Если говорить проще, это компонента операционной система, ответственная за авторизацию пользователей в рамках одного ПК. Процессу отводится важная роль в функционировании Windows, и если его удалить, для локальных юзеров вход в систему окажется закрыт. Попросту говоря, дальше окна приглашения ОС вы не попадёте.

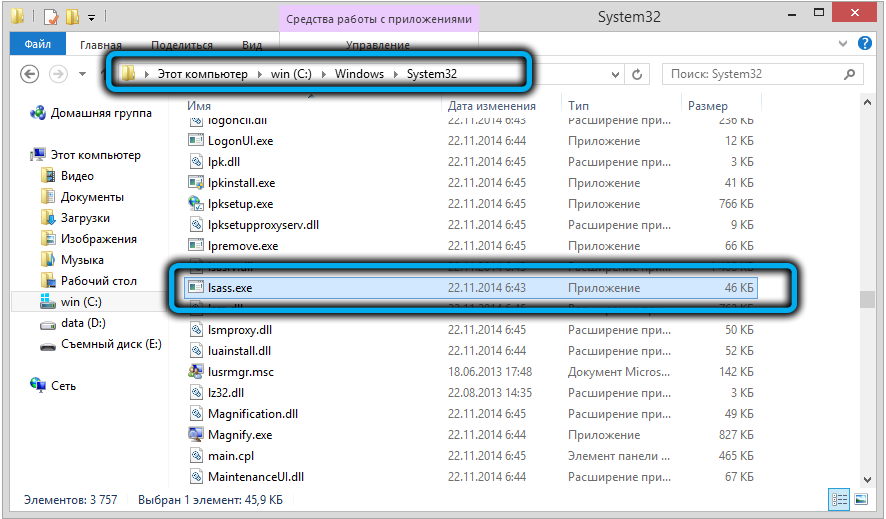

Приложение lsass.exe – это исполняемая программа, расположенная в системном каталоге c:WindowsSystem32 и имеющая размер порядка 13-22 КБ. В силу вышесказанного можно утверждать, что в подавляющем большинстве случаев процесс не является вирусом, хотя его распространённость играет с ним плохую шутку: пожалуй, именно lsass.exe активнее всего используется вирусописателями в качестве мишени.

Как функционирует процесс lsass.exe

Задача системного процесса заключается в идентификации данных, введённых на этапе авторизации, и необязательно во время входа в систему. Если данные введены правильно, процесс устанавливает флаг, который воспринимается системой соответствующим образом. Если процесс авторизации запущен пользователем во время текущей сессии ОС, будет установлен флаг, позволяющий запускать пользовательскую среду (оболочку). Если в дальнейшем будет попытка инициализации процедуры авторизации со стороны приложения, оно получит права пользователя в соответствии с установленными флагами.

Из этого следует, что файл lsass.exe не должен иметь большой размер и что он практически не использует ресурсы компьютера, активируясь по мере необходимости, но в любом случае редко.

И если вы заметите в «Диспетчере задач», что это не так, то есть цифры в колонке «ЦП» прыгают, отклоняясь от нуля на солидные величины, то есть lsass.exe достаточно сильно грузит процессор – значит, вы имеете дело не с оригинальным файлом.

Действительно, злоумышленники охотно используют этот процесс для проникновения в систему, заражая сам исполняемый файл или маскируясь под него. При этом они используют самые разные ухищрения, чтобы обойти антивирусную защиту и не попасться на глаза пользователю. Например, посредством создания файла с похожим именем, локализованным в системном каталоге Windows (папка System32), или размещая заражённый файл с таким же именем в другой каталог.

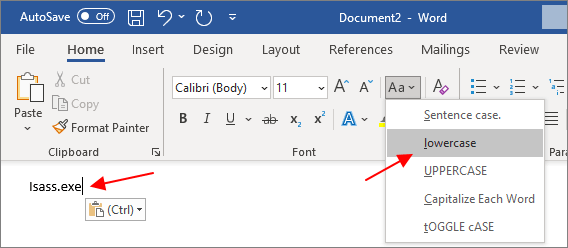

Поскольку процесс отображается в «Диспетчере задач» как lsass.exe (первая буква L строчная, а не прописная), вирусописатели используют это, заменяя l на I, в этом случае Isass.exe будет выглядеть почти натурально, если не присматриваться. В некоторых шрифтах эти буквы практически неразличимы. Чтобы выявить подвох, необходимо скопировать имя файла, вставить его в Word и перевести в верхний регистр (uppercase). Если первая буква правильная, процесс отобразится как LSASS, если вирус, то так и останется ISASS.

Есть и другие приёмы, позволяющие замаскировать вирусный файл под настоящий – например, вставить в название пробел (lsass .exe), добавить лишнюю букву (lsassa.exe, lsasss.exe) и т. д.

Если запустить процедуру поиска файла с именем lsass.exe, и он окажется в папке, отличной от system32, можно быть уверенным, что мы имеем дело с вирусом. Такой файл можно смело удалять, не опасаясь последствий.

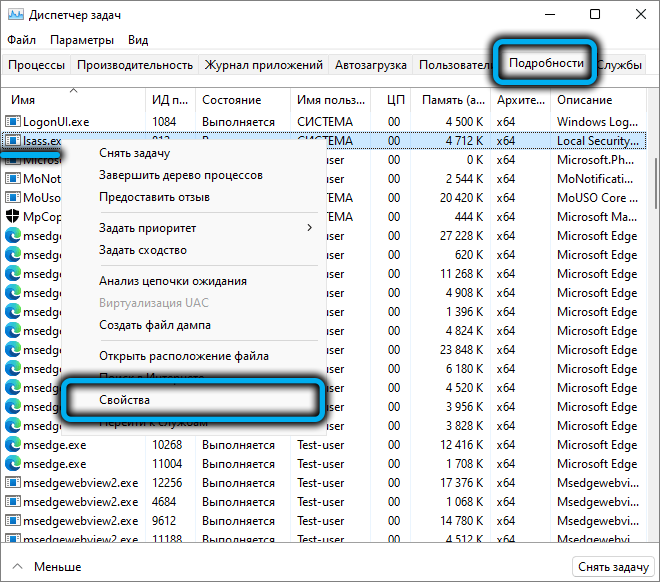

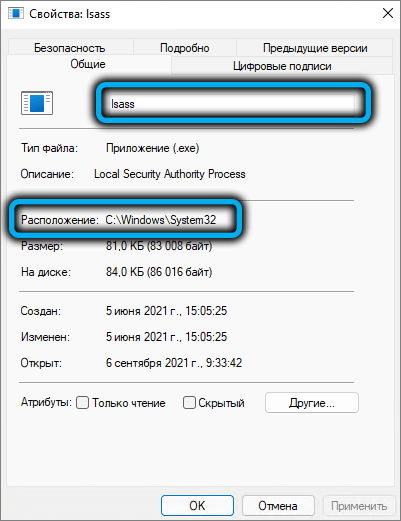

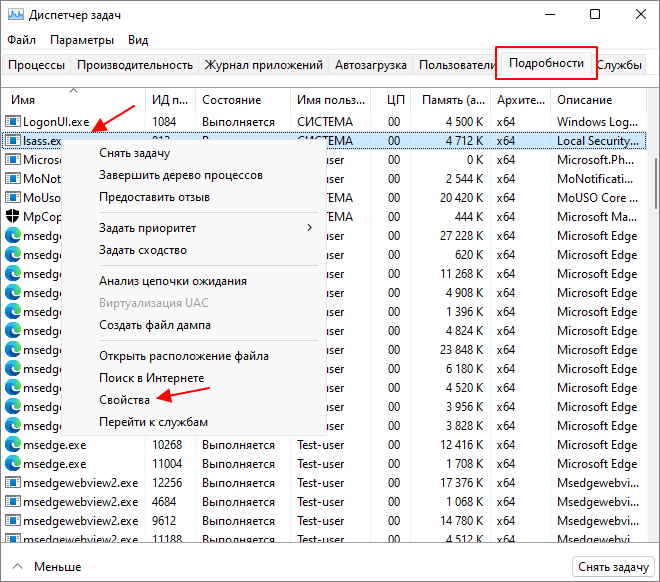

Осуществить проверку можно и непосредственно из «Диспетчера задач» — достаточно выделит его, кликнуть ПКМ (в Windows 10 – перейти во вкладку «Подробности») и выбрать пункт «Свойства». В новом окне отобразится полное имя файла и папка, в которой он хранится.

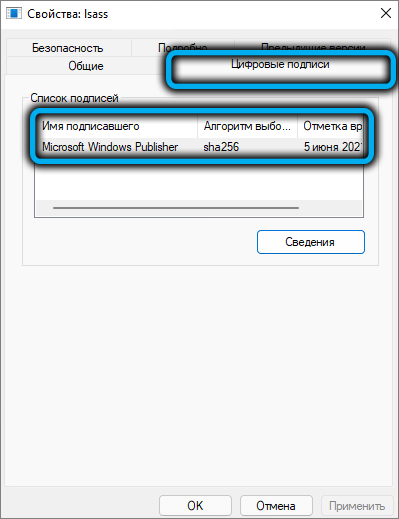

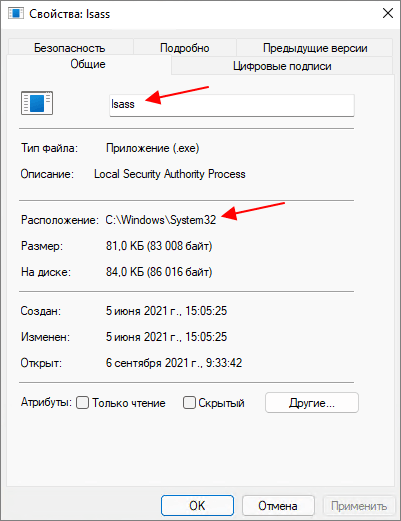

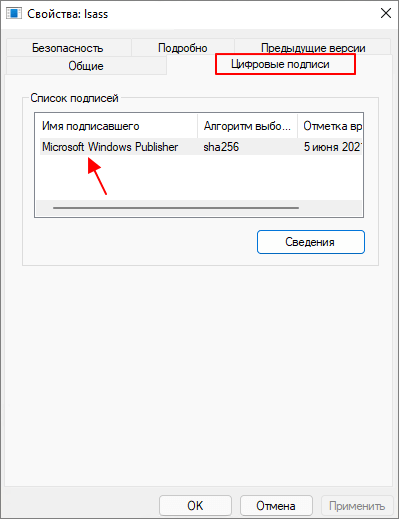

Не помешает и проверка подлинности файла, для чего нужно перейти во вкладку «Цифровые подписи» и убедиться, что файл подписан разработчиком – компанией Microsoft.

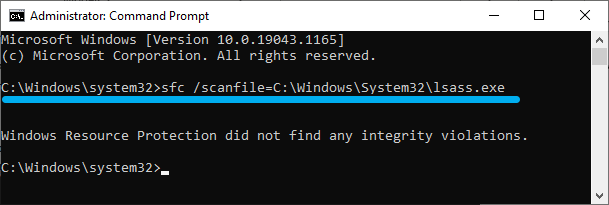

И раз уж у вас возникли подозрения на этот счёт, желательно проверить lsass.exe антивирусом: если он окажется заражённым, то с большой вероятностью этот факт вскроется и проблема будет решена. А поскольку пострадавшим оказался системный файл, неплохо бы проверить и остальные такие файла не предмет их целостности с помощью встроенных инструментов Windows, утилит sfc и dism.

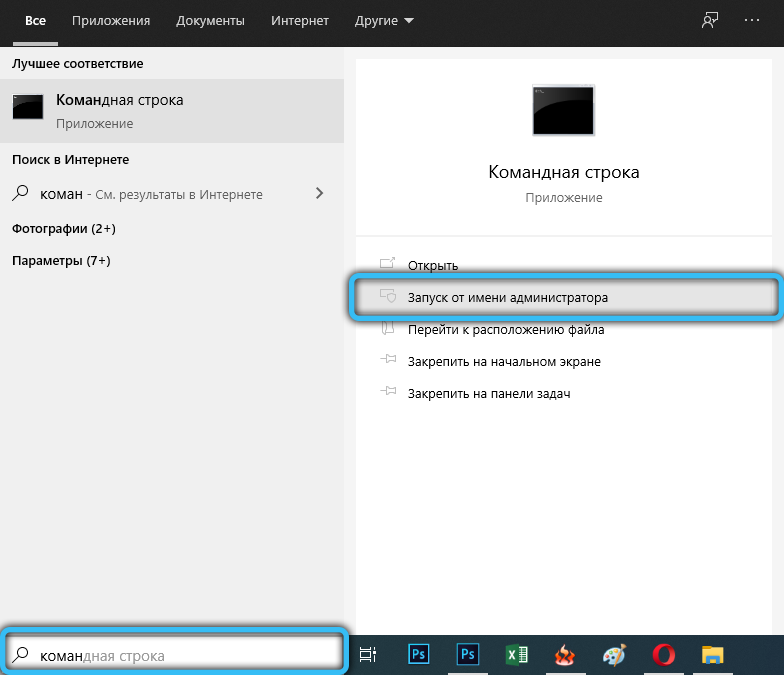

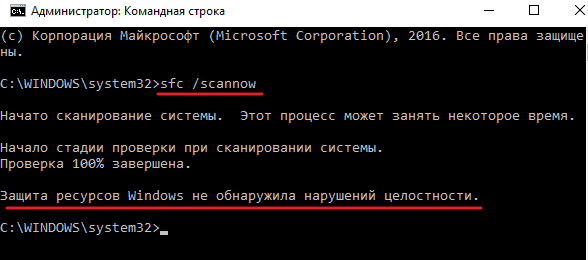

Для этого запускаем командную строку (обязательно с правами администратора) и набираем команду:

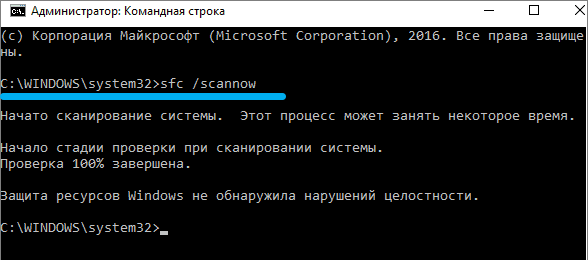

sfc /scannow

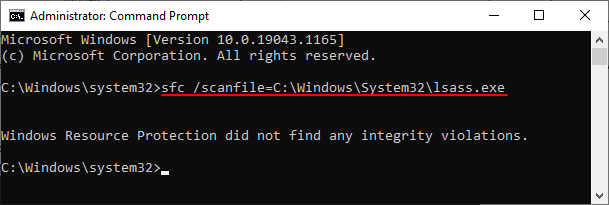

Если вы хотите проверить только lsass, необходимо указать это в параметрах команды:

sfc /scanfile=c:windowssystem32lsass.exe

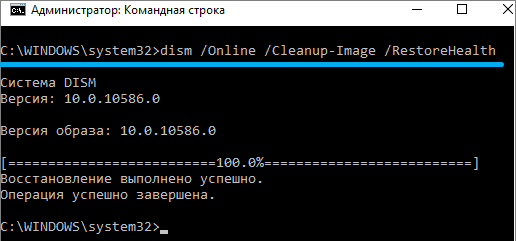

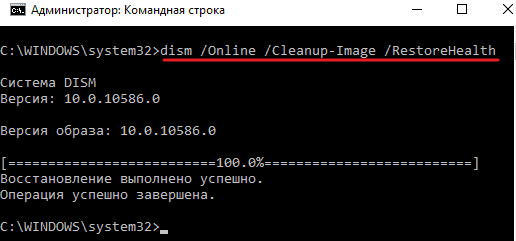

Утилита dism также выполняет проверку хранилища системных компонент операционной системы на предмет их повреждения, которые умеет исправлять. Синтаксис команды:

dism /online /cleanup-image /restorehealth

Ещё раз отметим, что удалять оригинальный файл lsass.exe нельзя, даже если он заражён, а вот выгрузить из памяти можно, это не приведёт к краху системы.

Отключение и удаление процесса lsass.exe

Итак, вы выяснили, что грузящий ЦП процесс lsass.exe – неоригинальный. Чтобы устранить угрозу, нужно предпринять ряд мер:

С большой вероятностью этих шагов будет достаточно, чтобы решить проблему загрузки ЦП и замедления работы ПК. Проверяем это, перезагрузив компьютер. Если процесс всё ещё грузит систему, можно попробовать его отключить.

Как отключить lsass.exe

Иногда не заражённый системный процесс действительно начинает использовать ресурсы компьютера, сильно замедляя его работу. После перезагрузки обычно всё нормализуется, но если вы хотите разгрузить ПК в текущем сеансе работы операционной системы, попробуйте просто отключить процесс:

Этого будет достаточно, чтобы избавиться от загрузки процессора и памяти.

Чтобы удалить файл lsass.exe, достаточно перейти в системную папку system32, выбрать файл, кликнуть ПКМ и выбрать пункт меню «Удалить». Важно помнить, что это важный системный процесс, который жизненно необходим на многопользовательских компьютерах, и его удаление может привести к невозможности входа в систему и использованию средств восстановления Windows.

#1

Sergei.set

-

- Members

- 1 Сообщений:

Newbie

Отправлено 23 Август 2022 — 00:43

ОС: Windows 11 Pro 21H2

Dr.Web версия 12

Каждый раз когда я открываю Task Manager в Event Viewer пишется сообщение от источника DrWebAVService:

Preventive Protection event: Open protected process

id: 36387, timestamp: 23.08.2022 00:29:04.0651, type: PsOpenProcess (18), flags: 1 (wait: 1)

sid: S-1-5-21-2590429880-1084254693-754849134-1001, cid: 7200/3664:DeviceHarddiskVolume3WindowsSystem32Taskmgr.exe

context: start addr: 0x7ff6ff362ac0, image: 0x7ff6ff310000:DeviceHarddiskVolume3WindowsSystem32Taskmgr.exe

behaviour: run_as_auto_elevated, run_from_shortcut

request by: DeviceHarddiskVolume3WindowsSystem32Taskmgr.exe:7200

fileinfo: size: 1501304, easize: 424, attr: 0x20, buildtime: 31.03.1981 15:36:35.0000, ctime: 09.08.2022 10:56:11.0289, atime: 22.08.2022 22:22:26.0178, mtime: 09.08.2022 10:56:11.0305, descr: Task Manager, ver: 10.0.22000.778 (WinBuild.160101.0800), company: Microsoft Corporation, oname: Taskmgr.exe

signer: C=US|ST=Washington|L=Redmond|O=Microsoft Corporation|CN=Microsoft Windows, issuer: C=US|ST=Washington|L=Redmond|O=Microsoft Corporation|CN=Microsoft Windows Production PCA 2011, timestamp: 19.06.2022 02:38:56.0000, thumbprint: bbd2c438000344f439bfdfe5abac3223357cd67f, eku: unknown [28], flags: 0x2a, hash alg: Sha256

catfile: {f750e6c3-38ee-11d1-85e5-00c04fc295ee}microsoft-windows-client-desktop-required-package0413~31bf3856ad364e35~amd64~~10.0.22000.778.cat

creator name: Microsoft Windows

file sha1: 47bc63862d63964ac304f42bbddf7fc9e54946f4

file sha256: c8a82389f871f5863cc9f53149ffbe44c6954bfd33c6fb7f4a13ab663fe520b7

status: db_cert_white_list, signed_catroot, sfc, pe64, spc, system_file_auto_elevated / signed_catroot / unknown / taskmgr / white / unknown

target process: DeviceHarddiskVolume3WindowsSystem32lsass.exe:1060

type: 5, reason: 0x1, access: 0x1410

fileinfo: size: 84072, easize: 424, attr: 0x20, buildtime: 30.09.1943 08:01:15.0000, ctime: 09.08.2022 10:56:14.0554, atime: 22.08.2022 21:57:14.0006, mtime: 09.08.2022 10:56:14.0554, descr: Local Security Authority Process, ver: 10.0.22000.556 (WinBuild.160101.0800), company: Microsoft Corporation, oname: lsass.exe

signer: C=US|ST=Washington|L=Redmond|O=Microsoft Corporation|CN=Microsoft Windows Publisher, issuer: C=US|ST=Washington|L=Redmond|O=Microsoft Corporation|CN=Microsoft Windows Production PCA 2011, timestamp: 02.03.2022 08:32:27.0000, thumbprint: 7b2177e03d07812a5a5842565a647db565f77bb8, eku: unknown [28], flags: 0x2a, hash alg: Sha256

catfile: {f750e6c3-38ee-11d1-85e5-00c04fc295ee}microsoft-windows-client-desktop-required-package0415~31bf3856ad364e35~amd64~~10.0.22000.795.cat

creator name: Microsoft Windows

file sha1: cb516d0ca53781bae927a61bc4d54921e76da3e2

file sha256: 33c714037e4121765147c687a849a6e76ae31c673d6c335e09646e17cc9a614e

status: db_cert_white_list, signed_catroot, sfc, pe64, spc / signed_catroot / unknown / lsass / white / unknown

attempt to read the memory of a protected process ==> denied

id: 36387 ==> denied [5], time: 0.103900 ms

- Наверх

#2

Dmitry_rus

Dmitry_rus

-

- Helpers

- 3 358 Сообщений:

Guru

Отправлено 23 Август 2022 — 08:51

Да, это нормально. При блокировке доступа к объекту/обнаружении угроз событие пишется в системный лог.

- Наверх

#3

Konstantin Yudin

Konstantin Yudin

-

- Dr.Web Staff

-

- 19 423 Сообщений:

Смотрящий

Отправлено 23 Август 2022 — 12:18

скоро в системном журнале вообще будут все события, аналогично sysmon.

With best regards, Konstantin Yudin

Doctor Web, Ltd.

- Наверх

#4

SergSG

SergSG

-

- Posters

- 14 382 Сообщений:

The Master

Отправлено 23 Август 2022 — 17:25

скоро в системном журнале вообще будут все события, аналогично sysmon.

Классно. Только непонятно зачем оно там нужно. Да еще и во всех ветках.

Вот если бы вы до ума довели работу с виндовой лентой уведомлений…

В системный журнал лезут единицы, а это позорище у всех на виду.

Сообщение было изменено SergSG: 23 Август 2022 — 17:29

- Наверх

- Remove From My Forums

-

Question

-

Hi,

I have a computer that is getting constant warnings regarding an application (lsass.exe) using the registry. The event ID it generates is 1530. I have looked up the issue and the best explanation I could get is that «Event ID 1530 is logged as a Warning

event. The application that is listed in the event detail is leaving the registry handle open and should be investigated.» This information came from the Microsoft support forums (here). From the error message

I have ascertained that lsass.exe is the likely cause of the problem (error message attached below).My question is: How do i investigate or repair lsass.exe? I have run «sfc /scannow» and it detected no errors. The system would appear to be otherwise stable.

Many Thanks,

Cathal

Warning message content:

Windows detected your registry file is still in use by other applications or services. The file will be unloaded now. The applications or services that hold your registry file may not function properly afterwards. DETAIL

— 5 user registry handles leaked from RegistryUserS-1-5-21-3816921564-1990730217-2298290765-1000: Process 872 (DeviceHarddiskVolume1WindowsSystem32lsass.exe) has opened key REGISTRYUSERS-1-5-21-3816921564-1990730217-2298290765-1000 Process 872 (DeviceHarddiskVolume1WindowsSystem32lsass.exe)

has opened key REGISTRYUSERS-1-5-21-3816921564-1990730217-2298290765-1000 Process 872 (DeviceHarddiskVolume1WindowsSystem32lsass.exe) has opened key REGISTRYUSERS-1-5-21-3816921564-1990730217-2298290765-1000SoftwareMicrosoftSystemCertificatesMy

Process 872 (DeviceHarddiskVolume1WindowsSystem32lsass.exe) has opened key REGISTRYUSERS-1-5-21-3816921564-1990730217-2298290765-1000SoftwareMicrosoftSystemCertificatesCA Process 872 (DeviceHarddiskVolume1WindowsSystem32lsass.exe) has opened

key REGISTRYUSERS-1-5-21-3816921564-1990730217-2298290765-1000SoftwareMicrosoftSystemCertificatesDisallowed

Cathal O’Brien BSc, PgDip, PhD .

Techsmart |

Laptop Repair |

Computer Repair

Answers

-

The cause of the events is introduced in the following article.

Event ID: 1530 may be logged in the Application log on a Windows 7-based or Windows Vista-based client computer

http://support.microsoft.com/kb/947238

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread. ”

-

Marked as answer by

Friday, May 6, 2011 7:28 AM

-

Marked as answer by

|

katbert |

|

|

Статус: Участник Группы: Участники

Зарегистрирован: 02.04.2011(UTC) Сказал(а) «Спасибо»: 4 раз |

После включения в домене режима LSA Protection (ключ реестра RunAsPPL=1) на машинах с Win10 и КриптоПро — перестали открываться порталы, использующие ГОСТ TLS. Помогает восстановление КриптпПро. На двух из затронутых машин — была версия 4.0.9975 Цитата: Code Integrity determined that a process (DeviceHarddiskVolume3WindowsSystem32lsass.exe) attempted to load DeviceHarddiskVolume3Program FilesCommon FilesCrypto ProSharedpkivalidator.dll that did not meet the Microsoft signing level requirements. Вопрос — в чем может быть проблема? Если бы файлы не были подписаны должным образом доя совместимости с LSA Protection — то восстановление не помогло бы. А если файлы уже подписаны должным образом — то чему ломаться? |

|

|

|

two_oceans |

|

|

Статус: Эксперт Группы: Участники

Зарегистрирован: 05.03.2015(UTC) Сказал(а) «Спасибо»: 110 раз |

Действительно, интересно. Ключ при восстановлении не вернулся в прежнее значение? |

|

|

|

Захар Тихонов |

|

|

Статус: Сотрудник Группы: Участники

Зарегистрирован: 17.08.2015(UTC) Сказал «Спасибо»: 36 раз |

Автор: katbert После включения в домене режима LSA Protection (ключ реестра RunAsPPL=1) на машинах с Win10 и КриптоПро — перестали открываться порталы, использующие ГОСТ TLS. Помогает восстановление КриптпПро. На двух из затронутых машин — была версия 4.0.9975 Цитата: Code Integrity determined that a process (DeviceHarddiskVolume3WindowsSystem32lsass.exe) attempted to load DeviceHarddiskVolume3Program FilesCommon FilesCrypto ProSharedpkivalidator.dll that did not meet the Microsoft signing level requirements. Вопрос — в чем может быть проблема? Если бы файлы не были подписаны должным образом доя совместимости с LSA Protection — то восстановление не помогло бы. А если файлы уже подписаны должным образом — то чему ломаться? Здравствуйте. Все зависит от того, что именно включено. Подробнее как включаетсяотключается описано тут https://docs.microsoft.c…7(v=ws.11)?redirectedfro В сертифицированной версии CSP (5.0 R2) уже включена поддержка IIS с включенным LSA Protected Mode. Рекомендуем установить данную сборку CSP и проверить работу https://cryptopro.ru/sit…0/CSPSetup-5.0.12000.exe |

|

Техническую поддержку оказываем тут. |

|

|

|

|

katbert |

|

|

Статус: Участник Группы: Участники

Зарегистрирован: 02.04.2011(UTC) Сказал(а) «Спасибо»: 4 раз |

Да, включалось по статье. Доменная политика создавала ключ RunAsPPL=1 в HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa |

|

|

|

katbert |

|

|

Статус: Участник Группы: Участники

Зарегистрирован: 02.04.2011(UTC) Сказал(а) «Спасибо»: 4 раз |

Режим совместимости с IIS не нужен, это обычные рабочие станции. Браузер подключается к порталам, которые используют ГОСТ TLS |

|

|

|

katbert |

|

|

Статус: Участник Группы: Участники

Зарегистрирован: 02.04.2011(UTC) Сказал(а) «Спасибо»: 4 раз |

Автор: two_oceans Действительно, интересно. Ключ при восстановлении не вернулся в прежнее значение? Политика бы снова приехала — и все сломалось бы заново. А так — однократное восстановление срабатывает Цитата: LSASS.exe запущен как защищенный процесс уровня 4. Так что все перезагрузки были с включенным LSA Protection Отредактировано пользователем 7 сентября 2022 г. 10:32:06(UTC) |

|

|

|

katbert |

|

|

Статус: Участник Группы: Участники

Зарегистрирован: 02.04.2011(UTC) Сказал(а) «Спасибо»: 4 раз |

Воспроизвел проблему на чистой виртуалке с Win 8.1 — выходит, не только на Win10 проявляется, и конфликты с другим софтом тоже можно исключить Создал ключ RunAsPPL=1, перезагрузился, и ГОСТ TLS слетел — браузер ругается на невозможность отображения страницы |

|

|

|

Захар Тихонов |

|

|

Статус: Сотрудник Группы: Участники

Зарегистрирован: 17.08.2015(UTC) Сказал «Спасибо»: 36 раз |

В сертифицированной версии CSP (5.0 R2) уже включена поддержка IIS с включенным LSA Protected Mode. Рекомендуем установить данную сборку CSP и проверить работу |

|

Техническую поддержку оказываем тут. |

|

|

|

|

katbert |

|

|

Статус: Участник Группы: Участники

Зарегистрирован: 02.04.2011(UTC) Сказал(а) «Спасибо»: 4 раз |

На стенде попробую, скорее всего будет работать. В боевой сети на единственной машине с КриптоПро 5.0 — после включения LSA Protection проблем не возникло. Но как массовое решение — не пойдет. Переход с версии 4 на 5 — платный же. Пока хотелось бы понять, это бага или фича На моем стенде с отвалившимся ГОСТ TLS — какие есть способы диагностики? На Win8.1 в журнал CodeIntegrity ничего не пишется |

|

|

|

katbert |

|

|

Статус: Участник Группы: Участники

Зарегистрирован: 02.04.2011(UTC) Сказал(а) «Спасибо»: 4 раз |

На тестовой виртуалке Win 8.1 + КриптоПро 5.0 R2 после включения LSA Protection проблем не возникло. ГОСТ TLS работает. |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

В моем основном ноутбуке различные проблемы с электропитанием возникают часто, что объяснимо работой в инсайдерских сборках. Однако и в стабильной версии 1803 я заметил, что моя система перестала уходить в сон. При этом монитор выключался через указанный промежуток времени, что намекало на правильное определение системой состояния бездействия.

Я выставил маленький период перехода в сон, 1-2 минуты и приступил к диагностике.

Проверка запросов к подсистеме питания от приложений и драйверов

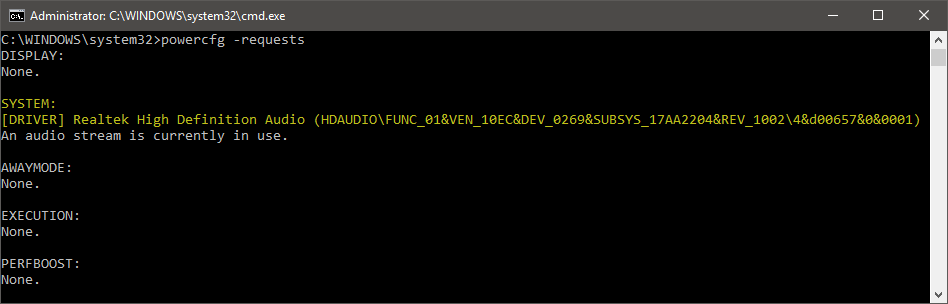

Первым делом надо смотреть в powercfg, что удерживает ОС от перехода в сон. Процессы и драйверы, обращающиеся к подсистеме электропитания, можно увидеть в командной строке от имени администратора:

powercfg -requests

Сразу видно, что запрос к SYSTEM идет от DRIVER — в данном случае, Realtek использует аудиопоток.

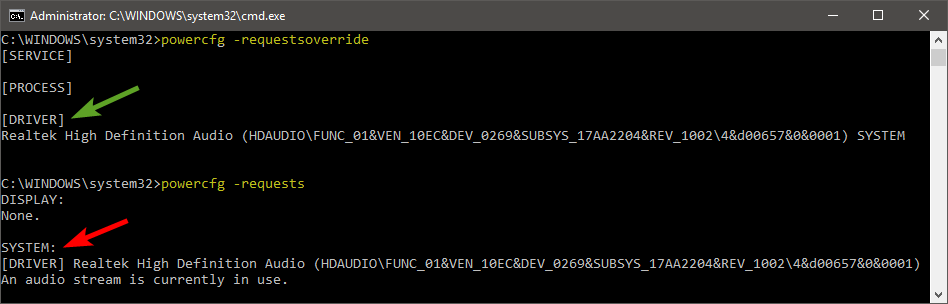

В списке также может присутствовать WebRTC от Chrome, а сразу после перезапуска системы там можно увидеть запросы оптимизации загрузки, индекс поиска, но они быстро исчезают. Можно внести процесс или драйвер в список исключений, и он не будет препятствовать уходу в сон.

powercfg -requestsoverride DRIVER "Realtek High Definition Audio (HDAUDIOFUNC_01&VEN_10EC&DEV_0269&SUBSYS_17AA2204&REV_10024&d00657&0&0001)" SYSTEM

Команда читается как «игнорировать запрос от DRIVER [полное имя драйвера] к SYSTEM».

Список исключений хранится в разделе реестра

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlPowerPowerRequestOverride

и выводится командой

powercfg -requestsoverride

Я перезагрузился для верности, но система отказывалась засыпать. Проверив исключения и список запросов, я обнаружил, что драйвер Realtek продолжал использовать аудиопоток, хотя был внесен в исключения.

Я поплясал немножко с бубном вокруг исключений, но успеха не добился. Быстрое гугление подтвердило, что в некоторых случаях они не срабатывают. Это типично для legacy запросов, но тут был другой случай, и я не первый, кто с этим столкнулся.

В итоге я удалил Realtek из списка. Можно удалять записи в редакторе реестра или консоли. Команда почти такая же, как при добавлении, просто не указывается куда идет запрос, т.е. в данном случае в конце команды нет SYSTEM:

powercfg -requestsoverride DRIVER "Realtek High Definition Audio (HDAUDIOFUNC_01&VEN_10EC&DEV_0269&SUBSYS_17AA2204&REV_10024&d00657&0&0001)"

Мы пойдем другим путем ©

Вычисление процесса, использующего подсистему звука

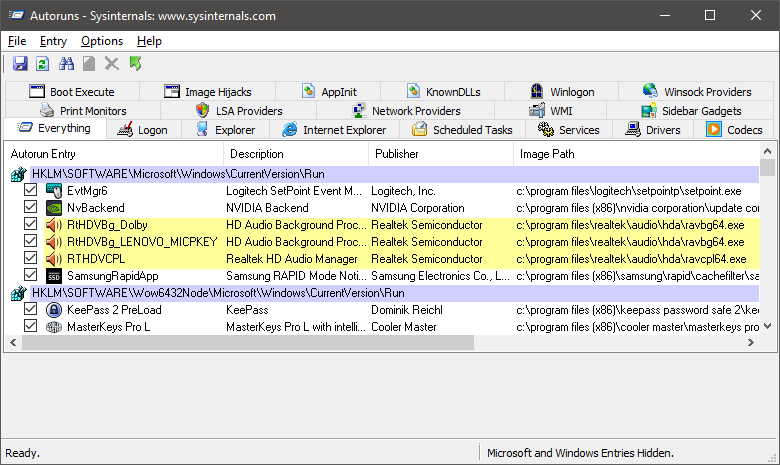

Известно, что черными делами занимается драйвер Realtek. Очевидно, он загружается при старте системы, поэтому имя файла несложно выяснить с помощью Autoruns.

Три записи относятся к двум файлам, один из которых – панель управления, судя по имени. Поэтому объектом интереса стал ravbg64.exe.

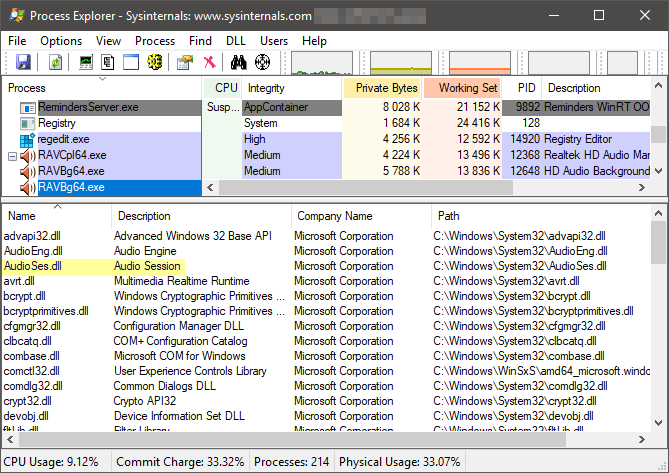

В Process Explorer от имени администратора я открыл нижнюю панель сочетанием Ctrl + L, перешел в нее и нажал kbd class=»dark»>Ctrl + D, чтобы увидеть список библиотек и дескрипторов процесса. Конечно, там очень много всего, но меня интересовало, что может использовать аудиопоток. Поэтому мое внимание быстро привлекла библиотека AudioSes.dll с описанием Audio Session.

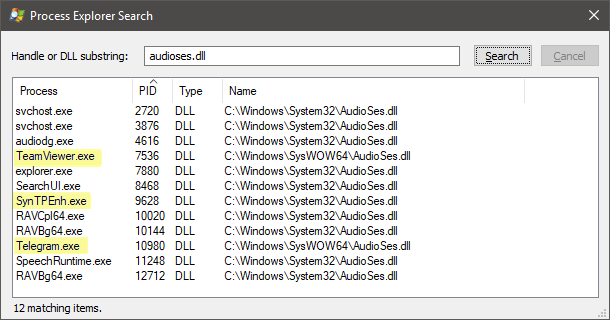

Ctrl + Shift + F по audioses.dll выдает список процессов, вовлеченных в звуковую сессию. Под подозрение попали сторонние приложения и драйверы (за исключением самого Realtek), выделенные на картинке.

Закрыв Telegram и TeamViewer, я повторил проверку запросов, но ничего не изменилось. Я отключил драйвер Synaptics в msconfig – Службы – Не показывать службы Microsoft и перезагрузился, но запрос от Realtek не исчез.

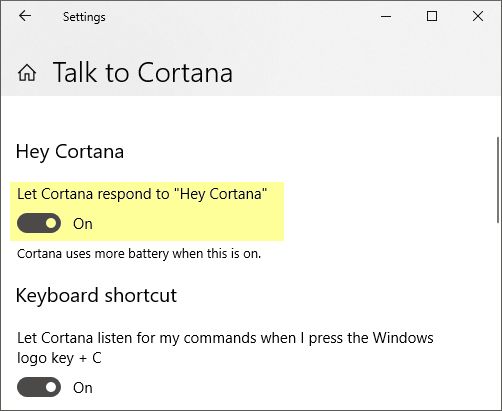

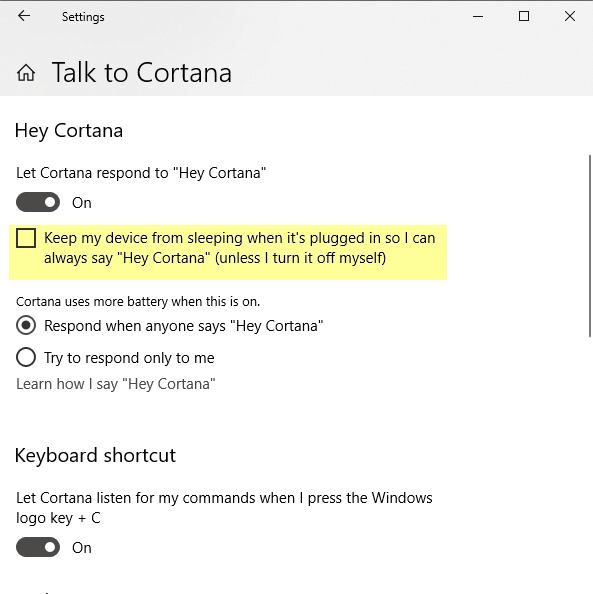

Так, а что там SearchUI.exe может слушать? Графический интерфейс поиска… да это же Cortana! И она настроена откликаться на голосовое обращение. (У меня английский интерфейс.)

Действительно, после отключения этого параметра и контрольной перезагрузки SearchUI перестал использовать сессию аудио, а запрос от Realtek к подсистеме электропитания исчез! Соответственно, наладился и уход в сон.

Заключение и мысли по поводу

Голосовым помощником я пользуюсь нечасто (при необходимости Cortana можно вызвать сочетанием клавиш), и нормальный сон системы для меня важнее. Поэтому проблему я счел для себя полностью решенной, но осталась пара вопросов. Они очень похожи на баги, которые я занес в Feedback Hub (поддержка инсайдеров приветствуется):

- Параметр “Hey Cortana” препятствует уходу в сон

- Не работает игнорирование запросов драйвера Realtek к подсистеме электропитания

Можно спорить, является ли первая проблема багом или так и задумано — раз Cortana должна слушать, то и спать не должна. Но такое поведение неочевидно и нигде не описано (про повышенный расход батареи предупреждают, кстати). Оно не создает проблем лишь на современных устройствах с InstantGo, в которых не используется традиционный сон. Возможно, в представлениях и мечтах Microsoft такие устройства сейчас у всех, но реальность суровее.

Upd. Буквально на следующий день после публикации статьи я зашел в настройки Cortana и обнаружил, что там добавили параметр, контролирующий уход в сон при работе от элкетросети. Теперь Cortana не препятствует уходу в сон (я проверил), но при желании можно переопределить это поведение.

Так или иначе, цель статьи в том, чтобы показать вам простой прием решения распространенной задачи, а также подход к диагностике более сложной проблемы с помощью утилит Sysinternals.

У вас возникают проблемы со сном / гибернацией в Windows 10?

- Да (43%, голосов: 135)

- Нет (27%, голосов: 86)

- Не пользуюсь этими режимами (17%, голосов: 53)

- Моего варианта тут нет / У меня не Windows 10 (12%, голосов: 39)

Проголосовало: 313 [архив опросов]

Загрузка …

LSASS Memory Dump Handle Accessedit

Identifies handle requests for the Local Security Authority Subsystem Service (LSASS) object access with specific access masks that many tools with a capability to dump memory to disk use (0x1fffff, 0x1010, 0x120089). This rule is tool agnostic as it has been validated against a host of various LSASS dump tools such as SharpDump, Procdump, Mimikatz, Comsvcs etc. It detects this behavior at a low level and does not depend on a specific tool or dump file name.

Rule type: eql

Rule indices:

- winlogbeat-*

- logs-system.*

Severity: high

Risk score: 73

Runs every: 5 minutes

Searches indices from: now-9m (Date Math format, see also Additional look-back time)

Maximum alerts per execution: 100

References:

- https://docs.microsoft.com/en-us/windows/security/threat-protection/auditing/event-4656

-

Following @jaredcatkinson post on Capability Abstraction last week, the @SpecterOps detection worked on creating an abstraction for when credentials are dumped via LSASS. This is what we put together, do you know of anything that we might have missed? pic.twitter.com/t977GE7ybQ

— Jonny Johnson (@jsecurity101) February 13, 2020

- https://attack.mitre.org/techniques/T1003/001/

- https://threathunterplaybook.com/notebooks/windows/06_credential_access/WIN-170105221010.html

- http://findingbad.blogspot.com/2017/

- https://www.elastic.co/security-labs/detect-credential-access

Tags:

- Elastic

- Host

- Windows

- Threat Detection

- Credential Access

- Investigation Guide

Version: 102 (version history)

Added (Elastic Stack release): 8.2.0

Last modified (Elastic Stack release): 8.6.0

Rule authors: Elastic

Rule license: Elastic License v2

Investigation guideedit

## Triage and analysis

### Investigating LSASS Memory Dump Handle Access

Local Security Authority Server Service (LSASS) is a process in Microsoft Windows operating systems that is responsible

for enforcing security policy on the system. It verifies users logging on to a Windows computer or server, handles

password changes, and creates access tokens.

Adversaries may attempt to access credential material stored in LSASS process memory. After a user logs on,the system

generates and stores a variety of credential materials in LSASS process memory. This is meant to facilitate single

sign-on (SSO) ensuring a user isn’t prompted each time resource access is requested. These credential materials can be

harvested by an adversary using administrative user or SYSTEM privileges to conduct lateral movement using

[alternate authentication material](https://attack.mitre.org/techniques/T1550/).

> **Note**:

> This investigation guide uses the [Osquery Markdown Plugin]({security-guide}/invest-guide-run-osquery.html) introduced in Elastic stack version 8.5.0. Older Elastic stacks versions will see unrendered markdown in this guide.

#### Possible investigation steps

- Investigate the process execution chain (parent process tree) for unknown processes. Examine their executable files

for prevalence, whether they are located in expected locations, and if they are signed with valid digital signatures.

- Investigate other alerts associated with the user/host during the past 48 hours.

- Examine the host for derived artifacts that indicates suspicious activities:

- Analyze the process executable using a private sandboxed analysis system.

- Observe and collect information about the following activities in both the sandbox and the alert subject host:

- Attempts to contact external domains and addresses.

- Use the Elastic Defend network events to determine domains and addresses contacted by the subject process by

filtering by the process' `process.entity_id`.

- Examine the DNS cache for suspicious or anomalous entries.

- !{osquery{"query":"SELECT * FROM dns_cache", "label":"Osquery - Retrieve DNS Cache"}}

- Use the Elastic Defend registry events to examine registry keys accessed, modified, or created by the related

processes in the process tree.

- Examine the host services for suspicious or anomalous entries.

- !{osquery{"query":"SELECT description, display_name, name, path, pid, service_type, start_type, status, user_account FROM services","label":"Osquery - Retrieve All Services"}}

- !{osquery{"query":"SELECT description, display_name, name, path, pid, service_type, start_type, status, user_account FROM services WHERE NOT (user_account LIKE "%LocalSystem" OR user_account LIKE "%LocalService" OR user_account LIKE "%NetworkService" OR user_account == null)","label":"Osquery - Retrieve Services Running on User Accounts"}}

- !{osquery{"query":"SELECT concat('https://www.virustotal.com/gui/file/', sha1) AS VtLink, name, description, start_type, status, pid, services.path FROM services JOIN authenticode ON services.path = authenticode.path OR services.module_path = authenticode.path JOIN hash ON services.path = hash.path WHERE authenticode.result != "trusted"","label":"Osquery - Retrieve Service Unsigned Executables with Virustotal Link"}}

- Retrieve the files' SHA-256 hash values using the PowerShell `Get-FileHash` cmdlet and search for the existence and

reputation of the hashes in resources like VirusTotal, Hybrid-Analysis, CISCO Talos, Any.run, etc.

### False positive analysis

- There should be very few or no false positives for this rule. If this activity is expected or noisy in your environment,

consider adding exceptions — preferably with a combination of user and command line conditions.

- If the process is related to antivirus or endpoint detection and response solutions, validate that it is installed on

the correct path and signed with the company's valid digital signature.

### Response and remediation

- Initiate the incident response process based on the outcome of the triage.

- Isolate the involved host to prevent further post-compromise behavior.

- Scope compromised credentials and disable the accounts.

- If the triage identified malware, search the environment for additional compromised hosts.

- Implement temporary network rules, procedures, and segmentation to contain the malware.

- Stop suspicious processes.

- Immediately block the identified indicators of compromise (IoCs).

- Inspect the affected systems for additional malware backdoors like reverse shells, reverse proxies, or droppers that

attackers could use to reinfect the system.

- Remove and block malicious artifacts identified during triage.

- Investigate credential exposure on systems compromised or used by the attacker to ensure all compromised accounts are

identified. Reset passwords for these accounts and other potentially compromised credentials, such as email, business

systems, and web services.

- Run a full antimalware scan. This may reveal additional artifacts left in the system, persistence mechanisms, and

malware components.

- Determine the initial vector abused by the attacker and take action to prevent reinfection through the same vector.

- Using the incident response data, update logging and audit policies to improve the mean time to detect (MTTD) and the

mean time to respond (MTTR).

Ensure advanced audit policies for Windows are enabled, specifically:

Object Access policies [Event ID 4656](https://docs.microsoft.com/en-us/windows/security/threat-protection/auditing/event-4656) (Handle to an Object was Requested)

```

Computer Configuration >

Policies >

Windows Settings >

Security Settings >

Advanced Audit Policies Configuration >

System Audit Policies >

Object Access >

Audit File System (Success,Failure)

Audit Handle Manipulation (Success,Failure)

```

Also, this event generates only if the object’s [SACL](https://docs.microsoft.com/en-us/windows/win32/secauthz/access-control-lists) has the required access control entry (ACE) to handle the use of specific access rights.

If enabling an EQL rule on a non-elastic-agent index (such as beats) for versions <8.2, events will not define `event.ingested` and default fallback for EQL rules was not added until 8.2, so you will need to add a custom pipeline to populate `event.ingested` to @timestamp for this rule to work.

any where event.action == "File System" and event.code == "4656" and

winlog.event_data.ObjectName : (

"?:\Windows\System32\lsass.exe",

"\Device\HarddiskVolume?\Windows\System32\lsass.exe",

"\Device\HarddiskVolume??\Windows\System32\lsass.exe") and

/* The right to perform an operation controlled by an extended access

right. */ (winlog.event_data.AccessMask : ("0x1fffff" , "0x1010",

"0x120089", "0x1F3FFF") or

winlog.event_data.AccessMaskDescription : ("READ_CONTROL", "Read from

process memory")) /* Common Noisy False Positives */ and

not winlog.event_data.ProcessName : ( "?:\Program

Files\*.exe", "?:\Program Files (x86)\*.exe",

"?:\Windows\system32\wbem\WmiPrvSE.exe",

"?:\Windows\System32\dllhost.exe",

"?:\Windows\System32\svchost.exe",

"?:\Windows\System32\msiexec.exe",

"?:\ProgramData\Microsoft\Windows Defender\*.exe",

"?:\Windows\explorer.exe")

Framework: MITRE ATT&CKTM

-

Tactic:

- Name: Credential Access

- ID: TA0006

- Reference URL: https://attack.mitre.org/tactics/TA0006/

-

Technique:

- Name: OS Credential Dumping

- ID: T1003

- Reference URL: https://attack.mitre.org/techniques/T1003/

Rule version historyedit

-

Version 102 (8.6.0 release)

-

- Formatting only

-

Version 101 (8.5.0 release)

-

- Formatting only

-

Version 4 (8.4.0 release)

-

- Formatting only

-

Version 2 (8.3.0 release)

-

- Formatting only

Event 1530, User Profile Service Warning

-

Thread startergpgp

-

Start dateNov 1, 2014

-

#1

In my PC (Win 7 sp 1 pro 32 bit), I am getting the warning in event viewer every time on startup.

Windows detected your registry file is still in use by other applications or services. The file will be unloaded now. The applications or services that hold your registry file may not function properly afterwards.

DETAIL —

13 user registry handles leaked from RegistryUserS-1-5-21-1130101045-2294661891-1522849317-1000:

Process 616 (DeviceHarddiskVolume3WindowsSystem32lsass.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000

Process 616 (DeviceHarddiskVolume3WindowsSystem32lsass.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000

Process 616 (DeviceHarddiskVolume3WindowsSystem32lsass.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000SoftwareMicrosoftSystemCertificatesMy

Process 616 (DeviceHarddiskVolume3WindowsSystem32lsass.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000SoftwareMicrosoftSystemCertificatesCA

Process 1056 (DeviceHarddiskVolume3WindowsSystem32svchost.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000SoftwareMicrosoftInternet ExplorerMainFeatureControl

Process 1056 (DeviceHarddiskVolume3WindowsSystem32svchost.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000SoftwarePoliciesMicrosoftInternet ExplorerMain

Process 616 (DeviceHarddiskVolume3WindowsSystem32lsass.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000SoftwareMicrosoftSystemCertificatesDisallowed

Process 1056 (DeviceHarddiskVolume3WindowsSystem32svchost.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000SoftwarePolicies

Process 1056 (DeviceHarddiskVolume3WindowsSystem32svchost.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000SoftwareMicrosoftWindowsCurrentVersionInternet Settings

Process 1056 (DeviceHarddiskVolume3WindowsSystem32svchost.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000SoftwareMicrosoftWindowsCurrentVersionInternet Settings

Process 1056 (DeviceHarddiskVolume3WindowsSystem32svchost.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000SoftwarePoliciesMicrosoftWindowsCurrentVersionInternet Settings

Process 1056 (DeviceHarddiskVolume3WindowsSystem32svchost.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000Software

Process 1056 (DeviceHarddiskVolume3WindowsSystem32svchost.exe) has opened key REGISTRYUSERS-1-5-21-1130101045-2294661891-1522849317-1000SoftwareMicrosoftInternet ExplorerMain

- Sep 15, 2014

- 20,783

- 3

- 61,010

- 2,169

- Sep 15, 2014

- 20,783

- 3

- 61,010

- 2,169

- Advertising

- Cookies Policies

- Privacy

- Term & Conditions

- Topics

Один из самых эффективных инструментов Windows, позволяющий обнаруживать зловредный софт и лишённый при этом каких-либо средств эвристического анализа – «Диспетчер задач». И нужно признаться, он достаточно активно используется многими пользователями для мониторинга ситуации в случае странного поведения компьютера. Возможность в любой момент времени отследить, какой процесс или приложение неэффективно расходует ресурсы ПК, очень важна, ведь такие процессы являются главными кандидатами на роль вируса, трояна или иного ПО из этой же категории. Более того, многие досконально изучили состав «Диспетчера задач», и любое новое имя в нём сразу воспринимается как потенциальная угроза. Процесс lsass.exe к таковым не принадлежит, поскольку является системным и присутствует во всех версиях Windows.

Но… Не всё так хорошо в королевстве датском. Сегодня речь пойдёт о том, в каких случаях к этому процессу следует относиться с недоверием.

Lsass.exe – что это за процесс

Если перевести с английского расшифровку аббревиатуры LSASS, получится что-то вроде «сервис проверки подлинности подсистемы локальной безопасности». Если говорить проще, это компонента операционной система, ответственная за авторизацию пользователей в рамках одного ПК. Процессу отводится важная роль в функционировании Windows, и если его удалить, для локальных юзеров вход в систему окажется закрыт. Попросту говоря, дальше окна приглашения ОС вы не попадёте.

Приложение lsass.exe – это исполняемая программа, расположенная в системном каталоге c:\Windows\System32 и имеющая размер порядка 13-22 КБ. В силу вышесказанного можно утверждать, что в подавляющем большинстве случаев процесс не является вирусом, хотя его распространённость играет с ним плохую шутку: пожалуй, именно lsass.exe активнее всего используется вирусописателями в качестве мишени.

Как функционирует процесс lsass.exe

Задача системного процесса заключается в идентификации данных, введённых на этапе авторизации, и необязательно во время входа в систему. Если данные введены правильно, процесс устанавливает флаг, который воспринимается системой соответствующим образом. Если процесс авторизации запущен пользователем во время текущей сессии ОС, будет установлен флаг, позволяющий запускать пользовательскую среду (оболочку). Если в дальнейшем будет попытка инициализации процедуры авторизации со стороны приложения, оно получит права пользователя в соответствии с установленными флагами.

Из этого следует, что файл lsass.exe не должен иметь большой размер и что он практически не использует ресурсы компьютера, активируясь по мере необходимости, но в любом случае редко.

И если вы заметите в «Диспетчере задач», что это не так, то есть цифры в колонке «ЦП» прыгают, отклоняясь от нуля на солидные величины, то есть lsass.exe достаточно сильно грузит процессор – значит, вы имеете дело не с оригинальным файлом.

Действительно, злоумышленники охотно используют этот процесс для проникновения в систему, заражая сам исполняемый файл или маскируясь под него. При этом они используют самые разные ухищрения, чтобы обойти антивирусную защиту и не попасться на глаза пользователю. Например, посредством создания файла с похожим именем, локализованным в системном каталоге Windows (папка System32), или размещая заражённый файл с таким же именем в другой каталог.

Поскольку процесс отображается в «Диспетчере задач» как lsass.exe (первая буква L строчная, а не прописная), вирусописатели используют это, заменяя l на I, в этом случае Isass.exe будет выглядеть почти натурально, если не присматриваться. В некоторых шрифтах эти буквы практически неразличимы. Чтобы выявить подвох, необходимо скопировать имя файла, вставить его в Word и перевести в верхний регистр (uppercase). Если первая буква правильная, процесс отобразится как LSASS, если вирус, то так и останется ISASS.

Есть и другие приёмы, позволяющие замаскировать вирусный файл под настоящий – например, вставить в название пробел (lsass .exe), добавить лишнюю букву (lsassa.exe, lsasss.exe) и т. д.

Если запустить процедуру поиска файла с именем lsass.exe, и он окажется в папке, отличной от system32, можно быть уверенным, что мы имеем дело с вирусом. Такой файл можно смело удалять, не опасаясь последствий.

Осуществить проверку можно и непосредственно из «Диспетчера задач» — достаточно выделит его, кликнуть ПКМ (в Windows 10 – перейти во вкладку «Подробности») и выбрать пункт «Свойства». В новом окне отобразится полное имя файла и папка, в которой он хранится.

Не помешает и проверка подлинности файла, для чего нужно перейти во вкладку «Цифровые подписи» и убедиться, что файл подписан разработчиком – компанией Microsoft.

И раз уж у вас возникли подозрения на этот счёт, желательно проверить lsass.exe антивирусом: если он окажется заражённым, то с большой вероятностью этот факт вскроется и проблема будет решена. А поскольку пострадавшим оказался системный файл, неплохо бы проверить и остальные такие файла не предмет их целостности с помощью встроенных инструментов Windows, утилит sfc и dism.

Для этого запускаем командную строку (обязательно с правами администратора) и набираем команду:

sfc /scannow

Если вы хотите проверить только lsass, необходимо указать это в параметрах команды:

sfc /scanfile=c:\windows\system32\lsass.exe

Утилита dism также выполняет проверку хранилища системных компонент операционной системы на предмет их повреждения, которые умеет исправлять. Синтаксис команды:

dism /online /cleanup-image /restorehealth

Ещё раз отметим, что удалять оригинальный файл lsass.exe нельзя, даже если он заражён, а вот выгрузить из памяти можно, это не приведёт к краху системы.

Отключение и удаление процесса lsass.exe

Итак, вы выяснили, что грузящий ЦП процесс lsass.exe – неоригинальный. Чтобы устранить угрозу, нужно предпринять ряд мер:

С большой вероятностью этих шагов будет достаточно, чтобы решить проблему загрузки ЦП и замедления работы ПК. Проверяем это, перезагрузив компьютер. Если процесс всё ещё грузит систему, можно попробовать его отключить.

Как отключить lsass.exe

Иногда не заражённый системный процесс действительно начинает использовать ресурсы компьютера, сильно замедляя его работу. После перезагрузки обычно всё нормализуется, но если вы хотите разгрузить ПК в текущем сеансе работы операционной системы, попробуйте просто отключить процесс:

Этого будет достаточно, чтобы избавиться от загрузки процессора и памяти.

Чтобы удалить файл lsass.exe, достаточно перейти в системную папку system32, выбрать файл, кликнуть ПКМ и выбрать пункт меню «Удалить». Важно помнить, что это важный системный процесс, который жизненно необходим на многопользовательских компьютерах, и его удаление может привести к невозможности входа в систему и использованию средств восстановления Windows.

Дело №9.Случай с профилем пользователя.

Однажды вечером в пятницу я включил компьютер и увидел черный экран. Вернее черный рабочий стол. Все выглядело непривычно, обои рабочего стола пропали. Появилось сообщение о том что профиль моего пользователя не может быть загружен и что загружен профиль системы по умолчанию.

Просмотр сообщений в журнале событий показал, что беде предшествовала следующая ошибка которая возникла при выключении компьютера:

Система Windows обнаружила, что файл реестра используется другими приложениями или службами. Файл будет сейчас выгружен. Приложения или службы, которые используют файл реестра, могут впоследствии работать неправильно. ПОДРОБНО - 5 user registry handles leaked from \Registry\User\S-1-5-21-1668819686-714934005-1011338129-1000: Process 948 (\Device\HarddiskVolume2\Windows\System32\lsass.exe) has opened key \REGISTRY\USER\S-1-5-21-1668819686-714934005-1011338129-1000 Process 948 (\Device\HarddiskVolume2\Windows\System32\lsass.exe) has opened key \REGISTRY\USER\S-1-5-21-1668819686-714934005-1011338129-1000 Process 948 (\Device\HarddiskVolume2\Windows\System32\lsass.exe) has opened key \REGISTRY\USER\S-1-5-21-1668819686-714934005-1011338129-1000\Software\Microsoft\SystemCertificates\My Process 948 (\Device\HarddiskVolume2\Windows\System32\lsass.exe) has opened key \REGISTRY\USER\S-1-5-21-1668819686-714934005-1011338129-1000\Software\Microsoft\SystemCertificates\CA Process 948 (\Device\HarddiskVolume2\Windows\System32\lsass.exe) has opened key \REGISTRY\USER\S-1-5-21-1668819686-714934005-1011338129-1000\Software\Microsoft\SystemCertificates\Disallowed

затем при включении компьютера появилась ошибка:

Windows не удалось загрузить реестр. Обычно это происходит из-за нехватки памяти или недостаточных прав безопасности. ПОДРОБНО - Процесс не может получить доступ к файлу, так как этот файл занят другим процессом. для C:\Users\myuser\ntuser.dat

Следующие ошибки помогла мне решить проблему

Windows сохранила резервную копию профиля этого пользователя. Windows будет автоматически пытаться использовать эту копию профиля при следующем входе в систему данного пользователя. Windows не удалось найти локальный профиль пользователя, вход в систему выполнен с временным профилем. Любые изменения профиля будут потеряны при выходе.

Я проверил диск на ошибки, проверил разрешения на папки и файлы, ветки реестра- ничего не помогло.Тогда я решил посмотреть как обстоит дело в ветке:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList

и обнаружил, что там есть 2 раздела с одинаковым ID, только второй был с расширением .bak- система сохранила резервную копию моего профиля и подменило его временным.

После переименования временного профиля я также переименовал раздел, который имел расширение .bak -удалил это расширение и перезагрузил компьютер.

Наконец- то я увидел свой рабочий стол и получил назад свои настройки рабочего окружения.

В Диспетчере задач Windows можно встретить процесс с названием «lsass.exe». Обычно данный файл просто висит в памяти компьютера и не создает никаких неудобств. Но, некоторые пользователи сталкиваются с тем, что процесс «lsass.exe» грузит процессор, память или диск на 100%.

В этой статье мы расскажем, что это за процесс, является ли он вирусом и можно ли его удалить.

Lsass.exe: что это за процесс

Аббревиатура LSASS расшифровывается как Local Security Authority Subsystem Service, что можно перевести как Сервис проверки подлинности локальной системы безопасности. LSASS является частью операционной системы Windows и выполняет функции, связанные с авторизацией локальных пользователей. При каждом входе локального пользователя в систему процесс «lsass.exe» проверяет пароль или другие данные для авторизации и разрешает или запрещает вход. Без данного файла вход локальных пользователей в Windows невозможен.

Поскольку процесс «lsass.exe» присутствует во всех современных версиях Windows, он часто используется создателями вирусов и шпионских программ для маскировки своих зловредов в системе. Вредоносные программы могут заражать непосредственно сам файл «lsass.exe» в папке System32, создавать файлы с похожими названиями в папке System32 или использовать такое же имя, но располагаться в других папках.

Lsass.exe – это вирус?

Процесс «lsass.exe» с буквой L, а не i, и расположением в папке «c:\windows\system32» является частью операционной системы Windows и не несет какой-либо опасности. Но, как и любой файл на компьютере, он может быть заражен в результате проникновения вирусов. В этом случае для очистки файла нужно использовать антивирусные программы. Они могут определить наличие вируса и выполнить очистку файла.

Можно ли удалять lsass.exe?

Удалять файл «lsass.exe», даже в случае заражения вирусами, нельзя. Поскольку без этого файла вы не сможете зайти в систему и продолжить работу. Фактически Windows выйдет из строя и вам придется восстанавливать работу с помощью загрузочного диска.

Но, если в качестве первой буквы указана большая буква «i» (Isass.exe), то такой файл является вирусом, который просто прикидывается системным файлом, и его можно спокойно удалять. Для того чтобы проверить, какая буква используется нужно скопировать имя файла и перевести его в нижний регистр (lowercase). Это можно сделать при помощи онлайн сервисов или программы Word.

Кроме этого, для маскировки вредоносного файла могут использоваться и другие ошибки в названии файла, например:

isass.exe lsass .exe lsassa.exe lsasss.exe Isassa.exe

Также файл «lsass.exe» можно удалять если он находится не в папке «c:\windows\system32». В этом случае это также вирус.

Как проверить lsass.exe

Для того чтобы узнать точное название файла и его расположение, нужно открыть «Диспетчер задач», перейти на вкладку «Подробности» и открыть свойства файла.

В результате откроется окно со свойствами, в котором будет указано имя файла и его расположение.

В свойствах файла также можно проверить цифровую подпись. Оригинальный файл «lsass.exe» должен быть подписан компанией Майкрософт.

Проверка целостности системных файлов

После очистки файла «lsass.exe» с помощью антивирусов желательно выполнить проверку целостности системных файлов. Для этого можно использовать такие встроенные в Windows инструменты как SFC и DISM.

Чтобы проверить всю операционную систему на целостность файлов нужно запустить командную строку с правами администратора и выполнить команду:

sfc /scannow

Также с помощью SFC можно проверить только файл «lsass.exe». Для этого нужно использовать команду «sfc /scanfile» с указанием полного пути к файлу, например:

sfc /scanfile=C:\Windows\System32\lsass.exe

Для использования DISM вам также понадобится командная строка с правами администратора. В этом случае для проверки системы нужно выполнить:

dism /Online /Cleanup-Image /RestoreHealth

Если операционная система не загружается, то эти команды можно выполнить с загрузочного диска. Более подробно об использовании SFC и DISM можно прочитать в отдельной статье о проверке целостности системных файлов.

Lsass.exe грузит процессор, память или диск

Пользователи иногда сталкиваются с тем, что процесс «lsass.exe» создает высокую нагрузку на процессор, оперативную память или жесткий диск. Ниже мы рассмотрим некоторые причины и возможные решения данной проблемы.

- Вирусы. Проверьте имя, расположение и цифровую подпись файла, так как это описано выше. Выполните проверку компьютера на вирусы. Помните, что в Диспетчере задач не должно быть более одной копии процесса «lsass.exe». Наличие нескольких копий «lsass.exe» говорит о наличии вируса.

- Повреждение файлов. Выполните проверку системных файлов с помощью SFC и DISM. При необходимости проверку можно выполнить с загрузочного диска Windows.

- Проблемы с браузером. В некоторых пользователей процесс «lsass.exe» грузит процессор при запуске браузера (чаще всего Chrome). В этом случае попробуйте выполнить переустановку браузер или удалить следующую папку:

C:\Users\<username>\appdata\roaming\microsoft\protect\<guid>

Обратите внимание, это приведет к удалению паролей, локально сохраненных в браузере.

Посмотрите также:

- Как завершить процесс через командную строку в Windows 7 или Windows 10

- Как перезапустить Проводник (Explorer) в Windows 10 или Windows 7

- Csrss.exe: что это за процесс в Windows 7, 10, 11

- Как поставить высокий приоритет программе в Windows 11 и Windows 10

- Dwm.exe: что это за процесс на Windows 11 и Windows 10

Автор

Александр Степушин

Создатель сайта comp-security.net, автор более 2000 статей о ремонте компьютеров, работе с программами, настройке операционных систем.

Остались вопросы?

Задайте вопрос в комментариях под статьей или на странице

«Задать вопрос»

и вы обязательно получите ответ.

LSASS Memory Dump Handle Accessedit

Identifies handle requests for the Local Security Authority Subsystem Service (LSASS) object access with specific access masks that many tools with a capability to dump memory to disk use (0x1fffff, 0x1010, 0x120089). This rule is tool agnostic as it has been validated against a host of various LSASS dump tools such as SharpDump, Procdump, Mimikatz, Comsvcs etc. It detects this behavior at a low level and does not depend on a specific tool or dump file name.

Rule type: eql

Rule indices:

- winlogbeat-*

- logs-system.*

- logs-windows.*

Severity: high

Risk score: 73

Runs every: 5m

Searches indices from: now-9m (Date Math format, see also Additional look-back time)

Maximum alerts per execution: 100

References:

- https://docs.microsoft.com/en-us/windows/security/threat-protection/auditing/event-4656

-

Following @jaredcatkinson post on Capability Abstraction last week, the @SpecterOps detection worked on creating an abstraction for when credentials are dumped via LSASS. This is what we put together, do you know of anything that we might have missed? pic.twitter.com/t977GE7ybQ

— Jonny Johnson (@jsecurity101) February 13, 2020

- https://attack.mitre.org/techniques/T1003/001/

- https://threathunterplaybook.com/notebooks/windows/06_credential_access/WIN-170105221010.html

- http://findingbad.blogspot.com/2017/

- https://www.elastic.co/security-labs/detect-credential-access

Tags:

- Domain: Endpoint

- OS: Windows

- Use Case: Threat Detection

- Tactic: Credential Access

- Resources: Investigation Guide

Version: 108

Rule authors:

- Elastic

Rule license: Elastic License v2

Investigation guideedit

## Triage and analysis

### Investigating LSASS Memory Dump Handle Access

Local Security Authority Server Service (LSASS) is a process in Microsoft Windows operating systems that is responsible for enforcing security policy on the system. It verifies users logging on to a Windows computer or server, handles password changes, and creates access tokens.

Adversaries may attempt to access credential material stored in LSASS process memory. After a user logs on, the system generates and stores a variety of credential materials in LSASS process memory. This is meant to facilitate single sign-on (SSO) ensuring a user isn’t prompted each time resource access is requested. These credential materials can be harvested by an adversary using administrative user or SYSTEM privileges to conduct lateral movement using [alternate authentication material](https://attack.mitre.org/techniques/T1550/).

> **Note**:

> This investigation guide uses the {security-guide}/invest-guide-run-osquery.html[Osquery Markdown Plugin] introduced in Elastic Stack version 8.5.0. Older Elastic Stack versions will display unrendered Markdown in this guide.

#### Possible investigation steps

- Investigate the process execution chain (parent process tree) for unknown processes. Examine their executable files for prevalence, whether they are located in expected locations, and if they are signed with valid digital signatures.

- Investigate other alerts associated with the user/host during the past 48 hours.

- Examine the host for derived artifacts that indicate suspicious activities:

- Analyze the process executable using a private sandboxed analysis system.

- Observe and collect information about the following activities in both the sandbox and the alert subject host:

- Attempts to contact external domains and addresses.

- Use the Elastic Defend network events to determine domains and addresses contacted by the subject process by filtering by the process' `process.entity_id`.

- Examine the DNS cache for suspicious or anomalous entries.

- !{osquery{"label":"Osquery - Retrieve DNS Cache","query":"SELECT * FROM dns_cache"}}

- Use the Elastic Defend registry events to examine registry keys accessed, modified, or created by the related processes in the process tree.

- Examine the host services for suspicious or anomalous entries.

- !{osquery{"label":"Osquery - Retrieve All Services","query":"SELECT description, display_name, name, path, pid, service_type, start_type, status, user_account FROM services"}}

- !{osquery{"label":"Osquery - Retrieve Services Running on User Accounts","query":"SELECT description, display_name, name, path, pid, service_type, start_type, status, user_account FROM services WHERE\nNOT (user_account LIKE '%LocalSystem' OR user_account LIKE '%LocalService' OR user_account LIKE '%NetworkService' OR\nuser_account == null)\n"}}

- !{osquery{"label":"Osquery - Retrieve Service Unsigned Executables with Virustotal Link","query":"SELECT concat('https://www.virustotal.com/gui/file/', sha1) AS VtLink, name, description, start_type, status, pid,\nservices.path FROM services JOIN authenticode ON services.path = authenticode.path OR services.module_path =\nauthenticode.path JOIN hash ON services.path = hash.path WHERE authenticode.result != 'trusted'\n"}}

- Retrieve the files' SHA-256 hash values using the PowerShell `Get-FileHash` cmdlet and search for the existence and reputation of the hashes in resources like VirusTotal, Hybrid-Analysis, CISCO Talos, Any.run, etc.

- Investigate potentially compromised accounts. Analysts can do this by searching for login events (for example, 4624) to the target host after the registry modification.

### False positive analysis

- There should be very few or no false positives for this rule. If this activity is expected or noisy in your environment, consider adding exceptions — preferably with a combination of user and command line conditions.

- If the process is related to antivirus or endpoint detection and response solutions, validate that it is installed on the correct path and signed with the company's valid digital signature.

### Response and remediation

- Initiate the incident response process based on the outcome of the triage.

- Isolate the involved host to prevent further post-compromise behavior.

- Scope compromised credentials and disable the accounts.

- If the triage identified malware, search the environment for additional compromised hosts.

- Implement temporary network rules, procedures, and segmentation to contain the malware.

- Stop suspicious processes.

- Immediately block the identified indicators of compromise (IoCs).

- Inspect the affected systems for additional malware backdoors like reverse shells, reverse proxies, or droppers that attackers could use to reinfect the system.

- Remove and block malicious artifacts identified during triage.

- Investigate credential exposure on systems compromised or used by the attacker to ensure all compromised accounts are identified. Reset passwords for these accounts and other potentially compromised credentials, such as email, business systems, and web services.

- Run a full antimalware scan. This may reveal additional artifacts left in the system, persistence mechanisms, and malware components.

- Determine the initial vector abused by the attacker and take action to prevent reinfection through the same vector.

- Using the incident response data, update logging and audit policies to improve the mean time to detect (MTTD) and the mean time to respond (MTTR).

Ensure advanced audit policies for Windows are enabled, specifically:

Object Access policies [Event ID 4656](https://docs.microsoft.com/en-us/windows/security/threat-protection/auditing/event-4656) (Handle to an Object was Requested)

```

Computer Configuration >

Policies >

Windows Settings >

Security Settings >

Advanced Audit Policies Configuration >

System Audit Policies >

Object Access >

Audit File System (Success,Failure)

Audit Handle Manipulation (Success,Failure)

```

Also, this event generates only if the object’s [SACL](https://docs.microsoft.com/en-us/windows/win32/secauthz/access-control-lists) has the required access control entry (ACE) to handle the use of specific access rights.

If enabling an EQL rule on a non-elastic-agent index (such as beats) for versions <8.2, events will not define `event.ingested` and default fallback for EQL rules was not added until 8.2, so you will need to add a custom pipeline to populate `event.ingested` to @timestamp for this rule to work.

any where event.action == "File System" and event.code == "4656" and

winlog.event_data.ObjectName : (

"?:\\Windows\\System32\\lsass.exe",

"\\Device\\HarddiskVolume?\\Windows\\System32\\lsass.exe",

"\\Device\\HarddiskVolume??\\Windows\\System32\\lsass.exe") and

/* The right to perform an operation controlled by an extended access right. */

(winlog.event_data.AccessMask : ("0x1fffff" , "0x1010", "0x120089", "0x1F3FFF") or

winlog.event_data.AccessMaskDescription : ("READ_CONTROL", "Read from process memory"))

/* Common Noisy False Positives */

and not winlog.event_data.ProcessName : (

"?:\\Program Files\\*.exe",

"?:\\Program Files (x86)\\*.exe",

"?:\\Windows\\system32\\wbem\\WmiPrvSE.exe",

"?:\\Windows\\System32\\dllhost.exe",

"?:\\Windows\\System32\\svchost.exe",

"?:\\Windows\\System32\\msiexec.exe",

"?:\\ProgramData\\Microsoft\\Windows Defender\\*.exe",

"?:\\Windows\\explorer.exe")

Framework: MITRE ATT&CKTM

-

Tactic:

- Name: Credential Access

- ID: TA0006

- Reference URL: https://attack.mitre.org/tactics/TA0006/

-

Technique:

- Name: OS Credential Dumping

- ID: T1003

- Reference URL: https://attack.mitre.org/techniques/T1003/

-

Sub-technique:

- Name: LSASS Memory

- ID: T1003.001

- Reference URL: https://attack.mitre.org/techniques/T1003/001/