На чтение 8 мин Просмотров 12.6к.

Максим aka WisH

Высшее образование по специальности «Информационные системы». Опыт работы системным администратором — 5 лет.

Иногда нужно подключиться из интернета к какому-то устройству в своей сети. Это может быть файловый сервер для обмена данными, игровой сервер, камера или умная розетка. Просто так открыть доступ в локальную сеть любому желающему – не самая хорошая идея. Лучше использовать функцию dmz, она доступна во многих роутерах. С такой опцией маршрутизатора сталкивался не каждый, и многие не знают, что такое dmz в роутере.

Содержание

- Определение и применение

- Преимущества и недостатки

- Делаем статический IP

- Настройка в роутере

- Asus

- TP-Link

- D-Link

- Zyxel

- Keenetic

- Tenda

Определение и применение

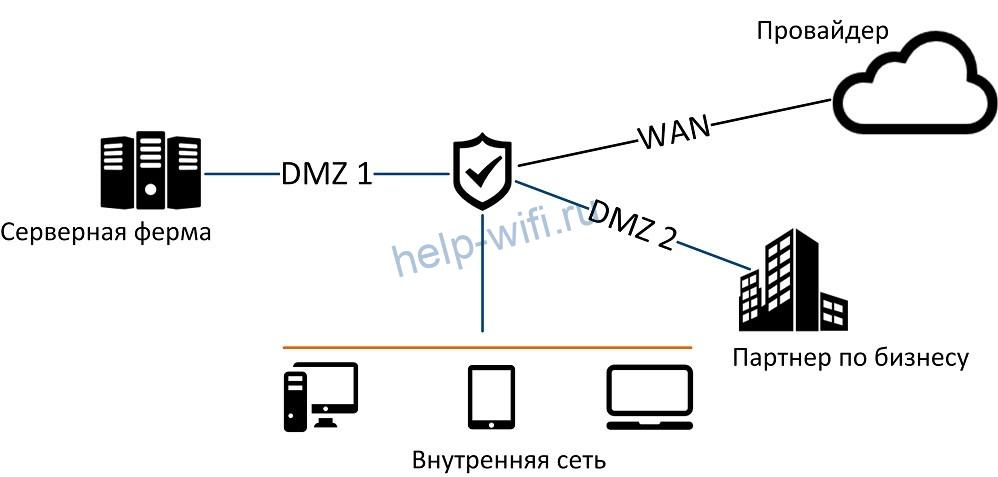

Демилитаризованная зона сети или dmz – специальная возможность роутера по выведению устройств во внешнюю сеть при действующем доступе в локальной сети. То есть ваш подключенный к интернету компьютер остается дома, но вы сможете на него зайти и с рабочего места или откуда угодно.

Существует возможность настроить доступ из внешней сети к внутренним устройствам, но это небезопасно. В любой момент на такой открытый канал может свалиться куча проблем, например, атака от любопытного хакера. Через него он получит доступ ко все гаджетам, которые есть в сети. Это компьютеры, телефоны, ноутбуки. Всё то, на чем хранятся важные данные, а также электронные деньги.

При использовании демилитаризованной зоны создается новый сегмент сети, содержащий девайс, открытый к подключениям из глобальной сети. Это выводит из-под удара все остальные гаджеты, пользующиеся домашней сетью.

Преимущества и недостатки

У ДМЗ есть свои плюсы и минусы. Сначала рассмотрим положительные стороны:

- Повышение защищенности внутренней сети и отдельных сервисов. Даже если взломали одно устройство, находящееся в демилитаризованной зоне, то внутренняя сеть и другие узлы dmz останутся в безопасности.

- Простота первичной настройки.

- Доступно на большинстве маршрутизаторов, даже предназначенных только для домашнего использования.

Минусы тоже есть, и в некоторых случаях они перечеркивают все плюсы:

- Необходимо иметь статический IP-адрес, который предоставляет только провайдер.

- Само создание DMZ никак не повышает защиту устройств, которые были вынесены в этот сегмент. То есть что сервер в dmz, что камеру придется защищать отдельно. Устанавливать ограничения доступа, пароли или придумывать какую-то отдельную защиту.

Самый существенный минус – это необходимость постоянного внешнего адреса. Это дополнительная услуга провайдера, и не каждый из них готов её предоставить.

Защита устройств, которые будут выставлены в интернет, подразумевается сама собой, если вы не собираетесь создать общедоступный файловый сервер, на котором каждый делает то, что хочет. К тому же порты в dmz открыты, так что их можно спокойно использовать. Если подключаться к глобальной сети по методу проброски портов, то некоторые из них будут заняты и не смогут использоваться.

Делаем статический IP

Здесь мы не будем разговаривать про «белый» адрес от провайдера. Его установка никак не зависит от ваших возможностей, поставить его может только провайдер. Если у вас есть личный кабинет, то попробуйте подключить услугу там. Если нет, то идите в офис и узнайте о возможности установки адреса.

Настройка демилитаризованной зоны начинается с установки адреса на то устройство, которое будет в неё входить. Способ зависит от конкретной версии операционной системы, но общая схема действий отличается не сильно. Заходите в настройки сети, переходите в параметры адаптера, щелкаете по сетевому подключению правой кнопкой мыши и выбираете свойства. Здесь ищете IP-адрес, щелкаете по нему и вписываете цифры.

Адрес устройства должен входить в пул адресов вашего роутера. Здесь все зависит от IP маршрутизатора, если он 192.168.0.1, то для компьютера укажите 192.168.0.10. Или любой другой, только поменяйте последнее число. Маску подсети оставьте ту, которую предложит устройство. В поле «Шлюз» нужно указать адрес вашего роутера.

Если маршрутизатор работает и в качестве dhcp сервера, то есть автоматически выдает адреса всем подключаемым устройствам, то измените настройки. Статический адрес компьютера, который будет находиться в demilitarized zone, не должен быть случайно выдан какому-то другому устройству. Иначе засветите любой из девайсов прямо в сеть. Как поменять настройки, смотрите в инструкции вашей модели маршрутизатора. Этот адрес вводится при настройке в поле host или «адрес видимой станции».

Настройка в роутере

Настройка dmz зависит от модели вашего роутера. Более того, способы отличаются не только для маршрутизаторов двух разных производителей, но и для одного. Все зависит от версии прошивки, которая используется в маршрутизаторе. Если вы не знаете, старая или новая версия у вас установлена, просмотрите оба варианта и найдете знакомые пункты меню. К счастью, некоторые производители оставляют одни и те же названия пунктов меню, так что алгоритм будет одинаковым, несмотря на различие внешнего вида.

Все настройки происходят через интерфейс устройства. Чтобы попасть в него, наберите адрес в поисковой строке браузера. Стандартный адрес посмотрите на нижней стороне роутера (обычно 192.168.0.1 или 192.168.1.1). После того, как наберете, нажмите Enter. Откроется веб-сайт, внешний вид которого зависит от модели и прошивки. Введите логин и пароль, по умолчанию admin в оба поля.

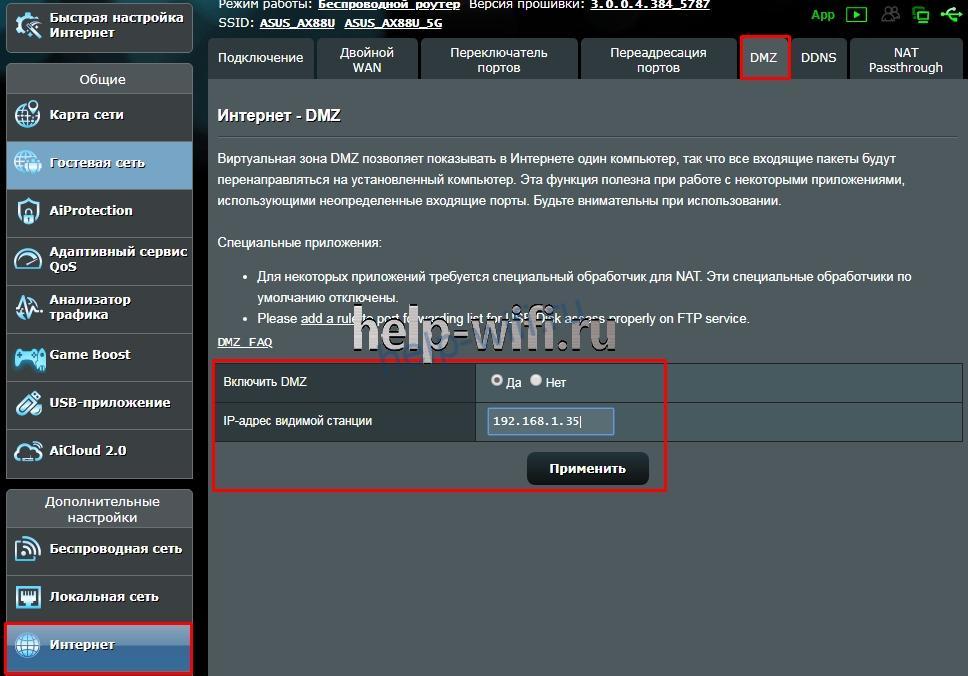

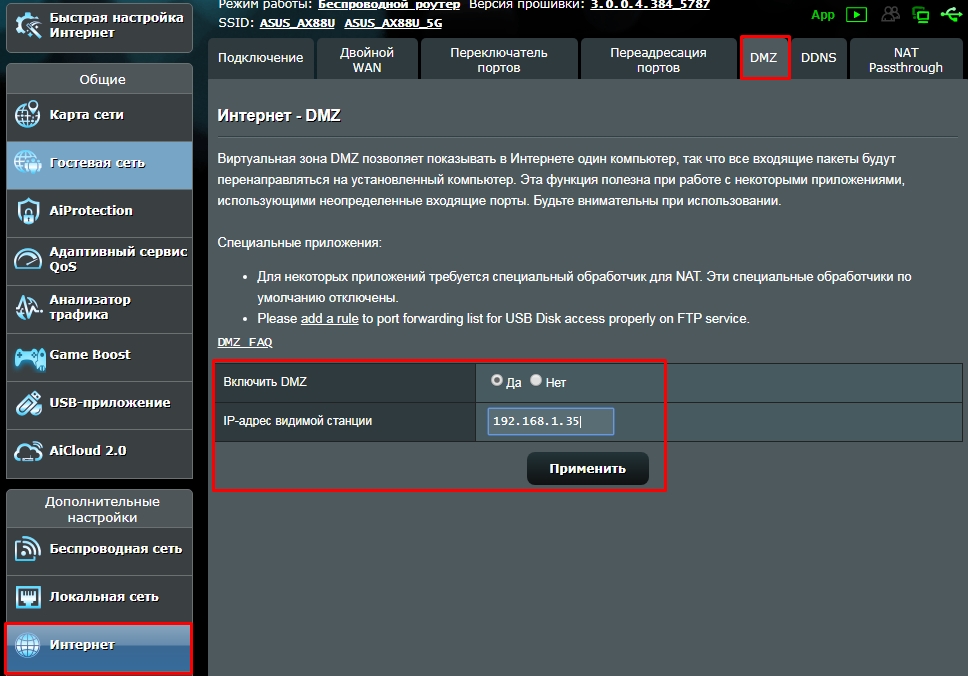

Asus

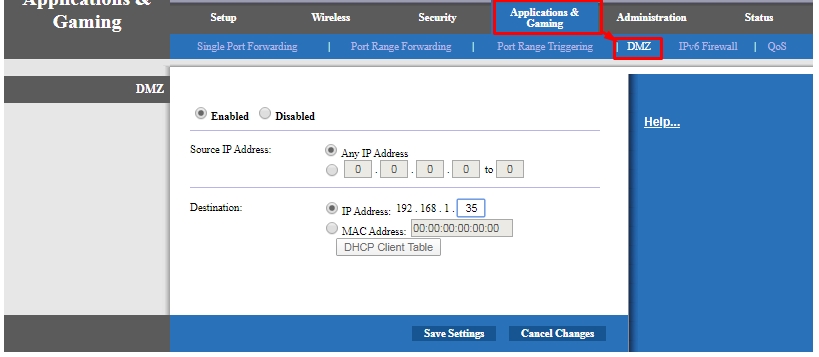

В левой части окна, в меню найдите вкладку «Интернет» и нажмите на неё. Теперь кликните по разделу DMZ. Активируйте функцию и вбейте адрес устройства. В конце не забудьте нажать «Применить».

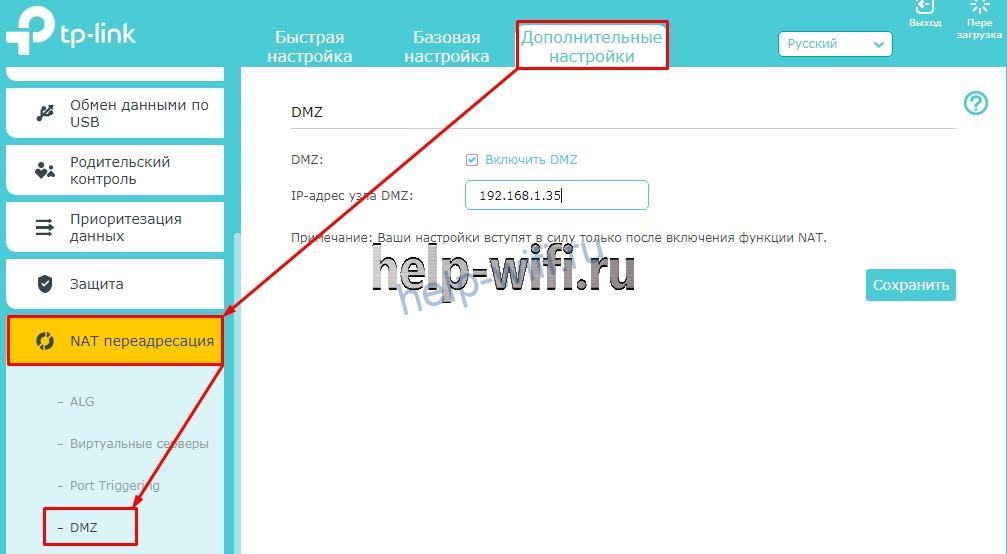

TP-Link

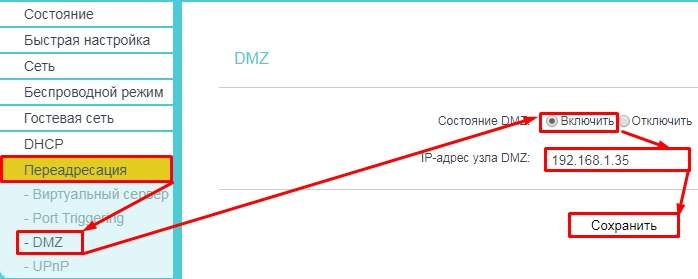

В первых версиях прошивки нужный раздел находится на вкладке «Переадресация». Зайдите туда, включите и введите нужные данные.

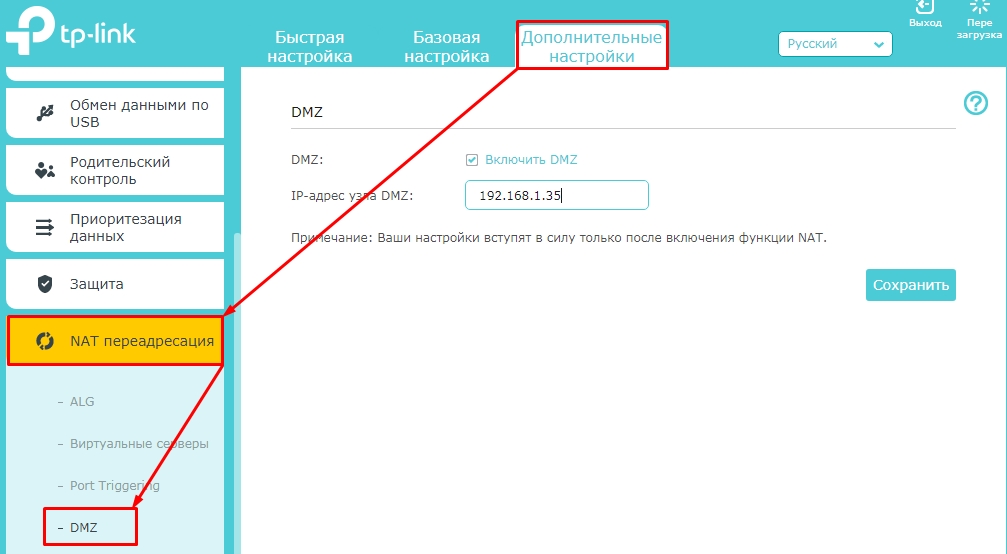

В новой версии путь будет чуть дольше. «Дополнительные настройки» – «NAT переадресация» – щелкаем по нужному разделу, ставим галочку, тут впишите IP-адрес девайса и щелкните по сохранению.

D-Link

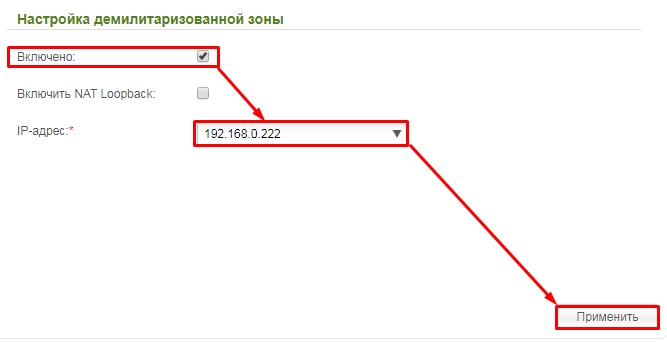

Здесь перейдите в расширенные настройки, а дальше найдите «Межсетевой экран», здесь будет доступен DMZ. Поставьте галочку на включении и вбейте адрес устройства. Можно просто выбрать из уже подключенных девайсов. На некоторых маршрутизаторах есть настройка «NAT Loopback». Она позволяет фильтровать пакеты, которые уходят в интернет через сетевой экран. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

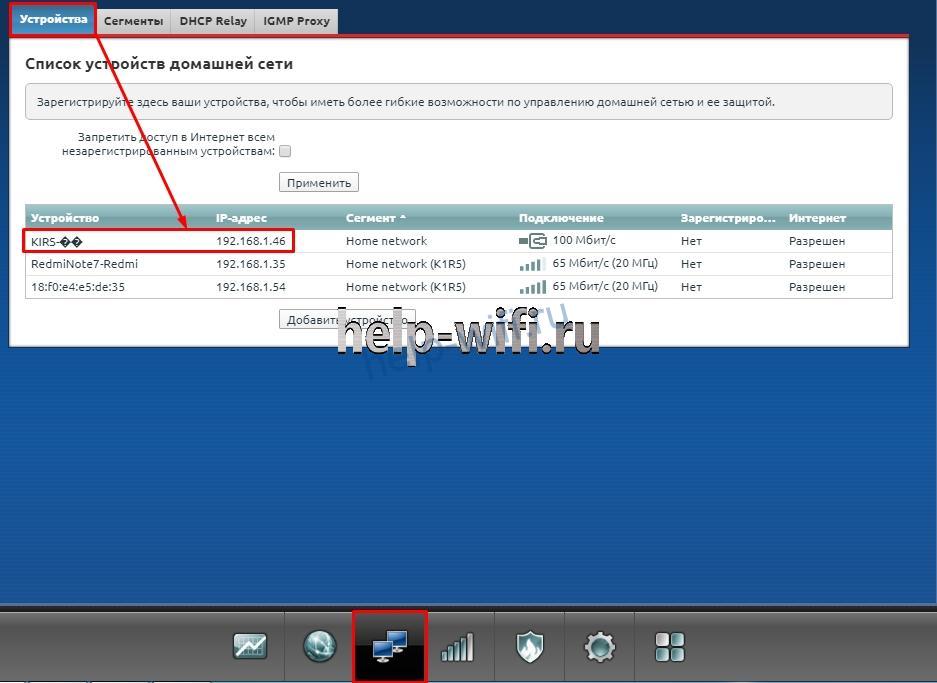

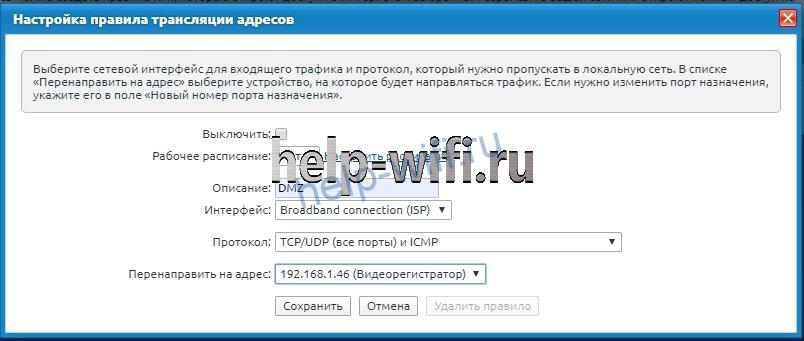

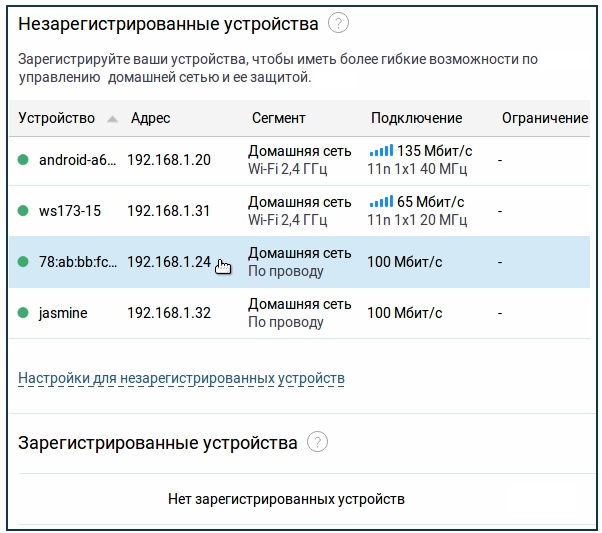

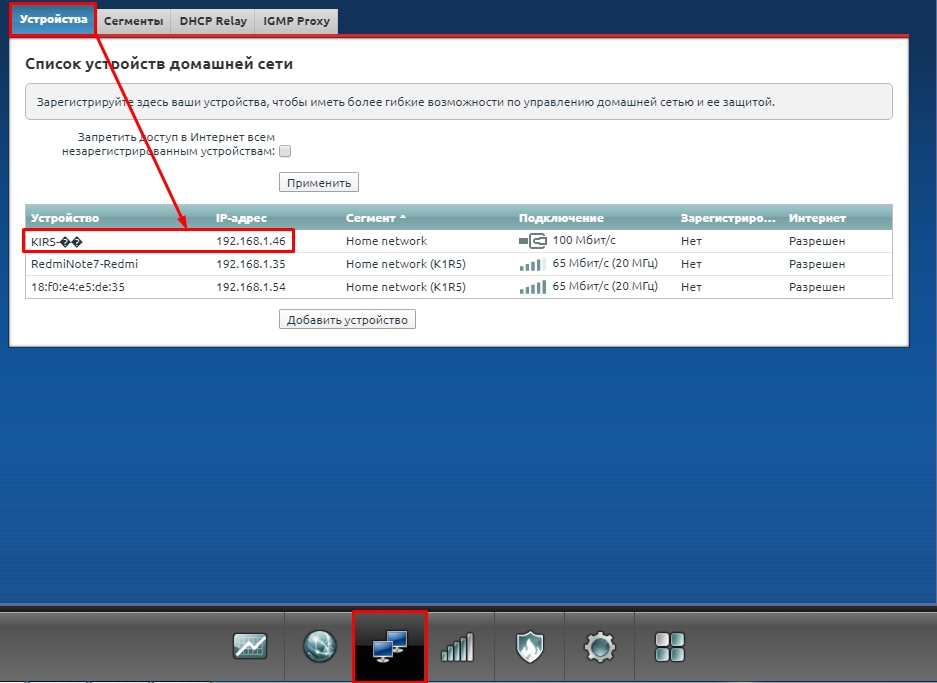

Zyxel

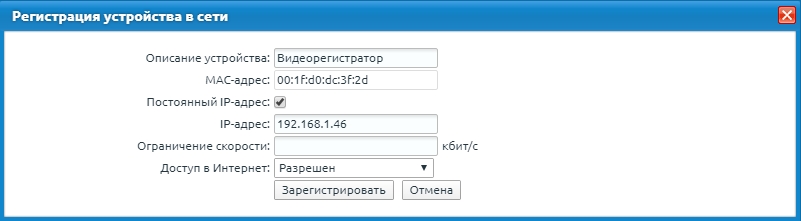

Здесь все опять зависит от версии прошивки, точнее, от версии самого роутера. Для начала рассмотрим старые модели. Нужные опции находятся в разделе «Домашняя сеть», из него перейдите в «Устройства» и выберите из списка тот агрегат, который будет играть роль дмз-хоста. Откроется окно с описанием устройства. Напишите название и поставьте галочку «Постоянный IP-адрес». Обратите внимание: на «Доступ в Интернет» должен быть установлен режим «Разрешен». Жмите на кнопку «Зарегистрировать».

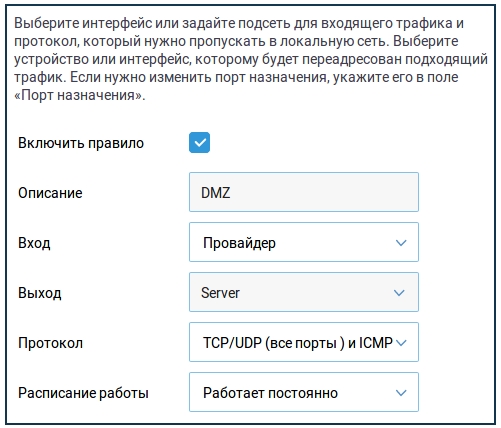

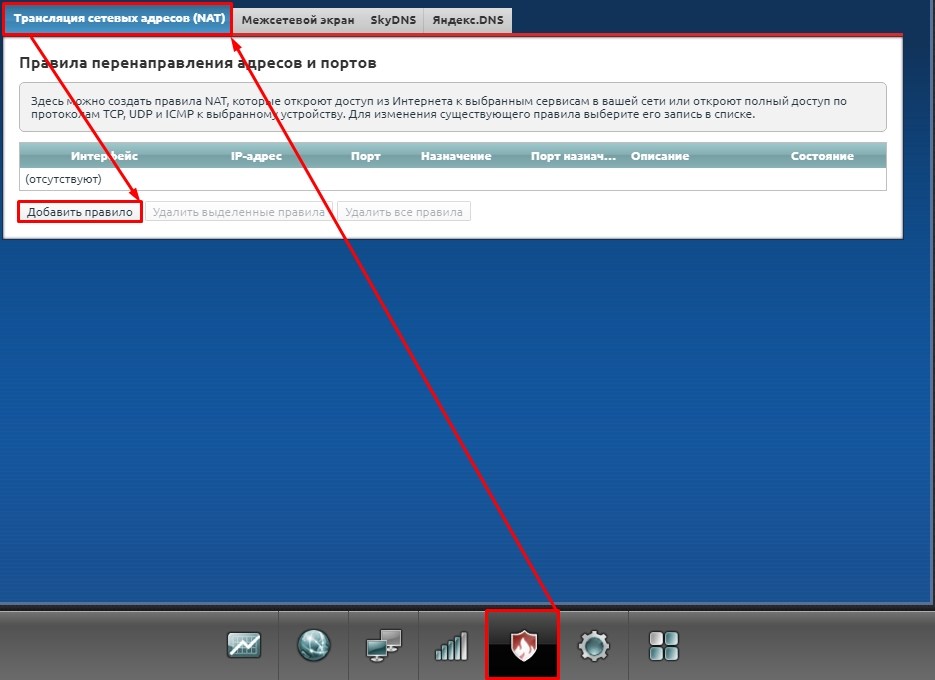

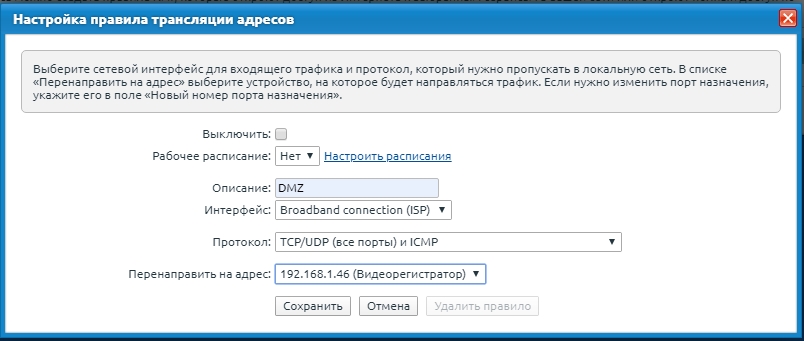

Далее щелкните по вкладке «Безопасность» и перейдите в раздел «Трансляция сетевых адресов (NAT)», кликните по кнопке «Добавить правило». Там проставьте следующую информацию:

- описание – любое, просто поставьте такое, чтобы точно не забыть;

- интерфейс – укажите тот, через который идет подключение к глобальной сети;

- протокол – оставьте только TCP/UDP (все порты и ICMP);

- перенаправить на адрес – здесь поставьте адрес будущего внешнего устройства.

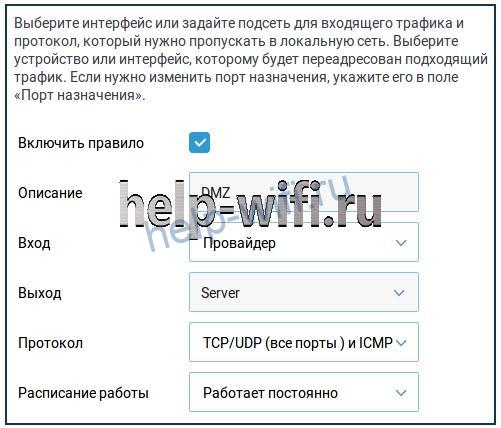

Keenetic

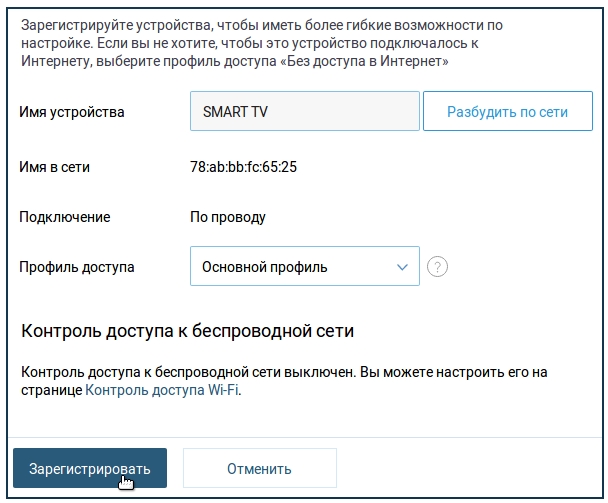

В новой прошивке, установленной на последних моделях модема, все выглядит практически так же, только немного поменялись названия. Для начала перейдите в «Мои сети и Wi-Fi», затем выберите «Список устройств», проверьте, что нужное устройство находится в зарегистрированных. Для перехода к этапу регистрации щелкните по нужному девайсу, напишите имя и нажмите на «Зарегистрировать».

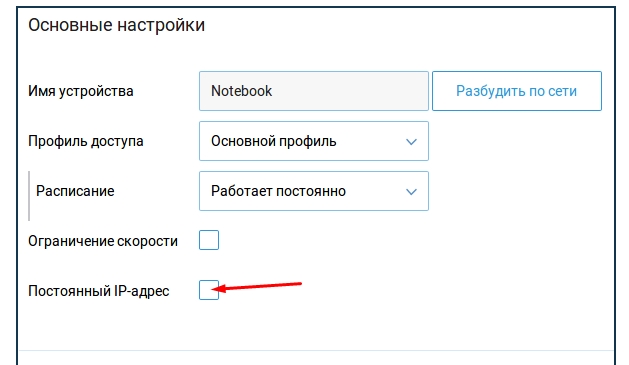

Теперь найдите свой девайс в зарегистрированных устройствах и снова кликните по нему. Здесь найдите настройку «Постоянный IP-адрес» и активируйте её.

Теперь направляйтесь в раздел «Сетевые правила», далее пункт «Переадресация» и нажимаем на создание правила. Введите следующие данные:

- установите галку «Включить правило»;

- описание – любое, но такое, чтобы случайно не удалить;

- вход – укажите тот, через который поступает интернет;

- выход – укажите здесь ДМХ хост;

- протокол – выбирайте «TCP/UDP (все порты и ICMP)»;

- расписание работы – оставьте «Работает постоянно» или займитесь созданием расписания.

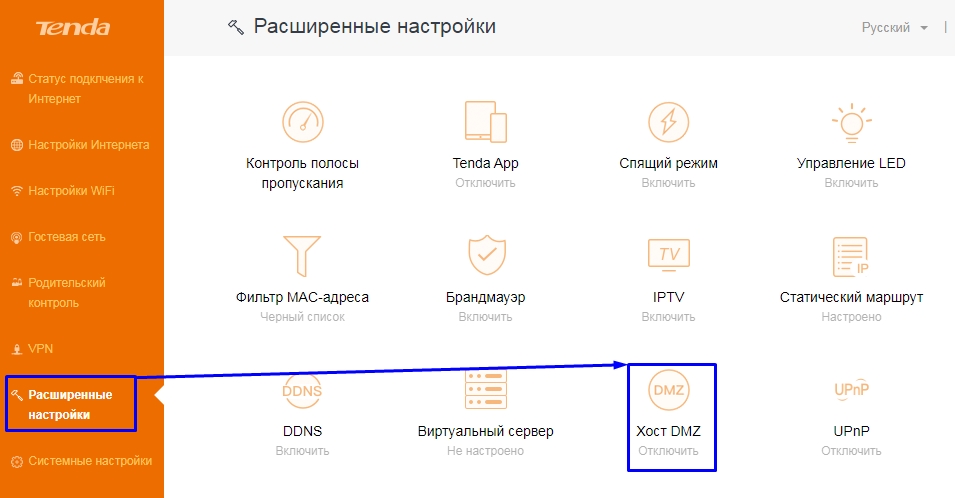

Tenda

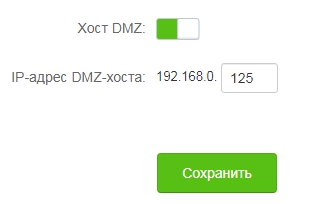

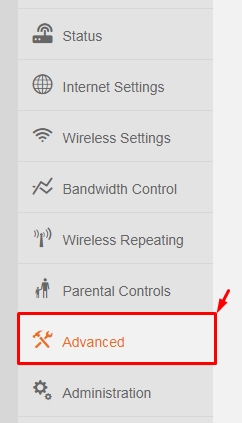

Перейдите в «Расширенные настройки» и щелкните по хосту ДМЗ. Переведите рычажок во включенное положение и введите адрес.

В новой прошивке найдите «Advanced», а дальше раздел dmz host. Включите его и введите адрес.

Настройки простые и есть почти во всех стационарных моделях маршрутизаторов. Бывает dmz и в usb модеме, правда, здесь уже все зависит от продвинутости самого устройства. Все-таки не ко всем из них подключается несколько устройств, большинство рассчитаны на использование только с одним. Чтобы это выяснить, лучше прочитать характеристики на сайте производителя.

Ссылки на другие части

Все статьи цикла:

-

Трехуровневая архитектура (эта статья);

-

Рабочие станции.

Введение

Цель статьи: показать базовый подход к сегментации сети компании при разработке новых либо модернизации текущих автоматизированных систем.

В статье рассмотрим:

-

Основные уровни: DMZ, APP, DB;

-

Правила межсервисного взаимодействия.

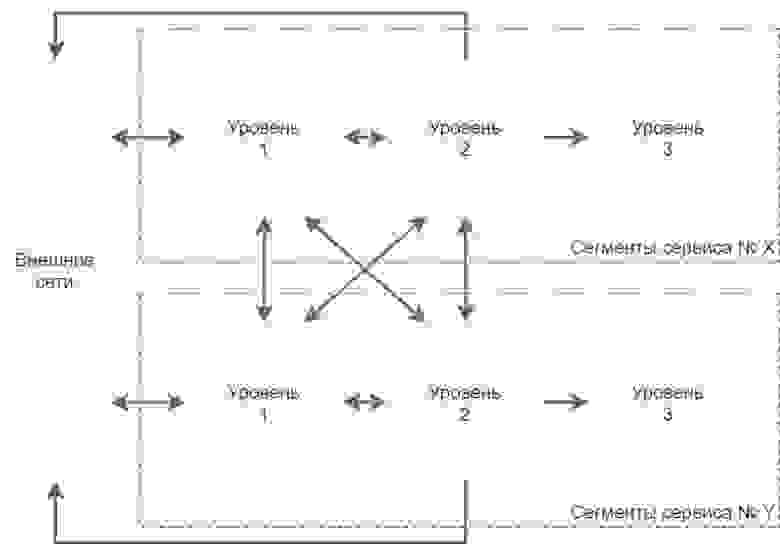

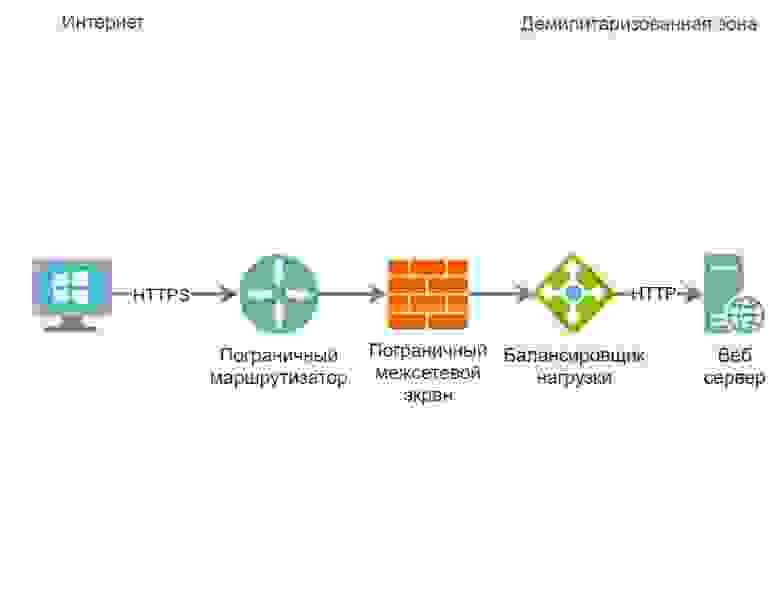

Демилитаризованная зона (DMZ, уровень I)

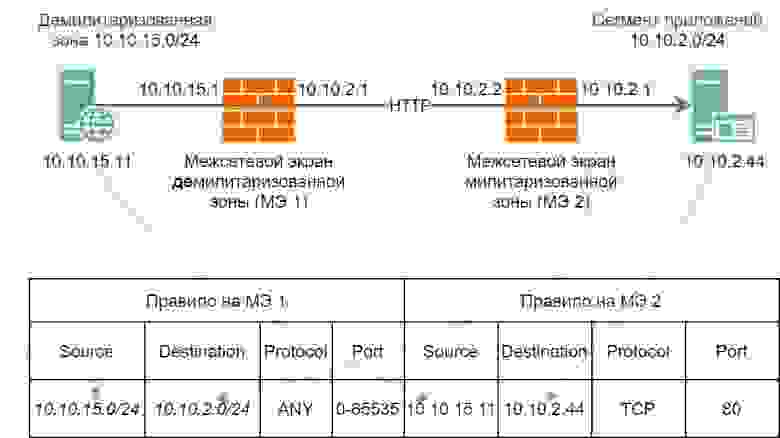

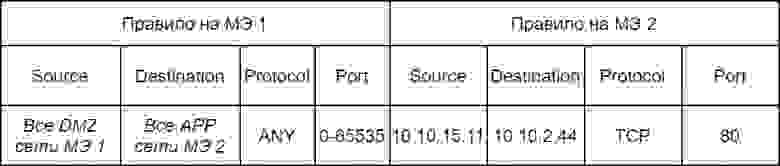

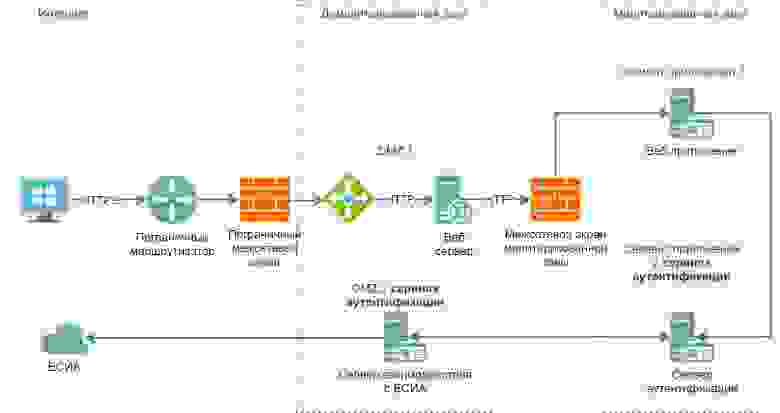

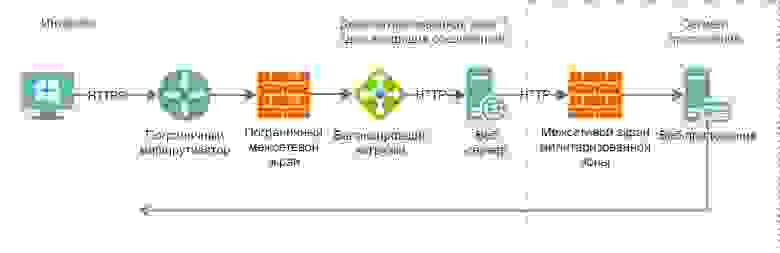

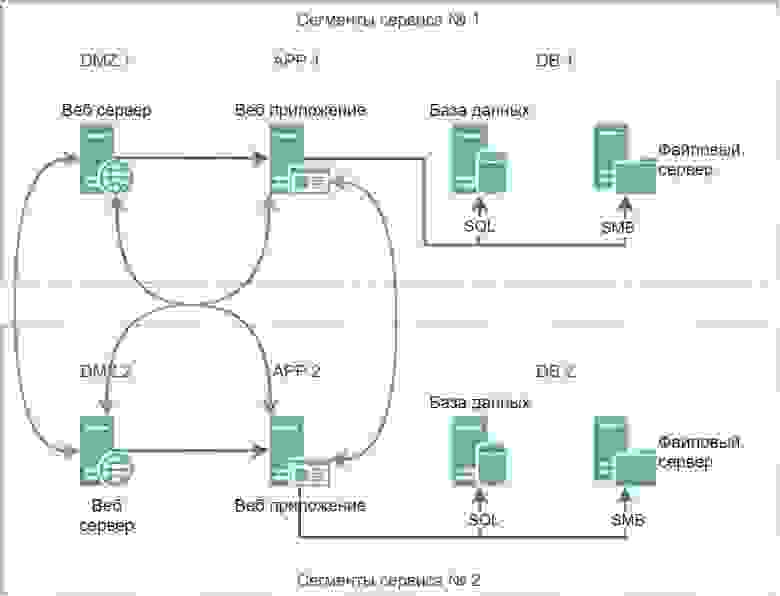

Начнем рассмотрение принципов межсетевого экранирования и сегментации сети со следующей схемы:

-

Пограничный маршрутизатор — соединяет нашу корпоративную сеть с пограничным межсетевым экраном, фильтрует трафик по ACL на 3-м уровне модели OSI;

-

Межсетевой экран — защищает сеть на 4-м уровне модели OSI, «терминирует» соединения;

-

Балансировщик нагрузки — ПО, выполняющее распределение нагрузки между веб серверами, расшифрование HTTPS трафика;

-

Веб сервер — первичный сервер реализующий обработку входящих запросов.

Зона (зона безопасности) — набор сегментов сети содержащих серверы одного назначения, например, сегменты содержащие только базы данных, или сегменты содержащие только персональные рабочие станции, и т.д.

DMZ — сегмент сети, предназначенный для размещения сетевых устройств взаимодействующих с внешними сетями, в частности с сетью интернет.

Логическая схема одноуровневой сети:

На картинке стрелка означает наличие сетевого доступа с IP адресом источника от того сетевого устройства от которого стрелка отходит, и с IP адресом назначения того сетевого устройства к которому стрелка направлена. Двухсторонняя стрелка соответственно будет означать наличие двух правил межсетевого экранирования в таблице правил межсетевого экранирования.

Давайте посмотрим как будут выглядеть правила межсетевого экранирования при прохождении обоих межсетевых экранов уровня сети:

Где HTTP — это транспортный протокол TCP и порт стандартный — 80-й.

Как видим правила 2, правила могут быть как и идентичными, так и более широкими у того межсетевого экрана из-за которого трафик выходит, а более точечными за межсетевым экраном который трафик принимает. Так проще писать правила на межсетевом экране из-за которого трафик выходит, достаточно написать одно правило и если серверов много, то множество дублирующих правил писать не потребуется. То есть допустимы и такие правила:

Вот мы заодно рассмотрели и как понять какое правило межсетевого экранирования требуется написать.

С точки зрения практической безопасности, бОльшую роль играет тот факт, что балансировщик нагрузки и веб сервер — это те сетевые устройства, в которых наверняка почти сразу будут найдены уязвимости, а в случае нахождения уязвимостей удаленного выполнения кода (RCE) злоумышленник сможет получить высокие права в операционной системе. В таком случае если бы на сервере была база данных, то злоумышленник достаточно быстро смог бы до нее добраться.

Так же веб сервер выполняет первичную проверку данных на соответствие каким-то правилам и стандартам: как внутренним так и общеизвестным, например, XML проверяются по DTD, а сами полезные данные, на соответствие форматам данным, например, проверка того, что в поле для чисел пользователь вписал действительно числа, а не только символы.

Грубо говоря, в демилитаризованной зоне размещается то, что не жалко потерять, что потенциально может быть легко скомпрометировано.

Давайте пойдем дальше и перейдем к сегменту приложений (APP).

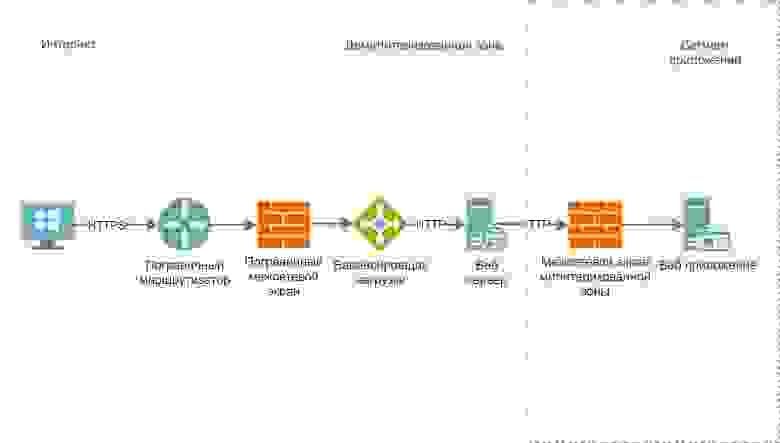

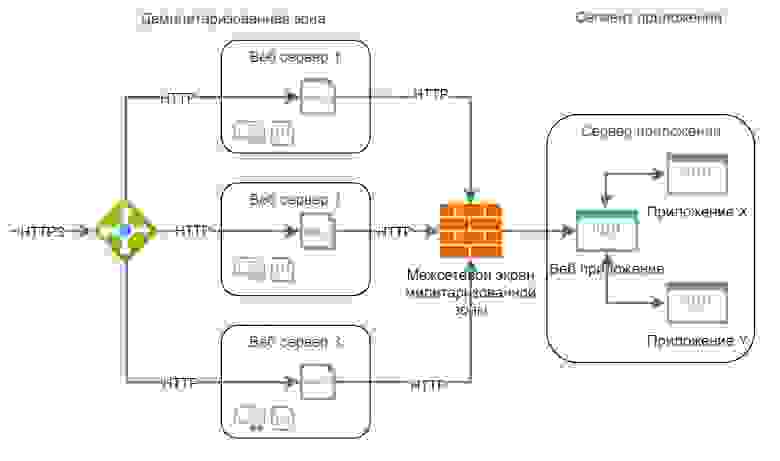

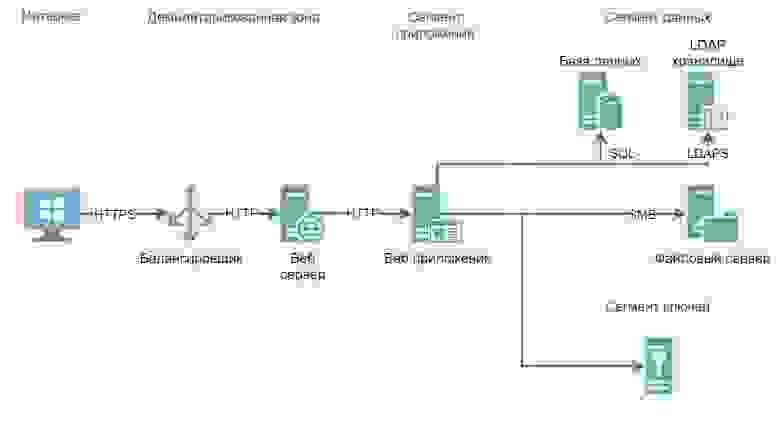

Сегмент приложений (APP, уровень II)

После первичной проверки, данные можно передавать веб приложению, выполняющее основную логику сервиса и размещенное на отдельном сервере:

Схема для удобства упрощена до 3-х серверов:

-

Сервер с балансировщиком нагрузки;

-

Сервер с веб сервером;

-

Сервер с веб приложением.

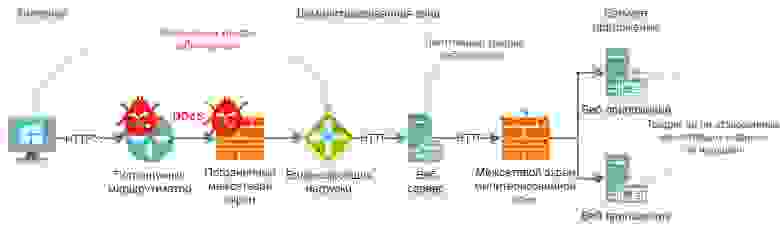

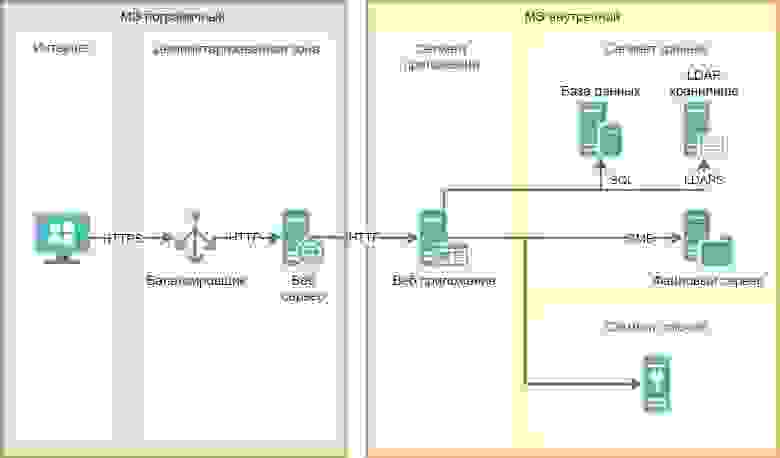

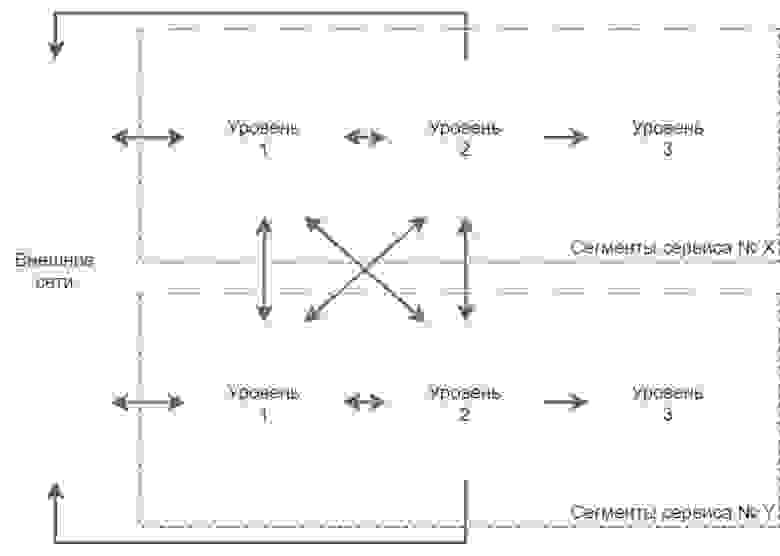

Обратим внимание на пунктирную линию, она показывает следующее: все что за демилитаризованной зоной, является милитаризованной зоной, защищаемой другим межсетевым экраном. Отдельный межсетевой экран важен по следующей причине: если из сети интернет будет перегружен пограничный межсетевой экран, то вся сеть перестанет работать, он не сможет пропускать через себя трафик сегментов второго уровня. Если у нас 2 межсетевых экрана, то внутреннее взаимодействие при отказе пограничного межсетевого экрана сохранится:

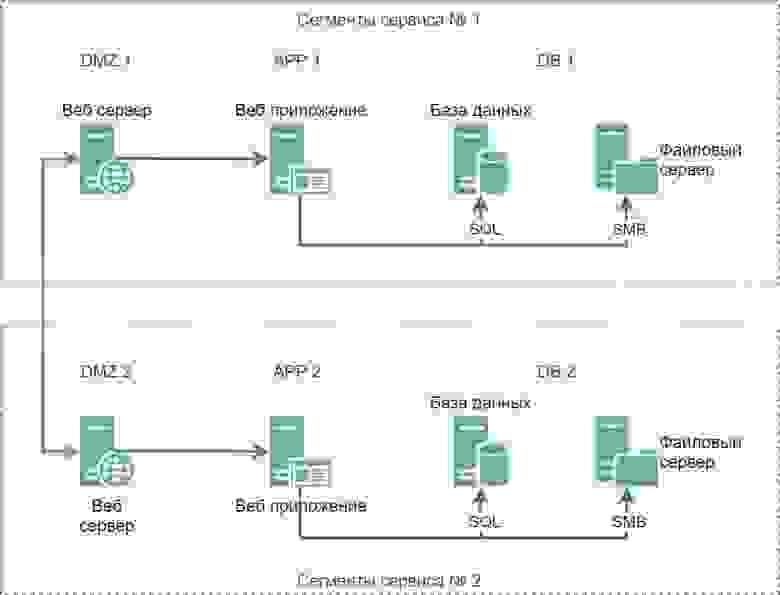

Чтобы больше понять что же такое сегмент, а что такое зона, усложним схему: представим, что наша компания разрешает аутентификацию пользователей через внешнего провайдера аутентификации, пускай это будет Единая система идентификации и аутентификации (ЕСИА). В таком случае? у нас появляется еще один сервис помимо того, что у нас уже имеется — сервис аутентификации:

Как видим, пунктирный прямоугольник логически объединяет все сетевые сегменты уровня 2 — сегменты приложений, в данном примере в каждом из сегментов по одному серверу.

В демилитаризованной зоне у нас так же 2 сетевых сегмента, в исходном размещено 2 сервера, в новом — 1.

Давайте вернемся к упрощенной схеме с одним сервисом. Давайте взглянем на наше монолитное приложение с огромным количеством строк кода в разрезе сервера:

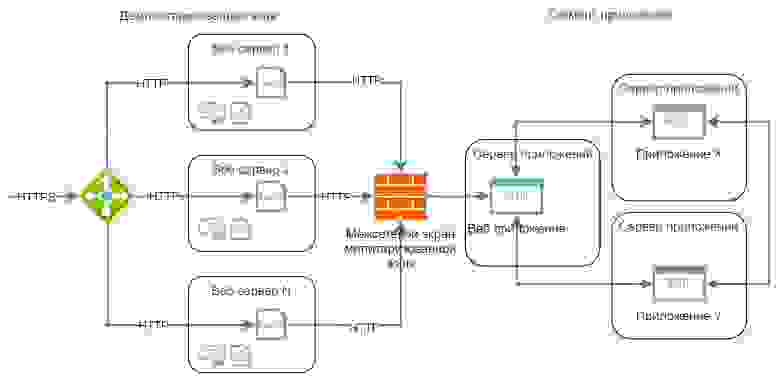

Мы видим, что на серверах могут быть размещены какие-то файлы необходимые для работы приложений, могут быть запущены сами приложения. Давайте представим, что у нас не одно монолитное приложение, а множество маленьких приложений и все они вместе решают всё ту же задачу, только размещены на разных серверах:

Теперь у изначального сервиса может в единственном сетевом сегменте приложений быть уже N серверов.

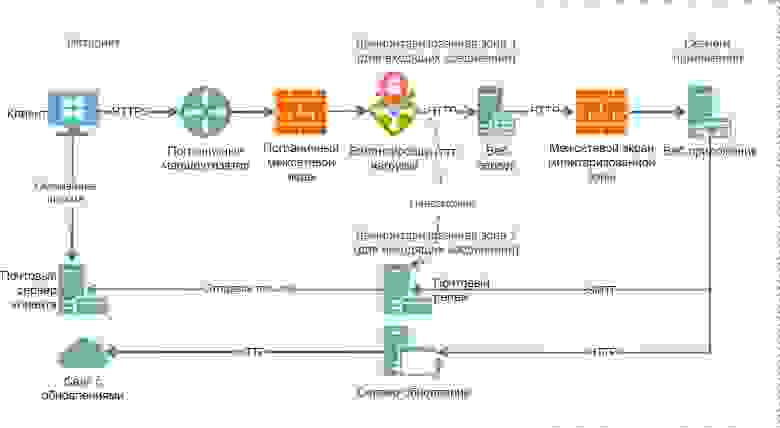

Мы можем разрабатывать наши сервисы так:

-

Один DMZ только для входящих соединений из внешних сетей;

-

Другой DMZ только для исходящих соединений.

Такая хитрость позволит уменьшить возможные векторы атаки на нашу базу данных, но увеличит количество серверов и правил межсетевого экранирования:

Как видим на картинке у нас есть DMZ 1 и DMZ 2. Например, в случае компрометации балансировщика, злоумышленник не сможет атаковать серверы в DMZ 2 из-за отсутствия правил разрешающих трафик, злоумышленнику сначала придется найти уязвимость в веб приложении в сегменте приложений, получить высокие привилегии в операционной системе сервера с веб приложением и только потом он сможет атаковать серверы в DMZ 2.

В таком случае становится возможным разрешить исходящие доступы во внешние сети из сегментов уровня 2 — APP минуя DMZ, так как особо демилитаризованная зона не дает какой-либо защиты:

При этом стоит предполагать, что доступ открывается на известные DNS имена, а не на IP адреса либо во весь интернет. IP адрес может быть выдан нескольким владельцам, один из которых окажется злоумышленником То есть создавать можно только точечные доступы до доверенных сервисов в сети интернет.

Сегмент баз данных (DB, уровень III)

В процессе работы с данными, их необходимо где-то хранить, это могут быть различные базы данных SQL и no-SQL, файловые хранилища, каталоги LDAP, хранилища криптографических ключей, паролей и т.д.

Так мы переходим к зоне третьего уровня — DB.

На картинке не нарисован третий межсетевой экран, давайте представлять, что пересечение прямоугольника показывающего границы сегмента сети = пересечение межсетевого экрана, то есть считаем, что любое перемещение трафика между сегментами это прохождение трафика через межсетевой экран. Упрощенная схема:

Если есть желание отображать межсетевые экраны, их можно рисовать так:

Так мы не сильно нагружая картинку показываем за каким межсетевым экраном какие сегменты находятся. Изображать можно и как-то иначе, например, выделяя сегменты определенным цветом.

Межсервисное взаимодействие

Межсервисное взаимодействие — взаимодействие серверов разных сервисов между собой. Такое взаимодействие должно предусматривать правила взаимной аутентификации серверов между собой и правила межсетевого экранирования.

Идеальная ситуация если в организации между серверами сервисов взаимодействие происходит всегда через демилитаризованную зону:

Теперь представим, что мы достаточно безопасно настроили каждый сервер и приложения, мы доверяем администраторам, у нас имеются средства защиты серверов, двухсторонняя усиленная аутентификация и т.д. Так же в случае если в организации объявить такую политику, то администраторы, архитекторы сервисов вместо разработки сервисов по объявленной политике, в DMZ будут размещать безусловные прокси серверы, которые просто будут проксировать трафик между сегментами DMZ 1 и DMZ 2 без какой-либо проверки. То есть политика будет исполняться лишь формально.

В таком случае, логичным будет разрешить такие взаимодействия:

То есть мы разрешаем условно любые взаимодействия между зонами DMZ и APP всех сервисов внутри компании.

При этом, доступ в базу данных чужого сервиса нельзя разрешать ни в коем случае.

Итог

В итоге мы получаем такой перечень основных базовых правил определения возможности предоставления сетевого доступа:

Бонус

Если вы дочитали до конца, Вам может быть интересен проект Network-segmentation-cheet-sheet

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Продолжаем (критичные сервисы, сегменты пользователей, схемы NTP, DNS, почтовой системы…)?

Проголосовали 96 пользователей.

Воздержались 10 пользователей.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Можно ли из DB инициировать сетевые соединения в DMZ?

10.09%

Да, при условии… (укажу в комментарии)

11

Проголосовали 109 пользователей.

Воздержались 23 пользователя.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Можно ли из DMZ инициировать соединения в DB?

4.5%

Да, при условии… (укажу в комментарии)

5

Проголосовали 111 пользователей.

Воздержались 19 пользователей.

Всем привет! Сегодня мы поговорим про DMZ: что это в роутере, для чего функция нужна и как её настроить на разных маршрутизаторах. Чтобы не грузить вас тяжелыми понятиями, я лучше расскажу на примере – так будет проще понять. Представим себе, что у вас дома есть камера видеонаблюдения, которая подключена к сети маршрутизатора. Аналогично к ней же подключены все компьютеры, ноутбуки и другие сетевые устройства из дома.

Теперь представим, что вы хотите уехать в отпуск и при этом из интернета иметь доступ к камере, чтобы следить за тем, что происходит у вас в квартире или доме. Конечно, для этого нужно пробрасывать порт в настройках маршрутизатор, и чаще всего используется 80 или 8080 порты. Но что если данные порты уже используются в сети?

В таком случае можно попробовать поиграть с настройками Firewall, но можно сделать куда проще и настроить DMZ в роутере. Тогда в DMZ-host добавляется IP адрес камеры, и она становится доступной из интернета. При этом остальная локальная сеть все также остается закрытой, а вот все устройства добавленные в DMZ как раз остаются общедоступными.

Я думаю, теперь куда понятнее, что такое DMZ хост в роутере. DMZ или DeMilitarized Zone – это выделенный участок локальной сети, к которой открыт доступ для внешнего доступа. Не нужно путать данный сегмент с гостевой сетью, так как при данной функции идет доступ как из интернета, так и из локальной среды. Также для данной сети сразу открываются все возможные порты, поэтому все такие устройства должны сами отвечать за безопасность. Как вариант нужно хотя бы установить логин и пароль для камеры.

Далее я расскажу про настройку демилитаризованной зоны в домашних роутерах. Если у вас будут какие-то вопросы, то пишите в комментариях.

Содержание

- Настройка

- TP-Link

- D-Link

- Zyxel Keenetic

- ASUS

- Netis

- Tenda

- LinkSys

- Задать вопрос автору статьи

Настройка

Прежде чем приступить к настройке DMZ скажу несколько моментов. В домашних маршрутизаторах нет полноценной возможности создать демилитаризованную зону, так как данные аппараты для этого не предназначены. Да – данная настройка есть, но она позволяет делать полностью открытыми порты только для одного сегмента сети. Но чаще всего этого становится достаточно. Например, если вам нужно иметь доступ к нескольким камерам, то лучше подключить их к видеорегистратору, на который вы и будете делать доступ.

Все настройки делаются в Web-интерфейсе, куда можно попасть, введя IP или DNS адрес интернет-центра в адресную строку любого браузера. Чаще всего используются адреса: 192.168.1.1 или 192.168.0.1. Также этот адрес можно посмотреть на этикетке под корпусом самого аппарата.

Если у вас возникнут трудности со входом – смотрите эту инструкцию.

ВНИМАНИЕ! Также для доступа извне вам нужно чтобы у вас был «белый» IP адрес. Если вы не знаете, что это, то советую почитать эту статью.

TP-Link

Старая прошивка

Функция находится в разделе «Переадресация».

Новая прошивка

«Дополнительные настройки» – «NAT переадресация» – находим функцию, включаем, вводим IP адрес устройства и сохраняем параметры.

D-Link

Темная прошивка

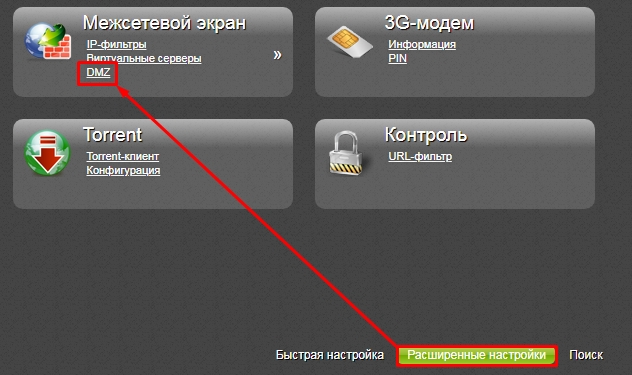

Внизу выбираем «Расширенные настройки» и находим нашу функцию в разделе «Межсетевого экрана».

Светлая прошивка

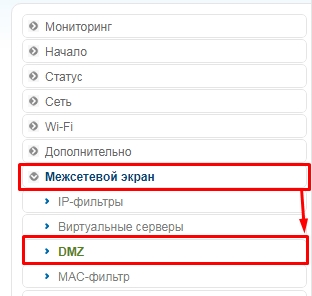

Сервис находим в разделе «Межсетевой экран».

Включаем функцию и вводим адрес устройства. Вы кстати можете выбрать адрес из списка, уже подключенных. В конце нажмите «Применить». В некоторых моделях вы можете увидеть функцию «NAT Loopback» – эту функция, которая позволяет проверять пакеты, уходящие из локальной сети во внешнюю (интернет) с помощью межсетевого экрана. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

Zyxel Keenetic

Новая прошивка

Прежде чем добавить подключенное устройство, вам нужно его зарегистрировать. Зайдите в раздел «Список устройств», там вы увидите два списка: «Незарегистрированные» и «Зарегистрированные» устройства. Для регистрации устройства нажмите по нужному аппарату.

Введите имя и нажмите на кнопку регистрации.

После этого данное устройство появится в списке «Зарегистрированных» – найдите его там и опять зайдите в настройки. Вам нужно установить галочку «Постоянный IP-адрес».

Заходим в «Переадресацию» и создаем правило:

- Ставим галочку «Включить правило».

- Описание – для удобства назовите «DMZ».

- Вход – здесь нужно указать то подключение, через которое у вас идет интернет.

- Выход – здесь указываем имя устройства, которое вы и добавляете в ДМЗ.

- Протокол – устанавливаем параметр «TCP/UDP (все порты и ICMP)».

- Расписание работы – тут можно установить режим работы, но чаще всего сервер «Работает постоянно».

Старая прошивка

В разделе «Домашняя сеть» (имеет значок двух мониторов) переходим во вкладку «Устройства» и выбираем из списка тот аппарат, который у нас будет DMZ-хостом. Если устройство не подключено, вы можете его добавить – правда при этом вам нужно точно знать его MAC-адрес.

Вводим описание и обязательно ставим галочку «Постоянный IP-адрес». Также в строке «Доступ в Интернет» должно стоять значение «Разрешен». Нажимаем «Зарегистрировать».

Теперь переходим в раздел «Безопасность» и на вкладке «Трансляция сетевых адресов (NAT)» нажимаем по кнопке «Добавить правило».

Теперь нужно ввести следующие данные:

- Описание – назовите как «DMZ» чтобы не перепутать, но название на самом деле может быть любым.

- Интерфейс – здесь нужно выбрать именно то подключение, через которое у вас идет интернет. Эти данные можно посмотреть в разделе «Интернет».

- Протокол – здесь ставим только одно значение: TCP/UDP (все порты и ICMP).

- Перенаправить на адрес – тут выбираем наш сервер.

Нажимаем по кнопке «Сохранить».

ASUS

Находим слева раздел «Интернет», далее переходим в соответствующую вкладку. Включаем функцию и вводим адрес хоста. В конце не забудьте нажать «Применить».

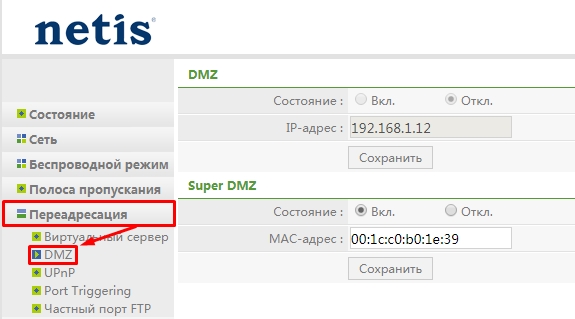

Netis

Нужная нам функция находится в разделе «Переадресация», далее включаем хост, вводим IP и «Сохраняемся».

Tenda

V1-3

Заходим в «Расширенные настройки» и находим конфигурация хоста.

Переводим бегунок во включенное состояние и вводим последнюю цифру локальной машины, для которой все порты будут открыты.

V4

Находим вкладку «Advanced».

Пролистываем до раздела «ДМЗ-хост» включаем (Enabled) и вводим адрес.

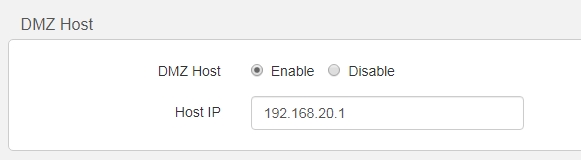

LinkSys

Конфигуратор по открытию всех портов находится в разделе «Application & Gaming». Включаем функцию (Enabled). Здесь настройки немного отличаются от других аппаратов. В строке «Source IP Address» можно установить диапазон внешних адресов, которые будут иметь доступ к выделенному устройству в сети. Чаще всего указывается параметр «Any IP Address» (Все IP адреса).

Для конфигурации в строке «Destination» указываем IP или MAC-адрес устройства. Вы также можете посмотреть все подключенные аппараты, нажав на кнопку «DHCP Client Table». После настройки нажмите на «Save Settings».

DMZ

Демилитаризованная зона или DMZ звучит очень захватывающе. Вы думаете о границе между Северной и Южной Кореей, а не о подключение к интернету вашего бизнес-сайта. Когда вы сталкиваетесь с этим, вы спрашиваете себя: «Что это?» и «Что я могу с этим сделать?». Запрос DMZ обычно возникает только в определенной ситуации. Но сначала определение:

Определение демилитаризованной зоны

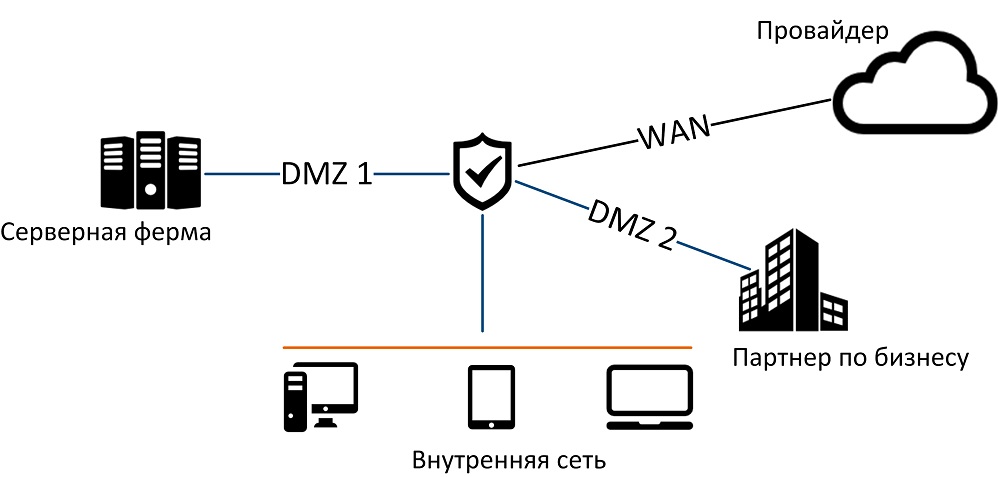

ДМЗ или «демилитаризованная зона» — это мера безопасности, которую мы используем для защиты внутренняя сеть организации от внешних угроз. По сути, это небольшая подсеть, расположенная между внутренней сетью компании и Интернетом и выступающая в качестве буфера между ними.

Основное использование DMZ — предоставить внешним пользователям доступ к определенным ресурсам во внутренней сети компании, при этом защищая внутреннюю сеть от внешних угроз. Например, мы можем использовать демилитаризованную зону для размещения общедоступного веб-сайта компании, при этом защищая внутреннюю сеть компании и конфиденциальные данные.

Использование DMZ имеет несколько преимуществ. Во-первых, это помогает повысить безопасность, обеспечивая дополнительный уровень защиты между внутренней сетью компании и Интернетом. Это затрудняет проникновение внешних угроз во внутреннюю сеть компании. Во-вторых, DMZ также может использовать производительность сети путем перемещения определенных услуг, таких как веб-хостинг, в выделенную сеть DMZ. Это может помочь снизить нагрузку на внутреннюю сеть компании и повысить общую производительность сети.

Мы также можем использовать DMZ в сочетании с прокси-сервером. Прокси-сервер действует как посредник между пользователем и Интернетом и может использоваться для повышения безопасности, производительности и соответствия требованиям. Используя прокси-сервер в демилитаризованной зоне, компания может повысить безопасность, контролируя и отслеживая доступ в Интернет, при этом позволяя удаленным пользователям получать доступ к определенным ресурсам во внутренней сети компании.

примеров

В какой из следующих ситуаций вы, скорее всего, вошли бы в демилитаризованную зону? Веб-серверы, серверы электронной почты или удаленный доступ? Во всех трех!

Несколько примеров того, где мы можем использовать DMZ:

- Веб-серверы: Если у нашей организации есть общедоступный веб-сайт, мы часто размещаем его в демилитаризованной зоне, чтобы злоумышленники не могли напрямую получить доступ к внутренней сети, если им удастся взломать веб-сайт.

- Серверы электронной почты. Мы также часто размещаем серверы электронной почты в демилитаризованной зоне, чтобы злоумышленники не могли получить прямой доступ к внутренней сети, если им удастся взломать сервер электронной почты.

- Удаленный доступ: если организация использует удаленный доступ, например VPN, мы можем использовать демилитаризованную зону, чтобы предотвратить прямой доступ злоумышленников к внутренней сети, если им удастся взломать удаленную точку доступа.

Насколько безопасна демилитаризованная зона?

DMZ может быть хорошим способом защиты внутренней сети организации от внешних атак, но она не является непроницаемой. Есть несколько способов, которыми злоумышленник может получить доступ к внутренней сети через демилитаризованную зону, например:

- Эксплойты нулевого дня: Эксплойт нулевого дня — это уязвимость в программном обеспечении, которая еще не известна создателю программного обеспечения или сообществу безопасности. Если злоумышленник обнаружит эксплойт нулевого дня в программном обеспечении, которое мы предоставляем в демилитаризованной зоне, он может использовать его для получения доступа к внутренней сети.

- Социальная инженерия: Злоумышленник также может попытаться получить доступ к внутренней сети с помощью социальной инженерии. Например, злоумышленник пытается убедить сотрудника организации раскрыть определенную информацию или разрешить доступ к определенным системам.

- Неправильная конфигурация: если DMZ настроена неправильно, это может привести к серьезным уязвимостям в системе безопасности. Например, если правило брандмауэра настроено неправильно, это может привести к открытому порту, через который злоумышленник может получить доступ.

Для повышения безопасности демилитаризованной зоны важно регулярно обновлять программное обеспечение и обучать сотрудников процедурам безопасности. Кроме того, важно регулярно проверять правильность настройки DMZ.

Случаи взлома демилитаризованной зоны

Известно много случаев взлома демилитаризованной зоны. Иногда это делает отдельный хакер, иногда группа или даже государство. Например, хакеры могут использовать уязвимости программного обеспечения или ошибки конфигурации сети, чтобы получить доступ к демилитаризованной зоне. Оказавшись внутри, они могут искать конфиденциальную информацию, отключать системы или даже запускать свой собственный код. Вот почему важно, чтобы демилитаризованная зона была надлежащим образом защищена и проводились регулярные проверки для обнаружения и устранения любых уязвимостей.

Примеры взлома DMZ

Есть много примеров взломанных DMZ. Вот некоторые известные случаи:

- В 2014 году DMZ компании Sony Pictures Entertainment была взломана. Хакеры, связанные с Северной Кореей, украли конфиденциальную информацию и обнародовали ее. Взлом привел к серьезному ущербу для Sony и лишил работы нескольких человек.

- В 2016 году DMZ Министерства юстиции США была взломана. Хакеры, связанные с Россией, похитили информацию о сотрудниках и их семьях. Взлом был описан как «серьезная кибер-нарушение» и вызвал опасения по поводу безопасности у правительства США.

- В 2017 году взломана Демилитаризованная зона британской системы здравоохранения. Атака программы-вымогателя, которая была связана с группой, связанной с российским Кремлем, отключила большую часть цифровой инфраструктуры системы здравоохранения и вынудила больницы отказываться от пациентов.

- В 2019 году демилитаризованная зона города Балтимор была взломана программой-вымогателем. Хакеры потребовали выкуп в размере 13 биткойнов (приблизительно 100.000 XNUMX долларов США) за возврат зашифрованных данных.

Важно отметить, что эти примеры, хотя и хорошо известны, являются лишь небольшой частью многих хакерских атак DMZ. Однако эти примеры показывают, насколько важно иметь хорошую безопасность и выполнять регулярные проверки демилитаризованной зоны для обнаружения и устранения любых уязвимостей.

Резюме Демилитаризованная зона

Таким образом, DMZ — это мера безопасности, которую мы используем для защиты внутренней сети компании от внешних угроз. Это небольшая подсеть, расположенная между внутренней сетью компании и Интернетом и выступающая в качестве буфера между ними. Основное использование DMZ — предоставить внешним пользователям доступ к определенным ресурсам во внутренней сети компании, при этом защищая внутреннюю сеть от внешних угроз. Мы также можем использовать DMZ в сочетании с прокси-сервером для повышения безопасности, производительности и соответствия требованиям.

Важно отметить, что это сложная тема, и существует множество различных способов установки и настройки DMZ в зависимости от конкретных требований компании. Лучше всего проконсультироваться со специалистом по безопасности или специалистом по сети, чтобы убедиться, что DMZ правильно установлена и настроена для бизнеса.

Короче говоря, мы можем использовать DMZ (демилитаризованную зону), чтобы отделить корпоративную сеть от общедоступной сети, такой как Интернет. Это позволяет нам гарантировать, что наша внутренняя сеть остается защищенной от внешних атак.

Обсудить с нами ITпедия LinkedIn или на Финансовые руководители LinkedIn.

резюме

статья

Что такое демилитаризованная зона (DMZ)?

Описание

Мы используем DMZ (демилитаризованную зону), чтобы отделить сеть компании от общедоступной сети, такой как Интернет. Это позволяет нам гарантировать, что наша внутренняя сеть остается защищенной от внешних атак. Это сложная тема, и существует множество различных способов установки и настройки DMZ в зависимости от конкретных требований компании.

Автор

Имя издателя

ITpedia

Издательство Логотип

Аббревиатура DMZ расшифровывается как DeMilitarized Zone, то есть «Демилитаризованная зона». Неожиданно и непонятно какое это отношение имеет к роутеру. Однако на самом деле это очень полезная в ряде случаев вещь. Об этом и пойдёт речь в данной статье.

Назначение и использование DMZ

DMZ – это сегмент сети, создаваемый для сервисов и программ, которым требуется прямой доступ в интернет. Прямой доступ необходим для торрентов, мессенджеров, онлайн-игр, некоторых других программ. А также без него не обойтись, если вы хотите установить камеру видеонаблюдения и иметь к ней доступ через интернет.

Если компьютер, на котором запущена программа, подключается к интернету напрямую, минуя роутер, то необходимости использовать DMZ нет. Но если подключение осуществляется через роутер, то «достучаться» до программы из интернета не получится, потому что все запросы будут получены роутером и не переправлены внутрь локальной сети.

Для решения этой проблемы обычно используют проброс портов на роутере. Об этом на нашем сайте есть отдельная статья. Однако это не всегда удобно и кто-то предпочитает настраивать DMZ. Если вы настроите DMZ на вашем роутере и добавите в неё нужный узел сети, например, ПК, на котором запущен игровой сервер или видеорегистратор, к которому подключена IP-камера, этот узел будет виден из внешней сети так, как будто он подключен к интернету напрямую. Для остальных устройств вашей сети ничего не изменится – они будут работать так же, как и до этого.

Следует внимательно относиться к этим всем настройкам. Так как и проброс портов и DMZ — это потенциальная дыра в безопасности. Для повышения безопасности в крупных компаниях зачастую создают отдельную сеть для DMZ. Для того, чтобы закрыть доступ из сети DMZ к другим компьютерам, используют дополнительный маршрутизатор.

Настройка DMZ на роутере

Роутеры позволяют добавить в DMZ только одно устройство. Роутер должен получать «белый» IP-адрес. Только в этом случае будет возможен доступ к нему из глобальной сети. Информацию об этом можно получить у вашего интернет провайдера. Некоторые провайдеры бесплатно выдают внешний IP-адрес, но зачастую за эту услугу требуется дополнительная плата.

Установка статического IP-адреса

Добавить в DMZ можно только компьютер, имеющий статический IP-адрес. Поэтому первым делом меняем его. Для этого открываем свойства сетевого подключения и в настройках TCP/IP прописываем статический IP-адрес в диапазоне адресов вашей сети. Например, если у вашего роутера IP 192.168.0.1, то для компьютера можно указать 192.168.0.10. Маска подсети стандартная – 255.255.255.0. А в поле «Шлюз» нужно указать адрес вашего роутера.

Следует обратить внимание, что IP-адрес, заданный компьютеру не должен быть в диапазоне адресов, раздаваемых DHCP сервером.

На этом настройка компьютера завершена и можно переходить к настройкам роутера.

Настройка роутера

Первым делом DMZ на роутере нужно включить, поскольку по умолчанию она всегда отключена.

Находим соответствующий пункт меню в веб-интерфейсе устройства:

- На роутерах Asus нужная вкладка так и называется – DMZ.

- На роутерах TP-Link откройте пункт «Переадресация», а в нём будет подпункт DMZ.

- У D-Link ищите пункт «Межсетевой экран».

В любом случае на вкладке настроек нужно поставить галочку в поле «Включить». А рядом найти поле, которое называется «Адрес узла DMZ» или «Адрес видимой станции» (в зависимости от модели роутера могут быть другие варианты). В это поле вписываем статический адрес компьютера или другого устройства, которое нужно добавить в DMZ. В нашем случае это 192.168.0.10.

Сохраните настройки и перезапустите роутер. На этом всё: все порты на выбранном ПК открыты. Любая программа, которая использует входящие подключения, будет думать, что выходит в сеть напрямую. Все остальные программы будут работать в штатном режиме.

Ниже приведен пример настройки маршрутизатора с англоязычным интерфейсом.

Создание DMZ удобный способ упростить работу нужных программ, однако следует иметь в виду, что открытый доступ к ПК повышает риски сетевых атак и заражения вирусами.

Поэтому на устройстве, используемом в качестве узла DMZ, нужно обязательно установить файервол и антивирусную программу.