Listen to this article

Для тех, кто не в курсе: Dos-атака – это атака с целью довести систему до отказа в обслуживании за счет отправки большого количества ложного трафика. Отличие Dos-атаки от Ddos заключается в том, что атака производиться с одного хоста, нежели с множества распределенных компьютеров. Зачем проводить подобного рода атаку на Wi-Fi? В основном злоумышленники хотят нарушить функционирование сети и нанести финансовый ущерб компаниям, но также данный тип атаки может является одним из этапов взлома беспроводных сетей, более известный как “Злой двойник”. Суть нашей атаки будет заключаться в непрерывной отправке пакетов деаутентификации одному или более клиентам Wi-FI сети из-за чего жертвы просто-напросто не смогут работать в атакуемой сети. Для реализации нам понадобиться операционная система Kali Linux.

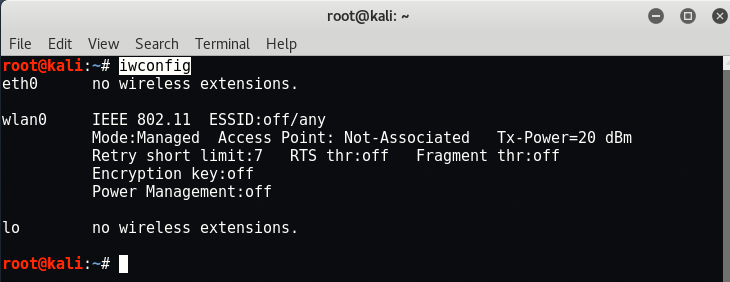

Для начала необходимо перевести беспроводную карту в режим монитора, если быть точнее в режим контроля. Без этого мы не сможем работать с утилитами для взлома Wi-Fi сетей. Чтобы узнать как называется наш Wi-FI адаптер введем команду iwconfig.

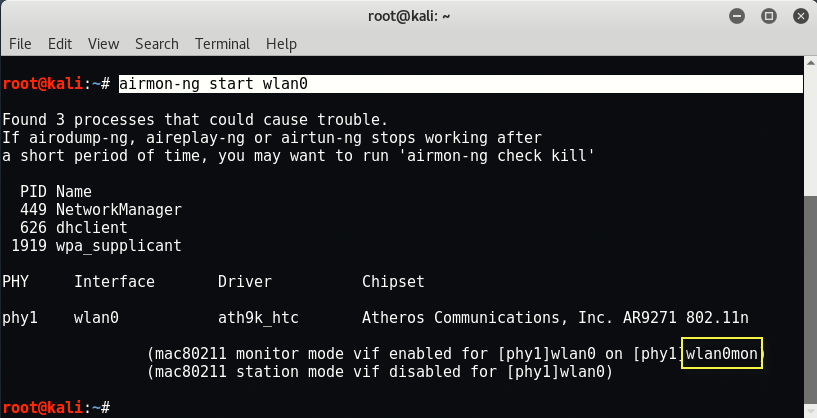

Отлично, теперь переведем нашу карту в режим монитора утилитой aircrack-ng, которая является предустановленной программой в Kali Linux и ее не требуется устанавливать. Введем команду airmon-ng start wlan0. Теперь наша беспроводная карта в режиме монитора будет называться wlan0mon. Вы можете убедиться в этом с помощью команды iwconfig. Отмечу, что в режиме монитора у вас не будет доступа к интернету.

Теперь нам необходимо собрать данные нашей жертвы а именно название точки доступа, канал на котором она работает и MAC-адрес. Прописываем команду airodum-ng wlan0mon.

Программа просканирует ближайшие Wi-FI-точки и выдаст необходимую нам информацию. Я выберу свой роутер под названием Backdoor. Теперь у нас есть почти всё, что нужно, осталось только установить утилиту Websploit для проведения Ddos-атаки.

Устанавливаем данную прогу командой apt-get install websploit. Для запуска введем название в консоли. У данной утилиты есть множество модулей. Перечень всех возможностей можно посмотреть прописав команду show modules.

|

|

|

Нас интересует раздел “Wi-Fi и Bluetooth-модулей”, а конкретно опция wifi_jammer. Синтаксис программы прост: для запуска нужно прописать команду use и название модуля.

После этого остается лишь ввести данные нашей жертвы командой set. В первую очередь вводим название точки доступа, после MAC-адрес и канал. Переводим нашу беспроводную карту в режим монитора, чтобы наверняка и запускаем атаку командой run.

Как мы видим утилита отправляет множество пакетов деаутентификации Wi-FI роутеру.

Вы можете убедиться в успешности атаки прописав команду airodump-ng wlan0mon.

Нас интересует значение PWR, которое равно нулю. Это значит, что DDoS-атака работает и клиенты, которые используют заддосенную WiFi-точку никак не смогут подключиться к ней. Ну и для остановки атаки введите команду stop.

Источник: https://antiddos.biz

Если Вам понравилась статья — поделитесь с друзьями

1 775 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Перейти к содержимому

При помощи Kali Linux проще простого реализовать DoS-атаку на закрытую Wi-Fi точку. Есть множество утилит для этого. В нашем случае мы будем использовать утилиту Websploit.

В первую очередь необходимо убедиться, что наш Wi-Fi адаптер распознает система. Для этого введем команду iwconfig. В моём случае адаптер называется wlan0.

Переведем интерфейс в режим монитора для дальнейшей работы с ним — airmon-ng start wlan0. После, выберем жертву — посмотрим какие точки доступа есть поблизости (airodum-ng wlan0mon )

В качестве жертвы возьмем ТД «Backdoor». Оставьте окно терминала отрытым или сделайте скриншот — в дальнейшем нам понадобятся данные bssid, essid и channel.

Установим утилиту для взлома — apt-get install websploit. Запустим программу командой websploit.

У данной утилиты множество модулей. Для того, чтобы посмотреть перечень модулей введите show modules. Нас интересует раздел «Wireless / Bluetooth Modules» с модулем wifi_jammer.

Запустим этот модуль командой use wifi/wifi_jammer.

Для реализации DoS-атаки нам понадобятся такие данные о WiFi-точке как: essid(название ТД), bssid (MAC-адрес ТД), channel (канал). Всё это мы уже узнали в самом начале статьи при помощи airodump-ng. Осталось только ввести эти данные.

После команды run началась Dos-атака. Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Для того, чтобы 100%-но убедиться, что DoS-атака работает введите команду airodump-ng wlan0mon.

Нас интересует значение PWR, которое равно нулю. Это значит, что DoS-атака работает и клиенты, которые используют заддосенную WiFi-точку никак не смогут подключиться к ней. Для остановки атаки введите stop.

MDK is a proof-of-concept tool to exploit common IEEE 802.11 protocol weaknesses.

MDK3 so called Murder Death Kill 3 is one of the most popular wireless hacking tool and specifically designed for WLAN Environments. The main operation of this tool is to flood the network with fake traffic against the network.

This version of MDK3 has a new feature that sends directed probe requests with invalid SSID characters to an AP. The hope is that if enough probes are sent, the AP will lock up and reboot.

As a prerequisite, make sure that your Kali Linux machine must have USB WiFi adapter, and to check type “iwconfig” in your terminal.

Now start your wireless adapter with the help of Airmon-ng Package and put it into Packet Injecting mode i.e. Monitor Mode by typing the following command in your terminal:

Command: airmon-ng start wlan0

Fake SSID (Random) Flooding with MDK3

SSID(Service Set Identifier) Flooding or Beacon Flooding can be easily done with the help of mdk3 tool. It means MDK3 can broadcast hundreds or even thousands of fake APs.

SSID Flooding is not a denial of service but still its a pretty cool trick to jam the network.

Command: mdk3 wlan0mon b -c 1

Here b option tells MDK3 to use beacon/SSID Flooding Mode

-c 1 tells MDK3 to broadcast all fake APs on channel 1.

You can also define the custom SSID from a file which you want to broadcast in your network.

Let’s create a text file named as yeahhub.list as shown below:

Now run the following command:

Command: mdk3 wlan0mon b -c 1 -f yeahhub.list

Here, -b defines for Beacon Flood Mode

-c 1 – On Channel 1

-f defines the filename

Now moving on actual DOS attack, you can perform DOS attack with MDK3 by two ways:

- Authentication Flooding

- Deauthentication Flooding

In Authentication Flooding, too many authentication requests at one time may cause the wireless access point to freeze up and perhaps stop working entirely.

Command: mdk3 wlan0mon a -a <BSSID>

Here, a defines the Authentication DOS Mode

-a defines the target MAC Address so called BSSID (Base Service Set Identifier)

In Deauthentication Flooding, it works much better than authentication mode and doesn’t require the resources that first one does.

Also Read: Wireless DOS Attack with Bash Script

To DOS with Deauthentication mode, you need to save all BSSID address in a file and then specify the file with -b option.

This will sent deauth packets to any and all clients connected to the AP specified in the file.

Command: mdk3 wlan0mon d -b blacklist

Here, d defines Deauthentictaion/Disassociation Amok Mode

-b defines the file name containing MAC Addresses to attack

For a full list of mdk3 options, type “mdk3 –fullhelp“.

Привет локнетовцы! В сегодняшней статье я вам покажу как хакеры могут нарушить функционирование любой Wi-Fi сети, путем DDoS атаки на нее!

Замечу, что эта статья написана только для образовательных целей. Мы никого ни к чему не призываем, только в целях ознакомления! Автор не несёт ответственности за ваши действия!

Ни для кого не секрет, что стандарт беспроводных сетей 802.11 очень уязвим к взломам. Существует множество способов атаки, такие как атака на WPS, перехват хендшейка, ддос атака, атака по типу Злой Двойник. Сегодня я хотел бы рассказать как хакеры могут осуществить Dos-атаку на закрытую Wi-Fi-точку средствами операционной системы Kali Linux.

Для тех, кто не в курсе: Dos-атака – это атака с целью довести систему до отказа в обслуживании за счет отправки большого количества ложного трафика. Отличие Dos-атаки от Ddos заключается в том, что атака производиться с одного хоста, нежели с множества распределенных компьютеров. Зачем проводить подобного рода атаку на Wi-Fi? В основном злоумышленники хотят нарушить функционирование сети и нанести финансовый ущерб компаниям, но также данный тип атаки может является одним из этапов взлома беспроводных сетей, более известный как “Злой двойник”.

Итак, начнем!

Первым делом, беспроводная карта переводится в режим монитора, если быть точнее в режим контроля. Без этого не работают утилиты для взлома Wi-Fi сетей. Чтобы узнать как называется Wi-FI-адаптер, вводится команда iwconfig.

После определения названия Wi-Fi адаптера, карта переводится в режим монитора утилитой aircrack-ng, которая является предустановленной программой в Kali Linux и ее не требуется устанавливать. Вводится команда airmon-ng start wlan0. После этого, беспроводная карта в режиме монитора будет называться wlan0mon. Убедиться в этом можно с помощью команды iwconfig. Стоит отметить, что в режиме монитора отсутствует доступ к интернету.

Дальше хакер собирает данные нашей жертвы, а именно название точки доступа, канал на котором она работает и MAC-адрес. Прописывается команда airodum-ng wlan0mon

Программа сканирует ближайшие Wi-FI-точки и выдает необходимую информацию. Теперь у хакера есть почти всё, что нужно, остается только установить утилиту Websploit для проведения Dos-атаки.

Устанавливается данная прога командой apt-get install websploit. Для запуска вводится название в консоли. У данной утилиты есть множество модулей. Перечень всех возможностей можно посмотреть прописав команду show modules.

Синтаксис программы прост: для запуска прописывается команда use и название модуля.

После этого хакеру остается лишь ввести данные жертвы командой set. В первую очередь вводится название точки доступа, после MAC-адрес и канал. Дабы избежать ошибок, беспроводная картам переводится в режим монитора, и запускается атака командой run.

Утилита начинает отправлять множество пакетов деаутентификации Wi-FI роутеру.

Для остановки атаки вводится команда stop. Благодаря данному виду атаки, хакеры могут без проблем нарушить функционирование Wi-Fi-точки.

Note: If you do not have Kali Linux, you can buy a pre-made ready to boot USB with Kali Linux on it from our shop or you can buy Kali Linux on Amazon.

We are a participant in the Amazon Services LLC Associates Program, an affiliate advertising program designed to provide a means for us to earn fees by linking to Amazon.com and affiliated sites.

Kali Linux is an OS used for cyber security; the OS comes with a variety of tools, known as penetration testing tools, which are very capable of testing networks and systems. Some capabilities are: sniffing for passwords on a wifi network, wifi password cracking, DNS spoofing, and creating trojan viruses.

The Types of Penetration/Attacks that can be performed with Kali Linux

There is a large variety of tools that come with Kali Linux. Here are some notable ones.

Sniffing for Passwords

Have you ever used a public wifi network, such as Starbucks’ wifi? If so, it is possible that someone has used the public network to ‘sniff’ the usernames and passwords you type when logging into websites. As a note: Internet Explorer is the most vulnerable browser to penetration testing. We recommend that you do not use Internet Explorer.

Wifi Password Cracking

In Kali Linux, you are able to crack into wifi without knowing the network password. This technique requires an auxiliary wifi device for cracking the password.

There are packets of information being communicated between the network and the client. The packets are cracked by the auxiliary device, which stores millions of the most likely passwords used.

Another technique within wifi password cracking is to set up a fake wifi network with the same name as the target network, and shut down the target network.

The user will connect to the fake wifi network, allowing a cyber security specialist to set up whatever website for the target user to enter requested information, such as the wifi password.

DNS Spoofing

When you are connected to a wifi network, you can redirect traffic to a site of your choosing from a target website in order to collect information. An example of a redirect site is a fake router administration page, which would request information entry.

Creating a Trojan Virus

If you use a computer, you have almost certainly heard of a trojan before. A trojan virus is named as a reference to the widely-known Trojan Horse of the Ancient Mediterranean.

Click here to learn how to create a trojan virus in Kali Linux.

This naming is due to the nature of the trojan virus, which is a downloaded virus, often hidden within other files. Most computer viruses are trojans, and Kali Linux allows cyber security specialists to make trojans.

Requirements:

- A Live USB of Kali Linux (Amazon / Ebay) or Live DVD of Kali Linux(Ebay).

- A wifi Adapter that supports monitor mode (Alfa AWUS036NHA ) Note: Your internal wifi chip adapter might support this, but if it doesn’t this is the the wifi adapter I recommend.

1. Install Kali

First you need to have Kali installed on a system. This can be done using a virtual machine, but it is recommended that you install this either side by side with your Windows installation or independently on a laptop. This will mitigate errors that you might have detecting third party wifi adapters.

2. Update your Kali

Once you have Kali installed, you will want to update it. To do this, first allow access to all of the Kali repositories.

– Open up terminal in Kali

sudo nano /etc/apt/sources.list – Remove the ‘#’ sign in front of “#deb-src http://http.kali.org/kali kali-rolling main non-free contrib”

– Hit Ctrl-X to exit this window, and hit ‘y’ to save

Now you can type in:

sudo apt-get update

sudo apt-get upgradeYour system will begin to update. This may take a while so sit back, relax, and watch some Netflix.

3. Install the Wifi Drivers for the Wifi USB device that I recommended earlier

Type in:

sudo apt-get install firmware-atheros

Find the name of your wifi card

iwconfig4. Put your wifi Card into Monitor Mode

– Put your wifi card into monitor mode.

airmon-ng start wlan0

You might receive a message telling you that certain processes need to be killed so that you can enter monitor mode. Clear this message by typing in:

airmon-ng check kill5. Search for wifi Access Points and their ‘BSSID’ addresses

You need to find the ‘BSSID’ address of the wifi access point that you will be attacking. You can do this with this command:

airodump-ng wlan06. Begin the ‘Attack’

Once you have your wifi’s ‘BSSID’ address, you simply plug it into this command and the attack will begin. (Without the brackets)

aireplay-ng -0 100000 -a [The BSSID of your wifi netowrk] [Name of wifi device]If you receive a message that your wifi device is not on the same channel as your router, then type in this command.

sudo iwconfig wlan0 channel 8Your terminal window will now become flooded with a bunch of de-authorization packets. You should see your wifi devices disconnect from the wifi shortly after this and all wifi devices will be unable to connect.

Conclusion

Kali Linux is a very powerful OS in the hands of a capable cyber security specialist, and can be used to test a network for all types of cyber threats.

PS: If you found this article helpful, please subscribe to our mailing list to be notified of when we publish more articles on the functions Kali Linux.

We are a participant in the Amazon Services LLC Associates Program, an affiliate advertising program designed to provide a means for us to earn fees by linking to Amazon.com and affiliated sites.