Сертификаты являются важной составляющей безопасности сети и информации, передаваемой по ней. Центр сертификации Windows Server 2012 R2 предоставляет возможность создавать и управлять сертификатами, используя различные криптографические алгоритмы и протоколы.

В этой подробной инструкции мы рассмотрим, как создать сертификат в Центре сертификации Windows Server 2012 R2. Мы охватим все необходимые шаги, начиная от установки и настройки Центра сертификации, и заканчивая самим процессом создания сертификата.

Шаг 1: Установка и настройка Центра сертификации Windows Server 2012 R2

Перед тем как приступить к созданию сертификата, необходимо установить и настроить Центр сертификации Windows Server 2012 R2. Для этого откройте Панель управления, найдите и запустите Управление Центром сертификации. После установки и настройки Центра сертификации, вы будете готовы к созданию сертификатов.

Шаг 2: Создание шаблона сертификата

Прежде чем создать сертификат, необходимо создать шаблон, который будет использоваться для его генерации. Шаблон определяет параметры и ограничения сертификата, такие как срок его действия, цели использования и другие. Для создания шаблона откройте Центр сертификации, перейдите в раздел «Шаблоны сертификатов» и выберите «Создать шаблон сертификата». Заполните необходимые поля, укажите параметры и сохраните шаблон.

Шаг 3: Создание сертификата

Теперь, когда у вас есть шаблон сертификата, можно приступить к его созданию. Для этого вернитесь в Центр сертификации, выберите «Выдать новый сертификат» и выберите созданный ранее шаблон. Заполните необходимые поля, укажите параметры сертификата и нажмите «Выдать». Поздравляю! Вы только что создали сертификат в Центре сертификации Windows Server 2012 R2!

Помните, что хранение и управление сертификатами требует особой осторожности и безопасности. Обеспечьте безопасность своих сертификатов, регулярно обновляйте их и удаляйте ненужные сертификаты.

Теперь вы знаете, как создать сертификат в Центре сертификации Windows Server 2012 R2. Следуйте этой инструкции и вы сможете генерировать и управлять сертификатами по своему усмотрению, обеспечивая безопасность своей сети и информации.

Содержание

- Описание Центра сертификации Windows Server 2012 R2

- Шаг 1: Установка службы Active Directory Certificate Services (AD CS)

- Регистрация в Центре сертификации Windows Server 2012 R2

- Шаг 2: Создание запроса на сертификат

- Выбор типа сертификата

- Шаг 3: Создание запроса на сертификат

- Заполнение анкеты для создания сертификата

Описание Центра сертификации Windows Server 2012 R2

Центр сертификации Windows Server 2012 R2 (Certification Authority) представляет собой компонент операционной системы Windows Server, который позволяет создавать, управлять и распространять электронные сертификаты.

Сертификаты, созданные с помощью Центра сертификации Windows Server 2012 R2, используются для аутентификации, шифрования, цифровой подписи и других операций, связанных с обеспечением безопасности информации.

Центр сертификации Windows Server 2012 R2 предоставляет гибкую систему настройки и управления сертификатами, позволяя задавать правила выдачи, сроки действия, уровень безопасности и другие параметры сертификатов.

Для работы с Центром сертификации Windows Server 2012 R2 необходимо выполнить установку роли «Удостоверяющий центр» (Certification Authority) на сервере с установленной операционной системой Windows Server 2012 R2.

После установки роли «Удостоверяющий центр» и настройки параметров, Центр сертификации Windows Server 2012 R2 готов к созданию и управлению сертификатами.

Чтобы создать сертификат в Центре сертификации Windows Server 2012 R2, необходимо выполнить следующие шаги:

- Открыть Центр сертификации Windows Server 2012 R2;

- Выбрать тип сертификата (личный или удостоверяющий центр);

- Задать параметры сертификата (имя, описание, срок действия и другие);

- Сгенерировать закрытый ключ и запрос на сертификат (Certificate Signing Request);

- Отправить запрос на сертификат на сервер Центра сертификации;

- Подтвердить запрос и получить сертификат.

Кроме того, Центр сертификации Windows Server 2012 R2 позволяет выполнять другие операции с сертификатами, такие как отзыв и повторную выдачу, управление списками отозванных сертификатов и т. д.

Использование Центра сертификации Windows Server 2012 R2 позволяет организациям эффективно управлять безопасностью информации, обеспечивать аутентификацию пользователей и компьютеров, а также обеспечивать шифрование данных для защиты от несанкционированного доступа.

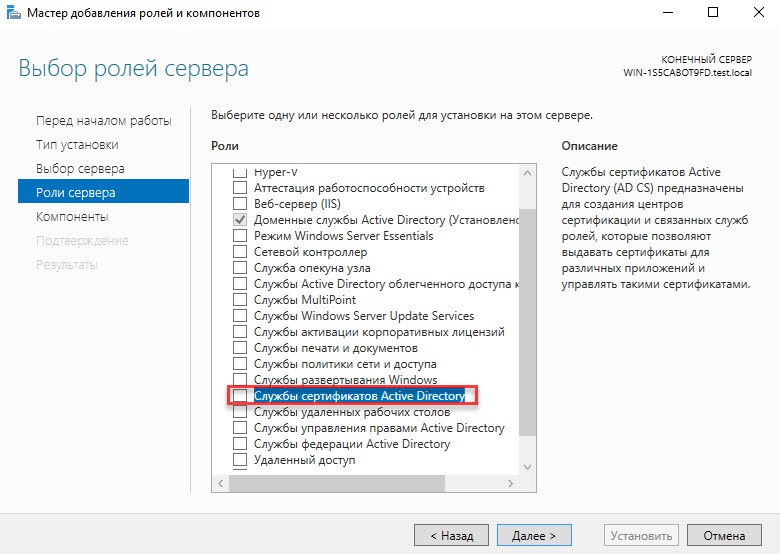

Шаг 1: Установка службы Active Directory Certificate Services (AD CS)

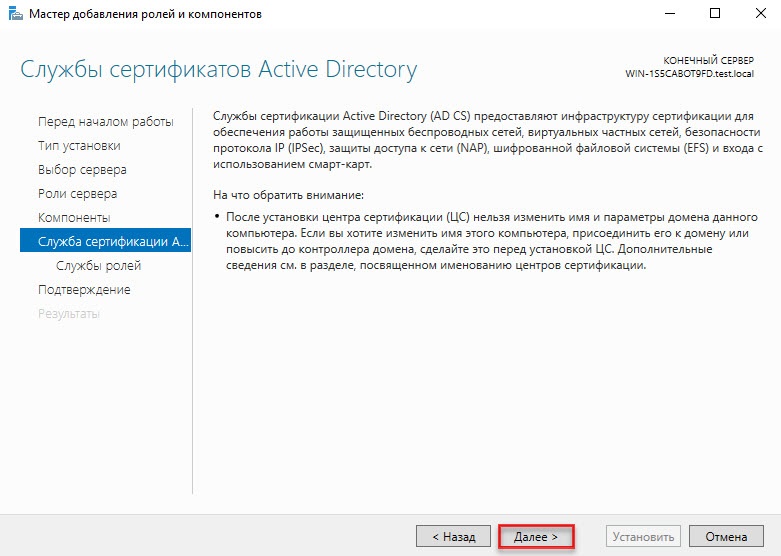

Перед созданием сертификатов в Центре сертификации Windows Server 2012 R2 необходимо установить службу Active Directory Certificate Services (AD CS). Для этого выполните следующие действия:

- Откройте «Установку ролей и компонентов» в меню «Управление сервером».

- Перейдите на вкладку «Роли» и выберите «Active Directory Certificate Services».

- Нажмите «Далее» и принимайте все значения по умолчанию, указывая соответствующие настройки.

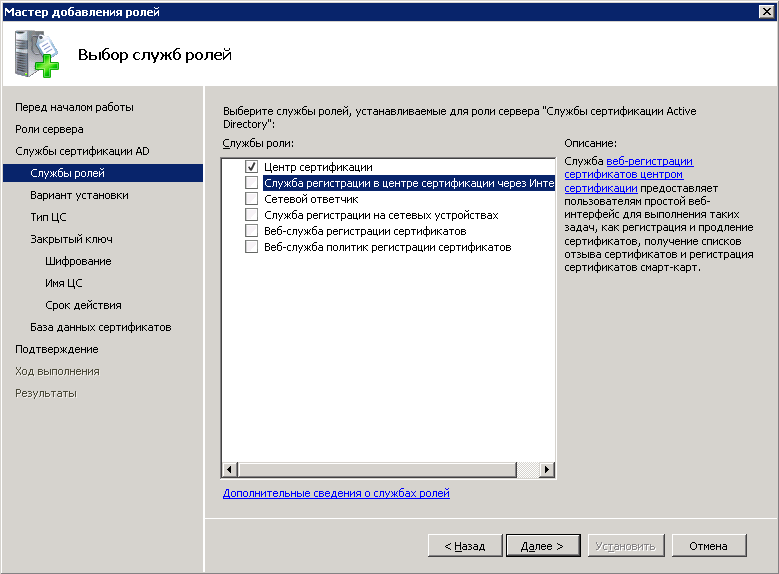

- На странице «Сервисы роли» активируйте «Центр сертификации» и «Веб-службы сертификатов».

- Установите все зависимости и дополнительные файлы, необходимые для работы службы, нажав «Далее».

- Пройдите через остальные страницы мастера установки, принимая значения по умолчанию, и завершите процесс установки.

- После установки службы AD CS перезагрузите сервер, если потребуется.

После завершения установки службы AD CS вы будете готовы к созданию и управлению сертификатами в Центре сертификации Windows Server 2012 R2.

Регистрация в Центре сертификации Windows Server 2012 R2

Для начала процесса регистрации необходимо выполнить следующие шаги:

- Запустите Центр сертификации Windows Server 2012 R2, нажав на соответствующую иконку в панели инструментов.

- В появившемся окне выберите опцию «Регистрация нового пользователя» и нажмите «Далее».

- Введите необходимые данные для создания учетной записи нового пользователя, такие как имя, фамилию и адрес электронной почты. Убедитесь, что выбрано правильное местоположение учетной записи.

- Выберите тип пользователя, для которого будет создан сертификат, и установите необходимые разрешения доступа.

- Подтвердите введенные данные и нажмите «Завершить» для завершения регистрации нового пользователя в Центре сертификации.

После завершения регистрации, пользователю будет назначен уникальный идентификатор и создана учетная запись в Центре сертификации Windows Server 2012 R2. Теперь вы можете приступить к созданию и выпуску сертификатов для данного пользователя и установке их на сервер для обеспечения безопасности ишифрования данных.

Регистрация в Центре сертификации Windows Server 2012 R2 является важным шагом для обеспечения безопасности и защиты вашего сервера. Следуя указанным выше инструкциям, вы сможете успешно зарегистрироваться в Центре сертификации и получить необходимые сертификаты.

Шаг 2: Создание запроса на сертификат

После настройки Центра сертификации Windows Server 2012 R2 необходимо создать запрос на сертификат, который будет отправлен в удостоверяющий центр (УЦ). Это позволит получить цифровой сертификат для использования на сервере.

Следуйте этим шагам, чтобы создать запрос на сертификат:

- Откройте консоль управления Центром сертификации, нажав клавишу Win+X и выбрав пункт «Центр сертификации».

- На панели инструментов выберите «Создание запроса на сертификат».

- В появившемся окне «Создание запроса на сертификат» укажите данные для создания сертификата, такие как имя сервера, название организации, дополнительные сведения и т. д.

- Выберите подходящий алгоритм шифрования и ключевые параметры для сертификата.

- Укажите имя файла и путь для сохранения запроса на сертификат.

- Нажмите «ОК», чтобы завершить создание запроса на сертификат.

После создания запроса на сертификат необходимо отправить его в УЦ для получения самого сертификата. Для этого обратитесь к инструкциям удостоверяющего центра.

Выбор типа сертификата

В Центре сертификации Windows Server 2012 R2 предоставляется возможность создания разных типов сертификатов в зависимости от потребностей и целей.

Основные типы сертификатов, которые можно создать, включают:

- Самоподписанный сертификат: создается самостоятельно и не требует подтверждения со стороны других организаций или учреждений. Удобен для тестирования или использования внутри организации.

- Сертификат службы Active Directory: используется для обеспечения безопасности служебных учетных записей в Active Directory.

- Сертификат шлюза Интернета: предназначен для использования в сети шлюза Интернета и обеспечивает безопасную связь с внешними ресурсами.

- Сертификат веб-службы: используется для обеспечения безопасности веб-служб и обмена данными.

- Сертификат персонала: выдается от имени конкретного пользователя и используется для идентификации его личности.

- Сертификат устройства: выдается устройству и используется для его идентификации и обеспечения безопасной коммуникации.

Выбор типа сертификата должен базироваться на конкретных потребностях организации или пользователей. При выборе типа сертификата необходимо учесть его предназначение и возможность его использования в конкретной ситуации.

Шаг 3: Создание запроса на сертификат

Чтобы создать сертификат в Центре сертификации Windows Server 2012 R2, необходимо сначала создать запрос на сертификат. Этот запрос будет содержать информацию о том, какие данные должны быть включены в сертификат.

Для создания запроса на сертификат выполните следующие действия:

- Откройте Центр сертификации Windows Server 2012 R2.

- На панели навигации выберите «Сертификаты».

- В левом главном меню выберите «Запрос на сертификат».

- Выберите тип сертификата, который вы хотите создать.

- Нажмите кнопку «Далее».

- Введите данные, которые должны быть включены в сертификат, такие как имя организации, владельца сертификата, доменное имя и другие.

- Нажмите кнопку «Далее» и укажите расположение, где будет сохранен запрос на сертификат.

- Проверьте введенные данные и нажмите кнопку «Завершить», чтобы создать запрос на сертификат.

После создания запроса на сертификат вы можете отправить его в Центр сертификации или сохранить для последующего использования. Далее вам понадобится подтвердить запрос на сертификат и получить готовый сертификат.

Заполнение анкеты для создания сертификата

Для создания сертификата в Центре сертификации Windows Server 2012 R2 требуется заполнить анкету, в которой указываются основные данные для сертификата. Ниже приведены шаги по заполнению анкеты:

Шаг 1:

Перейдите на веб-страницу Центра сертификации и выберите опцию «Создать сертификат».

Шаг 2:

Заполните следующие поля:

— Название сертификата: введите название сертификата, которое будет использоваться для его идентификации;

— Компания: указываете название вашей компании;

— Адрес электронной почты: введите вашу электронную почту;

— Страна/регион: выберите вашу страну или регион;

— Штат: укажите штат или область, где находится ваша компания;

— Город/населенный пункт: введите название города или населенного пункта, где находится ваша компания;

— Отдел/подразделение: укажите отдел или подразделение компании;

— Использовать имя субъекта из указанного субъекта запроса (CSR): установите флажок, чтобы использовать имя субъекта из CSR.

Шаг 3:

Проверьте правильность заполнения всех полей и нажмите кнопку «Создать».

После успешного заполнения анкеты и создания сертификата вы получите файл сертификата, который можно будет использовать для различных целей, например, для обеспечения безопасного соединения с сервером.

Практическая работа с центром сертификации. Настройка и управление

Практическая работа с центром сертификации

Настройка публичного хранилища в MS Windows Server 2012 R2

Для того, чтобы создать и использовать публичное хранилище сертификатов, необходимо:

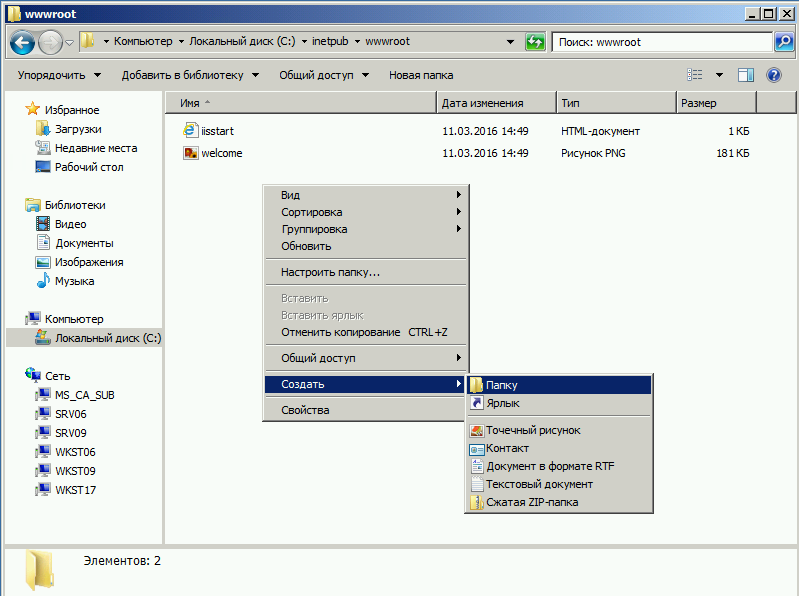

Создать папку Public в каталоге C:\Inetpub\wwwroot\ на сервере сертификации:

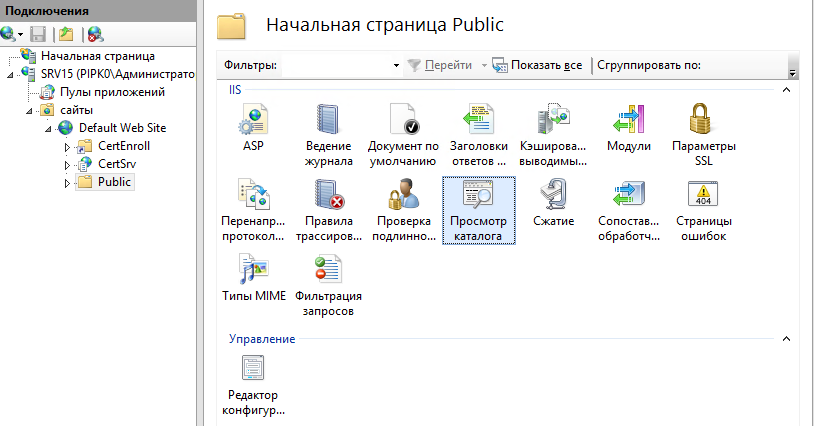

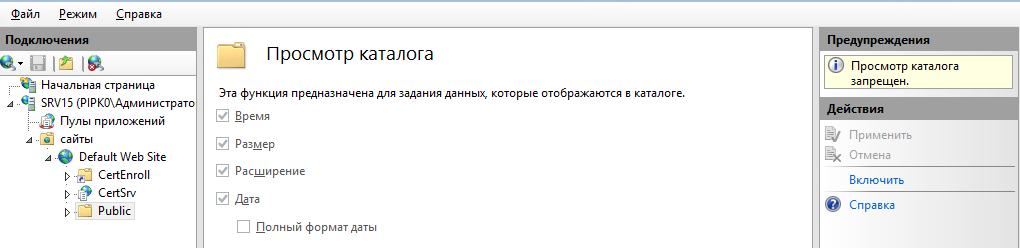

Запустить Диспетчер служб IIS. В левой части окна

Диспетчера служб IIS раскрыть дерево подключений /сайты/Default Web Site/Public. При выделении курсором

ветки Public в правой стороне откроется Начальная страница Public, в которой нужно дважды

нажать на Просмотр каталога:

В крайне правом окне нажать на Включить:

Скопировать из каталога C:\Windows\System32\Certsrv\CertEnroll корневого и

подчиненного центров сертификации списки отозванных сертификатов и

сертификаты в каталог C:\Inetpub\wwwroot\Public.

Проверить доступ к этим файлам по адресу https://«имя сервера»/public и скачать любой файл.

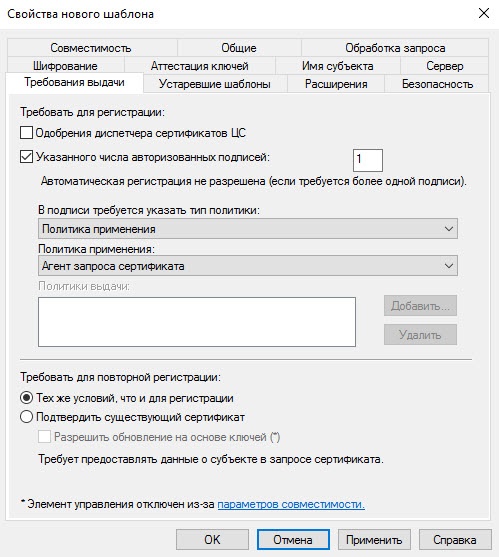

Управление шаблонами сертификатов в MS Windows Server 2012 R2

В рамках этого раздела рассматриваются создание нового шаблона

пользователя с возможностями подписи документов и создание сертификата

пользователя по созданному шаблону через веб-сайт центра сертификации.

Создание шаблона сертификата

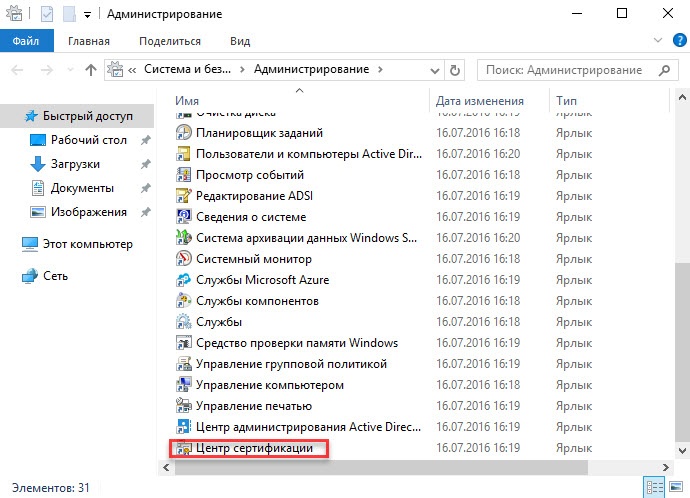

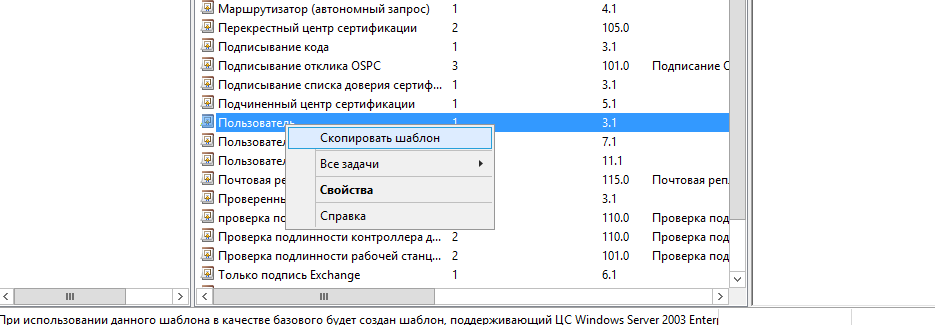

Запустить Центр сертификации. Для этого нажать кнопку Пуск, в открывшемся окне на значок стрелки

в кружке. Кликнуть дважды мышкой на Центр сертификации. В центре сертификации

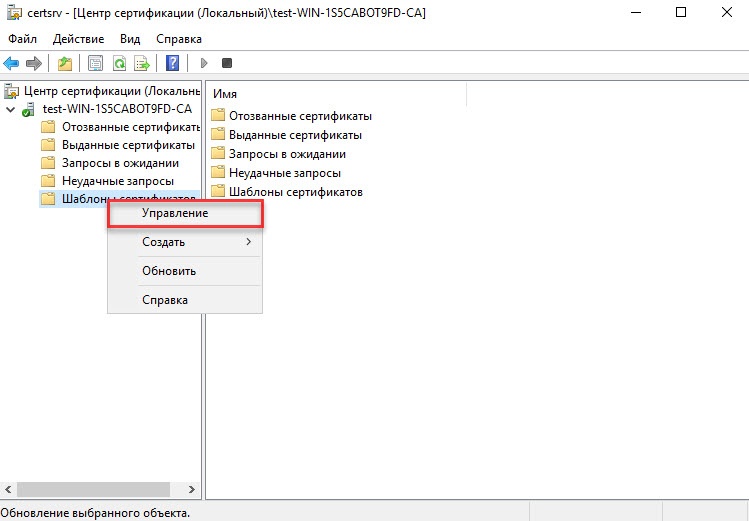

переместиться на Шаблоны сертификатов, вызвать

контекстное меню, нажать на Управление. Выделить

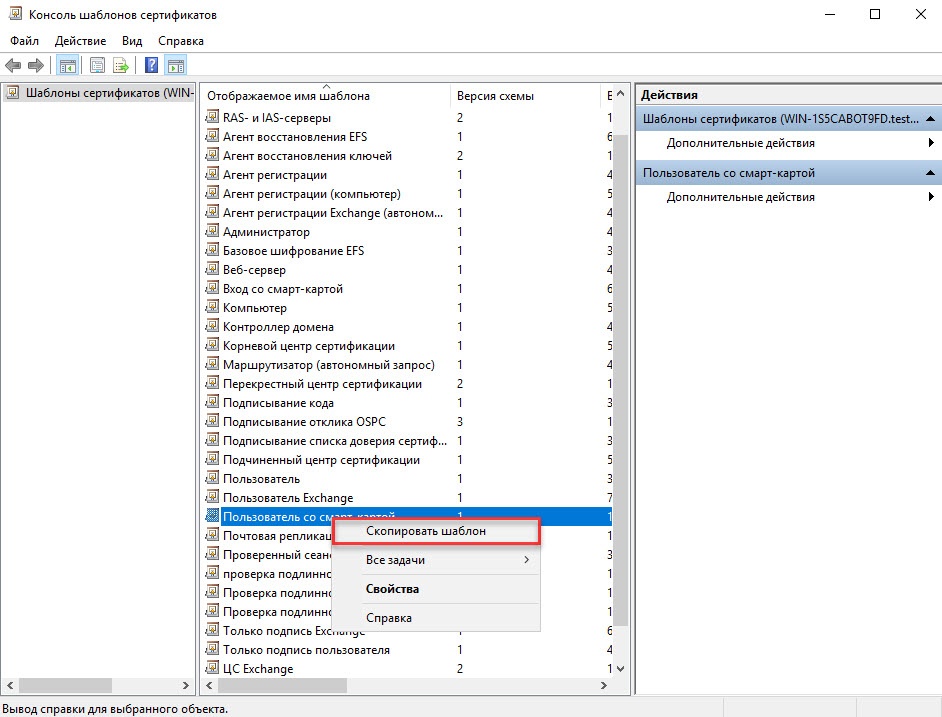

шаблон Пользователь, вызвать контекстное меню, выбрать

в нем Скопировать шаблон:

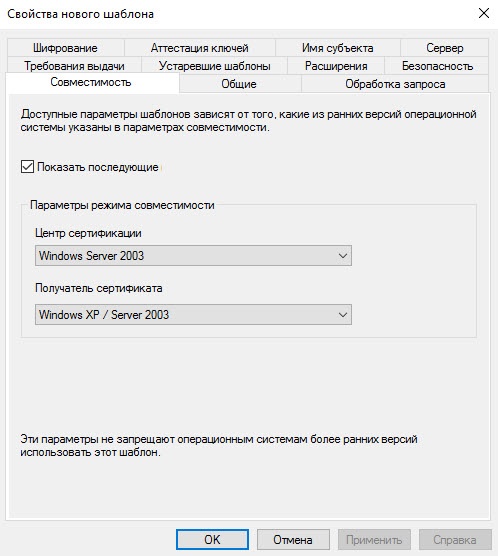

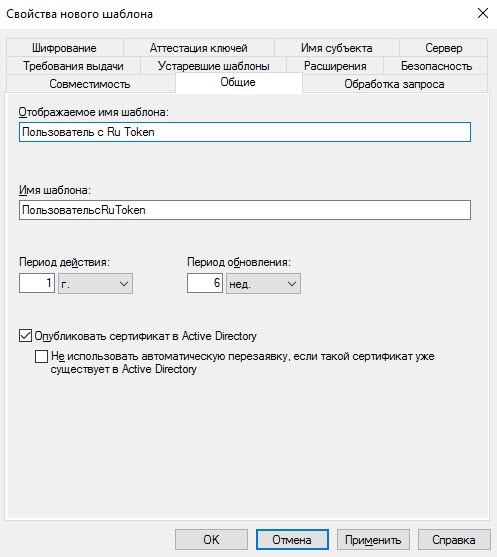

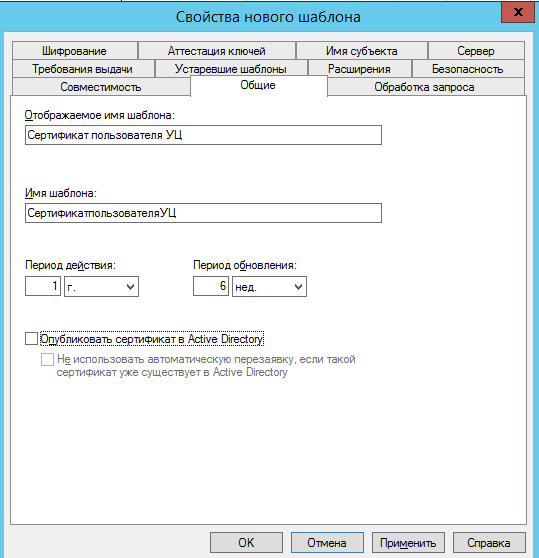

В окне Совместимость оставить все по умолчанию. В окне

Общие задать отображаемое имя шаблона – Сертификат пользователя УЦ

. Снять флажок Опубликовать сертификат в Active Directory:

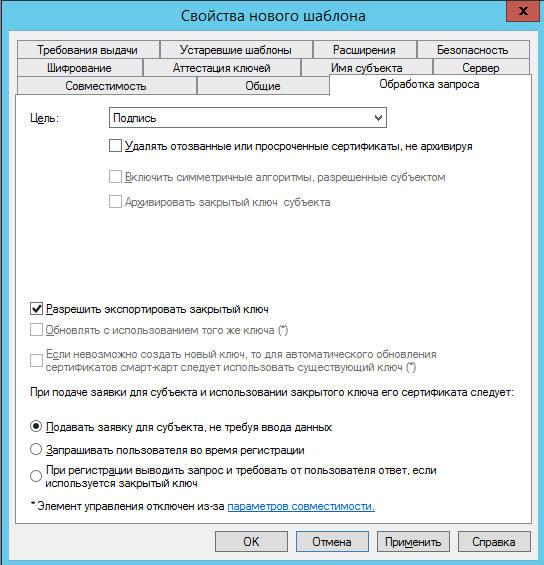

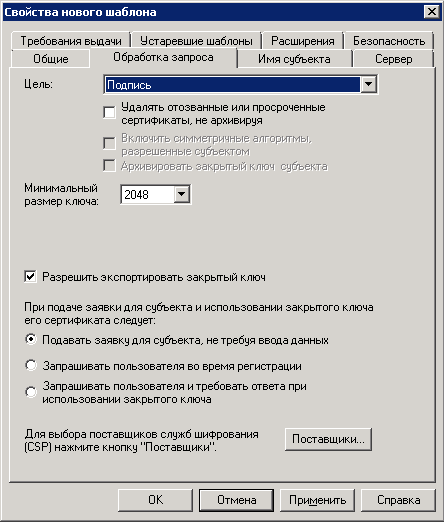

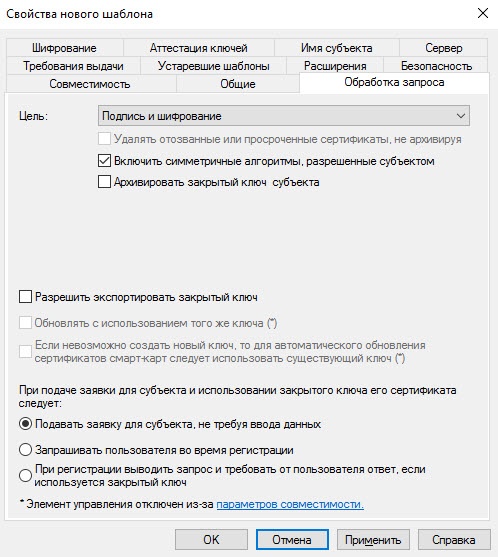

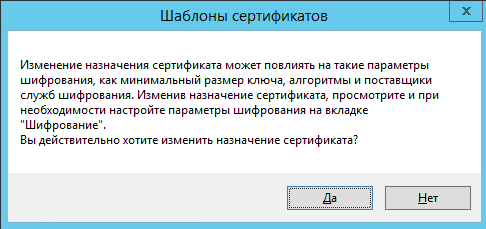

Перейти в закладку Обработка запроса. В поле Цель

выбрать Подпись.

На запрос об изменении назначения сертификата нажать Да:

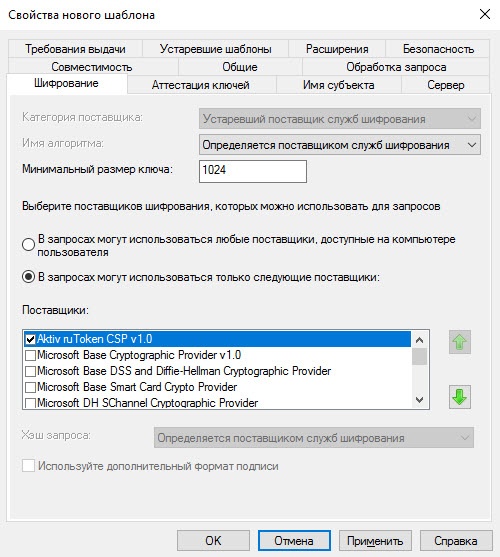

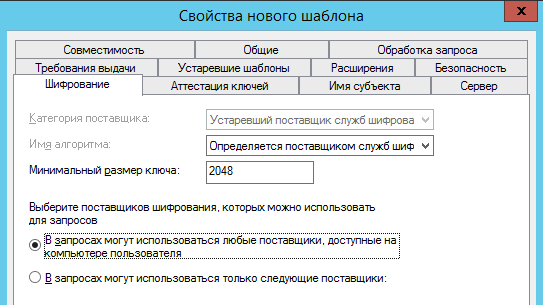

Перейти в закладку Шифрование, выбрать:

В запросах могут использоваться любые поставщики, доступные на компьютере пользователя

:

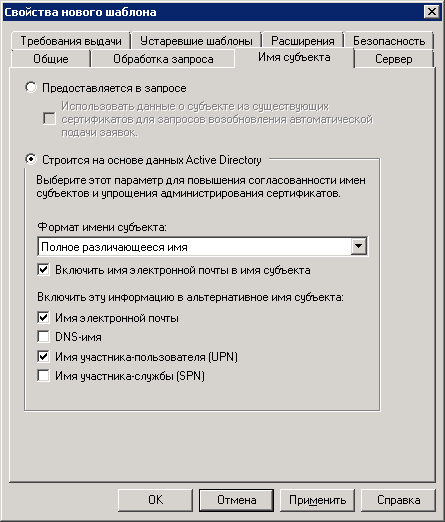

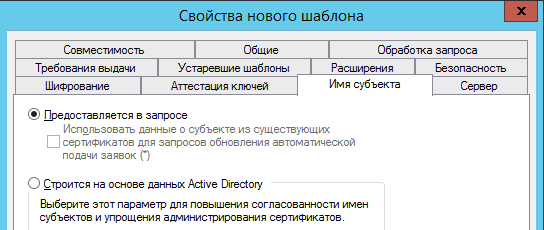

В закладке Имя субъекта установить флажок Предоставляется в запросе:

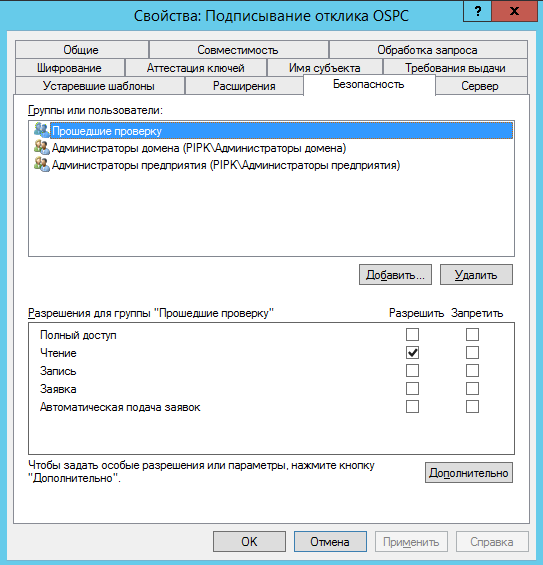

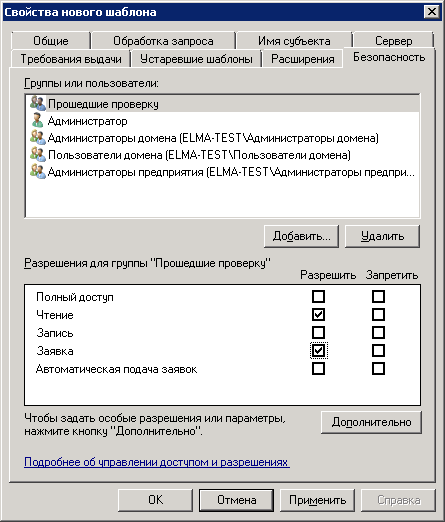

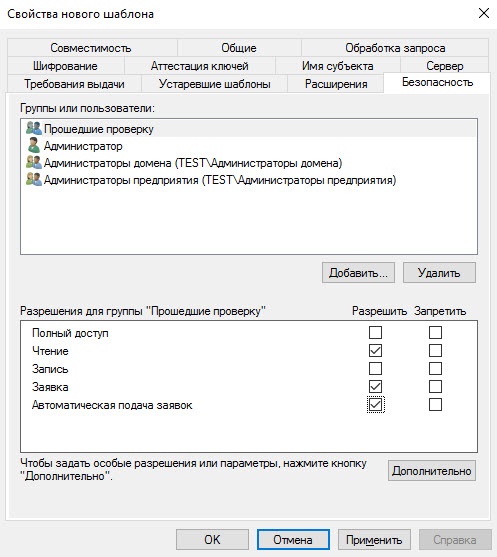

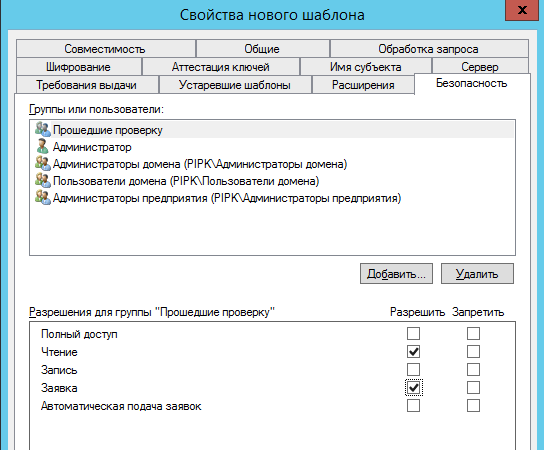

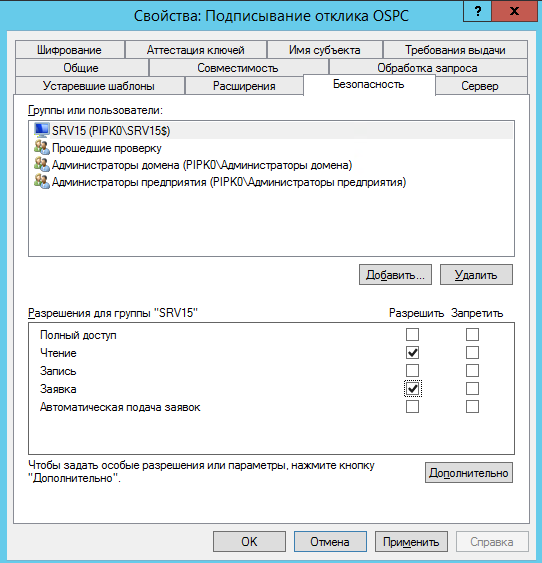

Перейти на вкладку Безопасность и для группы Прошедшие проверку

требуется установить флажок Заявка в колонке Разрешить:

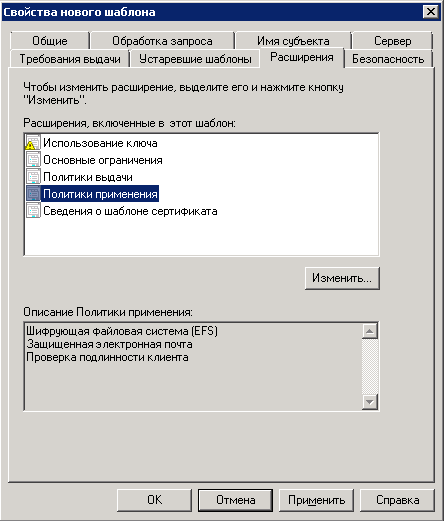

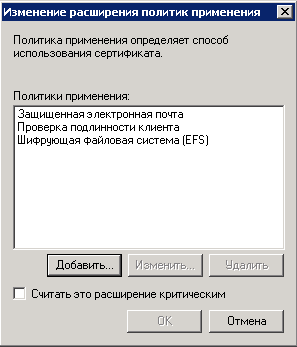

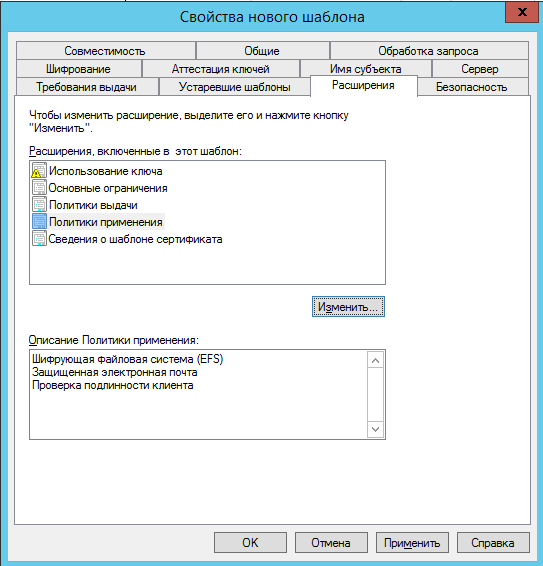

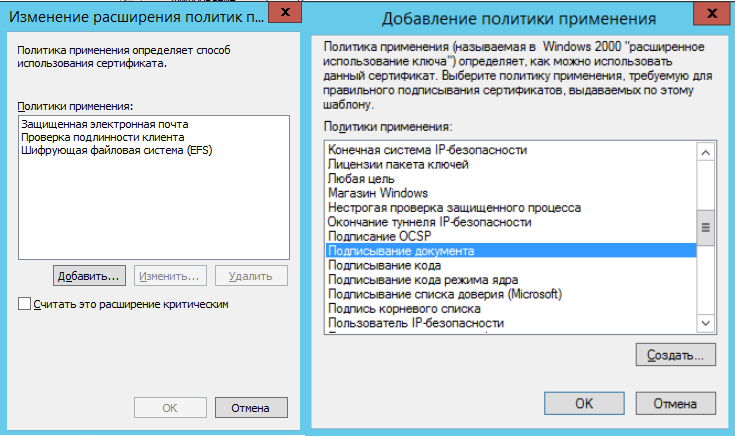

Перейти на вкладку Расширения и изменить настройки

Политики применения. Для этого необходимо нажать на кнопку Изменить:

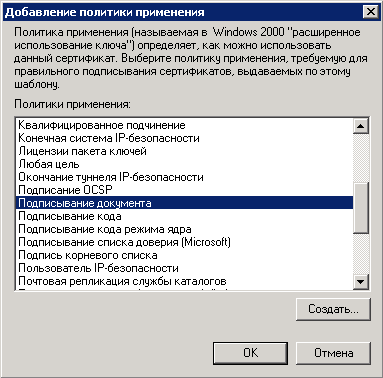

В открывшемся диалоговом окне необходимо выбрать политику Подписывание документа,

удалить Шифрующая файловая система (EFS) и нажать на кнопку

ОК. В том случае, если данный пункт отсутствует,

необходимо нажать на кнопку Добавить:

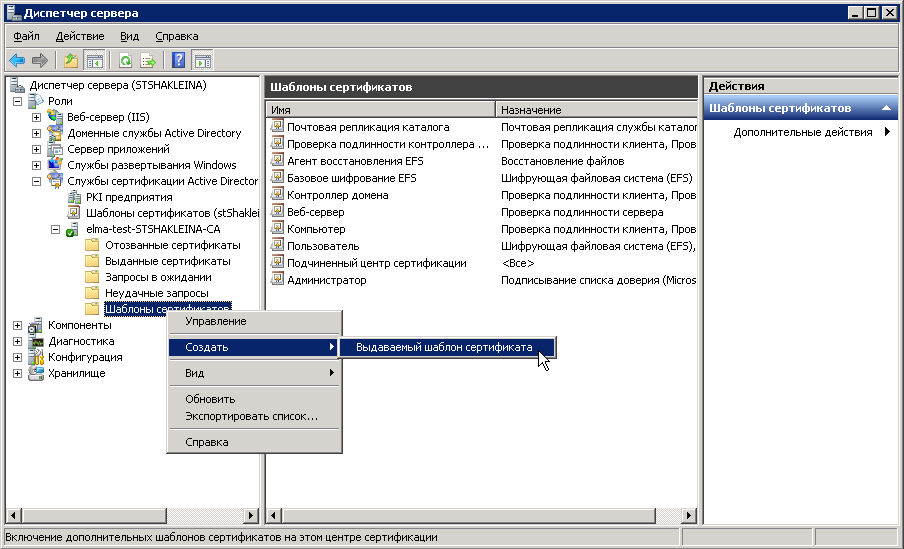

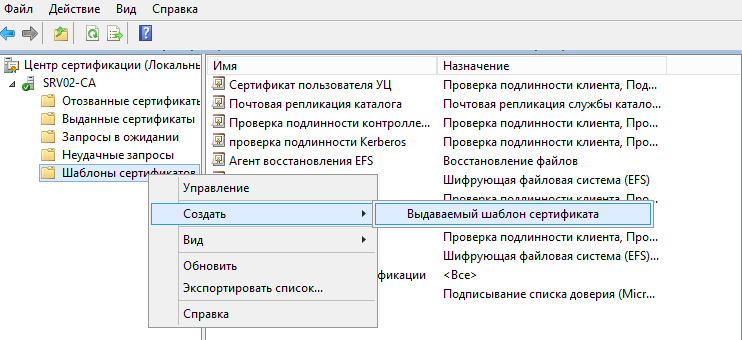

Создание сертификата пользователя по созданному шаблону

В Центре сертификации необходимо вызвать контекстное

меню пункта Шаблоны сертификатов, в котором необходимо

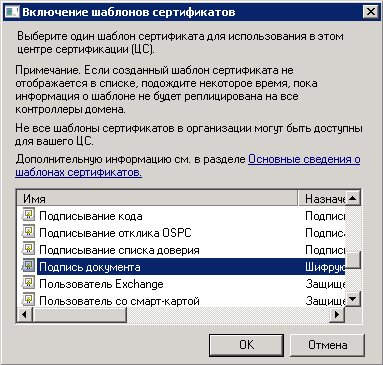

нажать на кнопку Создать – Выдаваемый шаблон сертификата:

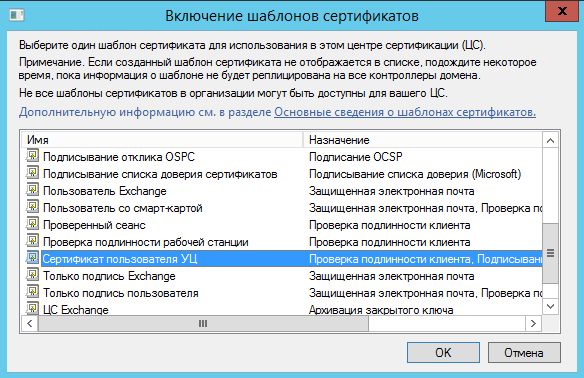

В открывшемся диалоговом окне необходимо выбрать ранее созданный шаблон

и нажать на кнопку ОК:

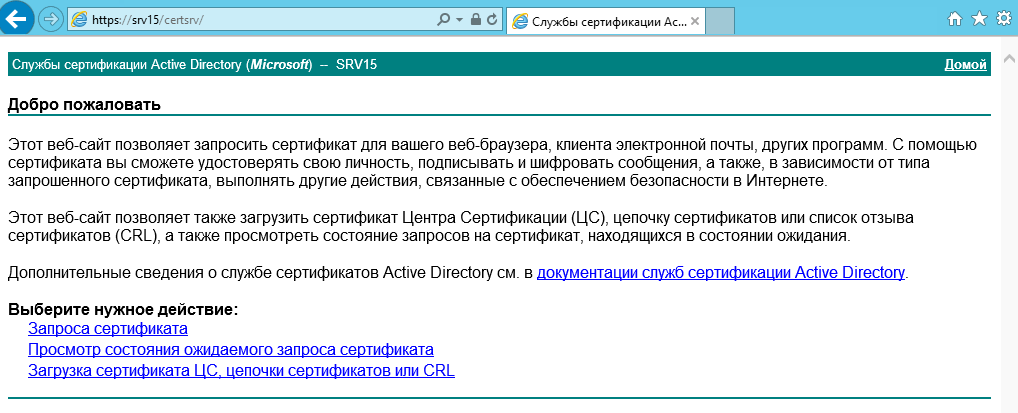

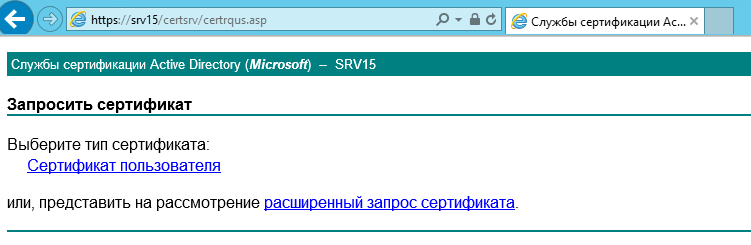

Проверяем шаблон, для этого в браузере открываем страницу центра сертификации:

Нажимаем на строку Запроса сертификата. В следующем

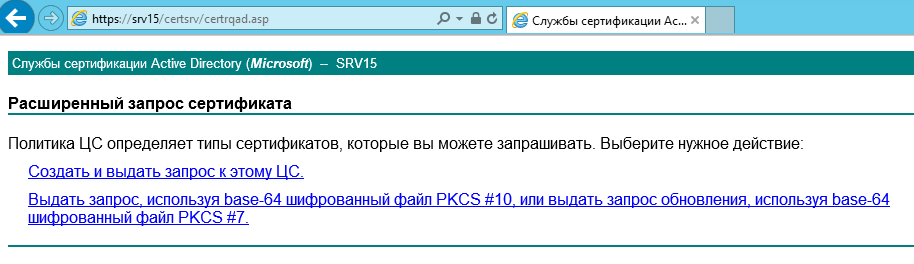

окне нажать на Расширенный запрос сертификата:

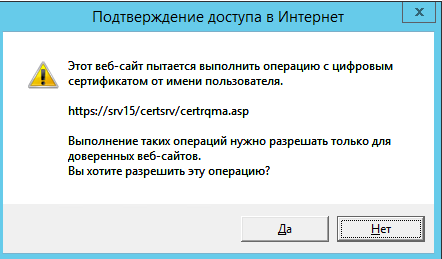

Нажать на строку Создать и выдать запрос к этому ЦС:

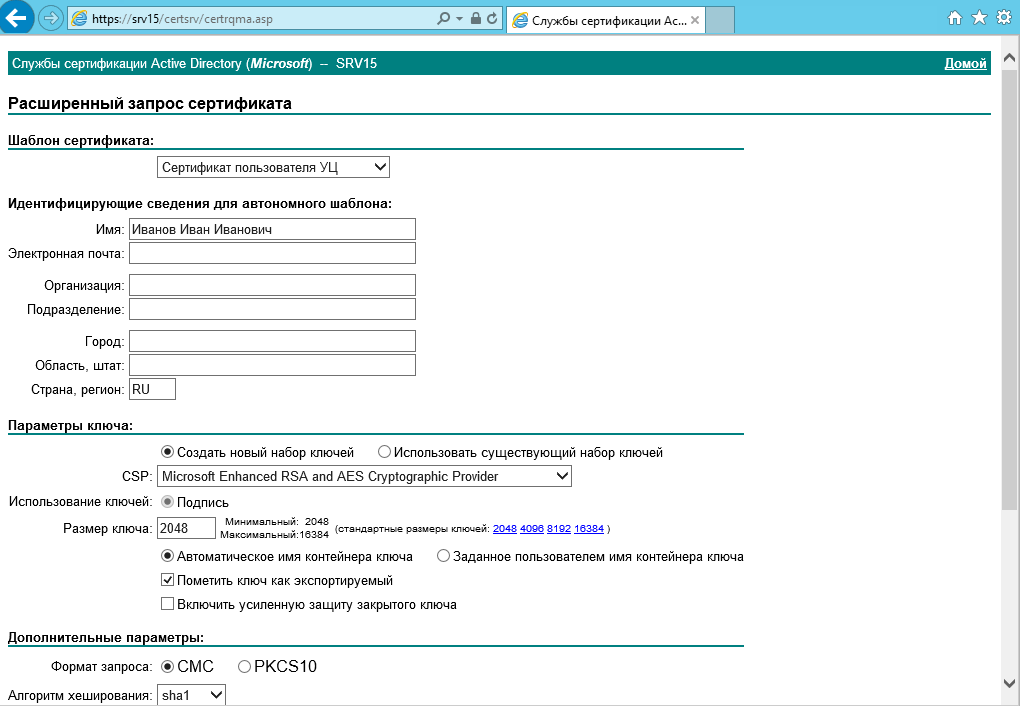

В окне запроса сертификата выбираем шаблон сертификата Сертификат пользователя УЦ. Обязательно должны быть

заполнены поля Имя и Страна, регион

(ввести значение RU). Нажать кнопку Выдать:

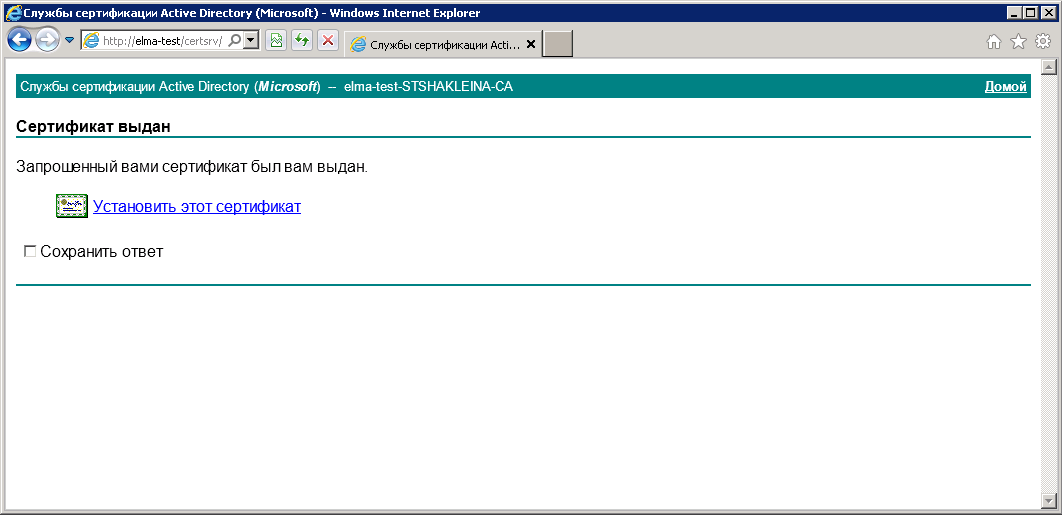

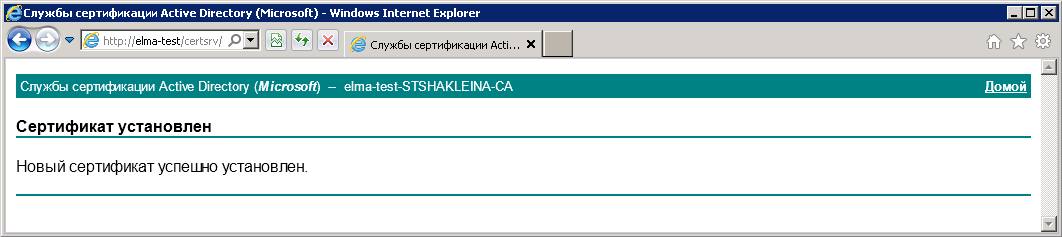

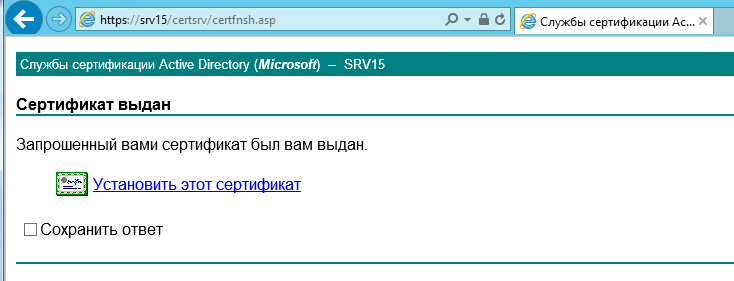

В случае правильного заполнения полей шаблона будет сформирован

сертификат. Нажать Установить этот сертификат:

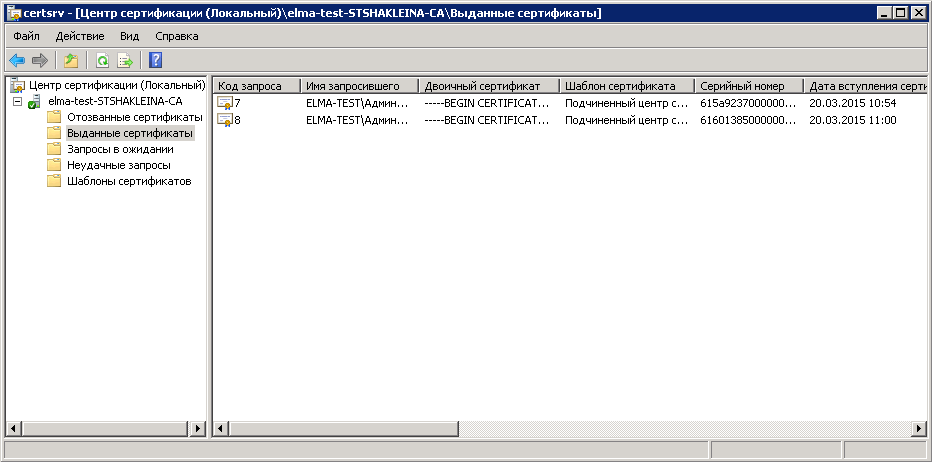

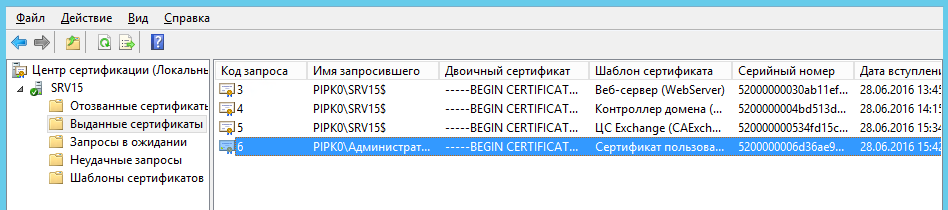

Заходим в центр сертификации в ветку Выданные сертификаты. Последний

сертификат будет тот, который был сформирован через веб-сайт:

Установка и настройка OCSP-службы подчиненного центра сертификации на базе MS Windows Server 2012 R2

Для установки и настройки OCSP-службы необходимо:

- установить OCSP-службу;

- настроить шаблон для выпуска сертификата OCSP-службы;

- настроить центр сертификации для работы с OCSP-службой;

- настроить службу.

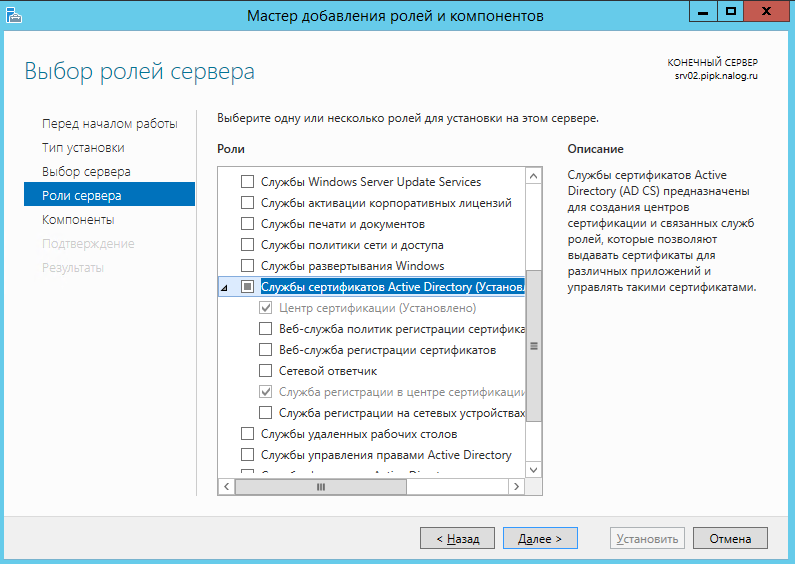

Установка сетевого ответчика

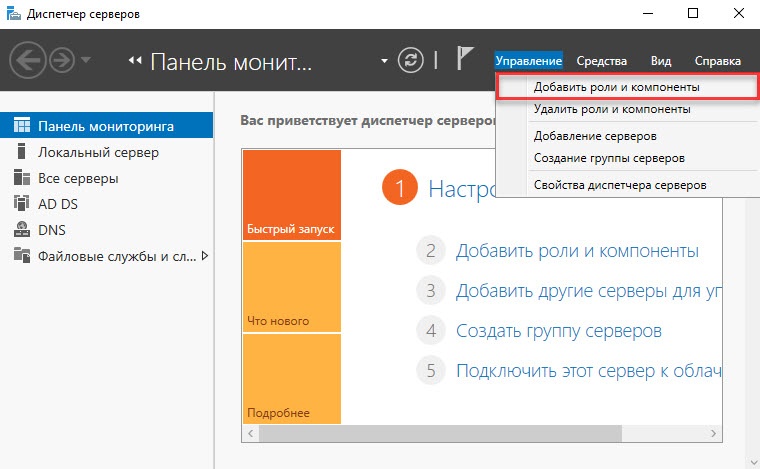

Для установки доменной службы запустите Диспетчер серверов.

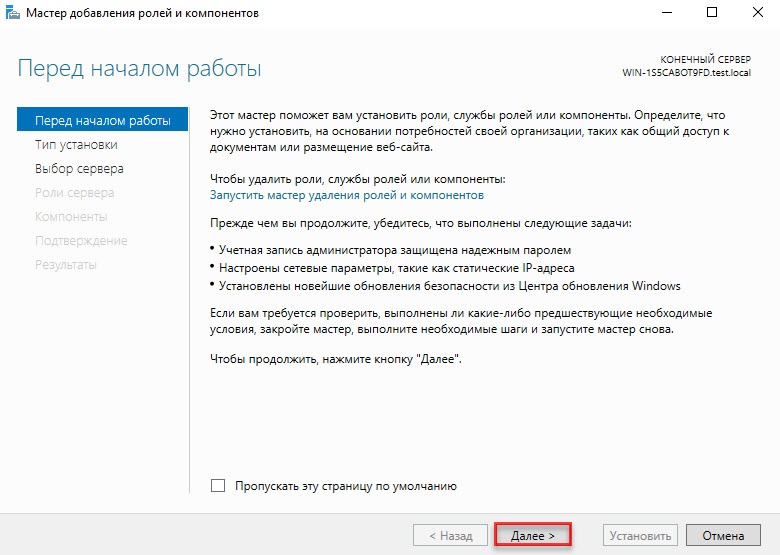

В окне Панель мониторинга нажать Добавить роли и

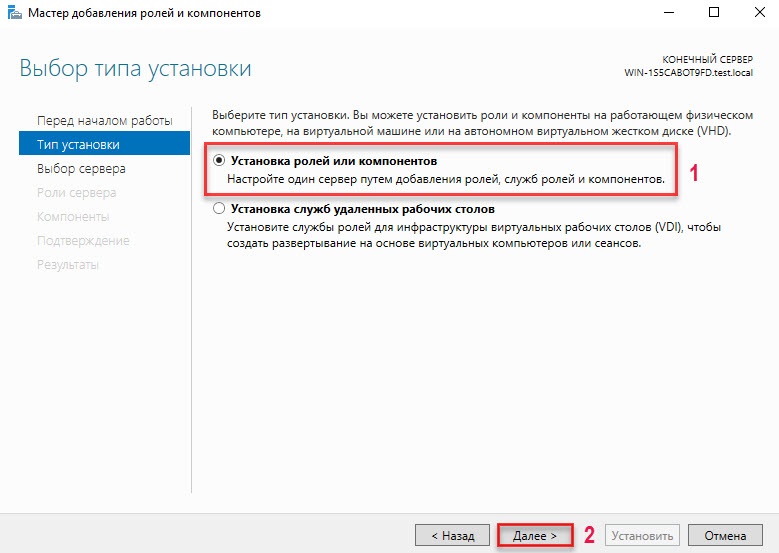

компоненты. В окне Мастера добавления ролей и компонентов оставить по

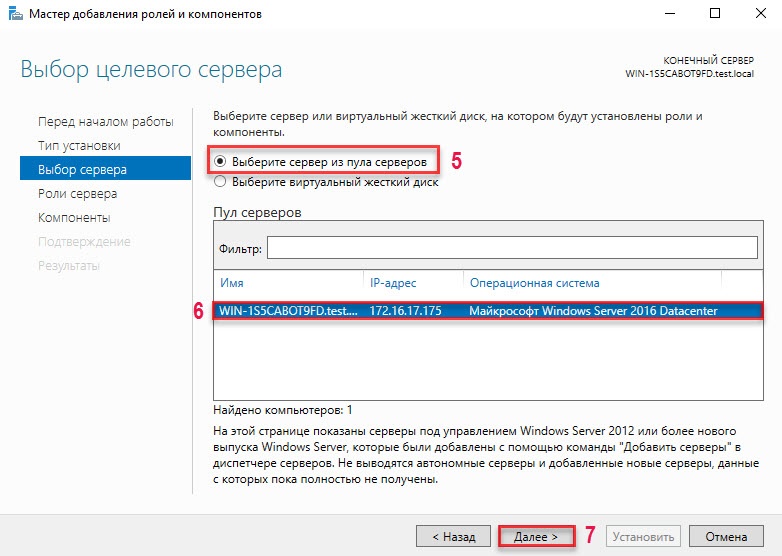

умолчанию тип установки Установка ролей или компонентов. В окне выбора сервера

нажать Далее , оставив все по умолчанию. В окне выбора

ролей сервера найти Службу сертификатов Active Directory, раскрыть

строку дважды кликнув мышкой по строке, поставить флажок в строке Сетевой ответчик:

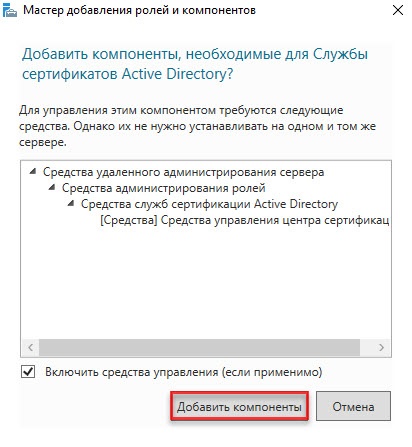

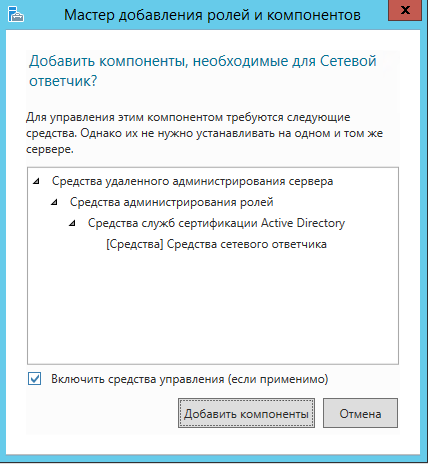

В появившемся окне нажать кнопку Добавить компоненты:

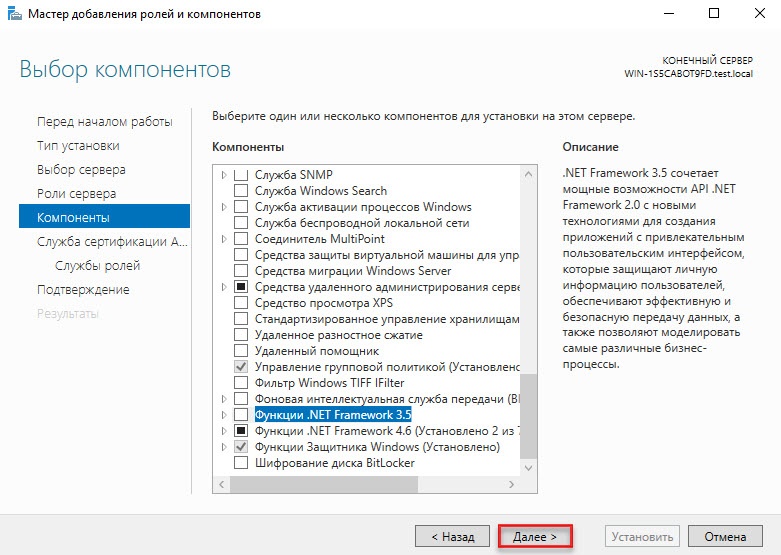

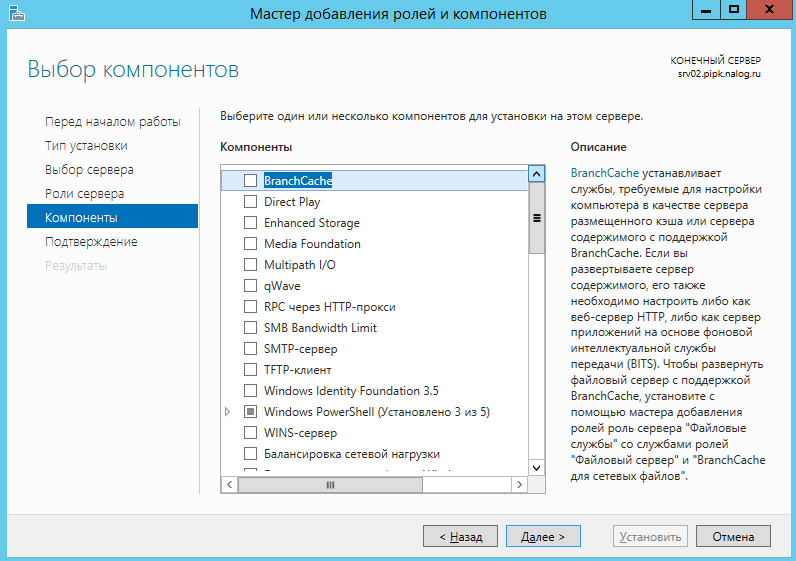

В окне выбора компонентов нажать Далее:

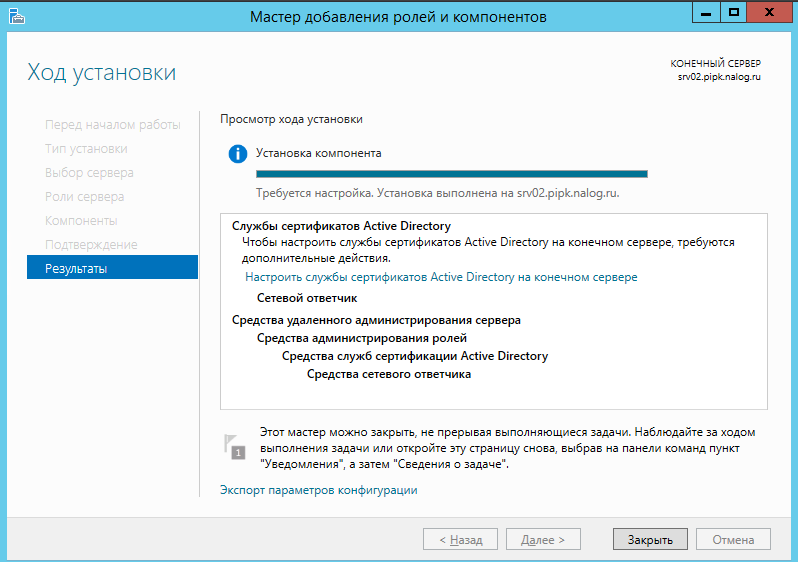

Нажмите Установить. После установки необходимо

настроить службу, для этого нажмите на строку

Настроить службу сертификатов Active Directory на конечном сервер

:

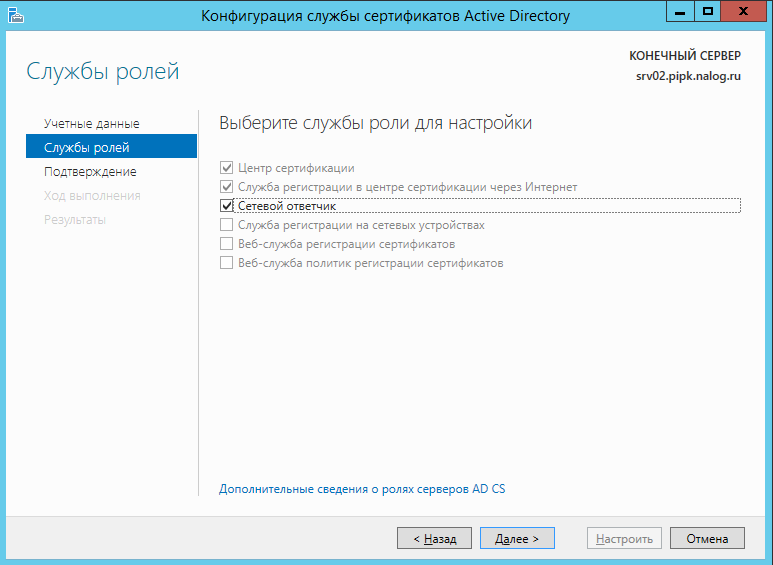

В окне учетные данные нажмите кнопку Далее. Поставить

флажок в строке Сетевой ответчик и нажать Далее:

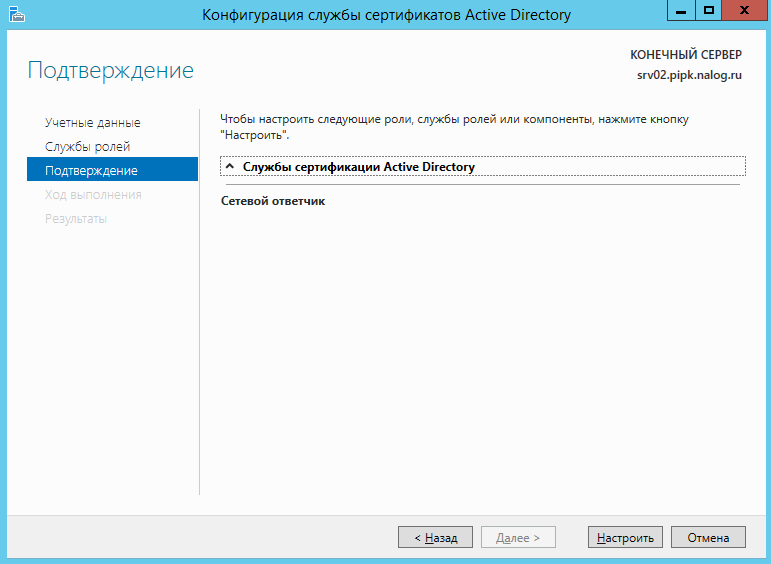

Нажать кнопку Настроить:

После настройки закрыть все окна.

Настройка шаблона сетевого ответчика

Запустить Центр сертификации. Для этого нажать кнопку Пуск, в

открывшемся окне на значок стрелки в кружке. Кликнуть дважды мышкой на Центр сертификации.

В центре сертификации переместиться на Шаблоны сертификатов, вызвать контекстное меню, нажать

на Управление. Выделить шаблон Подписывание отклика OSPC, вызвать контекстное меню,

выбрать в нем Свойства. Перейти в закладку Безопасность.

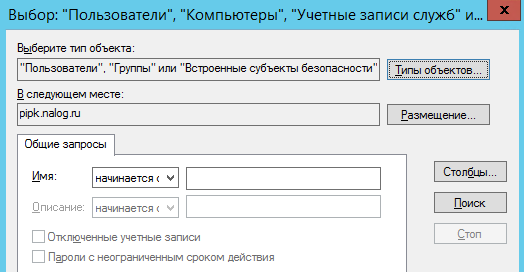

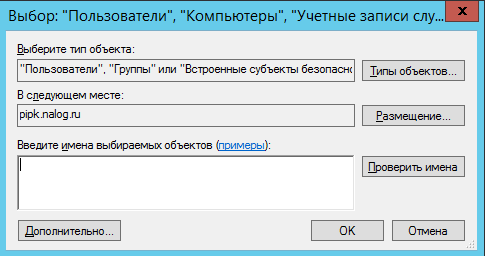

Нажать кнопку Добавить. В окне выбора нажать кнопку Дополнительно:

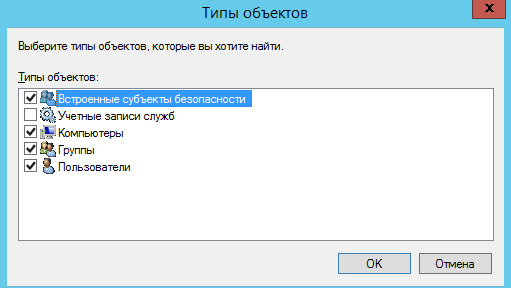

Нажать кнопку Типы объектов. Поставить флажок в строке

Компьютеры и нажать ОК:

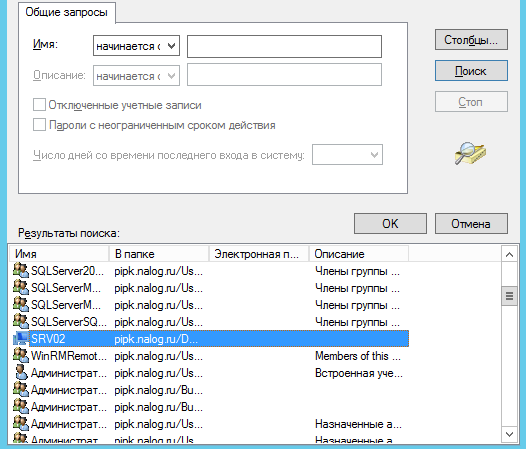

В окне выбора нажать кнопку Поиск. После окончания

поиска в окне результатов найти ваш сервер и нажать ОК:

В окне Группы или пользователи выбрать ваш сервер и

для него в окне Разрешения поставить флажок в строке Заявка:

В Центре сертификации необходимо вызвать контекстное

меню пункта Шаблоны сертификатов, в котором необходимо

нажать на кнопку Создать – Выдаваемый шаблон сертификата. В открывшемся

диалоговом окне необходимо выбрать ранее настроенный шаблон и нажать на

кнопку ОК.

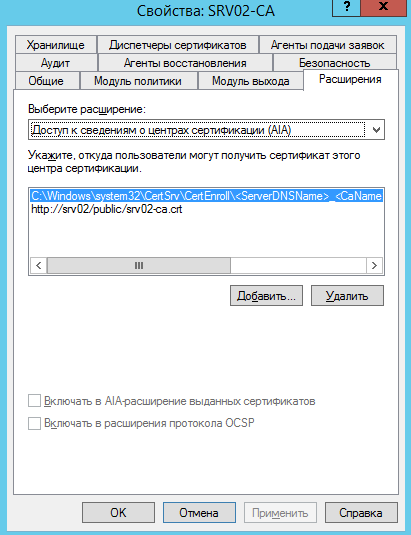

Настройка центра сертификации для поддержки службы сетевых ответчиков

Открыть Центр сертификации. Через контекстное меню откройте Свойства.

Перейти в закладку Расширения. В списке расширений

выбрать Доступ к сведениям о центрах сертификации (AIA):

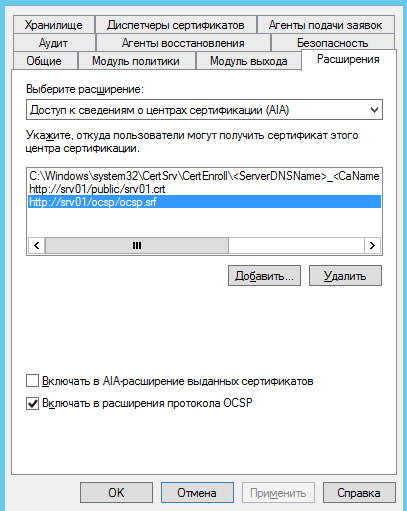

В строке Размещение написать путь https://«ваш сервер»/ocsp/ocsp.srf.

Поставить флажок в строке Включать в расширение протокола OCSP:

Перезапустить Центр сертификации.

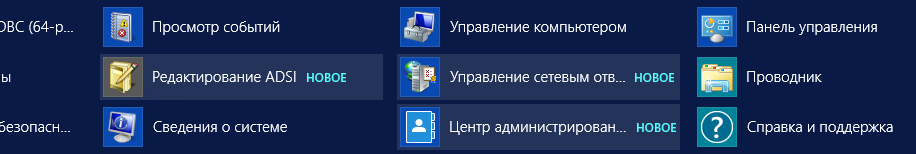

Настройка сетевого ответчика

Запустить Сетевой ответчик:

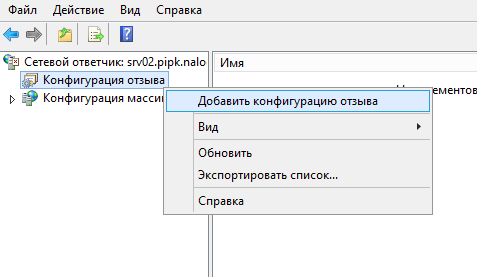

В окне управления выделить Конфигурация отзыва,

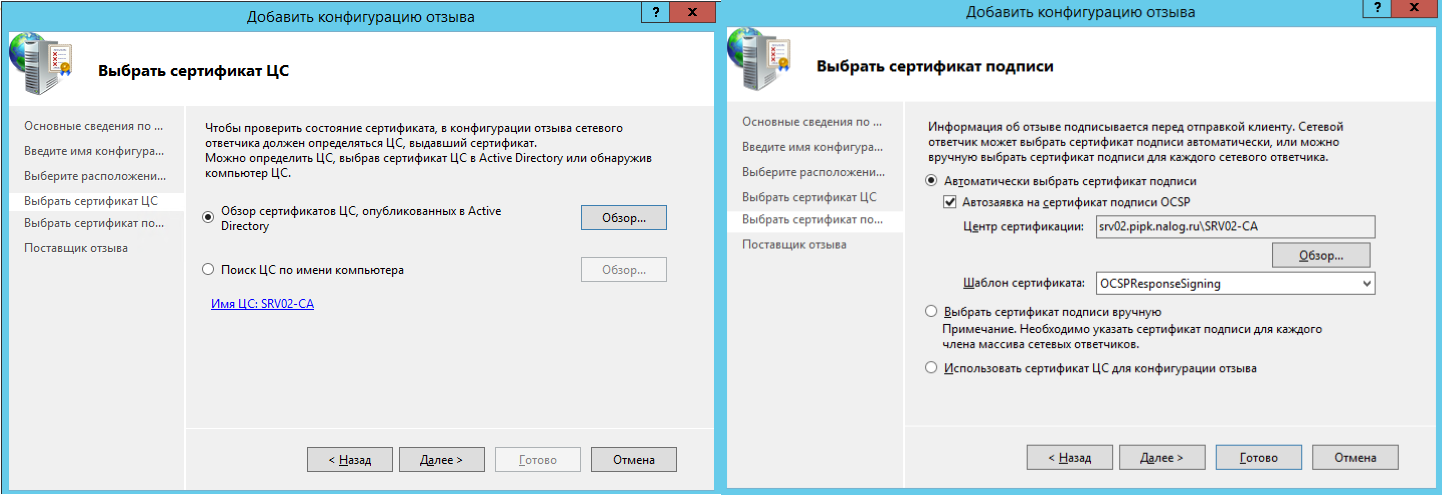

вызвать контекстное меню, выбрать Добавить конфигурацию отзыва:

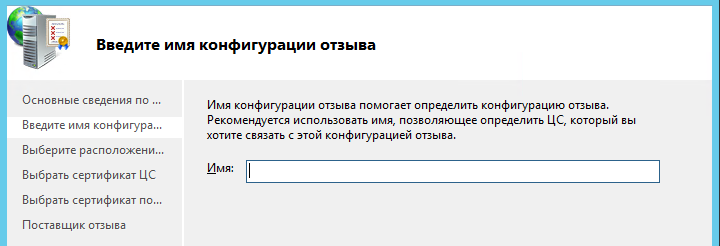

Введите имя конфигурации отзыва, например, OCSP:

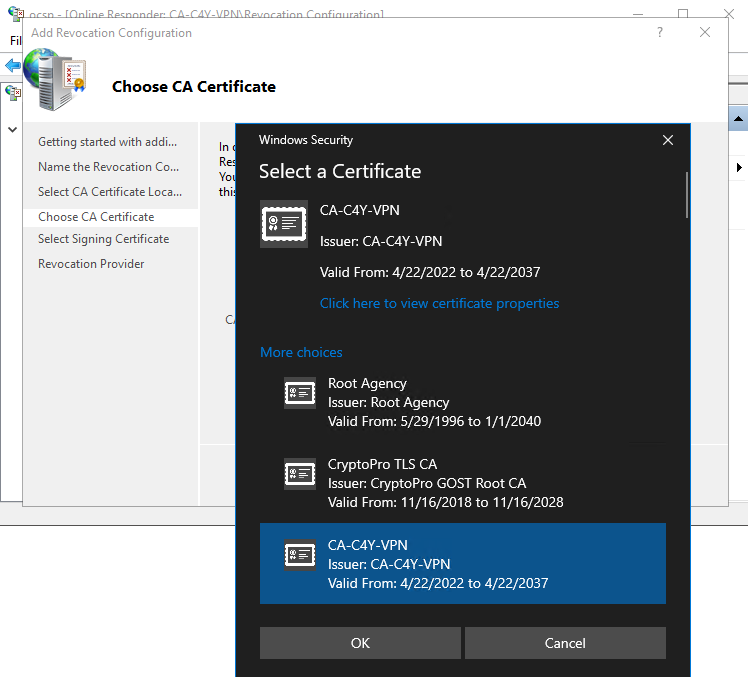

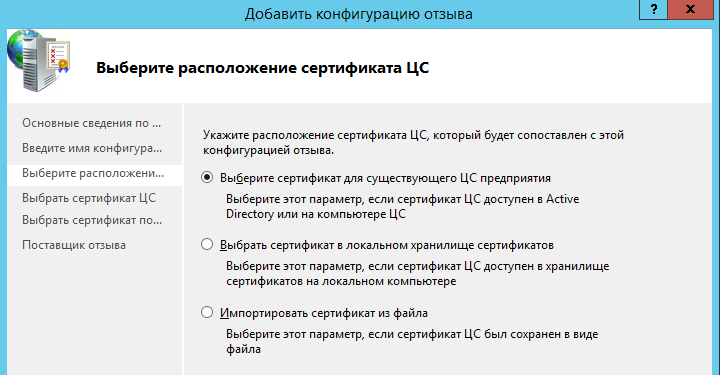

В окне выбора расположения сертификата ЦС должен быть выбран пункт

Выберите сертификат для существующего ЦС предприятия:

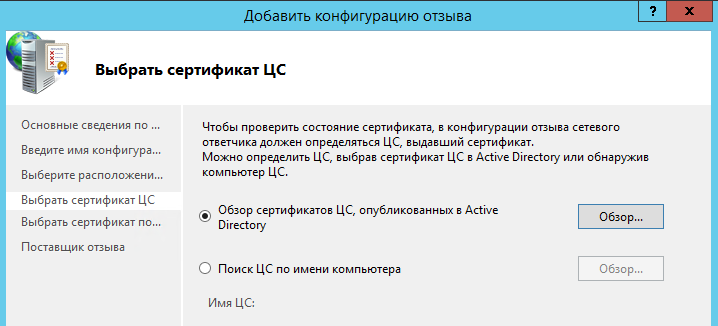

Нажать кнопку Обзор:

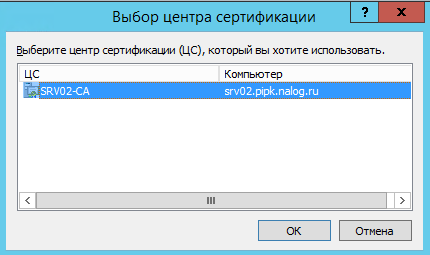

Выбрать корневой сертификат ЦС и нажмите ОК:

После выбора сертификата ЦС в окне выбора появиться ссылка на сертификат.

Нажмите Далее:

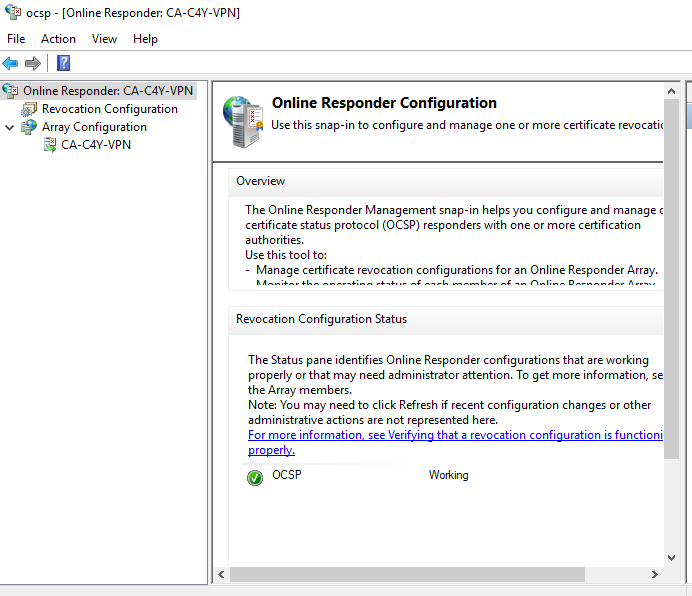

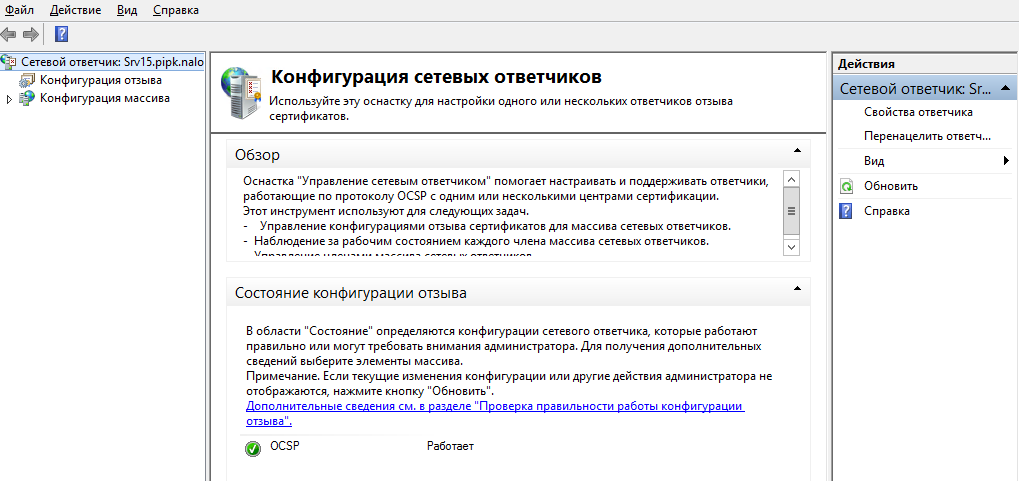

Если OCSP-служба настроена правильно, то в конфигурации сетевых

ответчиков служба будет в рабочем состоянии.

Всем привет, с вами Искандер Рустамов, младший системный администратор Cloud4Y. Сегодня мы будем покорять развертывание центра сертификации (ЦС).

Из-за сложной геополитической обстановки резко усилился процесс импортозамещения, появилась необходимость в выстраивании инфраструктуры на базе государственных требований к решениям в области информационной безопасности. Одним из таких решений является организация доступа клиентов к веб-ресурсам через портал nGate по защищённому TLS соединению с использованием шифрования по ГОСТ криптопровайдера «КриптоПро». Для этого необходим собственный центр сертификации.

В данной статье мы рассмотрим установку Standalone Center Authority на базе Windows Server 2019. Если вам будет интересно, могу описать процесс привязки нашего центра сертификации к порталу nGate (спойлер: на самом деле там нет ничего сложного).

Вводные данные

КриптоПро NGate — это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

-

TLS-сервера доступа к веб-сайтам;

-

Сервера портального доступа;

-

VPN-сервера.

NGate обладает широкими возможностями по управлению доступом удалённых пользователей как с обеспечением строгой многофакторной аутентификации, так и прозрачно, обеспечивая при этом гибкое разграничение прав доступа к ресурсам. КриптоПро NGate реализует российские криптографические алгоритмы, сертифицирован по требованиям к СКЗИ, имеет сертификаты ФСБ России по классам КС1, КС2 и КС3 и может использоваться для криптографической защиты конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями российского законодательства по информационной безопасности.

Кроме того, NGate:

-

Снижает нагрузку по обработке TLS-соединений с веб-серверов, позволяя им сосредоточиться на выполнении своих основных задач;

-

Исключает необходимость установки на каждом веб-сервере отдельного СКЗИ и проведения исследований по оценке влияния ПО веб-серверов на СКЗИ.

Процесс настройки

Ранее я не сталкивался с центрами сертификациями. Поскольку ОС Windows Server мне ближе, решил развернуть ЦС с использованием Server Manager. Разворачивать контроллер домена не нужно, так как сертификаты будут выдаваться внешним пользователям. Соответственно, можно обойтись «автономным» центром сертификации, подробнее о нём расскажу позже.

Перед развертыванием центра сертификации необходимо:

-

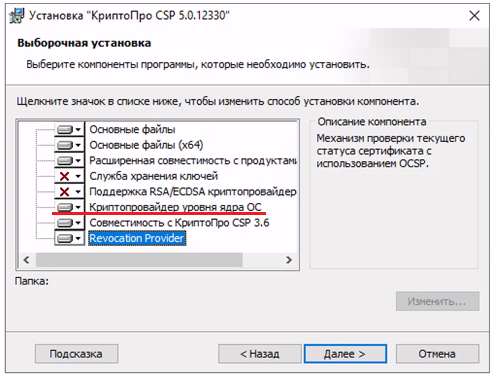

Установить СКЗИ КриптоПро CSP 5.0.12330:

-

Установить КриптоПро ЭЦП Browser plug-in;

Инсталляцию производим через «Дополнительные опции»

-

Выбираем язык установки, уровень защиты КС1 (другие уровни защиты требуют дополнительных аппаратных средств защиты);

-

В разделе «Установка компонентов» проверяем, что добавлен «Криптопровайдер уровня ядра ОС»; (рис. 1)

Криптопровайдер уровня ядра ОС необходим для работы криптопровайдера

в службах и ядре Windows.

3. В следующем окне оставляем пункты:

-

Зарегистрировать считыватель «Реестр» (позволит сохранять контейнеры ключей в реестр);

-

Усиленный контроль использования ключей;

-

Не разрешать интерактивные сервисы Windows;

4. Также «КриптоПро» предложит добавить сертификаты своих центров сертификации;

5. Устанавливаем, перезагружаемся.

Установка центра сертификации (Standalone CA Windows Server 2019)

Непосредственно перед самой установкой коротко объясню особенности Standalone CA:

-

Не интегрирован с Active Directory (а он нам и не нужен);

-

Публикация сертификатов происходит через запрос на WEB-сайте. Путем автоматического или ручного подтверждения администратором ЦС (ЕМНИП, ЦС предприятия было добавлена такая возможность, не проверял её работу);

-

Пользователь сам вводит идентификационную информацию во время запроса сертификата;

-

Не поддерживает шаблоны сертификатов (из-за этого всплывут некоторые моменты, которые раскрою в процессе развертывания).

Начинаем:

1. Измените имя компьютера до установки роли, после это будет сделать невозможно. «Далее (Next)» (рис.2):

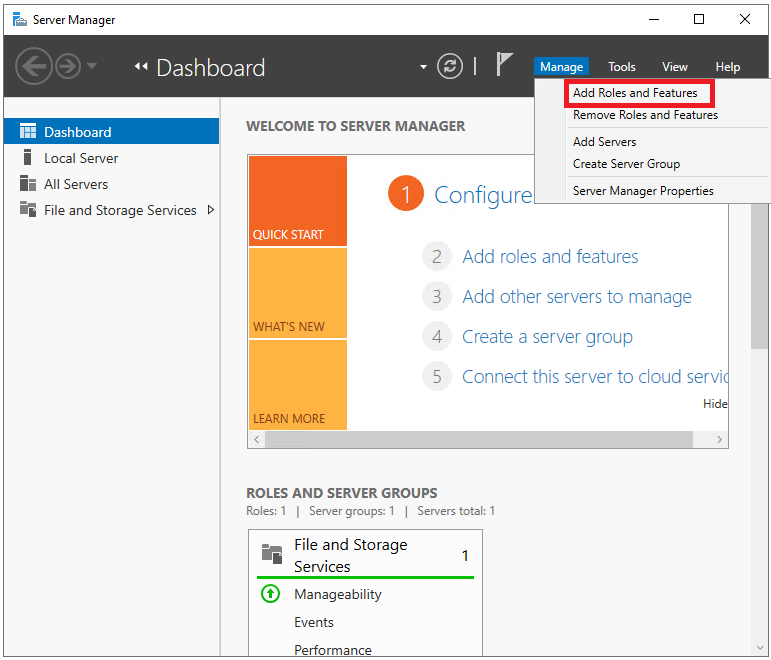

2. Добавляем роль в «Диспетчере серверов» (Server Manager), «Далее (Next)» (рис. 3):

2.1. «Установка ролей и компонентов (Add roles and features wizard)». Нажимаем «Далее (Next)» — «Далее (Next)»;

2.2. «Тип установки: Установка ролей и компонентов (Installation type: Role-based or features-based installation». «Далее (Next)»;

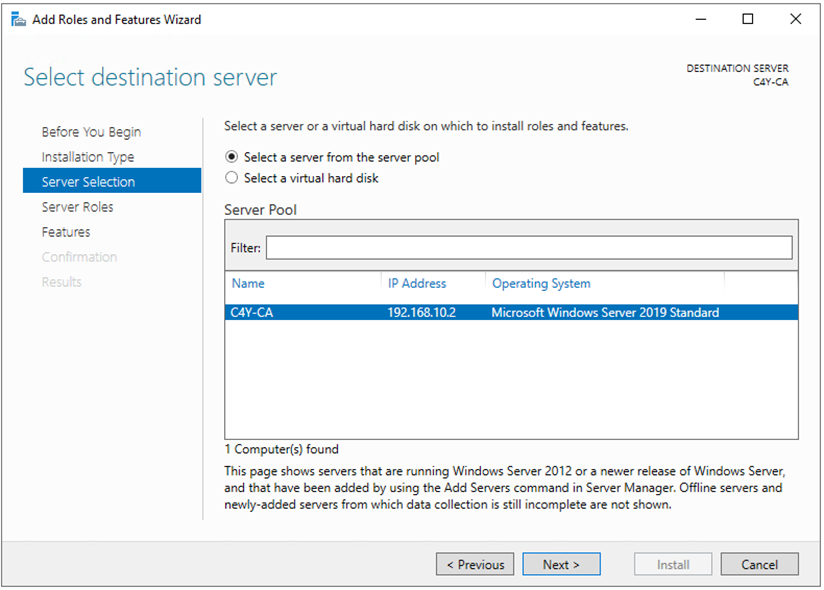

2.3. «Выбор сервера (Server selection)». В нашем случае среди предложенных будет один сервер и имя компьютера. «Далее (Next)» (рис. 4);

2.4. «Роли сервера (Server roles). Здесь необходимо отметить две роли: Служба сертификатов Active Directory (Certificate Services Active Directory), Веб-сервер IIS (Web-server IIS);

Во всплывающем окне перечня нажимаем «Добавить компонент (Add features)» — «Далее (Next)»;

2.5. «Компоненты (Features) оставляем как есть — «Далее (Next)» ;

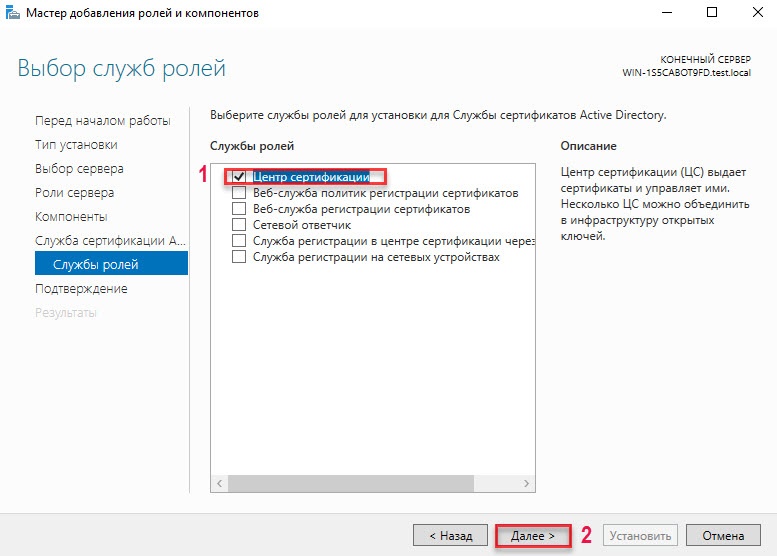

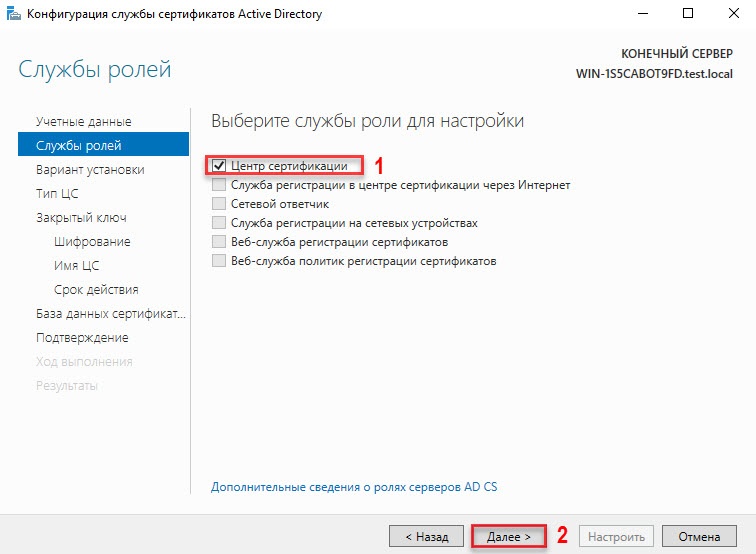

2.6. «Служба ролей (Role Services)» ЦС, необходимо выбрать:

-

«Центр сертификации (Certification Authority)»,

-

«Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

Сетевой автоответчик (Online responder) добавим уже после развертывания ЦА, в противном случае могут возникнуть проблемы.

2.7. В «Служба ролей (Role Services)» веб-сервера оставляем всё предложенное автоматически — «Далее (Next)»;

2.8. «Подтверждение (Confirmation).

На этом этапе запустится процесс установки роли.

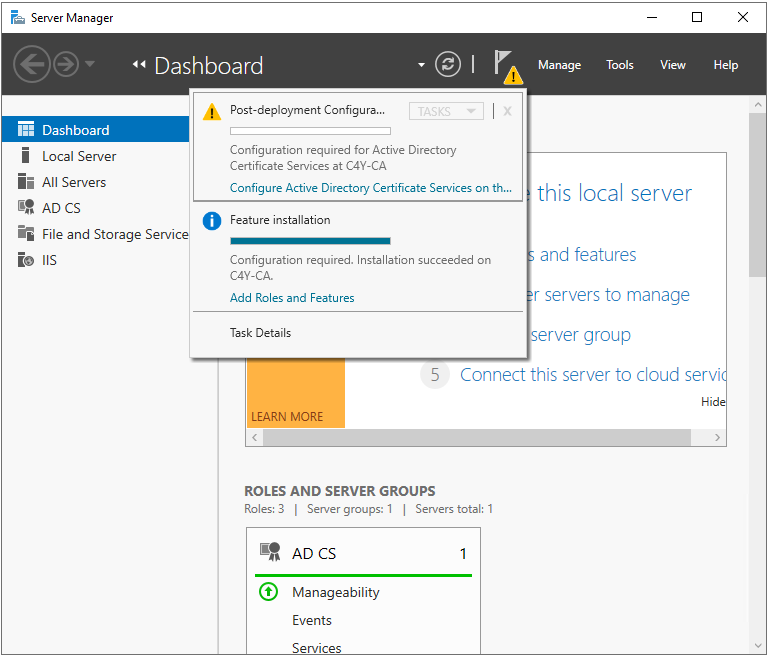

3. После установки роли центра сертификации необходимо его настроить

(рис. 5). Выбираем:

3.1. «Настроить службы сертификатов Active Directory (Configure Active Directory-Certificate Services)

3.2. Указываем учетные данные. Так как мы развертываем Standalone центр сертификации, не нужно состоять в группе «Администраторов предприятия (Enterprise Administrators)» — «Далее (Next)»;

3.3. Выбираем установленные службы ролей для настройки (Select role services to configure) ЦС: «Центр сертификации (Certification Authority)», «Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

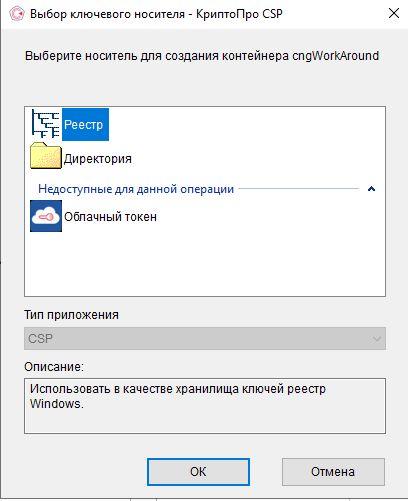

3.3.1. При выборе центра сертификации появится окно выбора ключевого носителя – КриптоПРО CSP, в качестве носителя для создания контейнера cngWorkAround используем хранилище ключей реестра Windows – Реестр. (рис. 6)

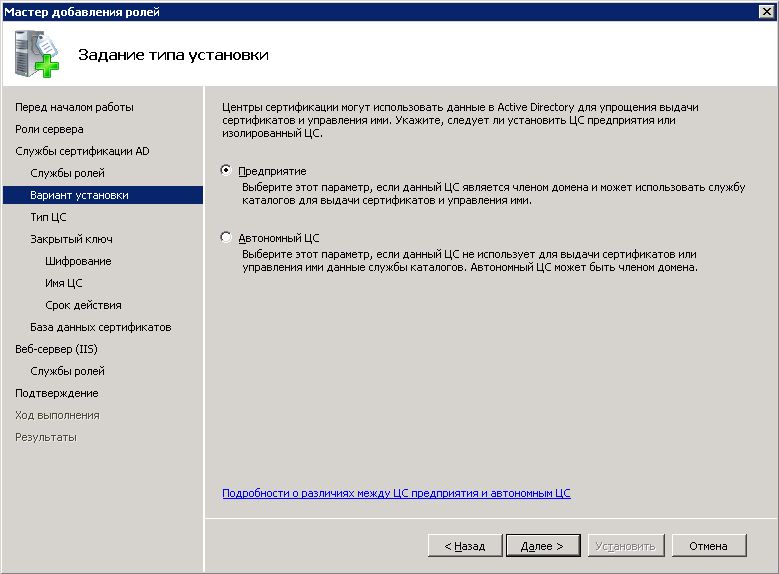

3.4. Указываем вариант установки ЦС (Specify the setup type of the CA):

Автономный центр сертификации (Standalone CA). «Далее (Next)»;

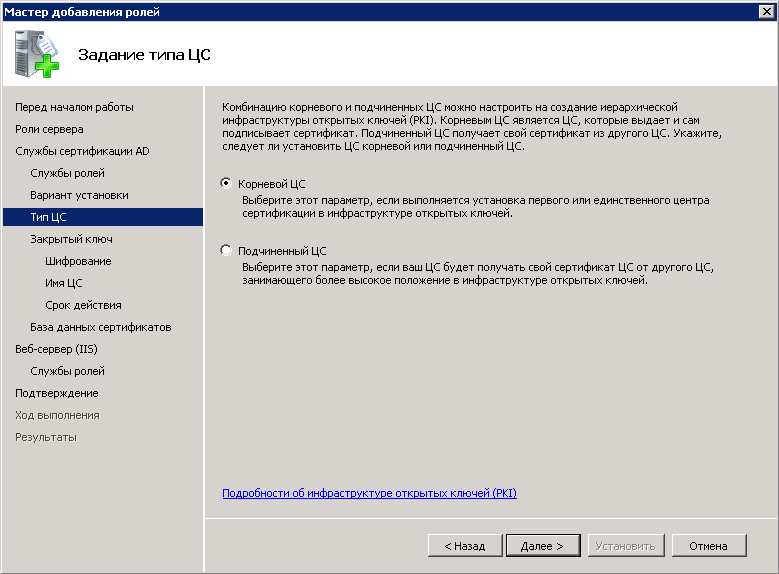

3.5. Указываем тип ЦС (Specify the type of CA) – Корневой ЦС (Root CA). «Далее (Next)»;

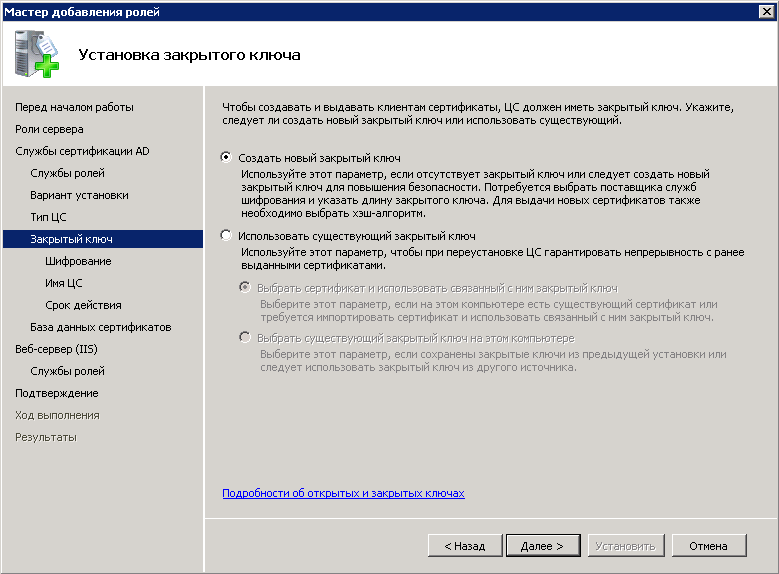

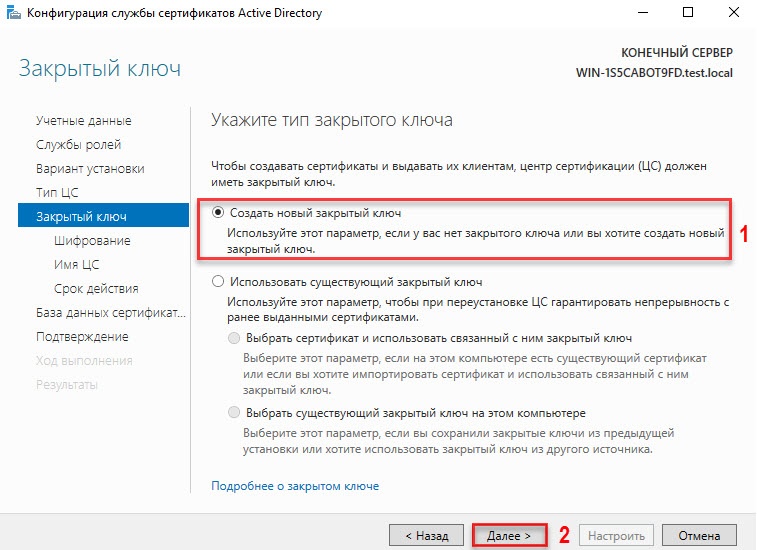

3.6. Необходимо создать закрытый ключ ЦС, чтобы он мог создавать и выдавать их клиентам. Для этого выбираем «Создать новый закрытый ключ (Create a new private key)».

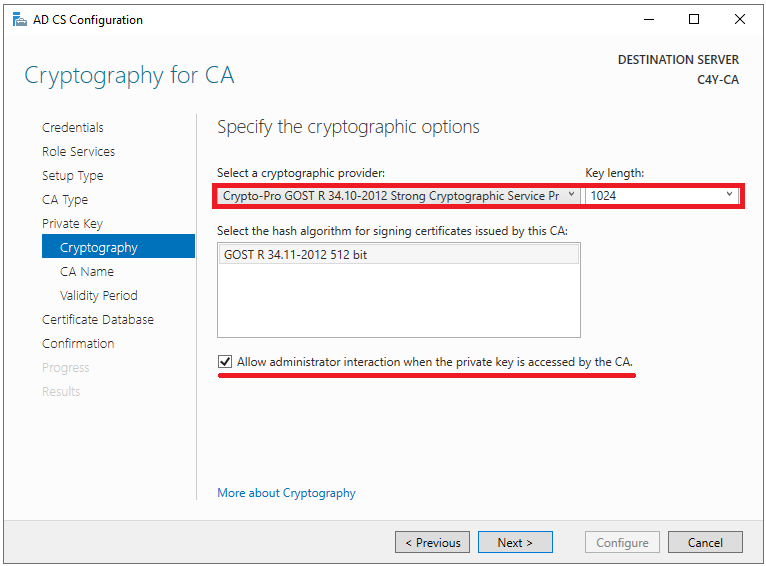

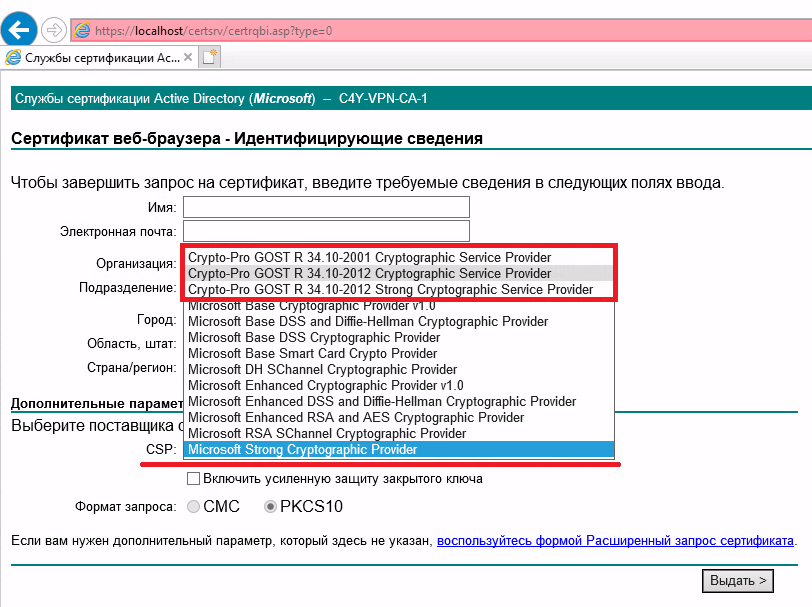

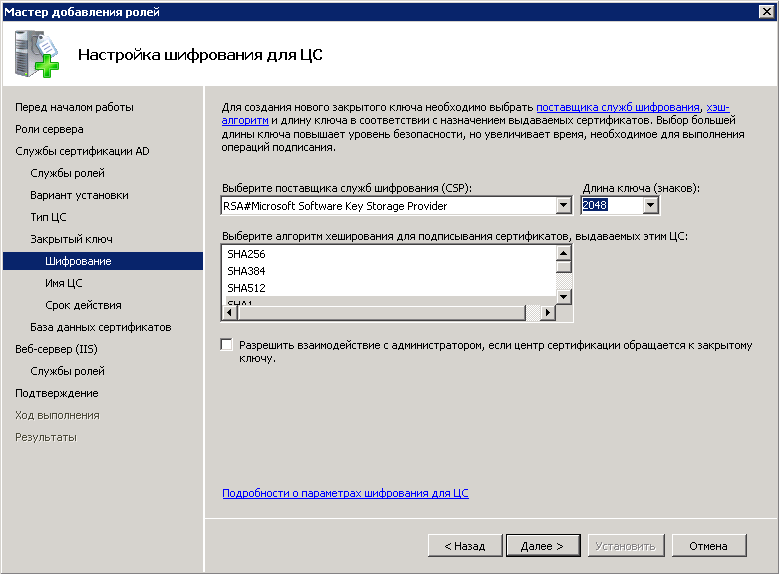

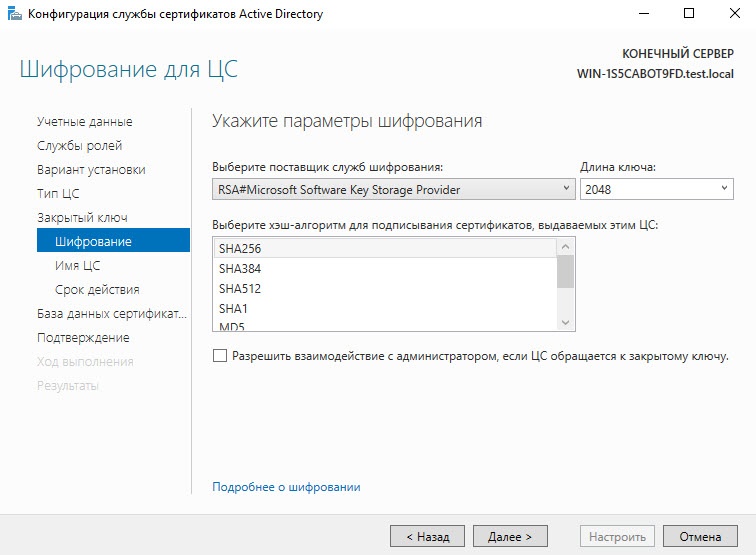

В качестве поставщика службы шифрования выбираем один из трёх предложенных (не забывайте, что 2001 год уже устарел) Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider с длиной 512 и открытого ключа 1024 бита. (рис.7)

И обязательно подтверждаем: «Разрешить взаимодействие с администратором, если ЦС обращается к закрытому ключу (Allow administrator interaction when the private key is accessed by the CA)»;

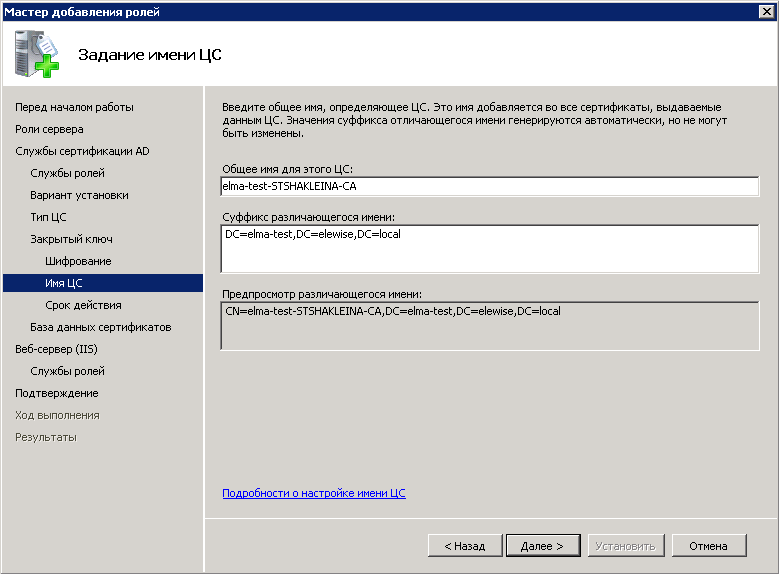

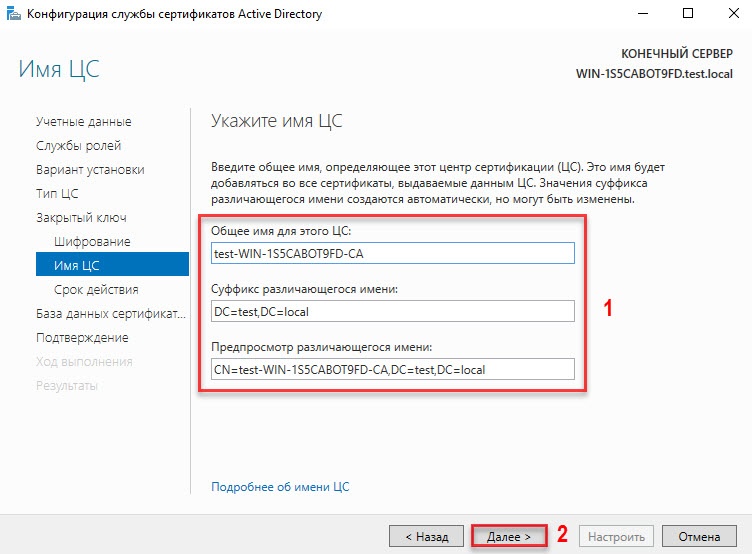

3.7. Укажите имя центра сертификации и суффиксы различающего имени, данные суффиксы будут отображаться в составе сертификата в графе «Издатель (Issuer)».

СN = Certificate Name, O = Organization, L = Locale, S = Street, C = Country, E = E-mail; (рис.

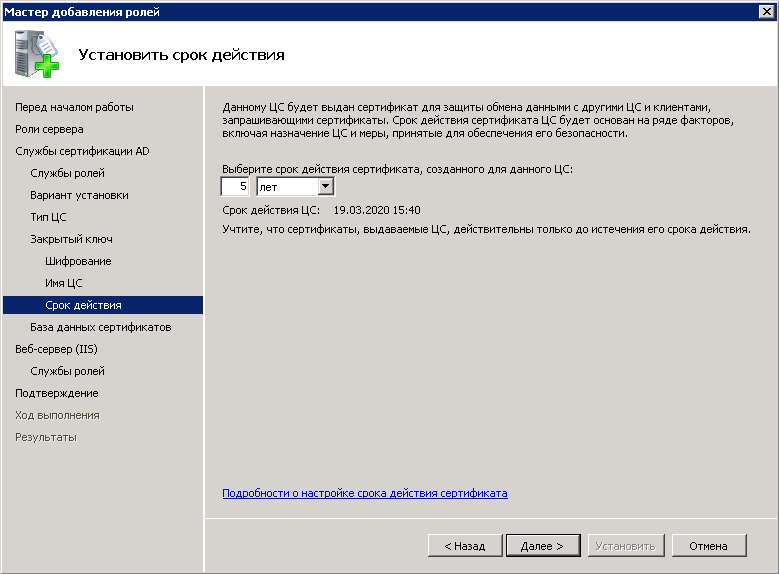

3.8. Указываем необходимый «срок годности (validaty period)» корневого сертификата (в нашем случае было выбрано 15 лет). «Далее (Next)»;

3.9. Указываем расположение баз данных сертификатов (certificate database location). «Далее (Next)»;

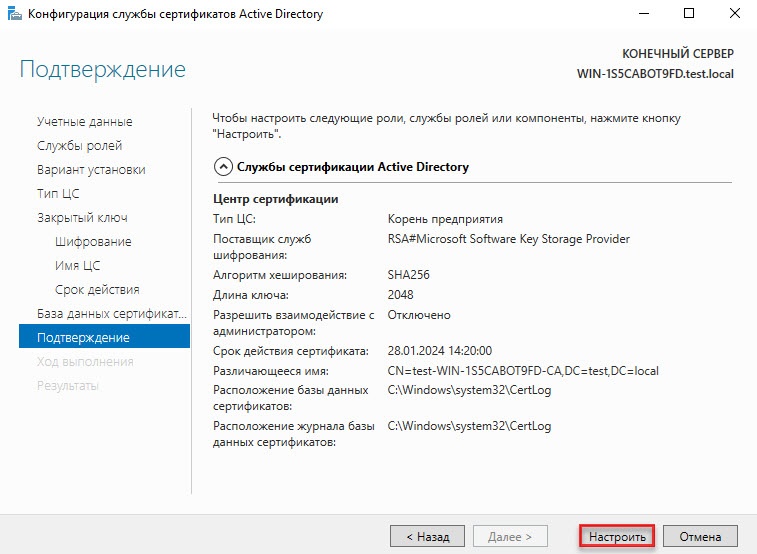

3.10. В окне «Подтверждения (Confirmation) сверяем введённую информацию — «Настроить (Configure)»

3.11. Появится окно выбора носителя для создания контейнера нашего ЦС.

Где хранятся сами контейнеры ключей:

1. Реестр: (в качестве хранилища ключей используется реестр Windows), путь хранения контейнеров ключей следующий:

Ключи компьютера: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Keys

Ключи пользователя ОС: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Users\SID-пользователя\Keys

В некоторых случаях (было замечено в виртуальных машинах) сертификат попадает сюда: HKEY_USERS\S-1-5-21-{SID}_Classes\VirtualStore\MACHINE\SOFTWARE\[Wow6432Node]\

CryptoPro\Settings\USERS\{SID-пользователя}\Keys\ //

2. Директория: (в качестве хранилища ключей используется директория на жёстком диске), путь хранения контейнеров ключей следующий: C:\Users\All Users\Crypto Pro\Crypto

3.12. Далее откроется окно генерации начальной последовательности с помощью биологического ДСЧ. Для генерации случайной последовательности перемещайте указатель мыши или нажимайте различные клавиши.

3.13. После введите пароль на доступ к закрытому ключу.

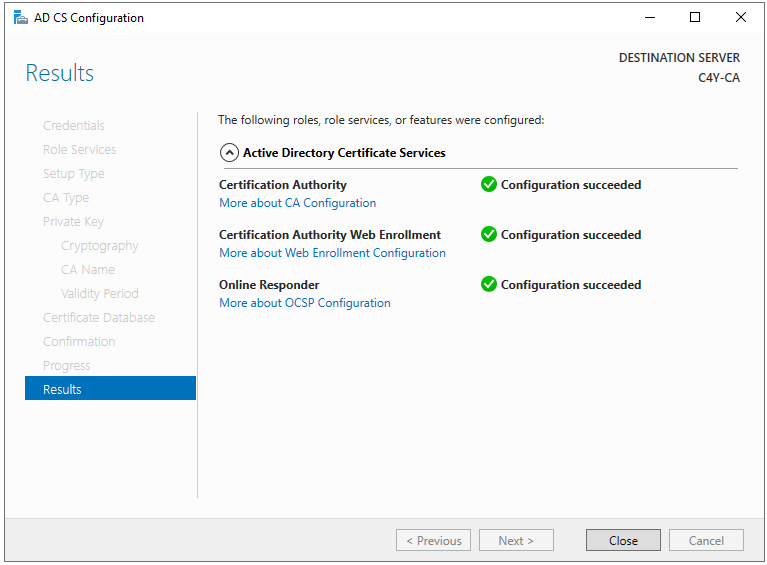

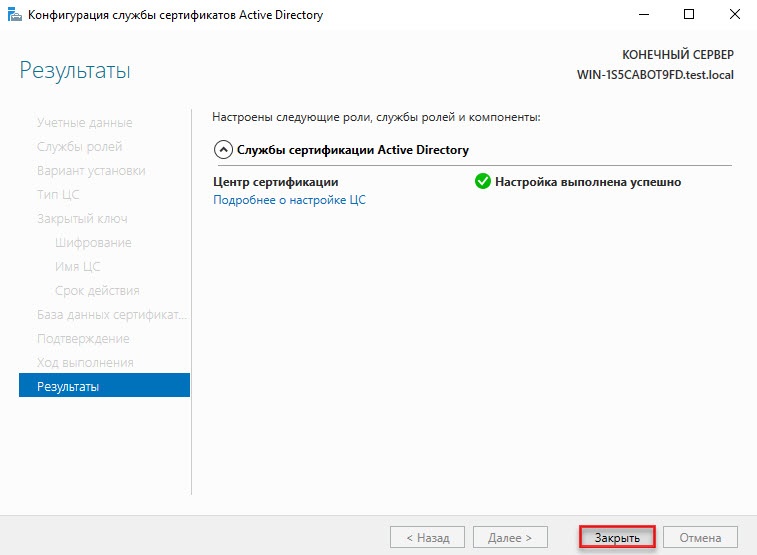

3.14. Далее появится окно результатов об успешной установке компонентов (рис.

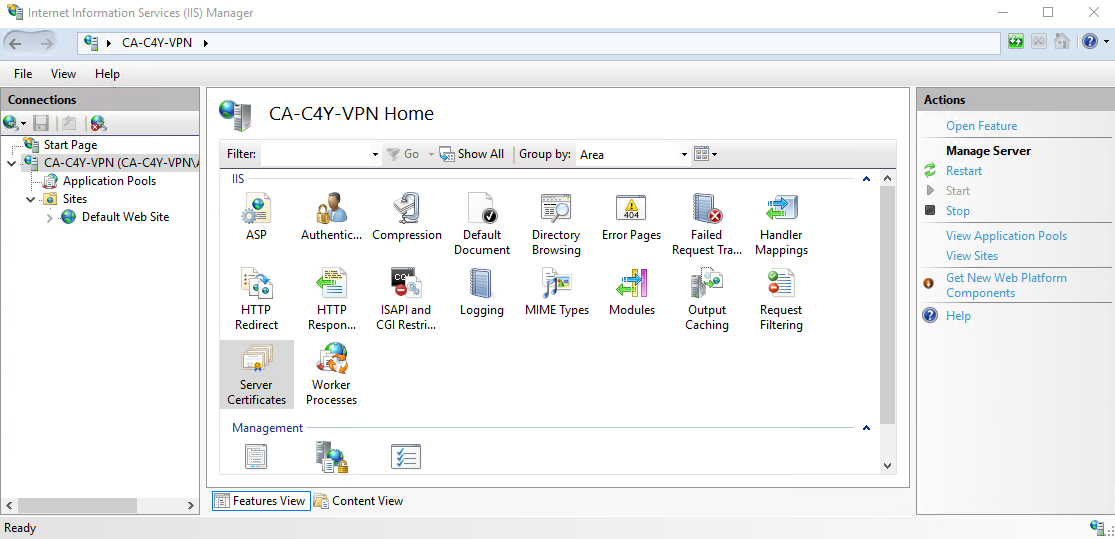

Настройка веб-сервера IIS

Теперь необходимо выполнить некоторые настройки веб-сервера: прицепить сертификат (самоподписанный или выпущенный нашим же ЦА). Кстати, он уже работает. В качестве примера выпустим самоподписанный сертификат.

1. Откроем Диспетчер служб IIS (Manager IIS) — Сертификат сервера (Server Certificates) (рис. 9);

1.1. В открывшемся окне в панели «Действия (Actions)» выберем – «Создать самоподписанный сертификат (Create Self-Signed Certificate);

1.2. Выбираем тип «Личный (Personal) и указываем «Имя сертификата (Friendly Name)»

1.3. Теперь необходимо привязать этот сертификат для доступа по https к веб-серверу.

1.3.1. Переходим «Сайты (Sites)» — Default Web Site – Bindings – добавить (Add) — выбрать https – и выбрать самоподписанный SSL-сертификат.

Также сертификат вы можете выпустить следующим образом:

На этой же панели создайте запрос (Create certificate request) для выпуска сертификата через наш ЦА и дальнейшей его загрузки в IIS (Complete Certificate Request). Но это по желанию.

Пример запроса (request) для формирования запроса вручную

[NewRequest]

Subject="CN=ИмяСертификата ,O=Организация, L=Город, S=Улица, C=Страна, E=Почта"

ProviderName="Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

ProviderType=80

KeySpec=1

Exportable = TRUE

KeyUsage=0xf0

MachineKeySet=true

RequestType=Cert

SMIME=FALSE

ValidityPeriod=Years

ValidityPeriodUnits=2

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1В целом с веб-сервером мы закончили, в default web site вы можете увидеть, что были автоматически созданы virtual directory и applications «CertSrv». При желании можно создать отдельную виртуальную директорию под CRL’ки.

Установка сетевого ответчика (Online responder)

А вот мы и вернулись к установке автоответчика.

1. Добавляем роль в «Диспетчере серверов» (Server Manager) — «Далее (Next)»

1.1. Установка ролей и компонентов (Add roles and features wizard)» — «Далее (Next)»;

1.2. «Роли сервера (Server roles), раскрываем роль: Служба сертификатов Active Directory (Certificate Services Active Directory); и устанавливаем галочку на «Сетевой ответчик» (Online Responder)

1.3. Завершаем работу с мастером ролей и компонентов, путём односмысленных нажатий «Далее (Next)».

В IIS была добавлена Applications: ocsp. Только не пугайтесь, что сама по себе директория пустая. Так и должно быть.

Нам осталось настроить центр сертификации и выпустить сертификат на OCSP.

Настройка центра сертификации

1. В «Диспетчере серверов (Server manager)» — выбираем «Служба сертификации Active Directory (AD CS) – правой клавишей по вашему серверу и открываем: «Центр сертификации (Certification Authority).

1.1. Вы попали в оснастку управления центром сертификации: certsrv.

1.2. Выбираем ваш центр сертификации и открываем свойства (рис. 10):

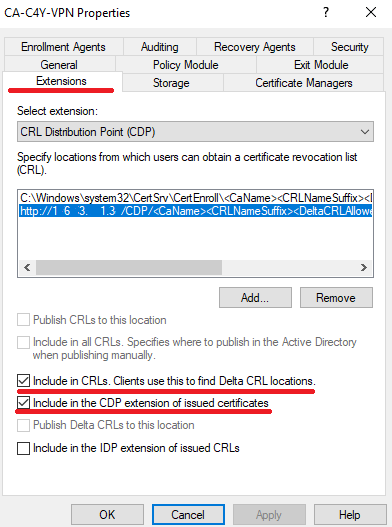

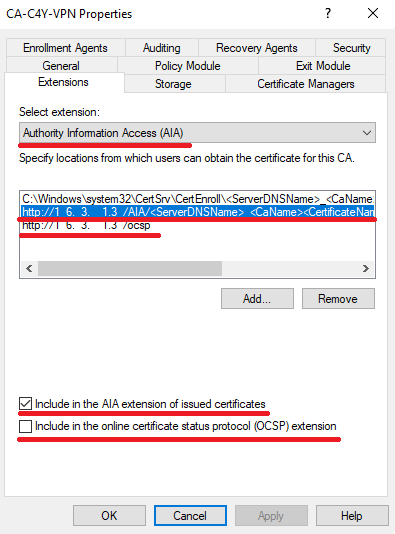

1.3. Следующим важным шагом выступает настройка точек распространения CDP и AIA.

Authority Information Access (AIA) — содержит ссылки на корневой сертификат центра сертификации (Certification Authority)

CRL Distribution Point — содержит ссылки на файлы CRL, которые периодически публикует сервер CA, который издал рассматриваемый сертификат. Этот файл содержит серийные номера и прочую информацию о сертификатах, которые были отозваны. (рис. 11)

Мы используем веб-сервер, который доступен как внутри сети, так и из интернета (так как сертификаты могут использоваться пользователями интернета) по одному и тому же URL.

1.4. В разделе свойства переходим в «Расширения (Extensions):

Удаляем ненужные точки распространения и оставляем локальную и внешнюю ссылку для CDP:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<CaName><CRLNAmeSuffix><DeltaCRLAllowed>.crl

Ставим галочки «Включить в CRL. Включить в CDP (Include in CRL. Include in the CDP)».

AIA:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

Ставим галочку: «Включать в AIA- расширение выданных сертификатов (Include in the AIA extension of issued certificates)»

OCSP:

https://<ip_address/dns_name>/ocsp

Ставим галочку: «Включать в расширение протокола OCSP (Include in the online certificate status protocol (OCSP) extension)»

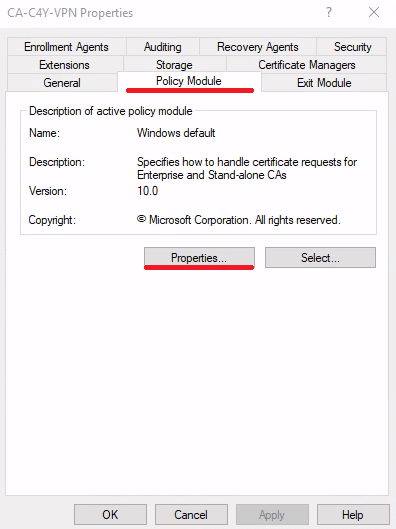

В свойствах центра сертификации можно настроить автоматический выпуск сертификатов при поступившем запросе. Так вы исключаете возможность проверки указанных требуемых полей сертификатов. Для этого перейдите в «Модуль политик (Policy Module)» — «Свойства (Properties)» и выберите соответствующий пункт:

В первом случае сертификату присваивается режим ожидания, а одобрение выпуска сертификата остается за администратором;

Во втором случае из-за отсутствия шаблонов в Standalone CA сертификаты будут выпускаться автоматически. (рис. 12)

Да, центр сертификации уже функционирует и доступен по указанному dns-имени. Не забудьте открыть 80 и 443 порты для функционирования веб-сервера и online-reposnder’a, настройкой которого мы займёмся далее.

Проверить работу ЦС вы можете, перейдя в ChromiumGost или Internet Explorer или Edge (с поддержкой Internet Explorer(IE)): https://localhost/CertSrv.

При переходе по ссылке извне в IE необходимо добавить наш веб-сервер в «Надежные сайты (Trusted Sites)» в настройках в пункте «Безопасность». Не забудьте, что должен быть установлен КриптоПро CSP, в ином случае при выпуске сертификата вам не будет доступен выбор ГОСТовского криптопровайдера (рис.13).

Также вы можете здесь вручную скачать сертификат нашего ЦС, цепочку сертификатов, CRL и разностные CRL. Кстати говоря, их мы и забыли настроить.

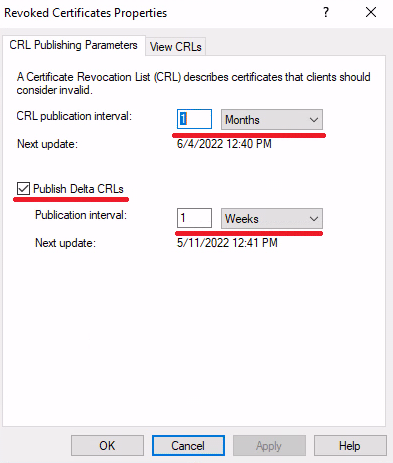

Вернёмся в оснастку certsrv к нашему центру сертификации и настроим выпуск разностных CRL. Для этого необходимо открыть «Свойства (Properties)» раздела «отозванных сертификатов (Revoked Certificates)» (рис. 14).

1. Задаём «Интервал публикации CRL (CRL Publications interval)».

1.1. Включаем публикацию разностных CRL и задаём интервал.

Кажется, что все хорошо. Но есть один момент:

«ЦС будет публиковать Delta CRL, которые содержат символ плюс «+» в имени файла (например, contoso-pica+.crl). По умолчанию IIS будет расценивать этот символ в запросе как метасимвол и не позволит клиентам скачать список отзыва. Необходимо включить двойной эскейпинг в настройках IIS, чтобы расценивать знак плюса в запросе как литерал:»

Выполните следующую команду в power shell:

Import-Module -Name WebAdministration

Set-WebConfigurationProperty -PSPath 'MACHINE/WEBROOT/APPHOST' -Filter /system.webServer/security/requestFiltering -name allowdoubleescaping -Value 'true'Настройка OCSP — сетевого ответчика (Online responder)

Так как у Standalone центра сертификации нет шаблонов, нам необходимо вручную сформировать запрос и выпуск сертификата для конфигурации отзыва (Array configuration) в «Управление сетевым ответчиком (Online responder management). Для это используйте следующую конфигурацию для формирования запроса

1.1. Создайте: ocsp.txt cо следующим внутренним содержанием:

[NewRequest]

Subject = "CN=Имя"

PrivateKeyArchive = FALSE

Exportable = TRUE

UserProtected = FALSE

MachineKeySet = TRUE

ProviderName = "Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

KeyLength = 512

UseExistingKeySet = FALSE

RequestType = PKCS10

[ApplicationPolicyStatementExtension]

Policies = OCSPSigning

Critical = false

[OCSPSigning]

OID = 1.3.6.1.5.5.7.3.9

[EnhancedKeyUsageExtension]

OID="1.3.6.1.5.5.7.3.9"

[Extensions]

1.3.6.1.5.5.7.48.1.5 = Empty1.2. Откройте командную строку cmd. Перейдите в директорию с текстовым файлом или в будущем просто укажите полный путь при формировании запроса.

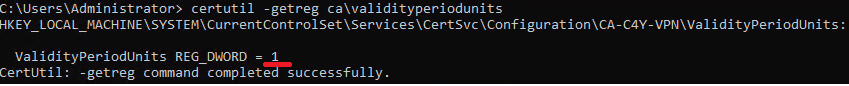

1.3. Узнаем, на какой срок сейчас выпускаются сертификаты. Для этого воспользуемся командой - certutil –getreg ca\validityperiodunits

Результат — на рис. 15.

1.4. Изменим длительность выпуска сертификата:

#Изменение выпуска сертификатов с текущего состояния на длительность в 5 лет

certutil -setreg ca\ValidityPeriodUnits 5

#Перезапуск сервера

net stop certsvc

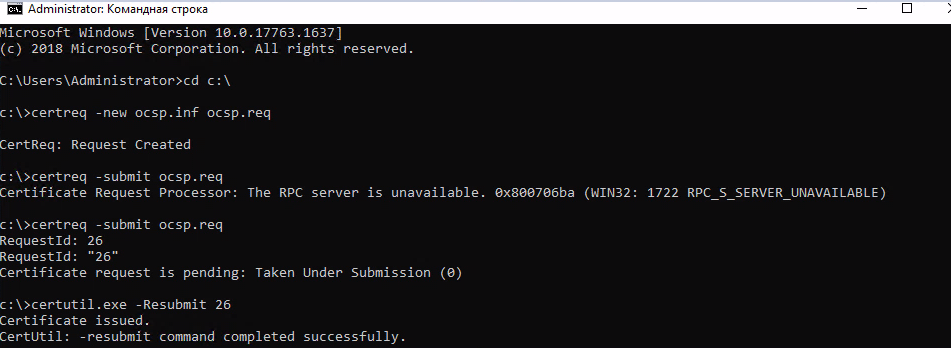

net start certsvc 1.5. Сформируем запрос и выпустим сертификат для сетевого автоответчика (рис 16.):

#Конфигурирование запроса

certreq -new <имя>.inf <имя>.req

#Формирование запроса в ЦС

certreq -submit <имя>.req

#Одобрение запроса (Можно руками через оснастку управления центром сертификации)

certutil.exe -Resubmit "Цифра запроса" Во время конфигурирования запроса выбираем место хранения контейнера ключа и проходим процедуру ДСЧ.

1.6. Экспортируем сертификат из центра сертификации и устанавливаем его в личные сертификаты локального компьютера.

1.6.1. После запроса сертификата открываем оснастку: Certificates (Run — MMC – Add or remove Snap-ins – Certificate),

1.6.2. Выбираем сертификат, выданный для сетевого ответчика. Нажимаем правой клавишей и открываем «Все задачи (Управление закрытыми ключами (All Tasks — Manage Private keys)».

1.6.3. В открывшемся окне Permissions необходимо добавить в «Группы и пользователи (Group and Users): Network Service и выдать право Read для этой учётной записи. (рис.16.1)

Это нужно сделать, так как служба OCSP работает от лица Network Service.

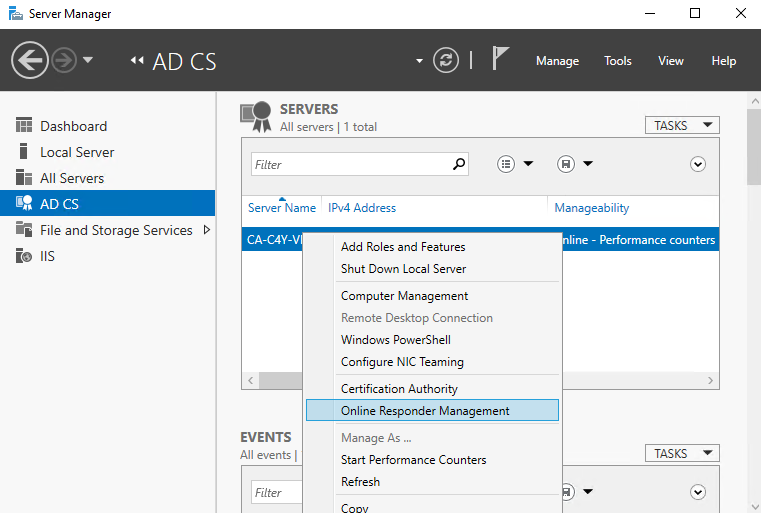

1.7. Далее переходим в настройки самого сетевого ответчика. (рис. 17)

1.8. Нам необходимо добавить «Конфигурацию отзыва (Revocation Configuration) – «Добавить»

2. Предстоит небольшой процесс настройки конфигурации отзыва.

2.1. «Далее».

2.2. Введите имя конфигурации – «Далее».

2.3. Выбираем второй пункт: «Выбрать сертификат в локальном хранилище сертификатов (Select a certificate from the local certificate store)» — «Далее».

2.4. В следующем окне нажимаем «Обзор (Browse)» и выбираем корневой сертификат нашего ЦА – «Больше вариантов (More choices)». (рис. 17) – «Далее».

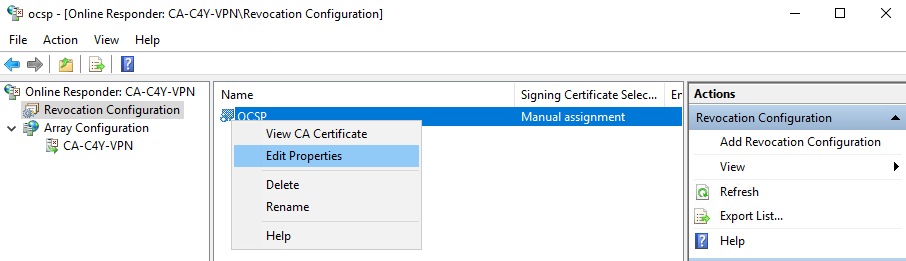

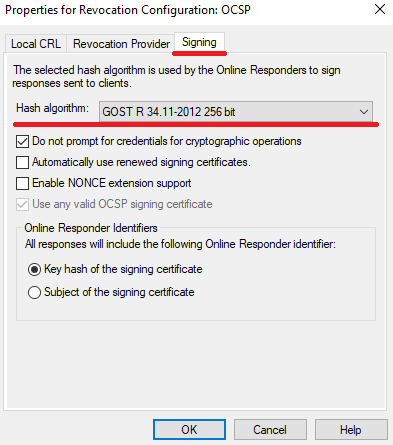

2.5. В следующем окне выбираем «Выбрать сертификат подписи вручную (Manually a signing sertificate)

2.6. В последнем окне нажимаем «Поставщик (Provider)». Здесь необходимо указать источник, из которого будут браться базовые и разностные CRL. В нашем случае: http://localhost/CDP/CA-C4Y-VPN.crl (для базового) и http://localhost/CDP/CA-C4Y-VPN+.crl (для разностного).

2.7. Осталось прицепить к нашей конфигурации выпускаемый ранее сертификат и проверить некоторые моменты.

2.7.1. Переходим в «Конфигурацию массива(array configuration)», выбираем конфигурацию и нажимаем «Назначить сертификат подписи (Assign Signing Certificate)». В появившемся окне нужно просто нажать «ОК».

2.7.2. Теперь необходимо «Обновить конфигурацию массива». Для этого выбираем «Конфигурация массива (Array configuration) – «Обновить (Refresh)»

2.7.3. После всех этих действий главное окно оснастки ocsp должно выглядеть так, как на рисунке 19.

В процессе самостоятельной настройки «сетевого ответчика» может возникнуть много вопросов, особенно если нет опыта работы с Standalone центром сертификации, в котором отсутствуют шаблоны, без которых можно обойтись, но пути становятся длиннее в исполнение. Кстати говоря, если после прикрепления сертификата вы не получили заветное Working, то проверьте следующее (рис.20, 20.1):

Чтобы проверить работу центра сертификации и сетевого автоответчика, выпустите сертификат для конечного пользователя, установите его и экспортируйте в какую-нибудь директорию. А после воспользуйтесь утилитой: Certutil –url /patch/test.crt

Для подробного отчёта вы можете воспользоваться: certutil –verify –urlfetch /patch/test.crt

На этом краткое руководство по развертыванию собственного центра сертификации подошло к концу. Я постарался рассказать о большинстве трудностей и нюансов, с которыми можно столкнуться в процессе работы. Надеюсь, это руководство поможет вам.

Дополнительно:

Что ещё интересного есть в блоге Cloud4Y

→ Малоизвестный компьютер SWTPC 6800

→ Сделайте Linux похожим на Windows 95

→ Бесплатные книги, полезные для IT-специалистов и DevOps

→ WD-40: средство, которое может почти всё

→ Игры для MS-DOS с открытым исходным кодом

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу.

Обязательные условия для наличия возможности работы с ЭЦП в системе ELMA:

- наличие установленного веб-браузера Internet Explorer;

- наличие установленного приложения CAPICOM;

- наличие активированного приложения ECM+;

- в веб-приложении в разделе Администрирование – Система – Настройки системы в блоке Настройки ЭЦП в качестве криптопровайдера должен быть выбран Внутренний ;

- в веб-приложении в разделе Администрирование – Документооборот – Настройка шаблонов ЭЦП должны быть заполнены и сохранены все шаблоны подписи;

- пользователь должен иметь права на подписание документов. Права назначаются администратором системы в разделе Администрирование – Документооборот — Права доступа к модулю «Документооборот».

Основные требования к системе:

- Работа с сертификатами обязательно должна осуществляться в веб-браузере Internet Explorer.

- Для обеспечения возможности настройки шаблона сертификата, добавления ролей, а также для выполнения дополнительных настроек системы необходимо членство в группе Администраторы домена, Администраторы предприятия или в эквивалентной группе.

- Для обеспечения возможности работы с ЭЦП в системе ELMA всем пользователям Windows необходимо состоять в одном домене.

Создание и настройка центра сертификации состоит из нескольких этапов.

Добавление ролей Windows Server

Добавление ролей состоит из нескольких шагов.

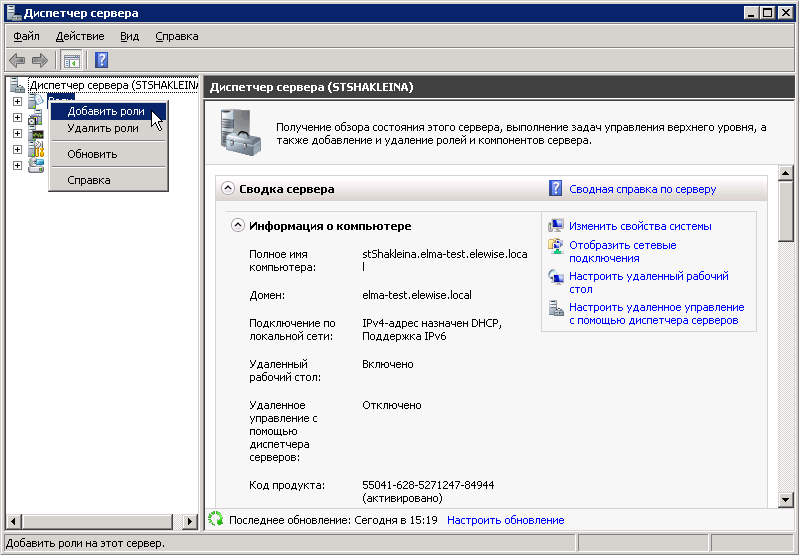

1. Запуск Диспетчера служб . Для этого необходимо нажать на кнопку Пуск – Все программы – Администрирование – Диспетчер сервера.

2. В дереве консоли (в левой части окна) необходимо вызвать контекстное меню пункта Роли и нажать на пункт меню Добавить роли (рис. 1).

Рис. 1. Дерево консоли. Кнопка контекстного меню «Добавить роли»

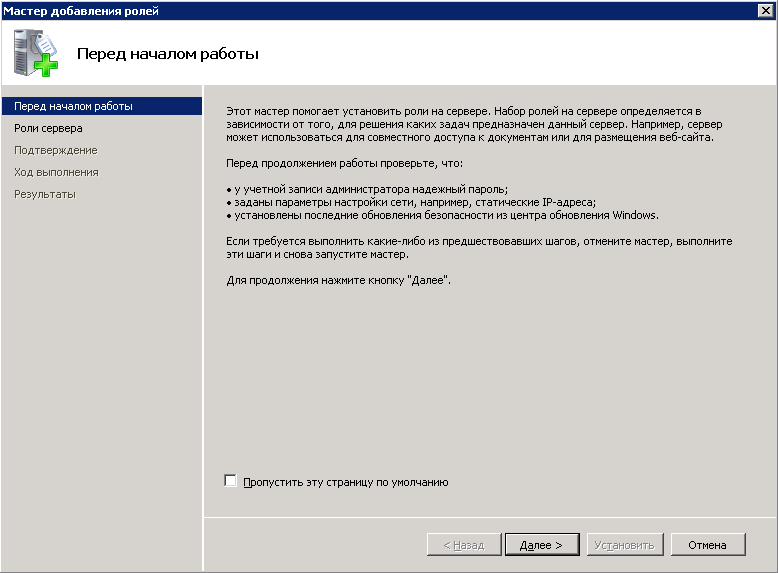

3. В открывшемся диалоговом окне Мастер добавления ролей (рис. 2), необходимо нажать на кнопку Далее .

Рис. 2. Диалоговое окно «Мастер добавления ролей»

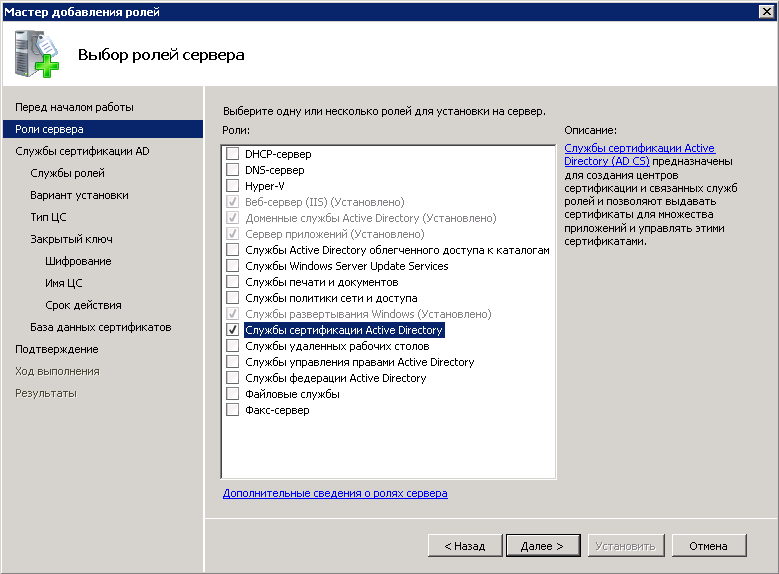

4. В окне Выбор ролей сервера (рис. 3) необходимо установить флажок Службы сертификации Active Directory . После этого в дереве консоли (в левой части окна Диспетчер сервера ) будут отображены дополнительные пункты меню. Для продолжения работы необходимо нажать на кнопку Далее .

Рис. 3. Диалоговое окно «Выбор ролей сервера»

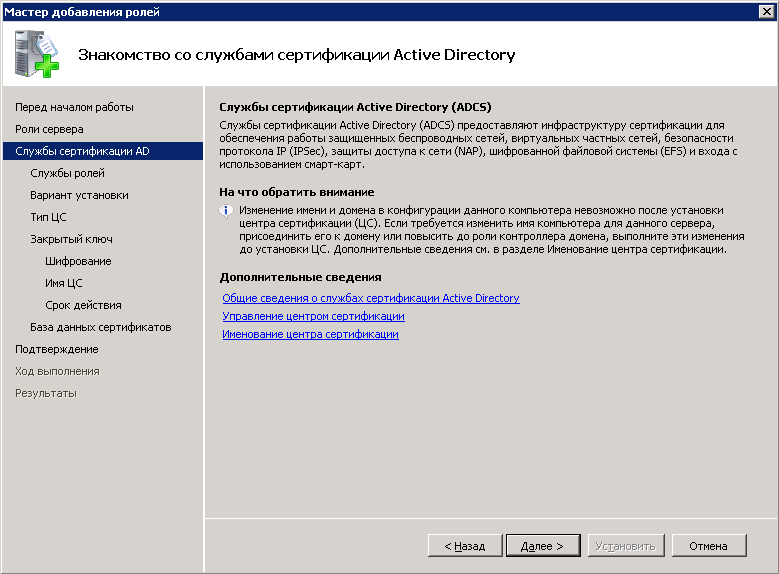

5. В окне Знакомство со службами сертификации Active Directory (рис. 4) необходимо нажать на кнопку Далее .

Рис. 4. Диалоговое окно «Знакомство со службами сертификации Active Directory»

6. В окне Выбор служб ролей (рис. 5) необходимо установить флажок Служба регистрации в центре сертификации через Интернет . При этом будут автоматически определены необходимые службы ролей и компоненты (такие как IIS) и будет предложено их добавить.

Рис. 5. Диалоговое окно «Выбор служб ролей»

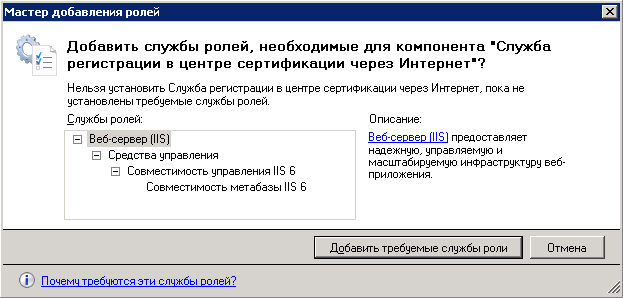

При нажатии на флажок Служба регистрации в центре сертификации через Интернет будет открыто диалоговое окно (рис. 6), в котором необходимо нажать на кнопку Добавить требуемые службы роли . После этого в окне Выбор служб ролей необходимо нажать на кнопку Далее .

Рис. 6. Диалоговое окно добавления требуемых служб ролей

7. В окне Задание типа установки (рис. 7) необходимо установить переключатель в положение Предприятие и нажать на кнопку Далее .

Рис. 7. Диалоговое окно «Задание типа установки»

8. В окне Задание типа ЦС (рис.

Рис. 8. Диалоговое окно «Задание типа ЦС»

9. В окне Установка закрытого ключа (рис. 9) необходимо установить переключатель в положение Создать новый закрытый ключ и нажать на кнопку Далее .

Рис. 9. Диалоговое окно «Установка закрытого ключа»

10. В окне Настройка шифрования для ЦС (рис. 10) необходимо нажать на кнопку Далее .

Рис. 10. Диалоговое окно «Настройка шифрования для ЦС»

11. В окне Задание имени ЦС (рис. 11) необходимо ввести требуемое имя и нажать на кнопку Далее .

Рис. 11. Диалоговое окно «Задание имени ЦС»

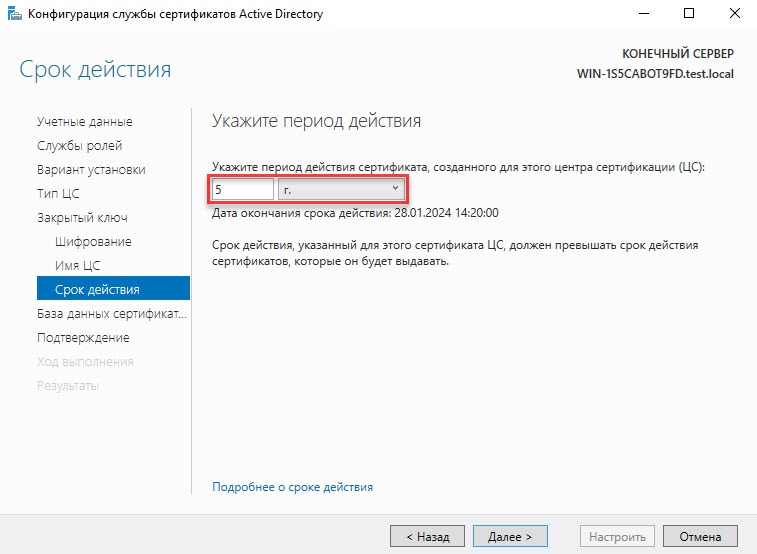

12. В окне Установить срок действия (рис. 12) необходимо выбрать требуемый срок и нажать на кнопку Далее .

Рис. 12. Диалоговое окно «Установить срок действия»

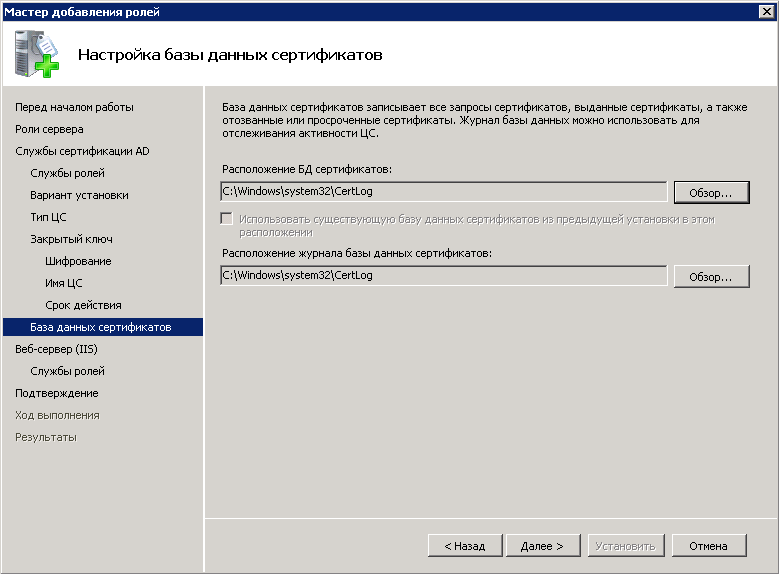

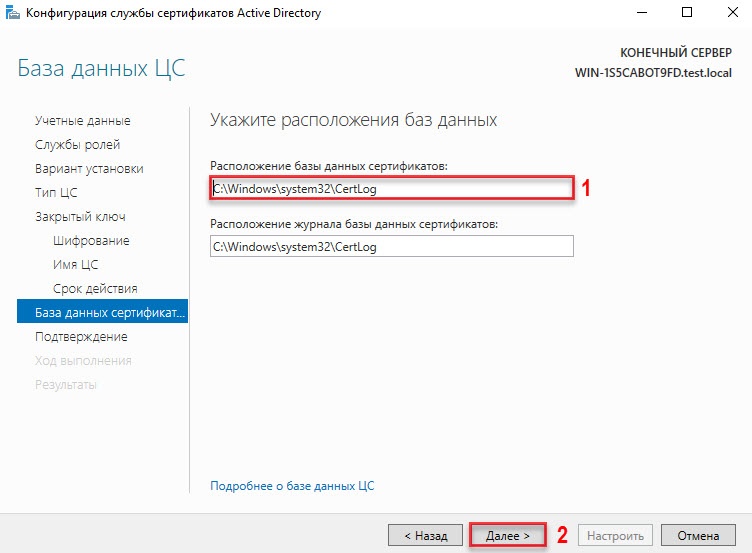

13. В окне Настройка базы данных сертификатов (рис. 13) необходимо выбрать требуемое расположение хранения сертификатов и нажать на кнопку Далее .

Рис. 13. Диалоговое окно «Настройка базы данных сертификатов»

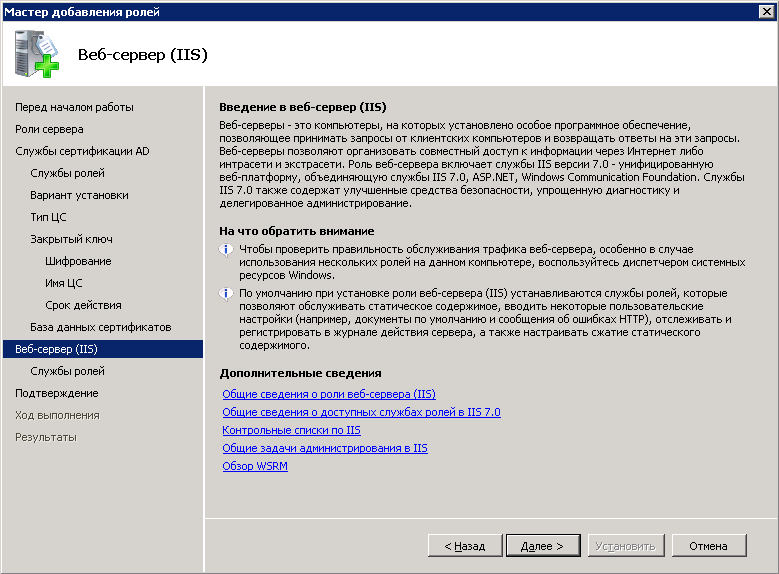

14. В окне Веб-сервер (IIS) (рис. 14) необходимо нажать на кнопку Далее .

Рис. 14. Диалоговое окно «Веб-сервер (IIS)»

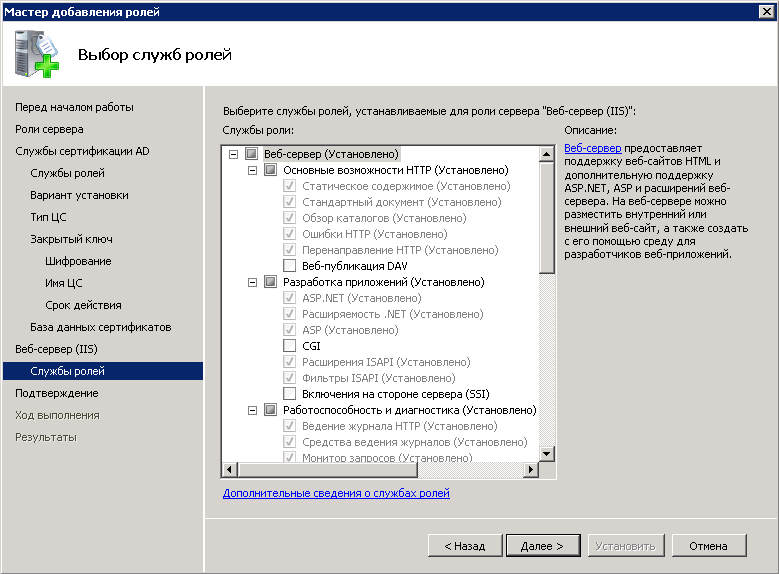

15. В окне Выбор служб ролей (рис. 15) необходимо нажать на кнопку Далее .

Рис. 15. Диалоговое окно «Выбор служб ролей»

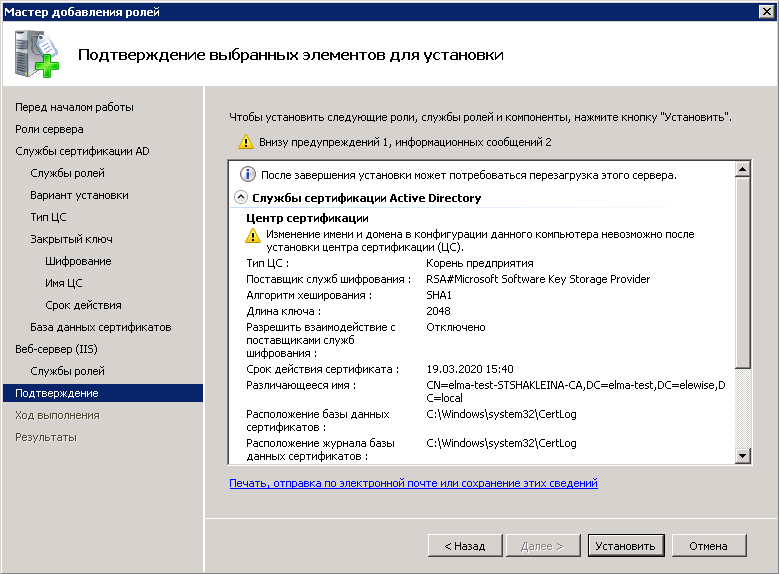

16. В окне Подтверждение выбранных элементов для установки (рис. 16) необходимо проверить выбранные для установки элементы и нажать на кнопку Установить . При необходимости данные параметры могут быть изменены путем перехода к требуемой настройке с помощью кнопки Назад .

Рис. 16. Диалоговое окно «Подтверждение выбранных элементов для установки»

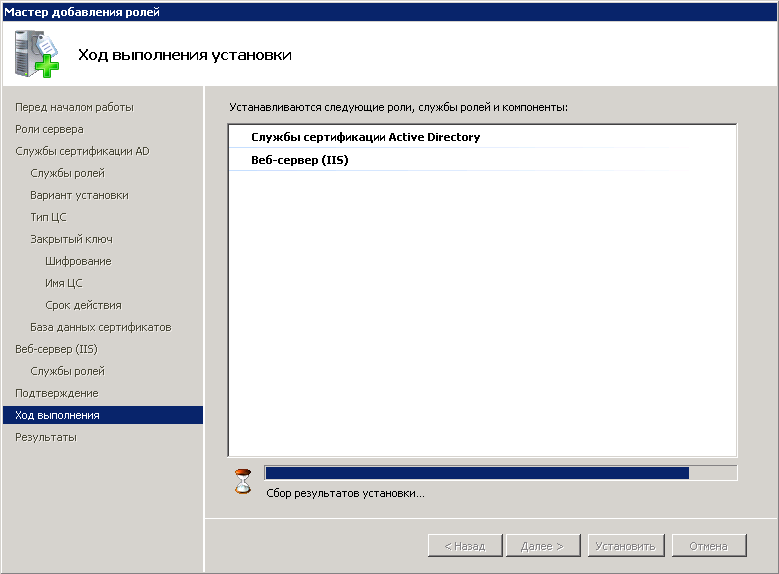

17. Ход выполнения установки будет отображен в соответствующем окне (рис. 17).

Рис. 17. Диалоговое окно «Ход выполнения установки»

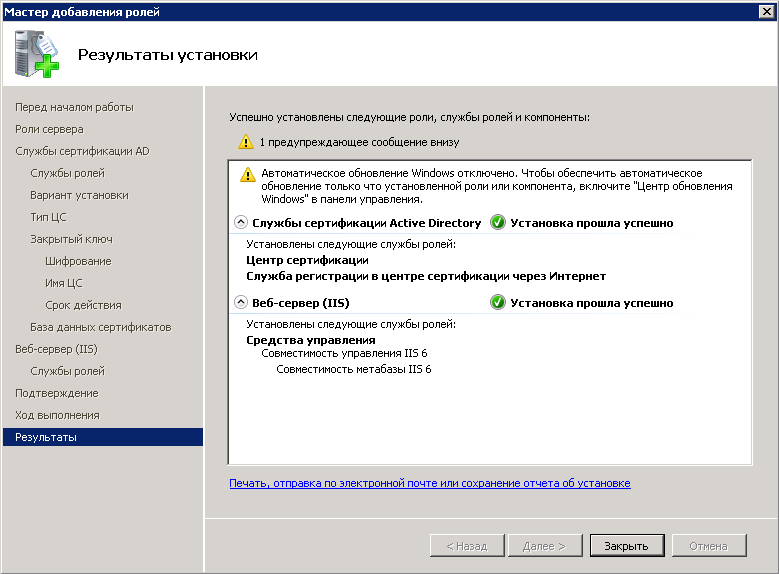

После завершения установки необходимо нажать на кнопку Закрыть (рис. 18).

Рис. 18. Диалоговое окно «Результаты установки»

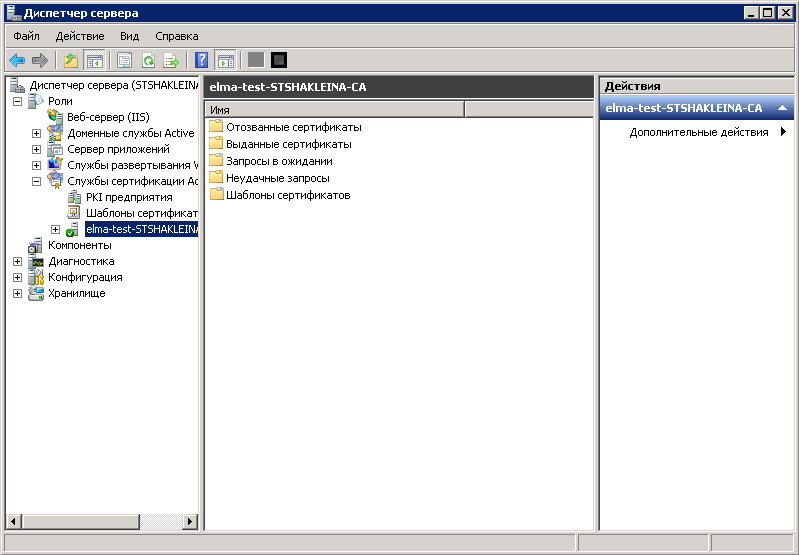

18. В дереве консоли (в левой части экрана) будет отображен пункт Службы сертификации Active Directory (рис. 19) с установленным центром сертификации (ЦС).

Рис. 19. Дерево консоли

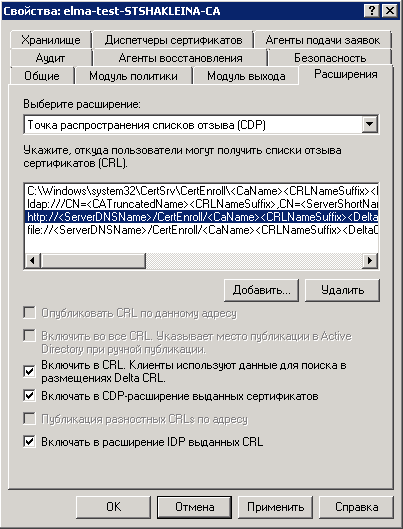

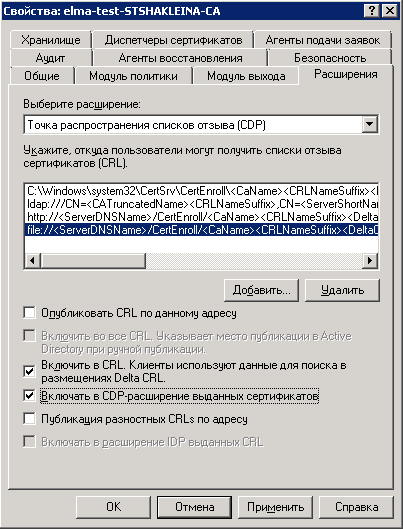

19. Далее необходимо подключить расширения в настройках созданного ЦС. Для этого необходимо вызвать контекстное меню данного ЦС и выбрать пункт Свойства . Далее необходимо перейти на вкладку Расширения , в списке отзыва сертификата выбрать пункт http://<ServerDNSName>/CertEnroll/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl и установить ниже него все доступные флажки (рис. 20).

Рис. 20. Свойства ЦС. Вкладка «Расширения»

Далее в списке отзыва сертификата необходимо выбрать пункт file://<ServerDNSName>/CertEnroll/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl и установить ниже него флажки № 3 и 4 (рис. 21).

Рис. 21. Свойства ЦС. Вкладка «Расширения»

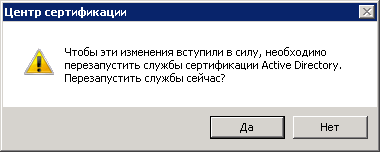

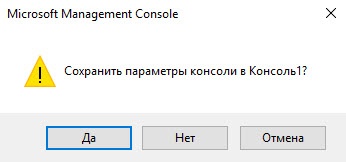

Для сохранения изменений необходимо нажать на кнопку Применить . В открывшемся диалоговом окне (рис. 22) необходимо нажать на кнопку ДА .

Рис. 22. Диалоговое окно «Центр сертификации»

После выполнения перезапуска службы сертификации необходимо нажать на кнопку ОК . Далее необходимо перезагрузить компьютер для применения внесенных изменений.

Создание шаблона сертификата

Создание шаблона сертификата состоит из нескольких шагов.

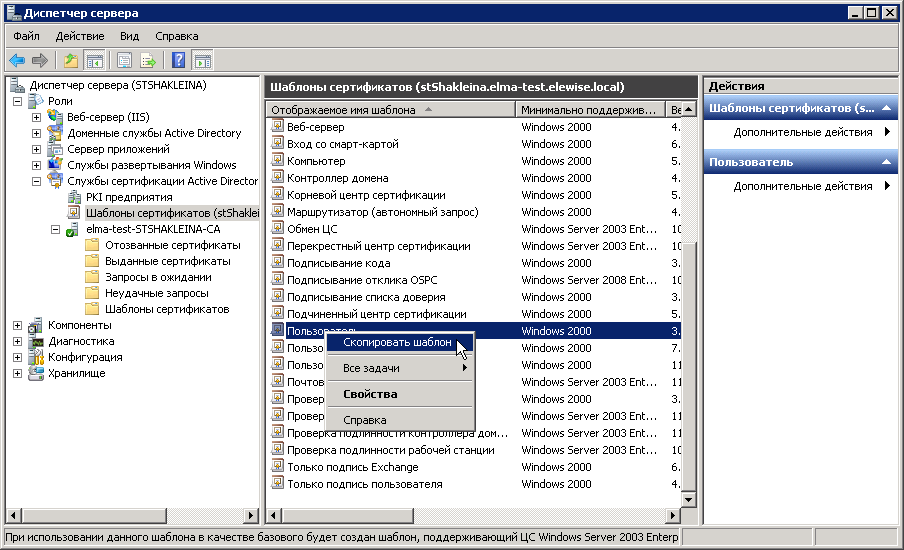

1. В Диспетчере сервера необходимо перейти в раздел Шаблоны сертификатов и выполнить команду Скопировать шаблон (рис. 23) на существующем шаблоне (например, скопировать шаблон Пользователь) .

Рис. 23. Диспетчер сервера. Раздел «Шаблоны сертификатов». Пункт контекстного меню «Скопировать шаблон»

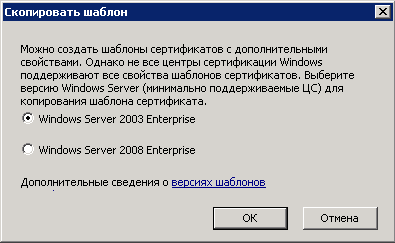

2. В открывшемся диалоговом окне (рис. 24) обязательно необходимо установить переключатель в положение Windows Server 2003 Enterprise. Для подтверждения выбора необходимо нажать на кнопку ОК .

Рис. 24. Диалоговое окно копирования шаблона

3. В открывшихся свойствах шаблона (рис. 25) необходимо на вкладке Общие указать имя шаблона и снять флажок Опубликовать сертификат в Active Directory .

Рис. 25. Свойства шаблона. Вкладка «Общие»

4. Необходимо перейти на вкладку Обработка запроса (рис. 26) и в поле Цель выбрать пункт Подпись .

Рис. 26. Свойства шаблона. Вкладка «Обработка запроса»

5. Необходимо перейти на вкладку Имя субъекта (рис. 27) и сверить ее заполнение с приведенным ниже изображением.

Рис. 27. Свойства шаблона. Вкладка «Имя субъекта»

6. Необходимо перейти на вкладку Безопасность (рис. 28) и для группы Прошедшие проверку требуется установить флажок Заявка в колонке «Разрешить».

Рис. 28. Свойства шаблона. Вкладка «Безопасность»

7. Необходимо перейти на вкладку Расширения (рис. 29) и изменить настройки Политики применения . Для этого необходимо нажать на кнопку Изменить .

Рис. 29. Свойства шаблона. Вкладка «Расширения»

8. В открывшемся диалоговом окне (рис. 30) необходимо выбрать политику Подписывание документа и нажать на кнопку ОК . В том случае, если данный пункт отсутствует, необходимо нажать на кнопку Добавить .

Рис. 30. Диалоговое окно «Изменение расширения политик применения»

9. В открывшемся диалоговом окне (рис. 31) необходимо выбрать Подписывание документа и нажать на кнопку ОК .

Рис. 31. Диалоговое окно «Добавление политики применения»

10. После выполнения всех требуемых настроек необходимо нажать на кнопку Применить – ОК (в окне создания шаблона).

Далее следует добавить шаблон в настроенный ранее ЦС. Для этого:

1. В Диспетчере сервера необходимо вызвать контекстное меню пункта Шаблоны сертификатов , в котором необходимо нажать на кнопку Создать – Выдаваемый шаблон сертификата (рис. 32).

Рис. 32. Диспетчер сервера. Пункт меню «Шаблоны». Кнопка контекстного меню «Создать – Выдаваемый шаблон сертификата»

2. В открывшемся диалоговом окне (рис. 33) необходимо выбрать ранее созданный шаблон и нажать на кнопку ОК .

Рис. 33. Диалоговое окно «Включение шаблонов сертификатов»

Установка и настройка шаблона сертификатов закончена.

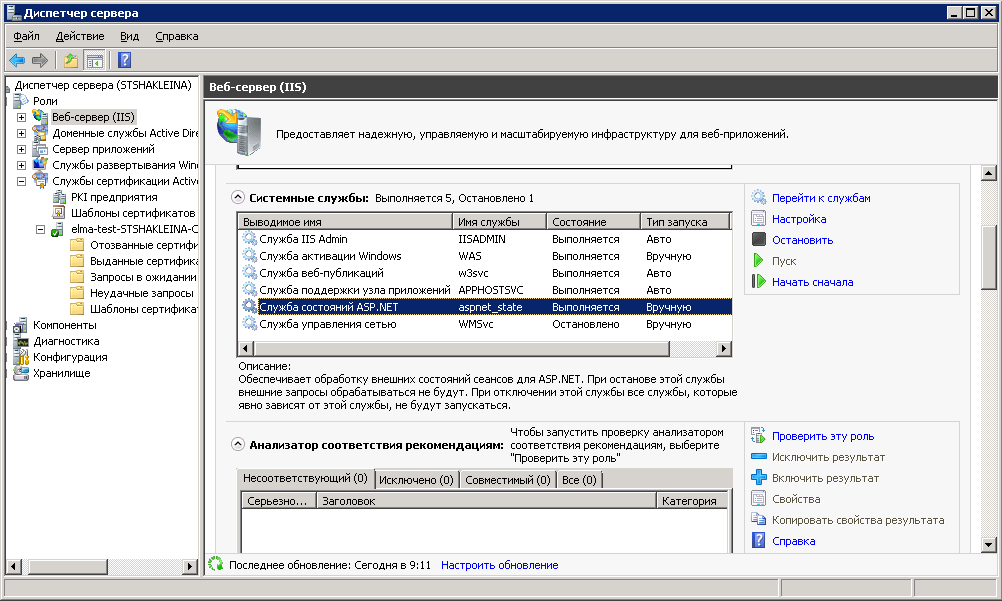

Далее необходимо осуществить проверку состояния службы Служба состояний ASP. NET (рис. 34). Данная служба не должна быть остановлена. В том случае, если служба остановлена, необходимо нажать на кнопку Пуск .

Рис. 34. Диспетчер сервера. Служба состояний ASP.NET

Проверка работы ЦС

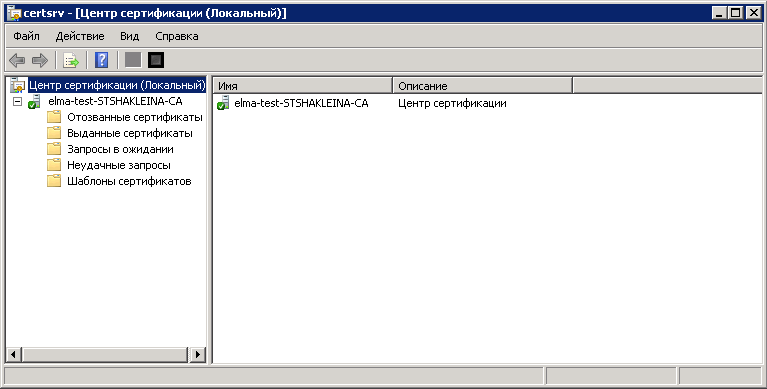

Для первоначальной проверки работоспособности ЦС необходимо запустить оснастку Центр сертификации ( Пуск – Администрирование – Центр Сертификации ). В том случае, если все настроено верно, будет отображено следующее окно (рис. 35).

Рис. 35. Центр сертификации

Получение корневого сертификата

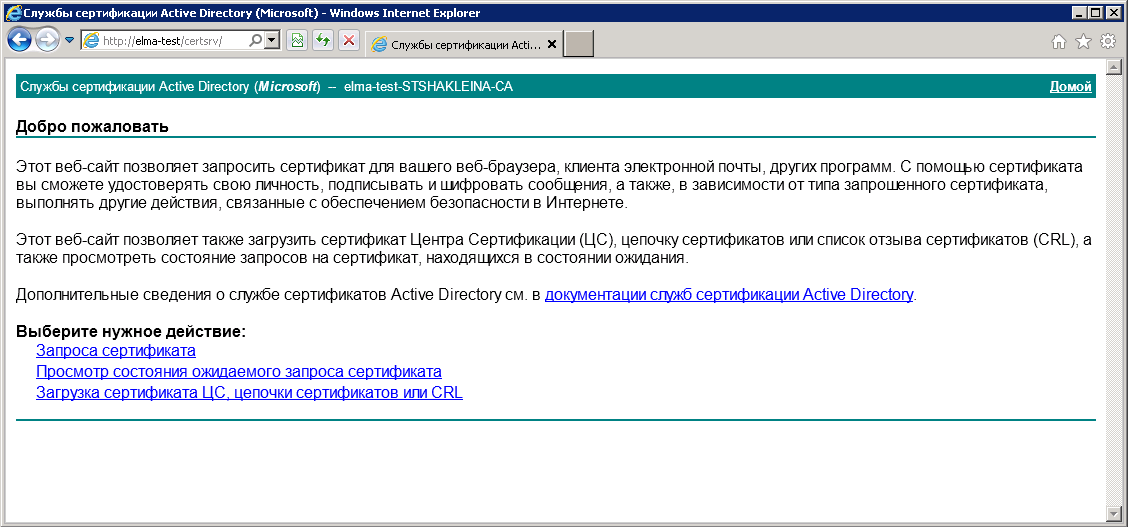

Для этого необходимо запустить веб-браузер Internet Explorer, в адресной строке которого следует указать адрес http://имя_сервера/certsrv , где имя_сервера – имя сервера ЦС. В случае попытки подключения на том же компьютере, где установлен ЦС, может быть указан адрес http://localhost/certsrv. Будет открыта главная страница (рис. 36) центра сертификации.

Рис. 36. Главная страница центра сертификации

Прежде всего необходимо загрузить сертификат ЦС и поместить его в хранилище доверенных корневых центров сертификации. Если в вашей сети несколько ЦС, следует загрузить и установить цепочку сертификатов. Для этого следует выбрать: Загрузка сертификата ЦС, цепочки сертификатов или CRL , затем Загрузка сертификата ЦС и сохранить сертификат в любую папку на данном компьютере.

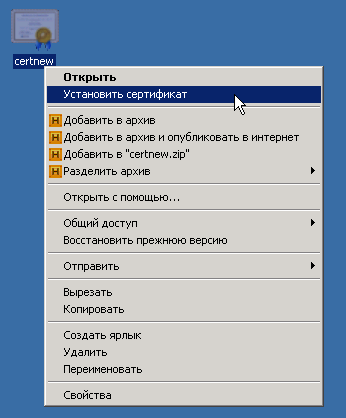

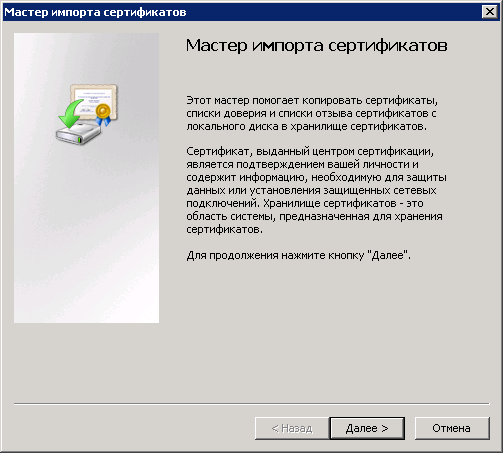

Теперь перейдем к установке. Для этого необходимо в контекстном меню сертификата нажать на кнопку Установить сертификат (рис. 37) . Будет открыт мастер импорта.

Рис. 37. Контекстного меню сертификата. Кнопка «Установить сертификат»

В открывшемся диалоговом окне (рис. 38) необходимо нажать на кнопку Далее .

Рис. 38. Диалоговое окно «Мастер импорта сертификатов»

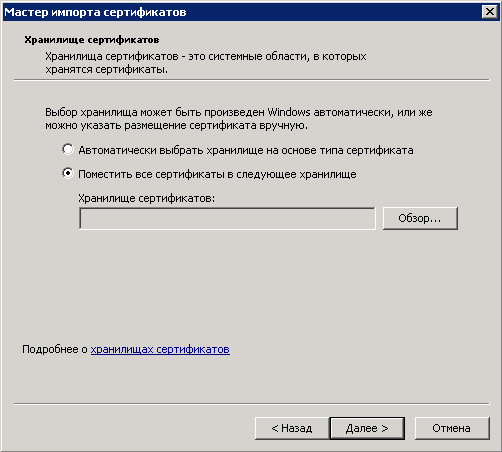

В открывшемся диалоговом окне (рис. 39) необходимо установить переключатель Поместить все сертификаты в следующее хранилище и нажимаем на кнопку Обзор… .

Рис. 39. Диалоговое окно ручного выбора хранилища сертификатов

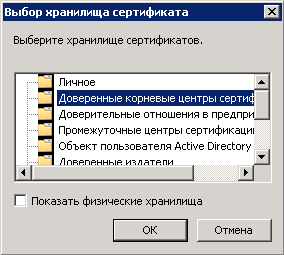

В открывшемся диалоговом окне (рис. 40) необходимо выбрать пункт Доверенные корневые центры сертификации и нажать на кнопку ОК.

Рис. 40. Диалоговое окно выбора хранилища сертификатов

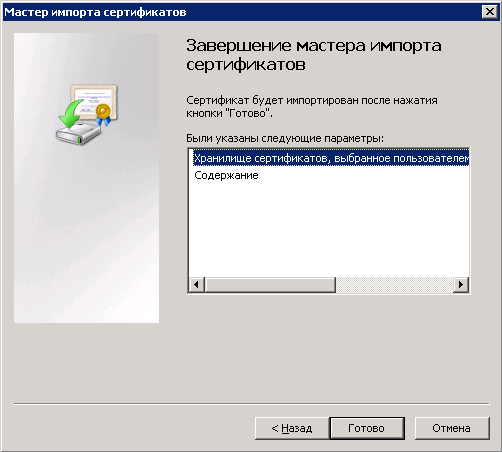

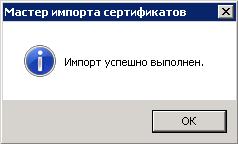

В окне Мастер импорта сертификатов (рис. 41) нажимаем на кнопку Далее . В следующем окне нажимаем на кнопку Готово .

Рис. 41. Диалоговое окно «Завершение мастера импорта сертификатов»

Будет открыто диалоговое окно (рис. 42) с уведомлением о результате импорта. Необходимо нажать на кнопку ОК .

Рис. 42. Диалоговое окно с уведомлением о результате импорта

Теперь данный ПК будет доверять всем сертификатам, выданным данным ЦС.

Получение клиентского сертификата

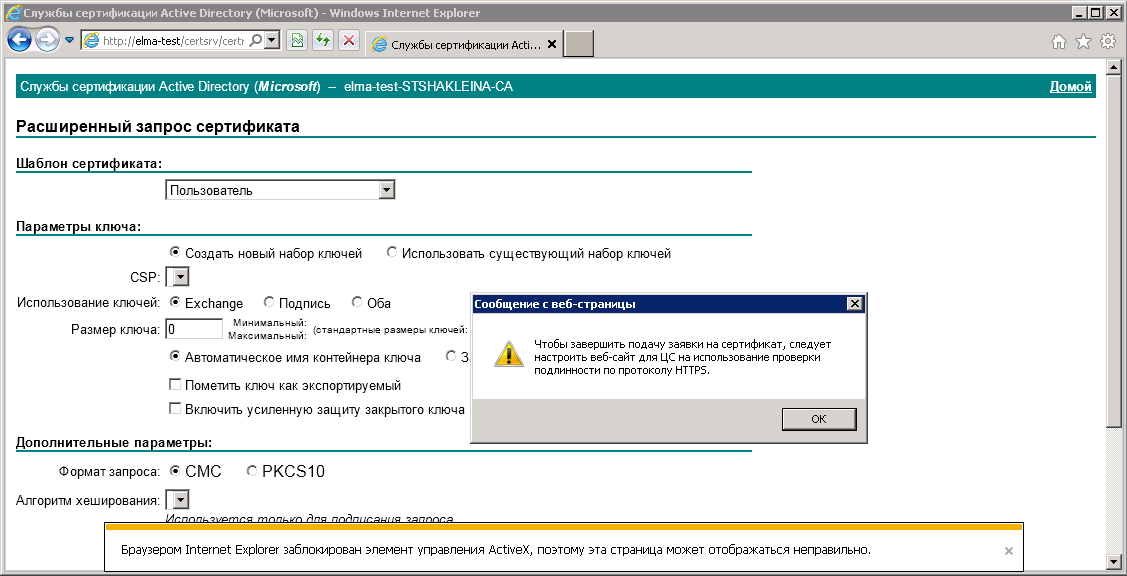

Для получения клиентского сертификата необходимо открыть сайт ЦС в браузере в Internet Explorer и выбрать Запрос сертификата – расширенный запрос сертификата – Создать и выдать запрос к этому ЦС .

При попытке создать запрос сертификата может быть отображено следующее предупреждение (рис. 43), в котором необходимо нажать на кнопку ОК . В данном случае необходимо добавить текущий узел в зону Надежные узлы и установить низкий уровень безопасности для этой зоны.

Рис. 43. Уведомление о необходимости добавления текущего узла в зону «Надежные узлы»

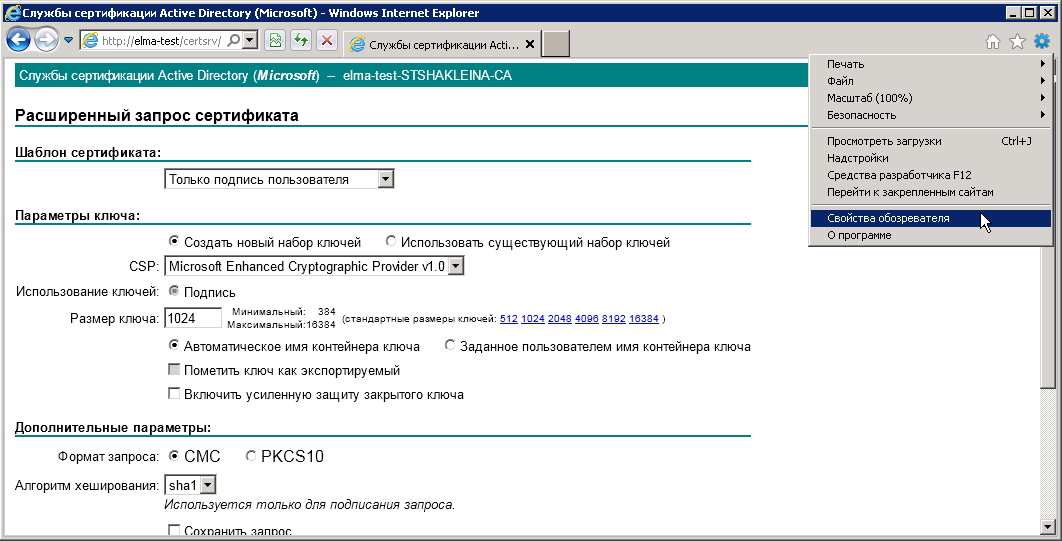

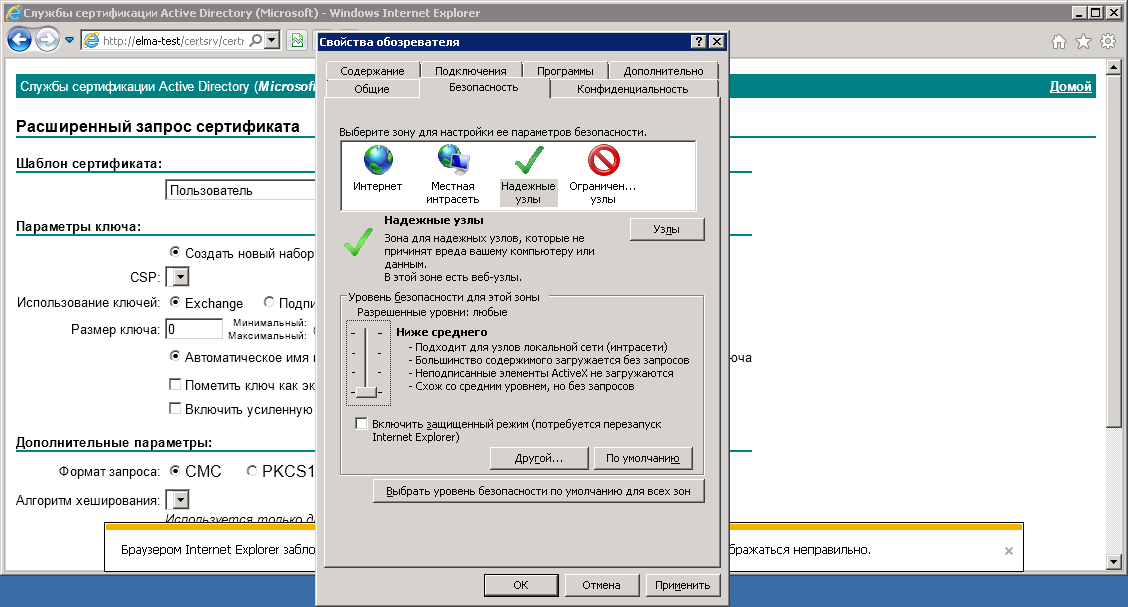

Для этого необходимо перейти к настройкам веб-браузера Internet Explorer и нажать на кнопку Свойства обозревателя (рис. 44).

Рис. 44. Настройки веб-браузера Internet Explorer. Кнопка «Свойства обозревателя»

В открывшемся диалоговом окне (рис. 45) необходимо перейти на вкладку Безопасность и для зоны Надежные узлы установить переключатель уровня безопасности в положение Ниже среднего .

Рис. 45. Диалоговое окно «Свойства обозревателя». Вкладка «Безопасность»

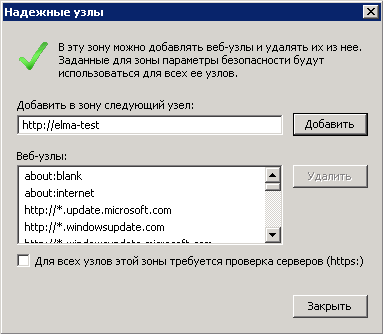

Далее требуется добавить текущий сайт к надежным узлам. Для этого необходимо на данной вкладке ( Безопасность ) нажать на кнопку Узлы и в открывшемся диалоговом окне (рис. 46) нажать на кнопку Добавить , а также снять флажок Для всех узлов этой зоны требуется проверка серверов ( https:). Для сохранения изменений необходимо нажать на кнопку Закрыть .

Рис. 46. Диалоговое окно «Свойства обозревателя». Вкладка «Безопасность». Диалоговое окно «Надежные узлы»

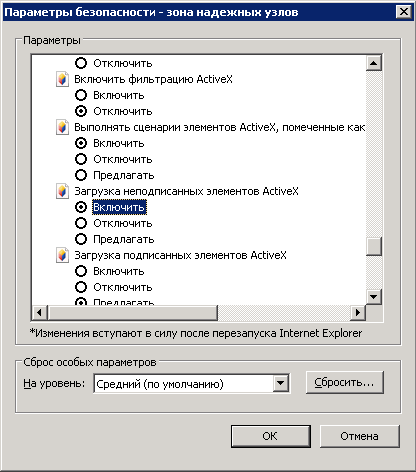

Также необходимо разрешить загрузку неподписанных ActiveX . Для этого необходимо на вкладке Безопасность нажать на кнопку Другой… и в окне Параметры безопасности (рис. 47) в группе Элементы ActiveX и модули подключения установить все переключатели в положение Включить . Для сохранения внесенных изменений необходимо нажать на кнопку ОК .

Рис. 47. Диалоговое окно «Свойства обозревателя». Вкладка «Безопасность». Диалоговое окно «Параметры безопасности»

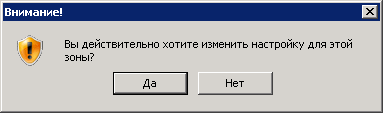

Далее будет отображено предупреждение (рис. 48), в котором необходимо нажать на кнопку Да .

Рис. 48. Диалоговое окно с предупреждением о изменении настроек зоны

Далее необходимо нажать на кнопку Применить – ОК .

Далее необходимо перейти в веб-браузер Internet Explorer и заполнить форму запроса (рис. 49).

В поле Шаблон сертификата необходимо выбрать пункт Только подпись пользователя и нажать на кнопку Выдать .

Рис. 49. Веб- браузер Internet Explorer. Форма расширенного запроса сертификата

Будет отображено сообщение о выдаче сертификата (рис. 50), в котором необходимо нажать на кнопку Установить этот сертификат .

Рис. 50. Веб- браузер Internet Explorer. Сообщение о выдаче сертификата

Будет отображено сообщение об установке сертификата (рис. 51).

Рис. 51. Веб- браузер Internet Explorer. Сообщение об установке сертификата

Следует отметить, что по истечении срока действия клиентского сертификата его необходимо удалить, а затем получить и установить заново.

Если все сделано правильно, то сертификат успешно установится в хранилище личных сертификатов. Все успешно выданные сертификаты отображаются в Центре сертификации в разделе Выданные сертификаты (рис. 52).

Рис. 52. Центр сертификации. Раздел «Выданные сертификаты»

При необходимости все выданные сертификаты могут быть отозваны.

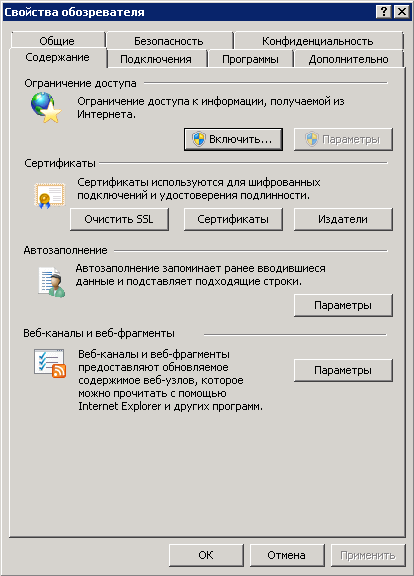

Для просмотра всех полученных личных сертификатов в веб-браузере Internet Explorer необходимо перейти к настройкам веб-браузера Internet Explorer и нажать на кнопку Свойства обозревателя (рис. 53).

Рис. 53. Настройки веб-браузера Internet Explorer. Кнопка «Свойства обозревателя»

В открывшемся диалоговом окне (рис. 54) необходимо перейти на вкладку Содержание и в блоке настроек Сертификаты нажать на кнопку Сертификаты .

Рис. 54. Диалоговое окно «Свойства обозревателя». Вкладка «Содержание»

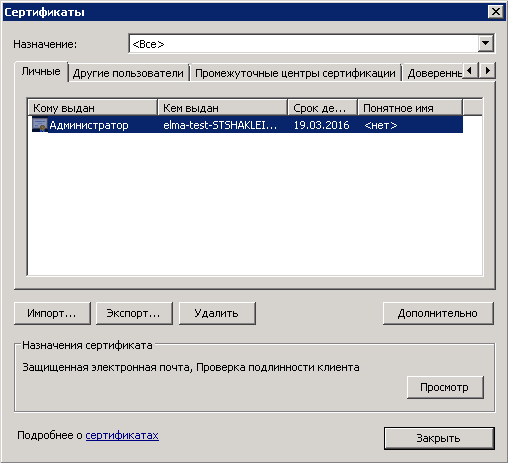

В открывшемся диалоговом окне (рис. 55) на вкладке Личные будут отображены все личные сертификаты, полученные текущим пользователем.

Рис. 55. Диалоговое окно «Свойства обозревателя». Вкладка «Содержание». Диалоговое окно «Сертификаты»

После выполнения всех описанных выше настроек необходимо загрузить с официального сайта Microsoft свободно распространяемый набор средств разработки CAPICOM. Данное ПО будет необходимо для осуществления подписания документа в веб-приложении ELMA с использованием ЭЦП.

Раздел содержит инструкцию по установке и настройке Служб сертификации в операционной системе Windows Server 2019.

Для настройки необходим компьютер с установленной операционной системой Windows 2019 Server Rus и драйверами Рутокен, а также дистрибутив этой ОС.

Все описанные далее действия производятся с правами администратора системы.

В качестве примера используется учетная запись Administrator.

Этапы установки и настройки Служб сертификации:

1 этап: Установка Служб сертификации.

2 этап: Добавление шаблонов сертификатов в Центр Сертификации.

3 этап: Выписка сертификатов пользователю Administrator и обычным пользователям с помощью mmc-консоли.

Установка Служб сертификации

Для установки Служб сертификации:

- Откройте Диспетчер серверов.

- Щелкните по названию пункта меню Управление и выберите пункт Добавить роли и компоненты.

- В окне Мастер добавления ролей и компонентов ознакомьтесь с информацией и нажмите Далее.

- Установите переключатель в положение Установка ролей или компонентов и нажмите Далее.

- Установите переключатель в положение Выберите сервер из пула серверов.

- В таблице Пул серверов щелкните по имени необходимого сервера.

- Нажмите Далее.

- Установите флажок Службы сертификатов Active Directory.

- В появившемся окне нажмите Добавить компоненты. В результате флажок отобразится рядом с названием выбранной роли сервера.

- Нажмите Далее.

- В окне для выбора компонентов нажмите Далее.

- Ознакомьтесь с информацией и нажмите Далее.

- Установите флажок Центр сертификации и нажмите Далее.

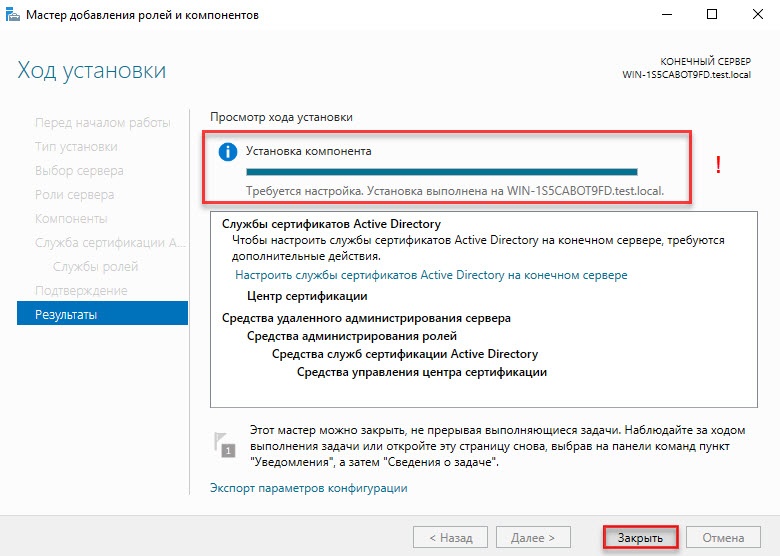

- Чтобы запустить процесс установки нажмите Установить.

- Дождитесь завершения процесса установки и нажмите Закрыть.

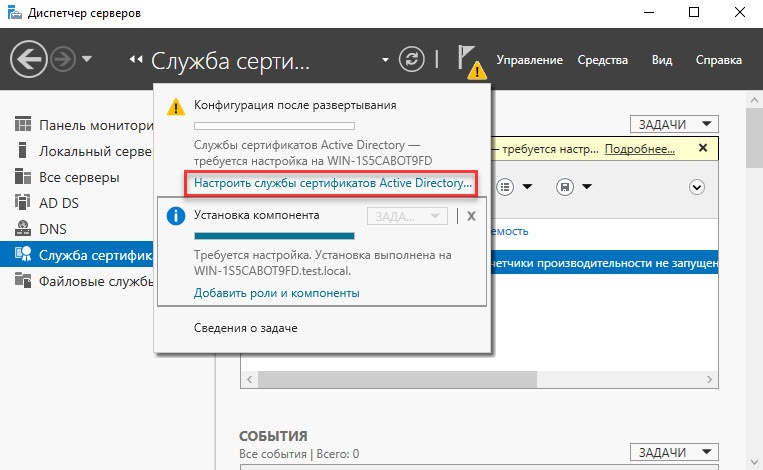

- В левой части окна Диспетчер серверов щелкните по названию пункта Службы сертификации Active Directory.

- Щелкните по восклицательному знаку.

- Щелкните по ссылке Настроить службы сертификатов Active Directory.

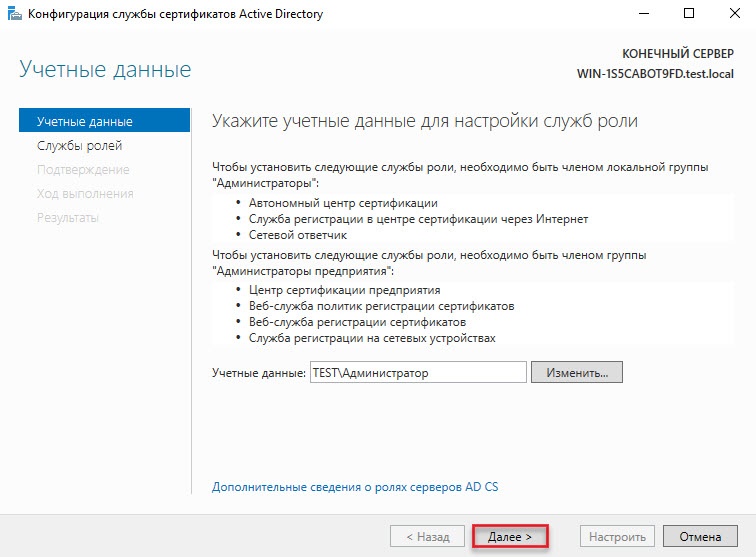

- Ознакомьтесь с информацией и нажмите Далее.

- Установите флажок Центр сертификации и нажмите Далее.

- Установите переключатель рядом с названием необходимого варианта установки ЦС (в данном примере выбирается ЦС предприятия) и нажмите Далее.

- Установите переключатель рядом с названием типа ЦС (в данном примере выбирается Корневой ЦС, поскольку это будет основной центр сертификации в домене). Нажмите Далее.

- В окне для указания типа закрытого ключа укажите секретный ключ, который будет использоваться для центра сертификации (в данном примере выбирается пункт Создать новый закрытый ключ, поскольку ранее не был создан секретный ключ для центра сертификации). Нажмите Далее.

- В следующем окне для указания параметров шифрования в раскрывающемся списке Выберите поставщик служб шифрования выберите криптопровайдер.

- В раскрывающемся списке Длина ключа выберите необходимое значение.

- Щелкните по названию необходимого хеш-алгоритма.

- Нажмите Далее.

-

В окне для указания имени ЦС введите значения всех полей и нажмите Далее.

Введенные здесь данные носят информативный характер. Рекомендуется их внести. Аббревиатуры несут следующий смысл: «O» — Organization, «OU» — Organization Unit, «L» — City (Location), «S» — State or province, «C» — Country/region, «E» — E-mail.

-

Введите период действия сертификата для создания ЦС.

По истечению срока действия сертификата ЦС необходимо будет перевыпустить сертификаты всем действующим пользователям.

- В поле Расположение базы данных сертификатов введите путь до базы данных сертификатов и нажмите Далее.

- Ознакомьтесь с информацией и нажмите Настроить.

- Дождитесь завершения процесса установки и нажмите Закрыть.

Добавление шаблонов сертификатов в Центр Сертификации

Для добавления шаблонов сертификатов:

- Откройте Панель управления.

- Два раза щелкните по названию пункта Администрирование.

- Два раза щелкните по названию оснастки Центр сертификации.

- Правой кнопкой мыши щелкните по названию папки Шаблоны сертификатов и выберите пункт Управление.

- Правой кнопкой мыши щелкните по названию шаблона Пользователь со смарт-картой и выберите пункт Скопировать шаблон. Откроется окно Свойства нового шаблона.

-

Выберите следующие настройки:

Значение параметра Минимальный размер ключа должен быть не менее 1024.

- Нажмите Применить.

- Нажмите ОК.

- Перейдите в окно Центр сертификации.

- Правой кнопкой мыши щелкните по названию папки Шаблоны сертификатов.

- Выберите пункт Создать и подпункт Выдаваемый шаблон сертификатов.

- В окне Включение шаблонов сертификатов щелкните по названию шаблона Агент регистрации.

- Удерживайте клавишу Ctrl.

- Щелкните по названию шаблона Пользователь с RuToken.

- Нажмите ОК.

- Закройте окно Центр сертификации.

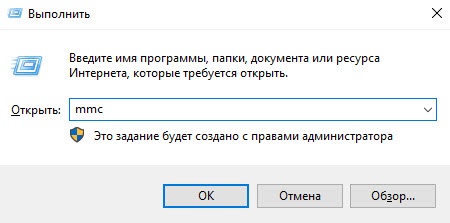

Выписка сертификатов пользователю Administrator и обычным пользователям с помощью mmc-консоли

Для выписки сертификатов пользователя Administrator и обычным пользователям с помощью mmc-консоли:

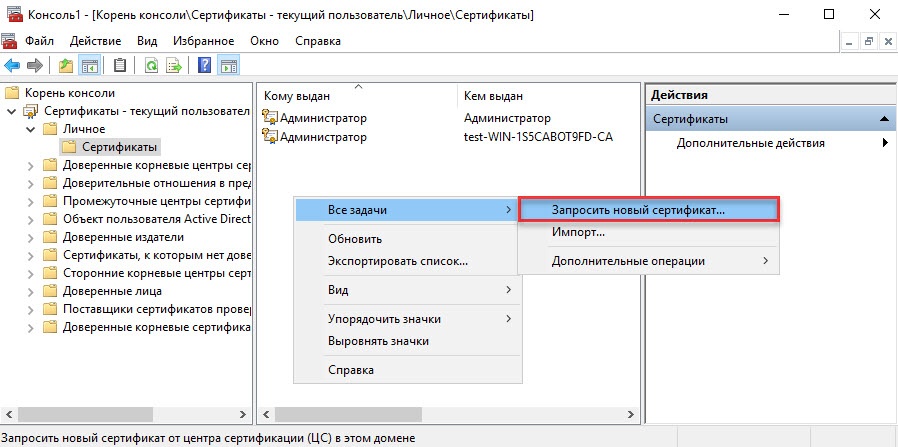

- Нажмите комбинацию клавиш Windows + X и выберите пункт меню Выполнить.

- Введите команду «mmc» и нажмите ОК.

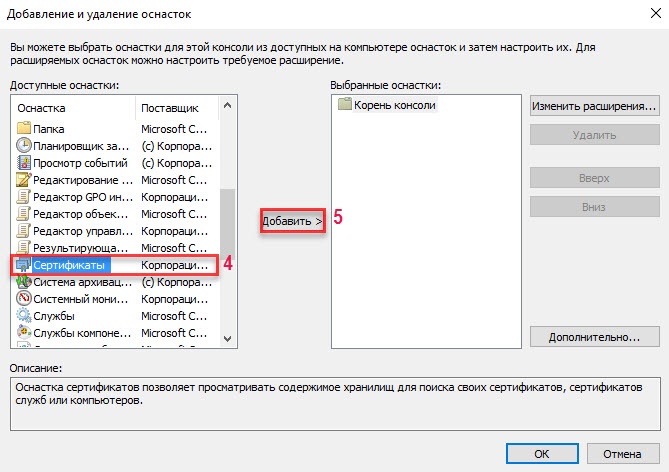

- В окне Консоль 1 выберите пункт меню Файл и подпункт Добавить или удалить оснастку…

- В левой части окна Добавление и удаление оснастки щелкните по названию Сертификаты.

- Нажмите Добавить.

- В открывшемся окне установите переключатель моей учетной записи пользователя и нажмите Готово.

- В окне Добавление и удаление оснасток нажмите ОК.

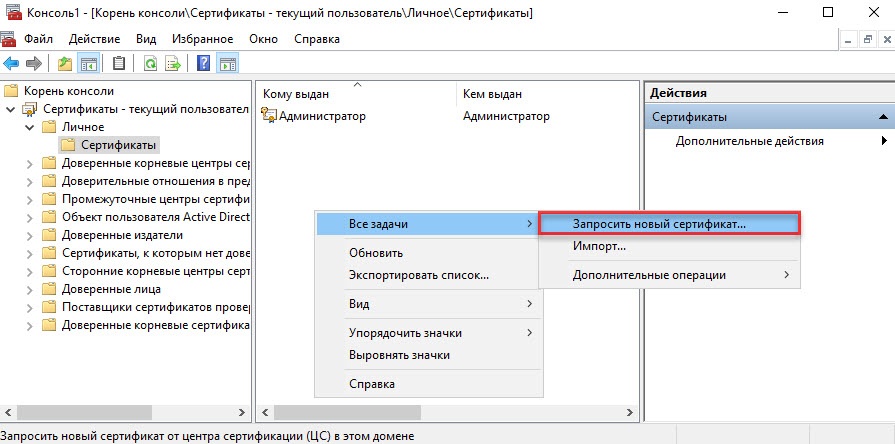

- В левой части окна Консоль1 щелкните по названию папки Личные.

- Щелкните по названию папки Сертификаты.

- В правой части окна щелкните правой кнопкой мыши в свободном месте окна.

- Выберите пункт Все задачи и подпункт Запросить новый сертификат…

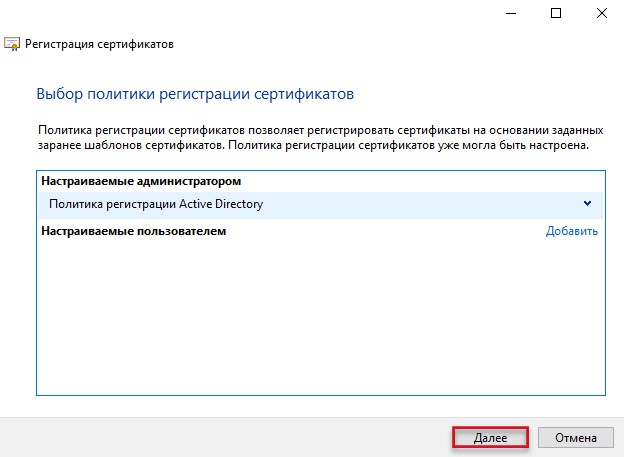

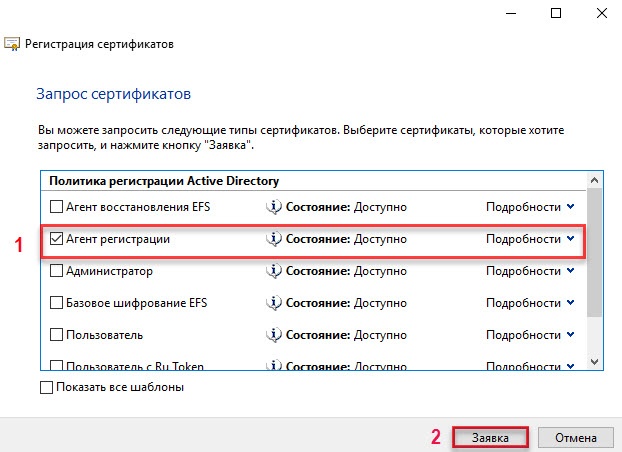

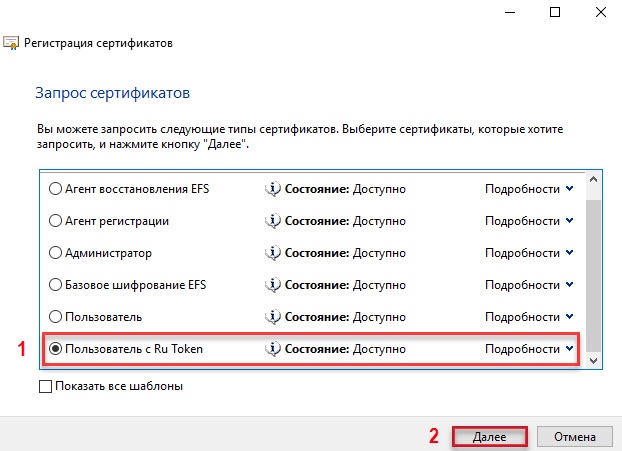

- В окне Регистрация сертификатов ознакомьтесь с информацией и нажмите Далее.

- Нажмите Далее.

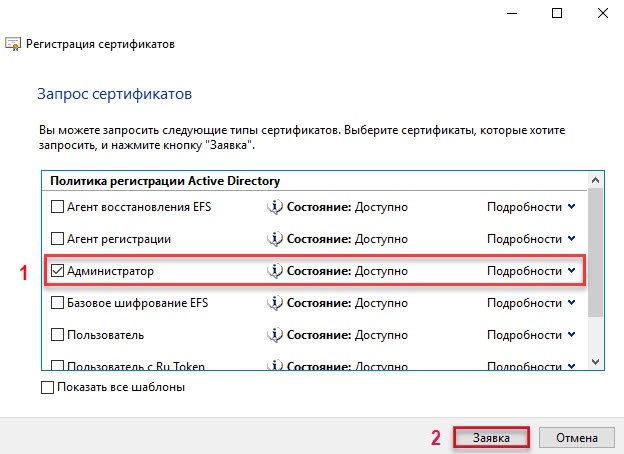

- Установите флажок Администратор и нажмите Заявка.

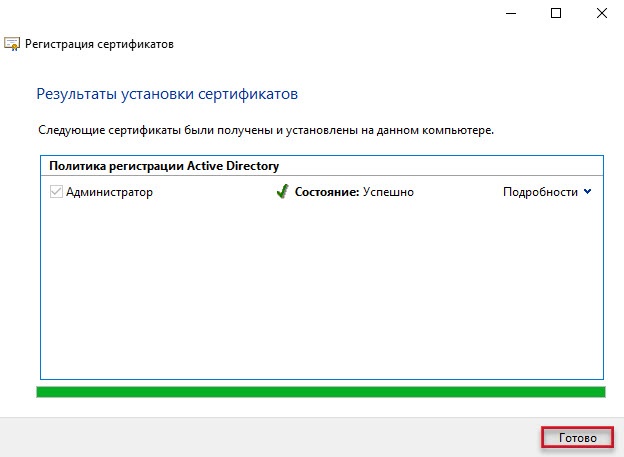

- Нажмите Готово.

- В левой части окна Консоль1 щелкните по названию папки Личное.

- Щелкните по названию папки Сертификаты.

- В правой части окна щелкните правой кнопкой мыши в свободном месте окна.

- Выберите пункт Все задачи и подпункт Запросить новый сертификат…

- В окне Регистрация сертификатов ознакомьтесь с информацией. Нажмите Далее.

- Нажмите Далее.

- Установите флажок Агент регистрации и нажмите Заявка.

- Нажмите Готово.

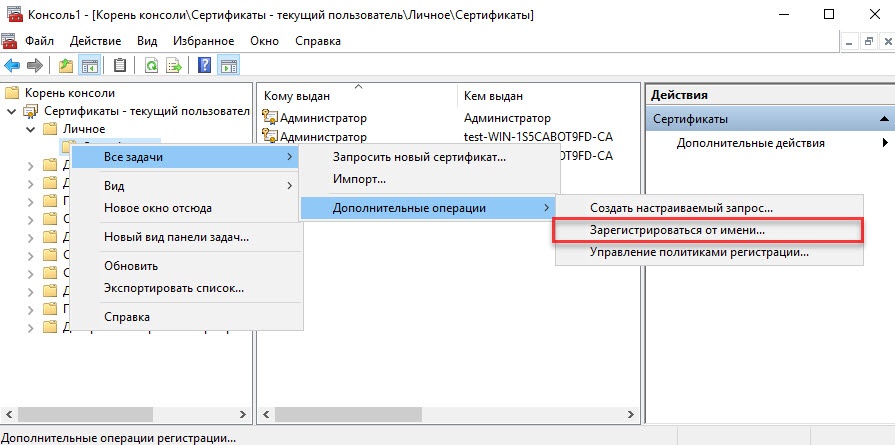

- В левой части окна Консоль1 щелкните по названию папки Личное.

- Правой кнопкой мыши щелкните по названию папки Сертификаты и выберите пункт Все задачи.

- Выберите подпункт Дополнительные операции.

- Выберите подпункт Зарегистрироваться от имени…

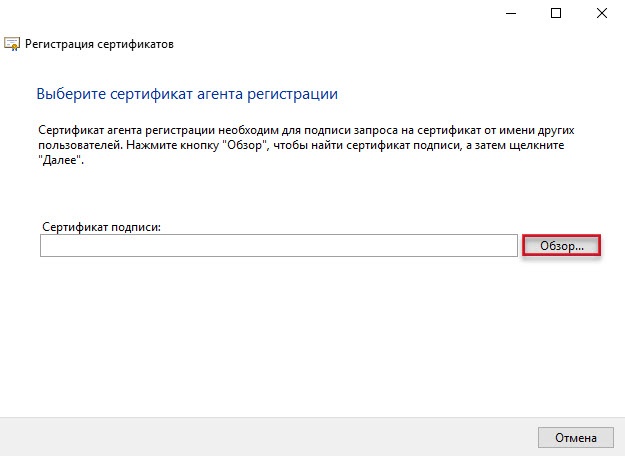

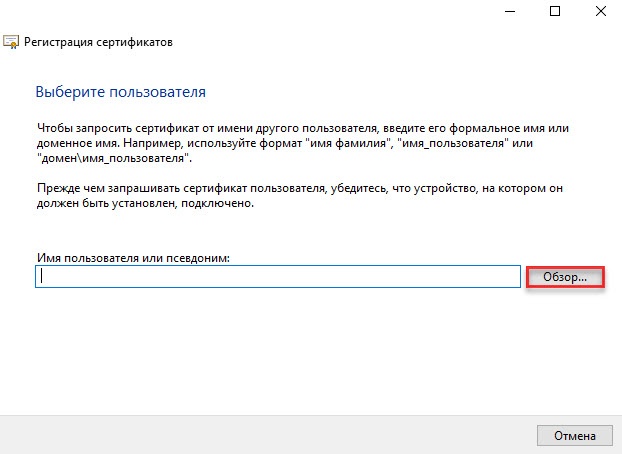

- Ознакомьтесь с информацией и нажмите Далее.

- Нажмите Далее.

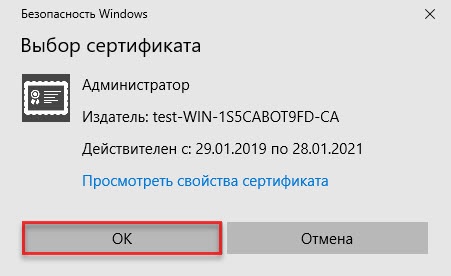

- Нажмите Обзор.

- Щелкните по имени сертификата типа Агент регистрации (чтобы определить тип сертификата откройте свойства сертификата).

- Нажмите ОК.

- Нажмите Далее.

- Установите переключатель в положение Пользователь с RuToken и нажмите Далее.

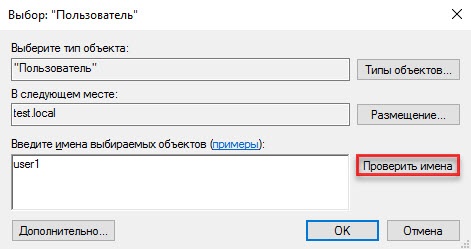

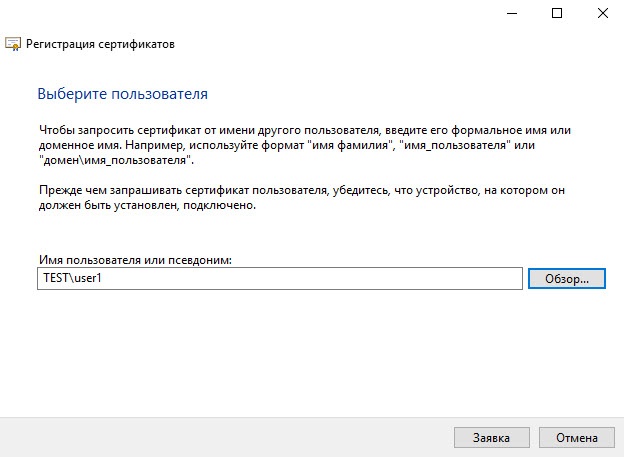

- В окне Регистрация сертификатов нажмите Обзор.

- В поле Введите имена выбираемых объектов введите имя пользователя, которому будет выписан сертификат типа Пользователь с RuToken.

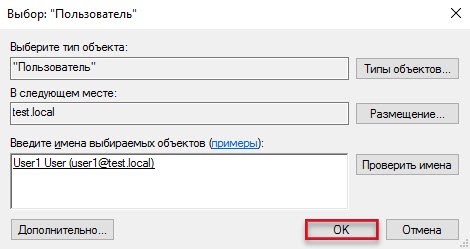

- Нажмите Проверить имена.

- Нажмите ОК.

- Поле Имя пользователя или псевдоним заполнится автоматически.

- Нажмите Заявка.

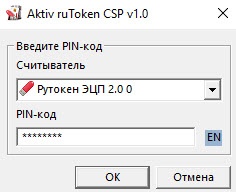

- Введите PIN-код Пользователя и нажмите ОК.

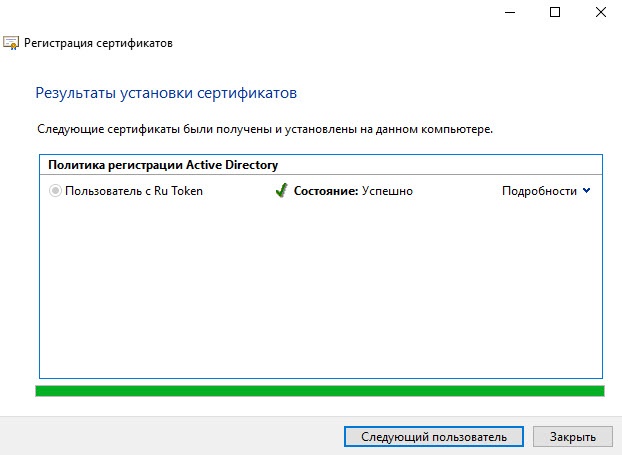

- Нажмите Закрыть.

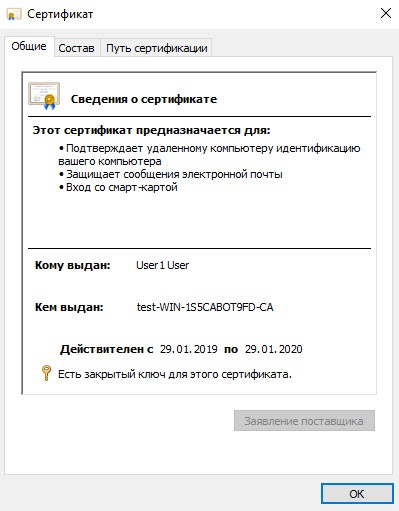

- В результате сертификат типа Пользователь с RuToken выписан и сохранен на токене.

- Чтобы просмотреть свойства этого сертификата нажмите Просмотреть сертификат.

- Чтобы закрыть окно сертификата нажмите ОК.

- Аналогичным способом выпишите сертификаты для всех пользователей, которым они необходимы. Пользователю Администратор так же необходимо выписать сертификат типа Пользователь с RuToken.

- В окне Консоль1 выберите пункт: Файл — Добавить или удалить оснастку.

- В окне для добавления и удаления оснастки выберите в списке доступных оснасток пункт Сертификаты.

- Установите переключатель учетные записи компьютера.

- Выберите пункт: Корень консоли — Сертификаты — Личные — Сертификаты — Все задачи — Запросить новый сертификат.

- Установите галочку Проверка подлинности контроллера домена и нажмите Заявка.

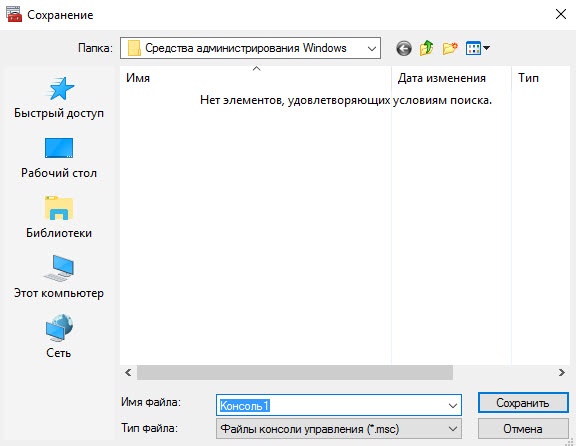

-

Закройте окно Консоль1. Для сохранения консоли нажмите Да.

Рекомендуется сохранить данную консоль для удобства использования в дальнейшем. Причем если работать в системе с правами учетной записи User, то в консоли Сертификаты — текущий пользователь будут отображаться сертификаты пользователя User. Любой пользователь на локальном компьютере из консоли Сертификаты — текущий пользователь может запросить сертификат.

- Если консоль не надо сохранять, то нажмите Нет. При этом не сохраняется только настройка консоли, выписанные сертификаты будут сохранены в системе.

- Введите имя файла для хранения настроек консоли и нажмите Сохранить.

На этом настройка Центра Сертификации и выдача сертификатов пользователям завершены.