Может случится, что вы забыли пароль для входа в Windows и не можете войти в компьютер. В этой статье мы покажем, как сбросить пароль учетной записи локального администратора в Windows 10/11 и Windows Server 2022/2019/2016 с помощью установочной USB флешки с Windows.

Для сброса пароль локального администратора вам понадобится любой установочный образ с Windows 10 или 11. Проще всего создать загрузочную USB флешку с Windows с помощью утилиты Media Creation Tool, или воспользуйтесь утилитой rufus для записи скачанного ISO образа Windows на USB флешку.

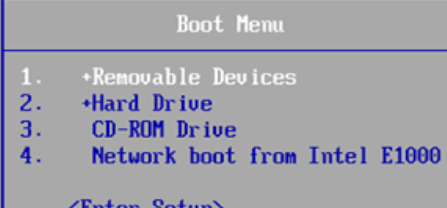

- При загрузке компьютера войдите в настройки BIOS/UEFI и выберите вашу USB флешку в качестве первичного загрузочного устройства. Для этого нужно при загрузке нажать клавишу

F1

,

F2

или

Del

(в зависимости от модели оборудования), найти пункт Boot Order/Boot Device Priority (название пунктов меню и внешний вид зависит от производителя и версии/прошивки BIOS/UEFI компьютера), и выбрать вашу USB флешку (Removable drive) в качестве первого загрузочного устройства; - При загрузке компьютер должна появится надпись Press any key to boot from CD/DVD/USB;

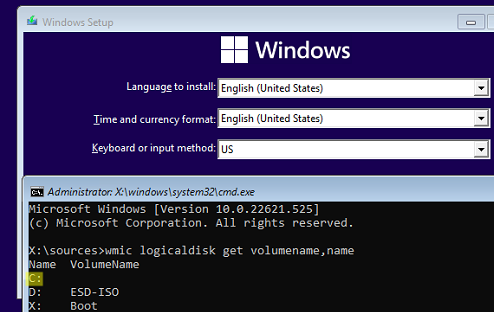

- Перед вами появится окно установки Windows. Нажмите сочетание клавиш

Shift+F10

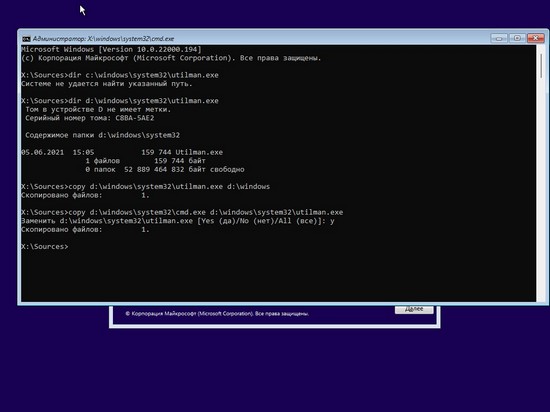

чтобы открыть окно командной строки; - Теперь вам нужно определить букву диска, которая назначена разделу, на котором установлена ваша Windows. Выполните команду: w

mic logicaldisk get volumename,name - В моем примере видно, что Windows находится на диске

C:

. Именно эту букву мы будем использовать в следующих командах;Если ваш системный диск зашифрован с помощью Bitlocker, и у вас есть пароль для расшифровки, вам нужно сначала расшифровать диск

manage-bde -unlock С: -pw

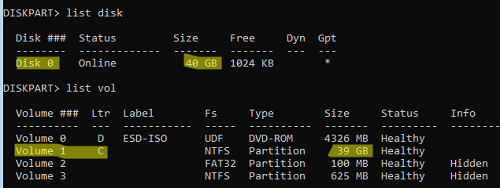

. И только после этого нужно сбросить пароль пользователя.Также вы можете идентифицировать диски и назначенные им буквы разделов в среде WinPE с помощью утилиты diskpart. Выполните последовательно команды:

diskpart

->

list disk

(выведет список доступных жестких дисков) ->

list vol

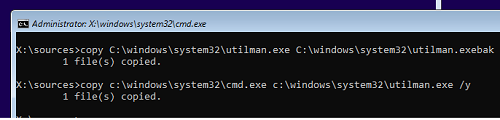

(вывести список раздеолв и назначенные им буквы диски. В нашем примере на компьютере только один диск Disk 0 с GPT разметкой. На нем находится три раздела: системный раздел EFI (с файловой системой FAT32, который содержит загрузчик EFI для Windows), раздел восстановления (Recovery, со средой восстановления Win RE) и основой раздел с файловой системой NTFS и размером 39Гб (разделу назначена буква диска C). - Выполните следующую команду чтобы создать резервную копию оригинального файла utilman.exe:

copy C:\windows\system32\utilman.exe C:\windows\system32\utilman.exebak - Затем замените файл файл utilman.exe файлом cmd.exe:

copy c:\windows\system32\cmd.exe c:\windows\system32\utilman.exe /y

- Извлеките загрузочную флешку/диск с установочным образом Windows и перезагрузите компьютер:

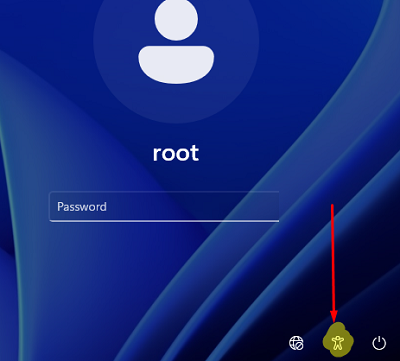

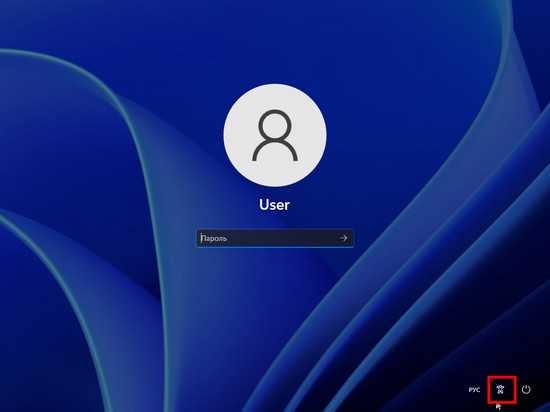

wpeutil reboot - Загрузите в обычном режиме Windows, которая установлена на вашем комьютере. На экране входа в систему нажмите «Специальные возможности» (Easy of access/Accessibility);

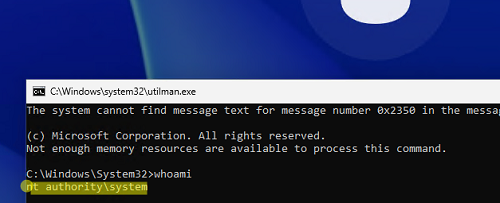

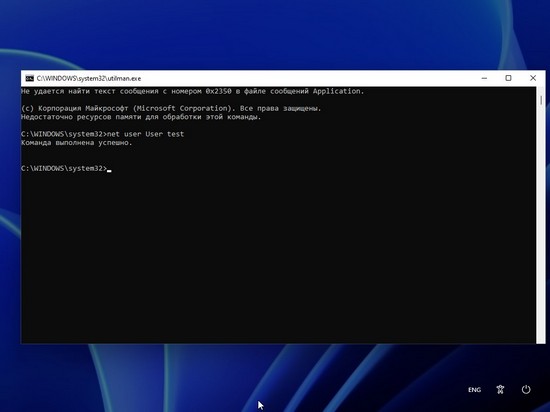

- Должно открыться окно командой строки Убедитесь, что данная консоль запущена от имени системы (NT Authority\SYSTEM):

whoami

- Из этой командной строки вы можете управлять локальными учетными записями Windows:

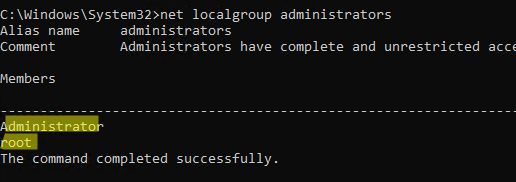

Выведите на компьютере список учетных записей с правами администратора:

net localgroup administratorsВ русской версии Windows в этой и последующих командах нужно заменить название группы Administrators на Администраторы.

В нашем примере в группе два пользователя. Вы можете сбросить пароль любого из этих пользователей, чтобы войти в Windows.

Если данная группа пустая, значит нужно назначить права администратору любому из пользователей Windows. Выведите список всех пользователей:

net

userЧтобы добавить пользователя user1 в группу локальных администраторов, выполните команду:net localgroup administrators user1 /addЕсли на компьютере отсутствуют другие пользователи, кроме встроенной учетной записи Administrator, нужно сбросить пароль этого пользователя.

Если на вашем компьютере используется учетная запись Microsoft, вы можете сбросить ее пароль через _https://account.live.com/password/reset. Если восстановить пароль таким образом не удается, вам нужно включить локальную учетную запись Administrator, сбросить ее пароли и войти под ней. В дальнейшем рекомендуем вам создать отдельного локального пользователя с правами администратора, или добавить нового пользователя с облачной учетной записью Microsoft.

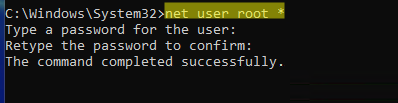

- Чтобы сбросить пароль пользователя (в нашем примере он называется root), выполните команду:

net user root *

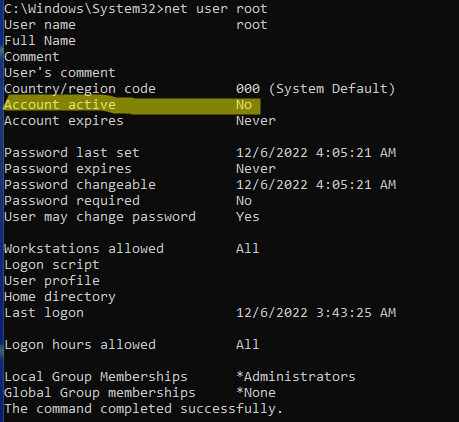

Задайте новый пароль и подтвердите его (новый пароль должен соответствовать вашей политике паролей в Windows); - Теперь нужно проверить, что ваша учетная запись включена. Выведите информацию об аккаунте:

net user root

Если пользователь отключен (Account active: No ), его нужно включить:

net user root /active:yes - Перезагрузите компьютер, еще раз загрузитесь с загрузочной USB флешки и замените файл utilman.exe исходным файлом (чтобы не оставлять лазейку в безопасности Windows):

copy c:\windows\system32\utilman.exebak c:\windows\system32\utilman.exe /y

Извлеките флешку, перезагрузите компьютер; - Теперь вы можете войти в Windows с помощью учетной записи, для которой вы сбросили пароль.

Если при входе пользователя появляется ошибка Этот метод входа запрещено использовать для входа в Windows, значит на компьютере включена соответствующая групповая политика. Вы можете отключить ее с помощью редактора локальной GPO (gpedit.msc). Эту консоль также можно запустить из командной строки на экране входа в Windows.

В данном примере мы показали, как сбросить пароль с помощью подмены файла utilman.exe. Этот же способ подмены файлы применим и для исполняемого файла

sethc.exe

. Если вы заменили sethc.exe на cmd.exe, для вызова командной строки на экране входа в Windows достаточно 5 раз нажать клавишу Shift (срабатывает режим залипания и вызывается исполняемый файл sethc.exe).

После сброса пароля пользователя вам будут доступны все файлы в профиле, программы и настройки, сохраненные пароли в диспетчере учетных записей Windows и все другие данные, доступные под пользователем (обратите внимание, что вы можете потерять доступ к файлам, зашифрованным EFS).

Обратите внимание, что если ваш компьютер добавлен в домен Active Directory, то на него могут действовать различные настройки через доменные групповые политики (GPO). В целях безопасности администраторы домена могут назначить на компьютеры специальные политики, которые, например отключают все локальные учетные записи, удаляют локальных пользователей из группы администраторов, или автоматически меняют пароль встроенной учетной записи администратора (через LAPS). Если вам нужно сбросить пароль администратора на таком компьютере, вам сначала нужно сбросить локальные политики и кэш GPO, и затем отключить компьютер от сети. Только после этого вы сможете войти в Windows под локальным админом с новым паролем.

Бывают разные ситуаци при которых мы не имели доступ к серверу или рабочей станции по разным причинам. Но сносить операционную систему не варинт. Как сделать сброс пароля windows?

Для данного способа нам подойдёт любой установочный диск Windows и не нужно никакой специальной программы для сброса пароля или флешки. Разумеется кроме той на которой имеется установочный образ Wondows. Так как сбросить пароль администратора? Приступим!

Замена файла Utilman.exe

Utilman.exe сокрашение от названия исполняемого приложения Utility Manager в Windows. Программу Специальные возможности можем вызвать на экране входа в систему.

Нам его нужно заменить на командную строку для выполнения сброса пароля. Мы получим доступ к командной строке Windows с полными правами.

Для этого нам нужно загрузить образ системы и в начале установки выбрать Восстановление системы Поиск и устранение неисправности

Командная строка.

Теперь перед нами терминал Windows, но пока ещё без доступа к самой системе, но с полным доступом ко всем файлам. Это нам и нужно для того чтобы сбросить пароль администратора windows. Для начала перейдём в системный диск. Буква диска может отличаться и быть к примеру не C: а D: (как это было в моём случае)

D: cd Windows\system32 ren Utilman.exe Utilman_backup.exe copy cmd.exe Utilman.exe

Если не хотите гадать на каком разделе всё-таки ваша система находится, то вывидите список дисков и посмотрите самостоятельно.

diskpart list volume

Конечно необходимо сделать резервную копию файла Utilman.exe для того чтобы в последующем всё вернуть на место. Перезагружаем систему в штатный режим.

Сброс пароля от учётной записи Администратора Windows

В случае когда у нас стандартная учётная запись Администратор меняем ему пароль на необходимый

net user "Администратор" itlocatepassword

Всё, поздравляю, вы сбросили пароль администратора windows! Теперь заходите в систему под новм паролем и восстановите подменённый файл Utilman.exe из Utilman_backup.exe

Полезные команды

А что если Администатор отключен, или вы его удалиили из групы администраторы? Что если вам нужно сбросить пароль от другой учётной записи которую уже и не помните как называется, а администратора вообще не существует?

Случаев бывает большое кол-во, но зная пару команд вы легко перенастроите систему так как вам необходимо. Для этого есть команды net user и net localgroup.

Чтобы вывести спиоск всех пользоватлей в системе выполните команду

net user

Чтобы вывести спиоск всех групп пользоватлей в системе выполните команду

net localgroup

Чтобы добавить нового пользователя

net user itlocateuser P@sSword /add

Чтобы добавить пользователя в группу (Если имя пользователя или группы на русском языке, то название необходимо вводить внутри двойных кавычек)

net localgroup "Администраторы" itlocateuser /add

Чтобы добавить группу

net localgroup "Новая группа" /add

Вот собственно и всё, надеюсь кому-то было полезно

Можно ли сбросить пароль доменного администратора? Если не брать в расчет морально-этический аспект этой процедуры, то чисто технически очень даже можно. Для этого существует довольно много различных способов, и сегодня я опишу два из них. Способы 100% рабочие, однако имейте в виду, что для их реализации необходим физический доступ к контролеру домена, или как вариант — система удаленного управления типа iLO (Integrated Lights-Out) от HP.

Способ 1

Для сброса пароля доменного админа нам понадобится установочный диск с Windows Server 2008. Вставляем диск в дисковод, загружаемся с него и выбраем пункт «Восстановление системы».

Выбираем раздел, на который установлена система и жмем кнопку «Далее».

В следующем окне выбираем запуск командной строки.

Теперь нам надо файл utilman.exe, находящийся в папке windows\system32, заменить на cmd.exe. Вводим в командной строке:

move D:\windows\system32\utilman.exe D:\windows\system32\utilman.bak

copy D:\windows\system32\cmd.exe D:\windows\system32\utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

Затем жмем на кнопку «Перезагрузка».

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

Поскольку файл utilman.exe, который запускает апплет панели управления «Центр специальных возможностей» мы заменили на интерпретатор командной строки cmd.exe, то нам откроется командная консоль. В ней задаем новый пароль администратора командой:

net user administrator P@$$w0rd

Задавать P@$$w0rd не обязательно, можно придумать свой пароль, главное — он должен соответствовать политике безопасности домена (мин. длина, сложность и т.п), иначе будет выдана ошибка.

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:\windows\system32\utilman.exe

move D:\windows\system32\utilman.bak D:\windows\system32\utilman.exe

Плюсами данного способа являются скорость и простота использования. Но есть и минус — способ работает только на контролерах домена с Windows Server 2008 и 2008R2.

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Для сброса локальной учетки воспользуемся утилитой для сброса паролей — Offline NT Password and Registry editor. Утилита бесплатная, можно скачать образ CD или сделать загрузочную флешку.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windows\system32\config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

Теперь у нас есть полный доступ к локальной системе, но с Active Directory мы пока ничего сделать не можем. Исправить это нам поможет утилита SRVANY. Она примечательна тем, что может запустить любую программу как службу, причем программа эта будет запущена с правами системы (NT AUTHORITY\SYSTEM).

Взять ее можно здесь. Копируем утилиты INSTSRV и SRVANY в какую-нибудь папку, например в C:\temp. Туда же кладем cmd.exe, который и будет запускаться с правами системы. Теперь запускаем командную строку и вводим:

cd c:\temp

instsrv PassRecovery c:\temp\srvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\PassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Создаем подраздел с именем Parameters и добавляем в него два ключа реестра типа REG_SZ (строка): Application со значением с:\temp\cmd.exe и AppParameters со значением /k net user administrator P@$$w0rd .

Application указывает, что запускать, AppParameters — с какими параметрами. В нашем случае будет запущена командная строка, в которой будет выполнена команда net user, которая сменит пароль администратора на P@$$w0rd. Можно задать свой вариант, главное чтобы он соответствовал требованиям доменной политике безопасности.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

В свойствах службы в свойствах меняем тип запуска на Авто, далее выбираем вкладку Вход в систему (Log on), и там включаем опцию Взаимодействие с рабочим столом (Interact with the desktop).

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:\temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.

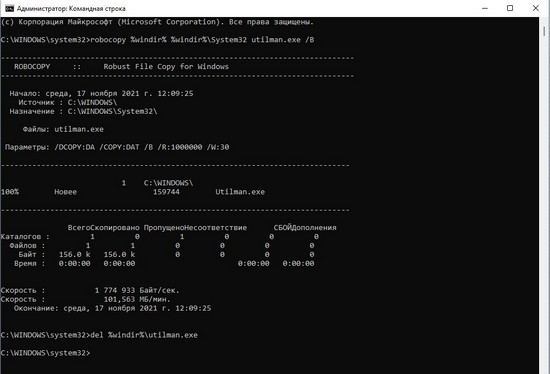

Чтоб спросить пароль Windows, нужно иметь возможность загрузить с USB флеешк на том компьютере, на котором забыли пароль. Иметь компьютер, с помощью которого будет возможность создать загрузочную флешку. Воспользоваться одной из инструкций подданных ниже. Они в первую очередь предназначены операционных систем Windows 11 и Windows 10, где Microsoft усилили защиту системных файлов от перезаписи и запуска подмененных исполняемых файлов.

Способ №1, подмена запуска «Специальные возможности» на командную строку

1. Создаем загрузочную установочную флешку с Windows. Для сброса пароля подойдет образ как Windows 10, так и Windows 11. Загрузочную флешку сделать с помощью Rufus или используя утилиту Media Creation Tool от Microsoft.

2. Загружаемся с установочной USB флешки сделанной в первом пункте. Ждем появления окна, где нам предложат выбирать язык, раскладку, и формат времени и используемую валюту.

3. Нажимаем быстрые клавиши «Shift + F10», после чего перед нами должно появиться командная строка.

4. Нам нужно определить диск, на котором установлена Windows где нам нужно сбросить пароль пользователя. Для этого вводим «dir c:\windows\system32\utilman.exe», если увидите подтверждение существование правильно, то дальше можете вводить команды указанные ниже без изменений.

Если файл не существует, вместо c вводим d, e, f, g, h … и так далее по списку английского алфавита, пока не найдете диск на котором находиться установленная операционная система. В поданных ниже командах тоже меняйте c на букву вашего найденного диска, за исключением последнего начинающейся с robocopy и del. Если вы во время установки Windows оставляли по умолчанию выбранный диск для установки операционной системы то а 95%, у него должна быть буква c или d.

5. Вводим «copy c:\windows\system32\utilman.exe d:\windows\» . Таким образом, мы делаем копию файла utilman.exe, который отвечает за «Специальные возможности» на экране блокировки, чтоб вернуть его обратно после сброса пароля.

6. Вводим «copy c:\windows\system32\cmd.exe c:\windows\system32\utilman.exe», подтверждая замену. Вместо оригинального файла utilman.exe копируем исполняемый файл cmd.exe командной строки под его именем. Для того чтоб вместо запуска «Специальные возможности» на экране блокировки запускалась командная строка.

7. Перезагружаем компьютер. Это можно сделать, введя в командной строке «wpeutil reboot» или нажав кнопку на системном блоке. Вытаскиваем загрузочную флешку с компьютера.

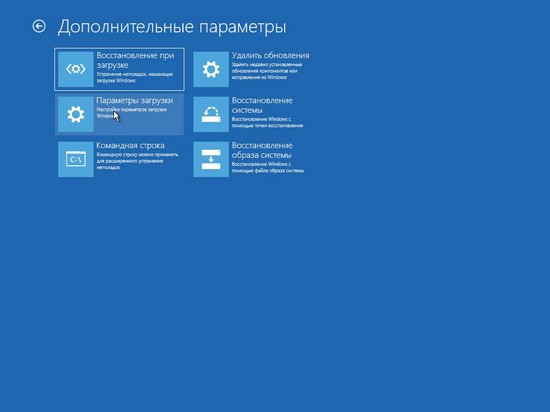

8. Ждем появления экрана блокировки Windows, зажав «Shift» перезагружаем компьютер.

9. Ждем пока компьютер перезагрузиться, переходим «Поиск и устранение неисправностей -> Дополнительные параметры -> Параметры загрузки» в последнем окне нажимаем «Перезагрузить».

10. Снова ждем перезагрузки компьютера, в появившемся окне выбираем Безопасную загрузку, для чего нужно нажать цифру 4. Таким образом Windows загрузиться в минимально необходимой для работы конфигурации с отключенной проверкой системных файлов.

11. В окне ввода пароля жмем кнопку «Специальные возможности».

12. Перед нами появиться командная строка, в которой мы можем сбросить пароль существующего пользователя или добавить нового пользователя.

Для сброса пароля существующего пользователя вводим «net user username password», где username это имя пользователя, а password новый пароль.

Для создания нового пользователя вводим последовательно «net user username password /add» и «net localgroup Administrators username /add», где username это имя пользователя, а password новый пароль. Первая командой создаем нового пользователя, а вторая даем ему права администратора.

13. Перезагружаем компьютер.

14. После этого пароль будет сброшен, вы сможете нормально пользоваться компьютером . Перфекционисты могут вернуть измененные файлы на место и удалить ненужные. Для этого запускаем командную строку от имени администратора, для этого нужно вывести «cmd» в строку поиска Windows, и в контекстном меню приложении «Командная строка», которое вызывается по правому клику мыши выбрать «Запустить от имени администратора». Вводим поочередно «robocopy %windir% %windir%\System32 utilman.exe /B» и «del %windir%\utilman.exe».

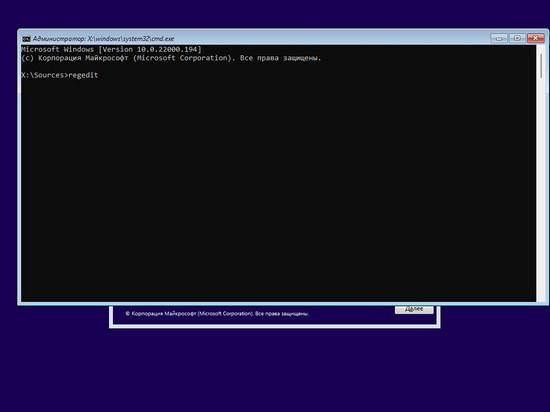

Способ №2, запуск командной строки до появления окна выбора пользователя и ввода пароля

1. Создаем загрузочную флешку установочную Windows. Для сброса пароля подойдет установочный образ как Windows 11, Windows 10 и Windows 8 и Windows 7 независимо от того какая версия операционной система установлена. Это возможно сделать прочитав «Как создать загрузочную флешку Windows бесплатной утилитой Rufus» или воспользовавшись утиилитой MediaCreationToolW11.

2. Загружаем компьютер с установочной флешки. В пункте, где предлагается выбрать язык, формат времени и раскладка клавиатуры нажимаем «Shift + F10». После чего должна появиться командная строка.

3. Запускаем редактор реестра, для этого в командной строке вводим «regedit».

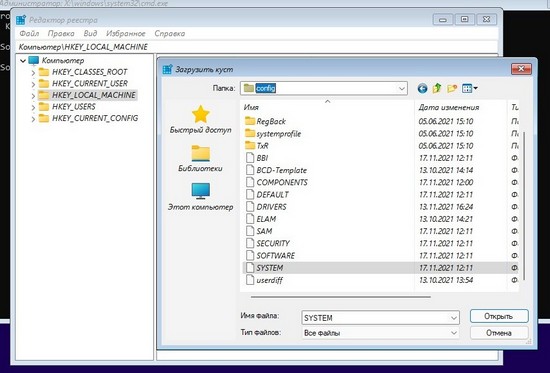

4. В левой колонке выбираем «HKEY_LOCAL_MACHINE». В главном меню нажимаете «Файл -> Загрузить куст…».

5. В открывшемся окне нужно указать файл реестра, установленной на компьютер операционной системы, для этого нужно выбрать «D:\Windows\System32\config\SYSTEM». Где это D буква диска системно диска на компьютере. В 95% буквой системного диска будет С или D, его легко определить оп наличию в корне папок «Windows» и «Program Files».

6. После выбора файла нужно будет дать имя разделу реестра, который будет подгружен для редактирования. В нашем случае это будет «reset».

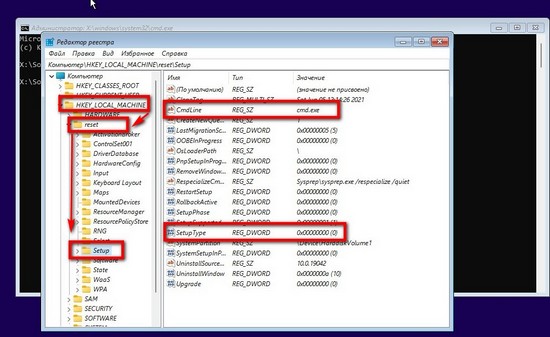

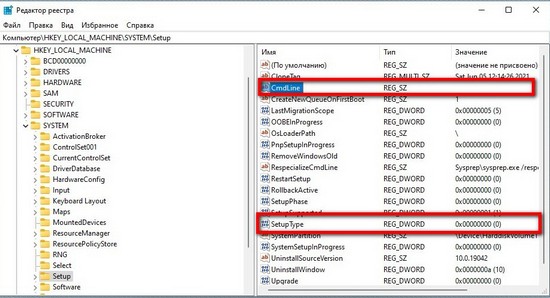

7. Переходим в раздел «HKEY_LOCAL_MACHINE/ reset /Setup».

8. Находим параметр «CmdLine», дважды кликаем по нему мышкой и присваиваем ему значение «cmd.exe». Параметру «SetupType» из этого же раздела нужно присвоить значение 2.

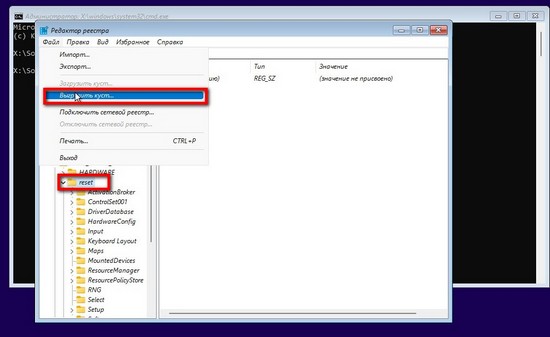

9. Выбираем загруженную нами раздел реестра «reset» в правой колонке. В главном меню переходим «Файл -> Выгрузить куст…».

10. Закрываем редактор реестра и перезагружаем компьютер. Это можно сделать набрав в командной строке «wpeutil reboot» или нажав кнопку на системном блоке. Не забываем вытащить загрузочную флешку из компьютера.

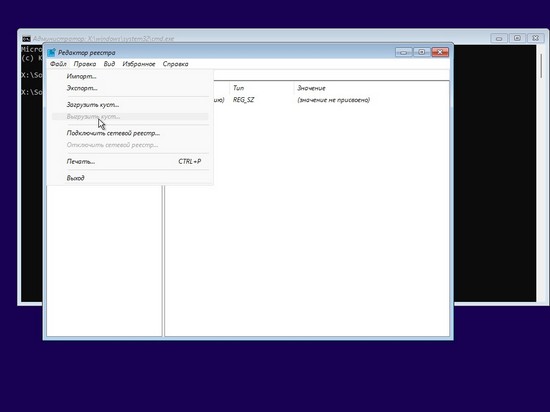

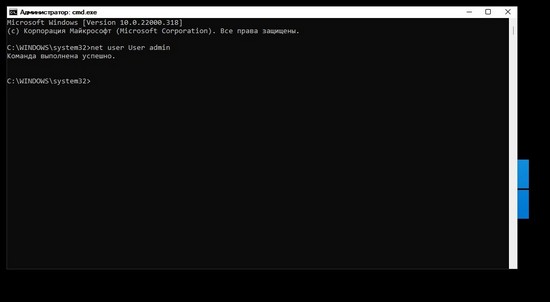

11. После перезагрузки компьютера появиться командная строка, через которую можно сбросить пароль существующего пользователя, или создать нового с правами администратора.

Для сброса пароля существующего пользователя вводим «net user username password», где username это имя пользователя, а password новый пароль.

Для создания нового пользователя вводим последовательно «net user username password /add» и «net localgroup Administrators username /add», где username это имя пользователя, а password новый пароль. Первая командой создаем нового пользователя, а вторая даем ему права администратора.

12. Запускаем редактор реестра, введя в командную строку «regedit». Переходим в раздел «HKEY_LOCAL_MACHINE\System\Setup». Параметру «SetupType» присваиваем значение 0, а в «CmdLine» удаляем «cmd.exe», чтоб он был пустой.

Но даже без изменений реестра, операционная система должна нормально грузиться. Во время первой перезагрузки параметру «SetupTyp» автоматически присваиваться 0. В случае если при запуске компьютера, процесс загрузки не будет доходить до окна, где нужно ввести пароль пользователя, а запускаться командная строка, продеться менять «SetupTyp» и «CmdLine» вручную.

Во время случайного удаления или блокировки локальных пользователей ОС Windows может возникнуть ситуация, при которой в систему станет невозможно войти. Если вы помните пароль встроенного локального администратора, то для Windows Vista/7/2008/2008R2 перегрузитесь в безопасном режиме. В этом случае учётная запись окажется разблокированной и, зная пароль, у вас получится войти в ОС. Если же пароль вам точно не известен, а также для ОС Windows 8 и выше,

выполните следующие действия:

1. Загрузите компьютер с инсталляционного диска Windows. Подойдет любой. Для примера рассмотрим Windows 10.

2. Выбираем «Восстановление системы«.

3. Далее «Поиск и устранение неисправностей«.

4. Затем «Дополнительные параметры«.

5. И запускаем командную строку.

6. Определяем букву системного диска. В нашем случае — это диск D:

7. Далее

выполняем следующие команды:

cd /d D:\

cd Windows\System32

move Utilman.exe Utilman.exe.original

copy cmd.exe Utilman.exe

Таким образом мы подменяем утилиту «Специальные возможности» — «Utilman.exe» на командую строку — «cmd.exe«. Теперь у нас при нажатии сочетания клавиш «Win+U» будет запускаться командный процессор с правами системной учётной записи.

8. Перегружаемся в обычном режиме и вызываем командную строку через «Win+U«.

9. Теперь с помощью «net user» меняем пароль локальному администратору или другому пользователю и вдобавок его разблокируем:

net user Администратор password /ACTIVE:YES

где password — это

новый пароль

.

10. После выполнения команды мы наконец получим доступ к ОС Windows.

11. Последним шагом будет возвращение утилит на свои места для устранения образовавшейся дыры в безопасности системы. Загружаемся опять с диска Windows 10 или аналогичного и

выполняем в командной строке:

cd /d D:\

cd Windows\System32

del Utilman.exe

move Utilman.exe.original Utilman.exe

Вместо утилиты «Utilman.exe» аналогично можно использовать «Sethc.exe» — приложение, которое вызывается системой при пятикратном нажатии или залипании клавиши «Shift«.