Контролируемый доступ к папкам (Controlled Folder Access, CFA) — функция безопасности, появившаяся в Windows 10 версии 1709 (Fall Creators Update) и предназначенная для защиты файлов пользователя от вредоносных программ. Контролируемый доступ к папкам входит в состав Windows Defender Exploit Guard и позиционируется как средство для борьбы с вирусами-шифровальщиками.

Небольшое лирическое отступление.

Принцип действия вируса-шифровальщика состоит в том, что при попадании на компьютер он шифрует все файлы, до которых сможет добраться. Обычно шифруются файлы со стандартными расширениями (doc, xls, png, dbf и т.п.), т.е. документы, картинки, таблицы и прочие файлы, которые могут предоставлять ценность для пользователя. Также вирус удаляет теневые копии, делая невозможным восстановление предыдущих версий файлов.

После шифрования вирус ставит пользователя в известность о случившемся. Например на видном месте создается файл с сообщением о том, что файлы были зашифрованы, попытки расшифровки могут привести к окончательной потере данных, а для успешной расшифровки необходим закрытый ключ. Ну а для получения ключа требуется перевести некоторую сумму на указанные реквизиты.

А теперь о грустном. Современные вирусы-шифровальщики используют криптостойкие алгоритмы шифрования, поэтому расшифровать файлы без ключа практически невозможно. Отправка денег злоумышленникам также не гарантирует получение ключа, зачастую он просто не сохраняется. И если у вас нет резервной копии, то велика вероятность того, что с зашифрованными файлами придется попрощаться навсегда.

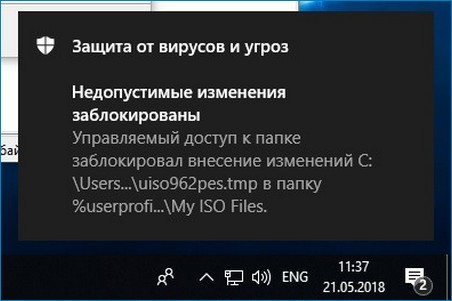

Поэтому, чтобы избежать потери данных, необходимо не допустить саму возможность шифрования. Именно для этого и предназначен контролируемый доступ к папкам. Суть его работы заключается в том, что все попытки внесения изменений в файлы, находящиеся в защищенных папках, отслеживаются антивирусной программой Windows Defender. Если приложение, пытающееся внести изменение, не определяется как доверенное, то попытка изменений блокируется, а пользователь получает уведомление.

По умолчанию контролируемый доступ к папкам в Windows 10 отключен. Для его включения есть несколько различных способов. Рассмотрим их все по порядку, начиная с наиболее простого.

Включение из графической оснастки

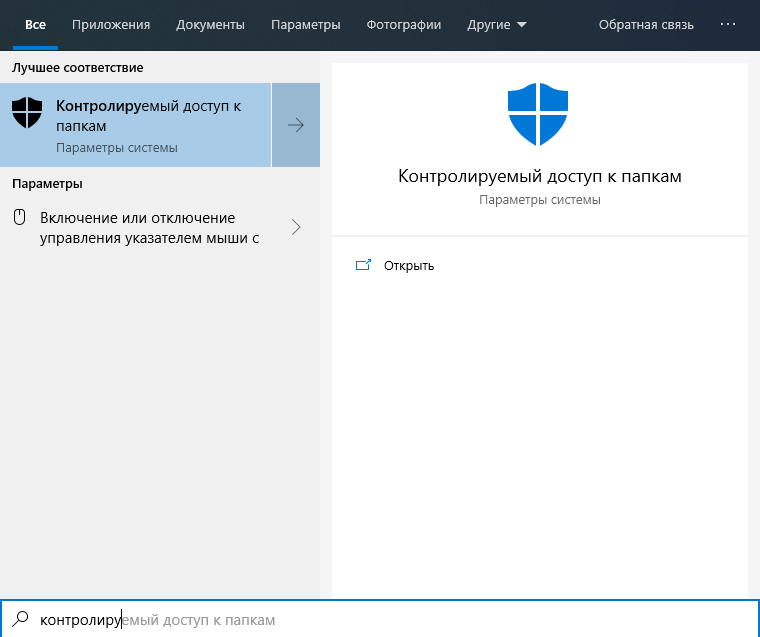

Для быстрого перехода к настройкам в меню Пуск открываем строку поиска, набираем в ней ″контролируемый доступ к папкам″ или ″controlled folder access″.

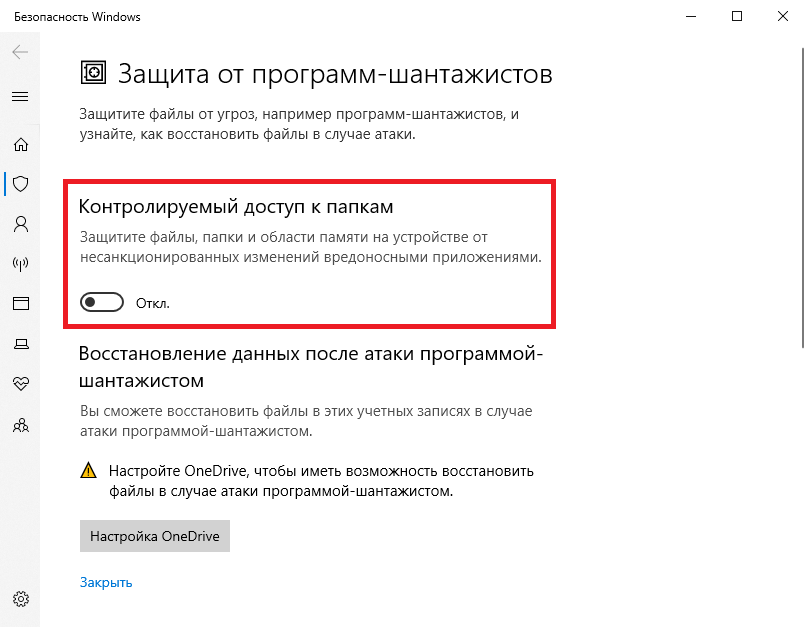

Затем находим нужный переключатель и переводим его в положение «Включено». Напомню, что для этого необходимо иметь на компьютере права администратора.

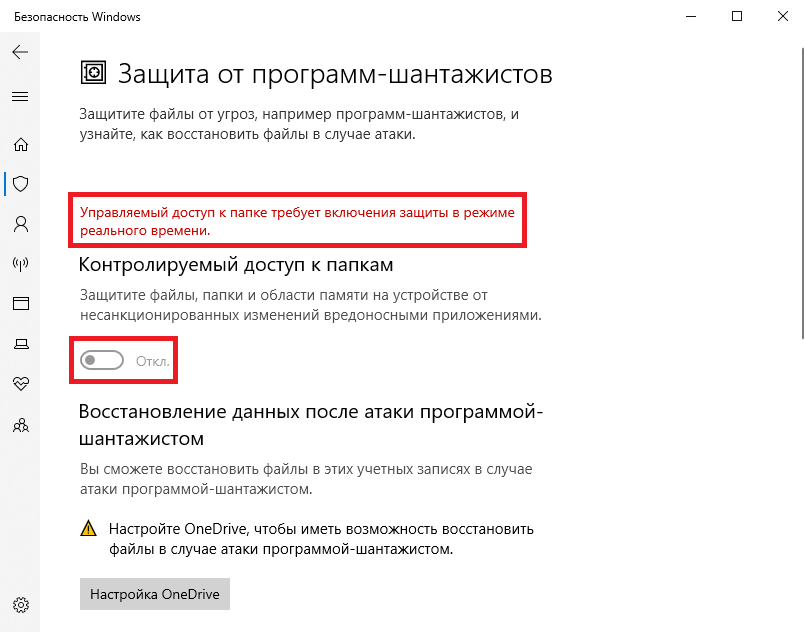

Обратите внимание, что для функционирования CFA у антивируса Windows Defender должна быть включена защита в режиме реального времени. Это актуально в том случае, если вы используете для защиты сторонние антивирусные программы.

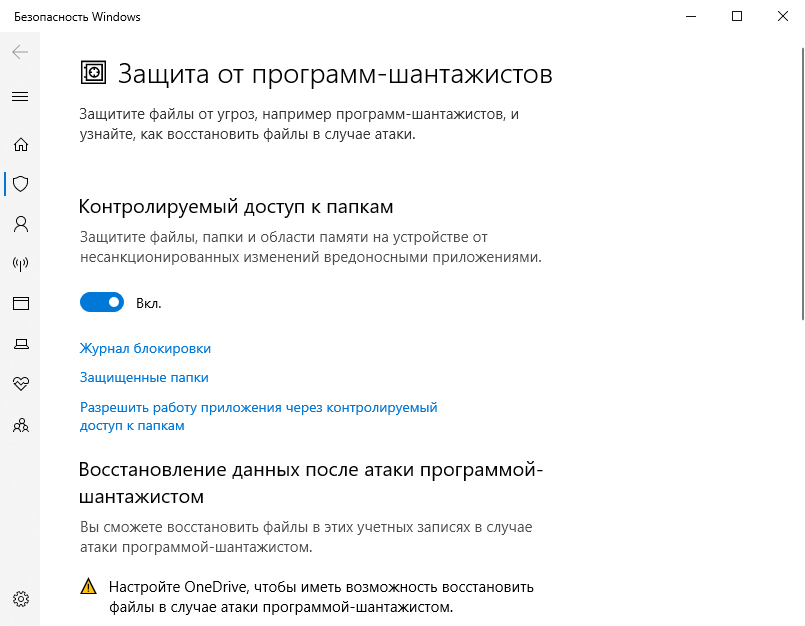

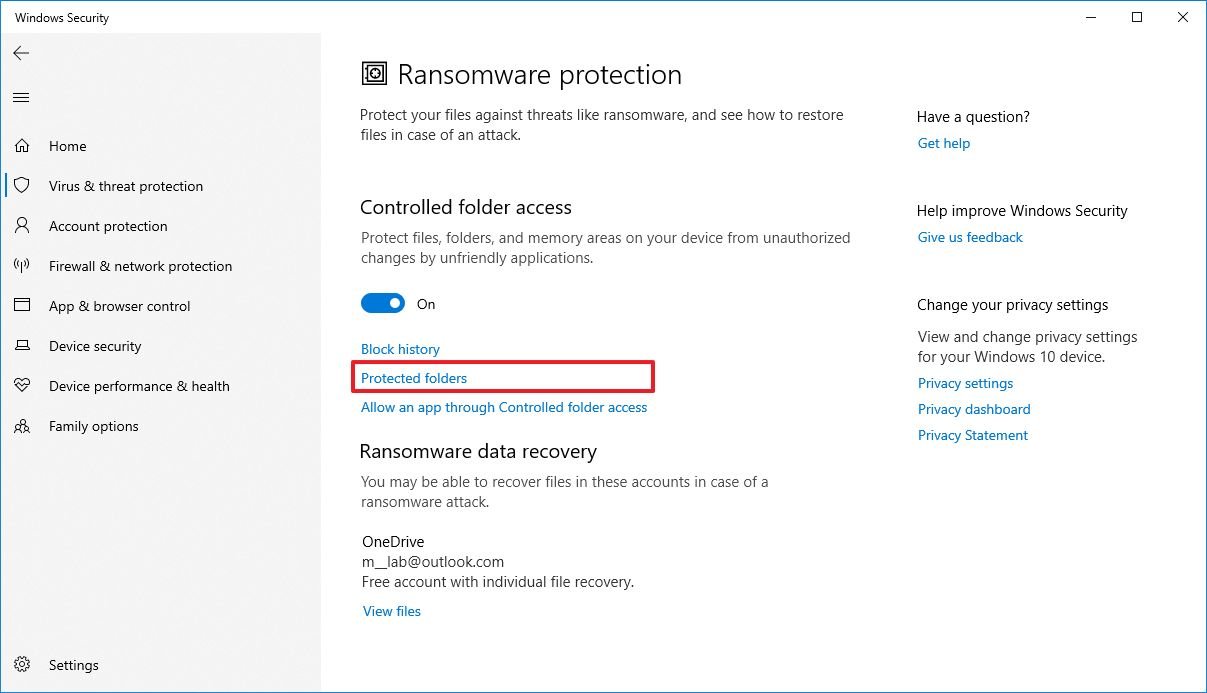

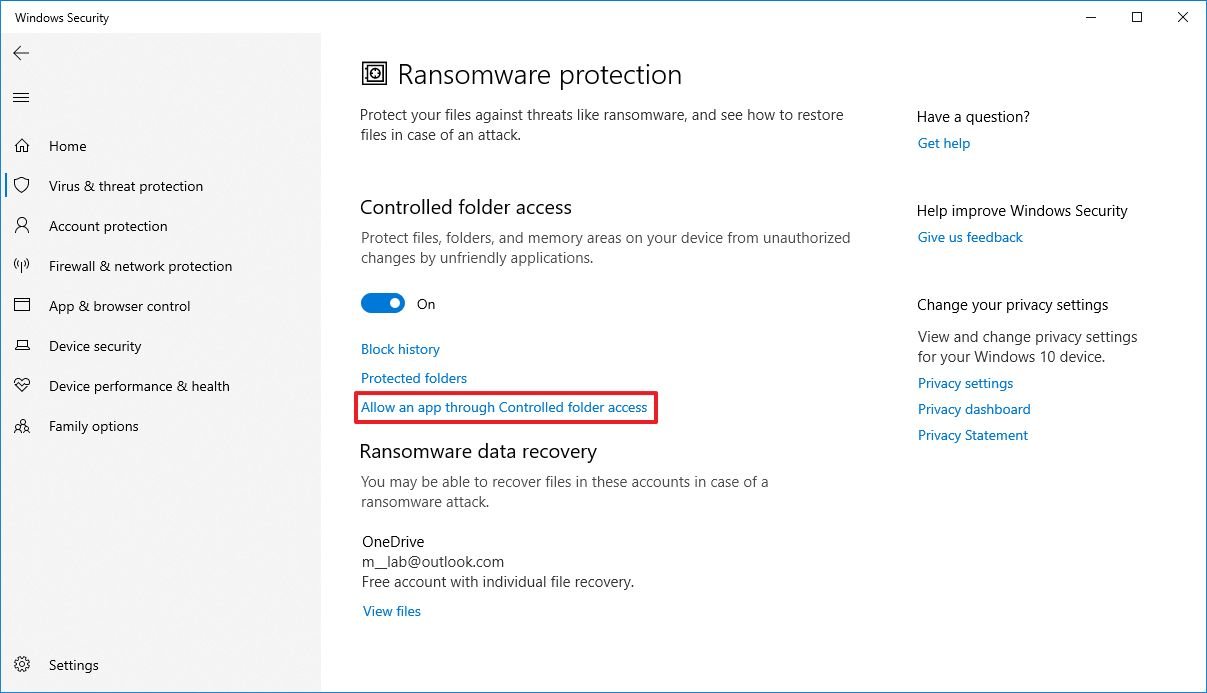

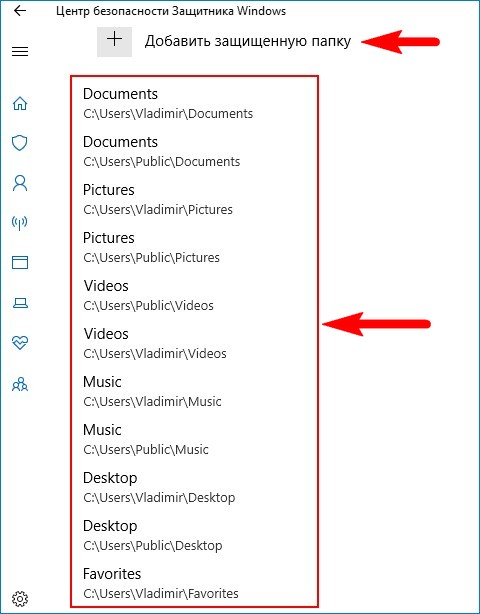

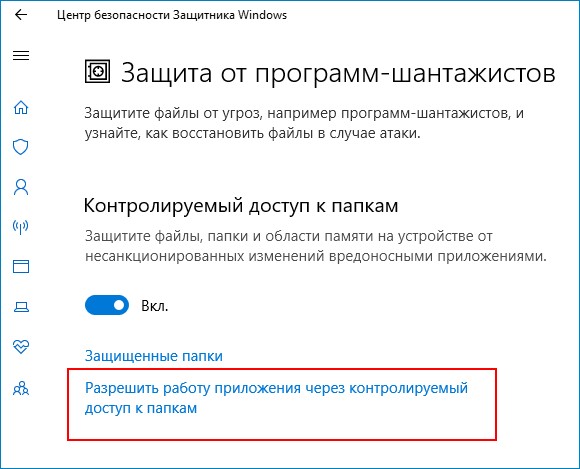

После активации CFA станут доступны две новые ссылки: ″Защищенные папки″ и ″Разрешить работу приложения через контролируемый доступ к файлам».

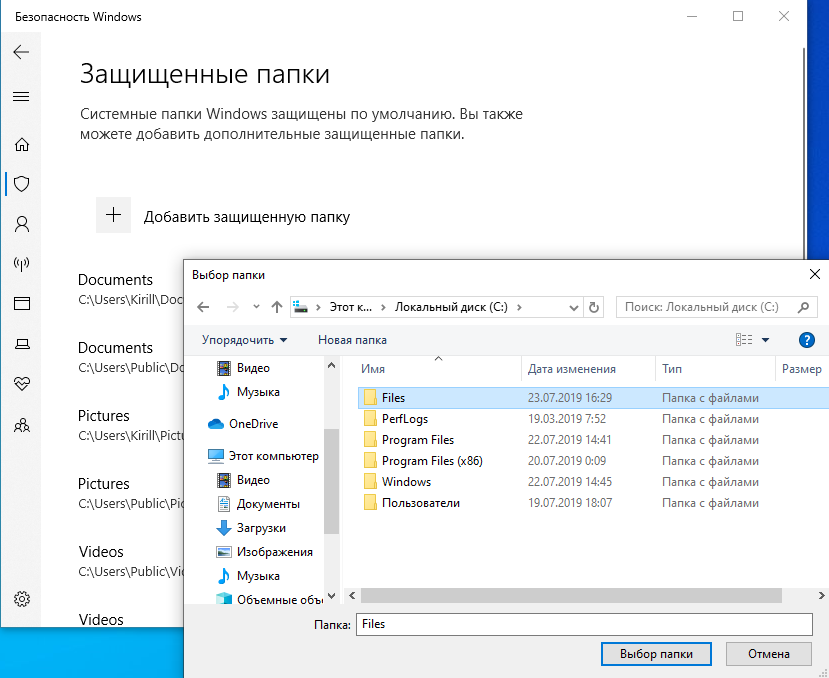

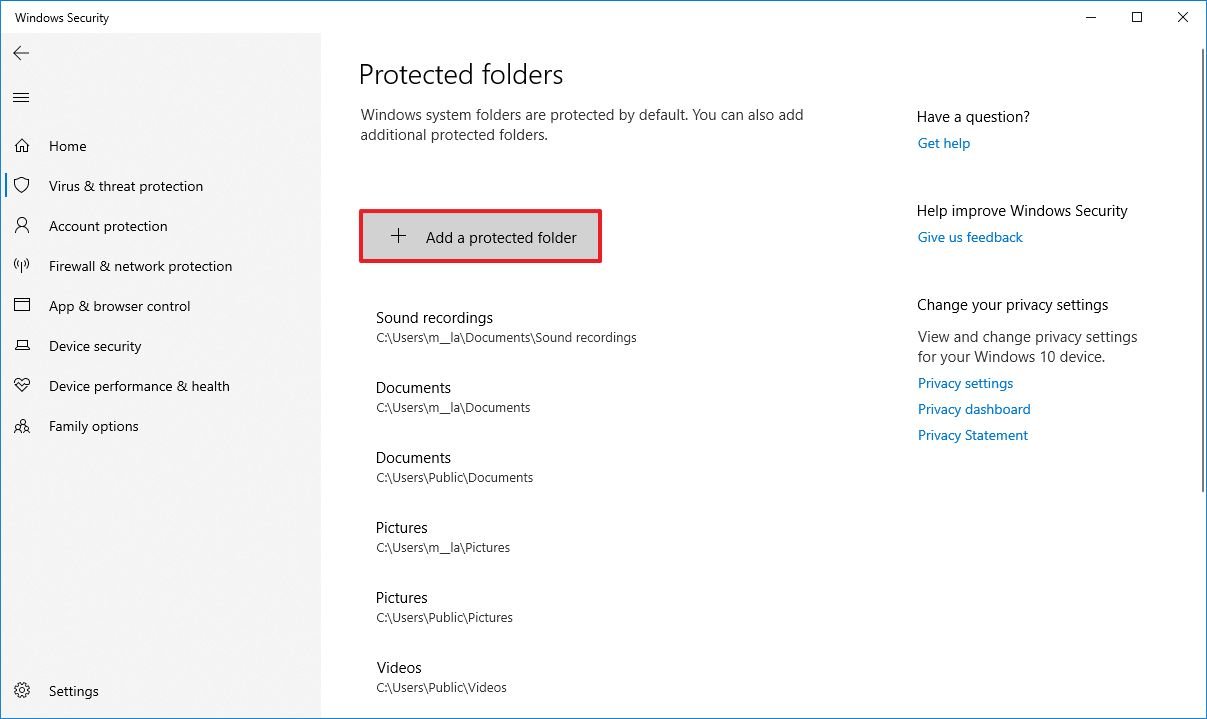

По умолчанию CFA защищает только стандартные папки в профиле пользователей (Documents, Pictures, Music, Videos и Desktop). Для добавления дополнительных папок надо перейти по ссылке ″Защищенные папки″, нажать на плюсик и выбрать папки, которые необходимо защищать. При добавлении папки защита распространяется на все ее содержимое.

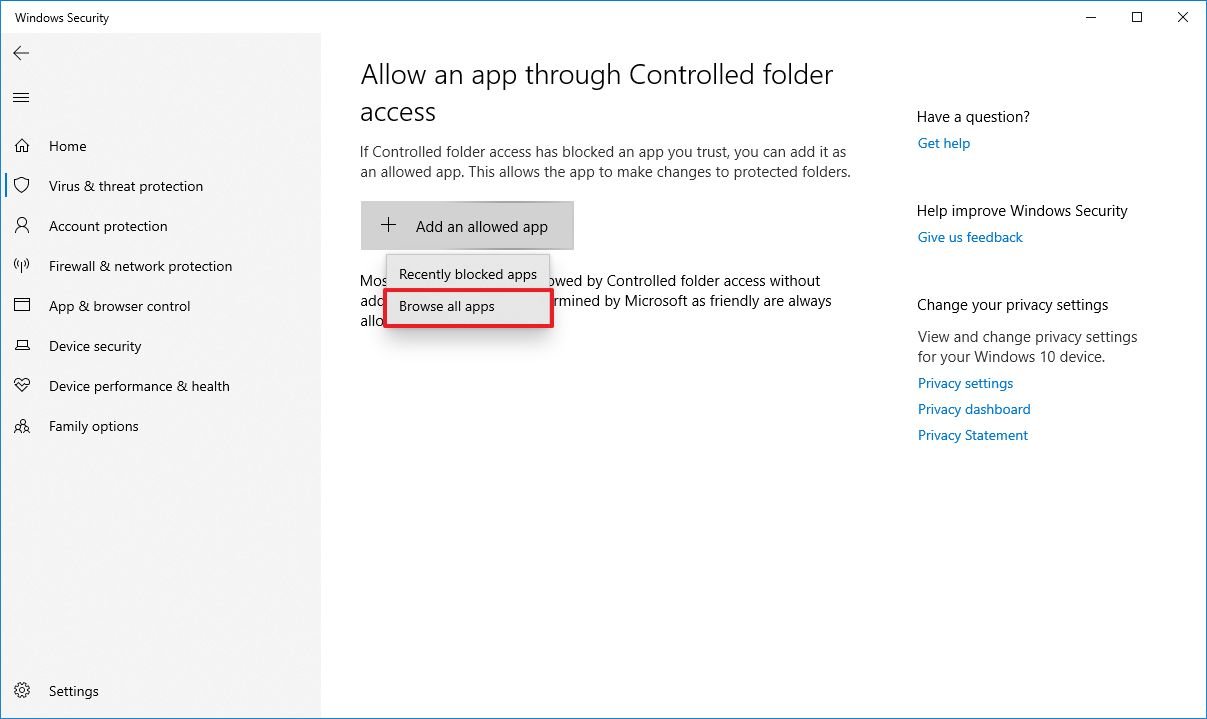

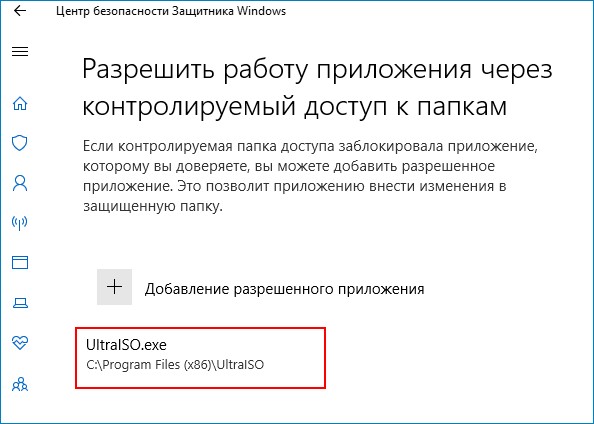

Также при необходимости можно создать список доверенных приложений, которым разрешено вносить изменения в защищенные папки. Теоретически нет необходимости добавлять все приложения в доверенные, большинство приложений разрешается автоматически. Но на практике CFA может блокировать работу любых приложений, даже встроенных в Windows.

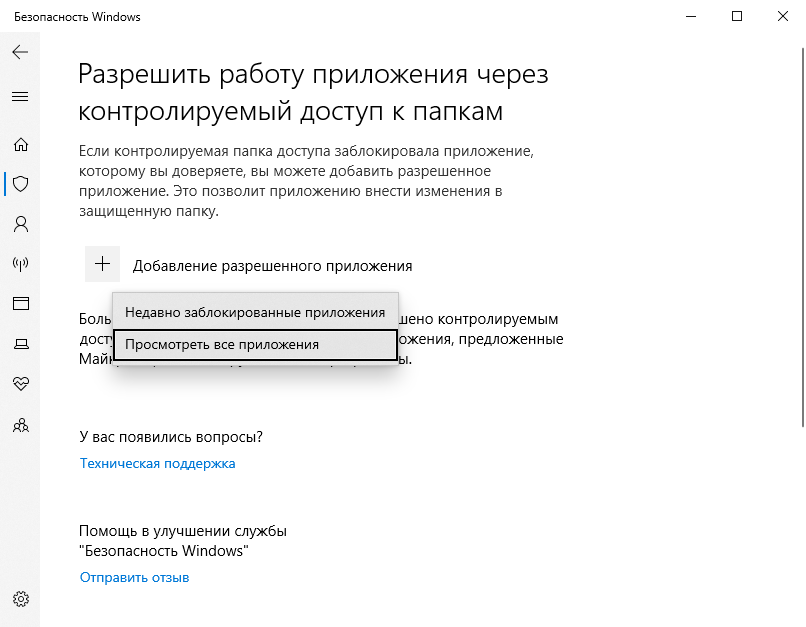

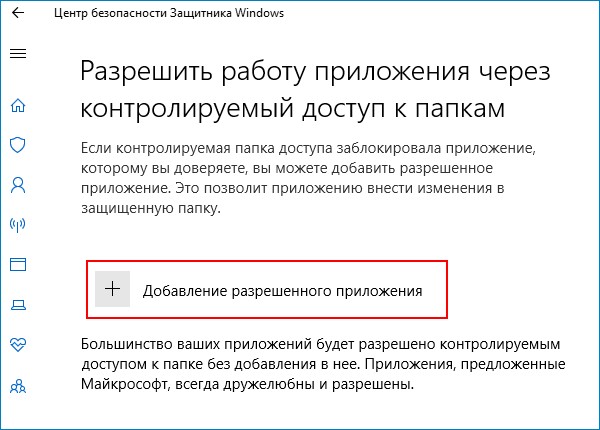

Для добавления приложения надо перейти по ссылке ″Разрешить работу приложения через контролируемый доступ к файлам» и нажать на ″Добавление разрешенного приложения″.

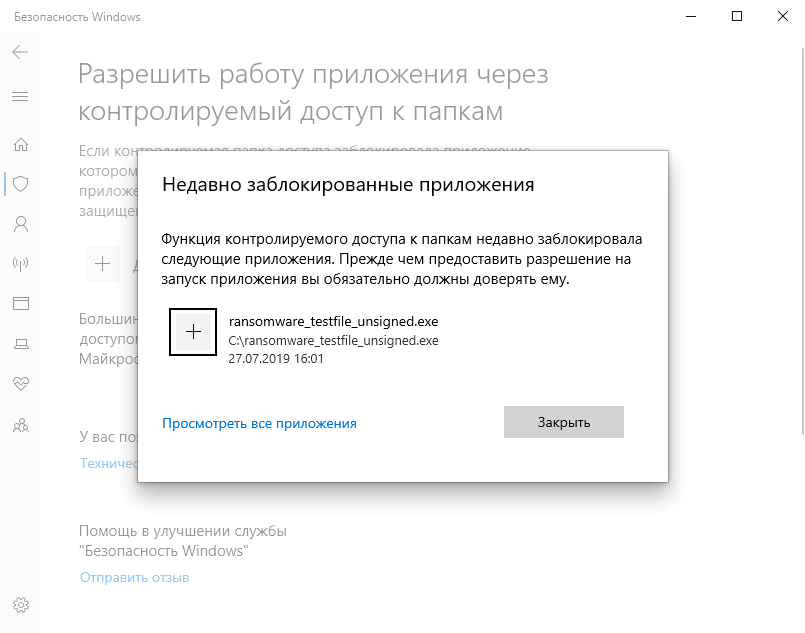

Можно выбрать приложение из недавно заблокированных

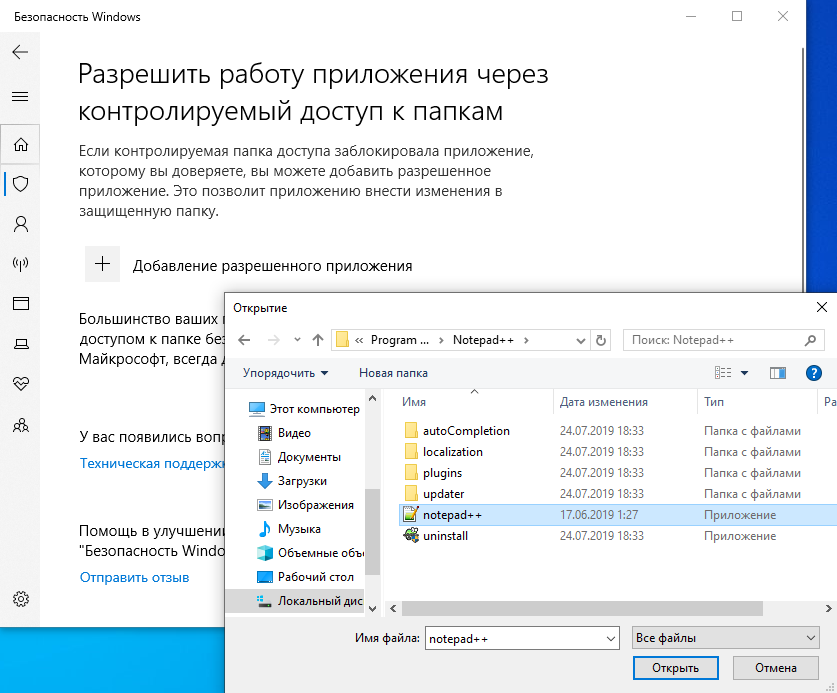

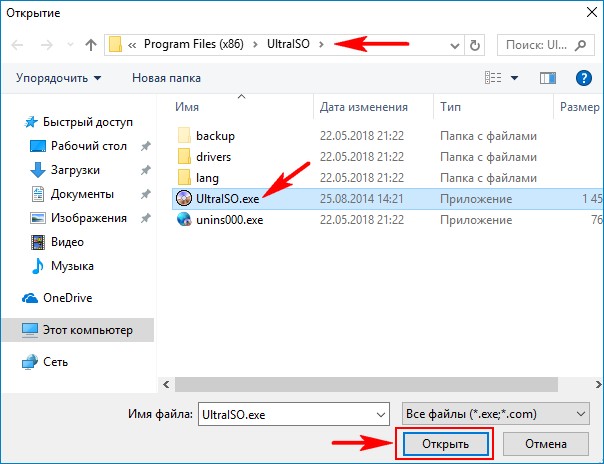

или указать вручную. В этом случае потребуется найти директорию установки приложения и указать его исполняемый файл.

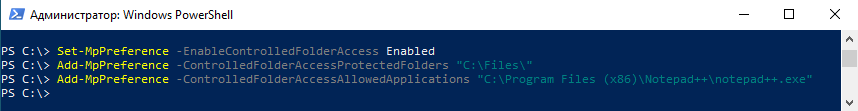

Включение с помощью PowerShell

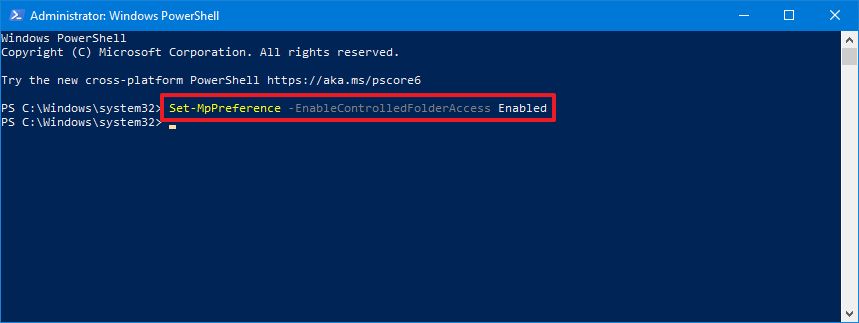

CFA входит в состав Windows Defender, для управления которым в Windows 10 имеется специальный PowerShell модуль. С его помощью также можно включить контроль папок и настроить его. Для включения CFA используется такая команда:

Set-MpPreference -EnableControlledFolderAccess Enabled

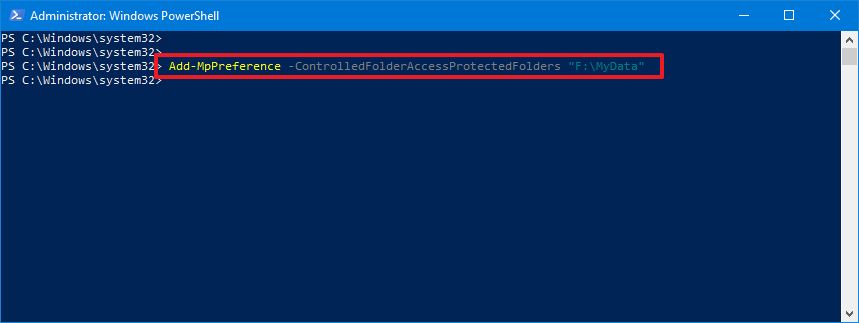

Для добавления защищенных папок примерно такая:

Add-MpPreference -ControlledFolderAccessProtectedFolders ″C:\Files″

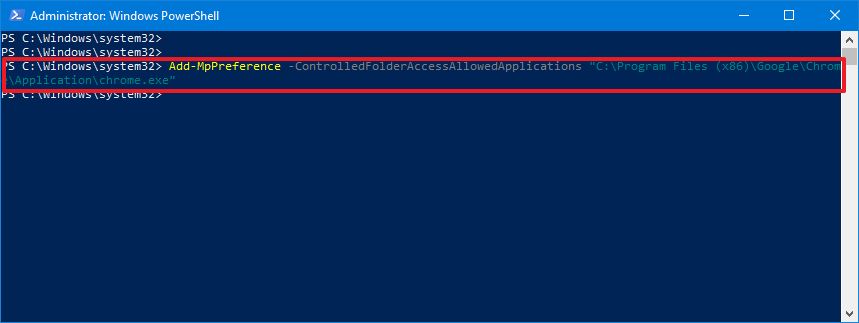

Ну а добавить приложение в список доверенных можно так:

Add-MpPreference -ControlledFolderAccessAllowedApplications ″C:\Program Files (x86)\Notepad++\notepad++.exe″

При включении из графической оснастки у CFA доступно всего два режима — включено и выключено. Но на самом деле у CFA есть целых 5 режимов работы, которые можно активировать из консоли PowerShell. За выбор режима отвечает значение параметра EnableControlledFolderAccess:

• Disabled — контролируемый доступ к папкам неактивен. Попытки доступа к файлам не блокируются и не записываются в журнал;

• Enabled — контролируемый доступ к папкам включен. Попытки доступа к файлам в защищенных папках блокируются, производится запись в журнал;

• AuditMode — режим аудита. В этом режиме попытки доступа к файлам не блокируются, но записываются в системный журнал;

• BlockDiskModificationOnly — блокировать только изменения диска. В этом режиме блокируются и регистрируются в журнале попытки недоверенных приложений произвести запись в защищенных секторах диска. Попытки изменения или удаления файлов никак не отслеживаются.

• AuditDiskModificationOnly — аудит изменений диска. В этом режим отслеживаются и вносятся в журнал попытки изменения на диске, при этом сами изменения не блокируются.

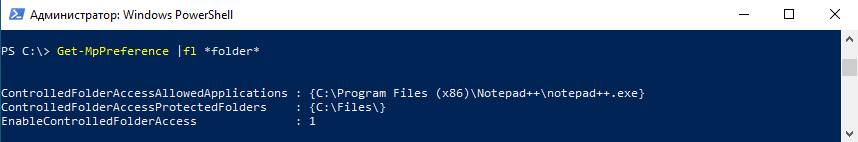

Проверить текущие настройки CFA можно также из консоли, следующей командой:

Get-MpPreference | fl *folder*

Обратите внимание, что режим работы показан в цифровом виде. Это те значения, которые хранятся в реестре, о них будет написано чуть ниже.

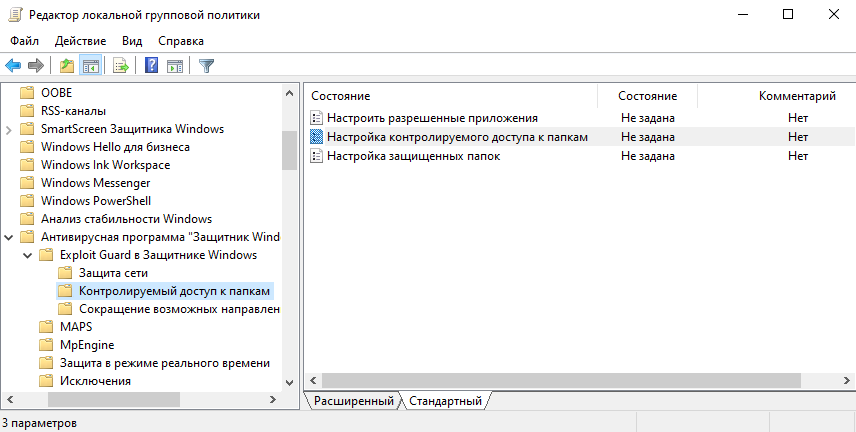

Включение с помощью групповых политик

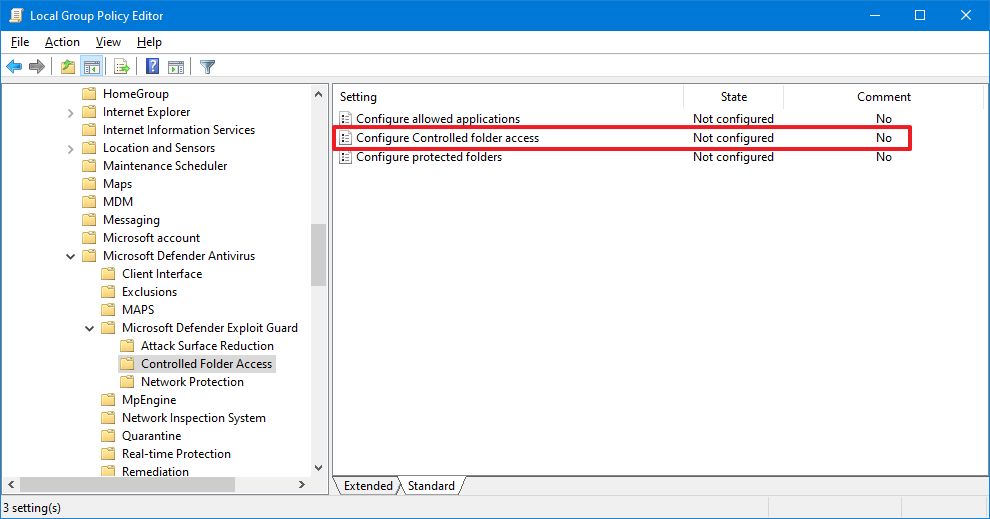

Настроить работу CFA можно с помощью локальных групповых политик. Для запуска оснастки редактора локальных групповых политик надо нажать Win+R и выполнить команду gpedit.msc.

Нужные нам параметры находятся в разделе Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Антивирусная программа ″Защитник Windows″\Exploit Guard в Защитнике Windows\Контролируемый доступ к папкам (Computer configuration\Administrative templates\Windows components\Windows Defender Antivirus\Windows Defender Exploit Guard\Controlled folder access).

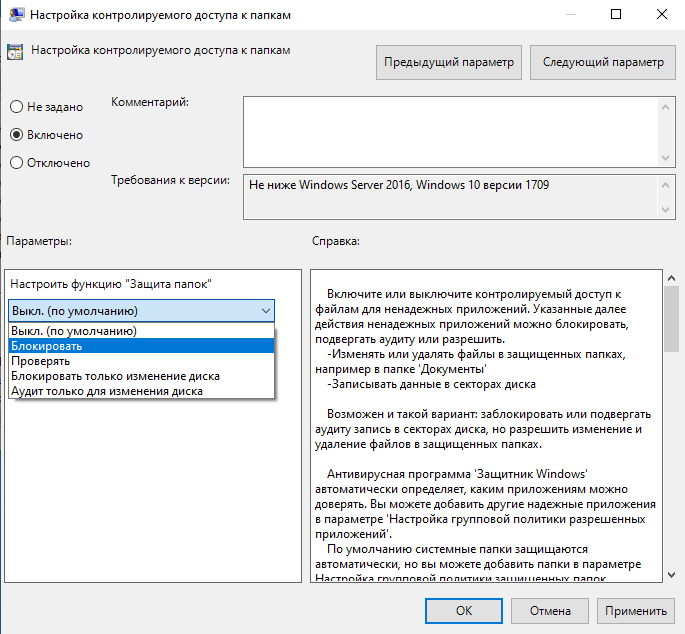

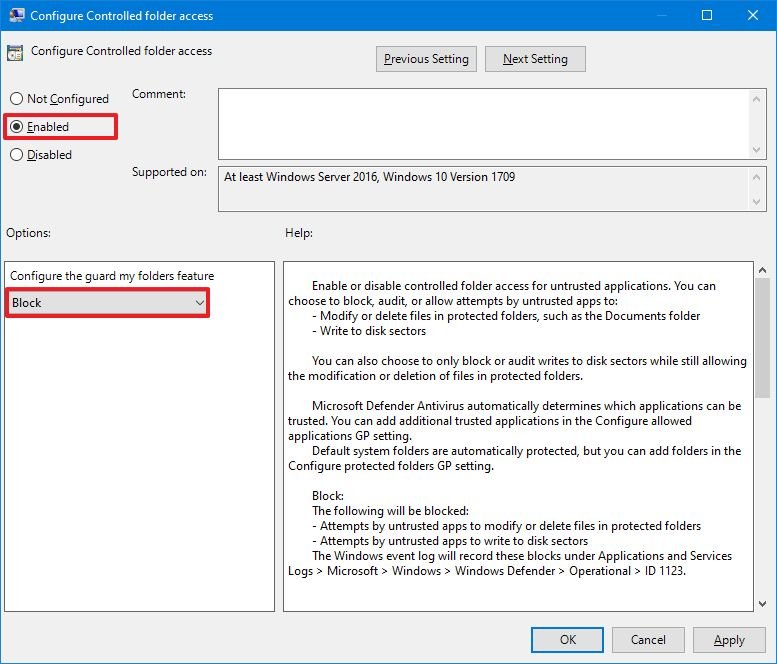

За включение и режим работы CFA отвечает параметр ″Настройка контролируемого доступа к папкам″. Для активации надо перевести его в состояние «Включено» и затем выбрать требуемый режим работ. Здесь доступны все те же режимы, что и из консоли PowerShell.

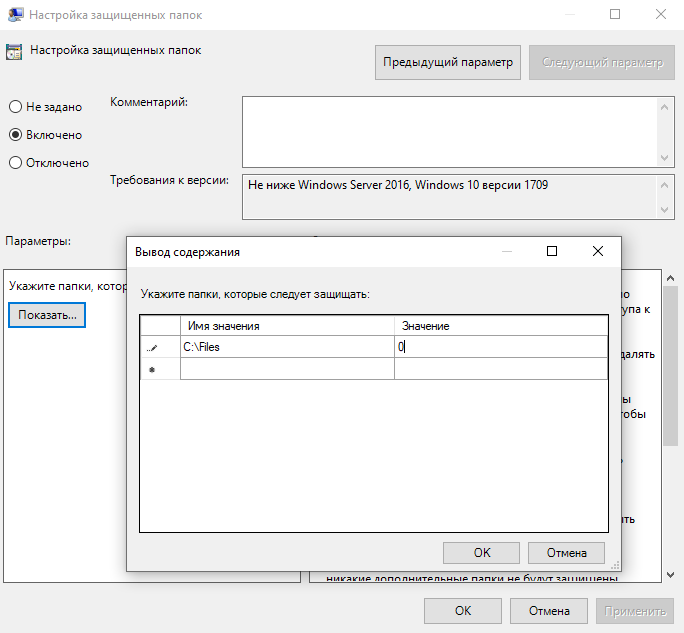

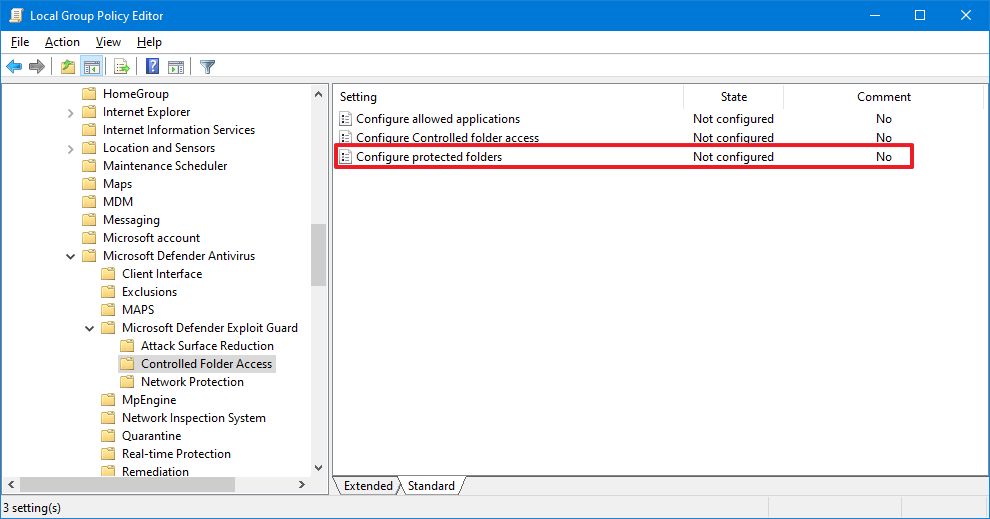

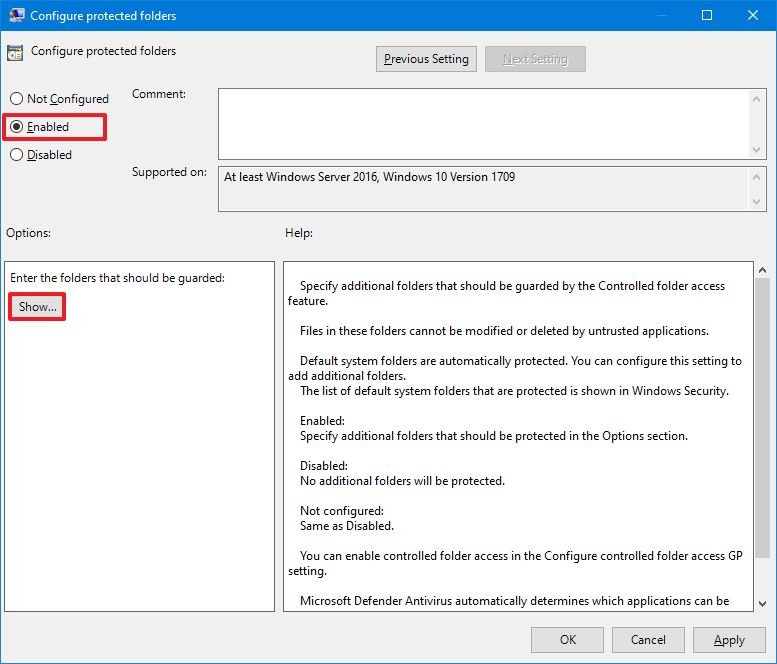

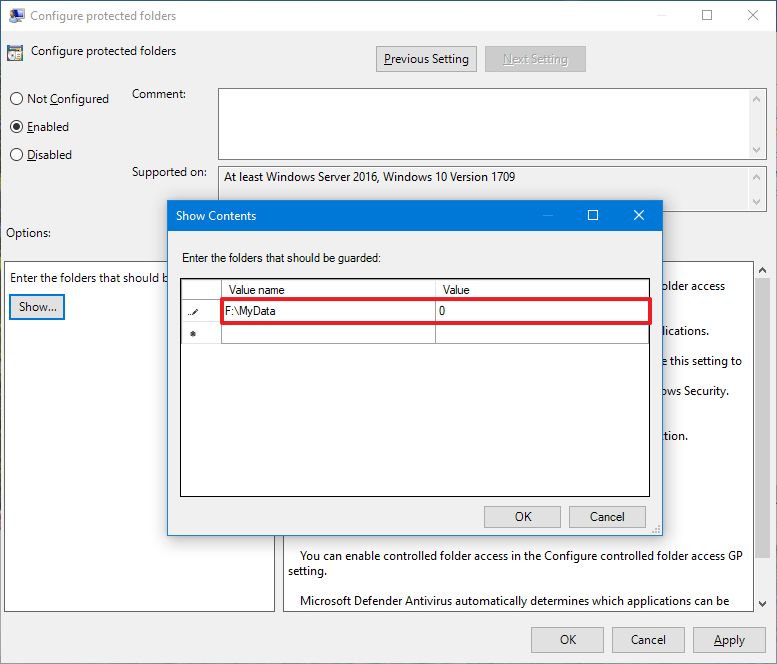

Для добавления папок в защищенные служит параметр ″Настройка защищенных папок″. Параметр нужно включить, а затем нажать на кнопку «Показать» и внести папки в таблицу. Формат значений не очень понятный — в столбце ″Имя значения″ указывается путь к папке, а в столбце ″Значение″ просто ставится 0.

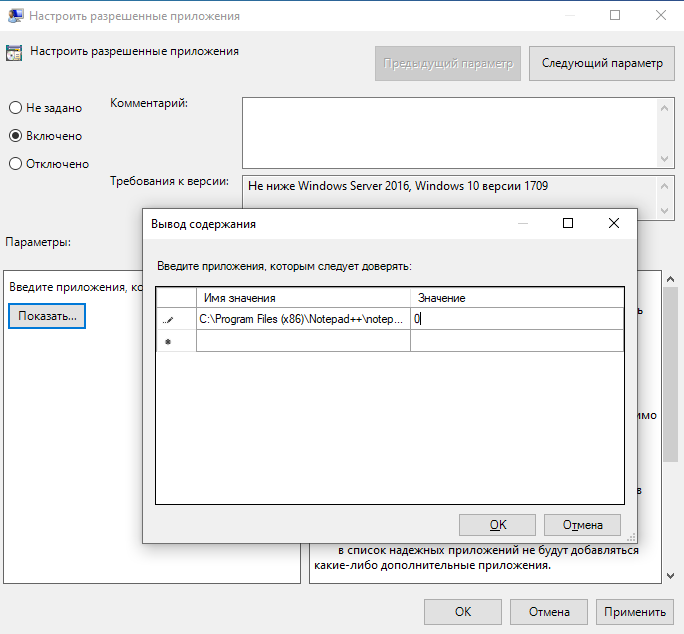

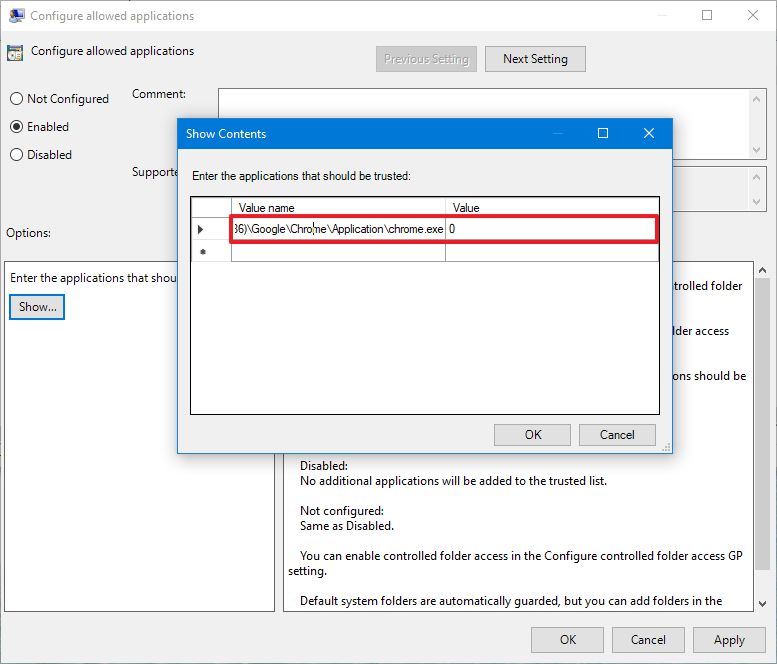

Таким же образом в параметре ″Настроить разрешенные приложения″ добавляются доверенные приложения — в столбце ″Имя значения″ указывается путь к исполняемому файлу, в столбце ″Значение″ ставится 0.

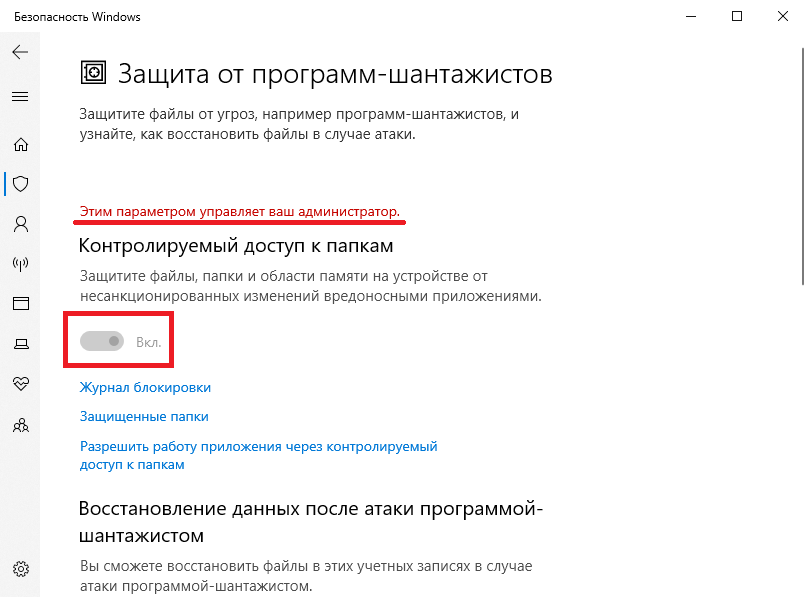

При настройке через политики кнопка включения CFA в графической оснастке становится неактивной, хотя добавлять папки и разрешенные приложения по прежнему можно.

Включение с помощью реестра

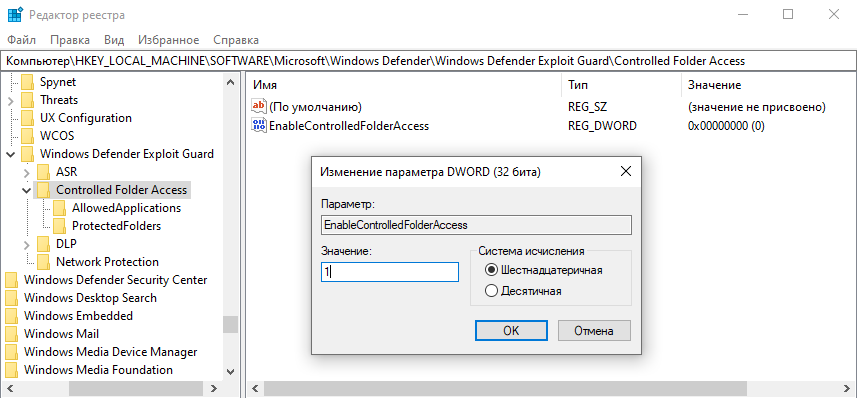

Включение CFA с помощью реестра — наиболее сложный и трудоемкий способ из имеющихся. Использовать его особого смысла нет, но знать о нем стоит. Итак, для включения CFA из реестра запускаем редактор реестра (Win+R -> regedit), переходим в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access и устанавливаем значение параметра EnableControlledFolderAccess:

0 — выключено;

1 — включено;

2 — режим аудита;

3 — блокировать только изменения диска;

4 — аудит только изменений диска;

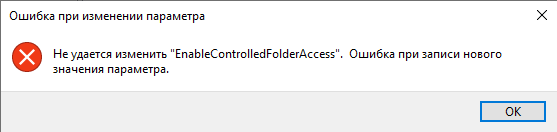

А теперь внимание, при попытке сохранить значение мы получим сообщение об ошибке и отказ в доступе.

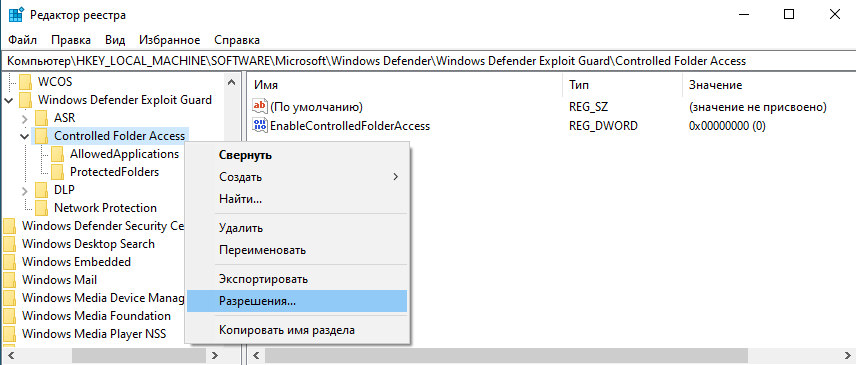

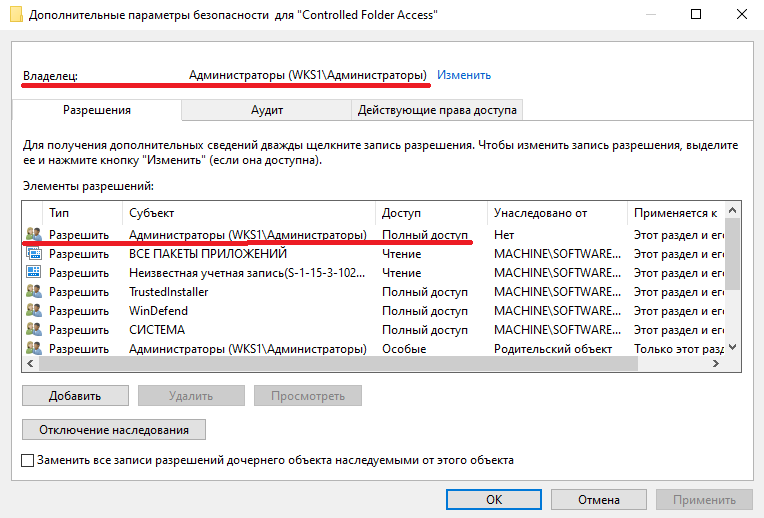

Дело в том, что, даже будучи локальным администратором, для получения доступа надо выдать себе соответствующие права на ветку реестра. Для этого кликаем на ней правой клавишей и в открывшемся меню выбираем пункт ″Разрешения″.

Переходим к дополнительным параметрам безопасности, меняем владельца ветки и выдаем себе полный доступ. После этого можно приступать к редактированию реестра.

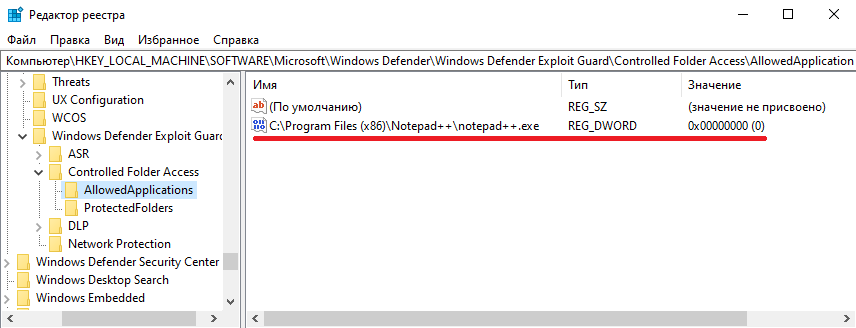

Доверенные приложения добавляются в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access\AllowedApplications. Для добавления приложения надо создать параметр DWORD с именем, соответствующим полному пути к исполняемому файлу, значение должно быть равным 0.

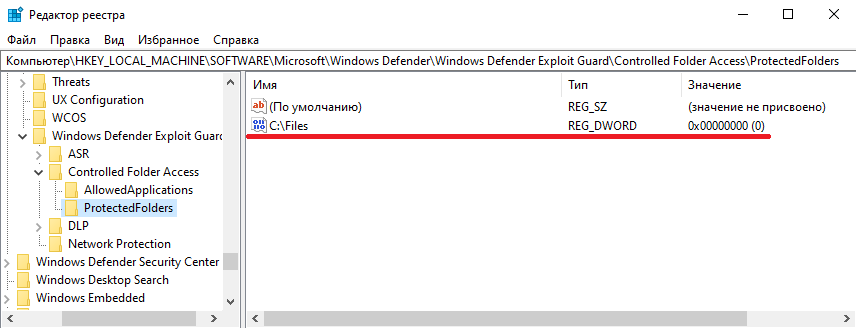

Ну и защищенные папки добавляются в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access\ProtectedFolders. Принцип такой же как и у приложений — для каждой папки создается соответствующий параметр с именем папки и значением 0.

Тестирование

После включения контролируемого доступа к папкам надо бы проверить, как оно работает. Для этой цели у Microsoft есть специальная методика, там же можно найти тестовый вирус-шифровальщик и подробную инструкцию. Так что загружаем вирус и приступаем к тестированию.

Примечание. Стоит отдать должное дефендеру, он сработал оперативно и не дал мне спокойно загрузить тестовый вирус. Сразу после загрузки вирус был помещен в карантин и его пришлось добавлять в исключения.

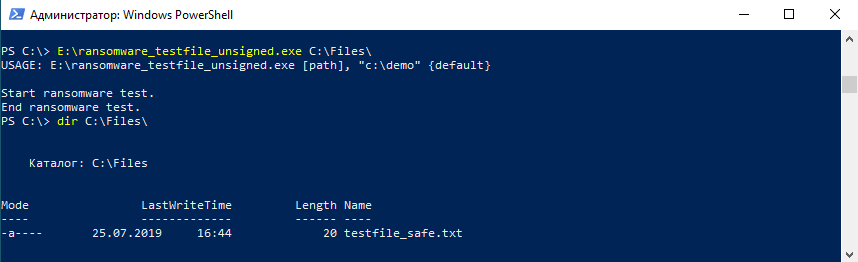

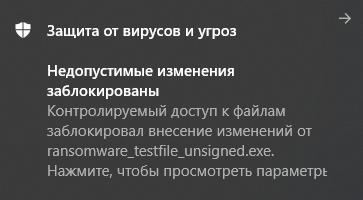

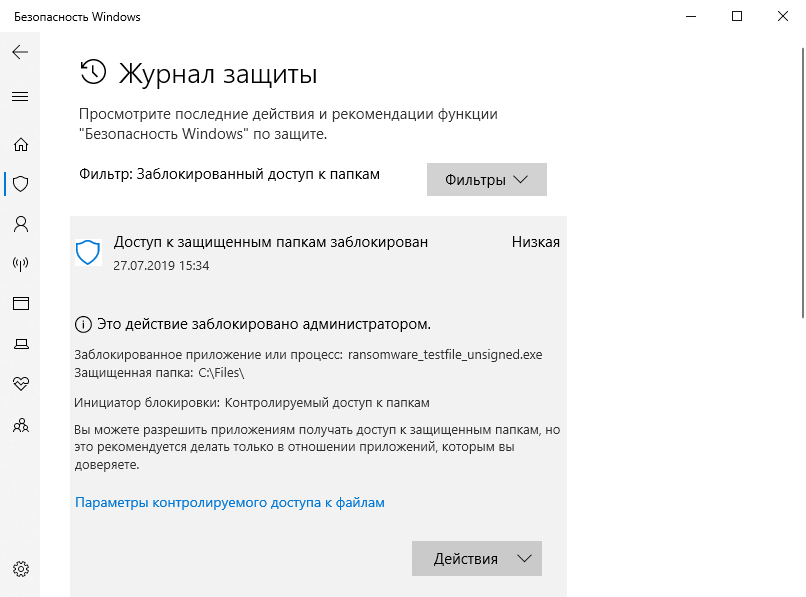

Для тестирования включим CFA в стандартном режиме, добавим в защищенные папку C:\Files, в папку положим обычный текстовый файл. Затем возьмем тестовый вирус-шифровальщик и натравим его на защищенную папку. Файл остается невредимым,

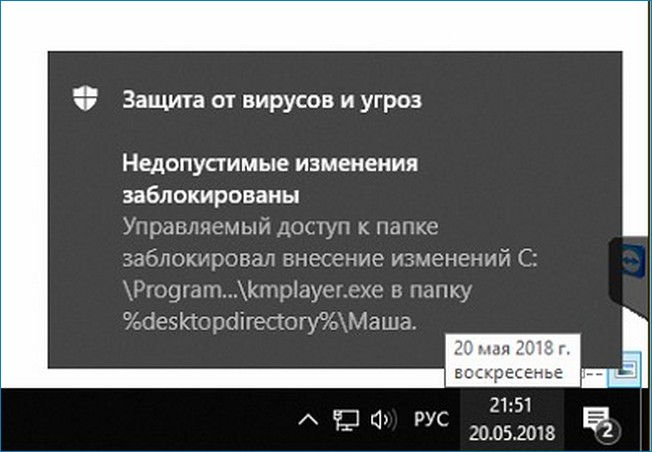

а система безопасности выдаст сообщение о заблокированной попытке внесения изменений.

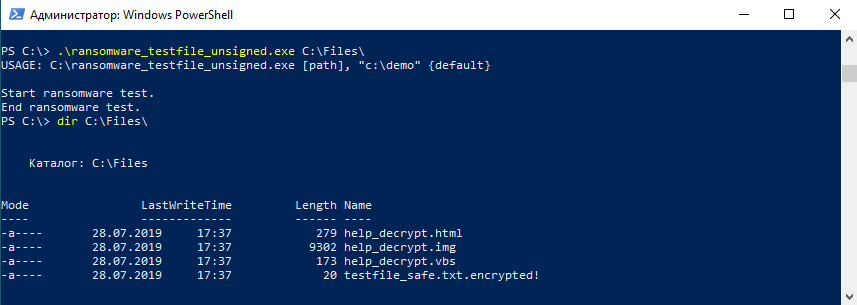

Теперь отключим CFA и снова запустим шифровальщика. Папка осталась без защиты, в результате получим зашифрованный файл

и как бонус, небольшой привет от Microsoft 🙂

Мониторинг

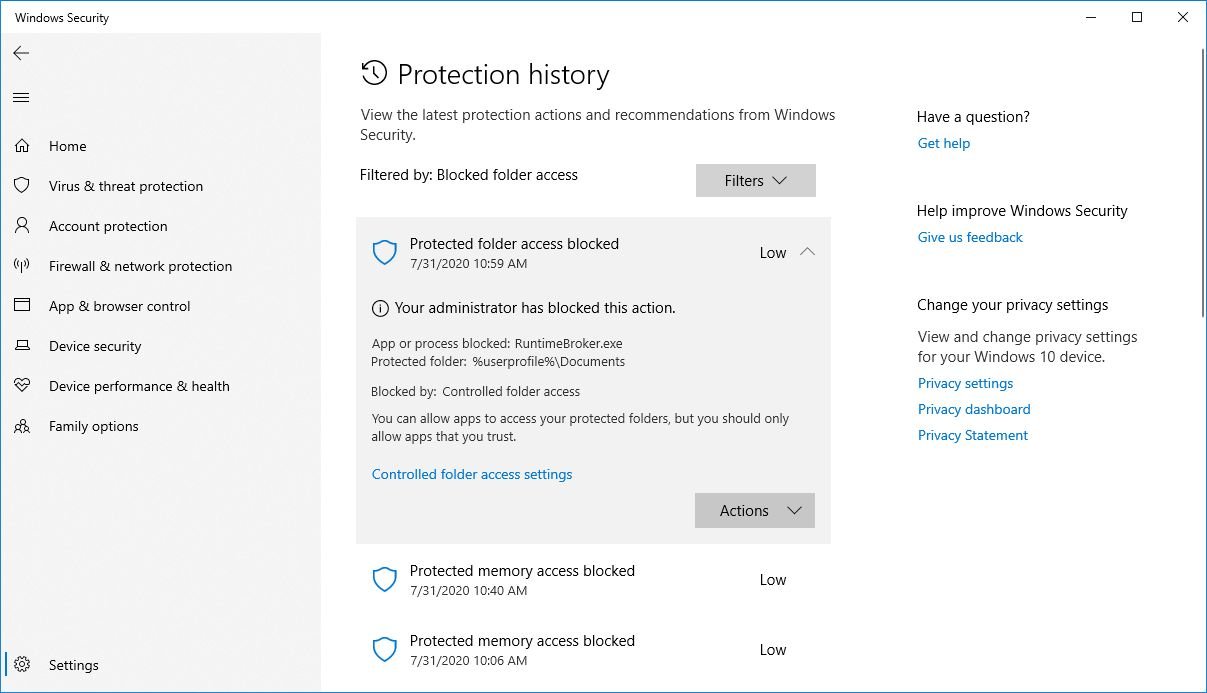

Оперативно просмотреть недавние действия можно из графической оснастки, перейдя по ссылке ″Журнал блокировки″. Здесь можно увидеть подробности происшествия, а при необходимости скорректировать настройки фильтра, например добавить приложение в доверенные.

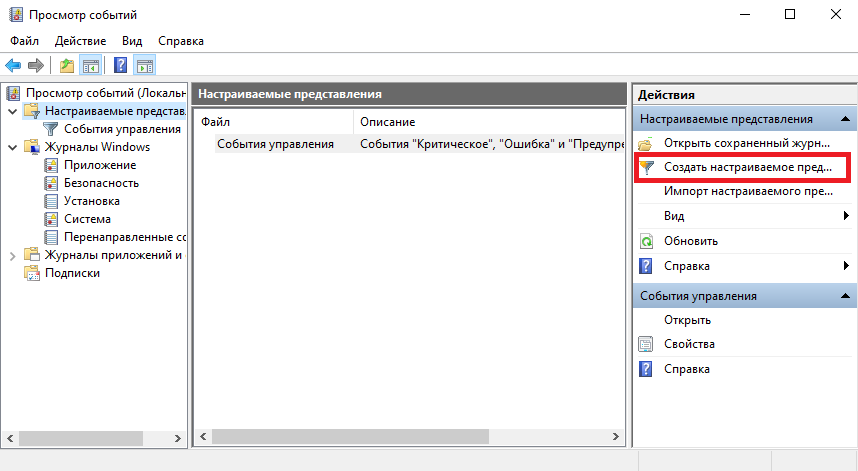

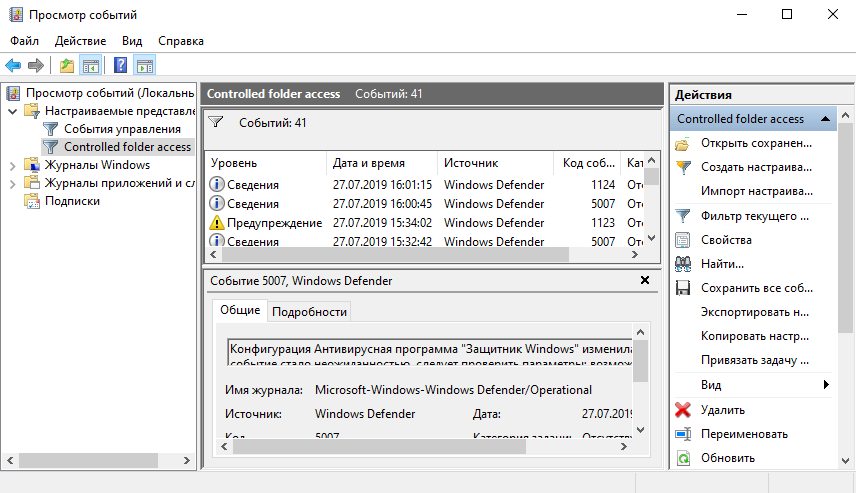

Также все события, связанные с CFA, регистрируются в системном журнале, в разделе ″Журналы приложение и служб\Microsoft\Windows\Windows Defender\Operational″. Для удобства можно создать настраиваемое представление, для этого надо в разделе «Действия» выбрать пункт ″Создать настраиваемое представление″,

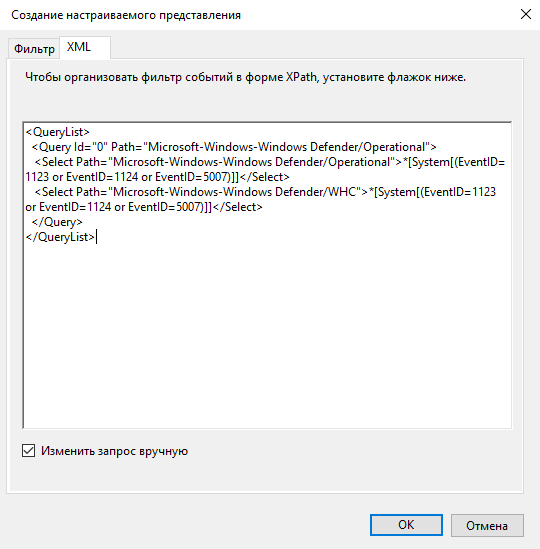

в открывшемся окне перейти на вкладку XML, отметить чекбокс ″Изменить запрос вручную″ и добавить следующий код (при копировании обязательно проверьте кавычки):

<QueryList>

<Query Id=″0″ Path=″Microsoft-Windows-Windows Defender/Operational″>

<Select Path=″Microsoft-Windows-Windows Defender/Operational″>*[System[(EventID=1123 or EventID=1124 or EventID=5007)]]</Select>

<Select Path=″Microsoft-Windows-Windows Defender/WHC″>*[System[(EventID=1123 or EventID=1124 or EventID=5007)]]</Select>

</Query>

</QueryList>

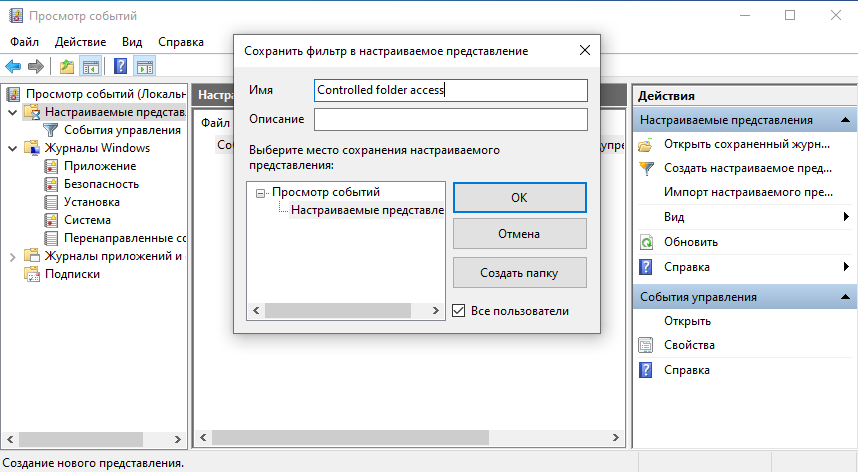

Затем дать представлению внятное название и сохранить его.

В результате все события будут отображаться в разделе настраиваемых представлений и вам не придется каждый раз искать их.

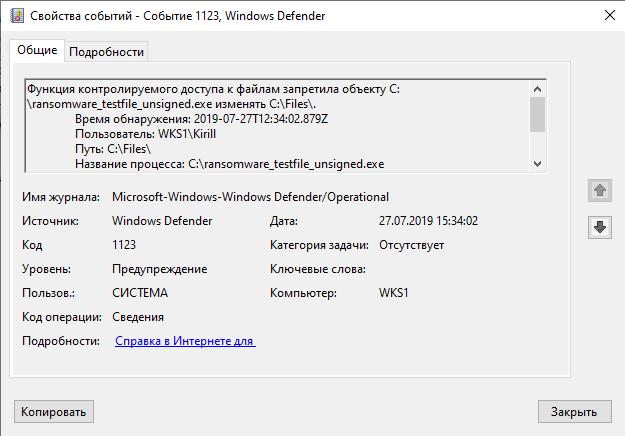

Всего с CFA связано три события. Событие с ID 1123 генерируется в режимах блокировки доступа к файлам (1) и блокировки изменений диска (3) при попытке недоверенного приложения внести изменения.

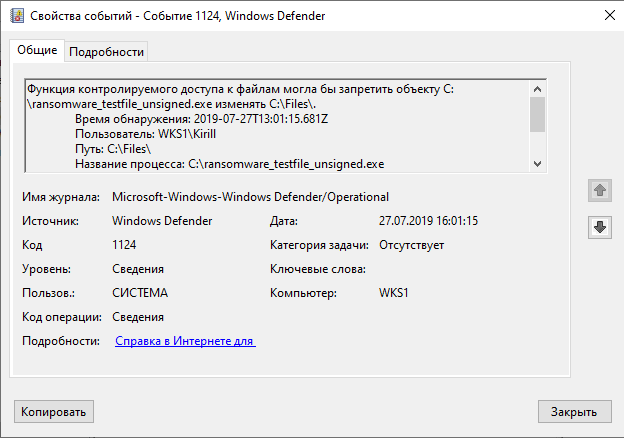

Событие с ID 1124 генерируется в режимах аудита файлов (2) и изменений диска (4) при внесении изменений.

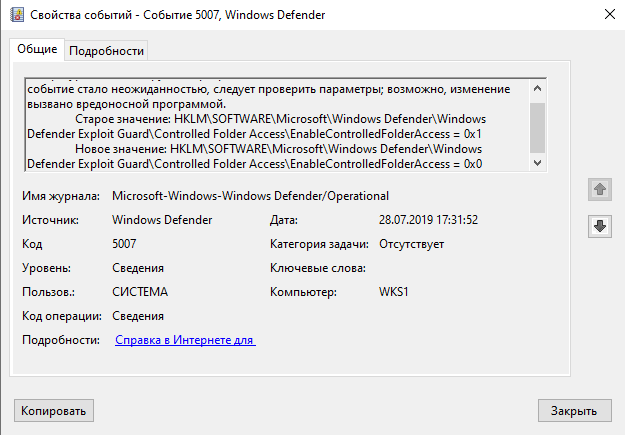

Ну и в событии с ID 5007 регистрируются все изменения, вносимые в настройки CFA. Это на тот случай, если вирус попытается отключить защиту.

Заключение

Как видно на примере, контролируемый доступ к папкам небесполезен и вполне способен защитить файлы от вирусов-вымогателей. Однако есть некоторые моменты, которые могут вызывать неудобства при его использовании.

Когда программа блокируется CFA при попытке внесения изменений, то она блокируется совсем, без вариантов. Нет никакого диалогового окна по типу UAC, не предлагается никаких возможных действий. Просто при попытке сохранить результат своей работы вы внезапно узнаете, что программа признана недоверенной и заблокирована. Да, конечно, всегда можно добавить программу в исключения, но тут есть еще один нюанс. При добавлении программы в доверенные изменения не вступят в силу до перезапуска программы. И в этой ситуации вы можете либо завершить работу программы, потеряв все сделанные в ней изменения, либо полностью отключить CFA.

Само добавление доверенных приложений также реализовано не самым удобным способом. Вместо того, чтобы просто выбрать приложение из списка, нужно найти директорию его установки и указать на исполняемый файл. У обычного пользователя эта процедура может вызвать затруднения. Что интересно, нельзя заранее посмотреть, какие именно программы находятся в белом списке. Microsoft утверждает, что нет необходимости добавлять все программы вручную, большинство разрешено по умолчанию. Но по факту защита срабатывала на вполне безобидных офисных программах и даже на встроенных в Windows утилитах (напр. Snipping Tool).

Так что сама идея контролируемого доступа к папкам очень даже хороша, но реализация ее немного подкачала. Впрочем, на мой взгляд, лучше потерпеть некоторые неудобства от ее работы, чем потерять важные данные или платить вымогателям. Поэтому в целом я за использование CFA.

В данной статье показаны действия, с помощью которых можно включить или отключить контролируемый доступ к папкам в операционной системе Windows 10.

Контролируемый доступ к папкам помогает защитить файлы, папки и области памяти на устройстве от несанкционированных изменений вредоносными приложениями.

Функция контролируемый доступ к папкам является частью приложения «Безопасность Windows».

Контролируемый доступ к папкам проверяет приложения, которые могут вносить изменения в файлы в защищенных папках. Иногда приложение, которое безопасно использовать, будет определено как вредное. Это происходит потому, что Microsoft хочет сохранить в безопасности ваши файлы и папки с данными и иногда может ошибаться и это может помешать тому, как вы обычно используете свой компьютер. Но при необходимости можно добавить приложение в список безопасных или разрешенных приложений, или же полностью отключить контролируемый доступ к папкам чтобы предотвратить их блокировку.

Чтобы включить или отключить доступ к контролируемым папкам, необходимо войти в систему с правами администратора

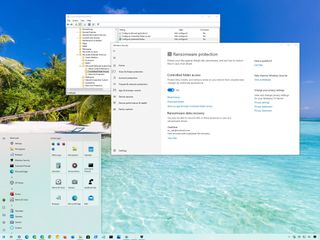

Как включить или отключить контролируемый доступ к папкам в приложении «Безопасность Windows»

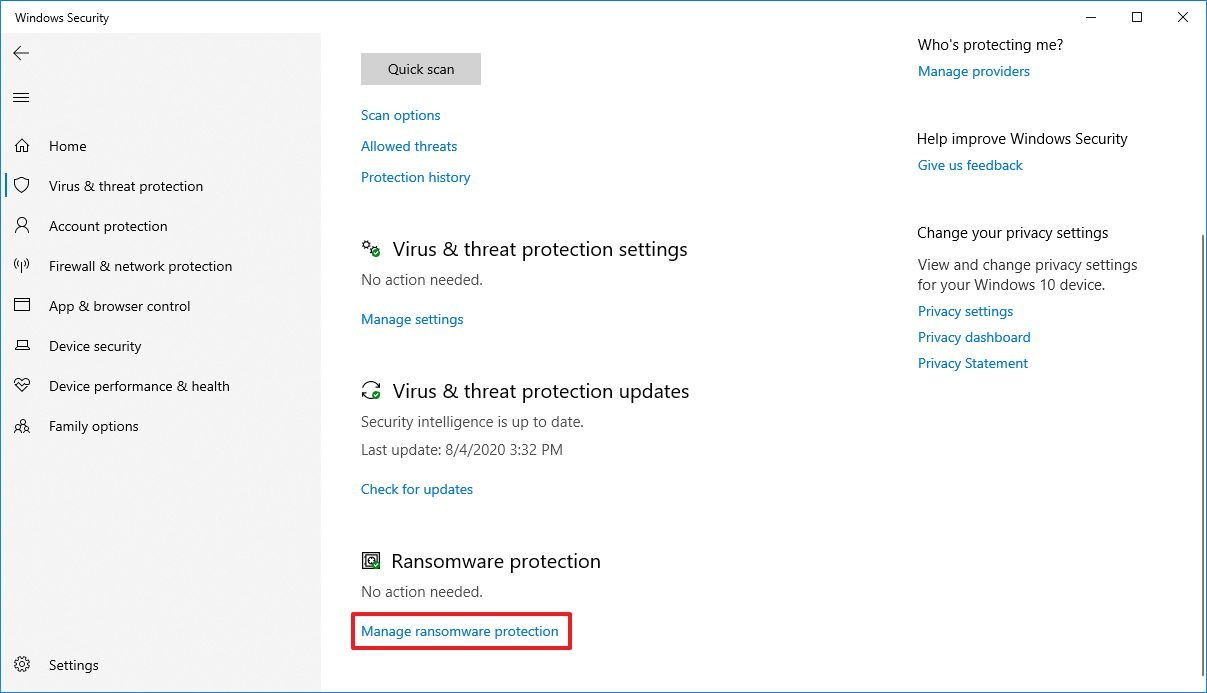

Чтобы включить или отключить контролируемый доступ к папкам, откройте приложение «Безопасность Windows» и выберите Защита от вирусов и угроз

Затем в разделе «Защита от программ-шантажистов» нажмите на ссылку Управление защитой от программ-шантажистов

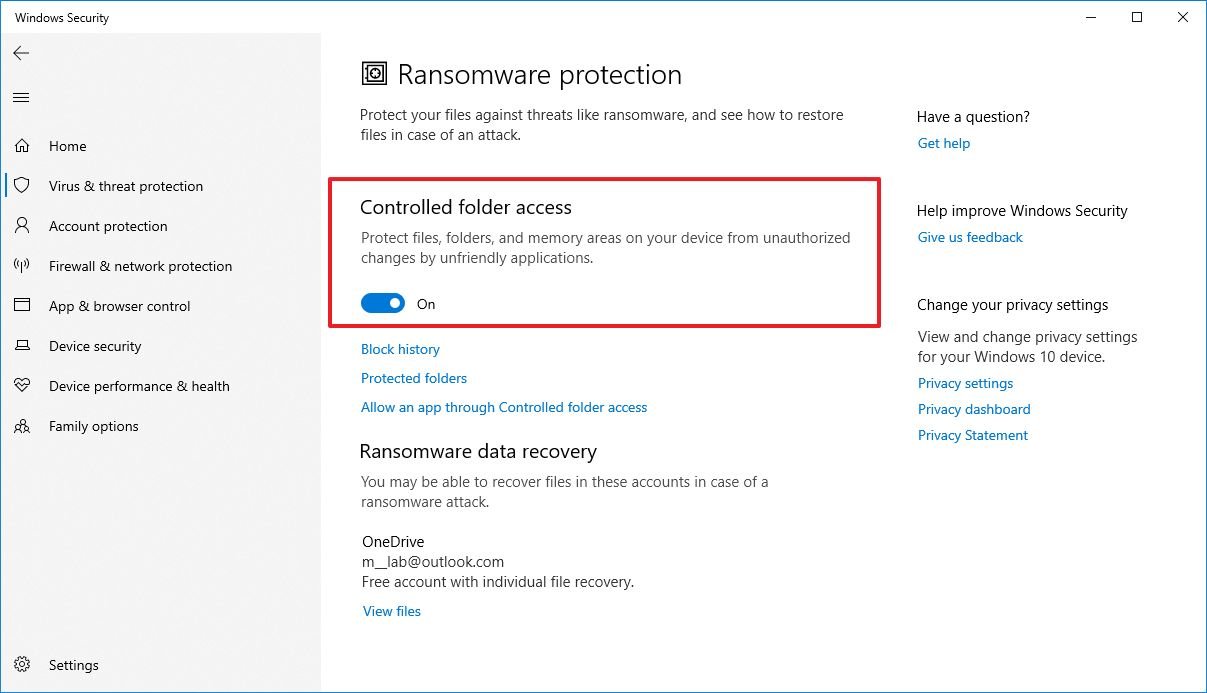

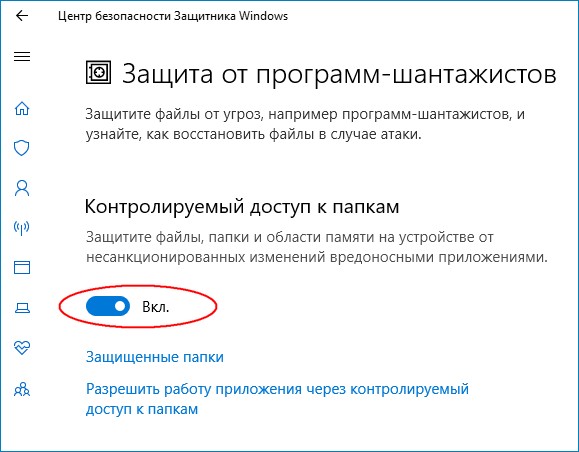

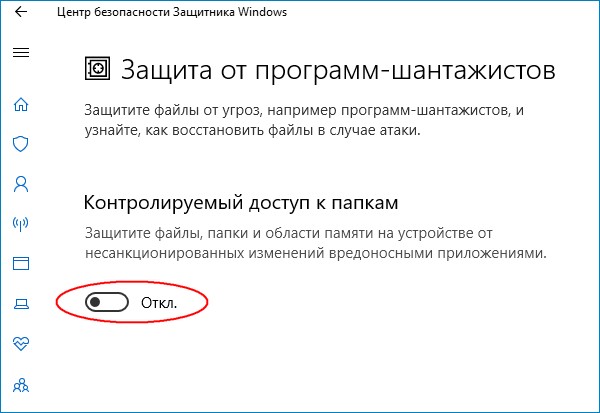

Установите переключатель Контролируемый доступ к папкам в соответствующее положение: Откл. или Вкл.

Как включить или отключить контролируемый доступ к папкам в Windows PowerShell

Чтобы отключить контролируемый доступ к папкам, откройте консоль Windows PowerShell от имени администратора и выполните следующую команду:

Set-MpPreference -EnableControlledFolderAccess Disabled

Чтобы включить контролируемый доступ к папкам, откройте консоль Windows PowerShell от имени администратора и выполните следующую команду:

Set-MpPreference -EnableControlledFolderAccess Enabled

(Image credit: Windows Central)

On Windows 10, «Controlled folder access» is an intrusion-prevention feature available with Microsoft Defender Exploit Guard, which is part of the Microsoft Defender Antivirus. It’s been designed primarily to stop ransomware from encrypting and taking your data hostage, but it also protects files from unwanted changes from other malicious applications.

The anti-ransomware feature is optional on Windows 10. When enabled, it uses a mechanism to track the apps (executable files, scripts, and DLLs), trying to make changes to files in the protected folders. If the app is malicious or not recognized, the feature will block the attempt in real-time, and you’ll receive a notification of the suspicious activity.

If you want an extra layer of security to safeguard your data, you can enable and customize Controlled folder access using the Windows Security app, Group Policy, and even PowerShell.

In this Windows 10 guide, we walk you through the steps to enable the Controlled folder access feature to prevent ransomware attacks on your device.

- How to enable ransomware protection using Security Center

- How to enable ransomware protection using Group Policy

- How to enable ransomware protection using PowerShell

How to enable ransomware protection using Security Center

To enable Controlled folder access on Windows 10, use these steps:

- Open Start.

- Search for Windows Security and click the top result to open the app.

- Click on Virus & threat protection.

- Under the «Ransomware protection» section, click the Manage ransomware protection option.

- Turn on the Controlled folder access toggle switch.

Once you complete the steps, Microsoft Defender Antivirus will start protecting your files and folders from unauthorized access by malicious programs like ransomware.

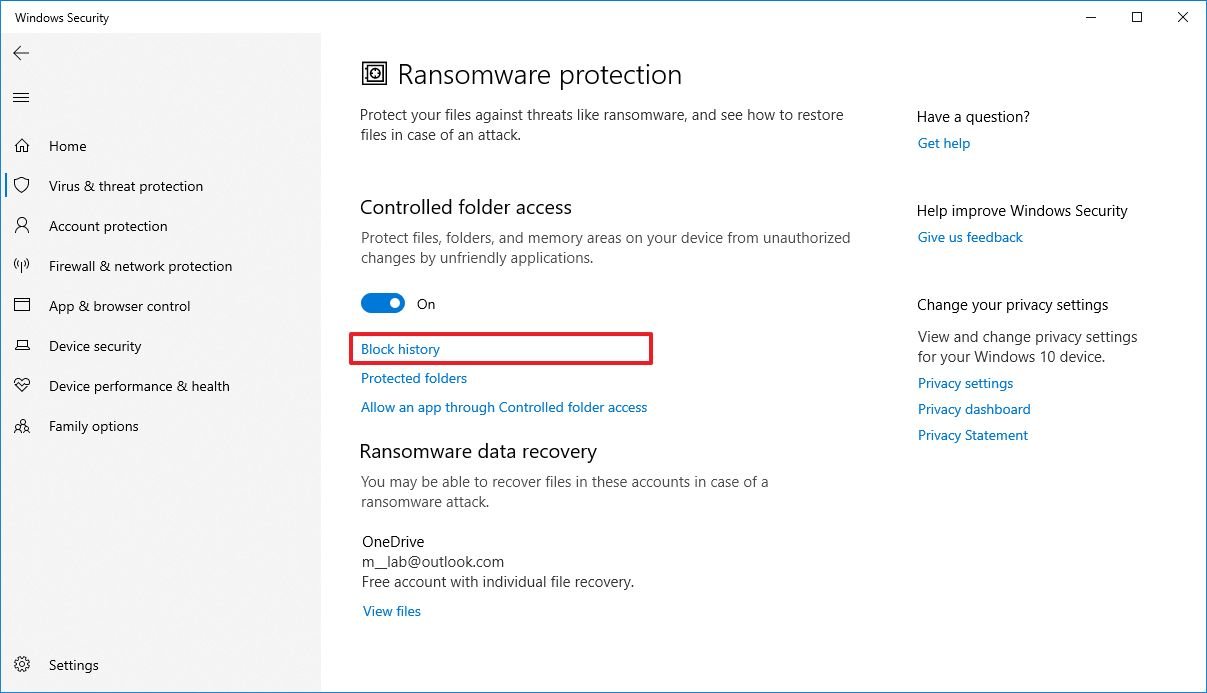

View block history

To view a list of blocked items by the anti-ransomware solution, use these steps:

- Open Start.

- Search for Windows Security and click the top result to open the app.

- Click on Virus & threat protection.

- Under the «Ransomware protection» section, click the Manage ransomware protection option.

- Click the Block history option.

- Confirm the items that have been blocked.

The page is the same page to view the protection history available through the main page of the Microsoft Defender Antivirus. However, accessing it from this area applies a filter to list only the history of «Controlled folder access.»

Add new location for protection

By default, the security feature protects the Documents, Pictures, Videos, Music, Desktop, and Favorites folders. Although it’s not possible to modify the default list, if you have files in a different location, you can manually add other paths.

To add a new folder location for protection, use these steps:

- Open Start.

- Search for Windows Security and click the top result to open the app.

- Click on Virus & threat protection.

- Under the «Ransomware protection» section, click the Manage ransomware protection option.

- Click the Protected folders option.

- Click the Add a protected folder button.

- Select the new location.

- Click the Select Folder button.

After you complete the steps, the anti-ransomware feature will monitor and protect the new locations.

If the storage configuration changes and you need to remove a location, you can follow the same instructions, but on step No. 5, select the location and click the Remove button.

Whitelist apps with Controlled folder access

On Windows 10, Controlled folder access can detect the apps that can safely access your files, but in the case one of the apps you trust is blocked, you’ll need to allow the app manually.

To whitelist an app with Controlled folder access, use these steps:

- Open Start.

- Search for Windows Security and click the top result to open the app.

- Click on Virus & threat protection.

- Under the «Ransomware protection» section, click the Manage ransomware protection option.

- Click the Allow an app through Controlled folder access option.

- Click the Add an allowed app button.

- Select the Recently blocked apps option to whitelist an app you trust has been flagged as malicious. Or click the Browse all apps option.

- Select the app executable (for example, chrome.exe) you want to allow through this feature.

- Click the Open button.

Once you complete the steps, the app won’t be blocked by the feature, and it’ll be able to make changes to files.

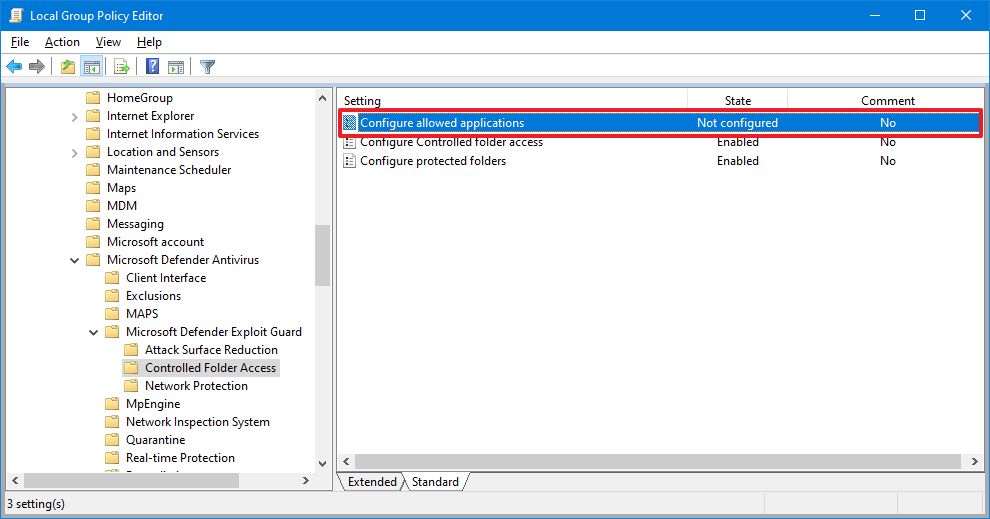

How to enable ransomware protection using Group Policy

To enable Windows 10’s ransomware protection with Group Policy, use these steps:

- Open Start.

- Search for gpedit and click the top result to open the Local Group Policy Editor.

- Browse the following path:

Computer Configuration > Administrative Templates > Windows Components > Microsoft Defender Antivirus > Microsoft Defender Exploit Guard > Controlled Folder AccessQuick note: If you’re still on Windows 10 version 1909 or earlier, the path is slightly different:Computer Configuration > Administrative Templates > Windows Components > Windows Defender Antivirus > Windows Defender Exploit Guard > Controlled Folder Access - Double-click the Configure Controlled folder access policy on the right side.

- Select the Enabled option.

- Under the «Options» section, use the drop-down menu and select the Block option.

- Click the Apply button.

- Click the OK button.

After you complete the steps, Controlled folder access will enable you to start monitoring and protecting your files stored in the default system folders.

The only caveat of using this method is that any future configuration will have to be made through Group Policy. If you open Windows Security, you’ll notice the «This setting is managed by your administrator» message, and the Controlled folder access option will appear grayed out.

You can revert the changes using the same instructions, but on step No. 5, select the Not Configured option.

Add new location for protection

If you must protect data located in a different location, you can use the «Configure protected folders» policy to add the new folder.

To include a new location for protection with Control folder access, use these steps:

- Open Start.

- Search for gpedit and click the top result to open the Local Group Policy Editor.

- Browse the following path:

Computer Configuration > Administrative Templates > Windows Components > Microsoft Defender Antivirus > Microsoft Defender Exploit Guard > Controlled Folder Access - Double-click the Configure protected folders policy on the right side.

- Select the Enabled option.

- Under the «Options» section, click the Show button.

- Specify the locations you want to protect by entering the path of the folder in the «Value name» field and adding 0 in the «Value» field.This example adds the «MyData» folder in the «F» drive for protection:

F:\MyData

- Repeat step No. 7 to add more locations.

- Click the OK button.

- Click the Apply button.

- Click the OK button.

Once you complete the steps, the new folder will be added to the protection list of Controlled folder access.

To revert the changes, use the same instructions, but on step No. 5, select the Not Configured option.

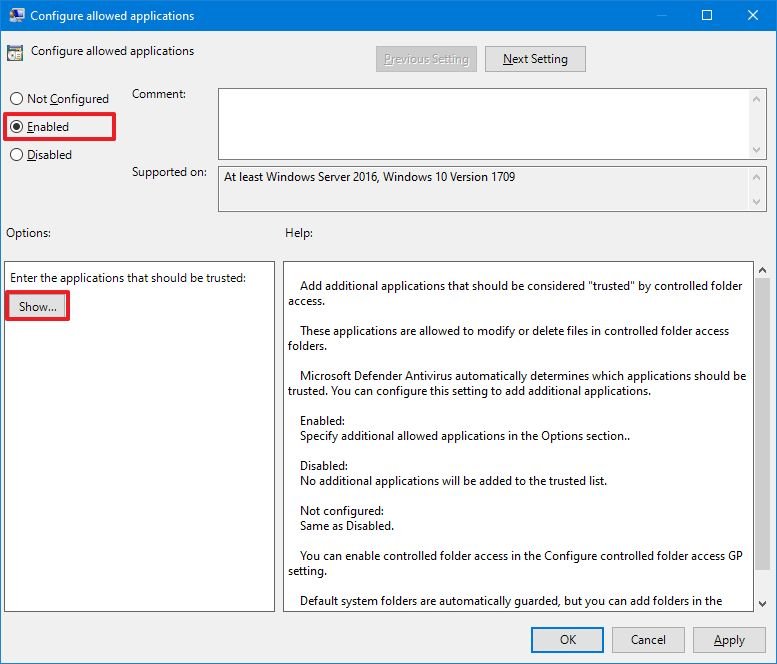

Whitelist apps with Controlled folder access

To whitelist an app through the anti-ransomware feature on Windows 10, use these steps:

- Open Start.

- Search for gpedit and click the top result to open the Local Group Policy Editor.

- Browse the following path:

Computer Configuration > Administrative Templates > Windows Components > Microsoft Defender Antivirus > Microsoft Defender Exploit Guard > Controlled Folder Access - Double-click the Configure allowed applications policy on the right side.

- Select the Enabled option.

- Under the «Options» section, click the Show button.

- Specify the location of the .exe file for the app (such as

C:\path\to\app\app.exe) you want to allow in the «Value name» field and add 0 in the «Value» field.This example allows the Chrome app when Controlled folder access is enabled:C:\Program Files (x86)\Google\Chrome\Application\chrome.exe

- Repeat step No. 7 to add more locations.

- Click the OK button.

- Click the Apply button.

- Click the OK button.

After you complete the steps, the app won’t be blocked, and it’ll be able to make changes to protected files and folders.

How to enable ransomware protection using PowerShell

Alternatively, you can also enable and configure Controlled folder access using PowerShell commands.

To enable Controlled folder access with PowerShell, use these steps:

- Open Start.

- Search for PowerShell, right-click the top result, and click the Run as administrator option.

- Type the following command to enable the feature and press Enter:

Set-MpPreference -EnableControlledFolderAccess Enabled

- (Optional) Type the following command to disable the security feature and press Enter:

Set-MpPreference -EnableControlledFolderAccess Disabled

Once you complete the steps, Controlled folder access will enable on your computer to protect files and folders from ransomware attacks.

Add new location for protection

To allow Controlled folder access to protect an additional folder, use these steps:

- Open Start.

- Search for PowerShell, right-click the top result, and click the Run as administrator option.

- Type the following command to add a new location and press Enter:

Add-MpPreference -ControlledFolderAccessProtectedFolders "F:\folder\path\to\add"In the command, make sure to change the path for the location and executable of the app you want to allow.For example, this command adds the «MyData» folder in the «F» drive to list of protected folders:Add-MpPreference -ControlledFolderAccessProtectedFolders "F:\MyData"

- (Optional) Type the following command to remove a folder and press Enter:

Disable-MpPreference -ControlledFolderAccessProtectedFolders "F:\folder\path\to\remove"

After you complete the steps, the anti-ransomware feature will protect the contents inside the new location.

Whitelist apps with Controlled folder access

To allow an app in Controlled folder access with PowerShell, use these steps:

- Open Start.

- Search for PowerShell, right-click the top result, and click the Run as administrator option.

- Type the following command to allow an app and press Enter:

Add-MpPreference -ControlledFolderAccessAllowedApplications "F:\path\to\app\app.exe"In the command, make sure to change the path for the location and executable of the app you want to allow.For example, this command adds Chrome to the list of allowed apps:Add-MpPreference -ControlledFolderAccessAllowedApplications "C:\Program Files (x86)\Google\Chrome\Application\chrome.exe"

- (Optional) Type the following command to remove an app and press Enter:

Remove-MpPreference -ControlledFolderAccessAllowedApplications "F:\path\to\app\app.exe"

Once you complete the steps, the app will be allowed to run and make changes to your files when the feature is available.

Controlled folder access is one of the intrusion-prevention features of the Microsoft Defender Exploit Guard, which is part of the Microsoft Defender Antivirus. This means that the security feature won’t be available if you use a third-party antivirus.

All the latest news, reviews, and guides for Windows and Xbox diehards.

Mauro Huculak is technical writer for WindowsCentral.com. His primary focus is to write comprehensive how-tos to help users get the most out of Windows 10 and its many related technologies. He has an IT background with professional certifications from Microsoft, Cisco, and CompTIA, and he’s a recognized member of the Microsoft MVP community.

-

Home

-

News

- How to Enable/Disable Controlled Folder Access in Windows 11/10

By Daisy | Follow |

Last Updated

Windows 11/10 Defender has Controlled Folder Access protection. This post from MiniTool introduces 3 ways for you to enable/disable Controlled Folder Access in Windows 11/10. Now, keep on your reading.

Controlled Folder Access

Controlled Folder Access is a feature of the Windows Security application on Windows 11/10. This feature blocks ransomware by preventing the modification of files in protected folders. Enabling controlled folder access prevents untrusted applications, malware, or other means from altering files in protected directories.

This feature is disabled by default on Windows 11/10. The following part provides 3 ways for you to enable Controlled Folder Access in Windows 11/10.

How to Enable Controlled Folder Access

Way 1: Via Windows Security

To enable Controlled Folder Access in Windows 11, you can use the Windows Security application:

Step 1: Open the Windows + I keys together to open the Settings application.

Step 2: Go to Privacy & Security > Windows Security > Open Windows Security.

Step 3: Under Virus & threat protection settings, click the Manage settings link.

Step 4: Under Controlled folder access, click the Manage Controlled folder access button.

Step 5: Then, turn on the toggle under Controlled folder access.

Way 2: Via Local Group Policy Editor

If you have Windows 11 Pro or Enterprise, you can use Local Group Policy Editor to enable Controlled Folder Access. Here is how to do that:

Step 1: Press the Windows + R keys at the same time to open the Run dialogue box.

Step 2: Type gpedit.msc in it and click OK to open Local Group Policy Editor.

Step 3: Go to the following path:

Computer Configuration > Administrative Templates > Windows Components > Microsoft Defender Antivirus > Microsoft Defender Exploit Guard > Controlled Folder Access

Step 3: In the right panel, double-click Configure Controlled folder access.

Step 4: Then, click the Enabled button. Click the drop-down menu to choose Block. Then, click Apply and OK.

Tips:

Tip: If you want to disable Controlled Folder Access, you just need to click the Disabled button.

Way 3: Via Windows Powershell

The third method for you to enable Controlled Folder Access in Windows 10/11 is via Windows Powershell.

Step 1: Type Windows PowerShell in the Search box and choose Run as administrator.

Step 2: In the elevated PowerShell window, type the following command and press Enter.

Set-MpPreference -EnableControlledFolderAccess Enabled

Tips:

Tip: If you want to disable Controlled folder access, you can type the following command and press Enter.

Set-MpPreference -EnableControlledFolderAccess Disabled

Protect Your Folders and Files

With the increase in ransomware attacks in recent years, it’s important to have the ability to protect your files and folders. Controlled Folder Access is a Windows feature that protects your data from unauthorized access. However, it’s not enough just to rely on this feature.

There is a better way for you to protect your important files and folders, that is, backing up them to the external hard drive. After backing up them, you can restore them if they get lost due to a virus attack or ransomware attack. To do this task, you can try MiniTool ShdowMaker. It’s a great backup and sync program.

MiniTool ShadowMaker TrialClick to Download100%Clean & Safe

Final Words

This post has offered 3 ways for you to enable Controlled Folder Access in Windows 11/10. Besides, there is a piece of backup software for you to provide better protection for your files and folder.

About The Author

Position: Columnist

Having been an editor at MiniTool since graduating college as an English major, Daisy specializes in writing about data backups, disk cloning, and file syncing as well as general computer knowledge and issues. In her free time, Daisy enjoys running and going with friends to the amusement park.

Привет друзья! Вчера ко мне за помощью обратился один клиент, на его ноутбуке при запуске многих программ возникала ошибка «Недопустимые изменения заблокированы. Управляемый доступ к папке заблокировал внесение изменений C:\Program Files…». Предупреждение возникало при запуске встроенных в OS стандартных приложений (Просмотр фотографий, видео и т.д), а также программ сторонних разработчиков (KMPlayer, Media Player Classic и др.).

Что интересно, человек обращался за помощью в сообщество Майкрософт и ему там посоветовали удалить антивирус сторонних разработчиков, но пользовался он только встроенным в Windows Защитником и когда он сказал об этом, ему посоветовали ни больше ни меньше как откатить Windows 10 к исходному состоянию! Нашему клиенту была незнакома данная операция и он вызвал компьютерного мастера, который просто снёс ему винду и установил заново, взяв ни много ни мало 2 тысячи рублей за переустановку. Какое же было удивление обоих, когда в только что установленной Windows 10 (версия 1803) при инсталляции программ стало выходить точно такое же сообщение и более половины приложений установить не удалось.

После этого компьютерный мастер расписался в своём бессилии и удалился восвояси, пообещав больше никогда не устанавливать проклятую десятку, а пострадавший взял ноутбук в охапку и приехал ко мне.

Конечно сносить винду было необязательно, а нужно спокойно разобраться в ситуации. Дело здесь в новых параметрах безопасности OS под названием Controlled Folder Access, сокращённо CFA или «Контролируемый доступ к папкам», появившийся в Win 10 версии 1709. Я сразу обратил на него внимание, но на большей части компьютеров под управлением этой версии он был по умолчанию отключен и проблем с ним не было, поэтому я отложил вопрос о его рассмотрении на потом. Но в версии 1803 управляемый доступ к папкам включился по умолчанию и на несколько часов остановил работу всей моей организации.

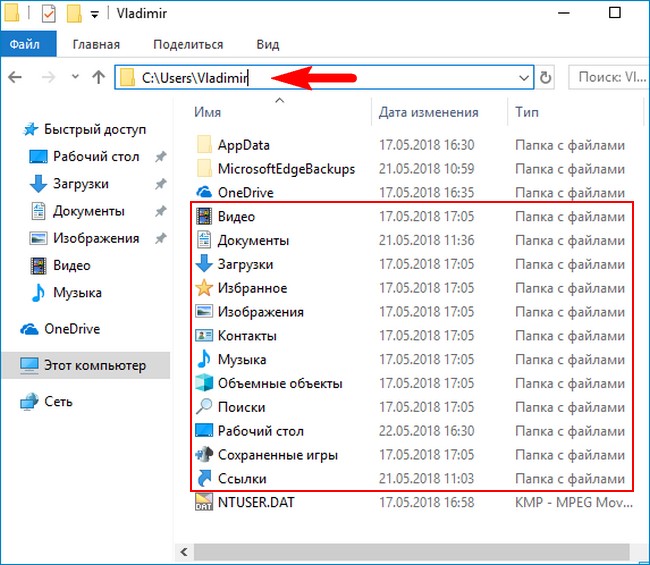

Управляемый доступ к папкам является частью Цента безопасности Защитника Windows и защищает ваши данные от вредоносных программ, в первую очередь от новых угроз: криптовымогателей и шифровальщиков. Весь принцип защиты построен на постоянном мониторинге группы папок личного профиля пользователя:

C:\Users\Ваше имя пользователя\Документы,

C:\Users\Ваше имя пользователя\Рабочий стол,

C:\Users\Ваше имя пользователя\Изображения

и др.

Также под наблюдение попадают несколько папок общего профиля C:\Users\Public\, доступные каждому пользователю одного компьютера.

Что интересно, под защиту можно вносить любые папки, но нельзя удалить оттуда внесённые по умолчанию.

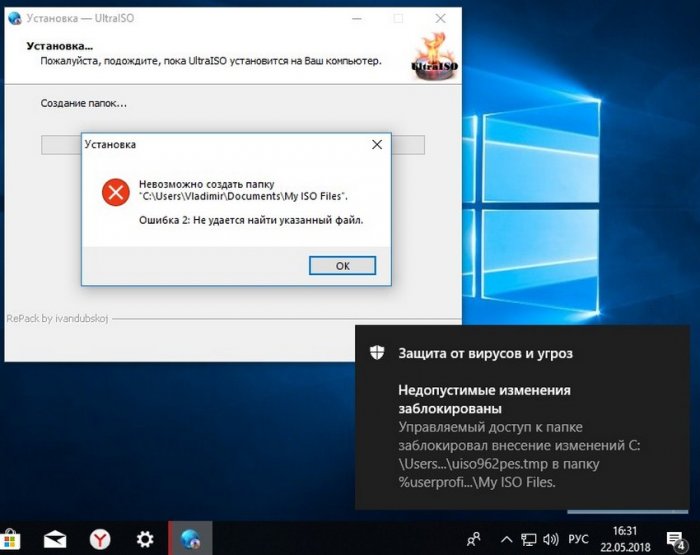

При попытке вредоносной программы внести какие-либо изменения в защищённые папки выходит уведомление от встроенного антивируса Windows Defender — «Недопустимые изменения заблокированы. Управляемый доступ к папке заблокировал внесение изменений C:\Program Files…» и это понятно, ведь мы не хотим чтобы вирус заражал наши файлы, но то же самое сообщение появится у вас при работе обычных программ. Почему? Да потому что многие из них создают свои каталоги в пользовательском профиле. Ещё программы могут создавать папки в личном профиле пользователя в процессе своей установки, в этом случае прога просто не сможет установиться вам на ПК. Приведу один простой пример.

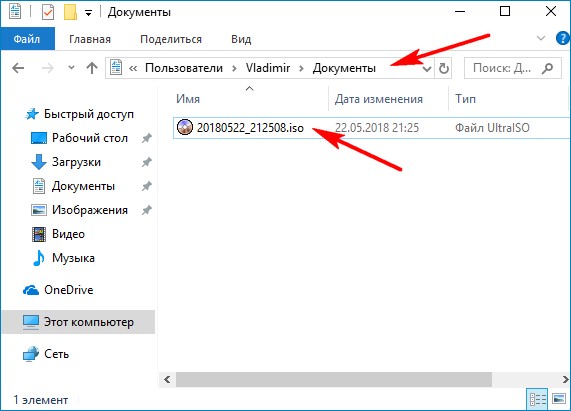

На официальном сайте утилиты UltraISO я скачал инсталлятор этой программы и попытался её установить, установщик тут же выдал ошибку: «Невозможно создать папку C:\Users\Имя пользователя\Documents\My ISO Files», а Защитник Windows вывел уже знакомое вам предупреждение: «Недопустимые изменения заблокированы…», то есть произошло именно то, о чём я вам и говорил — UltraISO при своей установке на компьютер всегда создаёт личную папку с названием «My ISO Files» в пользовательском профиле по адресу C:\Users\Имя пользователя\Documents\, данная папка нужна ей для сохранения результатов своей работы и создать она её не смогла, в итоге процесс инсталляции закончился ошибкой.

О том, что можно сделать в данном случае мы поговорим далее в статье.

- Важно знать, что если при установке на компьютер необходимой вам программы вы получите сообщения системы о недопустимости внесения изменений, то вам не поможет разрешение работы программы через контролируемый доступ к папкам и в этом случае его нужно просто отключить, затем установить программу.

- Разрешение работы программ через контролируемый доступ к папкам поможет лишь в том случае, если программа уже установлена на вашем ПК.

Отключить «Контролируемый доступ к папкам» можно так.

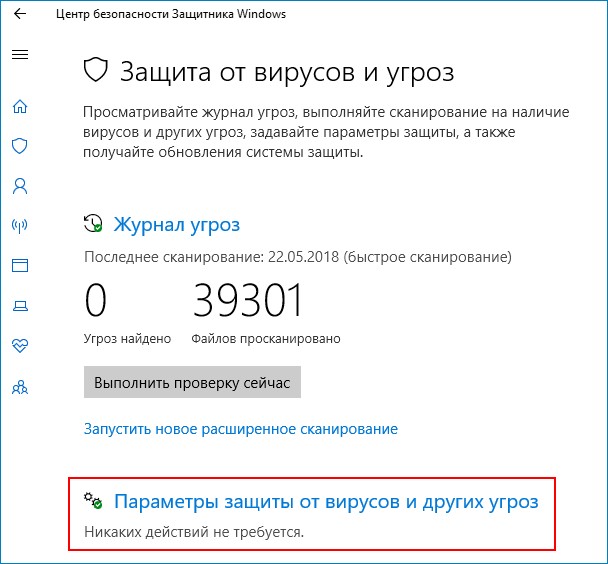

Параметры —>Обновление и безопасность—>Безопасность Windows—>Открыть Центр Защитника Windows—>Защита от вирусов и угроз—>Параметры защиты от вирусов и других угроз.

Контролируемый доступ к папкам—>

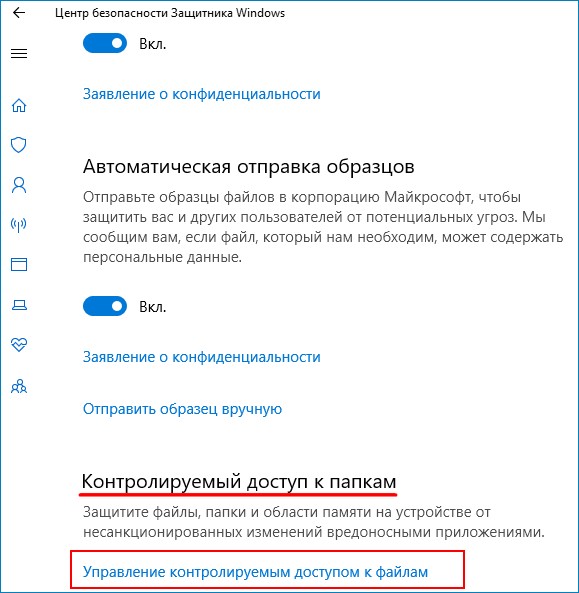

Управление контролируемым доступом к файлам.

В данном окне отключаем «Контролируемый доступ к папкам» и устанавливаем любую программу.

Как разрешить работу программ через контролируемый доступ к папкам

Другое дело, если программа уже установлена и при своей работе выводит ошибку о недопустимости внесения изменений, то тогда мы можем разрешить работу приложения через контролируемый доступ к папкам, сделать это можно так.

Для примера возьмём уже знакомое вам приложение UltraISO, которая для своей работы всегда создаёт личную папку с названием «My ISO Files» в пользовательском профиле по адресу C:\Users\Имя пользователя\Documents\. Разрешим ей сделать это.

Параметры —>Обновление и безопасность—>Безопасность Windows—>Открыть Центр Защитника Windows—>Защита от вирусов и угроз—>Параметры защиты от вирусов и других угроз. Жмём на кнопку «Разрешить работу приложения через контролируемый доступ к папкам».

Добавление разрешённого приложения.

В появившемся проводнике находим исполняемый файл программы, которую мы хотим установить в нашу операционную систему. Выделяем файл .exe левой кнопкой мыши и жмём «Открыть».

Теперь при своей работе программа сможет сохранять свои файлы в пользовательском профиле по адресу C:\Users\Имя пользователя\Documents\.

Если с приложениями сторонних разработчиков всё понятно, то почему контролируемый доступ к папкам в некоторых случаях блокирует встроенные в систему приложения! В этом я пока не разобрался, но обещаю это сделать и дополнить статью актуальной информацией.

В конце поста замечу, что конечно не всем пользователям придётся по душе такой не совсем «изящный» функционал безопасности и они просто его отключат. Но лично мои эксперименты с выловленными на заражённых компьютерах вредоносными программами подтвердили его право на жизнь, данный инструмент на самом деле запрещает вредоносам доступ к файлам. В любом случае решать вам. Получилось же нам привыкнуть к неуклюжему контролю учётных записей UAC!