Вы можете использовать групповые политики Windows для выполнения файлов различных скриптов при загрузке/выключении компьютера или входе/выходе пользователя. С помощью GPO вы можете исполнять на компьютерах домена не только классические файлы скриптов (.bat, .cmd, ,vbs), но и Startup/Shutdown/Logon/Logoff скрипты PowerShell (.ps1)

В современных версиях Windows вы можете настроить запуск логон/логоф скриптов PowerShell напрямую из редактора групповых политик (ранее приходилось вызывать ps1 скрипты из bat файлов через параметр исполняемого файла powershell.exe).

Содержание:

- Запуск PowerShell скрипта при загрузке компьютера с помощью групповой политики

- Выполнить PowerShell скрипт при входе пользователя в Windows

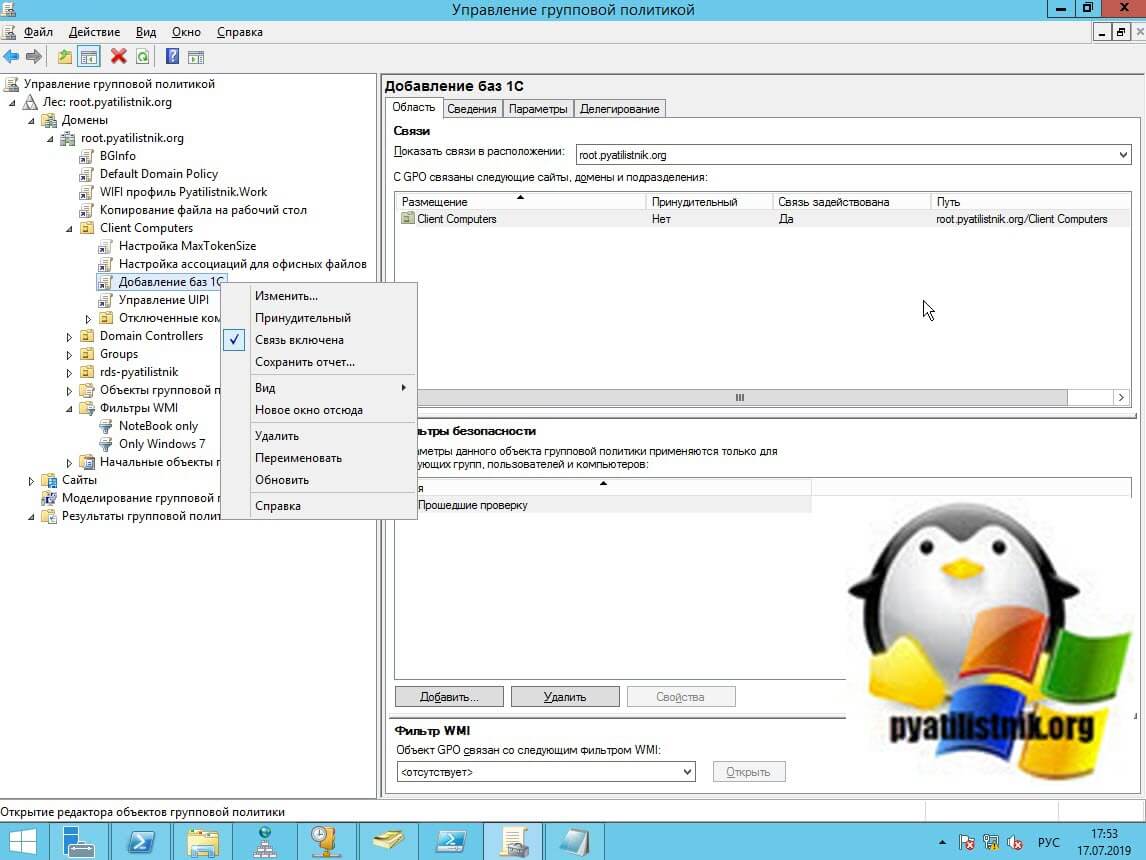

Запустите консоль управления доменными политиками GPMC.msc (Group Policy Management сonsole). Создайте новую политику (GPO) и назначьте ее на нужный контейнер с пользователями или компьютерами (можно использовать WMI фильтры GPO для более тонкого нацеливания политики). Перейдите в режим редактирования политики.

Вы должны выбрать раздел GPO для запуска PowerShell скрипта в зависимости от того, когда вы хотите выполнить ваш скрипт.

- Если PS скрипт должен быть запущен при входе пользователя на компьютер (настройка параметров окружения пользователя, программ, например: вы хотите при входе пользователя автоматическое создавать подпись в Outlook на основе данных из пользователя AD, настроить параметры экранной заставки или стартового экрана) или при выходе пользователя, вам нужно перейти в раздел GPO: User Configuration -> Policies -> Windows Settings -> Scripts (Logon / Logoff);

- Если вы хотите запускать скрипт PowerShell при загрузке компьютера (отключение устаревших протоколов: NetBIOS, SMBv1, настройка параметров безопасности компьютера и т.д.) или перед корректным выключением компьютера, вам нужно перейти в секцию GPO с настройками компьютера: Computer Configuration -> Policies -> Windows Settings -> Scripts (Startup / Shutdown).

Запуск PowerShell скрипта при загрузке компьютера с помощью групповой политики

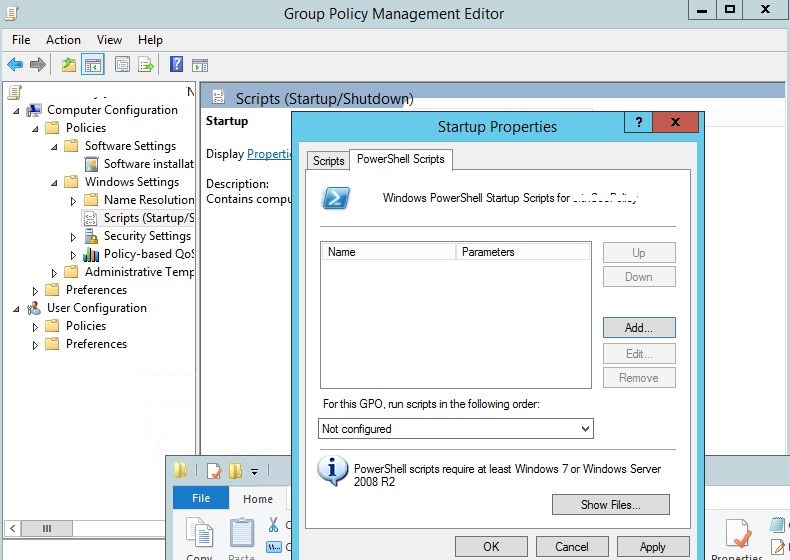

Допустим, нам нужно запускать PowerShell скрипт при загрузке Windows. Для этого нужно выбрать Startup и в открывшемся окне перейди на вкладку PowerShell Scripts.

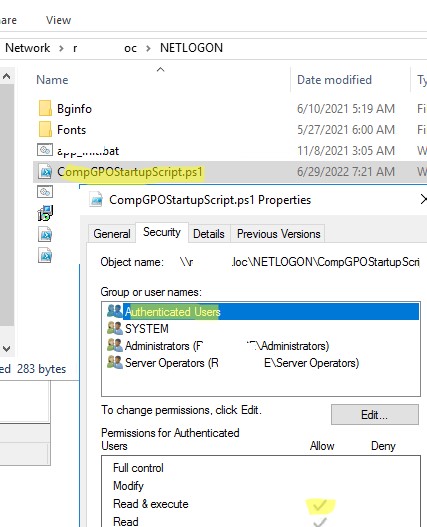

Теперь нужно скопировать файл с вашим PowerShell скриптом на контроллер домена. Скопируйте ваш файл ps1 в каталог Netlogon на контроллере домена (например,

\\winitpro.ru\netlogon

).

Т.к. мы настраиваем запуск Startup скрипта PowerShell, нужно в разрешениях ps1 файла (или всего каталога Machine\Scripts\Startup) проверить NTFS права доступа на чтение и выполнение (Read & Execute) для группы Domain Computers и/или Authenticated Users .

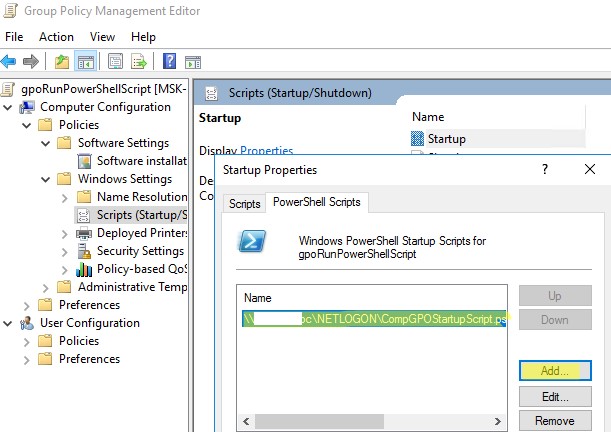

Теперь нужно нажать кнопку Add и укажите UNC путь к вашему файлу скрипта ps1 в Netlogon.

Если вы запускаете несколько PowerShell скриптов через GPO, вы можете управлять порядком из запуска с помощью кнопок Up/Down.

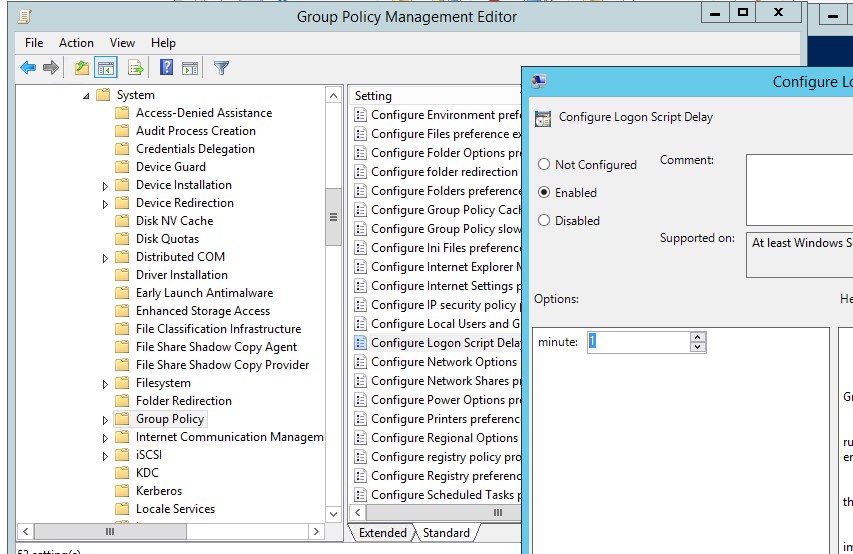

Для корректного выполнения скриптов PowerShell при загрузке компьютера нужно настроить время задержки перед запуском с помощью политики в разделе Computer Configuration -> Administrative Templates -> System -> Group Policy. Включите политику Configure Logon Script Delay (Настроить задержку сценария входа в систему) и укажите задержку в минутах перед запуском логон-скриптов (достаточное для окончания инициализации и загрузки всех необходимых служб). Обычно достаточно поставить здесь 1-2 минуты.

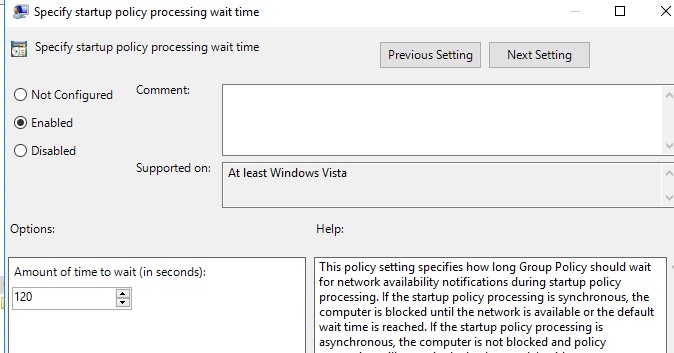

Если в вашем PowerShell скрипте используются сетевые инструменты Windows, для некоторых GPO нужно включить политику “Specify startup policy processing wait time” в разделе Computer Configuration -> Policies -> Administrative Templates -> System -> Group Policy. Попробуйте начать со значения 60 сек. После включения этой политики компьютер будет ждать 60 секунд прежде, чем начать применять стартап скрипты. Обычно этого достаточно для инициализации сетевой подсистемы Windows.

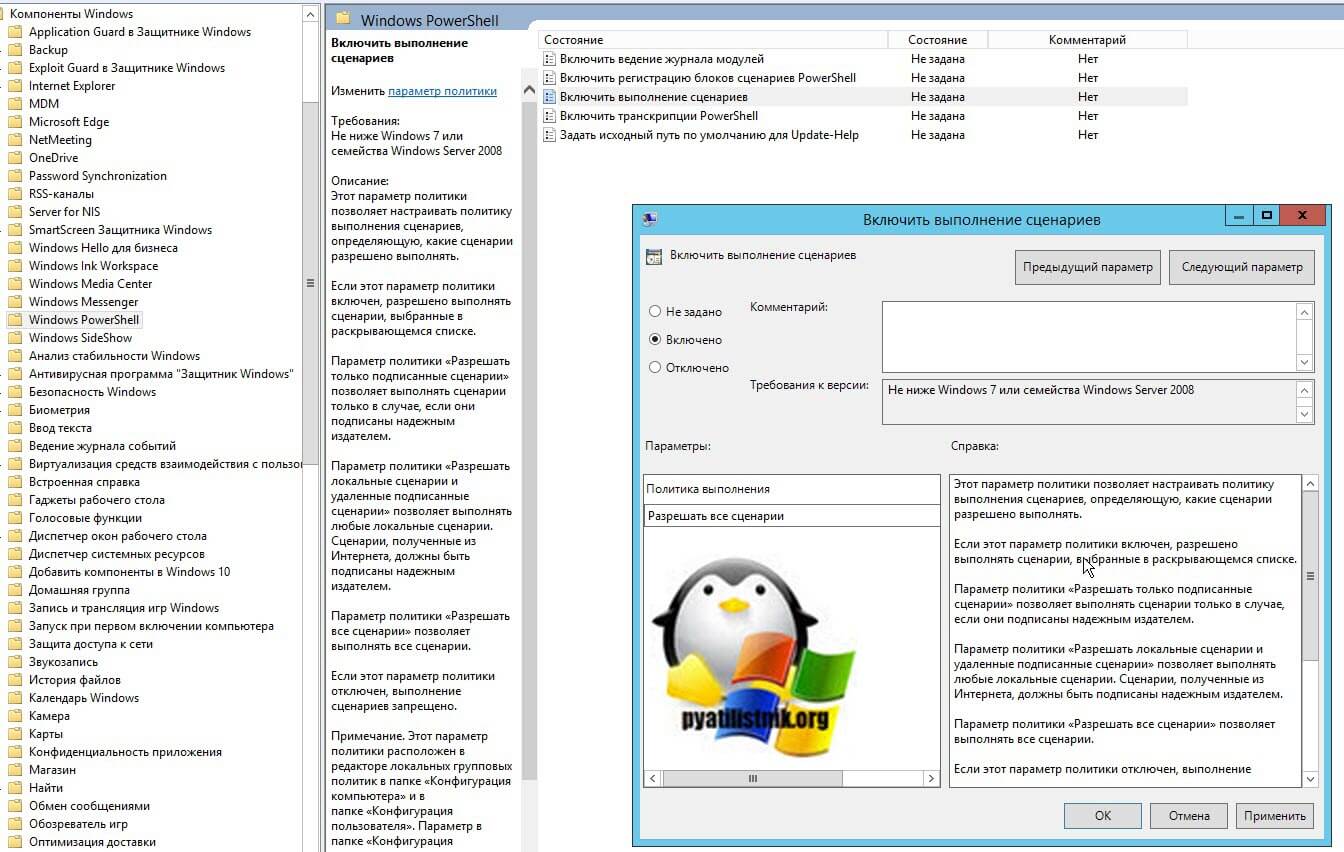

В Windows Server 2012R2 и Windows 8.1 и выше PowerShell скрипты в GPO запускаются из каталога NetLogon в режиме Bypass. Это означает, что настройки политики запуска сценариев PowerShell игнорируются. Если вы хотите запустить скрипт из другого каталога, или в вашей сети остались клиенты с Windows 7 или Windows Server 2008R2, вам нужно настроить политику выполнения PowerShell скриптов.

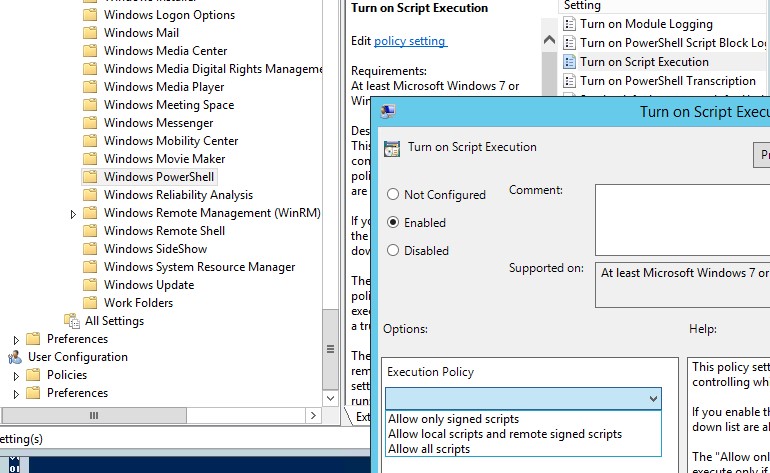

По умолчанию в настройках безопасности Windows запрещен запуск PowerShell скриптов. Значение текущей настройки политики запуска сценариев PowerShell можно получить командой Get-ExecutionPolicy. Если политика не настроена, команда вернет Restricted (блокируются любые скрипты). Параметры безопасности запуска PowerShell скриптов можно настроить через политику “Включить выполнение сценариев” / “Turn On Script Execution” (в разделе GPO Computer Configuration -> Administrative Templates -> Windows Components -> Windows PowerShell). Возможные значения политики:

- Allow only signed scripts (AllSigned)– можно запускать только подписанные скрипты PowerShell (“Как подписать скрипт PowerShell?”) –самый лучший сценарий с точки зрения безопасности;

- Allow local scripts and remote signed scripts (RemoteSigned)– можно запускать любые локальные и подписанные удаленные скрипты;

- Allow all scripts (unrestricted) – самый небезопасный вариант, т.к. разрешает запуск любых PowerShell скриптов.

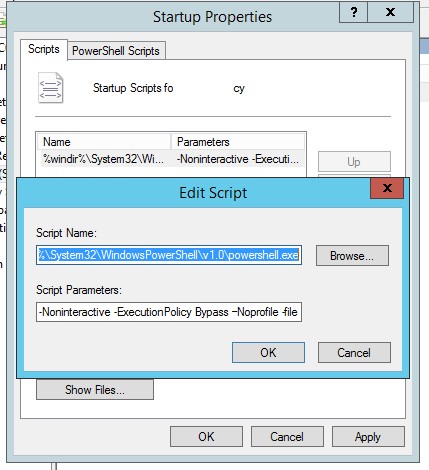

Если вам не подходит не один из предложенных сценариев настройки политики запуска PowerShell скриптов, вы можете запускать PowerShell скрипты в режиме Bypass (скрипты не блокируются, предупреждения не появляются).

Для этого PowerShell скрипт нужно запускать из секции Startup -> Scripts. В этой секции вы можете настроить запуск ps1 сценария с помощью создания обычного Startup скрипта, запускающего исполняемый файл powershell.exe (по аналогии со сценарием, описанным в статье). Укажите:

- Script name:

%windir%\System32\WindowsPowerShell\v1.0\powershell.exe - Script Parameters:

-Noninteractive -ExecutionPolicy Bypass –Noprofile -file %~dp0MyPSScript.ps1

Символы

%~dp0

при запуске на клиенте автоматически преобразуются в UNC путь до каталога со скриптом на SYSVOL.

В данном случае вы принудительно разрешили запуск любого (даже ненадежного) скрипта PowerShell с помощью параметра Bypass.

Перезагрузите компьютер, чтобы обновить настройки GPO и проверьте, что ваш PowerShell скрипт запустился после загрузки.

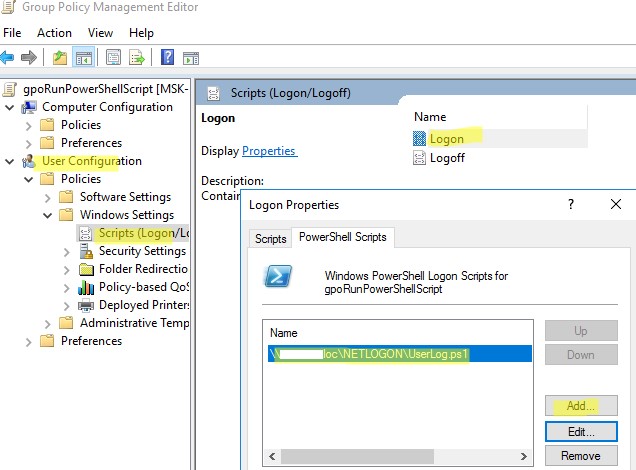

Выполнить PowerShell скрипт при входе пользователя в Windows

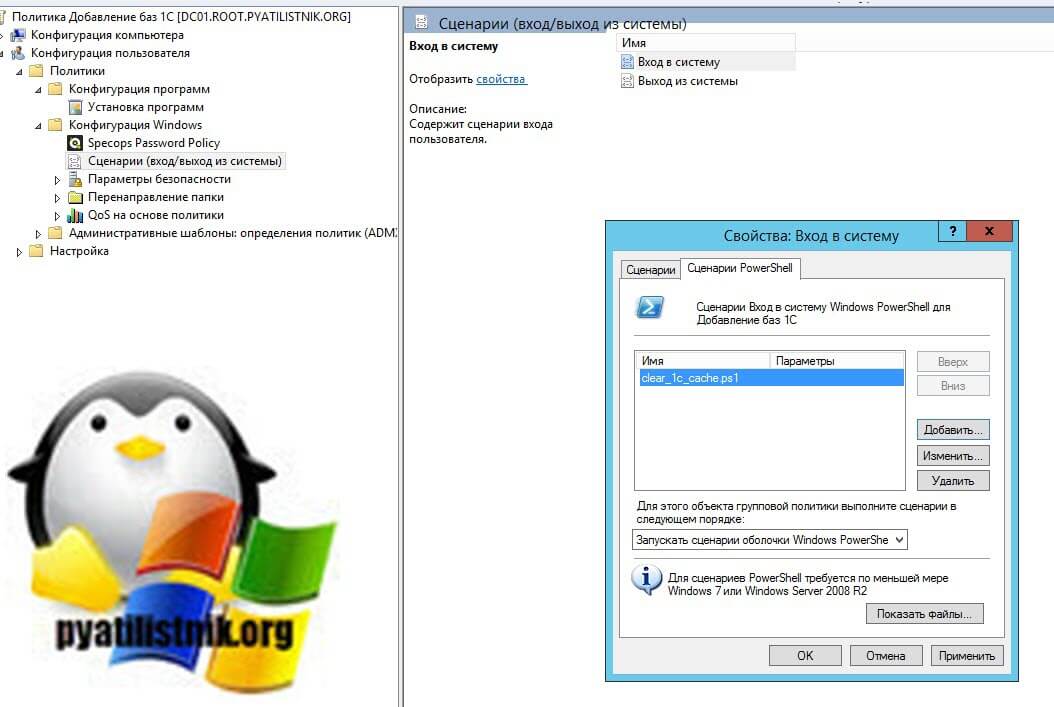

Рассмотрим сценарий автоматического запуска PowerShell скрипта при входе пользователя в Windows (или при выходе).

Если вам нужно запустить скрипт не при загрузке компьютера, а после входа пользователя в Windows (для каждого пользователя компьютера), вам нужно привязать GPO к OU Active Directory с пользователями. В этом случае PowerShell нужно настроить в следующем разделе User Configuration вашей GPO

Если вы хотите, чтобы политика выполнялась для всех пользователей определенного компьютера, нужно привязать политику к OU с компьютерами и включить режим замыкания групповой политики (параметр Configure User Group Policy Loopback Processing mode в разделе Computer Configuration -> Administrative Templates -> System -> Group Policy). Если не включать режим замыкания, то параметры из раздела User Configuration не будут применены к пользователю. Подробнее об этом в статье Почему GPO не применяется к пользователю или компьютеру?

В этом примере для теста я буду использовать простой PowerShell скрипт, который пишет в текстовый лог файл время входа пользователя.

- Скопируйте файл скрипта PowerShell в каталог

\\winitpro.ru\NETLOGON\

на контроллере домена AD - Перейдите в раздел User Configuration -> Policies -> Windows Settings -> Scripts -> Logon;

- Перейдите на вкладку PowerShell Scripts и добавьте ваш PS1 файл скрипта (используйте UNC путь, например

\\winitpro.ru\NETLOGON\UserLog.ps1

); - Выполните логофф пользователя на целевом компьютере и выполните вход;

- Ваш PowerShell скрипт будет запущен автоматически через GPO при входе пользователя;

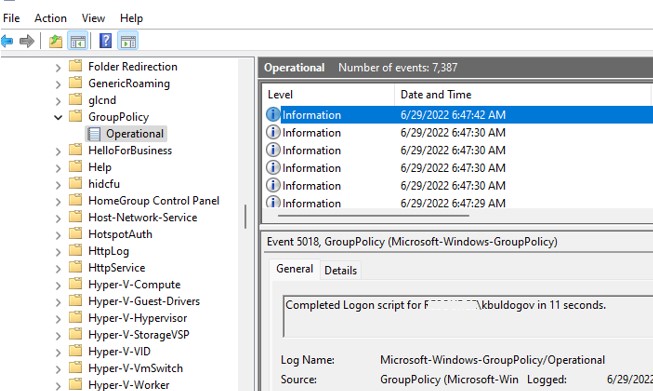

- Вы можете убедится, что логон скрипт выполнен успешно под пользователем по событию с Event ID 5018 в журнале Microsoft-Windows-GroupPolicy/Operational Event Viewer:

Completed Logon script for winitpro\kbuldogov in 11 seconds.

Если вы хотите, чтобы пользователь не мог получить доступ к своему рабочему столу до окончания работы скрипта, нужно включить параметр Run logon scripts synchronously = Enable (Computer Configuration\Administrative Templates\System\Logon). В этом случае explorer не закончится, пока не отработают все политики и логон скрипты (это увеличивает время входа!).

Обратите внимание, что скрипт выполняется с правами текущего пользователя. Если у пользователя есть права администратора на компьютере и на него действуют политики User Account Control (UAC), PowerShell скрипт не сможет внести изменения, требующие повышенных привилегий.

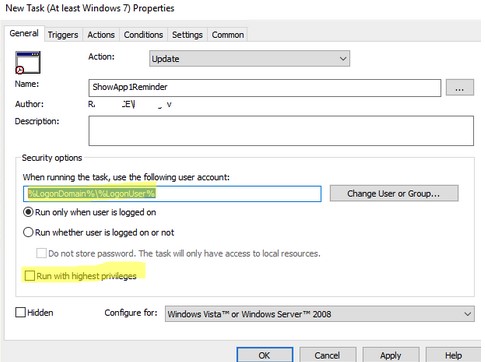

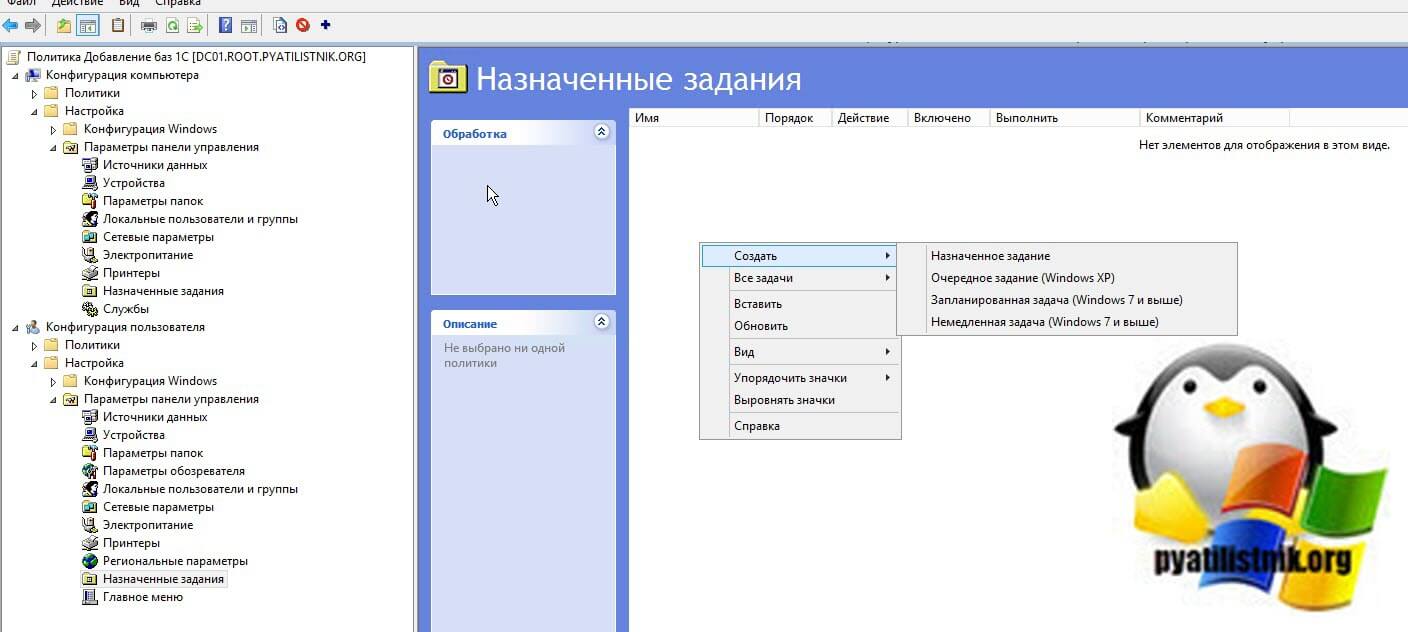

Для запуска PowerShell скриптов с привилегированными правами при входе простых пользователей, можно использовать назначенные задания планировщика. Для этого нужно:

- Создать задание Task Scheduler в разделе User Configuration -> Preferences -> Control Panel Settings -> Scheduled Task;

- На вкладке General указать что задание запускается от имени пользователя

%LogonDomain%\%LogonUser

и включите опцию

Run with highest privileges

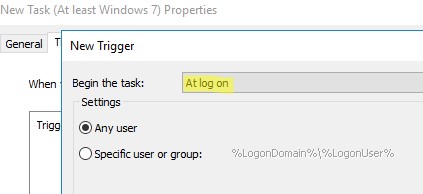

; - На вкладке Trigger укажите, что задание должно запускаться At log on;

- И на вкладке Actions укажите путь к вашему PowerShell скрипту:

Action: Start a program

Program/Script:

C:\WINDOWS\system32\WindowsPowerShell\v1.0\powershell.exe

Add Arguments (optional):

-ExecutionPolicy Bypass -command "& \\winitpro.ru\Netlogon\yourscript.ps1"

Такой PowerShell скрипт будет запускаться с правами администратора (если пользователь добавлен в группу локальных администраторов Windows).

Некоторые скрипты нужно запускать для каждого пользователя только один раз при первом входе на компьютер (инициализация рабочего окружения, копирование папок или конфигурационных файлов, создание ярлыков и т.д.). В одной из статей мы рассматривали cпособ запуска логон скрипт через GPO только один раз.

Обновлено 17.07.2019

Постановка задачи

Когда начинающий системный администратор превращается в матерого админа, он хочет везде все автоматизировать и везде экономить свое время, и это логично люди существа любящие комфорт и лень. Рабочая среда Active Directory позволяет, как все знаете через групповые политики настройку почти всех компонентов в системе, а что не может замещается средствами PowerShell, вот такой симбиоз. В нашу задачу входит научиться запускать при загрузке компьютера или при входе пользователя на компьютер или сервер, наш скрипт PowerShell, который реализует ту или иную задачу, это не важно, пусть например монтирует базы 1С.

Методы запуска скрипта PowerShell через GPO

Существует несколько сценариев позволяющих вам применять к вашим объектам нужные скрипты:

- Скрипт применяется в автозагрузке системы, в момент загрузки операционной системы

- Скрипт отработает во время входа или выхода пользователя из системы

- Ну и запуск скрипта по расписанию, такое то же имеет место быть

Запуск PowerShell скрипта в автозагрузке сервера

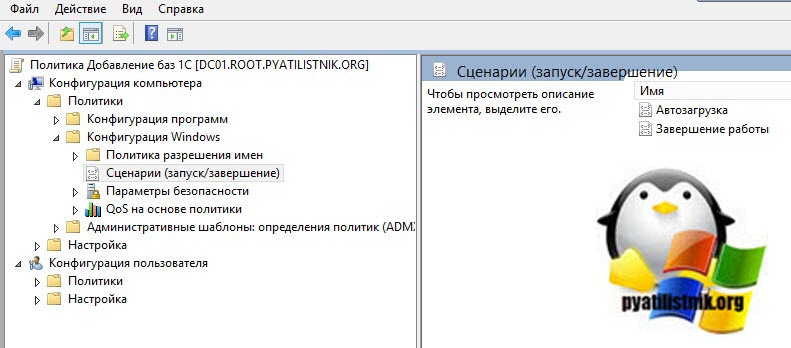

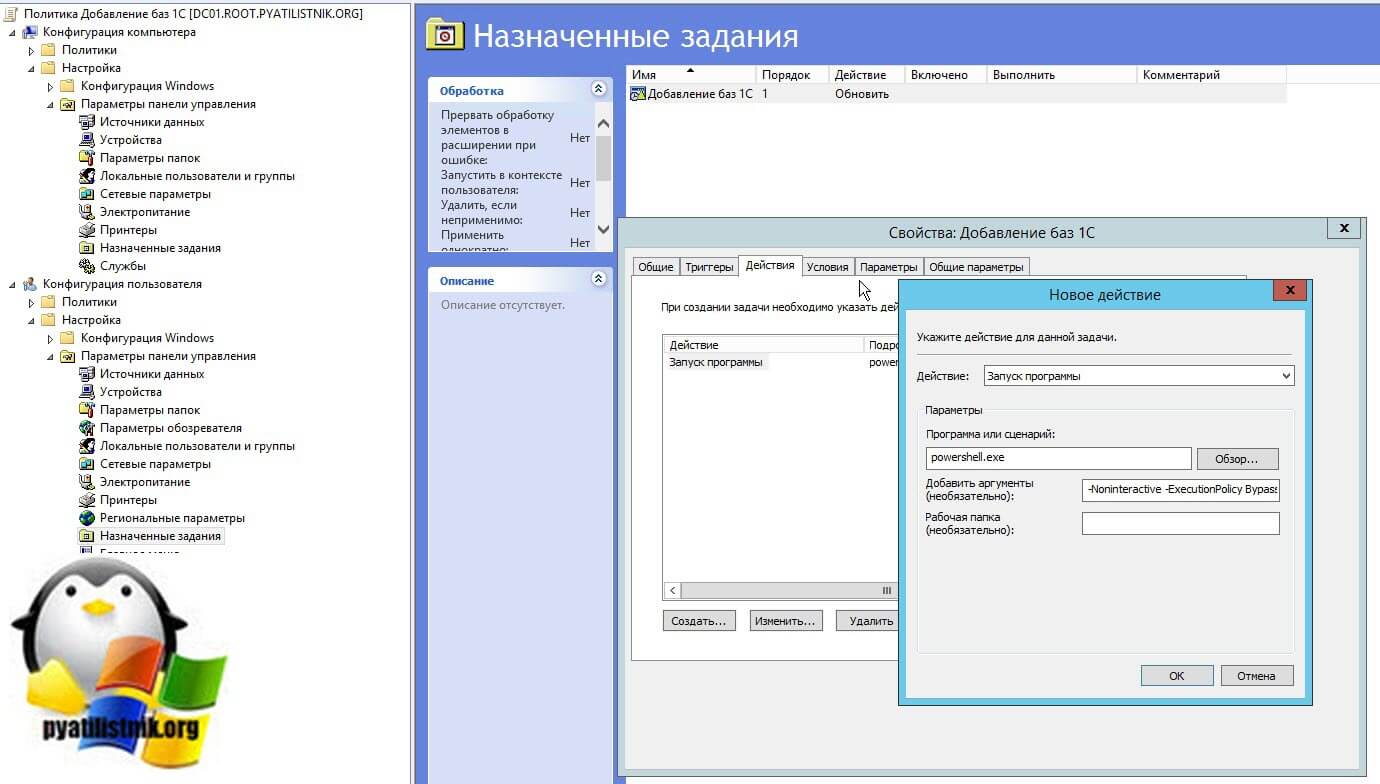

Открываем оснастку «Управление групповой политикой» и создаем на нужном уровне вашей иерархии организационных подразделений, новую политику, в моем примере, это будет «Добавление баз 1С». Переходим к ее редактированию.

Для того, чтобы при загрузке вашего сервера или компьютера, к нему применялся нужный вам сценарий PowerShell вам необходимо перейти в раздел:

Конфигурация компьютера — Политики — Конфигурация Windows — Сценарий (запуск/завершение) (Computer Configuration — Policies — Windows Settings — Scripts (Startup/Shutdown)

Тут вы увидите два возможных варианта «Автозагрузка» и «Завершение работы»

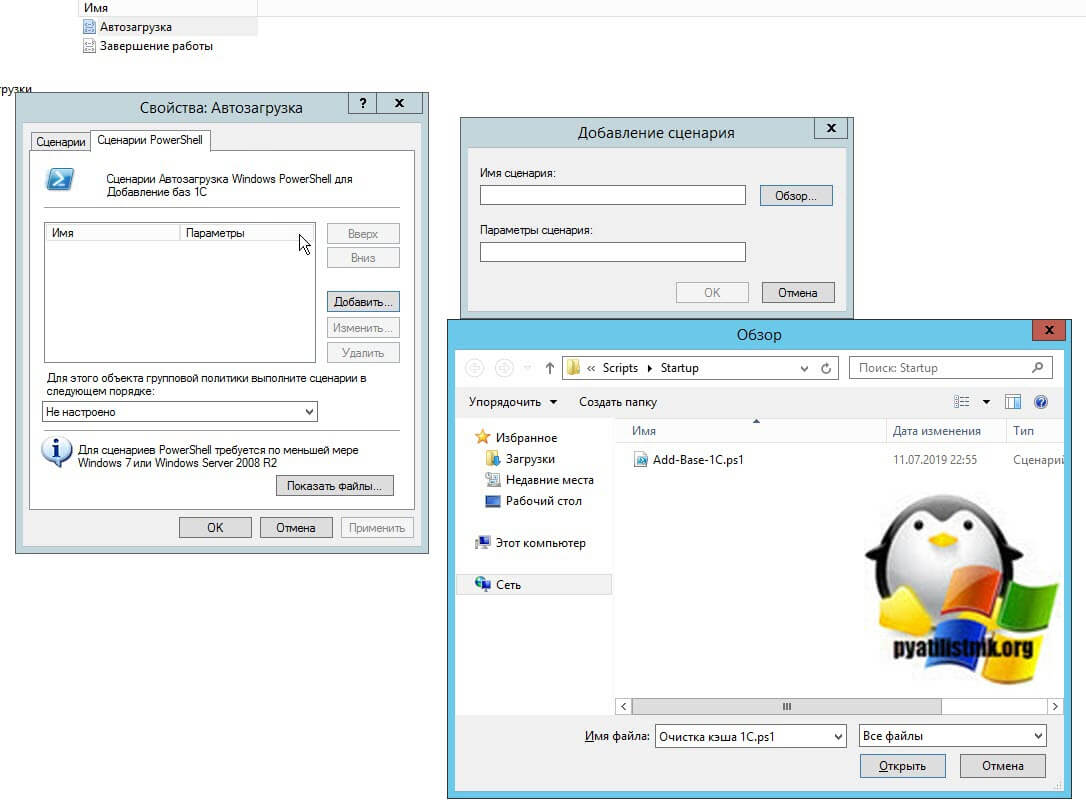

Далее вы открываете пункт «Автозагрузка», переходите на вкладку «Сценарий PowerShell» и нажимаете кнопку «Добавить«. Через окно «добавление сценария» откройте папку «Startup» и скопируйте туда ваш скрипт. Теперь данный файл будет частью папки Sysvol и располагаться в конкретном GPO объекте.

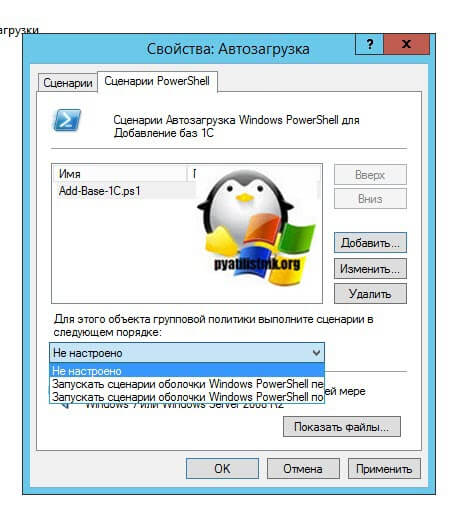

Так же хочу отметить, что вы можете задать порядок выполнения PowerShell сценария в соответствующей области, выбрав будет ли он выполнятся после других сценариев или перед.

Еще есть ряд нюансов при использовании выполнения скриптов PowerShell средствами групповой политики:

- Во первых по умолчанию в Windows есть 5-ти минутная задержка выполнения скриптом, как ее отключать я рассказывал можете почитать вот тут.

- Если у вас в локальной сети присутствуют операционные системы по типу Windows Server 2008 или ниже, то там есть подводные камни в виде выполнения неподписанных скриптов и во вторых в старой версии PowerShell

Хочу отметить, что начиная с Windows Server 2012 R2, Windows 8.1 и выше, все запускаемые сценарии PowerShell через GPO работают в режиме Bypass, что подразумевает игнорирование политики Set-ExecutionPolicy. Но если у вас есть более старые клиенты, то вы можете пойти вот таким путем:

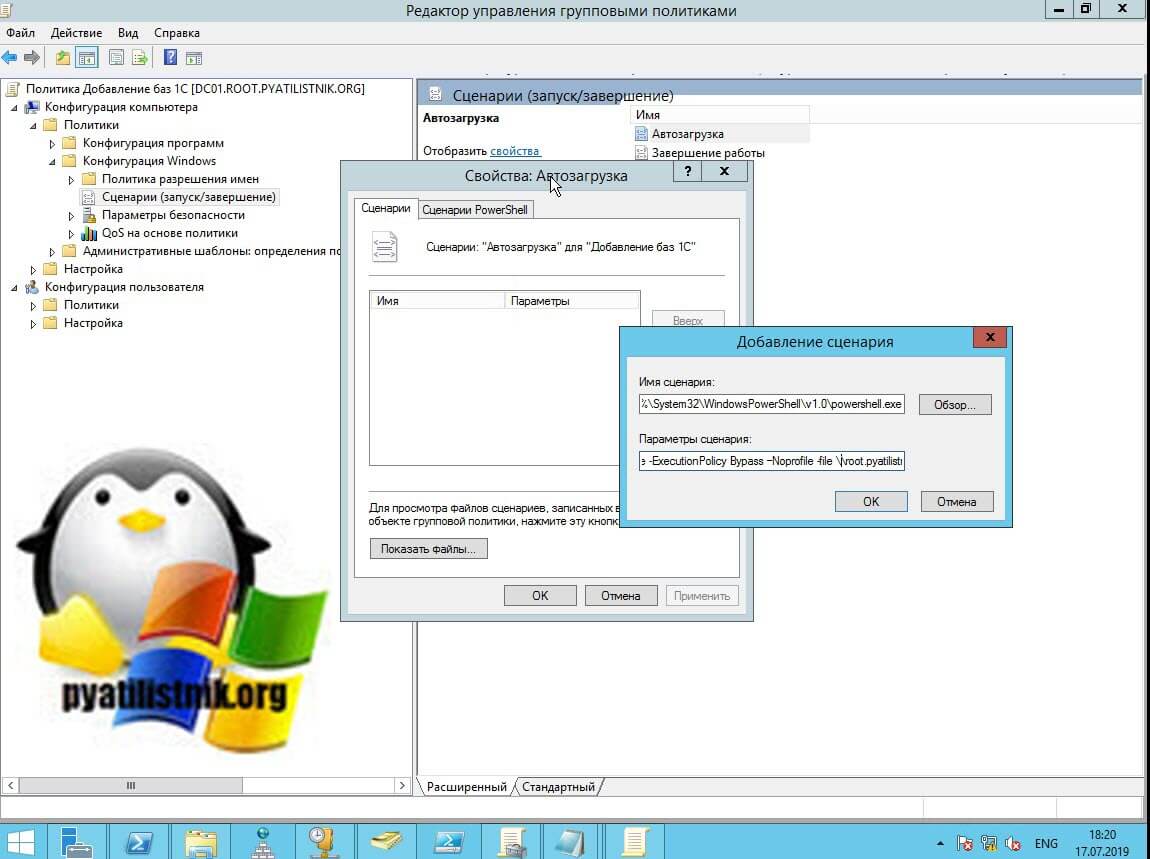

Вы можете явно указать исполняемый файл PowerShell, для этого в политике откройте вкладку «Сценарии», нажмите добавить. В имя сценария введите путь до файла powerShell, это:

%windir%System32WindowsPowerShellv1.0powershell.exe

В параметрах сценария введите вот такие ключи и сетевой путь до скрипта PowerShell.

-Noninteractive -ExecutionPolicy Bypass –Noprofile -file \root.pyatilistnik.orgSysVolroot.pyatilistnik.org Policies{2B79FA3E-CB2F-4D15-A446-3DBBF887CD40} MachineScriptsStartupAdd-Base-1C.ps1

Еще для подстраховки вы можете включить параметр GPO

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Windows Powershell

(Computer Configuration — Administrative Templates — Windows Components — Windows PowerShell)

Активируем настройку «Включить выполнение сценариев (Turn On Script Execution)», выставим значение «Разрешать все сценарии«.

Небольшой совет, я бы вам рекомендовал включать выполнение всех сценариев исключительно для старых ОС, для этого вы можете сделать отдельную политику и применить ее только к старым операционным системам, через WMI фильтр

Проверяем применение вашей GPO, если все настроили правильно она отработает если нет, то начинается траблшутинг, проверяете фильтры GPO и общий алгоритм поиска проблем.

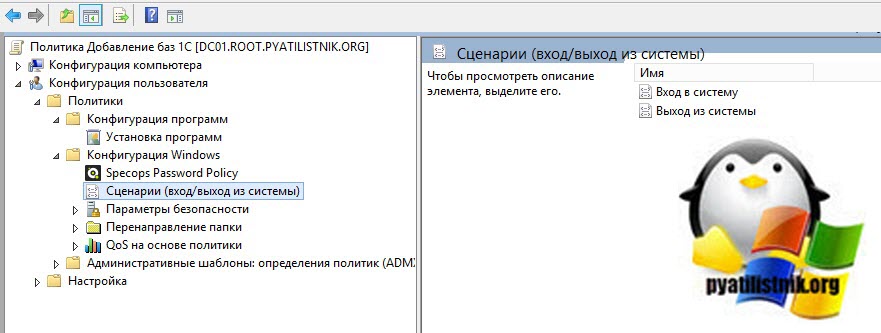

Запуск PowerShell скрипта для пользователя

Чтобы применить к пользователю ваш скрипт, вам необходимо в объекте групповой политики открыть вот такую ветку:

Конфигурация пользователя — Политики — Конфигурация Windows — Сценарии (Вход/Выход из системы) (User Configuration — Policies — Windows Settings — Scripts

Тут будет два варианта «Вход в систему» и «Выход из системы».

Настраиваем аналогично, как я показывал выше для компьютера, все одинаково.

Выполнение сценариев PowerShell по расписанию

Тут все просто, если вы хотите средствами групповой политики запускать скрипты PowerShell по расписанию, то вам нужно создать задание в шедуллере. Для этого есть ветки GPO:

Конфигурация пользователя — Настройки — Параметры панели управления — Назначенные задания

Конфигурация компьютера — Настройки — Параметры панели управления — Назначенные задания

Указываем в задании нужное время, имя и сетевой путь до скрипта.

Как видите все просто. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Инструкция представляет шпаргалку по настройке автозапуска сценария при выполнении входа в систему Windows (login).

Настройка имеет некоторые нюансы, из-за которых, даже опытные системные администраторы не сразу могут понять причину неработоспособности сценария.

И так, запускаем консоль управления групповыми политиками и создаем новый объект GPO.

1. Разрешаем запуск скриптов.

Конфигурация компьютера Административные шаблоны Компоненты Windows Windows Powershell

(Computer Configuration Administrative Templates Windows Components Windows PowerShell)

Находим параметр Включить выполнение сценариев (Turn On Script Execution) и выставляем значение Включить и в выпадающем списке Разрешить все сценарии.

2. Настраиваем время задержки для выполнения скриптов.

Конфигурация компьютера Административные шаблоны Система Групповая политика

(Computer Configuration Administrative Templates System Group Policy)

Находим параметр Настроить задержку сценария входа в систему (Configure Logon Script Delay) и выставляем значение Включить и время задержки в минутах, например 1.

* как показала практика, лучше ставить хоть какую-то задержку.

3. Настраиваем автозапуск скрипта при входе.

Конфигурация компьютера (или Конфигурация пользователя) Политики Конфигурация Windows Сценарии

(Computer Configuration или User Configuration Policies Windows Settings Scripts)

В данной ветке мы увидим параметры для настройки сценария при входе или выходе из системы (включении или выключении компьютера). Дважды кликаем по нужному параметру и переходим на вкладку Сценарии Powershell (Powershell Scripts).

Нажимаем по Добавить и выбираем заранее написанный скрипт.

Если необходимо задать приоритет сценариям перед обычными сценариями, в выпадающем списке «Для этого объекта групповой политики выполните сценарии в следующем порядке» выбираем нужный пункт.

Была ли полезна вам эта инструкция?

Да Нет

Осваиваем Group Policy

Тщательно спланированная и правильно применяемая групповая политика — незаменимый инструмент для управления настольными компьютерами Windows. Однако эффективному использованию Group Policy мешают два обстоятельства. Первое — недостаточно ясное понимание принципов действия Group Policy и методов применения политик. Второе — отсутствие четкого представления о целях использования групповых политик. Немудрено растеряться перед огромным числом параметров Group Policy и разнообразием способов их применения. Но на самом деле освоить Group Policy несложно. Достаточно разобраться в механизме групповой политики, и администратору потребуется лишь некоторая изобретательность, чтобы применить Group Policy на практике. Поэтому вспомним основы Group Policy, а затем рассмотрим 10 способов использования групповой политики для управления настольными компьютерами на предприятии.

Коротко о Group Policy

Group Policy обеспечивает централизованное управление определенными сторонами функционирования настольных компьютеров в домене Windows Server. Оснастка Group Policy консоли управления Microsoft Management Console (MMC) содержит расширения и семь основных узлов. Узлы представляют собой входные точки для каждого расширения.

Administrative Templates (административные шаблоны). Administrative Templates — это политики на базе реестра, с помощью которых можно изменить параметры реестра, управляющие функционированием и внешним видом «рабочего стола», компонентов и приложений. Пять стандартных административных шаблонов загружаются с новым объектом групповой политики Group Policy Object (GPO): System.adm для семейства Windows Server 2003, Windows 2000 и Windows XP; Inetres.adm для параметров Internet Explorer (IE); Wmplayer.adm для Windows Media Player (WMP); Conf.adm для NetMeeting 3.01 и Wuau.adm для Windows Update.

Security Settings (параметры безопасности). Узел Security Settings определяет параметры безопасности локального компьютера, домена и сети.

Software Installation (установка программного обеспечения). Узел Software Installation назначает и публикует программы для пользователей и связывает их с компьютерами.

Scripts (сценарии). Узел Scripts определяет процедуры начального запуска и закрытия компьютера, регистрации и завершения сеанса пользователя. Любой WSH (Windows Script Host)-совместимый язык можно поместить в сценарный объект.

Remote Installation Services (RIS — службы дистанционной установки). Параметры этого узла управляют представлением функции Remote Operating System Installation на клиентских компьютерах.

Internet Explorer Maintenance (обслуживание Internet Explorer). Параметры данного узла используются для управления браузером Internet Explorer (IE) и позволяют настроить его функции.

Folder Redirection (перенаправление папок). Параметры этого узла перенаправляют специальные папки Windows (то есть My Documents, Application Data, Desktop и Start Menu) в альтернативное хранилище в сети.

Администраторы используют редактор Group Policy Editor (GPE) для настройки данных или параметров политики, которые хранятся в GPO. Объекты GPO, в свою очередь, связаны с соответствующими сайтами, доменами и организационными единицами (OU) в Active Directory (AD). Они определяют компьютеры и пользователей, к которым применяются параметры GPO. Большинство GPO используется для управления настольными компьютерами и учетными записями пользователей в организационной единице, содержащей объекты «пользователь» или «компьютер». Можно также задействовать Security Group и фильтрацию Windows Management Instrumentation (WMI) для дальнейшего сужения набора объектов, к которому применяется данная политика. А теперь приступим к использованию возможностей Group Policy для управления настольными компьютерами предприятия.

1 Следует всегда ожидать активизации сетевого соединения при начальной загрузке и регистрации

Данный параметр влияет на механизм Group Policy и определяет синхронный или асинхронный порядок применения GPO. В Windows 2000 объекты GPO применяются синхронно. В XP Professional появился усовершенствованный асинхронный режим обработки для ускорения процедур начальной загрузки и регистрации. Однако, как побочный эффект в XP Pro, параметры Group Policy, используемые для активизации определенного действия в соответствии с членством в группе безопасности, вступают в силу только после двух или даже трех регистраций. Недостатки такого подхода очевидны, особенно при использовании Group Policy как элемента стратегии безопасности предприятия. Но администратор может гарантированно применить целевые политики к приложению в ходе первой загрузки или регистрации, активизировав параметр Always wait for the network at computer startup and logon.

Параметр:

Computer Configuration Administrative Templates System Logon Always wait for the network at computer startup and logon

2 Автоматизированная установка операционной системы через RIS

Лучший способ реализовать возможности Group Policy — применить ее непосредственно при развертывании клиентских машин. RIS — факультативный компонент, впервые появившийся в Windows 2000 Server, с помощью которого администраторы могут создавать образы автоматизированной установки для Windows 2003, XP и Windows 2000. Эти образы можно развернуть на клиентах и серверах. Узел Remote Installation Services редактора GPE используется для управления параметрами Choice Screen Options, которые Windows предоставляет клиентам RIS. Экран Choice Options Properties позволяет настроить параметры Automatic Setup, Custom Setup, Restart Setup и Tools для RIS.

Параметр:

User Configuration Windows Settings Remote Installation Services Choice Options

3 Сценарии начальной загрузки, остановки, регистрации и выхода

Утверждение, что сценарии регистрации — вчерашний день в деле управления настольными компьютерами и пользователями, верно лишь отчасти. Group Policy обеспечивает гораздо более тщательный контроль места и времени запуска сценариев. Помимо указания традиционного сценария входа, который запускается при регистрации пользователя в домене, можно выполнять сценарий и при выходе пользователя из системы. Можно также указать отдельные сценарии как при запуске, так и при остановке компьютера. Эти четыре типа сценариев обеспечивают гораздо более гибкий подход к выполнению задач, не вписывающихся в традиционную парадигму сценариев регистрации.

Параметры:

Computer Configuration Windows Settings Scripts (Startup/Shutdown) User Configuration Windows Settings Scripts (Logon/Logoff)

4 Стандартизация параметров, определяющих внешний вид и реакцию операционной системы на действия пользователей

С помощью комбинации параметров Group Policy можно унифицировать работу пользовательских компьютеров. Стандартизация позволяет реализовать единый эффективный подход к обучению сотрудников и обслуживанию клиентских компьютеров. Такой подход позволяет управлять множеством параметров, их невозможно перечислить в данной статье. Однако приведенная ниже информация содержит некоторые полезные указания и может стать отправной точкой для дальнейшей работы.

Параметры:

User Configuration Administrative Templates Start Menu & TaskbarRemove Favorites menu from Start MenuTurn off personalized menus [в Windows 2003 и XP SP2];

Disable Personalized menus [в XP и Win2K Server]

Prevent changes to Taskbar and Start Menu Settings [в Windows 2003 и XP SP2]; Disable changes to Taskbar and Start Menu Settings [в XP и Win2K Server]

User Configuration Administrative Templates Windows Components Windows Explorer Turn on Classic Shell Remove the Folder Options menu item from the Tools menu Remove «Map Network Drive» and «Disconnect Network Drive» No «Entire Network» in My Network Places User Configuration Administrative Templates Desktop Hide and disable all items on the desktop Hide My Network Places icon on desktop Remove the Desktop Cleanup Wizard User Configuration Administrative Templates Control Panel Show only specified Control Panel applets User Configuration Administrative Templates Control Panel Add or Remove Programs Hide Change or Remove Programs page User Configuration Administrative Templates Control Panel Display Desktop Themes Remove Theme option Load a specific visual style file or force Windows Classic

5 Настройка параметров Windows Firewall для систем XP

Подавляющее большинство параметров для управления Windows Firewall появилось лишь недавно, в XP Service Pack 2 (SP2). Но прежде чем подробно рассмотреть эти параметры, следует отметить, что у администратора есть возможность управления брандмауэром Internet Connection Firewall в первоначальной версии XP через параметр Prohibit use of Internet Connection Firewall в сетевом домене DNS; параметр находится в разделе Computer ConfigurationAdministrative TemplatesNetworkNetwork Connections.

В XP SP2 с брандмауэром Windows Firewall связан набор управляемых параметров Group Policy. С помощью параметров групповой политики для Windows Firewall администратор может настроить две конфигурации брандмауэра, известные как профили. Профиль Domain используется, когда клиент подключен к сети, в которой расположены контроллеры домена клиента. Профиль Standard применяется, если клиент подключен через другую сеть. Если компьютеры не защищены корпоративным брандмауэром, можно подготовить набор параметров с более строгими ограничениями. А в профиле Domain можно назначить исключения, которые обеспечивают соединения из инструментов управления, размещенных на внутренних компьютерах. Для этих и других параметров XP SP2 необходимо активизировать XP SP2 Administrative Templates, как объясняется в статье Microsoft TechNet «Deploying Windows XP Service Pack 2 in Enterprise Environments» (http://www.microsoft.com/technet/ prodtechnol/winxppro/ deploy/sp2entdp.mspx).

Параметры:

Computer Configuration Administrative Templates Network/Network Connections Windows Firewall Domain Profile Computer Configuration Administrative Templates Network/Network Connections Windows Firewall Standard Profile

6 Повышение уровня защиты настольных компьютеров

К защите настольных клиентов следует применять комплексный подход, и Group Policy помогает построить целостный, стабильный фундамент для стратегии безопасности. Group Policy обеспечивает централизованное управление и позволяет применить разнообразный набор параметров и политик для настольных компьютеров и пользователей. Усилия по защите можно сосредоточить в четырех основных областях: параметры безопасности, политики IP Security (IPSec), политики программных ограничений и политики для беспроводных сетей. Прежде чем применять эти политики в производственной среде, необходимо ясно осознать возможные последствия и произвести множество экспериментальных проверок, поэтому в данной статье подробности настройки не рассматриваются. Информацию о настройке параметров можно найти по адресу http://www.microsoft.com/resources/documentation/ WindowsServ/2003/all/deployguide/enus/Default.asp?url=/resources/documentation/windowsserv/2003/all/ deployguide/enus/dmebg_dsp_djor.asp.

Параметры безопасности используются для настройки таких механизмов защиты операционной системы, как файловые и реестровые списки ACL, политики аудита, политики паролей, протоколирование событий и режимы запуска служб. Шаблон безопасности можно импортировать в GPO, который позволяет организовать параметры безопасности в единое, легкоуправляемое целое. Стандартные шаблоны размещены в каталоге %systemroot%SecurityTemplates и имеют расширение .inf.

Параметр:

Computer Configuration Windows Settings Security Settings

IPSec — сравнительно сложный механизм безопасности для фильтрации, аутентификации и шифрования сетевого трафика. Для доступа к обширному списку учебных ресурсов, связанных с IPSec, следует обратиться на сервер Microsoft Windows Server 2003 IPSec Technology Center по адресу http://www.microsoft.com/windowsserver2003/ technologies/networking/ipsec/default.mspx.

Параметр:

Computer Configuration Windows Settings Security Settings IP Security Policies on Active Directory

Политики программных ограничений в дополнительных пояснениях не нуждаются. С их помощью можно указать приложения, работу с которыми можно разрешать или запрещать для отдельных пользователей или компьютеров.

Параметры:

Computer Configuration Windows Settings Security Settings Software Restriction Policies

User Configuration Windows Settings Security Settings Software Restriction Policies

С помощью политик для беспроводных сетей можно назначить параметры, управляющие службой Wireless Configuration Service в XP через Wireless Network Policies Extension в среде Windows 2003.

Параметр:

Computer Configuration Windows Settings Security Settings Wireless Network (IEEE 802.11) Policies

7 Управление Windows Update и Automatic Updates

В целом Windows Update и Automatic Updates операционной системы XP — превосходные службы. Однако в корпоративной среде существуют веские основания для ограничения их доступности и управления поведением служб. Администратор может блокировать Automatic Updates и запретить доступ пользователя к Windows Update через Group Policy. Как правило, это делается только при наличии централизованного механизма дистрибуции, такого как Software Update Services (SUS) или Windows Update Services (WUS), который придет ему на смену. И SUS, и WUS управляются через Group Policy, но для их работы может потребоваться обновленная версия административного шаблона Wuau.adm. Параметры для встроенных инструментов модернизации ориентированы на отдельных пользователей. Параметры SUS и WUS предназначены для компьютеров.

Параметры:

User Configuration Administrative Templates System Windows Automatic Updates

User Configuration Administrative Templates System Windows Update

Computer Configuration Administrative Templates Windows Components Windows Update

8 Перенаправление папок

С помощью параметра Folder Redirection путь для специальной папки, такой как My Documents, Desktop и Application Data, перенаправляется на сетевой диск. На файл-сервере эти папки и информация в них лучше защищены благодаря мощным аппаратным средствам серверного класса; кроме того, данные доступны пользователям многих рабочих станций. Отдельная, но вспомогательная технология — Offline Files операционной системы XP, которая автоматически обеспечивает автономный доступ к файлам при их перенаправлении в специальную папку.

Параметры:

User Configuration Windows Settings

Folder Redirection

User Configuration Network Offline Files

9 Стандартизация и защита IE

IE — одна из наиболее широко применяемых программ; к сожалению, она часто используется неправильно. Кроме того, через IE в компьютер часто проникают вредоносные программы и другие нарушители информационной безопасности. Несмотря на отсутствие абсолютно надежной защиты браузера, повысить безопасность и улучшить управление IE можно с помощью параметров Group Policy. С помощью редактора GPE можно настроить параметры IE и установить ограничения для отдельных компьютеров и пользователей в разделах User Configuration и Computer Configuration (большинство настраиваемых параметров находится в разделе User Configuration). Вот далеко не полный список настроек:

- изменение внешнего вида интерфейса браузера;

- назначение специальных URL для избранных страниц, поисковой страницы и домашней страницы;

- выбор стандартных программ для таких задач, как электронная почта и работа в тематических конференциях;

- управление зонами безопасности и рейтингом контента;

- настройка соединений для локальной сети и коммутируемого доступа.

Можно также ограничить доступ пользователей к определенным параметрам IE, элементам меню и страницам настройки для унификации и повышения безопасности. Полезно уделять время чтению вкладки Explain для настраиваемых параметров, чтобы избежать недоразумений при их отключении или активизации. В XP SP2 значительно увеличено число параметров безопасности IE, управляемых через Group Policy. Среди новшеств — анализ MIME в реальном времени (sniffing), повышение зонального уровня безопасности, ограничения установки элементов ActiveX и загрузки файлов, управление модулями расширения.

Параметры:

Computer Configuration Administrative Templates Windows Components Internet Explorer

User Configuration Administrative Templates Windows Components Internet Explorer

10 Software Installation Policy для автоматизированного развертывания приложений.

Установка и обслуживание программного обеспечения — часть функциональности IntelliMirror компании Microsoft, и управлять обеими процедурами можно через Group Policy. Настраивая параметры в редакторе GPE, администратор может опубликовать или связать приложение с пользователями или компьютерами. Функции установки и обслуживания программного обеспечения работают с программами, в которых используется технология Windows Installer (то есть файлы .msi). Конечно, технология Windows Installer используется для установки таких приложений Microsoft, как Office. Это значит, что администратор может связать Office с группой пользователей или компьютеров, и приложение будет развернуто автоматически. С помощью msi-трансформаций можно подготовить специальные процедуры установки и отсортировать группы безопасности, чтобы применить специальную установку к определенным категориям пользователей. Конечно, с помощью функций установки и обслуживания программ можно развернуть XP SP2. Файл Update.msi XP SP2 можно назначать только компьютерам, но не пользователям. Более подробная информация приведена в статье Microsoft «Best Practices for Using Update.msi to deploy Service Packs», http://www.support.microsoft.com/?kbid=278503.

Параметры:

User Configuration Software Installation

Computer Configuration Software Installation

Правильная политика

Если одни политики достаточно просты, то для применения других, например Folder Redirection, требуются подготовка и тестирование. Создавать политики лучше всего в ходе решения конкретной задачи или подготовки конкретной службы. При этом нужно определить параметры, относящиеся к поставленной задаче. Рекомендую прочесть описание на вкладке Explain при просмотре свойств параметра в редакторе GPE, чтобы полностью понять влияние параметра на поведение системы после его активизации. И наконец, перед применением политики в производственной среде необходимо выполнить исчерпывающее тестирование как результатов изменения параметра в GPO, так и способов выбора целевых компьютеров и пользователей.

Pедактор Windows IT Pro. С ним можно связаться по адресу: eroth@winnetmag.com

| title | description | author | manager | ms.author | ms.date | ms.localizationpriority | ms.prod | ms.technology | ms.topic |

|---|---|---|---|---|---|---|---|---|---|

|

ADMX_Scripts Policy CSP |

Learn more about the ADMX_Scripts Area in Policy CSP. |

vinaypamnani-msft |

aaroncz |

vinpa |

01/09/2023 |

medium |

windows-client |

itpro-manage |

reference |

Policy CSP — ADMX_Scripts

[!TIP]

This CSP contains ADMX-backed policies which require a special SyncML format to enable or disable. You must specify the data type in the SyncML as <Format>chr</Format>. For details, see Understanding ADMX-backed policies.The payload of the SyncML must be XML-encoded; for this XML encoding, there are a variety of online encoders that you can use. To avoid encoding the payload, you can use CDATA if your MDM supports it. For more information, see CDATA Sections.

Allow_Logon_Script_NetbiosDisabled

| Scope | Editions | Applicable OS |

|---|---|---|

| ✔️ Device ❌ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./Device/Vendor/MSFT/Policy/Config/ADMX_Scripts/Allow_Logon_Script_NetbiosDisabled

This policy setting allows user logon scripts to run when the logon cross-forest, DNS suffixes are not configured, and NetBIOS or WINS is disabled. This policy setting affects all user accounts interactively logging on to the computer.

-

If you enable this policy setting, user logon scripts run if NetBIOS or WINS is disabled during cross-forest logons without the DNS suffixes being configured.

-

If you disable or do not configure this policy setting, user account cross-forest, interactive logging cannot run logon scripts if NetBIOS or WINS is disabled, and the DNS suffixes are not configured.

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Allow_Logon_Script_NetbiosDisabled |

| Friendly Name | Allow logon scripts when NetBIOS or WINS is disabled |

| Location | Computer Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | Allow-LogonScript-NetbiosDisabled |

| ADMX File Name | Scripts.admx |

MaxGPOScriptWaitPolicy

| Scope | Editions | Applicable OS |

|---|---|---|

| ✔️ Device ❌ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./Device/Vendor/MSFT/Policy/Config/ADMX_Scripts/MaxGPOScriptWaitPolicy

This policy setting determines how long the system waits for scripts applied by Group Policy to run.

This setting limits the total time allowed for all logon, logoff, startup, and shutdown scripts applied by Group Policy to finish running. If the scripts have not finished running when the specified time expires, the system stops script processing and records an error event.

- If you enable this setting, then, in the Seconds box, you can type a number from 1 to 32,000 for the number of seconds you want the system to wait for the set of scripts to finish. To direct the system to wait until the scripts have finished, no matter how long they take, type 0.

This interval is particularly important when other system tasks must wait while the scripts complete. By default, each startup script must complete before the next one runs. Also, you can use the «Run logon scripts synchronously» setting to direct the system to wait for the logon scripts to complete before loading the desktop.

An excessively long interval can delay the system and inconvenience users. However, if the interval is too short, prerequisite tasks might not be done, and the system can appear to be ready prematurely.

- If you disable or do not configure this setting the system lets the combined set of scripts run for up to 600 seconds (10 minutes). This is the default.

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | MaxGPOScriptWaitPolicy |

| Friendly Name | Specify maximum wait time for Group Policy scripts |

| Location | Computer Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| ADMX File Name | Scripts.admx |

Run_Computer_PS_Scripts_First

| Scope | Editions | Applicable OS |

|---|---|---|

| ✔️ Device ❌ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./Device/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_Computer_PS_Scripts_First

This policy setting determines whether Windows PowerShell scripts are run before non-Windows PowerShell scripts during computer startup and shutdown. By default, Windows PowerShell scripts run after non-Windows PowerShell scripts. If you enable this policy setting, within each applicable Group Policy Object (GPO), Windows PowerShell scripts are run before non-Windows PowerShell scripts during computer startup and shutdown.

For example, assume the following scenario:

There are three GPOs (GPO A, GPO B, and GPO C). This policy setting is enabled in GPO A. GPO B and GPO C include the following computer startup scripts:

- GPO B: B.cmd, B.ps1

- GPO C: C.cmd, C.ps1

Assume also that there are two computers, DesktopIT and DesktopSales. For DesktopIT, GPOs A, B, and C are applied. Therefore, the scripts for GPOs B and C run in the following order for DesktopIT:

- Within GPO B: B.ps1, B.cmd

- Within GPO C: C.ps1, C.cmd

For DesktopSales, GPOs B and C are applied, but not GPO A. Therefore, the scripts for GPOs B and C run in the following order for DesktopSales:

- Within GPO B: B.cmd, B.ps1

- Within GPO C: C.cmd, C.ps1

[!NOTE]

This policy setting determines the order in which computer startup and shutdown scripts are run within all applicable GPOs. You can override this policy setting for specific script types within a specific GPO by configuring the following policy settings for the GPO:

- Computer ConfigurationPoliciesWindows SettingsScripts (Startup/Shutdown)Startup

- Computer ConfigurationPoliciesWindows SettingsScripts (Startup/Shutdown)Shutdown

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Run_Computer_PS_Scripts_First |

| Friendly Name | Run Windows PowerShell scripts first at computer startup, shutdown |

| Location | Computer Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | RunComputerPSScriptsFirst |

| ADMX File Name | Scripts.admx |

Run_Legacy_Logon_Script_Hidden

| Scope | Editions | Applicable OS |

|---|---|---|

| ❌ Device ✔️ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./User/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_Legacy_Logon_Script_Hidden

This policy setting hides the instructions in logon scripts written for Windows NT 4.0 and earlier.

Logon scripts are batch files of instructions that run when the user logs on. By default, Windows 2000 displays the instructions in logon scripts written for Windows NT 4.0 and earlier in a command window as they run, although it does not display logon scripts written for Windows 2000.

-

If you enable this setting, Windows 2000 does not display logon scripts written for Windows NT 4.0 and earlier.

-

If you disable or do not configure this policy setting, Windows 2000 displays login scripts written for Windows NT 4.0 and earlier.

Also, see the «Run Logon Scripts Visible» setting.

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Run_Legacy_Logon_Script_Hidden |

| Friendly Name | Run legacy logon scripts hidden |

| Location | User Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | HideLegacyLogonScripts |

| ADMX File Name | Scripts.admx |

Run_Logoff_Script_Visible

| Scope | Editions | Applicable OS |

|---|---|---|

| ❌ Device ✔️ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./User/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_Logoff_Script_Visible

This policy setting displays the instructions in logoff scripts as they run.

Logoff scripts are batch files of instructions that run when the user logs off. By default, the system does not display the instructions in the logoff script.

-

If you enable this policy setting, the system displays each instruction in the logoff script as it runs. The instructions appear in a command window. This policy setting is designed for advanced users.

-

If you disable or do not configure this policy setting, the instructions are suppressed.

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Run_Logoff_Script_Visible |

| Friendly Name | Display instructions in logoff scripts as they run |

| Location | User Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | HideLogoffScripts |

| ADMX File Name | Scripts.admx |

Run_Logon_Script_Sync_1

| Scope | Editions | Applicable OS |

|---|---|---|

| ❌ Device ✔️ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./User/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_Logon_Script_Sync_1

This policy setting directs the system to wait for logon scripts to finish running before it starts the File Explorer interface program and creates the desktop.

-

If you enable this policy setting, File Explorer does not start until the logon scripts have finished running. This policy setting ensures that logon script processing is complete before the user starts working, but it can delay the appearance of the desktop.

-

If you disable or do not configure this policy setting, the logon scripts and File Explorer are not synchronized and can run simultaneously.

This policy setting appears in the Computer Configuration and User Configuration folders. The policy setting set in Computer Configuration takes precedence over the policy setting set in User Configuration.

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Run_Logon_Script_Sync_1 |

| Friendly Name | Run logon scripts synchronously |

| Location | User Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | RunLogonScriptSync |

| ADMX File Name | Scripts.admx |

Run_Logon_Script_Sync_2

| Scope | Editions | Applicable OS |

|---|---|---|

| ✔️ Device ❌ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./Device/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_Logon_Script_Sync_2

This policy setting directs the system to wait for logon scripts to finish running before it starts the File Explorer interface program and creates the desktop.

-

If you enable this policy setting, File Explorer does not start until the logon scripts have finished running. This policy setting ensures that logon script processing is complete before the user starts working, but it can delay the appearance of the desktop.

-

If you disable or do not configure this policy setting, the logon scripts and File Explorer are not synchronized and can run simultaneously.

This policy setting appears in the Computer Configuration and User Configuration folders. The policy setting set in Computer Configuration takes precedence over the policy setting set in User Configuration.

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Run_Logon_Script_Sync_2 |

| Friendly Name | Run logon scripts synchronously |

| Location | Computer Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | RunLogonScriptSync |

| ADMX File Name | Scripts.admx |

Run_Logon_Script_Visible

| Scope | Editions | Applicable OS |

|---|---|---|

| ❌ Device ✔️ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./User/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_Logon_Script_Visible

This policy setting displays the instructions in logon scripts as they run.

Logon scripts are batch files of instructions that run when the user logs on. By default, the system does not display the instructions in logon scripts.

-

If you enable this policy setting, the system displays each instruction in the logon script as it runs. The instructions appear in a command window. This policy setting is designed for advanced users.

-

If you disable or do not configure this policy setting, the instructions are suppressed.

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Run_Logon_Script_Visible |

| Friendly Name | Display instructions in logon scripts as they run |

| Location | User Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | HideLogonScripts |

| ADMX File Name | Scripts.admx |

Run_Shutdown_Script_Visible

| Scope | Editions | Applicable OS |

|---|---|---|

| ✔️ Device ❌ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./Device/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_Shutdown_Script_Visible

This policy setting displays the instructions in shutdown scripts as they run.

Shutdown scripts are batch files of instructions that run when the user restarts the system or shuts it down. By default, the system does not display the instructions in the shutdown script.

-

If you enable this policy setting, the system displays each instruction in the shutdown script as it runs. The instructions appear in a command window.

-

If you disable or do not configure this policy setting, the instructions are suppressed.

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Run_Shutdown_Script_Visible |

| Friendly Name | Display instructions in shutdown scripts as they run |

| Location | Computer Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | HideShutdownScripts |

| ADMX File Name | Scripts.admx |

Run_Startup_Script_Sync

| Scope | Editions | Applicable OS |

|---|---|---|

| ✔️ Device ❌ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./Device/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_Startup_Script_Sync

This policy setting lets the system run startup scripts simultaneously.

Startup scripts are batch files that run before the user is invited to log on. By default, the system waits for each startup script to complete before it runs the next startup script.

-

If you enable this policy setting, the system does not coordinate the running of startup scripts. As a result, startup scripts can run simultaneously.

-

If you disable or do not configure this policy setting, a startup cannot run until the previous script is complete.

[!NOTE]

Starting with Windows Vista operating system, scripts that are configured to run asynchronously are no longer visible on startup, whether the «Run startup scripts visible» policy setting is enabled or not.

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Run_Startup_Script_Sync |

| Friendly Name | Run startup scripts asynchronously |

| Location | Computer Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | RunStartupScriptSync |

| ADMX File Name | Scripts.admx |

Run_Startup_Script_Visible

| Scope | Editions | Applicable OS |

|---|---|---|

| ✔️ Device ❌ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./Device/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_Startup_Script_Visible

This policy setting displays the instructions in startup scripts as they run.

Startup scripts are batch files of instructions that run before the user is invited to log on. By default, the system does not display the instructions in the startup script.

-

If you enable this policy setting, the system displays each instruction in the startup script as it runs. Instructions appear in a command window. This policy setting is designed for advanced users.

-

If you disable or do not configure this policy setting, the instructions are suppressed.

[!NOTE]

Starting with Windows Vista operating system, scripts that are configured to run asynchronously are no longer visible on startup, whether this policy setting is enabled or not.

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Run_Startup_Script_Visible |

| Friendly Name | Display instructions in startup scripts as they run |

| Location | Computer Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | HideStartupScripts |

| ADMX File Name | Scripts.admx |

Run_User_PS_Scripts_First

| Scope | Editions | Applicable OS |

|---|---|---|

| ✔️ Device ✔️ User |

❌ Home ✔️ Pro ✔️ Enterprise ✔️ Education ✔️ Windows SE |

✔️ Windows 10, version 2004 [10.0.19041.1202] and later ✔️ Windows 10, version 2009 [10.0.19042.1202] and later ✔️ Windows 10, version 21H1 [10.0.19043.1202] and later ✔️ Windows 11, version 21H2 [10.0.22000] and later |

./User/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_User_PS_Scripts_First

./Device/Vendor/MSFT/Policy/Config/ADMX_Scripts/Run_User_PS_Scripts_First

This policy setting determines whether Windows PowerShell scripts are run before non-Windows PowerShell scripts during user logon and logoff. By default, Windows PowerShell scripts run after non-Windows PowerShell scripts. If you enable this policy setting, within each applicable Group Policy Object (GPO), PowerShell scripts are run before non-PowerShell scripts during user logon and logoff.

For example, assume the following scenario:

There are three GPOs (GPO A, GPO B, and GPO C). This policy setting is enabled in GPO A. GPO B and GPO C include the following user logon scripts:

- GPO B: B.cmd, B.ps1

- GPO C: C.cmd, C.ps1

Assume also that there are two users, Qin Hong and Tamara Johnston. For Qin, GPOs A, B, and C are applied. Therefore, the scripts for GPOs B and C run in the following order for Qin:

- Within GPO B: B.ps1, B.cmd

- Within GPO C: C.ps1, C.cmd

For Tamara, GPOs B and C are applied, but not GPO A. Therefore, the scripts for GPOs B and C run in the following order for Tamara:

- Within GPO B: B.cmd, B.ps1

- Within GPO C: C.cmd, C.ps1

[!NOTE]

This policy setting determines the order in which user logon and logoff scripts are run within all applicable GPOs. You can override this policy setting for specific script types within a specific GPO by configuring the following policy settings for the GPO:

- User ConfigurationPoliciesWindows SettingsScripts (Logon/Logoff)Logon

- User ConfigurationPoliciesWindows SettingsScripts (Logon/Logoff)Logoff

Description framework properties:

| Property name | Property value |

|---|---|

| Format | chr (string) |

| Access Type | Add, Delete, Get, Replace |

[!TIP]

This is an ADMX-backed policy and requires SyncML format for configuration. For an example of SyncML format, refer to Enabling a policy.

ADMX mapping:

| Name | Value |

|---|---|

| Name | Run_User_PS_Scripts_First |

| Friendly Name | Run Windows PowerShell scripts first at user logon, logoff |

| Location | Computer and User Configuration |

| Path | System > Scripts |

| Registry Key Name | SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem |

| Registry Value Name | RunUserPSScriptsFirst |

| ADMX File Name | Scripts.admx |

Related articles

Policy configuration service provider

Из песочницы, Системное администрирование, PowerShell

Рекомендация: подборка платных и бесплатных курсов создания сайтов — https://katalog-kursov.ru/

Давно хотел поделиться своим скриптом по автоматизации настройки Windows 10 (на данный момент актуальная версия 18362), да все руки не доходили. Возможно, он будет кому-то полезен целиком или только его части.

Конечно, будет проблематично описать все пункты настройки, но постараюсь выделить самое важное.

Если кому-то интересно, то добро пожаловать по кат.

Вступление

Давно хотел поделиться своим скриптом по автоматизации настройки Windows 10, да все руки не доходили. Возможно, он будет кому-то полезен целиком или только его части.

Конечно, будет проблематично описать все пункты настройки, но постараюсь выделить самое важное:

Основные функции

- Отключить службы диагностического отслеживания

- Множество твиков Проводника

- Выбрать режим Windows по умолчанию

- Выбрать режим приложения по умолчанию

- Изменить путь переменной среды для временных файлов на $env:SystemDriveTemp

- Включить дополнительную информацию при выводе BSoD

- Отключить Windows Defender SmartScreen в Microsoft Edge

- Запретить отключение Ethernet-адаптера для экономии энергии для стационарного ПК

- Удалить все UWP-приложения из всех учетных записей, кроме

- Удалить все UWP-приложения из системной учетной записи, кроме

- Отключить компоненты

- Удалить OneDrive

- Создать в Планировщике задач задачу по запуску очистки диска

- Создать в Планировщике задач задачу по очистке папки «$env:SystemRootSoftwareDistributionDownload»

- Создать в Планировщике задач очистки папки $env:TEMP

- Запретить стандартным приложениям работать в фоновом режиме, кроме

- Включить контролируемый доступ к папкам и добавить защищенные папки

- Отключить пользовательские службы

- Создать ярлык старого формата для «Устройства и принтеры»

- Переопределить расположение папок «Рабочий стол», «Документы», «Загрузки», «Музыка», «Изображения», «Видео»

- Обновить иконки рабочего стола, переменные среды и панель задач без перезапуска «Проводника»

Скрипт

Github

Использование

- Если будете сохранять в файл .ps1, То следует изменить кодировку на «UTF-8 с BOM»

или

- Скопировать код целиком и вставить в PowerShell ISE

NB

- PowerShell и PowerShell ISE должны запускаться с повышенными правами

- Установить соответствующую политику запуска скриптов PowerShell

Set-ExecutionPolicy Unrestricted -Force

Hi Dabell,

Windows SteadyState includes a Group Policy template called SCTSettings.adm in the ADM folder commonly located in C:Program FilesWindows SteadyState. This template reproduces most of the settings included in Windows SteadyState Feature Restrictions tab of the User Settings dialog box, and can be used to deploy restrictions to users. Related information can be found in SteadyState handbook:

Windows SteadyState Handbook

http://www.microsoft.com/downloads/details.aspx?FamilyId=D64AF114-336C-4418-BEB7-E074E813B498&displaylang=en

Most of the Computer Restriction settings can be configured via group policy or registry. You can configure logon script to import the registry values to deploy them.

———————

1. Do not display user names in the Log On to Windows dialog box.

“Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity OptionsInteractive logon: Do not display last user name”

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionPoliciesSystemDontDisplayLastUserName]

2. Prevent locked or roaming user profiles that cannot be found on the computer from logging on.

“Computer ConfigurationUser SettingsAdministrative TemplatesSystemUser ProfilesLog users off when roaming profile fails”

[HKEY_LOCAL_MACHINEPoliciesMicrosoftWindowsSystemProfileErrorAction]

3. Do not cache copies of locked or roaming user profiles for users who have previously logged on to this computer

[HKEY_LOCAL_MACHINEPoliciesMicrosoftWindowsSystemDeleteRoamingCache]

4. Remove the Administrator user name from the Welcome screen

[HKEY_LOCAL_MACHINESOFTWAREWindows NTCurrentVersionWinlogonSpecialAccountsUserListAdministrator]

5. Remove the Shut Down and Turn Off options from the Log On to Windows dialog box and the Welcome screen

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionPoliciesSystemshutdownwithoutlogon]

6. Do not allow Windows to compute and store passwords using LAN Manager Hash values

“Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity OptionsNetwork access: Do not store LAN Manager hash value on next password change”

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsanolmhash]

7. Do not store user names or passwords used to log on Windows Live ID or the domain (requires restart of the computer)

“Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity OptionsNetwork access: Do not allow storage of credentials or .NET Passports for network Authentication”

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaDisabledomaincreds]

8. Prevent users from creating folders and files on drive c:

9. Prevent users from opening Microsoft Office documents from within Internet Explorer

[HKEY_LOCAL_MACHINESOFTWAREClassesExcel.Sheet.5BrowserFlags]

[HKEY_LOCAL_MACHINESOFTWAREClassesExcel.Sheet.8BrowserFlags]

[HKEY_LOCAL_MACHINESOFTWAREClassesMSProject.Project.8BrowserFlags]

[HKEY_LOCAL_MACHINESOFTWAREClassesPowerPoint.Show.8BrowserFlags]

[HKEY_LOCAL_MACHINESOFTWAREClassesWord.Document.6BrowserFlags]

[HKEY_LOCAL_MACHINESOFTWAREClassesWord.Document.8BrowserFlags]

10. Prevent write access to USB storage devices (requires restart of the computer)

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlStorageDevicePoliciesWriteProtect]

11. Turn on the Welcome screen

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonLogonType]

Windows SteadyState currently detects and includes scripts for updating the following security products:

§ Computer Associates eTrust 7.0

§ McAfee VirusScan

§ Windows Defender

§ TrendMicro 7.0

If you would like to update other security products with scripts, as this forum doesn’t support custom script development, you will need to write your own custom update script. You can refer to Terence and Jan’s suggestions in the following threads:

http://forums.microsoft.com/WindowsToolsandUtilities/ShowPost.aspx?PostID=1865432&SiteID=69

http://forums.microsoft.com/WindowsToolsandUtilities/ShowPost.aspx?PostID=1811683&SiteID=69

Best Regards,

Время на прочтение

4 мин

Количество просмотров 106K

Чуть больше года назад выкладывал свой скрипт по автоматизации настройки Windows 10. Давеча переписал Windows 10 Sophia Script в виде примитивного модуля на 11 000+ строк для одноразового использования.

Основные претензии к предыдущей версии были три:

-

Никто не хотел лезть в 3 500 строк кода и комментировать тот или иной раздел, чтобы он в дальнейшем не выполнялся;

-

Если необходимо было откатиться на значение по умолчанию, никто не мог разобраться, что именно надо делать.

-

Невозможно было перевести команды на другой язык без правки кода. Начиная с версии 5.1, файлы локализации вынесены в отдельные файлы, что облегчит процесс перевода.

Теперь скрипт состоит из 2 файлов: непосредственно модуль и файл пресета к нему, не считая файлов локализации. Модуль разбит примерно на 270 функций: как для внесения изменений, так и его «отката».

Теперь можно открыть файл пресета, где будет список из всех имеющихся функций (с подробным описанием каждой), и закомментировать строку с функций с помощью знака #, чтобы эта функция не выполнялась, или, наоборот, убрать знак # перед ней, чтобы функция выполнялась. Повторюсь: практически на каждую функцию есть функция на возврат в состояние по умолчанию, как «из коробки».

Поддерживаемые версии

Windows 10 Sophia Script поддерживает только актуальные версии Windows 10

|

Версия |

Ма́ркетинговое название |

Билд |

Архитектура |

Выпуск |

Версия скрипта |

|

20H2 |

October 2020 Update |

19042 |

x64 |

Home/Pro/Enterprise |

5.9 |

|

2004 |

May 2020 Update |

19041 |

x64 |

Home/Pro/Enterprise |

5.9 |

|

1809 |

LTSC Enterprise 2019 |

17763 |

x64 |

Enterprise |

5.1.2 |

Основные функции

-

Настройка уровня телеметрии и конфиденциальности;

-

Отключить задачи диагностического отслеживания;

-

Настроить интерфейс;

-

Удалить «правильно» OneDrive;

-

Изменить путь переменной среды для

%TEMP%на%SystemDrive%\Temp -

Изменить программно расположение пользовательских папок;

-

Рабочий стол; -

Документы; -

Загрузки; -

Музыка; -

Изображения; -

Видео;

с помощью интерактивного меню с использованием стрелок вверх/вниз и клавиши Enter для подтверждения выбора;

-

-

Удалить UWP-приложения, отображая локализованные имена пакетов, используя всплывающую форму, написанную на WPF;

-

При нажатии на галочку «Для всех пользователей» динамически генерируется список UWP-приложений для всех пользователей, и наоборот;

-

-

Отключить компоненты Windows, отображая локализованные имена пакетов, используя всплывающую форму, написанную на WPF;

-

Удалить дополнительные компоненты Windows, отображая локализованные имена пакетов, используя всплывающую форму, написанную на WPF;

-

Зарегистрировать любое приложение, вычислив правильно хэш-сумму, и

установить его как приложение по умолчанию для каких-либо расширений, избежав всплывающего окошка «Каким образом вы хотите открыть этот файл?»; -

Скачать и установить Расширения для видео HEVC от производителя устройства напрямую с сервера Microsoft, используя парсер https://store.rg-adguard.net, чтобы появилась возможность открывать файлы .heic и .heif;

-

Установить и настроить WSL2;

-

Отключить дополнительные компоненты Windows, используя всплывающую форму, написанную на WPF;

-

Создать задачу в Планировщике задач по очистке неиспользуемых файлов и обновлений Windows;

-

Всплывет нативный интерактивный тост с предложением запустить задачу, отложить или отклонить (смотрите раздел «скриншоты»)

-

-

Создать задачи в Планировщике задач по очистке папок;

-

%SystemRoot%\SoftwareDistribution\Download -

%TEMP%

-

-

Открепить все ярлыки от начального экрана;

-

Закрепить ярлыки Панель управления, Устройства и принтеры и Windows PowerShell на начальном экране (без использования сторонних программ)

-

Включить контролируемый доступ к папкам и добавить защищенные папки, используя диалоговое меню;

-

Добавить папку в список исключений сканирования Microsoft Defender, используя диалоговое меню;

-

Добавить файлы в список исключений сканирования Microsoft Defender, используя диалоговое меню;

-

Обновить иконки рабочего стола, переменные среды, панель задач и симулировать нажатие F5 для обновления рабочего стола;

-

Множество твиков проводника, контекстного и прочего.

Скриншоты

Полный разбор работа скрипта (how-to; на английском)

Использование

-

Скачайте актуальную версию согласно редакции вашей ОС;

-

просмотрите весь файл пресета Sophia.ps1, чтобы настроить выполнение тех или иных функций. По умолчанию выполняются самые востребованные функции. Некоторые функции закомментированы по умолчанию;

-

Чтобы функция выполнялась, уберите символ # перед названием функции;

-

Чтобы функция не выполнялась, поставьте символ # перед названием функции;

-

-

Будучи в папке с файлами скрипта, нажмите на «Файл» в панели проводника, далее — «Запустить Windows PowerShell» — «Запустить Windows PowerShell от имени администратора»;

-

Установите временно политику запуска скриптов в PowerShell, чтобы иметь возможность запускать скрипты в целом;

-

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope Process -Force

-

-

Запустите скрипт с помощью;

-

Введи

.\Sophia.ps1иEnter

-

Как выполнить конкрентную(ые) функцию(и) (пример):

.\Sophia.ps1 -Functions CreateRestorePoint, "ScheduledTasks -Disable", "WindowsCapabilities -Uninstall"

Выделение кавычками функций с аргументами обязательно.

Вне зависимости введенных функций в качестве аргумента, сначала будет выполнена функция проверок Checkings, а в конце — функции Refresh и Errors.

Сторонние обзоры скрипта

Устаревшее видео касательно версии 4.x (с привязкой ко времени) от Chris Titus Tech

-

comss.ru

-

4sysops.com

-

neowin.net

-

ghacks.net

-

deskmodder.de

Скачать с GitHub

Telegram https://t.me/sophia_chat

Windows 10 Sophia Script

Инструкция представляет шпаргалку по настройке автозапуска сценария при выполнении входа в систему Windows (login).

Настройка имеет некоторые нюансы, из-за которых, даже опытные системные администраторы не сразу могут понять причину неработоспособности сценария.

И так, запускаем консоль управления групповыми политиками и создаем новый объект GPO.

1. Разрешаем запуск скриптов.

Конфигурация компьютера \ Административные шаблоны \ Компоненты Windows \ Windows Powershell

(Computer Configuration \ Administrative Templates \ Windows Components \ Windows PowerShell)

Находим параметр Включить выполнение сценариев (Turn On Script Execution) и выставляем значение Включить и в выпадающем списке Разрешить все сценарии.

2. Настраиваем время задержки для выполнения скриптов.

Конфигурация компьютера \ Административные шаблоны \ Система \ Групповая политика

(Computer Configuration \ Administrative Templates \ System \ Group Policy)

Находим параметр Настроить задержку сценария входа в систему (Configure Logon Script Delay) и выставляем значение Включить и время задержки в минутах, например 1.

* как показала практика, лучше ставить хоть какую-то задержку.

3. Настраиваем автозапуск скрипта при входе.

Конфигурация компьютера (или Конфигурация пользователя) \ Политики \ Конфигурация Windows \ Сценарии

(Computer Configuration или User Configuration \ Policies \ Windows Settings \ Scripts)

В данной ветке мы увидим параметры для настройки сценария при входе или выходе из системы (включении или выключении компьютера). Дважды кликаем по нужному параметру и переходим на вкладку Сценарии Powershell (Powershell Scripts).

Нажимаем по Добавить и выбираем заранее написанный скрипт.

Если необходимо задать приоритет сценариям перед обычными сценариями, в выпадающем списке «Для этого объекта групповой политики выполните сценарии в следующем порядке» выбираем нужный пункт.

Была ли полезна вам эта инструкция?

Да Нет

Осваиваем Group Policy

Тщательно спланированная и правильно применяемая групповая политика — незаменимый инструмент для управления настольными компьютерами Windows. Однако эффективному использованию Group Policy мешают два обстоятельства. Первое — недостаточно ясное понимание принципов действия Group Policy и методов применения политик. Второе — отсутствие четкого представления о целях использования групповых политик. Немудрено растеряться перед огромным числом параметров Group Policy и разнообразием способов их применения. Но на самом деле освоить Group Policy несложно. Достаточно разобраться в механизме групповой политики, и администратору потребуется лишь некоторая изобретательность, чтобы применить Group Policy на практике. Поэтому вспомним основы Group Policy, а затем рассмотрим 10 способов использования групповой политики для управления настольными компьютерами на предприятии.

Коротко о Group Policy