UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

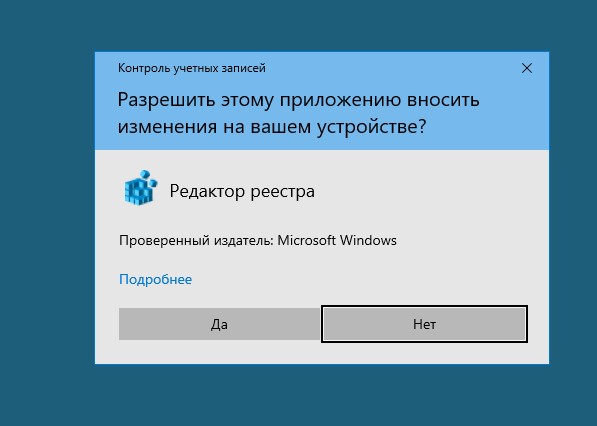

На скриншоте ниже показано, что при запуске редактора реестра (

regedit.exe

) в Windows 10 появляется окно подтверждения UAC:

Контроль учетных записей Разрешить этому приложению вносить изменения на вашем устройстве?

User Account Control Do you want to allow this app to make changes to your device?

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

Содержание:

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

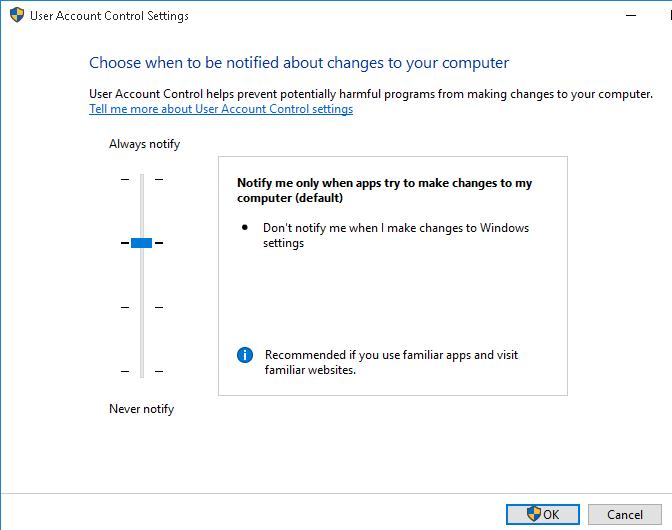

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом

UserAccountControlSettings.exe

). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

- Уровень 4 — Always notify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notify only when programs try to make changes to my computer (default) – Уведомить только когда программа пытается внести изменения в мой компьютер (стандартный уровень защиты);

- Уровень 2 — Notify only when programs try to make changes to my computer (do not dim my desktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Never notify – Никогда не уведомлять (UAC отключен).

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

В большинстве случае не рекомендуется полностью отключать UAC. Контроль учетных записей это простое, но довольно эффективное средство защиты Windows. В своей практике я никогда не отключаю UAC на компьютерах пользователей без реального подтверждения того, что UAC мешает нормальной работе. Даже в этих случая есть простые обходные решения по отключению UAC для конкретного приложения, или запуску программ без прав администратора и подавления запроса UAC.

Вы можете отключить UAC с помощью групповой политики. На отдельном компьютере можно использовать редактор локальный групповой политики

gpedit.msc

. Если нужно распространить политику на компьютеры в домене, нужно использовать консоль Group Policy Management Console —

gpmc.msc

(рассмотрим этот вариант).

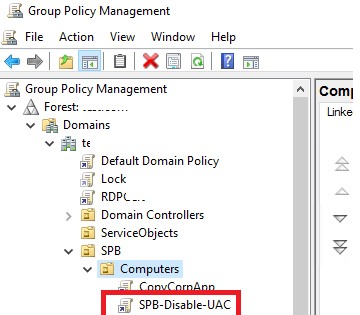

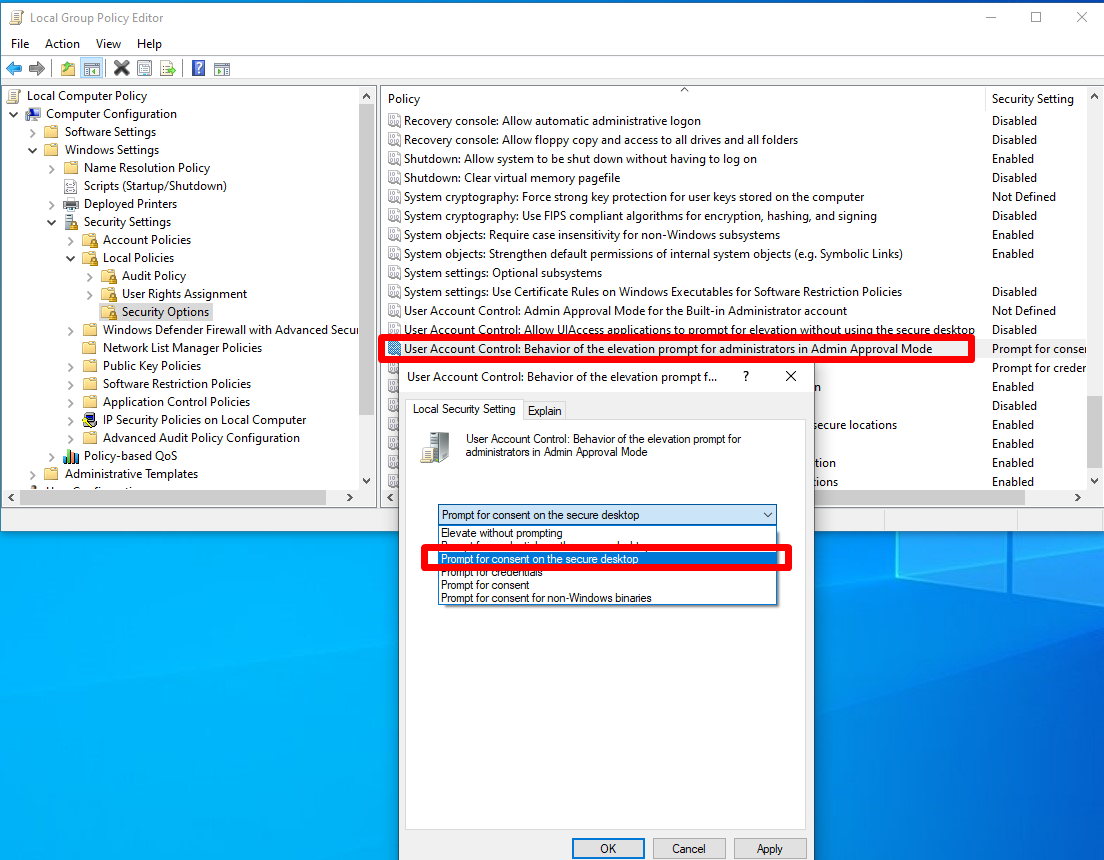

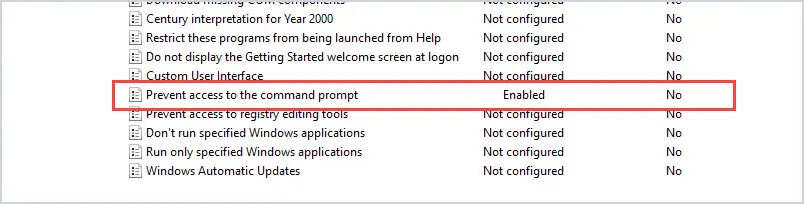

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику;

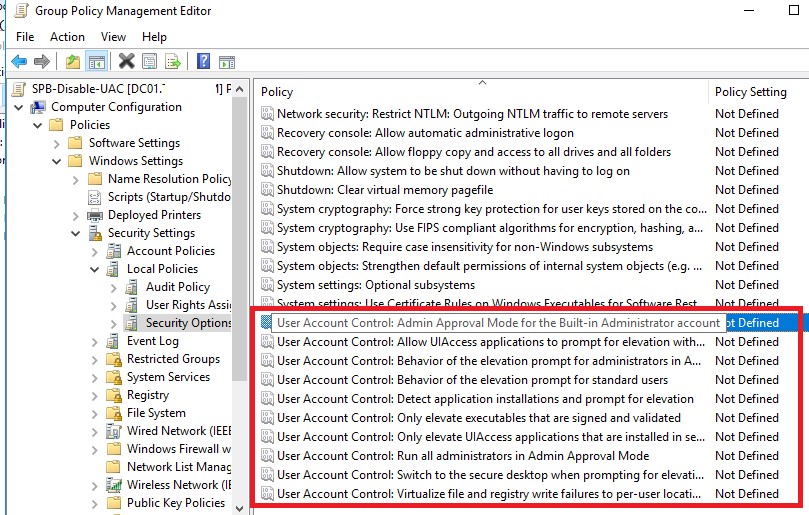

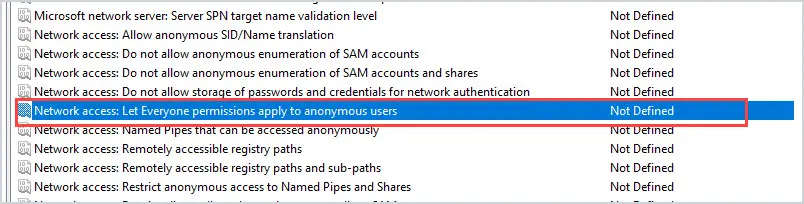

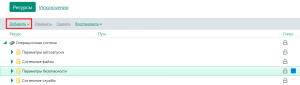

- ОтредактируйтеполитикуиперейдитевразделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

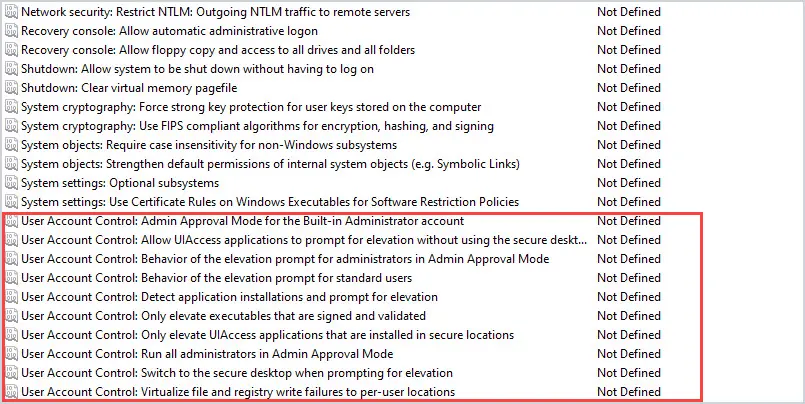

- В этом разделе есть несколько параметров, которые управляют настройками UAC. Имена этих параметров начинаются с User Account Control;

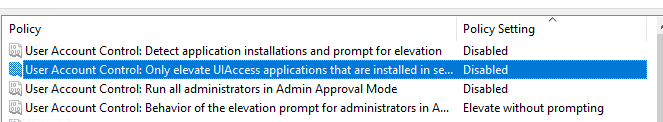

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode =

Elevate without prompting

; - User Account Control: Detect application installations and prompt for elevation =

Disabled

; - User Account Control: Run all administrators in Admin Approval Mode =

Disabled

; - User Account Control: Only elevate UIAccess applications that are installed in secure locations =

Disabled

.

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их. После перезагрузки UAC переключится в режим “Никогда не уведомлять”;

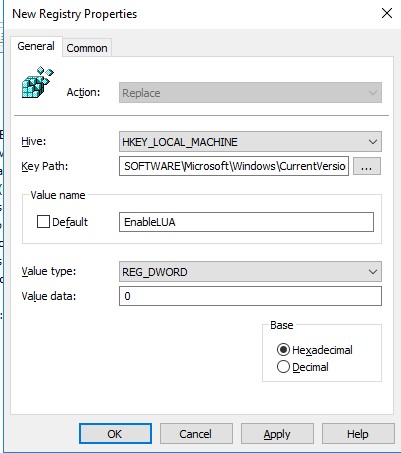

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

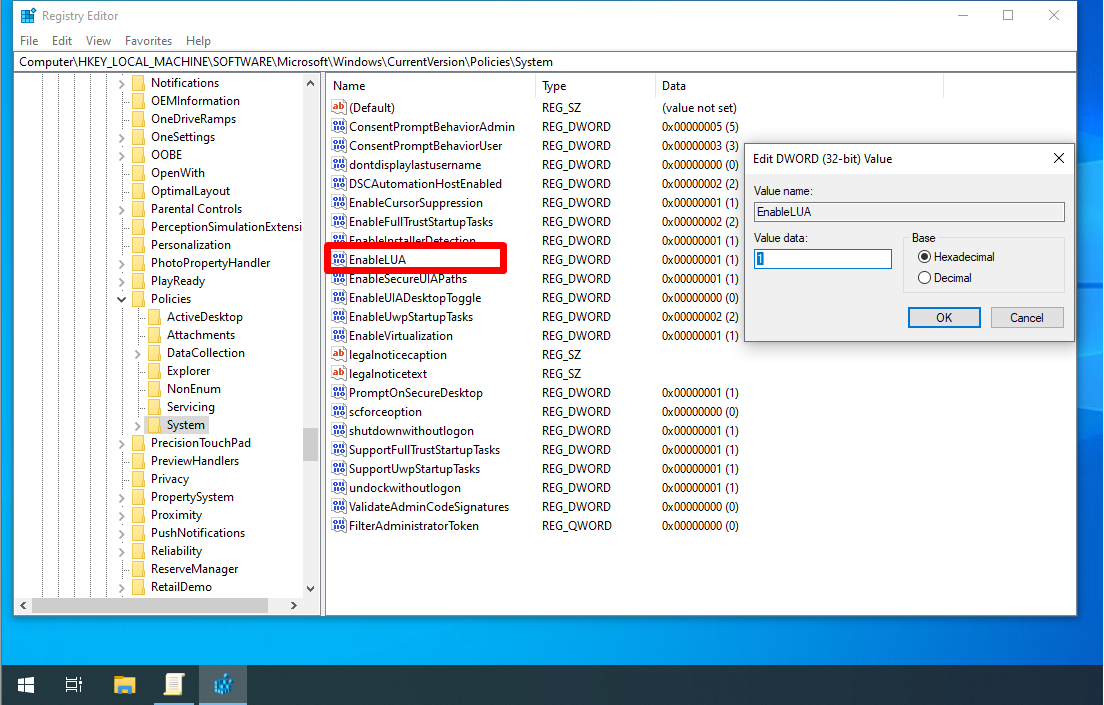

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

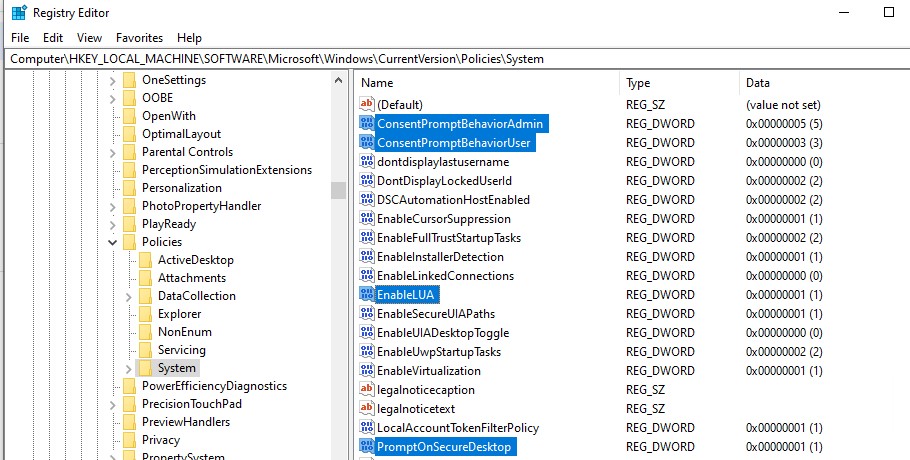

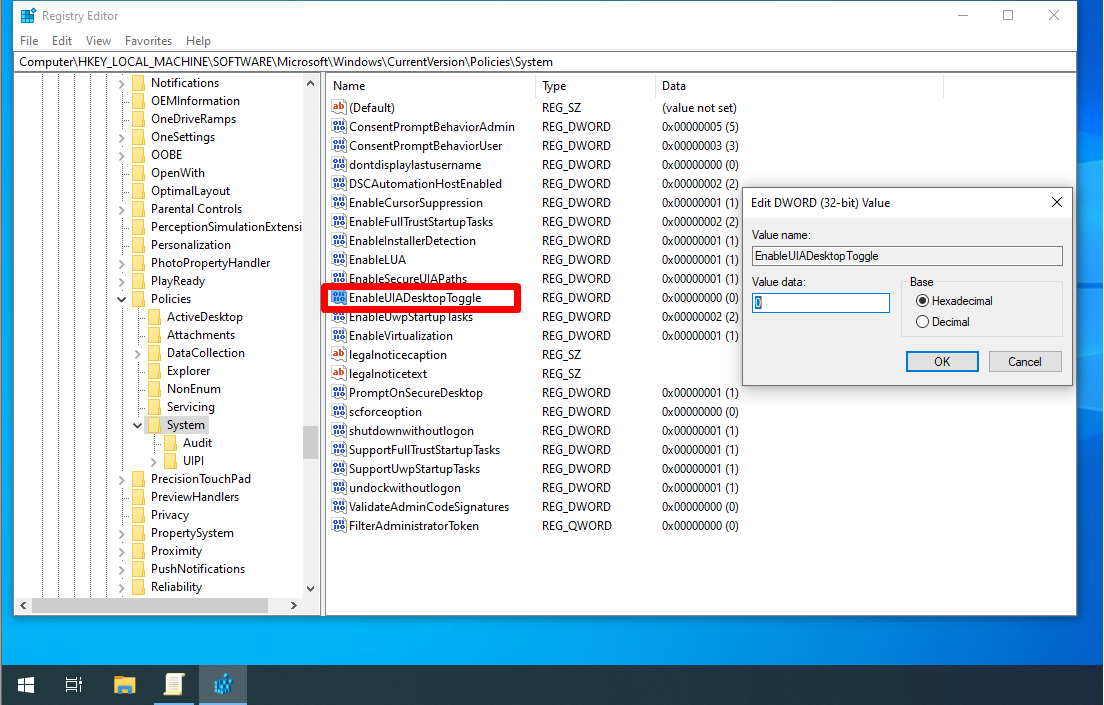

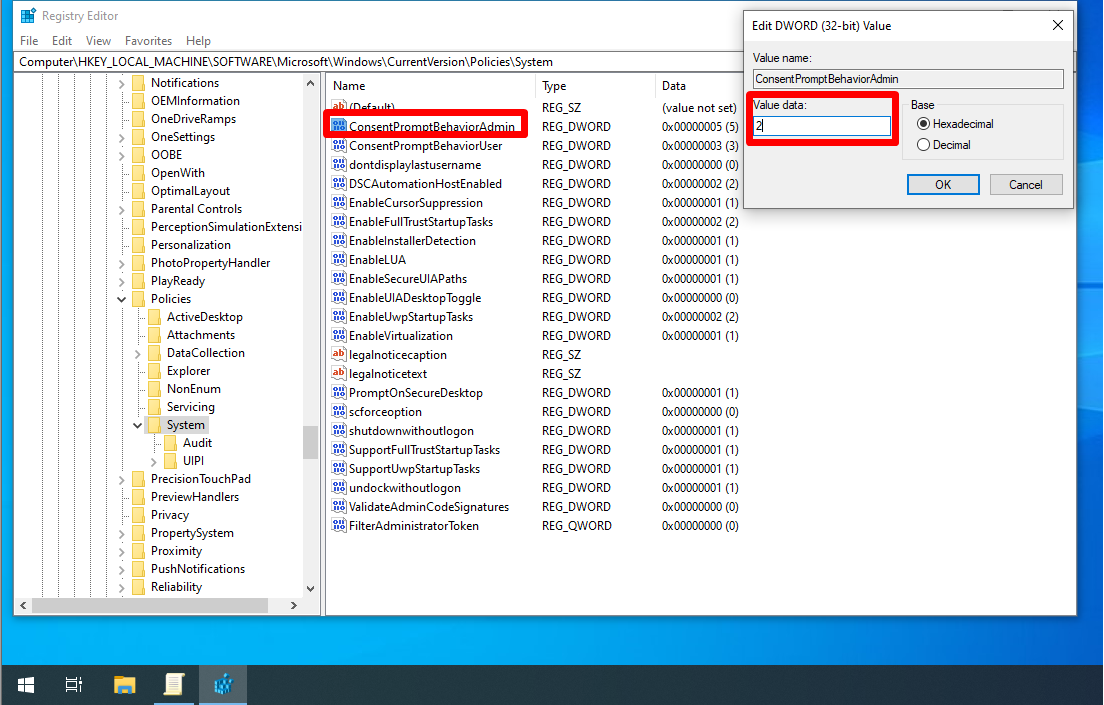

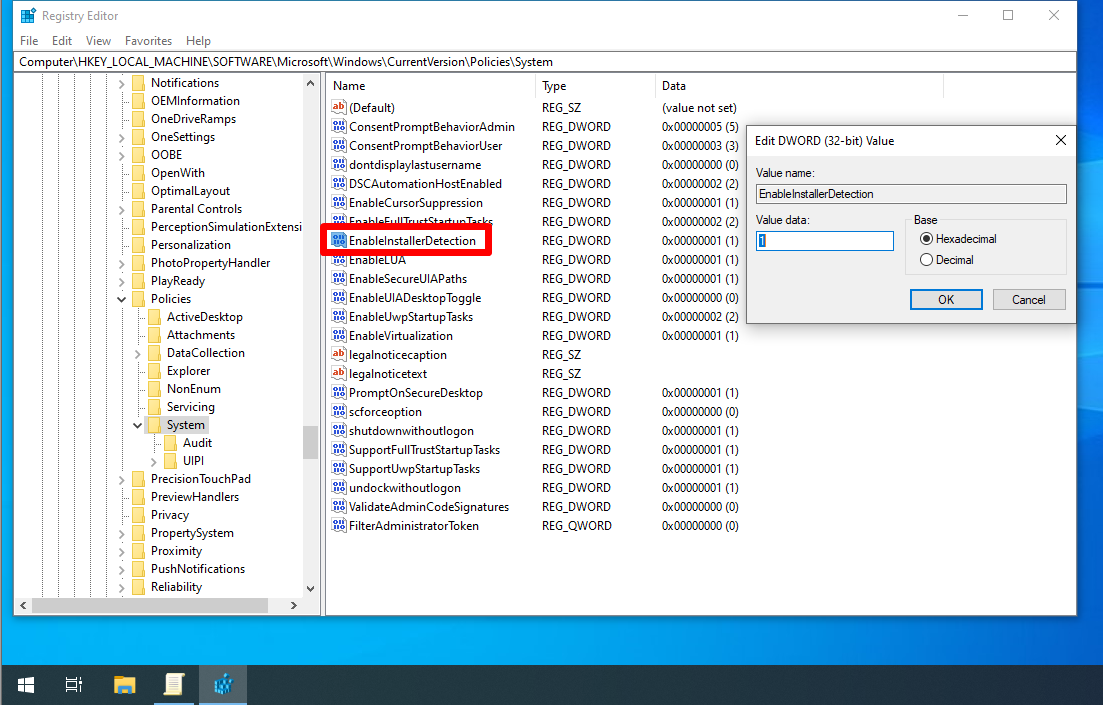

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System] "ConsentPromptBehaviorAdmin"=dword:00000002 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 3 (Notify only when programs try to make changes to my computer):

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 2:

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 1 (Never notify — UAC отключен):

"ConsentPromptBehaviorAdmin"=dword:00000000 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

- Только администраторы имеют удаленный доступ к рабочему столу сервера (RDP доступ к серверу для обычных пользователей должен быть отключен). На RDS серверах нужно оставлять UAC включенным;

- Администраторы должны использовать Windows Server только для выполнения административных задач. Работа с офисными документами, мессенджерами, веб браузером должна выполняться только на рабочей станции администратора под обычной учёткой пользователя с включенным UAC, а не на серверах (см. статью о лучших практиках по защите аккаунтов администраторов),

UAC всегда отключен в редакциях Windows Server Core.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC

LocalAccountTokenFilterPolicy

(об этом рассказано в предыдущей секции).

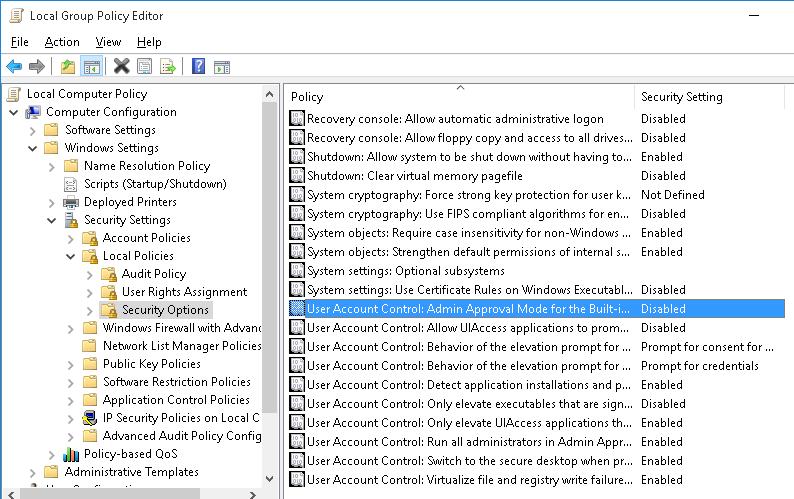

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики). Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей).

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

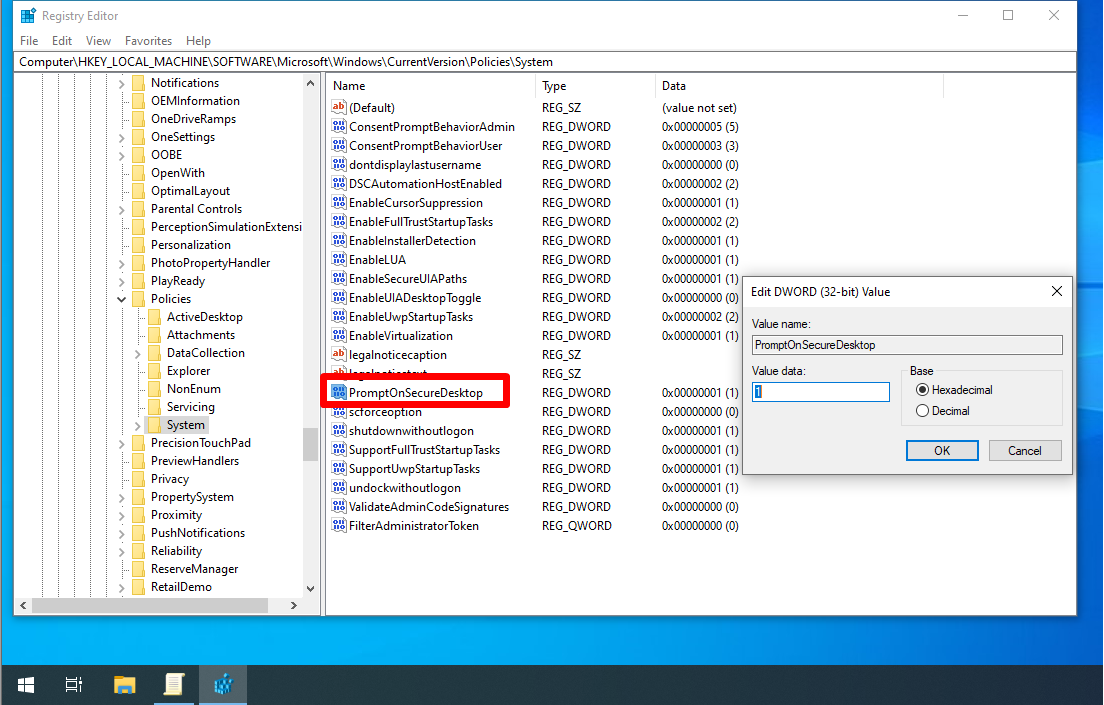

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

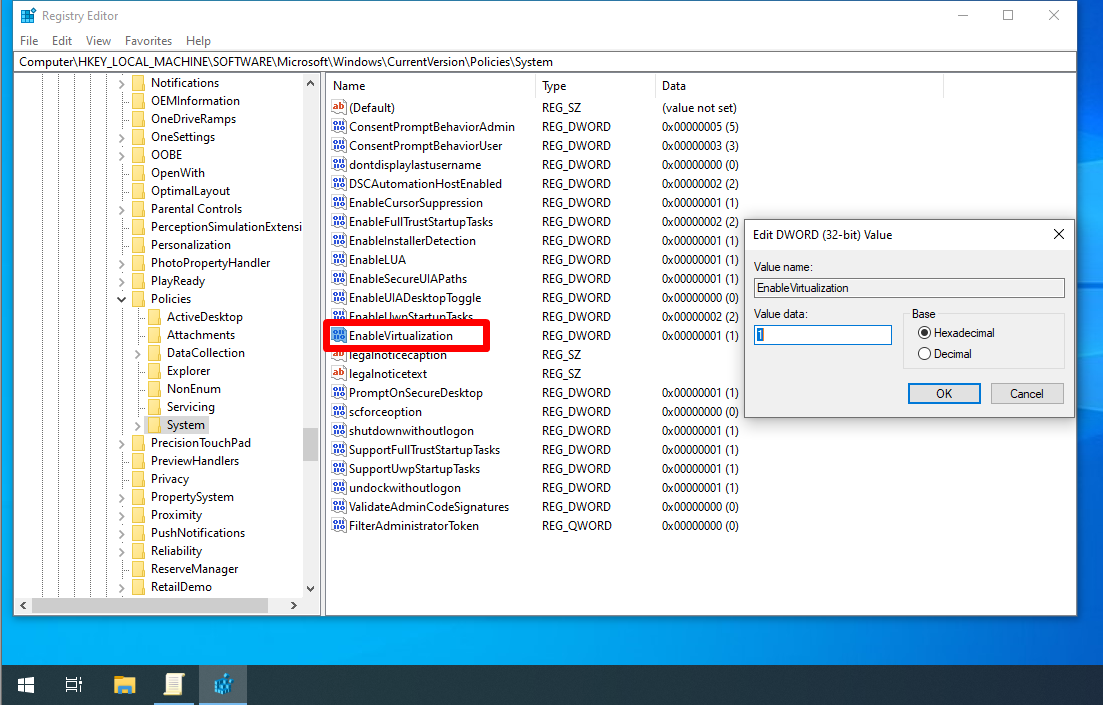

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Admin Approval Mode for the Built-in Administrator account =

Disabled

Allow UIAccess applications to prompt for elevation without using the secure desktop =

Disabled

Behavior of the elevation prompt for administrators in Admin Approval Mode =

Prompt for consent for non-Windows binaries

Behavior of the elevation prompt for standard users =

Prompt for credentials on the secure desktop

Detect application installations and prompt for elevation =

Enabled

для рабочих групп,

Disabled

для домена

Only elevate executables that are signed and validated =

Disabled

Only elevate UIAccess applications that are installed in secure locations =

Enabled

Run all administrators in Admin Approval Mode =

Enabled

Switch to the secure desktop when prompting for elevation =

Enabled

Virtualize file and registry write failures to per-user locations =

Enabled

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

На скриншоте ниже показано, что при запуске редактора реестра (

regedit.exe

) в Windows 10 появляется окно подтверждения UAC:

Контроль учетных записей Разрешить этому приложению вносить изменения на вашем устройстве?

User Account Control Do you want to allow this app to make changes to your device?

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

Содержание:

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом

UserAccountControlSettings.exe

). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

- Уровень 4 — Always notify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notify only when programs try to make changes to my computer (default) – Уведомить только когда программа пытается внести изменения в мой компьютер (стандартный уровень защиты);

- Уровень 2 — Notify only when programs try to make changes to my computer (do not dim my desktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Never notify – Никогда не уведомлять (UAC отключен).

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

В большинстве случае не рекомендуется полностью отключать UAC. Контроль учетных записей это простое, но довольно эффективное средство защиты Windows. В своей практике я никогда не отключаю UAC на компьютерах пользователей без реального подтверждения того, что UAC мешает нормальной работе. Даже в этих случая есть простые обходные решения по отключению UAC для конкретного приложения, или запуску программ без прав администратора и подавления запроса UAC.

Вы можете отключить UAC с помощью групповой политики. На отдельном компьютере можно использовать редактор локальный групповой политики

gpedit.msc

. Если нужно распространить политику на компьютеры в домене, нужно использовать консоль Group Policy Management Console —

gpmc.msc

(рассмотрим этот вариант).

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику;

- ОтредактируйтеполитикуиперейдитевразделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- В этом разделе есть несколько параметров, которые управляют настройками UAC. Имена этих параметров начинаются с User Account Control;

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode =

Elevate without prompting

; - User Account Control: Detect application installations and prompt for elevation =

Disabled

; - User Account Control: Run all administrators in Admin Approval Mode =

Disabled

; - User Account Control: Only elevate UIAccess applications that are installed in secure locations =

Disabled

.

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их. После перезагрузки UAC переключится в режим “Никогда не уведомлять”;

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem] "ConsentPromptBehaviorAdmin"=dword:00000002 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 3 (Notify only when programs try to make changes to my computer):

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 2:

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UAC уровень 1 (Never notify — UAC отключен):

"ConsentPromptBehaviorAdmin"=dword:00000000 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:SoftwareMicrosoftWindowsCurrentVersionpoliciessystem -Name EnableLUA -PropertyType DWord -Value 0 -Force

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

- Только администраторы имеют удаленный доступ к рабочему столу сервера (RDP доступ к серверу для обычных пользователей должен быть отключен). На RDS серверах нужно оставлять UAC включенным;

- Администраторы должны использовать Windows Server только для выполнения административных задач. Работа с офисными документами, мессенджерами, веб браузером должна выполняться только на рабочей станции администратора под обычной учёткой пользователя с включенным UAC, а не на серверах (см. статью о лучших практиках по защите аккаунтов администраторов),

UAC всегда отключен в редакциях Windows Server Core.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC

LocalAccountTokenFilterPolicy

(об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики). Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей).

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Admin Approval Mode for the Built-in Administrator account =

Disabled

Allow UIAccess applications to prompt for elevation without using the secure desktop =

Disabled

Behavior of the elevation prompt for administrators in Admin Approval Mode =

Prompt for consent for non-Windows binaries

Behavior of the elevation prompt for standard users =

Prompt for credentials on the secure desktop

Detect application installations and prompt for elevation =

Enabled

для рабочих групп,

Disabled

для домена

Only elevate executables that are signed and validated =

Disabled

Only elevate UIAccess applications that are installed in secure locations =

Enabled

Run all administrators in Admin Approval Mode =

Enabled

Switch to the secure desktop when prompting for elevation =

Enabled

Virtualize file and registry write failures to per-user locations =

Enabled

One of the features used for authorization in Windows is User Account Control (UAC) protection. UAC is used to control some operations performed by the user.

Control: User account audit and approval mechanism for authorized users should be operated.

Precaution: For the specified control substance, the measures that can be taken can be listed as follows.

The necessary settings for user account auditing can be performed with the Group Policy Object as follows:

1.Group Policy Security Options

Here we go to Security Options from Group Policy settings. The options under Security Options contain user-related security policies.

`Computer Configuration` –> Windows Settings –> Security Settings –> Local Policies –> Security Options

User Account Control: Admin Approval Mode for the Built-in Administrator account

The built-in administrator account logs on in Admin Approval Mode so that any operation that requires elevation of privilege displays a prompt that provides the administrator with the option to permit or deny the elevation of privilege.

- `User Account Control`: Admin Approval Mode for the Built-in Administrator account –> Enabled

User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop

This check verifies whether User Interface Accessibility programs can automatically disable the secure desktop for elevation prompts for a standard user.

User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop –> Disabled

User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode

When an operation requires elevation of privilege, the user is prompted on the secure desktop to select Permit or Deny. If the user selects Permit, the operation continues with the user’s highest available privilege.

- `User Account Control`: Behavior of the elevation prompt for administrators in Admin Approval Mode –> Prompt for consent on the secure desktop

User Account Control: Behavior of the elevation prompt for standard users

This policy setting determines the behavior of the elevation prompt for standard users.

- `User Account Control`: Behavior of the elevation prompt for standard users –> Automatically deny elevation requests

User Account Control: Detect application installations and prompt for elevation

This policy setting determines the behavior of application installation detection for the entire system. Some software might attempt to install itself after being given permission to run. The user may give permission for the program to run because the program is trusted. Then the user is prompted to install an unknown component. This security policy provides another way to identify and stop these attempted software installations before they can do damage.

- `User Account Control`: Detect application installations and prompt for elevation –> Enabled

User Account Control: Only elevate UIAccess applications that are installed in secure locations

This policy setting enforces the requirement that apps that request running with a UIAccess integrity level (by means of marking of UIAccess=true in their app manifest), must reside in a secure location on the file system. Relatively secure locations are limited to the following directories.

- Program Files including subdirectories

- Windowssystem32

- Program Files (x86) including subdirectories for 64-bit versions of Windows

- `User Account Control`: Only elevate UIAccess applications that are installed in secure locations –> Enabled

User Account Control: Run all administrators in Admin Approval Mode

This policy setting determines the behavior of all User Account Control (UAC) policies for the entire system. This is the setting that turns UAC on or off.

- `User Account Control`: Run all administrators in Admin Approval Mode –> Enabled

User Account Control: Switch to the secure desktop when prompting for elevation

This policy setting determines whether the elevation request prompts on the interactive user desktop or on the secure desktop.

The secure desktop presents the login UI and restricts functionality and access to the system until the logon requirements are satisfied.

The secure desktop’s primary difference from the user desktop is that only trusted processes running as SYSTEM are allowed to run here (that is, nothing is running at the user’s privilege level). The path to get to the secure desktop from the user desktop must also be trusted through the entire chain.

- `User Account Control`: Switch to the secure desktop when prompting for elevation –> Enabled

User Account Control: Virtualize file and registry write failures to per-user locations

This policy setting enables or disables the redirection of the write failures of earlier applications to defined locations in the registry and the file system. This feature mitigates applications that historically ran as administrator and wrote runtime application data to %ProgramFiles%, %Windir%, %Windir%system32, or HKEY_LOCAL_MACHINESoftware.

This feature can be disabled for applications on devices running at least Windows Vista because it is unnecessary.

- `User Account Control`: Virtualize file and registry write failures to per-user locations –> Enabled

2.User Account Control security in the registry

- The necessary settings can be performed with the Registry as follows

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Policies System

FilterAdministratorToken

FilterAdministratorToken is disabled by default (0) but can be set to (1) instead which would require the user to approve operations that require elevations of privileges.

FilterAdministratorToken(REG_DWORD) –> 1

EnableUIADesktopToggle

EnableUIADesktopToggle is disabled by default (0). It determines whether UIAccess applications can prompt for elevation without the secure desktop. UIAccess applications are digitally signed.

- `EnableUIADesktopToggle` (REG_DWORD) –> 0

ConsentPromptBehaviorAdmin

This key defines the User Account Control behavior for system administrators. The default value is set to prompt but do not require credentials to be entered. Here are all possible values.

The value of 2 displays the UAC prompt that needs to be permitted or denied on a secure desktop. No authentication is required.

- `ConsentPromptBehaviorAdmin` (REG_DWORD) –> 2

ConsentPromptBehaviorUser

A value of 0 will automatically deny any operation that requires elevated privileges if executed by standard users.

- `ConsentPromptBehaviorUser` (REG_DWORD) –> 0

EnableInstallerDetection

EnableInstallerDetection set to 1 on all versions of Windows except Enterprise where it is set to 0. It determines whether application installations prompt for elevation (0 disabled, 1 enabled).

- `EnableInstallerDetection` (REG_DWORD) –> 1

EnableSecureUIAPaths

EnableSecureUIAPaths is enabled by default (1). If disabled (0), will allow the execution of UIAccess applications from non-secure locations.

EnableSecureUIAPaths(REG_DWORD) –> 1

EnableLUA

EnableLUA enabled by default (1). If disabled (0), will disable admin approval mode and all related UAC policy settings.

- `EnableLUA` (REG_DWORD) –> 1

PromptOnSecureDesktop

PromptOnSecureDesktop determines whether UAC prompts are displayed on a secure desktop (1, default) or not (0). This gets rid of the full-screen prompt when disabled.

- `PromptOnSecureDesktop` (REG_DWORD) –> 1

EnableVirtualization

EnableVirtualization enabled (1) by default which redirects application write failures at run time to defined user locations. Applications that write data to protected locations will fail if disabled (0.

- `EnableVirtualization` (REG_DWORD) –> 1

Содержание

- DenTNT.trmw.ru

- Записная книжка

- Windows 10: Настройки UAC через GPO и KIS

- How to Configure Security Policy Settings

- To configure a setting for your local computer

- To configure a setting for computer that is joined to a domain

- To configure a setting for a domain controller

- Настройка, отключение User Account Control (UAC) с помощью групповых политик

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

DenTNT.trmw.ru

Записная книжка

Windows 10: Настройки UAC через GPO и KIS

Некоторое время назад я заметил, что при попытке какой-то программой запросить повышение привилегий, диалоговое окно UAC появляется, но экран не темнеет, а остаётся прозрачным. Это было неудобно хотя бы потому, что периодически оно теряло фокус. Началось это после какого-то обновления. Я выставил настройки UAC на уровень 4 и перезагрузил комп. Через некоторое время (было еще несколько перезагрузок) диалог UAC опять стал появляться без затемненного экрана, т.е. режим «Switch to the secure desktop when prompting for elevation» не работал.

Я решил попробовать настроить поведение UAC через политики.

Computer Configuration -> Windows Settings -> Security Settings-> Local Policies -> Security Options -> User Account Control: *

Но когда запустил gpedit.msc снова, то увидел, что все значения опять были выставлены по дефолту!

Я подумал, что это KIS «балуется» и отключил его, но ничего не изменилось — политики не применялись. Причем не применялись только настройки UAC. Я проверил на других значениях — они успешно сохранялись!

Пока не понял, кто виноват…

Попробовал следующий способ:

- Нажать Win + R

- Ввести «msconfig» (без кавычек) и нажать Enter

- В появившемся окне перейти на вкладку «Tools»

- Выбрать пункт «Change UAC Settings» и затем нажать на кнопку в правом нижнем углу «Launch»

- Выставить желаемый уровень UAC и перезагрузить компьютер.

Теперь после перезагрузки у меня в GPO заданы три позиции:

- Behavior of the elevation prompt for administrators in Admin Approval Mode = Prompt for consent on the secure desktop

- Run all administrators in Admin Approval Mode = Enabled

- Switch to the secure desktop when prompting for elevation = Enabled

Ну это уже лучше!

update 18.11.16:

Был установлен KIS 2017, при нем и была проблема. Решения, описанные выше, уже не помогали. Удалил его, поставил старую версию — KIS 2016. Как результат, проблема исчезла…

Да здравствует Касперыч 🙂

Сделай доступ «только для чтения» и не будут меняться. Light-XP

Будут «меняться» 😉 Не помогало это, он просто очищал нафиг всю ветку [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem].

Как следствие, UAC устанавливался на уровень 3…

update 03.12.16:

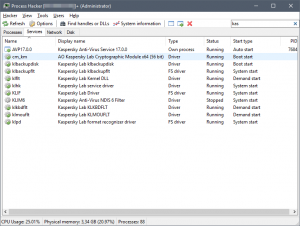

В KIS2016 то же самое. К моим проблемам добавилась еще одна: теперь я не могу запустить редактор Unity. При запуске появляется интерфейс редактора частично — есть окно, меню, но нет окошек редактора, приложение зависает а через некоторое время вылетает утилита для отправки баг-репорта. Если KIS отключить (или отключить его компоненты), то ничего не помогает, т.к. в памяти висят драйвера:

Помогает только удаление KIS.

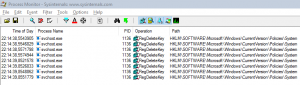

Пробовал установить аудит на удаление этой ветки реестра, удалял ее вручную, через редактор реестра — в Журнале событий никаких соответствующих событий не было. Не было и при удалении через PowerShell:

update 12.12.16:

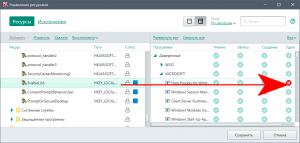

Вооружился Process Monitor и отловил момент сброса настроек UAC:

Поясню, что именно он словил:

1. Я запускаю оснастку secpol.msc .

2. Меняю текущий уровень SRP. Например был уровень «Disallowed», я поменял его на «Unrestricted» (или наоборот).

3. Какой-то из драйверов KIS (не служба, т.к. я их все отключал) ловит это событие и удаляет все ключи в

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

4. Поскольку ветка теперь чистая, система устанавливает ДЕФОЛТОВЫЙ уровень UAC, который к сожалению не Level 4, а Level 3.

Если менять уровень SRP через редактор реестра или через PowerShell, то проблемы НЕТ!

update 05.01.17

Был какой-то конфликт при работе KIS и svchost.exe. Для того, чтобы триггер не срабатывал, пришлось создать в KIS исключение:

1. KIS -> Настройка -> Защита -> Контроль программ -> Управление ресурсами

2. Откроется окно настроек, в левой панели для ресурса «Операционная система» необходимо создать три исключающих правила в подразделе «Параметры безопасности», для этого нужно нажать на кнопку «Добавить»:

3. После этого нажимаем на строку «Ключ реестра» и выбираем HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemEnableLUA

4. Повторяем действия для HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemPromptOnSecureDesktop

5. Потом то же самое для HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemConsentPromptBehaviorUser

6. На панели с правой стороны выбираем «Вид» и снимаем галочку с «Скрывать системные программы», теперь можно будет увидеть svchost.exe.

7. Раскрываем группу «Microsoft» и находим там «Host Process for Windows Services»

8. По очереди выделяем новое правило из пункта 3-5 и для каждого из них на программе «Host Process for Windows Services» выставляем ЗАПРЕТ на удаление:

9. После всего этого нажимаем кнопку «Сохранить».

Теперь ветка реестра не будет очищаться, а значит проблема с изменением уровня UAC решена!

How to Configure Security Policy Settings

Applies To: Windows Vista, Windows Server 2008, Windows 7, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, Windows Server 2012, Windows 8

This procedural topic for the IT professional describes steps to configure a security policy setting on the local computer, on a domain-joined computer, and on a domain controller.

This topic pertains to the versions of Windows designated in the Applies To list above. Some of the user interface elements that are described in this topic might differ from version to version.

You must have Administrators rights on the local computer, or you must have the appropriate permissions to update a Group Policy Object (GPO) on the domain controller to perform these procedures.

When a local setting is inaccessible, it indicates that a GPO currently controls that setting.

In this topic

To configure a setting for your local computer

To open Local Security Policy, on the Start screen, type, secpol.msc.

Navigate the console tree to Local Computer PolicyWindows SettingsSecurity Settings

Under Security Settings of the console tree, do one of the following:

Click Account Policies to edit the Password Policy or Account Lockout Policy.

Click Local Policies to edit an Audit Policy, a User Rights Assignment, or Security Options.

When you find the policy setting in the details pane, double-click the security policy that you want to modify.

Modify the security policy setting, and then click OK.

Some security policy settings require that the computer be restarted before the setting takes effect. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

To configure a setting for computer that is joined to a domain

The following procedure describes how to configure a security policy setting for a Group Policy Object when you are on a workstation or server that is joined to a domain.

You must have the appropriate permissions to install and use the Microsoft Management Console (MMC), and to update a Group Policy Object (GPO) on the domain controller to perform these procedures.

To open the MMC and add the Group Policy Object Editor, on the Start screen, typeВ mmc.msc.

On the File menu of the MMC, click Add/Remove snap-in, and then click Add.

In Add Standalone Snap-in, double-click Group Policy Object Editor.

In Select Group Policy Object, click Browse, browse to the GPO you would like to modify, and then click Finish.

Click Close, and then click OK.

This procedure added the snap-in to the MMC.

In the console tree, locate GroupPolicyObject [ComputerName] Policy, click Computer Configuration, click Windows Settings, and then click Security Settings.

Do one of the following:

Click Account Policies to edit the Password Policy or Account Lockout Policy.

Click Local Policies to edit an Audit Policy, a User Rights Assignment, or Security Options.

Click Event Log to edit event log settings.

In the details pane, double-click the security policy setting that you want to modify.

If this security policy has not yet been defined, select the Define these policy settings check box.

Modify the security policy setting and then click OK.

To configure a setting for a domain controller

The following procedure describes how to configure a security policy setting for only a domain controller (from the domain controller).

To open the domain controller security policy, in the console tree, locate GroupPolicyObject [ComputerName] Policy, click Computer Configuration, click Windows Settings, and then click Security Settings.

Do one of the following:

Double-click Account Policies to edit the Password Policy, Account Lockout Policy, or Kerberos Policy.

Click Local Policies to edit the Audit Policy, a User Rights Assignment, or Security Options.

Click Event Log to edit event log settings.

In the details pane, double-click the security policy that you want to modify.

If this security policy has not yet been defined, select the Define these policy settings check box.

Modify the security policy setting, and then click OK.

Always test a newly created policy in a test organizational unit before you apply it to your network. When you change a security setting through a GPO and click OK , that setting will take effect the next time you refresh the settings.

Настройка, отключение User Account Control (UAC) с помощью групповых политик

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

- Уровень 4 — Alwaysnotify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notifyonlywhenprogramstrytomakechangestomycomputer(default) – Уведомить только когда программа пытается внести изменения в мой компьютер (стандартный уровень защиты);

- Уровень 2 — Notifyonlywhenprogramstrytomakechangestomycomputer(donotdimmydesktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Nevernotify – Никогда не уведомлять (UAC отключен).

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

Вы можете отключить UAC с помощью групповой политики. На отдельном компьютере можно использовать редактор локальный групповой политики gpedit.msc . Если нужно распространить политику на компьютеры в домене, нужно использовать консоль Group Policy Management Console — gpmc.msc (рассмотрим этот вариант).

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику;

- ОтредактируйтеполитикуиперейдитевразделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- В этом разделе есть несколько параметров, которые управляют настройками UAC. Имена этих параметров начинаются с User Account Control;

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode = Elevate without prompting ;

- User Account Control: Detect application installations and prompt for elevation = Disabled ;

- User Account Control: Run all administrators in Admin Approval Mode = Disabled ;

- User Account Control: Only elevate UIAccess applications that are installed in secure locations = Disabled .

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их. После перезагрузки UAC переключится в режим “Никогда не уведомлять”;

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

UAC уровень 3 (Notify only when programs try to make changes to my computer):

UAC уровень 1 (Never notify — UAC отключен):

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:SoftwareMicrosoftWindowsCurrentVersionpoliciessystem -Name EnableLUA -PropertyType DWord -Value 0 -Force

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

- Только администраторы имеют удаленный доступ к рабочему столу сервера (RDP доступ к серверу для обычных пользователей должен быть отключен). На RDS серверах нужно оставлять UAC включенным;

- Администраторы должны использовать Windows Server только для выполнения административных задач. Работа с офисными документами, мессенджерами, веб браузером должна выполняться только на рабочей станции администратора под обычной учёткой пользователя с включенным UAC, а не на серверах (см. статью о лучших практиках по защите аккаунтов администраторов),

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики). Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей).

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Содержание

- Configure security policy settings

- To configure a setting using the Local Security Policy console

- To configure a security policy setting using the Local Group Policy Editor console

- To configure a setting for a domain controller

- Настройка параметров политики безопасности

- Настройка параметра с помощью консоли Local Security Policy

- Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

- Настройка параметра контроллера домена

- Параметры политики безопасности

- Управление настройками безопасности на основе политики

- Распространенные сценарии использования политик параметров безопасности

- Зависимости от других технологий операционной системы

- Политики параметров безопасности и групповой политики

- Политики Параметры безопасности и связанные функции

- Архитектура Параметры расширения

- Процессы и взаимодействия политик параметров безопасности

- Обработка групповой политики

- Хранилище объектов групповой политики

- Порядок обработки групповой политики

- Обработка политик параметров безопасности

- Объединение политик безопасности в контроллерах доменов

- Особые соображения для контроллеров домена

- При применении параметров безопасности

- Сохранение политики параметров безопасности

- Разрешения, необходимые для применения политики

- Фильтрация политики безопасности

- Перенос GPOs, содержащих параметры безопасности

Configure security policy settings

Applies to

Describes steps to configure a security policy setting on the local device, on a domain-joined device, and on a domain controller.

You must have Administrators rights on the local device, or you must have the appropriate permissions to update a Group Policy Object (GPO) on the domain controller to perform these procedures.

When a local setting is inaccessible, it indicates that a GPO currently controls that setting.

To configure a setting using the Local Security Policy console

To open Local Security Policy, on the Start screen, type secpol.msc, and then press ENTER.

Under Security Settings of the console tree, do one of the following:

When you find the policy setting in the details pane, double-click the security policy that you want to modify.

Modify the security policy setting, and then click OK.

To configure a security policy setting using the Local Group Policy Editor console

You must have the appropriate permissions to install and use the Microsoft Management Console (MMC), and to update a Group Policy Object (GPO) on the domain controller to perform these procedures.

Open the Local Group Policy Editor (gpedit.msc).

In the console tree, click Computer Configuration, click Windows Settings, and then click Security Settings.

Do one of the following:

In the details pane, double-click the security policy setting that you want to modify.

В If this security policy has not yet been defined, select the Define these policy settings check box.

Modify the security policy setting, and then click OK.

If you want to configure security settings for many devices on your network, you can use the Group Policy Management Console.

To configure a setting for a domain controller

The following procedure describes how to configure a security policy setting for only a domain controller (from the domain controller).

To open the domain controller security policy, in the console tree, locate GroupPolicyObject [ComputerName] Policy, click Computer Configuration, click Windows Settings, and then click Security Settings.

Do one of the following:

In the details pane, double-click the security policy that you want to modify.

В If this security policy has not yet been defined, select the Define these policy settings check box.

Modify the security policy setting, and then click OK.

Источник

Настройка параметров политики безопасности

Область применения

Описывает действия по настройке параметра политики безопасности на локальном устройстве, на устройстве, соединяемом с доменом, и на контроллере домена.

Для выполнения этих процедур необходимо иметь права администраторов на локальном устройстве или иметь соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена.

Если локальный параметр недоступен, это указывает на то, что GPO в настоящее время контролирует этот параметр.

Настройка параметра с помощью консоли Local Security Policy

Чтобы открыть локализованную политику безопасности на экране Начните, введите secpol.mscи нажмите кнопку ENTER.

В Параметры панели безопасности консоли сделайте одно из следующих:

При нажатии параметра политики в области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Измените параметр политики безопасности и нажмите кнопку ОК.

Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

Для выполнения этих процедур необходимо иметь соответствующие разрешения на установку и использование консоли управления Microsoft (MMC) и обновление объекта групповой политики (GPO) на контроллере домена.

Откройте редактор локальной групповой политики (gpedit.msc).

В дереве консоли нажмите кнопку Конфигурациякомпьютера, нажмите кнопку Windows Параметрыи нажмите кнопку Безопасность Параметры.

Выполните одно из следующих действий.

В области сведений дважды щелкните параметр политики безопасности, который необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Если вы хотите настроить параметры безопасности для многих устройств в сети, вы можете использовать консоль управления групповой политикой.

Настройка параметра контроллера домена

Следующая процедура описывает настройку параметра политики безопасности только для контроллера домена (от контроллера домена).

Чтобы открыть политику безопасности контроллера домена в дереве консоли, найдите GroupPolicyObject [ComputerName] Политика, щелкните Конфигурация компьютера, нажмите кнопку Windows Параметры, а затем нажмите кнопку Параметры .

Выполните одно из следующих действий.

В области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Источник

Параметры политики безопасности

Область применения

В этой справочной статье описываются общие сценарии, архитектура и процессы для параметров безопасности.

Параметры политики безопасности — это правила, которые администраторы настраивают на компьютере или нескольких устройствах с целью защиты ресурсов на устройстве или сети. Расширение Параметры редактора локальной групповой политики позволяет определять конфигурации безопасности как часть объекта групповой политики (GPO). GPOs связаны с контейнерами Active Directory, такими как сайты, домены или организационные подразделения, и они позволяют управлять настройками безопасности для нескольких устройств с любого устройства, подключенного к домену. Политики параметров безопасности используются в рамках общей реализации системы безопасности, чтобы обеспечить безопасность контроллеров доменов, серверов, клиентов и других ресурсов в организации.

Параметры безопасности могут управлять:

Для управления конфигурациями безопасности для нескольких устройств можно использовать один из следующих вариантов:

Дополнительные сведения об управлении конфигурациями безопасности см. в введении параметров политики безопасности.

Расширение Параметры безопасности редактора локальной групповой политики включает следующие типы политик безопасности:

Политики учетных записей. Эти полицейские службы определяются на устройствах; они влияют на взаимодействие учетных записей пользователей с компьютером или доменом. Политики учетной записи включают следующие типы политик:

Локальные политики. Эти политики применяются к компьютеру и включают следующие типы параметров политики:

Политика аудита. Укажите параметры безопасности, которые контролируют ведение журнала событий безопасности в журнале безопасности на компьютере, и укажите, какие типы событий безопасности необходимо входить в журнал (успех, сбой или оба).

Для устройств Windows 7 и более поздней стадии рекомендуется использовать параметры в соответствии с конфигурацией политики аудита, а не параметры политики аудита в соответствии с локальными политиками.

Назначение прав пользователей. Укажите пользователей или группы, которые имеют права или привилегии логотипа на устройстве

Параметры безопасности. Укажите параметры безопасности компьютера, такие как имена администратора и гостевой учетной записи; доступ к дискетным дискам и дискам CD-ROM; установка драйверов; подсказки logon; и так далее.

Windows Брандмауэр с расширенным обеспечением безопасности. Укажите параметры для защиты устройства в сети с помощью государственного брандмауэра, который позволяет определить, какой сетевой трафик разрешен для прохода между устройством и сетью.

Политики диспетчера списков сети. Укажите параметры, которые можно использовать для настройки различных аспектов перечисления и отображения сетей на одном устройстве или на многих устройствах.

Политики общедоступных ключей. Укажите параметры для управления шифрованием файловой системы, защиты данных и шифрования диска BitLocker в дополнение к определенным путям сертификата и настройкам служб.

Политики ограничения программного обеспечения. Укажите параметры для определения программного обеспечения и управления его возможностью запуска на локальном устройстве, организационном подразделении, домене или сайте.

Политики управления приложениями. Укажите параметры, чтобы контролировать, какие пользователи или группы могут запускать определенные приложения в организации на основе уникальных удостоверений файлов.

Политики безопасности IP на локальном компьютере. Укажите параметры для обеспечения конфиденциальной и безопасной связи через IP-сети с помощью служб криптографической безопасности. IPsec устанавливает доверие и безопасность с исходных IP-адресов на ip-адрес назначения.

Расширенные настройки политики аудита. Укажите параметры, которые контролируют ведение журнала событий безопасности в журнале безопасности на устройстве. Параметры в статье Advanced Audit Policy Configuration обеспечивают более тонкий контроль за действиями, которые необходимо отслеживать, а не настройками политики аудита в соответствии с локальными политиками.

Управление настройками безопасности на основе политики

Расширение службы Параметры групповой политики предоставляет интегрированную инфраструктуру управления на основе политики, которая поможет вам управлять политиками безопасности и применять их.

Вы можете определять и применять политики параметров безопасности для пользователей, групп и сетевых серверов и клиентов с помощью групповой политики и служб домена Active Directory (AD DS). Можно создать группу серверов с одинаковой функциональностью (например, сервер Microsoft Web (IIS), а затем объекты групповой политики можно использовать для применения общих параметров безопасности к группе. Если позже в эту группу будет добавлено больше серверов, многие из общих параметров безопасности будут автоматически применены, что снижает нагрузку на развертывание и администрирование.

Распространенные сценарии использования политик параметров безопасности

Политики параметров безопасности используются для управления следующими аспектами безопасности: политикой учетных записей, локальной политикой, назначением прав пользователей, значениями реестра, списками управления доступом и реестром (ACLs), режимами запуска служб и другими.

В рамках стратегии безопасности можно создавать GPOs с политиками параметров безопасности, настроенными специально для различных ролей в организации, таких как контроллеры домена, файловые серверы, серверы членов, клиенты и так далее.

Можно создать структуру организационного подразделения (OU), которая группировать устройства в соответствии с их ролями. Использование OUs — это лучший метод для разделения определенных требований безопасности для различных ролей в сети. Этот подход также позволяет применять настраиваемые шаблоны безопасности для каждого класса сервера или компьютера. После создания шаблонов безопасности создается новый GPO для каждого из OUs, а затем импортируется шаблон безопасности (.inf file) в новый GPO.

Импорт шаблона безопасности в GPO гарантирует, что все учетные записи, к которым применяется GPO, автоматически получают параметры безопасности шаблона при обновлении параметров групповой политики. На рабочей станции или сервере параметры безопасности обновляются регулярно (со случайным смещением не более 30 минут), и на контроллере домена этот процесс происходит каждые несколько минут, если изменения произошли в любом из применимых параметров GPO. Параметры также обновляются каждые 16 часов независимо от того, произошли ли какие-либо изменения.

Эти параметры обновления различаются между версиями операционной системы и могут быть настроены.

С помощью конфигураций безопасности на основе групповой политики и в сочетании с делегирования администрирования можно обеспечить применение определенных параметров безопасности, прав и поведения на всех серверах и компьютерах в рамках OU. Этот подход упрощает обновление ряда серверов с помощью любых дополнительных изменений, необходимых в будущем.

Зависимости от других технологий операционной системы

Для устройств, которые являются членами домена Windows Server 2008 или более позднего домена, политики параметров безопасности зависят от следующих технологий:

Доменные службы Active Directory (AD DS)

Служба Windows каталогов AD DS хранит сведения о объектах в сети и делает эти сведения доступными администраторам и пользователям. С помощью AD DS можно просматривать и управлять сетевыми объектами в сети из одного расположения, а пользователи могут получать доступ к разрешенным сетевым ресурсам с помощью единого логотипа.

Групповая политика

Инфраструктура в AD DS, которая позволяет на основе каталога управления настройками пользователей и компьютеров на устройствах, работающих Windows Server. С помощью групповой политики можно определить конфигурации для групп пользователей и компьютеров, включая параметры политики, политики на основе реестра, установку программного обеспечения, скрипты, перенаправление папок, службы удаленной установки, обслуживание Internet Explorer и безопасность.

Служба доменных имен (DNS)

Иерархическая система именования, используемая для размещения доменных имен в Интернете и частных сетях TCP/IP. DNS предоставляет службу сопоставления доменных имен DNS с IP-адресами и IP-адресов доменных имен. Это позволяет пользователям, компьютерам и приложениям запрашивать DNS для указания удаленных систем по полностью квалифицированным доменным именам, а не по IP-адресам.

Winlogon

Часть операционной системы Windows, которая обеспечивает интерактивную поддержку логотипов. Winlogon разработана вокруг интерактивной модели логотипа, состоящей из трех компонентов: исполняемого Winlogon, поставщика учетных данных и любого числа сетевых поставщиков.

Настройка

Конфигурация безопасности взаимодействует с процессом установки операционной системы во время чистой установки или обновления из более ранних версий Windows Server.

Менеджер учетных записей безопасности (SAM)

Служба Windows, используемая во время процесса логотипа. SAM поддерживает сведения о учетной записи пользователя, в том числе группы, к которым принадлежит пользователь.

Local Security Authority (LSA)

Защищенная подсистема, которая аутентифизирует и регистрирует пользователей в локальной системе. Кроме того, LSA сохраняет сведения обо всех аспектах локальной безопасности в системе, совместно известной как Местная политика безопасности системы.

Инструментарий управления Windows (WMI)

Особенностью операционной системы Microsoft Windows WMI является реализация корпорацией Майкрософт Web-Based Enterprise Management (WBEM), которая является отраслевой инициативой по разработке стандартной технологии для доступа к сведениям об управлении в корпоративной среде. WMI предоставляет доступ к сведениям об объектах в управляемой среде. С помощью WMI и интерфейса программирования приложений WMI приложения (API) приложения могут запрашивать и вносить изменения в статическую информацию в репозитории общей информационной модели (CIM) и динамической информации, поддерживаемой различными типами поставщиков.

Результативный набор политик (RSoP)

Расширенная инфраструктура групповой политики, использующая WMI для упростить планирование и отлагивание параметров политики. RSoP предоставляет общедоступные методы, которые раскрывают действия расширения групповой политики в ситуации what-if и действия расширения в реальной ситуации. Это позволяет администраторам легко определить сочетание параметров политики, которые применяются к пользователю или устройству или будут применяться к этому пользователю или устройству.

Диспетчер управления службами (SCM)

Используется для настройки режимов запуска службы и безопасности.

Реестр

Используется для настройки значений реестра и безопасности.

Файловая система

Используется для настройки безопасности.

Преобразования файловой системы

Безопасность устанавливается, когда администратор преобразует файловую систему из FAT в NTFS.

Консоль управления Майкрософт (MMC)

Пользовательский интерфейс для средства Параметры безопасности является расширением оснастки редактора локальной групповой политики MMC.

Политики параметров безопасности и групповой политики

Расширение Параметры редактора локальной групповой политики является частью набора средств Диспетчер конфигурации безопасности. Следующие компоненты связаны с безопасностью Параметры: двигатель конфигурации; движок анализа; уровень интерфейса шаблона и базы данных; логика интеграции установки; и secedit.exe командной строки. Движок конфигурации безопасности отвечает за обработку запросов на безопасность редактора конфигурации безопасности для системы, на которой она выполняется. Движок анализа анализирует системную безопасность для данной конфигурации и сохраняет результат. Уровень интерфейса шаблона и базы данных обрабатывает запросы чтения и записи из шаблона или базы данных (для внутреннего хранения). Расширение службы Параметры редактора локальной групповой политики обрабатывает групповую политику с локального или доменного устройства. Логика конфигурации безопасности интегрируется с установкой и управляет системной безопасностью для чистой установки или обновления до более Windows операционной системы. Сведения о безопасности хранятся в шаблонах (.inf files) или в базе данных Secedit.sdb.

На следующей схеме показаны Параметры и связанные функции.

Политики Параметры безопасности и связанные функции

Scesrv.dll

Предоставляет основные функции двигателя безопасности.

Scecli.dll

Предоставляет клиентские интерфейсы в движок конфигурации безопасности и предоставляет данные в resultant Set of Policy (RSoP).

Wsecedit.dll

Расширение Параметры редактора локальной групповой политики. scecli.dll загружается в wsecedit.dll для поддержки пользовательского интерфейса Параметры безопасности.

Gpedit.dll

Привязка редактора локальной групповой политики MMC.

Архитектура Параметры расширения

Расширение Параметры редактора локальной групповой политики является частью средств диспетчера конфигурации безопасности, как показано на следующей схеме.

Архитектура Параметры безопасности

Средства настройки и анализа параметров безопасности включают движок конфигурации безопасности, который предоставляет локальный компьютер (не доменный член) и конфигурацию на основе групповой политики и анализ политик параметров безопасности. Движок конфигурации безопасности также поддерживает создание файлов политики безопасности. Основными функциями двигателя конфигурации безопасности являются scecli.dll и scesrv.dll.

В следующем списке описываются основные функции двигателя конфигурации безопасности и других Параметры связанных компонентов.

scesrv.dll

Scesrv.dll выполняет конфигурацию и анализ различных параметров системы безопасности, вызывая соответствующие API системы, включая LSA, SAM и реестр.

Scesrv.dll предоставляет API, такие как импорт, экспорт, настройка и анализ. Он проверяет, что запрос выполнен по LRPC (Windows XP) и не удается вызвать, если это не так.

Связь между частями расширения Параметры безопасности происходит с помощью следующих методов:

На контроллерах домена scesrv.dll уведомления об изменениях, внесенных в SAM и LSA, которые необходимо синхронизировать между контроллерами домена. Scesrv.dll эти изменения включаются в GPO политики контроллера домена по умолчанию с помощью APIscecli.dll изменения шаблонов. Scesrv.dll также выполняет операции настройки и анализа.

Scecli.dll

Командная версия конфигурации безопасности и анализ пользовательских интерфейсов secedit.exe использует scecli.dll.

Scecli.dll реализует клиентскую расширения для групповой политики.

Scesrv.dll использует scecli.dll для скачивания применимых файлов групповой политики из SYSVOL для применения параметров безопасности групповой политики на локальном устройстве.

Scecli.dll записи применения политики безопасности в WMI (RSoP).

Scesrv.dll политики использует scecli.dll для обновления GPO политики контроллера домена по умолчанию при внесении изменений в SAM и LSA.

Wsecedit.dll

Расширение Параметры редактора объектов групповой политики. Этот инструмент используется для настройки параметров безопасности в объекте групповой политики для сайта, домена или организационного подразделения. Вы также можете использовать Параметры безопасности для импорта шаблонов безопасности в GPO.

Secedit.sdb

Это постоянная база данных системы, используемая для распространения политики, включая таблицу настойчивых параметров для целей отката.

Базы данных пользователей

База данных пользователей — это любая база данных, помимо системной базы данных, созданной администраторами для настройки или анализа безопасности.

. Шаблоны Inf

Процессы и взаимодействия политик параметров безопасности

Для устройства, на котором осуществляется администрирование групповой политики, параметры безопасности обрабатываются совместно с групповой политикой. Не все параметры настраиваются.

Обработка групповой политики

Когда компьютер запускается и пользователь входит в систему, компьютерная политика и политика пользователя применяются в соответствии со следующей последовательностью:

Начинается сеть. Запуск службы удаленной системы вызовов процедур (RPCSS) и нескольких универсальных поставщиков конвенций именования (MUP).

Для устройства получен упорядоченный список объектов групповой политики. Список может зависеть от этих факторов:

Применяется компьютерная политика. Это параметры конфигурации компьютера из собранного списка. Это синхронный процесс по умолчанию и происходит в следующем порядке: локальном, сайте, домене, организационном подразделении, детском организационном подразделении и так далее. Пользовательский интерфейс не отображается во время обработки политик компьютера.

Запускать скрипты. Это скрыто и синхронно по умолчанию; каждый сценарий должен завершиться или выйти из игры до начала следующего. Время по умолчанию — 600 секунд. Для изменения этого поведения можно использовать несколько параметров политики.

Пользователь нажимает CTRL+ALT+DEL, чтобы войти в систему.

После проверки пользователя загружается профиль пользователя; она регулируется фактическими настройками политики.

Для пользователя получен упорядоченный список объектов групповой политики. Список может зависеть от этих факторов:

Применяется политика пользователя. Это параметры под конфигурацией пользователя из собранного списка. Это синхронно по умолчанию и в следующем порядке: локальный, сайт, домен, организационное подразделение, подразделение детской организации и так далее. Пользовательский интерфейс не отображается во время обработки политик пользователей.

Запускать скрипты Logon. Скрипты логотипов на основе групповой политики по умолчанию скрыты и асинхронны. Сценарий объекта пользователя выполняется последним.

Отображается пользовательский интерфейс операционной системы, назначенный групповой политикой.

Хранилище объектов групповой политики

Объект групповой политики (GPO) — виртуальный объект, который определяется глобальным уникальным идентификатором (GUID) и хранится на уровне домена. Сведения о параметре политики GPO хранятся в следующих двух расположениях: