BGP Support for Dual AS Configuration for Network AS Migrations

The BGP Support for Dual AS Configuration for Network AS Migrations feature extended the functionality of the BGP Local-AS

feature by providing additional autonomous system path customization configuration options. The configuration of this feature

is transparent to customer peering sessions, allowing the provider to merge two autonomous systems without interrupting customer

peering arrangements. Customer peering sessions can later be updated during a maintenance window or during other scheduled

downtime.

Finding Feature Information

Your software release may not support all the features documented in this module. For the latest caveats and feature information,

see

Bug Search Tool and the release notes for your platform and software release. To find information about the features documented in this module,

and to see a list of the releases in which each feature is supported, see the feature information table at the end of this

module.

Use Cisco Feature Navigator to find information about platform support and Cisco software image support. To access Cisco Feature

Navigator, go to

www.cisco.com/go/cfn. An account on Cisco.com is not required.

Information About BGP Support for Dual AS Configuration for Network AS Migrations

Autonomous System Migration for BGP Networks

Autonomous system migration can be necessary when a telecommunications or Internet service provider purchases another network.

It is desirable for the provider to be able to integrate the second autonomous system without disrupting existing customer

peering arrangements. The amount of configuration required in the customer networks can make this a cumbersome task that is

difficult to complete without disrupting service.

Dual Autonomous System Support for BGP Network Autonomous System Migration

In Cisco IOS Release 12.0(29)S, 12.3(14)T, 12.2(33)SXH, and later releases, support was added for dual BGP autonomous system

configuration to allow a secondary autonomous system to merge under a primary autonomous system, without disrupting customer

peering sessions. The configuration of this feature is transparent to customer networks. Dual BGP autonomous system configuration

allows a router to appear, to external peers, as a member of secondary autonomous system during the autonomous system migration.

This feature allows the network operator to merge the autonomous systems and then later migrate customers to new configurations

during normal service windows without disrupting existing peering arrangements.

The

neighbor

local-as command is used to customize the AS_PATH attribute by adding and removing autonomous system numbers for routes received from

eBGP neighbors. This feature allows a router to appear to external peers as a member of another autonomous system for the

purpose of autonomous system number migration. This feature simplifies this process of changing the autonomous system number

in a BGP network by allowing the network operator to merge a secondary autonomous system into a primary autonomous system

and then later update the customer configurations during normal service windows without disrupting existing peering arrangements.

BGP Autonomous System Migration Support for Confederations, Individual Peering Sessions, and Peer Groupings

This feature supports confederations, individual peering sessions, and configurations applied through peer groups and peer

templates. If this feature is applied to group peers, the individual peers cannot be customized.

Ingress Filtering During BGP Autonomous System Migration

Autonomous system path customization increases the possibility that routing loops can be created if such customization is

misconfigured. The larger the number of customer peerings, the greater the risk. You can minimize this possibility by applying

policies on the ingress interfaces to block the autonomous system number that is in transition or routes that have no

local-as configuration.

Caution |

BGP prepends the autonomous system number from each BGP network that a route traverses to maintain network reachability information |

BGP Network Migration to 4-Byte Autonomous System Numbers

The BGP Support for 4-Byte ASN feature introduced support for 4-byte autonomous system numbers. Because of increased demand

for autonomous system numbers, in January 2009 the IANA started to allocate 4-byte autonomous system numbers in the range

from 65536 to 4294967295.

The Cisco implementation of 4-byte autonomous system numbers supports RFC 4893. RFC 4893 was developed to allow BGP to support

a gradual transition from 2-byte autonomous system numbers to 4-byte autonomous system numbers. A new reserved (private) autonomous

system number, 23456, was created by RFC 4893 and this number cannot be configured as an autonomous system number in the Cisco

IOS CLI.

Migrating your BGP network to 4-byte autonomous system numbers requires some planning. If you are upgrading to an image that

supports 4-byte autonomous system numbers, you can still use 2-byte autonomous system numbers. The

show command output and regular expression match are not changed and remain in asplain (decimal value) format for 2-byte autonomous

system numbers regardless of the format configured for 4-byte autonomous system numbers.

To ensure a smooth transition, we recommend that all BGP speakers within an autonomous system that is identified using a

4-byte autonomous system number be upgraded to support 4-byte autonomous system numbers.

For details about steps to perform to upgrade a BGP network to full 4-byte autonomous system support, see the

Migration Guide for Explaining 4-Byte Autonomous System white paper.

How to Configure BGP Support for Dual AS Configuration for Network AS Migrations

Configuring Dual AS Peering for Network Migration

Perform this task to configure a BGP peer router to appear to external peers as a member of another autonomous system for

the purpose of autonomous system number migration. When the BGP peer is configured with dual autonomous system numbers then

the network operator can merge a secondary autonomous system into a primary autonomous system and update the customer configuration

during a future service window without disrupting existing peering arrangements.

The

show

ip

bgp and

show

ip

bgp

neighbors commands can be used to verify autonomous system number for entries in the routing table and the status of this feature.

Note |

|

SUMMARY STEPS

-

enable

-

configure

terminal

-

router

bgp

autonomous-system-number

-

neighbor

ip-address

remote-as

autonomous-system-number

-

neighbor

ip-address

local-as

[autonomous-system-number [no-prepend [replace-as [dual-as ]]]] -

neighbor

ip-address

remove-private-as

-

end

-

show

ip

bgp

[network ] [network-mask ] [longer-prefixes ] [prefix-list

prefix-list-name |

route-map

route-map-name ] [shorter-prefixes

mask-length ] -

show

ip

bgp

neighbors

[neighbor-address ] [received-routes |

routes |

advertised-routes |

paths

regexp |

dampened-routes |

received

prefix-filter ]

DETAILED STEPS

| Command or Action | Purpose | |

|---|---|---|

| Step 1 |

Example: |

Enables privileged EXEC mode.

|

| Step 2 |

Example: |

Enters global configuration mode. |

| Step 3 |

Example: |

Enters router configuration mode, and creates a BGP routing process. |

| Step 4 |

Example: |

Establishes a peering session with a BGP neighbor. |

| Step 5 |

Example: |

Customizes the AS_PATH attribute for routes received from an eBGP neighbor.

|

| Step 6 |

Example: |

(Optional) Removes private autonomous system numbers from outbound routing updates.

|

| Step 7 |

Example: |

Exits router configuration mode and enters privileged EXEC mode. |

| Step 8 |

Example: |

Displays entries in the BGP routing table.

|

| Step 9 |

Example: |

Displays information about TCP and BGP connections to neighbors.

|

Configuration Examples for Dual-AS Peering for Network Migration

Example: Dual AS Configuration

The following examples shows how this feature is used to merge two autonomous systems without interrupting peering arrangements

with the customer network. The

neighbor

local-as command is configured to allow Router 1 to maintain peering sessions through autonomous system 40000 and autonomous system

45000. Router 2 is a customer router that runs a BGP routing process in autonomous system 50000 and is configured to peer

with autonomous-system 45000.

Router 1 in Autonomous System 40000 (Provider Network)

interface Serial3/0

ip address 10.3.3.11 255.255.255.0

!

router bgp 40000

no synchronization

bgp router-id 10.0.0.11

neighbor 10.3.3.33 remote-as 50000

neighbor 10.3.3.33 local-as 45000 no-prepend replace-as dual-asRouter 1 in Autonomous System 45000 (Provider Network)

interface Serial3/0

ip address 10.3.3.11 255.255.255.0

!

router bgp 45000

bgp router-id 10.0.0.11

neighbor 10.3.3.33 remote-as 50000 Router 2 in Autonomous System 50000 (Customer Network)

interface Serial3/0

ip address 10.3.3.33 255.255.255.0

!

router bgp 50000

bgp router-id 10.0.0.3

neighbor 10.3.3.11 remote-as 45000

After the transition is complete, the configuration on router 50000 can be updated to peer with autonomous system 40000 during

a normal maintenance window or during other scheduled downtime:

neighbor 10.3.3.11 remote-as 100 Example: Dual AS Confederation Configuration

The following example can be used in place of the Router 1 configuration in the «Example: Dual AS Configuration» example.

The only difference between these configurations is that Router 1 is configured to be part of a confederation.

interface Serial3/0/0

ip address 10.3.3.11 255.255.255.0

!

router bgp 65534

no synchronization

bgp confederation identifier 100

bgp router-id 10.0.0.11

neighbor 10.3.3.33 remote-as 50000

neighbor 10.3.3.33 local-as 45000 no-prepend replace-as dual-as Example: Replace an AS with Another AS in Routing Updates

The following example strips private autonomous system 64512 from outbound routing updates for the 10.3.3.33 neighbor and

replaces it with autonomous system 50000:

router bgp 64512

neighbor 10.3.3.33 local-as 50000 no-prepend replace-as Additional References

Related Documents

|

Related Topic |

Document Title |

|---|---|

|

Cisco IOS commands |

Cisco IOS Master Command List, All Releases |

|

BGP commands |

Cisco IOS IP Routing: BGP Command Reference |

Technical Assistance

|

Description |

Link |

|---|---|

|

The Cisco Support and Documentation website provides online resources to download documentation, software, and tools. Use |

http://www.cisco.com/cisco/web/support/index.html |

Feature Information for BGP

Support for Dual AS Configuration for Network AS Migrations

The following table provides release information about the feature or features described in this module. This table lists

only the software release that introduced support for a given feature in a given software release train. Unless noted otherwise,

subsequent releases of that software release train also support that feature.

Use Cisco Feature Navigator to find information about platform support and Cisco software image support. To access Cisco Feature

Navigator, go to http://www.cisco.com/go/cfn. An account on Cisco.com is not required.

|

Feature Name |

Releases |

Feature |

|---|---|---|

|

BGP Support |

12.2(33)SRA Cisco IOS XE Release 2.1 |

The BGP This feature was introduced on the Cisco ASR 1000 Series The following |

Задача:

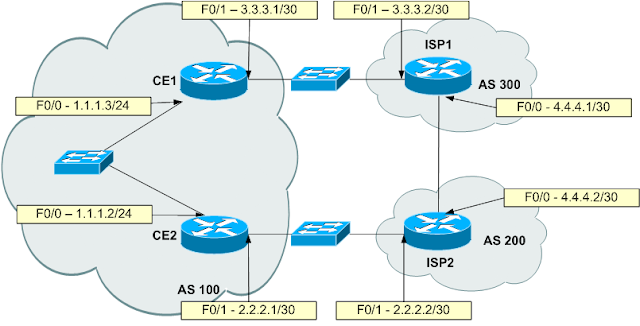

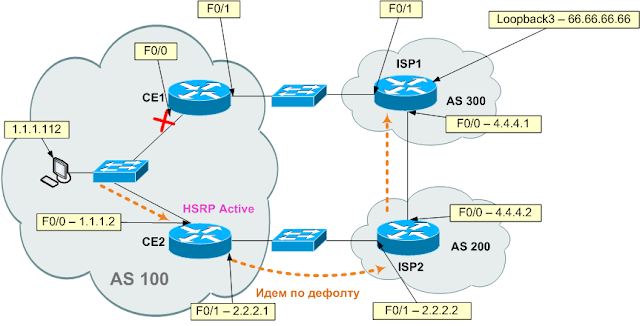

Имеются собственные PI адреса (1.1.1.0/24), собственная AS (AS100) и подключение к 2-м провайдерам. Один провайдер основной(ISP1), второй резервный(ISP2). Необходимо обеспечить резервирование выхода в интернет на уровне железа.

Ограничения:

Одна железка(CE1) держит BGP full view, другая(CE2) нет. Слабая железка CE2 имеет только 2 интерфейса FastEthernet.

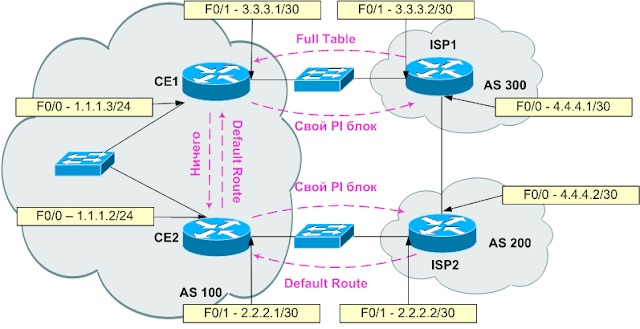

Решение:

Поднимаем eBGP сессии с провайдерами и iBGP между своими маршрутизаторами. Сильный маршрутизатор CE1 получает Full View от основного провайдера, слабый CE2 только дефолт от запасного. Оба маршрутизатора анонсируют свою сеть (1.1.1.0/24) и модифицируют атрибуты так, чтобы обратный трафик с большей вероятностью возвращался через основного провайдера. Между собой маршрутизаторы устанавливают iBGP сессию, CE2 отдает дефолтный маршрут, полученный по eBGP от ISP2, на сильный маршрутизатор CE1. CE1 не отдает на CE2 ничего. Сеанс устанавливаем на реальные адреса, т.к. путь друг до друга у CE1 и CE2 один. Со стороны локальной сети между CE1 и CE2 поднят HSRP с виртуальным адресом 1.1.1.1/24 (на схеме не обозначено). Приоритет HSRP выставлен так, что CE1 является Active.

НастройкаCE1:

interface FastEthernet0/0

ip address 1.1.1.3 255.255.255.0

no ip redirects — Cisco рекомендует выполнять эту команду при использовании BFD, т.к. в противном случае будет грузиться CPU

standby 4 ip 1.1.1.1 — Конфигурируем виртуальный HSRP адрес

standby 4 timers 1 3

standby 4 priority 200 — Делаем этот маршрутизатор Active

standby 4 preempt

bfd interval 50 min_rx 50 multiplier 4 — поднимаем BFD

end

router bgp 100

bgp log-neighbor-changes

bgp dampening

network 1.1.1.0 mask 255.255.255.255

neighbor 1.1.1.2 remote-as 100 — формируем iBGP сессию

neighbor 1.1.1.2 next-hop-self — при пересылке маршрутов на 1.1.1.2 менять значение next-hop на свой адрес. По умолчанию для iBGP сессий этого не происходит.

neighbor 1.1.1.2 soft-reconfiguration inbound —

сохраняет все полученные от соседа маршруты в памяти, что позволяет

применять различные фильтры на входящие апдейты от соседа без переустановки bgp сессии, а также

видеть результаты крайне полезной команды show ip bgp neighbors Х.Х.Х.Х received-routes

neighbor 1.1.1.2 prefix-list DEFAULT_ROUTE in — на вход от CE2 разрешаем только дефолт

neighbor 1.1.1.2 prefix-list NOTHING out — и ничего не отправляем на CE2

neighbor 3.3.3.2 remote-as 300 — формируем eBGP сессию

neighbor 3.3.3.2 fall-over bfd —

функция обеспечивает быструю сходимость протокола BGP. Необходимо

настраивать на обоих маршрутизаторах, участвующих в сессии.

Устанавливается двусторонняя UDP сессия. Поскольку нагрузку на CPU почти

не дает, интервалы обмена сообщениями могут быть очень маленькими, от

50 мс. Таким образом, при пропадании доступности соседнего IP hop BGP сессия рвется сразу, не выдерживая таймаута в 3 минуты.

Для

настройки BFD сессии между маршрутизаторами, находящимися на расстоянии

через 1 и более IP узлов, например, multihop eBGP или iBGP с

промежуточным маршрутизатором между соседями, требуется multihop BGP

feature, доступная только с версии 15.1(3)S.

neighbor 3.3.3.2 soft-reconfiguration inbound — сохраняет

все полученные от соседа маршруты в памяти, что позволяет применять

различные фильтры на входящие апдейты от соседа, а также видеть результаты крайне полезной команды show ip bgp neighbors Х.Х.Х.Х received-routes

neighbor 3.3.3.2 prefix-list OUR_PI out — анонсируем только свои PI адреса, дабы не превратиться в транзитную систему.

no auto-summary

ip prefix-list OUR_PI seq 5 permit 1.1.1.0/24

ip prefix-list DEFAULT_ROUTE seq 5 permit 0.0.0.0/0

ip prefix-list NOTHING seq 5 deny 0.0.0.0/0

CE2:

Практически все то же самое

interface FastEthernet0/0

ip address 1.1.1.2 255.255.255.0

no ip redirects

bfd interval 50 min_rx 50 multiplier 4

standby 4 ip 1.1.1.1

standby 4 timers msec 500 1

standby 4 preempt

router bgp 100

no synchronization

bgp log-neighbor-changes

bgp dampening

network 1.1.1.0 mask 255.255.255.0

neighbor 1.1.1.3 remote-as 100

neighbor 1.1.1.3 next-hop-self

neighbor 1.1.1.3 soft-reconfiguration inbound

neighbor 1.1.1.3 prefix-list NOTHING in — ничего не берем с CE1

neighbor 1.1.1.3 prefix-list DEFAULT_ROUTE out — отправляем на CE1 только дефолт

neighbor 2.2.2.2 remote-as 200

neighbor 2.2.2.2 fall-over bfd

neighbor 2.2.2.2 soft-reconfiguration inbound

neighbor 2.2.2.2 prefix-list DEFAULT_ROUTE in — принимаем от ISP2 только дефолт

neighbor 2.2.2.2 prefix-list OUR_PI out — отправляем только свои PI адреса, чтобы избежать транзита

neighbor 2.2.2.2 route-map AddASnumbers out — добавляем дополнительные экземпляры номера своей AS для того, чтобы сделать этот маршрут менее предпочтительным для обратного трафика

no auto-summary

ip prefix-list OUR_PI seq 5 permit 1.1.1.0/24

ip prefix-list DEFAULT_ROUTE seq 5 permit 0.0.0.0/0

ip prefix-list NOTHING seq 5 deny 0.0.0.0/0

route-map AddASnumbers permit 10

set as-path prepend 100 100 100 100

Как это работает:

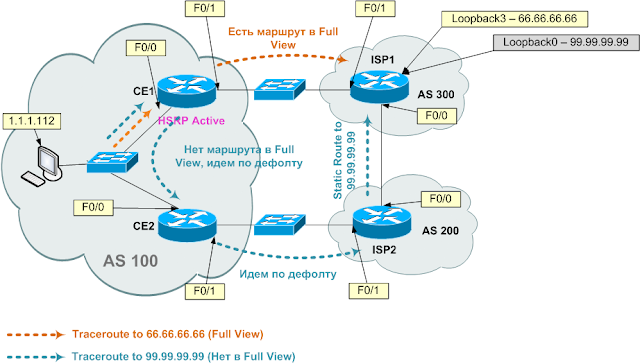

В тестовых целях на ISP1 подняты Loopback 1-3 (которые анонсируются по BGP) для имитации Full View, Loopback0 (который не анонсируется) для тестирования маршрута по умолчанию. На ISP2 поднят Loopback0(анонсируется). Кроме того, на ISP прописан статикой маршрут до 99.99.99.99. Тестовая рабочая станция в AS100 имеет адрес 1.1.1.112.

1. Нормальный режим.

Исходящие пакеты

В штатном режиме исходящие пакеты будут всегда попадать на CE1 (HSRP Active). При наличии маршрута в full view, они уйдут на ISP1, иначе уйдут через default route, полученный с CE2, на CE2 и оттуда на ISP2.

Проверка:

Основной трафик c хоста в локальной сети AS100

Tracing the route to 66.66.66.66

1 <1 мс <1 мс <1 мс 1.1.1.3

2 <1 мс <1 мс <1 мс 66.66.66.66

Проверка дефолта c хоста в локальной сети AS100

Tracing the route to 99.99.99.99

1 <1 мс <1 мс <1 мс 1.1.1.3

2 <1 мс <1 мс <1 мс 1.1.1.2

3 <1 мс <1 мс <1 мс 2.2.2.2

4 <1 мс <1 мс <1 мс 99.99.99.99

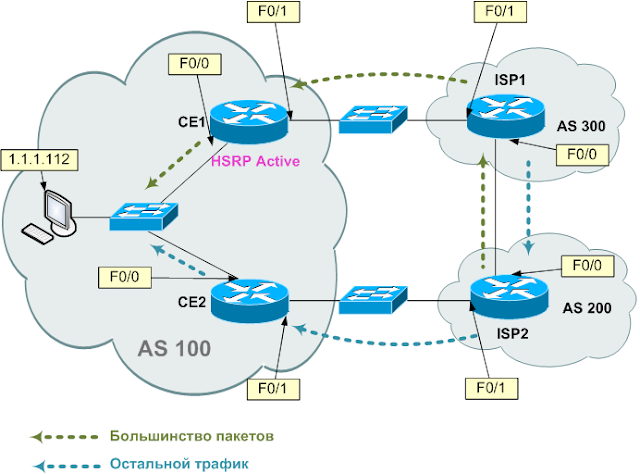

Входящие пакеты

Большая часть трафика возвращается через основной канал ISP, поскольку CE2 при анонсе маршрута дополнительно вставляет в атрибут as-path несколько номеров своей AS, таким образом влияя на принятие решения о выборе лучшего маршрута маршрутизаторами за пределами своей AS (AS100). Однако, это влияние не может быть абсолютным и администраторы других AS могут применять политику маршрутизации, не учитывающую длину AS PATH, таким образом некоторая часть трафика может возвращаться через запасного провайдера ISP2.

Проверка:

Большинство пакетов с маршрутизатора ISP2

Tracing the route to 1.1.1.112

1 4.4.4.1 0 msec 4 msec 0 msec

2 3.3.3.1 0 msec 0 msec 0 msec

3 1.1.1.112 [AS 100] 0 msec 0 msec 0 msec

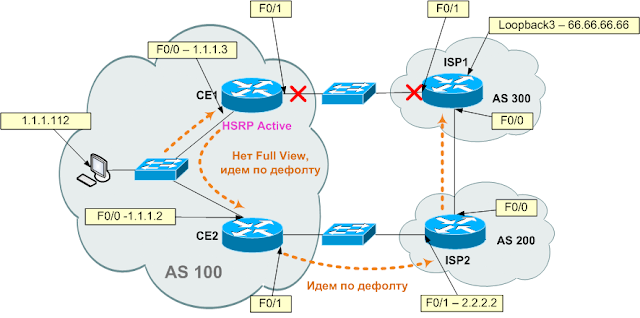

2. Падение интерфейса F0/0 маршрутизатора CE1

Исходящие пакеты

Виртуальный адрес HSRP будет перехвачен маршрутизатором CE2 и затем уйдут по дефолту на ISP2.

Проверка:

C хоста в локальной сети AS100

Tracing the route to 66.66.66.66

1 <1 мс <1 мс <1 мс 1.1.1.2

2 <1 мс <1 мс <1 мс 2.2.2.2

3 <1 мс <1 мс <1 мс 66.66.66.66

Входящие пакеты

Проверка:

ISP1#traceroute 1.1.1.112

1 4.4.4.2 0 msec 0 msec 0 msec

2 2.2.2.1 4 msec 0 msec 0 msec

3 1.1.1.112 [AS 100] 4 msec 0 msec 0 msec

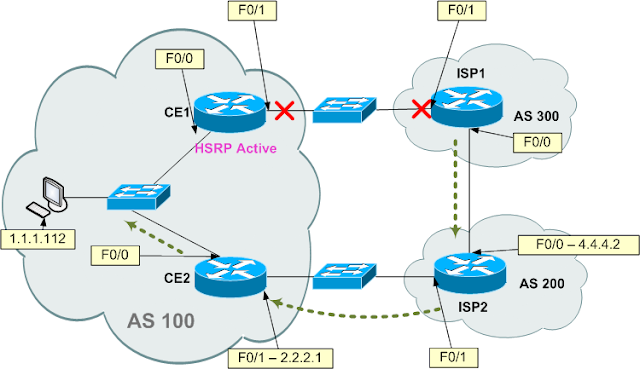

3.Падение F0/1 на CE1 или F0/1 на ISP1

Исходящие пакеты

При падении F0/1 на CE1 или F0/1 на ISP1 пакеты приходят сначала на CE1, потом с него на CE2, потом на ISP2. Для ускорения переключения CE1 на дефолтный маршрут между ISP1 и CE1 поднята BFD сессия и BGP настроен реагировать на ее состояние.

Проверка:

C хоста в локальной сети AS100

Tracing the route to 66.66.66.66

1 <1 мс <1 мс <1 мс 1.1.1.3

2 <1 мс <1 мс <1 мс 1.1.1.2

3 1 ms <1 мс <1 мс 2.2.2.2

4 <1 мс <1 мс <1 мс 66.66.66.66

Входящие пакеты

Проверка:С маршрутизатора ISP1

Tracing the route to 1.1.1.112

1 4.4.4.2 0 msec 4 msec 0 msec

2 2.2.2.1 0 msec 4 msec 0 msec

3 1.1.1.112 [AS 100] 0 msec 4 msec 0 msec

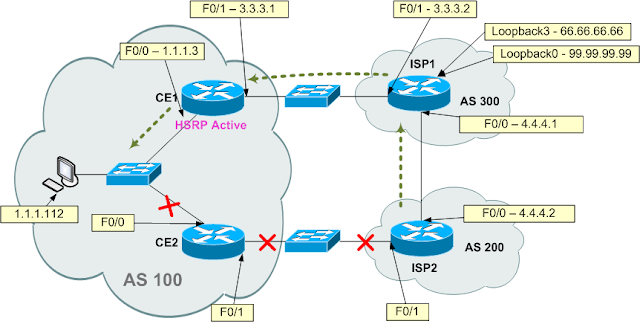

4. Падение F0/0, F9/1 на CE2 или F0/1 на ISP2.

Исходящие пакеты

При падении любого из интерфейсов CE2 или F0/1 на ISP2 начинают теряться только те пакеты, маршрут к которым отсутствует в Full View на CE1.

Проверка:

Основные маршруты с хоста в локальной сети AS100

Tracing the route to 66.66.66.66

1 <1 мс <1 мс <1 мс 1.1.1.3

2 <1 мс <1 мс <1 мс 66.66.66.66

Маршрут по умолчанию с хоста в локальной сети AS100

Tracing the route to 99.99.99.99

1 <1 мс <1 мс <1 мс 1.1.1.3

2 1.1.1.3 сообщает: Заданный узел недоступен.

Входящие пакеты

Проверка:

С маршрутизатора ISP2

Tracing the route to 1.1.1.112

1 4.4.4.1 0 msec 0 msec 4 msec

2 3.3.3.1 0 msec 0 msec 0 msec

3 1.1.1.112 [AS 100] 0 msec 4 msec 0 msec

Troubleshooting

1. Быстро посмотреть настройку BGP в конфиге:

R#show running-config | section bgp

2. Посмотреть состояние BGP сессий:

R#show ip bgp summary

3. Посмотреть на список BGP маршрутов, получаемых от конкретного соседа:

R#show ip bgp neighbors 4.4.4.1 received-routes

4. Посмотреть список маршрутов от конкретного соседа после применения всех фильтров:

R#show ip bgp neighbors 4.4.4.1 routes

5. Посмотреть список маршрутов, анонсируемых конкретному соседу:

R#show ip bgp neighbors 4.4.4.1 advertised-routes

6. Посмотреть таблицу BGP маршрутов на маршрутизаторе

R#show ip bgp

7. Посмотреть таблицу маршрутизации

R#show ip route

8. Посмотреть состояние HSRP

R#show standby

9. Посмотреть состояние BFP

R#show bfd neighbors

Правила форума

Убедительная просьба юзать теги [code] при оформлении листингов.

Сообщения не оформленные должным образом имеют все шансы быть незамеченными.

-

mgbrain

- проходил мимо

- Сообщения: 6

- Зарегистрирован: 2007-05-19 19:58:22

Две AS на одном роутере в bgp.conf

Есть FreeBSD роутер с quagga (bgp + zebra) — на нем висит автономка с PI /24, получили ещё одну новую автономку и сеть PI /22.

Можно ли её безболезненно добавить в bgp.conf на этом же роутере или надо ставить вторую машину-роутер на обслуживание этой AS и ставить её за первой в таком случае ??

-

Хостинг HostFood.ru

Услуги хостинговой компании Host-Food.ru

Хостинг HostFood.ru

Тарифы на хостинг в России, от 12 рублей: https://www.host-food.ru/tariffs/hosting/

Тарифы на виртуальные сервера (VPS/VDS/KVM) в РФ, от 189 руб.: https://www.host-food.ru/tariffs/virtualny-server-vps/

Выделенные сервера, Россия, Москва, от 2000 рублей (HP Proliant G5, Intel Xeon E5430 (2.66GHz, Quad-Core, 12Mb), 8Gb RAM, 2x300Gb SAS HDD, P400i, 512Mb, BBU):

https://www.host-food.ru/tariffs/vydelennyi-server-ds/

Недорогие домены в популярных зонах: https://www.host-food.ru/domains/

-

Гость

- проходил мимо

Re: Две AS на одном роутере в bgp.conf

Непрочитанное сообщение

Гость » 2011-04-28 1:07:21

зачем еще один роутер и еще одна квага?

или квага не позволяет прописать еще одну автономку?

-

mgbrain

- проходил мимо

- Сообщения: 6

- Зарегистрирован: 2007-05-19 19:58:22

Re: Две AS на одном роутере в bgp.conf

Непрочитанное сообщение

mgbrain » 2011-04-28 7:55:50

Так вот и спрашиваю как )) ?

Просто дописывать в конфиг

Код: Выделить всё

...

router bgp 00001

router bgp 00002

bgp router-id 1.1.1.2

bgp log-neighbor-changes

network xx.xxx.xx.0/24

network xxx.xx.xxx.0/22

...

— по такому пинципу ? … просто нигде примера что-то не нашел (

-

lap

- лейтенант

- Сообщения: 608

- Зарегистрирован: 2010-08-13 23:39:29

- Откуда: Moscow

- Контактная информация:

Re: Две AS на одном роутере в bgp.conf

Непрочитанное сообщение

lap » 2011-05-12 12:10:25

А зачем вторую АС получали? и что в данном случае ваш сосед будет указывать в качестве нейбор ремоут ас?

Не сломалось — не чини.

-

skeletor

- майор

- Сообщения: 2548

- Зарегистрирован: 2007-11-16 18:22:04

Re: Две AS на одном роутере в bgp.conf

Непрочитанное сообщение

skeletor » 2011-05-12 14:21:14

За каждой AS закреплён блок адресов, так вот, роутер должен видеть каждую AS с IP из этого блока. Вот и указывать будет как обычно. Это не касается объединения AS’ов.

-

lap

- лейтенант

- Сообщения: 608

- Зарегистрирован: 2010-08-13 23:39:29

- Откуда: Moscow

-

Контактная информация:

Re: Две AS на одном роутере в bgp.conf

Непрочитанное сообщение

lap » 2011-05-12 15:25:07

ну тогда поидее должно быть два куска роутер бгп с разными ас, и в каждой конкретной ас прописана своя нетворк, иначе как нетворк узнает от имени кого ему адвертайзится. (на всякий случай скажу что в одной AS может быть много разных блоков адресов, включая IPv6).

Мне просто непонятно что должен у себя прописать в remote-as ваш бгп сосед. ну или когда выже сами строите свое iBGP.

Обычно всетаки один номер AS…

Не сломалось — не чини.

-

lap

- лейтенант

- Сообщения: 608

- Зарегистрирован: 2010-08-13 23:39:29

- Откуда: Moscow

- Контактная информация:

Re: Две AS на одном роутере в bgp.conf

Непрочитанное сообщение

lap » 2011-05-13 8:39:51

mgbrain писал(а):На cisco нашел http://www.cisco.com/en/US/tech/tk365/t … 49cd.shtml . .. так понимаю тривиально такая задача не решаеться, просто вторую автономку не прописать на одном роутере. Думаю все же поставить рядом второй freebsd bgp-router и не мучаться, тем более будет вариант разделить нагрузку на два роутера )).

А по каким соображениям всетаки нехотите анонсировать обе сети от одной AS?

Не сломалось — не чини.

-

mgbrain

- проходил мимо

- Сообщения: 6

- Зарегистрирован: 2007-05-19 19:58:22

Re: Две AS на одном роутере в bgp.conf

Непрочитанное сообщение

mgbrain » 2011-05-13 11:04:57

А по каким соображениям всетаки нехотите анонсировать обе сети от одной AS?

.. как ? ..есть юридически две разные компании, у каждой своя AS и сетка адресов, работает в одной серверной, на одних и тех же серверах, одни и теже входящие каналы, ..

-

lap

- лейтенант

- Сообщения: 608

- Зарегистрирован: 2010-08-13 23:39:29

- Откуда: Moscow

-

Контактная информация:

Re: Две AS на одном роутере в bgp.conf

Непрочитанное сообщение

lap » 2011-05-13 11:52:30

Про юридическую часть ничего не скажу, но для большого интернета абсолютно пофиг. У нас, например, есть клиенты со своими PI, но неимеющими свою AS (обычно это временное состояние, но бывает), и все прекрасно работает (это на тему того что «посторонняя» сетка анонсируется хз кем). Главное корректо внести записи во всякие райповские объекты чтоб аплинки фильтры нормально построили.

С оператором предоставляющим интернет BGP сессий сколько будет (одна всего или на каждое «лицо» по одной)?

mnt-by у сетей одинаковый?

Не сломалось — не чини.

-

mgbrain

- проходил мимо

- Сообщения: 6

- Зарегистрирован: 2007-05-19 19:58:22

Re: Две AS на одном роутере в bgp.conf

Непрочитанное сообщение

mgbrain » 2011-05-13 13:55:17

С оператором предоставляющим интернет BGP сессий сколько будет (одна всего или на каждое «лицо» по одной)?

mnt-by у сетей одинаковый?

Приходим к тому что две сессии будет, mnt-by разные пока что.

|

|

Страница 1 из 1 | [ Сообщений: 8 ] |

| Автор | Сообщение |

|---|---|

|

Зарегистрирован: 01 янв 1970, 03:00 |

Добрый день. Код: router bgp 111 Заказали ещё блок адресов ( 2.2.2.2/24 ) и под них AS. Вопрос: можно-ли анонсировать апстриму 2 AS ? |

| 26 мар 2012, 00:05 |

|

|

987 Зарегистрирован: 01 янв 1970, 03:00 |

Если договоритесь с провайдером, то можно. Только зачем вам вторая AS? |

| 26 мар 2012, 11:13 |

|

|

998 Зарегистрирован: 01 янв 1970, 03:00 |

Вы съели мой моск с утра. Вы специально при получении второго блока запросили еще AS что ли ? Зачем вы это сделали ? Делегируйте второй блок (который еще только заказали) за первой AS, вторую верните. Если оно вам все-таки надо, то пропускать можно, отдавайте ее транзитом просто. |

| 26 мар 2012, 11:17 |

|

|

1501 Зарегистрирован: 01 янв 1970, 03:00 |

Спасибо за ответы. |

| 26 мар 2012, 17:18 |

|

|

987 Зарегистрирован: 01 янв 1970, 03:00 |

Не вижу разумных политических причин использовать две AS одной организации, если честно. В любом случае, Илья верно говорит, отдавайте транзитом. На маршрутизаторе второй AS пишете то же самое, что и на первом, с поправкой на сеть и AS, первый сам передаст этот анонс соседям. Не забудьте предупредить провайдера, многие люди ставят достаточно жесткие фильтры на число префиксов и AS-path (и правильно делают). Обновить политику в RIPE DB тоже не забудьте. |

| 26 мар 2012, 18:48 |

|

|

1501 Зарегистрирован: 01 янв 1970, 03:00 |

Видимо меня не так поняли (c) .. |

| 26 мар 2012, 19:16 |

|

|

998 Зарегистрирован: 01 янв 1970, 03:00 |

То что вы хотите можно сделать через local-as ( http://goo.gl/6d4Xg ), но для этого вам нужно организовать второй стык с провайдером. Другого способо на маршрутизаторах Cisco нет. |

| 26 мар 2012, 20:35 |

|

|

Fedia Супермодератор Зарегистрирован: 01 окт 2008, 12:24 |

Илья дело говорит: просто тупо запустить на циске 2 процесса BGP с разными AS нельзя. |

| 28 мар 2012, 09:48 |

|

| Показать сообщения за: Поле сортировки |

|

|

Страница 1 из 1 | [ Сообщений: 8 ] |

When you need to have BGP sessions from an AS number different that the one configured with router bgp as-number. As Cisco doesn’t support multiple instances of BGP like the way juniper supports it.

neighbor ip-address local-as as-number [no-prepend [replace-as [dual-as]]]

no-prepend: Does not prepend the local autonomous system number to any routes received from the eBGP neighbor.

replace-as: Prepends only the local autonomous-system number to the AS_PATH attribute. The autonomous system number from the local BGP routing process is not prepended.

http://www.cisco.com/en/US/tech/tk365/technologies_configuration_example09186a00800949cd.shtml