|

14 декабря 2022 20

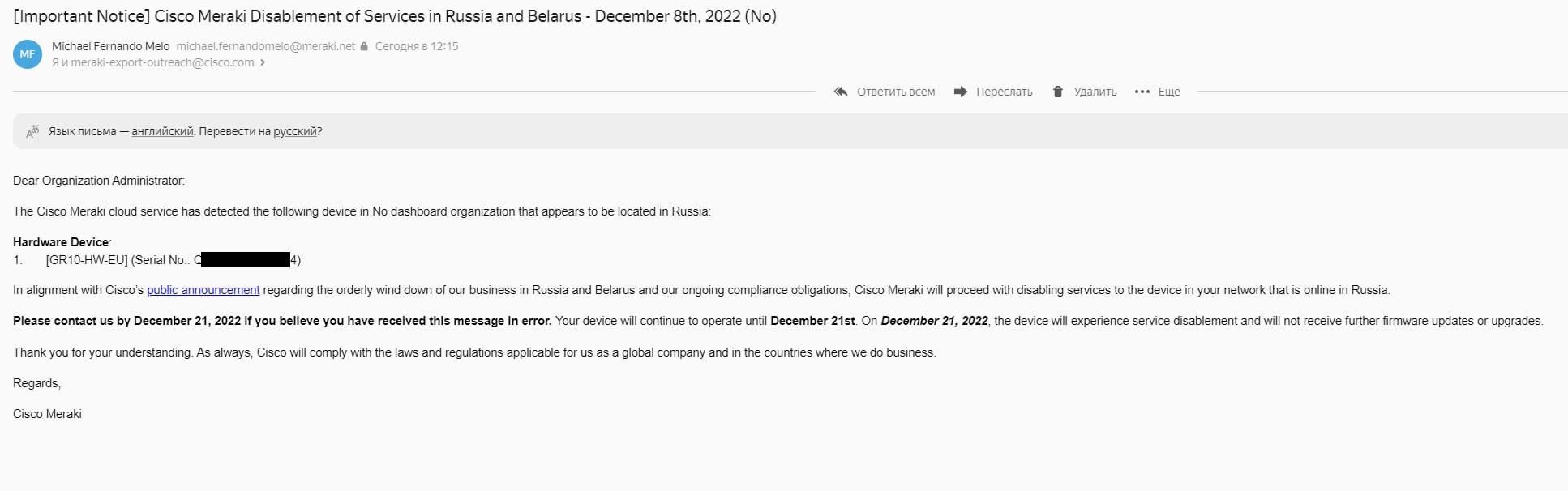

Meraki с 21 декабря отключит все устройства в России, в том числе облачные точки доступа и роутеры, пишет пользователь Хабра denis-19.

Он получил письмо, в котором Meraki сообщает, что с 21 декабря пользователи в России и Беларуси не смогут видеть в личном кабинете компании свои устройства. Роутеры заточены на работу в облаке, после отключения они перестанут получать обновления прошивки.

Блокировка будет происходить по геопозиции. Компания добавила, что действует согласно законам США и выполняет требования совместно с материнской компанией Cisco.

Ранее в ноябре пользователи сообщали, что Meraki отключила российских клиентов от своих облачных услуг и заблокировала свои точки доступа.

Meraki является дочерней компанией Cisco с 2012 года. [Хабр]

🤓 Хочешь больше? Подпишись на наш Telegram.

iPhones.ru

Они не будут обновляться.

- Роутеры

Илья Сидоров

@ilyasidorov

Редактор новостей и автор статей на iPhones.ru.

|

Хакеры BlackTech из Китая, заручившись господдержкой, устроили массированную атаку на роутеры Cisco в госкомпаниях, СМИ, военной промышленности и других важных сферах. ФБР и АНБ бьют тревогу – хакеры встраивают в роутеры лазейки и делают их незаметными для администраторов.

Маршрутизаторы Cisco под огнем

Хакеры из Китая, известные как группа BlackTech, начала массовый взлом роутеров ушедшей из России компании Cisco. Она встраивает в них бэкдоры для доступа к нужным им сетям в удобные им моменты времени.

С предупреждением о деятельности BlackTech выступили американские федеральные ведомства – Агентство национальной безопасности (АНБ), Федеральное бюро расследований (ФБР) и Агентство по кибербезопасности защите инфраструктуры США (CISA), а также полиция США и японское агентство по вопросам информационной безопасности NISC. Все эти организации подготовили совместный отчет о китайских хакерах, пишет портал Bleeping Computer – одно это может указывать на размах их деятельности.

В отчете сказано, что BlackTech китайская APT-группировка киберпреступников, имеющая связи с китайскими властями и спонсируемая ими. По современным меркам это очень старая группа – первые упоминания о ней датированы еще 2010 г., то есть она орудует уже почти 14 лет, прикрываясь различными названиями. В разные моменты времени она была известна как Palmerworm, Circuit Panda и Radio Panda.

Чего добиваются хакеры

Согласно американо-японскому отчету правительственных ведомств, цель BlackTech – это правительственный сектор, компании с госучастием, а также предприятия из сфер промышленности, информационных технологий, телекоммуникаций и электроники. Не менее интересны им средства массовой информации и компании, занятые в оборонной промышленности. Названия компаний, пострадавших от действий хакеров, в отчете не приведены.

Узнать, есть ли внутри роутера есть черный ход для китайских хакеров, будет непросто

В отчете сказано, что в своей работе хакеры BlackTech используют специальное, регулярно обновляемое вредоносное ПО, при помощи которого они и проникают в сети своих жертв через «железо» Cisco. Что еще более важно, одной только продукцией Cisco, как выяснили составители отчета, хакеры не ограничиваются – используя украденные учетные данные администратора сети, злоумышленники компрометируют широкий спектр марок, моделей и версий маршрутизаторов. Например, в последние годы их все чаще интересует продукция Fortinet, SonicWall и TP-Link.

Надежная, проверенная схема

По версии экспертов федеральных агентств, китайские хакеры устраивают незаметный взлом системы целевой организации, после чего, получив права администратора, вносят некоторые изменения в прошивку сетевых устройств, чтобы скрыть следы своего присутствия в сети и иметь возможность незаметно подключаться к ней. А чтобы подсаживаемые ими изменения в прошивку не были найдены, они нередко подписывают ROM-файлы с использованием украденных сертификатов подписи кода, что сбивает с толку и инженеров-безопасников, а защитные программные системы.

Дабы повысить свои шансы на взлом сети той или иной компании, хакеры не атакуют ее центральные офисы и тем более штаб-квартиру. Вместо этого они «прощупывают» филиалы компании в небольших городах в надежде, что их защита окажется менее надежной. Попав в локальную сеть отдаленных офисов, хакеры затем подключаются к сетям основных подразделений.

Установив бэкдор, хакеры, по сути, оставляют себе запасной и всегда открытый вход в интересующую их корпоративную сеть. А чтобы их пребывание в ней длилось столько, сколько им нужно, они прибегают к самым разным методам заметания следов. Например, они часто отключают ведение логов на скомпрометированных устройствах на время своего пребывания в сети и включают ее перед уходом.

В отчете содержится пример, когда китайские хакеры, получив контроль над роутером Cisco, в произвольные моменты времени сначала включали на нем SSH-бэкдор, а через некоторое время выключали его, используя для этого специализированные UDP- и TCP-пакеты. За счет этого все то время, что хакеров нет в сети, устройство видится администратору абсолютно безопасным и надежным.

А подчинить себе роутер Cisco, имеющий свои системы защиты, хакерам из Китая удается при помощи корректировки его памяти, которая отключает функцию ROM Monitor, служащую для проверки цифровой подписи прошивки маршрутизатора. Это дает им возможность встраивать в него модифицированную прошивку с заранее интегрированными в нее бэкдорами.

Cisco помогает хакерам

В отчете федеральных агентств приведен внушительный список рекомендаций для системных администраторов, которые могут помочь им снизить вероятность взлома сети их компании. Но проблема усугубляется тем, что иногда сами разработчики сетевых устройств помогают хакерам.

В первую очередь это касается Cisco. Компания известна не только тем, что отвернулась от России, но и тем, что регулярно показывает спину клиентам их других стран, заявляя, что не будет латать «дыры» в прошивках своих роутеров. Это происходит регулярно – например, в сентябре 2022 г. CNews писал, что Cisco решила не устранять опасную уязвимость CVE-2022-20923, найденную в ее устаревших роутерах, чей срок поддержки давно истек. Эта брешь – не брешь вовсе, а широчайшие виртуальные ворота для хакеров. Единственный способ защититься – купить новый роутер, поддержка которого еще действует, а через пару лет повторить этот шаг, когда Cisco откажется устранять другую уязвимость уже в более новых моделях. Например, такая ситуация возникла весной 2023 г. – Cisco отказалась выпускать патч для роутеров, предназначенных для домашнего использования и малого бизнеса RV016, RV042, RV042G и RV082. В них нашлась «дыра» CVE-2023-20025, не менее опасная, чем упомянутая CVE-2023-20025

- 10 функций Telegram, о которых вы не знали: наводим порядок в чатах

Устройства Cisco — одни из самых популярных на рынке сетевого оборудования. Их качество и надежность находятся на высоком уровне, однако иногда возникают ситуации, когда роутеры Cisco не отвечают на запросы пинга. Эта проблема может быть вызвана различными факторами, и их решение требует особого подхода.

Прежде всего, необходимо проверить настройки на самом роутере. Отсутствие ответов на пинг может быть связано с блокировкой ICMP-трафика на устройстве. ICMP (Internet Control Message Protocol) отвечает за управляющие сообщения, включая пакеты пинга. Если ICMP-трафик заблокирован на роутере, то он не будет отвечать на пинг-запросы. Проверьте настройки фильтрации и убедитесь, что ICMP-трафик разрешен.

Также следует учитывать, что множество устройств Cisco по умолчанию отвечают только на пинги сетевых адресов, присвоенных интерфейсам на устройстве. Если вы пытаетесь пинговать адрес вне диапазона адресов, которые привязаны к интерфейсам, то роутер может не отвечать. В этом случае необходимо проверить правильность настройки сетевых адресов на вашем роутере и убедиться, что они находятся в одной подсети со всеми узлами сети.

Иногда причина отсутствия ответов на пинг может быть связана с правилами брандмауэра или другой системой безопасности на сетевом уровне. В этом случае необходимо проверить настройки безопасности на роутере и убедиться, что ICMP-трафик разрешен и проходит через фильтры и правила брандмауэра.

Содержание

- Раздел 1: Возможные причины отсутствия ответа от роутеров Cisco на пинг

- Неправильные настройки ICMP-перенаправления

- Недоступность порта на роутере Cisco

- Раздел 2: Проблемы с фильтрацией ICMP-трафика

Раздел 1: Возможные причины отсутствия ответа от роутеров Cisco на пинг

1. Неправильный адрес назначения

Первой и наиболее распространенной причиной отсутствия ответа от роутера Cisco на пинг является неправильно указанный адрес назначения. Проверьте, правильно ли вы указали IP-адрес роутера, на который вы хотите отправить пинг запрос.

2. Недоступность сети

Второй причиной может быть недоступность сети, к которой подключен роутер Cisco. Проверьте, работает ли сеть, на которой находится роутер, и убедитесь, что нет проблем с соединением или обрывами.

3. Конфигурационные ошибки

Третьей возможной причиной являются конфигурационные ошибки на роутере Cisco. Проверьте, правильно ли настроены интерфейсы, маршруты и другие параметры на роутере. Внимательно просмотрите конфигурационный файл и убедитесь, что нет ошибок.

4. Аппаратные проблемы

Четвертой причиной могут быть аппаратные проблемы на роутере Cisco. Проверьте физическое подключение, состояние портов и другие аппаратные компоненты роутера. Обратитесь к документации Cisco или связаться с технической поддержкой, если необходимо.

5. Фильтрация ICMP

Пятой причиной может быть настройка фильтрации ICMP на роутере Cisco. ICMP (Internet Control Message Protocol) используется для отправки пингов. Убедитесь, что ICMP не заблокирован или ограничен на роутере. Проверьте конфигурацию и настройки безопасности роутера, чтобы убедиться, что ICMP разрешен.

6. Определение времени ожидания

Шестой возможной причиной может быть установленное время ожидания для ответа на пинг запрос. Проверьте, установлено ли время ожидания, которое может быть слишком коротким, чтобы получить ответ от роутера Cisco. Попробуйте увеличить время ожидания и повторить пинг.

Неправильные настройки ICMP-перенаправления

Одна из причин, по которой роутеры Cisco могут не отвечать на пинг, это неправильные настройки ICMP-перенаправления. ICMP (Internet Control Message Protocol) используется для передачи сообщений об ошибках и управления сетями.

На роутерах Cisco можно настроить фильтрацию ICMP-сообщений, что может привести к отсутствию ответов на пинг. Например, если на роутере задано правило, которое блокирует ICMP-сообщения типа «Echo Request» (пинг), то роутер не будет отвечать на пинги.

Для проверки и настройки ICMP-перенаправления на роутерах Cisco используется команда show ip icmp и команды настройки access-list, ip access-group и icmp.

Если роутер не отвечает на пинг, можно проверить настройки ICMP-перенаправления и поправить их, чтобы роутер начал отвечать на пинги.

Недоступность порта на роутере Cisco

Одной из причин, по которой роутеры Cisco могут не отвечать на пинг, может быть недоступность порта на самом устройстве. Если порт на роутере не работает, то он не сможет установить соединение с другими устройствами или отвечать на ping-запросы.

Если вы столкнулись с данным проблемой, вам следует проверить следующие настройки и параметры:

- Проверьте физическое подключение. Убедитесь, что кабель подключен к правильному порту на роутере и другим устройствам.

- Проверьте настройки порта. Убедитесь, что порт на роутере находится в активном состоянии и включен.

- Проверьте конфигурацию порта. Проверьте, что порт на роутере настроен с правильными параметрами, такими как IP-адрес, подсеть и т.д.

- Проверьте наличие ACL (списка контроля доступа) для порта. Могут быть заданы ограничения, которые препятствуют ping-запросам.

- Проверьте настройки брандмауэра. Брандмауэр на роутере может блокировать ping-запросы, поэтому убедитесь, что соответствующие правила отключены или настроены правильно.

Если после проверки всех вышеперечисленных настроек порт по-прежнему не доступен, возможно, требуется проверка аппаратных компонентов или обратиться к специалистам технической поддержки.

Раздел 2: Проблемы с фильтрацией ICMP-трафика

Роутеры Cisco по умолчанию могут настраиваться таким образом, чтобы блокировать ICMP-трафик. Это может быть полезной мерой безопасности для защиты роутера от возможных атак. Однако, иногда случается так, что настройки фильтрации ICMP неправильно настроены или блокируют пинги без необходимости.

Если вы сталкиваетесь с проблемой, что роутер Cisco не отвечает на пинг, вам следует проверить настройки фильтрации ICMP. Для этого вы можете выполнить следующие действия:

- Подключитесь к роутеру Cisco при помощи программы терминала, такой как PuTTY или SecureCRT.

- Введите свои учетные данные для входа в роутер (логин и пароль).

- Перейдите в режим конфигурации роутера с помощью команды

enable, а затем пароля привилегированного доступа. - Перейдите в режим конфигурации интерфейса, отвечающего за доступ к сети, на которую получаются пинги. Например, если пинг идет к интерфейсу FastEthernet0/0, введите команду

interface FastEthernet0/0. - Проверьте текущую конфигурацию фильтрации ICMP-трафика с помощью команды

show running-config | include icmp. Вы увидите список настроек, относящихся к блокировке или разрешению ICMP-трафика. - Если вы обнаружите настройки, которые блокируют ICMP-трафик, вам следует изменить их для разрешения пингов. Например, вы можете использовать команду

no access-list 101 deny icmpдля удаления правила, блокирующего ICMP-трафик. - После внесения изменений сохраните конфигурацию с помощью команды

write memoryилиcopy running-config startup-config.

После выполнения этих действий ваш роутер Cisco должен начать отвечать на пинги. Однако, имейте в виду, что отключение фильтрации ICMP-трафика может повлечь за собой потенциальные угрозы безопасности, поэтому будьте осторожны при изменении настроек фильтрации.

Т.е. практически сразу появляется нужда в навыке приведения конфигов к дефолтному состоянию. Признаться, за год обучению сетевых падаванов по данной программе, я порядком подустал объяснять принцип сброса для каждой отдельно взятой ситуации. Ведь в случае с известным паролем для доступа – это один алгоритм, а в случае с отсутствием возможности входа с систему – совершенно другой. К тому же, всегда имеет место некая специфика. Тот же маршрутизатор Cisco сбрасывается несколько иначе, нежели коммутатор.

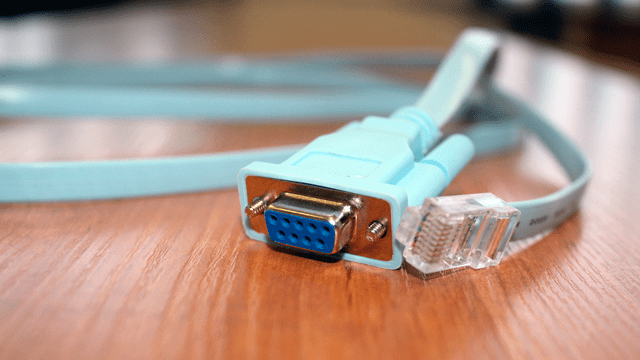

Именно поэтому, далее, мы рассмотрим наиболее распространённые ситуации, с которыми сталкиваются начинающие системные администраторы, когда от них требуется вернуть устройство на заводские настройки. И начнём мы с общего принципа подключения к устройствам Ciscoпосредством консольного кабеля. Он может быть как фирменного, так и кустарного производства. Цисковский rollover, как правило, представляет собой плоский провод голубого цвета с коннектором RJ-45 на одной стороне и DB-9 (он же COM) на другой.

Подключение к оборудованию Cisco по консоли

Шаг 1. Подключаем консольный провод Cisco в специальный разъём с надписью CONSOLE. Как правили на цисковских коммутаторах и маршрутизаторах данный порт обрамлён голубой рамкой.

Шаг 2. Далее нам потребуется переходник USB-to-COM. Т.к. современные компьютеры не имеют COMовских портов, приходится использовать костыль в виде конвертера cDB-9 на современный интерфейс USB.

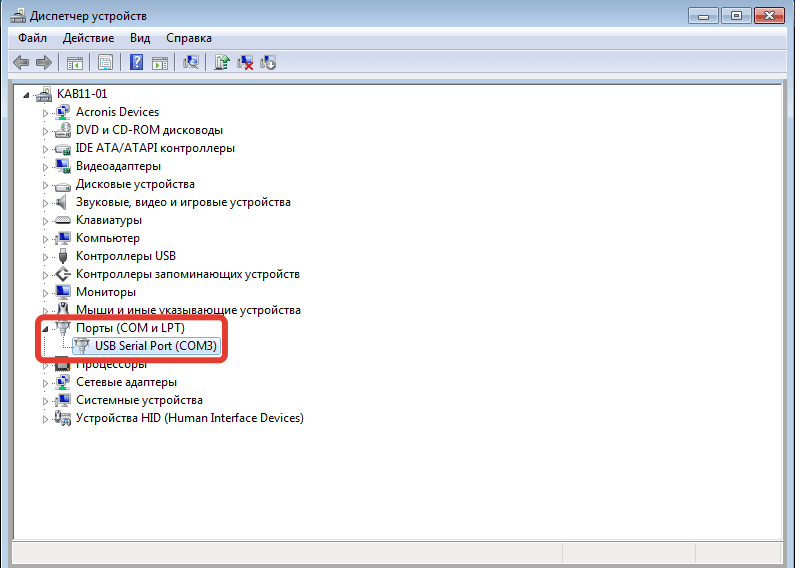

Шаг 3. Вставляем получившийся кабель в ПК и определяем номер COM-порта. Обычно это COM3, но лучше удостовериться, перейдя в диспетчер устройств.

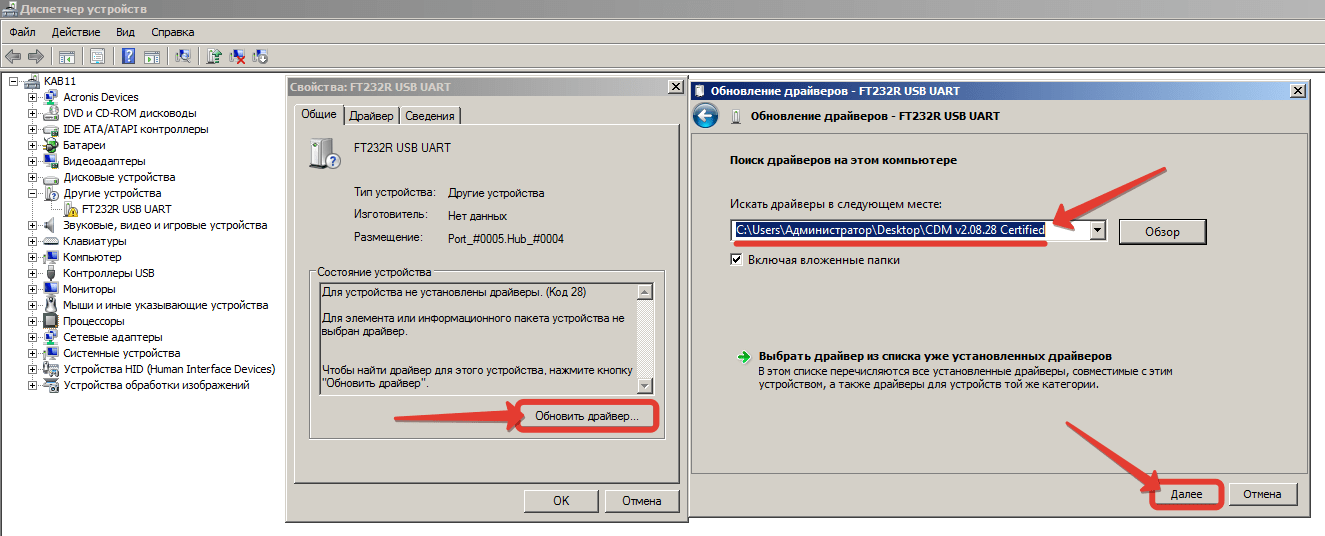

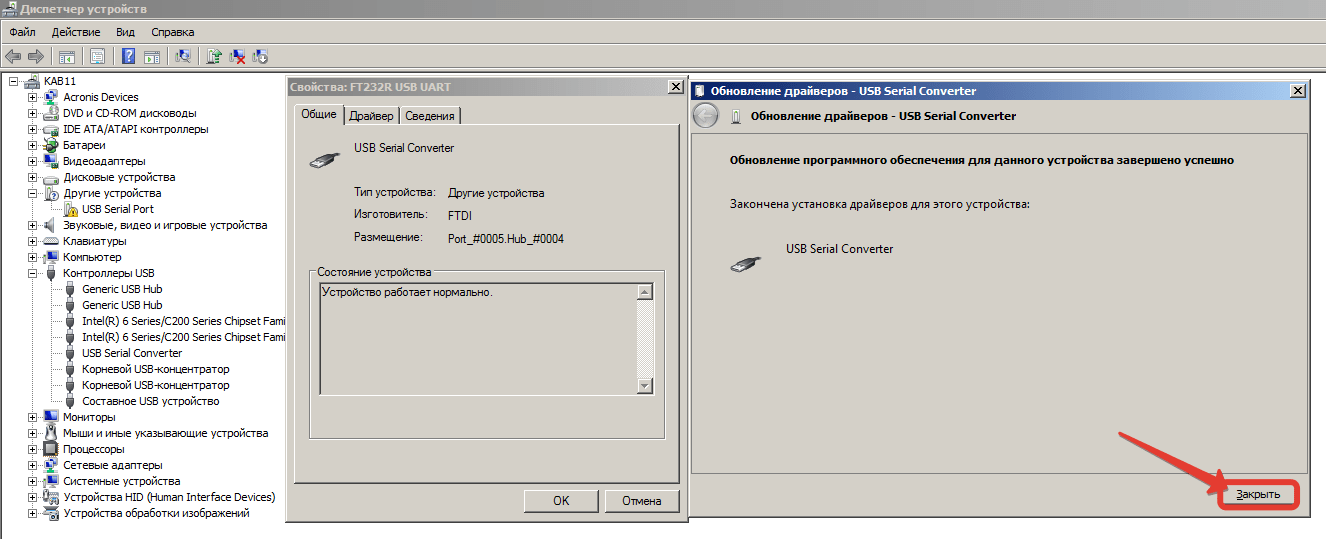

Внимание! Бывает так, что устройство, подключённое через конвертер, не может быть установлено в систему автоматически. В этом случае вам понадобится скачать из интернета соответствующий драйвер исходя из данных VID и PID. Сами IDшники оборудования можно посмотреть там же, в диспетчере устройств, перейдя в свойствах на вкладку сведения.

В нашей академии такая проблема возникает только при подключении старого коммутатора Cisco Catalyst 3500XL. Драйвера для данного свитча вы можете скачать, перейдя по >>>ССЫЛКЕ<<<. Для их инсталляции необходимо кликнуть правой кнопкой по неизвестному устройству, затем выбрать пункт «Установить драйвера». Далее нужно задать путь к загруженным файлам и после завершения процесса установки перезагрузить компьютер.

Шаг 4. Как только вы убедились, что устройство в системе определяется корректно, а номер COM-порта достоверно известен, можно переходить к следующему этапу, а именно, подключению через эмулятор терминала. На рынке существует множество программ такого типа. Наиболее распространённые под винду это PuTTY, Tera Term и Hyper Terminal. Для обладателей Mac’ов единственный известный мне эмуль, это Z-TERMINAL. >>>ССЫЛКА НА ЭМУЛЯТОРЫ<<<

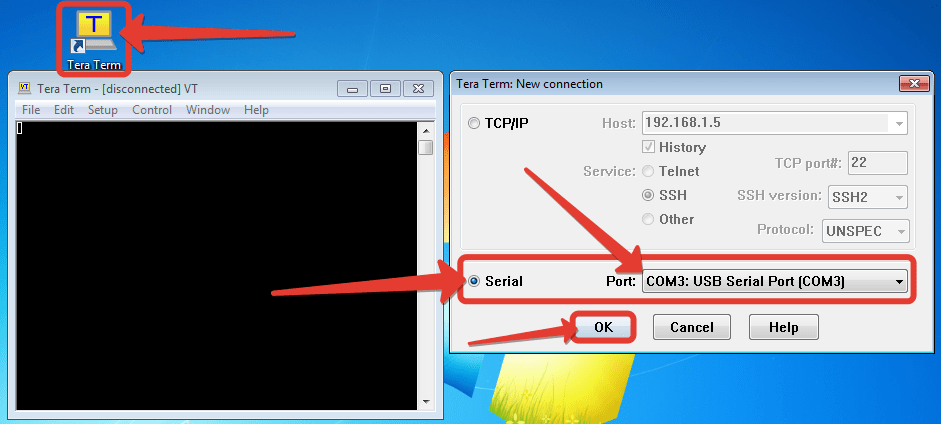

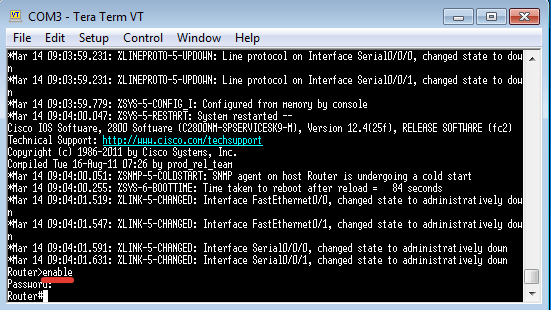

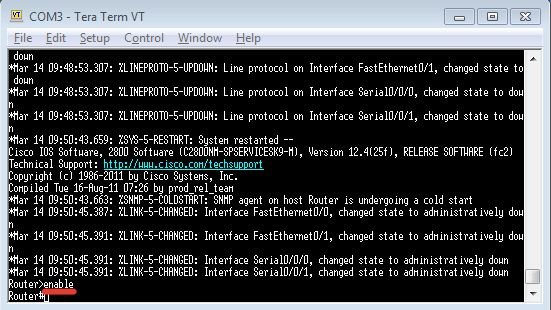

Для дальнейшей работы я буду использовать Tera Term. Ибо в большинстве лабораторных работ первой части курса CCNA, который преподаётся в рамках нашей сетевой академии используется именно он. Но помните, что это не панацея. На том же WorldSkills’е используют PuTTY. А извращены вообще пользуются дефолтным терминалом из-под винды. Тут уж исключительно дело вкуса. После запуска Terrы выбираем в первом окне номер COMа определённый в прошлом шаге и не меняя настройки подключения по последовательному порту жмём «ОК».

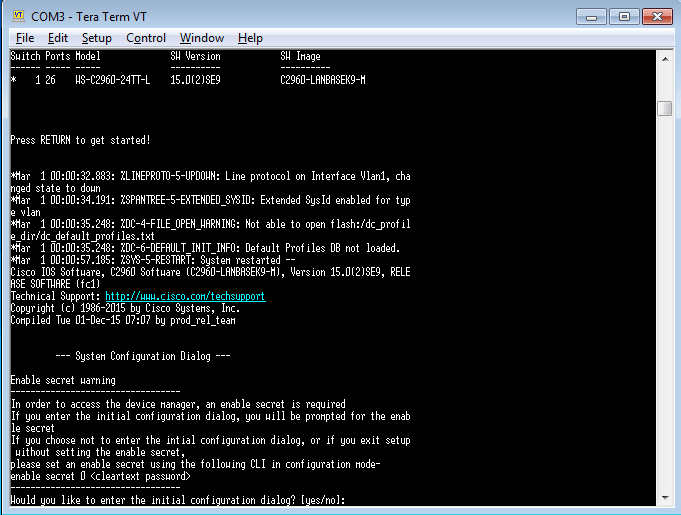

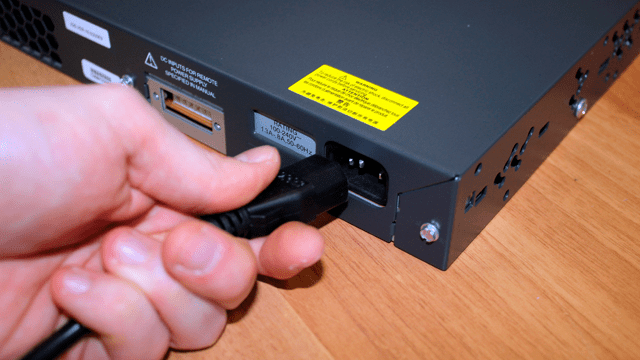

Шаг 5. Как только в терминале отобразятся выходные данные, можно приступать к дальнейшей работе. Если же никакая информация о корректной загрузке не вывелась на экран монитора, попробуйте, не закрывая окна эмулятора, ребутнуть устройство, отключив и вновь подключив провод питания.

Сброс коммутатора (свитча) Cisco с известным паролем

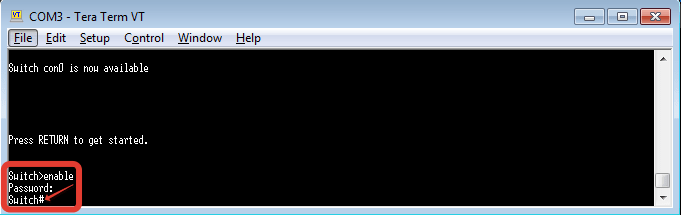

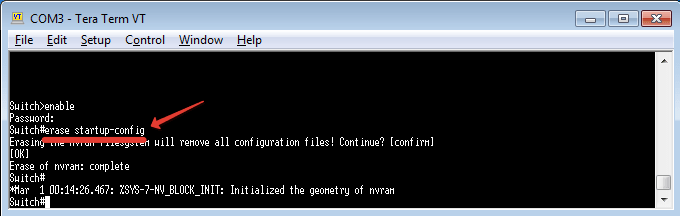

Шаг 1. С принципом консольного подключения к устройствам Cisco разобрались. Переходим к алгоритму сброса настроек. И начнём с ситуации, когда в вашем распоряжении находится коммутатор и вы знаете пароль от привилегированного режима (enable). Пишем команду «enable», удовлетворяем просьбу системы ввести пароль и попадаем в привелегировку. О том, что мы точно находимся именно в этом режиме, свидетельствует значок решётки, справа от хостнэйма нашего устройства.

Шаг 2. После аутентификации отправляем команду «erase startup-config» для удаления начальной конфигурации. Таким образом мы очищаем конфиг, который подгружается во время первоначальной загрузки свитча.

Шаг 3. Отлично. Пол дела сделано. Однако стартап-конфиг это ещё не всё. Нужно также “мочкануть” файл с информацией о настройке виртуальных интерфейсов или попросту VLANов. Для этого, не выходя из привилегированного режима, воспользуемся командой «delete vlan.dat». Система уточнит, точно ли мы хотим удалить файл с таким именем, жмём «ENTER» и подтверждаем удаление файла из флеш-памяти.

Шаг 4. Осталось перезагрузить коммутатор. Можно сделать это из консоли, командой «reload». Либо же ручками отправить устройство в ребут по питанию.

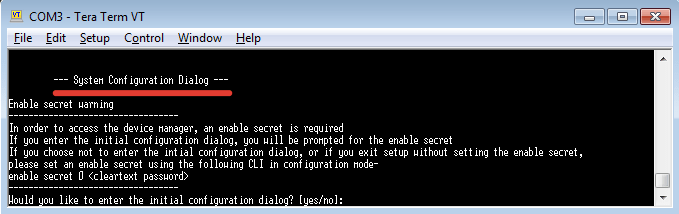

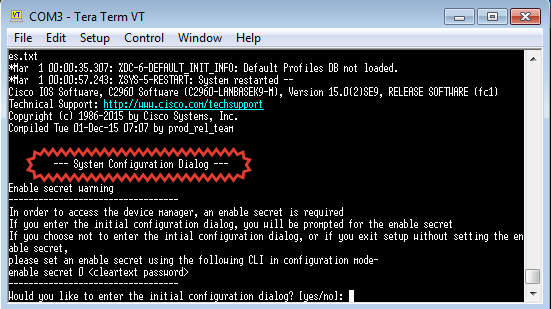

Шаг 5. После долгой загрузки, IOS, она же операционная система компании Cisco, наконец выведет диалог для начальной конфигурации устройства.

Сброс коммутатора (свитча) Cisco без доступа к системе

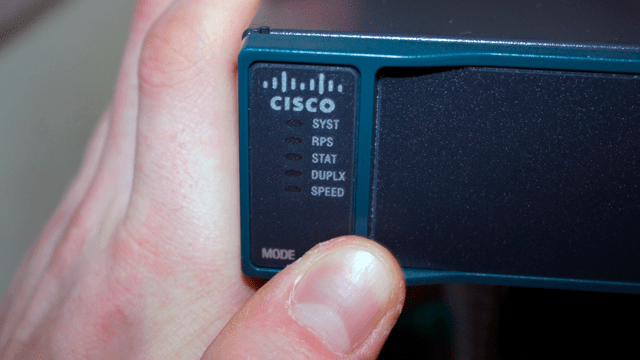

Шаг 1. Вроде не сложно. Но как быть в ситуации, когда доступ к системе получить невозможно? Например, свитч до Вас настраивал другой человек и попросту забыл сбросить конфигурацию на дефолтную. Или же вы забыли пароль по собственной глупости. Всякое бывает. Как раз для таких ситуаций, разработчики предусмотрели в IOS начальный загрузчик. Попасть в него можно следующим образом: отключаем кабель питания из коммутатора и одной рукой зажимаем на нём кнопку «MODE».

Шаг 2. Одновременно, другой рукой, снова подаём питание, вставив силовой провод, но «MODE» при этом не отпускаем до тех пор, пока системный индикатор не перестанет мигать. Как только он стабилизируется и станет просто гореть зелёным, можно расслабиться и отпустить кнопку. Вся операция, как правило, занимает секунд 15.

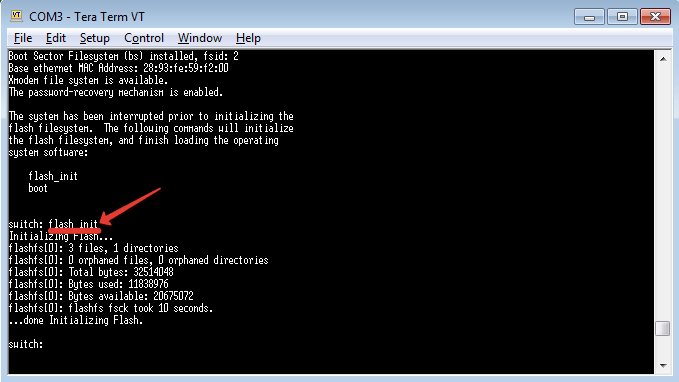

Шаг 3. В окне эмулятора терминала появится командная строка Boot Loader. Она предназначена для введения команд форматирования файловой системы, переустановки ОС и восстановления пароля. Перво-наперво инициализируем флеш-память введя «flash_init».

Шаг 4. Все настройки коммутатора, кроме VLANов конечно же, находятся в конфигурационном файле. Удалим его командой «delete flash:config.text». В диалоге дважды подтверждаем своё решение нажатием «ENTERа».

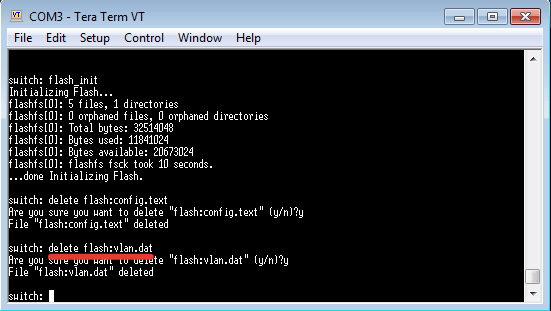

Шаг 5. Теперь дело за VLANами. Их мы почистим, удалив файл vlan.dat. Вводим соответствующую команду: «delete flash:vlan.dat» и аналогично, как в прошлом шаге, соглашаемся с операцией удаления.

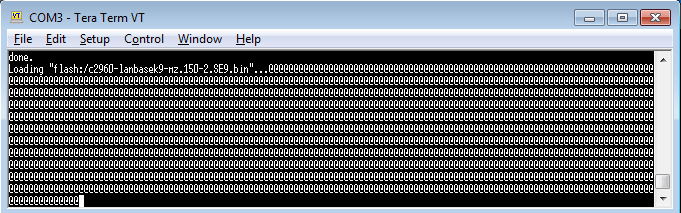

Шаг 6. Грузим коммутатор и после ребута видим приветственный диалог сброшенного коммутатора.

Сброс маршрутизатора (роутера) Ciscoс известным паролем

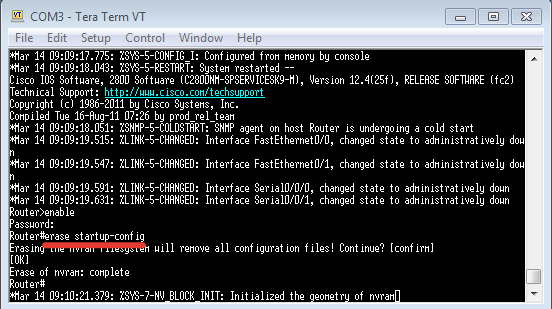

Шаг 1. Переходим к маршрутизатору. Сам принцип несколько отличается от вышеизложенного алгоритма сброса свитчей. Но это скорее относится к ситуации, когда доступ к системе отсутствует. Если же пароль вам известен, то после аутентификации просто заходим в привилегированный режим введя «enable».

Шаг 2. И чистим стартап-конфиг. Команда «erase startup-config».

Шаг 3. Собственно всё. Грузим роутер командой «reload».

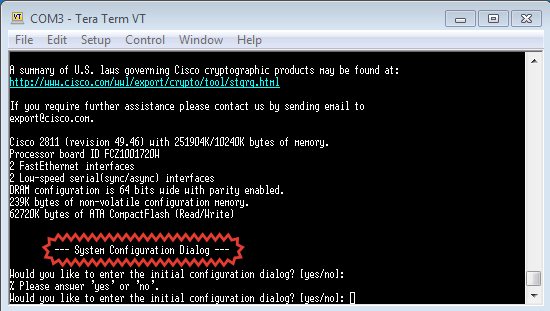

Шаг 4. После перезагрузки наслаждаемся кристально чистой конфигурацией.

Сброс маршрутизатора (роутера) Cisco без доступа к системе

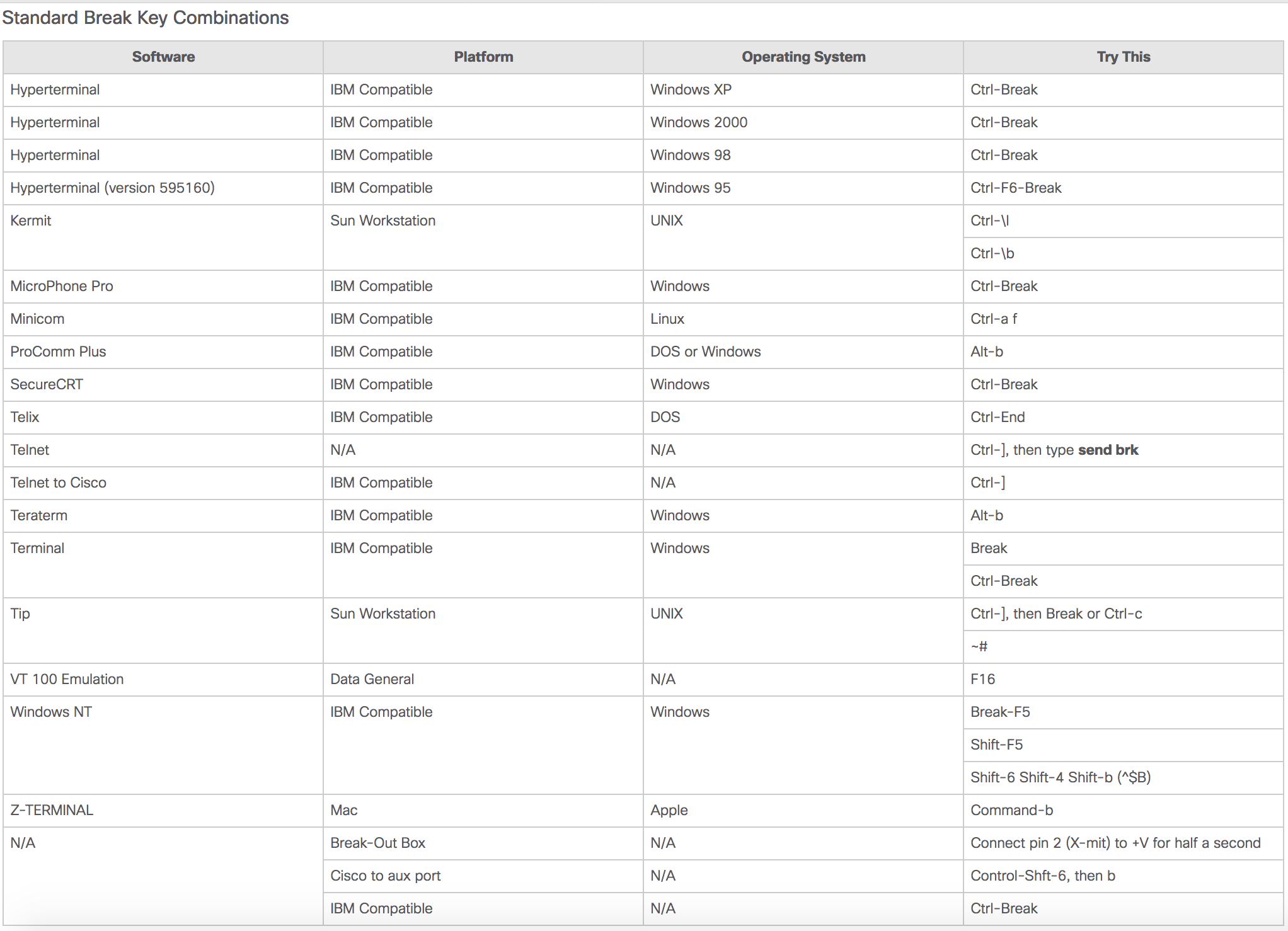

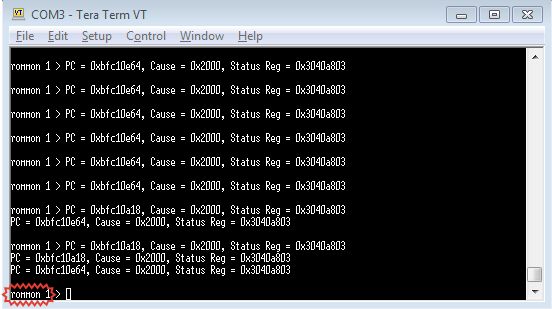

Шаг 1. И последнее. Пожалуй, самое сложное. Ситуация, когда требуется осуществить сброс настроек маршрутизатора, доступ к которому был утрачен. Ребутаем нашу железку с помощью кнопки питания и в момент появления в окне терминала строки с решётками, эт примерно через 20-30 секунд с момента начала загрузки, нажимаем на клавиатуре комбинацию клавиш, отвечающую за Break сигнал. Отмечу, что в каждом эмуляторе для этого используются разные клавиши. В Tera Term это «ALT-B».

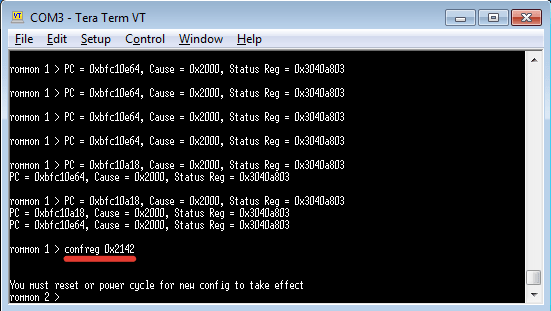

Шаг 2. После нажатия мы сразу попадаем в режим ROMMON (ROM Monitor). Вводим команду «confreg 0x2142». Изменённое значение регистра заставит маршрутизатор принудительно игнорировать имеющийся startup-config во время загрузки.

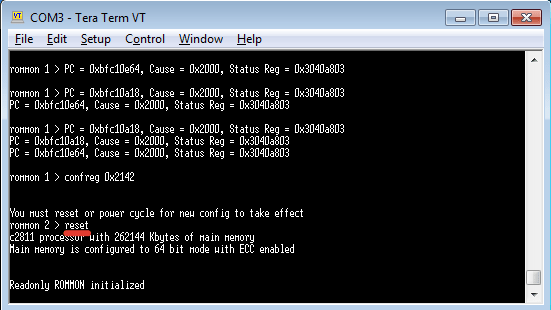

Шаг 3. Грузим роутер командой «reset».

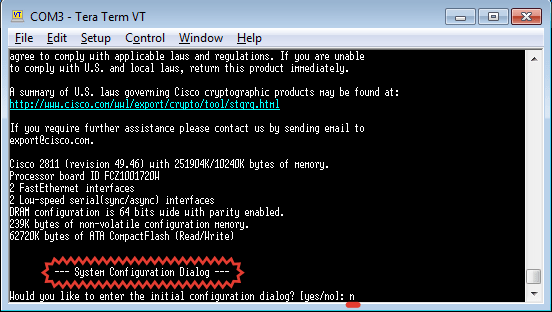

Шаг 4. И дождавшись загрузки отказываемся от помощи автоматизированного помощника нажав «n».

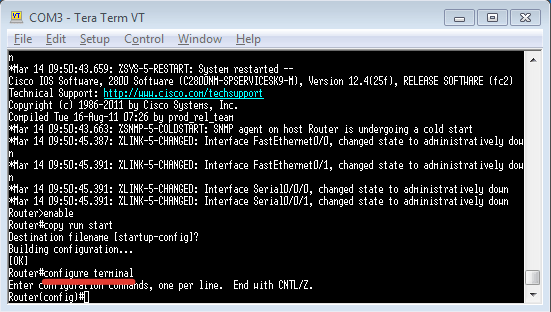

Шаг 5. Теперь, пока running-config чистый, нужно скопировать его настройки в стартап. Топаем в привилегированный режим (команда «enable»).

Шаг 6. Вводим «copy running-config startup-config», либо краткий вариант – «copy run start» для сохранения текущей конфигурации.

Шаг 7. Отлично. Почти всё. Главное не забыть вернуть значения регистров по умолчанию. Если этого не сделать, то конфиг снова будет проигнорирован после ребута. Такс. Переходим в режим глобальной конфигурации набрав «configure terminal», либо сокращённый вариант команды — «conf t».

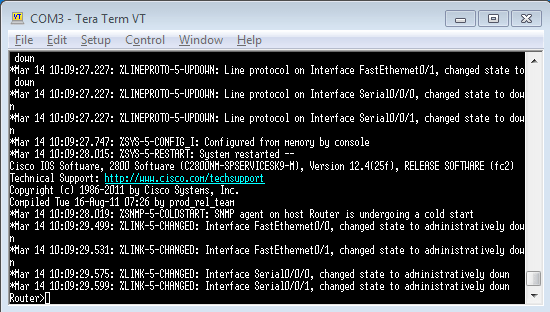

Шаг 8. Восстанавливаем регистры «config-register 0x2102».

Шаг 9. На этом процедура сброса маршрутизатора cisco на дефолтные настройки завершена. Перезагружаем железку и убеждаемся в том, что всё good. Предложение с диалогом первоначальной настройки не вылетело. А значит регистры восстановились корректно.

Друзья, сегодня мы рассмотрели различные варианты сброса коммутаторов/маршрутизаторов Cisco на заводские настройки. Данная информация не является какой-то закрытой или уникальной. Все эти способы при желании можно отыскать на просторах глобальной сети. Однако, я постарался грамотно структурировать и изложить этот материал максимально понятным языком. Со следующего года обязательно включу его в подготовку специалистов по курсу CCNA. Непременно поделюсь с вами опытом апробации.

Что ж, на этом, пожалуй, всё. Напоследок, хотелось бы обратиться непосредственно к студентам, обучающимся на базе нашей сетевой академии Cisco. Ребятки, убедительная просьба, не забывайте сбрасывать настройки на оборудовании после отработки практических навыков в рамках очередной лабораторной работы. Помните, что вам для этого достаточно ввести всего пару команд, а вот человеку, который столкнётся с сконфигурированным вами устройством, придётся делать много лишних движений. Особенно это касается маршрутизаторов. В общем, постарайтесь относиться чуточку бережнее к чужому времени и тогда, люди ответят вам тем же.

Еноты, в заключении хочу пожелать вам удачи, успеха, и самое главное, отличного настроения. Если урок оказался полезным, не забудьте поблагодарить лайком и обязательно напишите, какие темы, связанные с эксплуатацией оборудования вендера Cisco вам интересны. Так, есть задумка, продемонстрировать пошагово процесс изготовления консольного кабеля своими силами. Думаю, многим бы пригодилось, учитывая, что производитель перестал комплектовать ими часть оборудования. Короче, кто в теме, не стесняйтесь, оставляйте фидбэк. До новых встреч, друзья.

Практически любой роутер Cisco прекрасно подойдет не только для домашнего использования, но и в качестве офисного роутера, в образовательном, медицинском или любом другом учреждении. Однако мало приобрести хорошую и многофункциональную модель, нужно еще уметь правильно настроить ее.

Моделей от этой компании существует несколько, но наиболее ходовая на сегодняшний день — роутер Cisco Linksys e1200, так что имеет смысл рассмотреть особенности настроек именно на ее примере. Для других моделей принцип действия будет аналогичным, важно лишь понять суть. Однако нужно иметь в виду, что в зависимости от той или иной модели могут присутствовать различия в программном интерфейсе и в пунктах меню.

Основные спецификации

Данный роутер Cisco имеет следующие технические характеристики:

- WAN-порт – стандартный Ethernet (RJ-45). Поддерживаемые протоколы: L2TP, PPPoE, PPTP.

- LAN-порты (4 штуки) для соединения на скорости 100 Мбит/с.

- Поддержка Wi-Fi с рабочей частотой 2,4 ГГц и максимальной скоростью соединения 300 Мбит/с.

- Роутер Cisco имеет две встроенные антенны.

- Имеется поддержка IPTV и некоторых других второстепенных функций.

Достоинства роутера Cisco Linksys e1200:

- Доступная для большинства пользователей цена.

- Несмотря на бюджетность, роутер применяет все наиболее популярные на сегодняшний день технологии для интернет-соединения.

- CiscoLinksys e1200 надежен и неприхотлив в работе. Если его эксплуатировать в надлежащих условиях, то он наверняка прослужит верой и правдой не один год.

- Стильный и привлекательный дизайн.

- Хорошая эргономика. Все элементы управления и разъемы находятся на своих местах. Можно сказать, что они выполнены в «классическом» варианте. После подключения провода не будут друг другу мешать и загораживать доступ к остальным элементам устройства.

- Многофункциональность. Роутер может не только получать и раздавать интернет по традиционному LAN, но и через беспроводную сеть Wi-Fi.

- Простота использования. Не нужно обладать никакими знаниями и навыками профессионала, чтобы начать использовать роутер. Конечно, запуск «из коробки» провести нельзя, для этого потребуется настроить роутер согласно имеющемуся интернет-соединению, однако и сам процесс настроек реализован весьма внятно и интуитивно.

- Cisco Linksys e1200 позволяет выполнять массу «второстепенных» функций. Например: открывать и закрывать дополнительные порты, осуществлять вход в гостевом режиме и многое другое, что, впрочем, в повседневном использовании вряд ли пригодится. Тем не менее иметь весь этот функционал весьма приятно.

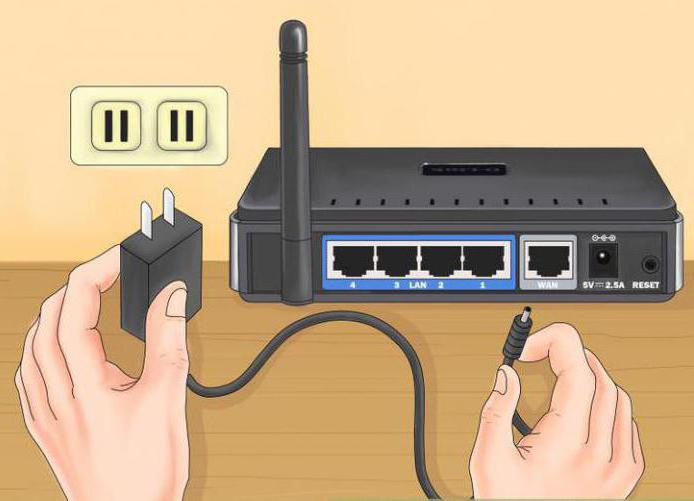

Сброс предустановленных настроек

В случае если был приобретен подержанный роутер или предыдущие настройки были выполнены неправильно, их нужно сбросить. Для этого потребуется включить само устройство и на нижней его части найти кнопку Reset. Ее нужно нажать и удерживать не менее 10 секунд, после чего роутер перезапустится вновь, но уже со сброшенными настройками.

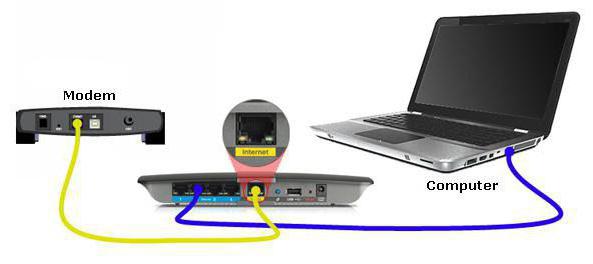

Подключение к компьютеру

Роутер Cisco e1200 подключается к компьютеру не сложнее, чем любой другой аналогичный маршрутизатор. Для начала, конечно, потребуется подключить его к источнику питания и включить. На тыльной стороне устройства имеется вход Ethernet, он помечен желтым цветом. В него нужно вставить кабель от провайдера, а любой из четырех LAN-портов нужно занять компьютером.

Настройка сетевой карты

Чтобы сетевая карта автоматически получала IP-адрес, назначенный маршрутизатору, может потребоваться произвести начальные настройки карты. Для этого нужно:

- открыть Панель управления и выбрать пункт «Центр управления сетями и общим доступом»;

- в левой части окна нажать на «Изменение параметров адаптера»;

- в открывшемся окне нужно отыскать и два раза левой кнопкой кликнуть на пункте «Подключение по локальной сети»;

- в открывшемся диалоговом окне нужно нажать на экранную кнопку «Свойства»;

- в новом списке следует найти пункт «Протокол интернета версия 4 (TCP/IP v4)» и снова нажать на «Свойства»;

- находясь во вкладке «Общие», отметить флажком пункты, относящиеся к автоматическому получению IP-адреса и DNS сервера и нажать на кнопку ОК.

Настройка сетевой карты на этом завершена, теперь можно рассматривать вопрос о том, как настроить роутер Cisco.

Вход в программу настроек

Чтобы запустить встроенный инструмент для настроек, нужно открыть любой интернет-браузер и в его адресной строке набрать: 192.168.1.1 – после этого откроется вшитая в роутер программа.

Нужно выбрать пункт «Работать с открытой незащищенной сетью», чтобы иметь возможность максимально гибко настроить роутер Cisco.

Далее нужно будет ввести параметры авторизации. Здесь вводится по умолчанию:

- имя пользователя: admin;

- пароль: admin.

После этого появится окно технических настроек.

Тонкие соединения

Первое, что нужно сделать, это указать своего провайдера. Для этого следует в стартовом окне выбрать пункты: «Настройка» – «Основные настройки». Далее потребуется выбрать из выпадающего меню тот тип соединения, который использует провайдер. Это могут быть: PPPoE, L2TP, PPTP – самые распространенные типы.

Если провайдер применяет динамический IP, то нужно указать: автоматическая конфигурация – DHCP, и больше ничего не изменять. Интернет уже должен заработать на роутере.

В противном случае потребуется заполнить такие поля, как IP-адрес, имя хоста, пароль, логин и прочую информацию, которую выдает провайдер при заключении контракта.

Осталось лишь перезагрузить роутер – и настройка роутера Cisco Linksys на этом завершена. Можно начинать пользоваться проводным интернетом на любом подключенном через LAN-порт устройстве.

Настройка Wi-Fi

В современных семьях, как правило, у каждого имеется персональный гаджет, посредством которого осуществляется выход во Всемирную паутину, поэтому зачастую дома появляется необходимость организовать собственную Wi-Fi-сеть и раздавать Интернет на всевозможные устройства — для этих целей можно также использовать данный роутер.

Для того чтобы настроить Wi-Fi, потребуется в стартовом окне программы установок выбрать пункт «Беспроводная сеть». В параметрах настроек работы отметить пункт «Вручную», в пункте «Режимы работы» отметить «Смешанный».

В поле «Сетевое имя (SSID)» можно набрать абсолютно любое имя – это будет наименование сети, которое увидит подключенное к вай-фаю устройство.

А вот пароль лучше выбрать как можно сложнее, чтобы никто посторонний не мог подключиться за чужой счет к раздаваемому интернету. Рекомендуется придумать пароль, состоящий из 8 символов на латинице, которые включают в себя как строчные, так и прописные буквы, а также цифры. Главное — самому не забыть придуманный пароль. Если параметры аутентификации стали известны сторонним лицам, вы можете изменить пароль, для этого нужно выбрать пункт «Безопасность беспроводной сети» и «Смешанный режим WPA2\WPA».

Текстовое поле под названием «Идентификационная фраза» и отвечает за пароль. Остальные параметры нужно оставить без изменений и затем нажать на кнопку «Сохранить изменения».

На этом Cisco WiFi-роутер можно считать настроенным на работу.

Защита роутера

Чтобы запретить несанкционированный доступ к изменению настроек роутера, нужно выбрать вкладку «Настройки» и раздел «Администрирование» — в верхней части окна. После этого в подразделе «Управление» в поле «Пароль маршрутизатора» нужно набрать придуманный пароль (не тот, что использовался для подключения к сети Wi-Fi) и подтвердить его в поле «Повторный ввод для подтверждения».

Затем нажать на нижний пункт «Сохранить настройки».

Если планируется использовать роутер Cisco для дома, то непременно нужно изменить параметры входа, чтобы, например, соседи через стену не могли по Wi-Fi изменить параметры работы устройства и начать пользоваться чужим соединением бесплатно.

Если что-то не работает

Впрочем, несмотря на все усилия, может случиться и так, что роутер все равно откажется раздавать интернет по устройствам. Конечно, причин для этого может быть довольно много – начиная от программных и заканчивая аппаратными неполадками, но основные заключаются в том, что:

- Неверно введены параметры подключения. Например, может быть ошибочно введен IP-адрес, указан динамический IP вместо назначенного провайдером статического, параметры DNS и т. д. «Лечение» в данном случае напрашивается само собой: нужно еще раз внимательно перепроверить все введенные параметры, а в случае необходимости уточнить их у провайдера.

- Поврежден или не слишком прочно закреплен в разъеме кабель. Нужно проверить целостность кабелей LAN и Ethernet. В случае если найдено повреждение, соответственно, устранить его или купить новый. Также не лишним будет проверить, не расшаталось ли гнездо как внутри самого роутера, так и внутри компьютера.

- Нужно также проверить, верно ли указан тип соединения. Новички обычно не видят никакой разницы в том, что применяется тип PPPoE, L2TP или PPTP. Если имеются какие-либо затруднения, нужно позвонить в службу поддержки провайдера и уточнить информацию.

Если же все настройки произведены верно, проверка на целостность кабеля также не выявила повреждений, то вполне вероятно, что причина кроется во внутренних неполадках самого устройства. Возможно, следует обратиться в сервисный центр.

Как видно, произвести настройку роутера достаточно легко даже в домашних условиях, необязательно обладать навыками системного администратора. Если подробно ознакомиться со всеми приведенными в статье инструкциями и рекомендациями, настройка роутера Cisco не покажется вам таким уж сложным процессом.