Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, WPA2, или WPA3? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WPA3, WPA2, WEP, WPA

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. Это актуальная версия протокола, которая все еще используется на большинстве домашних маршрутизаторов.

- WPA3 – это новый стандарт, который позволяет обеспечить более высокую степень защиты от атак и обеспечить более надежное шифрование по сравнению с предыдущей версией. Так же благодаря шифрованию OWE повышается безопасность общественных открытых сетей. Был представлен в 2018 и уже активно используется практически на всех современных роутерах и клиентах. Если ваши устройства поддерживают эту версию – используйте ее.

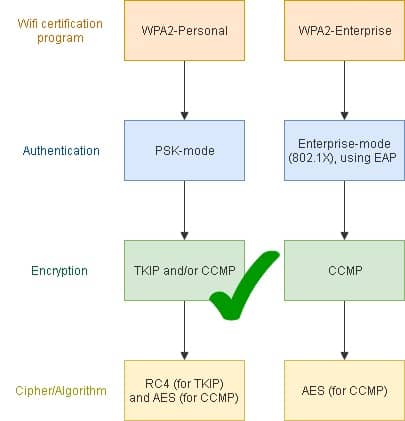

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA3. Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA2/WPA3 — Personal. На многих маршрутизаторах по умолчанию все еще установлен WPA2. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

Есть два способа TKIP и AES.

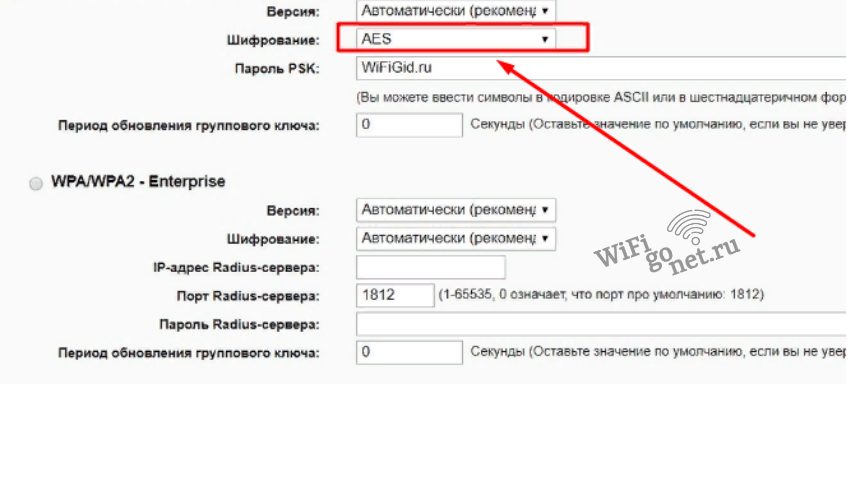

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется), то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

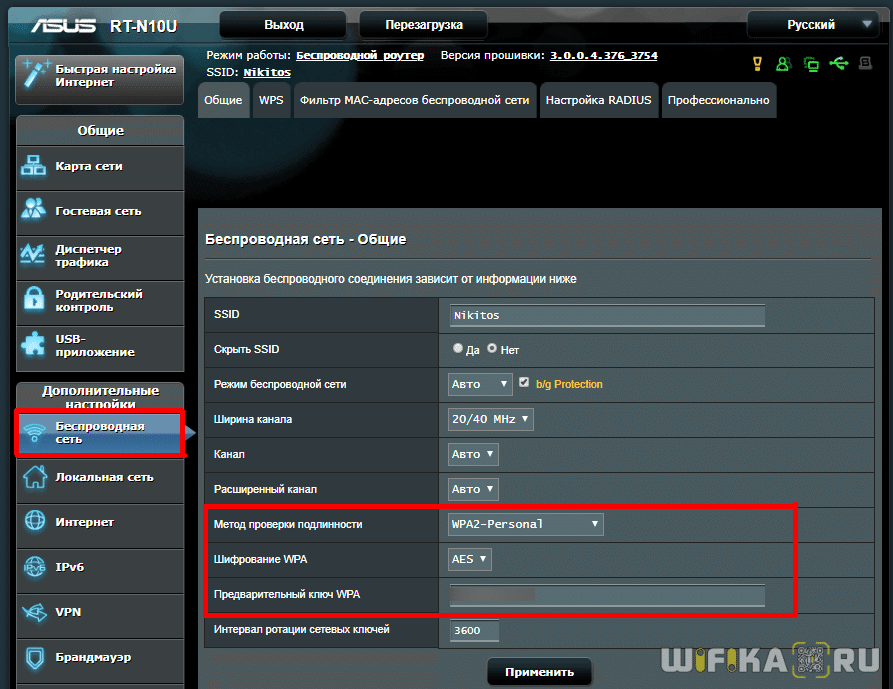

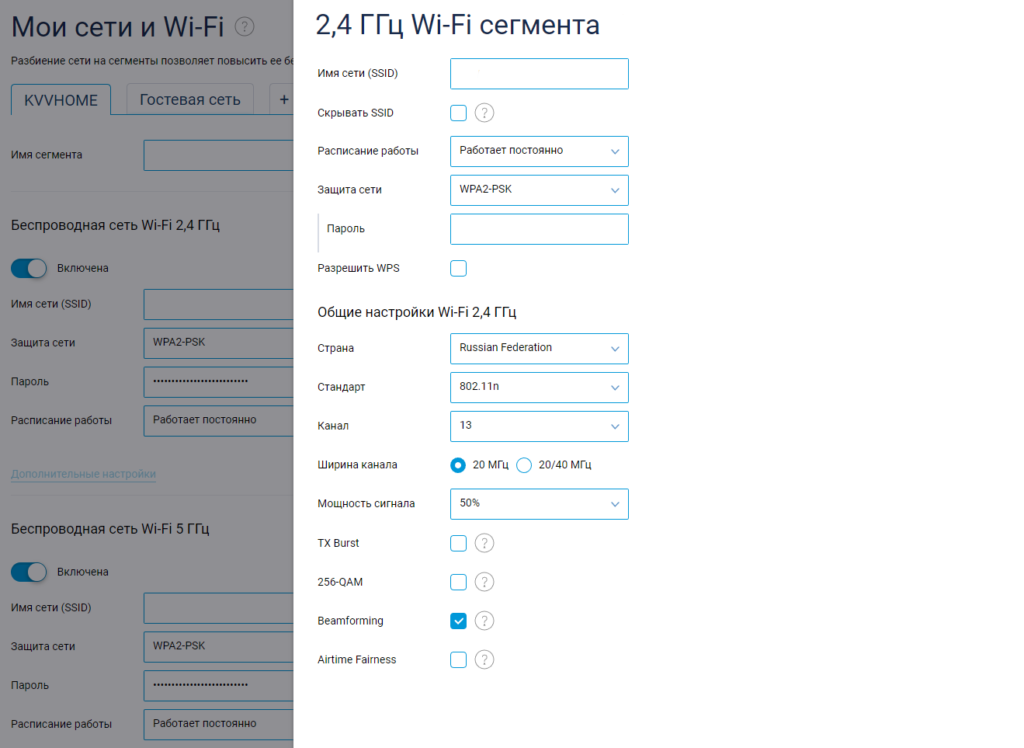

Используйте WPA2/WPA3 — Personal, или WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

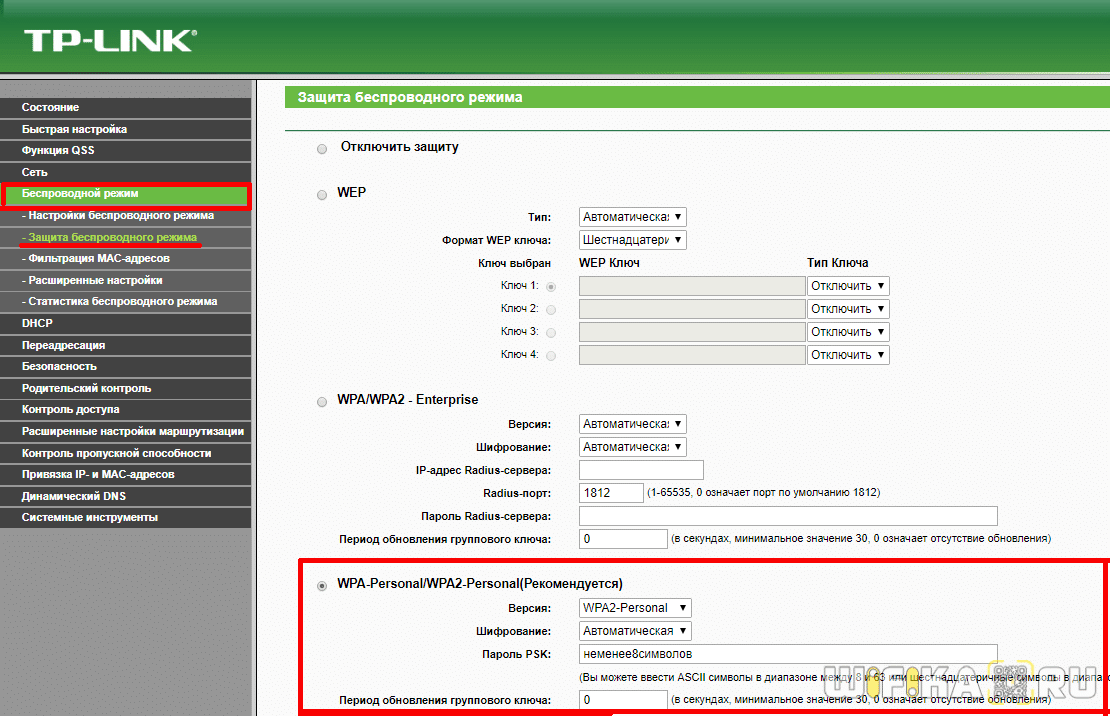

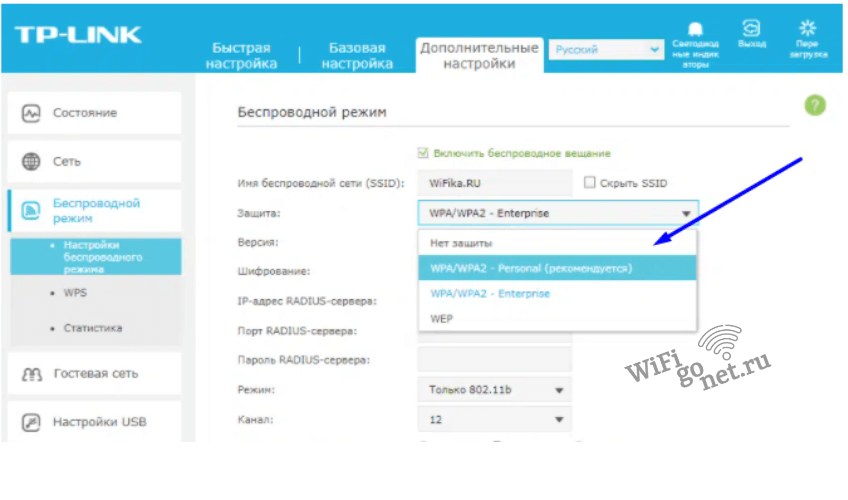

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой).

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

- Настройка защиты Wi-Fi сети и пароля на D-Link

- Защита беспроводной сети на роутерах Tenda

- Инструкция для Totolink: установка метода аутентификации и пароля

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто). Это же касается и WPA3. Если у вас есть устройства без поддержи этой версии, то нужно устанавливать смешанный режим WPA2/WPA3.

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. Новый WPA3, или даже уже устаревший WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂

Защита домашней сети – это намного больше, чем установка пароля от Wi-Fi. Допустим, что в вашей семье кто-нибудь каждый день смотрит любимые передачи по Smart TV или совершает покупки онлайн, кто-то играет в игры на консоли, а кто-то удалённо работает – при всех этих процессах самые различные важные данные о вас или членах вашей семьи (личные документы, пароли, адреса, фотографии и т. д.) попадают в интернет через домашнюю сеть.

Вы наверняка слышали о таких явлениях, как «фишинг» и «вредоносное ПО», которые используют злоумышленники для получения несанкционированного доступа в сеть с целью кражи личной информации или уничтожения данны. Но знаете ли вы, что это на самом деле и как с этим бороться?

Безопасность домашней сети — это фундамент, на котором строится защита от угроз злоумышленников. В данной статье мы постараемся осветить базовые понятия сетевой безопасности и способы её улучшения.

Как обезопасить домашнюю сеть?

- Как защитить роутер

- Как выбрать безопасный роутер

- Как обезопасить достпуп в интернет для близких

- Как без труда управлять домашней сетью

- Часто задаваемые вопросы

- Рекомендуемые устройства

Как защитить роутер

Как правило, домашняя сеть начинается с роутера и нескольких подключённых к нему устройств. Роутер отвечает за передачу данных между домашней сетью и интернетом. Wi-Fi роутер, может, и не самое яркое устройство, если сравнивать его с игровой консолью, Smart TV или планшетом, но он точно важнее их всех, когда речь заходит о защите от внешних вредоносных атак. Можно сделать ряд изменений, которые помогут обезопасить роутер от взломов хакеров или вредоносного ПО:

-

Установите уникальный пароль как для сети Wi-Fi, так и для входа в сам роутер.

Не оставляйте на роутере пароль Wi-Fi и пароль администратора по умолчанию — злоумышленники могут предпринимать множество попыток по взлому устройств с использованием этих данных, находящихся в открытом доступе. Также рекомендуется периодически менять эти пароли.

-

Регулярно обновляйте прошивку роутера.

Прошивка роутера устанавливает базовый стандарт безопасности домашней сети, определяя, какие устройства могут подключаться, а какие — нет. Для устранения обнаруженных уязвимостей новые версии прошивок содержат патчи безопасности и исправления ошибок. Лучший выбор – это роутер с автоматическим обновлением прошивки из облака. Главное, не забыть включить эту функцию.

-

Создайте гостевую сеть.

Практически к каждому периодически приходят гости, и было бы странно отказывать им в доступе к Wi-Fi, но кто знает, что может проникнуть в сеть через их устройства? Лучшее решение этой проблемы — создать гостевую сеть (если на роутере, конечно, есть такая функция). Гостевая сеть достаточно изолирована от основной сети LAN, так что у гостей будет доступ в интернет и не будет доступа к вашим личным данным. Можно пойти ещё дальше и скрыть имя (SSID) домашней сети Wi-Fi, разрешая подключение только для доверенных устройств и периодически проверяя список подключённых устройств на предмет наличия неизвестного устройства.

-

Отключите функции WPS и UPnP.

На некоторых Wi-Fi роутерах есть кнопка Pair или WPS, упрощающая подключение и позволяющая добавлять новые устройства в сеть без ввода пароля. Это, конечно, удобно, однако из-за уязвимостей через эту функцию можно получить несанкционированный доступ к домашней сети.

Схожим образом устроена функция UPnP (Universal Plug and Play), предназначенная для упрощения подключения устройств, таких как роутеры и Smart TV, но некоторые вредоносные программы используют UPnP для получения доступа к домашней сети.

Если вам важна безопасность сети, лучше этими функциями не пользоваться.

Как выбрать безопасный роутер

-

Выбирайте роутер с WPA3.

Для улучшения безопасности домашней сети уже сделано многое. Сегодня практически все домашние роутеры используют технологию WPA (WPA‑PSK/WPA2‑PSK) для шифрования Wi-Fi и защиты паролей, используемых в интернете. WPA3 это новейший протокол безопасности Wi-Fi представленный альянсом Wi-Fi Alliance, который обеспечивает ещё более надёжное шифрование паролей и улучшенную защиту от брутфорс‑атак. Если на домашнем роутере нет WPA3, то предыдущий стандарт WPA2-AES тоже по‑прежнему достаточно надёжен. Однако стоит всерьёз задуматься о замене роутера, если он поддерживает только устаревший протокол WEP (Wired Equivalent Privacy).

-

Выбирайте роутер с антивирусом и возможностью управления безопасностью.

Сегодня производители серьёзно относятся к безопасности, и во многих моделях есть встроенные средства безопаности и антивирусы, которые помогают предотвратить вторжения в сеть, улучшить безопасность данных и конфиденциальность, а также устранить уязвимости домашней сети. Надёжный роутер позволит забыть про все предыдущие советы. Также есть множество дополнительных средств безопасности, если не хочется расставаться с текущим роутером.

-

Управляйте роутером через приложение.

В последние годы производители роутеров всё чаще разрабатывают мобильные приложения для управления домашней сетью и стараются обходить стороной проблематичные веб-интерфейсы. Приложение для управления роутером позволяет выполнять мониторинг безопасности сети и сообщает, на что обратить внимание, посредством push-уведомлений. Благодаря приложению можно следить, кто получает доступ к устройствам, а также управлять им из телефона.

Как обезопасить доступ в интернет для близких

Было бы полезно обучить близких распознавать и избегать потенциальные сетевые угрозы. Есть множество функций родительского контроля для создания индивидуальных профилей членов семьи, позволяющих ограничить действия на их устройствах и время, проводимое в сети. Это простой способ отгородить их от сомнительных сайтов и практичный способ дисциплинировать их в интернете в зависимости от возраста.

-

Установите время доступа для детей.

По мере проникновения интернета во все сферы жизни дети всё больше времени проводят перед экраном, из-за чего они менее активны, что, в свою очередь, увеличивает риск возникновения интернет‑зависимости и проблем со здоровьем. В борьбе с этим помогут расписания и установка ограничений на время, проводимое в сети.

-

Отгородите семью от непристойного контента.

Функциональный домашний роутер с родительским контролем умеет блокировать непристойный и вредоносный контент в соответствии с библиотекой фильтров производителя. Также есть возможность ограничить доступ детей к URL‑адресам, содержащим определённые слова, и к приложениям с ограничениями по возрасту.

-

Защитите IoT-устройства.

Камеры умного дома позволяют не волноваться, когда никого нет дома, но никто не хочет, чтобы к ним появился доступ у незнакомцев, которые смогут следить за всем происходящим дома. Как правило, при попытке взлома у IoT‑устройств обнаруживается ряд уязвимостей, поэтому для таких устройств важно обеспечить дополнительную безопасность. Передовой роутер с защитой IoT‑устройств влетит в копеечку, но это того стоит, если не хочется лишаться умного дома и нужно сохранить безопасность домашней сети.

Как без труда управлять домашней сетью

Мы дали несколько советов по обеспечению безопасности домашней сети, причём большинство из них относится к роутерам с продвинутыми функциями — было бы нехорошо, если бы мы не дали рекомендации по выбору устройств. С учётом этого мы бы посоветовали приглядеться к линейке Mesh Wi-Fi устройств Deco.

Устройства TP-Link Deco — это отличное решение для простого управления безопасностью домашней сети, которое не только обеспечит Wi-Fi покрытие во всём доме с одним именем сети (SSID), но и позволит иметь доступ ко всем функциям безопасности, о которых говорилось выше.

Компания TP-Link разработала сервис HomeCare™, чтобы у устройств Deco была самая лучшая безопасность из всех домашних Wi-Fi систем, имеющихся в продаже на сегодняшний день, и чтобы каждое устройство в сети было автоматически защищено от угроз безопасности.

HomeCare™ также включает в себя мощный родительский контроль, которым легко управлять через приложение Deco, благодаря чему можно без труда составлять для семьи расписания времени, проводимого в сети, а также создать безопасную сетевую среду за счёт блокировки неподобающих сайтов с помощью продвинутой фильтрации контента.

Устройства серии Deco* поддерживают новейший протокол WPA3 и автоматическое обновление до новой версии прошивки с улучшенной безопасностью и функционалом.

Благодаря приложению Deco настройка не займёт много времени, а в случае возникновения каких-либо угроз безопасности тут же поступит уведомление.

* Для поиска совместимых моделей посетите раздел устройств с поддержкой WPA3.

Часто задаваемые вопросы

Как узнать, какой протокол безопасности используется на роутере?

Протокол безопасности роутера можно узнать через веб-интерфейс управления или приложение в разделе сетевой безопасности. Перед покупкой нового роутера не будет лишним почитать о функциях Wi-Fi безопасности на сайте производителя.

Все ли устройства Deco поддерживают HomeCare™?

В настоящее время HomeCare™ поддерживают следующие устройства: Deco X60, Deco X20, Deco M9 Plus, Deco P7 и Deco M5. Поскольку все устройства Deco работают вместе для создания единой домашней Mesh-сети Wi-Fi, можно купить одну из перечисленных моделей на роль основного роутера для защиты всей домашней сети.

Каким образом Deco защищает IoT-устройства и устройства умного дома?

TP-Link HomeCare™ выявляет проникновения, блокирует потенциальные угрозы и устраняет уязвимости сети. Заражённые устройства автоматически отправляются на карантин, благодаря чему личная информация останется в безопасности и будет остановлено дальнейшее распространение вируса на другие устройства.

Как обновить прошивку Deco?

Можно включить автоматическое обновление в приложении Deco либо посетить раздел поддержки TP-Link для загрузки последней версии прошивки и обновления Deco вручную.

Рекомендуемые устройства

Deco Wi-Fi 6

-

Deco X60

AX3000 Домашняя Mesh Wi-Fi система

-

Deco X20

AX1800 Домашняя Mesh Wi-Fi система

Deco Wi-Fi 5

-

Deco M9 Plus

AC2200 Mesh Wi-Fi система для умного дома

-

Deco P7

AC1300+AV600 Домашняя гибридная Mesh Wi-Fi система

-

Deco M5

AC1300 Домашняя Mesh Wi-Fi система

Wi-Fi изначально уязвимее проводной сети, потому что доступ к нему может получить любое устройство в радиусе действия. И установить сложный пароль на Wi-Fi — это далеко не все, что нужно сделать для безопасности. Неправильная настройка роутера может привести к уязвимости вашей сети и к заражению устройств в ней вредоносными программами.

Еще раз о сложном пароле

Про это говорят всегда, как только речь заходит об информационной безопасности. Но все равно подбор пароля по словарю остается самым эффективным способом взлома сетей Wi-Fi. Остальные способы взлома требуют специальных знаний, а порой и специального оборудования. Вот только приложение для брутфорса (перебора паролей) может скачать и установить на свой смартфон любой школьник.

Если пароль вашей сети — как-то упорядоченная последовательность цифр, чье-то имя, любая дата рождения или вообще любое осмысленное слово — считайте, что защиты у вашей сети просто нет. Да, пароли наподобие «W:e2x@3_&4asD» плохо запоминаются и небыстро вводятся, зато подбор такого пароля займет не одну сотню лет. Чего не скажешь о «Timur98», «12071991» или «12345678».

Защита Wi-Fi

Первое, что происходит при соединении клиента с Wi-Fi сетью — аутентификация. Клиент должен «представиться», роутер должен удостовериться, что клиенту можно дать доступ. А теперь вспомним, что и клиента, и роутер «слышат» все устройства в радиусе нескольких десятков метров. Это как если бы два шпиона в людном месте при встрече громко орали друг другу: «Пароль?», — «Синие ежики!». Очевидно, аутентификацию следует организовать так, чтобы посторонние устройства из этого радиообмена ничего не поняли.

Далее (при удачной аутентификации) идет обмен данными клиента и роутера. Но если эти данные будут открытыми, то злоумышленникам даже пароль узнавать не нужно — зачем, если весь «разговор» и так слышен? Поэтому обмен данных между роутером и клиентом шифруется.

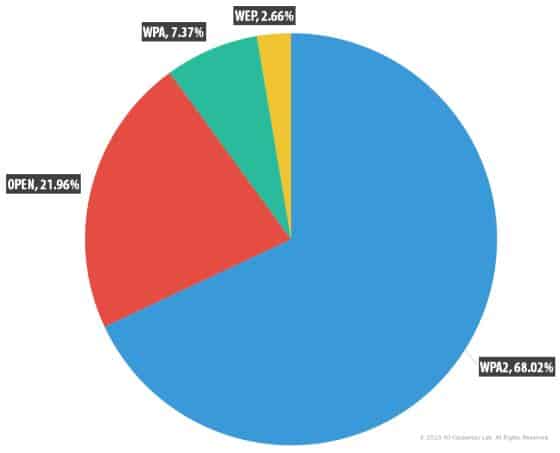

Алгоритмы защиты сетей Wi-Fi содержат в себе механизмы шифрования и аутентификации и бывают нескольких видов:

Open

Аутентификация открытая, шифрования нет. Роутер дает доступ всем клиентам. Частный случай — не всем, а только тем, чей MAC-адрес есть в списке роутера. Но это не является эффективной защитой, потому что враждебное устройство вполне может «подслушать» правильный МАС-адрес из открытого радиообмена и пользоваться им.

Открытые сети абсолютно небезопасны, пересылаемая по ним информация может быть подслушана кем угодно. Имейте это в виду, пользуясь открытыми сетями в общественных местах. Используйте VPN, или, как минимум, только HTTPS соединения в браузере.

WEP

Wired Equivalent Privacy («Эквивалент защищенности проводных сетей») — первый стандарт защиты Wi-Fi-сетей, описывающий как правила аутентификации, так и шифрования. Несмотря на название, обеспечить должный уровень защищенности не может, так как имеет множество уязвимостей. И для аутентификации, и для шифрования используется один ключ. Шифрование производится простейшей операцией с использованием ключа. Перехватив достаточное количество пакетов, злоумышленник может его расшифровать. Это возможно даже в пассивном режиме за несколько часов, а активные «взломщики» вскрывают WEP-защиту за минуты.

В 2004 году концерном IEEE защита WEP признана неэффективной и к использованию не рекомендована. Тем не менее, в целях совместимости, она оставлена на некоторых роутерах и некоторый процент сетей до сих пор ее использует.

WPA

Wi-Fi Protected Access — «Защищенный доступ к Wi-Fi» — был разработан, когда стала очевидна уязвимость WEP. Первый стандарт разрабатывался в спешке, поэтому некоторые недоработки в нем присутствуют. WPA использует один из двух алгоритмов аутентификации: PSK (WPA-PSK, Personal) и EAP (WPA, Enterprise).

Упрощенный алгоритм PSK (Pre-Shared Key — «Заранее известный ключ») чаще используется в частных и защищенных общественных сетях. Для соединения клиента и роутера на обоих устройствах задается пароль PSK из минимум 8 символов.

При аутентификации обмен пакетами шифруется заданным паролем и, не зная его, стороннее устройство этот обмен расшифровать не может. При высокой криптографической стойкости ключа-пароля алгоритм достаточно надежен, но в некоторых случаях неудобен. Например, чтобы предотвратить доступ в корпоративную сеть уволенного сотрудника, ключ придется менять на всех устройствах.

Основной алгоритм аутентификации WPA — Entrprise («Корпоративный») — подразумевает использование сервера аутентификации RADIUS, выдающего динамические ключи. Поскольку ключ сети постоянно меняется, то и наличие у уволенного сотрудника старого ключа никак ему не поможет при попытке несанкционированного подключения.

Алгоритмы аутентификации WPA считаются достаточно надежными и почти без изменений перекочевали в следующий стандарт. А вот шифрование поначалу подвело.

Протокол шифрования TKIP (Temporal Key Integrity Protocol — «Протокол целостности временного ключа») был предложен как временная мера, но «прописался» во многих устройствах и нередко используется в связке с WPA и по сей день. Принцип шифрования остался тот же, что и в WEP, так что криптостойкость его невелика — современные специализированные программы «взламывают» WPA с TKIP за 12–15 минут.

Предложенный для защиты от атак на WEP алгоритм проверки целостности сообщений блокирует станцию на 60 секунд при попытке подбора пароля, но эта мера оказалась «палкой о двух концах». Теперь злоумышленнику, чтобы «положить» сеть нужно было всего лишь каждую минуту слать пару «неправильных» пакетов. В настоящее время TKIP не рекомендован к использованию.

В дальнейшем в защите WPA применялся алгоритм шифрования AES со 128-битным ключом, который (с некоторыми изменениями) используется и по сей день. Алгоритм AES обладает высокой криптостойкостью — в 2003 году в Америке AES принят как стандарт защиты сведений, являющихся государственной тайной.

WPA2

Этот стандарт защиты принят в качестве основного в 2004 году, с 2006 года все выпускаемое беспроводное оборудование должно его поддерживать. В стандарте учтены все недоработки предшественников. Алгоритмы аутентификации используются те же, что в WEP — PSK и Enterprise. Шифрование обеспечивается протоколами AES и CCMP (также основан на AES).

WPA2 долгое время считался достаточно надежным, единственным способом взлома был подбор пароля, но в 2016 году бельгийскими исследователями была обнаружена уязвимость стандарта, позволяющая злоумышленнику расшифровывать траффик между клиентом и роутером. Атака с переустановкой ключа (Key Reinstallation Attacks, KRACK-атака) вмешивается в процесс первоначальной аутентификации, сбрасывая ключ на клиенте и подменяя пакеты от роутера своими. В результате траффик от клиента идет через устройство злоумышленника незашифрованным.

Большинство устройств, выпущенных после 2017 года, имеет защиту от KRACK, на остальные рекомендуется установить обновления прошивок и драйверов.

WPA3

WPA3 — самый новый стандарт защиты Wi-Fi. В нем используется новый алгоритм аутентификации SAE, защищенный от всех известных атак, включая брутфорс (перебор паролей) и KRACK. WPA3 использует еще более мощный алгоритм шифрования на основе 192-битного ключа. К сожалению, для использования возможностей WPA3 он должен поддерживаться всеми устройствами сети. Стандарт был обнародован в 2018 году и многие современные устройства имеют его поддержку. Но далеко не все.

Enhanced Open

Еще один относительно недавний — с 2018 года — стандарт призван обеспечить защиту открытых сетей. Использование общественных сетей для кражи конфиденциальных данных местами приняло массовый характер, поэтому Wi-Fi Alliance наконец-то перестал надеяться только на информированность и сознательность пользователей. В новом стандарте защиты открытых сетей передаваемые данные шифруются протоколом OWE (Opportunistic Wireless Encryption — «Оппортунистическое беспроводное шифрование»). Оно не требует ввода паролей или каких-то дополнительных действий от пользователя, а просто шифрует передаваемый трафик, предотвращая кражу информации.

Уязвимости роутера

WPS

WPS (Wi-Fi Protected Setup — «Защищенная настройка Wi-Fi») позволяет подключать к сети устройства, на которых ввести пароль затруднительно. Например, сетевые принтеры, IP-камеры, «умные» устройства и т.д. Для подключения достаточно нажать кнопку и клиент подключается к роутеру с использованием восьмизначного цифрового PIN-кода — эдакий легальный способ обхода защиты по паролю. Уже звучит подозрительно, а еще и при разработке стандарта была допущена ошибка и для входа в сеть с использованием WPS достаточно четырех верных цифр из пароля, что дает всего 10 000 возможных комбинаций. Вот такая вот «защищенная настройка».

После обнаружения уязвимости большинство производителей стали автоматически отключать WPS на некоторое время после нескольких получений неверного пин-кода. Но это не предотвращает взлом сети, а только удлиняет его — максимум до нескольких дней.

Проще говоря, если у вас на роутере включен WPS, то взлом сети — только вопрос времени. Поэтому WPS рекомендуется включать только на время подключения необходимых устройств.

Удаленный доступ к роутеру

Этот пункт не относится к параметрам Wi-Fi, но также является частой причиной взлома сети. Многие провайдеры при установке роутера оставляют стандартный пароль и включенный удаленный доступ. Это облегчает работу техподдержки — в случае неполадок специалист может подключиться к роутеру напрямую. Но никто не гарантирует, что пароли не «утекут» к злоумышленникам, как и данные из вашей сети. Поэтому после установки роутера следует установить уникальный пароль на вход и удостовериться, что удаленный доступ отключен.

Скрытый SSID и МАС-фильтрация

В статьях, посвященных безопасности Wi-Fi, часто встречается рекомендация скрывать SSID (имя сети) и настраивать МАС-филтьрацию для защиты от хакеров. При скрытом SSID ваша сеть не будет видна в списке беспроводных сетей на устройствах поблизости. А МАС-фильтрация позволит допускать в сеть только те устройства, МАС-адрес которых прописан в списке на сервере. На самом деле, смысла в этих опциях не много.

Во-первых, такая «защита» снижает удобство пользования Wi-Fi. Имя сети при подключении придется не выбирать в списке, а вводить вручную. Да и перед подключением каждого нового устройства сначала придется узнать его МАС-адрес и вписать в таблицу на роутере.

Во-вторых, обе эти опции защищают только от совсем неопытных взломщиков. При скрытии SSID роутер перестает периодически рассылать пакеты со своим «именем». Но SSID все равно присутствует во всех пакетах, которыми роутер обменивается с клиентами. «Подслушать» его для грамотного злоумышленника не составляет никаких проблем.

То же относится и к МАС-фильтрации — злоумышленник может «подслушать» МАС-адрес любого допущенного в сеть устройство и пользоваться далее уже им.

Взлом устройств IoT

«Умные» устройства получают все большее распространение. Вот только вместе с удобством они приносят нам и новые уязвимости. Многие современные гаджеты имеют возможность беспроводного обновления, чем и пользуются злоумышленники. Пользователи часто не меняют пароль по умолчанию, облегчая доступ к устройству. Кроме того, некоторые производители оставляют в своих устройствах «заводской» пароль для беспроводного обновления. Подключившись со стандартным или заводским паролем, злоумышленник устанавливает на «умное» устройство вредоносное ПО.

Именно так в 2016 году распространился ботнет «Mirai», заразивший по всему миру миллионы «умных» устройств, таких как домофоны, веб-камеры, радионяни и т.д. Через домашнюю сеть злоумышленник может получить доступ к локальным ресурсам, заразить компьютеры и гаджеты в сети. Для предотвращения этого рекомендуется создать на роутере отдельную сеть Wi-Fi для «умных» устройств.

Установки сложного пароля недостаточно для качественной защиты Wi-Fi сети. Чтобы предотвратить взлом, используйте последние из доступных для всех ее пользователей алгоритмы защиты — в порядке убывания надежности: WPA3, WPA2, WPA+AES. Установите последние обновления прошивки на роутеры и сетевые устройства, установите все обновления на операционную систему. Отключите WPS и сделайте отдельную сеть для «умных» устройств.

Владимир Безмалый

Единственная мера, которую большинство людей использует в настоящее время для защиты своей домашней беспроводной сети, — это установка пароля и предотвращение доступа соседей и других людей к вашим данным. Но мы должны более серьезно относиться к безопасности домашней сети и делать больше, чем просто устанавливать простой пароль.

Защита домашней сети состоит из двух основных компонентов. Первый — это безопасность маршрутизатора, основу которой составляют инвестиции в высококачественное устройство следующего поколения со встроенными средствами безопасности. Это позволит вам настроить брандмауэр, VPN, родительский контроль и даже фильтрацию DNS с самого маршрутизатора.

Второй компонент, о котором следует помнить, — это защита устройств, которые подключаются к сети через маршрутизатор. Сюда входят как беспроводные, так и кабельные каналы.

Из этой статьи вы узнаете, как лучше защитить сетевое соединение и снизить вероятность компрометации ваших ценных данных. Выполните следующие действия, чтобы повысить безопасность вашей домашней беспроводной сети.

Как защитить свой Wi-Fi роутер

Шаг 1. Обновите прошивку роутера до последней доступной.

Программное обеспечение является неотъемлемой частью безопасности вашей беспроводной сети. Прошивка беспроводного маршрутизатора, как и любое другое программное обеспечение, содержит недостатки, которые могут стать серьезными уязвимостями и быть безжалостно использованы хакерами.

К сожалению, многие беспроводные маршрутизаторы не имеют возможности автоматического обновления программного обеспечения, поэтому вам придется делать это вручную. И даже для тех сетей Wi-Fi, которые могут обновляться автоматически, вам по-прежнему требуется включить этот параметр.

Но мы напоминаем вам о важности установки исправлений для программного обеспечения и о том, как пренебрежение этим может оставить киберпреступникам открытые двери для использования различных уязвимостей. Прочтите , что эксперты по безопасности говорят об обновлении вашего программного обеспечения и о том, почему это важно для онлайн-безопасности.

Шаг 2. Измените логин администратора роутера.

Для настройки беспроводного маршрутизатора обычно требуется доступ к онлайн-платформе или сайту, где вы можете внести несколько изменений в настройки сети. Обычно вы можете получить к нему доступ, введя IP-адрес вашего маршрутизатора в веб-браузер.

Если у вас новый маршрутизатор, вы можете найти его IP-адрес, указанный на веб-сайте производителя или в руководстве по продукту, которое вам было предоставлено при покупке. Однако, если ваше устройство довольно старое, вы все равно можете узнать его IP-адрес, следуя этому удобному руководству .

Эти базовые шаги научат вас, как легко подключиться к домашней сети в качестве администратора. Обычно тип адресной строки выглядит как http://192.168.1.1 или http://192.168.0.1 .

Большинство маршрутизаторов Wi-Fi поставляются с учетными данными по умолчанию, такими как «администратор» и «пароль», которые легко могут взломать злоумышленники. Следовательно, вам необходимо получить доступ к настройкам маршрутизатора и изменить их на уникальные учетные данные, которые невозможно так легко угадать.

Я рекомендую создать никоим образом не личное имя пользователя и связать его с надежным паролем, содержащим как прописные, так и строчные буквы, а также буквенно-цифровые символы.

Шаг 3. Измените имя сети Wi-Fi по умолчанию.

Если вы хотите повысить безопасность беспроводной сети, первое, что вам следует сделать, это изменить имя вашей сети Wi-Fi, также известное как SSID (идентификатор набора услуг). Если дать вашему Wi-Fi несколько провокационное название, такое как «Не могу взломать это», время от времени может иметь неприятные последствия, другие имена, такие как «это не Wi-Fi» или «слишком летать для Wi-Fi», вполне приемлемы.

Изменение имени по умолчанию для вашего Wi-Fi затрудняет злоумышленникам возможность узнать, какой у вас тип маршрутизатора. Если злоумышленник знает название производителя вашего роутера, он узнает, какие уязвимости имеет эта модель, а затем попытается их использовать. Мы настоятельно не рекомендуем называть вашу домашнюю сеть чем-то вроде «Wi-Fi Джона».

Вы не хотите, чтобы они с первого взгляда знали, какая беспроводная сеть принадлежит вам, когда, вероятно, есть три или четыре других соседних Wi-Fi. Также помните, что раскрытие слишком большого количества личной информации об имени беспроводной сети может подвергнуть вас операции кражи личных данных. Вот пошаговое и простое руководство , в котором объясняется, как легко изменить имя своей беспроводной сети.

Шаг 4. Установите надежный пароль Wi-Fi и активируйте максимально возможное шифрование.

Вы, вероятно, знаете, что каждый беспроводной маршрутизатор поставляется с предварительно заданными именем пользователя и паролем по умолчанию, которые необходимы в первую очередь для установки и подключения вашего маршрутизатора. Хуже всего то, что хакерам легко угадать, особенно если они знают производителя.

Итак, убедитесь, что вы немедленно изменили оба эти параметра. Хороший пароль беспроводной сети должен состоять не менее чем из 20 символов и включать цифры, буквы и различные символы. И, самое главное, не используйте тот же пароль, что и у администратора роутера.

Что касается шифрования, беспроводные сети имеют несколько парамеров шифрования, таких как WEP, WPA, WPA2 и WPA3. Чтобы лучше понять эту терминологию, WPA2 означает Wi-Fi Protected Access 2 и одновременно является протоколом безопасности и текущим стандартом в отрасли (сети WPA2 есть почти везде) и шифрует трафик в сетях Wi-Fi.

Он также заменяет более старый и менее безопасный WEP (Wired Equivalent Privacy) и является обновлением исходной технологии WPA (Wi-Fi Protected Access). С 2006 года все продукты с сертификатом Wi-Fi должны использовать защиту WPA2.

WPA2 AES теперь также является стандартной системой безопасности, поэтому все беспроводные сети совместимы с ней. Если вы хотите включить шифрование WPA2 на беспроводном маршрутизаторе, выполните эти шесть шагов. Если вы используете беспроводной маршрутизатор TP-Link, вот как защитить свою беспроводную сеть.

Хорошая новость заключается в том, что WPA3 уже здесь и постепенно заменяет WPA2. В 2018 году Wi-Fi Alliance объявил о своем стандарте безопасности беспроводных сетей следующего поколения, который призван решить общую проблему безопасности: открытые сети Wi-Fi. Более того, он поставляется с улучшенными функциями безопасности и включает набор функций, упрощающих настройку безопасности Wi-Fi для пользователей и поставщиков услуг.

Шаг 5. Используйте гостевую сеть Wi-Fi для посетителей.

Сохранение вашего основного Wi-Fi-соединения конфиденциальным и доступным только для постоянных жителей дома — хороший способ предотвратить кибератаки. Не передавайте свои данные никому, будь то соседи или близкие друзья. Вы никогда не знаете, с кем и при каких обстоятельствах они передают ваши данные для входа.

И даже если они этого не сделают, они все равно могут подключиться к вашей сети с зараженным устройством при посещении. Это может и, вероятно, заразит все ваши подключенные устройства. Наличие отдельной сети ограничивает риск распространения угрозы на каждую машину, подключенную к вашему Wi-Fi.

При настройке сети посетителей убедитесь, что вы создали пароль, отличный от пароля основного Wi-Fi, по очевидным причинам. В конце концов, вы не хотите проходить через все эти проблемы, связанные с наличием вторичного соединения, просто чтобы все это было напрасно, потому что его учетные данные были такими же, как и для вашего основного.

Шаг 6. Настройте другую сеть Wi-Fi для своих устройств IoT.

Пока мы говорим о настройке отдельных подключений Wi-Fi, неплохо сделать то же самое для ваших устройств IoT. Почему? Потому что большинство устройств Интернета вещей имеют очень низкую безопасность и могут быть легко взломаны. Это приведет к распространению инфекции на все устройства в этой сети.

Отдельное подключение — простой способ решить эту проблему. Опять же, не забудьте установить другой пароль для этой сети, чтобы хакеры не могли определить ваш основной пароль Wi-Fi, имея к нему доступ.

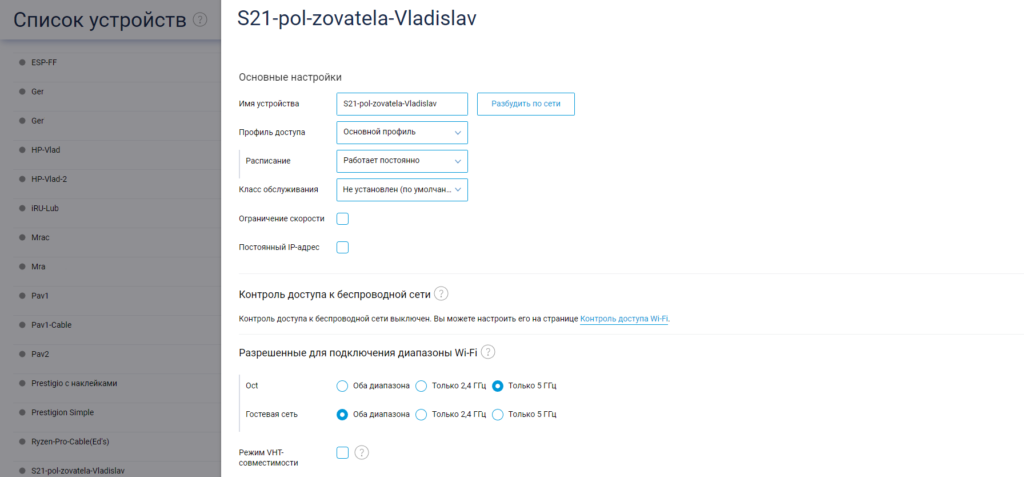

Перед созданием отдельной сети Wi-Fi имейте в виду, что многие устройства IoT могут подключаться только к сетям 2,4 ГГц. Это означает, что вам может потребоваться настроить для них другой Wi-Fi.

Шаг 7. Отключите WPS (Wi-Fi Protected Setup).

Функция WPS на вашем маршрутизаторе была разработана, чтобы облегчить добавление новых устройств в сеть для людей, которые не особо разбираются в технологиях. Это достигается за счет сокращения всего процесса до нажатия кнопки или ввода PIN-кода.

И хотя Wi-Fi Protected Setup действительно значительно упрощает подключение к Интернету для людей, которые мало о нем знают, это также очень небезопасно. Если оставить его включенным, хакеры потенциально могут получить ваши учетные данные в течение нескольких часов. Поэтому настоятельно рекомендую отключить его в домашней сети.

Для этого откройте онлайн-платформу вашего маршрутизатора и перейдите на вкладку «Беспроводная связь» в дополнительных настройках. Там вы должны найти меню WPS. Выберите или переключите «Отключить», затем перезагрузите маршрутизатор, и все готово.

Шаг 8. Скройте имя своей сети Wi-Fi (широковещательная передача SSID).

Скрытие имени вашего подключения — еще один способ повысить безопасность вашей домашней сети. Это еще одна операция, которую вы можете выполнить на платформах онлайн-настроек маршрутизатора. Получите доступ к нему, как описано в разделах выше, затем перейдите на вкладку Wi-Fi> Настройки безопасности Wi-Fi в меню дополнительных настроек. Щелкните SSID и установите флажок Скрыть Wi-Fi. Не забудьте сохранить изменения.

Сеть теперь будет отображаться как скрытая сеть, и вам придется вручную ввести ее имя для подключения. Если вы не знаете имя сети, вы не сможете подключиться. Есть способы раскрыть скрытое имя SSID, но это по-прежнему хорошая практика для еще большей безопасности вашего Wi-Fi.

Шаг 9. Измените IP-адрес администратора маршрутизатора по умолчанию.

Изменение IP-адреса по умолчанию на менее распространенный — это еще одна вещь, которую вам следует рассмотреть, чтобы лучше защитить свою домашнюю сеть и усложнить ее отслеживание хакерами. Чтобы изменить IP-адрес маршрутизатора, выполните следующие действия:

Войдите в консоль вашего роутера как администратор. Как только вы окажетесь там, введите имя пользователя и пароль на странице входа. Затем выберите Сеть > LAN, которая находится в меню слева. Измените IP-адрес на предпочтительный, затем нажмите «Сохранить».

Примечание. После того, как вы изменили IP-адрес, вам нужно будет ввести новый IP-адрес в строку веб-браузера. Вы также можете изменить DNS-сервер, который использует ваш беспроводной маршрутизатор для фильтрации интернет-трафика, и это руководство покажет, как это сделать.

Шаг 10. Включите фильтрацию MAC-адресов.

Чтобы еще больше ограничить количество устройств, которые могут подключаться к вашей сети Wi-Fi, я рекомендую включить опцию фильтрации MAC-адресов. Войдите в веб-интерфейс вашего роутера и найдите подходящий вариант. Он может быть указан как MAC-фильтр, сетевой фильтр, контроль доступа, доступ к сети или что-то в этом роде. Вы найдете его в меню «Безопасность», «Беспроводная связь» или «Дополнительно».

Включив его, только указанные MAC-адреса смогут получить доступ к сети. При желании вы также можете выполнить привязку IP и MAC, процесс, известный как привязка ARP. Делая это, вы назначаете уникальный IP-адрес для каждого MAC-адреса, поэтому устройство будет подключаться каждый раз, используя один и тот же IP-адрес.

Шаг 11. Отключите удаленный доступ администратора.

Большинство маршрутизаторов позволяют получить доступ к их интерфейсу только с подключенного устройства. Однако некоторые из них позволяют доступ даже из удаленных систем. После того, как вы отключили удаленный доступ, злоумышленники не смогут получить доступ к настройкам конфиденциальности вашего маршрутизатора с устройства, не подключенного к вашей беспроводной сети. Чтобы внести это изменение, войдите в веб-интерфейс и выполните поиск «Удаленный доступ» или «Удаленное администрирование».

Шаг 12. Ограничьте доступ локального администратора к вашему маршрутизатору.

Ограничение доступа локального администратора к вашему маршрутизатору — еще один шаг к мониторингу безопасности вашей домашней сети. Это делается путем ручного присвоения MAC-адресов устройствам с белыми метками из веб-интерфейса маршрутизатора. Например, вы можете предоставить административный доступ только 2 устройствам, вашему основному компьютеру и вашему смартфону. Это не позволит никому, кроме вас, получить такой уровень доступа в вашу сеть.

Шаг 13. Активируйте дополнительные функции безопасности вашего роутера.

Маршрутизаторы нового поколения имеют как встроенные, так и более продвинутые функции безопасности. Если ваше устройство позволяет это, я рекомендую активировать их все, чтобы еще больше повысить безопасность вашей домашней сети.

Что касается основных функций безопасности, есть три основных, с которыми вы столкнетесь на специальной вкладке веб-интерфейса вашего маршрутизатора.

· Межсетевой экран с инспекцией пакетов (SPI) , который отслеживает ваши сеансы и проверяет весь трафик, проходящий через сеть. Эта функция включена по умолчанию, поэтому сохраните ее, если хотите предотвратить кибератаку.

· Виртуальная частная сеть (VPN) , которую необходимо включить, если вы хотите разрешить туннелям VPN, использующим соответствующие протоколы, проходить через вашу домашнюю сеть.

· Шлюз уровня приложений (ALG ), который всегда должен быть активирован, поскольку он позволяет вам настроить, какие протоколы данных управления приложениями проходят через вашу сеть через фильтры преобразования сетевых адресов (NAT).

После того, как эти три защитных уровня будут включены, вам также следует взглянуть на раздел Advanced в настройках безопасности вашего устройства. Это защитит ваш маршрутизатор от атак с наводнением трафика.

Некоторые веб-сайты также упоминают об отключении функции DHCP на маршрутизаторе, но я настоятельно рекомендую оставить ее включенной. Если этот параметр отключен, вам придется вручную назначать IP-адрес для каждого подключенного устройства с самого устройства, а не от администратора маршрутизатора.

Выключение маршрутизатора — это еще один часто упоминаемый совет, который устарел в сегодняшнем цифровом мире, поскольку он сводит на нет всю цель IoT. Когда вы выходите из дома, вам, естественно, захочется иметь возможность контролировать свои камеры наблюдения или включать кондиционер и отопление, прежде чем вы вернетесь домой, и так далее.

При таком большом количестве подключенных устройств в наших домах это может быть утомительной задачей, и, если ее не сделать должным образом, у вас будут конфликты IP-адресов и проблемы с подключением. Не говоря уже о том, что для большинства устройств IoT вы даже не можете вручную назначить IP-адрес, что делает этот метод устаревшим для современных домашних сетей.

Ни одна из этих мер не является пуленепробиваемой, но их применение — хорошее начало для повышения безопасности вашей домашней сети. Все они могут быть обойдены знающим человеком. Делайте все возможное, чтобы не стать прямой мишенью.

Повышение защиты каждого устройства, подключенного к маршрутизатору

1. Используйте надежный антивирус.

Как я уже упоминал во введении к этой статье, усиление маршрутизатора Wi-Fi — это всего лишь один из компонентов безопасности домашней сети. Чтобы еще больше защитить свои домашние устройства от хакеров, вам необходимо усилить защиту на каждом из них.

Наиболее доступной отправной точкой для этого является установка надежного антивирусного решения. AV — одно из наиболее распространенных решений кибербезопасности для домашних пользователей, предназначенное для предотвращения, обнаружения и блокировки проникновения вредоносного кода на компьютеры. Это достигается путем непрерывного сканирования файлов, попадающих на ваши устройства, на предмет наличия базы данных известных вирусов и других типов вредоносных программ.

2. Установите патч для своего программного обеспечения.

Неустановленное программное обеспечение — одна из наиболее распространенных уязвимостей, которые хакеры используют для незаконного проникновения в вашу домашнюю сеть. Чтобы злоумышленники не могли воспользоваться уязвимыми приложениями, вам необходимо обновлять свои устройства.

К сожалению, это то, что многие люди постоянно упускают из виду, так как это может привести к серьезным нарушениям и отнять у них большую часть времени.

3. Установите решение VPN.

Установка виртуальной частной сети (VPN) — отличное дополнение к безопасности для домашних устройств, которые вы используете чаще всего. Создавая частную сеть из общедоступного соединения, он позволяет вам безопасно пользоваться Интернетом и сохранять конфиденциальность ваших данных. Таким образом, злоумышленникам будет очень сложно выследить вас в Интернете.

Как я упоминал в предыдущем сегменте статьи, некоторые маршрутизаторы позволяют включить VPN для работы непосредственно на них. Если у вас есть эта функция, это означает, что у вас есть быстрый и простой способ защитить каждое устройство, которое подключается к вашей домашней сети. Тем не менее, некоторые маршрутизаторы не поддерживают эту функцию.

Одним из решений для запуска VPN на маршрутизаторе, который не поддерживает эту встроенную функцию, является DD-WRT , прошивка с открытым исходным кодом, которая добавляет дополнительные функции на ваше устройство. Он делает это, выступая в качестве административной платформы, где микропрограммное обеспечение маршрутизатора переписывается для получения дополнительных преимуществ.

Об этом следует помнить, поскольку это означает, что вы потеряете гарантию, если устройство будет новым. Кроме того, он совместим не со всеми существующими марками и моделями, но вы можете найти полный список на веб-сайте.

В идеале вам следует запустить VPN как на наиболее часто используемых устройствах, так и на маршрутизаторе. Таким образом, вы не только обеспечите безопасность домашней сети, но и убедитесь, что ваш ноутбук или смартфон защищены при подключении извне.

4. Не забывайте о фильтрации DNS-трафика.

Еще один способ повысить безопасность подключенных устройств в домашней сети — это фильтрация DNS. Благодаря этому процессу вы можете легко блокировать вредоносные веб-сайты, а также проверять небезопасный или неприемлемый контент.

Помимо остановки кибер-злоумышленников, это решение также удобно при настройке таких фильтров, как родительский контроль.

5. Изучите устройства Интернета вещей перед их покупкой.

Вы хотите добавить новое устройство IoT в свою домашнюю сеть? Чтобы поддерживать надлежащий уровень безопасности вашего соединения, обязательно заранее тщательно изучите его. Получение камеры наблюдения или умной швабры может показаться простым, но эти устройства могут иметь множество уязвимостей в их прошивке.

Заключение

Обеспечение безопасности домашней сети должно быть главным приоритетом для каждого из нас, кто заинтересован в сохранении безопасности данных. Эти шаги могут быть действительно полезны даже для тех, кто не разбирается в технологиях. Кроме того, не забывайте, что безопасность вашей беспроводной сети иногда может быть слабой и подверженной атакам.

Вот почему я написал это руководство о том, как защитить вашу беспроводную сеть и подключенные к ней устройства. Следуя содержащимся в нем советам, вы повысите безопасность своей домашней сети и предотвратите как можно больше кибератак. Конечно, ни один из этих методов не является безотказным, но они стоят того, чтобы максимально снизить риски угроз в вашем доме.

23 августа, 2021

Источник https://ib-bank.ru/bisjournal/news/16127

Большой брат следит за вами, но мы знаем, как остановить его. Подпишитесь на наш канал!

Обновление до стандарта WPA3 для всей линейки устройств

3 сентября вышла операционная система Android 10, и получившие ее смартфоны теперь поддерживают WPA3. Среди них, например, Samsung Galaxy S10, S10+ и S10e, а также Google Pixel 3a. А 19 сентября официально выйдет iOS 13, с обновлением на которую поддержку WPA3 получат все популярные модели iPhone последних лет, включая iPhone XS и XS Max, XR и X, 8 и 8 Plus, 7 и 7 Plus. Аналогичное обновление ожидается и для планшетов под управлением iPadOS 13.

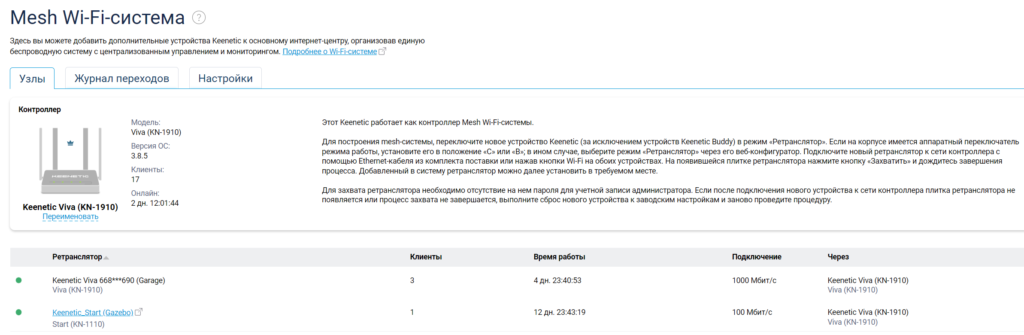

В то время как большинство производителей сетевого оборудования предлагает покупать для WPA3 новые отдельные и ограниченно совместимые между собой дорогие устройства следующего поколения, Keenetic предлагает обновление операционной системы KeeneticOS 3.1 с алгоритмами WPA3, WPA3 Enterprise и OWE для всех моделей Wi-Fi 4 (802.11n) и Wi-Fi 5 (802.11ac). Ни один другой производитель не предложил эту новую функцию для всей активной линейки, а Keenetic защищает ваши инвестиции в уже построенные сети и Wi-Fi-системы.

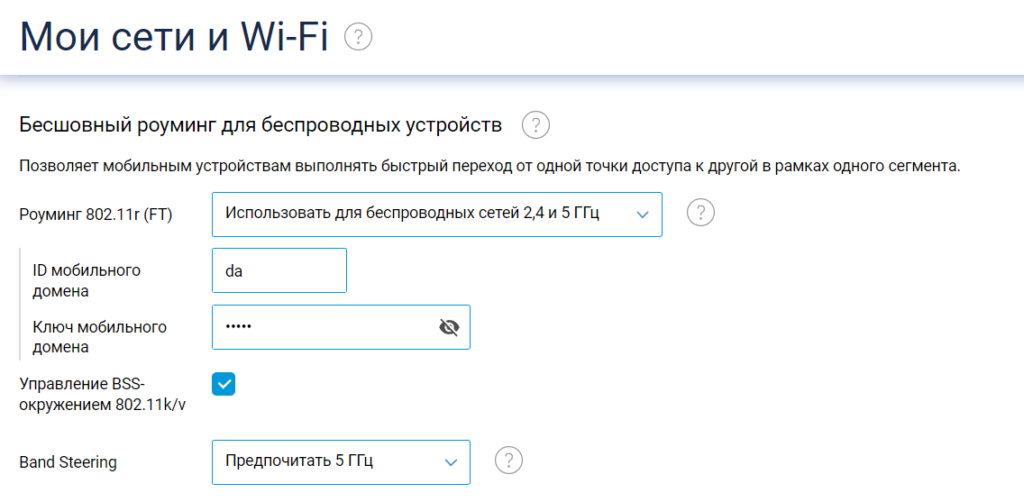

Для удобства и совместимости с текущими устройствами также предусмотрен смешанный режим WPA2/WPA3. Новые протоколы защиты работают не только на отдельных интернет-центрах, но и в рамках Wi-Fi-системы с бесшовным роумингом, чем особенно гордятся наши разработчики. Уже сейчас в журналах интернет-центров можно видеть, по какому стандарту подключаются клиенты (сами они показывают это далеко не всегда), а в ближайшем будущем мы собираемся сделать эту информацию видимой в веб-интерфейсе и мобильном приложении.

Тип Шифрования WiFi — Какой Выбрать, WEP, WPA2-PSK, WPA3 Personal-Enterprise Для Защиты Безопасности Сети?

Сегодня мы чуть глубже копнем тему защиты беспроводного соединения. Разберемся, что такое тип шифрования WiFi — его еще называют «аутентификацией» — и какой лучше выбрать. Наверняка при настройке роутера вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK, WPA3-PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной безопасности WiFi сети без потери скорости.

Для чего нужно шифровать WiFi?

Отмечу, что защищать свой WiFi паролем нужно обязательно, не важно, какой тип шифрования вы при этом выберете. Даже самая простая аутентификация позволит избежать в будущем довольно серьезных проблем.

Почему я так говорю? Тут даже дело не в том, что подключение множества левых клиентов будет тормозить вашу сеть — это только цветочки. Главная причина в том, что если ваша сеть незапаролена, то к ней может присосаться злоумышленник, который из-под вашего роутера будет производить противоправные действия, а потом за его действия придется отвечать вам, так что отнеситесь к защите wifi со всей серьезностью.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

- WEP

- WPA

- WPA2

- WPA3

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Что такое WPA3-PSK?

Стандарт шифрования WPA3-PSK появился совсем недавно и пришел на смену WPA2. И хоть последний отличается очень высокой степенью надежности, WPA3 вообще не подвержен взлому. Все современные устройства уже имеют поддержку данного типа — роутеры, точки доступа, wifi адаптеры и другие.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

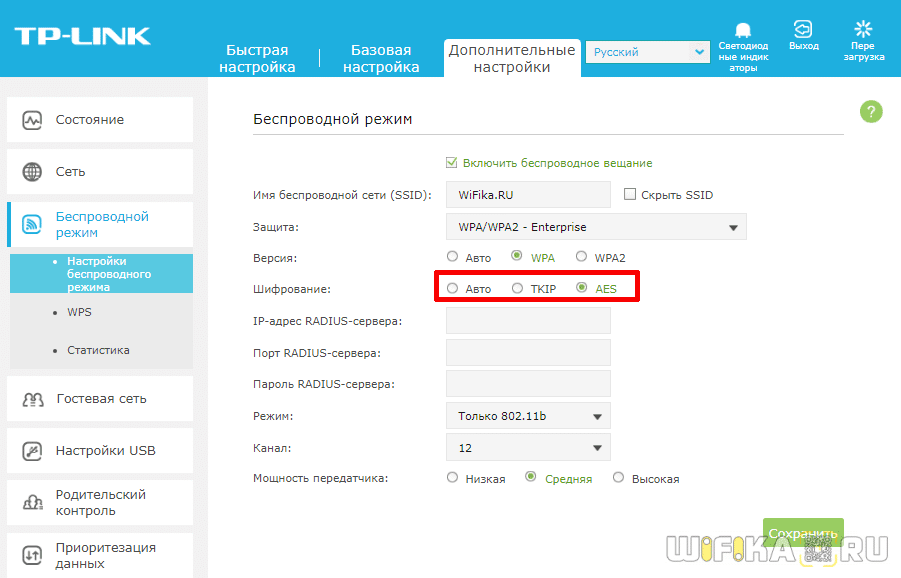

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита». Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

Метод проверки подлинности на роутере ASUS

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

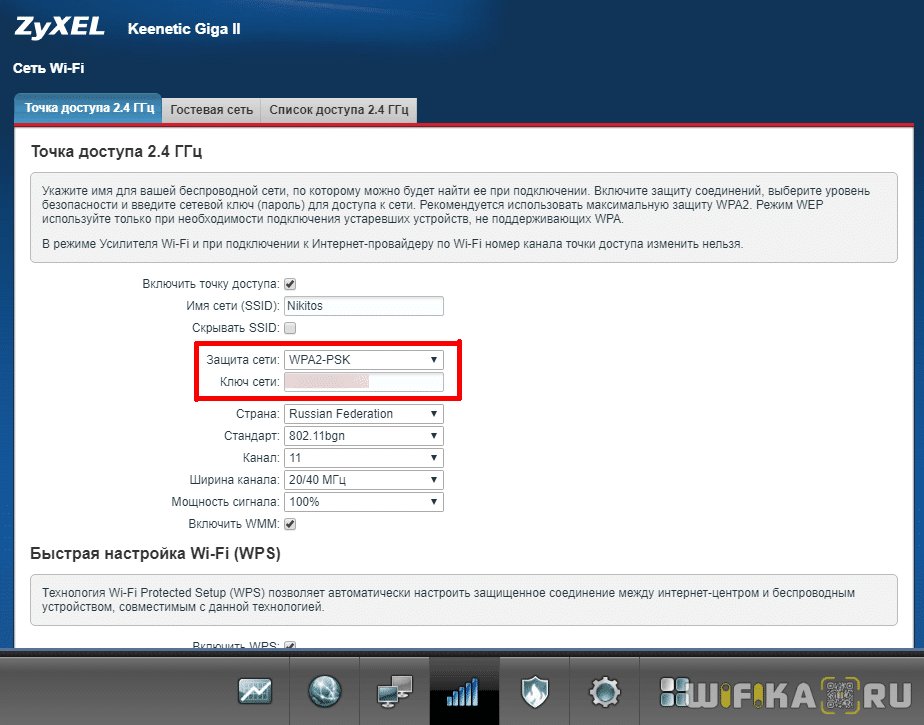

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Настройка безопасности роутера D-Link

На D-Link ищем раздел «Wi-Fi — Безопасность»

Что ж, сегодня мы разобрались типами шифрования WiFi и с такими терминами, как WEP, WPA, WPA2-PSK, TKIP и AES и узнали, какой из них лучше выбрать. О других возможностях обеспечения безопасности сети читайте также в одной из прошлых статей, в которых я рассказываю о фильтрации контента на роутере по MAC и IP адресам и других способах защиты.

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, WPA2, или WPA3? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WPA3, WPA2, WEP, WPA

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты) .

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда) .

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. Это актуальная версия протокола, которая все еще используется на большинстве домашних маршрутизаторов.

- WPA3 – это новый стандарт, который позволяет обеспечить более высокую степень защиты от атак и обеспечить более надежное шифрование по сравнению с предыдущей версией. Так же благодаря шифрованию OWE повышается безопасность общественных открытых сетей. Был представлен в 2018 и уже активно используется практически на всех современных роутерах и клиентах. Если ваши устройства поддерживают эту версию – используйте ее.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли) .

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA3. Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA2/WPA3 — Personal. На многих маршрутизаторах по умолчанию все еще установлен WPA2. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется) , то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2/WPA3 — Personal, или WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой) .

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. Новый WPA3, или даже уже устаревший WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте ��

Обновление до стандарта WPA3 для всей линейки устройств

3 сентября вышла операционная система Android 10, и получившие ее смартфоны теперь поддерживают WPA3. Среди них, например, Samsung Galaxy S10, S10+ и S10e, а также Google Pixel 3a. А 19 сентября официально выйдет iOS 13, с обновлением на которую поддержку WPA3 получат все популярные модели iPhone последних лет, включая iPhone XS и XS Max, XR и X, 8 и 8 Plus, 7 и 7 Plus. Аналогичное обновление ожидается и для планшетов под управлением iPadOS 13.

В то время как большинство производителей сетевого оборудования предлагает покупать для WPA3 новые отдельные и ограниченно совместимые между собой дорогие устройства следующего поколения, Keenetic предлагает обновление операционной системы KeeneticOS 3.1 с алгоритмами WPA3, WPA3 Enterprise и OWE для всех моделей Wi-Fi 4 (802.11n) и Wi-Fi 5 (802.11ac). Ни один другой производитель не предложил эту новую функцию для всей активной линейки, а Keenetic защищает ваши инвестиции в уже построенные сети и Wi-Fi-системы.

Для удобства и совместимости с текущими устройствами также предусмотрен смешанный режим WPA2/WPA3. Новые протоколы защиты работают не только на отдельных интернет-центрах, но и в рамках Wi-Fi-системы с бесшовным роумингом, чем особенно гордятся наши разработчики. Уже сейчас в журналах интернет-центров можно видеть, по какому стандарту подключаются клиенты (сами они показывают это далеко не всегда), а в ближайшем будущем мы собираемся сделать эту информацию видимой в веб-интерфейсе и мобильном приложении.

Ключ безопасности сети wi-fi: как определить и правильно выбрать

Для защиты беспроводного режима Интернета с помощью установки пароля, следует определиться с мерами по безопасности сети и вариантами выставления кода. Часто пользователи задумываются, какой лучше предпочесть метод шифрования, чтобы предохранить Wi-Fi от сторонних посягательств — AES или TKIP, wpa2 enterprise, wep, wpa2 personal или wpa.

Для чего нужна защита Wi-Fi

Обезопасить свою сеть Wi-Fi надо в обязательном порядке любым видом шифрования. Даже самый несложный способ проверки подлинности данных, даст возможность не столкнуться в будущем с негативными факторами.

Вопрос стоит даже не в подсоединении сторонних абонентов, за счет которых замедляется скорость подачи интернета.

Основная проблема заключается в том, что если доступ в сеть осуществляется без пароля, неизвестный посетитель может выполнить незаконные действия с помощью вашего проводника Интернета. В последующем может возникнуть неприятная ситуация, при которой вам нужно будет нести ответственность за чужого человека. Поэтому, требуется ответственно отнестись к защите своей системы связи.

Способы защиты Wi-Fi

Типы wireless security:

WEP (Wired Equivalent Privacy). Является неактуальным и сопряженным с риском вариантом аутентификации. Он считается не совсем эффективным видом безопасности. Правонарушители легко проникают в беспроводную систему связи, где имеется такая защита. Не стоит выполнять установку этого режима в меню настроек маршрутизатора, даже если он там находится.

WPA (Wi-Fi Protected Access) — что это такое? Данный протокол относится к новому и более надежному защитному варианту. Он отличается поддержкой всех ОС и различного технического оборудования.

WPA2 является современным, модифицированным типом WPA. Он характеризуется максимальной производительностью, за счет наличия режима AES CCMP. Сегодня он широко применяется пользователями, благодаря эффективному функционированию в качестве защиты сети интернета.

Существует два вида — WPA и WPA2:

- WPA/WPA2 — Personal (PSK). Считается простым вариантом проверки подлинности данных абонента. Его применяют в ситуации, когда надо ввести ключ безопасности при подсоединении к сети Wi-Fi. Все приборы имеют одни и те же параметры пароля. Его данные сохраняются на устройствах. В случае необходимости, их можно уточнить или заменить новыми значениями. Специалисты в IT сфере советуют применять этот способ безопасности беспроводного канала связи.

- WPA/WPA2 — Enterprise. Является наиболее сложным видом. Он обычно реализуется для защиты сети интернета в различных организациях и офисах. Такой режим отличается максимально высоким уровнем безопасности. Он используется только тогда, если для авторизации оборудования установлен RADIUS-сервер, выдающий параметры паролей.

Варианты шифрования беспроводной сети

Бывает 2 метода — AES и TKIP.

Оптимальным вариантом считается применение технологии AES. В случае, когда у вас имеются устаревшие устройства, не поддерживающие шифрование AES, могут начаться сложности с подсоединением к сети Wi-Fi. Тогда необходимо установить режим «Авто». В версии 802.11n нет поддержки шифрования TKIP.

Стоит запомнить, что при установке WPA2 — Personal (рекомендуется), поддерживаться будет исключительно шифрование по режиму AES.

Как получить сведения о ключе безопасности сети

В Windows 10

- В панели задач отыскать символ подключения к Wi-Fi и отметить его.

- После этого, найти графу «Текущие подключения Wi-Fi» и кликнуть вкладку «Свойства».

- Войти в поле «Сведения о подключении Wi-Fi».

- Далее — в отдел «Тип безопасности». В нем располагается информация о беспроводной сети.

В MacOS

- Нажать на «Option».

- В панели инструментов отметить символ «Wi-Fi».

- После этого, появятся сведения о беспроводной сети, которую вы используете, в том числе и вариант ее защитного режима.

В Android

- Войти в «Настройки» на смартфоне.

- Отыскать вкладку «Wi-Fi».

- Перейти в строку, где указан ваш маршрутизатор, и изучить все его параметры.

- Там же можно узнать тип режима защиты сети Wi-Fi.

Принцип действий к доступу этого окна может иметь отличия в различных устройствах.

В iPhone

В iOS невозможно выполнить проверку режима безопасности Wi-Fi. Чтобы это осуществить, придется задействовать ПК или выполнить вход в настройки маршрутизатора посредством другого телефона.

Каждая отдельная модель роутера имеет определенные отличия. Следовательно, надо будет изучить сопутствующие документы к аппарату. В случае, когда настройка маршрутизатора производилась компанией, предоставляющей коммуникационные услуги (провайдер), то следует обратиться к ней за консультацией.

Типы безопасности на роутере

В настоящее время версии Wi-Fi 802.11 «B» и «G», с параметрами максимальной скорости до 54 Мегабит в секунду, являются устаревшими. По этой причине, они практически не применяются. К современным технологиям относятся 802.11 «N» и «AC» со скоростным режимом более трехсот мегабит в секунду. Применение защитного способа WPA/PSK с установкой версии TKIP, является неэффективным и бессмысленным.

Выполняя конфигурирование беспроводного канала, нужно настраивать тип безопасности сети на ноутбуках и остальных приспособлениях в режиме заводских параметров настройки: WPA2/PSK — AES.

Еще выставляется режим «Авто» в формате варианта шифрования, для попытки подсоединения аппарата, у которого имеется устаревший адаптер Wi-Fi. Ключ сети WPA (ключ безопасности для входа в беспроводную систему связи) обязан насчитывать не менее 8 и не более 32 знаков, в том числе заглавных, строчных букв английского алфавита и других специальных обозначений.

Настройка защиты Wi-Fi роутера TP-Link

В обновленных версиях программного обеспечения моделей TP-Link меню конфигурирования шифрования сетевой системы располагается во вкладке «Дополнительные настройки» — «Беспроводной режим». В устаревших аппаратах меню конфигурирования Wi-Fi размещается в окне «Беспроводной режим» — «Защита».

Безопасность на маршрутизаторе Zyxel Keenetic

Необходимо найти пункт «Сеть Wi-Fi» — «Точка доступа».

В приборах Keenetic изменить параметры варианта шифрования wireless security можно в ссылке «Домашняя сеть», отыскав ее в панели настроек.

Конфигурирование защиты маршрутизатора D Link

Нужно отыскать вкладку «Wi-Fi» и перейти в графу «Безопасность». В ней выставить выбранный тип режима.

Из этого описания становится ясно, что такое WPA2, WEP, WPA, WPA2-PSK, AES и TKIP. Еще понятно, что при установке типа шифрования для защиты беспроводной сети Wi-Fi, необходимо выбрать вариант, характеризующийся наибольшей эффективностью и надежностью.

Мы кратко описали типы безопасности и шифрования, какой тип нужно выбирать. Если вам нужна дополнительная информация можете написать в комментариях, либо на электронную почту перейдя в Контакты. Мы вам оперативно ответим.

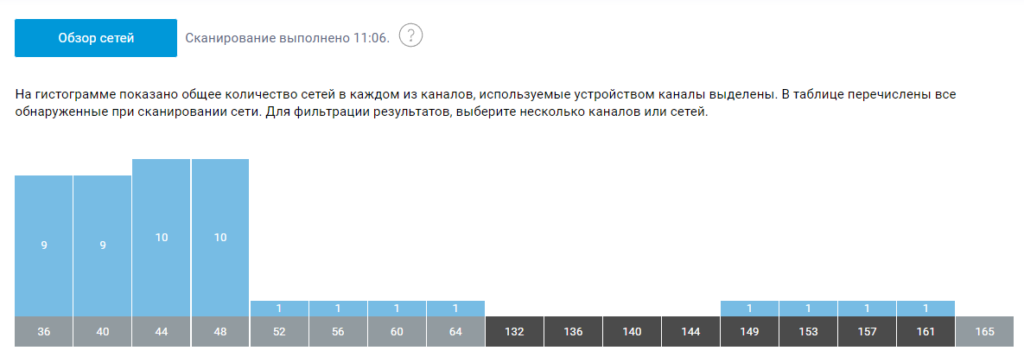

Keenetic: улучшить ситуацию с Wi-Fi в многоквартирном доме

На страницах своего блога, я уже обращал внимание на проблему с доступом к сети Wi-Fi в многоквартирных домах. Суть ее в том, что эфир частот, на которых работает традиционная сеть Wi-Fi, катастрофически перегружен. Он перегружен до практически полной неработоспособности сети. В этой статье хочу попробовать разобраться в чем именно заключается проблема и как с ней бороться.

Из-за чего происходит перегрузка эфира на частотах Wi-Fi

Начнем с того, что сама технология Wi-Fi была разработана еще в 90-х года прошлого века. С тех пор успело вырасти целое поколение, а требования к компьютерным сетям, задержкам на передачу в этих сетях и объемам прокачиваемых данных, выросли многократно.

Как видели себе будущее разработчики Wi-Fi спецификаций первого поколения? Они трезво оценивали ситуацию и понимали, что высокой плотности и больших объемов данных не будет. По началу не будет. Да и технологическая база на которой можно построить сеть здесь и сейчас не позволяет дешево получить хоть какие-то выдающиеся результаты по производительности. И в действительности, чем можно было загрузить сеть Wi-Fi в 90-х? Просмотром web-страничек оптимизированных под Dial-Up с минимум картинок, без видео и множества подгружаемых библиотек, да перекачкой пары документов с локального файлового сервера к себе на лэптоп. Именно под такие запросы спроектировали технологию Wi-Fi работающую на частотах 2.4 ГГц позволяющую сразу покрыть значительную область пространства, и которая не будет стоить космически дорого для конечного потребителя. К слову сказать, в то же время был разработан стандарт и на 5 ГГц сеть, но ее решили отложить на будущее.

Радиосигнал на такой частоте (2.4 ГГц) относительно хорошо проходит через препятствия. Пара бетонных стен или перекрытий его не останавливают, поэтому одной точкой доступа Wi-Fi можно покрыть сразу существенную площадь (квартиру в панельном доме вместе с соседями — легко). Дешево и сердито. Не нужно тянуть кабеля, делать розетки. Данные сами приходят клиентам по воздуху.

Кстати, о клиентах. Радиочастотные диапазоны во всех странах, за исключением совсем отсталых, прибирали к рукам силовые и государственные структуры. Забирали широкие диапазоны самых удобных и практичных для работы частот. А гражданским доставались крохи, в которых они вынуждены ютиться. Да еще до кучи надо ограничить мощность передающего устройства, а то мало ли что, вдруг это шпионы транслируют разведданные. Исходя из технологических возможностей и регуляторных ограничений инженеры нарезали выделенный им диапазон на отдельные каналы. А поскольку в разных странах разные ограничения, то и каналов у кого-то больше, у кого-то меньше. Самое большое количество каналов в Wi-Fi 2.4 ГГц есть в Японии, целых 14, в большинстве стран мира их всего 13, а в Северной Америке власти зажали диапазоны и каналов американцам доступно всего 11. Но и это еще не все.

Несмотря на заявляемое солидное количество каналов в действительности их куда меньше. Дело в том, что радиоволны в выбранном частотном диапазоне могут интерферировать (накладываться) друг с другом и тем самым возникают ошибки, которые приводят к снижению скорости передачи. По факту при ширине канала в 20 МГц (чем шире канал, тем большую канальную скорость можно получить) в стандартном 13-ти канальном диапазоне умещается всего 4 рабочих канала. Работая на этих каналах устройства не будут мешать друг другу. Но если нужна скорость выше, то нужна и большая ширина канала. На частоте 2.4 ГГц в Wi-Fi можно задействовать ширину канала в 40 МГц. Но тогда таких не мешающих друг другу каналов в диапазоне поместится всего 2.

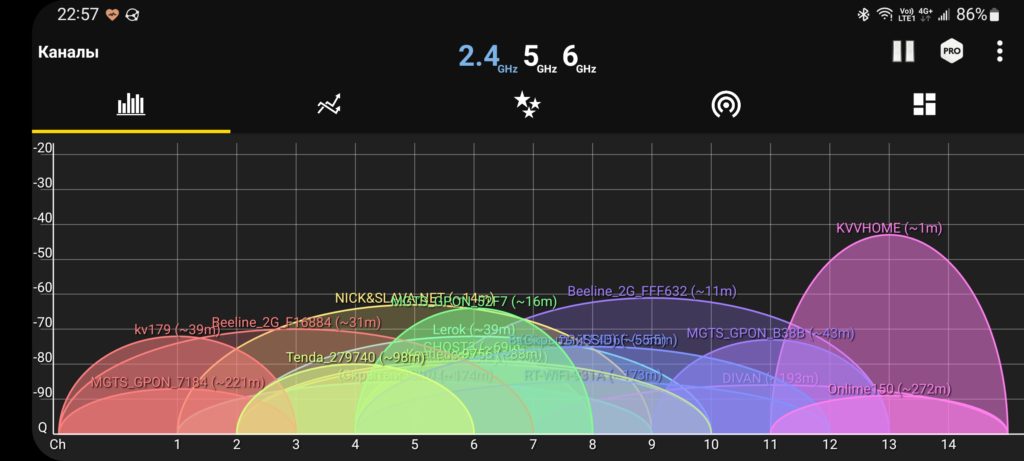

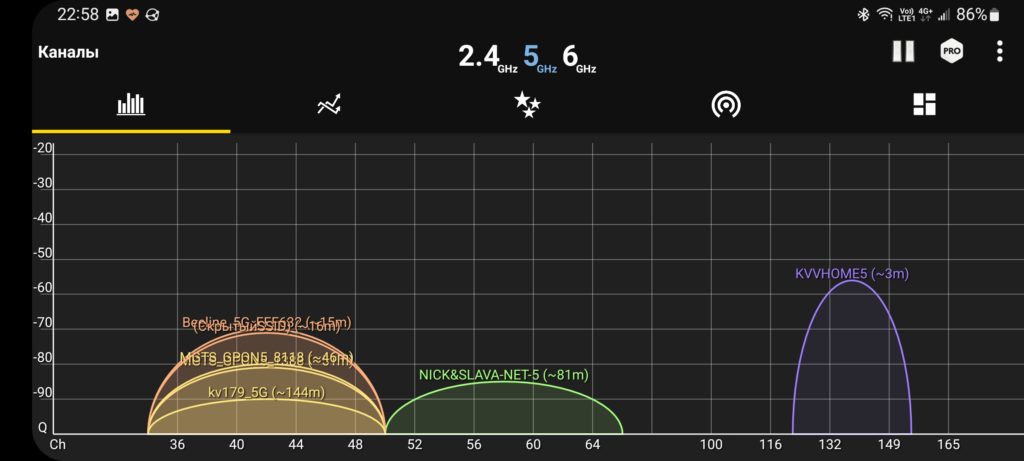

По данным Wi-Fi Monitor эфир на 2.4 ГГц загружен полностью. Все SSID не помещаются на экране, поэтому они периодически обновляются. Метки расстояния приложение ставит не самые точные.

Другая проблема заключается в возникновении коллизий. Когда эфир на одном канале используется одной точкой доступа, то она (точка доступа) распределяет эфирное время между своими клиентами позволяя наиболее эффективным образом использовать диапазон, обеспечивая наименьшие задержки и максимальную пропускную способность. Но, если на этом же или смежном (тот который интерферирует) канале работает другая точка доступа, то у нее нет нормальной возможности распределять время своих клиентов и согласовывать его с временем передачи на другой точке доступа. Получается, что данные, передаваемые одной точкой доступа, могут быть повреждены (заглушены) данными с другой точки доступа. Так возникают ошибки, которые требуют повторной передачи данных. А теперь представьте, что в зоне «видимости» не одна точка доступа, а порядка 40 и две сотни потребителей. И все это на 13 неполноценных каналах. В пиковое время, когда все школьники приходят с работы, работоспособность всей Wi-Fi 2.4 ГГц сети находится примерно на нулевом уровне. Весь эфир занят попытками повторной передачи неполученных данных.

Подавляющее большинство проблем, возникающих с Wi-Fi в многоквартирных домах, возникает как раз по причине использования чрезмерного количества точек доступа Wi-Fi, работающих в диапазоне 2.4 ГГц и сосредоточенных в относительно небольшом объеме. Но перебои в работе могут происходить и из-за других факторов. Например, из-за использования специального оборудования спецслужбами или просто эксплуатации неисправных бытовых приборов. Мифы про облучатели КГБ, которые глушат все и вся, не лишены под собой почвы, но населению проживающему в спальных районах они не угрожают. А вот неисправная дверца микроволновки способна заглушить эфир не только в рамках одной, конкретно взятой, кухни. Бытовые микроволновые печи работают как раз в диапазоне 2.4 ГГц, поэтому они могут влиять как на Wi-Fi, так и на Bluetooth связь, в случае если у такой печи нарушена радиоизоляция.

Но основным источником проблем все же является именно излишняя плотность Wi-Fi точек доступа с частотой 2.4 ГГц в жилых домах. Как правило, провайдер, который окучивает жилой массив, действует не слишком активно используя серое вещество. Каждому подключенному устанавливается роутер с точкой доступа. Оборудование используется подешевле, поэтому в нем только один диапазон Wi-Fi (т.е. 2.4 ГГц). Монтажники устанавливает роутеры и включает Wi-Fi на полную мощность. Затем довольный клиент подключает к беспроводной сети телевизор, смартфон, планшет, игровую приставку, ноутбук наконец. И наслаждается… Нет, не наслаждается, а с удивлением обнаруживает, что заявленных 80 Мбит тарифа ему явно не хватает. Странички на ноутбуке грузятся медленно, сетевая игра лагает, а со смартфона и вовсе «Кинопоиск» не открывается. Разумный вывод — скорости мало, надо докупить более дорогой тариф. И тут сосед запускает скачку торрентов на своем ноутбуке по Wi-Fi и сеть перестает работать принципиально. Вот за запуск торрентов по Wi-Fi вообще следует лишать доступа в сеть, так как технология BitTorrent и аналогичные способны утилизировать канал (и заглушить все вокруг) на 100%.