Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Об опасности открытых сетей мы рассказывали в одном из наших прошлых материалов, по мере роста популярности и доступности беспроводных технологий производители также задумались над этим вопросом. Нужен был способ подключения устройств к Wi-Fi сети доступный любому пользователю, не требующий от него действий сложнее, чем «включил — нажал — работай». Решением стало появление технологии WPS, а позже ее наличие стало обязательным условием для сертификации «Совместимо c Windows 7 (8)».

WPS позволяет нажатием одной аппаратной кнопки создать защищенную (WPA2) беспроводную сеть и подключать к ней устройства без ввода пароля, буквально нажатием одной кнопки, технология также позволяет подключаться к уже существующей сети, также без ввода пароля и каких-либо настроек на клиентском устройстве.

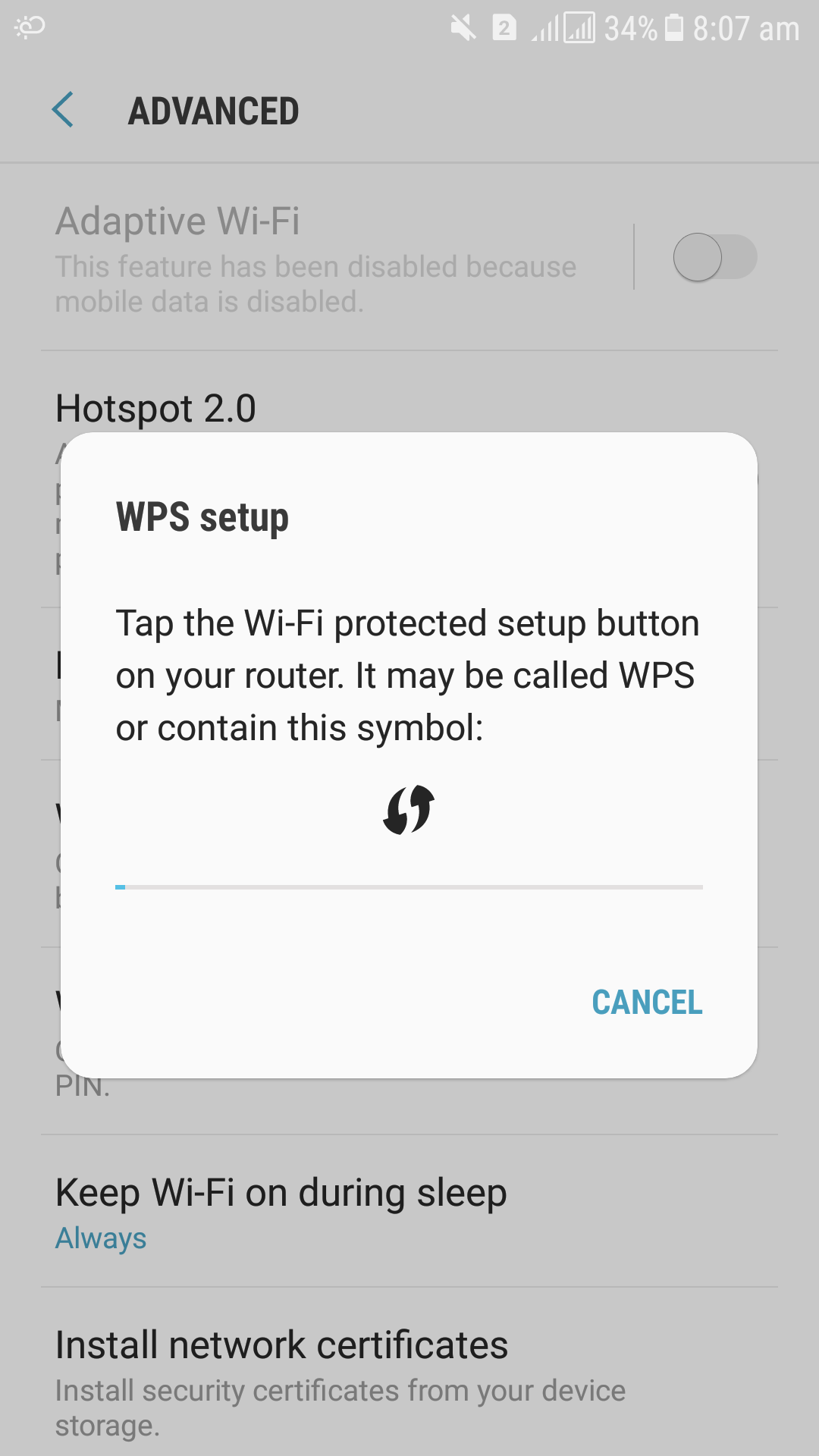

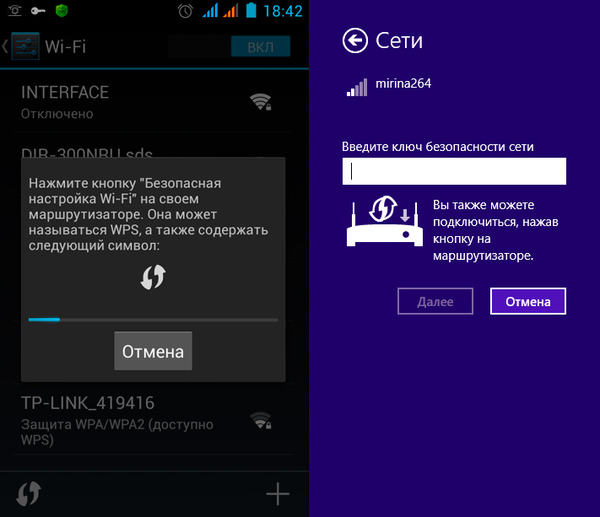

Согласно стандарта существуют несколько методов подключения к сети. Наиболее простой и безопасный — с использованием аппаратных кнопок. Для этого нажимается кнопка WPS на точке доступа, затем, в течении нескольких минут, на устройстве (или наоборот). Они связываются между собой по протоколу WPS, затем точка доступа передает клиенту необходимые настройки, в т.ч. имя сети (SSID), тип шифрования и пароль.

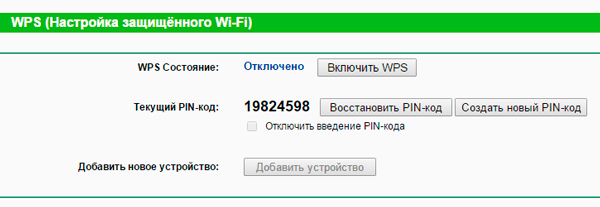

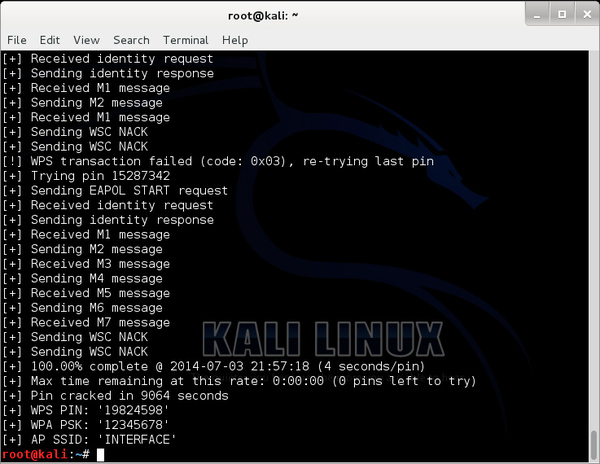

Этот факт резко снижает взломоустойчивость пин-кода, 4 символа дают 9999 комбинаций, а три — еще 999, в итоге имеем всего 10998 возможных комбинаций. На практике это означает возможность взлома WPS примерно в течении 10 часов.

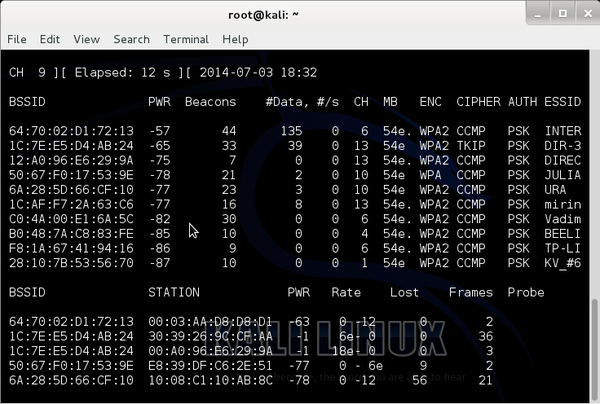

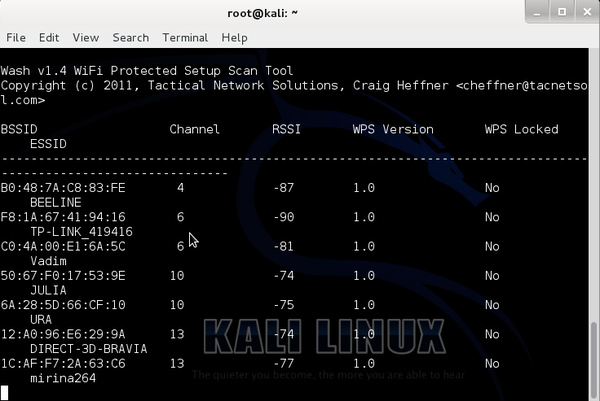

Технология взлома многократно описана в сети, и мы ее приводить не будем. Попробуем оценить масштаб проблемы. Для этого мы воспользовались одним из специализированных инструментов для взлома — дистрибутивом Kali Linux. Сначала просканируем список сетей:

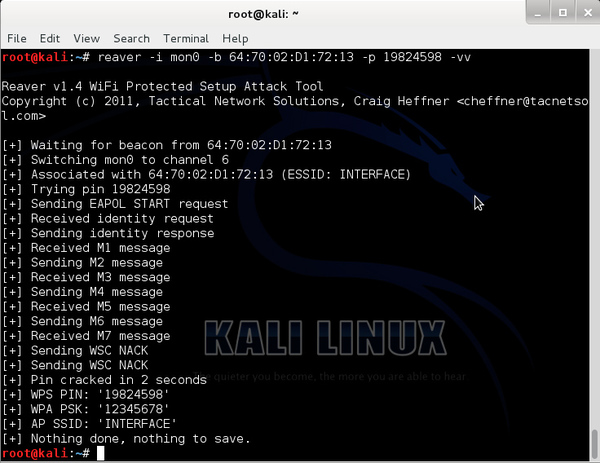

Но, как оказалось, это еще не все, некоторые модели роутеров и точек доступа имеют один и тот-же пин-код в стандартной прошивке. Базы таких кодов также без труда находятся в интернете. Располагая пин-кодом взлом сети производится буквально мгновенно:

Отключить данную технологию по умолчанию не позволяют условия сертификации «Совместимо c Windows 7 (8)», да и, честно говоря, потеряется весь ее смысл…

Что делать? Полностью отказаться от использования WPS? Это не всегда возможно, да и не нужно, достаточно отключить возможность ввода пин-кода. Большинство современных прошивок это позволяет. Если же такой опции нет, то следует проверить обновление для прошивки или отказаться от использования WPS в данном устройстве.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Wi-Fi изначально уязвимее проводной сети, потому что доступ к нему может получить любое устройство в радиусе действия. И установить сложный пароль на Wi-Fi — это далеко не все, что нужно сделать для безопасности. Неправильная настройка роутера может привести к уязвимости вашей сети и к заражению устройств в ней вредоносными программами.

Еще раз о сложном пароле

Про это говорят всегда, как только речь заходит об информационной безопасности. Но все равно подбор пароля по словарю остается самым эффективным способом взлома сетей Wi-Fi. Остальные способы взлома требуют специальных знаний, а порой и специального оборудования. Вот только приложение для брутфорса (перебора паролей) может скачать и установить на свой смартфон любой школьник.

Если пароль вашей сети — как-то упорядоченная последовательность цифр, чье-то имя, любая дата рождения или вообще любое осмысленное слово — считайте, что защиты у вашей сети просто нет. Да, пароли наподобие «W:e2x@3_&4asD» плохо запоминаются и небыстро вводятся, зато подбор такого пароля займет не одну сотню лет. Чего не скажешь о «Timur98», «12071991» или «12345678».

Защита Wi-Fi

Первое, что происходит при соединении клиента с Wi-Fi сетью — аутентификация. Клиент должен «представиться», роутер должен удостовериться, что клиенту можно дать доступ. А теперь вспомним, что и клиента, и роутер «слышат» все устройства в радиусе нескольких десятков метров. Это как если бы два шпиона в людном месте при встрече громко орали друг другу: «Пароль?», — «Синие ежики!». Очевидно, аутентификацию следует организовать так, чтобы посторонние устройства из этого радиообмена ничего не поняли.

Далее (при удачной аутентификации) идет обмен данными клиента и роутера. Но если эти данные будут открытыми, то злоумышленникам даже пароль узнавать не нужно — зачем, если весь «разговор» и так слышен? Поэтому обмен данных между роутером и клиентом шифруется.

Алгоритмы защиты сетей Wi-Fi содержат в себе механизмы шифрования и аутентификации и бывают нескольких видов:

Open

Аутентификация открытая, шифрования нет. Роутер дает доступ всем клиентам. Частный случай — не всем, а только тем, чей MAC-адрес есть в списке роутера. Но это не является эффективной защитой, потому что враждебное устройство вполне может «подслушать» правильный МАС-адрес из открытого радиообмена и пользоваться им.

Открытые сети абсолютно небезопасны, пересылаемая по ним информация может быть подслушана кем угодно. Имейте это в виду, пользуясь открытыми сетями в общественных местах. Используйте VPN, или, как минимум, только HTTPS соединения в браузере.

WEP

Wired Equivalent Privacy («Эквивалент защищенности проводных сетей») — первый стандарт защиты Wi-Fi-сетей, описывающий как правила аутентификации, так и шифрования. Несмотря на название, обеспечить должный уровень защищенности не может, так как имеет множество уязвимостей. И для аутентификации, и для шифрования используется один ключ. Шифрование производится простейшей операцией с использованием ключа. Перехватив достаточное количество пакетов, злоумышленник может его расшифровать. Это возможно даже в пассивном режиме за несколько часов, а активные «взломщики» вскрывают WEP-защиту за минуты.

В 2004 году концерном IEEE защита WEP признана неэффективной и к использованию не рекомендована. Тем не менее, в целях совместимости, она оставлена на некоторых роутерах и некоторый процент сетей до сих пор ее использует.

WPA

Wi-Fi Protected Access — «Защищенный доступ к Wi-Fi» — был разработан, когда стала очевидна уязвимость WEP. Первый стандарт разрабатывался в спешке, поэтому некоторые недоработки в нем присутствуют. WPA использует один из двух алгоритмов аутентификации: PSK (WPA-PSK, Personal) и EAP (WPA, Enterprise).

Упрощенный алгоритм PSK (Pre-Shared Key — «Заранее известный ключ») чаще используется в частных и защищенных общественных сетях. Для соединения клиента и роутера на обоих устройствах задается пароль PSK из минимум 8 символов.

При аутентификации обмен пакетами шифруется заданным паролем и, не зная его, стороннее устройство этот обмен расшифровать не может. При высокой криптографической стойкости ключа-пароля алгоритм достаточно надежен, но в некоторых случаях неудобен. Например, чтобы предотвратить доступ в корпоративную сеть уволенного сотрудника, ключ придется менять на всех устройствах.

Основной алгоритм аутентификации WPA — Entrprise («Корпоративный») — подразумевает использование сервера аутентификации RADIUS, выдающего динамические ключи. Поскольку ключ сети постоянно меняется, то и наличие у уволенного сотрудника старого ключа никак ему не поможет при попытке несанкционированного подключения.

Алгоритмы аутентификации WPA считаются достаточно надежными и почти без изменений перекочевали в следующий стандарт. А вот шифрование поначалу подвело.

Протокол шифрования TKIP (Temporal Key Integrity Protocol — «Протокол целостности временного ключа») был предложен как временная мера, но «прописался» во многих устройствах и нередко используется в связке с WPA и по сей день. Принцип шифрования остался тот же, что и в WEP, так что криптостойкость его невелика — современные специализированные программы «взламывают» WPA с TKIP за 12–15 минут.

Предложенный для защиты от атак на WEP алгоритм проверки целостности сообщений блокирует станцию на 60 секунд при попытке подбора пароля, но эта мера оказалась «палкой о двух концах». Теперь злоумышленнику, чтобы «положить» сеть нужно было всего лишь каждую минуту слать пару «неправильных» пакетов. В настоящее время TKIP не рекомендован к использованию.

В дальнейшем в защите WPA применялся алгоритм шифрования AES со 128-битным ключом, который (с некоторыми изменениями) используется и по сей день. Алгоритм AES обладает высокой криптостойкостью — в 2003 году в Америке AES принят как стандарт защиты сведений, являющихся государственной тайной.

WPA2

Этот стандарт защиты принят в качестве основного в 2004 году, с 2006 года все выпускаемое беспроводное оборудование должно его поддерживать. В стандарте учтены все недоработки предшественников. Алгоритмы аутентификации используются те же, что в WEP — PSK и Enterprise. Шифрование обеспечивается протоколами AES и CCMP (также основан на AES).

WPA2 долгое время считался достаточно надежным, единственным способом взлома был подбор пароля, но в 2016 году бельгийскими исследователями была обнаружена уязвимость стандарта, позволяющая злоумышленнику расшифровывать траффик между клиентом и роутером. Атака с переустановкой ключа (Key Reinstallation Attacks, KRACK-атака) вмешивается в процесс первоначальной аутентификации, сбрасывая ключ на клиенте и подменяя пакеты от роутера своими. В результате траффик от клиента идет через устройство злоумышленника незашифрованным.

Большинство устройств, выпущенных после 2017 года, имеет защиту от KRACK, на остальные рекомендуется установить обновления прошивок и драйверов.

WPA3

WPA3 — самый новый стандарт защиты Wi-Fi. В нем используется новый алгоритм аутентификации SAE, защищенный от всех известных атак, включая брутфорс (перебор паролей) и KRACK. WPA3 использует еще более мощный алгоритм шифрования на основе 192-битного ключа. К сожалению, для использования возможностей WPA3 он должен поддерживаться всеми устройствами сети. Стандарт был обнародован в 2018 году и многие современные устройства имеют его поддержку. Но далеко не все.

Enhanced Open

Еще один относительно недавний — с 2018 года — стандарт призван обеспечить защиту открытых сетей. Использование общественных сетей для кражи конфиденциальных данных местами приняло массовый характер, поэтому Wi-Fi Alliance наконец-то перестал надеяться только на информированность и сознательность пользователей. В новом стандарте защиты открытых сетей передаваемые данные шифруются протоколом OWE (Opportunistic Wireless Encryption — «Оппортунистическое беспроводное шифрование»). Оно не требует ввода паролей или каких-то дополнительных действий от пользователя, а просто шифрует передаваемый трафик, предотвращая кражу информации.

Уязвимости роутера

WPS

WPS (Wi-Fi Protected Setup — «Защищенная настройка Wi-Fi») позволяет подключать к сети устройства, на которых ввести пароль затруднительно. Например, сетевые принтеры, IP-камеры, «умные» устройства и т.д. Для подключения достаточно нажать кнопку и клиент подключается к роутеру с использованием восьмизначного цифрового PIN-кода — эдакий легальный способ обхода защиты по паролю. Уже звучит подозрительно, а еще и при разработке стандарта была допущена ошибка и для входа в сеть с использованием WPS достаточно четырех верных цифр из пароля, что дает всего 10 000 возможных комбинаций. Вот такая вот «защищенная настройка».

После обнаружения уязвимости большинство производителей стали автоматически отключать WPS на некоторое время после нескольких получений неверного пин-кода. Но это не предотвращает взлом сети, а только удлиняет его — максимум до нескольких дней.

Проще говоря, если у вас на роутере включен WPS, то взлом сети — только вопрос времени. Поэтому WPS рекомендуется включать только на время подключения необходимых устройств.

Удаленный доступ к роутеру

Этот пункт не относится к параметрам Wi-Fi, но также является частой причиной взлома сети. Многие провайдеры при установке роутера оставляют стандартный пароль и включенный удаленный доступ. Это облегчает работу техподдержки — в случае неполадок специалист может подключиться к роутеру напрямую. Но никто не гарантирует, что пароли не «утекут» к злоумышленникам, как и данные из вашей сети. Поэтому после установки роутера следует установить уникальный пароль на вход и удостовериться, что удаленный доступ отключен.

Скрытый SSID и МАС-фильтрация

В статьях, посвященных безопасности Wi-Fi, часто встречается рекомендация скрывать SSID (имя сети) и настраивать МАС-филтьрацию для защиты от хакеров. При скрытом SSID ваша сеть не будет видна в списке беспроводных сетей на устройствах поблизости. А МАС-фильтрация позволит допускать в сеть только те устройства, МАС-адрес которых прописан в списке на сервере. На самом деле, смысла в этих опциях не много.

Во-первых, такая «защита» снижает удобство пользования Wi-Fi. Имя сети при подключении придется не выбирать в списке, а вводить вручную. Да и перед подключением каждого нового устройства сначала придется узнать его МАС-адрес и вписать в таблицу на роутере.

Во-вторых, обе эти опции защищают только от совсем неопытных взломщиков. При скрытии SSID роутер перестает периодически рассылать пакеты со своим «именем». Но SSID все равно присутствует во всех пакетах, которыми роутер обменивается с клиентами. «Подслушать» его для грамотного злоумышленника не составляет никаких проблем.

То же относится и к МАС-фильтрации — злоумышленник может «подслушать» МАС-адрес любого допущенного в сеть устройство и пользоваться далее уже им.

Взлом устройств IoT

«Умные» устройства получают все большее распространение. Вот только вместе с удобством они приносят нам и новые уязвимости. Многие современные гаджеты имеют возможность беспроводного обновления, чем и пользуются злоумышленники. Пользователи часто не меняют пароль по умолчанию, облегчая доступ к устройству. Кроме того, некоторые производители оставляют в своих устройствах «заводской» пароль для беспроводного обновления. Подключившись со стандартным или заводским паролем, злоумышленник устанавливает на «умное» устройство вредоносное ПО.

Именно так в 2016 году распространился ботнет «Mirai», заразивший по всему миру миллионы «умных» устройств, таких как домофоны, веб-камеры, радионяни и т.д. Через домашнюю сеть злоумышленник может получить доступ к локальным ресурсам, заразить компьютеры и гаджеты в сети. Для предотвращения этого рекомендуется создать на роутере отдельную сеть Wi-Fi для «умных» устройств.

Установки сложного пароля недостаточно для качественной защиты Wi-Fi сети. Чтобы предотвратить взлом, используйте последние из доступных для всех ее пользователей алгоритмы защиты — в порядке убывания надежности: WPA3, WPA2, WPA+AES. Установите последние обновления прошивки на роутеры и сетевые устройства, установите все обновления на операционную систему. Отключите WPS и сделайте отдельную сеть для «умных» устройств.

From Wikipedia, the free encyclopedia

Wi-Fi Protected Setup (WPS) originally, Wi-Fi Simple Config, is a network security standard to create a secure wireless home network.

Created by Cisco and introduced in 2006, the point of the protocol is to allow home users who know little of wireless security and may be intimidated by the available security options to set up Wi-Fi Protected Access, as well as making it easy to add new devices to an existing network without entering long passphrases. It is used by devices made by HP, Brother and Canon for their printers. WPS is a wireless method that is used to connect certain Wi-Fi devices such printers and security cameras to the Wi-Fi network without using any password. In addition, there is another way to connect called WPS Pin that is used by some devices to connect to the wireless network.[1] Wi-Fi Protected Setup allows the owner of Wi-Fi privileges to block other users from using their household Wi-Fi. The owner can also allow people to use Wi-Fi. This can be changed by pressing the WPS button on the home router.[2]

A major security flaw was revealed in December 2011 that affects wireless routers with the WPS PIN feature, which most recent models have enabled by default. The flaw allows a remote attacker to recover the WPS PIN in a few hours with a brute-force attack and, with the WPS PIN, the network’s WPA/WPA2 pre-shared key (PSK).[3] Users have been urged to turn off the WPS PIN feature,[4] although this may not be possible on some router models.[5]

Modes[edit]

The standard emphasizes usability and security, and allows four modes in a home network for adding a new device to the network:

- PIN method

- In which a PIN has to be read from either a sticker or display on the new wireless device. This PIN must then be entered at the «representant» of the network, usually the network’s access point. Alternately, a PIN provided by the access point may be entered into the new device. This method is the mandatory baseline mode and everything must support it. The Wi-Fi Direct specification supersedes this requirement by stating that all devices with a keypad or display must support the PIN method.[6]

- Push button method

- In which the user has to push a button, either an actual or virtual one, on both the access point and the new wireless client device. On most devices, this discovery mode turns itself off as soon as a connection is established or after a delay (typically 2 minutes or less), whichever comes first, thereby minimizing its vulnerability. Support of this mode is mandatory for access points and optional for connecting devices. The Wi-Fi Direct specification supersedes this requirement by stating that all devices must support the push button method.[7]

- Near-field communication method

- In which the user has to bring the new client close to the access point to allow a near field communication between the devices. NFC Forum–compliant RFID tags can also be used. Support of this mode is optional.

- USB method

- In which the user uses a USB flash drive to transfer data between the new client device and the network’s access point. Support of this mode is optional, but deprecated.

The last two modes are usually referred to as out-of-band methods as there is a transfer of information by a channel other than the Wi-Fi channel itself. Only the first two modes are currently[when?] covered by the WPS certification. The USB method has been deprecated and is not part of the Alliance’s certification testing.

Some wireless access points have a dual-function WPS button, and holding this button down for a shorter or longer time may have other functions, such as factory-reset or toggling WiFi.[8]

Some manufacturers, such as Netgear, use a different logo and/or name for Wi-Fi Protected Setup;[9] the Wi-Fi Alliance recommends the use of the Wi-Fi Protected Setup Identifier Mark on the hardware button for this function.[10]

Technical architecture[edit]

The WPS protocol defines three types of devices in a network:

- Registrar

- A device with the authority to issue and revoke access to a network; it may be integrated into a wireless access point (AP), or provided as a separate device.

- Enrollee

- A client device seeking to join a wireless network.

- AP

- An access point functioning as a proxy between a registrar and an enrollee.

The WPS standard defines three basic scenarios that involve components listed above:

- AP with integrated registrar capabilities configures an enrollee station (STA)

- In this case, the session will run on the wireless medium as a series of EAP request/response messages, ending with the AP disassociating from the STA and waiting for the STA to reconnect with its new configuration (handed to it by the AP just before).

- Registrar STA configures the AP as an enrollee

- This case is subdivided in two aspects: first, the session could occur on either a wired or wireless medium, and second, the AP could already be configured by the time the registrar found it. In the case of a wired connection between the devices, the protocol runs over Universal Plug and Play (UPnP), and both devices will have to support UPnP for that purpose. When running over UPnP, a shortened version of the protocol is run (only two messages) as no authentication is required other than that of the joined wired medium. In the case of a wireless medium, the session of the protocol is very similar to the internal registrar scenario, but with opposite roles. As to the configuration state of the AP, the registrar is expected to ask the user whether to reconfigure the AP or keep its current settings, and can decide to reconfigure it even if the AP describes itself as configured. Multiple registrars should have the ability to connect to the AP. UPnP is intended to apply only to a wired medium, while actually it applies to any interface to which an IP connection can be set up. Thus, having manually set up a wireless connection, the UPnP can be used over it in the same manner as with the wired connection.

- Registrar STA configures enrollee STA

- In this case the AP stands in the middle and acts as an authenticator, meaning it only proxies the relevant messages from side to side.

Protocol[edit]

The WPS protocol consists of a series of EAP message exchanges that are triggered by a user action, relying on an exchange of descriptive information that should precede that user’s action. The descriptive information is transferred through a new Information Element (IE) that is added to the beacon, probe response, and optionally to the probe request and association request/response messages. Other than purely informative type–length–values, those IEs will also hold the possible and the currently deployed configuration methods of the device.

After this communication of the device capabilities from both ends, the user initiates the actual protocol session. The session consists of eight messages that are followed, in the case of a successful session, by a message to indicate that the protocol is completed. The exact stream of messages may change when configuring different kinds of devices (AP or STA), or when using different physical media (wired or wireless).

Band or radio selection[edit]

Some devices with dual-band wireless network connectivity do not allow the user to select the 2.4 GHz or 5 GHz band (or even a particular radio or SSID) when using Wi-Fi Protected Setup, unless the wireless access point has separate WPS button for each band or radio; however, a number of later wireless routers with multiple frequency bands and/or radios allow the establishment of a WPS session for a specific band and/or radio for connection with clients which cannot have the SSID or band (e.g., 2.4/5 GHz) explicitly selected by the user on the client for connection with WPS (e.g. pushing the 5 GHz, where supported, WPS button on the wireless router will force a client device to connect via WPS on only the 5 GHz band after a WPS session has been established by the client device which cannot explicitly allow the selection of wireless network and/or band for the WPS connection method).[11][12]

Vulnerabilities[edit]

Online brute-force attack[edit]

In December 2011, researcher Stefan Viehböck reported a design and implementation flaw that makes brute-force attacks against PIN-based WPS feasible to be performed on WPS-enabled Wi-Fi networks. A successful attack on WPS allows unauthorized parties to gain access to the network, and the only effective workaround is to disable WPS.[4] The vulnerability centers around the acknowledgement messages sent between the registrar and enrollee when attempting to validate a PIN, which is an eight-digit number used to add new WPA enrollees to the network. Since the last digit is a checksum of the previous digits,[13] there are seven unknown digits in each PIN, yielding 107 = 10,000,000 possible combinations.

When an enrollee attempts to gain access using a PIN, the registrar reports the validity of the first and second halves of the PIN separately. Since the first half of the pin consists of four digits (10,000 possibilities) and the second half has only three active digits (1000 possibilities), at most 11,000 guesses are needed before the PIN is recovered. This is a reduction by three orders of magnitude from the number of PINs that would be required to be tested. As a result, an attack can be completed in under four hours. The ease or difficulty of exploiting this flaw is implementation-dependent, as Wi-Fi router manufacturers could defend against such attacks by slowing or disabling the WPS feature after several failed PIN validation attempts.[3]

A young developer based out of a small town in eastern New Mexico created a tool that exploits this vulnerability to prove that the attack is feasible.[14][15] The tool was then purchased by Tactical Network Solutions in Maryland for 1.5 million dollars. They state that they have known about the vulnerability since early 2011 and had been using it.[16]

In some devices, disabling WPS in the user interface does not result in the feature actually being disabled, and the device remains vulnerable to this attack.[5] Firmware updates have been released for some of these devices allowing WPS to be disabled completely. Vendors could also patch the vulnerability by adding a lock-down period if the Wi-Fi access point detects a brute-force attack in progress, which disables the PIN method for long enough to make the attack impractical.[17]

Offline brute-force attack[edit]

In the summer of 2014, Dominique Bongard discovered what he called the Pixie Dust attack. This attack works only on the default WPS implementation of several wireless chip makers, including Ralink, MediaTek, Realtek and Broadcom. The attack focuses on a lack of randomization when generating the E-S1 and E-S2 «secret» nonces. Knowing these two nonces, the PIN can be recovered within a couple of minutes. A tool called pixiewps has been developed[18] and a new version of Reaver has been developed to automate the process.[19]

Since both the client and access point (enrollee and registrar, respectively) need to prove they know the PIN to make sure the client is not connecting to a rogue AP, the attacker already has two hashes that contain each half of the PIN, and all they need is to brute-force the actual PIN. The access point sends two hashes, E-Hash1 and E-Hash2, to the client, proving that it also knows the PIN. E-Hash1 and E-Hash2 are hashes of (E-S1 | PSK1 | PKe | PKr) and (E-S2 | PSK2 | PKe | PKr), respectively. The hashing function is HMAC-SHA-256 and uses the «authkey» that is the key used to hash the data.

Physical security issues[edit]

All WPS methods are vulnerable to usage by an unauthorized user if the wireless access point is not kept in a secure area.[20][21][22] Many wireless access points have security information (if it is factory-secured) and the WPS PIN printed on them; this PIN is also often found in the configuration menus of the wireless access point. If this PIN cannot be changed or disabled, the only remedy is to get a firmware update to enable the PIN to be changed, or to replace the wireless access point.

It is possible to extract a wireless passphrase with the following methods using no special tools:[23]

- A wireless passphrase can be extracted using WPS under Windows Vista and newer versions of Windows, under administrative privileges by connecting with this method then bringing up the properties for this wireless network and clicking on «show characters».

- Within most Linux desktop and Unix distributions (like Ubuntu), all network connections and their details are visible to a regular user, including the password obtained through WPS. Furthermore, root (aka admin) can always access all network details through terminal, i.e. even if there is no window manager active for regular users.

- A simple exploit in the Intel PROset wireless client utility can reveal the wireless passphrase when WPS is used, after a simple move of the dialog box which asks if you want to reconfigure this access point.[23]

-

A generic service bulletin regarding physical security for wireless access points.

-

A wireless router showing printed preset security information including the free Wi-Fi .

References[edit]

- ^ «Where is the WPS Pin located on my hp printer?». Optimum Tech Help. 2023-01-19. Retrieved 2023-07-12.

- ^ Higgins, Tim. «How is WPS supposed to work?». SmallNetBuilder. Retrieved 2020-05-01.

- ^ a b Viehböck, Stefan (2011-12-26). «Brute forcing Wi-Fi Protected Setup» (PDF). Retrieved 2011-12-30.

- ^ a b Allar, Jared (2011-12-27). «Vulnerability Note VU#723755 — WiFi Protected Setup PIN brute force vulnerability». Vulnerability Notes Database. US CERT. Retrieved 2011-12-31.

- ^ a b Gallagher, Sean (2012-01-04). «Hands-on: hacking WiFi Protected Setup with Reaver». Condé Nast Digital. Retrieved 2012-01-20.

- ^ P2P Spec 1.2, clause 3.1.4.3

- ^ P2P Spec 1.2,

- ^ [1] Tenda W311R+ product page: long press causes factory reset. Retrieved 18 January 2016; Draytek: Vigor 2820 Series manual: short press toggles WiFi

- ^

«Netgear N600 Wireless Dual Band Gigabit ADS2+ Modem Router DGND3700 User Manual» (PDF). www.netgear.com. Retrieved January 16, 2016. - ^

«Wi-Fi Alliance Brand Style Guide 2014» (PDF). www.wi-fi.org. Wi-Fi Alliance. April 2014. Retrieved January 16, 2016. - ^ [2] «D-Link DSL-2544N Dual Band Wireless N600 Gigabit ADSL2+ Modem Router User Manual, Version 1.0», Page 11, Retrieved 26 January 2016.

- ^ NetComm NF8AC User Guide, Page 11, http://media.netcomm.com.au/public/assets/pdf_file/0004/142384/NF8AC-User-Guide.pdf, Retrieved October 16, 2016.

- ^ «Windows Connect Now–NET (WCN-NET) Specifications». Microsoft Corporation. 2006-12-08. Retrieved 2011-12-30.

- ^ «reaver-wps». Retrieved 2011-12-30.

- ^ «Reaver demonstration on WPS — proof of concept».

- ^ Dennis Fisher (2011-12-29). «Attack Tool Released for WPS PIN Vulnerability». Retrieved 2011-12-31.

This is a capability that we at TNS have been testing, perfecting and using for nearly a year.

- ^ Slavin, Brad (January 18, 2013). «Wi-Fi Security – The Rise and Fall of WPS». Netstumbler.com. Retrieved December 17, 2013.

- ^ «pixiewps». GitHub. Retrieved 2015-05-05.

- ^ «Modified Reaver». GitHub. Retrieved 2015-05-05.

- ^ Scheck, Steven (2014-09-04). «WPS – Advantages and Vulnerability». ComputerHowtoGuide. Retrieved 2023-07-12.

- ^ Hoffman, Chris (2017-07-10). «Wi-FI Protected Setup (WPS) is Insecure: Here’s Why You Should Disable It». How-To Geek. Retrieved 2023-07-12.

- ^ Tomáš Rosa, Wi-Fi Protected Setup: Friend or Foe, Smart Cards & Devices Forum, May 23, 2013, Prague, Retrieved October 16, 2016.

- ^ a b «An Emphasis On Physical Security For Wireless Networks», Bryce Cherry on Youtube, retrieved 2023-07-12

External links[edit]

- Wi-Fi Protected Setup Knowledge Center at the Wi-Fi Alliance

- UPnP device architecture

- US-CERT VU#723755

- Waiting for WPS fix

- WPS Pixie Dust Attack (Offline WPS Attack)

- Hacklu2014 Offline Bruteforce Attack on WPS

- Locate WPS Pin for HP Printers

From Wikipedia, the free encyclopedia

Wi-Fi Protected Access (WPA), Wi-Fi Protected Access 2 (WPA2), and Wi-Fi Protected Access 3 (WPA3) are the three security certification programs developed after 2000 by the Wi-Fi Alliance to secure wireless computer networks. The Alliance defined these in response to serious weaknesses researchers had found in the previous system, Wired Equivalent Privacy (WEP).[1]

WPA (sometimes referred to as the TKIP standard) became available in 2003. The Wi-Fi Alliance intended it as an intermediate measure in anticipation of the availability of the more secure and complex WPA2, which became available in 2004 and is a common shorthand for the full IEEE 802.11i (or IEEE 802.11i-2004) standard.

In January 2018, the Wi-Fi Alliance announced the release of WPA3, which has several security improvements over WPA2.[2]

As of 2023, most computers that connect to a wireless network have support for using WPA, WPA2, or WPA3.

Versions[edit]

WPA[edit]

The Wi-Fi Alliance intended WPA as an intermediate measure to take the place of WEP pending the availability of the full IEEE 802.11i standard. WPA could be implemented through firmware upgrades on wireless network interface cards designed for WEP that began shipping as far back as 1999. However, since the changes required in the wireless access points (APs) were more extensive than those needed on the network cards, most pre-2003 APs could not be upgraded to support WPA.

The WPA protocol implements the Temporal Key Integrity Protocol (TKIP). WEP used a 64-bit or 128-bit encryption key that must be manually entered on wireless access points and devices and does not change. TKIP employs a per-packet key, meaning that it dynamically generates a new 128-bit key for each packet and thus prevents the types of attacks that compromised WEP.[3]

WPA also includes a Message Integrity Check, which is designed to prevent an attacker from altering and resending data packets. This replaces the cyclic redundancy check (CRC) that was used by the WEP standard. CRC’s main flaw was that it did not provide a sufficiently strong data integrity guarantee for the packets it handled.[4] Well-tested message authentication codes existed to solve these problems, but they required too much computation to be used on old network cards. WPA uses a message integrity check algorithm called TKIP to verify the integrity of the packets. TKIP is much stronger than a CRC, but not as strong as the algorithm used in WPA2. Researchers have since discovered a flaw in WPA that relied on older weaknesses in WEP and the limitations of the message integrity code hash function, named Michael, to retrieve the keystream from short packets to use for re-injection and spoofing.[5][6]

WPA2[edit]

Ratified in 2004, WPA2 replaced WPA. WPA2, which requires testing and certification by the Wi-Fi Alliance, implements the mandatory elements of IEEE 802.11i. In particular, it includes mandatory support for CCMP, an AES-based encryption mode.[7][8][9] Certification began in September, 2004. From March 13, 2006, to June 30, 2020, WPA2 certification was mandatory for all new devices to bear the Wi-Fi trademark.[10]

WPA3[edit]

In January 2018, the Wi-Fi Alliance announced WPA3 as a replacement to WPA2.[11][12] Certification began in June 2018,[13] and WPA3 support has been mandatory for devices which bear the «Wi-Fi CERTIFIED™» logo since July 2020.[14]

The new standard uses an equivalent 192-bit cryptographic strength in WPA3-Enterprise mode[15] (AES-256 in GCM mode with SHA-384 as HMAC), and still mandates the use of CCMP-128 (AES-128 in CCM mode) as the minimum encryption algorithm in WPA3-Personal mode.

The WPA3 standard also replaces the pre-shared key (PSK) exchange with Simultaneous Authentication of Equals (SAE) exchange, a method originally introduced with IEEE 802.11s, resulting in a more secure initial key exchange in personal mode[16][17] and forward secrecy.[18] The Wi-Fi Alliance also says that WPA3 will mitigate security issues posed by weak passwords and simplify the process of setting up devices with no display interface.[2][19]

Protection of management frames as specified in the IEEE 802.11w amendment is also enforced by the WPA3 specifications.

Hardware support[edit]

WPA has been designed specifically to work with wireless hardware produced prior to the introduction of WPA protocol,[20] which provides inadequate security through WEP. Some of these devices support WPA only after applying firmware upgrades, which are not available for some legacy devices.[20]

Wi-Fi devices certified since 2006 support both the WPA and WPA2 security protocols. WPA3 is required since July 1, 2020.[14]

WPA terminology[edit]

|

|

Parts of this article (those related to SAE) need to be updated. Please help update this article to reflect recent events or newly available information. (July 2020) |

Different WPA versions and protection mechanisms can be distinguished based on the target end-user (such as wep, wpa, wpa2, wpa3) /(according to the method of authentication key distribution), and the encryption protocol used.

Target users (authentication key distribution)[edit]

- WPA-Personal

- Also referred to as WPA-PSK (pre-shared key) mode, this is designed for home, small office and basic uses these networks and does not require an authentication server.[21] Each wireless network device encrypts the network traffic by deriving its 128-bit encryption key from a 256-bit shared key. This key may be entered either as a string of 64 hexadecimal digits, or as a passphrase of 8 to 63 printable ASCII characters.[22] This pass-phrase-to-PSK mapping is nevertheless not binding, as Annex J is informative in the latest 802.11 standard.[23] If ASCII characters are used, the 256-bit key is calculated by applying the PBKDF2 key derivation function to the passphrase, using the SSID as the salt and 4096 iterations of HMAC-SHA1.[24] WPA-Personal mode is available on all three WPA versions.

- WPA-Enterprise

- Also referred to as WPA-802.1X mode, and sometimes just WPA (as opposed to WPA-PSK), this is designed for enterprise networks and requires a RADIUS authentication server. This requires a more complicated setup, but provides additional security (e.g. protection against dictionary attacks on short passwords). Various kinds of the Extensible Authentication Protocol (EAP) are used for authentication. WPA-Enterprise mode is available on all three WPA versions.

- Wi-Fi Protected Setup (WPS)

- This is an alternative authentication key distribution method intended to simplify and strengthen the process, but which, as widely implemented, creates a major security hole via WPS PIN recovery.

Encryption protocol[edit]

- TKIP (Temporal Key Integrity Protocol)

- The RC4 stream cipher is used with a 128-bit per-packet key, meaning that it dynamically generates a new key for each packet. This is used by WPA.

- CCMP (CTR mode with CBC-MAC Protocol)

- The protocol used by WPA2, based on the Advanced Encryption Standard (AES) cipher along with strong message authenticity and integrity checking is significantly stronger in protection for both privacy and integrity than the RC4-based TKIP that is used by WPA. Among informal names are AES and AES-CCMP. According to the 802.11n specification, this encryption protocol must be used to achieve fast 802.11n high bitrate schemes, though not all implementations[vague] enforce this.[25] Otherwise, the data rate will not exceed 54 Mbit/s.

EAP extensions under WPA and WPA2 Enterprise[edit]

Originally, only EAP-TLS (Extensible Authentication Protocol — Transport Layer Security) was certified by the Wi-Fi alliance. In April 2010, the Wi-Fi Alliance announced the inclusion of additional EAP[26] types to its WPA- and WPA2-Enterprise certification programs.[27] This was to ensure that WPA-Enterprise certified products can interoperate with one another.

As of 2010 the certification program includes the following EAP types:

- EAP-TLS (previously tested)

- EAP-TTLS/MSCHAPv2 (April 2005)

- PEAPv0/EAP-MSCHAPv2 (April 2005)

- PEAPv1/EAP-GTC (April 2005)

- PEAP-TLS

- EAP-SIM (April 2005)

- EAP-AKA (April 2009[28])

- EAP-FAST (April 2009)

802.1X clients and servers developed by specific firms may support other EAP types. This certification is an attempt for popular EAP types to interoperate; their failure to do so as of 2013 is one of the major issues preventing rollout of 802.1X on heterogeneous networks.

Commercial 802.1X servers include Microsoft Network Policy Server and Juniper Networks Steelbelted RADIUS as well as Aradial Radius server.[29] FreeRADIUS is an open source 802.1X server.

Security issues[edit]

Weak password[edit]

Pre-shared key WPA and WPA2 remain vulnerable to password cracking attacks if users rely on a weak password or passphrase. WPA passphrase hashes are seeded from the SSID name and its length; rainbow tables exist for the top 1,000 network SSIDs and a multitude of common passwords, requiring only a quick lookup to speed up cracking WPA-PSK.[30]

Brute forcing of simple passwords can be attempted using the Aircrack Suite starting from the four-way authentication handshake exchanged during association or periodic re-authentication.[31][32][33][34][35]

WPA3 replaces cryptographic protocols susceptible to off-line analysis with protocols that require interaction with the infrastructure for each guessed password, supposedly placing temporal limits on the number of guesses.[11] However, design flaws in WPA3 enable attackers to plausibly launch brute-force attacks (see Dragonblood attack).

Lack of forward secrecy[edit]

WPA and WPA2 do not provide forward secrecy, meaning that once an adverse person discovers the pre-shared key, they can potentially decrypt all packets encrypted using that PSK transmitted in the future and even past, which could be passively and silently collected by the attacker. This also means an attacker can silently capture and decrypt others’ packets if a WPA-protected access point is provided free of charge at a public place, because its password is usually shared to anyone in that place. In other words, WPA only protects from attackers who do not have access to the password. Because of that, it’s safer to use Transport Layer Security (TLS) or similar on top of that for the transfer of any sensitive data. However starting from WPA3, this issue has been addressed.[18]

WPA packet spoofing and decryption[edit]

In 2013, Mathy Vanhoef and Frank Piessens[36] significantly improved upon the WPA-TKIP attacks of Erik Tews and Martin Beck.[37][38] They demonstrated how to inject an arbitrary number of packets, with each packet containing at most 112 bytes of payload. This was demonstrated by implementing a port scanner, which can be executed against any client using WPA-TKIP. Additionally, they showed how to decrypt arbitrary packets sent to a client. They mentioned this can be used to hijack a TCP connection, allowing an attacker to inject malicious JavaScript when the victim visits a website.

In contrast, the Beck-Tews attack could only decrypt short packets with mostly known content, such as ARP messages, and only allowed injection of 3 to 7 packets of at most 28 bytes. The Beck-Tews attack also requires quality of service (as defined in 802.11e) to be enabled, while the Vanhoef-Piessens attack does not. Neither attack leads to recovery of the shared session key between the client and Access Point. The authors say using a short rekeying interval can prevent some attacks but not all, and strongly recommend switching from TKIP to AES-based CCMP.

Halvorsen and others show how to modify the Beck-Tews attack to allow injection of 3 to 7 packets having a size of at most 596 bytes.[39] The downside is that their attack requires substantially more time to execute: approximately 18 minutes and 25 seconds. In other work Vanhoef and Piessens showed that, when WPA is used to encrypt broadcast packets, their original attack can also be executed.[40] This is an important extension, as substantially more networks use WPA to protect broadcast packets, than to protect unicast packets. The execution time of this attack is on average around 7 minutes, compared to the 14 minutes of the original Vanhoef-Piessens and Beck-Tews attack.

The vulnerabilities of TKIP are significant because WPA-TKIP had been held before to be an extremely safe combination; indeed, WPA-TKIP is still a configuration option upon a wide variety of wireless routing devices provided by many hardware vendors. A survey in 2013 showed that 71% still allow usage of TKIP, and 19% exclusively support TKIP.[36]

WPS PIN recovery[edit]

A more serious security flaw was revealed in December 2011 by Stefan Viehböck that affects wireless routers with the Wi-Fi Protected Setup (WPS) feature, regardless of which encryption method they use. Most recent models have this feature and enable it by default. Many consumer Wi-Fi device manufacturers had taken steps to eliminate the potential of weak passphrase choices by promoting alternative methods of automatically generating and distributing strong keys when users add a new wireless adapter or appliance to a network. These methods include pushing buttons on the devices or entering an 8-digit PIN.

The Wi-Fi Alliance standardized these methods as Wi-Fi Protected Setup; however, the PIN feature as widely implemented introduced a major new security flaw. The flaw allows a remote attacker to recover the WPS PIN and, with it, the router’s WPA/WPA2 password in a few hours.[41] Users have been urged to turn off the WPS feature,[42] although this may not be possible on some router models. Also, the PIN is written on a label on most Wi-Fi routers with WPS, and cannot be changed if compromised.

WPA3 introduces a new alternative for the configuration of devices that lack sufficient user interface capabilities by allowing nearby devices to serve as an adequate UI for network provisioning purposes, thus mitigating the need for WPS.[11]

MS-CHAPv2 and lack of AAA server CN validation[edit]

Several weaknesses have been found in MS-CHAPv2, some of which severely reduce the complexity of brute-force attacks, making them feasible with modern hardware. In 2012 the complexity of breaking MS-CHAPv2 was reduced to that of breaking a single DES key (work by Moxie Marlinspike and Marsh Ray). Moxie advised: «Enterprises who are depending on the mutual authentication properties of MS-CHAPv2 for connection to their WPA2 Radius servers should immediately start migrating to something else.»[43]

Tunneled EAP methods using TTLS or PEAP which encrypt the MSCHAPv2 exchange are widely deployed to protect against exploitation of this vulnerability. However, prevalent WPA2 client implementations during the early 2000s were prone to misconfiguration by end users, or in some cases (e.g. Android), lacked any user-accessible way to properly configure validation of AAA server certificate CNs. This extended the relevance of the original weakness in MSCHAPv2 within MiTM attack scenarios.[44] Under stricter compliance tests for WPA2 announced alongside WPA3, certified client software will be required to conform to certain behaviors surrounding AAA certificate validation.[11]

Hole196[edit]

Hole196 is a vulnerability in the WPA2 protocol that abuses the shared Group Temporal Key (GTK). It can be used to conduct man-in-the-middle and denial-of-service attacks. However, it assumes that the attacker is already authenticated against Access Point and thus in possession of the GTK.[45][46]

Predictable Group Temporal Key (GTK)[edit]

In 2016 it was shown that the WPA and WPA2 standards contain an insecure expository random number generator (RNG). Researchers showed that, if vendors implement the proposed RNG, an attacker is able to predict the group key (GTK) that is supposed to be randomly generated by the access point (AP). Additionally, they showed that possession of the GTK enables the attacker to inject any traffic into the network, and allowed the attacker to decrypt unicast internet traffic transmitted over the wireless network. They demonstrated their attack against an Asus RT-AC51U router that uses the MediaTek out-of-tree drivers, which generate the GTK themselves, and showed the GTK can be recovered within two minutes or less. Similarly, they demonstrated the keys generated by Broadcom access daemons running on VxWorks 5 and later can be recovered in four minutes or less, which affects, for example, certain versions of Linksys WRT54G and certain Apple AirPort Extreme models. Vendors can defend against this attack by using a secure RNG. By doing so, Hostapd running on Linux kernels is not vulnerable against this attack and thus routers running typical OpenWrt or LEDE installations do not exhibit this issue.[47]

KRACK attack[edit]

In October 2017, details of the KRACK (Key Reinstallation Attack) attack on WPA2 were published.[48][49] The KRACK attack is believed to affect all variants of WPA and WPA2; however, the security implications vary between implementations, depending upon how individual developers interpreted a poorly specified part of the standard. Software patches can resolve the vulnerability but are not available for all devices.[50]

Dragonblood attack[edit]

In April 2019, serious design flaws in WPA3 were found which allow attackers to perform downgrade attacks and side-channel attacks, enabling brute-forcing the passphrase, as well as launching denial-of-service attacks on Wi-Fi base stations.[51]

In December 2020, a paper titled Dragonblood is Still Leaking: Practical Cache-based Side-Channel in the Wild was published, showing that while some implementations were patched, the main vulnerability (the hash-to-group function) was not, due to the need for backward compatibility.[52]

References[edit]

- ^ «Understanding WEP Weaknesses». Wiley Publishing. Retrieved 2010-01-10.

- ^ a b «Wi-Fi Alliance® introduces security enhancements | Wi-Fi Alliance». www.wi-fi.org. Retrieved 2018-01-09.

- ^ Meyers, Mike (2004). Managing and Troubleshooting Networks. Network+. McGraw Hill. ISBN 978-0-07-225665-9.

- ^ Ciampa, Mark (2006). CWNA Guide to Wireless LANS. Networking. Thomson.

- ^ Huang, Jianyong; Seberry, Jennifer; Susilo, Willy; Bunder, Martin (2005). «Security analysis of Michael: the IEEE 802.11i message integrity code». International Conference on Embedded and Ubiquitous Computing: 423–432. Retrieved 26 February 2017.

- ^ «Battered, but not broken: understanding the WPA crack». Ars Technica. 2008-11-06.

- ^ Dragomir, D.; Gheorghe, L.; Costea, S.; Radovici, A. (2016). «A Survey on Secure Communication Protocols for IoT Systems». 2016 International Workshop on Secure Internet of Things (SIoT). pp. 47–62. doi:10.1109/siot.2016.012. ISBN 978-1-5090-5091-8. S2CID 66466.

- ^ Jonsson, Jakob. «On the Security of CTR + CBC-MAC» (PDF). NIST. Retrieved 2010-05-15.

- ^ Jonsson, Jakob (2003). «On the Security of CTR + CBC-MAC» (PDF). Selected Areas in Cryptography. Lecture Notes in Computer Science. Vol. 2595. pp. 76–93. doi:10.1007/3-540-36492-7_7. ISBN 978-3-540-00622-0. Retrieved 2019-12-11.

- ^ «WPA2 Security Now Mandatory for Wi-Fi CERTIFIED Products». Wi-Fi Alliance. Retrieved 2013-02-28.

- ^ a b c d Dawn Kawamoto (8 January 2018). «Wi-Fi Alliance Launches WPA2 Enhancements and Debuts WPA3». DARKReading.

- ^ «WPA3 protocol will make public Wi-Fi hotspots a lot more secure». Techspot. 9 January 2018.

- ^ «Wi-Fi Alliance® introduces Wi-Fi CERTIFIED WPA3™ security | Wi-Fi Alliance». www.wi-fi.org. Retrieved 2020-06-20.

- ^ a b «File Download | Wi-Fi Alliance». www.wi-fi.org. Retrieved 2020-06-20.

- ^ «Wi-Fi Alliance introduces Wi-Fi Certified WPA3 security | Wi-Fi Alliance». www.wi-fi.org. Retrieved 2018-06-26.

- ^ «Wi-Fi Certified WPA3 Program». Retrieved 2018-06-27.

- ^ Wi-Fi Gets More Secure: Everything You Need to Know About WPA3

- ^ a b «The Next Generation of Wi-Fi Security Will Save You From Yourself». Wired. Retrieved 2018-06-26.

- ^ «WPA3 Will Enhance WI-FI Security» (PDF). U.S. National Security Agency, Cybersecurity Report. June 2018.

- ^ a b «Wi-Fi Protected Access White Paper». Wi-Fi Alliance. Archived from the original on 2008-09-14. Retrieved 2008-08-15.

WPA is both forward and backward-compatible and is designed to run on existing Wi-Fi devices as a software download.

- ^ «Wi-Fi Alliance: Glossary». Archived from the original on 2010-03-04. Retrieved 2010-03-01.

- ^ Each character in the passphrase must have an encoding in the range of 32 to 126 (decimal), inclusive. (IEEE Std. 802.11i-2004, Annex H.4.1)

The space character is included in this range. - ^ «IEEE SA — IEEE 802.11-2020». SA Main Site. Retrieved 2022-02-06.

- ^ van Rantwijk, Joris (2006-12-06). «WPA key calculation — From passphrase to hexadecimal key». Retrieved 2011-12-24.

- ^ «Data rate will not exceed 54 Mbps when WEP or TKIP encryption is configured».

- ^ «Wi-Fi Alliance: Definition of EAP (Extensible Authentication Protocol)». Wi-Fi Alliance Featured Topics.

- ^ «Wi-Fi Alliance expands Wi-Fi Protected Access Certification Program for Enterprise and Government Users». Wi-Fi Alliance Press Release.

- ^ «Wi-Fi CERTIFIED™ expanded to support EAP-AKA and EAP-FAST authentication mechanisms». Wi-Fi Alliance Featured Topics.

- ^ info@aradial.com. «Radius Server software and AAA RADIUS billing systems — Aradial». Aradial.com. Retrieved 16 October 2017.

- ^ «Church of Wifi WPA-PSK Rainbow Tables». The Renderlab. Retrieved 2019-01-02.

- ^ «WPA2 wireless security cracked». ScienceDaily. doi:10.1504/IJICS.2014.059797. Retrieved 2014-04-30.

- ^ «Exposing WPA2 security protocol vulnerabilities». Inderscience.metapress.com. International Journal of Information and Computer Security. 2014-03-13. Archived from the original on 2014-03-22. Retrieved 2014-04-30.

- ^ «Researchers Outline How to Crack WPA2 Security». SecurityWeek.Com. 2014-03-24. Retrieved 2014-04-30.

- ^ «WPA2 wireless security cracked». Phys.org. 2014-03-20. Retrieved 2014-05-16.

- ^ «Exposing WPA2 Paper». InfoSec Community. 2014-05-02. Retrieved 2014-05-16.

- ^ a b

Vanhoef, Mathy; Piessens, Frank (May 2013). «Practical verification of WPA-TKIP vulnerabilities» (PDF). Proceedings of the 8th ACM SIGSAC symposium on Information, computer and communications security. ASIA CCS ’13. pp. 427–436. doi:10.1145/2484313.2484368. ISBN 9781450317672. S2CID 7639081. - ^

«Practical Attacks against WEP and WPA» (PDF). Retrieved 2010-11-15. - ^

«Enhanced TKIP Michael Attacks» (PDF). Retrieved 2010-11-15. - ^

Halvorsen, Finn M.; Haugen, Olav; Eian, Martin; Mjølsnes, Stig F. (September 30, 2009). «An Improved Attack on TKIP». Identity and Privacy in the Internet Age. Lecture Notes in Computer Science. Vol. 5838. pp. 120–132. doi:10.1007/978-3-642-04766-4_9. ISBN 978-3-642-04765-7. - ^ Vanhoef, Mathy; Piessens, Frank (December 2014). «Advanced Wi-Fi attacks using commodity hardware» (PDF). Proceedings of the 30th Annual Computer Security Applications Conference. ACSAC ’14. pp. 256–265. doi:10.1145/2664243.2664260. ISBN 9781450330053. S2CID 3619463.

- ^ Viehbock, Stefan (26 December 2011). «Brute forcing Wi-Fi Protected Setup» (PDF).

- ^ «Vulnerability Note VU#723755 — WiFi Protected Setup (WPS) PIN brute force vulnerability». Kb.cert.org. Retrieved 16 October 2017.

- ^ «Divide and Conquer: Cracking MS-CHAPv2 with a 100% success rate». Moxie Marlinspike. Archived from the original on 2016-03-16. Retrieved 2012-08-03.

- ^ «Is WPA2 Security Broken Due to Defcon MS-CHAPv2 Cracking?». 31 July 2012.

- ^ «Mojo Networks Scalable Secure Cloud Managed WiFi WPA2 Hole196 Vulnerability». Airtightnetworks.com. Retrieved 16 October 2017.

- ^ Tangent, The Dark. «DEF CON® Hacking Conference — DEF CON 18 Archive». Defcon.org. Retrieved 16 October 2017.

- ^

Vanhoef, Mathy; Piessens, Frank (August 2016). «Predicting, Decrypting, and Abusing WPA2/802.11 Group Keys» (PDF). Proceedings of the 25th USENIX Security Symposium: 673–688. - ^ «KRACK Attacks: Breaking WPA2». Krackattacks.com. Retrieved 16 October 2017.

- ^ «Severe flaw in WPA2 protocol leaves Wi-Fi traffic open to eavesdropping». Arstechnica.com. 16 October 2017. Retrieved 16 October 2017.

- ^ Chacos, Brad; Simon, Michael. «KRACK Wi-Fi attack threatens all networks: How to stay safe and what you need to know». PCWorld. Retrieved 2018-02-06.

- ^ Vanhoef, Mathy; Ronen, Eyal. «Dragonblood: A Security Analysis of WPA3’s SAE Handshake» (PDF). Retrieved 2019-04-17.

- ^ De Almeida Braga, Daniel; Fouque, Pierre-Alain; Sabt, Mohamed (2020-12-08). «Dragonblood is Still Leaking: Practical Cache-based Side-Channel in the Wild». Annual Computer Security Applications Conference (PDF). ACSAC ’20. New York, NY, USA: Association for Computing Machinery. pp. 291–303. doi:10.1145/3427228.3427295. ISBN 978-1-4503-8858-0. S2CID 227305861.

External links[edit]

- Official standards document: IEEE Std 802.11i-2004 (PDF). IEEE (The Institute of Electrical and Electronics Engineers, Inc.). 23 July 2004. ISBN 0-7381-4074-0.

- Wi-Fi at Curlie

- Wi-Fi Alliance’s Interoperability Certificate page

- Weakness in Passphrase Choice in WPA Interface, by Robert Moskowitz. Retrieved March 2, 2004.

- The Evolution of 802.11 Wireless Security, by Kevin Benton, April 18th 2010 Archived 2016-03-02 at the Wayback Machine

The Wifi protected setup (WPS) is a wireless network security standard that tries to make connections between a router and wireless devices in a faster and easier way. WPS works only for wireless networks that use a password that is protected with the Wifi Protected Access Personal (WPA) or Wifi Protected Access2 (WPA2) Personal security protocols. WPS does not work on wireless networks that use the disfavoured Wired Equivalent Privacy (WEP) security, which can be cracked easily by any hacker with basic skills.

In a standard setup, you can’t connect a wireless device to a wireless network until you know the network name (also named Service Set Identifier(SSID)) and its password (also called WPA-PSK key). If you want to connect a device, like your smartphone or a laptop, to your wireless network then on your device, you must first pick the network that you want to connect to and then enter its security password.

What can WPS do?

WPS can sometimes simplify the connection process. Here’s how WPS connections can be performed:

- First, press the WPS button on your router to turn on the discovery of new devices. Then select the network you want to connect to on your device. The device is automatically connected to the wireless network without entering the network password.

- Devices like wireless printers or range extenders have their own WPS button that can be used for making quick connections. These devices can be connected to a wireless network by pressing the WPS button on the router and then on those devices. There is no need to input any data during this process. WPS automatically sends the network password, and these devices remember it for future use. The devices will be able to connect to the same network in the future without using the WPS button again.

- A third method involves the use of an eight-digit PIN. All routers with WPS enabled to have a PIN code that is generated automatically and cannot be configured by the users. This PIN can be found on the WPS configuration page on your router. Some devices are without a WPS button but with WPS support they ask for that PIN. If the pin is entered, they authenticate themselves and connect to the wireless network.

- The last method also involves using an eight-digit PIN. Some devices without a WPS button but with WPS support generate a client PIN. This PIN can be entered in your router’s wireless configuration panels, and then the router will use it to add that device to the network.

The first two methods are fast but the last two methods do not provide any benefits regarding the time it takes to connect devices to your wireless network. The eight-digit PIN needs to be typed and typing the wireless network password is just slow. The fourth method of connecting to a wireless network is even slower because the router’s wireless configuration section needs to be accessed and the PIN is to be typed provided by the client device.

Advantages of WPS –

- WPS configures the network name (SSID) and WPA security key automatically for the access point having WPS enabled on the network.

- SSID security key or passphrase need not be known when connecting WPS-enabled devices.

- WPS keys are randomly generated so no one can guess or figure out your security key or passphrase.

- Long sequences of hexadecimal codes or passphrases need not be entered.

- Extensible Authentication Protocol (EAP) is used to securely exchange information and network credentials over the air, which is one of the authentication protocols used in WPA2.

Disadvantages of WPS –

- Network mode where wireless devices are communicated directly to each other without an access point is not supported by WPS.

- The WPS cannot be used if WiFi devices on the network are WPS certified or WPS-compatible.

- It is very difficult to add a non-WPS client device to the network as long sequences of hexadecimal characters are generated by the WPS technology.

Last Updated :

16 Aug, 2021

Like Article

Save Article