WPA3

Улучшенная

безопасность

Wi-Fi сети

Что такое WPA3?

WPA3 — это новый стандарт безопасности Wi-Fi сетей, представленный Wi-Fi Alliance в 2018 году. Он повышает уровень безопасности в частных сетях, обеспечивает более надёжное шифрование паролей и повышенную защиту от брутфорс‑атак.

-

1997

WEP -

1999

WPA -

2004

WPA2 -

2018

WPA3

В чём преимущества WPA3?

WPA3 превосходит WPA2 по четырём основным направлениям

-

-

Более надёжная технология

-

Защита от брутфорс-атак

Более безопасные «рукопожатия» при подключении устройств к точкам доступа благодаря протоколу SAE (одновременная аутентификация равных).

-

Улучшена безопасность для предприятий

Шифрование с длиной ключа 192 бит повышает безопасность корпоративных сетей.

-

-

-

Более надёжное применение

-

Улучшено подключение Wi-Fi устройств

Упрощённый и более надёжный процесс подключения IoT‑устройств благодаря протоколу DPP.

-

Безопасные общественные сети

Улучшенная безопасность открытых общественных сетей благодаря методу шифрования OWE.

-

Защита от брутфорс-атак

При подключении к защищённой паролем Wi-Fi сети между клиентом и точкой доступа происходит четырёхстороннее «рукопожатие». В WPA3 используется протокол SAE (одновременная аутентификация равных) для защиты этого процесса и предотвращения атак на Wi-Fi сеть в том случае, когда пароль ненадёжный.

-

Сложнее взломать

Протокол SAE исключает возможность офлайн словарных атак, повышая безопасность обмена ключами.

-

Прямая секретность

Гарантирует, что хакеры не смогут расшифровать полученные данные, даже если ключ скомпрометирован.

-

Обособленная защита ключей

Снижает риск взлома, создавая новый общий ключ PMK между каждым клиентом и точкой доступа.

Улучшенная безопасность

для предприятий

В отличие от 128-битного шифрования WPA2, в WPA3 используется 192-битное шифрование. Вместе с набором средств CNSA (Коммерческий алгоритм национальной безопасности) для обеспечения максимальной безопасности будет применяться 48-битный вектор инициализации (в соответствии с требованиями государственных органов).

Улучшенное подключение Wi-Fi устройств

WPA3 поддерживает Easy Connect™ — новый метод подключения к Wi-Fi устройств без дисплеев, а также устройств умного дома. Обычный процесс добавления устройств без дисплеев требует использования сторонних программ или приложений. WPA3, в свою очередь, позволяет безопасно и удобно добавлять IoT-устройства с помощью QR-кода.

Шаг 1.

Подключитесь к точке доступа для создания сети.Шаг 2.

Отсканируйте QR-коды устройств для их регистрации и привязки.Шаг 3.

Устройства подключены к сети.

Примечание: Wi-Fi Easy Connect™ был выпущен в рамках WPA3 и не является частью обязательного процесса сертификации WPA3.

Поддержка данной функции не является обязательной, поэтому Easy Connect™ может не поддерживаться на некоторых устройствах.

Безопасность в общественных сетях

WPA3 поддерживает стандарт Enhanced Open™, обеспечивающий повышенную безопасность передачи данных при использовании незащищённых открытых хот‑спотов Wi‑Fi. Каждое подключение между пользователем и точкой доступа шифруется уникальным ключом, чтобы исключить самые распространённые атаки типа «человек посередине».

Атаки «человек посередине»

WPA3 Enhanced Open™ пресекает

атаки «человек посередине»

Примечание: Wi-Fi Enhanced Open был выпущен в рамках WPA3 и не является частью обязательного процесса сертификации WPA3.

Поддержка данной функции не является обязательной, поэтому Enhanced Open может не поддерживаться на некоторых устройствах.

TP-Link — один из первых

поставщиков, поддерживающих WPA3

Для максимальной защиты вашего Wi-Fi, TP-Link внедряет технологию WPA3 в свои Wi-Fi роутеры, усилители Wi-Fi сигнала,

домашние Mesh Wi-Fi системы Deco, точки доступа Omada Wi-Fi для бизнеса с поддержкой SDN и не только.

Все устройства с поддержкой WPA3 >>

-

-

Усилители Wi-Fi сигнала

RE505X

-

Домашние Mesh Wi-Fi системы

Deco X60

-

Omada SDN Business Wi-Fi

Omada EAP

-

В1: Могу ли я использовать шифрование WPA3, если мой роутер поддерживает WPA3, а мой телефон поддерживает только WPA2?

О1: Нет. Чтобы Wi-Fi сеть была защищена протоколом WPA3, он должен поддерживаться как клиентом, так и роутером. В данном случае мы рекомендуем выбрать в настройках роутера режим безопасности WPA2-PSK.

-

В2: Что делать, если мой телефон поддерживает WPA3, а мой ноутбук поддерживает только WPA2/WPA/WEP?

О2: Теоретически роутеры и клиенты с разными методами шифрования не могут передавать данные. Вследствие этого выделенный режим безопасности WPA3/WPA2-MIX устройств TP-Link WPA3 соответствует требованиям шифрования для одновременной передачи информации WPA2 и WPA3. Для одновременной передачи данных клиентам WPA2 и клиентам WPA3 вам нужно перевести устройства TP-Link WPA3 в режим безопасности WPA3/WPA2-MIX. Если вы используете роутеры других брендов, проверьте, поддерживают ли они режим WPA3/WPA2-MIX.

-

В3: Обязательно ли покупать новый роутер, чтобы пользоваться WPA3 Wi-Fi?

О3: Компания TP-Link выпустила ряд новых продуктов с поддержкой WPA3, включая Wi-Fi роутеры, домашние Mesh Wi-Fi системы Deco и не только. Чтобы узнать, поддерживает ли ваш роутер WPA3, откройте наш список совместимых устройств. Если ваше устройство совместимо, то чтобы пользоваться WPA3 Wi-Fi на устройствах, поддерживающих WPA3, необходимо лишь обновить прошивку — покупать новый роутер не нужно.

[Беспроводное оборудование] Что такое WPA3? В чем преимущества использования WPA3?

Introduction

- What is WPA3?

- How to get the specification?

- How to enable WPA3 on my ASUS Router?

- FAQ

Note:

- If it is not written in the specification table there is no support.

- ASUS Router Models supporting WPA3: All AX lineup.

What is WPA3?

Wi-Fi альянс объявил о протоколе безопасности WPA3 в 2018 году, который обеспечивает гораздо более безопасный и надежный метод замены WPA2 и более старых протоколов безопасности. Фундаментальные недостатки WPA2, такие как несовершенная четырехсторонняя связь и использование PSK (предварительного общего ключа), делают ваши соединения Wi-Fi подверженными риску. WPA3 вносит дальнейшие улучшения безопасности, которые затрудняют проникновение в сети путем подбора паролей. Вот рекомендуемые аспекты реализации:

- Надежная защита паролем

WPA3-Enterprise увеличивает длину шифрования до 192 бит (128-битное шифрование в режиме WPA3-Personal) для повышения надежности пароля. Он защищает от слабых паролей, которые можно относительно легко взломать путем угадывания.

- Защитите свои сетевые устройства

WPA3 заменяет предварительный общий ключ WPA2 (PSK) на одновременную аутентификацию равных (SAE), чтобы избежать атак с переустановкой ключей, таких как пресловутый KRACK. Это обеспечит безопасность ваших сетевых устройств при подключении к беспроводной точке доступа. SAE также является эффективной защитой от офлайн-атак по словарю.

- Более безопасное соединение в общественных местах

Несмотря на то, что злоумышленники получают ключи шифрования трафика, сложно рассчитать использование трафика и передаваемые данные с помощью WPA3-Personal. SAE обеспечивает преимущество прямой секретности и гораздо большую безопасность данных в открытой сети. WPA3 также предоставляет защищенные кадры управления (PMF), чтобы избежать подслушивания и подделки в общественных местах.

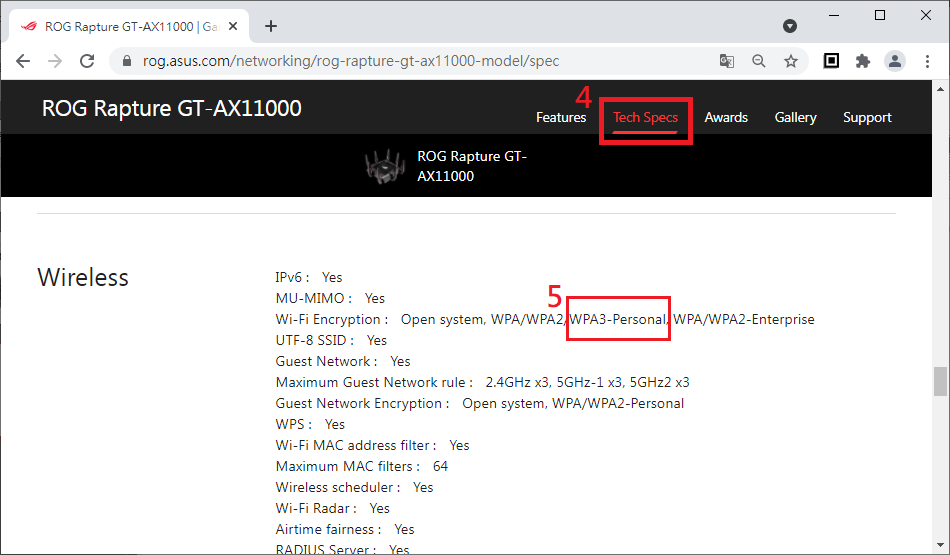

Как проверить, поддерживает роутер WPA3?

Способ 1:

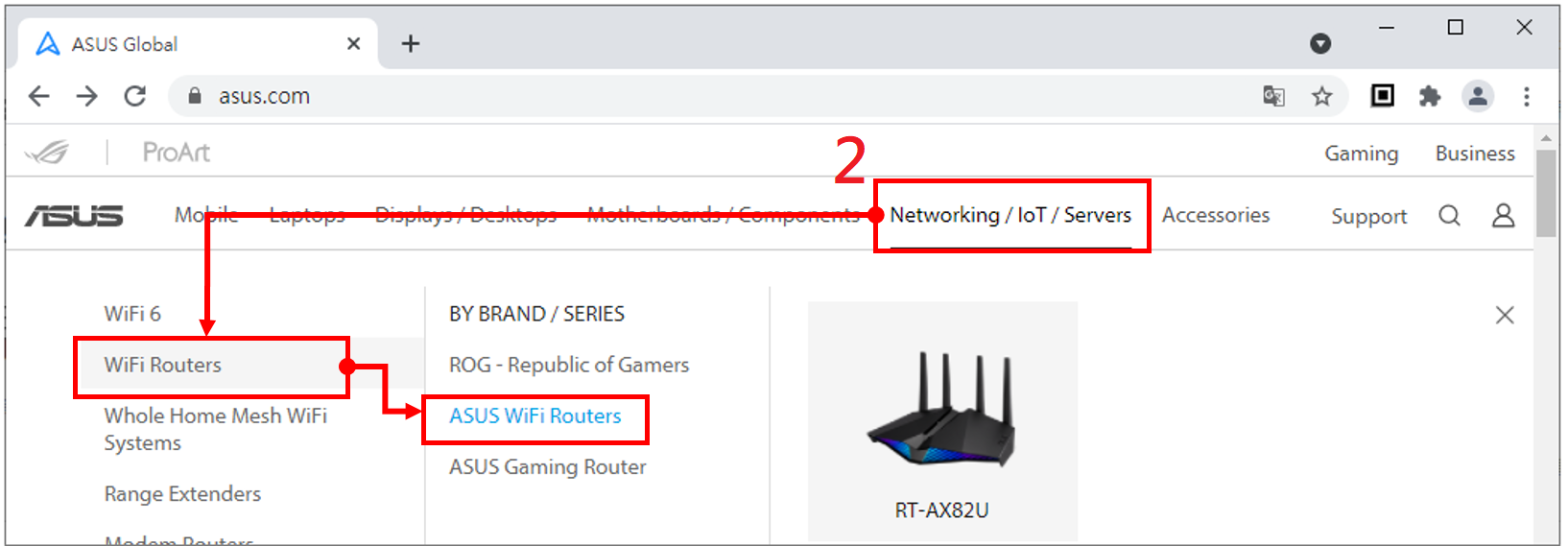

1. Вы можете найти информацию на сайте ASUS Global https://www.asus.com/

2. Нажмите Networking / IoT / Server -> WiFi Routers -> ASUS WiFi Routers.

3. https://www.asus.com/Networking-IoT-Servers/WiFi-Routers/ASUS-WiFi-Routers/

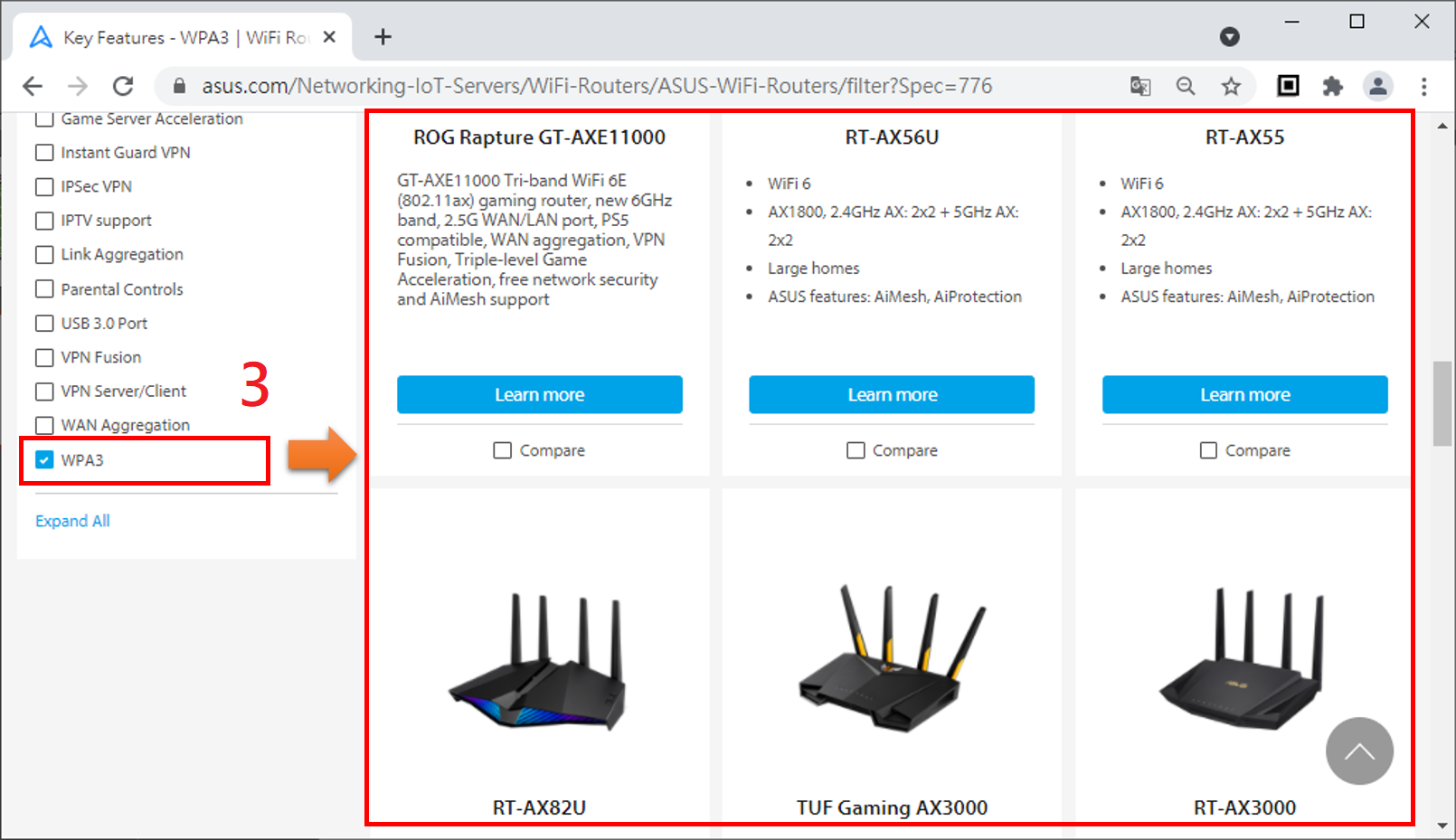

Выберите WPA3 из основных функций. Соответствующая модель маршрутизатора появится в правой части страницы.

Способ 2:

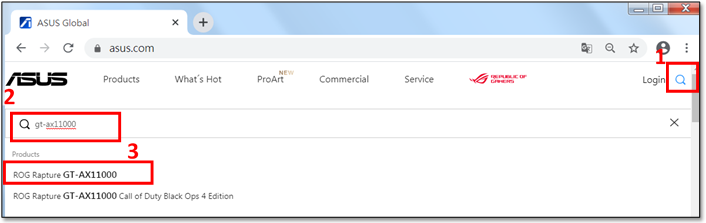

1. Нажмите

2. В качестве примера мы используем GT-AX11000.

Ключ в gt-ax11000

3. Щелкните ROG Rapture GT-AX11000.

4. Найдите сайт продукта GT-AX11000 и щелкните «Технические характеристики».

5. GT-AX11000 поддерживает WPA3.

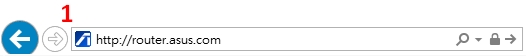

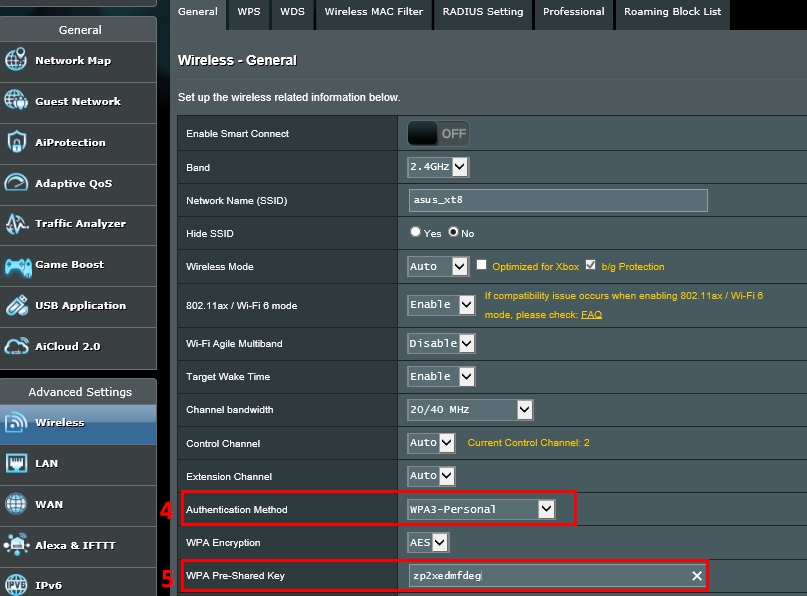

Как включить WPA3 на роутере ASUS?

Примечание. В настоящее время только серия AX предоставляет функции WPA3-Personal, а диапазоны 2,4 ГГц и 5 ГГц поддерживают параметр WPA3-Personal. Перед настройкой обновите прошивку роутера до последней версии.

Шаг 1. Подключите компьютер или телефон к роутеру ASUS с помощью кабеля Wi-Fi или Ethernet.

Откройте веб-браузер и перейдите в веб-интерфейс.(http://router.asus.com).

Примечание: пожалуйста, обратитесь к статье по ссылке

Шаг 2. Введите имя пользователя и пароль для входа на страницу входа и нажмите [Войти].

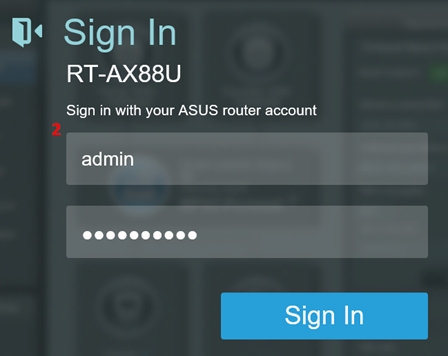

Шаг 3. Перейдите на страницу [Беспроводная связь]> [Общие] и выберите [Диапазон], который вы хотите установить, на странице [Общие].

Шаг 4. Выберите [WPA3-Personal] в столбце [Метод аутентификации].

Шаг 5. Введите пароль WiFi в столбце [Предварительный общий ключ WPA].

FAQ.

1. Если функция WPA3 не работает или работает ненормально, воспользуйтесь следующими способами решения проблемы.

(1) Убедитесь, что установлена последняя версия прошивки роутера.

О том, как обновить версию прошивки и как проверить версию, см. ссылку Как обновить ПО на роутере?

(2) Восстановите настройки маршрутизатора по умолчанию и выполните быструю настройку Интернета (QIS), чтобы снова настроить маршрутизатор.

О том, как сбросить маршрутизатор до настроек по умолчанию, см.Как сбросить настройки роутера?

2. Поддерживает ли роутер ASUS WPA3 Enterprise?

- Маршрутизатор ASUS не поддерживает корпоративный протокол WPA3.

3. Могу ли я подключиться к интерфейсному устройству с помощью WPA3, когда маршрутизатор установлен в режим Media Bridge?

- В настоящее время нет планов по поддержке подключения WP3 в режиме медиамоста.

Как скачать (Утилиты / ПО)?

Вы можете загрузить последние версии драйверов, программного обеспечения, микропрограмм и руководств пользователя из ASUS Центра Загрузок.

Узнать больше о Центре загрузок ASUS можно по ссылке.

Время на прочтение

5 мин

Количество просмотров 58K

WPA3, улучшенное открытие [Enhanced Open], простое соединение [Easy Connect]: три новых протокола от Wi-Fi Alliance

Недавно Wi-Fi Alliance обнародовал крупнейшее обновление безопасности Wi-Fi за последние 14 лет. Протокол безопасности Wi-Fi Protected Access 3 (WPA3) вводит очень нужные обновления в протокол WPA2, представленный в 2004 году. Вместо того, чтобы полностью переработать безопасность Wi-Fi, WPA3 концентрируется на новых технологиях, которые должны закрыть щели, начавшие появляться в WPA2.

Wi-Fi Alliance также объявил о двух дополнительных, отдельных протоколах сертификации, вводящихся в строй параллельно WPA3. Протоколы Enhanced Open и Easy Connect не зависят от WPA3, но улучшают безопасность для определённых типов сетей и ситуаций.

Все протоколы доступны для внедрения производителями в их устройства. Если WPA2 можно считать показателем, то эти протоколы в конечном итоге будут приняты повсеместно, но Wi-Fi Alliance не даёт никакого графика, по которому это должно будет происходить. Скорее всего, с внедрением новых устройств на рынок мы в итоге достигнем этапа, после которого WPA3, Enhanced Open и Easy Connect станут новыми опорами безопасности.

Что же делают все эти новые протоколы? Деталей много, и поскольку большинство из них связано с беспроводным шифрованием, встречается и сложная математика – но вот примерное описание четырёх основных изменений, которые они принесут с собой в дело беспроводной безопасности.

Одновременная аутентификация равных [Simultaneous Authentication of Equals, SAE]

Самое крупное изменение, которое принесёт WPA3. Самый главный момент в защите сети наступает, когда новое устройство пытается установить соединение. Враг должен оставаться за воротами, поэтому WPA2 и WPA3 уделяют много внимания аутентификации новых соединений и гарантии того, что они не будут являться попытками хакера получить доступ.

SAE – новый метод аутентификации устройства, пытающегося подключиться к сети. SAE – это вариант т.н. dragonfly handshake [установления связи по методу стрекозы], использующего криптографию для предотвращения угадывания пароля злоумышленником. Он говорит о том, как именно новое устройство, или пользователь, должен «приветствовать» сетевой маршрутизатор при обмене криптографическими ключами.

SAE идёт на замену методу Pre-Shared Key (PSK) [предварительно розданного ключа], используемого с момента презентации WPA2 в 2004-м. PSK также известен, как четырёхэтапное установление связи, поскольку столько именно сообщений, или двусторонних «рукопожатий», необходимо передать между маршрутизатором и подсоединяющимся устройством, чтобы подтвердить, что они договорились по поводу пароля, при том, что ни одна из сторон не сообщает его другой. До 2016 года PSK казался безопасным, а потом была открыта атака с переустановкой ключа (Key Reinstallation Attacks, KRACK).

KRACK прерывает серию рукопожатий, притворяясь, что соединение с маршрутизатором временно прервалось. На самом деле он использует повторяющиеся возможности соединения для анализа рукопожатий, пока не сможет догадаться о том, какой был пароль. SAE блокирует возможность такой атаки, а также наиболее распространённые офлайновые атаки по словарю, когда компьютер перебирает миллионы паролей, чтобы определить, какой из них подходит к информации, полученной во время PSK-соединений.

Как следует из названия, SAE работает на основании предположения о равноправности устройств, вместо того, чтобы считать одно устройство отправляющим запросы, а второе – устанавливающим право на подключение (традиционно это были устройство, пытающееся соединиться, и маршрутизатор, соответственно). Любая из сторон может отправить запрос на соединение, и потом они начинают независимо отправлять удостоверяющую их информацию, вместо того, чтобы обмениваться сообщениями по очереди, туда-сюда. А без такого обмена у атаки KRACK не будет возможности «вставить ногу между дверью и косяком», и атаки по словарю станут бесполезными.

SAE предлагает дополнительное усиление безопасности, которого не было в PSK: прямую секретность [forward secrecy]. Допустим, атакующий получает доступ к зашифрованным данным, которые маршрутизатор отправляет и получает из интернета. Раньше атакующий мог сохранить эти данные, а потом, в случае успешного подбора пароля, расшифровать их. С использованием SAE при каждом новом соединении устанавливается новый шифрующий пароль, поэтому даже если атакующий в какой-то момент и проникнет в сеть, он сможет украсть только пароль от данных, переданных после этого момента.

SAE описан в стандарте IEEE 802.11-2016, занимающем более 3500 страниц.

192-битные протоколы безопасности

WPA3-Enterprise, версия WPA3, предназначенная для работы в правительственных и финансовых учреждениях, а также в корпоративной среде, обладает шифрованием в 192 бита. Такой уровень шифрования для домашнего маршрутизатора будет избыточным, но его имеет смысл использовать в сетях, работающих с особо чувствительной информацией.

Сейчас Wi-Fi работает с безопасностью в 128 бит. Безопасность в 192 бита не будет обязательной к использованию – это будет вариант настроек для тех организаций, сетям которых она будет нужна. Wi-Fi Alliance также подчёркивает, что в промышленных сетях необходимо усиливать безопасность по всем фронтам: стойкость системы определяется стойкостью самого слабого звена.

Чтобы гарантировать подобающий уровень безопасности всей сети, от начала до конца, WPA3-Enterprise будет использовать 256-битный протокол Galois/Counter Mode для шифрования, 384-битный Hashed Message Authentication Mode режим для создания и подтверждения ключей, и алгоритмы Elliptic Curve Diffie-Hellman exchange, Elliptic Curve Digital Signature Algorithm для аутентификации ключей. В них много сложной математики, но плюс в том, что на каждом шагу будет поддерживаться шифрование в 192 бита.

Easy Connect

Easy Connect – это признание наличия в мире огромного количества устройств, присоединённых к сети. И хотя, возможно, не все люди захотят обзавестись умными домами, у среднего человека к домашнему маршрутизатору сегодня, скорее всего, подключено больше устройств, чем в 2004 году. Easy Connect – попытка Wi-Fi альянса сделать подсоединение всех этих устройств более интуитивным.

Вместо того, чтобы каждый раз при добавлении устройства вводить пароль, у устройств будут уникальные QR-коды – и каждый код устройства будет работать как публичный ключ. Для добавления устройства можно будет просканировать код при помощи смартфона, уже соединённого с сетью.

После сканирования устройство обменяется с сетью ключами аутентификации для установления последующей связи. Протокол Easy Connect не связан с WPA3 – устройства, сертифицированные для него, должны иметь сертификат для WPA2, но не обязательно сертификат для WPA3.

Enhanced Open

Enhanced Open – ещё один отдельный протокол, разработанный для защиты пользователя в открытой сети. Открытые сети – такие, которыми вы пользуетесь в кафе или аэропорту – несут в себе целый комплекс проблем, которые обычно не касаются вас, когда вы устанавливаете соединение дома или на работе.

Многие атаки, происходящие в открытой сети, относятся к пассивным. Когда к сети подключается куча людей, атакующий может собрать очень много данных, просто фильтруя проходящую мимо информацию.

Enhanced Open использует оппортунистическое беспроводное шифрование (Opportunistic Wireless Encryption, OWE), определённое в стандарте Internet Engineering Task Force RFC 8110, чтобы защищаться от пассивного подслушивания. Для OWE не требуется дополнительная защита с аутентификацией – оно концентрируется на улучшении шифрования данных, передаваемых по публичным сетям, с целью предотвратить их кражу. Оно также предотвращает т.н. простую инъекцию пакетов [unsophisticated packet injection], в которой атакующий пытается нарушить работу сети, создавая и передавая особые пакеты данных, выглядящие, как часть нормальной работы сети.

Enhanced Open не даёт защиты с аутентификацией из-за особенностей организации открытых сетей – они по определению предназначены для всеобщего использования. Enhanced Open был разработан для улучшения защиты открытых сетей против пассивных атак, так, чтобы не требовать от пользователей ввода дополнительных паролей или прохождения дополнительных шагов.

Пройдёт, по меньшей мере, несколько лет, до того, как WPA3, Easy Connect и Enhanced Open станут нормой. Широкое распространение WPA3 произойдёт только после замены или обновления маршрутизаторов. Однако если вас беспокоит безопасность вашей личной сети, вы сможете заменить свой текущий маршрутизатор на другой, поддерживающий WPA3, как только производители начнут продавать их, что может произойти уже через несколько месяцев.

From Wikipedia, the free encyclopedia

Wi-Fi Protected Access (WPA), Wi-Fi Protected Access 2 (WPA2), and Wi-Fi Protected Access 3 (WPA3) are the three security certification programs developed after 2000 by the Wi-Fi Alliance to secure wireless computer networks. The Alliance defined these in response to serious weaknesses researchers had found in the previous system, Wired Equivalent Privacy (WEP).[1]

WPA (sometimes referred to as the TKIP standard) became available in 2003. The Wi-Fi Alliance intended it as an intermediate measure in anticipation of the availability of the more secure and complex WPA2, which became available in 2004 and is a common shorthand for the full IEEE 802.11i (or IEEE 802.11i-2004) standard.

In January 2018, the Wi-Fi Alliance announced the release of WPA3, which has several security improvements over WPA2.[2]

As of 2023, most computers that connect to a wireless network have support for using WPA, WPA2, or WPA3.

Versions[edit]

WPA[edit]

The Wi-Fi Alliance intended WPA as an intermediate measure to take the place of WEP pending the availability of the full IEEE 802.11i standard. WPA could be implemented through firmware upgrades on wireless network interface cards designed for WEP that began shipping as far back as 1999. However, since the changes required in the wireless access points (APs) were more extensive than those needed on the network cards, most pre-2003 APs could not be upgraded to support WPA.

The WPA protocol implements the Temporal Key Integrity Protocol (TKIP). WEP used a 64-bit or 128-bit encryption key that must be manually entered on wireless access points and devices and does not change. TKIP employs a per-packet key, meaning that it dynamically generates a new 128-bit key for each packet and thus prevents the types of attacks that compromised WEP.[3]

WPA also includes a Message Integrity Check, which is designed to prevent an attacker from altering and resending data packets. This replaces the cyclic redundancy check (CRC) that was used by the WEP standard. CRC’s main flaw was that it did not provide a sufficiently strong data integrity guarantee for the packets it handled.[4] Well-tested message authentication codes existed to solve these problems, but they required too much computation to be used on old network cards. WPA uses a message integrity check algorithm called TKIP to verify the integrity of the packets. TKIP is much stronger than a CRC, but not as strong as the algorithm used in WPA2. Researchers have since discovered a flaw in WPA that relied on older weaknesses in WEP and the limitations of the message integrity code hash function, named Michael, to retrieve the keystream from short packets to use for re-injection and spoofing.[5][6]

WPA2[edit]

Ratified in 2004, WPA2 replaced WPA. WPA2, which requires testing and certification by the Wi-Fi Alliance, implements the mandatory elements of IEEE 802.11i. In particular, it includes mandatory support for CCMP, an AES-based encryption mode.[7][8][9] Certification began in September, 2004. From March 13, 2006, to June 30, 2020, WPA2 certification was mandatory for all new devices to bear the Wi-Fi trademark.[10]

WPA3[edit]

In January 2018, the Wi-Fi Alliance announced WPA3 as a replacement to WPA2.[11][12] Certification began in June 2018,[13] and WPA3 support has been mandatory for devices which bear the «Wi-Fi CERTIFIED™» logo since July 2020.[14]

The new standard uses an equivalent 192-bit cryptographic strength in WPA3-Enterprise mode[15] (AES-256 in GCM mode with SHA-384 as HMAC), and still mandates the use of CCMP-128 (AES-128 in CCM mode) as the minimum encryption algorithm in WPA3-Personal mode.

The WPA3 standard also replaces the pre-shared key (PSK) exchange with Simultaneous Authentication of Equals (SAE) exchange, a method originally introduced with IEEE 802.11s, resulting in a more secure initial key exchange in personal mode[16][17] and forward secrecy.[18] The Wi-Fi Alliance also says that WPA3 will mitigate security issues posed by weak passwords and simplify the process of setting up devices with no display interface.[2][19]

Protection of management frames as specified in the IEEE 802.11w amendment is also enforced by the WPA3 specifications.

Hardware support[edit]

WPA has been designed specifically to work with wireless hardware produced prior to the introduction of WPA protocol,[20] which provides inadequate security through WEP. Some of these devices support WPA only after applying firmware upgrades, which are not available for some legacy devices.[20]

Wi-Fi devices certified since 2006 support both the WPA and WPA2 security protocols. WPA3 is required since July 1, 2020.[14]

WPA terminology[edit]

|

|

Parts of this article (those related to SAE) need to be updated. Please help update this article to reflect recent events or newly available information. (July 2020) |

Different WPA versions and protection mechanisms can be distinguished based on the target end-user (such as wep, wpa, wpa2, wpa3) /(according to the method of authentication key distribution), and the encryption protocol used.

Target users (authentication key distribution)[edit]

- WPA-Personal

- Also referred to as WPA-PSK (pre-shared key) mode, this is designed for home, small office and basic uses these networks and does not require an authentication server.[21] Each wireless network device encrypts the network traffic by deriving its 128-bit encryption key from a 256-bit shared key. This key may be entered either as a string of 64 hexadecimal digits, or as a passphrase of 8 to 63 printable ASCII characters.[22] This pass-phrase-to-PSK mapping is nevertheless not binding, as Annex J is informative in the latest 802.11 standard.[23] If ASCII characters are used, the 256-bit key is calculated by applying the PBKDF2 key derivation function to the passphrase, using the SSID as the salt and 4096 iterations of HMAC-SHA1.[24] WPA-Personal mode is available on all three WPA versions.

- WPA-Enterprise

- Also referred to as WPA-802.1X mode, and sometimes just WPA (as opposed to WPA-PSK), this is designed for enterprise networks and requires a RADIUS authentication server. This requires a more complicated setup, but provides additional security (e.g. protection against dictionary attacks on short passwords). Various kinds of the Extensible Authentication Protocol (EAP) are used for authentication. WPA-Enterprise mode is available on all three WPA versions.

- Wi-Fi Protected Setup (WPS)

- This is an alternative authentication key distribution method intended to simplify and strengthen the process, but which, as widely implemented, creates a major security hole via WPS PIN recovery.

Encryption protocol[edit]

- TKIP (Temporal Key Integrity Protocol)

- The RC4 stream cipher is used with a 128-bit per-packet key, meaning that it dynamically generates a new key for each packet. This is used by WPA.

- CCMP (CTR mode with CBC-MAC Protocol)

- The protocol used by WPA2, based on the Advanced Encryption Standard (AES) cipher along with strong message authenticity and integrity checking is significantly stronger in protection for both privacy and integrity than the RC4-based TKIP that is used by WPA. Among informal names are AES and AES-CCMP. According to the 802.11n specification, this encryption protocol must be used to achieve fast 802.11n high bitrate schemes, though not all implementations[vague] enforce this.[25] Otherwise, the data rate will not exceed 54 Mbit/s.

EAP extensions under WPA and WPA2 Enterprise[edit]

Originally, only EAP-TLS (Extensible Authentication Protocol — Transport Layer Security) was certified by the Wi-Fi alliance. In April 2010, the Wi-Fi Alliance announced the inclusion of additional EAP[26] types to its WPA- and WPA2-Enterprise certification programs.[27] This was to ensure that WPA-Enterprise certified products can interoperate with one another.

As of 2010 the certification program includes the following EAP types:

- EAP-TLS (previously tested)

- EAP-TTLS/MSCHAPv2 (April 2005)

- PEAPv0/EAP-MSCHAPv2 (April 2005)

- PEAPv1/EAP-GTC (April 2005)

- PEAP-TLS

- EAP-SIM (April 2005)

- EAP-AKA (April 2009[28])

- EAP-FAST (April 2009)

802.1X clients and servers developed by specific firms may support other EAP types. This certification is an attempt for popular EAP types to interoperate; their failure to do so as of 2013 is one of the major issues preventing rollout of 802.1X on heterogeneous networks.

Commercial 802.1X servers include Microsoft Network Policy Server and Juniper Networks Steelbelted RADIUS as well as Aradial Radius server.[29] FreeRADIUS is an open source 802.1X server.

Security issues[edit]

Weak password[edit]

Pre-shared key WPA and WPA2 remain vulnerable to password cracking attacks if users rely on a weak password or passphrase. WPA passphrase hashes are seeded from the SSID name and its length; rainbow tables exist for the top 1,000 network SSIDs and a multitude of common passwords, requiring only a quick lookup to speed up cracking WPA-PSK.[30]

Brute forcing of simple passwords can be attempted using the Aircrack Suite starting from the four-way authentication handshake exchanged during association or periodic re-authentication.[31][32][33][34][35]

WPA3 replaces cryptographic protocols susceptible to off-line analysis with protocols that require interaction with the infrastructure for each guessed password, supposedly placing temporal limits on the number of guesses.[11] However, design flaws in WPA3 enable attackers to plausibly launch brute-force attacks (see Dragonblood attack).

Lack of forward secrecy[edit]

WPA and WPA2 do not provide forward secrecy, meaning that once an adverse person discovers the pre-shared key, they can potentially decrypt all packets encrypted using that PSK transmitted in the future and even past, which could be passively and silently collected by the attacker. This also means an attacker can silently capture and decrypt others’ packets if a WPA-protected access point is provided free of charge at a public place, because its password is usually shared to anyone in that place. In other words, WPA only protects from attackers who do not have access to the password. Because of that, it’s safer to use Transport Layer Security (TLS) or similar on top of that for the transfer of any sensitive data. However starting from WPA3, this issue has been addressed.[18]

WPA packet spoofing and decryption[edit]

In 2013, Mathy Vanhoef and Frank Piessens[36] significantly improved upon the WPA-TKIP attacks of Erik Tews and Martin Beck.[37][38] They demonstrated how to inject an arbitrary number of packets, with each packet containing at most 112 bytes of payload. This was demonstrated by implementing a port scanner, which can be executed against any client using WPA-TKIP. Additionally, they showed how to decrypt arbitrary packets sent to a client. They mentioned this can be used to hijack a TCP connection, allowing an attacker to inject malicious JavaScript when the victim visits a website.

In contrast, the Beck-Tews attack could only decrypt short packets with mostly known content, such as ARP messages, and only allowed injection of 3 to 7 packets of at most 28 bytes. The Beck-Tews attack also requires quality of service (as defined in 802.11e) to be enabled, while the Vanhoef-Piessens attack does not. Neither attack leads to recovery of the shared session key between the client and Access Point. The authors say using a short rekeying interval can prevent some attacks but not all, and strongly recommend switching from TKIP to AES-based CCMP.

Halvorsen and others show how to modify the Beck-Tews attack to allow injection of 3 to 7 packets having a size of at most 596 bytes.[39] The downside is that their attack requires substantially more time to execute: approximately 18 minutes and 25 seconds. In other work Vanhoef and Piessens showed that, when WPA is used to encrypt broadcast packets, their original attack can also be executed.[40] This is an important extension, as substantially more networks use WPA to protect broadcast packets, than to protect unicast packets. The execution time of this attack is on average around 7 minutes, compared to the 14 minutes of the original Vanhoef-Piessens and Beck-Tews attack.

The vulnerabilities of TKIP are significant because WPA-TKIP had been held before to be an extremely safe combination; indeed, WPA-TKIP is still a configuration option upon a wide variety of wireless routing devices provided by many hardware vendors. A survey in 2013 showed that 71% still allow usage of TKIP, and 19% exclusively support TKIP.[36]

WPS PIN recovery[edit]

A more serious security flaw was revealed in December 2011 by Stefan Viehböck that affects wireless routers with the Wi-Fi Protected Setup (WPS) feature, regardless of which encryption method they use. Most recent models have this feature and enable it by default. Many consumer Wi-Fi device manufacturers had taken steps to eliminate the potential of weak passphrase choices by promoting alternative methods of automatically generating and distributing strong keys when users add a new wireless adapter or appliance to a network. These methods include pushing buttons on the devices or entering an 8-digit PIN.

The Wi-Fi Alliance standardized these methods as Wi-Fi Protected Setup; however, the PIN feature as widely implemented introduced a major new security flaw. The flaw allows a remote attacker to recover the WPS PIN and, with it, the router’s WPA/WPA2 password in a few hours.[41] Users have been urged to turn off the WPS feature,[42] although this may not be possible on some router models. Also, the PIN is written on a label on most Wi-Fi routers with WPS, and cannot be changed if compromised.

WPA3 introduces a new alternative for the configuration of devices that lack sufficient user interface capabilities by allowing nearby devices to serve as an adequate UI for network provisioning purposes, thus mitigating the need for WPS.[11]

MS-CHAPv2 and lack of AAA server CN validation[edit]

Several weaknesses have been found in MS-CHAPv2, some of which severely reduce the complexity of brute-force attacks, making them feasible with modern hardware. In 2012 the complexity of breaking MS-CHAPv2 was reduced to that of breaking a single DES key (work by Moxie Marlinspike and Marsh Ray). Moxie advised: «Enterprises who are depending on the mutual authentication properties of MS-CHAPv2 for connection to their WPA2 Radius servers should immediately start migrating to something else.»[43]

Tunneled EAP methods using TTLS or PEAP which encrypt the MSCHAPv2 exchange are widely deployed to protect against exploitation of this vulnerability. However, prevalent WPA2 client implementations during the early 2000s were prone to misconfiguration by end users, or in some cases (e.g. Android), lacked any user-accessible way to properly configure validation of AAA server certificate CNs. This extended the relevance of the original weakness in MSCHAPv2 within MiTM attack scenarios.[44] Under stricter compliance tests for WPA2 announced alongside WPA3, certified client software will be required to conform to certain behaviors surrounding AAA certificate validation.[11]

Hole196[edit]

Hole196 is a vulnerability in the WPA2 protocol that abuses the shared Group Temporal Key (GTK). It can be used to conduct man-in-the-middle and denial-of-service attacks. However, it assumes that the attacker is already authenticated against Access Point and thus in possession of the GTK.[45][46]

Predictable Group Temporal Key (GTK)[edit]

In 2016 it was shown that the WPA and WPA2 standards contain an insecure expository random number generator (RNG). Researchers showed that, if vendors implement the proposed RNG, an attacker is able to predict the group key (GTK) that is supposed to be randomly generated by the access point (AP). Additionally, they showed that possession of the GTK enables the attacker to inject any traffic into the network, and allowed the attacker to decrypt unicast internet traffic transmitted over the wireless network. They demonstrated their attack against an Asus RT-AC51U router that uses the MediaTek out-of-tree drivers, which generate the GTK themselves, and showed the GTK can be recovered within two minutes or less. Similarly, they demonstrated the keys generated by Broadcom access daemons running on VxWorks 5 and later can be recovered in four minutes or less, which affects, for example, certain versions of Linksys WRT54G and certain Apple AirPort Extreme models. Vendors can defend against this attack by using a secure RNG. By doing so, Hostapd running on Linux kernels is not vulnerable against this attack and thus routers running typical OpenWrt or LEDE installations do not exhibit this issue.[47]

KRACK attack[edit]

In October 2017, details of the KRACK (Key Reinstallation Attack) attack on WPA2 were published.[48][49] The KRACK attack is believed to affect all variants of WPA and WPA2; however, the security implications vary between implementations, depending upon how individual developers interpreted a poorly specified part of the standard. Software patches can resolve the vulnerability but are not available for all devices.[50]

Dragonblood attack[edit]

In April 2019, serious design flaws in WPA3 were found which allow attackers to perform downgrade attacks and side-channel attacks, enabling brute-forcing the passphrase, as well as launching denial-of-service attacks on Wi-Fi base stations.[51]

In December 2020, a paper titled Dragonblood is Still Leaking: Practical Cache-based Side-Channel in the Wild was published, showing that while some implementations were patched, the main vulnerability (the hash-to-group function) was not, due to the need for backward compatibility.[52]

References[edit]

- ^ «Understanding WEP Weaknesses». Wiley Publishing. Retrieved 2010-01-10.

- ^ a b «Wi-Fi Alliance® introduces security enhancements | Wi-Fi Alliance». www.wi-fi.org. Retrieved 2018-01-09.

- ^ Meyers, Mike (2004). Managing and Troubleshooting Networks. Network+. McGraw Hill. ISBN 978-0-07-225665-9.

- ^ Ciampa, Mark (2006). CWNA Guide to Wireless LANS. Networking. Thomson.

- ^ Huang, Jianyong; Seberry, Jennifer; Susilo, Willy; Bunder, Martin (2005). «Security analysis of Michael: the IEEE 802.11i message integrity code». International Conference on Embedded and Ubiquitous Computing: 423–432. Retrieved 26 February 2017.

- ^ «Battered, but not broken: understanding the WPA crack». Ars Technica. 2008-11-06.

- ^ Dragomir, D.; Gheorghe, L.; Costea, S.; Radovici, A. (2016). «A Survey on Secure Communication Protocols for IoT Systems». 2016 International Workshop on Secure Internet of Things (SIoT). pp. 47–62. doi:10.1109/siot.2016.012. ISBN 978-1-5090-5091-8. S2CID 66466.

- ^ Jonsson, Jakob. «On the Security of CTR + CBC-MAC» (PDF). NIST. Retrieved 2010-05-15.

- ^ Jonsson, Jakob (2003). «On the Security of CTR + CBC-MAC» (PDF). Selected Areas in Cryptography. Lecture Notes in Computer Science. Vol. 2595. pp. 76–93. doi:10.1007/3-540-36492-7_7. ISBN 978-3-540-00622-0. Retrieved 2019-12-11.

- ^ «WPA2 Security Now Mandatory for Wi-Fi CERTIFIED Products». Wi-Fi Alliance. Retrieved 2013-02-28.

- ^ a b c d Dawn Kawamoto (8 January 2018). «Wi-Fi Alliance Launches WPA2 Enhancements and Debuts WPA3». DARKReading.

- ^ «WPA3 protocol will make public Wi-Fi hotspots a lot more secure». Techspot. 9 January 2018.

- ^ «Wi-Fi Alliance® introduces Wi-Fi CERTIFIED WPA3™ security | Wi-Fi Alliance». www.wi-fi.org. Retrieved 2020-06-20.

- ^ a b «File Download | Wi-Fi Alliance». www.wi-fi.org. Retrieved 2020-06-20.

- ^ «Wi-Fi Alliance introduces Wi-Fi Certified WPA3 security | Wi-Fi Alliance». www.wi-fi.org. Retrieved 2018-06-26.

- ^ «Wi-Fi Certified WPA3 Program». Retrieved 2018-06-27.

- ^ Wi-Fi Gets More Secure: Everything You Need to Know About WPA3

- ^ a b «The Next Generation of Wi-Fi Security Will Save You From Yourself». Wired. Retrieved 2018-06-26.

- ^ «WPA3 Will Enhance WI-FI Security» (PDF). U.S. National Security Agency, Cybersecurity Report. June 2018.

- ^ a b «Wi-Fi Protected Access White Paper». Wi-Fi Alliance. Archived from the original on 2008-09-14. Retrieved 2008-08-15.

WPA is both forward and backward-compatible and is designed to run on existing Wi-Fi devices as a software download.

- ^ «Wi-Fi Alliance: Glossary». Archived from the original on 2010-03-04. Retrieved 2010-03-01.

- ^ Each character in the passphrase must have an encoding in the range of 32 to 126 (decimal), inclusive. (IEEE Std. 802.11i-2004, Annex H.4.1)

The space character is included in this range. - ^ «IEEE SA — IEEE 802.11-2020». SA Main Site. Retrieved 2022-02-06.

- ^ van Rantwijk, Joris (2006-12-06). «WPA key calculation — From passphrase to hexadecimal key». Retrieved 2011-12-24.

- ^ «Data rate will not exceed 54 Mbps when WEP or TKIP encryption is configured».

- ^ «Wi-Fi Alliance: Definition of EAP (Extensible Authentication Protocol)». Wi-Fi Alliance Featured Topics.

- ^ «Wi-Fi Alliance expands Wi-Fi Protected Access Certification Program for Enterprise and Government Users». Wi-Fi Alliance Press Release.

- ^ «Wi-Fi CERTIFIED™ expanded to support EAP-AKA and EAP-FAST authentication mechanisms». Wi-Fi Alliance Featured Topics.

- ^ info@aradial.com. «Radius Server software and AAA RADIUS billing systems — Aradial». Aradial.com. Retrieved 16 October 2017.

- ^ «Church of Wifi WPA-PSK Rainbow Tables». The Renderlab. Retrieved 2019-01-02.

- ^ «WPA2 wireless security cracked». ScienceDaily. doi:10.1504/IJICS.2014.059797. Retrieved 2014-04-30.

- ^ «Exposing WPA2 security protocol vulnerabilities». Inderscience.metapress.com. International Journal of Information and Computer Security. 2014-03-13. Archived from the original on 2014-03-22. Retrieved 2014-04-30.

- ^ «Researchers Outline How to Crack WPA2 Security». SecurityWeek.Com. 2014-03-24. Retrieved 2014-04-30.

- ^ «WPA2 wireless security cracked». Phys.org. 2014-03-20. Retrieved 2014-05-16.

- ^ «Exposing WPA2 Paper». InfoSec Community. 2014-05-02. Retrieved 2014-05-16.

- ^ a b

Vanhoef, Mathy; Piessens, Frank (May 2013). «Practical verification of WPA-TKIP vulnerabilities» (PDF). Proceedings of the 8th ACM SIGSAC symposium on Information, computer and communications security. ASIA CCS ’13. pp. 427–436. doi:10.1145/2484313.2484368. ISBN 9781450317672. S2CID 7639081. - ^

«Practical Attacks against WEP and WPA» (PDF). Retrieved 2010-11-15. - ^

«Enhanced TKIP Michael Attacks» (PDF). Retrieved 2010-11-15. - ^

Halvorsen, Finn M.; Haugen, Olav; Eian, Martin; Mjølsnes, Stig F. (September 30, 2009). «An Improved Attack on TKIP». Identity and Privacy in the Internet Age. Lecture Notes in Computer Science. Vol. 5838. pp. 120–132. doi:10.1007/978-3-642-04766-4_9. ISBN 978-3-642-04765-7. - ^ Vanhoef, Mathy; Piessens, Frank (December 2014). «Advanced Wi-Fi attacks using commodity hardware» (PDF). Proceedings of the 30th Annual Computer Security Applications Conference. ACSAC ’14. pp. 256–265. doi:10.1145/2664243.2664260. ISBN 9781450330053. S2CID 3619463.

- ^ Viehbock, Stefan (26 December 2011). «Brute forcing Wi-Fi Protected Setup» (PDF).

- ^ «Vulnerability Note VU#723755 — WiFi Protected Setup (WPS) PIN brute force vulnerability». Kb.cert.org. Retrieved 16 October 2017.

- ^ «Divide and Conquer: Cracking MS-CHAPv2 with a 100% success rate». Moxie Marlinspike. Archived from the original on 2016-03-16. Retrieved 2012-08-03.

- ^ «Is WPA2 Security Broken Due to Defcon MS-CHAPv2 Cracking?». 31 July 2012.

- ^ «Mojo Networks Scalable Secure Cloud Managed WiFi WPA2 Hole196 Vulnerability». Airtightnetworks.com. Retrieved 16 October 2017.

- ^ Tangent, The Dark. «DEF CON® Hacking Conference — DEF CON 18 Archive». Defcon.org. Retrieved 16 October 2017.

- ^

Vanhoef, Mathy; Piessens, Frank (August 2016). «Predicting, Decrypting, and Abusing WPA2/802.11 Group Keys» (PDF). Proceedings of the 25th USENIX Security Symposium: 673–688. - ^ «KRACK Attacks: Breaking WPA2». Krackattacks.com. Retrieved 16 October 2017.

- ^ «Severe flaw in WPA2 protocol leaves Wi-Fi traffic open to eavesdropping». Arstechnica.com. 16 October 2017. Retrieved 16 October 2017.

- ^ Chacos, Brad; Simon, Michael. «KRACK Wi-Fi attack threatens all networks: How to stay safe and what you need to know». PCWorld. Retrieved 2018-02-06.

- ^ Vanhoef, Mathy; Ronen, Eyal. «Dragonblood: A Security Analysis of WPA3’s SAE Handshake» (PDF). Retrieved 2019-04-17.

- ^ De Almeida Braga, Daniel; Fouque, Pierre-Alain; Sabt, Mohamed (2020-12-08). «Dragonblood is Still Leaking: Practical Cache-based Side-Channel in the Wild». Annual Computer Security Applications Conference (PDF). ACSAC ’20. New York, NY, USA: Association for Computing Machinery. pp. 291–303. doi:10.1145/3427228.3427295. ISBN 978-1-4503-8858-0. S2CID 227305861.

External links[edit]

- Official standards document: IEEE Std 802.11i-2004 (PDF). IEEE (The Institute of Electrical and Electronics Engineers, Inc.). 23 July 2004. ISBN 0-7381-4074-0.

- Wi-Fi at Curlie

- Wi-Fi Alliance’s Interoperability Certificate page

- Weakness in Passphrase Choice in WPA Interface, by Robert Moskowitz. Retrieved March 2, 2004.

- The Evolution of 802.11 Wireless Security, by Kevin Benton, April 18th 2010 Archived 2016-03-02 at the Wayback Machine

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, WPA2, или WPA3? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WPA3, WPA2, WEP, WPA

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. Это актуальная версия протокола, которая все еще используется на большинстве домашних маршрутизаторов.

- WPA3 – это новый стандарт, который позволяет обеспечить более высокую степень защиты от атак и обеспечить более надежное шифрование по сравнению с предыдущей версией. Так же благодаря шифрованию OWE повышается безопасность общественных открытых сетей. Был представлен в 2018 и уже активно используется практически на всех современных роутерах и клиентах. Если ваши устройства поддерживают эту версию – используйте ее.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA3. Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA2/WPA3 — Personal. На многих маршрутизаторах по умолчанию все еще установлен WPA2. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется), то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2/WPA3 — Personal, или WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой).

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

- Настройка защиты Wi-Fi сети и пароля на D-Link

- Защита беспроводной сети на роутерах Tenda

- Инструкция для Totolink: установка метода аутентификации и пароля

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто). Это же касается и WPA3. Если у вас есть устройства без поддержи этой версии, то нужно устанавливать смешанный режим WPA2/WPA3.

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. Новый WPA3, или даже уже устаревший WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂