Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Прежде всего поговорим об особенностях фильтрации в условиях современного интернета. Основной тенденцией последних лет является массовый переход на протокол HTTPS. Что это означает? В отличие от HTTP, который передает данные открытым текстом, HTTPS использует SSL-шифрование и все, что мы можем увидеть для такого соединения — это домен назначения. Какие именно страницы посещает пользователь на указанном домене и какие данные оттуда передаются мы видеть не можем.

Из этого следует, что мы не можем блокировать отдельные страницы, но можем заблокировать домен целиком. Для большинства сценариев этого вполне достаточно. Но здесь нас подстерегает другая неприятность, многие сайты используют CDN (Content Delivery Network, сеть доставки контента), такие как CloudFlare и заблокировав нужный вам сайт вы можете также ограничить доступ к большому количеству сторонних ресурсов. Что из этого может выйти все мы видели во время ковровых блокировок РКН против Телеграм.

Также следует понимать, что блокировка посредством черных списков применима лишь к небольшому числу ресурсов, например, популярные соцсети, попытка таким образом фильтровать весь нежелательный трафик выливается в необходимость постоянной актуализации списков и может привести к высокой нагрузке на оборудование. Для таких целей лучше использовать специализированные сервисы.

Другой вариант — белые списки, при всей видимой простоте и надежности, сталкиваются с другой проблемой. Многие сайты активно используют внешние ресурсы, с которых подгружают скрипты, шрифты, стили и т.д. и т.п. и некоторые из них могут являться критичными для обеспечения полноценной работы. Также могут возникнуть проблемы с HTTPS, если браузер не сможет проверить статус SSL-сертификата. Все это потребует грамотного анализа и добавления в белый список всех тех узлов, которые необходимы для нормальной работы каждого из разрешенных сайтов.

Создаем списки

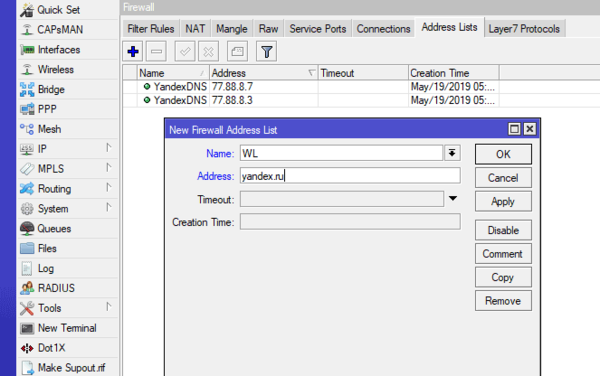

Для настройки фильтрации нам понадобятся минимум два списка: список доменов и список пользователей. С доменами понятно, это те сайты, к которым мы хотим запретить доступ или, наоборот, разрешить. Создаются такие списки просто: IP — Firewall — Address Lists где добавляем новый адрес, в поле Name вписываем имя листа, если это первая запись, либо выбираем его из выпадающего списка. В поле Address указываем IP-адрес или доменное имя ресурса, при указании доменного имени в список будут внесены все IP-адреса сайта, и они будут обновляться с периодичностью указанной в TTL домена.

В командной строке это же действие можно выполнить так:

/ip firewall address-list

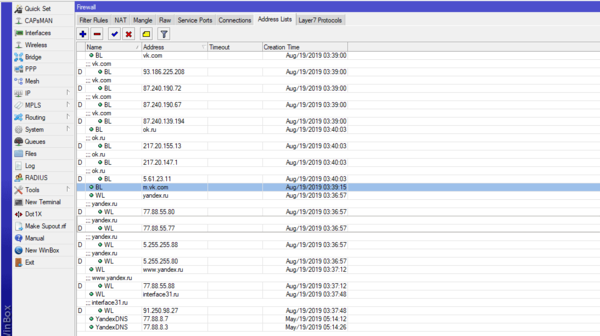

add address=yandex.ru list=WLТаких списков мы можем создать сколько нам нужно, причем один и тот же адрес может входить сразу в несколько списков. Это удобно, если нужно обеспечить для разных групп пользователей доступ к разному набору сайтов. В итоге у вас должно получиться примерно следующее:

С доменами разобрались, остались пользователи. Существуют две политики применения правил: разрешено всем, кроме группы пользователей и запрещено всем, кроме группы пользователей. В любом случае у нас имеется группа пользователей, которая либо подвергается ограничениям, либо выводится из-под их действия. В грамотно спроектированной системе такая группа должна являться меньшинством, что обеспечит минимальную нагрузку на сетевое оборудование.

Также вспомним, что в руках у нас роутер, т.е. устройство, работающее на сетевом уровне (L3), а значит основные параметры, с которыми он может работать — это адрес источника и адрес назначения. Адрес назначения — это домен, выше мы его уже разобрали. Адрес источника — это как раз пользователь, точнее — сетевое устройство пользователя. В самом простом случае мы можем создать еще один список и добавить туда IP-адреса нужных устройств.

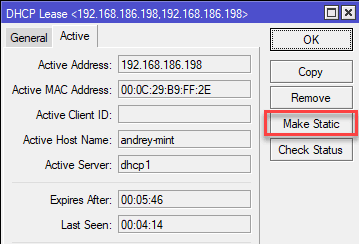

Но на практике адреса раздаются сервером DHCP, это не проблема, создаем резервирование IP-адреса, для чего следует перейти в IP — DHCP-Server — Leases и открыв запись нужного адреса нажать Make Static.

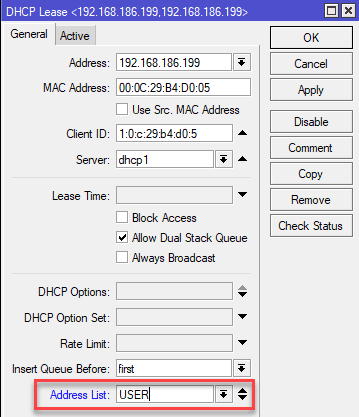

После чего закрываем и снова открываем запись и в поле Address List вводим, если это первая запись, или выбираем имя списка, куда будет добавлен IP-адрес данного компьютера, в нашем случае это список USER.

Либо через командную строку:

/ip dhcp-server lease

add address=192.168.186.199 address-lists=USER mac-address=00:0C:29:B4:D0:05 server=dhcp1Таким образом мы получаем список пользователей, либо несколько списков, в которых указанные адреса будут находиться до тех пор, пока на сервере активно резервирование.

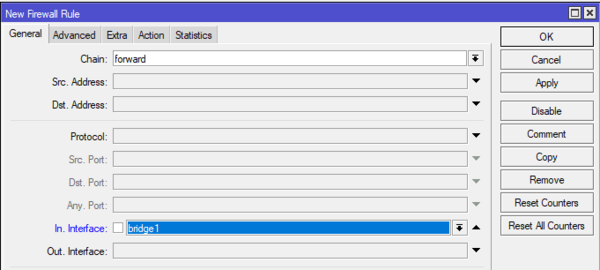

Черный список

Начнем с самого простого сценария — черного списка. Сначала настроим вариант, когда такой список применяется ко всем пользователям, кроме членов списка USER. Для этого перейдем в IP — Firewall — Filter Rules и создадим новое правило. На закладке General укажем Chain — forward и In. Interface — bridge1:

Данное правило должно располагаться самым первым в цепочке FORWARD, выше FastTrack.

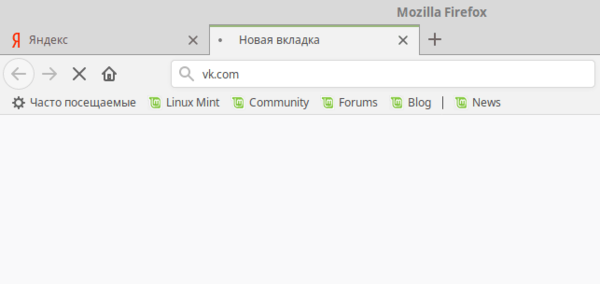

Теперь попробуем посетить запрещенный сайт:

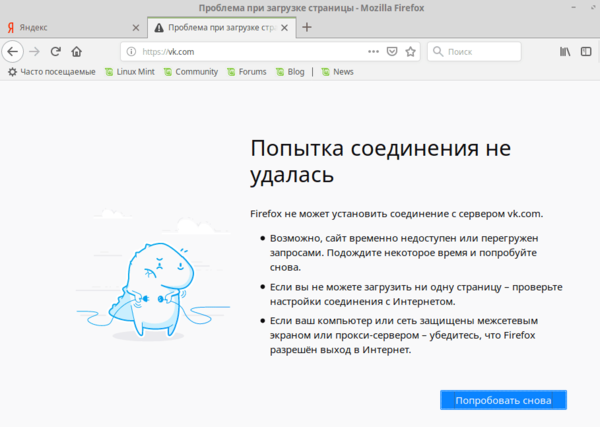

После замены действия при повторной попытке посетить ресурс мы сразу увидим сообщение о его недоступности:

/ip firewall filter

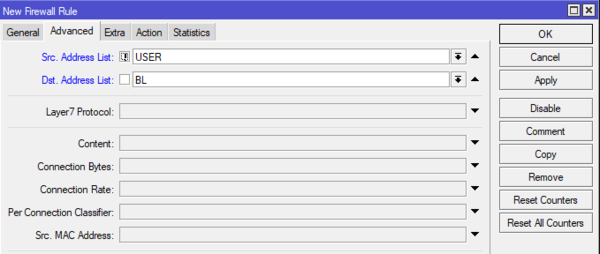

add action=reject chain=forward dst-address-list=BL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=!USERТеперь немного изменим задачу, применим черный список только к группе USER. Для этого немного изменим условия на закладке Advanced, а именно укажем Src. Address List — USER без восклицательного знака, в итоге условие будет читаться как: если источник в группе USER и назначение в группе BL.

/ip firewall filter

add action=reject chain=forward dst-address-list=BL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=USERТаким образом фильтрация по черным спискам не представляет особых сложностей. Все упирается в эти самые списки, которые нужно составлять и поддерживать в актуальном состоянии. Загрузить в роутер готовые списки из интернета также не очень хорошая идея, потому как каждый пакет будет проверяться на вхождение в список, что может вызвать серьезную нагрузку на роутер, при том, что подавляющее большинство адресов из этого списка ваши пользователи могут никогда не посещать. Поэтому следует трезво оценивать собственные ресурсы и возможности и применять списки там, где это действительно нужно.

Белые списки

На первый взгляд организация доступа в сеть по белым спискам ничем принципиально не отличается от черных, однако это не так, выше мы уже говорили почему и далее покажем это на примерах. А пока реализуем схему с доступом по белым спискам для всех, кроме группы USER.

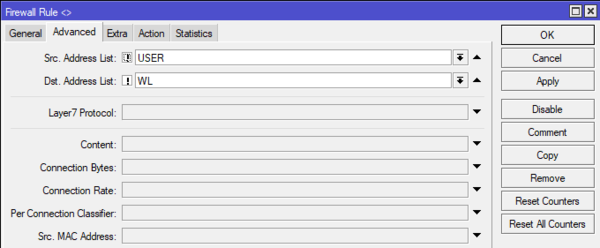

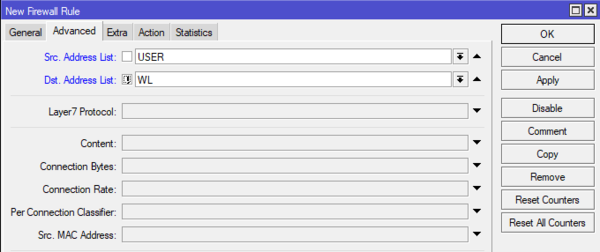

Снова перейдем в IP — Firewall — Filter Rules и создадим новое правило. На закладке General также укажем Chain — forward и In. Interface — bridge1 , на Advanced указываем Src. Address List — !USER и Dst. Address List — !WL:

Аналогичное действие через консоль:

/ip firewall filter

add action=reject chain=forward dst-address-list=!WL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=!USERДанное правило также следует располагать первым в цепочке FORWARD.

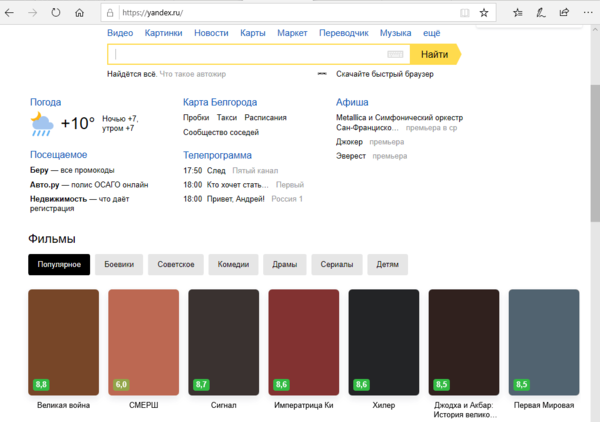

Добавим к разрешенным несколько адресов, в нашем случае yandex.ru и interface31.ru и попробуем открыть один их них. Яндекс открывается, но выглядит довольно непривычно.

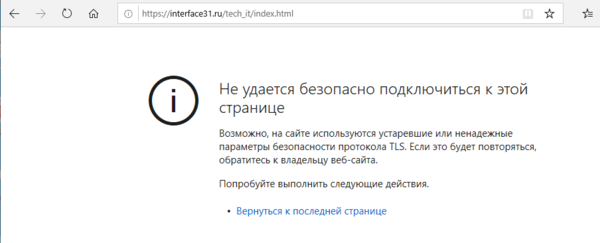

Теперь попробуем открыть наш сайт. А вот тут первый неприятный сюрприз:

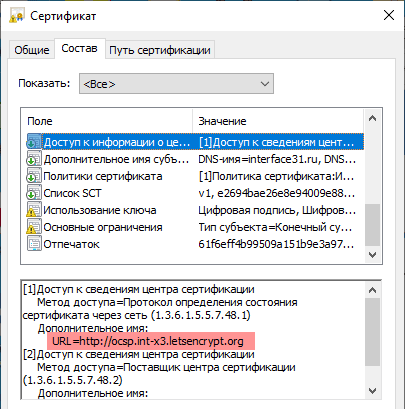

Для того, чтобы браузер смог проверить сертификат нам нужно разрешить доступ к сведениям центра сертификации, адреса нужных узлов можно найти в самом сертификате сайта:

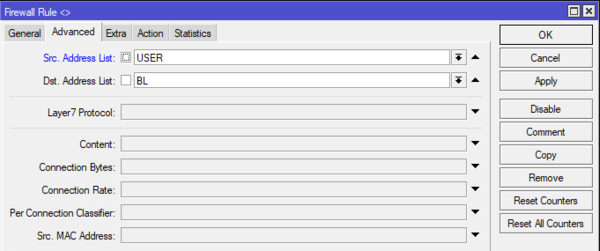

Чтобы применить белый список только к участникам группы немного изменим правило: в Adwanced указываем Src. Address List — USER, т.е. без восклицательного знака. Теперь логика правила изменится и будут блокироваться все соединения для группы USER, кроме тех, которые разрешены белым списком.

/ip firewall filter

add action=reject chain=forward dst-address-list=!WL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=USERКак видим, технически организовать доступ по белым спискам не так уж сложно, гораздо сложнее обеспечить полноценную работу разрешенных сайтов, что требует достаточно долгой и кропотливой работы по выявлению и добавлению в список связанных ресурсов.

Layer 7 protocol

Layer 7 protocol — это методика поиска определенных вхождений в ICMP/TCP/UDP потоках при помощи регулярных выражений. На первый взгляд достаточно интересная возможность, существенно расширяющая степень контроля над проходящим трафиком, но есть один существенный недостаток. Как уже понятно из названия, данный вид фильтрации работает на прикладном (L7) уровне, т.е. полностью обрабатывается CPU и даже при небольшом количестве правил способен создать сильную нагрузку на оборудование, особенно старые (не ARM) модели.

Использовать L7 для блокировки сайтов не рекомендуют сами разработчики Mikrotik, справедливо замечая, что в большинстве случаев это не будет работать так, как задумано, но при этом вы будете впустую растрачивать вычислительные ресурсы роутера. На наш взгляд использовать L7 для задач, связанных с доступом к сайтам вообще бессмысленно. Современный трафик в подавляющем большинстве шифрованный и различного рода конструкции для анализа URL просто не будут работать, а управлять доступом на основе доменного имени вполне можно и на L3 (чем мы занимались выше).

По этой же самой причине не будут работать многие размещенные в интернете инструкции, где трафик фильтровался по содержимому, типам файлов или потоков, использовал параметры запросов и т.д. и т.п. Хотя мы до сих пор встречаем статьи, в которых по L7 пытаются блокировать соцсети или Youtube, мотивируя это большим числом адресов, использованием CDN, поддоменов и т.д. и т.п. Однако все это не выдерживает никакой критики, соцсети и видеохостинги прекрасно блокируются по доменному имени.

Мы не рекомендуем использовать L7 во всех тех случаях, когда задачу можно решить иным образом, применяя его только для решения специфичных задач. Например, выявления и блокировки какого-либо вида трафика.

Поставим для примера следующую задачу: заблокировать возможность установления SSH-соединений для клиентов сети. Решение в лоб — заблокировать исходящие соединения на 22 порт не принесет успеха, так как SSH-сервер может работать на произвольном порту. Поэтому нужно при помощи специальных паттернов определить наличие именно SSH-трафика и каким-то образом его блокировать.

Где брать паттерны? Опытные пользователи могут запустить сетевой сканер (tcpdump, Wireshark) и проанализировать доступное содержимое пакетов и на основании полученной информации составить регулярное выражение. Либо воспользоваться сайтом l7-filter.sourceforge.net, однако большая часть паттернов оттуда работать не будет. Во-первых, сайт достаточно старый, последний раз обновлялся в 2009 году, во-вторых, очень многие протоколы перестали использоваться в открытом виде, а используют SSL-шифрование. В этом случае вы просто увидите SSL-поток, блокировать который бессмысленно, так как вы заблокируете практически весь интернет.

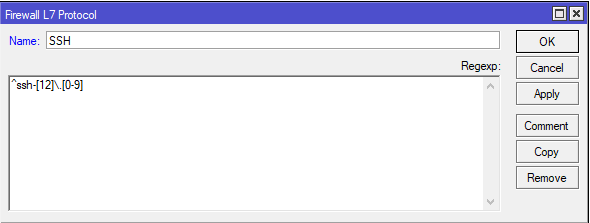

Для решения нашей задачи сначала перейдем в IP — Firewall — Layer 7 protocol и создадим новый фильтр: в поле Name напишем произвольное имя, в нашем случае SSH, а в поле Regexp внесем регулярное выражение паттерна:

^ssh-[12]\.[0-9]

/ip firewall layer7-protocol

add name=SSH regexp="^ssh-[12]\\.[0-9]"Что делать дальше? Самое очевидное решение — использовать данный фильтр в правилах брандмауэра является примером того, как делать не надо. В этом случае через L7 фильтр будет проходить каждый пакет, что вызовет сильную нагрузку на CPU роутера.

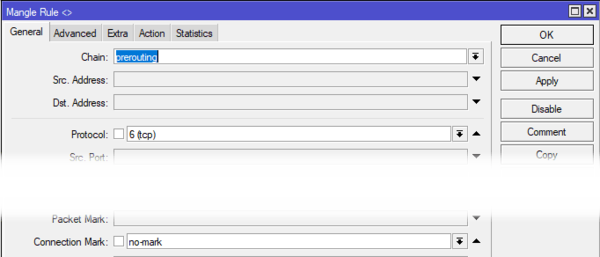

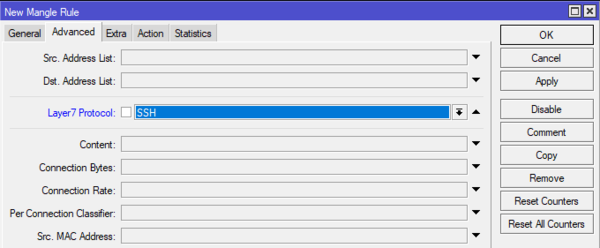

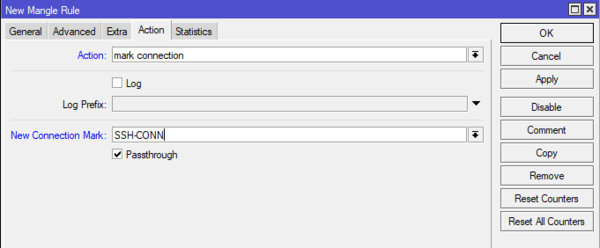

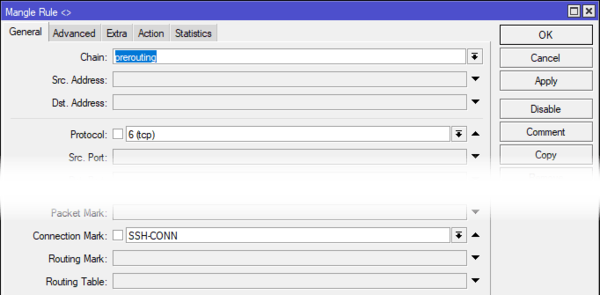

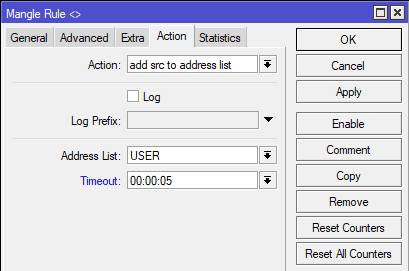

Поэтому мы пойдем другим путем и на основании L7 фильтра будем маркировать соединения, которых гораздо меньше, чем пакетов. Перейдем в IP — Firewall — Mangle и создадим новое правило: на закладке General выставляем Chain — prerouting, Protocol — tcp и Сonnection Mark — no mark:

На закладке Advanced указываем использование созданного нами фильтра Layer 7 Protocol — SSH:

/ip firewall mangle

add action=mark-connection chain=prerouting connection-mark=no-mark layer7-protocol=SSH new-connection-mark=SSH-CONN passthrough=yes protocol=tcp

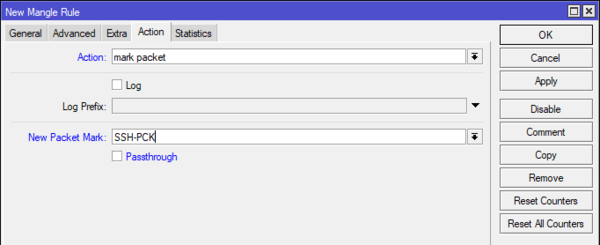

add action=mark-packet chain=prerouting connection-mark=SSH-CONN new-packet-mark=SSH-PCK passthrough=no protocol=tcpМногие читатели не работают с брандмауэром дальше таблицы Filter, поэтому что, что мы сейчас сделали в Mangle может показаться им какой-то особой магией. Коротко поясним наши действия. Первое правило проверяет все немаркированные соединения и те из них, которые сосуществуют фильтру L7, т.е. SSH-соединения получают метку SSH-CONN и продолжают движение по цепочке. Следующее правило проверяет соединения и все пакеты соединений, промаркированных как SSH-CONN снабжает меткой SSH-PCK.

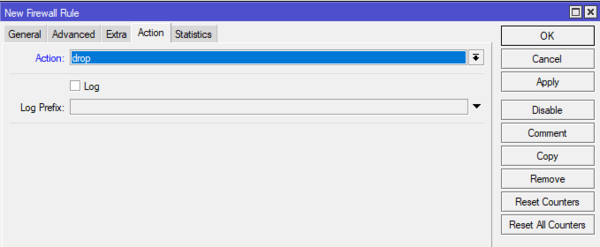

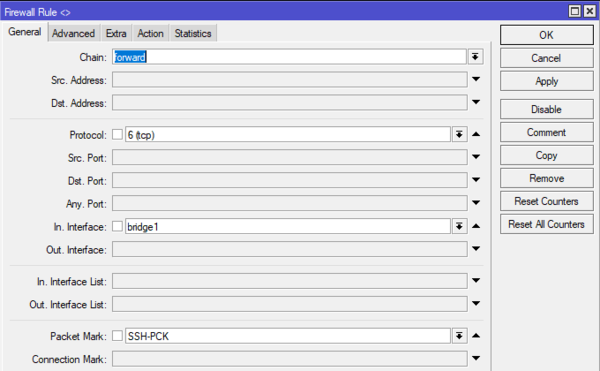

Таким образом мы пометили все пакеты, относящиеся к SSH-соединениям, но L7 фильтр мы используем только для соединений, не нагружая роутер проверкой каждого пакета. Теперь запретим транзит таких пакетов, для этого вернемся в IP — Firewall — Filter Rules и создадим правило, на закладке General которого укажем: Chain — forward, Рrotocol — tcp, In Interface — bridge1 и Packet Mark — SSH-PCK:

/ip firewall filter

add action=drop chain=forward in-interface=bridge1 packet-mark=SSH-PCK protocol=tcpСтавим это правило также в начало цепочки FORWARD и если вы все сделали правильно, то установить SSH-соединение из вашей сети больше никому не удастся.

Фильтрация по MAC-адресам

Наши читатели с завидным постоянством спрашивают нас как можно организовать фильтрацию по MAC-адресам. Мы уже говорили и повторим еще раз, что считаем такую фильтрацию не самым оптимальным способом, потому что для идентификации следует использовать более высокоуровневые параметры: пользователя или IP-адрес. Но если сильно хочется, то почему бы и нет.

Среди условий в правилах брандмауэра есть опция MAC-адреса, но в одном правиле можно указать только один адрес, т.е. для каждого MAC вам придется создать свою копию правила, что увеличит нагрузку на устройство и сделает набор правил трудночитаемым.

В тоже время MAC-адрес нам нужен для одной единственной цели — идентифицировать пользователя, что мы также можем сделать и по IP-адресу, для этого нам нужно будет преобразовать MAC в IP, который уже можно добавить в один из списков и использовать представленные нами выше правила. В этом нам снова поможет таблица Mangle.

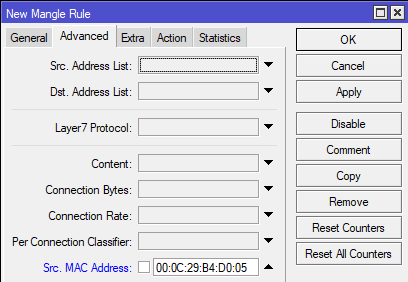

Откроем IP — Firewall — Mangle и добавим правило, на закладке General укажем Chain — prerouting, In Interface — bridge1, на Advanced в поле Src. MAC Address укажем MAC-адрес нужного устройства.

/ip firewall mangle

add action=add-src-to-address-list address-list=USER address-list-timeout=5s chain=prerouting in-interface=bridge1 src-mac-address=00:0C:29:B9:FF:2EТеперь первый пришедший с данного устройства пакет добавит его IP-адрес в указанный нами список, тем самым связав его с текущим MAC на время указанное в Timeout. Для каждого следующего устройства необходимо создать подобное правило, также не забывайте снабжать каждое из них комментарием, чтобы впоследствии вам и вашим коллегам было понятно о каком именно устройстве идет речь.

Заключение

Как видим возможности RouterOS позволяют решать достаточно сложные задачи используя даже недорогие роутеры. Но следует понимать ограничения всех вышеперечисленных методов, осознавая их достоинства и недостатки. А также соотносить свои требования с возможностями оборудования. Если понимать и принимать во внимание эти факторы, то фильтрация по спискам на Mikrotik будет эффективным инструментом в руках администратора. В противном случае вы получите только разочарование и иные негативные последствия. Поэтому пожелаем вам благоразумия и напомним: хороший администратор выбирает для каждой задачи наиболее подходящий инструмент, что является признаком профессионализма. А фанатизм еще никого до добра не доводил.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

What is whitelist on Wi-Fi router?

Routers allow you to Whitelist or blacklist. The setting may be labeled as MAC filtering. When using a whitelist you add the MAC address of allowed devices, anything not on the list will not be able to connect.

How do I whitelist my Wi-Fi?

Allow listing Wi-Fi can be achieved on Android Samsung KNOX devices using a script deployed remotely from the SureMDM console onto the device.

- Step 1: Create a Whitelisting job.

- Step 2: Create the Run Script.

- Step 3: Push the Job to Your Devices.

- Step 4: Verify Non-Connectivity to Non-Whitelisted Network.

What is a whitelist device?

Whitelisting is a cybersecurity strategy under which a user can only take actions on their computer that an administrator has explicitly allowed in advance.

What does it mean to whitelist a URL?

Through the use of an white list, the Velocity server gives administrators the ability to control the accessibility of web addresses for devices using the browser. By creating a while list, you are establishing a series of addresses users can access and use to perform their daily duties.

How do I create a whitelist?

Add the address to your safe senders

- Click the cog icon in the top-right corner and then More mail settings.

- Select Safe and blocked senders and then Safe senders.

- Add add the domain of the email you want to whitelist to the list of Safe senders.

- Return to Safe and blocked senders and then select Safe mailing lists.

What happens if you get whitelisted?

Whitelisting is a cybersecurity strategy under which a user can only take actions on their computer that an administrator has explicitly allowed in advance. In essence, the user has access to only a limited set of functionality, and what they can access has been deemed safe by the administrator.

How long does it take to whitelist an IP address?

Thus, benefits are immediate. However, it can take up to 24 hours for the Domain Name System (DNS) to propagate and for Return Path partners to start using the allowlist.

Why would you whitelist an IP address?

IP whitelisting pros Allowing only preapproved individuals to access your network can lower the chances that you might encounter a virus, malware or another cyber attack. It can also help you share any sensitive information your business might have with only those you trust.

What does a whitelist do?

A whitelist is list of administrator-approved entities including IP addresses, email addresses and applications. Items on a whitelist are granted access to the system allowing them to be installed, altered, and communicated with over the private’s network.

How do I get on the whitelist?

Android Whitelisting (Default client) On Android devices, open the email message and touch the picture of the sender that displays before the message. Tap “Add to Contacts.”

In an increasingly connected world, securing your Wi-Fi network is of paramount importance. One effective method to enhance network security is through whitelisting. Whitelisting allows you to create a list of trusted devices that can access your Wi-Fi network while blocking unauthorized ones. In this ultimate guide, we will delve into the intricacies of whitelisting, step-by-step instructions for implementation, and explore its benefits for your network’s security.

Understanding Wi-Fi Whitelisting

It is crucial to understand what whitelisting means in the context of Wi-Fi networks. Whitelisting is a security feature that allows you to specify which devices are permitted to connect to your network. By creating a whitelist, you effectively create a barrier that prevents unauthorized devices from accessing your Wi-Fi, thereby reducing the risk of malicious attacks or unauthorized access. This is the reason why many IT administrators are implementing device management solution like CubiLock to easily whitelist WiFi while setting up the devices.

Benefits of Whitelisting

Implementing a Wi-Fi whitelist provides several benefits for your network security. Firstly, it strengthens your network’s defense by ensuring that only trusted devices can connect. This helps prevent unauthorized access, such as attempts by hackers or intruders trying to exploit vulnerabilities. Secondly, it minimizes the risk of bandwidth theft, ensuring that your network resources are available for authorized devices. Lastly, whitelisting can also provide better control and management of your network, allowing you to keep track of connected devices and monitor their activity.

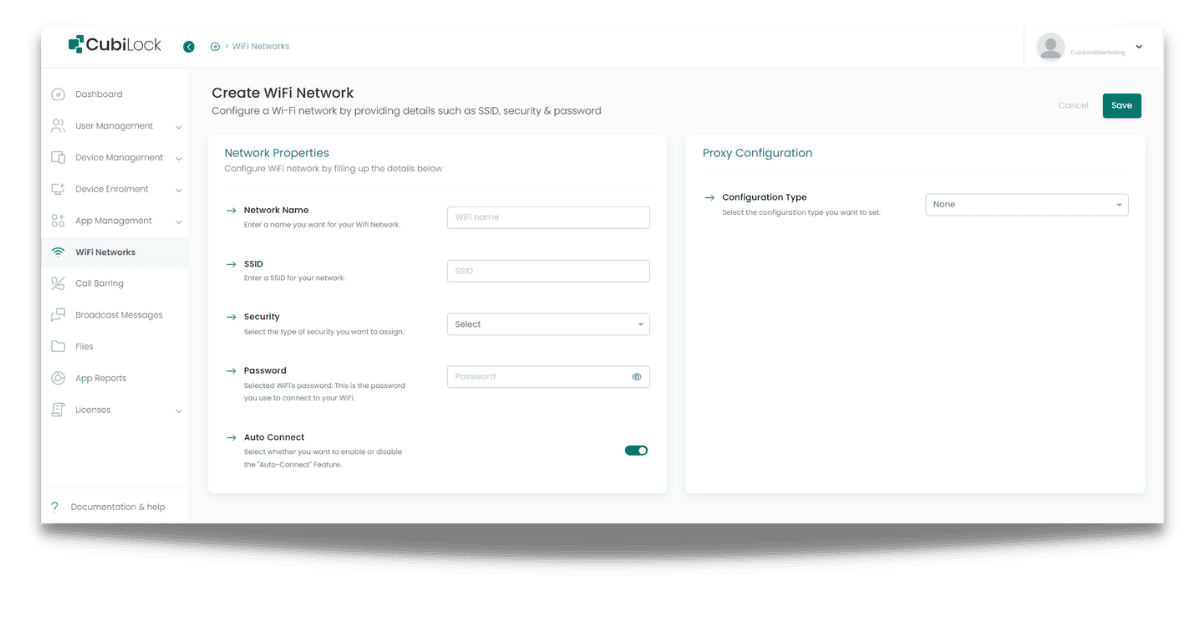

How to Whitelist WiFi from CubiLock Console:

Step 1: Login / Sign Up to the CubiLock Portal.

Step 2: On the MDM console, navigate to WiFi Networks in the left-hand corner.

Step 3: Click on +CREATE to add the WiFi network you wish to connect to.

Step 4: Fill in the WiFi information:

1. Name

2. SSID

3. Security ( WEP-PSK / WPA-PSK)

4. Password

Step 5: Click on Auto-Connect and Select SAVE to save all changes.

Issues Caused by Not Whitelisting Wi-Fi Based on Historical Data

Unauthorized access: According to a survey conducted by the Wi-Fi Alliance, around 34% of organizations experienced unauthorized access to their Wi-Fi networks. Without proper website whitelisting measures, attackers can exploit this vulnerability to gain unauthorized access to sensitive information or conduct malicious activities.

Man-in-the-Middle attacks: According to a report by Symantec, Wi-Fi networks without adequate security measures are susceptible to man-in-the-middle attacks. These attacks accounted for approximately 4% of all detected network-based attacks, indicating the significance of securing Wi-Fi networks against such threats.

Wi-Fi network abuse: A study by Wandera revealed that 32% of organizations experienced employees using corporate Wi-Fi for non-work-related activities. Without whitelisting, unauthorized users can exploit the network for illegal downloads, malware distribution, or engage in cyberattacks, potentially causing significant disruptions and legal consequences.

Rogue Wi-Fi networks: Research conducted by Kaspersky Labs found that nearly 22% of Wi-Fi networks analyzed had vulnerable settings, making them susceptible to rogue network attacks. Attackers can set up rogue networks with similar names, tricking users into connecting and exposing their data to interception or manipulation.

Data breaches: Verizon’s Data Breach Investigations Report highlighted that 80% of hacking-related breaches involved stolen or weak credentials. Without whitelisting, unauthorized users can easily gain access to Wi-Fi networks and compromise sensitive data, leading to data breaches and financial losses.

Conclusion

Whitelisting your Wi-Fi network is a powerful security measure that allows you to control and protect your network from unauthorized access. By following the step-by-step guide provided in this ultimate guide, you can implement whitelisting effectively. Remember to regularly update and maintain your whitelist as you add or remove devices from your network. With proper whitelisting and other security measures in place, you can enjoy a safer and more secure Wi-Fi network for yourself and your trusted devices.

By following this ultimate guide, you can successfully whitelist your Wi-Fi network and significantly improve your network’s security. Remember to stay vigilant and regularly update your whitelist as you add or remove devices from your network. With the right security measures in place, you can enjoy a safe and secure Wi-Fi experience.

Also read about Android Kiosk mode for business

Device Security Analyst, loves testing devices that are used for dedicated purposes.

Управление доступом используется для блокировки или разрешения доступа к сети определенным клиентским устройствам (проводным или беспроводным) на основе списка заблокированных устройств (черный список) или списка разрешенных устройств (белый список).

Я хочу: заблокировать или разрешить определенным клиентским устройствам доступ к моей сети (через проводную или беспроводную связь).

В качестве примера рассмотрим модель Archer MR200.

1. Войдите в веб-интерфейс маршрутизатора. Если вы не знаете, как это сделать, см. ссылку How to log into the web-based management interface of TP-Link Wireless Dual Band 4G LTE Router? (new logo) .

2. Перейдите в раздел Дополнительные настройки (Advanced) > Безопасность (Security) > Управление доступом (Access Control) и включите его.

3. Выберите режим доступа для блокировки (рекомендуется) или разрешения устройств в списке.

Чтобы заблокировать определенно(ы)е устройство(а):

1) Выберите черный список (Blacklist) и нажмите Сохранить (Save).

2) Выберите устройство(а), которое должно быть заблокировано в онлайн таблице устройств, установив флажок(и).

3) Нажмите кнопку Block (Блокировать) над таблицей сетевых устройств. Выбранные устройства будут автоматически добавлены в черный список.

Чтобы разрешить доступ определенно(ым)му устройству(ам):

1) Выберите Whitelist (Белый список) и нажмите кнопку Save (Сохранить).

2) Нажмите кнопку Add (Добавить) в разделе «Devices in Whitelist» (Устройства в белом списке). Введите Device Name (Имя устройства) и MAC-адрес (можно скопировать и вставить информацию из списка сетевых устройств (Online Devices), если устройство подключено к сети).

3) Нажмите OK.

Готово! Теперь вы можете заблокировать или разрешить определенным клиентским устройствам доступ к вашей сети (через проводную или беспроводную сеть) с помощью Черного списка (Blacklist) или Белого списка (Whitelist).

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к вашей модели устройства.

Полезен ли этот FAQ?

Ваши отзывы помогают улучшить этот сайт.

Что вас заинтересовало в этой статье?

- Недоволен продуктом

- Слишком сложно

- Непонятное название

- Не применимо ко мне

- Слишком расплывчато

- Другой

Мы хотели бы получить ваши отзывы, пожалуйста, дайте нам знать, как мы можем улучшить этот контент.

Спасибо

Мы ценим ваше мнение.

Нажмите здесь, чтобы связаться со службой технической поддержки TP-Link.

Прелюдия

Это моя первая статья на Хабре (да и вообще первая подобная), поэтому прошу сильно сапогами не бить. Она ориентирована на таких же новичков, как и я, и не претендует на роль самой верной и правильной. Я просто делюсь своим решением проблемы, которого не мог найти нигде в интернете.

Суть проблемы

Года эдак два назад я решил обзавестись домашней точкой доступа (в простонародии роутер) и выбор пал на оборудование фирмы MikroTik. Я не был знаком с их интерфейсом и возможностями, поэтому, когда мне понадобилось выборочно заблокировать сайты, я полез в гугл, который мне выдал всего пару вариантов для реализации этой затеи. Выделю три основных:

- Фильтровать пакеты с помощью Layer7 Protocols

- Банально задать статические DNS записи для нужных доменов

- Использование WebProxy

Я не буду здесь расписывать, как они реализуются, т.к. этой информации в интернете предостаточно. Лишь кратко опишу, в чём их недостатки и почему я упорно продолжал поиски другого решения…

Layer7 Protocols

На первый взгляд идеальное решение. Однако, загружает CPU «микрота» и требует отключения fasttrack`а. В дополнение к этому, лично у меня так и не вышло настроить эту фичу нужным мне образом. Либо блокировалось всё, либо ничего.

Статические записи в DNS

Естественно, для этого сам микротик должен выступать в роли DNS-сервера в сети. Но основной недостаток этого метода — если нужно работать с сайтами в режиме «белого списка», т.е. блокировать всё, кроме нужных доменов — он бесполезен. Ну либо придётся добавить весь интернет в такие записи.

WebProxy

Тут даже говорить не о чем, он банально не работает с HTTPS.

Собственно, долго и упорно я гуглил другие методы, коих так и не смог найти нигде. Однако, пытаясь решить данную задачу другим путём, совершенно случайно набрёл на удобную фичу, что мне помогла решить эту проблему в полной мере — Addresses Lists.

А конкретнее…

Присутствует в микротике такая замечательная функция, как Firewall -> Addresses Lists.

Позволяет создавать списки IP-адресов. Так вот начиная с RouterOS 6.36 она умеет генерировать динамические адреса на основе указанного домена. Если ещё не уловили основную суть, то прошу под кат.

Само решение

Проделывать я всё буду в Winbox, т.к. статья всё-таки для таких же новичков, как и я, и GUI здесь будет понятнее намного.

Идём в обозначенный выше пункт IP -> Firewall -> Addresses Lists.

IP — Firewall — Addresses Lists

Создаём новый список, обзываем как душе угодно, в поле Address прописываем домен нужного нам сайта и нажимаем «ОК».

Создание нового списка

Через секунду после добавления такого правила микротик автоматически добавит в список все IP-адреса указанного сайта и подпишет каждый комментарием, к какому именно DNS-адресу принадлежит данный IP.

Смотрим динамически созданные адреса

Далее переходим в соседнюю вкладку «Filter Rules»

Смотрим, где она

Добавляем новое правило со следующими параметрами:

- Вкладка General

- Chain: forward

- Вкладка Advanced

- Dst. Address List: Выбираем наш свежеиспечённый список, у меня он называется «VK»

- Вкладка Action

- Action: drop

Сохраняем правило, размещаем выше запрещающих и бинго… Указанный сайт заблокирован без каких-либо сложных манипуляций. А, главное, можно в одно движение инвертировать правило, и оно станет работать как «белый список». Все сайты, кроме тех, что в списке адресов, будут заблокированы. Для этого достаточно установить чекбокс слева от пункта Dst. Address List на вкладке Advanced.

Изменённый пункт выделен синим

На этом всё

Заключение

Надеюсь, я помог хотя бы одному новичку, столь же яро ищущего ответа на вопрос как же проще всего и без потерь блокировать нужные сайты.

Также приветствуется критика знающих людей: может, я где-то что-то упустил.