Маршрутизируем и защищаем сеть

Время на прочтение

9 мин

Количество просмотров 21K

Роутер (router) в переводе с английского дословно означает маршрутизатор. Но, как всегда, дословный перевод не всегда отражает реальность. Модели «роутеров для доступа в Интернет», предлагаемые большинством вендоров, по факту представляют собой межсетевой экран, сочетающий и простые функции вроде фильтрации по MAC, и «продвинутые» анализаторы, например, контроль приложений (Application Patrol).

Так что же такое маршрутизатор, межсетевой экран, и где их можно встретить?

Маршрутизатор

В самом названии маршрутизатор заключена расшифровка его предназначения.

В классическом (академическом) представлении маршрутизатор нужен для трансляции пакетов между раздельными IP сетями. Это решает вопрос объединения разрозненных LAN и предотвращения роста широковещательного трафика в одной большой локальной сети разделением её на сегменты. Разумеется, для правильного перенаправления трафика необходимо знать, куда его отправлять, то есть выстраивать маршрут (автор благодарит «Капитана Очевидность» за точную формулировку).

Современные модели маршрутизаторов работают выше 3-го уровня модели OSI. Помимо трансляции IP пакетов из одной сети в другую, эти устройства часто имеют функции управления трафиком, например, возможность закрывать/открывать TCP или UPD порты, выполнять функции Port Address Translation, PAT (иногда называется Destination NAT, DNAT) и так далее. Также для работы некоторых протоколов необходимо, чтобы маршрутизатор умел работать как Application-level gateway, ALG, для обеспечения работы таких протоколов как: PPTP, IPsec, RTSP, SIP, H.323, SMTP, DNS, TFTP.

Маршрутизатором может быть и старый компьютер с настроенной таблицей маршрутов, и специализированное сетевое устройство, которое только и делает, что анализирует простейшие условия вроде списков ACL и перебрасывает пакеты из одной сети в другую.

В частности, маршрутизаторы в виде отдельных устройств применяются, если требуется не только логическое (VLAN) но и физическое разделение на подсети. Например, нужно отделить сеть кампуса, где живут студенты, от университетской сети, где идут исследования.

В современных локальных сетях вместо маршрутизаторов в виде отдельных устройств часто используются коммутаторы L3, позволяющие управлять VLAN, и соответственно, отдельными подсетями.

Пример из практики. Сеть небольшого предприятия, где в качестве ядра сети использовался Cisco Catalyst 3750. Согласно требованиям безопасности, коммутаторы уровня доступа были настроены по принципу: один коммутатор — одна подсеть — один VLAN. Для удешевления проекта выбрали свичи от 3Com. Проще говоря, каждый 3Com был подключен строго в одном VLAN и в одной подсети, а пакеты между подсетями ходили через Catalyst.

С задачей маршрутизацией между VLAN вполне справится L3 коммутатор Zyxel XGS4600-32. Помимо перенаправления пакетов он обладает ещё множеством полезных функций.

Рисунок 1. Коммутатор Zyxel XGS4600-32 L3 с функциями маршрутизатора.

Межсетевой экран

Обычный набор встроенных функций МСЭ (межсетевой экран): антивирус, IDP, патруль приложений — позволяет проверять трафик вплоть до 7 уровня OSI. Помимо этого, есть и другие возможности контроля, отсутствующие в обычных маршрутизаторах.

Разумеется, многие межсетевые экраны обладают стандартным «джентльменским набором» типичного маршрутизатора. Но «сила» МСЭ определяется наличием функций по фильтрации и управлению трафиком, а также усиленном аппаратным обеспечением для реализации этих задач.

Стоит отметить, что набор возможностей фильтрации того или иного устройства МСЭ вовсе не означает: «Чем больше функций смогли «накрутить», тем «лучше» межсетевой экран». Основной ошибкой было бы при покупке делать акцент на длине перечня всевозможных «фишек», без учета конкретного предназначения, конструктивных особенностей, параметров быстродействия и других факторов. Все должно быть строго дозировано и сбалансировано без перекосов в сторону «сверхбезопасности» или «суперэкономии».

И тут администратор сети сталкивается с первой проблемой. Если для SOHO сегмента не так уж сложно сформулировать типичный набор требований, то для корпоративного сегмента это требует дополнительной подготовки. Для лучшего удовлетворения нужд бизнеса существуют различные устройства — каждое под свою нишу. Например, для VPN Gateway набор функций по обеспечению безопасности, разумеется, играет большую роль, но основной задачей является все же создание и поддержание работоспособности VPN каналов. В качестве примера такого устройства можно привести ZyWALL VPN1000

Рисунок 2. Межсетевой экран VPN — ZyWALL VPN1000

А вот для Secure Gateway всевозможные фильтры, «Песочница» и другие виды проверок стоят на первом месте. В качестве примера такого специализированного устройства для повышения уровня защиты можно привести ZyWALL ATP800.

Рисунок 3. Межсетевой экран для обеспечения безопасности — ZyWALL ATP800.

Как видно из рисунков, внешний вид подобных устройств может быть весьма схож, а всё отличие заключается внутри — программном и аппаратном обеспечении. Более подробно об можно прочитать в статье «Для тех, кто выбирает межсетевой экран».

Механизмы защиты межсетевых экранов

Теперь, когда мы обсудили отличия между маршрутизаторами и сетевыми экранами, а также между различными типами межсетевых экранов — самое время поговорить о методах поддержания требуемого уровня безопасности. Какие этапы защиты, через которые проходит трафик, помогают поддерживать сеть в безопасности?

Firewall

Данный сервис перешел «по наследству» от маршрутизаторов. При помощи файрвола отслеживаются и блокируются нежелательные адреса, закрываются порты, анализируются другие признаки пакетов, по которым можно «вычислить» нежелательный трафик. На этом этапе происходит отражения большого числа угроз, таких как попытки соединиться с общедоступными TCP портами, бомбардировка пакетами с целью выведения системы из строя и так далее.

IP Reputation

Это облачное расширение функций обычного файрвола и безусловный шаг вперед. Дело в том, что в обычной ситуации система ничего не знает об источнике или приемнике (в зависимости от типа трафика). Если это явно не прописано в правилах файрвола, например, «Запретить», то трафик будет проходить, пусть даже от самых вредоносных сайтов. Функция IP Reputation позволяет проверить, является ли IP-адрес подозрительным или «засветился» в той или иной базе данных по проверке репутации. Если со стороны базы данных поступили сведения о плохой репутации IP адреса, то появляется возможность для маневра: оставить прохождение трафика без изменений, запретить полностью или разрешить при определенном условии.

Проверка происходит быстро, потому что отправляется только сам IP адрес и короткий запрос, ответ также приходит в крайне лаконичной форме, что не оказывает сильного влияние на объем трафика.

SSL Inspection

Позволяет проверять трафик, зашифрованный по протоколу SSL для того, чтобы остальные профили МСЭ могли раскрывать пакеты и работать с SSL трафиком как с незашифрованным. Когда информационный поток защищен от внешнего доступа при помощи шифрования, то и проверить его не представляется возможным — для этого тоже нужен доступ к его содержанию. Поэтому на этапе проверки трафик расшифровывается, прочитывается системой контроля и повторно шифруется, после чего передается в пункт назначения.

С одной стороны, внешне это напоминает атаку man-in-middle, что выглядит как нарушение системы защиты. С другой стороны, SSL шифрование защищает не только полезную информацию, но и всевозможные нарушения корпоративной безопасности. Поэтому применение SSL Inspection на этапе санкционированной проверки выглядит весьма оправданным.

Intrusion Detection/Prevention Service

Системы обнаружения вторжений Intrusion Detection System, IDS, давно нашли применение в межсетевых экранах. Данная функция предназначена для сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Механизм IDS основывается на определённом шаблоне и оповещает при обнаружении подозрительного трафика. К сожалению, IDS сами по себе не в состоянии остановить атаку, они лишь оповещают о ней.

А вот система предотвращения вторжений — Intrusion Prevention Service, IPS, является определенным шагом вперед и, помимо обнаружения нежелательного трафика, способна сама блокировать или отбрасывать нежелательные пакеты. Тем самым предотвращая попытки взлома или просто нежелательные события.

Для обеспечения работы IPS — используются специальные сигнатуры, благодаря которым можно распознавать нежелательный трафик и защищать сеть как от широко известных, так и от неизвестных атак. Помимо предотвращения вторжения и распространение вредоносного кода, IPS позволяет снизить нагрузку на сеть, блокируя опасный или попросту бесполезный трафик. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных или специализированных закрытых сайтах, что позволяет обнаружить сетевые атаки при минимальном количестве ошибочных срабатываний.

Antimalware

Исторически под этим названием понимают классический антивирус, но в последнее время область применения данного механизма защиты значительно расширена и включает в себя не только защиту от вирусов, но и от другого вредоносного кода, включая фишинговые приложения, небезопасные скрипты и так далее.

В качестве «движка» (engine) в межсетевых шлюзах Zyxel используются локальные сигнатуры от BitDefender и облачные от McAfee.

Sandbox

Традиционно из самых больших проблем сетевой безопасности является постоянное распространение новых вирусов.

Выше уже описывались другие средства защиты: IPS и антивирус (antimalware) для защиты сетей. Однако эти две функции не всегда эффективны против новых модификаций вредоносного кода. Зачастую приходится сталкиваться с мнением о том, что антивирус «на потоке» способен определить только очень простые и широко известные угрозы, в первую очередь полагаясь на записи в антивирусных базах. Для более серьезных случаев требуется поведенческий анализ. Грубо говоря, нужно создать для предполагаемого вредоносного кода комфортные условия и попробовать его запустить.

Как раз «Песочница» (Sandbox) — это и есть виртуализированная, изолированная и безопасная среда, в которой запускаются неизвестные файлы для анализа их поведения.

«Песочница» работает следующим образом:

Когда файл проходит через вирусную программу, она сначала проверяет базу данных защиты от вредоносных программ.

Если файл неизвестен, его копия перенаправляется в Sandbox.

Эта служба проверяет файл и определяет, является ли он нормальным, подозрительным или опасным.

По результатам проверки «Песочница», размещенная в облаке, получит новую информацию об этом новом элементе и сохранить её в своей базе данных для аналогичных случаев. Таким образом, облачная архитектура не только делает его общедоступным, но и позволяет постоянно обновлять в режиме реального времени.

В свою очередь, база данных защиты от вредоносных программ регулярно синхронизируется с «Песочницей», чтобы поддерживать ее в актуальном состоянии и блокировать новые вредоносные вирусы в режиме реального времени.

E-mail security

Данная служба включает в себя антиспам и проверку на фишинговые вложения.

В качестве инструментов в настройках «Anti-Spam» доступно:

- «белый список» — «White List», чтобы определять и пропускать полезную почту от доваренных отправителей.

- «черный список» — «Black List» для выявления и обработки спама;

- также возможна проверка электронной почты на наличие в «черных списках» DNS (DNSBL),

Примечание. DNSBL — это базы данных, где указываются домены и IP адреса подозрительных серверов. Существует большое число серверов DNSBL которые отслеживают IP адреса почтовых серверов, имеющих репутацию источников спама и заносят их в свои базы данных.

Content Filtering

Говоря про контентную фильтрацию, в данном случае мы будем иметь в виду ZYXEL Content Filtering 2.0, который служит для управления и контроля доступа пользователей к сети.

Механизм наблюдения Zyxel Content Filtering 2.0 изучает особенности поведения пользователей в Интернет. Это позволяет оперативно сканировать принимаемую информацию из глобальной сети.

Проще говоря, данная система повышает уровень безопасности, блокируя доступ к опасным и подозрительным веб-сайтам и предотвращает загрузку с них вредоносного кода. В целях стандартизации и унификации настроек можно применять политики, например, для точно настраиваемой блокировки и фильтрации.

Если говорить об изменениях (собственно, почему «2.0»), то в новой версии Content Filtering были внесены несколько существенных изменений, в частности:

- улучшено представление информации;

- расширен спектр обнаруживаемых угроз;

- добавлена фильтрацию по URL-адресам и доменам HTTPS;

- добавлен безопасный поиск и блокирование по GeoIP.

Переход на Content Filtering 2.0 происходит через загрузку соответствующего микрокода.

Отдельно стоит сказать о пополнении информационной базы. За счет обработки более 17 миллиардов транзакций каждый день, выполняемых 600 миллионами пользователей из 200 стран, пополняется глобальная база данных, и с каждым новым «знанием» повышается степень защиты системы. Стоит также отметить, что >99% контролируемого контента уже содержится в локальном кэше, что позволяет быстрее обрабатывать поступающие запросы.

Таблица 1. Security Service Content Filtering 2.0 — Схема применения.

Application Patrol

Данная служба работает на 7 уровне OSI и проверяет популярные сетевые приложения, включая социальные сети, игры, бизнес-приложения совместно с моделью их поведения.

В Zyxel Application Patrol применяется модуль Deep Packet Inspection (DPI) для контроля использование сети. Данный модуль распознает 19 категорий приложений, что позволяет адаптировать протоколы управления с учетом конкретных приложений и их поведения.

Среди механизмов защиты можно отметить: назначение приоритетов для приложений, контроль полосы пропускания для каждого приложения, блокировка нежелательных приложений. Данные меры не только повышают уровень безопасности, но и улучшают работу сети в целом, например, через запрет нецелевого использования полосы пропускания.

Основой для идентификации приложений служат специальные сигнатуры, полученные благодаря анализу данных, модели поведения и так далее. Собранная информация хранится в база данных Zyxel и содержит данные о большом количестве различных приложений, включая особенности их поведения, генерируемый трафик и так далее. База данных постоянно обновляется.

В итоге

Мы только поверхностно пробежали по небольшой части функций, которые отличают маршрутизатор от межсетевого экрана. Тем не менее, очевидно, что эти устройства имеют разное предназначение, функции, схемы использования. Эти особенности находят свое отражение как при проектировании новых сетей, так и при эксплуатации уже существующих.

Полезные ссылки

- Telegram chat Zyxel

- Форум по оборудованию Zyxel

- Много полезного видео на канале Youtube

- Для тех, кто выбирает межсетевой экран

- Коммутаторы Zyxel L3 серии XGS4600

- Межсетевой экран VPN ZyWALL VPN1000

- Межсетевой экран ATP ZyWALL ATP800

- Фильтрация контента Content Filtering 2.0

- Zyxel Application Patrol

- Что такое DNSBL и как туда вам не попасть

Роутер (router) в переводе с английского дословно означает маршрутизатор. Но, как всегда, дословный перевод не всегда отражает реальность. Модели «роутеров для доступа в Интернет», предлагаемые большинством вендоров, по факту представляют собой межсетевой экран, сочетающий и простые функции вроде фильтрации по MAC, и «продвинутые» анализаторы, например, контроль приложений (Application Patrol).

Так что же такое маршрутизатор, межсетевой экран, и где их можно встретить?

Маршрутизатор

В самом названии маршрутизатор заключена расшифровка его предназначения.

В классическом (академическом) представлении маршрутизатор нужен для трансляции пакетов между раздельными IP сетями. Это решает вопрос объединения разрозненных LAN и предотвращения роста широковещательного трафика в одной большой локальной сети разделением её на сегменты. Разумеется, для правильного перенаправления трафика необходимо знать, куда его отправлять, то есть выстраивать маршрут (автор благодарит «Капитана Очевидность» за точную формулировку).

Современные модели маршрутизаторов работают выше 3-го уровня модели OSI. Помимо трансляции IP пакетов из одной сети в другую, эти устройства часто имеют функции управления трафиком, например, возможность закрывать/открывать TCP или UPD порты, выполнять функции Port Address Translation, PAT (иногда называется Destination NAT, DNAT) и так далее. Также для работы некоторых протоколов необходимо, чтобы маршрутизатор умел работать как Application-level gateway, ALG, для обеспечения работы таких протоколов как: PPTP, IPsec, RTSP, SIP, H.323, SMTP, DNS, TFTP.

Маршрутизатором может быть и старый компьютер с настроенной таблицей маршрутов, и специализированное сетевое устройство, которое только и делает, что анализирует простейшие условия вроде списков ACL и перебрасывает пакеты из одной сети в другую.

В частности, маршрутизаторы в виде отдельных устройств применяются, если требуется не только логическое (VLAN) но и физическое разделение на подсети. Например, нужно отделить сеть кампуса, где живут студенты, от университетской сети, где идут исследования.

В современных локальных сетях вместо маршрутизаторов в виде отдельных устройств часто используются коммутаторы L3, позволяющие управлять VLAN, и соответственно, отдельными подсетями.

Пример из практики. Сеть небольшого предприятия, где в качестве ядра сети использовался Cisco Catalyst 3750. Согласно требованиям безопасности, коммутаторы уровня доступа были настроены по принципу: один коммутатор — одна подсеть — один VLAN. Для удешевления проекта выбрали свичи от 3Com. Проще говоря, каждый 3Com был подключен строго в одном VLAN и в одной подсети, а пакеты между подсетями ходили через Catalyst.

С задачей маршрутизацией между VLAN вполне справится L3 коммутатор Zyxel XGS4600-32. Помимо перенаправления пакетов он обладает ещё множеством полезных функций.

Рисунок 1. Коммутатор Zyxel XGS4600-32 L3 с функциями маршрутизатора.

Межсетевой экран

Обычный набор встроенных функций МСЭ (межсетевой экран): антивирус, IDP, патруль приложений — позволяет проверять трафик вплоть до 7 уровня OSI. Помимо этого, есть и другие возможности контроля, отсутствующие в обычных маршрутизаторах.

Разумеется, многие межсетевые экраны обладают стандартным «джентльменским набором» типичного маршрутизатора. Но «сила» МСЭ определяется наличием функций по фильтрации и управлению трафиком, а также усиленном аппаратным обеспечением для реализации этих задач.

Стоит отметить, что набор возможностей фильтрации того или иного устройства МСЭ вовсе не означает: «Чем больше функций смогли «накрутить», тем «лучше» межсетевой экран». Основной ошибкой было бы при покупке делать акцент на длине перечня всевозможных «фишек», без учета конкретного предназначения, конструктивных особенностей, параметров быстродействия и других факторов. Все должно быть строго дозировано и сбалансировано без перекосов в сторону «сверхбезопасности» или «суперэкономии».

И тут администратор сети сталкивается с первой проблемой. Если для SOHO сегмента не так уж сложно сформулировать типичный набор требований, то для корпоративного сегмента это требует дополнительной подготовки. Для лучшего удовлетворения нужд бизнеса существуют различные устройства — каждое под свою нишу. Например, для VPN Gateway набор функций по обеспечению безопасности, разумеется, играет большую роль, но основной задачей является все же создание и поддержание работоспособности VPN каналов. В качестве примера такого устройства можно привести ZyWALL VPN1000

Рисунок 2. Межсетевой экран VPN — ZyWALL VPN1000

А вот для Secure Gateway всевозможные фильтры, «Песочница» и другие виды проверок стоят на первом месте. В качестве примера такого специализированного устройства для повышения уровня защиты можно привести ZyWALL ATP800.

Рисунок 3. Межсетевой экран для обеспечения безопасности — ZyWALL ATP800.

Как видно из рисунков, внешний вид подобных устройств может быть весьма схож, а всё отличие заключается внутри — программном и аппаратном обеспечении. Более подробно об можно прочитать в статье «Для тех, кто выбирает межсетевой экран».

Механизмы защиты межсетевых экранов

Теперь, когда мы обсудили отличия между маршрутизаторами и сетевыми экранами, а также между различными типами межсетевых экранов — самое время поговорить о методах поддержания требуемого уровня безопасности. Какие этапы защиты, через которые проходит трафик, помогают поддерживать сеть в безопасности?

Firewall

Данный сервис перешел «по наследству» от маршрутизаторов. При помощи файрвола отслеживаются и блокируются нежелательные адреса, закрываются порты, анализируются другие признаки пакетов, по которым можно «вычислить» нежелательный трафик. На этом этапе происходит отражения большого числа угроз, таких как попытки соединиться с общедоступными TCP портами, бомбардировка пакетами с целью выведения системы из строя и так далее.

IP Reputation

Это облачное расширение функций обычного файрвола и безусловный шаг вперед. Дело в том, что в обычной ситуации система ничего не знает об источнике или приемнике (в зависимости от типа трафика). Если это явно не прописано в правилах файрвола, например, «Запретить», то трафик будет проходить, пусть даже от самых вредоносных сайтов. Функция IP Reputation позволяет проверить, является ли IP-адрес подозрительным или «засветился» в той или иной базе данных по проверке репутации. Если со стороны базы данных поступили сведения о плохой репутации IP адреса, то появляется возможность для маневра: оставить прохождение трафика без изменений, запретить полностью или разрешить при определенном условии.

Проверка происходит быстро, потому что отправляется только сам IP адрес и короткий запрос, ответ также приходит в крайне лаконичной форме, что не оказывает сильного влияние на объем трафика.

SSL Inspection

Позволяет проверять трафик, зашифрованный по протоколу SSL для того, чтобы остальные профили МСЭ могли раскрывать пакеты и работать с SSL трафиком как с незашифрованным. Когда информационный поток защищен от внешнего доступа при помощи шифрования, то и проверить его не представляется возможным — для этого тоже нужен доступ к его содержанию. Поэтому на этапе проверки трафик расшифровывается, прочитывается системой контроля и повторно шифруется, после чего передается в пункт назначения.

С одной стороны, внешне это напоминает атаку man-in-middle, что выглядит как нарушение системы защиты. С другой стороны, SSL шифрование защищает не только полезную информацию, но и всевозможные нарушения корпоративной безопасности. Поэтому применение SSL Inspection на этапе санкционированной проверки выглядит весьма оправданным.

Intrusion Detection/Prevention Service

Системы обнаружения вторжений Intrusion Detection System, IDS, давно нашли применение в межсетевых экранах. Данная функция предназначена для сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Механизм IDS основывается на определённом шаблоне и оповещает при обнаружении подозрительного трафика. К сожалению, IDS сами по себе не в состоянии остановить атаку, они лишь оповещают о ней.

А вот система предотвращения вторжений — Intrusion Prevention Service, IPS, является определенным шагом вперед и, помимо обнаружения нежелательного трафика, способна сама блокировать или отбрасывать нежелательные пакеты. Тем самым предотвращая попытки взлома или просто нежелательные события.

Для обеспечения работы IPS — используются специальные сигнатуры, благодаря которым можно распознавать нежелательный трафик и защищать сеть как от широко известных, так и от неизвестных атак. Помимо предотвращения вторжения и распространение вредоносного кода, IPS позволяет снизить нагрузку на сеть, блокируя опасный или попросту бесполезный трафик. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных или специализированных закрытых сайтах, что позволяет обнаружить сетевые атаки при минимальном количестве ошибочных срабатываний.

Antimalware

Исторически под этим названием понимают классический антивирус, но в последнее время область применения данного механизма защиты значительно расширена и включает в себя не только защиту от вирусов, но и от другого вредоносного кода, включая фишинговые приложения, небезопасные скрипты и так далее.

В качестве «движка» (engine) в межсетевых шлюзах Zyxel используются локальные сигнатуры от BitDefender и облачные от McAfee.

Sandbox

Традиционно из самых больших проблем сетевой безопасности является постоянное распространение новых вирусов.

Выше уже описывались другие средства защиты: IPS и антивирус (antimalware) для защиты сетей. Однако эти две функции не всегда эффективны против новых модификаций вредоносного кода. Зачастую приходится сталкиваться с мнением о том, что антивирус «на потоке» способен определить только очень простые и широко известные угрозы, в первую очередь полагаясь на записи в антивирусных базах. Для более серьезных случаев требуется поведенческий анализ. Грубо говоря, нужно создать для предполагаемого вредоносного кода комфортные условия и попробовать его запустить.

Как раз «Песочница» (Sandbox) — это и есть виртуализированная, изолированная и безопасная среда, в которой запускаются неизвестные файлы для анализа их поведения.

«Песочница» работает следующим образом:

Когда файл проходит через вирусную программу, она сначала проверяет базу данных защиты от вредоносных программ.

Если файл неизвестен, его копия перенаправляется в Sandbox.

Эта служба проверяет файл и определяет, является ли он нормальным, подозрительным или опасным.

По результатам проверки «Песочница», размещенная в облаке, получит новую информацию об этом новом элементе и сохранить её в своей базе данных для аналогичных случаев. Таким образом, облачная архитектура не только делает его общедоступным, но и позволяет постоянно обновлять в режиме реального времени.

В свою очередь, база данных защиты от вредоносных программ регулярно синхронизируется с «Песочницей», чтобы поддерживать ее в актуальном состоянии и блокировать новые вредоносные вирусы в режиме реального времени.

E-mail security

Данная служба включает в себя антиспам и проверку на фишинговые вложения.

В качестве инструментов в настройках «Anti-Spam» доступно:

- «белый список» — «White List», чтобы определять и пропускать полезную почту от доваренных отправителей.

- «черный список» — «Black List» для выявления и обработки спама;

- также возможна проверка электронной почты на наличие в «черных списках» DNS (DNSBL),

Примечание. DNSBL — это базы данных, где указываются домены и IP адреса подозрительных серверов. Существует большое число серверов DNSBL которые отслеживают IP адреса почтовых серверов, имеющих репутацию источников спама и заносят их в свои базы данных.

Content Filtering

Говоря про контентную фильтрацию, в данном случае мы будем иметь в виду ZYXEL Content Filtering 2.0, который служит для управления и контроля доступа пользователей к сети.

Механизм наблюдения Zyxel Content Filtering 2.0 изучает особенности поведения пользователей в Интернет. Это позволяет оперативно сканировать принимаемую информацию из глобальной сети.

Проще говоря, данная система повышает уровень безопасности, блокируя доступ к опасным и подозрительным веб-сайтам и предотвращает загрузку с них вредоносного кода. В целях стандартизации и унификации настроек можно применять политики, например, для точно настраиваемой блокировки и фильтрации.

Если говорить об изменениях (собственно, почему «2.0»), то в новой версии Content Filtering были внесены несколько существенных изменений, в частности:

- улучшено представление информации;

- расширен спектр обнаруживаемых угроз;

- добавлена фильтрацию по URL-адресам и доменам HTTPS;

- добавлен безопасный поиск и блокирование по GeoIP.

Переход на Content Filtering 2.0 происходит через загрузку соответствующего микрокода.

Отдельно стоит сказать о пополнении информационной базы. За счет обработки более 17 миллиардов транзакций каждый день, выполняемых 600 миллионами пользователей из 200 стран, пополняется глобальная база данных, и с каждым новым «знанием» повышается степень защиты системы. Стоит также отметить, что >99% контролируемого контента уже содержится в локальном кэше, что позволяет быстрее обрабатывать поступающие запросы.

Таблица 1. Security Service Content Filtering 2.0 — Схема применения.

Application Patrol

Данная служба работает на 7 уровне OSI и проверяет популярные сетевые приложения, включая социальные сети, игры, бизнес-приложения совместно с моделью их поведения.

В Zyxel Application Patrol применяется модуль Deep Packet Inspection (DPI) для контроля использование сети. Данный модуль распознает 19 категорий приложений, что позволяет адаптировать протоколы управления с учетом конкретных приложений и их поведения.

Среди механизмов защиты можно отметить: назначение приоритетов для приложений, контроль полосы пропускания для каждого приложения, блокировка нежелательных приложений. Данные меры не только повышают уровень безопасности, но и улучшают работу сети в целом, например, через запрет нецелевого использования полосы пропускания.

Основой для идентификации приложений служат специальные сигнатуры, полученные благодаря анализу данных, модели поведения и так далее. Собранная информация хранится в база данных Zyxel и содержит данные о большом количестве различных приложений, включая особенности их поведения, генерируемый трафик и так далее. База данных постоянно обновляется.

В итоге

Мы только поверхностно пробежали по небольшой части функций, которые отличают маршрутизатор от межсетевого экрана. Тем не менее, очевидно, что эти устройства имеют разное предназначение, функции, схемы использования. Эти особенности находят свое отражение как при проектировании новых сетей, так и при эксплуатации уже существующих.

Полезные ссылки

- Telegram chat Zyxel

- Форум по оборудованию Zyxel

- Много полезного видео на канале Youtube

- Для тех, кто выбирает межсетевой экран

- Коммутаторы Zyxel L3 серии XGS4600

- Межсетевой экран VPN ZyWALL VPN1000

- Межсетевой экран ATP ZyWALL ATP800

- Фильтрация контента Content Filtering 2.0

- Zyxel Application Patrol

- Что такое DNSBL и как туда вам не попасть

Секреты маршрутизаторов для небольших сетей

Конструкция маршрутизатора

Брандмауэр (firewall)

Пакетные фильтры

Шлюзы сеансового уровня

Шлюзы прикладного уровня

SPI-брандмауэры

Протокол NAT

Перенаправление портов (Port mapping)

DMZ-зона

Методы аутентификации

DHCP-сервер

Виртуальные сети VPN

PPTP

L2TP

IPsec

Режимы функционирования VPN

Заключение

для защиты от разного рода атак извне (то есть из Интернета) на локальную сеть

разработано очень много, но все они имеют один серьезный недостаток: чтобы реализовать

такого рода защиту, необходимо выделить ПК, на котором будет установлено и настроено

специализированное ПО. Если речь идет о достаточно крупной сети, насчитывающей

не менее сотни ПК, то такое решение вполне оправданно, в случае же небольших

сетей класса SOHO выделять компьютер для организации защиты сети весьма накладно.

Кроме того, необходимо помнить, что профессиональные пакеты, реализующие защиту

сети, стоят довольно дорого, поэтому для сегмента SOHO, возможно, имеет смысл

обратиться к альтернативным решениям. Речь идет о маршрутизаторах класса SOHO,

которые называют также Интернет-серверами и Интернет-маршрутизаторами. В настоящее

время на рынке представлено огромное количество подобных маршрутизаторов, отличающихся

друг от друга функциональными возможностями и ценой. Для того чтобы сделать

правильный выбор, нужно четко представлять себе возможности и функции современных

маршрутизаторов.

Конструкция маршрутизатора

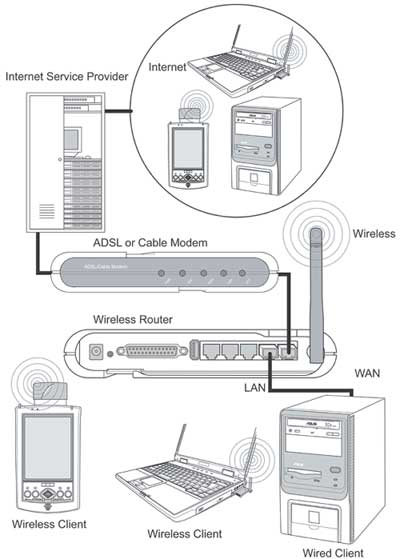

маршрутизаторы являются пограничными сетевыми устройствами, то есть устанавливаются

на границе между двумя сетями или между локальной сетью и Интернетом, выполняя

роль сетевого шлюза, то они должны иметь как минимум два порта (см. рисунок).

К одному из этих портов подключается локальная сеть, и этот порт называется

внутренним LAN-портом. Ко второму порту подключается внешняя сеть (Интернет),

и этот порт называется внешним WAN-портом. Как правило, маршрутизаторы класса

SOHO имеют один WAN-порт и несколько (от одного до четырех) внутренних LAN-портов,

которые объединяются в коммутатор. В большинстве случаев WAN-порт коммутатора

имеет интерфейс 10/100Base-TX, и к нему может подключаться xDSL-модем с соответствующим

интерфейсом либо сетевой Ethernet-кабель.

В некоторых моделях маршрутизаторов, кроме WAN-порта, есть последовательный

порт для подключения аналогового модема. Как правило, этот порт предназначен

для создания резервного низкоскоростного соединения по коммутируемой линии с

провайдером.

Учитывая широкое распространение беспроводных сетей, создан целый класс так

называемых беспроводных маршрутизаторов. Эти устройства, кроме классического

маршрутизатора с WAN- и LAN-портами, содержат интегрированную точку беспроводного

доступа, поддерживающую протокол IEEE 802.11a/b/g. Беспроводной сегмент сети,

которую позволяет организовать точка доступа, относится к внутренней сети с

точки зрения маршрутизатора, и в этом смысле компьютеры, подключаемые к маршрутизатору

беспроводным образом, ничем не отличаются от компьютеров сети, подключенных

к LAN-порту.

Типичная схема использования маршрутизатора класса SOHO

Любой маршрутизатор, как устройство сетевого уровня, имеет свой IP-адрес. Кроме

того, IP-адрес есть и у его WAN-порта. К примеру, маршрутизатор может иметь

следующий IP-адрес:

• IP-адрес: 192.168.1.254;

• маска подсети: 255.255.255.0.

При этом у его WAN-порта может быть такой адрес:

• IP-адрес: 10.0.0.254;

• маска подсети: 255.255.255.0.

Компьютеры, подключаемые к LAN-портам маршрутизатора, должны иметь IP-адрес

той же подсети, что и сам маршрутизатор. Кроме того, в сетевых настройках этих

ПК необходимо задать адрес шлюза по умолчанию, совпадающий с IP-адресом маршрутизатора.

К примеру, в рассмотренном выше случае сетевые настройки ПК, подключаемого к

LAN-порту, могут быть следующими:

• IP-адрес: 192.168.1.10;

• маска подсети: 255.255.255.0;

• шлюз по умолчанию: 192.168.1.254.

Устройство, подключаемое к WAN-порту со стороны внешней сети, должно иметь IP-адрес

из той же подсети, что и WAN-порт маршрутизатора. В нашем случае это могут следующие

сетевые настройки:

• IP-адрес: 10.0.0.10;

• маска подсети: 255.255.255.0.

В рассмотренном выше примере использовался так называемый статический способ

задания IP-адреса (Static IP), который поддерживают все маршрутизаторы. Его

следует применять для ознакомления с возможностями работы маршрутизатора или

для его тестирования. Однако в реальных условиях чаще используется динамический

(Dynamic IP) способ задания IP-адреса, когда маршрутизатор выступает в роли

DHCP-клиента, автоматически получая IP-адрес, адрес шлюза по умолчанию и сервера

DNS от провайдера (DHCP-сервера). Этот способ обеспечивает провайдеру достаточную

гибкость при конфигурировании своей сети и поддерживается всеми провайдерами.

Брандмауэр (firewall)

маршрутизатор выполняет функцию шлюза между локальной сетью и Интернетом, было

бы логично наделить его такой функцией, как защита внутренней сети от несанкционированного

доступа. Поэтому практически все современные маршрутизаторы класса SOHO имеют

встроенные аппаратные брандмауэры, называемые также сетевыми экранами, или firewall.

Конечно, существуют брандмауэры и в виде отдельных аппаратных решений, но интеграция

брандмауэра с маршрутизатором позволяет снизить совокупную стоимость оборудования.

Брандмауэры анализируют весь трафик между двумя сетями, соединяемыми посредством

маршрутизатора, на предмет соответствия его определенным критериям. Если трафик

отвечает заданным условиям, то брандмауэр пропускает его через себя (производит

маршрутизацию). В противном случае, то есть если не соблюдены установленные

критерии, трафик блокируется брандмауэром. Брандмауэры фильтруют как входящий,

так и исходящий трафик, а также позволяют управлять доступом к определенным

сетевым ресурсам или приложениям. Они могут фиксировать все попытки несанкционированного

доступа к ресурсам локальной сети и выдавать предупреждения о попытках проникновения.

Брандмауэры способны осуществлять фильтрацию сетевых пакетов, основываясь на

адресах отправителя и получателя и номерах портов, — данная функция называется

адресной фильтрацией. Кроме того, брандмауэры могут фильтровать специфические

типы сетевого трафика, например HTTP, ftp или telnet, а также способны фильтровать

трафик, основываясь на анализе атрибутов сетевых пакетов.

Существуют две методологии функционирования брандмауэров: согласно первой брандмауэр

пропускает через себя весь трафик, за исключением того, который отвечает определенным

критериям; вторая заключается в том, что брандмауэр, наоборот, блокирует весь

трафик, кроме соответствующего определенным критериям.

Возможности брандмауэров и степень их интеллектуальности зависят от того, на

каком уровне эталонной модели OSI они функционируют. Чем выше уровень OSI, на

основе которой построен брандмауэр, тем выше обеспечиваемый им уровень защиты.

Напомним, что модель OSI (Open System Interconnection) включает семь уровней

сетевой архитектуры. Первый, самый нижний уровень — физический. За ним следуют

канальный, сетевой, транспортный, сеансовый уровни, уровень представления и

прикладной уровень, или уровень приложений.

Для того чтобы обеспечивать фильтрацию трафика, брандмауэр должен работать как

минимум на третьем уровне модели OSI, то есть на сетевом уровне. На этом уровне

происходит маршрутизация пакетов на основе преобразования MAC-адресов в сетевые

адреса. С точки зрения протокола TCP/IP этот уровень соответствует уровню IP

(Internet Protocol). Получая информацию сетевого уровня, брандмауэры способны

определить адрес источника и получателя пакета и проверить, допустима ли передача

трафика между данными адресатами. Однако информации сетевого уровня недостаточно

для анализа содержимого пакета. Брандмауэры, функционирующие на транспортном

уровне модели OSI, получают больше информации о пакетах и являются более интеллектуальными

схемами защиты сетей. Если брандмауэры работают на уровне приложений, им доступна

полная информация о сетевых пакетах, поэтому такие брандмауэры обеспечивают

наиболее надежную сетевую защиту.

Профессиональные брандмауэры захватывают каждый входящий пакет, прежде чем он

будет передан адресату и принят его операционной системой. Благодаря этому очень

сложно получить контроль над компьютером, защищенным таким брандмауэром.

Все брандмауэры можно условно разделить на четыре категории в соответствии с

теми уровнями модели OSI, на которых они работают:

• пакетный фильтр (packet filter);

• шлюз сеансового уровня (circuit-level gateway);

• шлюз прикладного уровня (application-level gateway);

• Stateful Packet Inspection.

Пакетные фильтры

Брандмауэры типа пакетных фильтров являются самыми простыми наименее интеллектуальными.

Они работают на сетевом уровне модели OSI или на IP-уровне стека протоколов

TCP/IP. Такие брандмауэры в обязательном порядке присутствуют в любом маршрутизаторе,

поскольку все маршрутизаторы могут работать как минимум на третьем уровне модели

OSI.

В пакетных фильтрах каждый пакет, прежде чем быть переданным, анализируется

на предмет соответствия критериям передачи или блокировки передачи. В зависимости

от пакета и сформированных критериев передачи брандмауэр может передать пакет,

отвергнуть его или послать уведомление инициатору передачи. Критерии, или правила,

передачи пакетов могут формироваться на основе IP-адресов источника и получателя,

номеров портов источника и получателя и используемых протоколов.

Преимуществом пакетных фильтров является их низкая цена. Кроме того, они практически

не влияют на скорость маршрутизации, то есть не оказывают негативного влияния

на производительность маршрутизатора.

Шлюзы сеансового уровня

Шлюзы сеансового уровня — это брандмауэры, работающие на сеансовом уровне модели

OSI или на уровне TCP (Transport Control Protocol) стека протоколов TCP/IP.

Они отслеживают процесс установления TCP-соединения (организацию сеансов обмена

данными между узлами сети) и позволяют определить, является ли данный сеанс

связи легитимным. Данные, передаваемые удаленному компьютеру во внешней сети

через шлюз на сеансовом уровне, не содержат информации об источнике передачи,

то есть все выглядит таким образом, как будто данные отправляются самим брандмауэром,

а не компьютером во внутренней (защищаемой) сети. Все брандмауэры на основе

NAT-протокола являются шлюзами сеансового уровня (протокол NAT будет описан

далее).

К преимуществам шлюзов сеансового уровня относится их низкая цена, к тому же

они не оказывают существенного влияния на скорость маршрутизации. Однако шлюзы

сеансового уровня не способны осуществлять фильтрацию отдельных пакетов.

Шлюзы прикладного уровня

Шлюзы прикладного уровня, которые также называются proxy-серверами, функционируют

на прикладном уровне модели OSI, отвечающем за доступ приложений в сеть. На

этом уровне решаются такие задачи, как перенос файлов, обмен почтовыми сообщениями

и управление сетью. Получая информацию о пакетах на прикладном уровне, такие

шлюзы могут реализовывать блокировку доступа к определенным сервисам. Например,

если шлюз прикладного уровня сконфигурирован как Web-proxy, то любой трафик,

относящийся к протоколам telnet, ftp, gopher, будет заблокирован. Поскольку

данные брандмауэры анализируют пакеты на прикладном уровне, они способны осуществлять

фильтрацию специфических команд, например http:post, get и т.д. Эта функция

недоступна ни пакетным фильтрам, ни шлюзам сеансового уровня. Шлюзы прикладного

уровня могут также использоваться для регистрации активности отдельных пользователей

и для установления ими сеансов связи. Эти брандмауэры предлагают более надежный

способ защиты сетей по сравнению со шлюзами сеансового уровня и пакетными фильтрами,

однако в значительно большей степени оказывают влияние на уменьшение скорости

маршрутизации.

SPI-брандмауэры

Брандмауэы типа Stateful Packet Inspection (SPI) объединяют в себе преимущества

пакетных фильтров, шлюзов сеансового уровня и шлюзов прикладного уровня. Фактически

это многоуровневые брандмауэры, которые работают одновременно на сетевом, сеансовом

и прикладном уровнях.

SPI-брандмауэры осуществляют фильтрацию пакетов на сетевом уровне, определяют

легитимность установления сеанса связи, основываясь на данных сеансового уровня,

и анализируют содержимое пакетов, используя данные прикладного уровня.

SPI-брандмауэры обеспечивают наиболее надежную защиту сетей и применяются во

многих современных маршрутизаторах.

Протокол NAT

ольшинство

современных маршрутизаторов поддерживают протокол NAT (Network Address Translation),

базирующийся на сеансовом уровне и по сути представляющий собой протокол трансляции

сетевых адресов. NAT позволяет реализовать множественный доступ компьютеров

локальной (частной) сети (каждый из которых имеет собственный внутренний IP-адрес)

в Интернет, используя всего один внешний IP-адрес WAN-порта маршрутизатора.

При этом все компьютеры во внутренней локальной сети становятся невидимыми извне,

но для каждого из них внешняя сеть является доступной. Протокол NAT пропускает

в сеть только те данные из Интернета, которые поступили в результате запроса

от компьютера из локальной сети.

Протокол NAT решает две главные задачи:

• помогает справиться с дефицитом IP-адресов, который становится все более острым

по мере роста количества компьютеров;

• обеспечивает безопасность внутренней сети — компьютеры локальной сети, защищенные

маршрутизатором с активированным NAT-протоколом (устройством NAT), становятся

недоступными из внешней сети.

Хотя протокол NAT не заменяет брандмауэр, он все же является важным элементом

безопасности.

Принцип работы протокола NAT достаточно прост. Когда клиент внутренней сети

устанавливает связь с сервером внешней сети, открывается сокет, определяемый

IP-адресом источника, портом источника, IP-адресом назначения, портом назначения

и сетевым протоколом. Когда приложение передает данные через этот сокет, то

IP-адрес источника и порт источника вставляются в пакет в поля параметров источника.

Поля параметров пункта назначения будут содержать IP-адрес сервера и портсервера.

Устройство NAT (маршрутизатор) перехватывает исходящий из внутренней сети пакет

и заносит в свою внутреннюю таблицу сопоставления портов источника и получателя

пакета, используя IP-адрес назначения, порт назначения, внешний IP-адрес устройства

NAT, внешний порт, сетевой протокол, а также внутренние IP-адрес и порт клиента.

Затем устройство NAT транслирует пакет, преобразуя в пакете поля источника:

внутренние IP-адрес и порт клиента заменяются внешними IP-адресом и портом устройства

NAT.

Преобразованный пакет пересылается по внешней сети и в итоге попадает на заданный

сервер. Получив пакет, сервер будет направлять ответные пакеты на внешний IP-адрес

и порт устройства NAT (маршрутизатора), указывая в полях источника свои собственные

IP-адрес и порт.

Устройство NAT принимает эти пакеты от сервера и анализирует их содержимое на

основе своей таблицы сопоставления портов. Если в таблице будет найдено сопоставление

порта, для которого IP-адрес источника, порт источника, порт назначения и сетевой

протокол из входящего пакета совпадают с IP-адресом удаленного узла, удаленным

портом и сетевым протоколом, указанным в сопоставлении портов, то NAT выполнит

обратное преобразование: заменит внешний IP-адрес и внешний порт в полях назначения

пакета на IP-адрес и внутренний порт клиента внутренней сети. Однако если в

таблице сопоставления портов не находится соответствия, то входящий пакет отвергается

и соединение разрывается.

В некоторых маршрутизаторах возможно отключение NAT-протокола. Однако имеются

модели, где NAT-протокол активирован и отключить его невозможно. При этом важно,

чтобы маршрутизатор мог частично обойти ограничения NAT-протокола. Дело в том,

что не все сетевые приложения пользуются протоколами, способными взаимодействовать

с NAT. Поэтому все маршрутизаторы имеют функции, позволяющие наложить ограничения

на использование протокола NAT. Сервер, устанавливаемый во внутренней сети и

являющийся прозрачным для протокола NAT, называют виртуальным сервером (Virtual

Server). Прозрачным для протокола NAT может быть не весь сервер, а лишь определенные

приложения, запускаемые на нем. Для того чтобы реализовать виртуальный сервер

во внутренней сети, на маршрутизаторе используется технология перенаправления

портов.

Перенаправление портов (Port mapping)

того чтобы сделать доступными из внешней сети определенные приложения, запускаемые

на сервере во внутренней сети (например, Web-сервер или ftp-сервер), в маршрутизаторе

необходимо задать соответствие между портами, используемыми определенными приложениями,

и IP-адресами тех виртуальных серверов внутренней сети, на которых эти приложения

работают. В этом случае говорят о перенаправлении портов (Port mapping). В результате

любой запрос из внешней сети на IP-адрес WAN-порта маршрутизатора (но не виртуального

сервера) по указанному порту будет автоматически перенаправлен на указанный

виртуальный сервер.

Существует несколько способов конфигурирования виртуального сервера. В простейшем

случае задается статическое перенаправление портов, то есть IP-адрес виртуального

сервера, разрешенный порт приложения на этом виртуальном сервере (Private Port)

и порт запроса (Public Port). Если, к примеру, открыт доступ к Web-серверу (порт

80), расположенному во внутренней сети с IP-адресом 192.168.1.10, то при обращении

из внешней сети по адресу 10.0.0.254 (адрес WAN-порта) по 80-му порту этот пакет

будет перенаправлен маршрутизатором на Web-сервер. Если же происходит обращение

по тому же адресу, но по 21-му порту, то такой пакет будет отвергнут маршрутизатором.

Маршрутизаторы позволяют создавать несколько статических перенаправлений портов.

Так, на одном виртуальном сервере можно открыть сразу несколько портов или создать

несколько виртуальных серверов с различными IP-адресами. Однако при статическом

перенаправлении портов нельзя перенаправлять один порт на несколько IP-адресов,

то есть порт может соответствовать только одному IP-адресу. Таким образом, невозможно,

например, сконфигурировать несколько Web-серверов с разными IP-адресами — для

этого придется менять порт Web-сервера по умолчанию и при обращении по 80-му

порту в настройке маршрутизатора в качестве Private Port указывать измененный

порт Web-сервера.

Большинство моделей маршрутизаторов позволяют также задавать статическое перенаправление

группы портов, то есть ставить в соответствие IP-адресу виртуального сервера

сразу группу портов. Такая возможность полезна в том случае, если необходимо

обеспечить работу приложений, использующих большое количество портов, например

игр или аудио/видеоконференций. Количество перенаправляемых групп портов в разных

моделях маршрутизаторов различно, но, как правило, их не менее десяти.

Статическое перенаправление портов позволяет лишь отчасти решить проблему доступа

из внешней сети к сервисам локальной сети, защищаемой NAT-устройством. Однако

существует и обратная задача — обеспечить пользователям локальной сети доступ

во внешнюю сеть через NAT-устройство. Дело в том, что некоторые приложения (например,

Интернет-игры, видеоконференции, Интернет-телефония и другие, требующие одновременного

установления множества сессий) не совместимы с NAT-технологией. Для того чтобы

решить эту проблему, используется так называемое динамическое перенаправление

портов, которое задается на уровне отдельных сетевых приложений.

В случае если маршрутизатор поддерживает данную функцию, необходимо задать номер

внутреннего порта (или интервал портов), связанный с конкретным приложением

(как правило, его обозначают Trigger Port), и номер внешнего порта (Public Port),

который будет сопоставляться с внутренним портом.

При активации динамического перенаправления портов маршрутизатор следит за исходящим

трафиком из внутренней сети и запоминает IP-адрес компьютера, от которого этот

трафик исходит. При поступлении данных обратно в локальный сегмент включается

перенаправление портов, и данные пропускаются внутрь. По завершении передачи

перенаправление отключается, вследствие чего любой другой компьютер может создать

новое перенаправление уже на свой IP-адрес.

Динамическое перенаправление портов используется в основном для служб, предусматривающих

кратковременные запросы и передачу данных, поскольку если один компьютер применяет

перенаправление данного порта, то другой в это же время перенаправление того

же самого порта использовать не может. Если нужно настроить работу приложений,

которым необходим постоянный поток данных и которые занимают порт на длительное

время, то динамическое перенаправление помогает мало. Однако и в этом случае

возможно решение проблемы, заключающееся в использовании демилитаризованной

зоны.

DMZ-зона

зона (DMZ-зона) — это еще один способ перенаправления портов. Данную возможность

предоставляет большинство современных маршрутизаторов. При размещении в зоне

DMZ компьютера внутренней локальной сети он становится прозрачным для протокола

NAT. Фактически это означает, что компьютер внутренней сети виртуально располагается

до брандмауэра. Для ПК, находящегося в DMZ-зоне, осуществляется перенаправление

всех портов на один внутренний IP-адрес, что позволяет организовать передачу

данных из внешней сети во внутреннюю.

Если, к примеру, сервер с IP-адресом 192.168.1.10, находящийся во внутренней

локальной сети, размещен в DMZ-зоне, а сама локальная сеть защищена NAT-устройством,

то поступивший из внешней сети по адресу WAN-порта маршрутизатора запрос будет

переадресован по любому порту на IP-адрес 192.168.1.10, то есть на адрес виртуального

сервера в DMZ-зоне.

Методы аутентификации

настоящее время существует множество технологий аутентификации пользователей,

поддерживаемых маршрутизаторами. Впрочем, если говорить о коммутаторах класса

SOHO, то наиболее распространенными методами аутентификации являются следующие:

• использование пароля и имени пользователя;

• применение MAC-адреса;

• использование протокола PPPoE.

Использование пароля и имени пользователя типично для коммутируемых соединений,

когда маршрутизатор имеет дополнительный последовательный порт для подключения

аналогового модема. В этом случае, как и при традиционной настройке удаленного

соединения с применением аналогового модема, в маршрутизаторе при конфигурации

последовательного порта указываются номер телефона провайдера, имя пользователя

и пароль.

Использование аутентификации по MAC-адресу встречается довольно редко и подразумевает

привязку соединения к MAC-адресу маршрутизатора. Смысл данной технологии достаточно

прост: каждое сетевое устройство имеет свой уникальный MAC-адрес длиной 6 байт,

или 12 шестнадцатеричных цифр. Подлинность пользователя проверяется провайдером

с использованием запроса MAC-адреса маршрутизатора.

Аутентификация по MAC-адресу имеет один подводный камень: при подключении модема

к новому маршрутизатору или к компьютеру соединение перестает работать. Для

того чтобы этого не происходило, многие модели маршрутизаторов позволяют задавать

внешний MAC-адрес.

Использование протокола PPPoE (Point-to-Point Protocol over Ethernet) для аутентификации

пользователей поддерживается практически всеми моделями современных маршрутизаторов.

Этот протокол является расширением протокола PPP, который был специально разработан

для применения протокола TCP/IP в последовательных соединениях, к которым относятся

коммутируемые соединения. Фактически, данный протокол предлагает механизм инкапсуляции

TCP-пакетов для их передачи по последовательным соединениям. К примеру, протокол

PPP используется для организации коммутируемого доступа в Интернет.

PPPoE (как и PPP) не является протоколом аутентификации в чистом виде, однако

механизм аутентификации можно рассматривать в качестве составной части этого

протокола. При аутентификации по протоколу PPPoE требуется указать имя и пароль.

DHCP-сервер

современный маршрутизатор не только может быть DHCP-клиентом, но и может иметь

встроенный DHCP-сервер, что позволяет автоматически присваивать IP-адреса всем

клиентам внутренней сети. В настройках DHCP-сервера, как правило, указываются

начало и конец диапазона выделяемых IP-адресов. Кроме того, иногда в заданном

диапазоне можно указать IP-адреса, которые не будут динамически присваиваться

клиентам.

Виртуальные сети VPN

ольшинство

маршрутизаторов в той или иной степени поддерживают возможность создания виртуальных

частных сетей (Virtual Private Networking, VPN), что позволяет организовывать

защищенное соединение с локальной (внутренней) сетью извне.

Для создания VPN-сетей, как правило, используются три протокола: сквозной туннельный

протокол (Point-to-Point Tunneling Protocol, PPTP), протокол IPsec и туннельный

протокол второго уровня (Layer 2 Tunneling Protocol, L2TP).

PPTP

Сквозной туннельный протокол, созданный корпорацией Microsoft, никак не меняет

протокол PPP, но предоставляет для него новое транспортное средство.

PPTP определяет протокол управления вызовами, который позволяет серверу управлять

удаленным коммутируемым доступом через телефонные сети общего пользования (PSTN)

или цифровые каналы (ISDN) либо инициализировать исходящие коммутируемые соединения.

PPTP использует механизм общей маршрутной инкапсуляции (GRE) для передачи пакетов

PPP, обеспечивая при этом контроль потоков и сетевых заторов. Безопасность данных

в PPTP может обеспечиваться при помощи протокола IPsec.

L2TP

Туннельный протокол второго уровня — это своего рода объединение протокола PPTP

и протокола эстафетной передачи на втором уровне (Layer 2 Forwarding, L2F),

разработанного компанией Cisco. Протокол L2F обеспечивает туннелирование протоколов

канального уровня с использованием протоколов более высокого уровня, например

IP.

Протоколы L2F и PPTP имеют сходную функциональность, поэтому компании Cisco

и Microsoft решили совместно разработать единый стандартный протокол, который

и получил название туннельного протокола второго уровня.

IPsec

IPsec — это протокол защиты сетевого трафика путем использования алгоритмов

шифрования на IP-уровне. Данный протокол предусматривает два режима функционирования:

транспортный и туннельный. В транспортном режиме протокол IPsec применяется

к содержимому IP-пакетов, при этом их исходные заголовки остаются видимыми.

Туннельный режим инкапсулирует исходные IP-пакеты в IPsec-пакеты с новыми заголовками

IP и позволяет эффективно скрывать исходные IP-пакеты.

Режимы функционирования VPN

Существует два режима функционирования VPN: сквозной (Pass Through) и активный.

В первом случае маршрутизатор без вмешательства передает входящий и исходящий

VPN-трафики, пропуская через себя инкапсулированные пакеты данных без просмотра

их содержимого. Если маршрутизатор поддерживает режим VPN Pass Through, то необходимо

только настроить соединение на VPN-клиентах (компьютеры во внутренней сети)

таким образом, чтобы клиенты из внутренней сети могли свободно подключаться

к серверу VPN снаружи. Однако при совместном использовании NAT- и VPN-туннелей

могут возникать проблемы.

В активном режиме маршрутизатор выступает в роли сервера и может устанавливать

VPN-соединение с узлом локальной сети, с другими шлюзами и маршрутизаторами

или же в обоих направлениях.

Заключение

данной статье мы рассмотрели только самые распространенные функции современных

маршрутизаторов класса SOHO. Многие модели маршрутизаторов поддерживают и другие

функции, которые, несмотря на различные названия, имеют одни и те же назначения.

К примеру, это могут быть возможность блокирования определенных URL, запрет

отклика на сканирование командой Рing, перевод маршрутизатора в режим Stealth,

при котором он становится невидимым из внешней сети, и многое другое.

При правильной настройке маршрутизатор вполне способен осуществлять надежную

защиту внутренней сети. К тому же его применение экономически более выгодно,

чем использование в качестве маршрутизатора ПК (если, конечно, учитывать цены

необходимого ПО).

КомпьютерПресс 10’2004

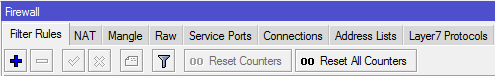

Firewall (или пакетный фильтр) — это большая и сложная тема как в теоретическом, так и в практическом плане. Пакетный фильтр в различных операционных системах может иметь свои плюсы и минусы по сравнению с другими реализациями. В данной статье я буду рассматривать исключитетльно Firewall в RouterOS с оглядкой на его прародителя iptables.

Предисловие

Для кого эта статья

Если вы умеете работать с iptables, то дерзайте и настраивайте firewall, для вас в этой статье не будет ничего нового (ну разве что в таблице NAT используются цепочки с другими именами). Если вы впервые видите firewall в RouterOS и хотите получить готовый скрипт для конфигурации, то вы его здесь не найдете. Материал нацелен на тех, кто хочет получить базовое представление о том как работает firewall и что происходит с ip пакетом на разных этапах его обработки. Более глубокое понимание прейдет с опытом и решением повседневных и необычных задач с использованием пакетного фильтра.

Теоретическая часть

Что такое Layer3 Firewall

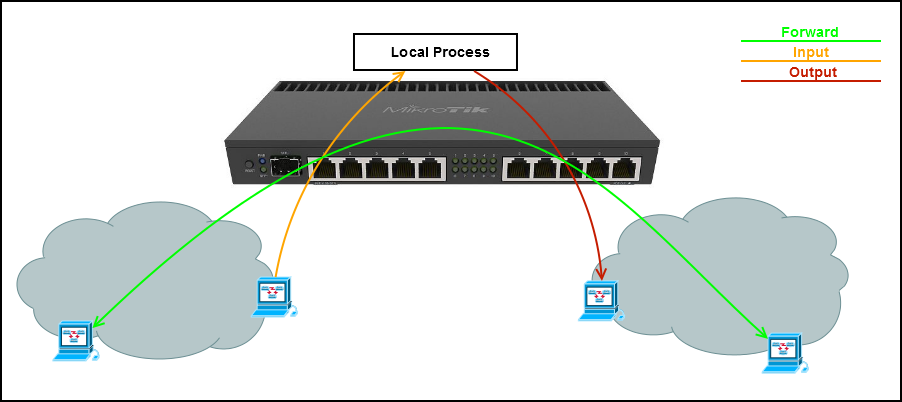

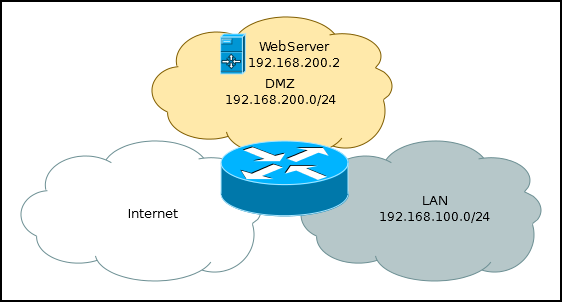

Предположим, что у вас есть роутер с выходом в интернет и двумя bridge интерфейсами: bridge-lan(ether2-ether5) и bridge-dmz(ether6-ether10).

В пределах Bridge интерфейса устройства самостоятельно находят соседей из свой подсети и обмениваются пакетами, роутер выполняет функции свича и не отслеживает такой трафик на сетевом уровне (конечно можно принудительно заставить его это делать, но про Layer2 Firewall поговорим в другой раз).

При необходимости связаться с устройством подключенного к другому bridge интерфейсу или находящемуся в глобальной сети устройства передают пакеты маршрутизатору, который определяет маршрут следования и обрабатывает их на сетевом(Layer 3) уровне.

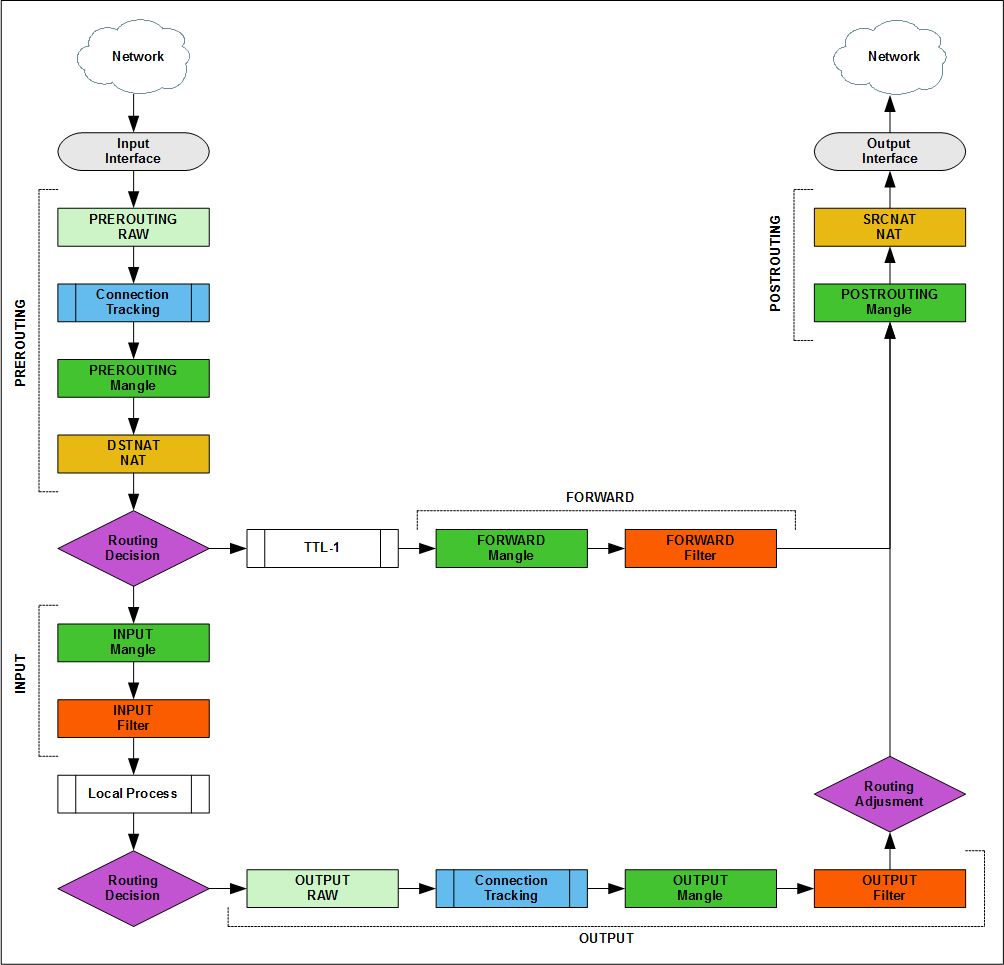

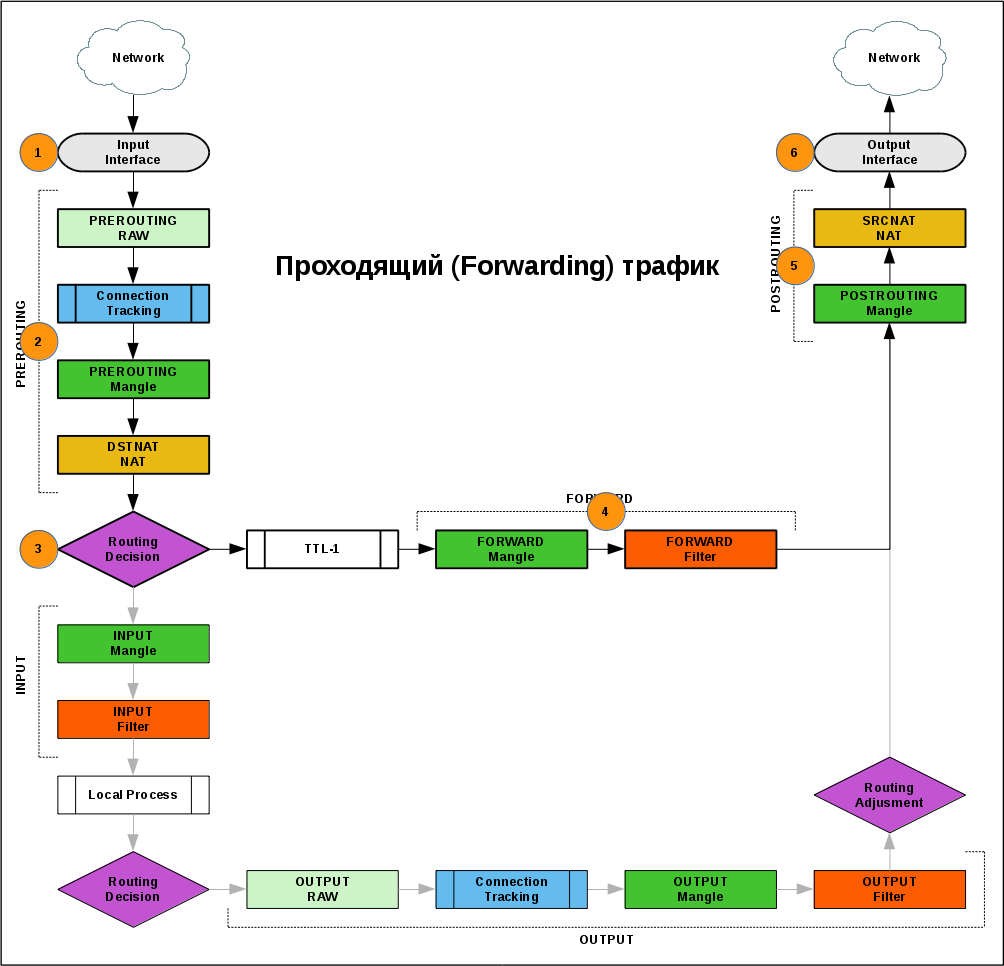

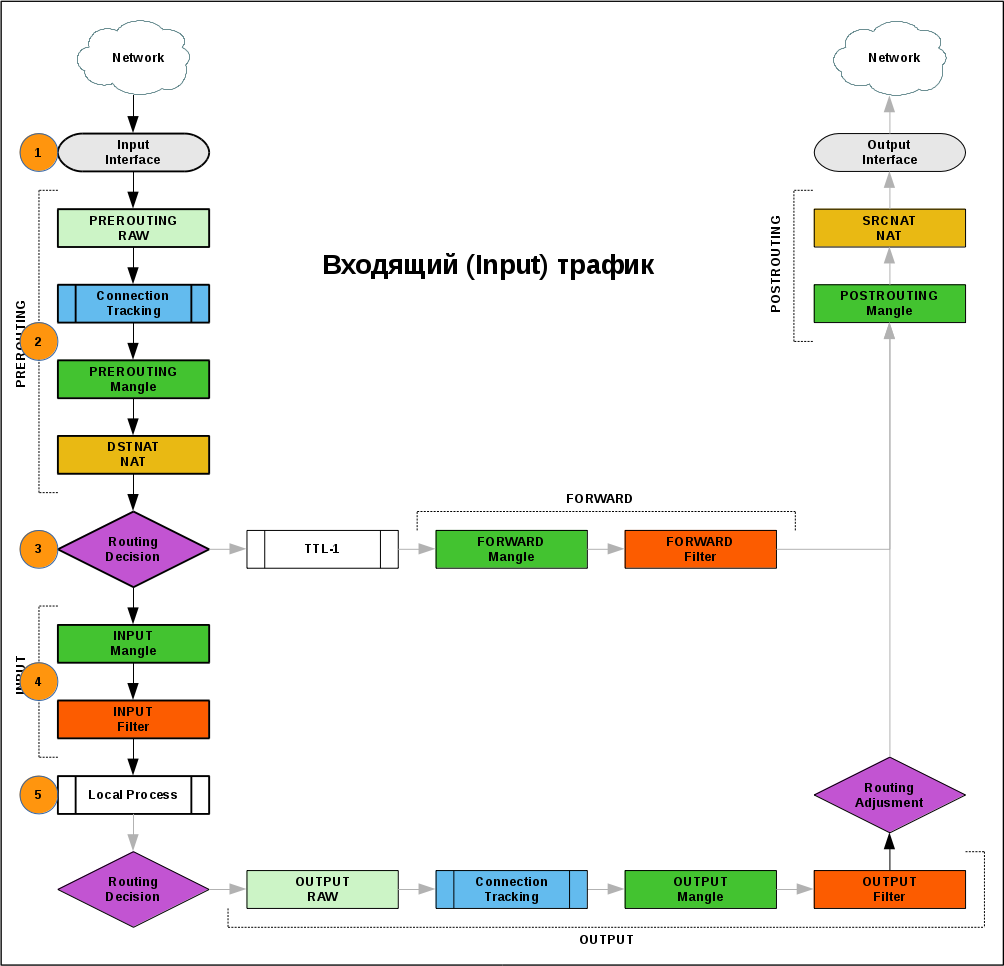

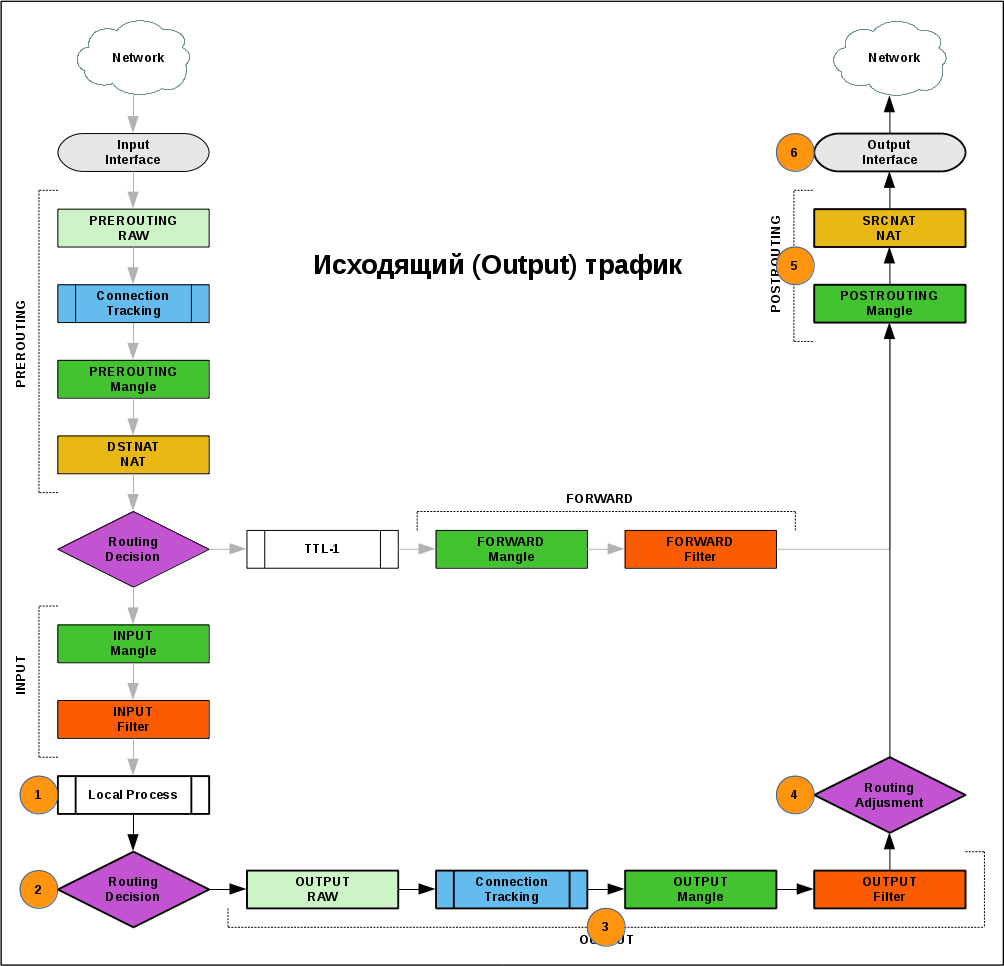

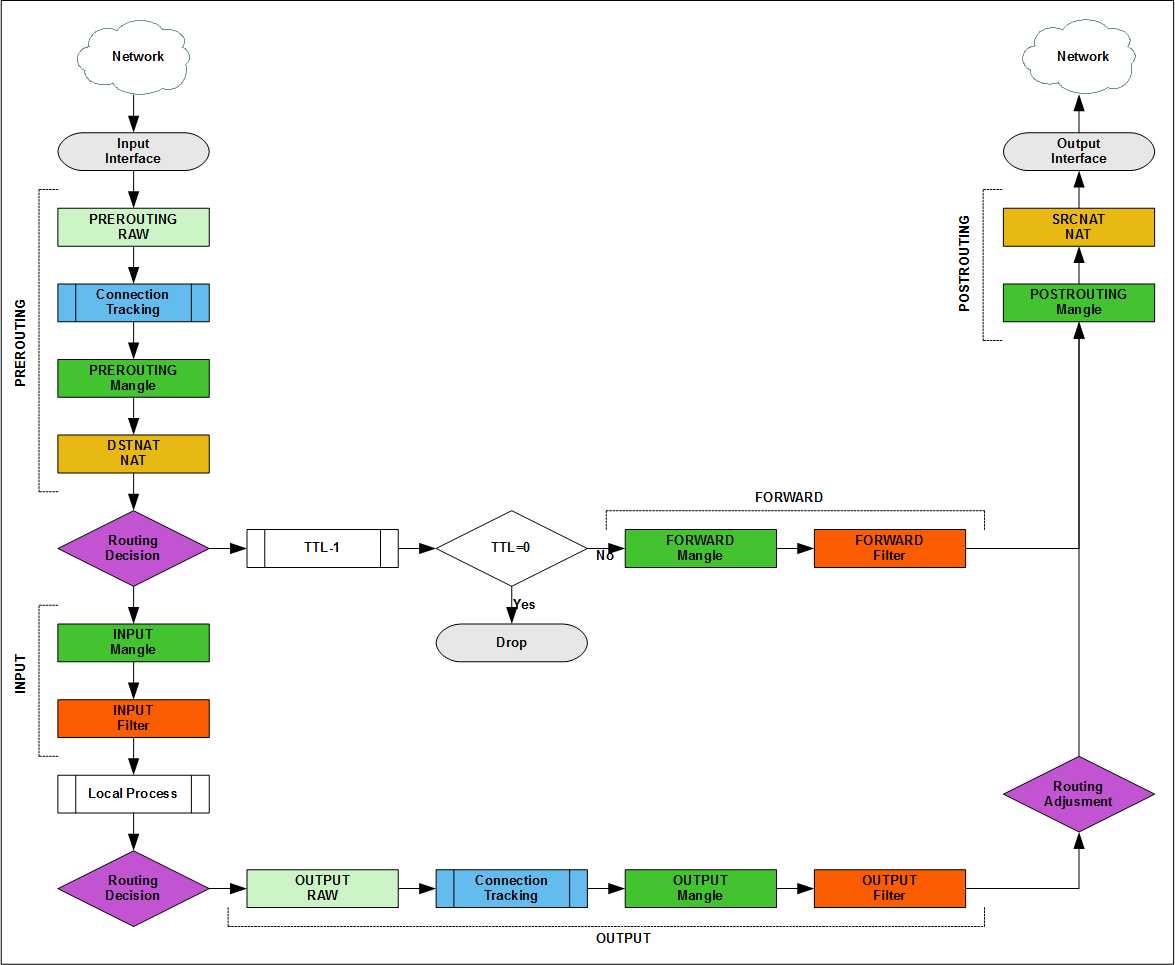

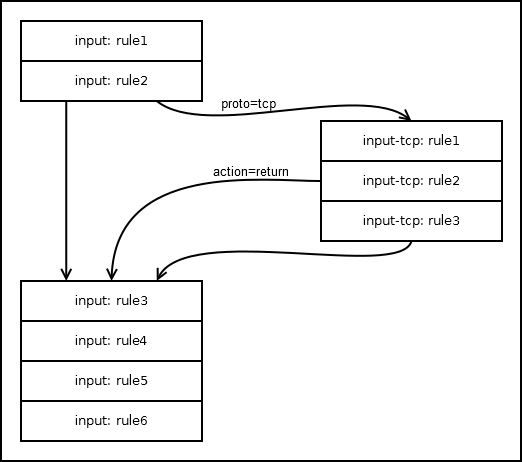

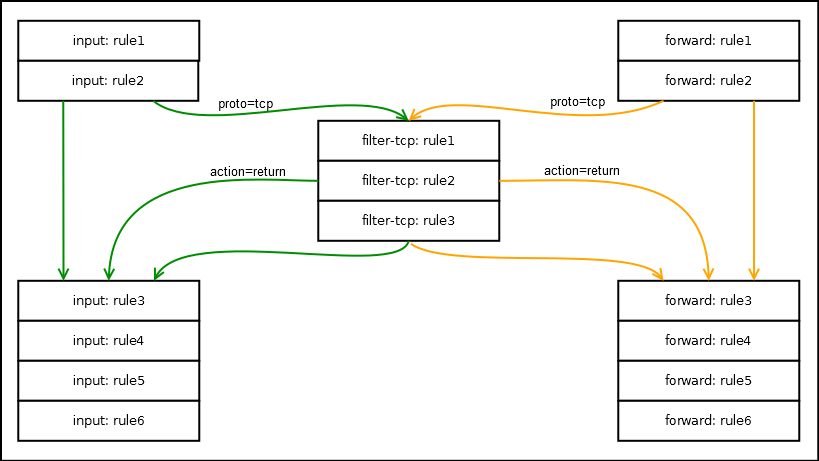

Packet Flow Diagram

Полный путь трафика описан в Packet Flow Diagram, есть несколько официальных(v5, v6) версий, их необходимо знать и использовать в повседневной работе, но для понимания работы пакетного фильтра они перегружены, поэтому я буду объяснять на облегченном варианте.

Input/Output Interface — это любой (физический или виртуальный) Layer 3 интерфейс роутера. Пакет который идет из локальной сети в интернет попадает на input interface, а уходит с output interface. Пакет из интернета в локальную сеть, также попадает на input interface, а уходит с output interface. Packet Flow всегда читается в одном направлении input -> output.

Особенности терминологии

Изучая packet flow для iptables, можно встретить описания через «цепочки в таблицах» либо «таблицы в цепочках». На схеме представлены таблицы в цепочках, при добавлении правил в firewall все будет наоборот.

Но на самом деле пакет перемещается между блоками [цепочка+таблицы], например если вы сделайте accept в блоке [prerouting+mangle] транзитный пакет все-равно будет обработан в [forward+mangle]. Это важно помнить в сложных конфигурациях с pbr и queues.

В документации iptables есть более точные определения, но простыми словами:

Цепочки отвечают за место обработки пакета и последовательность правил.

Таблицы определяют действия, которые можно произвести над пакетом.

Базовые варианты следования пакета

Транзитный

- Пакет из сети приходит на один из интерфейсов роутера

- В цепочке PREROUTING администратор может повлиять на маршрут следования пакета: определить выходной интерфейс (Policy base routing) или перенаправить на другой адрес (dst-nat).

- В соответствии с таблицей маршрутизации для пакета определяется исходящий интерфейс.

- Цепочка FORWARD — основное место фильтрации проходящего трафика.

- Последним пунктом перед выходом в сеть является цепочка POSTROUTING, в которой можно изменить адрес отправителя (src-nat).

- Пакет ушел в сеть.

Входящий

- Пакет из сети пришел на один из интерфейсов роутера

- Попал в цепочку PREROUTING.

- В соответствии с таблицей маршрутизации пакет был отправлен на обработку локальному процессу.

- В цепочке INPUT происходит фильтрация входящего трафика администратором.

- Пакет ушел на обработку локальному процессу.

Исходящий

- Один из процессов роутера сгенерировал ip пакет (новый или ответный — неважно).

- В соответствии с таблицей маршрутизации для пакета определен выходной интерфейс.

- Администратор может фильтровать исходящий трафик, либо изменять маршрут в цепочке OUTPUT.

- Для пакета принимается окончательное решение о выходном интерфейсе.

- Пакет попадает в POSTROUTING, как и проходящий трафик.

- Пакет ушел в сеть.

Connection Tracker

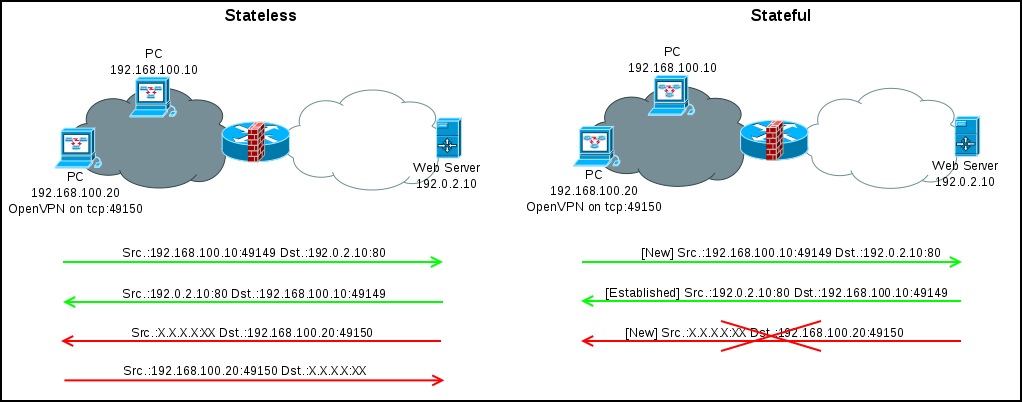

Для начала необходимо понять, что представляет из себя stateful и stateless пакетные фильтры.

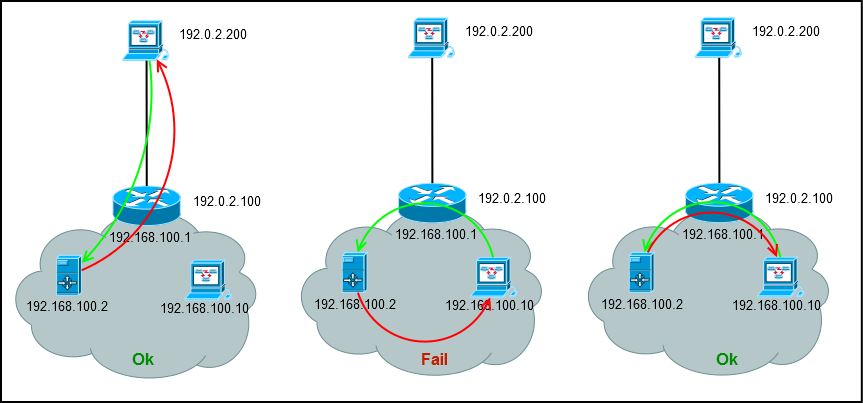

Пример. Компьютер 192.168.100.10 открывает tcp соединение с сервером 192.0.2.10. На стороне клиента используется динамический порт 49149, на стороне сервера 80. Еще до получения контента клиент и сервер должны обменяться пакетами для установки tcp сессии.

В stateless потребуется открыть трафик из локальной сети в интернет и из интернета в локальную сеть (как минимум для диапазона динамических портов). Что в целом является дырой.

В stateful маршрутизатор анализирует пакеты и получив tcp syn от 192.168.100.10:49149 для 192.0.2.10:80 считает это началом нового (new) соединения. Все дальнейшие пакеты (в любом направлении) между 192.168.100.10:49149 и 192.0.2.10:80 будут считаться частью установленного (established) соединения, до закрытия tcp сессии или истечения таймеров.

Для UDP/ICMP и других видов трафика, где нельзя четко выделить начало и конец соединения, новым пакетом является первый, остальные считаются частью установленного соединения и обновляют таймеры, маршрутизатор забывает про подобные соединения по истечению таймеров.

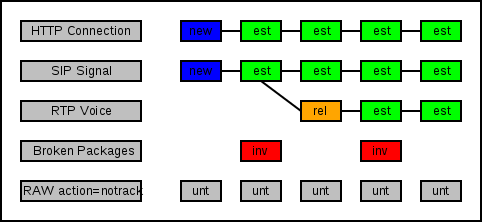

Connection tracker делит пакеты на несколько типов:

new — пакет открывающий соединение, например syn для tcp или первый пакет в udp потоке.

established — пакет относящийся к известному соединению.

related — пакет относящийся к дополнительному соединению в мультипротоколе (sip, pptp, ftp, …).

invalid — пакет от неизвестного соединения.

untracked — пакет не отслеживаемый connection tracker.

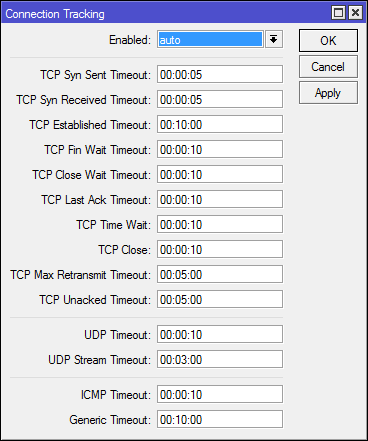

Конфигурация Connection tracker

enabled=yes — включен.

enabled=no — отключен.

enabed=auto — отключен, пока в firewall не появится правило использующее возможности conntrack. Используется по умолчанию.

Остальные параметры являются различными таймерами и обычно не требуют тюнинга.

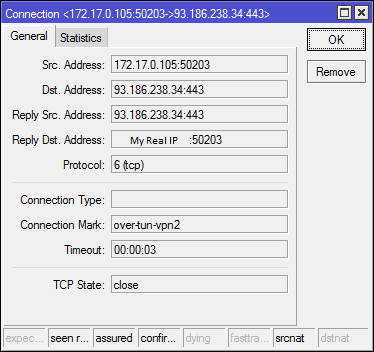

Администратор может просматривать и удалять соединения, например так выглядит соединение с NAT:

Использование conntrack сказывается на производительности и потреблении ресурсов (особенно при большом числе соединений), но отключить его в большинстве конфигураций не получится, т.к. у вас останется stateless firewall без NAT.

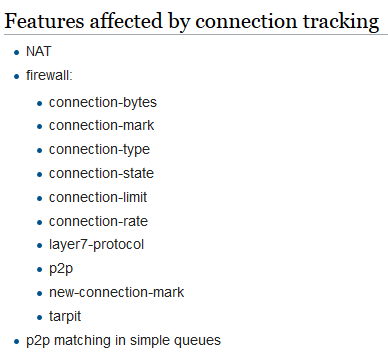

Список функций зависящих от connection tracker:

TTL

Time To Live — поле в заголовке IP пакета определяющее число маршрутизаторов через которые может пройти пакет прежде чем будет уничтожен, защищает от бесконечной пересылки пакетов при петлях маршрутизации.

При пересылке (forwarding) роутер уменьшает значение TTL на 1 отбрасывает, если TTL=0. При этом пакет с TTL=1 попадет локальному процессу роутера.

Некторые операторы связи используют трюки с TTL для пресечения использования роутеров. Все эти ограничения прекрасно обходятся увеличением значения ttl в таблице mangle.

NAT

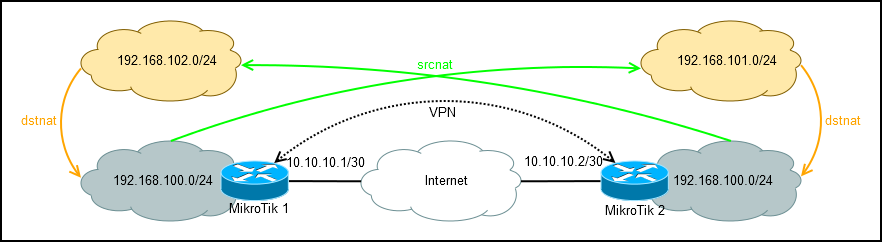

Network Address Translation — технология изменения адресов в заголовке ip пакета. Как и в linux, NAT является частью пакетного фильтра. NAT работает на основе connection tracker.

Изначально NAT был разработан как быстрое решение проблемы исчерпания IPv4 адресов, для локальных сетей было предложено использовать подсеть из диапазонов: 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16 и транслировать их в один(или несколько) маршрутизируемых адресов. На самом деле есть еще несколько служебных подсетей, которые можно использовать в частных сетях и роутеру в принципе все-равно что и как NAT’ить, но рекомендуется следовать стандартам.

NAT обрабатывает только: tcp, udp, icmp и некоторых мультипротоколов из [IP]->[Firewall]->[Service Port]. Обрабатывается только первый (connection-state=new) пакет в соединении, оставшиеся обрабатываются автоматически без участия таблицы NAT. Это можно отследить по изменению счетчиков в правилах.

В заголовке пакета присутствует Source и Destenation address, соответственно и NAT делится на Source и Destenation NAT.

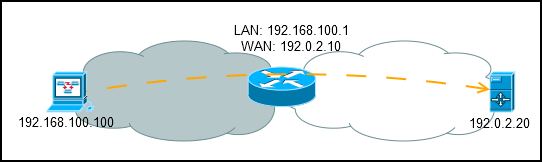

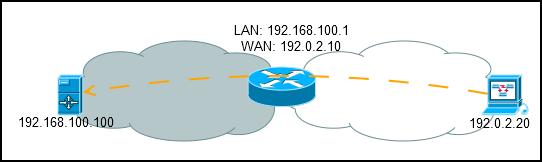

Source NAT — подмена адреса отправителя, присутствует на подавляющем большинстве домашних и корпоративных роутеров в мире.

Позволяет множеству устройств с «серыми» адресами в локальной сети общаться с интернетом используя один (или несколько) реальных адресов.

Возвращаясь к Packet Flow смотрим, что SRC-NAT находится в Postrouting, после принятия решения о маршрутизации пакета.

Ответный пакет проходит неявный DST-NAT в котором адрес получателя меняется на локальный.

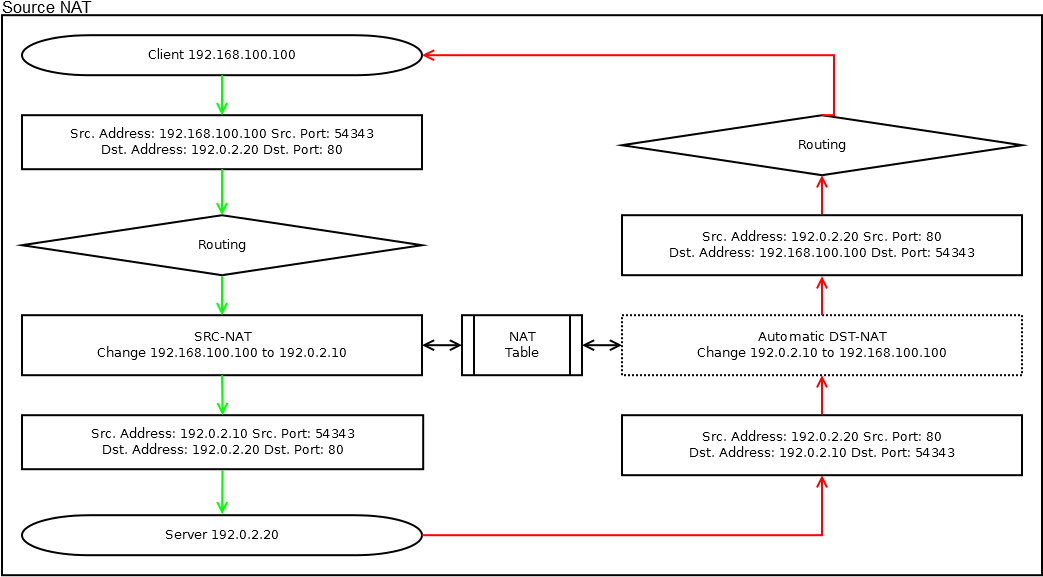

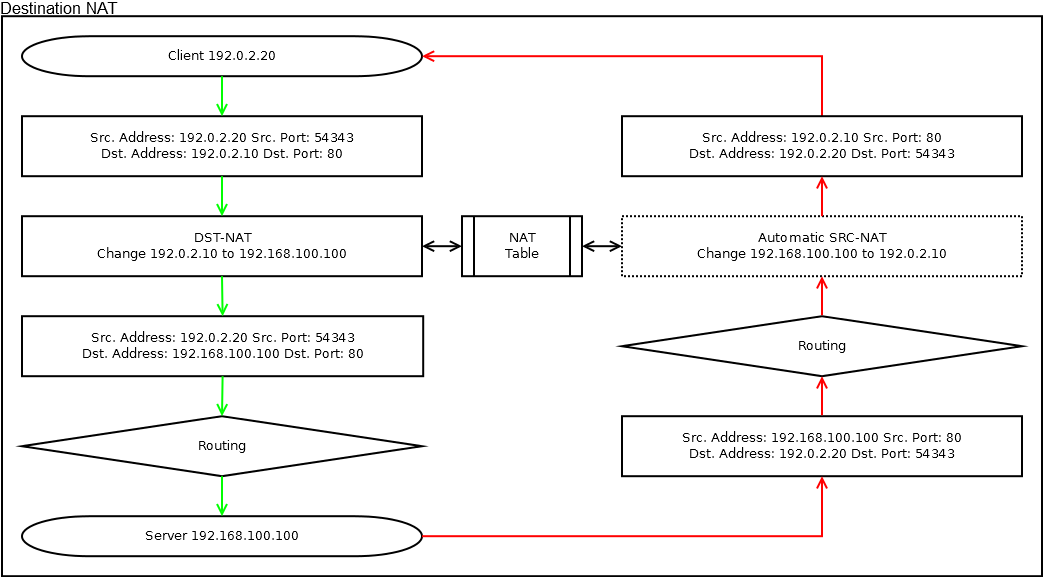

Destenation NAT — подмена адреса получателя.

Применяется при необходимости переслать пакет на другой адрес, обычно используется для «проброса портов» из внешней сети в локальную.

По Packet Flow работа DST-NAT происходит до принятия решения о маршрутизации в Prerouting, присутствует неявный SRC-NAT для ответного трафика.

NAT является довольно мощным инструментом управления трафиком, но применять его стоит в последнюю очередь (когда остальные инструменты не могут помочь).

Цепочки(chains) базовые и пользовательские

Цепочки состоят из правил и форсируют логику обработки пакета.

Есть несколько базовых цепочек, отображенных на packet flow:

Prerouting(dstnat) — обработка пакета до принятия решения о маршрутизации

Input — обработка пакетов предназначеных локальным процессам маршрутизатора

Output — обработка пакетов пакетов сгенерированных локальными процессами маршрутизатора

Forward — Обработка проходящего трафика

Postrouting(srcnat) — Обработка трафика готового к передаче на интерфейс

Все как в iptables, но цепочки в nat переименованы. С чем это связано (скорее всего с hotspot или аппаратной разгрузкой nat) мне неизвестно, но в корне ничего не меняет.

Пакет проходит правила в цепочке последовательно, если он подходим по всем условиям, то к пакету применяется действие. Если действие является терминирующим и не отбрасывает пакет, то он передается в следующий блок packet flow.

У всех цепочек базовых есть действие по умолчанию (если пакет не подошел ни под одно из правил) — accept.

Пользовательские цепочки необходимы для уменьшения количества правил которые проходит каждый пакет и для построения сложных правил обработки трафика. У всех пользовательских цепочек есть действие по умолчанию — return.

В пределах таблицы можно пересылать правила из нескольких различных базовых (и пользовательских) цепочек в пользовательскую, но вернется пакет в ту цепочку из которой пришел.

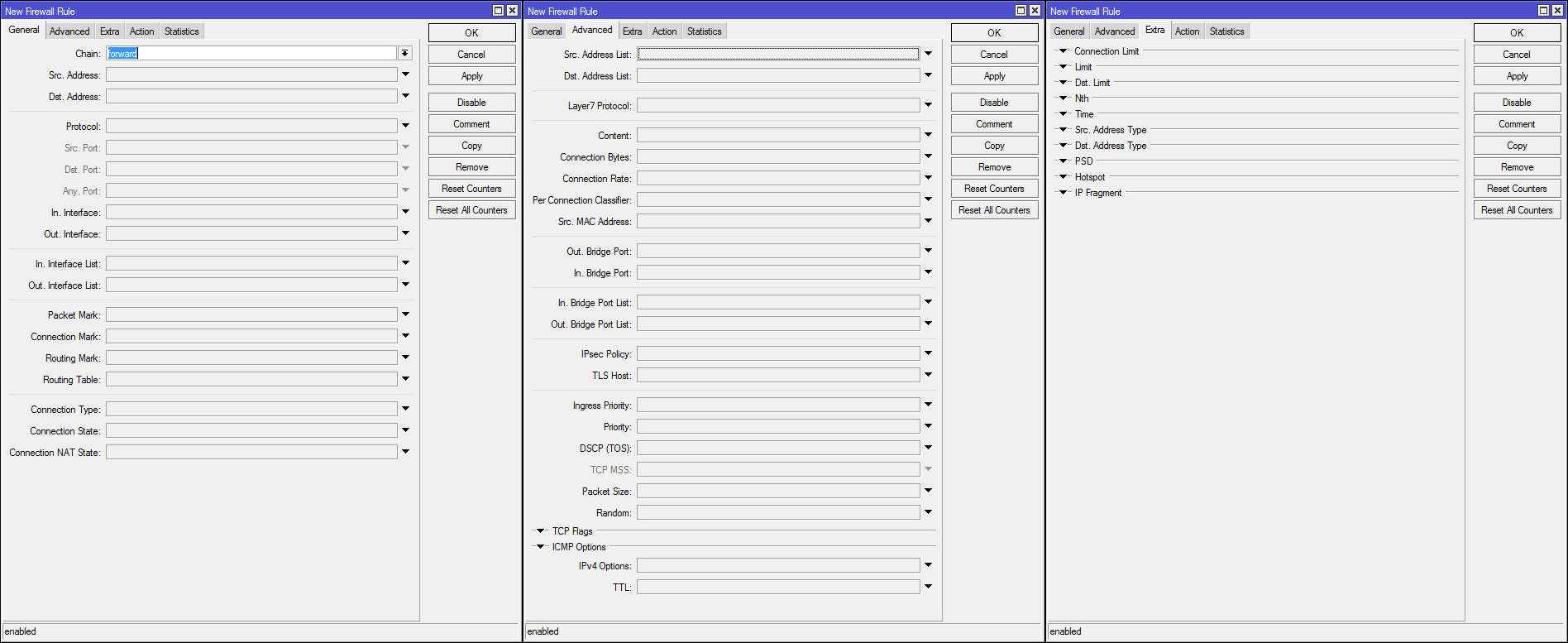

Условия в правилах

Цепочки состоят из правил, каждое правило состоит из условий и действия. Условий достаточно много, но далеко не все вы будете использовать в реальных конфигурациях. Большинству условий можно поставить префикс «не» (знак «!»). Для совпадением с правилом, пакет должен подходить под все указанные условия.

Некоторые из условий:

| Условие | Описание |

|---|---|

| src-address | Адрес источника |

| dst-address | Адрес получателя |

| src-address-list | Адрес источника присутствует в списке |

| dst-address-list | Адрес получателя присутствует в списке |

| protocol | Протокол транспортного уровня |

| src-port | Порт источника |

| dst-port | Порт получателя |

| port | Порт источника или получателя |

| in-interface | Интерфес на который пришел пакет |

| out-interface | Интерфейс с которого пакет будет отправлен в сеть |

| in-interface-list | Интерфес на который пришел пакет присутствует в списке |

| out-interface-list | Интерфейс с которого пакет будет отправлен в сеть присутствует в списке |

| layer7-protocol | Анализ содержимого первых 10 пакетов в соединениий |

| content | Поиск заданной строки в пакете |

| tls-host | Поиск хоста в заголовке tls |

| ipsec-policy | Проверить подпадает пакет под политику ipsec или нет |

| packet-size | размер пакета в байтах |

| src-mac-address | mac адрес источника пакета |

| connection-mark | Метка соединения |

| packet-mark | Метка пакета |

| routing-mark | Маршрутная метка пакета |

| connection-state | Состояние пакета в соединении |

| tcp-flags | Флаги tcp пакета |

| icmp-options | Опции icmp пакета |

| random | Правило срабатывает(при совпадении остальных условий) с заданной вероятностью |

| time | Можно указать рабочее время правила, к сожалению без конктеризации даты |

| ttl | Значение поля ttl в пакете |

| dscp | Значение поля DSCP(ToS) в пакете |

| —//— | —//— |

| place-before | Консольная опция(не условие), позволяет добавить правило перед указанным |

| disabled | Консольная опция(не условие), позволяет отключить правило |

Примечания

В качестве src.(dst.) address можно указывать: одиночный ip, диапазон адресов через дефис, либо подсеть.

Списки адресов необходимы для объединения под одним именем нескольких несвязанных ip. В отличии от ipset в netfilter, записи в списках MikroTik могут удаляться через заданный промежуток времени. Просмотреть списки и внести изменения можно в [IP]->[Firewall]->[Address Lists].

В качестве номера порта(port, src-port, dst-port) можно указывать одиночный порт, несколько портов через запятую, либо диапазон портов через дефис.

На последнем MUM в МСК была неплохая презентация на тему влияния различных условий на скорость обработки пакетов (там же вы узнаете как использовать таблицу raw для снижения нагрузки на роутер), кому интересно: запись и презентация.

Действия в таблицах

Набор доступных действий над пакетом, зависит от таблицы в которой он обрабатывается.

Filter — таблица фильтрации трафика, одно из двух мест, где можно отбросить пакет.

NAT — таблица модификации ip адресов и портов(tpc, udp) в заголовке ip пакета.

Mangle — таблица для модификации других полей ip пакета и установки различных меток.

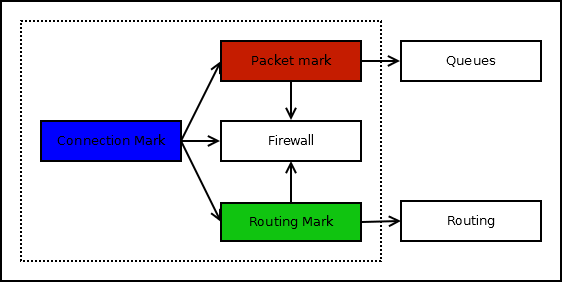

Существует три типа внутренних меток пакетов: connection, packet, route. Сетки существуют только в пределах роутера и не уходят в сеть. Пакет может иметь по одной метке каждого типа, при последовательном прохождении нескольких mark-* правил метки перезаписываются.

Маршрутные метки можно ставить только в цепочках prerouting и output, остальные в любых цепочках.

Хорошей практикой считается сначала маркировать соединение (connection), а потом пакет (packet) либо маршрут (route). Проверка наличия метки происходит быстрее чем полей пакета. На практике, это не всегда так и в сложных очередях или pbr дополнительная маркировка соединения не приносит пользы.

RAW — таблица позволяющая пакетам обходить механизм трекинга соединений (connection tracker). Используется для противодействия DoS и снижения нагрузки на cpu (например исключением multicast трафика). Позволяет отбросить пакет.

Терминирующие действия завершают обработку пакета в цепочке и передают следующему блоку в packet flow, либо отбрасывают.

Действия:

| Таблица | Действие | Описание | Терминирующее? |

|---|---|---|---|

| Все | accept | Прекратить обработку пакета и передать в следующий блок Pakcet flow | Да |

| Все | log | Записать в log информацию о пакете.В современных версиях можно добавить log к любому другому действию | Нет |

| Все | passtrough | Посчитать число пакетов. Используется для отладки | Нет |

| Все | add src to address list и add dst to address list | Добавить source (destenation) адрес из пакета в заданный список | Нет |

| Все | jump | Перейти в пользовательскую цепочку | Да |

| Все | return | Вернуться в родительскую цепочку. В базовых цепочках работает как accept | Да |

| Filter и Raw | drop | Остановить движение пакета по packet flow и отбросить | Да |

| Filter и Prerouting | fasttrack | Пометить пакет для быстрого прохождения packet flow | Да |

| Filter | reject | Аналогично drop, но отправителю пакетов отправляется уведомление(tcp или icmp) о отброшенном пакете | Да |

| Filter | trapit | Эмулировать наличие открытого порта. Используется для защиты от DoS, ввода в заблуждение и(иногда) отладке | Да |

| NAT | src-nat | Подмена адреса отправителя на указанный | Да |

| NAT | masquerade | Частный случай src-nat, подменяет адрес отправителя на один из адресов с интерфейса, используется на динамических(dhcp, vpn) интерфейсах. Не рекомендуется использовать при наличии нескольких ip на интерфейсе | Да |

| NAT | same | Частный случай src-nat. Подменяет адрес отправителя на адрес из заданного диапазона | Да |

| NAT | dst-nat | Подменяет адрес получателя на указанный | Да |

| NAT | redirect | Частный случай dst-nat, подменяет адрес получателя на адрес интерфейса роутера на который пришел пакет | Да |

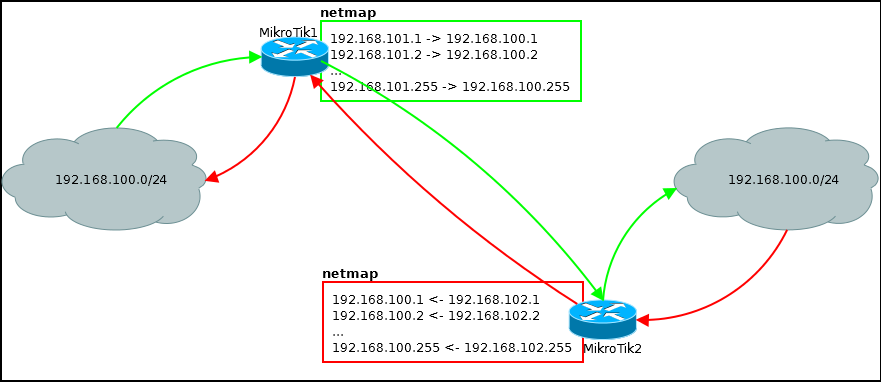

| NAT | netmap | Не замена dst-nat. Применяется при трансляции сеть-в-сеть, смотрите примеры | Да |

| Mangle | mark connection | Метка соединения | Нет |

| Mangle | mark packet | Метка пакета, применяется в очередях | Нет |

| Mangle | mark routing | Метка маршрута, применяется в Policy base routing | Нет |

| Mangle | change ttl | Изменить ttl | Нет |

| Mangle | change dcsp(tos) | Изменить dcsp, в десятичном виде | Нет |

| Mangle | change mss | Изменить mss в tcp syn | Нет |

| Mangle | clear df | Очистить флаг do not fragmet | Нет |

| Mangle | strip ipv4 options | Очистить дополнительные опции ipv4 | Нет |

| Mangle | set priority | Установить приоритет для CoS | Нет |

| Mangle | route | Задать gateway для пакета. Простая версия PBR | Нет |

| Mangle | sniff tzsp | Инкапсулировать пакеты в udp и отправить на указанный ip | Нет |

| Mangle | sniff pc | Аналог tzsp, но с другим типом инкапсуляции. В wiki если примеры использования с calea | Нет |

| Mangle | passtrough | По умолчанию большинство правил в mangle не останавливает прохождение пакета, можно изменить это поведение установить passtrough=no | Нет |

| Raw | notrack | Не отслеживать пакет в connection tracker | Да |

Если найдутся желающие, могу написать подробнее про FastTrack и FastPath, но чудес от этих технологий ждать не стоит.

Пара слов про DPI