[Беспроводное устройство] Как подключиться к роутеру по протоколу Telnet

Роутеры ASUS позволяют пользователям входить в систему и настраивать маршрутизатор через веб-интерфейс и через приложение «ASUS Router». В дополнение к вышеуказанным методам мы также предоставляем функцию Telnet для опытных пользователей, чтобы подключиться к роутеру и управлять им с помощью команд.

Здесь в качестве примера мы используем ZenWiFi XT8 и компьютер на Windows 10, чтобы продемонстрировать, как подключиться к роутеру через Telnet.

Содержание:

Включение Telnet в роутере ASUS

Подключиться к роутеру по протоколу Telnet с компьютера под управлением Windows 10

Включение Telnet в роутере ASUS

Шаг 1.

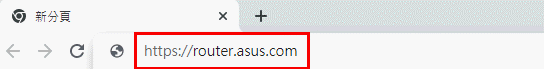

Подключите компьютер к локальной сети роутера через проводное соединение и откройте веб-меню, введя в адресной строке браузера: https://router.asus.com

Подробнее можно узнать в статье: Как войти на страницу настроек (Web GUI) (ASUSWRT)?

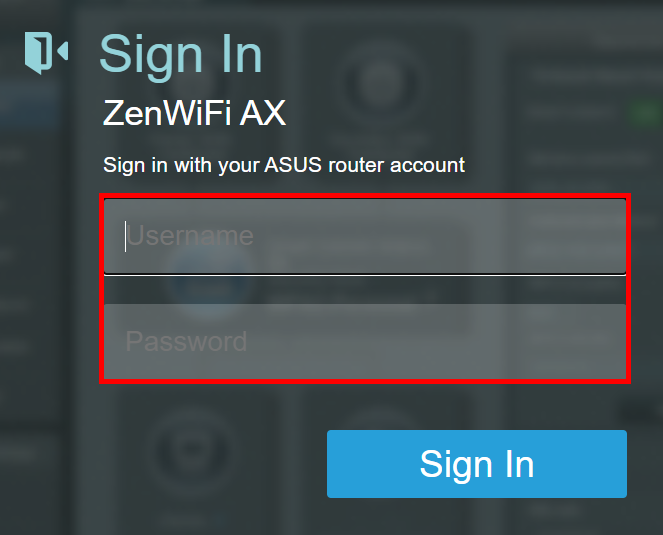

Шаг 2. Авторизуйтесь в веб-меню.

Примечание: Если вдруг забыли имя пользователя и/или пароль, пожалуйста выполните сброс настроек роутера на заводские и перенастройте роутер. (По умолчанию имя пользователя и пароль admin/admin).

Подробнее о том как выполнить сброс настроек роутера: [Беспроводное устройство]Как вернуть роутер ASUS к заводским настройкам?

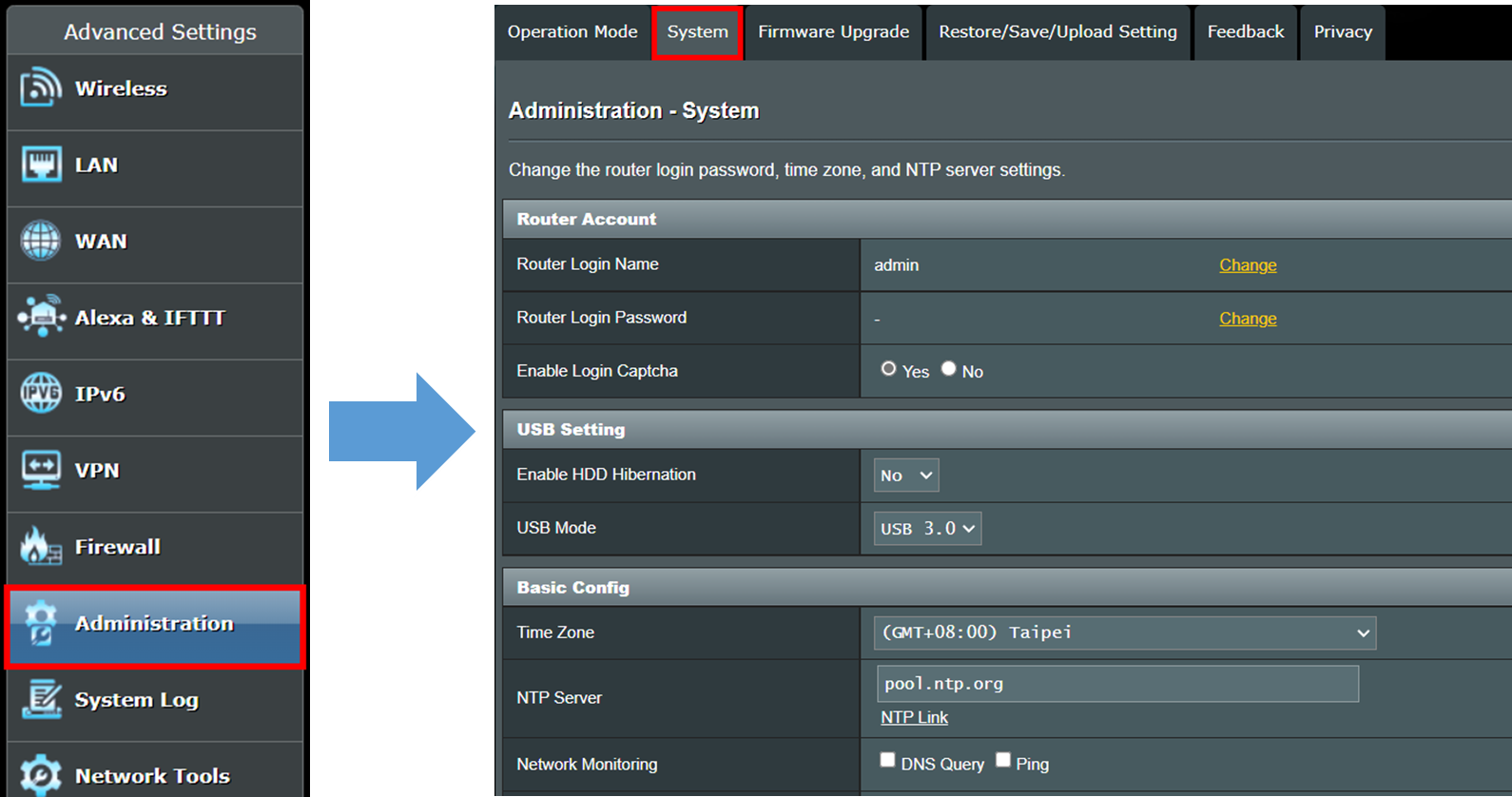

Шаг 3. Откройте вкладку [Администрирование] > вкладка [Система].

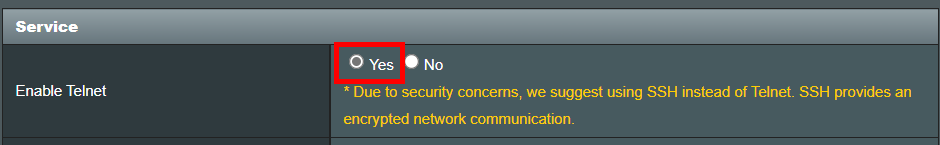

Шаг 4. В разделе «Служба» найдите пункт [Включить Telnet] and выберите чекбокс [Да] (По умолчанию выставлено значение «Нет»)

Примечание: Из соображений безопасности рекомендуется использовать SSH вместо Telnet. SSH обеспечивает зашифрованную сетевую связь.

Чтобы узнать, как включить SSH на маршрутизаторе ASUS, обратитесь к Часто задаваемым вопросам 2

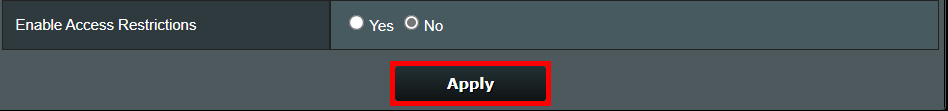

Шаг 5. Нажмите кнопку [Применить] чтобы изменения вступили в силу.

Подключиться к роутеру по протоколу Telnet с компьютера под управлением Windows 10

Подключение к роутеру ASUS через функцию Telnet с компьютера под управлением Windows 10.

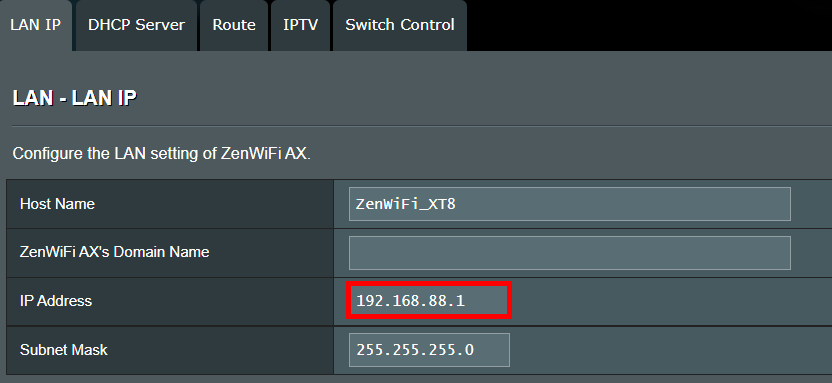

Шаг 1. В меню настроек роутера откройте вкладку [Локальная сеть]> [LAN IP]

Найдите введённый LAN IP адрес, по которому должен выполняться вход по Telnet. Например: 192.168.88.1

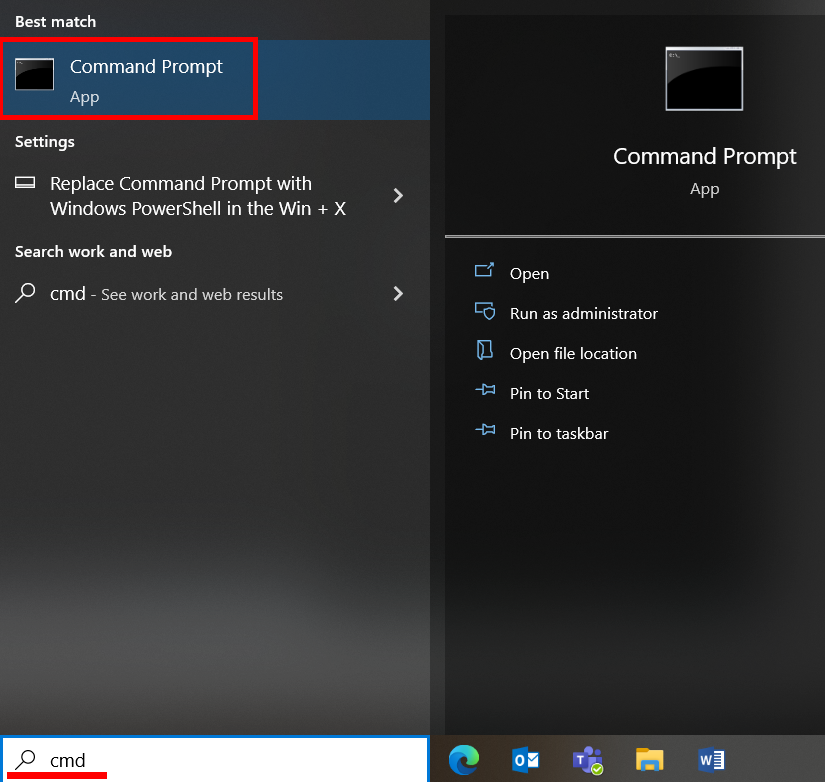

Шаг 2. В поисковой строке вызовите командную строку «CMD«.

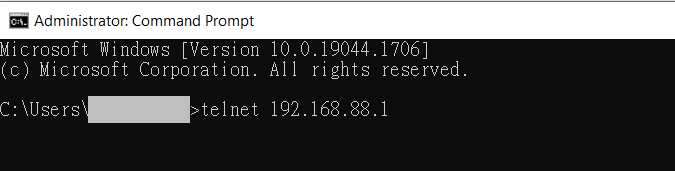

Шаг 3. Введите telnet LAN IP адрес роутера и нажмите Enter.

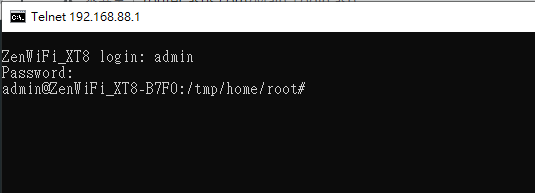

Ниже в качестве примера представлена картинка. Если LAN IP адрес роутера 192.168.88.1, то введите: telnet 192.168.88.1 и нажмите Enter.

Примечание: Между telnet и LAN IP-адресом должен быть пробел.

Шаг 4.

Введите имя пользователя и пароль для входа в веб-интерфейс и нажмите Enter, чтобы войти в меню роутера через Telnet.

Картинка ниже представлена в качестве примера, имя пользователя для ZenWiFi XT8 — admin

[Логин]:Введите пожалуйста имя пользователя

[Пароль]:Введите пожалуйста пароль

Примечание. Введённый вами пароль не будет отображаться в окружении CMD.

Примечание: Если забыли имя пользователя и/или пароль, пожалуйста выполните сброс настроек роутера на заводские и перенастройте роутер (По умолчанию имя пользователя и пароль — admin/admin).

Как сбросить настройки роутера — подробно рассказано в статье: Беспроводное устройство]Как вернуть роутер ASUS к заводским настройкам?

Часто задаваемые вопросы:

1. Что делать, если по-прежнему не получается подключиться к роутеру с компьютера под управлением Windows после включения функции Telnet в настройках оборудования?

(1) Пожалуйста убедитесь что прошивка роутера обновлена до последней версии.

(2) Пожалуйста убедитесь что ваш компьютер действительно подключён к локальной сети роутера и получает от неё IP-адрес.

Можно проверить, получил ли компьютер IP-адрес, назначенный маршрутизатором, на странице настроек маршрутизатора.

Подробнее об этом Вы можете узнать в статье: [Беспроводное устройство: Как проверить данные о клиентах на роутере ASUS?

(3) Пожалуйста убедитесь что LAN IP-адрес в командной строке введён правильно.

В меню настроек роутера, во вкладке [Локальная сеть)] > [LAN IP] проверьте IP-адрес роутера.

(4) Пожалуйста убедитесь что в роутере включён Telnet-клиент.

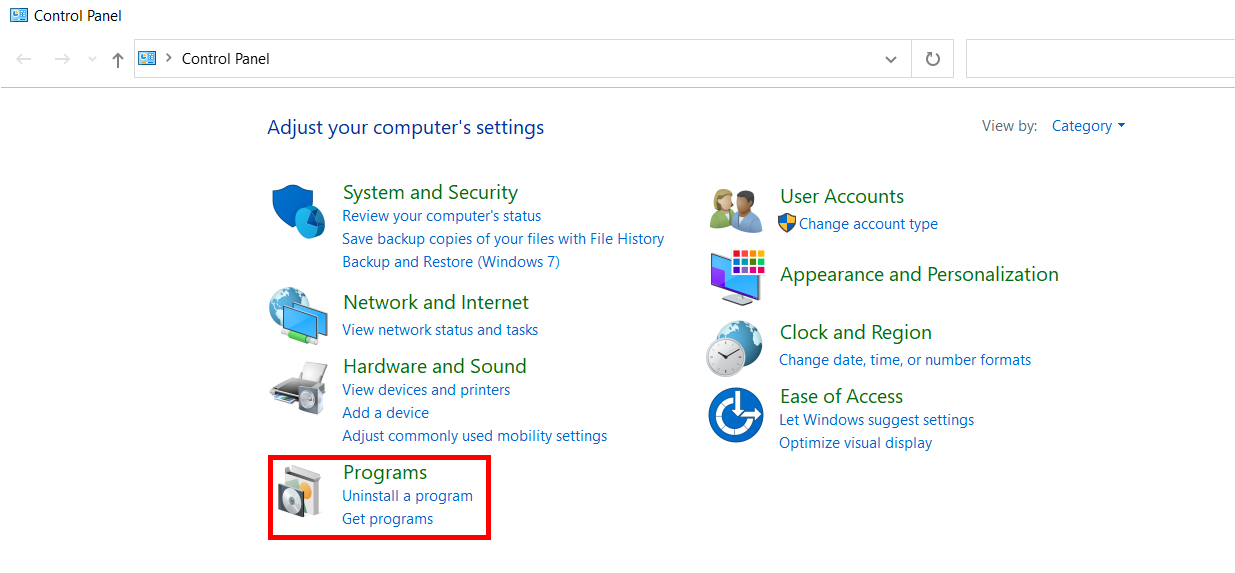

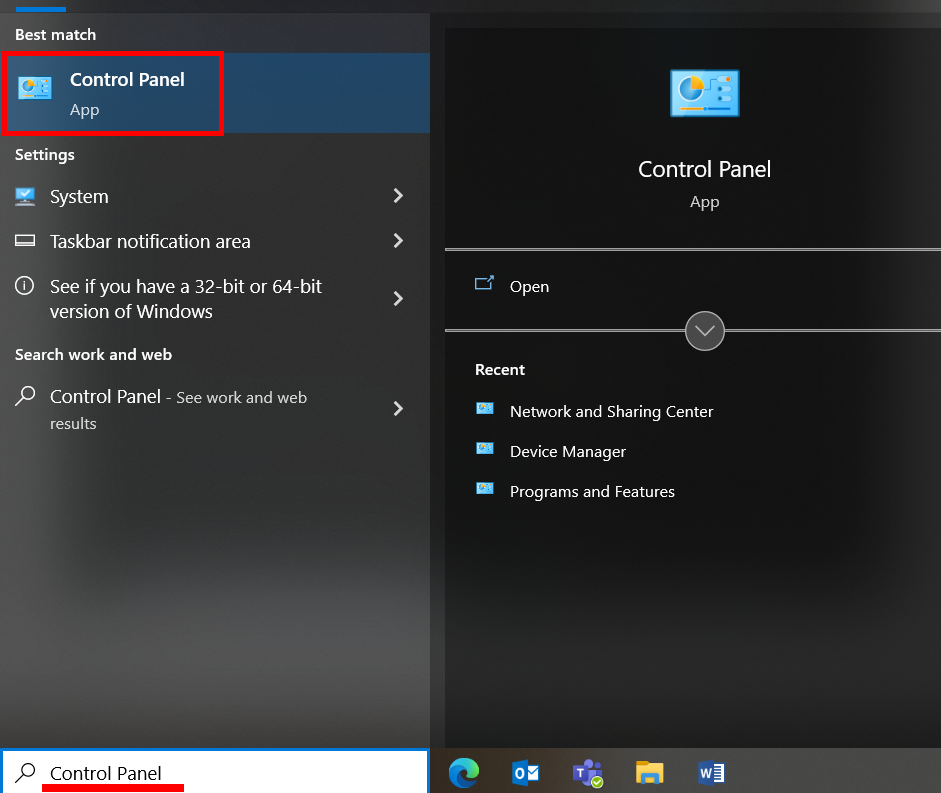

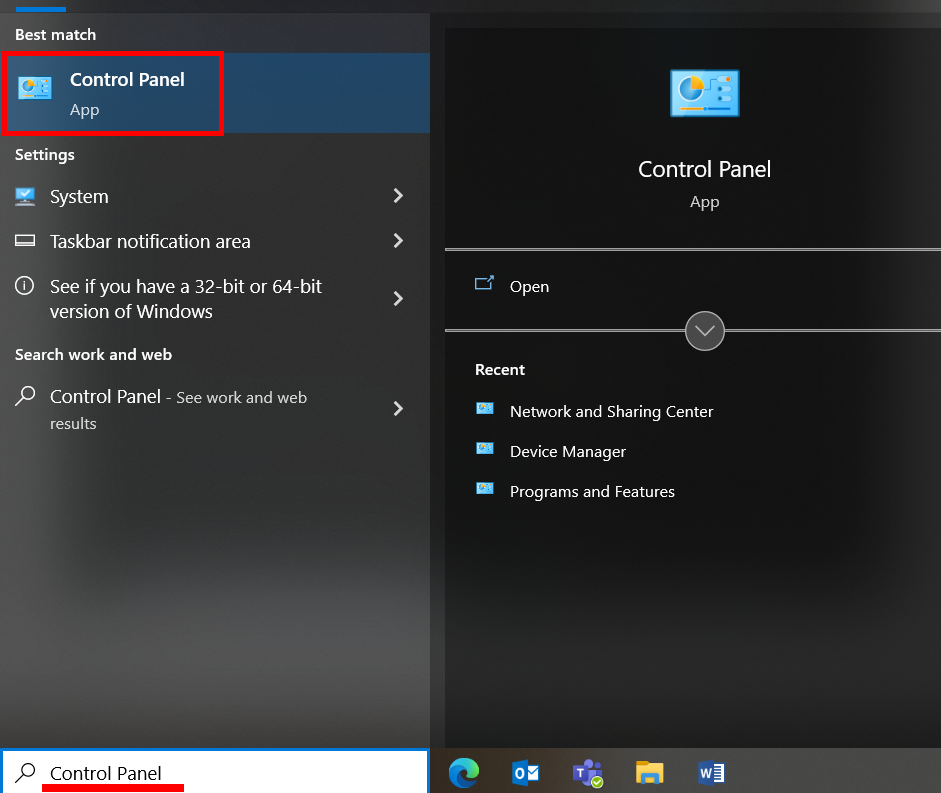

A. Найдите и откройте [Панель управления].

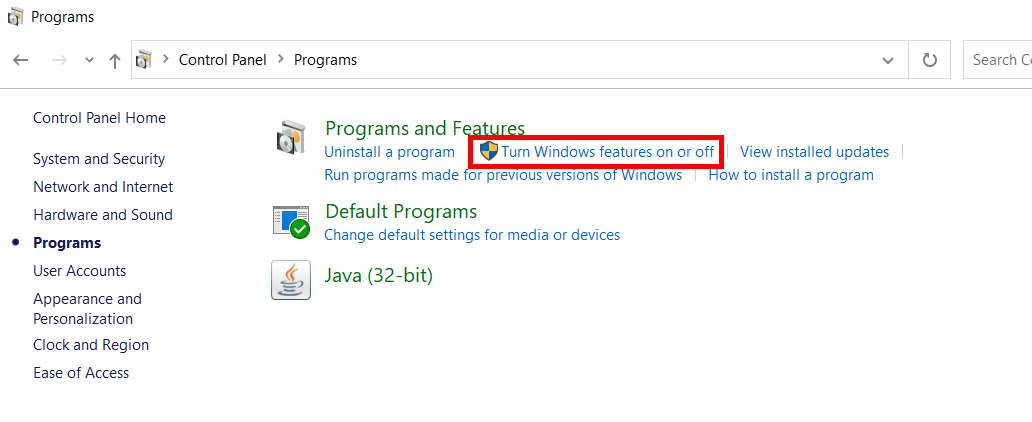

B. Откройте раздел [Программы и компоненты]

C. Выберите пункт [Включение и отключение компонентов Windows]

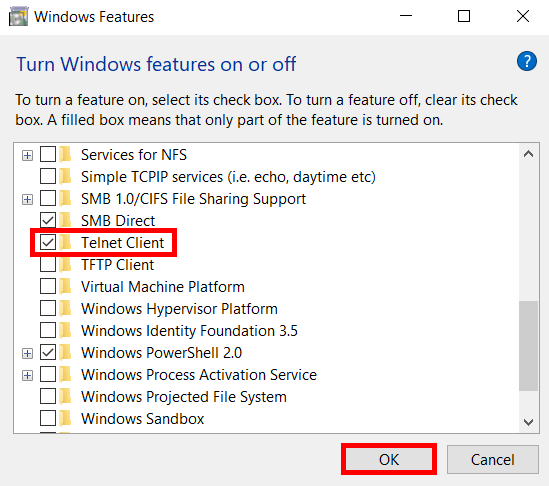

D. Найдите пункт [Telnet Клиент] и запустите. Нажмите [OK] для запуска установки Telnet-клиента.

После того как установка закончится, снова попробуйте подключиться к роутеру через протокол Telnet

2. Как запустить функционал SSH в меню роутера ASUS ?

SSH (Secure Shell) — это зашифрованный сетевой протокол передачи, который помогает передавать данные путём создания безопасного туннеля в сети. Это зашифрованное удаленное соединение.

Шаг 1. Подключите копмьютер к локальной сети роутера через проводное соединение и войдите в меню настроек роутера.

Откройте вкладку [Администрирование] > закладка [система]

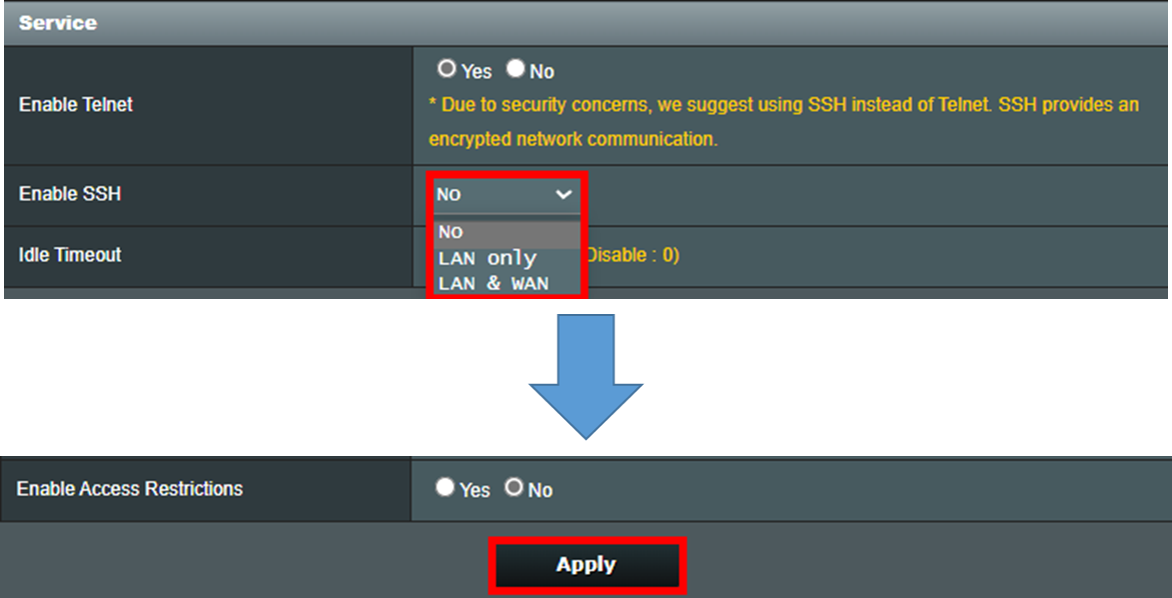

Шаг 2. Найдите пункт [Служба] > [Включить SSH]. В выпадающем списке выберите [LAN only] или [LAN & WAN].

Нажмите «Применить» чтобы изменения вступили в силу.

3. Возможно ли подключиться к роутеру из глобальной сети по протоколу Telnet?

Да, если ваш роутер получил от оборудования провайдера публичный WAN IP адрес и функционал telnet заблаговременно был запущен в меню роутера, то вы сможете подключиться по протоколу telnet, когда вас нет дома.

Как найти (Утилиту/Прошивку)?

Можно загрузить последние версии драйверов, программного обеспечения, прошивок и руководств пользователя в Центре загрузок ASUS.

Подробнее о Центре Загрузок

[Wireless Router] How to log in ASUS router via Telnet

ASUS routers provide users to log in and configure the router through the WEB GUI and the ASUS Router App. In addition to the above methods, we also provide a Telnet function for advanced users to log in to the router and manage the router through command.

Here we take ZenWiFi XT8 and a Windows 10 computer to show you how to log in ASUS router via Telnet.

Contents:

Enable Telnet function in ASUS router

Log in to ASUS router via Telnet function from a Windows 10 computer

Enable Telnet function in ASUS router

Step1. Connect your computer to the router via wired or WiFi connection and enter your router LAN IP or router URL http://www.asusrouter.com to the WEB GUI.

Note: Please refer to How to enter the router setting page(Web GUI) (ASUSWRT)? to learn more.

Step2. Key in your router’s username and password to log in.

Note: If you forget the user name and/or password, please restore the router to the factory default status and setup.

Please refer to [Wireless Router] How to reset the router to factory default setting? for how to restore the router to default status.

Step3. Click [Administration] > [System]

Step4. Find [Enable Telnet] and click [Yes] (Default is «No»)

Note: Due to security concerns, we suggest using SSH instead of Telnet. SSH provides an encrypted network communication.

For how to enable SSH in ASUS router, please refer to FAQ 2

Step5. Click [Apply] to complete the setting.

Log in to ASUS router via Telnet function from a Windows 10 computer

Step1. Log in to router setting page, click [LAN)] > [LAN IP]

Find the router LAN IP address for telnet purpose. Such as 192.168.88.1.

Step2. Search «CMD» in the computer search bar and open it.

Step3. Key in telnet + Router LAN IP then press Enter.

Take the picture below as an example. If the router LAN IP is 192.168.88.1, then key in telnet 192.168.88.1 and press Enter.

Note: There must be a space between telnet and the router’s LAN IP.

Step4. Key in the router log in username and password then press Enter to log in router via Telnet.

Take the picture below as an example, the username of ZenWiFi XT8 is admin

[Login]:Please key in the router login username

[Password]:Please key in the router login password

Note: The password you entered will not display in the CMD window.

Note: If you forget the user name and/or password, please restore the router to the factory default status and setup. (The default username and password is admin/admin).

Please refer to [Wireless Router] How to reset the router to factory default setting? for how to restore the router to default status.

FAQ

1. What should I do if I still cannot log in to the router with a Windows computer after enabling the Telnet function in the router?

(1) Please make sure your router is in latest firmware version.

(2) Please make sure your computer is well connected to router and received an IP address from router.

You can check whether the computer has obtained the IP address assigned by the router through router setting page.

FAQ: [Wireless Router] How to check the information of devices connected to ASUS router?

(3) Please make sure the LAN IP you entered in CMD is correct.

Log in to router setting page, click [LAN)] > [LAN IP] to check the IP address of router.

(4) Please make sure your router has enabled Telnet Client function

A. Search and go to the control panel.

B. Click[Programs]

C. Click [Turn Windows features on or off]

D. Find [Telnet Client] and enable it. Click [OK] to install the Telnet client.

After the installation is complete, please try to log in to the router again through the Telnet function.

2. How to enable the SSH function in ASUS router?

SSH (Secure Shell) is an encrypted network transmission protocol that provides transmission services by establishing a secure tunnel in the network. It is an encrypted remote connection.

Step1. Wired connect your router and computer and then log in the router setting page.

Click [Administration] > [System]

Step2. Find [Service]>[Enable SSH]. Click the dropdown list and choose [LAN only] or [LAN & WAN].

Click Apply to complete the setting.

3. Is it possible to log into the router from Internet via Telnet?

Yes, if your router has a public WAN IP then you can log in or telnet to your home router when you are not at home after you enabled the telnet function in your router.

How to get the (Utility / Firmware)?

You can download the latest drivers, software, firmware and user manuals in the ASUS Download Center.

If you need more information about the ASUS Download Center, please refer this link.

Роутеры ASUS предлагают широкий набор функций для настройки и управления сетью. Одна из наиболее мощных и гибких возможностей, которую предлагают роутеры ASUS, — это поддержка протокола Telnet. Telnet позволяет удаленно управлять роутером через командную строку.

В данной статье мы предоставляем полный список Telnet команд для роутеров ASUS, а также описываем их функционал и применение. Описанные команды помогут вам получить доступ к различным параметрам и настройкам роутера, а также проводить различные диагностические операции.

Многие Telnet команды могут быть полезными для опытных пользователей и системных администраторов, которые хотят настроить роутер более точно или провести дополнительные проверки и исправления. Однако, перед использованием Telnet команд, рекомендуется ознакомиться с документацией и быть осторожными, чтобы избежать некорректных настроек или повреждения роутера.

Содержание

- Полный список Telnet команд для роутеров Asus

- Описание и применение

- Перечень Telnet команд для роутеров Asus

- Как использовать их

- Список всех Telnet команд для роутеров Asus

- Определение и применение

Полный список Telnet команд для роутеров Asus

Роутеры Asus предоставляют широкий спектр функций и настроек, доступных через протокол Telnet. Список команд, описанных ниже, поможет вам контролировать и настраивать ваш роутер для оптимальной работы.

1. enable — включает привилегированный режим конфигурации.

2. configure terminal — переключается в режим конфигурации.

3. interface — выбирает интерфейс для настройки.

4. ip address — устанавливает IP-адрес для выбранного интерфейса.

5. ip default-gateway — устанавливает IP-адрес шлюза по умолчанию.

6. ip route — добавляет маршрут.

7. hostname — устанавливает имя хоста роутера.

8. show running-config — отображает текущую конфигурацию роутера.

9. ping — отправляет ICMP эхо-запрос на указанный IP-адрес.

10. traceroute — отслеживает маршрут до указанного IP-адреса.

11. access-list — создает и настраивает списки доступа.

12. clear arp — очищает таблицу ARP роутера.

13. clock timezone — устанавливает временную зону для роутера.

14. clock set — устанавливает текущую дату и время роутера.

15. copy running-config startup-config — копирует текущую конфигурацию в постоянную память.

Это только некоторые из команд, доступных в Telnet для роутеров Asus. Каждая команда имеет свои параметры и опции, которые позволяют настраивать роутер под индивидуальные потребности и требования пользователей.

Описание и применение

В данном разделе мы рассмотрим основные команды Telnet для управления роутерами Asus. Команды Telnet позволяют администраторам настраивать и управлять роутерами через удаленное подключение.

1. enable — включает привилегированный режим администратора, который дает доступ к полному набору команд

2. configure terminal — позволяет войти в режим конфигурации, где можно изменять настройки роутера

3. interface — команда для выбора интерфейса, которым вы хотите управлять. Например, interface eth0 выбирает Ethernet интерфейс 0

4. ip address — устанавливает IP-адрес для выбранного интерфейса. Например, ip address 192.168.1.1 255.255.255.0 устанавливает IP-адрес 192.168.1.1 с маской подсети 255.255.255.0

5. show — команда для отображения текущих настроек роутера. Например, show interfaces показывает информацию о доступных интерфейсах

6. write — сохраняет текущую конфигурацию роутера

Это только некоторые из команд Telnet, доступных для роутеров Asus. Команды могут отличаться в зависимости от конкретной модели роутера и версии прошивки. Рекомендуется обратиться к документации или поддержке производителя для получения полного списка команд и их описания.

Перечень Telnet команд для роутеров Asus

1. enable — включает привилегированный режим (позволяет выполнить команды с административными правами).

2. disable — выключает привилегированный режим (возвращает пользователя в обычный режим).

3. configure terminal — входит в конфигурационный режим.

4. exit — выходит из текущего режима и возвращает пользователя в предыдущий режим.

5. show running-config — выводит текущую конфигурацию устройства.

6. show interfaces — выводит информацию об интерфейсах устройства.

7. show ip route — выводит таблицу маршрутизации.

8. show arp — выводит таблицу ARP (Address Resolution Protocol).

9. show mac-address-table — выводит таблицу MAC-адресов.

10. ping — выполняет тест связи с указанным IP-адресом или доменным именем.

11. traceroute — выводит информацию о маршруте пакетов до указанного узла.

12. clear — очищает информацию об ошибках или счетчиках на выбранном интерфейсе.

13. reload — перезагружает устройство.

14. write — сохраняет текущую конфигурацию во внутреннюю или внешнюю память.

15. erase — удаляет текущую конфигурацию и сбрасывает настройки к заводским значениям.

Обратите внимание, что Telnet соединение не использует шифрование, поэтому рекомендуется использовать его только в защищенных сетях или внутри локальной сети для предотвращения несанкционированного доступа.

Как использовать их

Для использования Telnet команд на роутере Asus, вам необходимо выполнить следующие шаги:

- Введите IP-адрес роутера в строку команд Telnet.

- Подключитесь к роутеру с помощью команды Telnet.

- Войдите в систему роутера, используя учетные данные администратора.

- Выберите нужную команду из полного списка и введите ее в строку команд Telnet.

- Нажмите Enter, чтобы выполнить команду.

- Следуйте инструкциям или анализируйте результат команды, возвращенный роутером.

- Повторяйте эти шаги для каждой необходимой команды.

При использовании Telnet команд для роутера Asus важно быть внимательным и не вводить неправильные команды, чтобы не нарушить работу роутера. В случае сомнений или проблем рекомендуется обратиться к документации или поддержке Asus.

Список всех Telnet команд для роутеров Asus

Ниже приведен полный список Telnet команд, которые можно использовать для управления роутерами Asus:

| Команда | Описание | Применение |

|---|---|---|

| help | Выводит список доступных команд. | help |

| show | Выводит информацию о текущих настройках роутера. | show |

| top | Возвращает к главному меню. | top |

| nvram | Выводит список переменных в NVRAM. | nvram show |

| nvram_set | Устанавливает значение переменной в NVRAM. | nvram_set variable_name value |

| route | Выводит таблицу маршрутизации. | route -n |

| wl_scan | Выполняет сканирование беспроводных сетей. | wl_scan |

Это лишь некоторые из команд, которые можно использовать с Telnet на роутерах Asus. Каждая Telnet команда предоставляет возможность управлять различными настройками и функциями роутера.

Определение и применение

Основное применение Telnet заключается в управлении роутерами Asus через командную строку. При помощи команд Telnet можно настроить различные параметры роутера, создавать и настраивать сетевые соединения, открывать порты, управлять безопасностью и многое другое.

Одним из основных достоинств Telnet является его простота и удобство в использовании. Для подключения к роутеру Asus с помощью Telnet необходимо знать IP-адрес роутера и порт, который слушает Telnet. После установления соединения с роутером открывается командная строка, где можно вводить Telnet команды для выполнения различных операций.

Однако, несмотря на все преимущества Telnet, следует отметить, что данный протокол не обладает надежностью и безопасностью. Все данные, включая пароли и другую конфиденциальную информацию, передаются в открытом виде, что делает Telnet уязвимым для атак и перехвата данных. В связи с этим, рекомендуется использовать защищенные протоколы, такие как SSH (Secure Shell), для удаленного доступа к роутерам Asus.

В целом, Telnet является важным инструментом для администраторов сетей и предоставляет широкие возможности по настройке и управлению роутерами Asus. Однако, в современных условиях рекомендуется использовать более безопасные протоколы для удаленного доступа к сетевым устройствам.

Как получить полный контроль, над роутером ASUS с установленной оригинальной (заводской) прошивкой, через командную строку с помощью Telnet протокола доступа.

Для получения больших возможностей по настройке роутера многие тут-же прошивают роутер альтернативной прошивкой, такой как DDWRT, OpenWRT и другие. Но не всегда это оправдано. Вэб-интерфейс оригинальной прошивки может не содержать каких-то триггеров но в самой прошивки есть многие необходимые утилиты.

Значит, мы можем проделать все манипуляции над роутером с оригинальной (заводской) прошивкой, через командную строку с помощью Telnet протокола доступа.

Самый безопасный и мощный способ это использовать SSH протокол, но можно воспользоваться не безопасным Telnet так, как он имеется во всех роутерах ASUS.

Если вэб-интерфейс вашего роутера не имеет триггера для включения Telnet, то вам необходимо прочитать эту статью: «Как включить Telnet сервер на роутере ASUS».

Получение доступа к командной строке

Прежде всего вам нужно подключиться к роутеру используя любой Telnet клиент, например PuTTY или консольный клиент.

Домен, IP-адрес, логин и пароль такие же как в вэб-интерфейсе роутера.

- IP-адрес —

192.168.1.1(или тот который вы установили). - Домен —

router.asus.com(стандартный для ASUS роутеров) - Порт —

23(стандартный для Telnet протокола). - Имя пользователя (логин) —

admin(стандартный для ASUS роутеров). - Пароль — тот который вы установили (стандартный для ASUS роутеров —

admin).

Для подключения с помощью консольного клиента:

Откройте терминал.

Подключитесь к роутеру по протоколу доступа Telnet:

Для авторизации используйте логин и пароль такие же как в вэб-интерфейсе роутера:

Trying 192.168.1.1... Connected to 192.168.1.1. Escape character is '^]'. # |

Поздравляю, теперь вы в командной строке Linux роутер!

В роутере

Теперь вы в командной строке Linux роутера ASUS.

В общем, Linux роутер очень похож на Debian но имеет некоторые особенности. Начну с общего.

Показать информацию о железе и прошивке роутера можно так:

Linux version 2.6.30.9 (root@wireless-desktop) (gcc version 3.4.6-1.3.6) #4 Thu Jan 15 17:40:33 CST 2015

и так:

system type : RTL8196C processor : 0 cpu model : 52481 BogoMIPS : 389.12 tlb_entries : 32 mips16 implemented : yes

и так:

RTL8196C v1.0 -- 1 15 17:38:00 CST 2015 The SDK version is: Realtek SDK v2.5-r Ethernet driver version is: - Wireless driver version is: - Fastpath source version is: - Feature support version is: -

Показать все примонтированные разделы, можно так:

rootfs on / type rootfs (rw) /dev/root on / type squashfs (ro,relatime) proc on /proc type proc (rw,relatime) ramfs on /var type ramfs (rw,relatime)

Как вы видите squashfs раздел примонтирован с параметром ro то есть только на чтение. Но, ramfs (/var) примонтирован с параметром rw то есть чтение и запись. Значит, мы можем создавать и удалять файлы в этой директории. Но после перезагрузки всё будет как раньше, а новые файлы будут удалены.

Все загрузочные скрипты находятся в директории /etc/init.d/.

rcS rcS_16M

Это место находится на разделе подключённом в режиме только чтения, поэтому вы не можете добавлять свои скрипты сюда.

На роутере установлен BusyBox. BusyBox — это набор UNIX утилит командной строки, который используется в качестве основного интерфейса во встраиваемых операционных систем. В различных версиях и сборках он содержит различное количество утилит.

Для того, чтобы получить список команд, поддерживаемых данным экземпляром BusyBox, запустите его без каких-либо аргументов или используйте опцию --list:

BusyBox v1.13.4 (2015-01-15 17:36:18 CST) multi-call binary

Copyright (C) 1998-2008 Erik Andersen, Rob Landley, Denys Vlasenko

and others. Licensed under GPLv2.

See source distribution for full notice.

Usage: busybox [function] [arguments]...

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as!

Currently defined functions:

arp, ash, bunzip2, bzcat, cat, cp, cut, date, echo, expr, false,

free, grep, gzip, halt, head, hostname, ifconfig, init, ip, kill,

killall, klogd, ln, ls, mkdir, mount, ping, poweroff, ps, reboot,

renice, rm, route, sh, sleep, sync, syslogd, tail, telnetd, top,

true, umount, vconfig, wc, zcip

Для того, что бы узнать о том, что делают отдельные команды, используйте опцию --help в сочетании с этой командой:

Но не все программы в прошивке являются частью BusyBox. Поэтому может потребоваться просмотреть список всех программ:

lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_BootLoaderVersion -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_FWVersion -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_FwReadyStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_MacAddr_2G -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_PINCode -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_RegulationDomain -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_ResetButtonStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_SWMode -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_WanLanStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_WpsButtonStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_AllLedOff -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_AllLedOn -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_MacAddr_2G -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_PINCode -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_RegulationDomain -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_RestoreDefault -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_StartATEMode -> ate -rwxrwxrwx 1 root root 8476 Jan 15 12:38 acltd -rwxrwxrwx 1 root root 13540 Jan 15 12:38 acs lrwxrwxrwx 1 root root 7 Jan 15 12:38 arp -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 ash -> busybox -rwxrwxrwx 1 root root 21876 Jan 15 12:38 ate -rwxrwxrwx 1 root root 3324 Jan 15 12:38 atewatchdog -rwxrwxrwx 1 root root 177296 Jan 15 12:38 auth -rwxrwxrwx 1 root root 22836 Jan 15 12:38 brctl lrwxrwxrwx 1 root root 7 Jan 15 12:38 bunzip2 -> busybox -rwxrwxrwx 1 root root 284072 Jan 15 12:38 busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 bzcat -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 cat -> busybox -rwxrwxrwx 1 root root 37 Jan 15 12:38 connect.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 cp -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 cut -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 date -> busybox -rwxrwxrwx 1 root root 5096 Jan 15 12:38 ddns_inet -rwxrwxrwx 1 root root 12772 Jan 15 12:38 detectWAN -rwxrwxrwx 1 root root 28 Jan 15 12:38 disconnect.sh -rwxrwxrwx 1 root root 44260 Jan 15 12:38 dnrd -rwxrwxrwx 1 root root 207 Jan 15 12:38 dw lrwxrwxrwx 1 root root 7 Jan 15 12:38 echo -> busybox -rwxrwxrwx 1 root root 123 Jan 15 12:38 ew lrwxrwxrwx 1 root root 7 Jan 15 12:38 expr -> busybox -rwxrwxrwx 1 root root 110292 Jan 15 12:38 ez-ipupdate lrwxrwxrwx 1 root root 7 Jan 15 12:38 false -> busybox -rwxrwxrwx 1 root root 29 Jan 15 12:38 firewall.sh -rwxrwxrwx 1 root root 84720 Jan 15 12:38 flash lrwxrwxrwx 1 root root 7 Jan 15 12:38 free -> busybox -rwxrwxrwx 1 root root 7656 Jan 15 12:38 fwupgrade -rwxrwxrwx 1 root root 98 Jan 15 12:38 getmib -rwxrwxrwx 1 root root 98 Jan 15 12:38 getmib1 lrwxrwxrwx 1 root root 7 Jan 15 12:38 grep -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 gzip -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 halt -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 head -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 hostname -> busybox -rwxrwxrwx 1 root root 481996 Jan 15 12:38 httpd -rwxrwxrwx 1 root root 7592 Jan 15 12:38 httpdcheck -rwxrwxrwx 1 root root 104 Jan 15 12:38 ib -rwxrwxrwx 1 root root 104 Jan 15 12:38 ib1 -rwxrwxrwx 1 root root 105 Jan 15 12:38 id1 -rwxrwxrwx 1 root root 105 Jan 15 12:38 idd -rwxrwxrwx 1 root root 105 Jan 15 12:38 idd1 lrwxrwxrwx 1 root root 7 Jan 15 12:38 ifconfig -> busybox -rwxrwxrwx 1 root root 25264 Jan 15 12:38 igmpproxy -rwxrwxrwx 1 root root 16852 Jan 15 12:38 infosvr lrwxrwxrwx 1 root root 7 Jan 15 12:38 init -> busybox -rwxrwxrwx 1 root root 116 Jan 15 12:38 init.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 ip -> busybox -rwxrwxrwx 1 root root 72 Jan 15 12:38 ip_qos.sh -rwxrwxrwx 1 root root 321088 Jan 15 12:38 iptables lrwxrwxrwx 1 root root 13 Jan 15 12:38 iptables-restore -> /bin/iptables -rwxrwxrwx 1 root root 111 Jan 15 12:38 irf -rwxrwxrwx 1 root root 111 Jan 15 12:38 irf1 -rwxrwxrwx 1 root root 104 Jan 15 12:38 iw -rwxrwxrwx 1 root root 104 Jan 15 12:38 iw1 -rwxrwxrwx 1 root root 37424 Jan 15 12:38 iwcontrol -rwxrwxrwx 1 root root 27076 Jan 15 12:38 iwpriv lrwxrwxrwx 1 root root 7 Jan 15 12:38 kill -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 killall -> busybox -rwxrwxrwx 1 root root 301 Jan 15 12:38 killsh.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 klogd -> busybox -rwxrwxrwx 1 root root 27 Jan 15 12:38 l2tp.sh -rwxrwxrwx 1 root root 113968 Jan 15 12:38 l2tpd -rwxrwxrwx 1 root root 64352 Jan 15 12:38 lld2d lrwxrwxrwx 1 root root 7 Jan 15 12:38 ln -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 ls -> busybox -rwxrwxrwx 1 root root 97348 Jan 15 12:38 miniigd lrwxrwxrwx 1 root root 7 Jan 15 12:38 mkdir -> busybox -rwxrwxrwx 1 root root 182 Jan 15 12:38 mmd_cmdr -rwxrwxrwx 1 root root 196 Jan 15 12:38 mmd_cmdw lrwxrwxrwx 1 root root 7 Jan 15 12:38 mount -> busybox -rwxrwxrwx 1 root root 589 Jan 15 12:38 mp.sh -rwxrwxrwx 1 root root 31004 Jan 15 12:38 networkmap -rwxrwxrwx 1 root root 9156 Jan 15 12:38 notify_service -rwxrwxrwx 1 root root 6912 Jan 15 12:38 ntp_inet -rwxrwxrwx 1 root root 25084 Jan 15 12:38 ntpclient -rwxrwxrwx 1 root root 115 Jan 15 12:38 ob -rwxrwxrwx 1 root root 115 Jan 15 12:38 ob1 -rwxrwxrwx 1 root root 116 Jan 15 12:38 od -rwxrwxrwx 1 root root 116 Jan 15 12:38 od1 -rwxrwxrwx 1 root root 122 Jan 15 12:38 orf -rwxrwxrwx 1 root root 122 Jan 15 12:38 orf1 -rwxrwxrwx 1 root root 115 Jan 15 12:38 ow -rwxrwxrwx 1 root root 115 Jan 15 12:38 ow1 -rwxrwxrwx 1 root root 184 Jan 15 12:38 phyr -rwxrwxrwx 1 root root 151 Jan 15 12:38 phyw lrwxrwxrwx 1 root root 7 Jan 15 12:38 ping -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 poweroff -> busybox -rwxrwxrwx 1 root root 6520 Jan 15 12:38 ppp_inet -rwxrwxrwx 1 root root 276552 Jan 15 12:38 pppd -rwxrwxrwx 1 root root 30 Jan 15 12:38 pppoe.sh -rwxrwxrwx 1 root root 49 Jan 15 12:38 pppoe_conn_patch.sh -rwxrwxrwx 1 root root 87 Jan 15 12:38 pppoe_disc_patch.sh -rwxrwxrwx 1 root root 63784 Jan 15 12:38 pptp -rwxrwxrwx 1 root root 29 Jan 15 12:38 pptp.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 ps -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 reboot -> busybox -rwxrwxrwx 1 root root 11699 Jan 15 12:38 reload lrwxrwxrwx 1 root root 7 Jan 15 12:38 renice -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 rm -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 route -> busybox -rwxrwxrwx 1 root root 53887 Jan 15 12:38 routed -rwxrwxrwx 1 root root 48 Jan 15 12:38 rssi -rwxrwxrwx 1 root root 48 Jan 15 12:38 rssi1 -rwxrwxrwx 1 root root 108 Jan 15 12:38 setmib -rwxrwxrwx 1 root root 108 Jan 15 12:38 setmib1 lrwxrwxrwx 1 root root 7 Jan 15 12:38 sh -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 sleep -> busybox -rwxrwxrwx 1 root root 2406 Jan 15 12:38 snmpd.sh -rwxrwxrwx 1 root root 8492 Jan 15 12:38 start_mac_clone -rwxrwxrwx 1 root root 656 Jan 15 12:38 startup.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 sync -> busybox -rwxrwxrwx 1 root root 198664 Jan 15 12:38 sysconf lrwxrwxrwx 1 root root 7 Jan 15 12:38 syslogd -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 tail -> busybox -rwxrwxrwx 1 root root 259828 Jan 15 12:38 tc -rwxrwxrwx 1 root root 7592 Jan 15 12:38 tcpcheck lrwxrwxrwx 1 root root 7 Jan 15 12:38 telnetd -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 top -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 true -> busybox lrwxrwxrwx 1 root root 6 Jan 15 12:38 udhcpc -> udhcpd -rwxrwxrwx 1 root root 43595 Jan 15 12:38 udhcpd -rwxrwxrwx 1 root root 62408 Jan 15 12:38 udpxy lrwxrwxrwx 1 root root 7 Jan 15 12:38 umount -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 vconfig -> busybox -rwxrwxrwx 1 root root 38144 Jan 15 12:38 wanduck lrwxrwxrwx 1 root root 7 Jan 15 12:38 wc -> busybox -rwxrwxrwx 1 root root 31 Jan 15 12:38 wlanapp.sh -rwxrwxrwx 1 root root 281752 Jan 15 12:38 wscd lrwxrwxrwx 1 root root 7 Jan 15 12:38 zcip -> busybox -rwxrwxrwx 1 root root 100 Jan 15 12:38 zcip.sh

Если в списке вы видите что-то похожее на […] -> busybox то эта программа является частью BusyBox.

Если нет нужной вам программы, то вы можете скачать её из интернета (или создать его путем кросс-компиляции) и положить в временный каталог (/tmp/). Также вы можете скачать полную версию BusyBox с официального сайта (http://www.busybox.net) и поместить его в временный каталог (/tmp/). Но, как я писал выше, после перезагрузки всё будет как раньше и новые файлы будут удалены.

К примеру, в моём роутере, встроенный BusyBox (v1.13.4) не содержит редактор vi или nano.

NVRAM

А теперь про особенности о которых Я писал выше. Все настройки роутера (настройки изменяемые через веб-интерфейс, пользовательские настройки, загрузочные скрипты) хранятся в энергонезависимый памяти — NVRAM (Non Volatile Random Access Memory). Существует специальная команда для работы с этой памятью — flash и она уже установлена в оригинальную прошивку.

Его можно запустить без аргументов для того, чтобы увидеть все опции:

Usage: flash cmd

option:

cmd:

default -- write all flash parameters from hard code.

get [wlan interface-index] mib-name -- get a specific mib from flash

memory.

set [wlan interface-index] mib-name mib-value -- set a specific mib into

flash memory.

all -- dump all flash parameters.

gethw hw-mib-name -- get a specific mib from flash

memory.

sethw hw-mib-name mib-value -- set a specific mib into

flash memory.

allhw -- dump all hw flash parameters.

reset -- reset current setting to default.

set_mib -- get mib from flash and set to wlan interface.

Как вы можете видеть есть несколько опций. Аббревиатура hw означает — оборудование (железо).

Все настройки хранятся в переменных.

Показать все переменные:

DEF_IP_ADDR=192.168.1.1 DEF_SUBNET_MASK=255.255.255.0 DEF_DEFAULT_GATEWAY=0.0.0.0 DEF_DHCP=2 DEF_DHCP_CLIENT_START=192.168.1.2 DEF_DHCP_CLIENT_END=192.168.1.254 DEF_DHCP_LEASE_TIME=0 DEF_DHCP_LEASE=86400 DEF_ELAN_MAC_ADDR=000000000000 DEF_DNS1=0.0.0.0 DEF_DNS2=0.0.0.0 DEF_DNS3=0.0.0.0 DEF_STP_ENABLED=0 DEF_DEVICE_NAME="RTL8196c" ....

И многие другие переменные.

Примечание: Все переменные начинающиеся с префикса

DEF_имеют значение по умолчанию (исходная конфигурация). Она включается при нажатии кнопкиResetна корпусе роутера или из веб-интерфейса роутера или с помощью командыflashв терминале.

Примечание: Не все из перечисленных переменных работают.Такие переменные как

SAMBA_ENABLED=0не работают, из-за того, что Samba не установлен.

Для того, чтобы найти переменные с словом NAME, используйте команду flash совместно с grep:

DEF_DEVICE_NAME="RTL8196c" DEF_DOMAIN_NAME="ASUS" DEF_SUPER_NAME="admin" DEF_USER_NAME="" DEF_PPP_USER_NAME="" DEF_PPTP_USER_NAME="" DEF_L2TP_USER_NAME="" DEF_DDNS_DOMAIN_NAME="" DEF_DDNS_SUGGEST_NAME="" DEF_HOST_NAME="" DEF_PPP_SERVICE_NAME="" DEF_PPTPD_USERNAME="" DEVICE_NAME="RT-N12LX" DOMAIN_NAME="asus.loc" SUPER_NAME="admin" USER_NAME="" PPP_USER_NAME="*****" PPTP_USER_NAME="" L2TP_USER_NAME="" DDNS_DOMAIN_NAME="" DDNS_SUGGEST_NAME="" HOST_NAME="" PPP_SERVICE_NAME="" PPTPD_USERNAME="" Aborted

Примечание: Имена всех переменных записываются в верхнем регистре.

Показать значение определенной переменной (например, имя администратора):

SUPER_NAME="admin"

Установить новое значение переменной (например, имя администратора):

flash set SUPER_NAME superadmin

Теперь у вас есть новое имя администратора (логин), а это повышает безопасность.

Но для того, что бы изменения вступили в силу необходимо перезагрузить роутер:

Если необходимо вернуть все заводские параметры (сброс к изначальным настройкам):

P.S. Если вы не нашли в этой статье нужную вам информацию, то может быть вы сможете найти её в комментариях ниже. В английской версии статьи комментариев больше.

Если эта статья помогла вам, пожалуйста, оставьте комментарий

Спасибо за прочтение!

31 марта 2013, воскресенье

03:03

Недавно обратились ко мне с просьбой помочь в настройке роутера Asus RT-N10E под нашего локального монополиста-провайдера.

Провайдер очень жадный и специально ставит TTL=1 в заголовках пакетов и использование роутера без изменения этого поля становится невозможным, поскольку пакеты с TTL=1 не проходят дальше роутера и отбрасываются.

Стандартное

решение которым я пользовался это установка альтернативной прошивки на роутер и вписывание специальных правил в iptables.

Но в этот раз компания Asus подложила большую свинью – роутер Asus RT-N10E (он же Asus RT-N10 LX, также Asus RT-N12E/LX только у последнего есть еще дополнительная антенна) оказался на давно устаревшем чипсете RTL8192C и модуле RTL8188C в качестве Wi-Fi адаптера и всего с 16 Мб SDR оперативной памяти.

Фото внутренностей с сайта

FCC:

Никаких подходящих альтернативных прошивок (OpenWRT/DD-WRT/

от Олега) не было найдено, а всё из-за древнего чипсета. Поскольку очень не хотелось возвращать роутер обратно в магазин было решено попробовать осуществить все необходимые манипуляции на стоковой прошивке, но для этого требовался доступ по telnet или хотя бы возможность выполнения через web-интерфейс роутера.

По умолчанию telnet выключен в прошивке, да и выполнение команд через web-интерфейс отсутствует.

В гугле был найден метод запуска демона telnetd через скрытую страницу

http://192.168.1.1/Main_AdmStatus_Content.asp , где 192.168.1.1 адрес вашего роутера(только предварительно залогиньтесь в админку), но к сожалению данный метод не сработал на Asus RT-N10E. Решено было расковырять прошивку и посмотреть что к чему.

Для начала я нашел набор скриптов для распаковки trx файла прошивки под названием

Firmware Modification Kit. С помощью данного набора можно распаковать, модифицировать и собрать обратно файлы прошивки. Распаковать, найти и модифицировать скрипт инициализации по адресу /etc/init.d/rcS не составило труда, но вот собрать правильно прошивку так и не получилось – файл прошивки становился больше оригинального даже при удалении лишних комментариев их скрипта. Прошивать такой файл я не рискнул – большая вероятность получить «кирпич» после прошивки.

Ковыряние файлов от роутера Asus RT-N10U в котором можно включить telnetd через страничку Main_AdmStatus_Content.asp навело меня на мысль, что нужно копать в сторону web-сервера httpd, поскольку в него встроен модуль apply.cgi передавая параметры которому можно выполнять команды, но мне так и не удалось заставить роутер делать это.

Дальнейшее изучение файла /bin/httpd вывело меня на файл telnetd.cgi. Но опять неудача, telnetd не запускался. Далее в ход пошел интерактивный дизассемблер IDA с помощью которого было найдено, что у данного модуля есть один параметр enable который может принимать значение 1 (запускает telnetd) или 0 (завершает процесс telnetd).

Несколько скриншотов для ценителей ассемблера (изображения кликабелные):

И так для включения telnet на многих роутерах Asus, даже которые штатно не поддерживают такую функцию:

- Авторизуемся в web-интерфейсе http://192.168.1.1/

- Переходим по адресу http://192.168.1.1/telnetd.cgi?enable=1

Далее используя любой telnet клиент (PuTTY например) подключаемся к нашему роутеру по адресу 192.168.1.1 используя стандартный для telnet порт 23. Логин и пароль такие же как в web-интерфейсе(хотя в моём случаее ничего не нужно было вводить)

В моём случает список доступных команд очень мал, отсутствовали команды insmod, modprobe, а сам iptables был собран без возможности использовать опцию –j TTL –set-ttl. Да и роутер сам по себе тормозной и раз даже завис, к покупке настоятельно не рекомендую.

Надеюсь, что данная информация будет кому-то полезна.

ЗЫ: если кто знает как изменить поле TTL во входящих пакетах без использования правил iptables пожалуйста мне сообщите.

рейтинг: 1.0

из 5

голосов: 6