Назначение VLAN

VLAN (Virtual local area network) – виртуальная локальная сеть

Используется для:

- Сегментации сетей – деление локальных сетей логическим образом.

- Повышение уровня безопасности

- Разделение сети по функциональному назначению

Сегментация сетей

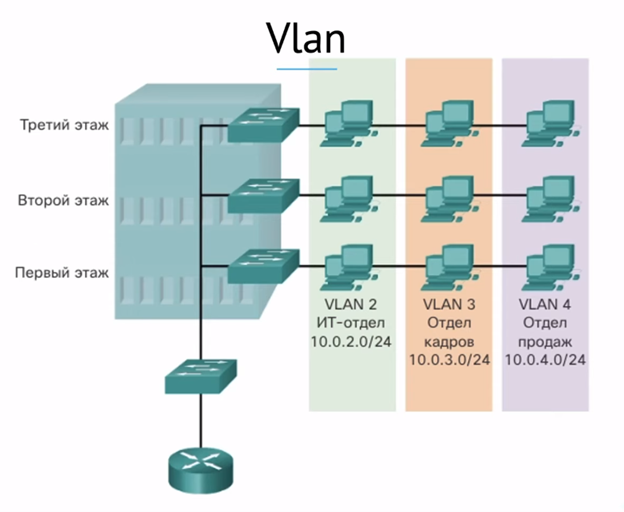

Сегментация сетей – деление локальных сетей логическим образом. Например, при большом количестве устройств не всем нужно иметь доступ друг к другу (напр. отделу юриспруденции не нужно иметь доступ к принтеру, который находится в отделе финансистов. Или нужно ограничить доступ группы устройств до определенных серверов или видеонаблюдения).

Конечно, сегментацию можно проводить и физическим методом, взяв коммутатор и подключив к нему все устройства, а в случае переезда, брать оборудование с собой и тянуть провода заново.

Однако, в тех случаях, когда компания большая и подобных перестановок много, это может приводить к очень медленной реализации тех задач, которые значительно тормозят бизнес. Так же разбираться в физической топологии такой сети будет достаточно сложно.

Поэтому был придуман подход, в котором изначально планируется сеть на максимальное количество устройств, т. е. устанавливается максимальное количество коммутаторов в стойку, и они все коммутируются до рабочих мест. Все дальнейшие вопросы, связанные с настройкой (напр. переездами рабочих мест), выполняются на логическом уровне: на управляемых коммутаторах меняется принадлежность интерфейсов к разным отделам.

Например, первые 5 интерфейсов — это отдел IT, интерфейсы на другом коммутаторе с 3 по 10 — это отдел кадров и т. д. (Рис. 47.1). Это приводит к тому, что решение организационных вопросов происходит гораздо быстрее, сохраняя при этом сегментацию сетей. Ко всему прочему, когда компания выходит за определенные рамки, в одном broadcast-домене становится большое количество устройств, в современном мире это будет работать, но правилом хорошего тона будет придерживаться размера /24 (254 устройства) или, например, /23.

Повышение уровня безопасности

Повышение безопасности сети заключается в том, что одно устройство не может получить доступ к другому устройству. Так же становятся невозможен ряд атак типа arp-spoofing, подмены mac-адресов и прочие атаки, присутствующие в L2 сегменте.

Разделение сети по функциональному назначению

Например, в сети могут быть телефоны и компьютеры. ПК должны иметь доступ в интернет, подключаться к серверам, возможно, иметь настройки прокси. Телефоны же имеют совершенно другую задачу, доступ в интернет не требуется, доступ нужен только до телефонной станции или до tftp-сервера для загрузки обновлений или получения автоматических настроек.

Может быть так, что настройки будут конфликтовать друг с другом, а разделение по функциональному назначению поможет решить этот конфликт. Например, через протокол DHCP ПК будут получать одни настройки, в то время как телефоны могут получать совершенно другие настройки.

Описание работы VLAN

VLAN-ом является 802.1Q стандарт, который поддерживается всеми производителями. Это значит, что настроенные на MikroTik VLAN смогут работать с настроенными на cisco VLAN.

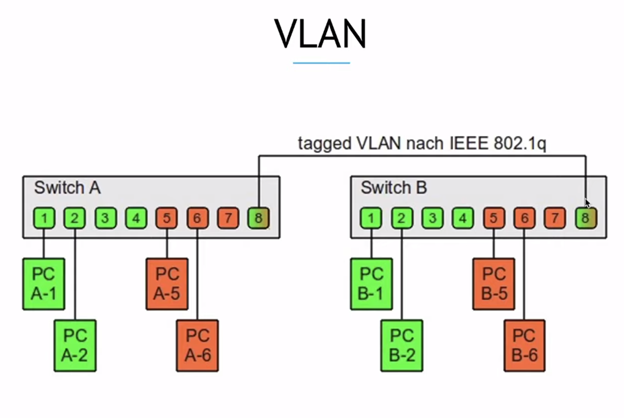

С точки зрения устройств возможны 2 варианта (Рис. 47.2):

- Работа идет без VLAN – кадр идет в исходном состоянии без изменений. Чаще всего так происходит с рабочими станциями, когда рабочая станция подключается к локальной сети, и на интерфейсе самой рабочей станции не происходит никаких настроек. Такой тип интерфейса на коммутаторе называется access VLAN (untag VLAN – не тегированный VLAN).

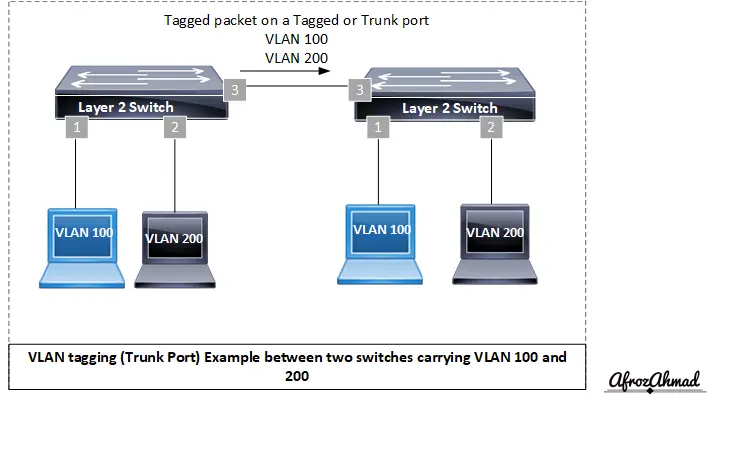

- Кадр передается с VLAN – в кадре уже имеется метка VLAN. Соединение между коммутаторами как раз иллюстрирует подобный тип подключения (Рис. 47.3). Между SwitchA port8 и SwitchB port8 существует тегированный VLAN (tagged VLAN nach IEEE 802.1q), это значит, что по этому интерфейсу идут несколько виртуальных локальных сетей в параллель, и они не перемешиваются между собой.

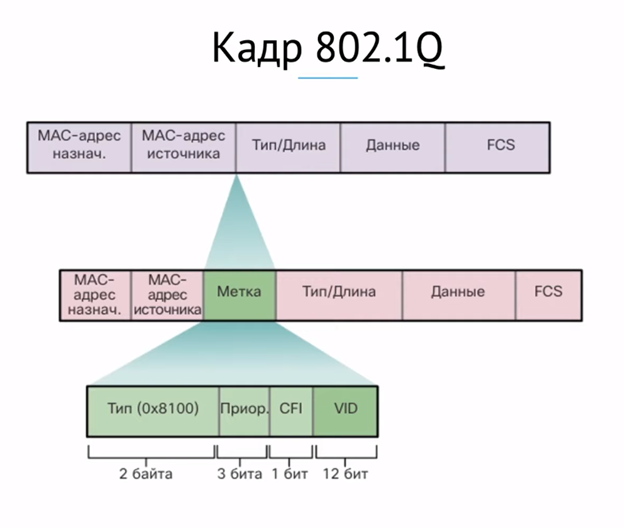

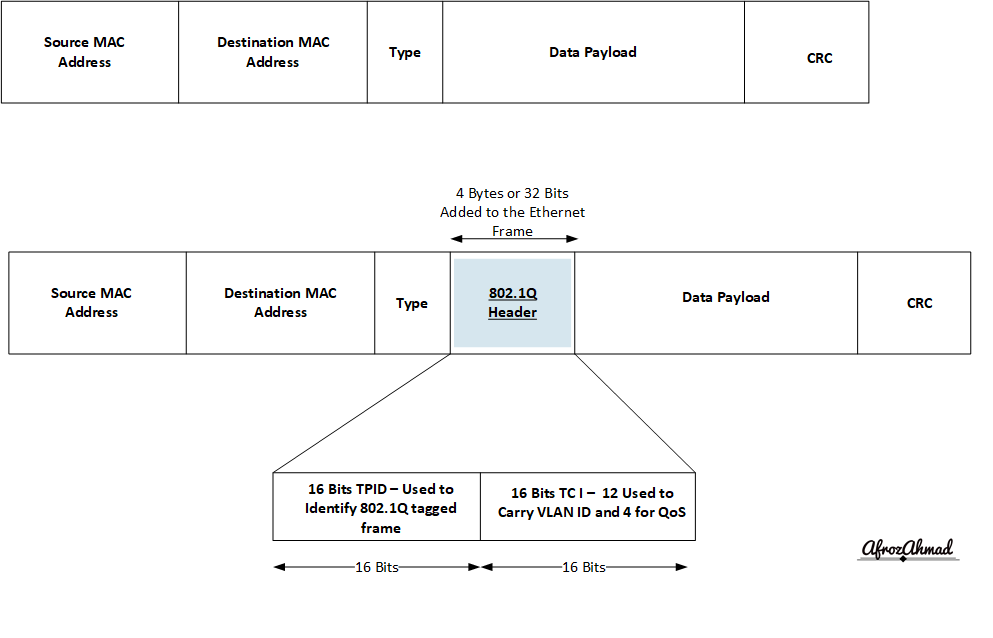

Разделение сетей достигается добавлением дополнительной 4-байтовой метки в заголовок (Рис. 47.2):

- Тип – Tag Protocol Identifier (TPID, Идентификатор протокола тегирования, 16 бит). Указывает используемый протокол для тегирования. Для 802.1Q используется значение 0x8100.

- TCI – Tag control information (16 бит) состоит из:

- Приор. – Priority code point (PCP, 3 бит) используется стандартом 802.1q для задания приоритета передаваемого трафика

- DEI – Drop eligible indicator (DEI, 1 бит) (Прежде Canonical Format Indicator, CFI) Индикатор допустимости удаления. Может использоваться отдельно или совместно с PCP для указания кадров, которые могут быть отброшены при наличии перегрузки

- VID – — VLAN Identifier (VID, идентификатор VLAN, 12 бит) указывает к какому VLAN принадлежит кадр. Диапазон возможных значений от 0 до 4095.

При планировании локальной сети так же нужно учитывать, что VID равные 4095 могут быть зарезервированы за оборудованием, поэтому рекомендуется не использовать значения выше 4093, так же вопросы могут возникнуть с VID выше 1000, а также с 1000 по 1100. Цифры VID в целом ничего не значат и никакой логики между собой не несут, это лишь цифры, которые позволяют в рамках одного интерфейса не смешивать кадры между собой.

Например (Рис. 47.3) если устройство PC A-1 пытается общаться с устройством PC B-1, то коммутатор А, просмотрев свою таблицу коммутации, видит, что mac-адрес устройства PC B-1 находится за 8м портом, но 8й порт является тегированным портом (например VID = 2) и на mac-адресе PC B-1 указан VLAN 2. Следовательно, перед передачей данных, кадр будет видоизменен – будет добавлена метка с VLAN и указан vid = 2. Switch B, получив этот кадр, видит, что PC B-1 находится за 1м портом, так же не указано, что кадр должен быть видоизменен, следовательно, кадр меняется в обратную сторону – с него убирается метка VLAN, и кадр передается в том виде, в котором он был изначально. Если необходим доступ между устройствами, находящимися в разных VLAN, то общение должно происходить через роутер, т. е. данные будут отправляться роутеру, а роутер в свою очередь маршрутизировать их, и в свою очередь тут возникает вопрос по политикам безопасности между сетями, которые нужно настраивать для защиты сетей друг от друга.

Настройка VLAN в Mikrotik

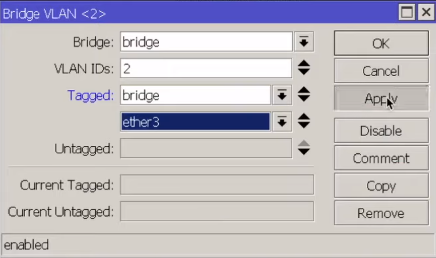

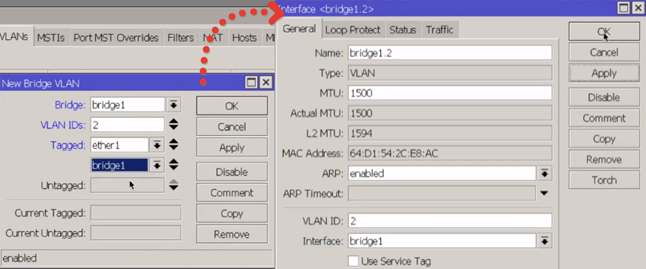

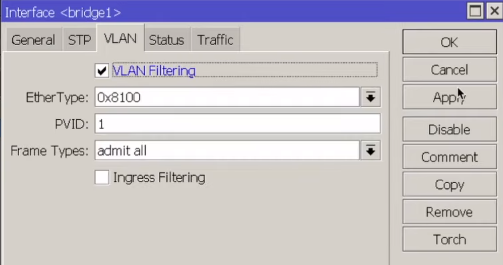

Добавление VLAN осуществляется на вкладке Bridge -> VLANs

Для того, чтобы с VLAN-ом можно было работать на роутере (напр. назначить ip-адрес или добавить dhcp-сервер) и вообще взаимодействовать с ним на роутере, необходимо в VLAN добавить самого себя – bridge для того, чтобы с него снять тэг, настроить sub-интерфейс, на котором в свою очередь будут настроены ip-адреса, dhcp-серверы и пр. Так же добавляется порт ether3, которым текущий коммутатор подключен к соседнему коммутатору.

Или командой:

/interface bridge VLAN add bridge=bridge1 tagged=bridge1,ether5 VLAN-ids=2

Для просмотра созданных VLAN можно воспользоваться командой:

/interface bridge VLAN print

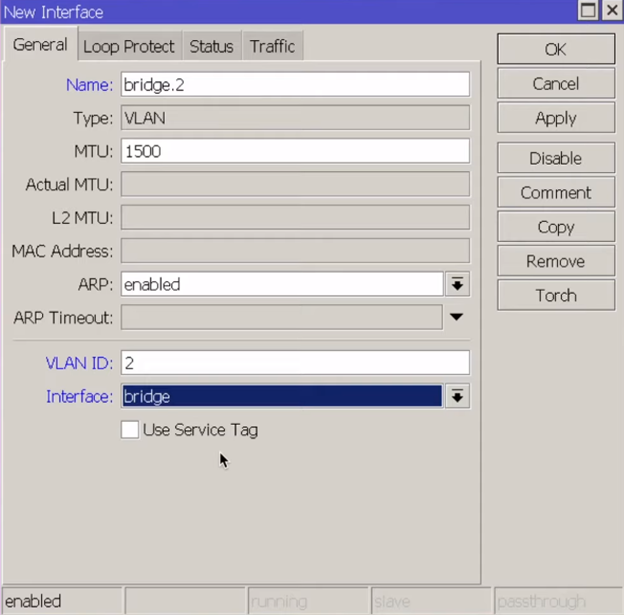

Следующим шагом будет создание VLAN интерфейса, на который будет назначаться ip-адрес, для этого в разделе Interfaces -> VLAN (Рис. 47.5)

При создании интерфейса указываем Name (bridge.2 – на линуксовый манер, в котором указывается имя интерфейса и через точку номер VLAN), VLAN ID (2), Interface (bridge) – интерфейс, на котором будет сниматься тегированный VLAN.

Командой:

/interface VLAN add name=bridge.2 VLAN-id=2 interface=bridge

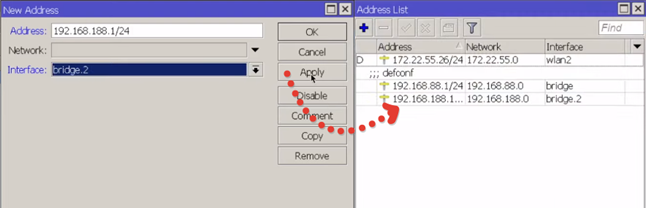

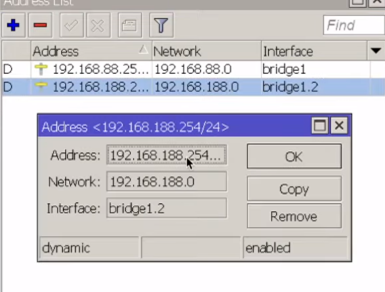

Далее необходимо на интерфейс назначить ip-адрес, для этого в разделе IP->Addresses добавляем новый адрес: 192.168.188.1/24 и указываем sub-интерфейс bridge.2(Рис. 47.6).

Командой:

/ip address add address=192.168.188.1/24 interface=bridge.2

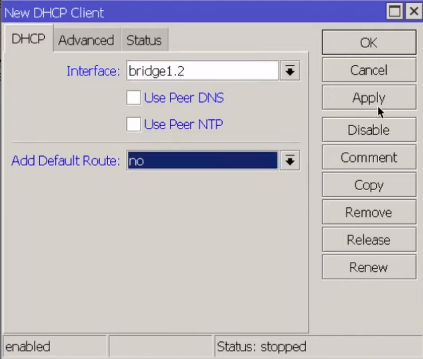

На другом устройстве необходимо повторить те же действия (Рис. 47.7).

Указание bridge1 в тегированных портах необходимо для получения ip-адреса на данном устройстве. Так же необходимо добавить DHCP-клиент на sub-интерфейсе, для этого в разделе IP->DHCP-client создается новый клиент (Рис.47.8).

Подобная настройка необходима для того, чтобы работа с VLAN происходила не глобально на бридже, а на тех портах, на которых было разрешение.

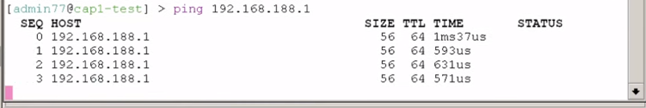

Для проверки можно как проверить полученный адрес на устройстве (Рис. 47.10), так и пропинговать устройство (Рис. 47.11).

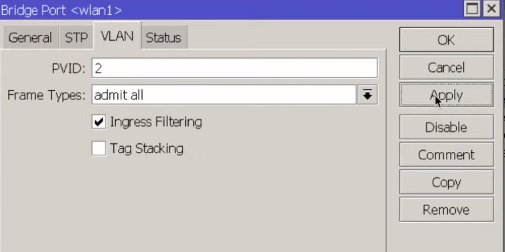

В случаях, когда возникает необходимость настроить интерфейсы, что будут принадлежать к нужному VLAN, необходимо в разделе bridge назначить конкретному интерфейсу конкретный VLAN (Рис. 47.12)

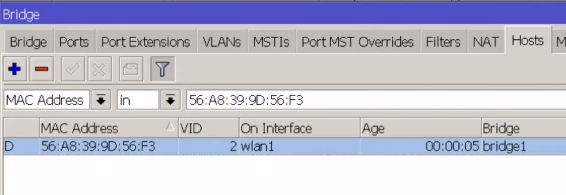

В итоге, все устройства, подключенные к интерфейсу wlan1, автоматически будут попадать в необходимую сеть. Подключенные устройства можно просмотреть на вкладке Bridge -> Hosts, как на первом коммутаторе, так и на втором (Рис. 47.13).

По тому же принципу могут настраиваться гостевые сети.

Итоги

Для настройки VLAN необходимо выполнить несколько шагов:

- Необходимо разметить порты по принадлежности к тому или иному VLAN (Рис. 47.4).

- Создание sub-интерфейса VLAN с необходимым VLAN ID на бридже (Рис. 47.5).

- Добавить ip-адрес в Address List и повесить его на созданный интерфейс (Рис. 47.6), настроить необходимые службы.

- Включение Bridge VLAN Filtering.

В современной версии RouterOS нет необходимости создавать несколько бриджей для разделения L2 доменов на разделение на разные домены, это делается с помощью VLAN-ов. Так же при создании нескольких бриджей, есть вероятность, что работать аппаратно будет только один, т. е. работа с Hardware Offloading будет возможна только на 1 бридже (актуально для коммутаторов 3й серии).

На этом базовая настройка VLAN в Mikrotik завершена.

Данная статья написана для новичков в области сетевых технологий и содержит начальную информацию о виртуальных сетях VLAN. В ней описаны основные преимущества использования сетей VLAN, некоторые сценарии их использования и типы тегирования VLAN. Статья является обзорной и не предназначена для использования в качестве полного руководства. Статьи более углубленного характера, в том числе статьи, касающиеся специальных случаев см. ниже, в разделе Другие статьи по этой теме.

Содержание

-

Введение в сети VLAN и тегирование

-

Типичные сценарии использования

-

Тегирование VLAN

-

VLAN без тегов

-

VLAN с тегами

-

Магистраль

-

-

Другие статьи по этой теме

Введение в сети VLAN и тегирование

Виртуальные сети VLAN позволяют администраторам сетей разделить всю физическую сеть на отдельные логические широковещательные домены.

В стандартной сети Уровня 2 все хосты, присоединенные к коммутатору принадлежат одному и тому же широковещательному домену. Широковещательные домены могут быть физически разделены между разными коммутаторами только маршрутизаторами.

По мере роста сети появляется необходимость в организации множества широковещательных доменов для сегментирования трафика. Это позволяет обеспечить требуемую логистику, повысить производительность и безопасность работы сети. Без использования VLAN, в типичном случае потребовалось бы, чтобы каждый сегмент сети имел свой собственный отдельный коммутатор и соответствующую инфраструктуру. Для связи между такими сегментами коммутации потребовалось бы не менее одного маршрутизатора.

VLAN представляет собой широковещательный домен. Идентификация сетей VLAN осуществляется по их идентификаторам VLAN ID (целые числа в пределах от 0 до 4095). По умолчанию в любой сети уже создана одна VLAN, имеющая идентификатор VLAN 1. Каждый порт на коммутаторе или маршрутизаторе можно назначить сети VLAN (то есть, разрешить на этом порту отправку и прием трафика по данной VLAN).

Пример. На коммутаторе, трафик, который посылается в порт, принадлежащий VLAN 100, может быть передан любому порту VLAN 100; этот трафик может также транспортироваться через магистральный порт (соединение между коммутаторами) на другой коммутатор и передаваться на все порты VLAN 100 этого коммутатора. Однако трафик не может быть передан на порты с другим идентификатором VLAN ID.

Это позволяет администратору сети эффективно логически разделить коммутатор и при этом обеспечить: одновременную работу множества широковещательных доменов на одной и той же аппаратуре; изоляцию доменов; повышенную производительность сети за счет использования полностью отделенных коммутаторов.

Вследствие того, что виртуальные сети VLAN являются протоколом Уровня 2, требуется маршрутизация Уровня 3, обеспечивающая связь между различными VLAN. Таким же образом работает маршрутизатор между сегментами, управляя трафиком между двумя подсетями на разных коммутаторах. В дополнение к этому, некоторые коммутаторы Уровня 3 поддерживают маршрутизацию между сетями VLAN и обеспечивают обмен трафиком на коммутаторах ядра, увеличивая производительность за счет устранения отправки трафика через маршрутизатор.

Для того, чтобы сети VLAN можно было реализовать, необходима их поддержка на коммутаторах и маршрутизаторах. Для конфигурации сетей VLAN наиболее часто используется стандартный протокол IEEE 802.1Q., хотя существует и несколько протоколов, являющихся собственными разработками компаний. Коммутаторы, поддерживающие VLAN, часто называют «управляемыми», однако этот термин не всегда правильно используется специалистами по маркетингу и не гарантирует поддержку VLAN.

Все маршрутизаторы, коммутаторы и беспроводные решения компании Ubiquiti поддерживают протокол VLAN 802.1Q и могут работать с аппаратурой других изготовителей, в которой используется этот протокол.

Типичные сценарии использования

Несколько примеров применений, в которых обычно используются виртуальные сети VLAN:

-

Отделение трафика сети управления от трафика сервера или трафика конечного пользователя.

-

Изоляция чувствительной инфраструктуры, сервисов и хостов, например, изоляция корпоративных пользователей от гостевых пользователей.

-

Приоритезация трафика, реализация правил качества обслуживания QOS (Quality of Service) для конкретных сервисов, например, сервиса IP-телефонии (VoIP).

-

Обеспечение сетевых сервисов для различных клиентов поставщика услуг интернета (ISP), центров обработки данных и офисных зданий, использующих одну и ту же инфраструктуру коммутации и маршрутизации.

-

Логическое отделение групп хостов, безотносительно к их физическому положению, например, создание возможности использования сотрудниками отдела кадров одной и той же подсети и доступа к одним и тем же ресурсам сети, безотносительно к местонахождению этих сотрудников в здании.

Тегирование VLAN

Определение и использование термина «тегирование VLAN» сильно отличается в зависимости от изготовителя оборудования. Для того, чтобы поддерживающее стандарт 802.1Q оборудование идентифицировало принадлежность пакета данных той или иной VLAN, в кадр Ethernet добавляется заголовок, специфицирующий VLAN ID.

Этот тег VLAN ID может быть добавлен коммутатором, маршрутизатором или хостом. Внутри сети, физические порты сконфигурированы, как не имеющие тегов, либо с тегом для конкретной VLAN — определенным безотносительно к приему и передаче трафика, принадлежащего каждому VLAN ID. Рассмотрим эту ситуацию подробнее.

VLAN без тега: такие VLAN часто называют «родными VLAN». Любой трафик, отправленный хостом в порт коммутатора, не имеющий специфицированого VLAN ID, будет назначен VLAN без тега.

Этот вариант чаще всего используется при соединении хостов, являющихся рабочими станциями или для IP-камер, не имеющих тега их собственного трафика; тег необходим лишь для связи с одной, конкретной VLAN. В это время порт может иметь только одну сконфигурированную VLAN без тега.

VLAN с тегом: При назначении порту VLAN с тегом происходит добавление порта в VLAN, однако, чтобы весь входящий и исходящий трафик мог быть передан, он должен иметь тег с VLAN ID. Хост, подключенный к порту коммутатора, должен быть способен тегировать свой собственный трафик и сконфигурирован с тем же самым VLAN ID.

VLAN с тегом (в отличие от VLAN без тега) на порту в типичном случае используются для подключения к хосту, которому необходим одновременный доступ к нескольким сетям по одному и тому же интерфейсу, например, к серверу, обслуживающему несколько отделений офиса. VLAN с тегом может также использоваться при соединении двух коммутаторов для ограничения доступа к VLAN от хостов за коммутатором (по соображениям безопасности).

Магистраль: В типичном случае магистральный порт считается принадлежащим всем сетям VLAN; он будет принимать и передавать трафик по любому VLAN ID и обычно сконфигурирован для портов как до коммутаторов и маршрутизаторов, так и портов за ними.

Хотя в каждом семействе продуктов Ubiquiti (EdgeMAX, UniFi, airMAX) используются свои способы конфигурации сетей VLAN, все продукты поддерживают один и тот же способ тегирования, работы без тегов, создания магистралей, управления трафиком и обеспечивают совместную работу.

Дальнейшую информацию по конфигурации сетей VLAN конкретного продукта см. в других статьях по этой теме в разделе ниже.

Другие статьи по этой теме

-

UniFi — использование сетей VLAN с продуктами UniFi Wireless, аппаратурой коммутации и маршрутизации

-

UniFi — как назначить тег трафику VLAN?

-

EdgeMAX — создание виртуальных интерфейсов с идентификаторами VLAN ID

-

EdgeMAX — Добавление сетей VLAN на интерфейс коммутатора

Во время настройки вайфай роутера иногда приходится сталкиваться с такой технологией, как VLAN IEEE 802.1Q. Что это такое?

802.1 Q — это открытый стандарт, зарегистрированный в Институте Инженеров Электротехники и Электроники — IEEE. Он описывает процедуру маркировки или, так называемого, тегирования трафика. Это делается для того, чтобы для передать информации о принадлежности этого трафика к определённой виртуальной сети или VLAN (сокращение от Virtual LAN).

Уровень OSI, на котором работает технология 802.1 Q — Канальный.

В двух словах, весь принцип действия заключается в том, что внутрь фрейма устанавливается тег (vlanid). По этому тегу определяется принадлежность этого трафика к виртуальной сети ВЛАН, которая имеет свой идентификатор — VID. Отсюда исходят такие понятия, как:

Тегированный трафик — то есть информация, помеченная маркером принадлежности к той или иной виртуальной сети.

Нетегированный трафик — поток данных, не имеющий тега принадлежности к ВЛАН.

VLAN ID (VLAN Identifier или VID) — это и есть тот самый идентификатор VLAN, то есть маркер, устанавливаемый в l2-фрейм размером поля 12 бит и указывающий к какому ВЛАН принадлежит этот фрейм.

Диапазон значений: от 0 до 4095.

При этом:

0 и 4095 — это зарезервинованные значения для системного использования,

1 — это дефолтный влан на сетевых устройствах, его принято считать, как Native VLAN.

1002-1005 — зарезервированные значения для FDDI и Token Ring (Cisco VLAN).

Port VLAN Identifier (PVID) – это ещё один идентификатор, который используется уже на физическом порту в том случае, если на нём нужно ставить и снимать маркер на весь проходящий трафик. Именно он показывает сетевому оборудованию какой vlan id будет поставлен в поле тега перед коммутацией фрейма. Существует два вида портов:

Ingress port – порт входа. На него приходят фреймы, проходят проверку на наличие тегов (причастности к определённому VLAN), и далее уже ожидают принятия ррешения о маркировке.

Egress port — порт выхода. Отсюда уже выходят фреймы прошедшие проверку на наличие тегов после принятия решения о их тегировании или растегировании.

Тегированный порт получается после операции маркировки VLAN, также известной, как Frame Tagging. Это метод, разработанный Cisco, для доступных пакетов, проходящих по магистральному каналу. Когда кадр Ethernet пересекает эту линию связи, принимающая сторона не имеет никакой информации об использовании виртуальных сетей.

История стандарта

В прежние времена, когда не существовало коммутаторов и VLAN, сеть подключалась через концентраторы и размещалась на всех сетевых хостах в одном сегменте Ethernet. Это было одно из основных ограничений надежности, потому что все хосты находились в одном доме коллизий, и если два хоста срабатывали одновременно, данные «сталкивались» и переправлялись повторно. Коммутаторы были введены в систему для решения этой проблемы.

Существует два вида коммутаторов для тегированных и нетегированных портов:

- Базовые, называемые «неуправляемыми» с простой функциональностью. У них нет настраиваемой поддержки VLAN. Это означает, что все хосты на нем являются частью одного и того же широковещательного домена.

- Управляемые, позволяющие разделять трафик с помощью VLAN. Они сегодня широко распространены, хотя и неуправляемые коммутаторы все еще многочисленны.

Достижение целей надежности системы передачи связано с подключением всех групп хостов к собственному коммутатору. Иногда это делается для управления трафиком. К сожалению, это еще слишком дорогостоящий процесс, поэтому часто пользователи предпочитают сеть VLAN. Концепция VLAN — это виртуальный коммутатор. Основная функция — разделение трафика. Хосты в одной не могут связываться с хостами в другой без дополнительных услуг. Примером сервиса является маршрутизатор для передачи пакетов по виртуальной линии.

Принцип маркировки кадров

Одной из причин размещения хостов и тегированных портов в отдельных сетях VLAN является ограничение количества широковещательных сообщений в сети. IPv4, например, опирается на трансляции. Разделение этих хостов будет ограничено.

Ниже приведен обычный кадр Ethernet, наличие обязательных данных:

- MAC-адрес источников и их назначений;

- поле, тип/длина;

- полезная нагрузка;

- FCS для целостности.

К кадру добавлен четырехбайтовый тегированный порт VLAN, включающий идентификатор виртуальной линии. Он находится сразу после исходного MAC и имеет длину 12 бит, что обеспечивает теоретический максимум — возможность создания 4096 виртуальных линий. На практике существует несколько зарезервированных VLAN в зависимости от поставщика.

802.1 Q — действующий стандарт IEEE VLAN (Virtual LAN), устанавливающий маркировку и тегирования трафика с целью передачи данных по конкретной виртуальной интернет сети. Уровень OSI 802.1 Q для работы по технологии тегитированных портов – канальный, фрейм устанавливает тег (vlanid), по которому определяют принадлежность тегитированного трафика. Напротив нетегированный, что не имеет маркера и VLAN ID, установленного в l2-фрейм размере 12 битного поля. Пределы показаний от 0 до 4096.

Где:

- 0 и 4096 — резерв данных для применения системой;

- 1 — дефолтный.

Основы тегирования VLAN

Тегированные порты с поддержкой VLAN обычно классифицируются одним из двух способов: с тегами или без тегов. Они также могут упоминаться как «транк» или «доступ». Назначение помеченного или «транкового» порта состоит из трафика с несколькими виртуальными линиями, тогда как немаркированный имеет доступ к трафику только для одного. Магистральные порты связывают коммутаторы и конечных пользователей, и требуют большего количества процедур для тегируемых портов. Оба конца ссылки должны иметь общие параметры:

- Инкапсуляция.

- Разрешенные VLAN.

- Родной VLAN.

Несмотря на то, что канал может быть успешно настроен, нужно, чтобы обе стороны канала были настроены одинаково. Несоответствие собственной или разрешенной виртуальной линии может иметь непредвиденные последствия. Несовпадающие на противоположных сторонах магистрали могут непреднамеренно создать «перескок VLAN». Часто это метод преднамеренной атаки, он представляет собой открытую угрозу безопасности.

Метод Cisco

Магистральные каналы передающих кадры (пакеты) VLAN, позволяют соединять несколько коммутаторов вместе и независимо настраивать каждый порт для виртуальной линии. Маркировка VLAN является методом, разработанным Cisco, чтобы помочь идентифицировать пакеты, проходящие по магистральному каналу.

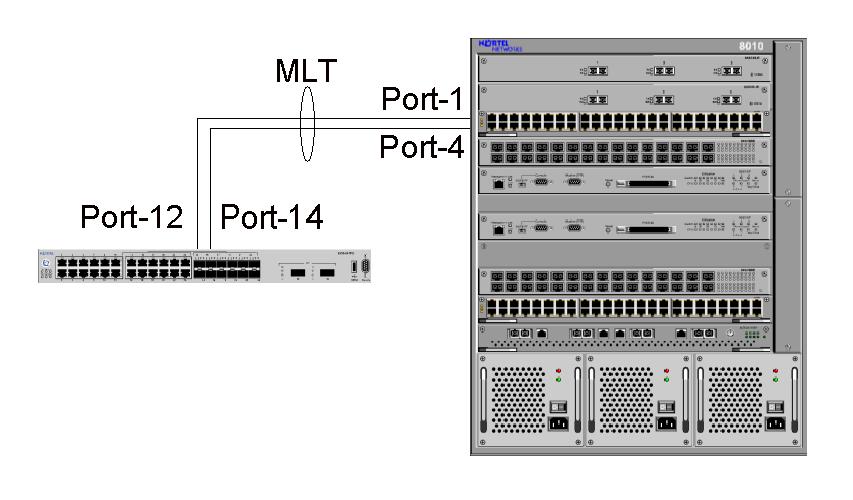

Например, при использовании двух коммутаторов Catalyst серии 3500 и одного маршрутизатора Cisco 3745, подключенных через магистральные линии. Соединительные линии предоставляют возможность выбора из виртуальных линий. Рабочие станции присоединяются напрямую к каналу доступа. Порты настроены только для одного членства.

Называя порт Link Access (Линия доступа) или Trunk Link (Магистральная связь), ему придаются определенные настройки, например, канал доступа или Trunk-канал в случае, когда он составляет 100 Мбит и более. Таким образом, восходящая линия связи коммутатора — это всегда магистральная связь, а любой обычный, к которому подключают рабочую станцию — это порт доступа.

Различия между линией доступа и магистральной линией приведены ниже:

- Линия доступа — это ссылка, которая является частью одной VLAN и обычно они доступны конечным потребителям.

- Всякое устройство, присоединенное к каналу, не знает об участии в VLAN.

- Доступные соединения понимают строгие стандартные кадры Ethernet, роутеры удаляют любую информацию VLAN из кадра перед тем, как она будет отправлена на устройство линии доступа.

- Магистральный канал обрабатывает множественный VLAN-трафик и обычно применяется для подключения коммутаторов к роутерам.

Для VLAN-кадра коммутатор Cisco предлагает различные методы маркировки VLAN-фрейма, при этом магистральная связь не назначена виртуальной линией. Большинство трафика VLAN транспортируется между коммутаторами с использованием одной физической магистральной линии.

Добавление тега в кадр Ethernet

Многие пользователи до конца не понимают, что это — тегированный порт. На самом деле тег VLAN прибывает в кадр Ethernet по MAC-адресу. Маркировка кадров — это технология, используемая для существующих пакетов. Тег Frame размещается в кадре, который является членом виртуальной линии. Если он имеет магистральный порт, то кадр перенаправляется через магистральную линию. Это позволяет конкретному коммутатору видеть, к которому VLAN принадлежит тег. Передача кадрового коммутатора удаляет идентификатор, поэтому информация о членстве закрыта для конечных устройств.

Существуют различные технологии транкинга — это тегированные порты VLAN в технологии Cisco:

- Inter-Switch Link (ISL)- маркировка кадров сети Cisco. Система предлагает поддержку от других поставщиков старых моделей роутеров.

- IEEE 802.1Q — тегирование кадров промышленного стандарта IEEE.

- Эмуляция LANE — используется для связи с существующими VLAN.

- 802.10 (FDDI)- протокол для отправки информации VLAN через FDDI.

Протокол маркировки ISL

ISL (межсетевой коммутатор) — это собственный протокол Cisco, используемый только для каналов Gigabit Ethernet в качестве коммутаторов и роутеров, и называется «внешней маркировкой». Это означает, что протокол Ethernet не изменяет кадр, в нем есть тег VLAN, и он включает в себя новый 26-байтовый заголовок, добавляя последовательность проверок 4-байтового кадра (FCS) в конце поля. Несмотря на эту дополнительную нагрузку, ISL поддерживает до 1000 VLAN и не создает задержек при передаче данных между магистральными линиями.

Cisco, когда он настроен на использование ISL, применяет в качестве протокола маркировку транка. ISL и поля FCS могут иметь длину 1548 байт при максимально возможном размере кадра 1518 байт, что делает ISL «гигантским» кадром. Кроме того, он использует связующую сеть (PVST) в каждой виртуальной линии. Этот метод позволяет оптимизировать размещение корневого коммутатора для доступной линии.

Стандарт IEEE 802.1Q

Он был создан группой IEEE для решения проблем разделения больших сетей на более мелкие и управляемые с использованием VLAN. Этот стандарт является альтернативой Cisco ISL для обеспечения совместимости и полной интеграции с существующей сетевой инфраструктурой. IEEE 802.1Q является наиболее популярным и широко используемым в ориентированных на Cisco сетевых установках, что позволяет рассчитывать на совместимость и возможность будущих обновлений. Помимо проблем совместимости, есть еще несколько причин, по которым инженеры предпочитают этот метод тегирования. Они включают:

- Поддержка до 4096 VLAN.

- Вставка 4-байтового тега без инкапсуляции.

- Меньшие конечные размеры кадра по сравнению с ISL.

- 4-байтовый тег, вставленный в существующий кадр Ethernet сразу после MAC-адреса источника. Из-за дополнительной 4-байтовой метки минимальный размер кадра Ethernet II увеличивается с 64 байтов до 68 байтов, а максимальный его размер теперь составляет 1522 байта.

Максимальный размер Ethernet значительно меньше (на 26 байт) при использовании параметров тегов IEEE 802.1Q, поэтому он будет намного быстрее, чем ISL. Тем не менее Cisco рекомендует использовать тегирование ISL в собственной среде. Это означает, если у пользователя есть 10 VLAN, то также будет 10 экземпляров STP, участвующих в коммутаторах. В случае отличных от Cisco, для всех будет поддерживаться только 1 экземпляр STP. Крайне важно, чтобы VLAN для магистрали IEEE 802.1Q была одинаковой для обоих концов магистрального канала.

Эмуляция локальной сети LANE

Эмуляция ЛВС была введена для принятия решений о необходимости создания VLAN-сетей по каналам WAN, позволяя администратору сети определять рабочие группы на основе логической функции, а не на основе местоположения. Существуют виртуальные локальные сети между удаленными офисами, независимо от их местоположения. LANE не очень распространен, тем не менее пользователи не должны игнорировать его.

LANE создана Cisco в 1995 году в выпуске IOS версии 11.0. При реализации между двумя соединениями точка-точка сети WAN становится полностью прозрачной для конечных пользователей:

- Каждая локальная сеть или собственный узел банкомата, например, коммутатор или маршрутизатор, показывает, что подключен к сети через специальный программный интерфейс, который называется «Клиент эмуляции локальной сети».

- Клиент LANE работает с сетью эмуляции локальной сети (LES) для обработки всех сообщений и пакетов.

- Спецификация LANE определяет сервер конфигурации сети локальной сети (LECS), службы, работающие внутри коммутатора ATM или сервера, подключенного к ATM, который находится в сети и позволяет администратору контролировать, какие локальные сети объединяются для формирования VLAN.

Алгоритм настройки Windows 2012 Server

Предварительно, если пользователь хочет настроить одну VLAN для интерфейсов, нужно перейти в раздел «Сетевые подключения» -> «Свойства» -> «Дополнительно», выбрать поле VLAN I» и добавить соответствующее значение. Если нужно настроить несколько VLAN для одного и того же интерфейса, необходимо указать значение VLAN ID, заданное значение 0, иначе линия не будет работать.

При использовании Windows 2012 Server пользователю необходимо выполнить настройку нескольких тегированных портов. Это возможно реализовать на одном сетевом интерфейсе с подключением локального сервера и с объединением сетевых карт.

Порядок операций:

- Создают новую команду с единым интерфейсом (TEAMS-> TASKS-> New TEAM), выбирает нужный интерфейс, например, 40GbE, и дают ему имя.

- Выбирают окна «Адаптер и интерфейсы», нажимают «Задать»-> Добавляют интерфейс.

- Настраивают конкретную VLAN и нажимают ОК, для того чтобы добавить другой интерфейс VLAN.

- Назначают IP-адрес новому интерфейсу, поиск «Сетевые подключения» и поиск нужного интерфейса VLAN.

- Затем настраивают IP.

Таким образом, можно подвести итог, что тегированные порты VLAN — это стандарт, который используется для идентификации пакета через MAC-адрес. Операция совершенно прозрачна для конечных устройств и обеспечивает уровень необходимой безопасности в сети.

Table Of Contents

- VLAN Tagged vs Untagged Tutorial

- What is a VLAN tag, and why do we need a VLAN tag in the network?

- What is VLAN untagging, and what does Untagged packet mean?

- What is VLAN tagging?

- What is a Native VLAN?

- What is Default VLAN?

- VLAN tagged vs Untagged head to head comparison Sheet

- VLAN Tagging and Untagging Example and Traffic Flow

- Acronyms Used in the Blog

- Conclusion

VLAN Tagged vs Untagged Tutorial

After reading an in-depth article about VLANs, you might still have questions about the differences between VLAN tagged vs. untagged? This blog post will discuss this topic in easy to understand language. Let’s briefly discuss the VLAN and VLAN tag and then dive into the difference between Vlan tagged vs. Untagged.

VLANs:- Virtual LANs, or Virtual Local Area Networks, works on the Data link layer of the OSI model. VLANs help create virtual separations within a switch that provide distinct logical LANs or segregated broadcast domains that each behaves as if they were configured on a separate physical switch.

Before the invention of VLANs, a switch used to serve a single LAN and maintained a single broadcast domain, due to which broadcast packets were sent to all ports.

VLAN ethernet tags enabled a single switch to serve multiple LANs by dividing a single broadcast domain into multiple broadcast domains.

Learn how to manage VLANs centrally through VTP.

What is a VLAN tag, and why do we need a VLAN tag in the network?

- VLAN tags are a core part of the VLANs. Therefore, packets must be “tagged.” to support VLANs.

- IEEE 802.1Q is the widely used standard for setting VLAN tags on switches.

- 802.1Q adds a 32-bit field (4 bytes) to each Ethernet frame.

- The first 16 bits identify the frame as an 802. 1Q. The remaining 16 bits are split into two parts: 12 for VLAN tags and 4 for QoS operations.

- The VLAN ID is 12 bits long so that the switch can handle 4096 VLANs (2^12 = 4096), with usable numbers between 1 and 4094.

Let us look further into Untagged Port, Tagged Port, Default, and Native VLAN.

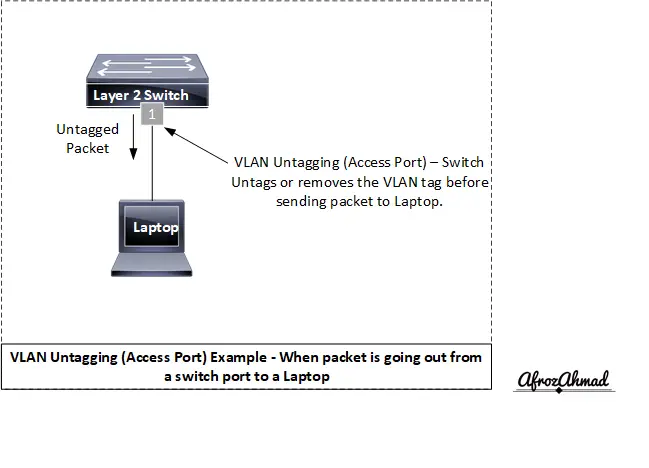

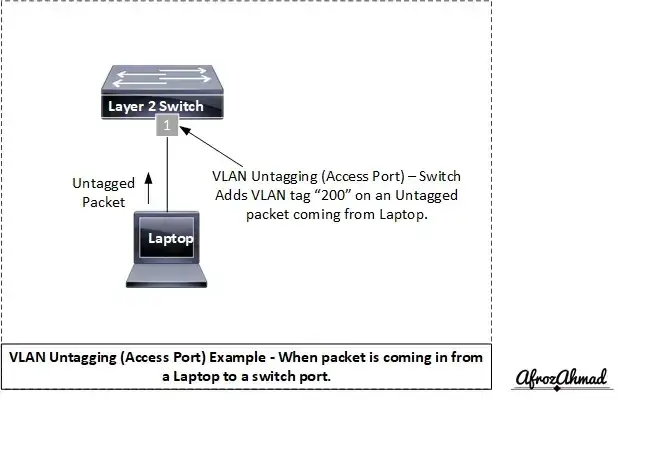

What is VLAN untagging, and what does Untagged packet mean?

Ports on the switches normally connect to the end devices that don’t understand VLAN tags, so the switch performs VLAN untagging before forwarding packets from the switch to the end device. The switch strips the VLAN tag from the frame before sending it out from the port.

Also, when a packet comes from the end device to the switchport, it is Untagged. “Untagged” traffic means that the connected host or Workstation doesn’t know which VLAN is connected to the switch port .

Frames don’t have dot1Q tags on them when they come into the switch port. Instead, the switch adds the VLAN tag, such as “200,” to the frame and sends it across the network.

In Cisco terms, the port is called Access port, and this VLAN is called Access VLAN.

In Short:- A switch port that carries traffic for one VLAN is known as an Access port by Cisco and Untagged ports by other vendors.

What is VLAN tagging?

VLAN tagging refers to understanding tagged VLAN information and carrying multiple VLANs on a single switch port.

When an interface expects frames with VLAN tags, it is referred to as a ‘tagged port’ or “trunk” port in Cisco terminology. Tagged ports or Trunk ports connect two switches to pass multiple VLAN tags on a single port.

In Short – A switch port that carries multiple VLANs is known as a Trunk port by Cisco and VLANs Tagged ports by other vendors.

So to summarize VLAN tagging vs. Untagging, the terms “Access port” and “Trunk port” are frequently used in the context of the Cisco network. On the other hand, VLANs are an open standard, which means that other vendors will also implement them. And other Vendors call it Untagged (Access port) and Tagged (Trunk Port) ports simultaneously.

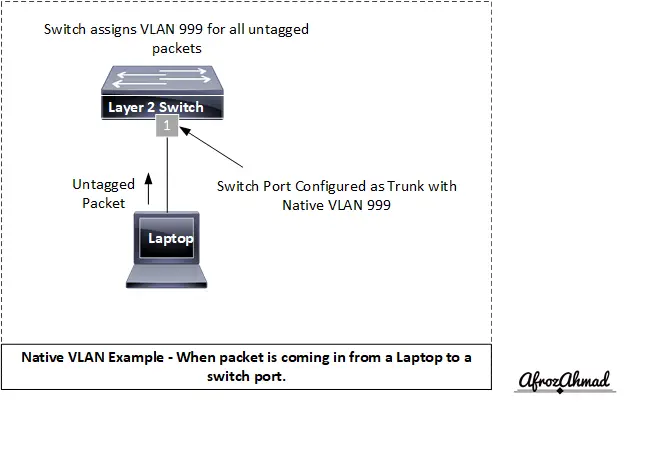

What is a Native VLAN?

A native VLAN is used to identify or mark all untagged packets on a tagged or a trunk port.

Native VLANs are generally the same as the switch’s default VLAN, e.g., VLAN 1, unless you change it something else, e.g., 999.

What is Default VLAN?

Most switches that support VLANs come pre-installed with a default VLAN. Therefore, all ports on that switch will belong to the default VLAN by default.

Devices connected to the default VLAN on switch ports can access one another without configuration, creating hacking possibilities for the network. So you should always make sure you change the default VLAN to something different as per your company policies.

For example:- All cisco switches mostly come with VLAN 1 preconfigured as default VLAN on all ports.

VLAN tagged vs Untagged head to head comparison Sheet

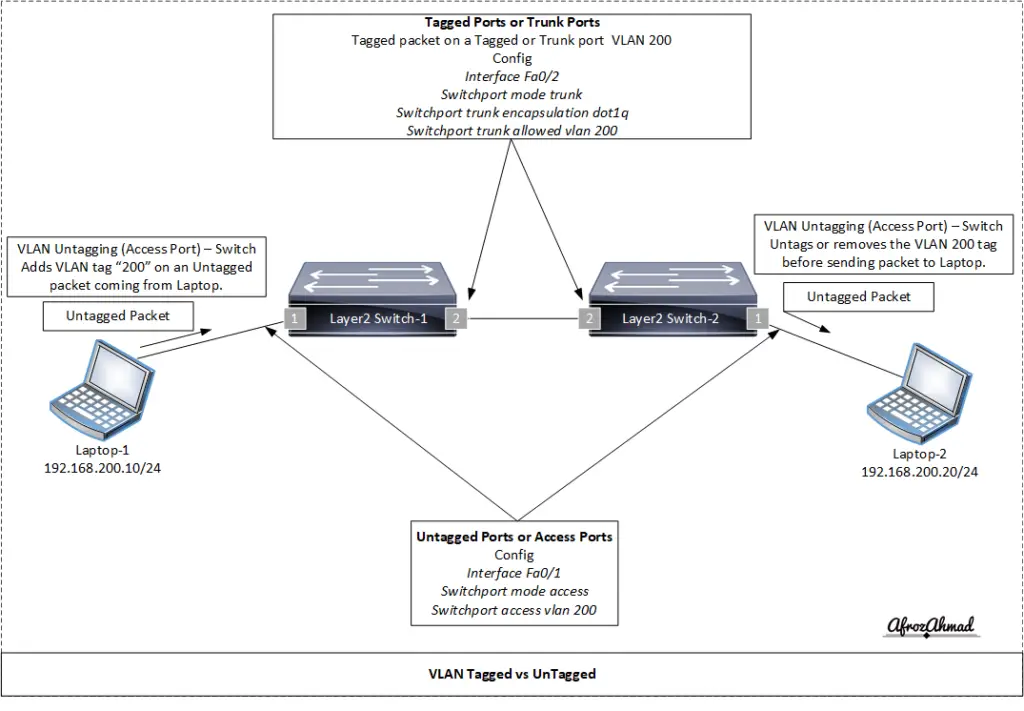

VLAN Tagging and Untagging Example and Traffic Flow

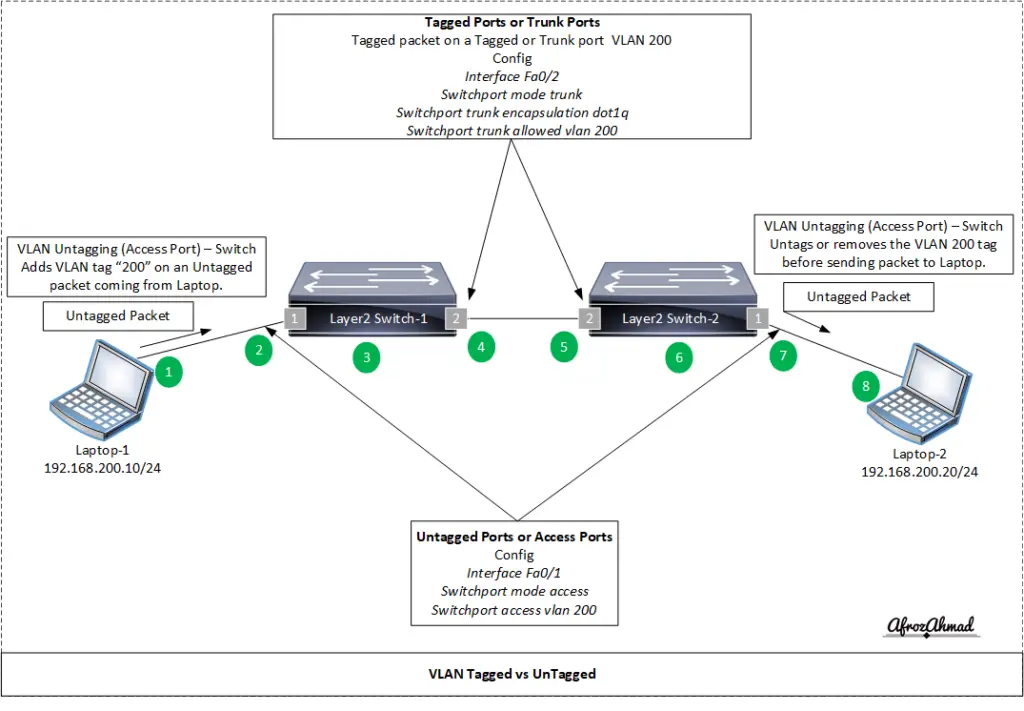

Let’s take a scenario when Laptop-1 tries to ping Laptop-2. Both laptops are part of VLAN 200, so communication will work without using any layer3 device.

Laptop-1 and Laptop-2 are part of VLAN 200 and subnet 192.168.200.0/24 and their IP Address are 192.168.200.10/24 and 192.168.200.20/24 respectively.

Both switches have populated their MAC Address tables with all laptops/devices MAC addresses and their corresponding connected ports.

I have used the cisco 2900 series switches to demonstrate VLAN Tagged vs Untagged concept. But, of course, you can take any switch vendor of your choice, and the idea will remain the same.

Ports 1 on both switches (layer2 switch-1, layer2 switch-2) are Untagged port or Access ports.

Sample config

- interface Fa0/1

- switchport mode access

- switchport access vlan 200

Ports 2 on both switches (layer2 switch-1, layer2 switch-2) are Tagged port or Trunk ports.

Sample config

- interface Fa0/2

- switchport mode trunk

- switchport encapsulation dot1q

- switchport Trunk allowed vlan 200

- Laptop-1 will forward an Untagged packet to layer2 switch-1 port1.

- layer2 switch-1 port1 will Tag the frame with VLAN tag 200.

- layer2 switch-1 will open the frame and look at the destination mac in its MAC Address table. It will find the mac address entry and forward the packet to port2.

- layer2 switch-1 port2 will check the VLAN tag of the frame, and if it matches with the configured VLAN Tag on port2, it will forward the frame to layer-2 switch-2 port2.

- Layer2 switch-2 port2 will repeat the above process.

- Layer2 switch-2 will open the frame and look at the destination mac in its MAC Address table. It will find the mac address entry and forward the packet to port1.

- Layer2 switch-2 port1 will remove the VLAN 200 tag or Untag the packet and send it over to Laptop-2.

- Laptop-2 will receive an Untag packet.

The result of the above process will be that ping will work from Laptop-1 to Laptop-2.

Acronyms Used in the Blog

- LAN:- Local Area Network

- VLAN:- Virtual Local Area Network

- DTP:- Dynamic Trunking Protocol

Conclusion

In conclusion, in this blog post, we started with a basic understanding of VLAN and VLAN tags, then we discussed the difference between VLAN tagged vs. Untagged. Finally, we finished the article with the traffic flow.

I hope you liked the article, please share for maximum reach.

- About

- Latest Posts

«Hey there, fellow network enthusiasts! My name is Afroz, and I bring over 14 years of expertise as a CCIE along with hands-on experience in the realm of Internet Services. I’ve worked with multiple ISPs and am currently engaged with one of the major ISP equipment vendors as a Network Designer. My true passion lies in not only navigating the intricacies of the networking industry but also in imparting that knowledge through my blog and courses. I understand the challenges that come with navigating the complex world of networking, and I firmly believe that teaching not only enriches others but also deepens my own understanding. Whether you’re taking your first steps or you’re a seasoned veteran in the field, I invite you to join me on this rewarding journey of learning and discovery. It’s an expedition that promises to be both valuable and enjoyable – who knows, you might even have some fun along the way!»