На чтение 3 мин Опубликовано Обновлено

SSH (Secure Shell) является защищённым протоколом удалённого доступа, который позволяет пользователям управлять удалёнными компьютерами и серверами через шифрованное соединение. Установка и настройка SSH сервера на роутере предоставляет возможность получить доступ к устройству даже вне локальной сети, обеспечивая безопасность данных и упрощая администрирование.

Настройка SSH сервера на роутере начинается с установки соответствующего программного обеспечения. После этого необходимо сгенерировать SSH ключ, состоящий из публичной и приватной части. Публичный ключ распространяется на удалённые устройства, а приватный ключ хранится на роутере. Когда пользователь пытается подключиться к роутеру, SSH сервер проверяет публичный ключ на совпадение, а затем активирует шифрованное соединение.

Использование SSH сервера на роутере предоставляет дополнительные возможности, такие как удалённое управление настройками, перезагрузка устройства, настройка файрволла и другие функции. Удалённый доступ через SSH также обеспечивает безопасность, поскольку данные передаются по шифрованному каналу, и только авторизованные пользователи могут получить доступ к роутеру.

Однако, необходимо помнить, что настройка и использование SSH сервера требует некоторых мер предосторожности. Например, следует использовать сложные пароли для входа в SSH, регулярно обновлять SSH сервер и обеспечивать безопасность приватного ключа. Также, необходимо установить правильные права доступа к файлам на роутере и настройки брандмауэра для предотвращения несанкционированного доступа.

Настройка Ssh server на роутере

Для настройки SSH сервера на роутере необходимо выполнить следующие шаги:

- Убедитесь, что ваш роутер поддерживает SSH протокол и имеет соответствующую функциональность. Обычно информацию об этом можно найти в документации роутера.

- Войдите в административный интерфейс роутера. Для этого введите IP-адрес роутера в адресную строку браузера и введите логин и пароль, указанные в документации.

- Найдите раздел настроек для SSH сервера. Обычно он называется «SSH» или «Remote Access».

- Включите SSH сервер, выбрав соответствующую опцию.

- Установите параметры доступа к SSH серверу, такие как порт, логин и пароль.

- Сохраните изменения и перезагрузите роутер.

После настройки SSH сервера, вы сможете удаленно подключаться к роутеру с помощью SSH клиента. Для этого введите IP-адрес роутера, порт, логин и пароль в SSH клиенте.

Важно помнить о безопасности при использовании SSH сервера. Рекомендуется изменить стандартные настройки порта, логина и пароля для обеспечения защищенного доступа к роутеру.

Особенности использования Ssh server на роутере

Особенности использования Ssh server на роутере:

- Безопасность: SSH использует асимметричную криптографию для шифрования данных и аутентификации пользователей, что обеспечивает высокий уровень защиты от несанкционированного доступа.

- Гибкость: SSH позволяет настраивать различные параметры подключения, такие как порт, криптографические алгоритмы, время ожидания и другие, в зависимости от требований и настроек роутера.

- Мощный инструментарий: с помощью SSH можно выполнять различные административные задачи на роутере, такие как настройка сетевых параметров, мониторинг системы, установка программного обеспечения и многое другое.

- Удобство и гибкость использования: Ssh server позволяет работать с роутером из любого места, где есть доступ в сеть Интернет, используя программы-клиенты Ssh, доступные для различных операционных систем и устройств.

Важно отметить, что использование Ssh server на роутере требует наличия надежного пароля и настройки брандмауэра для обеспечения дополнительной безопасности.

Для настройки Ssh server на роутере необходимо обратиться к документации роутера или производителю устройства, так как процесс может отличаться в зависимости от модели и версии программного обеспечения.

SSH (Secure Shell) – это протокол, который обеспечивает безопасное удаленное подключение к устройствам через сеть. Это полезно при настройке и управлении сетевыми устройствами, такими как роутеры. Если вы хотите получить доступ к своему роутеру через SSH, следуйте этой пошаговой инструкции.

Шаг 1: Убедитесь, что ваш роутер поддерживает SSH и что функция SSH разрешена. Обычно информация о поддержке и настройке SSH указана в руководстве пользователя вашего роутера. Если вам нужно включить SSH, войдите в настройки роутера через веб-интерфейс и найдите соответствующую опцию.

Шаг 2: Установите SSH-клиент на ваш компьютер. В качестве SSH-клиента можно использовать PuTTY (для Windows), OpenSSH (для Linux и macOS) или другую программу, которую вы предпочитаете.

Шаг 3: Узнайте IP-адрес вашего роутера. Обычно это делается путем проверки настроек сети вашего компьютера или с помощью команды «ipconfig» (для Windows) или «ifconfig» (для Linux и macOS) в командной строке.

Пример команды для Windows:

ipconfigПример команды для Linux и macOS:

ifconfigШаг 4: Откройте SSH-клиент и введите IP-адрес вашего роутера в соответствующее поле. Установите порт, если требуется, и выберите протокол SSH.

Шаг 5: Нажмите кнопку «Подключить» и введите учетные данные для входа на роутер. Это могут быть имя пользователя и пароль по умолчанию или персональные учетные данные, которые вы настроили.

Поздравляю! Теперь вы подключены к своему роутеру по протоколу SSH и можете настроить его или управлять им удаленно.

Содержание

- Как настроить подключение к роутеру по SSH

- Шаг 1. Подготовка роутера

- Шаг 2. Установка SSH сервера

- Шаг 3. Генерация SSH ключей

- Шаг 4. Настройка доступа по SSH

- Шаг 5. Подключение к роутеру по SSH

- Шаг 6. Проверка подключения

Как настроить подключение к роутеру по SSH

Подключение к роутеру по Secure Shell (SSH) позволяет администраторам удаленно управлять и настраивать сетевые настройки роутера. В этом разделе предоставляется пошаговая инструкция по настройке подключения к роутеру по SSH.

| Шаг | Описание |

|---|---|

| Шаг 1 | Убедитесь, что ваш роутер поддерживает SSH. Так как это расширенная функция, не все модели роутеров имеют возможность соединения по SSH. |

| Шаг 2 | Установите SSH-клиент на компьютер, с которого вы планируете подключаться к роутеру. Множество SSH-клиентов доступны для бесплатного скачивания в Интернете. |

| Шаг 3 | Откройте SSH-клиент и введите IP-адрес роутера в поле «Адрес сервера». |

| Шаг 4 | Выберите протокол аутентификации. В большинстве случаев будет использоваться парольная аутентификация, для которой необходимо ввести учетные данные, такие как имя пользователя и пароль. |

| Шаг 5 | Нажмите кнопку «Подключиться» для установления соединения с роутером по SSH. |

| Шаг 6 | После успешного установления соединения вы будете авторизованы на роутере и сможете настраивать его сетевые настройки через SSH. |

Следуя этим шагам, вы сможете настроить подключение к роутеру по SSH и управлять им удаленно. Это предоставляет удобство и гибкость при настройке сетевых настроек вашего роутера.

Шаг 1. Подготовка роутера

Перед тем, как подключиться к роутеру по SSH, необходимо выполнить несколько предварительных настроек на самом роутере:

- Установите SSH-сервер на роутере: Для этого вам потребуется доступ к интерфейсу роутера. Откройте веб-браузер и введите IP-адрес роутера в адресную строку. Войдите в настройки роутера, используя соответствующее имя пользователя и пароль.

- Создайте учётную запись SSH: В настройках роутера найдите раздел, отвечающий за SSH-сервер. Создайте учётную запись для подключения по SSH, указав имя пользователя и пароль. Обязательно выберите надёжный пароль для обеспечения безопасности.

- Откройте порт для SSH: Настройте роутер таким образом, чтобы он пропускал входящие соединения по SSH-протоколу. Обычно это делается через раздел «Переадресация портов» или «Правила брандмауэра».

После выполнения этих шагов ваш роутер будет готов к подключению по SSH.

Шаг 2. Установка SSH сервера

После того, как вы убедились в наличии SSH на вашем роутере, можно приступать к установке SSH сервера. В зависимости от операционной системы роутера, установка может отличаться. Ниже приведены инструкции для некоторых популярных операционных систем:

- Для операционной системы OpenWRT:

- Откройте терминал, подключитесь к роутеру по протоколу SSH и войдите в систему.

- Выполните команду

opkg updateдля обновления списков пакетов. - Выполните команду

opkg install openssh-serverдля установки SSH сервера. - Дождитесь завершения установки.

- Для операционной системы DD-WRT:

- Откройте веб-интерфейс роутера в вашем браузере.

- Перейдите в раздел «Services» или «Настройки» и выберите «Secure Shell (SSH)».

- Установите флажок рядом с опцией «Enable SSH» или «Включить SSH».

- Сохраните изменения.

- Для операционной системы Tomato:

- Откройте веб-интерфейс роутера в вашем браузере.

- Перейдите в раздел «Administration» или «Администрирование» и выберите «SSH Daemon» или «SSH-демон».

- Установите флажок рядом с опцией «Enable SSH» или «Включить SSH».

- Сохраните изменения.

После установки SSH сервера вы готовы перейти к следующему шагу — настройке доступа к роутеру по SSH.

Шаг 3. Генерация SSH ключей

Прежде чем подключиться к роутеру по SSH, необходимо сгенерировать SSH ключи. Ключи представляют собой пару: приватный и публичный ключи. Приватный ключ нужно хранить в безопасном месте, а публичный ключ будет использоваться для аутентификации при подключении к роутеру.

Для генерации SSH ключей следует выполнить следующие шаги:

- Откройте командную строку или терминал на вашем компьютере.

- Введите команду

ssh-keygenи нажмите Enter. - Система попросит вас указать имя и расположение для сохранения ключей. По умолчанию ключи будут сохранены в директорию

.sshв вашей домашней папке. - Введите имя исходного (приватного) ключа, например,

id_rsa. Если вы не хотите задавать другое имя, просто нажмите Enter. - Введите фразу-пароль для защиты приватного ключа. Фраза-пароль должна быть сложной и надежной, но при этом запоминаемой для вас. При создании фразы-пароля не отображается вводимый текст на экране.

- Подтвердите фразу-пароль еще раз, введя ее повторно.

После выполнения этих шагов в директории .ssh должны появиться два файла: id_rsa (приватный ключ) и id_rsa.pub (публичный ключ).

Теперь у вас есть необходимые SSH ключи для подключения к роутеру по SSH.

Шаг 4. Настройка доступа по SSH

Доступ к роутеру по SSH требует настройки соответствующих параметров. Перед подключением к роутеру необходимо выполнить следующие шаги:

- Откройте программу для работы с терминалом.

- Введите команду

ssh username@ip address, гдеusername— это ваше имя пользователя, аip address— это IP-адрес роутера. - Если в процессе подключения программа запросит пароль, введите его.

- После успешного входа в систему вы сможете управлять роутером через командную строку.

Внимание! При настройке доступа по SSH необходимо использовать сложные пароли и регулярно изменять их, чтобы обезопасить свою сеть от несанкционированного доступа.

Шаг 5. Подключение к роутеру по SSH

После установки SSH-сервера на вашем роутере, вы можете подключиться к нему с помощью SSH-клиента.

Для подключения вам понадобится знать IP-адрес роутера, имя пользователя и пароль для входа.

Процесс подключения к роутеру по SSH выглядит следующим образом:

- Запустите SSH-клиент на вашем устройстве.

- Введите IP-адрес роутера в поле для ввода адреса сервера.

- Выберите протокол SSH.

- Укажите порт, используемый SSH-сервером (обычно это порт 22).

- Введите имя пользователя и пароль для входа.

- Нажмите кнопку «Подключиться» или выполните команду подключения.

Если все данные введены верно, SSH-клиент установит соединение с роутером и вы сможете работать с ним через командную строку.

Обратите внимание, что если вы используете командную строку для подключения к роутеру по SSH, то необходимо ввести команду из следующего формата:

ssh [имя пользователя]@[IP-адрес роутера]

Теперь вы можете настроить и управлять роутером с помощью SSH-подключения, что обеспечит более безопасный способ удаленного доступа к устройству.

Шаг 6. Проверка подключения

После успешного подключения к роутеру по SSH необходимо выполнить проверку подключения, чтобы убедиться, что все работает корректно.

Для этого можно воспользоваться командой show ip interface brief, которая отобразит краткую информацию о всех интерфейсах роутера и их состоянии.

Также можно проверить соединение с другими устройствами в сети, используя команды ping или traceroute. Например, для проверки связи с узлом с IP-адресом 192.168.0.1 можно выполнить команду ping 192.168.0.1.

Если все проверки подключения прошли успешно и нет ошибок или проблем, значит вы успешно подключились к роутеру по SSH.

Время на прочтение

5 мин

Количество просмотров 209K

Disclaimer

Этот пост появился здесь по нескольким причинам:

1) Меня попросил сам Boomburum

2) Есть предположение, что на хабре всё-таки есть люди, имеющие прямое отношение к IT, но при этом имеющие весьма отдалённое представление о пользе SSH и её извлечении из обычного домашнего роутера, и которым, надеюсь, будет весьма интересно и полезно об этом узнать.Хабралюдям, познавшим Дао IOS, tun, VPN, *wrt, WOL… etc, предлагается на выбор:

А) Закрыть топик, заняться делом и не выводить себя из нирваны чтением этой любительской фигни.

Б) Потратить время на конструктивную критику и полезные дополнения в комментариях.

Специально для GrammarNazi:

Пишите пожалуйста об ошибках в личку — обещаю исправиться.

Бла-бла-бла, а топик-то о чём?

Итак, я обещал рассказать «как поднять ssh-туннель домой без необходимости оставлять включённым домашний ПК» и, как правильно догадался peter23 речь пойдёт про ssh-сервер на роутере.

Сначала о том, кому и зачем это может понадобиться и каковы начальные условия.

Предположим Вы находитесь в сети, которая подключена к интернет с ограничениями, доставляющими вам неудобства. Или напротив — Вы подключились к публичной точке доступа и у Вас

обострение паранойи

есть основания для беспокойства. В общем, Вы находитесь в ситуации, когда очень хотелось бы больше свободы/контроля в сети, но увы. И, кажется, можно было бы залогиниться на домашний компьютер через какой-нибудь сервис вроде logmein или teamviewer, но этот самый домашний компьютер представляет из себя ноутбук, забытый на диване без подзарядки, а личного сервера у вас нет.

Но зато у Вас дома всегда включён маршрутизатор и, пока вас нет, он просто тратит электроэнергию.

Есть несколько вариантов выхода из ситуации. Ниже описан лишь один из них.

1) Определяемся с роутером

Хорошо ли вы знаете свой маршрутизатор?

Присмотритесь, может быть в заявленных функциях уже есть поддержка SSH или даже TOR. Если нет, то проверьте, можно ли её туда добавить. Для великого множества домашних и SOHO маршрутизаторов существует масса альтернативных прошивок, таких как, например, DD-WRT. Я не отрицаю достоинств прочих альтернативных прошивок, но для примера возьму эту.

У вас «народный» D-Link DIR-xxx, ASUS WL-xxxGx/RT-Nxx, Netgear, TP-Link, TRENDnet, «гиковский» Linksys WRT-xxx, Ubiquiti или что-то вроде того? Вам повезло!

Идём в базу совместимых роутеров на официальном сайте прошивки и вводим название и модель своего маршрутизатора в строку поиска. Если всё хорошо, то на всякий случай обратимся ещё к коллективному разуму для уточнения подробностей о поддержке Вашей модели. Уразумев тонкости вопроса прошиваем роутер по инструкции на сайте. Не забудьте про 30/30/30.

Если всё прошло успешно, то настраиваем постоянное подключение к интернет и переходим к следующему пункту.

2) Путь домой

Следующим шагом необходимо понять как прийти из интернета домой.

По какому адресу обратиться к роутеру?

Необходимое условие — Ваш провайдер предоставляет Вам внешний IP адрес.

Хорошо, если этот адрес статический, тогда просто запомним его на будущее. Если же адрес динамический, то проще всего использовать сервис вроде DynDNS из числа поддерживаемых прошивкой маршрутизатора.

Это проще простого: регистрируетесь на сайте, в меню роутера Setup->DDNS выбираете в выпадающем списке этот сайт, вводите «логин-пароль-хост-остальное по вкусу», нажимаете кнопку «Apply Settings» и забываете об этом. Теперь Вам надо помнить только хост (кстати, даже если IP у вас статический, можете так сделать простой для запоминания адресок, а то вдруг провайдер поменяется или случится переезд).

В итоге мы имеем на руках «адрес своего дома» в интернет в виде IP или доменного имени. Ура!

3) Знакомимся с возможностями SSHd на роутере.

http://www.dd-wrt.com/wiki/index.php/SSH

Весьма гибкий инструмент, не правда ли?

Попробуем же с его помощью пустить весь Ваш трафик от браузера и других программ через домашний роутер. Т.е. поднять ssh-туннель от Вас до домашнего роутера, таким образом, чтобы вход в него на Вашей стороне выглядел как локальный SOCKS-прокси а на выходе роутер весь трафик разруливал в соответствии с назначением, давая нам возможность скрытно безнаказанно и безопасно выйти в свободный интернет (да-да, это очень «толстая» формулировка, несомненно) и заодно пользоваться домашними сетевыми ресурсами, если таковые имеют место быть. Короче — почувствовать себя как дома.

Далее я предполагаю, что Вы будете использовать Windows, т.к. в жизни не встречал пользователя другой ОС, который бы не знал что делать с SSH.

Ну, хорошо, надкусановоды, ещё, но им уже объясняли, и вообще.

4) Ключи от квартиры, где деньги лежат.

Для безопасного подключения к нашему роутеру пара логин-пароль не очень хороша. DD-WRT по неведомым мне причинам снаружи по SSH признаёт только пользователя root, поэтому не пользоваться аутентификацией по ключам — верх легкомыслия. Но так даже лучше: не надо будет каждый раз вводить сложный пароль суперпользователя и это лишний повод научиться использовать более безопасный способ.

Для этого нам понадобится пара ключей публичный и приватный. Публичный мы отдадим роутеру, а приватный будем хранить у себя как зеницу ока.

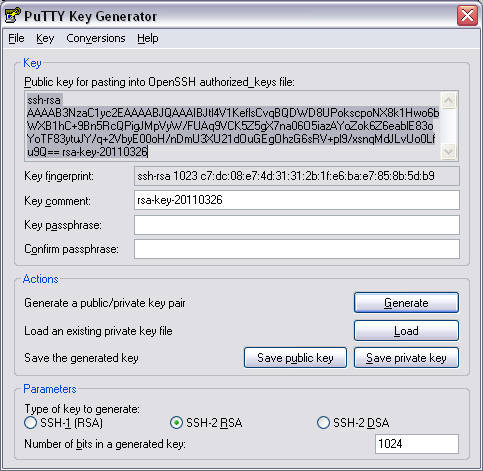

Чтобы их получить запускаем puttygen, давим кнопку «Generate» и шевелим мышом пока не увидим примерно такую картину:

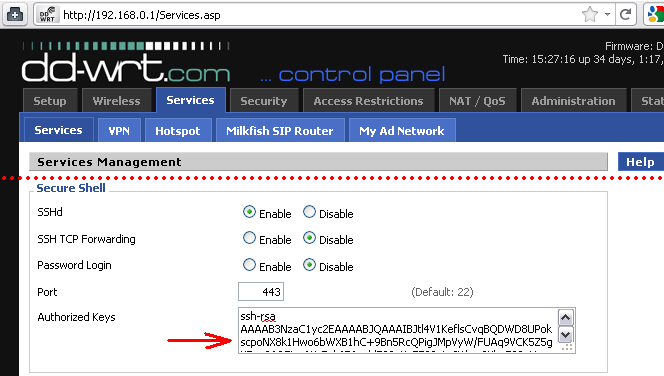

Сохраняем приватный ключ в файл с расширением .ppk, а публичный ключ достаточно просто скопировать из окошка puttygen вот сюда в настройках DD-WRT:

Хорошо бы не забыть, что удалённый SSH-доступ в DD-WRT необходимо включить в разделе Administration->Management.

Я люблю задавать для SSH порт 443, т.к. этот порт почти всегда открыт наружу в корпоративных сетях и скромный шифрованый трафик на него обычно не вызывает подозрений. Внутри сети я тоже поставил 443, чтобы не путаться, а заодно отключил вход по паролю и телнет.

Любителям прекрасного советую настроить Port-Knocking и запаролить приватный ключ, если не лень каждый раз стучать по портам и клаве.

5) Клиент всегда прав

Всё, роутер (читай «сервер с SSHd») настроили, возвращаемся к нашим баранам, т.е. виндам.

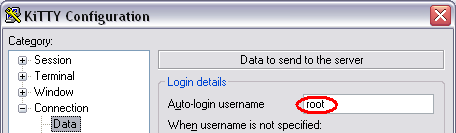

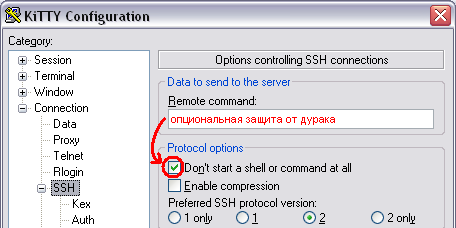

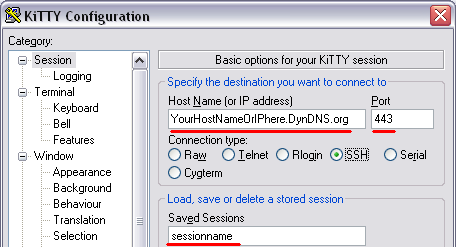

Берём программу SSH-клиент, например замечательный portable KiTYY (спасибо NZeraF за наводку). И настраиваем его на подключение к нашему роутеру примерно как на скриншотах ниже:

Будем ходить под рутом…

… поэтому осторожно.

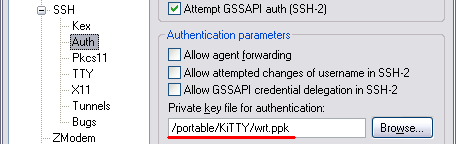

Путь к приватному ключу можно указать относительно корня диска (удобно для portable-варианта).

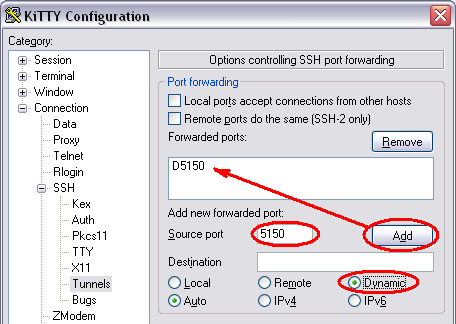

Немножко магии port forwarding (порт можно задать от балды, например 5150).

Вспоминаем «путь домой», придумываем название подключения (aka сессии) и сохраняем.

Нужно, конечно, учитывать особенности доступа в интернет из сети, в которой Вы находитесь (прокси там всякие и прочее). В общем клиент настроен и туннель можно запускать и использовать.

Для удобства можно создать примерно такой батничек или ярлык для быстрого запуска:

kitty.exe -load "sessionname" -send-to-tray

6) И чё с этим делать?

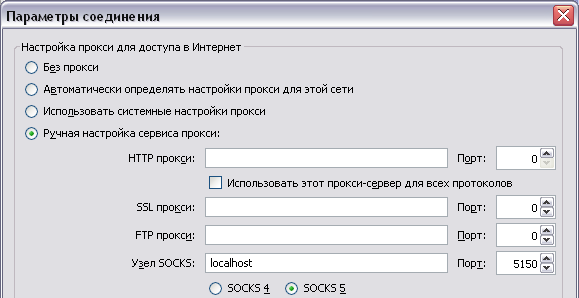

Вариантов масса. Можно например использовать такой туннель как локальный прокси для браузера. Как-то так или этак:

Или для доступа по RDP или SSH на другие сервера, или просто IM клиент или Skype в интернет выпустить.

И даже если ваше приложение не понимает SOCKS-прокси, достаточно просто запустить

polipo socksParentProxy=localhost:5150

и будет Вам HTTP прокси на порту 8123. В общем, всё в Ваших руках.

UPD:

Мой ответ из личной переписки по следам топика для тех несчастных, у кого только 80 порт и никаких CONNECT.

daniel.haxx.se/docs/sshproxy.html

www.nocrew.org/software/httptunnel.html

Ну и сразу для новичков-пингвиноводов-убунтолюбов — corkscrew или proxytunnel

А для их более красноглазых друзей бонус от ValdikSS

Кстати, на хабре уже писали что, роутер Вам и торренты качать может и много чего ещё. Да и домашний комьютер можно включить удалённо так или иначе (или, пробросив порт, вот так).

PS: Один из источников вдохновения

PPS: Вопрос для знатоков (про браузеры и DNS).

SSH (Secure Shell) – это защищенный протокол, который позволяет удаленно подключаться к сетевым устройствам, таким как роутеры, коммутаторы и серверы. С помощью SSH можно выполнять различные операции и управлять сетевыми настройками без необходимости физического присутствия рядом с устройством.

Для подключения по SSH к роутеру, требуется знать его IP-адрес. По умолчанию, большинство роутеров имеют адрес 192.168.1.1 или 192.168.0.1. Откройте программу терминала на компьютере и введите команду ssh username@ip_address. Здесь username – имя пользователя на роутере, а ip_address – IP-адрес роутера.

Пример: ssh admin@192.168.1.1

При первом подключении по SSH, система может запросить ввод пароля. Введите пароль, который используется для входа в интерфейс администратора роутера. После успешного входа, вы сможете использовать все команды, доступные через интерфейс командной строки роутера.

Содержание

- Что такое SSH?

- Как подключиться к роутеру по ssh?

- Как настроить ssh на роутере?

- Как изменить пароль для подключения по ssh?

- Как создать и использовать ключи ssh?

- Как использовать команды ssh для управления роутером?

- Как повысить безопасность при подключении по ssh?

- Преимущества подключения к роутеру по ssh

Что такое SSH?

SSH (Secure Shell) – это криптографический протокол, предназначенный для защищенной удаленной работы с компьютерами. Он обеспечивает безопасное подключение и передачу данных между удаленными устройствами через незащищенные сети, такие как интернет.

SSH использует асимметричное шифрование, что означает, что при подключении генерируются два ключа: открытый и закрытый. Открытый ключ используется для шифрования данных, а закрытый ключ – для их расшифровки.

Основные функции протокола SSH:

- Безопасное подключение: SSH обеспечивает аутентификацию и шифрование данных, что делает подключение к удаленным устройствам безопасным.

- Удаленное управление: SSH позволяет удаленно управлять компьютером, выполнять команды и обрабатывать файлы.

- Передача файлов: SSH позволяет безопасно передавать файлы между удаленными устройствами.

- Туннелирование: SSH позволяет создавать защищенные туннели для передачи данных через незащищенные сети.

SSH является одним из наиболее популярных протоколов удаленного доступа и широко используется администраторами систем и сетей для управления и обслуживания удаленных устройств. Он также позволяет безопасно обмениваться данными и файлами между удаленными компьютерами.

Как подключиться к роутеру по ssh?

SSH (Secure Shell) — это протокол для защищенного удаленного доступа к сетевым устройствам. Подключение к роутеру по SSH позволяет выполнять различные операции на устройстве, такие как настройка, мониторинг и управление.

Чтобы подключиться к роутеру по SSH, вам понадобятся следующие данные:

- IP-адрес роутера: это уникальный числовой идентификатор вашего устройства в сети.

- Порт SSH: это номер порта, на котором работает SSH сервер на вашем роутере. По умолчанию это 22.

- Имя пользователя и пароль: для авторизации на роутере по SSH нужно указать имя пользователя и пароль, которые предоставляются администратором или поставщиком услуги.

После того, как у вас есть все необходимые данные, можно подключиться к роутеру по SSH:

- Откройте терминал на вашем компьютере.

- Введите команду

ssh username@ip-address -p port, где username — ваше имя пользователя, ip-address — IP-адрес вашего роутера и port — порт SSH сервера. - Нажмите Enter и введите пароль, когда будет запрошено.

Если все данные указаны правильно, вы должны успешно подключиться к роутеру по SSH. Теперь вы можете использовать различные команды для настройки и управления устройством.

Обратите внимание, что подключение к роутеру по SSH может быть небезопасным, если не принимать соответствующие меры безопасности. Убедитесь, что ваш SSH сервер настроен на использование сильных паролей или лучше всего, использовать ключи SSH для авторизации.

Как настроить ssh на роутере?

Для того чтобы настроить подключение к роутеру по протоколу ssh, необходимо выполнить следующие шаги:

-

Проверьте поддержку ssh на вашем роутере:

Убедитесь, что ваш роутер поддерживает подключение по протоколу ssh. Обычно это информация указана в документации к роутеру или на его официальном сайте. Если роутер не поддерживает ssh, вам придется использовать другие способы удаленного подключения.

-

Включите ssh на роутере:

Зайдите в административную панель роутера и найдите раздел, отвечающий за настройки ssh. Обычно это секция «Доступ по ssh» или подобная. Включите функцию ssh и сохраните настройки. Не забудьте задать пароль для доступа по ssh, чтобы обеспечить безопасность вашей сети.

-

Установите ssh-клиент на вашем компьютере:

Если у вас еще нет ssh-клиента на вашем компьютере, установите его. Наиболее популярными ssh-клиентами являются PuTTY для Windows и OpenSSH для Linux и macOS.

-

Подключитесь к роутеру по ssh:

Откройте ssh-клиент на вашем компьютере и введите IP-адрес роутера, указанный в административной панели роутера. Введите ваш логин и пароль, которые вы указали при включении ssh на роутере. Если все настройки указаны правильно, вы должны успешно подключиться к роутеру по ssh.

После успешного подключения к роутеру по ssh, вы сможете выполнять различные команды для управления настройками роутера, проверки состояния сети и диагностики проблем.

Как изменить пароль для подключения по ssh?

Для безопасного подключения к роутеру по протоколу SSH необходимо создать и использовать пароль. Если вы хотите изменить пароль для подключения по SSH, следуйте инструкциям:

- Откройте командную строку или терминал на компьютере, с которого вы хотите подключиться к роутеру.

- Введите следующую команду, заменив username на ваше имя пользователя на роутере и new_password на новый пароль, который вы хотите использовать:

ssh username@your_router_ip_password

- Нажмите Enter, чтобы запустить команду. Если вы впервые подключаетесь к роутеру по SSH, вам будет предложено подтвердить соединение и ввести пароль текущего пользователя.

- После успешного подключения выполните следующую команду для изменения пароля:

sudo passwd username

Замените username на ваше имя пользователя на роутере.

- Вам будет предложено ввести новый пароль дважды для подтверждения.

- После ввода нового пароля вы увидите подтверждение изменения пароля.

Теперь вы успешно изменили пароль для подключения по SSH. Убедитесь, что новый пароль безопасен и сохраните его в надежном месте.

Как создать и использовать ключи ssh?

Для безопасного подключения к удаленному роутеру по протоколу SSH необходимо использовать ключи SSH. Ключи SSH представляют собой пару файлов: приватный и открытый ключи.

Приватный ключ хранится на локальном компьютере и служит для подписи информации. Открытый ключ располагается на удаленной машине и позволяет проверить подлинность подписи приватного ключа.

Вот как создать и использовать ключи SSH:

- Откройте терминал или командную строку на вашем локальном компьютере.

- Введите команду:

ssh-keygen - При запросе введите путь для сохранения ключей (обычно это

~/.ssh/id_rsa) и нажмите Enter. Также вы можете оставить путь по умолчанию. - Введите пароль для защиты приватного ключа. Оставьте поле пустым, если не хотите использовать пароль.

- Процесс генерации ключей может занять несколько секунд или минут. По завершению вы увидите сообщение о создании ключей.

- Теперь вы можете увидеть в директории

~/.sshдва файла:id_rsa(приватный ключ) иid_rsa.pub(открытый ключ). - Скопируйте открытый ключ, чтобы использовать его на удаленной машине. С помощью команды

cat ~/.ssh/id_rsa.pubвы можете просмотреть открытый ключ. - Вставьте открытый ключ на удаленной машине в файл

~/.ssh/authorized_keys. Если файла не существует, создайте его. - Теперь вы можете подключаться к удаленному роутеру с использованием вашего приватного ключа.

Использование ключей SSH позволяет улучшить безопасность ваших подключений, так как они обеспечивают аутентификацию без передачи пароля через сеть.

Как использовать команды ssh для управления роутером?

SSH (Secure Shell) является протоколом, который обеспечивает безопасное удаленное подключение к роутеру. С помощью SSH вы можете управлять роутером, выполнять различные команды и настраивать его параметры.

Вот некоторые из основных команд SSH, которые вы можете использовать для управления роутером:

- ssh user@hostname — устанавливает SSH-соединение с указанным хостом, используя имя пользователя user.

- password: — после выполнения команды ssh, введите пароль для пользователя.

- ssh -p port user@hostname — устанавливает SSH-соединение с указанным хостом, используя определенный порт.

- exit — завершает текущую сессию SSH и отключается от роутера.

- reboot — перезагружает роутер.

- show running-config — отображает текущую конфигурацию роутера.

- copy running-config startup-config — сохраняет текущую конфигурацию роутера на постоянное хранилище.

- ping host — выполняет тест связи с указанным хостом.

- traceroute host — отображает маршрут, который пакеты принимают для достижения указанного хоста.

Как правило, для управления роутером по SSH, вам потребуется знать IP-адрес роутера, имя пользователя и пароль. Убедитесь, что вы имеете все необходимые учетные данные перед использованием команд SSH.

Команды SSH позволяют вам настраивать и управлять роутером из любого места с помощью безопасного подключения. Не забудьте испытать эти команды на практике, чтобы получить более глубокое понимание работы SSH.

Как повысить безопасность при подключении по ssh?

SSH (Secure Shell) — криптографический протокол, используемый для защищенного удаленного доступа к устройствам. Однако, для обеспечения максимальной безопасности при подключении по ssh, необходимо принять определенные меры:

- Использование хороших паролей: Следует использовать сложные пароли, содержащие буквы верхнего и нижнего регистра, цифры и специальные символы. Пароли должны быть длинными и неочевидными, чтобы устранить возможность подбора.

- Использование ключевой аутентификации: Вместо пароля можно использовать аутентификацию на основе ключей. Сгенерированные ключи представляют собой комбинацию публичного и приватного ключей. Приватный ключ хранится на компьютере, а публичный ключ добавляется на сервер, на который подключаемся.

- Изменение порта по умолчанию: SSH-сервер по умолчанию слушает на порту 22. Для повышения безопасности можно изменить порт на другой, например, на 2222. Это может снизить количество попыток несанкционированного доступа.

- Ограничение доступа по IP: Можно настроить фильтрацию IP-адресов и разрешить доступ только с определенных IP-адресов или диапазонов адресов. Это уменьшит риск подбора пароля или атаки с нежелательных источников.

- Обновление программного обеспечения: Важно регулярно обновлять SSH-сервер и другое программное обеспечение, чтобы исправлять уязвимости и обеспечивать безопасность.

- Логирование и мониторинг: Ведение логов подключений и мониторинг активности SSH-сервера позволяет отслеживать подозрительное поведение и своевременно реагировать на возможные угрозы безопасности.

Преимущества подключения к роутеру по ssh

Подключение к роутеру по протоколу ssh (Secure Shell) имеет несколько преимуществ:

- Безопасность: SSH обеспечивает защищенное соединение между клиентом и сервером, шифруя все передаваемые данные. Это позволяет предотвратить несанкционированный доступ и прослушивание со стороны злоумышленников.

- Удобство управления: Подключение к роутеру по ssh позволяет администратору управлять настройками и конфигурацией роутера удаленно. Это исключает необходимость физического доступа к устройству и позволяет быстро реагировать на проблемы и изменения в сети.

- Гибкость: SSH поддерживает авторизацию по ключам, что позволяет аутентифицироваться без ввода пароля. Это упрощает автоматическую настройку и автоматизацию процессов управления роутером.

- Отладка: Подключение к роутеру по ssh предоставляет доступ к командной строке устройства, что позволяет администратору быстро и удобно выполнять отладку, анализировать логи и проводить другие операции для выявления и решения проблем в сети.

В целом, подключение к роутеру по ssh является надежным, безопасным и удобным способом управления сетью, который позволяет администратору быстро и эффективно выполнять все необходимые операции.

Использование SSH для создания туннеля — это самый простой и быстрый способ организовать защищенный шифрованный канал связи. Для организации такого туннеля потребуется один компьютер с SSH-сервером и другой с SSH-клиентом. Технология SSH есть практически на любом компьютере с операционной системой Linux. С некоторых пор Microsoft тоже внедрила SSH в свои операционные системы: сервер OpenSSH доступен на Windows Server 2019, а клиент на Windows 10.

Использование SSH для создания туннеля — это самый простой и быстрый способ организовать защищенный шифрованный канал связи. Для организации такого туннеля потребуется один компьютер с SSH-сервером и другой с SSH-клиентом. Технология SSH есть практически на любом компьютере с операционной системой Linux. С некоторых пор Microsoft тоже внедрила SSH в свои операционные системы: сервер OpenSSH доступен на Windows Server 2019, а клиент на Windows 10.

Что такое SSH-туннель?

Если обратиться к справке SSH, то там SSH-туннель именуется как Port Forwarding (проброс портов). Такое название наиболее точно выражает суть данной технологии. SSH port forwarding позволяет послать TCP пакет с одной стороны SSH соединения на другую его сторону и произвести трансляцию заголовка по заранее определенному правилу в процессе передачи.

Особенности SSH-туннеля:

- SSH работает на транспортном уровне, используя протокол TCP. Поэтому завернуть в SSH туннель UDP трафик или пингануть ICMP запросом удаленный хост не получится;

- В отличии от VPN туннелей, где любой хост может инициировать сеанс, в ssh-туннеле необходимо явно задать «точку входа».

SSH-туннели не подойдут для организации полноценного VPN между двумя сетями так как они создают TCP-соединение, которое всего лишь транслирует адрес источника или назначения (пробрасывают порт) и не позволяет задействовать другие протоколы транспортного уровня (UDP, ICMP и пр.). Такое соединение не позволит взаимодействовать любому хосту одной сети с любым хостом другой сети.

Есть возможность обойти вышесказанные ограничения, путем создания программного сетевого интерфейса TUN, но здесь тоже есть свои недостатки. Об этом в конце статьи.

Есть несколько способов организации SSH-туннеля: прямой, обратный, динамический (прокси) и туннель сетевого уровня. Каким способом создать SSH-туннель зависит от той задачи, которую вы хотите с его помощью решить. Ниже представлены различные способы настройки туннеля через SSH и приведены примеры их практического применения.

1. Прямой SSH-туннель: подключаемся к серверу за NAT

Прямой ssh-туннель применяется для того, чтобы перенаправить соединение с заданным TCP-портом на локальном (клиентском) хосте на порт удаленного хоста (сервера). Всякий раз, когда устанавливается соединение с локальным портом или сокетом, соединение пересылается по защищенному каналу, и с удаленного компьютера устанавливается соединение либо с хост-портом, либо с сокетом Unix.

Представляйте этот туннель как проброс порта удаленного хоста через SSH на порт своего компьютера.

Практический пример:

Вам очень нужно подключится к корпоративному веб-сайту, но сделать это из сети интернет нет возможности так как на корпоративном роутере не проброшен через NAT 80 порт. Но на роутере есть ssh-сервер к которому можно подключиться из сети интернет.

Вы устанавливаете соединение SSH-сервером роутера (внешний ip 1.1.1.1), но перед логином с паролем передаете аргумент -L (local port) с правилами проброса порта (точка входа и трансляция). Например, точкой входа будет локальный порт вашего компьютера 8080, который будет транслироваться на 80 порт корпоративного веб сервера (ip 172.16.0.2).

ssh -L 127.0.0.1:8080:172.16.0.2:80 user@1.1.1.1После создания прямого ssh-туннеля вы сможете подключиться к недоступному через интернет корпоративному веб-сайту, который станет доступен по петлевому адресу и заданному порту http://127.0.0.1:8080.

Кстати, петлевой ip можно не указывать и сократить строку подключения до следующего вида:

ssh -L 8080:172.16.0.2:80 user@1.1.1.1

Как проходят пакеты по прямому ssh-туннелю:

- На ssh-клиенте TCP-пакеты с адресом источника Src 127.0.0.1:65235 и адресом назначения Dst 127.0.0.1:8080 отправляются в сокет открытый процессом SSH 127.0.0.1:8080;

- Процесс SSH переписывает адрес назначения tcp-пакета согласно заданного правила трансляции на 172.16.0.2:80 и отправляет на ssh-сервер роутера;

- Процесс SSHD на роутере смотрит адрес назначение tcp-пакета и отправляет его на порт веб-сервера 172.16.0.2:80. При этом адрес источника Src 127.0.0.1:65235 роутер переписывает на свой 172.16.0.1:11505, чтобы веб сервер отправил ответный пакет роутеру, а не на свой локальный адрес 127.0.0.1.

1.1 Прямой SSH-тунель с перенаправление на локальный порт SSH-сервера

Прямой туннель через ssh можно использовать для подключения к другому порту хоста, на котором установлен ssh-сервер. Например, у вас нет доступа к веб-интерфейсу роутера из сети интернет, но есть к порту ssh. Вы создаете ssh-сеанс с аргументом -L, а в качестве точки входа и адреса трансляции указываете сокеты соответственно 127.0.0.1:8080 и 127.0.0.1:88 (в реальности веб-интерфейсы используют порт 80).

ssh -L 127.0.0.1:8080:127.0.0.1:88 user@1.1.1.1 Таким образом веб-интерфейс роутера станет доступен на локальном сокете вашего компьютера по адресу http://127.0.0.1:8080.

1.2. Прямой SSH-туннель с предоставлением доступа другим участникам сети

Есть еще один весьма интересный способ создания прямого ssh-туннеля — это туннель с предоставление доступа другим участникам своей локальной сети. По сути, этот тот же прямой туннель, но в качестве точки входа указан не локальный адрес хоста, а его адрес в локальной сети — например, 192.168.0.1.

ssh -L 192.168.0.1:8080:172.16.0.2:80 user@1.1.1.1Таким образом любой участник локальной сети сможет подключиться на удаленный веб-ресурс через ssh-туннель по адресу http://192.168.0.1:8080.

Если для локальной точки входа указать адрес 0.0.0.0:8080, то доступ к туннелю можно будет получить из любой логической сети. Это может быть удобно в случае получения адреса от dhcp-сервера, так как избавляет от необходимости выяснять какой ip получен.

ssh -L 0.0.0.0:8080:172.16.0.2:80 user@1.1.1.1

2. Обратный SSH-туннель: выставляем ресурсы в Интернет

Обратный SSH-туннель применяется для того, чтобы на удаленном хосте (ssh-сервере) открыть сокет и перенаправлять соединения, устанавливаемые с этим сокетом, на порт локального хоста (ssh-клиента).

Этот туннель можно представить как проброс порта своего компьютера через SSH на удаленный хост.

Практический пример:

Вы работаете дома, на удаленке, и завершили разработку веб-сайта. Коллеги с работы просят вас показать результат. Для этого вам нужно сделать так, чтобы 80 порт вашего веб-сервера стал доступен вашим коллегам.

Вы устанавливаете соединение с ssh-сервером корпоративного роутера (публичный ip 1.1.1.1) и задаете правило обратной трансляции с помощью аргумента -R (remote port). Затем указываете точку входа, находящуюся на удаленном хосте (ssh-cервере), 172.16.0.1:8080 и адрес трансляции на порт локального хоста (ssh-клиента) 127.0.0.1:

Что происходит с пакетом отправленным по обратному SSH-туннелю:

1. Источник с адресом 192.168.0.200 отправляет пакет с адресом назначения 192.168.0.1:8080, который поступив на ssh-сервер попадает в сокет, открытый процессом sshd;

2. Процесс sshd переписывает адрес и порт назначения с 192.168.0.1:8080 на 127.0.0.1:80 и отправляет и отправляет его по SSH туннелю стороне инициатору сеанса;

3. На хосте процесс ssh смотрит адрес назначения полученного пакета и переписывает адрес отправителя с 192.168.0.200 на адрес своего loopback, затем отправляет его в локальный сокет 127.0.0.1:80, открытый процессом веб-сервера.

3. Динамический SSH-туннель: создаем SOCKS-прокси

Динамические SSH-туннели создают соединение, работающее как SOCKS-прокси. На локальном хосте создается динамический сокет, который превращает ваш компьютер в прокси сервер, переадресующий весь трафик на удаленный ssh-сервер.

Практическое применение:

Вы находитесь в кафе и подключились к публичной сети wi-fi, а доступ к ресурсу в интернете заблокирован владельцем точки wi-fi или провайдером. Чтобы обойти эти ограничение нужно создать динамический ssh-туннель до своего хоста с публичным ip-адресом.

ssh -D 8888 user@3.3.3.3

После создания туннеля необходимо указать адрес прокси сервера в настройках операционной. Подробно об этом можете прочесть в статье «Как настроить параметры прокси в Windows 10»

4. SSH-туннель Layer 3 (сетевой уровень): туннелируем udp-трафик

В начале статьи было сказано о том, что ssh-туннель базируется на транспортном протоколе tcp и поэтому отправить в такой туннель udp-трафик не получится. Однако в операционных системах семейства Linux есть возможность создавать tun-интерфейсы, которые работают на сетевом уровне модели OSI и оперируют ip-пакетами.

В организации ssh-туннеля с помощью tun-интерфейсов есть один серьезный недостаток — авторизация на ssh-сервере должна происходить под учетной записью root. Это создает уязвимость вашей компьютерной сети т.к. пароль root будет передаваться через открытую сеть Интернет.

Такой туннель, который создается с помощью учетной записи root, лучше не использовать на постоянной основе, а только в случае крайней необходимости. При этом необходимо использовать следующие методы, уменьшающие шансы раскрытия пароля root:

- Использовать для root довольно сложный пароль на подобии хэша md5;

- Или настроить авторизацию по ключам.

Для создания туннеля необходимо в конфигурационном файле OpenSSH разрешить туннелирование. Добавьте в файл /etc/ssh/ssh_config следующую строку:

PermitTunnel point-to-point Для того чтобы можно было использовать парольную авторизацию root:

PermitRootLogin yes Для подключения к ssh-серверу и создания туннеля через tun-интерфейсы используется следующая команда:

sudo ssh root@3.3.3.3 -w 0:0Аргумент -w создает интерфейсы tun0 на клиенте и сервере.

Затем необходимо настроить ip адреса tun интерфейсов и добавить необходимые маршруты.

На клиенте:

ifconfig tun0 10.0.0.2/30 pointopoint 10.0.0.1

ip route add 172.16.0.0/24 via 10.0.0.1

На сервере:

ifconfig tun0 10.0.0.1/30 pointopoint 10.0.0.2

ip route add 192.168.0.0/24 via 10.0.0.1Туннели с tun-интерфейсами работают на 3 уровне модели OSI, а значит должны пропускать ICMP и UDP трафик. Поэтому проверку работоспособности туннеля можно выполнить, послав icmp-запрос на какой-либо хост из удаленной сети: ping 172.16.0.100.

В качестве заключения:

SSH-туннели позволяют просто и быстро создать защищенный канал и получить доступ к тем ресурсам, подключение к которым затруднено по очевидным для вас причинам. Главное помнить, что такие туннели нельзя расценивать как средство создания vpn-сетей. Благодаря простоте и быстроте настройки они идеально подходят для проброса портов, получения удаленного доступа или траблшутинга.

Этот пост появился здесь по нескольким причинам:

Этот пост появился здесь по нескольким причинам: