A router is a networking device that forwards data packets between computer networks. It works by receiving incoming data packets and forwarding them to the appropriate network based on their destination address. This allows multiple devices to communicate with each other and access the internet using a single connection. In addition to forwarding data packets, routers can also provide network security, manage network traffic, and connect multiple networks together.

Use a Router as a Gateway:

A gateway is a hardware or software device that serves as an entry point for access to a computer network. For example, a gateway can be a router that connects a local area network (LAN) to the internet, allowing devices on the LAN to communicate with other devices on the internet. A gateway can also be a device that connects two different types of networks, such as a local area network and a wide area network. In this case, the gateway acts as a translator, converting the protocols used by the two networks so that they can communicate with each other.

Connect the WAN port on the router to the internet source: The first step in using a router as a gateway is to connect it to the internet. This is typically done by connecting the WAN (Wide Area Network) port on the router to an internet source, such as a broadband modem. To do this, use an Ethernet cable to connect the WAN port on the router to the internet port on the broadband modem. Make sure the cable is securely plugged in, and the connection is stable.

Connect the LAN port on the router to the computer or device: Next, you will need to connect the computer or device that you want to use as the gateway to the router. This is typically done by connecting the LAN (Local Area Network) port on the router to the computer or device using an Ethernet cable. Make sure the cable is securely plugged in, and the connection is stable. Once the connection is established, the computer or device will be able to communicate with the router and access the internet.

Configure the router’s settings: Once the router is connected to the internet and the computer or device, you will need to configure its settings. This will typically involve accessing the router’s web-based configuration utility and setting up the WAN connection type, internet settings, and network settings. To access the configuration utility, open a web browser on your computer or device and enter the router’s IP address in the address bar. This information can typically be found in the router’s documentation or by checking the router’s label. Once you have accessed the configuration utility, you will need to enter the appropriate settings for your internet connection and network. This may include setting up the WAN connection type (e.g., DHCP, static IP, PPPoE) entering the internet settings (e.g., username and password), and configuring the network settings (e.g., network name and password).

Test the connection and access the internet: Once the router is configured, it will act as a gateway for the connected computer or device. To test the connection and access the internet, open a web browser on a computer or device and try to access a website. If the connection is successful, the website will load, and you will be able to browse the internet.

Conclusion:

In conclusion, using a router as a gateway is a simple and effective way to connect multiple devices to the internet and enable them to communicate with each other. By following the steps outlined in this article, you can set up a router and configure it to act as a gateway for your devices. This will provide several benefits, including improved security, increased speed and reliability, and the ability to connect multiple devices to the internet.

Last Updated :

20 Dec, 2022

Like Article

Save Article

Секреты маршрутизаторов для небольших сетей

Конструкция маршрутизатора

Брандмауэр (firewall)

Пакетные фильтры

Шлюзы сеансового уровня

Шлюзы прикладного уровня

SPI-брандмауэры

Протокол NAT

Перенаправление портов (Port mapping)

DMZ-зона

Методы аутентификации

DHCP-сервер

Виртуальные сети VPN

PPTP

L2TP

IPsec

Режимы функционирования VPN

Заключение

для защиты от разного рода атак извне (то есть из Интернета) на локальную сеть

разработано очень много, но все они имеют один серьезный недостаток: чтобы реализовать

такого рода защиту, необходимо выделить ПК, на котором будет установлено и настроено

специализированное ПО. Если речь идет о достаточно крупной сети, насчитывающей

не менее сотни ПК, то такое решение вполне оправданно, в случае же небольших

сетей класса SOHO выделять компьютер для организации защиты сети весьма накладно.

Кроме того, необходимо помнить, что профессиональные пакеты, реализующие защиту

сети, стоят довольно дорого, поэтому для сегмента SOHO, возможно, имеет смысл

обратиться к альтернативным решениям. Речь идет о маршрутизаторах класса SOHO,

которые называют также Интернет-серверами и Интернет-маршрутизаторами. В настоящее

время на рынке представлено огромное количество подобных маршрутизаторов, отличающихся

друг от друга функциональными возможностями и ценой. Для того чтобы сделать

правильный выбор, нужно четко представлять себе возможности и функции современных

маршрутизаторов.

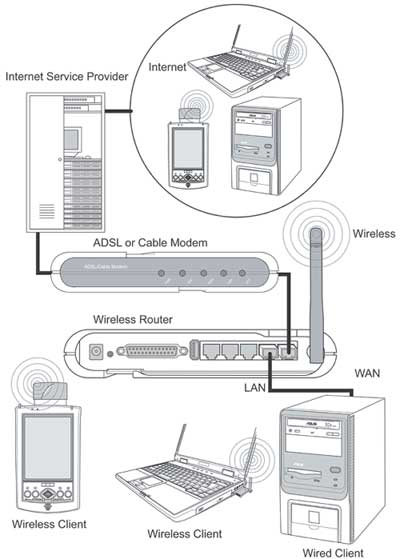

Конструкция маршрутизатора

маршрутизаторы являются пограничными сетевыми устройствами, то есть устанавливаются

на границе между двумя сетями или между локальной сетью и Интернетом, выполняя

роль сетевого шлюза, то они должны иметь как минимум два порта (см. рисунок).

К одному из этих портов подключается локальная сеть, и этот порт называется

внутренним LAN-портом. Ко второму порту подключается внешняя сеть (Интернет),

и этот порт называется внешним WAN-портом. Как правило, маршрутизаторы класса

SOHO имеют один WAN-порт и несколько (от одного до четырех) внутренних LAN-портов,

которые объединяются в коммутатор. В большинстве случаев WAN-порт коммутатора

имеет интерфейс 10/100Base-TX, и к нему может подключаться xDSL-модем с соответствующим

интерфейсом либо сетевой Ethernet-кабель.

В некоторых моделях маршрутизаторов, кроме WAN-порта, есть последовательный

порт для подключения аналогового модема. Как правило, этот порт предназначен

для создания резервного низкоскоростного соединения по коммутируемой линии с

провайдером.

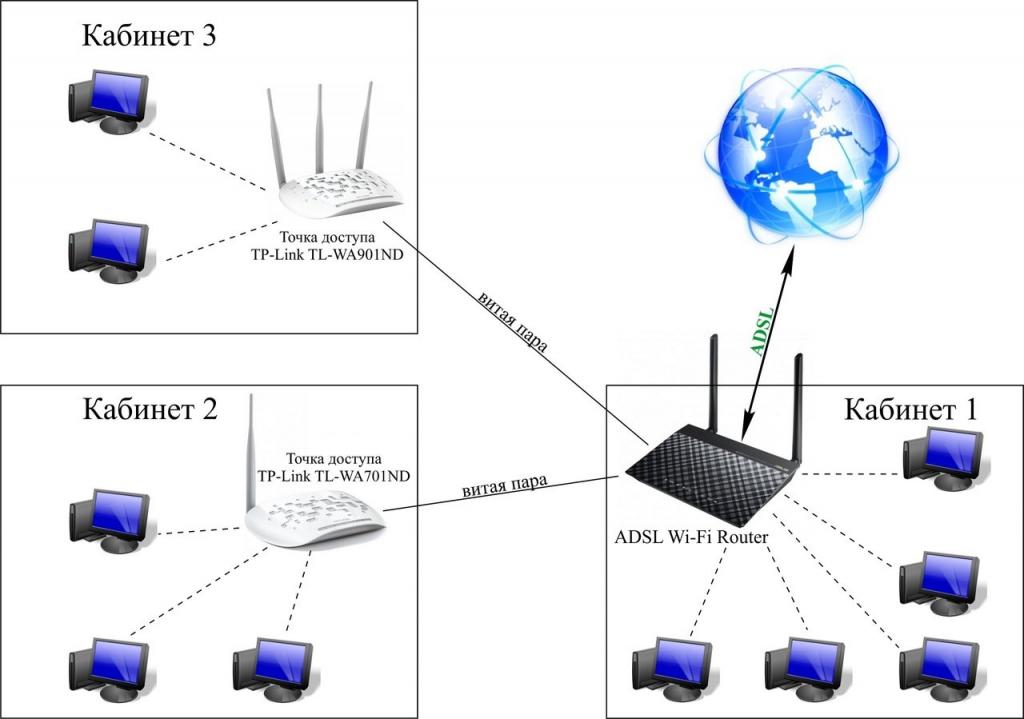

Учитывая широкое распространение беспроводных сетей, создан целый класс так

называемых беспроводных маршрутизаторов. Эти устройства, кроме классического

маршрутизатора с WAN- и LAN-портами, содержат интегрированную точку беспроводного

доступа, поддерживающую протокол IEEE 802.11a/b/g. Беспроводной сегмент сети,

которую позволяет организовать точка доступа, относится к внутренней сети с

точки зрения маршрутизатора, и в этом смысле компьютеры, подключаемые к маршрутизатору

беспроводным образом, ничем не отличаются от компьютеров сети, подключенных

к LAN-порту.

Типичная схема использования маршрутизатора класса SOHO

Любой маршрутизатор, как устройство сетевого уровня, имеет свой IP-адрес. Кроме

того, IP-адрес есть и у его WAN-порта. К примеру, маршрутизатор может иметь

следующий IP-адрес:

• IP-адрес: 192.168.1.254;

• маска подсети: 255.255.255.0.

При этом у его WAN-порта может быть такой адрес:

• IP-адрес: 10.0.0.254;

• маска подсети: 255.255.255.0.

Компьютеры, подключаемые к LAN-портам маршрутизатора, должны иметь IP-адрес

той же подсети, что и сам маршрутизатор. Кроме того, в сетевых настройках этих

ПК необходимо задать адрес шлюза по умолчанию, совпадающий с IP-адресом маршрутизатора.

К примеру, в рассмотренном выше случае сетевые настройки ПК, подключаемого к

LAN-порту, могут быть следующими:

• IP-адрес: 192.168.1.10;

• маска подсети: 255.255.255.0;

• шлюз по умолчанию: 192.168.1.254.

Устройство, подключаемое к WAN-порту со стороны внешней сети, должно иметь IP-адрес

из той же подсети, что и WAN-порт маршрутизатора. В нашем случае это могут следующие

сетевые настройки:

• IP-адрес: 10.0.0.10;

• маска подсети: 255.255.255.0.

В рассмотренном выше примере использовался так называемый статический способ

задания IP-адреса (Static IP), который поддерживают все маршрутизаторы. Его

следует применять для ознакомления с возможностями работы маршрутизатора или

для его тестирования. Однако в реальных условиях чаще используется динамический

(Dynamic IP) способ задания IP-адреса, когда маршрутизатор выступает в роли

DHCP-клиента, автоматически получая IP-адрес, адрес шлюза по умолчанию и сервера

DNS от провайдера (DHCP-сервера). Этот способ обеспечивает провайдеру достаточную

гибкость при конфигурировании своей сети и поддерживается всеми провайдерами.

Брандмауэр (firewall)

маршрутизатор выполняет функцию шлюза между локальной сетью и Интернетом, было

бы логично наделить его такой функцией, как защита внутренней сети от несанкционированного

доступа. Поэтому практически все современные маршрутизаторы класса SOHO имеют

встроенные аппаратные брандмауэры, называемые также сетевыми экранами, или firewall.

Конечно, существуют брандмауэры и в виде отдельных аппаратных решений, но интеграция

брандмауэра с маршрутизатором позволяет снизить совокупную стоимость оборудования.

Брандмауэры анализируют весь трафик между двумя сетями, соединяемыми посредством

маршрутизатора, на предмет соответствия его определенным критериям. Если трафик

отвечает заданным условиям, то брандмауэр пропускает его через себя (производит

маршрутизацию). В противном случае, то есть если не соблюдены установленные

критерии, трафик блокируется брандмауэром. Брандмауэры фильтруют как входящий,

так и исходящий трафик, а также позволяют управлять доступом к определенным

сетевым ресурсам или приложениям. Они могут фиксировать все попытки несанкционированного

доступа к ресурсам локальной сети и выдавать предупреждения о попытках проникновения.

Брандмауэры способны осуществлять фильтрацию сетевых пакетов, основываясь на

адресах отправителя и получателя и номерах портов, — данная функция называется

адресной фильтрацией. Кроме того, брандмауэры могут фильтровать специфические

типы сетевого трафика, например HTTP, ftp или telnet, а также способны фильтровать

трафик, основываясь на анализе атрибутов сетевых пакетов.

Существуют две методологии функционирования брандмауэров: согласно первой брандмауэр

пропускает через себя весь трафик, за исключением того, который отвечает определенным

критериям; вторая заключается в том, что брандмауэр, наоборот, блокирует весь

трафик, кроме соответствующего определенным критериям.

Возможности брандмауэров и степень их интеллектуальности зависят от того, на

каком уровне эталонной модели OSI они функционируют. Чем выше уровень OSI, на

основе которой построен брандмауэр, тем выше обеспечиваемый им уровень защиты.

Напомним, что модель OSI (Open System Interconnection) включает семь уровней

сетевой архитектуры. Первый, самый нижний уровень — физический. За ним следуют

канальный, сетевой, транспортный, сеансовый уровни, уровень представления и

прикладной уровень, или уровень приложений.

Для того чтобы обеспечивать фильтрацию трафика, брандмауэр должен работать как

минимум на третьем уровне модели OSI, то есть на сетевом уровне. На этом уровне

происходит маршрутизация пакетов на основе преобразования MAC-адресов в сетевые

адреса. С точки зрения протокола TCP/IP этот уровень соответствует уровню IP

(Internet Protocol). Получая информацию сетевого уровня, брандмауэры способны

определить адрес источника и получателя пакета и проверить, допустима ли передача

трафика между данными адресатами. Однако информации сетевого уровня недостаточно

для анализа содержимого пакета. Брандмауэры, функционирующие на транспортном

уровне модели OSI, получают больше информации о пакетах и являются более интеллектуальными

схемами защиты сетей. Если брандмауэры работают на уровне приложений, им доступна

полная информация о сетевых пакетах, поэтому такие брандмауэры обеспечивают

наиболее надежную сетевую защиту.

Профессиональные брандмауэры захватывают каждый входящий пакет, прежде чем он

будет передан адресату и принят его операционной системой. Благодаря этому очень

сложно получить контроль над компьютером, защищенным таким брандмауэром.

Все брандмауэры можно условно разделить на четыре категории в соответствии с

теми уровнями модели OSI, на которых они работают:

• пакетный фильтр (packet filter);

• шлюз сеансового уровня (circuit-level gateway);

• шлюз прикладного уровня (application-level gateway);

• Stateful Packet Inspection.

Пакетные фильтры

Брандмауэры типа пакетных фильтров являются самыми простыми наименее интеллектуальными.

Они работают на сетевом уровне модели OSI или на IP-уровне стека протоколов

TCP/IP. Такие брандмауэры в обязательном порядке присутствуют в любом маршрутизаторе,

поскольку все маршрутизаторы могут работать как минимум на третьем уровне модели

OSI.

В пакетных фильтрах каждый пакет, прежде чем быть переданным, анализируется

на предмет соответствия критериям передачи или блокировки передачи. В зависимости

от пакета и сформированных критериев передачи брандмауэр может передать пакет,

отвергнуть его или послать уведомление инициатору передачи. Критерии, или правила,

передачи пакетов могут формироваться на основе IP-адресов источника и получателя,

номеров портов источника и получателя и используемых протоколов.

Преимуществом пакетных фильтров является их низкая цена. Кроме того, они практически

не влияют на скорость маршрутизации, то есть не оказывают негативного влияния

на производительность маршрутизатора.

Шлюзы сеансового уровня

Шлюзы сеансового уровня — это брандмауэры, работающие на сеансовом уровне модели

OSI или на уровне TCP (Transport Control Protocol) стека протоколов TCP/IP.

Они отслеживают процесс установления TCP-соединения (организацию сеансов обмена

данными между узлами сети) и позволяют определить, является ли данный сеанс

связи легитимным. Данные, передаваемые удаленному компьютеру во внешней сети

через шлюз на сеансовом уровне, не содержат информации об источнике передачи,

то есть все выглядит таким образом, как будто данные отправляются самим брандмауэром,

а не компьютером во внутренней (защищаемой) сети. Все брандмауэры на основе

NAT-протокола являются шлюзами сеансового уровня (протокол NAT будет описан

далее).

К преимуществам шлюзов сеансового уровня относится их низкая цена, к тому же

они не оказывают существенного влияния на скорость маршрутизации. Однако шлюзы

сеансового уровня не способны осуществлять фильтрацию отдельных пакетов.

Шлюзы прикладного уровня

Шлюзы прикладного уровня, которые также называются proxy-серверами, функционируют

на прикладном уровне модели OSI, отвечающем за доступ приложений в сеть. На

этом уровне решаются такие задачи, как перенос файлов, обмен почтовыми сообщениями

и управление сетью. Получая информацию о пакетах на прикладном уровне, такие

шлюзы могут реализовывать блокировку доступа к определенным сервисам. Например,

если шлюз прикладного уровня сконфигурирован как Web-proxy, то любой трафик,

относящийся к протоколам telnet, ftp, gopher, будет заблокирован. Поскольку

данные брандмауэры анализируют пакеты на прикладном уровне, они способны осуществлять

фильтрацию специфических команд, например http:post, get и т.д. Эта функция

недоступна ни пакетным фильтрам, ни шлюзам сеансового уровня. Шлюзы прикладного

уровня могут также использоваться для регистрации активности отдельных пользователей

и для установления ими сеансов связи. Эти брандмауэры предлагают более надежный

способ защиты сетей по сравнению со шлюзами сеансового уровня и пакетными фильтрами,

однако в значительно большей степени оказывают влияние на уменьшение скорости

маршрутизации.

SPI-брандмауэры

Брандмауэы типа Stateful Packet Inspection (SPI) объединяют в себе преимущества

пакетных фильтров, шлюзов сеансового уровня и шлюзов прикладного уровня. Фактически

это многоуровневые брандмауэры, которые работают одновременно на сетевом, сеансовом

и прикладном уровнях.

SPI-брандмауэры осуществляют фильтрацию пакетов на сетевом уровне, определяют

легитимность установления сеанса связи, основываясь на данных сеансового уровня,

и анализируют содержимое пакетов, используя данные прикладного уровня.

SPI-брандмауэры обеспечивают наиболее надежную защиту сетей и применяются во

многих современных маршрутизаторах.

Протокол NAT

ольшинство

современных маршрутизаторов поддерживают протокол NAT (Network Address Translation),

базирующийся на сеансовом уровне и по сути представляющий собой протокол трансляции

сетевых адресов. NAT позволяет реализовать множественный доступ компьютеров

локальной (частной) сети (каждый из которых имеет собственный внутренний IP-адрес)

в Интернет, используя всего один внешний IP-адрес WAN-порта маршрутизатора.

При этом все компьютеры во внутренней локальной сети становятся невидимыми извне,

но для каждого из них внешняя сеть является доступной. Протокол NAT пропускает

в сеть только те данные из Интернета, которые поступили в результате запроса

от компьютера из локальной сети.

Протокол NAT решает две главные задачи:

• помогает справиться с дефицитом IP-адресов, который становится все более острым

по мере роста количества компьютеров;

• обеспечивает безопасность внутренней сети — компьютеры локальной сети, защищенные

маршрутизатором с активированным NAT-протоколом (устройством NAT), становятся

недоступными из внешней сети.

Хотя протокол NAT не заменяет брандмауэр, он все же является важным элементом

безопасности.

Принцип работы протокола NAT достаточно прост. Когда клиент внутренней сети

устанавливает связь с сервером внешней сети, открывается сокет, определяемый

IP-адресом источника, портом источника, IP-адресом назначения, портом назначения

и сетевым протоколом. Когда приложение передает данные через этот сокет, то

IP-адрес источника и порт источника вставляются в пакет в поля параметров источника.

Поля параметров пункта назначения будут содержать IP-адрес сервера и портсервера.

Устройство NAT (маршрутизатор) перехватывает исходящий из внутренней сети пакет

и заносит в свою внутреннюю таблицу сопоставления портов источника и получателя

пакета, используя IP-адрес назначения, порт назначения, внешний IP-адрес устройства

NAT, внешний порт, сетевой протокол, а также внутренние IP-адрес и порт клиента.

Затем устройство NAT транслирует пакет, преобразуя в пакете поля источника:

внутренние IP-адрес и порт клиента заменяются внешними IP-адресом и портом устройства

NAT.

Преобразованный пакет пересылается по внешней сети и в итоге попадает на заданный

сервер. Получив пакет, сервер будет направлять ответные пакеты на внешний IP-адрес

и порт устройства NAT (маршрутизатора), указывая в полях источника свои собственные

IP-адрес и порт.

Устройство NAT принимает эти пакеты от сервера и анализирует их содержимое на

основе своей таблицы сопоставления портов. Если в таблице будет найдено сопоставление

порта, для которого IP-адрес источника, порт источника, порт назначения и сетевой

протокол из входящего пакета совпадают с IP-адресом удаленного узла, удаленным

портом и сетевым протоколом, указанным в сопоставлении портов, то NAT выполнит

обратное преобразование: заменит внешний IP-адрес и внешний порт в полях назначения

пакета на IP-адрес и внутренний порт клиента внутренней сети. Однако если в

таблице сопоставления портов не находится соответствия, то входящий пакет отвергается

и соединение разрывается.

В некоторых маршрутизаторах возможно отключение NAT-протокола. Однако имеются

модели, где NAT-протокол активирован и отключить его невозможно. При этом важно,

чтобы маршрутизатор мог частично обойти ограничения NAT-протокола. Дело в том,

что не все сетевые приложения пользуются протоколами, способными взаимодействовать

с NAT. Поэтому все маршрутизаторы имеют функции, позволяющие наложить ограничения

на использование протокола NAT. Сервер, устанавливаемый во внутренней сети и

являющийся прозрачным для протокола NAT, называют виртуальным сервером (Virtual

Server). Прозрачным для протокола NAT может быть не весь сервер, а лишь определенные

приложения, запускаемые на нем. Для того чтобы реализовать виртуальный сервер

во внутренней сети, на маршрутизаторе используется технология перенаправления

портов.

Перенаправление портов (Port mapping)

того чтобы сделать доступными из внешней сети определенные приложения, запускаемые

на сервере во внутренней сети (например, Web-сервер или ftp-сервер), в маршрутизаторе

необходимо задать соответствие между портами, используемыми определенными приложениями,

и IP-адресами тех виртуальных серверов внутренней сети, на которых эти приложения

работают. В этом случае говорят о перенаправлении портов (Port mapping). В результате

любой запрос из внешней сети на IP-адрес WAN-порта маршрутизатора (но не виртуального

сервера) по указанному порту будет автоматически перенаправлен на указанный

виртуальный сервер.

Существует несколько способов конфигурирования виртуального сервера. В простейшем

случае задается статическое перенаправление портов, то есть IP-адрес виртуального

сервера, разрешенный порт приложения на этом виртуальном сервере (Private Port)

и порт запроса (Public Port). Если, к примеру, открыт доступ к Web-серверу (порт

80), расположенному во внутренней сети с IP-адресом 192.168.1.10, то при обращении

из внешней сети по адресу 10.0.0.254 (адрес WAN-порта) по 80-му порту этот пакет

будет перенаправлен маршрутизатором на Web-сервер. Если же происходит обращение

по тому же адресу, но по 21-му порту, то такой пакет будет отвергнут маршрутизатором.

Маршрутизаторы позволяют создавать несколько статических перенаправлений портов.

Так, на одном виртуальном сервере можно открыть сразу несколько портов или создать

несколько виртуальных серверов с различными IP-адресами. Однако при статическом

перенаправлении портов нельзя перенаправлять один порт на несколько IP-адресов,

то есть порт может соответствовать только одному IP-адресу. Таким образом, невозможно,

например, сконфигурировать несколько Web-серверов с разными IP-адресами — для

этого придется менять порт Web-сервера по умолчанию и при обращении по 80-му

порту в настройке маршрутизатора в качестве Private Port указывать измененный

порт Web-сервера.

Большинство моделей маршрутизаторов позволяют также задавать статическое перенаправление

группы портов, то есть ставить в соответствие IP-адресу виртуального сервера

сразу группу портов. Такая возможность полезна в том случае, если необходимо

обеспечить работу приложений, использующих большое количество портов, например

игр или аудио/видеоконференций. Количество перенаправляемых групп портов в разных

моделях маршрутизаторов различно, но, как правило, их не менее десяти.

Статическое перенаправление портов позволяет лишь отчасти решить проблему доступа

из внешней сети к сервисам локальной сети, защищаемой NAT-устройством. Однако

существует и обратная задача — обеспечить пользователям локальной сети доступ

во внешнюю сеть через NAT-устройство. Дело в том, что некоторые приложения (например,

Интернет-игры, видеоконференции, Интернет-телефония и другие, требующие одновременного

установления множества сессий) не совместимы с NAT-технологией. Для того чтобы

решить эту проблему, используется так называемое динамическое перенаправление

портов, которое задается на уровне отдельных сетевых приложений.

В случае если маршрутизатор поддерживает данную функцию, необходимо задать номер

внутреннего порта (или интервал портов), связанный с конкретным приложением

(как правило, его обозначают Trigger Port), и номер внешнего порта (Public Port),

который будет сопоставляться с внутренним портом.

При активации динамического перенаправления портов маршрутизатор следит за исходящим

трафиком из внутренней сети и запоминает IP-адрес компьютера, от которого этот

трафик исходит. При поступлении данных обратно в локальный сегмент включается

перенаправление портов, и данные пропускаются внутрь. По завершении передачи

перенаправление отключается, вследствие чего любой другой компьютер может создать

новое перенаправление уже на свой IP-адрес.

Динамическое перенаправление портов используется в основном для служб, предусматривающих

кратковременные запросы и передачу данных, поскольку если один компьютер применяет

перенаправление данного порта, то другой в это же время перенаправление того

же самого порта использовать не может. Если нужно настроить работу приложений,

которым необходим постоянный поток данных и которые занимают порт на длительное

время, то динамическое перенаправление помогает мало. Однако и в этом случае

возможно решение проблемы, заключающееся в использовании демилитаризованной

зоны.

DMZ-зона

зона (DMZ-зона) — это еще один способ перенаправления портов. Данную возможность

предоставляет большинство современных маршрутизаторов. При размещении в зоне

DMZ компьютера внутренней локальной сети он становится прозрачным для протокола

NAT. Фактически это означает, что компьютер внутренней сети виртуально располагается

до брандмауэра. Для ПК, находящегося в DMZ-зоне, осуществляется перенаправление

всех портов на один внутренний IP-адрес, что позволяет организовать передачу

данных из внешней сети во внутреннюю.

Если, к примеру, сервер с IP-адресом 192.168.1.10, находящийся во внутренней

локальной сети, размещен в DMZ-зоне, а сама локальная сеть защищена NAT-устройством,

то поступивший из внешней сети по адресу WAN-порта маршрутизатора запрос будет

переадресован по любому порту на IP-адрес 192.168.1.10, то есть на адрес виртуального

сервера в DMZ-зоне.

Методы аутентификации

настоящее время существует множество технологий аутентификации пользователей,

поддерживаемых маршрутизаторами. Впрочем, если говорить о коммутаторах класса

SOHO, то наиболее распространенными методами аутентификации являются следующие:

• использование пароля и имени пользователя;

• применение MAC-адреса;

• использование протокола PPPoE.

Использование пароля и имени пользователя типично для коммутируемых соединений,

когда маршрутизатор имеет дополнительный последовательный порт для подключения

аналогового модема. В этом случае, как и при традиционной настройке удаленного

соединения с применением аналогового модема, в маршрутизаторе при конфигурации

последовательного порта указываются номер телефона провайдера, имя пользователя

и пароль.

Использование аутентификации по MAC-адресу встречается довольно редко и подразумевает

привязку соединения к MAC-адресу маршрутизатора. Смысл данной технологии достаточно

прост: каждое сетевое устройство имеет свой уникальный MAC-адрес длиной 6 байт,

или 12 шестнадцатеричных цифр. Подлинность пользователя проверяется провайдером

с использованием запроса MAC-адреса маршрутизатора.

Аутентификация по MAC-адресу имеет один подводный камень: при подключении модема

к новому маршрутизатору или к компьютеру соединение перестает работать. Для

того чтобы этого не происходило, многие модели маршрутизаторов позволяют задавать

внешний MAC-адрес.

Использование протокола PPPoE (Point-to-Point Protocol over Ethernet) для аутентификации

пользователей поддерживается практически всеми моделями современных маршрутизаторов.

Этот протокол является расширением протокола PPP, который был специально разработан

для применения протокола TCP/IP в последовательных соединениях, к которым относятся

коммутируемые соединения. Фактически, данный протокол предлагает механизм инкапсуляции

TCP-пакетов для их передачи по последовательным соединениям. К примеру, протокол

PPP используется для организации коммутируемого доступа в Интернет.

PPPoE (как и PPP) не является протоколом аутентификации в чистом виде, однако

механизм аутентификации можно рассматривать в качестве составной части этого

протокола. При аутентификации по протоколу PPPoE требуется указать имя и пароль.

DHCP-сервер

современный маршрутизатор не только может быть DHCP-клиентом, но и может иметь

встроенный DHCP-сервер, что позволяет автоматически присваивать IP-адреса всем

клиентам внутренней сети. В настройках DHCP-сервера, как правило, указываются

начало и конец диапазона выделяемых IP-адресов. Кроме того, иногда в заданном

диапазоне можно указать IP-адреса, которые не будут динамически присваиваться

клиентам.

Виртуальные сети VPN

ольшинство

маршрутизаторов в той или иной степени поддерживают возможность создания виртуальных

частных сетей (Virtual Private Networking, VPN), что позволяет организовывать

защищенное соединение с локальной (внутренней) сетью извне.

Для создания VPN-сетей, как правило, используются три протокола: сквозной туннельный

протокол (Point-to-Point Tunneling Protocol, PPTP), протокол IPsec и туннельный

протокол второго уровня (Layer 2 Tunneling Protocol, L2TP).

PPTP

Сквозной туннельный протокол, созданный корпорацией Microsoft, никак не меняет

протокол PPP, но предоставляет для него новое транспортное средство.

PPTP определяет протокол управления вызовами, который позволяет серверу управлять

удаленным коммутируемым доступом через телефонные сети общего пользования (PSTN)

или цифровые каналы (ISDN) либо инициализировать исходящие коммутируемые соединения.

PPTP использует механизм общей маршрутной инкапсуляции (GRE) для передачи пакетов

PPP, обеспечивая при этом контроль потоков и сетевых заторов. Безопасность данных

в PPTP может обеспечиваться при помощи протокола IPsec.

L2TP

Туннельный протокол второго уровня — это своего рода объединение протокола PPTP

и протокола эстафетной передачи на втором уровне (Layer 2 Forwarding, L2F),

разработанного компанией Cisco. Протокол L2F обеспечивает туннелирование протоколов

канального уровня с использованием протоколов более высокого уровня, например

IP.

Протоколы L2F и PPTP имеют сходную функциональность, поэтому компании Cisco

и Microsoft решили совместно разработать единый стандартный протокол, который

и получил название туннельного протокола второго уровня.

IPsec

IPsec — это протокол защиты сетевого трафика путем использования алгоритмов

шифрования на IP-уровне. Данный протокол предусматривает два режима функционирования:

транспортный и туннельный. В транспортном режиме протокол IPsec применяется

к содержимому IP-пакетов, при этом их исходные заголовки остаются видимыми.

Туннельный режим инкапсулирует исходные IP-пакеты в IPsec-пакеты с новыми заголовками

IP и позволяет эффективно скрывать исходные IP-пакеты.

Режимы функционирования VPN

Существует два режима функционирования VPN: сквозной (Pass Through) и активный.

В первом случае маршрутизатор без вмешательства передает входящий и исходящий

VPN-трафики, пропуская через себя инкапсулированные пакеты данных без просмотра

их содержимого. Если маршрутизатор поддерживает режим VPN Pass Through, то необходимо

только настроить соединение на VPN-клиентах (компьютеры во внутренней сети)

таким образом, чтобы клиенты из внутренней сети могли свободно подключаться

к серверу VPN снаружи. Однако при совместном использовании NAT- и VPN-туннелей

могут возникать проблемы.

В активном режиме маршрутизатор выступает в роли сервера и может устанавливать

VPN-соединение с узлом локальной сети, с другими шлюзами и маршрутизаторами

или же в обоих направлениях.

Заключение

данной статье мы рассмотрели только самые распространенные функции современных

маршрутизаторов класса SOHO. Многие модели маршрутизаторов поддерживают и другие

функции, которые, несмотря на различные названия, имеют одни и те же назначения.

К примеру, это могут быть возможность блокирования определенных URL, запрет

отклика на сканирование командой Рing, перевод маршрутизатора в режим Stealth,

при котором он становится невидимым из внешней сети, и многое другое.

При правильной настройке маршрутизатор вполне способен осуществлять надежную

защиту внутренней сети. К тому же его применение экономически более выгодно,

чем использование в качестве маршрутизатора ПК (если, конечно, учитывать цены

необходимого ПО).

КомпьютерПресс 10’2004

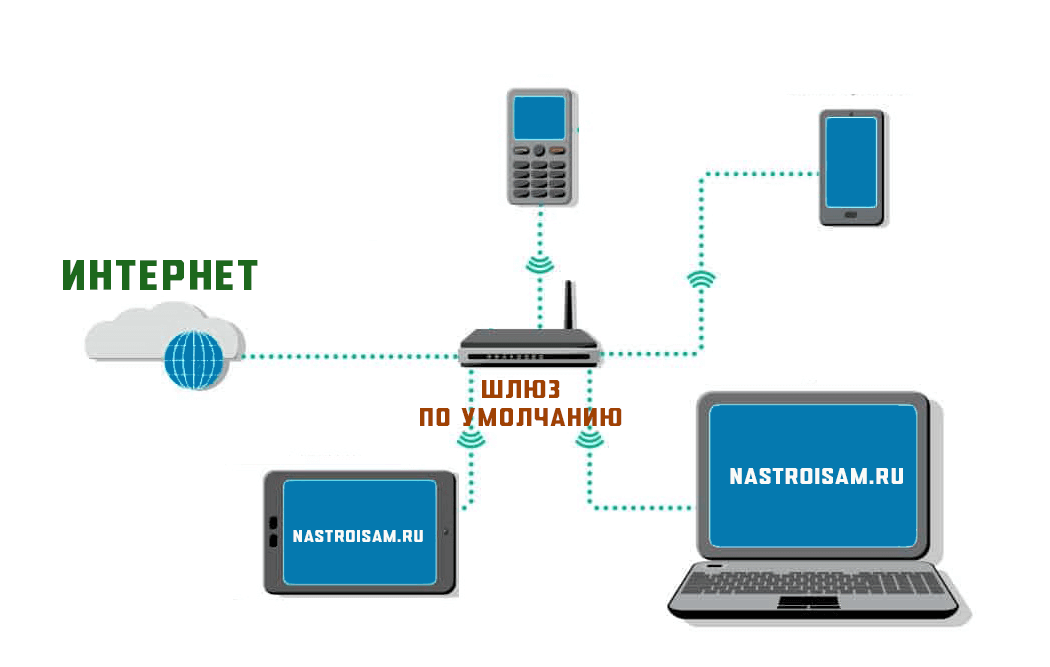

Шлюз по умолчанию — «default gateway» — это адрес аппаратного или программного маршрутизатора, который позволяет устройствам в одном сегменте сети отправлять информацию устройствам в другие сети. Для понимания приведу простой пример: Вы открываете какой-то определенный сайт в Интернете, запрос сначала отправляется на ваш шлюз по умолчанию, после чего покидает локальную сеть, уходит в Интернет и достигает нужного узла глобальной сети.

Что значит шлюз установленный по умолчанию

Самым простым вариантом для неподготовленного пользователя будет рассматривать шлюз по умолчанию как посредника между его локальной сетью и глобальной сетью Интернет.

В обычной домашней или офисной сетей, состоящей обычно из одного Wi-Fi роутера и нескольких подключенных к нему устройств: компьютеров, телефонов, планшетов и т.п. Так вот частный «серый» IP-адрес, присвоенный этому маршрутизатору в локалке, является IP-адресом шлюза по умолчанию.

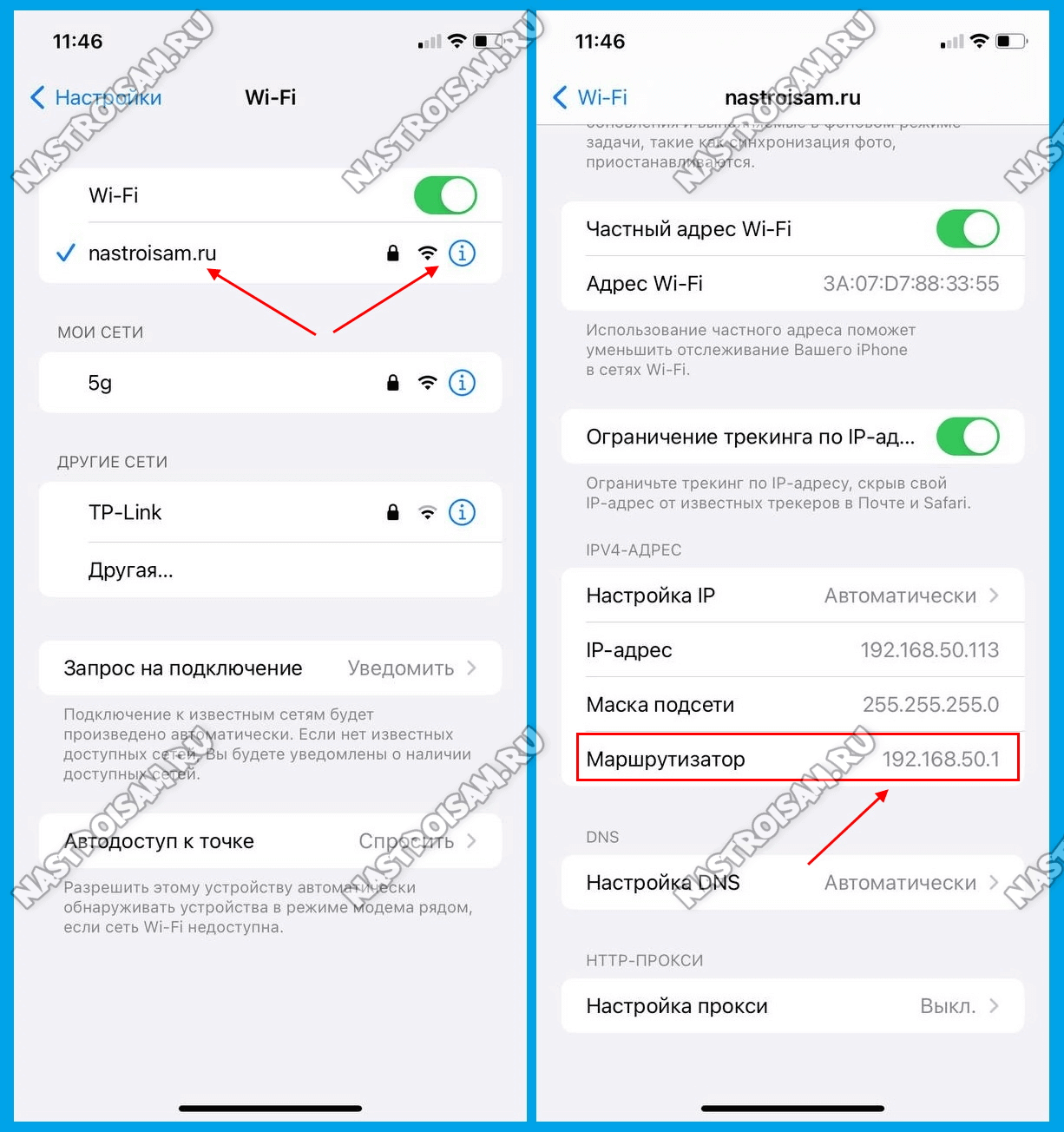

Этот числовой адрес (обычно IPv4 и реже IPv6) на устройствах под управлением ОС Windows и ОС Linux будет называется «шлюзом по умолчанию» или « основной шлюз». На гаджетах Apple под управлением iOS и MacOS, как правило, называется «маршрутизатор». Теперь давайте рассмотрим как определить этот адрес с подключенного устройства.

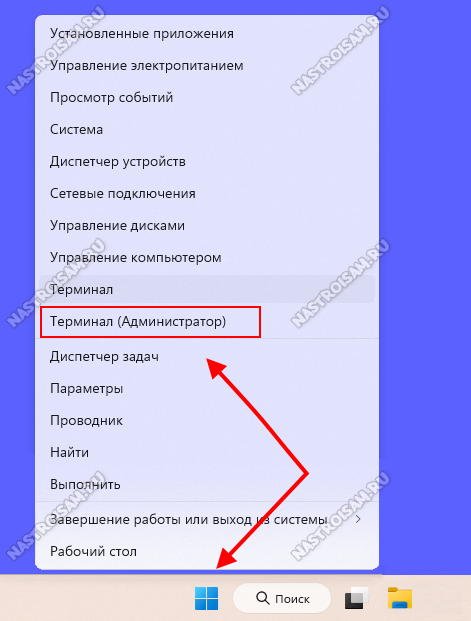

Как узнать IP-адрес шлюза по умолчанию в Windows 10/11

Начинаем с запуска командной строки. Для этого кликаем правой кнопкой мыши по кнопке «Пуск», чтобы открыть контекстное меню:

Выберите пункт «Терминал» или «Терминал (Администратор)». После этого откроется окно с командной строкой Windows 10 или Windows 11.

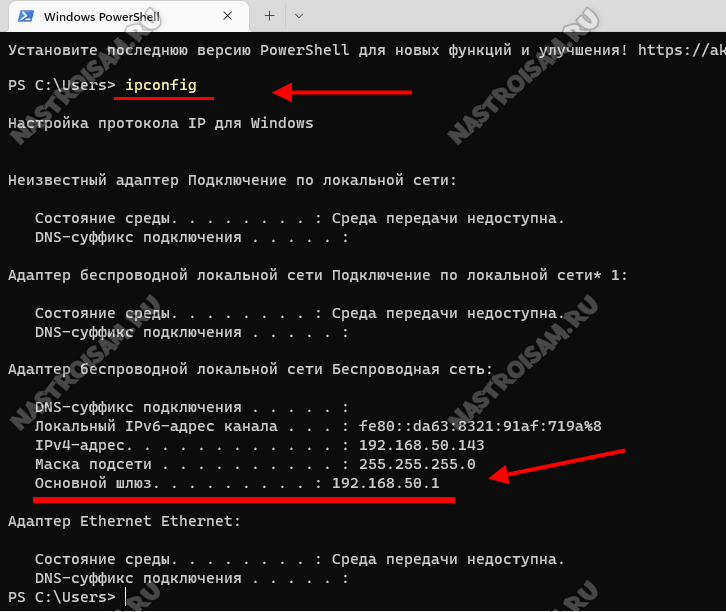

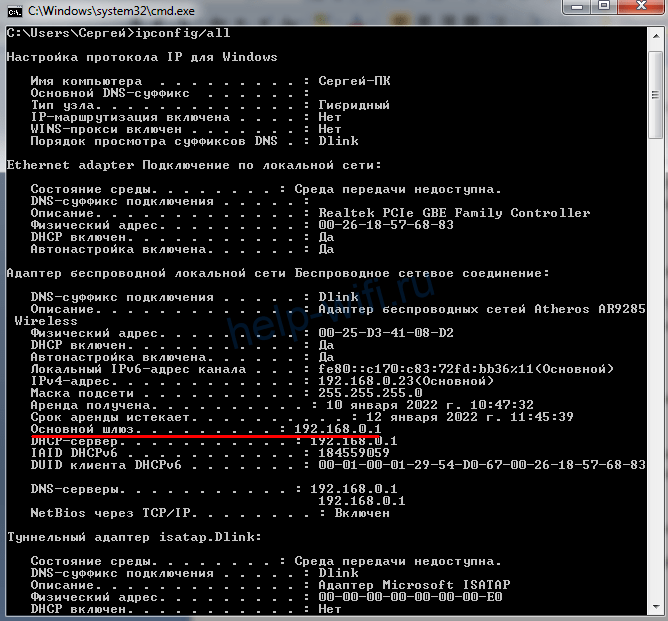

Введите команду:

ipconfig

и нажмите клавишу «Enter». Вывод будет содержать основную информацию по всем сетевым подключениям операционной системы:

Находим то подключение, используемое для выхода в Интернет, которое смотрит в сторону роутера и смотрим строчку «Основной шлюз» — это и есть шлюз «по умолчанию».

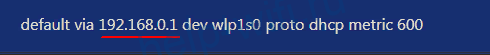

Как определить шлюз по умолчанию в Linux (Ubuntu, RHEL, CentOS)

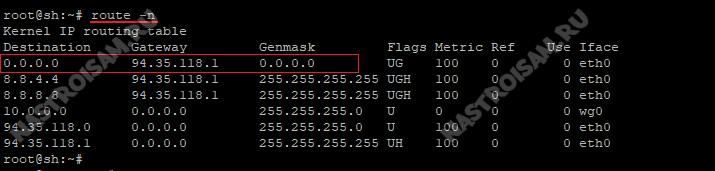

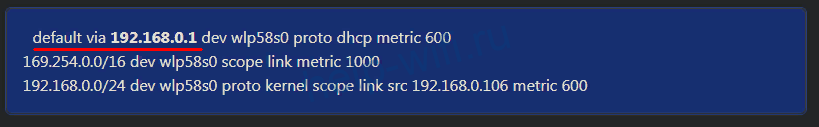

В операционных системах семейства Linux (Ubuntu, RHEL, CentOS) есть команда, очень похожая на «ipconfig» в ОС Windows даже написанием — «ifconfig». Она так же выводит информацию о сетевых соединениях, но вот шлюз там не отображается. А вот чтобы посмотреть шлюз по умолчанию в Линукс надо ввести другую команду:

route -n

Эта команда выведет таблицу маршрутизации.

В ней смотрим первый маршрут в сеть 0.0.0.0/0. Это так называемый «default route» — маршрут по умолчанию. Так вот адрес в столбце Gateway для этого маршрута — это и будет маршрут по умолчанию.

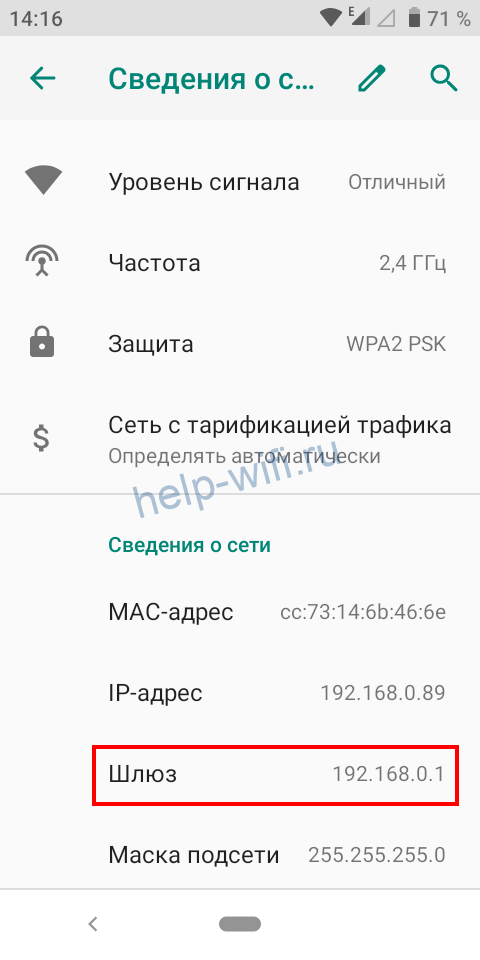

Где найти шлюз по умолчанию в Android

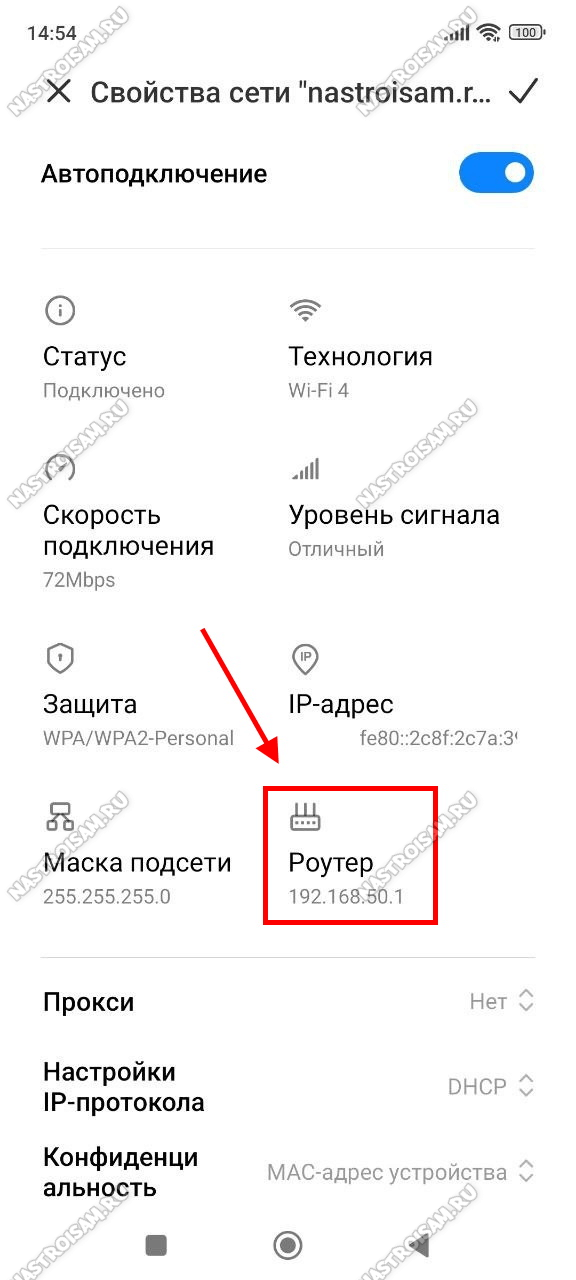

На смартфонах и планшетах, работающих на ОС Android обычно все данные о сетевом подключении можно найти в свойствах сетевого соединения. Для этого открываем настройки устройства и заходим в подключения. Выбираем сетевое соединение, например Wi-Fi, и открываем его свойства:

Смотрим строку «Роутер» (либо «Маршрутизатор») и смотрим какой там указан IP-адрес. Это и есть шлюз по умолчанию.

Примечание: Не во всех оболочках для Android от разных производителей шлюз отображается в свойствах соединения. Например, скриншот выше — это MiUI от Xiaomi. А вот на One UI от Samsung уже не отображает эту информацию.

Шлюз маршрутизатор на iPhone и MacOS

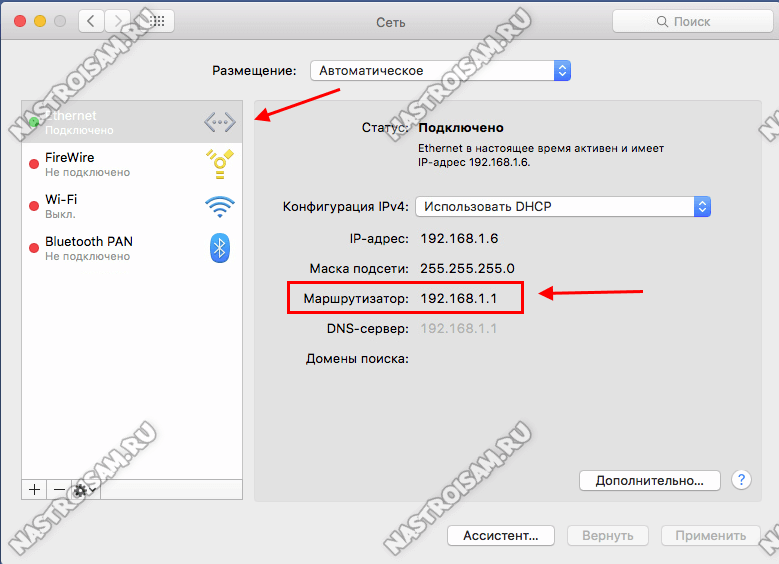

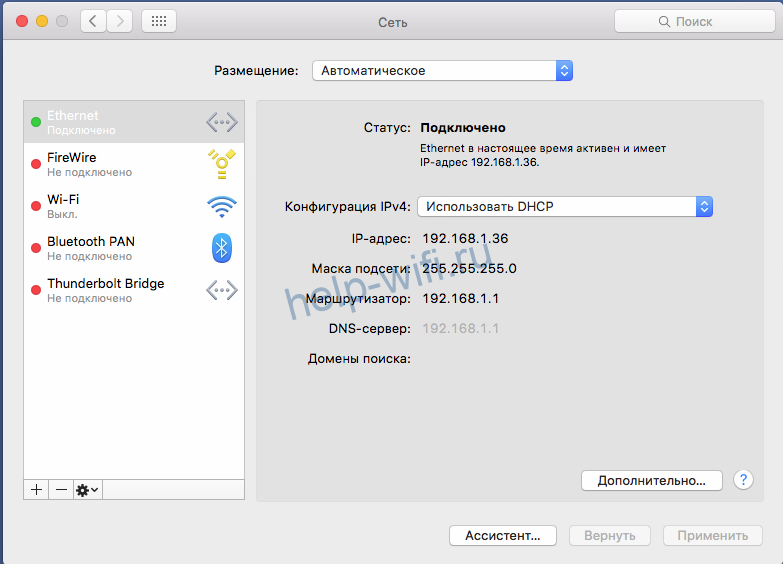

На ПК и ноутбуках под управлением MacOS посмотреть настройки сети можно в Системных настройках, раздел «Сеть»:

В списке слева выбираем нужное сетевое подключение и смотрим что написано в правой части окна. Нас интересует строка «Маршрутизатор».

На смартфонах Apple iPhone всё примерно так же. Открываем настройки телефона, переходим в настройки Wi-Fi. Напротив названия подключенной сети будет значок информации «i» — нажимаем на него:

Далее откроются основные параметры подключенной беспроводной сети, в том числе информация о соединении — IP-адрес, Маска подсети и Шлюз по умолчанию, который в iOS отображается в строке «Маршрутизатор».

На чтение 8 мин Просмотров 57.3к.

Сергей Сакадынский

Работал в сфере IT-консалтинга, занимался созданием и администрированием интернет-ресурсов. 10 лет опыта работы по проектированию и обслуживанию компьютерных сетей.

Если вы пользователь интернета, то наверняка сталкивались с таким понятием как шлюз или основной шлюз. Часто используются другие обозначения — default gateway или шлюз по умолчанию. Это одно и то же — адрес, который иногда требуется ввести в специально отведенное для этого поле. Если он нужен для подключения к сети, эти данные сообщает провайдер или администратор. В этой статье я раскрою смысл понятия и расскажу, как узнать адрес, если он нужен, но вам его не сообщили.

Содержание

- Понятие

- Принцип работы

- Как узнать шлюз в Windows

- Наклейка на роутере

- Параметры подключения

- Командная строка

- Другие ОС

- Mac

- Linux

- Android

- iPhone

- Chrome OS

Понятие

Если вы начнёте гуглить, то прочтёте, что основной шлюз — это аппаратное или программное обеспечение для сопряжения компьютерных сетей или что-то в этом роде. Интересно, но ничего не понятно. Поэтому объясню проще: это канал, ворота, через которые локальная сеть взаимодействует с внешней сетью — интернетом. Шлюз также может соединять две или более локальные сети или их сегменты. Так работают ЛВС крупных предприятий, где много структурных подразделений и компьютеров. То есть шлюз нужен для того, чтобы сети, работающие с разными протоколами и параметрами, могли взаимодействовать друг с другом.

В качестве шлюза может выступать сервер или специальное устройство. В вашей домашней сети это обычный вайфай роутер.

Принцип работы

Проводные и беспроводные устройства в локальной сети (ЛВС) используют для доступа в интернет общий канал — основной шлюз. Это позволяет настроить для них общие параметры подключения, контролировать трафик, задать параметры безопасности и так далее. Шлюз принимает пакеты данных из внешней сети и транслирует их на устройства внутри домашней сети. Точно так же он работает и в другом направлении: пакеты с клиентских устройств поступают в шлюз, а затем пересылаются по назначению. Выйти за пределы ЛВС или подключиться к локальной сети, минуя его, не получится.

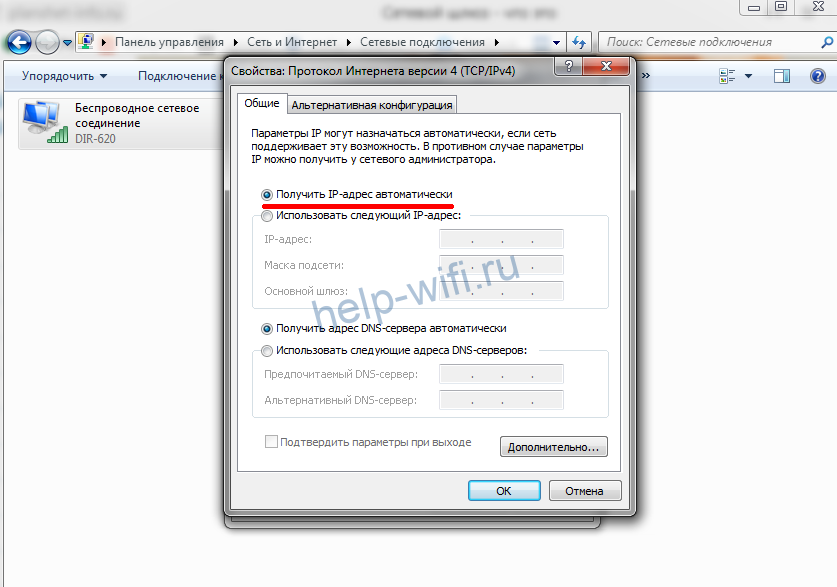

Обычно в ЛВС вручную указывать шлюз для подключения к интернету не нужно. Все настройки автоматически раздаёт роутер. Для этого достаточно в настройках сетевого адаптера установить галочку «Получать IP-адрес автоматически».

На роутере при этом должен быть настроен DHCP-сервер. То есть он должен автоматически раздавать адреса клиентским устройствам. Все домашние маршрутизаторы обычно работают по такому принципу.

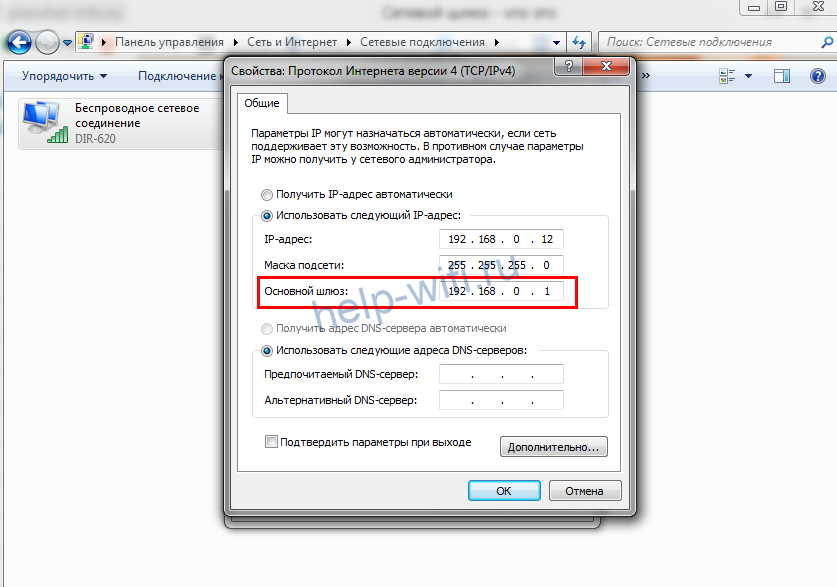

Если же, что встречается редко, DHCP на роутере отключен, то сетевые настройки вводятся вручную. В таком случае адрес указывается в этом поле:

Некоторые программы для правильной работы требуют адрес основного шлюза. Тогда возникает необходимость выяснить, какой же используется в вашей сети.

Также бывает ситуация, когда вам нужно войти в настройки роутера, но вы не знаете его адреса. Поскольку IP-адрес роутера и основной шлюз локальной сети — это одно и то же, для этого достаточно узнать адрес шлюза.

О том, как это сделать, пойдёт речь ниже.

Как узнать шлюз в Windows

Наклейка на роутере

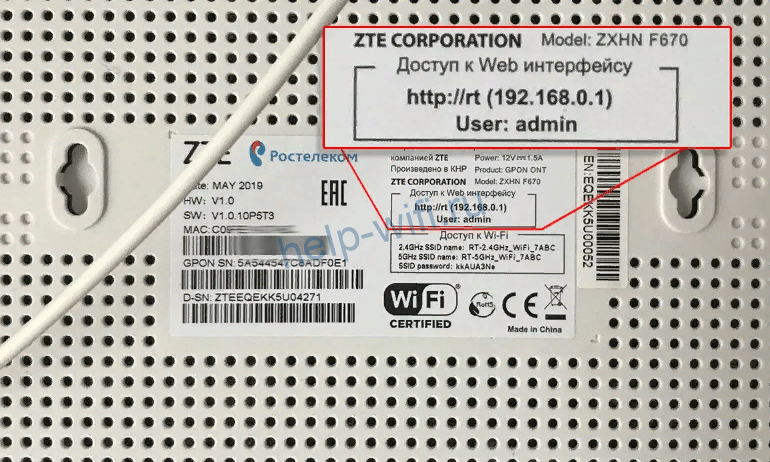

У каждого маршрутизатора есть настройки по умолчанию. В том числе адрес для входа в веб-интерфейс. IP-адрес роутера производитель указывает на наклейке в нижней части устройства. Чтобы его узнать, достаточно перевернуть маршрутизатор. Вы увидите такую этикетку:

192.168.0.1 в этом случае адрес роутера, который используется в качестве основного шлюза сети.

Этот способ самый простой. Но здесь могут возникнуть сложности.

- Во-первых, на некоторых маршрутизаторах вместо цифр вы увидите адрес такого типа:

Производители часто используют, кроме IP-адреса, такие фирменные локальные адреса. Для того, чтобы войти в настройки роутера, он подойдёт, а вот в качестве адреса шлюза его использовать не получится.

- Во-вторых, если настройки роутера менялись, его IP-адрес может отличаться от заводского. Обычно этот параметр оставляют без изменений, но в некоторых случаях вместо значения по умолчанию может быть установлен любой другой адрес. В этом случае информация на этикетке вам не поможет.

- В-третьих, роутер по разным причинам может быть физически недоступен. Например, если вы подключаетесь к сети предприятия, скорее всего, он заперт в монтажном шкафу или в отдельной комнате.

На этот случай есть способы узнать адрес шлюза, посмотрев его в свойствах подключения Windows.

Параметры подключения

Посмотреть адрес можно в свойствах сетевого подключения.

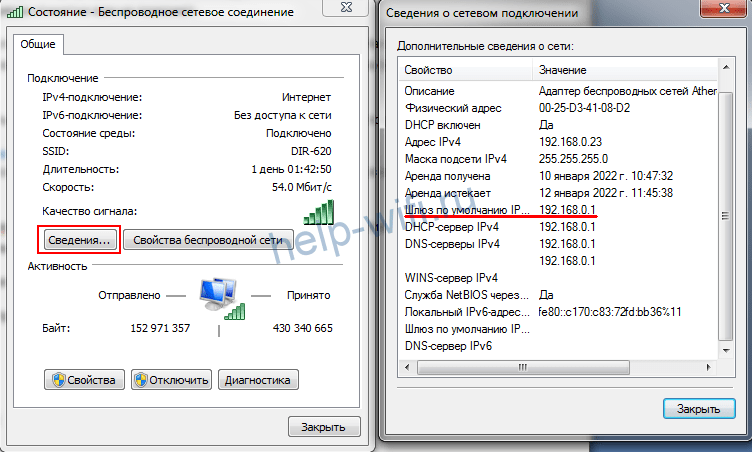

В Windows 7 в трее откройте доступные сетевые подключения, выберите активное, нажмите на него правой кнопкой мыши и выберите пункт «Состояние». В открывшемся окне нажмите кнопку «Сведения». Откроется окошко с информацией о текущем подключении.

Шлюз по умолчанию и есть основной, он же IP-адрес роутера.

В Windows 10 всё делается аналогично: нажмите ссылку «Свойства» рядом с нужным подключением, в открывшемся окне «Параметры» опуститесь вниз и кликните раздел «Свойства». Вы увидите окно с аналогичной информацией.

Командная строка

Кроме этого, для всех версий Windows есть универсальный способ узнать адрес. Сделать это можно через командную строку.

Нажмите на кнопку «Пуск», откройте «Программы» — «Стандартные» и выберите пункт «Командная строка». В Windows 10 для этого одновременно нажмите на клавиатуре кнопки Win+X и в появившемся списке кликните «Командная строка».

Ещё один способ, который подходит для всех версий операционки — с помощью клавиш Win+R вызовите утилиту «Выполнить», введите в окошко команду cmd и нажмите Enter.

Запустится консоль с командной строкой. Здесь нужно набрать команду ipconfig /all. Жмём Enter и видим вот такую информацию:

Среди всего прочего ищем то, что нас интересует.

Другие ОС

Теперь о том, как узнать основной шлюз в других операционных системах.

Mac

Как и в Windows, в Mac OS также доступны два способа посмотреть адрес основного шлюза для локальной сети — через свойства подключения и терминал.

Откройте на вашем макбуке «Системные настройки» и нажмите на иконку «Сеть». В открывшемся окне слева вы увидите список доступных подключений. Выберите активное, нажмите TCP/IP и найдите строку «Маршрутизатор».

Это и есть нужный нам шлюз.

Для поиска IP адреса шлюза через командную строку откройте «Программы» — «Утилиты» и кликните иконку «Терминал». Выполните команду route get default | grep gateway. Ответ будет выглядеть так:

$ route get default | grep gateway

gateway: 192.168.0.1

Адрес шлюза в этом случае 192.168.0.1

Linux

В Linux есть несколько команд, позволяющих определить свой основной шлюз. Запустите терминал и введите ip route. Ответ, который вы увидите на экране, будет выглядеть следующим образом:

IP-адрес после default будет адресом роутера.

Можно использовать альтернативную команду ip route | grep default. Тогда на экране вы увидите вот такую информацию:

Здесь минимум информации. Сразу видно, что адрес шлюза 192.168.0.1.

Этот метод работает во всех версиях Linux.

Android

На мобильных устройствах под управлением Android шлюз можно найти в настройках подключения к сети.

Откройте меню «Настройки» на вашем смартфоне. Перейдите в раздел Wi-Fi и найдите там ваше подключение к интернету. В зависимости от версии Android нужно нажать на него пальцем и удерживать или коснуться изображения шестерёнки рядом с подключением. Отроются его параметры. Возможно, потребуется нажать ещё ссылку «Изменить сеть». В открывшемся окне для получения подробной информации жмите «Дополнительно». Увидите вот такую картинку:

Здесь всё понятно. Ваш сетевой шлюз 192.168.0.1.

iPhone

На iPhone и iPad получить нужную информацию ещё проще. Войдите в настройки и коснитесь пальцем Wi-Fi. Рядом с названием вашей беспроводной сети вы увидите букву i. Нажмите на неё. На экране появятся сведения о подключении.

Нас интересует строка Router. Цифры, которые вы видите рядом, это и есть ваш шлюз.

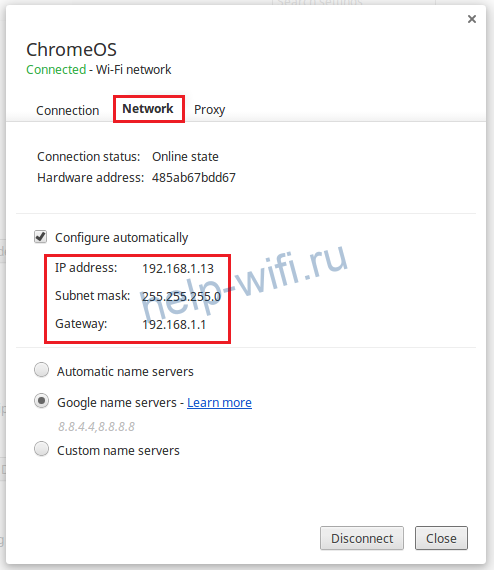

Chrome OS

Chrome OS сейчас устанавливается на большое количество устройств. Поэтому разберёмся, как узнать адрес шлюза по умолчанию в этой операционке.

В правом нижнем углу экрана нажмите на область состояния и выберите «Параметры» (Settings).

Выберите беспроводное подключение Wi-Fi или кабельное Ethernet, в зависимости от того, что именно вы сейчас используете. Из выпадающего списка выберите название вашей сети. В открывшемся окне перейдите на вкладку «Сеть» (Network). Здесь отображается информация о состоянии текущего подключения.

В строке Gateway вы увидите IP-адрес вашего роутера, который является искомым шлюзом.

Режим моста в роутере: что это? Настройка роутера в режиме моста

Многие рядовые пользователи не знают, что самые обычные роутеры, применяемые для организации беспроводных сетей и Wi-Fi-доступа к интернету, помимо своего основного предназначения, способны выполнять еще массу интереснейших действий. Очень часто можно услышать об использовании в роутере режима моста. Что это за режим, для чего он нужен, как настроить такое подключение, попробуем разобраться. Сразу же стоит сказать, что многим пользователям приводимый ниже материал может оказаться очень полезным. Впрочем, в дополнение к основной теме будут приведены практические советы по настройке необходимых опций.

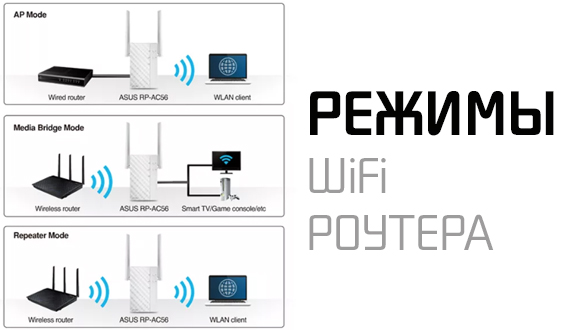

Режим моста в роутере: что это такое в общем понимании?

Итак, прежде чем заниматься выполнением каких бы то ни было настроек, остановимся на понимании принципа работы маршрутизатора в таком режиме. Название говорит само за себя.

Данный режим предназначен для подключения роутера к другим устройствам или создание подключений через его собственный интерфейс, то есть речь идет о том, что роутер будет выполнять функцию связующего звена. Сам термин, часто обозначаемый как Bridge, относится к технологии WDS, или Wireless Distribution Software. Но между какими же устройствами можно осуществить связь?

Область использования подключений на основе режимов Bridge или WDS

Сфера использования такого режима достаточно обширна, но можно выделить, по крайней мере, два основных направления, где и применяется режим моста в роутере. Что это за направления?

Во-первых, очень часто используется подключение одного маршрутизатора к другому с целью усиления сигнала или подключения большего количества устройств сверх лимита основного устройства. В этом случае второй роутер работает, грубо говоря, как самый обычный репитер или точка доступа.

Второе направление – использование роутера в качестве связующего звена при подключении через него оборудования, у которого нет встроенных беспроводных модулей. Как уже, наверное, понятно, в этом случае маршрутизатор выполняет роль обычного модуля Wi-Fi.

Например, использование такого подключения выглядит очень удобным, если ваша телевизионная панель не оборудована сетевым беспроводным адаптером. Также в пример можно привести еще одну распространенную ситуацию. Скажем, на ноутбуке беспроводной модуль есть, на стационарном компьютерном терминале он отсутствует. Создав подключение «компьютер-компьютер» через роутер, можно объединить два независимых друг от друга терминала в единое целое на основе сетевого подключения или за счет установки общего доступа. Кроме того, в плане соединения двух маршрутизаторов между собой можно применять и проводное, и беспроводное подключение. Второй вариант выглядит более предпочтительным.

Отличие работы роутера в режиме моста от репитера

У многих пользователей часто возникают сомнения по поводу того, что при такой организации подключения второе устройство будет функционировать именно как репитер (повторитель сигнала), а не как полноценный роутер.

Такое заблуждение развеивается совершенно просто. Дело в том, что подключенный второй маршрутизатор позволяет создать независимую от первого беспроводную сеть с собственным названием и паролем доступа, а репитер на такое не способен. Соответственно, появляется и выбор по использованию либо одного, либо другого подключения.

Но вот самый основной недостаток, несмотря на все кажущиеся преимущества, состоит в том, что при пропадании связи на первом девайсе второй тоже работать не будет (не забываем, что первое устройство является раздающим основной сигнал, а создаваемая вторая сеть является как бы подсетью, хотя и в некотором смысле самостоятельной).

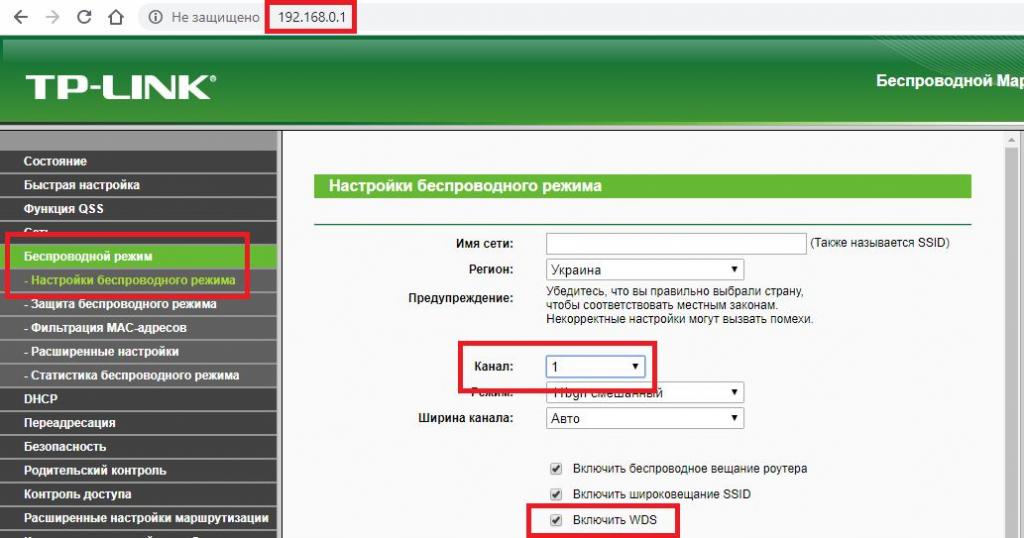

Настройка роутера в режиме моста на примере маршрутизаторов TP-Link: основное устройство

С основными терминами немного разобрались. Перейдем к основным настройкам. Предположим, что для создания подключения в режиме моста вы используете два одинаковых вайфай-роутера или похожие между собой устройства одного производителя. Для примера берем недорогие маршрутизаторы TP-Link.

Сначала выполняете вход в веб-интерфейс, прописав в адресной строке любого установленного у вас на компьютере браузера адрес 192.168.0.1 (у других моделей последние две цифры адреса могут изменяться на комбинацию 1.1). В качестве логина и пароля в обоих полях вводите admin.

Теперь самое главное. Предполагаем, что речь идет о беспроводном объединении.

На первом девайсе нужно сразу же установить отдельный канал, выбрав его из списка в диапазоне от 1 до 13, затем поставить галочку на пункте включения WDS и сохранить настройки.

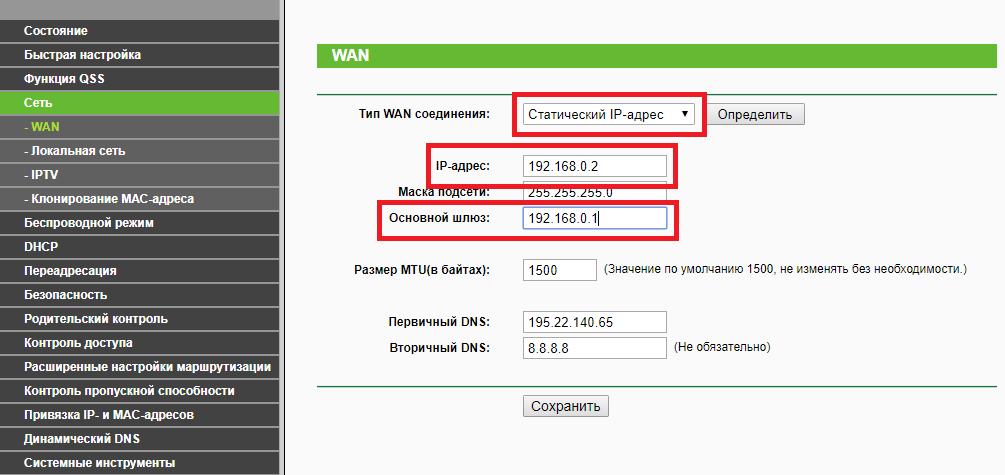

Параметры второго маршрутизатора

Теперь предположим, что на втором девайсе вы установили такие же параметры. Но что это? Режим моста в роутере не работает! Почему? Да только потому, что для подключаемого устройства следует выставлять статический IP-адрес, поскольку при двух одинаковых значения и для первого, и для второго роутера возникает конфликт адресов.

Поскольку первому устройству назначен адрес, оканчивающийся на 0.1, присвойте второму параметр 0.2, а значение основного шлюза не меняйте.

Важно! Изменять нужно только последнюю цифру, поскольку оба устройства должны находиться в одной сети.

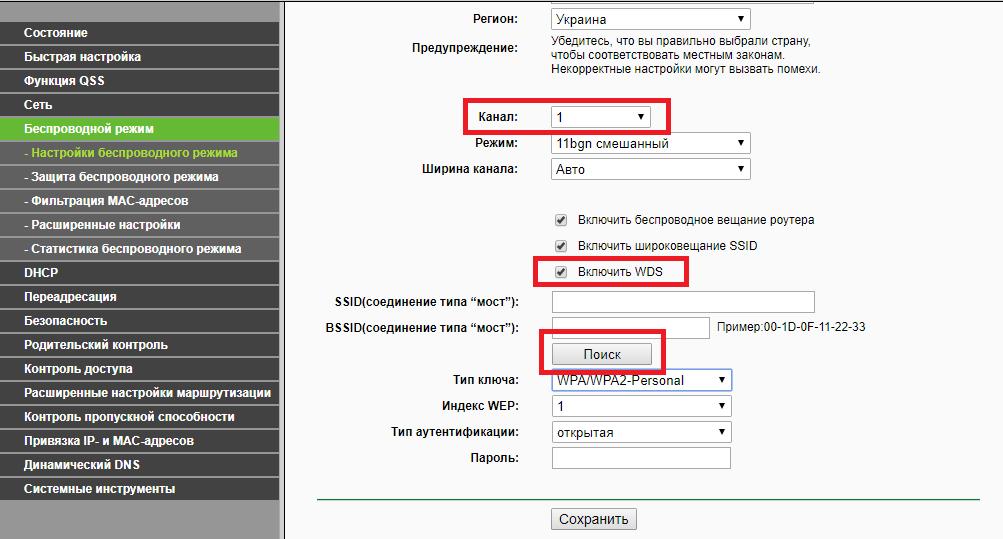

Далее даете название новому подключению, устанавливаете такой же канал, как и на первом устройстве, включаете задействование WDS и нажимаете кнопку поиска доступных сетей. Когда основная сеть будет определена, нажимаете кнопку подключения, выбираете тип безопасности, вводите указанный для основной сети пароль доступа, сохраняете настройки и полностью перезагружаете маршрутизатор. После рестарта смотрите на пункт состояния WDS. Он должен иметь статус подключенного (Run).

Дополнительные действия

В случае использования более продвинутых устройств вроде маршрутизаторов ASUS можно воспользоваться специальными дополнительными режимами. Как подключить кабель к роутеру от устройства с отсутствующим беспроводным модулем, не рассматриваем, поскольку для этого используется стандартный порт LAN. Более интересным в этом случае выглядит включение режима сетевого адаптера, который можно найти прямо в параметрах веб-интерфейса маршрутизатора. Его-то и нужно выбрать. Впрочем, если речь идет о настройке роутера в качестве репитера, задействовать соответствующий режим тоже просто.

Источник

Режим Wi-Fi Роутера — Какие Бывают и Как Настроить?

На повестке дня вопрос — как настроить режим роутера? Если вы собрались создать беспроводную сеть у себя дома, то я рекомендую выбирать для этой цели именно маршрутизатор, а не точку доступа, модем, репитер или что-то еще. Почему? Потому что это устройство многофункциональное и заменяет собой все эти штучки. В этой статье мы рассмотрим его основные режимы работы и посмотрим, как они настраиваются на примере модели от Asus.

Какие бывают режимы роутера?

Прежде всего нужно разобраться с понятиями. Всего у роутера существует четыре основных режима:

- Точка доступа

- Репитер или Усилитель

- Клиент, Мост или Адаптер

- Модем

Точка доступа (Access Point)

В режиме точки доступа, или как его называют иностранцы «Access Point», роутер работает как устройство, которое превращает кабельный сигнал в беспроводной. Основное отличие маршрутизатора в режиме точки доступа от другого сетевого прибора, который собственно называется «точка доступа», в том, что он не только раздает WiFi, то есть превращает в радиосигнал проводной интернет, но и имеет функционал для раздачи IP адресов и перенаправления портов, в чем и заключается основная функция именно роутера.

Режим модема (ADSL Modem)

В чистом видео модем — это аппарат, который предназначен для работы с провайдерами, предоставляющими доступ во всемирную паутину через телефонный кабель по технологии ADSL. И больше ни для чего другого — сам модем в режиме роутера работать либо просто не может. А вот роутер в режиме модема с поддержкой ADSL способен не только получать интернет по телефонному шнуру, но и ретранслировать его беспроводным способом и назначать IP другим клиентам.

Репитер (Repeater)

Вообще «репитер» — это беспроводной удлинитель или повторитель сигнала, продлевающий его от точки раздачи wifi на некоторое расстояние для присоединения к интернету компьютеров, находящихся в зоне неуверенного приема. Если наш любимый с вами wifi роутер имеет режим репитера, значит умеет делать то же самое — удлинять беспроводной сигнал, тем самым расширяя зону приема. Кроме того, режим повторителя полезен, если необходимо обойти какое-либо препятствие при создании беспроводного моста, когда между двумя точками доступа нет прямой видимости. Тогда помещаем роутер в режиме ретранслятора в прямой видимости от обеих точек и передаем сигнал через него.

Клиент, или Мост (Client, WISP, WDS, Bridge)

У роутера в режиме моста много названий, но суть сводится к одному — он принимает беспроводной сигнал и передает его по кабелю на присоединенное к нему устройство. Режим моста удобно использовать, когда необходимо подключить к wifi «клиента», то есть какой-то девайс, у которого нет встроенного беспроводного модуля, например, телевизор или принтер.

Как настроить режим роутера Asus?

В разных моделях настройка режима роутера происходит по-разному. Нам надо будет подключиться к какому-то уже существующему вайфайю, который раздается каким-то другим роутером, и распространять его уже в нашей квартире. Показываю на примере Asus RT-N10U B в новой прошивке.

Заходим в админку (http://192.168.1.1), пункт «Администрирование», вкладка «Режим работы» (красным) или сразу кликаем на «Беспроводной роутер» в самом верху страницы настроек (зеленым).

В данный момент по умолчанию активирован режим «Беспроводной роутер». Его настройки вы найдете в этой статье, а мы поставим флажок на втором по счету — режим повторителя. И нажимаем кнопку «Сохранить».

Откроется страница, на которой отобразятся все беспроводные сети, находящиеся в радиусе приема роутера. Выбираем из них ту, к которой нам надо подключиться и вводи ключ доступа, если она запаролена.

Жмем подключить. После соединения со сторонним роутером, вы сможете сделать еще одну интересную настройку: либо использовать данные для доступа той существующей сети, которую мы удлиняем. Либо задать свои собственные — тогда к нашему мы подключаемся с одними данными (SSID и паролем), а к тому, второму, в который непосредственно вставлен кабель интернета и сигнал которого мы удлиняем, — с другими.

Дальше дело техники — ждем, когда все эти настройки применятся, и вы отключитесь от сети. После чего в списке доступных беспроводных подключений появится то новое, которое только что создали. Подключаемся к нему — и вперед, по просторам рунета!

WiFi роутер в режиме точки доступа

Режим точки доступа а Асуса заключается в том, что он соединяется кабелем с другим роутером или модемом, который в свою очередь подключен к провайдеру и уже передает дальше сигнал wifi. Его удобно использовать, если у вас интернет работает через ADSL модем, а у самого роутера такой встроенной возможности нет. Либо если ваш маршрутизатор не оснащен беспроводным модулем и не может раздавать сигнал по вайфай. Думаю, разбирать его нет смысла, так как подробно все описано в статье про модем в режиме роутера, ссылку на которую я уже дал выше.

Роутер Asus в режиме моста, или клиента

Клиент — тот, кто что-то получает. Этот режим называется так, потому что при нем роутер работает в обратном направлении — не вещает беспроводной сигнал из подключенного кабеля, а наоборот, получает по wifi интернет от другой точки доступа и распространяет его на другие устройства при помощи кабеля. Этот порядок работы доступен только в некоторых моделях.

Самым ярким примером аппарата, работающего в этом ключе — wifi адаптер. А из роутеров такой способностью обладает Asus EA-N66.

Называется этот режим в данной модели «Беспроводной сетевой адаптер».

Данный тип также позволяет объединить две автономные сети при помощи беспроводного «моста». При создании такого подключения нужно, чтобы оба роутера имели данный режим (Bridge). Либо можно сделать так, чтобы одно устройство было активировано как «точка доступа», транслирующая сигнал, а другое — как «клиент», принимающее его и распространяющее по кабелям на компьютеры своей сети. Из линейки Асуса, коего поклонником я являюсь, для организации такого моста подойдет современная моделька RT-N13U.

В этой заметке я перечислил все основные режимы WiFi роутера и перечислил их самые распространенные названия. Подробнее о настройке каждого из них я описываю в отдельных статьях на блоге. Если вам попадались какие-либо еще и вы не знаете, как они работают, то пишите в комментариях, будем разбираться вместе.

Режимы роутера в видео

Источник