Время на прочтение

11 мин

Количество просмотров 104K

-

Цель статьи

-

Определение

-

Компоненты

-

Общие понятия

-

Сфера применения

-

login

-

VPN (ppp*)

-

wifi

-

dot1x

-

ipsec

-

-

диагностика

-

выводы

Цель

Цель данной статьи — объяснить логику работы радиуса в примерах, избавить от боязни и иллюзии сложности использования.

Changelog

24.01.2021 — Добавлено про Wifi +Vlan

21.10.2021 — Добавлено про ipsec eap

Определение, назначение, общие сведения

RADIUS — это протокол, для авторизации, аутентификации и учёта (AAA).

Позволяет повысить безопасность сети и централизованно управлять доступами.

Сервер RADIUS может иметь свою базу данных с учетными данными (например файлы или mysql) или работать в паре с другим сервером, например Active Directory.

Кроме AAA позволяет передать некоторые дополнительные данные (настройки) клиенту прошедшему аутентификацию, в том числе vendor-specific attributes (VSA). У Mikrotik такие тоже есть, позже пройдемся по самым интересным.

Существуют много популярных приложений радиус сервера, самый популярные: freeRADIUS и Служба NPS (Network Policy Server) Windows Server. Более подробно мы рассмотрим второй вариант.

Компоненты кейса

-

Суппликант — устройство которое намерено пройти процедуру авторизации и аутентификации.

-

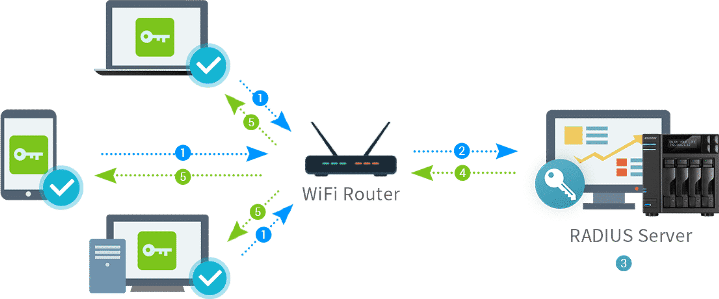

Аутентификатор — устройство к которому подключается суппликант, которое получает у суппликанта данные авторизации и которое проверяет их на RADIUS сервере. NB! Является клиентом для радиус-сервера.

-

RADIUS сервер (он же радиус сервер, он же сервер аутентификации).

Настройка

Установку роли описывать не буду, существует 100500 статей в картинках, например: тыц

-

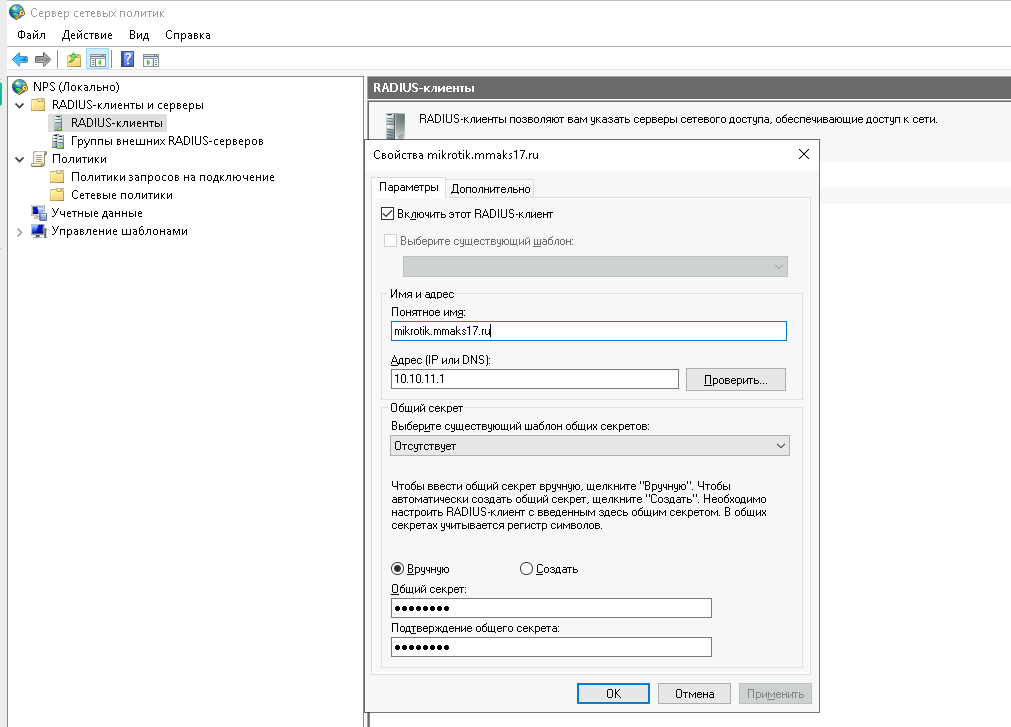

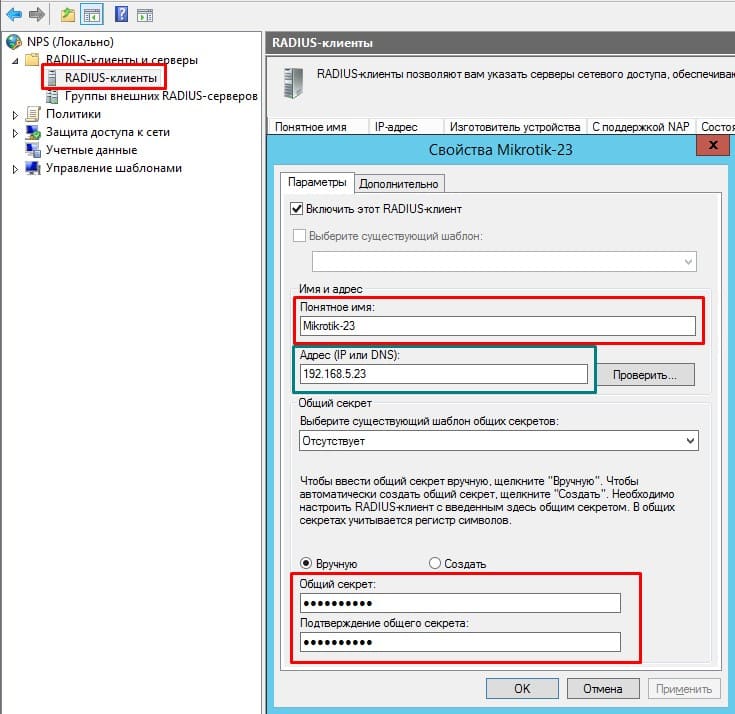

Добавление радиус клиента на радиус-сервере. Нам нужно заполнить «понятное имя», IP адрес и придумать пароль (а.к.а. «секрет»), который понадиобится при настройке аутентификатора (mikrotik в нашем случае)

Политики запросов на подключение и Стетевые политики очень похожи при настройке, и нужно понимать разницу между ними. Первые нужны для того что бы при определенных условиях определить сервер на котором будет проходить проверка аутентификации клиента (к примеру локально или на другом удаленном радиус сервере) а так же для некоторых манипуляций с атрибутами. Вторые же позволяют определить набор условий по которым возможно обозначить разрешить или отклонить запроос клиента на подключение.

Политики имеют порядок и обрабатываются по нему одна за другой. Если подключение не соответствует условиям политики, то проверяется следущая и так далее. К примеру, это поможет разделить правила обработки для проводных\беспроводных и впн клиентов. {.is-warning}

-

Добавление политики запросов на подключение

-

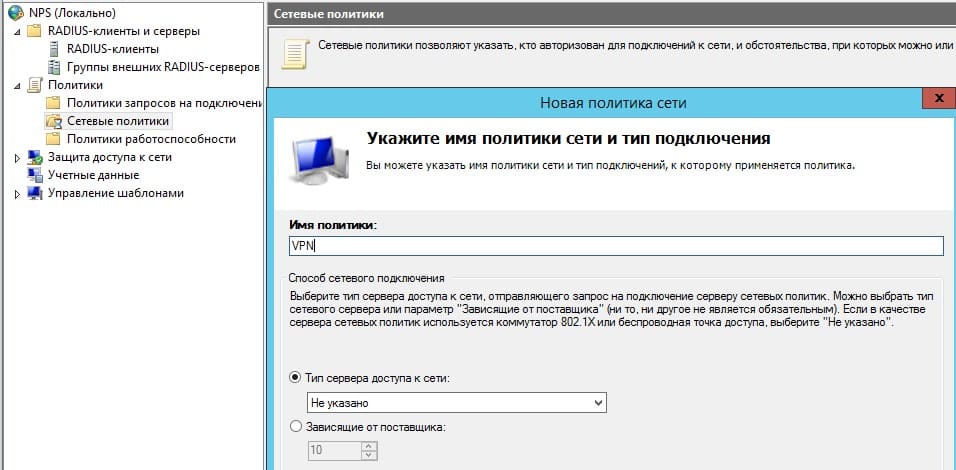

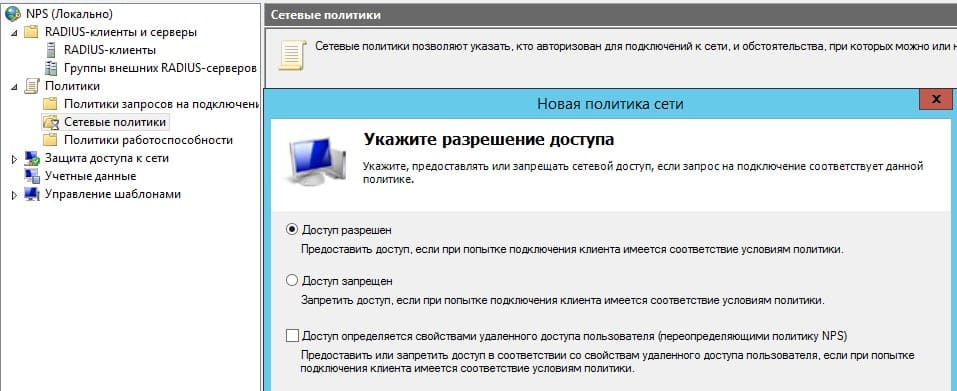

Добавление сетевой политики

Некоторые типовые кейсы применения радиус сервера :

-

централизованная аутентификация на устройствах поддерживающих aaa

-

аутентификация для vpn (pptp\l2tp)

-

аутентификация в wifi

-

аутентификация устройств при подключении к порту rj45 — dot802.1x

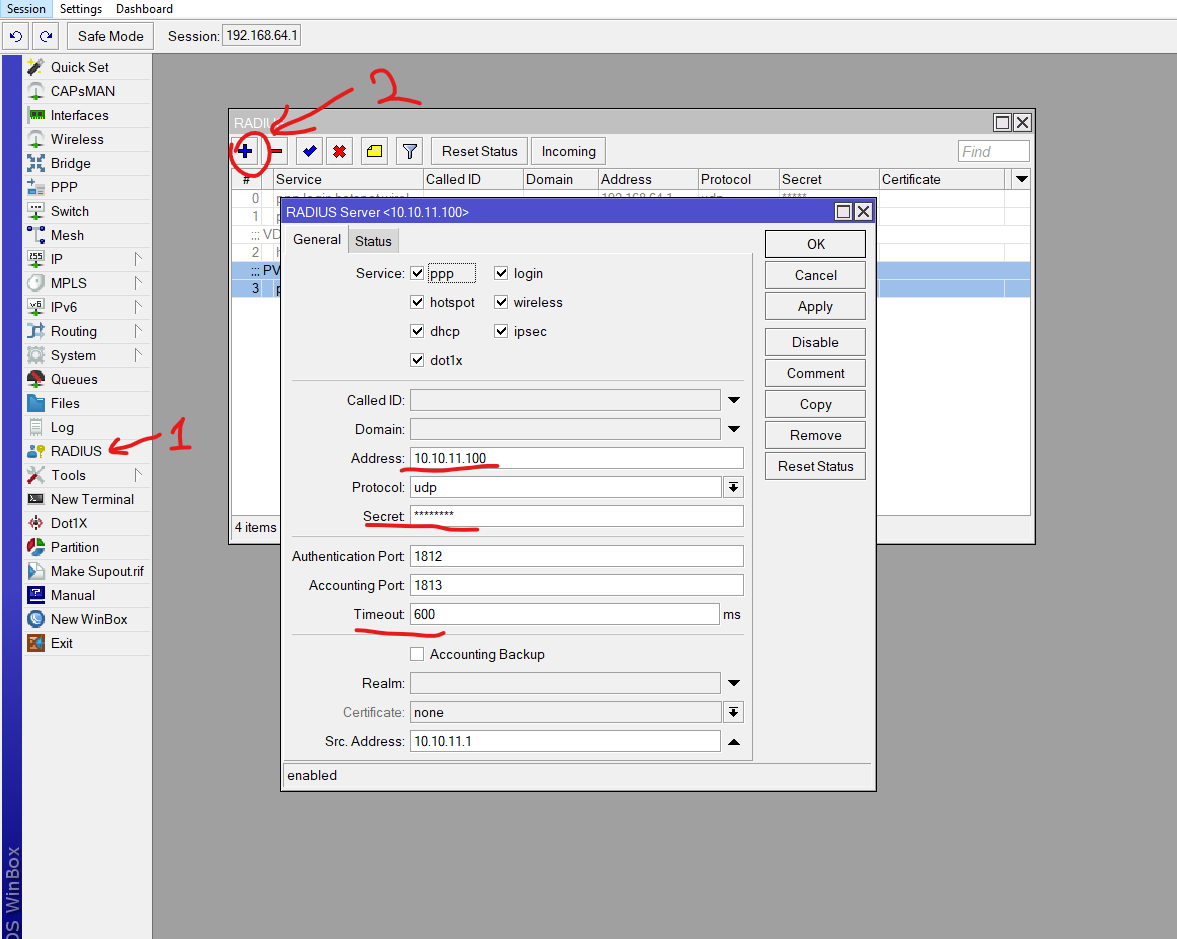

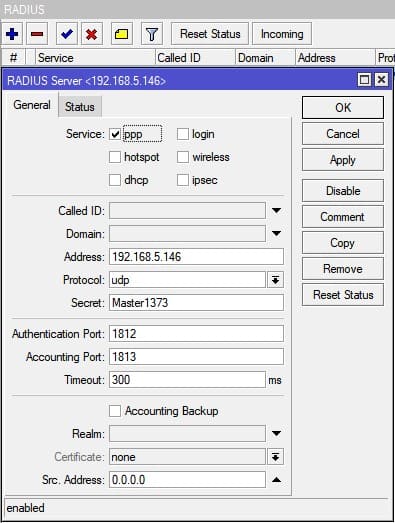

Итак подробнее, + некоторые плюшки. Для всех наших пунктов нам нужно настроить радиус клиента в mikrotik

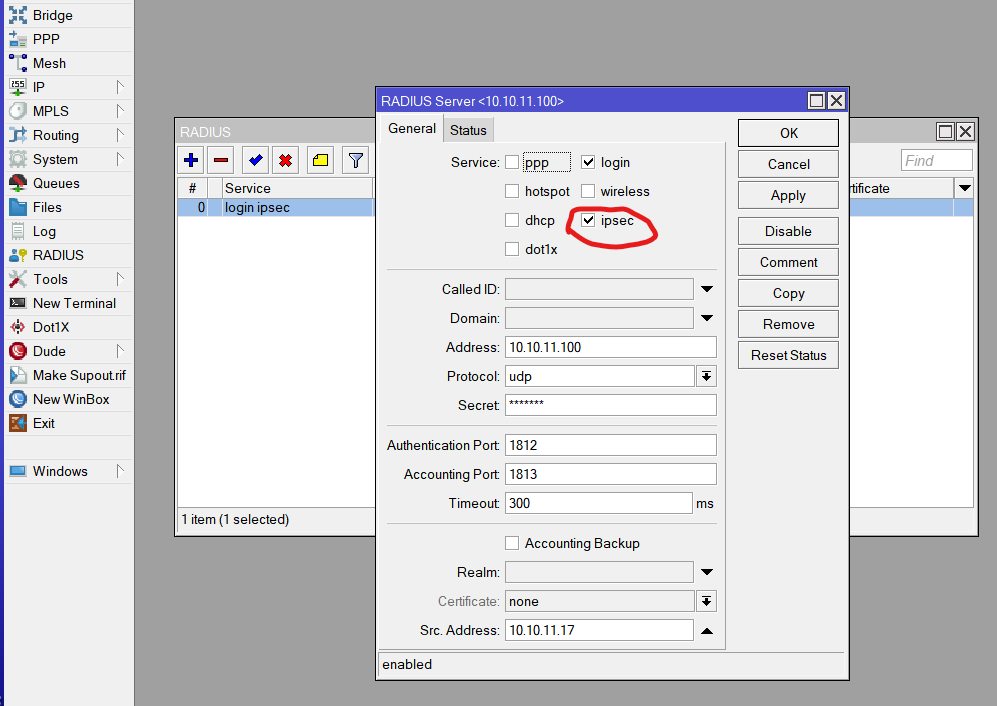

/radius add address=10.10.11.100 comment="PVE AD" secret=STRONG_SECRET_PASSWORD service=ppp,logi

n,hotspot,wireless,dhcp,ipsec,dot1x timeout=600ms

address — Адрес радиус сервера secret — пароль, который мы совсем недавно настраивали для радиус клиента service — сервисы в mikrotik, которые могут использовать радиус для аутентификации.

Отдельно стоит отметить пункт timeout=600ms, если вы используете радиус через медленные каналы с большими задержками, стоит увеличить это значение.

Теперь можно начинать настраивать интересные вещи.

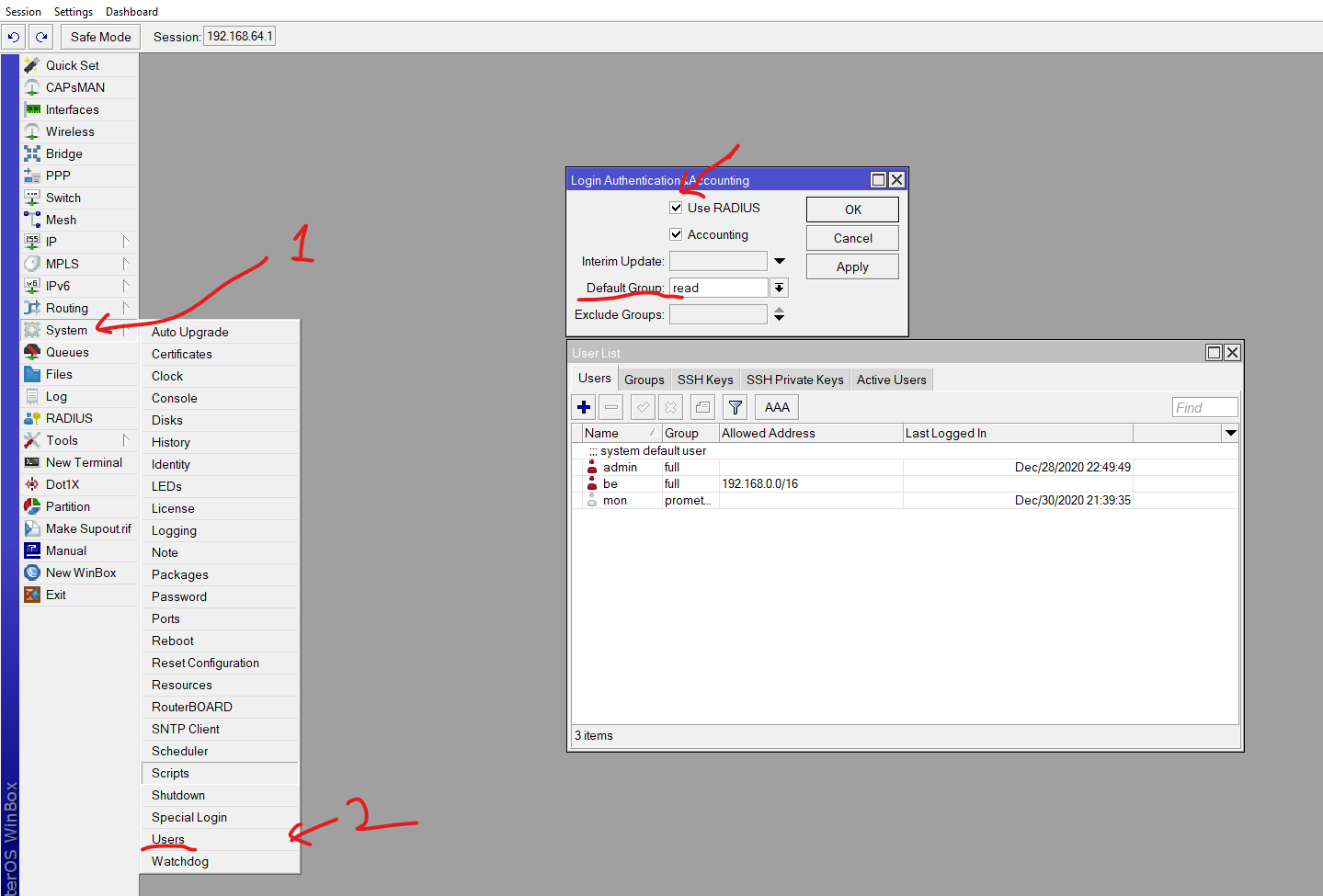

1. настроим вход на микротик

/user aaa

set accounting=yes default-group=read use-radius=yes

Стоит уделить внимание параметру default-group он означает группу по умолчанию, в которая применится к пользователю.

Теперь настроим NPS:

Но… это слишком просто и не интересно, давайте преставим немного мифическую, но более интересную ситуацию. Предположим мы хотим разным уровням техподдержки, выдать разный уровень доступа на устройство. Или , предположим, в рамках одной компании разделить cетевиков c полным доступом и джунов, котоые могут только смотреть параметры.

Обратимся к Wiki mikrotik, мы можем заметить RADIUS атрибут, который позволяет определить доступы какой группы применятся к пользователю который аутентифицируется на устройстве через RADIUS. *Mikrotik-Group - Router local user group name (defines in /user group) for local users; HotSpot default profile for HotSpot users; PPP default profile name for PPP users. * воспользовавшись промт'ом мы понимаем что этот атрибут позволяет задать нам имя встроенной группы при авторизации , или задать имя профиля при аутентификации в сервисы vpn или hostspot. этот атрибут мы буем использовать и позже. что бы отделить мух от котлет при авторизации для впн мы будем использовать дополнительные условия, но это позже.

итак, как мы этого добьемся … мы можем создать в System -> users -> group две группы со специфичными параметрами доступа, а можем и воспользоваться уже существующими, к примеру full и read.

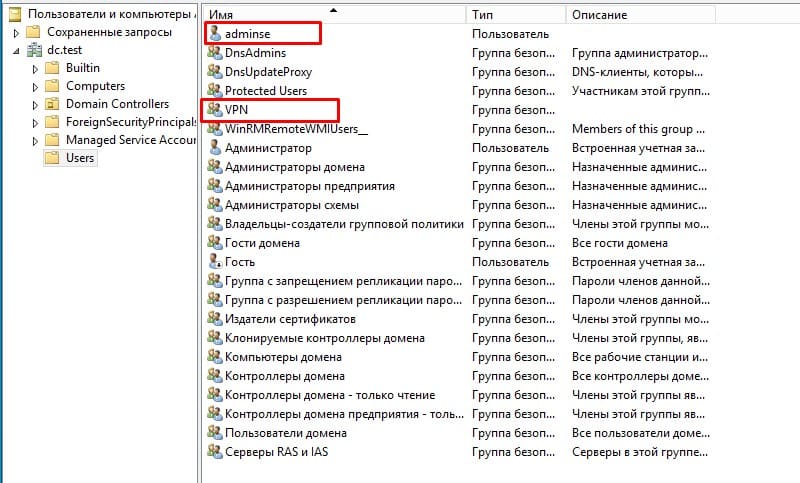

Но все это ничего без второй части, нам необходимо настроить NPS. Давайте создадим в остнастке Пользователи и компьютеры Две группы пользователей admins-network и admins-junior. И два пользователя net-junior и net-admin, добавим их в соответствующие группы.

Политику запроса на подключение мы уже создали, перейдем к сетевым политикам. в Оснастке NPS создадим две политики mikrotik-login-junior и mikrotik-admin-network , в условиях первой зададим :

А вот так будет выглядеть настройка необходимого нам атрибута, из которого микротик определит в какую группу поместить подключенного пользователя.

Сразу попробуем авторизоваться и видим что попали в нужную группу read

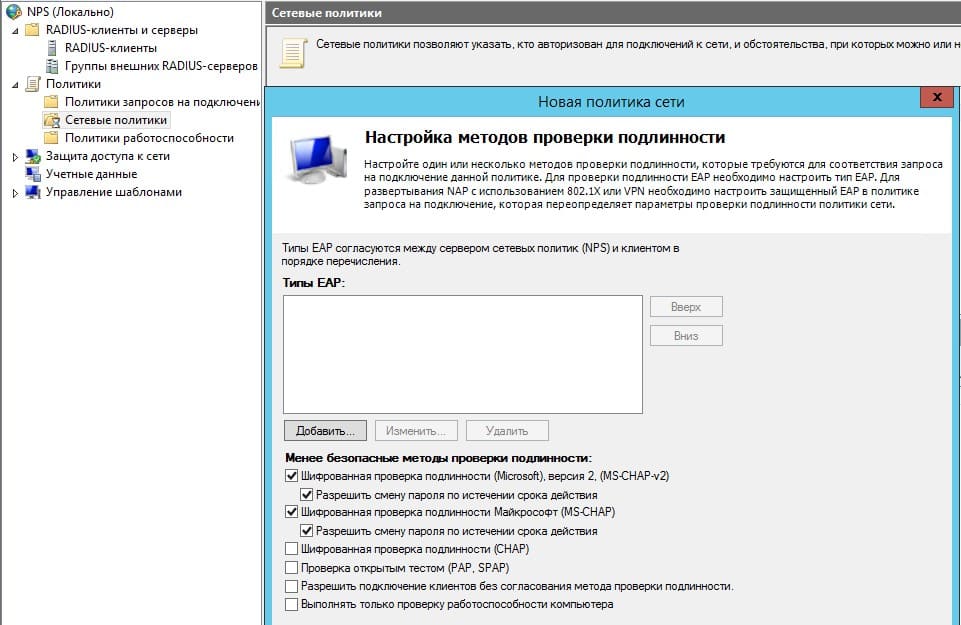

В методах проверки подлинности указываем :

Политика mikrotik-admin-network будет отличаться тем что в условиях выберем группу admins-network а значение отрибута MIKROTIK_GROUP зададим как full Результат ожидаемый, мы залогинились в микротик под полными правами:

/user active print detail

Flags: R - RADIUS, M - by-romon

0 R when=jan/05/2021 10:36:52 name="net-admin" address=10.10.15.7 via=winbox

group=full

1 R when=jan/05/2021 10:37:04 name="net-admin" address=10.10.15.7 via=telnet

group=full

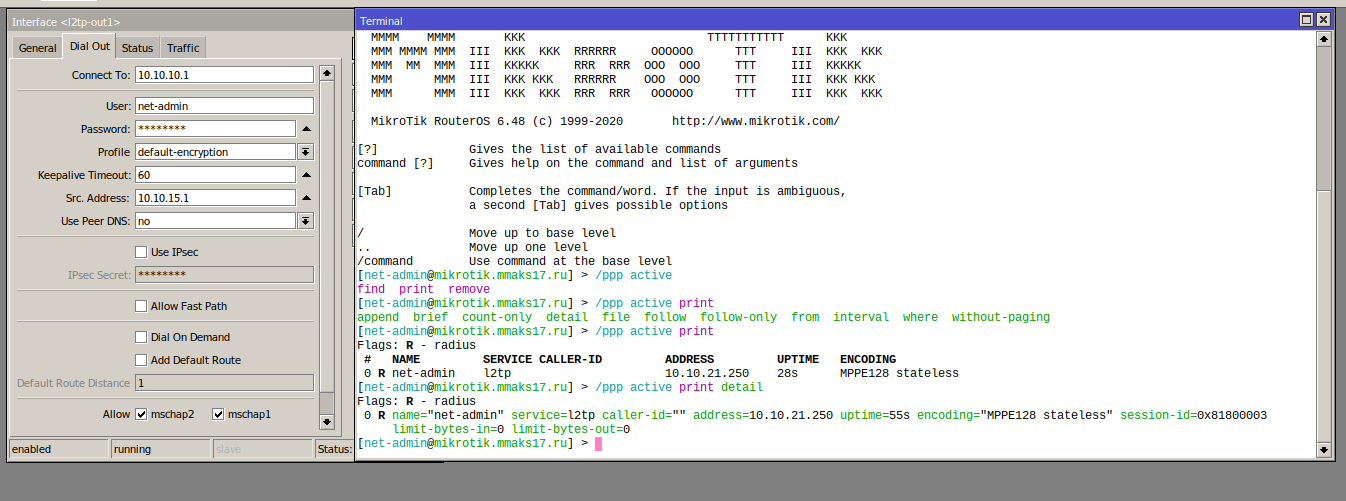

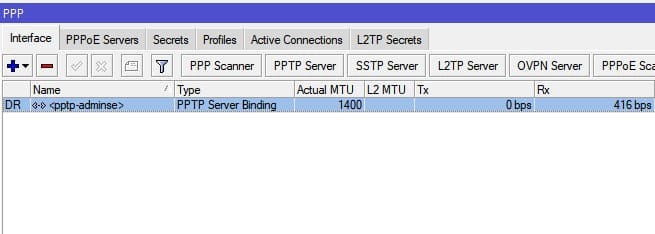

Перейдем к впн, и к стразу более интересному сценарию.

Предположим мы хотим отделить админов, от остальных работников. Выдадим админам профиль с подсетью которая будет иметь доступ к management vlan и не только, и выдадим отстальным сотрудникам профиль с подсетью которая будет иметь ограниченый доступ только к 1c, RDP, etc.. . Предположим, мы используюем для впн l2tp\ipsec Для этого создадим в микротик два профиля в PPP -> profile

/ip pool add name=pool_l2tp_admin ranges=10.10.21.10-10.10.21.250

/ip pool add name=pool_l2tp_users ranges=10.10.22.10-10.10.22.250

/ppp profile add dns-server=10.10.21.1 local-address=10.10.21.1 name=l2tp-vpn-admin remote-address=pool_l2tp_admin use-compression=no use-encryption=yes

/ppp profile add dns-server=10.10.22.1 local-address=10.10.22.1 name=l2tp-vpn-users remote-address=pool_l2tp_users use-compression=no use-encryption=yesВ настройки правил форейвола для ограничения доступа подсетей я пожалуй не буду углубляться, подразумевается что вы понимаете как из одной подсети запретить доступ к ресурсу и как разрешить. (с) предпологается, что вы немного сетевик. Касательно примера подсети 10.10.21.0/24 необходимо разрешить форвард в подсети серверов и management а подсети 10.10.22.0/24 необходимо разрешить только доступк корпоративным сервисам, но не к сетям управления.

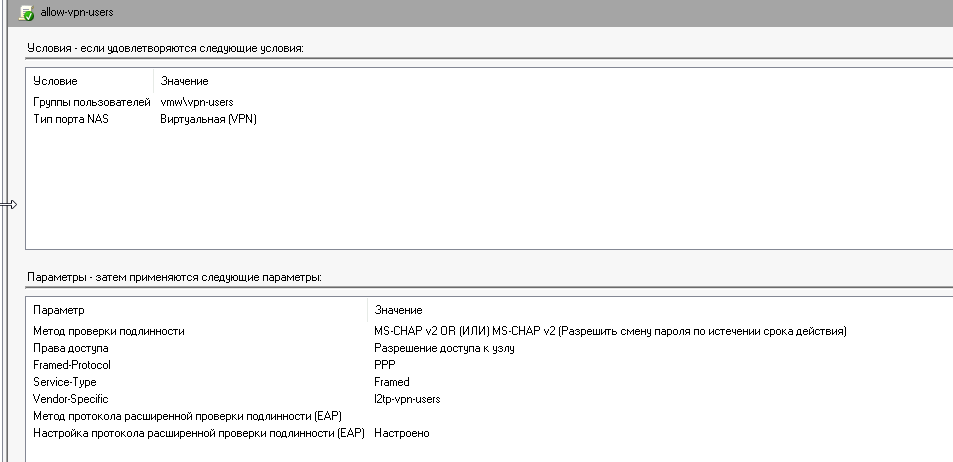

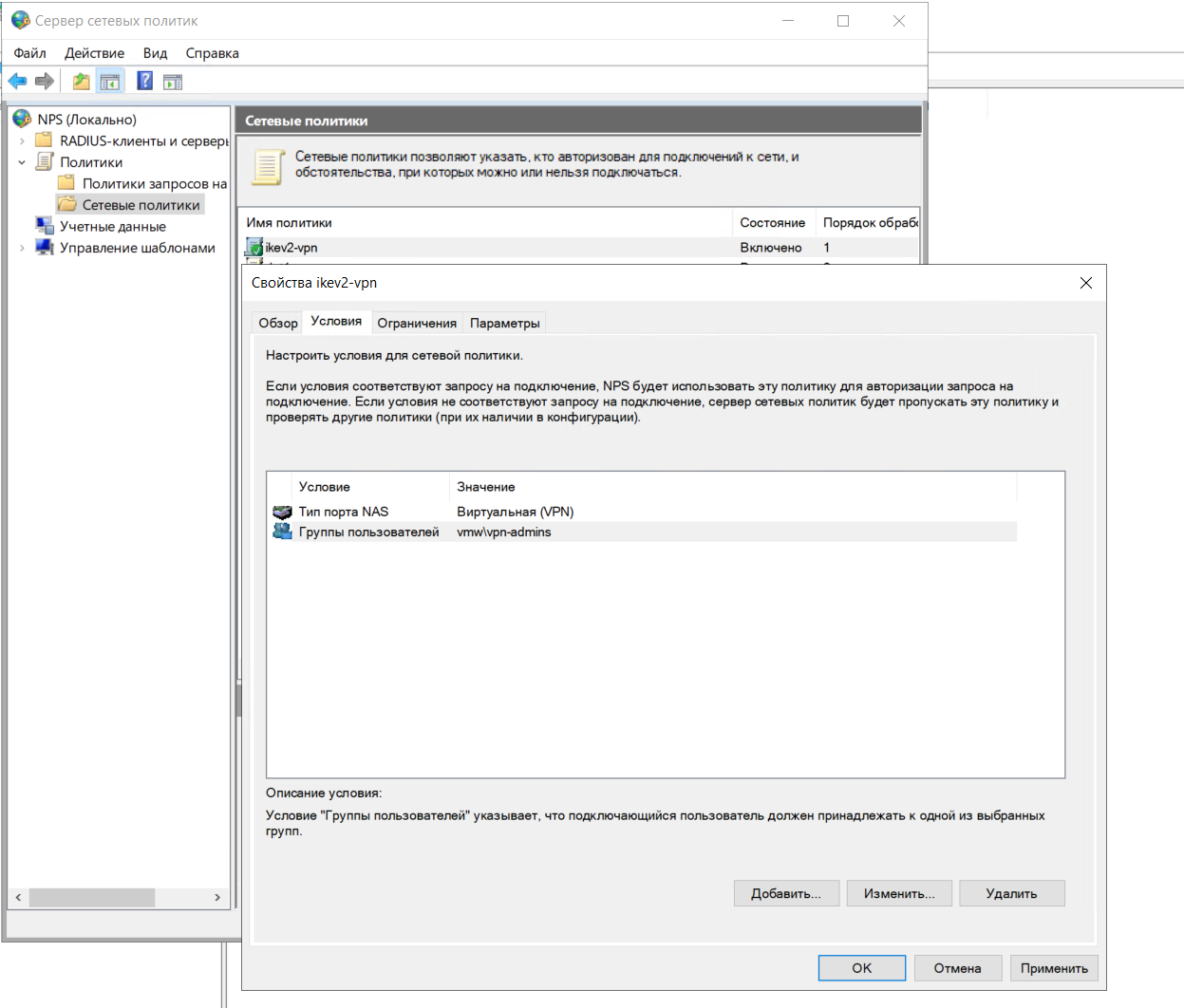

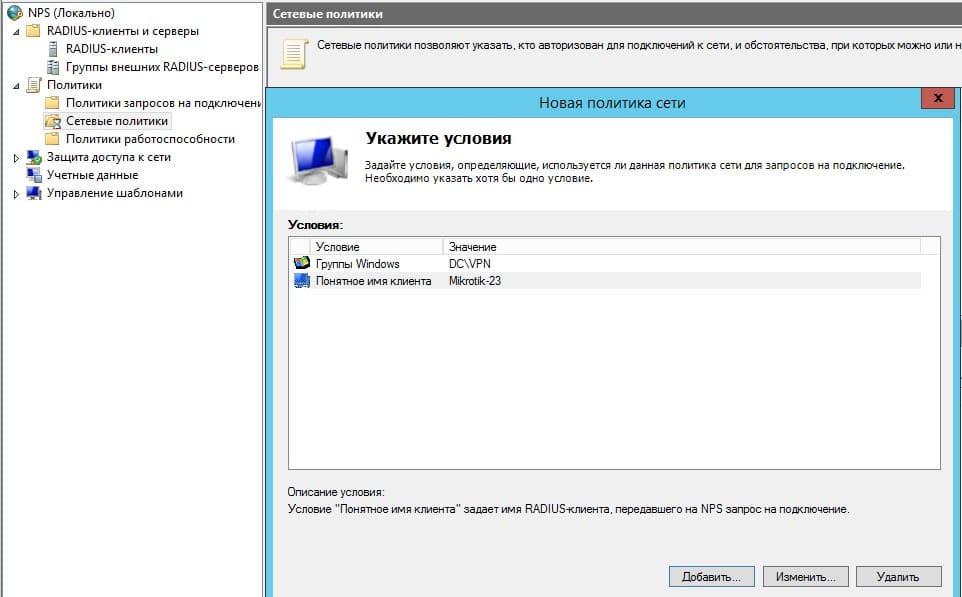

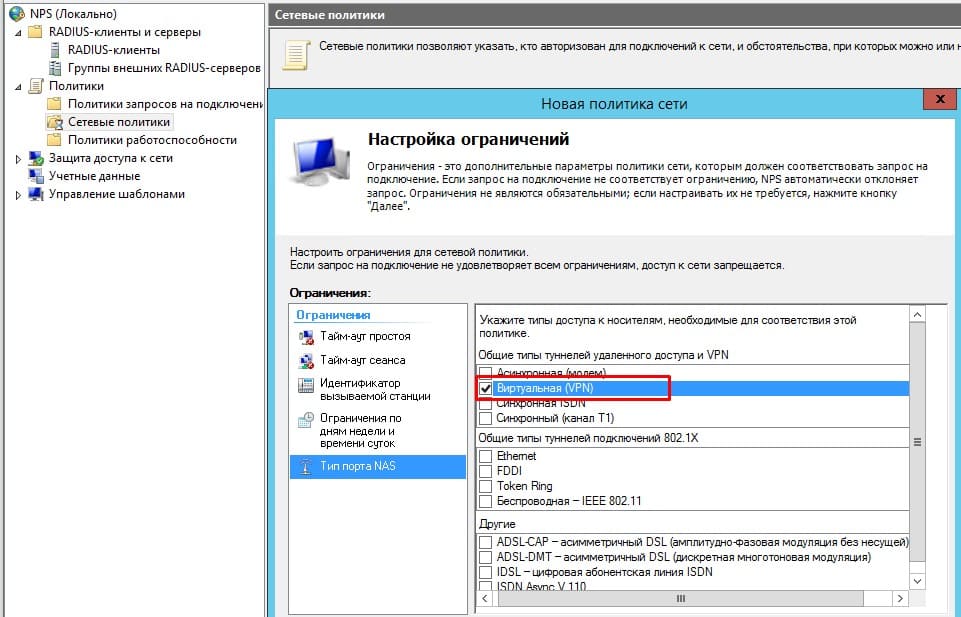

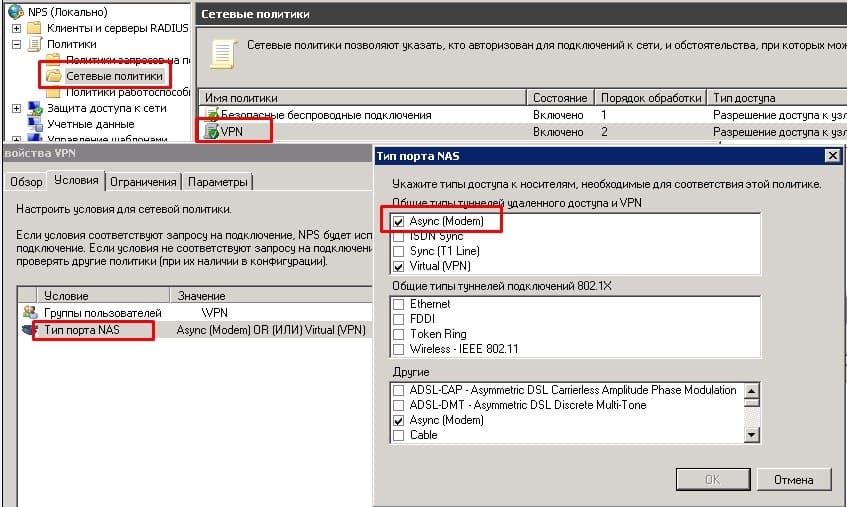

Настроим NPS. В остнастке Пользователи и компьютеры создадим 2 группы пользователей vpn-admins и vpn-users, знакомого нам net-admin включим в 1ю группу, а net-buh во вторую. Политика запросов на подключение у нас будет использоваться та же. А политики сети созадим. В Условиях важно не только задать группу пользователей, но и тип порта NAS

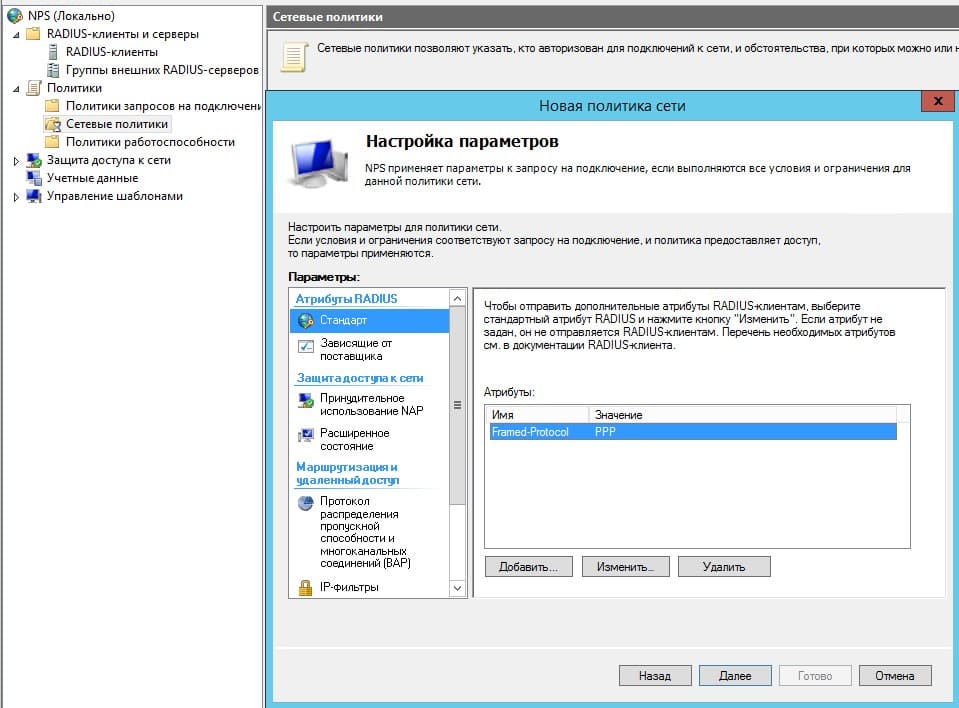

Знакомым нам образом добавим атрибут указывающий какой профиль микротика использовать.

Методы проверки подлинности используем как и в прошлый раз. В настройках Сервера VPN рекомендуется указать точно такой же тип.

На вскидку полезными так же могут отказаться атрибуты : Mikrotik-Rate-Limit — для ограничения скорости vpn клиентов

Настроим тестовое поключение и увидим что получили IP из пула для сетевых администраторов.

Теперь настроим политику для обычных пользователей:

Результат — пользователь получил ip из нужной подсети

Wifi и Dot1x

Прежде чем перети к самому вкусному, хочется сделать выбор как мы будем проходить авторизацию, можно выбрать по логину и паролю, компьютеру, использовать mac адрес как логин и пароль.. и наконец пойти самым сложным интересным путем, использовать сертификаты. В качестве предварительной подготовки нам необходимо:

-

настроить службу центра сертификации Windows тыц, актуально и для следующего пункта

-

настроить GPO для распространения CA сертификата домена тыц

-

GPO автоматического получения сертификата компьютера docs.microsoft

-

GPO включение службы dot1X (проводная автонастройка) и создать Политики проводных сетей (802.3) для выбора способа проверки подлинности тыц

-

GPO Автоматическое подключение к Wifi до логина пользователя тыц

Данные пункты не маленькие что бы включать их в эту статью, но достаточно освещены в статьях интернета.

wifi

Настройку WiFi каждый настраивает как ему удобно. Я к примеру, предпочитаю CapsMan, даже если это будет единственная AP в сети. В любом случае нас интересует только Security Profile/Security Cfg.

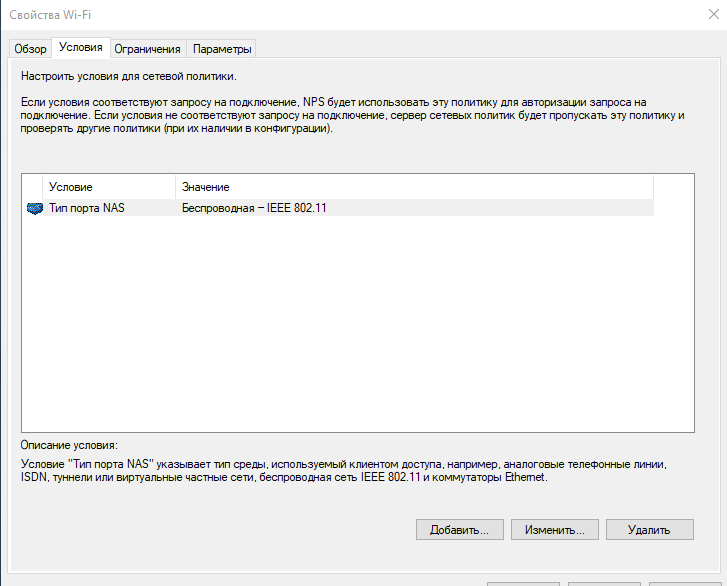

Создадим политику сети: В условиях выберем Тип порта NAS = Беспроводная - IEEE 802.11

А в методах проверки подлинности следующее.

Если вы используете CapsMan + Bridge Vlan Filtering и хотите что бы при подключении пользователи попадали в указанный вами VLAN — нужно указать атрибут: Mikrotik-Wireless-VLANID.

Как понять что все получилось или что то идет не так )? — все просто в первую очередь идем в логи. Видим событие с подробной информацией кто куда и когда ходил и согласно какой политике получил разрешение или отказ в доступе.

Какие радиус атрибуты могут быть нам полезны:

-

Framed-Pool — можем для отдельных групп пользователей использовать свой ip пул и выполнять какие то манипуляции на основе этого в форейволе

-

Filter-Id — применять какое то правило форейвола сразу к клиенту

-

Mikrotik-Wireless-VLANID — указать в какой vlan должен попасть клиент (Возможно, однажды,

по заявкам пользователейя дополню статью примером с ипользованием vlan в wifi) … -

устанавливать лимиты по обьему или/и скорости трафика

-

и многие другие параметры из вики, либо их комбинации с условиями сетевой политики, смотря сколько у вас фантазии

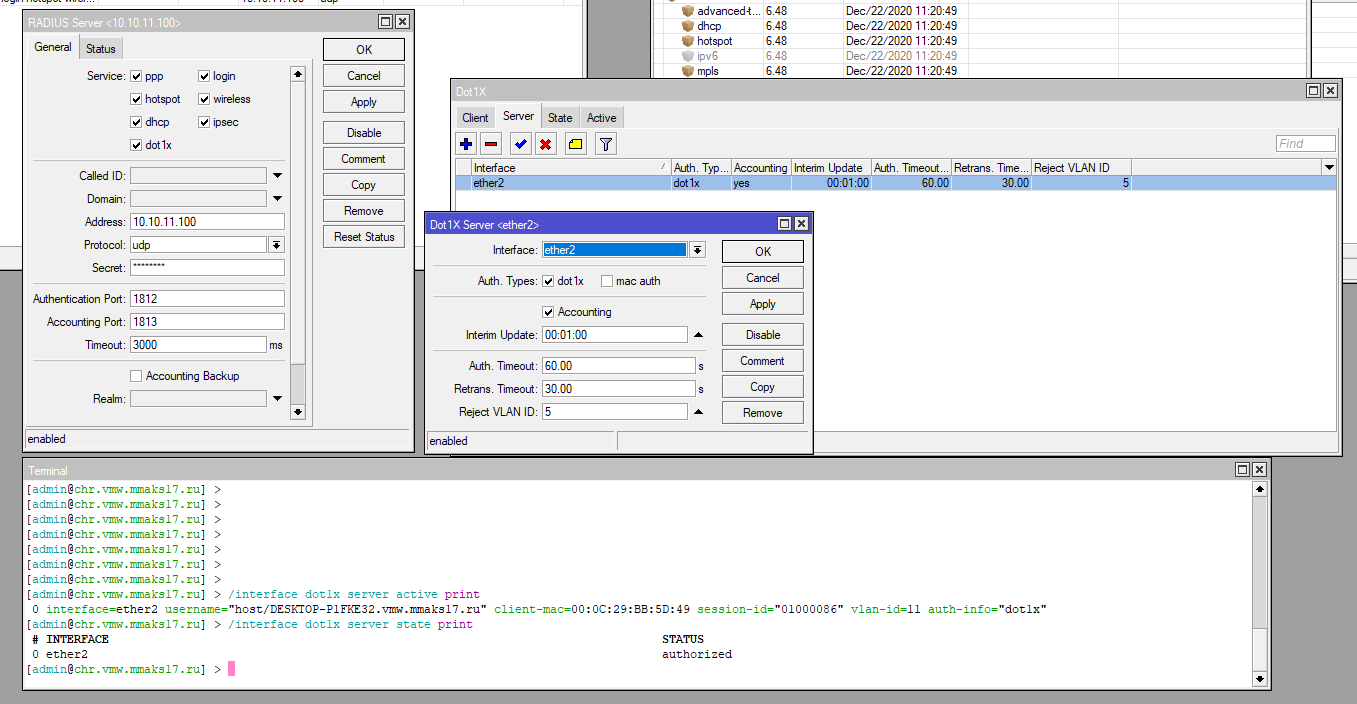

dot1x

Зачем нужен dot1X и как его настроить.. очень много интересных слов можно было бы тут написать, но все сказано до нас. Например на канале одного прекрасного тренера или wiki

Половина смысла с саркальной точки зрения в dot1x в том, что в случае успешной проверки подлинности наше устройство попадет в влан указанный нами в микротике или в влан который мы поличим в качестве атрибута у радиуса. Если проверка подлинности пройдет с отказом или ответ не будет получен от радиуса (например в случае его недоступности), то порт перейдет в изолироованный режим (будет заблокирован любой трафик на порту) или в случае если указан Reject VLAN ID то попадет в влан, для которого мы настроили(я надеюсь все таки настроили) максимально безопасные правила форейвола для чужеродных устройств .

Начнем с микротика:

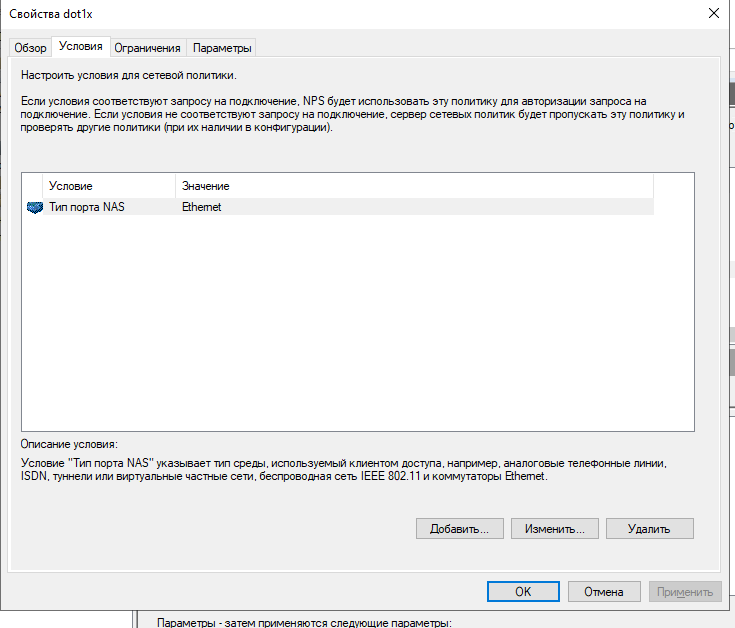

Настроим политики сети: В условиях необходимо отобрать проводные клиенты

Параметры аутентификации:

В настройках атрибутами выдадим рабочий влан

К примеру вот так выглядит отказ в авторизации:

А вот так успешное подключение:

IPSEC

С недавнего времени стало популярно настраивать vpn через ipsec ikev2, но многих пугает морока с клиентскими сертификатами. В этом плане использовать учетные данные из AD гораздо удобнее.

Для начала включим в настроках добавленного радиус клиента что он будет использоваться для ipsec

Дефолтные конфиги в ipsec не принято трогать. поэтому будем создавать свои.

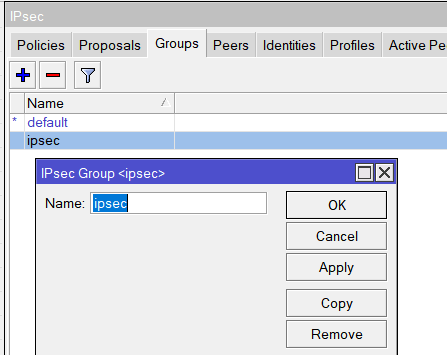

Создадим «группу конфигов»

Настроим Profile (фаза 1)

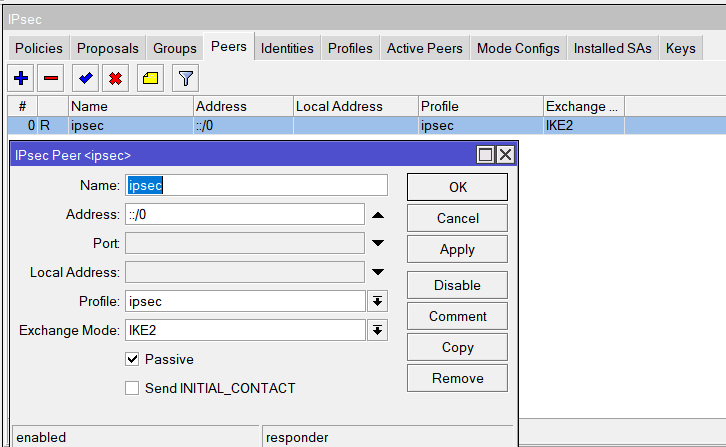

Создадим пир для входящих подключений

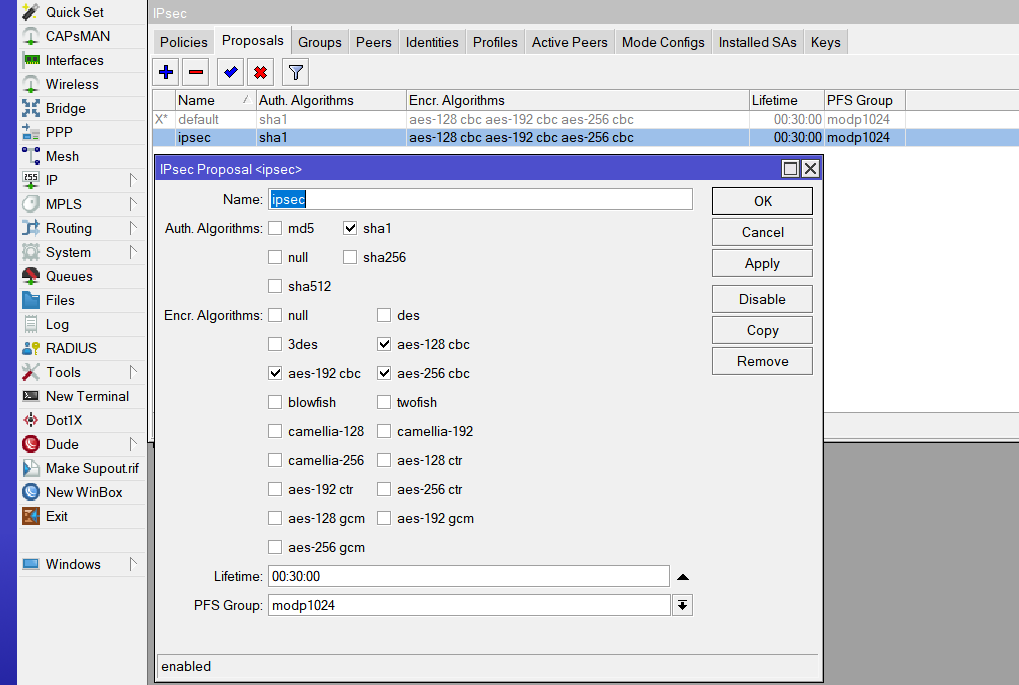

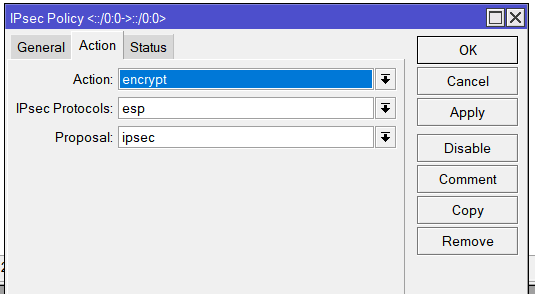

Создадим настройки proposals (фаза 2)

Добавим пулл ip адресов которые будут выдаваться клиентам

Добавим Mod config, из которого клиенты получают префиксы подсетей за впн и dns

Создадим шаблонную политику шифрования трафика

Настроим аутентификацию vpn клиентов

Важный момент. нам все таки прийдется использовать сертификат.

Данный сертификат используется только для шифрования трафика между клиентом и впн сервером, и его нужно указать обязательно иначе будет появляться ошибка EAP neeeds certificate if EAP-only is not used.

Если планируете подключаться из windows машин в домене, то можете импортировать сертификат из своего CA и разлить его политикой на ноутбуки\компьютеры.

Если нет своего CA то можно сгенерировать сертификат на микротике. но тогда прийдется опять таки его импортировать на клиентах вручную или через GPO.

И на мой взгляд самый удобный способ, воспользоваться сертификатом letsecrypt, кстати в ros7 есть команда для автоматического получения сертификата.

Или приобрести коммерческий сертификат. У меня в примере Letsencrypt, обратите внимание что необходимо добавить так же все промежуточные сертификаты.

Добавляем политику на NPS сервере

В методах проверки подлинности разрешаем аутентификацию по паролю используюя ms-chap v2

После этого можно подключаться клиентом, все должно работать )

Если желательно расписать как настраивать клиента на mikrotik дайте знать )

Диагностика

Не всегда наши настройки сразу работают так как надо, иногда что то идет не так, и очень хочется понять что именно. Для того что бы понять в чем причина у нас есть :

-

логи mikrotik

Идем в

system logging add topics=radius,debug action=memory disabled=noи пробуем что то делать, вlog printпоявятся записи связанные с радиусом. — логи Службы -

политики сети и доступа

я уже приводил пример, еще раз — искать здесь, и читать внимательно сообщения

-

возможны проблемы из за windows брандмауера починить можно

Get-NetFirewallRule -DisplayGroup "Сервер политики сети" | where DisplayName -like "*RADIUS*" | Set-NetFirewallRule -Service Any

или для англоязычной версии:

Get-NetFirewallRule -DisplayGroup "Network Policy Server" | where DisplayName -like "*RADIUS*" | Set-NetFirewallRule -Service Any

-

radclient из пакета freeradius-utils. Позволяет из командной строки проверить некоторые типы авторизации, к примеру подключение к vpn

Тест:

echo "User-Name = USER,User-Password=PASSWORD,NAS-Port-Type=Virtual" | radclient -s 10.10.11.100:1812 auth SHARE_NPS_SECRET -xВывод программы:

Sent Access-Request Id 177 from 0.0.0.0:42354 to 10.10.11.100:1812 length 56

User-Name = "USER"

User-Password = "PASSWORD"

NAS-Port-Type = Virtual

Framed-Protocol = PPP

Cleartext-Password = "PASSWORD"

Received Access-Accept Id 177 from 10.10.11.100:1812 to 10.10.15.7:42354 length 94

Mikrotik-Group = "pptp-nps"

Framed-Protocol = PPP

Service-Type = Framed-User

Class = 0xa1cd098c00000137000102000a0a0b6400000000ec967e14be8346ce01d6d63b3e2ca9d70000000000000092

Packet summary:

Accepted : 1

Rejected : 0

Lost : 0

Passed filter : 1

Failed filter : 0

Выводы

RADIUS в сетевой среде очень полезен в плане безопасности и удобен в плане централизованного управления. Настраивать не так уж и сложно, главное читать, понимать документацию и логи.

Если какой то из пунктов непонятен, пишите. попробую показать или помочь разобраться.

Если в статье нашли ошибки, неточности или знаете как сделать лучше тоже пишите.

Благодарности:

Спасибо @aslancherkesov за злого редактора и свежий взгляд на буквы.

Radius (англ. Remote Authentication Dial-In User Service) – это протокол, используемый для централизованной аутентификации, авторизации и учета пользователей, которые подключаются к удаленной сети или используют удаленные сервисы.

Настройка и использование Radius сервера на роутере обеспечивает удобный и безопасный способ управления доступом пользователей к сети. Он позволяет устанавливать правила доступа для конкретных пользователей или групп пользователей, а также предоставляет механизм учета и контроля использования сетевых ресурсов.

С помощью Radius можно настроить и контролировать такие параметры, как ограничение скорости передачи данных для каждого пользователя, ограничение времени использования сети, ограничение доступа к определенным ресурсам и многое другое.

Для настройки Radius сервера на роутере необходимо определить базу данных пользователей, настроить параметры аутентификации и авторизации, а также указать адрес и порт сервера, к которому будут отправляться запросы на аутентификацию. После настройки можно использовать сервер для управления доступом пользователей к сети и контроля использования ресурсов.

Настройка Radius сервера на роутере предоставляет мощный инструмент для организации безопасного доступа к сети и контроля использования ресурсов. Он позволяет гибко устанавливать правила доступа и ограничения для каждого пользователя, а также вести учет использования сетевых ресурсов. В итоге, это обеспечивает безопасность и эффективность работы сети.

Содержание

- Что такое Radius сервер и зачем он нужен?

- Установка и настройка Radius сервера на роутере

- Настройка клиентов для работы с Radius сервером

- Проверка и отладка работы Radius сервера на роутере

- Преимущества и недостатки использования Radius сервера на роутере

- Преимущества использования Radius сервера на роутере:

- Недостатки использования Radius сервера на роутере:

Что такое Radius сервер и зачем он нужен?

Основная цель Radius сервера – контроль доступа пользователей к сети. Он позволяет идентифицировать пользователей, проверять правильность их логина и пароля, а также управлять настройками сетевого доступа в зависимости от заданных правил и политик безопасности.

Radius сервер на роутере выполняет также функцию учета пользователей и ведения журналов учета, что позволяет контролировать использование ресурсов сети и собирать информацию для анализа.

В сетях с большим количеством пользователей и различными уровнями доступа к ресурсам, Radius сервер является эффективным инструментом для управления безопасностью и контролем доступа к сети. Он позволяет централизованно аутентифицировать и авторизовывать пользователей, а также контролировать использование ресурсов сети и вести учет активности пользователей.

Установка и настройка Radius сервера на роутере

Radius сервер (Remote Authentication Dial-In User Service) представляет собой протокол аутентификации и авторизации пользователей. Он часто используется провайдерами интернет-услуг для контроля доступа к сети и аутентификации пользователей.

Установка и настройка Radius сервера на роутере позволяют контролировать доступ клиентов к сети, аутентифицировать их и настраивать различные уровни доступа в зависимости от их идентификационных данных.

Для установки и настройки Radius сервера на роутере необходимо:

- Установить и настроить соответствующее программное обеспечение — в большинстве случаев для работы с Radius сервером на роутере используется специальное программное обеспечение, например, FreeRADIUS или MikroTik RouterOS. Необходимо установить выбранное ПО и настроить его в соответствии с требованиями.

- Настроить параметры сервера на роутере — после установки программного обеспечения необходимо настроить роутер для взаимодействия с Radius сервером. Это включает в себя указание IP-адреса и порта сервера, задание пароля и других соответствующих настроек.

- Настроить клиентские устройства — после настройки сервера и роутера необходимо настроить клиентские устройства (например, компьютеры, мобильные телефоны) для взаимодействия с Radius сервером. Это включает в себя указание IP-адреса и порта сервера, настройку протокола аутентификации и других параметров.

- Проверить функциональность системы — после настройки сервера, роутера и клиентских устройств необходимо проверить их взаимодействие. Для этого можно попытаться подключиться к сети с использованием аутентификации через Radius сервер и убедиться, что доступ получен только после успешной аутентификации.

Установка и настройка Radius сервера на роутере требует определенных знаний и навыков в области сетевых технологий. Неправильная настройка может привести к неполадкам или некорректной работе сети. Рекомендуется обратиться к специалистам или следовать инструкциям от разработчиков программного обеспечения.

Настройка клиентов для работы с Radius сервером

Для того чтобы клиенты могли успешно авторизовываться через Radius сервер, необходимо правильно настроить их параметры.

1. Откройте настройки сети на клиентском устройстве.

2. Найдите раздел, отвечающий за авторизацию и выберите вариант «WPA2 Enterprise» или «802.1X».

3. Введите следующие параметры:

- Сервер аутентификации: введите IP-адрес или доменное имя сервера Radius.

- Port: введите порт сервера Radius (обычно 1812).

- Shared Secret: введите секретный ключ, который используется для обмена данными между клиентом и сервером.

4. Нажмите кнопку «Сохранить» или «Применить» для сохранения настроек.

5. Проверьте соединение с сервером, попытавшись подключиться к сети.

Теперь ваш клиент готов к работе с Radius сервером. Проверьте правильность настройки параметров и убедитесь, что клиент успешно авторизуется.

Проверка и отладка работы Radius сервера на роутере

После настройки Radius сервера на роутере необходимо выполнить проверку и отладку его работы для удостоверения в его корректной работе.

Одним из наиболее распространенных инструментов для проверки Radius сервера является команда radtest. Эта команда позволяет отправить тестовый запрос к серверу и получить ответ. Для использования этой команды необходимо указать IP-адрес или доменное имя Radius сервера, а также имя пользователя и пароль для аутентификации.

Пример использования команды radtest:

| Команда | Описание |

|---|---|

| radtest username password radius_server shared_secret | Отправляет тестовый запрос к Radius серверу и выводит результат |

Полученный результат может содержать информацию об успешной аутентификации или ошибке, возникшей в процессе. Если запрос успешен, то это означает, что Radius сервер работает корректно. Если же возникают ошибки, то необходимо провести отладку для их выявления и исправления.

Для отладки работы Radius сервера можно использовать следующие инструменты:

- Radius сервер logs: Проанализируйте логи Radius сервера для выявления ошибок и проблем. Обратите внимание на коды ошибок, сообщения об ошибке и другую информацию, которая может помочь в определении причины возникновения ошибки.

- Radius сервер debug mode: Включите отладочный режим на Radius сервере, чтобы получить более подробную информацию о процессе аутентификации и авторизации. Это может помочь в выявлении проблем и ошибок в настройках сервера.

- Проверка подключения к Radius серверу: Убедитесь, что ваш роутер может установить соединение с Radius сервером. Выполните тестовое подключение к серверу с помощью утилиты telnet или другой подобной программы.

- Проверка правил и настроек на роутере: Проверьте, что все необходимые правила и настройки на роутере правильно настроены и не блокируют соединение с Radius сервером.

При проведении отладки и поиске причин возникновения ошибок, рекомендуется обратиться к документации и руководствам по настройке и использованию Radius сервера конкретного модели роутера.

Используя указанные инструменты и методы, вы сможете проверить работу Radius сервера на роутере, выявить и исправить ошибки, повысив надежность и безопасность вашей сети.

Преимущества и недостатки использования Radius сервера на роутере

Преимущества использования Radius сервера на роутере:

| Преимущество | Описание |

|---|---|

| Централизованная аутентификация и авторизация | Radius сервер позволяет централизованно аутентифицировать и авторизовывать все пользователей сети. Это обеспечивает контроль доступа и упрощает управление пользователями. |

| Услуги AAA | Протокол Radius имеет встроенную поддержку для аутентификации, авторизации и учета (AAA), что делает его очень полезным для настройки политик и ограничений пользователей. |

| Поддержка различных протоколов | Radius сервер поддерживает различные протоколы, такие как PPP (Point-to-Point Protocol), Ethernet и др. Это позволяет ему быть полезным для различных типов сетей. |

| Учет активности пользователей | Radius сервер также предоставляет возможность вести учет активности пользователей и сбора статистики, что может быть полезно для анализа и мониторинга работы сети. |

Недостатки использования Radius сервера на роутере:

Несмотря на преимущества, использование Radius сервера на роутере также имеет некоторые недостатки:

- Сложность настройки: Настройка Radius сервера может быть сложной задачей, особенно для пользователя без опыта. Необходимо правильно сконфигурировать параметры сервера и клиента для обеспечения правильной работы.

- Потребление системных ресурсов: На роутере может быть ограниченное количество системных ресурсов, и использование Radius сервера может негативно сказываться на производительности роутера.

- Одиночная точка отказа: Если Radius сервер перестает работать, это может привести к проблемам с аутентификацией и авторизацией пользователей в сети.

В целом, Radius сервер дает множество преимуществ, обеспечивая защиту, контроль и централизованное управление пользователями в сети. Однако, необходимо учитывать и недостатки, чтобы принять информированное решение о его использовании.

На чтение 3 мин Опубликовано Обновлено

Настройка radius на роутере является важным шагом в обеспечении безопасности и контроля доступа к сети. RADIUS (Remote Authentication Dial-In User Service) является протоколом аутентификации, авторизации и учета пользователей, который позволяет организовать централизованную систему управления доступом к сети.

Настройка radius на роутере включает в себя несколько ключевых шагов:

- Установка сервера RADIUS: Сначала необходимо установить и настроить сервер RADIUS на отдельном компьютере в сети. Это может быть отдельный сервер или даже виртуальная машина.

- Настройка подключения к серверу RADIUS: Затем необходимо настроить подключение маршрутизатора к серверу RADIUS. Для этого требуется указать IP-адрес сервера и секретный ключ для обмена данными.

- Настройка параметров аутентификации: После установки подключение маршрутизатора к серверу RADIUS, необходимо настроить параметры аутентификации, такие как тип протокола (PAP, CHAP, MS-CHAP), имя пользователя и пароль.

- Настройка авторизации и учета: Наконец, необходимо настроить правила авторизации и учета на сервере RADIUS. Настройте права доступа пользователей, группы безопасности и другие параметры, которые будут использоваться для управления доступом в сеть.

Важно отметить, что настройка radius на роутере может отличаться в зависимости от модели и производителя роутера. Поэтому рекомендуется обратиться к документации, предоставленной производителем роутера, для получения подробных инструкций по настройке.

После завершения этих шагов, вы успешно настроите radius на роутере и сможете обеспечить безопасность и контроль доступа к сети вашей организации.

Что такое radius на роутере?

Роутеры часто используют Radius для создания защищенной сети и контроля доступа. Он позволяет определить, какие пользователи имеют доступ к сети и с какими привилегиями.

Протокол Radius работает по модели клиент-сервер и использует UDP для передачи данных. Клиентом является устройство, требующее аутентификации, например, компьютер или мобильное устройство, а сервером – специальное программное обеспечение, установленное на роутере или на отдельном сервере.

RADIUS расшифровывается как Remote Authentication Dial-In User Service, что можно перевести как «удаленная служба аутентификации пользователей, подключающихся к сети».

Протокол Radius используется не только на роутерах, но и в других сетевых устройствах, таких как коммутаторы, брандмауэры и серверы.

Цель настройки radius на роутере

Настройка Radius (Remote Authentication Dial-In User Service) на роутере позволяет установить безопасное и надежное подключение к сети. Radius используется для аутентификации и авторизации пользователей, что обеспечивает контроль доступа к сетевым ресурсам.

Целью настройки Radius на роутере является:

- Аутентификация пользователей: Radius позволяет проверить подлинность идентификационных данных, таких как логин и пароль, для допуска пользователей к сети. Это обеспечивает защиту от несанкционированного доступа и повышает безопасность всей сети.

- Авторизация доступа: Настройка Radius позволяет присваивать определенные права и ограничения каждому пользователю сети. Это позволяет предоставить доступ только к определенным ресурсам и сервисам, в зависимости от его роли и уровня авторизации.

- Учет использования ресурсов: Radius позволяет вести учет использования сетевых ресурсов каждым пользователем. Это помогает отслеживать и контролировать использование сети, а также предотвращать несанкционированные действия и злоупотребление.

Настройка Radius на роутере является неотъемлемой частью создания безопасной и эффективной сетевой инфраструктуры. Она обеспечивает защиту данных, удобство использования сетевых ресурсов и эффективное управление пользователями.

Когда вы меняете пароль на роутере TP-link, вам может потребоваться ввести IP-адрес radius сервера. В этой статье мы расскажем вам, что такое radius сервер и где вы можете найти его IP-адрес.

Что такое radius сервер?

Radius (Remote Authentication Dial-In User Service) – это протокол, предназначенный для централизованной аутентификации, авторизации и учета пользователей, подключающихся к сети. Radius сервер играет ключевую роль в обеспечении безопасности и контроля доступа к сети.

Когда вы подключаетесь к роутеру TP-link, radius сервер проверяет вашу учетную запись и пароль. Если данные верны, вы получаете доступ к сети. В противном случае, вы будете либо ограничены в доступе, либо вовсе заблокированы.

Где найти IP-адрес radius сервера?

Чтобы найти IP-адрес radius сервера, вам понадобится получить информацию от вашего интернет-провайдера или администратора сети. Обычно провайдер предоставляет вам такую информацию при установке сетевого подключения.

Вы можете получить IP-адрес radius сервера следующими способами:

-

Контакт с интернет-провайдером: Свяжитесь с вашим провайдером интернета и попросите предоставить вам IP-адрес radius сервера.

-

Поиск в документации: Проверьте документацию, которую вам предоставил ваш провайдер интернета. Обычно в ней есть информация о сетевых настройках и IP-адресах.

-

Поиск настройками роутера: Зайдите в настройки роутера TP-link и найдите раздел, отвечающий за настройку radius сервера. В этом разделе вы можете найти IP-адрес, который уже настроен или изменить его.

-

Помощь администратора сети: Обратитесь к администратору сети или специалисту по технической поддержке, если вы не можете найти IP-адрес radius сервера самостоятельно.

Важно отметить, что IP-адрес radius сервера может быть как статическим, так и динамическим. В случае статического IP-адреса, он останется неизменным длительный период времени. В случае динамического IP-адреса, он может изменяться при каждом подключении.

Заключение

IP-адрес radius сервера — это ключевая информация, необходимая при смене пароля на роутере TP-link. Для получения этого адреса вам следует обратиться к вашему интернет-провайдеру или проверить настройки роутера. Радиус сервер играет важную роль в обеспечении безопасности и контроля доступа к сети, поэтому настройка его IP-адреса является важной задачей при изменении пароля на роутере.

- Дайте, пожалуйста, определение векторных картинок и рисунков

- Что по Вашему мнению значит расстаться красиво?

- Когда любишь, все простишь?

- Нужны ли цветы в школу третьекласснику 1 сентября или может хватит уже их приносить?

- Можно ли заразиться Картиной Мира?

- Где скачать Opera Mobile 9.7

- Вам нравится тату на красивом женском теле?

- Как решиться на измену?

Одним из существенным преимуществ Windows Server является наличие такой роли как Active Directory. И каждая интеграция этой службы с корпоративной инфраструктурой не только делает удобным общее использование(одна учётная запись), но и безопасным. Стоит отключить учётную запись со стороны Windows Server, у пользователя закроется доступ к: терминальному серверу, 1С, VPN, корпоративному сайту(Bitrix) и даже WiFi.

Что такое Radius сервер

Radius сервер это служба в Windows Server, которая выступает посредником между сетевым оборудованием(и другими клиентами) и Active Directory. Настройки данной службы содержат описание доступов и общие характеристики конкретной службы. В рассматриваемом примере это протокол PPP, под которым будут работать PPTP и L2TP клиенты.

RADIUS — протокол для реализации аутентификации, авторизации и сбора сведений об использованных ресурсах, разработанный для передачи сведений между центральной платформой и оборудованием. Этот протокол применялся для системы тарификации использованных ресурсов конкретным пользователем/абонентом

Как работает Radius сервер в MikroTik

Со стороны маршрутизатора(роутера) MikroTik создается запись, цель которой передать на Radius сервер запрос о легитимности учётной записи для доступа ко внутренним службам, которые обозначены Radius авторизацией. Схематически это выглядит так:

MikroTik в этой схеме выступает как Radius клиент.

Настройка Radius сервера на домене Windows Server 2019

В ходе визуальной инструкции будут продемонстрированы ключевые этапы, а все остальные настройки произведены в режиме “Далее”.

Добавление тестового пользователя в группу доступа VPN

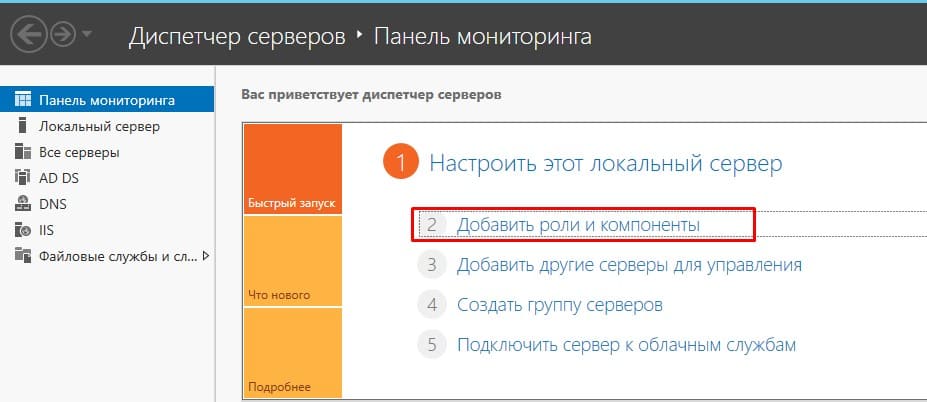

Добавить новую роль на Widnows Server 2019

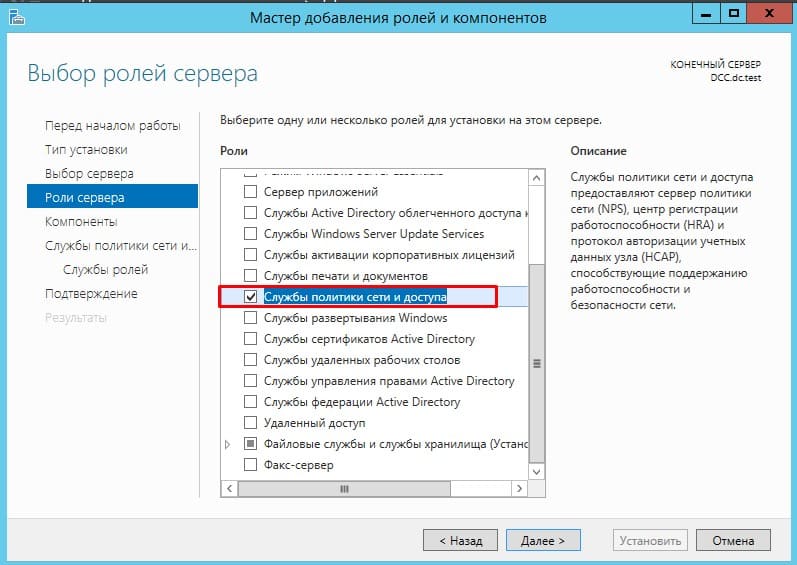

Выбрать “Служба политики сети и доступа”

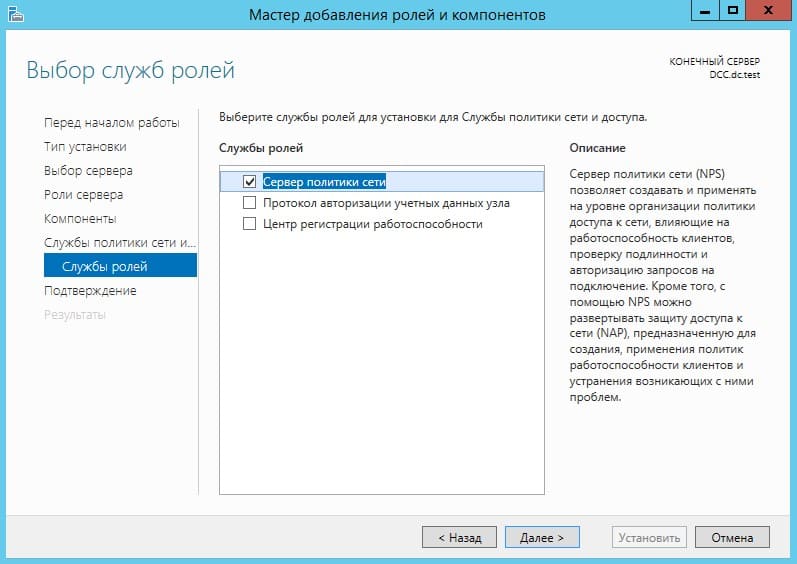

Контроль выбора “Сервер политики сети”

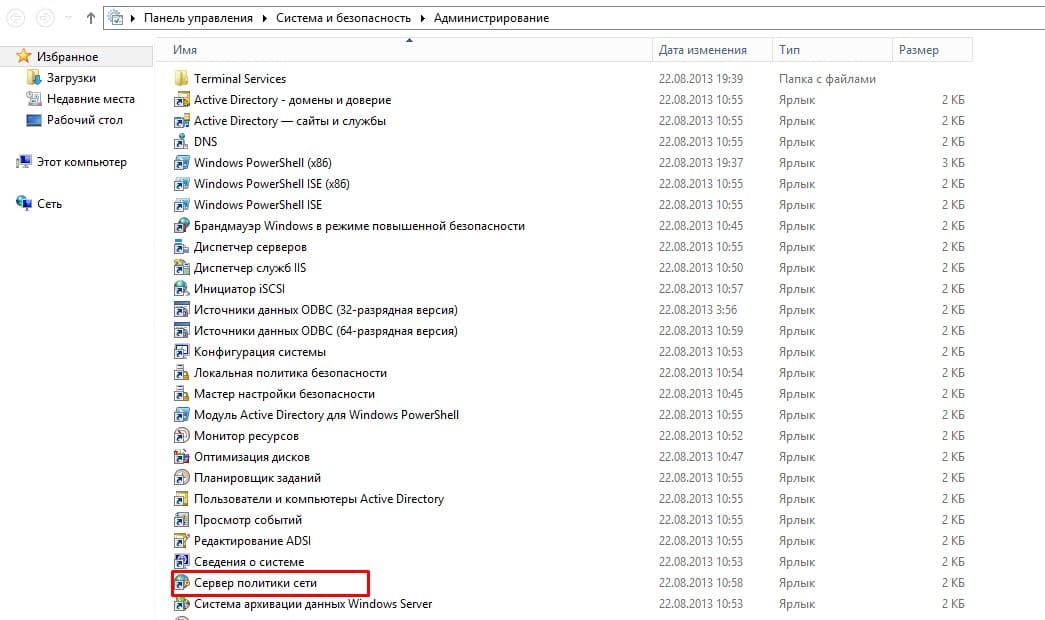

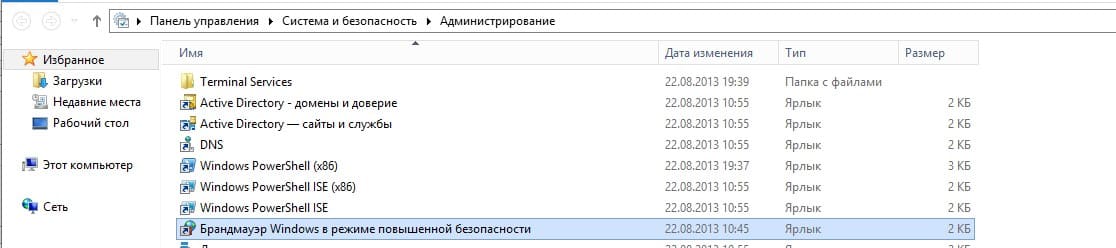

Запуск “Сервер политики сети”

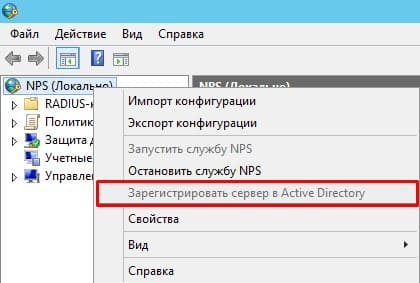

Регистрация Radius сервера в Active Directory

Добавление Radius клиента(маршрутизатора MikroTik)

Пароль, указанный в этой настройке будет использоваться при подключении MikroTik

Создание сетевой политики

Определение Radius клиента и группы доступа в Active Directory

Следующие настройки можно оставить без изменений

Обозначить тип удаленного доступа как VPN

Проконтролировать присутствие стандарта PPP

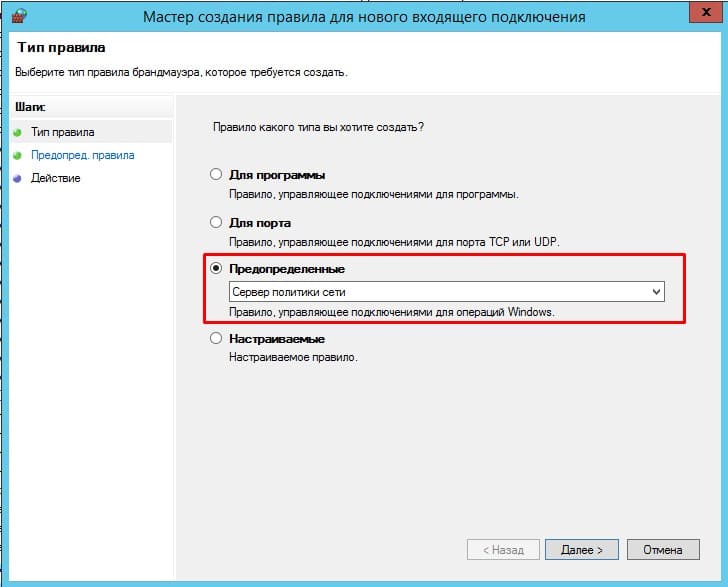

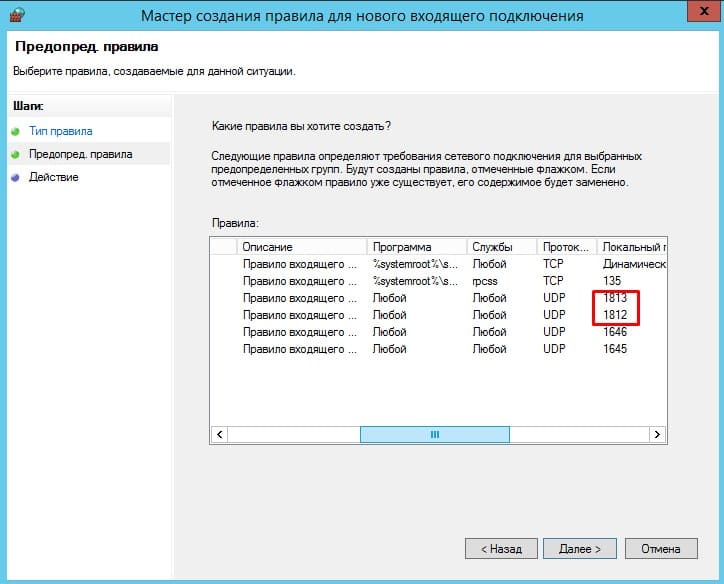

Настройка брандмауэра Windows для работы Radius сервера

Настройка MikroTik Radius, вход для VPN L2Tp клиентов(домен Active Directory)

Со стороны маршрутизатора(роутера) MikroTik нужно произвести две настройки:

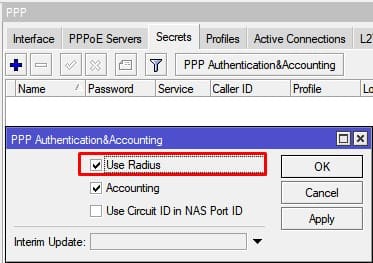

Активация использования Radius авторизации

Настройка находится в PPP→Secrets→PPP Authentication&Accounting

/ppp aaa set use-radius=yes

Добавление записи для авторизации на Radius сервере

Настройка находится в RADIUS

/radius add address=192.168.X.YYY secret=Radius-PASS service=ppp

Пробное подключение VPN клиента

Не работает MikroTik SSTP при подключении к Radius

Для этого нужно открыть консоль “Сервер сетевых политик” и в свойствах сетевой политики указать значение условия Тип порта NAS = Async (Modem).

Есть вопросы или предложения по настройке RADIUS сервера в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →