Проброс L2TP (Layer 2 Tunneling Protocol) — это технология, которая позволяет создавать защищенные соединения между удаленными компьютерами через интернет. Она используется для создания виртуальных частных сетей (VPN) и обеспечивает конфиденциальность и безопасность передаваемых данных.

Проброс L2TP на роутере позволяет устанавливать VPN-туннель между клиентами и сервером. Клиенты могут быть как компьютерами, так и другими устройствами, подключенными к Интернету. Для этого на роутере настраивается L2TP-сервер, который обеспечивает шифрование и аутентификацию соединения. Таким образом, все данные, передаваемые между клиентами и сервером, остаются защищенными от несанкционированного доступа.

Настройка проброса L2TP на роутере может быть достаточно простой и может варьироваться в зависимости от производителя и модели роутера. Обычно эту операцию можно выполнить через веб-интерфейс роутера, где нужно указать параметры сервера L2TP (IP-адрес, имя пользователя, пароль и порт). Дополнительно могут быть настройки для шифрования данных и аутентификации.

Преимущества проброса L2TP на роутере включают:

- Защиту передаваемых данных от несанкционированного доступа;

- Возможность создания виртуальной частной сети для удаленного доступа к локальным ресурсам;

- Более высокий уровень безопасности в сравнении с другими протоколами VPN;

- Простоту настройки и использования.

Содержание

- Что такое проброс L2TP на роутере?

- Описание

- Настройка проброса L2TP на роутере

- Преимущества проброса L2TP на роутере

- Как работает проброс L2TP на роутере?

- Безопасность проброса L2TP на роутере

- Ограничения проброса L2TP на роутере

- Пример использования проброса L2TP на роутере

Что такое проброс L2TP на роутере?

Протокол L2TP использует крепкое шифрование и аутентификацию, что обеспечивает высокий уровень безопасности при передаче данных. Он создает виртуальный туннель (tunnel) между двумя узлами сети и позволяет передавать данные, будто они находятся в одной локальной сети.

Проброс L2TP на роутере может быть полезен, например, для возможности удаленного доступа к домашней или офисной сети. После настройки проброса L2TP на роутере можно подключаться к удаленной сети из любого места с доступом в Интернет. Это может быть удобно для работы из дома или в командировках, когда нужно обращаться к ресурсам локальной сети или использовать сервисы, доступные только внутри сети.

Для настройки проброса L2TP на роутере необходимо иметь доступ к его настройкам и следовать инструкциям, предоставляемым производителем роутера. Обычно это включает в себя указание адреса сервера L2TP, аутентификационных данных и настройку портов, через которые будет осуществляться соединение.

Преимуществами проброса L2TP на роутере являются:

- Безопасность: протокол L2TP обеспечивает шифрование и аутентификацию данных, что позволяет передавать информацию безопасно;

- Удобство удаленного доступа: после настройки проброса L2TP на роутере, можно подключаться к удаленной сети из любого места с доступом в Интернет;

- Расширение сети: проброс L2TP позволяет создать виртуальный туннель между удаленными сетями, что позволяет расширить границы локальной сети и обеспечить ее доступность.

Таким образом, проброс L2TP на роутере является полезной функцией для обеспечения безопасного удаленного доступа к сети и расширения возможностей использования ресурсов локальной сети из любого места.

Описание

Для настройки проброса L2TP на роутере необходимо выполнить следующие шаги:

1. Войдите в настройки роутера, используя адрес веб-интерфейса и учетные данные администратора.

2. Найдите раздел «VPN» или «Настройки L2TP».

3. Включите функцию L2TP и введите необходимые параметры, такие как адрес сервера L2TP, имя пользователя и пароль.

4. Сохраните изменения и перезагрузите роутер.

После выполнения этих шагов у вас будет настроен проброс L2TP на роутере, который позволит устанавливать защищенное соединение между удаленными сетями или устройствами.

Преимущества использования проброса L2TP на роутере включают:

— Удобство настройки и использования. Проброс L2TP на роутере позволяет настроить один раз соединение и использовать его для подключения к удаленным сетям или устройствам.

— Безопасность передаваемой информации. L2TP обеспечивает шифрование данных и предотвращает их несанкционированный доступ или изменение.

— Гибкость и масштабируемость. Проброс L2TP на роутере позволяет создавать виртуальные туннели между различными сетями или устройствами, что делает его удобным для использования в различных сценариях.

Настройка проброса L2TP на роутере

Для настройки проброса L2TP на роутере, вам понадобится доступ к веб-интерфейсу роутера, где вы сможете внести все необходимые изменения в настройки. Следуйте следующим шагам:

- Откройте веб-браузер и введите IP-адрес роутера в адресную строку. Вам потребуется ввести логин и пароль для доступа к веб-интерфейсу.

- Найдите вкладку настройки протокола L2TP в меню роутера. Обычно она находится в разделе «Настройки сети» или «VPN».

- Включите протокол L2TP и установите необходимые параметры: адрес сервера L2TP, имя пользователя и пароль.

- Убедитесь, что соединение L2TP работает правильно, проверив его статус в веб-интерфейсе роутера. Если статус соединения отображается как «Установлено», значит проброс настроен успешно.

После настройки проброса L2TP на роутере, вы сможете использовать данное соединение для подключения к удаленной сети или виртуальной частной сети (VPN), обеспечивая безопасность и защиту вашей интернет-связи.

Преимущества проброса L2TP на роутере

Проброс L2TP (Layer 2 Tunneling Protocol) на роутере предоставляет несколько значительных преимуществ:

- Обеспечение безопасного удаленного доступа. Проброс L2TP позволяет создавать защищенные туннели между удаленными компьютерами и сетью организации. Это обеспечивает защиту передаваемой информации и позволяет удаленным сотрудникам иметь доступ к внутренней сети безопасным способом.

- Расширяет возможности географического размещения сети. Проброс L2TP позволяет создавать виртуальные частные сети (VPN) и объединять удаленные офисы или филиалы в единую сеть. Таким образом, работники из различных географических точек могут без проблем обмениваться данными и взаимодействовать между собой, как будто они находятся в одном офисе.

- Упрощение конфигурации сети. Проброс L2TP на роутере позволяет централизованно настроить подключение к сети для всей организации. Вместо того, чтобы настраивать VPN-клиенты на каждом компьютере отдельно, можно выполнить настройку только на роутере, что упрощает администрирование и снижает затраты на техническую поддержку.

- Обеспечение качества обслуживания. Проброс L2TP позволяет управлять и гарантировать пропускную способность и качество обслуживания виртуальных частных сетей. Это позволяет достичь стабильной работы сети и предоставить высококачественный доступ к ресурсам для всех пользователей.

- Сокращение затрат на дополнительное оборудование. Проброс L2TP выполняется на роутере, что позволяет избежать необходимости в установке и настройке дополнительного сетевого оборудования. Это может существенно сократить затраты организации на создание и поддержку сети.

В целом, проброс L2TP на роутере позволяет создавать безопасные и эффективные виртуальные частные сети, обеспечивая гибкость и удобство использования для организации.

Как работает проброс L2TP на роутере?

Когда внешний клиент подключается к сети через интернет, L2TP-протокол устанавливает виртуальный туннель между клиентом и сервером VPN (Virtual Private Network). Этот туннель позволяет безопасно передавать данные между клиентом и сервером.

Проброс L2TP на роутере работает следующим образом:

- Внешний клиент устанавливает VPN-соединение с публичным IP-адресом роутера.

- Роутер получает пакеты данных L2TP и проверяет наличие связанного порта (обычно порт 1701).

- Роутер принимает пакеты данных L2TP и перенаправляет их на внутренний сервер VPN.

- Внутренний сервер VPN распаковывает пакеты данных L2TP и обрабатывает их.

- Внутренний сервер VPN формирует отклик и упаковывает его в пакеты данных L2TP.

- Роутер получает пакеты данных L2TP от сервера VPN и перенаправляет их обратно во внешнюю сеть.

- Внешний клиент получает отклик от сервера VPN.

Проброс L2TP может быть использован для множества различных целей, таких как удаленный доступ к локальной сети, создание безопасного подключения к удаленным серверам и защита интернет-трафика от нежелательного прослушивания и перехвата.

Проброс L2TP на роутере — это удобный и эффективный способ настройки VPN-соединения для подключения к внутренней сети из внешней сети.

Важно: Настройка и использование проброса L2TP на роутере требуют некоторых знаний в сфере сетевых технологий и безопасности данных. Рекомендуется обратиться к документации производителя роутера или квалифицированному специалисту для правильной настройки и использования данной функциональности.

Безопасность проброса L2TP на роутере

Проброс L2TP на роутере может повлечь определенные безопасностные риски, которые необходимо учитывать при настройке данного протокола. Несоблюдение рекомендаций по безопасности может привести к возможным атакам и взлому вашей сети.

Вот некоторые меры безопасности, которые следует принять при настройке проброса L2TP:

- Используйте надежные учетные данные и пароли. Убедитесь, что вы используете сложные пароли и не используете общеизвестные логины. Регулярно изменяйте пароли для повышения безопасности.

- Настройте фильтрацию трафика. С помощью настроек фильтрации трафика можно ограничить доступ к протоколу L2TP только для определенных IP-адресов или диапазонов IP-адресов. Это позволит минимизировать уязвимости и предотвратить несанкционированный доступ.

- Обновляйте роутер и программное обеспечение. Регулярно следите за обновлениями операционной системы вашего роутера и других используемых программ. Обновления могут содержать исправления уязвимостей и повышать безопасность вашей сети.

- Используйте средства шифрования. Убедитесь, что проброс L2TP на вашем роутере осуществляется с использованием средств шифрования. Это поможет защитить передаваемую информацию от несанкционированного доступа.

- Отслеживайте логи активности. Ведение журнала активности позволяет обнаружить подозрительную активность и принять соответствующие меры. Регулярно проверяйте логи активности вашего роутера.

Соблюдение этих мер безопасности поможет минимизировать риски и обеспечит безопасную настройку проброса L2TP на вашем роутере.

Ограничения проброса L2TP на роутере

L2TP проброс на роутере имеет несколько ограничений и недостатков, которые следует учитывать при его использовании:

1. Ограниченная совместимость: не все роутеры поддерживают L2TP проброс, поэтому перед настройкой необходимо убедиться, что ваше устройство поддерживает эту функцию.

2. Производительность: при использовании проброса L2TP на роутере может наблюдаться снижение производительности сети, особенно при большом количестве одновременных соединений или при передаче большого объема данных.

3. Безопасность: проброс L2TP на роутере может порождать уязвимости в безопасности вашей сети, так как открывает доступ к вашим локальным ресурсам из интернета. Поэтому важно обеспечить надежную защиту между вашей локальной сетью и внешними соединениями.

4. Настройка: настройка проброса L2TP на роутере может требовать дополнительных знаний и навыков, поэтому рекомендуется обратиться к инструкции производителя вашего роутера или к профессионалам, чтобы избежать возможных ошибок. Также, при необходимости, можно использовать специальное программное обеспечение, упрощающее процесс настройки.

Все эти ограничения следует учитывать при принятии решения о настройке проброса L2TP на роутере. Несмотря на некоторые недостатки, эта функция может быть полезной для обеспечения удаленного доступа к вашей локальной сети или для создания связи между различными локальными сетями.

Пример использования проброса L2TP на роутере

Для наглядного примера рассмотрим ситуацию, когда у нас есть локальная сеть, состоящая из нескольких компьютеров, и мы хотим иметь возможность удаленного доступа к этой сети через интернет. Для этого мы можем использовать протокол L2TP (Layer 2 Tunneling Protocol), который позволяет создавать виртуальные частные сети (VPN) и обеспечивает защищенное соединение между удаленными устройствами.

Для настройки проброса L2TP на роутере, сначала необходимо войти в настройки самого роутера. Обычно доступ к настройкам роутера осуществляется через веб-интерфейс, введя IP-адрес роутера в адресную строку браузера и введя соответствующие учетные данные.

Далее, в настройках роутера нужно найти раздел, отвечающий за проброс портов или настройку VPN. Обычно это секция «Port Forwarding» или «VPN». Здесь необходимо создать новое правило проброса L2TP, указав следующие параметры:

| Параметр | Значение |

|---|---|

| Внешний порт | 1701 |

| Внутренний IP-адрес | IP-адрес компьютера в локальной сети, к которому будет установлено удаленное подключение |

| Внутренний порт | 1701 |

| Протокол | L2TP |

После сохранения настроек, роутер будет перенаправлять весь трафик, поступающий на внешний порт 1701, на компьютер с указанным IP-адресом. Таким образом, мы сможем удаленно подключаться к нашей локальной сети через протокол L2TP.

Преимущества использования проброса L2TP на роутере заключаются в обеспечении защищенного, надежного и удобного удаленного доступа к локальной сети. Благодаря протоколу L2TP, все передаваемые данные между удаленным устройством и локальной сетью шифруются, что обеспечивает высокую степень безопасности.

Summary

Standards: RFC 2661

L2TP is a secure tunnel protocol for transporting IP traffic using PPP. L2TP encapsulates PPP in virtual lines that run over IP, Frame Relay and other protocols (that are not currently supported by MikroTik RouterOS). L2TP incorporates PPP and MPPE (Microsoft Point to Point Encryption) to make encrypted links. The purpose of this protocol is to allow the Layer 2 and PPP endpoints to reside on different devices interconnected by a packet-switched network. With L2TP, a user has a Layer 2 connection to an access concentrator — LAC (e.g., modem bank, ADSL DSLAM, etc.), and the concentrator then tunnels individual PPP frames to the Network Access Server — NAS. This allows the actual processing of PPP packets to be separated from the termination of the Layer 2 circuit. From the user’s perspective, there is no functional difference between having the L2 circuit terminate in a NAS directly or using L2TP.

It may also be useful to use L2TP just as any other tunneling protocol with or without encryption. The L2TP standard says that the most secure way to encrypt data is using L2TP over IPsec (Note that it is default mode for Microsoft L2TP client) as all L2TP control and data packets for a particular tunnel appear as homogeneous UDP/IP data packets to the IPsec system.

Multilink PPP (MP) is supported in order to provide MRRU (the ability to transmit full-sized 1500 and larger packets) and bridging over PPP links (using Bridge Control Protocol (BCP) that allows to send raw Ethernet frames over PPP links). This way it is possible to setup bridging without EoIP. The bridge should either have an administratively set MAC address or an Ethernet-like interface in it, as PPP links do not have MAC addresses.

L2TP includes PPP authentication and accounting for each L2TP connection. Full authentication and accounting of each connection may be done through a RADIUS client or locally.

MPPE 128bit RC4 encryption is supported.

L2TP traffic uses UDP protocol for both control and data packets. UDP port 1701 is used only for link establishment, further traffic is using any available UDP port (which may or may not be 1701). This means that L2TP can be used with most firewalls and routers (even with NAT) by enabling UDP traffic to be routed through the firewall or router.

L2TP Client

Sub-menu: /interface l2tp-client

Properties

| Property | Description |

|---|---|

| add-default-route (yes | no; Default: no) | Whether to add L2TP remote address as a default route. |

| allow (mschap2 | mschap1 | chap | pap; Default: mschap2, mschap1, chap, pap) | Allowed authentication methods. |

| connect-to (IP; Default: ) | Remote address of L2TP server |

| comment (string; Default: ) | Short description of the tunnel. |

| default-route-distance (byte; Default: ) | Since v6.2, sets distance value applied to auto created default route, if add-default-route is also selected |

| dial-on-demand (yes | no; Default: no) | connects only when outbound traffic is generated. If selected, then route with gateway address from 10.112.112.0/24 network will be added while connection is not established. |

| disabled (yes | no; Default: yes) | Enables/disables tunnel. |

| keepalive-timeout (integer [1..4294967295]; Default: 60s) | Since v6.0rc13, tunnel keepalive timeout in seconds. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that L2TP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that L2TP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. Read more >> |

| name (string; Default: ) | Descriptive name of the interface. |

| password (string; Default: «») | Password used for authentication. |

| profile (name; Default: default-encryption) | Used PPP profile. |

| user (string; Default: ) | User name used for authentication. |

| use-ipsec (yes | no; Default: no) | When this option is enabled, dynamic IPSec peer configuration and policy is added to encapsulate L2TP connection into IPSec tunnel. |

| ipsec-secret (string; Default: ) | Preshared key used when use-ipsec is enabled. |

Quick example

This example demonstrates how to set up L2TP client with username «l2tp-hm», password «123» and server 10.1.101.100

[admin@dzeltenais_burkaans] /interface l2tp-client>add name=l2tp-hm user=l2tp-hm password=123 \

\... connect-to=10.1.101.100 disabled=no

[admin@dzeltenais_burkaans] /interface l2tp-client> print detail

Flags: X - disabled, R - running

0 name="l2tp-hm" max-mtu=1460 max-mru=1460 mrru=disabled

connect-to=10.1.101.100 user="l2tp-hm" password="123"

profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

L2TP Server

Sub-menu: /interface l2tp-server

This sub-menu shows interfaces for each connected L2TP clients.

An interface is created for each tunnel established to the given server. There are two types of interfaces in L2TP server’s configuration

- Static interfaces are added administratively if there is a need to reference the particular interface name (in firewall rules or elsewhere) created for the particular user.

- Dynamic interfaces are added to this list automatically whenever a user is connected and its username does not match any existing static entry (or in case the entry is active already, as there can not be two separate tunnel interfaces referenced by the same name).

Dynamic interfaces appear when a user connects and disappear once the user disconnects, so it is impossible to reference the tunnel created for that use in router configuration (for example, in firewall), so if you need persistent rules for that user, create a static entry for him/her. Otherwise it is safe to use dynamic configuration.

Note: in both cases PPP users must be configured properly — static entries do not replace PPP configuration.

Server configuration

Sub-menu: /interface l2tp-server server

Properties

| Property | Description |

|---|---|

| authentication (pap | chap | mschap1 | mschap2; Default: mschap1,mschap2) | Authentication methods that server will accept. |

| default-profile (name; Default: default-encryption) | default profile to use |

| enabled (yes | no; Default: no) | Defines whether L2TP server is enabled or not. |

| max-mru (integer; Default: 1450) | Maximum Receive Unit. Max packet size that L2TP interface will be able to receive without packet fragmentation. |

| keepalive-timeout (integer; Default: 30) | If server during keepalive-timeout period does not receive any packets, it will send keepalive packets every second, five times. If the server still does not receive any response from the client, then the client will be disconnected after 5 seconds. Logs will show 5x «LCP missed echo reply» messages and then disconnect. Available starting from v5.22 and v6rc3. |

| max-mtu (integer; Default: 1450) | Maximum Transmission Unit. Max packet size that L2TP interface will be able to send without packet fragmentation. |

| use-ipsec (no | yes | require; Default: no) | When this option is enabled, dynamic IPSec peer configuration is added to suite most of the L2TP road-warrior setups. When require is selected server will accept only those L2TP connection attempts that were encapsulated in the IPSec tunnel. |

| ipsec-secret (string; Default: ) | Preshared key used when use-ipsec is enabled |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. Read more >> |

To enable L2TP server:

[admin@MikroTik] interface l2tp-server server> set enabled=yes

[admin@MikroTik] interface l2tp-server server> print

enabled: yes

max-mtu: 1450

max-mru: 1450

mrru: disabled

authentication: pap,chap,mschap1,mschap2

default-profile: default-encryption

[admin@MikroTik] interface l2tp-server server>

Monitoring

Monitor command can be used to monitor status of the tunnel on both client and server.

[admin@dzeltenais_burkaans] /interface l2tp-client> monitor 0

status: "connected"

uptime: 7h24m18s

idle-time: 6h21m4s

encoding: "MPPE128 stateless"

mtu: 1450

mru: 1450

Read-only properties

| Property | Description |

|---|---|

| status () | Current L2TP status. Value other than «connected» indicates that there are some problems establishing tunnel.

|

| uptime (time) | Elapsed time since tunnel was established. |

| idle-time (time) | Elapsed time since last activity on the tunnel. |

| encoding () | Used encryption method |

| local-address (IP Address) | IP Address of local interface |

| remote-address (IP Address) | IP Address of remote interface |

| mru (integer) | Negotiated and used MRU |

Application Examples

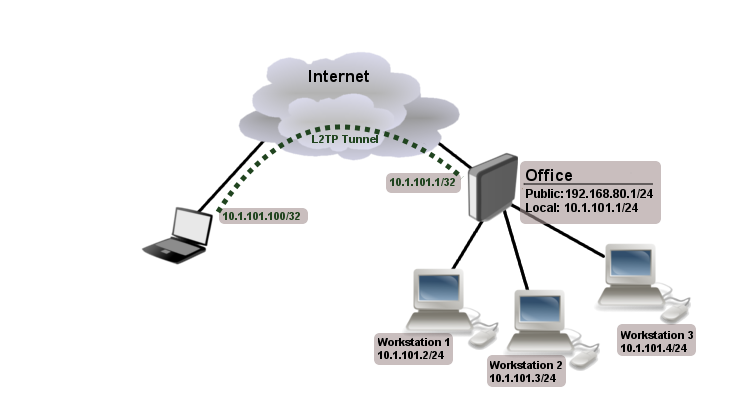

Connecting Remote Client

The following example shows how to connect a computer to a remote office network over L2TP encrypted tunnel giving that computer an IP address from the same network as the remote office has (without any need of bridging over EoIP tunnels)

Consider following setup:

Office router is connected to internet through ether1. Workstations are connected to ether2.

Laptop is connected to the internet and can reach Office router’s public IP (in our example it is 192.168.80.1).

First step is to create a user

[admin@RemoteOffice] /ppp secret> add name=Laptop service=l2tp password=123

local-address=10.1.101.1 remote-address=10.1.101.100

[admin@RemoteOffice] /ppp secret> print detail

Flags: X - disabled

0 name="Laptop" service=l2tp caller-id="" password="123" profile=default

local-address=10.1.101.1 remote-address=10.1.101.100

[admin@RemoteOffice] /ppp secret>

Notice that L2TP local address is the same as routers address on local interface and remote address is from the same range as local network (10.1.101.0/24).

Next step is to enable L2TP server and L2TP client on the laptop.

[admin@RemoteOffice] /interface l2tp-server server> set enabled=yes

[admin@RemoteOffice] /interface l2tp-server server> print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2

default-profile: default-encryption

[admin@RemoteOffice] /interface l2tp-server server>

L2TP client from the laptop should connect to routers public IP which in our example is 192.168.80.1.

Please, consult the respective manual on how to set up a L2TP client with the software you are using.

Note: By default Windows sets up L2TP with IPsec. To disable IpSec, registry modifications are required. Read more >>

At this point (when L2TP client is successfully connected) if you will try to ping any workstation from the laptop, ping will time out, because Laptop is unable to get ARPs from workstations. Solution is to set up proxy-arp on local interface

[admin@RemoteOffice] interface ethernet> set ether2 arp=proxy-arp [admin@RemoteOffice] interface ethernet> print Flags: X - disabled, R - running # NAME MTU MAC-ADDRESS ARP 0 R ether1 1500 00:30:4F:0B:7B:C1 enabled 1 R ether2 1500 00:30:4F:06:62:12 proxy-arp [admin@RemoteOffice] interface ethernet>

After proxy-arp is enabled client can now successfully reach all workstations in local network behind the router.

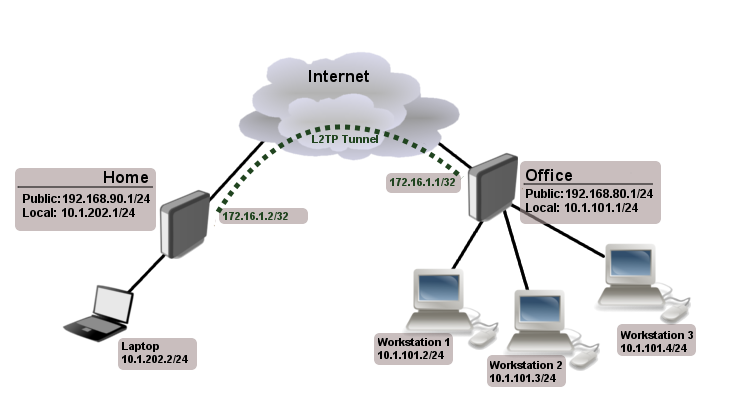

Site-to-Site L2TP

The following is an example of connecting two Intranets using a L2TP tunnel over the Internet.

Consider following setup:

Office and Home routers are connected to internet through ether1, workstations and laptops are connected to ether2.

Both local networks are routed through L2TP client, thus they are not in the same broadcast domain. If both networks should be in the same broadcast domain then you need to use BCP and bridge L2TP tunnel with local interface.

First step is to create a user

[admin@RemoteOffice] /ppp secret> add name=Home service=l2tp password=123

local-address=172.16.1.1 remote-address=172.16.1.2 routes="10.1.202.0/24 172.16.1.2 1"

[admin@RemoteOffice] ppp secret> print detail

Flags: X - disabled

0 name="Home" service=l2tp caller-id="" password="123" profile=default

local-address=172.16.1.1 remote-address=172.16.1.2 routes="10.1.202.0/24 172.16.1.2 1"

[admin@RemoteOffice] /ppp secret>

Notice that we set up L2TP to add route whenever client connects. If this option is not set, then you will need static routing configuration on the server to route traffic between sites through L2TP tunnel.

Next step is to enable L2TP server on the office router and configure L2TP client on the Home router.

[admin@RemoteOffice] /interface l2tp-server server> set enabled=yes

[admin@RemoteOffice] /interface l2tp-server server> print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2

default-profile: default-encryption

[admin@RemoteOffice] /interface l2tp-server server>

[admin@Home] /interface l2tp-client> add user=Home password=123 connect-to=192.168.80.1 disabled=no

[admin@Home] /interface l2tp-client> print

Flags: X - disabled, R - running

0 R name="l2tp-out1" max-mtu=1460 max-mru=1460 mrru=disabled connect-to=192.168.80.1 user="Home"

password="123" profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

[admin@Home] /interface l2tp-client>

On home router if you wish traffic for the remote office to go over tunnel you will need to add a specific static route as follows:

[admin@Home] /ip route> add dst-address=10.1.101.0/24 gateway=l2tp-out1

After tunnel is established and routes are set, you should be able to ping remote network.

Basic L2TP/IpSec setup

This example demonstrates how to easily setup L2TP/IpSec server on Mikrotik router (with installed 6.16 or newer version) for road warrior connections (works with Windows, Android And iPhones).

First step is to enable L2TP server:

/interface l2tp-server server set enabled=yes use-ipsec=required ipsec-secret=mySecret default-profile=default

required is set to make sure that only IPSec encapsulated L2TP connections will be accepted.

Now what it does is enables L2TP server and creates dynamic ipsec peer iwth specified secret

[admin@MikroTik] /ip ipsec peer> print

0 D address=0.0.0.0/0 local-address=0.0.0.0 passive=yes port=500

auth-method=pre-shared-key secret="123" generate-policy=port-strict

exchange-mode=main-l2tp send-initial-contact=yes nat-traversal=yes

hash-algorithm=sha1 enc-algorithm=3des,aes-128,aes-192,aes-256

dh-group=modp1024 lifetime=1d dpd-interval=2m dpd-maximum-failures=5

Note: Care must be taken if static ipsec peer configuration exists.

Next step is to create VPN pool and add some users.

/ip pool add name=vpn-pool range=192.168.99.2-192.168.99.100 /ppp profile set default local-address=192.168.99.1 remote-address=vpn-pool /ppp secret add name=user1 password=123 add name=user2 password=234

If there are strict firewall policies, do not forget to add rules which accepts l2tp and ipsec.

/ip firewall filter add chain=input protocol=udp port=1701,500,4500 add chain=input protocol=ipsec-esp

Now router is ready to accept L2TP/IpSec client connections.

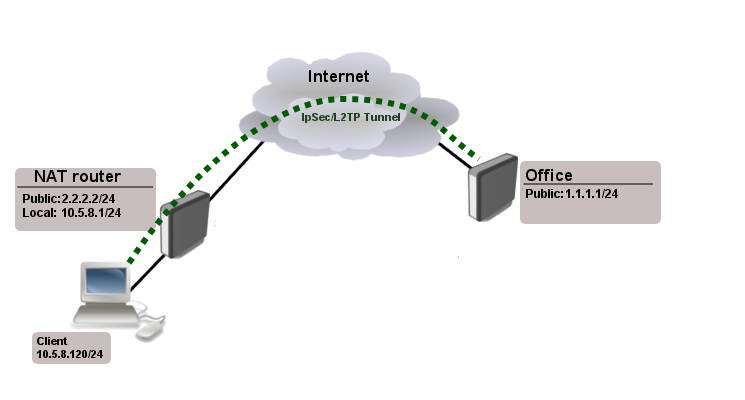

L2TP/IpSec with static IPSec server setup

Ipsec/L2TP behind NAT

Consider setup as illustrated below

Client needs secure connection to the office with public address 1.1.1.1, but server does not know what will be the source address from which client connects. It is so called road-warrior setup.

Our client will also be located behind the router with enabled NAT.

For the setup RouterOS router will be used as the client device behind NAT (it can be any device: Windows PC, Smartphone, Linux PC, etc.)

IP Connectivity

On the server:

/ip address add address=1.1.1.1/24 interface=ether1 /ip route add gateway=1.1.1.2

On the clients router:

/ip address add address=2.2.2.2/24 interface=ether1 add address=10.5.8.0/24 interface=ether2 /ip route add gateway=2.2.2.1 /ip firewall nat add chain=srcnat action=masquerade out-interface=ether1

On the client:

/ip address add address=10.5.8.120/24 interface=ether1

L2TP Config

On the server:

/interface l2tp-server server set enabled=yes profil=default /ip pool add name=l2tp-pool ranges=192.168.1.2-192.168.1.20 /ppp profile set default local-address=192.168.1.1 remote-address=l2tp-pool /ppp secret add name=l2tp-test password=test123456

On the client:

/interface l2tp-client add connect-to=1.1.1.1 disabled=no name=l2tp-out1 password=password user=l2tp-test

IpSec Config

On server side:

/ip ipsec proposal set [ find default=yes ] enc-algorithms=3des,aes-128,aes-192,aes-256 /ip ipsec peer add generate-policy=yes hash-algorithm=sha1 nat-traversal=yes secret=test123456

RouterOS as client:

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=aes-128

/ip ipsec peer

add address=1.1.1.1/32 hash-algorithm=sha1 nat-traversal=yes secret=test123456

/ip ipsec policy

add dst-address=1.1.1.1/32 protocol=udp sa-dst-address=1.1.1.1 \

sa-src-address=10.5.8.120 src-address=10.5.8.120/32

Notice that nat-traversal is enabled. This option is required because Ipsec connection will be established through the NAT router otherwise Ipsec will not be able to establish phase2.

Warning: Only one L2TP/IpSec connection can be established through the NAT. Which means that only one client can connect to the sever located behind the same router.

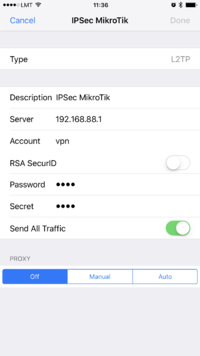

Apple iOS (iPhone/iPad) Client

You must choose L2TP as VPN type in iOS to connect to the IPsec/L2TP server on RouterOS (this includes the default IPsec server created by QuickSet VPN checkbox).

Read More

- BCP (Bridge Control Protocol)

- MikroTik RouterOS and Windows XP IPSec/L2TP

[ Top | Back to Content ]

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если же адрес выглядит по-другому, надо посмотреть на него «снаружи» с помощью одного из сервисов, показывающих ваш IP-адрес, например, http://myip.ru/.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Порт — это пронумерованное виртуальное «устройство», предназначенное для передачи данных по сети. Каждая сетевая программа использует для установления связи отдельный порт или группу портов. К примеру, браузеры используют TCP-порт 80 для незашифрованного трафика (http) и 443 для зашифрованного (https).

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

|

Fortnite |

Overwatch |

PUBG |

Tekken 7 |

WoT |

|

TCP: 5222, 5795:5847 |

TCP: 80, 1119, 3724, 6113 |

TCP: 27015:27030, 27036:27037 |

TCP: 27015:27030, 27036:27037 |

TCP: 80, 443, 5222, 5223, 6881, 6900:6905, 50010:50014 |

|

UDP: 5222, 5795:5847 |

UDP: 5060, 5062, 6250, 3478:3479, 12000:64000 |

UDP: 4380, 27000:27031, 27036 |

UDP: 4380, 27000:27031, 27036 |

UDP: 53, 1900, 3432, 3478, 3479, 5060, 5062, 6881, 12000:29999, 30443, 32800:32900 |

Настраиваем проброс портов

Пробросы настраиваются в админ-панели роутера на вкладке «Виртуальные серверы», «NAT», «Переадресация портов», «Трансляция сетевых адресов» и т. п. Они могут быть вложенными во вкладки «Интернет», «Переадресация», «Брандмауэр» или «Безопасность». Все зависит от марки и модели роутера.

Вам нужно определить, какие порты и какой протокол (UDP или TCP) использует программа, для которой вы настраиваете правило. Также следует задать статический IP-адрес для устройства, на которое пробрасывается порт — это делается в настройках DHCP и подробно разбиралось в статье про родительский контроль. Все эти данные следует ввести в соответствующие поля.

Некоторые роутеры позволяют задать также и внешний IP-адрес (или диапазон адресов). Так что если вы знаете IP-адрес, с которого будет идти обращение к вашему устройству (например, адрес игрового сервера), то его следует также ввести на странице — это повысит безопасность соединения.

Теперь все обращения с адреса 132.12.23.122 к порту 3074 вашего роутера он автоматически «перебросит» к вашей приставке PlayStation.

Больше пробросов для разных задач!

Аналогично производится настройка для других программ — и это могут быть не только игры:

-

задав порт и настроив удаленное управление для uTorrent, можно управлять его загрузками из любой точки мира с помощью браузера;

-

проброс портов часто требуется для специализированных программ удаленного управления компьютером; более простые, «гражданские» программы могут работать без этого — подробнее о них можно прочитать в этой статье;

-

для запуска на домашнем компьютере ftp-сервера потребуется открыть и пробросить управляющий порт 21 и отдельный диапазон портов для передачи данных;

-

пробросив порт 554 на домашнюю IP-камеру, которая умеет передавать видео по протоколу RTSP, можно будет подключиться к ней любым видеоплеером с поддержкой RTSP, вроде VLC;

-

проброс порта 3389 позволит задействовать службу RDP (Remote Desktop Protocol) в Windows для получения удаленного доступа к рабочему столу компьютера.

DDNS — зачем нужен и как настроить

Если IP-адрес постоянный, то его можно запомнить. Но если он меняется, запоминать его тяжело. Для решения этой проблемы предназначены службы динамического DNS. Вам будет достаточно запомнить определенное доменное имя.

Сервисы DDNS бывают платные и бесплатные, с разным набором возможностей и характеристик. Но пользоваться лучше теми, которые предусмотрел производитель роутера — когда внешний IP-адрес роутера поменяется, они с DDNS сами договорятся, без вашей помощи. Найдите вкладку «DDNS» или «Динамический DNS» в веб-интерфейсе вашего роутера. В пункте «сервис-провайдер» или «DDNS-сервис» вам будет предложен список из нескольких сервисов, можете выбрать любой. Многие производители роутеров имеют собственные DDNS-сервисы — довольно ограниченные в настройках, зато бесплатные. Это DLinkDDNS.com для роутеров D-Link, KeenDNS для роутеров Zyxel, «Облако ТР-Link» для роутеров TP-Link и т. п.

Определившись с будущим сервисом DDNS, нужно зайти на его сайт и создать аккаунт. Бесплатные DDNS-сервисы производителей роутеров могут потребовать ввести серийный номер устройства или как-то иначе подтвердить, что вы работаете с роутером их производства — у каждого производителя по-разному.

Далее вам предложат задать доменное имя для своего домашнего сервера — обычно это домен третьего уровня (то есть vash_vybor.DDNS-service.com). После этого уже можно вернуться в веб-интерфейс и настроить привязку созданного аккаунта к своему роутеру.

Удаленное управление роутером

Во всех прочих руководствах рекомендуется запрещать удаленное управление роутером. Но здесь желательно его разрешить — будет крайне обидно, если вы, например, при пробросе портов упустили какую-то мелочь и не можете из-за этого «достучаться» до сети, будучи в командировке или в отпуске. Удаленное управление роутером позволит внести необходимые исправления и получить доступ.

Разрешите «Удаленный доступ» в веб-интерфейсе и задайте правила удаленного доступа. Так, если вам известен постоянный IP-адрес компьютера, с которого вы будете производить настройку, его следует задать — это увеличит безопасность вашей сети.

Если же вы хотите получить возможность доступа к роутеру с любого устройства, подключенного к Интернету, это тоже можно сделать, но обязательно задайте сложный пароль на доступ к веб-интерфейсу — иначе ваша локальная сеть станет «легкой добычей» для хакеров.

VPN как крайний выход

Если провайдер выдает «серый» адрес и никак не желает давать «белый», даже за деньги, придется использовать VPN.

Обычно VPN-сервисы предоставляют выход в сеть через сервер в любой точке мира — Private Internet Access, TorGuard, CyberGhost VPN, Game Freedom и т. п. Бесплатных среди них нет, но для удаленного доступа к своему компьютеру или командных игр вам «внешний» сервер и не нужен. Достаточно создать «виртуальную сеть» из своего домашнего компьютера и, например, рабочего. Или ноутбука для поездок, с которого вы ходите получать доступ к домашней сети. Или всех компьютеров ваших игровых друзей. Достаточно выбрать какую-нибудь из бесплатных VPN-утилит, например, Hamachi, Remobo, NeoRouter и т. д. И запустить ее на всех компьютерах, которые нужно объединить.

Прелесть в том, что это можно сделать без настройки роутера, с самого «серого» адреса и под самым «злобным» файрволом. Можно соединить в сеть и больше двух компьютеров, хотя в бесплатных версиях их количество ограничено.

Кроме того, в Интернете существует множество открытых (без пароля) VPN, созданных специально для игр — вам остается только найти VPN вашей любимой игры, подключиться к ней с помощью одной из вышеупомянутых утилит — и играть. Чуть сложнее дело обстоит с играми, в которых требуется подключение к игровому серверу.

Существуют VPN-сети с запущенными серверами популярных игр, но пользователей на них в разы меньше, чем на открытых серверах. Кроме того, такие сервера есть не для всех игр. Сыграть в World of Tanks или World of Warcraft с помощью таких утилит не получится, придется раскошеливаться на полноценный VPN-сервис. Но об этом — в следующий раз.

Настройка проброса портов является неотъемлемой частью работы с сетевыми устройствами. В данной статье мы рассмотрим пошаговую инструкцию, как настроить проброс портов через l2tp в Mikrotik.

Проброс портов позволяет перенаправить входящий трафик на определенный порт вашего устройства. Это особенно полезно, когда вы хотите, чтобы внешние устройства могли получить доступ к определенным службам или приложениям внутри вашей локальной сети.

Микротик — это популярный производитель сетевых устройств, который предлагает широкий спектр возможностей для настройки проброса портов. В данной инструкции мы будем использовать протокол l2tp, который обеспечивает защищенное соединение.

Следуя этой пошаговой инструкции, вы сможете настроить проброс портов через l2tp в Mikrotik и обеспечить доступ к вашим службам и приложениям извне.

Содержание

- Что такое проброс портов

- Шаг 1: Подключение к маршрутизатору Mikrotik

- Вход в интерфейс управления RouterOS

- Настройка l2tp-сервера

Что такое проброс портов

Проброс портов часто используется для предоставления удаленного доступа к службам или приложениям, работающим в локальной сети, например, для обеспечения удаленного доступа к веб-серверу или FTP-серверу. Он также может быть полезен при настройке VPN-соединений и обеспечении закрытого доступа к устройствам внутри сети.

Проброс портов осуществляется на маршрутизаторе или шлюзе, который выполняет функцию посредника между внешней и внутренней сетью. При настройке проброса портов необходимо указать номер внешнего и внутреннего порта, а также определить, на какой IP-адрес или устройство должны быть перенаправлены пакеты.

Шаг 1: Подключение к маршрутизатору Mikrotik

Для начала работы с маршрутизатором Mikrotik необходимо подключиться к нему. Это можно сделать через программу для работы с терминалом, такую как PuTTY или Winbox.

1. Запустите программу PuTTY.

2. Введите IP-адрес маршрутизатора в поле «Host Name (or IP address)». Убедитесь, что выбран протокол «SSH». Нажмите кнопку «Open».

3. В открывшемся терминале введите логин и пароль для доступа к маршрутизатору. По умолчанию логин «admin», а пароль отсутствует. Нажмите клавишу Enter.

4. После успешного входа в систему вы увидите приглашение командной строки RouterOS.

Теперь вы подключены к маршрутизатору Mikrotik и можете начать настройку проброса портов через l2tp.

Вход в интерфейс управления RouterOS

Для настройки проброса портов через L2TP в Mikrotik необходимо осуществить вход в интерфейс управления RouterOS. Для этого выполните следующие шаги:

- Откройте любой веб-браузер на компьютере, подключенном к сети, управляемой Mikrotik.

- Введите в адресной строке IP-адрес Mikrotik. Обычно это 192.168.88.1, однако в вашем случае адрес может отличаться. Вы можете узнать IP-адрес вашего Mikrotik, проверив настройки DHCP в вашем роутере или обратившись к администратору сети.

- Нажмите клавишу Enter, чтобы перейти по указанному IP-адресу.

- Откроется страница входа в интерфейс управления RouterOS.

- Введите имя пользователя (логин) и пароль для входа. Эти данные были установлены вами или администратором сети при первоначальной настройке Mikrotik.

- Нажмите кнопку «Войти» или нажмите клавишу Enter.

После успешного входа в интерфейс управления RouterOS вы сможете приступить к настройке проброса портов через L2TP.

Настройка l2tp-сервера

Ниже приведены шаги по настройке l2tp-сервера на Mikrotik:

Шаг 1: Войдите в консоль Mikrotik.

Шаг 2: Перейдите в раздел «PPP» и выберите вкладку «L2TP Server».

Шаг 3: Нажмите на кнопку «L2TP Server» для создания нового l2tp-сервера.

Шаг 4: Введите имя сервера в поле «Name».

Шаг 5: Установите флажок «Enable» для активации сервера.

Шаг 6: Введите диапазон IP-адресов для назначения клиентам в поле «Address».

Шаг 7: Установите флажок «Use IPsec» для разрешения шифрования данных.

Шаг 8: Настройте параметры аутентификации, используя поля «Auth Method», «Secret» и «Default Profile».

Шаг 9: Нажмите кнопку «OK», чтобы сохранить настройки.

Шаг 10: Проверьте, что l2tp-сервер успешно запущен.

После завершения этих шагов ваш l2tp-сервер будет настроен и готов к использованию.

Авторизация по протоколу L2TP

Обладатели камер, видеорегистратора или сервера в локальной сети, заинтересованы в качественном удаленном доступе к ним. А для этого лучше всего привязать статический IP адрес к роутеру и настроить проброс портов.

Услышали незнакомые термины и захотелось вызвать программиста на дом? В этом нет необходимости. Наша Инструкция написана «человеческим» языком такими же пользователями Сервиса как и Вы. Дочитав ее до конца, Вы убедитесь — процедура настройки удаленного доступа проста, и если немного разобраться, то все легко настроить самостоятельно.

Для Вашего удобства Инструкция интерактивная и поделена на шаги, а слева расположено меню для быстрой навигации. В первом шаге проверим оборудование, во втором привяжем IP, а в третьем настроим доступ. В заключении сделаем Контроль соединения, чтобы все работало стабильно. Инструкция покажет все необходимые сведения для настройки, после активации одного из тарифов в Личном кабинете и перехода по ссылке из данных Устройства.

Не будем терять времени, приступим!

Шаг 1. Готовимся к настройке

Зайдите в веб-интерфейс роутера, указав Логин и Пароль администратора. Как правило, локальный ip-адрес роутера KEENETIC http://192.168.1.1/

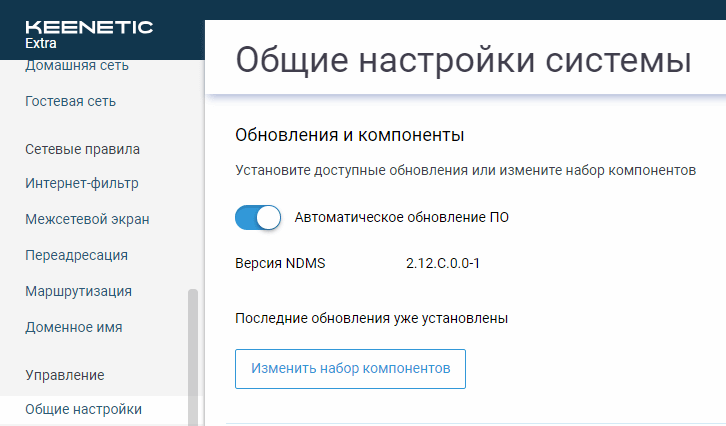

Во избежание различных ошибок, обновите программное обеспечение роутера, который будете привязывать к статическому IP адресу. Перейдите по ссылке «Общие настройки системы» в роутер и включите Автоматическое обновление ПО.

Убедитесь что видеокамера, видеорегистратор или сервер работают и открываются в локальной сети по ip-адресу с указанием порта. Адрес можно узнать через веб-интерфейс роутера в разделе «Список устройств».

Например, адрес в браузере может выглядеть так http://192.168.1.1:80/, где:

http://— протокол,192.168.1.1— локальный ip-адрес,80— порт, указан через:двоеточие.

В приложениях для видеонаблюдения обычно есть отдельное поле для ввода порта и двоеточие не пишется.

ПОЛУЧИТЬ

СТАТИЧЕСКИЙ IP АДРЕС

Шаг 2. Авторизуем ID (доступно-после-активации-тарифа)

Авторизация — это успешная привязка роутера KEENETIC к статическому IP адресу 185.195.xxx.xxx после создания и включения в нем L2TP-клиента (один из протоколов передачи данных). Все необходимые сведения, включая Логин и Пароль, есть в табличке Настройки L2TP-клиента.

Обратите внимание: L2TP-клиент из раздела VPN и L2TP-подключение из раздела WAN в роутерах это не одно и то же. Не помешает ознакомиться здесь с нашими рекомендациями и минимальными требованиями к оборудованию.

По истечении 10 минут после того, как был создан L2TP-клиент или изменен протокол авторизации, проверьте в Личном кабинете статус Устройства. Видите надпись «Подключено»? Отлично, теперь можно переходить к следующему «Шагу 3. Проброс портов».

Если же в течение 15 минут подключение не произошло, то стоит обратиться к списку Частых ошибок авторизации. Они находятся ниже блока Настройки L2TP-клиента в этом Шаге.

172.17.1.x и 172.17.1.xxx — это ip-адреса для настройки L2TP-клиента и они не используются для удаленного доступа.

Данные, написанные СИНИМ ЦВЕТОМ, полностью выделяются и копируются в буфер обмена по клику. Вам остается лишь вставить их в соответствующие поля

Настройки L2TP-клиента

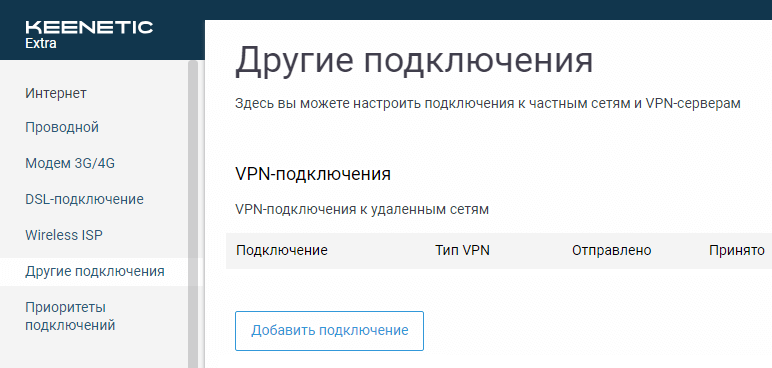

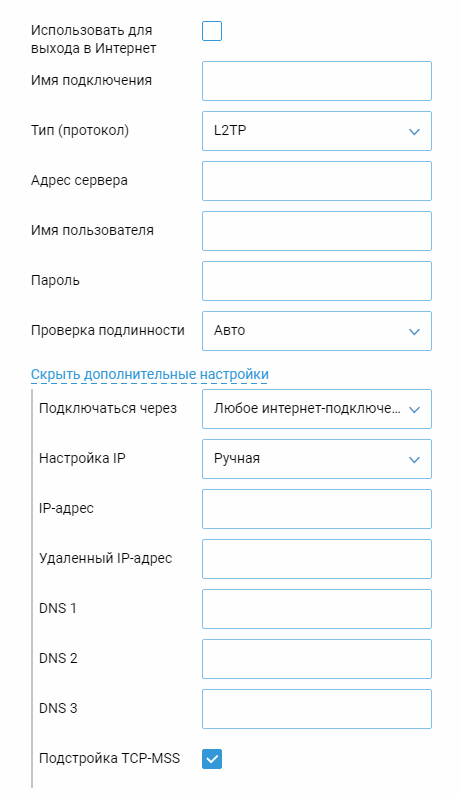

В левом меню роутера перейдите в раздел «Другие подключения» и нажмите кнопку «Добавить подключение».

| Параметр | Значение |

|---|---|

| Использовать для выхода в Интернет | Нет |

| Имя подключения | BiREVIA ID (доступно-после-активации-тарифа) |

| Тип (протокол) | L2TP |

| Адрес сервера | (доступно-после-активации-тарифа) |

| Имя пользователя | (доступно-после-активации-тарифа) |

| Пароль | (доступно-после-активации-тарифа) |

| Проверка подлинности | Авто |

| Дополнительные настройки | |

| Подключаться через | Любое интернет-подключение |

| Настройка IP | Ручная |

| IP-адрес | 172.17.1.xxx |

| Удаленный IP-адрес | 172.17.1.x |

| DNS 1 | |

| DNS 2 | |

| DNS 3 | |

| Подстройка TCP-MSS | Да |

Частые ошибки авторизации

Что-то пошло не так? Не отчаивайтесь! Нажмите на ошибку и узнаете ее решение:

- После авторизации пропал доступ к интернету

Это случилось, потому что через наш IP адрес заблокирован выход в интернет (подробнее). В настройках L2TP-клиента уберите галку с параметра

Использовать для выхода в Интернет. Выключите и включите подключение в роутере с помощью переключателя. - Выбран неправильный протокол

Проверьте

Тип (протокол)созданного подключения. Должно быть L2TP. Если это не так, удалите подключение и создайте L2TP-клиент заново. Все получится! - В «Системном журнале» мелькает строчка

LCP: timeout sending Config-RequestsЭто значит, что существует какая-то проблема с пропуском L2TP-трафика со стороны оператора, через модем или вышестоящий роутер. Решить ее можно такими способами:

- Несколько раз отключите и включите питание модема с помощью «переключателя»;

- Включите

Пропуск L2TP-трафикав настройках вышестоящего роутера или модема; - Удалите созданный L2TP-клиент. В Личном кабинете выберите другой Протокол, откройте заново или обновите Инструкцию по авторизации. Проделайте все шаги сначала.

- Ошибка в

Имя пользователя,ПарольилиАдрес сервераВнимательно копируйте все данные из таблички Настройки L2TP-клиента. В примере пароль виден в поле не полностью, но по нажатию выделяется и копируется целиком.

- Не получается сохранить

IP-адресиУдаленный IP-адресв настройках L2TP-клиентаС помощью «переключателя» выключите L2TP-клиент в роутере и откройте его настройки. Скопируйте параметры

IP-адресиУдаленный IP-адресиз примера. Сохраните и снова включите L2TP-клиент. - Самая распространенная ошибка

Вы не расставили все галочки как в примере или в раскрывающихся списках активны другие параметры.

- Не подключается

Почти всегда решение такое же, как и у третьей ошибки. Дерзайте!

- Все работало и перестало

Сделайте Контроль соединения, про который написано в самом низу страницы. Полный порядок диагностики ищите тут.

ПОЛУЧИТЬ

СТАТИЧЕСКИЙ IP АДРЕС

Шаг 3. Настраиваем проброс портов (NAT)

А теперь плавно переходим к созданию правил проброса портов. Они необходимы для удаленного доступа к вашему оборудованию из внешней сети. И для того, чтобы роутер знал, с какого порта статического IP адреса на какой локальный ip-адрес и порт девайса ему перенаправлять запрос. К примеру:

Подключение к 185.195.xxx.xxx:10000 перенаправить на 192.168.1.10:80

Вместо статического IP адреса 185.195.xxx.xxx можно использовать домен (доступно-после-активации-тарифа) и номера портов от 10000 до 10099 из диапазона ID (доступно-после-активации-тарифа).

После списка Частых ошибок, связанных с пробросом портов, приведено три примера правил для удаленного доступа. Чтобы убедиться в верной настройке подключения, создайте Правило для роутера.

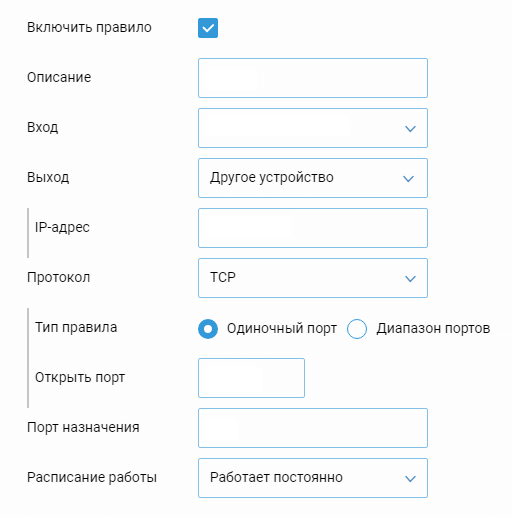

В левом меню роутера перейдите в раздел «Переадресация» и нажмите кнопку «Добавить правило».

Проверка статуса порта

После добавления правила проброса порта в роутере, введите в поле ниже его номер. Проверка покажет, отвечает ли ваше оборудование (программное обеспечение) на указанном порту статического IP адреса.

185.195.xxx.xxx:

Порт открыт

Частые ошибки проброса портов

Добавили правила, но доступа нет? Ничего страшного — выберите ошибку и узнаете ее решение:

- Нет галочки на параметре

Включить правилоНужно поставить.

- Проверили в правиле параметр

Вход?В параметре

Входдолжно быть выбрано название созданного ранее L2TP-клиента. Список интерфейсов упорядочен в алфавитном порядке. Прокрутите выпадающий список вверх, чтобы выбратьBiREVIA ID (доступно-после-активации-тарифа). - В правиле указан ошибочный ip-адрес назначения (девайса)

Как бы очевидно это ни звучало — исправьте на корректный в параметре

Выход. - Неправильный

Шлюз (GATEWAY)В настройках

Сети (Network)оборудования в полеШлюз (GATEWAY)должен быть указан локальный ip-адрес роутера, который вы авторизовали в Шаге 2. После исправления перезагрузите оборудование. - Неправильно указали ip-адреса

172.17.1.xxxи172.17.1.xв настройках L2TP-клиентаПерепроверьте параметры

Настройка IP,IP-адресиУдаленный IP-адрес. Должно быть указаноРучная,172.17.1.xxxи172.17.1.xсоответственно. Смотрите пример. Выключите подключение в роутере перед внесением изменений, иначе не получится сохранить. - Порт назначения заблокирован сетевым экраном

Отключите Фаервол и Брандмауэр. Перезагрузите компьютер (роутер) и убедитесь, что они действительно не работают. Иногда потребуется отключить еще и Службу Брандмауэра.

- Порт открыт, но видео в приложении или браузере не загружается

Поможет проброс с ЗАМЕНОЙ порта

Правило для веб-интерфейса видеорегистратора или камеры

Создадим правило проброса порта, чтобы веб-интерфейс камеры или видеорегистратора (доступный в локальной сети, к примеру, по адресу http://192.168.1.10), можно было открыть удаленно по адресу http://(доступно-после-активации-тарифа):10000.

Поле Описание обязательно для заполнения.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR веб-интерфейс |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10000 |

| Порт назначения | 80 |

В большинстве случаев видеопоток берется с другого порта, поэтому веб-интерфейс показывается без видео. Регистратор может даже выдавать ошибки, не позволяя войти в интерфейс. В таком случае создайте дополнительное правило для видеопотока – проброс с ЗАМЕНОЙ порта.

Правило для удаленного просмотра видеопотока

Как следует из названия, правило необходимо, чтобы просматривать видео в приложении или окне браузера. В зависимости от способа просмотра видеопотока, нужно создать одно из двух правил: ПРОСТОЙ проброс или проброс с ЗАМЕНОЙ порта. Последний используется когда в приложении не предусмотрена возможность ручного ввода порта. Это несложная процедура, убедитесь сами:

Покажем, как сделать проброс порта 10001 на Медиа порт камеры или видеорегистратора для просмотра видео в программах вроде CMS, XMEye, gDMSS lite, EYE4 NVR, RViSmartPSS и т.д. Такой порт может называться по-разному: Порт сервера, TCP, UDP, Data порт, RTP, RTSP и т.п., но точно не HTTP (80). Ведь это порт веб-интерфейса. Иногда потребуется делать правило проброса на каждый отдельный порт из раздела Сеть/Порты девайса. Разумеется, надо использовать разные номера портов из диапазона Устройства от 10000 до 10099.

В примере использован локальный порт 34567 видеорегистратора, а у вас он может быть другим: 554, 5000, 9000 и т.д.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR видеопоток |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10001 |

| Порт назначения | 34567 |

Сохранив правило в роутере, после успешной Проверки статуса порта создайте в приложении для видеонаблюдения новое устройство, используя данные:

- Domain:

(доступно-после-активации-тарифа) - IP:

185.195.xxx.xxx - Port:

10001 - User Name:

Имя пользователя видеорегистратора - Password:

Пароль пользователя видеорегистратора

Некоторым девайсам ПРОСТОГО проброса порта будет недостаточно. Приложения, подключающиеся через HTTP порт (SuperLivePro и др.), а также ряд моделей Dahua, RVI потребуют обязательно заменить в видеорегистраторе порт видеопотока (как при просмотре через браузер). Вкладка «проброс с ЗАМЕНОЙ порта» поможет.

Программное обеспечение камер и видеорегистраторов обычно использует надстройку ActiveX для просмотра видео в браузере. Она поддерживается только в Internet Explorer. В EDGE и других браузерах ActiveX нет!

Чтобы ActiveX начал воспроизводить видео в браузере или запустилось приложение, которому мало ПРОСТОГО проброса порта, откройте настройки Сети/Портов девайса. Замените Медиа порт на 10001 и создайте правило как внизу. Такой порт может называться иначе: Порт сервера, TCP, Data порт, RTP, RTSP, UDP и т.п., но только не HTTP (80). Это порт веб-интерфейса.

Смысл проброса с ЗАМЕНОЙ порта состоит в том, что порт 10001 внешнего адреса 185.195.xxx.xxx будет ссылаться на порт с таким же номером локального адреса видеорегистратора. С остальными портами, кроме HTTP (80), нужно проделать то же самое. Разумеется, надо использовать разные номера портов из диапазона Устройства от 10000 до 10099.

После замены портов перезагрузите видеорегистратор!

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | DVR видеопоток |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.10 |

| Протокол | TCP / UDP |

| Открыть порт | 10001 |

| Порт назначения | 10001 |

Сохранив правила в роутере и проведя успешную Проверку статуса порта, можно смотреть видео в приложениях для видеонаблюдения: CMS, XMEye, gDMSS lite, EYE4 NVR, RViSmartPSS и т.п. Создайте новое устройство в приложении, используя учетные данные:

- Domain:

(доступно-после-активации-тарифа) - IP:

185.195.xxx.xxx - Port:

10001 - User Name:

Имя пользователя видеорегистратора - Password:

Пароль пользователя видеорегистратора

Правило для удаленного доступа к роутеру

Рассмотрим пример правила проброса порта на любое локальное оборудование, в т.ч. сам роутер с адресом 192.168.1.1. После того, как веб-интерфейс роутера стал доступен по адресу http://(доступно-после-активации-тарифа):10002/, настройте Контроль соединения.

| Параметр | Значение |

|---|---|

| Включить правило | Да |

| Описание | Роутер KEENETIC |

| Вход | BiREVIA ID (доступно-после-активации-тарифа) |

| Выход | 192.168.1.1 |

| Протокол | TCP / UDP |

| Открыть порт | 10002 |

| Порт назначения | 80 |

ПОЛУЧИТЬ

СТАТИЧЕСКИЙ IP АДРЕС

Контроль соединения

После настройки удаленного доступа к веб-интерфейсу роутера и успешной Проверки статуса порта, сделайте контроль соединения по TCP-порту роутера через удаленное подключение. Так роутер будет сам проверять свою авторизацию на статическом IP адресе.

В мобильных сетях такой контроль необходим, чтобы модем автоматически перезагружался по питанию в том случае, когда роутер станет недоступен на статическом IP адресе и порту 10002. Подробнее.

Настройте «Ping Сheck» на модеме, через который роутер получает интернет:

| Параметр | Значение |

|---|---|

| Метод проверки | Проверка TCP-порта |

| Периодичность проверки (с) | 60 |

| Порог срабатывания | 5 |

| Проверять IP-адрес | 185.195.xxx.xxx |

| Порт TCP | 10002 |

Если указать адрес или порт, где ничего нет, или задать периодичность проверки чаще чем раз в минуту, то модем будет перезагружаться постоянно.

Чтобы появился раздел «Ping Сheck», в левом меню роутера перейдите в «Общие настройки» и в разделе «Обновления и компоненты» нажмите кнопку «Изменить набор компонентов». В группе «Улиты и сервисы» поставьте галочку на Контроль состояния интернет-подключения (Ping Check) и затем в самом низу страницы нажмите кнопку «Сохранить»

Как видите, в привязке статического IP адреса к роутеру или ПК действительно нет ничего сложного. Эта процедура не требует специальных познаний, а с нашей универсальной Инструкцией выполнить ее сможет каждый. Более того, рассмотренные принципы настройки, хоть и с небольшими вариациями, применимы и к другому оборудованию