Внутрь корпоративной сети или на сервер с сайтом могут проникнуть злоумышленники — и украсть данные, удалить важную информацию или что-то сломать.

Чтобы этого не случилось, нужен специальный защитный инструмент. Он называется сетевым или межсетевым экраном, брандмауэром или файрволом. Расскажем, что такое межсетевой экран, как он работает, зачем нужен и каким может быть.

Что такое межсетевой экран и как он работает

Сначала разберемся с терминами. Межсетевой экран, МЭ, сетевой экран, файрвол, Firewall, брандмауэр — все это названия одного и того же инструмента. Главная задача файрвола — защита от несанкционированного доступа из внешней сети. Например, он может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть. Либо он может защищать от доступа из сети только отдельно взятый компьютер или устройство (в этой роли его чаще называют просто сетевым, а не межсетевым экраном).

Межсетевой экран может быть отдельной программой, а может входить в состав какого-либо приложения. Многие современные антивирусные программы включают в себя МЭ как компонент, защищающий компьютер. Иногда МЭ выполнен в виде ПАК (программно-аппаратного комплекса, то есть «железки»).

Для защиты брандмауэр следит за параметрами входящего и исходящего трафика. Классические брандмауэры, так называемые пакетные фильтры, оценивают трафик по параметрам сетевого уровня и принимают решение о том, пропускать или не пропускать каждый IP-пакет, по его свойствам, например:

- IP-адрес и порт источника IP-пакета (узла сети, от которого пакет пришел);

- IP-адрес и порт узла назначения IP-пакета (узла сети, от которого пакет пришел);

- протокол транспортного уровня (UDP, TCP и так далее);

- время передачи пакета.

Кроме того, МЭ умеют учитывать контекст передачи трафика. Например, часто МЭ настроен так, что трафик, который инициирован из внешней сети, блокируется, но если трафик из внешней сети является ответом на запрос из внутренней сети, то он будет пропущен.

Помимо пакетных фильтров, которые фильтруют трафик на основании свойств IP-пакетов, то есть на сетевом уровне модели OSI, к МЭ также относят:

- шлюзы сеансового уровня, которые фильтруют трафик, проверяя выполнение правил сетевого соединения, действующих на сеансовом уровне модели OSI;

- посредники прикладного уровня, в том числе Web Application Firewall (файрвол веб-приложений), которые учитывают «смысл» передаваемого трафика уже в контексте работы приложений.

На сегодняшний день МЭ как отдельно стоящий инструмент сетевой защиты не используется. С момента появления этой технологии появились дополнительные подходы по сканированию трафика, включая DPI, IPS/IDS, защиту anti-DDoS, антивирусы потокового сканирования и другие. Но фильтрация по параметрам трафика сетевого уровня была и остается важным базовым уровнем сетевой защиты, эдаким «домофоном» в мире корпоративных сетей.

Для чего нужен межсетевой экран

Главная задача межсетевого экрана — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации.

Например, МЭ может:

-

Предотвратить проникновение в сеть «поддельного» трафика. Например, ваша компания обменивается данными с филиалом. IP-адрес вашего офиса и офиса филиала известны. К вам приходит трафик, который замаскирован под данные филиала, но отправлен с незнакомого IP. Межсетевой экран заметит это и не пропустит его внутрь вашей сети.

-

Защитить внутреннюю сеть от DDoS-атак, когда злоумышленники пытаются «уронить» сервисы компании, отправляя на них много запросов. Система, которая умеет узнавать такие атаки, формирует правило выявления трафика от атакующих узлов и передает его межсетевому экрану.

-

Заблокировать передачу данных неизвестному источнику. Например, сотрудник компании скачал подозрительный файл и на его компьютер попал вирус. Этот вирус собрал из сети секретные данные и попытался отправить их «наружу». Но межсетевой экран заметил странную передачу на незнакомый IP и заблокировал ее. В итоге секретная информация никуда не утекла и вирус не нанес вреда.

Межсетевой экран может быть установлен внутри корпоративной сети, например перед сетевым сегментом с особо секретными данными, чтобы допускать к нему запросы с компьютеров только определенных сотрудников. Это еще больше повышает сетевую безопасность.

Кроме того, если вы храните персональные данные, наличие межсетевого экрана обязательно по закону. Подробнее об этом мы рассказывали в статье про межсетевые экраны, сертифицированные ФСТЭК. Прочитайте, если работает с ПДн.

Типы межсетевых экранов

Межсетевые экраны делят на две группы — аппаратные и программные.

Аппаратный МЭ. Это оборудование, на который уже установлено ПО для экранирования. Этот прибор нужно купить, подключить к своей сети, настроить — и все будет работать. Считается, что такие МЭ удобнее и надежнее. Во-первых, их «железо» специально заточено под задачи фильтрации трафика. А во-вторых, на них уже никто не сможет поставить ничего лишнего, что могло бы создать конфликты, нехватку дискового пространства и другие проблемы. Это же позволяет именно аппаратным МЭ соответствовать более строгим требованиям по сертификации. Но стоят они дороже.

Программный МЭ. Это программное обеспечение, которое нужно установить на сервер. Это может быть железный или облачный сервер — главное, чтобы именно через него шел весь трафик внутрь вашей корпоративной сети.

Современные IT-системы часто строятся не на основе собственной сети, а на облачной платформе. В облаке создаются все нужные серверы и настраивается их взаимодействие. В том числе в облаке создаются аналоги внутренних корпоративных сетей, доступ в которые должен контролироваться с помощью МЭ. Поэтому на облачных платформах можно настроить и задействовать МЭ на границах сетей. Пример такой облачной платформы — VK Cloud (бывш. MCS). Подробнее про облачные платформы можно прочитать в нашей статье про IaaS.

Главное о межсетевых экранах

- Межсетевой экран, МЭ, сетевой экран, файрвол, firewall, брандмауэр — это одно и то же.

- Главная функция межсетевого экрана — защищать корпоративную сеть, участок сети, сайт или устройство от нежелательного сетевого доступа извне.

- Для защиты брандмауэр анализирует входящий и исходящий трафик. Для этого он смотрит на параметры передачи этих данных. Например, приходит ли трафик из внешней или из внутренней сети.

- Межсетевой экран помогает предотвратить утечку данных, DDoS-атаки и проникновение в сеть вредоносного ПО.

- МЭ бывают аппаратные и программные. Аппаратный — готовое устройство, которое умеет фильтровать трафик. Программный — ПО, которое нужно установить на сервер, компьютер, устройство.

Рассказываем об IT-бизнесе, технологиях и цифровой трансформации

Подпишитесь в соцсетях или по email

Маршрутизируем и защищаем сеть

Время на прочтение

9 мин

Количество просмотров 21K

Роутер (router) в переводе с английского дословно означает маршрутизатор. Но, как всегда, дословный перевод не всегда отражает реальность. Модели «роутеров для доступа в Интернет», предлагаемые большинством вендоров, по факту представляют собой межсетевой экран, сочетающий и простые функции вроде фильтрации по MAC, и «продвинутые» анализаторы, например, контроль приложений (Application Patrol).

Так что же такое маршрутизатор, межсетевой экран, и где их можно встретить?

Маршрутизатор

В самом названии маршрутизатор заключена расшифровка его предназначения.

В классическом (академическом) представлении маршрутизатор нужен для трансляции пакетов между раздельными IP сетями. Это решает вопрос объединения разрозненных LAN и предотвращения роста широковещательного трафика в одной большой локальной сети разделением её на сегменты. Разумеется, для правильного перенаправления трафика необходимо знать, куда его отправлять, то есть выстраивать маршрут (автор благодарит «Капитана Очевидность» за точную формулировку).

Современные модели маршрутизаторов работают выше 3-го уровня модели OSI. Помимо трансляции IP пакетов из одной сети в другую, эти устройства часто имеют функции управления трафиком, например, возможность закрывать/открывать TCP или UPD порты, выполнять функции Port Address Translation, PAT (иногда называется Destination NAT, DNAT) и так далее. Также для работы некоторых протоколов необходимо, чтобы маршрутизатор умел работать как Application-level gateway, ALG, для обеспечения работы таких протоколов как: PPTP, IPsec, RTSP, SIP, H.323, SMTP, DNS, TFTP.

Маршрутизатором может быть и старый компьютер с настроенной таблицей маршрутов, и специализированное сетевое устройство, которое только и делает, что анализирует простейшие условия вроде списков ACL и перебрасывает пакеты из одной сети в другую.

В частности, маршрутизаторы в виде отдельных устройств применяются, если требуется не только логическое (VLAN) но и физическое разделение на подсети. Например, нужно отделить сеть кампуса, где живут студенты, от университетской сети, где идут исследования.

В современных локальных сетях вместо маршрутизаторов в виде отдельных устройств часто используются коммутаторы L3, позволяющие управлять VLAN, и соответственно, отдельными подсетями.

Пример из практики. Сеть небольшого предприятия, где в качестве ядра сети использовался Cisco Catalyst 3750. Согласно требованиям безопасности, коммутаторы уровня доступа были настроены по принципу: один коммутатор — одна подсеть — один VLAN. Для удешевления проекта выбрали свичи от 3Com. Проще говоря, каждый 3Com был подключен строго в одном VLAN и в одной подсети, а пакеты между подсетями ходили через Catalyst.

С задачей маршрутизацией между VLAN вполне справится L3 коммутатор Zyxel XGS4600-32. Помимо перенаправления пакетов он обладает ещё множеством полезных функций.

Рисунок 1. Коммутатор Zyxel XGS4600-32 L3 с функциями маршрутизатора.

Межсетевой экран

Обычный набор встроенных функций МСЭ (межсетевой экран): антивирус, IDP, патруль приложений — позволяет проверять трафик вплоть до 7 уровня OSI. Помимо этого, есть и другие возможности контроля, отсутствующие в обычных маршрутизаторах.

Разумеется, многие межсетевые экраны обладают стандартным «джентльменским набором» типичного маршрутизатора. Но «сила» МСЭ определяется наличием функций по фильтрации и управлению трафиком, а также усиленном аппаратным обеспечением для реализации этих задач.

Стоит отметить, что набор возможностей фильтрации того или иного устройства МСЭ вовсе не означает: «Чем больше функций смогли «накрутить», тем «лучше» межсетевой экран». Основной ошибкой было бы при покупке делать акцент на длине перечня всевозможных «фишек», без учета конкретного предназначения, конструктивных особенностей, параметров быстродействия и других факторов. Все должно быть строго дозировано и сбалансировано без перекосов в сторону «сверхбезопасности» или «суперэкономии».

И тут администратор сети сталкивается с первой проблемой. Если для SOHO сегмента не так уж сложно сформулировать типичный набор требований, то для корпоративного сегмента это требует дополнительной подготовки. Для лучшего удовлетворения нужд бизнеса существуют различные устройства — каждое под свою нишу. Например, для VPN Gateway набор функций по обеспечению безопасности, разумеется, играет большую роль, но основной задачей является все же создание и поддержание работоспособности VPN каналов. В качестве примера такого устройства можно привести ZyWALL VPN1000

Рисунок 2. Межсетевой экран VPN — ZyWALL VPN1000

А вот для Secure Gateway всевозможные фильтры, «Песочница» и другие виды проверок стоят на первом месте. В качестве примера такого специализированного устройства для повышения уровня защиты можно привести ZyWALL ATP800.

Рисунок 3. Межсетевой экран для обеспечения безопасности — ZyWALL ATP800.

Как видно из рисунков, внешний вид подобных устройств может быть весьма схож, а всё отличие заключается внутри — программном и аппаратном обеспечении. Более подробно об можно прочитать в статье «Для тех, кто выбирает межсетевой экран».

Механизмы защиты межсетевых экранов

Теперь, когда мы обсудили отличия между маршрутизаторами и сетевыми экранами, а также между различными типами межсетевых экранов — самое время поговорить о методах поддержания требуемого уровня безопасности. Какие этапы защиты, через которые проходит трафик, помогают поддерживать сеть в безопасности?

Firewall

Данный сервис перешел «по наследству» от маршрутизаторов. При помощи файрвола отслеживаются и блокируются нежелательные адреса, закрываются порты, анализируются другие признаки пакетов, по которым можно «вычислить» нежелательный трафик. На этом этапе происходит отражения большого числа угроз, таких как попытки соединиться с общедоступными TCP портами, бомбардировка пакетами с целью выведения системы из строя и так далее.

IP Reputation

Это облачное расширение функций обычного файрвола и безусловный шаг вперед. Дело в том, что в обычной ситуации система ничего не знает об источнике или приемнике (в зависимости от типа трафика). Если это явно не прописано в правилах файрвола, например, «Запретить», то трафик будет проходить, пусть даже от самых вредоносных сайтов. Функция IP Reputation позволяет проверить, является ли IP-адрес подозрительным или «засветился» в той или иной базе данных по проверке репутации. Если со стороны базы данных поступили сведения о плохой репутации IP адреса, то появляется возможность для маневра: оставить прохождение трафика без изменений, запретить полностью или разрешить при определенном условии.

Проверка происходит быстро, потому что отправляется только сам IP адрес и короткий запрос, ответ также приходит в крайне лаконичной форме, что не оказывает сильного влияние на объем трафика.

SSL Inspection

Позволяет проверять трафик, зашифрованный по протоколу SSL для того, чтобы остальные профили МСЭ могли раскрывать пакеты и работать с SSL трафиком как с незашифрованным. Когда информационный поток защищен от внешнего доступа при помощи шифрования, то и проверить его не представляется возможным — для этого тоже нужен доступ к его содержанию. Поэтому на этапе проверки трафик расшифровывается, прочитывается системой контроля и повторно шифруется, после чего передается в пункт назначения.

С одной стороны, внешне это напоминает атаку man-in-middle, что выглядит как нарушение системы защиты. С другой стороны, SSL шифрование защищает не только полезную информацию, но и всевозможные нарушения корпоративной безопасности. Поэтому применение SSL Inspection на этапе санкционированной проверки выглядит весьма оправданным.

Intrusion Detection/Prevention Service

Системы обнаружения вторжений Intrusion Detection System, IDS, давно нашли применение в межсетевых экранах. Данная функция предназначена для сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Механизм IDS основывается на определённом шаблоне и оповещает при обнаружении подозрительного трафика. К сожалению, IDS сами по себе не в состоянии остановить атаку, они лишь оповещают о ней.

А вот система предотвращения вторжений — Intrusion Prevention Service, IPS, является определенным шагом вперед и, помимо обнаружения нежелательного трафика, способна сама блокировать или отбрасывать нежелательные пакеты. Тем самым предотвращая попытки взлома или просто нежелательные события.

Для обеспечения работы IPS — используются специальные сигнатуры, благодаря которым можно распознавать нежелательный трафик и защищать сеть как от широко известных, так и от неизвестных атак. Помимо предотвращения вторжения и распространение вредоносного кода, IPS позволяет снизить нагрузку на сеть, блокируя опасный или попросту бесполезный трафик. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных или специализированных закрытых сайтах, что позволяет обнаружить сетевые атаки при минимальном количестве ошибочных срабатываний.

Antimalware

Исторически под этим названием понимают классический антивирус, но в последнее время область применения данного механизма защиты значительно расширена и включает в себя не только защиту от вирусов, но и от другого вредоносного кода, включая фишинговые приложения, небезопасные скрипты и так далее.

В качестве «движка» (engine) в межсетевых шлюзах Zyxel используются локальные сигнатуры от BitDefender и облачные от McAfee.

Sandbox

Традиционно из самых больших проблем сетевой безопасности является постоянное распространение новых вирусов.

Выше уже описывались другие средства защиты: IPS и антивирус (antimalware) для защиты сетей. Однако эти две функции не всегда эффективны против новых модификаций вредоносного кода. Зачастую приходится сталкиваться с мнением о том, что антивирус «на потоке» способен определить только очень простые и широко известные угрозы, в первую очередь полагаясь на записи в антивирусных базах. Для более серьезных случаев требуется поведенческий анализ. Грубо говоря, нужно создать для предполагаемого вредоносного кода комфортные условия и попробовать его запустить.

Как раз «Песочница» (Sandbox) — это и есть виртуализированная, изолированная и безопасная среда, в которой запускаются неизвестные файлы для анализа их поведения.

«Песочница» работает следующим образом:

Когда файл проходит через вирусную программу, она сначала проверяет базу данных защиты от вредоносных программ.

Если файл неизвестен, его копия перенаправляется в Sandbox.

Эта служба проверяет файл и определяет, является ли он нормальным, подозрительным или опасным.

По результатам проверки «Песочница», размещенная в облаке, получит новую информацию об этом новом элементе и сохранить её в своей базе данных для аналогичных случаев. Таким образом, облачная архитектура не только делает его общедоступным, но и позволяет постоянно обновлять в режиме реального времени.

В свою очередь, база данных защиты от вредоносных программ регулярно синхронизируется с «Песочницей», чтобы поддерживать ее в актуальном состоянии и блокировать новые вредоносные вирусы в режиме реального времени.

E-mail security

Данная служба включает в себя антиспам и проверку на фишинговые вложения.

В качестве инструментов в настройках «Anti-Spam» доступно:

- «белый список» — «White List», чтобы определять и пропускать полезную почту от доваренных отправителей.

- «черный список» — «Black List» для выявления и обработки спама;

- также возможна проверка электронной почты на наличие в «черных списках» DNS (DNSBL),

Примечание. DNSBL — это базы данных, где указываются домены и IP адреса подозрительных серверов. Существует большое число серверов DNSBL которые отслеживают IP адреса почтовых серверов, имеющих репутацию источников спама и заносят их в свои базы данных.

Content Filtering

Говоря про контентную фильтрацию, в данном случае мы будем иметь в виду ZYXEL Content Filtering 2.0, который служит для управления и контроля доступа пользователей к сети.

Механизм наблюдения Zyxel Content Filtering 2.0 изучает особенности поведения пользователей в Интернет. Это позволяет оперативно сканировать принимаемую информацию из глобальной сети.

Проще говоря, данная система повышает уровень безопасности, блокируя доступ к опасным и подозрительным веб-сайтам и предотвращает загрузку с них вредоносного кода. В целях стандартизации и унификации настроек можно применять политики, например, для точно настраиваемой блокировки и фильтрации.

Если говорить об изменениях (собственно, почему «2.0»), то в новой версии Content Filtering были внесены несколько существенных изменений, в частности:

- улучшено представление информации;

- расширен спектр обнаруживаемых угроз;

- добавлена фильтрацию по URL-адресам и доменам HTTPS;

- добавлен безопасный поиск и блокирование по GeoIP.

Переход на Content Filtering 2.0 происходит через загрузку соответствующего микрокода.

Отдельно стоит сказать о пополнении информационной базы. За счет обработки более 17 миллиардов транзакций каждый день, выполняемых 600 миллионами пользователей из 200 стран, пополняется глобальная база данных, и с каждым новым «знанием» повышается степень защиты системы. Стоит также отметить, что >99% контролируемого контента уже содержится в локальном кэше, что позволяет быстрее обрабатывать поступающие запросы.

Таблица 1. Security Service Content Filtering 2.0 — Схема применения.

Application Patrol

Данная служба работает на 7 уровне OSI и проверяет популярные сетевые приложения, включая социальные сети, игры, бизнес-приложения совместно с моделью их поведения.

В Zyxel Application Patrol применяется модуль Deep Packet Inspection (DPI) для контроля использование сети. Данный модуль распознает 19 категорий приложений, что позволяет адаптировать протоколы управления с учетом конкретных приложений и их поведения.

Среди механизмов защиты можно отметить: назначение приоритетов для приложений, контроль полосы пропускания для каждого приложения, блокировка нежелательных приложений. Данные меры не только повышают уровень безопасности, но и улучшают работу сети в целом, например, через запрет нецелевого использования полосы пропускания.

Основой для идентификации приложений служат специальные сигнатуры, полученные благодаря анализу данных, модели поведения и так далее. Собранная информация хранится в база данных Zyxel и содержит данные о большом количестве различных приложений, включая особенности их поведения, генерируемый трафик и так далее. База данных постоянно обновляется.

В итоге

Мы только поверхностно пробежали по небольшой части функций, которые отличают маршрутизатор от межсетевого экрана. Тем не менее, очевидно, что эти устройства имеют разное предназначение, функции, схемы использования. Эти особенности находят свое отражение как при проектировании новых сетей, так и при эксплуатации уже существующих.

Полезные ссылки

- Telegram chat Zyxel

- Форум по оборудованию Zyxel

- Много полезного видео на канале Youtube

- Для тех, кто выбирает межсетевой экран

- Коммутаторы Zyxel L3 серии XGS4600

- Межсетевой экран VPN ZyWALL VPN1000

- Межсетевой экран ATP ZyWALL ATP800

- Фильтрация контента Content Filtering 2.0

- Zyxel Application Patrol

- Что такое DNSBL и как туда вам не попасть

В этой статье можно узнать, что такое межсетевой экран, как он появился и развивался, какие типы и функции межсетевых экранов существуют и как выбрать его для своей сети.

Введение

В современном цифровом мире мы постоянно подключаемся к различным сетям, таким как интернет, корпоративные интранеты или домашние сети. Но как мы можем быть уверены, что наши данные и устройства защищены от вредоносных атак или нежелательного доступа? Для этого существует специальный инструмент сетевой безопасности, который называется межсетевой экран.

Цель этой статьи — рассказать, что такое межсетевой экран (англ. Firewall), как он работает, какие типы межсетевых экранов существуют и почему он важен для нашей конфиденциальности и безопасности в сети. Мы также рассмотрим несколько примеров использования межсетевых экранов и дадим рекомендации по выбору и использованию межсетевых экранов.

Определение межсетевого экрана

Межсетевой экран — это система сетевой безопасности, которая контролирует входящий и исходящий сетевой трафик на основе заданных правил безопасности. Межсетевой экран устанавливает барьер между доверенной сетью и недоверенной сетью, такой как интернет.

Назначение межсетевого экрана — фильтровать хороший от плохого, или доверенный от недоверенного трафика. Термин происходит от концепции физических стен, которые служат барьерами для замедления распространения огня до прибытия пожарных. По аналогии, межсетевые экраны предназначены для управления сетевым трафиком — обычно с целью замедлить распространение сетевых угроз.

История развития межсетевых экранов

Первые межсетевые экраны появились в конце 1980-х годов в ответ на растущее количество кибератак на компьютерные системы. Они были основаны на принципе прокси-сервера, который выступал в качестве посредника между двумя сетями для определенного приложения. Прокси-серверы могли предоставлять дополнительные функции, такие как кэширование содержимого и безопасность, предотвращая прямые подключения извне сети. Однако это также могло влиять на пропускную способность и поддержку приложений.

В начале 1990-х годов был разработан новый тип межсетевых экранов, который назывался межсетевой экран с состоянием (stateful firewall). Этот тип межсетевого экрана позволял или блокировал трафик на основе состояния, порта и протокола. Он отслеживал всю активность от открытия соединения до его закрытия. Решения по фильтрации принимались на основе правил, определенных администратором, а также контекста, который относился к использованию информации из предыдущих соединений и пакетов, принадлежащих одному и тому же соединению.

В конце 1990-х годов и начале 2000-х годов появились межсетевые экраны с унифицированным управлением угрозами (UTM). Эти устройства объединяли в себе функции межсетевого экрана с состоянием с вторжением и антивирусом. Они также могли включать дополнительные сервисы и облачное управление. UTM фокусировались на простоте и удобстве использования.

В настоящее время большинство компаний используют межсетевые экраны следующего поколения (NGFW), чтобы блокировать современные угрозы, такие как продвинутое вредоносное ПО и атаки на уровне приложений. По определению Gartner, Inc., межсетевой экран следующего поколения должен включать:

- Интеллектуальный контроль доступа на основе состояния

- Интегрированную систему предотвращения вторжений (IPS)

- Осведомленность и контроль приложений, чтобы видеть и блокировать рискованные приложения

- Пути обновления, чтобы включать будущие информационные потоки

- Методы для решения эволюционирующих проблем безопасности

- Фильтрацию URL на основе геолокации и репутации

Помимо этих возможностей, NGFW могут делать больше. Межсетевые экраны, ориентированные на угрозы, включают в себя все возможности традиционного NGFW, а также предоставляют продвинутое обнаружение и устранение угроз.

Как работает межсетевой экран

Межсетевой экран решает, какой сетевой трафик разрешен проходить и какой трафик считается опасным. По сути, он работает путем фильтрации хорошего от плохого или доверенного от недоверенного. Однако, прежде чем мы перейдем к деталям, полезно понять структуру сетевых сетей.

Межсетевые экраны предназначены для защиты частных сетей и устройств конечных точек в них, называемых сетевыми хостами. Сетевые хосты — это устройства, которые “общаются” с другими хостами в сети. Они отправляют и получают между внутренними сетями, а также исходящие и входящие между внешними сетями. Компьютеры и другие конечные устройства используют сети для доступа к интернету и друг к другу. Однако интернет разделен на подсети или “подсети” для безопасности и конфиденциальности. Основные сегменты подсетей следующие:

- Внешние общедоступные сети обычно относятся к общедоступному/глобальному интернету или различным экстранетам.

- Внутренние частные сети определяют домашнюю сеть, корпоративные интранеты и другие “закрытые” сети.

- Периметральные сети описывают граничные сети, состоящие из бастионных хостов — компьютерных хостов, посвященных усиленной безопасности, которые готовы выдержать внешнюю атаку. В качестве защищенного буфера между внутренними и внешними сетями они также могут использоваться для размещения любых внешнеориентированных служб, предоставляемых внутренней сетью (например, серверов для веб, почты, FTP, VoIP и т. д.). Они более безопасны, чем внешние сети, но менее безопасны, чем внутренние.

Межсетевые экраны обычно устанавливаются на границе между доверенной и недоверенной сетью, чтобы создать “точку затруднения”, через которую проходит весь трафик. Они анализируют данные, отправляемые по компьютерной сети, и принимают решения на основе набора правил. Данные, отправляемые по компьютерной сети, собираются в пакет, который содержит IP-адреса отправителя и получателя, номера портов и другую информацию. Прежде чем пакет достигнет своего пункта назначения, он отправляется на межсетевой экран для проверки. Если межсетевой экран определяет, что пакет разрешен, он отправляет его в пункт назначения; в противном случае межсетевой экран отбрасывает пакет.

Критерии, которые межсетевой экран использует для определения того, разрешен ли пакет или нет, называются набором правил. Например, правило межсетевого экрана может гласить: отбросить весь входящий трафик на порт 22, который обычно используется для удаленного входа в компьютеры с помощью SSH (безопасная оболочка). В этом случае, когда пакет прибывает с портом назначения 22, межсетевой экран игнорирует его и не доставляет его к IP-адресу источника.

Типы межсетевых экранов

Межсетевые экраны могут быть разными по своей структуре, функциональности и месту размещения. В зависимости от этих факторов мы можем выделить следующие типы межсетевых экранов:

- Межсетевой экран на основе фильтрации пакетов. Это самый простой и быстрый тип межсетевого экрана, который работает на сетевом уровне модели OSI и сравнивает каждый пакет данных с набором правил, основанных на IP-адресах, портах и протоколах. Если пакет соответствует правилу, он пропускается, если нет — блокируется. Этот тип межсетевого экрана не учитывает контекст или состояние соединения, поэтому он может быть подвержен атакам типа IP-спуфинга или фрагментации.

- Межсетевой экран на основе шлюзов уровня сеанса. Этот тип межсетевого экрана работает на уровне сеанса модели OSI и мониторит TCP (Transmission Control Protocol) соединения между сетями. Он проверяет, является ли соединение доверенным, исходя из рукопожатия TCP, и разрешает или блокирует трафик на основе этого. Он не анализирует содержимое пакетов или приложений, поэтому он может пропустить некоторые виды атак.

- Межсетевой экран с состоянием (stateful firewall). Этот тип межсетевого экрана является улучшением предыдущих типов и работает на транспортном уровне модели OSI. Он отслеживает состояние, порт и протокол каждого соединения и запоминает информацию о предыдущих пакетах, принадлежащих одному и тому же соединению. Он также может проверять заголовки и содержимое пакетов на соответствие правилам безопасности. Этот тип межсетевого экрана более эффективен в блокировании сложных атак, таких как DoS (Denial of Service) или DDoS (Distributed Denial of Service).

- Межсетевой экран с унифицированным управлением угрозами (UTM). Это устройство, которое объединяет в себе функции межсетевого экрана с состоянием с другими службами безопасности, такими как антивирус, IPS (Intrusion Prevention System), фильтрация URL (Uniform Resource Locator), VPN (Virtual Private Network) и облачное управление. UTM фокусируется на простоте и удобстве использования для малого и среднего бизнеса.

- Межсетевой экран следующего поколения (NGFW). Это продвинутый тип межсетевого экрана, который включает в себя все возможности межсетевого экрана с состоянием, а также предоставляет дополнительные функции, такие как осведомленность и контроль приложений, интегрированную IPS, фильтрацию URL на основе геолокации и репутации, поддержку будущих информационных потоков и методы для решения эволюционирующих проблем безопасности. NGFW способен блокировать современные угрозы, такие как продвинутое вредоносное ПО и атаки на уровне приложений.

- Межсетевой экран, ориентированный на угрозы. Это самый передовой тип межсетевого экрана, который включает в себя все возможности NGFW, а также предоставляет продвинутое обнаружение и устранение угроз. С помощью такого межсетевого экрана вы можете:

- Межсетевой экран, ориентированный на угрозы. Это самый передовой тип межсетевого экрана, который включает в себя все возможности NGFW, а также предоставляет продвинутое обнаружение и устранение угроз. С помощью такого межсетевого экрана вы можете:

- Обнаруживать и блокировать известные и неизвестные угрозы в режиме реального времени

- Автоматически коррелировать события безопасности и сетевую активность

- Использовать глобальную разведку по угрозам для обновления правил и политик

- Изолировать зараженные системы и восстанавливать нормальную работу

- Аппаратные и программные межсетевые экраны. Это разделение межсетевых экранов по способу реализации. Аппаратный межсетевой экран — это отдельное устройство, которое подключается к сети и фильтрует трафик между сетями. Программный межсетевой экран — это программа, которая устанавливается на компьютер или другое устройство и фильтрует трафик между устройством и сетью. Аппаратные межсетевые экраны обычно более мощные, надежные и защищенные, но также более дорогие и сложные в настройке и обслуживании. Программные межсетевые экраны обычно более дешевые, гибкие и легкие в использовании, но также более уязвимые, медленные и зависимые от ресурсов устройства.

- Сетевые и персональные межсетевые экраны. Это разделение межсетевых экранов по месту размещения. Сетевой межсетевой экран — это межсетевой экран, который защищает всю сеть или ее часть от внешнего трафика. Он может быть аппаратным или программным, но обычно расположен на границе между сетями. Персональный межсетевой экран — это межсетевой экран, который защищает одно устройство от входящего и исходящего трафика. Он всегда программный и обычно встроен в операционную систему или антивирусное ПО.

Важность межсетевых экранов в современном цифровом мире

Межсетевые экраны играют ключевую роль в обеспечении безопасности информации и конфиденциальности в сети. Они предоставляют следующие преимущества:

- Защита информации и конфиденциальности. Межсетевые экраны предотвращают несанкционированный доступ к вашим данным, файлам, паролям, личной информации и другим чувствительным ресурсам. Они также могут шифровать ваш трафик, чтобы защитить его от перехвата или подделки.

- Превентивная мера против кибератак. Межсетевые экраны блокируют большинство распространенных видов атак, таких как сканирование портов, подбор паролей, удаленное выполнение кода, отказ в обслуживании и другие. Они также могут обнаруживать и изолировать зараженные системы, чтобы предотвратить распространение вредоносного ПО по сети.

Примеры использования межсетевых экранов

Межсетевые экраны могут быть использованы в различных сценариях для защиты разных типов сетей и устройств. Вот несколько примеров:

- В корпоративной сети. Корпоративные сети обычно имеют несколько подсетей для разных отделов, функций или служб. Для защиты таких сетей от внешних и внутренних угроз, необходимо использовать межсетевые экраны разных типов и уровней. Например, можно использовать аппаратный NGFW на границе с интернетом, программный межсетевой экран с состоянием на каждом сервере и персональный межсетевой экран на каждом рабочем месте.

- В домашних сетях. Домашние сети также нуждаются в защите от взлома, шпионажа и вредоносного ПО. Для этого можно использовать аппаратный межсетевой экран, встроенный в маршрутизатор или модем, который подключает домашнюю сеть к интернету. Также можно использовать программный межсетевой экран на каждом компьютере, планшете или смартфоне, который подключается к домашней сети.

- В облачных сервисах. Облачные сервисы предоставляют пользователям и организациям доступ к различным ресурсам и приложениям через интернет. Для защиты таких сервисов от несанкционированного доступа и атак, необходимо использовать межсетевые экраны, специально разработанные для облачной среды. Например, можно использовать веб-приложение межсетевой экран (WAF), который защищает веб-приложения от атак на уровне приложений, таких как SQL-инъекции или XSS (Cross-Site Scripting). Также можно использовать межсетевой экран как сервис (FWaaS), который предоставляет межсетевой экран в виде облачного сервиса, который можно легко настраивать и масштабировать.

Рекомендации по выбору и использованию межсетевых экранов

При выборе и использовании межсетевых экранов необходимо учитывать следующие факторы:

- Подбор под специфические нужды и обстоятельства. Не существует единого решения, которое подходит для всех случаев. В зависимости от типа, размера и целей вашей сети или устройства, вам может потребоваться разный тип или комбинация межсетевых экранов. Например, для защиты корпоративной сети вы можете использовать аппаратный NGFW на границе с интернетом и программный межсетевой экран на каждом сервере и рабочем месте. Для защиты домашнего компьютера вы можете использовать программный межсетевой экран с антивирусом и VPN.

- Обновление и настройка межсетевых экранов. Для обеспечения максимальной безопасности вашего межсетевого экрана необходимо регулярно обновлять его программное обеспечение или прошивку, а также настраивать его правила и политики в соответствии с изменяющимися условиями и угрозами. Вы также должны проверять журналы и отчеты межсетевого экрана, чтобы отслеживать сетевую активность и выявлять аномалии или нарушения.

- Соблюдение стандартов и лучших практик безопасности. В зависимости от вашей отрасли или региона, вы можете быть обязаны соблюдать определенные стандарты или регуляции по безопасности данных, такие как PCI DSS (Payment Card Industry Data Security Standard), HIPAA (Health Insurance Portability and Accountability Act) или GDPR (General Data Protection Regulation). Для этого вам необходимо выбирать и использовать межсетевые экраны, которые соответствуют этим требованиям. Кроме того, вы должны следовать лучшим практикам безопасности, таким как:

- Усиление и правильная настройка межсетевого экрана

- Планирование развертывания межсетевого экрана

- Защита межсетевого экрана

- Защита учетных записей пользователей

- Ограничение доступа к зонам по одобренному трафику

- Обеспечение соответствия политике и использованию межсетевого экрана

- Тестирование для проверки политики и определения рисков

- Аудит программного обеспечения или прошивки и журналов

Заключение

В этой статье мы рассказали, что такое межсетевой экран, как он работает, какие типы межсетевых экранов существуют и почему он важен для нашей конфиденциальности и безопасности в сети. Мы также рассмотрели несколько примеров использования межсетевых экранов и дали рекомендации по выбору и использованию межсетевых экранов.

Межсетевой экран — это необходимый инструмент сетевой безопасности, который защищает наши данные, устройства и приложения от несанкционированного доступа, вредоносного ПО и других угроз. Однако межсетевой экран не является панацеей от всех проблем безопасности, и его нужно сочетать с другими мерами защиты, такими как антивирус, VPN, IPS, WAF и другие.

Выбирая и используя межсетевой экран, мы должны учитывать наши специфические нужды и обстоятельства, а также соблюдать стандарты и лучшие практики безопасности. Только тогда мы сможем обеспечить надежную защиту нашей сети и нашего бизнеса.

В тексте определим базовое понятие межсетевого экрана и на примерах рассмотрим его функции и виды.

Что такое межсетевой экран

Межсетевой экран (МЭ, брандмауэр или Firewall) представляет собой программно-аппаратный или программный комплекс, который отслеживает сетевые пакеты, блокирует или разрешает их прохождение. В фильтрации трафика брандмауэр опирается на установленные параметры — чаще всего их называют правилами МЭ.

Современные межсетевые экраны располагаются на периферии сети, ограничивают транзит трафика, установку нежелательных соединений и подобные действия за счет средств фильтрации и аутентификации.

Для чего нужен межсетевой экран и как он работает

Главная задача МЭ – это фильтрация трафика между зонами сети. Он может использоваться для разграничения прав доступа в сеть, защиты от сканирования сети компании, проведения сетевых атак. Проще говоря, межсетевой экран – это одно из устройств, при помощи которого обеспечивается сетевая безопасность компании.

Функции межсетевого экрана

Брандмауэр может:

- Остановить подмену трафика. Представим, что ваша компания обменивается данными с одним их своих подразделений, при этом ваши IP-адреса известны. Злоумышленник может попытаться замаскировать свой трафик под данные офиса, но отправить его с другого IP. Брандмауэр обнаружит подмену и не даст ему попасть внутрь вашей сети.

- Защитить корпоративную сеть от DDoS-атак. То есть ситуаций, когда злоумышленники пытаются вывести из строя ресурсы компании, отправляя им множество запросов с зараженных устройств. Если система умеет распознавать такие атаки, она формирует определенную закономерность и передает ее брандмауэру для дальнейшей фильтрации злонамеренного трафика.

- Заблокировать передачу данных на неизвестный IP-адрес. Допустим, сотрудник фирмы скачал вредоносный файл и заразил свой компьютер, что привело к утечке корпоративной информации. При попытке вируса передать информацию на неизвестный IP-адрес брандмауэр автоматически остановит это.

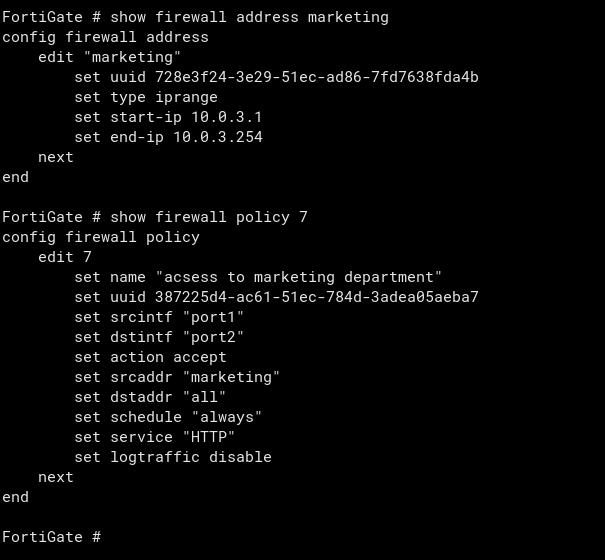

Правила МЭ

Сетевой трафик, проходящий через брандмауэр, сопоставляется с правилами, чтобы определить, пропускать его или нет.

Правило межсетевого экрана состоит из условия (IP-адрес, порт) и действия, которое необходимо применить к пакетами, подходящим под заданное условие. К действиям относятся команды разрешить (accept), отклонить (reject) и отбросить (drop). Эти условия указывают МЭ, что именно нужно совершить с трафиком:

- разрешить — пропустить трафик;

- отклонить — не пропускать трафик, а пользователю выдать сообщение-ошибку «недоступно»;

- отбросить — заблокировать передачу и не выдавать ответного сообщения.

Для лучшего понимания рассмотрим пример. Допустим, у нас есть три правила:

- Разрешить доступ всем IP-адресам, которые принадлежат отделу маркетинга, на 80-й порт.

- Разрешить доступ всем IP-адресам, которые принадлежат отделу системного администрирования.

- Отклонить доступ всем остальным.

Если к сети попытается подключиться сотрудник отдела технической поддержки, он получит сообщение об ошибке соединения (см. правило 3). При этом если сотрудник отдела маркетинга попробует подключиться по SSH, то также получит сообщение об ошибке, поскольку использует 22-й порт (см. правило 1).

Типы межсетевых экранов

МЭ делятся на два основных типа: аппаратные и программные.

Аппаратный межсетевой экран

Аппаратный МЭ – это, как правило, специальное оборудование, составляющие которого (процессоры, платы и т.п.) спроектированы специально для обработки трафика.

Работает они на специальном ПО — это необходимо для увеличения производительности оборудования. Примерами аппаратного межсетевого экрана выступают такие устройства, как Cisco ASA, FortiGate, Cisco FirePower, UserGate и другие.

Аппаратные МЭ более мощные по сравнению с программными, однако это влияет на стоимость решений. Нередко она в разы выше, чем у программных аналогов.

Программный межсетевой экран

Программный МЭ – это программное обеспечение, которое устанавливается на устройств, реальное или виртуальное.

Через такой межсетевой экран перенаправляется весь трафик внутрь рабочей сети. К программным относятся брандмауэр в Windows и iptables в Linux.

Программные МЭ, как правило, дешевле и могут устанавливаться не только на границах сети, но и на рабочих станциях пользователей. Из основных недостатков — более низкая пропускная способность и сложность настройки в ряде случаев.

Контроль состояния сеансов на уровне МЭ

Межсетевой экран с контролем состояния сеансов анализирует всю активность пользователей от начала и до конца — каждой установленной пользовательской сессии. На основе этих данных он определяет типичное и нетипичное поведение пользователя. Если поведение в рамках сессии показалась ему нетипичной, МЭ может заблокировать трафик.

Получается, решение об одобрении или блокировке входящего трафика принимается не только на основании заданных администратором правил, но и с учетом контекста — сведений, полученных из предыдущих сессий. Брандмауэры с отслеживанием состояния сеансов считаются гораздо более гибкими, чем классические межсетевые экраны.

Unified threat management, или универсальный шлюз безопасности

Такие межсетевые экраны включают в себя антивирус, брандмауэр, спамфильтр, VPN и систему IDS/IPS (системы обнаружения и предотвращения вторжений), контроль сеансов.

Основное преимущество данной технологии в том, что администратор работает не с парком различных устройств, а использует единое решение. Это удобно, так как производитель предусматривает централизованный интерфейс управления службами, политиками, правилами, а также дает возможность более «тонкой» настройки оборудования.

В UTM-устройство входят несколько видов процессоров:

- процессор общего назначения, или центральный процессор,

- процессор обработки данных,

- сетевой процессор,

- процессор обработки политик безопасности.

Процессор общего назначения похож на процессор, установленный в обычном ПК. Он выполняет основные операции на межсетевом экране. Остальные виды процессоров призваны снизить нагрузку на него.

Процессор данных отвечает за обработку подозрительного трафика и сравнения его с изученными угрозами. Он ускоряет вычисления, происходящие на уровне приложений, а также выполняет задачи антивируса и служб предотвращения вторжений.

Сетевой процессор предназначен для высокоскоростной обработки сетевых потоков. Основная задача заключается в анализе пакетов и блоков данных, трансляции сетевых адресов, маршрутизации сетевого трафика и его шифровании.

Процессор обработки политик безопасности отвечает за выполнение задач антивируса и служб предотвращения вторжений. Также он разгружает процессор общего назначения, обрабатывая сложные вычислительные задачи.

Межсетевой экран следующего поколения (NGFW)

Next-generation firewall (NGFW) – файрвол следующего поколения. Его ключевая особенность в том, что он может производить фильтрацию не только на уровне протоколов и портов, но и на уровне приложений и их функций. Это позволяет успешнее отражать атаки и блокировать вредоносную активность.

Также, в отличие от межсетевого экрана типа Unified threat management, у NGFW есть более детальная настройка политик безопасности и решения для крупного бизнеса.

Основные функции Next-generation firewall

Расскажем про основные функции безопасности для всех NGFW.

Deep Packet Inspection (DPI) – технология, выполняющая детальный анализ пакетов. В отличие от правил классического межсетевого экрана данная технология позволяет выполнять анализ пакета на верхних уровнях модели OSI. Помимо этого, DPI выполняет поведенческий анализ трафика, что позволяет распознавать приложения, которые не используют заранее известные заголовки и структуры данных.

Intrusion Detection System/ Intrusion Prevention System (IDS/IPS) — система обнаружения и предотвращения вторжений. Межсетевой экран блокирует и фильтрует трафик, в то время как IPS/IDS обнаруживает вторжение и предупреждает системного администратора или предотвращает атаку в соответствии с конфигурацией.

Антивирус. Обеспечивает защиту от вирусов и шпионского ПО в реальном времени, определяет и нейтрализует вредонос на различных платформах

Фильтрация по URL, или веб-фильтр, — возможность блокировки доступа к сайтам или другим веб-приложениям по ключевому слову в адресе.

Инспектирование SSL. Позволяет межсетевому экрану нового поколения устанавливать SSL-сессию с клиентом и сервером. Благодаря этому существует возможность просматривать шифрованный трафик и применять к нему политики безопасности.

Антиспам — функция, которая позволяет защитить корпоративных пользователей от фишинговых и нежелательных писем

Application Control. Используется для ограничения доступа к приложениям, их функциям или к целым категориям приложений. Все это задействует функции отслеживания состояния приложений, запущенных пользователем, в режиме реального времени.

Web Application Firewall — совокупность правил и политик, направленных на предотвращение атак на веб-приложения

Аутентификация пользователей — возможность настраивать индивидуальные правила под каждого пользователя или группу.

Sandboxing. Метод, при котором файл автоматически помещается в изолированную среду для тестирования, или так называемую песочницу. В ней можно инициализировать выполнение подозрительной программы или переход по URL, который злоумышленник может прикрепить к письму. Песочница создает безопасное место для установки и выполнения программы, не подвергая опасности остальную часть системы.

Изолированная защита очень эффективна в работе с так называемыми угрозами нулевого дня. Это угрозы, которые ранее не были замечены или не соответствуют ни одному известному вредоносному ПО. Несмотря на то, что обычные фильтры электронной почты могут сканировать электронные письма для обнаружения вредоносных отправителей, типов файлов и URL-адресов, угрозы нулевого дня появляются постоянно. Традиционные средства фильтрации могут их пропустить.

Использование прокси в качестве межсетевого экрана

Прокси-сервер контролирует трафик на последнем уровне стека TCP\IP, поэтому иногда его называют шлюзом приложений. Принцип работы заключается в фильтрации данных на основании полей заголовков, содержимого поля полезной нагрузки и их размеров (помимо этого, задаются дополнительные параметры фильтрации).

Прокси-серверы осуществляют фильтрацию одного или нескольких протоколов. Например, наиболее распространенным прокси-сервером является веб-прокси, предназначенный для обработки веб-трафика.

Такие серверы используются для следующих целей:

- обеспечение безопасности — например, для защиты вашего веб-сайта или пользователей от посещения сторонних сайтов,

- повышение производительности сети,

- ускорение доступа к некоторым ресурсам в интернете и др.

Поскольку прокси-серверы предназначены для определенных протоколов/портов, они, как правило, имеют более глубокие и сложные средства управления, чем общие правила безопасности межсетевого экрана.

Помимо веб-прокси, существуют такие прокси-серверы, как DNS, FTP, telnet, SSH, SSL, и другие протоколы.

Основной функцией классического брандмауэра является отслеживание и фильтрация трафика на сетевом и транспортном уровнях модели OSI. В отличие от него прокси-сервер устанавливает связь между клиентом и сервером, тем самым позволяя производить проверку на прикладном уровне, фильтровать запросы на подключение и так далее.

Чаще всего прокси-сервер является дополнением к стандартному межсетевому экрану, а межсетевые экраны нового поколения уже включают в себя все функции прокси-сервера.

Заключение

В данной статье мы рассмотрели, что такое межсетевой экран, для чего он используется и каких видов бывает. В современном мире в аппаратной реализации чаще всего можно встретить межсетевые экраны нового поколения. Подобные решения можно арендовать в Selectel.

-

Главная

-

Блог

-

Инфраструктура

-

Межсетевой экран: как работает и защищает корпоративные сети

Хищение персональных данных и иной информации считается наиболее существенной угрозой для коммерческих, общественных и государственных организаций. Поэтому бизнесы и организации, которые обрабатывают чувствительную информацию, применяют так называемые МСЭ, или межсетевые экраны (файрволы, брандмауэры). Технически они представляют собой либо специализированные программы, либо аппаратно-программные системы.

Независимо от технической реализации или дополнительных настроек в задачи МСЭ входит ограничение поступления «нежелательного» трафика. Открытие/закрытие доступа во внутреннюю сеть определяет системный администратор организации. Чтобы упростить эту задачу, применяют правила, которые буквально за пару кликов определяют перечень разрешенных действий с конкретным ресурсом и позволяют быстро менять настройки.

Популярные варианты блокировки:

- IP-адрес. Закрывают доступ или, наоборот, принудительно открывают его для конкретной группы IP-адресов, одного указанного в настройках адреса.

- Домен. Вместо IP указывают доменное имя, если оно назначено для сервера, сайта и иного удаленного ресурса.

- Порт. Возможность указания номеров портов позволяет ограничивать подключение к указанным сервисам. Например, блокировка порта 80 запрещает открывать сайты компании (применяют в сочетании с фильтрацией по IP).

- Протокол. Межсетевой экран дает возможность блокировать трафик, передаваемый по одному или нескольким протоколам, например по UDP.

Перечисленные выше функции межсетевого экрана доступны и на облачных сервисах провайдера Timeweb Cloud.

Типы межсетевых экранов

Помимо набора правил и индивидуальных настроек, защиту корпоративных сетей организуют при помощи разных типов межсетевых экранов, аппаратных и программных. Их отличает способ блокировок-фильтрации, управления функционалом. Программный МСЭ – специализированный софт, устанавливаемый «поверх» операционки или встроенный в нее разработчиком на этапе сборки дистрибутива.

Решение отличается удобством и относительной дешевизной, поэтому его используют в частных компьютерах, локальных сетях, развернутых в домашних условиях или небольших офисах. Также оно актуально для корпоративной техники, используемой вне внутренней сети. Но в крупных сетях производительности таких МСЭ недостаточно, поэтому там под развертывание межсетевого экрана выделяют отдельную машину с мощным «железом».

Но второй вариант тоже имеет ограничения, если на отдельном сервере производят иные операции, требующие вычислительных мощностей. Использовать отдельный компьютер исключительно для блокировки трафика нерационально. Поэтому на крупных предприятиях более актуальны МСЭ для специализированного оборудования с установленной на них FreeBSD и Linux.

Назначение оборудования обычно ограничено возможностями межсетевого экрана, поэтому все их ресурсы нацелены на решение задач по блокировке трафика. Поэтому они экономически оправданы. На рынке представлены устройства в виде независимого блока или функционального модуля для маршрутизаторов, иных сетевых устройств. Преимущества программно-аппаратного варианта:

- Высокое быстродействие за счет выполнения только одной функции. Ресурсы комплекса не расходуются на запуск других приложений и «посторонние» расчеты.

- Простота управления и контроля по протоколу SNMP (Teleport, без шифрования) или SSH (с шифрованием).

- Хорошая надежность благодаря наличию специализированных аппаратных решений с программной поддержкой управления настройками.

Выпускают межсетевые экраны со специфическими задачами. Например, для организации прокси-серверов, МСЭ с контролирующей функцией, UTM, NGFW, включая типы с активной защитой. Рассмотрим базовые различия перечисленных категорий файрволов, функции и применяемых технологий межсетевых экранов.

Прокси-сервер

Один из распространенных вариантов МСЭ – прокси-сервер. Он представляет собой шлюз, через который прогоняют пакеты между внутренней сетью и внешними ресурсами. При подключении к любому ресурсу пользователь всегда обращается к прокси-серверу. И уже от него происходит запрос на соединение с внешним ресурсом. Ответ передается по обратной схеме – сначала на прокси и только затем на компьютер пользователя.

В зависимости от задач на уровне прокси-сервера возможно изменение запроса-ответа. Например, он гарантирует анонимность пользователя, защиту от ряда сетевых угроз. Последнее несколько ограничивает распространение технологии в корпоративном секторе. Все-таки современный бизнес требует максимальной, а не частичной защиты. Технология обладает следующим перечнем минусов в качестве эффективного файрвола:

- Не позволяет организовать прокси для протокола UDP.

- Каждый сервис требует развертывания отдельного proxy, а это усложняет масштабирование.

- Относительно низкая производительность МСЭ такого типа.

Также отмечают чувствительность системы к зависаниям операционки, отдельных приложений. Иногда они распространяются на «нижние» уровни сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Интерактивный тип МСЭ – система непрерывно анализирует поступающие на указанные порты данные с учетом используемого порта. И по результату дает сигнал либо о блокировании пакетов, либо об их пропуске через экран. Работа таких систем основывается на политиках, установленных специалистами предприятия. Но есть модели оборудования, поддерживающие анализ контекста, информации, взятой из прежних соединений.

Межсетевой экран UTM

Категория межсетевых экранов Unified Threat Management (UTM) появилась в результате апгрейда технологий блокировки сетевых атак. МСЭ такого типа начали использоваться в 2004 году, это позволило избавиться от проблем нового типа, появившихся вслед за возросшей популярностью интернета. Из наиболее ярких плюсов отмечают функционал:

- Контент-фильтр.

- Служба IPS.

- Антивирус.

Такой подход упрощает администрирование, т.к. позволяет управлять только одним устройством вместо двух и более, как, например, при использовании прокси-сервера. МСЭ реализуется двумя способами: программным или программно-аппаратным. В первом случае будет задействован только центральный процессор компьютера. Во втором – еще и дополнительные чипы с архитектурой, учитывающей специфику задач.

Так, выделяют отдельные модули на обработку контента, анализа сетевых пакетов, архивированных файлов с «подозрительным» содержимым. Независимый процессор в режиме реального времени обрабатывает TCP-сегменты, занимается шифрованием пакетов, трансляцией сетевых адресов. Для службы IPS, антивирусов и защиты от утраты информации также выделен отдельный чип. В случае программного решения возможно расширение функционала:

- Фильтрация URL.

- Кластеризация.

- Антиспам и пр.

Межсетевой экран нового поколения (NGFW)

Решения нового класса Next-Generation Firewall (NGFW) появилось из-за непрерывного роста профессионализма злоумышленников. Это вынуждает разработчиков дополнять типовой перечень функций межсетевого экрана новыми возможностями. К стандартным относят фильтр сетевых пакетов, поддержку VPN, инспекцию трафика, преобразование IP-адресов и портов. Более современные модели оборудования научились работать даже на уровне приложений.

Такое развитие технологии создает эффективный заслон для вредоносной активности. Новые МСЭ типа NGFW поддерживают функции:

- Непрерывно защищают сеть от хакерских атак, проникновения вредоносного ПО.

- Обладают всем функционалом, присущим первому поколению межсетевых экранов.

- Распознают приложения для последующего анализа на базе IPS.

- Инспектируют сетевой трафик с выделением пакетов отдельных приложений.

- Настраивают контроль трафика для ускорения обработки пакетов.

- Читают трафик, зашифрованный по методике SSL (в режиме реального времени).

- Обновляют базы, содержащие описание угроз, уязвимостей.

Перечисленные функции повышают уровень защищенности корпоративной сети от вредоносных программ нового типа и других типов онлайн-угроз.

NGFW с активной защитой от угроз

Более совершенным механизмом считается NGFW с активной защитой от угроз. Фактически такое оборудование является лишь модернизированным вариантом предыдущего поколения. Но оно дает возможность блокировать наиболее сложные хакерские атаки, которые не способны распознать МСЭ старого типа. Здесь также поддерживается:

- Система учитывает контекст, обнаруживает его на базе ресурсов, повышающих риски.

- Функции безопасности максимально автоматизированы, есть возможность самостоятельной установки правил, что заметно повышает производительность при блокировании атак.

- Корреляция событий на ПК и в сетевом окружении, повышающая эффективность в направлении выявления потенциально вредоносных приложений.

Файрволы NGFW с активной защитой имеют довольно простое управление благодаря внедрению унифицированного перечня политик.

Для чего нужен межсетевой экран

Ключевая задача МСЭ – блокировать трафик, которого не должно быть внутри корпоративной сети. Минимальный уровень защиты фирмы представляет собой исключение возможности сканирования сетевых ресурсов, инъекций вредоносного ПО, несанкционированного доступа к данным, в том числе персональным данным клиентов и персонала.

Типовые сценарии работы межсетевого экрана:

- Система предотвращает попадание во внутреннюю сеть «поддельного» трафика, который имитирует данные, например, от удаленного филиала.

- Происходит блокировка внешних ресурсов, от которых исходят атаки типа DDoS. Система препятствует зависанию, торможению внутренних сервисов.

- Контроль отправляемых данных из внутренней сети. Речь может идти о воспрепятствовании слива коммерческой информации, нежелательных рекламных рассылок, распространения вирусов, если одна из рабочих станций оказалась заражена.

Межсетевой экран иногда ставят внутри корпоративной сети, на ее отдельные сегменты, если они принадлежат подразделению, работающему с особо секретными данными. На связке с внешними ресурсами возможна установка дополнительного оборудования, выполняющего общие функции вроде перечисленных выше.

Ограниченность анализа межсетевого экрана

Несмотря на разнообразие типов межсетевых экранов, важно учитывать, что любой из них обладает относительно узкими возможностями работы с сетевым трафиком. Оценка возможна только для тех пакетов, которые реально идентифицировать. Если данные не получается распознать, система не способна действовать на основании заданных политик и теряет эффективность.

Например, при использовании протоколов, защищенных криптографией: IPsec, SSH, TLS, SRTP. Они исключают возможность фильтрации трафика с учетом правил, касающихся содержимого, на прикладном уровне. Есть риски ограниченного применения МСЭ, если конкретная модель системы «не понимает» применяемый механизм создания туннеля. Такие нюансы требуется учитывать при развертывании сетевых сервисов, предназначенных для защиты.

Выводы

Перед внедрением программно-аппаратного комплекса или программного решения рекомендуется сначала разобраться, для чего нужен межсетевой экран. Как только будет готов перечень политик, которые желательно иметь в системе защиты, определяют наиболее подходящий вариант МСЭ. Если нет возможности самостоятельно разбираться во внедрении и настройке комплекса, воспользуйтесь одним из готовых решений провайдера Timeweb Cloud.

Кстати, в официальном канале Timeweb Cloud собрали комьюнити из специалистов, которые говорят про IT-тренды, делятся полезными инструкциями и даже приглашают к себе работать.