Сегодня распространение сетей беспроводного доступа стало таким обширным, особенно в мегаполисах, что мы уже не представляем себе погружение в интернет без них. WI-FI есть в каждой доме, офисе и местах общего посещения. Но для того, чтобы входить в сеть и хранить там свои данные безопасно, необходимо использовать защитные технологии. Их можно найти и применить в параметрах подключения. Давайте в данной статье разберемся – какие настройки и для чего нам нужны.

Содержание

- Варианты защиты

- WPA

- Шифрование беспроводной сети

- WPA2 Enterprise

- Пароль для сети

- Задать вопрос автору статьи

Варианты защиты

Смотрите также видео с инструкциями по настройке безопасности сети WI-FI:

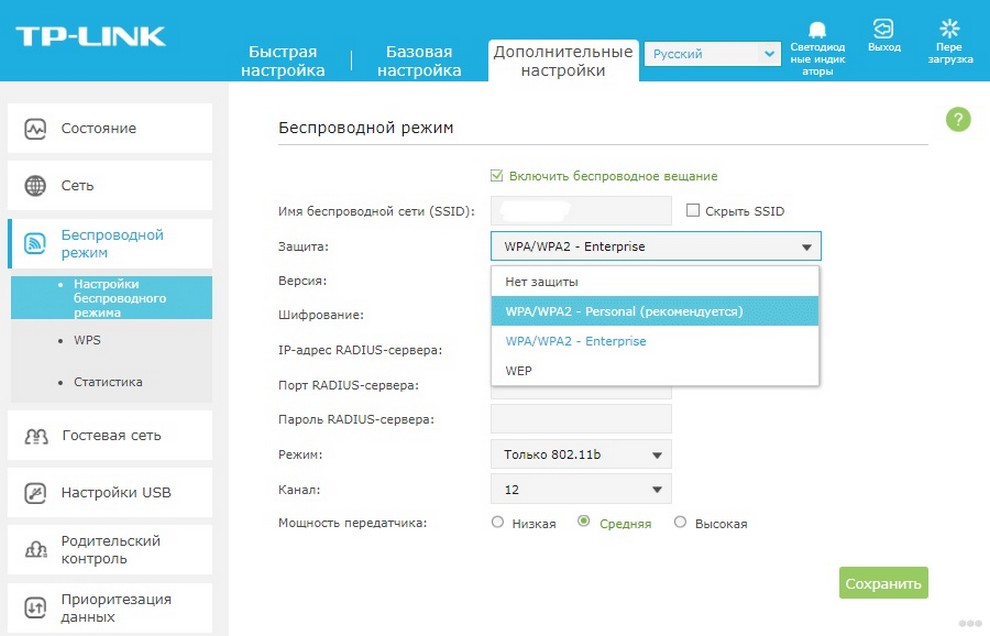

Чтобы быть уверенным в безопасности нашего WI-FI, нужно придумать логин и пароль и определиться с технологией защиты. Из вариантов нам предлагаются WEP, WPA и WPA2.

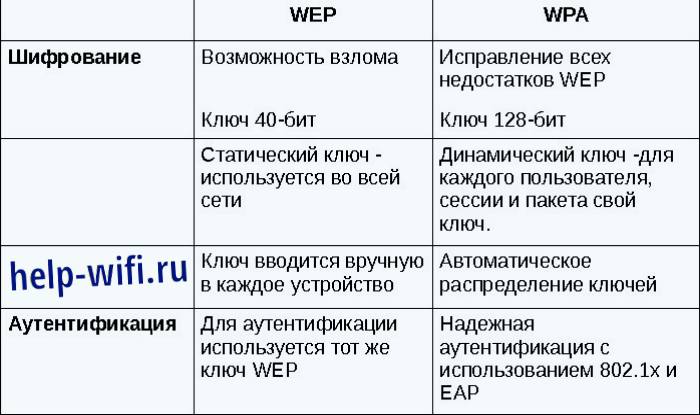

Одной из первых безопасных технологий была WEP. Она проверяла ключ на целостность при каждом соединении по Wi-Fi и была стандартом IEEE802.11i. Сейчас эта технология считается устаревшей и недостаточно безопасной.

WPA

Защита WPA выполняет проверку ключа доступа при использовании протокола 802.1Х, таким образом, перебирая все варианты. Это более надежный и современный тип защиты. Полное название – Wi-Fi Protected Access – защищенный доступ Wi-Fi.

Делится на пару видов:

- WPA-Personal (Personal Key) или сокращенно WPA PSK.

- WPA-Enterprise.

И наконец, что такое WPA2 PSK? Спросите, какая разница, чем отличается этот вариант от WPA? Она поддерживает шифрование и считается лучшим способом для защиты сетей беспроводного доступа. Еще отличие в том, что это самая современная, свежая версия.

Давайте подробнее остановимся на видах WPA2:

- WPA2 PSK или персональный (Personal) ключ – это вариант аутентификации. Нам просто нужно придумать пароль, который будет ключом, и пользоваться им во время входа в сеть WI-Fi. Этот пароль будет одним для всех подключаемых девайсов и будет храниться в настройках роутера.

- WPA2 Enterprise – усложненный способ аутентификации, подойдет для использования на работе. Он имеет повышенный уровень защиты и использует сервер для выдачи паролей.

Часто по умолчанию в настройках роутера через компьютер можно увидеть общий режим WPA/WPA2. Он используется для избежания проблем с подключением устаревших моделей телефонов и планшетов пользователей.

Шифрование беспроводной сети

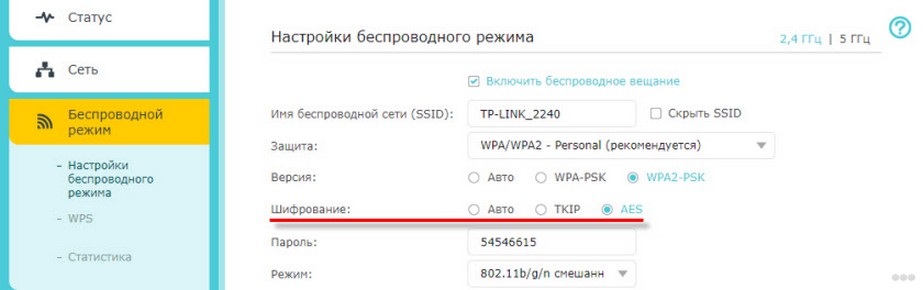

Коротко рассмотрим и алгоритмы шифрования. Их два вида – TKIP и AES. Первый алгоритм поддерживают только устаревшие устройства, поэтому при настройке доступа лучше установить режим «Авто». Если мы выбрали режим WPA2 Personal, то по умолчанию будет предложено только шифрование по AES.

WPA2 Enterprise

Пара слов о данном виде WPA Enterprise. Для использования необходимо иметь в нашей сети RADIUS-сервер. Для любого девайса выдается свой ключ шифрования, который уникален и создается прямо во время аутентификации на сервере.

Как же тогда подключается устройство к сети Wi-Fi? Сначала происходит обмен данными. Затем информация доходит до RADIUS-сервера, где выполняется аутентификация устройства: RADIUS-сервер смотрит, есть ли в его базе такое устройство, проверяет вводимые данные login и password, затем дает разрешение на подключение или запрещает соединение. После положительной проверки беспроводная точка открывает доступ в сеть нашему устройству.

Пароль для сети

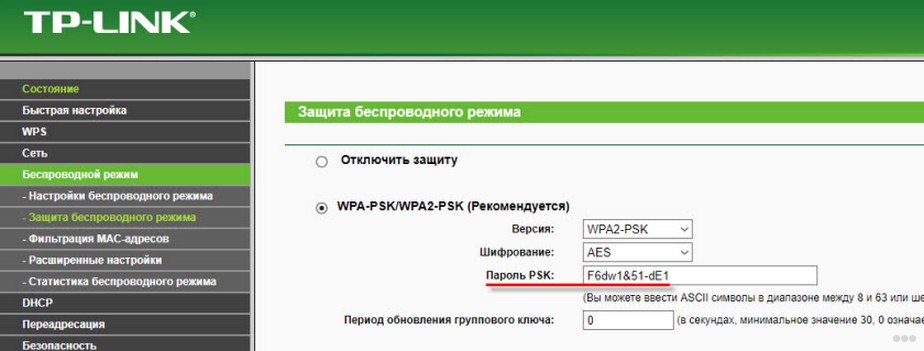

После того, как мы выбрали режимы безопасности, нам необходимо задуматься о пароле. Каким он должен быть?

Определимся с величиной – 8-32 символа. Используется только латиница, цифры и специальные символы. Обязательным условием является недопустимость пробелов. Пароль реагирует на регистр. Лучше придумать надежный и легко запоминающийся пароль, чтобы его никто не мог взломать.

Теперь вы с уверенностью можете сказать, какой способ проверки подлинности Wi-Fi лучше. Чтобы к вам не мог подключиться любой нежелательный пользователь, нужно защитить свою сеть.

Если статья была полезной, ставьте звездочки! Задавайте вопросы и делитесь опытом по теме! Всем спасибо и до новых встреч на WiFi Гид!

Технология WPA (Wi-Fi® Protected Access) — это спецификация шифрования данных для беспроводной сети. Она превосходит функцию безопасности WEP благодаря защите доступа к сети за счет использования протокола EAP (Extensible Authentication Protocol), а также обеспечивая механизм шифрования для защиты данных при передаче.

Технология WPA предназначена для использования с сервером проверки подлинности 802.1X, который распределяет различные ключи каждому пользователю. Однако ее также можно использовать в менее безопасном режиме «Pre-Shared Key (PSK)». Ключ PSK предназначен для домашних сетей и сетей небольших офисов, где для всех пользователей используется одинаковый пароль. Протокол WPA-PSK также называется WPA-Personal. Протокол WPA-PSK позволяет беспроводному устройству Brother обмениваться данными с точками доступа при помощи способа шифрования TKIP или AES. Протокол WPA2-PSK позволяет беспроводному устройству Brother обмениваться данными с точками доступа при помощи способа шифрования AES.

Протокол TKIP (Temporal Key Integrity Protocol) — это метод шифрования. Протокол TKIP обеспечивает попакетное шифрование, включающее проверку целостности сообщений и механизм повторного шифрования.

Алгоритм AES (Advanced Encryption Standard) — это одобренный Wi-Fi® стандарт надежного шифрования.

В режиме WPA-PSK/WPA2-PSK и TKIP или AES используется общий ключ (PSK) длиной 8 — 63 символа.

Связанные модели

ADS-2600W, HL-2170WR, HL-5370DW

Отзывы о материалах

Чтобы помочь нам улучшить поддержку пользователей, просим вас поделиться своим мнением, ответив на вопросы ниже.

На чтение 8 мин Просмотров 1к.

Максим aka WisH

Высшее образование по специальности «Информационные системы». Опыт работы системным администратором — 5 лет.

Задать вопрос

Маршрутизаторы для подключения к интернету и раздачи вайфая стоят в каждой квартире, до которой дотянулся проводной интернет. Большая часть беспроводных соединений защищена паролем, устанавливаемым самим человеком. За безопасность сети отвечает не только пароль, но и тот протокол, который используется в маршрутизаторе для передачи данных в сети. Взлом маршрутизаторов и использование вайфая другими людьми – это частая проблема, так что сегодня расскажем о применяемых стандартах безопасности, таких как WPA (WPA2) и других.

Содержание

- Что такое WPA

- Отличия технологий

- WPA от WPA2

- Разница с WEP

- Как узнать, какой протокол в моем Wi-Fi

- Выбор типа шифрования

Что такое WPA

WPA (Wi-Fi Protected Access) – это появившийся в 2003 году протокол защиты беспроводных соединений. Сам протокол работает по принципу шифрования данных. Информация в сети передается между абонентами не в открытом виде, а в виде зашифрованных сообщений. За шифрование этих сообщений и отвечают протоколы безопасности, используемые маршрутизаторами, телефонами и ноутбуками.

ВПА шифрует данные, передаваемые внутри одной сети. После подключения к сети и авторизации, когда на устройстве будет введен правильный пароль, оно получит ключ шифрования. У маршрутизатора, передающего данные, есть ключ, с помощью которого он шифрует отправляемую информации. У устройства имеется ключ, с помощью которого оно расшифровывает получаемую информацию и шифрует ту, которая отправляется на маршрутизатор.

Вся информация при использовании вайфая передается по радиоволнам, её можно перехватить.

Основная проблема при беспроводной передаче данных – это их передача в открытую. Обмен радиосигналами идет на небольшом расстоянии, но все же не по узконаправленному лучу, что было бы более безопасно, но почти невозможно при перемещающихся объектах обмена информацией. Человек с подходящим оборудованием может перехватить передаваемые пакеты информации. Шифрование защищает данные от того, чтобы их прочитали в открытую.

Чем более сложный ключ шифрования установлен, тем сложнее взломать перехваченные сообщения – поэтому внимание уделяются усложнению самого ключа. В этом протоколе безопасности установлены 256 битные ключи, что усложняет их взлом или же перебор вариантов ключа. Также этот протокол безопасности проверяет целостность пришедших пакетов, чтобы определить, не перехватывал ли их кто-нибудь. Это позволяет избежать пересылки подложных сообщений.

Отличия технологий

WPA является не единственным типом шифрования, используемым в беспроводных сетях. Маршрутизаторы поддерживают еще несколько протоколов безопасности. Далее перечислим отличия протоколов. Понимание параметров протоколов упростит выбор типа шифрования.

WPA от WPA2

Этот протокол появился позже и существует два режима его работы :

- Персональный режим или общий ключ (WPA2-PSK) – один пароль для доступа к сети, устанавливается дома.

- Корпоративный режим (WPA2-EAP) – использует дополнительный сервер, устанавливается на предприятиях.

В первом случае используется один пароль для всех абонентов сети. Он хранится на каждом из девайсов, подключенных к беспородной сети. При желании этот ключ можно просмотреть, изменить или удалить. Такой способ используется в небольших и домашних сетях, для простоты подключения.

Режим EAP означает, что подключенные абоненты проверяются внешним сервером. Для работы в этом режиме требуется поднимать дополнительный сервер и задавать ему настройки. Значительно повышает безопасность передаваемых данных, но в случае использования дома несет проблемы в настройке и поддержании работоспособности всей системы.

Есть и еще некоторая разница при использовании первого или второго уровня протокола. WPA использует протокол целостности временного ключа (Temporal Key Integrity Protocol, TKIP). При этом способе каждому устройству выдается персональный ключ шифрования, что позволяет избежать подбора этого ключа злоумышленниками.

Каждый новый протокол позволяет лучше шифровать данные, чтобы их было сложнее расшифровать при перехвате.

В ВПА2 используется протокол CCMP, основанный на алгоритме расширенного стандарта шифрования (AES), обеспечивающего проверку подлинности и целостности сообщения. Этот протокол позволяет проводить проверку не только целостности самого сообщения, но также позволяет производить проверку заголовка сообщения, в котором содержится служебная информация.

Протокол предполагает установку персонального ключа шифрования для каждой новой сессии. Это значит, что у одного устройства, через некоторое время обновляется ключ шифрования. Это произойдет при новом подключении или же после долгой неактивности абонента, при начале нового обмена данными. Такой способ еще больше усложняет подбор ключа.

Разница с WEP

Представленная в 1997 году технология WEP является первой попыткой защиты беспроводных сетей. Здесь было применено то шифрование данных, которое станет стандартом для следующих протоколов безопасности. В этот раз использовали 40, 64 или 128-битный ключ с записью в шестнадцатеричном формате. В следующих протоколах использовали минимум 128 бит для шифрования, так что в этом WEP уступает им.

Ключ статичный и одинаковый для всех подключенных абонентов. Это позволяет при помощи перехвата данных и разбора сообщений, рано или поздно подобрать его. Из-за этого следующие протоколы использовали сменяемые ключи или другие формы защиты, чтобы даже при подборе одного ключа шифрования под угрозой не оказывались остальные пользователи в сети.

Как узнать, какой протокол в моем Wi-Fi

Чтобы определить, какой способ шифрования используется в вашем телефоне или ноутбуке, придется зайти в настройки маршрутизатора. Информация об этом также находится в свойствах подключения, но там смотреть её бессмысленно, ведь поменять ничего не сможете. Вспомните, как вы заходили в свой роутер. Данные для первичного входа написаны на наклейке на самом роутере, посмотрите там адрес, его мало кто меняет.

Введите адрес в верхней строке браузера на смартфоне или компьютере, подключенном к маршрутизатору через вайфай или провод. Перед вами появится окно с требованием ввести логин и пароль, вспомните их, без этого войти не получится. В противном случае придется сбрасывать маршрутизатор до заводских настроек и проводить все настройку заново, чтобы задать новый пароль. В настройках перейдите в раздел «Wi-Fi» или беспроводная сеть.

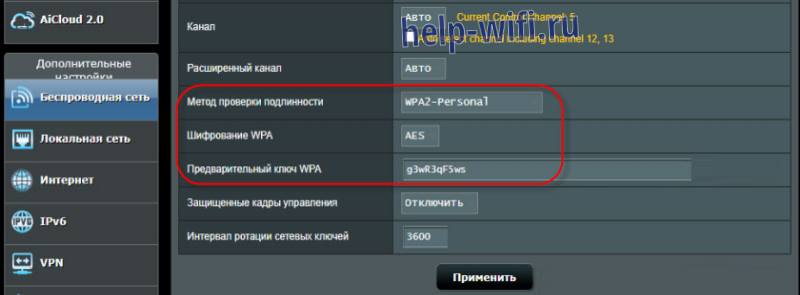

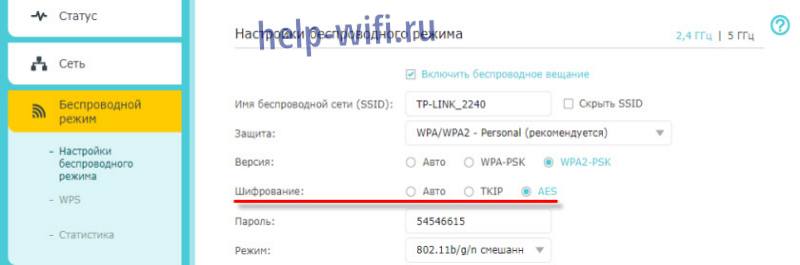

Перед вами откроется окно со всеми данными по вашей сети. Нужная информация находится здесь в разделе «Метод проверки подлинности», «Защита», «Протокол шифрования» или что-то подобное. На разных моделях роутеров этот раздел имеет различные названия. В одной из строк увидите знакомые сокращения, там и находится выбор прокола защиты. Здесь же его можно поменять, только потом придется на всех девайсах заново подключиться.

Выбор типа шифрования

Если уж добрались до выбора типа шифрования, что стоит ставить тот, что лучше защищен. В этом случае иногда возникает проблема, если имеются старые устройства, которые не поддерживают работу по впа2. В таких случаях ставьте совмещенный WPA-WPA2 тип шифрования, он позволит использовать тот протокол, который поддерживают всех абонентов подключенных к сети. Или же для того смартфона, что не работает по впа2 будет организован обмен через первую версию протокола.

На некоторых маршрутизаторах в этом режиме доступен выбор протокола безопасности. AES используется во второй версии по умолчанию, но может использоваться и в первой, если его выбрать. Если же не уверены в том, что все смартфоны и ноутбуки станут поддерживать работу по нему, то выбирайте автоматический режим, чтобы роутер сам подобрал протокол. Ставить TKIP по умолчанию нет смысла, ведь это ослабит защиту.

С 2018 года появился WPA3. При входе в публичную сеть WPA3 регистрирует новое устройство способом, не подразумевающим использование общего пароля. Также использует свой собственный механизм для создания безопасного «рукопожатия» между телефоном и маршрутизатором, чтобы его было сложнее перехватить или вмешаться в этом процесс. Имеет встроенную защиту от взлома перебором паролей. Так что, если телефоны и маршрутизатор поддерживают работу по этому протоколу, то выбирайте его.

Много в деле безопасности зависит от пароля, поставленного на устройство. Если в качестве пароля используются цифры или простое слов, то никто не будет заниматься перехватом пакетов и ключей шифрования, проще подобрать пароль к самой сети и действовать уже оттуда. Так что перед установкой лучшего протокола безопасности задумайтесь о том, чтобы установить сложный пароль на саму сеть.

The type of security algorithms and encryption specifications of your Wi-Fi network largely determine how speedy and secure it is.

That’s why it’s vitally important that you know what they are, what they stand for, and exactly what they do.

Terminology

In articles about network security, the terms ‘protocol’, ‘standard’ and ‘certification’ and ‘program’ are often used interchangeably when talking about encryption. What one source, website, or individual refers to as a ‘protocol’, for instance, might be referred to as a ‘standard’ elsewhere.

The first things we examine below are certification programs. WPA, WPA2, and WPA3 are the three wireless network certification programs we’ll be discussing in this article. These are occasionally referred to as encryption standards themselves.

Certification programs – in this case for Wi-Fi networks – use encryption protocols to secure data transmitted over a given Wi-Fi connection. An example would be TKIP, the Temporal Key Integrity Protocol. How encryption protocols encrypt data is determined by ciphers, which are essentially just algorithms that shape the process. An example of this is AES (which, confusingly, stands for Advanced Encryption Standard).

Authentication methods or mechanisms are used to verify wireless clients, such as a Pre-Shared Key (PSK), which is essentially just a string of characters. In cryptography this is called a ‘shared secret’ – it’s a piece of data known only by entities involved in the secure communication it is being used for. An example of a PSK would be a Wi-Fi password, which can be up to 63 characters and usually initiates the encryption process.

Security certification programs

All networks need security programs, certifications, and protocols to keep the devices and users on the network safe. For wireless networks, a number of security certification programs have been developed, including WPA and WPA2.

Wired Equivalent Protection (WEP)

WEP was the original wireless network security algorithm, and as you can probably tell by the name, was designed to supply a given network with the security of a wired one. WEP uses the RC4 cipher. However, WEP isn’t very secure at all, which is why it’s not commonly used, and is wholly obsolete when compared to later protocols. Everyone on the network shares the same key – a form of static encryption – which means everyone is put in harm’s way if one client is exploited.

Wi-Fi-Protected Access (WPA)

WPA is a more modern and more secure security certification for wireless networks. However, it is still vulnerable to intrusion and there are more secure protocols available. Wireless networks protected by WPA have a pre-shared key (PSK) and use the TKIP protocol – which in turn uses the RC4 cipher – for encryption purposes, making WPA-PSK. This is also not the most secure program to use because using PSK as the cornerstone of the certification process leaves you with similar vulnerabilities to WEP.

Wi-Fi-Protected Access 2 (WPA2)

WPA2 is another step up in terms of security and makes use of the Advanced Encryption Standard (AES) cipher for encryption, which is the same cipher the US military uses for a lot of its encryption. TKIP is replaced with CCMP – which is based on AES processing – providing a better standard of encryption. There is both a personal version (which supports CCMP/AES and TKIP/RC4) and an enterprise version (which supports EAP – the Extensible Authentication Protocol – as well as CCMP). See our guide to WPA2 for more information about it.

Wi-Fi-Protected Access 3 (WPA3)

WPA3 was only recently developed in the last three years and isn’t yet in widespread use. WPA3 also has Personal and Enterprise options, and is described by the Wi-Fi Alliance as having:

New features to simplify Wi-Fi security, enable more robust authentication, deliver increased cryptographic strength for highly sensitive data markets, and maintain resiliency of mission-critical networks.

Ciphers and protocols

Above, we looked at exactly which certification programs are the most up-to-date, as well as what encryption protocols and ciphers they use to secure wireless networks. Here, we’ll briefly run through how they work.

Ciphers

Ciphers – which, as we mentioned before, determine the process by which data is encrypted – are an important part of securing a wireless network. RC4 – short for Rivet Cipher 4 – which is a stream cipher. Stream ciphers encrypt data one bit at a time, using a pseudo-random bit generator to create an 8-Bit number. Created way back in 1987, it was lauded for its speed and simplicity for many years but now is recognized to have several vulnerabilities that leave it open to man-in-the-middle attacks, amongst others.

Vast improvement has come in the form of the AES, which is an acronym for Advanced Encryption Standard. AES is a symmetric block cipher. It’s symmetric in the sense that there is just one key used to decipher the information and it is classified as a ‘block’ cipher because it encrypts in blocks of bits instead of bite-by-bite like a stream cipher. It uses key lengths of 256 bits, which makes it virtually impenetrable to brute force attacks (on present computing power). AES encryption is the US federal standard for encryption and is considered the strongest widely-used form ever created.

Encryption protocols

The Temporal Key Integrity Protocol was designed with WEP’s vulnerabilities in mind. WEP used a 64-bit or 128-bit encryption key that had to be entered on wireless access points and devices manually, and the key itself would never change. TKIP, on the other hand, implements a per-packet key, meaning that it creates a new 128-bit key for each data packet in a dynamic fashion.

The Counter Mode Cipher Block Chaining Message Authentication Code Protocol is the step up from TKIP largely because it uses the AES cipher, the security-maximizing properties of which were discussed above.

Different combinations and which is safest?

Below is a rundown of some of the different combinations the wireless networks you regularly connect to might use for their security.

| Option | Option | Safety level |

| Open Network | This is the kind of network you might find in a café or outside at a tourist spot. It requires no password which means anyone can connect to the network. | Very Risky |

| WEP 64/128 | Although WEP 128 is more secure than WEP 64 – it uses a bigger encryption key – these are both old, outdated, and therefore vulnerable. | Very Risky |

| WPA-PSK (TKIP) | This is a pairing of the older security certification program with an outdated encryption protocol, so isn’t very secure either. | Risky |

| WPA2-PSK (TKIP) |

Using an outdated encryption protocol that isn’t secure defeats the purpose of using WPA2, which is a secure Wi-Fi certification program. | Risky |

| WPA2-PSK (AES) | This is the latest encryption cipher paired with the most up-to-date and secure certification program, combining to make the most secure wireless network option. | Secure |

Wi-Fi изначально уязвимее проводной сети, потому что доступ к нему может получить любое устройство в радиусе действия. И установить сложный пароль на Wi-Fi — это далеко не все, что нужно сделать для безопасности. Неправильная настройка роутера может привести к уязвимости вашей сети и к заражению устройств в ней вредоносными программами.

Еще раз о сложном пароле

Про это говорят всегда, как только речь заходит об информационной безопасности. Но все равно подбор пароля по словарю остается самым эффективным способом взлома сетей Wi-Fi. Остальные способы взлома требуют специальных знаний, а порой и специального оборудования. Вот только приложение для брутфорса (перебора паролей) может скачать и установить на свой смартфон любой школьник.

Если пароль вашей сети — как-то упорядоченная последовательность цифр, чье-то имя, любая дата рождения или вообще любое осмысленное слово — считайте, что защиты у вашей сети просто нет. Да, пароли наподобие «W:e2x@3_&4asD» плохо запоминаются и небыстро вводятся, зато подбор такого пароля займет не одну сотню лет. Чего не скажешь о «Timur98», «12071991» или «12345678».

Защита Wi-Fi

Первое, что происходит при соединении клиента с Wi-Fi сетью — аутентификация. Клиент должен «представиться», роутер должен удостовериться, что клиенту можно дать доступ. А теперь вспомним, что и клиента, и роутер «слышат» все устройства в радиусе нескольких десятков метров. Это как если бы два шпиона в людном месте при встрече громко орали друг другу: «Пароль?», — «Синие ежики!». Очевидно, аутентификацию следует организовать так, чтобы посторонние устройства из этого радиообмена ничего не поняли.

Далее (при удачной аутентификации) идет обмен данными клиента и роутера. Но если эти данные будут открытыми, то злоумышленникам даже пароль узнавать не нужно — зачем, если весь «разговор» и так слышен? Поэтому обмен данных между роутером и клиентом шифруется.

Алгоритмы защиты сетей Wi-Fi содержат в себе механизмы шифрования и аутентификации и бывают нескольких видов:

Open

Аутентификация открытая, шифрования нет. Роутер дает доступ всем клиентам. Частный случай — не всем, а только тем, чей MAC-адрес есть в списке роутера. Но это не является эффективной защитой, потому что враждебное устройство вполне может «подслушать» правильный МАС-адрес из открытого радиообмена и пользоваться им.

Открытые сети абсолютно небезопасны, пересылаемая по ним информация может быть подслушана кем угодно. Имейте это в виду, пользуясь открытыми сетями в общественных местах. Используйте VPN, или, как минимум, только HTTPS соединения в браузере.

WEP

Wired Equivalent Privacy («Эквивалент защищенности проводных сетей») — первый стандарт защиты Wi-Fi-сетей, описывающий как правила аутентификации, так и шифрования. Несмотря на название, обеспечить должный уровень защищенности не может, так как имеет множество уязвимостей. И для аутентификации, и для шифрования используется один ключ. Шифрование производится простейшей операцией с использованием ключа. Перехватив достаточное количество пакетов, злоумышленник может его расшифровать. Это возможно даже в пассивном режиме за несколько часов, а активные «взломщики» вскрывают WEP-защиту за минуты.

В 2004 году концерном IEEE защита WEP признана неэффективной и к использованию не рекомендована. Тем не менее, в целях совместимости, она оставлена на некоторых роутерах и некоторый процент сетей до сих пор ее использует.

WPA

Wi-Fi Protected Access — «Защищенный доступ к Wi-Fi» — был разработан, когда стала очевидна уязвимость WEP. Первый стандарт разрабатывался в спешке, поэтому некоторые недоработки в нем присутствуют. WPA использует один из двух алгоритмов аутентификации: PSK (WPA-PSK, Personal) и EAP (WPA, Enterprise).

Упрощенный алгоритм PSK (Pre-Shared Key — «Заранее известный ключ») чаще используется в частных и защищенных общественных сетях. Для соединения клиента и роутера на обоих устройствах задается пароль PSK из минимум 8 символов.

При аутентификации обмен пакетами шифруется заданным паролем и, не зная его, стороннее устройство этот обмен расшифровать не может. При высокой криптографической стойкости ключа-пароля алгоритм достаточно надежен, но в некоторых случаях неудобен. Например, чтобы предотвратить доступ в корпоративную сеть уволенного сотрудника, ключ придется менять на всех устройствах.

Основной алгоритм аутентификации WPA — Entrprise («Корпоративный») — подразумевает использование сервера аутентификации RADIUS, выдающего динамические ключи. Поскольку ключ сети постоянно меняется, то и наличие у уволенного сотрудника старого ключа никак ему не поможет при попытке несанкционированного подключения.

Алгоритмы аутентификации WPA считаются достаточно надежными и почти без изменений перекочевали в следующий стандарт. А вот шифрование поначалу подвело.

Протокол шифрования TKIP (Temporal Key Integrity Protocol — «Протокол целостности временного ключа») был предложен как временная мера, но «прописался» во многих устройствах и нередко используется в связке с WPA и по сей день. Принцип шифрования остался тот же, что и в WEP, так что криптостойкость его невелика — современные специализированные программы «взламывают» WPA с TKIP за 12–15 минут.

Предложенный для защиты от атак на WEP алгоритм проверки целостности сообщений блокирует станцию на 60 секунд при попытке подбора пароля, но эта мера оказалась «палкой о двух концах». Теперь злоумышленнику, чтобы «положить» сеть нужно было всего лишь каждую минуту слать пару «неправильных» пакетов. В настоящее время TKIP не рекомендован к использованию.

В дальнейшем в защите WPA применялся алгоритм шифрования AES со 128-битным ключом, который (с некоторыми изменениями) используется и по сей день. Алгоритм AES обладает высокой криптостойкостью — в 2003 году в Америке AES принят как стандарт защиты сведений, являющихся государственной тайной.

WPA2

Этот стандарт защиты принят в качестве основного в 2004 году, с 2006 года все выпускаемое беспроводное оборудование должно его поддерживать. В стандарте учтены все недоработки предшественников. Алгоритмы аутентификации используются те же, что в WEP — PSK и Enterprise. Шифрование обеспечивается протоколами AES и CCMP (также основан на AES).

WPA2 долгое время считался достаточно надежным, единственным способом взлома был подбор пароля, но в 2016 году бельгийскими исследователями была обнаружена уязвимость стандарта, позволяющая злоумышленнику расшифровывать траффик между клиентом и роутером. Атака с переустановкой ключа (Key Reinstallation Attacks, KRACK-атака) вмешивается в процесс первоначальной аутентификации, сбрасывая ключ на клиенте и подменяя пакеты от роутера своими. В результате траффик от клиента идет через устройство злоумышленника незашифрованным.

Большинство устройств, выпущенных после 2017 года, имеет защиту от KRACK, на остальные рекомендуется установить обновления прошивок и драйверов.

WPA3

WPA3 — самый новый стандарт защиты Wi-Fi. В нем используется новый алгоритм аутентификации SAE, защищенный от всех известных атак, включая брутфорс (перебор паролей) и KRACK. WPA3 использует еще более мощный алгоритм шифрования на основе 192-битного ключа. К сожалению, для использования возможностей WPA3 он должен поддерживаться всеми устройствами сети. Стандарт был обнародован в 2018 году и многие современные устройства имеют его поддержку. Но далеко не все.

Enhanced Open

Еще один относительно недавний — с 2018 года — стандарт призван обеспечить защиту открытых сетей. Использование общественных сетей для кражи конфиденциальных данных местами приняло массовый характер, поэтому Wi-Fi Alliance наконец-то перестал надеяться только на информированность и сознательность пользователей. В новом стандарте защиты открытых сетей передаваемые данные шифруются протоколом OWE (Opportunistic Wireless Encryption — «Оппортунистическое беспроводное шифрование»). Оно не требует ввода паролей или каких-то дополнительных действий от пользователя, а просто шифрует передаваемый трафик, предотвращая кражу информации.

Уязвимости роутера

WPS

WPS (Wi-Fi Protected Setup — «Защищенная настройка Wi-Fi») позволяет подключать к сети устройства, на которых ввести пароль затруднительно. Например, сетевые принтеры, IP-камеры, «умные» устройства и т.д. Для подключения достаточно нажать кнопку и клиент подключается к роутеру с использованием восьмизначного цифрового PIN-кода — эдакий легальный способ обхода защиты по паролю. Уже звучит подозрительно, а еще и при разработке стандарта была допущена ошибка и для входа в сеть с использованием WPS достаточно четырех верных цифр из пароля, что дает всего 10 000 возможных комбинаций. Вот такая вот «защищенная настройка».

После обнаружения уязвимости большинство производителей стали автоматически отключать WPS на некоторое время после нескольких получений неверного пин-кода. Но это не предотвращает взлом сети, а только удлиняет его — максимум до нескольких дней.

Проще говоря, если у вас на роутере включен WPS, то взлом сети — только вопрос времени. Поэтому WPS рекомендуется включать только на время подключения необходимых устройств.

Удаленный доступ к роутеру

Этот пункт не относится к параметрам Wi-Fi, но также является частой причиной взлома сети. Многие провайдеры при установке роутера оставляют стандартный пароль и включенный удаленный доступ. Это облегчает работу техподдержки — в случае неполадок специалист может подключиться к роутеру напрямую. Но никто не гарантирует, что пароли не «утекут» к злоумышленникам, как и данные из вашей сети. Поэтому после установки роутера следует установить уникальный пароль на вход и удостовериться, что удаленный доступ отключен.

Скрытый SSID и МАС-фильтрация

В статьях, посвященных безопасности Wi-Fi, часто встречается рекомендация скрывать SSID (имя сети) и настраивать МАС-филтьрацию для защиты от хакеров. При скрытом SSID ваша сеть не будет видна в списке беспроводных сетей на устройствах поблизости. А МАС-фильтрация позволит допускать в сеть только те устройства, МАС-адрес которых прописан в списке на сервере. На самом деле, смысла в этих опциях не много.

Во-первых, такая «защита» снижает удобство пользования Wi-Fi. Имя сети при подключении придется не выбирать в списке, а вводить вручную. Да и перед подключением каждого нового устройства сначала придется узнать его МАС-адрес и вписать в таблицу на роутере.

Во-вторых, обе эти опции защищают только от совсем неопытных взломщиков. При скрытии SSID роутер перестает периодически рассылать пакеты со своим «именем». Но SSID все равно присутствует во всех пакетах, которыми роутер обменивается с клиентами. «Подслушать» его для грамотного злоумышленника не составляет никаких проблем.

То же относится и к МАС-фильтрации — злоумышленник может «подслушать» МАС-адрес любого допущенного в сеть устройство и пользоваться далее уже им.

Взлом устройств IoT

«Умные» устройства получают все большее распространение. Вот только вместе с удобством они приносят нам и новые уязвимости. Многие современные гаджеты имеют возможность беспроводного обновления, чем и пользуются злоумышленники. Пользователи часто не меняют пароль по умолчанию, облегчая доступ к устройству. Кроме того, некоторые производители оставляют в своих устройствах «заводской» пароль для беспроводного обновления. Подключившись со стандартным или заводским паролем, злоумышленник устанавливает на «умное» устройство вредоносное ПО.

Именно так в 2016 году распространился ботнет «Mirai», заразивший по всему миру миллионы «умных» устройств, таких как домофоны, веб-камеры, радионяни и т.д. Через домашнюю сеть злоумышленник может получить доступ к локальным ресурсам, заразить компьютеры и гаджеты в сети. Для предотвращения этого рекомендуется создать на роутере отдельную сеть Wi-Fi для «умных» устройств.

Установки сложного пароля недостаточно для качественной защиты Wi-Fi сети. Чтобы предотвратить взлом, используйте последние из доступных для всех ее пользователей алгоритмы защиты — в порядке убывания надежности: WPA3, WPA2, WPA+AES. Установите последние обновления прошивки на роутеры и сетевые устройства, установите все обновления на операционную систему. Отключите WPS и сделайте отдельную сеть для «умных» устройств.