В предыдущей статье был рассмотрен проброс портов и всё, что с ним связано. Теперь остановимся на фильтрации трафика (раздел Сетевой Экран / Firewall web-интерфейса) — как транзитного, так и обращенного к локальным сервисам маршрутизатора.

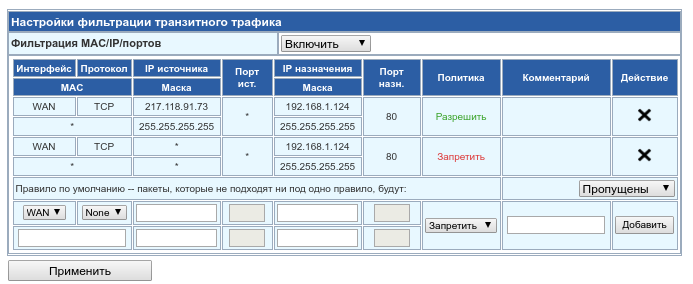

1. Настройки фильтрации транзитного трафика

Данный блок позволяет создать набор правил, регламентирующих (как запрещающих, так и разрешающих) прохождение трафика через маршрутизатор из глобальной сети в сторону клиентов и наоборот. Фильтрация может осуществляться по MAC адресам устройств, подключенных к роутеру, IP адресам устройств и внешних ресурсов, а также портам.

Чтобы начать работать с фильтрами, необходимо:

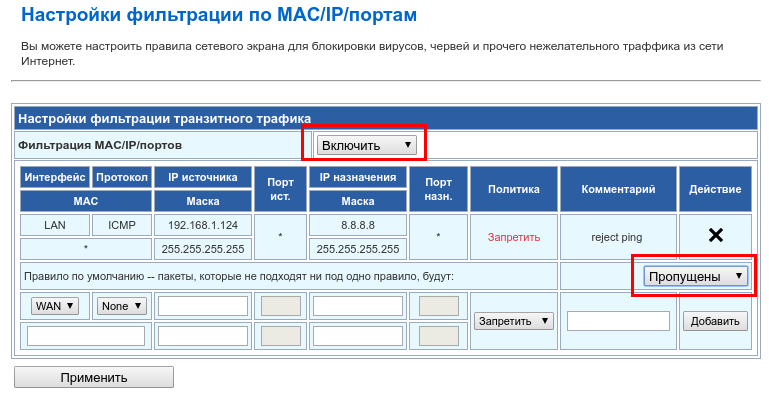

- Включить фильтрацию (по умолчанию опция отключена).

- Определиться, что будет происходить со всеми соединениями, не попадающими под правила. Варианта два: либо они пропускаются , либо блокируются. Грубо говоря, понять, какая задача стоит: разрешить доступ лишь к определенным ресурсам и определенному кругу лиц, а всё остальное — запретить; или напротив — в общем случае разрешать любые соединения всем пользователям, за определенными исключениями, оформленными в правила.

Включение фильтрации транзитного трафика на роутере

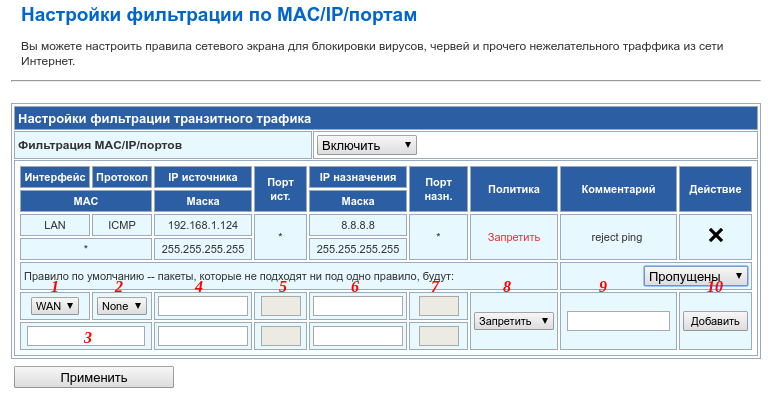

Далее, чтобы создать правило, необходимо, как и в случае с пробросом портов, внести ряд данных.

- Интерфейс, на который поступил трафик, обрабатываемый правилом. Если цель — фильтровать соединения, инициированные пользователями локальной сети, необходимо указать LAN, в случае соединений извне — WAN либо VPN в зависимости от типа подключения роутера к операторской сети.

- Протокол, на который будет распространяться правило. По умолчанию значение None, т.е любой трафик без уточнения. Но возможен выбор : TCP, UDP или ICMP.

- Если фильтрация осуществляется по MAC адресу источника соединения, то необходимо его указать.

- Также доступен вариант фильтрации по IP адресу источника соединения (как единственному, так и подсети).

- Порт, с которого производится соединение. Для ICMP протокола это поле недоступно.

- IP адрес назначения, т.е IP адрес, к которому устанавливается соединение. Это может быть как один адрес, так и подсеть.

- Порт назначения, на который производится соединение. Для ICMP протокола это поле недоступно.

- Политика, т.е определение того, что будет происходить с соединениями, попадающими под правило. Варианта два: правило может быть либо запрещающим, либо разрешающим.

- Комментарий в свободнонй форме, позволяющий не держать в голове, какое правило и зачем было создано.

- Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Настройка фильтрации трафика (firewall) на роутере

Важно: не обязательно заполнять все доступные поля. В этом случае, проверка соответствия не заполненному критерию просто не будет производиться.

Например, правило, рассмотренное на скриншоте, вида:

Интерфейс = LAN;

Протокол = ICMP;

MAC не указан;

IP источника (src) = 192.168.1.124, Маска не указана;

Порт ист. (src) / Порт назн. (dst) недоступны;

IP назначения (dst) = 8.8.8.8, Маска не указана;

Политика = Запретить;

приводит к тому, что мы теряем возможность пинговать адрес 8.8.8.8 (google dns) с устройства в локальной сети, расположенного по адресу 192.168.1.124 . К такому же результату приведет правило, в котором не будет указан IP источника, но будет указан MAC адрес этого устройства.

— Правила для LAN

Правила, созданные для интерфейса LAN, подразумевают, что в качестве источника выступает устройство, находящееся в локальной сети (т.е, инспектируемый трафик пришел на LAN интерфейс). Т.о, в качестве src (исходящего) IP будут выступать локальные IP адреса устройств , а src (исх) портами будут являться порты, с которых улетает пакет в сторону интерфейса LAN с локальных устройств.

Если необходимо ограничить доступ к определенным web-ресурсам пользователю или группе пользователей, то в IP источника (src) необходимо указать IP адрес пользователя, либо, если речь о группе, — маску, которая будет в себе содержать диапазон адресов пользователей, которых мы ограничиваем. В IP назначения (dst) необходимо будет указать адреса запрещаемого ресурса, также можно указать порты, соответствующие сервисам, которые стоит цель ограничить (например, стандартные 80, 8080 – http и 443 — https) — в случае, если заблокировать необходимо лишь часть сервисов, но не адрес целиком.

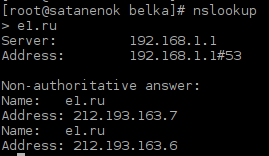

Важно: необходимо помнить, что одному доменному имени может соответствовать несколько IP адресов, а также — ограничиваемый сервис может быть доступен через не стандартные порты. Для определения IP адресов, соответствующих доменному имени, можно воспользоваться утилитой nslookup:

Вывод nslookup

Аналогичным образом можно ограничить работу любых несанкционированных служб, если известны их IP адреса назначения, или же диапазоны портов (как тех, с которых происходят обращения со стороны локальных пользователей, так и тех, на которые пользователь обращается), характерные для работы этих служб / приложений.

Если же стоит задача ограничить свободу пользователя до определенного набора разрешеных ресурсов и сервисов, то необходимо выбрать значение «Блокированы» для параметра «пакеты, которые не подходят ни под одно правило, будут:» (т.е, политика по умолчанию – запрещающая). В IP и портах назначения (dst) указываются данные (адреса/подсети и порты) тех ресурсов, которые должны быть доступны. Что касается IP адресов источников (src), то их можно не указывать вообще (тогда правило распространится на всех пользователей, работающих в локальной сети маршрутизатора), либо указать конкретный IP адрес, на который действует разрешающее правило (в этом случае, на всех, для кого не создано такое правило, по умолчанию будет действовать запрещающая политика на любую активность). Либо же — указать подсеть, если правило создается для группы пользователей (по аналогии с указанием одного адреса, на всех, кто не попал в подсеть, будет действовать общая запрещающая политика).

Важно: если необходимо создать идентичные правила для нескольких IP адресов, то можно ограничиться одним правилом, если все адреса находятся в одной подсети. Например, указанный адрес 192.168.1.1 и маска 255.255.255.240 будут означать, что правило распространяется на адреса из диапазона 192.168.1.1-192.168.1.14. Если же невозможно объединить адреса, для которых распространяется правило, в подсеть, необходимо создавать несколько дублирующих правил для каждого IP-адреса.

— Правила для WAN / VPN

Правила, созданные для WAN или VPN интерфейса, регулируют политику относительно входящего трафика в сторону маршрутизатора из внешней сети.

Например, создавая запрещающее правило для интерфейса WAN, в котором выбран протокол TCP, указан исходящий адрес 217.118.91.73 и порт 433, мы подразумеваем, что все соединения в сторону маршрутизатора, устанавливаемые со стороны 217.118.91.73:433, будут отброшены (в том случае, если мы точно знаем, с какого порта будет устанавливаться соединение).

Аналогично, если необходимо запретить входящие соединения на конкретный адрес / к конкретной службе в локальной сети, правило будет содержать адрес и порт назначения, которые нам необходимо «закрыть» снаружи.

Пример:

Запрещающее правило фильтрации транзитного трафика

Данное правило будет означать, что вне зависимости от исходящего адреса в глобальной сети, соединения, назначением которых является 80 порт устройства, проживающего по адресу 192.168.1.124, будут отброшены. В предыдущей статье мы настраивали проброс портов с WAN / 8888 на 192.168.1.124:80, таким образом отбрасываться будут соединения , устанавливаемые на 8888 порт глобального адреса маршрутизатора.

Важно: если добавленные правила противоречат друг другу , то применено будет первое, под которое попадет трафик. Порядок прохождения правил при фильтрации соответствует порядку следования этих правил в web интерфейсе.

Пример: мы хотим ограничить доступ к web интерфейсу устройства с адресом в локальной сети 192.168.1.124 (пример выше) для всех внешних соединений, кроме одного доверенного IP адреса источника. В этом случае, мы создаем два правила:

Создание двух противоречащих друг другу правил Firewall

первое из них разрешает доступ к web интерфейсу 192.168.1.124 с внешнего IP адреса 217.118.91.73, второе — запрещает все без исключения соединения извне. Таким образом, если мы с адреса 217.118.91.73 обратимся на http://my_ip:8888 (в предыдущей статье мы настроили проброс портов следующим образом: при обращении по адресу http://Ваш_IP_адрес:8888 либо http://Ваш_Домен:8888 весь TCP трафик будет перенаправляться на устройство, имеющее IP адрес 192.168.1.124 в Вашей локальной сети, а именно — на 80 порт), то на соединение распространится первое в списке правило (разрешающее) , и соединение будет установлено. Если же поменять правила местами, т.е , первым в списке сделать правило, запрещающее все соединения к 80 порту 192.168.1.124, то соединение с 217.118.91.73 будет отклонено , попросту не дойдя до разрешающего правила, под которое попадает.

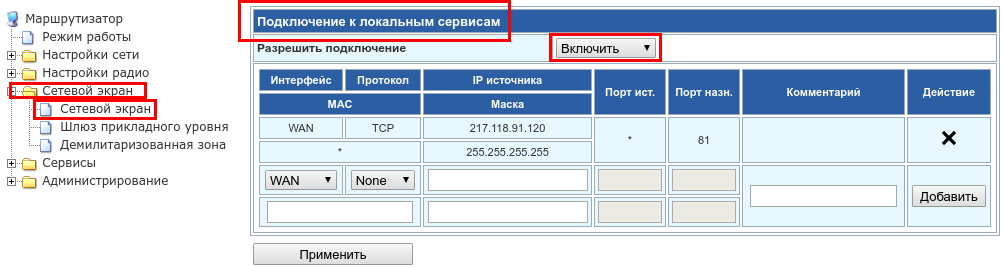

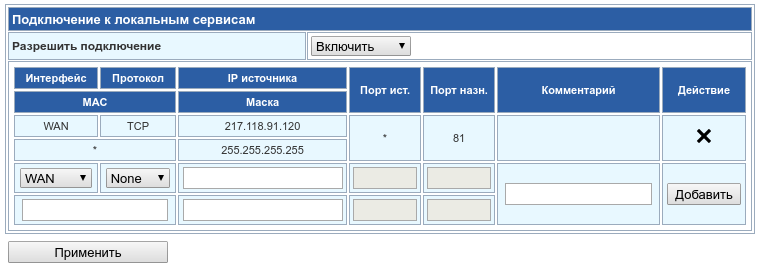

2. Подключение к локальным сервисам

Для лимитирования доступа к локальным сервисам самого маршрутизатора (не транзитного трафика!) выделен блок настроек «Подключение к локальным сервисам». По умолчанию сервис выключен. Для включения необходимо перейти в Сетевой экран → Сетевой экран → Подключение к локальным сервисам → Разрешить подключение → Включить.

Включение фильтрации трафика, обращенного к локальным сервисам маршрутизатора

Как следует из названия, данный блок настроек позволяет создавать разрешающие правила определенным хостам для доступа с указанного интерфейса к службам, запущенным на самом маршрутизаторе, при общей запрещающей политике для этого интерфейса.

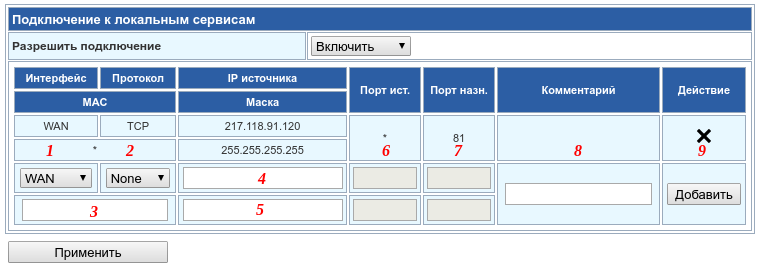

По аналогии с правилами для транзитного трафика необходимо указать данные:

- Интерфейс, со стороны которого устанавливается соединение, которое необходимо разрешить. WAN, VPN или LAN.

- Протокол, на который будет распространяться правило. По умолчанию значение None, т.е любой трафик без уточнения. Но возможен выбор : TCP, UDP или ICMP.

- MAC адрес источника соединения.

- IP адрес, с которого устанавливается соединение.

- Подсеть, с которой устанавливается соединение.

- Порт, с которого производится соединение (src / ист). Для ICMP протокола это поле недоступно.

- Порт, на который устанавливается соединение (dst / назн). Для ICMP протокола это поле недоступно.

- Комментарий в свободнонй форме.

- Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Настройка правил подключения к локальным сервисам

Пример:

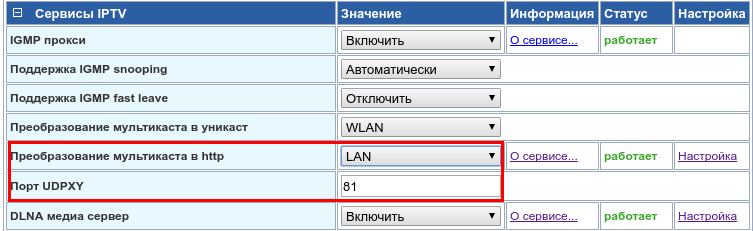

На маршрутизаторе запущен UDP Proxy (udpxy) на 81 порту. С целью обеспечения безопасности, соединение разрешено только со стороны LAN.

Включение UDPXY на роутере

При этом, стоит задача обеспечения работы iptv посредством нашего proxy для конкретного клиенского устройства, находящегося в глобальной сети. Здесь нам поможет создание правила доступа к локальным сервисам.

Правило, регулирующее доступ к локальному сервису маршрутизатора udpxy

Созданное правило означает, что соединения, устанавливаемые с WAN с IP адреса 217.118.91.120 на 81 порт маршрутизатора не будут отклоняться, несмотря на то, что в общем случае, политика доступа к udpxy на 81 порт доступны только для LAN интерфейса. Т.е, клиент находящийся на указанном IP-адресе сможет в порядке исключения пользоваться сервисом.

Важно: данный блок в частности призван управлять разрешениями доступа для сервисов, установленных из Entware, т.к по умолчанию все они имеют политику drop без каких-либо разрешающих правил и исключений. Следовательно, для сервисов из entware всегда необходимо создавать правила доступа, в противном случае доступ по умолчанию будет закрыт.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если же адрес выглядит по-другому, надо посмотреть на него «снаружи» с помощью одного из сервисов, показывающих ваш IP-адрес, например, http://myip.ru/.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Порт — это пронумерованное виртуальное «устройство», предназначенное для передачи данных по сети. Каждая сетевая программа использует для установления связи отдельный порт или группу портов. К примеру, браузеры используют TCP-порт 80 для незашифрованного трафика (http) и 443 для зашифрованного (https).

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

|

Fortnite |

Overwatch |

PUBG |

Tekken 7 |

WoT |

|

TCP: 5222, 5795:5847 |

TCP: 80, 1119, 3724, 6113 |

TCP: 27015:27030, 27036:27037 |

TCP: 27015:27030, 27036:27037 |

TCP: 80, 443, 5222, 5223, 6881, 6900:6905, 50010:50014 |

|

UDP: 5222, 5795:5847 |

UDP: 5060, 5062, 6250, 3478:3479, 12000:64000 |

UDP: 4380, 27000:27031, 27036 |

UDP: 4380, 27000:27031, 27036 |

UDP: 53, 1900, 3432, 3478, 3479, 5060, 5062, 6881, 12000:29999, 30443, 32800:32900 |

Настраиваем проброс портов

Пробросы настраиваются в админ-панели роутера на вкладке «Виртуальные серверы», «NAT», «Переадресация портов», «Трансляция сетевых адресов» и т. п. Они могут быть вложенными во вкладки «Интернет», «Переадресация», «Брандмауэр» или «Безопасность». Все зависит от марки и модели роутера.

Вам нужно определить, какие порты и какой протокол (UDP или TCP) использует программа, для которой вы настраиваете правило. Также следует задать статический IP-адрес для устройства, на которое пробрасывается порт — это делается в настройках DHCP и подробно разбиралось в статье про родительский контроль. Все эти данные следует ввести в соответствующие поля.

Некоторые роутеры позволяют задать также и внешний IP-адрес (или диапазон адресов). Так что если вы знаете IP-адрес, с которого будет идти обращение к вашему устройству (например, адрес игрового сервера), то его следует также ввести на странице — это повысит безопасность соединения.

Теперь все обращения с адреса 132.12.23.122 к порту 3074 вашего роутера он автоматически «перебросит» к вашей приставке PlayStation.

Больше пробросов для разных задач!

Аналогично производится настройка для других программ — и это могут быть не только игры:

-

задав порт и настроив удаленное управление для uTorrent, можно управлять его загрузками из любой точки мира с помощью браузера;

-

проброс портов часто требуется для специализированных программ удаленного управления компьютером; более простые, «гражданские» программы могут работать без этого — подробнее о них можно прочитать в этой статье;

-

для запуска на домашнем компьютере ftp-сервера потребуется открыть и пробросить управляющий порт 21 и отдельный диапазон портов для передачи данных;

-

пробросив порт 554 на домашнюю IP-камеру, которая умеет передавать видео по протоколу RTSP, можно будет подключиться к ней любым видеоплеером с поддержкой RTSP, вроде VLC;

-

проброс порта 3389 позволит задействовать службу RDP (Remote Desktop Protocol) в Windows для получения удаленного доступа к рабочему столу компьютера.

DDNS — зачем нужен и как настроить

Если IP-адрес постоянный, то его можно запомнить. Но если он меняется, запоминать его тяжело. Для решения этой проблемы предназначены службы динамического DNS. Вам будет достаточно запомнить определенное доменное имя.

Сервисы DDNS бывают платные и бесплатные, с разным набором возможностей и характеристик. Но пользоваться лучше теми, которые предусмотрел производитель роутера — когда внешний IP-адрес роутера поменяется, они с DDNS сами договорятся, без вашей помощи. Найдите вкладку «DDNS» или «Динамический DNS» в веб-интерфейсе вашего роутера. В пункте «сервис-провайдер» или «DDNS-сервис» вам будет предложен список из нескольких сервисов, можете выбрать любой. Многие производители роутеров имеют собственные DDNS-сервисы — довольно ограниченные в настройках, зато бесплатные. Это DLinkDDNS.com для роутеров D-Link, KeenDNS для роутеров Zyxel, «Облако ТР-Link» для роутеров TP-Link и т. п.

Определившись с будущим сервисом DDNS, нужно зайти на его сайт и создать аккаунт. Бесплатные DDNS-сервисы производителей роутеров могут потребовать ввести серийный номер устройства или как-то иначе подтвердить, что вы работаете с роутером их производства — у каждого производителя по-разному.

Далее вам предложат задать доменное имя для своего домашнего сервера — обычно это домен третьего уровня (то есть vash_vybor.DDNS-service.com). После этого уже можно вернуться в веб-интерфейс и настроить привязку созданного аккаунта к своему роутеру.

Удаленное управление роутером

Во всех прочих руководствах рекомендуется запрещать удаленное управление роутером. Но здесь желательно его разрешить — будет крайне обидно, если вы, например, при пробросе портов упустили какую-то мелочь и не можете из-за этого «достучаться» до сети, будучи в командировке или в отпуске. Удаленное управление роутером позволит внести необходимые исправления и получить доступ.

Разрешите «Удаленный доступ» в веб-интерфейсе и задайте правила удаленного доступа. Так, если вам известен постоянный IP-адрес компьютера, с которого вы будете производить настройку, его следует задать — это увеличит безопасность вашей сети.

Если же вы хотите получить возможность доступа к роутеру с любого устройства, подключенного к Интернету, это тоже можно сделать, но обязательно задайте сложный пароль на доступ к веб-интерфейсу — иначе ваша локальная сеть станет «легкой добычей» для хакеров.

VPN как крайний выход

Если провайдер выдает «серый» адрес и никак не желает давать «белый», даже за деньги, придется использовать VPN.

Обычно VPN-сервисы предоставляют выход в сеть через сервер в любой точке мира — Private Internet Access, TorGuard, CyberGhost VPN, Game Freedom и т. п. Бесплатных среди них нет, но для удаленного доступа к своему компьютеру или командных игр вам «внешний» сервер и не нужен. Достаточно создать «виртуальную сеть» из своего домашнего компьютера и, например, рабочего. Или ноутбука для поездок, с которого вы ходите получать доступ к домашней сети. Или всех компьютеров ваших игровых друзей. Достаточно выбрать какую-нибудь из бесплатных VPN-утилит, например, Hamachi, Remobo, NeoRouter и т. д. И запустить ее на всех компьютерах, которые нужно объединить.

Прелесть в том, что это можно сделать без настройки роутера, с самого «серого» адреса и под самым «злобным» файрволом. Можно соединить в сеть и больше двух компьютеров, хотя в бесплатных версиях их количество ограничено.

Кроме того, в Интернете существует множество открытых (без пароля) VPN, созданных специально для игр — вам остается только найти VPN вашей любимой игры, подключиться к ней с помощью одной из вышеупомянутых утилит — и играть. Чуть сложнее дело обстоит с играми, в которых требуется подключение к игровому серверу.

Существуют VPN-сети с запущенными серверами популярных игр, но пользователей на них в разы меньше, чем на открытых серверах. Кроме того, такие сервера есть не для всех игр. Сыграть в World of Tanks или World of Warcraft с помощью таких утилит не получится, придется раскошеливаться на полноценный VPN-сервис. Но об этом — в следующий раз.

Иногда возникает необходимость доступа извне к устройству, которое расположено в локальной сети. Например, если это IP-видеокамера или сервер используемый для игр, возможно, требуется использовать удаленное управление каким либо из компьютеров. Таких устройств может быть достаточно много в локальной сети. В этой статье разберемся, как осуществляется доступ с помощью проброса портов.

О пробросе портов

Локальная сеть (LAN) организована таким образом, что у устройств, находящихся в ней есть доступ во внешнуюю сеть (WAN), в то время как из глобальной сети получить доступ в локальную не получится.

Зачастую требуется открыть доступ к устройствам, находящимся в локальной сети. Например, если у вас есть FTP сервер и нужно, чтобы знакомые могли к нему подключаться, скачивать и обновлять файлы. Для того, чтобы получить доступ к файлам, хранящимся на нем, требуется открыть порты. В этом случае сделать так, чтобы пакеты пришедшие на 21 порт роутера (стандартный порт FTP) перенаправлялись на 21 порт компьютера, находящегося в локальной сети, на котором запущен FTP сервер.

Не обязательно, чтобы номер открытого порта на роутере был таким же, как и на сервере.

После перенаправления портов, TCP и (или) UDP пакеты, пришедшие на заданный порт роутера, будут перенаправлены на нужный порт устройства, находящегося в локальной сети. Для этого нужно, чтобы IP-адрес роутера был белый (статический внешний IP-адрес). О белых и серых IP адресах будет рассказано ниже.

Вот еще пример — есть несколько видеокамер в локальной сети, у каждой из них свой IP-адрес. С помощью программы удаленного управления можно подключаться к устройствам по определенному порту. Видеокамеры могут быть установлены в локальной сети одного объекта. Если мы хотим получить доступ к ним через интернет, это можно организовать с помощью проброса портов.

При всем этом следует обратить особое внимание на безопасность. Ведь открыв к ресурсам локальной сети через интернет, ими могут попытаться воспользоваться злоумышленники.

Теперь разберемся по пунктам как это все должно быть устроено, на что следует обратить внимание.

Внешний IP-адрес

IP-адрес может быть:

- Внешний статический IP-адрес, который закреплен за вашим роутером. Обычно выдается провайдером за дополнительную плату, в некоторых случаях предоставляется за дополнительную абонентскую плату.

- Внутрисетевой статический. В этом случае к вам подключиться можно только внутри сети провайдера. Извне этот IP-адрес не будет виден.

- Внешний динамический. Этот вариант часто встречается, если вы выходите в интернет через 3G/4G роутер. Вам выдается IP адрес из свободных, но через какое-то время он может измениться, например, после перезагрузки роутера.

- Внутрисетевой динамический. IP-адрес не будет виден из интернета, так же он может измениться со временем.

Для того чтобы извне подключаться к вашей локальной сети, должен быть у нее настроен внешний статический IP-адрес. Конечно, можно использовать и динамический, но в случае его изменения, все перестанет работать. Про IP-адрес можно уточнить у интернет-провайдера.

Внешние IP-адреса называются белыми, в то время как внутренние, к которым нет возможности получить доступ из глобальной сети — серыми.

Узнать свой IP-адрес можно с помощью разных сервисов, например, 2ip.ru, myip.ru, myip.com.

Безопасность

Так как в случае проброса портов будет открыт доступ к устройствам, находящимся внутри вашей локальной сети, особое внимание следует уделить безопасности:

- Для подключения к устройству должен использоваться надежный пароль;

- Если передается конфиденциальная информация, то она должна быть в шифрованном виде.

Особое внимание следует уделить при передаче удаленного доступа к компьютеру.

В этом случае злоумышленник может:

- Установить на компьютер свои программы;

- Перенастроить локальную сеть;

- Отслеживать и влиять на обмен данными по локальной сети.

Подключение

Перед настройкой проброса портов, следует подключиться к роутеру. У роутера обычно по умолчанию IP-адрес 192.168.0.1 или 192.168.1.1. Логин по умолчанию admin, а пароль может быть тоже admin, иногда 1234. Настройки роутера по умолчанию указываются на наклейке с тыльной стороны.

Вводим адрес роутера в браузере. На рисунке фото выше это 192.168.1.1, на запрос имени пользователя и пароля — заполняем соответствующие поля. После этого попадаем в главное меню роутера.

Установка статических адресов

У оборудования, к которому надо дать доступ из внешней сети, могут быть адреса в локальной сети:

- Статические, то есть заданные вручную на каждом устройстве;

- Динамические, раздаваемые DHCP сервером из пулла адресов.

При использовании DHCP сервера, если у устройств заданы статические IP-адреса, следует проследить, чтобы они не были из диапазона раздаваемых динамически. Это для того, чтобы новое устройство, подключенное к сети, случайно не получило такой же IP-адрес.

Если же IP-адрес получен динамически, то следует его закрепить за устройством по MAC адресу. Это делается в настройках DHCP сервера. На рисунке ниже показан пример резервирования адреса. После резервирования, следует перезагрузить маршрутизатор.

Настройка проброса портов

После того, как все подготовили, можно настроить проброс портов на роутере. Это осуществляется путем заполнения таблицы, в которой указаны:

- Порт роутера;

- IP устройства;

- Порт устройства.

Роутер будет проверять все входящие пакеты. IP-пакеты пришедшие на указанный порт роутера будут перенаправлены на выставленный порт устройства.

В настройках переадресации добваляем новый виртуальный сервер.

Запись настраивается следующим образом:

- Порт сервиса — это как раз тот порт, по которому будут подключаться из интернета;

- Внутренний порт — это порт устройства, к которому надо открыть доступ;

- IP-адрес — это адрес устройства в локальной сети

- Протокол — тут можно выбрать протокол TCP или UDP. Можно выбрать «ВСЕ», тогда будут перенаправляться оба протокола.

- Состояние — здесь выбираем «включено». При не надобности, можно отключить проброс, не удаляя запись.

Пункт «стандартный порт сервиса» предназначен только для того, чтобы упростить выбор портов. При выборе нужного сервиса, их номера просто подставятся в поля «порт сервиса» и «внутренний порт». Ниже будут рассмотрены основные сервисы.

После того как все настройки выполнены, следует их сохранить.

Номера портов

Следует обратить внимание, что номера портов могут задаваться в диапазоне от 0 до 65536.

На компьютере эти порты делятся на следующие группы :

- Системные (от 0 до 1023);

- Пользовательские (от 1024 до 49151);

- Динамические (от 49152 до 65535).

Если для проброса портов вам нужно выбрать любой порт, который будет открыт на роутере, то без особой необходимости желательно не использовать системный диапазон. Лучше всего в таком случае открывать порты на роутере из динамического диапазона.

Стандартные сервисы

Для организации доступа к сервисам, некоторые роутеры помогают правильно выбрать номер порта автоматически. Таким образом, можно сделать так, что при обращении к порту FTP из интернета, обращение переадресовывалось на FTP сервис, запущенный на одном из локальных компьютеров. Рассмотрим основные:

| Сервис | Порт | Пояснение |

| DNS | 53 | Преобразование символьного наименования в IP-адрес |

| FTP | 21 | Хранение и передача файлов |

| GOPHTER | 70 | Хранение и передача документов |

| HTTP | 80 | Получение информации с сайтов |

| NNTP | 119 | Сервер новостей |

| POP3 | 110 | Получение почты |

| PPTP | 1723 | Защищенное соединение |

| SMTP | 25 | Прием и передача почты |

| SOCK | 1080 | Передача минуя межсетевой экран |

| TELNET | 23 | Управление в текстовом виде |

Брандмауэр

После настройки проброса портов на роутере все должно работать. Но то же делать, если все равно не удается подключиться? В таком случае следует проверить настройки антивируса и брандмауэра Windows на компьютере, к которому осуществляется подключение. Возможно они считают подключения подозрительными и не дают доступ. В этом случае в брандмауэре следует прописать правило, разрешающее подключение к заданному порту.

В настройки брандмауэра проще всего попасть двумя способами:

- Записываем в строке поиска «Брандмауэр Защитника Windows». После ввода первых нескольких букв, находится нужное приложение.

- Выполнить «firewall.cpl». Для этого надо одновременно нажать комбинации клавиш <Win>+<R>, в поле поле открыть записываем команду и нажимаем «OK».

В дополнительных параметрах выбрать правила для входящих подключений. Там создаем новое правило. Рассмотрим это подробно.

Здесь показано основное окно настроек брандмауэра . Выбираем дополнительные параметры.

Два раза щелкаем мышью по пункту «Правила для входящих подключений». После этого в правой колонке, которая называется «Действия» жмем на «Создать правило…».

Выбираем тип правила «Для порта» и жмем далее.

Выбираем необходимый протокол. В большинстве случаев это TCP. Указываем локальный порт, для которого мы ранее настраивали проброс порта на маршрутизаторе. Можно задавать сразу несколько портов через запятую или диапазон через «-«.

С точки зрения безопасности, тут важно выбирать не все локальные порты, а именно указать нужный.

Выбираем «Разрешить подключение».

Указываем галочками профили.

Пишем свое имя для правила. Желательно выбрать такое имя, чтобы потом было легко его найти, в случае если решити отключить это правило или видоизменить. Можно для себя оставить пометку в виде описания, чтобы потом было легче разобраться для чего это правило было создано.

После того как параметры были настроены, жмем кнопку «Готово». Созданное правило автоматически добавится в список правил для входящих подключений и активизируется. При необходимости его можно редактировать, отключить или удалить.

Отключение брандмауэра

В основном меню брандмауэра имеется пункт «Включение и отключение брандмауэра Защитника Windows».

Выбрав этот пункт, можно отключить брандмауэр. Но это делать не рекомендуется, разве что для проверки того, что именно брандмауэр влияет на то, что не удается открыть порт.

После проверки не забудьте включить брандмауэр.

Секреты маршрутизаторов для небольших сетей

Конструкция маршрутизатора

Брандмауэр (firewall)

Пакетные фильтры

Шлюзы сеансового уровня

Шлюзы прикладного уровня

SPI-брандмауэры

Протокол NAT

Перенаправление портов (Port mapping)

DMZ-зона

Методы аутентификации

DHCP-сервер

Виртуальные сети VPN

PPTP

L2TP

IPsec

Режимы функционирования VPN

Заключение

для защиты от разного рода атак извне (то есть из Интернета) на локальную сеть

разработано очень много, но все они имеют один серьезный недостаток: чтобы реализовать

такого рода защиту, необходимо выделить ПК, на котором будет установлено и настроено

специализированное ПО. Если речь идет о достаточно крупной сети, насчитывающей

не менее сотни ПК, то такое решение вполне оправданно, в случае же небольших

сетей класса SOHO выделять компьютер для организации защиты сети весьма накладно.

Кроме того, необходимо помнить, что профессиональные пакеты, реализующие защиту

сети, стоят довольно дорого, поэтому для сегмента SOHO, возможно, имеет смысл

обратиться к альтернативным решениям. Речь идет о маршрутизаторах класса SOHO,

которые называют также Интернет-серверами и Интернет-маршрутизаторами. В настоящее

время на рынке представлено огромное количество подобных маршрутизаторов, отличающихся

друг от друга функциональными возможностями и ценой. Для того чтобы сделать

правильный выбор, нужно четко представлять себе возможности и функции современных

маршрутизаторов.

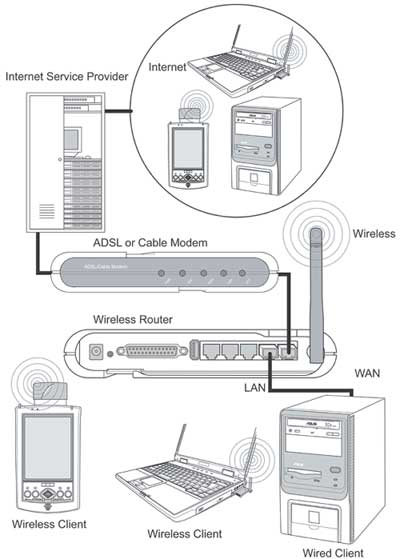

Конструкция маршрутизатора

маршрутизаторы являются пограничными сетевыми устройствами, то есть устанавливаются

на границе между двумя сетями или между локальной сетью и Интернетом, выполняя

роль сетевого шлюза, то они должны иметь как минимум два порта (см. рисунок).

К одному из этих портов подключается локальная сеть, и этот порт называется

внутренним LAN-портом. Ко второму порту подключается внешняя сеть (Интернет),

и этот порт называется внешним WAN-портом. Как правило, маршрутизаторы класса

SOHO имеют один WAN-порт и несколько (от одного до четырех) внутренних LAN-портов,

которые объединяются в коммутатор. В большинстве случаев WAN-порт коммутатора

имеет интерфейс 10/100Base-TX, и к нему может подключаться xDSL-модем с соответствующим

интерфейсом либо сетевой Ethernet-кабель.

В некоторых моделях маршрутизаторов, кроме WAN-порта, есть последовательный

порт для подключения аналогового модема. Как правило, этот порт предназначен

для создания резервного низкоскоростного соединения по коммутируемой линии с

провайдером.

Учитывая широкое распространение беспроводных сетей, создан целый класс так

называемых беспроводных маршрутизаторов. Эти устройства, кроме классического

маршрутизатора с WAN- и LAN-портами, содержат интегрированную точку беспроводного

доступа, поддерживающую протокол IEEE 802.11a/b/g. Беспроводной сегмент сети,

которую позволяет организовать точка доступа, относится к внутренней сети с

точки зрения маршрутизатора, и в этом смысле компьютеры, подключаемые к маршрутизатору

беспроводным образом, ничем не отличаются от компьютеров сети, подключенных

к LAN-порту.

Типичная схема использования маршрутизатора класса SOHO

Любой маршрутизатор, как устройство сетевого уровня, имеет свой IP-адрес. Кроме

того, IP-адрес есть и у его WAN-порта. К примеру, маршрутизатор может иметь

следующий IP-адрес:

• IP-адрес: 192.168.1.254;

• маска подсети: 255.255.255.0.

При этом у его WAN-порта может быть такой адрес:

• IP-адрес: 10.0.0.254;

• маска подсети: 255.255.255.0.

Компьютеры, подключаемые к LAN-портам маршрутизатора, должны иметь IP-адрес

той же подсети, что и сам маршрутизатор. Кроме того, в сетевых настройках этих

ПК необходимо задать адрес шлюза по умолчанию, совпадающий с IP-адресом маршрутизатора.

К примеру, в рассмотренном выше случае сетевые настройки ПК, подключаемого к

LAN-порту, могут быть следующими:

• IP-адрес: 192.168.1.10;

• маска подсети: 255.255.255.0;

• шлюз по умолчанию: 192.168.1.254.

Устройство, подключаемое к WAN-порту со стороны внешней сети, должно иметь IP-адрес

из той же подсети, что и WAN-порт маршрутизатора. В нашем случае это могут следующие

сетевые настройки:

• IP-адрес: 10.0.0.10;

• маска подсети: 255.255.255.0.

В рассмотренном выше примере использовался так называемый статический способ

задания IP-адреса (Static IP), который поддерживают все маршрутизаторы. Его

следует применять для ознакомления с возможностями работы маршрутизатора или

для его тестирования. Однако в реальных условиях чаще используется динамический

(Dynamic IP) способ задания IP-адреса, когда маршрутизатор выступает в роли

DHCP-клиента, автоматически получая IP-адрес, адрес шлюза по умолчанию и сервера

DNS от провайдера (DHCP-сервера). Этот способ обеспечивает провайдеру достаточную

гибкость при конфигурировании своей сети и поддерживается всеми провайдерами.

Брандмауэр (firewall)

маршрутизатор выполняет функцию шлюза между локальной сетью и Интернетом, было

бы логично наделить его такой функцией, как защита внутренней сети от несанкционированного

доступа. Поэтому практически все современные маршрутизаторы класса SOHO имеют

встроенные аппаратные брандмауэры, называемые также сетевыми экранами, или firewall.

Конечно, существуют брандмауэры и в виде отдельных аппаратных решений, но интеграция

брандмауэра с маршрутизатором позволяет снизить совокупную стоимость оборудования.

Брандмауэры анализируют весь трафик между двумя сетями, соединяемыми посредством

маршрутизатора, на предмет соответствия его определенным критериям. Если трафик

отвечает заданным условиям, то брандмауэр пропускает его через себя (производит

маршрутизацию). В противном случае, то есть если не соблюдены установленные

критерии, трафик блокируется брандмауэром. Брандмауэры фильтруют как входящий,

так и исходящий трафик, а также позволяют управлять доступом к определенным

сетевым ресурсам или приложениям. Они могут фиксировать все попытки несанкционированного

доступа к ресурсам локальной сети и выдавать предупреждения о попытках проникновения.

Брандмауэры способны осуществлять фильтрацию сетевых пакетов, основываясь на

адресах отправителя и получателя и номерах портов, — данная функция называется

адресной фильтрацией. Кроме того, брандмауэры могут фильтровать специфические

типы сетевого трафика, например HTTP, ftp или telnet, а также способны фильтровать

трафик, основываясь на анализе атрибутов сетевых пакетов.

Существуют две методологии функционирования брандмауэров: согласно первой брандмауэр

пропускает через себя весь трафик, за исключением того, который отвечает определенным

критериям; вторая заключается в том, что брандмауэр, наоборот, блокирует весь

трафик, кроме соответствующего определенным критериям.

Возможности брандмауэров и степень их интеллектуальности зависят от того, на

каком уровне эталонной модели OSI они функционируют. Чем выше уровень OSI, на

основе которой построен брандмауэр, тем выше обеспечиваемый им уровень защиты.

Напомним, что модель OSI (Open System Interconnection) включает семь уровней

сетевой архитектуры. Первый, самый нижний уровень — физический. За ним следуют

канальный, сетевой, транспортный, сеансовый уровни, уровень представления и

прикладной уровень, или уровень приложений.

Для того чтобы обеспечивать фильтрацию трафика, брандмауэр должен работать как

минимум на третьем уровне модели OSI, то есть на сетевом уровне. На этом уровне

происходит маршрутизация пакетов на основе преобразования MAC-адресов в сетевые

адреса. С точки зрения протокола TCP/IP этот уровень соответствует уровню IP

(Internet Protocol). Получая информацию сетевого уровня, брандмауэры способны

определить адрес источника и получателя пакета и проверить, допустима ли передача

трафика между данными адресатами. Однако информации сетевого уровня недостаточно

для анализа содержимого пакета. Брандмауэры, функционирующие на транспортном

уровне модели OSI, получают больше информации о пакетах и являются более интеллектуальными

схемами защиты сетей. Если брандмауэры работают на уровне приложений, им доступна

полная информация о сетевых пакетах, поэтому такие брандмауэры обеспечивают

наиболее надежную сетевую защиту.

Профессиональные брандмауэры захватывают каждый входящий пакет, прежде чем он

будет передан адресату и принят его операционной системой. Благодаря этому очень

сложно получить контроль над компьютером, защищенным таким брандмауэром.

Все брандмауэры можно условно разделить на четыре категории в соответствии с

теми уровнями модели OSI, на которых они работают:

• пакетный фильтр (packet filter);

• шлюз сеансового уровня (circuit-level gateway);

• шлюз прикладного уровня (application-level gateway);

• Stateful Packet Inspection.

Пакетные фильтры

Брандмауэры типа пакетных фильтров являются самыми простыми наименее интеллектуальными.

Они работают на сетевом уровне модели OSI или на IP-уровне стека протоколов

TCP/IP. Такие брандмауэры в обязательном порядке присутствуют в любом маршрутизаторе,

поскольку все маршрутизаторы могут работать как минимум на третьем уровне модели

OSI.

В пакетных фильтрах каждый пакет, прежде чем быть переданным, анализируется

на предмет соответствия критериям передачи или блокировки передачи. В зависимости

от пакета и сформированных критериев передачи брандмауэр может передать пакет,

отвергнуть его или послать уведомление инициатору передачи. Критерии, или правила,

передачи пакетов могут формироваться на основе IP-адресов источника и получателя,

номеров портов источника и получателя и используемых протоколов.

Преимуществом пакетных фильтров является их низкая цена. Кроме того, они практически

не влияют на скорость маршрутизации, то есть не оказывают негативного влияния

на производительность маршрутизатора.

Шлюзы сеансового уровня

Шлюзы сеансового уровня — это брандмауэры, работающие на сеансовом уровне модели

OSI или на уровне TCP (Transport Control Protocol) стека протоколов TCP/IP.

Они отслеживают процесс установления TCP-соединения (организацию сеансов обмена

данными между узлами сети) и позволяют определить, является ли данный сеанс

связи легитимным. Данные, передаваемые удаленному компьютеру во внешней сети

через шлюз на сеансовом уровне, не содержат информации об источнике передачи,

то есть все выглядит таким образом, как будто данные отправляются самим брандмауэром,

а не компьютером во внутренней (защищаемой) сети. Все брандмауэры на основе

NAT-протокола являются шлюзами сеансового уровня (протокол NAT будет описан

далее).

К преимуществам шлюзов сеансового уровня относится их низкая цена, к тому же

они не оказывают существенного влияния на скорость маршрутизации. Однако шлюзы

сеансового уровня не способны осуществлять фильтрацию отдельных пакетов.

Шлюзы прикладного уровня

Шлюзы прикладного уровня, которые также называются proxy-серверами, функционируют

на прикладном уровне модели OSI, отвечающем за доступ приложений в сеть. На

этом уровне решаются такие задачи, как перенос файлов, обмен почтовыми сообщениями

и управление сетью. Получая информацию о пакетах на прикладном уровне, такие

шлюзы могут реализовывать блокировку доступа к определенным сервисам. Например,

если шлюз прикладного уровня сконфигурирован как Web-proxy, то любой трафик,

относящийся к протоколам telnet, ftp, gopher, будет заблокирован. Поскольку

данные брандмауэры анализируют пакеты на прикладном уровне, они способны осуществлять

фильтрацию специфических команд, например http:post, get и т.д. Эта функция

недоступна ни пакетным фильтрам, ни шлюзам сеансового уровня. Шлюзы прикладного

уровня могут также использоваться для регистрации активности отдельных пользователей

и для установления ими сеансов связи. Эти брандмауэры предлагают более надежный

способ защиты сетей по сравнению со шлюзами сеансового уровня и пакетными фильтрами,

однако в значительно большей степени оказывают влияние на уменьшение скорости

маршрутизации.

SPI-брандмауэры

Брандмауэы типа Stateful Packet Inspection (SPI) объединяют в себе преимущества

пакетных фильтров, шлюзов сеансового уровня и шлюзов прикладного уровня. Фактически

это многоуровневые брандмауэры, которые работают одновременно на сетевом, сеансовом

и прикладном уровнях.

SPI-брандмауэры осуществляют фильтрацию пакетов на сетевом уровне, определяют

легитимность установления сеанса связи, основываясь на данных сеансового уровня,

и анализируют содержимое пакетов, используя данные прикладного уровня.

SPI-брандмауэры обеспечивают наиболее надежную защиту сетей и применяются во

многих современных маршрутизаторах.

Протокол NAT

ольшинство

современных маршрутизаторов поддерживают протокол NAT (Network Address Translation),

базирующийся на сеансовом уровне и по сути представляющий собой протокол трансляции

сетевых адресов. NAT позволяет реализовать множественный доступ компьютеров

локальной (частной) сети (каждый из которых имеет собственный внутренний IP-адрес)

в Интернет, используя всего один внешний IP-адрес WAN-порта маршрутизатора.

При этом все компьютеры во внутренней локальной сети становятся невидимыми извне,

но для каждого из них внешняя сеть является доступной. Протокол NAT пропускает

в сеть только те данные из Интернета, которые поступили в результате запроса

от компьютера из локальной сети.

Протокол NAT решает две главные задачи:

• помогает справиться с дефицитом IP-адресов, который становится все более острым

по мере роста количества компьютеров;

• обеспечивает безопасность внутренней сети — компьютеры локальной сети, защищенные

маршрутизатором с активированным NAT-протоколом (устройством NAT), становятся

недоступными из внешней сети.

Хотя протокол NAT не заменяет брандмауэр, он все же является важным элементом

безопасности.

Принцип работы протокола NAT достаточно прост. Когда клиент внутренней сети

устанавливает связь с сервером внешней сети, открывается сокет, определяемый

IP-адресом источника, портом источника, IP-адресом назначения, портом назначения

и сетевым протоколом. Когда приложение передает данные через этот сокет, то

IP-адрес источника и порт источника вставляются в пакет в поля параметров источника.

Поля параметров пункта назначения будут содержать IP-адрес сервера и портсервера.

Устройство NAT (маршрутизатор) перехватывает исходящий из внутренней сети пакет

и заносит в свою внутреннюю таблицу сопоставления портов источника и получателя

пакета, используя IP-адрес назначения, порт назначения, внешний IP-адрес устройства

NAT, внешний порт, сетевой протокол, а также внутренние IP-адрес и порт клиента.

Затем устройство NAT транслирует пакет, преобразуя в пакете поля источника:

внутренние IP-адрес и порт клиента заменяются внешними IP-адресом и портом устройства

NAT.

Преобразованный пакет пересылается по внешней сети и в итоге попадает на заданный

сервер. Получив пакет, сервер будет направлять ответные пакеты на внешний IP-адрес

и порт устройства NAT (маршрутизатора), указывая в полях источника свои собственные

IP-адрес и порт.

Устройство NAT принимает эти пакеты от сервера и анализирует их содержимое на

основе своей таблицы сопоставления портов. Если в таблице будет найдено сопоставление

порта, для которого IP-адрес источника, порт источника, порт назначения и сетевой

протокол из входящего пакета совпадают с IP-адресом удаленного узла, удаленным

портом и сетевым протоколом, указанным в сопоставлении портов, то NAT выполнит

обратное преобразование: заменит внешний IP-адрес и внешний порт в полях назначения

пакета на IP-адрес и внутренний порт клиента внутренней сети. Однако если в

таблице сопоставления портов не находится соответствия, то входящий пакет отвергается

и соединение разрывается.

В некоторых маршрутизаторах возможно отключение NAT-протокола. Однако имеются

модели, где NAT-протокол активирован и отключить его невозможно. При этом важно,

чтобы маршрутизатор мог частично обойти ограничения NAT-протокола. Дело в том,

что не все сетевые приложения пользуются протоколами, способными взаимодействовать

с NAT. Поэтому все маршрутизаторы имеют функции, позволяющие наложить ограничения

на использование протокола NAT. Сервер, устанавливаемый во внутренней сети и

являющийся прозрачным для протокола NAT, называют виртуальным сервером (Virtual

Server). Прозрачным для протокола NAT может быть не весь сервер, а лишь определенные

приложения, запускаемые на нем. Для того чтобы реализовать виртуальный сервер

во внутренней сети, на маршрутизаторе используется технология перенаправления

портов.

Перенаправление портов (Port mapping)

того чтобы сделать доступными из внешней сети определенные приложения, запускаемые

на сервере во внутренней сети (например, Web-сервер или ftp-сервер), в маршрутизаторе

необходимо задать соответствие между портами, используемыми определенными приложениями,

и IP-адресами тех виртуальных серверов внутренней сети, на которых эти приложения

работают. В этом случае говорят о перенаправлении портов (Port mapping). В результате

любой запрос из внешней сети на IP-адрес WAN-порта маршрутизатора (но не виртуального

сервера) по указанному порту будет автоматически перенаправлен на указанный

виртуальный сервер.

Существует несколько способов конфигурирования виртуального сервера. В простейшем

случае задается статическое перенаправление портов, то есть IP-адрес виртуального

сервера, разрешенный порт приложения на этом виртуальном сервере (Private Port)

и порт запроса (Public Port). Если, к примеру, открыт доступ к Web-серверу (порт

80), расположенному во внутренней сети с IP-адресом 192.168.1.10, то при обращении

из внешней сети по адресу 10.0.0.254 (адрес WAN-порта) по 80-му порту этот пакет

будет перенаправлен маршрутизатором на Web-сервер. Если же происходит обращение

по тому же адресу, но по 21-му порту, то такой пакет будет отвергнут маршрутизатором.

Маршрутизаторы позволяют создавать несколько статических перенаправлений портов.

Так, на одном виртуальном сервере можно открыть сразу несколько портов или создать

несколько виртуальных серверов с различными IP-адресами. Однако при статическом

перенаправлении портов нельзя перенаправлять один порт на несколько IP-адресов,

то есть порт может соответствовать только одному IP-адресу. Таким образом, невозможно,

например, сконфигурировать несколько Web-серверов с разными IP-адресами — для

этого придется менять порт Web-сервера по умолчанию и при обращении по 80-му

порту в настройке маршрутизатора в качестве Private Port указывать измененный

порт Web-сервера.

Большинство моделей маршрутизаторов позволяют также задавать статическое перенаправление

группы портов, то есть ставить в соответствие IP-адресу виртуального сервера

сразу группу портов. Такая возможность полезна в том случае, если необходимо

обеспечить работу приложений, использующих большое количество портов, например

игр или аудио/видеоконференций. Количество перенаправляемых групп портов в разных

моделях маршрутизаторов различно, но, как правило, их не менее десяти.

Статическое перенаправление портов позволяет лишь отчасти решить проблему доступа

из внешней сети к сервисам локальной сети, защищаемой NAT-устройством. Однако

существует и обратная задача — обеспечить пользователям локальной сети доступ

во внешнюю сеть через NAT-устройство. Дело в том, что некоторые приложения (например,

Интернет-игры, видеоконференции, Интернет-телефония и другие, требующие одновременного

установления множества сессий) не совместимы с NAT-технологией. Для того чтобы

решить эту проблему, используется так называемое динамическое перенаправление

портов, которое задается на уровне отдельных сетевых приложений.

В случае если маршрутизатор поддерживает данную функцию, необходимо задать номер

внутреннего порта (или интервал портов), связанный с конкретным приложением

(как правило, его обозначают Trigger Port), и номер внешнего порта (Public Port),

который будет сопоставляться с внутренним портом.

При активации динамического перенаправления портов маршрутизатор следит за исходящим

трафиком из внутренней сети и запоминает IP-адрес компьютера, от которого этот

трафик исходит. При поступлении данных обратно в локальный сегмент включается

перенаправление портов, и данные пропускаются внутрь. По завершении передачи

перенаправление отключается, вследствие чего любой другой компьютер может создать

новое перенаправление уже на свой IP-адрес.

Динамическое перенаправление портов используется в основном для служб, предусматривающих

кратковременные запросы и передачу данных, поскольку если один компьютер применяет

перенаправление данного порта, то другой в это же время перенаправление того

же самого порта использовать не может. Если нужно настроить работу приложений,

которым необходим постоянный поток данных и которые занимают порт на длительное

время, то динамическое перенаправление помогает мало. Однако и в этом случае

возможно решение проблемы, заключающееся в использовании демилитаризованной

зоны.

DMZ-зона

зона (DMZ-зона) — это еще один способ перенаправления портов. Данную возможность

предоставляет большинство современных маршрутизаторов. При размещении в зоне

DMZ компьютера внутренней локальной сети он становится прозрачным для протокола

NAT. Фактически это означает, что компьютер внутренней сети виртуально располагается

до брандмауэра. Для ПК, находящегося в DMZ-зоне, осуществляется перенаправление

всех портов на один внутренний IP-адрес, что позволяет организовать передачу

данных из внешней сети во внутреннюю.

Если, к примеру, сервер с IP-адресом 192.168.1.10, находящийся во внутренней

локальной сети, размещен в DMZ-зоне, а сама локальная сеть защищена NAT-устройством,

то поступивший из внешней сети по адресу WAN-порта маршрутизатора запрос будет

переадресован по любому порту на IP-адрес 192.168.1.10, то есть на адрес виртуального

сервера в DMZ-зоне.

Методы аутентификации

настоящее время существует множество технологий аутентификации пользователей,

поддерживаемых маршрутизаторами. Впрочем, если говорить о коммутаторах класса

SOHO, то наиболее распространенными методами аутентификации являются следующие:

• использование пароля и имени пользователя;

• применение MAC-адреса;

• использование протокола PPPoE.

Использование пароля и имени пользователя типично для коммутируемых соединений,

когда маршрутизатор имеет дополнительный последовательный порт для подключения

аналогового модема. В этом случае, как и при традиционной настройке удаленного

соединения с применением аналогового модема, в маршрутизаторе при конфигурации

последовательного порта указываются номер телефона провайдера, имя пользователя

и пароль.

Использование аутентификации по MAC-адресу встречается довольно редко и подразумевает

привязку соединения к MAC-адресу маршрутизатора. Смысл данной технологии достаточно

прост: каждое сетевое устройство имеет свой уникальный MAC-адрес длиной 6 байт,

или 12 шестнадцатеричных цифр. Подлинность пользователя проверяется провайдером

с использованием запроса MAC-адреса маршрутизатора.

Аутентификация по MAC-адресу имеет один подводный камень: при подключении модема

к новому маршрутизатору или к компьютеру соединение перестает работать. Для

того чтобы этого не происходило, многие модели маршрутизаторов позволяют задавать

внешний MAC-адрес.

Использование протокола PPPoE (Point-to-Point Protocol over Ethernet) для аутентификации

пользователей поддерживается практически всеми моделями современных маршрутизаторов.

Этот протокол является расширением протокола PPP, который был специально разработан

для применения протокола TCP/IP в последовательных соединениях, к которым относятся

коммутируемые соединения. Фактически, данный протокол предлагает механизм инкапсуляции

TCP-пакетов для их передачи по последовательным соединениям. К примеру, протокол

PPP используется для организации коммутируемого доступа в Интернет.

PPPoE (как и PPP) не является протоколом аутентификации в чистом виде, однако

механизм аутентификации можно рассматривать в качестве составной части этого

протокола. При аутентификации по протоколу PPPoE требуется указать имя и пароль.

DHCP-сервер

современный маршрутизатор не только может быть DHCP-клиентом, но и может иметь

встроенный DHCP-сервер, что позволяет автоматически присваивать IP-адреса всем

клиентам внутренней сети. В настройках DHCP-сервера, как правило, указываются

начало и конец диапазона выделяемых IP-адресов. Кроме того, иногда в заданном

диапазоне можно указать IP-адреса, которые не будут динамически присваиваться

клиентам.

Виртуальные сети VPN

ольшинство

маршрутизаторов в той или иной степени поддерживают возможность создания виртуальных

частных сетей (Virtual Private Networking, VPN), что позволяет организовывать

защищенное соединение с локальной (внутренней) сетью извне.

Для создания VPN-сетей, как правило, используются три протокола: сквозной туннельный

протокол (Point-to-Point Tunneling Protocol, PPTP), протокол IPsec и туннельный

протокол второго уровня (Layer 2 Tunneling Protocol, L2TP).

PPTP

Сквозной туннельный протокол, созданный корпорацией Microsoft, никак не меняет

протокол PPP, но предоставляет для него новое транспортное средство.

PPTP определяет протокол управления вызовами, который позволяет серверу управлять

удаленным коммутируемым доступом через телефонные сети общего пользования (PSTN)

или цифровые каналы (ISDN) либо инициализировать исходящие коммутируемые соединения.

PPTP использует механизм общей маршрутной инкапсуляции (GRE) для передачи пакетов

PPP, обеспечивая при этом контроль потоков и сетевых заторов. Безопасность данных

в PPTP может обеспечиваться при помощи протокола IPsec.

L2TP

Туннельный протокол второго уровня — это своего рода объединение протокола PPTP

и протокола эстафетной передачи на втором уровне (Layer 2 Forwarding, L2F),

разработанного компанией Cisco. Протокол L2F обеспечивает туннелирование протоколов

канального уровня с использованием протоколов более высокого уровня, например

IP.

Протоколы L2F и PPTP имеют сходную функциональность, поэтому компании Cisco

и Microsoft решили совместно разработать единый стандартный протокол, который

и получил название туннельного протокола второго уровня.

IPsec

IPsec — это протокол защиты сетевого трафика путем использования алгоритмов

шифрования на IP-уровне. Данный протокол предусматривает два режима функционирования:

транспортный и туннельный. В транспортном режиме протокол IPsec применяется

к содержимому IP-пакетов, при этом их исходные заголовки остаются видимыми.

Туннельный режим инкапсулирует исходные IP-пакеты в IPsec-пакеты с новыми заголовками

IP и позволяет эффективно скрывать исходные IP-пакеты.

Режимы функционирования VPN

Существует два режима функционирования VPN: сквозной (Pass Through) и активный.

В первом случае маршрутизатор без вмешательства передает входящий и исходящий

VPN-трафики, пропуская через себя инкапсулированные пакеты данных без просмотра

их содержимого. Если маршрутизатор поддерживает режим VPN Pass Through, то необходимо

только настроить соединение на VPN-клиентах (компьютеры во внутренней сети)

таким образом, чтобы клиенты из внутренней сети могли свободно подключаться

к серверу VPN снаружи. Однако при совместном использовании NAT- и VPN-туннелей

могут возникать проблемы.

В активном режиме маршрутизатор выступает в роли сервера и может устанавливать

VPN-соединение с узлом локальной сети, с другими шлюзами и маршрутизаторами

или же в обоих направлениях.

Заключение

данной статье мы рассмотрели только самые распространенные функции современных

маршрутизаторов класса SOHO. Многие модели маршрутизаторов поддерживают и другие

функции, которые, несмотря на различные названия, имеют одни и те же назначения.

К примеру, это могут быть возможность блокирования определенных URL, запрет

отклика на сканирование командой Рing, перевод маршрутизатора в режим Stealth,

при котором он становится невидимым из внешней сети, и многое другое.

При правильной настройке маршрутизатор вполне способен осуществлять надежную

защиту внутренней сети. К тому же его применение экономически более выгодно,

чем использование в качестве маршрутизатора ПК (если, конечно, учитывать цены

необходимого ПО).

КомпьютерПресс 10’2004

Как закрыть порты на роутере

В современном мире безопасность в сети Интернет — один из наиболее актуальных вопросов, и железнодорожник компьютерной безопасности — защита портов на роутере. В этой статье мы рассмотрим, как закрыть порты на роутере и блокировать процессы на портах в Windows для обеспечения безопасности.

- Зачем закрывать порты на роутере

- Как закрыть порты на роутере

- Как блокировать порты на ПК

- Как узнать закрыты порты или нет

- Полезные советы и выводы

Зачем закрывать порты на роутере

Открытый порт на роутере — это возможность для злоумышленников атаковать устройство и получить доступ к важной информации. Поэтому блокировка портов — это очень важный аспект защиты сети.

Как закрыть порты на роутере

Существует несколько методов закрытия портов на роутере, но самым распространенным является использование фильтрации по IP-адресам.

- Перейдите в раздел «IP Address Filtering» в левой части страницы настройки роутера.

- Нажмите «Add New», чтобы создать новое правило для фильтрации.

- Введите IP-адрес устройства, порт сервиса, который вам нужно ограничить.

- Выберите «Deny» в выпадающем меню «Action» (Действие).

Как блокировать порты на ПК

Существует несколько способов блокировки портов на ПК, но один из наиболее эффективных — это блокировка процессов на портах.

- Используйте команду «netstat -ao», чтобы узнать PID процессов, использующих порты на вашем компьютере.

- Найдите процесс, который нужно заблокировать, используя команду «netstat -ao | findstr :[номер порта]».

- Используйте «taskkill -PID [номер PID]» или «taskkill -PID [номер PID] -F», чтобы выключить процесс.

Как узнать закрыты порты или нет

Существует несколько способов проверить, закрыты ли порты на вашем устройстве, но самым простым способом является использование стороннего веб-сайта.

- Зайдите на yougetsignal.com.

- Введите IP-адрес и имя хоста в поле «Удаленный адрес» и номер порта в поле «Номер порта».

- Нажмите «Проверить», чтобы узнать, есть ли открытые порты на вашем устройстве.

- Если порт закрыт, вы увидите сообщение «Порт [номер] закрыт».

Полезные советы и выводы

Закрытие портов на роутере и блокировка процессов на портах ПК — это две основные меры безопасности, которые помогут защитить вас от потенциальных угроз.

Помните, что регулярное обновление антивирусного ПО и паролей на роутере также являются важными шагами для обеспечения безопасности в сети Интернет. Вместе они помогут защитить вас от вредоносного ПО и неприятных сюрпризов.

Как соединить три роутера в одну сеть

Если нужно объединить три роутера в одну сеть, то можно использовать один из двух способов. Первый — соединение маршрутизаторов по сетевому кабелю. Для этого нужно прокладывать кабель от одного роутера к другому. Второй способ — использование беспроводного соединения Wi-Fi в режиме WDS, клиента или репитера. В первом случае соединение происходит посредством моста, в котором один роутер беспроводной адаптер устанавливает связь с другим роутером, который соединяет сеть с проводной локальной сетью. В режиме клиента один из роутеров подключается к основной точке доступа, а остальные роутеры возможно использовать в качестве усилителей сигнала. В режиме репитера роутеры взаимодействуют по протоколу WDS и создают одну общую беспроводную сеть.

Как восстановить запись с камеры наблюдения

Для восстановления удаленной записи с камеры наблюдения есть несколько способов. Один из таких способов — найти и открыть папку резервного копирования видео, затем найти удаленное видео на вашем жестком диске или SD-карте в точности и сохранить его на другом диске или SD-карте. Этот метод позволяет восстановить запись без использования сторонних программ. Однако, если резервного копирования не было настроено заранее или оно было повреждено, то необходимо воспользоваться другими методами восстановления данных. В любом случае, важно сразу же останавливать запись на камере, чтобы не перезаписать часть удаленного видео и повредить его окончательно.

Как узнать поддерживает ли телефон DLNA

Для того чтобы узнать, поддерживает ли ваш смартфон технологию DLNA, нужно выполнить некоторые проверки. Одна из них — поиск зеленой наклейки «DLNA Certified» на самом устройстве. Если на вашем телефоне есть эта наклейка, то он поддерживает эту технологию. Также можно проверить наличие соответствующей опции в шторке «Панели уведомлений». Если там есть кнопка «SmartView», значит, ваш смартфон полностью совместим с DLNA. Это позволит вам передавать мультимедийные данные на другие поддерживающие устройства, например, телевизор или компьютер. При этом все устройства должны быть подключены к одной точке доступа по Wi-Fi. Таким образом, вы можете легко определить, поддерживает ли ваш телефон DLNA, и наслаждаться просмотром фильмов и музыки на большом экране.

Как усилить сигнал сотовой связи с помощью роутера

Для тех, у кого на даче не устраивает скорость интернета по телефону, существует возможность усилить сигнал сотовой связи с помощью роутера. Установка внешней антенны и ее подключение к модему или роутеру позволят увеличить скорость интернета в несколько раз. Более того, роутер автоматически подключается к более качественному сигналу, что улучшит качество связи. Наиболее эффективны пассивные усилители, которые не требуют специальной настройки и установки дополнительных программ. Для установки антенны необходимо ее правильно направить в сторону вышки оператора и прикрепить ее на улице. В целом, использование внешней антенны — это простой и доступный способ улучшить качество сотовой связи на даче и получить более стабильный и быстрый интернет.