Консоль на роутере — это интерфейс командной строки, который позволяет управлять и настраивать роутер с помощью команд. Она предоставляет возможность администратору совместного использования и удаленного управления устройством. Важным аспектом консоли на роутере является то, что она позволяет производить операции настройки и устранение неполадок, когда сетевое подключение недоступно или неправильно работает.

Основная функция консоли на роутере — обеспечение возможности управления роутером и выполнения различных команд. Администратор может изменять настройки интерфейса, добавлять и удалять маршруты, настраивать доступ к сети и другие параметры. Консоль также осуществляет мониторинг и отладку сетевых проблем, позволяет просматривать логи и статистику работы роутера.

Использование консоли на роутере имеет несколько преимуществ. Во-первых, она обеспечивает полный контроль над устройством и позволяет глубоко настроить его под требования сети. Во-вторых, консоль дает возможность удаленного управления, что особенно полезно для администраторов, которые должны управлять несколькими устройствами одновременно. Кроме того, использование консоли позволяет производить операции непосредственно на самом устройстве, минуя службу веб-интерфейса роутера.

В заключение, консоль на роутере — это мощный инструмент для управления сетью и настройки роутера. Она позволяет администраторам иметь полный контроль над устройством и быстро решать проблемы, связанные с настройкой и обслуживанием сети. Использование консоли становится все более важным для профессионалов в области сетевых технологий, поскольку оно обеспечивает более гибкий и эффективный подход к управлению роутером.

Содержание

- Что такое console на роутере?

- Основные функции и преимущества

- Роль в настройке и обслуживании

Console на роутере представляет собой программный интерфейс, который предоставляет доступ к управлению роутером посредством командной строки. Этот интерфейс позволяет администратору настроить и мониторить работу роутера, а также проводить различные диагностические операции.

Console обычно используется для выполнения различных административных задач, таких как настройка адресов IP, маршрутизации, безопасности, аутентификации и многое другое. Взаимодействие с роутером происходит посредством команд, которые вводятся в командной строке и которые роутер выполняет.

Основными преимуществами использования console на роутере являются:

- Полный контроль над настройками и конфигурацией роутера.

- Возможность проведения диагностических операций для выявления и устранения проблем.

- Гибкость и расширяемость функционала роутера через использование различных команд и настроек.

- Более высокий уровень безопасности, поскольку доступ к console может быть доступен только администраторам.

В итоге, console на роутере является мощным инструментом для управления и настройки роутера, который позволяет администратору полностью контролировать и настраивать работу сети, обеспечивая высокий уровень безопасности и функциональности.

Основные функции и преимущества

Console на роутере выполняет ряд важных функций, среди которых:

- Мониторинг и управление: console позволяет администраторам мониторить и управлять работой роутера, осуществлять настройку параметров и устанавливать необходимые правила.

- Отладка: через console можно осуществлять отладку роутера, анализировать ошибки, делать диагностику и выполнять различные тесты для выявления неисправностей.

- Конфигурирование: при помощи console администраторы могут настраивать работу роутера, определять сетевые настройки, устанавливать безопасность и контролировать доступ.

- Мониторинг сети: console позволяет отслеживать состояние сети, анализировать трафик, наблюдать за подключенными устройствами и отслеживать проблемы с подключением.

Console на роутере обладает рядом преимуществ:

- Удобство: благодаря console можно осуществлять удаленное управление роутером с любого устройства, что обеспечивает высокую гибкость и удобство в работе.

- Безопасность: console позволяет устанавливать различные меры безопасности, такие как парольный доступ и шифрование данных, что обеспечивает защиту от несанкционированного доступа.

- Гибкость: console предоставляет возможность конфигурировать роутер под индивидуальные потребности, настраивая различные параметры и функции.

- Эффективность: благодаря console администраторы могут максимально эффективно управлять и контролировать работу роутера, осуществлять необходимые изменения и быстро реагировать на проблемы.

Роль в настройке и обслуживании

Консоль на роутере играет важную роль в процессе настройки и обслуживания устройства. С ее помощью администратор может получить доступ к командной строке роутера и выполнять различные операции.

Одной из основных функций консоли является настройка параметров сети, таких как IP-адрес, маска подсети, шлюз по умолчанию и DNS-серверы. При помощи команд можно также настраивать брандмауэр, виртуальные локальные сети (VLAN), протоколы маршрутизации и другие сетевые функции.

В консоли можно отображать и анализировать сведения о состоянии и настройках роутера. Администратор может просматривать текующий список подключенных устройств, проверять качество сигнала Wi-Fi, а также просматривать и изменять логи событий роутера.

Консоль также предлагает дополнительные возможности для обслуживания роутера. Администратор может обновлять программное обеспечение роутера, создавать резервные копии настроек и восстанавливать их в случае сбоев, а также выполнять диагностику сетевых проблем и устранять их.

В целом, консоль на роутере предоставляет удобную и мощную среду для настройки и обслуживания устройства, позволяя администраторам эффективно управлять сетью и обеспечивать ее безопасность и надежность.

Консольный порт (console port) — разъем на коммутаторе или маршрутизаторе, к которому кабелем может быть подключен компьютер. Данный порт используется для доступа к интерфейсу командной строки устройства (CLI, Command line interface) и его конфигурированию с помощью программ эмуляции терминала. Часто это самый первый шаг для настройки Ethernet коммутатора.

Для настройки коммутатора через командную строку используются текстовые команды, перечень и синтаксис которых указаны в инструкциях по программированию коммутатора с использованием CLI.

Работа через консольный порт имеет ряд достоинств:

- Возможность групповой настройки портов коммутатора;

- Возможность быстрой загрузки базовых настроек коммутатора, с использованием предварительно сформированного текстового файла настроек;

- Необходимость физического доступа к коммутатору, что существенно повышает информационную безопасность работы.

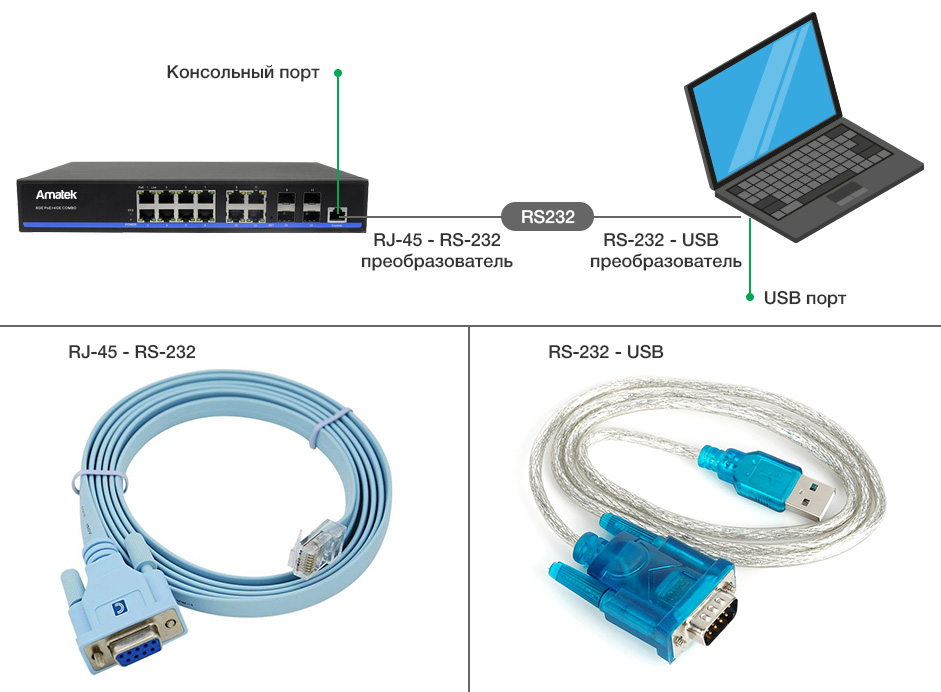

Для подключения к консольному порту нужен компьютер, само устройство и подходящие кабели — консольный кабель и преобразователи.

Консольный кабель (rollover-кабель) производители коммутаторов часто включают в комплект поставки. Подключаем один конец консольного кабеля к консольному порту RJ-45 на коммутаторе. Другой конец кабеля с разъёмом DB-9 предназначен для подключения к последовательному интерфейсу RS-232 (COM-порту) на компьютере.

Современные ПК не имеют COM-порта, поэтому дополнительно используются конвертеры RS-232 — USB, либо реже RS-232 — Ethernet

Рассмотрим подключение через RS232 – USB

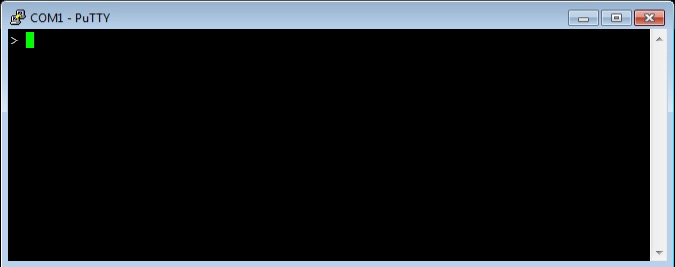

Для работы через консольный порт необходимо программное обеспечение эмуляции терминала на компьютере. Для Microsoft Windows можно использовать встроенную программу Hyper Terminal, или популярную бесплатную утилиту Putty (скачать можно тут, английская инструкция).

В программе Putty необходимо настроить параметры работы COM-порта:

- Скорость (Speed (baund)): 9600 или 115200 *

- Биты данных (Data bits): 8

- Стоповые биты (Stop bits): 1

- Четность (Parity): нет (none)

- Управление потоком (Flow control): нет (none)

* В поле «Скорость» значение скорости цифровой передачи должно соответствовать требованиям инструкции на вашу модель коммутатора.

Инструкция по настройке COM-порта в программе PuTTY.

После настройки откроется окно консоли PuTTY c интерфейсом командной строки (CLI).

Как правило, после нажатия Enter появится запрос логина и пароля для авторизации на устройстве. Информацию о логине и пароле авторизации можно получить в инструкции на ваш коммутатор. После авторизации можно приступать к настройке оборудования. За информацией о командах CLI вашего коммутатора обратитесь к соответствующей инструкции на оборудование.

Вернуться в список

Консоль роутера – это важный инструмент, который позволяет осуществлять управление и контроль за работой сетевого оборудования. Она представляет собой программное приложение или интерфейс, с помощью которого администратор может получить доступ к настройкам и состоянию роутера.

Консоль роутера позволяет управлять всеми функциями устройства, включая изменение настроек, мониторинг сети, проверку статуса подключенных устройств и многое другое. С ее помощью можно выполнять такие операции, как изменение паролей, настройка брандмауэра, управление QoS и маршрутизацией.

Кроме того, консоль роутера предоставляет возможность мониторинга сети и обнаружения проблем. Она позволяет просматривать логи и журналы событий роутера, а также делать диагностику и анализировать производительность сети. С помощью консоли можно отслеживать трафик, используемый устройствами, и оптимизировать его распределение.

Консоль роутера является неотъемлемой частью работы администратора сети. Она облегчает задачи по управлению и контролю сетевого оборудования, повышая эффективность и безопасность работы сети.

В итоге, консоль роутера представляет собой мощный инструмент, который позволяет администратору сети иметь полный контроль и управление над работой роутера. Она необходима для настройки и оптимизации сетевых параметров, обнаружения ошибок и проблем, а также для обеспечения безопасности сети. Благодаря консоли роутера администратор может уверенно и эффективно выполнять задачи по управлению сетью и обеспечению ее надежности и безопасности.

Содержание

- Определение консоли роутера

- Назначение консоли роутера

- Преимущества использования консоли роутера

- Типы консолей роутеров

Определение консоли роутера

Консоль роутера может быть реализована различными способами. Например, это может быть физический порт, к которому подключается компьютер через специальный кабель. В этом случае, администратор использует программу, которая позволяет работать с роутером через этот порт.

Также современные роутеры могут предоставлять доступ к консоли через беспроводное соединение. В этом случае, администратор может получить доступ к настройкам роутера через специальное приложение на смартфоне или планшете.

Консоль роутера обычно предоставляет широкий набор функций, которые позволяют настраивать различные параметры роутера, такие как сетевые настройки, безопасность, фильтрация трафика и другие. Она также может предоставлять информацию о текущем состоянии роутера, такую как количество подключенных устройств, уровень сигнала Wi-Fi и другие.

Консоль роутера является мощным инструментом, который позволяет контролировать и настраивать работу роутера под свои нужды. Она может быть полезна как для домашнего использования, так и для бизнес-сетей.

Назначение консоли роутера

Консоль роутера представляет собой специальный интерфейс, который позволяет администраторам настраивать и управлять работой роутера. Она обеспечивает доступ к командной строке устройства, где можно выполнять различные команды для настройки параметров, мониторинга состояния сети и отладки.

Консоль роутера позволяет проводить настройку устройства через интерфейс командной строки (CLI), что дает более гибкие и расширенные возможности, по сравнению с веб-интерфейсом, который доступен через стандартный браузер.

С помощью консоли роутера администратор может выполнять различные действия, такие как:

- Настройка сетевых параметров роутера, таких как IP-адреса, маска подсети, шлюзы;

- Создание и управление виртуальными локальными сетями (VLAN);

- Настройка безопасности сети, включая настройку брандмауэра и фильтров трафика;

- Настройка протоколов маршрутизации и маршрутов;

- Мониторинг состояния сети и просмотр журналов событий;

- Установка и настройка дополнительных сервисов и функций, таких как VPN, DHCP, DNS и т. д.

Консоль роутера предоставляет администратору полный доступ к управлению роутером и дает возможность осуществлять точную настройку согласно требованиям и потребностям сети.

Важно отметить, что доступ к консоли роутера обычно требует аутентификации, чтобы обеспечить безопасность сети и предотвратить несанкционированный доступ.

Преимущества использования консоли роутера

Консоль роутера представляет собой инструмент, который позволяет администраторам сети управлять и настраивать работу роутера через командную строку. Использование консоли роутера имеет несколько преимуществ:

1. Универсальность: Консоль роутера позволяет не только менять основные настройки роутера, такие как IP-адрес и маску подсети, но также предоставляет доступ к более сложным функциям и возможностям. Например, администратор может настраивать маршрутизацию, фильтровать трафик или устанавливать VPN-соединения.

2. Гибкость и удобство: Консоль роутера позволяет администраторам управлять роутером из любого места, даже если они находятся в другом городе или стране. Это особенно удобно для удаленного управления компьютерными сетями или домашними сетями.

3. Больше возможностей: Консоль роутера предоставляет более широкий набор опций и возможностей, чем пользовательский интерфейс веб-интерфейса роутера. Это позволяет администраторам настраивать роутер более тонко и точно под свои нужды.

4. Быстрый и эффективный доступ: Консоль роутера позволяет администраторам быстро выполнять команды и настройки без необходимости загрузки и отображения графического интерфейса. Это позволяет сэкономить время и упростить процесс настройки и управления роутером.

5. Доступ к расширенной отладочной информации: Консоль роутера предоставляет доступ к дополнительной информации и отладочным сообщениям, которые помогают администраторам идентифицировать и решать проблемы в сети. Это позволяет быстро определить и исправить возникшие проблемы.

Использование консоли роутера — важный инструмент для администраторов сети, позволяющий им эффективно управлять и настраивать роутер, а также быстро реагировать на проблемы и вопросы, связанные с сетью.

Типы консолей роутеров

Существует несколько типов консолей, которые могут быть использованы в роутерах:

1. Консольный порт: Это самый старый и наиболее распространенный тип консоли роутера. Консольный порт представляет собой физический порт на задней панели роутера, к которому подключается консольный кабель. С помощью специального программного обеспечения, такого как HyperTerminal или PuTTY, администратор может подключиться к роутеру через этот порт и выполнять различные команды для настройки и управления устройством.

2. Виртуальная консоль: В современных роутерах также может присутствовать виртуальная консоль. Виртуальная консоль представляет собой программную среду, доступ к которой осуществляется через сетевое подключение. Для подключения к виртуальной консоли используется протокол SSH (Secure Shell) или Telnet. Виртуальная консоль позволяет администратору удаленно управлять роутером, что очень удобно в ситуации, когда устройство находится в другой локации.

3. Графический интерфейс пользователя: Некоторые более современные роутеры также предоставляют графический интерфейс пользователя (GUI). Графический интерфейс пользователя обычно доступен через обычный веб-браузер, и позволяет администратору взаимодействовать с роутером при помощи наглядных и интуитивно понятных элементов управления. Графический интерфейс пользователя отличается от консоли тем, что не требует знания командной строки и может быть более удобным для начинающих пользователей.

В зависимости от модели роутера и его производителя, доступны различные типы консолей. Использование консоли роутера позволяет администратору настраивать и управлять устройством, а также проверять его работу и решать возможные проблемы.

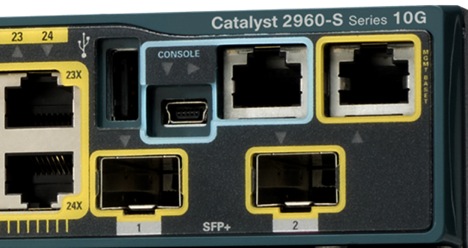

Разница между консольным портом и портом управления в сетевых устройствах

«В чем разница между консольным портом и выделенным портом управления (fa0) на коммутаторе Cisco 2960s? «У вас когда-нибудь была такая проблема? Этот вопрос задавали пользователи Cisco, и поэтому многие эксперты поделились своими предложениями здесь, давайте узнаем больше о различии между консольным портом и портом управления в сетевых устройствах.

- Консольный порт: требуется специальный кабель консоли. Это означает, что вы должны иметь физический доступ к устройству.

- Порт управления: только удаленный доступ. Вы не можете запустить обычный трафик данных.

Консольный порт предназначен для внеполосного управления и настройки? Специальный порт управления предназначен для удаленного управления и настройки вне диапазона?

Консольный порт НЕ «внеполосное управление» или OoBM, потому что вы не можете назначить ему IP-адрес (если у вас нет консольного сервера). Это означает, что вы не можете использовать telnet / SSH в консольном порту. Консольный порт является «закрытым и личным» портом: для использования консольного порта необходим физический доступ к устройству. Порт управления — это порт OoBM.

- Q: У меня есть коммутатор Cisco 2960s, на котором я включил базовую конфигурацию. Административный IP-адрес и маска подсети настраиваются на vlan 1, gi1 / 0/1. Я также настроил его для удаленного входа в систему SSH, и он работает. Мне нужно переместить соединение управления на выделенный порт управления (fa0). Должен ли я установить порт управления на vlan для назначения административного IP-адреса? Как настроить выделенное управление с помощью IP-адреса, маски подсети и шлюза по умолчанию? Я никогда раньше этого не делал.

- Я знаю, что консольный порт предназначен для конфигурации коммутатора, когда у вас есть физический доступ к коммутатору.

- Я знаю, что не может telnet / SSH в консольном порту.

- Я использую gi1 / 0/1 на vlan 1 на Cisco 2960s для моего подключения telnet / SSH, и я могу подключиться к коммутатору.

- Мне нужно изменить порт управления, который я использую сейчас (gi1 / 0/1), на выделенный порт управления (fa0) для удаленного управления. Могу ли я использовать выделенный порт управления (fa0) для удаленного SSH? Если я могу это сделать, я просто не знаю, что это за команды.

- Я предполагаю, что я спрашиваю, могу ли я использовать выделенный порт управления (fa0) для удаленного SSH-соединения и как это сделать?

- A: Конечно, вы можете.

- Во-первых, для SSH используемая IOS должна поддерживать криптографию.

- Затем настройте IP-адрес интерфейса Fa0. Убедитесь, что IP-адрес полностью отличается от управляющей VLAN вашего коммутатора.

- Наконец, «точка», где telnet / ssh переходит к: ip tftp interface f0

- Да, у меня уже есть SSH, настроенный с криптовым набором. Когда я устанавливаю IP для fa0, мне нужно назначить интерфейс для vlan, и мне также нужно добавить шлюз?

- Нет, нет. IP-адрес Fa0 должен быть уникальным. Это концепция Out of Band Management. Это похоже на то, что ваша целая производственная сеть находится в подсети 10.0.0.0/8, но ваша сеть OoBM работает в подсети 192.168.0.0/16.

- Как «указать», куда идет telnet / SSH? Я не понимаю, что вы подразумеваете под этим.

- Используйте команду «ip tftp interface f0».

Я думаю, у меня есть вся информация, что мне нужно попробовать. Я собираюсь сделать эту конфигурацию в 2960-х годах, и я никогда раньше этого не делал.

Что делает команда «ip tftp interface f0»?

Эта команда сообщает коммутатору использовать fa0 для tftp при загрузке или загрузке конфигураций.

Однако он ничего не сообщит telnet / ssh.

Если вы хотите, чтобы telnet или ssh на порт управления с IP-адреса не в той же подсети, что и IP-адрес управления, коммутатору нужен стандартный шлюз, установленный с помощью команды «ip default-gateway <IP address>».

Я никогда не использовал порт управления, поэтому не могу сказать, что коммутатор будет использовать этот шлюз по умолчанию, но он должен до тех пор, пока на коммутаторе нет других интерфейсов L3.

Что вы подразумеваете под «L3-интерфейсом на коммутаторе»? Вы имеете в виду подключение к маршрутизатору, который является устройством уровня 3? Нет, прямо сейчас ничего не связано с коммутатором, кроме Gi1 / 0/1, который является интерфейсом, который я использую для интерфейса управления через SSH. Сейчас я подключился к коммутатору через SSH. Я хочу изменить его на выделенный интерфейс управления fa0. Gi1 / 0/1 находится на vlan 1. IP-адрес 192.168.0.149. SM 255.225.254.0. Шлюз по умолчанию, 192.168.1.1. Я нахожусь в сети 23. Я думаю, что я просто позвоню в центр Cisco TAC и попрошу, чтобы они показали мне, как это сделать, потому что я более смущен тем, что был, когда я впервые начал. Я ценю, что вы пытаетесь мне помочь.

L3 — любой порт с назначенным ему IP-адресом или «интерфейсом vlan x» с назначенным ему IP-адресом, который звучит так, как будто у вас есть.

Если вы назначаете IP-адрес порта управления, вы можете подключиться к порту управления, если ваш компьютер находится в одной подсети IP.

Если это не так, то 2960 должен иметь шлюз по умолчанию, чтобы знать, куда отправлять пакеты.

Если у вас уже есть шлюз по умолчанию, вам может потребоваться его изменить, т.е. шлюз по умолчанию должен быть в той же подсети IP, что и IP, назначенный интерфейсу управления, если вы не собираетесь подключаться из той же самой подсети IP-адреса, что и интерфейс управления, в котором я сомневаюсь.

Таким образом, шлюз по умолчанию будет IP из той же подсети, что и IP в интерфейсе управления, и это будет на устройстве L3, которое будет маршрутизировать для vlans.

Если вы в настоящий момент вошли в этот коммутатор и хотите назначить IP-адрес из той же подсети IP, что и в настоящее время на вашем интерфейсе vlan, вы не можете этого сделать.

Я говорю не могу, потому что, как я уже сказал, я не использовал порт управления и, поскольку он не пропускает пользовательский трафик, он может позволить вам это сделать.

Если коммутатор находится в том же здании, что и вы, попробуйте, худшее, что может случиться, — вам нужно пойти в коммутатор и войти через консольный порт, чтобы изменить ситуацию.

- Вопрос: У меня вопрос о настройке. Могу ли я настроить порт управления?

- Как правило. Например, вы можете определить явный IP-адрес на интерфейсе или использовать IP-адрес DHCP.

- Порт управления не использует «шлюз по умолчанию», потому что из порта управления существует только один выход.

- Как узнать, куда отправлять пакеты для удаленных подсети, т. Е. Если IP-адрес назначения находится в той же подсети, он отправляет его напрямую, но если он находится в удаленной подсети, ему необходимо отправить пакеты на устройство L3 для маршрутизации?

- Поэтому ему нужен какой-то способ узнать, что делать.

- Или вы не можете управлять им удаленно?

- Порт управления FastEthernet0 не «понимает» шлюз по умолчанию. С этим портом вы не можете настроить многое. Один из них — IP-адрес. Подумайте об этом как о «ПК» и как-то привязали к материнской плате, используя соединение «psuedo».

- Слой 3, о котором вы спрашиваете. Правильно, вы должны подключить порт управления к коммутатору. И коммутатор переходит на другой маршрутизатор. IP-адрес маршрутизатора — это IP-адрес OoBM.

Таким образом, вы не можете управлять этим удаленно, а затем удаленно, я имею в виду, из другой IP-подсети, чем IP-подсеть, используемая для порта управления?

Предположим, что ваша производственная сеть — 10.0.0.0/8. Предположим, что у вас есть сеть OoBM, работающая на 192.168.0.0/16, и эта сеть НЕ маршрутизируется в 10.0.0.0/8. Разумеется, коммутатор понимает сеть 10.0.0.0/8

Маршрутизатор в ядре будет говорить только 192.168.0.0/16. Он не поймет 10.0.0.0/8. OoBM на самом деле не имеет ссылки на сеть 10.0.0.0/8. Это и есть основная цель порта управления. В некоторых случаях, которые я видел, единственный способ «войти» в сеть OoBM из сети 10.0.0.0/8 — через консольный сервер.

Поскольку коммутатор должен знать, должен ли использоваться его MAC-адрес, является MAC-адрес клиента, т.е. ПК находится в той же самой подсети IP-адреса или должен ли Mac быть MAC-адресом устройств L3?

Никогда не использовали их, поэтому просто пытались понять, что вы можете и не можете сделать с этим портом.

Да. Я тоже. И, зная Cisco (в последнее время), документация (о руководстве по настройке порта управления) действительно s * cks.

Я знаю, что порт / интерфейс управления не используют шлюз по умолчанию, потому что я использую порт для ZeroTouch Smart Install . Все, что я делаю, это назначить (через DHCP) IP-адрес в порт управления, а VStack Director просто переключается на клиентские / подчиненные коммутаторы. И только из-за этого в моих конфигурационных шаблонах для ZeroTouch SmartInstall всегда отключен порт управления, а интерфейс не имеет конфигурации.

- Консольный порт является особенным по двум причинам. Во-первых, он «известен» системе как ее консольный порт, что означает, что система будет отправлять ему информацию о статусе и часто обрабатывать ее при приеме ввода. Во-вторых, консольный порт обычно подключается как последовательный порт. (Он также обычно не имеет IP-адреса.)

- Консольный порт предназначался для того, где системный оператор управляет системой, обычно рядом (физически). (Консольные порты были / использовались для любой компьютерной системы.)

- Порты управления обычно предназначены для удаленного управления с использованием Ethernet-порта. На старых коммутаторах / маршрутизаторах для этой цели устройство может быть настроено на использование обычного Ethernet-порта. Для новых коммутаторов / маршрутизаторов для этой цели предусмотрен Ethernet-порт. Для этого устройство может фактически использовать другое оборудование для порта и может относиться к нему по-разному. Например, часто порт управления Ethernet является только FE, у него может не быть поддержки ASIC для высокоскоростного переключения, и он может быть в собственном предопределенном VRF. Как правило, порт управления будет иметь IP-адрес, но отличается от IP-адресов, используемых другими хостами.

- Консольный порт позволяет настроить устройство, но для порта управления часто требуется дополнительная настройка.

Управление устройствами имеет важное значение при настройке устройства, его реализации, операциях и изменениях конфигурации. Inband и вне диапазона ( OOB ) — это два подхода к управлению, которые могут рассмотреть администраторы. В то время как управление OOB работает на « плоскости управления », которая отделена от « плоскости данных », используемой трафиком данных на устройстве, внутриполосный трафик управления использует ту же плоскость данных, что и используемый трафиком данных. Следовательно, управление OOB может продолжать функционировать даже во время перегрузки трафика данных, сбоя устройства или сетевых атак в дополнение к улучшенной безопасности коммутатора.

Консольный порт и выделенный порт управления — это два типа сценариев управления OOB . Обратите внимание, что порты консоли и управления поддерживают нетранзитивный трафик и, следовательно, не могут быть настроены.

Время на прочтение

12 мин

Количество просмотров 615K

Тематику cisco на хабре нельзя назвать популярной, зачастую интересные статьи остаются почти незамеченными. Но нас приятно удивил ажиотаж вокруг нашей предыдущей публикации. Больше тысячи человек добавили её в избранное, и это определённо говорит о том, что продолжение необходимо.

Кроме того, много людей, имеющих опыт реального планирования и строительства сетей, делали очень правильные замечания по резервированию. Дело в том, что предложенная в прошлый раз схема сети — это макет, лаборатория, на который мы будем отрабатывать и понимать технологии, поэтому такими вещами мы не озадачивались. В реальной же жизни, особенно, если вы оператор связи/провайдер, необходимы различные схемы резервирования: VRRP, STP, Link Aggregation, протоколы динамической маршрутизации.

Все замечания мы постараемся учесть и в конце цикла, вероятно, рассмотрим то, как сеть должна строиться, чтобы через полгода после запуска инженеру не было мучительно больно.

Сегодня же мы обратимся к части немного скучной, но важной для начинающих: как подключиться, поставить или сбросить пароль, войти по telnet. Также рассмотрим существующие программы — эмуляторы ciscо и интерфейс оборудования.

Как и обещали, в этот раз всё по-взрослому: с видео.

Под катом то же в текстовой и чуть более подробной форме.

Итак, вот они приехали — заветные коробки с надписью Cisco на борту.

Среда

Начнём с того, в какой среде будем работать.

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

а) Цисковский же продукт Packet Tracer, который по идее свободно не распространяется. Это эмулятор и имеет лишь некоторые функции Cisco IOS. Вообще говоря, он сильно ограничен и многие вещи в нём реализованы лишь отчасти. Никаких тонких настроек. С другой стороны к настоящему моменту версия 5.3.2 поддерживает создание GRE-туннелей, протоколов динамической маршрутизации (и в их числе даже BGP!). Притом он очень прост в освоении и имеет в своём арсенале сервера (FTP, TFTP, DHCP, DNS, HTTP, NTP, RADIUS, SMTP, POP3), рабочие станции и свичи. Сейчас уже есть под Linux, хотя в былые времени он прекрасно запускался и из-под Wine.

б) Распространяемый по лицензии GNU GPL симулятор GNS3. В этом пакете необходимо загружать настоящие образы Cisco IOS. С одной стороны это плюс – вы работаете с настоящим интерфейсом cisco и ограничены лишь своей фантазией, существующими стандартами и производительностью рабочей станции, с другой, во-первых, эти IOS ещё нужно суметь достать, во-вторых, это более сложный продукт для понимания, и в-третьих, в нём есть только маршрутизаторы и «типа» коммутаторы.

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer’a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

Способы подключения

В Packet Tracer’e управлять оборудованием можно следующими способами:

- GUI

- CLI в окне управления

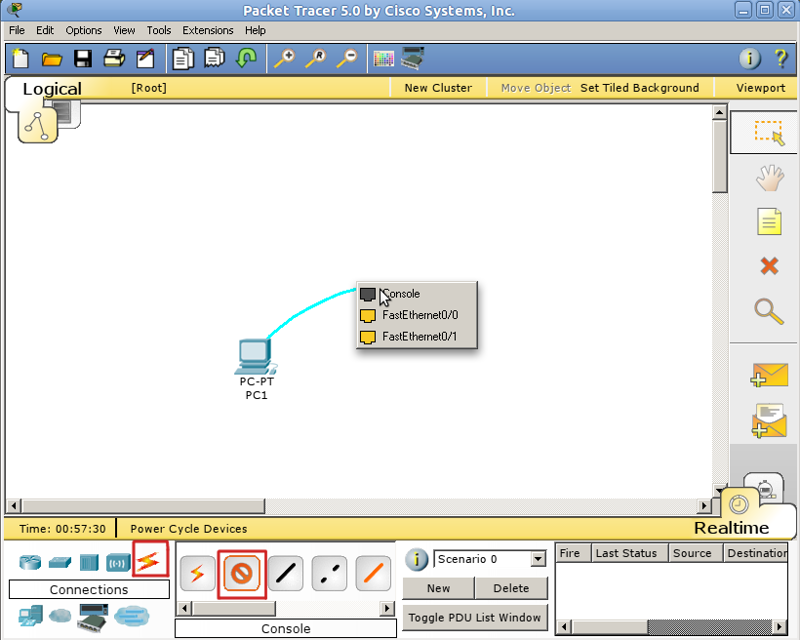

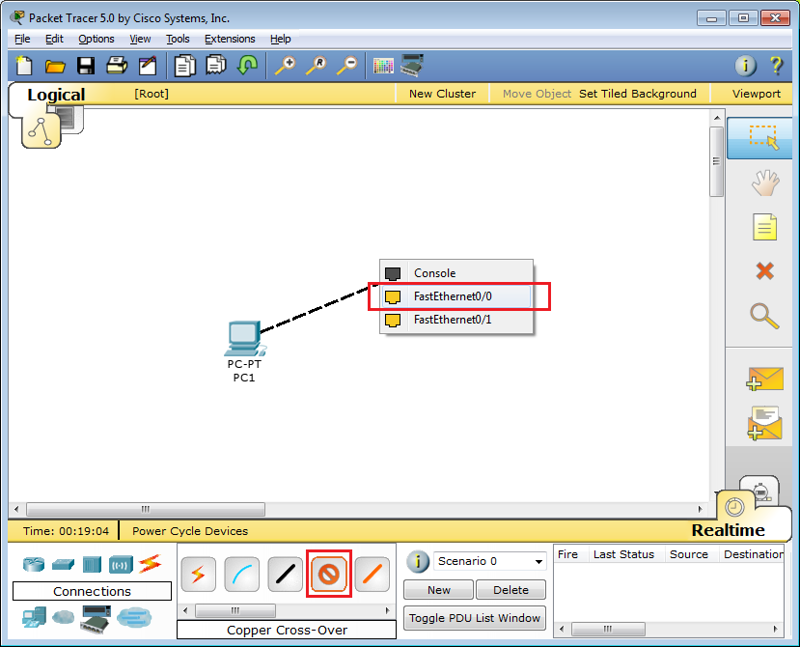

- Терминальное подключение с рабочей станции через консольный кабель

- telnet

Интерфейс последних трёх идентичный – отличается лишь способ подключения. Разумеется, GUI – не наш метод.

В реальной же жизни доступны:

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую.

На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель.

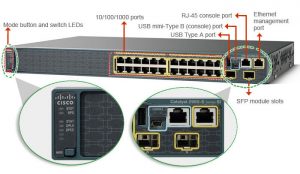

Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

Консольный порт выглядит так:

Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco:

Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят частоиспользуемые конвертеры USB-to-COM:

Либо редкоиспользуемые для этих целей конвертеры RS232-Ethernet

После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

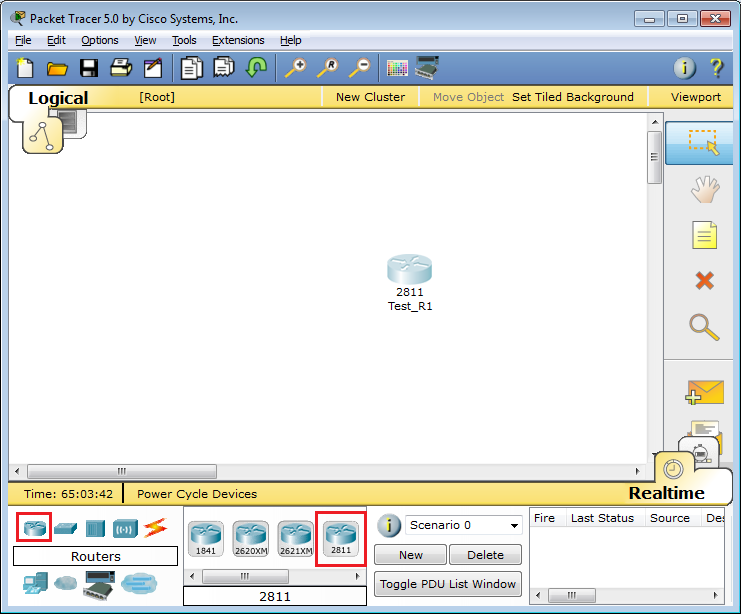

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название

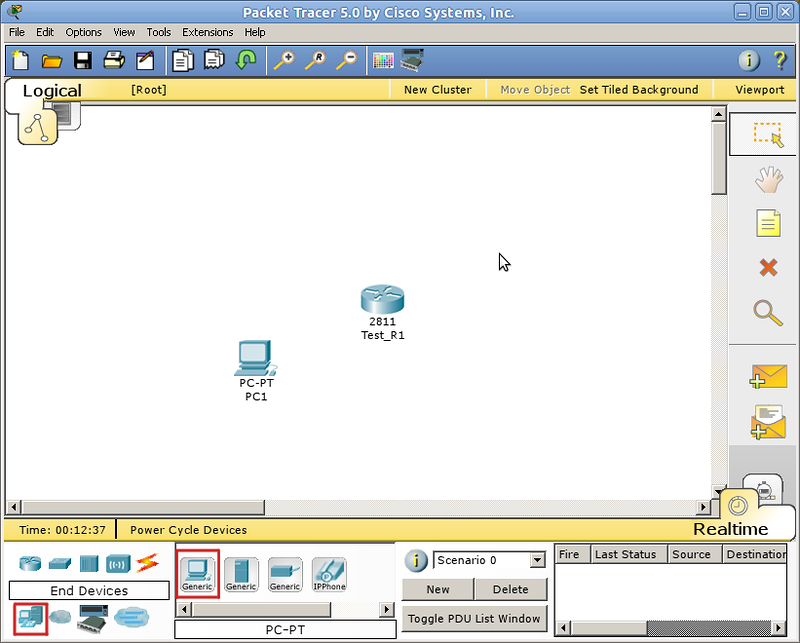

Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут:

Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров

Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

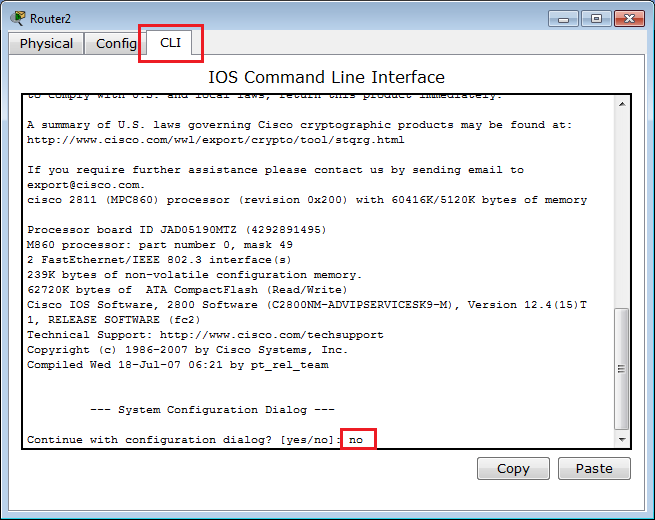

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:

Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Router>Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:

Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал.

Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

Router#Здесь список операций гораздо обширнее, например, можно выполнить одну из наиболее часто используемых команд, демонстрирующую текущие настройки устройства ака “конфиг” #show running-config. В привилегированном режиме вы можете просмотреть всю информацию об устройстве.

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:

— Все команды в консоли можно сокращать. Главное, чтобы сокращение однозначно указывало на команду. Например, show running-config сокращается до sh run. Почему не до s r? Потому, что s (в пользовательском режиме) может означать как команду show, так и команду ssh, и мы получим сообщение об ошибке % Ambiguous command: «s r» (неоднозначная команда).

— Используйте клавишу Tab и знак вопроса. По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса, следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним (попробуйте сами в PT).

— Используйте горячие клавиши в консоли:

Ctrl+A — Передвинуть курсор на начало строки

Ctrl+E — Передвинуть курсор на конец строки

Курсорные Up, Down — Перемещение по истории команд

Ctrl+W — Стереть предыдущее слово

Ctrl+U — Стереть всю линию

Ctrl+C — Выход из режима конфигурирования

Ctrl+Z — Применить текущую команду и выйти из режима конфигурирования

Ctrl+Shift+6 — Остановка длительных процессов (так называемый escape sequence)

— Используйте фильтрацию вывода команды. Бывает, что команда выводит много информации, в которой нужно долго копаться, чтобы найти определённое слово, например.

Облегчаем работу с помощью фильтрации: после команды ставим |, пишем вид фильтрации и, собственно, искомое слово(или его часть). Виды фильтрации (ака модификаторы вывода):

begin — вывод всех строк, начиная с той, где нашлось слово,

section — вывод секций конфигурационного файла, в которых встречается слово,

include — вывод строк, где встречается слово,

exclude — вывод строк, где НЕ встречается слово.

Но вернемся к режимам. Третий главный режим, наряду с пользовательским и привилегированным: режим глобальной конфигурации. Как понятно из названия, он позволяет нам вносить изменения в настройки устройства. Активируется командой #configure terminal из привилегированного режима и демонстрирует такое приглашение:

Router(config)#В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config, ping, etc.). Но есть такая полезная штука, как do. Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do. Примерно так:

Router(config)#do show running-configНастройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet:

Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

# Router(config)# interface fa0/0По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

Router(config-if)#no shutdownНастроим IP-адрес:

Router(config-if)#ip address 192.168.1.1 255.255.255.0shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключаемся. Для этого надо использовать кроссоверный кабель. (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны)

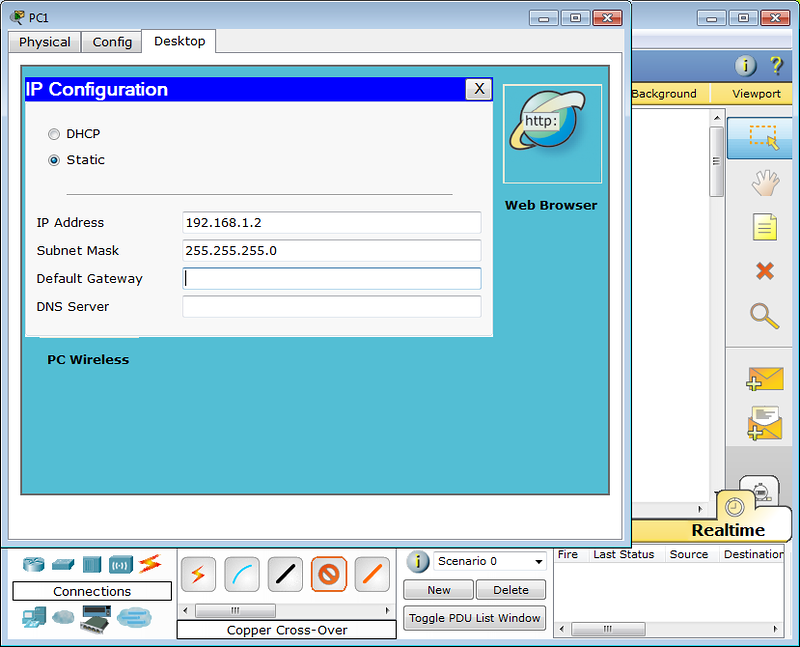

Настраиваем IP-адрес компьютера через Desktop.

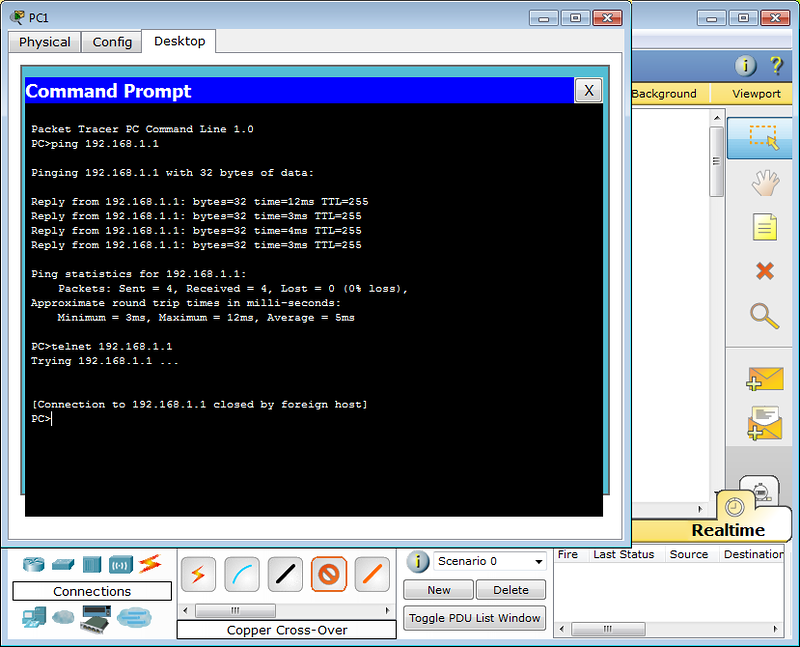

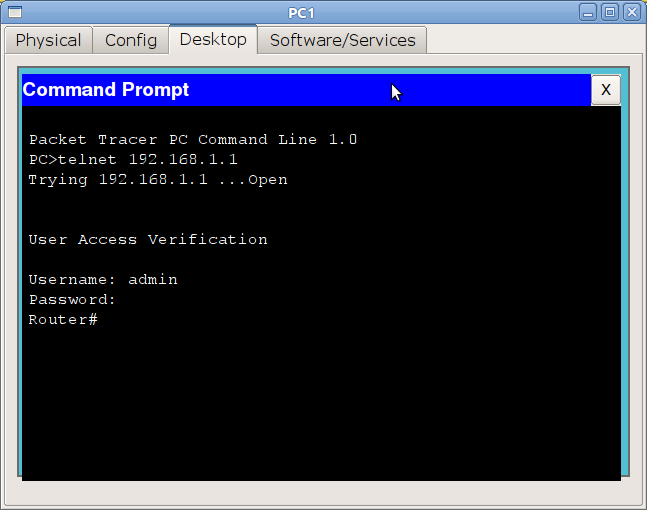

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “Password required, but none set”

Пароли

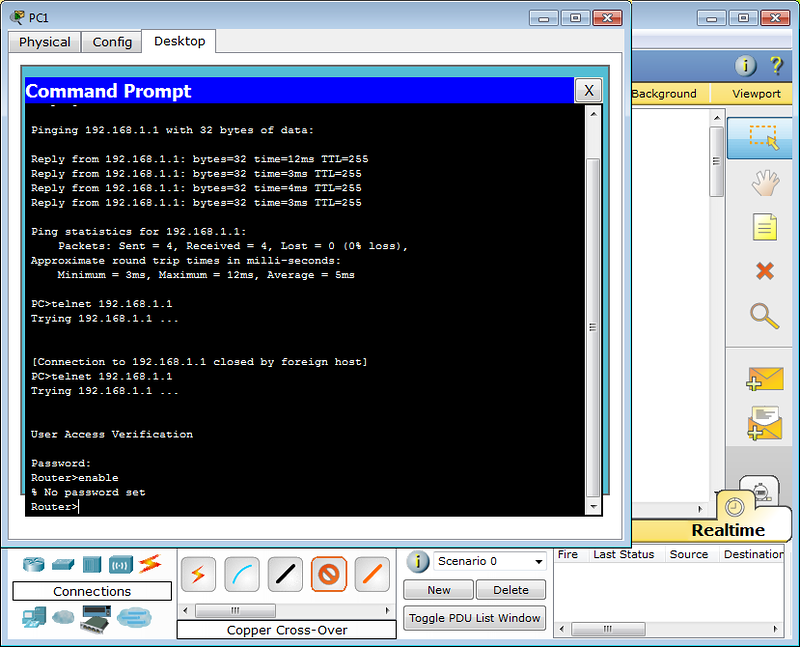

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

Router(config)#line vty 0 4

Router(config-line)#password <i>cisco</i>

Router(config-line)#login

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий.

Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

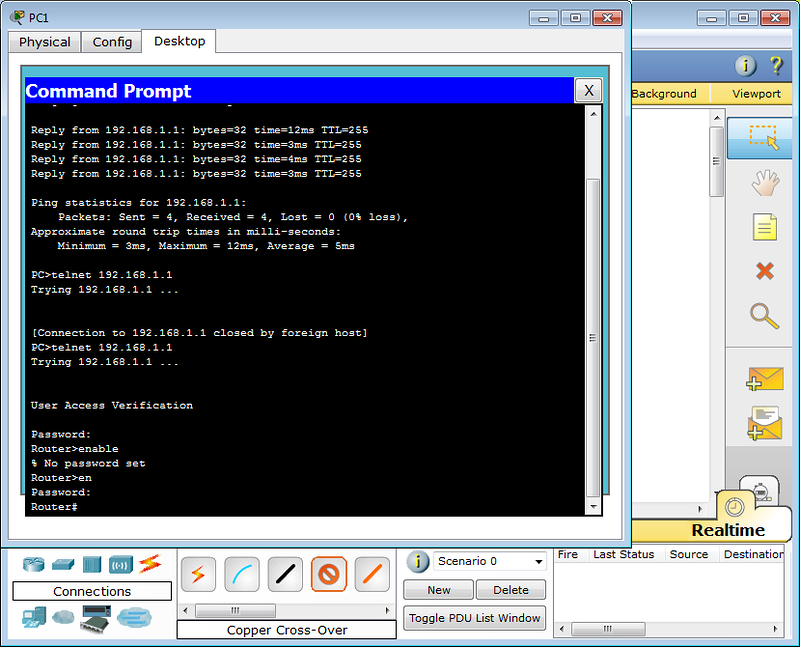

Настроим пароль для enable-режима:

Router(config)#enable secret <i>test</i>

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой password, то следует применить так же service password-encryption, тогда ваш пароль в конфигурационном файле будет зашифрован:

line vty 0 4

password 7 08255F4A0F0A0111

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь. Ну или чуть более по-русски, тут.

Хотим обратить ваше внимание:

сейчас принятно настраивать доступы не через виртуальные терминалы, а командами #username и #aaa new-model. В версии PT 5.3.2 они уже есть и вполне работают.

Для этого нужно выполнить:

Router(config)#aaa new-model

Router(config)#username admin password 1234

Первая команда служит для активации новой модели

ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username.

Будьте внимательны: приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: access-class. Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list'ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду reload in min, где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой reload cancel. Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в startup-config (он используется при загрузке), ставим reload in 15, вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем reload cancel.

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Router(config)#line console 0

Router(config-line)#login

Router(config-line)#password <i>cisco</i>

Privilege Level

Ещё один важный момент, которому в статьях уделяют мало внимания: privelege level.

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

privilege level 0 — это команды disable, enable, exit, help и logout, которые работают во всех режимах

privilege level 1 — Это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1.

privilege level 15 — Это команды привилегированного режима, вроде, как root в Unix’ах

Пример1

Router(config)#line vty 0 4

Router(config-line)privilege level 15

После входа на маршрутизатор при такой настройке вы сразу увидите Router# со всеми вытекающими правами.

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды show running-config

Пример2

Настроить права для конкретного пользователя поможет уже упомянутая прежде команда username

Router(config)#username pooruser privilege 2 secret poorpass

Router(config)#privilege exec level 2 show running-config

Router(config)#enable secret level 2 l2poorpass

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду enable 2 и введя пароль l2poorpass попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

SSH

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Router(config)#hostname R0

Router(config)#ip domain-name cisco-dmn

Router(config)#crypto key generate rsa

Router(config)#line vty 0 4

Router(config-line)#transport input ssh

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде write memory — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт.

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Ну и на сладенькое: сброс пароля

Так, а что же делать, если на стол легла вам бушная циска с неизвестным паролем или вы очень невовремя забыли его? Вообще-то это многократно

описано и легко гуглится, но повторить это необходимо.

Практически на любом сетевом устройстве есть возможность сбросить пароль, имея физический доступ. Если сделать это невозможно или это отдельная платная услуга, то скорее всего в ваших руках находится какая-то русская поделка (не в обиду, конечно, нашим производителям, но дважды я такие строки читал в документации:))

Итак, cisco:

1) Подключаетесь к устройству консольным кабелем,

2) Отправляете его в ребут (хоть по питанию, хоть командой #reload)

3) Когда на экране побежит такая строчка ########…###, означающая загрузку образа (40-60 секунд после включения), необходимо отправить сигнал Break. Как это сделать в разных программах читать тут. Вы попадаете в режим ROMMON.

4) В этом режиме введите команду: confreg 0x2142, она заставит устройство игнорировать startup-config при загрузке.

5) Введите reset для перезагрузки

6) После загрузки running-config будет девственно чистым, а startup-config содержит по-прежнему последнюю сохранённую конфигурацию. Сейчас самое время поменять пароль или слить конфиг.

7) Самое важное: верните обратно регистры:

Router(config)#config-register 0x2102Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута) И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

OSI.

VLAN

Незарегистрированные читатели Хабрахабра могут задать свои вопросы в ЖЖ.

Хочу поблагодарить пользователя thegluck за помощь в написании этой статьи.