Bridge Protocol Data Unit is fundamentally a tree traversed convention which portrays each message of the organization with the various sorts of characteristics on the organization like the MAC address or the IP address utilizing distinctive switch ports present on the organization.

The Spanning Tree Protocol (STP) can empower and impair every one of the switches in a specific region network like LAN (neighborhood) or PAN (individual) region network so the course of trade of data stays flawless and the crossing tree calculation might turn out appropriately for the system’s administration.

Types of BPDU

There are basically two types of BPDUs:

- Configuration BPDUs: Configuration BPDUs are mainly used in the presence of the network root bridge where they are responsible for controlling and authenticating the outward flow of data and act as a firewall of protection from outside.

- Topology Change Notification (TCN) BPDUs: Topology Change Notification (TCN) BPDUs maintain upward data streaming where it continuously regulates which network topologies are being used currently and it notifies with a reminder when the topology changes.

Working

Working of BPDU

BPDU works in its own way to send a specific information message across the neighborhood for its work for distinguishing the anomalies in the different organization geographies around the framework. It incorporates a switch artist with its need port in it, data of the multitude of different ports and the MAC, IP addresses.

BPDU can arrange and change different settings in the crossing geographies of the tree in the organization signal. This data of BDPU assists it with empowering unmistakable pass-through data by the different switches utilized in the organization sign to ascertain the transfer speed of each wave to go BPDUs through them.

The primary component behind the Bridge Protocol information unit is that when they are associated with different switches and ports in their environmental factors, they will quite often disregard the transmission of information bundles by then. In another way, they utilize one more strategy for setting up the information prepared for handling until the Bridge Protocol information unit (BPDU) prepares with choosing the right crossing tree geography which can be utilized for information transmission.

After the information handling is finished, then, at that point, the information is projected towards other organization ports and switches which is then moved to the primary base of the organization. When the root signal in the BPDU receives the message from the sender, it forwards this message to the original receiver by identifying him with the help of his MAC address.

After this, the Bridge Protocol information unit (BPDU) transmits the signal to the Switch Port to enable the message recipient to receive this message by decrypting it with the help of his decryption key.

Significance of BPDU

The Bridge Protocol information unit (BPDU) stores all the important information about the PC like its Switch Port ID and its MAC address for all the computers connected to that network. Also, the address of the original Switch Port and of the adjacent ports are used to identify the credentials of each user of the organization on that network.

Bridge Data Unit Protocol (BPDU) is mostly used for authenticating the messages sent and received across any organization by using their MAC address. Switch Ports in the BPDU helps to apply Spanning Tree Protocol (STP) in order to manage the layers of communication across an organization. It makes an effective plan for the most efficient way of transfer of messages as it uses the Spanning Tree for finding the nearest Switch Port to divert it from the traffic. It is extremely useful in conditions like Broadcast Storm takes place when the entire server is attacked.

Last Updated :

03 Dec, 2021

Like Article

Save Article

I think that I shall never see

A graph more lovely than a tree.

A tree whose crucial propertyеу

Is loop-free connectivity.

A tree that must be sure to span

So packets can reach every LAN.

First, the root must be selected.

By ID, it is elected.

Least-cost paths from root are traced.

In the tree, these paths are placed.

A mesh is made by folks like me,

Then bridges find a spanning tree.

— Radia Joy Perlman

Все выпуски

6. Сети для самых маленьких. Часть шестая. Динамическая маршрутизация

5. Сети для самых маленьких: Часть пятая. NAT и ACL

4. Сети для самых маленьких: Часть четвёртая. STP

3. Сети для самых маленьких: Часть третья. Статическая маршрутизация

2. Сети для самых маленьких. Часть вторая. Коммутация

1. Сети для самых маленьких. Часть первая. Подключение к оборудованию cisco

0. Сети для самых маленьких. Часть нулевая. Планирование

В прошлом выпуске мы остановились на статической маршрутизации. Теперь надо сделать шаг в сторону и обсудить вопрос стабильности нашей сети.

Однажды, когда вы — единственный сетевой админ фирмы “Лифт ми Ап” — отпросились на полдня раньше, вдруг упала связь с серверами, и директора не получили несколько важных писем. После короткой, но ощутимой взбучки вы идёте разбираться, в чём дело, а оказалось, по чьей-то неосторожности выпал из разъёма единственный кабель, ведущий к коммутатору в серверной. Небольшая проблема, которую вы могли исправить за две минуты, и даже вообще избежать, существенно сказалась на вашем доходе в этом месяце и возможностях роста.

Итак, сегодня обсуждаем:

- проблему широковещательного шторма

- работу и настройку протокола STP и его модификаций (RSTP, MSTP, PVST, PVST+)

- технологию агрегации интерфейсов и перераспределения нагрузки между ними

- некоторые вопросы стабильности и безопасности

- как изменить схему существующей сети, чтобы всем было хорошо

Оборудование, работающее на втором уровне модели OSI (коммутатор), должно выполнять 3 функции: запоминание адресов, перенаправление (коммутация) пакетов, защита от петель в сети. Разберем по пунктам каждую функцию.

Запоминание адресов и перенаправление пакетов: Как мы уже говорили ранее, у каждого свича есть таблица сопоставления MAC-адресов и портов (aka CAM-table — Content Addressable Memory Table). Когда устройство, подключенное к свичу, посылает кадр в сеть, свич смотрит MAC-адрес отправителя и порт, откуда получен кадр, и добавляет эту информацию в свою таблицу. Далее он должен передать кадр получателю, адрес которого указан в кадре. По идее, информацию о порте, куда нужно отправить кадр, он берёт из этой же CAM-таблицы. Но, предположим, что свич только что включили (таблица пуста), и он понятия не имеет, в какой из его портов подключен получатель. В этом случае он отправляет полученный кадр во все свои порты, кроме того, откуда он был принят. Все конечные устройства, получив этот кадр, смотрят MAC-адрес получателя, и, если он адресован не им, отбрасывают его. Устройство-получатель отвечает отправителю, а в поле отправителя ставит свой адрес, и вот свич уже знает, что такой-то адрес находится на таком-то порту (вносит запись в таблицу), и в следующий раз уже будет переправлять кадры, адресованные этому устройству, только в этот порт. Чтобы посмотреть содержимое CAM-таблицы, используется команда show mac address-table. Однажды попав в таблицу, информация не остаётся там пожизненно, содержимое постоянно обновляется и если к определенному mac-адресу не обращались 300 секунд (по умолчанию), запись о нем удаляется.

Тут всё должно быть понятно. Но зачем защита от петель? И что это вообще такое?

Широковещательный шторм

Часто, для обеспечения стабильности работы сети в случае проблем со связью между свичами (выход порта из строя, обрыв провода), используют избыточные линки (redundant links) — дополнительные соединения. Идея простая — если между свичами по какой-то причине не работает один линк, используем запасной. Вроде все правильно, но представим себе такую ситуацию: два свича соединены двумя проводами (пусть будет, что у них соединены fa0/1 и fa0/24).

Одной из их подопечных — рабочих станций (например, ПК1) вдруг приспичило послать широковещательный кадр (например, ARP-запрос). Раз широковещательный, шлем во все порты, кроме того, с которого получили.

Второй свич получает кадр в два порта, видит, что он широковещательный, и тоже шлет во все порты, но уже, получается, и обратно в те, с которых получил (кадр из fa0/24 шлет в fa0/1, и наоборот).

Первый свич поступает точно также, и в итоге мы получаем широковещательный шторм (broadcast storm), который намертво блокирует работу сети, ведь свичи теперь только и занимаются тем, что шлют друг другу один и тот же кадр.

Как можно избежать этого? Ведь мы, с одной стороны, не хотим штормов в сети, а с другой, хотим повысить ее отказоустойчивость с помощью избыточных соединений? Тут на помощь нам приходит STP (Spanning Tree Protocol)

STP

Основная задача STP — предотвратить появление петель на втором уровне. Как это сделать? Да просто отрубить все избыточные линки, пока они нам не понадобятся. Тут уже сразу возникает много вопросов: какой линк из двух (или трех-четырех) отрубить? Как определить, что основной линк упал, и пора включать запасной? Как понять, что в сети образовалась петля? Чтобы ответить на эти вопросы, нужно разобраться, как работает STP.

STP использует алгоритм STA (Spanning Tree Algorithm), результатом работы которого является граф в виде дерева (связный и без простых циклов)

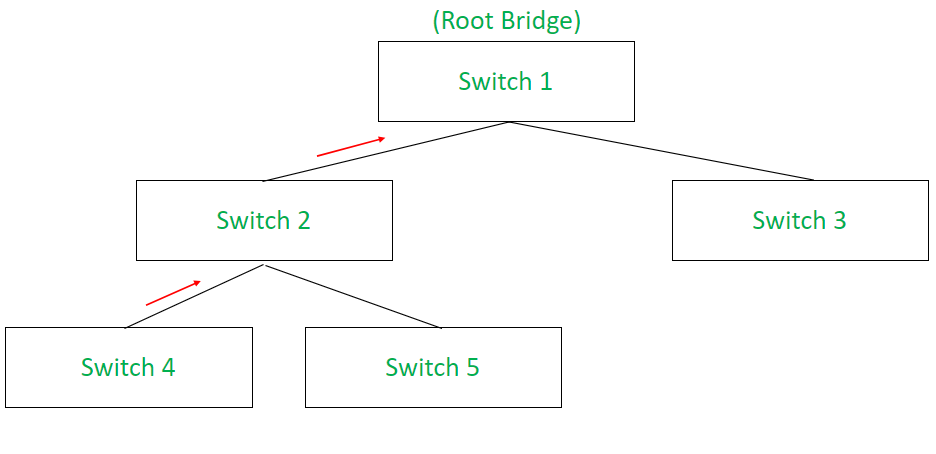

Для обмена информацией между собой свичи используют специальные пакеты, так называемые BPDU (Bridge Protocol Data Units). BPDU бывают двух видов: конфигурационные (Configuration BPDU) и панические “ААА, топология поменялась!” TCN (Topology Change Notification BPDU). Первые регулярно рассылаются корневым свичом (и ретранслируются остальными) и используются для построения топологии, вторые, как понятно из названия, отсылаются в случае изменения топологии сети (проще говоря, подключении\отключении свича). Конфигурационные BPDU содержат несколько полей, остановимся на самых важных:

- идентификатор отправителя (Bridge ID)

- идентификатор корневого свича (Root Bridge ID)

- идентификатор порта, из которого отправлен данный пакет (Port ID)

- стоимость маршрута до корневого свича (Root Path Cost)

Что все это такое и зачем оно нужно, объясню чуть ниже. Так как устройства не знают и не хотят знать своих соседей, никаких отношений (смежности/соседства) они друг с другом не устанавливают. Они шлют BPDU из всех работающих портов на мультикастовый ethernet-адрес 01-80-c2-00-00-00 (по умолчанию каждые 2 секунды), который прослушивают все свичи с включенным STP.

Итак, как же формируется топология без петель?

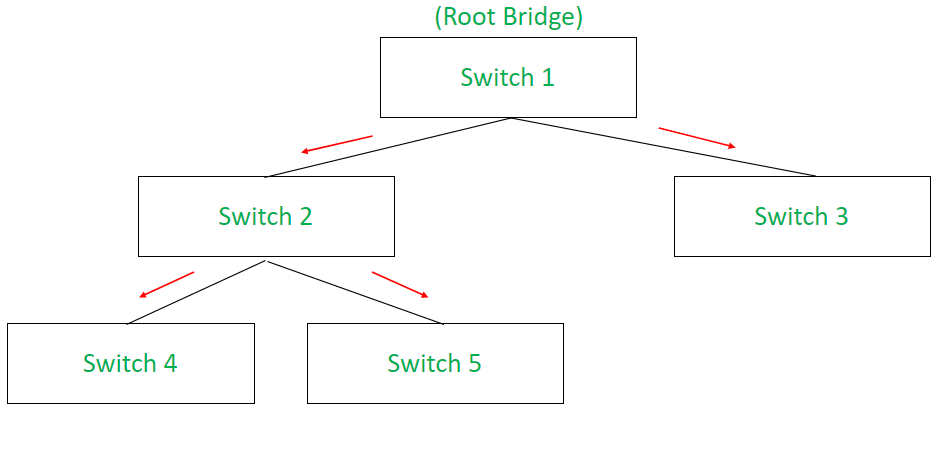

Сначала выбирается так называемый корневой мост/свич (root bridge). Это устройство, которое STP считает точкой отсчета, центром сети; все дерево STP сходится к нему. Выбор базируется на таком понятии, как идентификатор свича (Bridge ID). Bridge ID это число длиной 8 байт, которое состоит из Bridge Priority (приоритет, от 0 до 65535, по умолчанию 32768+номер vlan или инстанс MSTP, в зависимости от реализации протокола), и MAC-адреса устройства. В начале выборов каждый коммутатор считает себя корневым, о чем и заявляет всем остальным с помощью BPDU, в котором представляет свой идентификатор как ID корневого свича. При этом, если он получает BPDU с меньшим Bridge ID, он перестает хвастаться своим и покорно начинает анонсировать полученный Bridge ID в качестве корневого. В итоге, корневым оказывается тот свич, чей Bridge ID меньше всех.

Такой подход таит в себе довольно серьезную проблему. Дело в том, что, при равных значениях Priority (а они равные, если не менять ничего) корневым выбирается самый старый свич, так как мак адреса прописываются на производстве последовательно, соответственно, чем мак меньше, тем устройство старше (естественно, если у нас все оборудование одного вендора). Понятное дело, это ведет к падению производительности сети, так как старое устройство, как правило, имеет худшие характеристики. Подобное поведение протокола следует пресекать, выставляя значение приоритета на желаемом корневом свиче вручную, об этом в практической части.

Роли портов

После того, как коммутаторы померились айдями и выбрали root bridge, каждый из остальных свичей должен найти один, и только один порт, который будет вести к корневому свичу. Такой порт называется корневым портом (Root port). Чтобы понять, какой порт лучше использовать, каждый некорневой свич определяет стоимость маршрута от каждого своего порта до корневого свича. Эта стоимость определяется суммой стоимостей всех линков, которые нужно пройти кадру, чтобы дойти до корневого свича. В свою очередь, стоимость линка определяется просто- по его скорости (чем выше скорость, тем меньше стоимость). Процесс определения стоимости маршрута связан с полем BPDU “Root Path Cost” и происходит так:

- Корневой свич посылает BPDU с полем Root Path Cost, равным нулю

- Ближайший свич смотрит на скорость своего порта, куда BPDU пришел, и добавляет стоимость согласно таблице

Скорость порта Стоимость STP (802.1d) 10 Mbps 100 100 Mbps 19 1 Gbps 4 10 Gbps 2 - Далее этот второй свич посылает этот BPDU нижестоящим коммутаторам, но уже с новым значением Root Path Cost, и далее по цепочке вниз

Если имеют место одинаковые стоимости (как в нашем примере с двумя свичами и двумя проводами между ними — у каждого пути будет стоимость 19) — корневым выбирается меньший порт.

Далее выбираются назначенные (Designated) порты. Из каждого конкретного сегмента сети должен существовать только один путь по направлению к корневому свичу, иначе это петля. В данном случае имеем в виду физический сегмент, в современных сетях без хабов это, грубо говоря, просто провод. Назначенным портом выбирается тот, который имеет лучшую стоимость в данном сегменте. У корневого свича все порты — назначенные.

И вот уже после того, как выбраны корневые и назначенные порты, оставшиеся блокируются, таким образом разрывая петлю.

*На картинке маршрутизаторы выступают в качестве коммутаторов. В реальной жизни это можно сделать с помощью дополнительной свитчёвой платы.

Состояния портов

Чуть раньше мы упомянули состояние блокировки порта, теперь поговорим о том, что это значит, и о других возможных состояниях порта в STP. Итак, в обычном (802.1D) STP существует 5 различных состояний:

- блокировка (blocking): блокированный порт не шлет ничего. Это состояние предназначено, как говорилось выше, для предотвращения петель в сети. Блокированный порт, тем не менее, слушает BPDU (чтобы быть в курсе событий, это позволяет ему, когда надо, разблокироваться и начать работать)

- прослушивание (listening): порт слушает и начинает сам отправлять BPDU, кадры с данными не отправляет.

- обучение (learning): порт слушает и отправляет BPDU, а также вносит изменения в CAM- таблицу, но данные не перенаправляет.

- перенаправление\пересылка (forwarding): этот может все: и посылает\принимает BPDU, и с данными оперирует, и участвует в поддержании таблицы mac-адресов. То есть это обычное состояние рабочего порта.

- отключен (disabled): состояние administratively down, отключен командой shutdown. Понятное дело, ничего делать не может вообще, пока вручную не включат.

Порядок перечисления состояний не случаен: при включении (а также при втыкании нового провода), все порты на устройстве с STP проходят вышеприведенные состояния именно в таком порядке (за исключением disabled-портов). Возникает закономерный вопрос: а зачем такие сложности? А просто STP осторожничает. Ведь на другом конце провода, который только что воткнули в порт, может быть свич, а это потенциальная петля. Вот поэтому порт сначала 15 секунд (по умолчанию) пребывает в состоянии прослушивания — он смотрит BPDU, попадающие в него, выясняет свое положение в сети — как бы чего ни вышло, потом переходит к обучению еще на 15 секунд — пытается выяснить, какие mac-адреса “в ходу” на линке, и потом, убедившись, что ничего он не поломает, начинает уже свою работу. Итого, мы имеем целых 30 секунд простоя, прежде чем подключенное устройство сможет обмениваться информацией со своими соседями. Современные компы грузятся быстрее, чем за 30 секунд. Вот комп загрузился, уже рвется в сеть, истерит на тему “DHCP-сервер, сволочь, ты будешь айпишник выдавать, или нет?”, и, не получив искомого, обижается и уходит в себя, извлекая из своих недр айпишник автонастройки. Естественно, после таких экзерсисов, в сети его слушать никто не будет, ибо “не местный” со своим 169.254.x.x. Понятно, что все это не дело, но как этого избежать?

Portfast

Для таких случаев используется особый режим порта — portfast. При подключении устройства к такому порту, он, минуя промежуточные стадии, сразу переходит к forwarding-состоянию. Само собой, portfast следует включать только на интерфейсах, ведущих к конечным устройствам (рабочим станциям, серверам, телефонам и т.д.), но не к другим свичам.

Есть очень удобная команда режима конфигурации интерфейса для включения нужных фич на порту, в который будут включаться конечные устройства: switchport host. Эта команда разом включает PortFast, переводит порт в режим access (аналогично switchport mode access), и отключает протокол PAgP (об этом протоколе подробнее в разделе агрегация каналов).

Виды STP

STP довольно старый протокол, он создавался для работы в одном LAN-сегменте. А что делать, если мы хотим внедрить его в нашей сети, которая имеет несколько VLANов?

Стандарт 802.1Q, о котором мы упоминали в статье о коммутации, определяет, каким образом вланы передаются внутри транка. Кроме того, он определяет один процесс STP для всех вланов. BPDU по транкам передаются нетегированными (в native VLAN). Этот вариант STP известен как CST (Common Spanning Tree). Наличие только одного процесса для всех вланов очень облегчает работу по настройке и разгружает процессор свича, но, с другой стороны, CST имеет недостатки: избыточные линки между свичами блокируются во всех вланах, что не всегда приемлемо и не дает возможности использовать их для балансировки нагрузки.

Cisco имеет свой взгляд на STP, и свою проприетарную реализацию протокола — PVST (Per-VLAN Spanning Tree) — которая предназначена для работы в сети с несколькими VLAN. В PVST для каждого влана существует свой процесс STP, что позволяет независимую и гибкую настройку под потребности каждого влана, но самое главное, позволяет использовать балансировку нагрузки за счет того, что конкретный физический линк может быть заблокирован в одном влане, но работать в другом. Минусом этой реализации является, конечно, проприетарность: для функционирования PVST требуется проприетарный же ISL транк между свичами.

Также существует вторая версия этой реализации — PVST+, которая позволяет наладить связь между свичами с CST и PVST, и работает как с ISL- транком, так и с 802.1q. PVST+ это протокол по умолчанию на коммутаторах Cisco.

RSTP

Все, о чем мы говорили ранее в этой статье, относится к первой реализация протокола STP, которая была разработана в 1985 году Радией Перлман (ее стихотворение использовано в качестве эпиграфа). В 1990 году эта реализации была включена в стандарт IEEE 802.1D. Тогда время текло медленнее, и перестройка топологии STP, занимающая 30-50 секунд (!!!), всех устраивала. Но времена меняются, и через десять лет, в 2001 году, IEEE представляет новый стандарт RSTP (он же 802.1w, он же Rapid Spanning Tree Protocol, он же Быстрый STP). Чтобы структурировать предыдущий материал и посмотреть различия между обычным STP (802.1d) и RSTP (802.1w), соберем таблицу с основными фактами:

| STP (802.1d) | RSTP (802.1w) |

| В уже сложившейся топологии только корневой свич шлет BPDU, остальные ретранслируют | Все свичи шлют BPDU в соответствии с hello-таймером (2 секунды по умолчанию) |

| Состояния портов | |

| — блокировка (blocking) — прослушивание (listening) — обучение (learning) — перенаправление\пересылка (forwarding) — отключен (disabled) |

— отбрасывание (discarding), заменяет disabled, blocking и listening — learning — forwarding |

| Роли портов | |

| — корневой (root), участвует в пересылке данных, ведет к корневому свичу — назначенный (designated), тоже работает, ведет от корневого свича — неназначенный (non-designated), не участвует в пересылке данных |

— корневой (root), участвует в пересылке данных — назначенный (designated), тоже работает — дополнительный (alternate), не участвует в пересылке данных — резервный (backup), тоже не участвует |

| Механизмы работы | |

| Использует таймеры: Hello (2 секунды) Max Age (20 секунд) Forward delay timer (15 секунд) |

Использует процесс proposal and agreement (предложение и соглашение) |

| Свич, обнаруживший изменение топологии, извещает корневой свич, который, в свою очередь, требует от всех остальных очистить их записи о текущей топологии в течение forward delay timer | Обнаружение изменений в топологии влечет немедленную очистку записей |

| Если не-корневой свич не получает hello- пакеты от корневого в течение Max Age, он начинает новые выборы | Начинает действовать, если не получает BPDU в течение 3 hello-интервалов |

| Последовательное прохождение порта через состояния Blocking (20 сек) — Listening (15 сек) — Learning (15 сек) — Forwarding | Быстрый переход к Forwarding для p2p и Edge-портов |

Как мы видим, в RSTP остались такие роли портов, как корневой и назначенный, а роль заблокированного разделили на две новых роли: Alternate и Backup. Alternate — это резервный корневой порт, а backup — резервный назначенный порт. Как раз в этой концепции резервных портов и кроется одна из причин быстрого переключения в случае отказа. Это меняет поведение системы в целом: вместо реактивной (которая начинает искать решение проблемы только после того, как она случилась) система становится проактивной, заранее просчитывающей “пути отхода” еще до появления проблемы. Смысл простой: для того, чтобы в случае отказа основного переключится на резервный линк, RSTP не нужно заново просчитывать топологию, он просто переключится на запасной, заранее просчитанный.

Ранее, для того, чтобы убедиться, что порт может участвовать в передаче данных, требовались таймеры, т.е. свич пассивно ждал в течение означенного времени, слушая BPDU. Ключевой фичей RSTP стало введение концепции типов портов, основанных на режиме работы линка- full duplex или half duplex (типы портов p2p или shared, соответственно), а также понятия пограничный порт (тип edge p2p), для конечных устройств. Пограничные порты назначаются, как и раньше, командой spanning-tree portfast, и с ними все понятно- при включении провода сразу переходим к forwarding-состоянию и работаем. Shared-порты работают по старой схеме с прохождением через состояния BLK — LIS — LRN — FWD. А вот на p2p-портах RSTP использует процесс предложения и соглашения (proposal and agreement). Не вдаваясь в подробности, его можно описать так: свич справедливо считает, что если линк работает в режиме полного дуплекса, и он не обозначен, как пограничный, значит, на нем только два устройства- он и другой свич. Вместо того, чтобы ждать входящих BPDU, он сам пытается связаться со свичом на том конце провода с помощью специальных proposal BPDU, в которых, конечно, есть информация о стоимости маршрута к корневому свичу. Второй свич сравнивает полученную информацию со своей текущей, и принимает решение, о чем извещает первый свич посредством agreement BPDU. Так как весь этот процесс теперь не привязан к таймерам, происходит он очень быстро- только подключили новый свич- и он практически сразу вписался в общую топологию и приступил к работе (можете сами оценить скорость переключения в сравнении с обычным STP на видео). В Cisco-мире RSTP называется PVRST (Per-Vlan Rapid Spanning Tree).

MSTP

Чуть выше, мы упоминали о PVST, в котором для каждого влана существует свой процесс STP. Вланы это довольно удобный инструмент для многих целей, и поэтому, их может быть достаточно много даже в некрупной организации. И в случае PVST, для каждого будет рассчитываться своя топология, тратиться процессорное время и память свичей. А нужно ли нам рассчитывать STP для всех 500 вланов, когда единственное место, где он нам нужен- это резервный линк между двумя свичами? Тут нас выручает MSTP. В нем каждый влан не обязан иметь собственный процесс STP, их можно объединять. Вот у нас есть, например, 500 вланов, и мы хотим балансировать нагрузку так, чтобы половина из них работала по одному линку (второй при этом блокируется и стоит в резерве), а вторая- по другому. Это можно сделать с помощью обычного STP, назначив один корневой свич в диапазоне вланов 1-250, а другой- в диапазоне 250-500. Но процессы будут работать для каждого из пятисот вланов по отдельности (хотя действовать будут совершенно одинаково для каждой половины). Логично, что тут хватит и двух процессов. MSTP позволяет создавать столько процесов STP, сколько у нас логических топологий (в данном примере- 2), и распределять по ним вланы. Думаем, нет особого смысла углубляться в теорию и практику MSTP в рамках этой статьи (ибо теории там ого-го), интересующиеся могут пройти по ссылке.

Агрегация каналов

Но какой бы вариант STP мы не использовали, у нас все равно существует так или иначе неработающий линк. А возможно ли задействовать параллельные линки по полной и при этом избежать петель? Да, отвечаем мы вместе с циской, начиная рассказ о EtherChannel.

Иначе это называется link aggregation, link bundling, NIC teaming, port trunkinkg

Технологии агрегации (объединения) каналов выполняют 2 функции: с одной стороны, это объединение пропускной способности нескольких физических линков, а с другой — обеспечение отказоустойчивости соединения (в случае падения одного линка нагрузка переносится на оставшиеся). Объединение линков можно выполнить как вручную (статическое агрегирование), так и с помощью специальных протоколов: LACP (Link Aggregation Control Protocol) и PAgP (Port Aggregation Protocol). LACP, опеределяемый стандартом IEEE 802.3ad, является открытым стандартом, то есть от вендора оборудования не зависит. Соответственно, PAgP — проприетарная цисковская разработка.

В один такой канал можно объединить до восьми портов. Алгоритм балансировки нагрузки основан на таких параметрах, как IP/MAC-адреса получателей и отправителей и порты. Поэтому в случае возникновения вопроса: “Хей, а чего так плохо балансируется?” в первую очередь смотрите на алгоритм балансировки.

Тема агрегации каналов заслуживает отдельной статьи, а то и книги, поэтому углубляться не будем, интересующимся- ссылка.

Port security

Теперь расскажем вкратце, как обеспечить безопасность сети на втором уровне OSI. В этой части статьи теория и практическая конфигурация совмещены. Увы, Packet Tracer не умеет ничего из упомянутых в этом разделе команд, поэтому все без иллюстраций и проверок.

Для начала, следует упомянуть команду конфигурации интерфейса switchport port-security, включающую защиту на определенном порту свича. Затем, с помощью switchport port-security maximum 1 мы можем ограничить количество mac-адресов, связанных с данным портом (т.е., в нашем примере, на данном порту может работать только один mac-адрес). Теперь указываем, какой именно адрес разрешен: его можно задать вручную switchport port-security mac-address адрес, или использовать волшебную команду switchport port-security mac-address sticky, закрепляющую за портом тот адрес, который в данный момент работает на порту. Далее, задаем поведение в случае нарушения правила switchport port-security violation {shutdown | restrict | protect}: порт либо отключается, и потом его нужно поднимать вручную (shutdown), либо отбрасывает пакеты с незарегистрированного мака и пишет об этом в консоль (restrict), либо просто отбрасывает пакеты (protect).

Помимо очевидной цели — ограничение числа устройств за портом — у этой команды есть другая, возможно, более важная: предотвращать атаки. Одна из возможных — истощение CAM-таблицы. С компьютера злодея рассылается огромное число кадров, возможно, широковещательных, с различными значениями в поле MAC-адрес отправителя. Первый же коммутатор на пути начинает их запоминать. Одну тысячу он запомнит, две, но память-то оперативная не резиновая, и среднее ограничение в 16000 записей будет довольно быстро достигнуто. При этом дальнейшее поведение коммутатора может быть различным. И самое опасное из них с точки зрения безопасности: коммутатор может начать все кадры, приходящие на него, рассылать, как широковещательные, потому что MAC-адрес получателя не известен (или уже забыт), а запомнить его уже просто некуда. В этом случае сетевая карта злодея будет получать все кадры, летающие в вашей сети.

DHCP Snooping

Другая возможная атака нацелена на DHCP сервер. Как мы знаем, DHCP обеспечивает клиентские устройства всей нужной информацией для работы в сети: ip-адресом, маской подсети, адресом шюза по умолчанию, DNS-сервера и прочим. Атакующий может поднять собственный DHCP, который в ответ на запрос клиентского устройства будет отдавать в качестве шлюза по умолчанию (а также, например, DNS-сервера) адрес подконтрольной атакующему машины. Соответственно, весь трафик, направленный за пределы подсети обманутыми устройствами, будет доступен для изучения атакующему — типичная man-in-the-middle атака. Либо такой вариант: подлый мошенник генерируют кучу DHCP-запросов с поддельными MAC-адресами и DHCP-сервер на каждый такой запрос выдаёт IP-адрес до тех пор, пока не истощится пул.

Для того, чтобы защититься от подобного вида атак, используется фича под названием DHCP snooping. Идея совсем простая: указать свичу, на каком порту подключен настоящий DHCP-сервер, и разрешить DHCP-ответы только с этого порта, запретив для остальных. Включаем глобально командой ip dhcp snooping, потом говорим, в каких вланах должно работать ip dhcp snooping vlan номер(а). Затем на конкретном порту говорим, что он может пренаправлять DHCP-ответы (такой порт называется доверенным): ip dhcp snooping trust.

IP Source Guard

После включения DHCP Snooping’а, он начинает вести у себя базу соответствия MAC и IP-адресов устройств, которую обновляет и пополняет за счет прослушивания DHCP запросов и ответов. Эта база позволяет нам противостоять еще одному виду атак — подмене IP-адреса (IP Spoofing). При включенном IP Source Guard, каждый приходящий пакет может проверяться на:

- соответствие IP-адреса источника адресу, полученному из базы DHCP Snooping (иными словами, айпишник закрепляется за портом свича)

- соответствие MAC-адреса источника адресу, полученному из базы DHCP Snooping

Включается IP Source Guard командой ip verify source на нужном интерфейсе. В таком виде проверяется только привязка IP-адреса, чтобы добавить проверку MAC, используем ip verify source port-security. Само собой, для работы IP Source Guard требуется включенный DHCP snooping, а для контроля MAC-адресов должен быть включен port security.

Dynamic ARP Inspection

Как мы уже знаем, для того, чтобы узнать MAC-адрес устройства по его IP-адресу, используется проткол ARP: посылается широковещательный запрос вида “у кого ip-адрес 172.16.1.15, ответьте 172.16.1.1”, устройство с айпишником 172.16.1.15 отвечает. Подобная схема уязвима для атаки, называемой ARP-poisoning aka ARP-spoofing: вместо настоящего хоста с адресом 172.16.1.15 отвечает хост злоумышленника, заставляя таким образом трафик, предназначенный для 172.16.1.15 следовать через него. Для предотвращения такого типа атак используется фича под названием Dynamic ARP Inspection. Схема работы похожа на схему DHCP-Snooping’а: порты делятся на доверенные и недоверенные, на недоверенных каждый ARP-ответ подвергаются анализу: сверяется информация, содержащаяся в этом пакете, с той, которой свич доверяет (либо статически заданные соответствия MAC-IP, либо информация из базы DHCP Snooping). Если не сходится- пакет отбрасывается и генерируется сообщение в syslog. Включаем в нужном влане (вланах): ip arp inspection vlan номер(а). По умолчанию все порты недоверенные, для доверенных портов используем ip arp inspection trust.

Практика

Наверное, большинство ошибок в Packet Tracer допущено в части кода, отвечающего за симуляцию STP, будте готовы. В случае сомнения сохранитесь, закройте PT и откройте заново

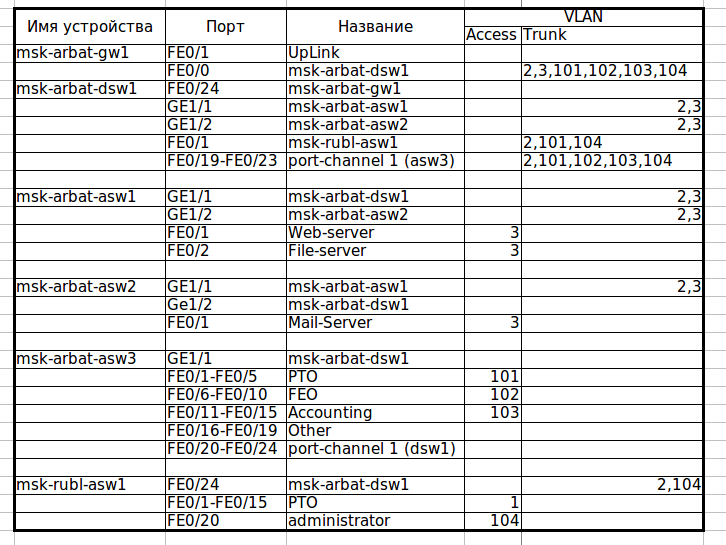

Итак, переходим к практике. Для начала внесем некоторые изменения в топологию — добавим избыточные линки. Учитывая сказанное в самом начале, вполне логично было бы сделать это в московском офисе в районе серверов — там у нас свич msk-arbat-asw2 доступен только через asw1, что не есть гуд. Мы отбираем (пока, позже возместим эту потерю) гигабитный линк, который идет от msk-arbat-dsw1 к msk-arbat-asw3, и подключаем через него asw2. Asw3 пока подключаем в порт Fa0/2 dsw1. Перенастраиваем транки:

msk-arbat-dsw1(config)#interface gi1/2

msk-arbat-dsw1(config-if)#description msk-arbat-asw2

msk-arbat-dsw1(config-if)#switchport trunk allowed vlan 2,3

msk-arbat-dsw1(config-if)#int fa0/2

msk-arbat-dsw1(config-if)#description msk-arbat-asw3

msk-arbat-dsw1(config-if)#switchport mode trunk

msk-arbat-dsw1(config-if)#switchport trunk allowed vlan 2,101-104msk-arbat-asw2(config)#int gi1/2

msk-arbat-asw2(config-if)#description msk-arbat-dsw1

msk-arbat-asw2(config-if)#switchport mode trunk

msk-arbat-asw2(config-if)#switchport trunk allowed vlan 2,3

msk-arbat-asw2(config-if)#no shutdown

Не забываем вносить все изменения в документацию!

Скачать актуальную версию документа.

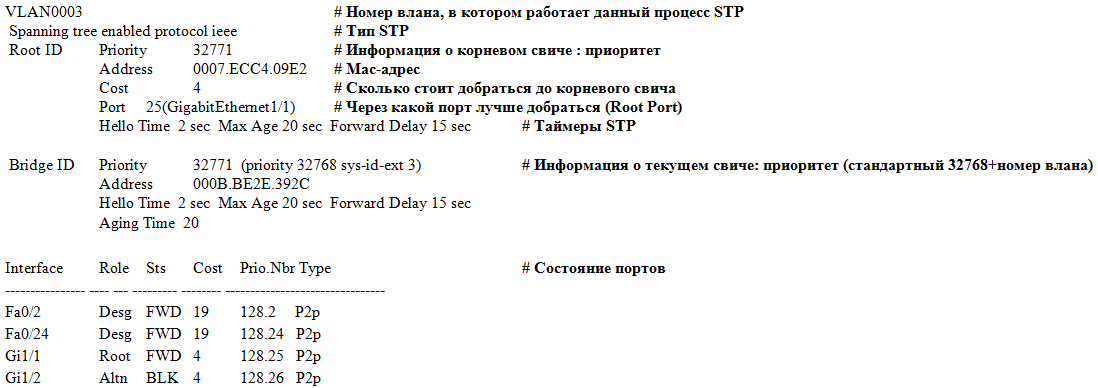

Теперь посмотрим, как в данный момент у нас самонастроился STP. Нас интересует только VLAN0003, где у нас, судя по схеме, петля.

msk-arbat-dsw1>en

msk-arbat-dsw1#show spanning-tree vlan 3

Разбираем по полочкам вывод команды

Итак, какую информацию мы можем получить? Так как по умолчанию на современных цисках работает PVST+ (т.е. для каждого влана свой процесс STP), и у нас есть более одного влана, выводится информация по каждому влану в отдельности, каждая запись предваряется номером влана. Затем идет вид STP: ieee значит PVST, rstp — Rapid PVST, mstp то и значит. Затем идет секция с информацией о корневом свиче: установленный на нем приоритет, его mac-адрес, стоимость пути от текущего свича до корневого, порт, который был выбран в качестве корневого (имеет лучшую стоимость), а также настройки таймеров STP. Далее- секция с той же информацией о текущем свиче (с которого выполняли команду). Затем- таблица состояния портов, которая состоит из следующих колонок (слева направо):

- собственно, порт

- его роль (Root- корневой порт, Desg- назначенный порт, Altn- дополнительный, Back- резервный)

- его статус (FWD- работает, BLK- заблокирован, LIS- прослушивание, LRN- обучение)

- стоимость маршрута до корневого свича

- Port ID в формате: приоритет порта.номер порта

- тип соединения

Итак, мы видим, что Gi1/1 корневой порт, это дает некоторую вероятность того, что на другом конце линка корневой свич. Смотрим по схеме, куда ведет линк: ага, некий msk-arbat-asw1.

msk-arbat-asw1#show spanning-tree vlan 3

И что же мы видим?

VLAN0003

Spanning tree enabled protocol ieee

Root ID Priority 32771

Address 0007.ECC4.09E2

This bridge is the root

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Вот он, наш корневой свич для VLAN0003.

А теперь посмотрим на схему. Ранее, мы увидели в состоянии портов, что dsw1 блокирует порт Gi1/2, разрывая таким образом петлю. Но является ли это оптимальным решением? Нет, конечно. Сейчас наша новая сеть работает точь-в-точь как старая- трафик от asw2 идет только через asw1. Выбор корневого маршрутизатора никогда не нужно оставлять на совесть глупого STP. Исходя из схемы, наиболее оптимальным будет выбор в качестве корневого свича dsw1- таким образом, STP заблокирует линк между asw1 и asw2. Теперь это все надо объяснить недалекому протоколу. А для него главное что? Bridge ID. И он неслучайно складывается из двух чисел. Приоритет- это как раз то слагаемое, которое отдано на откуп сетевому инженеру, чтобы он мог повлиять на результат выбора корневого свича. Итак, наша задача сводится к тому, чтобы уменьшить (меньше-лучше, думает STP) приоритет нужного свича, чтобы он стал Root Bridge. Есть два пути:

1) вручную установить приоритет, заведомо меньший, чем текущий:

msk-arbat-dsw1>enable

msk-arbat-dsw1#configure terminal

msk-arbat-dsw1(config)#spanning-tree vlan 3 priority?

<0-61440> bridge priority in increments of 4096

msk-arbat-dsw1(config)#spanning-tree vlan 3 priority 4096

Теперь он стал корневым для влана 3, так как имеет меньший Bridge ID:

msk-arbat-dsw1#show spanning-tree vlan 3

VLAN0003

Spanning tree enabled protocol ieee

Root ID Priority 4099

Address 000B.BE2E.392C

This bridge is the root

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

2) дать умной железке решить все за тебя:

msk-arbat-dsw1(config)#spanning-tree vlan 3 root primary

Проверяем:

msk-arbat-dsw1#show spanning-tree vlan 3

VLAN0003

Spanning tree enabled protocol ieee

Root ID Priority 24579

Address 000B.BE2E.392C

This bridge is the root

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Мы видим, что железка поставила какой-то странный приоритет. Откуда взялась эта круглая цифра, спросите вы? А все просто- STP смотрит минимальный приоритет (т.е. тот, который у корневого свича), и уменьшает его на два шага инкремента (который составляет 4096, т.е. в итоге 8192). Почему на два? А чтобы была возможность на другом свиче дать команду spanning-tree vlan n root secondary (назначает приоритет=приоритет корневого-4096), что позволит нам быть уверенными, что, если с текущим корневым свичом что-то произойдет, его функции перейдут к этому, “запасному”. Вероятно, вы уже видите на схеме, как лампочка на линке между asw2 и asw1 пожелтела? Это STP разорвал петлю. Причем именно в том месте, в котором мы хотели. Sweet! Зайдем проверим: лампочка — это лампочка, а конфиг — это факт.

msk-arbat-asw2#show spanning-tree vlan 3

VLAN0003

Spanning tree enabled protocol ieee

Root ID Priority 24579

Address 000B.BE2E.392C

Cost 4

Port 26(GigabitEthernet1/2)

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32771 (priority 32768 sys-id-ext 3)

Address 000A.F385.D799

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 20

Interface Role Sts Cost Prio.Nbr Type

---------------- ---- --- --------- -------- --------------------------------

Fa0/1 Desg FWD 19 128.1 P2p

Gi1/1 Altn BLK 4 128.25 P2p

Gi1/2 Root FWD 4 128.26 P2p

Теперь полюбуемся, как работает STP: заходим в командную строку на ноутбуке PTO1 и начинаем бесконечно пинговать наш почтовый сервер (172.16.0.4). Пинг сейчас идет по маршруту ноутбук-asw3-dsw1-gw1-dsw1(ну тут понятно, зачем он крюк делает — они из разных вланов)-asw2-сервер. А теперь поработаем Годзиллой из SimСity: нарушим связь между dsw1 и asw2, вырвав провод из порта (замечаем время, нужное для пересчета дерева).

Пинги пропадают, STP берется за дело, и за каких-то 30 секунд коннект восстанавливается. Годзиллу прогнали, пожары потушили, связь починили, втыкаем провод обратно. Пинги опять пропадают на 30 секунд! Мда-а-а, как-то не очень быстро, особенно если представить, что это происходит, например, в процессинговом центре какого-нибудь банка.

Но у нас есть ответ медленному PVST+! И ответ этот — Быстрый PVST+ (так и называется, это не шутка: Rapid-PVST). Посмотрим, что он нам дает. Меняем тип STP на всех свичах в москве командой конфигурационного режима: spanning-tree mode rapid-pvst

Снова запускаем пинг, вызываем Годзиллу… Эй, где пропавшие пинги? Их нет, это же Rapid-PVST. Как вы, наверное, помните из теоретической части, эта реализация STP, так сказать, “подстилает соломку” на случай падения основного линка, и переключается на дополнительный (alternate) порт очень быстро, что мы и наблюдали. Ладно, втыкаем провод обратно. Один потерянный пинг. Неплохо по сравнению с 6-8, да?

EtherChannel

Помните, мы отобрали у офисных работников их гигабитный линк и отдали его в пользу серверов? Сейчас они, бедняжки, сидят, на каких-то ста мегабитах, прошлый век! Попробуем расширить канал, и на помощь призовем EtherChannel. В данный момент у нас соединение идет от fa0/2 dsw1 на Gi1/1 asw3, отключаем провод. Смотрим, какие порты можем использовать на asw3: ага, fa0/20-24 свободны, кажется. Вот их и возьмем. Со стороны dsw1 пусть будут fa0/19-23. Соединяем порты для EtherChannel между собой. На asw3 у нас на интерфейсах что-то настроено, обычно в таких случаях используется команда конфигурационного режима default interface range fa0/20-24, сбрасывающая настройки порта (или портов, как в нашем случае) в дефолтные. Packet tracer, увы, не знает такой хорошей команды, поэтому в ручном режиме убираем каждую настройку, и тушим порты (лучше это сделать, во избежание проблем)

msk-arbat-asw3(config)#interface range fa0/20-24

msk-arbat-asw3(config-if-range)#no description

msk-arbat-asw3(config-if-range)#no switchport access vlan

msk-arbat-asw3(config-if-range)#no switchport mode

msk-arbat-asw3(config-if-range)#shutdown

ну а теперь волшебная команда

msk-arbat-asw3(config-if-range)#channel-group 1 mode on

то же самое на dsw1:

msk-arbat-dsw1(config)#interface range fa0/19-23

msk-arbat-dsw1(config-if-range)#channel-group 1 mode on

поднимаем интерфейсы asw3, и вуаля: вот он, наш EtherChannel, раскинулся аж на 5 физических линков. В конфиге он будет отражен как interface Port-channel 1. Настраиваем транк (повторить для dsw1):

msk-arbat-asw3(config)#int port-channel 1

msk-arbat-asw3(config-if)#switchport mode trunk

msk-arbat-asw3(config-if)#switchport trunk allowed vlan 2,101-104

Как и с STP, есть некая трудность при работе с etherchannel в Packet Tracer’e. Настроить-то мы, в принципе, можем по вышеописанному сценарию, но вот проверка работоспособности под большим вопросом: после отключения одного из портов в группе, трафик перетекает на следующий, но как только вы вырубаете второй порт — связь теряется и не восстанавливается даже после включения портов.

Отчасти в силу только что озвученной причины, отчасти из-за ограниченности ресурсов мы не сможем раскрыть в полной мере эти вопросы и посему оставляем бОльшую часть на самоизучение.

Материалы выпуска

Новый план коммутации

Файл PT с лабораторной.

Конфигурация устройств

STP или STP

Безопасность канального уровня

Агрегация каналов

По сложившейся традиции все неотвеченные вопросы безымянными читателями хабра задаются в блоге цикла в ЖЖ.

За видео и помощь в подготовке статьи спасибо eucariot

Bridge Protocol Data Units (BPDUs) are the messages that are transmitted across LAN networks to enable switches to participate in Spanning Tree Protocol (STP) by gathering information about each other. It contains information regarding switch ports such as port ID, port priority, port cost, and MAC addresses. A switch sends BPDUs from their origin port to a multicast address with a destination MAC address.

There are mainly two types of Bridge Protocol Data Units:

- Configuration BPDU

- Topology Change Notification (TCN) BPDU

Configuration Bridge Protocol Data Units:

Configuration BPDUs are generated by the root switch of the network. These are responsible for controlling and authenticating the flow of data away from the root bridge and they also act as a firewall to protect the network from external threats. Configuration BPDUs also helps in selecting the root switch for the network as when configuration BPDUs are transmitted switch compares the switch ID with the current root switch ID and switch with the lowest ID is selected as the root switch and BPDUs are relayed from the selected root switch.

Working:

When the network is initiated, every switch considers itself as a root switch and generates configuration BPDUs and transmits them at regular intervals. Every switch port receiving the configuration BPDU compares its own switch ID with the switch ID of the root of the received BPDU and if the switch ID of the root is superior to its own switch ID then it work as a non-root switch and doesn’t generate configuration BPDUs but just update certain fields of received BPDU such as message age, root path cost, sender bridge ID, etc. and transmits this BPDU to the designated port. On the contrary, if the ID of the root of the received BPDU is lower than the ID of receiving port then the port responds with its own configuration BPDU. In case of path failure root port does not receive new configuration BPDUs then, in this case, it transmits configuration BPDUs and TCN BPDUs with itself as root and trigger the STP calculation process to establish a new path and restore network connectivity.

Applications:

- Control and authenticate flow of data within the network

- Protect the network from external actions

- Select root switch of the network

- Detect loop in network topology

Topology Change Notification Bridge Protocol Data Units:

Topology Change Notification (TCN) BPDUs are generated by non-root switches of the network and they flow towards the root switch. These are responsible to notify topology changes in the network to root switch along with regulating the currently used topology by the network. Network topology can be changed due to various reasons like link failure, switch failure, etc. This topology change must be notified to every switch of the network which is done with help of TCN BPDUs which notifies the root switch about this change and the root switch further broadcasts topology change information to the whole network.

Working:

When a switch encounters a topology change in the network it generates a Topology Change Notification BPDU with all the information about the topology that is currently being used and sends it to the root port. Root port on receiving the TCN BPDU responds back sender with Topology Change Acknowledgment (TCA) BPDU. Now, the upstream switch that received the TCN BPDU generates its own TCN BPDU and transmits it to its root port. This process is continued till the root bridge receives TCN BPDU. Once, root bridge is notified about topology change, it generates a configuration BPDU with topology change bit set and broadcast this BPDU to the entire network so that all the switches are notified about topology change within the network.

Applications:

- Notifies root bridge about topology change within the network

- Carries information about the topology change

Last Updated :

18 Jan, 2022

Like Article

Save Article

Сертификации R&S больше нет, но данная информация по-прежнему полезна.

Материалы курса Cisco CCNA-3 часть 1 ( третья часть курса CISCO CCNA R&S ), уроки 1 — 5.

Кратко — нужно чётко знать, чем отличаются 802.1D, 802.1Q, 802.1s, 802.1w, 802.1X и что такое AAA, порты RADIUS. Много вопросов на экзамене про STP, выбор корневого моста и альтернативных портов. Нужно знать диапазон MAC адресов для HSRP.

Урок 1

Иерархическая модель архитектуры сети

Основные понятия, которые потом очень часто используются:

- Уровень доступа;

- Уровень распределения;

- Уровень ядра.

Уровень доступа обеспечивает возможность подключения пользователей — VLAN, безопасность портов, STP.

Уровень распределения используется для пересылки трафика из одной локальной сети в другую — EtherChannel, ACL, QoS.

И наконец, центральный уровень, уровень ядра, представляет собой высокоскоростную магистраль между распределенными сетями — OSPF, EIGRP, для ускорения пересылки сервисы нагружающие процессор, такие как ACL, QoS — не используются.

В целях экономии уровень ядра может быть слит воедино с уровнем распределения — свёрнутое (вырожденное) ядро.

Если вся сеть предприятия находится в 1 здании, занимает здание целиком или часть здания, то скорее всего это будет 2 уровневая модель сети со свёрнутым ядром. Когда предприятие занимает несколько соседних зданий, в этом случае можно ожидать, что модель сети будет 3 уровневая.

В любом случае необходимость выделения отдельного уровня ядра возникает, когда уровень распределения сильно разрастается. Если в уровне распределения 3 и более слоёв коммутаторов, то уже есть необходимость в уровне ядра.

Корпоративная архитектура Cisco

Основные понятия:

- Комплекс зданий предприятия (Enterprise Campus);

- Границы предприятия (Enterprise Edge);

- Границы поставщика услуг (Service Provider Edge);

- Удаленный (филиал, сотрудник, ЦОД).

Enterprise Campus охватывает всю инфраструктуру комплекса (уровни доступа, распределения и ядра). Модуль уровня доступа содержит коммутаторы 2 и 3 уровней, обеспечивающие необходимую плотность портов. Здесь осуществляется реализация сетей VLAN и транковых каналов к уровню распределения. Важно предусмотреть избыточные каналы к коммутаторам уровня распределения здания (STP). Модуль уровня распределения объединяет уровни доступа здания с помощью устройств 3 уровня. На этом уровне осуществляются маршрутизация, контроль доступа и работы службы QoS. Модуль уровня ядра обеспечивает высокоскоростное соединение между модулями уровня распределения, серверными фермами в ЦОД и границей корпорации. При проектировании данного модуля особое внимание уделяется резервным каналам, быстрой сходимости и отказоустойчивости.

Комплекс зданий предприятия может включать дополнительные модули:

- Серверная ферма и ЦОД — данная область обеспечивает возможность высокоскоростного подключения и защиту для серверов. Критически важно обеспечить безопасность, избыточность и отказоустойчивость (STP, EtherChannel). Системы управления сетями отслеживают производительность с помощью специального устройства и доступности сети;

- Сервисный модуль — данная область обеспечивает доступ ко всем сервисам (службы IP-телефонии, беспроводной контроллер и объединенные сервисы).

Enterprise Edge включает в себя модули для подключения к Интернету и сетям VPN и WAN.

Service Provider Edge предоставляет службы для доступа к Интернету, коммутируемой телефонной сети (PSTN) и сети WAN.

Все входящие и исходящие данные в модели составной корпоративной сети (ECNM) проходят через пограничное устройство. На этом этапе система может проверить все пакеты и принять решение об их допуске в корпоративную сеть. Кроме того, на границе предприятия можно настроить системы обнаружения вторжений (IDS) и системы предотвращения вторжений (IPS) для защиты от вредоносных действий.

Качественно спроектированная сеть не только контролирует трафик, но и ограничивает размер доменов возникновения ошибки. Домен сбоя — представляет собой область сети, на которую влияют сбои в работе критически важного устройства или сетевой службы.

Иерархическая модель архитектуры обеспечивает самый простой и дешевый метод контроля размера домена сбоя на уровне распределения.

Маршрутизаторы или многоуровневые коммутаторы обычно развертываются парами, при этом коммутаторы уровня доступа распределяются между ними равномерно. Данная конфигурация называется блоком коммутации здания или отдела. Каждый блок коммутации функционирует независимо от других. Поэтому в случае отказа отдельного устройства сеть будет продолжать работать

Принципы масштабируемости

Базовая стратегия проектирования сети включает в себя следующие рекомендации:

- Следует использовать расширяемое модульное оборудование или кластерные устройства, которые можно легко модернизировать для увеличения их возможностей. Некоторые устройства можно интегрировать в кластер, чтобы они работали как одно устройство. Это упрощает управление и настройку;

- Иерархическую сеть следует проектировать с учетом возможностей добавления, обновления и изменения модулей в случае необходимости, не затрагивая при этом схему других функциональных областей сети. Например, создание отдельного уровня доступа, который можно расширить, не затрагивает уровни распределения и ядра сети комплекса зданий;

- Создайте иерархическую стратегию адресов IPv4 или IPv6. При тщательном планировании IPv4-адресов исключается необходимость повторной адресации сети для поддержки дополнительных пользователей и сервисов;

- Выберите маршрутизаторы или многоуровневые коммутаторы, чтобы ограничить широковещательные рассылки и отфильтровать нежелательный трафик из сети. Используйте устройства 3 уровня для фильтрации и сокращения объема трафика к ядру сети.

К дополнительным требованиям в отношении проектирования сети относятся следующие:

- Реализация избыточных каналов в сети между критически важными устройствами, а также между устройствами уровня доступа и уровня ядра;

- Реализация нескольких каналов между различными устройствами с использованием функций агрегирования каналов (EtherChannel) или распределением нагрузки в соответствии с равной стоимостью в целях увеличения пропускной способности, технологию EtherChannel можно использовать в том случае, если в связи с ограничениями бюджета невозможно приобрести высокоскоростные интерфейсы и оптоволоконные кабели;

- Реализация беспроводного подключения для поддержки мобильности и расширения;

- Использование масштабируемого протокола маршрутизации и реализация в этом протоколе маршрутизации функций, позволяющих изолировать обновления маршрутизации и минимизировать размер таблицы маршрутизации.

Принципы избыточности

- Одним из способов реализации избыточности является установка запасного оборудования и обеспечение отказоустойчивых сервисов для критически важных устройств;

- Другим способом реализации избыточности является использование избыточных путей;

Протокол STP обеспечивает избыточность, необходимую для надёжности, и при этом устраняет логические петли. Это обеспечивается за счёт механизма отключения резервных путей в коммутируемой сети до тех пор, пока этот путь не потребуется (например, в случае сбоя).

Принципы увеличения пропускной способности

В иерархической модели сети в некоторых каналах между коммутаторами доступа и коммутаторами распределения может потребоваться обработка большего объема трафика, чем в других каналах.

EtherChannel использует существующие порты коммутатора. Таким образом, исключены дополнительные затраты на модернизацию канала с помощью более скоростного и дорогостоящего подключения.

Принципы расширения уровня доступа

Сеть должна быть спроектирована таким образом, чтобы при необходимости доступ к сети мог расширяться для пользователей и устройств. Все более важное значение приобретает расширение возможностей подключения на уровне доступа посредством беспроводного подключения. Беспроводное подключение обладает множеством преимуществ, среди которых повышенная гибкость, снижение затрат и возможность роста и адаптации в соответствии с изменением требований сети.

Платформы коммутации

На уровне доступа можно использовать менее дорогостоящие коммутаторы с более низкой производительностью, используя коммутаторы с более высокой производительностью на уровнях распределения и ядра, где скорость передачи данных в большей степени влияет на производительность сети.

Многоуровневые коммутаторы, как правило, развертываются на уровнях ядра и распределения коммутируемой сети предприятия. Многоуровневые коммутаторы характеризуются своей способностью создавать таблицу маршрутизации, поддерживать несколько протоколов маршрутизации и передавать IP-пакеты со скоростью, приближенной к скорости передачи данных на 2 уровне (аппаратная обработка пакетов в отличие от маршрутизатора).

Под плотностью портов коммутатора подразумевается количество портов, доступных на одном коммутаторе.

Примечание. Уровень доступа можно оборудовать коммутаторами серии 2960 или для удешевления 2950, уровень распределения коммутаторами 3560 или для удешевления 3550.

Требования к маршрутизатору

Маршрутизаторы используют сетевую часть IP-адреса назначения для маршрутизации пакетов к нужному получателю. Если канал недоступен или перегружен трафиком, то они выбирают альтернативный путь. Интерфейс маршрутизатора — это шлюз по умолчанию в локальной сети, которая подключена к данному интерфейсу.

Функции:

- Ограничивают широковещательные рассылки;

- Соединяют удаленные площадки;

- Логически группируют пользователей по отделам и используемым приложениям;

- Обеспечивают повышенную безопасность.

Базовая стратегия проектирования сети (обобщение)

- Следует использовать расширяемое модульное оборудование или кластерные устройства;

- Иерархическую сеть следует проектировать с учетом возможностей добавления, обновления и изменения модулей в случае необходимости, не затрагивая при этом схему других функциональных областей сети;

- Создайте иерархическую стратегию адресов IPv4 или IPv6;

- Выберите устройства 3 уровня, чтобы ограничить широковещательные рассылки и отфильтровать нежелательный трафик из сети;

- Реализация избыточных каналов в сети между критически важными устройствами (STP), а также между устройствами уровня доступа и уровня ядра;

- Реализация нескольких каналов между различными устройствами с использованием функций агрегирования каналов (EtherChannel);

- Реализация беспроводного подключения для поддержки мобильности и расширения;

- Использование масштабируемого протокола маршрутизации (OSPF, EIGRP) и реализация в этом протоколе маршрутизации функций, позволяющих изолировать обновления маршрутизации и минимизировать размер таблицы маршрутизации.

Выбор маршрутизатора

Поскольку серия 1900 рассчитана на небольшие офисы в 15-20 рабочих мест, а серия 3900 уже довольно дорогая, то оптимальным выбором можно считать серию 2900. Не следует забывать, что второе поколение маршрутизаторов с интегрированными службами Cisco (ISR G2) серий 1900, 2900 и 3900 поставляется с универсальным образом прошивки universalk9, который по умолчанию содержит функционал IP Base. Для расширения функционала требуется установка лицензии, а не установка нового образа прошивки. При этом каждый ключ лицензирования уникален для конкретного устройства и привязан к серийному номеру устройства. Подробнее в последнем уроке части 2.

Управление

Внеполосное управление (out-band) используется для начальной настройки или в том случае, если сетевое подключение недоступно. Для настройки с использованием внеполосного управления необходимо следующее:

- Прямое подключение к консольному порту или порту AUX;

- Клиент с поддержкой эмуляции терминала.

Внутриполосное (in-band — через общий канал) используется для отслеживания и внесения изменений конфигурации в сетевом устройстве через сетевое подключение. Для настройки необходимо следующее:

- Хотя бы один подключенный и исправный сетевой интерфейс;

- Протоколы Telnet, SSH или HTTP для доступа к устройству Cisco.

Базовая настройка коммутатора

Проверьте и сохраните конфигурацию коммутатора, используя команду copy running-config startup-config. Чтобы очистить конфигурацию коммутатора, введите команду erase startup-config, а затем команду reload. Кроме того, может потребоваться удаление всех данных сети VLAN с помощью команды delete flash:vlan.dat. При наличии необходимых конфигураций коммутатора их можно просмотреть с помощью команды show running-config.

Базовые команды show коммутатора

- show port-security – отображает все порты с включенной системой безопасности. Чтобы изучить данные конкретного интерфейса, добавьте в команду идентификатор интерфейса. В выходных данных указывается информация о максимально разрешенном количестве адресов, текущем количестве, количестве нарушений безопасности и действиях, которые необходимо выполнить;

- show port-security address – отображает все защищенные MAC-адреса, настроенные на всех интерфейсах коммутатора;

- show interfaces – отображает все интерфейсы с данными о состоянии канала (протокола), пропускной способности, надёжности, инкапсуляции, параметрах дуплексного режима и статистике ввода-вывода;

- show mac-address-table – отображает все MAC-адреса, полученные коммутатором, в том виде, в котором они получены (динамические/статические), номер порта и сеть VLAN, назначенную порту.

Как и маршрутизатор, коммутатор также поддерживает использование команды show cdp neighbor.

Базовые команды show маршрутизатора

Связанные с маршрутизацией:

- show ip protocols – отображает сведения о настроенных протоколах маршрутизации. Если настроен протокол OSPF, к таким данным относятся идентификатор процесса OSPF, идентификатор маршрутизатора, сети, объявляемые маршрутизатором, соседние устройства, от которых маршрутизатор принимает обновления, и значение административной дистанции по умолчанию, равное 110 для OSPF;

- show ip route – отображает сведения в таблице маршрутизации, в том числе: коды маршрутизации, известные сети, значение административной дистанции и метрики, способы получения маршрутов, следующий переход, статические маршруты и маршруты по умолчанию;

- show ip ospf neighbor – отображает сведения о соседях OSPF, данные о которых были получены, включая идентификатор маршрутизатора соседнего устройства, приоритет, состояние (Full = отношения смежности установлены), IP-адрес и локальный интерфейс, получивший сведения о соседнем устройстве;

Связанные с интерфейсом:

- show interfaces – отображает все интерфейсы с данными о состоянии канала (протокола), пропускной способности, надёжности, инкапсуляции, дуплексном режиме и статистике ввода-вывода. Если команда задана без указания конкретного интерфейса, отображаются все интерфейсы. Если конкретный интерфейс указывается после команды, отображаются сведения только для этого интерфейса;

- show ip interfaces – отображает сведения об интерфейсах, включая: состояние протокола, IP-адрес, если настроен вспомогательный адрес, а также информацию о том, настроен ли список контроля доступа (ACL) на интерфейсе. Если команда задана без указания конкретного интерфейса, отображаются все интерфейсы. Если конкретный интерфейс указывается после команды, отображаются сведения только для этого интерфейса;

- show ip interface brief – отображает все интерфейсы с данными об IP-адресации и состоянием канального протокола;

- show protocols – отображает сведения о включенном маршрутизируемом протоколе и состоянии протокола для интерфейсов.

show cdp neighbors – еще одна команда, связанная с подключением. Данная команда отображает сведения об устройствах с прямым подключением, включая идентификатор устройства, локальный интерфейс, к которому подключено устройство, функции поддержки (R = маршрутизатор, S = коммутатор), платформу и идентификатор порта удалённого устройства. Параметр details включает в себя сведения об IP-адресации и версию IOS.

Урок 2

Проблемы избыточности 1 уровня

Трехуровневая иерархическая модель сети, которая использует уровни ядра, распределения и доступа с избыточностью, призвана устранить единую точку отказа в сети. Использование нескольких физически подключенных каналов между коммутаторами обеспечивает физическую избыточность в коммутируемой сети.

Это повышает надёжность и доступность сети. Наличие альтернативных физических каналов для передачи данных по сети позволяет пользователям получить доступ к сетевым ресурсам даже в случае сбоя одного из каналов.

Нестабильность базы данных MAC-адресов

В отличие от IP-пакетов, кадры Ethernet не содержат атрибут время жизни (TTL). Как результат, если не используется механизм блокирования постоянного распространения этих кадров в коммутируемой сети, кадры продолжают распространяться между коммутаторами бесконечно или до тех пор, пока не произойдет сбой канала, в результате чего петля будет прервана. Такое постоянное распространение между коммутаторами может привести к нестабильности базы данных MAC-адресов. Это может произойти вследствие пересылки широковещательных кадров.

Широковещательные кадры пересылаются из всех портов коммутатора, за исключением исходного входного порта. Это гарантирует, что все устройства в домене широковещательной рассылки могут получить кадр. При наличии нескольких путей для пересылки кадров может возникнуть бесконечная петля. В случае возникновении петли таблица MAC-адресов на коммутаторе может постоянно изменяться за счёт обновлений от широковещательных кадров, что приводит к нестабильности базы данных MAC-адресов.

Широковещательный шторм

Широковещательный шторм возникает в случае, когда в петлю на 2 уровне попадает столько кадров широковещательной рассылки, что при этом потребляется вся доступная полоса пропускания. Соответственно, для пользовательского трафика нет доступной полосы пропускания, и сеть становится недоступной для обмена данными. Описанная ситуация — отказ в обслуживании (DoS), CPU коммутатора загружен на 100% (основной признак петли на 2 уровне), CLI коммутатора отвечает с большой задержкой либо либо вообще недоступен.

Множественная передача кадров

Кадры широковещательной рассылки являются не единственным типом кадров, на которые влияет возникновение петель. Кадры одноадресной рассылки, отправленные в сеть, где возникла петля, могут стать причиной дублирования кадров, поступающих на устройство назначения.

Spanning Tree Protocol (STP)

Протокол связующего дерева — при реализации в проектировании физической избыточности возникают петли. Петли являются причиной серьезных неполадок в коммутируемой сети.

Протокол STP разработан для решения подобных проблем.

Протокол STP обеспечивает наличие только одного логического пути между всеми узлами назначения в сети путем намеренного блокирования резервных путей, которые могли бы вызвать петлю.

Порт считается заблокированным, когда заблокирована отправка и прием данных на этот порт. К таким данным не относятся кадры BPDU, которые используются протоколом STP для предотвращения петель.

Типы протоколов STP

Протоколов много, легко в них запутаться, поэтому разобьём их на 2 класса.

Протоколы IEEE

Это свободно распространяемые протоколы:

- STP, Spanning Tree Protocol: первая версия IEEE 802.1D предполагает использование только одного экземпляра протокола spanning-tree для всей сети независимо от количества VLANs;

- RSTP, Rapid Spanning Tree Protocol (IEEE 802.1w): доработанный протокол STP, который обеспечивает более быстрое схождение, чем протокол STP. По-прежнему один экземпляр на все VLANs;

- MSTP, Multipul Spanning Tree Protocol (IEEE 802.1s): или просто MST — стандарт, созданный на основе предыдущей собственной реализации протокола MISTP компании Cisco. Является расширением протокола RSTP. Несколько экземпляров RSTP, но не по одному экземпляру на все VLANs, а по одному экземпляру на группу VLANs.

Протоколы CISCO

Проприетарные протоколы, собственность компании CISCO:

- PVST+ (Per VLAN STP): является усовершенствованным протоколом STP компании Cisco, в котором для каждой отдельной VLAN используется отдельный экземпляр STP;

- Rapid PVST+: усовершенствованный корпорацией Cisco протокол RSTP. Rapid PVST+ предоставляет отдельный экземпляр RSTP для каждой VLAN.

Также CISCO использует в своих коммутаторах MSTP(MST). Изначально реализация CISCO протокола MSTP обеспечивала до 16 экземпляров протокола RSTP (посмотреть можно здесь):

В соответствии со спецификацией IEEE 802.1s мост MST должен поддерживать, по крайней мере, два экземпляра: Один внутренний экземпляр связующего дерева (IST); Один или более экземпляров множественного связующего дерева (MSTI). ... Реализация Cisco поддерживает 16 экземпляров: один IST (экземпляр 0) и 15 экземпляров MSTI.

В новых прошивках количество инстансов приведено к стандарту — 64.

Примечание. Устаревшие проприетарные функции Cisco UplinkFast и BackboneFast в рамках данного курса не рассматриваются. Эти функции заменены реализацией протокола Rapid PVST+, в которую данные функции включены как часть реализации стандарта RSTP.

Примечание. Коммутатор Catalyst 2960 поддерживает протоколы PVST+, Rapid PVST+ и MST, однако только одна из версий может быть настроена для всех VLANs.

Основные версии стандарта STP:

- 802.1D-1998: первая версия стандарта STP;

- 802.1D-2004: обновленная версия стандарта STP, в которую входит RSTP

Протоколы STP IEEE находятся в постоянной доработке по настоящее время (802.1Q-2014, 802.1Q-2018..).

Характеристики протоколов STP

В коммутаторах Cisco Catalyst по умолчанию используется режим протокола spanning-tree PVST+, включенный на всех портах. Для использования быстрого протокола Rapid PVST+ на таком коммутаторе его необходимо явно настроить. Коммутаторы Catalyst 2960 с IOS 15.0, по умолчанию используют PVST+, однако содержат многие характеристики стандарта IEEE 802.1D-2004 (например, альтернативные порты вместо неназначенных портов).

Кадр BPDU

Bridge protocol data unit (BPDU) представляет собой кадр обмена сообщениями, которым обмениваются коммутаторы с STP.

Рассмотрим структуру BPDU:

- В первых четырех полях указаны протокол, версия, тип сообщения и флаги состояния;

- Следующие четыре поля используются для определения корневого моста и стоимости пути к нему (в поле BID — Bridge ID указывается приоритет и идентификатор MAC адреса моста, отправляющего сообщение);

- Последние четыре поля являются полями таймера, которые определяют интервал отправки сообщений BPDU и продолжительность хранения данных, полученных посредством процесса BPDU (по умолчанию max age — 20 секунд, hello time -2 секунды, forward delay — 15 секунд);

- Кадр содержит MAC-адрес назначения 01:80:C2:00:00:00, который является адресом групповой рассылки для группы протокола spanning-tree. При адресации кадра с использованием этого MAC-адреса все коммутаторы, настроенные для протокола spanning-tree, принимают и считывают данные из кадра. Все остальные устройства в сети игнорируют кадр.

Корневой мост

Корневой мост (Root Bridge) — одно из основных понятий STP. Алгоритм протокола spanning-tree (STA) назначает один из коммутаторов в качестве корневого моста и использует его как точку привязки для расчёта всех путей.

Выбор корневого моста

Коммутатор с наименьшим значением BID автоматически становится корневым мостом для расчётов STA (алгоритм протокола spanning-tree).

BID

- Каждый кадр BPDU содержит идентификатор BID, который определяет коммутатор, отправивший BPDU;

- Идентификатор BID состоит из 3 полей: значение приоритета, дополнительный расширенный идентификатор системы, MAC-адрес отправляющего кадр BPDU коммутатора

- Самое низкое значение BID определяется комбинацией значений в этих трех полях.

Подробнее: сначала сравниваются приоритеты коммутаторов, если они равны, то MAC адреса — выбирается коммутатор с меньшим значением.

Свойства корневого моста

- Корневой мост выбирается для каждого экземпляра протокола STP;

- Экземпляр протокола STP определяется номером VLAN (если все порты на всех коммутаторе являются принадлежат одной VLAN (например, VLAN1), значит, существует только один экземпляр протокола STP);

- Расширенный идентификатор системы используется для определения экземпляра протокола STP.

Приоритет моста

- По умолчанию для всех коммутаторов Cisco используется значение приоритета 32768;

- Значения варьируются в диапазоне от 0 до 61440 с шагом в 4096;

- Допустимые значения приоритета: 0, 4096, 8192, 12288, 16384, 20480, 24576, 28672, 32768, 36864, 40960, 45056, 49152, 53248, 57344, 61440 (коммутаторы Catalyst серий 2960 и 3560 не поддерживают настройку приоритета моста равному значению 65536 = 16 x 4096, поскольку это предполагает использование пятого бита) ;

- Все остальные значения отклоняются;

- Приоритет моста 0 имеет преимущество по сравнению со всеми остальными значениями приоритета моста.

Расширенный идентификатор системы

- IEEE 802.1D — VLAN не использовались, на всех коммутаторах использовалось один общий экземпляр STP, приоритет моста был 16 бит;

- IEEE 802.1D-2004 — от приоритета моста «откусили» 12 бит для VLAN, то есть в этом поле указывается номер VLAN;

- Это объясняет, почему значение приоритета моста можно настроить только кратным 4096 или 2^12.

Приоритет моста получается из суммирования поля Приоритет моста и поля Расширенный идентификатор системы. По умолчанию для VLAN 1 это 32768+1 = 32769, а если VLAN 10, то соответственно 32768+10=32778.

Механизм STP

Расчёт STP производится следующим образом:

- Сначала происходят выборы корневого моста;

- Затем каждый некорневой свич выбирает среди своих портов корневой порт;

- Затем выбираются назначенные порты для каждого сегмента;

- Корневые и назначенные порты переводятся в состояние передачи, остальные в состояние блокировки.

Основные сложности возникают для пункта 3: какой порт будет назначенным в режиме передачи, а какой альтернативным в режиме блокировки.

Рекомендации по корневому мосту

- По умолчанию коммутаторы настроены с одинаковым приоритетом и содержат один и тот же расширенный идентификатор системы, поэтому коммутатор, MAC-адрес которого имеет наименьшее шестнадцатеричное значение, будет иметь наименьший идентификатор BID и станет корневым;

- Чтобы гарантировать, что решение относительно корневого моста оптимально соответствует требованиям сети, администратору рекомендуется настроить выбранный коммутатор корневого моста с наименьшим приоритетом;

- При этом также гарантируется, что добавление в сеть новых коммутаторов не спровоцирует выбор нового корневого моста;

- Корневой коммутатор выбирается по причине более централизованного расположения, или по причине более высокой мощности, или по причине удобства/безопасности доступа;

- Чтобы предотвратить случайную смену корневого моста настраивается Root Guard, который предотвращает изучение через эти порты информации о новом корневом мосте:

SW1(config)# interface fa 0/24 SW1(config-if)# spanning-tree guard root %SPANTREE-2-ROOTGUARD_CONFIG_CHANGE: Root guard enabled on port FastEthernet0/24.

Порты

Определение оптимального пути

- Пока STA определяет оптимальные пути до корневого моста для всех портов коммутатора в домене широковещательной рассылки, пересылка трафика по сети заблокирована;

- Стоимость порта, зависит от скорости порта коммутатора на данном маршруте;

- Стоимость пути равна сумме всех значений стоимости порта по пути к корневому мосту;

- Если для выбора доступно несколько путей, STA выбирает путь с наименьшей стоимостью.

Стоимость порта

Команды IOS установки стоимости порта

spanning-tree cost number - назначение стоимости no spanning-tree cost - сброс стоимости

Роли портов описывают их связь с корневым мостом в сети, а также указывают, разрешена ли для них пересылка трафика:

- Назначенные порты (Designated Port) — все некорневые порты, которым разрешено пересылать трафик по сети;

- Альтернативные и резервные порты (Alternate и Backup) — альтернативные и резервные порты настраиваются в состояние блокировки во избежание возникновения петель;

- Корневые порты (Root Port) — порты коммутатора, находящиеся максимально близко к корневому мосту;

- Отключенные порты (Disabled Port) – отключенным называется порт коммутатора, питание которого отключено.

Выбор корневого порта на коммутаторе

- Сначала сравниваются значения стоимости пути к корневому мосту, порт с меньшей стоимостью пути выбирается корневым;

- Если имеются 2 порта с одинаковой минимальной стоимостью пути к корневому мосту и порты подключены к разным соседним коммутаторам, то каждый порт смотрит в пришедший кадр BPDU и находит там значение BID (то есть BridgeID соседнего коммутатора, к которому подключен этот порт). Порт, для которого BID меньше, становится корневым;

- Если BridgeID равны или порты подключены к одному и тому же соседнему коммутатору, то каждый порт смотрит в пришедший кадр BPDU и находит там значение PortID (это PortID порта соседнего коммутатора, куда подключён данный порт). Порт, для которого данное значение меньше, становится корневым.

Выбор назначенных и альтернативных портов

Для простоты предположим что только один VLAN и соответственно один экземпляр STP (независимо от вида протокола, будет далее). Задача разбивается на две части:

- Нахождение заблокированных линков между коммутаторами.

Корневой мост найден, все его порты назначенные, корневые порты на некорневых коммутаторах тоже найдены. Все альтернативные пути от каждого коммутатора к корневому мосту должны быть заблокированы.

Проще всего нарисовать схему, подписать корневой мост, его назначенные порты, проставить корневые порты, тогда заблокированные линки обычно без труда находятся.

- Линк блокируется только с одной стороны (так сделано для быстрого его включения в работу в случае необходимости). На одной стороне заблокированного линка будет назначенный порт, на другой стороне заблокированный альтернативный порт.

С какой стороны линка порт будет альтернативный? Если STA нужно заблокировать передачу по линку между 2 коммутаторами, назначенным становится порт у коммутатора с меньшей стоимостью пути до корневого моста. В случае когда стоимости равны, то сравниваются последовательно:

- BID — порт коммутатора с меньшим BID становится назначенным;

- PortID — порт коммутатора с меньшим PortID становится назначенным;

- MAC адреса портов — порт с меньшим MAC становится назначенным

Такая длинная процедура сравнения гарантирует выбор назначенного и альтернативного порта.

Приоритет порта и PortID

По умолчанию приоритет порта равен 128 и меняется командой из режима интерфейса:

S1(config-if)#spanning-tree port-priority number

Диапазон от 0 до 240 с шагом 16:

Some older switches may allow setting the priority in different increments.

Поскольку дефолтное значение приоритета одинаково, оно не играет значения в выборе роли порта. Менять приоритет нужно для тонкой настройки в случае необходимости.

PortID формируется добавлением к приоритету порта значения идентификатора интерфейса. Идентификатор интерфейса в общем случае это номер порта, поэтому, допустим, у F0/18 он будет больше (десятичное значение 18), чем у F0/1 (1).

PortID выводится либо в шестнадцатеричном виде, например, 0x8016, либо в десятичном, тогда приоритет отделён точкой, например, 128.22 для F0/22:

PortID = PortPriority.IntID

Пример по выбору корневого порта

Возьмем 2 коммутатора 2950, соединим порты, придётся сделать кросс кабели, Auto-MDIX на 2950 нет.

Часть 1, приоритеты портов не меняем

На Switch1 будут порты 10 и 17, на Switch2 18 и 24, соответственно 24 -> 10, а 18 -> 17. Коммутатор Switch1 принудительно сделаем корневым, его порты назначенные:

Switch1(config)# spanning-tree vlan 1 root primary