Изоляция точки доступа (AP Isolation) – это функция в настройках Wi-Fi роутера, которая позволяет изолировать устройства, которые подключены к одной сети. После включения этой функции в настройках роутера, устройства, которые подключены к одной Wi-Fi сети не будут взаимодействовать между собой. Дальше в статье я более подробно расскажу как это работает, что такое изоляция точки доступа, и для чего она нужна. А так же покажу, как включить или отключить эту функцию в настройках Wi-Fi роутера. Рассмотрим на примере TP-Link, D-Link, ASUS, Keenetic, Huawei, Netis.

Все устройства, которые мы подключаем к одной Wi-Fi сети (через один роутер) могут «общаться» между собой. Обмениваться файлами по локальной сети или FTP, транслировать медиаконтент по DLNA, объединяться в пары для управления и взаимодействия. Мы очень часто пользуемся этим функционалом (а иногда даже не догадываемся, что соединение идет через роутер). Если возникает необходимость с целью безопасности запретить устройствам такое «общение» в рамках одного роутера, то можно изолировать точку доступа, активировав эту функцию в настройках роутера.

Нужно ли активировать изоляцию точки доступа?

Если речь идет о домашней сети, то нет особого смысла в активации этой настройки. К тому же у вас престанут работать многие функции, которые, возможно, вы используете. Такие как локальная сеть, печать по локальной сети, DLNA и т. д. Эта настройка нужна больше для общественных сетей, когда к одной сети подключаются разные, чужие устройства. Чтобы у злоумышленников не было легкой возможности перехватить какие-то данные, пароли, взломать чужое устройство и т. д.

Если у вас появилась необходимость дать родственнику, знакомому, или чужому человеку доступ к своей Wi-Fi сети, и вы не хотите, чтобы это человек имел возможность как-то взаимодействовать с вашими устройствами, то есть более простое решение – гостевая Wi-Fi сеть. Сейчас такая функция есть практически на всех роутерах. Мы просто включаем еще одну Wi-Fi сеть (с другим именем и паролем), изолируем ее от своей основной сети и даем данные для подключения к этой сети другому человеку. Несколько стаей на эту тему:

- Настройка гостевой Wi-Fi сети на роутере Tp-Link

- Гостевая Wi-Fi сеть на роутере Asus

- Гостевая сеть на роутерах ZyXEL Keenetic

Совет: если вы все же решите изолировать устройства в своей сети, то постарайтесь об этом не забыть. А том потом можно долго думать и искать решения, когда устройства перестанут обнаруживать друг друга при настройке локальной сети или связи по DLNA. По поим наблюдениям, такое бывает не редко.

Как включить или отключить изоляцию точки доступа Wi-Fi в настройках роутера?

Если у вас настройки роутера на английском, то скорее всего это будет пункт «AP Isolation», или «Enable AP Isolation». Если на русском, то это пункт «Изоляция точки доступа», или «Изоляция клиентов». Находятся эти настройки как правило в разделе с расширенными настройками Wi-Fi сети (Wireless — Wireless Advanced).

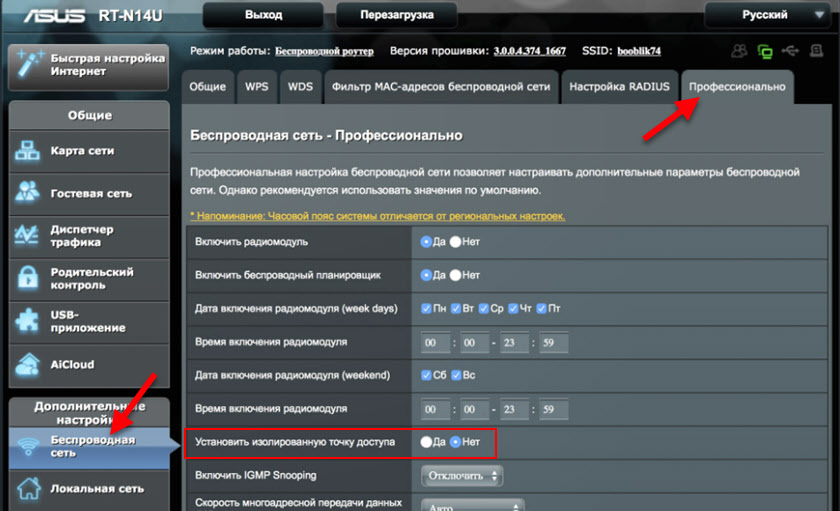

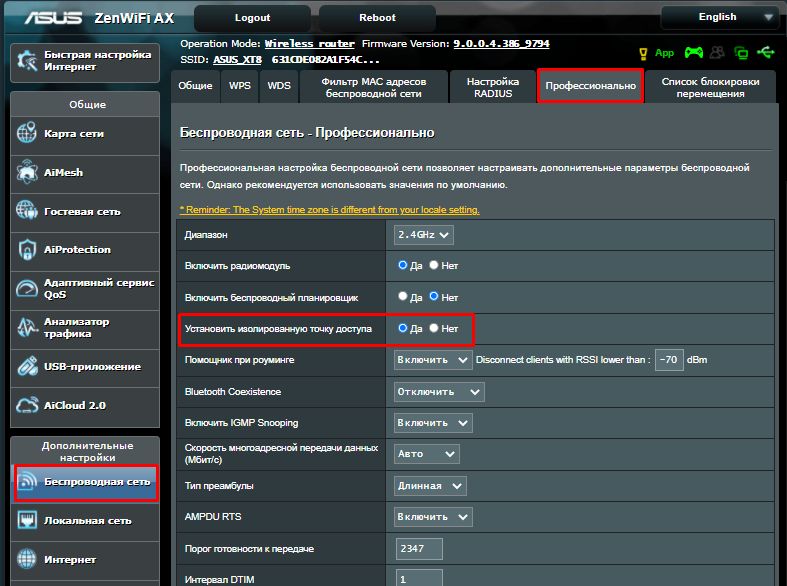

ASUS

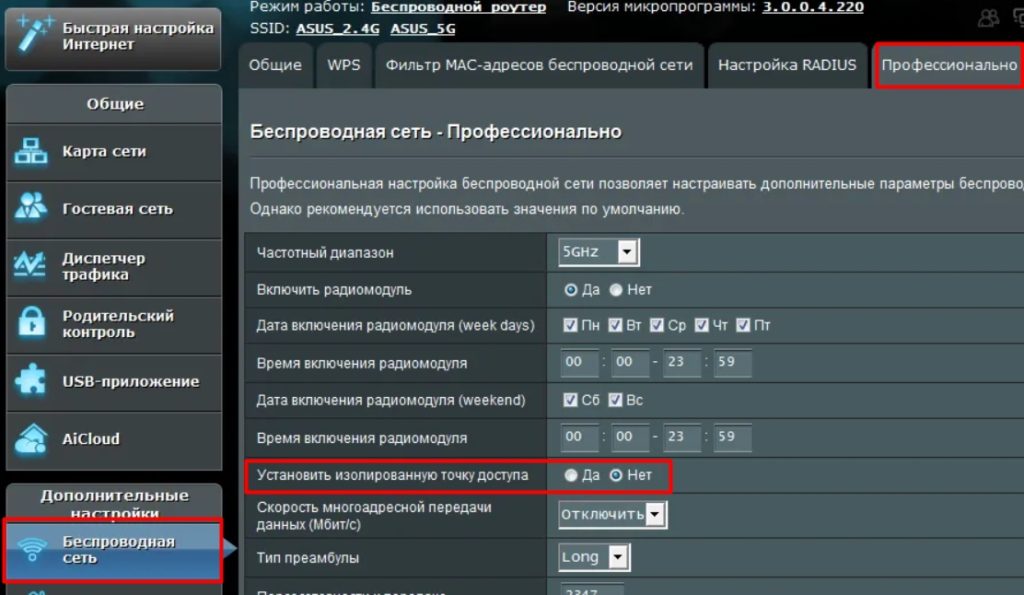

Нужно зайти в настройки роутера ASUS, перейти в раздел «Беспроводная сеть» и открыть вкладку «Профессионально». Там будет пункт «Установить изолированную точку доступа». Установите переключатель возле «Да» или «Нет» и сохраните настройки.

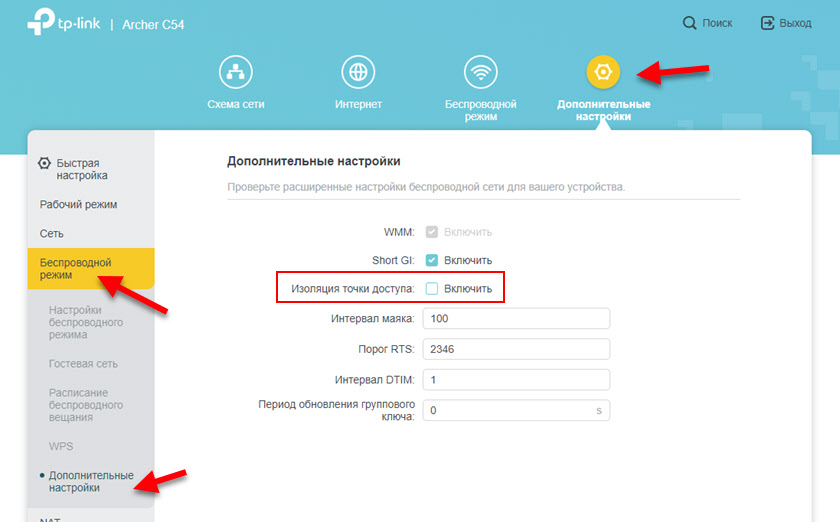

TP-Link

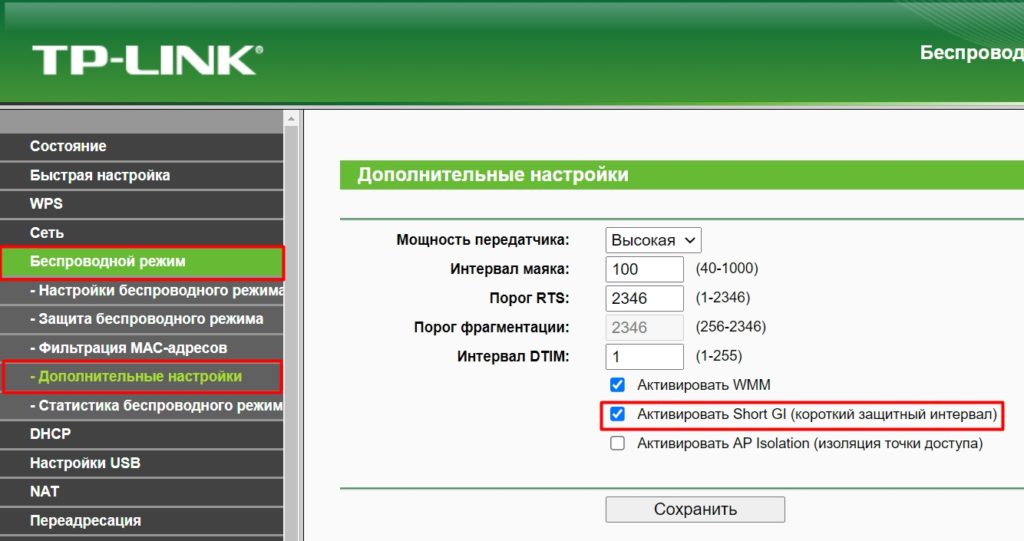

Выполняем вход в настройки своего роутера TP-Link. Дальше все зависит от того, какой веб-интерфейс установлен на вашем роутере. Если старый (зеленый), то в нем эта настройка находится в разделе «Wireless — Wireless Advanced» (Беспроводной режим — Дополнительные настройки). Нужно установить галочку возле «Активировать AP Isolation (изоляция точки доступа)» и сохранить настройки.

Если у вас популярный сегодня веб-интерфейс в голубых тонах, то перейдите в раздел «Дополнительные настройки» и слева откройте вкладку «Беспроводной режим» — «Дополнительные настройки». Там нужно установить или убрать галочку возле пункта «Изоляция точки доступа» и сохранить настройки роутера.

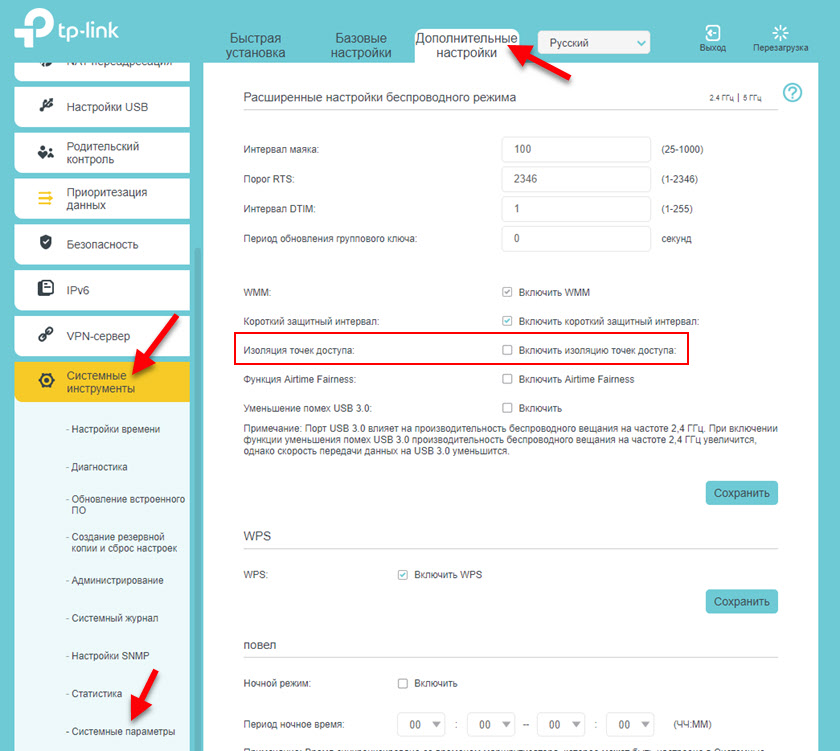

Есть у TP-Link еще один вид веб-интерфейса (см. скриншот ниже). Показываю, как активировать, или деактивировать изоляцию точки доступа Wi-Fi, если у вас установлен именно такой веб-интерфейс. Там эти настройки совсем далеко спрятали. Перейдите в раздел «Дополнительные настройки» — «Системные инструменты» — «Системные параметры» и там в начале страницы будет данный пункт.

D-Link

Открываем веб-интерфейс роутера (если не знаете как – смотрите эту статью) и переходим в раздел «Wi-Fi» — «Основные настройки». Там в самом низу будет пункт «Изоляция клиентов».

Keenetic

На роутерах ZyXEL Keenetic и просто Keenetic эта функция доступна только в случае запуска отдельной, гостевой Wi-Fi сети. В процессе ее запуска можно активировать изоляцию клиентов. Ссылку на подробную инструкцию я оставлял в начале этой статьи.

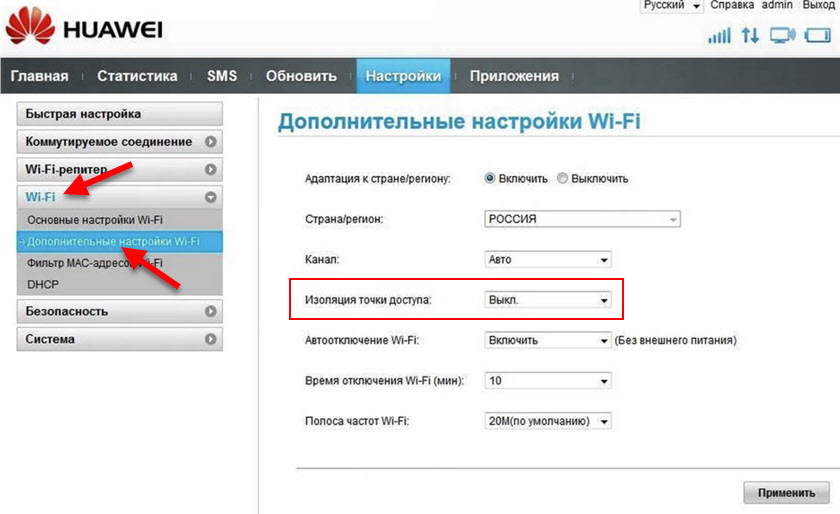

Huawei

В веб-интерфейсе роутеров Huawei, в разделе «Wi-Fi» — «Дополнительные настройки Wi-Fi» так же есть возможность включить или отключить этот функционал.

Netis

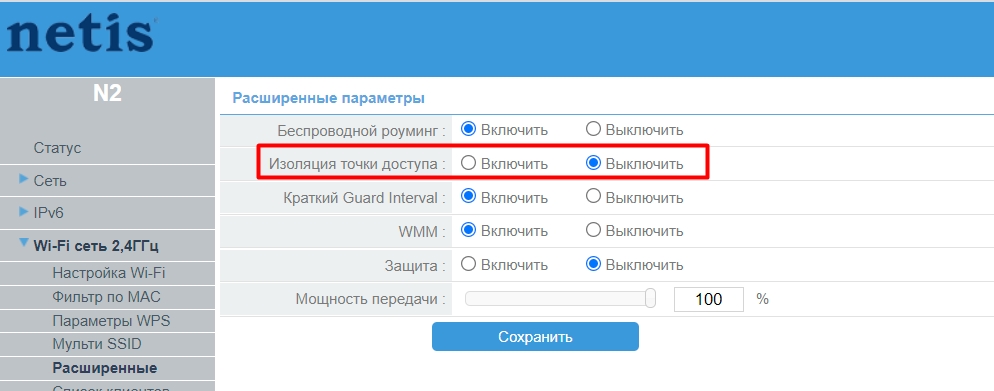

На странице с настройками роутера, слева нужно открыть раздел «Wireless 2.4G» или «Wireless 5G» (в зависимости от того, для сети в каком диапазоне вам нужно изолировать клиентов) и перейти в «Wireless Advanced». Там можно включить или отключить AP Isolation.

Дополнительная информация

Если вы беспокоитесь о безопасности своей домашней беспроводной сети, то я рекомендую первым делом установить современный тип безопасности и надежный пароль. Об этом я более подробно рассказывал в этой статье: тип безопасности и шифрования беспроводной сети. Так же у нас есть отдельная статья, в которой я давал рекомендации по максимальной защите Wi-Fi сети.

Кроме этого не забывайте использовать гостевую Wi-Fi сеть (с включенной изоляцией беспроводных клиентов), когда подключаете к своему роутеру посторонние устройства.

ВОПРОС! Привет! В настройках роутера в разделе настройки Wi-Fi столкнулся с настройкой «Enable AP Isolation». Если переключить на русский, то будет – «Изоляция точки доступа». Что это за конфигурация и нужна ли она?

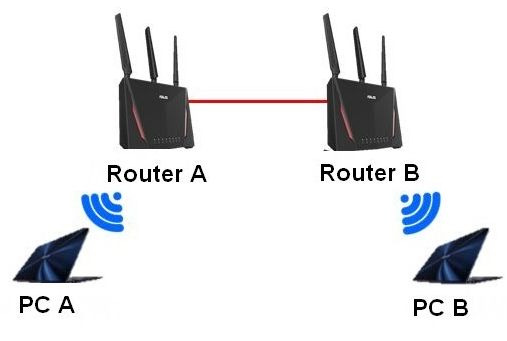

БЫСТРЫЙ ОТВЕТ! Изоляция точки доступа – это функция, которая запрещает общаться устройствам, подключенным к одной сети по Wi-Fi. Посмотрите на картинку выше. До включения этой функции оба ноутбука могут видеть друг друга в сети и общаться между собой. Если включить эту функцию, то они станут полностью изолированы, но при этом могут иметь доступ к интернету. Данная функция чаще всего нужна в общественных местах, чтобы предотвратить атаку хакерского оборудования, подключенного по вайфай, на другое устройства. Ни для кого не секрет, что подобными сетями часто пользуются хакеры для перехвата трафика. Таким образом можно перехватить данные для авторизации в личных кабинетах, реквизиты банковской карты или лицевого счета. Ниже в статье я более подробно расскажу про безопасность Wi-Fi, а также как её можно защитить от соседа и взлома.

Содержание

- Как включить и выключить изоляция точки доступа?

- D-Link

- ASUS

- TP-Link

- Netis

- ZyXEL Keenetic

- Поговорим о безопасности Wi-Fi

- WPS

- Использование шифрования

- Про пароли

- Фильтрация по MAC-адресам

- Другие рекомендации

- Задать вопрос автору статьи

Как включить и выключить изоляция точки доступа?

Обычно этот пункт находится в подразделе «Расширенные» в разделе «Wi-Fi». Может также называться как: «Изоляция клиентов». Не на всех прошивках есть подобная настройка, но найти её достаточно легко. Опять же уточню, что включать её дома не имеет смысла, так как в противном случае устройства не смогут передавать данные друг другу. Ниже вы можете посмотреть, где можно включить эту настройку на разных роутерах.

D-Link

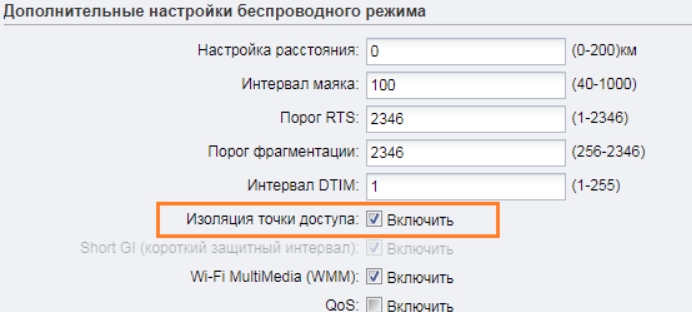

«Беспроводной режим» – «Дополнительные настройки беспроводного режима».

ASUS

«Беспроводная сеть» – «Профессионально».

TP-Link

На классической прошивке переходим в «Беспроводной режим», открываем раздел «Дополнительные настройки».

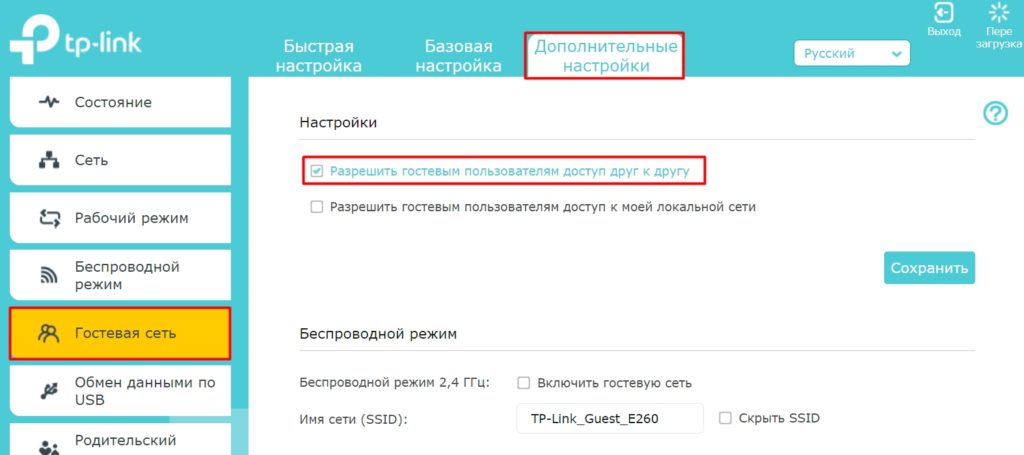

На новой прошивке данная функция включается только при активации «Гостевой сети», а сам пункт называется: «Разрешить гостевым пользователям доступ друг к другу».

Netis

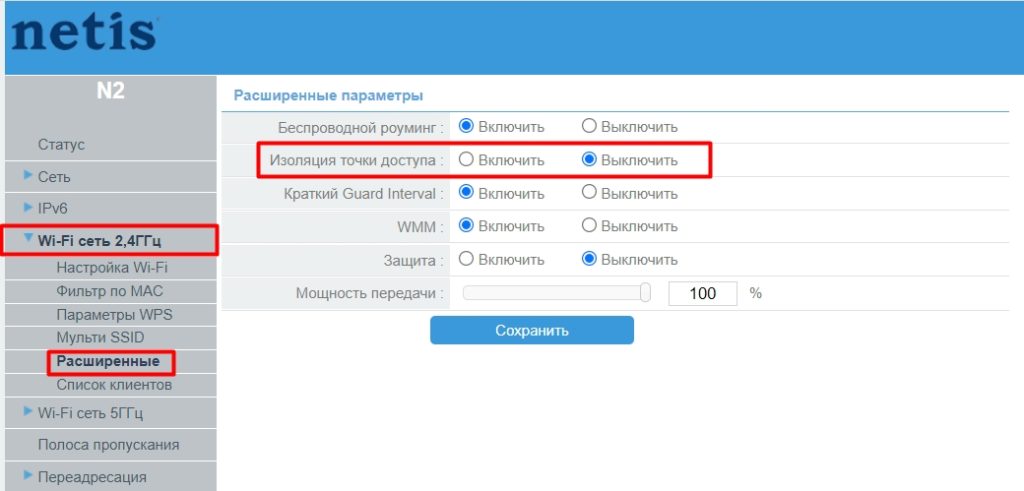

Переходим в главный раздел «Advanced». После этого слева кликаем по той вай-фай сети, которую вы хотите ограничить – их тут может быть 2,4 и 5 ГГц. После этого заходим в «Расширенные» настройки.

ZyXEL Keenetic

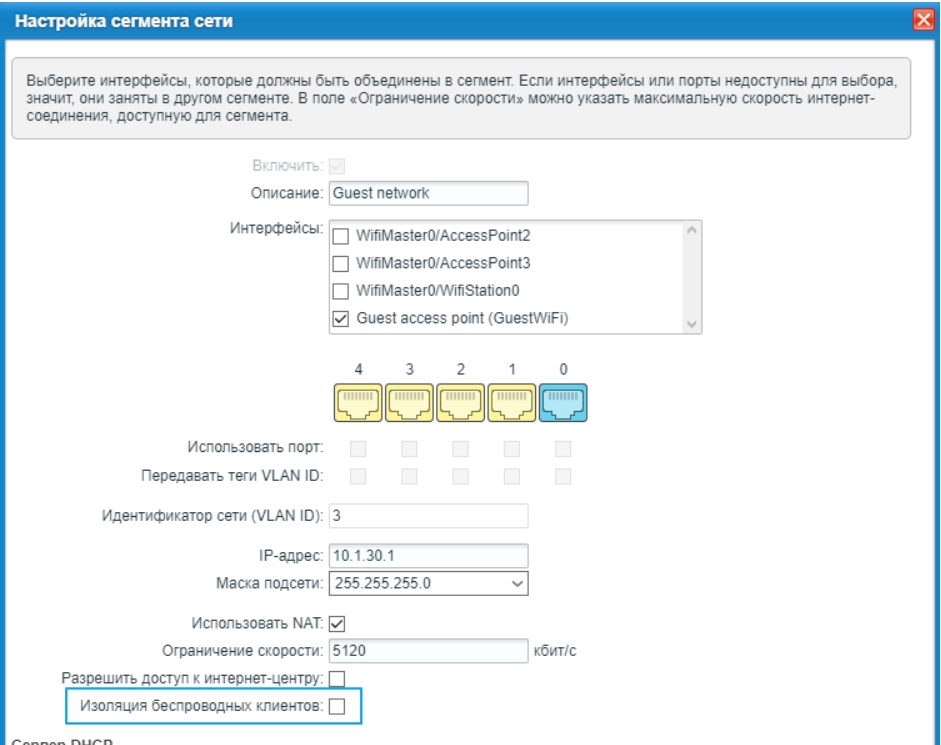

Настройку можно включить только в гостевой сети. Переходим в раздел «Настройка сегмента сети» и включаем галочку «Изоляция беспроводных клиентов».

Поговорим о безопасности Wi-Fi

Как уже и было сказано, для предприятия и компании лучше всего просто организовать гостевую беспроводную сеть. Настраивается она достаточно легко. По умолчанию устройства гостевой сети не имеют доступ к основной локалке, что очень удобно и безопасно. Там же и стоит включать изоляцию клиентов.

Если же вы хотите обезопасить свою домашнюю сеть, или вы боитесь, что вас взломает злой сосед, то есть несколько рекомендаций, которые вам должны помочь. Давайте пройдемся по всем моментам.

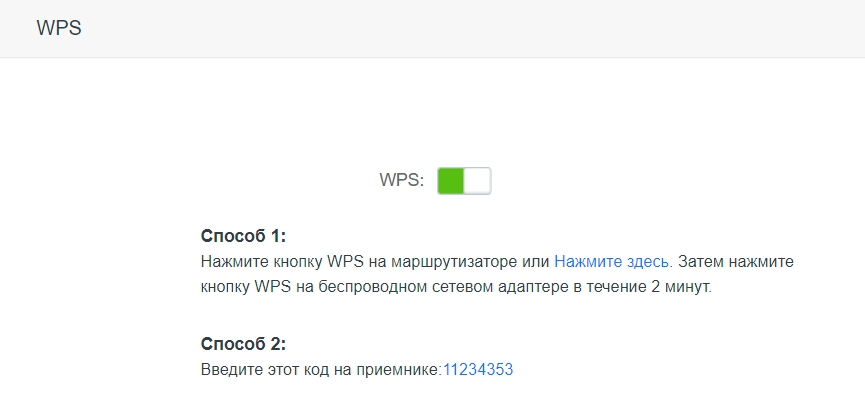

WPS

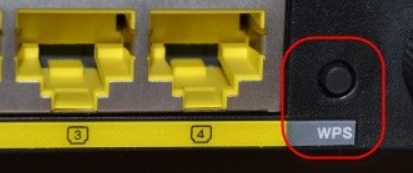

Эта функция позволяет быстро подключаться к беспроводной сети, минуя сложный пароль. Если вы замечали, то на роутере есть такая маленькая кнопочка. При запросе пароля, можно на неё нажать, и вы сможете подключиться к вай-фай.

Вроде бы ничего особенного, ведь сосед не сможет проникнуть к вам в квартиру и нажать на неё. Но есть еще один момент – это WPS PIN код, который состоит из 8 цифр. Как вы понимаете, достаточно легко перехватить любой пакет и попробовать его расшифровать с помощью кода, обычным перебором. Про возможности взлома по WPS можете почитать статью тут.

Смысл в том, что каким бы не был сложным у вас пароль, вас сможет взломать любой школьник с обычной программой. Поэтому лучше зайти в настройки и отключить PIN код.

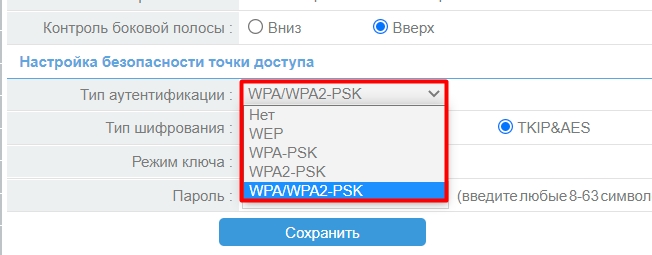

Использование шифрования

На данный момент самым популярным типом шифрования является WPA2-PSK. Но я открою вам секрет – у него есть некоторая уязвимость. Понятное дело, что об этой уязвимости знают немногие, но она есть. Эту уязвимость заштопали в версии WPS3, но она поддерживается только в Wi-Fi 6-го поколения. Да этот стандарт становится достаточно популярным, но он поддерживается не всеми устройствами. В любом случае WPA2-PSK пока еще достаточно надежно для домашнего использования. Самое главное не использовать обычный WPA.

Про пароли

На самом деле не нужно придумывать какие-то суперсложные пароли с символами и буквами верхнего и нижнего регистра. Самое главное, не использовать очевидные пароли, типа:

1234567890

Qwertyuiop

И т.д. Также я не рекомендую использовать чисто цифирные пароли, номера телефонов, а также дату рождения, имена и клички животных. А то сосед, прозная эту информацию, может вас взломать.

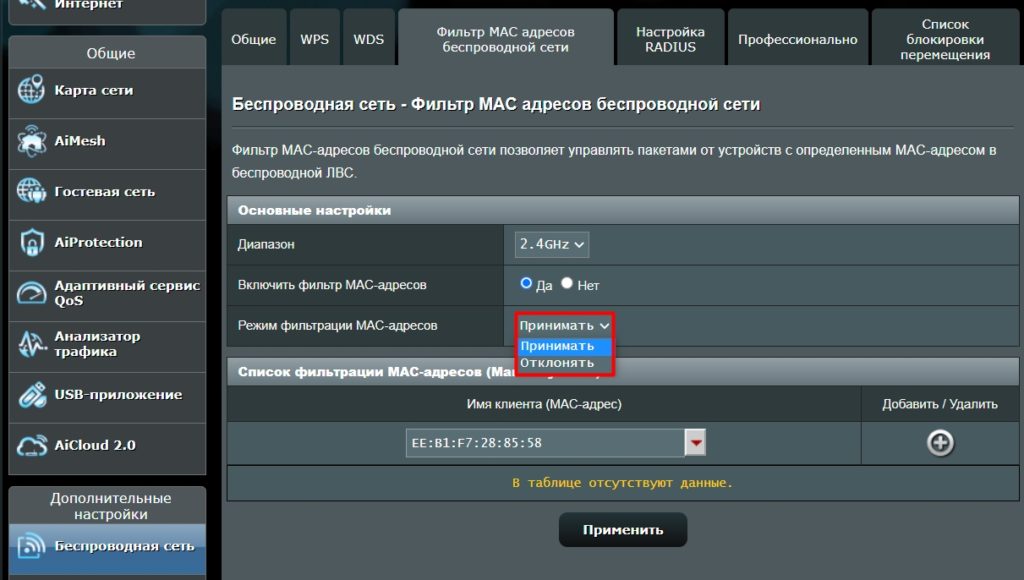

Фильтрация по MAC-адресам

Данный раздел есть почти на всех прошивках. Принцип очень простой. Есть два списка:

- Черный список – эти устройства не могут подключаться к роутеру.

- Белый список – только эти устройства могут подключаться по вай-фай. Остальным вход воспрещен.

Можно посмотреть, кто подключен к вашей вай-фай сети. После этого у вас есть выбор. Если вас уже взломали, и вы хотите заблокировать устройства по MAC-адресу соседа, то идем в черный список и добавляем его там. Если же вы боитесь, что вас взломают, то открываем белый список, и заносим туда все домашние устройства. После этого никто не сможет подключиться к беспроводной сети, если его нет в белом списке.

Другие рекомендации

Старайтесь регулярно обновлять операционную систему на роутере. Это поможет залатывать дыры и уязвимости, которые присутствуют в алгоритмах ОС. Также рекомендую почитать про варианты взлома Wi-Fi, чтобы повысить свой уровень знания в разделе безопасности сетей.

В наше время компьютерные сети являются неотъемлемой частью повседневной жизни. Однако, с ростом числа устройств, подключенных к сети, растет и угроза для безопасности данных. Внутренние угрозы, возникающие от подключенных к сети клиентов, могут привести к серьезным последствиям, поэтому важно обеспечить безопасность сети с помощью изоляции клиентов на роутере.

Изоляция клиентов на роутере представляет собой механизм, который предотвращает взаимодействие между подключенными к сети устройствами. Каждый клиент получает свою отдельную виртуальную сеть, которая никак не связана с другими клиентами. Это позволяет предотвратить распространение вирусов, злонамеренных программ и других угроз по всей сети.

С помощью изоляции клиентов на роутере можно достичь нескольких целей. Во-первых, это повышает безопасность сети, так как даже в случае компрометации одного устройства, другие будут оставаться защищенными. Во-вторых, изоляция клиентов позволяет предотвратить несанкционированный доступ к данным других пользователей сети. Также это помогает улучшить производительность сети, так как трафик от одного клиента не будет замедлять работу других.

Содержание

- Зачем нужна изоляция клиентов?

- Как работает изоляция клиентов на роутере?

- Важность имплементации изоляции клиентов

- Преимущества изоляции клиентов на роутере

- Использование VLAN и subnetting для изоляции клиентов

Зачем нужна изоляция клиентов?

Когда все клиенты находятся в одной локальной сети, они имеют доступ друг к другу и могут обмениваться данными без ограничений. Это может стать уязвимостью, поскольку одно зараженное устройство может заразить остальные, что приведет к серьезным последствиям, таким как утечка данных, потеря конфиденциальности информации и нарушение работы сети.

Изоляция клиентов на роутере позволяет создать виртуальные локальные сети (VLAN), которые разделяют клиентов на отдельные сегменты. Каждый сегмент имеет свою собственную подсеть и назначенный набор IP-адресов. Это ограничивает возможность взаимодействия между клиентами и снижает риск распространения вредоносного ПО.

Кроме того, изоляция клиентов на роутере позволяет настраивать правила безопасности и ограничивать доступ клиентов к определенным ресурсам сети. Например, администратор может разрешить клиентам только доступ к интернету, но запретить им доступ к другим компьютерам в сети или к определенным портам и сервисам.

В целом, изоляция клиентов на роутере является важным аспектом безопасности сети. Она позволяет создать более защищенное окружение, где каждый клиент находится в своем собственном виртуальном сегменте сети, а доступ к другим клиентам и ресурсам контролируется и ограничивается. Это способствует улучшению общей безопасности сети и снижению уровня риска внутренних угроз.

Как работает изоляция клиентов на роутере?

Реализация изоляции клиентов осуществляется путем создания виртуальных локальных сетей (VLAN) на роутере. Каждому клиенту присваивается уникальный идентификатор VLAN, который определяет его принадлежность к определенной группе пользователей. Внутри каждой VLAN обеспечивается полная сегрегация трафика, что означает, что клиенты не могут видеть или взаимодействовать с трафиком других VLAN.

Изоляция клиентов на роутере обеспечивается с помощью метода «черной дыры» или метода «клеток». При использовании метода «черной дыры» весь трафик клиента направляется в никуда, то есть отбрасывается на выходе из роутера, таким образом, клиент не имеет возможности взаимодействовать с другими устройствами в сети. При использовании метода «клеток» каждая VLAN представляет собой отдельную изолированную «клетку», где клиент может свободно взаимодействовать с другими устройствами внутри своей VLAN, но не может «перескочить» в другие VLAN.

Изоляция клиентов на роутере является важным аспектом безопасности сети, поскольку позволяет предотвратить распространение вирусов или злоумышленников внутри сети, а также защитить данные клиентов от несанкционированного доступа. Этот механизм особенно полезен в организациях, где используется общая сеть для подключения множества клиентов, таких как офисные здания или общежития.

| Преимущества изоляции клиентов на роутере: | Недостатки изоляции клиентов на роутере: |

|---|---|

|

|

Важность имплементации изоляции клиентов

Защита от вредоносного кода:

Изоляция клиентов позволяет предотвратить распространение вирусов, троянов и другого вредоносного кода между устройствами в сети. Если одно устройство заражено, изоляция помогает предотвратить его воздействие на остальные устройства, что помогает минимизировать потенциальный ущерб.

Предотвращение несанкционированного доступа:

Изоляция клиентов также помогает предотвратить несанкционированный доступ к ресурсам сети. Если одно устройство подвергается атаке, изолированная сеть помогает предотвратить нежелательный доступ к другим устройствам и данным.

Улучшение производительности сети:

Изоляция клиентов также может способствовать улучшению производительности сети. Поскольку каждое устройство работает в своей изолированной сети, оно не будет конфликтовать с другими устройствами при использовании сетевых ресурсов. Это может помочь увеличить пропускную способность и снизить задержки в сети.

Вывод:

Имплементация изоляции клиентов на роутере является важной мерой безопасности для защиты сети от внутренних угроз. Она предотвращает распространение вредоносного кода, недопущает несанкционированный доступ и способствует улучшению производительности сети. Рекомендуется всем организациям, особенно тем, которые хранят или обрабатывают чувствительные данные в сети.

Преимущества изоляции клиентов на роутере

Преимущества изоляции клиентов на роутере включают:

- Повышение безопасности. Изоляция клиентов позволяет предотвратить распространение вредоносных программ и вирусов по сети. Даже если один из клиентов заражен, изоляция поможет ограничить его доступ к другим узлам сети и уменьшить риск заражения других устройств.

- Улучшение производительности сети. Изоляция клиентов позволяет разделить сетевой трафик и избежать перегрузки сети, которая может возникнуть из-за большого количества активных устройств. Кроме того, она помогает уменьшить конкуренцию за пропускную способность канала.

- Повышение конфиденциальности данных. Благодаря изоляции клиентов, пользователи сети не имеют доступа к чужим данным и ресурсам. Это позволяет улучшить конфиденциальность информации и защитить ее от несанкционированного доступа.

- Улучшение управляемости сети. Изоляция клиентов облегчает администрирование сети и оптимизацию ее работы. Администратор сети может легко управлять доступом к ресурсам и контролировать поведение каждого клиента.

- Лучшая надежность сети. Изоляция клиентов помогает предотвратить сбои в сети и экранирует ее от нежелательных воздействий устройств. Если один из клиентов или устройств перестает отвечать, это не повлияет на работу остальных клиентов и сети в целом.

Однако, несмотря на все преимущества, изоляция клиентов на роутере может иметь и некоторые недостатки. Они включают ограниченную возможность обмена данными между клиентами и дополнительные нагрузки на роутер при управлении различными виртуальными сегментами. Но в целом, преимущества изоляции клиентов на роутере гораздо превышают ее недостатки и она является необходимой мерой для обеспечения безопасности и производительности сети.

Использование VLAN и subnetting для изоляции клиентов

При использовании VLAN каждый клиентский компьютер или группа компьютеров может быть присвоена отдельная виртуальная сеть, имеющая свой уникальный идентификатор (VLAN ID). Таким образом, клиенты из разных VLAN могут физически находиться на одном физическом сетевом оборудовании, но будут полностью изолированы друг от друга, не имея возможности обмениваться данными без специальных настроек.

Дополнительно к использованию VLAN, subnetting позволяет разделить сеть на подсети, каждая из которых может быть присвоена своему VLAN. Подсети могут иметь разные IP-адреса и маски сети, что позволяет задать более гибкие правила доступа для каждого VLAN. Использование subnetting также обеспечивает улучшенную безопасность, так как снижает количество устройств в каждой подсети и потенциальную атаку с других сетевых устройств.

| VLAN ID | Подсеть | Маска | Описание |

|---|---|---|---|

| 10 | 192.168.10.0 | 255.255.255.0 | Сеть для клиентов в офисе 1 |

| 20 | 192.168.20.0 | 255.255.255.0 | Сеть для клиентов в офисе 2 |

| 30 | 192.168.30.0 | 255.255.255.0 | Сеть для клиентов в офисе 3 |

В приведенной таблице приведены примеры VLAN ID, подсетей и масок для изоляции клиентов в разных офисах. Каждый офис имеет свою уникальную подсеть, что позволяет отделить клиентов друг от друга и обеспечить безопасность сети. Для обеспечения связности между VLAN могут использоваться специальные маршрутизаторы или межсетевые экраны (firewall).

Эта статья подходит для:

CPE510 , CPE610 , WBS510 , CPE220 , CPE210 , CPE520 , WBS210 , CPE605

Что такое изоляция точки доступа?

Изоляция точки доступа используется для защиты устройства от атак с другого устройства в той же сети. Когда этот режим включен, устройство изолирует всех подключенных клиентов в одной и той же беспроводной сети друг от друга, что повышает безопасность в сети. Как показано на рисунке ниже, при включенном режиме изоляции точки доступа, два хоста в одной и той же беспроводной сети не могут взаимодействовать друг с другом.

Как настроить режим изоляции точки доступа?

Продукты TP-Link Pharos поддерживают режим изоляции точки доступа. Данный режим по умолчанию отключен в настройках. Чтобы включить этот режим, выберите меню Беспроводной режим в нем подраздел Дополнительные настройки беспроводного режима и установите галку на против пункта Включить изоляцию точки доступа.

Примечание. Изоляция точки доступа недоступна в режиме Клиента.

Если устройство работает в режиме точки доступа и включен Multi-SSID, вы можете включить изоляцию точки доступа для определенного SSID в списке SSID, как показано на рисунке ниже.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

FAQ

[Беспроводное устройство] Как настроить изолированную точку доступа?

Что такое функция изолированной точки доступа?

Когда эта функция включена, беспроводные клиенты или устройства не смогут взаимодействовать друг с другом. Вы можете использовать эту функцию, если у вас много гостей, часто использующих вашу беспроводную сеть.

Где находится функция изолированной точки доступа в веб-интерфейсе маршрутизатора?

Перейдите по ссылке http://router.asus.com > [Беспроводная сеть] >> [Профессионально] и настройте [Настроить изолированную AP] опцию в соответствии с требованиями как ДА или НЕТ.

Нажмите [Применить] для сохранения настройки.

Примечание: Имя пользователя и пароль по умолчанию — admin. Если вы забыли имя пользователя и / или пароль, восстановите маршрутизатор до заводского состояния по умолчанию. Пожалуйста, обратитесь по ссылке: Как войти в интерфейс роутера GUI (ASUSWRT)

Вот как работает изолированная точка доступа:

Изоляция AP работает для каждого интерфейса (аппаратно), что означает, что устройство на том же интерфейсе будет видеть другие устройства, расположенные на том же интерфейсе.

Сценарий 1: Маршрутизатор B в режиме точки доступа подключен к маршрутизатору A по кабелю, поскольку пакеты передаются по сетевому кабелю, поэтому изоляция точки доступа не действует.

- Клиент 2,4 ГГц (основной) -> Ethernet (основной) -> Ethernet (AP) -> Клиент 2,4 ГГц (AP)

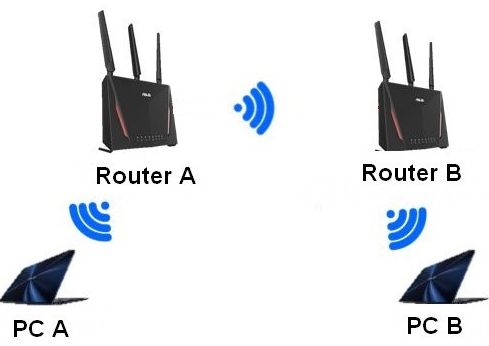

Сценарий 2: Маршрутизатор B подключается к маршрутизатору A через Wi-Fi в режиме повторителя, поскольку маршрутизатор B подключается к маршрутизатору A по беспроводной сети.

- Ни ПК A, ни ПК B не могут передавать данные друг другу, поэтому изоляция AP не действует.

- Клиент 2,4 ГГц (ПК A) <—Wi-Fi—> [Маршрутизатор A] —Wi-Fi—> [Маршрутизатор B (Ретранслятор)] <-Wi-Fi-> Клиент 2,4 ГГц (ПК B)

FAQ

1. Есть ли способ с моей текущей топологией сети обеспечить изоляцию Wi-Fi среди всех устройств Wi-Fi, подключенных как к Router_A, так и Router_B?

- Нет, поскольку проводное соединение между маршрутизатором и точкой доступа будет рассматриваться как одна и та же сеть.

2. Если я переведу Router_A в «режим повторителя», будет ли изоляция среди всех устройств Wi-Fi, подключенных как к Router_A, так и к Router_B?

- Да, устройства будут изолированы между Router_A и Router_B, если он использует режим репитера.

3. Если в маршрутизаторе настроено несколько SSID, существует ли изоляция AP среди устройств, подключенных к разным SSID?

- Нет, изоляция работает для каждого интерфейса, а не для SSID.

Как скачать (Утилиты / ПО)?

Вы можете загрузить последние версии драйверов, программного обеспечения, микропрограмм и руководств пользователя из ASUS Центра загрузок.

Узнать больше о Центре загрузок ASUS можно по ссылке.

Эта информация была полезной?

Yes

No

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.