Выжимаем максимум из коробочки с рожками.

Мало кто запаривается с изучением возможностей своего Wi-Fi-роутера. Есть интернет, и ладно. На самом деле хороший Wi-Fi-роутер умеет много чего крутого. И чтобы использовать все возможности, не нужно обладать специальными знаниями, скачивать альтернативные прошивки и изучать сотни страниц на форумах. Как это работает — покажем на примере роутера Keenetic Omni KN-1410, который можно купить за 2 500–2 700 рублей.

1. Подключите свою сеть к соседскому Wi-Fi. Или любому другому

Допустим, до вас добивает сигнал расположенной рядом кафешки. Или сосед по доброте душевной дал вам пароль от своего Wi-Fi. Вместо того чтобы подключаться к сети со смартфона, планшета или компьютера, подключитесь к ней через роутер, а уже с роутера пользуйтесь бесплатным интернетом. Эта функция называется «беспроводной провайдер» (WISP), и у неё есть несколько плюсов:

- Лучше сигнал. Если на смартфоне беспроводная сетка показывает одну-две полоски и работает кое-как, то с роутера та же сетка даст свою полную скорость, а соединение будет гораздо стабильнее.

- Безопасно. Вы никогда не знаете, как обстоят дела с безопасностью в незнакомой Wi-Fi-сети. Подключаясь к чужому Wi-Fi через роутер, вы прикрываетесь встроенными в него средствами защиты и не светите свои устройства и их содержимое в чужой сети.

- Резервный интернет, который подключается автоматически. Если у вашего основного провайдера вдруг что-то сломается, роутер автоматически переключится на резервный канал, а вы с большой вероятностью даже не заметите этого и сможете продолжать пользоваться интернетом.

- Резервный интернет со смартфона. Часто при проблемах с интернетом мы используем смартфон как точку доступа. Сигнал от него слабенький и бьёт недалеко. Создайте точку доступа на смартфоне, подключите к роутеру в качестве «беспроводного провайдера», и вы получите хорошую стабильную связь на всех своих устройствах.

Что такое WISP и как его настроить →

2. Используйте несколько провайдеров на одном роутере

Эта функция называется Multi WAN. Она позволяет подключить столько провайдеров, сколько портов у вашего роутера, а дополнительно ещё и добавить USB-модем.

Допустим, у вас проведён интернет сразу от двух провайдеров. Один — основной, второй — резервный с самым-самым дешёвым тарифом. Это хорошая практика, которая позволяет оставаться в Сети, даже если у основного провайдера что-то случилось.

Чтобы каждый раз не менять местами кабели, не перенастраивать роутер или компьютер и не делать прочие отнимающие время и силы вещи, просто подключите оба кабеля в роутер. Основной — в стандартный порт (он обычно другого цвета), а резервный — в любой другой. Один раз настройте роутер по инструкции, и в дальнейшем всё будет работать и переключаться автоматически.

Как подключить интернет сразу от двух провайдеров →

3. Раздавайте интернет от USB-модема через роутер

Это возможно, если у роутера есть USB-порт, а у вас — USB-модем от сотового оператора, с которым можно выходить в Сеть с ноутбука откуда угодно.

Подключите модем к USB-порту роутера и выполните быструю настройку по инструкции. Теперь у вас есть резервный мобильный интернет, который будет включаться автоматически при возникновении проблем у основного провайдера.

Этот лайфхак позволит пользоваться Wi-Fi-сетью не только на даче, где нет стационарного интернета, но и в поездке. В интернете можно найти адаптер-переходник, чтобы запитать роутер от прикуривателя в автомобиле. Подключите к роутеру USB-модем, и все ваши пассажиры смогут пользоваться интернетом в путешествии — если, конечно, будет сигнал сотовой сети.

Как подключить USB-модем к роутеру →

4. Качайте и смотрите торренты через роутер без компьютера

Если у вас есть внешний жёсткий диск, подключите его к роутеру через USB.

Активируйте возможность качать торренты в настройках роутера по инструкции.

Вы можете удалённо запускать загрузки и управлять ими через Android-приложение My.Keenetic.

Загрузка и раздача торрентов через роутер происходит без участия компьютера. По умолчанию скорости загрузки и раздачи установлены так, чтобы не забивать весь канал. Изменить скорость можно в настройках. От бюджетного Keenetic Omni больше 5 Мбайт/с вы не добьётесь, зато интернет не будет тормозить при загрузке.

Роутер умеет не только качать, но и транслировать видео на телевизор по DLNA, причём в настройках торрента можно выбрать последовательную загрузку торрента, чтобы начать просмотр фильма до окончания скачивания.

Как качать торренты через роутер без компьютера →

Как смотреть фильмы через роутер →

5. Заходите на роутер и домашние устройства откуда угодно

Для всех «кинетиков» доступен бесплатный фирменный сервис KeenDNS, заменяющий любые другие DDNS-службы (такие как No-IP и DynDNS) в ситуации, когда у вас есть белый, но динамический IP-адрес.

А что делать, если адрес серый, как, например, почти у всех сотовых операторов для описанного выше подключения через USB-модем или резервного?

KeenDNS решает эту проблему:

- Даёт защищённый https-доступ к роутеру даже за серым адресом по удобному имени типа home.keenetic.link без мороки с получением и прописыванием SSL-сертификата;

- Открывает доступ за серым адресом не только к роутеру, но и к веб-интерфейсу подключённых к нему устройств (например, системе управления отопительным котлом или уже упомянутой торрент-качалке) по удобному имени типа device.home.keenetic.link.

- Обеспечивает полный защищённый доступ к домашней сети по всепроникающему туннелю SSTP, который легко настроить в Windows или через приложение для Android.

Узнать больше о KeenDNS →

6. Создавайте бекапы Time Machine

Apple прекратила производство своих роутеров, а вот необходимость бекапить MacBook никуда не делась.

Включите резервное копирование Time Machine в настройках роутера по инструкции. Вам снова понадобится внешний жёсткий диск — теперь он станет ещё и хранилищем бекапов. Причём вовсе не обязательно его форматировать в яблочную файловую систему HFS+, потому что роутер умеет делать бекапы и на NTFS-диске.

Если нужна высокая скорость резервного копирования, Keenetic Omni может не справиться. Смотрите в сторону топовых роутеров Keenetic Giga или Ultra.

Как бекапить MacBook через роутер →

7. Управляйте флешкой со смартфона без OTG-кабеля

Эта функция позволит записать или просмотреть файлы, если компьютера под рукой нет, а смартфон не поддерживает OTG, либо OTG-кабель куда-то делся.

Подключите флешку к роутеру по инструкции и запустите на смартфоне файловый менеджер наподобие «ES Проводника» с поддержкой доступа по сети. У вас будет полный доступ к содержимому флешки независимо от её файловой системы.

Как подключить флешку к роутеру →

8. Превратите свой роутер в телефонную станцию. Или ещё во что-нибудь

В USB-порт роутера можно воткнуть не только модем или диск, но и фирменную DECT-приставку Keenetic Plus DECT. С ней ваш роутер будет работать в качестве беспроводной телефонной станции с поддержкой до 6 трубок. Всё необходимое для этого можно настроить без специальных знаний .

Поддержка сторонних программных пакетов (OPKG) в официальной прошивке превращает роутер в настоящий швейцарский нож с кучей примочек. Можно поставить в роутер торрент-клиент rTorrent, телефонную станцию IP-АТС Asterisk, другой DLNA-сервер и многое другое. В роутерах Keenetic основная прошивка при этом не меняется, и вы не теряете гарантию.

Какие функции есть в прошивке →

Как добавить в роутер новые функции →

9. Экономьте на VPN

С помощью роутера можно прилично сэкономить, купив всего одну лицензию на одно устройство у какого-нибудь хорошего VPN-провайдера, но пользоваться услугой сразу на всех своих устройствах.

Для этого достаточно включить VPN не на одном из устройств, а прямо на роутере. Теперь любой смартфон, планшет или компьютер, подключённый к маршрутизатору, автоматически будет выходить в интернет через VPN. Если вам это не подходит, зайдите в настройки роутера и укажите, какие гаджеты должны работать через VPN, а какие — нет.

Если вы хотите использовать VPN только для повышения безопасности в интернете, вам не нужны заграничные VPN-серверы, а значит, не нужно и платить за них. При наличии белого IP вы сможете безопасно выходить в интернет через свой собственный VPN, находясь вне дома. В качестве бонуса вы получите доступ к своей домашней сети и её содержимому из любой точки мира.

Как настроить VPN на роутере →

Как настроить домашний VPN для доступа с Android-устройств →

Как настроить домашний VPN для доступа с iOS-устройств →

10. Сделайте Wi-Fi шустрее и стабильнее

Большинство роутеров работает в диапазоне 2,4 ГГц. Когда несколько роутеров расположены рядом — например, в многоквартирном доме, — они мешают друг другу. Представьте базар: куча людей, все кричат, ничего не понятно. С роутерами то же самое, только падает качество и скорость интернета.

Диапазон делится на несколько каналов. Например, роутер соседа Васи работает на 6-м канале, а Пети — на 11-м. Роутер умеет мониторить текущую загруженность каналов и даже автоматически переходить на наименее заселённые, но такая же функция может быть и у соседских роутеров. Что делать?

Создайте столько сетей, сколько позволяет ваш роутер. Дайте сетям непохожие имена, чтобы ваш хитрый план не раскусили соседи (и поставить пароли не забудьте). Все созданные вами сети будут на одном канале. Для любого Wi-Fi-анализатора канал будет казаться перегруженным, а потому создавать в нём сетку он будет считать нецелесообразным. Это значит, что канал останется полностью в вашем распоряжении.

Как найти свободный Wi-Fi-канал →

Почему мой роутер так не умеет?

Многое зависит от разработчика программной начинки роутера. Одни устройства получают обновления и все самые новые фишки, а другие так и остаются на старой версии. Пользователям вторых приходится выкручиваться и ставить на свой страх и риск кастомные прошивки, лишаясь при этом гарантии на устройство.

Keenetic использует единую операционную систему, которая постоянно совершенствуется и добавляет новые возможности во все модели роутеров.

Неважно, пользуетесь ли вы топовым Keenetic Giga или бюджетным Keenetic Lite — у вас всегда будет самая свежая версия операционки со всеми новыми функциями.

Естественно, аппаратные ограничения играют свою роль. Нельзя с помощью программного обновления отрастить роутеру USB-порт. Устройство, созданное только для 2,4 ГГц, никогда не научится работать в диапазоне 5 ГГц. Но если начинка устройства соответствует требованиям для работы новой функции, то вы получите её независимо от модели вашего Keenetic.

У Keenetic большое активное сообщество и обширная база знаний. Лайфхаки для этой статьи — как раз оттуда. Если что-то не получается, обращайтесь в поддержку Keenetic. Там отвечают быстрее, чем на форумах, и всегда по делу.

КУПИТЬ WI-FI-РОУТЕР KEENETIC

Автор: Сергей Суягин

*Деятельность Meta Platforms Inc. и принадлежащих ей социальных сетей Facebook и Instagram запрещена на территории РФ.

Напоминаем, что попытки повторить действия автора могут привести к потере гарантии на оборудование и даже к выходу его из строя. Материал приведен исключительно в ознакомительных целях. Если же вы собираетесь воспроизводить действия, описанные ниже, настоятельно советуем внимательно прочитать статью до конца хотя бы один раз. Редакция 3DNews не несет никакой ответственности за любые возможные последствия.

⇡#Вступление

В комментариях к одной из первых статей про альтернативные прошивки читатели спрашивали, нет ли чего-нибудь подобного и для роутеров ZyXel. То ли официальные прошивки ZyXel жуть как хороши, то ли энтузиасты не такие активные, но хоть какой-то более-менее приличной альтернативы фирменным микропрограммам нынче нет. Ну, вы, конечно, можете скачать исходные коды прошивки, изменить её, заново собрать и залить в роутер. Но это как-то уже слишком для обычного пользователя. Тем интереснее выглядит совсем молодой проект наших соотечественников с незамысловатым названием zyxel-keenetic-packages, зародившийся в недрах форума Zyxmon. В данном случае идея гораздо проще и изящнее. Никаких перепрошивок роутера не требуется, а все дополнительные приложения запускаются со съёмного накопителя — флешки или внешнего винчестера. Более того, при отсоединении накопителя устройство продолжает работать как ни в чём не бывало, но, естественно, уже безо всяких «плюшек». Ну а в данной статье мы рассмотрим установку и настройку обновлённого торрент-клиента Transmission, сервера DLNA и доступ к локальной сети из Интернета посредством OpenVPN.

⇡#Подготовка

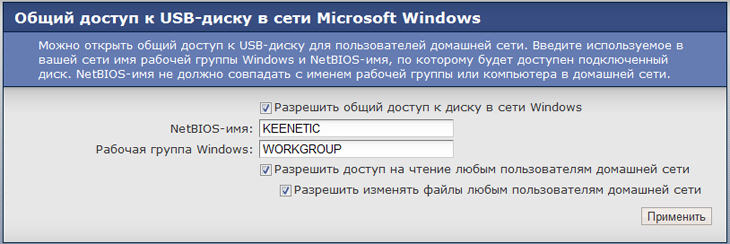

Для начала нам необходимо отформатировать накопитель в ext 2/3 или NTFS. Лучше, конечно, в ext 2/3, хотя некоторые естествоиспытатели утверждают, что и с NTFS всё прекрасно работает. Программ, которые могут форматировать разделы в нужную нам ФС, довольно много: Partition Magic, продукты Paragon и Acronis, в конце концов, бесплатный GParted Live. Если вам вдруг понадобится срочно считать данные в Windows с такого накопителя, то можно воспользоваться либо файловым менеджером Ext2Read, либо установить драйвер Ext2Fsd. Также в веб-интерфейсе роутера необходимо включить доступ к диску по сети в «USB-приложения» → «Сетевой диск».

Ещё нам понадобится SSH-клиент PuTTY и непосредственно установщик. Распакуем архив в любое удобное место. Теперь зайдём на наш накопитель по сети: Win+R, \\KEENETIC, Enter. В папке disk_a1 потребуется создать директорию system, а в ней ещё одну — bin. Вот туда-то и надо скопировать файл ext_init.sh из архива. Таким образом, полный путь до него будет выглядеть как \\KEENETIC\disk_a1\system\bin\ext_init.sh. Заодно полезно создать в корне папку data, куда будут складываться все файлы. Теперь надо отключить накопитель от роутера и снова подключить. Через пару минут в логах («Система» → «Журнал») должна появиться запись:

dropbear[xxxx] Running in background

Запускаем PuTTY, в поле Host Name вбиваем root@ip_адрес_роутера, а в Windows → Translation выбираем кодировку UTF-8 и нажимаем Open. Вводим пароль — zyxel (он не показывается при наборе) и нажимаем Enter. Завершаем установку и сразу же обновляем систему командами:

finish_install.sh

opkg update

opkg upgrade

⇡#Настройка Transmission

Установка новых приложений осуществляется командой opkg install имя_пакета. На данный момент число портированных приложений не так велико — их список можно посмотреть здесь. В принципе, в вики проекта неплохо описаны основные нюансы их установки. Однако неподготовленному пользователю вряд ли будут понятны определенные моменты относительно их настройки. Так что разберём для ясности некоторые примеры. Для начала рассмотрим установку и настройку более новой версии торрент-клиента Transmission, чем та, которая предустановлена в прошивке роутера, — 2.3 вместо 1.93. Установим клиент и текстовый редактор nano командой:

opkg install nano

opkg install transmission-daemon transmission-web

Традиционный совет — вместо того чтобы вручную набирать команды, просто скопируйте их отсюда и кликните правой кнопкой в окне PuTTTY. По умолчанию все новые закачки будут записываться в папку transmission, то есть так же, как по умолчанию происходит и со встроенным в роутер торрент-клиентом. Предварительно остановим его, перейдя в веб-интерфейсе роутера в раздел «USB-приложения» → «Торренты», сняв галочку «Включить BitTorrent-клиент» и нажав «Применить». Отредактируем настройки Transmission командой:

nano /media/DISK_A1/system/var/transmission/settings.json

Здесь достаточно изменить по желанию несколько строчек:

«peer-port»: 52400

«rpc-authentication-required»: true

«rpc-password»: «password»

«rpc-port»: 9091

«rpc-username»: «username»

Для включения авторизации с целью доступа к веб-интерфейсу Transmission необходимо изменить значение параметра rpc-authentication-required с false на true. Тогда вместо username и password потребуется указать соответственно логин и пароль. В peer-port и rpc-port надо указать номера портов, которые служат для соединения с другими клиентами и доступа к веб-интерфейсу клиента соответственно. Прочие параметры можно и не менять. Сохраняем файл и выходим — F2, Y, Enter. Для автозапуска Transmission при включении роутера необходимо переименовать один из скриптов:

mv /media/DISK_A1/system/etc/init.d/ K90transmissiond /media/DISK_A1/system/etc/init.d/S90transmissiond

Его же необходимо немного подкорректировать:

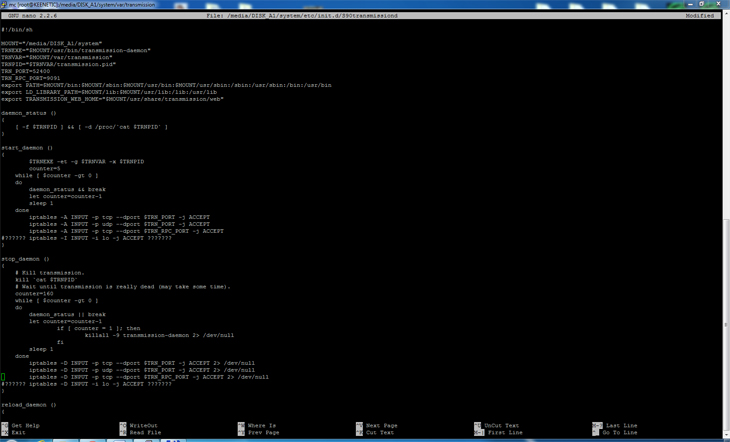

nano /media/DISK_A1/system/etc/init.d/S90transmissiond

В самом начале есть две переменные TRN_PORT и TRN_RPC_PORT. Если вы меняли в settings.json peer-port и rpc-port, то их значения нужно соответственно подставить в эти переменные. Также надо будет «раскомментировать» (убрать # в начале строки) ещё шесть команд вида iptables –A (или D) INPUT -p tcp —dport $TRN_PORT (TRN_RPC_PORT) -j ACCEPT. Не забываем сохранить файл и запускаем Transmission. Только учтите, что теперь его панель управления будет на английском языке.

/media/DISK_A1/system/etc/init.d/S90transmissiond start

⇡#Настройка медиасервера DLNA

Более полезный сервис — это minidlna. С его помощью у роутера появляется поддержка протокола DLNA, так что мультимедийные файлы можно смотреть, например, на телевизоре или приставке. Устанавливается и настраивается он гораздо проще, чем Transmission.

opkg install minidlna

nano /media/DISK_A1/system/etc/minidlna.conf

В файле конфигурации потребуется поменять параметры media_dir, в которых надо указать папки, где хранятся мультимедийные файлы. Можно дополнительно установить фильтр типа файлов — только аудио (A), видео (V) или изображения. Помните, что корневая папка съёмного накопителя доступна как /media/DISK_A1.Вот пример настроек.

media_dir=/media/DISK_A1/transmission/

media_dir=/media/DISK_A1/data/downloads

media_dir=A, /media/DISK_A1/data/Music_and_AudioBooks

media_dir=V, /media/DISK_A1/data/Films_and_Movies

media_dir=P, /media/DISK_A1/data/Photos

Осталось только запустить minidlna-сервер.

/media/DISK_A1/system/etc/init.d/S50minidlna start

Настройка OpenVPN

Скачайте дистрибутив OpenVPN на официальном сайте, выбрав в разделе загрузок Windows Installer. При установке отметьте галочками все компоненты. Как и в прошлый раз, мы будем использовать авторизацию по статическому ключу, то есть нам будет доступно только одно VPN-подключение. Ключ предварительно надо сгенерировать — из главного меню в разделе OpenVPN → Utilities запускаем Generate a static OpenVPN key. Готовый ключ находится в файле C:\Program Files\OpenVPN\config\key.txt. Переименуйте его в static.key и скопируйте на накопитель в папку \disk_a1\system\var. Теперь установим OpenVPN на роутер командой:

opkg install openvpn

Создадим конфигурационный файл:

nano /media/DISK_A1/system/etc/openvpn/openvpn.conf

И вставим в него следующие строки:

port 1194

proto udp

dev tun

secret /media/DISK_A1/system/var/static.key

ifconfig 10.8.0.1 10.8.0.2

keepalive 10 120

comp-lzo

persist-key

persist-tun

Сохраняем файл (F2,Y, Enter). Затем чуть подправим скрипт запуска:

nano /media/DISK_A1/system/etc/init.d/K11openvpn

В нём надо добавить правила iptables в конце разделов start

iptables –A INPUT -p udp --dport 1194 -j ACCEPT

и stop:

iptables –D INPUT -p udp --dport 1194 -j ACCEPT

Сохраняем этот скрипт, переименовываем для автоматического запуска и сразу же запускаем.

mv /media/DISK_A1/system/etc/init.d/K11openvpn /media/DISK_A1/system/etc/init.d/S11openvpn

/media/DISK_A1/system/etc/init.d/S11openvpn start

Теперь создадим группу правил для брандмауэра:

nano /media/DISK_A1/system/etc/firewall.d/fw.sh

В этот файл надо скопировать следующие строки:

#!/bin/sh

iptables -I FORWARD 1 --source 10.8.0.0/24 -j ACCEPT

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

iptables -t nat -A POSTROUTING -o br0 -j MASQUERADE

После сохранения делаем файл запускаемым и тут же выполняем его:

chmod +x /media/DISK_A1/system/etc/firewall.d/fw.sh

/media/DISK_A1/system/etc/firewall.d/fw.sh

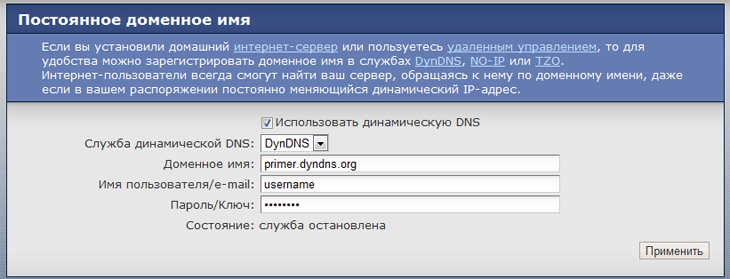

Естественно, нам нужно прописать DDNS-имя на нашем роутере. Подробнее о регистрации на примере DynDNS написано здесь в разделе «Настройка DDNS ». Через веб-интерфейс роутера переходим в раздел «Интернет» → «Доменное имя», включаем галочку «Использовать динамическую DNS», заполняем соответствующие поля и жмём «Применить». Кстати, после включения DDNS вам будет доступен также веб-интерфейс Transmission (http://ddns_имя_роутера:rpc-port), а если поставите галочку «Разрешить удаленный доступ» и укажете «TCP-порт веб-конфигуратора», то и веб-интерфейс роутера. Аналогичным образом можно открыть доступ к файлам на накопителе по FTP — ставим галочку «Разрешить доступ из Интернета» в разделе «USB-приложения» → «Сервер FTP».

На клиенте (например, на офисном компьютере или на ноутбуке) также надо установить OpenVPN, а заодно скопировать наш ключ static.key, который мы сгенерировали ранее, в папку C:\Program Files\OpenVPN\easy-rsa\keys\ (ну, или куда вам удобно, только в клиентских настройках надо будет поменять путь до него). Теперь в папке C:\Program Files\OpenVPN\config\ нужно создать новый текстовый файл, вставить в него нижеследующие строки и переименовать его, например, в router.ovpn. Обратите внимание, что в пути до файла secret.key нужно использовать именно двойные слеши (\\), а не одинарные (\).

remote ddns_имя_роутера

dev tun

ifconfig 10.8.0.2 10.8.0.1

secret "C:\\Program Files\\OpenVPN\\easy-rsa\\keys\\static.key"

comp-lzo

keepalive 10120

ping-timer-rem

persist-tun

persist-key

route 192.168.1.0 255.255.255.0

При двойном клике по файлу ovpn будет подниматься туннель до роутера. Можно запустить OpenVPN GUI и из главного меню — в области уведомлений появится иконка, двойной клик по которой также поднимет туннель. При этом цвет иконки сменится с красного на зелёный. Ещё один двойной клик по иконке покажет окно с логом. Для отключения от VPN нажмите кнопку Disconnect. После подключения вам будет доступна ваша домашняя сеть и можно, к примеру, настроить удалённый рабочий стол (см. раздел «Настройка TightVNC» здесь). Также необходимо проследить, чтобы адресация на удалённой машине, в домашней сети и внутри VPN-туннеля была разной. В нашем примере мы использовали подсеть 10.8.0.0 для туннеля, а в домашней сети — 192.168.1.0. При необходимости подкорректируйте адреса во всех скриптах и файлах конфигурации в этом разделе.

Заключение

На данный момент это, пожалуй, все приложения, о которых есть смысл рассказывать. Конечно, в репозитории есть и другие пакеты, но вряд ли домашнему пользователю захочется поднимать свой веб-сервер на роутер, становить на него Drupal или, например, заморачиваться с другими DDNS-сервисами либо монтировать по сети ещё один накопитель. Впрочем, если и захочется, то настройка не так уж сложна. В конце концов, не забанили же вас в Google или «Яндексе». Для молодого проекта столь небольшое число пакетов — явление нормальное. К тому же их список постепенно пополняется, однако, по признанию самого автора zyxel-keenetic-packages, времени у него не так много. Так что энтузиасты, готовые собирать новые пакеты и развивать проект, явно не помешают. Напоследок ещё раз рекомендуем ознакомиться с вики и форумом, ссылки на которые были приведены в начале статьи. Засим позвольте откланяться и традиционно пожелать удачных экспериментов.

P.S.: ZyXel, между прочим, обещает в скором времени выпустить совершенно новую официальную прошивку, в которой, по слухам, будет много чего вкусного.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Время на прочтение

23 мин

Количество просмотров 121K

Прошло почти 3 месяца с моей предыдущей статьи, я решил написать ещё одну. Она частично будет повторять мою предыдущую статью и статью, на основе которой она была написана. Исходя из различных комментариев на форумах и под этими статьями, я попытался в этой инструкции показать, как можно использовать различные обходы блокировок. Для большинства специалистов по этой теме ничего нового тут не будет. А для остальных, думаю, будет что почитать и чем заняться на досуге. Сильно страшного в этой инструкции, как и в предыдущих, ничего нет, нужно просто двигаться по ней, не пропуская ни одного шага.

Версия бота: 2.0 от 15.02.2023

Итак, зачем нужен этот обход блокировок:

-

Для захода на необходимые сайты, которые блокируются в любой конкретной стране.

-

Для «обмана» сайтов из других стран, которые не хотят работать для граждан конкретной страны.

С помощью действий, описанных в этой статье, Вы сможете подключить все устройства домашней сети (телефоны, смарт-тв, компьютеры и ноутбуки и другие «домашние» устройства) к данному обходу блокировок, а также подключаться к Вашему роутеру не из дома и пользоваться его обходом блокировок для доступа к любимым сайтам и приложениям. Кроме того, из обеих этих сетей (домашней и через подключение к роутеру), из любого браузера можно будет пользоваться onion-сайтами.

В данной статье будет описана работа телеграм-бота, написанного на python. С его помощью будет возможна установка данного обхода с небольшими предварительными настройками, а также работа со списками блокировок.

Для каждого конкретного обхода блокировок, мы будем устанавливать свой список сайтов и ip адресов для обхода. Изменять любой из этих списков будет достаточно легко (через телеграм бот, либо вручную, но тоже несложно), потому не пугайтесь. Частью функционала Вы можете и не пользоваться — Ваше право. Весь код будет в открытом доступе, информация о Ваших данных будет храниться на локальном роутере.

Статья разбита на 2 части. Первая для тех, кому «побыстрее чтоб работало», и для тех, кто хочет покопаться в настройках и понять как это всё работает. Так что не пугайтесь размеров статьи

Необходимо

-

Любой Keenetic с поддержкой USB;

-

Актуальная версия KeeneticOs (на данный момент 3.8.3);

-

Flash-накопитель размером от 1Гб;

-

Не побояться прочитать инструкцию;

-

Около 30 минут времени, попивая кофе. Основная часть работы это будет время ожидания установки.

Подготовка Flash-накопителя, роутера и установка Entware

-

Используем инструкцию на сайте Keenetic. Для корректной работы телеграм-бота нам необходим будет файл подкачки. Возможно на «старших» моделях роутера это будет и необязательно, тогда можно воспользоваться предыдущей инструкцией (без файла подкачки), но на моём Keenetic Extra 1711 файл подкачки необходим. На флешке необходимо создать два раздела, один Linux Swap, второй — Ext4. Можно вместо Ext4 использовать NTFS, но для этого необходимо будет установить соответствующий компонент. Для работы с разделами в данной статье используется MiniTool Partition Wizard. Если что на всем известных сайтах можно найти взломанную версию, хотя, может, и бесплатная сработает.

-

Для установки Entware воспользуемся инструкцией на официальном сайте Keenetic.

-

Скачиваем mipsel.

-

Вставляем отформатированную флешку в роутер.

-

Заходим в раздел Управление – Приложения и выбираем нашу флешку.

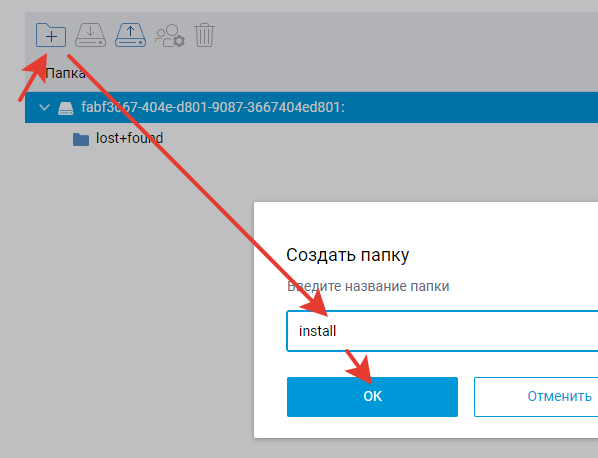

В настройках роутера предварительно должно быть включено приложение «Сервер SMB» для доступа к подключаемым USB-дискам по сети.

-

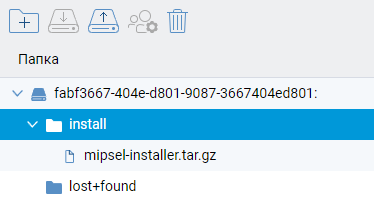

Создаём папку install:

-

Ставим курсор на новую папку и импортируем туда файл mipsel с компьютера с помощью третьей иконки:

-

В настройках роутера заходим в раздел Управление – OPKG, выбираем нашу флешку и удаляем сценарий, если он есть и нажимаем кнопку Сохранить:

-

Примерно спустя минуту заходим обратно в Управление – Приложения и выбираем нашу флешку. Видим, что у нас установился entware по наличию некоторого количества папок. Можно также в Диагностике посмотреть ход установки:

-

Установим необходимые компоненты роутера. В настройках роутера заходим в Общие настройки -> Изменить набор компоненты:

-

Поиском ищем следующие компоненты «Прокси-сервер DNS-over-TLS», «Прокси-сервер DNS-over-HTTPS», «Протокол IPv6», «SSTP VPN-сервер», «Подготовка открытых пакетов OPKG» и «Сервер SSH» затем, после обновления и перезагрузки роутера ещё следующие компоненты: «Модули ядра подсистемы Netfilter», «Пакет расширения Xtables-addons для Netfilter» и ещё раз перезагружаем роутер.

-

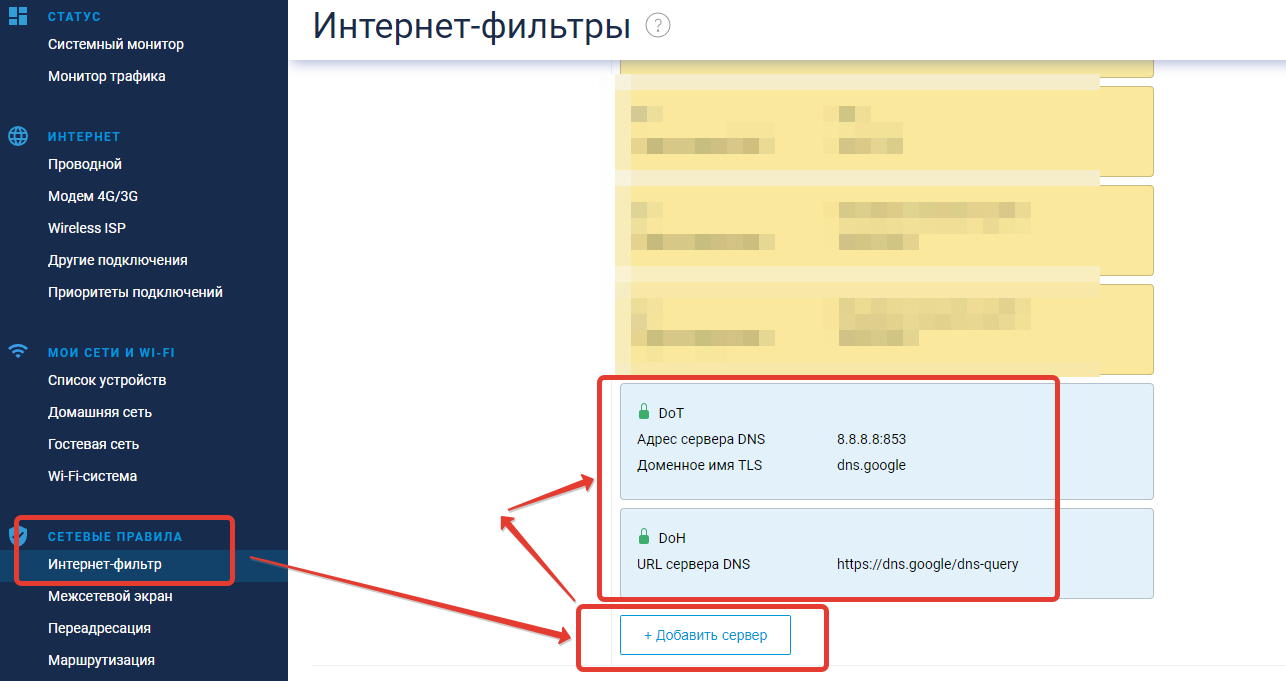

Заходим в «Сетевые правила» —> «Интернет-фильтр» и добавляем серверы DNS-over-TLS и DNS-over-HTTPS. У TLS адрес сервера 8.8.8.8:853, доменное имя TLS dns.google. У HTTPS сервер dns https://dns.google/dns-query. Должно получиться как на картинке:

-

UPD 02.01.2022: я рекомендую добавить все dns-over-http и *-tls, указанные в этой статье

-

Скачиваем Putty (на данный момент актуально putty-64bit-0.76-installer.msi) и запускаем её. Простенькие настроечки (если что их можно сохранить кнопкой Save):

При возможных предупреждениях соглашаемся (кнопка Accept).

-

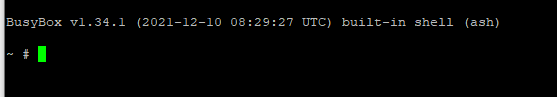

Вводим логин «root» (без кавычек), нажимаем Enter, пароль «keenetic» (также без кавычек) (при вводе пароля курсор не двигается – это нормально), также Enter. Должно отобразиться:

P.S. здесь и далее — для копирование команды в командную строку необходимо скопировать текст на этом сайте и вставить в командную строку с помощью правой кнопкой мыши

-

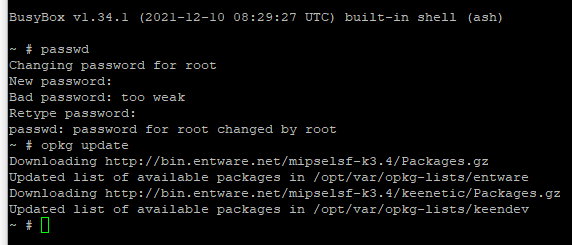

Вводим команду:

passwdи дважды вводим пароль. Курсор при вводе пароля также не двигается.

-

Обновим opkg:

opkg updateУстановка необходимых компонентов

-

Начинаем установку необходимых компонентов.

-

Вводим команду для установки необходимых компонентов Entware.

Сначала устанавливаем необходимые пакеты opkg, затем скачиваем pip для python’a (почему-то он не устанавливается корректно через opkg) и устанавливаем с помощью скрипта. Некоторое время у Вас это займёт, дождитесь. В конце установим три пакета расширения python.

opkg install mc tor tor-geoip bind-dig cron dnsmasq-full ipset iptables wget wget-ssl obfs4 shadowsocks-libev-ss-redir shadowsocks-libev-config python3 python3-pip v2ray trojan

wget https://bootstrap.pypa.io/get-pip.py --no-check-certificate

python get-pip.py

pip install pyTelegramBotAPI

pip install telethon-

Устанавливаем и настраиваем бота. Он будет скачан с сайта гитхаба, это сделано для простоты обновления. Если что, там всегда будет крайняя версия скрипта. Внутри установочника некоторые файлы будут также скачиваться с сайта (по той же причине), но об этом позже.

wget https://raw.githubusercontent.com/tas-unn/bypass_keenetic/master/bot.py --no-check-certificate -O /opt/etc/bot.py

mcedit /opt/etc/bot_config.py -

В редакторе нашего бота нам необходимо:

-

Установить api ключ, который даст вам бот BotFather (в поиске телеграма его можно найти), спросить его команду /newbot, выбрать свободное имя и скопировать необходимый ключ в поле token

-

Копируем Username (логин) телеграма. Он будет использоваться для администрирования. Можно добавить несколько администраторов:

-

И последние две обязательные настроечки берутся с сайта https://my.telegram.org/apps:

-

Обратите внимание, все свои настройки Вы вбиваете и сохраняете на своём роутере. В конце концов код можете посмотреть сами, если умеете это делать.

-

Все данные записываем в файл в нужные места:

-

Это были необходимые минимальные настройки. Дело в том, что бот за Вас будет запрашивать мосты для ТОРа. Вам в телеграм будут лишь приходить уведомления (отключите звук и другие оповещения, чтоб они Вас не раздражали).

-

Ключи для Shadowsocks, Vmess и Trojan необходимо устанавливать будет вручную

-

Чуть ниже этих строк есть настройки, которые можно оставить по умолчанию, но на всякий случай просмотрите их.

-

Запускаем бота:

python /opt/etc/bot.py-

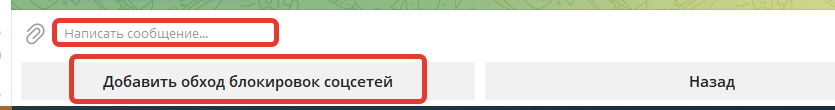

Заходим в свой телеграм-бот, если необходимо нажимаем /start и выбираем сначала Установку и удаление, а затем Установку \ переустановку:

-

В программе Putty можете наблюдать внутренние команды, а в телеграм-боте ход установки, а также полученные ключи от двух ботов. ВНИМАНИЕ: при включенной двухфакторной авторизации телеграма, Вам необходимо будет ввести данные в Putty. Не пугайтесь, всё работает исключительно на Вашем роутере.

-

После фразы, что установка завершена нам необходимо чуть-чуть донастроить роутер.

5. Отключение штатного DNS-сервера и перезагрузка маршрутизатора.

-

Запускаем командную строку в Windows (открываем пуск и начинаем писать «Командная строка» или «cmd»).

-

Пишем (ip роутера поменяете если другой).

telnet 192.168.1.1 -

Логин с паролем вводим от роутера, а не entware (скорее всего admin, а пароль лично Ваш).

-

Вписываем поочерёдно 3 команды:

opkg dns-override

system configuration save

system reboot-

Роутер перезагрузится и Вы сможете пользоваться ботом работы.

-

Внимание: если захотите переустановить флешку с нуля, то Вам необходимо в Putty ввести следующие команды и после перезагрузки роутера приступать к созданию флешки:

no opkg dns-override

system configuration save

system rebootОписание работы телеграм-бота

-

При старте бот имеет 3 кнопки «Установка и удаление», «Ключи и мосты «и «Списки обхода».

-

Первой кнопкой мы частично пользовались при установке.

-

Кнопка «Ключи и мосты» переустанавливает\устанавливает ключи Shadowsocks, Vmess, Trojan, а также мосты Tor. Для мостов Tor существует получение в автоматическом режиме с помощью телеграм.

-

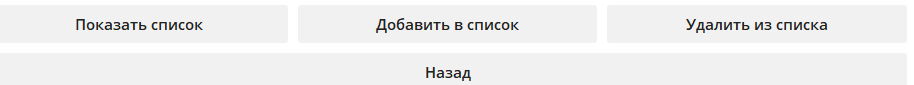

В пункте меню «Списки обхода» создаются кнопки, соответствующие названием файла и папки /opt/etc/unblock/. При изначальной установке там находятся 4 файла shadowsocks.txt, trojan.txt, vmess.txt и tor.txt, поэтому у нас будет 4 кнопки

-

При нажатии на любую из них будет возможность показать конкретный список разблокировок, добавить сайт или ip адрес в список, либо его удалить оттуда.

-

При добавлении существует возможность ЛИБО добавить обход блокировок соцсетей (скачивается вот отсюда и может редактироваться в случае необходимости), ЛИБО написать доменное имя сайта, либо IP-адрес боту:

-

Для удаления просто вписываете необходимый адрес и отправляете его боту.

Подключение к своему роутеру, используя его как собственный VPN

-

На устройствах из дома (wifi, по проводу) всё уже работает, но существует возможность подключаться к вашему роутеру и пользоваться теми же сайтами, которые Вы указали в списках разблокировок.

-

Для этого нужно воспользоваться вот этой инструкцией на сайте Keenetic.

-

А потом можно подключаться через Android, Windows, MacOS, IOs (только платный).

Установка обхода завершена! Можете пользоваться на здоровье!

-

Донаты приветствуются) куда переводить — можно найти в первых строчках бота в комментариях) но всё, естественно, по желанию.

-

Пишите в комментариях чего Вы хотите в следующих версиях.

О чём будет следующая часть статьи:

-

Рассказ о внутренних особенностях установленной системы. Если кто-то хочет покопаться, либо дать совет в настройке — милости просим.

-

Данный обход блокировок сейчас настроен на 2 сервиса — один Hi!Load VPN с помощью технологии Shadowsocks, второй — Тор, но Вы можете сами настроить необходимые Вам сервисы вручную, подключив их к своему телеграм-боту и он также сможет работать!

-

Те люди, которые не хотят тратить на это время, могут этого не делать. Остальные — welcome

-

Для тех, кто до сих пор пользуется программой teamviewer, есть способ чтобы он продолжил работать.

Детальная настройка и всё что с этим связано

-

Для установки VPN сервисов, которые поддерживаются роутером Keenetic (OpenVPN, Wireguard, IpSec, PPTP, L2TP воспользуйтесь инструкциями на официальном сайте Keenetic. Shadowsocks и Tor уже были настроены с помощью установочника телеграм-бота, здесь будет лишь отписание.

-

Через Putty заходим по SSH (см самое начало статьи).

-

Инициализируем ipset, создание множества IP-адресов unblock (100-ipset.sh).

-

Проверьте, что в системе вашего маршрутизатора есть поддержка множества hash:net:

ipset create test hash:net-

Если команда никаких ошибок и сообщений не выдала, значит поддержка есть, и просто следуйте инструкции дальше. В противном случае (есть ошибка) в следующем скрипте вам нужно заменить hash:net на hash:ip. При этом вы потеряете возможность разблокировки по диапазону и CIDR.

Скорее всего ошибок не будет у Вас.

-

Создайте пустое множество адресов с именем unblock при загрузке маршрутизатора. Для этого создайте файл /opt/etc/ndm/fs.d/100-ipset.sh:

mcedit /opt/etc/ndm/fs.d/100-ipset.sh-

Вставляем содержимое с помощью сочетания клавиш Shift+Insert. Далее в этой инструкции мы также будем использовать это сочетания клавиш.

-

Внимание: в данном файле мы создаём ровно столько множеств для обхода блокировок, сколько нам надо. В инструкции показано 3 обхода (shadowsocks, tor и какой-то VPN, подключенный исходя из инструкций на официальном сайте), но их может быть бесконечное множество. Если Вам нужно добавить ещё один обход VPN, то Вам нужно добавить ещё одну строку в следующем файле (по аналогии с 3-5 строками). Также можно удалить 1-2 строки, если будете использовать меньшее количество обходов.

#!/bin/sh [ "$1" != "start" ] && exit 0 ipset create unblocksh hash:net -exist ipset create unblocktor hash:net -exist ipset create unblocktroj hash:net -exist ipset create unblockvmess hash:net -exist #ipset create unblockvpn hash:net -exist #если нужно раскомментируем exit 0

-

Ссылка на скачивание (там будет храниться всегда актуальная информация).

-

После этого нажимаем сохранить (клавиша F2), соглашаемся (Enter) и выход (клавиша F10). Эти сочетания также будут использоваться далее.

-

Дайте права на исполнение:

chmod +x /opt/etc/ndm/fs.d/100-ipset.sh-

Настройка Shadowsocks на примере Highload-VPN. Не является рекламой. Пока там всё бесплатно, они обещают бесплатный доступ с небольшими ограничениями, а есть также платный доступ, доступ к российскому vpn (если например Вы из-за границы и хотите воспользоваться госуслугами или подобными сервисами). Вы можете использовать любой другой сервис, либо настроить самостоятельно Shadowsocks на своём сервере, например по этой инструкции. За основу этого пункта взята эта инструкция.

-

Используем телеграм-бота для получения ключа

-

Через некоторое время Вам в телеграм придёт ключ вида:

ss:/password@serverip:port/?outline=1Есть 2 способа создать файл настроек. Первый через python, вставив полученный ключ в переменную k. Второй «ручками»:

-

В данном ключе есть 3 позиции, которые нам интересны: первая часть до значка собачки (красная), вторая — после собачки до двоеточия (синяя), третья цифры после двоеточия (зелёная).

-

Первая часть это пароль, который закодирован в кодировке base64, поэтому нам нужно её раскодировать. Можем использовать этот сайт. В верхнее поле вставляем первую («красную») часть нашей ссылки и нажимаем кнопку Decode. Появится декодированная строка. Нас будет интересовать пароль, который находится после двоеточия.

-

Возвращаемся в Putty и выполняем команду:

mcedit /opt/etc/shadowsocks.json-

Редактируем наш файл. Изменяем строку server (в моём случае 5.5.5.5) на ip адрес (или доменное имя) из ключа, который мы получили на сайте (см вторую картинку наверх). Это «синяя» часть нашего ключа. «Зелёную» часть нашего ключа копируем в server_port (в моём случае 666). В поле password мы копируем пароль из декодированной строки. local_port изменяем на любой свободный порт. Можно оставить этот:

{

"server":["5.5.5.5"],

"mode":"tcp_and_udp",

"server_port":666,

"password":"mypass",

"timeout":86400,

"method":"chacha20-ietf-poly1305",

"local_address": "::",

"local_port": 1082,

"fast_open": false,

"ipv6_first": true

}Сохраняем и выходим (напомню F2,F10).

-

Редактируем исполняемый файл Shadowsocks:

mcedit /opt/etc/init.d/S22shadowsocks-

Меняем ss-local на ss-redir:

Сохраняем и выходим.

-

Настройка Tor. Эта часть инструкции взята вот отсюда, включая саму статью и комментарии.

-

Удаляем содержимое конфигурационного файла:

cat /dev/null > /opt/etc/tor/torrc-

Ищем мосты для Тора. Их можно найти вот тут или вот тут.

-

Открываем файл конфигурации Тор. Актуальный (только без актуальных мостов) можно всегда скачать отсюда.

mcedit /opt/etc/tor/torrc-

Вставьте (Shift+Insert) содержимое (сразу не закрывайте, дочитайте ещё один пункт):

User root

PidFile /opt/var/run/tor.pid

ExcludeExitNodes {RU},{UA},{AM},{KG},{BY}

StrictNodes 1

TransPort 0.0.0.0:9141

ExitRelay 0

ExitPolicy reject *:*

ExitPolicy reject6 *:*

GeoIPFile /opt/share/tor/geoip

GeoIPv6File /opt/share/tor/geoip6

DataDirectory /opt/tmp/tor

VirtualAddrNetwork 10.254.0.0/16

DNSPort 127.0.0.1:9053

AutomapHostsOnResolve 1

UseBridges 1

ClientTransportPlugin obfs4 exec /opt/sbin/obfs4proxy managed-

В конец этого файла вставляем мосты, полученные через сайт или через телеграм-бот. Перед каждым мостом (строкой) нужно написать слово «Bridge» и поставить пробел. Например:

Bridge obfs4 15.18.22.16:123 C06700D83A2D cert=q34/VfQ+hrUTBto/WhJnwB+BO9jFwBZhNfA iat-mode=0

Bridge obfs4 19.9.1.9:56789 CAF61C9210E5B7638ED00092CD cert=qMUhCi4u/80ecbInGRKAUvGU0cmsiaruHbhaA iat-mode=0-

Сохраняем и выходим.

-

Установочником бота создана папка /opt/etc/unblock. Там располагаются файлы со списками для наших различных обходов. Если Вы устанавливаете вручную, то нужна следующая команда для создания папки:

mkdir /opt/etc/unblock-

Создаём сами списки. Их должно быть ровно столько, сколько обходов мы собираемся создавать. Именно их названия будут использоваться в телеграм-боте для создания списков разблокировок. Напомню, в нашем случае их 3 (вводим последовательно):

mcedit /opt/etc/unblock/shadowsocks.txt

mcedit /opt/etc/unblock/tor.txt

mcedit /opt/etc/unblock/trojan.txt

mcedit /opt/etc/unblock/vmess.txt

mcedit /opt/etc/unblock/vpn1.txt-

В разные файлы мы можем вносить разные домены и ip-адреса. Предлагаю два из них заполнить только одним сайтом, который будет отображать ip адрес, а один из них наполнить основным списком адресов. В моём случае первый файл будет основным, а тор и vpn будет «запасными». В основной вводим свои сайты примерно в таком виде:

rutracker.org

kinozal.tv

2ip.ru

chess.com

#facebooktwitterinstagram

facebook.com

twitter.com

instagram.com

cdninstagram.com

cdnfacebook.com

facebook.net

ads-twitter.com

static.ads-twitter.com

###Пример разблокировки по IP (убрать # в начале строки)

#195.82.146.214

###Пример разблокировки по CIDR (убрать # в начале строки)

#103.21.244.0/22

###Пример разблокировки по диапазону (убрать # в начале строки)

#100.100.100.200-100.100.100.210-

В таком виде фейсубокотвиттероинстаграммы должны открываться через браузер, как и другие сайты из этого списка. Если что мой актуальный список будет тут.

Пока нет способа, который будет работать по маске. Кстати, чтобы узнать какие конкретные домены должны быть внесены в этот список, проще всего зайти через обычный тор-браузер, нажать F12 и зайти на нужный сайт. Во вкладке Network будет список различных доменов, которые используются. Это нужно для тех сайтов, где используется различные другие домены внутри основного сайта.

-

В другие два для проверки добавим по одному сайту: myip.ru и whatismyipaddress.com, а для тора ещё сайт check.torproject.org. В конце концов, изменить списки вы сможете всегда по Вашему желанию либо через Putty, либо через телеграм-бот.

-

Кстати для обхода teamviewer в любой из списков обхода добавить следующие адреса (актуальные взял вот отсюда, предварительно добавив в список обхода основной сайт teamviewer.com, чтоб данный список можно было посмотреть ):

teamviewer.com

217.146.28.192/27

37.252.239.128/27

213.227.180.128/27

188.172.221.96/27

131.100.3.192/27

162.250.7.160/27

188.172.251.192/27

162.220.222.192/27

188.172.214.128/27

162.250.2.192/27

162.220.223.160/27

94.16.21.192/27

185.228.150.128/27

188.172.245.32/27

188.172.192.160/27

213.227.162.64/27

217.146.23.96/27

37.252.227.128/27

185.116.99.128/27

37.252.230.160/27

178.255.155.224/27

213.227.181.64/27

188.172.222.0/27

188.172.223.160/27

217.146.13.96/27

94.16.102.128/27

213.227.178.128/27

94.16.26.64/27

213.227.185.192/27

188.172.235.192/27

37.252.245.96/27

213.227.167.160/27

188.172.201.160/27

217.146.11.128/27

37.252.229.192/27

188.172.203.64/27

37.252.244.192/27

37.252.243.160/27Сохраняем списки и выходим. Создайте хотя бы пустые списки, иначе телеграм-бот их не увидит.

-

Скрипт для заполнения множества unblock IP-адресами заданного списка доменов (unblock_ipset.sh) и дополнительного конфигурационного файла dnsmasq из заданного списка доменов (unblock_dnsmasq.sh).

-

Создадим скрипт /opt/bin/unblock_ipset.sh:

mcedit /opt/bin/unblock_ipset.sh-

Обратите внимание, здесь код разделён на 4 части, т.к. у нас 4 обхода блокировок. Если что добавляем ещё подобные строки, заменяя названия ipset’ов и файлов со списком адресов:

#!/bin/sh

until ADDRS=$(dig +short google.com @localhost -p 40500) && [ -n "$ADDRS" ] > /dev/null 2>&1; do sleep 5; done

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

cidr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}/[0-9]{1,2}')

if [ ! -z "$cidr" ]; then

ipset -exist add unblocksh $cidr

continue

fi

range=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}-[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$range" ]; then

ipset -exist add unblocksh $range

continue

fi

addr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$addr" ]; then

ipset -exist add unblocksh $addr

continue

fi

dig +short $line @localhost -p 40500 | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' | awk '{system("ipset -exist add unblocksh "$1)}'

done < /opt/etc/unblock/shadowsocks.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

cidr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}/[0-9]{1,2}')

if [ ! -z "$cidr" ]; then

ipset -exist add unblocktor $cidr

continue

fi

range=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}-[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$range" ]; then

ipset -exist add unblocktor $range

continue

fi

addr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$addr" ]; then

ipset -exist add unblocktor $addr

continue

fi

dig +short $line @localhost -p 40500 | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' | awk '{system("ipset -exist add unblocktor "$1)}'

done < /opt/etc/unblock/tor.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

cidr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}/[0-9]{1,2}')

if [ ! -z "$cidr" ]; then

ipset -exist add unblockvmess $cidr

continue

fi

range=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}-[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$range" ]; then

ipset -exist add unblockvmess $range

continue

fi

addr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$addr" ]; then

ipset -exist add unblockvmess $addr

continue

fi

dig +short $line @localhost -p 40500 | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' | awk '{system("ipset -exist add unblockvmess "$1)}'

done < /opt/etc/unblock/vmess.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

cidr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}/[0-9]{1,2}')

if [ ! -z "$cidr" ]; then

ipset -exist add unblocktroj $cidr

continue

fi

range=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}-[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$range" ]; then

ipset -exist add unblocktroj $range

continue

fi

addr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$addr" ]; then

ipset -exist add unblocktroj $addr

continue

fi

dig +short $line @localhost -p 40500 | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' | awk '{system("ipset -exist add unblocktroj "$1)}'

done < /opt/etc/unblock/trojan.txt

#script0-

В конце файла я оставил место под скрипты для доп. обходов (нашего vpn1), их нужно вставлять например вместо строки #script0, #script1 итд в зависимости от количества обходов. Актуальную часть скрипта можно отсюда, а на данный момент:

# unblockvpn - множество

# vpn1.txt - название файла со списком обхода

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

cidr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}/[0-9]{1,2}')

if [ ! -z "$cidr" ]; then

ipset -exist add unblockvpn $cidr

continue

fi

range=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}-[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$range" ]; then

ipset -exist add unblockvpn $range

continue

fi

addr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$addr" ]; then

ipset -exist add unblockvpn $addr

continue

fi

dig +short $line @localhost -p 40500 | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' | awk '{system("ipset -exist add unblockvpn "$1)}'

done < /opt/etc/unblock/vpn1.txt-

Даём права на использование:

chmod +x /opt/bin/unblock_ipset.sh-

Создадим скрипт /opt/bin/unblock_dnsmasq.sh:

mcedit /opt/bin/unblock_dnsmasq.sh#!/bin/sh

cat /dev/null > /opt/etc/unblock.dnsmasq

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

echo $line | grep -Eq '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' && continue

echo "ipset=/$line/unblocktor" >> /opt/etc/unblock.dnsmasq

echo "server=/$line/127.0.0.1#40500" >> /opt/etc/unblock.dnsmasq

done < /opt/etc/unblock/tor.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

echo $line | grep -Eq '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' && continue

echo "ipset=/$line/unblocksh" >> /opt/etc/unblock.dnsmasq

echo "server=/$line/127.0.0.1#40500" >> /opt/etc/unblock.dnsmasq

done < /opt/etc/unblock/shadowsocks.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

echo $line | grep -Eq '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' && continue

echo "ipset=/$line/unblockvmess" >> /opt/etc/unblock.dnsmasq

echo "server=/$line/127.0.0.1#40500" >> /opt/etc/unblock.dnsmasq

done < /opt/etc/unblock/vmess.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

echo $line | grep -Eq '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' && continue

echo "ipset=/$line/unblocktroj" >> /opt/etc/unblock.dnsmasq

echo "server=/$line/127.0.0.1#40500" >> /opt/etc/unblock.dnsmasq

done < /opt/etc/unblock/trojan.txt

#script0

#script1

#script2

#script3

#script4

#script5

#script6

#script7

#script8

#script9-

Здесь аналогичная картина — код разбит на 4 частиDYBVF. При необходимости увеличиваем за счёт #script0 и т.д пока так (актуальную знаете где взять):

#vpn1 и unblockvpn меняем

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

echo $line | grep -Eq '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' && continue

echo "ipset=/$line/unblockvpn" >> /opt/etc/unblock.dnsmasq

echo "server=/$line/127.0.0.1#40500" >> /opt/etc/unblock.dnsmasq

done < /opt/etc/unblock/vpn1.txtСохраняем и выходим.

-

Даём права на использование:

chmod +x /opt/bin/unblock_dnsmasq.sh-

Запускаем скрипт и затем проверяем создался ли файл. Здесь 2 команды, вводим последовательно:

unblock_dnsmasq.sh

cat /opt/etc/unblock.dnsmasqКартина будет примерно такая:

-

Скрипт ручного принудительного обновления системы после редактирования списка доменов (unblock_update.sh). Создаём его:

mcedit /opt/bin/unblock_update.sh-

Записываем содержимое, сохраняем и закрываем:

#!/bin/sh

ipset flush unblocktor

ipset flush unblocksh

ipset flush unblockttroj

ipset flush unblockvmess

#ipset flush unblockvpn # добавляем столько сколько надо и раскомментируем

/opt/bin/unblock_dnsmasq.sh

/opt/etc/init.d/S56dnsmasq restart

/opt/bin/unblock_ipset.sh &-

Даём права на использование:

chmod +x /opt/bin/unblock_update.sh-

Скрипт автоматического заполнения множества unblock при загрузке маршрутизатора (S99unblock). Создаём его:

mcedit /opt/etc/init.d/S99unblock-

Записываем содержимое, сохраняем и закрываем:

#!/bin/sh

[ "$1" != "start" ] && exit 0

/opt/bin/unblock_ipset.sh

cd /opt/etc

python /opt/etc/bot.py &-

Даём права на использование:

chmod +x /opt/etc/init.d/S99unblock-

Перенаправление пакетов с адресатами.

-

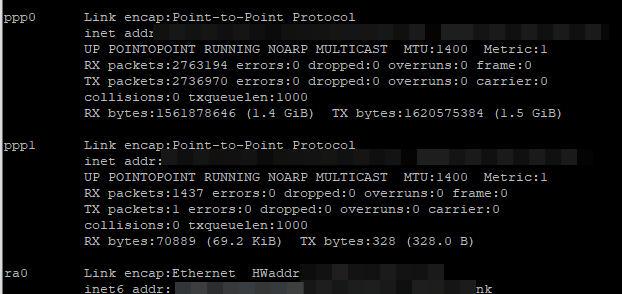

ВНИМАНИЕ! Эта часть кода сейчас не работает, если есть спецы в iptables, то милости просим! Если кроме тора, trojan, vmess и shadowsocks мы используем другие VPN, то нам нужно узнать их имена. Вводим команду:

ifconfig-

Список будет большим (может потребоваться прокрутка), но по тем параметрам, которые видны, Вы должны догадаться какой выбрать. У меня это ppp1, поэтому в следующем файле будем использовать его.

-

Здесь будут отображаться все созданные Вами vpn (кроме shadowsocks и tor).

-

Создаём ещё один файл, который будет перенаправлять пакеты с адресатами:

mcedit /opt/etc/ndm/netfilter.d/100-redirect.sh#!/bin/sh

[ "$type" == "ip6tables" ] && exit 0

ip4t() {

if ! iptables -C "$@" &>/dev/null; then

iptables -A "$@"

fi

}

if [ -z "$(iptables-save 2>/dev/null | grep unblocksh)" ]; then

ipset create unblocksh hash:net -exist

iptables -I PREROUTING -w -t nat -i br0 -p tcp -m set --match-set unblocksh dst -j REDIRECT --to-port 1082

iptables -I PREROUTING -w -t nat -i br0 -p udp -m set --match-set unblocksh dst -j REDIRECT --to-port 1082

iptables -I PREROUTING -w -t nat -i sstp0 -p tcp -m set --match-set unblocksh dst -j REDIRECT --to-port 1082

iptables -I PREROUTING -w -t nat -i sstp0 -p udp -m set --match-set unblocksh dst -j REDIRECT --to-port 1082

iptables -t nat -A OUTPUT -p tcp -m set --match-set unblocksh dst -j REDIRECT --to-port 1082

fi

if [ -z "$(iptables-save 2>/dev/null | grep "udp \-\-dport 53 \-j DNAT")" ]; then

iptables -w -t nat -I PREROUTING -i br0 -p udp --dport 53 -j DNAT --to 192.168.1.1

iptables -w -t nat -I PREROUTING -i sstp0 -p udp --dport 53 -j DNAT --to 192.168.1.1

fi

if [ -z "$(iptables-save 2>/dev/null | grep "tcp \-\-dport 53 \-j DNAT")" ]; then

iptables -w -t nat -I PREROUTING -i br0 -p tcp --dport 53 -j DNAT --to 192.168.1.1

iptables -w -t nat -I PREROUTING -i sstp0 -p tcp --dport 53 -j DNAT --to 192.168.1.1

fi

if [ -z "$(iptables-save 2>/dev/null | grep unblocktor)" ]; then

ipset create unblocktor hash:net -exist

iptables -I PREROUTING -w -t nat -i br0 -p tcp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -I PREROUTING -w -t nat -i br0 -p udp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -t nat -A PREROUTING -i br0 -p tcp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -t nat -A OUTPUT -p tcp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -I PREROUTING -w -t nat -i sstp0 -p tcp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -I PREROUTING -w -t nat -i sstp0 -p udp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -t nat -A PREROUTING -i sstp0 -p tcp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

fi

if [ -z "$(iptables-save 2>/dev/null | grep unblockvmess)" ]; then

ipset create unblockvmess hash:net -exist

iptables -I PREROUTING -w -t nat -i br0 -p tcp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -I PREROUTING -w -t nat -i br0 -p udp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -t nat -A PREROUTING -i br0 -p tcp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -t nat -A OUTPUT -p tcp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -I PREROUTING -w -t nat -i sstp0 -p tcp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -I PREROUTING -w -t nat -i sstp0 -p udp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -t nat -A PREROUTING -i sstp0 -p tcp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

fi

if [ -z "$(iptables-save 2>/dev/null | grep unblocktroj)" ]; then

ipset create unblocktroj hash:net -exist

iptables -I PREROUTING -w -t nat -i br0 -p tcp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -I PREROUTING -w -t nat -i br0 -p udp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -t nat -A PREROUTING -i br0 -p tcp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -t nat -A OUTPUT -p tcp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -I PREROUTING -w -t nat -i sstp0 -p tcp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -I PREROUTING -w -t nat -i sstp0 -p udp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -t nat -A PREROUTING -i sstp0 -p tcp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

fi

#script0-

По аналогии внизу (вместо #script0 и т.д.) нам необходимо вставить дополнительный код (актуальный всегда тут). ВНИМАНИЕ! Эта часть кода сейчас не работает, если есть спецы в iptables, то милости просим! Тут аккуратненько) вместо ppp1 вставляем нужное нам название интерфейса (чуть повыше я писал):

if [ -z "$(iptables-save 2>/dev/null | grep unblockvpn)" ]; then

ipset create unblockvpn hash:net -exist

iptables -I PREROUTING -w -t nat -i br0 -p tcp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -I PREROUTING -w -t nat -i br0 -p udp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -t nat -A PREROUTING -i br0 -p tcp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -t nat -A OUTPUT -p tcp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -I PREROUTING -w -t nat -i sstp0 -p tcp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -I PREROUTING -w -t nat -i sstp0 -p udp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -t nat -A PREROUTING -i sstp0 -p tcp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

fi

exit 0Сохраняем и даём права на использование:

chmod +x /opt/etc/ndm/netfilter.d/100-redirect.sh-

Настройка dnsmasq и подключение дополнительного конфигурационного файла к dnsmasq.

-

Удалим содержимое конфигурационного файла dnsmasq и создадим вновь (команды вводим последовательно):

cat /dev/null > /opt/etc/dnsmasq.conf

mcedit /opt/etc/dnsmasq.conf-

Записываем содержимое. При необходимости меняем ip роутера. Сохраняем и закрываем.

user=nobody

bogus-priv

no-negcache

clear-on-reload

bind-dynamic

listen-address=192.168.1.1

listen-address=127.0.0.1

min-port=4096

cache-size=1536

expand-hosts

log-async

conf-file=/opt/etc/unblock.dnsmasq

no-resolv

server=127.0.0.1#40500

server=127.0.0.1#40508

server=/onion/127.0.0.1#9053

ipset=/onion/unblocktor-

Добавление задачи в cron для периодического обновления содержимого множества unblock.

-

Откроем файл:

mcedit /opt/etc/crontab-

В конец добавляем строку:

00 06 * * * root /opt/bin/unblock_ipset.sh-

При желании остальные строчки можно закомментировать, поставив решётку в начале. Затем сохраняем и закрываем:

SHELL=/bin/sh

PATH=/sbin:/bin:/usr/sbin:/usr/bin:/opt/bin:/opt/sbin

MAILTO=""

HOME=/

# ---------- ---------- Default is Empty ---------- ---------- #

#*/1 * * * * root /opt/bin/run-parts /opt/etc/cron.1min

#*/5 * * * * root /opt/bin/run-parts /opt/etc/cron.5mins

#01 * * * * root /opt/bin/run-parts /opt/etc/cron.hourly

#02 4 * * * root /opt/bin/run-parts /opt/etc/cron.daily

#22 4 * * 0 root /opt/bin/run-parts /opt/etc/cron.weekly

#42 4 1 * * root /opt/bin/run-parts /opt/etc/cron.monthly

00 06 * * * root /opt/bin/unblock_ipset.sh-

После перезагрузки роутера у меня почему-то пропал доступ по 222 порту через putty по ssh. В итоге я подключаюсь по 22 порту через тот же putty, ввожу логин с паролем от роутера, пишу команду:

exec shа затем:

su - rootи можно использовать любые команды Entware по типу тех, которые мы вводили в данной инструкции.

Заключение

Надеюсь Вам всё понравилось) Пишите в комментариях что бы Вы хотели улучшить, Ваши замечания. «Спасибки» и прочее также приветствуются).

История версий

Версия 1.1

1) С помощью бота можно добавлять и удалять не один сайт, а несколько (каждый новый сайт с новой строки)

2) При показе списка бот выдаёт список в алфавитном порядке и в одном сообщении

3) Добавлен вывод ошибки в файл при зависании бота. Если будет ошибка — пришлите разработчику содержимое файла /opt/etc/error.log, но, возможно, ошибка исправлена

4) Исправлено создание файла /opt/etc/crontab. Раньше при повторной установки добавлялись дополнительные ненужные строки

Версия 1.2

Добавлена возможность вручную устанавливать ключи для Shadowsocks и мосты для Тора

Версия 1.3

1) Обновлена немного работа с ботом Highload’a (shadowsocks) из-за изменений их бота

2) Добавлена возможность получать ключи через бот с помощью сайта https://hi-l.im/. Для этого пункта необходимо однократно ещё ввести команду «pip install beautifulsoup4» перед запуском бота.

3) Немного доработан скрипт S99unblock

4) Доработан бот в части установочника. Теперь при установке запускается скрипт, создающий пустые множества. Иначе иногда переставал работать интернет полностью

5) В статье есть описание добавления DNS-over-HTTPS и DNS-over-TLS. Там есть небольшой апдейт от 02.10.2022. Рекомендую проделать действия из этого раздела

6) В боте есть обработка ошибок. Ошибки, связанные с работой, можно посмотреть в файле /opt/etc/error.log

Версия 2.0

1) Добавлена поддержка trojan и vmess

2) Удалён способ получение ключей Shadowsocks через телеграм. Это связано с тем, что я не успеваю следить за изменением их бота. Проще вручную получить ключ. Получение мостов Tor осталось на месте

3) Удалён способ получение ключа с помощью сайта H!Load-VPN так как на сайте больше нет это поддержки

4) Исправлен баг

Правило обновления до версии 2.0 с версий 1.*:

1) Скопировать весь код бота, который идёт после строки

# следующие настройки могут быть оставлены по умолчанию, но можно будет что-то поменять2) Нажать запустить установку заново. ИЛИ!!!!!! с помощью Putty сделать следующие действия:

-

Установить два пакета

opkg install v2ray trojan

-

Создать 2 файла в папке unblock, например командами. Их содержимое можно оставить пустым

mcedit /opt/etc/unblock/trojan.txt

mcedit /opt/etc/unblock/vmess.txt-

Обновить файлы unblock.dnsmasq, unblock_ipset.sh, 100-redirect.sh, 100-ipset.sh, unblock_update.sh с гита

Роутер Keenetic является одним из наиболее популярных устройств в области домашних сетей. У него есть множество полезных функций, которые позволяют настраивать и управлять сетью удобным способом. Тем не менее, многие пользователи задаются вопросом о том, какие программы и приложения можно установить на роутер Keenetic.

Чтобы добавить функциональность к вашему роутеру Keenetic, вы можете установить различные приложения. Например, вы можете установить приложение для родительского контроля, которое позволяет контролировать время, которое дети проводят в интернете. Также, с помощью специального приложения, вы можете установить фильтр контента, чтобы блокировать нежелательные сайты.

Еще одной полезной программой для роутера Keenetic является VPN-клиент. Установив такую программу, вы сможете безопасно подключаться к интернету через общественные Wi-Fi сети, сохраняя свою конфиденциальность и защищая данные от злоумышленников.

Содержание

- Что можно установить на роутер Keenetic

- Полный список программ и приложений

- Расширение функциональности Keenetic с помощью программ

- Особенности использования приложений на Keenetic

Что можно установить на роутер Keenetic

Роутер Keenetic предоставляет широкие возможности для установки различных программ и приложений, которые могут значительно расширить функциональность устройства. Вот некоторые из них:

1. Прокси-сервер

Установка прокси-сервера на роутере Keenetic позволяет управлять и контролировать трафик, используемый вашими устройствами. Это может быть полезно, например, для фильтрации и блокировки определенных веб-сайтов или контента.

2. VPN-сервер

Установка VPN-сервера на роутере Keenetic позволяет вам безопасно и анонимно подключаться к интернету, обеспечивая защищенное соединение и скрытие вашей реальной IP-адреса. Такое решение может быть полезно, если вы хотите обмениваться данными через открытые или ненадежные сети.

3. Медиа-сервер

Установка медиа-сервера на роутере Keenetic позволяет сделать вашу домашнюю сеть центром развлечений. Вы сможете передавать видео, музыку и другие медиафайлы на телевизоры, компьютеры, смартфоны и другие подключенные устройства.

4. Облачное хранилище

Установка облачного хранилища на роутере Keenetic позволяет вам создать свое собственное облако для хранения и обмена файлами. Вы сможете получить доступ к вашим данным из любой точки мира, а также поделиться ими с другими пользователями.

5. Домашний сервер

Установка домашнего сервера на роутере Keenetic позволяет вам создать собственный веб-хостинг, сделать вашу домашнюю сеть доступной из интернета и разместить на ней веб-сайты, форумы, блоги и другие онлайн-приложения.

Это только некоторые из возможностей установки программ и приложений на роутер Keenetic. Благодаря широким возможностям настройки и поддержки открытых платформ, вы сможете создать собственную уникальную среду для работы, развлечений и обмена данными.

Полный список программ и приложений

Вот полный список программ и приложений, которые можно установить на роутер Keenetic:

| Название | Описание |

|---|---|

| AdGuard Home | Расширенный блокировщик рекламы и противодействие мобильным угрозам |

| Aria2 | Мощный менеджер загрузок с поддержкой BitTorrent, HTTP и FTP |

| CUPS | Система печати для локальных и сетевых принтеров |

| FTP Server | Программа для организации FTP-сервера |

| Git Server | Сервер системы контроля версий Git для управления и хранения исходного кода |

| Jellyfin | Медиасервер для организации стриминга музыки, фильмов и телепередач |

| Nextcloud | Облачное хранилище для синхронизации файлов и работы с документами |

| OpenVPN Server | Сервер для организации виртуальной частной сети с обеспечением безопасности |

| Pi-hole | Система блокировки рекламы и защиты от трекинга на основе DNS |

| Transmission | Кросс-платформенный клиент BitTorrent с возможностью удаленного управления |

Расширение функциональности Keenetic с помощью программ

На роутере Keenetic можно установить различные программы, которые позволят расширить его функциональность и добавить новые возможности. Вот некоторые из них:

1. BitTorrent клиенты: установка таких программ позволит использовать роутер в качестве загрузочного центра для скачивания и распределения торрент-файлов.

2. Медиа-серверы: установка медиа-сервера на Keenetic позволит использовать его для хранения и потоковой передачи мультимедийного контента на другие устройства в домашней сети.

3. DNS-фильтры: с помощью программ для фильтрации DNS-запросов можно улучшить безопасность сети, блокировать нежелательные контент и защитить детей от доступа к неприемлемому материалу.

4. VPN-серверы: установка VPN-сервера на Keenetic позволит создать безопасное подключение к вашей домашней сети из любого места в мире и обеспечить конфиденциальность вашей интернет-связи.

5. Дополнительные сетевые утилиты: есть множество программ, которые помогут вам настроить и улучшить работу вашей домашней сети, например, программы для проверки скорости соединения, управления брандмауэром и пр.

Обратите внимание, что установка дополнительных программ может потребовать некоторых знаний и навыков, и некоторые программы могут иметь ограничения в использовании на Keenetic (например, ограничение по ресурсам процессора или оперативной памяти).

Особенности использования приложений на Keenetic

Keenetic предлагает широкий спектр приложений и программ, которые можно установить и использовать на роутере. В этом разделе мы рассмотрим особенности использования этих приложений.

1. Удобный доступ к функционалу

С помощью приложений на Keenetic можно легко получить доступ к различным функциям роутера. Например, с помощью приложения «Keenetic App» вы сможете настроить и управлять Wi-Fi сетью, контролировать родительский контроль, а также получать уведомления о состоянии сети.

2. Расширение возможностей роутера

Установка дополнительных программ и приложений на Keenetic позволяет расширить функциональность роутера. Например, вы можете установить приложение «Transmission», которое позволит использовать роутер в качестве загрузчика торрент-файлов.

3. Улучшение безопасности

Некоторые приложения на Keenetic специально разработаны для улучшения безопасности сети. Например, приложение «AdGuard Home» блокирует рекламу и нежелательные веб-сайты, а приложение «Suricata» обеспечивает защиту от различных видов сетевых атак.

4. Доступ из любой точки

С использованием приложений на Keenetic вы сможете получить доступ к функционалу роутера из любой точки мира. Для этого необходимо настроить удаленный доступ к роутеру с помощью соответствующих приложений.

5. Удобное обновление

Keenetic предоставляет регулярные обновления для своих приложений, которые улучшают их функциональность и безопасность. Обновления можно установить непосредственно на роутер, что делает процесс обновления удобным и простым.

Использование приложений на Keenetic позволяет получить больше возможностей от роутера и лучше контролировать его работу. Выберите нужные приложения, установите их на роутер и наслаждайтесь удобством и функциональностью Keenetic.

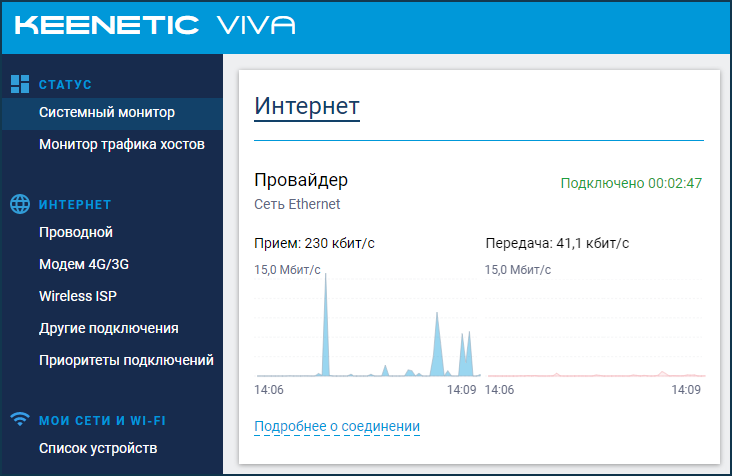

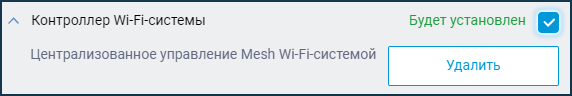

1. Подключите главный роутер к Интернету. Затем в его веб-конфигураторе убедитесь, что в меню «Мои сети и Wi-Fi» присутствует страница «Mesh Wi-Fi-система». Это означает, что на роутере установлен компонент «Контроллер Wi-Fi-системы».

2. Дополнительный интернет-центр переведите в режим ретранслятора и подключите к главному роутеру проводом или по Wi-Fi (через функцию быстрого подключения WPS).

3. В веб-конфигураторе главного роутера выполните захват ретранслятора в Wi-Fi-систему. Дождитесь его обновления и автоматической настройки.

4. Отключите настроенный ретранслятор и установите его непосредственно там, где необходимо покрытие. Если есть возможность, подключите его к главному роутеру проводом. Если используете беспроводное Mesh-соединение, расположите ретранслятор в зоне покрытия главного роутера или соседнего ретранслятора. Убедитесь в веб-конфигураторе контроллера Wi-Fi-системы, что все узлы системы связаны, а клиентские устройства успешно переключаются между ними.

Детальная инструкция по подключению и настройке «Подключение ретранслятора по технологии Mesh Wi-Fi».

Пример

Рассмотрим пример создания Wi-Fi-системы на основе Mesh-комплекта Keenetic Viva (KN-1910) + Speedster (KN-3010). Этот комплект рекомендуется для городских квартир, небольших офисов и загородных домов со сложной планировкой, несколькими комнатами или двумя этажами. При построении Wi-Fi-системы модель Viva будем использовать как главный роутер, а Speedster как ретранслятор. Соединить их можно гигабитным кабелем или по беспроводной технологии Mesh.

1. Выполните подключение главного роутера Viva к Интернету. Информацию о подключении к Интернету можно узнать в службе технической поддержки вашего интернет-провайдера или из договора. Keenetic поддерживает настройку самых разных способов подключения.

В нашем примере используется самый распространенный тип подключения к Интернету по технологии IPoE без логина и пароля. Кабель выделенной линии Ethernet от интернет-провайдера подключен к синему сетевому порту 0 (Интернет).

Убедитесь, что на корпусе роутера горит индикатор

При необходимости можно подключиться к веб-конфигуратору роутера и выполнить дополнительную настройку.

Убедитесь, что в меню «Мои сети и Wi-Fi» присутствует страница «Mesh Wi-Fi-система». Это означает, что на роутере установлен компонент «Контроллер Wi-Fi-системы». Если страница отсутствует, установите этот компонент. Сделать это можно в меню «Общие настройки» в разделе «Обновления и компоненты», нажав на «Изменить набор компонентов».

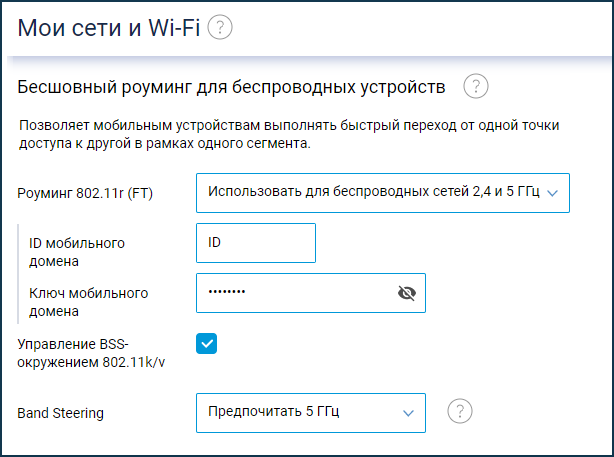

Важно! Перед подключением ретранслятора на главном роутере включите параметры бесшовного роуминга Wi-Fi (на странице «Домашняя сеть»). Данные настройки будут автоматически переданы на ретрансляторы после включения Wi-Fi-системы.

В настройках бесшовного роуминга рекомендуем включить 802.11r (FT) для обоих диапазонов 2.4 и 5 ГГц, управление BSS-окружением 802.11k/v и в параметрах Band Steering установить «Предпочитать 5 ГГц». Как правило, указанные параметры являются самыми оптимальными и универсальными для работы большинства современных беспроводных устройств.

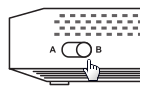

2. На дополнительном интернет-центре Speedster включите режим ретранслятора переключателем A–B, установив его в положение B — ретранслятор.

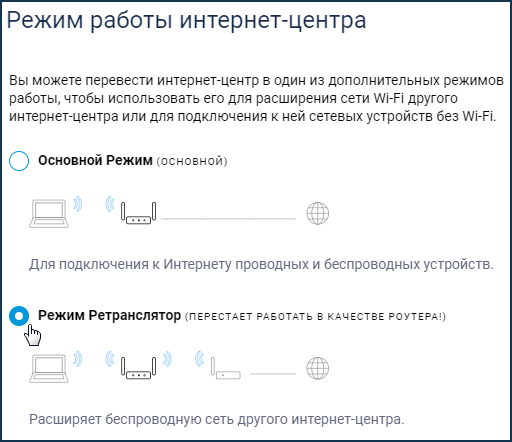

Справка: В моделях, на корпусе которых отсутствует аппаратный переключатель, включите дополнительный режим работы через веб-конфигуратор. На странице «Общие настройки» в разделе «Режим работы интернет-центра» нажмите «Изменить режим работы» и установите режим «Ретранслятор».

Подключите ретранслятор к главному роутеру проводом из комплекта поставки. Используйте на обоих устройствах любые свободные порты для домашней сети (1-4).

При успешном подключении на корпусе ретранслятора должен загореться индикатор

3. Откройте веб-конфигуратор главного роутера, перейдите на страницу «Wi-Fi-система» и нажмите кнопку «Захватить», чтобы добавить ретранслятор.

В момент захвата может произойти обновление операционной системы ретранслятора. Дождитесь завершения процесса.

Совет: Если по какой-то причине ретранслятор не появляется в списке доступных для добавления или не захватывается в Wi-Fi-систему, рекомендуем на нём выполнить сброс настроек на заводские установки и затем повторить подключение и захват.

4. Отсоедините ретранслятор от главного роутера и перенесите его в нужное место в вашем доме или офисе, чтобы увеличить покрытие сети Wi-Fi.

Индикатор

Совет: Если есть возможность, подключите ретранслятор к главному роутеру проводом, в этом случае вся сеть будет работать без потери производительности. Если используете беспроводное Mesh-соединение, расположите ретранслятор в зоне покрытия главного роутера.

В веб-конфигураторе контроллера убедитесь, что все узлы Wi-Fi-системы связаны, а клиентские устройства успешно переключаются между ними. Здесь же можно посмотреть качество связи (канальную скорость подключения) между ретранслятором и главным роутером.

При необходимости можно перейти в интерфейс ретранслятора, нажав по ссылке в имени устройства. При подключении к ретранслятору используйте пароль учетной записи администратора, который установлен на главном роутере.

Справка: На ретрансляторе будут недоступны для редактирования основные настройки сети. Изменить их можно только на контроллере Wi-Fi-системы.

По умолчанию ретрансляторам Wi-Fi-системы назначается случайный IP-адрес от контроллера, но при необходимости можно вручную назначить определенный постоянный адрес.

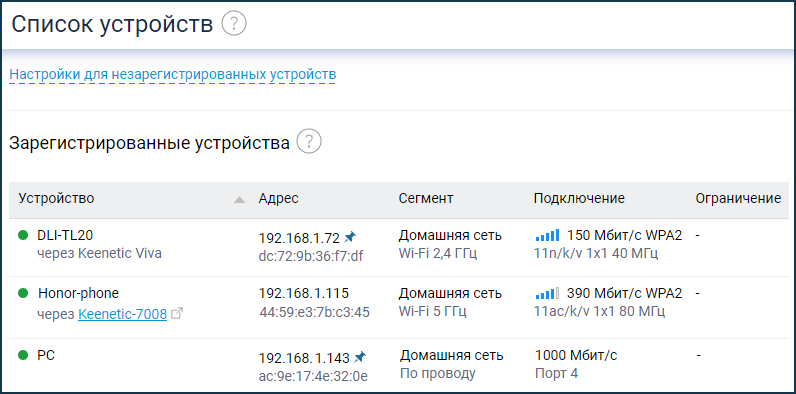

На странице «Список устройств» вы можете посмотреть к какому узлу Wi-Fi-системы подключены клиенты сети.

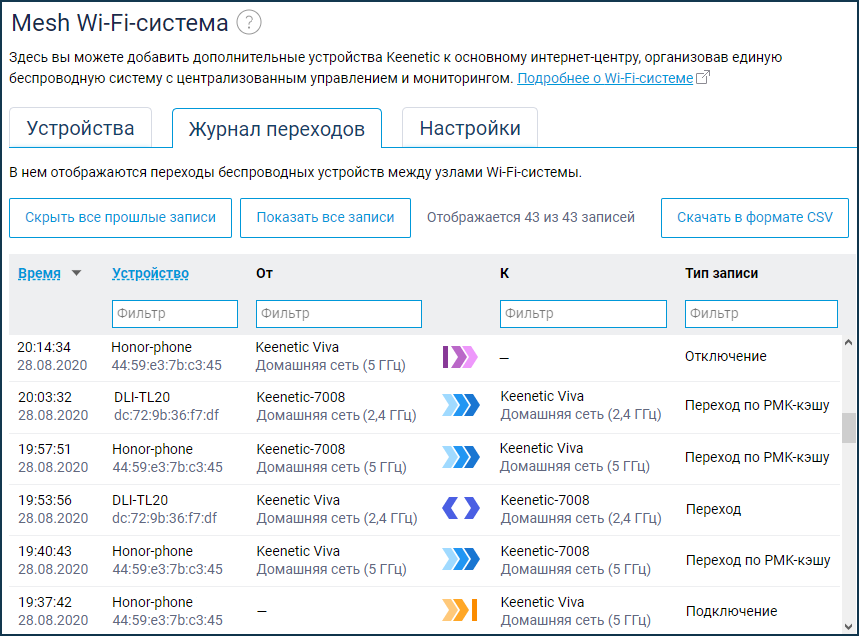

На странице » Mesh Wi-Fi-система» на вкладке «Журнал переходов» отображаются переходы беспроводных устройств между узлами Wi-Fi-системы.

Регистрируются события:

- Подключение;

- Отключение;

- Переход — стандартный переход без «ускорителей», клиент просто отключился от одной точки и подключился к другой;

- Переход по PMK-кэшу — быстрый переход с использованием PMKID-кэша, идентификатора спаренных мастер-ключей Pairwise Master Key Identifier;

- Быстрый переход — самый быстрый переход с использованием протокола 802.11r и режима FT (Fast Transition).