На любой модели Keenetic всего в несколько кликов можно создать хотспот или публичную зону Wi-Fi c обязательной авторизацией пользователей.

Зачем нужен Captive Portal?

Существует несколько сценариев, где эта функция обязательна или востребована. Начнем с того, что, в, например, соответствии с законом «О связи» РФ, все выходы в интернет должны быть авторизованы. Это значит, что клиентам, подключенным по Wi-Fi и сетевому кабелю к хотспоту, нужно пройти обязательную аутентификацию. Кроме того, Captive Portal может служить для сбора открытых данных о клиентах заведения при авторизации через социальные сети. Еще один популярный вариант — размещение рекламы и опроса посетителей на оформленной под заведение стартовой странице авторизации.

Где обычно развертывают Captive portal?

Этой функцией пользуются гостиницы, автомойки, рестораны, торговые центры, общественный транспорт, вокзалы, фитнес-клубы, университеты, парковые зоны, музеи.

Как работает Captive Portal?

Интернет-центр перехватывает весь трафик http/https подключенных к нему пользователей как по проводным портам LAN так и по Wi-Fi. Далее трафик перенаправляется на выделенный веб-сервер и после авторизации (SMS или телефонный звонок) пользователю предоставляется доступ в Интернет. Авторизация привязывается к MAC-адресу абонентского устройства.

Что нужно для подключения Captive portal, к примеру, владельцу ресторана?

Требуется купить в магазине любую модель Keenetic, подключить интернет по любому каналу связи: Ethernet, xDSL или 4G. Выбрать поставщика сервиса Captive Portal (Мегафон, WiFi Systems, WiFly и др.) по подходящему тарифу и настроить интернет-центр. Captive Portal работает во всех моделях Keenetic, на которые можно установить версию операционной системы 2.10 и новее.

Чем Captive Portal в Keenetic лучше конкурентов?

-

Профили ведущих поставщиков сервиса добавлены в веб-интерфейс. Достаточно ввести параметры учетной записи из личного кабинета поставщика сервиса. Конкуренты либо не поддерживают профили, либо единичный пример профиля в каждом ПО. Как правило, на роутеры конкурентов устанавливают прошивки open-wrt или dd-wrt, и далее пользователь остаётся сам со своими проблемами, не получая поддержку ни от автора прошивки, ни от производителя роутера. Вас ждут многостраничные инструкции с десятками нетривиальных действий либо, в лучшем случае, подготовленные скрипты для упрощенной настройки, но только какого-то одного сервиса.

-

Интернет-центры Keenetic рекомендованы большинством поставщиков сервиса авторизации. Все профили интегрированы после успешных тестов.

-

Captive Portal поддерживается во всей текущей линейке Keenetic и по умолчанию будет поддерживаться в будущих моделях.

-

Достаточно одного интернет-центра Keenetic для развертывания хотспота, к примеру, в небольшом кафе. У ряда конкурентов приходится устанавливать контроллер с функцией хотспота и к нему дополнительно точки доступа.

From Wikipedia, the free encyclopedia

A captive portal is a web page accessed with a web browser that is displayed to newly connected users of a Wi-Fi or wired network before they are granted broader access to network resources. Captive portals are commonly used to present a landing or log-in page which may require authentication, payment, acceptance of an end-user license agreement, acceptable use policy, survey completion, or other valid credentials that both the host and user agree to adhere by. Captive portals are used for a broad range of mobile and pedestrian broadband services – including cable and commercially provided Wi-Fi and home hotspots. A captive portal can also be used to provide access to enterprise or residential wired networks, such as apartment houses, hotel rooms, and business centers.

The captive portal is presented to the client and is stored either at the gateway or on a web server hosting the web page. Depending on the feature set of the gateway, websites or TCP ports can be allow-listed so that the user would not have to interact with the captive portal in order to use them. The MAC address of attached clients can also be used to bypass the login process for specified devices.

WISPr refers to this web browser-based authentication method as the Universal Access Method (UAM).[1]

Uses[edit]

Captive portals are primarily used in open wireless networks where the users are shown a welcome message informing them of the conditions of access (allowed ports, liability, etc.). Administrators tend to do this so that their own users take responsibility for their actions and to avoid any legal responsibility. Whether this delegation of responsibility is legally valid is a matter of debate.[2][3] Some networks may also require entering the user’s cell phone number or identity information so that administrators can provide information to authorities in case there was illegal activity on the network.

Often captive portals are used for marketing and commercial communication purposes. Access to the Internet over open Wi-Fi is prohibited until the user exchanges personal data by filling out a web-based registration form in a web browser. The web-based form either automatically opens in a web browser, or appears when the user opens a web browser and tries to visit any web page. In other words, the user is «captive» — unable to access the Internet freely until the user is granted access to the Internet and has «completed» the captive portal. This allows the provider of this service to display or send advertisements to users who connect to the Wi-Fi access point. This type of service is also sometimes known as «social Wi-Fi», as they may ask for a social network account to login (such as Facebook). Over the past few years, such social Wi-Fi captive portals have become commonplace with various companies offering marketing centered around Wi-Fi data collection.[4]

The user can find many types of content in the captive portal, and it’s frequent to allow access to the Internet in exchange for viewing content or performing a certain action (often, providing personal data to enable commercial contact); thus, the marketing use of the captive portal is a tool for lead generation (business contacts or potential clients).[5]

Implementation[edit]

There are various ways to implement a captive portal.

HTTP redirect[edit]

A common method is to direct all World Wide Web traffic to a web server, which returns an HTTP redirect to a captive portal.[6] When a modern, Internet-enabled device first connects to a network, it sends out an HTTP request to a detection URL predefined by its vendor and expects an HTTP status code 200 OK or 204 No Content. If the device receives a HTTP 200 status code, it assumes it has unlimited internet access. Captive portal prompts are displayed when you are able to manipulate this first HTTP message to return a HTTP status code of 302 (redirect) to the captive portal of your choice.[7][8] RFC 6585 specifies the 511 Network Authentication Required status code.

ICMP redirect[edit]

Client traffic can also be redirected using ICMP redirect on the layer 3 level.

Redirect by DNS[edit]

When a client requests a resource on a remote host by name, DNS is queried to resolve that hostname. In a captive portal, the firewall will make sure that only the DNS server(s) provided by the network’s DHCP can be used by unauthenticated clients (or, alternatively, it will forward all DNS requests by unauthenticated clients to that DNS server). This DNS server will return the IP address of the captive portal page as a result of all DNS lookups.

In order to perform redirection by DNS the captive portal uses DNS hijacking to perform an action similar to a man-in-the-middle attack. To limit the impact of DNS poisoning, a TTL of 0 is typically used.

Detection[edit]

Captive portal detection URLs typically return a minimal, standardized response when not behind a captive portal. When the device receives the expected response, it concludes that it has direct internet access. If the response is different, the device assumes it is behind a captive portal and triggers the captive portal login process.

| System | URL | Expected response |

|---|---|---|

| Apple | http://captive.apple.com/hotspot-detect.html | «Success» (plain text) |

| http://www.apple.com/library/test/success.html | «Success» (plain text) | |

| Android | http://connectivitycheck.gstatic.com/generate_204 | HTTP status code 204 with an empty body |

| http://clients3.google.com/generate_204 | HTTP status code 204 with an empty body | |

| Windows | http://www.msftncsi.com/ncsi.txt | «Microsoft NCSI» (plain text) |

| NetworkManager | http://nmcheck.gnome.org/check_network_status.txt | «NetworkManager is online» (plain text) |

| ChromeOS | http://clients3.google.com/generate_204 | HTTP status code 204 with an empty body |

Limitations[edit]

Security[edit]

Captive portals have been known to have incomplete firewall rule sets—such as outbound ports being left open—that allow clients to circumvent the portal.[9]

DNS tunneling[edit]

In some deployments, the rule set will route DNS requests from clients to the Internet, or the provided DNS server will fulfill arbitrary DNS requests from the client. This allows a client to bypass the captive portal and access the open Internet by tunneling arbitrary traffic within DNS packets.

Automatic submission[edit]

Some captive portals may be configured to allow appropriately equipped user agents to detect the captive portal and automatically authenticate. User agents and supplemental applications such as Apple’s Captive Portal Assistant can sometimes transparently bypass the display of captive portal content against the wishes of the service operator as long as they have access to correct credentials, or they may attempt to authenticate with incorrect or obsolete credentials, resulting in unintentional consequences such as accidental account locking.

MAC spoofing[edit]

A captive portal that uses MAC addresses to track connected devices can sometimes be circumvented by re-using the MAC address of a previously authenticated device. Once a device has been authenticated to the captive portal using valid credentials, the gateway adds that device’s MAC address to its allowlist; since MAC addresses can easily be spoofed, any other device can pretend to be the authenticated device and bypass the captive portal. Once the IP and MAC addresses of other connecting computers are found to be authenticated, any machine can spoof the MAC address and Internet Protocol (IP) address of the authenticated target, and be allowed a route through the gateway. For this reason some captive portal solutions created extended authentication mechanisms to limit the risk for usurpation.

Require Web Browser[edit]

Captive portals often require the use of a web browser; users who first use an email client or other application that relies on the Internet may find the connection not working without explanation, and will then need to open a web browser to validate. This may be problematic for users who do not have any web browser installed on their operating system. It is however sometimes possible to use email and other facilities that do not rely on DNS (e.g. if the application specifies the connection IP address rather than the hostname). A similar problem can occur if the client uses AJAX or joins the network with pages already loaded into its web browser, causing undefined behavior (for example, corrupt messages appear) when such a page tries HTTP requests to its origin server.

Similarly, as HTTPS connections cannot be redirected (at least not without triggering security warnings), a web browser that only attempts to access secure websites before being authorized by the captive portal will see those attempts fail without explanation (the usual symptom is that the intended website appears to be down or inaccessible).

Platforms that have Wi-Fi and a TCP/IP stack but do not have a web browser that supports HTTPS cannot use many captive portals. Such platforms include the Nintendo DS running a game that uses Nintendo Wi-Fi Connection. Non-browser authentication is possible using WISPr, an XML-based authentication protocol for this purpose, or MAC-based authentication or authentications based on other protocols.

It is also possible for a platform vendor to enter into a service contract with the operator of a large number of captive portal hotspots to allow free or discounted access to the platform vendor’s servers via the hotspot’s walled garden. For example, in 2005 Nintendo and Wayport partnered to provide free Wi-Fi access to Nintendo DS users at certain McDonald’s restaurants.[10] Also, VoIP and SIP ports could be allowed to bypass the gateway to allow phones to make and receive calls.

See also[edit]

- HTTP proxy

- Proximity marketing

- Mobile location analytics

References[edit]

- ^ Wiederkehr, Patrick (2009). Approaches for simplified hotspot logins with Wi-Fi devices (Master Thesis). ETH, Swiss Federal Institute of Technology, Computer Science Department. doi:10.3929/ethz-a-005899210. Archived from the original on 2022-11-20. Retrieved 2022-11-20.

- ^ «Wi-Fi Hotspots and Liability Concerns». Maiello Brungo & Maiello. April 9, 2007. Archived from the original on 2019-05-04. Retrieved 2019-03-06.

- ^ «Myths and Facts: Running Open Wireless and liability for what others do». Open Wireless Movement. August 7, 2012. Archived from the original on 2019-02-14. Retrieved 2019-03-06.

- ^ «Understand the Evolution of Captive Portal to Cloud Authentication Solutions». 2023-05-23. Archived from the original on 2023-07-02. Retrieved 2023-07-08.

- ^ YEC. «Council Post: Why Leverage Captive Portals To Uncover Hidden Customers». Forbes. Archived from the original on 2022-03-18. Retrieved 2022-03-18.

- ^ Wippler, Andrew J. (April 7, 2017). «Captive Portal Overview». Andrew Wippler’s Sketchpad. Archived from the original on 2019-05-04. Retrieved 2019-03-06.

- ^ Wippler, Andrew J. (March 11, 2016). «WiFi Captive Portal». Andrew Wippler’s Sketchpad. Archived from the original on 2019-05-04. Retrieved 2019-03-06.

- ^ «Network Portal Detection». Chromium. Archived from the original on 2019-03-03. Retrieved 2019-03-06.

- ^ Laliberte, Marc (August 26, 2016). «Lessons from DEFCON 2016 – Bypassing Captive Portals». Archived from the original on 2019-02-04. Retrieved 2019-03-06.

- ^ «Nintendo And Wayport Join Forces To Bring Free U.S. Wi-Fi Access To Nintendo DS Users». 2005-10-18. Archived from the original on 2019-05-04. Retrieved 2019-03-06.

External links[edit]

- Android Captive Portal Setup

- RFC 8910 Captive-Portal Identification in DHCP and Router Advertisements (RAs)

- Captive Portal Solutions Captive WiFi

Роутер с captive portal (захват портала) — это особый тип устройства, который используется для предоставления доступа к беспроводной сети интернет. Он предоставляет пользователям доступ к интернету через специальную страницу, где они должны авторизоваться или получить доступ к услугам.

С помощью роутера с captive portal можно настроить различные политики доступа, аутентификации и использования ресурсов сети. Например, можно установить ограничения на временной доступ пользователей, требовать аутентификации с помощью пароля или других методов, контролировать пропускную способность и многое другое.

Роутер с captive portal широко используется в общественных местах, таких как аэропорты, отели, кафе и торговые центры. Он позволяет предоставить доступ к интернету для посетителей, но при этом обеспечить контроль и безопасность сети.

Одним из главных преимуществ роутера с captive portal является возможность собирать данные о пользователях. Это может быть полезно для маркетинговых целей или анализа поведения посетителей. Кроме того, такой роутер позволяет объединить несколько сетей и уменьшить затраты на подключение к провайдеру интернета.

В этой статье мы рассмотрим важные аспекты использования роутера с captive portal, а также предоставим подробные инструкции по его настройке и управлению. Вы узнаете, как выбрать подходящее устройство и как максимально эффективно использовать его возможности.

Роутер с captive portal представляет собой устройство, которое позволяет создать защищенную точку доступа в интернет для пользователей, требующих авторизации. Основной принцип работы captive portal заключается в том, что перед тем, как пользователь сможет получить доступ к сети, ему необходимо выполнить определенные действия для подтверждения своей личности или получения разрешения на доступ.

Роутер с captive portal имеет ряд возможностей, которые делают его выгодным выбором для различных организаций:

- Авторизация пользователей: captive portal позволяет организовать процесс авторизации пользователей перед доступом в сеть. Это может быть выполнено с помощью пароля, кода доступа или других методов авторизации, в зависимости от требований и настроек сети.

- Сбор данных о пользователях: роутер с captive portal может собирать информацию о пользователях, такую как их адрес электронной почты, имя, номер телефона и т.д. Это помогает организациям собирать полезную информацию для маркетинговых или аналитических целей.

- Ограничение доступа к определенным ресурсам: с помощью captive portal можно настроить ограничения для доступа к определенным веб-сайтам или сервисам. Это может быть полезно для ограничения доступа к ресурсам, которые могут быть небезопасными или нежелательными для пользователей.

- Предоставление информации и рекламы: captive portal позволяет организациям предоставлять информацию и рекламу пользователям перед доступом в интернет. Это может быть использовано для демонстрации важной информации, такой как правила пользования сетью, предложения или рекламные акции.

- Легкая настройка и управление: роутеры с captive portal обычно имеют интуитивно понятный интерфейс для настройки и управления. Они позволяют администраторам быстро и легко создать и настроить защищенную сеть с captive portal.

В целом, роутер с captive portal является мощным инструментом для управления доступом в интернет и предоставления информации пользователю. Он может быть использован в различных сферах, таких как бизнес, гостиничный бизнес, образование и многое другое. Captive portal дает организациям контроль и безопасность, необходимые для эффективного управления доступом в интернет.

Что такое роутер с captive portal и зачем он нужен?

Основная цель роутера с captive portal состоит в том, чтобы обеспечить безопасность и ограничить доступ к сети только авторизованным пользователям. Когда пользователь подключается к роутеру, его браузер автоматически открывает страницу с captive portal, на которой ему предлагается ввести свои учетные данные или пройти регистрацию.

Использование роутера с captive portal имеет несколько преимуществ. Во-первых, это обеспечивает безопасность сети, так как только авторизованные пользователи получают доступ к Интернету. Во-вторых, это позволяет администраторам получать дополнительную информацию о пользователях, например, через регистрационные формы. В-третьих, это может быть полезным инструментом маркетинга, так как страница captive portal может содержать рекламные материалы или собирать контактную информацию о пользователях.

Существует несколько реализаций роутеров с captive portal, включая программное обеспечение, которое можно установить на обычный домашний роутер, а также специализированные аппаратные решения. Выбор конкретного роутера с captive portal зависит от потребностей и бюджета организации.

Если вы пользовались Wi-Fi в аэропорту, гостинице или бизнес-центре, то наверняка помните – во время первого открытия веб-страницы, прежде чем вы получите доступ в интернет, вас просят заполнить информацию. Как правило это веб-страница Captive Portal, которая используется для аутентификации и управления гостевым доступом. Данное, достаточно простое средство создает отдельный идентификатор SSID и ключ доступа для гостевых пользователей. Оборудование и ПО с одной стороны предоставляют пользователям доступ к беспроводной сети, а с другой могут лимитировать их работу, а в некоторых случаях и взимать с них плату.

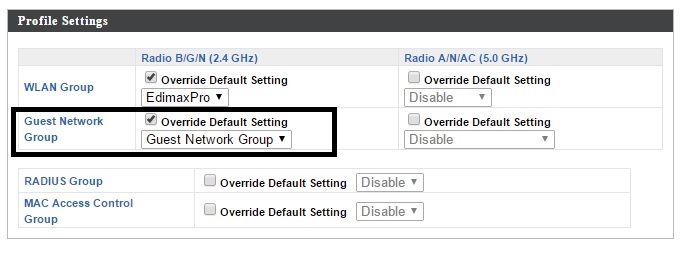

Вариантов реализации Captive Portal несколько и один из них – использование контроллера. Таким устройством является Edimax APC500, который может обслуживать до 32 точек доступа серии Edimax Pro. Контроллер не только управляет настройками точек доступа, но и позволяет выставить индивидуальные параметры Captive Portal гостевой аутентификации.

.jpg)

Рассмотрим простую пошаговую инструкцию создания Captive Portal с помощью APC500

Шаг 1.

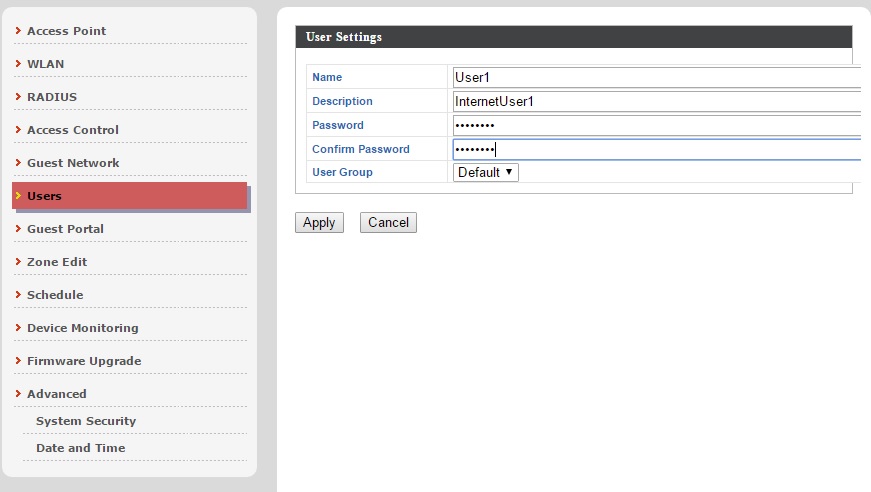

Сначала создайте имена пользователей и пароли, а затем составьте из них пользовательские группы. Каждая группа пользователей может быть определена в качестве пользователя гостевого портала (Role Type of Guest Portal User) или диспетчера (Front Desk Manager). Пользователи гостевого портала могут войти в систему и получить доступ в интернет. Диспетчеры не обладают полными правами администратора, но они могут войти на страницу «Ресепшен» для создания и управления гостевыми учетными записями, генерировать и если это необходимо, распечатывать пароли входа в Wi-Fi-сеть для гостевых пользователей. Как показано ниже, мы создали имя пользователя гостевого портала, затем имя пользователя диспетчера и обоих пользователей поместили в связанную группу.

Шаг 2.

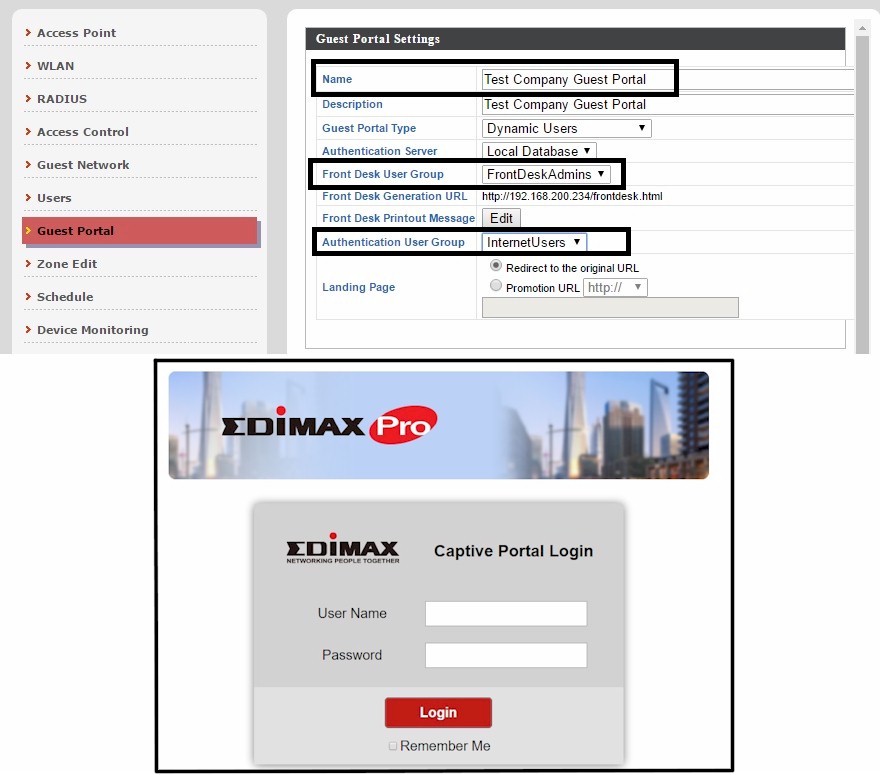

Создаем гостевой портал, который является страницей аутентификации гостей, где будет видно, когда они заходят в Wi-Fi-сеть. На этой странице вы можете определить (исходя из данных Шага 1), какая группа пользователь сможет войти в гостевой портал и пользоваться интернетом, а какая может войти в Front Desk Manager, для управления учетными записями. На этом рисунке вы видите страницу настроек посетителей гостевого портала и чуть ниже – экран входа в систему по умолчанию.

Интерфейс Edimax APC500

Шаг 3.

Теперь создаем гостевые сети. Вы можете указать идентификатор SSID и VLAN, управление широковещательными функциями SSID, определить, следует ли изолировать клиентов друг от друга в одном SSID, а также назначить параметры балансировки нагрузки пользователей. Последнее фактически означает ограничение количества гостевых клиентов на SSID (максимум до 50). Методы Wi-Fi аутентификации (не путать с проверкой подлинности пользователя гостевого портала) не включают в себя WEP, 802.1x, WPA-PSK и WPA-EAP. Поддержка типов WPA: WPA, WPA2 и смешанный. Поддерживается TKIP, AES и смешанное шифрование.

Дополнительная Wi-Fi аутентификация может быть выполнена на основе MAC-адресов, определяемых контроллером APC500 в локальной таблице фильтра MAC-адресов, на основе MAC-адресов, которые прошли проверку подлинности на внешнем RADIUS-сервере или путем проверки паролей на внешнем RADIUS-сервере.

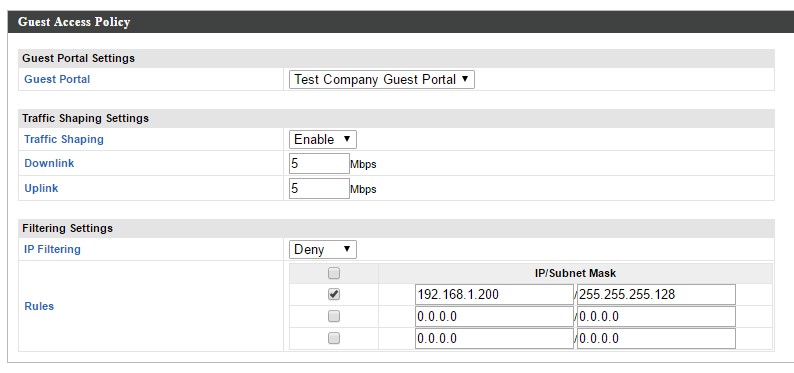

Одной из опций конфигурирования SSID является настройка политики доступа таким образом, чтобы ваша Wi-Fi сеть направляла посетителей в гостевой портал. Политика доступа также может применяться для установления максимальной пропускной способности downlink и uplink на SSID (до 50 Мбит/с). Другие функции включают в себя фильтрацию по IP, которая поможет установить разрешение или запрет доступ пользователей к трем различным подсетям. Также есть функция планирования групп, которая позволит гостевым сетям автоматически включаться и выключаться по дням недели и по времени суток.

Для завершения настройки нужно связать гостевую сеть с сетью группы посетителей. Ниже вы можете увидеть параметры гостевой сети, политики доступа, настройку расписания и страницу конфигурации сети группы посетителей.

Шаг 4.

Конфигурация гостевой сети завершена, теперь конфигурация применяется к одной или нескольким точкам доступа, находящимся под управлением APC500. Это делается просто – путем выбора нужных точек доступа и применения настроек сети группы посетителей, начиная с шага 3, как показано ниже.

Применение конфигурации к точкам доступа

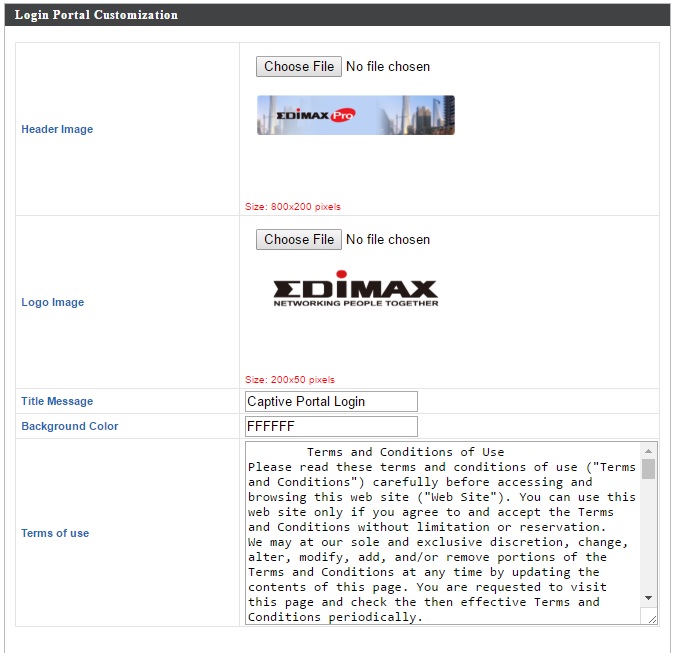

Вуаля! – Ваш Captive Portal настроен и работает. Как показано ниже, вы можете настроить веб-страницу гостевого портала, установив собственное изображение и логотип, вы также можете написать Правила пользования гостевой сетью или разместить иной текст по своему усмотрению.

Кастомизация гостевого портала

Используя Edimax Captive Portal вы в существенно большей степени контролируете работу и доступ посетителей в сеть, чем с помощью простого гостевого Wi-Fi SSID.

Для более детального изучения вопроса ознакомьтесь с руководствомнастроек Captive Portal контроллера Edimax APC500.

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

What is a captive portal?

A captive portal is a webpage that the user of a public network is required to view and interact with before they can access the network. It is typically used by business centers, airports, hotel lobbies, coffee shops and other public venues that offer free Wi-Fi hotspots for internet users.

Why captive portals are used

A captive portal is a customized login page that users must address before connecting to a public (or free) Wi-Fi network. Once a user is authenticated, they must be validated against a database of authorized users before they can access the network. This allows the business to show users the terms of service to use the Wi-Fi hotspot. They must agree to the terms in order to access the hotspot.

Some captive portals ask for a username and password. A business may provide the password to verified customers, for instance, on paying for its product or service (e.g., a room, a cup of coffee, a meal, etc.). This gives the business control over who uses its Wi-Fi hotspot. The terms of service page (which is essentially a list of dos and don’ts to use the network) also protects them from possible legal liability.

A captive portal also gives businesses increased control over their internet bandwidth since they can limit usage. Some businesses use captive portals to collect sales lead information (e.g., by asking users to fill out a form), collect user feedback (e.g., via a survey), display an advertisement or highlight a new promotion.

How a captive portal works

When a user logs on to a network with a captive portal, they see a webpage requiring them to perform certain actions before access is granted. A simple captive portal expects the user to look at (if not read and accept) an acceptable use policy (AUP) page, and then click on a button consenting to the terms of the policy.

The AUP page and policy are meant to absolve the provider from liability in case the user, or a threat actor, conducts criminal or destructive activity while logged onto the provider’s Wi-Fi network. In some captive portals, advertisements for the provider’s sponsors are displayed, requiring the user to click through them or close those windows before accessing the internet.

Some captive portals require the entry of a preassigned user ID and password before accessing the network. Such authentication is designed to discourage the use of the wireless hotspot for illegal activities.

Traffic mechanism for captive portals

The main purpose of a captive portal is to block users from accessing the Wi-Fi hotspot before they are validated and verified (authenticated) by the system. Usually, authentication servers for captive portals support both HTTP and HTTPS (HTTP-secure) web connections. Captive portals can also be configured to use an optional HTTP port — in addition to the standard HTTP port 80 — and support HTTP proxy networks.

For wired interfaces, users who are directly connected to the switch are authenticated via the captive portal before they can access the network. The wired physical port is set in a captive-portal-enabled state so that all network traffic coming to it from the unauthenticated user (client) is dropped except for ARP, DHCP, DNS and NETBIOS packets. These packets are forwarded by the switch, and unauthenticated users get an IP address and resolve the hostname. Then their data traffic goes through, and the dropping rules do not apply.

When the unauthenticated user tries to connect to the network, their HTTP/HTTPS traffic is redirected to the authenticating server on the switch. The user then sees the captive portal webpage where they can authenticate their login. If authentication is successful, they are given access to the port and network. Every client connected to the captive portal interface must be authenticated before they can access the network.

Mechanism to set up a captive portal

Before setting up a Wi-Fi hotspot’s captive portal, organizations must check the network setup, confirm that all the firmware is up to date and confirm that the network’s access point supports the captive portal feature. The setup process is on the access point’s web-based setup page.

1. Enter the access point’s setup menu and look for the heading Captive Portal or Global Configuration.

2. Go to Portal Profiles or Portal Settings to customize the portal’s settings, with respect to its name, password protection, and redirection (e.g., to an existing webpage).

3. Open the menu’s splash screen, web customization or similar option to choose what users will see when they attempt to access the Wi-Fi hotspot, such as custom logos, background, font style, login instructions, login labels and terms of use.

4. Associate the portal with a wireless radio band and service set identifier (SSID).

5. Verify the captive portal setup by connecting to the business’s hotspot via a Wi-Fi-enabled device (e.g., laptop or smartphone).

Depending on the network and access point setup, businesses can create multiple captive portal configuration instances, with each configuration containing flags and definitions to control user access and to customize the verification page. A configuration can be applied to multiple interfaces, where each interface is a physical port on the switch.

Challenges with captive portals

Some users may repeatedly connect to the captive portal, using the network on a continuous basis to download music, videos or other large files. Some of these download activities may be illegal (e.g., if the files are copyright-protected). This activity is known as bandwidth hogging.

Additional programming in the captive portal can minimize the problem. Such programming can control the speed at which large files are downloaded, limit the size (in kilobytes or megabytes) of files that can be downloaded, restrict the number of downloads that can occur in a single session and block a user from connecting to the websites commonly used for downloading large files. This method is called bandwidth throttling or traffic shaping.

Learn 10 e-commerce marketing strategies for your business and explore ideas for a post-cookies marketing strategy.