Может случится, что вы забыли пароль для входа в Windows и не можете войти в компьютер. В этой статье мы покажем, как сбросить пароль учетной записи локального администратора в Windows 10/11 и Windows Server 2022/2019/2016 с помощью установочной USB флешки с Windows.

Для сброса пароль локального администратора вам понадобится любой установочный образ с Windows 10 или 11. Проще всего создать загрузочную USB флешку с Windows с помощью утилиты Media Creation Tool, или воспользуйтесь утилитой rufus для записи скачанного ISO образа Windows на USB флешку.

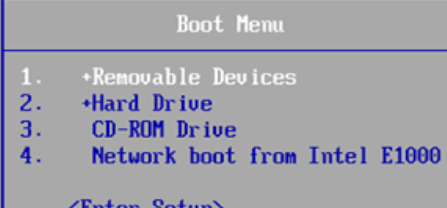

- При загрузке компьютера войдите в настройки BIOS/UEFI и выберите вашу USB флешку в качестве первичного загрузочного устройства. Для этого нужно при загрузке нажать клавишу

F1

,

F2

или

Del

(в зависимости от модели оборудования), найти пункт Boot Order/Boot Device Priority (название пунктов меню и внешний вид зависит от производителя и версии/прошивки BIOS/UEFI компьютера), и выбрать вашу USB флешку (Removable drive) в качестве первого загрузочного устройства; - При загрузке компьютер должна появится надпись Press any key to boot from CD/DVD/USB;

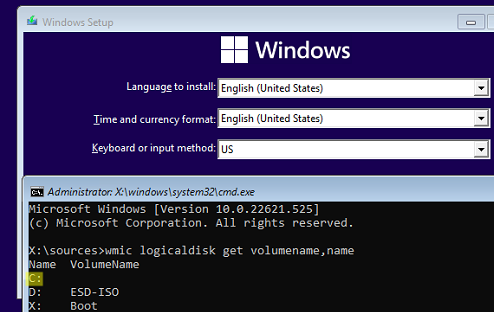

- Перед вами появится окно установки Windows. Нажмите сочетание клавиш

Shift+F10

чтобы открыть окно командной строки; - Теперь вам нужно определить букву диска, которая назначена разделу, на котором установлена ваша Windows. Выполните команду: w

mic logicaldisk get volumename,name - В моем примере видно, что Windows находится на диске

C:

. Именно эту букву мы будем использовать в следующих командах;Если ваш системный диск зашифрован с помощью Bitlocker, и у вас есть пароль для расшифровки, вам нужно сначала расшифровать диск

manage-bde -unlock С: -pw

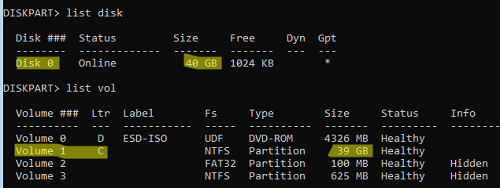

. И только после этого нужно сбросить пароль пользователя.Также вы можете идентифицировать диски и назначенные им буквы разделов в среде WinPE с помощью утилиты diskpart. Выполните последовательно команды:

diskpart

->

list disk

(выведет список доступных жестких дисков) ->

list vol

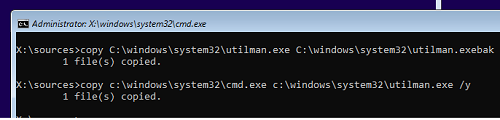

(вывести список раздеолв и назначенные им буквы диски. В нашем примере на компьютере только один диск Disk 0 с GPT разметкой. На нем находится три раздела: системный раздел EFI (с файловой системой FAT32, который содержит загрузчик EFI для Windows), раздел восстановления (Recovery, со средой восстановления Win RE) и основой раздел с файловой системой NTFS и размером 39Гб (разделу назначена буква диска C). - Выполните следующую команду чтобы создать резервную копию оригинального файла utilman.exe:

copy C:\windows\system32\utilman.exe C:\windows\system32\utilman.exebak - Затем замените файл файл utilman.exe файлом cmd.exe:

copy c:\windows\system32\cmd.exe c:\windows\system32\utilman.exe /y

- Извлеките загрузочную флешку/диск с установочным образом Windows и перезагрузите компьютер:

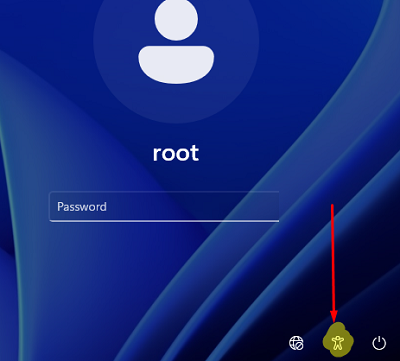

wpeutil reboot - Загрузите в обычном режиме Windows, которая установлена на вашем комьютере. На экране входа в систему нажмите «Специальные возможности» (Easy of access/Accessibility);

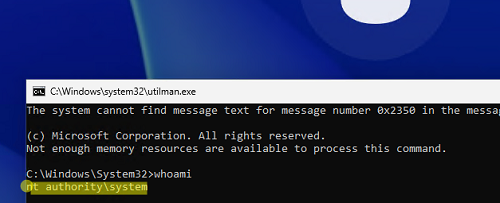

- Должно открыться окно командой строки Убедитесь, что данная консоль запущена от имени системы (NT Authority\SYSTEM):

whoami

- Из этой командной строки вы можете управлять локальными учетными записями Windows:

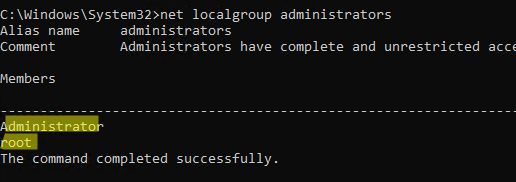

Выведите на компьютере список учетных записей с правами администратора:

net localgroup administratorsВ русской версии Windows в этой и последующих командах нужно заменить название группы Administrators на Администраторы.

В нашем примере в группе два пользователя. Вы можете сбросить пароль любого из этих пользователей, чтобы войти в Windows.

Если данная группа пустая, значит нужно назначить права администратору любому из пользователей Windows. Выведите список всех пользователей:

net

userЧтобы добавить пользователя user1 в группу локальных администраторов, выполните команду:net localgroup administrators user1 /addЕсли на компьютере отсутствуют другие пользователи, кроме встроенной учетной записи Administrator, нужно сбросить пароль этого пользователя.

Если на вашем компьютере используется учетная запись Microsoft, вы можете сбросить ее пароль через _https://account.live.com/password/reset. Если восстановить пароль таким образом не удается, вам нужно включить локальную учетную запись Administrator, сбросить ее пароли и войти под ней. В дальнейшем рекомендуем вам создать отдельного локального пользователя с правами администратора, или добавить нового пользователя с облачной учетной записью Microsoft.

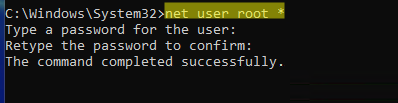

- Чтобы сбросить пароль пользователя (в нашем примере он называется root), выполните команду:

net user root *

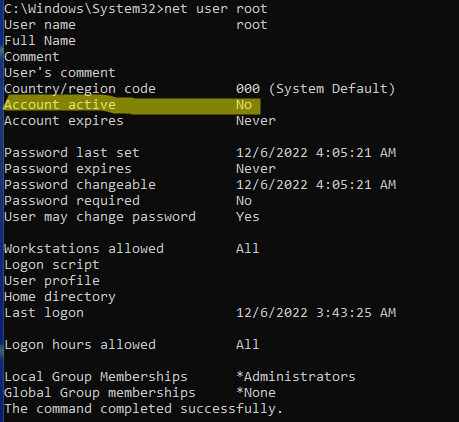

Задайте новый пароль и подтвердите его (новый пароль должен соответствовать вашей политике паролей в Windows); - Теперь нужно проверить, что ваша учетная запись включена. Выведите информацию об аккаунте:

net user root

Если пользователь отключен (Account active: No ), его нужно включить:

net user root /active:yes - Перезагрузите компьютер, еще раз загрузитесь с загрузочной USB флешки и замените файл utilman.exe исходным файлом (чтобы не оставлять лазейку в безопасности Windows):

copy c:\windows\system32\utilman.exebak c:\windows\system32\utilman.exe /y

Извлеките флешку, перезагрузите компьютер; - Теперь вы можете войти в Windows с помощью учетной записи, для которой вы сбросили пароль.

Если при входе пользователя появляется ошибка Этот метод входа запрещено использовать для входа в Windows, значит на компьютере включена соответствующая групповая политика. Вы можете отключить ее с помощью редактора локальной GPO (gpedit.msc). Эту консоль также можно запустить из командной строки на экране входа в Windows.

В данном примере мы показали, как сбросить пароль с помощью подмены файла utilman.exe. Этот же способ подмены файлы применим и для исполняемого файла

sethc.exe

. Если вы заменили sethc.exe на cmd.exe, для вызова командной строки на экране входа в Windows достаточно 5 раз нажать клавишу Shift (срабатывает режим залипания и вызывается исполняемый файл sethc.exe).

После сброса пароля пользователя вам будут доступны все файлы в профиле, программы и настройки, сохраненные пароли в диспетчере учетных записей Windows и все другие данные, доступные под пользователем (обратите внимание, что вы можете потерять доступ к файлам, зашифрованным EFS).

Обратите внимание, что если ваш компьютер добавлен в домен Active Directory, то на него могут действовать различные настройки через доменные групповые политики (GPO). В целях безопасности администраторы домена могут назначить на компьютеры специальные политики, которые, например отключают все локальные учетные записи, удаляют локальных пользователей из группы администраторов, или автоматически меняют пароль встроенной учетной записи администратора (через LAPS). Если вам нужно сбросить пароль администратора на таком компьютере, вам сначала нужно сбросить локальные политики и кэш GPO, и затем отключить компьютер от сети. Только после этого вы сможете войти в Windows под локальным админом с новым паролем.

Введение

За свою сознательную it-жизнь было несколько случаев, когда я забывал пароли. Так или иначе, с этим встречались почти все. Или забывали, или были близки к мысли, что забыли, если вот эти пришедшие в голову так и не подойдут.

И хорошо, когда есть средства отхода (секретные вопросы, запасные мейлы, привязки к телефону и т.п.). Хуже, когда этого нет, а проблема возникает в самый неподходящий момент (обычно воспринимается именно так, с выдачей себе обещания, что «как всё исправлю, обязательно сделаю пути отхода»).

Непосредственно проблема

Так уж случилось, что одним из последних случаев стал для меня случай, когда передо мной сервер hyper-v с несколькими виртуальными машинами win 2k8, к одной из которых забыт пароль. Машина не доменная (скольких бы проблем иначе удалось избежать), диска сброса никто не делал. Привода у сервера нет. USB в силу платформы — не пробрасывается. Образа win2k8 у владельца тоже нет. Да и инструментов у меня на руках нет (не для того вообще шёл).

Как решается обычно

Что делать, не очень понятно. Но недолгие размышления, что хорошо бы было сбросить пароль по типу, как это делается через образ системы (раздел repair).

Вполне стандартный вариант. Разрешить вызов командной строки на экране логина в систему. Вкратце:

1) загрузиться с установочного диска;

2) выбрать раздел «Восстановление системы»;

3) выбрать раздел «Командная строка»;

4) выполнить последовательно команды «copy C:\Windows\System32\sethc.exe» и «copy C:\Windows\System32\cmd.exe C:\Windows\System32\sethc.exe». Этой командой фактически производится подмена команды «Sticky Keys» (оно же «Залипание клавиш») на командную строку.

5) перезагрузиться. Вызвать залипание клавиш многократным нажатием shift;

6) в появившейся командной строке вбить «net user admin Passw0rd», где admin — пользователь, которому сбиваем пароль, а Passw0rd — пароль, который мы устанавливаем.

Естественно, после удачного входа, в целях безопасности заменить созданный в процессе sethc.exe на оригинальный. Проще это сделать, опять же, чтобы не заморачиваться с правами, через установочный диск, как это делалось вначале.

Это что касается обычного способа.

Что в случае имевшихся ограничений?

Вариант, доступный при моих ограничениях оказался не хуже.

Что делалось?

1) Погасил проблемную виртуалку.

2) Погасил рабочую машину.

3) Прицепил к рабочей машине виртуальный винт с проблемной win2k8. Запустил полученную виртуалку с 2мя винтами на борту, загружаясь, естественно, с рабочего.

4) Далее просто пошёл через эксплорер в \Windows\System32\ проблемной машины. Втупую скопировал sethc.exe в корень винта. Удалил sethc.exe в system32.

5) Втупую сделал копию cmd.exe (ctrl+c ->ctrl+v), переименовал её в sethc.exe.

6) Погасил рабочую машину, отцепил винт с проблемной системой. Запустил проблемную виртуалку. А дальше — как в случае с установочным диском.

7) Вызвал залипание клавиш многократным нажатием shift;

9) Проверил — вошёл в систему. Погасил виртуалку, через вторую вернул на место оригинальный sethc.exe

Естественно, что работает и для винтов (железных, не виртуальных) тоже.

Кстати говоря. П.9 пришлось делать, поскольку система у меня ругалась очень на права.

По этой причине в п.4-5 пришлось сбивать права и владельца (через свойства-безопасность-дополнительно-разрешения/владелец). А сбивать все права и бросать исполняемый файл без ограничений на доступ, мне не позволяет моё отношение к безопасности.

Что характерно, Проблема возникла только в тот раз. В дальнейшем, при воспроизведении ситуации дома, проблем с правами не наблюдалось, и всё спокойно копировалось/переименовывалось и удалялось с сохранением прав.

Рубрика: ОС

Сброс забытого пароля в Windows является очень востребован, так как после того как был успешно забыт пароль переустанавливать систему не очень хочется, да и времени нет. Поэтому будем пытаться, нет не вспоминать и не подбирать пароль, а просто заменим его на другой. Вообще существует несколько способов сбросить или заменить пароль, это с помощью:

- Утилит, программ (Offline NT Password and Registry editor);

- С помощью реестра (Включение учетной записи Администратора или правка пароля);

- С помощью подмены системных файлов (Нечестный способ, неправильный).

Во всех способах необходимо загрузится с загрузочного диска или диска восстановления системы. Я рассмотрю только третий вариант так как он является самым простым и быстрым, как мне кажется.

Смысл данного способа, получить доступ к консольной строке, при открытом окне запроса пароля пользователя (авторизации).

Итак в разных операционных системах разные меню и внешний вид, а принцип один и тот же, перезагружаем компьютер грузимся с диска восстановления, запускаем командную строку, и первое что нужно сделать это выяснить где у нас установлена система, а точнее папка WINDOWS на каком диске, как правило по умолчанию C или D, команда «DIR» поможет просмотреть список файлов и папок на диске.

Сброс пароля Windows 7

Здесь мы будем подменять файл sethc.exe (утилита отвечает за залипание клавиш, зажмите и держите долго Shift — появилось окно сообщения вот это оно).

Делаем резервное копирование файла sethc.exe

copy с:\windows\system32\sethc.exe с:\

Заменяем файл sethc.exe на cmd.exe(консольная строка)

copy с:\windows\system32\cmd.exe с:\windows\system32\sethc.exe

Все. После перезагрузки. Нажимаем много кратно клавишу Shift и у нас должна запустится Командная строка, осталось только заменить пароль нашей учетной записи

net user пользователь пароль

Если имя пользователя состоит не из одно слова, то необходимо вписывать его в двойных кавычках.

Все пароль сменен, осталось только вернуть все вспять. также грузимся с диска восстановления запускаем командную строку и выполняем команду

copy с:\sethc.exe с:\windows\system32\sethc.exe

Сброс пароля Windows 8

Здесь нужно заменять уже другой файл Utilman.exe эта утилита отвечает за запуск вспомогательных инструментов. Находится в левом нижнем углу на экране авторизации пользователя.

Итак проделываем все тоже самое что и в семерке только.

Делаем резервное копирование файла Utilman.exe

copy с:\windows\system32\utilman.exe с:\

Заменяем файл

copy с:\windows\system32\cmd.exe с:\windows\system32\utilman.exe

Перезагрузки, дожидаемся окна запроса пароля пользователя, нажимаем на кнопку в левом нижнем углу экрана, вуаля у нас открылась командная строка.

Ну теперь меняем пароль.

net user пользователь пароль

Не забываем вернуть все на место как было.

copy с:\utilman.exe с:\windows\system32\utilman.exe

P.S:

Если вам необходимо сохранить пароль пользователя в системе, то есть сделать автоматический вход что бы не вводить каждый раз пароль при включении компьютера, необходимо:

- Выполнить->control userpasswords2

- Выбрать пользователя

- Убрать галочку «Требовать ввод имени пользователя«

- Применить и два раза ввести ваш текущий пароль.

Теги: windows

Поделись с друзьями:

Похожие статьи

комментария 4 для записи Сброс забытого пароля в Windows 7, 8, 10

Привет Всем многоуважаемым читателям!!!

Сейчас вот возьму да и расскажу всем об интересном трюке в ОС Windows, который позволит выполнить любую команду с правами ОС прям на экране входа в ВИНДОВС еще до прохождения процедуры авторизации. Эту процедуру можно использовать в нужном русле, но ею может воспользоваться вор, который после получения доступа к вашей ОС, может оставить подобную консоль доступа себе, которую сложно детектировать. Сразу скажу, что это просто кривизна архитектуры ВИНДОУС.

Методика хака состоит в использовании функции “Sticky Keys”. Заменив исполняемый файл Sticky Keys – sethc.exe на другой файл, можно добиться, чтоб запускалась нужная программа, вместотоко, чтоб запускалась утилита включения залипания клавиши. Используя подобную методику можно запустить окно командной строки прям на экране входа в ВИНДОУС.

Методика подмены файл следующая: Делаем резервную копию файла, копируем в корень диска C

этот файл

:

copy c:\windows\system32\sethc.exe c:\

меняем файл sethc.exe на файл командной строки,

copy /y c:\windows\system32\cmd.exe c:\windows\system32\sethc.exe

Еще способ применения хака – устанавливаем отладчик для sethc.exe, можно сделать командой:

REG ADD «HKLM\SOFTWARE\Microsoft\ВИНДОУС NT\CurrentVersion\Image File Execution Options\sethc.exe» /v Debugger /t REG_SZ /d «C:\windows\system32\cmd.exe» Перезагружаем систему и на экране входа в ВИНДОУС пять раз жмем клавишу SHIFT, и запускается окно командной строки, которым заменили программу sethc.exe Командная строка запустится с правами SYSTEM, и мы получаем полный доступ к компу и можем запускать что угодно!

Эта ддовольно старая дыра в системе безопасности ВИНДОВС, когда разнообразные системные приложения запускаются из-под всемогущей SYSTEM, а не из- под ограниченной учетной записи. Трюк так же будет работать и в ВИНДОВС 7 и в Windows Server 2008 R2 и в ВИНДОУС 8 Consumer Preview. Он сработает по RDP сессии даже при терминальном подключении к серверу !

Достаточно широк диапазон применения подобной методики замены системных исполняемых файлов. Обезопасить свою систему можно, если отключить залипание клавиш Sticky Keys на компе.

На этом все пока и следите за новостями на этом блоге..

Смена админского пароля без доступа к компьютеру

Если злоумышленник имеет физический

доступ к вашему компьютеру,

то это больше не ваш компьютер

Сегодня я расскажу, как с помощью двух зубочисток, зажигалки и туалетной бумаги сломать компьютер… Хотя нет, что-то не туда ушёл. Расскажу об одной простой вещи, когда потерян админский пароль, а доступ к компьютеру нужен. Естественно, как и обычно, из средств я буду использовать только загрузочный диск с семёркой и стандартные средства.

Вообще, данный способ в теории для меня был достаточно ясен, но случилась ситуация, когда старый компьютер сотрудника выпал из домена (привет, Microsoft!), а самого сотрудника уже не было на работе, и невозможно было даже войти по кешированным данным. Был выбран самый простой способ для взлома.

Итак, что нам нужно сделать:

- Смотрим, работает ли на целевом компьютере режим залипания клавиш по пятикратному нажатию шифта (если нет, придётся испробовать другие варианты, о них позднее, концепция будет та же)

- Загружаемся с установочного диска, нажимаем shift+F10, получаем консоль. Находим нужный диск и переименовываем cmd.exe в sethc.exe (точнее делаем бекап sethc.exe, и копируем cmd.exe в sethc.exe). Примерный синтаксис:

- Перегружаемся по-обычному

- Нажимаем пять раз shift и у нас есть консоль от SYSTEM (такой, злобный админ)

- Меняем пароль админу (будем считать что его зовут Administrator):

- Заходим под этим пользователем в систему и делаем, что нам надо

- Восстанавливаем sethc.exe на место

c: //методом тыка и dir находим нужный диск

cd windows\system32

ren sethc.exe sethc.exe.bak

copy cmd.exe sethc.exe

net user Administrator new_password

Это всё сломает шифрованные файлы для данного пользователя и его приватные ключи, так что аккуратнее с этим, если есть ценные данные. Возможно лучше будет создать нового пользователя и включить его в группу Администраторы.

Можем ещё повеселиться и запустить explorer от пользователя System, это ещё смешно работает по RDP, в общем получается отличный удобный хоткей для запуска консоли.

Что можно сделать, если «липкие клавиши» отключены?

- Можно посмотреть, запускается ли от бездействия скринсейвер и подменить его

- Можно подменить ненужную службу (только придётся сделать подготовления, ибо на обычный cmd, её не заменить)

- Можно открыть реестр и прописать в автозагрузку нужные вещи

В общем, защищаться от такого сложно (если только ограничить доступ к внешним устройствам: выломать USB, CDROM, LPT, FDD и закрыть корпус на замок), главное, не подпускать злодеев к компьютеру, тогда всё будет хорошо, и вам тоже всё будет замечательно.