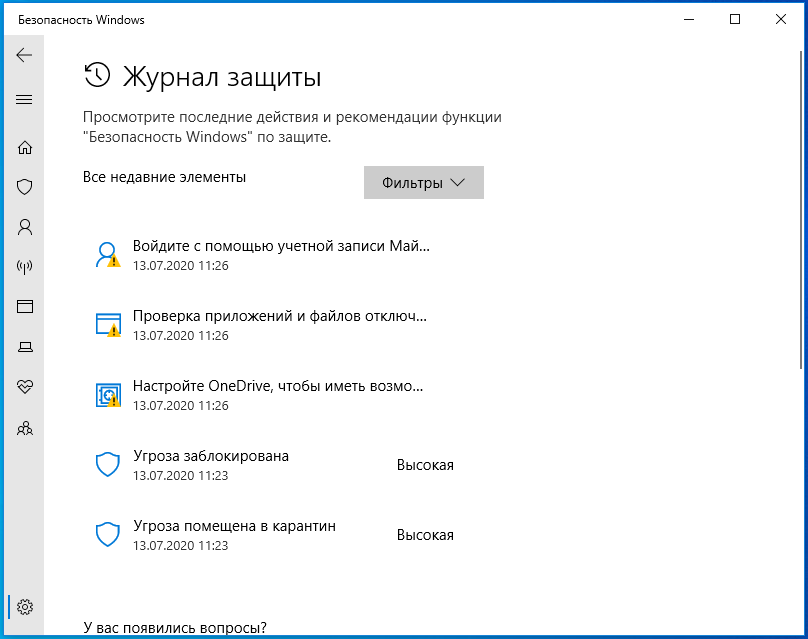

Подобно другим антивирусам, встроенный Защитник Windows ведет историю обнаруженных угроз, просмотреть которую можно в журнале защиты. Эти записи будут отображаться в журнале, даже если опасный файл обезврежен и помещен в карантин, что может вызвать своеобразный побочный эффект, проявляющийся наличием красного или желтого значка на иконке Защитника в системном лотке. в Windows 10 2004 разработчики вроде бы должны были решить эту проблему.

Но, судя по отзывам пользователей, сталкиваться с ней приходится и в последней стабильной версии системы.

Чтобы избавиться от этих предупреждающих о несуществующей уже угрозе значков, нужно очистить журнал Windows Defender. В сборках до релиза 1903 сделать это можно было через интерфейс управления безопасностью Windows, в более поздних сборках системы кнопка очистки журнала отсутствует. Данные журнала удаляются автоматически по истечении 30-и дней, но вы можете сократить этот период или просто удалить их принудительно.

Изменение срока хранения Журнала Защитника

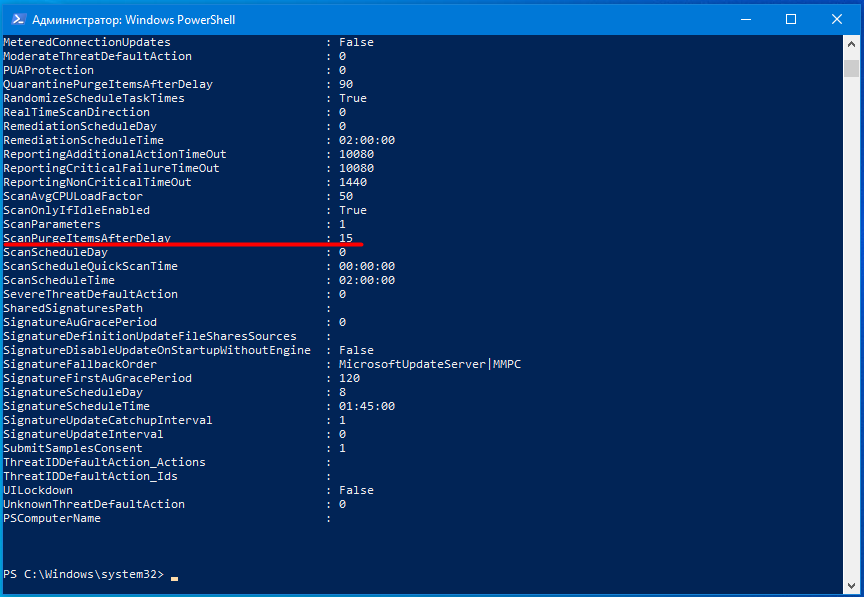

Для изменения срока хранения записей в журнале Защитника Windows 10 мы предлагаем использовать консоль PowerShell.

Запустив ее от имени администратора, выполните в ней команду Get-MpPreference и найдите в полученном списке параметр ScanPurgeItemsAfterDelay.

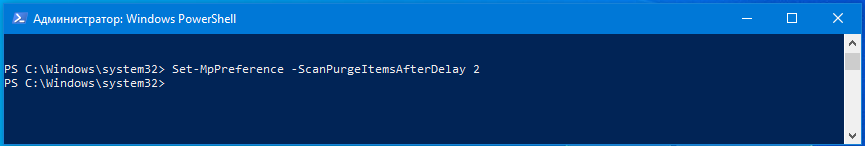

В Windows 10 2004 его значение равняется 15, то есть данные журнала хранятся 15 дней. Чтобы сократить этот срок, скажем, до двух дней, выполните в PowerShell такую команду:

Set-MpPreference -ScanPurgeItemsAfterDelay 2

Принудительная очистка Журнала Защитника

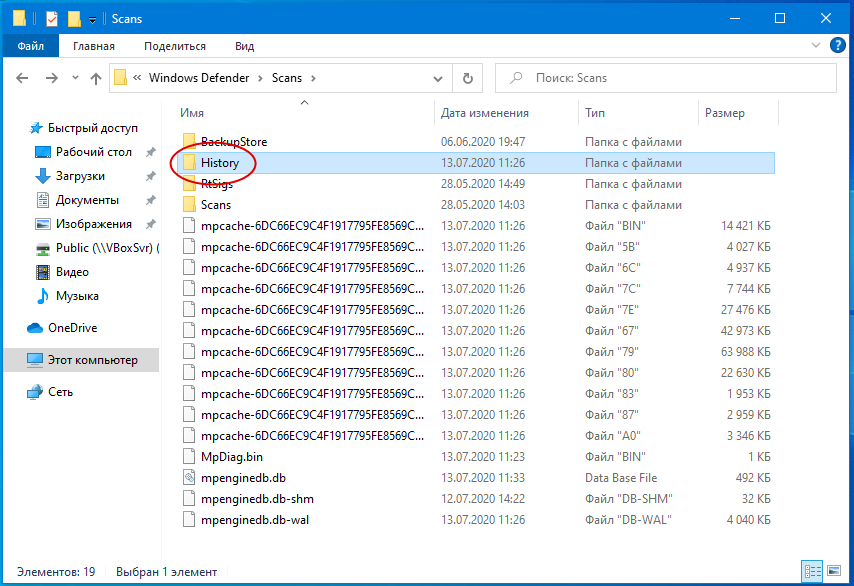

Если вы хотите очистить журнал прямо сейчас, выполните следующие действия.

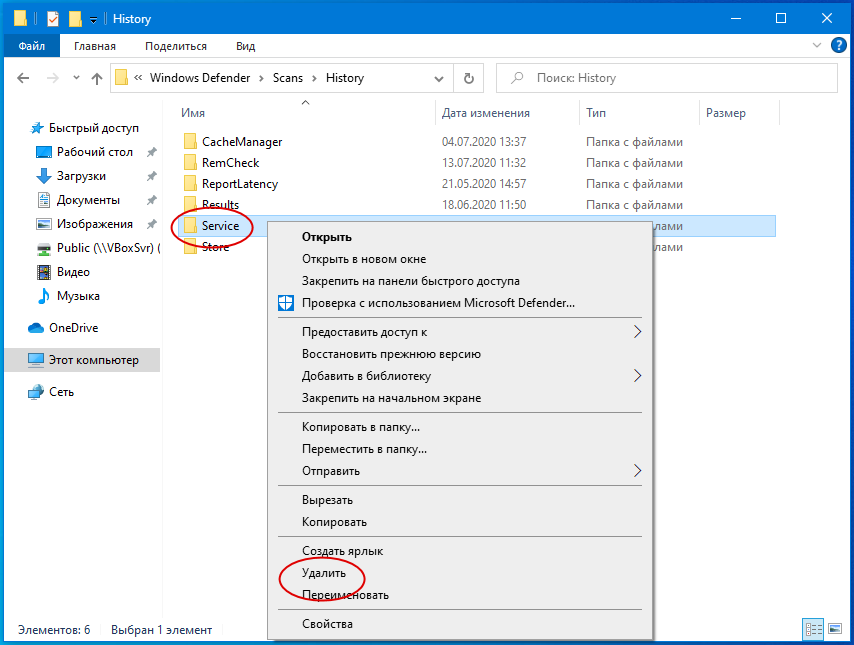

Перейдите в Проводнике в папку C:\ProgramData\Microsoft\Windows Defender\Scans, а затем зайдите в расположенную в ней папку History, подтвердив вход с правами администратора.

В свою очередь, в ней найдите папку Service и удалите ее.

Вместе с ней будет удалена и история действий Windows Defender.

Должен исчезнуть и значок предупреждения на иконке Защитника. Однако, если у вас не настроены базовые функции безопасности, желтый значок предупреждения будет отображаться независимо от того, имеются в журнале записи или нет.

Загрузка…

- Remove From My Forums

-

Вопрос

-

Hi, Guys.

How to address Windows Defender Definition Updates consuming most space on server? Should the old updates here automatically be purged? How to sort this out and reclaim space here?

Thank you.

Все ответы

-

Hi TheBats,

How much space are the definition updates taking? How are you pushing them (Windows Updates, SCCM, WSUS, etc.)? And where are the files located (in which folder)?

-

Hi, Yoan.

It is already consuming 80GB space. It is getting pushed via SCCM. Files are located at C>ProgramData>Microsoft>Windows Defender

How to delete the old definition updates here without any impact on the server?

-

If I check in my C:\ProgramData\Microsoft\Windows Defender\Definition Updates folder, I can see 5 folders:

One folder with a CLSID as name

Backup

Default

NisBackup

UpdatesAll these folders takes up 302mb of space. Can you tell us which one takes the most space, and if so, what files are inside? The CLSID and Backup folders only have 5-6 files each inside, between 15 and 75mb each.

Also, is that on the SCCM server (on which you download and push the definition updates), or a server running Windows Defender normally?

-

It is on the server running Windows Defender client. Should the purging of old definition updates automatic right?

Recently a colleague of mine asked me what happens in the file system when a malicious file is «quarantined».

The answer varies widely and as this is the «secret sauce» for many antivirus vendors, most of the time it is not overly documented how they do the voodoo they do. Seems like something that might make for a good blog or two so I sat down and did a few tests.

This post is going to cover what happened on my Windows 8 VM when I turned Windows Defender against a vicious EICAR.TXT file!

I chose to beat up on Windows Defender mostly because it is free and has a huge market share. Nothing personal.

So first things first: I grabbed the EICAR file and saved it to C:\temp.

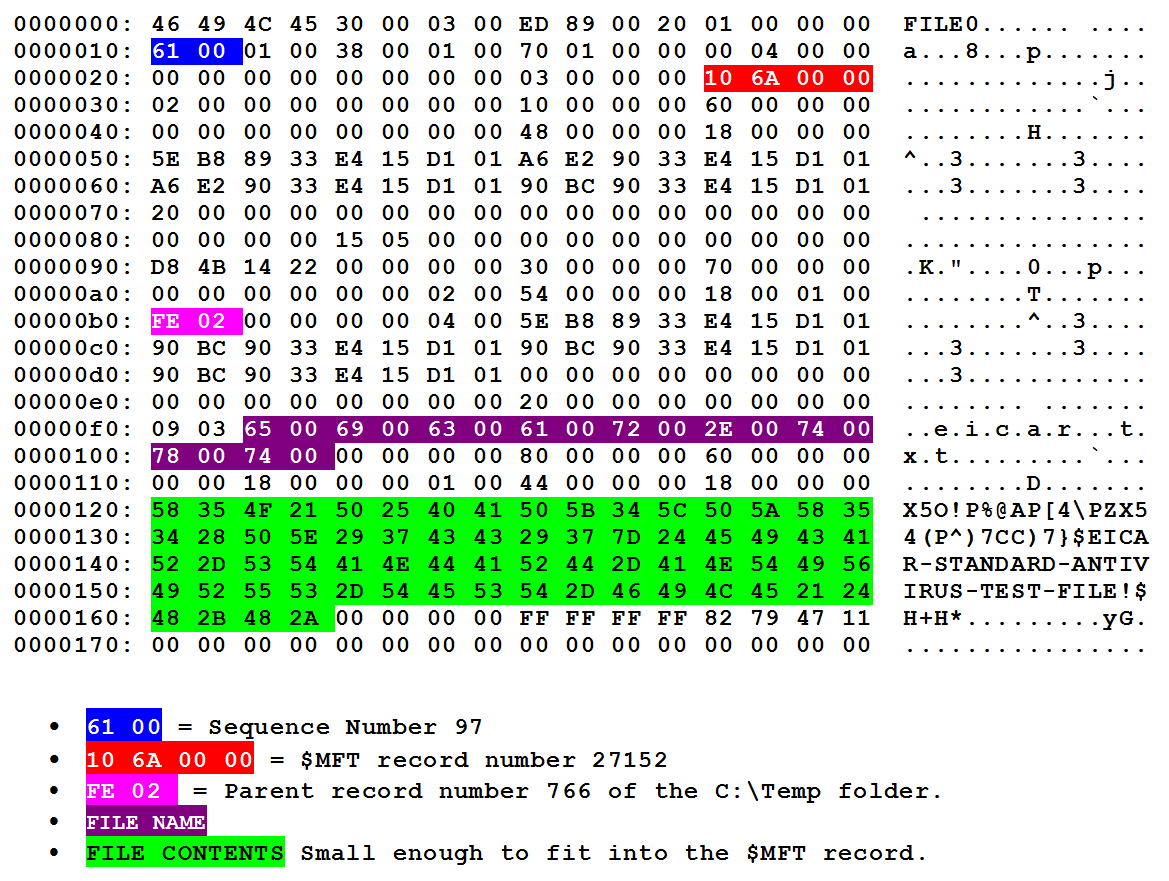

Then I grabbed a copy of the $MFT to take a look at the this file’s record. Looks like this:

There is a lot going on in there but I just wanted to focus on a few things. If you are lost, read this.

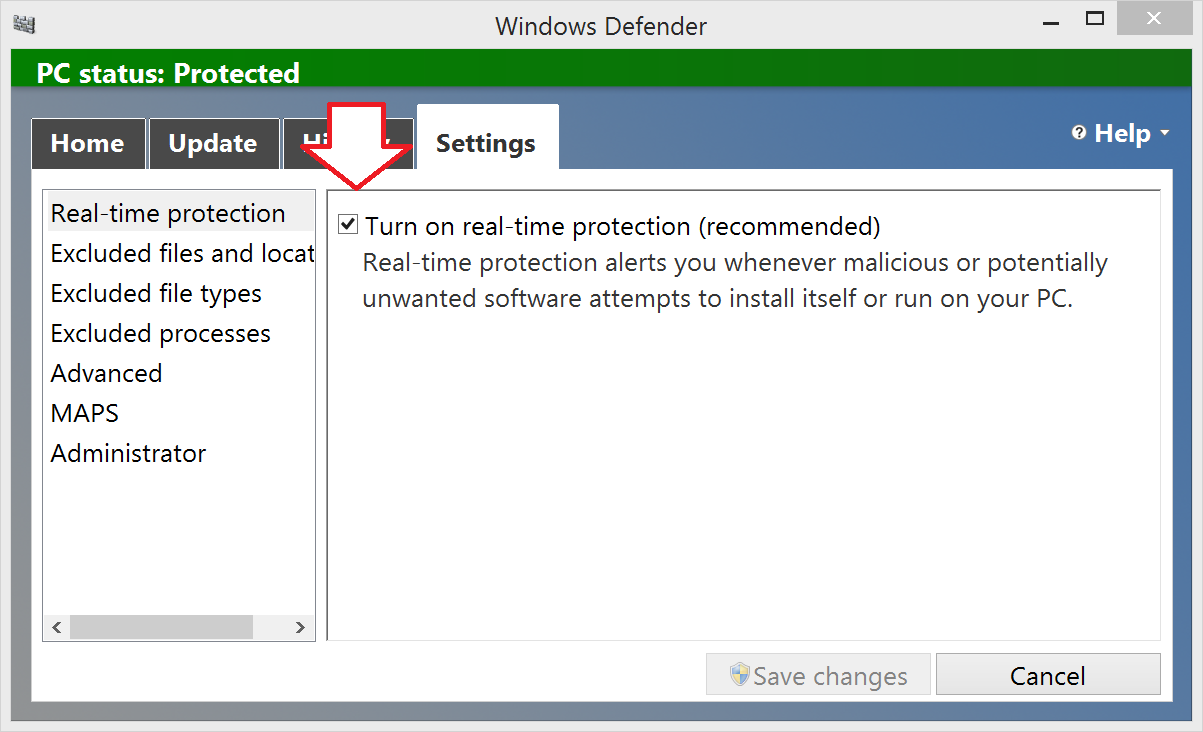

NEXT, I turned on Windows Defender real-time protection. It was recommended.

Then a whole bunch of stuff happened.

Let’s start with $MFT record number 27152. So I quickly dumped the $MFT again and here’s what I got:

So what changed? Pretty much everything accept the $MFT record number.

The sequence number is increment by 4, indicating that there were numerous changes to the file. Specifically the rename and move to a new parent folder.

Lets take a closer look at the USNJrnl-$J to get an idea what happened:

###When I created the EICAR File and Added the EICAR string to it.###

2015-11-03 03:03:23.186 ref_num = 27152-96 eicar.txt File_Create,Close

2015-11-03 03:03:23.231 ref_num = 27152-97 eicar.txt File_Create,Data_Extend,Close

2015-11-03 03:06:48.274 ref_num = 27152-97 eicar.txt Data_Extend,Data_Truncation,Close

### This is Windows Defender Deleting the File. ###

2015-11-03 03:07:20.379 ref_num = 27152-97 eicar.txt Object_ID_Change,Close

2015-11-03 03:09:43.529 ref_num = 27152-97 eicar.txt Basic_Info_Change,Data_Overwrite,File_Delete,Close

###Since this Record Number is up for grabs, it is reused for a different file ###

2015-11-03 03:09:43.534 ref_num = 27152-98 5A7D7B64F11FF203E09434276A974A97 File_Create,Data_Extend,CloseSo in short Windows Defender deleted the original file. The MFT record number was up for grabs so it was picked up by a newly created file C:\ProgramData\Microsoft\Windows Defender\Scans\History\RemCheck\5A7D7B64F11FF203E09434276A974A97

So where did my EICAR file go? Windows Defender puts quarantined files C:\ProgramData\Microsoft\Windows Defender\Quarantine\ResourceData\. Mine was saved C:\ProgramData\Microsoft\Windows Defender\Quarantine\ResourceData\50\50761523FA79FDF68E04707959836D1F6DBA9969.

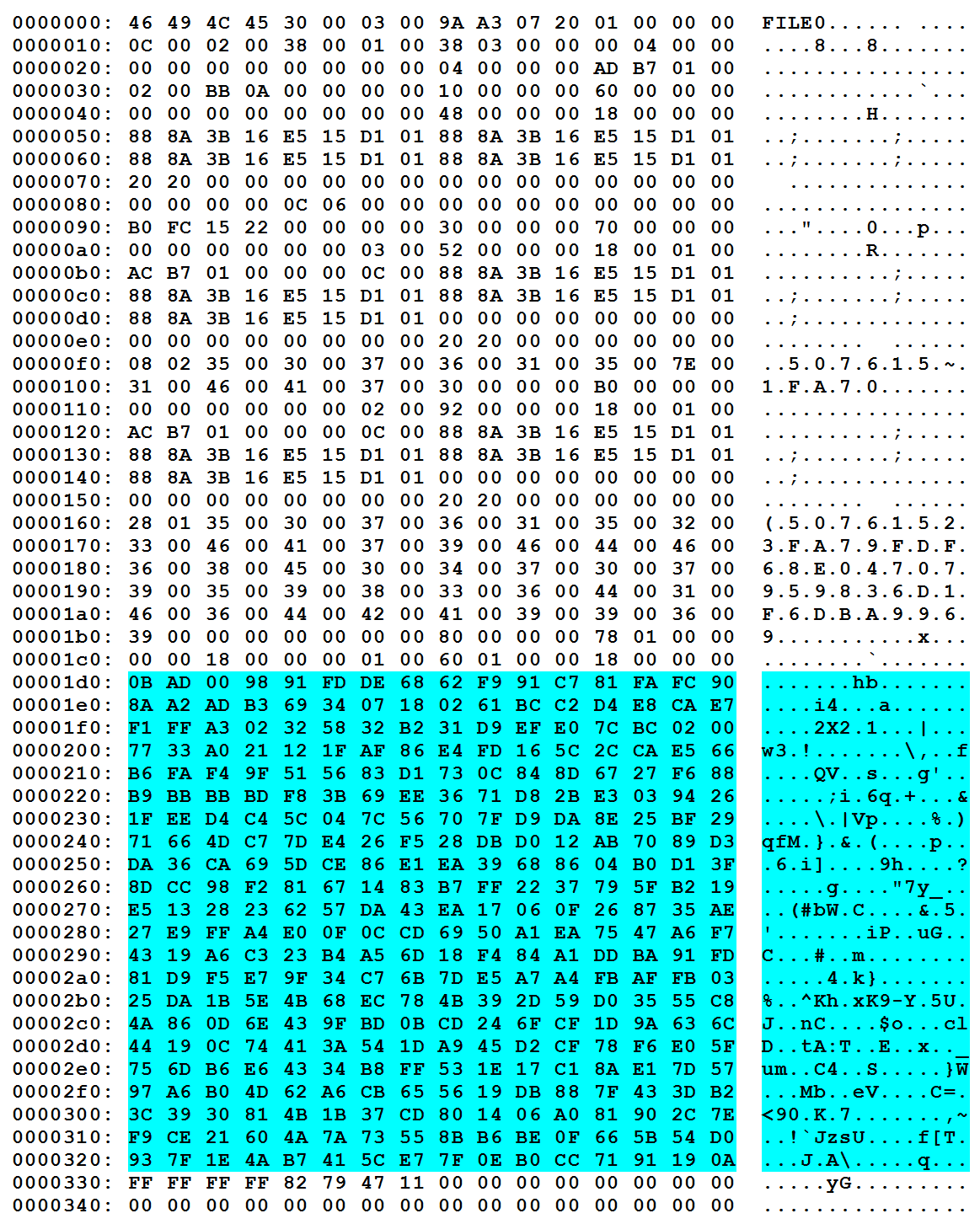

Let’s take a look at that:

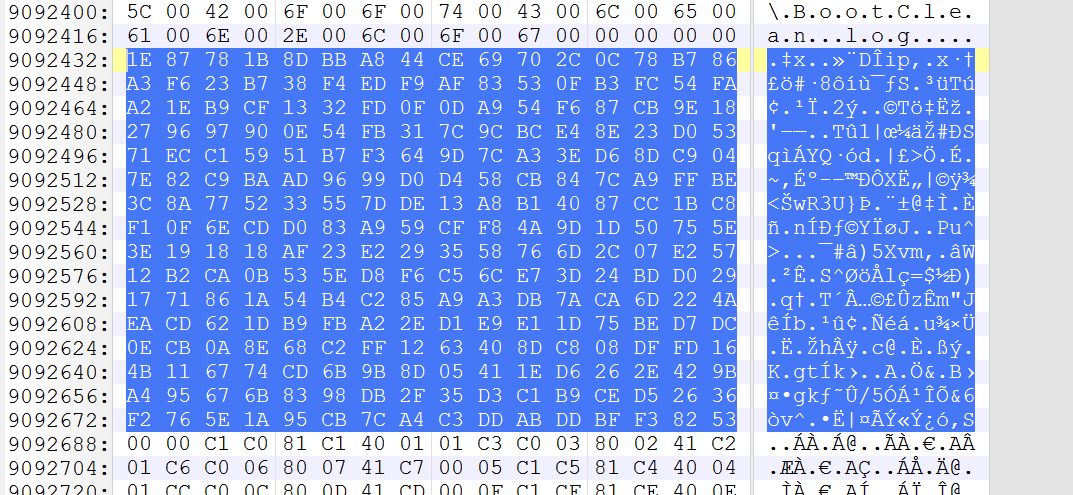

For those that don’t know, Windows Defender and Microsoft Security Essentials Quarantine files have a magic number of 0B AD 00. Clever.

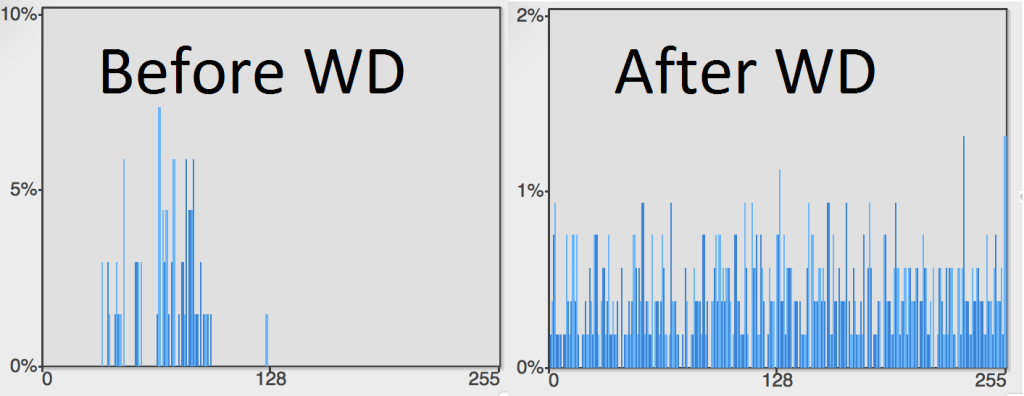

Looking at the histogram of the data, it is pretty obvious that it was stored using some kind of encryption.

After doing a bit more digging, it turns out that Windows Defender uses a hard coded RC4 key to encrypt quarantine files.

A colleague of my pointed me at the this cool script from Cuckoo

Here is the relevant chuck of their code that I bastardized for this blog post:

# Copyright (C) 2015 KillerInstinct, Optiv, Inc. (brad.spengler@optiv.com)

# This file is part of Cuckoo Sandbox - http://www.cuckoosandbox.org

# See the file 'docs/LICENSE' for copying permission.

import os

import struct

import hashlib

from binascii import crc32

def mse_ksa():

# hardcoded key obtained from mpengine.dll

key = [0x1E, 0x87, 0x78, 0x1B, 0x8D, 0xBA, 0xA8, 0x44, 0xCE, 0x69,

0x70, 0x2C, 0x0C, 0x78, 0xB7, 0x86, 0xA3, 0xF6, 0x23, 0xB7,

0x38, 0xF5, 0xED, 0xF9, 0xAF, 0x83, 0x53, 0x0F, 0xB3, 0xFC,

0x54, 0xFA, 0xA2, 0x1E, 0xB9, 0xCF, 0x13, 0x31, 0xFD, 0x0F,

0x0D, 0xA9, 0x54, 0xF6, 0x87, 0xCB, 0x9E, 0x18, 0x27, 0x96,

0x97, 0x90, 0x0E, 0x53, 0xFB, 0x31, 0x7C, 0x9C, 0xBC, 0xE4,

0x8E, 0x23, 0xD0, 0x53, 0x71, 0xEC, 0xC1, 0x59, 0x51, 0xB8,

0xF3, 0x64, 0x9D, 0x7C, 0xA3, 0x3E, 0xD6, 0x8D, 0xC9, 0x04,

0x7E, 0x82, 0xC9, 0xBA, 0xAD, 0x97, 0x99, 0xD0, 0xD4, 0x58,

0xCB, 0x84, 0x7C, 0xA9, 0xFF, 0xBE, 0x3C, 0x8A, 0x77, 0x52,

0x33, 0x55, 0x7D, 0xDE, 0x13, 0xA8, 0xB1, 0x40, 0x87, 0xCC,

0x1B, 0xC8, 0xF1, 0x0F, 0x6E, 0xCD, 0xD0, 0x83, 0xA9, 0x59,

0xCF, 0xF8, 0x4A, 0x9D, 0x1D, 0x50, 0x75, 0x5E, 0x3E, 0x19,

0x18, 0x18, 0xAF, 0x23, 0xE2, 0x29, 0x35, 0x58, 0x76, 0x6D,

0x2C, 0x07, 0xE2, 0x57, 0x12, 0xB2, 0xCA, 0x0B, 0x53, 0x5E,

0xD8, 0xF6, 0xC5, 0x6C, 0xE7, 0x3D, 0x24, 0xBD, 0xD0, 0x29,

0x17, 0x71, 0x86, 0x1A, 0x54, 0xB4, 0xC2, 0x85, 0xA9, 0xA3,

0xDB, 0x7A, 0xCA, 0x6D, 0x22, 0x4A, 0xEA, 0xCD, 0x62, 0x1D,

0xB9, 0xF2, 0xA2, 0x2E, 0xD1, 0xE9, 0xE1, 0x1D, 0x75, 0xBE,

0xD7, 0xDC, 0x0E, 0xCB, 0x0A, 0x8E, 0x68, 0xA2, 0xFF, 0x12,

0x63, 0x40, 0x8D, 0xC8, 0x08, 0xDF, 0xFD, 0x16, 0x4B, 0x11,

0x67, 0x74, 0xCD, 0x0B, 0x9B, 0x8D, 0x05, 0x41, 0x1E, 0xD6,

0x26, 0x2E, 0x42, 0x9B, 0xA4, 0x95, 0x67, 0x6B, 0x83, 0x98,

0xDB, 0x2F, 0x35, 0xD3, 0xC1, 0xB9, 0xCE, 0xD5, 0x26, 0x36,

0xF2, 0x76, 0x5E, 0x1A, 0x95, 0xCB, 0x7C, 0xA4, 0xC3, 0xDD,

0xAB, 0xDD, 0xBF, 0xF3, 0x82, 0x53

]

sbox = range(256)

j = 0

for i in range(256):

j = (j + sbox[i] + key[i]) % 256

tmp = sbox[i]

sbox[i] = sbox[j]

sbox[j] = tmp

return sbox

def rc4_decrypt(sbox, data):

out = bytearray(len(data))

i = 0

j = 0

for k in range(len(data)):

i = (i + 1) % 256

j = (j + sbox[i]) % 256

tmp = sbox[i]

sbox[i] = sbox[j]

sbox[j] = tmp

val = sbox[(sbox[i] + sbox[j]) % 256]

out[k] = val ^ data[k]

return out

def mse_unquarantine(f):

with open(f, "rb") as quarfile:

data = bytearray(quarfile.read())

fsize = len(data)

if fsize < 12 or data[0] != 0x0B or data[1] != 0xad or data[2] != 0x00:

return None

sbox = mse_ksa()

outdata = rc4_decrypt(sbox, data)

#prints

with open("unquar-with-meta.bin", "wb") as f:

f.write(outdata)

# MSE stores metadata like the original filename in a separate file,

# so due to our existing interface, we can't restore the original name

# from just the ResourceData file. Later we may allow uploading pairs

# of files, match them up by name, and then associate that data here

# for the final submission

headerlen = 0x28 + struct.unpack("<I", outdata[8:12])[0]

origlen = struct.unpack("<I", outdata[headerlen-12:headerlen-8])[0]

if origlen + headerlen = fsize:

with open("unquar.bin", "wb") as f:

f.write(outdata[headerlen:])

mse_unquarantine("50761523FA79FDF68E04707959836D1F6DBA9969")c:\ProgramData\Microsoft\Windows Defender\Definition Updates\Backup\mpengine.dll

c:\ProgramData\Microsoft\Windows Defender\Definition Updates\Default\MpEngine.dll

c:\ProgramData\Microsoft\Windows Defender\Definition Updates\{D45C13C3-59B3-4726-B82F-03461072F006}\mpengine.dll

c:\Users\All Users\Microsoft\Windows Defender\Definition Updates\Backup\mpengine.dll

c:\Users\All Users\Microsoft\Windows Defender\Definition Updates\Default\MpEngine.dll

c:\Users\All Users\Microsoft\Windows Defender\Definition Updates\{D45C13C3-59B3-4726-B82F-03461072F006}\mpengine.dll

c:\Windows\WinSxS\amd64_windows-defender-am-engine_31bf3856ad364e35_6.3.9600.16384_none_efe9bba68a38095a\MpEngine.dll</p>Looks like this:

I might dig a little deeper on this but this is all for now. Hope this helps.

Вы зашли в центр обновления Windows 10, а там написано:

С установкой некоторых обновлений возникли проблемы…

• Обновление определения для Windows Defender — КБ2267602 (Определение 1.215.422.0) — ошибка 0x80070643

Коды ошибок могут быть разными: 0x80200056, 0x80070002, 0x80070005 и другие

Если заново нажать «обновить», то уже ничего не пишет о Защитнике, а просто пишет «Устройство обновлено». Но если через пару дней зайти в центр обновлений, то там снова появится надпись про ошибку обновления определений.

Если зайти в сам Защитник, то в статусе обновления написано «Ошибка подключения». При попытке обновить появится окно «Не удалось обновить определения вирусов и

программ-шпионов

. Код ошибки: 0x80070002».

Я с такой проблемой столкнулся в Windows 10, но для предыдущих версий решение такое же.

Решение 1 (сперва попробуйте его)

Идея: Защитник во время обновления пытается удалить временную папку, но ему для этого не хватает прав. Решение: удалить содержимое временных папок.

Для этого:

- Откройте командную строку от имени администратора (как это сделать?)

- Скачайте скрипт fix.cmd и запустите его через командную строку. Или можете сами копировать по одной команде, вставлять в командную строку и запускать.

- После этого зайдите в Центр обновлений → Проверить наличие обновлений. Затем откройте Защитник Windows и обновите определения уже через него.

Решение 2 (если предыдущее не сработает)

Идея такая же: Защитник не может получить доступ к своей собственной папке. Значит нам нужно эту папку удалить, и при следующем запуске Защитник сам ее создаст заново, уже с нужными правами доступа.

Итак:

- Для удаления папки Защитника, нужно его полностью отключить:

- Отключаем Защитник в настройках (все переключатели на Выкл).

- Качаем NoDefender, запускаем, следуем инструкциям.

- Качаем и устанавливаем Winaero Tweaker (portable или обычная установка — без разницы). Запускаем, набираем в поиске defender или в левом меню ищем снизу раздел Windows Apps → Disable Windows Defender. Нажимаем «Disable Windows Defender».

- Удаляем папку

C:\ProgramData\Microsoft\Windows Defender. Кто боится удалять — можно просто переименовать ее. Возможно после этого шага стоит перезагрузить компьютер. - Включаем Защитник заново. Сперва в тех двух прогах, затем в настройках. Так же

через Winaero Tweaker можно вернуть иконку Защитника в трее (если она

пропала). - Вероятно стоит еще раз очистить все временные папки (как написано в Решении 1).

- Теперь обновите Защитника — все должно получиться.

Заключение

В Windows так же есть средство устранения неполадок с обновлениями. Проблему с Защитником оно, увы, не исправляет. Но на всякий случай запустите его:

- В Пуске наберите «Поиск и устранение неполадок Центра обновления Windows» → Запустите → Везде нажимайте Далее.

- Перезагрузка.

- Откройте Центр обновлений и нажмите Обновить.

Просьба

Этот пост я пишу через несколько недель после самого исправления. Некоторые детали у меня спутались. Например, не помню, что нужно сперва запускать: NoDefender или Winaero Tweaker. Так же не помню в какой момент нужно перезагружать комп — а может и вообще без перезагрузок можно обойтись?

Если вы пытались решить проблему и у вас получилось или нет, то напишите в комментариях об этом. Может быть в

каких-то

пунктах пришлось делать то, что у меня не указано?

It looks like WD keeps a history of all scans and keep older definition files.

Is it ok to delete the content of these two folder and let WD rebuild their content.

Anyway to disable WD to keep accumulating this history scans and delete old definitions?

I have already tried the free disk space function on Windows 8.1, but it didn’t delete these WD files

asked Jan 28, 2015 at 22:27

Herman ToothrotHerman Toothrot

3212 gold badges4 silver badges13 bronze badges

1

There’s a lot of threads to find in Google about this subject. It doesn’t seem like Microsoft is willing to document this, but many people have just done it and I don’t see any complaints. Should be safe enough.

If you want to be sure, just create a restore point, move all files to a temporary folder, reboot machine, update Windows and Windows Defender, reboot again and see if:

- everything still works (hint: you can try to download the EICAR antivirus test file from http://www.eicar.org/ to check the functionality of any antivirus application — this is a safe testfile that must be recognised as a virus by all AV’s)

- all that data gets gets re-downloaded, in which case it probably doesn’t make much sense to delete it

Good luck.

answered Jan 28, 2015 at 22:56

1

You must log in to answer this question.

Not the answer you’re looking for? Browse other questions tagged

.

Not the answer you’re looking for? Browse other questions tagged

.