В предыдущем руководстве вы узнали принципы работы брандмауэра Windows 11 / 10 и способы его использования. На этот раз мы погрузимся в настройки режима повышенной безопасности.

В данной статье вы узнаете о режиме повышенной безопасности в брандмауэре Windows 11 / 10, что такое специальная оснастка управления, и как вы можете использовать ее для лучшего контроля сетевого доступа.

Что такое режим повышенной безопасности?

Это оснастка управления для брандмауэра, из которой вы можете управлять всеми его настройкам, правилами и исключениями.

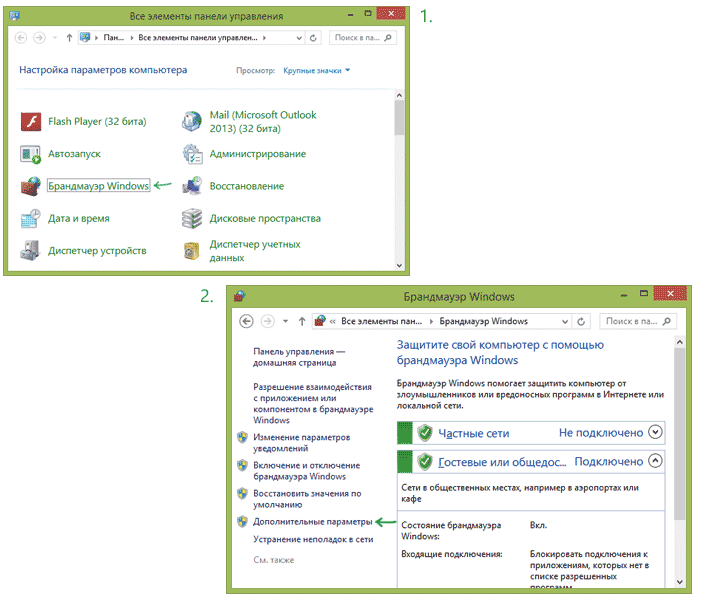

Для получения доступа к расширенным настройкам вам нужно открыть брандмауэр, как показано в ранее опубликованной статье, а затем нажать на ссылку «Дополнительные параметры» в левом столбце.

Брандмауэр Windows теперь открыт в режиме повышенной безопасности. Эта оснастка выглядит сначала непонятной, и не без оснований. Здесь сохраняются и редактируются все правила на продвинутом уровне. То, что мы видели в предыдущей статье, это был лишь ограниченный, но удобный вид для пользователя.

Общие сведения о профилях и типах трафика

Профили

Microsoft рекомендует активировать все профили и позволить API-интерфейсу установленному в системе, выбрать, какой из них использовать.

• Профиль домена: используются для компьютеров, подключенных к сети, содержащей доменные контроллеры, к которым принадлежат сетевые компьютеры. Этот профиль не используется для домашних ПК. Когда компьютер успешно зарегистрирован в домене, он автоматически использует данный профиль.

• Частный профиль: предназначен для домашних или офисных сетей, которые не подключены напрямую к Интернету, но находится за каким-то устройством безопасности, таким как маршрутизатор или другой аппаратный брандмауэр.

• Общий профиль: обычно используется, когда компьютер подключен к публичной сети (Интернет или публичная точка доступа Wi-Fi), например в кафе, гостинице или по кабельному соединению дома. По умолчанию будут заблокированы все входящие подключения, которые не входят в список разрешенных.

Типы трафика

• Входящий — это трафик поступающий из сети или Интернета на компьютер или другое устройство. Например, если вы загружаете файл через uTorrent, скачивание этого файла фильтруется входящим правилом.

• Исходящий — трафик, который исходит от вашего компьютера в сеть или Интернет. Например, ваш запрос на загрузку веб-сайта в браузере — это исходящий трафик, и он фильтруется через исходящее правило.

• Правила безопасности подключений — общие правила, которые используются для защиты трафика между двумя конкретными компьютерами и используется в очень контролируемых средах с особыми требованиями безопасности. В отличие от входящих и исходящих, применяющихся только к вашему компьютеру или устройству, правила безопасности подключения требуют, чтобы оба компьютера, участвующие в соединении и применяли одни и те же правила.

Все они могут быть настроены специфическим образом для определенных компьютеров, учетных записей пользователей, программ, приложений, служб, портов, протоколов или сетевых адаптеров.

Вы можете просматривать правила определенного типа, выбрав соответствующую категорию в столбце слева.

Здесь увидите множество правил входящего и исходящего трафика. Некоторые из них будут иметь зеленую галочку рядом с их именем, в то время как другие будут показаны серым цветом. Зеленая галочка означает что они используются. Те, у которых установлен серый флажок, отключены, и не используются.

Правила брандмауэра Windows имеют следующие параметры, которые можно редактировать:

- Имя — имя просматриваемого правила.

- Группа — описывает приложение или функцию Windows, к которой принадлежит это правило. Например, правила, относящиеся к определенному приложению или программе, будут иметь имя приложения / программы в качестве группы. Правила, относящиеся к одной и той же сетевой функции, например «Общий доступ к файлам и принтерам», будут иметь название группы, к которой они относятся.

- Профиль — сетевое местоположение / профиль, к которому применяется правило: домен частный или публичный (для сетей компании с сетевыми доменами).

- Включено — сообщает вам, включено ли правило и применяется ли брандмауэром.

- Действие — действие может «Разрешить» или «Блокировать» в зависимости от того, что должно делать правило.

- Частота — указывает, переопределяет ли это правило существующее правило блока. По умолчанию все правила должны иметь значение «Нет» для этого параметра.

- Программа — настольная программа, к которой применяется правило.

- Локальный адрес — указывает, применяется ли правило только тогда, когда ваш компьютер имеет определенный IP-адрес или нет.

- Удаленный адрес — указывает, применяется ли правило только при подключении устройств с определенными IP-адресами.

- Протокол — разделяет сетевые протоколы, для которых применяется правило.

- Локальный порт — указывает, применяется ли правило для соединений, сделанных на определенных локальных портах, или нет.

- Удаленный порт — указывает, применяется ли правило для соединений, сделанных на определенных удаленных портах, или нет.

- Авторизованные пользователи — учетные записи пользователей, для которых применяется правило (только для входящих правил).

- Разрешенные компьютеры — компьютеры, для которых применяется правило.

- Авторизованные локальные субъекты — учетные записи пользователей, для которых применяется правило (только для исходящих правил).

- Локальный пользователь-владелец — учетная запись пользователя, установленная как владелец / создатель правила.

- Пакет приложения — относится только к приложениям из Microsoft Store, и отображает имя пакета приложения, к которому применяется правило.

Что можно отслеживать в брандмауэре Windows в режиме повышенной безопасности

Под тремя типами правил, вы найдете раздел с названием «Наблюдение» и если развернуть его, то можно просмотреть активные правила брандмауэра, правила безопасности активных соединений и сопоставления безопасности.

Сопоставления безопасности — это информация о безопасном зашифрованном канале на локальном компьютере или устройстве, информация может использоваться для будущего сетевого трафика на конкретном удаленном компьютере или устройстве. Здесь вы можете посмотреть, какие одноранговые узлы подключены к вашему компьютеру и какой пакет защиты использовался Windows для формирования сопоставлений безопасности.

Как управлять существующими правилами

Помните, лучше отключить правило, чем его удалить. Тогда будет очень легко все восстановить, просто повторно включив отключенные правила.

Для отключения правила, нужно отметить его и нажать соответствующую кнопку в правом меню.

Кроме того, можно просто щелкнуть правой кнопкой мыши по правилу и «Отключить».

Если необходимо отредактировать правило, сделайте это в столбце справа зайдя в «Свойства» или через контекстное меню вызванное правым щелчком мыши.

Все параметры, упомянутые ранее в нашей инструкции, могут быть изменены в окне «Свойства» для конкретного правила.

Когда изменения внесены, не забудьте нажать «ОК», для их применения.

Как создать исходящее правило

Создание правил в режим повышенной безопасности гораздо проще, чем вы думаете. Чтобы продемонстрировать это, давайте создадим исходящее правило, которое блокирует доступ к сети и Интернет для приложения Skype, только когда вы подключены к ненадежным общедоступным сетям.

Для этого перейдите в «Правила для исходящего подключения» и нажмите «Создать правило» в столбце справа.

Откроется «Мастер создания правила для нового исходящего подключения», где вы создадите новое правило всего за пару шагов. Во-первых, вас попросят выбрать тип правила, которое вы хотите создать.

Ваш выбор:

- Для программ — правило управляющее конкретной программой

- Для порта — правило управляющее подключениями для порта TCP или UDP.

- Предопределенные — правило, контролирующее подключения, выполняемые определенной службой или функцией Windows.

- Настраиваемые — настраиваемое правило, которое может блокировать все программы и порты или определенную комбинацию.

В нашем случае выбираем «Для программ» и нажимаем «Далее».

Вам предлагается выбрать все программы или определенную программу.

Выбираем исполняемый файл программы, которую хотим заблокировать — Skype.exe и переходим «Далее».

Затем указываем действие, которое необходимо предпринять:

- Разрешить подключение — включает как защищенные IPSec, так и соединения без защиты.

- Разрешить безопасное подключение — включает только подключения с проверкой подлинности с помощью IPSec. Вы можете указать тип аутентификации и шифрования, которые вы хотите применить, нажав «Настроить».

- Блокировать подключение — блокирует соединение, независимо от того, является ли оно безопасным или нет.

Выбираем «Блокировать подключение» и нажимаем «Далее».

Теперь вас попросят выбрать, для каких профилей применяется правило:

- Доменный — применяется при подключении компьютера к домену своей организации.

- Частный — применяется, когда компьютер подключен к частной сети, например домашней или рабочей.

- Публичный — применяется если компьютер подключен к ненадежной общественной сети.

В нашем руководстве мы выбрали «Публичный», потому что хотели заблокировать доступ только тогда, когда компьютер подключен к общественной сети.

Когда выбор сделан, нажмите «Далее».

Введите имя, и описание для вновь созданного правила. Напишите подробно, чтобы потом было легче понять.

Нажмите «Готово».

Как создать входящее правило

Перейдите к «Правилам для входящих подключений» и нажмите «Создать правило» в столбце справа.

Запустится «Мастер создания правила для нового входящего подключения».

Создадим правило, которое блокирует весь входящий трафик, созданный с использованием протокола TCP на порте 30770. На первом этапе мы выбрали «Для порта».

Выбрали протокол и порт, для которого применяется правило. Выбор протоколов идет между — TCP и UDP. Если вам нужно правило, применяемое к обоим протоколам, придется создать два правила: по одному для каждого.

У нас есть выбор, заблокировать все порты или только выбранные. Мы выбрали «Определенные локальные порты» и ввели «30770»

Отметим «Блокировать подключение» и проследуем «Далее».

Теперь необходимо сделать выбор профилей, для которых применяется правило. Поскольку мы блокируем весь TCP-трафик на порте 30770, выбираем все три профиля и продолжаем.

Вводим имя и описание для вновь созданного правила, нажимаем «Готово».

Правило создано и теперь используется.

Как восстановить параметры по умолчанию

Если вы намудрили с правилами и все стало работать неправильно, можно легко отменить все настройки и восстановить брандмауэр Windows по умолчанию. Не забывайте, это можно сделать только из под учетной записи администратора.

Для этого, откройте брандмауэр Windows и в левом столбце, нажмите по ссылке «Восстановить значения по умолчанию».

Нажмите на кнопку «Восстановить значения по умолчанию».

Подтвердите, восстановление нажав на «Да».

Параметры будут сброшены до значений по умолчанию. Теперь вы можете заняться настройкой с нуля и решить возникшие проблемы.

Стандартный интерфейс брандмауэра позволяет настроить основные правила для публичных и частных сетей. Дополнительно к этому, вы можете настроить расширенные варианты правил, включив интерфейс брандмауэра в режиме повышенной безопасности — эта функция доступна в Windows 10, 8 (8.1) и Windows 7. См. также: Как запретить программе доступ в Интернет.

Есть несколько способов перейти к расширенному варианту. Самый простой из них — зайти в Панель управления, выбрать пункт «Брандмауэр Windows», а затем, в меню слева кликнуть по пункту «Дополнительные параметры».

Настройка сетевых профилей в брандмауэре

Брандмауэр Windows использует три различных сетевых профиля:

- Профиль домена — для компьютера, подключенного к домену.

- Частный профиль — используется для подключений к частной сети, например, рабочей или домашней.

- Общий профиль — используется для сетевых подключений к публичной сети (Интернет, публичная точка доступа Wi-Fi).

При первом подключении к сети, Windows предлагает вам выбор: общественная сеть или частная. Для различных сетей может использоваться разный профиль: то есть, при подключении вашего ноутбука к Wi-Fi в кафе может использоваться общий профиль, а на работе — частный или профиль домена.

Для настройки профилей, нажмите «Свойства брандмауэра Windows». В открывшемся диалоговом окне вы можете настроить базовые правила для каждого из профилей, а также задать сетевые подключения, для которых будет использован тот или иной из них. Отмечу, что если вы заблокируете исходящие подключения, то при блокировке вы не увидите каких-либо уведомлений брандмауэра.

Создание правил для входящих и исходящих подключений

Для того, чтобы создать новое правило входящего или исходящего сетевого подключения в брандмауэре, выберите соответствующий пункт в списке слева и кликните по нему правой кнопкой мыши, после чего выберите пункт «Создать правило».

Откроется мастер создания новых правил, которые делятся на следующие типы:

- Для программы — позволяет запретить или разрешить доступ к сети конкретной программе.

- Для порта — запрет или разрешение для порта, диапазона портов или протокола.

- Предопределенные — использование предопределенного правила, включенного в Windows.

- Настраиваемые — гибкая настройка комбинации блокировки или разрешений по программе, порту или IP-адресу.

В качестве примера попробуем создать правило для программы, например, для браузера Google Chrome. После выбора пункта «Для программы» в мастере потребуется указать путь к браузеру (имеется также возможность создать правило для всех программ без исключения).

Следующим шагом требуется указать, следует ли разрешить подключение, разрешить только безопасное подключение или блокировать его.

Предпоследний пункт — указать для каких из трех сетевых профилей будет применено данное правило. После этого также следует задать имя правила и его описание при необходимости, и нажать «Готово». Правила вступают в силу немедленно после создания и появляются в списке. При желании, вы можете в любой момент удалить, изменить или временно отключить созданное правило.

Для более тонкой настройки доступа, вы можете выбрать настраиваемые правила, которые можно применить в следующих случаях (просто несколько примеров):

- Нужно запретить всем программам подключаться к определенному IP или порту, использовать конкретный протокол.

- Требуется задать список адресов, к которым разрешено подключаться, запретив все остальные.

- Настроить правила для служб Windows.

Настройка конкретных правил происходит практически тем же образом, что был описан выше и, в целом, не представляет особой сложности, хотя и требует некоторого понимания того, что именно делается.

Брандмауэр Windows в режиме повышенной безопасности позволяет также настраивать правила безопасности подключения, связанные с проверкой подлинности, однако рядовому пользователю эти возможности не потребуются.

Описание⚓︎

Режим повышенной безопасности — это оснастка управления для брандмауэра, из которой вы можете управлять всеми его настройками, правилами и исключениями. Для получения доступа к расширенным настройкам вам нужно открыть брандмауэр, а затем нажать на Дополнительные параметры в левом столбце

Брандмауэр Windows теперь открыт в режиме повышенной безопасности. Эта оснастка выглядит сначала непонятной, и не без оснований. Здесь сохраняются и редактируются все правила на продвинутом уровне

Общие сведения о профилях и типах трафика⚓︎

Профили⚓︎

Info

Microsoft рекомендует активировать все профили и позволить API-интерфейсу установленному в системе, выбрать, какой из них использовать

Профиль домена

Для компьютеров, подключенных к сети, содержащей доменные контроллеры, к которым принадлежат сетевые компьютеры. Этот профиль не используется для домашних ПК. Когда компьютер успешно зарегистрирован в домене, он автоматически использует данный профиль

Частный профиль

Предназначен для домашних или офисных сетей, которые не подключены напрямую к Интернету, но находится за каким-то устройством безопасности, таким как маршрутизатор или другой аппаратный брандмауэр

Общий профиль

Обычно используется, когда компьютер подключен к публичной сети (Интернет или публичная точка доступа Wi-Fi), например в кафе, гостинице или по кабельному соединению дома. По умолчанию будут заблокированы все входящие подключения, которые не входят в список разрешенных.

Типы трафика⚓︎

Входящий

Трафик поступающий из сети или Интернета на компьютер или другое устройство. Например, если вы загружаете файл через uTorrent, скачивание этого файла фильтруется входящим правилом

Исходящий

Общие правила, которые используются для защиты трафика между двумя конкретными компьютерами и используется в очень контролируемых средах с особыми требованиями безопасности. В отличие от входящих и исходящих, применяющихся только к вашему компьютеру или устройству, правила безопасности подключения требуют, чтобы оба компьютера, участвующие в соединении и применяли одни и те же правила

Правила безопасности подключений

Все они могут быть настроены специфическим образом для определенных компьютеров, учетных записей пользователей, программ, приложений, служб, портов, протоколов или сетевых адаптеров

Info

Вы можете просматривать правила определенного типа, выбрав соответствующую категорию в столбце слева

Здесь увидите множество правил входящего и исходящего трафика. Некоторые из них будут иметь зеленую галочку рядом с их именем, в то время как другие будут показаны серым цветом. Зеленая галочка означает что они используются. Те, у которых установлен серый флажок, отключены, и не используются

Правила брандмауэра Windows имеют следующие параметры, которые можно редактировать:

- Имя — имя просматриваемого правила

- Группа — описывает приложение или функцию Windows, к которой принадлежит это правило. Например, правила, относящиеся к определенному приложению или программе, будут иметь имя приложения / программы в качестве группы Правила, относящиеся к одной и той же сетевой функции, например «Общий доступ к файлам и принтерам», будут иметь название группы, к которой они относятся

- Профиль — сетевое местоположение / профиль, к которому применяется правило: домен частный или публичный (для сетей компании с сетевыми доменами)

- Включено — сообщает вам, включено ли правило и применяется ли брандмауэром

- Действие — действие может «Разрешить» или «Блокировать» в зависимости от того, что должно делать правило

- Частота — указывает, переопределяет ли это правило существующее правило блока. По умолчанию все правила должны иметь значение «Нет» для этого параметра

- Программа — настольная программа, к которой применяется правило

- Локальный адрес — указывает, применяется ли правило только тогда, когда ваш компьютер имеет определенный IP-адрес или нет

- Удаленный адрес — указывает, применяется ли правило только при подключении устройств с определенными IP-адресами.

- Протокол — разделяет сетевые протоколы, для которых применяется правило

- Локальный порт — указывает, применяется ли правило для соединений, сделанных на определенных локальных портах, или нет

- Удаленный порт — указывает, применяется ли правило для соединений, сделанных на определенных удаленных портах, или нет

- Авторизованные пользователи — учетные записи пользователей, для которых применяется правило (только для входящих правил)

- Разрешенные компьютеры — компьютеры, для которых применяется правило

- Авторизованные локальные субъекты — учетные записи пользователей, для которых применяется правило (только для исходящих правил)

- Локальный пользователь-владелец — учетная запись пользователя, установленная как владелец / создатель правила

- Пакет приложения — относится только к приложениям из Microsoft Store, и отображает имя пакета приложения, к которому применяется правило

Что можно отслеживать в брандмауэре Windows в режиме повышенной безопасности⚓︎

Под тремя типами правил, вы найдете раздел с названием наблюдение и если развернуть его, то можно просмотреть активные правила брандмауэра, правила безопасности активных соединений и сопоставления безопасности

Сопоставления безопасности — это информация о безопасном зашифрованном канале на локальном компьютере или устройстве, информация может использоваться для будущего сетевого трафика на конкретном удаленном компьютере или устройстве. Здесь вы можете посмотреть, какие одноранговые узлы подключены к вашему компьютеру и какой пакет защиты использовался Windows для формирования сопоставлений безопасности

Как управлять существующими правилами⚓︎

Помните, лучше отключить правило, чем его удалить. Тогда будет очень легко все восстановить, просто повторно включив отключенные правила

Для отключения правила, нужно отметить его и нажать соответствующую кнопку в правом меню

Кроме того, можно просто щелкнуть правой кнопкой мыши по правилу и отключить

Если необходимо отредактировать правило, сделайте это в столбце справа зайдя в свойства или через контекстное меню вызванное правым щелчком мыши

Все параметры, упомянутые ранее в нашей инструкции, могут быть изменены в окне свойства для конкретного правила

Когда изменения внесены, не забудьте нажать ОК, для их применения

Как создать исходящее правило⚓︎

Создание правил в режим повышенной безопасности гораздо проще, чем вы думаете. Чтобы продемонстрировать это, давайте создадим исходящее правило, которое блокирует автоматическое обновление Microsoft Edge в публичных сетях, т.е. только когда вы подключены к ненадежным общедоступным сетям

Для этого перейдите в Правила для исходящего подключения и нажмите Создать правило в столбце справа

Откроется Мастер создания правила для нового исходящего подключения, где вы создадите новое правило всего за пару шагов. Во-первых, вас попросят выбрать тип правила, которое вы хотите создать

Ваш выбор:

- Для программ — правило управляющее конкретной программой

- Для порта — правило управляющее подключениями для порта TCP или UDP

- Предопределенные — правило, контролирующее подключения, выполняемые определенной службой или функцией Windows

- Настраиваемые — настраиваемое правило, которое может блокировать все программы и порты или определенную комбинацию

В нашем случае выбираем для программ и нажимаем далее

Вам предлагается выбрать все программы или определенную программу

Выбираем исполняемый файл программы, которую хотим заблокировать — Microsoft Edge Update и переходим далее

Затем указываем действие, которое необходимо предпринять:

- Разрешить подключение — включает как защищенные IPSec, так и соединения без защиты

- Разрешить безопасное подключение — включает только подключения с проверкой подлинности с помощью IPSec. Вы можете указать тип аутентификации и шифрования, которые вы хотите применить, нажав

Настроить - Блокировать подключение — блокирует соединение, независимо от того, является ли оно безопасным или нет

Выбираем блокировать подключение и нажимаем далее

Теперь вас попросят выбрать, для каких профилей применяется правило:

- Доменный — применяется при подключении компьютера к домену своей организации

- Частный — применяется, когда компьютер подключен к частной сети, например домашней или рабочей

- Публичный — применяется если компьютер подключен к ненадежной общественной сети

Мы выбрали публичный, потому что хотели заблокировать доступ только тогда, когда компьютер подключен к общественной сети

Когда выбор сделан, нажмите далее

Введите имя, и описание для вновь созданного правила. Напишите подробно, чтобы потом было легче понять

Нажмите готово

Как создать входящее правило⚓︎

Перейдите к Правилам для входящих подключений и нажмите «Создать правило» в столбце справа

Запустится Мастер создания правила для нового входящего подключения

Создадим правило, которое блокирует весь входящий трафик, созданный с использованием протокола TCP на порте 30770 На первом этапе мы выбрали Для порта

Выбрали протокол и порт, для которого применяется правило. Выбор протоколов идет между — TCP и UDP. Если вам нужно правило, применяемое к обоим протоколам, придется создать два правила: по одному для каждого

У нас есть выбор, заблокировать все порты или только выбранные. Мы выбрали Определенные локальные порты и ввели 30770

Отметим Блокировать подключение и проследуем Далее

Теперь необходимо сделать выбор профилей, для которых применяется правило. Поскольку мы блокируем весь TCP-трафик на порте 30770, выбираем все три профиля и продолжаем

Вводим имя и описание для вновь созданного правила, нажимаем Готово

Правило создано и теперь используется

Как восстановить параметры по умолчанию⚓︎

Если вы намудрили с правилами и все стало работать неправильно, можно легко отменить все настройки и восстановить брандмауэр Windows по умолчанию. Не забывайте, это можно сделать только из под учетной записи администратора

- Для этого, откройте брандмауэр Windows и в левом столбце, нажмите по ссылке

Восстановить значения по умолчанию - Нажмите на кнопку

Восстановить значения по умолчанию - Подтвердите, восстановление нажав на

Да

Параметры будут сброшены до значений по умолчанию

Теперь вы можете заняться настройкой с нуля и решить возникшие проблемы

Последнее обновление: 2021-01-22

Созданный: 2021-01-16

Так необходимая нам Всемирная глобальная сеть далеко не безопасное место. Через интернет мошенники активно распространяют откровенно вредоносные либо зараженные, с виду безобидные программы. Каждый из нас может нарваться на такой неприятный сюрприз, следствием которого является утечка личной информации и снятие средств с банковских счетов, злоумышленное шифрование данных, повреждение системных файлов и нарушение работы компьютера. Барьером для всех вышеперечисленных угроз выступает брандмауэр Windows, о котором мы подробно расскажем в нашей статье.

Содержание

- 1 Функции брандмауэра Windows

- 2 Включаем брандмауэр в Windows 7, 8, 10

- 3 Разрешаем запуск программ через брандмауэр

- 4 Настройка брандмауэра в режиме повышенной безопасности

- 5

- 6 Решаем проблемы с брандмауэром

- 7 Вдобавок к вышесказанному

Функции брандмауэра Windows

В отличие от обычных браузерных или самостоятельных фаерволов, препятствующих проникновению вирусов извне в систему, брандмауэр работает в обе стороны. Он запрещает установленным на ПК программам обращаться к Сети без полученного на то разрешения от администратора или при отсутствии сертификатов безопасности. Проще говоря, если программа подозрительна и требует неоправданно больших полномочий ‒ она будет блокирована.

Данный защитный инструмент включен во все современные версии Windows, начиная с XP Service Pack 2. Помимо программ, брандмауэр проверяет запущенные службы и останавливает их при обнаружении опасной активности. Отдельным плюсом является то, что опытный пользователь может самостоятельно устанавливать правила проверки для определенного перечня IP-адресов, портов, сетевых профилей.

Несмотря на все преимущества, брандмауэр не заменяет антивирусное ПО, а лишь «купирует» деятельность вредоносного софта, поэтому не стоит целиком полагаться на него.

Включаем брандмауэр в Windows 7, 8, 10

После установки или восстановления Виндоус ее брандмауэр запущен по умолчанию. Поводом для его ручного отключения должна быть веская причина, например, выскакивающая ошибка 0х80070422, сообщающая о сбое защиты и конфликте служб.

Самостоятельно отключить (или запустить) брандмауэр в Windows 7, 8 и 10 можно двумя способами: через командную строку или панель управления.

Сначала рассмотрим первый вариант, как наиболее простой.

- Открываем меню «Пуск» и пишем в поисковой строке «cmd». Кликаем по нему правой кнопкой мыши и запускаем от имени администратора.

Владельцы десятки для открытия консоли могут сразу кликнуть ПКМ по значку «Пуска».

- Для выключения брандмауэра Windows в консоли вводим следующую команду: «netsh advfirewall set allprofiles state off» (без кавычек).

После нескольких секунд система уведомит об успешном отключении: «ОК».

- Включить его обратно можно той же командой, но с приставкой on: «netsh advfirewall set allprofiles state on».

Теперь разберем вариант №2.

- Переходим по адресу «Пуск/Панель управления/Система и безопасность/Брандмауэр Windows». В появившемся окне мы видим текущее состояние сетевого экрана. Для изменения его статуса кликаем по «Изменение параметров уведомлений».

- Для отключения защиты брандмауэра отмечаем соответствующие пункты и жмем по «ОК».

Включение производится в обратном порядке. После всех действий желательно перезагрузить компьютер.

Разрешаем запуск программ через брандмауэр

Работа межсетевого экрана не всегда корректна, и он может заблокировать вполне безобидную программу, требующую доступ к Сети. Такое часто случается при установке и первом запуске клиента онлайн-игры или загрузчика. В настройках можно самостоятельно добавить программу в исключения брандмауэра, но только если вы уверены в ее источнике.

Делается это следующим образом:

- Переходим в меню исключения брандмауэра по пути, описанному выше, и кликаем по отмеченной ссылке.

- В открывшемся окне разрешаем (или запрещаем) программе работать в той или иной сети, отмечая галочками нужный пункт. Подтверждаем свои действия кнопкой «ОК».

- Если вы не нашли нужный продукт в этом списке, то кликайте по кнопке внизу «Разрешить другую программу». Для добавления в исключения вам будут доступны все установленные программы и утилиты.

Но если и тут не оказалось искомого exe-файла ‒ укажите путь к нему через «Обзор».

- Используя меню «Типы сетевых размещений», вы сразу можете указать, для какой сети применяется исключение.

После подтверждения этих изменений перезагружать компьютер необязательно.

Настройка брандмауэра в режиме повышенной безопасности

Теперь стоит упомянуть альтернативный способ настройки брандмауэра, позволяющий, кроме всего прочего, открывать порты и устанавливать политику безопасности. В нем есть инструмент для создания новых правил ‒ алгоритмов действия межсетевого экрана при работе с некоторыми приложениями.

Чтобы попасть в расширенные настройки:

- Нажимаем левой кнопкой мыши по «Дополнительные параметры» в меню брандмауэра.

- Здесь вы можете увидеть статус каждого профиля подключения и ознакомиться с принципами их подробной настройки.

- Больше всего нас интересуют пункты правил для входящих и исходящих подключений.

- В меню «Свойства» каждый параметр настраивается до мелочей, но новичку обычно достаточно вкладки «Общие».

- Мастер создания правила для новых подключений вызывается пунктом «Создать правило» в правом верхнем углу окна режима повышенной безопасности.

Решаем проблемы с брандмауэром

Как описывалось выше, эта защита неидеальна тем, что может приводить к сбоям и конфликтам служб Windows. Также ее работа потребляет ресурсы компьютера, ощутимо «просаживая» производительность слабых машин. Из-за этого многие пользователи полностью отключают брандмауэр, оставаясь при этом уязвимыми. В результате люди, отключившие сетевой экран на своем ПК, могут увидеть сообщение такого рода: «ошибка 0х80070422 не удалось изменить некоторые параметры».

Проблема устраняется путем включения брандмауэра стандартным способом или через службы центра обновления и брандмауэра Windows.

Для этого:

- Заходим в «Пуск/Панель управления/Система и безопасность/Администрирование» и в списке консолей выбираем «Службы».

- Среди служб ищем «Центр обновления Windows», кликаем по нему ПКМ и выбираем «Свойства».

- Устанавливаем тип запуска ‒ «Автоматически», выбираем состояние «Запустить» и жмем «ОК».

- Не выходя из консоли, сразу ищем службу «Брандмауэр Windows» и устанавливаем ей такой же тип запуска.

После всех манипуляций перезагружаем компьютер и анализируем результат.

Если брандмауэр не запускается ни обычным способом, ни через консоль служб, то проблема может крыться в заражении компьютера вирусами. Воспользуйтесь антивирусной программой (например, Dr.Web CureIt!) и сделайте полную проверку компьютера. Также мы рекомендуем воспользоваться службой поддержки Microsoft по ссылке, где эта проблема уже описывалась.

Вдобавок к вышесказанному

Из нашей статьи вы узнали, что такое брандмауэр Виндоус, почему он так важен для безопасности системы, где он находится и как настраивается. По традиции мы дадим вам полезный совет: не отключайте сетевой экран Windows без острой необходимости, так как он является первой и последней «линией обороны» на пути червей, троянов и прочей шпионской заразы, попадающей к нам из интернета. Даже при заражении компьютера вредоносная программа в большинстве случаев будет блокирована и не сможет осуществлять передачу данных.

Download Windows Speedup Tool to fix errors and make PC run faster

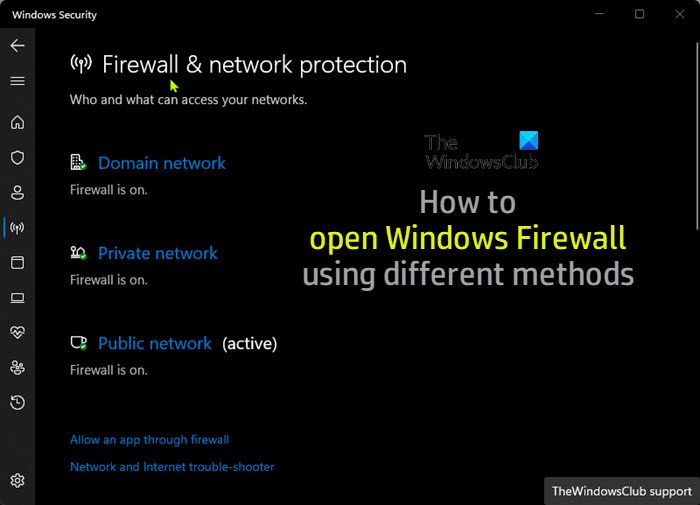

Windows Defender Firewall is a software firewall component of the Windows operating system. In this post, we will show you how to open Windows Firewall using different methods on your PC to access the application whether you want to turn it off or just to make sure it is running to protect your PC.

The Windows Defender Firewall can be configured to allow or block programs on a computer from accessing network or Internet resources. It also allows or blocks connections to and from other computers on a network. Essentially, as part of its built-in security suite for the Windows OS, the application works to protect the operating system and user data on the computer from improper or unapproved access, use, and possible infection. PC users can access or open the Windows Defender Firewall using any of the following methods below.

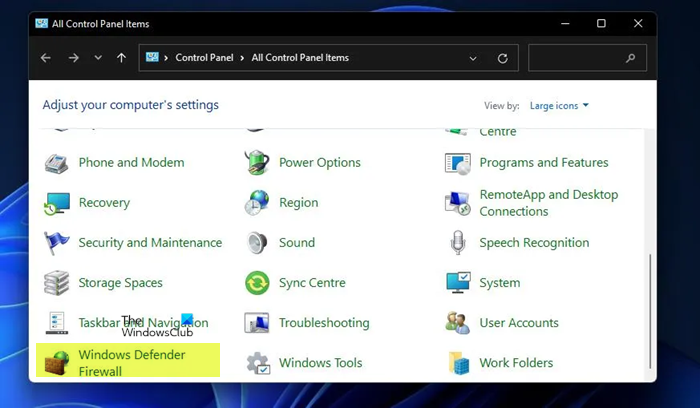

1] Control Panel

To open Windows Firewall in Windows 11 or Windows 10:

- Press Windows key + R to invoke the Run dialog.

- In the Run dialog box, type control and hit Enter to open Control Panel.

- From the top right corner of the window, set the View by option to Small icons or Large icons.

- Select Windows Defender Firewall.

Read: How to test your Firewall software

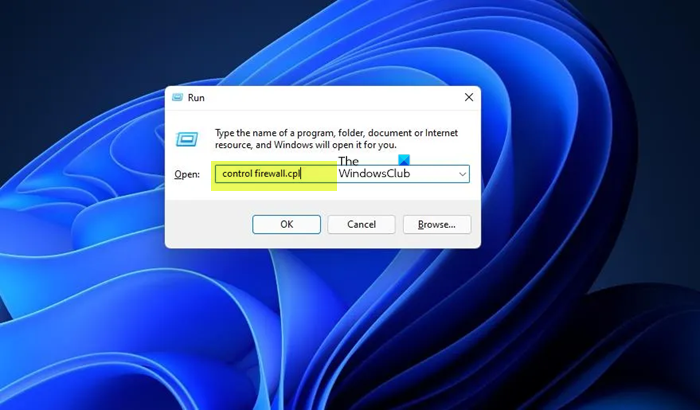

2] Run Dialog

- Press Windows + R key combination to open the Run dialog.

- In the Run dialog box, type

control firewall.cpland hit Enter.

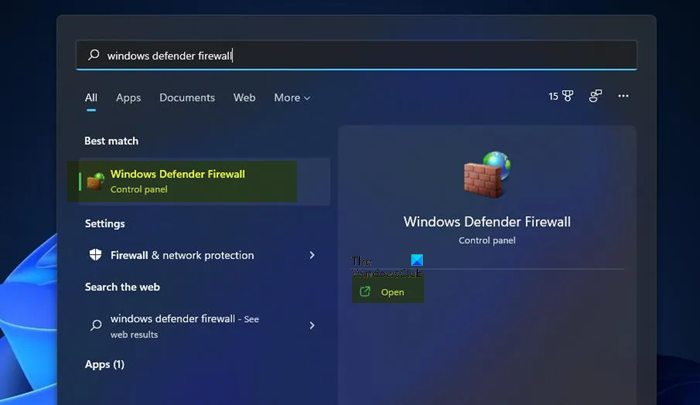

3] Windows Search

- Click the Search icon or bar on the extreme left of the taskbar (Windows 10) OR press the Windows key on the keyboard.

- Type in

windows defender firewall. - Select Windows Defender Firewall from the result or click Open on the right pane.

Read: How to Restore or Reset Windows Firewall settings to defaults

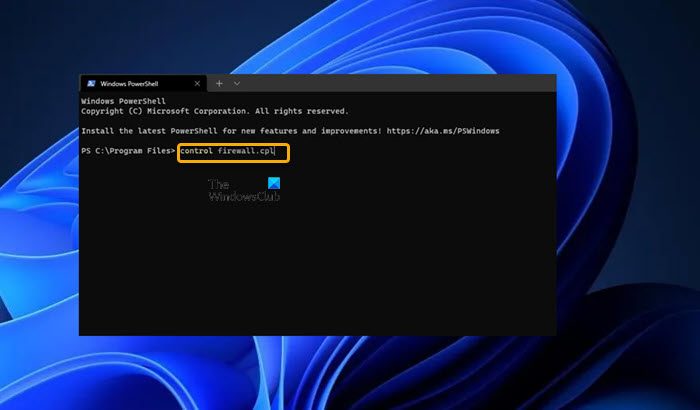

4] Windows Terminal

- Press the Windows key + X to open Power User Menu.

- Tap A on the keyboard to launch Windows Terminal in admin/elevated mode.

- In the PowerShell console or CMD prompt, type

control firewall.cpland hit Enter.

Read: Best Free Firewall software for Windows

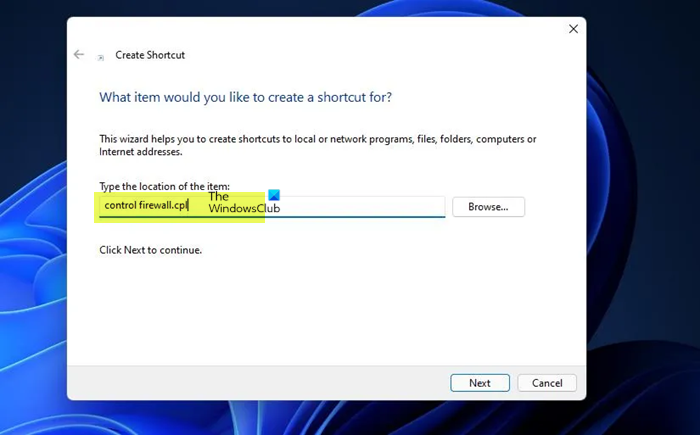

5] Desktop Shortcut

You can also create a desktop shortcut for Windows Firewall and place it on your desktop or anywhere else you want it. When you make the shortcut, enter the text control firewall.cpl into the Type the location of the item field. Once you have successfully created the desktop shortcut, to open the Windows Defender Firewall applet, double-click the shortcut.

Read: Import, Export, Repair, Restore Default Firewall Policy in Windows

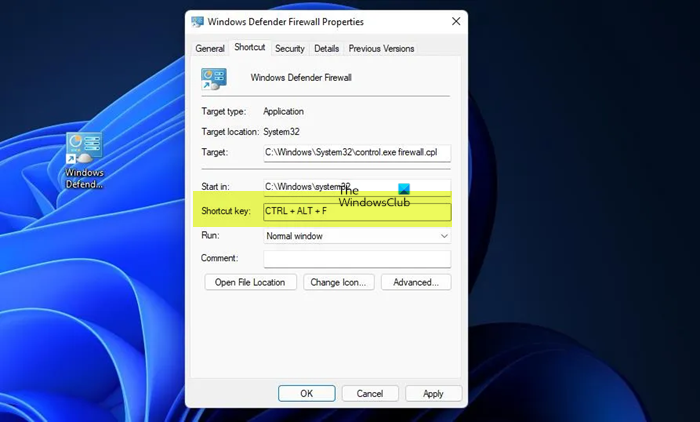

6] Keyboard Shortcut

To use a keyboard shortcut to open Windows Firewall, you will first have to create a desktop shortcut as shown above. Once you’ve done that, you can apply a hotkey to the Windows Firewall desktop shortcut by following these steps:

- Right-click a Windows Defender Firewall shortcut you’ve added to the desktop and select Properties.

- In the Shortcut key field, enter the Ctrl + Alt + F (where F is for firewall) hotkey.

- Click Apply > OK to save the changes.

Now, to open Windows Defender Firewall, simply press the Ctrl + Alt + F key combo. You can always change that hotkey by pressing a different key for it within the Shortcut key field. If you delete the Windows Defender Firewall desktop shortcut, the hotkey assigned to it will also be erased.

Read: Windows Firewall with Advanced Security – Deploying IPsec Policies

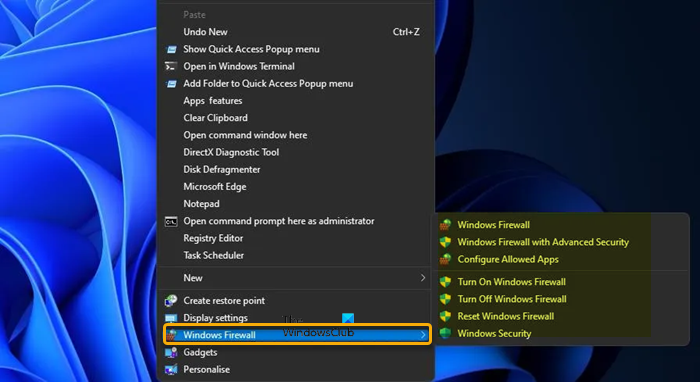

7] Desktop Context Menu

You can modify the registry to add a Windows Firewall option to the desktop context menu which contains the following actions:

- Windows Firewall – opens the user interface of the app

- Windows Firewall with Advanced Security – opens Windows Firewall with Advanced Security

- Configure Allowed Apps

- Turn On Windows Firewall

- Turn Off Windows Firewall

- Reset Windows Firewall

- Windows Defender Security Center

Since this is a registry operation, it is recommended that you back up the registry or create a system restore point as necessary precautionary measures. To add Windows Firewall to Context Menu in Windows 11/10, do the following:

- Press Windows key + R to invoke the Run dialog.

- In the Run dialog box, type notepad and hit Enter to open Notepad.

- Copy and paste the code below into the text editor.

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu]

"Icon"="FirewallControlPanel.dll,-1"

"MUIVerb"="Windows Firewall"

"Position"="Bottom"

"SubCommands"=""

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command001]

"Icon"="FirewallControlPanel.dll,-1"

"MUIVerb"="Windows Firewall"

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command001\Command]

@="RunDll32 shell32.dll,Control_RunDLL firewall.cpl"

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command002]

"HasLUAShield"=""

"MUIVerb"="Windows Firewall with Advanced Security"

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command002\Command]

@="mmc.exe /s wf.msc"

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command003]

"Icon"="FirewallControlPanel.dll,-1"

"MUIVerb"="Configure Allowed Apps"

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command003\Command]

@="explorer shell:::{4026492F-2F69-46B8-B9BF-5654FC07E423} -Microsoft.WindowsFirewall\\pageConfigureApps"

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command004]

"CommandFlags"=dword:00000020

"HasLUAShield"=""

"MUIVerb"="Turn On Windows Firewall"

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command004\Command]

@="powershell.exe -windowstyle hidden -command \"Start-Process cmd -ArgumentList '/s,/c,netsh advfirewall set allprofiles state on' -Verb runAs\""

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command005]

"HasLUAShield"=""

"MUIVerb"="Turn Off Windows Firewall"

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command005\Command]

@="powershell.exe -windowstyle hidden -command \"Start-Process cmd -ArgumentList '/s,/c,netsh advfirewall set allprofiles state off' -Verb runAs\""

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command006]

"HasLUAShield"=""

"MUIVerb"="Reset Windows Firewall"

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command006\Command]

@="powershell -windowstyle hidden -command \"Start-Process cmd -ArgumentList '/s,/c,netsh advfirewall reset' -Verb runAs\""

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command007]

"Icon"="%ProgramFiles%\\Windows Defender\\EppManifest.dll,-101"

"MUIVerb"="Windows Defender Security Center"

"CommandFlags"=dword:00000020

[HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu\Shell\Command007\Command]

@="explorer windowsdefender:"

- Now, click the File option from the menu and select the Save As button.

- Choose a location (preferably desktop) where you want to save the file.

- Enter a name with a .reg extension (eg; AddWF-To-DCM.reg).

- Choose All Files from the Save as type drop-down list.

- Double-click the saved .reg file to merge it.

- If prompted, click on Run > Yes (UAC) > Yes > OK to approve the merge.

- You can now delete the .reg file if you like.

If you want to remove the option, repeat the steps above but this time use the code below:

Windows Registry Editor Version 5.00 [-HKEY_CLASSES_ROOT\DesktopBackground\Shell\FirewallContextMenu]

That’s it on how to open Windows Firewall using different methods!

Read next: 10 ways to open Windows Security Center

Is there another way to get your firewall settings if so how?

You will find the native Firewall application for the Windows operating system in the System and Security section of the Control Panel app. Still, you can easily open or access the Windows Firewall’s settings by using any of the methods described in this post above. You can use the netsh command to verify the firewall settings. You will see information similar to the following: Profile = Domain. Exception mode = Enable. Multicast/broadcast response mode = Enable. Notification mode = Enable.

Read: Windows Defender Firewall is using settings that make device unsafe

How to open Windows Firewall ports command line?

Open the command prompt, type netstat –na, and hit Enter. Find port 445 under the Local Address from the output and check the State. If it says Listening, your port is open. To open the Remote Desktop port (port 3389) in Windows Firewall, go to Advanced settings on the left side and ensure that ‘Inbound Rules’ for Remote Desktop is ‘Enabled’.

Obinna has completed B.Tech in Information & Communication Technology. He has worked as a System Support Engineer, primarily on User Endpoint Administration, as well as a Technical Analyst, primarily on Server/System Administration. He also has experience as a Network and Communications Officer. He has been a Windows Insider MVP (2020) and currently owns and runs a Computer Clinic.